Область техники

В общем, один или несколько аспектов относятся к обработке в пределах вычислительного окружения и, прежде всего, к администрированию использования выбранных архитектурных функций в пределах вычислительного окружения.

Уровень техники

Вычислительные окружения предлагают ряд инструментов, и включают в себя определенные функции в качестве части их архитектурных конфигураций. Одна такая функция является трансляцией виртуальных адресов, такой как динамическая трансляция адресов, используемая для трансляции виртуальных адресов в действительные адреса.

Конфигурации системы включают в себя физическую память, используемую для хранения приложений и данных. Объем физической памяти является фиксированным и, зачастую, недостаточным для поддержки потребностей пользователей. Поэтому для обеспечения дополнительной памяти или, по меньшей мере, внешнего представления дополнительной памяти используют метод администрирования памяти, называемый виртуальной памятью.

Виртуальная память использует виртуальную адресацию, обеспечивающую диапазоны адресов, которые могут представляться намного большими, чем физический размер оперативной памяти.

Для получения доступа к оперативной памяти в конфигурации системы, включающей в себя виртуальную память, запрашивается доступ к памяти, который включает в себя, например, виртуальный адрес. Виртуальный адрес транслируется с помощью, например, динамической трансляции адресов или другого метода трансляции, в действительный адрес, используемый для получения доступа к физической памяти.

Однако тестирование виртуальной памяти является затратным. По мере того, как архитектура приближается к концу своего жизненного цикла, может оказаться желательным обеспечение традиционных окружений, например, для систем с использованием минимальной поддержки архитектуры, таких как операционные системы DOS (например, такие как MS DOS или CMS), которые функционируют, прежде всего, в качестве окружений интерпретатора командной строки, или для окружений, использующихся для выполнения части BIOS (и которые могут производить выполнение без связанных с виртуальной памятью сложностей).

Поэтому на уровне техники существует потребность в рассмотрении вышеупомянутой проблемы.

Сущность изобретения

Недостатки известного уровня техники преодолеваются и преимущества обеспечиваются посредством обеспечения компьютерного программного продукта для администрирования обработки в пределах вычислительного окружения. Компьютерный программный продукт включает в себя, например, машиночитаемый информационный носитель, считываемый посредством устройства обработки данных, и сохраняющий команды для выполнения посредством устройства обработки данных для осуществления способа. Способ включает в себя, например, инициирование посредством производящего обработку в первом архитектурном режиме хост-процессора первой гостевой виртуальной машины, причем первая гостевая виртуальная машина должна производить обработку в первом архитектурном режиме, причем первый архитектурный режим имеет первую архитектуру системы команд и обеспечивает первый набор архитектурных функций, инициирование посредством хост-процессора второй гостевой виртуальной машины, причем вторая гостевая виртуальная машина должна производить обработку во втором архитектурном режиме, причем второй архитектурный режим имеет вторую архитектуру системы команд и обеспечивает второй набор архитектурных функций, и причем второй набор архитектурных функций является уменьшенным набором архитектурных функций, обеспечиваемых в первом наборе архитектурных функций, и причем выбранная архитектурная функция, обеспечиваемая в первом наборе архитектурных функций, отсутствует во втором наборе архитектурных функций, и причем второй архитектурный режим является режимом запрета функции, и выполнение обработки посредством второй гостевой виртуальной машины во втором архитектурном режиме, причем выполнение обработки отменяет один или несколько управляющих элементов, связанных с выбранной архитектурной функцией, которые заданы для управления выполнением второй гостевой виртуальной машиной.

При рассмотрении с позиции первого аспекта, настоящее изобретение обеспечивает способ управления обработкой с помощью вычислительного окружения, причем способ содержит: инициирование посредством хост-процессора обработки в первом архитектурном режиме первой гостевой виртуальной машины, причем первая гостевая виртуальная машина обрабатывает в первом архитектурном режиме, и причем первый архитектурный режим имеет первую архитектуру системы команд и обеспечивает первый набор архитектурных функций, инициирование посредством хост-процессора второй гостевой виртуальной машины, причем вторая гостевая виртуальная машина должна производить обработку во втором архитектурном режиме, причем второй архитектурный режим имеет вторую архитектуру системы команд и обеспечивает второй набор архитектурных функций, и причем второй набор архитектурных функций является уменьшенным набором архитектурных функций, обеспечиваемых в первом наборе архитектурных функций, и причем выбранная архитектурная функция, обеспечиваемая в первом наборе архитектурных функций, отсутствует во втором наборе архитектурных функций, и причем второй архитектурный режим является режимом запрета функции, и выполнение обработки посредством второй гостевой виртуальной машины во втором архитектурном режиме, причем выполнение обработки отменяет один или несколько управляющих элементов, связанных с выбранной архитектурной функцией, которые заданы для управления выполнением второй гостевой виртуальной машины.

При рассмотрении с позиции другого аспекта, настоящее изобретение обеспечивает способ управления обработкой в пределах вычислительного окружения, причем способ содержит: получение процессором в составе вычислительного окружения запроса на выполнение операции, операции по использованию или активированию выбранной архитектурной функции, причем процессор сконфигурирован для многопоточной поддержки нескольких архитектур, включающих в себя первую архитектуру и вторую архитектуру, причем первая архитектура сконфигурирована для выбранной архитектурной функции и поддерживает ее, а вторая архитектура имеет выбранную архитектурную функцию в качестве из нее удаленной, выявление на основании получения запроса того, производит ли процессор обработку в первом архитектурном режиме на основании первой архитектуры или втором архитектурном режиме на основании второй архитектуры, выполнение на основании выявления обработки процессором в первом архитектурном режиме операции, и обеспечение на основании выявления обработки процессором во втором архитектурном режиме и удаления выбранной архитектурной функции указателя того, что выбранная архитектурная функция не подлежит использованию или активированию, причем обеспечение выполняется в отсутствие проверки управляющего элемента, указывающего на активацию/деактивацию выбранного архитектурного признака, и причем управляющий элемент является отдельным от указателя удаления.

При рассмотрении с позиции другого аспекта, настоящее изобретение обеспечивает компьютерную систему для управления обработкой с помощью вычислительного окружения, компьютерную систему содержащую: память, а также соединенный с памятью процессор, причем компьютерная система сконфигурирована для осуществления способа, способа содержащего: инициирование посредством производящего обработку в первом архитектурном режиме хост-процессора первой гостевой виртуальной машины, которая первая гостевая виртуальная машине производит обработку в первом архитектурном режиме, причем первый архитектурный режим имеет первую архитектуру системы команд и обеспечивает первый набор архитектурных функций, инициирование посредством хост-процессора второй гостевой виртуальной машины, причем вторая гостевая виртуальная машина должна производить обработку во втором архитектурном режиме, причем второй архитектурный режим имеет вторую архитектуру системы команд и обеспечивает второй набор архитектурных функций, и причем второй набор архитектурных функций является уменьшенным набором архитектурных функций, обеспечиваемых в первом наборе архитектурных функций, и причем выбранная архитектурная функция, обеспечиваемая в первом наборе архитектурных функций, отсутствует во втором наборе архитектурных функций, и причем второй архитектурный режим является режимом запрета функции, и выполнение обработки посредством второй гостевой виртуальной машины во втором архитектурном режиме, причем выполнение обработки отменяет один или несколько управляющих элементов, связанных с выбранной архитектурной функцией, которые заданы для управления выполнением второй гостевой виртуальной машины.

При рассмотрении с позиции другого аспекта, настоящее изобретение обеспечивает компьютерный программный продукт для управления обработкой с помощью вычислительного окружения, причем компьютерный программный продукт содержит машиночитаемый информационный носитель, считываемый посредством устройства обработки данных, и сохраняющий команды для выполнения посредством устройства обработки данных для осуществления способа для выполнения этапов изобретения.

При рассмотрении с позиции другого аспекта, настоящее изобретение обеспечивает компьютерную программу, содержащую участки программного кода, сохраняемую на машиночитаемом носителе, и загружаемую во внутреннюю память цифровой вычислительной машины при выполнении указанной программы на компьютере для выполнения этапов изобретения. В настоящем документе также описываются и заявляются относящиеся к одному или нескольким вариантам осуществления способы и системы. Кроме того, в настоящем документе также описываются и могут быть заявлены услуги, относящиеся к одному или нескольким вариантам осуществления.

Осуществлены дополнительные функции и преимущества. Другие варианты осуществления и аспекты подробно описываются в настоящем документе и считаются частью заявленного изобретения.

Краткое описание чертежей

Настоящее изобретение в дальнейшем описывается исключительно в качестве примера со ссылками на предпочтительные варианты осуществления, как показано на последующих чертежах:

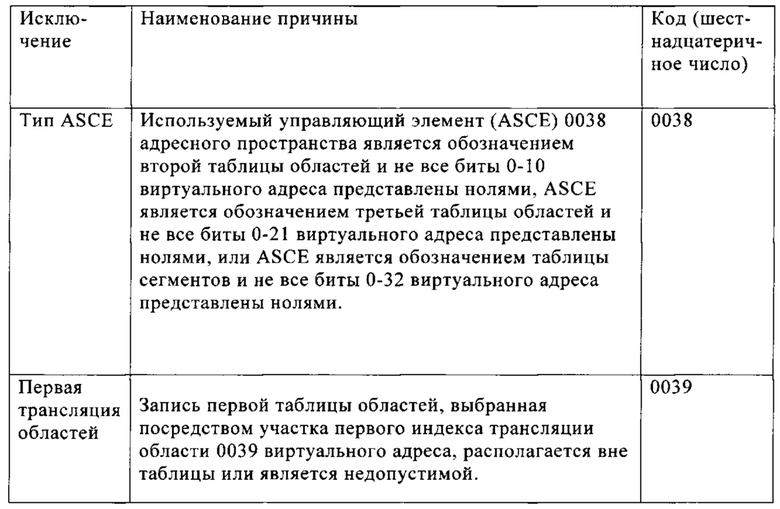

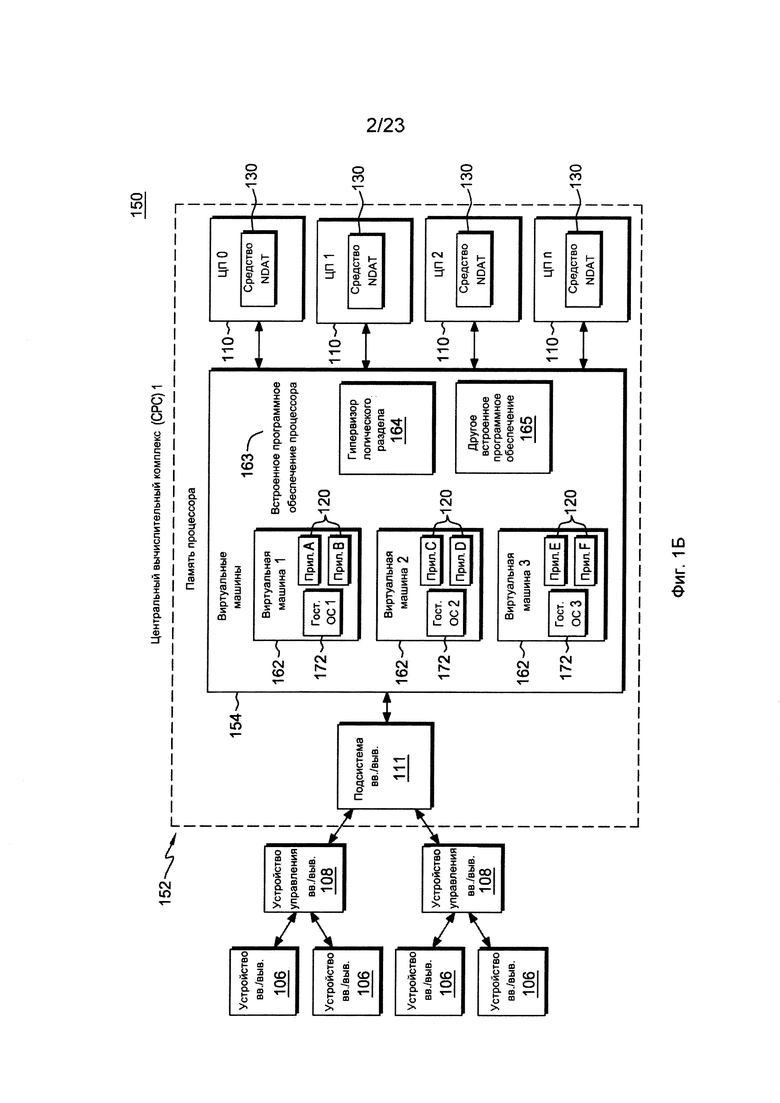

Фиг. 1А изображает один пример вычислительного окружения, охватывающего и использующего один или несколько аспектов средства No-DAT (отказа в динамической трансляции адресов), согласно предпочтительному варианту осуществления настоящего изобретения,

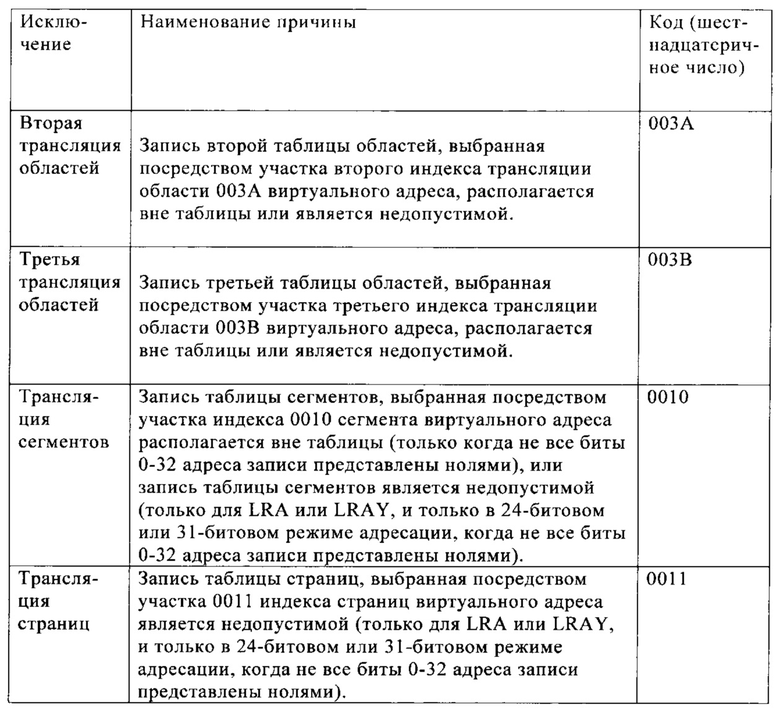

Фиг. 1Б изображает один пример виртуального вычислительного окружения, охватывающего и использующего один или несколько аспектов средства No-DAT, согласно предпочтительному варианту осуществления настоящего изобретения,

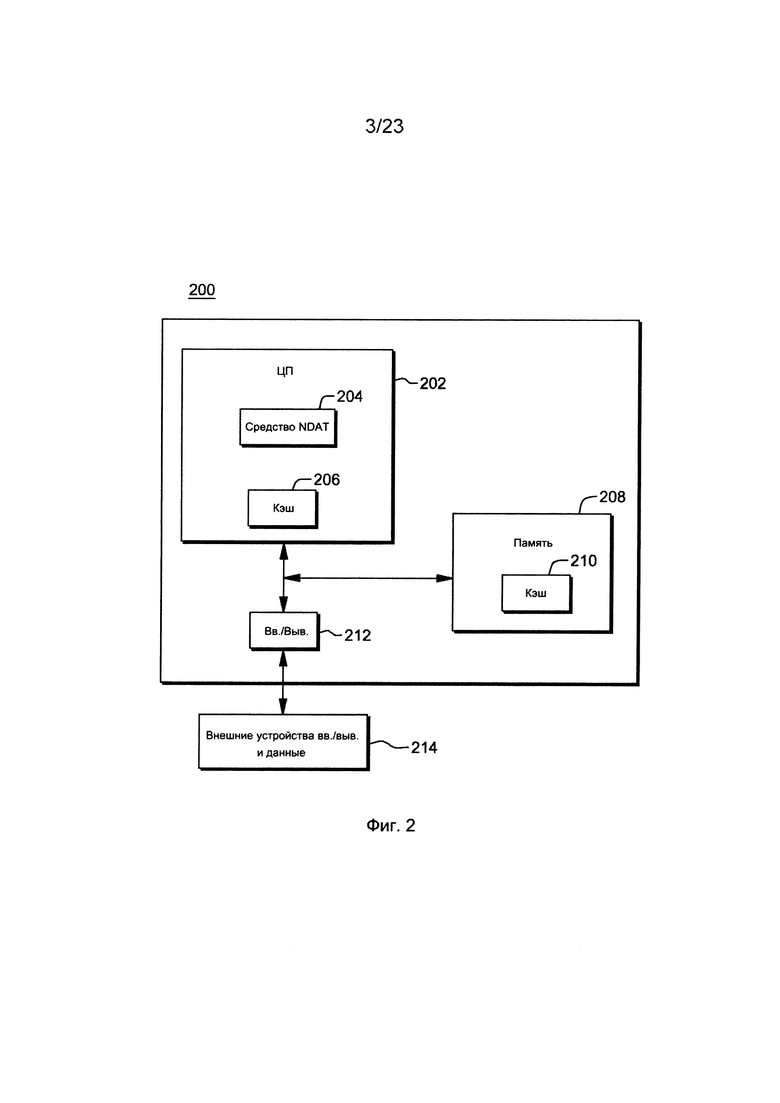

Фиг. 2 изображает другой пример вычислительного окружения, охватывающего и использующего один или несколько аспектов средства No-DAT, согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 3А изображает еще один пример вычислительного окружения, охватывающего и использующего один или несколько аспектов средства No-DAT, согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 3Б более подробно изображает память на фиг. 3А согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 4 изображает один вариант осуществления 64-битовой трансляции адресов согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 5 изображает один типовой формат команды на загрузку слова (PSW) состояния программы согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 6 изображает один типовой формат слова состояния программы согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 7А-7В изображают типовые форматы команды на загрузку действительного адреса согласно предпочтительному варианту осуществления настоящего изобретения,

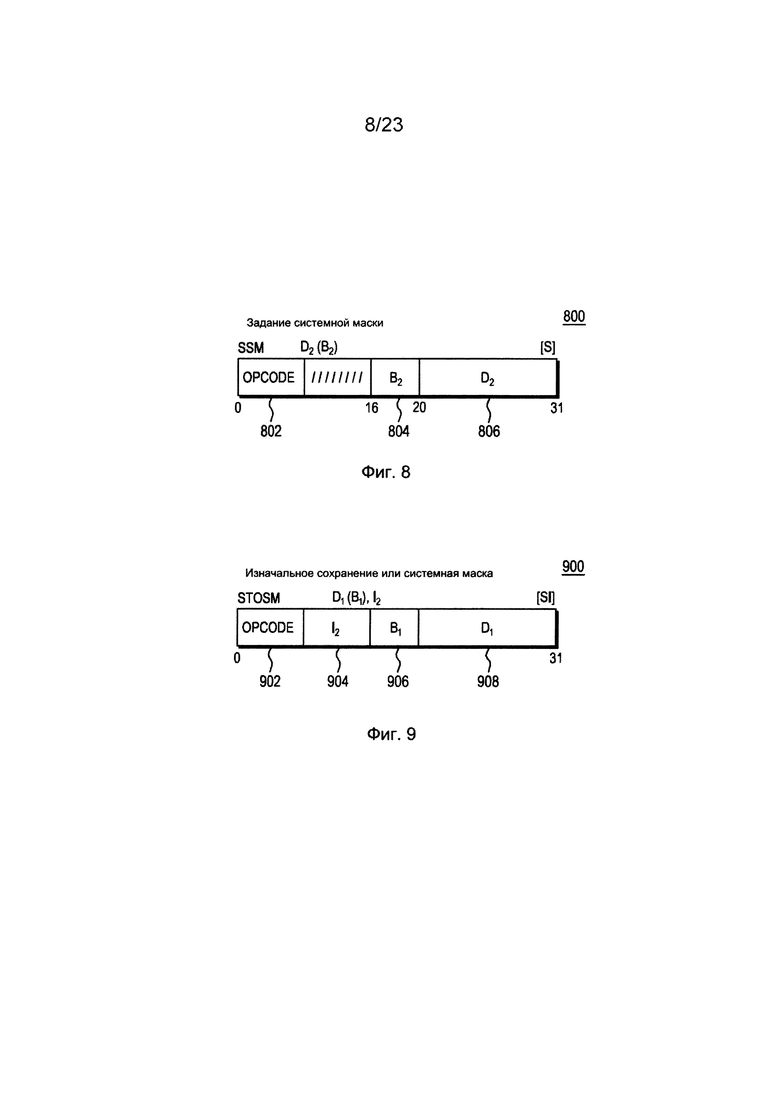

Фиг. 8 изображает один типовой формат команды на задание системной маски согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 9 изображает один типовой формат команды изначального сохранения или системной маски согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 10 изображает один вариант осуществления ассоциированной со средством No-DAT обработки согласно предпочтительному варианту осуществления настоящего изобретения,

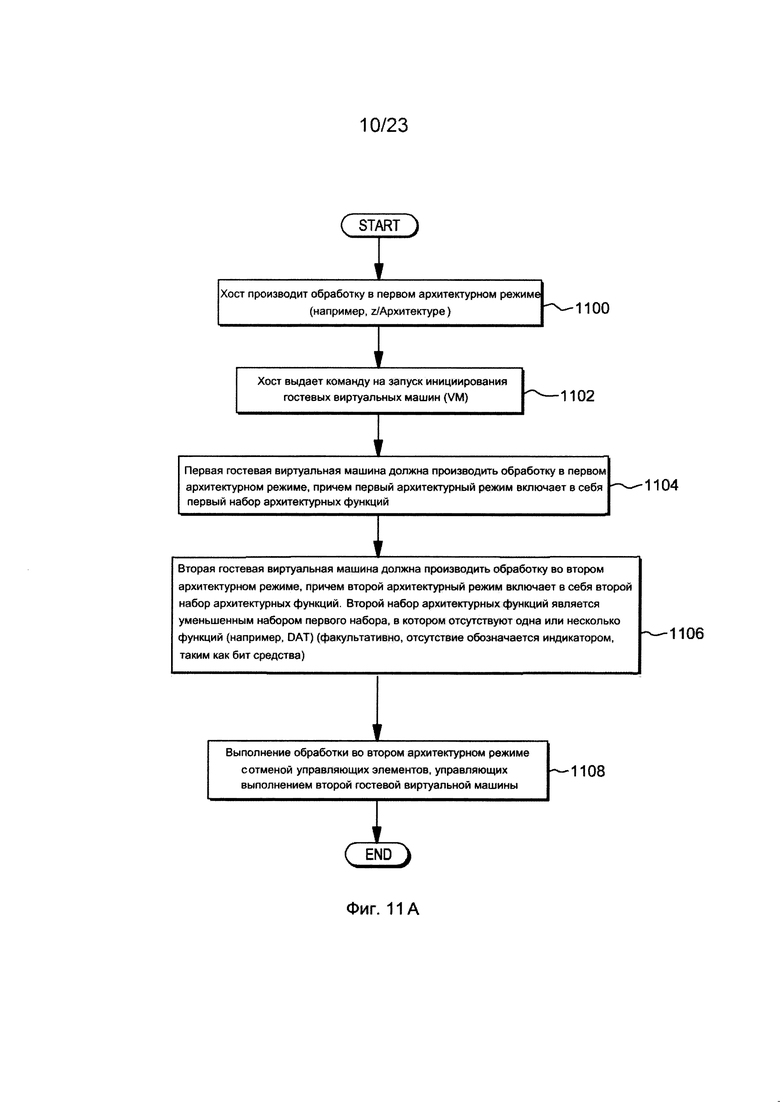

Фиг. 11А и 11Б изображают один вариант осуществления ассоциированной со средством No-DAT обработки в виртуальном вычислительном окружении согласно предпочтительному варианту осуществления настоящего изобретения,

Фиг. 12 изображает один вариант осуществления компьютерного программного продукта согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения,

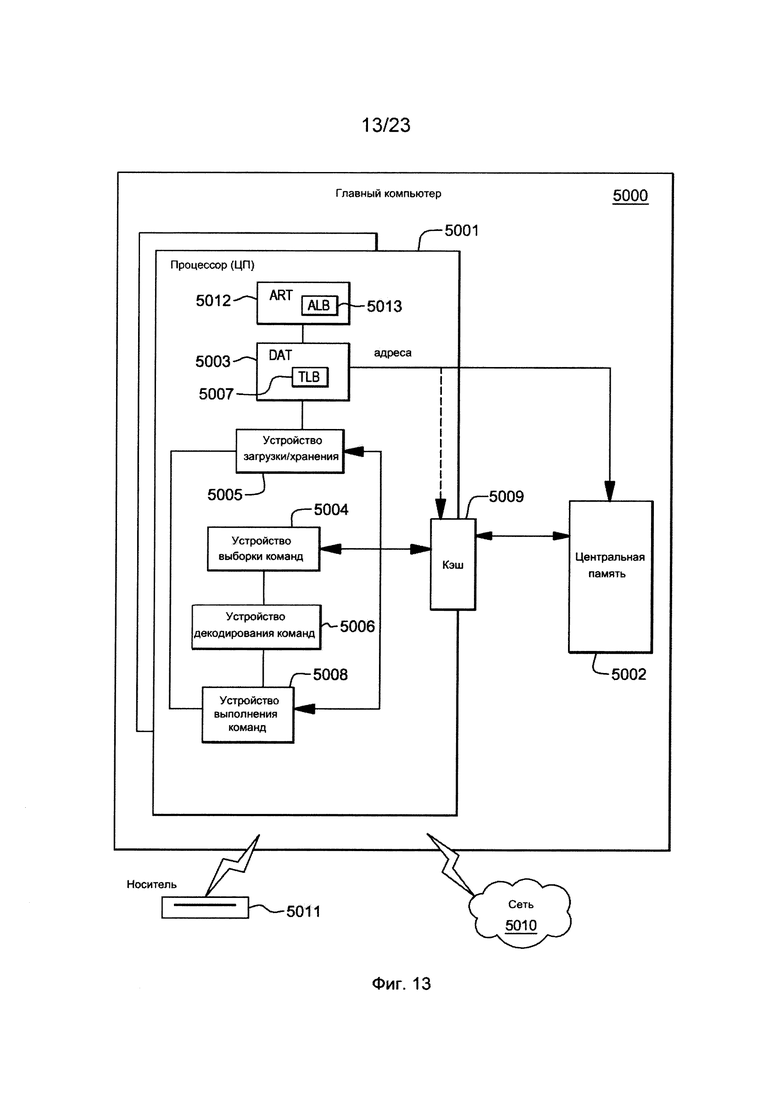

Фиг. 13 изображает один вариант осуществления системы хост-компьютера согласно известному уровню техники, в которой может быть реализован предпочтительный вариант осуществления настоящего изобретения,

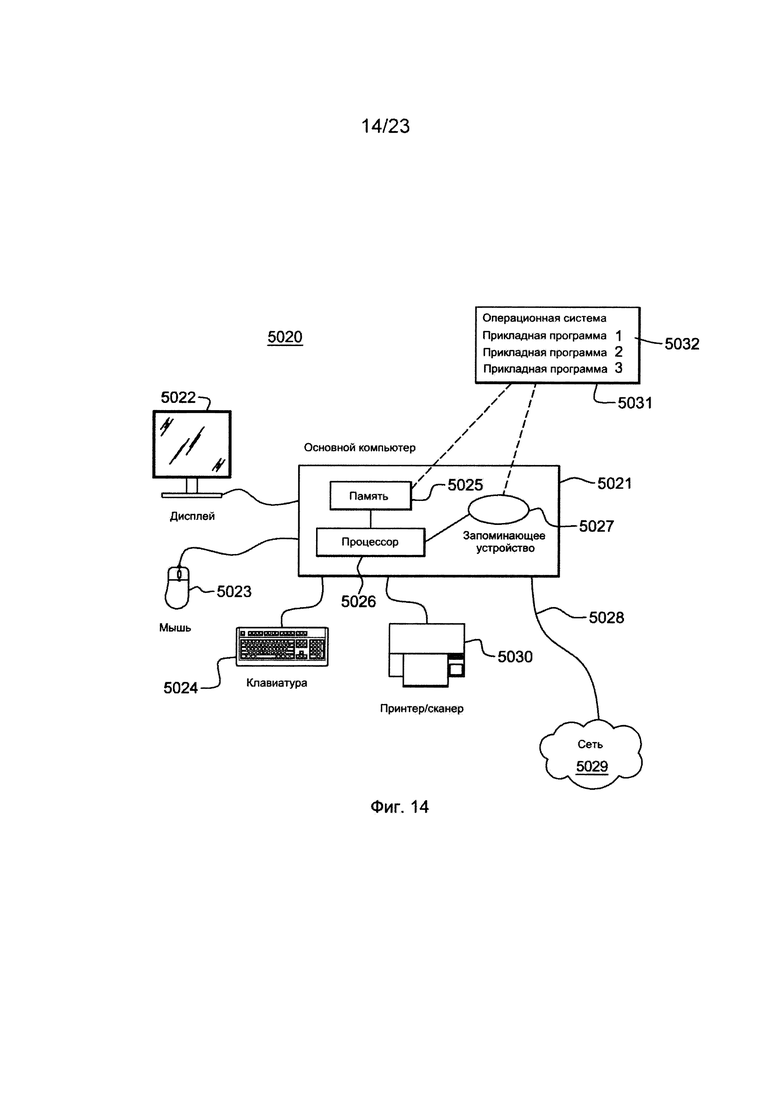

Фиг. 14 изображает другой пример компьютерной системы согласно известному уровню техники, в которой может быть реализован предпочтительный вариант осуществления настоящего изобретения,

Фиг. 15 изображает другой пример содержащей компьютерную сеть компьютерной системы согласно известному уровню техники, в которой может быть реализован предпочтительный вариант осуществления настоящего изобретения,

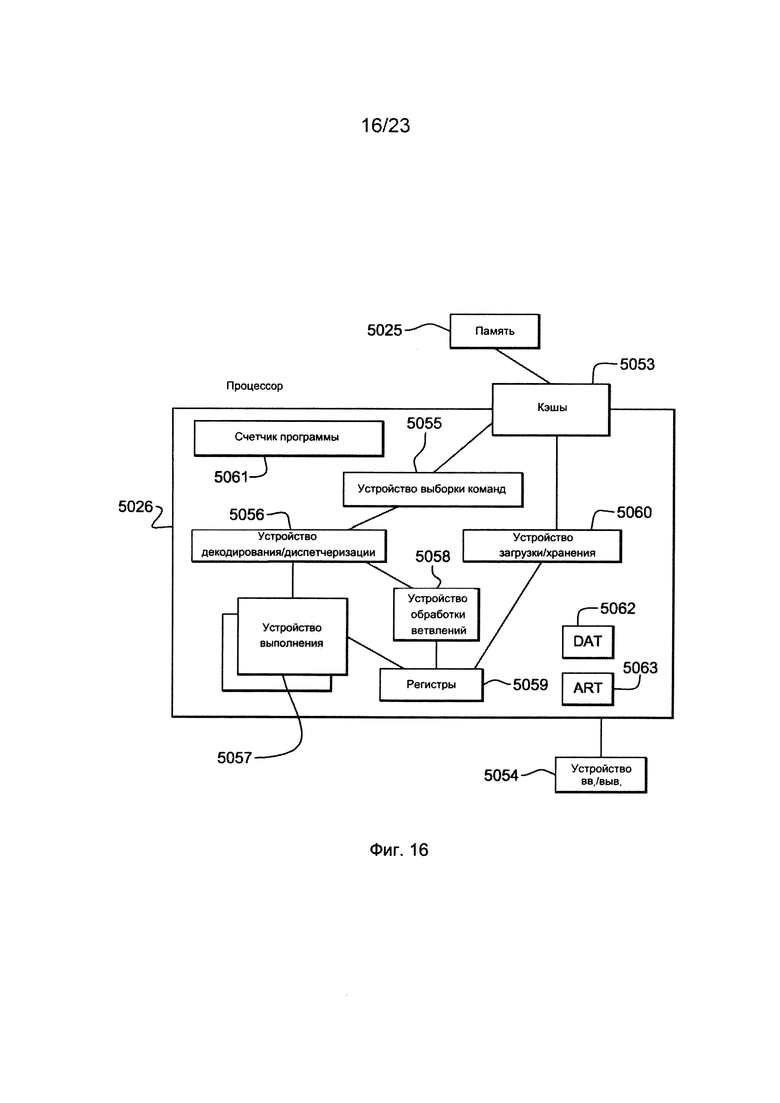

Фиг. 16 изображает один вариант осуществления различных элементов компьютерной системы согласно известному уровню техники, в которой может быть реализован предпочтительный вариант осуществления настоящего изобретения,

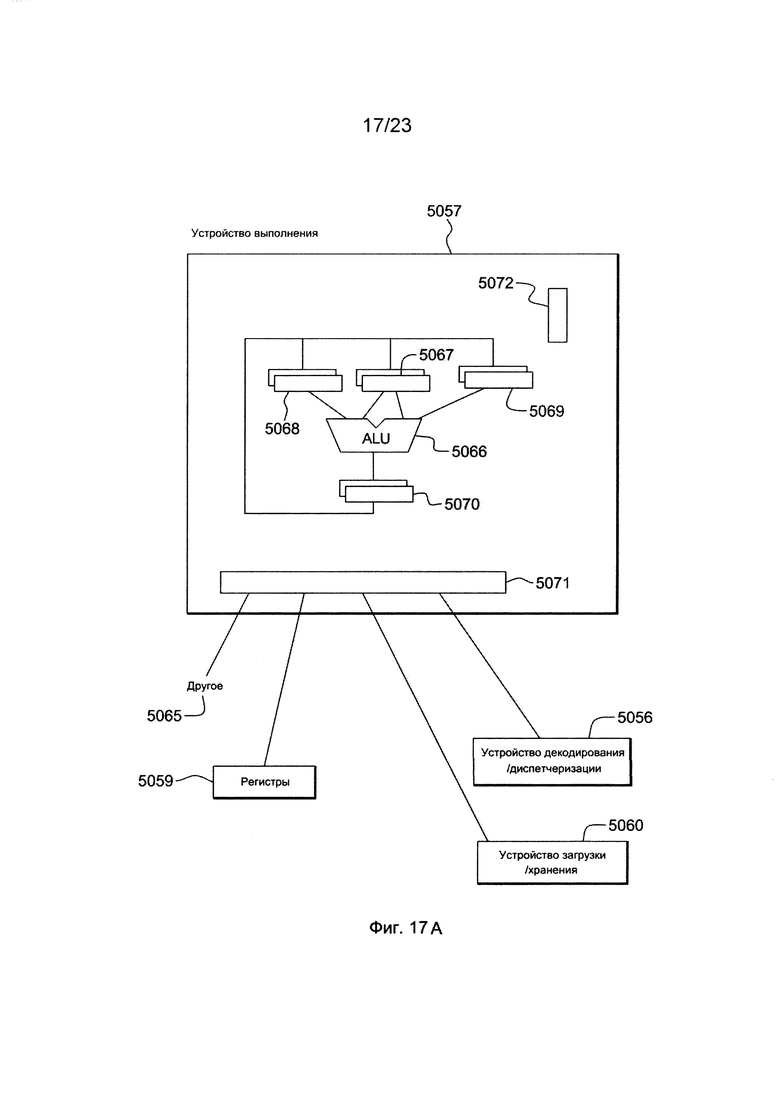

Фиг. 17А изображают один вариант осуществления устройства выполнения компьютерной системы на фиг. 16 согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения,

Фиг. 17Б изображает один вариант осуществления устройства обработки ветвлений компьютерной системы на фиг. 16 согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения,

Фиг. 17В изображает один вариант осуществления устройства загрузки и хранения компьютерной системы на фиг. 16 согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения,

Фиг. 18 изображает один вариант осуществления эмулированной системы хост-компьютера, согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения,

Фиг. 19 изображает один вариант осуществления узла облачных вычислений согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения,

Фиг. 20 изображает вариант осуществления окружения облачных вычислений согласно известному уровню техники, в котором может быть реализован предпочтительный вариант осуществления настоящего изобретения, и

Фиг. 21 изображает один пример уровней модельной абстракции согласно известному уровню техники, в которых может быть реализован предпочтительный вариант осуществления настоящего изобретения.

Подробное описание

Согласно одному или нескольким аспектам, обеспечивается средство, которое в случае его инсталляции удаляет из архитектуры выбранную архитектурную функцию таким образом, что функция не может быть включена или выключена независимо от состояния других управляющих элементов в пределах окружения. Когда средство инсталлировано, архитектурная функция не поддерживается. Результирующая ситуация является равнозначной отсутствию доступа к функции в архитектуре и, фактически, реализующий функцию код может быть удален, обойден или иным образом устранен. Одна такая архитектурная функция представлена трансляцией виртуальных адресов, такой как динамическая трансляция (DAT) адресов, причем архитектура представлена, например, ESA/390.

В одном конкретном варианте обеспечивается вычислительное окружение, которое сконфигурировано для поддержки нескольких архитектурных режимов, например первого архитектурного режима, такого как расширенный режим, например z/Архитектура, и второго архитектурного режима, такого как устаревший режим, например ESA/390. В одном варианте осуществления первый архитектурный режим имеет архитектурные отличия от второго архитектурного режима, такие как обеспечение первым архитектурным режимом 64-битовой адресации и использование им 64-битовых регистров общего назначения, и обеспечение вторым архитектурным режимом 31-битовой адресации и использование им 32-битовых регистров общего назначения. Кроме того, определенные архитектурные функции, такие как DAT, поддерживаются первым архитектурным режимом и не могут быть поддержаны вторым архитектурным режимом.

В то время как вычислительное окружение сконфигурировано для параллельной поддержки нескольких архитектурных режимов, оно производит обработку только в одном из режимов. Таким образом, согласно аспекту изобретения, на основании получения процессором вычислительного окружения запроса на выполнение операции, использующей выбранную архитектурную функцию, процессор либо выполняет функцию, либо обеспечивает указатель того, что она не выполняется, на основании того, была ли функция удалена из архитектурного режима, в котором вычислительное окружение в настоящее время производит обработку.

В другом варианте осуществления вычислительное окружение является виртуальной средой, имеющей управляющую программу хоста, которая выполняется на процессоре, а также несколько гостевых виртуальных машин, поддерживаемых хостом. Хост производит обработку, например, в первом архитектурном режиме. Однако, гостевые виртуальные машины, инициируемые хостом, могут либо производить, либо не производить обработку в том же самом архитектурном режиме, как и хост. Например, одна виртуальная машина может быть инициирована в первом архитектурном режиме, обеспечивающем выбранную архитектурную функцию, а другая виртуальная машина может быть инициирована во втором архитектурном режиме, не обеспечивающем выбранную архитектурную функцию. В одном варианте осуществления второй архитектурный режим обеспечивает сокращенный набор архитектурных функций первого архитектурного режима. Выбранная архитектурная функция не является частью архитектуры, в которой она была удалена из архитектуры (например, создается версия архитектуры без реализующего функцию кода, или код, который ранее имелся в архитектуре для поддержки этой функции, был обойден, удален или иным образом устранен).

В другом варианте осуществления второй архитектурный режим может предложить функции или средства, отличающиеся от первой архитектуры, но специальные архитектурные инструменты могут быть обеспечены в первом архитектурном режиме и не обеспечены во втором архитектурном режиме. В одном типовом варианте осуществления трансляция DAT обеспечивается в первой архитектуре, но не обеспечивается (в виде, заданном первой архитектурой, или в любом другом виде, например обеспечиваемом согласно одному или нескольким из числа архитектур ESA/390, S/390, S/370, S/360, Power PC, Power PC согласно Book 3E, Intel/AMD x86, Itanium или любой другой спецификации архитектуры, соответствующей DAT или подобному DAT средству) во второй архитектуре. IBM, z/OS, z/VM, z/Architecture, Processor Resource/Systems Manager, PowerPC и Power Systems являются торговыми марками International Business Machines Corporation, зарегистрированными в нескольких юрисдикциях по всему миру. Другие используемые здесь наименования могут быть представлены зарегистрированными торговыми марками, торговыми марками или названиями продукта International Business Machines Corporation или других компаний. Intel и Itanium являются торговыми марками или зарегистрированными торговыми марками Intel Corporation или ее филиалов в Соединенных Штатах и других странах.

Как указано в настоящем документе, в одном примере, архитектурная функция, которая обеспечивается в первой архитектуре и не обеспечивается во второй архитектуре, является трансляцией виртуальных адресов, такой как динамическая трансляция (DAT) адресов. Таким образом, в одном конкретном примере, в вычислительном окружении обеспечивается средство (функция) No-DAT (также называемое NDAT), что указывает на отсутствие поддержки динамической трансляции адресов посредством конкретного архитектурного режима (например, устаревшего архитектурного режима). Средство удаляет возможность, например, для находящейся в архитектурном режиме ESA/390 конфигурации подключения динамической трансляции (DAT) адресов. Таким образом, когда это средство инсталлировано и активировано, конфигурация в архитектурном режиме ESA/390 не может иметь подключенную DAT. Попытка подключить DAT вызывает, например, прерывание программы по исключению по No-DAT. В других вариантах осуществления указываются другие коды исключений.

В одном варианте осуществления средство NDAT также деактивирует выполнение одной или нескольких команд, обычно использующихся совместно с трансляцией DAT, таких как, например, команды загрузки действительного адреса (Load Real Address) (LRA). Выполнение команды загрузки действительного адреса, например, предотвращается во втором архитектурном режиме, хотя она может быть выполнена в первом архитектурном режиме.

В одном варианте осуществления средство NDAT может быть избирательно активировано в одном или нескольких вычислительных окружениях (например, процессоры, LPAR, гости). Однако, когда это средство активировано в вычислительном окружении, окружение не может использовать DAT во второй архитектуре (то есть, в ESA/390 отсутствует DAT) независимо от параметров настройки других управляющих элементов в пределах окружения.

Такие другие управляющие элементы обходят или отменяют.

Один пример вычислительного окружения для охвата и использования одного или нескольких аспектов средства No-DAT описан со ссылками на фиг. 1А. Согласно фиг. 1А в одном примере вычислительное окружение 100 основано на z/Архитектуре, предлагаемой IBM (IBM® Corporation, Армонк, Нью-Йорк), z/Архитектура описана в публикации патента IBM под названием «z/Архитектура, принципы работы» (z/Architecture, Principles of Operation), публикация №SA22-7932-09, 10-й выпуск, сентябрь 2012. Хотя вычислительное окружение основано на z/Архитектуре, в одном варианте осуществления оно также поддерживает одну или несколько других архитектурных конфигураций, таких как ESA/390 или подверсия ESA/390.

В качестве примера, вычислительное окружение 100 включает в себя центральный вычислительный комплекс (СРС) 102, присоединенный к одному или нескольким устройствам 106 ввода/вывода через одно или несколько устройств 108 управления. Центральный вычислительный комплекс 102 включает в себя, например, память 104 процессора (известную также под названием оперативная память, основная память, центральная память), соединенную с одним или несколькими центральными процессорами (известными также под названием центральных вычислительных устройств (ЦП)) 110, и с подсистемой 111 ввода/вывода, каждый из указанных элементов описан ниже.

Память 104 процессора включает в себя, например, один или несколько разделов 112 (например, логических разделов), а также встроенное программное обеспечение 113 процессора, которое включает в себя гипервизор 114 логического раздела и другое встроенное программное обеспечение 115 процессора. Один пример гипервизора 114 логического раздела представлен администратором ресурсов процессора/системы Processor Resource/Systems Manager™ (PR/SM), предлагаемым International Business Machines Corporation, Армонк, Нью-Йорк.

Логический раздел функционирует как отдельная система и имеет в себе одно или несколько приложений 120 и, факультативно, резидентную операционную систему 122, которая может отличаться для каждого логического раздела. В одном варианте осуществления операционная система является z/OS операционной системой, z/VM операционной системой, z/Linux операционной системой или операционной системой TPF, предлагаемой International Business Machines Corporation, Армонк, Нью-Йорк. Логическими разделами 112 управляет гипервизор 114 логических разделов, который реализован посредством встроенного программного обеспечения, функционирующего на процессорах 110. При рассмотрении в настоящем документе, встроенное программное обеспечение включает в себя, например, микрокод и/или милликод процессора. Он включает в себя, например, команды аппаратного уровня и/или структуры данных, используемые в реализации высокоуровневого машинного кода. В одном варианте он включает в себя, например, проприетарный код, обычно поставляемый как микрокод, который включает в себя выверенное программное обеспечение или микрокод, специфичный для используемого оборудования и управляющий доступом операционной системы к оборудованию системы.

Центральные процессоры 110 являются физическими процессорными ресурсами, выделенными логическим разделам. Конкретно, каждый логический раздел 112 имеет один или несколько логических процессоров, каждый из которых представляет собой, полностью или частично, выделенный разделу физический процессор 110. Логические процессоры конкретного раздела 112 могут быть либо выделены разделу таким образом, что базовый процессорный ресурс 110 резервируется для данного раздела, либо быть используемыми совместно с другим разделом таким образом, что базовый процессорный ресурс является потенциально доступным другому разделу. В одном из вариантов, один или несколько из ЦП включают в себя описанные в настоящем документе аспекты средства (функции) 130 No-DAT (NDAT).

Подсистема 111 ввода/вывода направляет поток информации между устройствами 106 ввода-вывода и основной памятью 104. Эта подсистема соединена с центральным вычислительным комплексом в том плане, что она может быть как частью центрального вычислительного комплекса, так и быть выполненной отдельной от него. Подсистема ввода/вывода освобождает центральные процессоры от задач сообщения непосредственно с устройствами ввода-вывода и позволяет обработке данных продолжаться одновременно с обработкой ввода/вывода.

Для обеспечения связи подсистема ввода/вывода использует коммуникационные адаптеры ввода/вывода.

Существуют различные типы коммуникационных адаптеров, в том числе, например, каналы, адаптеры ввода/вывода, платы протокольной управляющей информации (PCI), платы Ethernet, платы интерфейса хранения малых вычислительных машин (SCSI) и т.д. В описанном здесь конкретном примере коммуникационные адаптеры ввода/вывода являются каналами, и поэтому, подсистема ввода/вывода в настоящем документе называется канальной подсистемой. Тем не менее, данный пример является только одним из многих. Также могут использоваться и другие типы подсистем ввода/вывода.

Подсистема ввода/вывода использует один или несколько трактов ввода/вывода в качестве коммуникационных каналов при управлении потоком информации к устройствам 106 ввода-вывода или от них. В этом конкретном примере эти тракты называются канальными трактами, поскольку коммуникационные адаптеры являются каналами.

Другой пример вычислительного окружения для охвата и использования одного или нескольких аспектов средства No-DAT описан со ссылками на фиг. 1Б. В этом примере вычислительное окружение 150 включает в себя центральный вычислительный комплекс 152, обеспечивающий поддержку виртуальной машине. СРС (центральный вычислительный комплекс) 152 соединен с одним или несколькими устройствами 106 ввода/вывода (ввода/вывода) через одно или несколько устройств 108 управления. Центральный вычислительный комплекс 152 включает в себя, например, память 154 процессора (известную также под названием оперативная память, основная память, центральная память), соединенную с одним или несколькими центральными процессорами (известными также под названием центральных вычислительных устройств (ЦП)) 110, и с подсистемой 111 ввода/вывода.

Память процессора 154 включает в себя, например, одну или несколько виртуальных машин 162, а также встроенное программное обеспечение 163 процессора, который включает в себя хост-гипервизор 164 и другое встроенное программное обеспечение 165 процессора. Один пример хост-гипервизора 164 представлен z/VM®, предлагаемым International Business Machines Corporation, Армонк, Нью-Йорк.

Поддержка виртуальной машины со стороны СРС обеспечивает возможность управления большим количеством виртуальных машин 162, каждая из которых способна к хостингу гостевой операционной системы 172, такой как Linux®. Каждая виртуальная машина 162 способна к функционированию в качестве отдельной системы. Таким образом, каждая виртуальная машина может быть независимо сброшена, может служить хостом для гостевой операционной системы и может работать с различными программами 120. Операционная система или прикладная программа, работающая в виртуальной машине, представляется как имеющая доступ к полной системе, но в действительности, только ее часть является доступной. Linux является зарегистрированной торговой маркой Linus Torvalds в Соединенных Штатах, в других странах, или в обеих юрисдикциях.

В этом конкретном примере модель виртуальных машин является моделью V=V, в которой абсолютная или реальная память виртуальной машины поддерживается виртуальной памятью хоста вместо реальной или абсолютной памяти. Каждая виртуальная машина имеет пространство виртуальной линейной памяти. Физические ресурсы принадлежат хосту 164, и совместно используемые физические ресурсы по мере необходимости диспетчеризируются посредством хоста к гостевым операционным системам для удовлетворения их вычислительных потребностей.

Такая модель виртуальной машины V=V (то есть, гость со страничной организацией) подразумевает, что взаимодействиями между гостевыми операционными системами и физическими совместно используемыми ресурсами машины управляет хост, поскольку большое количество гостей обычно исключает для хоста возможность простого разделения и присвоения аппаратных ресурсов сконфигурированным гостям. Один или несколько аспектов модели V=V, кроме того, описаны в публикации IBM® под названием «z/VM: Выполнение гостевых операционных систем» (z/VM: Running Guest Operating Systems), IBM® публикация № SC24-5997-02, октябрь 2001.

Центральные процессоры 110 являются физическими процессорными ресурсами, которые присваиваются виртуальной машине. Например, виртуальная машина 162 включает в себя один или несколько логических процессоров, каждый из которых представляет, полностью или частично, физический процессорный ресурс 110, который может быть динамическим образом выделен виртуальной машине. Виртуальными машинами 162 управляет хост 164.

В одном варианте осуществления аппаратного оборудование/встроенное программное обеспечение хоста (например, z/VM®) и процессора (например, System z) взаимодействуют друг с другом управляемым совместным способом с целью обработки операций гостевой операционной системы V=V без необходимости в передаче управления между гостевой операционной системой и хостом. Гостевые операции могут быть выполнены непосредственно, без вмешательства хоста, с помощью средства, позволяющего командам выполняться в режиме интерпретации для гостя с режимом записи в память со страничной организацией. Это средство обеспечивает команду запуска выполнения в режиме интерпретации (Start Interpretive Execution) (SIE), которую хост может выдавать путем назначения блока управления, называемого описанием состояния, который содержит состояние и управляющие воздействия гостя (виртуальной машины), такие как управляющие элементы выполнения и управляющие элементы режима. Команда переводит машину в режим интерпретационного выполнения, в котором гостевые команды и прерывания обрабатываются непосредственно до тех пор, пока не возникает состояние, требующее вмешательства хоста. Когда такое состояние возникает, выполнение в режиме интерпретации заканчивается и, либо реализуется прерывание хоста, либо команда SIE завершает сохранение деталей возникшего состояния. Это последнее действие вызывают перехватом. Один пример выполнения в режиме интерпретации описан в работе «Система/370 - Расширенная архитектура/Выполнение в режиме интерпретации» (System/370 Extended Architecture/Interpretive Execution), IBM публикация № SA22-7095-01, сентябрь 1985.

Конкретно, в одном варианте осуществления средство выполнения в режиме интерпретации обеспечивает команду для выполнения виртуальных машин. Эта команда, называемая запуском выполнения в режиме интерпретации (Start Interpretative Execution) (SIE), выпускается хостом, создающим гостевое окружение выполнения. Хост является управляющей программой, которая непосредственно управляет реальной машиной, а гость относится к любой виртуальной или интерпретируемой машине. Машина переводится в режим интерпретационного выполнения посредством хоста, выдающим команду SIE. В этом режиме машина обеспечивает функции выбранной архитектуры (например, z/Архитектуры, ESA/390). Функции включают в себя, например, среди прочего, выполнение привилегированных и проблемных программных команд, трансляцию адресов, обработку прерываний и согласование по времени. Считается, что машина интерпретирует выполняемые ею функции в контексте виртуальной машины.

Команда SIE имеет операнд, называемый описанием состояния, который включает в себя информацию, относящуюся к текущему состоянию гостя. Когда выполнение SIE заканчивается, представляющая состояние гостя информация, включая сюда PSW гостя, сохраняется в описании состояния прежде, чем управление будет возвращено хосту.

Архитектура выполнения в режиме интерпретации обеспечивает режим записи в память для абсолютной памяти, называемый режимом записи в память со страничной организацией. В режиме записи в память со страничной организацией динамическая трансляция адресов на уровне хоста используется для отображения гостевой основной памяти. Хост имеет способность к распределению реальной памяти гостей с режимом записи в память со страничной организацией по применимым пакетам в произвольных местоположениях в основной памяти хоста при помощи DAT хоста, и к разбиению гостевых данных на страницы для вспомогательной памяти. Такая техника обеспечивает гибкость при выделении реальных машинных ресурсов и, в то же время, сохраняет для гостя ожидаемое внешнее представление непрерывного диапазона абсолютной памяти.

Окружение виртуальной машины может дважды вызывать DAT для применения: сначала на гостевом уровне, для трансляции гостевого виртуального адреса посредством управляемых гостем трансляционных таблиц в гостевой действительный адрес, а затем, для гостя со страничной организацией, на уровне хоста, для трансляции соответствующего виртуального адреса хоста в действительный адрес хоста.

В определенных случаях, хосту приходится вмешиваться в операции, обычно делегируемые машине. С этой целью описание состояния включает в себя управляющие элементы, задаваемые хостом для «прерывания» или перехвата особых состояний. Биты управления перехватом запрашивают возвращение машиной управления к имитации хоста при встрече с конкретными гостевыми командами. Интервенционные управляющие элементы захватывают основные сведения по активированному состоянию в PSW таким образом, что хост может обеспечить для гостя прерывание, которое он удерживает отложенным. В то время как интерпретация продолжается, интервенционные управляющие элементы могут быть асинхронным образом заданы посредством хоста на другом реальном процессоре. Машина периодически повторно выбирает управляющие элементы из памяти таким образом, что распознаются обновленные значения. Гостевые прерывания, таким образом, могут быть сделаны отложенными без преждевременного нарушения интерпретации.

В одном предпочтительном варианте настоящего изобретения, для виртуальных окружений, в описании состояния SIE обеспечивается индикатор управления выполнением. В общем, если индикатор для этой архитектурной функции представлен нолем, функция не сделана доступной в виртуальной машине, а если индикатор представлен единицей, предпринимается выполнение ассоциированной функции в режиме интерпретации. В одном из вариантов, когда режим записи в память со страничной организацией находится в архитектурном режиме ESA/390, а индикатор представлен единицей, средство NDAT инсталлировано в госте, когда индикатор представлен нолем, NDAT не инсталлировано. Когда NDAT инсталлировано, гость не должен использовать DAT, независимо от состояния других управляющих элементов (например, других управляющих элементов или средств, которые управляют выполнением в виртуальных окружениях), которые могут управлять доступностью функции DAT. (В другом варианте осуществления NDAT обеспечивается в виртуальном окружении в качестве глобального средства без обеспечения специального индикатора.)

В дополнение к управляющим элементам выполнения, в описании состояния выполнение гостя в режиме ESA/390 или z/Архитектуры задают управляющие элементы режима, которые также осуществляют выбор одного из нескольких способов представления гостевой основной памяти гостевой виртуальной машины в памяти хоста.

Согласно одному предпочтительному варианту настоящего изобретения, в управляющем элементе состояния обеспечивается бит управления для выбора между пребыванием гостя в первом или втором архитектурном режиме (например, z/Архитектуре или ESA/390, соответственно). Согласно другому предпочтительному варианту настоящего изобретения, две различные команды могут обеспечивать хосту способность по созданию первой и второй гостевой виртуальной машины, например, могут быть обеспечены различные команды SIEz и SIEe для запуска гостевых машин в режиме z/Архитектуры и ESA/390, соответственно.

Команда SIE прогоняет виртуальный сервер, диспетчеризированный управляющей программой, до тех пор, пока либо интервал времени сервера не оказывается использованным, либо сервер не попытается выполнить операцию, которую не могут виртуализировать аппаратные средства, или для выполнения которой управляющая программа должна восстановить свое управление. На этом этапе выполнение команды SIE заканчивается, и управление возвращается к управляющей программе, которая либо имитирует команду, либо переводит виртуальный сервер в состояние принудительного ожидания. По завершении, управляющая программа вновь вводит виртуальный сервер в план для выполнения, и цикл вновь запускается. Таким образом, полные возможности и скорость ЦП являются доступными для виртуального сервера. Перехвату подвергаются только те привилегированные команды, которые требуют помощи со стороны управляющей программы или проверки ею их правильности. Такие перехваты SIE, как они известны, также используются управляющей программой для накладывания ограничений на операции, которые виртуальный сервер может выполнять на физическом устройстве.

Более подробная информация относительно SIE изложена в работе «Интерпретирующе-выполняющая архитектура ESA/390, основания для VM/ESA» (ESA/390 interpretive-execution architecture, foundation for VM/ESA), Осисек и др. (Osisek et al), IBM Systems Journal, том 30, №1, январь 1991, стр. 34-51.

В одном предпочтительном варианте настоящего изобретения, средство NDAT инсталлируется автоматически в гостях ESA/390 независимо от состояния каких-либо управляющих элементов. Таким образом, независимо от состояния каких-либо управляющих элементов в блоке управления состоянием SIE или другой опции для SIE или другой создающей виртуальную машину команды, соответствующая режиму ESA/390 виртуальная машина не имеет никакого доступа к средствам DAT.

Другой пример вычислительного окружения для охвата и использования одного или нескольких аспектов средства No-DAT описан со ссылками на фиг. 2. В этом примере вычислительное окружение 200 включает в себя неразбитое на разделы окружение, сконфигурированное для нескольких архитектурных режимов, включая сюда z/Архитектуру и ESA/390 или подверсию ESA/390. Это окружение включает в себя, например, процессор (центральное вычислительное устройство - ЦП) 202, который включает в себя, например, средство No-DAT (NDAT) 204, а также один или несколько кэшей 206. Процессор 202 коммуникативно соединен с имеющим один или несколько кэшей 210 участком 208 памяти и с подсистемой 212 ввода/вывода (ввода/вывода). Подсистема ввода/вывода 212 коммуникативно соединена с внешними устройствами 214 ввода-вывода, которые могут включать в себя, например, устройства ввода данных, датчики и/или устройства вывода, такие как дисплеи.

Другой предпочтительный вариант настоящего изобретения вычислительного окружения для охвата и использования одного или нескольких аспектов средства No-DAT описан со ссылками на фиг. 3А. В этом примере вычислительное окружение 300 включает в себя, например, предназначенное для исходной среды центральное вычислительное устройство (ЦП) 302, память 304, а также одно или несколько устройств ввода-вывода и/или интерфейсов 306, соединенных друг с другом, например, через одну или несколько шин 308 и/или другие присоединения. Например, вычислительное окружение 300 может включать в себя процессор PowerPC или сервер Power Systems, предлагаемые International Business Machines Corporation, Армонк, Нью-Йорк, HP Superdome с процессорами Intel Itanium II, предлагаемые Hewlett Packard, Пало-Альто, Калифорния, и/или другие машины, основанные на архитектурах, предлагаемых International Business Machines Corporation, Hewlett Packard, Intel, Oracle или другими.

Предназначенное для исходной среды центральное вычислительное устройство 302 включает в себя один или несколько собственных регистров 310, таких как один или несколько регистров общего назначения и/или один или несколько регистров особого назначения, используемых в процессе обработки в пределах окружения, а также средство No-DAT 311. Эти регистры включают в себя информацию, представляющую состояние окружения на какой-либо конкретный момент времени.

Кроме того, предназначенное для исходной среды центральное вычислительное устройство 302 выполняет команды и код, которые сохраняются в памяти 304. В одном конкретном примере центральное вычислительное устройство выполняет код 312 эмулятора, сохраняемый в памяти 304. Этот код активирует вычислительное окружение, сконфигурированное в одной архитектуре, для эмуляции одной или нескольких других архитектур. Например, код 312 эмулятора позволяет основанным на отличных от z/Архитектуры архитектурах машинам, таким как процессоры PowerPC, серверы Power Systems, серверы HP Superdome или другие, эмулировать z/Архитектуру (и/или ESA/390) и выполнять программное обеспечение и команды, разработанные на основе z/Архитектуры.

Более подробная информация относительно кода 312 эмулятора приведена со ссылками на фиг. 3Б. Сохраняемые в памяти 304 гостевые команды 350 содержат команды программного обеспечения (например, коррелирующие с машинными командами), которые были разработаны для выполнения в архитектуре, отличной от таковой для предназначенного для исходной среды ЦП 302. Например, гостевые команды 350 могут быть разработанными для выполнения на процессоре 202 z/Архитектуры, но вместо этого, эмулируются на предназначенном для исходной среды ЦП 302, которое может быть представлено, например, процессором Intel Itanium II. В одном примере, код 312 эмулятора включает в себя подпрограмму 352 выборки команд для получения одной или нескольких гостевых команд 350 из памяти 304 и, факультативно, для обеспечения локальной буферизации для полученных команд. Данный код также включает в себя подпрограмму 354 трансляции команд для определения типа полученной гостевой команды и для трансляции гостевой команды в одну или несколько соответствующих команд 356 исходной среды. Такая трансляция включает в себя, например, идентификацию функции, которая подлежит выполнению посредством гостевой команды, и выбор предназначенной для исходной среды команды (команд) для выполнения этой функции.

Кроме того, код 312 эмулятора включает в себя подпрограмму 360 управления эмуляцией для принуждения команд исходной среды к выполнению. Подпрограмма 360 управления эмуляцией может принудить предназначенное для исходной среды ЦП 302 к выполнению подпрограммы команд исходной среды, которые эмулируют одну или несколько ранее полученных гостевых команд и, в конце такого выполнения, возвращают управление подпрограмме выборки команд для эмуляции получения следующей гостевой команды или группы гостевых команд. Выполнение собственных команд 356 может включать в себя загрузку данных в регистр из памяти 304, сохранение данных обратно в память из регистра, или выполнение арифметической или логической операции некоторого типа, как задано подпрограммой трансляции.

Каждая подпрограмма, например, реализуется в программном обеспечении, сохраняемом в памяти и выполняемом посредством предназначенного для исходной среды центрального вычислительного устройства 302. В других примерах, одна или несколько из числа подпрограмм или операций, реализуются во встроенном программном обеспечении, аппаратных средствах, программном обеспечении или в некоторой комбинации из этих средств. Регистры эмулированного процессора могут быть эмулированы с помощью регистров 310 предназначенного для исходной среды ЦП или посредством использования местоположений в памяти 304. В вариантах осуществления гостевые команды 350, собственные команды 356 и код 312 эмулятора могут находиться в той же самой памяти или могут быть рассредоточены между различными запоминающими устройствами.

Согласно по меньшей мере одному предпочтительному варианту настоящего изобретения относительно системы эмуляции на фиг. 3А и 3Б, эмулятор для системы со средством NDAT, инсталлированным для второй архитектуры (например, ESA/390), но не для первой архитектуры (например, z/Архитектуры), содержит подпрограммы эмуляции для реализации трансляции DAT для режима z/Архитектуры и не содержит подпрограммы эмуляции для реализации трансляции DAT для режима архитектуры ESA/390. Вместо этого код 312 эмулятора для второго архитектурного режима включает в себя тесты для выявления попыток выполняющейся во втором архитектурном режиме эмулированной программы по активации трансляции DAT и, в случае обнаружения таковых, для непосредственной генерации одной или нескольких индикаций ошибки. В другом предпочтительном варианте настоящего изобретения при использовании подпрограмм общего кода для реализации первой и второй архитектуры, когда относящиеся к DAT функции вызываются программой, первый тест выполняется для выявления текущего архитектурного режима. Если текущий архитектурный режим соответствует первому архитектурному режиму, управление переходит к коду для реализации DAT для первого архитектурного режима. Когда текущий режим соответствует второму архитектурному режиму, управление переходит к подпрограмме обработки ошибок, и вызывается код, соответствующий активации трансляции DAT или выполнению трансляции DAT.

Согласно по меньшей мере одному предпочтительному варианту осуществления настоящего изобретения некоторые команды (например, LRA) используются совместно с DAT и, факультативно, являются деактивированными во втором архитектурном режиме, когда средство NDAT инсталлировано.

Согласно по меньшей мере одному предпочтительному варианту осуществления настоящего изобретения код 312 эмулятора не содержит код для эмуляции команды, соответствующей деактивированной команде, используемой совместно с DAT во втором архитектурном режиме. Согласно одному такому предпочтительному варианту осуществления настоящего изобретения код 312 эмулятора содержит код для эмуляции команды, соответствующей команде, используемой совместно с DAT в первом архитектурном режиме. В другом предпочтительном варианте осуществления настоящего изобретения при использовании подпрограмм общего кода для реализации первой и второй архитектуры, когда используемые совместно со связанными с DAT функциями команды вызываются программой, первый тест выполняется для выявления текущего архитектурного режима. Если текущий архитектурный режим соответствует первому архитектурному режиму, управление переходит к коду для реализации таких команд для первого архитектурного режима. Когда текущий режим соответствует второму архитектурному режиму, управление переходит к подпрограмме обработки ошибок, и вызывается код, соответствующий командам, используемым совместно с активацией трансляции DAT или выполнением трансляции DAT.

Описанные выше вычислительные окружения являются только примерами пригодных к использованию вычислительных окружений. Могут быть использованы и другие окружения, в том числе, но не ограничиваясь, другие неразбитые на разделы окружения, другие разбитые на разделы окружения и/или другие эмулированные окружения. Варианты осуществления не ограничиваются каким-либо окружением. Кроме того, хотя в настоящем документе описываются примеры специальной архитектуры, а также описываются конкретные архитектурные различия и различные архитектурные функции, все они являются только примерами.

Может быть использована другая архитектура, могут существовать другие архитектурные различия и/или другие архитектурные функции могут быть или не быть поддержаны посредством одной или нескольких из числа архитектур.

В одном предпочтительном варианте осуществления настоящего изобретения каждое вычислительное окружение сконфигурировано для поддержки множественных архитектур, таких как первая архитектура (например, z/Архитектура), которая предлагает первый набор архитектурных функций, в том числе, но не ограничиваясь, динамическую трансляцию адресов, и вторая архитектура (например, ESA/390), которая предлагает второй набор архитектурных функций. Второй комплект архитектурных функций является уменьшенным набором функций в том плане, что одна или несколько функций, таких как DAT, содержащиеся в первом наборе архитектурных функций, отсутствуют во втором наборе архитектурных функций.

Динамическая трансляция (DAT) адресов обеспечивает способность к прерыванию выполнения программы в произвольный момент, записи ее и ее данных во вспомогательной памяти, такой как запоминающее устройство с прямым доступом и, в более поздний момент времени, возвращения программы и данных к различным местоположениям основной памяти для возобновления ее выполнения. Перемещение программы и ее данных между главным и вспомогательным запоминающими устройствами может быть выполнено по частям, а возвращение информации в основную память может иметь место в ответ на попытку ЦП к ее вызову в то время, когда она является необходимой для выполнения. Эти функции могут быть выполнены без изменения или проверки программы и ее данных, они не требуют какого-либо явного соглашения по программированию для перемещаемой программы и не нарушают выполнение программы, за исключением предусмотренной к выполнению задержки.

С помощью соответствующей поддержки со стороны операционной системы, средство динамической трансляции адресов может быть использовано для обеспечения пользователю такой системы, в которой память представляется имеющей больший объем, нежели основная память, которая является доступной в конфигурации. Эту представляющуюся основную память называют виртуальной памятью, а используемые для обозначения местоположений в виртуальной памяти адреса называют виртуальными адресами. Виртуальная память пользователя может намного превосходить по размеру основную память, которая является доступной в конфигурации, и обычно обеспечивается во вспомогательном запоминающем устройстве. Виртуальная память считается составленной из блоков адресов, называемых страницами. Только получившие последними обращение страницы виртуальной памяти назначаются к занятию блоков физической основной памяти. По мере того, как пользователь обращается к страницам виртуальной памяти, которые не представлены в основной памяти, они вводятся для замены страниц в основной памяти, вероятность появления потребности в которых является меньшей. Свопинг страниц памяти может быть выполнен операционной системой без ведома пользователя.

Последовательность связанных с виртуальной памятью виртуальных адресов называют адресным пространством. С помощью соответствующей поддержки со стороны операционной системы, средство динамической трансляции адресов может быть использовано для обеспечения нескольких адресных пространств. Эти адресные пространства могут быть использованы для обеспечения степеней изоляции между пользователями. Такая поддержка может включать в себя абсолютно различное адресное пространство для каждого пользователя, что обеспечивает полную изоляцию, или путем отображения участка каждого адресного пространства на единственный общий участок памяти может быть обеспечена совместно используемая область. Также обеспечиваются команды, которые разрешают полупривилегированной программе получать доступ более чем к одному такому адресному пространству. Динамическая трансляция адресов предусматривает трансляцию, например, виртуальных адресов из множественных различных адресных пространств без необходимости в изменении параметров трансляции в регистрах управления. Эти адресные пространства называют первичным адресным пространством, вторичным адресным пространством и задаваемыми регистрами (AR) доступа адресными пространствами. Привилегированная программа может также вызывать получение доступа к собственному адресному пространству.

В процессе замены блоков основной памяти новой информацией от внешнего носителя является необходимым выявление того, который блок подлежит замене, и должен ли заменяемый блок быть записан и сохранен во вспомогательном запоминающем устройстве. Для помощи в этом процессе принятия решений, с ключом защиты памяти связывают бит обращений и бит изменений.

Динамическая трансляция адресов может быть задана для адресов команд и адресов данных, сгенерированных посредством ЦП.

Вычисление адресов может быть выполнено в 24-битовом, 31-битовом или 64-битовом режиме адресации. Когда вычисление адреса выполняется в 24-битовом или 31-битовом режиме адресации, для формирования 64-битового адреса слева добавляются, соответственно, 40 или 33 нолей. Результирующий логический адрес имеет, поэтому, длину в 64 бита. Действительный или абсолютный адрес, образованный посредством динамической трансляции адресов, и абсолютный адрес, образованный затем путем добавления префикса, в одном варианте осуществления имеют в длину 64 бита.

Динамическая трансляция адресов является способом трансляции виртуального адреса в процессе обращения к памяти в соответствующий действительный или абсолютный адрес. Виртуальный адрес может быть представлен первичным виртуальным адресом, вторичным виртуальным адресом, задаваемым регистром (AR) доступа виртуальным адресом или собственным виртуальным адресом. Адреса транслируются посредством, соответственно, первичного, вторичного, задаваемого регистром доступа или относящегося к собственному адресному пространству управляющего элемента.

После выбора соответствующего для адресного пространства управляющего элемента процесс трансляции является одинаковым для всех четырех типов виртуальных адресов. Управляющий элемент адресного пространства может быть представлен обозначением таблицы сегментов, задающим адресное пространство в 2 Гбайт, обозначением таблицы областей, задающим пространство в 4 Тбайт, 8 Пбайт или 16 Эбайт или обозначением действительного пространства, задающим пространство в 16 Эбайт. (Буквы K, М, Г, Т, П и Э представляют, соответственно, кило - 210, мега - 220, гига - 230, тера - 240, пета - 250, и экса - 260.) Обозначение таблицы сегментов или обозначение таблицы областей принуждают трансляцию к выполнению посредством таблиц, созданных посредством операционной системы в реальной или абсолютной памяти. Обозначение действительного пространства попросту принуждает виртуальный адрес к обработке в качестве действительного адреса без использования таблиц в памяти.

В процессе трансляции при использовании обозначения таблицы сегментов или обозначения таблицы областей распознаются три типа единиц информации - области, сегменты и страницы. Область является блоком последовательного распределения виртуальных адресов с длиной, например, 2 Гбайт и с началом на границе 2 Гбайт. Сегмент является блоком последовательного распределения виртуальных адресов с длиной, например, 1 Мбайт и с началом на границе 1 Мбайт. Страница является блоком последовательного распределения виртуальных адресов с длиной, например, 4 Кбайт и с началом на границе 4 Кбайт.

Виртуальный адрес, соответственно, разделен на четыре основных поля. Биты 0-32 называют индексом (RX) области, биты 33-43 называют индексом (SX) сегмента, биты 44-51 называют индексом (РХ) страницы, и биты 52-63 называют индексом (ВХ) байта.

Как задано его управляющим элементом адресного пространства, виртуальное адресное пространство может быть представлено 2 Гбайтовым пространством, включающим в себя одну область, или оно может быть представлено пространством с длиной до 16 Эбайт, включающим в себя области числом до 8Г. Часть RX виртуального адреса, относящегося к 2 Гбайтовому адресному пространству, должна быть представлена исключительно нолями. В противном случае, в одном примере, распознается исключение.

Часть RX виртуального адреса как таковая разделена на три поля. Биты 0-10 называют первым индексом (RFX) области, биты 11-21 называют вторым индексом (RSX) области и биты 22-32 называют третьим индексом (RTX) области.

Один пример трансляции виртуального адреса в действительный адрес описан со ссылками на фиг. 4. В этом примере управляющий элемент 400 адресного пространства включает в себя источник 402 таблицы, а также управляющий элемент 404 типа (DT) обозначения, который является указателем уровня запуска трансляции (то есть, указателем уровня иерархии, на котором должна начинаться трансляция адресов). Источник конкретной таблицы обнаруживают с использованием источника 402 таблицы и управляющего элемента 404 DT.

Затем, на основании таблицы биты виртуального адреса используют для индексации в специальной таблице для получения источника таблицы следующего уровня. Например, если выбрана первая таблица 406 областей, то биты 0-10 (RFX) 408 виртуального адреса используют для индексации в первой таблице областей для получения источника второй таблицы 410 областей. Затем биты 11-21 (RSX) 412 виртуального адреса используют для индексации во второй таблице 410 областей для получения источника третьей таблицы 414 областей. Точно так же, биты 22-32 (RTX) 416 виртуального адреса используют для индексации в третьей таблице 414 областей для получения источника таблицы 418 сегментов. Затем биты 33-43 (SX) 420 виртуального адреса используют для индексации в таблице 418 сегментов для получения источника таблицы 422 страниц, и биты, 44-51 (РХ) 424 виртуального адреса используют для индексации в таблице 422 страниц для получения записи (РТЕ) 425 таблицы страниц, имеющей действительный адрес 426 страничного блока. Действительный адрес страничного блока затем сочетают (например, объединяют в цепочку) со смещением 428 (биты 52-63) для получения действительного адреса.

Как описано в настоящем документе, в одном аспекте, средство динамической трансляции адресов не входит в набор доступных функций, обеспечиваемых выбранной архитектурой. Конкретно, в одном примере, обеспечивается средство No-DAT, что указывает на отсутствие поддержки DAT. Средство No-DAT может быть обеспечено в вычислительном окружении путем инсталляции средства и, факультативно, путем задания индикатора, такого как бита средства, например, бита 140, который указывает на то, что средство инсталлировано.

В одном примере, если биту задано значение единица, то функция инсталлирована. Хотя в одном варианте осуществления, средство активируется посредством бита средства, в других вариантах осуществления оно может быть активировано посредством других механизмов. Например, в окружении, имеющем виртуальных гостей, средство может быть активировано по умолчанию.

Кроме того, средство No-DAT может быть обеспечено путем предложения подверсии или сокращенного набора выбранной архитектуры, не включающего в себя средство DAT. В таком окружении может отсутствовать какой-либо явный указатель отсутствия его поддержки. Средство попросту отсутствует в архитектуре. В одном варианте осуществления средство No-DAT (также называемое NDAT, ESA/390-No-DAT или 390NDAT), может быть доступным в модели, реализующей z/Архитектуру. Средство удаляет возможность при нахождении в архитектурном режиме ESA/390 осуществления конфигурации с включенной динамической трансляцией (DAT) адресов. Иными словами, конфигурация в архитектурном режиме ESA/390 не может иметь включенную DAT, когда имеется средство NDAT. Попытка включения DAT вызывает прерывание программы по исключению по No-DAT в одном варианте осуществления. В других вариантах осуществления обеспечиваются другие коды прерывания программы или другие способы индикации ошибки. В еще одном варианте осуществления ошибка не обозначается, но DAT остается деактивированным.

В одном варианте осуществления активация средства No-DAT в сконфигурированном для средства процессоре является факультативной, в то время как в других вариантах осуществления, это средство автоматически инсталлируется и активируется на всех процессорах вычислительного окружения (или на выбранных процессорах в еще одном варианте осуществления). В одном конкретном варианте осуществления средство No-DAT должно быть инсталлировано в конфигурациях гость-2 (гость второго уровня, в котором случае гость инициализируется посредством другого гостя).

В такой конфигурации, если гость-2 инициализируется в ESA/390, он не способен использовать DAT. Несмотря на это, гость-1 и хост-процессоры могут быть инициализированы в z/Архитектуре и, поэтому, имеют возможность использования DAT. Кроме того, в одном варианте осуществления, гость-1 или хост может быть инициализирован в ESA/390, а средство No-DAT не быть активированным. Таким образом, гость-1 или хост может использовать DAT, в то время как No-DAT инсталлировано для гостя-2 и, поэтому, гость-2 не может использовать DAT, когда он пребывает в ESA/390.

Когда средство No-DAT инсталлировано в поддерживающем множественные архитектурные режимы вычислительном окружении, DAT может быть выполнена, когда окружение находится в первом архитектурном режиме, таком как архитектурный режим z/Архитектуры, но не тогда, когда окружение находится во втором архитектурном режиме, таком как архитектурный режим ESA/390.

Любая попытка выполнения DAT при пребывании в архитектурном режиме ESA/390 и при обеспечении NDAT, имеет результатом, например, прерывание программы по исключению по No-DAT, в одном примере. В других вариантах осуществления для указания на ошибку используется другое прерывание программы. В еще одном варианте осуществления ошибка не обозначается, выполнение продолжается, но DAT остается отключенным.

Как указано в настоящем документе, исключение по No-DAT распознается в том случае, когда функция динамической трансляции адресов не обеспечивается в конфигурации, и совершается попытка включения DAT или выполнения DAT.

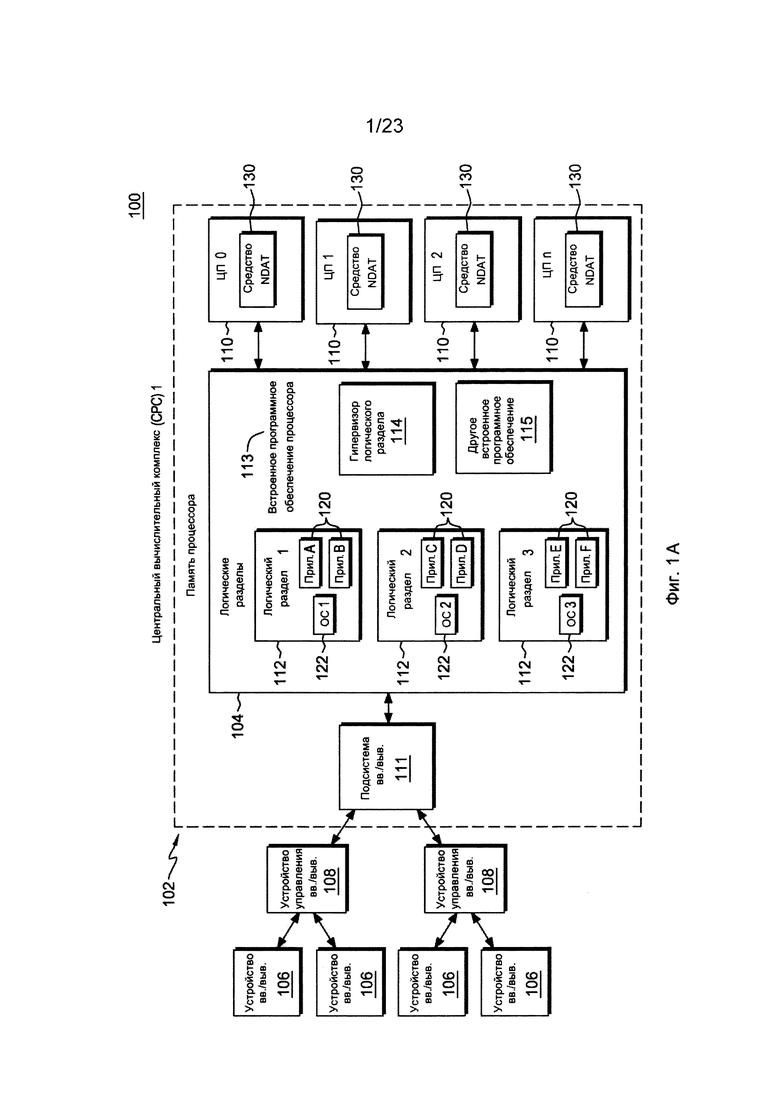

Исключение распознается в следующих случаях, в качестве примеров:

1. Производится попытка включения DAT при выполнении команды LOAD PSW (загрузки PSW). Подлежащее загрузке значение не проверяется перед изменением PSW.

2. Выполняется команда LOAD REAL ADDRESS (загрузки действительного адреса). Выполнение подавляется, а коду длины команды задается значение 2.

3. Производится попытка включения DAT при выполнении команды SET SYSTEM MASK (задания системной маски). Подлежащее загрузке значение не проверяется перед изменением текущего PSW.

4. Производится попытка включения DAT при выполнении команды STORE THEN OR SYSTEM MASK (изначального сохранения или системной маски). Пропускаемое через схему ИЛИ к системной маске значение не проверяется перед изменением системной маски текущего PSW.

5. Подобно случаю 1, происходит прерывание, и новое по прерыванию PSW имеет значение бита на позиции 5 равное единице.

Каждый из вышеупомянутых случаев дополнительно описан ниже: Более подробная информация относительно команды загрузки PSW приводится со ссылками на фиг. 5. В одном варианте осуществления команда 500 загрузки PSW включает в себя поле 502 кода операции, включающее в себя код операции (opcode) для указания на операцию загрузки PSW, основное поле (В2) 504, и поле (D2) 506 смещения. Содержимое общего регистра, на которое указывает поле В2, добавляется к содержимому поля D2 для формирования адреса второго операнда в памяти (называемого вторым адресом операнда).

При выполнении команды загрузки PSW текущее PSW заменяется 16-байтовым PSW, образованным из содержимого двойного слова в местоположении, на которое указывает второй адрес операнда.

Бит 12 двойного слова должен иметь значение единица. В противном случае, в зависимости от модели, может быть распознано исключение по спецификации. Если инсталлировано средство конфигурации (CZAM) архитектурного режима для z/Архитектуры, то исключение по спецификации распознается в том случае, если бит 12 двойного слова не является единицей. В одном варианте осуществления средство CZAM реконфигурирует вычислительное окружение (например, процессор, LPAR, гость) таким образом, что в поддерживающем множественные архитектуры окружении более не поддерживаются один или несколько аспектов архитектуры, такой как ESA/390. Инсталляция CZAM затрагивает некоторые процессы в вычислительном окружении, такие как включение питания, сброс и т.д. Например, если CZAM инсталлировано и активировано, то последовательность включения питания или сброса более вероятно инициирует z/Архитектуру, но, например, не ESA/390. Аспекты CZAM описаны в связанной и принадлежащей тому же правообладателю заявке под названием «Конфигурация архитектурного режима» (Architectural Mode Configuration), Гэйни и др. (Gainey et al), (номер досье IBM POU920140021US1).

Биты 0-32 двойного слова, за исключением бита 12, который имеет инвертированное значение, размещаются в положениях 0-32 текущего PSW. Биты 33-63 двойного слова размещаются в положениях 97-127 текущего PSW. Битам 33-96 текущего PSW задаются нулевые значения.

Функция преобразования в последовательную форму и синхронизации контрольной точки выполняется прежде или после выборки операнда, и вновь после завершения операции.

Операнд должен быть назначен на границе двойного слова. В противном случае, распознается исключение по спецификации. Если бит 12 операнда представлен нолем, в зависимости от модели, может быть распознано исключение по спецификации.

Поля PSW, которые должны быть загружены посредством команды, не проверяются на допустимость перед их загрузкой, за исключением проверки бита 12. Однако сразу после загрузки распознается исключение по спецификации и происходит прерывание программы, когда для недавно загруженного PSW является истинным любое из последующих условий:

- Любой из битов 0, 2-4, 12 или 24-30 представлен единицей.

- Биты 31 и 32 оба равны нолю, но не все биты 97-103 представлены нолями.

- Биты 31 и 32 представлены единицей и нолем, соответственно.

В этих случаях операция завершается, а получающийся код длины команды равен 0.

Операция подавляется на всех исключениях адресации и защиты.

Получающийся условный код: Код задается, как указано в новом загруженном PSW. Программные исключения:

- Доступ (выборка, операнд 2)

- Привилегированная операция

- Спецификация

Примечание по программированию: Второй операнд должен иметь формат ESA/390 PSW, пример которого описан ниже. Если бит 12 операнда представлен нолем, исключение по спецификации распознается в процессе или после выполнения команды LOAD PSW.

Более подробная информация относительно PSW приведена в статье «Разработка и реквизиты z/Архитектуры» (Development and Attributes of z/Architecture), Пламбек и др. (Plambeck et al), IBM J. Res. & Dev., Vol. 46, №4/5, июль/сентябрь 2002.

Один вариант осуществления формата слова состояния программы (PSW) описан со ссылками на фиг. 6. Согласно фиг. 6, в этом примере формат слова состояния программы является форматом ESA/390, за исключением того, что бит 31 показан как ЕА, как обозначено ниже.

В одном варианте осуществления слово 600 состояния программы включает в себя последующие поля, в качестве примера:

Маска PER (R) 602: Бит 1 управляет активацией в ЦП прерываний, связанных с регистрацией (PER) программных событий. Когда бит представлен нолем, никакое событие PER не может вызвать прерывание. Когда бит представлен единицей, прерывания разрешены согласно битам маски события PER в регистре 9 управления.

Режим DAT (Т) 604: Бит 5 управляет наличием скрытой динамической трансляции (DAT) адресов для логических адресов и адресов команд, используемых для получения доступа к памяти. Когда бит представлен нолем, DAT выключена, и логические адреса и адреса команд обрабатываются как действительные адреса. Когда бит представлен единицей, DAT включена, а механизм динамической трансляции адресов вызван.

Маска ввода/вывода (IO) 606: Бит 6 управляет активацией в ЦП прерываний для ввода/вывода. Когда бит представлен нолем, прерывание ввода/вывода не может произойти. Когда бит представлен единицей, прерывания ввода/вывода подвергаются воздействию битов маски подкласса прерывания ввода/вывода в регистре 6 управления. Когда бит маски подкласса прерывания ввода/вывода представлен нолем, прерывание ввода/вывода для данного подкласса прерывания ввода/вывода не может произойти. Когда бит маски подкласса прерывания ввода/вывода представлен единицей, прерывание ввода/вывода для данного подкласса прерывания ввода/вывода может произойти.

Внешняя маска (ЕХ) 608: Бит 7 управляет активацией в ЦП прерываний посредством условий, включаемых во внешний класс. Когда бит представлен нолем, внешнее прерывание не может произойти. Когда бит представлен единицей, внешнее прерывание подвергается воздействию соответствующих битов подкласса внешней маски в регистре 0 управления. Когда бит подкласса представлен нолем, связанные с подклассом условия не могут вызвать прерывание. Когда бит подкласса представлен единицей, прерывание в этом подклассе может произойти.

Ключ PSW (Key) 610: Биты 9-11 формируют ключ доступа для обращения к памяти посредством ЦП. Если обращение является объектом управляемой ключом защиты, ключ PSW согласовывается с ключом защиты памяти при сохранении информации или при выборке информации из защищенного от выборки местоположения. Тем не менее, для каждого из числа операндов Перейти к первичному выражению, Перейти ко вторичному выражению, Перейти с ключом, Перейти с исходным ключом и Перейти с целевым ключом, а также для одного или для обоих операндов Перейти с необязательными спецификациями, вместо ключа PSW используется ключ доступа, определенный как операнд.

Бит 12 612: Этот бит указывает на текущий архитектурный режим. Он имеет значение единица для формата PSW для ESA/390. Для формата PSW для z/Архитектуры это значение бита задается нолем. При пребывании в режиме z/Архитектуры, загрузка расширенной PSW команды (LPSWE) задана для загрузки истинного PSW для z/Архитектуры (которое имеет другой формат, отличный от описанного в настоящем документе формата, и включающий в себя наличие адреса команды в битах 64-127). Тем не менее, загрузка PSW (LPSW) в ESA/390 все еще поддерживается и может быть использована для загрузки формата PSW для ESA/390. Когда LPSW выполняется, а вычислительное окружение находится в режиме z/Архитектуры, процессор расширяет формат PSW для ESA/390 до формата для z/Архитектуры, включая сюда инвертирующий бит 12. Эта операция является обратной к сворачиванию формата PSW для z/Архитектуры, которое операционная система выполняет для создания формата PSW для ESA/390. Таким образом, в вычислительных окружениях, поддерживающих и ESA/390 и z/Архитектуру, когда копия PSW размещается в памяти, операционная система сворачивает полное PSW для z/Архитектуры к размеру и формату PSW для ESA/390. Таким образом, другое программное обеспечение с зависимостями от формата PSW может не знать о PSW для z/Архитектуры.

Маска машинного контроля (М) 614: Бит 13 управляет активацией в ЦП прерываний посредством условий машинного контроля. Когда бит представлен нолем, прерывание машинного контроля не может произойти. Когда бит представлен единицей, прерывания машинного контроля вследствие повреждения системы и повреждения обработки команд являются разрешенными, но прерывания вследствие других условий подкласса машинного контроля подвергаются воздействию битов маски подкласса в регистре 14 управления.

Состояние ожидания (W) 616: Когда бит 14 представлен единицей, ЦП ожидает, то есть посредством ЦП никакие команды не обрабатываются, но могут иметь место прерывания. Когда бит 14 представлен нолем, выборка и выполнение команды происходят нормальным способом. Когда бит представлен единицей, индикатор ожидания представлен единицей.

Заданный режим (Р) 618: Когда бит 15 представлен единицей, ЦП находится в заданном режиме. Когда бит 15 представлен нолем, ЦП находится в супервизорном режиме. В супервизорном режиме все команды являются допустимыми. В заданном режиме являются допустимыми только те команды, которые обеспечивают значащую информацию заданной программе, и которые не могут затронуть целостность системы. Такие команды называют непривилегированными командами. Команды, которые не являются допустимыми в заданном режиме, называют привилегированными командами. Когда ЦП в заданном режиме пытается выполнить привилегированную команду, распознается исключение по привилегированной операции. Другая группа команд, называемых полупривилегированными командами, выполняется посредством ЦП в задачном режиме только в том случае, когда выполняются специальные проверки полномочий. В противном случае, распознается исключение по привилегированной операции или какое-либо другое программное исключение, в зависимости от того конкретного требования, которое было нарушено.

Управление адресным пространством (AS) 620: Биты 16 и 17 совместно с битом 5 PSW управляют режимом трансляции.

Условный код (СС) 622: Биты 18 и 19 представляют собой два бита условного кода. Условному коду присваивают значения 0, 1, 2 или 3 в зависимости от результата, полученного при выполнении конкретных команд. Большинство арифметических и логических операций, а также некоторые другие операции присваивают значения условного кода. Команда BRANCH ON CONDITION (перехода по условию) может задавать любой выбор значений условного кода в качестве критерия ветвления.

Программная маска 624: Биты 20-23 представляют собой четыре бита программной маски. Каждый бит связан с программным исключением нижеследующим образом.

Когда бит маски представлен единицей, результатом исключения является прерывание. Когда бит маски представлен нолем, не происходит никакого прерывания. Задание бита маски исчезновения порядка HFP для бита маски значимости разряда HFP также задает способ завершения операции при осуществлении соответствующего исключения.

Расширенный режим адресации (ЕА) 626: Бит 31 управляет размером исполнительных адресов и образованием исполнительных адресов совместно с битом 32, основным битом режима адресации. Когда бит 31 представлен нолем, режимом адресации управляет бит 32. Когда оба бита 31 и 32 представлены единицами, задается 64-битовая адресация.

Основной режим адресации (ВА) 628: Биты 31 и 32 управляют размером исполнительных адресов и образованием исполнительных адресов. Когда оба бита 31 и 32 представлены нолями, задается 24-битовая адресация. Когда бит 31 представлен нолем, а бит 32 представлен единицей, задается 31-битовая адресация. Когда оба бита 31 и 32 представлены единицами, задается 64-битовая адресация. Бит 31 равный единице и бит 32 равный нолю представляют собой недопустимую комбинацию, вызывающую распознавание исключения по спецификации. Режим адресации не управляет размером адресов PER, или адресов, используемых для получения доступа к DAT, ASN, вызываемому управлению блоком, таблицам связей, входных записей и слежения или спискам доступа или стеку соединений. Управление режимом адресации посредством битов 31 и 32 PSW можно подытожить следующим образом.

Адрес 630 команды: Биты 33-63 PSW представляют собой адрес команды. Адрес обозначает местоположение крайнего левого байта следующей подлежащей выполнению команды, если ЦП не находится в состоянии ожидания (бит 14 PSW равен единице).

Как описано выше, в дополнение к команде загрузки PSW, также и команда загрузки действительного адреса может вызывать распознавание исключения по No-DAT.

Типовые форматы команды загрузки действительного адреса изображены на фиг. 7А-7В. Как показано на фиг. 7А, в одном варианте осуществления, команда 700 загрузки действительного адреса имеет совокупность полей, включая сюда, например, поле 702 кода операции, содержащее код операции, указывающий на операцию загрузки действительного адреса, первое поле (R1) 704 регистра, индексное поле (Х2) 706, основное поле (В2) 708, и поле (D2) 710 смещения.

В другом варианте осуществления, как показано на фиг. 7Б, команда 720 загрузки действительного адреса имеет совокупность полей, включая сюда, например, поле 722а, 722b кода операции, содержащее код операции, указывающий на операцию загрузки действительного адреса, первое поле (R1) 724 регистра, индексное поле (Х2) 726, основное поле (В2) 728, и совокупность полей смещения (DL2, DH2) 730а, 730b.

В еще одном варианте осуществления, как показано на фиг. 7В, команда 740 загрузки действительного адреса имеет совокупность полей, включая сюда, например, поле 742а, 742b кода операции, содержащее код операции, указывающий на операцию загрузки действительного адреса, первое поле (R1) 744, индексное поле (Х2) 746, основное поле (В2) 748, и совокупность полей смещения (DL2, DH2) 750а, 750b.

В вышеупомянутых форматах R1 задает общий регистр, включающий в себя первый операнд, а содержимое общих регистров, обозначаемое полями Х2 и В2, добавляется к содержимому поля D2 или полей DL2, DH2 для формирования второго адреса операнда.

Для команды загрузки действительного адреса (LRA, LRAY) в 24-битовом или 31-битовом режиме адресации, если все биты 0-32 в составе 64-битового действительного или абсолютного адреса, соответствующего второму виртуальному адресу операнда, представлены нолями, биты 32-63 в составе действительного или абсолютного адреса размещаются в позициях 32-63 битов общего регистра R1, а биты, 0-31 данного регистра остаются неизменными. Если не все биты 0-32 действительного или абсолютного адреса представлены нолями, распознается исключение по специальной операции.

Для команды LRA или LRAY в 64-битовом режиме адресации, и для команды загрузки действительного адреса (LRAG) в любом режиме адресации, 64-битовый действительный или абсолютный адрес, соответствующий второму виртуальному адресу операнда, размещается в общем регистре R1.

Когда EDAT-1 (расширенный DAT-1) не применяется, или когда EDAT-1 применяется, но второй операнд транслируется посредством записи (STE) таблицы сегментов, в которой управляющий STE-форматом элемент представлен нолем, размещенный в общем регистре R1 адрес является действительным. Когда EDAT-1 применяется, а второй операнд транслируется посредством записи таблицы сегментов, в которой управляющий STE-форматом элемент представлен единицей, или когда EDAT-2 применяется, а второй операнд транслируется посредством записи третьей таблицы области, в которой управляющий RTTE-форматом элемент представлен единицей, размещенный в общем регистре R1 адрес является абсолютным.

Виртуальный адрес, задаваемый полями Х2, В2 и D2, транслируется посредством функции динамической трансляции адресов, независимо от того, включена DAT или нет.