Область техники

Изобретение относится к средствам обеспечения устойчивости заданного уровня безопасности в компьютерных системах, а более конкретно к средствам реконфигурирования, т.е. изменения значений параметров, системы без изменения свойств системы с точки зрения безопасности.

Уровень техники

Использование и сопутствующая эволюция систем безопасности в компьютерных устройствах продолжают расти значительными темпами. В настоящее время систем безопасности существует уже огромное количество, начиная от простых и заканчивая сверхсложными. Простые системы как правило направлены на защиту от какой-либо одной угрозы (задачи безопасности) и содержат функционал, направленный на решение соответствующей задачи. Сложные системы могут являться целыми комплексными решениями по обеспечению комплексной защиты компьютерного устройства, начиная от защиты от вредоносного ПО и заканчивая управлением компьютерным устройством и его компонентами.

Поэтому множество компаний работает над созданием и развитием различных технологий, связанных с совершенствованием систем безопасности. Технологии могут быть связаны как с непосредственным созданием решений по обеспечению безопасности устройств, ресурсов устройств или данных пользователей от различных угроз, так и с совершенствованием таких аспектов системы безопасности, как быстродействие, отказоустойчивость и эргономичность как самой системы безопасности, так и систем, в которых работает система безопасности.

Например, в патенте US 7386885 В1 представлена система безопасности для управления взаимодействием между программными компонентами компьютерной системы. Система безопасности обеспечивает принцип отделения среды исполнения программы от средств реализации политики безопасности, при этом контроль безопасности взаимодействия компонент основан на динамически формируемом наборе атрибутов, описывающих характеристики взаимодействия, и на наборе правил, описывающих политику безопасности. Система безопасности использует ограничения и атрибуты, указанные на разных этапах жизни каждого программного компонента, где ограничения постепенно добавляются на каждом последующем этапе жизни.

Чем больше система безопасности учитывает различные аспекты и критерии, тем сложнее она становиться в управлении, что в дальнейшем при работе с ней приводит пользователей к необходимости иметь дополнительные навыки, например, навыки системного администратора, или более специализированные навыки по управлению с конкретной системой безопасности. Поэтому, когда создают механизм взаимодействия с той или иной системой безопасности, учитывается уровень знаний пользователя, на который будет рассчитана создаваемая система безопасности. Другими словами, разработчиками систем учитывается необходимость наличия специальных знаний у пользователя при работе, настройке или контроле системы безопасности, а также их глубина.

Так, одни решения систем безопасности, предназначенные для устройств (например, серверов и компьютеров сетевых администраторов), в которых необходима комплексная безопасность, управление, настройка и дальнейшая регулировка, обычно являются сложными и требующими ряда специальных знаний для их настройки и регулировки. В тоже время в решениях систем безопасности, которые предназначены для устройств и систем массового потребления, как правило создаются более интерактивными и позволяют менее обученному пользователю произвести настройку системы безопасности. При этом такие системы либо ограничены общей настройкой системы, т.е. отсутствует "тонкая" настройка всех параметров системы безопасности, либо не имеют доступа к настройке критически важных свойств как самой системы безопасности, так и операционной системы, которую контролирует система безопасности. Поэтому одной из проблем, которую требуется решить, является создание такого решения, которое объединит сложные системы безопасности с простым управлением. Например даст возможность управлять и изменять параметры настройки сложных систем безопасности пользователям без специальных знаний и при этом будет обеспечиваться устойчивость к ошибкам при изменении свойств безопасности, способным привести к нарушению безопасности как самой системы безопасности, так и контролируемой системы, например операционной системы.

Еще одной технической задачей управления безопасностью является обеспечение возможности внесения изменений в параметры, влияющие на уровень безопасности систем, без нарушения безопасности систем. Так, из-за внесения неверных или несогласованных друг с другом значений в параметры какой-либо системы может привести к нарушению свойств безопасности в случае отсутствия должного контроля при такой реконфигурации системы. Поэтому требуется решение, которое позволит обеспечить надлежащую проверку влияния параметров на безопасность при внесении изменений в параметры.

Таким образом, анализ предшествующего уровня техники и возможностей, говорит о том, что требуются новые подходы для решения указанных выше технических проблем. Описываемое далее изобретение позволяет решить указанные технические проблемы и задачи. Кроме того, описываемое далее изобретение также позволяет решить еще и задачу единовременного внесения ряда изменений с возможностью дальнейшей проверки корректности необходимого количества изменений в параметрах в любой момент времени, например во время работы определенных приложений для повышения их производительности или в случае их большей значимости перед другими приложениями.

Раскрытие изобретения

Настоящее изобретение было выполнено с учетом описанных выше проблем, и цель настоящего изобретения состоит в том, чтобы обеспечить безопасное изменение конфигурации (параметров) систем, например операционных систем. Другими словами, в случае внесения изменений в параметры контролируемой системы настоящее изобретение производит управления над вносимыми изменениями таким образом, что определяет влияние таких изменений в параметрах на возможное изменение безопасности контролируемой системы с точки зрения нарушения свойств безопасности и выявляет возможные изменения зависимых параметров от изменяемых параметров также с целью не нарушения безопасности.

Технический результат настоящего изобретения заключается в обеспечении заданного уровня безопасности системы в случае изменения конфигурации, а именно параметров, системы путем проверки согласованности изменяемых параметров со связанными параметрами и их совместного влияния на свойства безопасности системы с последующем принятием решения.

В качестве одного варианта исполнения изобретения предлагается исполняемый на компьютере способ модификации параметров компьютерной системы, при этом способ характеризуется тем, что получают через агента взаимодействия запрос на изменение параметров компьютерной системы от инициатора; формируют транзакцию с изменениями, которые необходимо внести в параметры согласно запросу от инициатора, и актуальную копию состояния всех параметров, содержащихся в хранилище параметров, которые предают средству реконфигурирования; производят с помощью средства реконфигурирования оценку влияния внесенных изменений на уровень безопасности компьютерной системы путем проверки корректности внесенных изменений в транзакцию и согласованности изменяемых параметров с остальными параметрами, содержащимися в хранилище параметров, применяя политики безопасности к полученной актуальной копии состояния всех параметров и к информации об изменениях, содержащихся в транзакции; принимают решение о модификации параметров, содержащихся в хранилище параметров, на основании результатов оценки; обновляют параметры в хранилище параметров согласно принятому решению, если результат оценки указывает, что уровень безопасности не снизится.

В другом варианте исполнения способа оценку модификации параметров осуществляют только для параметров, которые влияют на уровень безопасности.

В еще одном варианте исполнения способа инициатором запроса является либо программное средство, либо пользователь.

В другом варианте исполнения способа запрос, содержит по меньшей мере ключ, позволяющий точно определить по крайней мере один параметр, который необходимо изменить.

В еще одном варианте исполнения способа запрос дополнительно содержит информация об идентификаторе инициатора запроса и информацию о параметрах, которые подвергаются модификации.

В другом варианте исполнения способа для формирования транзакции используется транзакционное окно для внесения изменений в параметры.

В еще одном варианте исполнения способа транзакционное окно содержит только те параметры, которые модифицируются соответствующим инициатором.

В другом варианте исполнения способа для формирования транзакционного окна с определенными параметрами производится взаимодействие с хранилищем параметров при помощи по крайней мере ключа.

В еще одном варианте исполнения способа после получения запроса на изменения параметров дополнительно определяют уровень доступа инициатора запроса на изменения параметров в хранилище параметров, где уровень доступа указывает на вид возможного использования параметров соответствующим инициатором.

В другом варианте исполнения способа под модификацией понимается по крайней мере изменение значения параметра, изменение диапазона регулирования параметра, добавления нового параметра и удаление параметра.

В еще одном варианте исполнения способа анализ влияния производится путем проверки согласованности измененных параметров и связанных параметров.

В другом варианте исполнения способа результат оценки указывает на снижение уровня безопасности в случае модификации, производят поиск по крайней мере одного возможного варианта корректировки вносимых изменений, по результатам которого либо модифицируют параметры в хранилище с корректировкой вносимых изменений, либо отменяют внесение изменений.

В еще одном варианте исполнения способа актуальную копию состояния параметров, содержащихся в хранилище параметров, формирует с помощью метода моментального снимка данных, применяя который отображается статическое состояния параметров.

В качестве другого варианта исполнения изобретения предлагается исполняемый на компьютере способ модификации параметров компьютерной системы, при этом способ характеризуется тем, что получают через агента взаимодействия запрос на изменение параметров компьютерной системы от инициатора; формируют транзакционное окно для внесения изменений в параметры в соответствии с полученным запросом; после внесения инициатором необходимых изменений параметров в транзакционное окно производят проверку корректности внесенных изменений, применяя соответствующие изменяемым параметрам политики безопасности, производят фиксацию транзакции с внесенными изменениями, в случае корректности внесенных изменений, и формируют актуальную копию состояния всех параметров, содержащихся в хранилище параметров, которую предают совместно с транзакцией средству реконфигурирования; производят с помощью средства реконфигурирования оценку влияния внесенных изменений на безопасность путем проверки согласованности измененных параметров с остальными параметрами, применяя политики безопасности на полученную актуальную копию состояния всех параметров и информацию об изменениях, содержащихся в транзакции; принимают решение о модификации параметров, содержащихся в хранилище параметров, на основании результатов оценки; обновляют параметры в хранилище параметров согласно принятому решению, если результат оценки указывает, что уровень безопасности не снизился.

В качестве еще одного варианта исполнения изобретения предлагается исполняемая на компьютере система модификации параметров компьютерной системы, которая содержит: а. хранилище параметров, взаимодействующие с агентом взаимодействия, предназначенное для хранения по крайней мере динамических параметров конфигурации компьютерной системы, которые влияют на уровень безопасности компьютерной системы; б. Агент взаимодействия, предназначенного для получения запрос на изменение параметров компьютерной системы от инициатора, создания транзакции с изменениями, которые необходимо внести в параметры согласно запросу от инициатора, формирования актуальной копии состояния параметров, содержащихся в хранилище, внесения изменений в параметры, содержащиеся в хранилище и передачи средство реконфигурирования транзакции и актуальной копии состояния параметров; в. средство реконфигурирования, предназначенное для обеспечения безопасного внесения изменений в параметры, содержащиеся в хранилище параметров, и информировании о внесении в хранилище параметров изменения, полученные от инициатора, при этом средство реконфигурирования содержит: в.1. модуль анализа, предназначенный для оценки влияния внесенных изменений на безопасность путем проверки корректности внесенных изменений в параметры и согласованности измененных параметров с остальными параметрами, применяя политики безопасности на полученную от Агента взаимодействия актуальную копию состояния параметров и информацию об изменениях, содержащихся в транзакции, и связанный с базой политик безопасности и модулем принятия решений; в.2. базу политик безопасности, содержащую политики безопасности для проверки параметров; в.3. модуль принятия решений, предназначенное для вынесения решения о внесении изменений параметров, содержащихся в транзакции, в параметры, хранящиеся в хранилище параметров, и предоставлении соответствующего решения Агенту взаимодействия.

В другом варианте исполнения системы динамические параметры относятся как к аппаратным, так программным средствам компьютерной системы.

В еще одном варианте исполнения системы динамические параметры -параметры, которые изменяются в процессе работы указанной системы.

В другом варианте исполнения системы политики безопасности были сформированы в зависимости от необходимости совместной проверки параметров.

В еще одном варианте исполнения системы принимаемое решение модулем принятия решения является одним из следующих:

внесение изменений в параметры в том виде, в котором были заданы в транзакции, т.к. уровень безопасности не снизится;

внесение изменений в параметры в том виде, в котором были заданы в транзакции, т.к. уровень безопасности не снизится;

внесение изменений в параметры, но только с предварительной корректировкой для удовлетворения заданного уровня безопасности, при этом корректировка может затронуть как заданные изменения в транзакционном окне, так и связанные параметры с изменяемыми параметрами;

внесение изменений в параметры, но только с предварительной корректировкой для удовлетворения заданного уровня безопасности, при этом корректировка может затронуть как заданные изменения в транзакционном окне, так и связанные параметры с изменяемыми параметрами;

внесение соответствующего изменения невозможно, т.к. уровень безопасности снизится В другом варианте исполнения системы модуль принятия решения дополнительно запрашивает у модуля анализа возможные варианты корректировки, которые обеспечивают по крайней мере не снижения уровня безопасности, а модуль анализа в свою очередь производит подбор вариантов корректировки, которые направляет модулю принятия решений.

внесение соответствующего изменения невозможно, т.к. уровень безопасности снизится В другом варианте исполнения системы модуль принятия решения дополнительно запрашивает у модуля анализа возможные варианты корректировки, которые обеспечивают по крайней мере не снижения уровня безопасности, а модуль анализа в свою очередь производит подбор вариантов корректировки, которые направляет модулю принятия решений.

В еще одном варианте исполнения системы модуль принятия решений принимает решение о корректировки в соответствии с вносимыми изменениями, используя перечень условий.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

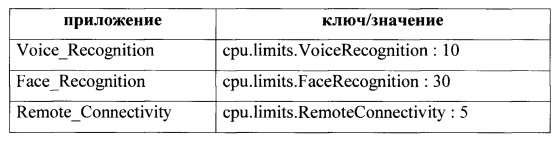

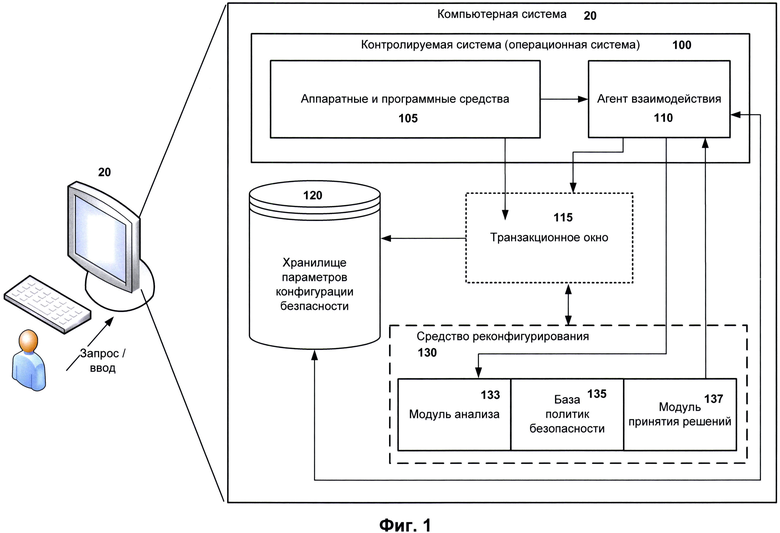

Фиг. 1 иллюстрирует структурную схему общего вида системы обеспечения безопасного изменения конфигурации систем.

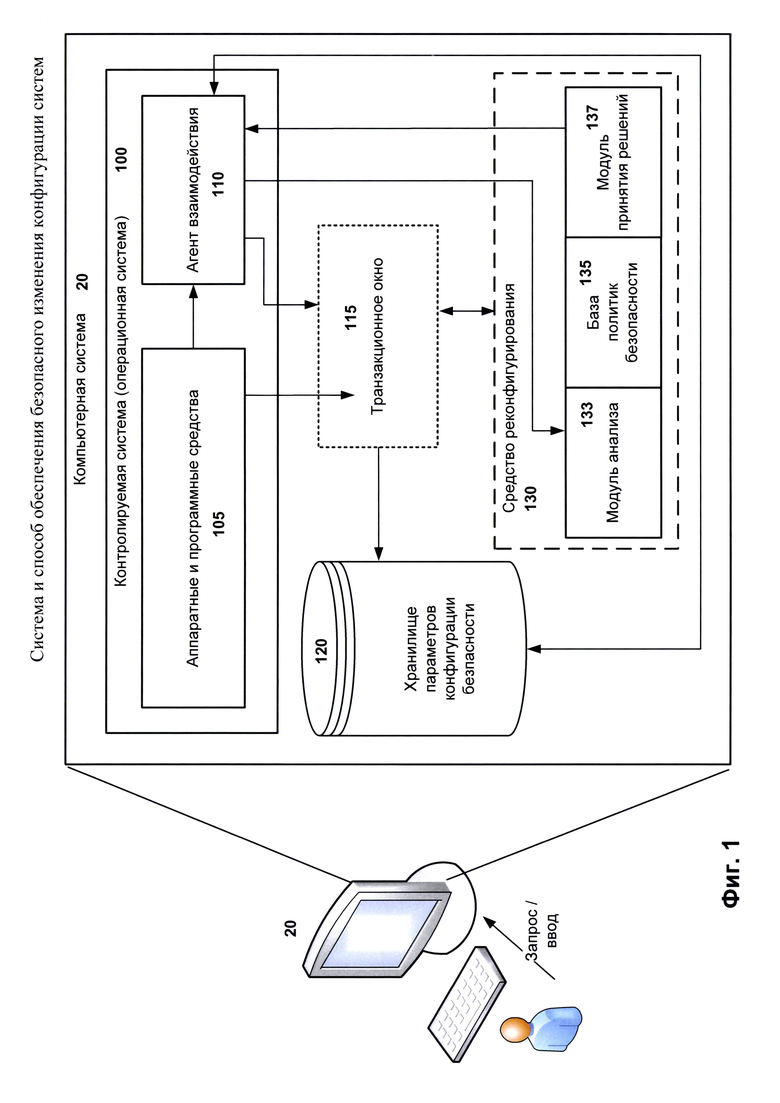

Фиг. 2 иллюстрирует блок-схему примера реализации заявленной системы.

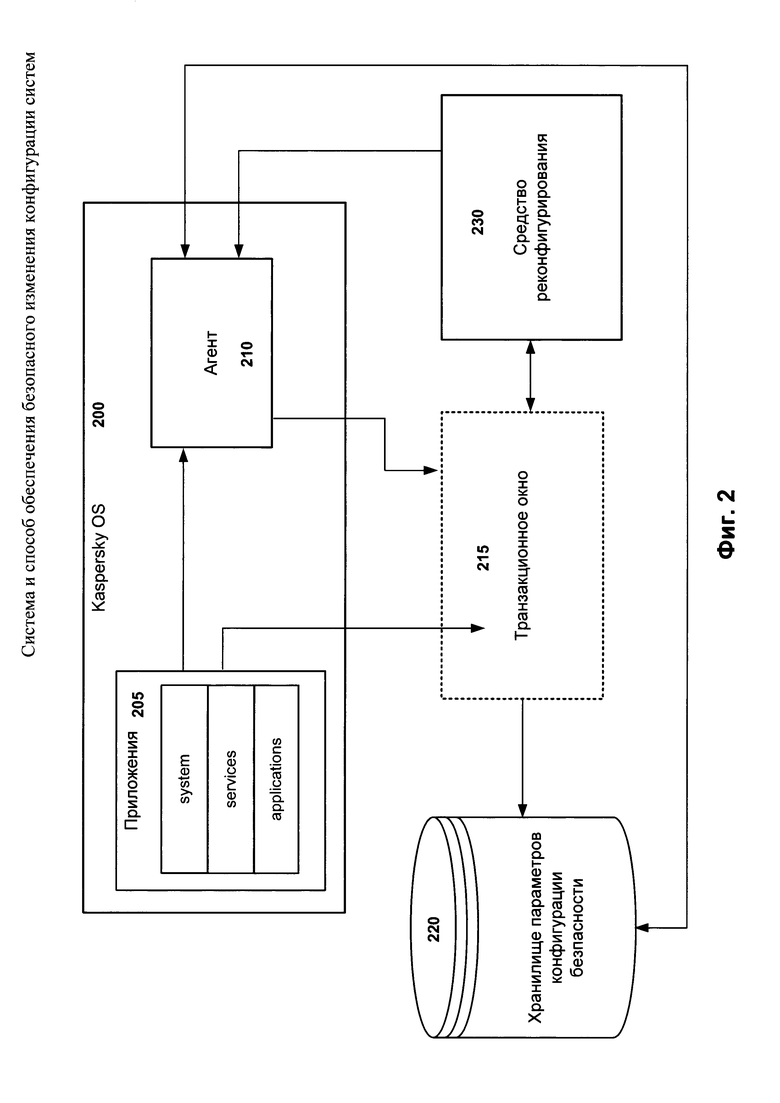

Фиг. 3а иллюстрирует способ обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы.

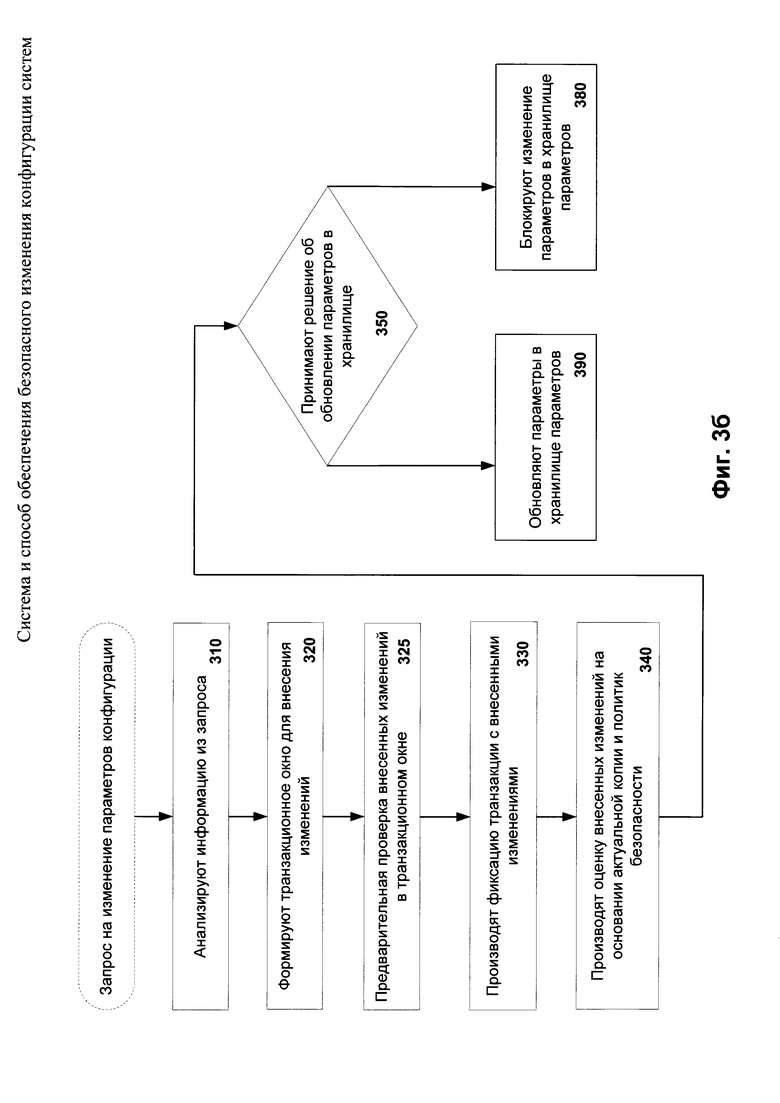

Фиг. 3б иллюстрирует еще один способ обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы.

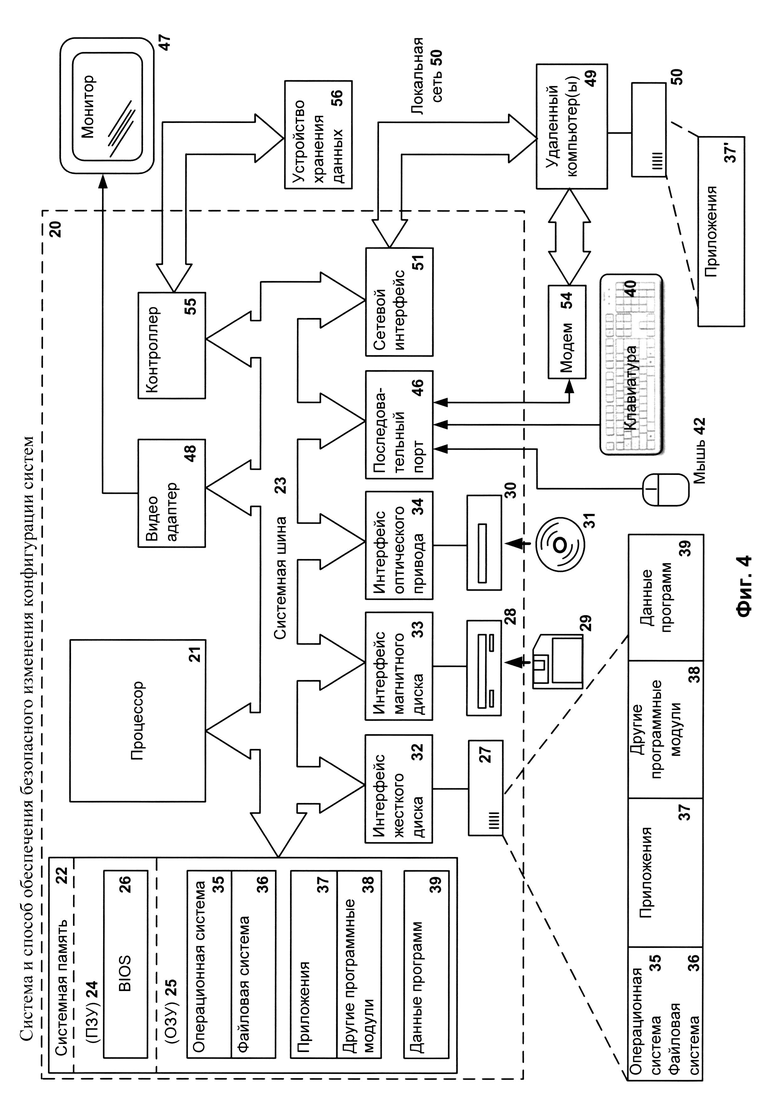

Фиг. 4 иллюстрирует пример компьютерной системы общего назначения, совместно с которым может быть реализовано заявленное изобретение.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

Заявленное изобретение позволяет обеспечивать установленный уровень безопасности системы при реконфигурировании данной системы, а именно, в случае внесения изменений в параметры конфигурации системы. Примером такой системы является система 100, изображенная на Фиг. 1. Под конфигурацией системы (компьютерной системы) понимается набор параметров как аппаратных, так и программных средств (например, положений переключателей, значений переменных, управляющих последовательностей), задающих режимы функционирования системы. Изменения вносятся инициаторами, которыми являются либо пользователи системы или устройства, на котором функционирует система, либо внешняя (любая другая) система по отношению к указанной системе. Система, для которой обеспечивается заданный уровень безопасности настоящим изобретением, является контролируемой системой (системой 100). Примерами контролируемой системы являются как вычислительные устройства (например, компьютер с его компьютерной системой), так и программные средства. Под программными средствами понимается системное ПО (англ. system software), такое как операционные системы, и прикладное ПО (англ. application program), такое как системы безопасности, обучающие программы, программы бухгалтерского учета, САПР и т.д., или приложения, при реализации в мобильных устройствах, например таких, как смартфоны. Внешняя система может как содержаться в контролируемой системе, так и быть за пределами контролируемой системы, но при этом иметь влияние на контролируемую систему. Например, влияние выражается в виде использования ресурсов контролируемой системы или внесения изменений в параметры конфигурации контролируемой системы. Кроме того, внешняя система и контролируемая система могут быть реализованы как на одном аппаратном средстве (например, персональном компьютере, сервере), так и на разных.

Реализация заявленного изобретения включает создание безопасного хранилища параметров конфигурации контролируемой системы и средства безопасного реконфигурирования. Основной особенностью такой реализации является отделение политик безопасности от бизнес-логики систем (контролируемой и внешних). Это позволяет создать некое общее динамическое хранилище, т.е. хранилище параметров конфигурации, и отдельно сформировать, а затем и определять или назначать политики безопасности, которые необходимо размещать на разные варианты использования данного хранилища, где вариантами использования по крайней мере являются: 1) выставление политики каждому параметру индивидуально, 2) выставление политики на обновление конфигурации как единого целого. Это процесс позволяет гибко регулировать вносимые изменения с помощью динамических правил, содержащихся в политиках.

Для обеспечения безопасного хранилища доступ к нему для модификации конфигурации осуществляется через Агент взаимодействия (например, такого как Агент взаимодействия 110), при этом все вносимые изменения в хранилище анализируются средством безопасного реконфигурирования (далее - средство реконфигурирования). Такая реализация позволяет отделить функции управления параметрами конфигурации контролируемой системы от самой системы и внешних систем.

В хранилище содержаться по меньшей мере параметры, которые влияют на уровень безопасности контролируемой системы (программного средства).

Далее при описании примера реализации изобретения, изображенного на Фиг. 1, используются три сущности: контролируемая система 100, средство реконфигурирования 130 и хранилище параметров конфигурации контролируемой системы (далее - хранилище параметров) 120. Также далее представлен пример реализации способа для обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы путем выявления ошибочных изменений и проверки согласованности значений изменяемых параметров со значениями других параметров. Уровень безопасности характеризует совокупность условий и критериев взаимодействия элементов (аппаратных и программных средств) и их параметров контролируемой системы между собой и с элементами внешних систем таким образом, чтобы контролируемой системе обеспечивалась защита с точки зрения различных угроз и/или работоспособности системы. Уровень безопасности является регулируемым, например, от начального (когда необходимы общие правила защиты от угроз) до максимального (когда обеспечивается политика жестких ограничений на доступ к критическим элементам системы, таким как жесткий диск (HDD), процессор, средства передачи данных и т.д.).

Стоит отметить, что в зависимости от реализации заявленного изобретения взаимодействие с пользователем или с внешней системой (например, для операционной системы внешней системой может являться любое приложение) при изменении параметров конфигурации контролируемой системы может быть реализовано как для каждого в отдельности, так и совместно. Так, при желании инициатора (например, пользователя) модифицировать значения параметров конфигурации контролируемой системы, инициатор производит запрос к Агенту взаимодействия 110, при этом запрос может содержать по крайней мере данные относительно параметров, которые необходимо изменить. После чего, Агент взаимодействия 110 предоставляет транзакционный интерфейс (формирует транзакционное окно 115) для последующего ввода изменений в значения параметров или новых параметров. Транзакционный интерфейс - интерфейс, который предоставляет функционал для выполнения транзакции с помощью транзакционного окна, в котором представляются и изменяются параметры. В зависимости от вариантов реализации интерфейс может содержать как актуальную копию состояния всех параметров, так и только те параметры, которые доступны пользователю для изменения. Доступность параметров может предварительно анализироваться на основании роли или учетной записи, под которой пользователь работает в системе. Также формирование транзакционного окна осуществляется путем взаимодействия Агента взаимодействия 110 с хранилищем параметров 120 с целью получения сведений о параметрах, которые могут быть модифицированы соответствующей внешней системой или пользователем. Кроме того, наиболее предпочтительный способ реализации - когда Агент взаимодействия 110 получает от пользователя запросы на изменения параметров через программные средства, которые содержат регулируемые параметры или управляют изменениями в параметрах. В этом случае взаимодействие будет производиться как с внешней системой. Внешняя система направляет запрос к Агенту взаимодействия 110 на изменения параметров. Причинами самостоятельного добавления внешними системами изменений в параметры, например, служит запуск или инициализация внешней системы в контролируемой системе, во время которых формируются или появляются дополнительные динамические параметры для контролируемой системы.

Средство реконфигурирования в свою очередь на основании полученного запроса на изменения с помощью транзакционного механизма производит изменения в хранилище через Агента взаимодействия 110, при этом предварительно проведя проверку изменений на корректность и согласованность.

Итак, в общем виде система обеспечения безопасного изменения конфигурации системы 100, представленной на Фиг. 1, включает хранилище параметров 120 и средство реконфигурирования 130. В одном из вариантов реализации контролируемой системой 100 является операционная система, например, такая как одна из операционных систем семейства Microsoft Windows, или Mac OS, Kaspersky OS, Android OS. Поэтому, далее будут приведены примеры параметров конфигурации характерные для операционных систем.

Хранилище параметров 120 содержит по крайней мере все динамические параметры конфигурации системы 100, которые могут относиться как к аппаратным, так программным средствам системы 100. Динамические параметры - параметры, которые могут быть изменены в процессе работы системы 100. Так как при изменении параметров не всегда сразу (до принятия изменений) возможно понять, как они или связанные с ними параметры повлияют на работу системы 100, то некорректное изменение таких параметров может повлечь за собой изменение свойств безопасности системы 100 и, соответственно, возможному снижению заданного уровня безопасности. Поэтому требуется контроль параметров с точки зрения корректности вносимых изменений и проверка согласованности со связанными или зависимыми параметрами, при этом связь между параметрами из хранилища может быть и не известна. Такими параметрами могут являться как параметры непосредственно самой системы 100, так и параметры внешних систем.

В одном из вариантов реализации хранилища параметров 120 параметры, содержащиеся в ней, идентифицируются ключами и соответствующими им типами параметров, такими как знаковые и беззнаковые целые числа, строки, числа с плавающей запятой. Под ключом понимается идентификатор, который позволяет точно выявить соответствующий параметр в хранилище параметров 120 и в зависимости от реализации изобретения может иметь различный вид. Каждый параметр ассоциирован с таким понятием как «метка безопасности». Метка безопасности представляет собой совокупность (перечень) атрибутов, которые описывают возможность доступа и использования параметра для пользователей или других систем. Как правило, каждому пользователю в системе соответствует по крайней мере одно из следующих понятий (идентификаторов): учетная запись пользователя и/или роль пользователя в соответствующей системе, которые и будут использоваться в метке безопасности. Таким образом, в различных вариантах реализации изобретения с помощью метки безопасности реализуются разные методы контроля параметров, содержащихся в хранилище параметров 120, и хранилища 120 в целом.

Кроме того, хранилище параметров 120 поддерживает транзакционный характер обновления, т.е. изменения параметров производятся не по одному, а формируется перечень изменений по параметрам, в которых требуется произвести изменения в определенный момент времени. Другими словами, для внесения изменений в хранилище параметров 120 используется транзакционное окно 115 транзакционного интерфейса, в которое пользователь через программные средства или внешняя система 105 используют для внесения необходимых изменений в значения параметров, представленных в указанном транзакционном окне. Создание транзакционного окна 115 и последующее формирование транзакции, содержащей внесенные изменения, с его фиксацией (англ. commit) производится с помощью Агента взаимодействия 110, который затем передает транзакцию в средство реконфигурирования 130 для проверки.

Средство реконфигурирования 130 в свою очередь обеспечивает безопасное внесение изменений в параметры, содержащиеся в хранилище параметров 120, путем проверки вносимых изменений, содержащихся в зафиксированной транзакции, с помощью политик безопасности на их корректность (т.е. соответствие требованиям, удовлетворяющим не снижение заданного уровня безопасности) и согласованность с другими параметрами и значениями параметров из хранилища 120. Под изменением параметров может пониматься как изменение в значениях параметров, уже содержащихся в хранилище, так и внесение новых параметров в хранилище. Средство реконфигурирования 130 включает в себя модуль анализа 133, базу политик безопасности 135 и модуль принятия решения 137, и взаимодействует с Агентом взаимодействия 110. Стоит отметить, что в зависимости от реализации изобретения Агент взаимодействия 110 может входить в состав контролируемой системы 100, а может быть объединен со средством реконфигурирования 130.

Агент взаимодействия 110 отвечает за взаимодействие между инициатором (пользователем или внешней системой), хранилищем 120 и средством реконфигурирования 130, во время которых Агент взаимодействия 110 инициирует (создает) транзакцию для изменения конфигурации системы 100 и формирует актуальную копию состояния параметров из хранилища 120.

Одним из примеров реализации Агента взаимодействия 110 может является система управления базами данных (СУБД), по крайней мере в той части, где производится взаимодействие с хранилищем параметров 120 для внесения изменений в параметры. В рамках взаимодействия, например, программного средства 105 с транзакционным интерфейсом выставляются новые значения параметров, по окончанию чего Агент взаимодействия 110 фиксирует (англ. commit) транзакцию и передает на проверку системе реконфигурирования 130, а именно, модулю анализа 133. Вместе с транзакцией Агент взаимодействия 110 передает также актуальную копию состояния параметров из хранилища параметров 120, которую формирует на момент внесения изменений.

Актуальную копию создают с помощью технологии (метода) моментального снимка данных (англ. snapshot), который позволяет отобразить статическое состояния набора (всех) параметров хранилища. Таким образом, актуальная копия представляет собой некоторый набор данных определенного вида.

Модуль анализа 133 отвечает за оценку внесенных изменений в транзакцию на основании актуальной копии состояния параметров с помощью политик безопасности из базы политик безопасности 135. База политик безопасности 135 содержит заданные политики безопасности для параметров из хранилища 120. Так, политики безопасности позволяют проверить как изменение значений параметров, содержащихся в транзакции, или связанные с ними другие параметры из хранилища 120 влияют на заданный уровень безопасности системы 100. Кроме того, каждая политика безопасности формируется в зависимости от необходимости совместной проверки параметров, т.е. политика может проверять как один параметр, так и несколько (ограничения являются только техническими или программными). Особенность же использования таких политик безопасности заключается в том, что политики безопасности при проверке изменений не осуществляют прямое воздействие с хранилищем 120 и содержащимися в нем параметрами, а весь анализ, включающий проверку допустимости внесения изменений в параметры и их влияние на другие параметры, во время оценки осуществляется через актуальную копию состояния параметров на момент внесения изменений.

Следовательно, оценка осуществляется путем применения политик безопасности к параметрам из транзакции и указанной актуальной копии, содержащей информацию о состоянии параметров в хранилище 120, при этом проверяется как влияние изменения каждого параметра в отдельности от других параметров на систему 100, так и влияние изменения на другие параметры с точки зрения согласованности измененных параметров и связанных с ними параметров. Таким образом, проверяется выполнение и/или соответствие всем условия, содержащимся в политиках безопасности, отвечающим за проверку измененных параметров, содержащихся в транзакции и связанных с ними параметров из указанной актуальной копии.

Результатом оценки является определение влияния вносимых изменений по крайней мере на:

появление коллизий со связанными или зависимыми параметрами в хранилище 120,

появление коллизий со связанными или зависимыми параметрами в хранилище 120,

нарушение безопасности самой системы 100.

нарушение безопасности самой системы 100.

В частных случаях реализации изобретения оценка влияния изменений параметров на уровень безопасности контролируемой системы 100 также реализуется одним из известных подходов оценки и зависит от сложности (количества параметров и типов связи между ними) контролируемой системы и требований к точности оценки (т.е. к вероятности появления ошибок первого и второго рода). Так, например, подходом оценки является один из следующих видов анализа: бинарный, вероятностный, корреляционный и векторный.

После проведения анализа модуль анализа 133 предоставляет результаты анализа модулю принятия решения 137. Результаты содержат информацию о возможном нарушении уровня безопасности и/или выявленных коллизиях, в случае несогласованности связанных параметров.

В еще одном из вариантов реализации изобретения перед фиксированием Агентом взаимодействия 110 транзакции с внесенными изменениями будет произведена предварительная проверка вносимых изменений. Для этого Агент взаимодействия 110 отправит запрос к модулю анализа 133, где запрос будет отформатирован в предпочтительный вид для анализа и содержать по крайней мере следующие данные: идентификатор приложения; ключ, представленный приложением; и измененные значения параметров. Модуль анализа 133 применит политики безопасности из базы политик безопасности 135 к соответствующим параметрам и их изменениям. Согласно примененным политика будет проверена возможность внесения таких изменений в параметры с точки зрения их корректности, т.е. попадает ли новое значение в разрешенный диапазон, или не превышает установленное пороговое значения, или соответствует заданным значениям. Так, например, если одно из правил говорит о том, что параметры, которые задают IP-адреса в сети, должны соответствовать только для конкретной (заданной) маски подсети, то будет проверено, что в изменяемом параметре IP-адрес принадлежит той же подсети, что и остальные. Во время предварительной проверки правила или условия из примененных политик безопасности могут быть выполнены не полностью, в этом случае невыполненная часть из указанных политик будет в последствии проверена модулем анализа 133.

В другом варианте реализации Агент взаимодействия 110 во время формирования транзакции (транзакционного окна) формирует ее таким образом, чтобы предварительно учесть часть требований из политик безопасности в рамках внесения изменений в значения параметров из хранилища. Например, для пользователя согласно его учетной записи будет сформировано транзакционное окно 115, которое будет содержать только те параметры и только в тех диапазонах, которые можно изменить для соответствующей учетной записи. Тогда модулю анализа 133 необходимо будет проверить только согласованность со связанными параметрами.

Модуль принятия решения 137 выносит решение о внесении изменений в параметры, содержащиеся в хранилище 120, на основании анализа полученных результатов оценки от модуля анализа 133. Принимаемое решение указывает на одно из трех возможных решений:

1) внесение изменений в параметры в том виде, в котором были заданы в транзакционном окне, т.к. уровень безопасности не снизится.

2) внесение изменений в параметры, но только с предварительной корректировкой для удовлетворения заданного уровня безопасности, при этом корректировка может затронуть как заданные изменения в транзакционном окне, так и связанные параметры с изменяемыми параметрами.

3) внесение соответствующего изменения невозможно, т.к. уровень безопасности снизится.

В случае необходимости корректировки производится определение наиболее предпочтительной корректировки. В зависимости от реализации будет сформирован перечень условий, в соответствии с которым будет определяться корректировка изменений. В вариантах реализации перечень также содержит информацию о приоритетности условий и необходимости выполнения того или иного условия при анализе возможной корректировки вносимых изменений. Например, перечень условий может содержать следующие условия:

а) изменения не производятся, если любая корректировка изменяемых параметров или связанных параметров приведет к снижению уровня безопасности.

б) вносимые изменения в параметры в транзакционном окне имеют преимущества перед возможными изменениями в связанных параметрах до тех пор, пока не изменяется уровень безопасности, т.е. в первую очередь производится корректировка зависящих параметров.

в) при корректировке связанных параметров информируется пользователь о данной корректировке, если изменения вносил он сам.

г) перед корректировкой изменяемых параметров запрашивается согласие пользователя.

После вынесения соответствующего решения модулем 137 средство реконфигурирования 130 обновляет параметры в хранилище 120 путем внесения через Агент взаимодействия 110 соответствующих изменений, а именно, всех изменений, скорректированных изменений или части изменений, которые соответствуют заданному уровню безопасности.

Еще одним важным моментом реализации изобретения является возможность поддержки предопределенности (предсказуемости поведения) контролируемой системы в момент загрузки. Предположим, что есть политика безопасности, которая проверяет создаваемое соединение на соответствующий порт, то в политике указывается что данный порт должен быть в некотором диапазоне, а в каком диапазоне, будет затем определен из некоторого параметра, содержащегося в хранилище 120. Соответственно, когда контролируемая система инициализируется (стартует), то во время загрузки как можно раньше должно стартовать средство реконфигурирования 130. Очевидно, что это происходит до загрузки хранилища 120. Поэтому чтобы поведение было предопределенно, то все политики безопасности и другие (например, внешние системы) потребители контролируемой системы 100, которые в своей конфигурации используют параметры, содержащиеся в хранилище параметров 120, будут иметь специальное значение, например, boot-value. Данное значение будет предварительно задано и использовано с момента загрузки и до момента, когда хранилище параметров 120 будет готово к работе. После чего, произведется проверка параметров со значениями boot-value на соответствия значениям в хранилище параметров 120. Такой подход позволяет проанализировать состояние контролируемой системы 100 в момент ее загрузки, а также в любой другой текущий момент времени, и скорректировать в случае несоответствия уровню безопасности.

Рассмотрим пример работы системы обеспечения безопасного изменения конфигурации.

Предположим в системе 100 запустилось программное средство 105, в качестве которой выступает приложение, и как следствие появилась необходимость произвести изменение в параметрах. Приложение 105 обращается к Агенту взаимодействия 110, в котором указывает ключ для внесения изменений. В ответ Агент взаимодействия 110 создает транзакционное окно 115 для ввода необходимых изменений в параметры. При формировании транзакционного окна 115 Агент взаимодействия 110 на основании полученного ключа и идентификатора приложения производит определение параметров, которые соответствуют приложению, в хранилище параметров 120 и проверку на соответствие метки безопасности этих параметров. Далее Агент взаимодействия 110 отображает в транзакционном окне 115 только те параметры, которые соответствуют приложению 105. Приложение 105 задает необходимые изменения в параметрах, представленных в транзакционном окне 115 транзакционного интерфейса. После Агент взаимодействия 110 фиксирует транзакцию и формирует актуальную копию (англ. snapshot) параметров хранилища 120, которые затем отправляет средству реконфигурирования 130, а именно, в модуль анализа 133.

Средство 130 с помощью модуля анализа 133 производит анализ полученных данных согласно политикам безопасности, с помощью которых проверяет согласованность параметров из хранилища при применении изменений. В частности, проверяется как связанные параметры с параметрами, значения которых изменило приложение, будут соответствовать политикам безопасности и необходимо ли их изменить для поддержания уровня безопасности. Далее средство 130 с помощью модуля 137 принимает соответствующие решение. Если вносимые изменения соответствуют всем необходимым политикам безопасности при проведении проверки и, следовательно, уровень безопасности не ухудшится, то средство 130 принимает решение об обновлении конфигурации хранилища параметров 120 согласно внесенным изменениям и без какой-либо корректировки, о чем информирует Агента взаимодействия 110, который в свою очередь производит обновление хранилища параметров 120. В случае несоответствия по крайней мере одной политики безопасности производится поиск возможной корректировки вносимых изменений или зависящих параметров согласно заданному перечню условий (как говорилось ранее). Поиск вариантов корректировки производится таким образом, чтоб уровень безопасности не ухудшился. После определения возможных вариантов корректировки средство реконфигурирования 130 информирует о них Агент взаимодействия 110, который затем вносит соответствующую корректировку и обновляет конфигурацию в хранилище 120.

В другом примере работы системы обеспечения безопасного изменения конфигурации, если изменение изначально вносится пользователем, то Агент взаимодействия 110 информирует пользователя о возможной корректировке и ждет ответ от пользователя. После получения соответствующего ответа (с выбранным вариантом корректировки) Агент взаимодействия 110 производит соответствующее обновление в хранилище 120.

В случае если система 130 не найдет ни одного варианта корректировки, который бы не снижал заданный уровень безопасности, то система 130 проинформирует Агента взаимодействия 110 о снижении уровня безопасности и возможном сбое (угрозе) в работе контролируемой системы 100. Агент взаимодействия 110 в свою очередь при взаимодействии с приложением отменит вносимые изменения, а в случае взаимодействия с пользователем - проинформирует его о таких последствиях. Стоит отметить, что окончательные действия Агента взаимодействия 110 после вынесения того или иного решения системой реконфигурирования 130 могут быть полностью автоматизированы и не содержать запросов к пользователю.

Еще одним примером реализации системы обеспечения безопасного изменения конфигурации контролируемой системы является пример, представленный на Фиг. 2. В представленном примере реализуется безопасное хранилище параметров конфигурации 220 (такое как хранилище 120) для операционной системе Kaspersky OS 200 (частный случай системы 100) и средство реконфигурирования 230, представляющее собой средство реконфигурирования 130, при этом требуется решить задачу квотирования процессорного времени для разных приложений 205. В рамках данной задачи производится периодическое внесение изменений в параметры использования процессорного время приложениями 205.

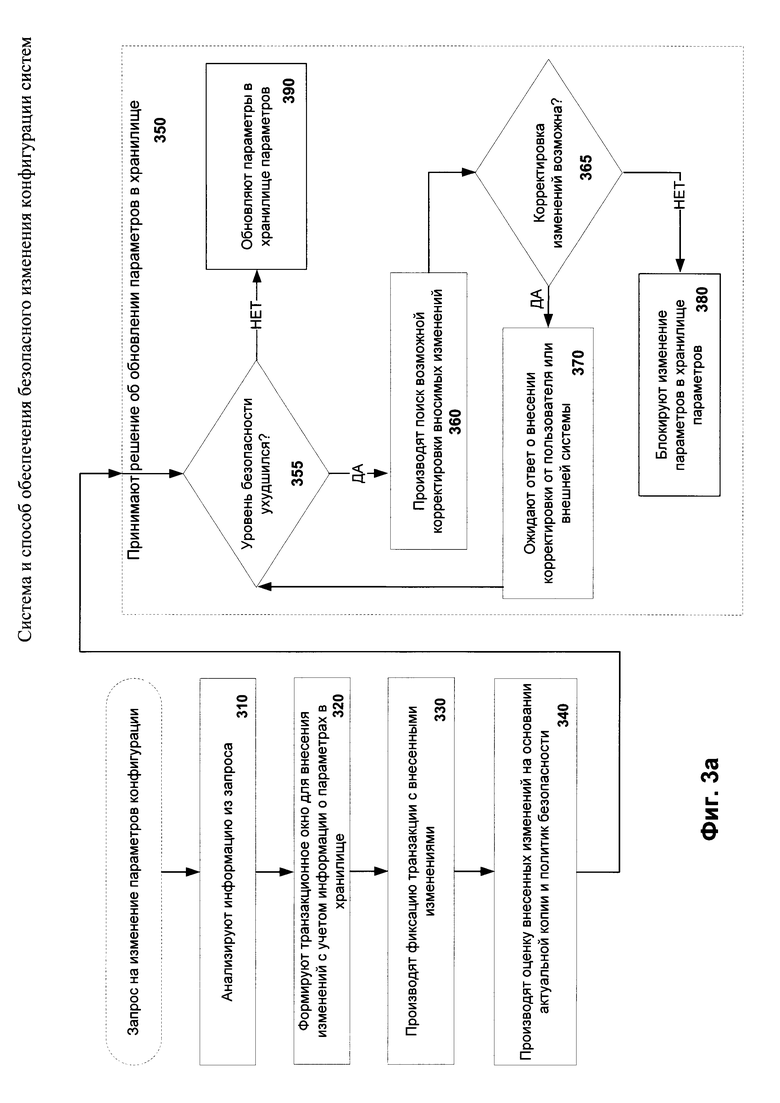

Предположим, что Kaspersky OS (далее KOS) 200 содержит три группы приложений: «system», «services» и «applications». Каждая группа содержит по крайней мере одно приложение 205. Также допустим, что группа «applications» содержит три следующих приложения: VoiceRecognition, Face Recognition и RemoteConnectivity. Хранилище 220 содержит параметры использования процессорного времени каждым из указанных приложений, т.е. значение параметра показывает квоту использования процессорного времени соответствующим приложением. Предположим, что для указанных приложений 205 в хранилище 220 содержаться следующие пары ключ/значение:

Так, на основании ключа производится обращения к соответствующему параметру в хранилище 220, а указанное значение соответствует процессорному времени в процентах (от 100%), которое может использовать соответствующее приложение 205. Соответственно, хранилище позволяет изменять эти параметры во время работы KOS 200.

Так, при изменении указанных параметров средство реконфигурирования 230 применяет соответствующие политики безопасности к изменениям значений параметров. Например, применяется по крайней мере следующая политика безопасности, содержащая два правила:

1. Приложение из группы «applications» не может использовать более 33% процессорного времени ЦПУ (англ. CPU).

2. Вся группа «applications» не может использовать более 80% процессорного времени ЦПУ.

Таким образом, работа представленной системы в случае внесения изменений будет следующей. В ответ на получение запроса на изменения параметров использования процессорного времени по крайней мере от одного из указанных приложений, Агент (такой как Агент взаимодействия 110) 210 инициирует транзакционное окно 215 по изменению конфигурации для приложения. В предпочтительном варианте реализации транзакционное окно содержит только те параметры, которые может изменять приложение. Для этого Агент 210 на основании сведений о приложении выберет из хранилища 220 соответствующие параметры. В рамках транзакции приложение выставляет новые значения параметру, после чего Агент 210 зафиксирует транзакцию и сформирует актуальную копию конфигурации хранилища 220.

Кроме того, в другом примере варианта осуществления во время формирования транзакции Агент 210 запросит предварительную проверку у системы реконфигурирования 230. Система 230 произведет предварительную оценку, применив указанную выше политику безопасности, например, только то правило, которое говорит, что никакому приложению из группы «applications» не выставлено значения параметра использования процессора более 33% ЦПУ. После чего система 230 передаст информацию об оценке Агенту 210 в ответ на его запрос. Следовательно, Агент 210 выполнит необходимые изменения.

Итак, Агент 210 зафиксировал транзакцию с внесенными изменениями и направил ее на проверку средству реконфигурирования 230. Средство 230 производит проверку корректности изменения в параметрах, в том числе, согласуется ли оно с прочими неизмененными параметрами согласно политики безопасности. Для этого средство реконфигурирования 230 на основании полученной актуальной копии конфигурации хранилища 220 применяет правила из политики безопасности. Если предварительная проверка была проведена, то далее применятся только правило, которое суммирует квоты от всех приложений из группы «applications» и проверяет, что они не превышают 80% ЦПУ. После чего принимается решение об обновлении параметров в конфигурации хранилища.

Таким образом, например, в случае если изменение квот для приложений производится в пропорции: 30%, 30%, 10%, то средство 230 примет решение о корректности и согласованности внесенных изменений.

Агент 210 в свою очередь после получения такого решения произведет обновление параметров, содержащихся в хранилище.

В случае если изменение квот для приложений производится в пропорции: 30%, 30%, 30%, то средство реконфигурирования 230 в зависимости от реализации либо предложит вариант корректировки, чтобы политика удовлетворялась и уровень безопасности не ухудшился, либо заблокирует такое изменение значений параметров.

Фиг. 3а иллюстрирует способ обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы.

Способ обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы при получении запроса на изменения параметров конфигурации в хранилище параметров выполняет ряд этапов, которые включают по крайней мере: этап 310, на котором производится анализ запроса на изменение параметров; этап 320, на котором формируют транзакционное окно, при этом учитывая актуальную информацию о параметрах в хранилище параметров, и вносятся изменения в параметры; этап 330, на котором производится фиксация транзакции с внесенными изменениями; этап 340, на котором производится оценка возможности внесения изменений в параметры, содержащиеся в хранилище параметров; этап 350, на котором принимают решение об обновлении параметров в хранилище параметров.

На этапе 310 Агент взаимодействия 110 получает запрос, содержащий информацию на изменения параметров, которые в свою очередь содержаться в хранилище 120, от по крайней мере одного средства 105. Запрос формируется инициатором запроса, т.е. либо средством 105, например, приложением, либо пользователем через любое средство коммуникации с пользователями, которое также является одним из средств 105. После чего Агент взаимодействия 110 анализирует информацию из запроса, во время которого определяет по крайней мере один ключ, представленный средством.

Ключ позволяет точно идентифицировать параметр в хранилище параметров 120, который требуется изменить. В одном из вариантов реализации ключ представляет собой идентификатор параметра. Другой информацией, которую Агент взаимодействия 110 может выявить из полученного запроса, является информация об идентификаторе средства 105 или пользователе, информация о новых параметрах или информация об модификации по крайней мере одного параметра или его значении.

На этапе 320 Агент взаимодействия 110 предоставляет транзакционное окно инициатору запроса для внесения изменений в параметры, которые доступны соответствующему инициатору для модификации. Модифицирующие параметры могут являться как параметрами контролируемой системы 100, так и параметрами внешней системы, которые влияют на работоспособность контролируемой системы 100. Предоставляемое транзакционное окно может имеет вид как диалогового окна, в которое заносятся сведения об изменениях, так и интерфейса. Интерфейс содержит либо актуальную информацию обо всех параметрах, содержащихся в хранилище параметров 120, либо актуальную информацию только о тех параметрах, которые могут быть модифицированы в соответствии с выявленным ключом или идентификатором. Для этого, например, определяется уровень доступа пользователя к хранилищу параметров 120, где уровень доступа указывает на вид возможного использования параметров и хранилища параметров в целом. Видами использования параметров являются по крайней мере возможности для чтения, модификации по меньшей мере одного параметра, где под модификацией понимается по крайней мере изменение значения параметра, изменение диапазона регулирования параметра, добавления нового параметра и удаление параметра.

Стоит отметить, что для внесения актуальной информации в интерфейс Агент взаимодействия 110 на этапе 320 производит также взаимодействие с хранилищем параметров 120, во время которого формирует актуальную копию состояния параметров, содержащихся в хранилище параметров 120, при этом используя ключ. Так, Агент взаимодействия 110 на основании ключа и с учетом меток безопасности параметров определяет какие параметры могут быть модифицированы. Например, Агент взаимодействия 110 определяет удовлетворяет ли ключ атрибутам меток безопасности. После чего создает актуальную копию соответствующих параметров при помощи метода моментального снимка данных (англ. snapshot). Данный метод позволяет отобразить статическое состояния набора параметров хранилища. Таким образом, актуальная копия представляет собой набор данных предпочтительного вида для анализа.

Реализация Агента взаимодействия 110 и транзакционного окна может учитывать и промежуточный вариант, когда для одних запросов формирует диалоговое окно, для других - транзакционное интерфейс со всеми параметрами, а для еще одних - транзакционное интерфейс с частью параметров.

На этапе 330 Агент взаимодействия 110 производит фиксацию транзакции с внесенными изменениями в параметры в ответ на внесение средством 105 или получение от пользователя через соответствующее средство 105 информации об изменяемых параметрах. Примерами такой информацией являются данные о новых значениях параметров, удаление параметра или добавление нового параметра. После чего производится передача транзакции совместно с актуальной копией данных о состоянии всех параметров в хранилище параметров 120 средству реконфигурирования 130, а именно, модулю анализа 133. В случае, если актуальная копия не формировалась на этапе 320 или формировалась, но только для части параметров, то актуальная копия для всех параметров, содержащихся в хранилище параметров 120, формируется на данном этапе 330. Для этого Агент взаимодействия 110 производит действия аналогичные описанным выше, но с учетом необходимости формирования актуальной копии состояния обо всех параметрах.

На этапе 340 средство реконфигурирования 130 с помощью модуля анализа 133 производит оценку внесения соответствующих изменений в параметры, причем оценка производится на основании полученной актуальной копии состояния параметров и с помощью соответствующих политик безопасности из базы политик безопасности 135. Так средство 130 анализирует влияние внесенных изменений на связанные с ними другие параметры из хранилища параметров 120 и на нарушения заданного уровня безопасности контролируемой системы 100. Анализ подразумевает проверку согласованности изменяемых параметров и связанных с ними параметров через их соответствие правилам (условиям), содержащимся в политиках безопасности. После проведения анализа модуль анализа 133 предоставляет результаты анализа модулю принятия решения 137. Результаты содержат информацию о возможном нарушении (снижении) уровня безопасности и/или выявленных коллизиях, в случае несогласованности связанных параметров, а в частном случае и сведения о вариантах корректировки для устранения выявленных коллизий.

На этапе 350 модуль принятия решения 137 принимает решение об обновлении параметров в хранилище параметров 120. Решение принимается на основании анализа полученных результатов. Если коллизий не было выявлено, то это означает, что уровень безопасности не был снижен. В противном случае, если по крайней мере одна коллизия выявлена, то уровень безопасности снизится при внесении изменений в параметры. По окончанию анализа принимается по крайней мере одно из следующих решений:

1) внести изменения в параметры хранилища, т.к. уровень безопасность не снизится.

2) отменить изменения, т.к. уровень безопасности снизится.

В частном случае реализации способа этап 350 включает в себя ряд этапов, которые включают дополнительный анализ выявленных коллизий с целью определения возможной корректировки либо изменяемых параметров, либо связанных параметров из хранилища параметров 120 таким образом, чтобы удовлетворить заданный уровень безопасности. Так, на этапе 355 анализируют полученные результаты на этапе 340. Если коллизий не обнаружено, то как упоминалось выше принимается решение о внесении изменений, которое передается на этап 390. В противном случае, если коллизия выявлена, модуль принятия решений 137 запрашивает у модуля анализа 133 возможные варианты корректировки, которые обеспечивают по крайней мере не снижения уровня безопасности. На этапе 360 модуль анализа 133 производит подбор вариантов корректировки, которые передаст модулю принятия решений 137. На этапе 365 модуль 137 принимает решение о корректировке для возможного внесения изменений в параметры так, чтобы удовлетворить заданный уровень безопасности, при этом корректировка может затронуть как заданные изменения в транзакционном окне, так и связанные параметры с изменяемыми параметрами. Для этого модуль 137 использует перечень условий, в соответствии с которым будет определять возможность проведения корректировок из полученных вариантов. После чего, модуль 137 либо предоставляет соответствующие варианты пользователю через Агент взаимодействия 110, либо самостоятельно (как правило, в случае внесения изменений средством 105) принимает решение о корректировки или блокировки изменений. Так, на этапе 370 в случае наличия вариантов корректировки, средство реконфигурирования 130 ожидает и получает ответ пользователя о предпочтительном варианте, информацию о котором передают Агенту взаимодействия 110. На этапе 380 производится блокировка изменений, если варианты корректировки отсутствовали или ни один из вариантов не соответствовал перечню условий. Итак, если Агент взаимодействия 110 получил информацию о корректировки, то Агент вносит соответствующие изменения и производит на этапе 390 обновление параметров в хранилище параметров. Также возможна дополнительная проверка на шаге 355 после внесения выбранного варианта корректировки.

Фиг. 3б иллюстрирует еще один способ обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы.

Способ обеспечения заданного уровня безопасности при изменении конфигурации контролируемой системы при получении запроса на изменения параметров конфигурации в хранилище параметров выполняет этапы 310,320, 330, 340, 350, 380 и 390, которые аналогичны описанию на Фиг. 3а. Отличительным моментом же является то, что в представленном варианте реализации на этапе 320 формируется транзакционное окно, которое содержит только дозволенные параметры к изменению, производится на этапе 325 предварительная проверка внесенных изменений в транзакционное окно. Проверка заключается в следующем. Агент взаимодействия 110 отправляет запрос к модулю анализа 133, при этом запрос формируется в предпочтительный вид для анализа и содержит по крайней мере следующие данные: идентификатор приложения; ключ, представленный приложением; и измененные значения параметров. Модуль анализа 133 с помощью политик безопасности из базы политик безопасности 135 анализирует полученные изменения. Во время анализа проверяется возможность внесения таких изменений в параметры с точки зрения их корректности, т.е. попадает ли новое значение в разрешенный диапазон, или не превышает установленное пороговое значения, или соответствует заданным значениям. При этом во время предварительной проверки правила или условия из применяемых политик безопасности могут быть выполнены не полностью и в этом случае не выполненные условия политик будет в последствии проверены модулем анализа 133 на этапе 340.

Кроме того, на этапе 340 производится проверка только согласованности с прочими неизмененными параметрами согласно не выполненным условиям примененных на этапе 325 политик безопасности. После чего на этапе 350 принимается решение об обновлении параметров в конфигурации хранилища параметров. На основании принятого решения Агент взаимодействия 110 переходит к выполнению шага 380, либо шага 390. Так, на этапе 380 производится блокировка изменений, если варианты корректировки отсутствовали или ни один из вариантов не соответствовал перечню условий. На этапе 390 Агент взаимодействия 110 вносит соответствующие изменения, если он получил информацию о корректировки, и производит обновление параметров в самом хранилище параметров.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п.Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения. Так, например, способы, описанные на Фиг. 3а и 3б, могут быть реализованы на основании различных комбинаций, представленных в указанных описании.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА УПРАВЛЕНИЯ POS-ТЕРМИНАЛЬНОЙ СЕТИ | 2017 |

|

RU2681372C1 |

| СПОСОБ И СИСТЕМА АВТОМАТИЗИРОВАННОГО ЗАЧИСЛЕНИЯ ДЕНЕЖНЫХ СРЕДСТВ ПРИ ВОЗНИКНОВЕНИИ СБОЕВ В КАНАЛЕ УСТРОЙСТВА САМООБСЛУЖИВАНИЯ В МОМЕНТ ВЗНОСА НАЛИЧНОСТИ | 2020 |

|

RU2767285C1 |

| СПОСОБ И СИСТЕМА ГРАНУЛЯРНОГО ВОССТАНОВЛЕНИЯ РЕЗЕРВНОЙ КОПИИ БАЗЫ ДАННЫХ | 2024 |

|

RU2825077C1 |

| Система и способ контроля доступа к данным | 2021 |

|

RU2790338C1 |

| РАСШИРЕНИЕ СОГЛАСУЮЩЕГО ПРОТОКОЛА ДЛЯ ИНДИКАЦИИ СОСТОЯНИЯ ТРАНЗАКЦИИ | 2015 |

|

RU2665306C2 |

| ТРАНЗАКЦИОННАЯ ИЗОЛИРОВАННАЯ СИСТЕМА ХРАНЕНИЯ ДАННЫХ | 2006 |

|

RU2458385C2 |

| Сетевой шлюз и способ передачи данных из первой сети во вторую сеть | 2021 |

|

RU2770458C1 |

| СИСТЕМА И СПОСОБ ЦЕЛЕВОЙ УСТАНОВКИ СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2523113C1 |

| ВЫГРУЗКА В ФАЙЛОВОЙ СИСТЕМЕ | 2014 |

|

RU2671049C2 |

| КОНТРОЛЬ СООТВЕТСТВИЯ ПРАВИЛАМ В ПРОГРАММЕ, ОСНОВАННОЙ НА КАРТАХ | 2007 |

|

RU2451337C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении заданного уровня безопасности системы в случае изменения конфигурации. Способ модификации параметров компьютерной системы содержит получение через агента взаимодействия запроса на изменение параметров компьютерной системы от инициатора; формирование транзакции с изменениями, которые необходимо внести в параметры согласно запросу от инициатора, и актуальной копии состояния всех параметров, содержащихся в хранилище параметров, которые предают средству реконфигурирования; произведение с помощью средства реконфигурирования оценки влияния внесенных изменений на уровень безопасности компьютерной системы путем проверки корректности внесенных изменений в транзакцию и согласованности изменяемых параметров с остальными параметрами, содержащимися в хранилище параметров, применяя политику безопасности к полученной актуальной копии состояния всех параметров и к информации об изменениях, содержащихся в транзакции; принятие решения о модификации параметров, содержащихся в хранилище параметров, на основании результатов оценки; обновление параметров в хранилище параметров согласно принятому решению, если результат оценки указывает, что уровень безопасности не снизится. 3 н. и 19 з.п. ф-лы, 5 ил.

1. Исполняемый на компьютере способ модификации параметров компьютерной системы, при этом способ характеризуется тем, что:

а) получают через агента взаимодействия запрос на изменение параметров компьютерной системы от инициатора;

б) формируют транзакцию с изменениями, которые необходимо внести в параметры согласно запросу от инициатора, и актуальную копию состояния всех параметров, содержащихся в хранилище параметров, которые предают средству реконфигурирования;

в) производят с помощью средства реконфигурирования оценку влияния внесенных изменений на уровень безопасности компьютерной системы путем проверки корректности внесенных изменений в транзакцию и согласованности изменяемых параметров с остальными параметрами, содержащимися в хранилище параметров, применяя политику безопасности к полученной актуальной копии состояния всех параметров и к информации об изменениях, содержащихся в транзакции;

г) принимают решение о модификации параметров, содержащихся в хранилище параметров, на основании результатов оценки;

д) обновляют параметры в хранилище параметров согласно принятому решению, если результат оценки указывает, что уровень безопасности не снизится.

2. Способ по п. 1, отличающийся тем, что оценку модификации параметров осуществляют только для параметров, которые влияют на уровень безопасности.

3. Способ по п. 1, в котором инициатором запроса является либо программное средство, либо пользователь.

4. Способ по п. 1, в котором запрос, содержит по меньшей мере ключ, позволяющий точно определить по крайней мере один параметр, который необходимо изменить.

5. Способ по п. 4, в котором запрос дополнительно содержит информацию об идентификаторе инициатора запроса и информацию о параметрах, которые подвергаются модификации.

6. Способ по п. 1, в котором для формирования транзакции используется транзакционное окно для внесения изменений в параметры.

7. Способ по п. 6, в котором транзакционное окно содержит только те параметры, которые модифицируются соответствующим инициатором.

8. Способ по п. 7, в котором для формирования транзакционного окна с определенными параметрами производится взаимодействие с хранилищем параметров при помощи по крайней мере ключа.

9. Способ по п. 1, в котором после получения запроса на изменения параметров дополнительно определяют уровень доступа инициатора запроса на изменения параметров в хранилище параметров, где уровень доступа указывает на вид возможного использования параметров соответствующим инициатором.

10. Способ по п. 1, в котором под модификацией понимается по крайней мере изменение значения параметра, изменение диапазона регулирования параметра, добавление нового параметра и удаление параметра.

11. Способ по п. 1, в котором анализ влияния производится путем проверки согласованности измененных параметров и связанных параметров.

12. Способ по п. 1, в котором анализ влияния подразумевает определение не снижения уровня безопасности.

13. Способ по п. 1, в котором результат оценки указывает на снижение уровня безопасности в случае модификации, производят поиск по крайней мере одного возможного варианта корректировки вносимых изменений, по результатам которого либо модифицируют параметры в хранилище с корректировкой вносимых изменений, либо отменяют внесение изменений.

14. Способ по п. 1, в котором актуальную копию состояния параметров, содержащихся в хранилище параметров, формирует с помощью метода моментального снимка данных, применяя который отображается статическое состояния параметров.

15. Исполняемый на компьютере способ модификации параметров компьютерной системы, при этом способ характеризуется тем, что:

а) получают через агента взаимодействия запрос на изменение параметров компьютерной системы от инициатора;

б) формируют транзакционное окно для внесения изменений в параметры в соответствии с полученным запросом;

в) после внесения инициатором необходимых изменений параметров в транзакционное окно производят проверку корректности внесенных изменений, применяя соответствующие изменяемым параметрам политики безопасности,

г) производят фиксацию транзакции с внесенными изменениями, в случае корректности внесенных изменений и формируют актуальную копию состояния всех параметров, содержащихся в хранилище параметров, которую предают совместно с транзакцией средству реконфигурирования;

д) производят с помощью средства реконфигурирования оценку влияния внесенных изменений на безопасность путем проверки согласованности измененных параметров с остальными параметрами, применяя политику безопасности на полученную актуальную копию состояния всех параметров и информацию об изменениях, содержащихся в транзакции;

е) принимают решение о модификации параметров, содержащихся в хранилище параметров, на основании результатов оценки;

ж) обновляют параметры в хранилище параметров согласно принятому решению, если результат оценки указывает, что уровень безопасности не снизился.

16. Исполняемая на компьютере система модификации параметров компьютерной системы, которая содержит:

а. хранилище параметров, взаимодействующее с агентом взаимодействия, предназначенное для хранения по крайней мере динамических параметров конфигурации компьютерной системы, которые влияют на уровень безопасности компьютерной системы;

б. Агент взаимодействия, предназначенный для получения запроса на изменение параметров компьютерной системы от инициатора, создания транзакции с изменениями, которые необходимо внести в параметры согласно запросу от инициатора, формирования актуальной копии состояния параметров, содержащихся в хранилище, внесения изменений в параметры, содержащиеся в хранилище, и передачи средству реконфигурирования транзакции и актуальной копии состояния параметров;

в. средство реконфигурирования, предназначенное для обеспечения безопасного внесения изменений в параметры, содержащиеся в хранилище параметров, и информирования о внесении в хранилище параметров изменения, полученных от инициатора, при этом средство реконфигурирования содержит:

в.1. модуль анализа, предназначенный для оценки влияния внесенных изменений на безопасность путем проверки корректности внесенных изменений в параметры и согласованности измененных параметров с остальными параметрами, применяя политику безопасности на полученную от Агента взаимодействия актуальную копию состояния параметров и информацию об изменениях, содержащихся в транзакции, и связанный с базой политик безопасности и модулем принятия решений,

в.2. базу политик безопасности, содержащую политику безопасности для проверки параметров;

в.3. модуль принятия решений, предназначенный для вынесения решения о внесении изменений параметров, содержащихся в транзакции, в параметры, хранящиеся в хранилище параметров, и предоставлении соответствующего решения Агенту взаимодействия.

17. Система, по п. 16, в которой динамические параметры относятся как к аппаратным, так программным средствам компьютерной системы.

18. Система по п. 16, в которой динамические параметры - параметры, которые изменяются в процессе работы указанной системы.

19. Система по п. 16, в которой политика безопасности была сформирована в зависимости от необходимости совместной проверки параметров.

20. Система по п. 16, в которой принимаемое решение модулем принятия решения является одним из следующих:

внесение изменений в параметры в том виде, в котором были заданы в транзакции, т.к. уровень безопасности не снизится;

внесение изменений в параметры в том виде, в котором были заданы в транзакции, т.к. уровень безопасности не снизится;

внесение изменений в параметры, но только с предварительной корректировкой для удовлетворения заданного уровня безопасности, при этом корректировка может затронуть как заданные изменения в транзакционном окне, так и связанные параметры с изменяемыми параметрами;

внесение изменений в параметры, но только с предварительной корректировкой для удовлетворения заданного уровня безопасности, при этом корректировка может затронуть как заданные изменения в транзакционном окне, так и связанные параметры с изменяемыми параметрами;

внесение соответствующего изменения невозможно, т.к. уровень безопасности снизится.

внесение соответствующего изменения невозможно, т.к. уровень безопасности снизится.

21. Система по п. 20, в которой дополнительно модуль принятия решения запрашивает у модуля анализа возможные варианты корректировки, которые обеспечивают по крайней мере не снижения уровня безопасности, а модуль анализа в свою очередь производит подбор вариантов корректировки, которые направляет модулю принятия решений.

22. Система по п. 21, в которой дополнительно модуль принятия решений принимает решение о корректировке в соответствии с вносимыми изменениями, используя перечень условий.

| US 7386885 B1, 10.07.2008 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| ЭФФЕКТИВНОЕ ИСПРАВЛЕНИЕ ПРОГРАММ | 2005 |

|

RU2377637C2 |

Авторы

Даты

2018-09-11—Публикация

2017-08-10—Подача