ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

[0001] Многообразие разных типов систем обмена сообщениями широко используется в настоящее время. Некоторые такие системы обмена сообщениями включают в себя, например, системы электронной почты (email), системы обмена мгновенными сообщениями, системы связи внутри систем социальных сетей, среди прочего.

[0002] При использовании таких систем обмена сообщениями, обычным для пользователей является отправка вложений друг другу. В дополнение, пользователи систем социальных сетей могут делать вложение или объект доступным другим в заданной группе. В некоторых вариантах осуществления, вложения предоставляются в качестве ссылок на документ, картинку, директорию, папку, и т.д. (все из перечисленного собирательно именуется объектом), который хранится в заданном местоположении. Когда получатель принимает сообщение со вложенной ссылкой, получатель может приводить в действие данную ссылку для того, чтобы извлечь и просмотреть, или иным образом иметь доступ к, объекту.

[0003] Тем не менее, некоторые проблемы могут возникнуть с данным типом связи. Например, когда пользователь принимает сообщение (такое как, например, сообщение электронной почты), которое имеет ссылку на вложенный объект, пользователь может переадресовывать это сообщение, или отвечать на сообщение, добавляя нового получателя, которого не было в исходном сообщении. Тем не менее, некоторые объекты, не являются, как правило, доступными. Например, список управления доступом часто содержит информацию, которая указывает на то, какие разрешения или права доступа имеет каждый пользователь или группа пользователей в системе обмена сообщениями для конкретного объекта. Если новый получатель не имеет доступа к объекту, который связан ссылкой с сообщением, тогда, когда новый получатель щелкает по (или иным образом приводит в действие) ссылке на объект, новый получатель будет принимать сообщение об ошибке.

[0004] Обсуждение выше предоставлено лишь применительно к общей информации о предпосылках создания изобретения и не предназначено, чтобы использоваться в качестве средства при определении объема заявленного изобретения.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] Пользователь генерирует сообщение посредством добавления получателя для того, чтобы отправить сообщение получателю. Сообщение имеет ссылку на вложенный объект, которая автоматически обнаруживается, и определяется, имеет ли получатель права на объект. Если не имеет, права получателя автоматически модифицируются так, что получатель имеет права на объект, и пользователь уведомляется о модифицированных разрешениях.

[0006] Это краткое изложение сущности изобретения приведено для представления подборки концепций в упрощенной форме, которые дополнительно описываются ниже в подробном описании. Данное краткое изложение сущности изобретения не предназначена ни для идентификации ключевых признаков или неотъемлемых признаков заявленного изобретения, ни не для использования в качестве средства при определении объема заявленного изобретения. Заявленное изобретение не ограничивается реализациями, которые устраняют какие-либо или все недостатки, отмеченные в предпосылках создания изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

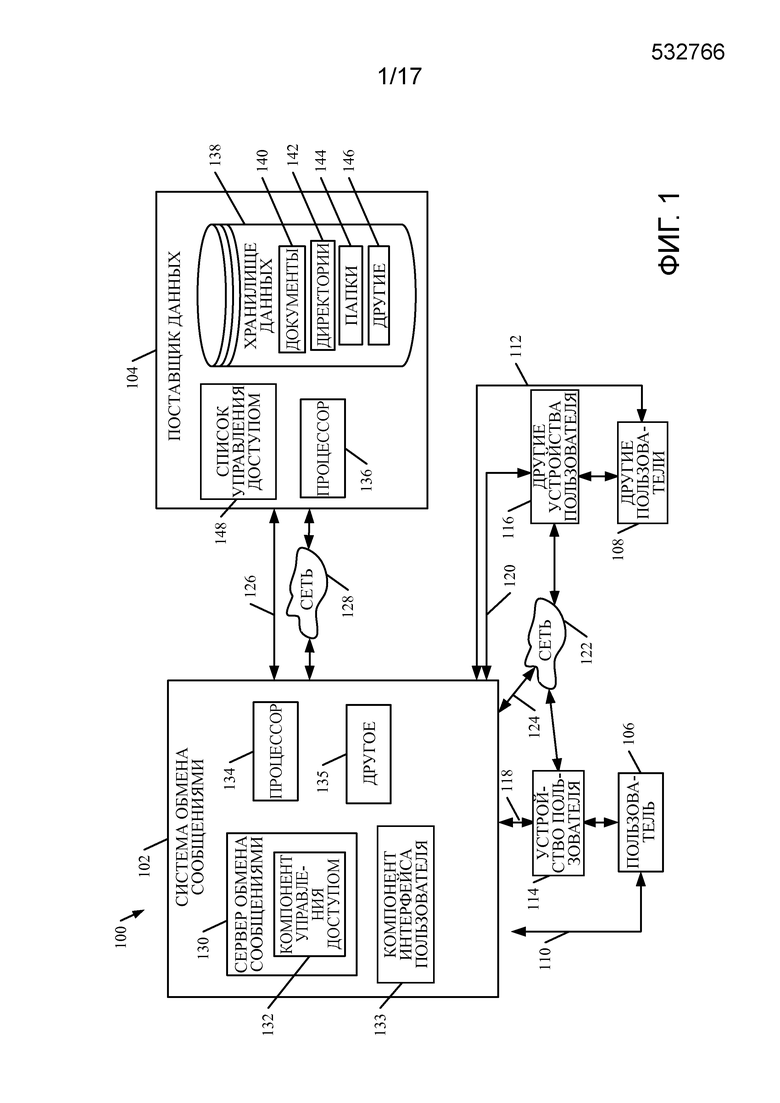

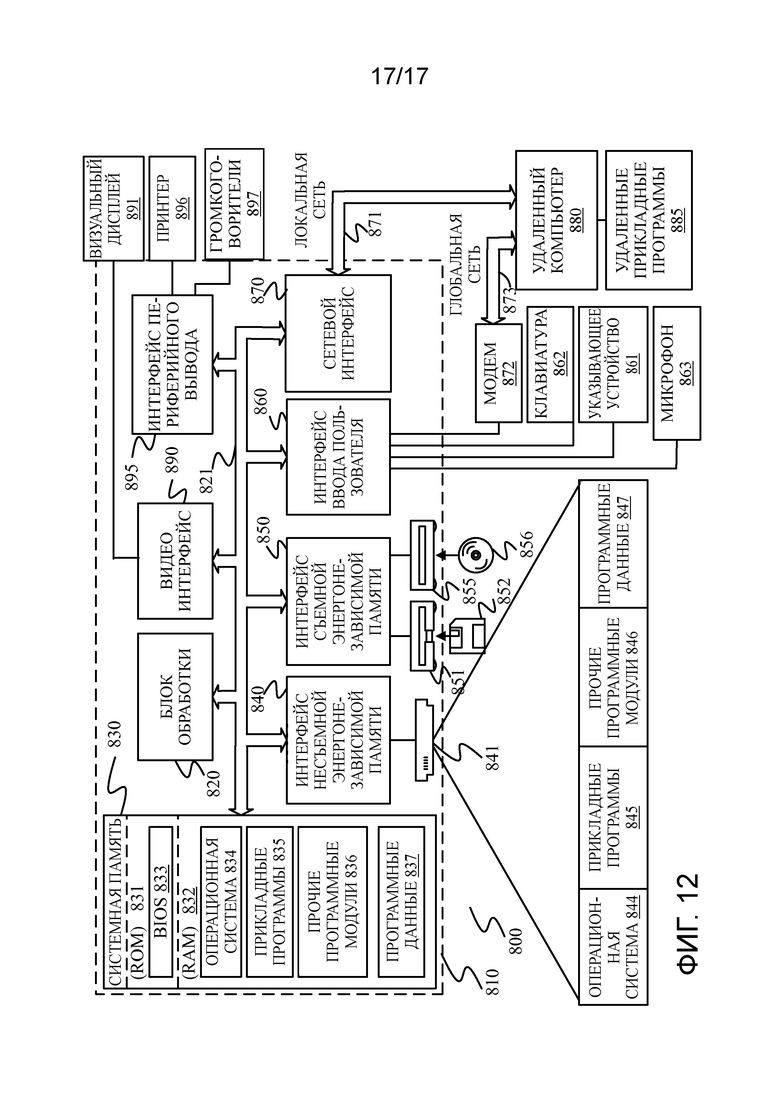

[0007] Фиг. 1 является структурной схемой одной иллюстративной архитектуры обмена сообщениями.

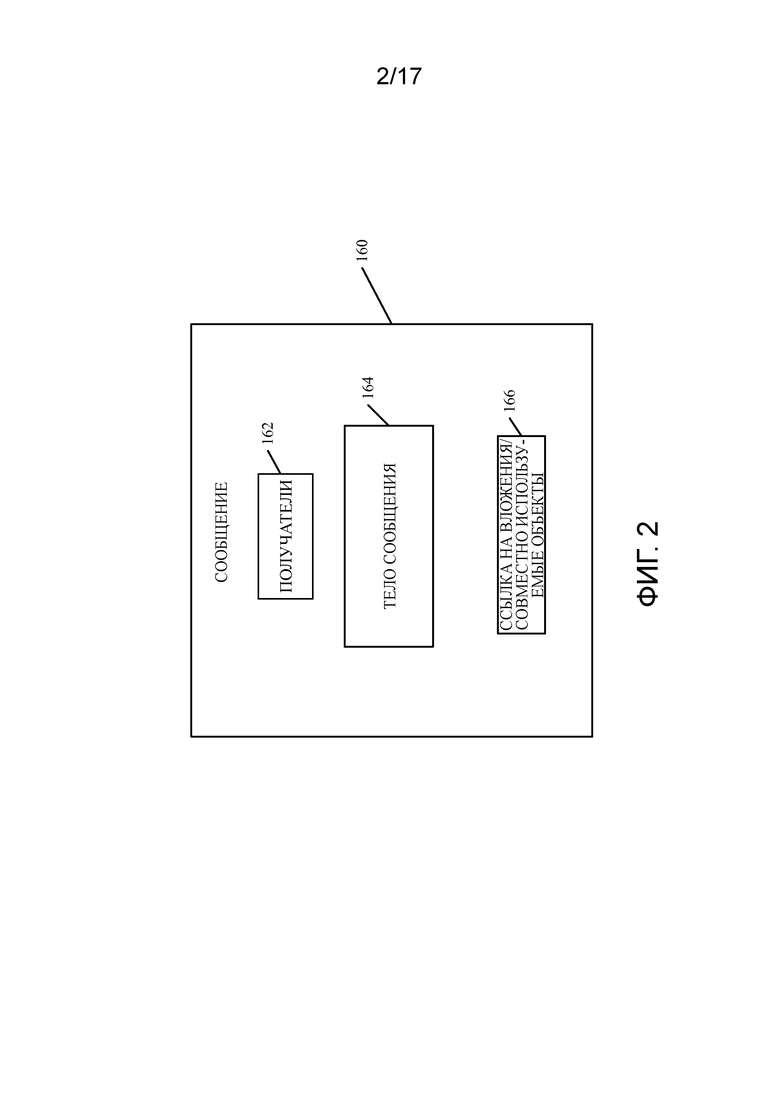

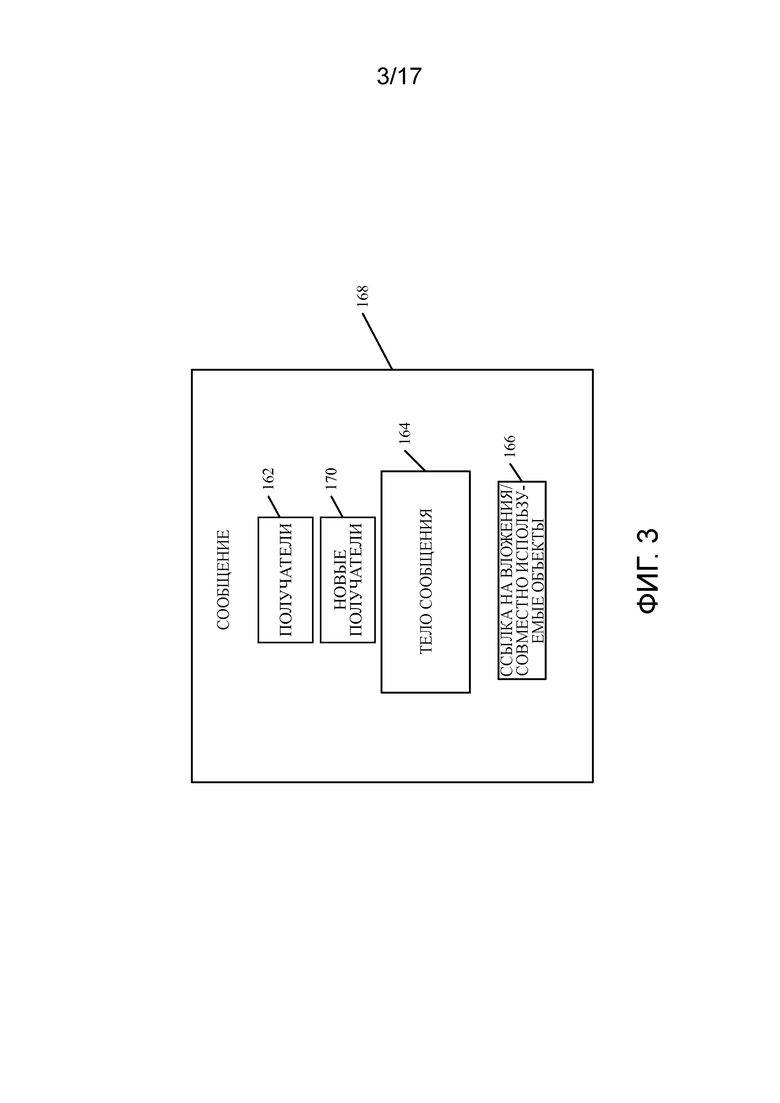

[0008] Фиг. 2 и 3 показывают примеры сообщений.

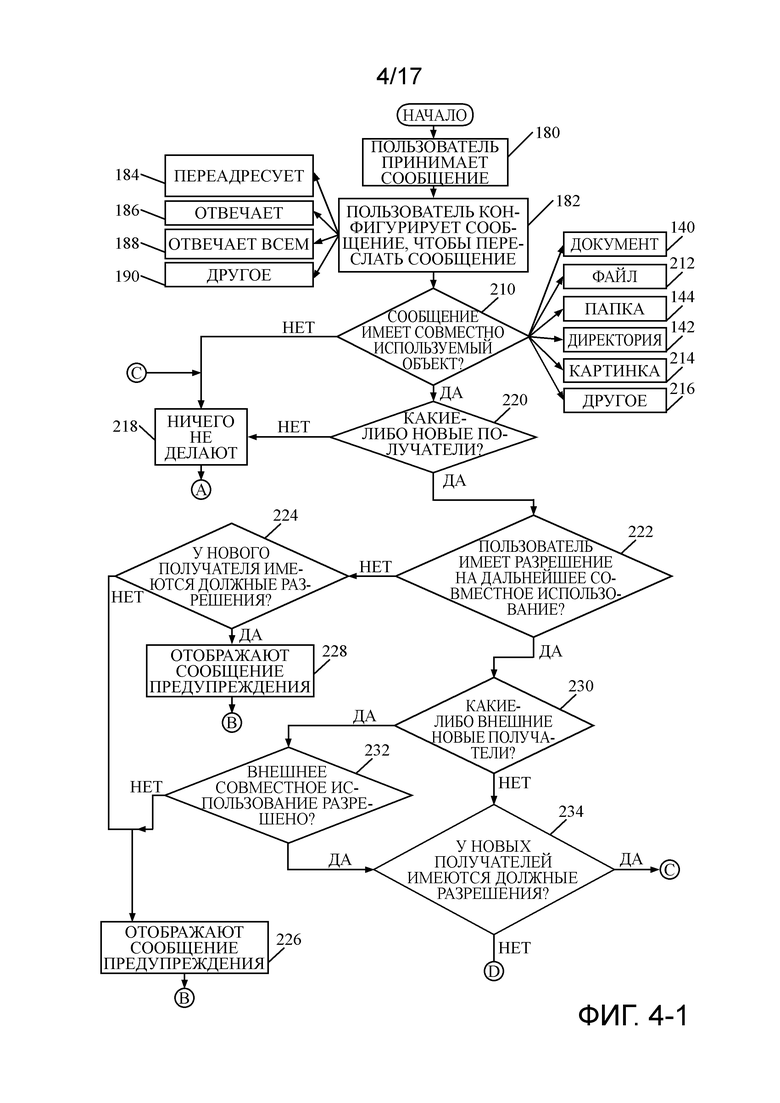

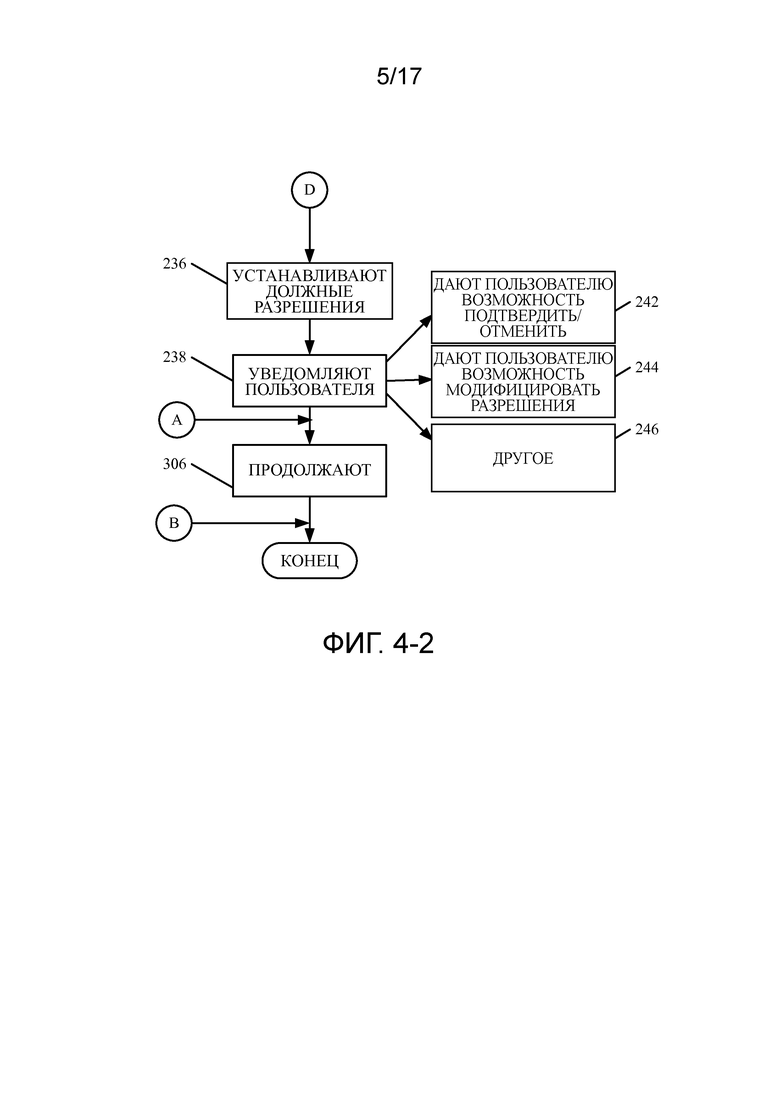

[0009] Фиг. 4-1 и 4-2 (собирательно Фиг. 4) показывают блок-схему, иллюстрирующую один вариант осуществления работы архитектуры, показанной на Фиг. 1, при модифицировании разрешений для нового получателя сообщения со ссылкой на объект.

[0010] Фиг. 4A-4D являются иллюстративными отображениями интерфейса пользователя.

[0011] Фиг. 5 показывает один вариант осуществления архитектуры, показанной на Фиг. 1, но развернутой в облачной архитектуре.

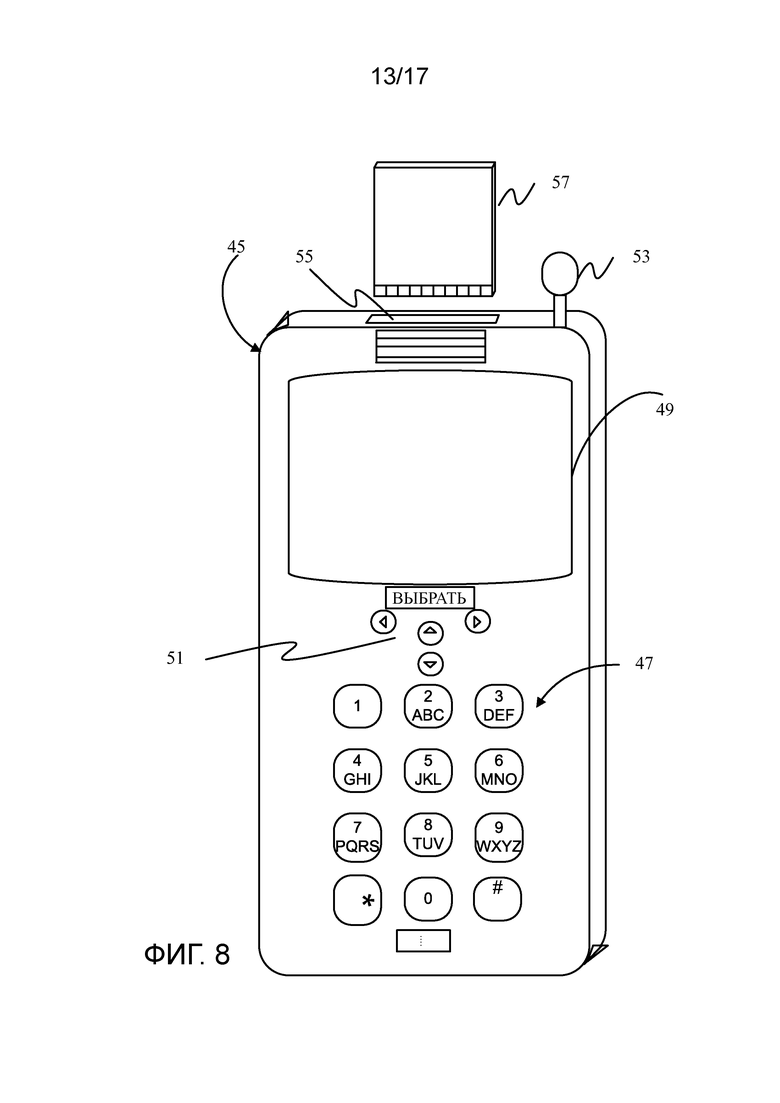

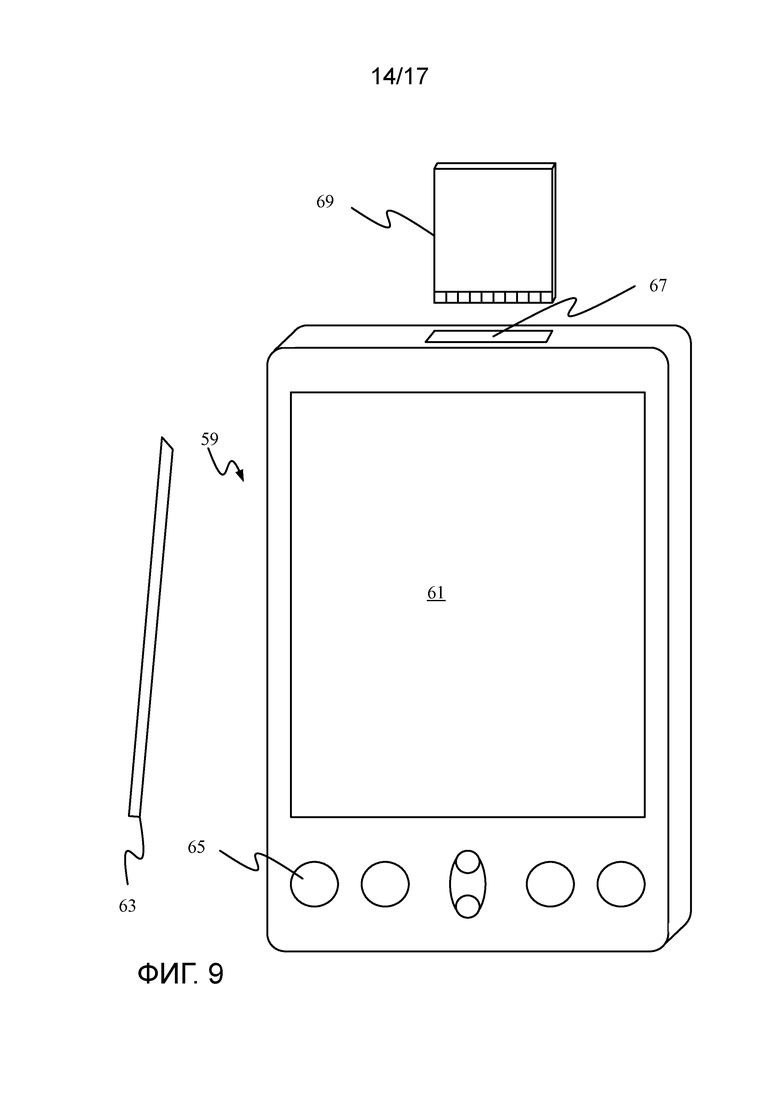

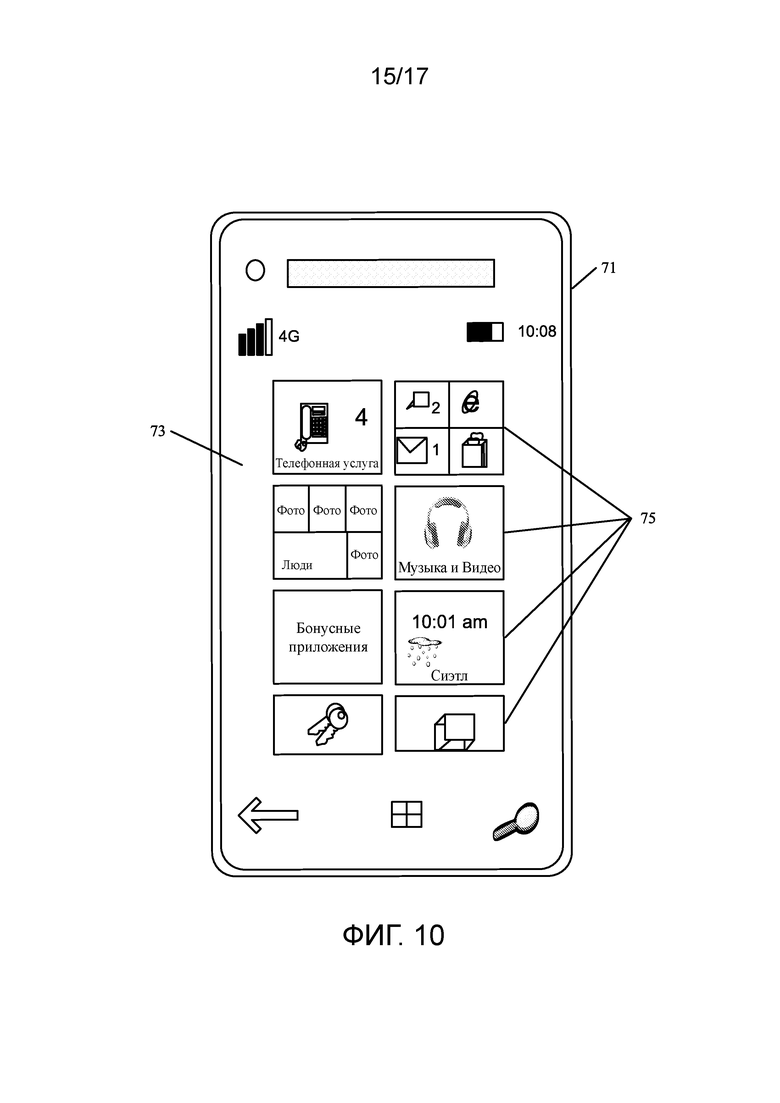

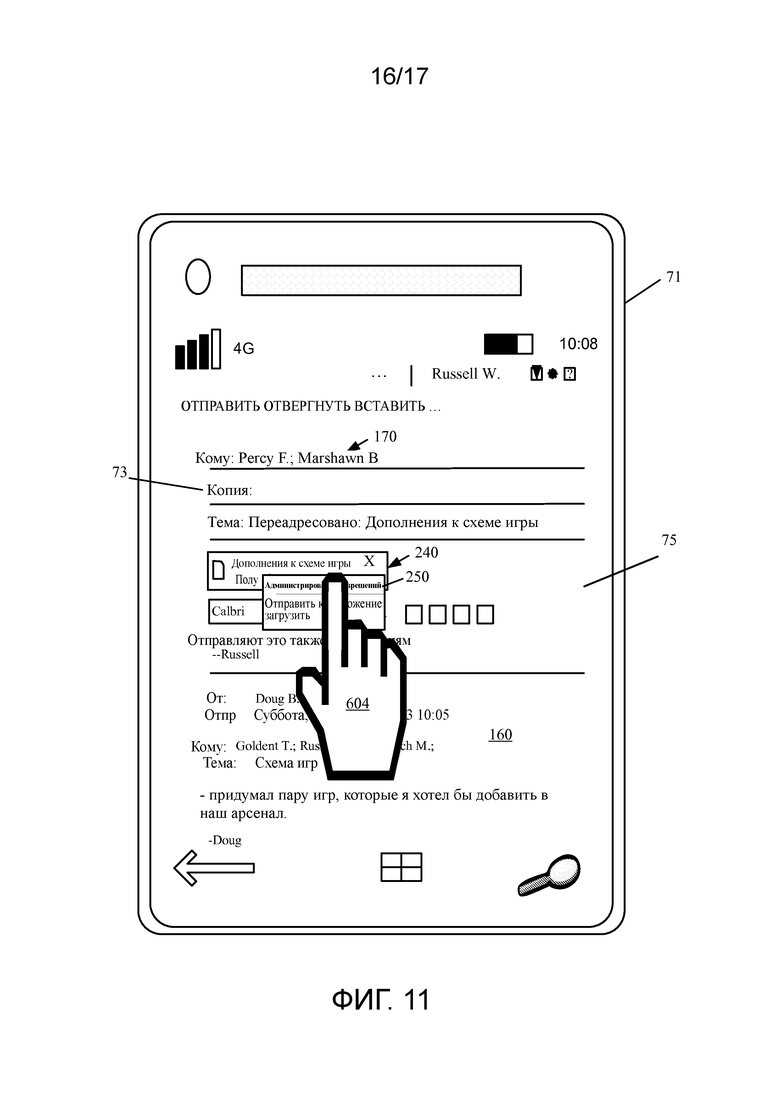

[0012] Фиг. 6-11 показывают разнообразные варианты осуществления мобильных устройств.

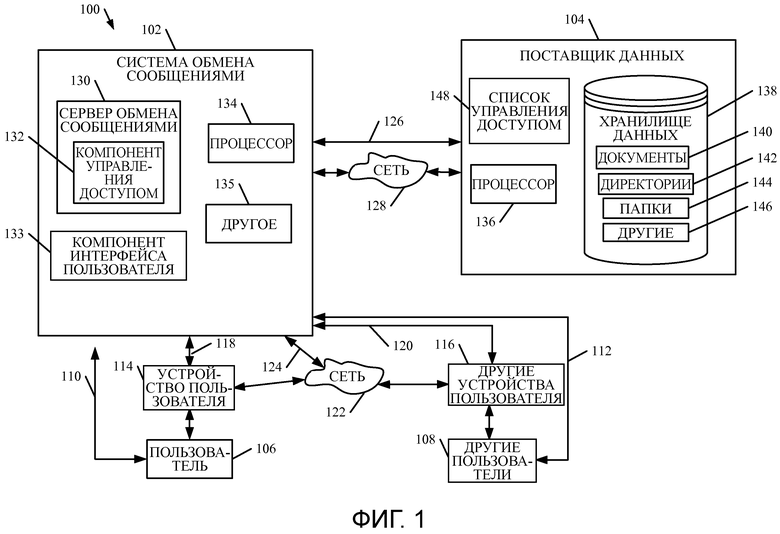

[0013] Фиг. 12 является структурной схемой одного варианта осуществления вычислительной среды.

ПОДРОБНОЕ ОПИСАНИЕ

[0014] Фиг. 1 показывает один вариант осуществления структурной схемы архитектуры 100 обмена сообщениями. Архитектура 100 обмена сообщениями иллюстративно включает в себя систему 102 обмена сообщениями, и поставщика 104 данных. Фиг. 1 также показывает, что пользователи 106 и 108 имеют доступ к системе 102 обмена сообщениями для того, чтобы отправлять и принимать сообщения. Пользователи 106 и 108 могут осуществлять доступ к системе 102 обмена сообщениями либо непосредственно (как указывается стрелками 110 и 112), либо через устройства 114 и 116 пользователя. Устройства 114 и 116 пользователя, сами по себе, могут осуществлять доступ к системе 102 обмена сообщениями либо непосредственно (как указывается стрелками 118 и 120), либо через сеть 122 (как указывается стрелкой 124).

[0015] Фиг. 1 также показывает, что доступ к поставщику 104 данных может быть осуществлен системой 102 обмена сообщениями либо непосредственно (как указывается стрелкой 126), либо через сеть 128. Конечно, будет понятно, что сети 122 и 128 могут быть одной и той же сетью или разными сетями. Также будет понятно, что, в одном варианте осуществления, поставщик 104 данных является локальным по отношению к, или к части, системы 102 обмена сообщениями. Пример, показанный на Фиг. 1, где две сети являются отдельными, служит лишь в иллюстративных целях.

[0016] В одном варианте осуществления, система 102 обмена сообщениями включает в себя сервер 130 обмена сообщениями с компонентом 132 управления доступом. Система 102 обмена сообщениями также иллюстративно включает в себя компонент 133 интерфейса пользователя, процессор 134, и другие компоненты 135.

[0017] Поставщик 104 данных иллюстративно включает в себя процессор 136 и хранилище 138 данных. Хранилище 138 данных иллюстративно включает в себя набор объектов, таких как документы 140, директории 142, папки 144, и другие объекты 146. Поставщик 144 данных также иллюстративно включает в себя список 148 управления доступом. Следует отметить, что список 148 управления доступом также может быть сохранен в хранилище 138 данных, однако он показан отдельно от него, только для примера.

[0018] Сервер 130 обмена сообщениями иллюстративно управляет работой системы 102 обмена сообщениями так, что пользователи могут отправлять и принимать сообщения. Пользователи также могут иллюстративно вкладывать ссылки на объекты, внутрь сообщений. Сервер 130 обмена сообщениями вследствие этого также управляет осуществлением доступа к хранящимся объектам (хранящимся у поставщика 104 данных), когда пользователь приводит в действие ссылку на этот объект изнутри сообщения, так что пользователь имеет доступ к объектам, которые вложены в (например, имеют ссылки в) разнообразные сообщения. В качестве примера, если система 102 обмена сообщениями является системой электронной почты (email), тогда сервер 130 обмена сообщениями является сервером электронной почты.

[0019] Компонент 132 управления доступом иллюстративно идентифицирует, когда получатели были добавлены в сообщение, которое включает в себя ссылку на объект. В данном случае, компонент 132 управления доступом может иллюстративно модифицировать разрешения получателя, при необходимости, так что получатель имеет доступ к этому объекту. Это описывается более подробно ниже в отношении Фиг. 4-4D.

[0020] Компонент 133 интерфейса пользователя является иллюстративно управляемым посредством других компонентов, серверов, или элементов в системе 102 обмена сообщениями, или где-либо еще, для того, чтобы генерировать отображения интерфейса пользователя для пользователей 106 и 108. Тем не менее, следует отметить, что также может присутствовать компонент интерфейса пользователя на устройствах 114 и 116 пользователя, который также генерирует эти отображения интерфейса пользователя. Кроме того, следует отметить, что компонент 133 интерфейса пользователя может генерировать отображения интерфейса пользователя сам, или под управлением других элементов на Фиг. 1.

[0021] Отображения интерфейса пользователя иллюстративно включают в себя механизмы ввода пользователя, которые позволяют пользователям управлять и манипулировать системой 102 обмена сообщениями, для того, чтобы просматривать сообщения и администрировать их. Механизмы ввода пользователя могут включать в себя широкое многообразие разных типов механизмов ввода пользователя, такие как ссылки, пиктограммы, кнопки, выпадающие меню, текстовые поля, кнопки с независимой фиксацией, и т.д. В дополнение, механизмы ввода пользователя могут быть приведены в действие пользователем широким многообразием разных способов. Например, они могут быть приведены в действие, используя сенсорные жесты (если дисплей является сенсорным), аппаратную или программную клавиатуру или клавишную панель, указывающее и щелкающее устройство (такое как мышь или шаровой манипулятор), кнопки, игровые манипуляторы, и другие исполнительные механизмы. Также, если система 102 обмена сообщениями или одно из устройств 114 или 116 пользователя имеет компоненты распознавания речи, механизмы ввода пользователя также могут быть приведены в действие посредством использования голосовых команд.

[0022] Процессоры 134 и 136 являются иллюстративными компьютерными процессорами, которые имеют ассоциированную память и схему синхронизации, отдельно не показанные. Процессор 134 является иллюстративно функциональной частью системы 102 обмена сообщениями и активируется посредством, и обеспечивает функциональные возможности, сервера 130 обмена сообщениями, компонента 132 управления доступом и других элементов в системе 102 обмена сообщениями. Процессор 136 является иллюстративно функциональной частью поставщика 104 данных и обеспечивает функциональные возможности поставщика 104 данных при предоставлении доступа к данным в хранилище 138 данных.

[0023] Список 148 управления доступом является иллюстративно списком или другим компонентом, который включает в себя информацию, которая указывает, какие разрешения или права доступа каждый пользователь или группа пользователей в системе 102 имеет для конкретного объекта (таких как объекты, хранящиеся в хранилище 138 данных). Каждый объект иллюстративно имеет уникальный атрибут защиты, который идентифицирует то, какие пользователи имеют доступ к нему. Список управления доступом является иллюстративно списком каждого объекта и соответствующих привилегий доступа пользователя, которые определяют различные привилегии доступа (такие как чтение, запись, исполнение, и т.д.), которые каждый пользователь имеет по отношению к каждому объекту. Это лишь одна примерная структура для списка 148 управления доступом, и также могут быть использованы другие.

[0024] Хранилище 138 данных показано в качестве единственного хранилища данных, которое является локальным по отношению к поставщику 104 данных. Тем не менее, следует отметить, что оно также может быть составлено из нескольких разных хранилищ данных, все из которых являются локальными по отношению к поставщику 104 данных, все из которых являются удаленными от поставщика 104 данных и доступными поставщику 104 данных, или некоторые из которых являются локальными, другие из которых являются удаленными.

[0025] Сети 122 и 128 могут быть широким многообразием разных типов сетей. Они могут быть локальными сетями, глобальными сетями, телефонными сетями, сетями обмена сообщениями, сетями связи ближнего поля, и т.д.

[0026] Подробное обсуждение работы архитектуры 100 приводится ниже в отношении Фиг. 4-4D. Тем не менее сначала будет предоставлен краткий обзор. В целях настоящего обсуждения, пользователь 106 иллюстративно генерирует сообщение со ссылкой на совместно используемый объект. Пользователь 106 затем добавляет получателя в это сообщение и пересылает его получателю. Для примера, Фиг. 2 показывает один вариант осуществления иллюстративного сообщения 160. Сообщение 160 иллюстративно включает в себя список 162 получателей, тело 164 сообщения и одну или более ссылки на вложения или совместно используемые объекты 166. Получатели 162 могут быть расположены в поле «кому:», поле «копия:», поле «скрытая копия:», и т.д. Тело 164 сообщения иллюстративно содержит основной участок сообщения для сообщения 160, а ссылка 166 является иллюстративной приводимой в действие ссылкой, которая может быть приведена в действие пользователем 106 для того, чтобы осуществить доступ к вложению или совместно используемым объектам, которые связаны посредством ссылки 166. Когда пользователь приводит в действие ссылку 166, пользователь иллюстративно переходит к объекту, с которым ссылка 166 связана.

[0027] В любом случае, после того как пользователь 106 генерирует сообщение 160, пользователь 106 может иллюстративно добавлять получателя 162 в это сообщение (или получатель может быть введен ранее) и пересылать его получателю 162. Это может быть выполнено широким многообразием разных способов, некоторые из которых обсуждаются ниже в отношении Фиг. 4. Компонент 132 управления доступом иллюстративно обнаруживает, что пользователь 106 отправляет сообщение получателю и что сообщение содержит, по меньшей мере, одну ссылку 166 на вложение или совместно используемый объект. Компонент 132 управления доступом затем определяет, имеет ли получатель 162 разрешения для вложения или совместно используемого объекта и, если не имеет, модифицирует разрешения так, что получатель 162 может осуществить доступ ко вложению или совместно используемому объекту через ссылку 166. Компонент 132 управления доступом иллюстративно также уведомляет пользователя 106 об этом.

[0028] В другом варианте осуществления, обрабатываемое сообщение сначала принимается пользователем 106, от другого пользователя 108. Пользователь 106 просматривает сообщение 160 и добавляет одного или более новых получателей. Фиг. 3 является одной примерной структурной схемой сообщения 168, которое пересылается новым получателям. Может быть видно, что сообщение 168 включает в себя некоторую часть или все сообщение 160 и опционально может включать в себя одного или более из получателей 162 в исходном сообщении, одного или более новых получателей 170, как впрочем и тело 164 сообщения и ссылку 166 на вложения и совместно используемые объекты. Компонент 132 управления доступом иллюстративно обнаруживает, что пользователь 106 отправляет сообщение новым получателям и что сообщение содержит, по меньшей мере, одну ссылку 166 на вложение или совместно используемый объект. Компонент 132 управления доступом затем определяет, имеет ли новый получатель 170 разрешения для вложения или совместно используемого объекта, и если не имеет, модифицирует разрешения так, что новый получатель 170 может осуществить доступ к вложению или совместно используемому объекту через ссылку 166. Компонент 132 управления доступом иллюстративно также уведомляет пользователя 106 об этом.

[0029] Фиг. 4-1 и 4-2 (собирательно Фиг. 4), показывают блок-схему, иллюстрирующую один вариант осуществления работы архитектуры 100 при отправке ранее принятого сообщения новому получателю, более подробно. Следует иметь в виду, что по существу, обработка может быть также выполнена, если пользователь, создает новое сообщение и вводит получателя в поле «кому», поле «копия» или поле «скрытая копия». Обработка ранее принятого сообщения описывается просто как более полный пример. Фиг. 4A-4D являются иллюстративными отображениями интерфейса пользователя. Фиг. 4-4D теперь будут описаны в связи друг с другом.

[0030] Пользователь 106 сначала принимает сообщение, такое как сообщение 160. Это указывается блоком 180 на Фиг. 4. Пользователь 106 затем генерирует новое сообщение (такое как сообщение 168) посредством конфигурирования ранее принятого сообщения, чтобы переслать сообщение, как например, посредством добавления нового получателя 170 в сообщение 160, чтобы сформировать новое сообщение 168. Это указывается блоком 182 на Фиг. 4. Пользователь 106 может делать это, например, посредством переадресования сообщения новому получателю 170, как указывается блоком 184, посредством ответа на сообщение и добавления нового получателя 170, как указывается блоком 186, посредством ответа всем на ранее принятое сообщение, и добавления получателя в качестве нового получателя 170, как указывается блоком 188, или также другими способами, как указывается блоком 190.

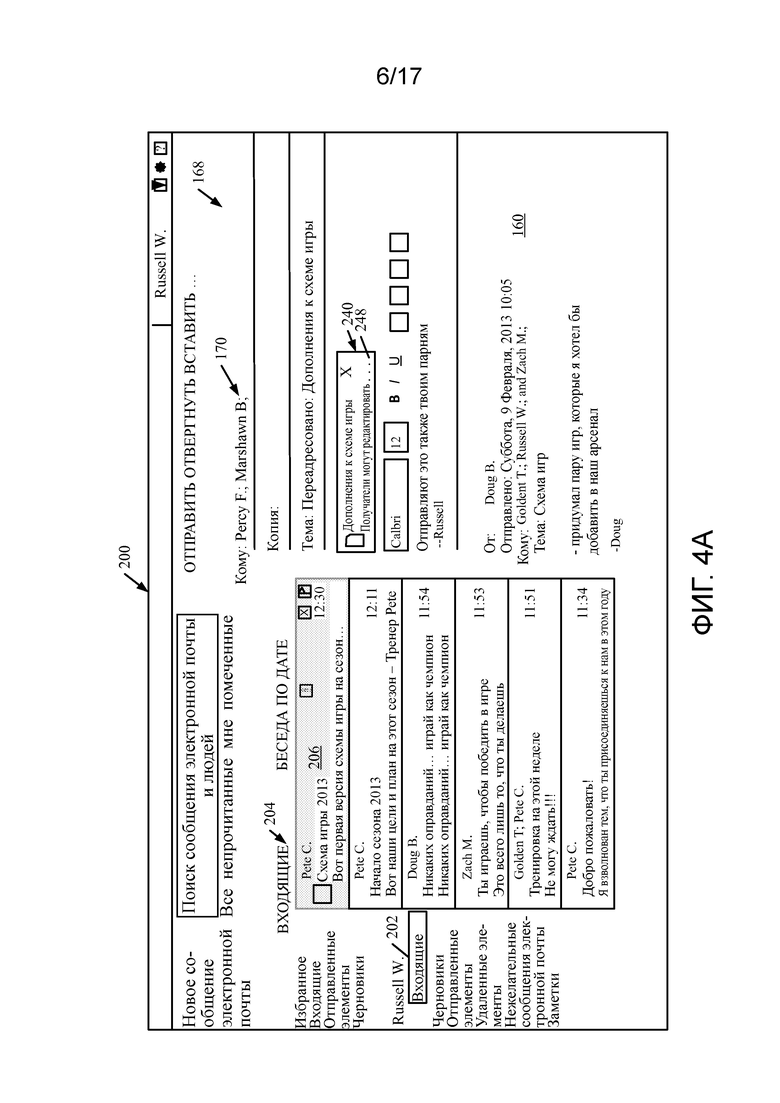

[0031] Фиг. 4A показывает один пример сообщения 168, которое было сконфигурировано пользователем 106, для пересылки одному или более новым получателям. В варианте осуществления, показанном на Фиг. 4A, сообщение 168 является частью системы электронной почты, так что оно является сообщением электронной почты. Отображение 200 интерфейса пользователя указывает, главным образом обозначением 202, что пользователь 106 просматривает его или ее папку входящих сообщений. Папка входящих сообщений иллюстративно включает в себя список бесед, и пользователь выбрал беседу 206. Ранее принятое сообщение 160 включает в себя ссылку на совместно используемый объект и показана как являющаяся частью сообщения 168. Сообщение 168, показано с новыми получателями, идентифицируемыми главным образом обозначением 170. В варианте осуществления, показанном на Фиг. 4A, пользователь 106 выбрал ранее принятое сообщение 160 и сконфигурировал сообщение, чтобы переслать его новым получателям 170. Переадресованное сообщение с новыми получателями 170 формирует сообщение 168.

[0032] Компонент 132 управления доступом, в сервере 130 обмена сообщениями, обнаруживает, что пользователь 106 сконфигурировал сообщение 160, которое будет переслано. Компонент 132 сначала определяет, имеет ли сообщение ссылку на совместно используемый объект. Это указывается блоком 210 на Фиг. 4. Совместно используемое вложение или объект, кратко упомянутые выше, могут быть документом, 140, файлом 212, папкой 144, директорией 142, картинкой 214, или любым из широкого многообразия других объектов, как указывается в блоке 216. Если отсутствует ссылка на совместно используемый объект, тогда компоненту 132 управления доступом не требуется что-либо делать, и сообщение может быть просто переслано как обычно. Это может быть случаем, например, если пользователь просто отвечает на сообщение, но в нем нет ссылок на совместно используемые объекты. Просто продолжение отправки сообщения, не делая что-либо дополнительно, указывается блоком 218 на Фиг. 4.

[0033] Тем не менее, если, в блоке 210, компонент 132 управления доступом определяет, что присутствует одна или более ссылок на совместно используемые объекты, тогда компонент 132 определяет, было ли сообщение сконфигурировано, чтобы идентифицировать любых новых получателей 170, отличных от получателей в ранее принятом сообщении. Это указывается блоком 220 на Фиг. 4. Вновь, если ответ – нет, тогда компоненту 132 управления доступом не требуется что-либо делать далее. Это указывается блоком 218.

[0034] Тем не менее, если, в блоке 220, определяется, что вновь сконфигурированное сообщение 168 имеет новых получателей 170, тогда компонент 132 управления доступом иллюстративно предписывает серверу 130 обмена сообщениями выполнить вызов к поставщику 104 данных, чтобы осуществить доступ к списку 148 управления доступом у поставщика 104 данных для того, чтобы идентифицировать разрешения, ассоциированные с пользователем 106. В частности, компонент 132 управления доступом определяет, имеет ли пользователь 106 разрешения, требуемые, чтобы совместно использовать настоящее сообщение (и вложения или совместно используемые объекты) в дальнейшем. Это указывается блоком 222. В качестве примера, может быть так, что некоторые пользователи имеют доступ, чтобы переадресовать сообщения или чтобы представлять доступ к объектам, в то время как некоторые другие пользователи не имеют. Таким образом, компонент 132 определяет, имеет ли пользователь 106 должные разрешения, чтобы совместно использовать сообщение 160 с новыми получателями, как впрочем и совместно использовать вложения или совместно используемые объекты с новыми получателями.

[0035] Если нет, тогда компонент 132 управления доступом вновь осуществляет вызов к поставщику 104 данных для того, чтобы получить доступ к списку 148 управления доступом, чтобы определить, имеют ли новые получатели 170, сами по себе, должные разрешения, чтобы принимать сообщение, наряду со ссылкой на вложения или совместно используемые объекты. Это указывается блоком 224. Если нет, тогда компонент 132 определил, что пользователь 106 не имеет разрешения, чтобы совместно использовать сообщение, с ссылкой на вложения или совместно используемые объекты, с новыми получателями, и что идентифицированные новые получатели 170 не имеют должных разрешений, чтобы принимать эту информацию. Вследствие этого, компонент 132 использует компонент 133 интерфейса пользователя, чтобы сгенерировать и отобразить сообщение об ошибке, указывающее, что сообщение не может быть переслано, так, как оно сконфигурировано в настоящий момент. Это указывается блоком 226 на Фиг. 4.

[0036] Тем не менее, если, в блоке 224, компонент 132 определяет, что даже несмотря на то, что пользователь 106 не имеет должных разрешений, чтобы совместно использовать сообщение и дополнительно связанные объекты, новые получатели 170 имеют разрешение, чтобы принимать эту информацию. Вследствие этого, компонент 132 использует компонент 133 интерфейса пользователя, чтобы сгенерировать сообщение предупреждения, чтобы указать это, и позволяет отправку сообщений. Это указывается блоком 228 на Фиг. 4.

[0037] Вновь возвращаясь к блоку 222 на Фиг. 4, если пользователь 106 не имеет разрешения, чтобы далее совместно использовать настоящее сообщение с ссылкой на совместно используемый объект, тогда компонент 132 определяет, являются ли любые из новых получателей 170 внешними новыми получателями (т.е., получателями, которые являются внешними для организации, которая разворачивает систему 102 обмена сообщениями). Это опциональный этап и указывается блоком 230 на Фиг. 4.

[0038] Если присутствуют внешние получатели, компонент 132 определяет, разрешено ли внешнее совместное использование в системе 102. Т.е., система 102 может накладывать ограничения на то, какие типы сообщений или вложений, могут быть совместно использованы внешним образом. Фактически, система 102 может полностью исключать внешнее совместное использование разнообразных сообщений или вложений. Таким образом, компонент 132 определяет, разрешено ли внешнее совместное использование для данного конкретного сообщения, и конкретных совместно используемых объектов, на которые есть ссылки в сообщении. Это указывается блоком 232. Если один из новых получателей 170 является внешним получателем, а внешнее совместное использование не разрешено в системе 102, тогда компонент 132 вновь использует компонент 133 интерфейса пользователя, чтобы сгенерировать сообщение об ошибке, как указывается блоком 226. Если внешнее совместное использование разрешено, тогда обработка продолжается в блоке 234.

[0039] Также, если в блоке 230 определяется, что отсутствуют внешние получатели, идентифицированные как новые получатели 170, тогда обработка продолжается в блоке 234. Компонент 132 управления доступом, в блоке 234, определяет, имеют ли новые получатели должные разрешения для того, чтобы принимать вложения или совместно используемые объекты. Компонент 132 управления доступом определяет, имеют ли новые получатели должные разрешения посредством запроса, чтобы сервер 130 обмена сообщениями выполнил вызов к поставщику 104 данных, чтобы получить доступ к списку 148 управления доступом. Компонент 132 изучает список 148 управления доступом, чтобы определить, имеют ли новые получатели 170 должные разрешения, чтобы осуществлять доступ к совместно используемым документам. Если так, тогда компоненту 132 не требуется далее что-либо делать, и сообщение 168 с новыми получателями 170 и ссылкой на совместно используемые объекты 166 может быть просто отправлено, как сконфигурировано.

[0040] Тем не менее, если, в блоке 234, компонент 132 определяет, что новые получатели 170 не имеют должных разрешений, чтобы принимать новое сообщение 168 с ссылками на вложения или совместно используемые объекты 166, тогда компонент 132 управления доступом устанавливает должные разрешения в списке 148 управления доступом так, что новые получатели 170 имеют должные разрешения. Это указывается блоком 236 на Фиг. 4.

[0041] Как только компонент 132 управления доступом установил разрешения в списке 148 управления доступом так, что новые получатели 170 имеют доступ к вложениям и совместно используемым объектам, компонент 132 использует компонент 133 интерфейса пользователя, чтобы сгенерировать отображение интерфейса пользователя, которое уведомляет пользователя 106 о том, что произошло. Это указывается блоком 238 на Фиг. 4. В качестве примера, отображение 200 интерфейса пользователя показывает, что вложения или совместно используемые объекты (дополнения к схеме игры) идентифицированы в сообщении 168 как главным образом указывается цифровым обозначением 240. Цифровое обозначение 240 указывает, что разрешения для новых получателей 170 были модифицированы так, что получатели имеют разрешения редактирования для вложений или совместно используемых объектов. В одном варианте осуществления, компонент 132 управления доступом дает пользователю 106 возможность подтвердить или отменить эти разрешения. Это указывается блоком 242 в блок-схеме Фиг. 4. В другом варианте осуществления, компонент 132 управления доступом дает пользователю 106 возможность модифицировать разрешения. Это указывается блоком 244. Конечно, компонент 132 управления доступом может уведомлять пользователя о том, что разрешения были предоставлены новым получателям также другими способами, и это указывается блоком 246.

[0042] В примере, показанном на Фиг. 4A, предоставляется механизм 248 ввода пользователя, который позволяет пользователю модифицировать разрешения, предоставленные новым пользователям 170. Когда пользователь приводит в действие механизм 248 ввода пользователя (как например, посредством касания его с помощью сенсорного жеста, посредством приведения его в действие с помощью указывающего и щелкающего устройства, и т.д.), компонент 132 управления доступом использует компонент 133 интерфейса пользователя, чтобы генерировать выпадающее меню или другой механизм интерфейса пользователя, который позволяет пользователю выполнять некоторые действия в отношении вложений или совместно используемых объектов.

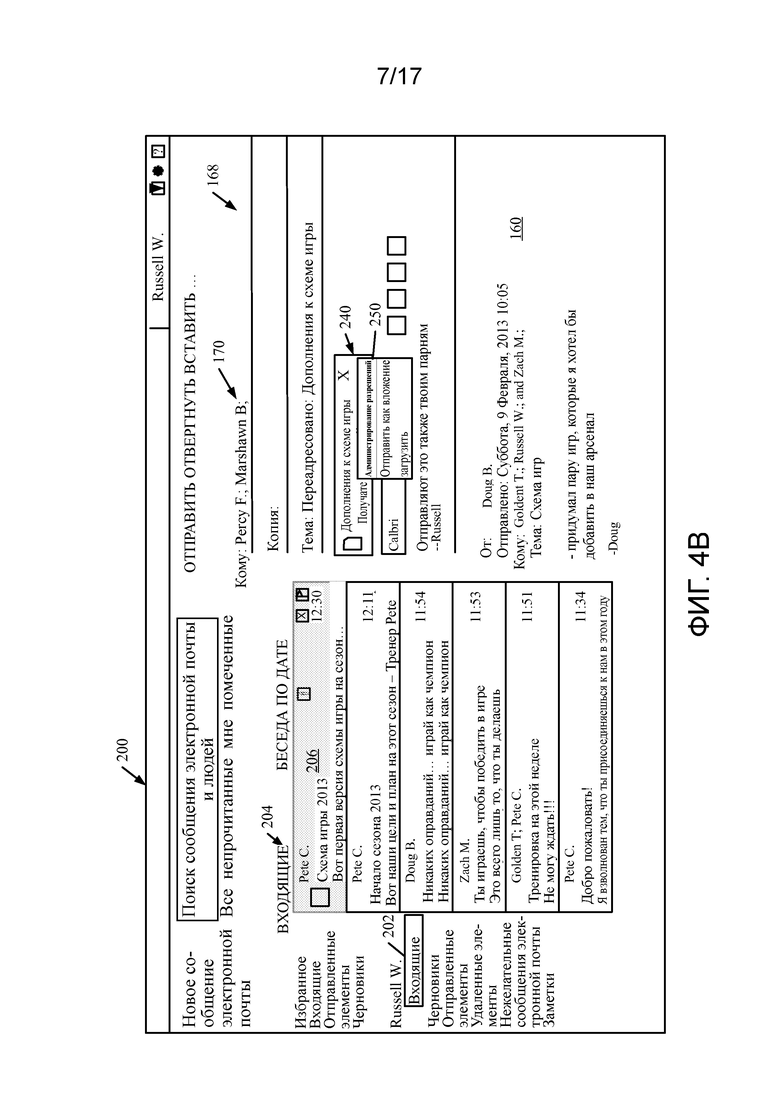

[0043] Фиг. 4B показывает другой вариант осуществления отображения 200 интерфейса пользователя, который подобен тому, что показан на Фиг. 4A, и подобные элементы пронумерованы подобным образом. Тем не менее, может быть видно на Фиг. 4B, что пользователь привел в действие механизм 248 ввода пользователя и отображается выпадающее меню, которое включает в себя исполнительный элемент 250 «администрирования разрешений». Когда пользователь приводит в действие механизм 250 ввода пользователя, компонент 132 управления доступом иллюстративно генерирует отображение интерфейса пользователя, которое позволяет пользователю 106 модифицировать разрешения, которые были предоставлены новым получателям 170.

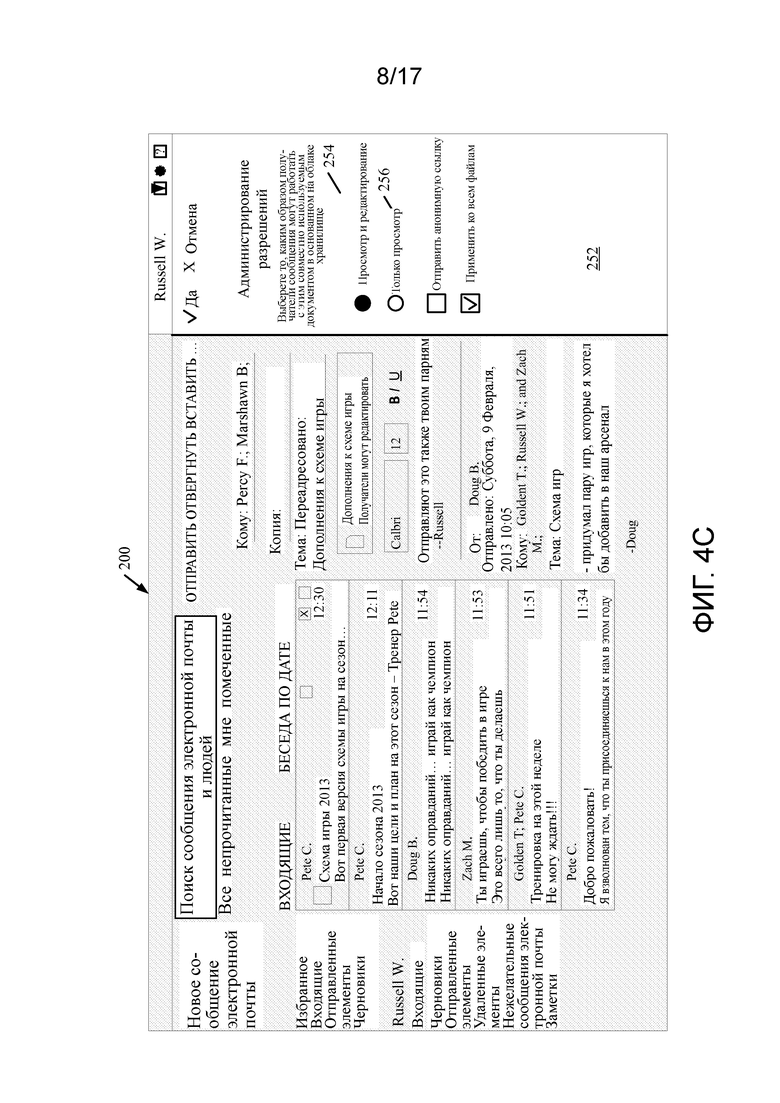

[0044] В качестве примера, Фиг. 4C показывает другой вариант осуществления отображения 200 интерфейса пользователя, который подобен тому, что показан на Фиг. 4B, и подобные элементы пронумерованы подобным образом. Тем не менее, может быть видно на Фиг. 4C, что после того, как пользователь приводит в действие механизм 250 ввода пользователя «администрирования разрешений», компонент 132 управления доступом генерирует другую панель 252 «администрирования разрешений». В варианте осуществления, показанном на Фиг. 4С, пользователь может иллюстративно модифицировать разрешения, предоставленные новым получателям 170 применительно ко вложениям или совместно используемым объектам. Фиг. 4C в частности показывает, что совместно используемый объект является документом, который хранится в основанном на облаке хранилище данных. Пользователь 106 может выбирать механизм 254 ввода пользователя, чтобы указать, что новый получатель должен иметь разрешения просмотра и редактирования для совместно используемого документа. Тем не менее, пользователь также может приводить в действие механизм 256 ввода пользователя, который дает новым получателям только привилегии просмотра.

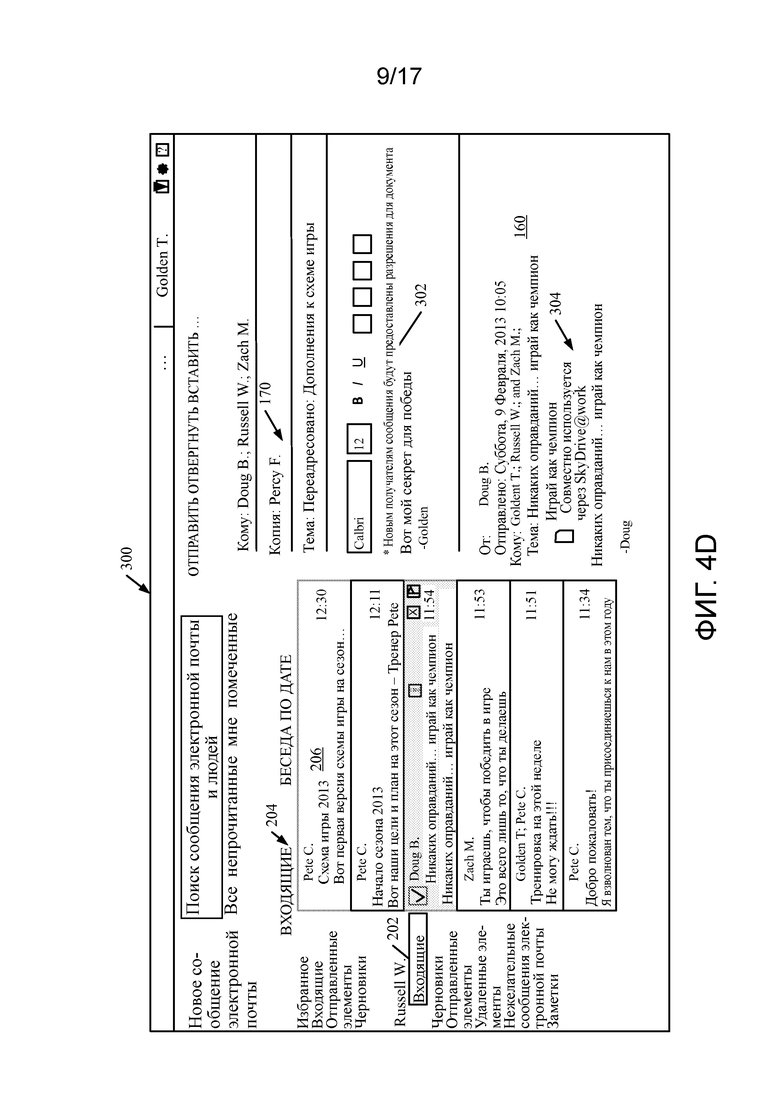

[0045] Фиг. 4D показывает другой вариант осуществления отображения 300 интерфейса пользователя. Отображение 300 интерфейса пользователя подобно отображению 200 интерфейса пользователя, показанному на Фиг. 4A-4C, и подобные элементы пронумерованы подобным образом. Тем не менее, может быть видно, что на Фиг. 4D, вместо переадресования исходного сообщения 160 в качестве сообщения 168, пользователь «отвечает всем» на сообщение 160, чтобы получить сообщение 168, и добавляет нового получателя в строку «копия». Фиг. 4D показывает, что компонент 132 управления доступом иллюстративно использует компонент 133 интерфейса пользователя, чтобы сгенерировать отображение (показанное главным образом обозначением 302), которое уведомляет пользователя, что получателю 170 нового сообщения будет предоставлено разрешение для просмотра вложения или совместно используемого объекта, показанного главным образом обозначением 304. Вновь, в одном варианте осуществления, элемент 302 отображения может быть приводимым в действие пользователем механизмом ввода пользователя. Вследствие этого, когда пользователь приводит в действие элемент 302, пользователь может быть вновь переведен к экрану (или может быть отображен механизм ввода пользователя), который позволяет пользователю модифицировать разрешения, предоставленные новому получателю.

[0046] В любом случае, как только пользователь уведомлен, пользователь может просто отправлять новое сообщение всем получателям. Это указывается главным образом блоком 306 на блок-схеме Фиг. 4.

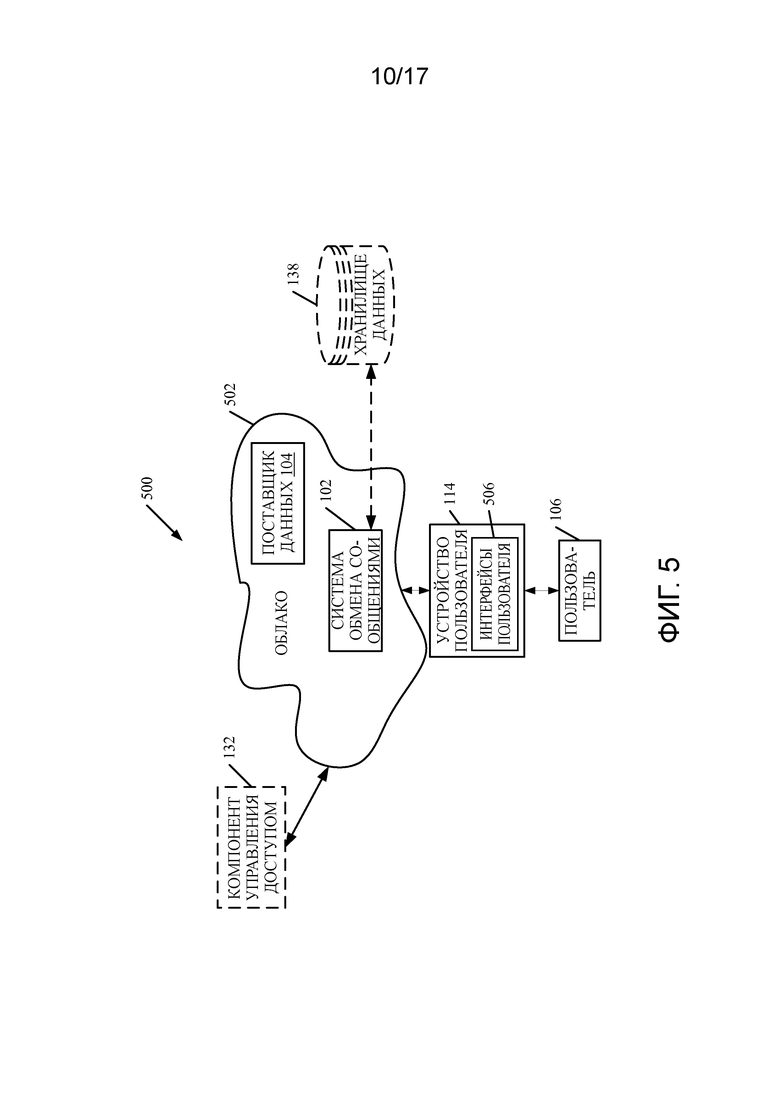

[0047] Фиг. 5 является структурной схемой архитектуры 100, показанной на Фиг. 1, за исключением того, что ее элементы располагаются в архитектуре 500 облачных вычислений. Облачные вычисления предоставляют вычисление, программное обеспечение, доступ к данным, и услуги хранения, которые не требуют от конечного пользователя знания о физическом местоположении и конфигурации системы, которая доставляет услугу. В различных вариантах осуществления, облачные вычисления доставляют услугу через глобальную сеть, такую как Интернет, используя должные протоколы. Например, облачные вычисления доставляют приложения через глобальную сеть и доступ к ним может быть осуществлен через web-браузер или любой другой вычислительный компонент. Программное обеспечение или компоненты архитектуры 100, как впрочем и соответствующие данные, могут быть сохранены на серверах в удаленном местоположении. Вычислительные ресурсы в среде облачных вычислений могут быть консолидированы в удаленном местоположении центра обработки данных или они могут быть рассредоточены. Инфраструктуры облачных вычислений могут доставлять услуги через совместно используемые центры обработки данных, даже несмотря на то, что они выглядят как единая точка доступа для пользователя. Таким образом, компоненты и функции, описываемые в данном документе, могут быть предоставлены от поставщика услуги в удаленном местоположении, используя архитектуру облачных вычислений. В качестве альтернативы, они могут быть предоставлены от обычного сервера, или они могут быть инсталлированы непосредственно на клиентских устройствах, или другими способами.

[0048] Подразумевается, что описание включает в себя как открытые облачные вычисления, так и закрытые облачные вычисления. Облачные вычисления (как открытые, так и закрытые) предоставляют, по существу, гладкое объединение ресурсов, как впрочем и уменьшенную потребность в администрировании и конфигурировании лежащей в ее основе инфраструктуры аппаратного обеспечения.

[0049] Администрирование открытого облака осуществляется поставщиком и, как правило, поддерживает несколько потребителей, используя одну и ту же инфраструктуру. Также, открытое облако, как противоположное закрытому облаку, может освобождать конечных пользователей от администрирования аппаратного обеспечения. Администрирование закрытого облака может осуществляться самой организацией и инфраструктура, как правило, не используется совместно с другими организациями. Организация по-прежнему до некоторой степени обслуживает аппаратное обеспечение, как например осуществляя инсталляции и ремонт, и т.д.

[0050] В варианте осуществления, показанном на Фиг. 5, некоторые элементы подобны тем, что показаны на Фиг. 1, и они пронумерованы подобным образом. Фиг. 5 в частности показывает, что система 102 обмена сообщениями и поставщик 104 данных располагаются в облаке 502 (которое может быть открытым, закрытым, или сочетанием, где участки являются открытыми, тогда как другие являются закрытыми). Вследствие этого, пользователь 106 использует устройство 114 пользователя, чтобы осуществлять доступ к этим системам через облако 502.

[0051] Фиг. 5 также изображает другой вариант осуществления облачной архитектуры. Фиг. 5 показывает, что также предполагается, что некоторые элементы архитектуры 100 располагаются в облаке 502, в то время как другие не располагаются. В качестве примера, хранилище 138 данных может быть расположено вне облака 502, и доступ к нему может осуществляться через облако 502. В другом варианте осуществления, компонент 132 управления доступом также находится вне облака 502. Независимо от того где они располагаются, доступ к ним может быть осуществлен непосредственно устройством 114, через сеть (либо глобальную сеть, либо локальную сеть), они могут быть размещены на удаленном сайте посредством услуги, или они могут быть предоставлены в качестве услуги через облако или доступ к ним может быть осуществлен посредством услуги соединения, которая размещается в облаке. Все из этих архитектур предполагаются в данном документе.

[0052] Также следует отметить, что архитектура 100, или ее участки, могут быть расположены на широком многообразии разных устройств. Некоторые их этих устройств включают в себя серверы, настольные компьютеры, компьютеры класса лэптоп, планшетные компьютеры, или другие мобильные устройства, такие как наладонные компьютеры, сотовые телефоны, смартфоны, мультимедийные проигрыватели, персональные цифровые помощники и т.д.

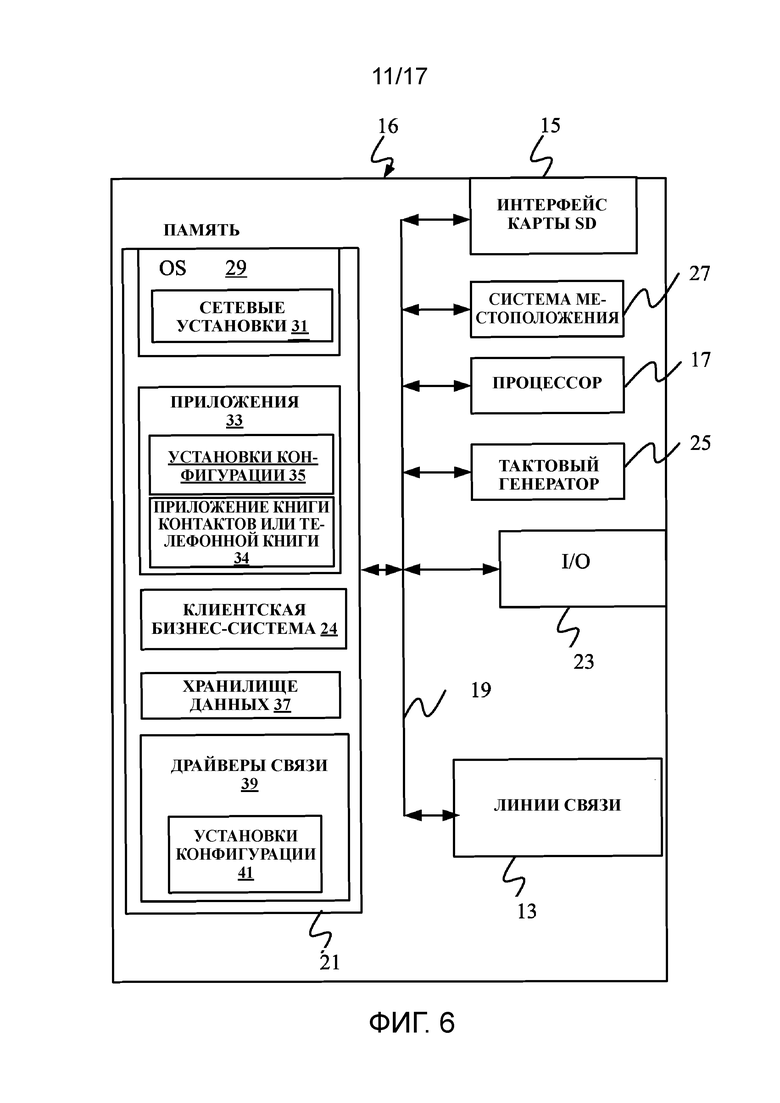

[0053] Фиг. 6 является упрощенной структурной схемой одного иллюстративного варианта осуществления переносного или мобильного вычислительного устройства, которое может быть использовано в качестве переносного устройства 16 пользователя или клиента, в которой может быть развернута настоящая система (или ее части). Фиг. 7-11 являются примерами переносных или мобильных устройств.

[0054] Фиг. 6 предоставляет общую структурную схему компонентов клиентского устройства 16, которое может запускать компоненты архитектуры 100 или устройств 114 и 116 пользователя или которое взаимодействует с архитектурой 100, или реализует обе возможности. В устройстве 16, предоставлена линия 13 связи, которая позволяет переносному устройству осуществлять связь с другими вычислительными устройствами и в некоторых вариантах осуществления предоставляет канал для автоматического приема информации, как например, посредством сканирования. Примеры линии 13 связи включают в себя инфракрасный порт, последовательный/USB порт, порт кабельной сети, такой как порт Ethernet, и порт беспроводной сети, обеспечивающий связь через один или более протоколы связи, включающие в себя Пакетную Радиосвязь Общего Назначения (GPRS), LTE, HSPA, HSPA+ и другие протоколы радиосвязи 3G и 4G, 1Xrtt и Службу Коротких Сообщений, которые являются беспроводными услугами, используемыми, чтобы предоставлять сотовый доступ к сети, как впрочем и протоколы 802.11 и 802.11b (Wi-Fi), и протокол Bluetooth, который обеспечивает локальные беспроводные соединения с сетью.

[0055] При других вариантах осуществления, приложения или системы принимаются на съемной карте Secure Digital (SD), которая соединяется с интерфейсом 15 карты SD. Интерфейс 15 карты SD и линии 13 связи осуществляют связь с процессором 17 (который также может воплощать процессоры 134 или 136 с Фиг. 1) по шине 19, которая также соединена с памятью 21 и компонентами 23 ввода/вывода (I/O), как впрочем и тактовым генератором 25 и системой 27 местоположения.

[0056] Компоненты 23 I/O, в одном варианте осуществления, предусмотрены, чтобы обеспечивать операции ввода и вывода. Компоненты 23 I/O применительно к различным вариантам осуществления устройства 16 могут включать в себя компоненты ввода, такие как кнопки, датчики касания, датчики множественного касания, оптические или видео датчики, голосовые датчики, сенсорные экраны, датчики приближения, микрофоны, датчики наклона и гравитационные переключатели, и компоненты вывода, такие как устройство отображения, громкоговоритель, и или порт принтера. Также могут быть использованы другие компоненты 23 I/O.

[0057] Тактовый генератор 25 иллюстративно выполнен в виде компонента тактового генератора реального времени, который выводит время и дату. Он также, иллюстративно, предоставляет функции синхронизации для процессора 17.

[0058] Система 27 местоположения иллюстративно включает в себя компонент, который выводит текущее географическое местоположение устройства 16. Она может включать в себя, например, приемник глобальной системы позиционирования (GPS), систему LORAN, систему счисления пути, систему сотовой триангуляции, или другую систему позиционирования. Она также может включать в себя, например, картографическое программное обеспечение или навигационное программное обеспечение, которое генерирует требуемые карты, навигационные маршруты и другие географические функции.

[0059] Память 21 хранит операционную систему 29, сетевые установки 31, приложения 33, установки 35 конфигурации приложения, хранилище 37 данных, драйверы 39 связи, и установки 41 конфигурации связи. Память 21 может включать в себя все типы вещественных энергозависимых и энергонезависимых машиночитаемых устройств памяти. Она также может включать в себя компьютерные запоминающие носители информации (описываемые ниже). Память 21 хранит машиночитаемые инструкции, которые, когда исполняются процессором 17, предписывают процессору выполнить реализуемые компьютером этапы или функции в соответствии с инструкциями. Подобным образом, устройство 16 может иметь клиентскую бизнес-систему 24, которая запускает разнообразные бизнес-приложения или воплощает части или всю архитектуру 100. Процессор 17 может быть активирован другими компонентами, чтобы также обеспечивать их функциональные возможности.

[0060] Примеры сетевых установок 31 включают в себя нечто такое как информацию о прокси, информацию о соединении с Интернет, и карты соотнесения. Установки 35 конфигурации приложения включают в себя установки, которые подгоняют приложение к конкретному предприятию или пользователю. Установки 41 конфигурации связи предоставляют параметры для осуществления связи с другими компьютерами и включают в себя элементы, такие как параметры GPRS, параметры SMS, имена пользователя и пароли соединения.

[0061] Приложения 33 могут быть приложениями, которые были ранее сохранены на устройстве 16, или приложениями, которые инсталлированы во время использования, несмотря на то, что также они могут быть частью операционной системы 29, или размещаться внешне по отношению к устройству 16.

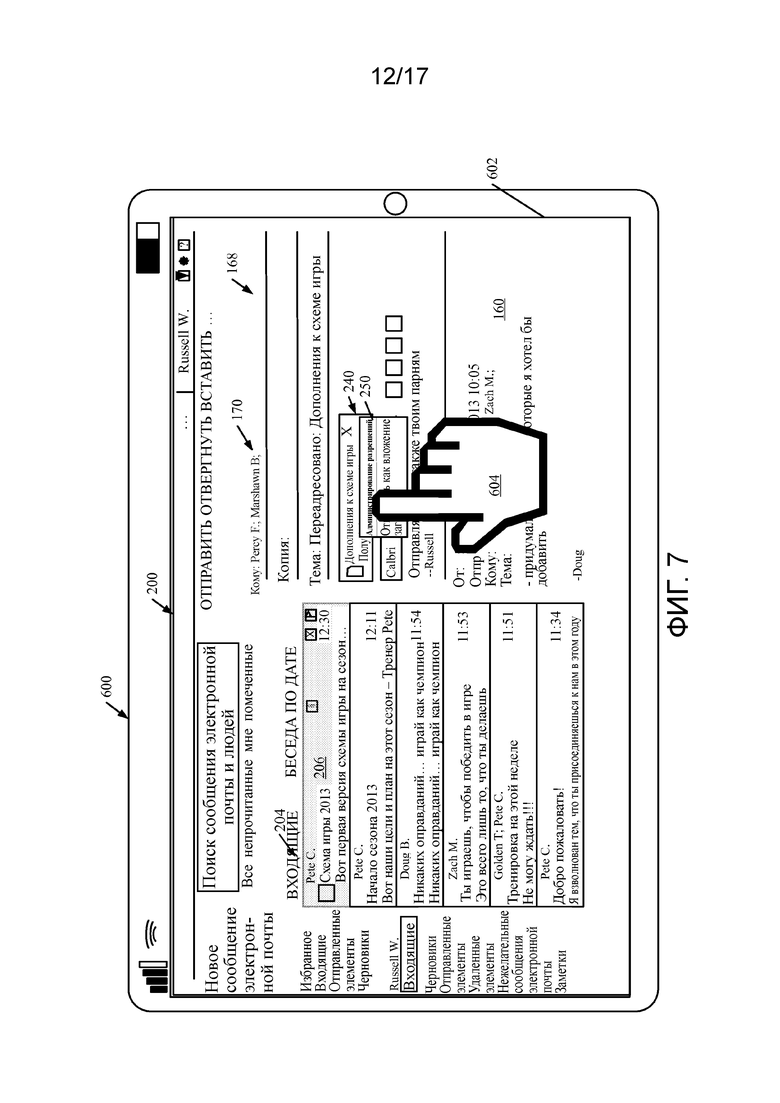

[0062] Фиг. 7 показывает один вариант осуществления, в котором устройство 16 является планшетным компьютером 600. На Фиг. 7, компьютер 600 показан с отображением 200 интерфейса пользователя (с Фиг. 4B), которое отображается на экране 602 отображения. Экран 602 может быть сенсорным экраном (так что сенсорные жесты от пальца 604 пользователя могут быть использованы, чтобы взаимодействовать с приложением) или интерфейсом допускающем перо, которое принимает вводы от пера или стилуса. Он также может использовать экранную виртуальную клавиатуру. Конечно, он также может быть прикреплен к клавиатуре или другому устройству ввода пользователя через подходящий механизм прикрепления, такой как беспроводная линия или USB порт, например. Компьютер 600 также может иллюстративно впрочем принимать и голосовые вводы.

[0063] Фиг. 8 и 9 предоставляют дополнительные примеры устройств 16, которые могут быть использованы, несмотря на то, что впрочем могут быть использованы и другие. На Фиг. 8, обычный телефон, смартфон или мобильный телефон 45 предоставлен в качестве устройства 16. Телефон 45 включает в себя набор клавишных панелей 47 для набора телефонных номеров, дисплей 49, выполненный с возможностью отображения изображений, включающих в себя изображения приложения, пиктограммы, web-страницы, фотографии, и видео, и кнопки 51 управления для выбора элементов, показанных на дисплее. Телефон включает в себя антенну 53 для приема сигналов сотового телефона, таких как сигналы Пакетной Радиосвязи Общего Назначения (GPRS) и 1Xrtt, и Службы Коротких Сообщений (SMS). В некоторых вариантах осуществления, телефон 45 также включает в себя гнездо 55 карты Secure Digital (SD), которое принимает карту 57 SD.

[0064] Мобильное устройство с Фиг. 9 является персональным цифровым помощником 59 (PDA) или мультимедийным проигрывателем или планшетным вычислительным устройством, и т.д. (далее именуемым PDA 59). PDA 59 включает в себя индуктивный экран 61, который регистрирует позицию стилуса 63 (или другого указателя, такого как палец пользователя), когда стилус позиционируется над экраном. Это позволяет пользователю выбирать, выделять, и перемещать элементы по экрану, как впрочем и рисовать и писать. PDA 59 также включает в себя некоторое количество клавиш или кнопок ввода пользователя (как например, кнопка 65), которые позволяют пользователю осуществлять прокрутку опций меню или других опций отображения, которые отображаются на дисплее 61, и позволяют пользователю менять приложения или выбирать функции ввода пользователя, не контактируя с дисплеем 61. Несмотря на то, что не показано, PDA 59 может включать в себя внутреннюю антенну и инфракрасный передатчик/приемник, которые обеспечивают беспроводную связь с другими компьютерами, как впрочем и порты соединения, которые обеспечивают аппаратные соединения с другими вычислительными устройствами. Такие аппаратные соединения, как правило, выполняются посредством опоры, которая соединяется с другим компьютером через последовательный или USB порт. Раз так, то эти соединения являются несетевыми соединениями. В одном варианте осуществления, мобильное устройство 59 также включает в себя разъем 67 карты SD, который принимает карту 69 SD.

[0065] Фиг. 10 подобна Фиг. 8 за исключением того, что телефон является смартфоном 71. Смартфон 71 имеет сенсорный дисплей 73, который отображает пиктограммы и плитки или другие механизмы 75 ввода пользователя. Механизмы 75 могут быть использованы пользователем, чтобы запускать приложения, делать вызовы, выполнять операции переноса данных, и т.д. В целом, смартфон 71 построен на мобильной операционной системе и предлагает более усовершенствованные вычислительные возможности и возможности соединения, чем обычный телефон. Фиг. 11 показывает смартфон 71 с отображением с Фиг. 4B, которое отображается на нем.

[0066] Отметим, что возможны другие формы устройств 16.

[0067] Фиг. 12 является одним вариантом осуществления вычислительной среды, в которой архитектура 100, или ее части, (например) могут быть развернуты. Со ссылкой на Фиг. 12 примерная система для реализации некоторых вариантов осуществления включает в себя вычислительное устройство общего назначения в форме компьютера 810. Компоненты компьютера 810 могут включать в себя, но не ограничиваются, блок 820 обработки (который может содержать процессор 134 или 136), системную память 830, и системную шину 821, которая связывает различные компоненты системы, включая системную память, с блоком 820 обработки. Системная шина 821 может быть любой из нескольких типов структур шины, включая шину памяти или контроллер памяти, периферийную шину, и локальную шину, используя любую из многообразия архитектур шины. В качестве примера, а не ограничения, такие архитектуры включают в себя шину Архитектуры Промышленного Стандарта (ISA), шину Микроканальной Архитектуры (MCA), шину Улучшенной ISA (EISA), локальную шину Ассоциация по Стандартизации в Области Видеотехники (VESA), и шину Межсоединения Периферийных Компонентов (PCI), также известную как шина расширения. Память и программы, описанные в отношении Фиг. 1, могу быть развернуты в соответствующих участках Фиг. 12.

[0068] Компьютер 810, как правило, включает в себя многообразие машиночитаемых носителей информации. Машиночитаемые носители информации могут быть любыми доступными носителями информации, доступ к которым может быть осуществлен посредством компьютера 810, и включают в себя как энергозависимые, так и энергонезависимые носители информации, как съемные, так и несъемные носители информации. В качестве примера, а не ограничения, машиночитаемые носители информации могут содержать компьютерные запоминающие носители информации и средства связи. Компьютерные запоминающие носители информации отличаются от, и не включают в себя, модулированного сигнала данных и несущей волны. Они включают в себя аппаратные запоминающие носители информации, включающие в себя как энергозависимые, так и энергонезависимые, как съемные, так и несъемные носители информации, реализованные любым способом или по любой технологии для хранения информации, такой как машиночитаемые инструкции, структуры данных, программные модули или прочие данные. Компьютерные запоминающие носители информации включают в себя, но не ограничиваются, RAM, ROM, EEPROM, флэш-память или иную технологию памяти, CD-ROM, цифровые универсальные диски (DVD) или другое оптическое дисковое хранилище, магнитные кассеты, магнитную ленту, магнитное дисковое хранилище или иные магнитные запоминающие устройства, или любой другой носитель информации, который может быть использован, чтобы хранить требуемую информацию и доступ к которому может быть осуществлен посредством компьютера 810. Средства связи, как правило, воплощают машиночитаемые инструкции, структуры данных, программные модули или прочие данные в транспортном механизме и включают в себя любые средства доставки информации. Понятие «модулированный сигнал данных» означает сигнал, одна или более характеристики которого установлены или изменены таким образом, чтобы кодировать информацию в сигнале. В качестве примера, а не ограничения, средства связи включают в себя проводные средства, такие как проводную сеть или прямое проводное соединение, и беспроводные средства, такие как акустические, RF, инфракрасные и прочие беспроводные средства. Сочетания любых из вышеприведенных также должны быть включены в объем машиночитаемых носителей информации.

[0069] Системная память 830 включает в себя компьютерные запоминающие носители информации в форме энергозависимой и/или энергонезависимой памяти, такой как постоянная память 831 (ROM) и память 832 с произвольным доступом (RAM). Базовая система 833 ввода/вывода (BIOS), содержащая базовые подпрограммы, которые способствуют переносу информации между элементами в компьютере 810, как например, во время запуска, как правило, хранится в ROM 831. RAM 832, как правило, содержит данные и/или программные модули, которые являются непосредственно доступными и/или оперируемыми в настоящий момент блоком 820 обработки. В качестве примера, а не ограничения, Фиг. 12 иллюстрирует операционную систему 834, прикладные программы 835, прочие программные модули 836, и программные данные 837.

[0070] Компьютер 810 также может включать в себя другие съемные/несъемные энергозависимые/энергонезависимые компьютерные запоминающие носители информации. Лишь в качестве примера, Фиг. 12 иллюстрирует накопитель 841 на жестком диске, который считывает из или записывает на несъемные, энергонезависимые магнитные носители информации, накопитель 851 на магнитном диске, который считывает с или записывает на съемный, энергонезависимый магнитный диск 852, и накопитель 855 на оптическом диске, который считывает с или записывает на съемный, энергонезависимый оптический диск 856, такой как CD ROM или другие оптические носители информации. Другие съемные/несъемные, энергозависимые/энергонезависимые компьютерные запоминающие носители информации, которые могут быть использованы в примерной рабочей среде, включают в себя, но не ограничиваются, кассеты с магнитной лентой, карты флэш-памяти, универсальные цифровые диски, цифровую видео ленту, твердотельную RAM, твердотельную ROM, и подобное. Накопитель 841 на жестком диске, как правило, соединен с системной шиной 821 через интерфейс несъемной памяти, такой как интерфейс 840, а накопитель 851 на магнитном диске и накопитель 855 на оптическом диске, как правило, соединены с системной шиной 821 посредством интерфейса съемной памяти, такого как интерфейс 850.

[0071] В качестве альтернативы, или в дополнение, функциональные возможности, описываемые в данном документе, могут быть выполнены, по меньшей мере, частично, посредством одного или более аппаратных логических компонентов. Например, и без ограничения, иллюстративные типы аппаратных логических компонентов, которые могут быть использованы, включают в себя Программируемые Вентильные Матрицы (FPGA), Проблемно Ориентированные Интегральные Микросхемы (ASIC), Проблемно Ориентированные Стандартные Изделия (ASSP), системы вида система на кристалле (SOC), Сложные Программируемые Логические Устройства (CPLD), и т.д.

[0072] Накопители и ассоциированные с ними компьютерные запоминающие носители информации, которые обсуждались выше и иллюстрируются на Фиг. 12, обеспечивают хранилище машиночитаемых инструкций, структур данных, программных модулей и прочих данных для компьютера 810. На Фиг. 12, например, накопитель 841 на жестком диске иллюстрируется как хранящий операционную систему 844, прикладные программы 845, прочие программные модули 846, и программные данные 847. Отметим, что эти компоненты могут либо быть точно такими же как, либо отличаться от операционной системы 834, прикладных программ 835, прочих программных модулей 836, и программных данных 837. Операционной системе 844, прикладным программам 845, прочим программным модулям 846, и программным данным 847 даны в данном документе другие цифровые обозначения, чтобы проиллюстрировать, что, как минимум, они являются другими копиями.

[0073] Пользователь может вводить команды и информацию в компьютер 810 посредством устройств ввода, таких как клавиатура 862, микрофон 863, и указывающее устройство 861, такое как мышь, шаровой манипулятор и сенсорная панель. Другие устройства ввода (не показаны) могут включать в себя игровой манипулятор, игровую панель, спутниковую антенну, сканер, или подобное. Эти и прочие устройства ввода часто соединяются с блоком 820 обработки посредством интерфейса 860 ввода пользователя, который связан с системной шиной, однако могут быть соединены посредством другого интерфейса и структур шины, такого как параллельный порт, игровой порт или универсальная последовательная шина (USB). Визуальный дисплей 891 или другой тип устройства отображения также соединяется с системной шиной 821 через интерфейс, такой как видеоинтерфейс 890. В дополнение к монитору, компьютеры также могут включать в себя другие периферийные устройства вывода, такие как громкоговорители 897 и принтер 896, которые могут быть соединены посредством интерфейса 895 периферийного вывода.

[0074] Компьютер 810 работает в сетевой среде, используя логические соединения с одним или более удаленными компьютерами, таким как удаленный компьютер 880. Удаленный компьютер 880 может быть персональным компьютером, переносным компьютером, сервером, маршрутизатором, сетевым PC, одноранговым устройством или другим общим сетевым узлом, и, как правило, включает в себя многие или все из элементов, описанных выше в отношении компьютера 810. Логические соединения, изображенные на Фиг. 12, включают в себя локальную сеть 871 (LAN) и глобальную сеть 873 (WAN), но также могут включать в себя другие сети. Такие сетевые среды имеют место в офисах, компьютерных сетях предприятия, интрасетях и Интернет.

[0075] Когда используется в сетевой среде LAN, компьютер 810 соединяется с LAN 871 посредством сетевого интерфейса или адаптера 870. Когда используется в сетевой среде WAN, компьютер 810, как правило, включает в себя модем 871 или другое средство для создания связи через WAN 873, такую как Интернет. Модем 872, который может быть внутренним или внешним, может быть соединен с системной шиной 821 через интерфейс 860 ввода пользователя, или другой должный механизм. В сетевой среде, программные модули, изображенные относящимися к компьютеру 810, или его участкам, могут быть сохранены в удаленном запоминающем устройстве памяти. В качестве примера, а не ограничения, Фиг. 12 иллюстрирует удаленные прикладные программы 885, как размещающиеся на удаленном компьютере 880. Следует иметь в виду, что показанные сетевые соединения являются примерными и могут быть использованы другие средства создания линии связи между компьютерами.

[0076] Также следует отметить, что разные варианты осуществления, описанные в данном документе, могут быть объединены разными способами. Т.е., части одного или более вариантов осуществления могут быть объединены с частями одного или более других вариантов осуществления. Все из этого предполагается в данном документе.

[0077] Несмотря на то, что изобретение было описано языком специфичным для структурных признаков и/или методологических действий, следует понимать, что объем изобретения, определяемый прилагаемой формулой изобретения, не обязательно ограничивается конкретными признаками или действиями описанными выше. Наоборот, конкретные признаки и действия, описанные выше, раскрываются в качестве примерных форм реализации формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ИНИЦИИРОВАНИЯ ВЫПОЛНЯЕМОЙ НА БАЗЕ СЕРВЕРА СОВМЕСТНОЙ РАБОТЫ НАД ВЛОЖЕНИЯМИ ЭЛЕКТРОННОЙ ПОЧТЫ | 2004 |

|

RU2340936C2 |

| УСТАНОВКА РАЗРЕШЕНИЙ ДЛЯ ССЫЛОК, ПЕРЕСЫЛАЕМЫХ В ЭЛЕКТРОННЫХ СООБЩЕНИЯХ | 2012 |

|

RU2631979C2 |

| ОТОБРАЖЕНИЕ СПИСКА ФАЙЛОВЫХ ВЛОЖЕНИЙ, АССОЦИИРОВАННЫХ С ПОТОКОМ СООБЩЕНИЙ | 2009 |

|

RU2510525C2 |

| СООБЩЕНИЕ НЕПРЕДВИДЕННЫХ ОТВЕТОВ СЕРВЕРА ДЛЯ СОВМЕСТНОЙ РАБОТЫ НА ПОВТОРНОЕ СОЕДИНЕНИЕ | 2012 |

|

RU2604434C2 |

| КОНТЕКСТНЫЕ ДЕЙСТВИЯ В ГОЛОСОВОМ ПОЛЬЗОВАТЕЛЬСКОМ ИНТЕРФЕЙСЕ | 2015 |

|

RU2701129C2 |

| СРЕДСТВА УПРАВЛЕНИЯ ДОСТУПОМ К ОНЛАЙНОВОЙ СЛУЖБЕ С ИСПОЛЬЗОВАНИЕМ ВНЕМАСШТАБНЫХ ПРИЗНАКОВ КАТАЛОГА | 2011 |

|

RU2598324C2 |

| БЕЗОПАСНОСТЬ В ПРИЛОЖЕНИЯХ СИНХРОНИЗАЦИИ РАВНОПРАВНЫХ УЗЛОВ | 2006 |

|

RU2421799C2 |

| СИСТЕМА И СПОСОБ, ПРЕДНАЗНАЧЕННЫЕ ДЛЯ СОВМЕСТНОГО ИСПОЛЬЗОВАНИЯ ФАЙЛОВ В ГРУППОВЫХ СОВМЕСТНО ИСПОЛЬЗУЕМЫХ ОБЛАСТЯХ ОДНОРАНГОВОЙ СЕТИ | 2004 |

|

RU2374681C2 |

| Система и способ контроля доставки сообщений, передаваемых между процессами из разных операционных систем | 2021 |

|

RU2777302C1 |

| МЕХАНИЗМ СИНХРОНИЗАЦИИ КОМПЛЕКТА ПРИЛОЖЕНИЙ ДЛЯ ПРОДУКТИВНОЙ РАБОТЫ И БИЗНЕС-ПРИЛОЖЕНИЙ | 2006 |

|

RU2419849C2 |

Изобретение относится к области вычислительных технологий. Технический результат заключается в повышении эффективности обмена сообщениями. Технический результат достигается за счет определения, является ли получатель внешним получателем, который является внешним по отношению к данной организации; если получатель является внешним получателем и внешнее совместное использование не разрешено в системе обмена сообщениями, отображают сообщение об ошибке; если получатель является внешним получателем и внешнее совместное использование разрешено в системе обмена сообщениями, обращаются к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицируют разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту; и если получатель не является внешним получателем, обращаются к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту. 3 н. и 3 з.п. ф-лы, 17 ил.

1. Компьютерно-реализуемый способ управления системой обмена сообщениями, содержащий этапы, на которых:

обнаруживают, что пользователь организации, которая развертывает систему обмена сообщениями, отправляет сообщение получателю;

определяют, является ли получатель внешним получателем, который является внешним по отношению к данной организации;

если получатель является внешним получателем и внешнее совместное использование не разрешено в системе обмена сообщениями, отображают сообщение об ошибке;

если получатель является внешним получателем и внешнее совместное использование разрешено в системе обмена сообщениями, обращаются к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицируют разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту; и

если получатель не является внешним получателем, обращаются к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицируют разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту.

2. Компьютерно-реализуемый способ по п. 1, в котором упомянутое обнаружение того, что пользователь отправляет сообщение, содержит этап, на котором обнаруживают, что сообщение включает в себя ссылку на совместно используемый объект.

3. Вычислительная система, выполненная с возможностью управления системой обмена сообщениями, при этом вычислительная система содержит:

по меньшей мере один процессор; и

память, в которой сохранены инструкции, исполняемые по меньшей мере одним процессором, посредством чего инструкции конфигурируют вычислительную систему:

обнаруживать, что пользователь организации, которая развертывает систему обмена сообщениями, отправляет сообщение получателю;

определять, является ли получатель внешним получателем, который является внешним по отношению к данной организации;

если получатель является внешним получателем и внешнее совместное использование не разрешено в системе обмена сообщениями, отображать сообщение об ошибке;

если получатель является внешним получателем и внешнее совместное использование разрешено в системе обмена сообщениями, обращаться к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицировать разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту; и

если получатель не является внешним получателем, обращаться к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицировать разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту.

4. Вычислительная система по п. 3, при этом инструкции конфигурируют вычислительную систему обнаруживать, что сообщение включает в себя ссылку на совместно используемый объект.

5. Машиночитаемый носитель информации, на котором сохранены машиноисполняемые инструкции, которые при их исполнении по меньшей мере одним процессором вычислительного устройства предписывают вычислительному устройству:

обнаруживать, что пользователь организации, которая развертывает систему обмена сообщениями, отправляет сообщение получателю;

определять, является ли получатель внешним получателем, который является внешним по отношению к данной организации;

если получатель является внешним получателем и внешнее совместное использование не разрешено в системе обмена сообщениями, отображать сообщение об ошибке;

если получатель является внешним получателем и внешнее совместное использование разрешено в системе обмена сообщениями, обращаться к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицировать разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту; и

если получатель не является внешним получателем, обращаться к списку управления доступом для определения того, имеет ли получатель разрешения на доступ к совместно используемому объекту, и если получатель не имеет разрешений на доступ к совместно используемому объекту, модифицировать разрешения в списке управления доступом для установки разрешений для получателя таким образом, чтобы получатель имел доступ к совместно используемому объекту.

6. Машиночитаемый носитель информации по п. 5, при этом инструкции предписывают вычислительному устройству обнаруживать, что сообщение включает в себя ссылку на совместно используемый объект.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| US 6473794 B1, 29.10.2002 | |||

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| УСТРОЙСТВО ДЛЯ НАНЕСЕНИЯ БЕЗРУЛОННЫХ АРМИРОВАННЫХ ПОКРЫТИЙ | 1996 |

|

RU2096569C1 |

| ТЕРМИНАЛ И СПОСОБ ОСУЩЕСТВЛЕНИЯ СЕАНСА СВЯЗИ С ИСПОЛЬЗОВАНИЕМ В НИХ УСЛУГИ МГНОВЕННОГО ОБМЕНА СООБЩЕНИЯМИ | 2009 |

|

RU2419251C2 |

Авторы

Даты

2019-01-11—Публикация

2014-10-08—Подача