УРОВЕНЬ ТЕХНИКИ

[0001] Один общепринятый подход к обеспечению среды сотрудничества на уровне компании требует приобретения вещественного программного продукта для локальной установки и развертывания в сети на уровне пользователей или компании. Например, компания может развернуть сетевую архитектуру на уровне компании для управления доступом к файлам и ресурсам со стороны пользователей, частично опираясь на ресурсы брандмауэра компании и локальное приложение каталогов для поддержания разрешений доступа для архитектуры. Каталог можно использовать для содержания в нем централизованного списка пользователей для системы. Например, каталог можно использовать для создания частного рабочего пространства (My site) для каждого пользователя в каталоге. С увеличением количества пользователей и компонентов сети, задача поддержания безопасности и разрешений доступа может требовать расхода большого количества времени и средств до нижней линии бизнеса, который опирается на установленный продукт.

[0002] В качестве естественной эволюции от старой парадигмы, онлайновые службы приложений используются все в большей степени по мере того, как деловые круги отказываются от зачастую неэффективного и трудоемкого подхода установки и администрирования приложений и/или пользователей в заданной сети. Возложение ответственности за поддержание, обновления и безопасность на отдельный субъект является привлекательной перспективой. В итоге, должен существовать некоторый механизм, позволяющий гарантировать, что доступ к данным потребителя ограничивается авторизованными пользователями. Например, размещенные на хосте службы приложений должны учитывать качество обслуживания, плотность сайтов, безопасность и/или другие вопросы обслуживания. Сложности, связанные с управлением доступом к размещенным на хосте службам приложений со стороны текущих и будущих потребителей, нарастают с масштабом, тем самым затрудняя его поддержку.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

[0003] Раскрытие сущности изобретения призвано представлять ряд концепций в упрощенной форме, которые более подробно описаны ниже в подробном описании осуществления изобретения. Эта сущность изобретения не призвана выявлять ключевые признаки или существенные признаки заявленного изобретения, а также не призвана определять объем заявленного изобретения.

[0004] Варианты осуществления обеспечивают признаки управления доступом к приложениям и/или ресурсам онлайновой вычислительной среды, но не ограничиваются этим. Согласно варианту осуществления, способ, осуществляемый на компьютере, обеспечивает признаки управления доступом для среды онлайновых приложений частично на основании использования нескольких экземпляров службы каталогов, изолированных от прямого доступа потребителя и развернутых в заданной архитектуре центров обработки данных. В одном варианте осуществления, вычислительная среда использует признаки управления доступом на основе всемирной паутины и несколько экземпляров службы каталогов, имеющих организационные единицы и соответствующие привязки для поддержания инфраструктуры поддержки в рамках предоставления признаков онлайновых служб приложений потребителям. Другие варианты осуществления включены и доступны.

[0005] Эти и другие признаки и преимущества явствуют из нижеследующего подробного описания и обзора прилагаемых чертежей. Следует понимать, что вышеприведенное общее описание и нижеследующее подробное описание являются исключительно пояснительными и не призваны ограничивать заявленные аспекты.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

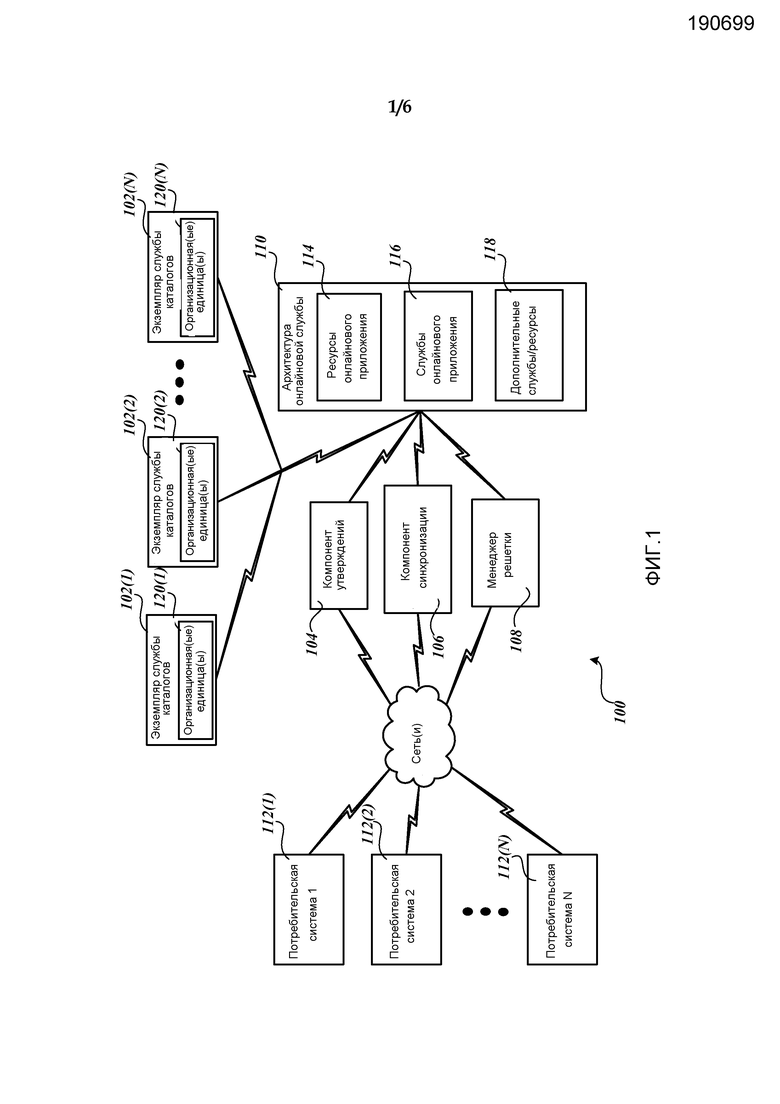

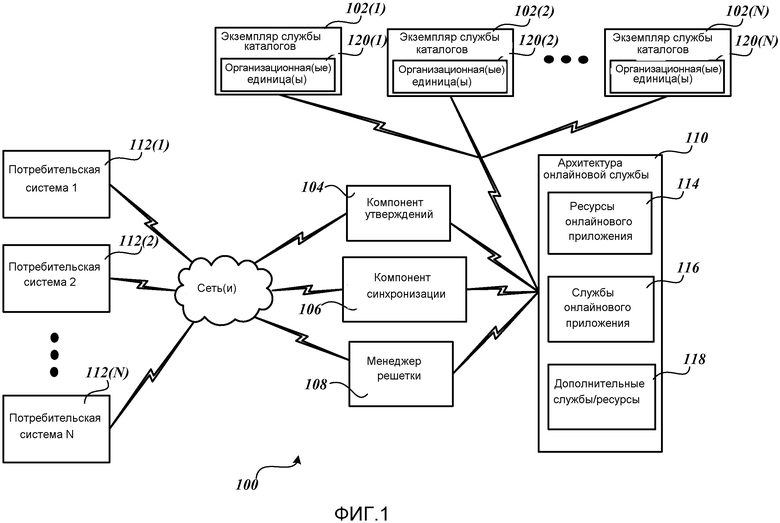

[0006] Фиг. 1 - блок-схема иллюстративной вычислительной среды.

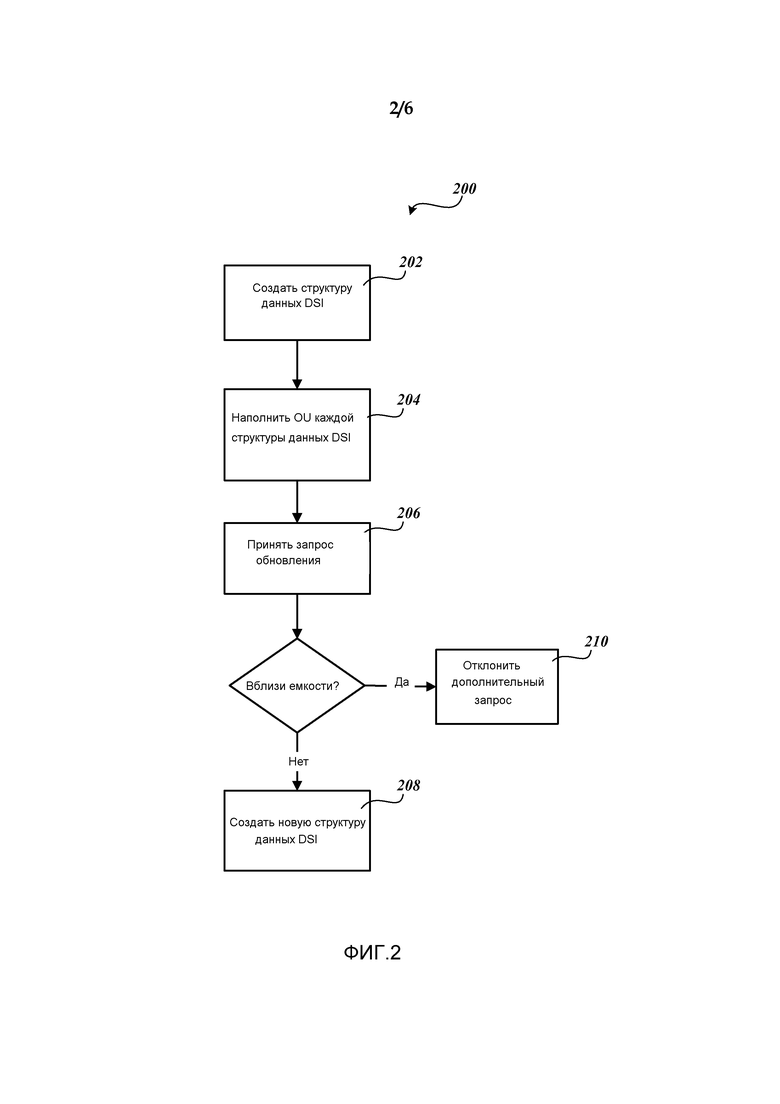

[0007] Фиг. 2 - блок-схема операций, демонстрирующая аспекты иллюстративной онлайновой службы приложений.

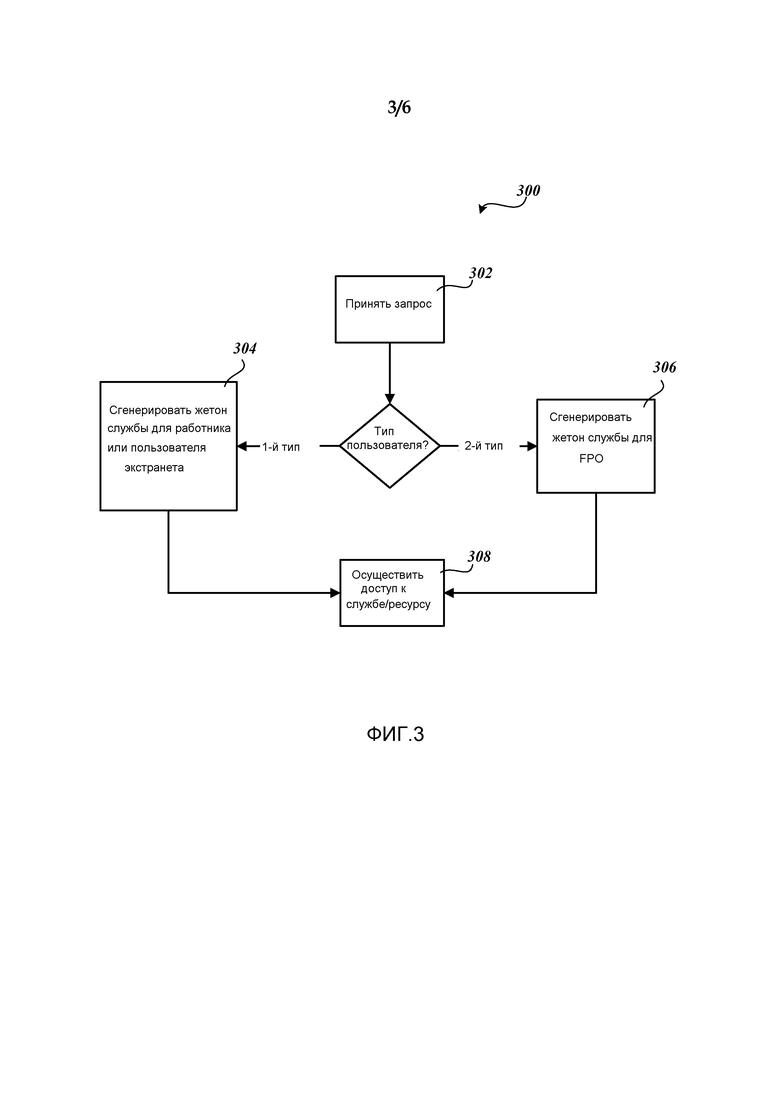

[0008] Фиг. 3 - блок-схема операций, демонстрирующая иллюстративный процесс управления доступом к онлайновым службам приложений и/или ресурсам.

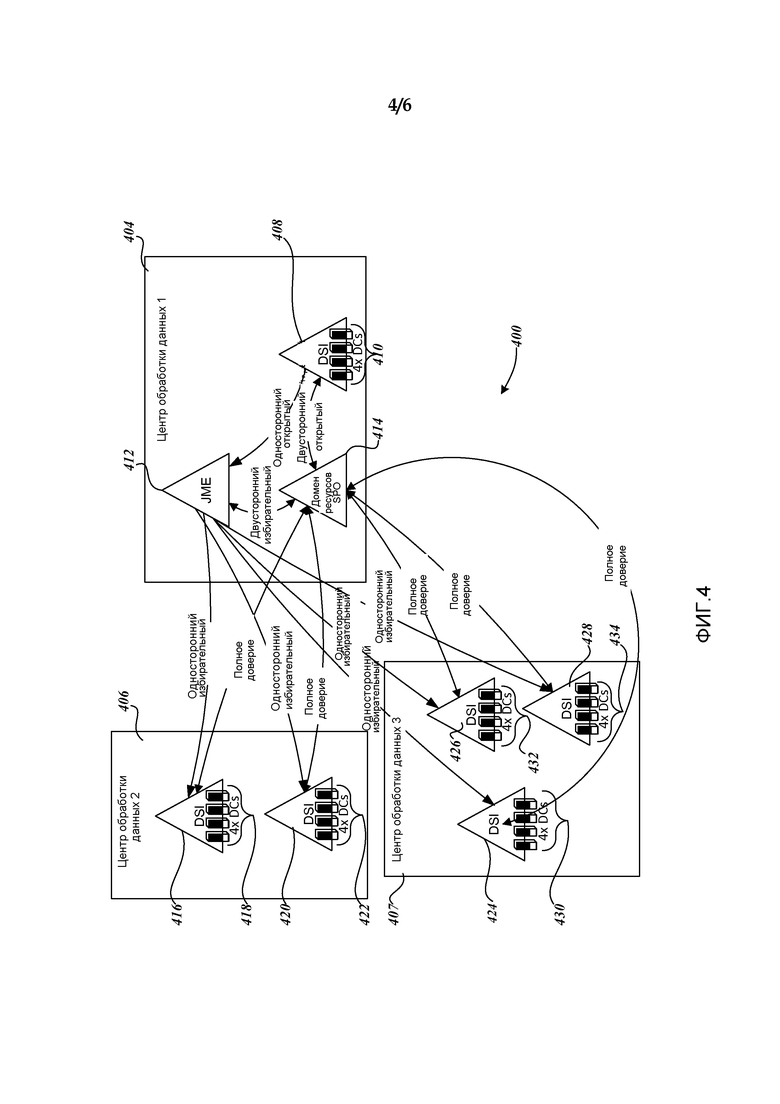

[0009] Фиг. 4 - блок-схема иллюстративной среды ячеистой сети.

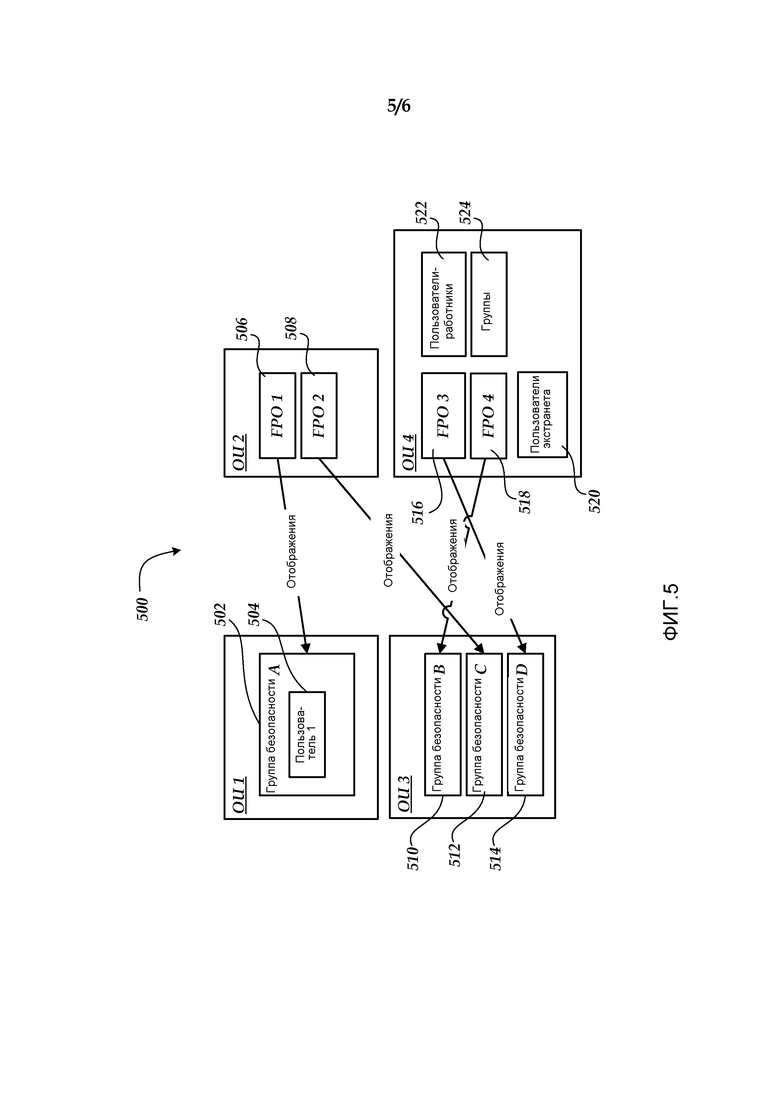

[0010] Фиг. 5 - блок-схема, демонстрирующая несколько иллюстративных организационных единиц среды онлайновой службы приложений.

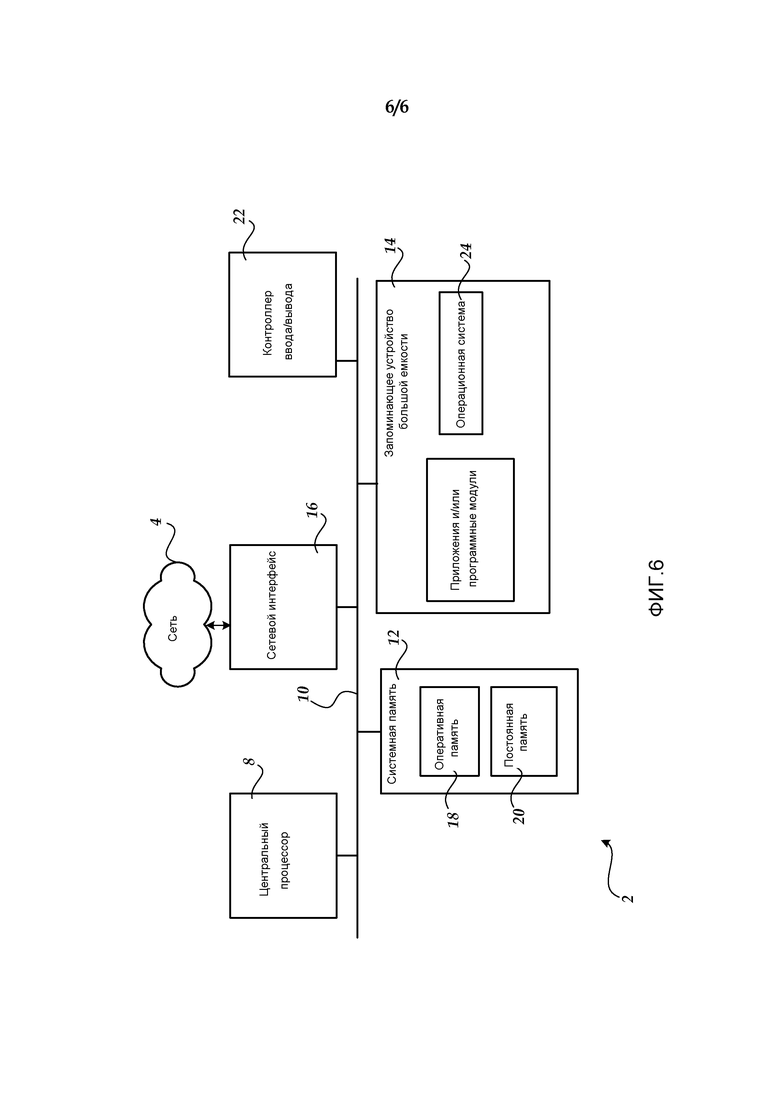

[0011] Фиг. 6 - блок-схема, демонстрирующая иллюстративную вычислительную среду для реализации различных описанных здесь вариантов осуществления.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0012] На фиг. 1 показана блок-схема иллюстративной вычислительной среды 100, которая включает в себя функциональные возможности для предоставления возможности пользования онлайновыми службами приложений и/или ресурсами разрешенным пользователям среды 100. Согласно варианту осуществления, среда 100 включает в себя использование нескольких экземпляров 102(1)-102(N) службы каталогов для распоряжения и управления аспектами онлайновых служб приложений и/или ресурсов, доставляемых потребителям-абонентам и другим авторизованным пользователям, но не ограничивается этим. Как рассмотрено ниже, потребители-абоненты могут осуществлять доступ к онлайновым службам приложений и/или ресурсам среды 100 и использовать их, в том числе к сетям онлайновых служб, частично на основании ряда параметров экземпляра службы каталогов. Иллюстративные сети онлайновых служб могут включать в себя общественные и частные сети, осуществляющие связь по некоторому каналу связи, например, сети на основе всемирной паутины (например, интернет). Потребители могут подписываться на использование определенных онлайновых служб и/или ресурсов, которые могут охватывать, например, множественные хосты, партнеры и собрания сайтов.

[0013] Как показано на фиг. 1 и более подробно описано ниже, среда 100 включает в себя компонент провайдера заявок или провайдер 104 заявок, компонент синхронизатора или синхронизатор 106, компонент диспетчера ячеистой сети или диспетчер 108 ячеистой сети, ассоциированный с архитектурой 110 онлайновой службы, который обеспечивает возможность пользования службам и/или ресурсами некоторому количеству субъектов, которые включают в себя потребительские системы 112(1)-112(N). В одном варианте осуществления, провайдер 104 заявок, синхронизатор 106 и диспетчер 108 ячеистой сети входят в состав централизованного ресурсного центра, доступного компонентам заданной ячеистой сети. Архитектура 110 онлайновой службы варианта осуществления включает в себя ресурсы 114 онлайновых приложений, онлайновые службы 116 приложений, и другие ресурсы/приложения 118 включающие в себя ресурсы обработки, сетевые ресурсы и/или ресурсы памяти. Очевидно, что среда 100 может включать в себя дополнительные компоненты и конфигурации. Например, каждая ячеистая сеть может включать в себя различные топологии серверов и/или компонентов, сконфигурированных для обслуживания различных типов потребителей.

[0014] В различных вариантах осуществления, потребители и/или другие пользователи среды 100 могут осуществлять доступ ко всем или избранным участкам архитектуры 110 и использовать их частично на основании различной потребительской и иной информации, содержащейся в экземплярах 102(1)-102(N) службы каталогов. Как описано ниже, компоненты среды 100 могут использовать экземпляры 102(1)-102(N) службы каталогов в порядке поддержания и предоставления возможности пользования онлайновыми службами и/или ресурсами каждому потребителю, в том числе любым разрешенным работникам, партнерам и/или другим абонентам или пользователям. Например, каждый экземпляр службы каталогов можно использовать для управления доступом к службам и/или ресурсам частично на основании идентификации пользователя, разрешений безопасность, ролей поддержки и/или групп, ассоциированных с каждым потребителем-абонентом.

[0015] Среда 100 варианта осуществления включает в себя использование нескольких контроллеров доменов для управления доступом к экземплярам службы каталогов и их администрирования в порядке обеспечения онлайновых служб и/или ресурсов. Контроллеры доменов, рассеянные по среде 100, можно использовать для обеспечения надежной, устойчивой к сбоям архитектуре онлайновых служб и ресурсов. В одном варианте осуществления, среда 100 использует множественные контроллеры доменов, развернутые с каждым экземпляром службы каталогов в порядке обслуживания различных потребителей и/или регионов, но не ограничивается этим. Например, множественные контроллеры доменов могут быть развернуты в удаленных центрах обработки данных (например, физических местоположениях хостинга) в порядке облегчения синхронизации и других служб с учетными записями потребителя с использованием одного или более экземпляров 102(1)-102(N) службы каталогов. Дополнительные контроллеры доменов могут быть развернуты для каждого экземпляра службы каталогов в порядке повышения производительности запросов авторизация и/или других операций.

[0016] Согласно варианту осуществления, провайдер 104 заявок, синхронизатор 106 и диспетчер 108 ячеистой сети могут включать в себя функциональные возможности для обеспечения авторизации и доступа пользователя, управления ресурсами, партнер и/или другие признаки доступа и использования с использованием одной или более структур данных экземпляров службы каталогов (DSI) для предоставления возможности пользования онлайновыми службами потребителям-абонентам. В одном варианте осуществления, провайдер 104 заявок входит в состав роли веб-сервера и действует для запрашивания контроллера домена, ассоциированного со структурой данных DSI, в порядке управления доступом к службам ячеистой сети. Среда 100 варианта осуществления включает в себя множество контроллеров доменов (например, два, четыре, шесть и т.д.), ассоциированных с каждой структурой данных DSI. В одном варианте осуществления, количество контроллеров доменов и структур данных DSI можно оптимизировать частично на основании исследования нескольких метрик производительности, которые отслеживают признаки производительности онлайновой службы. Например, метрика производительности может отслеживать операцию конкретного запроса частично на основании функции количества объектов, содержащихся в структуре данных DSI. Метрики производительности можно использовать в порядке развертывания дополнительных структур данных DSI и/или других компонентов.

[0017] Синхронизатор 106 варианта осуществления можно использовать частично для наполнения и поддержания каждой структуры данных DSI потребительской информацией многих разных потребителей. Такие операции наполнения одного варианта осуществления частично зависят от количества объектов, выделенных для каждой структуры данных DSI. В одном варианте осуществления, синхронизатор 106 может использовать схему и количество вызовов веб-службы для наполнения и администрирования каждой структуры данных DSI. Синхронизатор 106 одного варианта осуществления использует демон синхронизации, описанный ниже, для проверки объектов данных (например, нового, обновленного, удаленного и т.д.) для данного потребителя, но не ограничивается этим. Например, демон синхронизации может подавать на доступный компонент веб-службы запрос определения местоположения конкретной структуры данных DSI всякий раз, когда выявляется или осуществляется смена потребителя (например, изменяется информация о компании, изменяется список пользователей, изменяются группы, изменяется подписка и лицензия и т.д.). Запрашиваемая веб-служба может действовать для предоставления имени ассоциированной структуры данных DSI демону синхронизации и использоваться синхронизатором 106 в рамках операции синхронизации. В одном варианте осуществления, синхронизатором 106 может использовать уникальный GUID в качестве идентификатора для каждого потребителя, который содержится в ассоциированной структуре данных DSI, для идентификации ассоциированной структуры данных организационной единицы.

[0018] Синхронизатор 106 может использовать множество организационных единиц 120(1)-120(N) различных структур данных DSI для поддержания целостности онлайновых служб, например, сохранения актуальности учетных записей онлайновой службы, например, в которой каждая организационная единица может наполняться информацией отдельного потребителя, партнера, компаньона и/или другого пользователя онлайновой службы. Например, каждую организационную единицу можно использовать для представления деталей подписки потребителя для данного потребителя, включающих в себя пользователей разрешенного потребителя, группы доступа и/или безопасности по службе и/или ресурсу, пользователей экстрасети, и/или объекты внешнего субъекта безопасности (FPO).

[0019] Согласно варианту осуществления, FPO можно использовать для представления пользователя, не являющегося работником, или группы разрешения того или иного потребителя. В одном варианте осуществления, один или более FPO могут содержаться в организационной единице первой компании, в которой параметры привязки FPO указывают на другой пользовательский объект пользователя, группу и/или экземпляр службы каталогов одной или более других организационных единиц, которые могут входить или не входить в состав одной и той же ячеистой сети. Например, FPO можно проиллюстрировать примером в организационной единице первой компании как виртуальное представление группы агентов администратора, содержащейся в структуре данных организационной единицы второго потребителя. Соответственно, разрешения можно задавать для пользователей, не являющихся работниками, и пользователей, не участвующих в экстрасети, организационной единицы потребителя аналогично даче разрешений группам организационной единицы потребителя. Например, пользователи, ассоциированные с группой FPO, получают доступ к собранию сайтов владельца поскольку объекты FPO включены как члены авторизованной группы безопасности, которая имеет доступ к собранию сайтов (например, группы администраторов, группы особого доступа и т.д.)

[0020] Опять же, согласно фиг. 1, диспетчер 108 ячеистой сети варианта осуществления действует как центральный центр управления или управляющий компонент ячеистой сети среды 100.

Диспетчер 108 ячеистой сети одного варианта осуществления действует как хост веб-службы для ассоциированной ячеистой сети или сетей. Например, диспетчер 108 ячеистой сети является хостом для нескольких веб-служб, функцией которых является определение местоположения серверов, создание новых потребительских объектов, определение местоположения экземпляров службы каталогов и/или обеспечение других служб или функций. Диспетчер 108 ячеистой сети может предохранять местоположения и/или привязки к конкретным структурам данных DSI для потребителей-абонентов, владеющих некоторым собранием сайтов или собранием собраний сайтов.

[0021] Структуры данных DSI одного варианта осуществления могут добавляться диспетчером 108 ячеистой сети в среду 100 по различным причинам. В ряде случаев, потребительский запрос дополнительных служб на основании добавления новых работников или групп может требовать добавления новой структуры данных DSI, чтобы она действовала как контейнер для потребительского запроса, поскольку существующая структура данных DSI не имеет емкости для вмещения данного объема потребительской информации. Диспетчер 108 ячеистой сети также может управлять аспектами ячеистой сети, когда некоторый порог контейнера, задержка запроса или другая проблема негативно влияет на производительность. Диспетчер 108 ячеистой сети одного варианта осуществления в явном виде отслеживает (например, с использованием привязок) местоположения каждой структуры данных DSI, в том числе новых и перемещенных структур данных DSI.

[0022] Провайдер 104 заявок может использовать информацию, предоставляемую диспетчером 108 ячеистой сети, для запрашивания соответствующей структуры данных DSI для каждого нового запроса. Например, в порядке ответа на запрос, провайдер 104 заявок может использовать метаданные, ассоциированные с собранием сайтов, для идентификации имени структуры данных DSI для владельца запрашиваемого собрания для запрашивания частично на основании идентифицированного имени. В одном варианте осуществления, каждую структуру данных DSI можно использовать для включения потребительской информации множественных потребителей-абонентов, включающих в себя конкурирующие компании, партнеров, надежных и/или ненадежных компаньонов, которые можно использовать для предоставления возможности пользования определенными онлайновыми службами и/или ресурсами данному пользователю. В одном варианте осуществления, структуры данных DSI наполняются группами поддержки, которые идентифицируют партнеры поддержки (например, FPO), которые можно вызывать для решения любых вопросов обслуживания.

[0023] В порядке одного примера обеспечения признака онлайновой службы, провайдер 104 заявок может использовать структуру данных DSI для определения, является ли тот или иной запрашивающий пользователь членом потребителя, который подписывается на конкретную службу приложений или ресурс. Провайдер 104 заявок может предоставлять доступ или отказывать в доступе, частично, путем определения, был ли запрос подан разрешенным членом потребителя, с использованием соответствующей структуры данных DSI. Например, провайдер 104 заявок может обращаться к структуре данных DSI и использовать ее для отказа в доступе пользователям, которые недавно были понижены в ранге или утратили полномочия, из соответствующей компании или партнерской компании. В таком иллюстративном сценарии, структуру данных DSI можно использовать для отключения или отсоединения внутренних списков управления доступом компании, ассоциированных с потребительскими ресурсами, которые все еще могут содержать разрешения "разрешить" для отключенного или недавно лишенного авторизации пользователя. Соответственно, структуры данных DSI обеспечивают явное управление, в соответствии с которым пользователи могут или не могут осуществлять доступ к ресурсам собрания сайтов онлайновой службы, независимо от того, имеет ли нижележащая потребительская система разрешения "разрешить" для пользователя.

[0024] Согласно варианту осуществления, компоненты среды 100 также могут использовать одну или более структур данных DSI в порядке обеспечения модели управления ресурсами для центра онлайновой обработки данных. Структуру данных DSI одного варианта осуществления можно использовать в порядке передачи и/или сохранения данных с использованием ресурсов онлайнового хранения, выделенных каждому соответствующему потребителю-абоненту. Потребители могут по своему выбору иллюстрировать примерами дополнительные активы на протяжении срока действия любого конкретного доступа и использования подписки на онлайновую службу или ресурс. В одном варианте осуществления, любая максимальная величина активов, которая может быть создана и/или использована потребителем, частично основана на конкретных типах подписки и/или использования.

[0025] Провайдер 104 заявок одного варианта осуществления может использовать структуру данных DSI для определения того, остался ли у потребителя какой-либо объем хранилища из суммарного разрешенного объема хранилища, при использовании компонента 108 диспетчера ячеистой сети для добавления новых активов потребителя в существующую структуру данных DSI. Например, частично на основании типа подписки, когда потребитель пытается создать новые активы, провайдер 104 заявок может проверять структуру данных DSI для определения величины оставшейся емкости и текущего использования, прежде чем разрешить или запретить создание дополнительных активов потребителями-абонентами.

[0026] Компоненты среды 100 также можно использовать, чтобы потребители могли построить бизнес-модель вокруг других, "поддерживающих", потребителей. Например, первому потребителю можно давать административные разрешения на активы (например, собрания онлайновых сайтов для обеспечения определенных служб и/или ресурсов), находящиеся в собственности другого потребителя, не имеющего заданных соотношений вне партнерства, заданного параметрами структуры данных DSI. В одном варианте осуществления, первая организационная единица 120(1), ассоциированная с первым потребителем, может включать в себя указатели или привязки к пользователям и группам пользователей второй организационной единицы 120(N), ассоциированной со вторым потребителем. Соответственно, структуру данных DSI можно использовать для определения, является ли конкретный пользователь одного потребителя авторизованным пользователем или спонсором другого потребителя или партнера потребителя.

[0027] В одной иллюстративной среде 100, компоненты могут быть сконфигурированы таким образом, чтобы предоставлять возможности пользования онлайновыми службами и/или ресурсами потребителям, партнерам поддержки и/или другим доверенным пользователям с использованием одной или более структур данных DSI для управления доступом к различным онлайновым ресурсам, в том числе с использованием вычислительных ресурсов, распределенных по ячеистой сети. Данные разрешение и другую информацию потребителя можно использовать для наполнения организационных единиц информацией, соответствующей потребителям одной или более структур данных DSI. Каждую организационную единицу варианта осуществления можно наполнять списками пользователей, списками групп, списками распределения, пользователями экстрасети, FPO, подписками и/или другой потребительской информацией.

[0028] В одном варианте осуществления, привязки организационных единиц и/или экземпляров службы каталогов можно использовать для обнаружения и определения местоположения разрешений, ассоциированных с пользовательскими запросами доступа, в порядке реализации признаков управления доступом для пользователей-абонентов среды 100. Исходная, новая и/или измененная потребительская информация может передаваться и использоваться для наполнения каждой организационной единицы одной или более структур данных DSI в порядке управления доступом к ресурсам и/или службам, чтобы, таким образом, поддерживать управление доступом при добавлении или убытии работников, партнеров и/или других авторизованных или неавторизованных компаньонов. Например, структуры данных организационных единиц DSI для крупного предприятия можно наполнять разрешенными пользователями и типами доступа. Для такого примера, разрешения могут частично основываться на типе подписки и/или типе безопасности или группе, использующей специализированную ячеистую сеть серверных ферм в порядке предоставления виртуальных ресурсов приложений работникам предприятия, провайдерам поддержки и другим заданным пользователям.

[0029] Компоненты среды 100 могут использовать структуры данных DSI в порядке обеспечения безопасного доступа к географически рассеянным центрам обработки данных, включающим в себя обработку нарушений работы служб, распределений ресурсов и/или избранных потребителей; использование требуемых политик согласования и антивирусных сигнатур, совместно с настройками конфигурации высокого уровня и необходимыми обновлениями безопасности; выделение и доступность активов на основании соглашения уровня подписки и/или службы; доступность веб-сайта для администраторов и других разрешенных пользователей для распоряжения избранными онлайновыми службами; и синхронизацию домашнего (например, локального) приложения службы каталогов потребителя с каталогом онлайновых служб с использованием синхронизатора 106 и заданного уровня доверия.

[0030] Синхронизатор 106 одного варианта осуществления действует для синхронизации информации одной или более потребительских систем 112(1)-112(N) с компонентом каталога онлайновых служб в порядке наполнения структур данных DSI данными потребителя и привилегиями доступа. В одном варианте осуществления, каждую структуру данных DSI можно наполнять потребительской информацией, включающей в себя авторизованные пользователи, уровни доступа, параметры подписки, ограничения доступа в соответствии с соглашением по услуге и т.д. Структуры данных DSI могут быть физически и/или логически изолированы или коммуникативно отсоединены друг от друга и от потребительских систем в порядке независимого управления доступом к онлайновым службам и/или ресурсам. Хотя выше описаны определенные количества и типы компонентов, очевидно, что различные варианты осуществления могут предусматривать другие количества и/или типы. Соответственно, функциональные возможности компонентов могут дополнительно делиться и/или объединяться с функциональными возможностями других компонентов согласно желаемым реализациям.

[0031] На фиг. 2 показана блок-схема операций, демонстрирующая иллюстративный процесс 200, который можно использовать для предоставления возможности пользования онлайновыми службами приложений и/или ресурсами, включающими в себя службы управления доступом и поддержания подписки, но не только. Хотя определенные количество и порядок операций описан для иллюстративной схемы операций, представленной на фиг. 2, очевидно, что согласно желаемым реализациям можно использовать другие количества и/или порядки. На этапе 202, процесс 200 варианта осуществления можно использовать для развертывания обслуживающих и сетевых архитектур в порядке обеспечения центра онлайновой обработки данных путем создания одной или более структур данных DSI, которые включают в себя организационную единицу и другие структуры данных, используемые частично для определения различных потребителей-абонентов. В одном варианте осуществления, процесс 200 на этапе 202 включает в себя развертывание и/или использование серверных ферм и других компонентов, которые поддерживают онлайновые службы приложений и ресурсы в ходе создания каждой структуры данных DSI.

[0032] Процесс 200 одного варианта осуществления применяет использование сценария развертывания, который включает в себя код приложения для автоматического создания новых структур данных DSI, включающий в себя гарантирование того, что серверы сконфигурированы правильно, разрешения установлены, и структуры данных DSI готовы к использованию. Например, процесс 200 можно использовать для развертывания отдельных ячеистых сетей, расположенных на отдельных континентах, которые применяют использование отдельных экземпляров службы каталогов, соответствующих собраниям онлайновых сайтов, которые используются частично для предоставления возможности пользования онлайновыми службами и/или ресурсами соответствующим абонентам, например, крупным, средним и малым предприятиям, а также отдельным пользователям, в порядке примера. В некоторых вариантах осуществления, компоненты собрания сайтов (например, серверная ферма) могут совместно использоваться или распределенно использоваться обслуживающими и другими компонентами ячеистой сети.

[0033] В одном варианте осуществления, процесс 200 включает в себя фазу абонирования, где потребители подписываются на некоторый желаемый онлайновый признак или признаки, включающий в себя задание поддержки выбора и других партнеров, которые можно вызывать в порядке поддержания доставки служб и/или ресурсов запрашивающим пользователям. Подписывающийся потребитель может задавать информацию, например, привилегии доступа для каждого работника, группу(ы) безопасности, субъекты поддержки, партнер(ы), FPO, списки распределения и другие разрешенные пользователи для наполнения в структурах данных соответствующих организационных единиц в течение или после фазы абонирования. Согласно варианту осуществления, FPO может быть сконфигурирован как особый тип объекта-участника, который отображается в другого участника, который обеспечивает службы поддержки для других потребителей. Разными уровнями разрешения можно управлять для каждого пользователя или группы частично на основании топологии ассоциированной структуры данных DSI.

[0034] В качестве примера, после создания, структуры данных DSI можно использовать для управления доступом к серверной ферме ячеистой сети, сконфигурированной в виде набора виртуальных машин, которые образуют логическую ферму серверов, включающих в себя различные роли сервера (например, веб-страничный внешний интерфейс, внутренний интерфейс, контент, связь, приложение и т.д.) в качестве части предоставления возможности пользования онлайновыми службами и/или ресурсами разным потребителям, имеющим разные типы подписки. Очевидно, что каждая ячеистая сеть могут включать в себя множественные серверные фермы в зависимости, частично, от масштаба сети онлайновых служб и ассоциированных потребителей. Потребители могут создавать специализированные топологии онлайновых служб, в том числе создавать собрания сайтов экстрасети и указывать ассоциированных пользователей из разных пространств имен как пользователей экстрасети.

[0035] На этапе 204, каждая организационная единица соответствующей структуры данных DSI наполняется информацией, которая соответствует определениям подписки каждого абонента. Например, каждая организационная единица может наполняться информацией идентификации потребителя, данными работника, группами и/или FPO. В одном варианте осуществления, определения могут частично основываться на типе подписки, уровне сервисного или лицензионного соглашения, и текущем пороге выделения, ассоциированном с каждым потребителем. В ходе иллюстративной операции синхронизации, процесс 200 может действовать для извлечения данных потребителя (например, имен пользователей, адресов электронная почта, контактной информации, групп, информации подписки(ок), информации лицензий и т.д.) из партнерской системы, направления извлеченных данных на вычислительные системы, ассоциированные с каждой структурой данных DSI (например, специализированные обслуживающие платформы). Пользователей экстрасети также можно вносить в структуру данных DSI согласно предпочтениям и/или определениям пользователя.

[0036] На этапе 206, процесс 200 принимает запрос обновления или модификации, который может негативно влиять на доступность абонентских служб и/или ресурса. Например, демон синхронизации можно использовать для наполнения экземпляров службы каталогов исходной, новой, измененной и/или другой потребительской информацией, если потребительское выделение не достигло некоторого заданного порога, частично основанного на типе подписки или лицензии. Очевидно, что обновления любой конкретной ячеистой сети могут включать в себя иногда непрерывные изменения, внесенные в бизнес-модель и/или инфраструктуру каждого потребителя, потенциально оказывающие негативное влияние на соответствующий экземпляр службы каталогов. Например, изменения компании могут негативно влиять на привилегии доступа работника, партнера и экстрасети, например, привилегии нового работника, отмену привилегий партнера, прекращение действия лицензионного соглашения и т.д.

[0037] На этапе 208, процесс 200 одного варианта осуществления может действовать для создания одной или более новых структур данных DSI, если структура данных DSI, ассоциированная с запросом, приближается к некоторой емкости или другому порогу. Например, технологические ограничения масштаба и другие факторы могут ограничивать количество объектов, которые могут эффективно содержаться в каждом экземпляре источника данных. В одном варианте осуществления, количество объектов, доступных потребителю, может частично основываться на надлежащем продлении подписки или лицензии. Если потребитель не имеет надлежащего продления подписки или лицензии, на этапе 210 процесс 200 может действовать для отклонения запроса. В одном варианте осуществления, отказ в обслуживании могут включать в себя запрос на обновление до другого типа подписки или лицензии.

[0038] В качестве иллюстративного примера, процесс 200 можно использовать для синхронизации информации нового потребителя или участника, подписывающегося на выбранное онлайновое приложение и/или службы поддержки. Например, новый потребитель может добавляться к массиву потребителей, содержащихся в экземпляре службы частично на основании местоположения службы и/или типа абонентского соглашения, которое идентифицирует уровни службы и доступа, заданные и/или отрегулированные каждым потребителем. В зависимости, частично, от состояния экземпляра службы для намеченного экземпляра службы (например, неактивного состояния, приближающейся емкости, полной нагрузки, полной нагрузки и т.д.), процесс 200 могут создавать нового участника в существующем экземпляре службы или создавать новый экземпляр службы для вмещения дополнительных объектов участников. В одном варианте осуществления, демон синхронизации для экземпляра службы собирает информацию новых участников и запрашивает у диспетчера ячеистой сети назначение экземпляра или собрания экземпляров службы каталогов участнику, в том числе сохранение параметров привязки для обращения и использования в будущем. Демон синхронизации может использовать ответ диспетчера ячеистой сети для создания участника и записи объектов участников в соответствующий экземпляр службы каталогов.

[0039] В качестве другого иллюстративного примера, процесс 200 можно использовать для синхронизации обновлений для существующего участника, потребляющего ресурсы онлайновой службы. Например, компания-участник, имеющая доступ к собранию онлайновых сайтов, может нанимать новых работников, имеющих разные уровни доверия, увольнять работников или приобретать другие компании. Для этого примера, в качестве части операции обновления, демон синхронизации отбирает все обновления для участников в отношении конкретного экземпляра службы (например, центр обработки данных Вирджинии по сравнению с центром обработки данных Лондона). Для каждого участника, демон синхронизации запрашивает у диспетчера ячеистой сети идентификацию экземпляра или собрания службы каталогов, где поддерживается информация участника. В одном варианте осуществления, диспетчер ячеистой сети поддерживает глобальные привязки между участниками и экземплярами службы каталогов. Демон синхронизации может использовать информацию глобальных привязок, предоставляемую диспетчером ячеистой сети для синхронизации любых обновлений с правильным экземпляром службы каталогов.

[0040] В качестве еще одного иллюстративного примера, процесс 200 можно использовать в составе выявления топологии экземпляров службы каталогов в ходе инициализации демона синхронизации. Например, демон синхронизации может, в ходе инициализации, например, выявлять список экземпляров службы каталогов, которые существуют в данной ячеистой сети, идентифицирующий имена контроллеров доменов, предназначенных для операций синхронизации для соответствующих экземпляров службы каталогов. В одном варианте осуществления, демон синхронизации может выбирать первый контроллер домена в качестве контроллера домена "записи" и второй контроллер домена в качестве контроллера домена "чтения". Возможны и другие варианты осуществления.

[0041] На фиг. 3 показана блок-схема операций, демонстрирующая иллюстративный процесс 300 управления доступом к онлайновым службам приложений и/или ресурсам. Например, процесс 300 может использовать несколько экземпляров службы каталогов в качестве части управления доступом собраниям онлайновых сайтов. Хотя определенные количество и порядок операций описан для иллюстративной схемы операций, представленной на фиг. 3, очевидно, что согласно желаемым реализациям можно использовать другие количества и/или порядки. На этапе 302, принимается запрос доступа, запрашивающий доступ к онлайновой службе и/или ресурсу. Например, пользователь может использовать смартфон, пытаясь осуществить доступ к онлайновому ресурсу компании, находящемуся под управлением третьей стороны, в составе онлайновой службы приложений.

[0042] В одном варианте осуществления, один или более компонентов веб-страничного внешнего интерфейса обрабатывают входящий запрос в качестве части управления доступом к абонированным онлайновым службам и/или ресурсам. Процесс 300 одного варианта осуществления может действовать для определения типа авторизованного пользователя (например, работника, пользователя экстрасети, пользователя FPO, и т.д.) до предоставления доступа. Например, аутентификатор онлайновой службы (например, служба LiveID) может генерировать жетон службы, который включает в себя идентификатор пользователя (например, домен, извлеченный из адреса электронной почты пользователя) после успешной аутентификации собрания онлайновых сайтов, находящегося в собственности работодателя или партнера пользователя. Параметры жетона службы можно использовать частично для идентификации экземпляра службы каталогов и/или организационной единицы, ассоциированной с запрашивающим пользователем.

[0043] На этапе 304, жетон собрания служб может генерироваться для пользователя-работника или пользователя экстрасети с использованием информации принятого запроса доступа. В одном варианте осуществления, компонент провайдера заявок, включенный в состав топологии веб-страничного внешнего интерфейса, может действовать для построения жетона совокупности служб с использованием всех или некоторой части из адреса электронной почты запрашивающего пользователя (например, user@companyA), дополненного какими-либо групповыми заявками. В одном варианте осуществления, компонент провайдера заявок определяет местоположение ассоциированного пользовательского объекта с использованием идентификатора пользователя (например, PUID, GUID и т.д.) в экземпляре службы каталогов, содержащем информацию организационной единицы работодателя. После определения местоположения, компонент провайдера заявок может действовать для дополнения соответствующего жетона совокупности служб заявками для групп безопасности из организационной единицы, местоположение которого определено, в том числе поддерживать привязки к организационной единице для конкретного пользователя.

[0044] В одном варианте осуществления, в составе обработки запроса доступа, компонент веб-страничного внешнего интерфейса может идентифицировать ID подписки для данного собрания сайтов и разрешать ID подписки в различимое имя организационной единицы (OUDN) для организационной единицы участника, который владеет собранием сайтов. В качестве примера, пользователь может переходить к собранию сайтов с помощью действительного живого жетона, содержащего главное имя пользователя (UPN) и уникальный ID пользователя (например, уникальный ID паспорта (PUID)), и компонент веб-страничного внешнего интерфейса может передавать PUID, UPN и/или OUDN компоненту провайдера заявок для дополнительной обработки при ответе на запрос доступа.

[0045] На этапе 306 компонент провайдера заявок варианта осуществления может действовать для генерации жетона службы для постороннего пользователя, например, партнера, не являющегося работником, например, частично на основании принятого запроса доступа. Например, провайдер заявок может действовать для построения жетонов службы для авторизованных пользователей-партнеров (например, OU(1)-OU(5)) для доступа к собранию сайтов, которым владеет абонент онлайновой службы (например, OU(N)). В одном варианте осуществления, в качестве части генерации жетонов, компонент провайдера заявок действует для запрашивания соединения каталога с экземпляром службы каталогов, который содержит конкретную организационную единицу для дополнения жетона службы для запроса доступа постороннего пользователя (например, с использованием постороннего PUID) любыми групповыми заявками.

[0046] Компонент провайдера заявок варианта осуществления может отправлять запрос (например, запрос упрощенного протокола доступа к каталогам (LDAP)) для поиска конкретной организационной единицы для пользовательского объекта для PUID в качестве части считывания атрибута (например, tokenGroups) из пользовательского объекта. В одном варианте осуществления, атрибут может быть сконфигурирован для вмещения списка идентификаторов безопасности (SID) всех групп, которым принадлежит пользователь, включая в себя вложенные группы всех уровней. Компонент провайдера заявок может добавлять групповую заявку в жетон службы для каждого SID. В одном варианте осуществления, компонент провайдера заявок включает в себя заявку базового доступа с жетоном службы, необходимым для осуществления доступа к любому аутентифицированному ресурсу собрания или собраний сайтов, дополняющий жетон службы групповыми заявками, отвечающими роли партнера.

[0047] В одном варианте осуществления, процесс 300 может определять тип агента партнера или агента партнера, авторизованного на доступ к ресурсам некоторого потребителя-абонента. Агент партнера одного варианта осуществления требует, чтобы потребитель имел контракт с ассоциированным партнером. Например, объект контракта можно использовать для вмещения ссылок на контексты обеих организаций, подписавших контракт, и списка ролей агента партнера, которым разрешено действовать согласно контракту. Когда объект контракта создан, один или более FPO можно использовать для наполнения организационной единицы потребителя.

[0048] Каждый FPO в организационной единице потребителя одного варианта осуществления содержит ссылку на партнера-участника и на роль агента поддержки, которую агенты могут принимать на себя, работая в пользу потребителя (например, администратора или службы технической поддержки). Например, роли агента поддержки определяют, может ли агент действовать как администратор или служба технической поддержки для какого-либо потребителя. В одном варианте осуществления, объект FPO может включать в себя объект контракта, содержащий ссылки на партнерские организации, которым должна отвечать разрешенная роль агента партнера, до получения доступа к собранию сайтов потребителя. Для этого примера, роль агента партнера, назначенная агенту в контексте партнера, должна отвечать роли агента в FPO, содержащемся в организационной единице потребителя, в том числе иметь совпадающий объект контракта в контексте партнера.

[0049] В качестве другого примера, предположим, что пользователь поддержки аутентифицируется правильно, в попытке осуществить доступ к собранию сайтов приложения, принадлежащему компании А. Компонент веб-страничного внешнего интерфейса принимает запрос от вычислительного устройства или системы пользователя поддержки, который содержит PUID и UPN (например, user@support.com) для пользователя как часть ID службы (например, LiveID). Компонент провайдера заявок может определять местоположение экземпляра службы каталогов и организационной единицы, которая содержит запись пользователя поддержки, вызывая диспетчер ячеистой сети для разрешения доменной части UPN пользователь (например, support.com) в имя экземпляра службы каталогов и различимое имя OU (OUDN). Затем компонент провайдера заявок может определять местоположение пользовательского объекта поддержки на основании его PUID, ища идентифицированный OU внутри идентифицированного экземпляра службы каталогов. Компонент провайдера заявок может строить жетон службы для пользователя поддержки, дополненный любыми групповыми заявками. Как описано выше, FPO для пользователя поддержки можно проиллюстрировать примером в OU компании А и отобразить в OU, принадлежащий субъекту или участнику поддержки. Компонент провайдера заявок может удостовериться в том, что пользователь поддержки играет роль агента партнера, которая соответствует некоторому контракту поддержки, дополняющему жетон службы заявками для групп безопасности из OU компании А, которой в компании А назначена роль агента партнера. На этапе 308, разрешенный пользователь может осуществлять доступ к онлайновой службе и/или ресурсу. Возможны и другие варианты осуществления.

[0050] На фиг. 4 показана блок-схема иллюстративной среды 400 ячеистой сети. Например, среда 400 ячеистой сети может быть сконфигурирована для обеспечения приложения и других служб для осуществления связи с клиентами с использованием ряда архитектур серверной фермы. Серверные фермы могут включать в себя любое количество физических и виртуальных компонентов, имеющих различные соотношения, взаимосвязи и разъединения, необходимые для согласования с целями решения. В одном варианте осуществления, доступ к ресурсам/службам одной или более серверных ферм можно осуществлять с использованием вычислительной сети, например, интернета, например, в порядке предоставления потребителям возможности пользования онлайновыми службами. В одном варианте осуществления, среда 400 ячеистой сети включает в себя несколько экземпляров службы каталогов, которые включают в себя информацию множественных потребителей в порядке обеспечения онлайновых служб через интернет или, например, какой-либо другой канал связи или какую-либо другую сеть.

[0051] Очевидно, что среда 400 может включать в себя другие компоненты, в том числе дополнительные ячеистые сети и ассоциированные экземпляры службы каталогов. В одном варианте осуществления, среду 400 ячеистой сети можно использовать в качестве части обеспечения онлайновых центров обработки данных, имеющих а множество ячеистых сетей. Ячеистые сети могут быть сконфигурированы для обслуживания некоторой заданной популяции потребителей. Например, отдельные ячеистые сети могут быть сконфигурированы и развернуты для обслуживания североамериканского, азиатского и европейского географических регионов, в том числе с использованием экземпляров службы каталогов для распоряжения средствами управления доступом для потребителей и других авторизованных пользователей каждого региона. Ячеистые сети могут быть сконфигурированы как группа ресурсов обработки, памяти и приложений, включающих в себя коммуникационные соединения, имеющие, например, быстрые сетевые соединения и малые задержки.

[0052] Как показано на фиг. 4, иллюстративная среда 400 ячеистой сети включает в себя первый центр 404 обработки данных, второй центр 406 обработки данных и третий центр 407 обработки данных. Для этого примера, центр 404 обработки данных включает в себя экземпляр 408 службы каталогов (DSI), включающий в себя четыре контроллера домена (совместно представленных ссылочной позицией 410), коммуникативно подключенные к объединенной среде 412 управления, и домен 414 ресурсов, обслуживающий ячеистую сеть 400. В одном варианте осуществления, глобальный экземпляр можно использовать для представления объединенной среды 412 управления, включающей в себя единичный лес доменных каталогов. В качестве примера, домен объединенной среды управления может быть сконфигурирован так, чтобы охватывать все физические машины (например, хосты виртуальной машины), виртуальные машины и учетные записи служб, используемые фермами службы.

[0053] Иллюстративные сети онлайновых служб могут включать в себя несколько ячеистых сетей в зависимости, частично, от соображений развертывания, включающих в себя физические, логические и другие топологические ограничения. Иллюстративная ячеистая сеть может быть сконфигурирована в виде набора серверов ячеистой сети и сетевых устройств, имеющих возможность сетевой связи с малой задержкой и высокой пропускной способностью, используемых частично для предоставления возможности пользования службами приложения и другими онлайновыми службами, например, подписанным и лицензированным потребителям. Каждая ячеистая сеть одного варианта осуществления содержит копию каталога 412 объединенной среды управления (например, приложение ACTIVE DIRECTORY), несколько ферм серверов/приложений и/или несколько потребительских объектов, представляющих потребителей-абонентов и/или разрешенных пользователей, включая партнеров и пользователей экстрасети. Например, каждая ячеистая сеть может быть развернута так, чтобы охватывать группы компьютеров-серверов, обеспечивающих онлайновые службы приложений, и потребительские леса, распределенные среди определенных компьютеров-серверов, причем потребительские леса могут включать в себя подписку, лицензирование партнеров и другую информацию, ассоциированную с каждым потребителем, подписавшимся на, по меньшей мере, одну из онлайновых служб.

[0054] Центр 406 обработки данных включает в себя экземпляр 416 службы каталогов, включающий в себя ассоциированные контроллеры доменов 418, и экземпляр 420 службы каталогов, включающий в себя ассоциированные контроллеры доменов 422. Центр 407 обработки данных включает в себя экземпляры 424, 426 и 428 службы каталогов, включающие в себя соответствующие контроллеры доменов 430, 432 и 434. Как показано, DSI центров 406 и 407 обработки данных также коммуникативно подключены к объединенной среде 412 управления и домену 414 ресурсов, обслуживающему ячеистую сеть 400. Фиг. 4 изображает несколько иллюстративных отношений доверия между компонентами среды 400 ячеистой сети. В одном варианте осуществления, экземпляры службы каталогов не зависят друг от друга и не связаны с отношениями доверия.

[0055] Согласно варианту осуществления, домен 414 ресурсов коммуникативно связан с каждым экземпляром службы каталогов (например, заданным при развертывании) и включает в себя диспетчер ячеистой сети, демоны синхронизации и/или демоны провайдера, используемые в ходе эксплуатации совместно с соответствующими контроллерами доменов каждого экземпляра службы каталогов. В одном варианте осуществления, домен 414 ресурсов включает в себя все машины (физические и виртуальные), роли и/или учетные записи ячеистой сети, за исключением контроллеров доменов службы каталогов. Каждый компонент домена 414 ресурсов может быть развернут вне полосы до развертывания экземпляров службы каталогов. Внеполосное развертывание одного варианта осуществления включает в себя задание фактического экземпляра и отношений доверия с компонентом 412 объединенной среды управления, создание учетных записей домена службы, которые будут осуществлять доступ к развернутым экземплярам службы каталогов, и развертывание шлюза диспетчера.

[0056] Согласно варианту осуществления, диспетчер ячеистой сети действует частично для координации процедуры развертывания экземпляра службы каталогов путем задания виртуальных машин для новых контроллеров доменов и инициирования сценария развертывания роли сервера онлайновой службы каталогов. В одном варианте осуществления, новые виртуальные машины можно устанавливать с использованием стандартной топологии ячеистой сети, которая включает в себя несколько ресурсов обработки (например, 2, 4 и т.д. ядер ЦП) и некоторый объем памяти обработки (например, семь гигабайт (ГБ) оперативной памяти (ОЗУ)) для каждой виртуальной машины. Каждую виртуальную машину можно предлагать контроллеру домена для нового леса. Согласно варианту осуществления, виртуальные машины могут быть развернуты с использованием отдельных хостов во избежание множественных отказов контроллера домена вследствие одного и того же первопричинного события. Диспетчер ячеистой сети одного варианта осуществления действует для мониторинга состояния развертывания экземпляров службы каталогов и делает новый экземпляр службы каталогов доступным вызывающим субъектам интерфейса прикладного программирования (API) (например, GetDSITopology), когда экземпляр службы каталогов готов для наполнения и использования.

[0057] Согласно варианту осуществления, единичный экземпляр демона синхронизации может совместно использоваться всеми лесами служб каталогов в ячеистой сети. Демон синхронизации может использовать имена или другие идентификаторы контроллеров доменов для идентификации специализированных контроллеров доменов для каждой ячеистой сети. Демон синхронизации может использовать привязки доменов частично для идентификации организационных единиц каждого экземпляра службы каталогов. Демон синхронизации одного варианта осуществления может функционировать для наполнения лесов служб каталогов объектами, извлеченными из коммуникационного потока синхронизации, ассоциированного с потребительской системой. Согласно варианту осуществления, среда 400 может применять единичный коммуникационный поток синхронизации для каждой ячеистой сети. В другом варианте осуществления, коммуникационный поток синхронизации можно использовать для каждого леса служб каталогов.

[0058] Провайдер заявок одного варианта осуществления может действовать для дополнения жетона пользователя агента поддержки идентификаторами FPO, а также любыми группами, FPO которых принадлежат организационной единице владельца сайта. В качестве примера, провайдер заявок может использовать демон провайдера, который действует для создания жетона службы для входящего пользователя частично на основании аутентифицированного жетона идентификации (например, LiveID) и содержимого экземпляра службы каталогов. Содержимое экземпляра службы каталогов можно искать для выборки списка пользователей и/или групп, доступных в организационной единице для различных административных задач. В качестве иллюстративного примера, чтобы "пользователь-партнер" мог осуществлять доступ к контенту другого участника, пользователь-партнер должен быть членом группы безопасности, на которую ссылается FPO, содержащийся в организационной единице участника (см. фиг. 5 для примера). Запрашивающему пользователю будет отказано в доступе, если он не является членом группы безопасности. В одном варианте осуществления, при генерации заявки для данного пользователя-партнера, демон провайдера может использовать GUID объекта для FPO, поскольку в рамках операции управления доступом посторонняя организационная единица ссылается на значение заявки, а не на GUID объекта.

[0059] В определенных вариантах осуществления, потребительский лес или лес служб каталогов можно использовать для представления части онлайновой службы или топологии ячеистой сети и сконфигурирован так, чтобы состоять из одного однодоменного леса служб каталогов, имеющего множественные экземпляры службы каталогов и ассоциированные контроллеры доменов, включающие в себя демоны синхронизации и предоставления. В одном варианте осуществления, каждый онлайновый участник занимает один потребительский лес. Очевидно, что каждая ячеистая сеть может включать в себя различные экземпляры службы каталогов в качестве части предоставления возможности пользования онлайновыми службами и ресурсами потребителям-абонентам, ассоциированным с потребительскими лесами. В одном варианте осуществления, компоненты среды 400 действуют для разделения участников или организационных единиц в единицах масштаба как лесов онлайновых служб каталогов. Каждый лес служб каталогов может содержаться в единичном экземпляре службы, который содержит поднабор участников, назначенных этому экземпляру службы.

[0060] Как описано выше, компонент среды 400 может быть сконфигурирован для управления и распоряжения доступом к онлайновым службам и/или ресурсам для различных типов пользователей и/или уровней ассоциации. Например, потребитель могут подписываться на онлайновые службы, которые включают в себя использование стандартных партнеров для предоставления возможности пользования службами поддержки потребителям-абонентам стандартной(ых) службы(служб), например, партнерской компании, которая осуществляет административные действия в пользу потребителя онлайновой службы. Партнеры также могут быть потребителями онлайновой службы.

[0061] Иллюстративная онлайновая служба поддержки может включать в себя одного потребителя онлайновой службы, принимающего поддержку от партнера. Соответствующую организационную единицу партнера можно использовать для вмещения всех объектов для партнерской компании. Аналогично, организационная единица потребителя содержит все объекты для компании-потребителя, включающие в себя объекты, ссылающиеся на организационную единицу партнера. Иллюстративные онлайновые службы поддержки включают в себя различные службы администратора и роли поддержки. Например, администраторов службы технической поддержки можно задавать как группу безопасности, которая содержит зарегистрированных членов, которым предоставлен лишь ограниченный доступ к ресурсам, и объем разрешенных действий для группы может отличаться от системы к системе (например, только чтение данных, переустановку паролей и распоряжение билетами поддержки). Администраторов-участников можно задавать как группу безопасности, которая содержит зарегистрированных членов, которым предоставлены всевозможные административные права в онлайновых службах приложений.

[0062] Иллюстративным агентом службы технической поддержки является работник партнера, которому разрешено осуществлять действия в пользу потребителей партнера в той степени, в какой это разрешено согласно группе ассоциированных администраторов службы технической поддержки, заданной в соответствующей организационной единице потребителя. Иллюстративным агентом администратора является работник партнера, которому разрешено осуществлять действия в пользу потребителей партнера в той степени, в какой это разрешено согласно группе ассоциированных администраторов участников, заданной в организационной единице потребителя. Как описано выше, один или более FPO может содержаться в организационной единице потребителя для представления одного или более зарегистрированного члена безопасности (групп и/или пользователей).

[0063] На фиг. 5 показана блок-схема, демонстрирующая несколько иллюстративных организационных единиц (OU1-OU4) среды 500 онлайновой службы приложений. Согласно варианту осуществления, одна или более организационных единиц может содержаться в одном или более экземплярах службы каталогов, как описано выше. Например, первый экземпляр службы каталогов можно использовать для вмещения OU1 компании А и OU3 компании В, и второй экземпляр службы каталогов можно использовать для вмещения OU2 компании С и OU4 компании D. В одном варианте осуществления, каждая служба каталогов может базироваться на специализированной серверной ферме или специализированном компоненте.

[0064] Как показано на фиг. 5, OU1 включает в себя объект 502 группы безопасности, который содержит один пользовательский объект 504 для группы безопасности A. OU2 включает в себя FPO1 506 и FPO2 508. Как описано выше, FPO можно использовать для ссылки на группу или пользователя, которая/ый обеспечивает службы поддержки для некоторого аспекта онлайновой службы приложений, но не ограничивается этим. OU3 включает в себя объекты 510, 512 и 514 группа безопасности, представляющие группу безопасности В, группу безопасности С и группу безопасности D, соответственно. OU4 включает в себя FPO3 516, FPO4 518, объект 520, содержащий информацию о пользователе экстрасети, объект 522, содержащий информацию о пользователе-работнике, и объект 524, содержащий информацию группы для конкретного потребителя.

[0065] Как показано, FPO1 506 включает в себя привязку, которая указывает на объект 502 группы безопасности для OU1, и FPO2 508 включает в себя привязку, которая указывает на объект 512 группы безопасности для OU3. FPO3 516 включает в себя привязку, которая указывает на объект 514 группы безопасности, и FPO4 518 включает в себя привязку, которая указывает на объект 510 группы безопасности для OU3. Как рассмотрено выше, привязки могут существовать между конкретными объектами соответствующих OU, которые можно использовать для удостоверения в том, что конкретный пользователь и/или группа имеет разрешение осуществлять доступ к конкретным активам некоторого онлайнового потребителя. Например, пользователь 1502 из OU1 получит любое разрешение, предоставленное FPO1 506 внутри OU2, поскольку пользователь 1 502 является членом группы 504 безопасности А, в которую отображается FPO1 506. Очевидно, что каждая OU может включать в себя отдельную информацию управления доступом, соответствующую конкретным разрешениям доступа потребителя или субъекта.

[0066] Хотя здесь описаны определенные варианты осуществления, возможны и другие варианты осуществления, и описанные варианты осуществления не следует использовать для ограничения формулы изобретения. Иллюстративные среды связи для различных вариантов осуществления могут включать в себя использование защищенных сетей, незащищенных сетей, гибридных сетей и/или какой-либо другой сети или комбинации сетей. В качестве примера, но не ограничения, среда могут включать в себя проводные среды передачи данных, например, проводную сеть или прямое проводное соединение, и/или беспроводные среды передачи данных, например, акустические, радиочастотные (РЧ), инфракрасные и/или другие проводные и/или беспроводные среды передачи данных и компоненты. Помимо вычислительных систем, устройств и т.д., различные варианты осуществления могут быть реализованы как компьютерный процесс (например, метод), изделие производства, например компьютерный программный продукт или машиночитаемые носители, машиночитаемый носитель хранения данных, и/или как часть различных архитектур связи.

[0067] Используемый здесь термин «машиночитаемые носители» может включать в себя компьютерные носители данных. Компьютерные носители данных могут включать в себя энергозависимые и энергонезависимые, сменные и стационарные носители, реализованные согласно любому способу или технологии хранения информации, например, машиночитаемых инструкций, структур данных, программных модулей или других данных. Системная память, сменное хранилище и стационарное хранилище являются примерами компьютерных носителей данных (т.е. запоминающего устройства). Компьютерные носители данных могут включать в себя, но без ограничения, ОЗУ, ПЗУ, электрически стираемую постоянную память (ЭСППЗУ), флэш-память или другую технологию памяти, CD-ROM, цифровые универсальные диски (DVD) или другое оптическое запоминающее устройство, магнитные кассеты, магнитную ленту, запоминающее устройство на основе магнитного диска или другие магнитные запоминающие устройства или любой другой носитель, который можно использовать для хранения информации и к которому может обращаться вычислительное устройство. Любые такие компьютерные носители данных могут входить в состав устройства.

[0068] Используемый здесь термин «машиночитаемые носители» также может включать в себя среды связи. Среды связи могут быть воплощены машиночитаемыми инструкциями, структурами данных, программными модулями или другими данными в модулированном сигнале данных, например, несущей волне или другом транспортном механизме, и включают в себя любые среды доставки информации. Термин "модулированный сигнал данных" может описывать сигнал, одна или более характеристик которого устанавливается или изменяется таким образом, чтобы кодировать информацию в сигнале. В качестве примера, но не ограничения, среды связи могут включать в себя проводные среды передачи данных, например проводную сеть или прямое проводное соединение, и беспроводные среды передачи данных, например акустические, РЧ, инфракрасные и другие беспроводные среды передачи данных.

[0069] Описанные здесь варианты осуществления и примеры не служат для целей ограничения, и возможны и другие варианты осуществления. Кроме того, вышеописанные компоненты могут быть реализованы как часть сетевой, распределенной и/или другой компьютерно-реализованной среды. Связь между компонентами может осуществляться по проводной, беспроводной и/или комбинированной сети связи. Компоненты сети и/или соединения между компонентами сети могут включать в себя сети любого типа, количества и/или комбинации, и соответствующие компоненты сети включают в себя, но без ограничения, глобальные сети (WAN), локальные сети (LAN), городские сети (MAN), частные сети, сети внутреннего интерфейса и т.д.

[0070] Клиентские вычислительные устройства/системы и серверы могут относиться к любому типу и/или комбинации устройств или систем на основе процессора. Дополнительно, функциональные возможности сервера могут включать в себя многие компоненты и включать в себя другие серверы. Компоненты вычислительных сред, описанные в единственном числе, могут включать в себя множественные экземпляры таких компонентов. Хотя определенные варианты осуществления включают в себя программные реализации, они не ограничиваются ими и охватывают аппаратные или смешанные программно-аппаратные решения. Возможны и другие варианты осуществления и конфигурации.

ИЛЛЮСТРАТИВНАЯ ОПЕРАЦИОННАЯ СРЕДА

[0071] Со ссылкой на фиг. 6, нижеследующие рассмотрение предназначено для обеспечения краткого, общего описания пригодной вычислительной среды, в которой можно реализовать варианты осуществления изобретения. Хотя изобретение будет описано в общем контексте программных модулей, которые выполняются совместно с программными модулями, которые выполняются на операционной системе на персональном компьютере, специалистам в данной области техники очевидно, что изобретение можно также реализовать в комбинации с другими типами компьютерных систем и программных модулей.

[0072] В общем случае, программные модули включают в себя процедуры, программы, компоненты, структуры данных, и другие типы структур, которые решают конкретные задачи или реализуют определенные абстрактные типы данных. Кроме того, специалистам в данной области техники очевидно, что изобретение можно осуществлять на практике с другими конфигурациями компьютерной системы, включающими в себя карманные устройства, многопроцессорные системы, бытовые электронные приборы на основе микропроцессора или возможности программирования, миникомпьютеры, универсальные компьютеры и пр. Изобретение также можно осуществлять на практике в распределенных вычислительных средах, где задачи решаются уделенными устройствами обработки, которые связаны между собой сетью связи. В распределенной вычислительной среде, программные модули могут располагаться на локальных и удаленных запоминающих устройствах.

[0073] Со ссылкой на фиг. 6 далее описана иллюстративная операционная среда для вариантов осуществления изобретения. Как показано на фиг. 6, компьютер 2 содержит настольный, портативный, карманный, или другой тип компьютера общего назначения, способный выполнять одну или более прикладных программ. Компьютер 2 включает в себя, по меньшей мере, один центральный процессор 8 ("ЦП"), системную память 12, включающую в себя оперативную память 18 ("ОЗУ") и постоянную память ("ПЗУ") 20, и системную шину 10 которая подключает память к ЦП 8. Базовая система ввода/вывода, содержащая базовые процедуры, которые помогают переносить информацию между элементами компьютера, например, при запуске, хранится в ПЗУ 20. Компьютер 2 дополнительно включает в себя запоминающее устройство 14 большой емкости для хранения операционной системы 24, прикладных программ и других программных модулей.

[0074] Запоминающее устройство 14 большой емкости подключено к ЦП 8 через контроллер запоминающего устройства большой емкости (не показан), подключенный к шине 10. Запоминающее устройство 14 большой емкости и связанные с ним машиночитаемые носители обеспечивают энергонезависимое хранилище для компьютера 2. Хотя содержащееся здесь описание машиночитаемых носителей относится к запоминающему устройству большой емкости, например, жесткому диску или приводу CD-ROM, специалистам в данной области техники очевидно, что машиночитаемые носители могут представлять собой любые доступные носители к которым может обращаться или которые может использовать компьютер 2.

[0075] В качестве примера, но не ограничения, машиночитаемые носители могут содержать компьютерные носители данных и среды связи. Компьютерные носители данных включает в себя энергозависимые и энергонезависимые, сменные и стационарные носители, реализованные согласно любому способу или технологии хранения информации, например, машиночитаемых инструкций, структур данных, программных модулей или других данных. Компьютерные носители данных включают в себя, но без ограничения, ОЗУ, ПЗУ, СППЗУ, ЭСППЗУ, флэш-память или другую технологию полупроводниковой памяти, CD-ROM, цифровые универсальные диски ("DVD"), или другое оптическое запоминающее устройство, магнитные кассеты, магнитную ленту, запоминающее устройство на основе магнитного диска или другие магнитные запоминающие устройства, или любой другой носитель, который можно использовать для хранения полезной информации, и которому может обращаться компьютер 2.

[0076] Согласно различным вариантам осуществления изобретения, компьютер 2 может работать в сетевой среде с использованием логических соединений с удаленными компьютерами через сеть 4, например, локальную сеть, интернет и т.д. Компьютер 2 может подключаться к сети 4 через сетевой интерфейс 16, подключенный к шине 10. Очевидно, что сетевой интерфейс 16 также можно использовать для подключения к другим типам сетей и удаленным вычислительным системам. Компьютер 2 также может включать в себя контроллер 22 ввода/вывода для приема и обработки ввода от ряда других устройств, в том числе клавиатуры, мыши и т.д. (не показаны). Аналогично, контроллер 22 ввода/вывода может обеспечивать вывод на экран дисплея, принтер, или устройство вывода другого типа.

[0077] Как было кратко упомянуто выше, несколько программных модулей и файлов данных может храниться в запоминающем устройстве 14 большой емкости и ОЗУ 18 компьютера 2, включая операционную систему 24, пригодную для управления работой сетевого персонального компьютера, например, операционные системы WINDOWS от MICROSOFT CORPORATION, Редмонд, Вашингтон. В запоминающем устройстве 14 большой емкости и ОЗУ 18 также могут храниться один или более программных модулей. В частности, в запоминающем устройстве 14 большой емкости и ОЗУ 18 могут храниться прикладные программы, например, текстовый редактор, редактор электронных таблиц, программа рисования, почтовый клиент и другие приложения и/или программные модули и т.д.

[0078] Очевидно, что различные варианты осуществления настоящего изобретения можно реализовать (1) в виде последовательности действий, выполняемых на компьютере, или программных модулей, выполняющихся на вычислительной системе и/или (2) в виде взаимосвязанных машинных логических схем или схемных модулей в вычислительной системе. Выбор реализации зависит от требований, предъявляемых к производительности вычислительной системы, реализующей изобретение. Соответственно, логические операции, включающие в себя соответствующие алгоритмы, можно иначе именовать операциями, структурными устройствами, действиями или модулями. Специалистам в данной области техники очевидно, что эти операции, структурные устройства, действия и модули можно реализовать в виде программного обеспечения, программно-аппаратного обеспечения, цифровых логических устройств специального назначения и любой их комбинации без отхода от сущности и объема настоящего изобретения, заданных в нижеприведенной формуле изобретения.

[0079] Хотя изобретение описано в связи с различными иллюстративными вариантам осуществления, специалисты в данной области техники могут предложить многочисленные модификации в рамках объема нижеследующей формулы изобретения. Соответственно, объем изобретения никоим образом не подлежит ограничению вышеприведенным описанием, но определяется исключительно со ссылкой на нижеследующую формулу изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| ЧАСТНЫЕ ПСЕВДОНИМЫ КОНЕЧНЫХ ТОЧЕК ДЛЯ ИЗОЛИРОВАННЫХ ВИРТУАЛЬНЫХ СЕТЕЙ | 2015 |

|

RU2669525C1 |

| ТЕХНОЛОГИИ ДЛЯ ОБЕСПЕЧЕНИЯ СЕТЕВОЙ БЕЗОПАСНОСТИ ЧЕРЕЗ ДИНАМИЧЕСКИ ВЫДЕЛЯЕМЫЕ УЧЕТНЫЕ ЗАПИСИ | 2015 |

|

RU2691211C2 |

| УСТРОЙСТВО И СПОСОБ ПРЕДСТАВЛЕНИЯ СЧЕТА И ЕГО ОПЛАТЫ | 2011 |

|

RU2581784C2 |

| ПЛАТФОРМА СОСТАВНЫХ ПРИЛОЖЕНИЙ НА БАЗЕ МОДЕЛИ | 2008 |

|

RU2502127C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ СОЗДАНИЯ И АДМИНИСТРИРОВАНИЯ ВИРТУАЛЬНЫХ ЧАСТНЫХ ГРУПП В ОРИЕНТИРОВАННОЙ НА СОДЕРЖИМОЕ СЕТИ | 2011 |

|

RU2573771C2 |

| УСТРОЙСТВО И СПОСОБ УСТАНОВЛЕНИЯ И ИСПОЛЬЗОВАНИЯ РЕЗЕРВНЫХ КАНАЛОВ СВЯЗИ | 2010 |

|

RU2527200C2 |

| РАСПРЕДЕЛЯЕМАЯ, МАСШТАБИРУЕМАЯ, ПОДКЛЮЧАЕМАЯ АРХИТЕКТУРА КОНФЕРЕНЦСВЯЗИ | 2007 |

|

RU2459371C2 |

| СИСТЕМЫ И СПОСОБЫ МОДЕЛИРОВАНИЯ ДАННЫХ В ОСНОВАННОЙ НА ПРЕДМЕТАХ ПЛАТФОРМЕ ХРАНЕНИЯ | 2003 |

|

RU2371757C2 |

| СЕТЕВЫЕ КОММЕРЧЕСКИЕ ТРАНЗАКЦИИ | 2006 |

|

RU2402814C2 |

| ОРГАНИЗАЦИЯ РЕСУРСОВ В КОЛЛЕКЦИИ, СПОСОБСТВУЮЩАЯ БОЛЕЕ ЭФФЕКТИВНОМУ И НАДЕЖНОМУ ДОСТУПУ К РЕСУРСАМ | 2005 |

|

RU2409846C2 |

Изобретение относится к области управления доступом в онлайновой вычислительной среде. Техническим результатом является эффективное использование множества экземпляров службы каталогов. Способ управления доступом к онлайновым службам содержит этапы, на которых: используют архитектуру ячеистой сети, которая включает в себя множество обслуживающих компьютеров, включая использование диспетчера ячеистой сети для поддержания глобальных привязок, ассоциированных с участниками и множеством экземпляров службы каталогов, при этом диспетчер ячеистой сети функционирует, отчасти, для того, чтобы отслеживать состояние развертывания данного множества экземпляров службы каталогов и делать один или более новых экземпляров службы каталогов доступными для участников при вызове, причем диспетчер ячеистой сети предоставляет информацию о глобальных привязках для синхронизации обновлений экземпляров службы каталогов; используют упомянутое множество экземпляров службы каталогов для того, чтобы, отчасти, задать привилегии доступа для групп потребителей, запрашивающих службы обслуживающих компьютеров, причем каждый экземпляр службы каталогов не зависит от других экземпляров службы каталогов и включает в себя одну или более организационных единиц, причем каждая организационная единица ассоциирована с отдельным потребителем и включает в себя авторизованных пользователей и один или более авторизованных объектов внешнего субъекта безопасности (FPO); наполняют каждую организационную единицу данными потребителя, используемыми для управления доступом к службам обслуживающих компьютеров, и сохраняют экземпляры службы каталогов в машиночитаемом хранилище. 3 н. и 16 з.п. ф-лы, 6 ил.

1. Способ управления доступом к онлайновым службам, содержащий этапы, на которых:

используют архитектуру ячеистой сети, которая включает в себя множество обслуживающих компьютеров, включая использование диспетчера ячеистой сети для поддержания глобальных привязок, ассоциированных с участниками и множеством экземпляров службы каталогов, при этом диспетчер ячеистой сети функционирует, отчасти, для того, чтобы отслеживать состояние развертывания данного множества экземпляров службы каталогов и делать один или более новых экземпляров службы каталогов доступными для участников при вызове, причем диспетчер ячеистой сети предоставляет информацию о глобальных привязках для синхронизации обновлений экземпляров службы каталогов;

используют упомянутое множество экземпляров службы каталогов для того, чтобы, отчасти, задать привилегии доступа для групп потребителей, запрашивающих службы обслуживающих компьютеров, причем каждый экземпляр службы каталогов не зависит от других экземпляров службы каталогов и включает в себя одну или более организационных единиц, причем каждая организационная единица ассоциирована с отдельным потребителем и включает в себя авторизованных пользователей и один или более авторизованных объектов внешнего субъекта безопасности (FPO);

наполняют каждую организационную единицу данными потребителя, используемыми для управления доступом к службам обслуживающих компьютеров, и

сохраняют экземпляры службы каталогов в машиночитаемом хранилище.

2. Способ по п. 1, дополнительно содержащий этап, на котором принимают запросы доступа для осуществления доступа к центру обработки данных, включая использование информации домена каждого запроса для идентификации организационной единицы экземпляра службы каталогов, соответствующей пользователю, подающему данный запрос, при этом каждый FPO включает в себя параметры привязки, которые указывают на другой объект пользователя, группу и/или экземпляр службы каталогов другой организационной единицы.

3. Способ по п. 1, дополнительно содержащий этап, на котором используют экземпляры службы каталогов совместно с доменом, который включает в себя онлайновые ресурсы и учетные записи служб, соответствующие специализированным фермам служб.

4. Способ по п. 1, дополнительно содержащий этап, на котором создают организационные единицы для каждого экземпляра службы каталогов, причем каждая организационная единица должна включать в себя одного или более авторизованных пользователей, одну или более авторизованных групп и одного или более авторизованных FPO, причем эти один или более FPO включают в себя одного или более пользователей, не являющихся работниками, со ссылкой на партнера-участника и на роль агента поддержки.

5. Способ по п. 4, дополнительно содержащий этап, на котором создают организационные единицы каждого экземпляра данных так, чтобы они включали в них привязки между FPO-объектами и организационными единицами.

6. Способ по п. 5, дополнительно содержащий этап, на котором проверяют FPO первой организационной единицы в качестве части определения местоположения второй организационной единицы для удостоверения доступа к поддержке.

7. Способ по п. 1, дополнительно содержащий этап, на котором запрещают доступ к запрашиваемой службе, если запрашивающий пользователь не ассоциирован с организационной единицей.

8. Способ по п. 1, дополнительно содержащий этап, на котором предоставляют доступ к запрашиваемым службам, если запрашивающий пользователь ассоциирован с организационной единицей и включен в группу безопасности, имеющую заданные разрешения доступа.

9. Способ по п. 1, дополнительно содержащий этап, на котором используют множество классов пользователей в качестве части наполнения каждой организационной единицы.

10. Способ по п. 1, дополнительно содержащий этап, на котором обновляют экземпляры службы каталогов для поддержания текущих разрешений доступа в соответствующих организационных единицах.

11. Способ по п. 1, дополнительно содержащий этап, на котором добавляют дополнительные экземпляры службы каталогов для поддержки дополнительных потребителей.

12. Система для управления доступом к онлайновым службам, содержащая:

серверные ресурсы, включающие в себя компоненты обработки и памяти для поддержки одной или более серверных ферм в качестве части обеспечения онлайновой службы приложений;

компонент синхронизации для синхронизации данных онлайновых потребителей с онлайновой службой приложений с использованием совокупности структур данных экземпляров службы каталогов (DSI), которые включают в себя информацию потребителя и партнера, при этом каждая структура данных DSI включает в себя одну или более организационных единиц, причем каждая организационная единица ассоциирована с отдельным потребителем и включает в себя авторизованных пользователей и один или более авторизованных объектов внешнего субъекта безопасности (FPO);

диспетчер ячеистой сети для поддержания глобальных привязок, ассоциированных с участниками и совокупностью структур данных DSI, при этом диспетчер ячеистой сети функционирует, отчасти, для того, чтобы отслеживать состояние развертывания данной совокупности структур данных DSI и делать одну или более новых структур данных DSI доступными для участников при вызове, причем диспетчер ячеистой сети предоставляет информацию о глобальных привязках для синхронизации обновлений экземпляров структур данных DSI;

хранилище для хранения структур данных DSI и компонент провайдера заявок для запрашивания контроллера домена, ассоциированного со структурой данных DSI, хранящейся в хранилище, управлять доступом к серверным ресурсам.

13. Система по п. 12, в которой каждая структура данных DSI включает в себя некоторое количество структур данных организационной единицы, включающих в себя объекты пользователя, объекты группы и объекты подписки.

14. Система по п. 13, в которой каждая структура данных DSI включает в себя множественные организационные единицы потребителей, где каждая единица включает в себя работников потребителя, группы безопасности и пользователей экстрасети.

15. Система по п. 13, в которой серверные ресурсы являются доступными в качестве части онлайновой службы и основываются, отчасти, на по меньшей мере одном типе доступа.

16. Машиночитаемый носитель данных, на котором сохранены закодированные инструкции, используемые, отчасти, для предоставления онлайновых служб, содержащие:

поддержание глобальных привязок, ассоциированных с участниками и множеством экземпляров службы каталогов;

отслеживание состояния развертывания данного множества экземпляров службы каталогов;