УРОВЕНЬ ТЕХНИКИ

Предпосылки и соответствующая область техники

[0001] Взаимное соединение вычислительных систем способствовало созданию распределенных вычислительных систем, таких, как так называемые ʺоблачныеʺ вычислительные системы. В этом описании ʺоблачное вычислениеʺ может представлять собой системы или ресурсы для обеспечения возможности повсеместного, удобного, осуществляемого по требованию сетевого доступа к совместно используемому пулу конфигурируемых вычислительных ресурсов (например, сетей, серверов, систем хранения, приложений, служб и т.д.), которые могут предоставляться и освобождаться с меньшими усилиями управления или взаимодействия поставщиков услуг. Облачная модель может быть составлена из различных характеристик (например, самообслуживание по требованию, широкий сетевой доступ, объединение ресурсов, быстрая приспособляемость, измеряемая услуга и т.д.), моделей услуг (например, программное обеспечение как услуга (ʺSaaSʺ), платформа как услуга (ʺPaaSʺ), инфраструктура как услуга (ʺIaaSʺ)) и моделей развертывания (например, частное облако, облако сообщества, общественное облако, гибридное облако и т.д.).

[0002] Облачные приложения и приложения удаленных услуг являются общепринятыми. Такие приложения размещаются на общественных и частных удаленных системах, таких как облака, и, как правило, предлагают набор веб-сервисов для двусторонней коммуникации с клиентами.

[0003] Корпоративные вычислительные системы все больше испытывают риск возникновения бреши, ведущей к денежному ущербу, утечке интеллектуальной собственности или саботажу. В частности, могут возникнуть угрозы для рабочих нагрузок в центре обработки данных, исполняемых на виртуальных машинах, от хостинг-структур (хостов виртуализации, систем хранения и сетевого взаимодействия), на которых они исполняются, и систем управления, используемых для управления структурой (fabric) и виртуальными машинами.

[0004] Эта угроза актуальна для арендаторов (тенантов), которые приводят в действие свои рабочие нагрузки на общественном облаке или у поставщика услуг: в то время как арендатор может доверять поставщику услуг как институту, он не хочет расширять это доверие на сотрудников поставщика услуг, которые могут быть злонамеренными по личной криминальной инициативе или будучи подкупленными или нанятыми внешними взломщиками, или чьи учетные данные могут быть украдены внешним взломщиком с использованием одного из многих видов атак, включая ʺфишингʺ (выуживание конфиденциальной информации). Но это также актуально для внутренней деятельности предприятия: собственные IT-сотрудники предприятия могут также стать объектом кражи их учетных данных или могут оказаться злонамеренными по другим причинам. В современной практике, IT-персонал с привилегиями для задействования хостинг-структуры имеет широкий и почти неограниченный доступ ко всем рабочим нагрузкам.

[0005] Эти возросшие угрозы происходят в то время, когда современные облачное вычисление использует автоматизацию для снижения капитальных и эксплуатационных затрат, а также крупномасштабную досягаемость высокой доступности в мировом масштабе. Но эта автоматизация и крупномасштабность также увеличивают риски, позволяя взломщикам использовать методы автоматизации и скрывать свои следы среди многочисленных законных действий.

[0006] Таким образом, может быть полезным обеспечивать возможность автоматизированных рабочих процессов управления как виртуализованных рабочих нагрузок, так и структуры, при защите рабочих нагрузок от IT-персонала, который задействует структуру. Проблема состоит в том, что в современной практике системы управления виртуальными машинами (VMM) играют активную роль в обеспечении и управлении виртуальными машинами (VM), и, аналогично, системы управления структурой (FM) играют активную роль в обеспечении и управлении структурой, но сделать их частью ʺдоверительной вычислительной базыʺ, фундаментом, на котором построено доверительное вычисление, может быть проблематичным по меньшей мере по двум причинам: системы управления являются большими и сложными и, как таковые, обычно не могут быть сделаны или стать безопасными, и арендатор не хочет расширять доверие по отношению к оперативному персоналу поставщика услуг, который управляет VMM и FM.

[0007] Заявляемое здесь изобретение не ограничивается вариантами осуществления, которые позволяют преодолеть любые недостатки или которые работают только в таких средах, как те, что описаны выше. Напротив, эти предпосылки приведены только для иллюстрации одной примерной области технологии, в которой могут быть практически реализованы некоторые варианты осуществления, описанные здесь.

КРАТКАЯ СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0008] Один вариант осуществления, проиллюстрированный здесь, включает в себя способ развертывания зашифрованного объекта на доверительном объекте. Способ включает в себя, на доверительном объекте, причем доверительный объект удостоверен некоторым полномочным органом в результате предоставления верифицируемой индикации определенных характеристик доверительного объекта, удовлетворяющих определенным требованиям, прием зашифрованного объекта от недоверительного объекта. Недоверительный объект не удостоверен полномочным органом. В доверительном объекте, мандат (учетный данные) доверия от полномочного органа используется для получения ключа из службы распределения ключей. Служба распределения ключей может быть частью полномочного органа или может доверять полномочному органу. Ключ используется для дешифрования зашифрованного объекта, чтобы позволить развертывать зашифрованный объект на доверительном объекте.

[0009] Это краткое изложение сущности изобретения приведено, чтобы ввести подборку концепций в упрощенной форме, которые дополнительно описаны ниже в подробном описании. Это краткое изложение сущности изобретения не предназначено для идентификации ключевых признаков или существенных признаков заявленного изобретения, а также не предназначено для использования в качестве помощи при определении объема заявленного изобретения.

[0010] Дополнительные признаки и преимущества будут изложены в нижеследующем описании и частично будут очевидны из описания или могут быть изучены при практической реализации настоящих решений. Особенности и преимущества настоящего изобретения могут быть реализованы и получены посредством инструментов и комбинаций, конкретно указанных в прилагаемой формуле изобретения. Признаки настоящего изобретения станут более очевидными из последующего описания и прилагаемой формулы изобретения или могут быть изучены посредством практической реализации изобретения, как изложено ниже.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0011] Для того чтобы описать способ, которым могут быть получены вышеописанные и другие преимущества и признаки, более конкретное описание изобретения, кратко описанного выше, будет представлено со ссылкой на конкретные варианты осуществления, которые проиллюстрированы на прилагаемых чертежах. Понимая то, что эти чертежи изображают только типичные варианты осуществления и потому не должны рассматриваться как ограничивающие в объеме, варианты осуществления будут описаны и пояснены с дополнительной конкретизацией и подробностями с использованием прилагаемых чертежей, на которых:

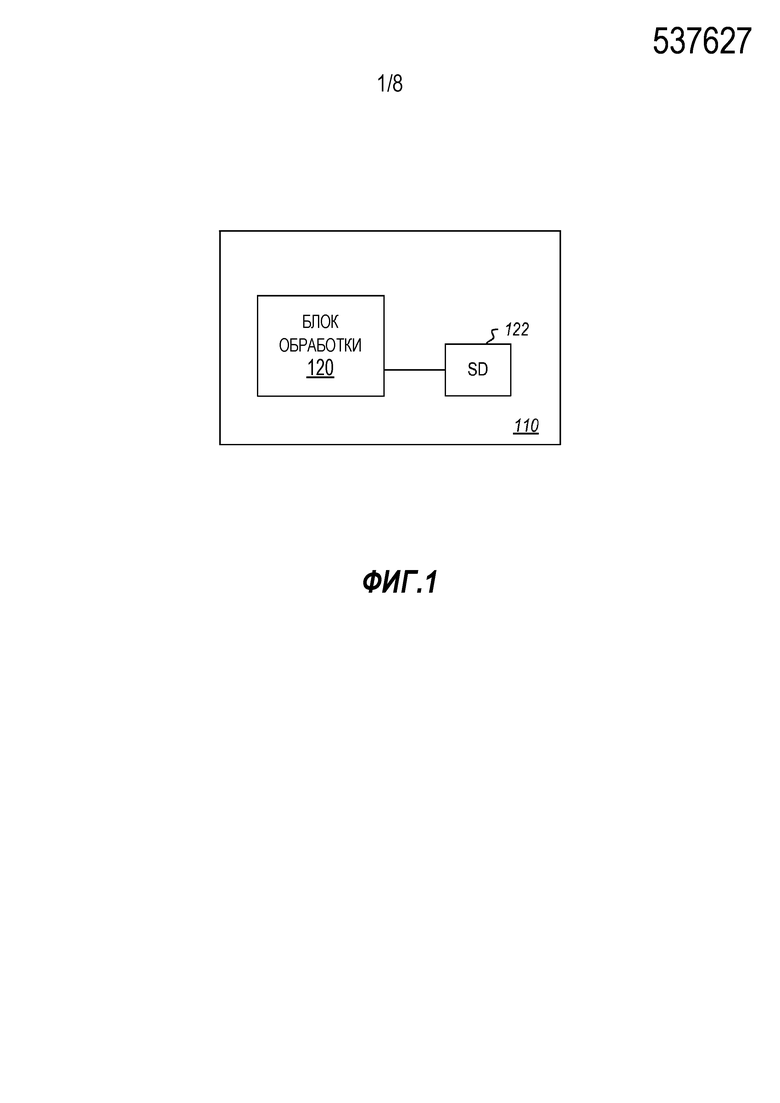

[0012] Фиг. 1 иллюстрирует блок обработки, связанный с устройством защиты;

[0013] Фиг. 2 является блок-схемой, которая в общем виде представляет иллюстративные компоненты системы, выполненной в соответствии с аспектами изобретения, описанного в данном документе;

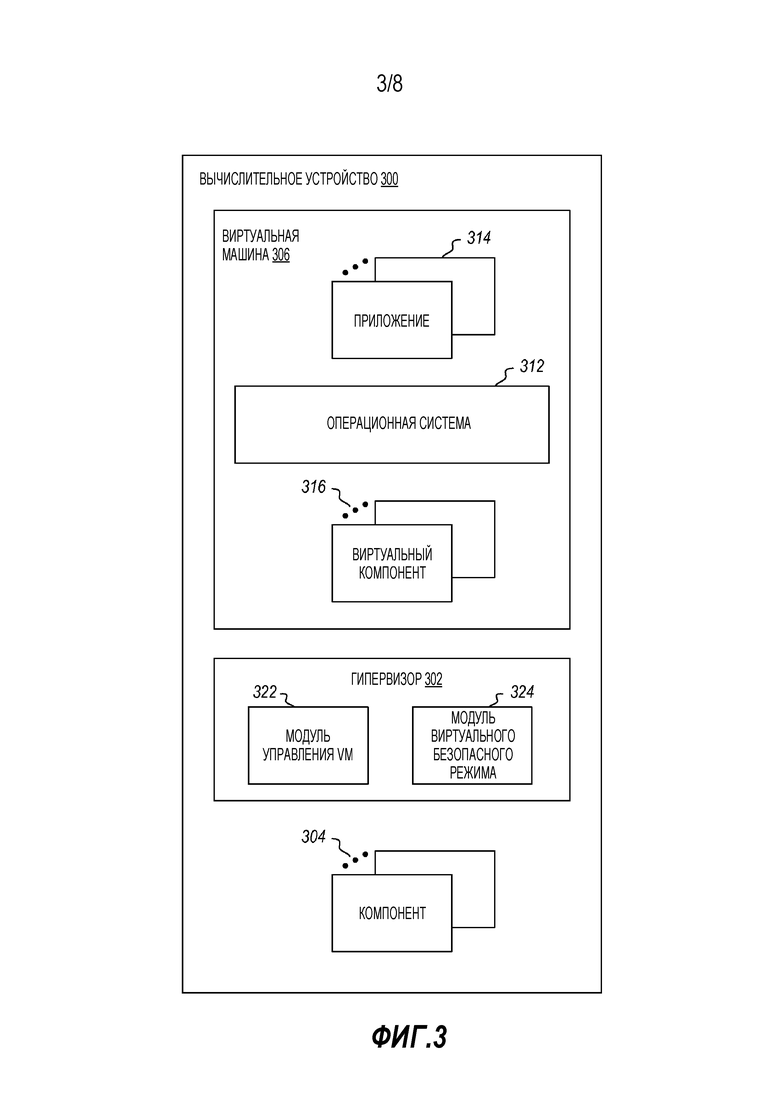

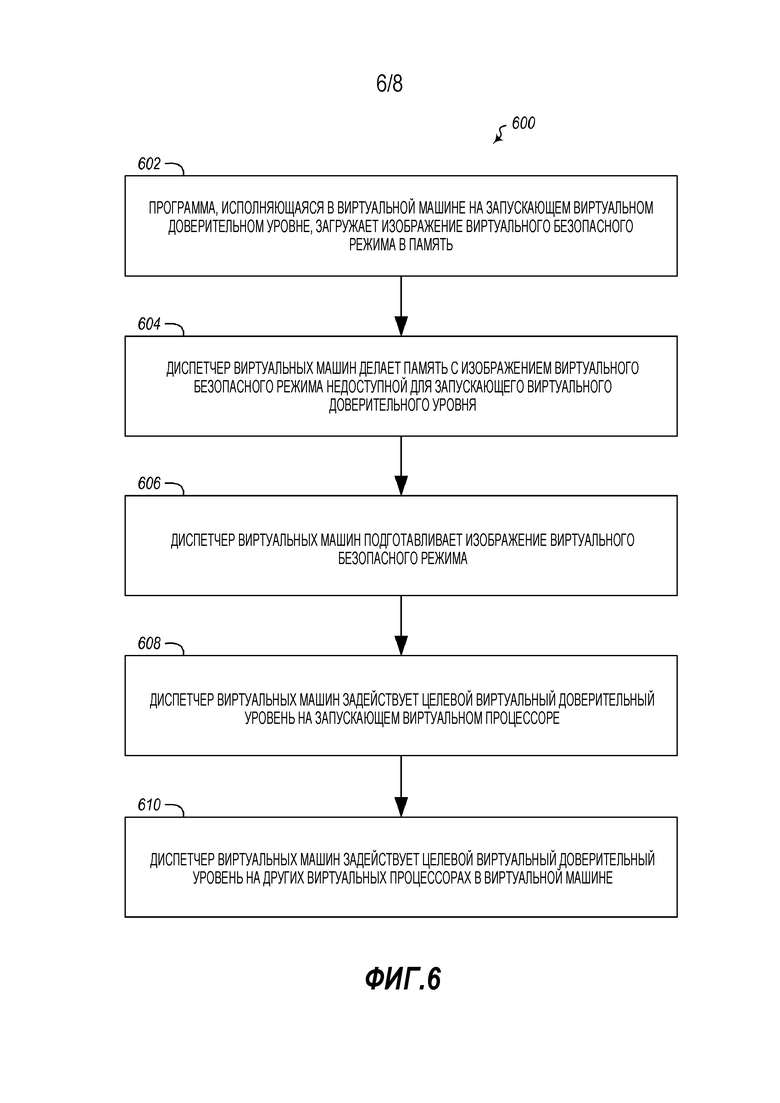

[0014] Фиг. 3 является блок-схемой, иллюстрирующей пример вычислительного устройства, реализующего методы, описанные в настоящем документе, в соответствии с одним или более вариантами осуществления;

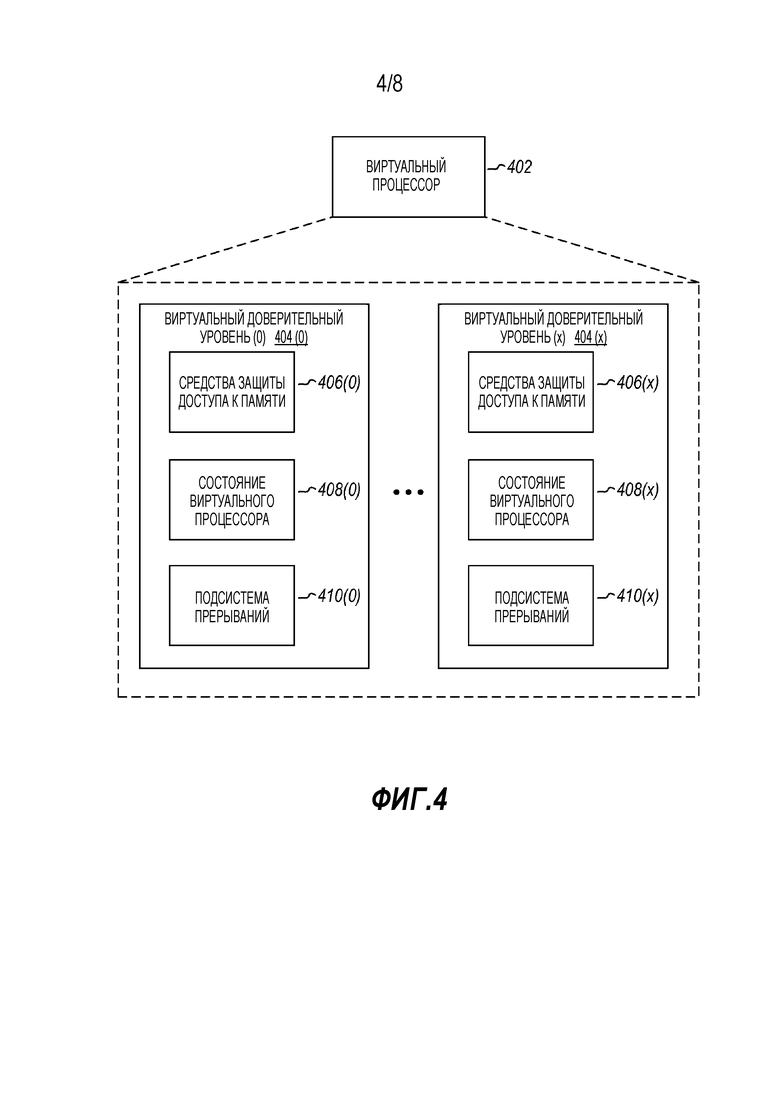

[0015] Фиг. 4 иллюстрирует пример множества виртуальных доверительных уровней в соответствии с одним или более вариантами осуществления;

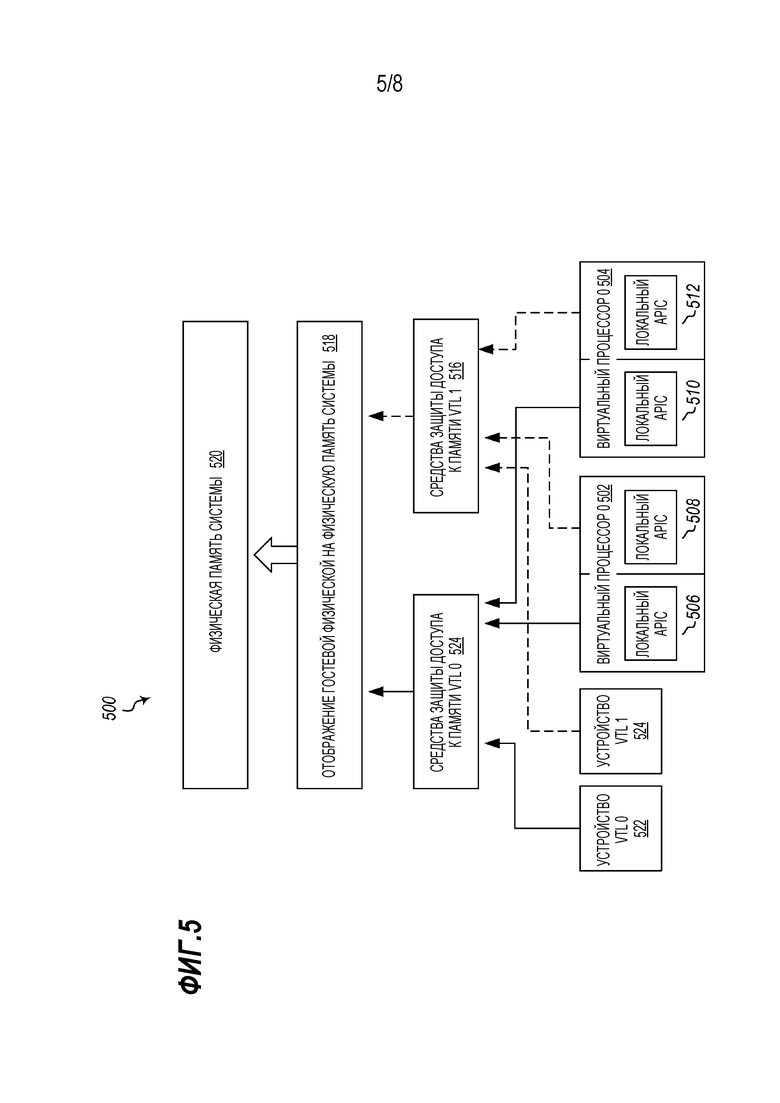

[0016] Фиг. 5 иллюстрирует примерную систему, реализующую множество виртуальных доверительных уровней в соответствии с одним или более вариантами осуществления;

[0017] Фиг. 6 является блок-схемой последовательности операций, иллюстрирующей примерный процесс для обеспечения виртуального безопасного режима для виртуальной машины в соответствии с одним или более вариантами осуществления;

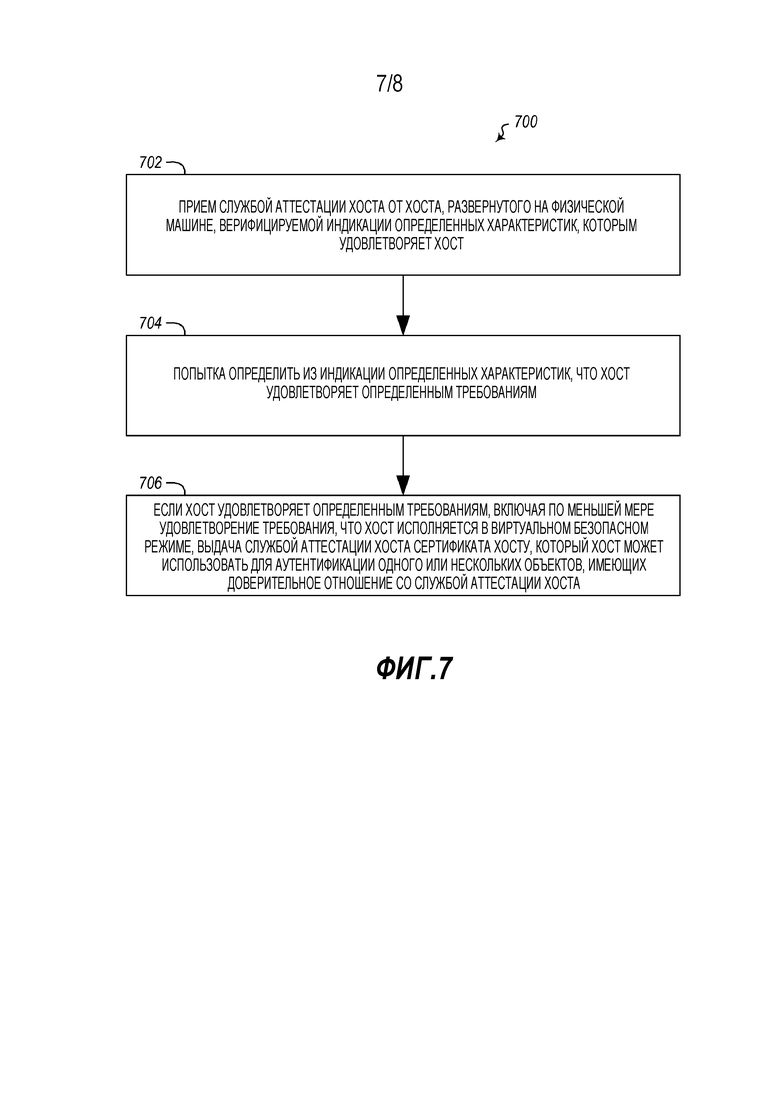

[0018] Фиг. 7 является блок-схемой последовательности операций, иллюстрирующей способ установления доверия для хоста;

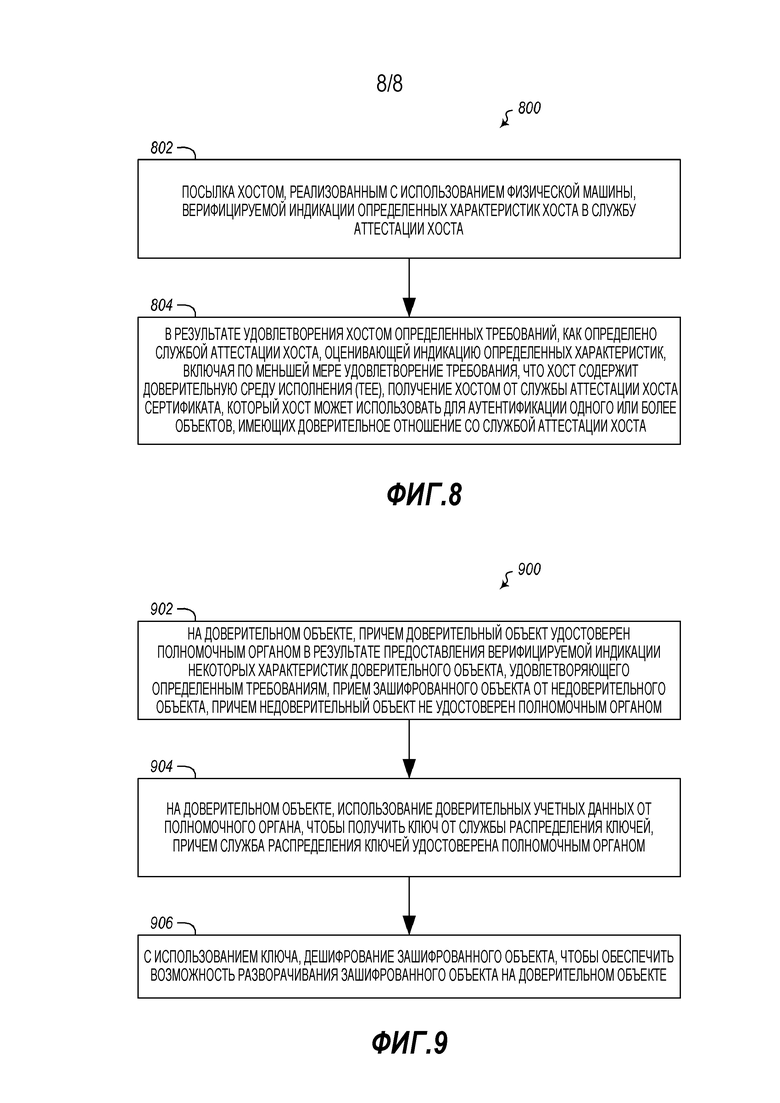

[0019] Фиг. 8 является блок-схемой последовательности операций, иллюстрирующей другой способ установления доверия для хоста; и

[0020] Фиг. 9 является блок-схемой последовательности операций, иллюстрирующей другой способ развертывания зашифрованного объекта на доверительном объекте.

ПОДРОБНОЕ ОПИСАНИЕ

[0021] Варианты осуществления настоящего изобретения могут реализовать модель, используемую для автоматизации операций управления на виртуальных машинах (VM), таких как развертывание и миграция. В частности, варианты осуществления могут определить, что хост удовлетворяет определенным требованиям политики. Когда хост удовлетворяет определенным требованиям политики, хосту может быть выдан сертификат, который хост может использовать для выполнения различных действий развертывания. В частности, по меньшей мере одним из требований может быть то, что хост содержит доверительную среду исполнения (ТЕЕ). Многие различные ТЕЕ могут быть использованы совместно или альтернативно. В одном варианте осуществления, это может быть реализовано в виде функций, исполняющихся в ядре VM хоста. В другой реализации, это может исполняться в гипервизоре. В других вариантах осуществления, это может быть реализовано в виде отдельного адресного пространства, созданного гипервизором с использованием возможностей отображения памяти процессора. В других вариантах осуществления, это может быть реализовано в виде отдельной зоны исполнения, созданной процессором (например, TrustZone архитектуры ARM, появляющейся возможности SGX, описанной Intel Corporation, Санта-Клара, шт. Калифорния, или технологии модуля доверительной платформы (TPM)). Эти различные реализации могут предложить сходные функциональные возможности, такие как способность выполнять криптографические операции, хранить учетные данные, подтверждать целостность кода или данных и защищать секреты. Однако они могут отличаться по свойствам безопасности, которые они предлагают. Некоторые варианты осуществления могут содержать доверительную среду исполнения (ТЕЕ) с использованием функциональных возможностей, упоминаемых здесь как виртуальный безопасный режим (VSM), который описан ниже более подробно.

[0022] Модель, проиллюстрированная выше, может быть обобщена на многие другие сценарии, которые зависят от безопасного развертывания или конфигурации или миграции, такие как конфигурирование IPsec для безопасного сетевого взаимодействия, исполнение рабочих нагрузок в упрощенных контейнерах, меньших, чем VM, и т.д.

[0023] Детали иллюстрируются ниже со ссылкой на чертежи.

[0024] На фиг. 1, блок 120 обработки может быть соединен с устройством 122 защиты аппаратных средств. Устройство 122 защиты может быть способно генерировать и безопасно хранить криптографические ключи, которые могут быть использованы для защиты различных аспектов компьютера 110. В одном варианте осуществления, устройство 122 защиты может содержать устройство защиты на модуле доверительной платформы (TPM) или тому подобное.

[0025] В данном документе часто используется термин ʺмодуль доверительной платформыʺ (TPM). ТРМ хорошо известны специалистам в данной области техники. Использование термина ТРМ, однако, не предназначено для ограничения аспектов изобретения, описанного в настоящем документе, исключительно устройствами, которые соответствуют одной или более версиям стандартов для реализации TPM. Напротив, этот термин используется в качестве одного примера компонента безопасности, который может быть использован в соответствии с аспектами изобретения, описанного в настоящем документе.

[0026] В других реализациях, другие компоненты безопасности, которые обеспечивают функциональные возможности безопасности, также могут быть использованы без отступления от объема аспектов изобретения, описанного в настоящем документе. Различные устройства защиты могут иметь следующие характеристики:

[0027] 1. Защищенная память (упоминаемая как ʺэкранированные местоположенияʺ во многих приложениях TPM). Устройство защиты может включать в себя память, запись в которую может осуществлять только устройство защиты. Эта память может быть использована для хранения измерений, для запечатывания и распечатывания, для других криптографических функций, а также для различных других функций.

[0028] 2. Средство для идентификации устройства защиты и обеспечения зашифрованного хранилища, которое никакое другое устройство не может дешифровать. Например, устройство защиты может включать в себя секрет, который знает только данное устройство, и который отличает данное устройство от других устройств.

[0029] 3. Средство для выполнения аттестации. Устройство защиты может иметь процессор или другие схемы, которые могут быть использованы для создания доверительных сообщений о каких-либо активах, контролируемых устройством защиты. Некоторые примерные активы, контролируемые устройством защиты, могут включать в себя криптографический объект, запечатанный блоб, состояние платформы, с которой ассоциировано устройство защиты, или тому подобное.

[0030] Хотя устройства защиты часто представляются как отдельные дискретные компоненты, это не является обязательным. Например, в одной реализации, программно-аппаратное средство (ʺпрошивкаʺ), связанное с процессором, может быть использовано в качестве устройства защиты.

[0031] Когда термин ТРМ используется в данном описании, то следует понимать, что могут быть использованы альтернативные реализации других устройств защиты (в том числе те, которые упомянуты здесь в описании), не отступая от объема аспектов изобретения, описанного в настоящем документе.

[0032] С помощью виртуальной машины, пользователю может быть желательным иметь гарантии в отношении целостности виртуальной машины и среды хостинга. На фиг. 2 представлена блок-схема, которая в общем виде представляет иллюстративные компоненты системы, сконфигурированной в соответствии с аспектами изобретения, описанного в настоящем документе. Компоненты, показанные на фиг. 2, являются иллюстративными и не предназначены, чтобы быть полностью включенными компонентами, которые могут быть необходимы или включены. Кроме того, количество компонентов может отличаться в других вариантах осуществления без отклонения от объема аспектов изобретения, описанного в настоящем документе. В некоторых вариантах осуществления, компоненты, описанные в связи с фиг. 2, могут быть включены в другие компоненты (показанные или не показанные) или помещены в подкомпоненты без отклонения от объема аспектов изобретения, описанного здесь. В некоторых вариантах осуществления, компоненты и/или функции, описанные в связи с фиг. 2, могут быть распределены по множеству устройств.

[0033] Со ссылкой на фиг. 2, система 200 может включать в себя хост 230, службу 235 распределения ключей и другие компоненты (не показаны). Хост 230 может быть пригодным для хостинга одной или более виртуальных машин 208-210, которые могут быть связаны с VHD 205-207. Хост 230 может размещать (хостировать) одну или более виртуальных машин (например, гостевые виртуальные машины 208-210). Виртуальная машина может быть ассоциирована с одним или более VHD (например, одним или более VHD 205-207). Гостевые виртуальные машины 208-210 могут мигрировать между хостами, в отличие от ʺкорневойʺ VM 231, которая обеспечивает функциональные возможности операционной системы для хоста 230. Хост 230 может включать в себя гипервизор 215 и дискретный модуль 261 доверительной платформы или другое устройство защиты.

[0034] Гипервизор 215 является компонентом, который создает виртуальную среду, в которой могут работать виртуальные машины 208-210 и корневая VM 231. Гипервизор 215 может быть реализован в программном обеспечении, программно-аппаратных средствах, аппаратных средствах, комбинации двух или более из указанных выше или тому подобного. Гипервизор 215 может исполняться непосредственно на аппаратных средствах хоста 230 или может исполняться в среде операционной системы, размещенной на хосте 230.

[0035] В одной реализации, гипервизор 215 может управлять одним или несколькими виртуальными TPM (vTPM) 220-222. Каждый vTPM может быть ассоциирован с виртуальной машиной (например, одной из виртуальных машин 208-210). В этой реализации, гипервизор 215 может хранить данные, представляющие vTPM, в защищенной памяти гипервизора 215, которая не доступна для компонентов вне гипервизора 215. Для получения доступа к vTPM, взломщику может потребоваться получить контроль над самим гипервизором 215. В другой реализации, хост 230 может управлять vTPM 220-222. В этой реализации, пользователи и процессы с привилегиями администратора могут иметь доступ к vTPM 220-222. В еще одной реализации, служба, внешняя по отношению к хосту 230, может управлять vTPM 220-222. В еще одной реализации, как проиллюстрировано посредством vTPM, показанных пунктирными линиями на фиг. 2, vTPM могут быть реализованы в VSM 265 корневой VM 231.

[0036] В одной реализации, служба 235 распределения ключей может быть размещена внешним образом по отношению к хосту 230.

[0037] Ключи, используемые для дешифрования vTPM, могут распространяться различными путями. Например, в одной реализации, ключ может быть распределен в любое время после того, как известно, что состояние хоста удовлетворяет политике. Например, после конфигурирования хоста 230 в состоянии, которое удовлетворяет политике, состояние одного или нескольких регистров ТРМ может быть подписано посредством ТРМ 261 и послано в службу 235 распределения ключей. После его получения, служба 235 распределения ключей может немедленно или в любое время после этого послать хосту 230 ключ, зашифрованный или упакованный таким образом, что хост 230 может только дешифровать ключ, когда хост 230 находится в состоянии, которое удовлетворяет политике. Шифрование ключа таким способом может включать в себя шифрование ключа открытым ключом ТРМ хоста, а также запечатывание (изоляцию) в состоянии, которое удовлетворяет политике (как измеряется посредством ТРМ хоста).

[0038] В другой реализации, служба 235 распределения ключей может ожидать, пока ключ не будет запрошен, прежде чем предоставлять ключ. В этой реализации, служба 235 распределения ключей может проверить состояние запрашивающей машины до предоставления ключа. Если ключ удовлетворяет политике, ключ может быть обеспечен с помощью службы 235 распределения ключей. В противном случае, служба 235 распределения ключей может скрывать ключ от запросчика.

[0039] Примеры распределения ключей, приведенные выше, являются только иллюстративными. На основе решений в данном документе, специалисты в данной области техники смогут выявить другие способы распределения ключей, которые также могут быть использованы без отступления от объема аспектов изобретения, описанного в настоящем документе.

[0040] Решения, приведенные выше, могут быть применены для защиты машины, которые либо не имеют устройства защиты, либо имеют более старую версию устройства защиты. Например, некоторые машины могут не иметь ТРМ вообще. Другие машины могут иметь TPM, но модуль TPM может быть реализован в соответствии со старым стандартом ТРМ. Некоторые операционные системы могут не исполняться, если только они не имеют доступа к ТРМ, реализованного в соответствии с определенной версией или выше.

[0041] Для исправления таких платформ, как описанные выше, платформа может быть сконфигурирована с гипервизором. Гипервизор может быть тогда использован для исполнения операционной системы в виртуальной среде. Когда операционная система запрашивает доступ к ТРМ, гипервизор может предоставить виртуальный ТРМ соответствующей версии. Гипервизор может защищать виртуальный ТРМ, так что только гипервизор может изменять защищенную память виртуального TPM. Что касается операционной системы, то виртуальный модуль TPM выглядит точно так же, как дискретный физический ТРМ.

[0042] Кроме того, начальный секрет, используемый для создания виртуального TPM, может быть введен с помощью клавиатуры или другого устройства ввода, считан с USB или другого устройства внешнего хранения, которое отсоединяется после того, как начальный секрет использован, и т.п.

[0043] Одним из преимуществ указанного способа для защиты машин является то, что быстродействующие аппаратные средства машины (например, CPU) могут быть использованы для выполнения функций vTPM. Это может значительно ускорить криптографические функции машины.

[0044] Если ТРМ более старой версии доступен на машине, этот ТРМ более старой версии может быть использован для предоставления доказательств того, что машина находится в состоянии, в котором машине позволено получать доступ к ключу vTPM. Хотя это может быть не столь же идеальным, как иметь ТРМ новой версии TPM на машине и использовать этот ТРМ новой версии для получения доступа к ключу vTPM, это может быть лучше, чем решения без использования ТРМ.

[0045] Рассмотрим теперь исходную ситуацию с набором VM 208, 209 и 210, уже существующих в среде центра обработки данных. Ключи для шифрования защищены модулями виртуальных доверительных платформ (vTPM) 220, 221 и 222, соответственно.

[0046] Виртуальные машины 208-210 могут быть предоставлены через центр обработки данных одному или более арендаторам. Арендатор может быть ассоциирован с одной или более из виртуальных машин 208-210. Экранированные виртуальные машины хранятся в системе 250 хранения центра обработки данных, но в рамках модели угроз, рассматриваемой здесь, арендатор не доверяет механизму контроля доступа системы 250 хранения, так как сотрудник поставщика услуг с правами администратора может обойти эти элементы управления.

[0047] Арендатор может включать пользователя, компанию или любой другой объект, который имеет права на доступ к одной или более виртуальных машин. ʺАрендаторамиʺ (тенантами) в многопользовательской среде могут быть отдельные предприятия, как обычно предполагается для VM. Но они также могут быть отделами в пределах предприятия или пользователями или отдельными приложениями - любым типом группировки, которая должна поддерживаться отдельно от других группировок. В некоторых случаях предприятие может управлять более слабой изоляцией таких контейнеров, разрешая работу пользователей, отделов и приложений в рамках предприятия, но использовать более сильную изоляцию VM для защиты от других потенциально враждебных объектов.

[0048] В одном сценарии, VM 208, 209 и 210 развернуты на одном из хостов 230 в структуре. В вариантах осуществления, показанных здесь, ʺхостʺ представляет собой платформу виртуализации. Хост, в некоторых проиллюстрированных примерах, включает в себя гипервизор 215, развернутый на аппаратных средствах (проиллюстрирован как сервер 251), плюс VM 231 хоста, которая развернута на гипервизоре 215. Тем не менее, следует понимать, что хосты также могут быть реализованы другими способами. Например, иногда хост может быть реализован в гипервизоре 215, без VM хоста. Таким образом, ʺхостʺ, как используется здесь, относится просто к платформе виртуализации, в любой форме, которая может быть создана. Действие развертывания может осуществляться арендатором с использованием портала управления самообслуживания, представленного посредством VMМ 253, или арендатором, действующим через интерфейс программирования или другой интерфейс. В другом варианте сценария, действие может быть предпринято автоматизированной функцией VMМ 253, например, развертывание по заданному арендатором графику или операция обработки отказа в ответ на отказ хоста. В другом варианте сценария, действие может предприниматься оперативным персоналом поставщика услуг, чтобы облегчить оперативные задачи, такие как обслуживание хоста или распределение ресурсов. Защита VM 208, 209 и 210 не основана на доверии к идентификации действующего субъекта (актора), инициирующего действие, потому что система допускает действия, выполняемые оперативным персоналом поставщика услуг или автоматизированной FM 254, и даже в случае действия, инициированного арендатором, существует возможность того, что злонамеренный сотрудник перехватывает и компрометирует или фальсифицирует такое действие.

[0049] После того, как экранированная VM развернута на хосте, хост дешифрует ее, как показано не-заштрихованной версией VM 208, 209 и 210, показанных на фиг. 2. В типичном сценарии, виртуальный накопитель на жестком диске (VHD) VM зашифрован, например, с использованием механизма Microsoft BitLocker, доступного от Microsoft Corporation, Редмонд, шт. Вашингтон, и имеет свой ключ шифрования, защищенный, как описано в общих чертах выше, виртуальным ТРМ (например, vTPM 220, 221 и 222), во многом тем же путем, как зашифрованный физический накопитель на жестком диске имеет свой ключ, защищенный физическим ТРМ. В физическом случае, накопитель на жестком диске и физический TPM оба принадлежат одному и тому же физическому компьютеру и статически задействованы и являются взаимно доверительными в силу своего физического совместного размещения на физической машине, но в случае виртуальной машины, которая может быть развернута на любой физической машине, виртуальный TPM представляет собой программное обеспечение + конструкция данных, которая сама является зашифрованной. Таким образом, дешифрование экранированной VM начинается с того, что хост 230 дешифрует vTPM 220, 221 и 222, а оттуда - гостевую VM, продолжающую измерения в vTPM для извлечения ключей, чтобы начать процесс дешифрования данных. Для того чтобы сделать это, хост должен извлечь ключ, чтобы разблокировать vTPM 220, 221 и 222. В этом случае хост дешифрует данные экранированного vTPM, чтобы обеспечить исполнение vTPM. ТРМ VM (vTPM, открытого из хоста) используется кодом внутри VM, чтобы дешифровать данные.

[0050] Термин ʺвиртуальный накопитель на жестком дискеʺ, как используется здесь, приведен только в качестве примера. В других альтернативах, другие виртуальные устройства хранения данных, такие как виртуальный гибкий диск, виртуальное твердотельное хранилище или другие виртуальные среды для чтения и записи, виртуальный CD-ROM, виртуальный DVD или другие виртуальные носители могут быть использованы взамен без отклонения от объема аспектов изобретения, описанного здесь. Термин ʺвиртуальное устройство храненияʺ предназначен для включения любого типа виртуального устройства хранения, включая, например, упомянутые выше.

[0051] Виртуальное устройство хранения может включать в себя или быть ассоциировано с метаданными, которые предназначены для использования гипервизором 215. В некоторой реализации (описано более подробно ниже), эти метаданные могут быть скрыты и не доступны для просмотра виртуальной машиной, хостируемой гипервизором 215. Это представление исключает метаданные, предназначенные для использования гипервизором 215. В этих реализациях, виртуальная машина, с использованием vTPM, может только зашифровывать или дешифровать то, что находится в представлении.

[0052] В других реализациях (более подробно описано ниже), где нет vTPM, все виртуальное устройство хранения, включая метаданные, предназначенные для использования гипервизором, может быть зашифровано. В этих реализациях, после получения ключа от службы распределения ключей, гипервизор может дешифровать все виртуальное устройство хранения, включая метаданные, предназначенные для использования гипервизором.

[0053] Со ссылкой на фиг. 2, система 200 может быть размещена в общественном или частном облаке. ʺОблакоʺ - это термин, который опирается на идею, состоящую в том, что вычисление, программное обеспечение, доступ к данным, хранение и другие ресурсы могут быть предоставлены объектами, связанными с некоторой сетью, не требуя от пользователей знать местоположение или другие детали о вычислительной инфраструктуре, которая поставляет эти ресурсы.

[0054] Арендатору может быть нежелательным, чтобы другие арендаторы, хостинг-операторы облака, взломщики или другие объекты получали доступ к виртуальным машинам арендатора. Арендатору также могут быть желательны гарантии от хостинг-оператора облака, что хост, хостирующий виртуальную машину арендатора, удовлетворяет определенным политикам (например, что конфигурация хоста находится в наборе одного или нескольких состояний, определенных арендатором).

[0055] Чтобы гарантировать, что политики удовлетворены, в одной реализации, арендатор может потребовать, чтобы все или части накопителей 205, 206 и 207 на жестких дисках, ассоциированных с виртуальными машинами 208, 209 и 210, соответственно, были зашифрованы с помощью секретного ключа. Зашифрованный виртуальный накопитель на жестком диске может только быть незашифрованным, если секретный ключ известен. Без виртуального накопителя на жестком диске, ассоциированного с ней, виртуальная машина может быть не в состоянии исполняться.

[0056] Что касается политики и политик, то следует понимать, что операции в данном документе могут быть применены к одной или нескольким политикам, независимо от того, используется ли термин ʺполитикаʺ или термин ʺполитикиʺ. Например, запечатанный ключ может быть распечатан, если хост соответствует любой одной из набора допустимых политик (или в некоторых случаях, когда хост соответствует всем или определенному поднабору политик). Аналогичным образом, служба распределения ключей может предоставить ключ для доступа к vTPM, если гипервизор предоставляет доказательства того, что состояние хоста удовлетворяет любому из набора приемлемых политик (или когда состояние хоста удовлетворяет всем или некоторым поднаборам политик). Например, гипервизор может предоставить эти доказательства путем предоставления аттестации (удостоверения) состояния хоста посредством ТРМ хоста. В некоторых вариантах осуществления, одна такая политика, которая может быть реализована, представляет собой политику, определяющую, что хост делает определенные запросы сертификата, используя безопасную подсистему хоста, такую как VSM 265, или что хост может выполнять обработку с помощью безопасной подсистемы хоста. Как уже отмечалось, подробная информация о VSM приведена ниже.

[0057] В одной реализации, секретный ключ, который может быть использован для дешифрования VHD, может быть тем же самым ключом, который обеспечивается службой 235 распределения ключей. В этой реализации, vTPM 220-222 могут не потребоваться. После того, как секретный ключ получен из службы 235 распределения ключей, этот ключ может быть использован для дешифрования VHD.

[0058] В другой реализации, секретный ключ, который может дешифровать VHD виртуальной машины, может быть запечатан на vTPM, который ассоциирован с виртуальной машиной. Запечатывание может использовать один или более регистров vTPM. Набор регистров может быть выбран таким образом, чтобы обеспечить соблюдение выбранной арендатором политики. Когда ключ запечатан через vTPM, ключ может быть получен только из vTPM, если регистр(ы), используемый(е) для запечатывания ключа, включают в себя те же данные, которые они включали, когда ключ был запечатан.

[0059] Кроме того, vTPM может быть защищен таким образом, что только хост, владеющий корректным ключом k для vTPM, сможет получить к нему доступ. vTPM может быть защищен с помощью ключа k, и KDS может послать ключ k хосту внутри запечатанного блоба. Запечатанный блоб может быть построен таким образом, что TPM будет только дешифровать его, если выбранный набор регистров PCR имеет желательные значения. В одной реализации, KDS использует стандартизованные форматы TPM для достижения этого, а хост использует TPM для дешифрования ключа k с использованием операции распечатывания (разблокирования) в ТРМ.

[0060] Операция разблокирования может быть выполнена хостом 230 на основе распределения ключей, как описано ниже. Если операция разблокирования выполняется службой 235 распределения, хост может передать службе 235 распределения ключей данные, измеренные посредством ТРМ 261, в упаковке, подписанной посредством ТРМ. Если операция разблокирования выполняется хостом 230, хост может использовать ранее распределенный ключ, который может быть разблокирован только на хосте 230, если хост 230 находится в состоянии (как измерено с помощью ТРМ 261), которое удовлетворяет политику.

[0061] Если все регистры находятся в корректном состоянии (это означает, что хост 230 находится в состоянии, совместимом с политикой), то разблокирование будет успешным, и хост 230 будет снабжен ключом для дешифрования vTPM виртуальной машины или ключом для дешифрования VHD непосредственно. В данный момент виртуальная машина может загружаться, так как vTPM доступен для разблокирования ключа, необходимого для дешифрирования VHD виртуальной машины. Если состояние vTPM после загрузки находится в соответствии с политикой арендатора, будет происходить разблокировка. Когда виртуальная машина разблокирована, она может также стремиться выполнить аттестацию на основе ее текущего состояния vTPM. Эта аттестация позволяет виртуальной машине демонстрировать свое соответствие с политиками арендатора ресурсам других арендаторов.

[0062] В данный момент достигаются следующие цели:

[0063] 1. С помощью аттестации, выполняемой посредством исполнения виртуальной машины, арендатор удостоверяется, что виртуальная машина находится в соответствии с установленными арендатором политиками виртуальной машины;

[0064] 2. Ввиду запечатывания ключа, который шифрует VHD виртуальной машины, арендатор удостоверяется, что содержание VHD не было изменено; и

[0065] 3. Ввиду ТРМ хоста и аттестации хоста, арендатор удостоверяется, что виртуальная машина исполняется на хосте, который соответствует установленным политикам для хостов.

[0066] Для того, чтобы также защитить от модификации компоненты VM (например, VHD, состояния устройства, память VM и т.д.) во время выполнения, политика целостности кода может быть реализована на хосте.

[0067] В альтернативной реализации, вместо выполнения службой 235 распределения ключей операции запечатывания, служба 235 распределения ключей может просто предоставить ключ для дешифрования VHD. Например, хост 230 может передать службе 235 распределения ключей данные, измеренные посредством ТРМ 261, в упаковке, подписанной посредством TPM, и служба 235 распределения ключей может реагировать путем предоставления хосту ключа для дешифрования VHD.

[0068] В одной реализации, служба 235 распределения ключей может управляться арендатором. В другой реализации, служба 235 распределения ключей может управляться хостером (например, оператором облака, которое приводит в действие хост 230). В первой реализации, арендатор сохраняет полный контроль над ключами, необходимыми для дешифрования vTPM (и через него, виртуальной машины), но, возможно, должен будет нести бремя поддержания соединения с хостером, чтобы позволить виртуальным машинам загружаться. Во второй реализации, арендатор может позволить хостеру (например, отдельной части организации хостера) исполнять службу 235 распределения ключей. В одной реализации, это может быть сделано таким образом, что по меньшей мере два объекта в организации хостера обязаны взаимодействовать для получения доступа к ключу k vTPM арендатора.

[0069] Из-за обстоятельств, которые препятствуют доверию к VMM 253 или ее операционному персоналу, в типичных вариантах осуществления, VMM 253 не имеет критичной для безопасности роли в обеспечении ключей, чтобы разблокировать экранированные VM 208, 209 и 210. Но очень полезным для автоматизированных и эффективных операций, а также для обеспечения операций самообслуживания для арендатора, является то, что VMM 253 может организовать операции. Одна модель некоторых вариантов осуществления изобретения, которая сочетает эти требования, выглядит следующим образом:

[0070] 1. VMM 253 развертывает гостевую VM (например, VM 208) на соответствующем хосте 230, обычным способом, не делая ничего критичного для безопасности в отношении развертывания ключей. VMM 253 может выполнять свои обычные операции по управлению с нормальными соображениями и действиями, такими как планирование, оптимизация размещения и распределения ресурсов, без существенного изменения в связи с защищенным характером VM 208 (некоторые незначительные расширения обсуждаются ниже). VM 208 содержит, как часть ее метаданных, зашифрованный vTPM 220, а также ключ 255 защиты для vTPM 220, зашифрованного в соответствии с требованиями для безопасных операций, но все эти метаданные обрабатываются вместе как часть стандартных операций развертывания без специальной связанной с безопасностью обработки посредством VMM.

[0071] 2. Когда хост 230 обнаруживает, что это экранированная VM (не все VM экранированы), он обращается к KDS 235, чтобы получить ключ, чтобы разблокировать vTPM 220. В качестве части этого запроса 256, хост включает сертификат 257 аттестации, предоставленный службой аттестации хоста (HAS) 258, показывающий, что он является действительным хостом, который соответствует политике поставщика услуг. Например, хост может предоставить сертификат аттестации хоста, указывающий, что хост запросил сертификат с использованием подсистемы защиты хоста. KDS 235 проверяет, что сертификат 257 аттестации удовлетворяет требованиям политики. Затем он дешифрует мастер-ключ vTPM, который зашифрован ключом KDS, и повторно шифрует его одним или несколькими открытыми ключами хоста и переносит его защищенным образом в соответствующее программное обеспечение безопасности на хосте. Это может быть открытым ключом хоста или ТЕЕ внутри хоста. Хост использует доставленный мастер-ключ vTPM, чтобы разблокировать vTPM, и предоставляет vTPM в качестве услуги для гостевой VM, которая может извлечь из vTPM ключи, необходимые для начала процесса дешифрования экранированной VM 208. Криптографически надежное сообщение посылается инфраструктурой безопасности, подтверждающей успех или неудачу операции. Ни один из этих этапов не связан с VMM 253.

[0072] 3. В конце процесса, критичного для безопасности, который дешифрует VM 208, VMM 253 продолжает нормальные операции по развертыванию и конфигурированию. VMM 253 уведомляется об успехе или неудаче операции, что является ценной информацией для нормальных операций эксплуатации и обрабатывается посредством VMM 253, как и все другие уведомления, но так как VMM 253 не является доверительной, то предусмотрительный арендатор также будет подтверждать прием защищенного сообщения.

[0073] Как видно из этого описания, VMM 253 не принимает участия в критичных для безопасности операциях, таких как аттестация хоста и распределение ключей. VMM 253 обеспечивает автоматизированную координацию, но безопасность обеспечивается инфраструктурой безопасности и не является уязвимой по отношению к операциям VMM 253.

[0074] В соответствии с некоторыми вариантами осуществления настоящего изобретения, модель управления и автоматизации, отделенная от критичных для безопасности функций, но взаимодействующая с ними, также может быть применена к операциям VM иным, чем развертывание, и к операциям, которые не применимы к VM. Она также может быть применена к управлению ʺструктуройʺ, набором серверов, хранилищем, сетью и системами управления, на которых исполняется VM.

Применение модели для других операций VM

[0075] В течение жизненного цикла VM 208, VMM 253 координирует много операций помимо развертывания. Те же самые доверительные отношения и та же модель операции и управления ключами применяются во всех этих сценариях, с редкими специальными соображениями.

Миграция VM от хоста к хранилищу

[0076] Этот сценарий является инверсией сценария развертывания, описанного выше. Одна модель некоторых вариантов осуществления изобретения, которая комбинирует эти требования, может быть реализована следующим образом:

[0077] 1. VMM 253 принимает обычные решения и отсылает обычные инструкции на VM 231 хоста, чтобы приостановить или отключить VM 208.

[0078] 2. Хост 230 делает то, что требуется, чтобы защитить VM 208 во время этой операции. Это может включать в себя шифрование других артефактов VM, таких как метаданные, описывающие VM 208, и состояние процессора и содержимое памяти и файлов виртуальной памяти, и тот же механизм переноса ключей используется для этих других артефактов. Для получения дополнительной информации на одном из примеров того, как это может быть достигнуто, см. раздел под названием ʺГарантии виртуальной машиныʺ ниже.

[0079] 3. Когда этот процесс защиты завершен, хост 230 приостанавливает или отключает VM 208 со всеми ее зашифрованными данными и необходимыми ключами, защищенными посредством vTPM 220, который, в свою очередь, зашифрован и защищен, VMM 253 продолжает нормальный процесс хранения и нормальное управление сохраненным контентом. Например, VMM 253 может вызвать сохранение экранированной VM 208 в системе 250 хранения.

[0080] Подобно тому, как в процессе развертывания VM, VMM 253 находится полностью вне критичных для безопасности операций: VMM 253 не только не участвуют в процессе шифрования и обмене ключами, но и хранимые ею данные защищены с помощью шифрования, и она не принимает участия в подтверждении успешной защиты VM 208.

Миграция VM на другой хост

[0081] Современные платформы виртуализации поддерживают несколько форм миграции VM с одного хоста на другой: прямая миграция поддерживает исполнение VM без прерывания. Непрямая миграция связана с прерыванием обслуживания, но имеет менее жесткие относящиеся к среде требования. Такая миграция может быть сделана различными способами, основанными на характере платформы виртуализации и систем хранения и сетевых систем. VMM 253 понимает формы миграции, которые можно сделать в данной структуре, и знает, как инициировать и координировать подобные действия. Для миграции экранированных VM, одна модель некоторых вариантов осуществления изобретения, которая комбинирует эти требования, выглядит следующим образом:

[0082] 1. VMM 253 принимает обычные решения о типе и месте назначения миграции, а затем инструктирует хост-источник 230 инициировать миграцию к выбранному целевому хосту 259.

[0083] 2. Хост-источник 230 вступает в защищенный диалог с KDS 235, чтобы инициировать шифрование VM 208 и ее vTPM 220 и обмен требуемыми ключами, и целевой хост 259 выполняет защищенный запрос на KDS 235 для получения ключей для разблокирования vTPM 220 VM 208. VHD 208 обеспечивает шифрование не только самого VHD 205, но может гарантировать, что другие артефакты VM, такие как состояние памяти исполняемого процесса и файлов страниц и тот же механизм переноса ключей могут быть использованы для этих других артефактов, таких, как метаданные, описывающие VM, а также состояние процессора и содержимое памяти и файлов виртуальной памяти, и тот же механизм переноса ключей используется для этих других артефактов.

[0084] 3. После того, как имеется соглашение о ключах, хосты 230 и 259 сигнализируют, что они готовы приступить к миграции, и VMM 253 посылает обычные команды на хосты 230 и 259 для типа миграции, которая должна быть выполнена. В некоторых вариантах осуществления, VMM 253 выдает инструкции на инициирующий хост, и этот хост берет на себя все остальное, так что VMM не участвует в деталях миграции - но может дублировать проверку с владельцами кода миграции. В то время как предшествующее подразумевает поэтапный процесс, в некоторых методах миграции, таких, как прямая миграция, шифрование и миграция действуют вместе, выполняя постепенное шифрование объектов. Таким образом, операции могут не разделяться на отдельные этапы, исполняемые последовательно, как описано здесь. Например, операции могут перемежаться так, что шифрование и миграция выполняются для сегментов операции в соответствии с требованиями процедуры миграции с использованием стандартных процедур, хорошо известных специалистам в данной области техники. Таким образом, различные альтернативы могут вводиться для реализации миграции в пределах объема вариантов осуществления настоящего изобретения.

[0085] Как указано выше, имеется минимальное изменение в координации VMM, и VMM 253 не принимает участия в каких-либо критичных для безопасности рабочих процессах. Безопасное уведомление об успехе или неудаче осуществляется с помощью защищенной инфраструктуры, в то время как VMM 253 получает обычные уведомления и реагирует на них обычным способом.

Обход отказа внутри кластера

[0086] Особый случай миграции представляет собой обход отказа внутри кластера. Как хранение, так и управление сконфигурированы так, чтобы разрешить службе быстро переключать трафик на работоспособные системы, когда один из компонентов выходит из строя. Есть много форм кластеризации, хорошо известных в данной отрасли.

[0087] Если VM, составляющие кластер приложений, экранированы, то ключи доступны на целевой системе, когда происходит обход отказа. Если все системы активны, ключи предоставлены на хосты во время первоначального развертывания, и никакой специальной обработки не требуется во время обхода отказа. Но в активно-пассивной конфигурации существует несколько опций. Например, можно рассматривать такой обход отказа как миграцию, при этом целевой хост 259 выполняет тот же тип запроса доставки ключа, как описано выше, но введение действий, таких как распределение ключей во время обхода отказа, могло бы снизить доступность и быстроту реагирования. В некоторых реализациях, ключи предоставляются вместе с VM на все релевантные хосты в кластере, активные или нет, с использованием процесса развертывания, описанного выше. Это позволяет программному обеспечению управления кластером выполнять операцию обхода отказа с использованием обычных методов управления или контроля, с участием или без участия VMM 253, не оказывая влияния на то, как выполнена защита VM. Такое выполнение защищает VM как от VMM 253, так и программного обеспечения управления кластером, таким же образом, как и в сценариях развертывания и миграции, описанных выше.

Миграция в другой центр обработки данных

[0088] Миграция в другой центр обработки данных может произойти потому, что арендатору желательно переместиться в другое место по коммерческим причинам или для соблюдения договорных условий или в целях обеспечения непрерывности бизнеса или восстановления в аварийных ситуациях. Процесс осуществляется посредством VMM 253 или других систем управления таким же образом, как и в обычном случае, но требования к безопасному обмену ключами от одного центра обработки данных к другому могут быть более сложными, чем в случае миграции, описанном выше.

[0089] - Если два центра обработки данных совместно используют службы безопасного хостинга, такие как HAS 258 и KDS 235, перекрестная миграция центров обработки данных комбинирует операции по управлению и безопасности таким же образом, как и в случае миграции, описанном выше, хотя физическая миграция артефактов может использовать другие методы, как обычно используется для переносов на большие расстояния.

[0090] - Если два центра обработки данных имеют отдельные службы безопасного хостинга, то две службы используют доверительный механизм для выполнения обмена ключами. Одно из решений заключается в создании федерации или другого доверительного отношения между службами безопасного хостинга, чтобы дать им возможность непосредственно выполнять обмен ключами, в некоторых случаях используя с выгодой для себя стандартные протоколы.

[0091] - Если две службы безопасного хостинга не имеют доверительного отношения, арендатор или служба поддержки извлекает VM 208 и ее соответствующие ключи и переносит их на целевой центр обработки данных в процессе, аналогичном тому, как исходная VM была перенесена в центр обработки данных, как описано ниже.

[0092] Вместо того, чтобы фокусироваться на том, происходит ли миграция между двумя отдельными зданиями центров обработки данных, или каково физическое расстояние, варианты осуществления могут фокусироваться на том, используют ли исходный и целевой хост совместно службу безопасного хостинга или имеют отдельные службы безопасного хостинга с установленным доверительным отношением или имеют отдельные службы хостинга без такого доверительного отношения. Примеры всех этих вариантов могут существовать между секциями в пределах одного центра обработки данных, среди центров обработки данных, управляемых одним поставщиком услуг, среди нескольких поставщиков услуг или между арендатором и поставщиком услуг. Во всех этих случаях, проиллюстрированные схемы вариантов осуществления настоящего изобретения, описывающие отдельное, но взаимодействующее отношение между VMM 253 и службами безопасного хостинга, остается в силе, только детали обмена ключами и физического переноса отличаются.

Создание арендатором экранированных VM на основе частных артефактов

[0093] Арендатор может создать экранированную VM из обычных незащищенных артефактов, но полезным для арендатора является иметь возможность защитить артефакты с самого начала, пройдя через подходящий процесс создания VM в частной вычислительной среде и шифрования VM и ее VHD с помощью стандартных инструментов, таких как Microsoft BitLocker, в рамках этой частной среды. Эти защищенные артефакты могут затем переноситься в центр обработки данных поставщика услуг и сохраняться в библиотеке хранения VM с использованием обычных механизмов передачи файлов и запускаться в качестве VM с помощью VMM 253. Для обеспечения возможности запуска экранированной VM, ключ защиты арендатора переносится к поставщику услуг и предоставляется в KDS 235. В одном варианте осуществления, арендатор снабжается открытым ключом KDS поставщика услуг во время процесса предоставления учетной записи или в другое подходящее время, используя безопасный перенос. Ключ защиты VM хранится в защищенной иерархии хранения vTPM, который, в свою очередь, защищен с помощью открытого ключа KDS. После переноса к поставщику услуг, эта экранированная компоновка VM, защищенная таким образом, может быть дешифрована посредством KDS и с этого времени обрабатываться с использованием методов, описанных в данном документе.

Создание арендатором экранированных VM на основе шаблонов

[0094] В облачных вычислениях является общепринятым, что поставщик услуг предлагает галерею шаблонов, обеспечиваемых поставщиком услуг, независимыми поставщиками программного обеспечения (ISV), системными интеграторами и другими сторонними поставщиками. Такой шаблон представляет собой полное или частичное определение VM, которая еще не адаптирована к требованиям арендатора и еще не снабжена идентификацией учетной записи, паролями администратора, программным обеспечением или другими конфиденциальными данными. Такое обобщение системы и ее последующая специализация могут быть сделаны с помощью утилиты Microsoft sysprep или другой соответствующей утилиты, в комбинации с другими инструментами, такими как диспетчер загрузки.

[0095] Для арендатора полезно иметь возможность создавать экранированные VM из такого шаблона. При этом для арендатора полезно иметь возможность верифицировать целостность шаблона, например, верифицировать, что шаблон не был подделан сотрудником поставщика услуг путем вставки вредоносных программ или конфигураций, которые сделали бы возможным последующий взлом VM, Целостность VHD и других артефактов VM может быть верифицирована, например, с помощью цифровой подписи, и арендатор может специфицировать, в запросе на создание экранированной VM, доверительное средство верификации целостности компонентов VM.

[0096] В других сценариях, шаблон может содержать секреты, такие как программное обеспечение, данные или учетные данные для соединения с внешними службами, что является полезным для защиты шаблона с помощью шифрования. Но так как это шифрование выполняется с помощью ключа, который принадлежит автору шаблона, виртуальное устройство хранения повторно зашифровывается (например, дешифруется и повторно зашифровывается с помощью другого ключа) с ключом, который является специфическим для VM и, следовательно, для арендатора. Это дешифрование и повторное шифрование с помощью другого ключа может быть заменено на другие сценарии повторного шифрования, например, с использованием аппаратной поддержки для изменения ключа без полного дешифрования/повторного шифрования.

[0097] В процессе проверки подлинности ресурсов шаблона и создания экранированной VM или дешифрования и повторного шифрования шаблона VHD, чтобы создать VHD для VM, информация обрабатывается в одном непрерывном потоке и не сохраняется в любое время в незашифрованной форме. Этот процесс осуществляется с помощью безопасного процесса, который действует на некоторой системе в пределах центра обработки данных. В одном варианте осуществления безопасный процесс работает на хостах виртуализации, а в некоторых вариантах осуществления это может происходить в пределах самой экранированной VM.

[0098] При создании экранированных VM из шаблона является общепринятым, что каждая VM защищена уникальным ключом, но этапы проверки подлинности и шифрования или повторного шифрования (перешифрования) занимают определенное количество времени, и для создания крупномасштабных приложений может быть полезным избежать этой задержки для каждой из VM, особенно во время автоматического предоставления VM в ответ на увеличение нагрузки. Чтобы защитить VM от других арендаторов и поставщика услуг, но избежать задержки для каждой VM, могут выполняться этапы проверки подлинности и шифрования или перешифрования без специализации шаблона, чтобы создать шаблон, который зашифрован ключом, специфическим для арендатора, что позволяет создавать экранированные VM из этого шаблона без трудоемких криптографических задач для каждой экранированной VM.

[0099] Для того, чтобы защитить эту виртуальную машину и любые секреты, которые арендатор вводит в VM, от персонала поставщика услуг, отношение между VMM и безопасной инфраструктурой следует модели, используемый в других местах в вариантах осуществления изобретения: арендатор создает определение задачи, которое включает в себя информацию, необходимую для создания, и защищает это определение задачи с помощью цифровой подписи, шифрования или комбинации шифрования и подписи, и это защищенное определение задачи переносится на VMM 253, которая не может дешифровать или изменить его, и защищенное определение задачи переносится в безопасный процесс, который запрашивает от KDS 235 ключ, чтобы разблокировать определение задачи способом, используемым в вариантах осуществления изобретения, и центральная задача проверки подлинности и шифрования или дешифрования и шифрования выполняется с помощью безопасного процесса как атомарная задача, которая не может быть прервана или модифицирована посредством VMM 253. VMM 253 выполняет другие полезные задачи до и после безопасного создания обычным способом, например, верификацию и загрузку учетной записи арендатора, сохранение экранированной VM, развертывание VM и уведомление арендатора о результатах операции. Сообщение, подтверждающее завершение задачи, является доверительным, поскольку оно содержит информацию, которая известна только безопасному процессу, и подписано цифровой подписью с помощью безопасного процесса с использованием сертификата, корнем которого является секретный ключ провайдера услуг, и, таким образом, защищено от несанкционированного вмешательства со стороны персонала поставщика услуг.

[00100] Арендатору может понадобиться развернуть и извлечь экранированную VM для исполнения в частном облаке или у другого поставщика услуг. Если арендатор имеет центр обработки данных с аналогичной хостинг-структурой для защиты VM со службами безопасного хостинга, то может быть использован перенос между центрами обработки данных, как описано выше. Если поставщик услуг и арендатор установили доверительное отношение, перенос может протекать, как описано выше. Если они этого не делают, то арендатор может запросить, чтобы VM была зашифрована обычным способом, и мастер-ключ vTPM был зашифрован ключом, принадлежащим арендатору, это позволяет переносить VM с помощью обычных механизмов переноса данных и открывать арендатором. Этот подход реализуется, когда ассоциация между VM и открытым ключом арендатора является безопасной и защищенной от несанкционированного вмешательства, чтобы предотвратить попытки взломщика имитировать арендатора, подставляя другой открытый ключ и извлекая мастер-ключ vTPM. Некоторые известные методы существуют для криптографической защиты этой ассоциации: открытый ключ арендатора может быть включен в метаданные VM, которые зашифрованы и защищены посредством vTPM и, следовательно, доступны для KDS или проверенного хоста, но не для взломщика; в качестве альтернативы, ID арендатора может быть защищен таким образом, и таблица перекодировки доступна в KDS для идентификации открытого ключа арендатора из ID арендатора. В одной реализации, метаданные VM включают в себя мастер-ключ vTPM, зашифрованный открытым ключом арендатора, что позволяет переносить VM к арендатору с помощью простого механизма переноса данных без участия KDS или других услуг, связанных с безопасностью.

[00101] Варианты осуществления настоящего изобретения разделяют операции управления и безопасности таким образом, что могут использоваться обычные методы переноса, скоординированные посредством VMM или с другими инструментами, даже включая физический перенос носителей хранения данных, в то время как содержимое VM и ключи защищены механизмом безопасности.

Метод поддержки

[00102] Варианты осуществления реализуют, для работы, ряд действий поддержки, как для облегчения автоматизации, так и для формирования безопасной основы. Некоторые варианты осуществления настоящего изобретения также включают в себя различные действия поддержки для оказания помощи поставщику услуг и арендатору в регламентированных процессах, необходимых для эффективной защиты.

Предоставление, конфигурирование и аттестация хостов

[00103] Безопасность виртуальных машин зависит от целостности хоста, который должен исполнять только корректное программное обеспечение без каких-либо вредоносных программ, таких как ʺруткитыʺ (программные средства, скрывающие последствия взлома), и без каких-либо старых версий программного обеспечения с уязвимостями и должны иметь корректные настройки конфигурации и корректные политики. Эти хосты, как правило, предоставляются и конфигурируются с обычными системами управления структурой (например, FM 254), и в соответствии с моделью угрозы некоторых вариантов осуществления настоящего изобретения FM-254 не является частью доверительной вычислительной базы, по тем же причинам, как обсуждалось для VMM 253: FM 254 является большой и сложной системой, а арендатору нежелательно расширять доверие на обслуживающий персонал, работающий на FM 254. Некоторые варианты осуществления настоящего изобретения не требуют замены существующего FM 254 на специальные инструменты или методы - такое изменение может быть обременительным для IT-персонала поставщика услуг, который пользуется существующими процессами, основанными на существующих инструментах, и в любом случае было бы сложно предотвращать использование многообразия существующих инструментов и интерфейсов. Ввиду этого, некоторые варианты осуществления настоящего изобретения основаны не на попытках предотвратить неверные конфигурации или компрометацию. Скорее всего, эти варианты основаны на обнаружении неверно сконфигурированного или скомпрометированного хоста, на исключении такого неверно сконфигурированного или скомпрометированного хоста из хостинг- структуры и на подтверждении успешных и нескомпрометированных операций.

[00104] Когда хост 230 получает экранированную VM 208 и делает запрос 256 на KDS 235, чтобы получить ключ vTPM, он включает сертификат 257 аттестации, чтобы продемонстрировать, что он соответствует определенным политикам. Например, сертификат аттестации может указывать, что хост 230 является известным членом структуры, и что он исполняет корректное программное обеспечение, и что действуют корректные политики, релевантные для безопасности. Система обычно не подтверждает надежным образом свою собственную целостность. Чтобы получить этот сертификат аттестации, хост 230 делает запрос 260 к службе аттестации хоста (HAS). Этот запрос может включать в себя несколько фрагментов информации, которые являются релевантными для доверия к целостности хоста. В одном варианте осуществления, запрос включает в себя информацию, такую как одна или более из следующих:

[00105] - Ключ, который получен из физического модуля доверительной платформы (TPM) 261 хоста 230, такой как ключ подтверждения. Этот ключ сравнивается со списком известных ключей сервера, который был предоставлен при поставке сервера 251 центру обработки данных. Список ключей сервера содержится в декларации, которая поставляется защищенным образом, параллельно с поставкой сервера. Возможны альтернативные способы идентификации.

[00106] - Измерения программного обеспечения, включенного в процесс загрузки, как предоставляется модулем 462 унифицированного расширяемого интерфейса прошивки (UEFI) или другим программным обеспечением загрузки и подписывается посредством ТРМ 261.

[00107] - Сертификат, который идентифицирует, что запрос исходит из защищенной подсистемы программного обеспечения хоста. Различные способы реализации таких защищенных подсистем известны специалистам в данной области техники. В одном варианте осуществления, эта подсистема может быть реализована в виде функций, исполняющихся в ядре VM хоста. В другой реализации она может исполняться в гипервизоре. В других вариантах осуществления она может быть реализована в виде отдельного адресного пространства, созданного гипервизором с использованием возможностей отображения памяти процессора. В других вариантах осуществления она может быть реализована в виде отдельной зоны исполнения, созданной процессором (такой как TrustZone архитектуры ARM или появляющаяся возможность SGX, описанная Intel). Эти различные реализации могут предложить сходные функциональные возможности, такие как способность выполнять криптографические операции, хранить учетные данные, подтверждать целостность кода или данных и защищать секреты способом, сходным с vTPM. Они могут отличаться по уровню безопасности, которую они предлагают. Варианты осуществления настоящего изобретения могут работать в различных реализациях, так как варианты осуществления изобретения зависят от функциональных возможностей, а не от уровня безопасности.

[00108] - Сертификат подписания политик целостности кода хоста, включая обеспечиваемую гипервизором целостность кода (HCVI) 263 и AppLocker (они защищают VM от вторжения хостом). В качестве альтернативы, варианты осуществления могут рассматривать другие механизмы виртуализации, которые не имеют VM хоста. Например, HVCI и AppLocker (от Microsoft Corporation, Редмонд, шт. Вашингтон) являются примерами проверки целостности кода хоста. В качестве альтернативы могут быть использованы и другие альтернативные варианты.

[00109] - Открытый ключ компонента программного обеспечения безопасности, чтобы позволить HAS 258 устанавливать безопасную связь с хостом.

[00110] В других реализациях или конфигурациях, некоторая из этой информации может быть опущена, например, если предприятие убеждено, что его центр обработки данных является безопасным и располагает эффективными процессами для предотвращения компрометации. В самом деле, все это может быть опущено, и варианты осуществления настоящего изобретения могут работать без этапа аттестации. Требования, предъявляемые к аттестации в конкретном центре обработки данных, определяются политикой аттестации.

[00111] В других вариантах осуществления другая информация может быть добавлена для поддержки других политик, таких как верифицируемая проверка географического местоположения хоста для соблюдения правил суверенитета данных, или верифицируемая проверка расположения хоста в запертом отсеке в центре обработки данных или верифицируемая идентификация компонентов в физическом сервере и их источника цепочки поставок или верифицируемое подтверждение того, что хост соединен с безопасной сетью. Отраслевые и правительственные организации реализуют методы для предоставления такой информации криптографически надежным способом, и если такая информация доступна на хостах, то она может быть использована на этапе аттестации. В качестве альтернативы, поставщик услуг может размещать заявления, притязающие на информацию этого типа, подписанные в цифровом виде открытым сертификатом поставщика услуг или подписанные сертификатом, который криптографически основан на ключе TPM, или обоими, такое заявление может быть достаточным для соответствия нормативным требованиям, даже если не является технически строгим.

[00112] HAS 258 сравнивает эту информацию со спецификациями в политике 264 аттестации, и если она совпадает с политикой 264, то возвращает сертификат 257 аттестации, подписанный посредством HAS 258. Если информация хоста не соответствует политике 264, и, таким образом, если хост некорректно сконфигурирован или скомпрометирован, то служба аттестации обнаруживает это и отказывается предоставить сертификат 257 аттестации, что означает, что хост 230 не получает ключ 255, чтобы разблокировать vTPM 220 и, следовательно, VM 208.

[00113] Таким образом, варианты осуществления настоящего изобретения допускают стандартный набор инструментальных средств FM для предоставления и конфигурирования хостов. Целостность хостов контролируется посредством HAS 258 и подтверждается сертификатом 257 аттестации. Этот сертификат 257 аттестации используется посредством KDS 235 для того, чтобы обеспечить возможность развертывания и миграции экранированных VM под управлением VMM 253, и как VMM 253, так и FM 254 уведомляются об успехе и неудаче и обрабатывают эти результаты в соответствии со стандартными политиками и процедурами управления, например, реагирующими на неудачу аттестации хоста путем помещения VM 208 на другой хост, который соответствует политике 264.

[00114] FM 254 и VMM 253 могут принимать другие меры по изоляции или реабилитации хоста 230 при обнаружении неудачи аттестации и возможной компрометации. Например, поставщик услуг может иметь политику, чтобы принимать решение, что делать с известным хостом, который, как ожидалось, пройдет аттестацию, но позже терпит неудачу в аттестации: осторожный подход заключался бы в ʺпостановке на карантинʺ хоста и отказе в разрешении соединяться с сетью или хостинг-структурой; более практичным подходом могло быть исключение его из хостинга, но сохранение в сети для устранения неполадок и смягчения их последствий.

[00115] Таким образом, разделение ответственности между FM 254 и службой безопасного хостинга может работать таким же образом, как разделение между VMM 253 и службой безопасного хостинга, с аналогичными преимуществами: FM 254 обеспечивает автоматизацию и координацию управления структурой, для экономической эффективности, скорости и надежности, но критичные для безопасности аспекты структуры обеспечиваются службами безопасного хостинга и не подвергается воздействию FM 254 или персонала, уполномоченного для работы.

Изменения в VMM для полной поддержки экранированных VM

[00116] Операции VMM 253 не требуют существенных изменений относительно ранее существовавших VMM для поддержки операций на экранированных VM, но незначительные изменения могут быть введены, чтобы способствовать использованию арендаторами и поставщиком услуг. Например, безопасный хостинг-процесс вводит возможность новых типов отказов, таких как неудача аттестации хоста и, как следствие, неудача развертывания VM или миграции на этот хост. Как это имеет место с другими видами отказов, VMM 253 должна понимать такие сообщения об отказе и должна предпринимать корректирующие действия, такие как поиск другого хоста для развертывания, сообщение об отказе персоналу поставщика услуг для реабилитации, уведомление арендатора об отказе, если автоматическая реабилитация не представляется возможной, или если имеет место ухудшение качества услуг или невыполнение соглашений об уровне обслуживания, включение события в отчеты и исключение отказавшего хоста из будущих действий, пока он не будет восстановлен.

[00117] VMM 253 может также представлять, в пользовательских интерфейсах и интерфейсах программирования, опции для обеспечения защиты в выгрузке VM, создании и извлечении рабочих процессов. И VMM 253 может предоставлять средства, чтобы позволить поставщику услуг присоединять различные цены для экранированных VM машин и интегрировать подобные коммерческие вопросы.

[00118] В некоторых вариантах осуществления настоящего изобретения, эти полезные функции не являются критическими для безопасности, поскольку защита VM опирается на безопасную инфраструктуру хостинга, а не на недоверительную VMM. Если VMM или ее база данных скомпрометированы, операционная эффективность и уровни обслуживания в центре обработки данных могут быть снижены, но безопасность VM не будет скомпрометирована.

Размещение экранированных VM на хостах с поддержкой безопасности

[00119] В типичном центре обработки данных может быть несколько хостов, оснащенных аппаратными средствами и операционной системой, необходимыми для безопасной работы, сосуществующих с несколькими обычными хостами без таких возможностей. Такая смешанная среда может существовать в течение нескольких лет, так как центр обработки данных проходит через цикл обновления аппаратных средств. Изначально хосты с поддержкой безопасности могут быть дефицитным ресурсом.

[00120] В течение аналогичного переходного периода, некоторые VM могут быть экранированы, а другие нет, потому что их рабочие нагрузки не считаются достаточно чувствительными, чтобы оправдывать усилия или затраты на защиту, или потому, что арендатор еще не прошел через процесс или политику переходного периода для защиты всех рабочих нагрузок.

[00121] При такой среде гетерогенных хостов и гетерогенных рабочих нагрузок, VMM 253 требует управления размещением защищенных рабочих нагрузок на хостах с поддержкой безопасности, таких как хост 230, чтобы избежать обреченных на неудачу размещений, где VM 208 будет терпеть неудачу при запуске. Кроме того, незащищенные рабочие нагрузки могут быть предпочтительно размещены на обычных хостах, чтобы оптимизировать использование ресурсов поставщика услуг и позволить поставщику услуг взимать более высокие цены за защищенное исполнение, если желательно. Типичные VMM согласуют широкий спектр потребностей в ресурсах с характеристиками хостов и используют политику для руководства размещением для оптимального использования ресурсов или других коммерческих целей. Добавление функциональной возможности защиты к этому списку характеристик и включение ее в принятие решения о размещении является очевидным. VMM 253 поддерживает эти атрибуты в своем реестре хостов в центре обработки данных. На практике это будет включать в себя механизм обнаружения, чтобы идентифицировать хосты с этой возможностью. Этот реестр должен быть связан с HAS 258: может быть известно, что хост имеет аппаратные возможности, но если он в какой-либо момент не проходит процесс аттестации, возможно, потому что он был скомпрометирован, он временно удаляется из списка хостов с обеспечиваемой защитой.

[00122] Но так как VMM 253 и ее операционный персонал не являются доверительными, это размещение делается таким образом, что сохраняет защиту, несмотря на возможность того, что сотрудник поставщика услуг с привилегиями администратора может иметь возможность изменить базу данных реестра хостов в VMM 253 или скомпрометировать алгоритм принятия решения о размещении. Автоматизированное управление реестром и алгоритм размещения играют важную роль в надежных и эффективных операциях в центрах обработки данных, но не играют роли в защите рабочих нагрузок. Должно быть очевидно из приведенного выше описания, что это принято во внимание: если VMM 253 скомпрометирована и вынуждена развернуть экранированную VM на недействительном хосте, то хост не сможет принять участие в процессе распределения ключей с KDS и не будет способен разблокировать и загрузить экранированную VM, поэтому никакие данные арендатора не будут скомпрометированы.

Реакция на изменения политики в хостах

[00123] В различное время политики безопасности на хостах, такие как политика подтверждения целостности кода (CI) (иногда называемая здесь как обеспечиваемая гипервизором политика целостности кода (HVCI)), нуждаются в изменении. Например, рассмотрим обновления программного обеспечения как управляемые посредством FM 254: поставщик услуг может быть уведомлен о том, что новая версия драйвера была выпущена, поскольку в предыдущей версии было обнаружено, что она имеет уязвимость по безопасности. В этом случае, новая версия должна быть добавлена в список разрешенного программного обеспечения, а предыдущая версия должна быть добавлена в список запрещенного программного обеспечения. В таких случаях может быть важным, что политика CI обновляется в то же самое время, что и обновление драйвера: если драйвер обновляется первым, прежде чем политика была обновлена, драйвер не получит разрешение на исполнение, и система может функционировать некорректно. Если этот процесс не управляется корректным образом, то широко распространенное обновление программного обеспечения может блокировать весь центр обработки данных. По этой причине, обновление программного обеспечения и обновление политики координируются. В одной реализации, обновление политики упаковывается и распространяется в виде обновления программного обеспечения (ʺпатчʺ, заплата), и отношение старшинства определяется так, что обычное программное обеспечение внесения исправлений будет развертывать обновление политики перед обновлением программного обеспечения, и в конечном итоге запускать перезагрузку, требуемую, чтобы сделанные обновления политики 264 и драйвера вступили в силу. Опираясь на существующее программное обеспечение внесения исправлений, FM может с выгодой использовать существующую автоматизацию, такую как координация ʺскользящего обновленияʺ по диапазону хостов, чтобы избежать распространенных прерываний обслуживания или прямой миграции VM на другой хост до обновления и перезагрузки каждого хоста.

[00124] Но есть еще одно изменение, которое координируется: HAS 258 подтверждает, что действует правильная политика CI, так что опять же, если политика 264 аттестации не обновляется, чтобы распознать и разрешить обновленную политику CI, сервер 251 не пройдет аттестацию и не будет допущен к участию в структуре. Процесс начинается с определения патча и обновленной политики CI на основе полученной информации. Затем новая политика CI добавляется к политике 264 аттестации. Затем патч откачивается на серверы в некотором управляемом порядке. И, в конечном счете, когда все серверы обновлены, и HAS 258 больше не принимает запросы на аттестацию со старой политикой CI, старая политика CI может быть удалена из политики 264 аттестации. Этот процесс находится под контролем IT-персонала поставщика услуг, который утверждает обновления и планирует их применение. Технология поддерживает упорядоченный и безопасный процесс, но не устраняет потребность в контроле управления персоналом.

[00125] В некоторых вариантах осуществления настоящего изобретения, управление этими изменениями с обычными инструментами FM отделена от безопасности центра обработки данных, которая обеспечивается инфраструктурой безопасности. Сотрудничество является ценным для плавной и эффективной работы, но компромиссом систем управления, чтобы не подвергать VM компрометации.

Отчетность о состоянии, связанном с безопасностью, и отказах

[00126] В некоторых вариантах осуществления настоящего изобретения, VMM 253 находится полностью вне критичных для безопасности операций: VMM 253 не только не участвуют в процессе шифрования и обмена ключами, она также не участвует в подтверждении успешной защиты экранированной VM 208. Защищенное развертывание может терпеть неудачу по ряду причин, связанных с безопасностью: хост 230 может не пройти аттестацию, так как он был скомпрометирован или из-за того, что политика 264 изменилась после первоначального развертывания, HAS 258 или KDS 235 могут быть скомпрометированы или могут выйти из строя. VMM 253 будет получать уведомление об этом отказе и будет сообщать об этом так же, как она обрабатывает обычные отказы, не связанные с безопасностью. Но VMM 253 не является доверительной, чтобы сообщать об отказах, связанных с безопасностью, так как злонамеренный администратор VMM мог бы фальсифицировать сообщение об успешном выполнении, даже если защита потерпела отказ из-за компрометации. Таким образом, в то время как VMM 253 выполняет негарантированный отчет, который полезен для повседневных операций, служба безопасного хостинга также посылает уведомление о событии отказа, которое посылается в доверительную систему отчетности о событиях. Это подтверждающее сообщение является криптографически надежным и подписывается инфраструктурой безопасности хоста 230 и KDS 235.

Разделение привилегий между несколькими IT-сотрудниками

[00127] В то время как некоторые варианты осуществления настоящего изобретения исключают системы общего управления (VMM 253 и FM 254) из любой роли в обеспечении безопасности центров обработки данных, HAS 258 и KDS 235, напротив, в некоторых вариантах осуществления, играют важную роль. В частности, HAS 258, в некоторых проиллюстрированных примерах, является источником доверия в хостах: если политика аттестации скомпрометирована, чтобы допускать вредоносное программное обеспечение на хосте, вся модель безопасности может потерпеть неудачу.

[00128] Таким образом, HAS 258 и KDS 235 защищены от компрометации. Так как одна из угроз, которая может рассматриваться, представляет собой угрозу злонамеренного администратора с доступом к хостам, VMM 253 или FM 254, привилегии администратора для HAS 258 и KDS 235 отделены от таковых для общих администраторов хоста или структуры. В частности, HAS 258 и KDS 235 не управляются посредством VMM 253 или FM 254. Кроме того, рекомендуется, чтобы они не присоединялись к тому же домену или лесу (набору несмежных деревьев), что и хосты.

[00129] Такое разделение привилегий помогает гарантировать, что успешная атака требует сговора между обычным администратором и специальным, высоко привилегированным администратором, ответственным за политику аттестации.

[00130] Таким образом, общая архитектура системы и, в частности, HAS 258 и KDS 235 могут быть сконструированы таким образом, что они не требуют какого-либо общего управления между HAS 258 и KDS 235, с одной стороны, и хостами, FM-254 и VMM 253, с другой стороны. Они не должны находиться в том же самом домене или лесу.

[00131] Хотя некоторые варианты осуществления настоящего изобретения не обязательно обеспечивают, что эти привилегии хранятся отдельно, а скорее оставляют это процессу и регламенту поставщика услуг, тем не менее, варианты осуществления могут быть сконструированы специально, чтобы обеспечить возможность такого разделения привилегий.

Расширения

[00132] Варианты осуществления настоящего изобретения могут быть расширены для обеспечения дополнительных возможностей или удовлетворения дополнительных требований к защите или соответствию.

Специфический для арендатора мастер-ключ KDS