Область техники

Изобретение относится к решениям для управления виртуальными машинами, а более конкретно к системам и способам формирования списка виртуальных машин с указанием статуса их защиты.

Уровень техники

Сервисы безопасности для виртуальных машин (например, Kaspersky Security for Virtualization) являются программными продуктами, предназначенными для обеспечения безопасности виртуальных машин.

Существуют решения обеспечения безопасности виртуальных машин с использованием агентов, когда на каждую защищаемую виртуальную машину должен быть установлен агент, который, в свою очередь, взаимодействует с виртуальной машиной защиты и отправляет ей данные для проверки (например, антивирусной). При этом агент зачастую является небольшой программой, а виртуальная машина защиты предназначена для проверки полученных данных различными способами проверки на вредоносность (в том числе и ресурсоемкими, например эмуляцией). Однако, в последнее время производители решений для организации виртуальной инфраструктуры (например, VMware) предоставили возможности, которые позволяют функционировать решениям обеспечения безопасности виртуальных машин без агентов (например, программ, которые взаимодействуют с сервисами безопасности). Так, посредством специальных драйверов и сервисов, предоставляемых решениями для организации виртуальной инфраструктуры, виртуальные машины могут взаимодействовать с другими виртуальными машинами, исполняющимися под управлением одного и того же гипервизора. Если одна из виртуальных машин является виртуальной машиной защиты, другие виртуальные машины, исполняющиеся под управлением этого же гипервизора, могут передавать данные для проверки виртуальной машине защиты без установки дополнительных агентов.

Однако, в больших (со значительным количеством гипервизоров и виртуальных машин) виртуальных инфраструктурах для управления безопасностью необходимо оптимизировать взаимодействие с виртуальной инфраструктурой. Одним из вариантов такой оптимизации является составление списков виртуальных машин. Но существующие решения, упоминающие списки виртуальных машин, не предлагают решений для оптимизации списков.

Так, публикация US 9465639 B2 описывает систему и способ настройки ресурсов, используемых виртуальными машинами, в которых оперируют списками виртуальных машин для замены виртуальных машин резервными, а также для приостановки виртуальных машин в зависимости от критериев.

Публикация US 9558070 B2 описывает систему и способ мониторинга состояний виртуальных машин, использующие списки виртуальных машин, функционирующих исправно, или в работе которых наблюдаются сбои.

Настоящее изобретение позволяет более быстро и менее ресурсоемко составлять списки виртуальных машин инфраструктуры, а также получать информацию о статусе защиты виртуальных машин.

Сущность изобретения

Настоящее изобретение предназначено для формирования списка виртуальных машин с указанием статуса защиты.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Согласно одному из вариантов реализации предоставляется способ формирования списка виртуальных машин с указанием статуса защиты, состоящий из этапов, на которых: с помощью всех виртуальных машин защиты формируют список гипервизоров; с помощью каждой виртуальной машины защиты формируют список виртуальных машин с указанием статуса защиты, при этом список содержит виртуальные машины, исполняющиеся под управлением того же гипервизора, что и текущая виртуальная машина защиты, а также виртуальные машины, исполняющиеся под управлением последующих гипервизоров в соответствии со сформированным списком гипервизоров, под управлением которых нет виртуальных машин защиты; с помощью сервера управления безопасностью виртуальных машин формируют список виртуальных машин с указанием статуса защиты на основании списков, сформированных каждой виртуальной машиной защиты.

Согласно другому частному варианту реализации предлагается способ, в котором виртуальной машиной защиты является виртуальная машина, предназначенная для выполнения антивирусных задач.

Согласно еще одному частному варианту реализации предлагается способ, в котором формируют однонаправленный кольцевой список гипервизоров.

Согласно еще одному частному варианту реализации предлагается способ, в котором статус защиты содержит информацию, что виртуальная машина защищается от файловых угроз.

Согласно еще одному частному варианту реализации предлагается способ, в котором статус защиты содержит информацию, что виртуальная машина защищается от сетевых угроз.

Согласно еще одному частному варианту реализации предлагается способ, в котором статус защиты содержит информацию, что виртуальная машина не защищается.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

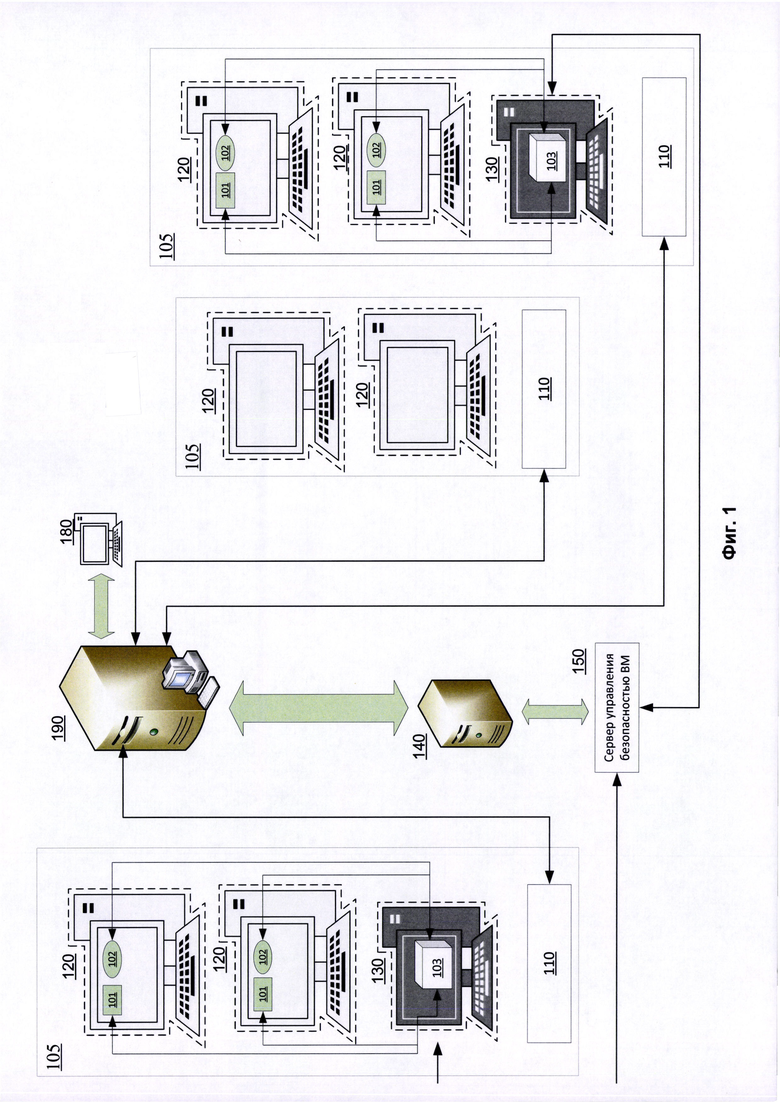

Фиг. 1 показывает пример интеграции компонентов антивирусного программного обеспечения с виртуальной инфраструктурой.

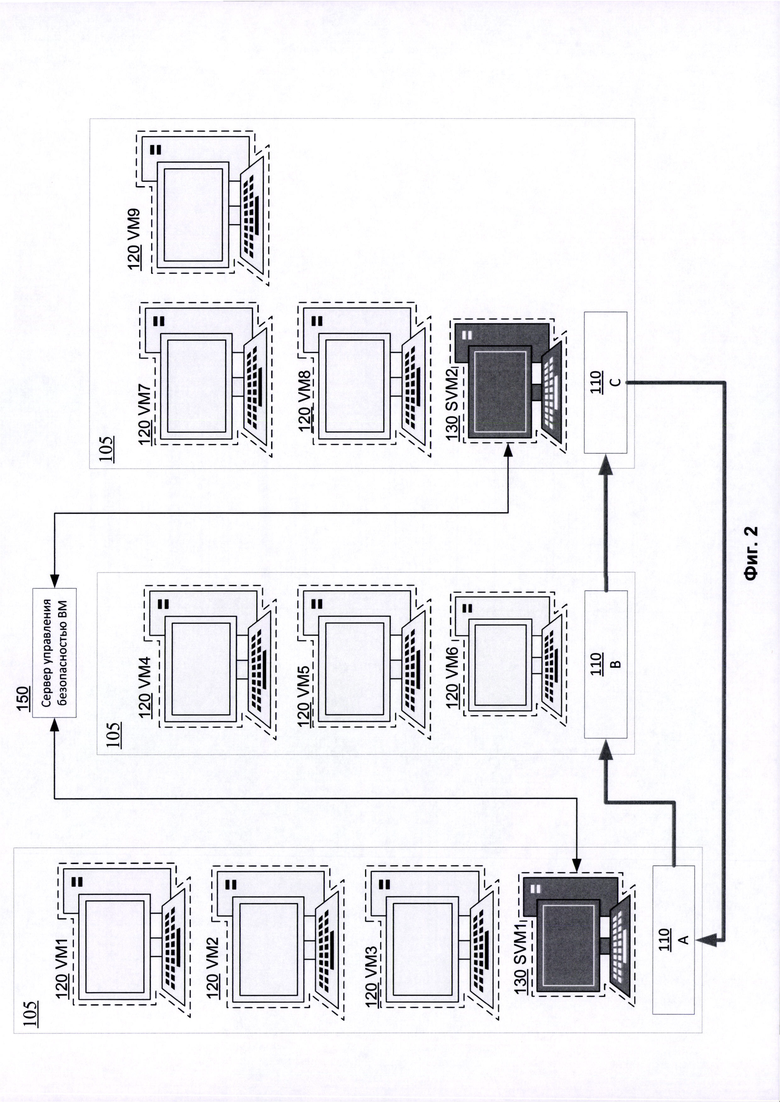

Фиг. 2 показывает пример реализации системы формирования списка виртуальных машин с указанием статуса защиты.

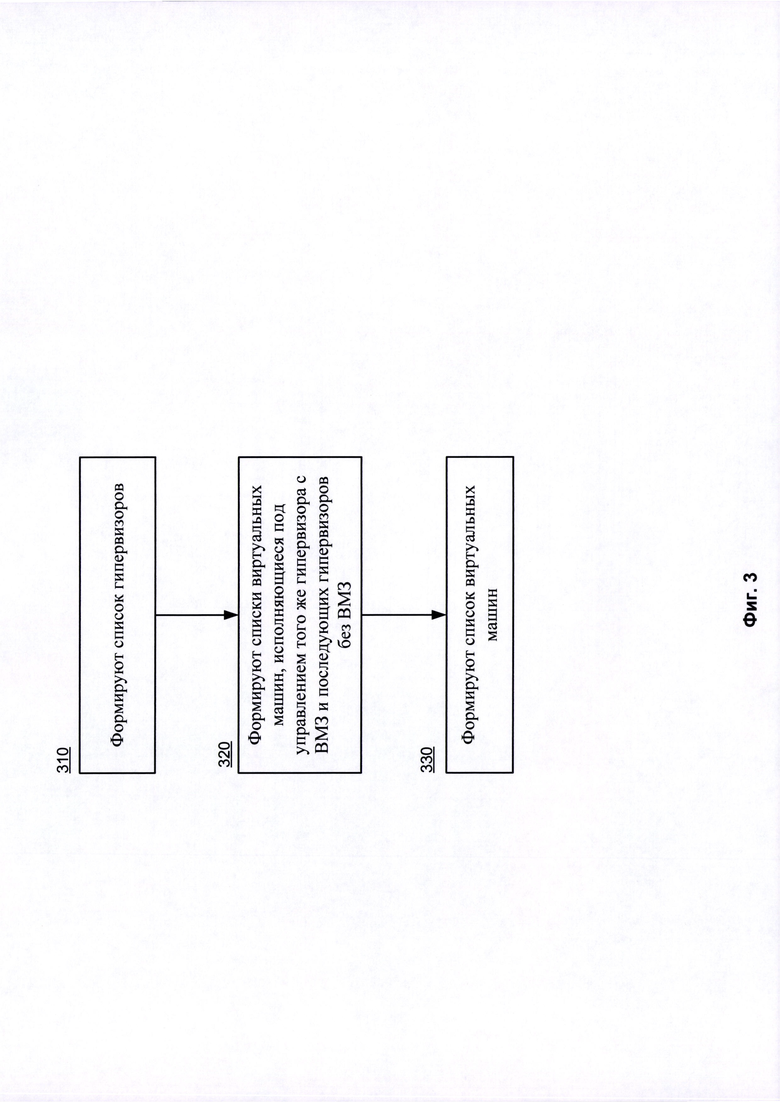

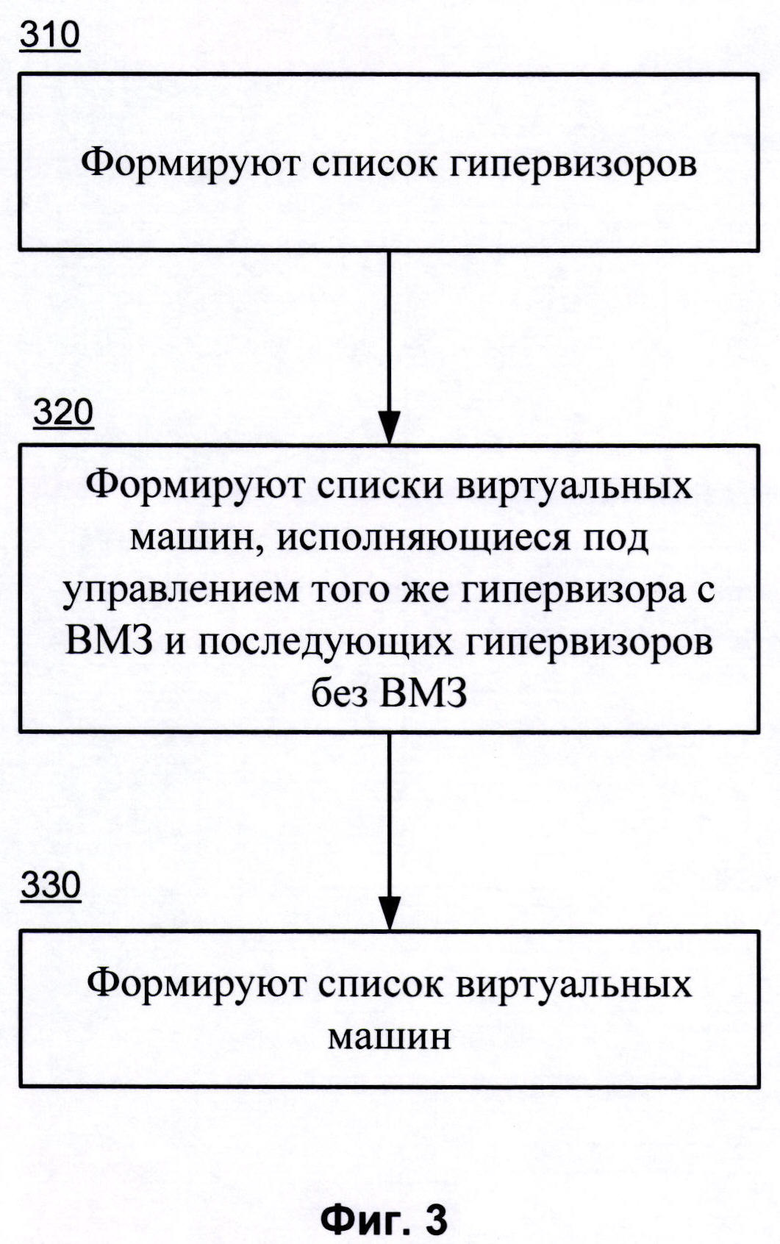

Фиг. 3 показывает пример реализации способа формирования списка виртуальных машин с указанием статуса защиты.

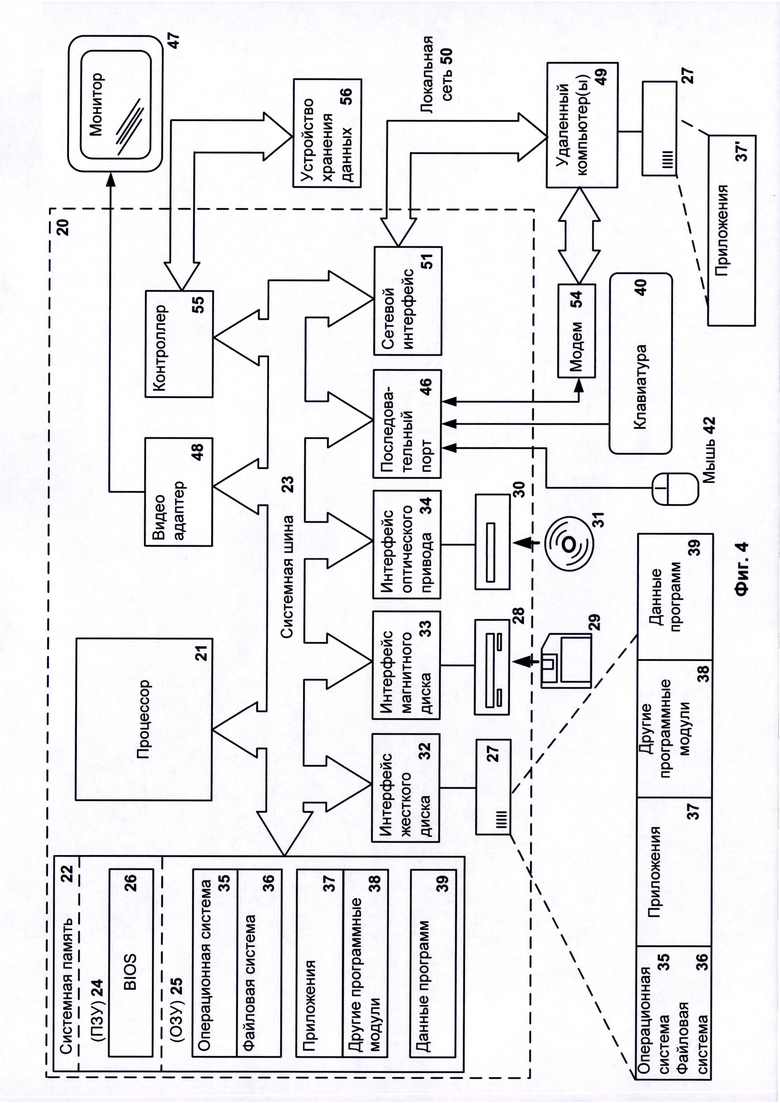

Фиг. 4 показывает пример компьютерной системы общего назначения, которая позволяет реализовать настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления настоящего изобретения.

Гипервизор (монитор виртуальных машин) - программа, создающая среду функционирования других программ (в том числе других гипервизоров) за счет имитации аппаратных средств вычислительной техники, управления данными средствами и гостевыми операционными системами, функционирующими в данной среде.

Под средствами системы анализа файла на вредоносность в виртуальной машине в настоящем изобретении понимаются реальные устройства, системы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств или все средства могут быть реализованы на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом компоненты (каждое из средств) системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

Фиг. 1 показывает пример интеграции компонентов антивирусного программного обеспечения с виртуальной инфраструктурой.

Для интеграции компонентов антивирусного программного обеспечения, которым может быть, например, Kaspersky Security for Virtualization (сокр. KSV), с виртуальной инфраструктурой, которая в одном из вариантов реализации может быть построена на базе решений VMware, без использования агентов на виртуальных машинах требуются следующие компоненты:

- Сервер управления виртуальной инфраструктурой 190 (например, VMware vCenter Server, VMware vCloud Director). Компонент предназначен для администрирования и централизованного управления виртуальной инфраструктурой.

- Компонент управления виртуальной инфраструктурой 180 (например, VMware NSX Manager). Компонент обеспечивает регистрацию и развертывание служб, в частности служб антивирусного программного обеспечения.

- Хост 105 - устройство (например, компьютерная система общего назначения), на котором функционирует гипервизор 110, под управлением которого исполняются виртуальные машины 120 и виртуальные машины защиты 130.

- Виртуальная машина 120 (далее также - ВМ, VM от англ. Virtual Machine), выполняющаяся под управлением гипервизора 110, предназначенная для выполнения пользовательских задач.

- Виртуальная машина защиты 130 (далее также - ВМЗ, SVM от англ. Secure Virtual Machine), выполняющаяся под управлением гипервизора 110, предназначенная для выполнения задач антивирусного программного обеспечения. Содержит компоненты антивирусного программного обеспечения для проведения антивирусной проверки файлов и для анализа сетевых пакетов ВМ 120, исполняющихся на том же хосте 105, что и ВМЗ 130.

- Виртуальный сетевой фильтр 101 (например, VMware DVFilter). Компонент позволяет перехватывать входящие и исходящие сетевые пакеты в трафике защищенных виртуальных машин.

- Драйвер проверки гостевой операционной системы 102 (англ. Guest Introspection Driver, для виртуальной инфраструктуры VMware - NSX File Introspection Driver). Компонент обеспечивает сбор информации на ВМ 120 и передачу файлов на проверку антивирусному программному обеспечению, установленному на ВМЗ 130. Так, например, чтобы программное обеспечение KSV имело возможность защищать виртуальные машины, на этих виртуальных машинах 120 требуется установить NSX File Introspection Driver.

- Служба проверки гостевой операционной системы 103 (например, службы Guest Introspection и Guest Introspection ESXi Module). Компонент обеспечивают взаимодействие между драйвером проверки гостевой операционной системы 102 и виртуальным сетевым фильтром 101, установленными на ВМ 120, и ВМЗ 130.

- Сервер интеграции 140. Компонент антивирусного программного обеспечения, осуществляющий взаимодействие между компонентами антивирусного программного обеспечения и виртуальной инфраструктурой.

Сервер интеграции 140 используется для выполнения следующих задач:

• Регистрация в компоненте управления виртуальной инфраструктурой 180 служб антивирусного программного обеспечения, например, компонента «защита от файловых угроз» и компонента «защита от сетевых угроз». Указанными компонентами в примерном варианте реализации могут быть компоненты Kaspersky File Antimalware Protection и Kaspersky Network Protection. Ввод параметров, необходимых для регистрации и развертывания служб антивирусного программного обеспечения, выполняется с помощью консоли сервера интеграции 140.

• Настройка конфигурации новых ВМЗ 130 и изменение конфигурации ранее развернутых ВМЗ 130. Сервер интеграции 140 передает заданные параметры ВМЗ 130.

• Получение от сервера управления виртуальной инфраструктурой 190 и передача компонентам антивирусного программного обеспечения информации о виртуальной инфраструктуре (о гипервизорах 110 и виртуальных машинах 120, работающих на каждом гипервизоре 110). Сервер управления безопасностью виртуальных машин 150 и ВМЗ 130 в ходе своей работы обращаются к серверу интеграции 140 для получения информации о виртуальной инфраструктуре.

- Сервер управления безопасностью виртуальных машин 150 (например, Kaspersky Security Center). Компонент, осуществляющий администрирование (управление) ВМЗ 130 и компонентами антивирусного программного обеспечения посредством консоли сервера интеграции. В общем случае хранит профили защиты ВМ 120, политики безопасности для защиты ВМ 120, а также события защиты, выявленные с помощью ВМЗ 130. В одном из вариантов реализации сервер управления безопасностью виртуальных машин 150 расположен удаленно, вне виртуальной инфраструктуры.

Виртуальная машина 120, которая находится под защитой ВМЗ 130, - это виртуальная машина 120, файлы которой и/или сетевые пакеты которой проходят антивирусную проверку на ВМЗ 130.

Один из примерных вариантов реализации взаимодействия упомянутого компонента «защита от файловых угроз» и виртуальной инфраструктуры представлен ниже.

Пользователь или какая-либо программа открывает, сохраняет или запускает файлы на ВМ 120, которая находится под защитой ВМЗ 130.

Драйвер проверки гостевой операционной системы 102 перехватывает информацию об этих событиях и отправляет службе проверки гостевой операционной системы 103.

Служба проверки гостевой операционной системы 103 передает информацию о полученных событиях компоненту «защита от файловых угроз», установленному на ВМЗ 130.

Компонент «защита от файловых угроз» проверяет файлы, которые пользователь или какая-либо программа открывает, сохраняет или запускает на ВМ 120. Если в файлах не обнаружены вредоносные программы, компонент «защита от файловых угроз» разрешает доступ к этим файлам.

Если в файлах обнаружены вредоносные программы, компонент «защита от файловых угроз» выполняет то действие, которое указано в параметрах профиля защиты, назначенного этой ВМ 120. Например, компонент «защита от файловых угроз» лечит или блокирует файл.

Взаимодействие компонента «защита от сетевых угроз» с виртуальной инфраструктурой зависит от режима обработки трафика, выбранного при регистрации указанного компонента.

Один из примерных вариантов реализации взаимодействия компонента «защита от сетевых угроз» и виртуальной инфраструктуры представлен ниже.

Виртуальный сетевой фильтр 101 перехватывает входящие и исходящие сетевые пакеты в трафике ВМ 120 и перенаправляет их компоненту «защита от сетевых угроз», установленному на ВМЗ 130.

Компонент «защита от сетевых угроз» проверяет сетевые пакеты на наличие активности, характерной для сетевых атак и подозрительной сетевой активности, которая может быть признаком вторжения в защищаемую виртуальную инфраструктуру, а также проверяет все веб-адреса в запросах по протоколу HTTP на принадлежность к категориям веб-адресов, которые требуется обнаруживать в соответствии с параметрами проверки веб-адресов.

Если в сетевом пакете не обнаружена сетевая атака или подозрительная сетевая активность, и веб-адрес не принадлежит ни к одной из категорий веб-адресов, выбранных для обнаружения, компонент «защита от сетевых угроз» разрешает произвести передачу сетевого пакета.

Если сетевая угроза обнаружена, компонент «защита от сетевых угроз» выполняет действие, которое указано в параметрах политики безопасности, например, блокирует или пропускает сетевые пакеты, поступающие с IP-адреса, с которого произведена сетевая атака.

В еще одном варианте реализации, если при регистрации компонента «защита от сетевых угроз» выбран режим мониторинга, компонент «защита от сетевых угроз» получает копию трафика ВМ 120. При обнаружении признаков вторжений или попыток доступа к опасным или нежелательным веб-адресам компонент «защита от сетевых угроз» не предпринимает действий по предотвращению угроз, а только передает информацию о событиях на сервер управления безопасностью виртуальных машин 150.

Для администрирования ВМЗ 130 сервер управления безопасностью виртуальных машин 150 в общем случае формирует список всех виртуальных машин 120 инфраструктуры, при этом список содержит статус защиты ВМ 120 (ВМ 120 находится под защитой ВМЗ 130 или нет).

Примеры статусов защиты ВМ 120:

- защищается ВМЗ 130 (с указанием, какая именно защита, от файловых и/или сетевых угроз);

- на защищается ВМЗ 130 (защита ВМ 120 отключена, или нет ВМЗ 130 под управлением общего с ВМ 120 гипервизора 110);

- другие.

Стоит отметить, что не защищаться ВМ 120 может по ряду причин: нет ВМЗ 130 на хосте 105, ВМЗ 130 не включена, ВМЗ 130 настроена не защищать данную ВМ 120, на ВМ 120 защита выключена, ВМ 120 не входит в группу безопасности компонента управления виртуальной инфраструктурой 180, на которую назначено применение сервиса антивирусной защиты, ВМ 120 не может подключиться к ВМЗ 130, ошибка взаимодействия ВМЗ 130 с драйвером проверки гостевой операционной системы 101 и прочие. В одном из вариантов реализации статус защиты ВМ 120 также содержит информацию о причине, по которой ВМ 120 не защищается.

Проблема заключается в том, что в инфраструктуре могут присутствовать гипервизоры 110, под управлением которых не исполняются ВМЗ 130 (могут существовать хосты 105 без ВМЗ 130). Чтобы отобразить те ВМ 120, которые выполняются под управлением таких гипервизоров 110, ВМЗ 130 в известных из уровня техники способах передают серверу управления безопасностью виртуальных машин 150 список всех ВМ 120 инфраструктуры и указывают статус защиты тех ВМ, которые исполнятся на одном хосте с ВМЗ. Список гипервизоров 110 и ВМ 120 инфраструктуры ВМЗ 130 в общем случае получает от сервера интеграции 140, который в свою очередь получает данные о виртуальной инфраструктуре от сервера управления виртуальной инфраструктурой 190. Стоит понимать, что, если ВМЗ 130 передает список только тех ВМ 120, которые исполняются с ней на одном хосте 105 (под управлением одного гипервизора 110), серверу управления безопасностью виртуальных машин 150 о ВМ 120, исполняющихся на хостах 105 без ВМЗ 130, ничего не известно. После получения списка всех ВМ 120 инфраструктуры от каждой ВМЗ 130 сервер управления безопасностью виртуальных машин 150 проводит формирование списка. При этом, например, 10 ВМЗ 130 передают информацию об одной и той же ВМ 120, 9 ВМЗ 130 сообщают, что ВМ 120 не защищена, одна ВМЗ 130 сообщает, что ВМ 120 защищена. Такая ВМ 120 при формировании списка ВМ 120 сервером управления безопасностью 150 считается защищенной.

Очевидно, что при таком подходе необходима дедупликация (удаление дублированных записей) списка ВМ 120 сервером управления безопасностью виртуальных машин 150, для чего выполняются многократные обходы списков, полученных от ВМЗ 130, а также увеличивается трафик, исходящий от ВМЗ 130. В результате в сложных инфраструктурах (например, тысячи хостов 105, сотни ВМ 120 на каждом хосте 105, сотни ВМЗ 130 в инфраструктуре) такой подход имеет крайне низкую производительность.

Фиг. 2 показывает пример реализации системы формирования списка виртуальных машин с указанием статуса защиты.

В предпочтительном варианте реализации на хосте может исполняться только одна ВМЗ 130, ВМЗ 130 не имеют связи друг с другом и не используют единый центр хранения информации о статусе защиты ВМ 120 во избежание появления в инфраструктуре единой точки отказа. Каждая ВМЗ 130 обладает информацией обо всех гипервизорах 110 и ВМ 120, имеющихся в виртуальной инфраструктуре, но обладает информацией о статусе защиты только тех ВМ 120, которые находятся с ВМЗ 130 на одном хосте 105 и работают под управлением одного гипервизора 110. Информация о статусе защиты остальных ВМ 120 на ВМЗ 130 не доступна. Кроме того, имеются ВМ 120, которые находятся на хостах 105, на которых нет ВМЗ 130, такие ВМ 120 не защищаются.

В общем случае ВМЗ 130 формируют список гипервизоров 110. В одном из вариантов реализации ВМЗ 130 формируют однонаправленный кольцевой список гипервизоров 110. В другом варианте реализации ВМЗ 130 формируют однонаправленный кольцевой список хостов 105. Список может быть сформирован на основании идентификаторов гипервизоров 110 или хостов 105. Каждая ВМЗ 130 отмечает в сформированном кольцевом списке хосты 105 (гипервизоры 110), на которых (под управлением которых) установлены (исполняются) другие ВМЗ 130. Также каждая ВМЗ 130 находит свой хост 105 (гипервизор 110) в сформированном кольцевом списке и последующие за ним хосты 105 (гипервизоры 110) без ВМЗ 130.

В результате каждая ВМЗ 130 формирует и отсылает на сервер управления безопасностью виртуальных машин 150 список ВМ 120, содержащий:

• ВМ 120, находящиеся с ВМЗ 130 на одном хосте 105 (под управлением одного и того же гипервизора 110) с указанием актуального статуса защиты;

• ВМ 120, находящиеся на последующих хостах 105 в соответствии со сформированным кольцевым списком, на которых нет исполняющихся ВМЗ 130 (ВМ 120 исполняющиеся под управлением последующих гипервизоров в соответствии со сформированным кольцевым списком, под управлением которых нет ВМЗ 130).

Статус защиты ВМ 120 может содержать:

- ВМ 120 защищается ВМЗ 130 (с указанием, какая именно защита, от файловых и/или сетевых угроз);

- ВМ 120 не защищается ВМЗ 130 (защита ВМ 120 отключена, или нет ВМЗ 130 под управлением общего с ВМ 120 гипервизора 110).

Примеры статусов защиты более подробно рассмотрены при описании Фиг. 1.

С помощью сервера управления безопасностью 150 формируют список ВМ 120 с указанием статуса защиты на основании списков, сформированных каждой ВМЗ 130. При этом сформированные каждой ВМЗ 130 списки ВМ 120 сервер управления безопасностью 150 в предпочтительном варианте реализации объединяет в один список.

Рассмотрим пример функционирования настоящей системы.

Пусть есть три гипервизора 110 (хоста 105) «А», «В» и «С». На каждом из них исполняется по три ВМ 120 (соответственно «VM1» - «VM3», «VM4» - «VM6», «VM7» - «VM9»). При этом на гипервизоре «А» исполняется ВМЗ 130 «SVM1», на гипервизоре «С» исполняется ВМЗ 130 «SVM2».

При обычном функционировании инфраструктуры ВМЗ 130 «SVM1» и «SVM2» сформируют кольцевой список из гипервизоров 110 «А» → «В» → «С» → «А». При этом на сервер управления безопасностью виртуальных машин 150 ВМЗ 130 «SVM1» передаст данные о ВМ 120 «VM1» - «VM6», а ВМЗ 130 «SVM2» передаст данные о ВМ 120 «VM7» - «VM9».

В случае, если ВМЗ 130 «SVM2» не функционирует (например, ушла офлайн), ВМЗ 130 «SVM1» сформирует кольцевой список из гипервизоров 110 «А» → «В» → «С» → «А» и передаст данные на сервер управления безопасностью виртуальных машин 150 о ВМ 120 «VM1» - «VM9».

В случае, если гипервизор 110 «В» не функционирует (например, ушел офлайн), ВМЗ 130 «SVM1» и «SVM2» сформируют кольцевой список из гипервизоров 110 «А» → «С» → «А». При этом на сервер управления безопасностью виртуальных машин 150 ВМЗ 130 «SVM1» передаст данные о ВМ 120 «VM1» - «VM3», а ВМЗ 130 «SVM2» передаст данные о ВМ 120 «VM7»-«VM9».

В случае, если гипервизор «С» не функционирует (например, ушел офлайн), ВМЗ 130 «SVM1» сформирует кольцевой список из гипервизоров 110 «А» → «В» → «А» и передаст данные на сервер управления безопасностью 150 виртуальных машин ВМЗ 130 о ВМ 120 «VM1» - «VM6».

Фиг.3 показывает пример реализации способа формирования списка виртуальных машин с указанием статуса защиты.

На начальном этапе 310 с помощью ВМЗ 130 формируют список гипервизоров 110. В одном из вариантов реализации ВМЗ 130 формируют однонаправленный кольцевой список гипервизоров 110. В другом варианте реализации ВМЗ 130 формируют однонаправленный кольцевой список хостов 105. Список может быть сформирован на основании идентификаторов гипервизоров 110 или хостов 105, которые каждая ВМЗ 130 в общем случае получает вместе и идентификаторами ВМ 120 от сервера интеграции 140, который в свою очередь получает данные о виртуальной инфраструктуре от сервера управления виртуальной инфраструктурой 190. Более подробно ВМЗ 130 и другие упомянутые компоненты виртуальной инфраструктуры рассмотрены при описании Фиг. 1.

На этапе 320 с помощью каждой ВМЗ 130 формируют список ВМ 120 с указанием статуса защиты, при этом список содержит только ВМ 120, исполняющиеся под управлением того же гипервизора 110 (исполняющиеся на том же хосте 105), что и текущая ВМЗ 130, а также ВМ 120, исполняющиеся под управлением последующих гипервизоров 110 в соответствии со сформированным списком гипервизоров 110, под управлением которых нет ВМЗ 130. Примеры статусов защиты подробно рассмотрены при описании Фиг. 1.

На этапе 330 с помощью сервера управления безопасностью виртуальных машин 150 формируют список ВМ 120 с указанием статуса защиты каждой из них на основании списков, сформированных каждой ВМЗ 130. При этом сформированные каждой ВМЗ 130 списки ВМ 120 сервер управления безопасностью 150 в предпочтительном варианте реализации объединяет в один список.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ ОТКАЗОУСТОЙЧИВОСТИ АНТИВИРУСНОЙ ЗАЩИТЫ, РЕАЛИЗУЕМОЙ В ВИРТУАЛЬНОЙ СРЕДЕ | 2014 |

|

RU2568282C2 |

| Способ ограничения области автоматического выбора виртуальной машины защиты | 2019 |

|

RU2710860C1 |

| Способ балансировки нагрузки на виртуальных машинах защиты при условии ограничении области выбора виртуальных машин защиты | 2019 |

|

RU2724801C1 |

| СИСТЕМА И СПОСОБ РАСПРЕДЕЛЕНИЯ ЗАДАЧ АНТИВИРУСНОЙ ПРОВЕРКИ МЕЖДУ ВИРТУАЛЬНЫМИ МАШИНАМИ В ВИРТУАЛЬНОЙ СЕТИ | 2014 |

|

RU2580030C2 |

| СИСТЕМА И СПОСОБ ПОПОЛНЕНИЯ БАЗЫ ДАННЫХ ПРИ ОДНОВРЕМЕННОЙ АНТИВИРУСНОЙ ПРОВЕРКЕ ОБЪЕКТОВ НА МНОЖЕСТВЕ ВИРТУАЛЬНЫХ МАШИН | 2015 |

|

RU2599945C2 |

| Способ снижения нагрузки на сканирующую подсистему путем дедупликации сканирования файлов | 2018 |

|

RU2702053C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| СИСТЕМА И СПОСОБ УСТРАНЕНИЯ ПОСЛЕДСТВИЙ ЗАРАЖЕНИЯ ВИРТУАЛЬНЫХ МАШИН | 2014 |

|

RU2583709C2 |

| Система и способ балансировки подключений между клиентами и серверами | 2021 |

|

RU2771444C1 |

| АТТЕСТАЦИЯ ХОСТА, СОДЕРЖАЩЕГО ДОВЕРИТЕЛЬНУЮ СРЕДУ ИСПОЛНЕНИЯ | 2015 |

|

RU2679721C2 |

Изобретение относится к области вычислительной техники. Техническим результатом является повышение уровня безопасности в виртуальных инфраструктурах за счет обеспечения более быстрого и менее ресурсоемкого формирования списка виртуальных машин с указанием статуса защиты. Раскрыт способ формирования списка виртуальных машин с указанием статуса защиты, состоящий из этапов, на которых: а) с помощью всех виртуальных машин защиты формируют список гипервизоров; б) с помощью каждой виртуальной машины защиты формируют список виртуальных машин с указанием статуса защиты, при этом список содержит виртуальные машины, исполняющиеся под управлением того же гипервизора, что и текущая виртуальная машина защиты, а также виртуальные машины, исполняющиеся под управлением последующих гипервизоров в соответствии со сформированным списком гипервизоров, под управлением которых нет виртуальных машин защиты; в) с помощью сервера управления безопасностью виртуальных машин формируют список виртуальных машин с указанием статуса защиты на основании списков, сформированных каждой виртуальной машиной защиты. 5 з.п. ф-лы, 4 ил.

1. Способ формирования списка виртуальных машин с указанием статуса защиты, состоящий из этапов, на которых:

а) с помощью всех виртуальных машин защиты формируют список гипервизоров;

б) с помощью каждой виртуальной машины защиты формируют список виртуальных машин с указанием статуса защиты, при этом список содержит виртуальные машины, исполняющиеся под управлением того же гипервизора, что и текущая виртуальная машина защиты, а также виртуальные машины, исполняющиеся под управлением последующих гипервизоров в соответствии со сформированным списком гипервизоров, под управлением которых нет виртуальных машин защиты;

в) с помощью сервера управления безопасностью виртуальных машин формируют список виртуальных машин с указанием статуса защиты на основании списков, сформированных каждой виртуальной машиной защиты.

2. Способ по п. 1, в котором виртуальной машиной защиты является виртуальная машина, предназначенная для выполнения антивирусных задач.

3. Способ по п. 1, в котором формируют однонаправленный кольцевой список гипервизоров.

4. Способ по п. 1, в котором статус защиты содержит информацию, что виртуальная машина защищается от файловых угроз.

5. Способ по п. 1, в котором статус защиты содержит информацию, что виртуальная машина защищается от сетевых угроз.

6. Способ по п. 1, в котором статус защиты содержит информацию, что виртуальная машина не защищается.

| US 9465639 B2, 11.10.2016 | |||

| US 9558070 B2, 31.01.2017 | |||

| Оценка процесса для выявления вредоносных программ в виртуальных машинах | 2014 |

|

RU2634205C2 |

| УПРАВЛЕНИЕ БЕЗОПАСНОСТЬЮ КОМПЬЮТЕРА, НАПРИМЕР, В ВИРТУАЛЬНОЙ МАШИНЕ ИЛИ РЕАЛЬНОЙ ОПЕРАЦИОННОЙ СИСТЕМЕ | 2005 |

|

RU2397537C2 |

Авторы

Даты

2021-12-27—Публикация

2020-08-24—Подача