Область техники, к которой относится изобретение

Настоящее изобретение относится к области коммуникационных технологий и, в частности, к способу обработки для терминального доступа к 3GPP сети (проект партнерства 3-го поколения, проект партнерства 3-го поколения) и устройству.

Уровень техники

В основном 3GPP формулирует глобально применимые технические спецификации и отчеты для системы мобильной связи третьего поколения. Все сети на основе 3GPP архитектуры могут упоминаться как 3GPP сети, например, сеть мобильной связи, основанная на 3GPP архитектуре.

3GPP сеть может обеспечивать базисные условия для установления связи между мобильными терминалами и имеет преимущество, которое заключается в наличии широкого покрытия сигнала и относительно высокой мобильности, но имеет относительно низкую скорость передачи данных. Отличная от 3GPP сеть, такая как WLAN сеть (беспроводная локальная сеть, беспроводная локальная сеть), может обеспечивать покрытие точки доступа и характеризуется относительно высокой скоростью передачи данных, но относительно низкой мобильностью. Поэтому, если 3GPP сеть и отличная от 3GPP сеть (не 3GPP) объединены, то алгоритм взаимодействия с пользователем может быть усовершенствован, затраты на строительство сети могут быть сокращены и требуется меньшее количество радиоресурсов.

UE (устройство пользователя, устройство пользователя) может получить прямой доступ к 3GPP сети или иметь доступ к 3GPP сети с использованием отличной от 3GPP сети. Основное сетевое устройство определяет, авторизовано ли UE получить доступ к 3GPP сети. Если определено, что UE не авторизовано получить доступ к 3GPP сети, основное сетевое устройство генерирует сообщение неавторизованного доступа и отправляет сообщение неавторизованного доступа в UE. Однако, UE по-прежнему пытается получить доступ к 3GPP сети. Предполагается, что 500 тысяч пользователей пытаются получить доступ к 3GPP сети и что 400 тысяч пользователей не могут получить доступ к 3GPP сети, поскольку у них нет разрешения доступа, то есть, HSS отправляет сообщение неавторизованного доступа 400 тысячам пользователям. Тем не менее, 400 тысяч пользователей по-прежнему пытаются получить доступ к 3GPP сети, что приводит к чрезмерно высокой нагрузке основного сетевого устройства.

Сущность изобретения

Варианты осуществления настоящего изобретения обеспечивают способ обработки для терминального доступа к 3GPP сети и устройству для решения технической задачи предшествующего уровня техники относительно чрезмерно большой нагрузки основного сетевого устройства.

Для решения вышеупомянутой технической задачи варианты осуществления настоящего изобретения раскрывают следующие технические решения.

Согласно первому аспекту настоящее изобретение обеспечивает способ обработки для терминального доступа к 3GPP сети, включающий в себя:

отправку терминалом сообщения запроса доступа в основное сетевое устройство по 3GPP сети проекта партнерства третьего поколения, где сообщение запроса доступа используют для запроса доступа к 3GPP сети, и сообщение запроса доступа включает в себя информацию идентификации терминала;

прием терминалом сообщения неавторизованного доступа, отправленного основным сетевым устройством, где сообщение неавторизованного доступа используют для индикации, что терминал не авторизован получить доступ к 3GPP сети;

выполнение терминалом аутентификации на основном сетевом устройстве в соответствии с информацией аутентификации; и

реализацию соответствующей политики доступа к сети после успешного завершения аутентификации на основном сетевом устройстве терминалом для уменьшения количества сообщений запроса доступа, которые отправляются терминалом на основное сетевое устройство.

Со ссылкой на первый аспект, в первой возможной реализации первого аспекта информация аутентификации включает в себя первый дайджест сообщения, и первый дайджест сообщения используется терминалом для выполнения аутентификации на опорном абонентском сервере HSS в основном сетевом устройстве; и

выполнение терминалом аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, включает в себя:

генерирование второго дайджеста сообщения, в соответствии с заданным алгоритмом, информацией идентификации терминала и кода сообщения ошибки, переданным в сообщении неавторизованного доступа; и

если первый дайджест сообщения совпадает со вторым дайджестом сообщения, определение, что аутентификация на HSS выполнена успешно; или если первый дайджест сообщения отличается от второго дайджеста сообщения, определение, что аутентификация на HSS выполнена с ошибкой.

Со ссылкой на первый аспект, во второй возможной реализации первого аспекта информация аутентификации включает в себя набор векторов аутентификации, набор векторов аутентификации включает в себя первый параметр и MAC код аутентификации сообщения, и первый параметр используется для генерации ожидаемого кода аутентификации сообщения X-MAC; и

выполнение терминалом аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, включает в себя:

генерирование X-MAC в соответствии с первым параметром; и

если X-MAC является таким же, как MAC, определение, что аутентификация на HSS выполнена успешно; или если X-MAC отличается от MAC, определение, что аутентификация на HSS выполнена с ошибкой.

Со ссылкой на первый аспект, в третьей возможной реализации первого аспекта информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG развитого шлюза пакетных данных; и

выполнение терминалом аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, включает в себя:

если обе, как информация сертификата, так и информация сигнатуры ePDG являются корректной, определение, что аутентификация на ePDG выполнена успешно; или

если информация сертификата или информация сигнатуры ePDG некорректна, определение, что аутентификация на ePDG выполнена с ошибкой.

Со ссылкой на третью возможную реализацию первого аспекта, в четвертой возможной реализации первого аспекта информация аутентификации дополнительно включает в себя набор векторов аутентификации, где набор векторов аутентификации включает в себя первый параметр и MAC, и первый параметр используют для генерации X-MAC; и

выполнение терминалом аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, дополнительно включает в себя:

генерирование X-MAC, в соответствии с первым параметром, при успешной аутентификации на ePDG; и

если X-MAC является таким же, как MAC, определение, что аутентификация на HSS выполнена успешно; или если X-MAC отличается от MAC, определение, что аутентификация на HSS выполнена с ошибкой.

Со ссылкой, по меньшей мере, на один первый аспект или первую возможную реализацию, вторую возможную реализацию, третью возможную реализацию или четвертую возможную реализацию первого аспекта в пятой возможной реализации первого аспекта, реализация соответствующей политики доступа к сети после успешного выполнения аутентификации на основном сетевом устройстве терминалом включает в себя:

прекращение терминалом попытки доступа к 3GPP сети и осуществление попыток вновь получить доступ к 3GPP сети, когда состояние терминала удовлетворяет первому заданному условию, где

первое заданное условие включает в себя, по меньшей мере, одно из следующего: изменяется SIM карта модуля идентификации абонента терминала, перезапускается терминал, продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность или терминал повторно выбирает сеть, отличную от 3GPP сети.

Со ссылкой на пятую возможную реализацию первого аспекта, в шестой возможной реализации первого аспекта сообщение запроса доступа дополнительно включает в себя APN информацию имени точки доступа, APN информация используется для индикации сети, отличной от 3GPP сети, которая запрашивается терминалом для использования, и основное сетевое устройство включает в себя ePDG; и

прекращение терминалом попытки доступа к 3GPP сети и осуществление попыток вновь получить доступ к 3GPP сети, когда состояние терминала удовлетворяет первому заданному условию, включает в себя:

если ePDG принадлежит к опорной наземной сети мобильной связи общего пользования HPLMN, прекращение терминалом попытки доступа к 3GPP сети и осуществление попыток вновь получить доступ к 3GPP сети, когда состояние терминала удовлетворяет хотя бы одному из следующих: a SIM-карта терминала изменяется, перезапуск терминала, продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность, или терминал пытается получить доступ к 3GPP сети, используя сеть, отличную от 3GPP сети, соответствующую APN информации; или

если ePDG принадлежит к посещаемой наземной сети мобильной связи общего пользования VPLMN, после повторного выбора сети, отличной от 3GPP сети, осуществление попыток терминалом получить доступ к 3GPP сети с использованием повторно выбранной сети, отличной от 3GPP сети.

Со ссылкой на пятую возможную реализацию первого аспекта, в седьмой возможной реализации первого аспекта основное сетевое устройство не включает в себя ePDG, и первое заданное условие включает в себя: продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность.

Со ссылкой, по меньшей мере, на один из первый аспект или первую возможную реализацию, вторую возможную реализацию, третью возможную реализацию, четвертую возможную реализацию, пятую возможную реализацию, шестую возможную реализацию или седьмую возможную реализацию первого аспекта в восьмой возможной реализации первого аспекта способ дополнительно включает в себя:

если аутентификация на основном сетевом устройстве терминалом завершилась с ошибкой, осуществление попыток терминалом снова получить доступ к 3GPP сети; и

если все заданные попытки завершились с ошибкой, осуществление попыток снова получить доступ к 3GPP сети после второй заданной продолжительности.

Согласно второму аспекту предоставляется способ обработки для терминального доступа к 3GPP сети, включающий в себя:

прием основным сетевым устройством сообщения запроса доступа, отправленного терминалом, где сообщение запроса доступа включает в себя, по меньшей мере, информацию идентификации терминала; и

отправку сообщения неавторизованного доступа в терминал, когда основное сетевое устройство определяет, в соответствии с информацией идентификации терминала, что терминал не имеет права доступа к 3GPP сети, где сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства, и информация аутентификации используется терминалом для выполнения аутентификации на основном сетевом устройстве.

Со ссылкой на второй аспект, в первой возможной реализации второго аспекта,

если основное сетевое устройство включает в себя ePDG развитый шлюз пакетных данных, информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG; или информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG и набор векторов аутентификации, где набор векторов аутентификации включает в себя первый параметр и MAC код аутентификации сообщения; или

если основное сетевое устройство не включает в себя ePDG, информация аутентификации включает в себя первый дайджест сообщения, где первый дайджест сообщения генерируется HSS согласно заданному алгоритму, коду сообщения ошибки, переданный в сообщении неавторизованного доступа, и информацию идентификации терминала; или информация аутентификации включает в себя набор векторов аутентификации.

Согласно третьему аспекту предоставляется терминал, включающий в себя:

отправитель, выполненный с возможностью отправлять сообщение запроса доступа в основное сетевое устройство в 3GPP сети проекта партнерства третьего поколения, где сообщение запроса доступа используется для запроса доступа к 3GPP сети, и сообщение запроса доступа включает в себя информацию идентификации терминала;

приемник, выполненный с возможностью принимать сообщение неавторизованного доступа, отправленного основным сетевым устройством, где сообщение неавторизованного доступа используется для индикации, что терминал не имеет право доступа к 3GPP сети; и

процессор, выполненный с возможностью: выполнять аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации; и реализовывать соответствующую политику доступа к сети после успешной аутентификации на основном сетевом устройстве, чтобы уменьшить количество сообщений запроса доступа, которые отправляются терминалом на основное сетевое устройство.

Со ссылкой на третий аспект, в первой возможной реализации третьего аспекта информация аутентификации включает в себя первый дайджест сообщения, и первый дайджест сообщения используется терминалом для выполнения аутентификации на опорном абонентском сервере HSS в основном сетевом устройстве; и

при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор конкретно выполнен с возможностью:

генерировать второй дайджест сообщения согласно заданному алгоритму, информации идентификации терминала и коду сообщения ошибки, передаваемому в сообщении неавторизованного доступа; и

если первый дайджест сообщения совпадает со вторым дайджестом сообщения, определять, что аутентификация на HSS успешно завершена; или если первый дайджест сообщения отличается от второго дайджеста сообщения, определять, что аутентификация на HSS завершается с ошибкой.

Со ссылкой на третий аспект во второй возможной реализации третьего аспекта информация аутентификации включает в себя набор векторов аутентификации, набор векторов аутентификации включает в себя первый параметр и MAC код аутентификации сообщения, и первый параметр используется для генерации ожидаемого кода аутентификации сообщения X-MAC; и

при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор конкретно выполнен с возможностью:

генерировать X-MAC, в соответствии с первым параметром; и

если X-MAC совпадает с MAC, определять, что аутентификация на HSS успешно завершена; или если X-MAC отличается от MAC, определять, что аутентификация на HSS завершается с ошибкой.

Со ссылкой на третий аспект, в третьей возможной реализации третьего аспекта информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG развитого шлюза пакетных данных; и

при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор конкретно выполнен с возможностью:

если обе, как информация сертификата, так и информация сигнатуры ePDG корректны, определять, что аутентификация на ePDG завершена успешно; или

если информация сертификата или информация сигнатуры ePDG некорректна, определять, что аутентификация на ePDG завершается с ошибкой.

Со ссылкой на третью возможную реализацию третьего аспекта, в четвертой возможной реализации третьего аспекта информация аутентификации дополнительно включает в себя набор векторов аутентификации, где набор векторов аутентификации включает в себя первый параметр и MAC, и первый параметр используется для генерации X-MAC; и

при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор дополнительно выполнен с возможностью:

генерировать X-MAC, в соответствии с первым параметром, когда аутентификация на ePDG завершается успешно; и

если X-MAC совпадает с MAC, определять, что аутентификация на HSS завершена успешно; или если X-MAC отличается от MAC, определять, что аутентификация на HSS завершается с ошибкой.

Со ссылкой, по меньшей мере, на один из третий аспект или первую возможную реализацию, вторую возможную реализацию, третью возможную реализацию или четвертую возможную реализацию третьего аспекта в пятой возможной реализации третьего аспекта при реализации соответствующей политики доступа к сети после успешной аутентификации на основном сетевом устройстве, процессор конкретно выполнен с возможностью:

прекращать попытку доступа к 3GPP сети и осуществлять попытки вновь получить доступ к 3GPP сети, когда состояние терминала удовлетворяет первому заданному условию, где

первое заданное условие включает в себя, по меньшей мере, одно из следующего: изменяется SIM-карта модуля идентификации абонента терминала, перезапускается терминал, продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность или терминал повторно выбирает сеть, отличную от 3GPP сети.

Со ссылкой на пятую возможную реализацию третьего аспекта, в шестой возможной реализации третьего аспекта сообщение запроса доступа дополнительно включает в себя APN информацию имени точки доступа, APN информация используется для индикации сети, отличной от 3GPP сети, которая запрашивается терминал для использования, и основное сетевое устройство включает в себя ePDG; и

при прекращении попытки доступа к 3GPP сети и осуществлении попытки вновь получить доступ к 3GPP сети, когда состояние терминала удовлетворяет первому заданному условию, процессор конкретно выполнен с возможностью:

если ePDG принадлежит к опорной наземной сети мобильной связи общего пользования HPLMN, прекращать попытку доступа к 3GPP сети и осуществлять попытку вновь получить доступ к 3GPP сети, когда состояние терминала удовлетворяет хотя бы одному из следующего: a SIM-карта терминала изменяется, перезапуск терминала, продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность, или терминал пытается получить доступ к 3GPP сети, используя сеть, отличную от 3GPP сети, соответствующую APN информации; или

если ePDG принадлежит к посещаемой наземной сети мобильной связи общего пользования VPLMN, после повторного выбора сети, отличной от 3GPP сети, осуществлять попытку получить доступ к 3GPP сети с использованием повторно выбранной сети, отличной от 3GPP сети.

Со ссылкой на пятую возможную реализацию третьего аспекта, в седьмой возможной реализации третьего аспекта основное сетевое устройство не включает в себя ePDG, и первое заданное условие включает в себя: продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность.

Со ссылкой, по меньшей мере, на одно из первый аспект или первую возможную реализацию, вторую возможную реализацию, третью возможную реализацию, четвертую возможную реализацию, пятую возможную реализацию, шестую возможную реализацию или седьмую возможную реализацию первого аспекта в восьмой возможной реализации первого аспекта процессор дополнительно выполнен с возможностью:

если аутентификация на основном сетевом устройстве терминалом завершилась с ошибкой, осуществлять попытки снова получить доступ к 3GPP сети; и

если все заданные попытки завершились с ошибкой, осуществлять попытку снова получить доступ к 3GPP сети после второй заданной продолжительности.

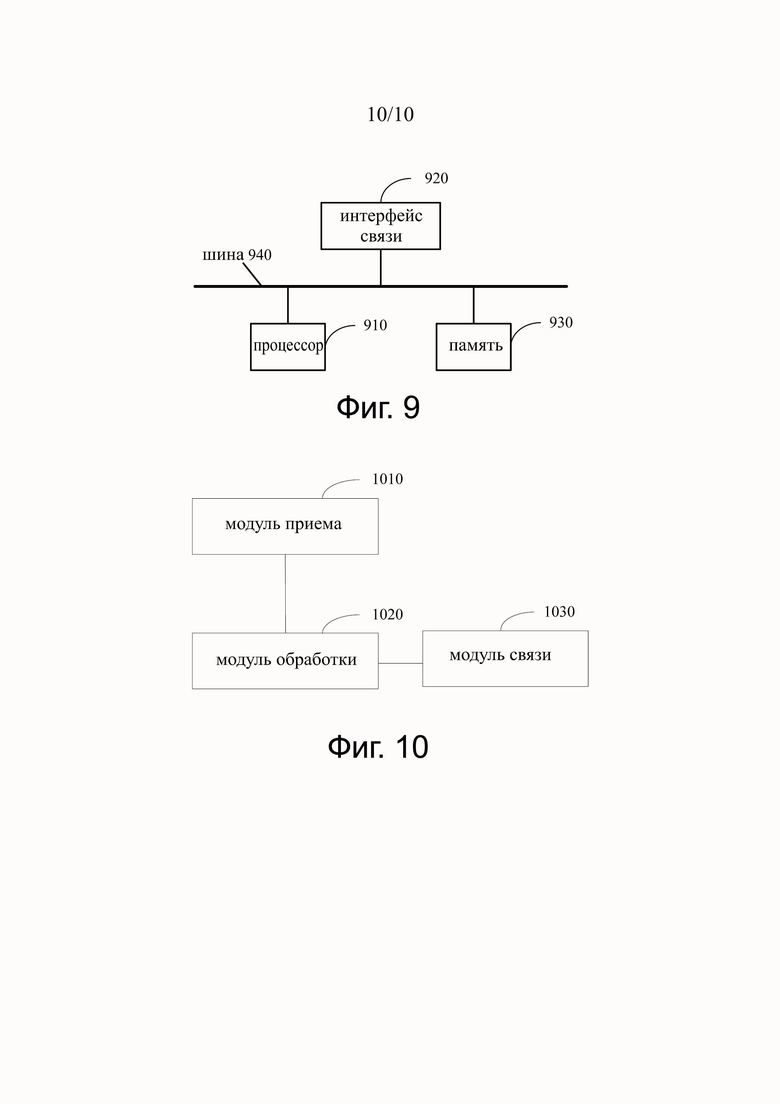

Согласно четвертому аспекту предоставляется основное сетевое устройство, включающее в себя:

приемник, выполненный с возможностью принимать сообщения запроса доступа, отправленного терминалом, где сообщение запроса доступа включает в себя, по меньшей мере, информацию идентификации терминала; и

процессор, выполненный с возможностью отправлять посредством интерфейса связи сообщения неавторизованного доступа в терминал при определении, в соответствии с информацией идентификации терминала, что терминал не имеет права доступа к 3GPP сети, где сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства, и информация аутентификации используется терминалом для выполнения аутентификации на основном сетевом устройстве.

Со ссылкой на четвертый аспект, в первой возможной реализации четвертого аспекта, если основное сетевое устройство включает в себя ePDG развитый шлюз пакетных данных, информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG; или информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG и набор векторов аутентификации, где набор векторов аутентификации включает в себя первый параметр и MAC код аутентификации сообщения; или

если основное сетевое устройство не включает в себя ePDG, информация аутентификации включает в себя первый дайджест сообщения, где первый дайджест сообщения генерируется HSS согласно заданному алгоритму, коду сообщения ошибки, переданного в сообщении неавторизованного доступа, и информации идентификации терминала; или информация аутентификации включает в себя набор векторов аутентификации.

Из вышеприведенных технических решений можно узнать, что, в соответствии со способом обработки для терминального доступа к 3GPP сети, представленным в вариантах осуществления настоящего изобретения, терминал отправляет сообщение запроса доступа на основное сетевое устройство в 3GPP сети, и основное сетевое устройство получает сообщение неавторизованного доступа после определения, что терминал не имеет права доступа к 3GPP сети. Сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства. Терминал выполняет аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации основного сетевого устройства, и реализует соответствующую политику доступа к сети после успешного завершения аутентификации на основном сетевом устройстве терминалом, то есть, после того, как терминал определяет, что источник сообщения неавторизованного доступа авторизован, чтобы уменьшить количество сообщений запроса доступа, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно может повысить эффективность доступа к 3GPP сети.

Краткое описание чертежей

Описанные в настоящей спецификации сопроводительные чертежи, составляющие часть настоящей заявки, предназначены для дополнительного раскрытия настоящего изобретения. Примеры вариантов осуществления и их описания в настоящем изобретении предназначены для объяснения настоящего изобретения и не представляют собой ненадлежащее ограничение настоящего изобретения. Ниже описываются прилагаемые чертежи.

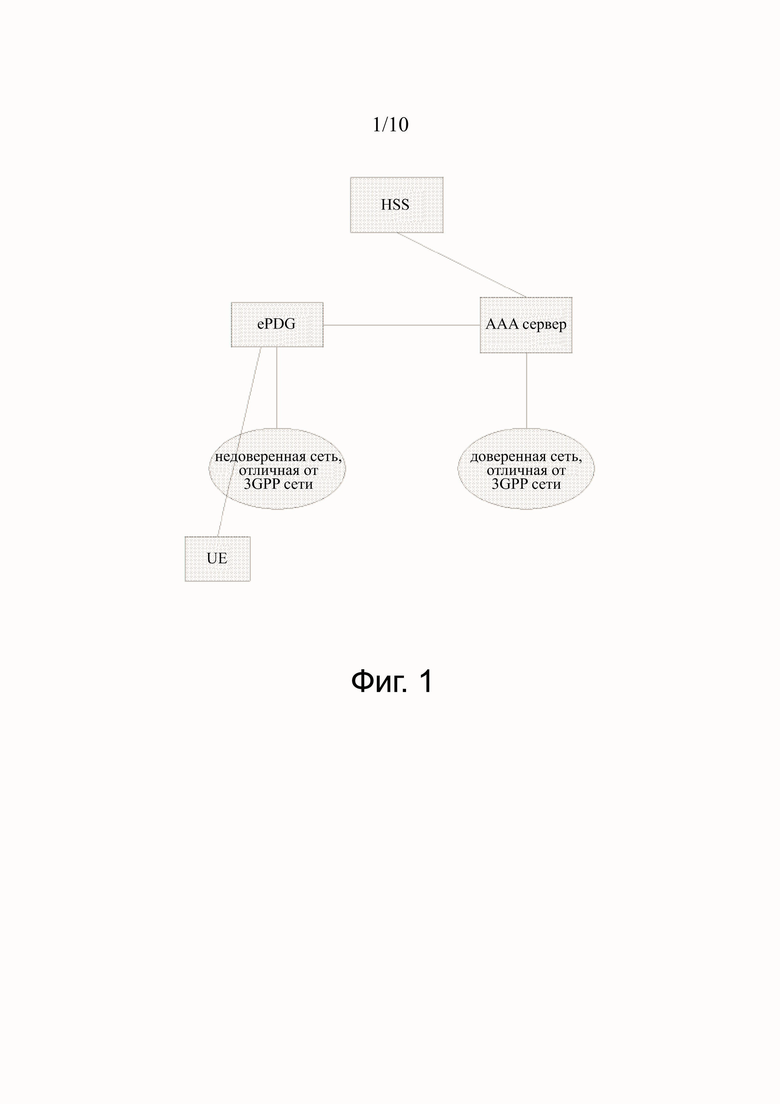

Фиг. 1 представляет собой схему основной сети 3GPP сети в предшествующем уровне техники;

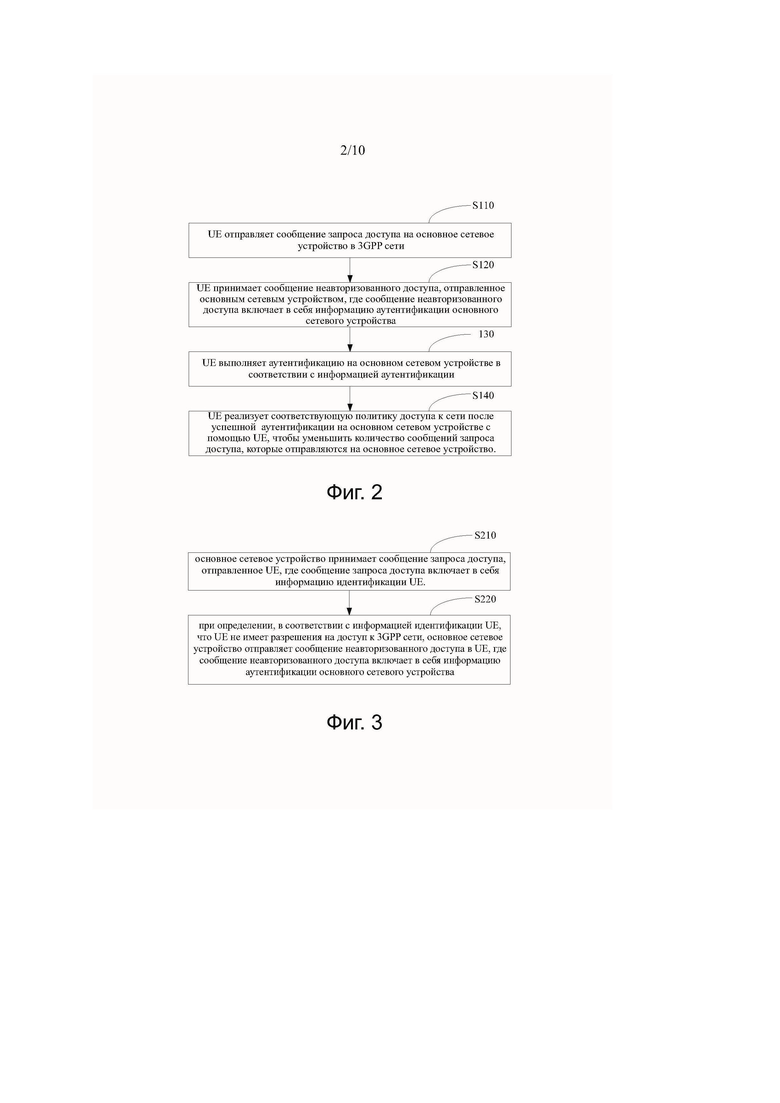

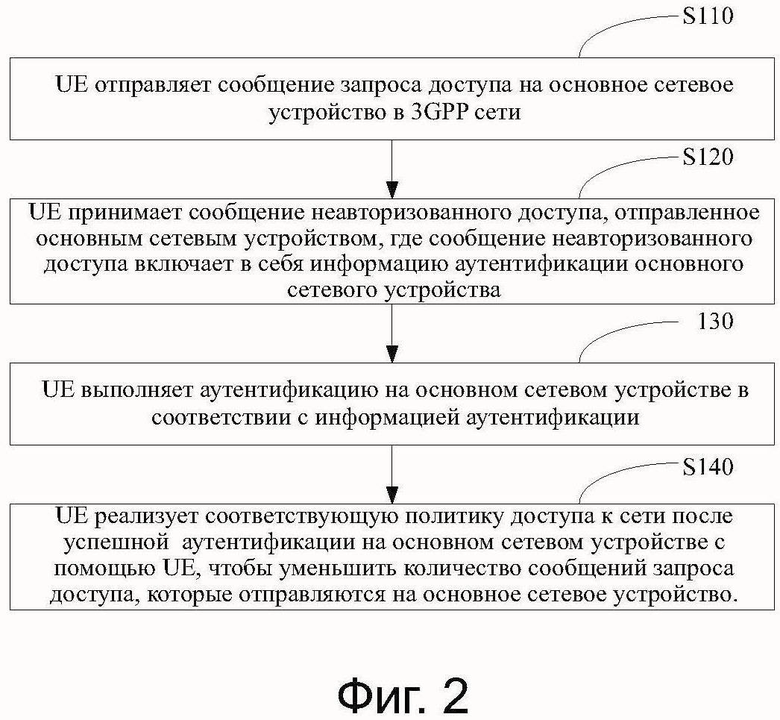

фиг. 2 является блок-схемой последовательности операций способа обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения;

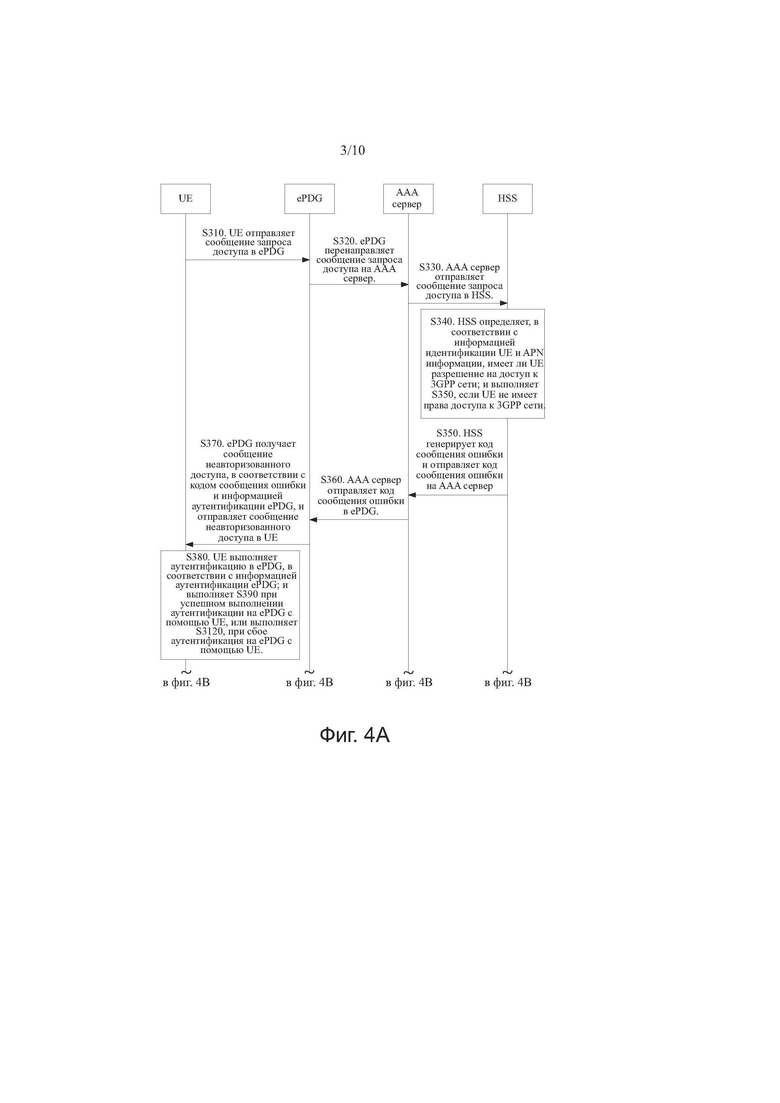

фиг. 3 является блок-схемой последовательности операций другого способа обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения;

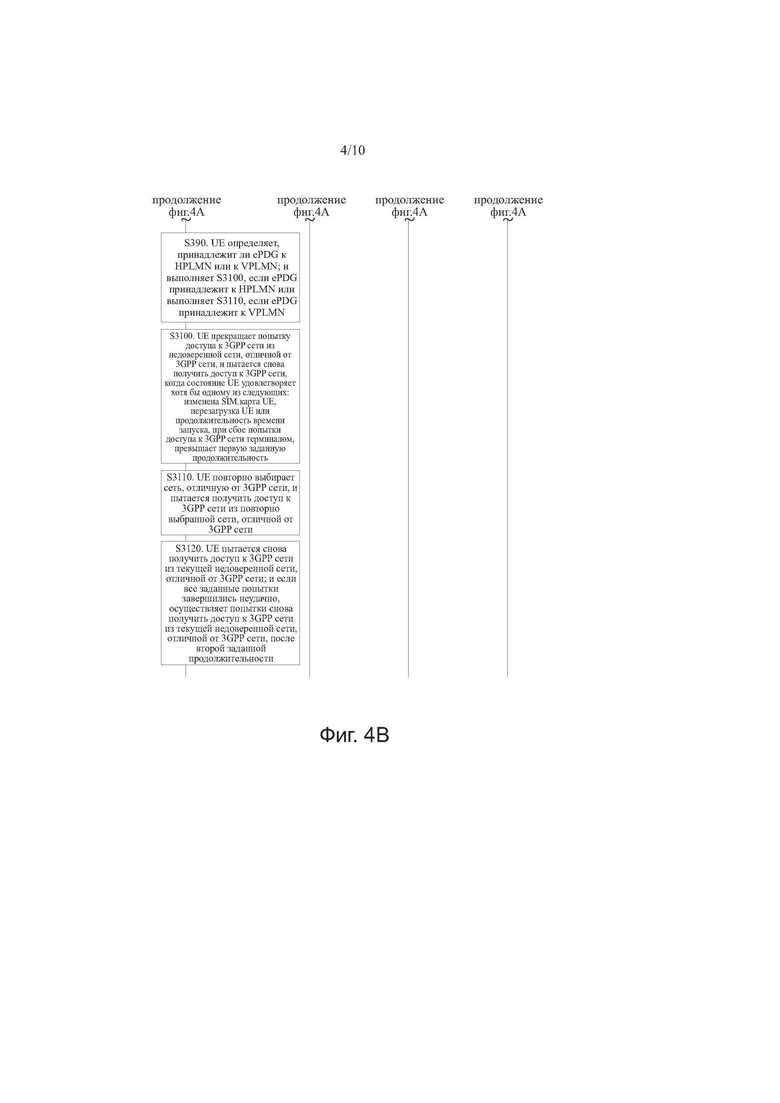

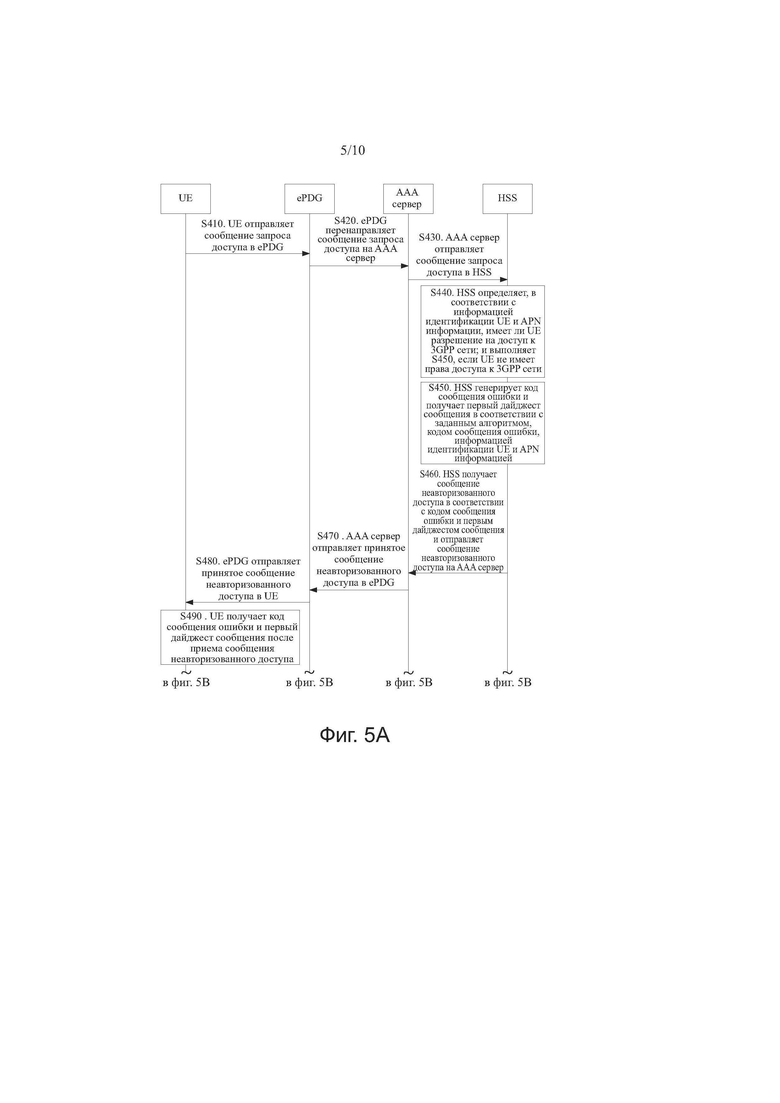

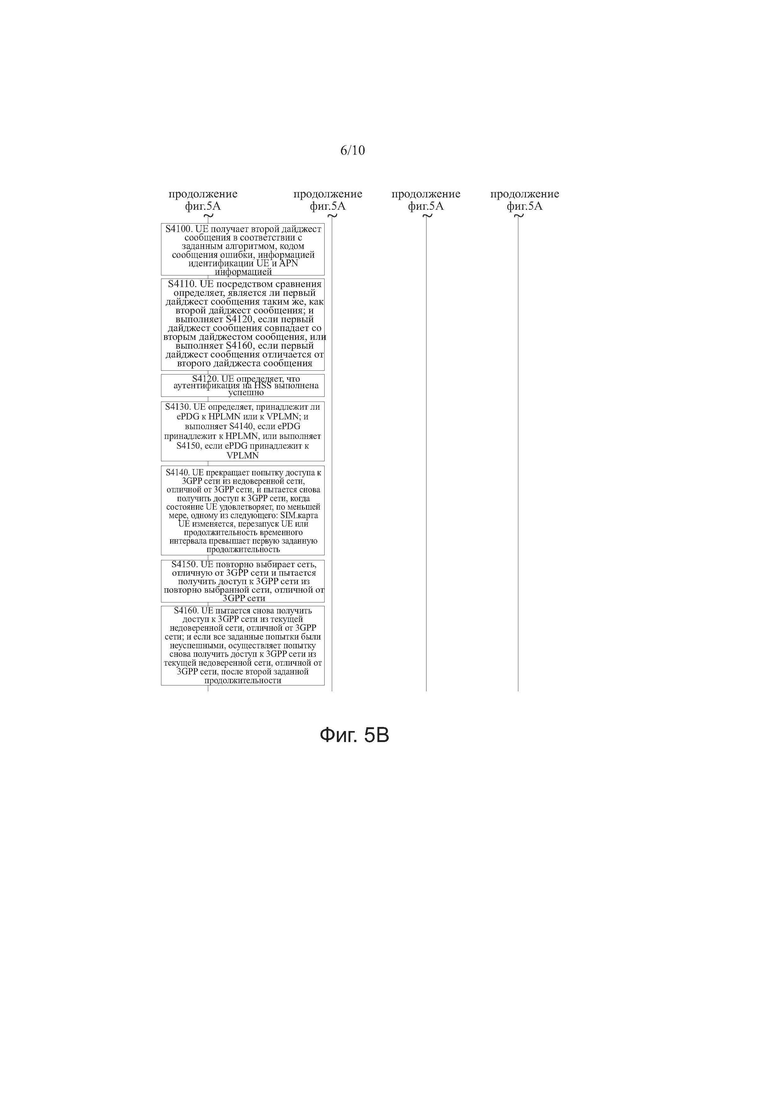

фиг. 4А и фиг. 4B являются блок-схемами последовательности операций другого способа обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения;

фиг. 5А и фиг. 5B являются блок-схемами последовательности операций другого способа обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения;

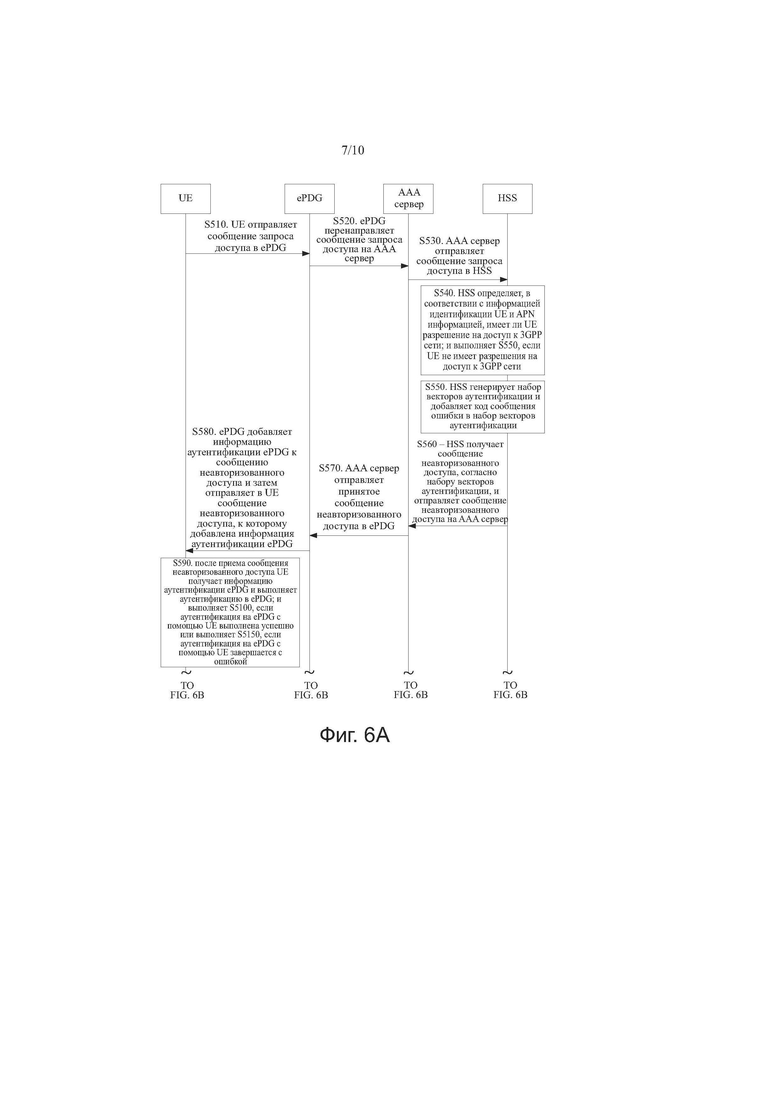

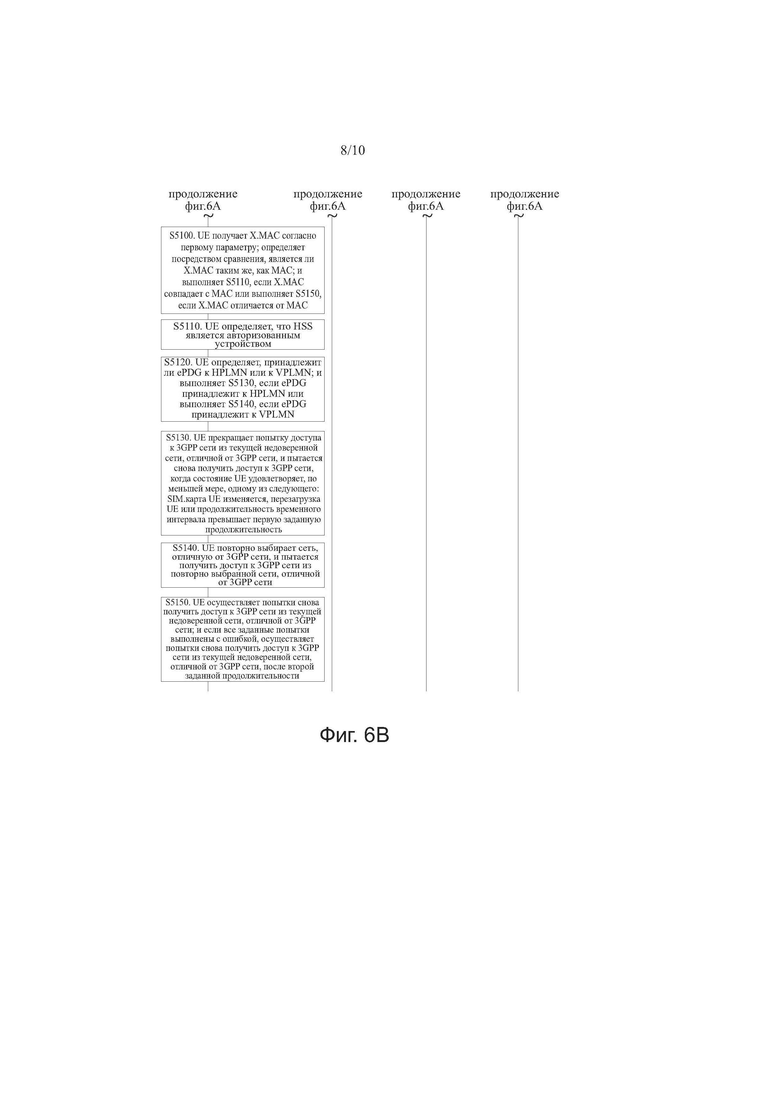

фиг. 6А и фиг. 6B являются блок-схемами последовательности операций другого способа обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения;

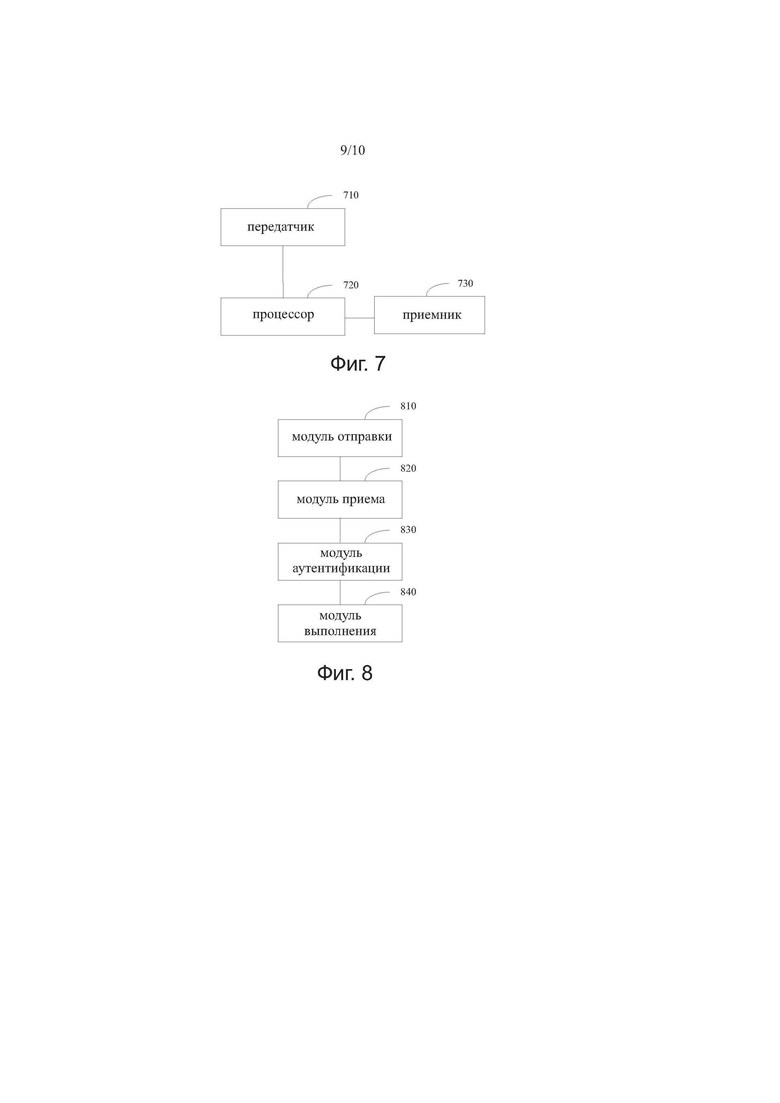

фиг. 7 является блок-схемой терминала, согласно варианту осуществления настоящего изобретения;

фиг. 8 является блок-схемой устройства обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения;

фиг. 9 является блок-схемой основного сетевого устройства, согласно варианту осуществления настоящего изобретения; и

фиг. 10 является блок-схемой другого устройства обработки для терминального доступа к 3GPP сети, согласно варианту осуществления настоящего изобретения.

Далее приведено кратное описание прилагаемых чертежей с целью более подробного раскрытия технических решений в вариантах осуществления настоящего изобретения или в предшествующем уровне техники, необходимые для описания вариантов осуществления или предшествующего уровня техники. Очевидно, что специалист в данной области техники может все еще получать другие чертежи из этих сопроводительных чертежей без творческих усилий.

Описание вариантов осуществления

Прежде чем будет изложено подробное описание конкретных вариантов осуществления настоящего изобретения, ниже приведено краткое описание основного сетевого устройства.

Фиг. 1 представляет собой схему основной сети. Основное сетевое устройство, в основном, включает в себя HSS (опорный абонентский сервер, опорный абонентский сервер), ePDG (развитый шлюз пакетных данных, развитый шлюз пакетных данных) и AAA сервер (аутентификация, авторизация и учет; аутентификация, авторизация и учет), HSS выполнен с возможностью определять, имеет ли UE доступ к 3GPP сети. В сценарии, в котором UE имеет доступ к 3GPP сети с использованием сети, отличной от 3GPP сети, поддерживаются доверенный доступ к сети, отличной от 3GPP сети и недоверенный доступ к сети, отличной от 3GPP сети со стороны основной сети. Например, развернутая оператором WLAN, является доверенной сетью, отличной от 3GPP сети, и WLAN в книжном магазине является недоверенной сетью, отличной от 3GPP сети. В сценарии недоверенного доступа к сети, отличной от 3GPP сети, UE необходимо получить доступ к основной сети с использованием ePDG; поэтому, в этом сценарии основное сетевое устройство включает в себя ePDG, AAA сервер и HSS. В сценарии с доверенным доступом к сети, отличной от 3GPP сети, UE может иметь доступ к основной сети без ePDG; поэтому, в этом сценарии основное сетевое устройство включает в себя AAA сервер и HSS. В сценарии, в котором UE имеет прямой доступ к 3GPP сети, UE может иметь прямой доступ к HSS; поэтому, в этом сценарии основное сетевое устройство включает в себя, по меньшей мере, HSS.

Следующее пояснение ясно и полностью описывает технические решения в вариантах осуществления настоящего изобретения со ссылкой на прилагаемые чертежи в вариантах осуществления настоящего изобретения. Очевидно, что описанные варианты осуществления являются всего лишь некоторыми, а не всеми вариантами осуществления настоящего изобретения. Все другие варианты осуществления, полученные специалистом в данной области техники на основании вариантов осуществления настоящего изобретения без творческих усилий, должны подпадать под объем защиты настоящего изобретения.

На фиг. 2 показана блок-схема последовательности операций способа обработки для доступа UE к 3GPP сети, согласно варианту осуществления настоящего изобретения. Как показано на фиг. 2, этот способ применяется к UE, например, к мобильному телефону. Способ может включать в себя следующие этапы.

S110. UE отправляет сообщение запроса доступа на основное сетевое устройство в 3GPP сети.

Сообщение запроса доступа включает в себя информацию идентификации UE. Информация идентификации UE используется для однозначной индикации UE и может быть, например, IMSI (международный идентификационный номер мобильного абонента, международный идентификатор мобильного абонента) UE.

Когда UE обращается к 3GPP сети с использованием сети, отличной от 3GPP сети, сообщение запроса доступа может дополнительно включать в себя APN информацию (имя точки доступа, имя точки доступа). APN информация используется для индикации сети, отличной от 3GPP сети, которая запрашивается UE для использования, например, идентификатор (идентификация, идентификатор) WLAN.

S120. UE принимает сообщение неавторизованного доступа, отправленное основным сетевым устройством, где сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства.

Сообщение неавторизованного доступа дополнительно включает в себя код сообщения ошибки. Код сообщения ошибки используется для индикации причины ошибки доступа UE к 3GPP сети, например, служба приостановлена из-за недостаточного баланса или отсутствует разрешение на доступ к сети. Основное сетевое устройство информирует UE, используя сообщение конкретной информации, что UE не имеет доступа к 3GPP сети.

Различные основные сетевые устройства соответствуют различной информации аутентификации. В варианте осуществления настоящего изобретения, когда основное сетевое устройство включает в себя ePDG, информация аутентификации может включать в себя информацию аутентификации ePDG, то есть, информацию сертификата и информацию сигнатуры ePDG; или,

информация аутентификации основного сетевого устройства может включать в себя информацию аутентификации ePDG и информацию аутентификации HSS. Информация аутентификации HSS включает в себя набор векторов аутентификации, который генерируется HSS, когда HSS определяет, что UE не авторизовано для доступа к 3GPP сети. Набор векторов аутентификации включает в себя код сообщения ошибки, первый параметр и MAC (код аутентификации сообщения, код аутентификации сообщения). В другом варианте осуществления настоящего изобретения, если основное сетевое устройство не включает в себя ePDG, информация аутентификации включает в себя первый дайджест сообщения. Первый дайджест сообщения генерируется HSS в соответствии с заданным алгоритмом, кодом сообщения ошибки и информацией идентификации UE. Альтернативно, информация аутентификации включает в себя набор векторов аутентификации.

S130. UE выполняет аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации.

UE принимает сообщение неавторизованного доступа от основного сетевого устройства, выполняет аутентификацию на основном сетевом устройстве, используя информацию аутентификации основного сетевого устройства, включенного в состав сообщения неавторизованного доступа, и определяет, авторизовано ли основное сетевое устройство, то есть, авторизован ли источник сообщения неавторизованного доступа.

S140. UE реализует соответствующую политику доступа к сети после успешной аутентификации на основном сетевом устройстве с помощью UE, чтобы уменьшить количество сообщений запроса доступа, которые отправляются на основное сетевое устройство.

Если аутентификация на основном сетевом устройстве UE выполнена успешно, то есть, UE определяет, что источник сообщения неавторизованного доступа авторизован, UE пытается получить доступ к 3GPP сети в соответствии с соответствующей политикой доступа к сети, чтобы уменьшить количество запросов доступа к сети. Это уменьшает количество сообщений запроса доступа, которые должны обрабатываться основным сетевым устройством, и уменьшает нагрузку на основное сетевое устройство.

Согласно способу обработки для терминального доступа к 3GPP сети, предоставленного в этом варианте осуществления, UE отправляет сообщение запроса доступа в основное сетевое устройство в 3GPP сети, и основное сетевое устройство отправляет сообщение неавторизованного доступа в UE после определения того, UE не имеет права доступа к 3GPP сети. Сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства. UE выполняет аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации основного сетевого устройства и реализует соответствующую политику доступа к сети после успешного завершения аутентификации на основном сетевом устройстве посредством UE, то есть, после того, как UE определит, что источник сообщения несанкционированного доступа авторизован, чтобы уменьшить количество сообщений запроса доступа, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно может повысить эффективность доступа к 3GPP сети.

На фиг. 3 показана блок-схема последовательности операций другого способа обработки для доступа UE к 3GPP сети согласно варианту осуществления настоящего изобретения. Способ применяется к основному сетевому устройству. Как показано на фиг. 3, способ может включать в себя следующие этапы.

S210. Основное сетевое устройство принимает сообщение запроса доступа, отправленное UE, где сообщение запроса доступа включает в себя информацию идентификации UE.

В сценарии, в котором UE обращается к 3GPP сети с использованием сети, отличной от 3GPP сети, сообщение запроса доступа, отправленное UE, дополнительно включает в себя APN информацию. HSS получает, в соответствии с информацией идентификации UE, информацию разрешения UE, например, приостановлена ли служба из-за недостаточного баланса; определяет, авторизовано ли UE для доступа к 3GPP сети; и определяет, имеет ли UE разрешение использовать сеть, отличную от 3GPP сети, соответствующую APN информации. Если UE имеет разрешение на использование сети, отличной от 3GPP сети, соответствующей APN информации, и UE имеет право на доступ к 3GPP сети, определяют, что UE может использовать сеть, отличную от 3GPP сети, соответствующую APN информации. Если одно из двух условий не выполняется, определяют, что UE не авторизовано для доступа к 3GPP сети.

S220. При определении, в соответствии с информацией идентификации UE, что UE не имеет разрешения на доступ к 3GPP сети, основное сетевое устройство отправляет сообщение неавторизованного доступа в UE, где сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства.

Различные основные сетевые устройства соответствуют различной информации аутентификации. Это было описано выше, и подробности здесь не описаны.

В сценарии, в котором доступ к 3GPP сети осуществляется с использованием недоверенной сети, отличной от 3GPP сети, если HSS определяет, что UE не имеет права доступа к 3GPP сети, HSS отправляет сообщение неавторизованного доступа на AAA сервер, AAA сервер отправляет сообщение неавторизованного доступа в ePDG, и ePDG добавляет информацию аутентификации ePDG к сообщению неавторизованного доступа и затем отправляет в UE сообщение неавторизованного доступа, к которому добавлена информация аутентификации ePDG.

В сценарии, в котором осуществляется доступ к 3GPP сети с использованием доверенной сети, отличной от 3GPP сети, или в сценарии с прямым доступом к 3GPP сети, при определении, что UE не имеет разрешения на доступ к 3GPP сети, HSS генерирует сообщение неавторизованного доступа и может добавлять информацию аутентификации HSS к сообщению неавторизованного доступа и затем отправлять в UE сообщение неавторизованного доступа, к которому добавлена информация аутентификации HSS. UE выполняет аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации основного сетевого устройства и реализует соответствующую политику доступа к сети после успешного завершения аутентификации на основном сетевом устройстве посредством UE, чтобы уменьшить количество сообщений запроса доступа, которые отправляются к основному сетевому устройству. Это уменьшает нагрузку на основное сетевое устройство.

Согласно предоставленному способу обработки для доступа UE к 3GPP сети в этом варианте осуществления, основное сетевое устройство определяет, в соответствии с информацией идентификации UE, имеет ли UE разрешение на доступ к 3GPP сети; и при определении, что UE не имеет такого разрешения, генерирует сообщение неавторизованного доступа. Сообщение неавторизованного доступа содержит информацию аутентификации основного сетевого устройства. UE выполняет аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации основного сетевого устройства и реализует соответствующую политику доступа к сети после успешной аутентификации на основном сетевом устройстве посредством UE, то есть, после того, как UE определит, что источник сообщения неавторизованного доступа авторизован, чтобы уменьшить количество сообщений запроса доступа, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно повышает эффективность доступа к 3GPP сети.

На фиг. 4А и фиг. 4B показана блок-схема алгоритма другого способа обработки для терминального доступа к 3GPP сети согласно варианту осуществления настоящего изобретения. Этот способ применяется к сценарию, в котором UE обращается к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети, например, UE обращается к 3GPP сети с использованием недоверенной WLAN. Как показано на фиг. 4А и фиг. 4B, способ может включать в себя следующие этапы.

S310. UE отправляет сообщение запроса доступа в ePDG.

В этом варианте осуществления сообщение запроса доступа включает в себя информацию идентификации UE и APN информацию. APN информация используется для указания недоверенной сети, отличной от 3GPP сети, которая запрашивается UE для использования.

В конкретной реализации перед тем, как UE отправит сообщение запроса доступа в ePDG, UE и ePDG обмениваются сигнализацией IKEv2_SA_INIT для согласования алгоритма шифрования и случайным числом шифрования, и обмениваются D-H данными, используемые для генерации ключа.

Затем UE отправляет сообщение запроса доступа в ePDG, где сообщение запроса доступа используется для запроса доступа к 3GPP сети.

S320. EPDG перенаправляет сообщение запроса доступа на AAA сервер.

S330. AAA сервер отправляет сообщение запроса доступа в HSS.

S340. HSS определяет, в соответствии с информацией идентификации UE и APN информации, имеет ли UE разрешение на доступ к 3GPP сети; и выполняет S350, если UE не имеет права доступа к 3GPP сети.

HSS получает, в соответствии с информацией идентификации UE, информацию о разрешении UE, например, приостановлена ли услуга из-за недостаточного баланса; определяет, имеет ли UE право на доступ к 3GPP сети; и определяет, имеет ли UE разрешение использовать сеть, отличную от 3GPP сети, соответствующую APN информации. Если UE имеет разрешение на использование сети, отличной от 3GPP сети, соответствующей APN информации, и UE имеет право на доступ к 3GPP сети, определяют, что UE может использовать сеть, отличную от 3GPP сети, соответствующую APN информации. Если одно из двух условий не выполняется, определяют, что UE не авторизовано для доступа к 3GPP сети.

S350. HSS генерирует код сообщения ошибки и отправляет код сообщения ошибки на AAA сервер.

При определении, что UE не авторизовано для доступа к 3GPP сети, HSS генерирует соответствующий код сообщения ошибки и отправляет код сообщения ошибки в UE с использованием AAA сервера и ePDG.

S360. AAA сервер отправляет код сообщения ошибки в ePDG.

S370. еPDG получает сообщение неавторизованного доступа, в соответствии с кодом сообщения ошибки и информацией аутентификации ePDG и отправляет сообщение неавторизованного доступа в UE.

После приема кода сообщения ошибки ePDG добавляет информацию аутентификации ePDG к коду сообщения ошибки и затем отправляет в UE код сообщения ошибки, к которому добавлена информация аутентификации ePDG. Информация аутентификации ePDG включает сертификат (сертификат) и информацию сигнатуры. Информация сигнатуры представляется собой AUTH информацию (аутентификация, аутентификация).

S380. UE выполняет аутентификацию в ePDG, в соответствии с информацией аутентификации ePDG; и выполняет S390 при успешном выполнении аутентификации на ePDG с помощью UE или выполняет S3120, при сбое аутентификация на ePDG с помощью UE.

UE проверяет подлинность сертификата и AUTH информацию ePDG. В конкретной реализации UE получает идентификатор ePDG, получает сертификат ePDG из центра сертификации, в соответствии с идентификатором ePDG, и определяет посредством сравнения, является ли полученный сертификат ePDG таким же, как принятый сертификат ePDG. AUTH информация используется для описания способа аутентификации и контента аутентификации.

Если оба сертификат и AUTH информация для ePDG корректны, то определяют, что аутентификация на ePDG завершается успешно, то есть определяется, что ePDG является авторизованным устройством. Если, либо сертификат, либо AUTH информация для ePDG некорректен, то определяют, что аутентификация на ePDG выполнена с ошибкой, и ePDG считается неавторизованным устройством, то есть, источник сообщения неавторизованного доступа является неавторизованным.

S390. UE определяет, принадлежит ли ePDG к HPLMN (опорная наземная сеть мобильной связи общего пользования, опорная наземная сеть мобильной связи общего пользования) или к VPLMN (посещаемая наземная сеть мобильной связи общего пользования, посещаемая наземная сеть мобильной связи общего пользователя); и выполняет S3100, если ePDG принадлежит к HPLMN или выполняет S3110, если ePDG принадлежит к VPLMN.

UE может определить, согласно информации в FQDN (полностью уточненное имя домена, полностью уточненное имя домена) сообщении ePDG, независимо от того, развернуто ли ePDG с использованием HPLMN или с использованием VPLMN.

S3100. UE прекращает попытку доступа к 3GPP сети из недоверенной сети, отличной от 3GPP сети, и пытается снова получить доступ к 3GPP сети, когда состояние UE удовлетворяет хотя бы одному из следующего: изменена SIM (модуль идентификации абонента, модуль идентификации абонента) карта UE, перезагрузка UE или продолжительность временного интервала запуска, при сбое попытки доступа к 3GPP сети терминалом, превышает первую заданную продолжительность.

Отсчет временного интервала начинается при сбое попытки доступа UE к 3GPP сети, и UE пытается снова получить доступ к 3GPP сети после того, как продолжительность временного интервала достигает первой заданной продолжительности.

Когда состояние UE удовлетворяет, по меньшей мере, одному из вышеперечисленных статусов, UE пытается получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети.

Текущая недоверенная сеть, отличная от 3GPP сети, является недоверенной сетью, отличной от 3GPP сети, которая запрашивается UE для использования, то есть, недоверенной сетью, отличной от 3GPP сети, соответствующей APN информации.

S3110. UE повторно выбирает сеть, отличную от 3GPP сети, и пытается получить доступ к 3GPP сети из повторно выбранной сети, отличной от 3GPP сети.

Если определяют, что ePDG принадлежит VPLMN, то UE повторно выбирает сеть, отличную от 3GPP сети (включающую в себя доверенную сеть, отличную от 3GPP сети, и недоверенную сеть, отличную от 3GPP сети) и пытается получить доступ к 3GPP сети с использованием повторно выбранной сети, отличной от 3GPP сети.

S3120. UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети; и если все заданные попытки завершились с ошибкой, осуществляет попытки снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети, после второй заданной продолжительности.

Если аутентификация на ePDG посредством UE выполняется с ошибкой, то есть, UE определяет, что ePDG является неавторизованным устройством, UE пытается получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети; и запускает первый таймер после того, как все заданные попытки были выполнены с ошибкой. Прежде чем продолжительность временного интервала первого таймера достигнет второй заданной продолжительности, UE не пытается получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети. После того, как продолжительность временного интервала первого таймера превышает вторую заданную продолжительность, UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети, и перезапускает первый таймер после того, как все заданные попытки были выполнены с ошибкой.

Текущей недоверенной сетью, отличной от 3GPP сети, является сеть, отличная от 3GPP сети, которая в настоящее время используется UE для попытки доступа к 3GPP сети. Числовые значения, как заданного количества раз, так и второй заданной продолжительности могут быть гибко установлены оператором домашней сети, в соответствии с фактическими требованиями.

Способ обработки для терминального доступа к 3GPP сети, представленный в этом варианте осуществления, применяется к сценарию, в котором осуществляется доступ к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети. При определении, что UE не имеет разрешения на доступ к 3GPP сети, HSS генерирует код сообщения ошибки и отправляет код сообщения ошибки в ePDG. еPDG получает сообщение неавторизованного доступа, в соответствии с кодом сообщения ошибки и информации аутентификации ePDG, и отправляет сообщение неавторизованного доступа в UE. UE определяет, согласно информации аутентификации ePDG, является ли ePDG авторизованным устройством; и если определяют, что ePDG является авторизованным устройством, UE не пытается снова получить доступ к 3GPP сети до тех пор, пока состояние UE не удовлетворит соответствующему условию, чтобы уменьшить количество сообщений запроса доступа, которые отправляют на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно повышает эффективность доступа к 3GPP сети терминалом.

На фиг. 5А и фиг. 5B показана блок-схема алгоритма другого способа обработки для терминального доступа к 3GPP сети согласно варианту осуществления настоящего изобретения. Этот способ может применяться к сценарию, в котором UE обращается к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети. Как показано на фиг. 5А и фиг. 5B, способ может включать в себя следующие этапы.

S410. UE отправляет сообщение запроса доступа в ePDG.

В этом варианте осуществления сообщение запроса доступа включает в себя, по меньшей мере, информацию идентификации UE и APN информацию. APN информация используется для индикации недоверенной сети, отличной от 3GPP сети, которая запрашивается UE для использования.

S420. еPDG перенаправляет сообщение запроса доступа на AAA сервер.

S430. AAA сервер отправляет сообщение запроса доступа в HSS.

S440. HSS определяет, в соответствии с информацией идентификации UE и APN информации, имеет ли UE разрешение на доступ к 3GPP сети; и выполняет S450, если UE не имеет права доступа к 3GPP сети.

S450. HSS генерирует код сообщения ошибки и получает первый дайджест сообщения в соответствии с заданным алгоритмом, кодом сообщения ошибки, информацией идентификации UE и APN информацией.

В варианте осуществления настоящего изобретения HSS может вводить информацию идентификации UE, APN информацию и код сообщения ошибки в предварительно заданный алгоритм для получения первого дайджеста сообщения. Заданный алгоритм может быть алгоритмом защиты информации от изменения, например, Hash-256 алгоритмом.

В другом варианте осуществления настоящего изобретения HSS получает первый дайджест сообщения в соответствии с заданным алгоритмом, информацию идентификации UE, APN информацию, код сообщения ошибки и другую информацию.

S460. HSS получает сообщение неавторизованного доступа в соответствии с кодом сообщения ошибки и первым дайджестом сообщения и отправляет сообщение неавторизованного доступа на AAA сервер.

HSS использует сгенерированный код сообщения ошибки и первый дайджест сообщения как сообщение неавторизованного доступа и отправляет сообщение неавторизованного доступа в UE.

S470. AAA сервер отправляет принятое сообщение неавторизованного доступа в ePDG.

S480. еPDG отправляет принятое сообщение неавторизованного доступа в UE.

S490. UE получает код сообщения ошибки и первый дайджест сообщения после приема сообщения неавторизованного доступа.

S4100. UE получает второй дайджест сообщения в соответствии с заданным алгоритмом, кодом сообщения ошибки, информацией идентификации UE и APN информацией.

UE генерирует второй дайджест сообщений, используя способ, в котором HSS генерирует первый дайджест сообщения.

S4110. UE посредством сравнения определяет, является ли первый дайджест сообщения таким же, как второй дайджест сообщения; и выполняет S4120, если первый дайджест сообщения совпадает со вторым дайджестом сообщений, или выполняет S4160, если первый дайджест сообщения отличается от второго дайджеста сообщения.

S4120. UE определяет, что аутентификация на HSS выполнена успешно, то есть, UE определяет, что HSS является авторизованным устройством.

S4130. UE определяет, принадлежит ли ePDG к HPLMN или к VPLMN; и выполняет S4140, если ePDG принадлежит к HPLMN, или выполняет S4150, если ePDG принадлежит к VPLMN.

После определения, что HSS является авторизованным устройством, UE необходимо определить сеть, к которой принадлежит ePDG. Это было описано выше, и подробности здесь не описаны.

S4140. UE прекращает попытку доступа к 3GPP сети из недоверенной сети, отличной от 3GPP сети, и пытается снова получить доступ к 3GPP сети, когда состояние UE удовлетворяет, по меньшей мере, одному из следующего: SIM-карта UE изменяется, перезапуск UE или длительность временного интервала превышает первую заданную продолжительность.

Временной интервал начинается, когда попытка доступа к 3GPP сети с помощью UE выполнена с ошибкой, и UE пытается снова получить доступ к 3GPP сети после того, как продолжительность временного интервала достигает первой заданной продолжительности.

S4150. UE повторно выбирает сеть, отличную от 3GPP сети и пытается получить доступ к 3GPP сети из повторно выбранной сети, отличной от 3GPP сети.

Если определяют, что ePDG принадлежит к VPLMN, UE повторно выбирает сеть, отличную от 3GPP сети (включающую в себя доверенную сеть, отличную от 3GPP сети и недоверенную сеть, отличную от 3GPP сети) и пытается получить доступ к 3GPP сети с использованием повторно выбранной сети, отличной от 3GPP сети.

S4130-S4150 являются такими же, как S390-S3110 в варианте осуществления, показанном на фиг. 4А и фиг. 4B, и не рассматриваются здесь повторно.

S4160. UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети; и если все заданные попытки были неуспешными, осуществляет попытку снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети после второй заданной продолжительности.

Текущая недоверенная сеть, отличная от 3GPP сети является недоверенной сетью, отличной от 3GPP сети, которая запрашивается UE для использования, то есть, недоверенной сетью, отличной от 3GPP сети, соответствующей APN информации.

Если аутентификация на HSS посредством UE выполняется с ошибкой, то есть, UE определяет, что HSS является неавторизованным устройством, UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети; и запускает первый таймер после того, как все заданные попытки выполнены с ошибкой. Прежде чем временной интервал первого таймера достигнет второй заданной продолжительности, UE не пытается получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети. После того, как продолжительность временного интервала первого таймера превышает вторую заданную продолжительность, UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети, и перезапускает первый таймер после того, как все заданные попытки выполнены с ошибкой.

Числовые значения, как заданного количества раз, так и второй заданной продолжительности могут быть гибко установлены оператором домашней сети в соответствии с фактическими требованиями.

Согласно способу обработки для терминального доступа к 3GPP сети, предоставленной в этом варианте осуществления, после определения, что UE не имеет разрешения на доступ к 3GPP сети, HSS получает первый дайджест сообщения в соответствии с заданным алгоритмом, кодом сообщения ошибки, информации идентификации UE и APN информации, использует первый дайджест сообщения и код сообщения ошибки в качестве сообщения неавторизованного доступа и отправляет сообщение неавторизованного доступа в UE. После приема сообщения неавторизованного доступа UE генерирует второй дайджест сообщений с использованием способа, который является тем же самым, что и для генерации первого дайджеста сообщения; UE выполняет аутентификацию в HSS путем сравнения первого дайджеста сообщения со вторым дайджестом сообщения; и реализовывает соответствующую политику доступа к сети в соответствии с сообщением неавторизованного доступа, если аутентификация в HSS выполнена успешно, для уменьшения количества запросов доступа к сети, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно повышает эффективность доступа к 3GPP сети терминалом.

Дополнительно, в способе обработки для терминального доступа к 3GPP сети, представленном в этом варианте осуществления, показанном на фиг. 5А и фиг. 5B, HSS непосредственно добавляет к сообщению неавторизованного доступа первый дайджест сообщения, используемый UE для проверки того, является ли HSS авторизованным устройством, так что UE не нужно выполнять аутентификацию на ePDG. Следовательно, способ выполнения аутентификации в HSS с помощью дайджеста сообщения может применяться к сценарию, в котором ePDG не требуется. Например, доступ к 3GPP сети осуществляется с использованием доверенной сети, отличной от 3GPP сети, или прямым доступом к 3GPP сети. В сценарии, в котором требуется ePDG, этапы выполнения аутентификации в HSS посредством UE с помощью дайджеста сообщения являются такими же, как соответствующие этапы на фиг. 5А и фиг. 5В. Подробности здесь не описаны.

Если аутентификация на HSS завершается успешно, до того, как временной интервал достигнет первой заданной продолжительности, UE не пытается получить доступ к 3GPP сети. После того, как продолжительность временного интервала превышает первую заданную продолжительность, UE пытается получить доступ к 3GPP сети. Временной интервал начинается, когда попытка доступа к 3GPP сети с помощью UE выполнена с ошибкой, и UE пытается снова получить доступ к 3GPP сети после того, как продолжительность временного интервала достигает первой заданной продолжительности. Если аутентификация на HSS выполнена с ошибкой, UE пытается получить доступ к 3GPP сети. Временной интервал начинается, когда все заданные попытки выполнены с ошибкой. После того, как временной интервал достигнет второй заданной продолжительности, UE снова пытается получить доступ к 3GPP сети.

На фиг. 6А и фиг. 6B показана блок-схема алгоритма другого способа обработки для терминального доступа к 3GPP сети согласно варианту осуществления настоящего изобретения. Этот способ может применяться к сценарию, в котором осуществляется доступ к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети. Как показано на фиг. 6А и фиг. 6B, способ может включать в себя следующие этапы.

S510. UE отправляет сообщение запроса доступа в ePDG.

Сообщение запроса доступа включает в себя, по меньшей мере, информацию идентификации UE и APN информацию. В этом варианте осуществления APN информация используется для индикации недоверенной сети, отличной от 3GPP сети, которая запрашивается UE для использования.

S520. еPDG перенаправляет сообщение запроса доступа на AAA сервер.

S530. AAA сервер отправляет сообщение запроса доступа в HSS.

S540. HSS определяет, в соответствии с информацией идентификации UE и APN информацией, имеет ли UE разрешение на доступ к 3GPP сети; и выполняет S550, если UE не имеет разрешения на доступ к 3GPP сети.

S550. HSS генерирует набор векторов аутентификации и добавляет код сообщения ошибки в набор векторов аутентификации.

В этом варианте осуществления настоящего изобретения набор векторов аутентификации включает в себя AMF (поле управления аутентификацией, поле управления аутентификацией), первый параметр и MAC. Код сообщения ошибки может быть скопирован в AMF, и AMF используется в качестве несущей для отправки кода сообщения ошибки. Первый параметр используется для генерации X-MAC (ожидаемого кода аутентификации сообщения, ожидаемого кода аутентификации сообщения).

AMF является частью набора векторов аутентификации и имеет в общей сложности 16 бит. 0-й бит является разделительным битом и, в основном, используется для различия, используется ли параметр аутентификации HSS для сети UMTS (универсальная система мобильной связи, универсальная система мобильной связи) или LTE сети (долгосрочное развитие, долгосрочное развитие). 0-й бит имеет значение «0», если используется сеть UMTS, или 0-й бит равен «1», если используется LTE сеть. Другой бит AMF может использоваться для хранения кода сообщения ошибки.

Первый параметр может включать в себя ключ и случайное число; в этом случае UE генерирует X-MAC, в соответствии со случайным числом и ключом. В качестве альтернативы первый параметр включает в себя, по меньшей мере, случайное число, и ключ может быть сгенерирован UE; в этом случае, UE генерирует X-MAC в соответствии с ключом и случайным числом.

S560. HSS отправляет сообщение неавторизованного доступа на AAA сервер, где сообщение неавторизованного доступа содержит набор векторов аутентификации.

После отправки сообщения неавторизованного доступа на AAA сервер HSS удаляет набор векторов аутентификации, чтобы сохранить место хранения HSS.

S570. AAA сервер отправляет принятое сообщение неавторизованного доступа в ePDG.

S580. еPDG добавляет информацию аутентификации ePDG к сообщению неавторизованного доступа и затем отправляет в UE сообщение неавторизованного доступа, к которому добавлена информация аутентификации ePDG.

Информация аутентификации ePDG включает в себя сертификат и AUTH информацию для ePDG.

S590. После приема сообщения неавторизованного доступа UE получает информацию аутентификации ePDG и выполняет аутентификацию в ePDG; и выполняет S5100, если аутентификация на ePDG с помощью UE выполнена успешно или выполняет S5150, если аутентификация на ePDG с помощью UE завершается с ошибкой.

Для процесса, в котором UE выполняет аутентификацию на ePDG, см. соответствующее содержание варианта осуществления на фиг. 4А и фиг. 4В. Подробности здесь не описаны.

После приема сообщения неавторизованного доступа UE сначала выполняет аутентификацию на ePDG. После успешной аутентификации на ePDG аутентификация выполняется на HSS; в противном случае, после аутентификации на ePDG аутентификация не должна выполняться на HSS.

S5100. UE получает X-MAC согласно первому параметру; определяет посредством сравнения, является ли X-MAC таким же, как MAC; и выполняет S5110, если X-MAC совпадает с MAC или выполняет S5150, если X-MAC отличается от MAC.

S5110. UE определяет, что HSS является авторизованным устройством. То есть, UE определяет, что сообщение неавторизованного доступа поступает от авторизованного устройства.

S5120. UE определяет, принадлежит ли ePDG к HPLMN или к VPLMN; и выполняет S5130, если ePDG принадлежит к HPLMN или выполняет S5140, если ePDG принадлежит к VPLMN.

После успешной аутентификации на HSS с помощью UE должна быть реализована соответствующая политика доступа к сети в соответствии с сетью, к которой принадлежит ePDG.

S5130. UE прекращает попытку доступа к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети и пытается снова получить доступ к 3GPP сети, когда состояние UE удовлетворяет, по меньшей мере, одному из следующего: SIM-карта UE изменяется, перезагрузка UE или длительность временного интервала превышает первую заданную продолжительность.

Временной интервал начинается, когда попытка доступа к 3GPP сети с помощью UE выполняется с ошибкой, и UE пытается снова получить доступ к 3GPP сети после того, как продолжительность временного интервала достигает первой заданной продолжительности.

S5140. UE повторно выбирает сеть, отличную от 3GPP сети, и пытается получить доступ к 3GPP сети из повторно выбранной сети, отличной от 3GPP сети.

Если определяют, что ePDG принадлежит к VPLMN, UE повторно выбирает сеть, отличную от 3GPP сети (включающую в себя доверенную сеть, отличную от 3GPP сети, и недоверенную сеть, отличную от 3GPP сети) и пытается получить доступ к 3GPP сети с использованием повторно выбранной сети, отличной от 3GPP сети.

S5120-S5140 являются такими же, как S390-S3110 в варианте осуществления на фиг. 4А и фиг. 4B, и не рассматриваются здесь повторно.

S5150. UE определяет, что аутентификация источника сообщения неавторизованного доступа завершается с ошибкой; осуществляет попытки снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети; и если все заданные попытки выполнены с ошибкой, осуществляет попытки снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети, после второй заданной продолжительности.

Если аутентификация на ePDG с помощью UE завершается с ошибкой или аутентификация на HSS посредством UE выполнена с ошибкой, то UE определяет, что сообщение неавторизованного доступа поступает от неавторизованного устройства, UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети; и запускает первый таймер после того, как все заданные попытки выполнены с ошибкой. Прежде чем временной интервал первого таймера достигнет второй заданной продолжительности, UE не пытается получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети. После того, как продолжительность временного интервала первого таймера превышает вторую заданную продолжительность, UE пытается снова получить доступ к 3GPP сети из текущей недоверенной сети, отличной от 3GPP сети, и перезапускает первый таймер после того, как все заданное количество попыток выполнено с ошибкой.

Числовые значения, как заданного количества раз, так и второй заданной продолжительности могут быть гибко установлены оператором домашней сети в соответствии с фактическими требованиями.

Согласно способу обработки для терминального доступа к 3GPP сети, предоставленной в этом варианте осуществления, после определения, что UE не имеет разрешения на доступ к 3GPP сети, HSS генерирует набор векторов аутентификации и добавляет код сообщения ошибки в набор векторов аутентификации. После приема набора векторов аутентификации, отправленного HSS, UE определяет, в соответствии с параметрами в наборе векторов аутентификации, является ли HSS авторизованным устройством; и реализует соответствующую политику доступа к сети, если HSS является авторизованным устройством, чтобы уменьшить количество запросов доступа к сети, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и, кроме того, может повысить эффективность доступа к 3GPP сети терминалом.

Дополнительно, в способе обработки для терминального доступа к 3GPP сети, предоставленной в этом варианте осуществления, после определения, что UE не имеет разрешения на доступ к 3GPP сети, HSS генерирует набор векторов аутентификации. UE может выполнять аутентификацию на HSS напрямую, используя набор векторов аутентификации. Этот способ может применяться к сценарию, в котором ePDG не требуется. Например, доступ к 3GPP сети осуществляется с использованием доверенной сети, отличной от 3GPP сети, или посредством прямого доступа к 3GPP сети. Для процесса, в котором UE выполняет аутентификацию в HSS с использованием набора векторов аутентификации, см. соответствующее содержание варианта осуществления на фиг. 6А и фиг. 6В. Подробности здесь не описаны.

В сценарии, в котором доступ к 3GPP сети осуществляется с использованием доверенной сети, отличной от 3GPP сети, или с прямым доступом к 3GPP сети, если аутентификация на HSS посредством UE в соответствии с набором векторов аутентификации завершается успешно до достижения временного интервала первого таймера второй заданной продолжительности, UE не пытается получить доступ к 3GPP сети. После того, как продолжительность временного интервала превышает первую заданную продолжительность, UE пытается получить доступ к 3GPP сети. Временной интервал начинается, когда попытка доступа к 3GPP сети с помощью UE выполнена с ошибкой, и UE пытается снова получить доступ к 3GPP сети после того, как продолжительность временного интервала достигает первой заданной продолжительности. Если аутентификация на HSS выполнена с ошибкой, UE пытается получить доступ к 3GPP сети. Временной интервал начинается, когда все заданное количество попыток выполнено с ошибкой. После того, как продолжительность временного интервала достигнет второй заданной продолжительности, UE снова пытается получить доступ к 3GPP сети.

В соответствии с вышеприведенным вариантом осуществления, примененным к терминалу, способа обработки для доступа терминала к 3GPP сети, настоящее изобретение дополнительно обеспечивает вариант осуществления терминала.

На фиг. 7 показана блок-схема терминала в соответствии с вариантом осуществления настоящего изобретения. Как показано на фиг. 7, терминал включает в себя передатчик 710, приемник 720 и процессор 730.

Передатчик 710 выполнен с возможностью отправлять сообщение запроса доступа в основное сетевое устройство в 3GPP сети 3GPP проекта партнерства третьего поколения, где сообщение запроса доступа используется для запроса доступа к 3GPP сети, и сообщение запроса доступа включает в себя информацию идентификации терминала.

Приемник 720 выполнен с возможностью принимать сообщение неавторизованного доступа, отправленное основным сетевым устройством, где сообщение неавторизованного доступа используется для индикации, что терминал не авторизован для доступа к 3GPP сети.

Процессор 730 выполнен с возможностью выполнять аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации; и реализовывать соответствующую политику доступа к сети после успешной аутентификации на основном сетевом устройстве, чтобы уменьшить количество сообщений запроса доступа, которые отправляются терминалом на основное сетевое устройство.

В конкретном варианте осуществления настоящего изобретения, если аутентификация на основном сетевом устройстве завершается успешно, процессор 730 специально выполнен с возможностью: прекращать попытку доступа к 3GPP сети и осуществлять попытку снова получить доступ к 3GPP сети, когда состояние терминала удовлетворяет первому заданному условию, в котором первое заданное условие включает в себя, по меньшей мере, одно из следующего: изменяется SIM-карта терминала модуля идентификации абонента, перезапускается терминал, продолжительность временного интервала начинается, когда попытка доступа к 3GPP сети с помощью терминала выполняется с ошибкой, когда превышает первую заданную продолжительность, или терминал повторно выбирает сеть, отличную от 3GPP сети.

Если аутентификация на основном сетевом устройстве выполнена с ошибкой, процессор 730 конкретно выполнен с возможностью: если аутентификация на сетевом устройстве выполнена с ошибкой, осуществить попытку снова получить доступ к 3GPP сети; и если все заданное количество попыток выполнено с ошибкой, осуществить попытку снова получить доступ к 3GPP сети после второй заданной продолжительности.

Согласно терминалу, предоставленному в этом варианте осуществления, передатчик отправляет сообщение запроса доступа в основное сетевое устройство в 3GPP сети, и основное сетевое устройство отправляет сообщение неавторизованного доступа в терминал после определения, что терминал не имеет разрешения на доступ к 3GPP сети. Сообщение неавторизованного доступа включает в себя информацию аутентификации основного сетевого устройства. После приема сообщения неавторизованного доступа с использованием приемника терминал выполняет аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации основного сетевого устройства, и реализовывает соответствующую политику доступа к сети после аутентификации на основном сетевом устройстве с помощью терминала, то есть, после того, как терминал определяет, что источник сообщения неавторизованного доступа авторизован, чтобы уменьшить количество сообщений запроса доступа, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и, кроме того, может повысить эффективность доступа к 3GPP сети.

В варианте осуществления настоящего изобретения информация аутентификации, принятая терминалом, включает в себя первый дайджест сообщения, где первый дайджест сообщения генерируется HSS и используется терминалом для выполнения аутентификации на HSS. Этот вариант осуществления может применяться к сценарию, в котором терминал получает доступ к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети, получает доступ к 3GPP сети с использованием доверенной сети 3GPP или напрямую обращается к 3GPP сети.

В этом варианте осуществления при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор 730 конкретно выполнен с возможностью:

генерировать второй дайджест сообщения, согласно заданному алгоритму, информацию идентификации терминала и код сообщения ошибки, передаваемый в сообщении неавторизованного доступа; и

если первый дайджест сообщения совпадает со вторым дайджестом сообщения, определять, что аутентификация на HSS выполнена успешно; или если первый дайджест сообщения отличается от второго дайджеста сообщения, определять, что аутентификация на HSS завершается с ошибкой.

Согласно терминалу, предоставленному в этом варианте осуществления, после определения, что терминал не имеет права доступа к 3GPP сети, HSS получает первый дайджест сообщения в соответствии с заданным алгоритмом, кодом сообщения ошибки, информации идентификации терминала и APN информации, использует первый дайджест сообщения и код сообщения ошибки в качестве сообщения неавторизованного доступа и отправляет сообщение неавторизованного доступа в терминал. После приема сообщения неавторизованного доступа терминал генерирует второй дайджест сообщений с использованием способа, который является тем же самым, что и для генерации первого дайджеста сообщения; терминал выполняет аутентификацию на HSS путем сравнения первого дайджеста сообщения со вторым дайджестом сообщения; и реализовывает соответствующую политику доступа к сети в соответствии с сообщением неавторизованного доступа, если аутентификация на HSS выполнена успешно, для уменьшения количества запросов доступа к сети, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно повышает эффективность доступа к 3GPP сети терминалом.

В другом варианте осуществления настоящего изобретения после того, как аутентификация терминалом выполнена с ошибкой, HSS все еще генерирует набор векторов аутентификации, так что терминал выполняет аутентификацию в HSS в соответствии с набором векторов аутентификации. Этот вариант осуществления может применяться к сценарию, в котором терминал получает доступ к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети, получает доступ к 3GPP сети с использованием доверенной сети 3GPP или напрямую обращается к 3GPP сети. В этом варианте осуществления информация аутентификации включает в себя набор векторов аутентификации. Набор векторов аутентификации включает в себя первый параметр и MAC код аутентификации сообщения, и первый параметр используется для генерирования ожидаемого кода аутентификации сообщения X-MAC; и

при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор 730 конкретно выполнен с возможностью:

генерировать X-MAC в соответствии с первым параметром; и

если X-MAC совпадает с MAC, определять, что аутентификация на HSS выполнена успешно; или, если X-MAC отличается от MAC, определять, что аутентификация на HSS выполнена с ошибкой.

Согласно терминалу, предоставленному в этом варианте осуществления, после определения, что терминал не имеет права доступа к 3GPP сети, HSS генерирует набор векторов аутентификации и добавляет код сообщения ошибки в набор векторов аутентификации. После приема набора векторов аутентификации, отправленного HSS, терминал определяет, в соответствии с параметрами набора векторов аутентификации, является ли HSS авторизованным устройством; и выполняет соответствующую политику доступа к сети, если HSS является авторизованным устройством, чтобы уменьшить количество запросов сетевого доступа, отправляемых на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и, кроме того, может повысить эффективность доступа к 3GPP сети терминалом.

В другом варианте осуществления настоящего изобретения информация аутентификации включает в себя информацию сертификата и информацию сигнатуры ePDG. Этот вариант осуществления применяется к сценарию, в котором терминал получает доступ к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети, которая применяется к сценарию, в котором основное сетевое устройство включает в себя ePDG.

При выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор 730 конкретно выполнен с возможностью:

если как информация сертификата, так и информация сигнатуры ePDG корректна, определять, что аутентификация на ePDG завершена успешно; или

если информация сертификата или информация сигнатуры ePDG некорректна, определять, что аутентификация на ePDG выполнена с ошибкой.

Терминал, предоставленный в этом варианте осуществления, применяется к сценарию, в котором осуществляется доступ к 3GPP сети, используя недоверенную сеть, отличную от 3GPP сети. При определении, что терминал не имеет права доступа к 3GPP сети, HSS генерирует код сообщения ошибки и отправляет код сообщения ошибки в ePDG. еPDG получает сообщение неавторизованного доступа, в соответствии с кодом сообщения ошибки и информацией аутентификации ePDG, и отправляет сообщение неавторизованного доступа в терминал. Терминал определяет, согласно информации аутентификации ePDG, является ли ePDG авторизованным устройством; и если определяют, что ePDG является авторизованным устройством, до того, как состояние терминала удовлетворяет соответствующему условию, терминал не пытается снова получить доступ к 3GPP сети, чтобы уменьшить количество сообщений запроса доступа, которые отправляются на основное сетевое устройство. Это уменьшает нагрузку на основное сетевое устройство и дополнительно повышает эффективность доступа к 3GPP сети терминалом.

В другом варианте осуществления настоящего изобретения информация аутентификации дополнительно включает в себя набор векторов аутентификации, набор векторов аутентификации включает в себя первый параметр и MAC, и первый параметр используется для генерации X-MAC. Этот вариант осуществления применяется к сценарию, в котором основное сетевое устройство включает в себя ePDG; и

при выполнении аутентификации на основном сетевом устройстве, в соответствии с информацией аутентификации, процессор 730 конкретно выполнен с возможностью:

если информация сертификата и информация сигнатуры ePDG корректна, определять, что аутентификация на ePDG завершена успешно; или если информация сертификата или информация сигнатуры ePDG некорректна, определять, что аутентификация на ePDG выполнена с ошибкой;

генерировать X-MAC в соответствии с первым параметром, когда проверка подлинности на ePDG завершается успешно; и

если X-MAC совпадает с MAC, определять, что аутентификация на HSS выполнена успешно; или если X-MAC отличается от MAC, определять, что аутентификация на HSS выполнена с ошибкой.

В сценарии настоящего изобретения терминал получает доступ к 3GPP сети с использованием недоверенной сети, отличной от 3GPP сети. В этом сценарии, основное сетевое устройство включает в себя ePDG, сообщение запроса доступа, отправленное терминалом, дополнительно включает в себя APN информацию имени точки доступа, и APN информация используется для индикации сети, отличной от 3GPP сети, запрашиваемой терминалом для использования; и

при прекращении попытки доступа к 3GPP сети и попытке снова получить доступ к 3GPP сети, когда состояние терминала удовлетворяет первому заданному условию, процессор 730 конкретно выполнен с возможностью:

если ePDG принадлежит к HPLMN, прекращать попытку доступа к 3GPP сети и осуществлять попытку снова получить доступ к 3GPP сети, когда состояние терминала удовлетворяет хотя бы одному из следующего: SIM-карта терминала изменяется, перезапуск терминала, продолжительность временного интервала, когда попытка доступа к 3GPP сети с помощью терминала выполнена с ошибкой, превышает первую заданную продолжительность или терминал пытается снова получить доступ к 3GPP сети, используя сеть, отличную от 3GPP сети, соответствующую APN информации; или

если ePDG принадлежит к VPLMN, после повторной выборки сети, отличной от 3GPP сети, осуществлять попытку получить доступ к 3GPP сети, используя повторно выбранную сеть, отличную от 3GPP сети.

В другом сценарии настоящего изобретения UE получает доступ к 3GPP сети с использованием доверенной сети, отличной от 3GPP сети или напрямую обращается к 3GPP сети. В этом сценарии, основное сетевое устройство не включает в себя ePDG, первое заданное условие включает в себя: продолжительность временного интервала, когда попытка доступа к сети 3GPP с помощью терминала выполнена с ошибкой, превышает первую заданную продолжительность.

Процессор 730 конкретно выполнен с возможностью: когда продолжительность временного интервала, в случае неудачной попытки доступа к 3GPP сети с помощью терминала, превышает первую заданную продолжительность, после повторной выборки сети, отличной от 3GPP сети, осуществлять попытку снова получить доступ к 3GPP сети.

На фиг. 8 показана блок-схема устройства обработки для терминального доступа к 3GPP сети согласно варианту осуществления настоящего изобретения. Устройство применимо к терминалу. Как показано на фиг. 8, устройство может включать в себя модуль 810 отправки, модуль 820 приема, модуль 830 аутентификации и модуль 840 выполнения.

Модуль 810 отправки выполнен с возможностью отправлять сообщение запроса доступа в основное сетевое устройство в сети 3GPP проекта партнерства третьего поколения, где сообщение запроса доступа используется для запроса доступа к 3GPP сети, и сообщение запроса доступа включает в себя информацию идентификации терминала.

Модуль 820 приема выполнен с возможностью принимать сообщение неавторизованного доступа, отправленного основным сетевым устройством, где сообщение неавторизованного доступа используется для индикации, что терминал не авторизован для доступа к 3GPP сети.

Модуль 830 аутентификации выполнен с возможностью выполнять аутентификацию на основном сетевом устройстве в соответствии с информацией аутентификации.

В варианте осуществления настоящего изобретения информация аутентификации включает в себя первый дайджест сообщения, где первый дайджест сообщения генерируется опорным абонентским сервером HSS, так что терминал выполняет аутентификацию на HSS в основном сетевом устройстве; и

модуль 830 аутентификации в этом варианте осуществления конкретно выполнен с возможностью:

генерировать второй дайджест сообщения согласно заданному алгоритму, информацию идентификации терминала и код сообщения ошибки, передаваемый в сообщении неавторизованного доступа; и

если первый дайджест сообщения совпадает со вторым дайджестом сообщения, определять, что аутентификация на HSS завершена успешно; или если первый дайджест сообщения отличается от второго дайджеста сообщения, определять, что аутентификация на HSS завершается с ошибкой.