ОБЛАСТЬ ТЕХНИКИ

Настоящее изобретение относится к области информационной безопасности, в частности к способу и вычислительному устройству для информирования о вредоносных веб-ресурсах.

УРОВЕНЬ ТЕХНИКИ

Для размещения веб-ресурса в сети Интернет необходимо загрузить его файлы на веб-сервер хостинг-провайдера, который постоянно подключен к сети Интернет и на котором запущено специальное программное обеспечение, необходимое для обработки запросов к веб-ресурсу. При обращении к хостинг-провайдеру собственник веб-ресурса получает персональную учётную запись, а веб-ресурс получает IP-адрес, выданный этим хостинг-провайдером, при этом выданный IP-адрес поставлен в соответствие с учетной записью, выданной собственнику веб-ресурса. Таким образом, на основании IP-адреса веб-ресурса можно по меньшей мере определить хостинг-провайдера, выдавшего учетную запись, использующую этот IP-адрес. Следует отметить, что хостинг-провайдеры обычно предоставляют свои услуги на определенных условиях, согласно которым хостинг-провайдер может, помимо прочего, приостановить оказание своих услуг в случае размещения на своем веб-сервере веб-ресурса с вредоносным и/или незаконным контентом, что подразумевает блокировку такого вредоносного веб-ресурса хостинг-провайдером по его IP-адресу, в результате чего этот веб-ресурс перестает быть доступным для пользователей сети Интернет.

Для удобства запоминания адресного пространства веб-ресурса и обеспечения возможности перехода от одного хостинг-провайдера к другому хостинг-провайдеру без необходимости в изменении единого указателя веб-ресурса («URL»), при вводе которого в адресную строку веб-браузера пользователь может обратиться к указанному веб-ресурсу, владелец веб-ресурса может воспользоваться возможностями системы доменных имен, согласно которой такому веб-ресурсу может быть присвоено доменное имя, регистрируемое у регистратора доменных имён, при этом в качестве регистрируемого доменного имени может быть выбрано любое сочетание букв и цифр, которое не нарушает правил выбранной доменной зоны. Для автоматического преобразования зарегистрированного доменного имени веб-ресурса в его IP-адрес, обычно указываемый при регистрации доменного имени, используют DNS-сервера, на которых хранится информация о соответствии тех или иных доменных имен с IP-адресами веб-ресурсов, выданными хостинг-провайдерами. Следует отметить, что регистраторы доменных имён аналогично хостинг-провайдерам также обычно предоставляют свои услуги на определенных условиях, согласно которым регистратор доменных имён может, помимо прочего, заблокировать доменное имя, зарегистрированное этим регистратором доменных имен, в случае, если он, например, узнает о том, что данное доменное имя принадлежит веб-ресурсу с вредоносным и/или незаконным контентом. Таким образом, в случае блокировки регистратором доменных имён конкретного доменного имени через некоторый период времени доменное имя веб-ресурса, введенное пользователем в адресную строку браузера, не будет преобразовываться в IP-адрес, в результате чего подключения к запрашиваемому веб-ресурсу не произойдет (т.е. пользователь не сможет зайти на веб-ресурс), а браузер выдаст пользователю сообщение об ошибке, такое как, например, сообщение «Не удалось найти IP-адрес сервера».

Таким образом, одним из наиболее существенных поводов приостановления оказания вышеописанных услуг хостинг-провайдером и/или регистратором доменных имен является получение ими сведений о том, что связанный с ними веб-ресурс имеет вредоносный характер, то есть содержит вредоносный и/или незаконный контент.

Для выявления вредоносных веб-ресурсов и направления уполномоченным субъектам уведомлений о выявленных вредоносных веб-ресурсах для их последующего блокирования используют различные интеллектуальные системы.

Один из иллюстративных примеров такой интеллектуальной системы описан в патенте KR 101514984 B1 (опубл. 24.04.2015; G06F 21/56).

В частности, в патенте KR 101514984 раскрыта система для выявления вредоносного кода, распространяемого веб-страницами. Система по KR 101514984 выполнена с возможностью подключения к веб-страницам различных веб-ресурсов для реализации различных действий пользователей, возможностью выявления любой поведенческой модели, связанной с распространением вредоносного кода, и возможностью направления уведомления в хостинг-сервер, на котором размещен такой вредоносной код, для обеспечения возможности принятия необходимых мер до распространения этого вредоносного кода в соответствии с выявленной поведенческой моделью.

Еще в одном патенте KR20070049514 (опубл. 11.05.2007; G06F 11/00) раскрыта система для выявления вредоносного кода, содержащая блок для получения ссылок на множество веб-ресурсов; базу данных для сохранения сведений об известном вредоносном коде; поисковый блок для поиска вредоносного кода среди полученных ссылок путем выявления, соответствует ли подозрительный код вредоносному коду, сведения о котором сохранены в базе данных; и уведомительный блок для направления уведомления о нахождении вредоносного кода на веб-ресурс, на котором этот вредоносный код был найден поисковым блоком, для последующего удаления исходного кода для генерирования html-документов, программы, изображения, всплывающего окна и т.п., внедренных в подозрительный код, или блокирования домена, через который происходит распространение вредоносного кода.

Следует отметить, что известные системы информирования позволяют лишь направлять отдельное уведомление об одном вредоносном веб-ресурсе, выявленном при осуществлении последовательной проверки анализируемых веб-ресурсов на вредоносность, в один уполномоченный субъект, связанный с этим вредоносным веб-ресурсом, при этом существует вероятность того, что такое уведомление будет проигнорировано уполномоченным субъектом, в результате чего такой веб-ресурс будет продолжать работать на злоумышленников, распространяя в сети вредоносный и/или незаконный контент. Следует отметить, что известные системы информирования не и используют средства и механизмы, позволяющие единовременно информировать широкий круг уполномоченных субъектов, которые могут повлиять на принятие решения о блокировке веб-ресурса с вредоносным и/или незаконным контентом или которые могут принять такое решение, о вредоносных веб-ресурсах, имеющих схожие признаки подозрительности, имеющих схожую вредоносную активность и/или принадлежащих одному и тому же злоумышленнику или одной и той же группе злоумышленников.

Таким образом, очевидна потребность в дальнейшем совершенствовании средств для информирования о вредоносных веб-ресурсах, в частности для улучшения эффективности информирования уполномоченных субъектов о выявленных веб-ресурсах с вредоносным и/или незаконным контентом.

Следовательно, техническая проблема, решаемая настоящим изобретением, состоит в создании усовершенствованных средств для информирования о вредоносных веб-ресурсах, в которых по меньшей мере частично устранён обозначенный выше недостаток известных средств информирования, заключающийся низкой эффективности информирования уполномоченных субъектов в выявленных веб-ресурсах с вредоносным и/или незаконным контентом.

РАСКРЫТИЕ СУЩНОСТИ

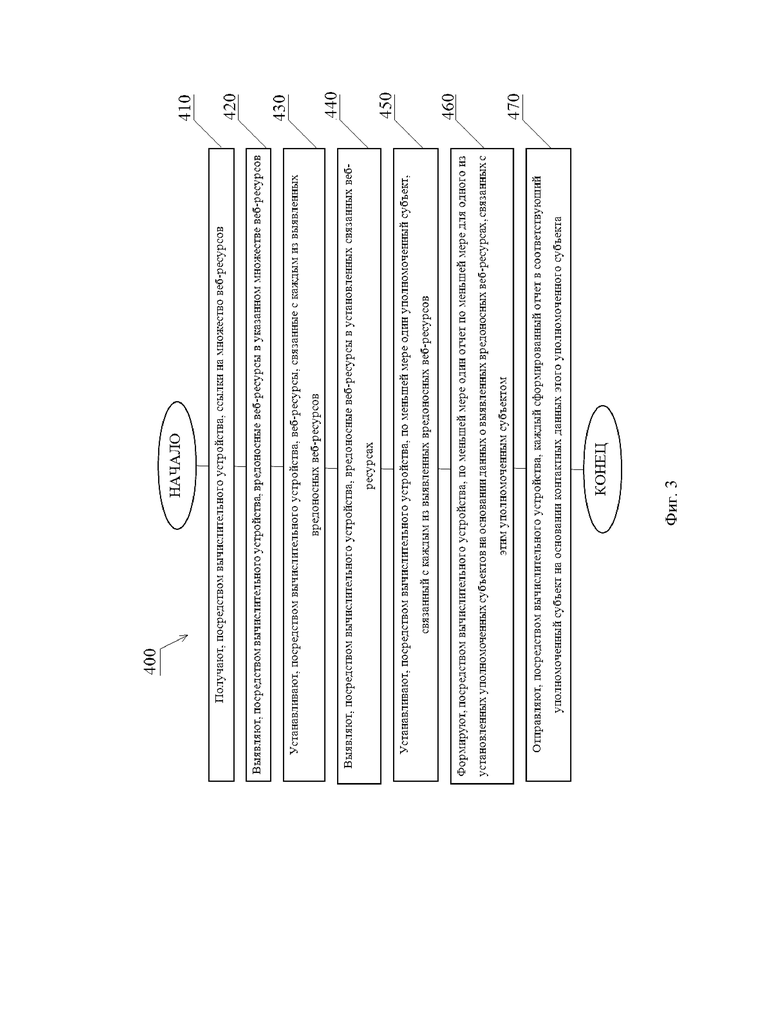

Вышеупомянутая техническая проблема решена в одном из аспектов настоящего изобретения, согласно которому предложен способ информирования о вредоносном характере веб-ресурсов согласно настоящему изобретению, выполняемый на вычислительном устройстве, при этом согласно указанному способу: получают ссылки на множество веб-ресурсов; выявляют вредоносные веб-ресурсы в указанном множестве веб-ресурсов; устанавливают веб-ресурсы, связанные с каждым из выявленных вредоносных веб-ресурсов; выявляют вредоносные веб-ресурсы среди множества установленных связанных веб-ресурсов; устанавливают по меньшей мере один уполномоченный субъект, связанный с каждым из выявленных вредоносных веб-ресурсов; формируют по меньшей мере один отчет по меньшей мере для одного из установленных уполномоченных субъектов на основании данных о выявленных вредоносных веб-ресурсах, связанных с этим уполномоченным субъектом; отправляют каждый сформированный отчет в соответствующий уполномоченный субъект на основании контактных данных этого уполномоченного субъекта.

В одном из вариантов реализации настоящего изобретения для получения ссылок на множество веб-ресурсов осуществляют по меньшей мере одну из следующих операций, согласно которым: направляют запрос по меньшей мере в один источник ссылок для получения из него по меньшей мере одной ссылки на веб-ресурс; принимают сообщения по меньшей мере от одного вычислительного устройства с обеспечением их обработки для извлечения по меньшей мере одной ссылки веб-ресурс; принимают сообщения по меньшей мере от одного мобильного устройства с обеспечением их обработки для извлечения по меньшей мере одной ссылки на веб-ресурс; и вводят поисковые запросы по меньшей мере в одну поисковую систему с использованием конкретного перечня ключевых слов для выявления контекстной рекламы в результатах поиска, полученных в ответ на каждый поисковых запрос в каждой из этих поисковых систем, с обеспечением извлечения по меньшей мере одной ссылки на веб-ресурс из выявленной контекстной рекламы.

Еще в одном варианте реализации настоящего изобретения для установления связанных веб-ресурсов определяют по меньшей мере одно из следующего: имеют ли доменные имена веб-ресурсов схожее написание; зарегистрированы ли доменные имена на одно и то же лицо; указаны ли для зарегистрированных доменных имен веб-ресурсов одни и те же персональные данные регистранта; находятся ли доменные имена веб-ресурсов по одному и тому же IP-адресу; и имеют ли ссылки, соответствующие веб-ресурсам, один и тот же или похожий единый указатель веб-ресурса “URL”.

В другом варианте реализации настоящего изобретения для установления связи веб-ресурсов осуществляют по меньшей мере следующие операции, согласно которым: создают математическую модель в виде графа, согласно которой вершины создаваемого графа соответствуют по меньшей мере первому веб-ресурсу и по меньшей мере второму веб-ресурсу, а ребра графа представляют собой связи между по меньшей мере первым веб-ресурсом и по меньшей мере вторым веб-ресурсом по меньшей мере по одному параметру веб-ресурса, общему по меньшей мере для первого веб-ресурса и по меньшей мере для второго веб-ресурса, при этом количество связей по одному параметру веб-ресурса между одним первым веб-ресурсом и вторыми веб-ресурсами ограничено заданным пороговым значением; присваивают, посредством известного алгоритма машинного обучения, веса связям по меньшей мере между первым веб-ресурсом и вторым веб-ресурсом на основании параметра первого веб-ресурса и второго веб-ресурса; определяют коэффициент связи как отношение количества связей по одному параметру веб-ресурса между одним первым веб-ресурсом и вторыми веб-ресурсами и веса каждой связи по одному параметру веб-ресурса между первым веб-ресурсом и вторыми веб-ресурсами; и удаляют связи между по меньшей мере первым веб-ресурсом и по меньшей мере вторым веб-ресурсом в случае, если значение определенного коэффициента связи меньше заданного порогового значения.

В некоторых вариантах реализации настоящего изобретения для выявления вредоносных веб-ресурсов устанавливают, совпадает ли каждая полученная ссылка по меньшей мере частично с одной из известных вредоносных ссылок.

В других вариантах реализации настоящего изобретения для выявления вредоносных веб-ресурсов в дополнение к операции, согласно которой устанавливают, совпадает ли каждая полученная ссылка по меньшей мере частично с одной из известных вредоносных ссылок, осуществляют по меньшей мере одну из следующих операций, согласно которым: анализируют доменное имя веб-ресурса на вредоносность с использованием по меньшей мере одной методики анализа доменных имен; получают с веб-ресурса по меньшей мере один файл для его анализа на вредоносность с использованием по меньшей мере одной методики анализа файлов; и получают html-код веб-ресурса для его анализа на вредоносность с использованием по меньшей мере одной методики анализа html-кода.

В некоторых других вариантах реализации настоящего изобретения при анализе доменного имени веб-ресурса на вредоносность дополнительно устанавливают, совпадает ли этом анализируемое доменное имя с одним из известных вредоносных доменных имен.

В иных вариантах реализации настоящего изобретения при анализе файла, полученного с веб-ресурса, дополнительно вычисляют хеш-сумму анализируемого файла, полученного с веб-ресурса, и устанавливают, совпадает ли вычисленная хеш-сумма анализируемого файла с хеш-суммой одного из известных вредоносных файлов.

Еще в других вариантах реализации настоящего изобретения при анализе полученного html-кода веб-ресурса осуществляют поиск в указанном html-коде конкретных ключевых слов, указывающих на вредоносный характер веб-ресурса.

Согласно одному из вариантов реализации настоящего изобретения, при установлении уполномоченных субъектов, связанных с каждым из выявленных вредоносных веб-ресурсов, определяют владельца, администратора, хостинг-провайдера и/или регистратора доменных имён, связанных с этим вредоносным веб-ресурсом.

Согласно другому варианту реализации настоящего изобретения предложенный способ может включать дополнительный этап, согласно которому устанавливают тип угрозы из заданного набора типов угроз для каждого выявленного вредоносного веб-ресурса, а при формировании каждого отчета используют шаблон из заданного набора шаблонов отчетов, при этом каждый шаблон соответствует одному из установленных типов угроз и одному из установленных уполномоченных субъектов.

В другом варианте реализации настоящего изобретения количество отчетов, сформированных для каждого уполномоченного субъекта, может соответствовать количеству установленных типов угроз.

Еще в одном варианте реализации настоящего изобретения в каждый сформированный отчет могут быть дополнительно добавлены доказательства вредоносности каждого веб-ресурса, сведения о котором содержатся в этом отчете.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Прилагаемые чертежи, которые приведены для лучшего понимания сущности настоящего изобретения, включены в данный документ для иллюстрации нижеописанных вариантов реализации настоящего изобретения. Прилагаемые чертежи в совокупности с приведенным ниже описанием служат для пояснения сущности настоящего изобретения. На чертежах:

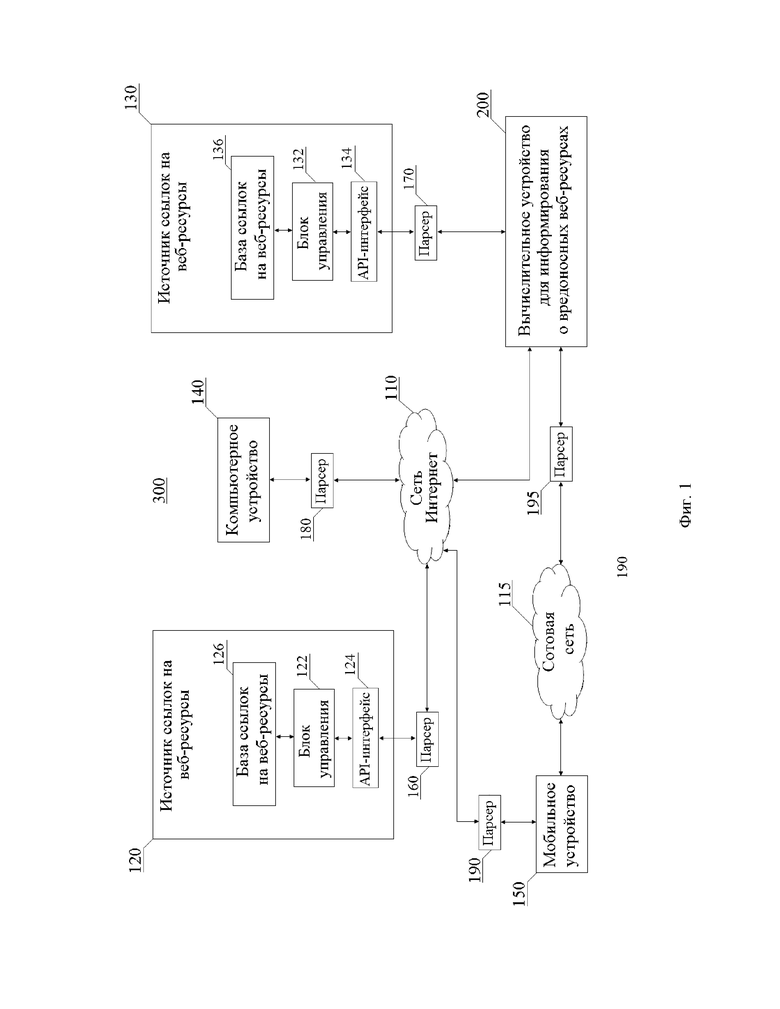

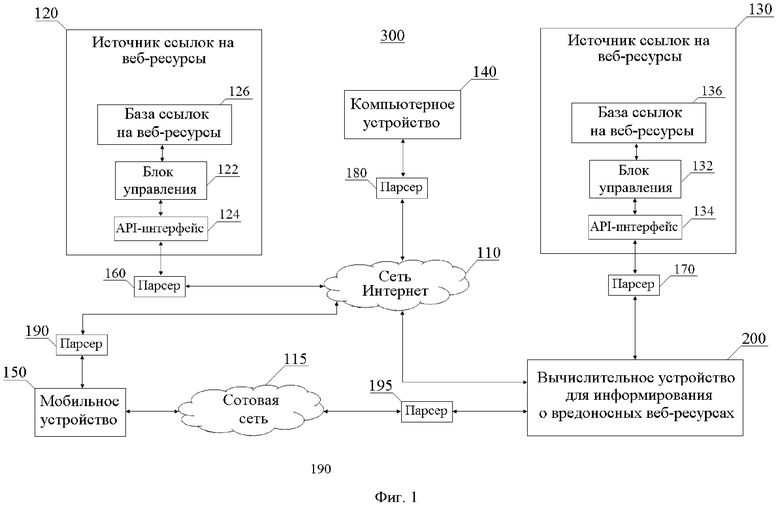

на фиг. 1 схематически показана система для информирования о вредоносных веб-ресурсах;

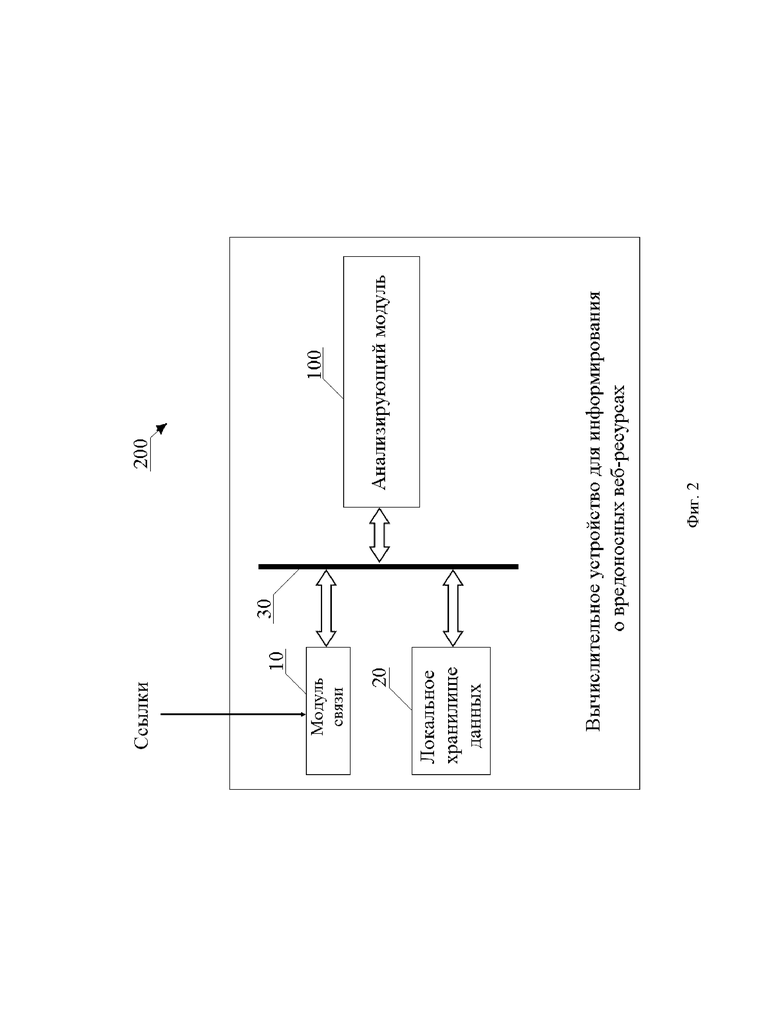

на фиг. 2 показан один из вариантов реализации устройства для информирования о вредоносных веб-ресурсах;

на фиг. 3 показана блок-схема способа информирования о вредоносных веб-ресурсах.

ОСУЩЕСТВЛЕНИЕ

Ниже описаны некоторые примеры возможных вариантов реализации настоящего изобретения, при этом не следует считать, что приведенное ниже описание определяет или ограничивает объем настоящего изобретения.

Система для информирования о вредоносных веб-ресурсах

На фиг. 1 схематически показана система 300 для информирования о вредоносных веб-ресурсах, содержащая вычислительное устройство 200 для информирования о вредоносных веб-ресурсах, источник 120 ссылок на веб-ресурсы, содержащий ссылки на потенциально вредоносные веб-ресурсы, источник 130 ссылок на веб-ресурсы, содержащий ссылки на потенциально вредоносные веб-ресурсы, а также компьютерное устройство 140, мобильное устройство 150 и сеть 110 Интернет.

В одном из вариантов реализации настоящего изобретения источник 120 ссылок на веб-ресурсы может представлять собой сайт «antiphishing.org» со ссылками на известные вредоносные веб-ресурсы, а источник 130 ссылок на веб-ресурсы может представлять собой сайт «antifraud.org» со ссылками на известные вредоносные веб-ресурсы. В таком варианте реализации настоящего изобретения все потоки данных, передаваемые от источника 120 ссылок, и все потоки данных, передаваемые от источника 130, должны быть ассоциированы соответственно с уникальным идентификатором, присвоенным источнику 120 ссылок, и уникальным идентификатором, присвоенным источнику 130 ссылок, при этом нижеописанное вычислительное устройство 200 должно быть предварительно запрограммировано или настроено на идентификацию потоков данных от таких источников ссылок, в частности от источников 120, 130 ссылок, на основании их уникальных идентификаторов, содержащихся в этих потоках данных и предварительно известных вычислительному устройству 200.

Источник 120 ссылок содержит, помимо прочего, блок 122 управления, API-интерфейс 124, обеспечивающий возможность взаимодействия с блоком 122 управления, и базу 126 ссылок на веб-ресурсы, хранящую, например, собранные из сторонних источников ссылки на веб-ресурсы, содержащие потенциально вредоносный и/или незаконный контент, и вспомогательную информацию, которая эти ссылки атрибутирует.

Источник 130 ссылок также содержит, помимо прочего, блок 132 управления, API-интерфейс 134, обеспечивающий возможность взаимодействия с блоком 132 управления, и базу 136 ссылок на веб-ресурсы, хранящую, например, собранные из сторонних источников ссылки на веб-ресурсы, содержащие потенциально вредоносный и/или незаконный контент, и вспомогательную информацию, которая эти ссылки атрибутирует.

Вычислительное устройство 200 согласно настоящему изобретению подключено к источнику 120 ссылок и источнику 130 ссылок посредством соответственно парсера 160, выполненного с возможностью подключения к API-интерфейсу 124 источника 120 ссылок и предварительно настроенного на работу с ним, и парсера 170, выполненного с возможностью подключения к API-интерфейсу 134 источника 130 ссылок и предварительно настроенного на работу с ним, при этом парсер 160 соединен с возможностью обмена данными с вычислительным устройством 200 с использованием сети 110 Интернет, а парсер 170 соединен проводным способом с возможностью обмена данными непосредственно с самим вычислительным устройством 200. Следует отметить, что каждый из API-интерфейса 124 и API-интерфейса 134 может иметь свой собственный синтаксис команд, так что парсер 160, работающий с API-интерфейсом 124, должен быть предварительно запрограммирован понимать синтаксис команд этого API-интерфейса 124, а парсер 170, работающий с API-интерфейсом 134, должен быть аналогичным образом предварительно запрограммирован понимать синтаксис команд API-интерфейса 134, при этом настройка парсера 160 и парсера 170 на работу соответственно с API-интерфейсом 124 и API-интерфейсом 134 происходит при первоначальном подключении вычислительного устройства 200 к источникам 120, 130 ссылок. Следует отметить, что парсеры 160, 170 могут быть реализованы каждый в виде отдельного сервера или иного известного вычислительного устройства.

Вычислительное устройство 200 согласно настоящему изобретению выполнено с возможностью направления запросов в каждый из источников 120, 130 ссылок, например запросов на передачу в вычислительное устройство 200 по меньшей мере части ссылок на потенциально вредоносные веб-ресурсы, все ссылки на потенциально вредоносные веб-ресурсы или только ссылки на потенциально вредоносные веб-ресурсы, сохраненные соответственно в базе 126 ссылок или базе 136 ссылок за заданный период времени. Благодаря использованию парсеров 160, 170, предварительно настроенных на работу соответственно с API-интерфейсами 124, 134, запросы, направленные вычислительным устройством 200 в источники 120, 130 ссылок, будут содержать команды, понятные соответственно блокам 122, 132 управления, в результате чего эти блоки 122, 132 управления смогут надлежащим образом обработать указанные запросы и отреагировать на них, в частности передать запрашиваемые ссылки на потенциально вредоносные веб-ресурсы в вычислительное устройство 200, от которого эти запросы были приняты.

В частности, в ответ на принятые запросы блоки 122, 132 управления получают доступ соответственно к базе 126 ссылок и базе 136 ссылок с обеспечением извлечения из них запрашиваемых ссылок на потенциально вредоносные веб-ресурсы (также называемых в данном документе потенциально вредоносными ссылками) и передачи, посредством API-интерфейсов 124, 134, извлеченных потенциально вредоносных ссылок соответственно в парсеры 160, 170, при этом парсер 160 обеспечивает возможность обработки выходного потока данных от API-интерфейса 124 для извлечения из него потенциально вредоносных ссылок, запрошенных из источника 120 ссылок, а парсер 170 обеспечивает возможность обработки выходного потока данных от API-интерфейса 134 для извлечения из него потенциально вредоносных ссылок, запрошенных из источника 130 ссылок. Следует отметить, что для извлечения необходимых ссылок на веб-ресурсы из обрабатываемого потока данных парсеры 160, 170 используют каждый соответствующее регулярное выражение из заданного набора известных ему регулярных выражений. В частности, выходной поток данных от любого из API-интерфейсов 124, 134 содержит как сами потенциально вредоносные ссылки, так и идентификационные данные, описывающие передаваемые потенциально вредоносные ссылки, например дата и время поступления ссылок в базу ссылок на веб-ресурсы, идентификационные данные источника ссылок и/или прочие необходимые атрибуты этих передаваемых ссылок. Выходной поток данных от любого из API-интерфейсов 124, 134 обычно представляет собой совокупность символов в виде строки символов с заданным форматом описания, которая разделена на структурные элементы с использованием некоторого предварительно заданного символа, например символа «#» (решетка), при этом формат записи такой строки символов известен парсерам 160, 170, благодаря тому, что они предварительно запрограммированы или настроены на работу с соответствующим одним из API-интерфейсов 124, 134. В частности, парсерам 160, 170 должно быть известно ключевое слово, ключевой символ или ключевая метка, указывающие на наличие следующей за ними ссылки, и иные ключевые слова/символы/метки, обычно используемые в получаемых строках символов для указания на наличие тех или иных идентификационных сведений, следующих за такими ключевыми словами. При получении подобных строк символов от API-интерфейсов 124, 134 парсеры 160, 170 соответственно извлекают из этих полученных строк, каждая из которых разделена на известную совокупность структурных элементов, потенциально вредоносные ссылки на веб-ресурсы и по меньшей мере некоторые из идентификационных данных, описывающих эти потенциально вредоносные ссылки, с обеспечением передачи извлеченных потенциально вредоносных ссылок на веб-ресурсы в вычислительное устройство 200 для их последующего анализа, особенности которого будут описаны ниже.

В случае направления в один из источников 120, 130 ссылок запроса на передачу в вычислительное устройство 200 потенциально вредоносных ссылок, сохраненных соответственно в базе 126 ссылок или базе 136 ссылок за заданный период времени, например все последние сохраненные потенциально вредоносные ссылки, начиная с определенного момента времени, например за последние несколько минут, часов, дней, недель, месяцев и т.п. в зависимости от поставленных задач, при этом такие запрашиваемые потенциально вредоносные ссылки устанавливают, например, с использованием показаний системных часов соответствующего источника ссылок, в соответствие с которыми, помимо прочего, поставлена каждая из сохраненных потенциально вредоносных ссылок.

В одном из вариантов реализации настоящего изобретения вычислительное устройство 200 может быть выполнено с возможностью подключения непосредственно к каждому из источников 120, 130 ссылок с обеспечением получения прямого доступа соответственно к их базам 126, 136 ссылок для извлечения из них потенциально вредоносных ссылок для их последующей обработки вычислительным устройством 20, особенности которой описаны ниже.

Еще в одном варианте реализации настоящего изобретения парсеры 160, 170 могут быть оба соединены с возможностью обмена данными с вычислительным устройством 200 с использованием сети 110 Интернет.

В другом варианте реализации настоящего изобретения парсеры 160, 170 могут быть оба соединены проводным способом с возможностью обмена данными непосредственно с самим вычислительным устройством 200.

В некоторых вариантах реализации настоящего изобретения источники 120, 130 ссылок могут быть выполнены каждый с возможностью обмена данными соответственно с парсерами 160, 170 с использованием сети 110 Интернет, а сами парсеры 160, 170 могут быть соединены оба проводным способом непосредственно с вычислительным устройством 200.

Компьютерное устройство 140, которое может представлять собой, помимо прочего, стационарный компьютер, ноутбук, сервер и т.п., выполнено с возможностью обмена данными с вычислительным устройством 200 посредством парсера 180, при этом компьютерное устройство 140 подключено к парсеру 180 проводным способом с возможностью передачи ему электронных сообщений, например по адресу электронной почты, привязанной к этому парсеру 180, при этом передаваемые электронные сообщения имеют заданный формат описания аналогично вышеописанным выходным потокам API-интерфейсов 124, 134. Парсер 180 предварительно запрограммирован или настроен на работу с компьютерным устройством 140, благодаря чему этот парсер 180 принимает электронные сообщения от компьютерного устройства 140, при этом парсеру 180 известен формат записи принимаемых электронных сообщений. Аналогично вышеописанному процессу работы парсера 160 или парсера 170, парсер 180 обрабатывает каждое принятое электронное сообщение и извлекает из его текста необходимые ссылки на веб-ресурсы (при этом такие ссылки имеют свой конкретный формат записи) и по меньшей мере некоторые из идентификационных данных, описывающих эти извлеченные ссылки, с обеспечением передачи, посредством сети 110 Интернет, извлеченных ссылок, поставленных в соответствие с извлеченными идентификационными данными, в вычислительное устройство 200 для их последующего анализа, особенности которого будут описаны ниже. Следует отметить, что для извлечения необходимых ссылок на веб-ресурсы из текста обрабатываемых электронных сообщений парсер 180 использует соответствующее регулярное выражение из заданного набора известных ему регулярных выражений. Парсер 180 может быть реализован в виде отдельного сервера или иного известного вычислительного устройства.

В одном из вариантов реализации настоящего изобретения компьютерное устройство 140 может быть выполнено с возможностью передачи сообщений в парсер 180 с использованием сети 110 Интернет, а парсер 180 может быть соединен проводным способом непосредственно с вычислительным устройством 200.

Мобильное устройство 150, которое может представлять собой, помимо прочего, смартфон, сотовый телефон, планшет и т.п., выполнено с возможностью обмена данными с вычислительным устройством 200 с использованием двух каналов связи. В частности, для обмена данными между мобильным устройством 150 и вычислительным устройством 200 по одному из этих каналов связи мобильное устройство 150 подключено проводным способом к парсеру 190 с возможностью передачи ему электронных сообщений, содержащих, помимо прочего, ссылки на потенциально вредоносные веб-ресурсы, по адресу электронной почты, привязанному к этому парсеру 190, при этом передаваемые электронные сообщения имеют заданный формат описания аналогично вышеописанным выходным потокам API-интерфейсов 124, 134. Парсер 190 предварительно запрограммирован или настроен на работу с мобильным устройством 150, благодаря чему этот парсер 190 принимает электронные сообщения от мобильного устройства 150, при этом парсеру 190 известен формат записи принимаемых электронных сообщений. Аналогично вышеописанному процессу работы парсера 160 или парсера 170, парсер 190 извлекает из каждого принятого электронного сообщения ссылки на веб-ресурсы (при этом такие ссылки имеют свой конкретный формат записи) и по меньшей мере некоторые из идентификационных данных, описывающих эти извлеченные ссылки, с обеспечением передачи, посредством сети 110 Интернет, извлеченных ссылок на веб-ресурсы, поставленных в соответствие с некоторыми извлеченными идентификационными данными, в вычислительное устройство 200 для их последующего анализа, особенности которого будут описаны ниже. Следует отметить, что парсер 190 может быть реализован в виде отдельного сервера или иного известного вычислительного устройства.

Кроме того, для обмена данными между мобильным устройством 150 и вычислительным устройством 200 по другому каналу связи мобильное устройство 150 подключено, посредством сотовой сети 115, к парсеру 195 с возможностью передачи ему, например, SMS-сообщений и/или MMS-сообщений, содержащих, помимо прочего, ссылки на веб-ресурсы, по контактному номеру, привязанному к этому парсеру 195, при этом передаваемые SMS-сообщения и/или MMS-сообщения имеют заданный формат описания аналогично вышеописанным выходным потокам API-интерфейсов 124, 134. Парсер 195 предварительно запрограммирован или настроен на работу с мобильным устройством 150, благодаря чему этот парсер 195 принимает SMS-сообщения и/или MMS-сообщения от мобильного устройства 150, при этом парсеру 195 известен формат записи принимаемых SMS-сообщений и/или MMS-сообщений. Для приема SMS-сообщений и MMS-сообщений, передаваемых от мобильного устройства 150 к парсеру 195 посредством сотовой сети 115, парсер 195 подключен к внешнему модему, снабженному SIM-картой. Аналогично вышеописанному процессу работы парсера 160 или парсера 170, парсер 195 извлекает из каждого принятого SMS-сообщения или MMS-сообщения ссылки на веб-ресурсы (при этом такие ссылки имеют свой конкретный формат записи) и по меньшей мере некоторые из идентификационных данных, описывающих эти извлеченные ссылки, например контактный номер отправителя, с обеспечением передачи этих извлеченных ссылок, поставленных в соответствие с некоторыми извлеченными идентификационными данными, в вычислительное устройство 200, соединенное с парсером 195 проводным способом, для их последующего анализа, особенности которого будут описаны ниже. Следует отметить, что для извлечения необходимых ссылок на веб-ресурсы из текста принятых сообщений парсер 195 использует соответствующее регулярное выражение из заданного набора известных ему регулярных выражений. Парсер 195 может быть выполнен в виде отдельного сервера или иного известного вычислительного устройства.

В некоторых вариантах реализации настоящего изобретения преобразующий модуль, подключенный к парсеру 180, и преобразующий модуль, подключенный к парсеру 190, могут быть реализованы в виде одиночного преобразующего модуля, подключенного проводным и/или беспроводным способом с возможностью обмена данными к компьютерному устройству 140 и мобильному устройству 150, и имеющего функциональные возможности, аналогичные функциональным возможностям этих подключенных преобразующих модулей.

В одном из вариантов реализации настоящего изобретения вычислительное устройство 200 может быть выполнено с возможностью подключения непосредственно к каждому из компьютерного устройства 140 и мобильного устройства 150 с обеспечением получения прямого доступа к их внутренним базам данных, размещенных в памяти этих устройств, для получения из них сообщений, например SMS-сообщений, MMS-сообщений, электронных сообщений и т.п. (при этом на каждом из компьютерного устройства 140 и мобильного устройства 150 должна быть установлена, например, специальная клиентская программа). Вычислительное устройство 200 может обрабатывать каждое полученное сообщение для извлечения из него ссылок для их последующей обработки вычислительным устройством 200, особенности которой описаны ниже.

Еще в одном варианте реализации настоящего изобретения парсеры 180, 190, 195 могут быть соединены каждый с возможностью обмена данными с вычислительным устройством 200 с использованием сети 110 Интернет.

В другом варианте реализации настоящего изобретения парсеры 180, 190, 195 могут быть соединены каждый проводным способом с возможностью обмена данными непосредственно с самим вычислительным устройством 200.

В некоторых вариантах реализации настоящего изобретения компьютерное устройство 140 и мобильное устройство 150 могут быть выполнены каждый с возможностью обмена данными соответственно с парсерами 180, 190 с использованием сети 110 Интернет, а сами парсеры 180, 190 могут быть соединены оба проводным способом непосредственно с вычислительным устройством 200.

В других вариантах реализации настоящего изобретения парсер 195 может быть соединен с возможностью обмена данными с вычислительным устройством 200 с использованием сети 110 Интернет.

Следует отметить, что источник 120 ссылок, источник 130 ссылок, компьютерное устройство 140 и мобильное устройство 150 показаны на фиг. 1 исключительно в качестве примера, то есть не следует считать, что возможная реализация системы 300 для информирования о вредоносных веб-ресурсах ограничена примером, показанным на фиг. 1, при этом специалисту в данной области техники должно быть ясно, что система 300 может содержать два и более источников ссылок, подобных каждый вышеописанному источнику 120 ссылок, два и более источников ссылок, подобных каждый вышеописанному источнику 130 ссылок, два или более компьютерных устройств, подобных каждый вышеописанному компьютерному устройству 140, и/или два или более мобильных устройств, подобных каждый вышеописанному мобильному устройству 150.

В одном из вариантов реализации настоящего изобретения каждый из источников ссылок, подобных каждый вышеописанному источнику 120 ссылок, может быть подключен к вычислительному устройству 200 посредством отдельного парсера с функциональными возможностями, аналогичными вышеописанному парсеру 160, при каждый такой отдельный парсер будет предварительно запрограммирован или настроен на работу с соответствующим источником ссылок для понимания синтаксиса команд API-интерфейса этого источника ссылок.

Еще в одном варианте реализации настоящего изобретения все источники ссылок в системе 300, подобные каждый вышеописанному источнику 120 ссылок, могут быть подключены к вычислительному устройству 200 посредством одного парсера с функциональными возможностями, аналогичными вышеописанному парсеру 160, при этом такой общий парсер должен быть предварительно запрограммирован или настроен на работу с каждым из этих подключенных источников ссылок для понимания синтаксиса команд его API-интерфейса.

В некоторых вариантах реализации настоящего изобретения каждый из источников ссылок, подобных каждый вышеописанному источнику 130 ссылок, может быть подключен к вычислительному устройству 200 посредством отдельного парсера с функциональными возможностями, аналогичными вышеописанному парсеру 170, при этом каждый такой отдельный парсер будет предварительно запрограммирован или настроен на работу с соответствующим источником ссылок для понимания синтаксиса команд API-интерфейса этого источника ссылок.

В других вариантах реализации настоящего изобретения все источники ссылок в системе 300, подобные каждый вышеописанному источнику 130 ссылок, могут быть подключены к вычислительному устройству 200 посредством одного парсера с функциональными возможностями, аналогичными вышеописанному парсеру 170, при этом такой общий парсер должен быть предварительно запрограммирован или настроен на работу с каждым из этих подключенных источников ссылок для понимания синтаксиса команд его API-интерфейса.

В иных вариантах реализации настоящего изобретения каждое из компьютерных устройств, подобных каждое вышеописанному компьютерному устройству 140, может быть подключено к вычислительному устройству 200 посредством отдельного парсера с функциональными возможностями, аналогичными вышеописанному парсеру 180, при каждый такой отдельный парсер будет предварительно запрограммирован или настроен на работу с соответствующим компьютерным устройством для понимания формата записи электронных сообщений, принимаемых от этого компьютерного устройства.

Еще в одних вариантах реализации настоящего изобретения все компьютерные устройства в системе 300, подобные каждое вышеописанному компьютерному устройству 140, могут быть подключены к вычислительному устройству 200 посредством одного парсера с функциональными возможностями, аналогичными вышеописанному парсеру 170, при этом такой общий парсер должен быть предварительно запрограммирован или настроен на работу с каждым из этих подключенных компьютерных устройств для понимания формата записи электронных сообщений, принимаемых от этого компьютерного устройства.

В некотором варианте реализации настоящего изобретения каждое из мобильных устройств, подобных каждое вышеописанному мобильному устройству 150, может быть подключено к вычислительному устройству 200 посредством отдельного парсера с функциональными возможностями, аналогичными вышеописанным парсерам 190, 195, при каждый такой отдельный парсер будет предварительно запрограммирован или настроен на работу с соответствующим мобильным устройством для понимания формата записи сообщений, принимаемых от этого мобильного устройства, в частности электронных сообщений, SMS-сообщений и/или MMS-сообщений.

В некотором другом варианте реализации настоящего изобретения все мобильные устройства в системе 300, подобные каждое вышеописанному мобильному устройству 150, могут быть подключены к вычислительному устройству 200 посредством одного парсера с функциональными возможностями, аналогичными вышеописанным парсерам 190, 195, при этом такой общий парсер должен быть предварительно запрограммирован или настроен на работу с каждым из этих подключенных мобильных устройств для понимания формата записи сообщений, принимаемых от этого мобильного устройства, в частности электронных сообщений, SMS-сообщений и/или MMS-сообщений.

Согласно одному из вариантов реализации настоящего изобретения по меньшей часть из источников ссылок, подобных каждый источнику 120 ссылок, источников ссылок, подобных каждый источнику 130 ссылок, компьютерных устройств, подобных каждое компьютерному устройству 140, и мобильных устройств, подобных каждое мобильному устройству 150, могут быть подключены к вычислительному устройству 200 посредством одного парсера с функциональными возможностями, аналогичными вышеописанным парсерам 160, 170, 180, 190 и 195, при этом такой общий парсер должен быть предварительно запрограммирован или настроен на работу с каждым из подключенных источников ссылок для понимания синтаксиса команд его API-интерфейса, каждым из подключенных компьютерных устройств для понимания формата записи электронных сообщений, принимаемых от этого компьютерного устройства, и каждым из подключенных мобильных устройств для понимания формата записи сообщений вышеописанных типов, принимаемых от этого мобильного устройства.

Согласно еще одному варианту реализации настоящего изобретения вычислительное устройство может быть подписано на RSS-рассылку по меньшей мере одного из источников ссылок, подобных каждый вышеописанному источнику 120 ссылок, и/или RSS-рассылку по меньшей мере одного из источников ссылок, подобных каждый источнику 130 ссылок, для получения от указанных источников ссылок по меньшей мере одного отчета, указывающего, например, на появление в соответствующем источнике ссылок по меньшей мере одной новой ссылки на веб-ресурс.

Согласно некоторым вариантам реализации настоящего изобретения система 300 может дополнительно содержать отдельную базу ссылок, являющуюся внешней или удаленной по отношению к вычислительному устройству 200, при этом парсеры 160, 170, 180, 190 и 195 могут быть выполнены каждый с возможностью получения доступа к этой внешней базе ссылок с обеспечением возможности записи в неё ссылок, извлеченных надлежащим образом в соответствии с приведенным выше описанием, в результате чего эта внешняя база ссылок содержит множество ссылок на потенциально вредоносные веб-ресурсы, поставленные каждая в соответствие со вспомогательными идентификационными данными, описывающими эту ссылку, например датой и временем сохранения и/или по меньшей мере одним иным идентификатором. Вычислительное устройство 200 выполнено с возможностью получения доступа к такой базе ссылок с обеспечением возможности извлечения из неё необходимых ссылок для их последующей обработки, особенности которой описаны ниже. В качестве дополнения или альтернативы в данном варианте реализации вышеописанная внешняя база ссылок может также содержать множество ссылок на известные вредоносные веб-ресурсы.

Согласно другим вариантам реализации настоящего изобретения система 300 может содержать только вычислительное устройство 200 и структурированную базу ссылок, являющуюся внешней или удаленной по отношению к вычислительному устройству 200. В данном варианте реализации внешняя база ссылок содержит ссылки на потенциально вредоносные веб-ресурсы, сохраненные из множества различных источников, при этом каждая ссылка в этой внешней базе ссылок поставлена в соответствие со вспомогательными идентификационными данными, описывающими эту ссылку, например, датой и временем сохранения и/или по меньшей мере одним иным идентификатором. Вычислительное устройство 200 выполнено с возможностью получения доступа к такой внешней базе ссылок с обеспечением возможности извлечения из неё необходимых ссылок для их последующей обработки, особенности которой описаны ниже. В качестве дополнения или альтернативы в данном варианте реализации вышеописанная внешняя база ссылок может также содержать множество ссылок на известные вредоносные веб-ресурсы.

Вычислительное устройство для информирования о вредоносных веб-ресурсах

Вычислительное устройство 200, показанное на фиг. 2, предназначено для информирования уполномоченных субъектов о выявленных вредоносных веб-ресурсах и по существу представляет собой программно-аппаратный комплекс, реализованный в виде компьютера общего назначения, имеющего описанную ниже структуру, хорошо известную специалистам в данной области техники.

Следует отметить, что в данном документе под уполномоченным субъектом следует понимать физическое лицо, способное заблокировать работу веб-ресурса или повлиять на решение о блокировке вредоносного веб-ресурса или приостановлении его функционирования, например администратор веб-ресурса, владелец веб-ресурса и т.п., или юридическое лицо, способное заблокировать работу веб-ресурса или повлиять на решение о блокировке вредоносного веб-ресурса или приостановлении его функционирования, например регистратор доменных имен, хостинг-провайдер и т.п.

В частности, компьютер общего назначения обычно содержит центральный процессор, системную память и системную шину, которая в свою очередь содержит разные системные компоненты, в том числе память, связанную с центральным процессором. Системная шина в таком компьютере общего назначения содержит шину памяти и контроллер шины памяти, периферийную шину и локальную шину, выполненную с возможностью взаимодействия с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) и память с произвольным доступом (ОЗУ). Основная система ввода/вывода (BIOS) содержит основные процедуры, которые обеспечивают передачу информации между элементами такого компьютера общего назначения, например в момент загрузки операционной системы с использованием ПЗУ. Кроме того, компьютер общего назначения содержит жесткий диск для чтения и записи данных, привод магнитных дисков для чтения и записи на сменные магнитные диски и оптический привод для чтения и записи на сменные оптические диски, такие как CD-ROM, DVD-ROM и иные оптические носители информации, однако могут быть использованы компьютерные носители иных типов, выполненные с возможностью хранения данных в машиночитаемой форме, например твердотельные накопители, флеш-карты, цифровые диски и т.п., и подключенные к системной шине через контроллер. В компьютере общего назначения жесткий диск, привод магнитных дисков и оптический привод соединены соответственно с системной шиной через интерфейс жесткого диска, интерфейс магнитных дисков и интерфейс оптического привода. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных компьютера общего назначения. Компьютер общего назначения имеет файловую систему, в которой хранится записанная операционная система, а также дополнительные программные приложения, прочие программные модули и данные программ. Пользователь имеет возможность вводить команды и информацию в компьютер общего назначения с использованием известных устройств ввода, например клавиатуры, манипулятора типа «мышь», микрофона, джойстика, игровой консоли, сканера и т.п., при этом эти устройства ввода обычно подключают доступ к компьютеру общего назначения через последовательный порт, который в свою очередь подсоединен к системной шине, однако они могут быть подключены и иным способом, например с помощью параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор или иной тип устройства отображения также подсоединен к системной шине через интерфейс, такой как видеоадаптер. В дополнение к монитору персональный компьютер может быть снабжен другими периферийными устройствами вывода, например колонками, принтером и т.п. Компьютер общего назначения способен работать в сетевом окружении, при этом для соединения с одним или несколькими удаленными компьютерами может быть использовано сетевое соединение. Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) и глобальную вычислительную сеть (WAN). Такие сети обычно применяют в корпоративных компьютерных сетях и внутренних сетях компаний, при этом они имеют доступ к сети Интернет. В LAN-сетях или WAN-сетях компьютер общего назначения подключают к локальной сети через сетевой адаптер или сетевой интерфейс. При использовании сетей компьютер общего назначения может использовать модем, сетевую карту, адаптер или иные средства обеспечения связи с глобальной вычислительной сетью, такой как сеть Интернет, при этом эти средства связи подключают к системной шине посредством последовательного порта. Следует отметить, что в ПЗУ компьютера общего назначения или по меньшей мере на любом одном из вышеописанных машиночитаемых носителей, которые могут быть использованы в компьютере общего назначения, могут быть сохранены машиночитаемые инструкции, к которым может иметь доступ центральный процессор этого компьютера общего назначения, при этом выполнение этих машиночитаемых инструкций на компьютере общего назначения может вызывать исполнение его центральным процессором различных процедур или операций, описанных ниже в данном документе.

В одном из вариантов реализации настоящего изобретения вычислительное устройство 200 может быть выполнено в виде одиночного компьютерного сервера, например сервера «DellTM PowerEdgeTM», использующего операционную систему «Ubuntu Server 18.04». Кроме того, в иных вариантах реализации настоящего изобретения вычислительное устройство 200 может быть выполнено в виде настольного персонального компьютера, ноутбука, нетбука, смартфона, планшета и иного электронно-вычислительного устройства, подходящего для решения поставленных задач.

В других вариантах реализации вычислительное устройство 200 может быть выполнено в виде любой другой совокупности аппаратных средств, программного обеспечения или программно-аппаратного комплекса, подходящих для решения поставленных задач.

В некоторых вариантах реализации настоящего изобретения система 300 может содержать по меньшей мере два вычислительных устройства, подобных каждое вычислительному устройству 200, при этом нижеописанные функциональные возможности вычислительного устройства 200 могут быть любым необходимым образом разделены между указанными по меньшей мере двумя вычислительными устройствами, каждый из которых, например, может быть выполнен в виде отдельного компьютерного сервера.

Вычислительное устройство 200, показанное на фиг. 2, содержит модуль 10 связи, анализирующий модуль 100 и локальное хранилище 20 данных, каждый из которых соединен с шиной 30 связи, при этом каждый из модуля 10 связи и анализирующего модуля 100 выполнен с возможностью обмена данными, посредством шины 30 связи, с локальным хранилищем 20 данных, а модуль 10 связи также выполнен с возможностью обмена данными с анализирующим модулем 100.

В одном из вариантов реализации настоящего изобретения вышеописанные парсеры 160, 170, 180, 190 и 195 могут быть выполнены каждый в виде обособленного модуля предварительной обработки данных, встроенного в вычислительное устройство 200 (т.е. входящего в состав этого вычислительного устройства 200) и имеющего вышеописанные функциональные возможности соответствующего одного из парсеров 160, 170, 180, 190 и 195, в частности функциональные возможности по обеспечению взаимодействия или обмена данными между вычислительным устройством 200 и соответствующим одним из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150 (т.е. каждый из таких обособленных модулей предварительной обработки данных должен быть предварительно запрограммирован на работу с соответствующим одним из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150) и по обработке входных потоков данных, поступающих от соответствующего одного из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150. В одной из разновидностей этого варианта реализации модуль 10 связи вычислительного устройства 200 может быть выполнен многоканальным, например четырехканальным, при этом каждый из каналов связи в таком модуле 10 связи может быть предварительно настроен на обмен данными, посредством шины 30 связи, с одним из вышеописанных обособленных модулей предварительной обработки данных и на обмен данными с соответствующим одним из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150. В другой разновидности данного варианта реализации вычислительное устройство 200 может быть снабжено четырьмя модулями связи, подобными каждый модулю 10 связи, при этом каждый из таких модулей связи предварительно настроен на обмен данными, посредством шины 30 связи, с одним из вышеописанных обособленных модулей предварительной обработки данных и на обмен данными с соответствующим одним из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150. В данном варианте реализации обособленные модули предварительной обработки данных (не показаны) также выполнены каждый с возможностью взаимодействия, посредством шины 30 связи, с анализирующим модулем 100 для обработки запросов на получение ссылок, которые могут быть сформированы этим анализирующим модулем 100, с последующим их направлением от вычислительного устройства 200 в соответствующий один из вышеописанных источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150. Следует также отметить, что при обработке входных потоков данных, полученных от соответствующего одного из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150, каждый из таких обособленных модулей предварительной обработки данных (не показаны) может, помимо прочего, идентифицировать или распознавать формат описания полученного входного потока данных. Если идентифицированный формат описания данных не соответствует унифицированному формату описания данных, подходящему для вычислительного устройства 200, то каждый из обособленных модулей предварительной обработки данных может быть дополнительно выполнен с возможностью преобразования этого полученного входного потока данных в указанный унифицированный формат, при этом он может быть дополнительно выполнен с возможностью связи, посредством шины 30 связи, с локальным хранилищем 20 данных с обеспечением получения из него данных об унифицированном формате описания данных (как описано ниже), понятном вычислительному устройству 200, и с возможностью сравнения указанных идентифицированного и унифицированного форматов данных для принятия решения об их соответствии или несоответствии друг другу. Таким образом, если любой из вышеописанных обособленных модулей предварительной обработки данных выявит, что среди входных потоков данных, полученных им от соответствующего одного из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150, имеются, например, голосовые сообщения или видео-сообщения, то такой обособленный модуль предварительной обработки данных преобразует такие сообщения в текст, то есть в тот формат описания данных, который понятен вычислительному устройству 200, с последующим извлечением из него ссылок на потенциально вредоносные веб-ресурсы.

Еще в одном варианте реализации настоящего изобретения вышеописанные парсеры 150, 160, 170, 180, 190 и 195 могут быть выполнены в виде одиночного модуля предварительной обработки данных (не показан), встроенного в вычислительное устройство 200 (т.е. входящего в состав этого вычислительного устройства 200) и имеющего вышеописанные функциональные возможности всех парсеров 150, 160, 170, 180, 190 и 195, в частности функциональные возможности по обеспечению взаимодействия или обмена данными между вычислительным устройством 200 и каждым из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150 (т.е. такой одиночный модуль предварительной обработки данных должен быть предварительно запрограммирован на работу с каждым из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150) и по обработке входных потоков данных, поступающих от каждого из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150. В этом варианте реализации одиночный модуль предварительной обработки данных (не показан) также должен быть подключен в вычислительном устройстве 200 к шине 30 связи с обеспечением возможности обмена данными с модулем 10 связи, обеспечивающим взаимодействие между вычислительным устройством 200 и источником 120 ссылок, источником 130 ссылок, компьютерным устройством 140 и мобильным устройством 150, при этом модуль 10 связи вычислительного устройства 200 в таком случае может быть выполнен, например, многоканальным, а каждый из каналов связи в таком модуле 10 связи может быть предварительно настроен на обмен данными с соответствующим одним из источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150. В данном варианте реализации одиночный модуль предварительной обработки данных (не показан) также выполнен с возможностью взаимодействия, посредством шины 30 связи, с анализирующим модулем 100 для обработки запросов на получение ссылок, которые могут быть сформированы этим анализирующим модулем 100, с их последующим направлением от вычислительного устройства 200 в вышеописанные источник 120 ссылок, источник 130 ссылок, компьютерное устройство 140 и мобильное устройство 150. Следует также отметить, что при обработке входных потоков данных, полученных от источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150, одиночный модуль предварительной обработки данных (не показан) может, помимо прочего, идентифицировать или распознавать формат описания этих входных потоков данных, при этом если идентифицированный формат описания данных не соответствует унифицированному формату описания данных, подходящему для вычислительного устройства 200, то он может дополнительно выполнен с возможностью преобразования этих полученных входных потоков данных в указанный унифицированный формат, при этом этот одиночный модуль предварительной обработки данных может быть дополнительно выполнен с возможностью связи, посредством шины 30 связи, с локальным хранилищем 20 данных с обеспечением получения из него данных об унифицированном формате описания данных (как описано ниже), понятном вычислительному устройству 200, и с возможностью сравнения указанных идентифицированного и унифицированного форматов данных для принятия решения об их соответствии или несоответствии друг другу. Таким образом, если вышеописанный одиночный модуль предварительной обработки данных выявит, что среди входных потоков данных, полученных им от источника 120 ссылок, источника 130 ссылок, компьютерного устройства 140 и мобильного устройства 150, имеются, например, голосовые сообщения или видео-сообщения, то такой одиночный модуль предварительной обработки данных преобразует такие сообщения в текст, то есть в тот формат описания данных, который понятен вычислительному устройству 200, с последующим извлечением из него ссылок на потенциально вредоносные веб-ресурсы.

В некоторых вариантах реализации настоящего изобретения функциональные возможности вышеописанных парсеров 160, 170, 180, 190, 195 могут быть реализованы в качестве дополнительных функциональных возможностей анализирующего модуля 100, в частности каждый из парсеров 160, 170, 180, 190, 195 или все эти парсеры могут быть реализованы в виде отдельного программного модуля, встроенного в вычислительное устройство 200 и исполняемого анализирующим модулем 100.

В одном из вариантов реализации настоящего изобретения вычислительное устройство 200 может дополнительно содержать вспомогательный модуль сбора контекстной рекламы (не показан), выполненный с возможностью автоматического сбора контекстной рекламы, демонстрируемой или показываемой пользователям в известных поисковых системах, таких как, например, Bing, Google, Yandex и т.п., с обеспечением извлечения из контекстной рекламы, собранной по меньшей мере в одной из этих известных поисковых систем, по меньшей мере одной ссылки на веб-ресурс. Модуль сбора контекстной рекламы подключен к шине 30 связи и выполнен с возможностью обмена данными, посредством шины 30 связи, с модулем 10 связи, локальным хранилищем 20 данных и анализирующим модулем 100. Следует отметить, что в последнее время злоумышленники часто прибегают к распространению ссылок на вредоносные веб-ресурсы путем размещения этих ссылок в контекстной рекламе известных поисковых систем, при этом такая вредоносная реклама обычно таргетирована на наиболее частотные поисковые запросы пользователей в каждой из этих поисковых систем, поскольку такие списки наиболее популярных у пользователей ключевых слов находятся в свободном доступе на сайтах этих поисковых систем. В данном варианте реализации настоящего изобретения локальное хранилище 20 данных дополнительно содержит отдельную базу ключевых слов поисковых запросов, содержащую несколько разделов, в каждом из которых сохраняют ключевые слова наиболее частотных поисковых запросов соответствующей одной из известных поисковых систем, на работу с которыми предварительно настроен или запрограммирован модуль сбора контекстной рекламы, так что все ключевые слова в каждом конкретном разделе этой базы поставлены в соответствие с одной из известных поисковых систем. Модуль сбора контекстной рекламы также выполнен с возможностью по меньшей мере периодического обновления (например, ежедневно) базы ключевых слов поисковых запросов, размещенной в локальном хранилище 20 данных, по меньшей мере для одной из известных ему поисковых систем, например путем периодического автоматического получения актуального перечня ключевых слов, являющихся наиболее популярными у пользователей в конкретной поисковой системе, с использованием конкретной ссылки на веб-страницу сайта этой поисковой системы, сохраненной в локальном хранилище 20 данных и извлекаемой оттуда указанным модулем сбора контекстной рекламы при обновлении конкретного раздела базы ключевых слов поисковых запросов, соответствующего указанной поисковой системе, с последующей актуализацией имеющегося перечня ключевых слов поисковых запросов в разделе базы ключевых слов поисковых запросов, соответствующем указанной поисковой системе, на основании полученного актуального перечня ключевых слов. Модуль сбора контекстной рекламы также выполнен с возможностью формирования по меньшей мере одного поискового запроса по меньшей мере для одной из известных ему поисковых систем с использованием по меньшей мере части ключевых слов, содержащихся в одном из разделов базу ключевых слов поисковых запросов, соответствующем этой поисковой системе, и возможностью автоматической передачи этого сформированного поискового запроса в эту поисковую систему. Модуль сбора контекстной рекламы также выполнен с возможностью получения результатов поиска, выданных поисковой системой в ответ на переданный запрос, и возможностью фильтрации полученных результатов поиска для выявления среди них контекстной рекламы в виде рекламных объявлений, на основании, например, метки «реклама», которой снабжены такие рекламные объявления, при этом каждое такое рекламное объявление содержит, помимо прочего, по меньшей мере одну ссылку на веб-ресурсы. Модуль сбора контекстной рекламы дополнительно выполнен с возможностью извлечения, посредством, например, известного ему регулярного выражения, такого как, например, (https?|ftp)://(-\.)?([^\s/?.#-]+\.?)+(/[^\s]*)?$@iS, по меньшей мере одной ссылки на веб-ресурсы из каждого выявленного рекламного объявления с обеспечением передачи, посредством шины 30 связи, каждой этой ссылки на веб-ресурс в анализирующий модуль 100 для ее последующего анализа на вредоносность для выявления или установления того, относится ли веб-ресурс, находящийся по этой ссылке, к вредоносным веб-ресурсам, как более подробно описано ниже в данном документе. Таким образом, модуль сбора контекстной рекламы может, например, последовательно формировать поисковые запросы для каждой конкретной поисковой системы с использованием некоторой комбинации ключевых слов, сформированной по меньшей мере из части ключевых слов в имеющемся перечне ключевых слов, соответствующем этой поисковой системе, до тех пор, пока не будет достигнут конец этого перечня ключевых слов. Следует отметить, что вышеописанный способ получения ссылок на веб-ресурсы вычислительным устройством 200 может являться альтернативой или дополнением к вышеописанным способам получения ссылок на веб-ресурсы, используемым в системе 300. В описанном варианте реализации вспомогательный модуль сбора контекстной рекламы может быть реализован, например, в виде отдельного процессора, встроенного в вычислительное устройство 200.

В одном из вариантов реализации настоящего изобретения функциональные возможности вышеописанного модуля сбора контекстной рекламы могут реализованы в виде дополнительных функциональных возможностей анализирующего модуля 100, в частности модуль сбора контекстной рекламы может быть реализован в виде отдельного программного модуля, входящего в состав вычислительного устройства 200 и исполняемого, например, анализирующим модулем 100. В другом варианте реализации насточщего изобретения модуль сбора контекстной рекламы может представлять собой один из функциональных подмодулей анализирующего модуля 100.

Еще в одном варианте реализации настоящего изобретения вышеописанный модуль сбора контекстной рекламы может представлять собой обособленный источник ссылок, например, отдельный сервер, являющийся внешним по отношению к вычислительному устройству 200 и подключенный к нему проводным и/или беспроводным способом с обеспечением возможности передачи ему ссылок на веб-ресурсы, при этом ссылки на веб-ресурсы, передаваемые от такого внешнего источника ссылок, могут быть приняты модулем 10 связи вычислительного устройства 200.

Локальное хранилище данных

Локальное хранилище 20 данных также предназначено для хранения исполняемых программных инструкций, которые позволяют управлять работой функциональных модулей, встроенных в вычислительное устройство 200, в частности модуля 10 связи и анализирующего модуля 100, и позволяют этим функциональным модулям реализовывать свои функциональные возможности при исполнении этих программных инструкций. Исполняемые программные инструкции, хранящиеся в локальном хранилище 20 данных, также позволяют управлять работой любых подмодулей, которые в некоторых раскрытых вариантах реализации входят в состав некоторых из функциональных модулей, например анализирующего модуля 100, и позволяют этим подмодулям реализовывать свои функциональные возможности при исполнении этих программных инструкций.

Локальное хранилище 20 данных также может хранить исполняемые программные инструкции, которые позволяют управлять работой любых дополнительных функциональных модулей, встроенных в вычислительное устройство 200, и их подмодулей, и которые позволяют этим дополнительным функциональным модулям и их подмодулям реализовывать свои функциональные возможности при исполнении этих программных инструкций.

Кроме того, локальное хранилище 20 данных предназначено для хранения различных данных, используемых при работе вычислительного устройства 200, в частности данных об унифицированном формате описания данных, понятном вычислительному устройству 200, данных об известных вредоносных ссылках, данных об известных вредоносных доменных именах, данных о хеш-суммах известных вредоносных файлов, данных о ключевых словах, указывающих на вредоносный характер веб-ресурса, данных о хостинг провайдере, данных о регистраторе доменных имен, перечня известных уполномоченных субъектов, набора известных типов угроз вредоносных веб-ресурсов, набора шаблонов отчетов и т.п. Локальное хранилище 20 данных также может хранить и иные данные, используемые при работе различных функциональных модулей, встроенных в вычислительное устройство 200, и работе по меньшей мере некоторых подмодулей, входящих в состав некоторых из этих функциональных модулей.

Кроме того, в локальном хранилище 20 данных также могут быть сохранены вспомогательные данные, используемые в работе анализирующего модуля 100, например данные о языковых словарях и заданное пороговое значение, используемые в методике анализа доменных имен на основании правильности их написания; файлы образов виртуальных машин и набор правил анализа изменений параметров состояния виртуальной машины, используемые в методике анализа файлов на подозрительность на основании изменения параметров состояния виртуальных машин, набор регулярных выражений, используемых для извлечения ссылок на веб-ресурсы из входных потоков данных, анализируемых в анализирующем модуле 100, и иные вспомогательных данные.

В вычислительном устройстве 200, показанном на фиг. 2, модуль 10 связи выполнен с возможностью приема извлеченных ссылок на веб-ресурсы, передаваемых парсерами 160, 170, 180, 190 и 195 в вычислительное устройство 200, с последующем сохранением принятых ссылок на веб-ресурсы в локальном хранилище 20 данных, в которое эти принятые данные могут быть переданы посредством шины 30 связи. Таким образом, в локальном хранилище 20 данных могут быть сохранены ссылки на веб-ресурсы, извлеченные из потоков данных от источника 120 ссылок, ссылки на веб-ресурсы, извлеченные из потоков данных от источника 130 ссылок, ссылки на веб-ресурсы, извлеченные из сообщений от компьютерного устройства 140, и/или ссылки на веб-ресурсы, извлеченные из сообщений от мобильного устройства 150, и по меньшей мере некоторые из извлеченных идентификационных данных, описывающих такие сохраненные ссылки.

В некоторых вариантах реализации настоящего изобретения локальное хранилище 20 данных в вычислительном устройстве 200 может содержать одну или несколько баз данных, выполненных каждая с возможностью сохранения в ней по меньшей мере одной обособленной группы из вышеперечисленных групп данных, используемых в работе вычислительного устройства 200, и/или по меньшей мере некоторых из принятых ссылок на веб-ресурсы.

В других вариантах реализации вычислительное устройство 200 может использовать по меньшей мере одно обособленное удаленное хранилище данных (не показано), к которому анализирующий модуль 100 вычислительного устройства 200 может получать доступ с использованием модуля 10 связи, для сохранения в нем по меньшей мере части из вышеописанных групп данных и/или по меньшей мере части из принятых ссылок на веб-ресурсы.

В некоторых других вариантах реализации настоящего изобретения вычислительное устройство 200 может содержать по меньшей мере одно локальное хранилище данных и по меньшей мере одно удаленное хранилище данных (не показано), предназначенные каждое для хранения по меньшей мере одной из вышеописанных групп данных и/или по меньшей мере части из принятых ссылок на веб-ресурсы, при этом указанные локальные хранилища данных соединены каждое с анализирующим модулем 100 посредством шины 30 связи, а указанные удаленные хранилища данных соединены каждое с анализирующим модулем 100 посредством модуля 10 связи. Таким образом, например, возможен вариант реализации настоящего изобретения, в котором вычислительное устройство 200 содержит единственное локальное хранилище 20 данных, хранящее, например, исключительно принятые ссылки на веб-ресурсы, и содержит несколько удаленных хранилищ данных, хранящих каждое по меньшей мере некоторые из вышеописанных групп данных, используемых при работе вычислительного устройства 200.

В одном из вариантов реализации настоящего изобретения по меньшей мере одна из вышеперечисленных групп данных и/или принятые ссылки на веб-ресурсы могут быть сохранены в соответствующем обособленном локальном хранилище данных (не показано), отличном от локального хранилища 20 данных и соединенном, посредством шины 30 связи, с анализирующим модулем 100, который в свою очередь выполнен с возможностью подключения к любому из таких обособленных локальных хранилищ данных с обеспечением извлечения из них необходимых ссылок на веб-ресурсы.

Анализирующий модуль 100 может быть реализован в виде одиночного процессора, такого как процессор общего назначения или процессор специального назначения (например, процессоры для цифровой обработки сигналов, специализированные интегральные схемы и т.п.), и выполнен с возможностью исполнения программных инструкций, хранящихся в локальном хранилище 20 данных, с обеспечением реализации нижеописанных функциональных возможностей анализирующего модуля 100.

Локальное хранилище 20 данных может быть реализовано, например, в виде одного или более известных физических машиночитаемых носителей для длительного хранения данных. В некоторых вариантах реализации настоящего изобретения локальное хранилище 20 данных может быть реализовано с использованием одиночного физического устройства (например, одного оптического запоминающего устройства, магнитного запоминающего устройства, органического запоминающего устройства, запоминающего устройства на дисках или запоминающего устройства иного типа), а в других вариантах реализации локальное хранилище 20 данных может быть реализовано с использованием двух или более известных запоминающих устройств.

Модуль связи

Модуль 10 связи, используемый в вычислительном устройстве 200, показанном на фиг. 1 и 2, имеет беспроводное соединение с вышеописанными парсерами 160, 180, 190 с возможностью обмена с ними данными, а также имеет проводное соединение с вышеописанными парсерами 170, 195 с возможностью обмена с ними данными.

В одном из вариантов реализации настоящего изобретения модуль 10 связи может быть соединен со всеми парсерами 160, 170, 180, 190, 195 проводным способом с возможностью обмена с ними данными, например с помощью коаксиального кабеля, витой пары, оптоволоконного кабеля или другого физического соединения. В этом варианте реализации модуль 10 связи может быть реализован, например, в виде сетевого адаптера, снабженного необходимыми разъемами для подключения к ним физических кабелей необходимых типов в зависимости от типов физических соединений, использованных для обеспечения связи с парсерами 160, 170, 180, 190, 195.

Еще в одном варианте реализации настоящего изобретения модуль 10 связи может быть соединен со всеми парсерами 160, 170, 180, 190, 195 беспроводным способом с возможностью обмена с ними данными, например с помощью линии связи на основе технологии «WiFi», линии связи на основе технологии «3G», линии связи на основе технологии «LTE» и/или т.п. В этом варианте реализации модуль 10 связи может быть реализован, например, как сетевой адаптер в виде WiFi-адаптера, 3G-адаптера, LTE-адаптера или иного адаптера беспроводной связи в зависимости от типа линии беспроводной связи, использованной для обеспечения связи с парсерами 160, 170, 180, 190, 195.

В других вариантах реализации настоящего изобретения модуль 10 связи может использовать любую подходящую комбинацию из проводных и беспроводных линий связи для обмена данными по меньшей мере с частью из парсеров 160, 170, 180, 190, 195, входящих в состав системы 300.

Модуль 10 связи также может представлять собой известное устройство связи, такое как передатчик, приемник, приемопередатчик, модем и/или сетевую интерфейсную карту для обмена данными с внешними устройствами любого типа посредством проводной или беспроводной сети связи, например с помощью сетевого соединения стандарта «Ethernet», цифровой абонентской линия связи (DSL), телефонной линии, коаксиального кабеля, телефонной системы сотовой связи и т.п.

В некоторых вариантах реализации вычислительное устройство 200 может быть дополнительно снабжено модемом с SIM-картой для приема SMS-сообщений и/или MMS-сообщений от мобильных устройств, таких как мобильное устройство 150.

Анализирующий модуль

Анализирующий модуль 100, входящий в состав вычислительного устройства 200, показанного на фиг. 2, может быть реализован в виде одиночного процессора, такого как процессор общего назначения или процессор специального назначения (например, процессоры для цифровой обработки сигналов, специализированные интегральные схемы и т.п.), например в виде центрального процессора вышеописанного компьютера общего назначения, в виде которого может быть реализовано вычислительное устройство 200.

Анализирующий модуль 100 выполнен с возможностью получения доступа к локальному хранилищу 20 данных (обособленному локальному хранилищу данных или удаленному хранилищу данных в зависимости от варианта реализации, как описано выше в данном документе) или возможностью связи с ним с использованием шины 30 связи с обеспечением извлечения из него ссылок на веб-ресурсы для их последующего анализа, как будет описано ниже.

В одном из вариантов реализации настоящего изобретения анализирующий модуль 100 может быть выполнен с возможностью связи, посредством шины 30 связи, с модулем 10 связи с обеспечением возможности получения от него ссылок на веб-ресурсы для их последующего анализа, как будет более подробно описано ниже. Таким образом, в этом варианте реализации анализирующий модуль 100 может получать ссылки на веб-ресурсы непосредственно от модуля 10 связи непосредственно после получения этих ссылок модулем 10 связи.

В вариантах реализации настоящего изобретения, в которых полученные ссылки на веб-ресурсы хранятся в обособленном локальном хранилище, отличном от локального хранилища 20 данных, или в удаленном хранилище данных, анализирующий модуль 100 может быть выполнен с возможностью получения доступа к такому обособленному или удаленному хранилищу данных или возможностью связи с ним с использованием шины 30 связи с обеспечением извлечения из него сохраненных ссылок на веб-ресурсы для их последующего анализа, как будет более подробно описано ниже.

Анализирующий модуль 100 выполнен с возможностью анализа каждой из полученных или извлеченных ссылок на веб-ресурсы для выявления или установления веб-ресурсов с вредоносным и/или незаконным контентом, также называемых вредоносными веб-ресурсами, среди веб-ресурсов, находящиеся по анализируемым ссылкам, как будет более подробно описано ниже.

В частности, для выявления вредоносных веб-ресурсов при анализе ссылок на веб-ресурсы анализирующий модуль 100 (i) получает доступ к локальному хранилищу 20 данных (обособленному локальному хранилищу данных или удаленному хранилищу данных в зависимости от варианта реализации, как описано выше в данном документе) или устанавливает с ним связь с использованием шины 30 связи с обеспечением получения из него данных об известных вредоносных ссылках; и (ii) устанавливает, путем посимвольного сравнения каждой анализируемой ссылки с известными вредоносными ссылками из указанных полученных данных, факт по меньшей мере частичного совпадения анализируемой ссылки по меньшей мере с одной из известных вредоносных ссылок.

Таким образом, если анализирующий модуль 100 установил или выявил, что конкретная ссылка имеет по меньшей мере частичное совпадение по меньшей мере с одной из известных вредоносных ссылок, то это свидетельствует о том, что эта ссылка относится к вредоносным ссылкам и, соответственно, веб-ресурс, находящейся по этой ссылке, относится к вредоносным веб-ресурсам.

Если же анализирующий модуль 100 установил или выявил, что анализируемая ссылка не имеет по меньшей мере частичного совпадения ни с одной из известных вредоносных ссылок, то он дополнительно выполняет по меньшей мере одну из следующих операций, согласно которым он: 1) анализирует доменное имя для анализируемой ссылки на вредоносность с использованием по меньшей мере одной известной ему методики анализа доменных имен; 2) получает или загружает по меньшей мере один файл, находящийся по анализируемой ссылке, с последующим его анализом на вредоносность с использованием по меньшей мере одной известной ему методики анализа файлов; и 3) получает html-код веб-ресурса, находящегося по анализируемой ссылке, с последующим его анализом на вредоносность с использованием по меньшей мере одной известной ему методики анализа html-кода.