ОБЛАСТЬ ТЕХНИКИ

[001] Описанная технология относится к области вычислительной техники, а именно к системам и способам активного обнаружения вредоносных сетевых ресурсов.

УРОВЕНЬ ТЕХНИКИ

[002] Сетевыми ресурсами в рамках настоящего описания называются вычислительные устройства, то есть программно-аппаратные комплексы, выполненные с возможностью обмена данными с вычислительной сетью, например, сетью Интернет, и находящиеся внутри сетевой инфраструктуры. В частности, сетевым ресурсом в терминах данной заявки может являться рабочая станция, подключенная к локальной вычислительной сети. Также сетевым ресурсом может являться ноутбук, нетбук, планшет, смартфон, устройство «интернета вещей» (IoT), сервер, маршрутизатор, сетевой экран или, без ограничений, любое другое программно-аппаратное решение, удовлетворяющее вышеназванным критериям.

[003] Термин сетевая инфраструктура в рамках данного описания понимается в общепринятом смысле; это совокупность программного обеспечения и аппаратных средств, создающая основу для эффективного обмена информацией и способная стать предметом интереса злоумышленников. Такова, например, компьютерная сеть предприятия, содержащая серверы, рабочие станции, маршрутизаторы и т.д.

[004] При этом подразумевается, что сетевая инфраструктура имеет так называемый периметр, то есть условную границу, образуемую самой архитектурой сети, настройками используемых аппаратных и программных средств, и позволяющую разделять сетевые ресурсы, находящиеся «внутри» инфраструктуры, как, например, рабочая станция одного из пользователей компьютерной сети предприятия, и ресурсы, находящиеся «извне», например, серверы, используемые для хостинга сайта googl.com. В рамках настоящего описания первые устройства называются внутренними сетевыми устройствами, а вторые - внешними сетевыми устройствами.

[005] Вредоносным сетевым ресурсом в рамках настоящего описание называется внешний сетевой ресурс, то есть такой, который находится «извне» инфраструктуры и принадлежит злоумышленнику. При этом предполагается, что «внутри» инфраструктуры находится по меньшей мере один скомпрометированный сетевой ресурс, то есть такой, который исходно был предназначен для выполнения легитимных задач, но затем был скомпрометирован злоумышленником или вредоносной программой.

[006] В качестве неограничивающего примера скомпрометированного сетевого ресурса может быть названа рабочая станция, скомпрометированная в ходе фишинговой атаки. Вредоносные программы, установленные на ней в результате компрометации, выполняют обмен инструкциями с внешним сетевым ресурсом, сервером злоумышленника.

[007] Обнаружение факта такого обмена инструкциями между одним из внутренних устройств защищаемой инфраструктуры и внешним сервером, принадлежащим злоумышленнику, является индикатором (показателем) компрометации инфраструктуры.

[008] Традиционный подход к выявлению подобных ситуаций основан на анализе трафика, то есть той информации, которой вычислительные устройства, составляющие данную инфраструктуру, обмениваются между собой, а также с внешними сетевыми устройствами.

[009] Традиционный подход обычно подразумевает размещение внутри защищаемой инфраструктуры вычислительного устройства, например, сервера, выполняющего функции получения и анализа трафика. В результате анализа выявляют аномалии трафика, то есть данные, указывающие на выполнение по меньшей мере одним устройством, входящим в состав защищаемой инфраструктуры, нетипичных, «аномальных» операций (например, обмена данными с внешним устройством, принадлежащим злоумышленнику), что и считают индикатором (показателем) компрометации.

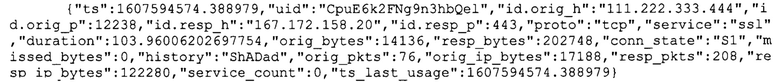

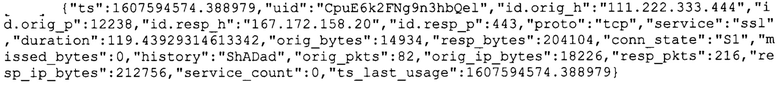

[010] Собственно трафик может выглядеть, например, следующим образом:

[11]

[12]

[013] При этом следует заметить, что в настоящее время практически весь трафик, как легитимный, так и вредоносный, зашифрован. Это означает, что прямое «чтение» данных сильно затруднено или вообще невозможно. Поэтому общепринятый подход к анализу трафика подразумевает использование машинного обучения; на основе заведомо легитимного трафика так или иначе обучают модели, и с их помощью обнаруживают ситуации, когда трафик перестает походить на легитимный.

[014] Однако, все известные на сегодня способы анализа трафика методами машинного обучения имеют общую серьезную проблему: при таком подходе часто происходят ложные срабатывания, когда легитимный трафик принимают за вредоносный. Внутренние вычислительные устройства ведут легитимный обмен информацией с внешними легитимными вычислительными устройствами (например, с веб-серверами компаний-контрагентов, с интернет-магазинами, и т.д.), но какие-то особенности этого трафика вызывают срабатывание системам анализа трафика, выдающих предупреждение о возможной компрометации инфраструктуры. Это создает значительную неоправданную нагрузку на системы кибербезопасности и серьезно осложняет практическое применение подобных решений.

[015] Из уровня техники известно множество решений, основанных на анализе сетевого трафика.

[016] Например, известно решение US 8533819 В2 (AT&T Corp.AT&T Intellectual Property II LP), «METHOD AND APPARATUS FOR DETECTING COMPROMISED HOST COMPUTERS», опубликованное 10.07.2013. Оно раскрывает подход к обнаружению скомпрометированных хостов (компьютеров), основанный на анализе трафика. Описываемый подход основан на выделении периодических шаблонов потоков (фрагментов трафика) между клиентом и сервером, и далее на классификации подозрительных вычислительных устройство по их профилям трафика. Однако, указанное решение не раскрывает способ выявления самого факта компрометации какого-либо вычислительного устройства, например, того вычислительного устройства, которое первым подверглось атаке злоумышленников; оно рассчитано на выявление бот-нетов, то есть совокупностей устройств, о которых уже известно, что они выполняют задачи злоумышленников. В то же время, описанное ниже решение, во-первых, решает именно задачу выявления компрометации устройств, о которых это ранее не было известно, и во-вторых, упрощает решение данной задачи за счет использования сравнения уникальных отпечатков служб/сервисов, запущенных на внешнем подозрительном вычислительном устройстве.

[017] Из уровня техники также известен патент US 7512980 В2 (Cisco Technology Inc.) «Р АСКЕТ SAMPLING FLOW-BASED DETECTION OF NETWORK INTRUSIONS», опубликован 31.03.2009, в котором описан выявления аномалий трафика, основанный на статистическом анализе, то есть на накоплении данных и обучении на накопленных данных неких решающих правил, классификаторов. Этому способу будет присущ упомянутый выше недостаток, касающийся частых ложных срабатываний; кроме того, подобный подход потребует накопления достаточного количества данных, что означает большие затраты времени и ресурсов.

[018] Также из уровня техники известно решение, описанное в патенте US 9043920 В2 (Tenable Inc) «SYSTEM AND METHOD FOR DENTIFYING EXPLOITABLE WEAK POINTS IN A NETWORK», опубликованном 02.01.2014. Публикация раскрывает способ определение уязвимых мест сети путем проведения внешнего сканирования вычислительных устройств. Однако, указанный способ построен на анализе так называемых «доверительных отношений», к которым относят открытые порты, TCP-соединения, подключения устройств защищаемой инфраструктуры к внешним системам, прием ими внешнего трафика и т.д., причем такие «доверительные отношения» постоянно анализируют для всех устройств защищаемой инфраструктуры, что означает большие затраты времени и ресурсов. Более того, хорошо известно, что внешнее сканирование, то есть такое, которое выполняется не из скомпрометированной инфраструктуры, далеко не всегда эффективно, поскольку злоумышленник, скомпрометировавший инфраструктуру, обычно имеет возможность обнаружить и заблокировать такое сканирование, ведь IP-адреса тех вычислительных устройств, с которых осуществляется сканирование, будут отличаться от известных злоумышленнику IP-адресов устройств, входящих в скомпрометированную инфраструктуру.

[019] Кроме того, из уровня техники известно решение US 10630674 В2 (Citrix Systems Inc), «SYSTEMS AND METHODS FOR PERFORMING TARGETED SCANNING OF A TARGET RANGE OF IP ADDRESSES TO VERIFY SECURITY CERTIFICATES)), опубликованное 31.01.2019. Данное решение раскрывает способ обнаружения поддельных сертификатов безопасности и подозрительной активности посредством сканирования диапазона IP-адресов и выявления всех сертификатов (например, сертификатов SSL) обслуживающихся через все порты, открытые на вычислительных устройствах, принадлежащих к данному диапазону IP-адресов. Однако, данный способ, во-первых, не раскрывает способ определения вредоносной активности вычислительного устройства, для которого отсутствуют совпадения выявленных сертификатов безопасности с сертификатами, известными из реестра интернет-ресурсов, а во-вторых, характеризуется пониженным быстродействием за счет необходимости выполнения дополнительных запросов к внешним системам.

[020] Известен также патент RU 2 722 693 С1 (ООО ««Группа АйБи ТДС»), «СПОСОБ И СИСТЕМА ВЫЯВЛЕНИЯ ИНФРАСТРУКТУРЫ ВРЕДОНОСНОЙ ПРОГРАММЫ ИЛИ КИБЕРЗЛОУМЫШЛЕННИКА», опубликованный 03.06.2020. В этом патенте предлагается способ выявления инфраструктуры вредоносной программы или злоумышленника, в котором получают запрос, содержащий элемент инфраструктуры и тэг о принадлежности данного элемента вредоносной программе или злоумышленнику; на основании дальнейшего анализа этих данных устанавливают связи полученного элемента с другими элементами инфраструктуры, принадлежащей определенным вредоносным программам или злоумышленникам, таким образом раскрывая эту инфраструктуру. Несмотря на то, что это известное решение так же, как и описанное ниже, использует сведения об IP-адресах, связанных с ними доменах, открытых на них портах и запущенных сервисах, оно нацелено на достижение принципиально другого результата: раскрытие априори неизвестной инфраструктуры, построенной злоумышленниками, то есть инструмента атаки. Тогда как решение, описанное ниже, нацелено на выявление факта компрометации защищаемой инфраструктуры, то есть самого факта атаки.

[021] Наконец, из уровня техники известно решение US 10284595 В2 (Citrix Systems Inc), «COMBINING INTERNET ROUTING INFORMATION WITH ACCESS LOGS TO ASSESS RISK OF USER EXPOSURE», опубликованное 10.11.2016. Данное решение направлено на идентификацию сетевой атаки, выполнения оценки риска сетевой атаки или смягчения сетевой атаки путем оценки информации маршрутизации и журналов доступа. При этом в описанном методе дополнительно осуществляют мониторинг регистраторов доменных имен для обнаружения изменений, а также контроль сертификатов. Однако, подход, основанный на мониторинге регистраторов доменных имен, не отвечает условиям быстрого и точного обнаружения скомпрометированных вычислительных устройств. Кроме того, используемые в соответствии с предлагаемым способом подходы к обнаружению аномалий в сетевом трафике помогают на первом этапе получить более точную информацию о потенциально вредоносном вычислительном устройстве, чем описанная в данном известном решении периодическая обработка данных маршрутизации.

[022] На основании результатов исследования уровня техники можно сделать вывод, что существует потребность в техническом решении, устраняющим недостатки описанных выше подходов. Описываемое ниже решение создано для решения по меньшей мере части проблем, выявленных при анализе предшествующего уровня техники. Кроме того, предлагаемый способ повышает точность и расширяет покрытие обнаруживаемых сетевых атак.

РАСКРЫТИЕ (СУЩНОСТЬ) ТЕХНОЛОГИИ

[023] Задача предполагаемого изобретения заключается в разработке способа и системы активного обнаружения вредоносных сетевых ресурсов.

[024] Техническим результатом заявленной технологии является повышение точности обнаружения компрометации защищаемой инфраструктуры злоумышленниками или вредоносными программами.

[025] Технический результат достигается за счет того, что система активного обнаружения вредоносных сетевых ресурсов содержит внешнее вычислительное устройство, установленное извне инфраструктуры, выполненное с возможностью связи с устройствами инфраструктуры, устройство, содержащее, по меньшей мере модуль связи, модуль сканирования, модуль оповещения, модуль анализа, модуль памяти, хранящий набор инструкций, при исполнении их процессором обеспечивающих выполнение описываемого способа, базу данных, содержащую сведения об известных вредоносных сервисах, базу данных, содержащую исторические сведения об активности различных IP-адресов, графовую модель сети Интернет; кроме того, система активного обнаружения вредоносных сетевых ресурсов содержит внутреннее вычислительное устройство, установленное внутри инфраструктуры, выполненное с возможностью получения исходящего трафика инфраструктуры и содержащее, по меньшей мере, модуль связи, модуль сканирования, модуль анализа, модуль памяти, хранящий набор инструкций, при исполнении их процессором обеспечивающих выполнение описываемого способа.

[026] Данный технический результат также достигается за счет того, что способ активного обнаружения вредоносных сетевых ресурсов, выполняемый в распределенной вычислительной системе, содержит шаги, на которых получают, посредством модуля связи внутреннего вычислительного устройства, исходящий трафик инфраструктуры, выявляют, посредством модуля анализа внутреннего вычислительного устройства, в исходящем трафике по меньшей мере один подозрительный IP-адрес, сканируют, посредством модуля сканирования внутреннего вычислительного устройства, по меньшей мере одно подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, и получают список сервисов, запущенных на подозрительном устройстве, отправляют, посредством модуля связи внутреннего вычислительного устройства, по меньшей мере один подозрительный IP-адрес и полученный список сервисов на внешнее вычислительное устройство, сравнивают, посредством модуля анализа внешнего вычислительного устройства, полученный список сервисов со сведениями об известных вредоносных сервисах, и в ответ на совпадение по меньшей мере одного сервиса из полученного списка сервисов со сведениями об известных вредоносных сервисах считают подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, вредоносным, и создают, посредством модуля оповещения внешнего вычислительного устройства, по меньшей мере один отчет об обнаружении вредоносной активности в инфраструктуре. Притом в ответ на отсутствие совпадений сервисов из полученного списка сервисов со сведениями об известных вредоносных сервисах, вычисляют, посредством аналитического модуля внешнего вычислительного устройства, интервал владения по меньшей мере одним подозрительным IP-адресом, и в ответ на то, что вычисленная продолжительность интервала владения меньше порогового значения, считают подозрительное устройство вредоносным и создают, посредством модуля оповещения внешнего вычислительного устройства, по меньшей мере один отчет об обнаружении вредоносной активности в инфраструктуре. Притом в ответ на то, что вычисленная продолжительность интервала владения больше порогового значения считают подозрительное устройство легитимным.

[027] В частном варианте реализации описываемого способа в ответ на недоступность по меньшей мере одного подозрительного устройства, расположенного на подозрительном IP-адресе, для модуля сканирования внутреннего вычислительного устройства, передают на внешнее вычислительное устройство, посредством модуля связи внутреннего вычислительного устройства, информацию о по меньшей мере одном подозрительном IP-адресе, выполняют сканирование подозрительного устройства, расположенного на по меньшей мере одном подозрительном IP-адресе, посредством модуля сканирования внешнего вычислительного устройства, и получают, посредством модуля сканирования внешнего вычислительного устройства, список сервисов, запущенных на подозрительном устройстве.

[028] В другом частном варианте реализации описываемого способа для выявления в исходящем трафике по меньшей мере одного подозрительного IP-адреса выявляют в исходящем трафике по меньшей мере один аномальный фрагмент трафика, извлекают из выявленного по меньшей мере одного аномального фрагмента трафика по меньшей мере один IP-адрес вычислительного устройства, которому адресован данный по меньшей мере один фрагмент трафика, и считают извлеченный по меньшей мере один IP-адрес подозрительным.

[029] Еще в одном частном варианте реализации описываемого способа для выявления в исходящем трафике по меньшей мере одного аномального фрагмента трафика используют по меньшей мере один из следующих способов: при помощи заблаговременно обученной на размеченном трафике глубокой нейросети, посредством предварительно обученного на семплах легитимного трафика одноклассового классификатора OneClassSVM, при помощи заранее обученных на размеченной выборке моделей машинного обучения, таких как RandomForestClassifier, XGBoost, KNN, AdaBoost и др., посредством поиска заранее сформированных сигнатур признаков, при помощи методов скользящего окна и сбора статистических признаков с логов трафика, либо путем комбинирования этих способов.

[030] Еще в одном частном варианте реализации описываемого способа для получения сведений об известных вредоносных сервисах, связанных с по меньшей мере одним подозрительным IP-адресом, используют графовую модель сети Интернет.

[031] Еще в одном частном варианте реализации описываемого способа для вычисления интервала владения по меньшей мере одним подозрительным IP-адресом используют исторические данные об активности IP-адресов.

[032] Еще в одном частном варианте реализации описываемого способа по меньшей мере один сформированный отчет об обнаружении вредоносной активности передают посредством по меньшей мере одного из следующих способов коммуникации: электронной почты (e-mail), SMS, MMS, push-уведомления, сообщения в программе обмена мгновенными сообщениями, события API.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[033] Сопровождающие чертежи, которые включены для обеспечения дополнительного понимания описываемого способа, и составляют часть этого описания, показывают варианты осуществления технологии и совместно с описанием служат для объяснения принципов ее действия.

[034] Заявленная технология поясняется следующими чертежами, на которых:

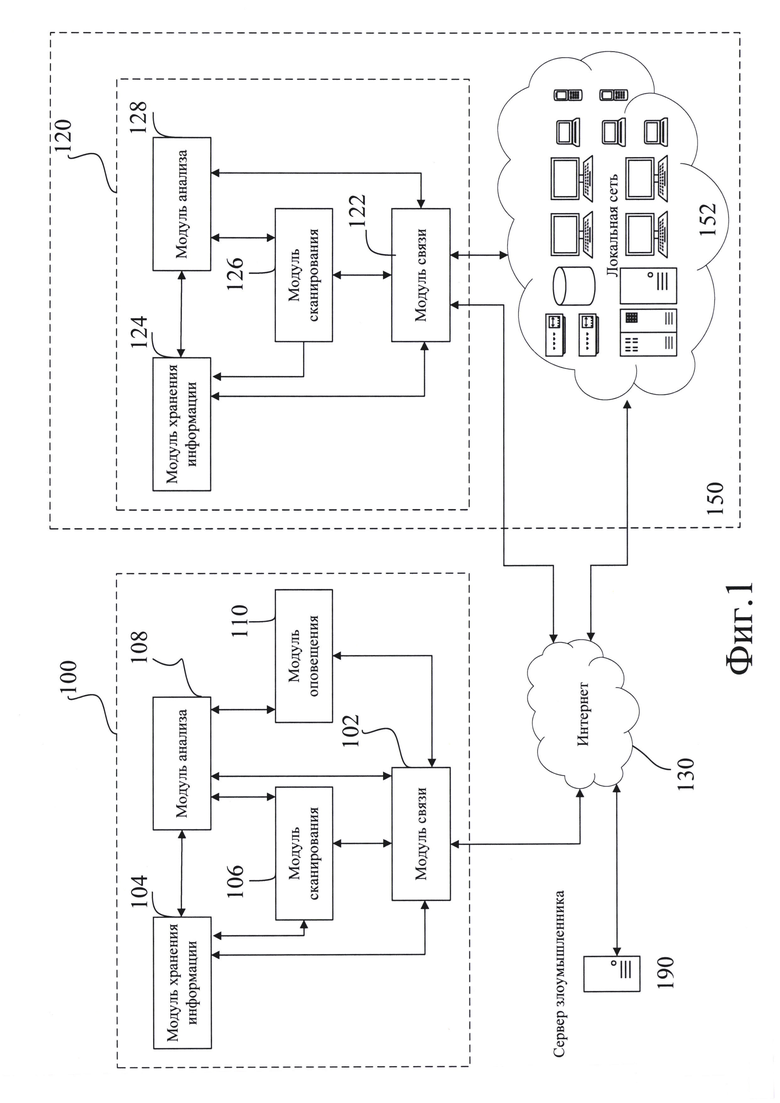

[035] Фиг. 1 показывает пример вычислительных устройств, реализующих описанный в настоящем документе способ.

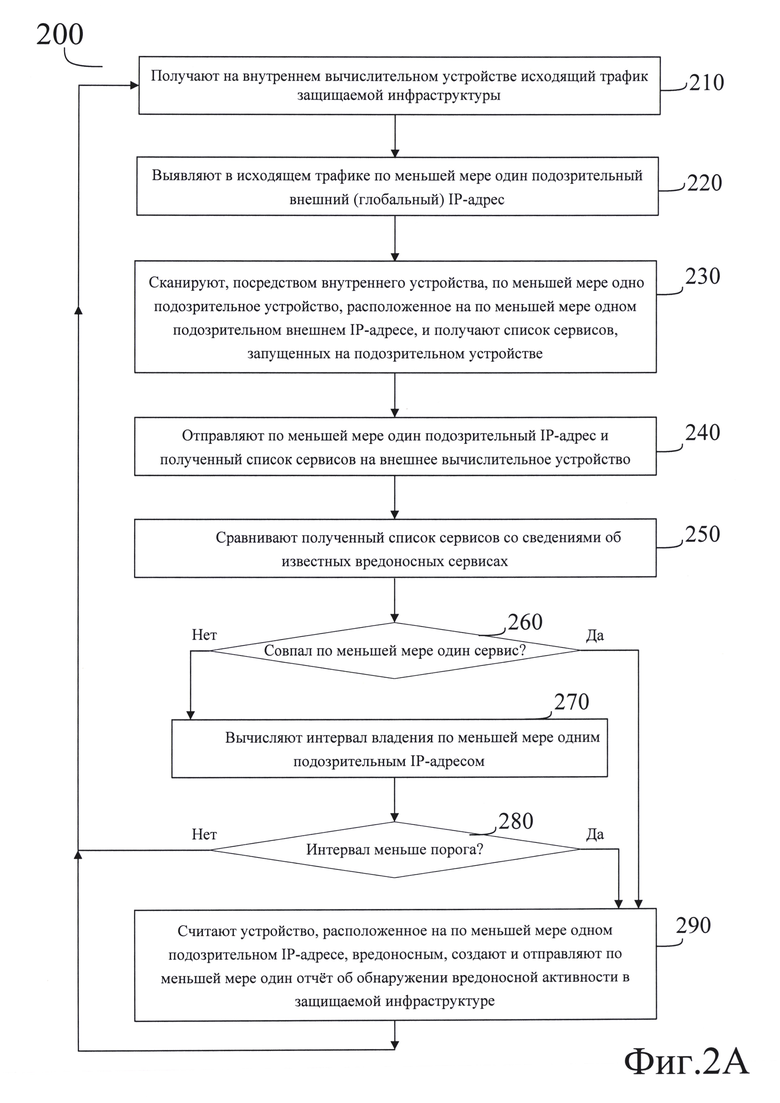

[036] Фиг. 2А показывает упрощенную блок-схему алгоритма способа активного обнаружения вредоносных сетевых ресурсов.

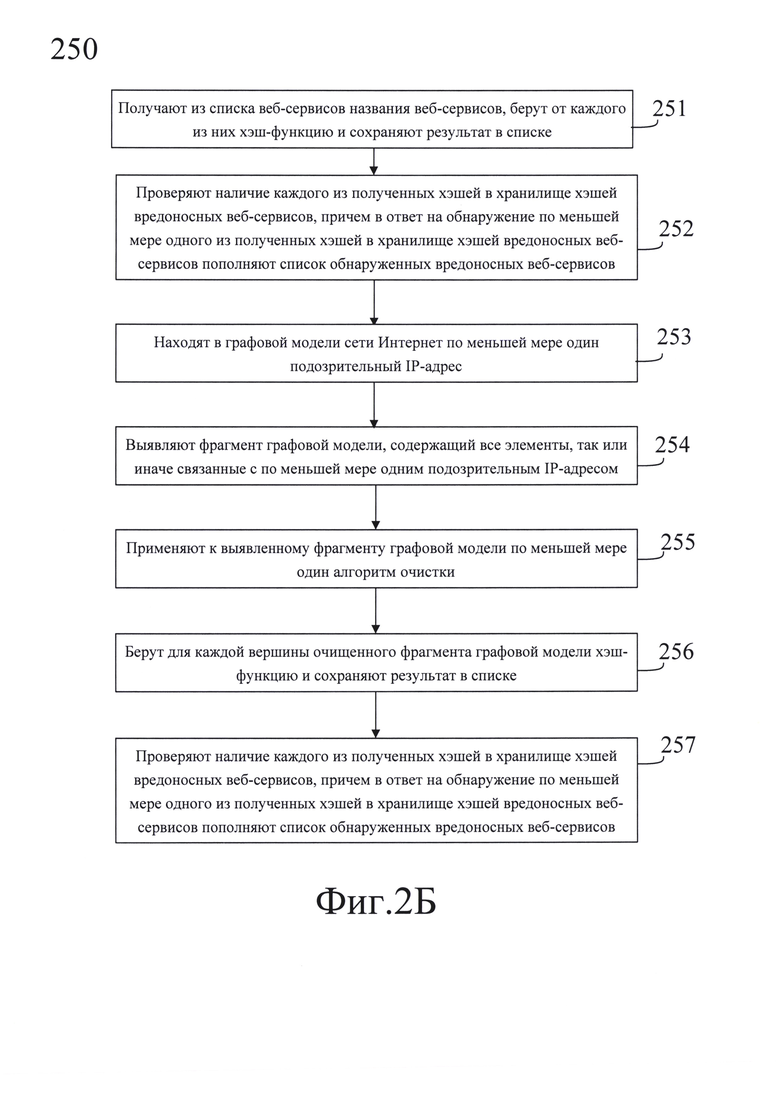

[037] Фиг. 2Б показывает упрощенную блок-схему алгоритма одного из этапов способа активного обнаружения вредоносных сетевых ресурсов, а именно этапа сравнения полученного списка веб-сервисов со сведениями об известных вредоносных веб-сервисах.

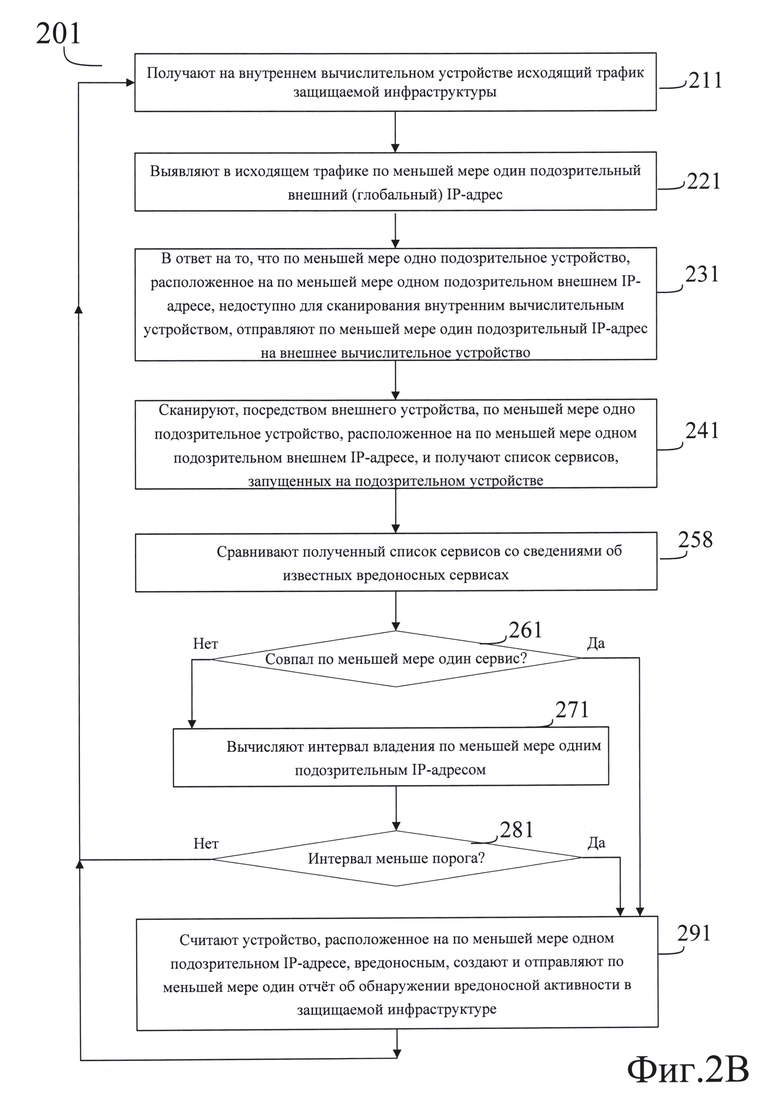

[038] Фиг. 2В показывает упрощенную блок-схему альтернативного алгоритма способа активного обнаружения вредоносных сетевых ресурсов.

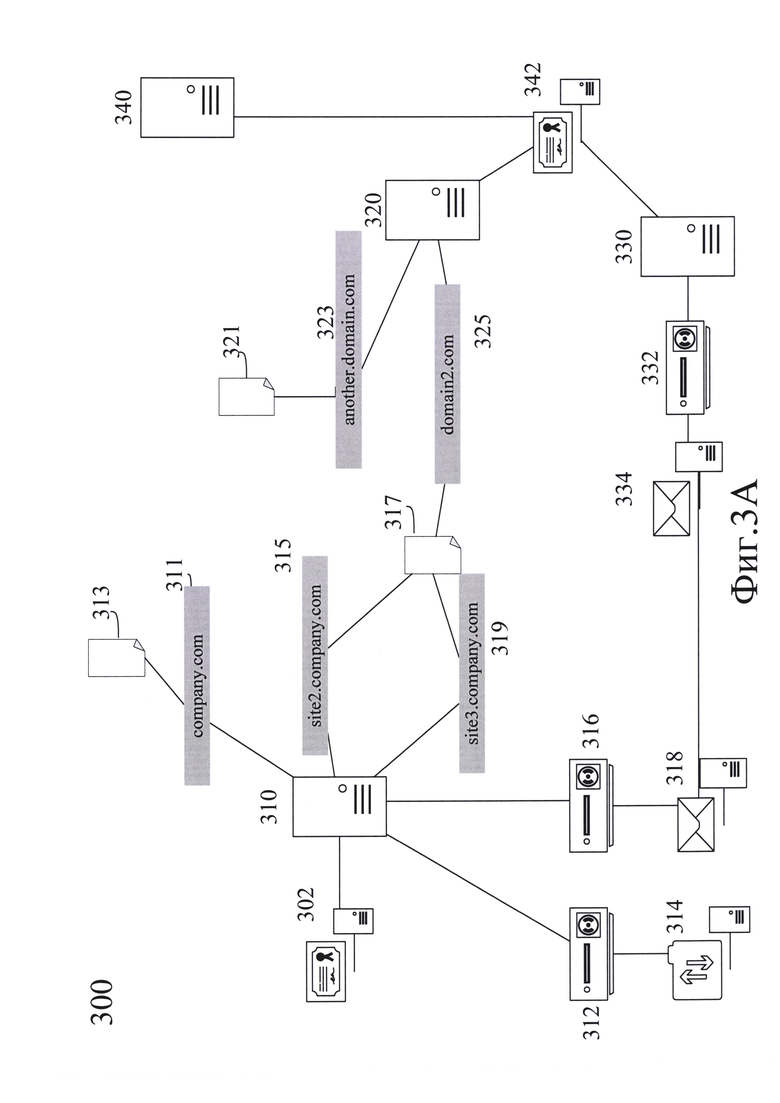

[039] Фиг. 3А иллюстрирует неограничивающий пример фрагмента графовой модели сети Интернет, используемой на одном из этапов способа активного обнаружения вредоносных сетевых ресурсов.

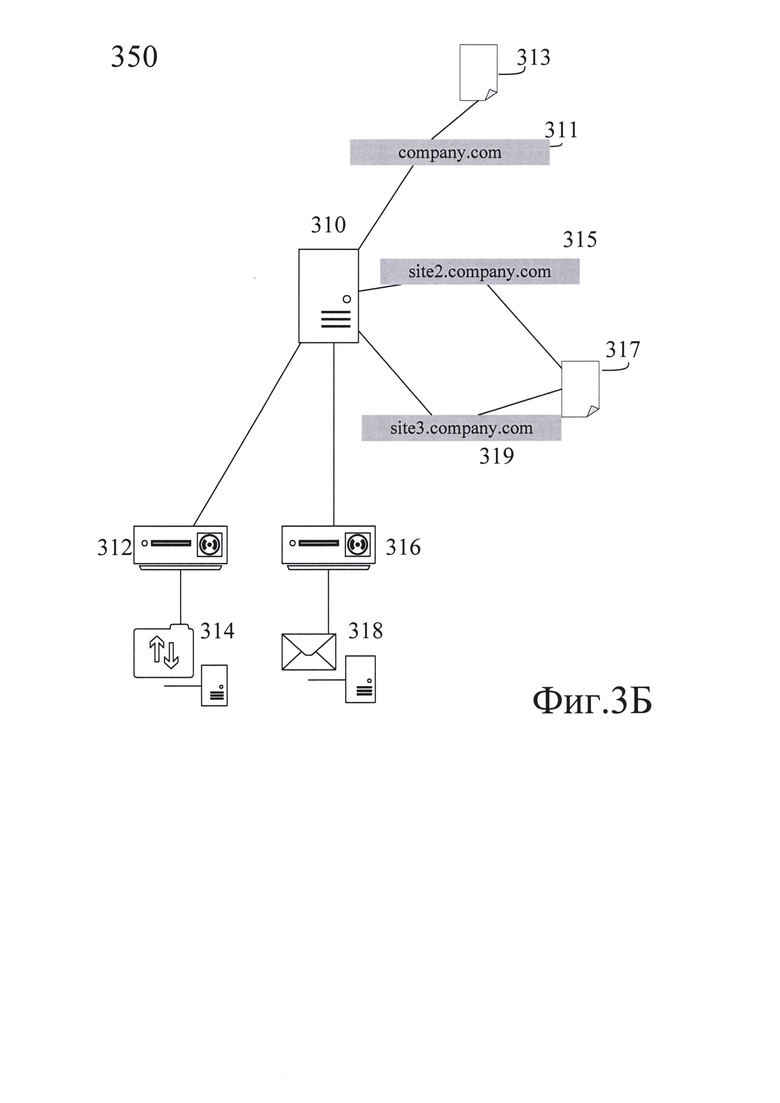

[040] Фиг. 3Б иллюстрирует неограничивающий пример отфильтрованного фрагмента графовой модели сети Интернет, полученного на одном из этапов способа активного обнаружения вредоносных сетевых ресурсов.

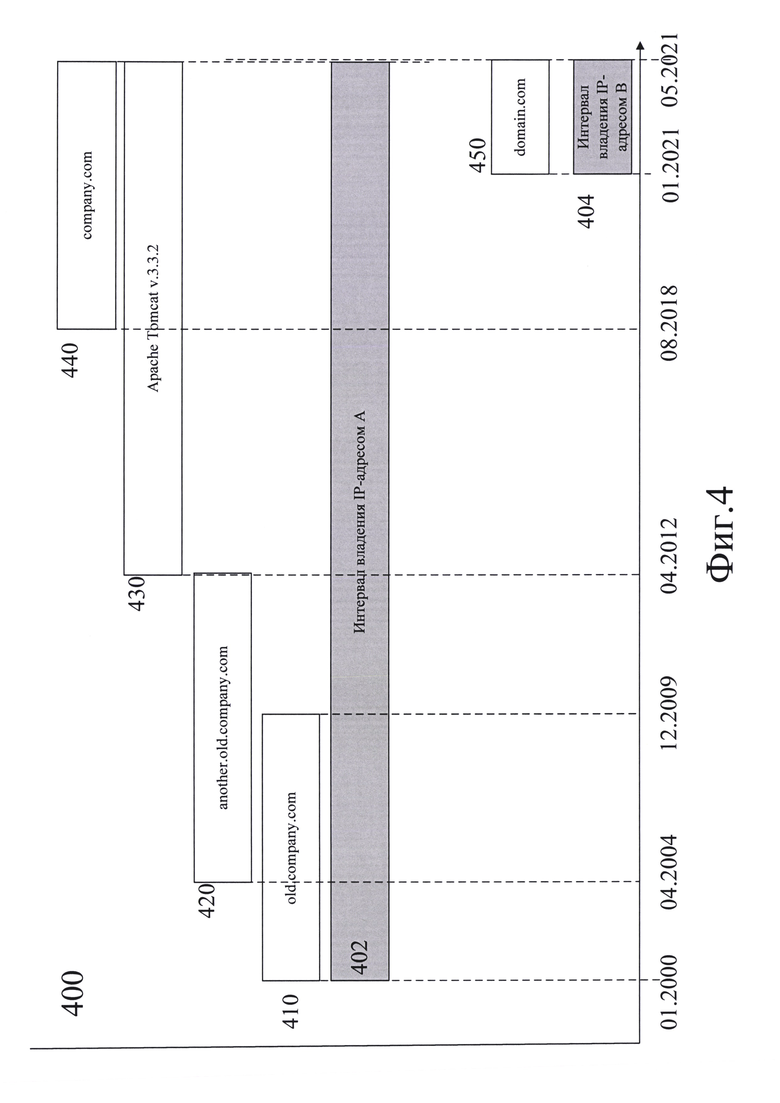

[041] Фиг. 4 иллюстрирует один из возможных подходов к вычислению интервала владения по меньшей мере одним подозрительным IP-адресом.

[042] Фиг. 5 иллюстрирует неограничивающий пример общей схемы вычислительного устройства.

ОСУЩЕСТВЛЕНИЕ

[043] Ниже будет приведено описание примерных вариантов осуществления заявленной технологии.

[044] Объекты и признаки настоящей технологии, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящая технология не ограничивается примерными вариантами осуществления, раскрытыми ниже, она может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании настоящей технологии, и настоящая технология определяется только в объеме приложенной формулы.

[045] Следует отметить, что контексте настоящего описания, если конкретно не указано иное, слова «первый» и «второй» используются исключительно для того, чтобы отличать существительные, к которым они относятся, друг от друга, а не для целей описания какой-либо конкретной взаимосвязи между этими существительными.

[046] Для реализации описываемого способа активного обнаружения вредоносных сетевых ресурсов предварительно устанавливают внешнее вычислительное устройство (100), как это показано на Фиг. 1, вне периметра подлежащей защите сетевой инфраструктуры (150).

[047] Кроме того, устанавливают внутреннее вычислительное устройство (120) внутри периметра подлежащей защите сетевой инфраструктуры (150).

[048] Конструктивное исполнение и аппаратная конфигурация этих вычислительных устройств могут быть любыми общеизвестными, позволяющими обеспечить исполнение описанных ниже функций. Это могут быть, в качестве примера, но не ограничиваясь им, серверы, например, серверы Dell™ PowerEdge™. В альтернативном варианте реализации способа внешнее вычислительное устройство (100) может быть облачным решением, то есть совокупностью серверов, а внутреннее вычислительное устройством (120) может быть, например, ноутбуком, рабочей станцией или мобильным устройством, например, смартфоном. Но в любом случае внешнее (100) и внутреннее (120) вычислительные устройства должны быть выполнены с возможностью обмена трафиком между собой через вычислительную сеть, например, через сеть Интернет (130). Кроме того, внутреннее устройство (120) должно быть выполнено с возможностью обмена трафиком с устройствами защищаемой инфраструктуры (150) через локальную сеть защищаемой инфраструктуры (152).

[049] При этом подразумевается, что прочие устройства, составляющие защищаемую инфраструктуру (150) также выполнены с возможностью обмена трафиком, как через сеть, в частности Интернет (130), так и через локальную сеть защищаемой инфраструктуры (152).

[050] С целью иллюстрации возможной ситуации, на примере которой будет продемонстрировано функционирование описываемой системы, на Фиг. 1 также показано вычислительное устройство злоумышленника (190), например, сервер, с которым скомпрометированное вычислительное устройство, входящее в состав защищаемой инфраструктуры (150), может вести обмен информацией.

[051] В составе внешнего вычислительного устройства (100) должны быть предусмотрены следующие функциональные модули: модуль связи (102), модуль хранения информации (104), модуль сканирования (106), модуль анализа (108), а также модуль оповещения (110).

[052] В составе внутреннего вычислительного устройства (120) должны быть предусмотрены следующие функциональные модули: модуль связи (122), модуль хранения информации (124), модуль сканирования (126), а также модуль анализа (128).

[053] Перечисленные модули с точки зрения их технической реализации могут быть программными модулями, исполняемыми на одном вычислительном устройстве, программно-аппаратными модулями, например, по меньшей мере некоторые из этих модулей могут быть реализованы как выделенные серверы, каждый из которых выполняет соответствующую функцию, либо представлять собой произвольную комбинацию вышеназванных способов реализации.

[054] При этом основная функция каждого из модулей следующая:

[055] Модуль связи (102) внешнего вычислительного устройства (100) выполнен с возможностью обмена данными с модулем хранения информации (104), модулем сканирования (106), модулем анализа (108), а также модулем оповещения (110). Модуль связи (102) обеспечивает возможность связи вычислительного устройства, реализующего данный способ, с вычислительной сетью, например, с сетью Интернет (130). В свою очередь, посредством вычислительной сети модуль связи обеспечивает связь вычислительного устройства (100), реализующего данный способ, с устройствами защищаемой инфраструктуры (150), в том числе со внутренним вычислительным устройством (120). Кроме того, посредством вычислительной сети модуль связи (102) обеспечивает вычислительному устройству (100) возможность получения дополнительной информации, в частности, сведений об известных вредоносных сервисах и сертификатах, о различных IP-адресах и доменах, а также различных их параметрах, таких как дата регистрации, соответствие (resolve) доменного имени IP-адресу и т.п.Реализация этих функций модулем связи (102) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[056] Модуль связи (122) внутреннего вычислительного устройства (120) выполнен с возможностью обмена данными с модулем хранения информации (124), модулем сканирования (126), модулем анализа (128), а также со всеми остальными устройствами защищаемой инфраструктуры (150). Модуль связи (122) обеспечивает возможность связи вычислительного устройства (120) с вычислительным устройством (100) посредством вычислительной сети, например, сети Интернет (130), а с остальными устройствами защищаемой инфраструктуры (150) посредством локальной вычислительной сети (152). Реализация этих функций модулем связи (122) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[057] Модуль хранения информации (104) внешнего вычислительного устройства (100) выполнен с возможностью обмена данными с модулем связи (102), модулем сканирования (106) и модулем анализа (108). Модуль хранения информации (104) обеспечивает хранение информации, как постоянное, так и временное. Для этого модуль хранения информации (104) содержит по меньшей мере одну базу данных (на Фиг. 1 условно не показана), что позволяет хранить информацию упорядоченно и эффективно осуществлять поиск. Такая база данных может содержать, в качестве примера, но не ограничиваясь им, все исторические данные, имеющиеся по каждому IP-адресу: открытые порты, запущенные сервисы, связанные домены. Также модуль хранения информации (104) может хранить программные инструкции, исполнение которых обеспечивает реализацию устройством (100) описанного способа. Реализация всех этих функций модулем хранения информации (104) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[058] Модуль хранения информации (124) внутреннего вычислительного устройства (120) выполнен с возможностью обмена данными с модулем связи (122), модулем сканирования (126) и модулем анализа (128). Модуль хранения информации (124) обеспечивает хранение информации, как постоянное, так и временное. Для этого модуль хранения информации (124) содержит по меньшей мере одну базу данных (на Фиг. 1 условно не показана), что позволяет хранить информацию упорядоченно и эффективно осуществлять поиск. Также модуль хранения информации (124) может хранить программные инструкции, исполнение которых обеспечивает реализацию устройством (120) описанного способа. Реализация всех этих функций модулем хранения информации (124) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[059] Модуль сканирования (106) внешнего вычислительного устройства (100) выполнен с возможностью обмена данными с модулем связи (102), с модулем хранения информации (104) и с модулем анализа (108). Модуль сканирования (106) также выполнен с возможностью выполнять сканирование произвольных вычислительных устройств, подключенных к сети Интернет, например, таких, как сервер злоумышленника (190), и получать информацию о сервисах, запущенных на портах каждого сканируемого устройства. Реализация этих функций модулем сканирования (106) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[060] Модуль сканирования (126) внутреннего вычислительного устройства (120) выполнен с возможностью обмена данными с модулем связи (122), с модулем хранения информации (124) и с модулем анализа (128). Модуль сканирования (126) также выполнен с возможностью выполнять сканирование произвольных вычислительных устройств, подключенных к сети Интернет, например, таких, как сервер злоумышленника (190), и получать информацию о сервисах, запущенных на портах каждого сканируемого устройства. Реализация этих функций модулем сканирования (126) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[061] Модуль анализа (108) внешнего вычислительного устройства (100) выполнен с возможностью обмена данными с модулем связи (102), модулем сканирования (106), модулем хранения информации (104) и с модулем оповещения (110). Модуль анализа (108) обеспечивает проверку списков сервисов, полученных от модуля связи (102) либо от модуля сканирования (106), на принадлежность к известным вредоносным сервисам. Кроме того, модуль анализа (108) обеспечивает вычисление интервала владения IP-адресом, то есть того интервала времени, в течение которого на данный IP-адрес указывали (resolve) какие-либо домены, либо на нем были открыты какие-либо порты. Реализация этих функций модулем анализа (108) будет описана ниже со ссылкой на Фиг. 2Б, Фиг. 3А, Фиг. 4.

[062] Модуль анализа (128) внутреннего вычислительного устройства (120) выполнен с возможностью обмена данными с модулем связи (122), модулем сканирования (126) и с модулем хранения информации (124). Модуль анализа (128) обеспечивает выявление аномалий в трафике, полученном от модуля связи (122), а также установление IP-адресов внешних вычислительных устройств, которым был адресован аномальный трафик, например, таких, как сервер злоумышленника (190). Реализация этих функций модулем анализа (128) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[063] Модуль оповещения (110) внешнего вычислительного устройства (100) выполнен с возможностью обмена данными с модулем анализа (108) и с модулем связи (102). Модуль оповещения (110) обеспечивает формирование и передачу, посредством модуля связи (102), оповещения о возможной компрометации защищаемой сетевой инфраструктуры по меньшей мере одним из перечисленных способов: по электронной почте, посредством отправки SMS, посредством отправки MMS, посредством отправки push-уведомления, сообщением в программе обмена мгновенными сообщениями, посредством создания события API. Реализация этих функций модулем оповещения (110) не имеет особенностей и может быть выполнена любым общеизвестным образом.

[064] Далее со ссылкой на Фиг. 2А будут описаны основные этапы способа (200) активного обнаружения вредоносных сетевых ресурсов.

[065] Способ (200) начинается на этапе (210), когда получают, посредством модуля связи (122) внутреннего вычислительного устройства (120), исходящий трафик защищаемой инфраструктуры (150). Это может быть выполнено любым общеизвестным образом; например, какой-либо из маршрутизаторов, входящих в состав защищаемой инфраструктуры (150), может быть сконфигурирован таким образом, чтобы обеспечить зеркалирование всего исходящего трафика защищаемой инфраструктуры (150) на один из портов модуля связи (122).

[066] Весь полученный модулем связи (122) исходящий трафик без изменений передается для анализа в модуль анализа (128). При этом способ (200) переходит к этапу (220), на котором выявляют, посредством модуля анализа (128) внутреннего вычислительного устройства (120), в исходящем трафике по меньшей мере один подозрительный внешний (глобальный) IP-адрес.

[067] Анализ исходящего трафика, который позволяет выявить в нем по меньшей мере один подозрительный внешний IP-адрес, может выполняться модулем анализа (128) любым общеизвестным образом.

[068] Например:

при помощи заблаговременно обученной на размеченном трафике глубокой нейросети,

при помощи заблаговременно обученной на размеченном трафике глубокой нейросети,

посредством предварительно обученного на семплах легитимного трафика одноклассового классификатора OneClassSVM,

посредством предварительно обученного на семплах легитимного трафика одноклассового классификатора OneClassSVM,

при помощи заранее обученных на размеченной выборке моделей машинного обучения, таких как RandomForestClassifier, XGBoost, KNN, AdaBoost и др.

при помощи заранее обученных на размеченной выборке моделей машинного обучения, таких как RandomForestClassifier, XGBoost, KNN, AdaBoost и др.

посредством поиска заранее сформированных сигнатур признаков,

посредством поиска заранее сформированных сигнатур признаков,

При помощи методов скользящего окна и сбора статистических признаков в логах трафика,

При помощи методов скользящего окна и сбора статистических признаков в логах трафика,

или как-либо еще без ограничений, включая гибридные методы анализа используя вышеперечисленные методы.

или как-либо еще без ограничений, включая гибридные методы анализа используя вышеперечисленные методы.

[069] Важно только, чтобы используемый метод анализа позволял при выполнении заранее заданных условий принимать решение, что некий фрагмент трафика является аномальным.

[070] В современных вычислительных сетях каждый элементарный фрагмент трафика (пакет или дейтаграмма) содержит IP-адрес источника, то есть того вычислительного устройства, с которого этот фрагмент трафика отправлен, адрес порта, на котором работает сервис, сформировавший данный фрагмент, а также IP-адрес и порт внешнего вычислительного устройства, куда данный фрагмент трафика адресован, такого, например, как сервер злоумышленника (190). Поэтому на данном этапе становится известен по меньшей мере один внешний (глобальный) IP-адрес устройства-получателя, например, IP-адрес 111.222.333.444, который ассоциирован с данным аномальным фрагментом трафика, и поэтому является подозрительным, а также адрес порта, например, порт 50050.

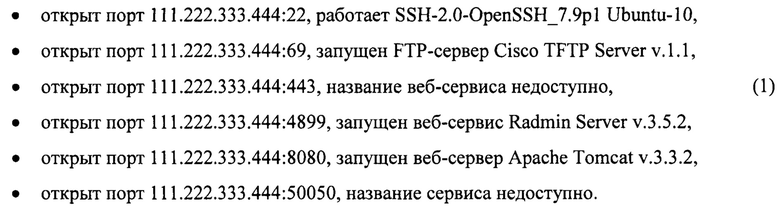

[071] При выявлении такого по меньшей мере одного подозрительного IP-адреса способ (200) переходит к этапу (230). На этапе (230) сканируют, посредством модуля сканирования (126) внутреннего вычислительного устройства (120), по меньшей мере одно подозрительное устройство, такое, например, как сервер злоумышленника (190), расположенное на по меньшей мере одном подозрительном внешнем (глобальном) IP-адресе, например, на IP-адресе 111.222.333.444, и получают список портов, открытых на данном IP-адресе, а также перечень веб-сервисов, запущенных на этих и версий программного обеспечения, соответствующего этим веб-сервисам.

[072] Таким образом, в отличие от пассивных методов обнаружения вредоносной активности, согласно которым ограничиваются сбором и анализом трафика, а воздействия на подозрительное устройство не производят, в описываемом методе выполняют также активное действие, направленное на подозрительное устройство, а именно сканирование этого устройства.

[073] Как известно специалисту в предметной области, полный перечень портов, которые теоретически могут быть открыты на любом наперед заданном вычислительном устройстве, ограничен и заранее известен.

[074] В одном возможном варианте реализации настоящего способа выполняют сканирование всех портов, которые могут быть открыты на данном подозрительном IP-адресе.

[075] В другом возможном варианте реализации выполняют сканирование заранее заданного, например, сохраненного в базе данных модуля хранения информации (124) списка портов, которые чаще всего используются злоумышленниками, например, таких как порты 22, 80, 443, 2022, 8443, и т.д., а также того порта, куда адресован по меньшей мере один аномальный фрагмент трафика, в рассматриваемом примере это порт 50050.

[076] Для того, чтобы получить перечень открытых портов используют так называемый сканер портов, то есть реализацию алгоритма, построенного, например, на известных принципах SYN, TCP, UDP, АСК или FIN-сканирования, либо на любых других известных принципах сканирования портов, позволяющих отличить открытый порт от закрытого.

[077] Для каждого подозрительного IP-адреса посредством заранее подготовленного скрипта получают список открытых на заданном IP-адресе в настоящий момент портов, а также названия (идентификаторы) и версии запущенных на них веб-сервисов и сохраняют результат в базе данных модуля хранения информации (124). Собственно получение этих сведений является общеизвестной, стандартной функцией сканеров портов. По результатам работы сканера портов определяют не только номера открытых портов, но и названия и версии запущенных на них программ (веб-сервисов).

[078] Еще в одном возможном варианте реализации описываемого способа для определения состояния портов используются известные сетевые утилиты, входящие в комплект поставки некоторых операционных систем, такие как утилиты netstat и nmap.

[079] В данном случае важно, что сканирование внешнего подозрительного вычислительного устройства, находящегося на внешнем подозрительном IP-адресе, такого, например, как сервер злоумышленника (190), выполняется вычислительным устройством, находящимся в той же локальной сети, внутри той же защищаемой инфраструктуры (150), что и скомпрометированное устройство, с которым злоумышленник предполагает вести обмен инструкциями. Возможности злоумышленника в части блокирования такого сканирования крайне ограничены.

[080] Во-первых, злоумышленник не будет знать, с какого именно внутреннего (локального) IP-адреса защищаемой инфраструктуры выполняется сканирование, ведь внутренние (локальные) IP-адреса при подобном сканировании всегда будут скрыты, поскольку маршрутизация их в глобальной сети Интернет невозможна. Поэтому злоумышленник, пытаясь определить источник сканирования, будет видеть только внешний (глобальный) IP-адрес той же самой инфраструктуры, в которой находится скомпрометированное им устройство. Во-вторых, блокировать подобное сканирование злоумышленник также не сможет, потому что при блокировке им трафика с внешнего (глобального) IP-адреса защищаемой инфраструктуры (150) скомпрометированное злоумышленником внутреннее вычислительное устройство утратит способность подключаться к серверу (190), и связь с этим скомпрометированным устройством для злоумышленника будет потеряна.

[081] В результате выполнения этапа (230) получают список веб-сервисов, запущенных на открытых портах по меньшей мере одного вычислительного устройства, имеющего подозрительный IP-адрес, такого как сервер злоумышленника (190). В качестве неограничивающего примера, подобный список может выглядеть следующим образом:

[082] На этом этап (230) завершается и способ переходит к этапу (240), на котором отправляют по меньшей мере один подозрительный внешний (глобальный) IP-адрес и список веб-сервисов, запущенных на открытых портах по меньшей мере одного вычислительного устройства, имеющий этот IP-адрес, на внешнее вычислительное устройство (100).

[083] Отправка указанных данных на внешнее вычислительное устройство (100) не имеет особенностей и может выполняться модулем связи (122) внутреннего вычислительного устройства (120) и модулем связи (102) внешнего устройства (100) любым общеизвестным образом.

[084] На этом этап (240) завершается и способ переходит к этапу (250), на котором на внешнем вычислительном устройстве сравнивают, посредством модуля анализа (108), полученный список веб-сервисов со сведениями об известных вредоносных веб-сервисах.

[085] Следует заметить, что сведения об известных вредоносных веб-сервисах могут быть заблаговременно сохранены в базе данных модуля хранения информации (104) внешнего устройства (100). Кроме того, внешнее устройство (100) может быть выполнено с возможностью периодически, например, раз в час или раз в сутки, получать посредством модуля связи (102) обновления и дополнения сведений об известных вредоносных веб-сервисах и сохранения этих обновлений и дополнений в базе данных модуля хранения информации (104).

[086] В состав данных об известных вредоносных веб-сервисах, хранящихся в базе данных модуля хранения информации (104) внешнего устройства (100), в частности, входит хранилище хэшей вредоносных веб-сервисов. Хэшами в данном случае называют результат взятия хэш-функции по какому-либо наперед заданному алгоритму, например, по алгоритму SHA256, от названий вредоносных веб-сервисов либо веб-сервисов, использование которых может свидетельствовать о компрометации защищаемой инфраструктуры, а также от IP-адресов, к которым обращаются вредоносные веб-сервисы, и SSL-YTLS-сертификатов, используемых вредоносными веб-сервисами. Данное хранилище не имеет особенностей и может быть организовано любым общеизвестным образом, позволяющим проводить в нем поиск определенного хэша.

[087] При этом в состав модуля анализа (108) входит предварительно построенная и периодически пополняемая графовая модель сети Интернет, подробно описанная ниже со ссылкой на Фиг. 3А. Следует заметить, что это упрощенный пример, приведенный для облегчения понимания, поэтому в нем условно не показан ряд вершин графа, которые могут присутствовать в практическом воплощении такой модели.

[088] Графовая модель сети Интернет (300) представляет собой граф, в вершинах которого находятся элементы инфраструктуры вычислительных сетей и параметры этих элементов. Элементы инфраструктуры вычислительных сетей могут быть задействованы такие, например, как внешние (глобальные) IP-адреса (310), (320), (330), (340), домены (311), (315), (319), (323), (325), порты (312), (316), (332), запущенные на этих портах веб-сервисы (314), (318), (334), SSL- и TLS-сертификаты (313), (317), (321) и т.д. Параметрами элементов инфраструктуры вычислительных сетей могут являться, например, владельцы IP-адресов (302), (342), даты регистрации IP-адресов (не показаны), даты создания и истечения SSL- и TLS-сертификатов (не показаны) и т.д.

[089] Вершины графа выявляют на этапе построения модели в ходе сканирования сети Интернет. Это сканирование позволяет получить информацию о существовании, статусе и параметрах каждого из перечисленных элементов инфраструктуры вычислительных сетей.

[090] Ребрами графа являются связи, выявленные в ходе анализа результатов упомянутого сканирования сети Интернет. Связью в данном случае считают выявленное совпадение параметров разных элементов инфраструктуры вычислительных сетей. Построение связей между вершинами может выполняться любым общеизвестным образом, в частности, так, как это описано в патенте RU2681699C1, где находят по меньшей мере первый сетевой ресурс (одну вершину графа) и по меньшей мере второй сетевой ресурс (еще одну вершину графа); извлекают информацию о найденных сетевых ресурсах, включающую по меньшей мере один параметр первого сетевого ресурса и по меньшей мере один параметр второго сетевого ресурса; и в ответ на то, что по меньшей мере один параметр первого сетевого ресурса совпадает с по меньшей мере одним параметром второго сетевого ресурса, строят связь между первым сетевым ресурсом и вторым сетевым ресурсом (ребро между двумя вершинами графа).

[091] Так, со ссылкой на Фиг. 3, связи между вершинами графа, соответствующим IP-адресам (320), (330) и (340) устанавливают, поскольку эти три адреса принадлежат одному и тому же владельцу (342). Связи между вершинами, соответствующими доменам (315), (319) и (325) устанавливают, поскольку на веб-сайтах, имеющих эти доменные имена, установлен один и тот же TLS-сертификат (317).

[092] Кроме того, связи между вершинами, соответствующими доменам (315) и (319) устанавливают, поскольку оба этих доменных имени ссылаются (resolve) на один и тот же внешний (глобальный) IP-адрес (310). Аналогично, связи между вершинами, соответствующими доменам (323) и (325) устанавливают, поскольку оба этих доменных имени ссылаются на один и тот же IP-адрес (320).

[093] Связь между вершинами графа, соответствующими порту (316), открытому по IP-адресу (310) и порту (332), открытому по IP-адресу (330), устанавливают, поскольку на этих портах запущены одинаковые веб-сервисы (318), (334), например, веб-серверы Apache Tomcat одной и той же версии v.3.3.2.

[094] Каждому ребру графа (каждой связи) в графовой модели сети Интернет (300) может быть поставлен в соответствие определенный вес, характеризующий, например, "прочность" этой связи или какой-либо еще ее параметр. Вычисление или присвоение этих величин может выполняться любым общеизвестным образом. В одном неограничивающем примере, связь может иметь тем больший вес, чем меньшее количество элементов она соединяет; например, связь между IP-адресом (310) и владельцем этого адреса (302) может иметь больший вес, чем связи между IP-адресами (320), (330) и (340) и их владельцем (342). Альтернативно, первая связь может иметь меньший вес, чем вторая.

[095] Кроме того, вес, присваиваемый каждому ребру графа, может зависеть и от других параметров. Например, связи, построенные от вершин, которые соответствуют TLS-сертификатам, могут иметь больший вес, чем связи, построенные от вершин, которые соответствуют одинаковым веб-сервисам, таким как веб-сервисы (318), (334). Возможны, без ограничений, и любые другие известные способы расчета или присвоения весов ребрам такого графа.

[096] Вышеописанная графовая модель сети Интернет может быть выполнена с возможностью периодического ее пополнения или обогащения. Пополнение или обогащение графовой модели может выполняться как устройством, реализующим способ, так и сторонними системами, притом как посредством повторного сканирования сети Интернет и анализа полученных данных вышеописанным способом, так и альтернативными методами, например, описанными ниже.

[097] В одном неограничивающем примере могут анализировать списки доменов, публикуемые регистраторами доменов, и выявлять таким образом новые домены. В другом примере могут анализировать сетевой трафик в сети Интернет и извлекать из него новые доменные имена. Еще в одном примере новые домены могут извлекать из данных TLSVSSL-сертификатов, а также из кода или из трафика анализируемых сторонними системами вредоносных файлов. Аналогично, могут анализировать списки выпущенных SSL- и TLS-сертификатов, получая таким образом сведения о новых сертификатах и доменах, и пополняя графовую модель. Указанный анализ списков, сетевого трафика, кода вредоносных файлов, а также сертификатов может выполняться любым общеизвестным образом.

[098] Заблаговременно созданная и постоянно пополняемая таким образом графовая модель сети Интернет входит в состав модуля анализа (108), посредством которого на этапе (250) сравнивают полученный на этапе (240) список сервисов со сведениями об известных вредоносных веб-сервисах.

[099] Основные шаги выполнения этапа (250) будут описаны ниже со ссылкой на Фиг. 2Б.

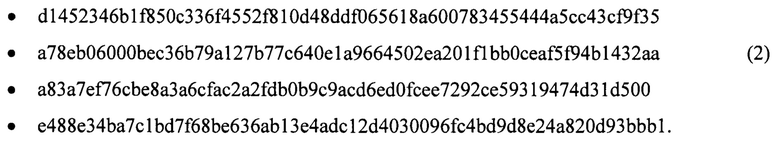

[0100] Этап (250) начинается на шаге (251), на котором получают из списка веб-сервисов, запущенных на открытых портах по меньшей мере одного вычислительного устройства, имеющего подозрительный внешний IP-адрес, названия веб-сервисов, и от каждого из них берут хэш-функцию по тому же алгоритму, что использован при построения хранилища хэшей вредоносных веб-сервисов, например, по алгоритму SHA256. Следует отметить, что выбор алгоритма, такого как алгоритм SHA256 не является ограничивающим фактором, данный алгоритм назван для примера; альтернативно, может быть использован любой другой алгоритм.

[0101] Например, из показанного выше списка (1) в результате выполнения шага (251) будут получены четыре определенных ранее названия веб-сервисов, а из них, в свою очередь, будут получены следующие хэши:

[0102] На этом шаг (251) завершается и способ переходит к шагу (252), на котором проводят, посредством модуля анализа (108), в хранилище хэшей вредоносных веб-сервисов, в базе данных модуля хранения информации (104) поиск каждого из хэшей, полученного на шаге (251), например, таких как хэши из списка (2). Способ повторяется до тех пор, пока не будет достигнут конец списка, например, списка (2).

[0103] При этом если конец списка был достигнут, и ни один хэш из списка не был найден в хранилище хэшей вредоносных веб-сервисов, способ переходит к шагу (253).

[0104] Притом в ответ на обнаружение по меньшей мере одного из полученных хэшей в хранилище хэшей вредоносных веб-сервисов на шаге (252) пополняют список обнаруженных вредоносных веб-сервисов. Отметим, в данном примере поиск хэша из списка (2) дает совпадение с хэшем, хранящемся в хранилище хэшей вредоносных веб-сервисов, поскольку третий по счету хэш из списка (2) соответствует веб-сервису Radmin Server, использование которого внешним вычислительным устройством может свидетельствовать о компрометации защищаемой инфраструктуры.

[0105] В подобном случае любым общеизвестным образом, посредством модуля анализа (108) пополняют список обнаруженных в ходе этапа (250) вредоносных веб-сервисов. Этот список сохраняют в базе данных модуля хранения информации (104).

[0106] Альтернативно возможен также вариант реализации способа, при котором в случае обнаружения по меньшей мере одного вредоносного веб-сервиса выполнение этапа (250) прерывается и описываемый способ переходит к этапу (290), на котором считают вычислительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, вредоносным, создают, посредством модуля оповещения (110), по меньшей мере один отчет об обнаружении вредоносной активности в защищаемой инфраструктуре (150) и отправляют его посредством модуля связи (102). После чего описываемый способ завершается. В другой возможной реализации способа, после отправки по меньшей мере одного отчета способ возвращается к этапу (210).

[0107] В том случае, если поиск всех хэшей в хранилище хэшей вредоносных веб-сервисов не принес результата, то после достижения конца списка, например, такого как список (2), шаг (252) завершается и способ переходит к шагу (253).

[0108] На шаге (253) любым общеизвестным способом находят, посредством модуля анализа (108), в графовой модели сети Интернет по меньшей мере один подозрительный внешний (глобальный) IP-адрес, такой как подозрительный IP-адрес 111.222.333.444 (310 на чертеже Фиг. 3А), полученный на этапе (240).

[0109] Затем способ переходит к шагу (254), на котором выявляют фрагмент графовой модели, содержащий все элементы, так или иначе связанные с IP-адресом (310). В одном из не ограничивающих вариантов реализации способа для этого берут все элементы графовой модели, с которыми у IP-адреса (310) есть какая-либо связь. В другом возможном варианте реализации берут те элементы, которые связаны с исходным элементом защищаемой инфраструктуры таким количеством ребер, которое не превышает заранее заданный порог, например, элементы, связанные с исходным элементом защищаемой инфраструктуры не более чем 500 ребрами (связями). Выявленный фрагмент графовой модели может выглядеть, например, так, как показано на Фиг. 3А.

[0110] Затем способ переходит к шагу (255), на котором к выявленному фрагменту графа применяют по меньшей мере один алгоритм очистки. Этот по меньшей мере один алгоритм может, без ограничения, быть по меньшей мере одним любым алгоритмом, известным в данной области. В одном неограничивающем примере это может быть алгоритм, отсекающий ребра графа (связи), вес которых меньше заранее заданного порогового значения.

[0111] В результате применения по меньшей мере одного алгоритма очистки на шаге (255) получают очищенный фрагмент графа. Пример такого очищенного фрагмента (350) показан на Фиг. 3Б. Из прилагаемого чертежа видно, что в результате выполнения шагов (253)-(255) в данном примере были выявлены три домена, (311), (315) и (319), и два TLS-сертификата (313) и (317).

[0112] На этом шаг (255) завершается, и способ переходит к шагу (256), на котором для каждого из выявленных элементов вычислительной инфраструктуры или их параметров, то есть для каждой выявленной вершины очищенного фрагмента графа берут хэш-функцию по тому же алгоритму, что использован при построения хранилища хэшей вредоносных веб-сервисов, например, по алгоритму SHA256.

[0113] Например, для упомянутых выше вершин фрагмента графовой модели, показанного на Фиг. 3Б, то есть для трех доменов, (311), (315) и (319) и двух TLS-сертификатов (313) и (317) в результате выполнения шага (256) будут получены пять следующих хэшей:

[0114] На этом шаг (256) завершается и способ переходит к шагу (257), на котором проводят, посредством модуля анализа (108), в хранилище хэшей вредоносных веб-сервисов, в базе данных модуля хранения информации (104) поиск каждого из хэшей, полученного на шаге (256), например, таких как хэши из списка (3). Это выполняется любым общеизвестным способом, аналогично тому, как это было описано выше применительно к шагу (252).

[0115] Точно так же, аналогично шагу (252), на шаге (257) в ответ на обнаружение по меньшей мере одного из полученных хэшей в хранилище хэшей вредоносных веб-сервисов на шаге (257) пополняют список обнаруженных вредоносных веб-сервисов. В частности, в рассматриваемом примере поиск четвертого по счету хэша из списка (3) даст совпадение с хэшем, хранящемся в хранилище хэшей вредоносных веб-сервисов, поскольку данный хэш представляет собой хэш серийного номера TLS-сертификата фреймворка для проведения тестов на проникновение CobaltStrike, использование которого внешним вычислительным устройством может свидетельствовать о компрометации защищаемой инфраструктуры.

[0116] В подобном случае любым общеизвестным образом, посредством модуля анализа (108) пополняют список обнаруженных в ходе этапа (250) вредоносных веб-сервисов. Этот список сохраняют в базе данных модуля хранения информации (104).

[0117] Альтернативно возможен также вариант реализации способа, при котором в случае обнаружения на шаге (257) по меньшей мере одного вредоносного веб-сервиса выполнение этапа (250) прерывается и описываемый способ переходит к этапу (290), на котором считают вычислительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, вредоносным, создают, посредством модуля оповещения (110), по меньшей мере один отчет об обнаружении вредоносной активности в защищаемой инфраструктуре (150) и отправляют его посредством модуля связи (102). После чего описываемый способ завершается. В другой возможной реализации способа, после отправки по меньшей мере одного отчета способ возвращается к этапу (210).

[0118] Когда конец списка, такого как список (3), будет достигнут, шаг (257), а вместе с ним и весь этап (250) завершается и способ переходит к этапу (260).

[0119] На этапе (260) любым общеизвестным образом, посредством модуля анализа (108), проверяют, совпал ли по меньшей мере один сервис, ассоциированный с по меньшей мере одним вредоносным IP-адресом, со сведениями об известных вредоносных веб-сервисах. Это делают путем проверки списка обнаруженных в ходе этапа (250) вредоносных веб-сервисов.

[0120] Если данный список содержит хотя бы одну запись, то есть в ходе этапа (250) был обнаружен по меньшей мере один вредоносный веб-сервис, ассоциированный с по меньшей мере одним подозрительным IP-адресом, полученным на этапе (240), то описываемый способ переходит к этапу (290), на котором считают вычислительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, вредоносным, создают, посредством модуля оповещения (ПО), по меньшей мере один отчет об обнаружении вредоносной активности в защищаемой инфраструктуре (150) и отправляют его посредством модуля связи (102). После чего описываемый способ завершается. В другой возможной реализации способа, после отправки по меньшей мере одного отчета способ возвращается к этапу (210).

[0121] Если же список обнаруженных в ходе этапа (250) вредоносных веб-сервисов пуст, то есть в ходе этапа (250) не был обнаружен ни один вредоносный веб-сервис, этап (260) завершается и способ переходит к этапу (270).

[0122] На этапе (270) вычисляют, посредством модуля анализа (108), интервал владения по меньшей мере одним подозрительным IP-адресом, полученным на этапе (240). Это выполняют путем анализа исторических данных об активности различных IP-адресов, которые данные заранее получают и сохраняют в базе данных модуля хранения информации (104) внешнего вычислительного устройства (100).

[0123] Исторические данные об активности различных IP-адресов представляют собой сведения о том, когда (с какой даты по какую дату) на каждом конкретном IP-адресе были открыты те или иные порты, запущены те или иные веб-сервисы, когда на каждый конкретный IP-адрес ссылались (resolve) те или иные домены. Эти сведения могут храниться в базе данных в любом известном формате, обеспечивающем эффективный поиск по заданному параметру, например, по IP-адресу.

[0124] В одном из возможных вариантов реализации описываемого способа исторические данные могут быть получены из графовой модели сети Интернет, описанной ранее. В другом возможном варианте реализации исторические данные могут получать независимо, в ходе периодически выполняемого сканирования сети Интернет, получения в результате такого сканирования, упорядочения и сохранения информации о том, какие сервисы на каких портах какого устройства с конкретным IP-адресом функционируют по состоянию на данную дату. Само это сканирование, равно как и последующий анализ и упорядочивание данных не имеют особенностей и могут выполняться любым способом, очевидным для специалиста в данной предметной области.

[0125] Один из возможных подходов 400 к вычислению интервала владения по меньшей мере одним подозрительным IP-адресом показан на Фиг. 4.

[0126] Так, на Фиг. 4 показано, что интервал владения IP-адресом А (402) вычисляется как сумма тех временных интервалов, когда на данный IP-адрес ссылались (resolve) какие-либо домены, такие как домен (410) old.company.com, домен (420) another.old.company.com, домен (440) company.com, либо на портах устройства с данным IP-адреса работали какие-либо веб-сервисы, такие как веб-сервис (430) Apache Tomcat v.3.3.2, либо устройство с данным IP-адресом просто имело хотя бы один открытый порт (на Фиг. 4 не показано).

[0127] Продолжительность временных интервалов суммируется при условии, что каждые два соседних интервала пересекаются по меньшей мере на один день. Как, например, пересекается интервал функционирования домена (420) another.old.company.com и интервал функционирования веб-сервиса (430) Apache Tomcat v.3.3.2.

[0128] В другом возможном варианте реализации описываемого способа продолжительность временных интервалов может суммироваться и в том случае, если какие-то два соседних интервала не пересекаются, при условии, что период, в течение которого на устройстве с данным IP-адресом не было открытых портов и на него не ссылался ни один домен, не превышает заранее заданную величину, например, одну неделю или один месяц.

[0129] В данном примере, интервал владения IP-адресом 111.222.333.444, показанный на Фиг. 4 как интервал владения (402), составит приблизительно 7800 дней, что соответствует периоду с января 2000 года по май 2021 года.

[0130] В то же время, показанный на Фиг. 4 интервал (404) владения другим IP-адресом составит приблизительно 120 дней, что соответствует периоду с января по май 2021 года.

[0131] Следует отметить, что "приблизительно" в данном случае означает, что для принятия решения, которое будет описано ниже применительно к этапу (280), не требуется выполнять вычисление интервала владения с точностью до одного дня. Указанное вычисление может либо производиться с наперед заданной точностью, скажем, с точностью до 10 дней, либо подразумевать округление вычисленной величины по общеизвестным арифметическим правилам.

[0132] После вычисления, посредством модуля анализа (108), интервала владения по меньшей мере одним подозрительным IP-адресом, этап (270) завершается и способ переходит к этапу (280).

[0133] На этапе (280) определяют, посредством модуля анализа (108), превышает ли значение вычисленного интервала владения по меньшей мере одним подозрительным IP-адресом заранее заданную пороговую величину.

[0134] Данная пороговая величина может быть подобрана экспериментально на этапе разработки системы, реализующей данный способ, либо выбрана автоматически в зависимости от различных параметров, например, в зависимости от свойств защищаемой инфраструктуры (150), таких как общее количество вычислительных устройств или каких-либо иных. В рассматриваемом примере пороговая величина может быть выбрана равной, скажем, 200 дням.

[0135] В случае, если значение вычисленного интервала владения по меньшей мере одним подозрительным IP-адресом превышает заранее заданную пороговую величину, это интерпретируют как указание на тот факт, что по меньшей мере одно вычислительное устройство, имеющее этот по меньшей мере один подозрительный IP-адрес, функционирует в сети Интернет достаточно давно для того, чтобы не считаться вредоносным.

[0136] Так, например, на этапе (280) посредством модуля анализа (108) определят, что вычисленный интервал владения (402) IP-адресом 111.222.333.444 (7800 дней) превышает заранее заданную пороговую величину (200 дней).

[0137] В этом случае считают, что устройство с указанным IP-адресом является легитимным. После чего описываемый способ завершается. В другой возможной реализации способа, после этого способ возвращается к этапу (210).

[0138] Альтернативно, на этапе (280) посредством модуля анализа (108) определят, что вычисленный интервал владения (404) неким другим IP-адресом В (120 дней) не превышает заранее заданную пороговую величину (200 дней).

[0139] В ответ на это способ переходит к этапу (290), на котором считают вычислительное устройство, расположенное на этом IP-адресе, вредоносным, создают, посредством модуля оповещения (ПО), по меньшей мере один отчет об обнаружении вредоносной активности в защищаемой инфраструктуре (150) и отправляют его посредством модуля связи (102). После чего описываемый способ завершается. В другой возможной реализации способа, после отправки по меньшей мере одного отчета способ возвращается к этапу (210).

[0140] Как было описано выше применительно к Фиг. 1 и модулю оповещения (110), этот модуль позволяет формировать и отправлять (посредством модуля связи) оповещения о возможной компрометации защищаемой сетевой инфраструктуры по меньшей мере одним из перечисленных способов: по электронной почте, посредством отправки SMS, посредством отправки MMS, посредством отправки push-уведомления, сообщением в программе обмена мгновенными сообщениями, посредством создания события API.

[0141] Следует отметить, что использование такого средства оповещения, как события API позволяет реализовать дополнительную интеграцию описываемой системы с различными сторонними инструментами, такими как брандмауэры, файрволлы, платформы управления безопасностью, SIEM-решения и так далее. Собственно формирование всех перечисленных оповещений, таких как электронные письма, SMS, MMS, push-уведомления и т.д. не имеет особенностей и может быть выполнено любым общеизвестным образом.

[0142] Необходимо заметить, что модуль сканирования (126) внутреннего вычислительного устройства (120) также может быть выполнен с возможностью определять, что по меньшей мере одно подозрительное устройство, сканируемое в ходе описанного выше этапа (230), является недоступным для сканирования. То есть выявлять ситуацию, когда в ответ на сканирование по меньшей мере одного подозрительного внешнего (глобального) IP-адреса не удается получить список портов, открытых на данном IP-адресе.

[0143] Необходимо также заметить, что внешнее вычислительное устройство (100) и внутреннее вычислительное устройство (120) могут быть выполнены с возможностью реализации альтернативного алгоритма способа активного обнаружения вредоносных сетевых ресурсов. Такой альтернативный алгоритм (201) будет описан ниже со ссылкой на Фиг. 2В.

[0144] Способ (201) начинается на этапе (211), когда получают, посредством модуля связи (122) внутреннего вычислительного устройства (120), исходящий трафик защищаемой инфраструктуры (150). Аналогично этапу (210), это может быть выполнено любым общеизвестным образом.

[0145] Весь полученный модулем связи (122) исходящий трафик без изменений передается для анализа в модуль анализа (128). При этом способ (201) переходит к этапу (221), на котором выявляют, посредством модуля анализа (128) внутреннего вычислительного устройства (120), в исходящем трафике по меньшей мере один подозрительный внешний IP-адрес. Это также выполняется полностью аналогично описанному выше этапу (220).

[0146] В ответ на то, что при попытке сканирования по меньшей мере одного подозрительного внешнего (глобального) IP-адреса модулем сканирования (126) внутреннего вычислительного устройства в соответствии с тем, как это описано для этапа (230), определяют, что по меньшей мере одно устройство на по меньшей мере одном подозрительном внешнем (глобальном) IP-адресе, например, такое как сервер злоумышленника (190), является недоступным для сканирования, на этапе (231) передают на внешнее вычислительное устройство (100), посредством модуля связи (122) внутреннего вычислительного устройства (120), информацию о по меньшей мере одном подозрительном внешнем (глобальном) IP-адресе.

[0147] На этом этап (231) завершается и способ переходит к этапу (241).

[0148] На этапе (241) сканируют, посредством модуля сканирования (106) внешнего вычислительного устройства (100), по меньшей мере одно подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, например, на IP-адресе 111.222.333.444, и получают список портов, открытых на данном IP-адресе, а также перечень веб-сервисов, запущенных на этих и версий программного обеспечения, соответствующего этим веб-сервисам. Собственно сканирование выполняется аналогично тому, как это было описано для этапа (230).

[0149] После получения модулем сканирования (106) внешнего вычислительного устройства (100) списка портов, открытых на данном IP-адресе, а также перечня веб-сервисов, запущенных на этих и версий программного обеспечения, соответствующего этим веб-сервисам, перечисленная информация сохраняется в базе данных модуля хранения информации (104) первого вычислительного устройства (100).

[0150] После чего этап (241) завершается и способ переходит к этапу (258), который выполняется полностью аналогично этапу (250), описанному выше со ссылкой на Фиг. 2Б.

[0151] После завершения этапа (258) способ переходит к этапам (261), (271), (281) и (291), которые выполняются полностью аналогично тому, как это было описано выше для этапов (260), (270), (280) и (290).

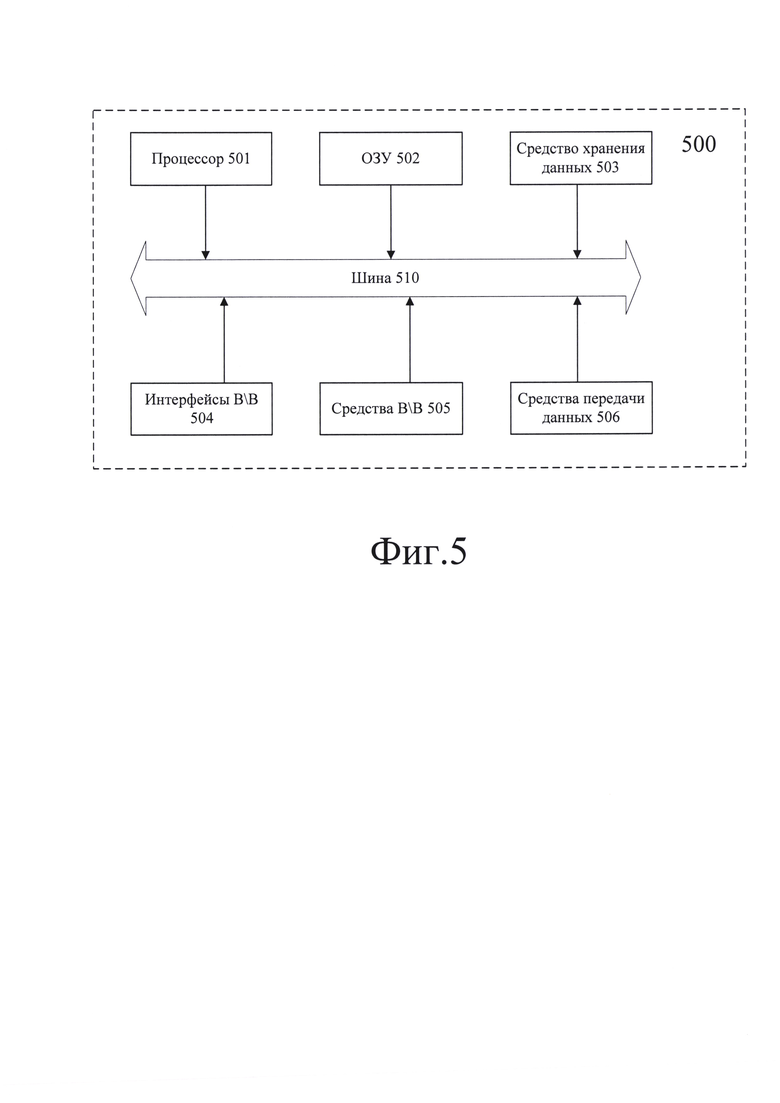

[0152] На Фиг. 5 представлена общая схема вычислительного устройства (500), обеспечивающего обработку данных, необходимую для реализации заявленного решения. Как было описано выше применительно к Фиг. 1, модули, реализующие описанный способ, с точки зрения их технической реализации могут быть программными модулями, исполняемыми на одном вычислительном устройстве, так и программно-аппаратными модулями. Например, по меньшей мере некоторые из этих модулей, равно как и комбинация этих модулей могут быть реализованы как вычислительное устройство (500), представленное на Фиг. 5.

[0153] В общем случае устройство (500) содержит такие компоненты как один или более процессоров (501), по меньшей мере одно оперативное запоминающее устройство или память (502), средство хранения данных (503), интерфейсы ввода/вывода (504), средство В/В (505), средства сетевого взаимодействия или, что то же самое, передачи данных (506).

[0154] Процессор (501) устройства выполняет основные вычислительные операции, необходимые для функционирования устройства (500) или функциональности одного или более его компонентов. Процессор (501) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (502).

[0155] Память (502), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемую функциональность.

[0156] Средство хранения данных (503) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п.

[0157] Интерфейсы (504) представляют собой стандартные средства для подключения и работы с серверной частью, например, USB, RS232, RJ45, LPT, COM, HDMI, PS/2, Lightning, Fire Wire и т.п. Выбор интерфейсов (504) зависит от конкретного исполнения устройства (500), которое может представлять собой персональный компьютер, мейнфрейм, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п.

[0158] В качестве средств В/В данных (505) могут использоваться клавиатура, джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

[0159] Средства сетевого взаимодействия (506) выбираются из устройств, обеспечивающих прием и передачу данных по сети, например, Ethernet-карта, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем и т.п.С помощью средств (506) обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

[0160] Компоненты устройства (500) сопряжены посредством общей шины передачи данных (510).

[0161] В заключение следует отметить, что приведенные в описании сведения являются только примерами, которые не ограничивают объем настоящей технологии, описанного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящей технологии, согласующегося с сущностью и объемом настоящей технологии.

[0162] Примерные системы и способы, проиллюстрированные в данном документе, могут описываться с точки зрения компонентов функциональных блоков. Следует принимать во внимание, что такие функциональные блоки могут быть реализованы посредством любого числа аппаратных и/или программных компонентов, сконфигурированных с возможностью выполнять указанные функции. Например, система может использовать различные компоненты интегральной схемы, например, запоминающие элементы, элементы обработки, логические элементы, таблицы поиска и т.п., которые могут выполнять множество функций под управлением одного или более микропроцессоров либо других устройств управления. Аналогично, программные элементы системы могут реализовываться с помощью любого языка программирования или подготовки сценариев, такого как С, С++, С#, Java, JavaScript, VBScript, Macromedia Cold Fusion, COBOL, Microsoft Active Server Pages, язык ассемблера, Perl, PHP, AWK, Python, Visual Basic, хранимых процедур SQL, PL/SQL, любых сценариев оболочки UNIX и расширяемого языка разметки (XML), при этом различные алгоритм реализуются с любой комбинацией структур данных, объектов, процессов, процедур или других программных элементов.

[0163] Кроме того, система контроля поверхности кибератаки может работать на одном вычислительном устройстве, либо на нескольких, связанных между собой по сети. Дополнительно следует отметить, что система может использовать любое число традиционных технологий для передачи данных, передачи служебных сигналов, обработки данных, управления сетью и т.п. Еще дополнительно, система может использоваться для того, чтобы обнаруживать или предотвращать проблемы безопасности с клиентским языком подготовки сценариев, таким как JavaScript, VBScript и т.п.

[0164] В данном контексте под устройствами понимаются любые вычислительные устройства, построенные на базе программно-аппаратных средств, например, такие как: персональные компьютеры, серверы, смартфоны, ноутбуки, планшеты и т.д.

[0165] В качестве устройства обработки данных может выступать процессор, микропроцессор, ЭВМ (электронно-вычислительная машина), ПЛК (программируемый логический контроллер) или интегральная схема, сконфигурированные для исполнения определенных команд (инструкций, программ) по обработке данных. Процессор может быть многоядерным, для параллельной обработки данных.

[0166] В роли устройства памяти могут выступать, но, не ограничиваясь, жесткие диски (HDD), флеш-память, ПЗУ (постоянное запоминающее устройство), твердотельные накопители (SSD) и т.д.

[0167] Следует отметить, что в указанное устройство могут входить и любые другие известные в данном уровне техники устройства, например, такие как датчики, устройства ввода/вывода данных, устройства отображения (дисплеи) и т.п. Устройство ввода/вывода данных может представлять собой, но не ограничиваясь, например, манипулятор мышь, клавиатуру, тачпад, стилус, джойстик, трекпад и т.п.

[0168] В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в повышении точности обнаружения компрометации защищаемой инфраструктуры злоумышленниками или вредоносными программами. Технический результат достигается за счёт того, что получают модулем связи внутреннего устройства трафик; выявляют модулем анализа внутреннего устройства подозрительный IP-адрес; сканируют модулем сканирования внутреннего устройства подозрительное устройство с подозрительным IP-адресом, получают список запущенных сервисов; отправляют модулем связи внутреннего устройства подозрительный IP-адрес и список сервисов на внешнее устройство; сравнивают модулем анализа внешнего устройства список сервисов с известными вредоносными сервисами; при наличии таких сервисов создают модулем оповещения внешнего устройства отчет об обнаружении вредоносной активности; на отсутствие совпадений вычисляют аналитическим модулем внешнего устройства интервал владения подозрительным IP-адресом, и если интервал меньше порогового значения, то считают подозрительное устройство вредоносным и создают модулем оповещения внешнего устройства отчет о вредоносной активности, если интервал владения больше порогового значения, считают подозрительное устройство легитимным. 2 н. и 6 з.п. ф-лы, 5 ил.

1. Способ активного обнаружения вредоносных сетевых ресурсов, выполняемый в распределенной вычислительной системе, способ, содержащий шаги, на которых:

получают, посредством модуля связи внутреннего вычислительного устройства, исходящий трафик инфраструктуры,

получают, посредством модуля связи внутреннего вычислительного устройства, исходящий трафик инфраструктуры,

выявляют, посредством модуля анализа внутреннего вычислительного устройства, в исходящем трафике по меньшей мере один подозрительный IP-адрес,

выявляют, посредством модуля анализа внутреннего вычислительного устройства, в исходящем трафике по меньшей мере один подозрительный IP-адрес,

сканируют, посредством модуля сканирования внутреннего вычислительного устройства, по меньшей мере одно подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, и получают список сервисов, запущенных на подозрительном устройстве,

сканируют, посредством модуля сканирования внутреннего вычислительного устройства, по меньшей мере одно подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, и получают список сервисов, запущенных на подозрительном устройстве,

отправляют, посредством модуля связи внутреннего вычислительного устройства, по меньшей мере один подозрительный IP-адрес и полученный список сервисов на внешнее вычислительное устройство,

отправляют, посредством модуля связи внутреннего вычислительного устройства, по меньшей мере один подозрительный IP-адрес и полученный список сервисов на внешнее вычислительное устройство,

сравнивают, посредством модуля анализа внешнего вычислительного устройства, полученный список сервисов со сведениями об известных вредоносных сервисах и

сравнивают, посредством модуля анализа внешнего вычислительного устройства, полученный список сервисов со сведениями об известных вредоносных сервисах и

в ответ на совпадение по меньшей мере одного сервиса из полученного списка сервисов со сведениями об известных вредоносных сервисах:

в ответ на совпадение по меньшей мере одного сервиса из полученного списка сервисов со сведениями об известных вредоносных сервисах:

считают подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, вредоносным,

считают подозрительное устройство, расположенное на по меньшей мере одном подозрительном IP-адресе, вредоносным,

создают, посредством модуля оповещения внешнего вычислительного устройства, по меньшей мере один отчет об обнаружении вредоносной активности в инфраструктуре,

создают, посредством модуля оповещения внешнего вычислительного устройства, по меньшей мере один отчет об обнаружении вредоносной активности в инфраструктуре,

в ответ на отсутствие совпадений сервисов из полученного списка сервисов со сведениями об известных вредоносных сервисах:

в ответ на отсутствие совпадений сервисов из полученного списка сервисов со сведениями об известных вредоносных сервисах:

вычисляют, посредством аналитического модуля внешнего вычислительного устройства, интервал владения по меньшей мере одним подозрительным IP-адресом,

вычисляют, посредством аналитического модуля внешнего вычислительного устройства, интервал владения по меньшей мере одним подозрительным IP-адресом,

в ответ на то, что вычисленная продолжительность интервала владения меньше порогового значения,

в ответ на то, что вычисленная продолжительность интервала владения меньше порогового значения,

считают подозрительное устройство вредоносным,

считают подозрительное устройство вредоносным,

создают, посредством модуля оповещения внешнего вычислительного устройства, по меньшей мере один отчет об обнаружении вредоносной активности в инфраструктуре,

создают, посредством модуля оповещения внешнего вычислительного устройства, по меньшей мере один отчет об обнаружении вредоносной активности в инфраструктуре,

в ответ на то, что вычисленная продолжительность интервала владения больше порогового значения, считают подозрительное устройство легитимным.

в ответ на то, что вычисленная продолжительность интервала владения больше порогового значения, считают подозрительное устройство легитимным.

2. Способ по п. 1, отличающийся тем, что в ответ на недоступность по меньшей мере одного подозрительного устройства, расположенного на подозрительном IP-адресе, для модуля сканирования внутреннего вычислительного устройства:

передают на внешнее вычислительное устройство, посредством модуля связи внутреннего вычислительного устройства, информацию о по меньшей мере одном подозрительном IP-адресе,

передают на внешнее вычислительное устройство, посредством модуля связи внутреннего вычислительного устройства, информацию о по меньшей мере одном подозрительном IP-адресе,

выполняют сканирование подозрительного устройства, расположенного на по меньшей мере одном подозрительном IP-адресе, посредством модуля сканирования внешнего вычислительного устройства,

выполняют сканирование подозрительного устройства, расположенного на по меньшей мере одном подозрительном IP-адресе, посредством модуля сканирования внешнего вычислительного устройства,

получают, посредством модуля сканирования внешнего вычислительного устройства, список сервисов, запущенных на подозрительном устройстве.

получают, посредством модуля сканирования внешнего вычислительного устройства, список сервисов, запущенных на подозрительном устройстве.

3. Способ по п. 1, отличающийся тем, что для выявления в исходящем трафике по меньшей мере одного подозрительного IP-адреса: