Настоящее изобретение относится к области обеспечения безопасности транспортных средств, а именно к системе и способу защиты электронных систем управления транспортных средств. Изобретение позволяет выявлять угрозы, информировать владельца, а также ликвидировать их при необходимости. Система защиты управления транспортных средств представляет собой комплекс программно-аппаратных решений.

В современных транспортных средствах количество автономных систем управления увеличивается с каждым годом. Данное обстоятельство обусловлено появлением новых систем безопасности, комфорта, усовершенствованием и цифровизацией существующих систем. Тем самым на сегодня практически все оборудование транспортного средства управляется электроникой: система управления двигателем, система управления тормозами, система безопасности транспортного средства, система климат-контроля, и т.д.

Такое стремительное развитие автомобильной электроники является широким заделом для постоянного улучшения алгоритмов работы, появлению дополнительных возможностей, упрощение/удешевление отдельных элементов транспортного средства и т.д. Анализ динамики цифровизации систем управления транспортных средств показывает положительную тенденцию, а, следовательно, в будущем в данной области ожидается прогрессивный рост.

Однако есть и серьезный недостаток в широком распространении таких электронных систем управления. Как и любая цифровая система, они имеют уязвимости, тем самым могут быть скомпрометированы. Компрометация систем управления позволяет злоумышленнику получить частичный или полный контроль над ним. Тем самым может быть причинен как материальный, так и физический урон его владельцу или окружающим.

Можно обозначить несколько вариантов угроз, которые позволяют злоумышленнику получить доступ к системам управления транспортного средства:

• Через внешние носители информации (флешка USB, GSM-модуль, Bluetooth-модуль, Wi-Fi-сеть и т.д.);

• Несанкционированная установка устройств на интерфейсные линии связи системы управления.

Таким образом задачей, решаемой в настоящем изобретении, является обеспечение защиты электронных систем транспортных средств от несанкционированного вторжения.

Топологическая архитектура всех систем управления имеет схожий принцип. А именно: обычно имеется определенное число модулей (устройств) которые подключены, а также обмениваются данными по интерфейсным линиям связи. Основная цель злоумышленника (при любом варианте из угроз) атака на интерфейсные линии связи систем управления. Атака представляет из себя подмену, блокирование, выставление собственных данных на интерфейсные линии связи.

Обеспечение мер по защите систем управления в настоящее время не реализуется производителями транспортных средств на должном уровне или решаются частично. Поэтому предложенный способ и система являются востребованы.

Существующие на рынке комплексы, обеспечивающие защиту систем управления транспортных средств, можно разделить на два типа:

• обеспечение защиты на уровне программного обеспечения;

• аппаратный Firewall.

Из уровня техники известна система защиты, являющаяся дополнением к Firmware электронного блока управления (ЭБУ) транспортного средства, который предназначен для мониторинга сетевой активности, анализа и ликвидации атаки (см. разработка Argus https://argus-sec.com/argus-ecu-protection/). Обеспечение защиты осуществляется на уровне программного обеспечения путем обнаружения атак, подозрительной активности и изменений в стандартном поведении сети автомобиля. Установленная система в транспортном средстве предназначена для мониторинга сетевой активности, анализа и ликвидации атаки.

Недостатком данного решения является то, что факт угрозы может быть установлен только в момент исполнения команды. Также данное решение не может быть универсальным для любого типа и марки транспортного средства, так как необходима адаптация.

Наиболее близким техническим решением, выбранным в качестве прототипа, является система и способ для обеспечения защиты электронных систем транспортных средств, описанных в патенте US 9881165 B2, опубл. 30.01.2018. Основным компонентом в такого рода системах является устройство Firewall. Оно устанавливается между интерфейсной линией связи системы управления и ЭБУ. В состав Firewall входят следующие функциональные блоки:

• блок приема сообщений (мониторинг сообщений между шиной и электронным блоком управления ЭБУ);

• блок анализа сообщений (определение факта несанкционированных команд, на основании установленных правил);

• блок передачи сообщений (пересылка правомерных команд в электронный блок управления ЭБУ).

Однако данный тип систем имеет схожие недостатки с описанным выше. В таких системах факт несанкционированного воздействия может быть определен только в момент выставления вредоносной команды. Также необходима адаптация системы под каждый тип транспортного средства. Кроме того, один Firewall защищает только один ЭБУ.

Описанные типы существующих вариантов защиты систем управления транспортных средств не предназначены для определения фактов наличия несанкционированных устройств на интерфейсных линиях, замены штатных ЭБУ, установка новых. Также не обеспечивают защиту в части детектирования радиоприемопередающих устройств в зоне действия охраны комплекса, а также постановка помех в выбранном радио диапазоне.

Сутью настоящего изобретения является обеспечение максимально точного результата в определении и фиксировании несанкционированно установленных устройств на интерфейсных линиях связи систем управления транспортных средств. Настоящее изобретение, а, следовательно, и система устраняет все вышеуказанные недостатки существующих систем:

• факт установки несанкционированного устройства на интерфейсной линии связи может быть определен до момента работы системы управления;

• позволяет определять факт замены существующих устройств на интерфейсных линиях систем управления;

• позволяет определять факт установки новых устройств на интерфейсных линиях связи систем управления;

• не требует последующих работ по усовершенствованию алгоритмов работы;

• является универсальным для интерфейсных линий связи любого транспортного средства;

• может быть установлено практически на любой тип интерфейсных линий связи, используемых в системах управления;

• обеспечивает обнаружение и подавление вредоносных команд, выставляемых по интерфейсным линиям связи;

• обеспечивает детектирование несанкционированных радиопередатчиков в заданном диапазоне частот;

• постановка помех в заданном диапазоне частот;

• имеет средства отображения и архивирования информации, настройки.

Техническим результатом настоящего изобретения является повышение безопасности и степени защиты транспортного средства от вторжений, за счет выполнения комплексной проверки и мониторинга параметров систем управления транспортного средства, а также обнаружения несанкционированно подключенных модулей.

Предлагаемое изобретение поясняется чертежами:

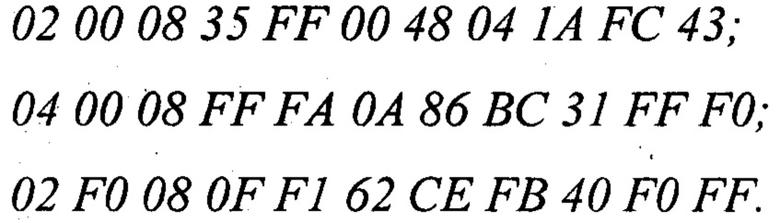

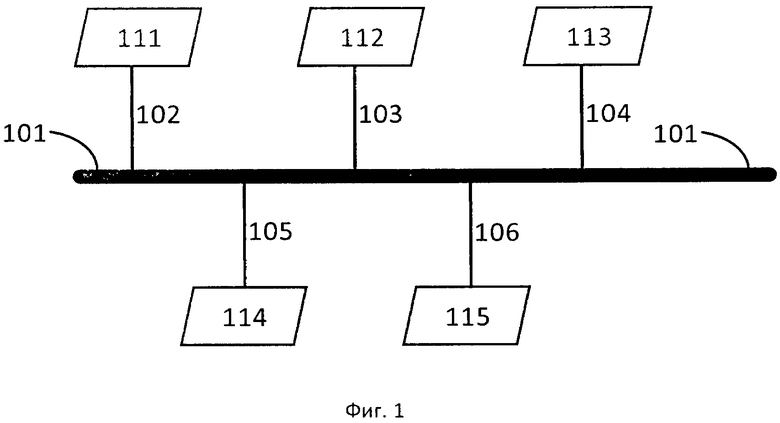

Фиг. 1 показывает типовую топологию системы управления транспортного средства;

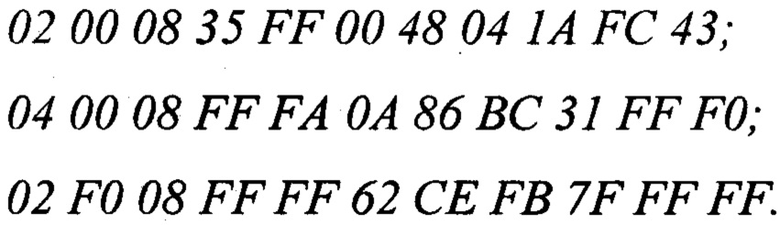

Фиг. 2 иллюстрирует вариант угрозы «Несанкционированная установка устройств на интерфейсные линии связи системы управления»;

Фиг. 3 показывает вариант существующей альтернативной системы, выполненной по принципу «Обеспечение защиты на уровне ПО»;

Фиг. 4 показывает вариант существующей альтернативной системы, выполненной по принципу «аппаратный Firewall»;

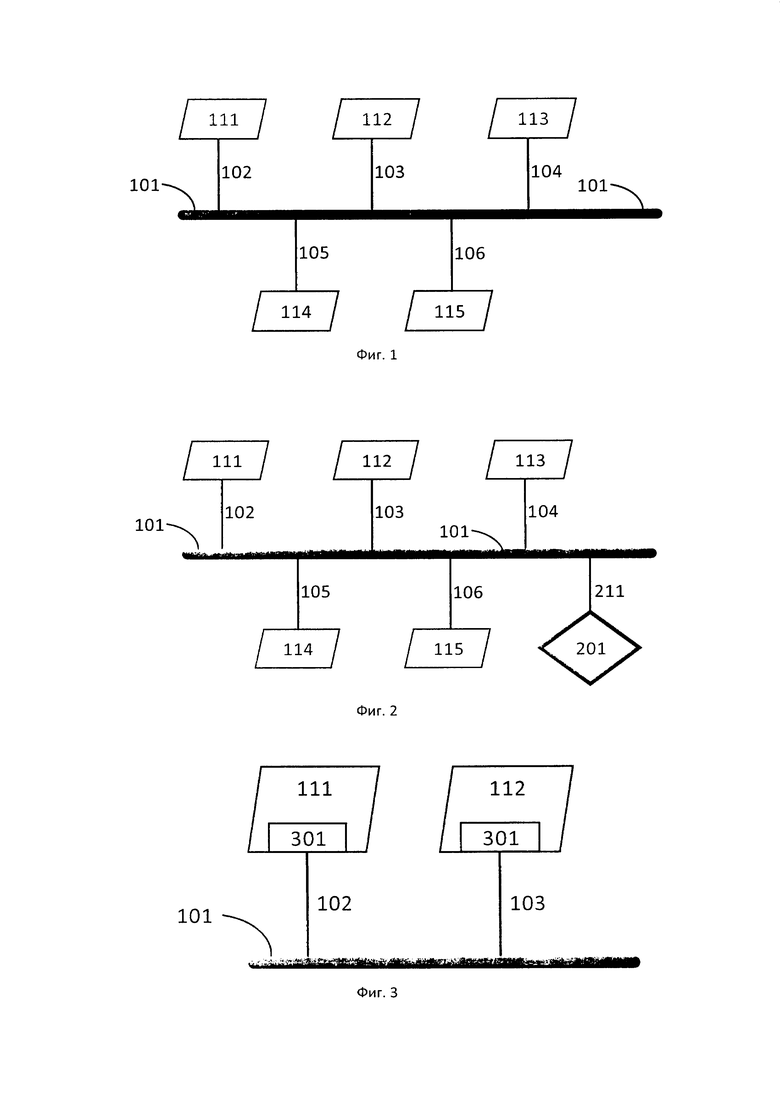

Фиг. 5 показывает функциональную структурную схему системы, реализующей способ, описанный в данной заявке;

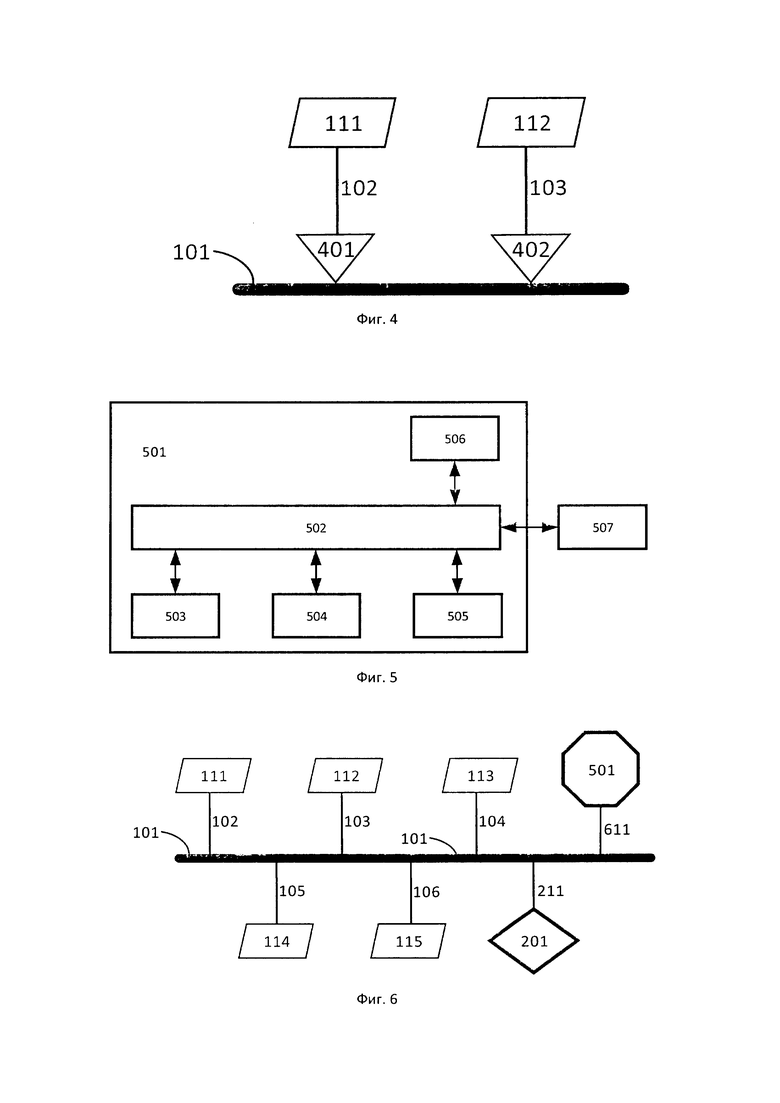

Фиг. 6 показывает вариант подключения комплекса к системе управления транспортным средством;

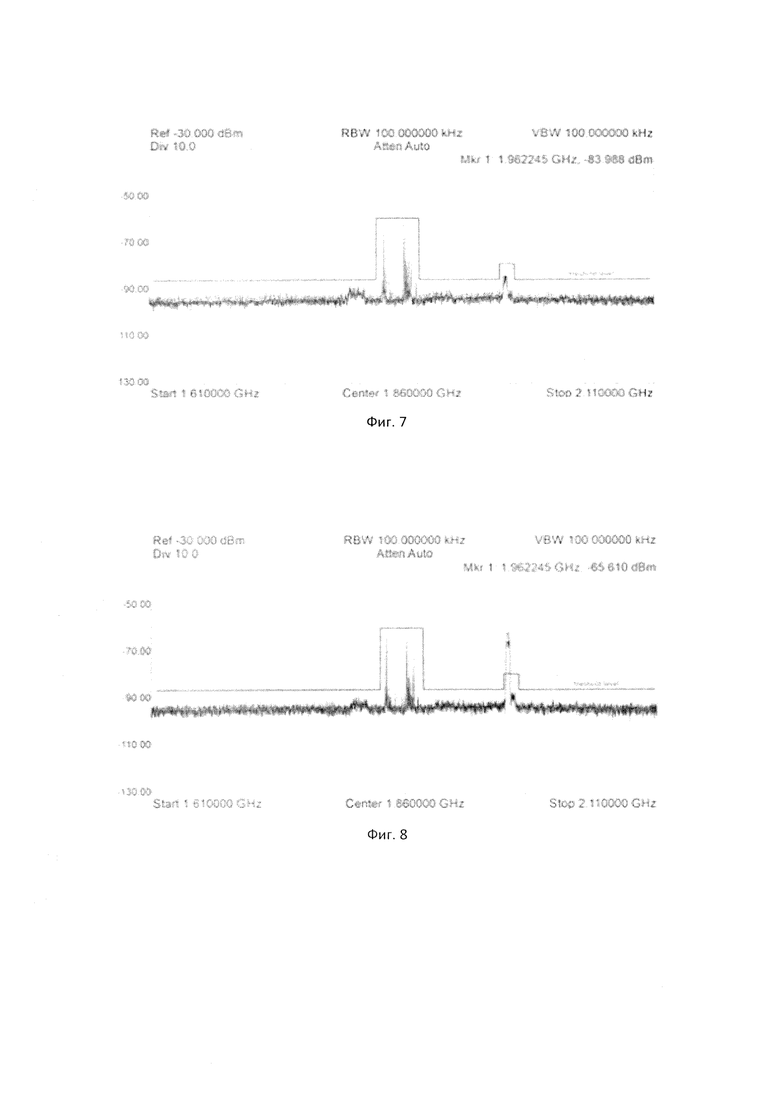

Фиг. 7 показан вариант наложения маски на источник радиосигнала;

Фиг. 8 показан вариант обнаружения канала передачи данных используя маску;

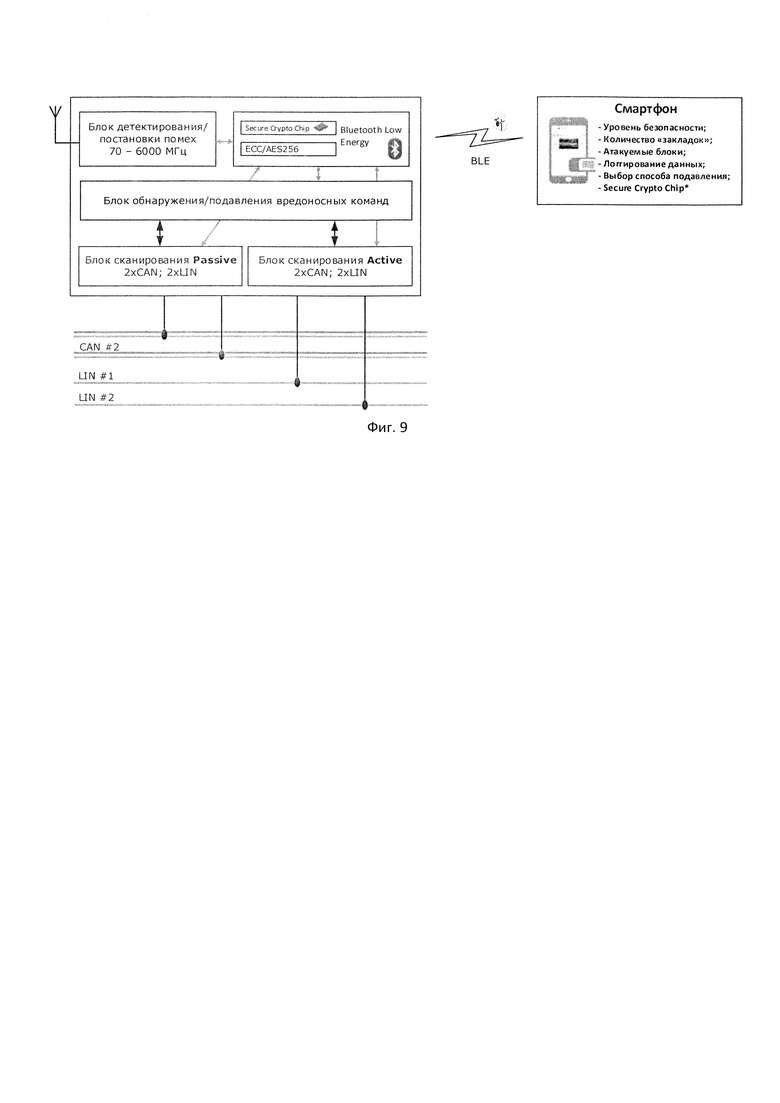

Фиг. 9 показан вариант применения комплекса для транспортного средства с интерфейсными линиями связи стандартов CAN, LIN.

На фиг. 1 показана типовая топология системы управления транспортного средства, содержащая интерфейсную линию связи и подключенные к ней модули транспортного средства. Интерфейсная линия связи 101 может являться одним из любых существующих интерфейсов (CAN, LIN, Ethernet, SAE J1708, SAE J1938, и т.д.). Количество электронных модулей (устройств) 111, 112, 113, 114, 115 в системе не ограничено и может исчисляться десятками. Любой из модулей подключается к интерфейсной линии связи отдельным электрическим проводником 102, 103, 104, 105, 106. Обмен информацией между электронными модулями выполняется по определенным правилам (цифровым протоколам). Систем управления, а также интерфейсных линий связи в транспортном средстве может быть несколько. И на каждой из интерфейсных линий связи может быть реализована передача данных по отличному от других протоколу/стандарту.

На фиг. 2 показан вариант угрозы «Несанкционированная установка устройств на интерфейсные линии связи системы управления». Несанкционированное устройство 201 посредством соединений 211 подключено к интерфейсной линии связи 101 системы управления. При таком подключении злоумышленник имеет полный доступ к интерфейсной линии связи и соответственно может управлять всеми электронными модулями транспортного средства.

На фиг. 3 показан вариант существующей альтернативной системы, выполненной по принципу «Обеспечение защиты на уровне ПО». Где в каждом модуле 111, 112 на интерфейсной линии связи 101 предполагается модернизация Firmware в части добавления программного блока 301, 302 обеспечивающего защиту от несанкционированных атак.

На фиг. 4 показан вариант существующей альтернативной системы, выполненной по принципу «аппаратный Firewall». Связь всех модулей 111, 112 с интерфейсной линией связи выполняется через отдельное устройство, называемое Firewall 401,402. Для обеспечение полной защиты системы управления, необходимо предусмотреть подключения каждого модуля через отдельное устройство Firewall.

На фиг. 5 показана функциональная структурная схема устройства, обеспечивающего защиту систем управления транспортных средств. Устройство 501 состоит из 6 программно-аппаратных блоков, каждый из которых обеспечивает идентификацию и подавление угрозы по своим признакам:

• Блок 502 контроля и управления параметров транспортного средства;

• Блок 503 пассивного сканирования интерфейсных линий связи;

• Блок 503 обнаружения и подавления вредоносных команд;

• Блок 504 спектрального анализа интерфейсных линий связи;

• Блок 505 обнаружения/подавления вредоносных команд

• Блок 506 детектирования и постановки помех в заданном диапазоне частот несанкционированно установленному приемопередатчику.

• Блок отображения информации и ввода настроечных данных (507).

На рисунке 6 показано подключение устройства 501 защиты систем управления транспортных средств к интерфейсной линии связи 101 системы управления транспортного средства через электрический проводник 611. Подключение устройства может выполняться к любому типу интерфейсной линии связи. Как было указано выше, система также содержит по меньшей мере один электронный модуль 111, 112, 113, 114, 115 транспортного средства, подключенные через электрические проводники 102, 103, 104, 105, 106 к интерфейсной линии связи 101. При наличии несанкционированно подключенного устройства 201, его действия блокируются по алгоритмам, заложенным в устройстве 501. Далее будут подробны рассмотрены блоки 502-507 входящие в состав устройства 501.

Блок 502 (см. фиг. 5) контроля и управления параметров транспортного средства входит в состав устройства 501 и соединен и с интерфейсной линией связи 101 и предназначен для передачи настроечных параметров исполнительным блокам 503-507, организации взаимодействия между компонентами, сбора информации о подключенных модулях, обработки, архивирования и передачи данных на блок 507 отображения информации и ввода настроечных данных.

Блок 503 (см. фиг. 5) пассивного сканирования интерфейсных линий связи входит в состав устройства 501 и соединен с блоком 502 контроля и управления параметров транспортного средства и с интерфейсной линией связи 101 и осуществляет реализацию метода мониторинга электрических параметров интерфейсов систем управления технических средств на предмет определения несанкционированно установленного устройства. Мониторинг электрических параметров интерфейсных линий связи подразумевает измерение резистивных и емкостных составляющих и сравнение с «эталонным» значением (которое задается в начальный момент времени при установки системы). Мониторинг электрических параметров выполняется в момент состояния «покоя».

Метод основан на том, что любое дополнительное устройство, подключенное к интерфейсной линии связи 101 приводит к понижению сопротивления и повышению емкости. Каждый приемопередатчик, подключеный к интерфейсной линии связи, имеет резистивное сопротивление R=50 кОм, а емкостную составляющую около 10 пФ. Это позволяет обнаружить несанкционированное устройство на основе повышения общей емкости (емкость увеличивается, если подключается дополнительное устройств) и понижения резистивного сопротивления (уменьшается, если подключено дополнительное устройство).

Блок 504 (см. фиг. 5) спектрального анализа интерфейсной линии связи входит в состав устройства 501 и соединен с блоком 502 контроля и управления параметров транспортного средства и с интерфейсной линией связи 101 и обеспечивает работу устройства 501 в момент обмена данных по интерфейсным линиям связи (в «активном» состоянии). Принцип работы основан на имеющейся разнице в измеряемых параметрах спектра, построенного при разного рода, количестве и типов устройств на интерфейсной линии.

Блок выполняет оцифровку моментальных значений, выставляемых на интерфейсной линии связи, обработку и построение спектра. В первоначальный момент задается «эталонная» модель спектра, относительно которой производится сравнение последующих. При замене одного из блоков, добавлении нового и т.д. новый спектр имеет отличия от «эталонного». Это и является признаком несанкционированного вторжения в систему управления.

Например, увеличение реактивного сопротивления интерфейсной линии связи или любого другого параметра транспортного средства, ведет к искажению прямоугольной формы сигнала. Это происходит из-за возрастания влияния переходных процессов. Природа переходных процессов любой цепи (в нашем случае интерфейсной линии) зависит от интегродифференциальных свойств реактивной компоненты сопротивления. Дифференциальные свойства интерфейсной линии приводят к искажению сигнала прямоугольной формы, добавляя к нему пики на фронтах (положительный - на переднем, отрицательный - на заднем). Основное влияние на дифференциальные свойства электрической шины оказывает емкостная составляющая реактивного сопротивления.

Таким образом, чем выше емкостная составляющая, тем выше амплитуда пиков на фронтах импульса. Следовательно, наблюдается прямая зависимость между количеством подключенных устройств к интерфейсной линии системы управления транспортного средства и формой электрического сигнала при передаче данных. А именно, чем больше подключенных устройств, тем выше амплитуда пика на фронтах. При замене или подмене электронных устройств транспортного средства, также изменяются указанные выше параметры из-за неоднородности характеристик микросхем-драйверов.

Блок 505 (см. фиг. 5) обнаружения и подавления вредоносных команд входит в состав устройства 501 и соединен с блоком 502 контроля и управления параметров транспортного средства и с интерфейсной линией связи 101 обеспечивает блокировку команд, которые переводят по меньшей мере один из модулей транспортного средства в сервисный режим. По существу, блок 505 осуществляет мониторинг передаваемых команд в систему управления транспортного средства. В процессе мониторинга интерфейсной линии связи блок 505 осуществляет получение различных данных от модулей (111, 112, 113, 114, 115) подключенных к интерфейсной линии связи (например: идентификаторы модулей, идентификаторы передаваемых параметров, значения параметров и др.). В качестве парметров передаваемых модулями могут быть выступать различные события: состояние центрального замка, наличие ключа внутри транспортного средства, показания тахометра, спидометра, температура за бортом, в салоне и т.д.). Чтобы заблокировать команды ввода одного или нескольких модулей в сервисном режиме, линия связи вынуждена перейти из доминирующего состояния в рецессивное, предотвращая тем самым завершение последовательности.

Когда комплекс повышает логический уровень на интерфейсной линии связи - производится совершенно другая команда. Данный метод защищает транспортное средство, и не допускает ввода модулей в сервисный режим. Другими словами, путем принудительного изменения состояния интерфейсной линии с активного на пассивное, общая команда изменяется и не работает так, как было задумано злоумышленником.

Механизм работы данного блока определен следующими действиями:

• обнаруживается вредоносная последовательность, которая состоит из трех идентичных команд (типичная вредоносная последовательность имеет по крайней мере три команды), которые переводят блок(-и) на интерфейсной линии в сервисный режим.

Для примера модификации третьей команды ввода в сервисный режим блока ABS/ESP в Ford Mondeo MK4. Инструкция для ввода модуля в сервисный режим следующая:

Получившаяся (измененная) последовательность модуля:

не вводит в сервисный режим. Последовательность приводит к выключению ESP, что не является критическим явлением. Проблему можно решить нажатием кнопки на пульте водителя.

• в момент выставления третьей команды выполняется перевод интерфейсной линии в рецессивное состояние, тем самым команда блокируется. Третья команда блокируется, потому что первая команда используется в нормальном режиме обслуживания, но после обнаружения двух подозрительных команд в строке система знает, что третья должна быть заблокирована как вредоносная.

• комплекс проверяет состояние модулей. Если есть модули, работающие в сервисном режиме, они из этого режима выводятся.

• Блок составляет отчет о нападении.

Дополнительно данный модуль используется для блокирования любых команд, выставляемых на интерфейсные линии по заданным алгоритмам, которые заранее определены, например, отключение тормозной системы в момент движения автомобиля, блокирование работы модуля системы безопасности в момент движения автомобиля и др. Данные команды инициализируются в момент настройки и адаптации системы, а также сохраняются в памяти блока 502.

Блок 506 (см. фиг. 5) детектирования и постановки помех в заданном диапазоне частот несанкционированно установленному приемопередатчику позволяет осуществлять идентификацию устройств в заданном радиусе действия по уровню радиоизлучений на определенной частоте, а также при необходимости постановку помех. Данный блок не предназначен для поиска несанкционированно установленных устройств на интерфейсных линиях связи систем управления.

Современные цифровые протоколы связи, такие как GSM, 3G, 4G, CDMA и т.д. могут использоваться для несанкционированного слежения и передачи информации («жучки», «закладки», «прослушки»).

Основными особенностями таких протоколов являются:

1. Закрытый шифрованный канал, который сложно прослушать приемником;

2. Возможность применения стандартного недорогого оборудования (роутеры, GSM-модули и т.д.);

3. Двухсторонний обмен данными дает возможность дистанционного управления «жучком»: включать-выключать, считывать данные, делать настройки;

4. Скрытность работы - возможность передавать данные только по внешнему запросу, таким образом, сложность обнаружения по радиосигналу;

5. Передача данных осуществляется через сотовые сети и интернет, а значит не требует организации поста контроля возле объекта;

6. Широкая пропускная способность дает возможность контролировать как звук с высоким качеством, так и передавать видео от скрытых видеокамер.

Таким образом, использование сотовой связи для организации прослушки является очень простым и заманчивым решением. Помимо прослушивания звука, мобильная сеть GSM/3G/4G может использоваться для контроля местоположения автомобиля с помощью встроенного GPS-трекера или по сигналам базовых станций.

Перечисленные факторы заставляют очень внимательно изучать наличие подобных сигналов на объекте во время проверки на жучки (на прослушку).

Блок позволяет выполнять обнаружение сигналов источников радиосигналов, с последующей оценкой мощности и частоты сигнала, а также формированием помеховых сигналоподобных помех на частотах источников радиоизлучений в автоматическом режиме.

Таким образом блок 506 позволяет обеспечить защиту от следующих атак:

- Защита от прослушки;

- Нахождение и постановка помех для несанкционированно установленных приемо-передатчиков.

В отличие от обычных детекторов поля, данный блок предназначен не только для обнаружения источников по электромагнитному полю, но и для детектирования различных видов цифровых протоколов, автоматизированной постановки помех различного рода. Принцип действия позволяет исключить срабатывания по различным «помеховым» источникам, за счет чего воспринимает «искомые» сигналы на большем расстоянии.

Основные преимущества блока над существующими детекторами поля при поиске цифровых сигналов являются:

1) Более высокая чувствительность обнаружения;

2) Селекция источников по принципу свой-чужой;

3) Расширяемость базы данных источников излучения;

4) Отсутствие ложных срабатываний;

5) Возможность применения для разных стандартов связи в широком диапазоне частот от 70 до 6000 МГц.

Блок способен выполнить поиск и подавление сигналов приемо-передатчиков в зоне своего излучения, не только для самых распространенных систем связи (GSM/3G/4G, ВТ, WiFi), но и для любого несанкционированного устройства, выполняющего обмен информацией на частотах от 70 МГц до 6000 МГц.

Основные технические характеристики:

• Рабочий диапазон частот приемно-передающего тракта от 70 МГц до 6000 МГц;

• Мгновенная рабочая полоса в зависимости от выбранной аппаратно-программной платформы от 30 МГц до 100 МГц;

• Разрешающая способность приемного устройства по частоте - не более 20 кГц.

• Динамический диапазон приемного устройства в односигнальном режиме не менее 60 дБ

• Время сканирования, анализа рабочего диапазона и выбора ИРИ для излучения (длительность этапа обнаружения ИРИ) - не более 500 мкс

• Виды формируемых тестовых сигналов: ASK, Noised FSK, 2FSK, 4FSK, 8FSK, BPSK, QPSK, 8QAM, 16QAM, 32QAM, 64QAM, 128QAM, 256QAM, 512QAM. Параметры сигналов могут задаваться вручную (например длительность излучения) либо определяться автоматически (девиация, полоса и т.п.).

• Электропитание осуществляется от аккумулятора с выходным напряжением (9-13 В).

• Мощность излучения до 2 Вт.

Основным режимом работы для выявления несанкционированных устройств по излучаемому полю является мониторинг, обеспечивающий обнаружение, по заданному порогу сигнала с сохранением информации о нем (время появления, длительность, уровень) для последующей обработки.

На фиг. 7 и 8 показан способ обнаружения канала передачи данных по 3G-сети на основе детектирования поля в рабочей полосе передатчика сотовой системы связи.

Принцип работы основан на следующем:

• сканируется полоса частот в диапазоне работы возможного передатчика «прослушки» по каналу сотовой системы связи;

• осуществляется формирование маски по результатам мониторинга источников радиоизлучения;

• фиксируется время, интенсивность и мощность излучения источника для последующей идентификации;

Дополнительно предусмотрен режим работы при котором выполняется не только обнаружение источников по электромагнитному полю, но и детектирование различных видов цифровых протоколов. Принцип действия позволяет исключить срабатывания по различным «помеховым» источникам, за счет чего воспринимает «искомые» сигналы на большем расстоянии.

Данный режим работы блока имеет следующие преимущества:

1. Высокая чувствительность обнаружения;

2. Селекция источников по принципу свой-чужой;

3. Расширяемость базы данных источников излучения;

4. Отсутствие ложных срабатываний;

5. Возможность применения с различными стандартами связи (Wi-fi, Bluetooth и д.р.).

6. Возможность обнаружить не только факт наличия «жучка», но и определить его местоположение.

На рисунке 9 показан вариант применения системы для транспортного средства с интерфейсными линиями CAN, LIN. Комплекс осуществляет контроль за двумя независимыми интерфейсным линиям стандарта CAN и LIN. В качестве блока отображения информации и ввода настроечных данных выступает смартфон. Связь между устройством комплекса и смартфона выполняется через интерфейс Bluetooth Low Energy.

Для защиты канала связи Bluetooth Low Energy используется защищенный криптопроцессор (Secure Crypto Chip). Шифрование канала связи выполняется на основе алгоритмов ECC/AES256.

Блок 507 (см. фиг. 5) отображения информации и ввода настроечных данных является центром сбора информации и управления в системе, которым может быть любое мобильное (переносное) устройство. Установленное приложение предоставляет полную информацию о работе системы, а также имеет возможность настройки, калибровки блоков системы.

Основное назначение блока 507 отображения информации и ввода настроечных данных:

• Предоставление информации об общем уровне безопасности интерфейсных линий связи систем управления транспортного средства;

• Отображении найденных аппаратных закладок;

• Отображении заблокированных вредоносных последовательностей;

• Обнаружение атакуемых блоков автомобиля;

• Логгирование данных шин управления;

• Обнаружение и выбор способа подавления несанкционированно установленных приемопередатчиков.

Имеется также возможность получать информацию о событиях произошедших в период отключения блока от устройства 501.

Далее описан пример способа защиты электронных систем транспортного средства от несанкционированного вторжения.

Каждая интерфейсная линия связи транспортного средства характеризуется рядом электрических параметров, таких как реактивное сопротивление, активное сопротивление, напряжения доминантного и рецессивного состояния шины, средний и максимальный ток потребления, скорость работы шины, скважность импульсов и др. Каждый модуль транспортного средства при подключении к интерфейсной линии связи транспортного средства, вносит изменения в электрические параметры.

Способ обнаружения подключенных несанкционированных устройств включает в себя измерение параметров электрического сигнала интерфейсной линии связи в первый и во второй промежуток времени. В качестве первого промежутка времени рассматривается момент покупки автомобиля, прохождения технического осмотра, или другой установленный момент времени. Вторым промежутком времени является любой момент времени, который устанавливается пользователем транспортного средства или через определенный интервал времени (один день, неделя, месяц) от первого промежутка времени. Измерение параметров электрического сигнала интерфейсной линии и мониторинг передаваемых команд связи осуществляется блоками 503-505. Далее осуществляется передача изматеренных параметров для их обработки в блок 502. После чего данные параметры становятся доступными и для остальных исполнительных блоков 506-507. Параметры, измеренные в первый промежуток времени, являются «эталонными». Далее, параметры, измеренные во второй промежуток времени, подлежат сравнению с «эталонными».

Работа блока 503 основана на том, что каждый модуль, подключенный к интерфейсной линии связи приводит к понижению активной и повышению реактивной составляющей сопротивления. Использование данного свойства позволяет обнаруживать несанкционированно подключенные устройства. После измерения параметров во второй промежуток времени осуществляется сравнение с параметрами, полученными в первый промежуток времени. Таким образом осуществляется обнаружение несанкционированного подключенного модуля, поскольку происходит изменение параметров.

Блок 504 спектрального анализа выполняет измерение параметров электрических сигналов интерфейсной линии связи 101 в первый и второй промежуток времени с последующим построением спектров данных сигналов. Затем, для регистрации факта несанкционированно установленных устройств на интерфейсной линии связи, выполняется сравнение полученных спектров. При замене одного из модулей, добавлении нового и т.д. новый спектр имеет отличия от спектра, построенного в первый промежуток времени, что и является признаком несанкционированного вторжения в систему управления транспортного средства.

Блок 505 обнаружения и подавления вредоносных команд подключен к блоку 502 и обеспечивает блокировку передаваемых команд, которые переводят по меньшей мере один из модулей транспортного средства в сервисный режим посредством определения является ли передача данных вредоносной или нет. Список вредоносных команд инициализируются в момент настройки и адаптации системы, а также сохраняются в памяти блока 502. При обнаружении блоком 505 вредоносной несанкционированной последовательности, состоящей из трех подозрительных команд, третья команда блокируется, что предотвращает перевод блока в сервисный режим.

Блок 506 детектирования и постановки помех в заданном диапазоне частот несанкционированно установленному приемопередатчику перед началом работы настраивается для работы в диапазоне частот от 70 до 6000 МГц. Таким образом субъектом блока 506 является большинство стандартов связи и различных протоколов связи, например, GSM, 3G, 4G, CDMA и др., которые могут использоваться для несанкционированного слежения и передачи информации («жучки», «закладки», «прослушки»). Блок 506 позволяет выполнять обнаружение сигналов источников радиосигналов, с последующей оценкой мощности и частоты сигнала, а также детектированием различным видов протоколов связи с последующим формированием сигналоподобных помех на частотах источников радиоизлучений в автоматическом режиме при необходимости. В процессе работы блок 506 может получить информацию от блока 502 о ранее обнаруженных приемопередатчиков, а также о диапазонах частот и цифровых протоколов по которым они были подключены.

Все информация о работе блоков, входящих в состав устройства 501 защиты систем управления транспортных средств может отображаться в блоке 507 отображения информации и ввода настроечных данных. Через данный блок также возможно осуществлять настройку или калибровку работы устройства 501.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ защиты систем управления транспортных средств от вторжений | 2019 |

|

RU2737229C1 |

| Система и способ обнаружения несанкционированно подключенных устройств в транспортном средстве | 2018 |

|

RU2704720C1 |

| Система и способ предотвращения несанкционированного доступа к транспортному средству | 2019 |

|

RU2730356C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| Система и способ управления вычислительными ресурсами для обнаружения вредоносных файлов | 2017 |

|

RU2659737C1 |

| КОМПЛЕКСНАЯ СИСТЕМА МОНИТОРИНГА, КОНТРОЛЯ И УПРАВЛЕНИЯ ТЕХНИЧЕСКИМИ СИСТЕМАМИ ЖИЗНЕОБЕСПЕЧЕНИЯ И БЕЗОПАСНОСТИ АВТОНОМНЫХ ОБЪЕКТОВ | 2019 |

|

RU2719714C1 |

| Адаптивная система мониторинга информационно-технических воздействий | 2019 |

|

RU2728763C1 |

| СИСТЕМА ИНТЕЛЛЕКТУАЛЬНОГО УПРАВЛЕНИЯ КИБЕРУГРОЗАМИ | 2019 |

|

RU2702269C1 |

| Комплексная система мониторинга, контроля и управления техническими системами жизнеобеспечения и безопасности автономных объектов | 2020 |

|

RU2759757C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

Изобретение относится к системам защиты транспортного средства. Система защиты электронных систем управления транспортных средств от несанкционированного вторжения, включает в себя по меньшей мере один электронный модуль транспортного средства и устройство защиты системы управления транспортного средства подключенные через электрические проводники к интерфейсной линии связи. Устройство защиты системы управления транспортного средства состоит из блока контроля и управления параметров транспортного средства, блока пассивного сканирования интерфейсных линий связи, блока спектрального анализа интерфейсной линии связи, блока обнаружения и подавления вредоносных команд и блока детектирования и постановки помех в заданном диапазоне частот несанкционированно установленному приемопередатчику. Блок пассивного сканирования интерфейсных линий связи, блок спектрального анализа интерфейсной линии связи и блок обнаружения и подавления вредоносных команд соединены с интерфейсной линией связи. Достигается повышение защищенности транспортного средства. 2 н. и 2 з.п. ф-лы, 9 ил.

1. Система защиты электронных систем управления транспортных средств от несанкционированного вторжения, включает в себя по меньшей мере один электронный модуль транспортного средства и устройство защиты системы управления транспортного средства подключенные через электрические проводники к интерфейсной линии связи, устройство защиты системы управления транспортного средства состоит из блока контроля и управления параметров транспортного средства, блока пассивного сканирования интерфейсных линий связи, блока спектрального анализа интерфейсной линии связи, блока обнаружения и подавления вредоносных команд и блока детектирования и постановки помех в заданном диапазоне частот несанкционированно установленному приемопередатчику, при этом блок пассивного сканирования интерфейсных линий связи, блок спектрального анализа интерфейсной линии связи и блок обнаружения и подавления вредоносных команд соединены с интерфейсной линией связи.

2. Система по п. 1, отличающаяся тем, что блок пассивного сканирования интерфейсных линий связи выполнен с возможностью измерения электрических параметров интерфейсной линии связи

3. Система по п. 1, отличающаяся тем, что блока спектрального анализа интерфейсной линии связи выполнен с возможностью измерения электрического сигнала с последующим построением спектра сигнала

4. Способ защиты электронных систем управления транспортных средств от несанкционированного вторжения включающий в себя:

• измерение электрических параметров и электрического сигнала интерфейсной линии связи с последующим построением спектра сигнала в первый и во второй промежуток времени;

• сравнение электрических параметров и спектра сигнала, полученных в первый и во второй промежуток времени;

• идентификация и подавление выявленных несанкционированных последовательностей на интерфейсных линиях связи;

• определение наличия, установленного несанкционированного приемопередатчика с последующим формированием помеховых сигналоподобных помех на частотах источников радиоизлучений приемопередатчика в случае его обнаружения.

5. Способ по п. 4, отличающийся тем, что дополнительно осуществляется отображение информации о выявленных фактах несанкционированного вторжения, а также возможность ввода настроечных параметров.

| СИСТЕМА КОМПЛЕКСНОЙ БЕЗОПАСНОСТИ ТРАНСПОРТНОГО СРЕДСТВА | 2004 |

|

RU2249514C1 |

| ПРОТИВОУГОННАЯ СИСТЕМА ДЛЯ ТРАНСПОРТНЫХ СРЕДСТВ | 2002 |

|

RU2198801C1 |

| US 9196099 B2, 24.11.2015. | |||

Авторы

Даты

2020-03-17—Публикация

2019-03-19—Подача