Изобретение относится к способу обмена данными между электронными устройствами по незащищенным (открытым) каналам связи с помощью сети, например, беспроводной или проводной.

Известен Способ для безопасного обмена данными и совместное использование ресурсов между анонимными сторонами [RU №2334362, опуб. 20.09.2008], описывающий модель сети без центрального администрирования, согласно которому передающее вычислительное устройство передает запрос на установление физического канала с приемным устройством, обеспечивает установление физического канала для передачи данных до приемного вычислительного устройства через множество промежуточных вычислительных устройств, без консультирования с центральным администрирующим вычислительным устройством, причем запрос на установление физического канала содержит указание требуемого качества услуги, которое принудительно обеспечивается каждым вычислительным устройством в множестве промежуточных вычислительных устройств. Недостатком способа является то, что при передачи данных для их защиты используется: множество промежуточных вычислительных устройств, за счет чего происходит множественное изменение сетевой структуры, идентификация в виде подписи, а также то, что к маршрутизации установлены требования. В свою очередь, под структурой сети передачи данных понимается отображение, описание физических и логических связей между ее элементами.

Ближайшим из известных аналогов является Способ защищенной передачи данных между двумя устройствами [RU №2321179, опуб. 27.03.2008], где первое устройство генерирует первое случайное число, которое шифруется секретным ключом и затем передается во второе устройство, в котором оно дешифруется с помощью открытого ключа. Второе устройство генерирует второе случайное число, которое шифруется указанным открытым ключом и затем передается в первое устройство, в котором оно дешифруется с помощью секретного ключа. Ключ сеанса связи, используемый для безопасного обмена данными, генерируется на основе комбинации симметричного ключа и случайных чисел (А, В), сгенерированных и принятых каждым из устройств. Где первое устройство представляет собой модуль защиты, содержащий ключ шифрования, называемый секретным ключом, второе устройство представляет собой приемное устройство, содержащее второй ключ шифрования, называемый открытым ключом, кроме того, каждое из устройств содержит симметричный ключ. Недостатком способа является то, что один определенный модуль защиты может взаимодействовать только с одним определенным приемным устройством, и наоборот, что не применимо к реализации способа при использовании разных электронных устройств, которые могут как принимать, так и передавать данные.

Технический результат заключается в повышении защищенности передачи данных в сети по незащищенным (открытым) каналам связи между электронными устройствами.

Технический результат достигается тем, что первое пользовательское устройство, являющееся источником данных, формирует данные посредством средства процессорной обработки и передает данные на первое доверенное устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия; затем первое доверенное устройство, принимает данные, посредством средства процессорной обработки преобразовывает данные с применением функции прямого алгоритмического преобразования и шифрует по алгоритму симметричного шифрования с использованием криптографического ключа, принятого от устройства управления криптографическими ключами и записанного на первом доверенном устройстве, которое затем передает зашифрованные данные на первое пользовательское устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия; затем первое пользовательское устройство, принимает зашифрованные данные и передает их без изменения на второе пользовательское устройство, являющееся приемником данных, по незащищенному (открытому) каналу связи; затем второе пользовательское устройство, передает без изменения принятые им зашифрованные данные на второе доверенное устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия; затем второе доверенное устройство принимает зашифрованные данные, дешифрует их посредством средства процессорной обработки по алгоритму симметричного шифрования с использованием криптографического ключа, принятого от устройства управления криптографическими ключами и записанного на втором доверенном устройстве, преобразовывает данные посредством средства процессорной обработки с применением функции обратного алгоритмического преобразования и передает преобразованные таким образом данные на второе пользовательское устройство в незащищенном виде по каналу проводной связи или беспроводной связи ближнего радиуса действия; затем второе пользовательское устройство, принимает и обрабатывает их посредством средства процессорной обработки. Причем криптографические ключи имеют заданный в устройстве управления криптографическими ключами срок актуальности и/или действительности записи, по истечению которого они становятся не актуальными, а функции прямого и обратного алгоритмического преобразования заранее установлены и известны доверенным устройствам, а также могут быть изменены согласованно двумя сторонами в процессе информационного обмена между ними.

При этом, для повышения уровня защищенности информационного обмена данными, первое и второе доверенные устройства формируют и передают устройству управления криптографическими ключами запросы на получение криптографических ключей с применением собственных цифровых подписей (дескрипторов), которые в свою очередь записываются и используются устройством управления криптографическими ключами для проверки легитимности первого и второго доверенного устройства. Причем, в случае отсутствия в памяти устройства управления криптографическими ключами записи со значением цифровой подписи (дескриптора) первого и/или второго доверенных устройств устройство управления криптографическими ключами формирует и передает сообщение с отказом в предоставлении криптографического ключа; причем сообщение направляется как на второе доверенное устройство через второе пользовательское устройство, так и на первое доверенное устройство последовательно через второе пользовательское устройство, второе доверенное устройство, второе пользовательское устройство и первое пользовательское устройство. Причем, при подтверждении достоверности цифровых подписей (дескрипторов) первого и второго доверенных устройств устройство управления криптографическими ключами передает сообщение со значениями криптографических ключей; причем сообщение направляется как на второе доверенное устройство через второе пользовательское устройство, так и на первое доверенное устройство последовательно через второе пользовательское устройство, второе доверенное устройство, второе пользовательское устройство и первое пользовательское устройство.

Также, для повышения уровня защищенности информационного обмена данными, устройство управления криптографическими ключами может быть выполнено с возможностью определять срок актуальности и/или действительности криптографических ключей за счет алгоритма актуализации криптографических ключей, а именно, при получении запросов от доверенных устройств устройство управления криптографическими ключами по сроку актуальности и/или действительности криптографических ключей, заданному любым способом в устройстве управления криптографическими ключами, устанавливает актуальность и/или действительность их криптографических ключей. В свою очередь, если криптографические ключи не актуальны (например определенный срок действия и/или актуальности истек), устройство управления криптографическими ключами направляет на доверенные устройства сообщения с актуальными криптографическими ключами в зашифрованном виде, причем сообщение на второе доверенное устройство направляется через второе пользовательское устройство, а сообщение на первое доверенное устройство направляется последовательно через второе пользовательское устройство, второе доверенное устройство, второе пользовательское устройство и первое пользовательское устройство.

Таким образом, пользовательское устройство может принять зашифрованные данные от другого пользовательского устройства по открытому каналу связи, дешифровав их с помощью доверенного устройства с использованием проводной связи или беспроводной связи ближнего радиуса действия, у которого отсутствует соединение с сетью Интернет и/или сетью общего доступа, причем криптографические ключи записаны в доверенных устройствах с заданным в устройстве управления криптографическими ключами сроком актуальности и/или действительности, что позволяет защитить данные от несанкционированного вмешательства третьих лиц.

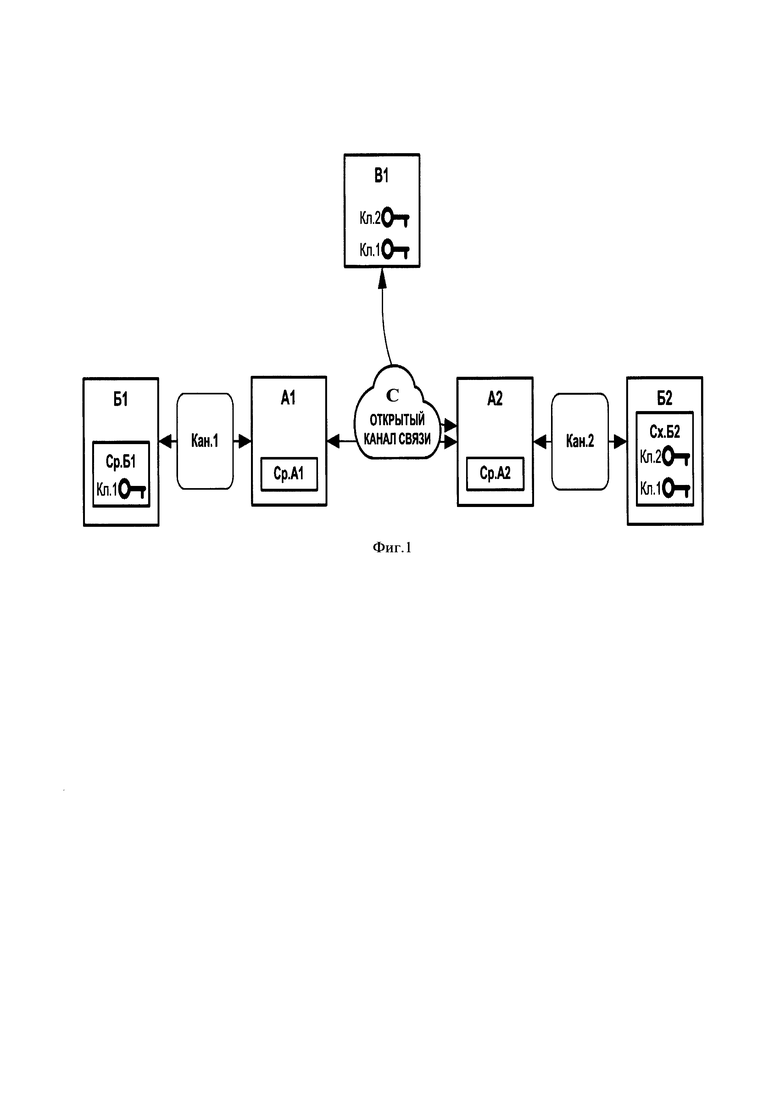

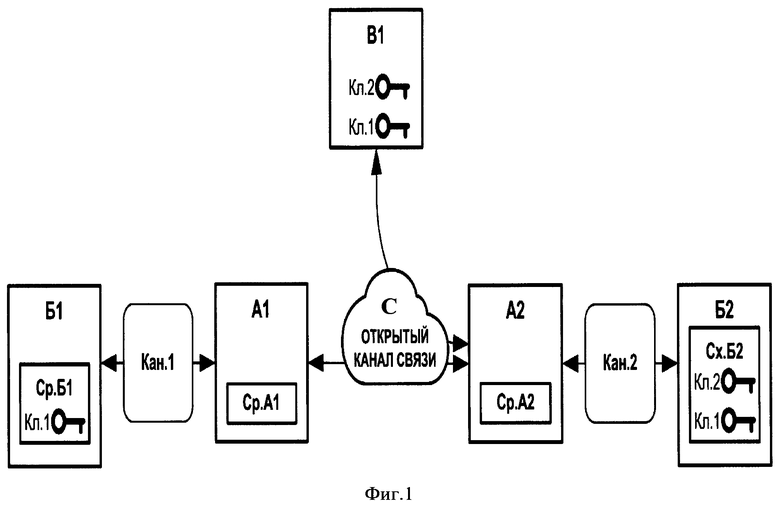

Способ защищенного информационного обмена данными поясняется следующими чертежами:

Фиг. 1 Схема процесса информационного обмена,

где С - незащищенный (открытый) канал связи, А1 - первое пользовательское устройство, А2 - второе пользовательское устройство, Б1 и Б2 - первое и второе доверенные устройства соответственно, В1 - устройство управления криптографическими ключами, Cp.A1 - средство процессорной обработки источника данных А1, Ср.А2 - средство процессорной обработки приемника данных А2, Ср.Б1 - средство процессорной обработки первого доверенного устройства Б1, Ср.Б2 - средство процессорной обработки второго доверенного устройства Б2, Кан. 1 - канал проводной связи или беспроводной связи ближнего радиуса действия между первым пользовательским устройством А1 и первым доверенным устройством Б1, Кан.2 - канал проводной связи или беспроводной связи ближнего радиуса действия между вторым пользовательским устройством А2 и вторым доверенным устройством Б2, Кл.1 - криптографический ключ первого доверенного устройства Б1, Кл.2 - криптографический ключ второго доверенного устройства Б2.

Способ защищенного информационного обмена данным заключается в том, что первое пользовательское устройство А1, являющееся источником данных, формирует данные посредством средства процессорной обработки Cx.A1 и передает данные на первое доверенное устройство Б1, связанное с первым пользовательским устройством А1 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.1; затем первое доверенное устройство Б1, принимает данные, запрашивает криптографический ключ от устройства управления криптографическими ключами В1, затем доверенное устройство Б1 посредством средства процессорной обработки Ср.Б1 преобразовывает данные с применением функции прямого алгоритмического преобразования и шифрует по алгоритму симметричного шифрования с использованием криптографического ключа, передает зашифрованные данные на первое пользовательское устройство А1 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.1; затем первое пользовательское устройство А1, являющееся источником данных, принимает зашифрованные данные и передает их без изменения на второе пользовательское устройство А2, являющееся приемником данных, по открытому каналу связи; затем второе пользовательское устройство А2, передает без изменения принятые им зашифрованные данные на второе доверенное устройство Б2 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.2; затем второе доверенное устройство Б2 принимает зашифрованные данные, запрашивает от устройства управления криптографическими ключами В1 криптографический ключ, с использованием которого дешифрует зашифрованные данные посредством средства процессорной обработки Ср.Б2 по алгоритму симметричного шифрования, преобразовывает данные посредством средства процессорной обработки Ср.Б2 с применением функции обратного алгоритмического преобразования и передает преобразованные таким образом данные на второе пользовательское устройство А2, являющееся приемником данных, в незащищенном виде по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.2; затем второе пользовательское устройство А2, являющееся приемником данных, принимает и обрабатывает их посредством средства процессорной обработки Ср.А2; причем криптографические ключи имеют заданный в устройстве управления криптографическими ключами В1 срок актуальности и/или действительности криптографических ключей (например хранения), по истечению которого они становятся не актуальными (в частности, уничтожаются).

При этом, для повышения уровня защищенности информационного обмена, первое Б1 и второе Б2 доверенные устройства формируют и передают устройству управления криптографическими ключами В1 запросы на получение криптографических ключей с применением своих цифровых подписей (дескрипторов), которые в свою очередь используются устройством управления криптографическими ключами В1 для проверки легитимности первого Б1 и второго Б2 доверенного устройства. Причем, сведения о цифровых подписях могут быть записаны в устройстве управления криптографическими ключами, в случае отсутствия в памяти устройства управления криптографическими ключами В1 записи со значением цифровой подписи (дескриптора) первого Б1 и/или второго Б2 доверенного устройства устройство управления криптографическими ключами В1 формирует и передает сообщение с отказом в предоставлении криптографического ключей первому Б1 и второму Б2 доверенному устройству; причем сообщение с отказом передается как на второе доверенное устройство Б2 через второе пользовательское устройство А1, так и на первое доверенное устройство Б1 последовательно через второе пользовательское устройство А2, второе доверенное устройство Б1, второе пользовательское устройство А2 и первое пользовательское устройство А1. Причем, при подтверждении достоверности цифровой подписи первого Б1 и второго Б2 доверенных устройств устройство управления криптографическими ключами В1 передает первому Б1 и второму Б2 доверенному устройству сообщение со значениями криптографических ключей; причем сообщение направляется как на второе доверенное устройство Б2 через второе пользовательское устройство А2, так и на первое доверенное устройство Б1 последовательно через второе пользовательское устройство А2, второе доверенное устройство Б2, второе пользовательское устройство А2 и первое пользовательское устройство А1.

В случае повышения уровня защищенности информационного обмена устройство управления криптографическими ключами В1 проводит проверку легитимности второго доверенного устройства Б2 по его цифровой подписи (дескриптору), полученной с запросом на предоставление криптографического ключа, при подтверждении легитимности второго доверенного устройства Б2 передает актуальный криптографический ключ Кл.2 на второе доверенное устройство Б2 в сообщении, зашифрованном текущим, имеющимся на втором доверенном устройстве Б2, криптографическим ключом Кл.2; проводит проверку легитимности первого доверенного устройства Б1 по его цифровой подписи (дескриптору), полученной с запросом на предоставление криптографического ключа. Проверка легитимности доверенного устройства может осуществляется путем сравнением цифровой подписи сообщения, полученного от доверенного устройства, со сведениями о данной цифровой подписи, записанной в памяти устройства управления криптографическими ключами. При подтверждении легитимности первого доверенного устройства Б1 передает актуальный криптографический ключ Кл.1 на первое доверенное устройство Б1 в сообщении, зашифрованном текущим, имеющимся на первом доверенном устройстве Б1, криптографическим ключом Кл.1; причем для передачи актуального криптографического ключа Кл.2 второго доверенного устройства Б2 на второе доверенное устройство Б2 устройство управления криптографическими ключами В1 передает по открытому каналу связи сообщение зашифрованное криптографическим ключом Кл.2, имеющимся на втором доверенном устройстве Б2, на второе пользовательское устройство А2, включающее в себя значение актуального криптографического ключа Кл.2 второго доверенного устройства Б2, затем второе пользовательское устройство А2, передает без изменения принятое им зашифрованное сообщение на второе доверенное устройство Б2 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.2, затем второе доверенное устройство Б2 принимает зашифрованное сообщение и дешифрует его посредством средства процессорной обработки Ср.Б2 по алгоритму симметричного шифрования с использованием имеющегося у него криптографического ключа Кл.2 и сохраняет в своей памяти значение своего актуального криптографического ключа Кл.2; причем для доставки актуального криптографического ключа Кл.1 первого доверенного устройства Б1 до первого доверенного устройства Б1 устройство управления криптографическими ключами В1 передает по открытому каналу связи сообщение зашифрованное криптографическим ключом Кл.2, имеющимся на втором доверенном устройстве Б2, на второе пользовательское устройство А2, включающее в себя значение актуального криптографического ключа Кл.1 первого доверенного устройства Б1 и значение криптографического ключа Кл.1, имеющегося на первом доверенном устройстве Б1, затем второе пользовательское устройство А2, передает без изменения принятое им зашифрованное сообщение на второе доверенное устройство Б2 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.2, затем второе доверенное устройство Б2 принимает зашифрованное сообщение и дешифрует его посредством средства процессорной обработки Ср.Б2 по алгоритму симметричного шифрования с использованием имеющегося у него криптографического ключа Кл.2, извлекая таким образом из сообщения и сохраняя в своей памяти значение актуального криптографического ключа Кл.1 первого доверенного устройства Б1 и значение криптографического ключа Кл.1, имеющегося на первом доверенном устройстве Б1, затем второе доверенное устройство Б2 формирует сообщение, включающее в себя значение актуального криптографического ключа Кл.1 первого доверенного устройства Б1, и шифрует его посредством средства процессорной обработки Ср.Б2 по алгоритму симметричного шифрования с использованием полученного им от устройства управления криптографическими ключами В1 криптографического ключа Кл.1, имеющегося на первом доверенном устройстве Б1, затем второе доверенное устройство Б2 передает сформированное таким образом сообщение на второе пользовательское устройство А2 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.2, затем второе пользовательское устройство А2 принимает зашифрованное сообщение и передает его без изменения на первое пользовательское устройство А1 по открытому каналу связи, затем первое пользовательское устройство А1 принимает зашифрованное сообщение и передает его без изменения на первое доверенное устройство Б1 по каналу проводной связи или беспроводной связи ближнего радиуса действия Кан.1, затем первое доверенное устройство Б1 принимает зашифрованное сообщение и дешифрует его посредством средства процессорной обработки Ср.Б1 по алгоритму симметричного шифрования с использованием имеющегося у него криптографического ключа Кл. 1 и сохраняет в своей памяти значение своего актуального криптографического ключа Кл.1.

Процедура проверки актуальности криптографического ключа производится средствами устройства управления криптографическими ключами В1 по алгоритму, основанному на сравнении срока, прошедшего с момента предыдущего обращения доверенного устройства, с заданным любым способом в устройстве управления криптографическими ключами В1 сроком действительности и/или актуальности криптографического ключа, причем устройство управления криптографическими ключами В1 формирует новое значение актуального криптографического ключа доверенного устройства при превышении заданного срока действительности и/или актуальности, прошедшего с момента предыдущего обращения доверенного устройства, над установленным сроком действительности и/или актуальности криптографического ключа. При этом, допустимо использовать и другие алгоритмы проверки актуальности криптографических ключей.

Срок актуальности и/или действительности криптографических ключей устанавливается в устройстве управления криптографическими ключами В1 вручную или автоматически на основе алгоритмов различной логики. По истечению срока актуальности и/или действительности криптографические ключи могут храниться на первом доверенном устройстве Б1 и втором доверенном устройстве Б2 до их замены при актуализации криптографических ключей. Таким образом, первое доверенное устройство Б1 и второе доверенное устройство Б2 не могут самостоятельно назначать и определять актуальность и/или действительность своих криптографических ключей и криптографических ключей друг друга.

В качестве доверенного устройства может быть использовано аппаратное средство, позволяющее принимать, обрабатывать, преобразовывать передаваемые данные, в частности, в качестве доверенного устройства могут быть использованы терминал или компьютер.

В качестве алгоритмического преобразования как прямого, так и обратного может быть использован специализированный проприетарный гибкий алгоритм, хранящийся в памяти доверенных устройствах, причем гибкость алгоритма заключается в том, что он может быть изменен согласованно двумя доверенными устройствами в процессе передачи данных вышеописанным способом защищенного информационного обмена.

Средства процессорной обработки представляют собой электронные схемы стандартного построения, которые включает в себя процессорный модуль, который производит операции преобразования информации. Процессорный модуль может быть в виде программируемой логической интегральной схемы (ПЛИС), в виде микроконтроллера или микропроцессора общего применения с записанным в них программным кодом, в виде специализированной проприетарной электрической схемы или микросхемы, в виде программно-аппаратных средств вычислительной техники.

Вышеописанный способ демонстрирует случай, когда источником данных является первое пользовательское устройство А1, а приемником данных - второе пользовательское устройство А2. В обратном случае описание способа идентично вышеизложенному с учетом, что источником данных является второе пользовательское устройство А2, а приемником - первое пользовательское устройство А1.

Изобретение относится к передаче данных и предназначено для защищенного информационного обмена данными между электронными устройствами по незащищенным (открытым) каналам связи с помощью сети. Технический результат - повышение защищенности передачи данных. Данный способ заключается в том, что первое пользовательское устройство формирует и передает данные на первое доверенное устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия, первое доверенное устройство принимает и преобразовывает данные с применением прямого алгоритмического преобразования и шифрует по алгоритму симметричного шифрования с использованием криптографического ключа, затем первое доверенное устройство передает зашифрованные данные на первое пользовательское устройство, которое принимает и передает зашифрованные данные на второе пользовательское устройство по незащищенному каналу связи; которое передает принятые данные на второе доверенное устройство, которое принимает, дешифрует зашифрованные данные и передает преобразованные данные на второе пользовательское устройство в незащищенном виде по каналу проводной связи или беспроводной связи ближнего радиуса действия. 8 з.п. ф-лы, 1 ил.

1. Способ защищенного информационного обмена данными заключается в том, что первое пользовательское устройство формирует и передает данные на первое доверенное устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия, первое доверенное устройство принимает и преобразовывает данные с применением прямого алгоритмического преобразования и шифрует по алгоритму симметричного шифрования с использованием криптографического ключа, принятого от устройства управления криптографическими ключами и записанного на первом доверенном устройстве, которое передает зашифрованные данные на первое пользовательское устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия; первое пользовательское устройство принимает и передает зашифрованные данные на второе пользовательское устройство по незащищенному каналу связи; которое передает принятые данные на второе доверенное устройство по каналу проводной связи или беспроводной связи ближнего радиуса действия; второе доверенное устройство принимает, дешифрует зашифрованные данные по алгоритму симметричного шифрования с использованием криптографического ключа, принятого от устройства управления криптографическими ключами и записанного на втором доверенном устройстве, преобразовывает данные с применением обратного алгоритмического преобразования и передает преобразованные таким образом данные на второе пользовательское устройство в незащищенном виде по каналу проводной связи или беспроводной связи ближнего радиуса действия; второе пользовательское устройство принимает и обрабатывает данные.

2. Способ по п. 1, отличающийся тем, что криптографические ключи имеют заданный в устройстве управления криптографическими ключами срок актуальности и/или действительности;

3. Способ по п. 1, отличающийся тем, что функции прямого и обратного алгоритмического преобразования установлены и известны доверенным устройствам и могут быть изменены согласованно первым и вторым доверенными устройствами.

4. Способ по п. 1, отличающийся тем, что первое и второе доверенные устройства передают устройству управления криптографическими ключами запросы на получение криптографических ключей с применением собственных цифровых подписей.

5. Способ по пп. 1 и 4, отличающийся тем, что устройство управления криптографическими ключами проверяет легитимность первого и второго доверенных устройств по цифровым подписям.

6. Способ по п. 1, отличающийся тем, что устройство управления криптографическими ключами формирует и передает сообщение с криптографическим ключом или отказом в предоставлении криптографического ключа как на второе доверенное устройство через второе пользовательское устройство, так и на первое доверенное устройство последовательно через второе пользовательское устройство, второе доверенное устройство, второе пользовательское устройство и первое пользовательское устройство.

7. Способ по п. 1, отличающийся тем, что устройство управления криптографическими ключами устанавливает срок актуальности криптографических ключей.

8. Способ по пп. 1 и 7, отличающийся тем, что устройство управления криптографическими ключами определяет актуальность криптографических ключей.

9. Способ по п. 1, отличающийся тем, что устройство управления криптографическими ключами направляет на доверенные устройства сообщения с актуальными криптографическими ключами в зашифрованном виде на второе доверенное устройство через второе пользовательское устройство, на первое доверенное устройство последовательно через второе пользовательское устройство, второе доверенное устройство, второе пользовательское устройство и первое пользовательское устройство.

| СПОСОБ ЗАЩИЩЕННОЙ ПЕРЕДАЧИ ДАННЫХ МЕЖДУ ДВУМЯ УСТРОЙСТВАМИ | 2003 |

|

RU2321179C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ БЕЗОПАСНОГО ОБМЕНА ДАННЫМИ И СОВМЕСТНОЕ ИСПОЛЬЗОВАНИЕ РЕСУРСОВ МЕЖДУ АНОНИМНЫМИ СТОРОНАМИ, НЕ ИМЕЮЩИМИ ДОВЕРИТЕЛЬНЫХ ОТНОШЕНИЙ, БЕЗ ЦЕНТРАЛЬНОГО АДМИНИСТРИРОВАНИЯ | 2004 |

|

RU2334362C2 |

| СПОСОБ И СРЕДСТВО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ ЗАЩИЩЕННЫХ РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМ В СЕТИ ШИФРОВАННОЙ СВЯЗИ | 2008 |

|

RU2402881C2 |

| Способ, система и устройство криптографической защиты каналов связи беспилотных авиационных комплексов | 2018 |

|

RU2704268C1 |

| СПОСОБ ОБМЕНА ЗАЩИЩЕННЫМИ ДАННЫМИ | 2017 |

|

RU2659730C1 |

| US 6944765 B1, 13.09.2005 | |||

| US 7181017 B1, 20/07/2007 | |||

| US 9391806 B2, 12.07.2016 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2020-06-04—Публикация

2019-10-09—Подача