Перекрестная ссылка на родственную заявку

[0001] Данная заявка притязает на приоритет и выгоду следующих предварительных заявок на патент: (1) предварительной заявки на патент (США) порядковый номер 62/241028, озаглавленной "Software-Defined Automation", поданной 13 октября 2015 года, (2) предварительной заявки на патент (США) порядковый номер 62/240742, озаглавленной "Architecture for Connecting Objects in the Industrial Internet of Things", поданной 13 октября 2015 года, (3) предварительной заявки на патент (США) порядковый номер 62/348770, озаглавленной "Software-Defined Automation", поданной 10 июня 2016 года, (4) предварительной заявки на патент (США) порядковый номер 62/354683, озаглавленной "Software-Defined Automation Architecture", поданной 24 июня 2016 года, (5) предварительной заявки на патент (США) порядковый номер 62/354799, озаглавленной "Software-Defined Automation Architecture", поданной 26 июня 2016 года, и (6) предварительной заявки на патент (США) порядковый номер 62/406932, озаглавленной "Software Defined Automation System and Architecture", поданной 11 октября 2016 года. Все содержимое вышеуказанных заявок на патент явно содержится по ссылке в данном документе.

Уровень техники

[0002] Автоматизация представляет собой использование устройств автоматического управления и различных технологий, чтобы автоматизировать отслеживание, работу и управление процессами и установками без значительного вмешательства оператора, чтобы достигать производительности, которая превосходит управление вручную. Известные автоматизированные системы для отслеживания и управления процессами и установками (например, на заводах, в зданиях и т.д.) типично содержат различные автоматизированные устройства, такие как контроллеры (например, программируемые логические контроллеры (PLC), программируемые автоматизированные контроллеры (PAC)), устройства ввода-вывода (устройства ввода-вывода), полевые устройства (например, датчики и актуаторы), персональные компьютеры (PC), человеко-машинные интерфейсы (HMI) и т.п. Контроллеры выполняют определяемые пользователем программы, чтобы управлять автоматизированными процессами. Типично, в системе управления, контроллеры считывают входные данные из полевых устройств, таких как датчики и измерительные устройства, и используют входные данные для того, чтобы формировать управляющие выводы на основе определяемых пользователем программ.

Краткое описание чертежей

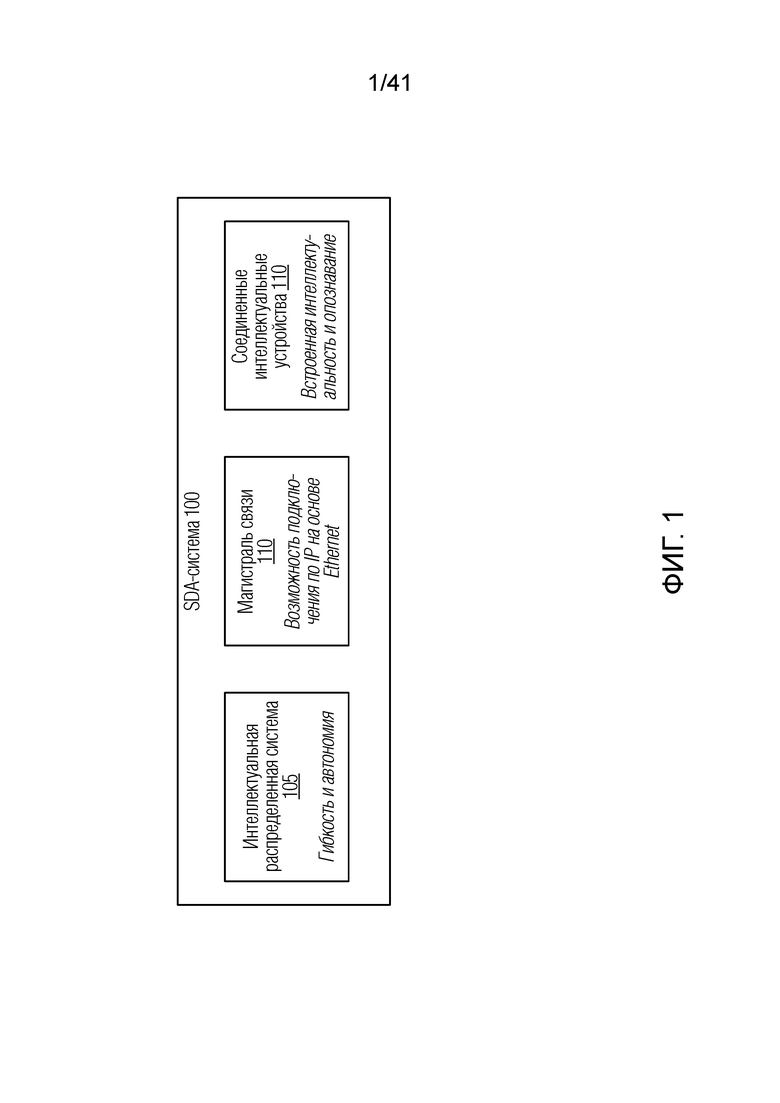

[0003] Фиг. 1 является блок-схемой, иллюстрирующей аспекты технологии программно-определяемой автоматизации (SDA) в соответствии с некоторыми вариантами осуществления.

[0004] Фиг. 2A является блок-схемой, иллюстрирующей пример традиционной архитектуры автоматизированных систем, реализованной в некоторых отраслях промышленности.

[0005] Фиг. 2B является блок-схемой, иллюстрирующей пример упрощенной и гибкой архитектуры автоматизированных систем в соответствии с некоторыми вариантами осуществления.

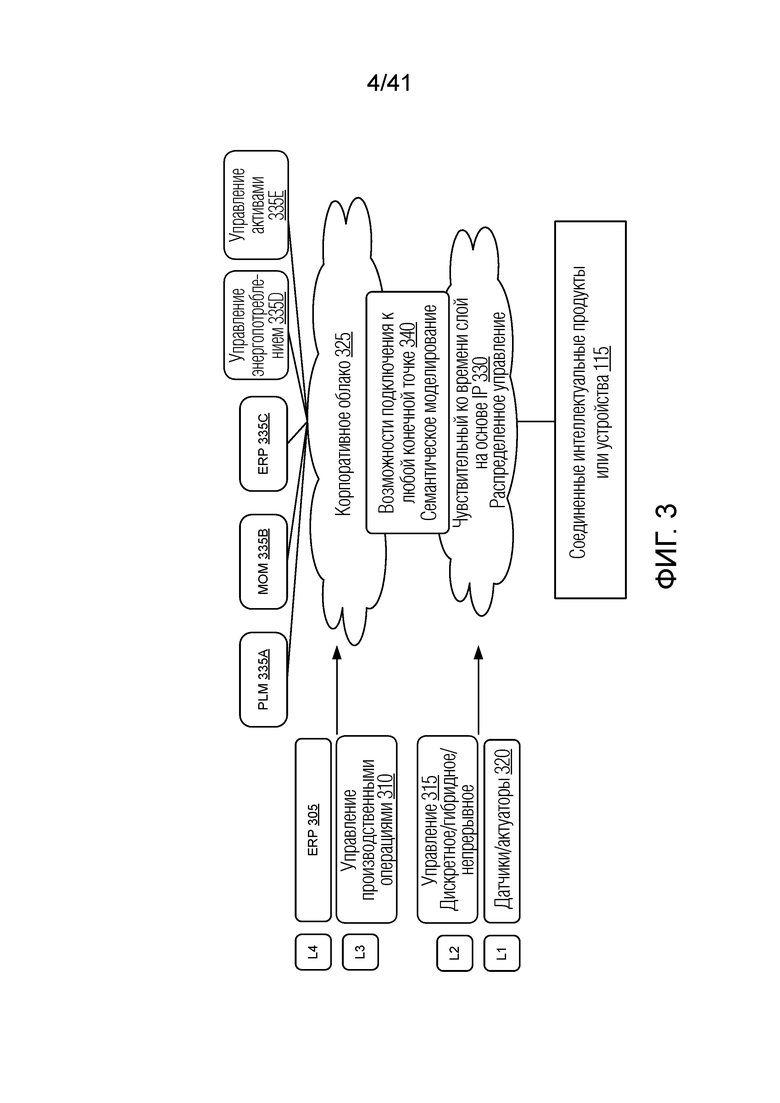

[0006] Фиг. 3 является блок-схемой, иллюстрирующей пример более плоской и гибкой архитектуры операционных технологий для организации в соответствии с некоторыми вариантами осуществления.

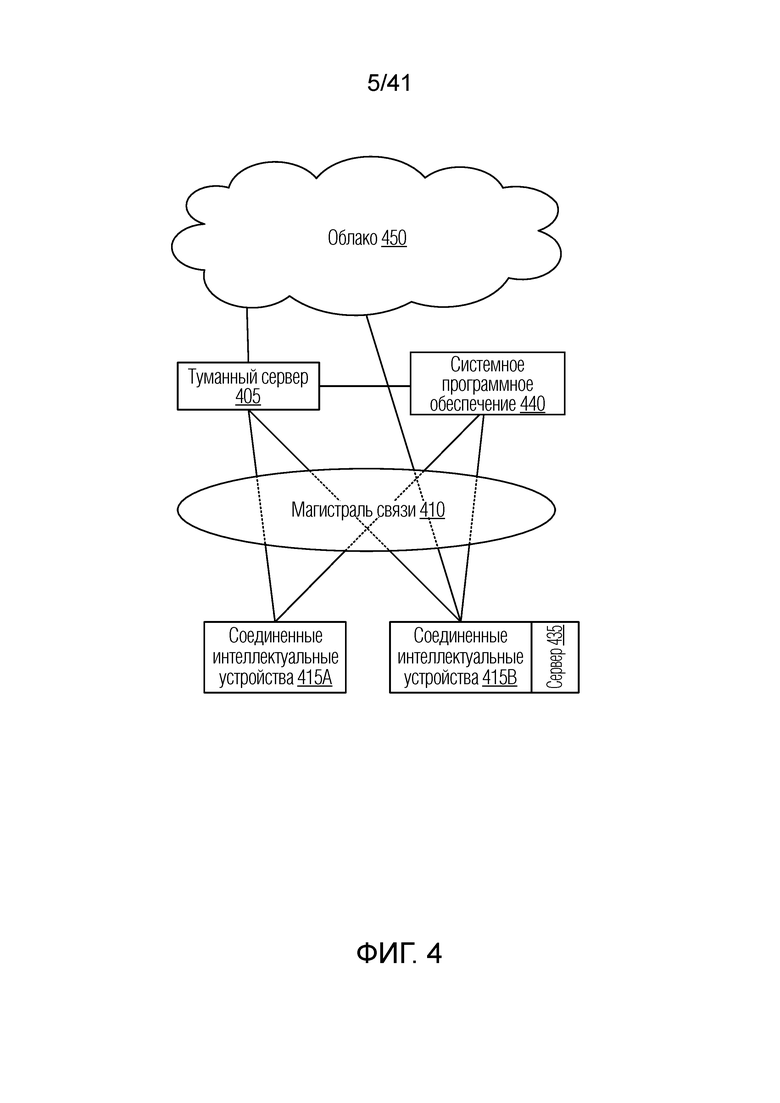

[0007] Фиг. 4 является схемой, иллюстрирующей упрощенную архитектуру SDA-системы в соответствии с некоторыми вариантами осуществления.

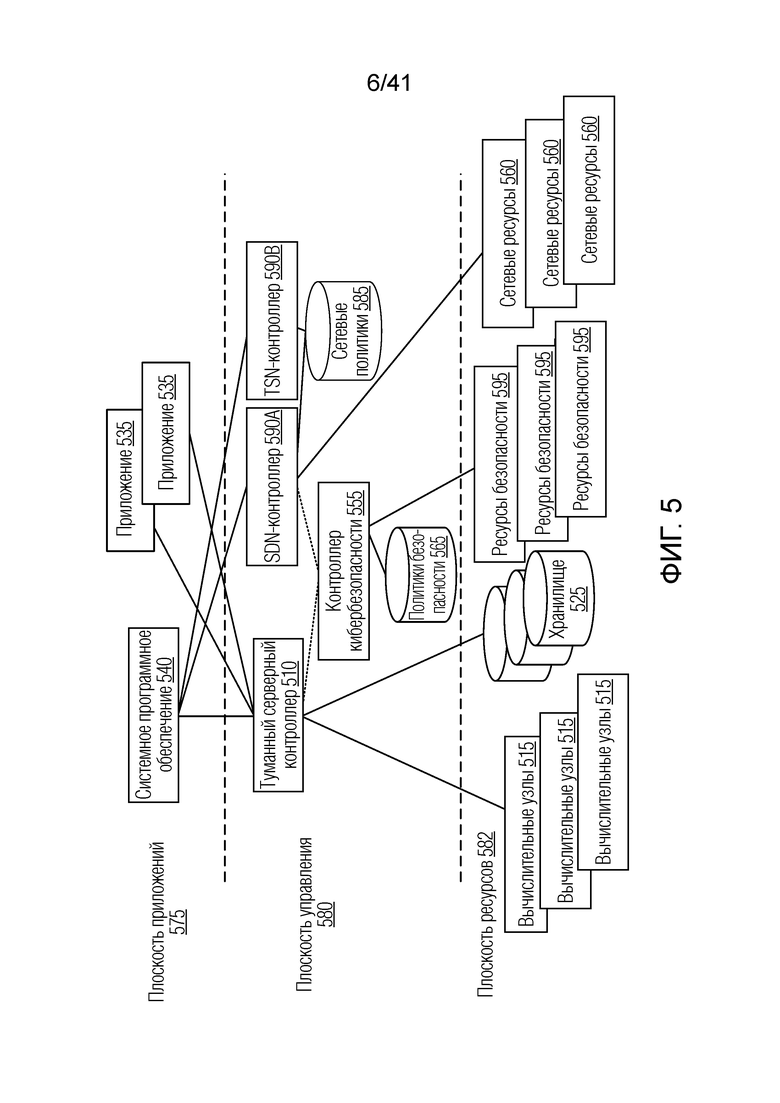

[0008] Фиг. 5 является блок-схемой, иллюстрирующей функциональную архитектуру SDA в соответствии с некоторыми вариантами осуществления.

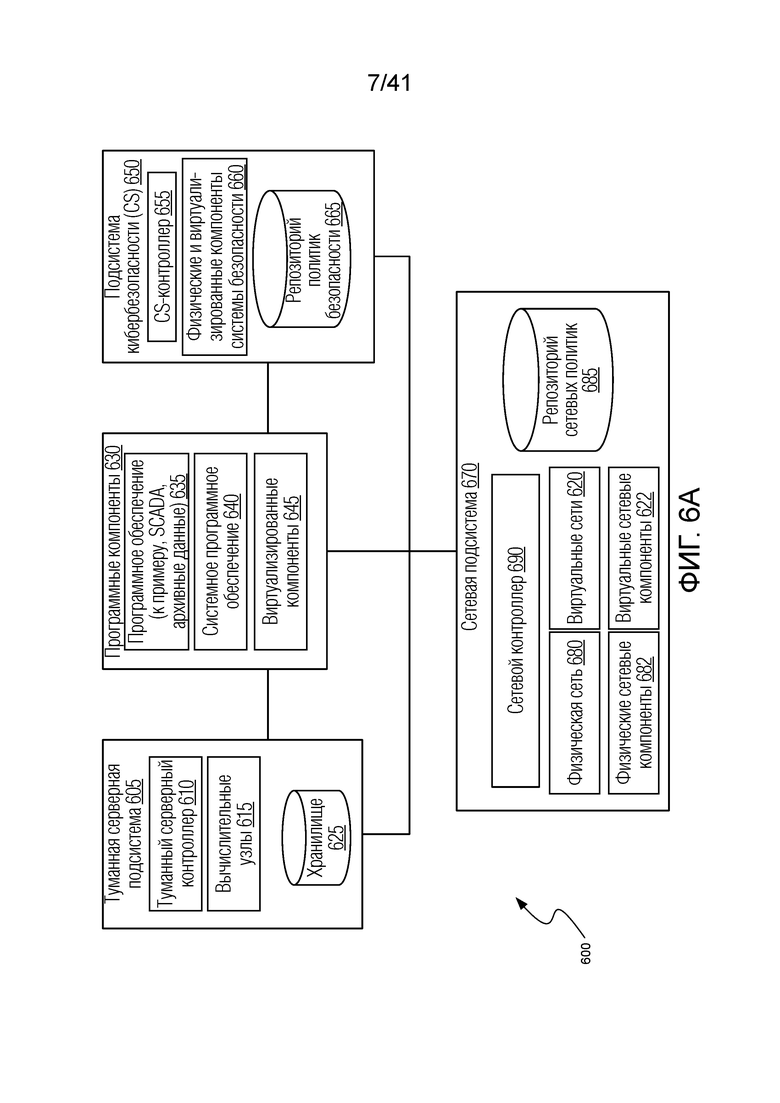

[0009] Фиг. 6A является блок-схемой, иллюстрирующей подсистемы SDA-системы в соответствии с некоторыми вариантами осуществления.

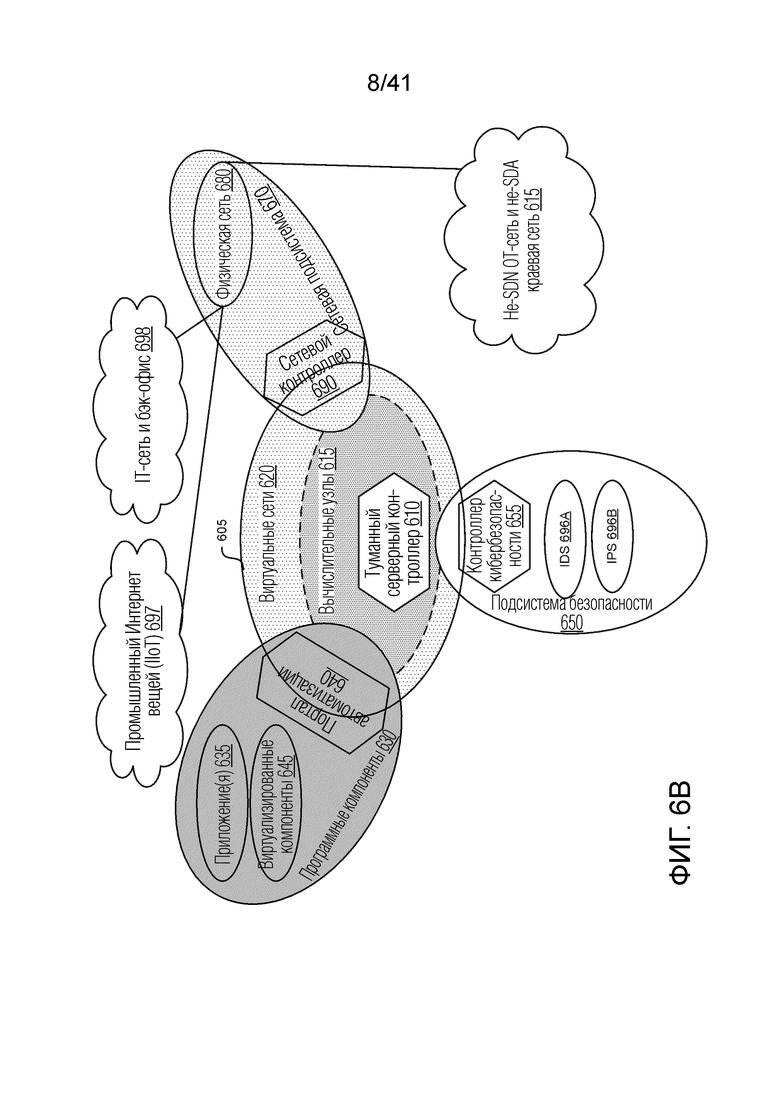

[0010] Фиг. 6B является схемой, иллюстрирующей объем управления каждой из SDA-подсистем в соответствии с некоторыми вариантами осуществления.

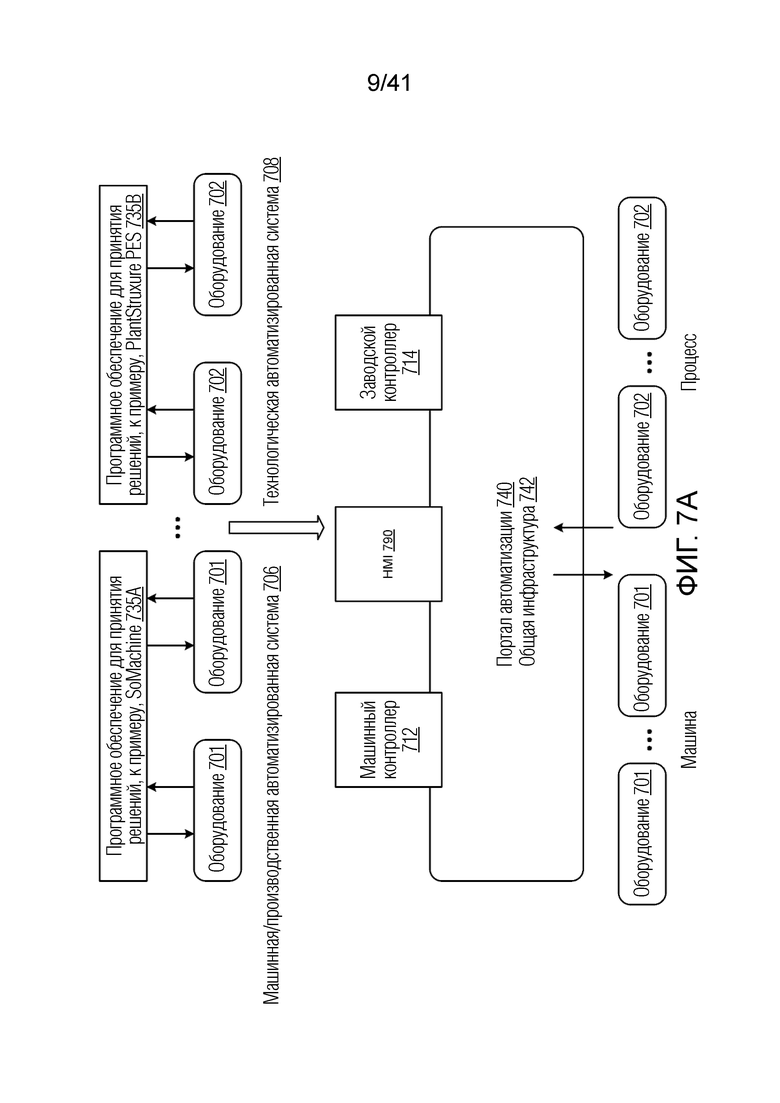

[0011] Фиг. 7A является блок-схемой, иллюстрирующей взаимодействие между программным обеспечением для принятия решений и автоматизированным оборудованием в традиционных автоматизированных системах и между системным программным обеспечением и автоматизированным оборудованием в SDA-окружении в соответствии с некоторыми вариантами осуществления.

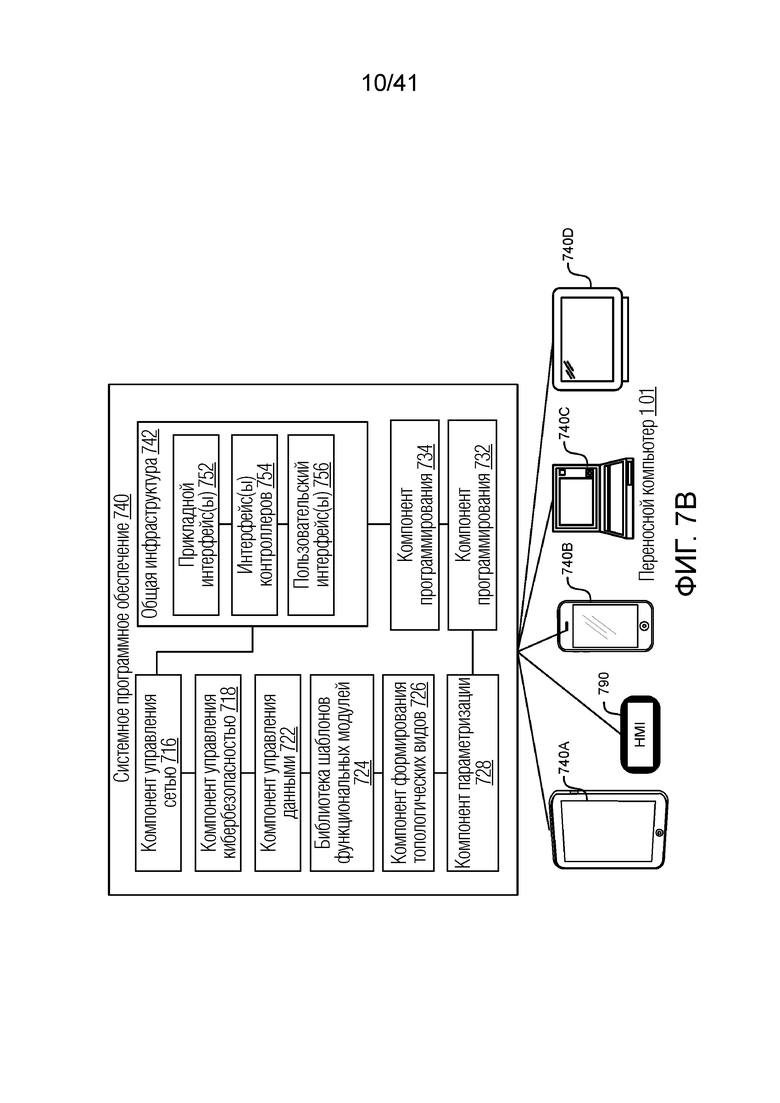

[0012] Фиг. 7B является блок-схемой, иллюстрирующей примерные компоненты системного программного обеспечения SDA-системы в соответствии с некоторыми вариантами осуществления.

[0013] Фиг. 7C-7F являются схемами со снимками экрана, иллюстрирующими примерные пользовательские интерфейсы системного программного обеспечения в соответствии с некоторыми вариантами осуществления.

[0014] Фиг. 8A является блок-схемой, иллюстрирующей примерные туманные серверные компоненты в соответствии с первым вариантом осуществления.

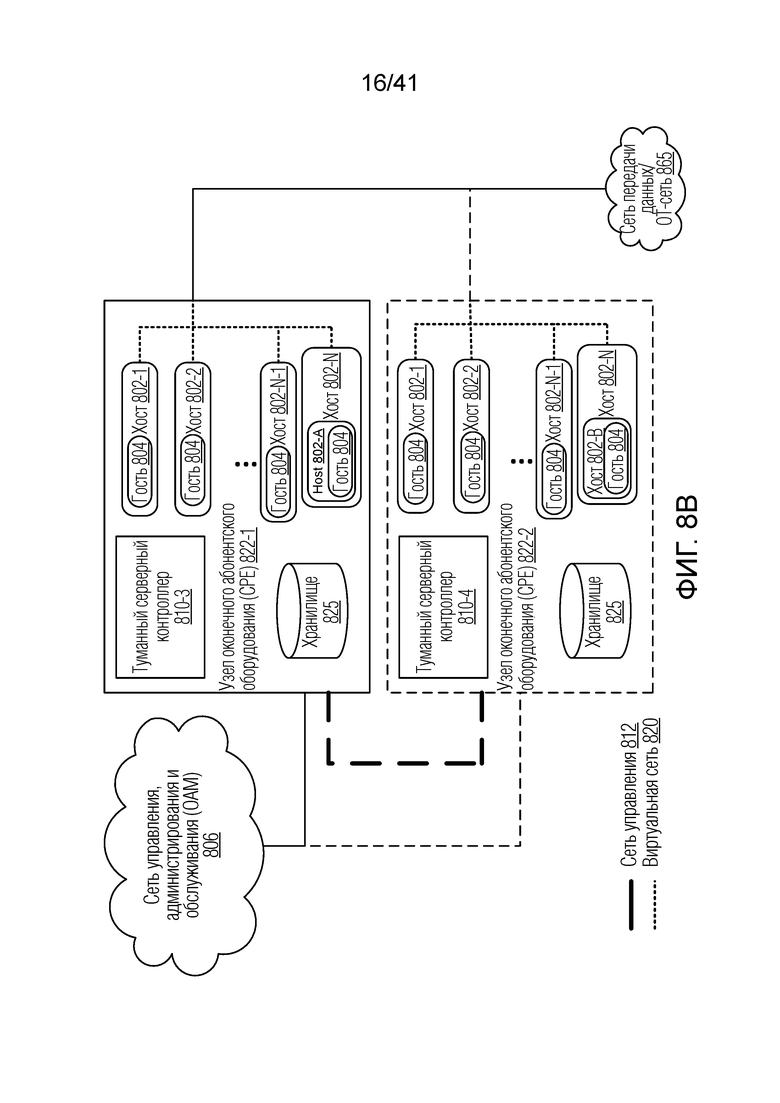

[0015] Фиг. 8B является блок-схемой, иллюстрирующей примерные туманные серверные компоненты в соответствии со вторым вариантом осуществления.

[0016] Фиг. 9A является блок-схемой, иллюстрирующей примерные компоненты туманного серверного контроллера в соответствии с некоторыми вариантами осуществления.

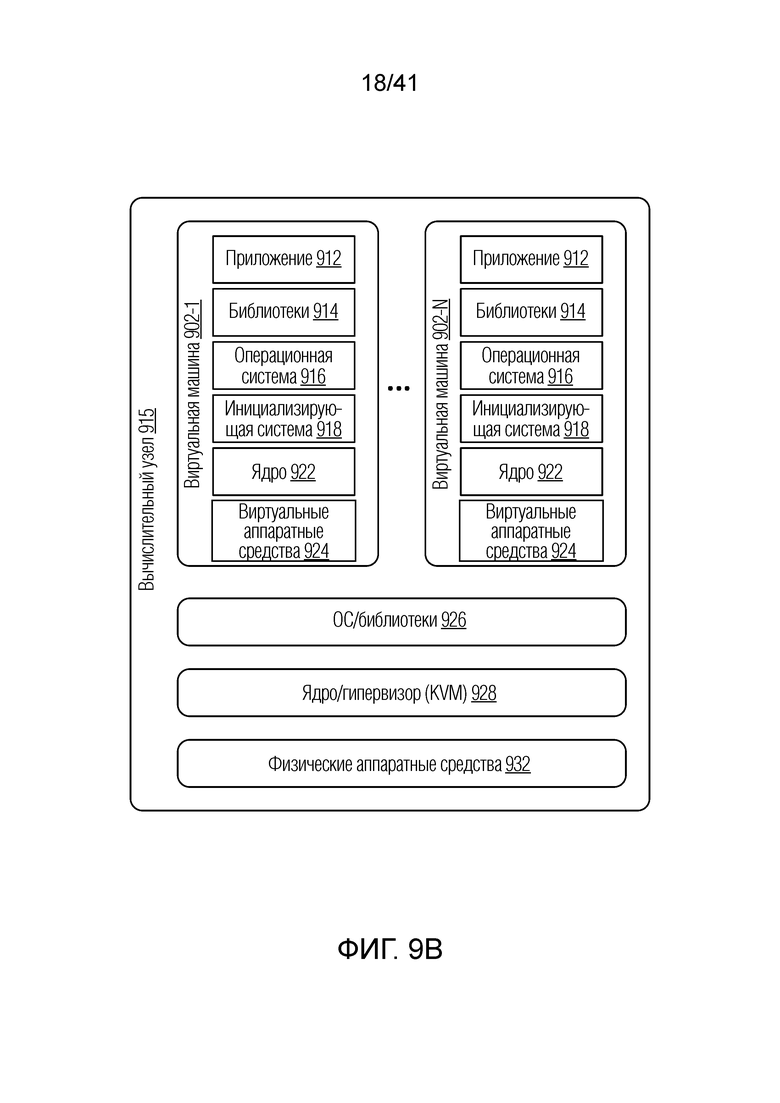

[0017] Фиг. 9B является блок-схемой, иллюстрирующей примерные компоненты вычислительного узла, выполняющего хостинг виртуальных машин в соответствии с некоторыми вариантами осуществления.

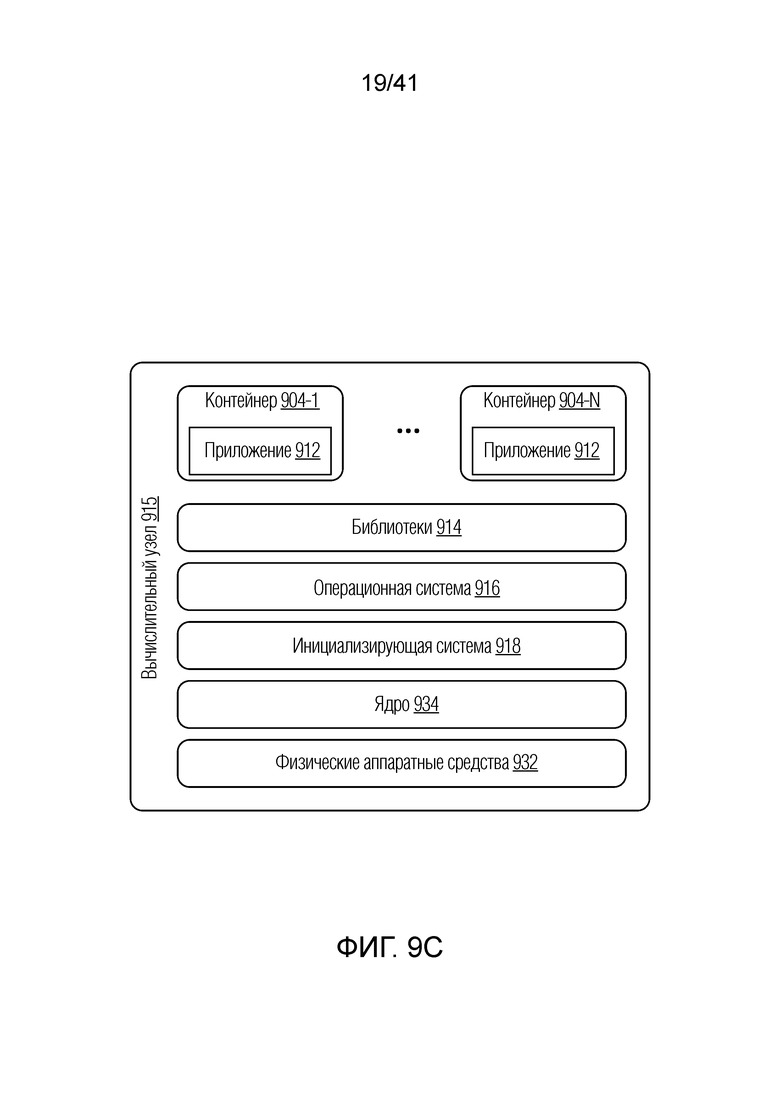

[0018] Фиг. 9C является блок-схемой, иллюстрирующей примерные компоненты вычислительного узла, выполняющего хостинг контейнеров в соответствии с первым вариантом осуществления.

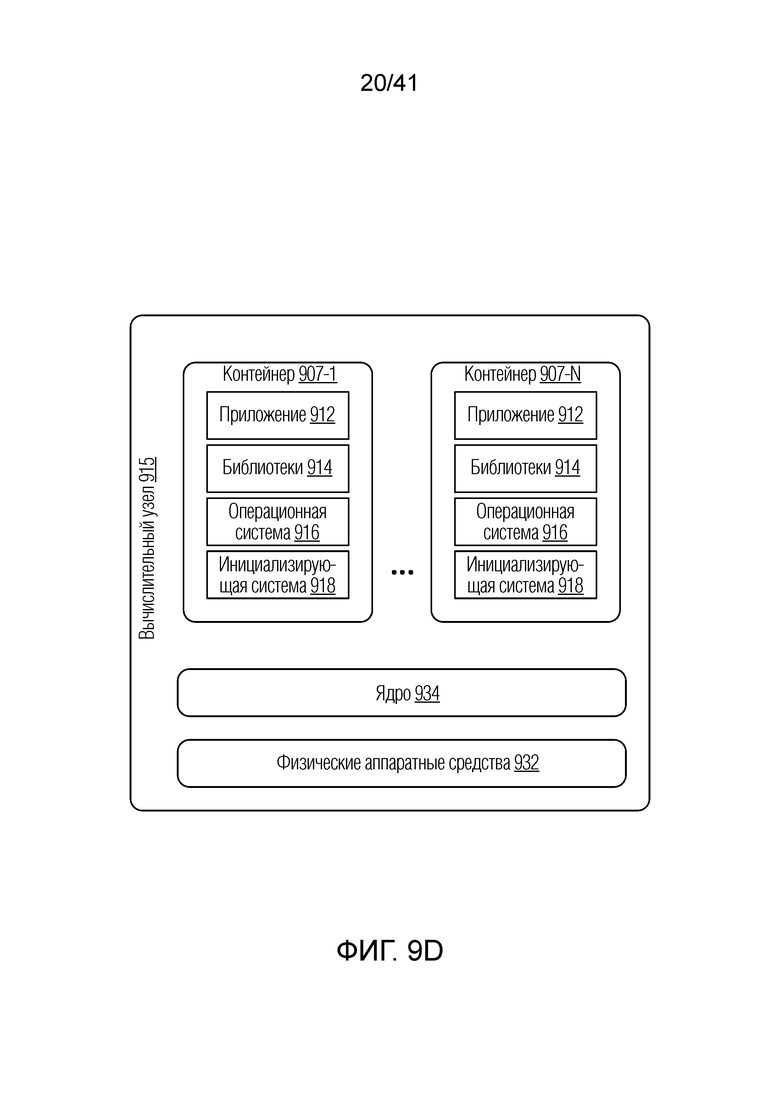

[0019] Фиг. 9D является блок-схемой, иллюстрирующей примерные компоненты вычислительного узла, выполняющего хостинг контейнеров в соответствии со вторым вариантом осуществления.

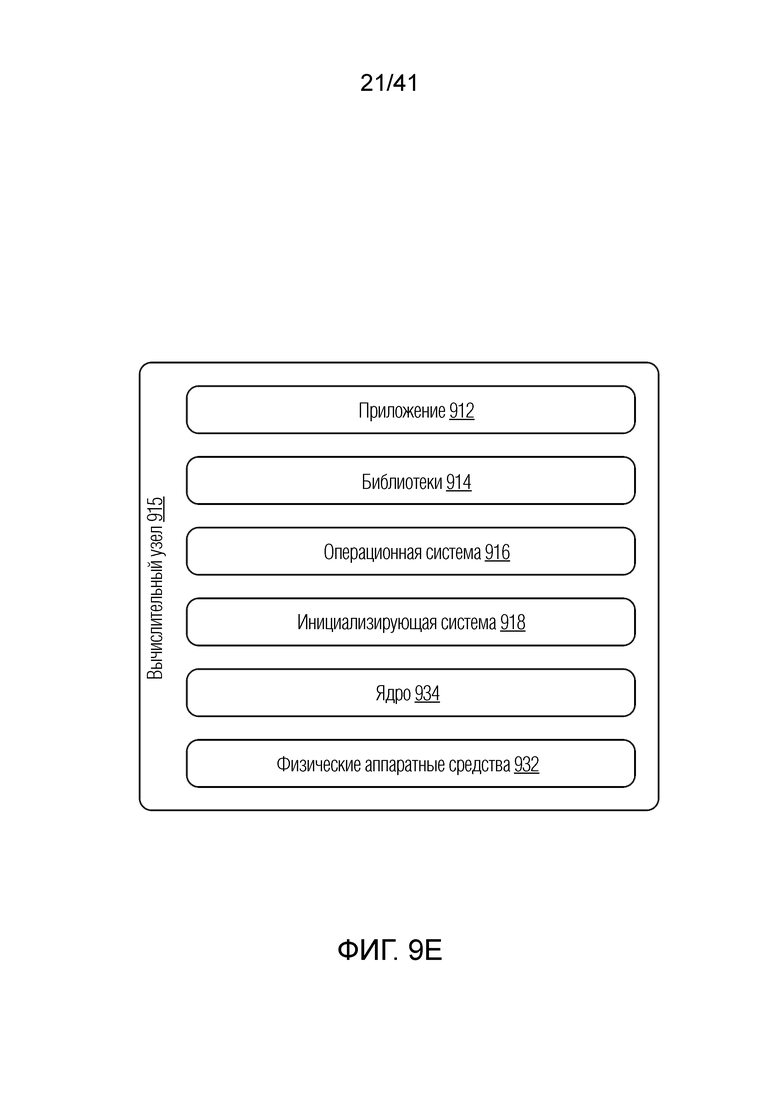

[0020] Фиг. 9E является блок-схемой, иллюстрирующей примерные компоненты вычислительного узла, выполняющего хостинг образа для платформы без программного обеспечения.

[0021] Фиг. 10A является блок-схемой, иллюстрирующей пример компонентного вида SDA-системы в соответствии с некоторыми вариантами осуществления.

[0022] Фиг. 10B является блок-схемой, иллюстрирующей примеры управляющего вида и системного вида SDA-системы в соответствии с некоторыми вариантами осуществления.

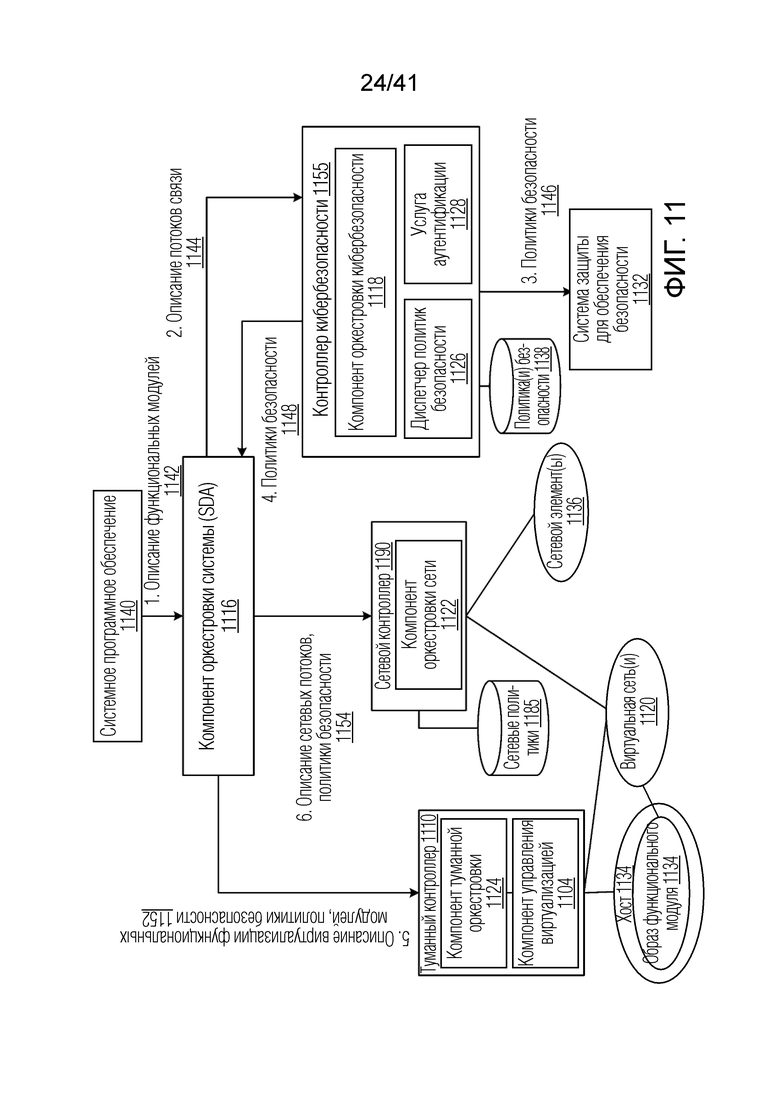

[0023] Фиг. 11 является блок-схемой, иллюстрирующей пример оркестровки SDA-подсистем, чтобы инициализировать функциональный модуль на вычислительном узле в соответствии с некоторыми вариантами осуществления.

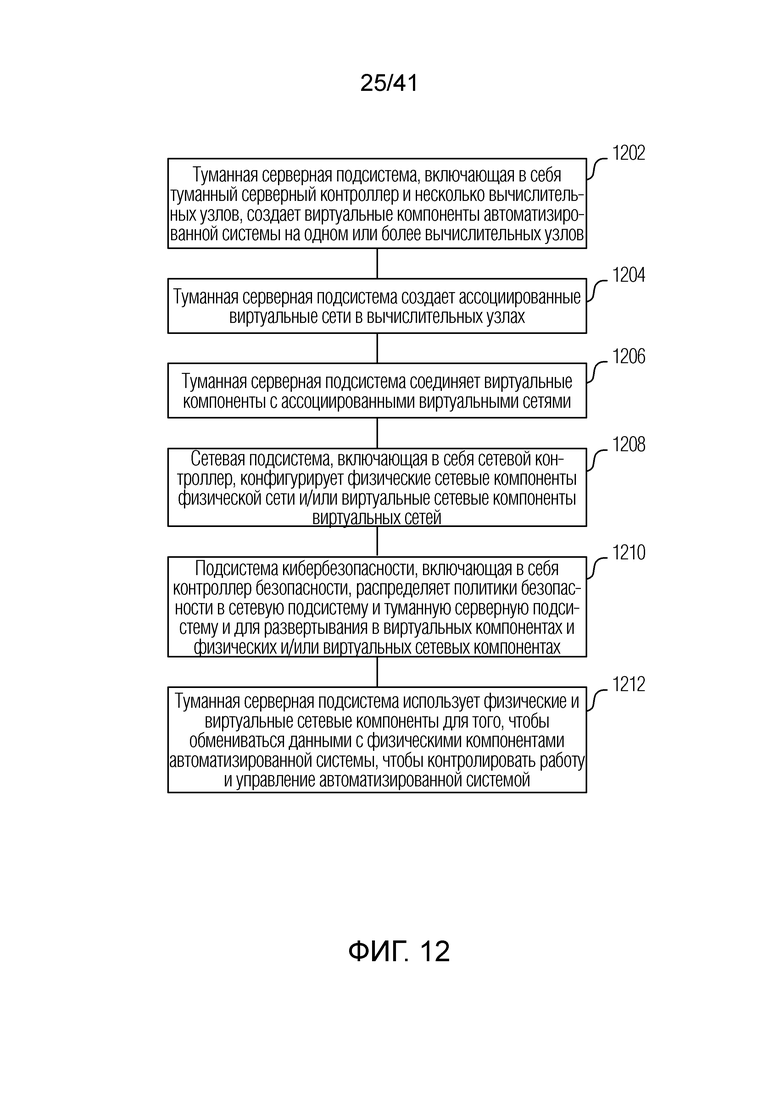

[0024] Фиг. 12 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ создания автоматизированной системы в соответствии с некоторыми вариантами осуществления.

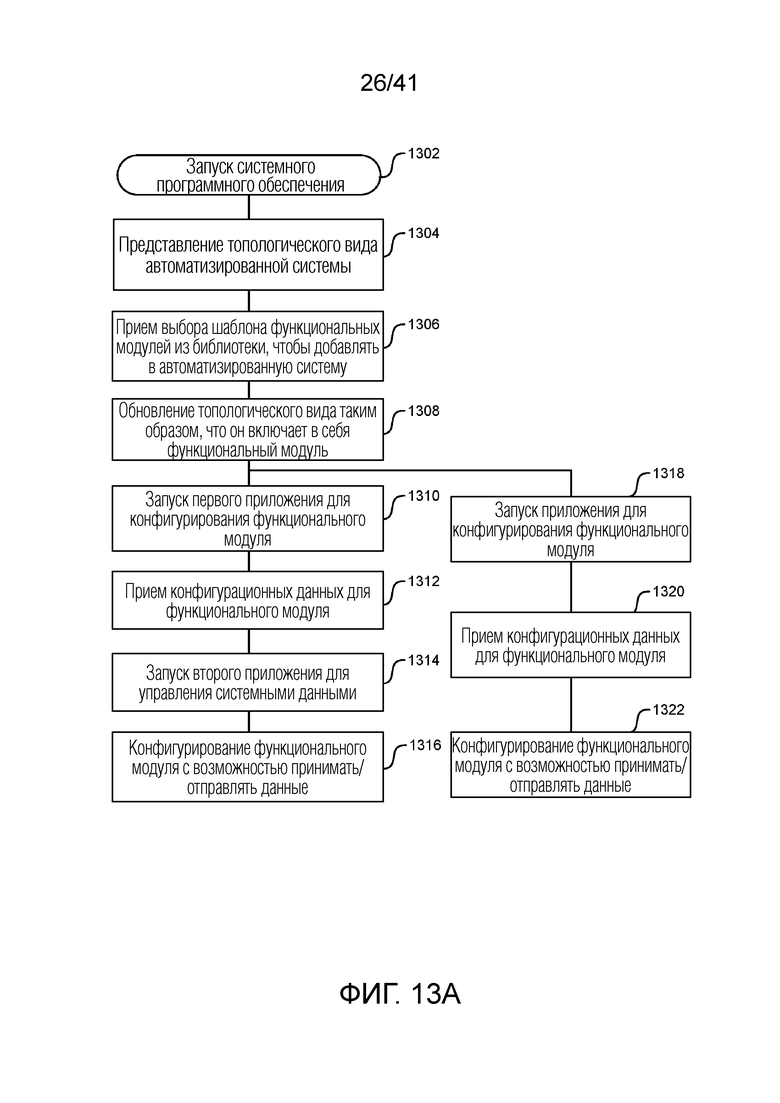

[0025] Фиг. 13A является логической блок-схемой последовательности операций, иллюстрирующей примерный способ добавления функционального модуля в автоматизированную систему через системное программное обеспечение в соответствии с некоторыми вариантами осуществления.

[0026] Фиг. 13B иллюстрирует пример топологического вида транспортирующей системы в соответствии с некоторыми вариантами осуществления.

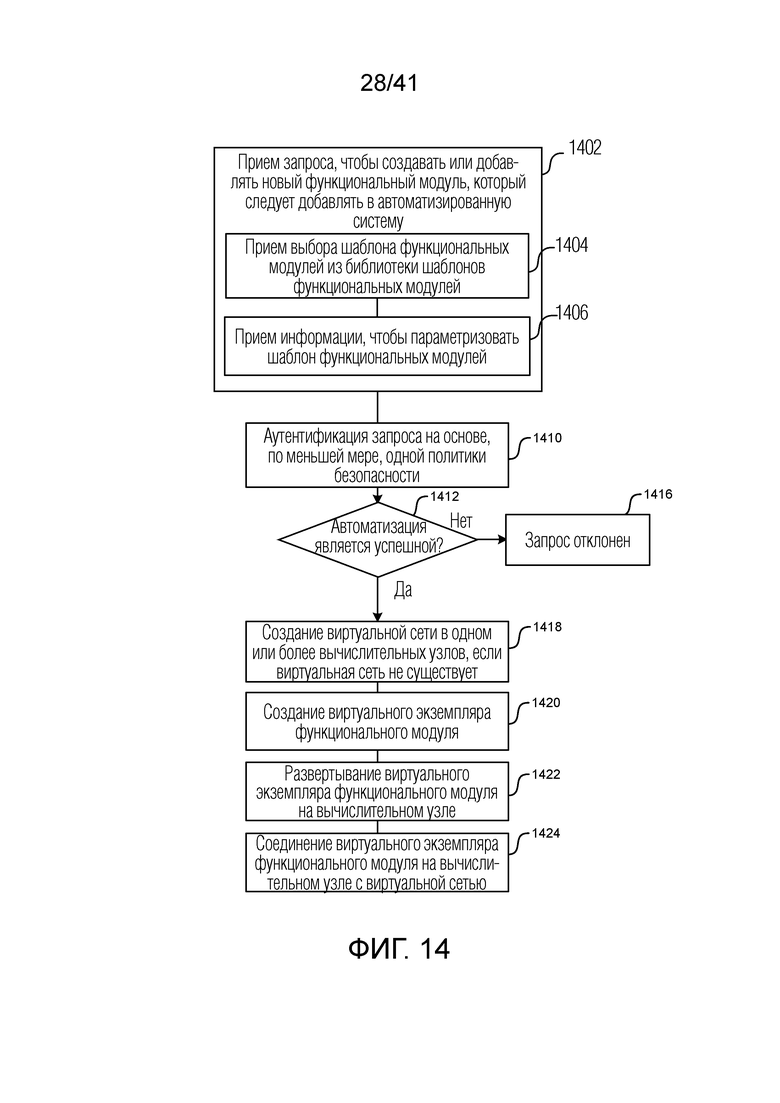

[0027] Фиг. 14 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ инициализации функционального модуля в SDA-системе в соответствии с некоторыми вариантами осуществления.

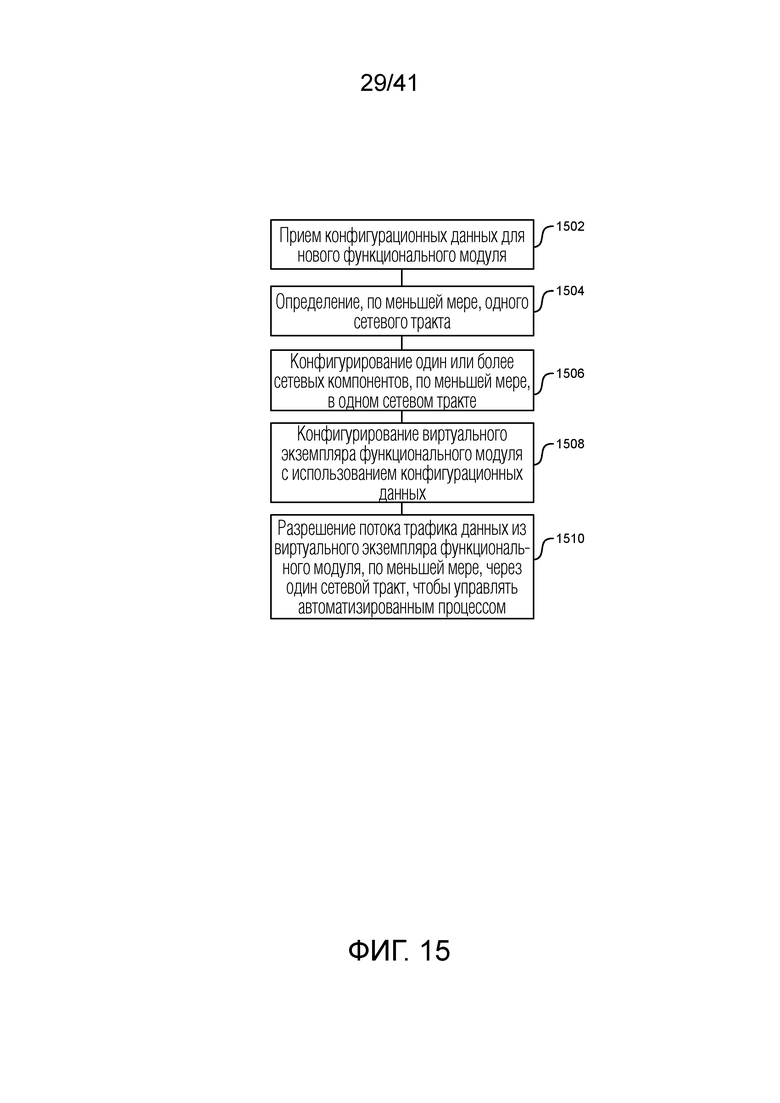

[0028] Фиг. 15 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ конфигурирования функционального модуля в SDA-системе в соответствии с некоторыми вариантами осуществления.

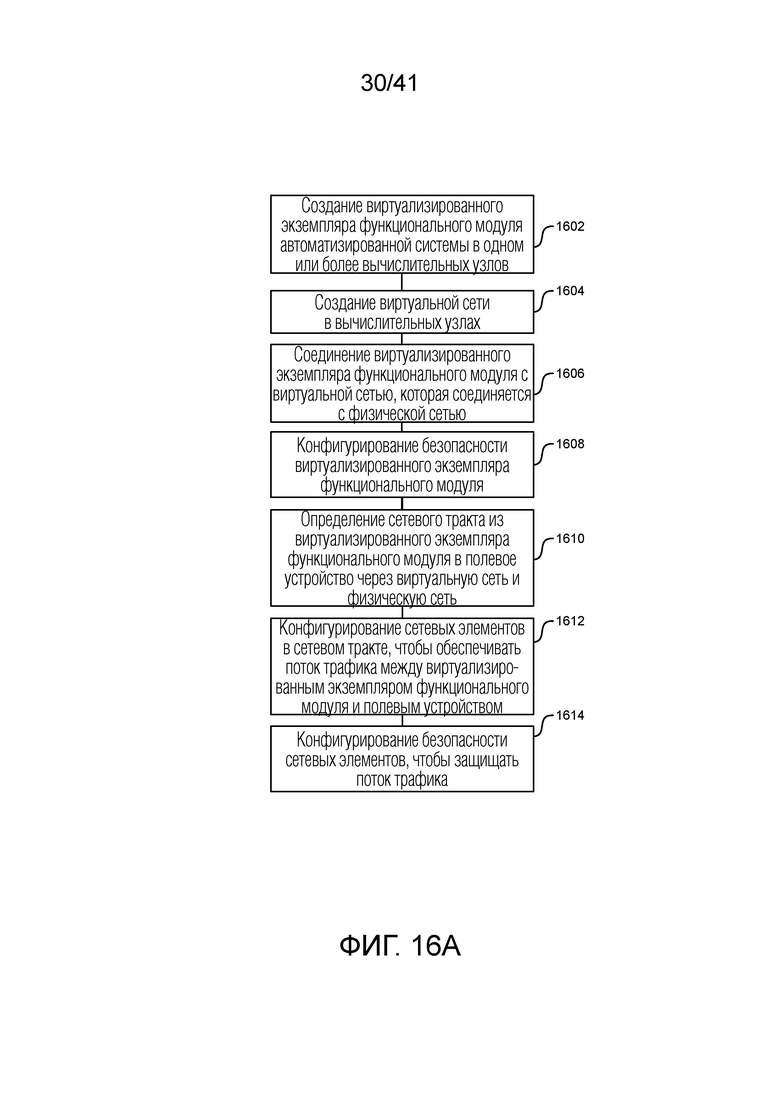

[0029] Фиг. 16A является логической блок-схемой последовательности операций, иллюстрирующей примерный способ задания автоматизированной системы через программное обеспечение в соответствии с некоторыми вариантами осуществления.

[0030] Фиг. 16B является логической блок-схемой последовательности операций, иллюстрирующей примерный способ ввода в действие или инициализации функционального модуля в SDA-системе в соответствии с некоторыми вариантами осуществления.

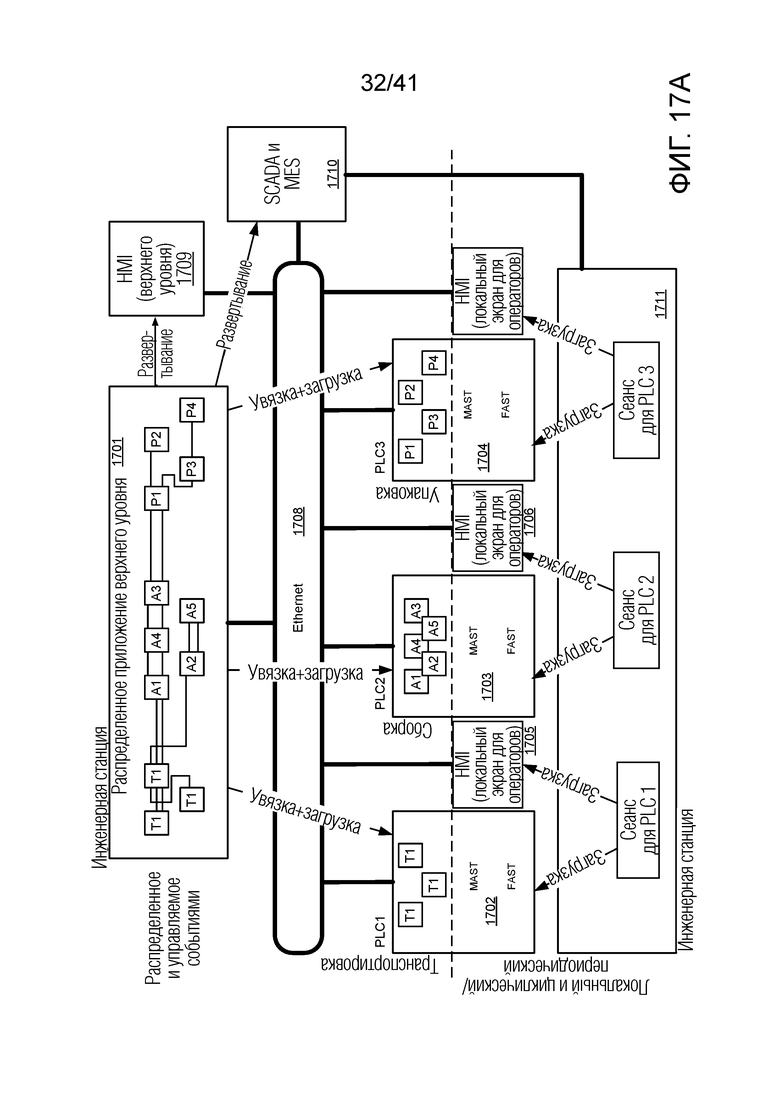

[0031] Фиг. 17A является блок-схемой, иллюстрирующей пример автоматизированной системы, в которой функция автоматизации может быть сконфигурирована в соответствии с первым вариантом осуществления.

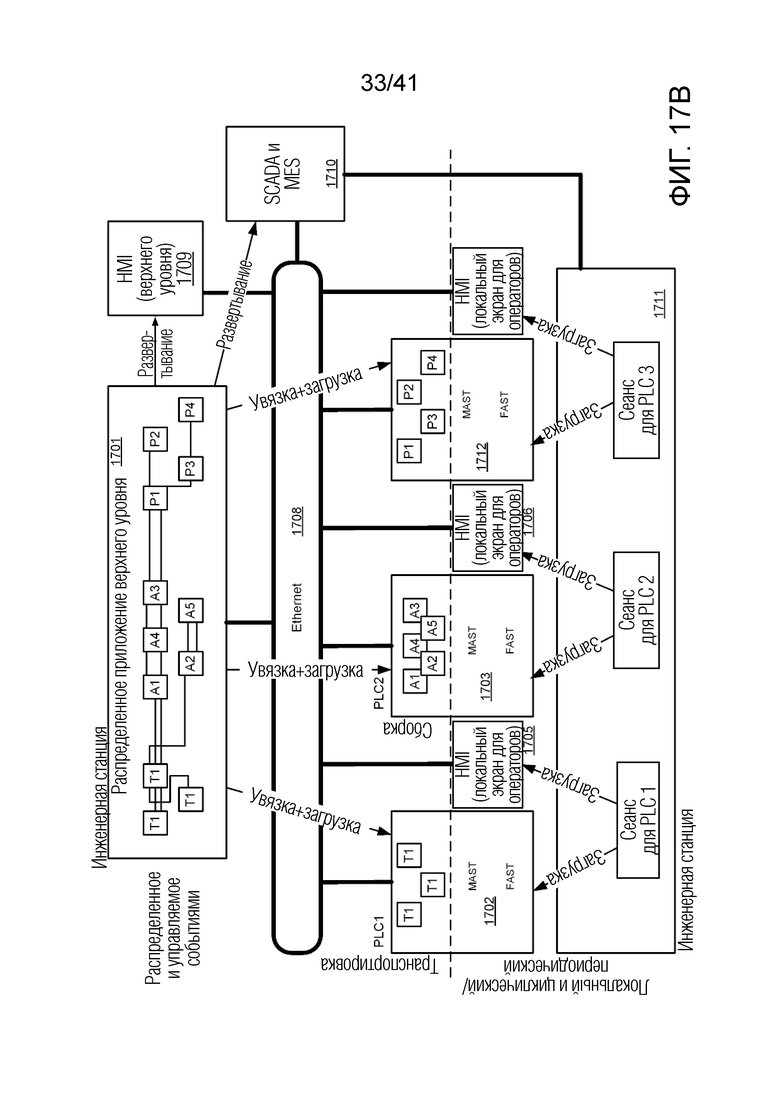

[0032] Фиг. 17B является блок-схемой, иллюстрирующей другой пример автоматизированной системы, в которой функция автоматизации может быть сконфигурирована в соответствии со вторым вариантом осуществления.

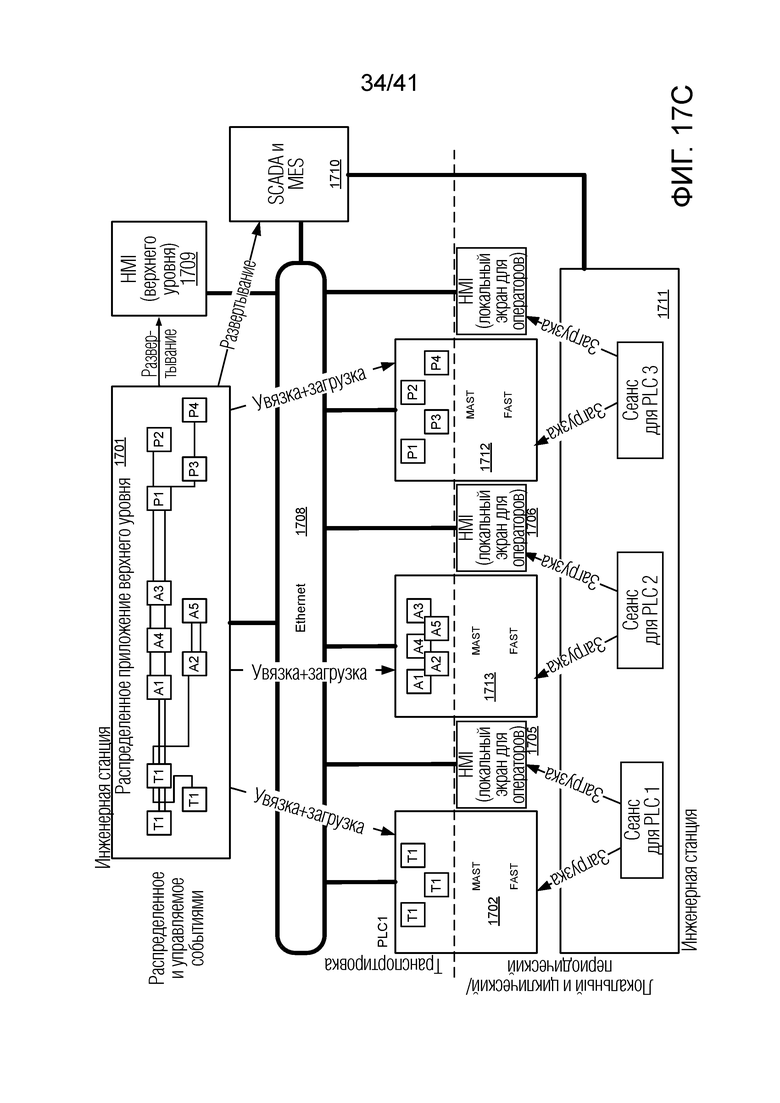

[0033] Фиг. 17C является блок-схемой, иллюстрирующей еще один другой пример автоматизированной системы, в которой функция автоматизации может быть сконфигурирована в соответствии с третьим вариантом осуществления.

[0034] Фиг. 18 является логической блок-схемой последовательности операций, иллюстрирующей пример способа в соответствии с первым вариантом осуществления.

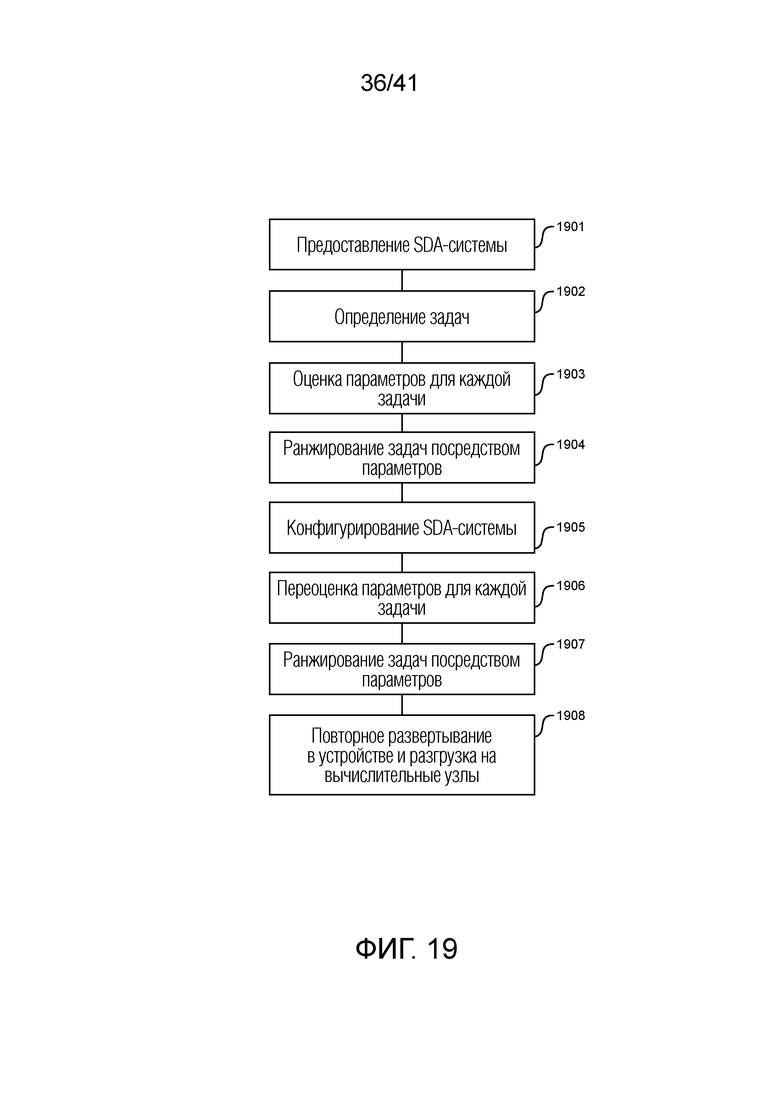

[0035] Фиг. 19 является логической блок-схемой последовательности операций, иллюстрирующей пример способа в соответствии со вторым вариантом осуществления.

[0036] Фиг. 20 является логической блок-схемой последовательности операций, подробнее иллюстрирующей пример части способов фиг. 18 и 19.

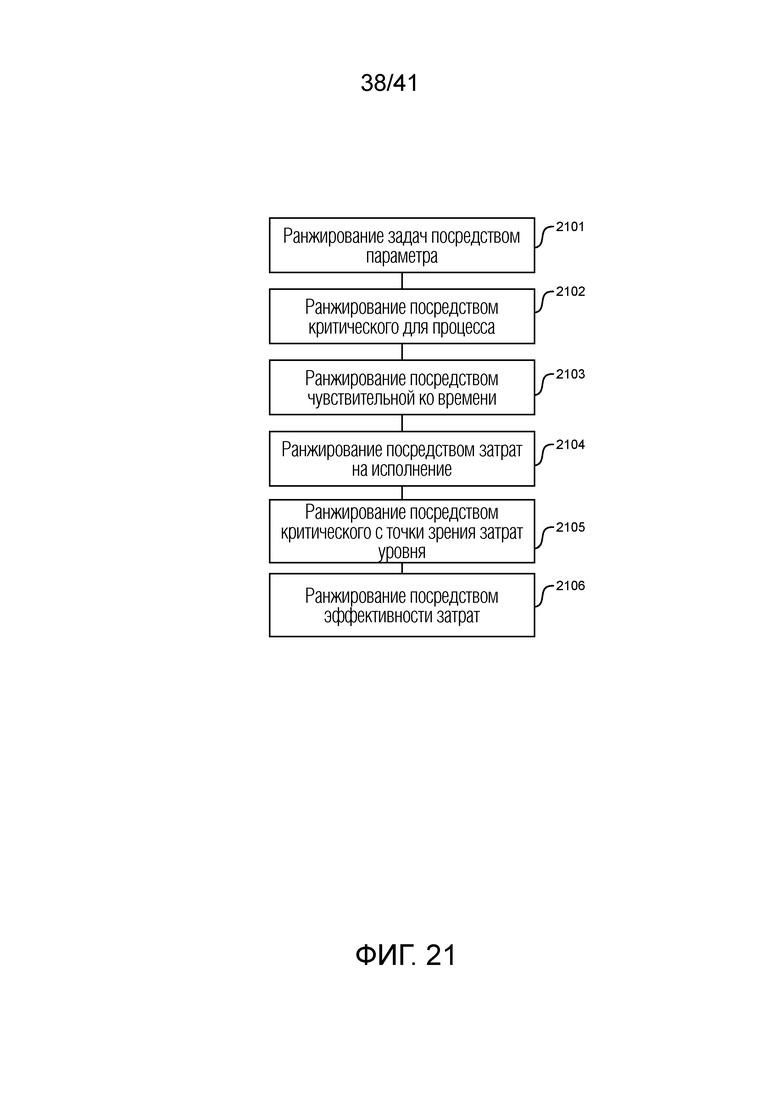

[0037] Фиг. 21 является логической блок-схемой последовательности операций, подробнее иллюстрирующей пример части способов фиг. 18 и 19.

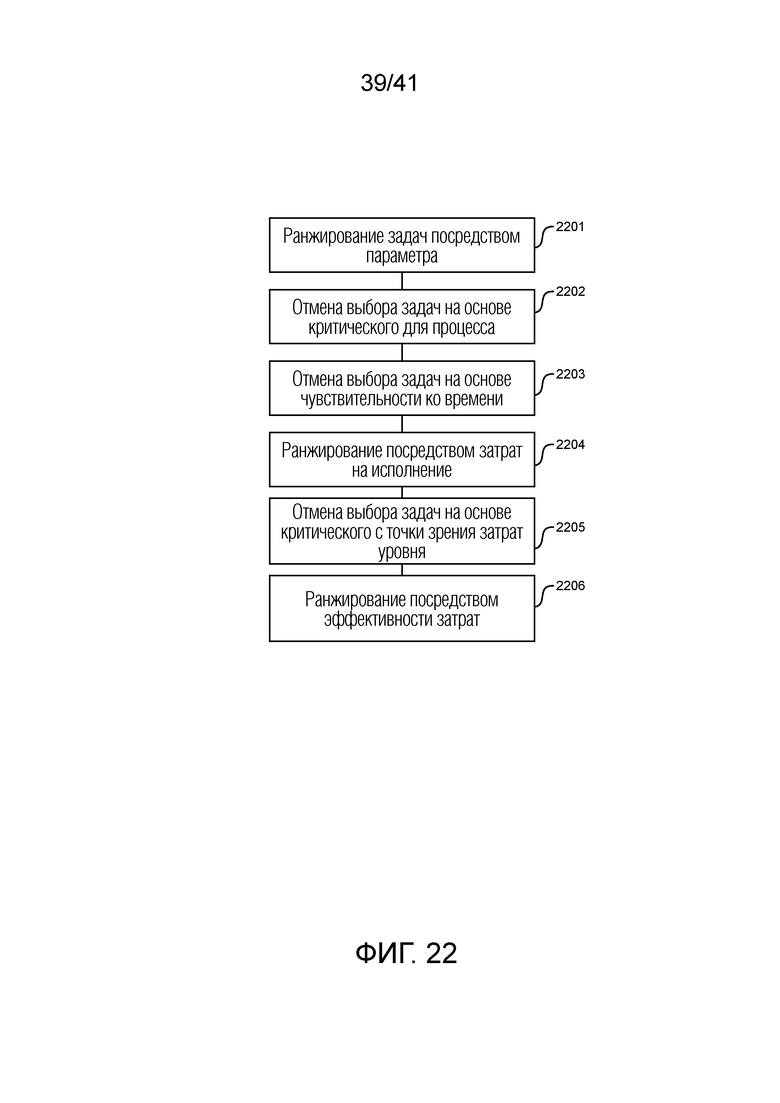

[0038] Фиг. 22 является логической блок-схемой последовательности операций, подробнее иллюстрирующей пример части способов фиг. 18 и 19.

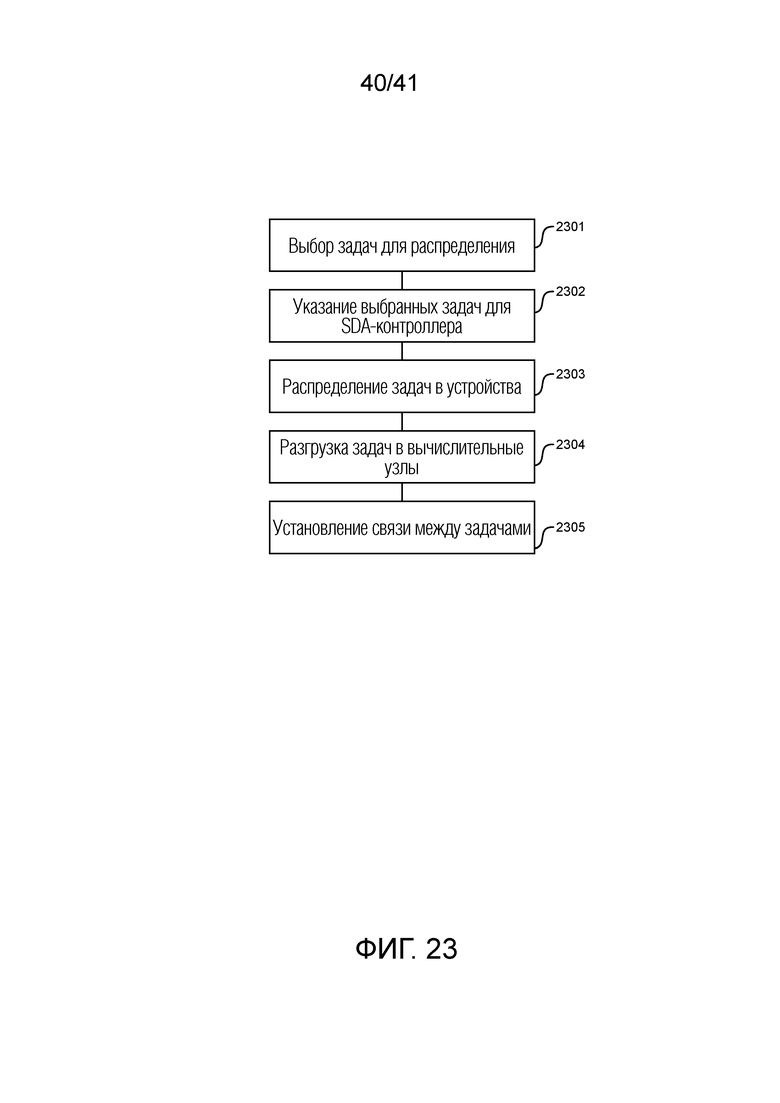

[0039] Фиг. 23 является логической блок-схемой последовательности операций, подробнее иллюстрирующей пример части способов фиг. 18 и 19.

[0040] Фиг. 24 показывает схематическое представление машины в примерной форме компьютерной системы, в которой может выполняться набор инструкций, для инструктирования машине выполнять любые одну или более технологий, поясненных в данном документе.

Подробное описание изобретения

1. Общее представление

[0041] Это раскрытие описывает технологию и систему программно-определяемой автоматизации (в дальнейшем "SDA") (в дальнейшем "SDA-систему"), которая предоставляет опорную архитектуру для проектирования, управления и обслуживания высокодоступной, масштабируемой и гибкой автоматизированной системы.

[0042] Это раскрытие также описывает способы для размещения рабочих нагрузок в SDA-системе.

[0043] В некоторых вариантах осуществления, SDA-технология обеспечивает возможность выполнения систем управления и ассоциированного программного обеспечения в туманной платформе или закрытом облаке. Система(ы) управления различных степеней сложности могут содержаться в традиционных производственных помещениях, рафинировочных заводах, подводных лодках, транспортных средствах, туннелях, системах обработки багажа, системах управления энергопотреблением, системах управления зданиями, системах управления паводковой водой, системах управления электросетью и т.п. Посредством перемещения всей системы управления или, по меньшей мере, ее части в туманную платформу или закрытое облако и предоставления программного интерфейса в управляющие системные элементы, SDA-технология обеспечивает возможность выполнения инженерных задач по всему жизненному циклу автоматизированного инжиниринга, такому как проектирование, программирование, конфигурирование, установка, работа, техобслуживание, развитие и завершение работы, более простым, более рациональным и экономически эффективным способом.

[0044] Как проиллюстрировано на фиг. 1, архитектура SDA-системы 100 содержит три аспекта: (1) интеллектуальную распределенную систему 105, (2) магистраль 110 связи и (3) соединенные интеллектуальные устройства 115. Интеллектуальная распределенная система 105 применяет программный подход для того, чтобы управлять различными аспектами автоматизированной системы организации, по всему жизненному циклу. Этот программный подход означает, что SDA-систему легко устанавливать, настраивать и адаптировать в отношении любых совершенствуемых требований для того, чтобы соответствовать изменяющемуся бизнес-окружению. В интеллектуальной распределенной системе, серверы автоматизации могут выполнять хостинг приложения, базы данных и т.п. и обеспечивают высокий уровень эластичности. В некоторых вариантах осуществления, система демонстрирует распределенный интеллект посредством обеспечения возможности гостю (например, приложению управления/автоматизации) логически задаваться и распределяться и перераспределяться, чтобы выполняться на одном или более хостов (например, виртуальных машин, контейнеров, платформ без программного обеспечения) на сервере, в физическом автоматизированном контроллере, встроенной системе и т.п. Распределение может инициироваться по различным причинам, например, чтобы оптимизировать производительность, модернизировать аппаратные средства и т.д. Например, приложение со строгими требованиями по объему вычислений может развертываться для выполнения на вычислительном ресурсе, который имеет возможность предоставлять необходимые вычислительные ресурсы. Аналогично, приложение с критическими временными ограничениями может развертываться на вычислительном ресурсе, который находится в непосредственной близости к полевому устройству, которым он управляет, чтобы уменьшать влияние времени задержки через сеть и/или других задержек и повышать производительность системы.

[0045] Магистраль 110 связи предоставляет возможности подключения по всей архитектуре автоматизации от уровня управления до полевой шины, в монтажной плате контроллера, для соединенных интеллектуальных устройств 115 и т.д. Эта возможность подключения, предоставляемая посредством Ethernet, значительно повышает достижимость автоматизированного оборудования и данных и помогает доставлять правильную информацию в правильный объект в правильное время. В некоторых вариантах осуществления, магистраль 110 связи SDA-системы может использовать одну или более сетевых технологий, таких как программно-определяемые сети (SDN), чувствительные ко времени сети (TSN) и/или т.п. в некоторых вариантах осуществления. SDN обеспечивает возможность более простого конфигурирования и переконфигурирования сетевых элементов, которые включают в себя коммутаторы и маршрутизаторы, а также все узлы, берущие на себя аналогичную роль, без необходимости осуществлять доступ к каждому физическому устройству. Например, к каждому сетевому устройству может осуществляться доступ посредством логически централизованного SDN-контроллера с использованием набора протоколов. TSN предоставляет Ethernet-сети в реальном времени, которые обеспечивают управление в реальном времени по всей сети.

[0046] Соединенные интеллектуальные устройства 115 (или соединенные интеллектуальные продукты) представляют собой комплексные системы, которые могут соединяться с сетью, формировать данные и выполнять функцию. Соединенные интеллектуальные устройства имеют сведения по своему рабочему контексту и, по сути, могут принимать интеллектуальные решения и адаптировать свое поведение соответствующим образом. Например, рассмотрим датчик, такой как измеритель мощности, который имеет базовую функцию опознавания электрических сетей. Одна или более функций, помимо базовой функции, могут развертываться в измерителе мощности, чтобы преобразовывать измеритель мощности в соединенное интеллектуальное устройство. Такой соединенный интеллектуальный измеритель мощности может использовать преимущество своего рабочего контекста, например, для того, чтобы проверять конкретные состояния, формировать и отправлять аварийные сигналы и т.п. Соединенные интеллектуальные устройства 115 могут содержать аппаратные средства, программное обеспечение, датчики, хранилище, микропроцессор(ы), возможности подключения и т.п. Некоторые неограничивающие примеры соединенных интеллектуальных устройств включают в себя: контроллеры (например, программируемые логические контроллеры или PLC, программируемые автоматизированные контроллеры или PAC), приводы, концентраторы ввода-вывода, датчики, актуаторы и т.п.

[0047] SDA-система, в некоторых вариантах осуществления, может описываться как совокупность услуг. В некоторых вариантах осуществления, она может представлять собой инфраструктуру как услуга (IaaS), предоставляющую виртуальную инфраструктуру, в которой потребители могут выполнять хостинг собственных приложений. Она также может представлять собой сеть как услуга (NaaS), поскольку она обеспечивает возможность простого конфигурирования и переконфигурирования или модификации сети на основе потребностей потребителя. SDA-система также может представлять собой программное обеспечение как услуга (SaaS), поскольку она может выполнять хостинг программного обеспечения (например, SoMachine, Unity) на одном или более серверов и предоставлять возможность пользователю осуществлять доступ к программному обеспечению клиент-серверным способом с использованием смартфона, переносного компьютера, персонального компьютера, планшетного компьютера и/или другого клиентского устройства. Она также может представлять собой данные/информацию как услуга, которая задает управление данными на уровне решения/системы, чтобы не допускать двойного определения и несоответствия и разрешать большие данные и аналитику. Она может представлять собой платформу как услуга (PaaS), предоставляющую платформу, содержащую набор серверов, предлагающих хостам выполнять приложения по запросу, встраиваемые или нет.

[0048] Фиг. 2A иллюстрирует традиционную архитектуру автоматизированных систем, которая широко реализуется во многих отраслях промышленности. В традиционной архитектуре автоматизированных систем, автоматизированные устройства на уровне 2 (например, PLC 230A-C) соединены через сети 235A-C между устройствами, чтобы обеспечивать возможность управления автоматизированных устройств (например, полевых устройств 225A-C) на уровне 1 посредством PLC 230A-C, соответственно. Аналогично, PLC 230A-C на уровне 2 и инженерные станции 240 и серверы 245 процессов и архивных данных на уровне 3 в аппаратной соединены с идентичной управляющей сетью 250. Это обеспечивает возможность инженерам осуществлять доступ и/или программировать PLC 230A-C и осуществлять доступ к данным технологических процессов, сохраненным на серверах 245 архивных данных, непосредственно из инженерных станций 240. На уровне 4, сверху архитектуры автоматизированных систем, общекорпоративная серверная может включать в себя системные/корпоративные серверы 260, которые соединены с инженерными станциями 240 и серверами 245 процессов и архивных данных на уровне 210 диспетчерской через корпоративную сеть 255. В завершение, на самом верхнем уровне 5, мир промышленного оборудования, машин, контроллеров, датчиков и актуаторов (операционные технологии, или OT 265), охватывающий все четыре уровня, интегрируется с офисными сетями (т.е. информационные технологии 270 (IT)).

[0049] Традиционная архитектура автоматизированных систем (например, традиционная OT-архитектура 265, проиллюстрированная на фиг. 2A) имеет несколько недостатков. Один такой недостаток заключается в устоявшейся архитектуре. Другими словами, в традиционной архитектуре автоматизированных систем отсутствует гибкость касательно того, чтобы вносить динамические изменения в конфигурацию на стороне приложения, устройства или сети. Кроме того, традиционная архитектура автоматизированных систем характеризуется посредством функциональных хранилищ, которые создают сложность и делают системы управления негибкими. Сложность и отсутствие гибкости ограничивают эффективность эксплуатации архитектуры, представляют собой источник неудовлетворенности для потребителей и требуют дорогостоящей и негибкой конфигурации. Например, на фиг. 2A, каждый из функциональных модулей 275A-C проиллюстрирован как имеющий собственную сеть 235A-C между устройствами, соответственно, что предотвращает взаимодействие различных PLC в различных функциональных модулях между собой. Если имеется потребность переключать приложение, выполняющееся в PLC 230A в функциональном модуле 275A, в PLC 230B в функциональном модуле 275B (например, поскольку PLC 230A сбоит) и инструктировать этому приложению управлять устройством ввода-вывода в функциональном модуле 275A, такое изменение требует значительного реинжиниринга и прерывания промышленной эксплуатации, что может быть дорогостоящим.

[0050] Другая проблема традиционной архитектуры автоматизированных систем заключается в сложности с точки зрения управления различными приложениями и устройствами, а также сетевой инфраструктурой. Типичная автоматизированная система может содержать сотни автоматизированных устройств (или автоматизированного оборудования) и процессов, управляемых посредством множества приложений. Например, PLC программируются с использованием программного обеспечения для программирования (например, программного обеспечения Unity Schneider Electric для PLC, изготовленного компанией Schneider Electric), и PLC-конфигурации сохраняются в программных PLC-проектах (например, в проекте Unity). Аналогично, конфигурации по протоколу диспетчерского управления и сбора данных (SCADA) сохраняются в SCADA-проектах. Конфигурации устройств (например, IP-адресация, конфигурация ввода-вывода, списки управления доступом, локальные субкомпоненты и вспомогательные библиотеки, инициирование по событиям, пароли и т.п.) также, в общем, управляются через различные приложения. Аналогично, конфигурации автоматизированных устройств на основе Интернет-протокола (IP) управляются не из одной точки, а вместо этого в каждой точке. Управление этими приложениями и устройствами отдельно для совместимости, управления версиями, техобслуживания, возможности подключения по IP и т.д. является очень сложным и требует значительных экспертных знаний и усилий. Кроме того, поскольку эти приложения и устройства не управляются централизованно, отсутствует способ для того, чтобы восстанавливать всю систему в случае бедствия. В связи с этим, традиционные архитектуры автоматизированных систем являются уязвимыми для рисков нарушения безопасности (например, неавторизованных изменений конфигурации устройств) и бедствий (например, пожара, наводнения).

[0051] Еще одной слабостью при отсутствии централизованного управления приложений и устройств является трудность в осуществлении доступа к данным, сформированным посредством различных частей системы. Агрегирование больших количеств различных типов и наборов данных, сформированных посредством различных приложений и устройств, в одном месте становится задачей, которая является слишком сложной и длительной. Без доступа к релевантным данным становится затруднительным получать целостный вид системы для того, чтобы проводить оптимизации производительности. Например, рассмотрим сценарий, в котором несколько устройств в заводском цехе могут иметь ресурсы, доступные для того, чтобы выполнять приложения. Если инженер-технолог конкретно не осуществляет доступ к каждому из этих устройств и не выполняет определение в отношении того, какие ресурсы доступны, информация относительно доступности ресурсов из этих устройств неизвестна и в силу этого не рассматривается при определении того, где развертывать приложение, либо того, следует или нет добавлять новое автоматизированное устройство. Как результат, могут приниматься неэффективные и субоптимальные решения. В качестве другого примера, рассмотрим ситуацию, когда вирус заражает промышленный контроллер. В традиционных автоматизированных системах, обнаружение такого события может сбить работу большей части завода, если не всего завод, поскольку инженер, возможно, должен физически заменять контроллер на новый и конфигурировать и программировать его снова.

[0052] SDA-технология, описанная в данном документе, преодолевает эти и другие недостатки традиционной архитектуры автоматизированных систем посредством преобразования жесткой устоявшейся традиционной архитектуры в гибкую, "более плоскую", программно-определяемую архитектуру. Преобразованная OT-архитектура обеспечивает конфигурирование сети и развертывание функций/приложений автоматизации на лету на системном уровне с помощью технологий виртуализации (например, услуг, приложений), конфигурируемых устройств и/или сетевых технологий.

[0053] Хотя традиционная архитектура автоматизации, проиллюстрированная на фиг. 2A, является жесткой и иерархической, по меньшей мере, с четырьмя уровнями управления, примерная OT-архитектура, заданная посредством SDA-технологии, проиллюстрированной на фиг. 2B, является значительно более простой, с тремя уровнями управления (отсюда описание "более плоская"). Эти три уровня управления включают в себя уровень 205 общекорпоративной серверной комнаты (уровень 4), уровень 280 функциональных модулей, PLC, полевых технологических устройств (уровень 1) и консолидированный уровень 212 (уровень 3/4). Преобразованная OT-архитектура также содержит корпоративную сеть 255 и одну сеть 235 между устройствами, которая заменяет фрагментированные сети между устройствами традиционной OT-архитектуры. Например, как проиллюстрировано на фиг. 2B, все автоматизированные устройства, такие как PLC, 285, I/Os, HMI 290A, 290B и инженерные станции 240, соединены с одной сетью 235 между устройствами. В этой архитектуре, приложение, выполняющееся в PLC в функциональном модуле 275B, может перемещаться на сервер(ы) 285 (например, посредством создания виртуального PLC, который представляет собой программную реализацию PLC на хосте, к примеру, виртуальную машину или контейнер), и сеть может быть автоматически сконфигурирована с возможностью обеспечивать то, что трафик из виртуального PLC (vPLC) на сервере(ах) 285 протекает в устройства ввода-вывода в функциональном модуле 275B своевременно, чтобы отслеживать и/или управлять устройствами ввода-вывода или полевыми устройствами. Некоторые неограничивающие примеры устройств ввода включают в себя: датчики, измерительные устройства, переключатель давления, переключатель уровня и т.п. Аналогично, некоторые неограничивающие примеры устройств вывода включают в себя: актуаторы, электромоторы, реле или соленоиды, аналоговые устройства и т.п. Таким образом, SDA-технология может упрощать развертывание и конфигурирование функций и/или приложений автоматизации.

[0054] Одно из преимуществ раскрытой SDA-архитектуры заключается в интеллектуальном корпоративном управлении. Интеллектуальное корпоративное управление включает в себя соединение существующих автоматизированных систем с другими системами (например, корпоративными системами, системами жизненного цикла и системами стоимостной цепочки), чтобы оптимизировать все промышленное предприятие в целом и лучше обеспечивать материальные выгоды от более глобального бизнес-управления. Интеллектуальное корпоративное управление упрощает разбиение хранилищ организации и обеспечивает возможность более тесной интеграции систем производства с системами планирования ресурсов предприятия (ERP), системами управления жизненным циклом продукта (PLM), системами управления цепочками поставок (SCM) и управления взаимоотношениями с клиентами (CRM). Эти различные корпоративные системы исторически управляются в определенной степени независимо друг от друга, что предотвращает целостный вид организации. Целостный подход раскрытой SDA-архитектуры может способствовать огромному приросту эффективности для организаций.

[0055] Например, соединенные интеллектуальные устройства могут тесно интегрироваться с более крупной организацией, чтобы способствовать более гибкому и эффективному производству. Интеллектуальное корпоративное управление является достаточно сложным в реализации, и SDA-архитектура и стандарты обеспечивают сходимость систем информационных технологий (IT) и операционного преобразования (OT). Более тесная интеграция обеспечивает возможность организациям не только быть более эффективными, но также и иметь большую гибкость и чувствительность к волатильному состоянию рынка. Понятие управления может расширяться от управления в реальном времени физическим параметром на управление в правильное время всей организацией, в том числе физическими и нефизическими параметрами. Примерные выгоды для организаций включают в себя способность повышать защиту от киберугроз, быть более инновационными и иметь возможность лучше управлять безопасностью, производительностью и воздействием на окружающую среду.

[0056] Некоторые примерные варианты применения интеллектуального корпоративного управления включают в себя индивидуализацию и размеры партий в единицу, уменьшение числа отзывов продуктов, обнаружение дефектных продуктов более заблаговременно в процессе производства и модификацию проектирования продуктов, чтобы исключать первопричины, модификацию производственного планирования на основе прогнозов погоды, модификацию производственного плана/инструкций на основе спот-цены сырья и т.д.

[0057] Фиг. 3 является блок-схемой, иллюстрирующей пример более плоской и гибкой архитектуры операционных технологий (OT) для организации в соответствии с некоторыми вариантами осуществления. Как проиллюстрировано, более плоская OT-архитектура в соответствии с SDA-технологией имеет два слоя: "чувствительный ко времени" облачный слой 330 на основе IP для детерминированного управления в реальном времени и корпоративный облачный слой 325. Чувствительный ко времени слой 330 охватывает уровень 320 датчиков и актуаторов (L1) и уровень 315 дискретного, гибридного или непрерывного управления (L2) и обеспечивается посредством технологий облачных вычислений, оптимизированных для детерминированной связи в реальном времени. Другими словами, чувствительный ко времени слой 330 обеспечивает то, что чувствительный ко времени трафик управления/данных из L1- и L2-слоев управляется с возможностью удовлетворять требованиям по времени задержки и/или надежности. При использовании в данном документе, "облако" означает используемые технологии, а не физическое местоположение инфраструктуры. Например, в отрасли промышленности автоматизации, могут использоваться архитектуры с одним или более "оконечных абонентских" облаков.

[0058] В некоторых вариантах осуществления, OT-устройства, которые содержат чувствительный ко времени слой (например, датчики, актуаторы и контроллеры в L1 и L2), поддерживают облачные технологии и допускают прозрачную связь с помощью интерфейса с IT-системами корпоративного облачного слоя. Эти устройства также могут иметь высокую степень интеллектуальности или логики в некоторых вариантах осуществления. Например, в регулирующие клапаны могут встраиваться датчики температуры, датчики давления и/или акустические датчики, которые допускают автономную работу с использованием заданных точек, принимаемых из корпоративного облачного слоя, например, чтобы определять собственные потребности для профилактического техобслуживания и/или своевременно информировать отдел технического обслуживания.

[0059] Корпоративный облачный слой 335 охватывает уровень 310 управления производственными операциями (MOM) (L3) и уровень 305 планирования ресурсов предприятия (ERP) (L4) иерархии. ERP 335A, MOM 335B, управление 335C жизненным циклом продукта (PLM) и другие функции, такие как управление 335D активами, управление 335E энергопотреблением и т.д. в корпоративном облачном слое 325 взаимодействуют между собой и с чувствительными ко времени системами промышленной автоматизации и управления, чтобы предоставлять координированный целостный вид и управление корпоративной системой. В некоторых вариантах осуществления, информационный поток через оба слоя является абсолютно прозрачным с использованием механизмов семантики и обнаружения (например, на основе отраслевых стандартов).

[0060] Более плоская архитектура может предоставлять множество выгод для конечных пользователей. Например, более плоская архитектура ассоциирована с низкими затратами на реализацию и повышенной гибкостью. Она также позволяет поддерживать возможности 340 подключения к любой конечной точке, обеспечиваемые посредством стандартизированной семантической информационной модели. Семантическая информационная модель и ассоциированные услуги упрощают оптимизированное проталкивание полевых данных в облако и адаптацию поведения полевых устройств на основе аналитики, выполняемой в облаке.

[0061] Другие выгоды включают в себя реализацию дополнительных инкрементных функций, размера партии в 1, прозрачного и экономически эффективного соединения с корпоративными системами, обеспечивающими управляемое информацией производство.

[0062] Другая выгода OT-архитектуры в соответствии с SDA-технологией заключается в ее применении к крупномасштабным управляющим сетевым архитектурам. Крупномасштабная управляющая сетевая архитектура является сложной инженерной задачей для всего жизненного цикла, поскольку она, в общем, включает в себя большое число устройств, соединенных по сети (например, Ethernet/TCP-IP). Высокое число соединенных устройств означает беспрецедентный уровень сложности. Например, такая архитектура может включать в себя не менее 2800 PLC, и 5400 приводов могут соединяться в 30 сетевых контурах. OT-архитектура в соответствии с SDA-технологией может упрощать проектирование, управление и обслуживание такой крупномасштабной архитектуры. Например, в OT-архитектуре, раскрытой в данном документе, обработка данных может достигаться организованным и эффективным способом, что, в свою очередь, оптимизирует рабочие характеристики. Время ответа, например, относительно хранения и извлечения данных может отслеживаться посредством SDA-системы, и могут проводиться регулирования, чтобы оптимизировать рабочие характеристики. Аналогично, работоспособность компонентов может отслеживаться на непрерывной основе посредством компонента централизованного управления, и все события, которые могут потенциально оказывать влияние на производительность системы, могут обнаруживаться своевременно и исправляться через координированный ответ на нескольких фронтах, включающих в себя виртуализацию, кибербезопасность и сеть. Аналогично, OT-архитектура может предоставлять повышенную производительность управления посредством распределения сетей обработки и проектирования, соответственно, с учетом различных протоколов для осуществления доступа к информации устройств и приложений. Кроме того, готовность и устойчивость системы может повышаться посредством обеспечения возможности диагностики отказов и резервирования.

[0063] Далее подробно поясняются эти и различные другие аспекты SDA-системы, включающие в себя различные компоненты, признаки, преимущества и варианты применения.

2. SDA-архитектуры

A. Упрощенная архитектура

[0064] Фиг. 4 является схемой, иллюстрирующей упрощенную архитектуру SDA-системы в соответствии с некоторыми вариантами осуществления. Архитектура иллюстрирует туманный сервер 405, связанный с системным программным обеспечением 440, и соединенные интеллектуальные устройства 415A, 415B, которые функционально соединяются с туманным сервером 405 и системным программным обеспечением через магистраль 410 связи. Архитектура также иллюстрирует то, что, по меньшей мере, некоторые соединенные интеллектуальные устройства 415B и туманный сервер 405 могут функционально соединяться с облаком 450.

[0065] Туманный сервер 405 состоит из совокупности ресурсов управления и вычислительных ресурсов, которые соединяются, чтобы создавать логически централизованную и при этом потенциально физически распределенную систему для хостинга автоматизированных систем организации. "Туманный сервер" или "туманная платформа" при использовании в данном документе представляет собой систему управления облаком (или локализованную подсистему, или локализованную систему), которая локализована в одном или более вычислительных и/или управляющих узлов. Другими словами, туманный сервер 405 представляет собой облачную технологию, которая сведена к локальному участку или установке (отсюда термин "туман") в форме одного или более вычислительных и/или управляющих узлов, чтобы управлять всей автоматизированной системой или ее частью. Туманный сервер 405 обеспечивает виртуализацию посредством предоставления инфраструктуры виртуализации, в которой может работать и/или управляться автоматизированная система(ы). Инфраструктура виртуализации включает в себя вычислительные узлы, которые выполняют хосты, такие как виртуальные машины, контейнеры и платформы без программного обеспечения (или образы для платформы без программного обеспечения). Хосты непосредственно могут выполнять гостей, которые включают в себя приложения и/или программные реализации физических компонентов или функциональных модулей и портал автоматизации или системное программное обеспечение 440. При использовании в данном документе, виртуализация представляет собой создание виртуальной версии чего-либо. Например, виртуальный компонент или виртуализированный компонент (например, виртуальный PLC, виртуальный коммутатор, виртуализация сетевых функций (NFV)) представляет функцию, которая выполняется на хосте, работающем на вычислительном узле. Он не должен иметь физического наличия как такового. Туманный сервер 405 не должен быть локализован в централизованной аппаратной; контроллеры, устройства и/или серверы 435 рядом с датчиками и актуаторами (например, устройством ввода-вывода, встроенным устройством) также могут считаться находящимися под управлением туманного сервера 405. В некоторых вариантах осуществления, туманный сервер 405 также может агрегировать, сохранять и/или анализировать данные и/или сообщать данные или аналитику в облако 450. Облако 450 может представлять собой корпоративное облако (т.е. закрытое облако), открытое или гибридное облако. Системное программное обеспечение 440 предоставляет одну точку входа для конечного пользователя, чтобы задавать (например, проектировать, инициализировать, конфигурировать и т.п.) автоматизированную систему. Один способ задания автоматизированной системы заключается в управлении распределением приложений/прикладных функций туда, где пользователям требуется их выполнение.

[0066] Соединенные интеллектуальные устройства 415A, 415B (также соединенные интеллектуальные продукты) отслеживают устройства и/или управляют устройствами, датчиками и/или актуаторами рядом с оборудованием/сырьем/окружением посредством выполнения приложений/прикладных функций. В различных вариантах осуществления, соединенное интеллектуальное устройство имеет следующие признаки: (1) физические и электрические компоненты, (2) микропрограммное обеспечение или "интеллектуальная" встроенная часть и (3) возможности подключения и функциональная совместимость. В некоторых вариантах осуществления, соединенное интеллектуальное устройство также может иметь компонент кибербезопасности, который может работать удаленно или на плате.

[0067] Некоторые соединенные интеллектуальные устройства 415A могут выполнять приложения или прикладные функции ("приложения") локально (например, контур регулирования скорости/крутящего момента привода скорости), поскольку они имеют возможности обработки для этого. Это означает то, что нет необходимости выполнять эти приложения в другом месте (например, на соединенном PC, сервере или свои вычислительных устройствах), чтобы получать данные, чтобы выполнять свои функции. Это имеет преимущество меньшего времени ответа (т.е. меньшего времени задержки) и экономии полосы пропускания сети. Другое преимущество встроенного или локального выполнения приложений состоит в том, что оно повышает согласованность данных и устойчивость архитектуры, поскольку устройство может продолжать формировать информацию (например, аварийный сигнал) или регистрировать данные, даже если сеть простаивает.

[0068] В некоторых вариантах осуществления, соединенные интеллектуальные устройства 415B могут полностью или частично выполняться на одном или более серверов (например, на сервере 435, туманном сервере 405). Например, соединенное интеллектуальное устройство 415B может реагировать на удаленные сигналы (например, удаленные вызовы методов, вызовы через интерфейс прикладного программирования, или API-вызовы), как если приложение выполняется локально, когда фактически приложение выполняется удаленно, например, на туманном сервере 405. В некоторых вариантах осуществления, соединенные интеллектуальные устройства могут захватывать данные в реальном времени относительно собственного состояния и состояния своего окружения (например, устройств, которые они отслеживают) и отправлять такие данные на туманный сервер 405 и/или удаленное облако 450. В некоторых вариантах осуществления, соединенные интеллектуальные устройства 415A, 415B могут преобразовать захваченные данные в реальном времени в информацию (например, аварийные сигналы), сохранять их и выполнять оперативную аналитику для них. Соединенные интеллектуальные устройства 415A, 415B затем могут комбинировать функции отслеживания и управления, описанные выше, чтобы оптимизировать собственное поведение и состояние.

[0069] Магистраль 410 связи упрощает взаимодействие между туманным сервером 405, системным программным обеспечением 440 и соединенными интеллектуальными устройствами 415A, 415B. Магистраль связи (или магистраль Интернета вещей (IoT)/промышленного Интернета вещей (IIoT)) охватывает набор сетевых архитектур и сетевых кирпичей, которые обеспечивают физические и логические соединения соединенных интеллектуальных устройств 415A, 415B, туманного сервера 405 и любых других компонентов, которые являются частью SDA-архитектуры. Например, различное оборудование на заводе может соединяться между собой и с корпоративной системой (например, MES или ERP) с использованием технологий на основе различных стандартов, таких как: Ethernet, TCP/IP, веб-технологии и/или программные технологии. Магистраль связи в форме унифицированной глобальной промышленной Ethernet-магистрали может предоставлять: легкий доступ к данным, из заводского цеха (OT) в корпоративные приложения (IT), гибкий способ задавать различные типы сетевых архитектур (например, звезды, гирляндная цепь, кольцо), соответствующих потребностям потребителя, надежную архитектуру, которая может удовлетворять таким требованиям, как доступность, безопасность и поддержка работы в неблагоприятных окружениях, а также правильная информация для правильных людей в правильное время в одном кабеле.

[0070] Магистраль 410 связи включает в себя полную промышленную Ethernet-инфраструктуру, предлагающую коммутаторы, маршрутизаторы и/или кабельную систему, чтобы разрешать потребности всех топологий. Магистраль 410 связи также поддерживает набор протоколов подключения на основе стандартов по различным стандартам (например, Modbus/TCP-IP, IP Ethernet, UA OPC, DHCP, FTP, SOAP, REST и т.д.). Магистраль 410 связи также может поддерживать набор веб-функций, предлагающих такие функции, как диагностика, отслеживание и конфигурирование, с использованием стандартной опорной архитектуры для интеграции веб-страниц и устройств, которая задает шаблоны, кирпич, чтобы интегрировать группу устройств в контроллеры на прикладном уровне и сетевом уровне для конфигурирования, настройки и диагностики. В некоторых вариантах осуществления, элементы кибербезопасности могут встраиваться в архитектуру. Магистраль 410 связи также соблюдает набор правил архитектуры, структурирующих архитектуру согласно производительностям (качество обслуживания или QoS), устойчивость (RSTP и PRP HSR для резервирования) и уровню безопасности (IEC61508). В некоторых вариантах осуществления, магистраль 410 связи также поддерживает интеграцию набора шлюзов, с тем чтобы соединять унаследованное (т.е. не-Ethernet) оборудование с сетью.

[0071] Магистраль 410 связи может использовать несколько протоколов для того, чтобы предоставлять несколько услуг, чтобы удовлетворять несколько потребностей. Некоторые примеры потребностей связи и подходящих протоколов перечислены в таблице 1.

Таблица 1. Услуги и протоколы

[0072] Сети в существующих системах очень сегментированы, чтобы обеспечивать возможность гарантированную или надежную связь. Магистраль 410 связи в SDA-архитектуре может преодолевать проблемы существующих систем через технологии чувствительных ко времени сетей (TSN) и программно-определяемых сетей (SDN). SDN-технология обеспечивает отделение управляющей логики сети от базовых сетевых аппаратных средств или устройств (например, коммутаторов, маршрутизаторов) и логическую централизацию управления сетью. SDN-технология позволяет вносить простоту и гибкость в эти сети, обеспечивая связь в/через различные слои в соответствии с сетевыми политиками. TSN-технология добавляет набор характеристик в стандартный Ethernet, чтобы предоставлять характеристики в реальном времени и гарантированные по времени обмены данными в областях или по всей архитектуре. Кроме того, решение по кибербезопасности также может интегрироваться и адаптироваться к SDA-архитектуре.

B. Функциональная архитектура

[0073] В некоторых вариантах осуществления, SDA-архитектура обеспечивает управление автоматизированной системой через набор контроллеров, которые предоставляют управление ресурсами на уровне всей системы. Эти контроллеры составляют ресурсы управления туманного сервера и предоставляют гомогенный способ для того, чтобы управлять всей системой. Администратор системы может взаимодействовать с этими контроллерными узлами для начального установления, расширения системы, диагностики, техобслуживания и т.п. Аналогично, выполнение приложений в или за пределами системы позволяет взаимодействовать с этими контроллерными узлами, чтобы управлять конкретными гранями или функциями в системе (например, инструментальным ICS-средством, сетевым инструментальным средством, электрическим системным инструментальным средством), управлять вычислительными ресурсами (например, отслеживание, управление другими приложениями и/или ресурсами) и т.п. Этот функциональный вид SDA-архитектуры проиллюстрирован на фиг. 5.

[0074] Примерный функциональный вид SDA-системы, проиллюстрированный на фиг. 5, включает в себя плоскость 575 приложений, плоскость 580 управления и плоскость 582 ресурсов. Плоскость 575 приложений охватывает системное программное обеспечение 540 и программные компоненты или приложения 535, которые выполняются в системе и которые используют и управляют набором ресурсов системы. Плоскость 580 управления включает в себя набор контроллеров, включающих в себя туманный серверный контроллер 510, SDN-контроллер 590A/TSN-контроллер 590B (или сетевой контроллер) и CS-контроллер 555. Эти контроллеры предоставляют стандартизированный набор интерфейсов с приложениями в плоскости 575 приложений, чтобы осуществлять доступ и/или управлять ресурсами в плоскости 582 ресурсов системы. В некоторых вариантах осуществления, контроллеры также предоставляют диагностику, управление доступностью и т.п. SDN-контроллер 590A/TSN-контроллер 590B управляет и распределяет сетевые политики на системном уровне. Аналогично, CS-контроллер 555 принудительно активирует политики 565 безопасности на системном уровне.

[0075] В некоторых вариантах осуществления, эти контроллеры могут иметь иерархическую взаимосвязь между собой. Например, SDA-система может включать в себя контроллер верхнего уровня (не показан) и набор централизованных контроллеров (например, туманный серверный контроллер 510, сетевые контроллеры 590A, 590B и CS-контроллер 555), каждый из которых управляет зданием или производственным объектом. Контроллер верхнего уровня может, например, распределять политики в централизованные контроллеры, чтобы обеспечивать возможность этим контроллерам управлять своим собственным зданием или производственным объектом. Окружение виртуализации поддерживает иерархическое распределение контроллеров.

[0076] Плоскость 582 ресурсов может включать в себя сетевые ресурсы 560, вычислительные ресурсы, представленные посредством вычислительных узлов 515, ресурсы 525 хранения и ресурсы 595 безопасности. Системное программное обеспечение 540 и приложения 535 выполняются в вычислительных узлах 515, управляемых посредством туманного серверного контроллера 510. Вычислительные узлы 515, которые предоставляют вычислительные ресурсы в систему, могут физически распределяться и управляться посредством туманного серверного контроллера 510. Например, некоторые вычислительные узлы в форме серверов расположены на туманном сервере или закрытом облаке, тогда как другие вычислительные узлы, такие как соединенные интеллектуальные устройства, работают на краю. Сетевые ресурсы 560 могут представлять собой виртуальные сетевые ресурсы на туманном сервере, физические инфраструктурные ресурсы в коммутационном/маршрутизирующем оборудовании или инфраструктурные ресурсы, расположенные в соединенных интеллектуальных устройствах. Ресурсы 525 хранения могут представлять собой базы данных и/или другие устройства для сохранения виртуальных образов, томов, приложений, данных технологических процессов, данных состояния и т.п. Ресурсы 595 безопасности могут включать в себя компоненты системы безопасности, постоянно размещающиеся в вычислительных узлах 515, узлах 525 хранения, и/или автономные компоненты, которые предоставляют услуги обеспечения безопасности, такие как принудительная активация политик безопасности, обнаружение и защита от проникновений и т.п.

[0077] Контроллеры оркеструют и отслеживают некоторые или все ресурсы системы. Приложения, управляющие системой (например, системное программное обеспечение 540 или портал автоматизации, инструментальное средство администрирования сети и т.д.) отправляют запросы в систему, чтобы применять конкретные стратегии. Например, системное программное обеспечение может использоваться для того, чтобы развертывать новый PLC, соединенный с набором устройств с конкретными сетевыми требованиями в реальном времени, требованиями по обеспечению безопасности и требованиями по доступности/устойчивости. В некоторых вариантах осуществления, приложения соответствуют программным/микропрограммным реализациям компонентов. Эти приложения могут развертываться на вычислительных ресурсах и могут использовать ресурсы хранения и сетевые ресурсы, чтобы обмениваться данными.

3. SDA-система

[0078] SDA-система содержит различные подсистемы, которые взаимодействуют, чтобы предоставлять полностью интегрированное решение для создания, управления и работы с автоматизированными системами. Фиг. 6A является блок-схемой, иллюстрирующей подсистемы SDA-системы в соответствии с некоторыми вариантами осуществления. SDA-система 600 в некоторых вариантах осуществления включает в себя туманную серверную подсистему 605 ("туманный сервер"), имеющую туманный контроллер или резервированные туманные контроллеры 610, один или более вычислительных узлов 615 и хранилище 625. SDA-система 600 также включает в себя подсистему 630 программных компонентов. В других вариантах осуществления, SDA-система дополнительно может включать в себя подсистему 650 кибербезопасности (CS), имеющую контроллер безопасности или резервированные контроллеры 655 безопасности, и репозиторий 665 политик безопасности. В еще одних других вариантах осуществления, SDA-система также может включать в себя сетевую подсистему 670, имеющую сетевой контроллер или резервированные сетевые контроллеры 690, физическую сеть 680, физические сетевые компоненты 682, виртуальные сети 620, виртуальные сетевые компоненты 622 и репозиторий 685 сетевых политик.

[0079] Туманный сервер 605 предоставляет окружение виртуализации, в котором может работать и/или управляться автоматизированная система(ы). Туманный сервер 605 содержит вычислительные узлы 615, которые предоставляют логические характеристики обработки и могут выполнять хостинг приложений, базы данных и т.п. с высоким уровнем эластичности. Неограничивающие примеры вычислительных узлов включают в себя: серверы, персональные компьютеры, автоматизированные устройства, включающие в себя соединенные интеллектуальные устройства, и т.п.

[0080] Туманный серверный контроллер 610 использует программное обеспечение управления туманным сервером для того, чтобы выполнять свои функции. Программное обеспечение управления туманным сервером может быть основано на программном обеспечении управления облаком, таком как OpenStack. Программное обеспечение управления облаком, такое как OpenStack, в стандартной/типовой форме типично используется в мире информационных технологий (IT) для управления центром обработки и хранения данных. Тем не менее, управление автоматизированными системами заключает в себе другой набор сложных задач. Например, некоторые автоматизированные системы могут выполнять критичные по времени и/или критичные с точки зрения безопасности приложения, которым требуются детерминированные гарантии относительно задержки, надежности и/или других факторов. Рассмотрим автоматизированную систему для резки сыра, в которой высокоскоростное синхронизированное движение между лезвием ножа, режущим брикет сыра, и перемещением брикета сыра является критичным для того, чтобы формировать куски сыра одинаковой толщины. Если возникает задержка при обработке или сетевая задержка, она может приводить к кускам сыра различной толщины, приводя к отходам и потере производительности.

[0081] Туманный серверный контроллер 610 управляет всеми аспектами окружения виртуализации и полным жизненным циклом вычислительных узлов 615. Например, туманный сервер 605 может занимать и освобождать хосты, такие как виртуальные машины, контейнеры или платформы без программного обеспечения на вычислительных узлах, и создавать и уничтожать виртуализированные компоненты 645 и виртуальные сети 620. Виртуализированный компонент/элемент/экземпляр 645, при использовании в данном документе, представляет собой логический эквивалент физического устройства или части физического устройства, которое он представляет, реализованный в качестве программного объекта, который должен выполняться внутри туманного сервера 605. Виртуализированные компоненты 645 также могут включать в себя программные компоненты, такие как приложения и/или прикладные функции на хосте (например, виртуальная машина, сконфигурированная с приложением, представляет собой виртуализированный компонент/элемент/экземпляр).

[0082] Туманный серверный контроллер 610 может предоставлять высокую готовность (HA) через резервирование контроллера и управление сбоями вычислительных узлов. Контроллер также может управлять запуском, завершением работы и исправлением отдельных вычислительных узлов. В некоторых вариантах осуществления, туманная серверная платформа может предоставлять поддержку для высокой готовности виртуализированных компонентов. В некоторых вариантах осуществления, туманный сервер 605 может включать в себя узел хранения или хранилище 625 данных. Хранилище 625 может сохранять виртуальные образы, тома (т.е. жесткий диск образа, экземпляр которого создан), данные приложений и процессов и т.п.

[0083] Подсистема 630 программных компонентов может включать в себя виртуализированные компоненты 645, хостинг которых выполняется посредством экосистемы виртуализации туманного сервера 605. Подсистема 630 программных компонентов также может включать в себя виртуализированные экземпляры программного обеспечения 635, которые выполняются в окружении виртуализации (например, программного обеспечения для программирования, конфигурирования и/или управления (например, Unity, SoMachine, SCADA), которое используется для того, чтобы программировать, конфигурировать, управлять или иным образом взаимодействовать с автоматизированными устройствами. В некоторых вариантах осуществления, подсистема 630 программных компонентов также может включать в себя системное программное обеспечение 640 (также называемое порталом автоматизации), которое предоставляет один интерфейс для управления топологией, инвентаризацией, конфигурированием, программированием, контролем и/или диагностикой автоматизированных устройств и/или автоматизированной системы в целом.

[0084] Через системное программное обеспечение 640, пользователи могут осуществлять доступ к различным приложениям для определения системы и управления системой по всем фазам жизненного цикла. Например, системное программное обеспечение 640 может использоваться для того, чтобы конфигурировать и параметризовать оборудование в течение фазы инжиниринга и настраивать, программировать и/или диагностировать оборудование в течение фазы обслуживания. Некоторые выгоды системного программного обеспечения 640 включают в себя простоту и удобство для конечных пользователей, а также снижение затрат, поскольку все аспекты любого оборудования в автоматизированной системе могут управляться из одного портала. В дополнение к предоставлению одной точки входа для всей системы, системное программное обеспечение 640 также представляет согласованный пользовательский интерфейс и возможности работы пользователей, что помогает уменьшать несоответствие и повышать эффективность и производительность. Системное программное обеспечение 640 и его компоненты подробно описываются в отношении системного программного обеспечения 740 по фиг. 7B.

[0085] CS-подсистема 650 включает в себя ассоциированный CS-контроллер или резервированные CS-контроллеры 655 и виртуализированные и/или физические компоненты 660 системы безопасности. Подсистема 650 безопасности предоставляет целостное решение по кибербезопасности через политики безопасности и компоненты системы безопасности, такие как системы обнаружения/защиты от проникновений, виртуализированные брандмауэры следующего поколения, центр сертификации и системы идентификации и т.п. CS-контроллер 655 распределяет политики безопасности в виртуализированные и/или физические компоненты для того, чтобы обеспечивать то, что необходимая защита для обеспечения безопасности вводится в действие. В некоторых вариантах осуществления, CS-подсистема также может предоставлять политику безопасности и услуги аутентификации в другие компоненты и подсистемы. Политики безопасности CS-системы 650 могут сохраняться в репозитории 665 политик безопасности в некоторых вариантах осуществления.

[0086] Сетевая подсистема 670 включает в себя сетевую Ethernet-инфраструктуру для всего решения на основе SDA-системы. В некоторых вариантах осуществления, сетевая подсистема 670 представляет собой сетевую SDN-подсистему, имеющую SDN-контроллер или резервированные SDN-контроллеры в качестве сетевого контроллера 690. SDN-сеть предоставляет отделение управляющей логики сети от базовых сетевых аппаратных средств (например, маршрутизаторов, коммутаторов) и логическую централизацию управления сетью через SDN-контроллер. Это означает то, что SDN-контроллер может распределять сетевые политики по всей сетевой инфраструктуре (т.е. физической сети 680 и физическим сетевым компонентам 682, а также виртуальным сетям 620 и виртуальным сетевым компонентам 622), чтобы управлять возможностями подключения, полосой пропускания и временем задержки, соглашениями об уровне обслуживания (SLA) (например, в ответ на: детерминированное время ответа/время передачи), управление потоком трафика и т.д., и сетевые аппаратные средства могут реализовывать эти политики. Сетевые политики сетевой подсистемы 670 могут сохраняться в репозитории 685 сетевых политик в некоторых вариантах осуществления.

[0087] В некоторых вариантах осуществления, сетевая подсистема 670 может содержать ячеистую радиосеть. В ячеистой радиосети, каждый узел может соединяться, по меньшей мере, с двумя другими узлами при этом, что данные передаются между узлами в процессе, называемом "перескоком". Поскольку непосредственно узлы служат в качестве маршрутизаторов, ячеистые радиосети типично не требуют выделенных маршрутизаторов. Тем не менее, некоторые ячеистые радиосети включают в себя один или более ячеистых маршрутизаторов наряду с ячеистыми узлами, чтобы ретранслировать трафик от имени других ячеистых маршрутизаторов и/или ячеистых узлов. В некоторых вариантах осуществления, сетевая подсистема 670 может содержать виртуальные схемы в высокоскоростной радиочастотной (RF) ячеистой или гибридной сети со связью, упрощенной посредством только приемо-передающих радиоустройств узлов без внешних устройств. Таким образом, в некоторых вариантах осуществления, конфигурирование сетевых элементов сетевой подсистемы или сетевой инфраструктуры может включать в себя конфигурирование ячеистых узлов и/или ячеистых маршрутизаторов (например, ячеистых маршрутизаторов с поддержкой OpenFlow) в ячеистой радиосети.

[0088] В некоторых вариантах осуществления, сетевая подсистема 670 может представлять собой чувствительную ко времени сетевую (TSN) подсистему, имеющую TSN-контроллер в качестве сетевого контроллера 690 и TSN-инфраструктуру. Сетевая TSN-подсистема обеспечивает то, что данные для решения критически важных задач и чувствительные ко времени данные передаются/совместно используются согласно предварительно заданному максимальному детерминированному времени передачи и с высокой надежностью. Типично, TSN-инфраструктура включает в себя сетевые компоненты с поддержкой TSN. Следует отметить, что в некоторых вариантах осуществления, сетевая подсистема 670 может содержать SDN- и TSN-сети (и в силу этого SDN- и TSN-контроллеры и SDN- и TSN-компоненты). В различных вариантах осуществления, сетевой контроллер 690 может представлять собой собственный туманный серверный виртуальный сетевой контроллер, традиционный контроллер системы управления сетью, SDN-контроллер, TSN-контроллер и/или любую комбинацию вышеозначенного.

[0089] Роли подсистем в SDA-решении дополняют друг друга, чтобы предоставлять полностью интегрированное решение. В частности, туманный сервер 605 может взаимодействовать с каждой из этих подсистем посредством хостинга виртуализированных элементов подсистемы и/или посредством функций управления подсистемой. Хотя туманный сервер 605 имеет интегральные взаимосвязи с каждой из SDA-подсистем, они не считаются находящимися в пределах объема туманного сервера 605. Фиг. 6B является схемой, иллюстрирующей объем управления каждой из SDA-подсистем в соответствии с некоторыми вариантами осуществления.

[0090] Область действия туманного сервера 605 представляет собой туманный серверный контроллер 610, вычислительные узлы 615 и управление виртуализированными компонентами 645 в пределах туманного сервера 605. Виртуализированные компоненты 645 и программное обеспечение 635 (например, сервер архивных данных, SCADA, SoMachine, Unity) не находятся в пределах объема управления туманным сервером 605, а в объеме управления подсистемой 630 программных компонентов. Тем не менее, программные компоненты 630, через системное программное обеспечение 640, взаимодействуют с туманным серверным контроллером 610 и вычислительными узлами 615, чтобы предоставлять конфигурационные и управляющие вводы на туманный сервер 605 и/или в другие подсистемы, чтобы управлять их работой.

[0091] Чтобы предоставлять решение на уровне всей системы, неразрывность управления сетью расширяется таким образом, что она включает в себя и виртуальные и физические компоненты сети. Следовательно, область действия сетевой подсистемы 670 включает в себя не только физические сетевые компоненты 682 и физическую сеть 680, но также и виртуальные сети 620 и виртуальные сетевые компоненты 622, которые создаются и существуют в пределах туманного сервера 605. Это требует полной интеграции между сетевой подсистемой 670 и туманным сервером 605, чтобы предоставлять механизмы, чтобы осуществлять это управление. Например, туманный серверный контроллер 610 может создавать виртуальные сети 620 на туманном сервере 605 и управлять возможностями подключения между виртуальными машинами/контейнерами, хостинг которых выполняется на вычислительных узлах 615 и виртуальных сетях 620, в то время как сетевой контроллер 690 может конфигурировать виртуальные сетевые компоненты 622 виртуальных сетей 620 в соответствии с одной или более сетевых политик. Эта степень интеграции требует оркестровки последовательностей создания и удаления экземпляров, поскольку, очевидно, виртуальная сеть 620 должна существовать до того, как виртуальные машины и контейнеры могут быть соединены.

[0092] CS-подсистема 650 управляет компонентами системы безопасности, такими как системы 696A обнаружения проникновений (IDS), системы 696B защиты от проникновений (IPS) (например, виртуализированные брандмауэры следующего поколения) и т.п., а также CS-контроллером 655, который распределяет политики безопасности в различные объекты. CS-подсистема 650 может интегрироваться со всеми аспектами решения на основе SDA-системы в некоторых вариантах осуществления. Например, сетевой контроллер 690 может использовать услуги обеспечения безопасности, предоставленные посредством CS-подсистемы 650, чтобы предоставлять конфигурационную информацию системы безопасности в сетевые компоненты (например, физические или виртуальные) в пределах объема. В некоторых вариантах осуществления, туманный сервер 605 может использовать эту услугу для того, чтобы аутентифицировать входы в учетную запись, предоставлять политики безопасности для конфигураций хостов (виртуальных машин, контейнеров, платформ без программного обеспечения), проверять достоверность образов хостов перед созданием экземпляра, и т.п.

[0093] В некоторых вариантах осуществления, определенные подсистемы могут рассматриваться как внешние для решения на основе SDA-системы. Эти внешние подсистемы включают в себя не-SDN OT-сетевые и не-SDA краевые устройства 699 (например, унаследованные устройства) и оборудование 698 IT-сети и бэк-офиса. В некоторых вариантах осуществления, промышленный Интернет 697 вещей (IIoT) или другая облачная услуга могут считаться внешней или частью решения на основе SDA-системы.

4. Системное программное обеспечение или портал автоматизации

[0094] Фиг. 7A является блок-схемой, иллюстрирующей взаимодействие между программным обеспечением для принятия решений и автоматизированным оборудованием в традиционных автоматизированных системах и в SDA-окружении в соответствии с некоторыми вариантами осуществления.

[0095] Типично, каждый тип оборудования имеет собственное конкретное программное обеспечение (также называемое инструментальным средством или программным инструментальным средством), с использованием которого оборудование может конфигурироваться, параметризоваться и/или программироваться. Например, в машинных/производственных автоматизированных системах 706, программное обеспечение 735A для принятия решений, к примеру, SoMachine используется для того, чтобы конфигурировать, параметризовать и/или программировать машинное оборудование 701. Аналогично, в технологических автоматизированных системах 708, другое программное обеспечение 735B для принятия решений, к примеру, PlantStruxure PES (Process Expert System) используется для того, чтобы конфигурировать, параметризовать и/или программировать процесс. На системном уровне, на котором автоматизированное оборудование является в большей степени соединенным и более тесно интегрированным, для пользователя очень неэффективно управлять этими программными решениями отдельно. В дополнение к проблемам управления, таким как отслеживание версий программного решения, модернизация и т.д., отдельное программное решение также означает то, что для пользователя невозможно иметь системный вид всего оборудования, т.е. машинного оборудования и технологического оборудования.

[0096] В SDA-системе, системное программное обеспечение 740, через общую инфраструктуру 742 и другие компоненты, согласовывает отдельные виды в системном виде. Другими словами, системное программное обеспечение 740 предоставляет вид системного уровня всех автоматизированных устройств/оборудования с учетом полного объема автоматизации. В вышеприведенном примере промышленной автоматизированной системы, это означает то, что через системное программное обеспечение 740, пользователь видит все машинное 701 и технологическое оборудование 702 и может конфигурировать, параметризовать и/или программировать это машинное и технологическое оборудование 701, 702 без необходимости отдельно запускать или активировать конкретное для типа оборудования программное обеспечение. Общая инфраструктура 742, в частности, предлагает согласованные пользовательские интерфейсы, правила программирования и инфраструктуру, чтобы упрощать связь с контроллерами (например, машинными контроллерами 712, заводскими контроллерами 714), HMI 790, оборудованием 701, 702 и т.п. независимо от того, являются они или нет связанными на уровне машины или процесса. Таким образом, системное программное обеспечение 740 упрощает проектирование, разработку и управление автоматизированной системы в целом.

[0097] Фиг. 7B является блок-схемой, иллюстрирующей примерные компоненты системного программного обеспечения SDA-системы в соответствии с некоторыми вариантами осуществления.

[0098] Системное программное обеспечение 740 может представлять собой портал на основе веб-технологий или приложение, доступное из клиентских устройств. При использовании в данном документе, клиентские устройства могут включать в себя, но не только: инженерные станции, планшетные компьютеры 740A, мобильные устройства 740B, переносные компьютеры 740C, настольные компьютеры 740D, человеко-машинные интерфейсы (HMI)/мобильные HMI 790 и т.п. Как описано выше, системное программное обеспечение предоставляет одну точку входа, через которую множество автоматизированных устройств под управлением SDA-системы или оборудования, независимо от того, находятся они на туманном сервере или в заводском цехе, могут конфигурироваться, параметризоваться и программироваться. В зависимости от вариантов осуществления, системное программное обеспечение 740 может включать в себя большее или меньше число компонентов. Следует отметить, что только избранные компоненты системного программного обеспечения 740 проиллюстрированы для краткости.

[0099] Системное программное обеспечение 740, в некоторых вариантах осуществления, включает в себя общую инфраструктуру 742, как описано выше. Общая инфраструктура 742 может предоставлять прикладной интерфейс(ы) 752, интерфейс(ы) 754 контроллеров/устройств и пользовательский интерфейс(ы) 756, осуществляющие такие задачи, как программирование, конфигурирование, настройка, диагностика и т.д., достижимые из системного программного пользовательского интерфейса и более эффективные.

[00100] В некоторых вариантах осуществления, системное программное обеспечение 740 включает в себя компонент 726 формирования топологических видов, который может собирать информацию топологии из различных частей автоматизированной системы и подготавливать посредством рендеринга визуализацию системного уровня всего автоматизированного оборудования, будь то физическое или виртуализированное, и линии связи между ними. В некоторых вариантах осуществления, может формироваться топологический вид части автоматизированной системы. Топологический вид может представлять собой табличный вид (например, показанный на навигационной панели системного программного обеспечения 740), или диаграммный вид (например, показанный на панели проектирования системного программного обеспечения 740). Информация топологии может собираться посредством выполнения запроса относительно компонентов системного программного обеспечения 740, туманного контроллера (например, туманного серверного контроллера 410 на фиг. 4A-4B, туманного серверного контроллера 610 на фиг. 6A), сетевого контроллера (например, сетевого контроллера 690 на фиг. 6A, соединений и наличия потоков между компонентами) и/или других подсистем SDA-системы в некоторых вариантах осуществления.

[00101] Системное программное обеспечение 740 также может включать в себя библиотеку 724 шаблонов функциональных модулей в некоторых вариантах осуществления. Шаблоны функциональных модулей представляют собой модели программного обеспечения функциональных модулей, которые могут параметризоваться и подвергаться созданию экземпляра на туманном сервере. Функциональный модуль, при использовании в данном документе, представляет собой аппаратный объект, программный объект или гибридный объект с аппаратными и программными частями, допускающими выполнение указанной цели или функции. Следует отметить, что функциональный модуль может состоять из других функциональных модулей. Например, PLC, привод, электромотор и модуль ввода-вывода могут считаться функциональным модулем, как и система транспортерной ленты, состоящая из трех PLC, двух модулей ввода-вывода, привода и электромотора.

[00102] В некоторых вариантах осуществления, системное программное обеспечение 740 может включать в себя набор компонентов, реализующих конкретную для предметной области логику или приложения. Например, компонент 728 параметризации может выполнять параметризацию оборудования и шаблонов функциональных модулей, описанных выше (например, HMI-параметризацию). При использовании в данном документе, параметризация включает в себя установку или задание свойств. Например, пользователь может выбирать оборудование из топологического вида, которое следует параметризовать. Компонент 728 параметризации может автоматически запускать интерфейс параметризации (например, меню) программного обеспечения параметризации, ассоциированного с оборудованием. Аналогично, конфигурационный компонент 732 может выполнять конфигурирование оборудования (например, конфигурирование привода для обеспечения движения). Как и в случае параметризации, пользователь может выбирать оборудование из топологического вида, которое следует конфигурировать. В ответ, конфигурационный компонент 732 может отображать интерфейс конфигурирования конфигурационного программного обеспечения, ассоциированного с выбранным оборудованием. Аналогично, компонент 734 программирования может запускать интерфейс программирования программного обеспечения для программирования, ассоциированного с выбранным оборудованием. Пользователь может писать или редактировать программный код непосредственно из интерфейса программирования, отображаемого в системном программном обеспечении, без необходимости запускать программное обеспечение для программирования. Если пользователь хочет изменять программный код другого оборудования (например, оборудования идентичного типа, но другого производителя, или совершенно другого типа оборудования (например, привода вместо PLC)), которое использует различное программное обеспечение для программирования, компонент 734 программирования автоматически идентифицирует оборудование и запускает интерфейс программирования, подходящий для того оборудования наряду с любым программным кодом, ассоциированным или в данный момент развернутым на оборудовании. В некоторых вариантах осуществления, ассоциирования между оборудованием/типом оборудования и приложениями могут быть определяемыми пользователем и могут сохраняться в узле хранения.

[00103] В некоторых вариантах осуществления, системное программное обеспечение 740 также может включать в себя набор компонентов, которые поддерживают управление кибербезопасностью, управление сетью, управление данными и/или другие аспекты автоматизированной системы. Например, компонент 716 управления сетью может отслеживать автоматизированное оборудование, соединенное с сетями между устройствами и/или сетями управления (например, чтобы обнаруживать новые устройства, когда они соединяются с сетью, чтобы обнаруживать устройство, которое переходит в оффлайновый режим). В некоторых вариантах осуществления, компонент 716 управления сетью также может отслеживать сетевые компоненты, такие как коммутационное и маршрутизирующее оборудование, которые являются частью физической сети.

[00104] Компонент 718 управления кибербезопасностью, в некоторых вариантах осуществления, может управлять аспектами кибербезопасности автоматизированной системы. Например, компонент 718 CS-управления может создавать и поддерживать профили безопасности, которые могут быть ассоциированы с любым новым функциональным модулем или автоматизированным оборудованием в автоматизированной системе. Компонент 722 управления данными в некоторых вариантах осуществления может управлять тем, как данные совместно используются различными компонентами и оборудованием в автоматизированной системе. Типично, большие объемы различных данных формируются посредством различных частей системы. Извлечение больших объемов данных в одно место и управление, организация и отображение таких данных становятся сложной и грандиозной задачей. Системное программное обеспечение 740, через компонент 722 управления данными, разрешает эту проблему посредством агрегирования данных из различных частей системы в одном месте, задания организации и анализа данных намного более эффективными. В некоторых вариантах осуществления, компонент 722 управления данными может предоставлять различные фильтры, которые могут применяться, чтобы просматривать избранные данные, ассоциированные с конкретным оборудованием или поднабором оборудования, без необходимости осуществлять доступ к различному программному обеспечению, ассоциированному с различным оборудованием. В некоторых вариантах осуществления, компонент 722 управления данными также может управлять и отображать, в окружении системного программного обеспечения, системные переменные, которые включают в себя данные, совместно используемые различными устройствами в системе и серверами публикации данных.

[00105] Фиг. 7C-7F являются схемами со снимками экрана, иллюстрирующими примерные пользовательские интерфейсы системного программного обеспечения в соответствии с некоторыми вариантами осуществления. Фиг. 7C иллюстрирует примерный снимок экрана пользовательского интерфейса 750 системного программного обеспечения 740, предоставляющего графический вид устройств в примерной автоматизированной системе. Через системное программное обеспечение, пользователь может управлять всем жизненным циклом системы, начиная с проектирования 752, конфигурирования 754 и программирования 756. Как проиллюстрировано, примерная автоматизированная система включает в себя PLC 758, PLC 760 и привод 240, в числе других.

[00106] В некоторых вариантах осуществления, системное программное обеспечение обеспечивает возможность непосредственного доступа к различным приложениям, ассоциированным с устройствами, показанными в графическом виде, из интерфейса системного программного обеспечения (или вида с точки зрения проектирования). Например, как проиллюстрировано на снимке 751 экрана по фиг. 7D, пользователь может выбирать PLC 760 и щелкать "Конфигурировать" из меню 764. Снимок 753 экрана по фиг. 7E иллюстрирует интерфейс 768 PLC-конфигурирования приложения 766 для PLC-конфигурирования, которое запускается в ответ на запрос на конфигурирование. Аналогично, примерный конфигурационный экран 770, ассоциированный с приводом 762, проиллюстрированным на фиг. 7C, может быть доступным непосредственно из системного программного обеспечения, как проиллюстрировано на снимке экрана 755 на фиг. 7F. В некоторых вариантах осуществления, код, запрограммированный в устройстве, также может быть доступным, может редактироваться и повторно развертываться на устройстве непосредственно из системного программного обеспечения.

5. Туманный сервер