Перекрестная ссылка на родственную заявку

[0001] Данная заявка притязает на приоритет и выгоду следующих предварительных заявок на патент (США): заявки (США) порядковый номер № 62/370686, озаглавленной "Deployment of Software Defined Network As Part Of Software Defined Automation", поданной 3 августа 2016 года; и заявки (США) порядковый номер № 62/376470, озаглавленной "Deployment of Software Defined Network As Part Of Software Defined Automation", поданной 18 августа 2016 года. Вышеуказанные заявки на патент явно содержатся по ссылке в данном документе.

Уровень техники

[0002] Сети связи (или просто сети) обеспечивают обмен данными. Обмен данными может осуществляться между компьютерами, компьютерами и периферийными устройствами и другими устройствами. Промышленные сети отличаются от традиционных сетей связи, поскольку они обрабатывают управление и мониторинг физических процессов, которые зачастую выполняются в суровых атмосферных условиях, при ограничениях на целостность данных и в реальном времени и с ожиданием непрерывной и надежной работы для обеспечения безопасности и по другим причинам. Промышленные сети связи типично основаны на таких технологиях/протоколах связи, как: Ethernet, Modbus, ControlNet, DeviceNet и т.п.

[0003] Хотя промышленные сети обеспечивают возможность соединения практически всего в заводском цехе и имеют значительно улучшенную целостность данных и точность сигналов, они остаются относительно статическими. Например, любая модификация, даже незначительная, требует внимания от сетевого инженера. Кроме того, именно сетевой инженер проектирует, развертывает и задает ограничения сети. В связи с этим, разработчик промышленных приложений должен жить с проектными решениями и логически вытекающими характеристиками сети. Эта зависимость от сети означает, что разработчики промышленных приложений зачастую ограничены сетью при разработке промышленных приложений.

[0004] Процессы промышленной автоматизации становятся более крупномасштабными и сложными, с дополнительными требованиями к данным. Таким образом, не сюрприз то, что промышленные сети, поддерживающие такие процессы, также становятся все более трудными и сложными. Это представляет собой проблемы с точки зрения администрирования этих промышленных сетей. Эти проблемы еще более усугубляются посредством отсутствия централизации элементов управления сети, что делает администрирование промышленных сетей очень сложным. В таком окружении, задачи, такие как конфигурирование сети согласно политикам и переконфигурирование сети в ответ на изменения, отказы или другие рабочие параметры, становятся очень трудными, длительными и чрезмерно затратными. Что еще хуже, простой завода становится неизбежным при выполнении таких задач, приводя к финансовым потерям.

Краткое описание чертежей

[0005] Фиг. 1A является блок-схемой, иллюстрирующей традиционную организацию сетей по сравнению с программно-определяемыми сетями (SDN).

[0006] Фиг. 1B является блок-схемой, иллюстрирующей традиционную реализацию сетевого устройства по сравнению с реализацией SDN-устройства.

[0007] Фиг. 2 является блок-схемой, иллюстрирующей упрощенную архитектуру программно-определяемой автоматизированной (SDA) системы.

[0008] Фиг. 3 является блок-схемой, иллюстрирующей функциональную архитектуру SDA-системы.

[0009] Фиг. 4A является блок-схемой, иллюстрирующей подсистемы SDA-системы.

[0010] Фиг. 4B является блок-схемой, иллюстрирующей объем управления каждой SDA-подсистемой по фиг. 4A.

[0011] Фиг. 5A является блок-схемой, иллюстрирующей промышленную SDN-архитектуру в плоскостях в соответствии с некоторыми вариантами осуществления.

[0012] Фиг. 5B является блок-схемой, иллюстрирующей промышленную SDN по уровням в соответствии с некоторыми вариантами осуществления.

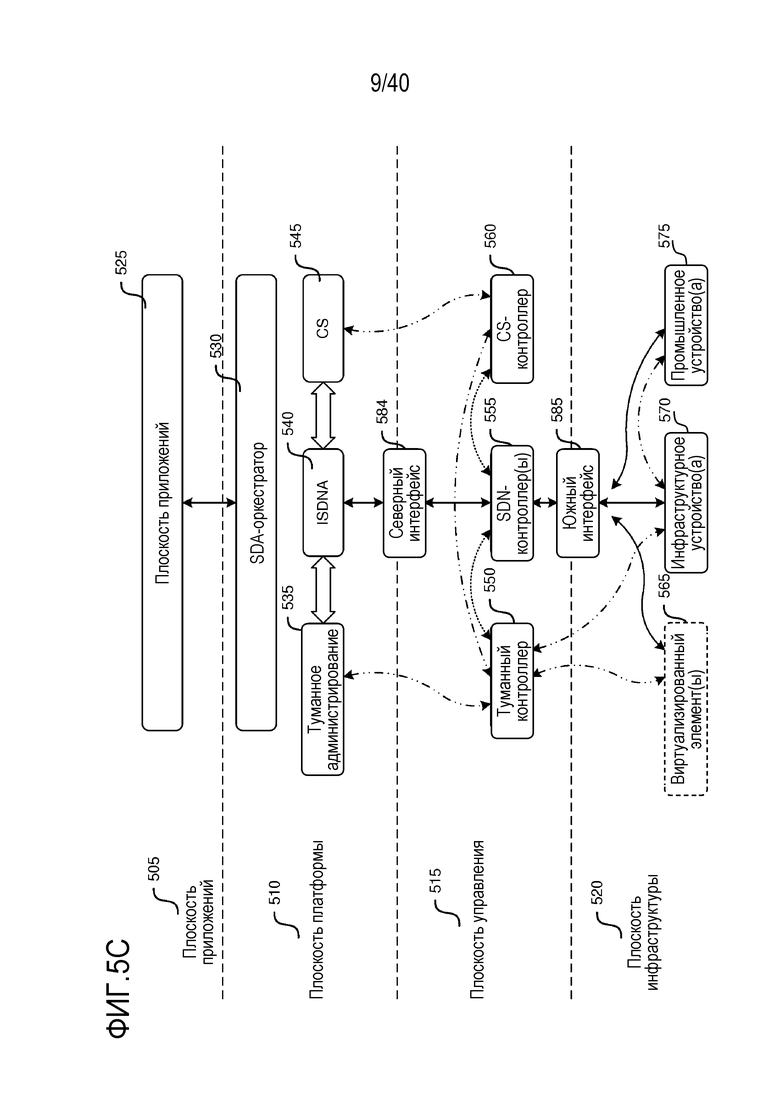

[0013] Фиг. 5C является блок-схемой, иллюстрирующей проектную архитектуру промышленной SDN-системы в соответствии с некоторыми вариантами осуществления.

[0014] Фиг. 6A является блок-схемой, иллюстрирующей область SDN-управления.

[0015] Фиг. 6B является блок-схемой, иллюстрирующей SDA-сети.

[0016] Фиг. 6C является блок-схемой, иллюстрирующей виртуализированную сеть.

[0017] Фиг. 6D является блок-схемой, иллюстрирующей область промышленного SDN-управления.

[0018] Фиг. 7A является блок-схемой, иллюстрирующей SDN-архитектуру, содержащую три плоскости.

[0019] Фиг. 7B является блок-схемой, иллюстрирующей пример интеграции между туманным контроллером и SDN-контроллером в соответствии с некоторыми вариантами осуществления.

[0020] Фиг. 7C является блок-схемой, иллюстрирующей архитектуру промышленных программно-определяемых сетевых приложений (ISDNA) в соответствии с некоторыми вариантами осуществления.

[0021] Фиг. 7D является блок-схемой, иллюстрирующей архитектуру предоставления услуг топологий в соответствии с некоторыми вариантами осуществления.

[0022] Фиг. 7E является блок-схемой, иллюстрирующей примерные компоненты контроллерного SDN-агента в соответствии с некоторыми вариантами осуществления.

[0023] Фиг. 8 является блок-схемой, иллюстрирующей подготовку и ввод в действие промышленного устройства в промышленной SDN-сети в соответствии с некоторыми вариантами осуществления.

[0024] Фиг. 9A является блок-схемой, иллюстрирующей создание примерного промышленного приложения в соответствии с некоторыми вариантами осуществления.

[0025] Фиг. 9B является блок-схемой, иллюстрирующей вид возможностей подключения промышленных функций примерного промышленного приложения по фиг. 9A.

[0026] Фиг. 9C является блок-схемой, иллюстрирующей вид возможностей подключения промышленного трафика примерного промышленного приложения по фиг. 9A.

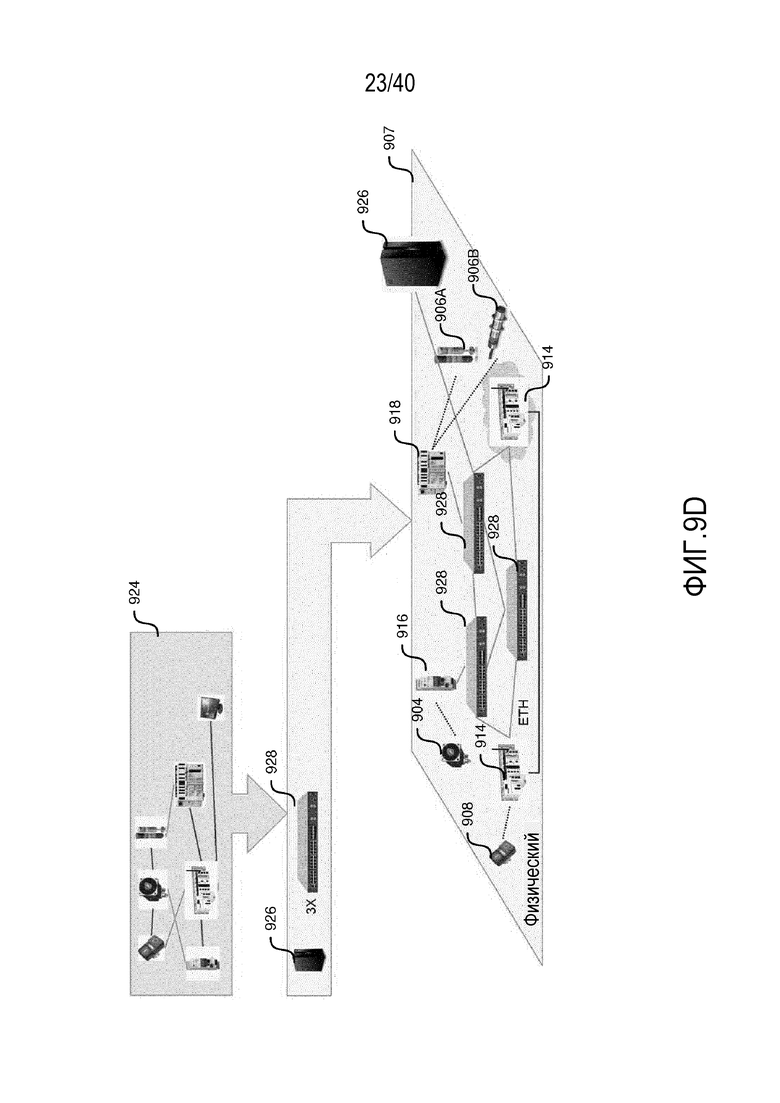

[0027] Фиг. 9D является блок-схемой, иллюстрирующей вид возможностей промышленных логических подключений примерного промышленного приложения по фиг. 9A.

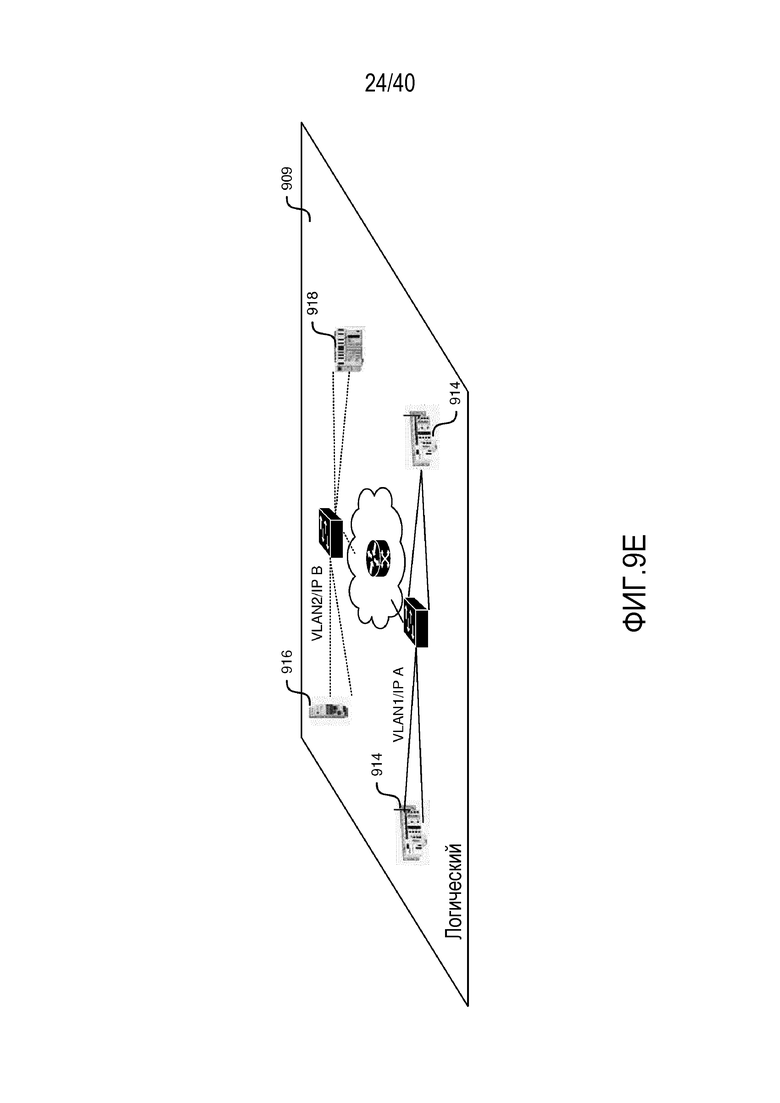

[0028] Фиг. 9E является блок-схемой, иллюстрирующей вид возможностей промышленных логических подключений примерного промышленного приложения по фиг. 9A.

[0029] Фиг. 9F является блок-схемой, иллюстрирующей общий вид возможностей подключения примерного промышленного приложения по фиг. 9A.

[0030] Фиг. 10 является блок-схемой, иллюстрирующей сетевые виды ISDNA, причем каждый вид предоставляет уровень информации, подходящей для интересов конкретной группы пользователей.

[0031] Фиг. 11A является блок-схемой, иллюстрирующей компоненты мониторинга и аналитики в рабочей промышленной SDN в соответствии с некоторыми вариантами осуществления.

[0032] Фиг. 11B является блок-схемой, иллюстрирующей первый пример распространения сетевых отказов через различные сетевые уровни рабочей промышленной SDN в соответствии с некоторыми вариантами осуществления.

[0033] Фиг. 11C является блок-схемой, иллюстрирующей второй пример распространения сетевых отказов через различные сетевые уровни рабочей промышленной SDN в соответствии с некоторыми вариантами осуществления.

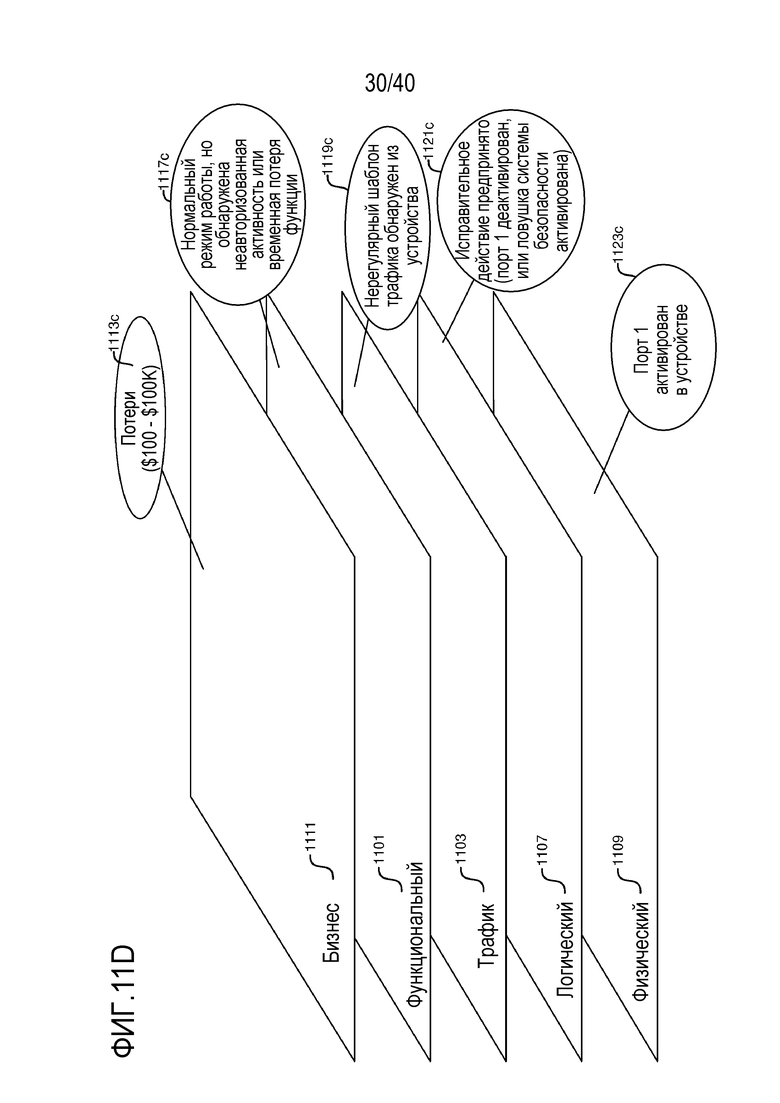

[0034] Фиг. 11D является блок-схемой, иллюстрирующей третий пример распространения сетевых отказов через различные сетевые уровни рабочей промышленной SDN в соответствии с некоторыми вариантами осуществления.

[0035] Фиг. 12 является блок-схемой, иллюстрирующей примерную реализацию завода в качестве услуги в соответствии с некоторыми вариантами осуществления.

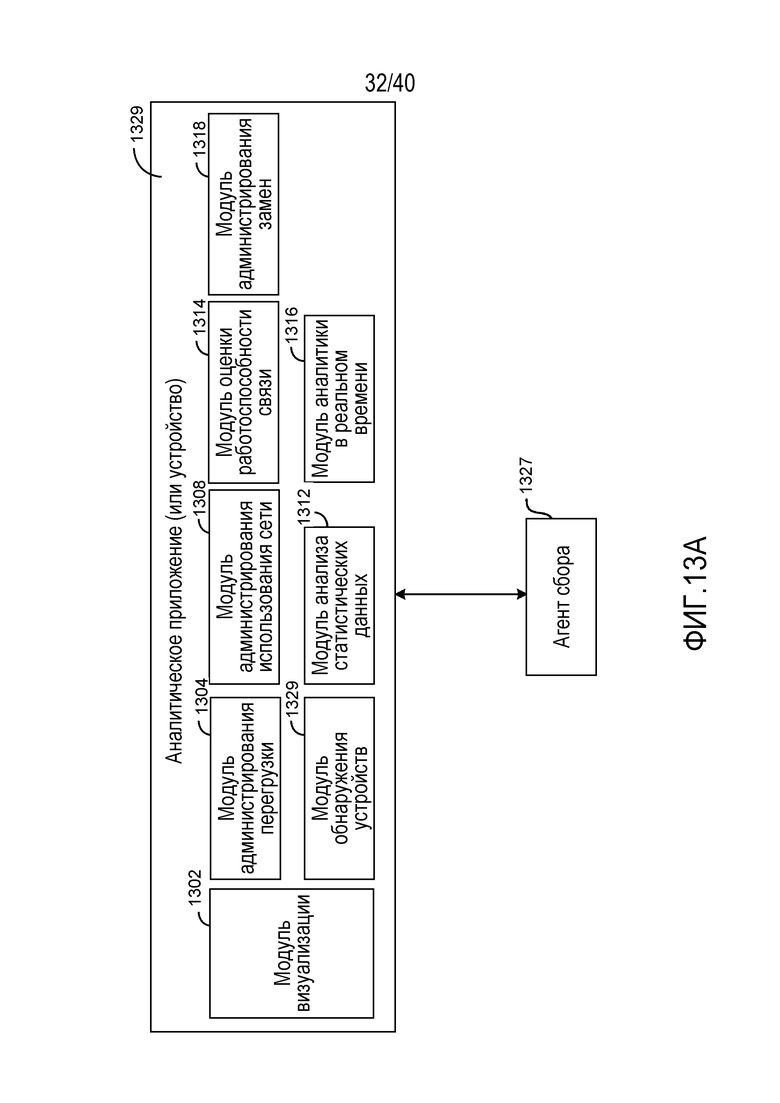

[0036] Фиг. 13A является блок-схемой, иллюстрирующей примерные компоненты аналитического приложения в рабочей промышленной SDN в соответствии с некоторыми вариантами осуществления.

[0037] Фиг. 13B является блок-схемой, иллюстрирующей карту объектов, иллюстрирующих представление в реальном времени возможностей подключения между объектами, чтобы отслеживать и анализировать проблемы перегрузки в промышленной SDN в соответствии с некоторыми вариантами осуществления.

[0038] Фиг. 13C является блок-схемой трендов активности на ежемесячной основе, день за днем и час за часом.

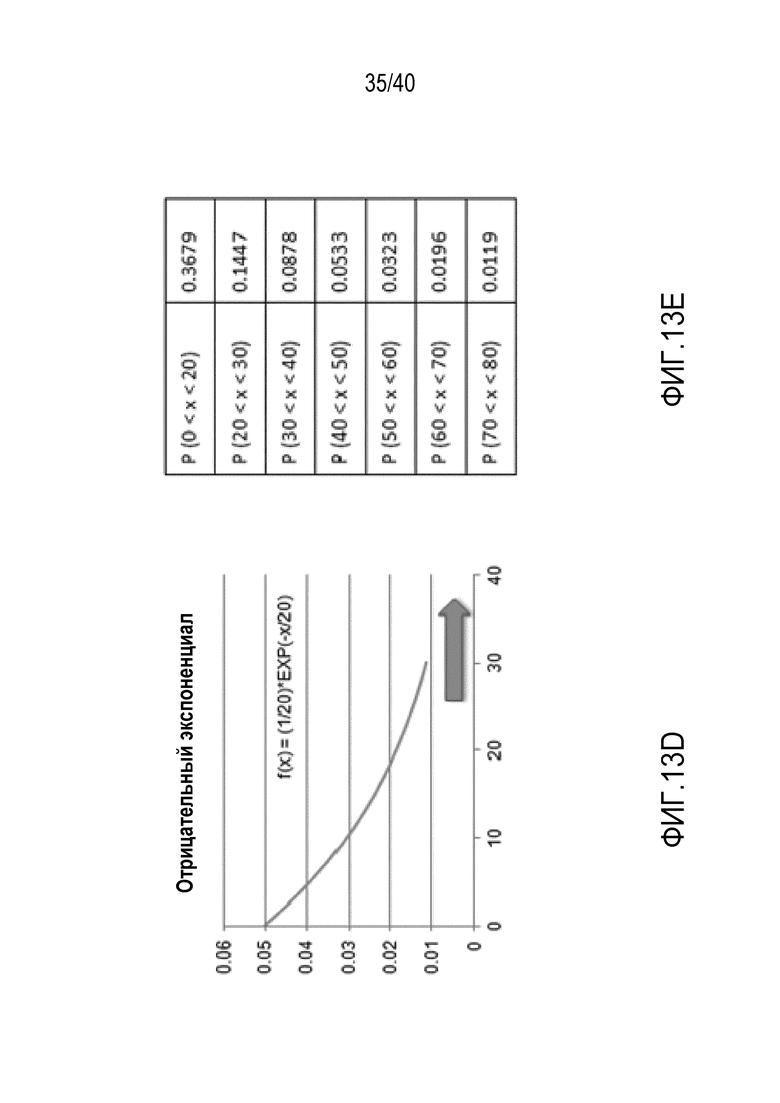

[0039] Фиг. 13D является схемой, иллюстрирующей снижение производительности продукта в качестве функции от времени с использованием экспоненциальной функции плотности.

[0040] Фиг. 13E является таблицей, показывающей вероятность сбоя продукта в качестве функции лет.

[0041] Фиг. 14 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ для упрощения развертывания и обслуживания сетевой инфраструктуры в промышленной области в соответствии с некоторыми вариантами осуществления.

[0042] Фиг. 15 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ для упрощения администрирования промышленной сети в соответствии с некоторыми вариантами осуществления.

[0043] Фиг. 16 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ для централизованного администрирования промышленной сети в соответствии с некоторыми вариантами осуществления.

[0044] Фиг. 17 является логической блок-схемой последовательности операций, иллюстрирующей примерный способ для централизованного мониторинга и формирования сообщений рабочей промышленной сети.

[0045] Фиг. 18 показывает схематическое представление машины в примерной форме компьютерной системы, в которой может выполняться набор инструкций, для инструктирования машине выполнять любые одну или более технологий, поясненных в данном документе.

Подробное описание изобретения

[0046] Это раскрытие сущности описывает архитектуру программно-определяемой сети (SDN) для промышленного окружения ("промышленной SDN") и развертывание промышленной SDN в программно-определяемой автоматизированной (SDA) системе.

[0047] Промышленная SDN-архитектура, как раскрыто в данном документе, является улучшением по сравнению с традиционной SDN-архитектурой. Хотя промышленная SDN-архитектура предоставляет многие преимущества традиционной SDN-архитектуры, она также предоставляет дополнительную выгоду, включающую в себя предоставление разработчикам промышленных приложений прямого доступа к сети, что позволяет им (1) проектировать промышленные производственные приложения без ограничения вследствие конфигурации сети и (2) программировать и отслеживать сеть и использовать информацию относительно сетевых событий для того, чтобы не только обслуживать сеть, но также и администрировать промышленные операции.

[0048] Промышленная SDN, развернутая в SDA-системе, дополнительно улучшает SDA-систему через промышленное SDN-приложение, обеспечивающее возможность системе автоматизировать задачи, которые типично требуют большого количества экспертных знаний по сети, планирования и времени. Например, подготовка и ввод в действие устройств в промышленной сети типично представляют собой задачу, которая требует сетевого инженера. SDA-система, развернутая с промышленной SDN, раскрытой в данном документе ("SDA-система"), может защищенно подготавливать и вводить в действие устройства в соответствии с сетевыми политиками и политиками безопасности, когда устройства в первый раз соединяются с сетью, без необходимости сетевого инженера или вообще пользователя.

[0049] Чтобы осознавать признаки и преимущества промышленной SDN-архитектуры и SDA-системы, развернутой с промышленной SDN, ниже предоставляется краткий обзор традиционной SDN-архитектуры и SDA-системы.

1. Общее представление SDN

[0050] SDN представляет собой сетевую архитектуру, в которой система, которая принимает решения касательно того, где отправляется трафик (т.е. плоскость управления), разъединяется от базовых систем, которые перенаправляют трафик в выбранное назначение (т.е. от плоскости данных). Проще говоря, SDN делает сеть программируемой. При помощи SDN, администраторы сети могут администрировать сетевые услуги посредством абстракции высокоуровневой функциональности.

[0051] SDN-архитектура представляет собой многоуровневую архитектуру на основе трех базовых принципов:

(1) Разделение плоскостей управления и данных: Этот принцип предоставляет возможность отдельной эволюции механизма перенаправления от управления сетевыми ресурсами. Другими словами, управление сетью работает на абстрактных механизмах перенаправления, позволяющих сетевым элементам становиться товаром.

(2) Логически централизованное управление: В SDN-виде, контроллер представляет собой окрестратор сетевых элементов. Логически централизованное управление означает вид сетевой инфраструктуры в качестве целостного объекта, предоставляющий SDN-контроллеру глобальное управление всеми сетевыми ресурсами, т.е. контроллер ведет себя как централизованный административный и управляющий объект.

(3) Обеспечение доступности абстрактных сетевых ресурсов и состояния для внешних приложений: Сеть в качестве виртуальной функции представляет собой основной движущий фактор этого принципа. Разделение плоскостей управления и данных предоставляет возможность SDN-контроллеру предоставлять сетевую абстракцию в другие контроллеры или приложения, что представляет собой рекурсивную абстракцию сетей и ее элементов.

[0052] Ссылаясь на фиг. 1A, архитектура традиционной организации сетей содержит выделенные сетевые устройства 102, такие как, но не только: маршрутизаторы, коммутаторы, брандмауэры и т.п., предоставленные посредством различных производителей. Каждое сетевое устройство 102 включает в себя плоскость управления, поддерживающую различные протоколы, и плоскость 108 данных. Эта сетевая инфраструктура с оборудованием от различных производителей гарантирует, что каждое устройство 102a, 102b и 102c администрируется отдельно с использованием собственного интерфейса 104a, 104b и 104c производителя, соответственно, в силу этого приводя к тому, что подготовка, обслуживание и отмена ввода в действие являются чрезвычайно длительными и дорогостоящими. Использование специализированных аппаратных средств и иногда настраиваемых протоколов гарантирует то, что реализация и доступность сетевых функций диктуется посредством производителей. Она также соответствует бизнес-модели производителя и жизненному циклу продукта, а не потребностям при развертывании сети.

[0053] В отличие от традиционной организации сетей, SDN характеризуется посредством разъединения функций управления и перенаправления в сети. Сетевое управление или интеллект является логически централизованным в SDN-контроллере 120, что обеспечивает возможность администраторам сети динамически регулировать сетевой поток трафика, чтобы удовлетворять изменяющиеся потребности. Кроме того, даже несмотря на то, что программные SDN-контроллеры поддерживают глобальный вид сети, она выглядит для приложений, механизмов обработки политик и/или других объектов 112 как один логический объект. При реализации через открытые стандарты, SDN упрощает проектирование и работу сети, поскольку инструкции предоставляются посредством SDN-контроллеров 120 вместо нескольких конкретных для производителя устройств и протоколов. Каждое из сетевых устройств 114a и виртуализированного сетевого устройства 114b (например, OpenvSwitch) содержит плоскость данных, отвечающую за перенаправление трафика.

[0054] Ссылаясь на фиг. 1B, в типичном сетевом устройстве 102, таком как маршрутизатор или коммутатор, весь интеллект находится в самом устройстве. Устройство 102 обычно реализуется в трех плоскостях: плоскость 108a данных, плоскость 106a управления и плоскость 116a администрирования. Плоскость 108 данных представляет собой уровень, отвечающий за перемещение пакетов, и обычно реализуется в собственных аппаратных средствах поставщика с фиксированной технологией перенаправления и требует собственного приложения/конфигурации 104. Плоскость 106a управления представляет собой уровень, отвечающий за принятие решений по перенаправлению и обмен ими с другими устройствами. Она может реализовываться в аппаратных средствах и/или в микропрограммном обеспечении с конкретными для производителя протоколами и признаками. Этот тип реализации приводит к существованию сложных и выделенных сетевых устройств. Плоскость 116a администрирования представляет собой уровень, который предоставляет интерфейс администрирования и обычно реализуется в качестве программного обеспечения в форме интерфейса командной строки (CLI). CLI-реализация является конкретной (специфичной) для производителя и в силу этого затруднительной для автоматизации в окружении с оборудованием от различных производителей.

[0055] В отличие от традиционной организации сетей основной подход в SDN заключается в разделении плоскости управления и плоскости данных и их соединении, обычно, с помощью открытого протокола. Этот подход обеспечивает возможность протоколам и требованиям плоскости управления развертываться отдельно от плоскости данных, в силу этого создавая пространство для обобщения.

[0056] В реализации SDN-устройства 114 плоскость управления может реализовываться на CPU общего назначения, за счет этого снижая сложность сетевых аппаратных средств и исключая сложную реализацию протоколов в микропрограммном обеспечении. Кроме того, плоскость управления более не привязывается к конкретному сетевому устройству, в силу чего возможна консолидация плоскостей управления всех устройств. Эта консолидация представляет собой то, что известно как SDN-контроллер 155. Он представляет собой SDN-контроллер 155, который предоставляет централизованный сетевой интеллект и обеспечивает целостный вид сети. Плоскость 116b администрирования в SDN-устройстве 114 представляет собой непосредственно SDN-приложение 112. Оно представляет собой программируемую часть SDN, и оно предназначено для того, чтобы предоставлять свободу администрирования сети и проектные решения, конкретные для сетевых потребностей пользователей.

[0057] Один из наиболее распространенных протоколов, используемых посредством SDN-контроллера 155 для того, чтобы программировать базовые аппаратные средства плоскости 108b данных, представляет собой OpenFlow (OF). OpenFlow представляет собой независимый от производителей стандарт. Один аспект SDN на основе OpenFlow заключается в том, что плоскость 108b данных работает с потоками, а не со статическими таблицами поиска, такими как таблица MAC-адресов в коммутаторах или таблицы маршрутизации в маршрутизаторах. Потоки в SDN лучше всего описываются как правила сопоставления с шаблоном, используемые для коммутации пакетов. Именно принцип снижения сложности управляющих протоколов до одного протокола и обеспечения поисков на основе потоков с использованием быстродействующего запоминающего устройства, такого как троичное ассоциативное запоминающее устройство (TCAM), может приводить к упрощению инфраструктурных устройств и использованию превращенных в товар аппаратных средств в качестве сетевых устройств.

2. Программно-определяемая автоматизация (SDA)

[0058] SDA предоставляет опорную архитектуру для проектирования, администрирования и обслуживания высокодоступной, масштабируемой и гибкой автоматизированной системы. В некоторых вариантах осуществления, SDA-технология обеспечивает возможность работы систем управления и ассоциированного программного обеспечения в туманной платформе или в закрытом облаке. Система(ы) управления различных степеней сложности могут содержаться в традиционных производственных помещениях, рафинировочных заводах, подводных лодках, транспортных средствах, туннелях, системах обработки багажа, системах администрирования энергопотребления, системах администрирования зданий, системах управления паводковой водой, системах управления электросетью и т.п. Посредством перемещения всей системы управления или, по меньшей мере, ее части в туманную платформу или в закрытое облако и предоставления программного интерфейса в управляющие системные элементы, SDA-технология обеспечивает возможность выполнения инженерных задач по всему жизненному циклу автоматизированного инжиниринга, такому как проектирование, программирование, конфигурирование, установка, работа, обслуживание, развитие и завершение работы, более простым, более рациональным и экономически эффективным способом.

I. Упрощенная архитектура

[0059] Фиг. 2 является схемой, иллюстрирующей упрощенную архитектуру SDA-системы в соответствии с некоторыми вариантами осуществления. Архитектура иллюстрирует туманный сервер 222, связанный с системным программным обеспечением 224, и соединенные интеллектуальные устройства 228A, 228B, которые функционально соединяются с туманным сервером 222 и системным программным обеспечением 224 через магистраль 226 связи. Архитектура также иллюстрирует то, что, по меньшей мере, некоторые соединенные интеллектуальные устройства 228B и туманный сервер 222 могут функционально соединяться с облаком 218.

[0060] Туманный сервер 222 состоит из совокупности управляющих ресурсов и вычислительных ресурсов, которые соединяются, чтобы создавать логически централизованную и при этом потенциально физически распределенную систему для хостинга автоматизированных систем организации. "Туманный сервер" или "туманная платформа" при использовании в данном документе представляет собой систему администрирования облака (или локализованную подсистему, или локализованную систему, или платформу администрирования виртуализации), которая локализована в одном или более вычислительных и/или управляющих узлов. Другими словами, туманный сервер 222 представляет собой облачную технологию, которая сведена к локальному участку или установке (отсюда термин "туман") в форме одного или более вычислительных и/или управляющих узлов, чтобы администрировать всю автоматизированную систему или ее часть. Туманный сервер 222 обеспечивает виртуализацию посредством предоставления инфраструктуры виртуализации, в которой может работать и/или администрироваться автоматизированная система(ы). Инфраструктура виртуализации включает в себя вычислительные узлы, которые выполняют хосты, такие как виртуальные машины, контейнеры и/или платформы без программного обеспечения (либо образы без программного обеспечения). В свою очередь, хосты могут выполнять гостей, которые включают в себя приложения и/или программные реализации физических компонентов или функциональных модулей и портал автоматизации или системное программное обеспечение 224. При использовании в данном документе, виртуализация представляет собой создание виртуальной версии чего-либо. Например, виртуальный компонент или виртуализированный компонент (например, виртуальный PLC, виртуальный коммутатор, виртуализация сетевых функций (NFV)) представляет функцию, которая выполняется на хосте, работающем на вычислительном узле. Он не должен иметь физического наличия как такового. Туманный сервер 222 не должен быть локализован в централизованной аппаратной; контроллеры, устройства и/или серверы 232 рядом с датчиками и актуаторами (например, устройством ввода-вывода, встроенным устройством) также могут считаться администрируемыми посредством туманного сервера 222. В некоторых вариантах осуществления, туманный сервер 222 также может агрегировать, сохранять и/или анализировать данные и/или сообщать данные или аналитику в облако 218. Облако 218 может представлять собой корпоративное облако (т.е. закрытое облако), открытое облако или гибридное облако. Системное программное обеспечение 224 предоставляет одну точку входа для конечного пользователя, чтобы задавать (например, проектировать, подготавливать, конфигурировать и т.п.) автоматизированную систему. Один способ задания автоматизированной системы заключается в администрировании распределения приложений/функций приложений туда, где пользователи хотят их выполнения.

[0061] Соединенные интеллектуальные устройства 228A, 228B (также соединенные интеллектуальные продукты) отслеживают устройства и/или управляют устройствами, датчиками и/или актуаторами рядом с оборудованием/сырьем/окружением посредством выполнения приложений/функций приложений. В различных вариантах осуществления, соединенное интеллектуальное устройство имеет следующие признаки: (1) физические и электрические компоненты, (2) микропрограммное обеспечение или "интеллектуальная" встроенная часть и (3) возможности подключения и функциональная совместимость. В некоторых вариантах осуществления, соединенное интеллектуальное устройство также может иметь компонент кибербезопасности, который может работать удаленно или на плате.

[0062] Некоторые соединенные интеллектуальные устройства 228A могут выполнять приложения или функции приложений ("приложения") локально (например, контур регулирования скорости/крутящего момента привода скорости), поскольку они имеют возможности обработки для этого. Это означает то, что нет необходимости выполнять эти приложения в другом месте (например, на соединенном PC, сервере или свои вычислительных устройствах), чтобы получать данные, чтобы выполнять свои функции. Это имеет преимущество меньшего времени ответа (т.е. меньшего времени задержки) и экономии полосы пропускания сети. Другое преимущество встроенного или локального выполнения приложений состоит в том, что оно повышает согласованность данных и устойчивость архитектуры, поскольку устройство может продолжать формировать информацию (например, аварийный сигнал) или регистрировать данные, даже если сеть простаивает.

[0063] В некоторых вариантах осуществления соединенные интеллектуальные устройства 228B могут полностью или частично выполняться на одном или более серверов (например, на сервере 232, туманном сервере 222). Например, соединенное интеллектуальное устройство 228B может реагировать на удаленные сигналы (например, удаленные вызовы методов, вызовы через интерфейс прикладного программирования, или API-вызовы), как если приложение выполняется локально, когда фактически приложение выполняется удаленно, например, на туманном сервере 222. В некоторых вариантах осуществления, соединенные интеллектуальные устройства могут захватывать данные в реальном времени относительно собственного состояния и состояния своего окружения (например, устройств, которые они отслеживают) и отправлять такие данные на туманный сервер 222 и/или удаленное облако 218. В некоторых вариантах осуществления, соединенные интеллектуальные устройства 228A, 228B могут преобразовывать захваченные данные в реальном времени в информацию (например, аварийные сигналы), сохранять их и выполнять оперативную аналитику для них. Соединенные интеллектуальные устройства 228A, 228B затем могут комбинировать функции отслеживания и управления, описанные выше, чтобы оптимизировать собственное поведение и состояние.

[0064] Магистраль 226 связи упрощает взаимодействие между туманным сервером 222, системным программным обеспечением 224 и соединенными интеллектуальными устройствами 228A, 228B. Магистраль связи (или магистраль Интернета вещей (IoT)/промышленного Интернета вещей (IIoT)) охватывает набор сетевых архитектур и сетевых кирпичей, которые обеспечивают физические и логические соединения соединенных интеллектуальных устройств 228A, 228B, туманного сервера 222 и любых других компонентов, которые составляют часть SDA-архитектуры. Например, различное оборудование на заводе может соединяться между собой и с корпоративной системой (например, MES или ERP) с использованием технологий на основе различных стандартов, таких как: Ethernet, TCP/IP, веб-технологии и/или программные технологии. Магистраль 226 связи в форме унифицированной глобальной промышленной Ethernet-магистрали может предоставлять: легкий доступ к данным, из заводского цеха (OT) в корпоративные приложения (IT), гибкий способ задавать различные типы сетевых архитектур (например, звезды, гирляндная цепь, кольцо), соответствующих потребностям потребителя, надежную архитектуру, которая может удовлетворять таким требованиям, как доступность, безопасность и поддержка работы в неблагоприятных окружениях, а также правильная информация для правильных людей в правильное время в одном кабеле.

[0065] Магистраль 226 связи включает в себя полную промышленную Ethernet-инфраструктуру, предлагающую коммутаторы, маршрутизаторы и/или кабельную систему, чтобы разрешать потребности всех топологий. Магистраль 226 связи также поддерживает набор протоколов подключения на основе стандартов по различным стандартам (например, Modbus/TCP-IP, IP Ethernet, UA OPC, DHCP, FTP, SOAP, REST и т.д.). Магистраль 226 связи также может поддерживать набор веб-функций, предлагающих такие функции, как диагностика, отслеживание и конфигурирование, с использованием стандартной опорной архитектуры для интеграции веб-страниц и устройств, которая задает шаблоны, кирпич, чтобы интегрировать группу устройств в контроллеры на прикладном уровне и сетевом уровне для конфигурирования, настройки и диагностики. В некоторых вариантах осуществления, элементы кибербезопасности могут встраиваться в архитектуру. Магистраль 226 связи также соблюдает набор правил архитектуры, структурирующих архитектуру согласно производительностям (качеству обслуживания или QoS), устойчивости (RSTP и PRP HSR для резервирования) и уровню безопасности (IEC61508). В некоторых вариантах осуществления, магистраль 226 связи также поддерживает интеграцию набора шлюзов, с тем чтобы соединять унаследованное (т.е. не-Ethernet) оборудование с сетью.

[0066] Магистраль 226 связи может использовать несколько протоколов для того, чтобы предоставлять несколько услуг, чтобы удовлетворять несколько потребностей. Некоторые примеры потребностей связи и подходящих протоколов перечислены в таблице 1.

Таблица 1. Услуги и протоколы

[0067] Сети в существующих системах очень сегментированы, чтобы обеспечивать гарантированную или надежную связь. Магистраль 226 связи в SDA-архитектуре может преодолевать проблемы существующих систем через технологии организации чувствительных ко времени сетей (TSN) и/или программно-определяемых сетей (SDN). Как описано выше, SDN-технология обеспечивает отделение управляющей логики сети от базовых сетевых аппаратных средств или устройств (например, коммутаторов, маршрутизаторов) и логическую централизацию управления сетью. SDN-технология позволяет вносить простоту и гибкость в эти сети, обеспечивая связь в/через различные уровни в соответствии с сетевыми политиками. TSN-технология добавляет набор характеристик в стандартный Ethernet, чтобы предоставлять характеристики в реальном времени и гарантированные по времени обмены данными в областях или по всей архитектуре. Кроме того, решение по кибербезопасности также может интегрироваться и адаптироваться к SDA-архитектуре.

II. Функциональная архитектура

[0068] В некоторых вариантах осуществления SDA-архитектура обеспечивает администрирование автоматизированной системы через набор контроллеров, которые предоставляют администрирование ресурсов на уровне всей системы. Эти контроллеры составляют управляющие ресурсы туманного сервера и предоставляют гомогенный способ для того, чтобы администрировать всю систему. Администратор системы может взаимодействовать с этими контроллерными узлами для начального установления, расширения системы, диагностики, обслуживания и т.п. Аналогично, приложения, выполняемые в/за пределами системы, может взаимодействовать с этими контроллерными узлами, чтобы администрировать конкретные грани или функции в системе (например, инструментальным ICS-средством, сетевым инструментальным средством, электрическим системным инструментальным средством), администрировать вычислительные ресурсы (например, отслеживание, администрирование других приложений и/или ресурсов) и т.п. Этот функциональный вид SDA-архитектуры проиллюстрирован на фиг. 3.

[0069] Примерный функциональный вид SDA-системы, проиллюстрированный на фиг. 3, включает в себя плоскость 305 приложений, плоскость 315 управления и плоскость 352 ресурсов. Плоскость 305 приложений охватывает системное программное обеспечение 334 и программные компоненты или приложения 325, которые выполняются в системе и которые используют и администрируют набор ресурсов системы. Плоскость 315 управления включает в себя набор контроллеров, включающих в себя туманный серверный контроллер 335 (или туманный контроллер, или контроллер администрирования виртуализации), сетевой контроллер 356 и контроллер 345 кибербезопасности (CS). При использовании в данном документе сетевой контроллер 356 может включать в себя SDN-контроллер, TSN-контроллер или TsSDN-контроллер, который включает временную область в SDN-контроллер. TsSDN-контроллер и его роль в предоставлении гарантированной детерминированной связи описываются в связанной PCT-заявке № PCT/EP2017/068213, поданной 19 июля 2017 года, которая полностью содержится в данном документе. Эти контроллеры предоставляют стандартизированный набор интерфейсов с приложениями в плоскости 305 приложений, чтобы осуществлять доступ и/или администрировать ресурсы в плоскости 352 ресурсов системы. В некоторых вариантах осуществления контроллеры также предоставляют диагностику, администрирование доступности и т.п. Сетевой контроллер 356 может администрировать и распределять сетевые политики 336 на системном уровне. Аналогично, CS-контроллер 345 может принудительно активировать политики 338 безопасности на системном уровне.

[0070] В некоторых вариантах осуществления эти контроллеры могут иметь иерархическую взаимосвязь между собой. Например, SDA-система может включать в себя контроллер верхнего уровня (не показан) и набор централизованных контроллеров (например, туманный контроллер 335, сетевой контроллер 356 и CS-контроллер 555), каждый из которых управляет зданием или производственным объектом. Контроллер верхнего уровня, например, может распределять политики в централизованные контроллеры, чтобы обеспечивать возможность этим контроллерам управлять собственным зданием или производственным объектом. Окружение виртуализации поддерживает иерархическое распределение контроллеров.

[0071] Плоскость 352 ресурсов может включать в себя сетевые ресурсы 348, вычислительные ресурсы, представленные посредством вычислительных узлов 342, ресурсы 344 хранения и ресурсы 346 безопасности. Системное программное обеспечение 334 и приложения 325 выполняются в вычислительных узлах 342, администрируемых посредством туманного контроллера 335. Вычислительные узлы 342, которые предоставляют вычислительные ресурсы в систему, могут физически распределяться и администрироваться посредством туманного контроллера 335. Например, некоторые вычислительные узлы в форме серверов расположены на туманном сервере или в закрытом облаке, тогда как другие вычислительные узлы, такие как соединенные интеллектуальные устройства, работают на краю. Сетевые ресурсы 348 могут представлять собой виртуальные сетевые ресурсы на туманном сервере, физические инфраструктурные ресурсы в коммутационном/маршрутизирующем оборудовании или инфраструктурные ресурсы, расположенные в соединенных интеллектуальных устройствах. Ресурсы 344 хранения могут представлять собой базы данных и/или другие устройства для сохранения виртуальных образов, томов, приложений, данных технологических процессов, данных состояния и т.п. Ресурсы 346 безопасности могут включать в себя компоненты системы безопасности, постоянно размещающиеся в вычислительных узлах 342, узлах 344 хранения, и/или автономные компоненты, которые предоставляют услуги обеспечения безопасности, такие как принудительная активация политик безопасности, обнаружение и защита от проникновений и т.п.

[0072] Контроллеры оркеструют и отслеживают некоторые или все ресурсы системы. Приложения, администрирующие систему (например, системное программное обеспечение 540 или портал автоматизации, инструментальное средство администрирования сети и т.д.) отправляют запросы в систему, чтобы применять конкретные стратегии. Например, системное программное обеспечение 334 может использоваться для того, чтобы развертывать новый PLC, соединенный с набором устройств с конкретными сетевыми требованиями в реальном времени, требованиями по обеспечению безопасности и требованиями по доступности/устойчивости. В некоторых вариантах осуществления приложения соответствуют программным/микропрограммным реализациям компонентов. Эти приложения могут развертываться на вычислительных ресурсах и могут использовать ресурсы хранения и сетевые ресурсы, чтобы обмениваться данными.

III. SDA-система

[0073] SDA-система содержит различные подсистемы, которые взаимодействуют, чтобы предоставлять полностью интегрированное решение для создания, администрирования и работы автоматизированных систем. Фиг. 4A является блок-схемой, иллюстрирующей подсистемы SDA-системы в соответствии с некоторыми вариантами осуществления. SDA-система 400 в некоторых вариантах осуществления включает в себя туманную серверную подсистему 454 ("туманный сервер"), имеющую туманный контроллер или резервированные туманные контроллеры 435, один или более вычислительных узлов 442 и хранилище 444. SDA-система 400 также включает в себя программные компоненты 456. В других вариантах осуществления, SDA-система 400 дополнительно может включать в себя подсистему 458 кибербезопасности (CS), имеющую контроллер безопасности или резервированные контроллеры 445 безопасности, физические и/или виртуализированные компоненты 461 системы безопасности и репозиторий 438 политик безопасности, сохраняющий CS-политики. В еще одних других вариантах осуществления, SDA-система 400 также может включать в себя сетевую подсистему 462, имеющую сетевой контроллер или резервированные сетевые контроллеры 456, физическую сеть 463, физические сетевые компоненты 465, виртуальные сети 464, виртуальные сетевые компоненты 466 и репозиторий 436 сетевых политик, сохраняющий сетевые политики.

[0074] Туманный сервер 454 предоставляет окружение виртуализации, при этом может работать и/или администрироваться автоматизированная система(ы). Туманный сервер 454 содержит вычислительные узлы 442, которые предоставляют логические характеристики обработки и могут выполнять хостинг приложений, баз данных и т.п. с высоким уровнем эластичности. Неограничивающие примеры вычислительных узлов включают в себя: серверы, персональные компьютеры, автоматизированные устройства, включающие в себя соединенные интеллектуальные устройства и т.п.

[0075] Туманный серверный контроллер 435 использует программное обеспечение администрирования туманного сервера для того, чтобы выполнять свои функции. Программное обеспечение администрирования туманного сервера может быть основано на программном обеспечении администрирования облака, таком как OpenStack. Программное обеспечение администрирования облака, такое как OpenStack, в стандартной/типовой форме типично используется в мире информационных технологий (IT) для администрирования центра обработки данных. Тем не менее, администрирование автоматизированных систем предусматривает другой набор сложных задач. Например, некоторые автоматизированные системы могут выполнять критичные по времени и/или критичные с точки зрения безопасности приложения, которым требуются детерминированные гарантии относительно задержки, надежности и/или других факторов. Рассмотрим автоматизированную систему для резки сыра, в которой высокоскоростное синхронизированное движение между лезвием ножа, режущим брикет сыра, и перемещением брикета сыра является критичным для того, чтобы формировать куски сыра одинаковой толщины. Если возникает задержка при обработке или сетевая задержка, она может приводить к кускам сыра различной толщины, приводя к отходам и потере производительности.

[0076] Туманный серверный контроллер 435 администрирует все аспекты окружения виртуализации и полный жизненный цикл вычислительных узлов 442. Например, туманный сервер 454 может занимать и освобождать хосты, такие как виртуальные машины, контейнеры или платформы без программного обеспечения на вычислительных узлах, и создавать и уничтожать виртуализированные компоненты 459 и виртуальные сети 464. Виртуализированный компонент/элемент/экземпляр 459, при использовании в данном документе, представляет собой логический эквивалент физического устройства или части физического устройства, которое он представляет, реализованный в качестве программного объекта, который должен выполняться внутри туманного сервера 454. Виртуализированные компоненты 459 также могут включать в себя программные компоненты, такие как приложения и/или функции приложений, работающие на хосте (например, виртуальная машина, сконфигурированная с приложением, представляет собой виртуализированный компонент/элемент/экземпляр).

[0077] Туманный серверный контроллер 435 может предоставлять высокую готовность (HA) через резервирование контроллера и администрирование сбоев вычислительных узлов. Контроллер также может администрировать запуск, завершение работы и исправление отдельных вычислительных узлов. В некоторых вариантах осуществления туманная серверная платформа может предоставлять поддержку для высокой готовности виртуализированных компонентов. В некоторых вариантах осуществления туманный сервер 454 может включать в себя узел хранения или хранилище 444 данных. Хранилище 444 может сохранять виртуальные образы, тома (т.е. жесткий диск образа, экземпляр которого создан), данные приложений и процессов и т.п.

[0078] Подсистема 456 программных компонентов может включать в себя виртуализированные компоненты 459, которые хостинг которых выполняется посредством экосистемы виртуализации туманного сервера 454. Подсистема 456 программных компонентов также может включать в себя виртуализированные экземпляры программного обеспечения 425, которые выполняются в окружении виртуализации (например, программного обеспечения для программирования, конфигурирования и/или администрирования (например, Unity, SoMachine, SCADA), которое используется для того, чтобы программировать, конфигурировать, администрировать или иным образом взаимодействовать с автоматизированными устройствами. В некоторых вариантах осуществления подсистема 456 программных компонентов также может включать в себя системное программное обеспечение 434 (также называемое "порталом автоматизации"), которое предоставляет один интерфейс для администрирования топологии, инвентаризации, конфигурирования, программирования, управления и/или диагностики автоматизированных устройств и/или автоматизированной системы в целом.

[0079] Через системное программное обеспечение 434 пользователи могут осуществлять доступ к различным приложениям для определения системы и администрирования системы по всем фазам жизненного цикла. Например, системное программное обеспечение 434 может использоваться для того, чтобы конфигурировать и параметризовать оборудование в течение фазы инжиниринга и настраивать, программировать и/или диагностировать оборудование в течение фазы обслуживания. Некоторые выгоды системного программного обеспечения 434 включают в себя простоту и удобство для конечных пользователей, а также снижение затрат, поскольку все аспекты любого оборудования в автоматизированной системе могут администрироваться из одного портала. В дополнение к предоставлению одной точки входа для всей системы системное программное обеспечение 434 также представляет согласованный пользовательский интерфейс и возможности работы пользователей, что помогает уменьшать несоответствие и повышать эффективность и производительность.

[0080] CS-подсистема 458 включает в себя ассоциированный CS-контроллер или резервированные CS-контроллеры 445 и виртуализированные и/или физические компоненты 461 системы безопасности. Подсистема 458 безопасности предоставляет целостное решение по кибербезопасности через политики безопасности и компоненты системы безопасности, такие как системы обнаружения/защиты от проникновений, виртуализированные брандмауэры следующего поколения, центр сертификации и системы идентификации и т.п. CS-контроллер 445 распределяет политики безопасности в виртуализированные и/или физические компоненты 461 для того, чтобы обеспечивать то, что необходимая защита для обеспечения безопасности вводится в действие. В некоторых вариантах осуществления CS-подсистема 458 также может предоставлять политику безопасности и услуги аутентификации в другие компоненты и подсистемы. Политики безопасности CS-системы 458 могут сохраняться в репозитории 438 политик безопасности в некоторых вариантах осуществления.

[0081] Сетевая подсистема 462 включает в себя сетевую Ethernet-инфраструктуру для всего решения на основе SDA-системы. В некоторых вариантах осуществления сетевая подсистема 462 представляет собой сетевую SDN-подсистему, имеющую SDN-контроллер или резервированные SDN-контроллеры в качестве сетевого контроллера 456. SDN-сеть предоставляет отделение управляющей логики сети от базовых сетевых аппаратных средств (например, маршрутизаторов, коммутаторов) и логическую централизацию управления сетью через SDN-контроллер. Это означает то, что SDN-контроллер может распределять сетевые политики по всей сетевой инфраструктуре (т.е. физической сети 463 и физическим сетевым компонентам 465, а также виртуальным сетям 464 и виртуальным сетевым компонентам 466), чтобы управлять возможностями подключения, полосой пропускания и временем задержки, соглашениями об уровне обслуживания (SLA) (например, в ответ на: детерминированное время ответа/время передачи), управление потоком трафика и т.д., и сетевые аппаратные средства могут реализовывать эти политики. Сетевые политики сетевой подсистемы 462 могут сохраняться в репозитории 436 сетевых политик в некоторых вариантах осуществления.

[0082] В некоторых вариантах осуществления сетевая подсистема 462 может содержать ячеистую радиосеть. В ячеистой радиосети, каждый узел может соединяться, по меньшей мере, с двумя другими узлами при том, что данные передаются между узлами в процессе, называемом "перескоком". Поскольку непосредственно узлы служат в качестве маршрутизаторов, ячеистые радиосети типично не требуют выделенных маршрутизаторов. Тем не менее, некоторые ячеистые радиосети включают в себя один или более ячеистых маршрутизаторов наряду с ячеистыми узлами, чтобы ретранслировать трафик от имени других ячеистых маршрутизаторов и/или ячеистых узлов. В некоторых вариантах осуществления сетевая подсистема 462 может содержать виртуальные схемы в высокоскоростной радиочастотной (RF) ячеистой или гибридной сети со связью, упрощенной посредством только приемо-передающих радиоустройств узлов без внешних устройств. Таким образом, в некоторых вариантах осуществления конфигурирование сетевых элементов сетевой подсистемы или сетевой инфраструктуры может включать в себя конфигурирование ячеистых узлов и/или ячеистых маршрутизаторов (например, ячеистых маршрутизаторов с поддержкой OpenFlow) в ячеистой радиосети.

[0083] В некоторых вариантах осуществления сетевая подсистема 462 может представлять собой чувствительную ко времени сетевую (TSN) подсистему, имеющую TsSDN-контроллер либо как SDN-, так и TSN-контроллеры в качестве сетевого контроллера 456 и сетевую инфраструктуру, включающую в себя сетевые устройства с поддержкой TSN. Сетевая TSN-подсистема обеспечивает то, что данные для решения критически важных задач и чувствительные ко времени данные передаются/совместно используются согласно предварительно заданному максимальному детерминированному времени передачи и с высокой надежностью. В различных вариантах осуществления, сетевой контроллер 456 может представлять собой собственный туманный серверный виртуальный сетевой контроллер, традиционный контроллер администрирования сети, SDN-контроллер, TSN-контроллер, TsSDN-контроллер и/или любую комбинацию вышеозначенного.

[0084] Роли подсистем в SDA-решении дополняют друг друга, чтобы предоставлять полностью интегрированное решение. В частности, туманный сервер 454 может взаимодействовать с каждой из этих подсистем посредством хостинга виртуализированных элементов подсистемы и/или посредством функций управления подсистемой. Хотя туманный сервер 454 имеет интегральные взаимосвязи с каждой из SDA-подсистем, SDA-подсистемы не считаются находящимися в пределах объема туманного сервера 454. Фиг. 4B является схемой, иллюстрирующей объем управления каждой из SDA-подсистем в соответствии с некоторыми вариантами осуществления.

[0085] Область действия туманного сервера 454 представляет собой туманный контроллер 435, вычислительные узлы 442 и администрирование виртуализированных компонентов 459 в пределах туманного сервера 605. Виртуализированные компоненты 459 и программное обеспечение 425 (например, Historian, SCADA, SoMachine, Unity) находятся не в пределах объема управления туманным сервером 605, а в пределах объема управления подсистемой 456 программных компонентов. Тем не менее, программные компоненты 456, через системное программное обеспечение/портал 434 автоматизации, взаимодействуют с туманным контроллером 435 и вычислительными узлами 442, чтобы предоставлять конфигурационные и управляющие вводы на туманный сервер 454 и/или в другие подсистемы, чтобы управлять их работой.

[0086] Чтобы предоставлять решение на уровне всей системы, неразрывность управления сетью расширяется таким образом, что она включает в себя и виртуальные и физические компоненты сети. Следовательно, область действия сетевой подсистемы 462 включает в себя не только физические сетевые компоненты 465 и физическую сеть 463, но также и виртуальные сети 464 и виртуальные сетевые компоненты 466, которые создаются и существуют в пределах туманного сервера 454. Это требует полной интеграции между сетевой подсистемой 462 и туманным сервером 454, чтобы предоставлять механизмы, чтобы осуществлять это управление. Например, туманный серверный контроллер 435 может создавать виртуальные сети 464 на туманном сервере 454 и управлять возможностями подключения между виртуальными машинами/контейнерами, хостинг которых выполняется на вычислительных узлах 442, и виртуальными сетями 464, в то время как сетевой контроллер 456 может конфигурировать виртуальные сетевые компоненты 466 виртуальных сетей 464 в соответствии с одной или более сетевых политик. Эта степень интеграции требует оркестровки последовательностей создания и удаления экземпляров, поскольку, очевидно, виртуальная сеть 464 должна существовать до того, как виртуальные машины и контейнеры могут быть соединены.

[0087] CS-подсистема 458 управляет компонентами системы безопасности, такими как системы 467 обнаружения проникновений (IDS), системы 468 защиты от проникновений (IPS) (например, виртуализированные брандмауэры следующего поколения) и т.п., а также CS-контроллером 445, который распределяет политики безопасности в различные объекты. CS-подсистема 458 может интегрироваться со всеми аспектами решения на основе SDA-системы в некоторых вариантах осуществления. Например, сетевой контроллер 456 может использовать услуги обеспечения безопасности, предоставленные посредством CS-подсистемы 458, чтобы предоставлять конфигурационную информацию системы безопасности в сетевые компоненты (например, физические или виртуальные) в пределах объема. В некоторых вариантах осуществления туманный сервер 454 может использовать эту услугу для того, чтобы аутентифицировать входы в учетную запись, предоставлять политики безопасности для конфигураций хостов (виртуальных машин, контейнеров, платформ без программного обеспечения), проверять достоверность образов хостов перед созданием экземпляра и т.п.

[0088] В некоторых вариантах осуществления определенные подсистемы могут рассматриваться как внешние для решения на основе SDA-системы. Эти внешние подсистемы включают в себя не-SDN OT-сетевые и не-SDA краевые устройства 472 (например, унаследованные устройства) и оборудование 471 IT-сети и бэк-офиса. В некоторых вариантах осуществления промышленный Интернет 469 вещей (IIoT) или другая облачная услуга могут считаться внешней или частью решения на основе SDA-системы.

3. SDN для промышленного окружения

[0089] Организация сетей в промышленных окружениях является чрезвычайно сложной и дорогостоящей в развертывании, администрировании и модернизации, требуя квалифицированных сетевых инженеров. Например, рассмотрим задачу добавления нового промышленного устройства на завод и его соединения с заводской сетью. Такой задача, в общем, требует тщательного выбора порта, к которому затем подключается устройство, после чего выполняется отправка проверок досягаемости (например, SNMP-проверок досягаемости), чтобы опрашивать устройство, с тем чтобы обеспечивать то, что устройство надлежащим образом соединяется с сетью и реагирует. Сетевой инженер, который выполняет эту задачу, не только должен знать относительно сетевых протоколов и т.п., но и должен также быть знаком с тем, как компонуется заводская сеть (например, чтобы определять то, где подключать устройство). Даже после того, как устройство соединяется с сетью, сетевой инженер, возможно, должен выполнять дополнительные конфигурирования, чтобы обеспечивать то, что устройство может взаимодействовать только с теми устройствами, с которыми ему требуется (например, через конфигурацию списка управления доступом (ACL), MACSecurity). Таким образом, весь процесс добавления одного нового устройства в существующую заводскую сеть представляет собой задачу, которая не является ни простой, ни мгновенной. Для более сложной задачи, такой как развертывание новой автоматизированной системы, нетрудно предположить, что много часов или дней тщательного планирования могут требоваться до того, как может создаваться сеть для системы. Например, сколько маршрутизаторов и брандмауэров следует развертывать, какую сетевую топологию выбирать, как достигать изоляции логических единиц или устройств и т.п.

[0090] В качестве другого примера рассмотрим ситуацию, в которой сетевая проблема возникает на заводе, который имеет сеть с полным резервированием. Директор завода, например, не знает то, как диагностировать и разрешать сетевую проблему. Директор завода также не знает то, как оценивать серьезность сетевой проблемы. Например, сетевая проблема связана с потерей резервирования, при которой бездействие может потенциально приводить к тому, что производство останавливается, если вторая сеть также выходит из строя, или сетевая проблема представляет собой просто сложность, которая не должна оказывать влияние на производство? Незнание того, во что транслируется сетевая проблема, на языке, который понимают лица, принимающие решения, может означать то, что директоры завода неспособны управлять на уровне производства. Например, в вышеуказанном сценарии, директор завода может выбирать игнорировать сетевую проблему, связанную с потерей резервирования. Тем не менее, когда вторая сеть выходит из строя, производство останавливается на несколько часов до тех пор, пока сетевая проблема не будет устранена, и завод не будет перезапущен, причем все это может стоить тысяч долларов. Если директор завода может понимать только то, что означает потеря резервирования с точки зрения затрат или времени, он может принимать решение, чтобы сразу вызывать сетевого инженера для того, чтобы устранять проблему, вместо задержки. Аналогично, если сетевая проблема представляет собой просто сложность, которая не должна оказывать влияние на производство, директор завода может задерживать ремонт до следующего диспетчеризованного обслуживания.

[0091] Архитектура, системы и способы, раскрытые в данном документе (в дальнейшем "раскрытая технология"), разрешают эти и другие проблемы посредством обеспечения упрощения при администрировании сети. В некоторых аспектах, раскрытая технология упрощает создание экземпляра, развертывание, обслуживание и администрирование промышленных сетей. Более нет необходимости понимать то, как компонуется сеть, либо то, к какому порту подключать промышленное устройство. Вместо этого, устройство может подключаться где угодно в заводской сети, и раскрытая технология должна автоматически обнаруживать устройство, определять его характеристики, подготавливать сетевой тракт в соответствии с политиками безопасности, чтобы обеспечивать возможность ему обмениваться данными с другими объектами в сети, и вводить в действие устройство с тем, чтобы начинать выполнение.

[0092] Раскрытая технология делает сеть программируемой, что в свою очередь позволяет вносить область сетевого инжиниринга в область промышленных приложений и делать ее неотъемлемой частью полного проектирования промышленных приложений. Другими словами, разработчики промышленных приложений не должны быть ограничены в соответствии с проектированием сети или решениями сетевого инженера. Проектировщики промышленных приложений должны иметь прямой программируемый доступ к событиям технологического процесса, таким как: ухудшение времени отклика приложений (ART), потеря возможностей подключения, нарушение системы безопасности и многие другие. Проектировщик промышленных приложений также должен иметь способность сегментировать сеть на основе промышленных функций, а не характеристик сети или, что еще хуже, проектирования сети. Таким образом, промышленное приложение должно становиться адаптируемым к состоянию сети со "сквозной" сетевой видимостью и управлением.

[0093] Посредством оркестровки, аспекта раскрытой технологии, проектировщик промышленных приложений должен иметь способность прозрачно создавать экземпляр услуг сетевого уровня по запросу (например, через промышленное SDN-приложение) для виртуализации сетевых функций (NFV). Примеры таких услуг включают в себя, но не только: услуги обеспечения кибербезопасности, такие как: глубокий анализ пакетов (DPI) и брандмауэры, балансировщики нагрузки, анализаторы трафика, NAT, прокси-услуги, маршрутизация и т.п. Создание экземпляра сетевой функции в качестве виртуализированной услуги в корректное время и в корректном месте является ответственностью промышленного SDN-приложения (ISDNA), которое подробно описывается в отношении фиг. 7C-7E. Предоставление соответствующих возможностей подключения на основе политик между элементами, виртуальными или реальными, может достигаться с использованием сцепления функций предоставления услуг (SFC).

4. Промышленная SDN-архитектура

[0094] Промышленная SDN-архитектура 500 может быть проиллюстрирована как состоящая из нескольких различных плоскостей и уровней, как проиллюстрировано на фиг. 5A и 5B, соответственно. Ссылаясь на фиг. 5A, плоскостно-ориентированный вид промышленной SDN-архитектуры содержит четыре плоскости, каждая из которых описывается ниже.

I. Плоскость приложений

[0095] Плоскость 505 приложений в промышленной SDN-архитектуре реализует управляющие промышленные приложения 525. Управляющие промышленные приложения (или просто промышленное приложение) и управляющие SDA-приложения (или просто SDA-приложения) используются взаимозаменяемо в этом раскрытии сущности. Управляющие промышленные приложения разрабатываются с помощью программного обеспечения для разработки промышленного приложения. Один пример управляющего промышленного приложения, которое постоянно размещается в этой плоскости 505, представляет собой программу, которая достигает функции транспортерной ленты с опциями для запуска и остановки, обнаружением отказов и простым счетчиком изделий, разработанную посредством разработчика промышленных приложений. Функция транспортерной ленты может разрабатываться с использованием других управляющих приложений, таких как управляющее PLC-приложение (например, для того, чтобы управлять набором точек ввода-вывода) и приложение контроллера электромотора, которые затем могут программным образом связываться, чтобы формировать приложение для работы транспортерной ленты. Промышленные приложения 525 в этой плоскости составляют часть программного компонента 456 на фиг. 4A. Промышленные приложения 525 могут считаться источником информации и требований для промышленной SDN.

II. Плоскость платформы

[0096] Плоскость 510 платформы реализует набор программного обеспечения и интерфейсов прикладного программирования (API), которые задают интерфейс с промышленным приложением 525 в плоскости 505 приложений в направлении севера и обеспечивают доступность программируемого доступа контроллерам (550, 555, 560) в плоскости 515 управления в направлении юга. Компоненты плоскости 510 платформы включают в себя туманный окрестратор 535, промышленное SDN-приложение 540 (ISDNA) и CS-окрестратор 545. Приложение или услуга верхнего уровня, известная как SDA-окрестратор 530, скрывает большую часть сложности оркестровки и управления и обеспечивает доступность API, который разработчики промышленных приложений могут использовать для того, чтобы разрабатывать промышленные приложения 525.

III. Плоскость управления

[0097] Плоскость 515 управления реализует объекты, которые управляют устройствами в плоскости 520 инфраструктуры. Компоненты оркестровки плоскости 510 платформы оркеструют SDN и/или другие элементы управления, чтобы достигать функций промышленного приложения 525. Плоскость 515 управления содержит туманный контроллер 550, SDN-контроллер 555 и контроллер 560 кибербезопасности (CS). Следует отметить, что каждый из этих контроллеров представляет логически централизованную систему управления. Например, в примерной системе, несколько контроллерных SDN-узлов могут быть физически распределены, но вместе они представляют логически централизованный SDN-контроллер. SDN-контроллер 555, не только администрирует физические сети, но и вместе с туманным контроллером 550 также администрирует виртуальные сети. CS-контроллер 560 администрирует политики безопасности и совместно работает и с туманным контроллером 550 и с SDN-контроллером 555, чтобы принудительно активировать политики безопасности. Следует отметить, что в некоторых вариантах осуществления плоскость 515 управления может включать в себя TsSDN-контроллер либо как SDN-контроллер 555, так и TSN-контроллер. В таких вариантах осуществления, плоскость 510 платформы может содержать соответствующий компонент(ы) окрестратора. Аспекты туманного контроллера 550, SDN-контроллера 555 и CS-контроллера 560 уже описаны в отношении фиг. 4A (например, туманного контроллера 435, сетевого контроллера 456 и CS-контроллера 445).

IV. Плоскость инфраструктуры

[0098] Плоскость 520 инфраструктуры реализует связь посредством предоставления возможностей физических и виртуальных сетевых подключений. Она содержит каждое устройство в сети, которое участвует в сети в качестве отправителя, потребителя или переходного элемента информации (т.е. устройства, которое извлекает/проталкивает информацию). Эти устройства могут представлять собой промышленные устройства 575 и инфраструктурные устройства 570. Промышленные устройства 575 включают в себя те устройства, которые выполняют промышленную функцию или функцию автоматизации либо ее часть. Например, PLC, модуль ввода-вывода, электромотор, привод и т.д., которые необходимы для того, чтобы реализовывать функции автоматизации. Инфраструктурные устройства 570 включают в себя сетевое оборудование, такое как коммутаторы, маршрутизаторы, промежуточные устройства и т.п. Предусмотрено два типа инфраструктурных 570 и промышленных устройств 575 - виртуальные и реальные. Виртуальные устройства 565 (или виртуализированные элементы) выполняются на таких аппаратных средствах, как серверы, PC и т.п. PLC, который выполняется на сервере и который не имеет физической реализации, представляет собой пример виртуального промышленного устройства. Аналогично, OpenvSwitch, который представляет собой программную реализацию многоуровневого сетевого коммутатора, представляет собой пример виртуализированного элемента 565, хостинг которого выполняется на вычислительном ресурсе 580. С другой стороны, реальное устройство представляет собой аппаратное устройство. Примеры реального инфраструктурного устройства включают в себя контроллерные SDN-устройства, такие как NoviSwitch 1248 от NoviFlow и BlackDiamond X8 от Extreme Networks. Эти инфраструктурные устройства, в отличие от традиционных сетевых устройств, представляют собой простые перенаправляющие устройства без встроенного управления. Сетевой интеллект из этих устройств является логически централизованным в SDN-контроллере 555 в плоскости 515 управления. В некоторых вариантах осуществления реальные инфраструктурные устройства 570 могут включать в себя унаследованные сетевые устройства, которые могут не допускать SDN-управление.

[0099] Промышленные SDN-плоскости соединяются с двумя понятиями ответственности: оркестровка 574 и информация 573. Оркестровка включает в себя ответственность за автоматизированную компоновку, координацию и администрирование сложных сетевых элементов и протоколов. Информация включает в себя ответственность за сбор, анализ, интерпретацию, представление и организацию информации сети, что в свою очередь обеспечивает возможность промышленному приложению программным образом реагировать на характеристики сети.

[00100] Сетеориентированный вид задается посредством вида сети по модели взаимодействия открытых систем (OSI). Естественно описывать сеть по уровням и обычно с использованием подхода по принципу "снизу вверх". Например, сеть может описываться как содержащая 3 устройства и 10 коммутаторов, соединенных в ячеистую сеть, бесконтурная топология обеспечивается с использованием RSTP-протокола; и устройства обмениваются данными с использованием EIP-протокола. Промышленная SDN-архитектура, как проиллюстрировано на фиг. 5B, состоит из семи уровней, имеющих собственные конкретные функции. Эти уровни включают в себя: уровень инфраструктуры, южный интерфейс, уровень управления, северный интерфейс, уровень ISDNA-, туманной и SDN-оркестровки, уровень SDA-оркестровки и промышленное приложение. В некоторых вариантах осуществления ISDNA-, туманная, SDN- и SDA-оркестровка могут рассматриваться как часть уровня оркестровки.

[00101] Согласно сетевым индивидуальным настройкам и для простоты понимания, ниже описывается каждый из различных уровней промышленной SDN-архитектуры, охватывающей четыре плоскости, проиллюстрированные на уровне-ориентированном виде промышленной SDN-архитектуры, по принципу "снизу-вверх" от аппаратных средств к промышленному приложению.

I. Уровень 1: Уровень инфраструктуры

[00102] Промышленная SDN-инфраструктура содержит инфраструктурные устройства 570, промышленные устройства 575 и виртуализированные элементы 565. Ниже подробно описывается каждый из компонентов уровня инфраструктуры в отношении фиг. 6A-6D.

[00103] Вся область SDN-управления, как проиллюстрировано на фиг. 6A, может классифицироваться на физические и виртуальные устройства. Область SDN-управления включает в себя реальные инфраструктурные устройства 678, такие как промышленные устройства и сетевые устройства, а также виртуальные промышленные устройства и сетевые устройства в виртуальном окружении 679, которые выполняются на облачном сервере 677 (т.е. в распределенной вычислительной платформе). На основе этой классификации, даже фактическая сеть может различаться в качестве реальной сети и виртуальной сети, поскольку эти сети могут быть основаны на любых сетевых топологиях 666, таких как кольцо, ячеистая сеть, полностью соединенная, линия, дерево, звезда и т.п. Хотя с точки зрения ISDNA-технологии, различение между физическими и виртуальными устройствами не является обязательным, основная цель различения состоит в том, чтобы упрощать понимание объема и ответственности ISDNA.

[00104] SDA-сеть (т.е. сеть в SDA-системе) может разделяться на три различных физических сети, как проиллюстрировано на фиг. 6B. Туманная административная сеть выделяется администрированию туманных устройств 676 с возможностями сетевых подключений, проиллюстрированными посредством пунктирных линий. Административная SDN-сеть (сеть управления и администрирования (OAM)) выделяется администрированию SDN-устройств 614 с возможностями сетевых подключений, проиллюстрированными посредством сплошных полужирных линий. Промышленная сеть представляет собой фактическую производственную сеть сетью, которая предоставляет связь между реальными и виртуализированными промышленными устройствами 675. Возможности сетевых подключений в промышленной сети проиллюстрированы посредством неполужирных сплошных линий.

[00105] В некоторых вариантах осуществления каждая из этих сетей может администрироваться с использованием SDN. Для простоты пояснения в дальнейшем подробно поясняется администрирование промышленной сети и связи, протекающей через эту сеть. Возможности физических подключений и правила, которые регулируют возможности подключения, упоминаются как подложенная сеть.

[00106] Хотя промышленная сеть имеет реальные физические устройства, она также имеет виртуальные устройства, которые соединяются через виртуальные сети, как проиллюстрировано на фиг. 6C. Устройства, проиллюстрированные в облаке 679 виртуального окружения, представляют собой виртуализированные экземпляры физических устройств, таких как коммутаторы, маршрутизаторы, PC, PLC, брандмауэры и т.п. Они соединяются через виртуальные линии связи. Сеть виртуальных устройств с виртуальными соединениями упоминается как виртуализированная сеть. Виртуальные устройства постоянно размещаются на физических узлах туманного сервера (т.е. вычислительных узлах), которые составляют часть реальной сети. Это означает то, что реальная сеть и виртуализированная сеть взаимно соединяются, чтобы формировать область промышленного SDN-управления, как проиллюстрировано на фиг. 6D. Как проиллюстрировано на фиг. 6D, область промышленного SDN-управления содержит физические туманные устройства 676 (например, серверы) на туманном сервере 677, SDN-устройства 614 (например, коммутаторы компании Extreme Networks), промышленные устройства 675 в промышленной инфраструктуре 678, виртуальные промышленные и инфраструктурные устройства в виртуализированном окружении 679, хостинг которого выполняется на туманном сервере 654, а также физическую сеть 663 и виртуальную сеть 664. ISDNA администрирует область промышленного SDN-управления через SDN-контроллер с вводом, предоставленным из SDA-приложения или промышленного приложения, туманного административного приложения или туманного окрестратора 535 и приложения системы кибербезопасности или CS-окрестратора 545. Также проиллюстрированы на фиг. 6D в виртуальном окружении 679 туманные устройства 679a без программного обеспечения. Устройства без программного обеспечения выполняют специализированный двоичный образ, который тесно соединяется с аппаратными средствами хоста (т.е. аппаратными средствами вычислительного узла), во многом аналогично традиционному встроенному устройству. Это двоичный образ может в полной мере пользоваться преимуществом прямого доступа к аппаратным средствам, идентично тому, как если образ установлен на заводе. В некоторых вариантах осуществления образ без программного обеспечения может представлять собой полное ядро и операционную системы (ОС), чтобы превращать узел без программного обеспечения в полный вычислительный узел с VM и/или контейнеры с собственной поддержкой для VM и/или контейнеров.

[00107] Исторически, доминирующая топология в промышленной инфраструктуре представляет собой цепь или кольцо в местах, в которых требуется резервирование. Основной движущий фактор этих топологий в отношении древовидных или ячеистых топологий состоит в уменьшении материальных затрат и затрат на установку. Теперь, когда туман представляет собой основной фактор в промышленной инфраструктуре, топологический вид сети преобразуется в смесь колец и ячеистых сетей. Поскольку ядро тумана (т.е. туманный контроллер) типично постоянно размещается физически очень близко к другим физическим частям туманного сервера, таким как вычислительные узлы, узлы хранения и т.п., которые взаимно соединяются с помощью быстрых соединений с высокой пропускной способностью, и поскольку оно представляет собой высокопроизводительное устройство, оно может иметь множество высокоскоростных сетевых интерфейсов. В связи с этим, его монтажные соединения могут полностью объединяться в ячеистую топологию 666a при относительно низких затратах. С другой стороны, промышленные устройства, в общем, развертываются на большом расстоянии друг от друга и имеют существенно худшие характеристики с меньшим числом сетевых интерфейсов с более низкой скоростью. В связи с этим, краевые устройства могут развертываться в цепях и кольцах (например, 666b). Следует отметить, что в других вариантах осуществления, могут развертываться различные другие топологии, такие как звезда, полностью соединенная, линия, дерево, шина и т.п.

[00108] Обычно SDN-контроллер администрирует сеть с использованием отдельной, физически изолированной административной сети. Промышленные сети предпочитают упрощенную сетевую форму для всех аспектов, включающих в себя минимальные кабельные соединения и простое администрирование. Другими словами, единый сетевой вид для всего промышленного приложения. В свете этих сетевых ожиданий, требуется консолидация административной и эксплуатационной сети. Эта консолидация открывает дополнительные проблемы, такие как проектирование (топологии), самоинициализация и администрирование этой сети.

[00109] В промышленных сетях внимание акцентируется на Ethernet. Ethernet спроектирован с возможностью работать в бесконтурных топологиях. Эта топология может достигаться посредством соединения устройств Ethernet в: шине, звезде, дереве или в комбинации вышеозначенного. Неправильная конфигурация монтажных соединений в этих топологиях приводит к созданию контуров, которые впоследствии приводят к репликации линейной скорости трафика, более известной как "широковещательные штормы". Чтобы исправлять случайные или даже намеренные контурные топологии, инфраструктурные Ethernet-устройства обычно развертывают протоколы связующего дерева, такие как STP, RSTP, MSTP, SPB и т.п. Способность этих протоколов предоставлять полностью соединенную (связующую) и бесконтурную (древовидную) топологию приводит к намеренному Ethernet-развертыванию с использованием кольцевых и ячеистых топологий. В этих топологиях, протоколы связующего дерева выступают в качестве протоколов резервирования. Промышленный Ethernet очень любит кольцевую топологию, поскольку она предоставляет одну отказоустойчивую сеть при минимальных затратах на кабельные соединения с обоснованными временами восстановления. Идентичный или аналогичный уровень функциональности может предоставляться в промышленной SDN-сети.

[00110] Создание контурных или ячеистых топологий в SDN упрощается посредством ее базирования на отдельной административной сети (внеполосной), которая считается стабильной. SDN-контроллер постоянно размещается в этой сети, и каждое устройство подготавливается, чтобы осуществлять доступ к нему. Поскольку SDN-контроллер имеет полное управление каждым устройством, он может инструктировать каждому касательно того, как перенаправлять трафик таким образом, что он не создает контуры. Другими словами, бесконтурная сеть представляет собой просто еще одно сетевое приложение в промышленной SDN-сети.

[00111] Когда административная сеть и производственная сеть сливаются, возникает проблема самоинициализации: если SDN-контроллер должен администрировать административную сеть, то административная сеть должна быть бесконтурной. Для того, чтобы быть бесконтурной, ей требуется SDN-контроллер. Именно здесь возникает дилемма причинной связи. С точки зрения SDN, SDN-контроллер имеет полное управление сетью, т.е. каждое устройство в SDN-управляемой сети имеет тракт в SDN-контроллер после подготовки.

[00112] Устройство, самоинициализируемое со всеми интерфейсами в состоянии блокировки, может использовать LLDP-протокол для того, чтобы обмениваться информацией относительно местоположения контроллера. Протокол обнаружения канального уровня (LLDP) может использоваться для обмена OpenFlow-информацией таким способом, который приводит к тракту в SDN-контроллер. После того, как устройство получает тракт в SDN-контроллер, контроллер может переконфигурировать устройство с возможностью интегрироваться в сеть. Контроллерное SDN-приложение затем может приспосабливать разделение администрирования и эксплуатации через свои конфигурационные параметры.

[00113] Некоторые инфраструктурные устройства в промышленной области интегрируют инфраструктуру и конечное устройство в одно устройство. Например, PLC, который выступает в качестве как PLC, так и коммутатора. В связи с этим, эти типы промышленных устройств являются подходящими для прямого администрирования посредством SDN-контроллера. Чтобы администрироваться посредством SDN-контроллера, устройство может реализовывать, по меньшей мере, один южный интерфейс выбранного SDN-контроллера. Одно примерное решение состоит в том, чтобы инструктировать такому устройству реализовывать OpenFlow или аналогичный протокол. Реализация OpenFlow на уровне промышленных устройств должна обеспечивать SDN-управление на уровне устройств.

II. Уровень 2. Южный интерфейс

[00114] На фиг. 5C, для того, чтобы администрироваться посредством SDN-контроллера, устройство в плоскости 520 инфраструктуры может реализовывать, по меньшей мере, один южный интерфейс 585 выбранного SDN-контроллера. Южные интерфейсы 584, которые включают в себя южные API, задают протокол связи между управляющими объектами в плоскости 515 управления и инфраструктурными устройствами в плоскости 520 инфраструктуры, чтобы обеспечивать возможность им взаимодействовать друг с другом. В связи с этим, южные интерфейсы 574 требуются для разделения между плоскостью 515 управления и плоскостью 520 инфраструктуры. OpenFlow представляет собой один из наиболее популярных открытых южных стандартов для SDN.

III. Уровень 3. Управление

[00115] Одна из выгод SDN заключается в упрощенном развертывании, администрировании и обслуживании сети посредством логически централизованного управления, предлагаемого посредством SDN-контроллера 555. Инфраструктура уровня 1 администрируется посредством объектов плоскости управления, которые включают в себя:

(1) Туманный контроллер 550: отвечающий за администрирование тумана (т.е. платформы виртуализации)

(2) SDN-контроллер 555: отвечающий за администрирование SDN-сети

(3) CS-контроллер 560: отвечающий за администрирование кибербезопасности в целом.

[00116] Плоскость 515 управления формируется посредством соединения трех контроллеров таким образом, чтобы формировать один единый вид сети через обеспечение доступности API уровня управления. С точки зрения SDN, SDN-контроллер 555 представляет собой центральный элементы этих усилий по интеграции и является фундаментальной частью SDN. Важно понимать базовые принципы реализации и использования SDN-контроллера до того, как может подробно анализироваться роль SDN-контроллера 555 и его интеграции в промышленной плоскости 515 управления.

(i) SDN-архитектура

[00117] Цель SDN-контроллера заключается в том, чтобы отделять управление сетью от тракта передачи данных и предоставлять абстракцию сетевых услуг. Как иллюстрирует SDN-архитектура, проиллюстрированная на фиг. 7A, SDN-контроллер 755a представляет собой посредника между сетью или SDN-приложением 712 и базовой сетевой инфраструктурой 714 в плоскости 708b данных.

[00118] В плоскости 754 приложений SDN-контроллер реализует интерфейс плоскости контроллеров приложений (A-CPI) и обеспечивает доступность северных интерфейсов 713 (NBI) для пользователей SDN-контроллера, чтобы разрабатывать сетеориентированные приложения без учета сведений по сетевой реализации. Эта плоскость представляет собой естественное постоянное размещение ISDNA.