Уровень техники

Защита системы беспроводной связи заключает в себе защиту целостности и/или конфиденциальности передаваемой в ходе связи информации. Система по стандарту долгосрочного развития (LTE), например, предписывает то, что связь в пользовательской плоскости на связанном с предоставлением доступа уровне (AS) между абонентским устройством (UE) и сетью радиодоступа (RAN) должна защищаться с точки зрения конфиденциальности, и что связь в плоскости управления на AS должна защищаться с точки зрения как целостности, так и конфиденциальности. Тем не менее, негибкое требование этого вида безопасности без исключения может не требоваться во всех обстоятельствах, поскольку оно может оказаться излишне емким в отношении сетевых ресурсов, мощности, пропускной способности системы и т.д. Тем не менее, разрешение AS-безопасности в пользовательской плоскости быть необязательной вводит сложности в обеспечении того, что обеспечение безопасности избирательно активируется, если есть необходимость, и остается деактивированным, если нет необходимости.

Сущность изобретения

Согласно некоторым вариантам осуществления в данном документе, базовая сеть (CN) принимает решение в отношении того, должен или нет узел сети радиодоступа (RAN) активировать обеспечение безопасности на связанном с предоставлением доступа уровне (AS) в пользовательской плоскости, например, в форме защиты целостности и/или защиты конфиденциальности в пользовательской плоскости. Тем не менее, следует отметить, что CN указывает для RAN-узла то, разрешает CN или нет RAN-узлу отклонять это решение посредством CN. В некоторых вариантах осуществления, это эффективно обеспечивает возможность CN выбирать между (i) абсолютной принудительной активацией решения CN в качестве команды, которой должен соответствовать RAN-узел, например, в качестве условия необходимости для RAN-узла обслуживать сеанс в пользовательской плоскости; и (ii) гибким предложением решения CN в качестве запроса или предпочтения, которое RAN-узел может просто учитывать, например, наряду с другой информацией, доступной локально в RAN-узле. Таким образом, CN может централизованно обеспечивать абсолютное управление активацией обеспечения AS-безопасности в пользовательской плоскости или отсрочивать/распределять, по меньшей мере, часть этого управления в RAN-узел. CN, например, может не разрешать RAN-узлу отклонять свое решение по активации обеспечения безопасности, если информация в CN (например, относительно чувствительности, типа или приоритета трафика пользовательской плоскости) предлагает то, что решение CN должно перекрывать или перевешивать любой ввод, который RAN-узел может иметь относительно желательности или выполнимости активации обеспечения безопасности (например, влияние активации обеспечения безопасности на нагрузку или эффективность по мощности RAN-узла).

В этих и других контекстах, в силу этого некоторые варианты осуществления в данном документе преимущественно конфигурируют AS-безопасность в пользовательской плоскости надежным способом, который гибко распределяет принятие решений по активации обеспечения безопасности между CN и RAN при необходимости учитывать информацию, доступную локально в CN и RAN, при строгой централизации принятия решений по активации обеспечения безопасности для CN при необходимости абсолютно приоритезировать информацию, доступную в CN. В свою очередь, это позволяет поддерживать безопасность в пользовательской плоскости с точки зрения конфиденциальности и/или защиты целостности, а также упрощать балансировку нагрузки, эффективность использования радиоресурсов и эффективность по мощности в сети.

Более конкретно, варианты осуществления в данном документе включают в себя способ для конфигурирования безопасности на связанном с предоставлением доступа уровне (AS) в пользовательской плоскости в системе беспроводной связи, которая включает в себя сеть радиодоступа (RAN) и базовую сеть (CN). Способ осуществляется посредством RAN-узла в RAN. Способ содержит прием, из CN, служебных сигналов, которые указывают решение посредством CN в отношении того, должен или нет RAN-узел активировать обеспечение AS-безопасности в пользовательской плоскости, и которые указывают то, разрешается или нет RAN-узлу отклонять решение посредством CN. Способ в некоторых вариантах осуществления также включает в себя активацию или не активацию обеспечения AS-безопасности в пользовательской плоскости, в зависимости от передачи служебных сигналов.

В некоторых вариантах осуществления, способ содержит активацию или не активацию обеспечения AS-безопасности в пользовательской плоскости, дополнительно в зависимости от информации, указывающей способность или желательность для RAN-узла активировать обеспечение AS-безопасности в пользовательской плоскости.

В некоторых вариантах осуществления, способ дополнительно содержит определение того, следует или нет активировать обеспечение AS-безопасности в пользовательской плоскости, на основе одного или более из следующего: уровень нагрузки RAN-узла; эффективность или доступность мощности в RAN-узле; и авторизация CN на то, чтобы активировать обеспечение AS-безопасности в пользовательской плоскости; и режим RAN-узла.

В некоторых вариантах осуществления, передача служебных сигналов применяется, в частности, для конкретного сеанса в пользовательской плоскости и принимается во время процедуры для установления сеанса в пользовательской плоскости для конкретного устройства беспроводной связи.

В некоторых вариантах осуществления, способ дополнительно содержит выполнение одного или более действий, когда решение посредством CN состоит в том, что RAN-узел должен активировать обеспечение AS-безопасности в пользовательской плоскости, RAN-узлу не разрешается отклонять решение посредством CN, и RAN-узел не имеет возможность, или CN не авторизуется на то, чтобы активировать обеспечение AS-безопасности в пользовательской плоскости. Одно или более действий включают в себя отмену, отклонение или отбрасывание сеанса в пользовательской плоскости либо установление сеанса в пользовательской плоскости.

В некоторых вариантах осуществления, решение посредством CN представляет собой решение в отношении того, должен или нет RAN-узел активировать обеспечение AS-безопасности в пользовательской плоскости в форме защиты целостности в пользовательской плоскости, либо представляет собой решение в отношении того, должен или нет RAN-узел активировать обеспечение AS-безопасности в пользовательской плоскости в форме защиты конфиденциальности в пользовательской плоскости.

В некоторых вариантах осуществления, решение принимается посредством CN-узла, который выполняет управление сеансами в пользовательской плоскости.

В некоторых вариантах осуществления, передача служебных сигналов указывает то, разрешается или нет RAN-узлу отклонять решение посредством CN, посредством указания того, представляет собой решение посредством CN команду, которой должен соответствовать RAN-узел, или предпочтение, которое RAN-узлу разрешается отклонять.

Варианты осуществления в данном документе также включают в себя способ для конфигурирования безопасности на связанном с предоставлением доступа уровне (AS) в пользовательской плоскости в системе беспроводной связи, которая включает в себя сеть радиодоступа (RAN) и базовую сеть (CN). Способ осуществляется посредством CN-узла в CN. Способ содержит принятие решения посредством CN в отношении того, должен или нет RAN-узел в RAN активировать обеспечение AS-безопасности в пользовательской плоскости. Способ также содержит передачу служебных сигналов, которые указывают решение посредством CN, и которые указывают то, разрешается или нет RAN-узлу отклонять решение посредством CN.

В некоторых вариантах осуществления, способ дополнительно содержит определение того, разрешается или нет RAN-узлу отклонять решение, на основе и/или, в частности, для одного или более из следующего: конкретный тип AS-безопасности в пользовательской плоскости; конкретный тип или приоритет обслуживания, для которого трафик пользовательской плоскости должен передаваться по AS в пользовательской плоскости; конкретное местоположение или тип местоположения RAN-узла; конкретный уровень нагрузки RAN-узла; конкретный тип или приоритет абонента, трафик пользовательской плоскости которого должен представлять собой связь по AS в пользовательской плоскости; и конкретное время или событие.

В некоторых вариантах осуществления, передача служебных сигналов применяется, в частности, для конкретного сеанса в пользовательской плоскости и передается во время процедуры для установления сеанса в пользовательской плоскости для конкретного устройства беспроводной связи.

В некоторых вариантах осуществления, решение представляет собой решение в отношении того, должен или нет RAN-узел активировать обеспечение AS-безопасности в пользовательской плоскости в форме защиты целостности в пользовательской плоскости, либо представляет собой решение в отношении того, должен или нет RAN-узел активировать обеспечение AS-безопасности в пользовательской плоскости в форме защиты конфиденциальности в пользовательской плоскости.

В некоторых вариантах осуществления, CN-узел выполнен с возможностью выполнять управление сеансами в пользовательской плоскости.

В некоторых вариантах осуществления, передача служебных сигналов указывает то, разрешается или нет RAN-узлу отклонять решение посредством CN, посредством указания того, представляет собой решение посредством CN команду, которой должен соответствовать RAN-узел, или предпочтение, которое RAN-узлу разрешается отклонять.

Варианты осуществления также включают в себя соответствующее оборудование, компьютерные программы и передающие среды. Например, варианты осуществления включают в себя узел сети радиодоступа (RAN) для конфигурирования безопасности на связанном с предоставлением доступа уровне (AS) в пользовательской плоскости в системе беспроводной связи, которая включает в себя RAN и базовую сеть (CN). RAN-узел выполнен с возможностью (например, через схему связи и схему обработки) принимать, из CN, служебные сигналы, которые указывают решение посредством CN в отношении того, должен или нет RAN-узел активировать обеспечение AS-безопасности в пользовательской плоскости, и которые указывают то, разрешается или нет RAN-узлу отклонять решение посредством CN; и активировать или не активировать обеспечение AS-безопасности в пользовательской плоскости, в зависимости от передачи служебных сигналов.

Варианты осуществления, кроме того, включают в себя базовый сетевой (CN) узел для конфигурирования безопасности на связанном с предоставлением доступа уровне (AS) в пользовательской плоскости в системе беспроводной связи, которая включает в себя сеть радиодоступа (RAN) и базовую сеть (CN). CN-узел выполнен с возможностью (например, через схему связи и схему обработки) принимать решение посредством CN в отношении того, должен или нет RAN-узел в RAN активировать обеспечение AS-безопасности в пользовательской плоскости; и передавать служебные сигналы, которые указывают решение посредством CN, и которые указывают то, разрешается или нет RAN-узлу отклонять решение посредством CN.

Краткое описание чертежей

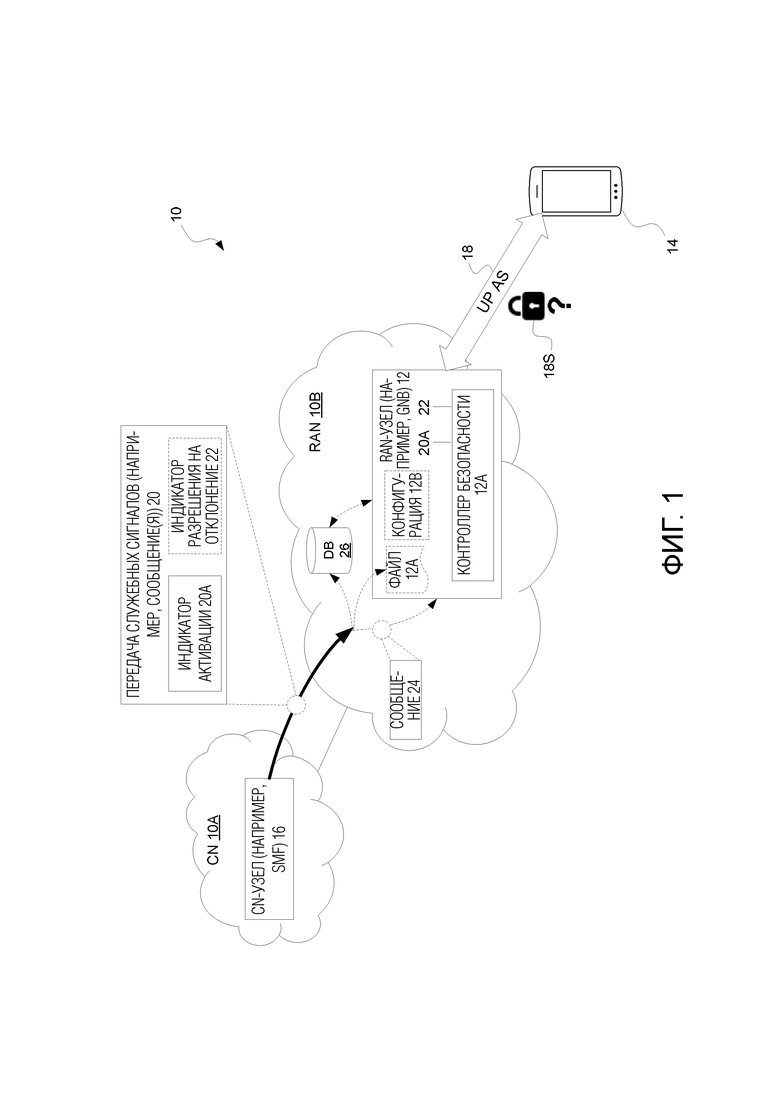

Фиг. 1 является блок-схемой системы беспроводной связи согласно некоторым вариантам осуществления.

Фиг. 2A является логической блок-схемой последовательности операций способа, осуществляемого посредством RAN-узла согласно некоторым вариантам осуществления.

Фиг. 2B является логической блок-схемой последовательности операций способа, осуществляемого посредством RAN-узла согласно другим вариантам осуществления.

Фиг. 2C является логической блок-схемой последовательности операций способа, осуществляемого посредством RAN-узла согласно еще другим вариантам осуществления.

Фиг. 3A является логической блок-схемой последовательности операций способа, осуществляемого посредством CN-узла согласно некоторым вариантам осуществления.

Фиг. 3B является логической блок-схемой последовательности операций способа, осуществляемого посредством CN-узла согласно другим вариантам осуществления.

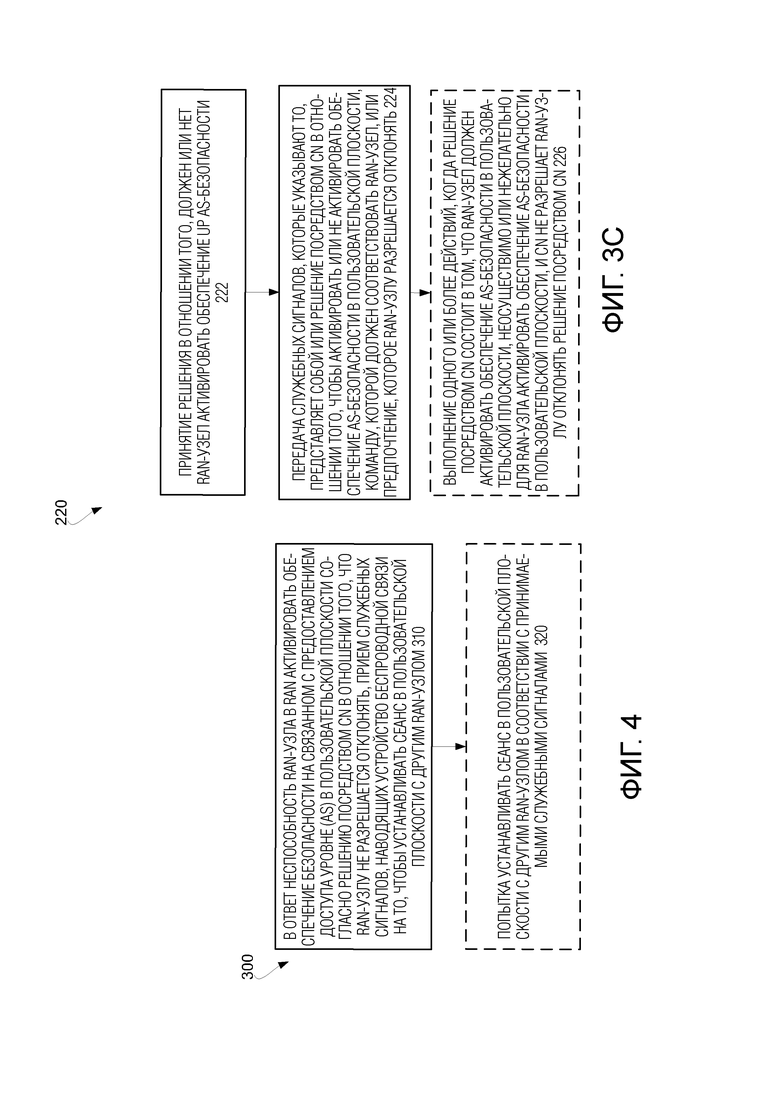

Фиг. 3C является логической блок-схемой последовательности операций способа, осуществляемого посредством CN-узла согласно еще другим вариантам осуществления.

Фиг. 4 является логической блок-схемой последовательности операций способа, осуществляемого посредством беспроводного устройства согласно некоторым вариантам осуществления.

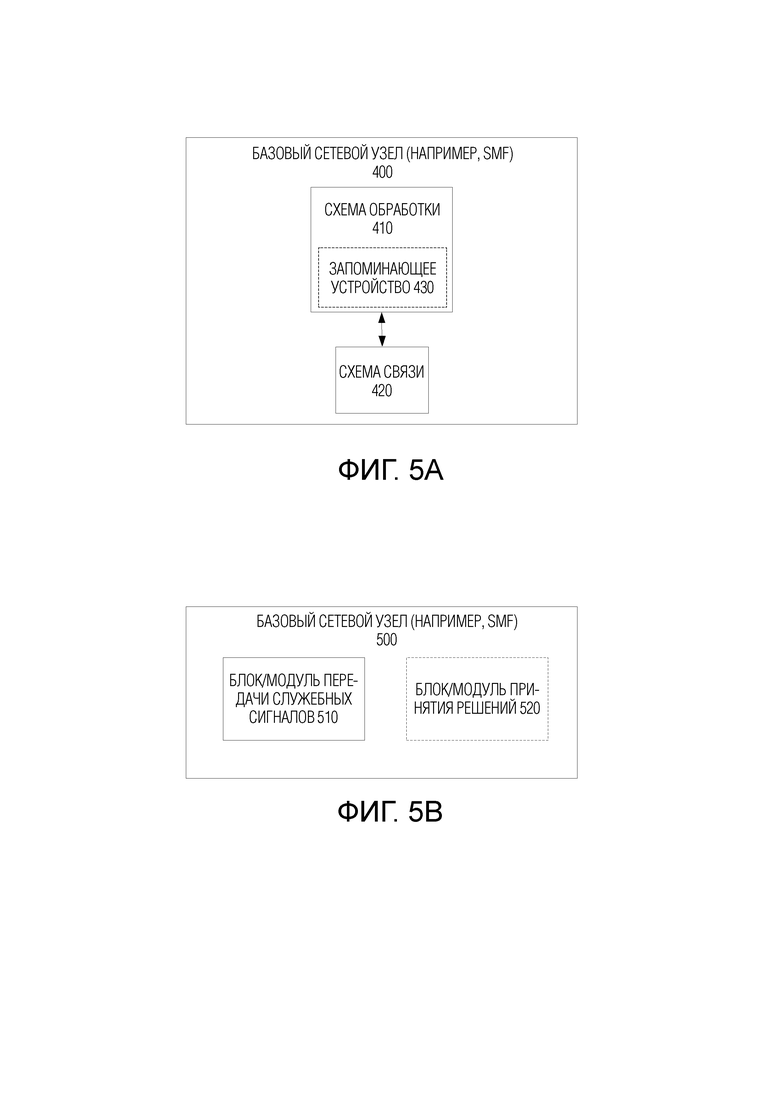

Фиг. 5A является блок-схемой CN-узла согласно некоторым вариантам осуществления.

Фиг. 5B является блок-схемой CN-узла согласно другим вариантам осуществления.

Фиг. 6A является блок-схемой RAN-узла согласно некоторым вариантам осуществления.

Фиг. 6B является блок-схемой RAN-узла согласно другим вариантам осуществления.

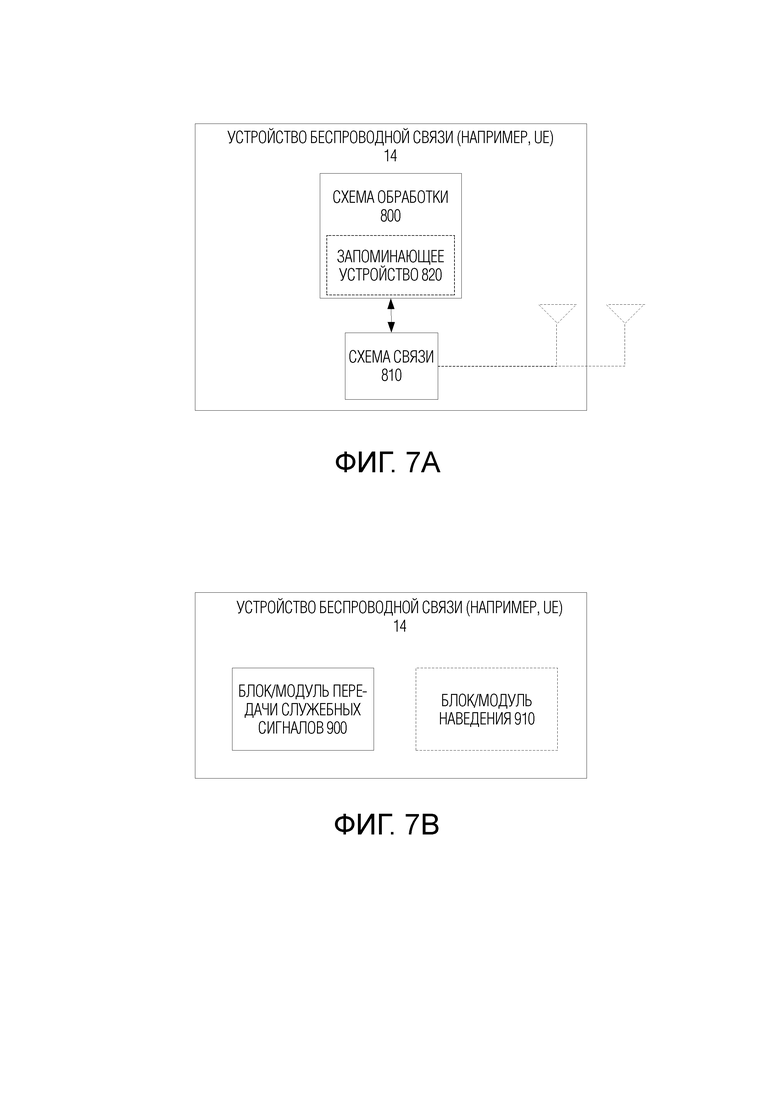

Фиг. 7A является блок-схемой беспроводного устройства согласно некоторым вариантам осуществления.

Фиг. 7B является блок-схемой беспроводного устройства согласно другим вариантам осуществления.

Фиг. 8 является блок-схемой 5G-сети согласно некоторым вариантам осуществления.

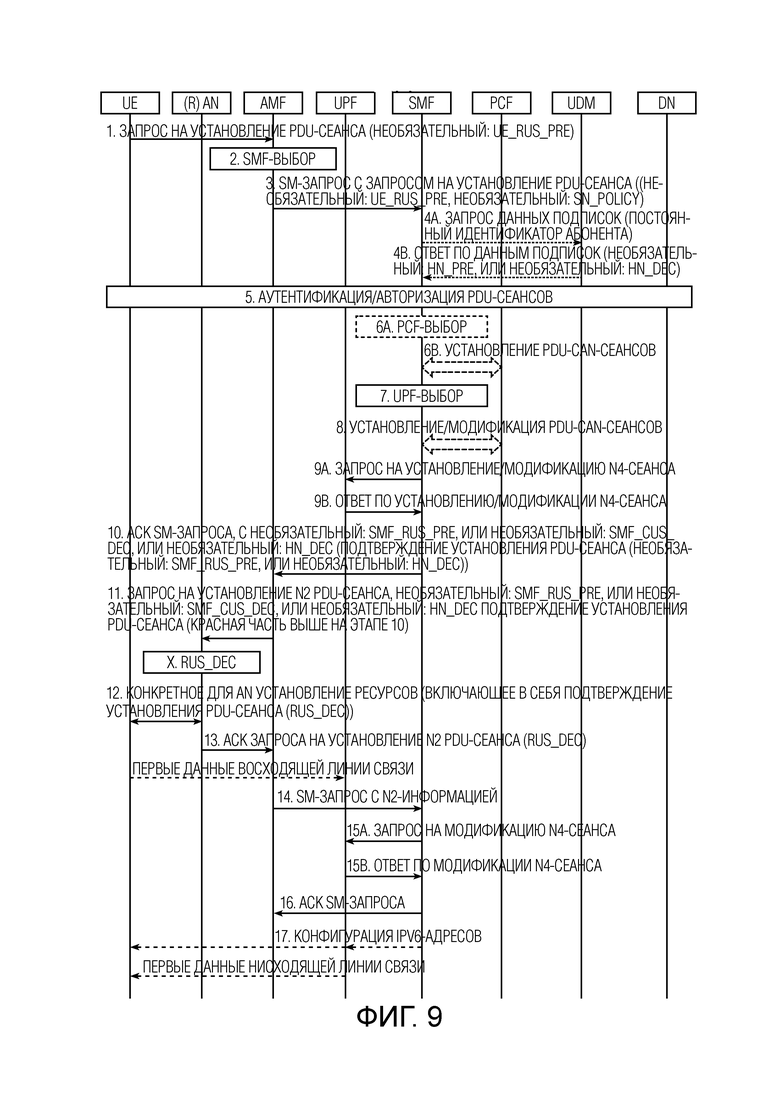

Фиг. 9 является блок-схемой последовательности сигналов запрашиваемого UE установления PDU-сеансов для отсутствия роуминга и роуминга с локальным разбиением.

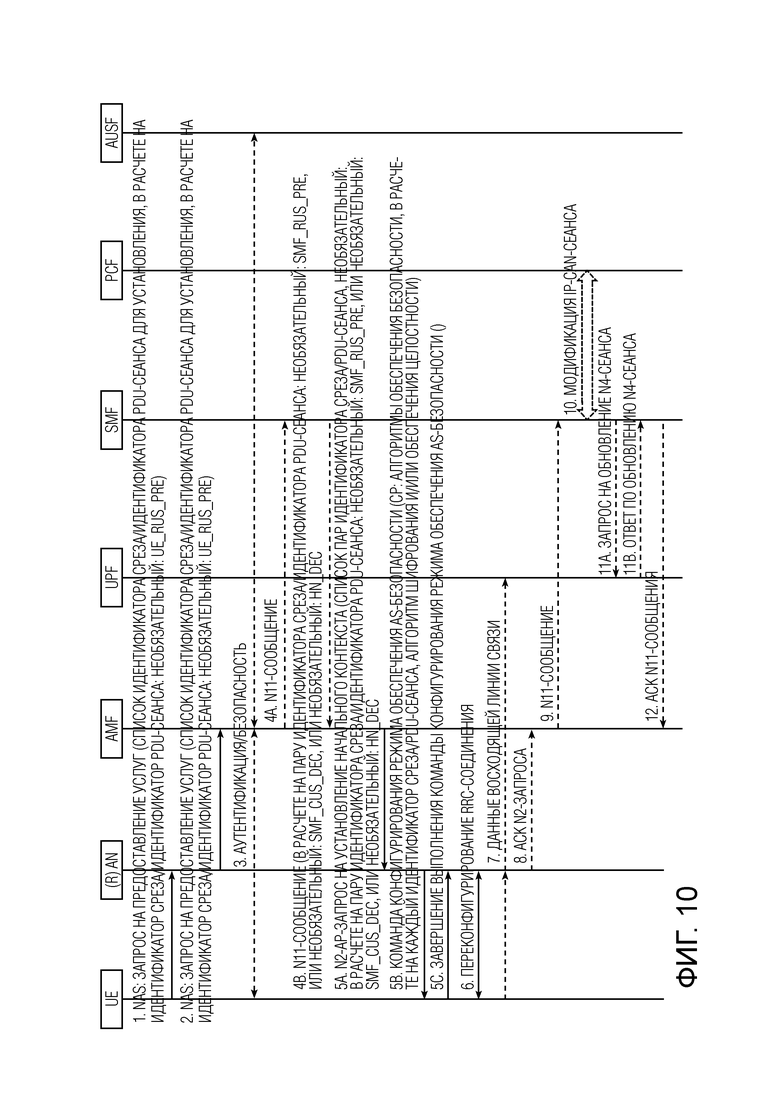

Фиг. 10 является блок-схемой последовательности сигналов инициированного UE запроса на предоставление услуг в CM-бездействующем состоянии.

Фиг. 11 является блок-схемой последовательности сигналов некоторых вариантов осуществления для переопределения CN-управления по RAN CN-решения UP AS-безопасности.

Фиг. 12 является блок-схемой сети связи с хост-компьютером согласно некоторым вариантам осуществления.

Фиг. 13 является блок-схемой хост-компьютера согласно некоторым вариантам осуществления.

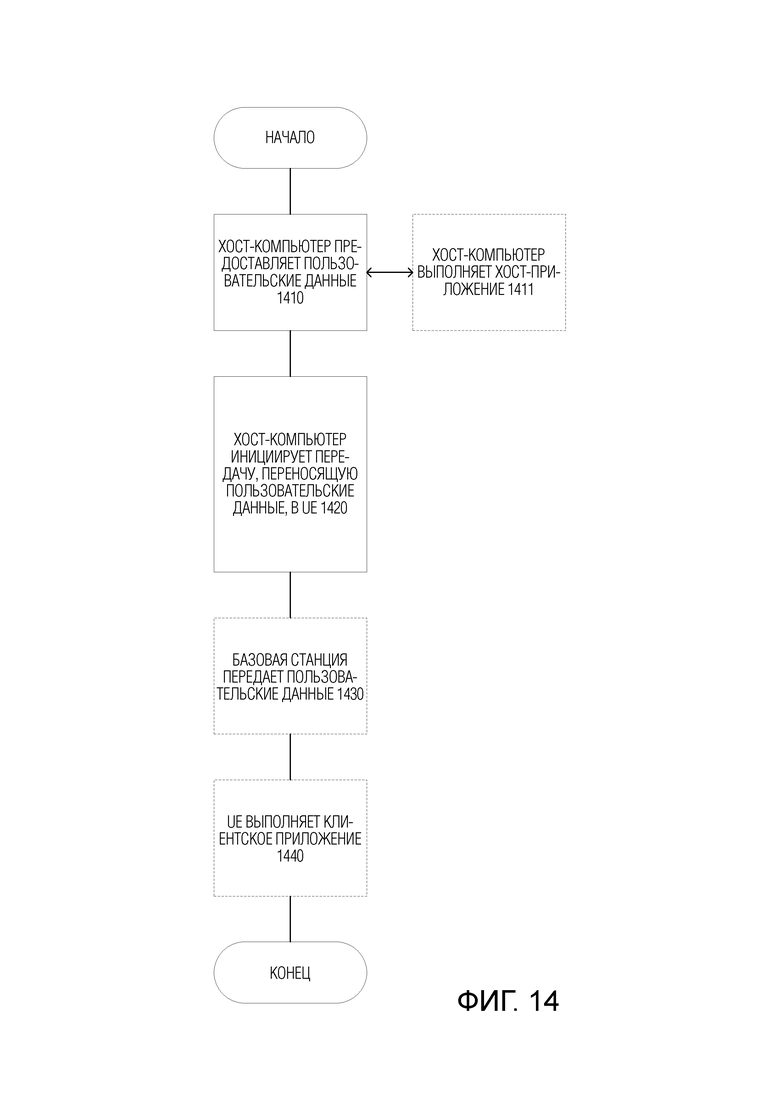

Фиг. 14 является блок-схемой последовательности операций, иллюстрирующей способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

Фиг. 15 является блок-схемой последовательности операций, иллюстрирующей способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

Фиг. 16 является блок-схемой последовательности операций, иллюстрирующей способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

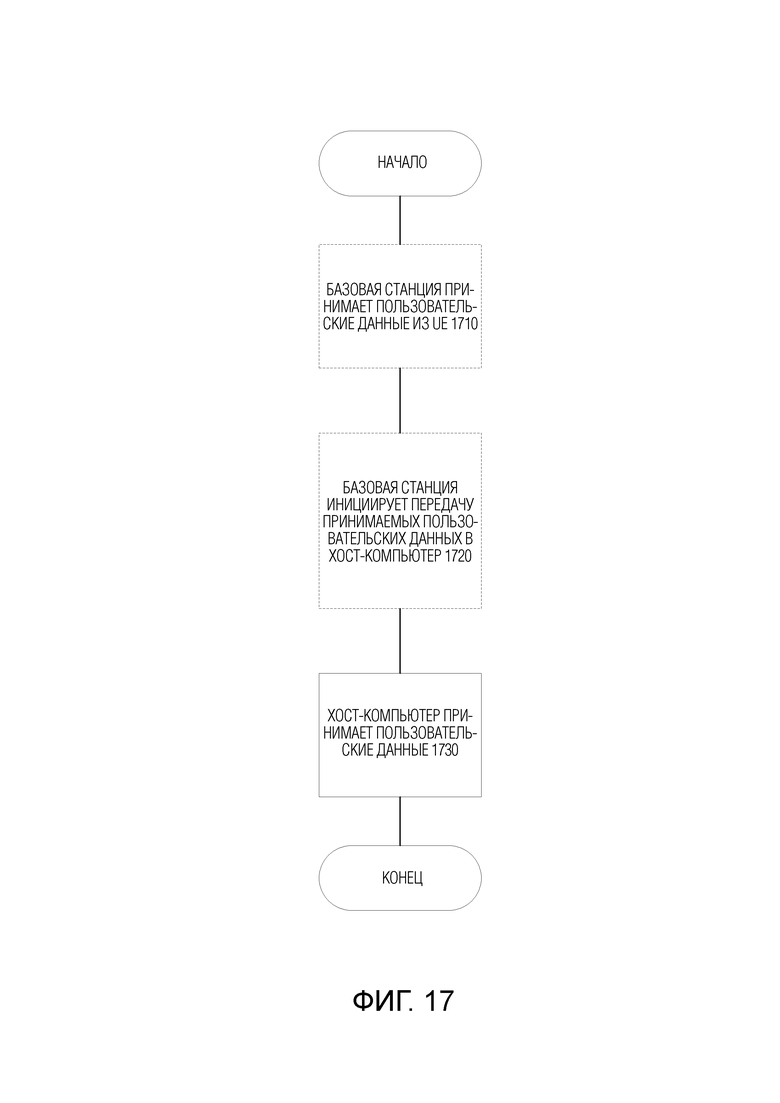

Фиг. 17 является блок-схемой последовательности операций, иллюстрирующей способ, реализованный в системе связи, в соответствии с одним вариантом осуществления.

Подробное описание изобретения

Фиг. 1 показывает систему 10 беспроводной связи (например, 5G-систему) согласно некоторым вариантам осуществления. Система 10 включает в себя базовую сеть 10A (CN) и сеть 10B радиодоступа (RAN). RAN 10B включает в себя один или более RAN-узлов 12 (например, одну или более базовых станций) для предоставления радиодоступа к устройствам 14 беспроводной связи, одно из которых показывается. Через этот радиодоступ, устройство 14 беспроводной связи соединяется с CN 10A, которая в свою очередь может предоставлять устройству 14 беспроводной связи доступ к одной или более внешних сетей, таких как Интернет. CN 10A, например, может включать в себя различные CN-узлы, такие как узел, реализующий функцию доступа и мобильности (AMF), и узел, реализующий функцию управления сеансами (SMF).

С точки зрения структуры протоколов, система 10 разделяется на связанный с предоставлением доступа уровень (AS) и не связанный с предоставлением доступа уровень (NAS). AS содержит протоколы, которые обрабатывают действия между устройством 14 беспроводной связи и RAN 10B, например, для транспортировки данных по радиосоединению и управления радиоресурсами. NAS содержит протоколы, которые обрабатывают действия между устройством 14 беспроводной связи, и CN 10A, например, для установления сеансов связи и поддержания постоянной связи по мере того, как устройство 14 беспроводной связи перемещается. Система 10 также разделяется на пользовательскую плоскость (UP) и плоскость управления (CP). Плоскость управления содержит протоколы, регулирующие управление однонаправленными транспортными каналами, тогда как пользовательская плоскость содержит протоколы, регулирующие транспортировку пользовательского трафика.

Фиг. 1, в частности, показывает пользовательскую плоскость (UP) связанного с предоставлением доступа уровня (AS) 18 в качестве части системы 10, регулирующей транспортировку пользовательского трафика между устройством 14 беспроводной связи и RAN 10B. Система 10 поддерживает безопасность 18S для защиты UP AS 18, например, в форме защиты целостности и/или защиты конфиденциальности (с использованием шифрования или шифровки). Тем не менее, активация или использование этой UP AS-безопасности 18S является необязательной в некоторых вариантах осуществления, по меньшей мере, в том смысле, что могут быть предусмотрены некоторые условия, при которых обеспечению UP AS-безопасности 18S разрешается оставаться деактивированным (вместо безусловного предписывания посредством системы 10 того, что обеспечение UP AS-безопасности всегда должно активироваться). Когда активация обеспечения UP AS-безопасности 18S является необязательной, решение принимается в системе 10 относительно того, следует или нет активировать обеспечение UP AS-безопасности 18S.

В частности, согласно некоторым вариантам осуществления в данном документе, CN 10A принимает решение в отношении того, должен или нет RAN-узел 12 активировать обеспечение UP AS-безопасности 18S, например, в форме защиты целостности и/или защиты конфиденциальности в пользовательской плоскости. Фиг. 1 показывает это решение как принимаемое посредством CN-узла 16, например, который выполняет управление сеансами в пользовательской плоскости, к примеру, посредством реализации функции управления сеансами (SMF) в CN на основе 5G или нового стандарта радиосвязи (NR). CN-узел 16 выполняет передачу 20 служебных сигналов, чтобы передавать в служебных сигналах это решение прямо или косвенно в RAN 10B. В некоторых вариантах осуществления, например, CN-узел 16 передает в служебных сигналах индикатор 20A активации, который указывает решение CN в отношении того, должен или нет RAN-узел 12 активировать обеспечение AS-безопасности 18S в пользовательской плоскости. RAN-узел 12, соответственно, получает этот индикатор 20A активации (например, посредством приема индикатора 20A из передачи 20 служебных сигналов) и использует индикатор 20A, чтобы определять то, следует или нет активировать обеспечение UP AS-безопасности 18S. Фиг. 1, например, показывает то, что контроллер 12A безопасности RAN-узла 12 получает индикатор 20A активации и управляет активацией обеспечения UP AS-безопасности на основе индикатора 20A активации.

Тем не менее, следует отметить, что RAN-узел 12 также получает индикатор 22 разрешения на отклонение. Индикатор разрешения на отклонение указывает то, разрешается или нет RAN-узлу 12 (например, посредством CN 10A) отклонять решение по активации посредством CN 10A. В некоторых вариантах осуществления, CN 10A передает в служебных сигналах то, разрешается или нет RAN-узлу 12 (например, посредством CN 10A) отклонять решение по активации посредством CN 10A, например, посредством передачи в служебных сигналах индикатора 22 разрешения на отклонение прямо или косвенно в RAN-узел 12. Например, CN 10A может передавать в служебных сигналах индикатор 22 разрешения на отклонение в сообщении 24, адресованном или иначе распространяемом в RAN-узел 22 (например, вместе с индикатором 20A активации). Альтернативно, CN 10A может передавать в служебных сигналах индикатор 22 разрешения на отклонение посредством записи индикатора 22 в файл 12A в или иным образом получаемый посредством RAN-узла 12 посредством сохранения индикатора 22 в базе 26 данных (DB), доступной для RAN-узла 12 и т.п. В этих случаях, затем RAN-узел 12 получает индикатор 22 разрешения на отклонение посредством приема индикатора 22 из сообщения 24, считывания индикатора 22 из файла 12A или осуществления выборки индикатора 22 из базы 26 данных. Тем не менее, в еще других вариантах осуществления, индикатор 22 разрешения на отклонение может сохраняться в конфигурации 12B RAN-узла 12, например, так что RAN-узел 12 предварительно конфигурируется с индикатором 22 разрешения на отклонение. В этом случае, RAN-узел 12 получает индикатор разрешения на отклонение посредством извлечения его из конфигурации 12B.

В любом случае, контроллер 12A безопасности RAN-узла 12 может активировать или не активировать обеспечение UP AS-безопасности 18S, в зависимости от решения CN и на этом, разрешается или нет RAN-узлу 12 отклонять это решение, например, в зависимости от индикатора 20A активации и индикатора 22 разрешения на отклонение. Например, если индикатор 22 разрешения на отклонение указывает то, что RAN-узлу 12 не разрешается отклонять решение CN, RAN-узел 12 может безусловно придерживаться этого решения таким образом, чтобы активировать или не активировать обеспечение UP AS-безопасности 18S в соответствии с решением CN (например, если RAN-узел 12 имеет возможность достигать этого). Но если индикатор 20B разрешения на отклонение указывает то, что RAN-узлу 12 разрешается отклонять решение CN, RAN-узел 12 выполнен с возможностью автономно выбирать то, следует или нет активировать обеспечение UP AS-безопасности 18S, например, с учетом решения CN, а также другой информации, доступной локально в RAN-узле 12.

Некоторые варианты осуществления в силу этого эффективно обеспечивают возможность (например, через индикатор 22 разрешения на отклонение) системе 10 выбирать между абсолютной (i) абсолютной принудительной активацией решения CN в качестве команды, которой должен соответствовать RAN-узел 12, например, в качестве условия необходимости для RAN-узла 12 обслуживать сеанс в пользовательской плоскости; и (ii) гибким предложением решения CN в качестве запроса или предпочтения, которое RAN-узел 12 может просто учитывать, например, наряду с другой информацией, доступной локально в RAN-узле 12. Таким образом, CN 10A может централизованно обеспечивать абсолютное управление активацией обеспечения AS-безопасности в пользовательской плоскости или отсрочивать/распределять, по меньшей мере, часть этого управления в RAN-узел 12. Система 10, например, может не разрешать RAN-узлу 12 отклонять решение по активации обеспечения безопасности CN, если информация в CN 10A предлагает то, что решение CN должно перекрывать или перевешивать любой ввод, который RAN-узел 12 может иметь относительно желательности или выполнимости активации обеспечения безопасности. В этих и других контекстах, в силу этого некоторые варианты осуществления в данном документе преимущественно конфигурируют AS-безопасность 18S в пользовательской плоскости надежным способом, который гибко распределяет принятие решений по активации обеспечения безопасности между CN 10A и RAN 10B при необходимости учитывать информацию, доступную локально в CN 10A и RAN 10B, при строгой централизации принятия решений по активации обеспечения безопасности для CN 10A при необходимости абсолютно приоритезировать информацию, доступную в CN 10A.

Более конкретно в некоторых вариантах осуществления, решение CN и/или то, может или нет решение отклоняться (например, один или оба из индикаторов 20A, 20B), может быть сконфигурировано (например, посредством CN-узла 16) на основе определенных правил сетевых политик и/или правил политик подписки, например, которые могут быть доступны для CN 10A, но не для RAN 10B. Эти правила могут указывать то, что решение CN и/или то, может или нет решение отклоняться (например, индикаторы 20A, 20B), должно задаваться на основе определенной информации. Если задана посредством CN-узла 16, эта определенная информация может быть доступной в CN-узле 16 (но не в RAN 10B).

Информация может, например, относиться к чувствительности, типу или приоритету трафика пользовательской плоскости, который должен передаваться по UP AS 18. Например, если трафик пользовательской плоскости считается очень чувствительным или высокоприоритетным, индикаторы 20A, 20B могут указывать то, что CN 10A определяет необходимость активировать обеспечение UP AS-безопасности 18S, и то, что RAN-узлу 12 не разрешается переопределять решение CN. Но если трафик пользовательской плоскости является менее чувствительным или более низкоприоритетным, индикатор 20B разрешения на отклонение может указывать то, что RAN-узлу 12 разрешается переопределять решение CN.

Аналогично, информация может относиться к типу или приоритету обслуживания, для которого трафик пользовательской плоскости должен передаваться по UP AS 18. Например, если трафик пользовательской плоскости должен передаваться для услуги на основе стандарта Интернета вещей (IoT), индикаторы 20A, 20B могут указывать то, что CN 10A определяет необходимость активировать обеспечение UP AS-безопасности 18S, и то, что RAN-узлу 12 не разрешается переопределять решение CN. Но если трафик пользовательской плоскости должен передаваться для услуги передачи видео, индикатор 20B разрешения на отклонение может указывать то, что RAN-узлу 12 разрешается переопределять решение CN.

В еще других вариантах осуществления, информация альтернативно или дополнительно может относиться к типу или приоритету абонента(ов), трафик пользовательской плоскости которого должен передаваться по UP AS 18. Например, если абонент, трафик пользовательской плоскости которого должен передаваться по UP AS 18, является президентом страны, индикаторы 20A, 20B могут указывать то, что CN 10A определяет необходимость активировать обеспечение UP AS-безопасности 18S, и то, что RAN-узлу 12 не разрешается переопределять решение CN. Но если абонент, трафик пользовательской плоскости которого должен передаваться по UP AS 18, является абонентом сети общего пользования, индикатор 20B разрешения на отклонение может указывать то, что RAN-узлу 12 разрешается переопределять решение CN.

Альтернативно или дополнительно, информация может относиться к конкретному времени или событию, в ходе которого трафик пользовательской плоскости должен передаваться по UP AS 18. Например, если трафик пользовательской плоскости должен передаваться по UP AS 18 во время всеобщих выборов, индикаторы 20A, 20B могут указывать то, что CN 10A определяет необходимость активировать обеспечение UP AS-безопасности 18S, и то, что RAN-узлу 12 не разрешается переопределять решение CN. Но если трафик пользовательской плоскости должен передаваться по UP AS 18 во время Олимпийских игр или некоторого другого события с меньшим приоритетом, индикатор 20B разрешения на отклонение может указывать то, что RAN-узлу 12 разрешается переопределять решение CN.

В еще одних других вариантах осуществления, информация может относиться к конкретному местоположению или типу местоположения RAN-узла 12. Например, если RAN-узел 12 расположен в общественном месте или некотором другом менее защищенном местоположении, индикаторы 20A, 20B могут указывать то, что CN 10A определяет необходимость активировать обеспечение UP AS-безопасности 18S, и то, что RAN-узлу 12 не разрешается переопределять решение CN. Но если RAN-узел 12 расположен в физически уединенном помещении или некотором другом более защищенном местоположении, индикатор 20B разрешения на отклонение может указывать то, что RAN-узлу 12 разрешается переопределять решение CN.

Если RAN-узлу 12 разрешается переопределять решение CN, RAN-узел 12 может непосредственно учитывать определенную информацию при автономном определении того, следует или нет активировать обеспечение UP AS-безопасности 18S. Эта информация может, например, относиться к способности или желательности для RAN-узла 12 активировать обеспечение UP AS-безопасности. Например, информация может отражать влияние активации обеспечения безопасности на уровень нагрузки RAN-узла 12, эффективность или доступность мощности в RAN-узле 12 либо на нагрузку, эффективность или доступность использования радиоресурсов в RAN 10B. В некоторых вариантах осуществления, например, RAN-узел 12 может выбирать не активировать обеспечение UP AS-безопасности 18S, если высокий уровень нагрузки или низкий уровень доступности мощности в RAN-узле 16 или радиоресурсов в системе 10 предлагает то, что такая активация является невозможной или нежелательной. В конкретном примере, затем RAN-узел 12 может быть выполнен с возможностью не активировать обеспечение UP AS-безопасности 18S, когда уровень нагрузки RAN-узла достигает определенного уровня, рассматриваемый в качестве перегрузки, например, вследствие обслуживания большого числа устройств беспроводной связи одновременно. В этом случае, RAN-узел 12 приоритезирует эффективность вычислений выше UP AS-безопасности 18S, когда индикатор 20B разрешения на отклонение разрешает RAN-узлу 12 достигать этого.

Альтернативно или дополнительно, информация может относиться к режиму RAN-узла 12, такому как энергосберегающий режим, в котором RAN-узел 12 может не допускать активации обеспечения UP AS-безопасности 18S. Например, если RAN-узел 12 работает в энергосберегающем режиме, RAN-узел 12 может не активировать обеспечение UP AS-безопасности 18S таким образом, чтобы приоритезировать эффективность работы от аккумулятора выше UP AS-безопасности 18S, когда индикатор 20B разрешения на отклонение разрешает RAN-узлу 12 достигать этого.

В еще одних других вариантах осуществления, информация может относиться к авторизации CN 10A активировать обеспечение AS-безопасности 18S в пользовательской плоскости. Например, в некоторых вариантах осуществления, в которых CN 10A и RAN 10B принадлежат и управляются посредством различных сторон, несколько базовых сетей могут совместно использовать идентичную RAN 10B. Это может означать то, что RAN-сторона, продающая RAN-услуги, согласует различные политики с каждой из CN-сторон, управляющих базовыми сетями, и некоторые CN-стороны могут не быть авторизованы посредством RAN-стороны на то, чтобы активировать обеспечение UP AS-безопасности. Соответственно, RAN-узел 12 может не активировать обеспечение AS-безопасности 18S в пользовательской плоскости, если CN 10A не авторизуется на то, чтобы активировать его, например, независимо от индикатора 22 разрешения на отклонение.

Независимо от конкретной информации в CN 10A и RAN 10B, CN-узел 16 и/или RAN-узел 16 могут выполнять одно или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда, согласно индикатору 20B разрешения на отклонение, RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность (или CN 10A не авторизуется) активировать обеспечение UP AS-безопасности 18S. Действие(я), например, может включать в себя отмену, отклонение или отбрасывание сеанса в пользовательской плоскости либо установление сеанса в пользовательской плоскости. Это эффективно обеспечивает соответствие решению CN активировать обеспечение UP AS-безопасности 18S или соответствие такому требованию, что такая безопасность 18S должна авторизоваться, причем невозможность соответствовать приводит к отмене, отклонению или отбрасыванию UP-сеанса либо установлению UP-сеанса. Это может быть основано на таком объяснении, что незащищенный UP AS (или защищенный, но неавторизованный UP AS) является более вредным, чем отсутствие UP AS вообще.

Тем не менее, в попытке спасать UP-сеанс, действие(я) альтернативно (или сначала) может включать в себя наведение устройства беспроводной связи на другой RAN-узел. Например, если устройство 14 беспроводной связи установило или устанавливает сеанс в пользовательской плоскости с RAN-узлом 12, RAN-узел 12 может передавать служебные сигналы в устройство 14, которые наводят устройство 14 на другой RAN-узел для установления сеанса в пользовательской плоскости с этим другим RAN-узлом вместо этого. Передача служебных сигналов в некоторых вариантах осуществления включает в себя индикатор причины, который указывает причину наведения (например, неспособность или нежелательность UP AS-активации в RAN-узле 16). При условии такой причины, устройство 14 может определять то, следует соединяться с другим RAN-узлом или просто продолжать с RAN-узлом 12 без UP AS-безопасности. Независимо, RAN-узел 12 в некоторых вариантах осуществления выбирает другой RAN-узел на основе определенной информации, аналогичной информации, описанной выше, но относительно другого RAN-узла, т.е. таким образом, чтобы характеризовать способность или желательность другого RAN-узла активировать обеспечение UP AS-безопасности. Например, RAN-узел 12 может выбирать другой RAN-узел на основе информации, описывающей влияние активации обеспечения безопасности на уровень нагрузки другого RAN-узла, эффективность или доступность мощности в другом RAN-узле и т.п., например, таким образом, чтобы выбирать другой RAN-узел, который имеет лучшую возможность или иным образом позиционируется с возможностью активировать обеспечение UP AS-безопасности.

По меньшей мере, некоторые варианты осуществления в таком случае преимущественно обеспечивают то, что UP AS-безопасность 18S избирательно активируется или деактивируется таким способом, который целостно учитывает релевантную информацию, распределенную по всей системе 10 между CN 10A и RAN 10B. В свою очередь, это может обеспечивать то, что обеспечение UP AS-безопасности 18S активируется для трафика пользовательской плоскости, услуг или абонентов, которые являются достаточно важными для того, чтобы оправдывать предписывание этой активации, но в то же время разрешают RAN 10B при некоторых обстоятельствах воздерживаться от активации, в пользу управления своей нагрузкой, использованием радиоресурсов, эффективностью по мощности и т.п.

Следует отметить, что решение CN и/или то, может или нет решение отклоняться (например, индикатор 20A активации и/или индикатор 22 разрешения на отклонение), в некоторых вариантах осуществления задается или является применимым, в частности, для конкретного сеанса в пользовательской плоскости, т.е. на конкретной для UP-сеанса основе. Например, в некоторых вариантах осуществления, CN определяет то, следует или нет активировать обеспечение UP AS-безопасности 18S для конкретного UP-сеанса, а также передает в служебных сигналах то, разрешается или нет RAN-узлу 16 отклонять это решение для конкретного UP-сеанса. Фактически, в этих и других вариантах осуществления, CN-узел 16 может передавать в служебных сигналах индикатор 22 разрешения на отклонение в RAN-узел 12 во время процедуры для установления UP-сеанса для конкретного устройства 14 беспроводной связи (например, в процедуре или сообщении установления сеанса на основе пакетных единиц данных (PDU)). Индикатор 22 разрешения на отклонение и индикатор 20A активации могут даже быть включены в идентичное сообщение, передаваемое в служебных сигналов к RAN 10B. В этих и других вариантах осуществления, затем индикатор 22 разрешения на отклонение может быть конкретным для индикатора 20A активации таким образом, чтобы указывать то, разрешает или нет CN 10A RAN-узлу 16 отклонять решение, указываемое конкретно посредством индикатора 20A активации.

В других вариантах осуществления, в отличие от этого, решение CN и/или то, может или нет решение отклоняться (например, индикатор 20A активации и/или индикатор 22 разрешения на отклонение), в некоторых вариантах осуществления задается или является применимым для конкретной категории сеансов в пользовательской плоскости для любого сеанса в пользовательской плоскости, управляемого посредством конкретного CN-узла, и/или для любого сеанса в пользовательской плоскости, ассоциированного с конкретным сетевым срезом. В этих и других вариантах осуществления, индикатор 20A активации и/или индикатор 22 разрешения на отклонение могут передаваться в служебных сигналах посредством CN 10A, получаться посредством RAN-узла 12 и/или предварительно конфигурироваться в RAN-узле 12 перед установлением конкретного сеанса в пользовательской плоскости, для которого обеспечение UP AS-безопасности 18S активируется или деактивируется в зависимости от этих индикаторов 20A, 22. Индикатор(ы) 20A, 22, например, может указывать определенные условия, при которых индикатор(ы) применяется, например, таким образом, чтобы формировать детализированную политику для их применения. Например, индикатор 22 разрешения на отклонение может указывать то, что он применяется для конкретного типа UP AS-безопасности (например, конфиденциальности, но не целостности, защиты), для конкретного периода времени (например, воскресенья), для конкретного уровня нагрузки RAN-узла 16 (например, когда число соединенных устройств 14 беспроводной связи превышает 10000), и т.п. В этих и других примерах, то RAN-узел 16 может оценивать то, применяются или нет (или какие индикаторы 20A, 22 применяются) для определения того, должно или нет активироваться обеспечение UP AS-безопасности 18S для конкретного UP-сеанса, конкретной категории UP-сеансов и т.п.

Дополнительно следует отметить, что в некоторых вариантах осуществления, то, активируется или нет обеспечение UP AS-безопасности 18S, означает то, применяется или нет UP AS-безопасность 18S посредством RAN-узла 12 с любым типом алгоритма, то, представляет собой этот алгоритм ненулевой алгоритм или нулевой алгоритм, который не шифрует или защищает по целостности, на практике. В этих и других вариантах осуществления, индикатор 22 разрешения на отклонение может задаваться на основе того, активируется или нет обеспечение UP AS-безопасности 18S с нулевым или ненулевым алгоритмом, например, таким образом, чтобы не разрешать RAN-узлу 16 отклонять решение CN, если RAN-узел 16 активируется просто с нулевым алгоритмом. Тем не менее, в других вариантах осуществления, то, активируется или нет обеспечение UP AS-безопасности 18S, означает то, применяется или нет UP AS-безопасность 18S посредством RAN-узла 12 с ненулевым алгоритмом, т.е. то, активируется или нет обеспечение UP AS-безопасности 18S таким способом, который фактически шифрует и/или защищает по целостности, на практике.

С учетом вышеизложенных модификаций и варьирований, фиг. 2A показывает способ 100, осуществляемый посредством RAN-узла 16 для конфигурирования UP AS-безопасности 18S в соответствии с некоторыми вариантами осуществления. Способ 100 включает в себя получение индикатора 20A активации, который указывает решение посредством CN 10A в отношении того, должен или нет RAN-узел 16 активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 102). Способ 100 также включает в себя получение индикатора 22 разрешения на отклонение, который указывает то, разрешается или нет RAN-узлу (например, посредством CN 10A) отклонять решение посредством CN 10A (этап 104).

В некоторых вариантах осуществления, способ 100 дополнительно включает в себя активацию или не активацию обеспечения UP AS-безопасности 18S, в зависимости от индикатора 20A активации и индикатора 22 разрешения на отклонение (этап 106). Альтернативно или дополнительно, способ 100 дополнительно может включать в себя выполнение одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда, согласно индикатору 22 разрешения на отклонение, RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 108). Например, действие(я) может включать в себя отмену, отклонение или отбрасывание сеанса в пользовательской плоскости либо установление сеанса в пользовательской плоскости или наведение устройства 14 беспроводной связи на другой RAN-узел.

Фиг. 3A, соответственно, показывает способ 200, осуществляемый посредством CN-узла 16 для конфигурирования UP AS-безопасности 18S согласно некоторым вариантам осуществления. Способ 200 включает в себя передачу в служебных сигналах индикатора 20A активации, который указывает решение посредством CN 10A в отношении того, должен или нет RAN-узел 16 активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 202). Способ 200 также включает в себя передачу в служебных сигналах индикатора 22 разрешения на отклонение, который указывает то, разрешается или нет RAN-узлу (например, посредством CN 10A) отклонять решение посредством CN 10A (этап 204).

В некоторых вариантах осуществления, способ 200 дополнительно может включать в себя выполнение одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда, согласно индикатору 22 разрешения на отклонение, RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 206). Например, действие(я) может включать в себя увеличение ресурсов, доступных в RAN-узле для AS-безопасности в пользовательской плоскости, и/или модификацию решения и/или индикатора разрешения на отклонение, чтобы разрешать установление сеанса в пользовательской плоскости без AS-безопасности в пользовательской плоскости (вместо отмены, отклонения или отбрасывания сеанса в пользовательской плоскости).

Фиг. 2B показывает способ 110, осуществляемый посредством RAN-узла 16 для конфигурирования UP AS-безопасности 18S в соответствии с другими вариантами осуществления, в которых передача 20 служебных сигналов указывает решение CN и то, может или нет отклоняться решение. Способ 110 включает в себя прием служебных сигналов 20, которые указывают решение посредством CN 10A в отношении того, должен или нет RAN-узел 16 активировать обеспечение AS-безопасности 18S в пользовательской плоскости, и которые указывают то, разрешается или нет RAN-узлу (например, посредством CN 10A) отклонять решение посредством CN 10A (этап 112).

В некоторых вариантах осуществления, способ 110 дополнительно включает в себя активацию или не активацию обеспечения UP AS-безопасности 18S, в зависимости от передачи 20 служебных сигналов (этап 114). Альтернативно или дополнительно, способ 110 дополнительно может включать в себя выполнение одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 116). Например, действие(я) может включать в себя отмену, отклонение или отбрасывание сеанса в пользовательской плоскости либо установление сеанса в пользовательской плоскости или наведение устройства 14 беспроводной связи на другой RAN-узел.

Фиг. 3B, соответственно, показывает способ 210, осуществляемый посредством CN-узла 16 для конфигурирования UP AS-безопасности 18S согласно некоторым вариантам осуществления. Способ 210 включает в себя принятие решения (CN) в отношении того, должен или нет RAN-узел 16 активировать обеспечение UP AS-безопасности (этап 212). Способ 210 дополнительно включает в себя передачу служебных сигналов 20, которые указывают решение посредством CN 10A в отношении того, должен или нет RAN-узел 16 активировать обеспечение AS-безопасности 18S в пользовательской плоскости, и которые указывают то, разрешается или нет RAN-узлу (например, посредством CN 10A) отклонять решение посредством CN 10A (этап 214).

В некоторых вариантах осуществления, способ 210 дополнительно может включать в себя выполнение одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 216). Например, действие(я) может включать в себя увеличение ресурсов, доступных в RAN-узле для AS-безопасности в пользовательской плоскости, и/или модификацию решения и/или индикатора разрешения на отклонение, чтобы разрешать установление сеанса в пользовательской плоскости без AS-безопасности в пользовательской плоскости (вместо отмены, отклонения или отбрасывания сеанса в пользовательской плоскости).

Фиг. 2C показывает способ 120, осуществляемый посредством RAN-узла 16 для конфигурирования UP AS-безопасности 18S в соответствии с еще одними другими вариантами осуществления. Способ 120 включает в себя прием служебных сигналов 20, которые указывают то, представляет собой или решение посредством CN 10A в отношении того, чтобы активировать или нет обеспечение AS-безопасности 18S в пользовательской плоскости, команду, которой должен соответствовать RAN-узел 16, или предпочтение, которое RAN-узлу 16 разрешается отклонять (этап 122).

В некоторых вариантах осуществления, способ 120 дополнительно включает в себя активацию или не активацию обеспечения UP AS-безопасности 18S, в зависимости от передачи 20 служебных сигналов (этап 124). Альтернативно или дополнительно, способ 110 дополнительно может включать в себя выполнение одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 126). Например, действие(я) может включать в себя отмену, отклонение или отбрасывание сеанса в пользовательской плоскости либо установление сеанса в пользовательской плоскости или наведение устройства 14 беспроводной связи на другой RAN-узел.

Фиг. 3C, соответственно, показывает способ 220, осуществляемый посредством CN-узла 16 для конфигурирования UP AS-безопасности 18S согласно другим вариантам осуществления. Способ 220 включает в себя принятие решения (CN) в отношении того, должен или нет RAN-узел 16 активировать обеспечение UP AS-безопасности (этап 222). Способ 220 дополнительно включает в себя передачу служебных сигналов 20, которые указывают то, представляет собой или решение посредством CN 10A в отношении того, чтобы активировать или нет обеспечение AS-безопасности 18S в пользовательской плоскости, команду, которой должен соответствовать RAN-узел 16, или предпочтение, которое RAN-узлу 16 разрешается отклонять (этап 224).

В некоторых вариантах осуществления, способ 220 дополнительно может включать в себя выполнение одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости (этап 226). Например, действие(я) может включать в себя увеличение ресурсов, доступных в RAN-узле для AS-безопасности в пользовательской плоскости, и/или модификацию решения и/или индикатора разрешения на отклонение, чтобы разрешать установление сеанса в пользовательской плоскости без AS-безопасности в пользовательской плоскости (вместо отмены, отклонения или отбрасывания сеанса в пользовательской плоскости).

Фиг. 4 показывает способ 300, осуществляемый посредством устройства 14 беспроводной связи согласно некоторым вариантам осуществления. Способ 300 включает в себя, в ответ на неспособность RAN-узла 16 в RAN 10B активировать обеспечение UP AS-безопасности 18S согласно решению посредством CN 10A в отношении того, что RAN-узлу не разрешается (например, посредством CN 10A) отклонять, прием служебных сигналов, наводящих устройство 14 беспроводной связи на то, чтобы устанавливать сеанс в пользовательской плоскости с другим RAN-узлом (этап 310). Способ 300 в некоторых вариантах осуществления также может включать в себя попытку устанавливать сеанс в пользовательской плоскости с другим RAN-узлом в соответствии с принимаемыми служебными сигналами (этап 320).

Дополнительно следует отметить, что оборудование, описанное выше, может осуществлять способы в данном документе и любую другую обработку посредством реализации любых функциональных средств, модулей, блоков или схем. В одном варианте осуществления, например, оборудование содержит соответствующие схемы или схему, выполненную с возможностью выполнять этапы, показанные на чертежах способа. Схемы или схема в этом отношении могут содержать схемы, выделенные выполнению определенной функциональной обработки, и/или один или более микропроцессоров в сочетании с запоминающим устройством. Например, схема может включать в себя один или более микропроцессоров или микроконтроллеров, а также другие цифровые аппаратные средства, которые могут включать в себя процессоры цифровых сигналов (DSP), цифровую логику специального назначения и т.п. Схема обработки может быть выполнена с возможностью выполнять программный код, сохраненный в запоминающем устройстве, которое может включать в себя один или более типов запоминающего устройства, таких как постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), кэш-память, устройства флэш-памяти, оптические устройства хранения данных и т.д. Программный код, сохраненный в запоминающем устройстве, может включать в себя программные инструкции для выполнения одного или более протоколов связи и/или обмена данными, а также инструкции для выполнения одного или более технологий, описанных в данном документе, в некоторых вариантах осуществления. В вариантах осуществления, которые используют запоминающее устройство, запоминающее устройство сохраняет программный код, который, при выполнении посредством одного или более процессоров, выполняет технологии, описанные в данном документе.

Базовый сетевой узел 16, как описано выше, может реализовывать функцию доступа и мобильности (AMF) и/или функцию управления сеансами (SMF), по меньшей мере, в некоторых вариантах осуществления. Независимо, базовый сетевой узел 16 может выполнять любую обработку в данном документе посредством реализации любых функциональных средств или блоков. В одном варианте осуществления, например, базовый сетевой узел 16 содержит соответствующие схемы или схему, выполненную с возможностью выполнять любой из этапов, показанных на фиг. 3. Схемы или схема в этом отношении могут содержать схемы, выделенные выполнению определенной функциональной обработки, и/или один или более микропроцессоров в сочетании с запоминающим устройством. В вариантах осуществления, которые используют запоминающее устройство, которое может содержать один или более типов запоминающего устройства, таких как постоянное запоминающее устройство (ROM), оперативное запоминающее устройство, кэш-память, устройства флэш-памяти, оптические устройства хранения данных и т.д., запоминающее устройство сохраняет программный код, который, при выполнении посредством одного или более процессоров, выполняет технологии, описанные в данном документе.

Фиг. 5A иллюстрирует базовый сетевой узел 400 в соответствии с одним или более вариантов осуществления. Базовый сетевой узел 400 может соответствовать, например, базовому сетевому узлу 16, поясненному в данном документе как выполняющему передачу 20 служебных сигналов и/или другую обработку в данном документе. Независимо от этого, как показано, базовый сетевой узел 400 включает в себя схему 410 обработки и схему 420 связи. Схема 420 связи выполнена с возможностью передавать и/или принимать информацию в и/или из одного или более других узлов, например, через любую технологию связи. Схема 410 обработки выполнена с возможностью выполнять обработку, описанную выше, например, на фиг. 3A, 3B и/или 3C, к примеру, посредством выполнения инструкций, сохраненных в запоминающем устройстве 430. Схема 410 обработки в этом отношении может реализовывать определенные функциональные средства, блоки или модули.

Фиг. 5B иллюстрирует базовый сетевой узел 500, реализованный в соответствии с одним или более других вариантов осуществления. Базовый сетевой узел 500 может соответствовать, например, базовому сетевому узлу 16, поясненному в данном документе как выполняющему передачу 20 служебных сигналов и/или другую обработку в данном документе. Независимо от этого, как показано, базовый сетевой узел 500 реализует различные функциональные средства, блоки или модули, например, через схему 410 обработки на фиг. 5A и/или через программный код. Эти функциональные средства, блоки или модули, например, для реализации любого из этапов на фиг. 3A, 3B и/или 3C включают в себя, например, блок или модуль 510 передачи служебных сигналов для передачи служебных сигналов 20. В некоторых вариантах осуществления, например, для реализации способа 100 на фиг. 3A, блок или модуль 510 передачи служебных сигналов для передачи в служебных сигналах индикатора 20A активации, который указывает решение посредством CN 10A в отношении того, должен или нет RAN-узел 16 активировать обеспечение AS-безопасности 18S в пользовательской плоскости, и для передачи в служебных сигналах индикатора 22 разрешения на отклонение, который указывает то, разрешается или нет RAN-узлу (например, посредством CN 10A) отклонять решение посредством CN 10A. Также может включаться блок или модуль 520 принятия решений для принятия решения в отношении того, должен или нет RAN-узел 16 активировать обеспечение UP AS-безопасности 18S и/или для определения того, разрешается или нет RAN-узлу 16 отклонять это решение.

Аналогично, сетевое радиоустройство, как описано выше, может выполнять любую обработку в данном документе посредством реализации любых функциональных средств или блоков. В одном варианте осуществления, например, сетевое радиоустройство содержит соответствующие схемы или схему, выполненную с возможностью выполнять любой из этапов, показанных на любом из фиг. 2A-2C. Схемы или схема в этом отношении могут содержать схемы, выделенные выполнению определенной функциональной обработки, и/или один или более микропроцессоров в сочетании с запоминающим устройством. В вариантах осуществления, которые используют запоминающее устройство, которое может содержать один или более типов запоминающего устройства, таких как постоянное запоминающее устройство (ROM), оперативное запоминающее устройство, кэш-память, устройства флэш-памяти, оптические устройства хранения данных и т.д., запоминающее устройство сохраняет программный код, который, при выполнении посредством одного или более процессоров, выполняет технологии, описанные в данном документе.

Фиг. 6A иллюстрирует сетевой радиоузел 600 в соответствии с одним или более вариантов осуществления. Сетевой радиоузел 600 может соответствовать сетевому радиоузлу 12, описанному на фиг. 1. Как показано, сетевой радиоузел 600 включает в себя схему 610 обработки и схему 620 связи. Схема 620 связи выполнена с возможностью передавать и/или принимать информацию в и/или из одного или более других узлов, например, через любую технологию связи. Схема 610 обработки выполнена с возможностью выполнять обработку, описанную выше, например, на фиг. 2A, 2B и/или 2C, к примеру, посредством выполнения инструкций, сохраненных в запоминающем устройстве 630. Схема 610 обработки в этом отношении может реализовывать определенные функциональные средства, блоки или модули.

Фиг. 6B иллюстрирует сетевой радиоузел 700, реализованный в соответствии с одним или более других вариантов осуществления. Сетевой радиоузел 700 может соответствовать сетевому радиоузлу 12, описанному на фиг. 1. Как показано, сетевой радиоузел 700 реализует различные функциональные средства, блоки или модули, например, через схему 610 обработки на фиг. 6A и/или через программный код. Эти функциональные средства, блоки или модули, например, для реализации любого из этапов на фиг. 2A, включают в себя, например, блок или модуль 1010 получения для получения индикатора 20A активации, который указывает решение посредством CN 10A в отношении того, должен или нет RAN-узел 16 активировать обеспечение AS-безопасности 18S в пользовательской плоскости и блок, или модуль 720 получения индикаторов разрешения на отклонение для получения индикатора 22 разрешения на отклонение, который указывает то, разрешается или нет RAN-узлу (например, посредством CN 10A) отклонять решение посредством CN 10A. Также может включаться блок или модуль 730 управления безопасностью для активации или деактивации обеспечения UP AS-безопасности 18S, в зависимости от индикатора 20A активации и индикатора 22 разрешения на отклонение. Дополнительно может включаться блок или модуль 740 выполнения действий для выполнения одного или более действий, когда решение посредством CN 10A состоит в том, что RAN-узел 16 должен активировать обеспечение AS-безопасности 18S в пользовательской плоскости, когда, согласно индикатору 22 разрешения на отклонение, RAN-узлу 16 не разрешается отклонять решение посредством CN 10A, и когда RAN-узел 16 не имеет возможность, или CN 10A не авторизуется на то, чтобы активировать обеспечение AS-безопасности 18S в пользовательской плоскости.

Фиг. 7A иллюстрирует устройство 14 беспроводной связи (например, UE), реализованное в соответствии с одним или более вариантов осуществления. Как показано, устройство 14 беспроводной связи включает в себя схему 800 обработки и схему 810 связи. Схема 810 связи (например, радиосхема) выполнена с возможностью передавать и/или принимать информацию в и/или из одного или более других узлов, например, через любую технологию связи. Эта связь может возникать через одну или более антенн, которые являются внутренними или внешними относительно устройства 14 беспроводной связи. Схема 800 обработки выполнена с возможностью выполнять обработку, описанную выше, к примеру, посредством выполнения инструкций, сохраненных в запоминающем устройстве 820. Схема 800 обработки в этом отношении может реализовывать определенные функциональные средства, блоки или модули.

Фиг. 7B иллюстрирует принципиальную блок-схему устройства 14 беспроводной связи согласно еще другим вариантам осуществления. Как показано, устройство 14 беспроводной связи реализует различные функциональные средства, блоки или модули, например, через схему 800 обработки на фиг. 7A и/или через программный код. Эти функциональные средства, блоки или модули, например, для реализации способа(ов) в данном документе включают в себя, например, блок или модуль 900 передачи служебных сигналов для приема служебных сигналов, наводящих устройство 14 беспроводной связи на то, чтобы устанавливать сеанс в пользовательской плоскости с другим RAN-узлом. Также может включаться блок или модуль 910 наведения для попытки устанавливать сеанс в пользовательской плоскости с другим RAN-узлом в соответствии с принимаемыми служебными сигналами.

Специалисты в данной области техники также должны принимать во внимание, что варианты осуществления в данном документе дополнительно включают в себя соответствующие компьютерные программы.

Компьютерная программа содержит инструкции, которые при выполнении, по меньшей мере, на одном процессоре оборудования, выполненном с возможностью использования в системе беспроводной связи, инструктируют оборудованию выполнять любую соответствующую обработку, описанную выше. Компьютерная программа в этом отношении может содержать один или более кодовых модулей, соответствующих средствам или блокам, описанным выше.

Варианты осуществления дополнительно включают в себя передающую среду, содержащую такую компьютерную программу. Эта передающая среда может содержать одно из электронного сигнала, оптического сигнала, радиосигнала или компьютерно-читаемого носителя хранения данных.

В этом отношении, варианты осуществления в данном документе также включают в себя компьютерный программный продукт, сохраненный на энергонезависимом компьютерно-читаемом носителе (хранения или записи) и содержащий инструкции, которые, при выполнении посредством процессора оборудования, инструктируют оборудованию работать так, как описано выше.

Варианты осуществления дополнительно включают в себя компьютерный программный продукт, содержащий части программного кода для выполнения этапов любого из вариантов осуществления в данном документе, когда компьютерный программный продукт выполняется посредством оборудования. Этот компьютерный программный продукт может сохраняться на компьютерно-читаемом носителе записи.

Хотя варианты осуществления выше описываются относительно AS-безопасности в пользовательской плоскости, варианты осуществления могут в равной степени распространяться на другие типы AS-безопасности, например, AS плоскости управления, до такой степени, в которой другие типы AS-безопасности являются необязательными таким образом, чтобы требовать решения относительно их активации.

Ниже описываются дополнительные варианты осуществления. По меньшей мере, некоторые из этих вариантов осуществления могут описываться как применимые в определенных контекстах и/или типах беспроводных сетей (например, 5G) в качестве иллюстрации, но варианты осуществления аналогично применимыми являются в других контекстах и/или типах беспроводных сетей, не описанных явно. Соответственно, нижеприведенные варианты осуществления могут представлять собой конкретные примеры и/или иным образом комбинироваться с вариантами осуществления выше.

3GPP TS 23.501 описывает сетевую 5G-архитектуру. Урезанная упрощенная версия 5G-сети показана на фиг 8.

UE 40 (абонентское устройство) представляет собой мобильное устройство используемое пользователем для того, чтобы осуществлять доступ в беспроводном режиме к сети. UE 40, например, может представлять беспроводное устройство 14 по фиг. 1, реализованное для 5G-сети. Функция сети радиодоступа (RAN) или базовая станция, называемая "gNB 42 (узлом B следующего поколения)", регулирует предоставление беспроводной радиосвязи в UE и соединение UE с базовой сетью. GNB 42, например, может представлять RAN-узел 12 по фиг. 1, реализованный для 5G-сети. Функция базовой сети, называемая "AMF 44 (функцией управления доступом и мобильностью)" регулирует обработку мобильности UE, в числе других видов регулирования. Другая функция базовой сети, называемая "SMF 48 (функцией управления сеансами)", регулирует обработку наведения сеансов и трафика UE, в числе других видов регулирования. SMF 48 может представлять CN-узел 16 по фиг. 1, реализованный для 5G-сети. Еще одна другая функция базовой сети, называемая "UPF 46 (функцией пользовательской плоскости)", регулирует взаимное соединение с сетью передачи данных, маршрутизацию и перенаправление пакетов, в числе других видов регулирования.

UE 40 взаимодействует с gNB 42 по радиоинтерфейсу с использованием радиоинтерфейса. Радиоинтерфейсный трафик содержит как трафик управляющей плоскости, так и трафик пользовательской плоскости. Плоскость управления радиосвязью также называется "RRC (управлением радиоресурсами)". GNB 42 в свою очередь взаимодействует с AMF 44 с использованием интерфейса, называемого "N2". Интерфейс между AMF 44 и SMF 48 называется "N11". Аналогично, gNB 42 и UPF 46 взаимодействуют с использованием интерфейса, называемого "N3". Отсутствует прямой интерфейс между gNB 42 и SMF 48, в силу чего они взаимодействуют через AMF 44.

Логические аспекты между UE 40 и AMF 44 упоминаются как NAS (не связанный с предоставлением доступа уровень), а логические аспекты между UE 40 и gNB 42 упоминаются как AS (связанный с предоставлением доступа уровень). Соответственно, безопасность связи (плоскости управления и пользовательской плоскости, если применимо) упоминаются как NAS-безопасность и AS-безопасность, соответственно. AS-безопасность содержит защиту конфиденциальности и целостности трафика плоскости управления (т.е. RRC) и пользовательской плоскости.

В LTE-системе (стандарт долгосрочного развития, который обычно является известным как 4G), AS-безопасность является обязательной как для RRC, так и для пользовательской плоскости. Это означает то, что как конфиденциальность, так и защита целостности активируются для RRC, и конфиденциальность активируется для пользовательской плоскости. Отсутствует поддержка для защиты целостности пользовательской плоскости в LTE. Следует отметить, что предусмотрены алгоритмы нулевого шифрования и нулевой целостности в LTE, которые не шифруют и защищают по целостности RRC или трафик пользовательской плоскости на практике. Но согласно некоторым вариантам осуществления, эти нулевые алгоритмы представляют собой просто другой вид алгоритма, и в силу этого по-прежнему считается, что обеспечение AS-безопасности активируется, т.е. активируется с использованием нулевых алгоритмов.

В 5G-системе, AS-безопасность является обязательной для RRC, но с большой вероятностью должна быть необязательной для пользовательской плоскости. Это означает то, что то, что как конфиденциальность, так и защита целостности активируются для RRC; тем не менее, конфиденциальность и защита целостности с большой вероятностью должны быть необязательными для пользовательской плоскости.

В LTE-системе, поскольку активация обеспечения AS-безопасности является обязательной как для RRC, так и для трафика пользовательской плоскости, достаточно иметь одну процедуру, которая активирует обеспечение AS-безопасности как для RRC, так и для трафика пользовательской плоскости. Эта процедура известна как процедура на основе команд конфигурирования режима обеспечения AS-безопасности (см. раздел 7.2.4.5 в 3GPP TS 33.401). С большой вероятностью она более не должна иметь место в 5G-системе, поскольку активация обеспечения AS-безопасности является необязательной для трафика пользовательской плоскости. Непонятно то, представляет собой или нет процедура на основе команд конфигурирования режима обеспечения AS-безопасности правильную процедуру для активации обеспечения AS-безопасности в пользовательской плоскости, и если нет, то какой является правильная процедура, и то, какой узел или функция регулирует ее. Следовательно, активация AS-безопасности вводит новую сложность в 5G-систему.

Некоторые варианты осуществления в данном документе предоставляют механизм, в котором обеспечение AS-безопасности в пользовательской плоскости (т.е. защита конфиденциальности и целостности) активируется намеченным образом. Варианты осуществления могут предоставлять надежный механизм для активации обеспечения AS-безопасности в пользовательской плоскости. Устойчивость вводится посредством защиты от ситуации, когда обеспечение AS-безопасности в пользовательской плоскости не активируется, даже если решение активировать обеспечение AS-безопасности в пользовательской плоскости принято.

Обычно, в таком случае варианты осуществления в данном документе могут разрешать такую сложность, что когда CN отправляет индикатор в RAN в отношении того, что обеспечение AS-безопасности в пользовательской плоскости должно активироваться, RAN может не иметь возможность соответствовать по таким причинам, как, например, текущая перегрузка или нахождение в энергосберегающем режиме и неспособность активировать защиту целостности или конфиденциальность по причинам эффективности вычислений или эффективности работы от аккумулятора и т.д. Некоторые варианты осуществления предлагают то, что RAN может отклонять решение, принимаемое посредством CN по активации обеспечения AS-безопасности в пользовательской плоскости, только при разрешении осуществлять это посредством CN.

Причины таких вариантов осуществления приводятся далее. CN, а не RAN имеет доступ к правилам сетевых политик или правилам политик подписки, на основе которых CN принимает решение в отношении того, следует или нет активировать обеспечение AS-безопасности в пользовательской плоскости. Следовательно, RAN не находится в позиции, чтобы определять самостоятельно то, может или нет отклоняться решение CN. Например, если CN определяет необходимость активировать обеспечение AS-безопасности в пользовательской плоскости для UE, принадлежащих правоприменению, разрушительно, если RAN, только на основе своего локального состояния, отклоняет решение CN и не активирует обеспечение AS-безопасности в пользовательской плоскости. Дополнительно, также недостаточно того, что RAN информирует CN в отношении того, что решение CN отклонено посредством RAN. CN должна получать информацию в отношении того, что активация обеспечения AS-безопасности в пользовательской плоскости не проведена, но может быть слишком поздно до того, как CN может предпринимать любое корректирующее действие, например, данные восходящей/нисходящей линии связи уже отправлены по радиоинтерфейсу. Другими словами, ущерб может уже происходить до того, как CN принимает дополнительное решение. Следовательно, некоторые варианты осуществления считают допустимым только то, что CN имеет последнее слово касательно того, может или нет ее решение отклоняться посредством RAN. Это может осуществляться множеством способов, например, CN отправляет индикатор (разрешено или нет отклонение) в RAN наряду с решением активировать обеспечение AS-безопасности в пользовательской плоскости, CN отправляет индикатор (разрешено или нет отклонение) в RAN при установлении начального NGAP-контекста между RAN и CN, причем RAN предварительно конфигурируется с индикатором (разрешено или нет отклонение для определенного типа сеансов или UE) и т.д.

Например, способ, осуществляемый посредством gNB 42 для установления безопасности на связанном с предоставлением доступа уровне (AS) в пользовательской плоскости, может содержать в некоторых вариантах осуществления: (i) получение индикатора donotOverrule из SMF 48, который указывает то, разрешается или нет gNB 42 отклонять первый индикатор, т.е. индикатор SMF для активации обеспечения AS-безопасности в пользовательской плоскости; (ii) получение первого индикатора из SMF 48, который представляет собой индикатор SMF для активации обеспечения AS-безопасности в пользовательской плоскости; и (iii) определение на основе индикатора donotOverrule того, следует или нет отклонять первый индикатор.

В некоторых вариантах осуществления, способ дополнительно может содержать определение того, что не может обеспечиваться соответствие первому индикатору.

Альтернативно или дополнительно, индикатор donotOverrule и первый индикатор могут получаться вместе. Например, индикатор donotOverrule и первый индикатор могут совместно указываться посредством комбинированного индикатора, который как указывает индикатор SMF для активации обеспечения AS-безопасности в пользовательской плоскости, так и указывает то, разрешается или нет gNB 42 отклонять первый индикатор.

В некоторых вариантах осуществления, способ дополнительно может содержать предпринятие действия.

Подробнее, следует отметить, что помимо gNB 42, RAN в 5G также должна состоять из eNB следующего поколения (ng-eNB), причем eNB (E-UTRAN-узла B или усовершенствованного узла B), что означает базовые станции, принадлежащие LTE. Тем не менее, такое различие не является очень важным для целей этого раскрытия сущности, и в силу этого раскрытие сущности относится только к gNB 42. Это служит для прозрачности описания, а не для ограничения вариантов осуществления в данном документе. Также следует отметить, что AS-безопасность в пользовательской плоскости содержит защиту конфиденциальности в пользовательской плоскости и целостности в пользовательской плоскости. Тем не менее, такое различие не является очень важным для целей этого раскрытия сущности, и в силу этого раскрытие сущности, в общем, должно относиться к AS-безопасности в пользовательской плоскости для прозрачности описания, а не для ограничения вариантов осуществления в данном документе. Дополнительно, термин "узел" может обозначать физический узел или функцию в сети.

Как пояснено выше, в 5G-системе, активация обеспечения AS-безопасности в пользовательской плоскости с большой вероятностью должна быть необязательной. Первая сложность в активации обеспечения AS-безопасности в пользовательской плоскости представляет собой решение в отношении того, какой узел управляет активацией. Поскольку AS-безопасность в пользовательской плоскости завершается в gNB 42, gNB 42 управляет активацией согласно некоторым вариантам осуществления. Тем не менее, gNB 42 представляет собой RAN-узел и не имеет доступа к правилам сетевых политик или правилам политик подписки, которые постоянно размещаются в базовой сети. Следовательно, gNB 42 не может представлять собой узел, который определяет то, должно или нет активироваться обеспечение AS-безопасности в пользовательской плоскости для конкретного UE 40. SMF 48, с другой стороны, представляет собой базовый сетевой узел и имеет доступ к правилам политик. SMF 48 также представляет собой узел, регулирующий управление сеансами в пользовательской плоскости. Следовательно, SMF 48 согласно некоторым вариантам осуществления представляет собой узел, который определяет то, должно или нет активироваться обеспечение AS-безопасности в пользовательской плоскости для конкретного UE 40. Хотя SMF 48 упоминается в описанных вариантах осуществления, некоторый другой базовый сетевой узел, например, AMF 46, вместо этого может определять активацию обеспечения AS-безопасности в пользовательской плоскости в других вариантах осуществления.

Согласно некоторым вариантам осуществления, SMF 48 отправляет первый индикатор gNB 42 (через AMF 46) относительно активации обеспечения AS-безопасности в пользовательской плоскости. GNB 42 затем активирует или не активирует обеспечение AS-безопасности в пользовательской плоскости на основе принимаемого первого индикатора из SMF 48. Фиг. 9 и 10 дополнительно иллюстрируют последовательности сигналов, процедуры, сообщения и поля, используемые между SMF 48 и gNB 42 для упомянутого первого индикатора (например, SMF_RUS_Pre). Следует отметить, что фиг. 9 и 10 поясняют только первый индикатор; они не поясняют или учитывают любой индикатор donotOverrule, который поясняется после фиг. 9 и 10. Вместо этого, фиг. 9 и 10 фактически помогают иллюстрировать проблему, которая возникает при использовании только первого индикатора (например, SMF_RUS_Pre).

На фиг. 9 и 10, предполагается, что имеется защитный уровень, поддерживающий как целостность, так и шифрование (или шифровку) для пользовательской плоскости (UP) между UE и RAN, т.е. gNB. Каждый раз, когда упоминается шифрование или целостность, это должно означать, соответственно, признак шифрования или защиты целостности на этом защитном уровне. В данный момент в LTE, что защитный уровень реализуется посредством PDCP-протокола. Предполагается, что в системах следующего поколения, идентичный защитный уровень должен быть реализован также посредством возможно улучшенной версии идентичного протокола, т.е. PDCP.

Сеть управляет UP-защитой по радиоинтерфейсу между UE и RAN. Под управлением подразумевается активация или деактивация целостности либо шифрования. Степень детализации такого управления может задаваться на уровне сетевого среза или даже PDU-сеанса. Это означает то, что сеть применяет средства управления аналогичным образом ко всему однонаправленному радиоканалу, транспортирующему UP на основе конкретного сетевого среза или даже возможно на основе конкретного PDU-сеанса.

Этот признак управления может быть реализован посредством механизма согласования между сетью и UE, в котором UE может указывать свое предпочтение касательно того, чтобы активировать или деактивировать шифрование или целостность на различных уровнях детализации. Это осуществляется в расчете на сетевой срез или в расчете на PDU-сеанс.

Предпочтения UE могут сохраняться в UDM, т.е. включаться в информацию по подписке. Они также могут предварительно конфигурироваться в UE. Собственная сеть может помогать в принятии решений посредством указания для обслуживающей сети того, какие средства управления являются предпочтительными и на каком уровне детализации.

Гостевая сеть должна осуществлять выбор политики в зависимости от того, должно использоваться или нет завершение шифрования и/или целостности, на основе индикатора, принимаемого из собственной сети, предпочтения UE и политики, сконфигурированной для гостевой сети (например, в SMF). Базовая сеть может указывать для UE на NAS-уровне результат такого решения.

Базовая сеть должна информировать RAN в отношении того, должно или нет использоваться шифрование и/или целостность, в расчете на идентификатор среза или в расчете на PDU-сеанс. Эта информация отправляется по N2-интерфейсу между базовой сетью и RAN.

RAN может переопределять такое решение или принимать собственное решение на основе предпочтения UE, принимаемого из базовой сети, и возможно другой информации.

Если предпочтения UE не удовлетворяются, то UE может предпринимать ответное действие. Действие может заключаться в том, чтобы соединяться с другим gNB/eNB, или UE может отказываться от использования определенного варианта применения.

Когда UE перемещается в сети и изменяет точку присоединения к сети (т.е. при связанных с мобильностью, передачей обслуживания или режимом сдвоенного подключения событиях), предпочтение UE и информация выбора сетевой политики должны перенаправляться на стороне сети между сетевыми узлами, например, между двумя базовыми станциями или между объектами управления доступом. Примеры таких действий являются следующими: (i) При связанном с передачей обслуживания событии, исходный объект управления доступом (AMF) информирует целевую AMF; (ii) при Xn-передаче обслуживания между двумя базовыми станциями, исходная базовая станция должна информировать целевую базовую станцию в отношении того, следует активировать или деактивировать шифрование и/или защиту целостности UP, возможно на конкретной для среза/PDU-сеанса основе. Эта информация может отправляться по Xn-интерфейсу из исходного узла в целевой узел; (iii) В режиме сдвоенного подключения между двумя базовыми станциями, ведущая базовая станция должна информировать вторичную базовую станцию в расчете на DRB в отношении того, следует активировать или деактивировать шифрование и/или защиту целостности UP. Эта информация может отправляться по Xn-интерфейсу из ведущей базовой станции во вторичную базовую станцию.

Рассмотрим первое установление PDU-сеансов (обобщенную разновидность). В этом случае, US_Pre указывает предпочтение RAN UP-безопасности, UE_RUS_Pre указывает предпочтение UE по RAN UP-безопасности, SMF_RUS_Pre представляет предпочтение объекта управления сеансами по RAN UP-безопасности, HN_Pre представляет предпочтение собственной сети по UP-безопасности (это предпочтение может указывать завершение UP-безопасности в RAN или в CN в обслуживающей сети), HN_Dec указывает решение собственной сети по завершаемой в собственной сети UP-безопасности, SN_Policy указывает правила политик обслуживающей сети, связанные с согласованием и политикой UP-безопасности, используемой в качестве значения по умолчанию в RAN, RUS_Dec указывает решение по RAN UP-безопасности, принимаемое посредством RAN, и CUS_Dec указывает решение CN-завершения UP-безопасности.

Теперь со ссылкой на фиг. 9 показывается запрашиваемое UE установление PDU-сеансов для отсутствия роуминга и роуминга с локальным разбиением. Процедура допускает то, что UE уже зарегистрировано в AMF, так что AMF уже извлекает данные пользовательских подписок из UDM.