УРОВЕНЬ ТЕХНИКИ

Притязание на приоритет

[0001] По настоящей заявке испрашивается преимущество по предварительной заявке на патент США № 61/355977, поданной 17 июня 2010 г., которая включена в данный документ в полном объеме посредством ссылки.

Перекрестная ссылка на родственные заявки

[0002] Настоящая заявка относится к предварительной заявке на патент США № 61/324646, поданной 15 апреля 2010 г., предварительной заявке на патент США № 61/324991, поданной 16 апреля 2010 г., и предварительной заявке на патент США № 61/325001, поданной 16 апреля 2010 г.

Область техники, к которой относится изобретение

[0003] Настоящее изобретение в общем относится к усовершенствованному контексту безопасности для пользовательского оборудования, функционирующего в рамках универсального мобильного телекоммуникационного обслуживания (UMTS) и/или сети радиодоступа GSM Edge (GERAN) и переходящего к улучшенной наземной сети радиодоступа UMTS (E-UTRAN).

Уровень техники

[0004] Успешная аутентификация АКА (соглашение об аутентификации и ключах) в сети радиодоступа третьего поколения (3G) UMTS или в сетях GERAN с использованием аутентификации 3G АКА дает в результате пару совместно используемых ключей: ключа шифрования (СК) и ключа целостности (IK) - для защиты связи между пользовательским оборудованием (UE) и сетью. Эти совместно используемые ключи могут использоваться напрямую, чтобы обезопасить трафик между UE и сетью, как в случае с UTRAN (наземная сеть радиодоступа UMTS), или могут применяться, чтобы статически выводить ключи, например, КС или КС128 в случае с GERAN (сеть радиодоступа GSM Edge).

[0005] Рассекреченный ключ может стать причиной серьезных проблем безопасности, пока ключи не будут сменены при следующей аутентификации АКА. Обычно аутентификация АКА не выполняется часто в силу того, что требуются значительные издержки. Также если оба ключа (СК и IK) рассекречены, тогда рассекречиваются ключи GERAN.

[0006] В вариантах применения UMTS/HSPA (высокоскоростной пакетный доступ) некоторые или все из функциональных возможностей контроллера радиосети (RNC) и Узла Б могут сводиться вместе в один узел на границе сети. RNC нуждается в ключах для таких функциональных возможностей, как шифрование плоскости пользователя, шифрование сигнальной плоскости и защита целостности. Однако функционирование RNC может разворачиваться в незащищенной точке, такой как Домашний Узел Б в фемтосоте UMTS. Соответственно, функционирование RNC, разворачивающееся в возможно небезопасных местах с предоставлением доступа (включая физический доступ), может привести к рассекречиванию ключей СК и IK.

[0007] Сеансовые ключи (модифицированная версия CK и IK) могут использоваться, чтобы снизить риски безопасности, связанные с незащищенным функционированием RNC. Методики обеспечения таких сеансовых ключей раскрыты в публикации заявки на патент США № US 2007/0230707 А1.

[0008] При переходе от обслуживающей сети на основе UTRAN/GERAN к обслуживающей сети на основе E-UTRAN возможность создавать корневой ключ в E-UTRAN, выведенный из корневого ключа усовершенствованного контекста безопасности в UTRAN/GERAN, обеспечивает явное преимущество, так как это значит, что нет необходимости выполнять АКА в E-UTRAN, чтобы генерировать корневой ключ в E-UTRAN из ключа, который не был показан за пределами базовой сети.

[0009] Следовательно, существует потребность в методике перехода поддержки усовершенствованного контекста безопасности от обслуживающей сети на основе UTRAN/GERAN к обслуживающей сети на основе E-UTRAN.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

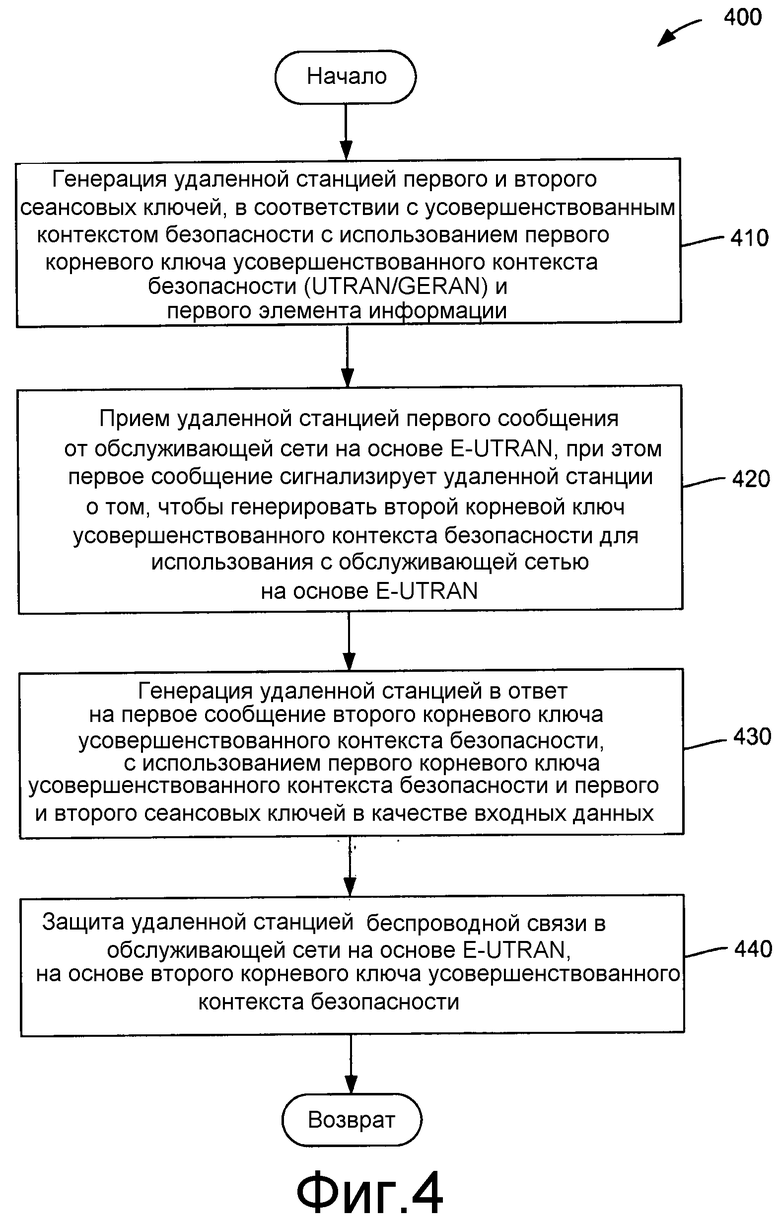

[0010] Аспект настоящего изобретения может заключаться в способе перехода контекста безопасности от обслуживающей сети первого типа к обслуживающей сети второго типа. В данном способе удаленная станция генерирует первый и второй сеансовые ключи в соответствии с контекстом безопасности, используя первый элемент информации и первый корневой ключ, связанный с обслуживающей сетью первого типа. Удаленная станция принимает первое сообщение от обслуживающей сети второго типа. Первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа. Удаленная станция генерирует в ответ на первое сообщение второй корневой ключ, используя первый корневой ключ и первый и второй сеансовые ключи в качестве входных данных. Удаленная станция защищает беспроводную связь в обслуживающей сети второго типа, на основе второго корневого ключа.

[0011] В более подробных аспектах изобретения контекст безопасности может содержать усовершенствованный контекст безопасности, обслуживающая сеть первого типа может содержать обслуживающую сеть на основе UTRAN/GERAN и обслуживающая сеть второго типа может содержать обслуживающую сеть на основе E-UTRAN. Дополнительно, первый корневой ключ может содержать первый корневой ключ усовершенствованного контекста безопасности, и второй корневой ключ может содержать второй корневой ключ усовершенствованного контекста безопасности.

[0012] В других более подробных аспектах изобретения первый элемент информации может содержать подсчет. Также удаленная станция может содержать мобильное пользовательское оборудование.

[0013] Другой аспект настоящего изобретения может заключаться в удаленной станции, которая может включать в себя: средство для генерации первого и второго сеансовых ключей, в соответствии с контекстом безопасности, с использованием первого элемента информации и первого корневого ключа, связанного с обслуживающей сетью первого типа; средство для приема первого сообщения от обслуживающей сети второго типа, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа; средство для генерации, в ответ на первое сообщение, второго корневого ключа, с использованием первого корневого ключа и первого и второго сеансовых ключей в качестве входных данных; и средство для защиты беспроводной связи в обслуживающей сети второго типа, на основе второго корневого ключа.

[0014] Другой аспект настоящего изобретения может заключаться в удаленной станции, которая может включать в себя процессор, сконфигурированный, чтобы: генерировать первый и второй сеансовые ключи, в соответствии с контекстом безопасности, с использованием первого элемента информации и первого корневого ключа, связанного с обслуживающей сетью первого типа; принимать первое сообщение от обслуживающей сети второго типа, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа; генерировать, в ответ на первое сообщение, второй корневой ключ, используя первый корневой ключ и первый и второй сеансовые ключи в качестве входных данных; и защищать беспроводную связь в обслуживающей сети второго типа, на основе второго корневого ключа.

[0015] Другой аспект настоящего изобретения может заключаться в компьютерно-читаемом запоминающем носителе, содержащем компьютерный программный продукт, содержащий код для предписания компьютеру генерировать первый и второй сеансовые ключи, в соответствии с контекстом безопасности, с использованием первого элемента информации и первого корневого ключа, связанного с обслуживающей сетью первого типа; код для предписания компьютеру принимать первое сообщение от обслуживающей сети второго типа, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа; код для предписания компьютеру генерировать, в ответ на первое сообщение, второй корневой ключ, используя первый корневой ключ и первый и второй сеансовые ключи в качестве входных данных; и код для предписания компьютеру защищать беспроводную связь в обслуживающей сети второго типа, на основе второго корневого ключа.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

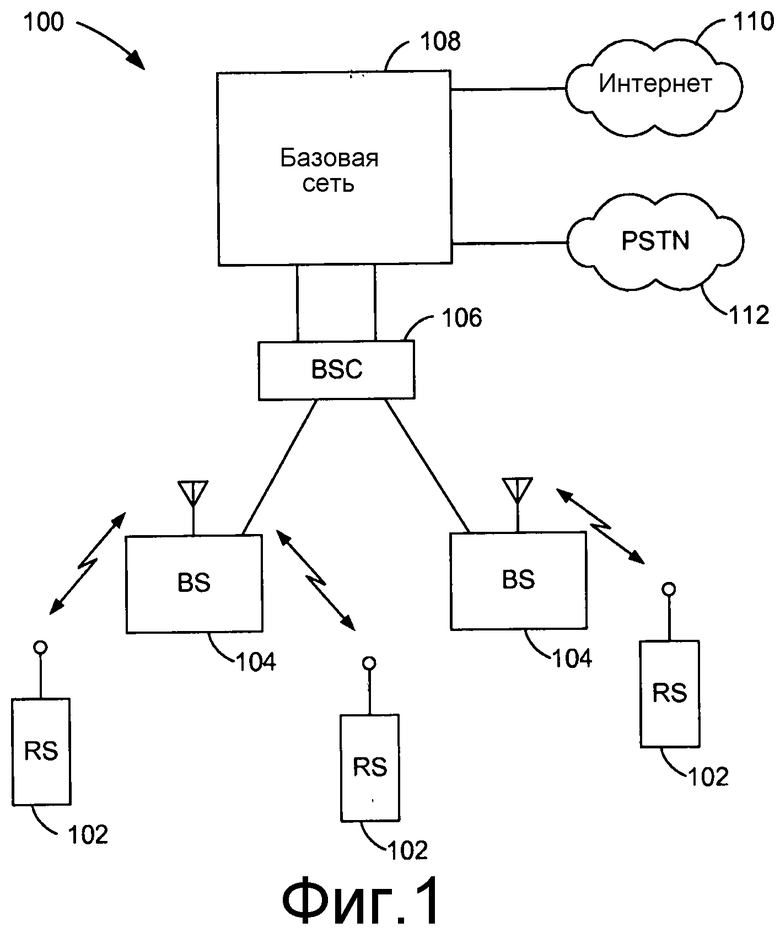

[0016] Фиг.1 представляет собой структурную схему примера системы беспроводной связи.

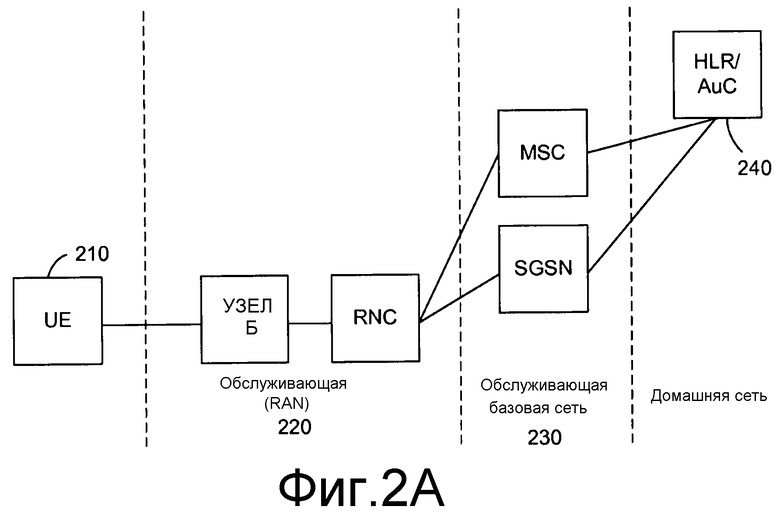

[0017] Фиг.2А представляет собой структурную схему примера системы беспроводной связи в соответствии с архитектурой UMTS/UTRAN.

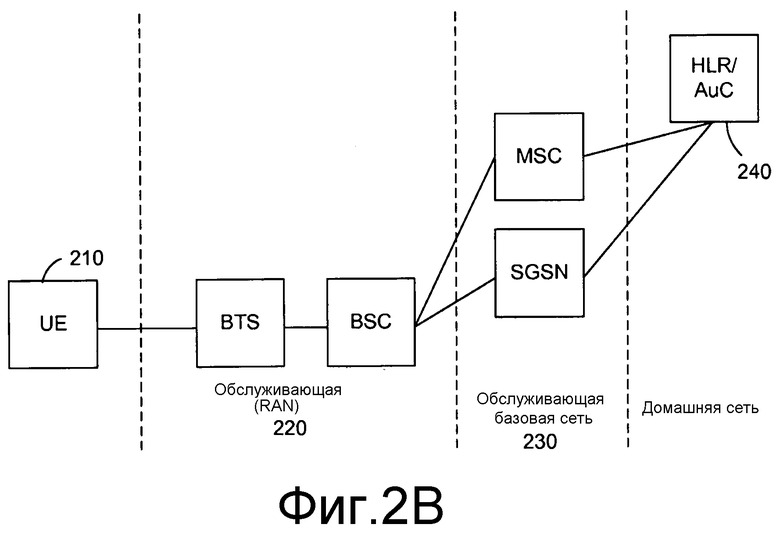

[0018] Фиг.2В представляет собой структурную схему примера системы беспроводной связи в соответствии с архитектурой GERAN.

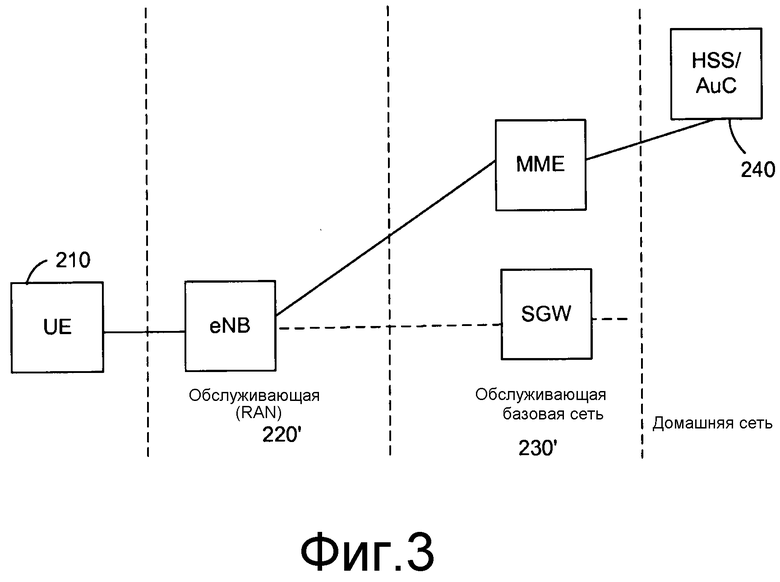

[0019] Фиг.3 представляет собой структурную схему примера системы беспроводной связи в соответствии с архитектурой E-UTRAN.

[0020] Фиг.4 представляет собой блок-схему последовательности операций способа перехода поддержки усовершенствованного контекста безопасности от обслуживающей сети на основе UTRAN/GERAN к обслуживающей сети на основе E-UTRAN.

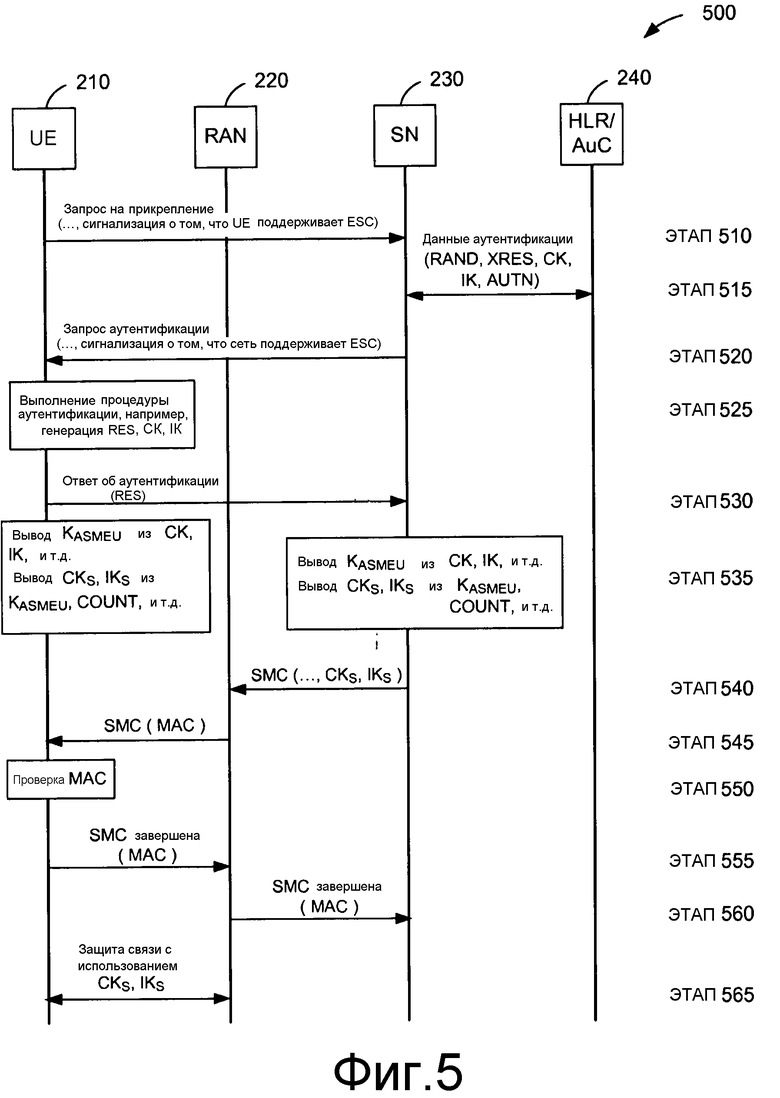

[0021] Фиг.5 представляет собой блок-схему последовательности операций способа установления усовершенствованного контекста безопасности между удаленной станцией и обслуживающей сетью на основе сообщения запроса на прикрепление.

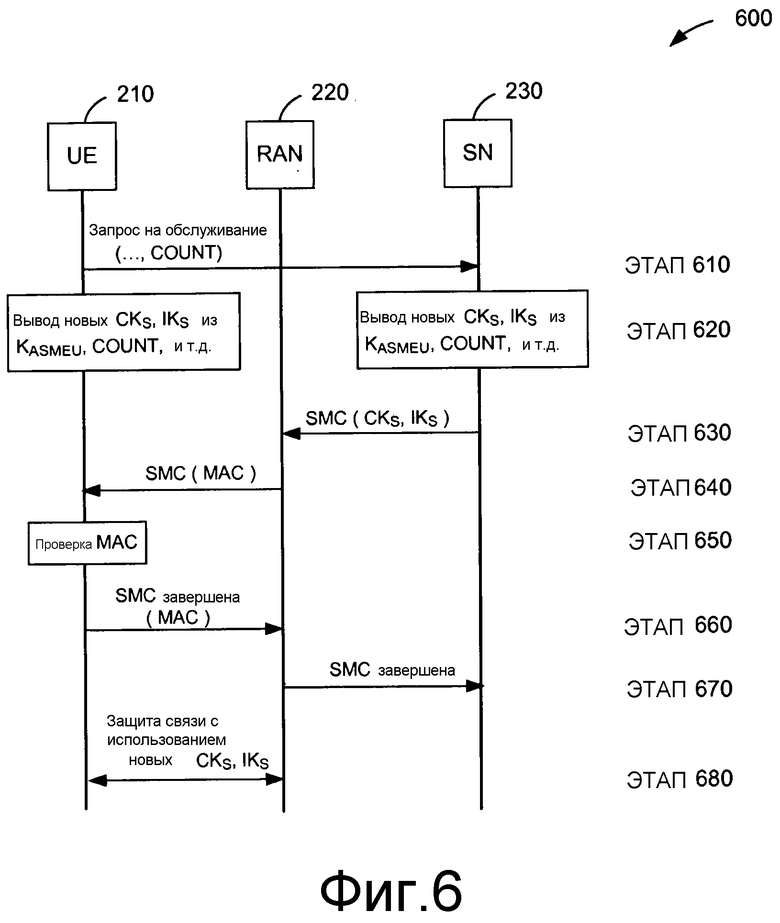

[0022] Фиг.6 представляет собой блок-схему последовательности операций для установления по меньшей мере одного сеансового ключа от усовершенствованного контекста безопасности между удаленной станцией и обслуживающей сетью на основе сообщения запроса на обслуживание.

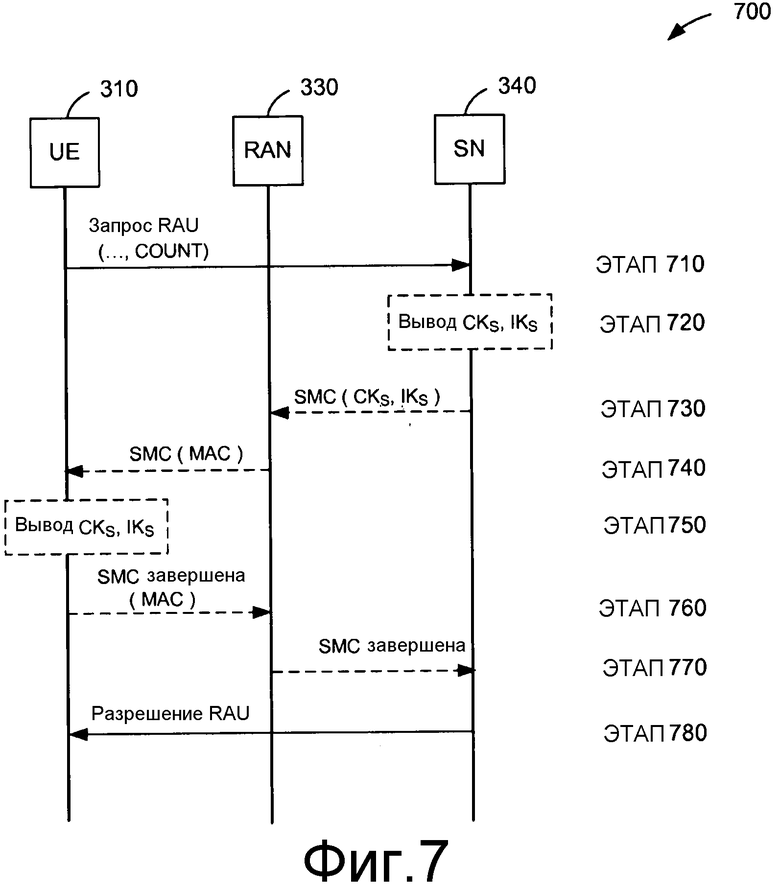

[0023] Фиг.7 представляет собой блок-схему последовательности операций для установления по меньшей мере одного сеансового ключа от усовершенствованного контекста безопасности между удаленной станцией и обслуживающей сетью на основе сообщения запроса на обновление области маршрутизации.

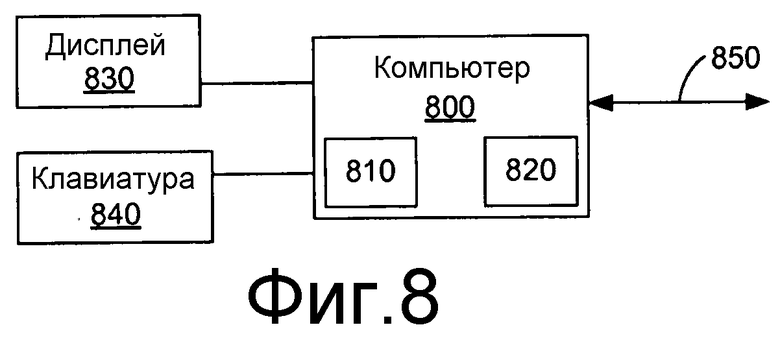

[0024] Фиг.8 представляет собой структурную схему компьютера, включающего в себя процессор и запоминающее устройство.

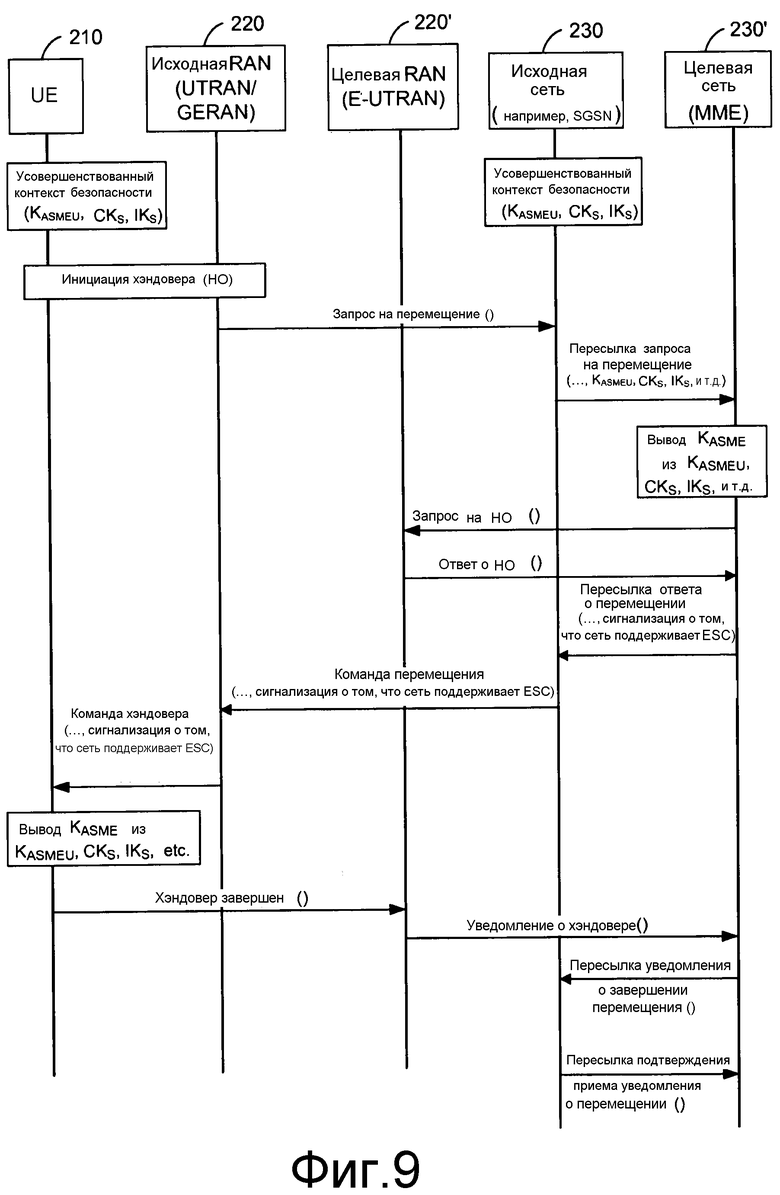

[0025] Фиг.9 представляет собой блок-схему последовательности операций способа перехода (то есть, хэндовера) от обслуживающей сети на основе UTRAN/GERAN к обслуживающей сети на основе E-UTRAN.

ПОДРОБНОЕ ОПИСАНИЕ

[0026] Слово «примерный» используется в данном документе в значении «служащий в качестве примера, частного случая или иллюстрации». Любой вариант реализации, описанный в данном документе как «примерный», не обязательно должен быть истолкован как предпочтительный или преимущественный над другими вариантами реализации.

[0027] Со ссылкой на фиг.2 -4 аспект настоящего изобретения может заключаться в способе 400 перехода усовершенствованного контекста безопасности от обслуживающей сети 230 на основе UTRAN/GERAN к обслуживающей сети 230' на основе E-UTRAN. В способе удаленная станция 210 генерирует первый и второй сеансовые ключи (CKS и IKS) в соответствии с контекстом безопасности, используя первый корневой ключ (KASMEU) усовершенствованного контекста безопасности, связанный с обслуживающей сетью на основе UTRAN/GERAN, и первый элемент информации (этап 410). Удаленная станция принимает первое сообщение от обслуживающей сети на основе E-UTRAN (этап 420). Первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ (KASME) усовершенствованного контекста безопасности для использования с обслуживающей сетью на основе E-UTRAN. Удаленная станция генерирует в ответ на первое сообщение второй корневой ключ усовершенствованного контекста безопасности, используя первый корневой ключ усовершенствованного контекста безопасности и первый и второй сеансовые ключи в качестве входных данных (этап 430). Удаленная станция защищает беспроводную связь в обслуживающей сети на основе E-UTRAN, на основе второго корневого ключа усовершенствованного контекста безопасности (этап 440).

[0028] Первый элемент информации может содержать подсчет. Также удаленная станция может содержать мобильное пользовательское оборудование (UE), такое как беспроводное устройство.

[0029] Дополнительно со ссылкой на фиг.8 другой аспект настоящего изобретения может заключаться в удаленной станции 210, которая может включать в себя средство (процессор 810) для генерации первого и второго сеансовых ключей (CKS и IKS), в соответствии с усовершенствованным контекстом безопасности с использованием первого корневого ключа (KASMEU) усовершенствованного контекста безопасности, связанного с обслуживающей сетью на основе UTRAN/GERAN, и первого элемента информации; средство для приема первого сообщения от обслуживающей сети на основе E-UTRAN, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ (KASME) усовершенствованного контекста безопасности для использования с обслуживающей сетью на основе E-UTRAN; средство для генерации, в ответ на первое сообщение, второго корневого ключа усовершенствованного контекста безопасности, с использованием первого корневого ключа усовершенствованного контекста безопасности и первого и второго сеансовых ключей в качестве входных данных; и средство для защиты беспроводной связи в обслуживающей сети на основе GERAN, на основе второго корневого ключа усовершенствованного контекста безопасности.

[0030] Другой аспект настоящего изобретения может заключаться в удаленной станции 210, которая может включать в себя процессор 810, сконфигурированный, чтобы: генерировать первый и второй сеансовые ключи (CKS и IKS), в соответствии с усовершенствованным контекстом безопасности, используя первый корневой ключ (KASMEU) усовершенствованного контекста безопасности, связанный с обслуживающей сетью на основе UTRAN/GERAN, и первый элемент информации; принимать первое сообщение от обслуживающей сети на основе E-UTRAN, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ (KASME) усовершенствованного контекста безопасности для использования с обслуживающей сетью на основе E-UTRAN; генерировать, в ответ на первое сообщение, второй корневой ключ усовершенствованного контекста безопасности, используя первый корневой ключ усовершенствованного контекста безопасности и первый и второй сеансовые ключи в качестве входных данных; и защищать беспроводную связь в обслуживающей сети на основе E-UTRAN, на основе второго корневого ключа усовершенствованного контекста безопасности.

[0031] Другой аспект настоящего изобретения может заключаться в компьютерно-читаемом запоминающем носителе 820, содержащем компьютерный программный продукт, содержащий код для предписания компьютеру 800 генерировать первый и второй сеансовые ключи, в соответствии с усовершенствованным контекстом безопасности, с использованием первого корневого ключа усовершенствованного контекста безопасности, связанного с обслуживающей сетью на основе UTRAN/GERAN, и первого элемента информации; код для предписания компьютеру принимать первое сообщение от обслуживающей сети на основе E-UTRAN, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ усовершенствованного контекста безопасности для использования с обслуживающей сетью на основе E-UTRAN; код для предписания компьютеру генерировать, в ответ на первое сообщение, второй корневой ключ усовершенствованного контекста безопасности, используя первый корневой ключ усовершенствованного контекста безопасности и первый и второй сеансовые ключи в качестве входных данных; и код для предписания компьютеру защищать беспроводную связь в обслуживающей сети на основе E-UTRAN, на основе второго корневого ключа усовершенствованного контекста безопасности.

[0032] Обслуживающая сеть 230' на основе E-UTRAN может включать в себя ММЕ, который поддерживает усовершенствованный контекст безопасности (ESC). Во время хэндовера ESC ММЕ принимает сеансовые ключи, CKS и IKS, и корневой ключ KASMEU от исходного SGSN. ESC ММЕ вычисляет новый корневой ключ KASME из KASMEU, используя сеансовые ключи CKS и IKS в качестве входных данных. Удаленная станция 210 выполняет такое же вычисление для получения нового корневого ключа KASME из KASMEU, используя сеансовые ключи CKS и IKS в качестве входных данных. Таким образом, новый корневой ключ KASME - свежий и вычислен из ключей, которые не были показаны за пределами базовой сети.

[0033] Исходная обслуживающая базовая сеть 230 соединена с обслуживающей RAN (сетью радиодоступа) 220, которая обеспечивает беспроводную связь с удаленной станцией 210. В архитектуре UMTS/UTRAN обслуживающая RAN включает в себя Узел Б и RNC (контроллер радиосети). В архитектуре GERAN обслуживающая RAN включает в себя BTS (базовая приемопередающая станция) и BSC (контроллер базовой станции). Обслуживающая базовая сеть включает в себя MSC/VLR (мобильный центр коммутации/регистр гостевых абонентов) для обеспечения обслуживания с коммутацией каналов (CS) и SGSN (обслуживающий узел поддержки GPRS) для обеспечения обслуживания с коммутацией пакетов (PS). Домашняя сеть включает в себя HLR (регистр домашних абонентов) и AuC (центр аутентификации). Целевая обслуживающая сеть 230' соединена с обслуживающей RAN (сетью радиодоступа) 220', такой как eNB.

[0034] UE 210 и исходная обслуживающая базовая сеть 230 могут быть усовершенствованы благодаря новым свойствам безопасности, чтобы создать усовершенствованный контекст безопасности (ESC) UMTS, используя COUNT (значение счетчика). 256-битный корневой ключ (KASMEU) для ESC может быть выведен из CK и IK, когда выполняется аутентификация АКА. Корневой ключ может быть установлен равным CK||IK или может быть выведен с использованием более сложного вывода, в результате чего появятся дополнительные полезные свойства безопасности (например, CK и IK не нужно хранить). COUNT может быть 16-битным значением счетчика, которое поддерживается между UE и обслуживающей базовой сетью. (Следует отметить: контекст безопасности унаследованной UTRAN состоит из KSI (3-битный идентификатор набора ключей), СК (128-битный ключ шифрования) и IK (128-битный ключ целостности)).

[0035] Перед хэндовером UE 210 и SGSN 230 совместно используют усовершенствованный контекст безопасности, который включает в себя следующие параметры: KSI (также называемый CKSN), являющийся идентификатором набора ключей, также в текущий момент используемым в UMTS/GERAN, и KASMEU, являющийся 256-битным корневым ключом для контекста безопасности. Из корневого ключа KASMEU и, возможно, параметров (например, элемента информации, такого как подсчет), обмен которыми произошел между UE и SGSN, может быть вычислен набор сеансовых ключей CKS и IKS. При хэндовере исходный SGSN 230 передает сеансовые ключи CKS и IKS и корневой ключ KASMEU целевому ММЕ 230'.

[0036] Фиг.9 представляет собой блок-схему последовательности операций способа перехода (то есть хэндовера) от обслуживающей сети 220 на основе UTRAN/GERAN к обслуживающей сети 220' на основе E-UTRAN. В этом способе новый корневой ключ KASME выводится из корневого ключа KASMEU усовершенствованного контекста безопасности в UTRAN/GERAN, что обеспечивает явное преимущество, так как нет необходимости выполнять АКА в обслуживающей сети на основе E-UTRAN, чтобы генерировать корневой ключ в обслуживающей сети на основе E-UTRAN из ключа, который не был показан за пределами базовой сети.

[0037] Целевой ММЕ 230', поддерживающий ESC, вычисляет новый корневой ключ KASME, используя перенесенный корневой ключ KASMEU и сеансовые ключи CKS и IKS, и, возможно, некоторую дополнительную информацию. Целевой ММЕ указывает UE 210, что новый корневой ключ был вычислен и, возможно, включает в себя дополнительную информацию, используемую посредством ММЕ, которая пока не известна UE, в параметре, отправленном как часть сигнализации хэндовера (например, параметры безопасности NAS к E-UTRAN), и UE выполняет те же вычисления, чтобы получить новый корневой ключ KASME.

[0038] Со ссылкой на фиг.5 в способе 500, относящемся к процедурам прикрепления UMTS, UE 210 может сигнализировать о том, что оно поддерживает ESC, в сообщении запроса на прикрепление UMTS (этап 510). Сигнал о поддержке может представлять собой присутствие нового элемента информации (IE) в сообщении. IE может содержать значение COUNT. Обслуживающая сеть SN 230, которая не поддерживает ESC, проигнорирует новый IE. Данные аутентификации (RAND, XRES, CK, IK, AUTN) получаются от HLR/AuC 240 (этап 515). SN может указать поддержку ESC в запросе АКА (запросе аутентификации) к UE (этап 520). UE выполняет процедуры аутентификации (этап 525) и возвращает ответ RES к SN (этап 530). При успешной аутентификации (этап 530) UE и SN выводят корневой ключ KASMEU и сеансовые ключи CKS и IKS (этап 535). SN пересылает сеансовые ключи к RAN 220 в сообщении SMC (команда режима безопасности) (этап 540). RAN генерирует код аутентификации сообщения (МАС), используя сеансовый ключ IKS, который пересылается к UE в сообщении SMC (этап 545). UE проверяет МАС (этап 550), используя сеансовый ключ IKS, который вывело UE (этап 535), и возвращает указание о завершении к RAN (этап 555), которая пересылает его к SN (этап 560). Затем UE может защищать связь, используя эти сеансовые ключи (этап 565).

[0039] Со ссылкой на фиг.6 в способе 600, относящемся к процедуре 600 перехода «из ожидания в активный режим», UE 210 пересылает сообщение запроса на обслуживание, которое включает в себя значение COUNT, к SN 230 (этап 610). UE и SN выводят новые сеансовые ключи CKS и IKS из корневого ключа KASMEU (этап 620). SN пересылает эти сеансовые ключи к RAN 220 в сообщении SMC (этап 630). RAN генерирует МАС, который пересылается к UE в сообщении SMC (этап 640). UE проверяет МАС (этап 650) и возвращает указание о завершении к RAN (этап 660), которая пересылает ее к SN (этап 670). Затем UE может защищать связь, используя эти сеансовые ключи (этап 680).

[0040] Со ссылкой на фиг.7 в способе 700, относящемся к процедурам управления мобильностью (таким как обновление области маршрутизации (RAU) и обновление области местоположения (LAU)), UE 210 пересылает сообщение запроса RAU (или LAU), которое включает в себя значение COUNT, к SN 230 (этап 710). Необязательно, UE и SN могут выводить новые сеансовые ключи CKS и IKS из корневого ключа KASMEU (этап 720). SN может пересылать эти сеансовые ключи к RAN 220 в сообщении SMC (этап 730). RAN может генерировать МАС, который может пересылаться к UE в сообщении SMC (этап 740). UE может проверять МАС (этап 750) и может возвращать указание о завершении к RAN (этап 760), которая пересылает его к SN (этап 770). Затем SN отправляет сообщение разрешения RAU к UE (этап 780). Затем UE может защищать связь, используя эти сеансовые ключи.

[0041] Новые ключи уровня доступа (AS) могут генерироваться для каждого перехода из ожидания в активное состояние. Подобным образом, ключи могут генерироваться при других событиях. Значение COUNT может отправляться в сообщениях ожидания мобильности и в сообщениях начального уровня 3, например, запроса прикрепления, RAU, LAU, ожидания, мобильности или обслуживания. SN может проверять, что отправленное значение COUNT не использовалось ранее, и в процессе обновляет хранимое значение COUNT. Если значение COUNT новое (например, принятое значение COUNT > хранимого значения COUNT), UE и SN приступают к вычислению новых ключей CKS и IKS, используя функцию вывода ключа (KDF), такую как HMAC-SHA256, из корневого ключа KASMEU и отправленного значения COUNT. KDF может включать в себя дополнительную информацию, такую как идентификационные данные узла RAN, для вычисления нового ключа. Если проверка оказывается неудачной (значение COUNT не новое), SN отклоняет сообщение. Для использования GERAN, когда КС и КС128 вычисляются из CKS и IKS, то же самое может быть сделано при вычислении из СК и IK.

[0042] Сеансовые ключи (CKS и IKS) могут иметь такой срок действия, чтобы UE и обслуживающая сеть хранили и использовали сеансовые ключи до тех пор, пока уже станет необходимостью хранить ключи, чтобы безопасно отправлять трафик между UE и сетью (UE переходит в режим ожидания), или пока при последующем событии не будет создан новый контекст (например, аутентификация АКА или событие мобильности).

[0043] Удаленная станция 210 может содержать компьютер 800, который включает в себя запоминающий носитель 820, такой как запоминающее устройство, дисплей 830 и устройство 840 ввода, такое как клавиатура. Устройство может включать в себя беспроводное соединение 850.

[0044] Со ссылкой на фиг.1 беспроводная удаленная станция (RS) 102 (или UE) может осуществлять связь с одной или более базовыми станциями (BS) 104 системы 100 беспроводной связи. Система 100 беспроводной связи может дополнительно включать в себя один или более контроллеров 106 базовой станции (BSC) и базовую сеть 108. Базовая сеть может быть соединена с Интернетом 110 и телефонной сетью 112 общего пользования (PSTN) посредством подходящих обратных передач. Типичная беспроводная мобильная станция может включать в себя карманный телефон или портативный компьютер. Система 100 беспроводной связи может задействовать любую из множества методик множественного доступа, таких как множественный доступ с кодовым разделением каналов (CDMA), множественный доступ с временным разделением каналов (TDMA), множественный доступ с частотным разделением каналов (FDMA), множественный доступ с пространственным разделением каналов (SDMA), множественный доступ с поляризационным разделением каналов (PDMA), или другие методики модуляции, известные в данной области техники.

[0045] Беспроводное устройство 102 может включать в себя различные компоненты, выполняющие функции на основе сигналов, передаваемых от или принимаемых на беспроводном устройстве. Например, беспроводная гарнитура может включать в себя преобразователь, выполненный, чтобы обеспечивать вывод звука на основе сигнала, принятого с помощью приемника. Беспроводные часы могут включать в себя пользовательский интерфейс, выполненный, чтобы обеспечивать индикацию на основе сигнала, принятого с помощью приемника. Беспроводное сенсорное устройство может включать в себя датчик, выполненный, чтобы обеспечивать передачу данных к другому устройству.

[0046] Беспроводное устройство может осуществлять связь посредством одной или более линий беспроводной связи, которые основаны на или иным образом поддерживают любую подходящую технологию беспроводной связи. Например, в некоторых аспектах беспроводное устройство может связываться с сетью. В некоторых аспектах сеть может содержать нательную сеть или персональную сеть (например, сверхширокополосную сеть). В некоторых аспектах сеть может содержать локальную сеть или глобальную сеть. Беспроводное устройство может поддерживать или иным образом использовать одну или более из многообразия технологий беспроводной связи, протоколов или стандартов, таких как CDMA, TDMA, OFDM, OFDMA, WiMAX и Wi-Fi. Подобным образом, беспроводное устройство может поддерживать или иным образом использовать одну или более из многообразия соответствующих схем модуляции или мультиплексирования. Беспроводное устройство может, таким образом, включать в себя подходящие компоненты (например, радиоинтерфейсы), чтобы устанавливать и осуществлять связь посредством одной или более линий беспроводной связи, используя упомянутые выше или другие технологии беспроводной связи. Например, устройство может содержать беспроводной приемопередатчик со связанными передающими и приемными компонентами (например, передатчик и приемник), которые могут включать в себя различные компоненты (например, генераторы сигналов и процессоры сигналов), которые содействуют связи через беспроводную среду.

[0047] Идеи, изложенные в данном документе, могут быть включены (например, реализованы в пределах или выполняться посредством) в пределы множества аппаратов (например, устройств). Например, один или более аспектов, изложенных в данном документе, могут быть включены в телефон (например, сотовый телефон), персональный цифровой помощник («PDA»), развлекательное устройство (например, музыкальное или видеоустройство), гарнитура (например, наушники, миниатюрный наушник и т.д.), микрофон, медицинское устройство (например, биометрический датчик, пульсометр, шагомер, устройство ЭКГ и т.д.), пользовательское устройство ввода-вывода (например, часы, пульт дистанционного управления, выключатель освещения, клавиатура, мышь и т.д.), датчик давления в шинах, компьютер, устройство в точке продаж, слуховой аппарат, телевизионная приставка или любое другое подходящее устройство.

[0048] Эти устройства могут иметь различные требования по питанию и разные требования к данным. В некоторых аспектах идеи, изложенные в данном документе, могут быть приспособлены для использования в вариантах применения с малым энергопотреблением (например, путем использования сигнальной схемы на основе импульсов и режимов с малым коэффициентом заполнения) и могут поддерживать многообразие скоростей передачи данных, включая относительно высокие скорости передачи данных (например, путем использования импульсов с высокой полосой пропускания).

[0049] В некоторых аспектах беспроводное устройство может содержать устройство доступа (например, точка доступа Wi-Fi) для системы связи. Такое устройство доступа может обеспечивать, например, возможность подключения к другой сети (к примеру, глобальной сети, такой как Интернет или сотовая сеть) посредством линий проводной или беспроводной связи. Соответственно, устройство доступа может предоставлять другому устройству (например, станции Wi-Fi) возможность осуществлять доступ к другой сети или какие-либо другие функциональные возможности. Кроме того, следует понимать, что одно или оба устройства могут быть портативными или, в некоторых случаях, относительно непереносными.

[0050] Специалистам в данной области техники должно быть понятно, что информация и сигналы могут быть представлены с использованием любой из многообразия различных технологий и методик. Например, данные, инструкции, команды, информация, сигналы, биты, символы и элементарные сигналы, которые могли упоминаться по всему представленному выше описанию, могут быть представлены с помощью напряжений, токов, электромагнитных волн, магнитных полей или частиц, оптических полей или частиц, или их комбинаций.

[0051] Специалистам в данной области техники дополнительно должно быть понятно, что различные иллюстративные логические блоки, модули, схемы и этапы алгоритмов, описанные в отношении вариантов реализации, раскрытых в данном документе, могут применяться как электронное аппаратное обеспечение, компьютерное программное обеспечение или комбинация их обоих. Чтобы четко проиллюстрировать эту взаимозаменяемость аппаратного обеспечения и программного обеспечения, различные иллюстративные компоненты, блоки, модули, схемы и этапы были в общем описаны выше в контексте своей функциональности. Применяется ли такая функциональность в качестве аппаратного обеспечения или же программного обеспечения, зависит от конкретных вариантов применения и проектных ограничений, наложенных на всю систему. Квалифицированные специалисты в данной области техники могут использовать описанные выше функциональные возможности различными способами для каждого конкретного варианта применения, но такие решения относительно применения не должны интерпретироваться как выход за пределы объема настоящего изобретения.

[0052] Различные иллюстративные блоки, модули и схемы, описанные в отношении вариантов реализации, раскрытых в данном документе, могут применяться или выполняться процессором общего назначения, процессором обработки цифровых сигналов (DSP), интегральной схемой прикладной ориентации (ASIC), программируемой пользователем вентильной матрицей (FPGA) или другим программируемым логическим устройством, схемой на дискретных компонентах или транзисторными логическими схемами, дискретными компонентами аппаратного обеспечения или любой их комбинацией, предназначенной для выполнения описанных в данном документе функций. Процессор общего назначения может быть микропроцессором, но в качестве альтернативы процессор может быть любым стандартным процессором, контроллером, микроконтроллером или конечным автоматом. Процессор также может применяться как комбинация вычислительных устройств, например, комбинация DSP и микропроцессора, множества микропроцессоров, одного или более микропроцессоров в соединении с ядром DSP, или как любая подобная конфигурация.

[0053] Этапы способа или алгоритма, описанные в отношении вариантов реализации, раскрытых в данном документе, могут быть воплощены прямо в аппаратном обеспечении, модуле программного обеспечения, реализуемом процессором или их комбинации. Модуль программного обеспечения может быть размещен в RAM-памяти, флэш-памяти, ROM-памяти, EPROM-памяти, EEPROM-памяти, регистрах, жестком диске, съемном диске, CD-ROM или запоминающем носителе любой другой формы, известной в данной области техники. Примерный запоминающий носитель соединяется с процессором так, чтобы процессор мог считывать информацию с запоминающего носителя и записывать информацию на него. В качестве альтернативы запоминающий носитель может быть интегрирован в процессор. Процессор и запоминающий носитель могут быть размещены в ASIC. ASIC может быть размещена в пользовательском терминале. В качестве альтернативы процессор и запоминающий носитель могут быть размещены в качестве дискретных компонентов в пользовательском терминале.

[0054] В одном или более примерных вариантах реализации описанные выше функции могут применяться в аппаратном обеспечении, программном обеспечении, программно-аппаратном обеспечении или любой их комбинации. При использовании в программном обеспечении в качестве компьютерного программного продукта функции могут храниться или передаваться как одна или более инструкций или код на компьютерно-читаемом носителе. Компьютерно-читаемый носитель включает в себя и компьютерные запоминающие носители, и среды связи, включая любую среду, способствующую переносу компьютерной программы из одного места в другое. Запоминающие носители могут быть любыми доступными носителями, к которым может осуществлять доступ компьютер. В качестве примера, но не ограничения, такой компьютерно-читаемый носитель может содержать RAM, ROM, EEPROM, CD-ROM или другое оптическое дисковое запоминающее устройство, магнитное дисковое запоминающее устройство или другие магнитные запоминающие устройства, или любой другой носитель, который может быть использован для переноса или хранения желаемого программного кода в форме инструкций или структур данных и к которому может осуществлять доступ компьютер. Также любое соединение следует называть компьютерно-читаемым носителем. Например, если программное обеспечение передается с веб-сайта, сервера или другого удаленного источника с использованием коаксиального кабеля, волоконно-оптического кабеля, витой пары, цифровой абонентской линии (DSL) или беспроводных технологий, таких как инфракрасные, радио- и микроволновые, тогда коаксиальный кабель, волоконно-оптический кабель, витая пара, DSL или беспроводные технологии, такие как инфракрасные, радио- и микроволновые, включаются в определение носителя. Термины «магнитный диск» и «оптический диск», используемые в данном документе, включают в себя компакт-диск (CD), лазерный диск, оптический диск, универсальный цифровой диск (DVD), гибкий диск и Blu-ray-диск, причем магнитные диски обычно воспроизводят данные магнитным образом, тогда как оптические диски воспроизводят данные оптически с помощью лазеров. Комбинации вышеописанного также должны быть включены в объем компьютерно-читаемого носителя.

[0055] Предшествующее описание раскрытых вариантов реализации предоставлено, чтобы дать возможность специалисту в данной области техники осуществить или использовать настоящее изобретение. Различные модификации этих вариантов реализации будут понятны специалистам в данной области техники, и общие принципы, определенные в данном документе, могут использоваться в отношении других вариантов реализации без отступления от сущности и объема изобретения. Таким образом, настоящее изобретение не предназначено быть ограниченно показанными в данном документе вариантами реализации, но предназначено соответствовать наиболее широкому объему, совместимому с принципами и новыми признаками, раскрытыми в данном документе.

Изобретение относится к области способа перехода контекста безопасности от обслуживающей сети на основе UTRAN/GERAN к обслуживающей сети на основе E-UTRAN. Техническим результатом является обеспечение перехода контекста безопасности от обслуживающей сети первого типа к обслуживающей сети второго типа. В способе удаленная станция генерирует первый и второй сеансовые ключи в соответствии с контекстом безопасности с использованием подсчета (COUNT) и первого корневого ключа контекста безопасности, связанного с обслуживающей сетью на основе UTRAN/GERAN. Удаленная станция принимает первое сообщение от обслуживающей сети на основе E-UTRAN. Первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ контекста безопасности для использования с обслуживающей сетью на основе E-UTRAN. Удаленная станция генерирует в ответ на первое сообщение второй корневой ключ контекста безопасности из первого корневого ключа усовершенствованного контекста безопасности, используя первый и второй сеансовые ключи в качестве входных данных. Удаленная станция защищает беспроводную связь в обслуживающей сети на основе E-UTRAN, на основе второго корневого ключа контекста безопасности. 4 н. и 5 з.п. ф-лы, 10 ил.

1. Способ перехода контекста безопасности от обслуживающей сети первого типа к обслуживающей сети второго типа, содержащий этапы, на которых:

генерируют удаленной станцией первый и второй сеансовые ключи в соответствии с контекстом безопасности с использованием подсчета (COUNT) и первого корневого ключа, связанного с обслуживающей сетью первого типа;

принимают удаленной станцией первое сообщение от обслуживающей сети второго типа, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа;

генерируют удаленной станцией, в ответ на первое сообщение, второй корневой ключ, используя первый корневой ключ и первый и второй сеансовые ключи в качестве входных данных; и

защищают удаленной станцией беспроводную связь в обслуживающей сети второго типа на основе второго корневого ключа.

2. Способ перехода по п.1, в котором контекст безопасности содержит усовершенствованный контекст безопасности, обслуживающая сеть первого типа безопасности содержит обслуживающую сеть на основе UTRAN/GERAN, обслуживающая сеть второго типа содержит обслуживающую сеть на основе E-UTRAN, первый корневой ключ содержит первый корневой ключ усовершенствованного контекста безопасности, и второй корневой ключ содержит второй корневой ключ усовершенствованного контекста безопасности.

3. Способ перехода по п.1, в котором удаленная станция содержит мобильное пользовательское оборудование.

4. Мобильное пользовательское оборудование, содержащее:

средство для генерации первого и второго сеансовых ключей в соответствии с контекстом безопасности с использованием подсчета (COUNT) и первого корневого ключа, связанного с обслуживающей сетью первого типа;

средство для приема первого сообщения от обслуживающей сети второго типа, при этом первое сообщение сигнализирует мобильному пользовательскому оборудованию о том, чтобы генерировать корневой ключ для использования с обслуживающей сетью второго типа;

средство для генерации, в ответ на первое сообщение, второго корневого ключа из первого корневого ключа с использованием первого и второго сеансовых ключей в качестве входных данных; и

средство для защиты беспроводной связи в обслуживающей сети второго типа на основе второго корневого ключа.

5. Мобильное пользовательское оборудование по п.4, в котором контекст безопасности содержит усовершенствованный контекст безопасности, обслуживающая сеть первого типа безопасности содержит обслуживающую сеть на основе UTRAN/GERAN, обслуживающая сеть второго типа содержит обслуживающую сеть на основе E-UTRAN, первый корневой ключ содержит первый корневой ключ усовершенствованного контекста безопасности, и второй корневой ключ содержит второй корневой ключ усовершенствованного контекста безопасности.

6. Мобильное пользовательское оборудование, содержащее:

процессор, сконфигурированный, чтобы:

генерировать первый и второй сеансовые ключи в соответствии с контекстом безопасности с использованием подсчета (COUNT) и первого корневого ключа, связанного с обслуживающей сетью первого типа;

принимать первое сообщение от обслуживающей сети второго типа, при этом первое сообщение сигнализирует мобильному пользовательскому оборудованию о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа;

генерировать, в ответ на первое сообщение, второй корневой ключ, используя первый корневой ключ и первый и второй сеансовые ключи в качестве входных данных; и

защищать беспроводную связь в обслуживающей сети второго типа на основе второго корневого ключа.

7. Мобильное пользовательское оборудование по п.6, в котором контекст безопасности содержит усовершенствованный контекст безопасности, обслуживающая сеть первого типа безопасности содержит обслуживающую сеть на основе UTRAN/GERAN, обслуживающая сеть второго типа содержит обслуживающую сеть на основе E-UTRAN, первый корневой ключ содержит первый корневой ключ усовершенствованного контекста безопасности, и второй корневой ключ содержит второй корневой ключ усовершенствованного контекста безопасности.

8. Компьютерно-читаемый запоминающий носитель, содержащий сохраненную на нем компьютерную программу, которая, при исполнении компьютером, предписывает компьютеру выполнять способ перехода контекста безопасности от обслуживающей сети первого типа к обслуживающей сети второго типа, причем компьютерная программа содержит:

код для предписания компьютеру генерировать первый и второй сеансовые ключи в соответствии с контекстом безопасности с использованием подсчета (COUNT) и первого корневого ключа, связанного с обслуживающей сетью первого типа;

код для предписания компьютеру принимать первое сообщение от обслуживающей сети второго типа, при этом первое сообщение сигнализирует удаленной станции о том, чтобы генерировать второй корневой ключ для использования с обслуживающей сетью второго типа;

код для предписания компьютеру генерировать, в ответ на первое сообщение, второй корневой ключ, используя первый корневой ключ и первый и второй сеансовые ключи в качестве входных данных; и

код для предписания компьютеру защищать беспроводную связь в обслуживающей сети второго типа на основе второго корневого ключа.

9. Компьютерно-читаемый запоминающий носитель по п.8, в котором контекст безопасности содержит усовершенствованный контекст безопасности, обслуживающая сеть первого типа безопасности содержит обслуживающую сеть на основе UTRAN/GERAN, обслуживающая сеть второго типа содержит обслуживающую сеть на основе E-UTRAN, первый корневой ключ содержит первый корневой ключ усовершенствованного контекста безопасности, и второй корневой ключ содержит второй корневой ключ усовершенствованного контекста безопасности.

| Колосоуборка | 1923 |

|

SU2009A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| СИСТЕМА И СПОСОБ ДЛЯ ПЕРЕДАЧИ ОБСЛУЖИВАНИЯ, ЧТОБЫ МИНИМИЗИРОВАТЬ ЗАДЕРЖКУ ОБСЛУЖИВАНИЯ ВСЛЕДСТВИЕ ЭФФЕКТА "ПИНГ-ПОНГА" В СИСТЕМЕ СВЯЗИ BWA | 2005 |

|

RU2332796C2 |

| Масленка, действующая сжатым воздухом | 1926 |

|

SU13147A1 |

| RU 2007114028 A, 27.10.2008 | |||

Авторы

Даты

2015-02-10—Публикация

2011-06-16—Подача