Изобретение относится к области электросвязи и может быть использовано при передаче конфиденциальной информации по открытым каналам связи.

Толкование терминов, используемых в изобретении:

Информационное сообщение (ИС) – сообщение, предназначенное для передачи абоненту и являющееся цифровой записью в двоичном виде.

Несущее сообщение – представляет собой цифровую запись в двоичном виде являющуюся реальными файлами соответствующих расширений. Например, для аудио файлов расширения: .mp3,c3, .3ga и т.д., для видеофайлов .mp4, .mpg, .mkv и т.д.

Известен способ встраивания сообщения в цифровое изображение формата JPEG 2000 (патент РФ №2517337, H04N 19/647. H04L 9/00. опубл. 27.05.2014 г. Бюлл. №15), заключающийся в замене кодирующих коэффициентов среднечастотных и высокочастотных поддиапазонов вейвлет-преобразоваиия. причем встраивание производят после процедуры квантования в блоки вейвлет-коэффициентов размером NxN, причем значения битов встраиваемого сообщения кодируют четностью суммы значений вейвлет-коэффициентов в блоке, при этом, если значение встраиваемого бита не совпадает с четностью суммы значений вейвлет-коэффициентов в блоке, значение одного из них увеличивают на единицу, причем для модификации выбирают вейвлет-коэффициент, значение которого имеет наибольшую дробную часть.

Известен способ встраивания сообщения в цифровое изображение (патент РФ №2407216. H04N 7/08. H04L 9/00, опубл. 20.12.2010 г. Бюлл. №35), заключающийся в замене наименее значащего бита в байтах исходного цифрового изображения, при этом наименее значащему биту в байтах исходного цифрового изображения присваивают флаговое значение «единица» при совпадении части битов байта сигнала цифрового изображения и битов сигнала сообщения либо флаговое значение «ноль» при несовпадении, при этом корректировку статистики распределения наименее значащих битов производят по оставшейся их части, не используемой в качестве флаговых значений.

Недостатком данных способов, встраивающих сообщения в цифровое изображение, является то, что корректирующие изменения приводят к дополнительному искажению цифрового изображения и уменьшают пропускную способность стеганоканала путем использования части свободного пространства под корректирующую информацию. К тому же корректирующие исправления, направленные на противодействие какому-либо из методов статистического анализа за счет коррекции одного из параметров, могут привести к еще большему искажению других параметров и, как следствие, к более вероятному обнаружению скрытого канала другими методами анализа. В частности, искажения, вносимые внедрением дополнительной информации и корректирующими изменениями при использовании указанного способа, могут быть заметны при проведении визуального анализа битовых слоев полученного изображения.

Известен способ скрытой передачи информации (патент РФ №2552145, G06F 21/10, H04N 7/08, H04L 9/00 опубл. 10.09.2015 г. Бюлл. №16) заключающийся в том, что формируют массив

Недостатком данного способа является низкая скрытность передачи информации по открытым каналам связи из-за искажений статистических параметров цифрового изображения при встраивании сообщения и необходимости использования нескольких каналов связи.

Наиболее близким по технической сущности и выполняемым функциям аналогом (прототипом) к заявленному является способ маскирования передаваемой информации (патент РФ №2660641, H04L 9/00, опубл. 06.07.2018 г. Бюлл. №19) заключающийся в том, что формируют массив для запоминания битовой последовательности информационного сообщения

Недостатком способа-прототипа является низкая скрытность передачи информации, обусловленная наличием маркерных данных в информационном поле пакетов передаваемых стандартными протоколами передачи информации.

Технической проблемой является низкая скрытность передачи информации по открытым каналам связи в процессе информационного обмена.

Техническим результатом является повышение скрытности передачи информации в процессе информационного обмена за счет использования особенностей функционирования сетевых протоколов.

Техническая проблема решается за счет использования особенностей функционирования сетевых протоколов применяемых в процессе информационного обмена.

Техническая проблема в первом варианте решается тем, что в способе скрытного информационного обмена выполняется следующая последовательность действий: формируют массив для запоминания битовой последовательности информационного сообщения

Согласно изобретения дополнительно задают счетчик переданных блоков информационного сообщения z, счетчик принятых блоков информационного сообщения h, Q размер блока информационного сообщения встраиваемого в информационную часть пакета,

Техническая проблема во втором варианте решается тем, что в способе скрытного информационного обмена выполняется следующая последовательность действий: формируют массив для запоминания битовой последовательности информационного сообщения

Перечисленная новая совокупность существенных признаков обеспечивает повышение скрытности передачи информации в процессе информационного обмена за счет использования особенностей функционирования сетевых протоколов.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленной системы, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности "новизна".

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

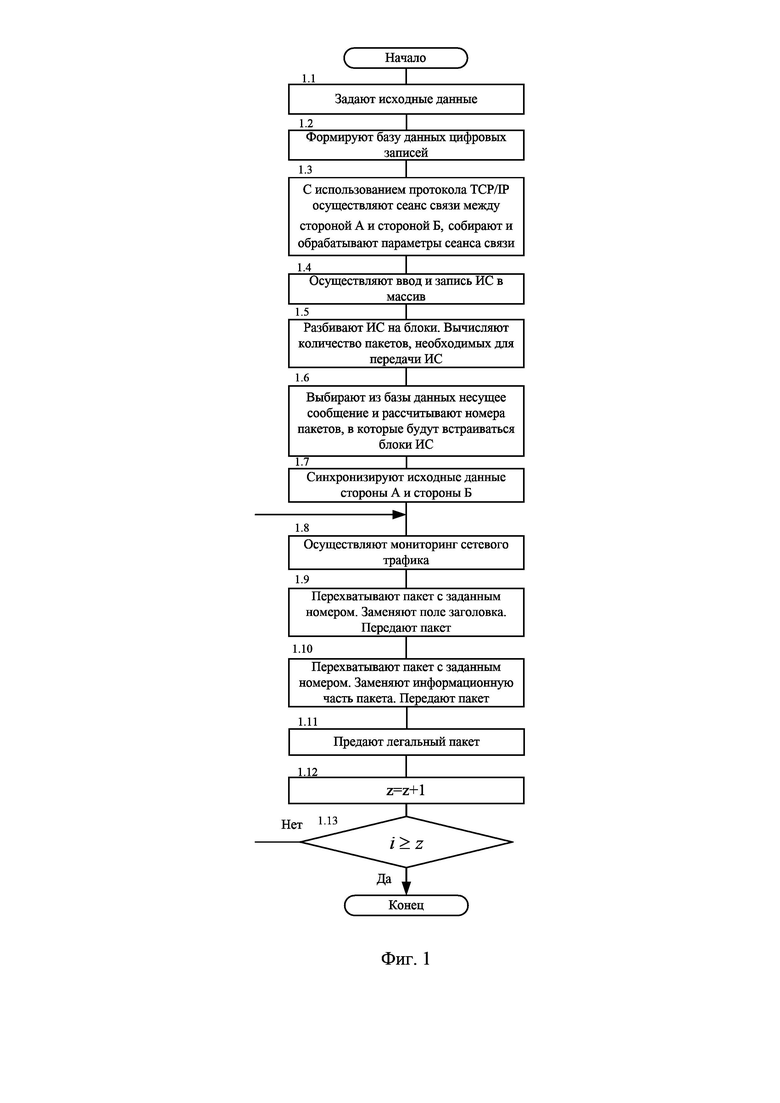

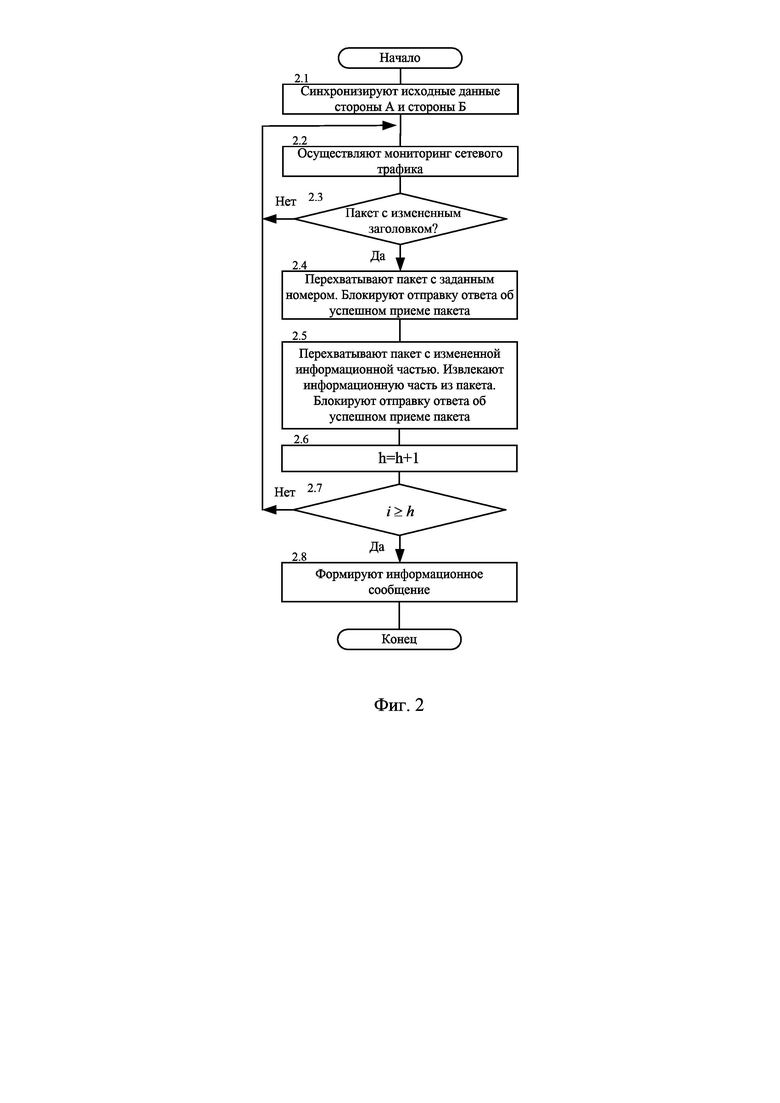

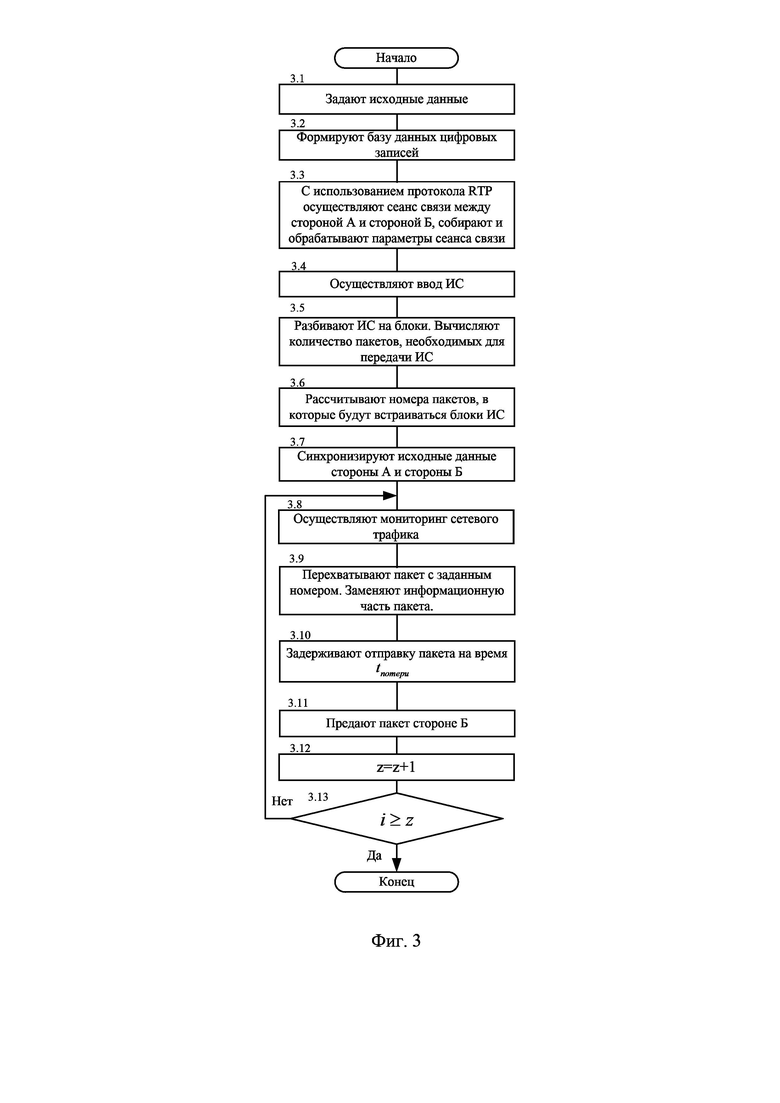

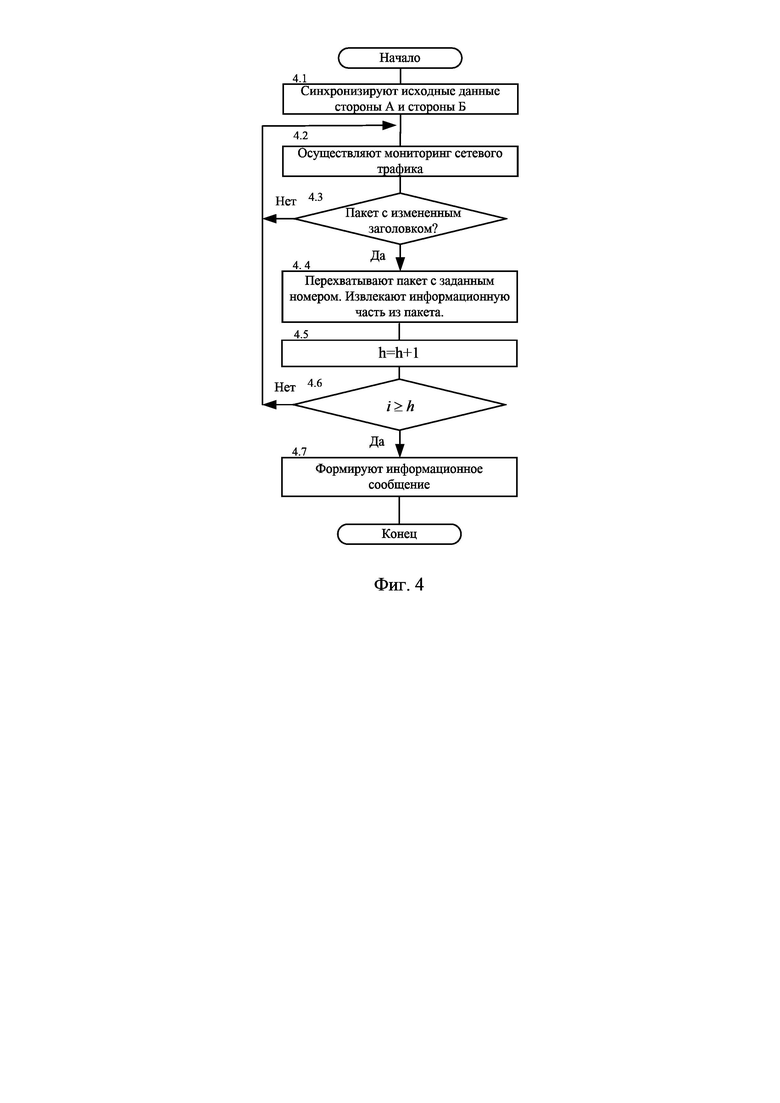

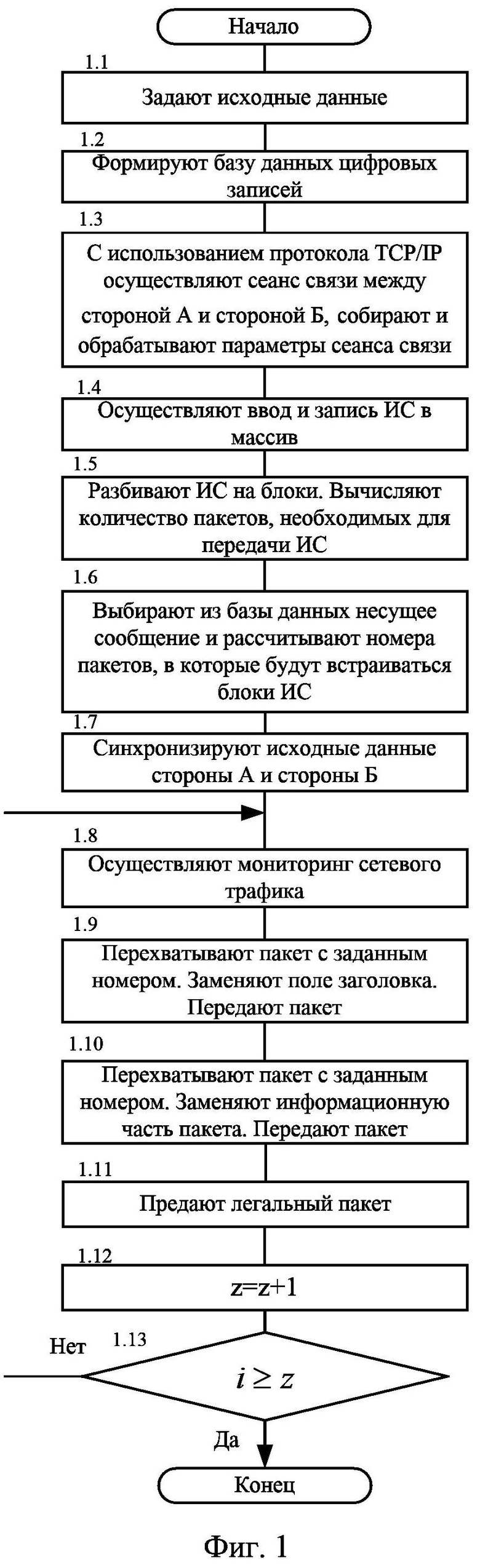

Заявленный способ поясняется чертежами, на которых показаны:

фиг.1 – блок-схема способа скрытного информационного обмена при использовании протокола TCP/IP (сторона А) в первом варианте;

фиг.2 – блок-схема способа скрытного информационного обмена при использовании протокола TCP/IP (сторона Б) в первом варианте;

фиг.3 – блок-схема способа скрытного информационного обмена при использовании протокола RTP (Сторона А) во втором варианте;

фиг.4 – блок-схема способа скрытного информационного обмена при использовании протокола RTP (Сторона Б) во втором варианте .

Заявленный способ поясняется блок-схемой функционирования способа скрытного информационного обмена при использовании протокола TCP/IP (фиг.1), где в блоке 1.1 задают исходные данные. Исходными данными являются:

маркерная последовательность, встраиваемая в заголовок пакета и сигнализирующая получателю о том, что в следующем пакете будет передана стеганограмма;

Q – размер блока информационного сообщения (ИС), встраиваемого в информационную часть пакета;

z = 1 – счетчик переданных блоков ИС (используется стороной А);

Кроме того, формируют массив для запоминания битовой последовательности ИС {Sk}, где k=1, 2…X.

В блоке 1.2 (фиг. 1) формируют базу данных цифровых записей в виде видео, аудио файлов (информация) и т.д. [Базы данных [Электронный ресурс] // URL: https://siblec.ru/informatika-i-vychislitelnaya-tekhnika/bazy-dannykh]. База данных цифровых записей {B} состоит из массива несущих сообщений {Hj}. В свою очередь, несущее сообщение (НС), состоит из последовательности бит {hv}.

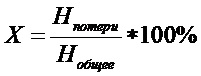

В блоке 1.3 с использованием протокола TCP/IP осуществляют сеанс связи между стороной А и стороной Б, собирают и обрабатывают параметры сеанса связи. На основе статистических данных, собираемых в процессе сеанса связи, вычисляют процент потерянных пакетов. Для вычисления процента потерянных пакетов используется выражение [Процент. Формулы расчета процентов [Электронный ресурс] // URL: https://www.finances-analysis.ru/procent/interest.htm]:

где: X – процент потерянных пакетов в процессе сеанса связи между стороной А и стороной Б;

В блоке 1.4 (фиг.1) осуществляют ввод ИС, которое необходимо передать от стороны А стороне Б. ИС может быть представлено в любом доступном цифровом виде, позволяющем записать его в массив {Sk}, где k=1, 2…X. После чего, записывают битовые последовательности информационного сообщения в массив {Sk}, где k=1, 2…X.

В блоке 1.5 (фиг.1) разбивают информационное сообщение

где: i – количество блоков, необходимых для передачи ИС;

Учитывая, что каждый блок встраивается в отдельный пакет, число блоков будет равно количеству пакетов, необходимых для передачи информационного сообщения. Таким образом, количество пакетов, необходимых для передачи информационного сообщения будет равняться значению i.

В блоке 1.6 (фиг.1) выбирают из базы данных несущее сообщение и рассчитывают номера пакетов, в которые будут встраиваться блоки ИС.

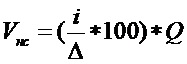

Для определения минимального объема несущего сообщения необходимого для переноса ИС, используется выражение:

где:

i – количество пакетов, необходимых для передачи ИС в процессе сеанса связи между стороной А и стороной Б (рассчитывается в блоке 5);

Q – размер блока информационного сообщения (ИС), встраиваемого в информационную часть пакета;

После чего, из базы данных выбирают цифровую запись, превышающую по размеру рассчитанное значение минимально необходимого несущего сообщения (

Выбранная таким образом цифровая запись будет иметь превышение размера для обеспечения преобразования текущего информационного сообщения.

Рассчитанные номера пакетов и блоков ИС ранжируются по возрастанию (от наименьшего номера к наибольшему), при этом каждому пакету в соответствие ставится блок ИС, в котором он будет передаваться [Правила ранжирования [Электронный ресурс] // URL: https://studfiles.net/preview/1957017/page:2/].

В блоках 1.7 фиг.1 и 2.1 фиг. 2 осуществляют синхронизацию исходных данных стороны А и стороны Б [С. Шляхтина Синхронизация данных [Электронный ресурс] // URL: https://compress.ru/article.aspx?id=11440]. Исходные данные считаются синхронизированными, если у стороны А и стороны Б данные совпадают.

В блоке 1.8 (фиг.1) сторона А в процессе сеанса связи осуществляет мониторинг сетевого трафика [Мониторинг сети. Сниффер Wireshark. [Электронный ресурс] // URL: http://www.4stud.info/networking/work2.html] и одновременно с этим начинает передачу несущего сообщения. Если номер передаваемого пакета несущего сообщения совпадает с номером пакета, в который необходимо встроить блок информационного сообщения, то он перехватывается (блок 1.9, фиг.1), и в заголовок внедряется маркерная последовательность, сигнализирующая получателю о том, что в следующем пакете будет передана стеганограмма. После чего пакет передается стороне Б.

Сторона Б в процессе сеанса связи (блок 2.2, фиг.2) осуществляет мониторинг сетевого трафика [Мониторинг сети. Сниффер Wireshark. [Электронный ресурс] // URL: http://www.4stud.info/networking/work2.html]. В случае обнаружения в заголовке пакета маркерной последовательности, сигнализирующей стороне Б о том, что в следующем пакете будет передана стеганограмма (блок 2.3, фиг.2), этот пакет перехватывают (блок 2.4, фиг.2) и блокируют отправку стороне А ответа об успешном приеме пакета.

Не получив от стороны Б ответа об успешном приеме пакета – сторона А повторно отправляет этот пакет [RFC 793 Transmission control protocol [Электронный ресурс] // URL: http://rfc.com.ru/rfc793.htm]. В блоке 1.10 фиг. 1 перехватывают этот пакет и заменяют информационную часть пакета соответствующим этому пакету блоком ИС и передают пакет стороне Б.

Сторона Б перехватывает пакет с измененной информационной частью и извлекает информационную часть из пакета (блок 2.5, фиг.2).

В блоке 2.6 (фиг.2) увеличивают счетчик принятых блоков ИС на единицу.

В блоке 2.7 (фиг. 2) выполняется проверка условия приема всех блоков ИС. Если условие не выполнено, то переходят к блоку 2.2 (фиг. 2) и продолжают мониторинг сетевого трафика, в противном случае переходят к блоку 2.8 (фиг. 2) и формируют информационное сообщение.

В блоке 2.8 (фиг.2) формируют информационное сообщение, для чего в массив {Mk} согласно порядка ранжирования в блоке 1.6 (фиг. 1) размещают полученные блоки ИС.

В блоке 1.11 (фиг.1) увеличивают счетчик переданных блоков ИС на единицу.

В блоке 1.12 (фиг.1) выполняется проверка условия передачи всех блоков ИС. Если условие не выполнено, то переходят к блоку 1.8 (фиг. 1) и продолжают выполнение вышеописанных действий, в противном случае по окончании сеанса связи между стороной А и стороной Б завершают работу.

На основании этого следует, что заявленный способ скрытного информационного обмена, за счет за счет использования особенностей функционирования сетевых протоколов, повышает скрытность передачи информации в процессе информационного обмена.

Заявленный способ во втором варианте поясняется блок-схемой функционирования способа скрытного информационного обмена при использовании протокола RTP (фиг.3), где в блоке 3.1 задают исходные данные. Исходными данными являются:

z = 1 – счетчик переданных блоков ИС (используется стороной А);

Кроме того, формируют массив для запоминания битовой последовательности ИС {Sk}, где k=1, 2…X.

В блоке 3.2 (фиг. 3) осуществляют формирование базы данных цифровых записей в виде видео, аудио файлов (информация) и т.д. [Базы данных [Электронный ресурс] // URL: https://siblec.ru/informatika-i-vychislitelnaya-tekhnika/bazy-dannykh] База данных цифровых записей {B} состоит из массива несущих сообщений {Hj}, в свою очередь, несущее сообщение (НС), состоит из последовательности бит {hv}.

В блоке 3.3 с использованием протокола RTP осуществляют сеанс связи между стороной А и стороной Б, собирают и обрабатывают параметры сеанса связи. На основе статистических данных, собираемых в процессе сеанса связи, вычисляют: длину информационной части (

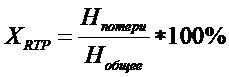

Помимо этого, вычисляют процент потерянных пакетов. Для вычисления процента потерянных пакетов  используется выражение [Процент. Формулы расчета процентов [Электронный ресурс] // URL: https://www.finances-analysis.ru/procent/interest.htm]:

используется выражение [Процент. Формулы расчета процентов [Электронный ресурс] // URL: https://www.finances-analysis.ru/procent/interest.htm]:

где:

В блоке 3.4 (фиг.3) осуществляют ввод ИС, которое необходимо передать от стороны А стороне Б. ИС может быть представлено в любом доступном цифровом виде, позволяющем записать его в массив {Sk}, где k=1, 2…X. После чего, записывают битовые последовательности информационного сообщения в массив {Sk}, где k=1, 2…X.

В блоке 3.5 (фиг.3) разбивают информационное сообщение

используется выражение:

используется выражение:

где: i – количество блоков, необходимых для передачи ИС;

Учитывая, что каждый блок встраивается в отдельный пакет, число блоков будет равно количеству пакетов, необходимых для передачи информационного сообщения. Таким образом, количество пакетов необходимых для передачи информационного сообщения будет равняться значению i.

В блоке 3.6 (фиг.3) выбирают из базы данных несущее сообщение и рассчитывают номера пакетов, в которые будут встраиваться блоки ИС.

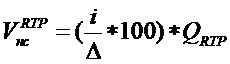

Для определения минимального объема несущего сообщения, необходимого для переноса ИС, используется выражение:

где:

i – количество пакетов необходимых для передачи ИС в процессе сеанса связи между стороной А и стороной Б (рассчитывается в блоке 5 фиг.3);

После чего, из базы данных выбирают цифровую запись, превышающую по размеру рассчитанное значение минимально необходимого несущего сообщения (

Рассчитанные номера пакетов и блоков ИС ранжируются по возрастанию (от наименьшего номера к наибольшему), при этом каждому пакету в соответствие ставится блок ИС, в котором он будет передаваться [Правила ранжирования [Электронный ресурс] // URL: https://studfiles.net/preview/1957017/page:2/].

В блоке 3.7 (фиг.3) и 4.1 (фиг.4) осуществляют синхронизацию исходных данных стороны А и стороны Б [С. Шляхтина Синхронизация данных [Электронный ресурс] // URL: https://compress.ru/article.aspx?id=11440]. Исходные данные считаются синхронизированными, если у стороны А и стороны Б данные совпадают.

В блоке 3.8 (фиг.3) Сторона А в процессе сеанса связи (с использованием протокола RTP) осуществляет мониторинг сетевого трафика трафика [Мониторинг сети. Сниффер Wireshark. [Электронный ресурс] // URL: http://www.4stud.info/networking/work2.html] и одновременно с этим начинает передачу несущего сообщения. Если номер передаваемого пакета несущего сообщения совпадает с номером пакета, в который необходимо встроить блок информационного сообщения, то его перехватывают (блок 3.9, фиг.3) и заменяют информационную часть пакета соответствующим этому пакету блоком ИС. После чего отправка пакета задерживается на время

Сторона Б в процессе сеанса связи (блок 4.2, фиг.4) осуществляет мониторинг сетевого трафика трафика [Мониторинг сети. Сниффер Wireshark. [Электронный ресурс] // URL: http://www.4stud.info/networking/work2.html]. В случае обнаружения пакета, время доставки которого превышает

В блоке 4.4 (фиг.4) сторона Б перехватывает пакет с заданным номером и извлекает информационную часть из пакета (блок 4.5, фиг.4). После чего сторона Б в блоке 4.5 (фиг.4) увеличивают счетчик принятых блоков ИС на единицу.

В блоке 4.6 (фиг. 4) выполняется проверка условия приема всех блоков ИС. Если условие не выполнено, то переходят к блоку 4.2 (фиг. 4) и продолжают мониторинг сетевого трафика, в противном случае переходят к блоку 4.7 (фиг. 4) и формируют информационное сообщение.

В блоке 4.7 (фиг.4) формируют информационное сообщение, для чего в массив {Mk} согласно порядка ранжирования в блоке 3.6 (фиг. 3) размещают полученные блоки ИС.

В блоке 3.12 (фиг.3) увеличивают счетчик переданных блоков ИС на единицу.

В блоке 3.13 (фиг.3) выполняется проверка условия передачи всех блоков ИС. Если условие не выполнено, то переходят к блоку 3.8 (фиг. 3) и продолжают выполнение выше описанных действий, в противном случае по окончании сеанса связи между стороной А и стороной Б завершают работу.

Таким образом, заявленный способ скрытного информационного обмена, за счет использования особенностей функционирования сетевых протоколов, повышает скрытность передачи информации в процессе информационного обмена. Технический результат достигнут.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ ДАННЫХ С ЗАДАННЫМ КАЧЕСТВОМ В СИСТЕМЕ СВЯЗИ, НЕ ОБЕСПЕЧИВАЮЩЕЙ СКВОЗНОЙ СОСТАВНОЙ ИНФОРМАЦИОННЫЙ КАНАЛ В ЛЮБОЙ МОМЕНТ ВРЕМЕНИ | 2020 |

|

RU2734021C1 |

| СПОСОБ ПЕРЕДАЧИ ДАННЫХ В СЕТЯХ СВЯЗИ С НЕСТАБИЛЬНЫМИ ХАРАКТЕРИСТИКАМИ ЭЛЕМЕНТОВ | 2020 |

|

RU2747092C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2020 |

|

RU2763261C1 |

| СПОСОБ ФИЗИЧЕСКОГО РАЗНЕСЕНИЯ ТРАКТОВ ПРИЕМА И ПЕРЕДАЧИ ДАННЫХ В УСЛОВИЯХ ДЕСТРУКТИВНЫХ ПРОГРАММНЫХ ВОЗДЕЙСТВИЙ | 2020 |

|

RU2751987C1 |

| СПОСОБ МАСКИРОВАНИЯ ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ | 2017 |

|

RU2660641C1 |

| СПОСОБ ПЕРЕДАЧИ АБОНЕНТСКИХ СИГНАЛОВ С АДАПТИВНОЙ СТУПЕНЧАТОЙ ДИСКРЕТИЗАЦИЕЙ ПО ЛИНИИ СВЯЗИ С ОТКАЗАМИ, РАБОТАЮЩЕЙ НА ВЫБРАННОЙ СКОРОСТИ ПЕРЕДАЧИ | 2021 |

|

RU2771740C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ КОНФИДЕНЦИАЛЬНОЙ ВИДЕОКОНФЕРЕНЦИИ | 2024 |

|

RU2832145C1 |

| СПОСОБ УСТОЙЧИВОЙ МАРШРУТИЗАЦИИ ДАННЫХ В ВИРТУАЛЬНОЙ СЕТИ СВЯЗИ | 2021 |

|

RU2757781C1 |

| СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2568784C1 |

| СПОСОБ ПОВЫШЕНИЯ УСТОЙЧИВОСТИ ВИРТУАЛЬНОЙ СЕТИ СВЯЗИ КОРПОРАТИВНОЙ СИСТЕМЫ УПРАВЛЕНИЯ | 2020 |

|

RU2750950C1 |

Изобретение относится к области электросвязи. Технический результат заключается в повышении скрытности передачи информации в процессе информационного обмена за счет того, что формируют массив для запоминания битовой последовательности сообщения

1. Способ скрытного информационного обмена, заключающийся в том, что формируют массив для запоминания битовой последовательности информационного сообщения

2. Способ скрытного информационного обмена, заключающийся в том, что формируют массив для запоминания битовой последовательности информационного сообщения

| СПОСОБ ВСТРАИВАНИЯ СООБЩЕНИЯ В ЦИФРОВОЕ ИЗОБРАЖЕНИЕ ФОРМАТА JPEG 2000 | 2012 |

|

RU2517337C1 |

| СПОСОБ ВСТРАИВАНИЯ СООБЩЕНИЯ В ЦИФРОВОЕ ИЗОБРАЖЕНИЕ | 2009 |

|

RU2407216C1 |

| СПОСОБ СКРЫТОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ | 2013 |

|

RU2552145C2 |

| СПОСОБ МАСКИРОВАНИЯ ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ | 2017 |

|

RU2660641C1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

Авторы

Даты

2021-04-09—Публикация

2020-07-22—Подача