Изобретение относится к области способов защиты информации в компьютерных системах и сетях и может быть использовано для повышения защищенности удаленных пользователей территориально распределенных корпоративных сетей различных компаний и организаций, использующих в качестве транспортного ресурса общедоступные каналы связи, в том числе сеть Интернет, с минимизацией требований к производительности элементов сети связи.

Распределенные сети представляют собой совокупность сетевых узлов, соединенных каналами связи. Все элементы сети, подключенные к общедоступным каналам связи, имеют уникальные идентификаторы, в качестве которых в стеке протоколов TCP/IP используются сетевые адреса (IP-адреса) [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с., c. 404-412].

Для передачи информации между оконечными элементами сети посредством протоколов взаимодействия устанавливают соединение, обеспечивающее передачу информационного потока от отправителя к получателю. Информационным потоком, или потоком данных, называют непрерывную последовательность дейтаграмм, объединенных набором общих признаков, выделяющих их из общего сетевого трафика [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с., c. 63-64]. Данный информационный поток передают через маршрутизаторы в сети Интернет. Маршрутизация от источника к получателю осуществляется в соответствии с IР-адресами источника и получателя.

Сетевые узлы, вследствие подключения к сети Интернет, подвержены большому количеству удаленных атак злоумышленников. Применяя атаки типа «сканирование сети» и «прослушивание сетевого трафика», злоумышленник, имеющий доступ к сети Интернет, путем анализа адресной части передаваемых дейтаграмм может вскрыть структуру сети связи, выявить наиболее значимые объекты и предпринять деструктивные воздействия на них. [Мельников Д. А. Организация и обеспечение безопасности информационно-технологических сетей и систем: Учебник / Д. А. Мельников. — М.: Университетская книга, 2012. — 598 с., c. 489-493]. Удаленные пользователи распределенной корпоративной сети, находящиеся вне защищаемого периметра, более уязвимы к воздействиям злоумышленников. Вследствие этого используемые ими устройства для доступа к корпоративным ресурсам являются первоочередными целями для атак [Positive technologies. Исследования. Возвращаемся в офис: как не впустить злоумышленника. Электронный ресурс. URL: https://www.ptsecurity.com/ru-ru/research/knowledge-base/vozvraschaemsya-v-ofis-kak-ne-vpustit-zloumyshlennika/?sphrase_id=79329. Дата обращения 16.11.2020 г.]

Заявленное техническое решение расширяет арсенал способов защиты информации в распределенных компьютерных системах и сетях, подключенных к общедоступным каналам связи, обеспечивая минимальные требования по производительности элементов сети связи и ресурсоемкости сети в целом, предотвращает (существенно затрудняет) выявление существующих информационных потоков между элементами распределенной системы и определение ее структуры, что позволяет обеспечить защищенность элементов сети от удаленных атак.

Известен способ обеспечения информационной безопасности при доступе пользователя к внешним информационным ресурсам через интернет по патенту RU № 2445692, МПК G06F 17/30, опубликованный 20.03.2012, бюл. № 8, заключающийся в том, что скрывается точка выхода в сеть общего пользования за счет использования для доступа к сети общего пользования сети доступа на основе socks серверов, позволяющей строить различные пути к ресурсам сети Интернет, динамического изменения точки выхода и пути в сеть общего пользования при доступе к сети и в момент возникновения угрозы информационной безопасности, динамического изменения параметров на средствах обеспечения информационной безопасности в случае определения в точке выхода из сети доступа угрозы информационной безопасности.

Однако способ имеет недостатки, заключающиеся в необходимости построения сети, состоящей из SOCKS серверов, использовании цепочки SOCKS серверов для прохождения запросов пользователей, что требует высокой производительности сети и существенно повышает нагрузку на транспортную сеть.

Известен способ обработки дейтаграмм сетевого трафика для защиты информационно-вычислительных сетей (первый вариант) по патенту РФ № 2472217, МПК G06F 21/22, опубликованный 10.01.2013, бюл. №1. Способ заключается в следующем: для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют у пользователя криптографический ключ К и передают его на шлюз-компьютеры доверенных узлов, при обнаружении сетевой дейтаграммы выделяют адрес отправителя SA, адрес получателя SB, формируют маршрут передачи mj сетевой дейтаграммы Pi по внешней сети между защищаемыми компьютерными сетями в виде последовательности адресов доверенных узлов S1, S2, … SVj, затем записывают маршрут mj в поле «Опции» сетевой дейтаграммы. Формируют сетевую дейтаграмму с адресом получателя SB и адресом ближайшего к нему доверенного узла SVj в соответствии с маршрутом передачи mj сетевой дейтаграммы Pi. Шифруют сетевую дейтаграмму с использованием криптографического ключа К и повторяют действия, начиная с формирования сетевой дейтаграммы и ее шифрования до формирования сетевой дейтаграммы с адресом S1 первого доверенного узла и адресом отправителя SA. Передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, которую принимают на следующем доверенном узле. Дешифруют сетевую дейтаграмму с использованием криптографического ключа К и записывают в память шлюз-компьютера значения поля «Опции» полученного пакета. Формируют новое значение поля «Опции» с учетом адреса очередного пройденного доверенного узла, которое записывают в поле «Опции» передаваемого пакета. Причем действия передачи, приема, дешифрования сетевой дейтаграммы, а также формирования и записи значений поля «Опции» повторяют на каждом доверенном узле маршрута mj. Значения, заданные в поле «Опции», сравнивают со значениями маршрута передачи безопасной сетевой дейтаграммы, определенными на узле получателя, и в случае несовпадения маршрута передачи принимают решение на блокирование сетевой дейтаграммы.

Недостатками указанного способа являются: высокая техническая сложность доверенных узлов, обусловленная выполнением ими функций по маршрутизации и криптографической защите передаваемых данных; высокая ресурсоемкость доверенных узлов, обусловленная выполнением дешифрования и обработкой каждой дейтаграммы на каждом доверенном узле на маршруте передачи; высокая ресурсоемкость оконечных узлов, обусловленная выполнением инкапсуляции и шифрования каждой дейтаграммы n раз, где n — количество доверенных узлов на маршруте передачи; большая длина сетевой дейтаграммы, обусловленная включением в адресую часть пакета n+1 заголовков, где n — количество доверенных узлов на маршруте передачи; узкая применимость, обусловленная использованием поля «Опции» [RFC 791 Internet protocol (IP) | Энциклопедия сетевых протоколов. Электронный ресурс. URL: https://www.protocols.ru/WP/rfc791/. Дата обращения 16.11.2020 г.]

Наиболее близким по технической сущности к заявленному является «Способ обработки дейтаграмм сетевого трафика для скрытия корреспондирующих пар абонентов информационно-телекоммуникационных систем (первый вариант)» по патенту RU №2586840, МПК G06F 21/00, опубликованный 10.06.2016 г., бюл. №16.

Способ заключается в следующих действиях: используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями, формируют список адресов S1, S2, S3 … доверенных узлов, выделяют в сформированной дейтаграмме адреса отправителя SA и получателя SB, формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя SA, передают по каналу связи внешней сети сформированную безопасную сетевую дейтаграмму D, принимают безопасную сетевую дейтаграмму D на очередном доверенном узле, записывают в память шлюз-компьютера значения поля «Опции» полученной дейтаграммы, формируют новое значение поля «Опции», формируют безопасную сетевую дейтаграмму, отличающийся тем, что формируют множество доверенных узлов {М} на правах индивидуальных клиентов оператора связи, по случайному закону разбивают множество {М} на r подмножеств {Mr′}, запоминают состав полученных подмножеств, по случайному закону выбирают по одному из них для каждого из направлений передачи, в списке адресов запоминают состав подмножеств {Mr′} (условные номера доверенных узлов) для каждой из корреспондирующих пар в заданном направлении передачи, перечень разрешенных IP-адресов для каждого из доверенных узлов и абонентов корреспондирующих пар, на доверенных узлах генерируют трафик, характерный для оконечных пользователей данного сегмента сети, после выделения в сформированной дейтаграмме адреса отправителя SA и получателя SB из списка адресов по случайному закону выбирают один из номеров доверенных узлов, выделенных для данной корреспондирующей пары в заданном направлении передачи, один из разрешенных IP-адресов отправителя и один из разрешенных IP-адресов выбранного доверенного узла, по случайному закону определяют количество Т промежуточных доверенных узлов на маршруте передачи дейтаграммы, записывают в поле «IP-адрес источника» и «IP-адрес назначения» сетевой дейтаграммы выбранные IP-адреса отправителя SA и выбранного доверенного узла, записывают в поле «Опции» сетевой дейтаграммы количество промежуточных доверенных узлов на маршруте передачи дейтаграммы, после приема сетевой дейтаграммы на доверенном узле проверяют значение количества Т промежуточных доверенных узлов на маршруте передачи дейтаграммы в поле «Опции», если T=0, то из списка адресов по случайному закону выбирают один из разрешенных IP-адресов получателя и доверенного узла, записывают в поле «IP-адрес источника» и «IP-адрес назначения» сетевой дейтаграммы выбранные IP-адреса доверенного узла и получателя SB и передают по каналу связи сформированную дейтаграмму, если T≠0, то уменьшают значение T на 1, из списка адресов по случайному закону выбирают один из номеров доверенных узлов этого же подмножества, один из разрешенных IP-адресов выбранного доверенного узла (для заполнения поля «IP-адрес назначения» сетевой дейтаграммы) и один из своих разрешенных IP-адресов (для заполнения поля «IP-адрес источника» сетевой дейтаграммы), формируют новое значение поля «Опции» с учетом вычисленного количества Т промежуточных доверенных узлов на маршруте передачи дейтаграммы, формируют безопасную сетевую дейтаграмму с выбранными IP-адресами доверенных узлов, повторяют действия, начиная с передачи, приема безопасной сетевой дейтаграммы, проверки значения Т, выбора доверенных узлов, формирования новых IP-адресов до тех пор, пока значение Т не станет равным 0.

Недостатками способа-прототипа являются: высокие требования к производительности и ресурсоемкости сети, обусловленные необходимостью построения множества доверенных узлов; существенная нагрузка на транспортную сеть, обусловленная тем, что для обеспечения скрытия корреспондирующих пар абонентов используется большое количество доверенных узлов, между которыми пересылается сетевая дейтаграмма; узкая применимость, обусловленная использованием поля «Опции» [RFC 791 Internet protocol (IP) | Энциклопедия сетевых протоколов. Электронный ресурс. URL: https://www.protocols.ru/WP/rfc791/. Дата обращения 16.11.2020 г.].

Технической проблемой, на устранение которой направлено предлагаемое решение, являются высокие требования к производительности и ресурсоемкости сети, существенная нагрузка на транспортную сеть, обусловленные необходимостью построения множества доверенных узлов, при реализации известных способов повышения защищенности при обмене данными между элементами сети связи.

Техническая проблема решается за счет использования минимально необходимого количества доверенных узлов, достаточного для устранения прямого адресования дейтаграмм между отправителем и получателем сообщений, использования множества адресов для каждого абонента и для каждого доверенного узла, а также разбиения адресного пространства каждого доверенного узла на непересекающиеся группы по числу информационных направлений.

Техническим результатом изобретения является минимизация требований к производительности элементов сети связи и общей ресурсоемкости сети связи с сохранением обеспечения защищенности от несанкционированного доступа при обмене данными между элементами сети связи.

Технический результат достигается тем, что в известном способе, заключающемся в том, что используют шлюз-компьютер с межсетевым экраном, установленным на каналах связи защищаемой сети с другими сетями, формируют множество доверенных узлов, выделяют в сформированной дейтаграмме адреса отправителя и получателя, формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя, передают по каналу связи внешней сети сформированную сетевую дейтаграмму, принимают сетевую дейтаграмму на очередном доверенном узле, дополнительно задают состав и структуру сети, структуру информационных направлений системы корпоративного управления, используемые алгоритмы маршрутизации, формируют множество доверенных узлов, выступающих в качестве транзитных узлов оператора связи, формируют список IP-адресов список адресов для каждого абонента и для каждого доверенного узла, для каждого информационного направления определяют все возможные маршруты, содержащие хотя бы один доверенный узел, из сформированного множества выбирают маршрут с наименьшим количеством узлов, запоминают его, при включении одного доверенного узла в маршруты разных информационных направлений его адресное пространство разбивают на непересекающиеся группы по количеству информационных направлений, для данного маршрута передачи из списка адресов по случайному закону выбирают один из IP-адресов отправителя и один из IP-адресов первого доверенного узла, при формировании сетевой дейтаграммы записывают в поле «IP-адрес источника» выбранный IP-адрес отправителя, в поле «IP-адрес назначения» выбранный IP-адрес первого доверенного узла, после приема сетевой дейтаграммы на доверенном узле, проверяют, является ли данный доверенный узел последним на маршруте передачи, если доверенный узел не является последним на маршруте передачи, из списка адресов по случайному закону выбирают один из IP-адресов данного доверенного узла и один из IP-адресов очередного доверенного узла на маршруте передачи для данного информационного направления, при формировании сетевой дейтаграммы записывают в поле «IP-адрес источника» выбранный IP-адрес данного доверенного узла и в поле «IP-адрес назначения» выбранный IP-адрес очередного доверенного узла на маршруте передачи для данного информационного направления, повторяют действия по передаче сетевой дейтаграммы через доверенные узлы до достижения последнего доверенного узла на маршруте передачи для данного информационного направления, если доверенный узел является последним на маршруте передачи, то из списка адресов по случайному закону выбирают один из IP-адресов доверенного узла и один из IP-адресов получателя, при формировании сетевой дейтаграммы записывают в поле «IP-адрес источника» выбранный IP-адрес доверенного узла и в поле «IP-адрес назначения» выбранный IP-адрес получателя, передают по каналу связи сформированную дейтаграмму получателю.

Из уровня техники не выявлено решений, характеризующихся заявленной совокупностью признаков, следовательно, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие способ.

ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Заявленный способ поясняется чертежами, на которых:

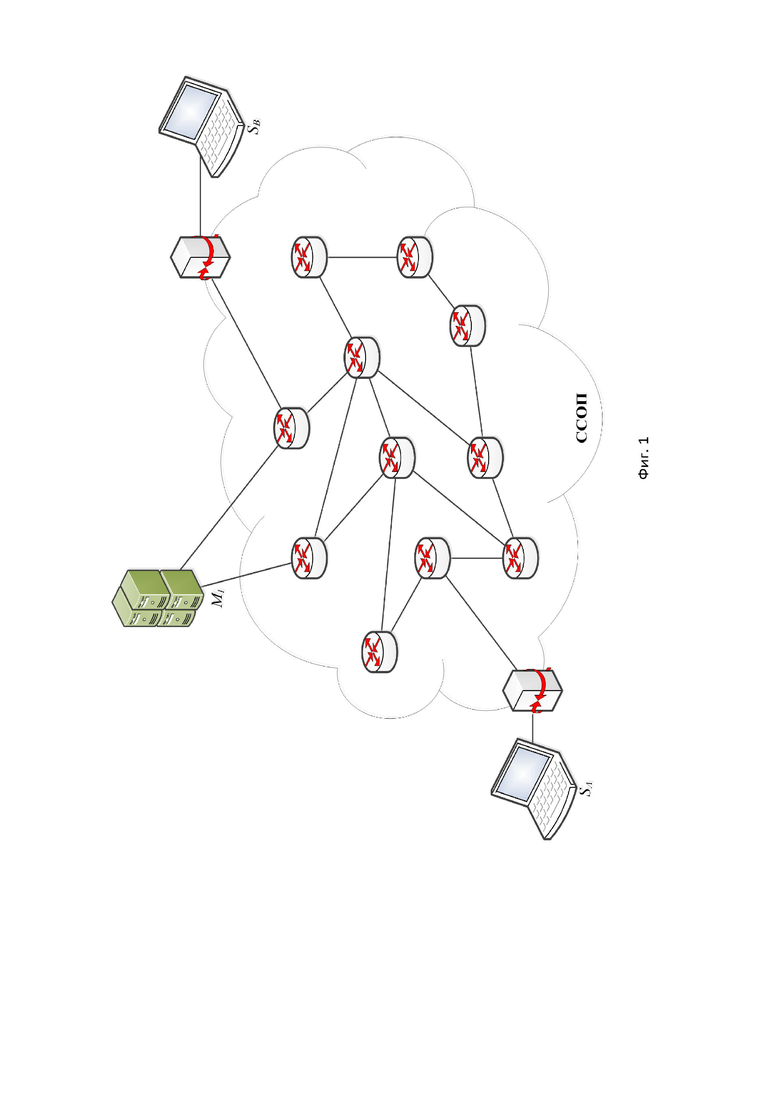

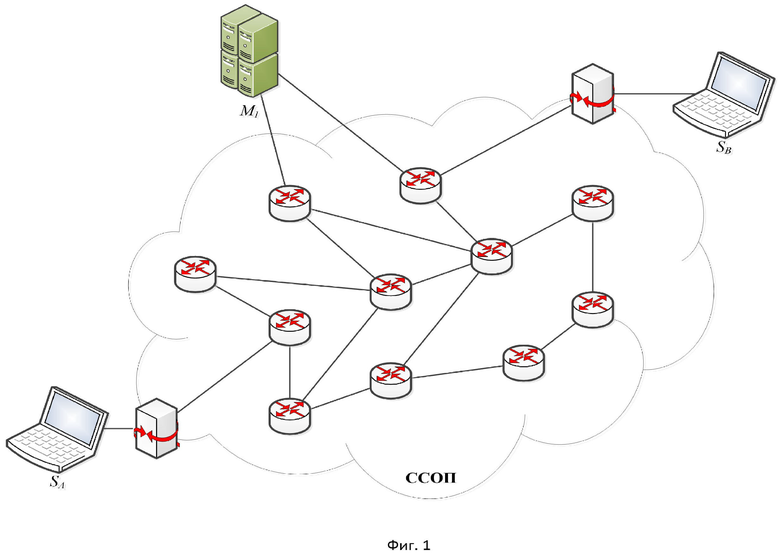

на фиг. 1 - схема, поясняющая построение рассматриваемой сети;

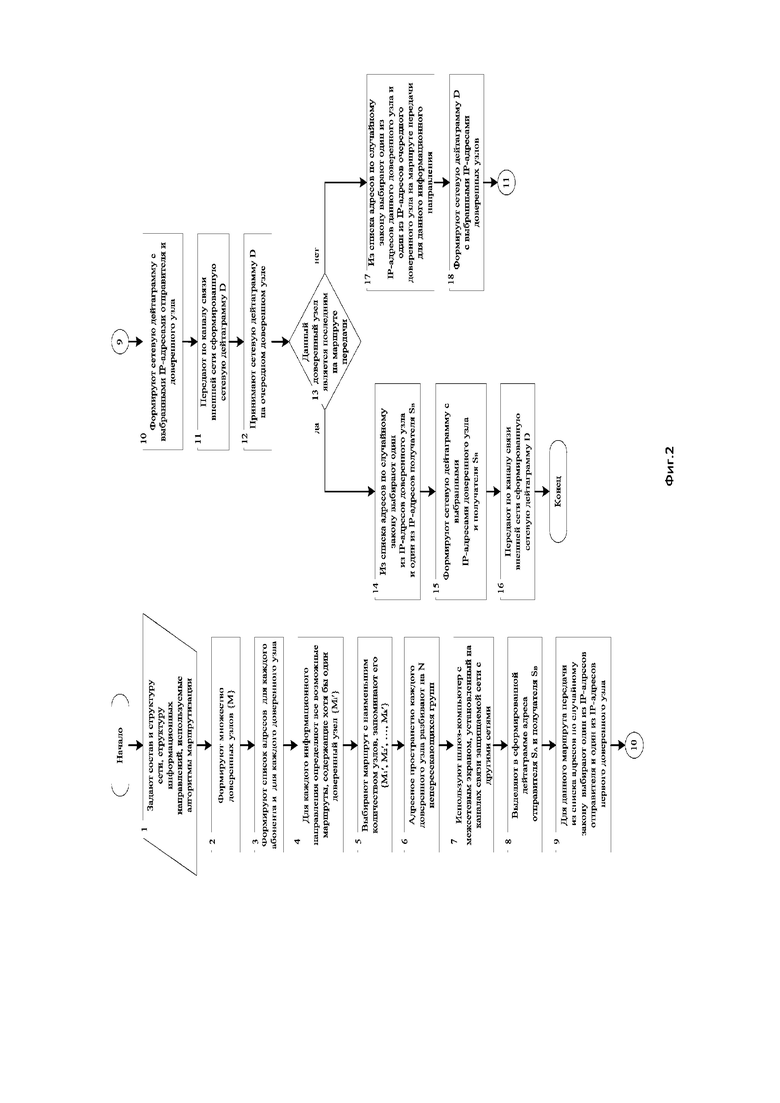

на фиг. 2 - блок-схема алгоритма обработки дейтаграмм сетевого трафика для скрытия корреспондирующих пар абонентов информационно-телекоммуникационных систем с учетом минимизации требований к производительности сети связи;

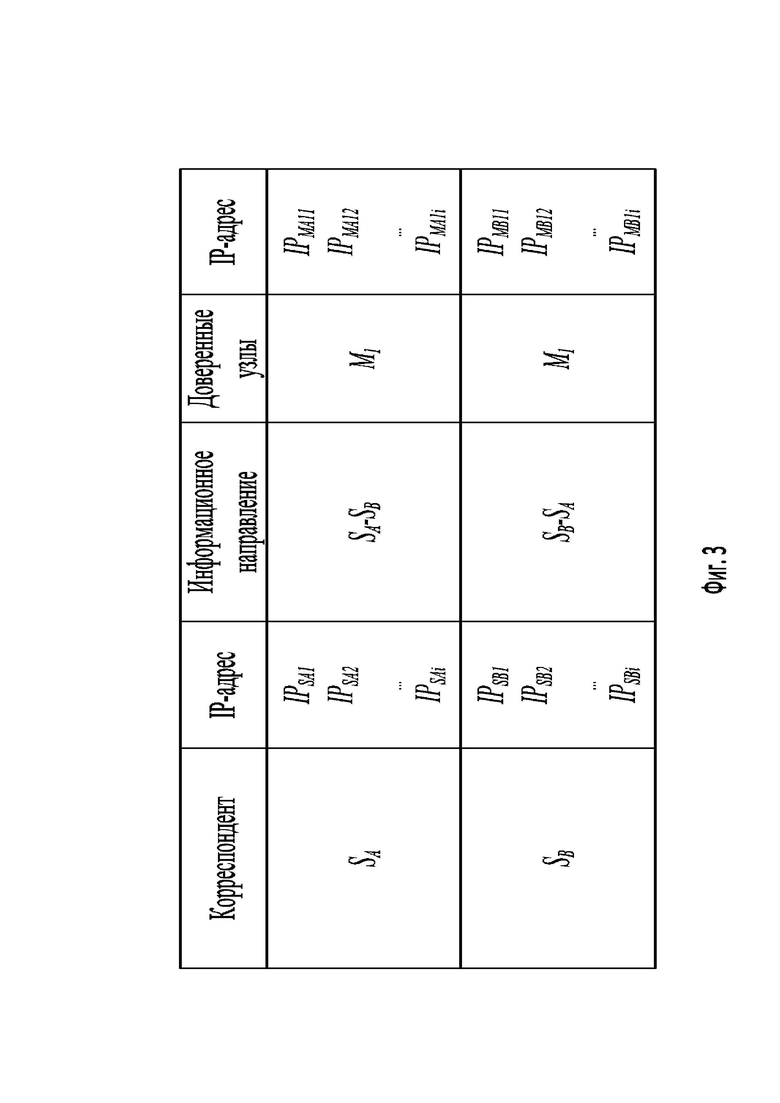

на фиг. 3 - вариант списка адресов для корреспондирующей пары SA-SB;

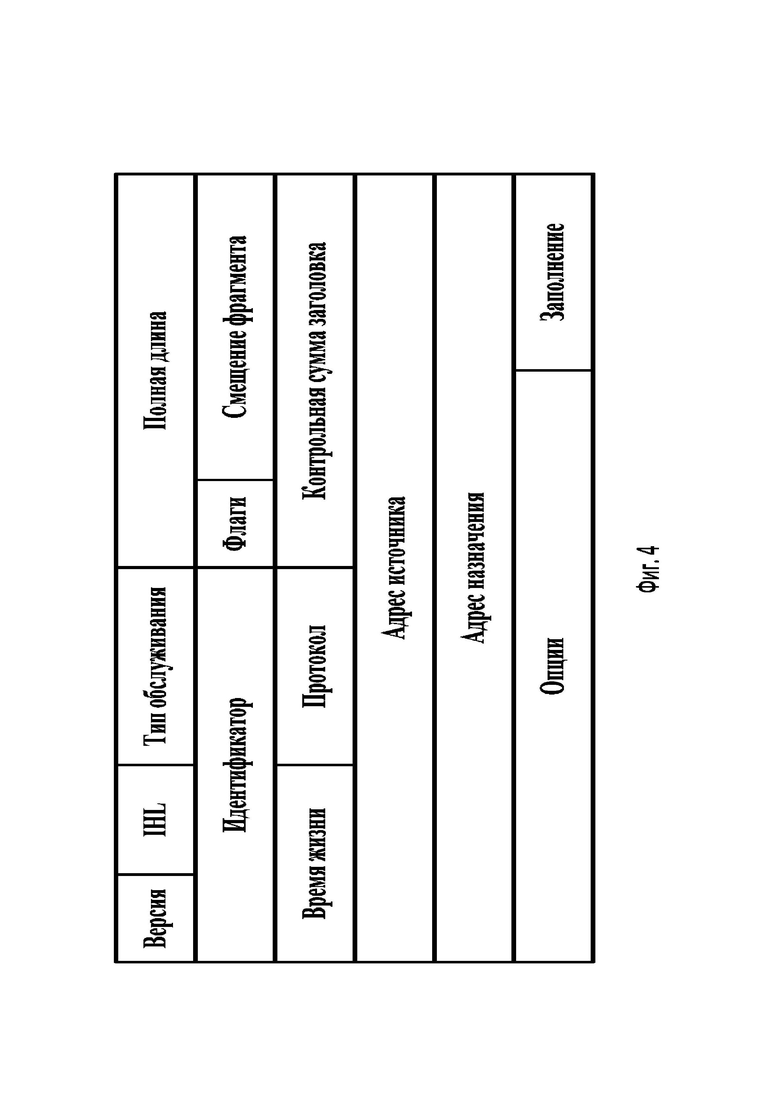

на фиг. 4 - формат заголовка IP-пакета (версии IPν4).

Реализация заявленного способа поясняется следующим образом.

В качестве сети передачи данных общего пользования (СПДОП) (фиг. 1) рассматривается совокупность узлов и каналов электросвязи, специально созданная для организации связей между определенными точками с целью обеспечения передачи данных между ними [Правила присоединения сетей электросвязи и их взаимодействия (утв. постановлением Правительства РФ от 28 марта 2005 г. N 161). Электронный ресурс. URL: https://base.garant.ru/ 188008. Дата обращения 16.11.2020 г.]. На фиг. 1 представлен фрагмент СПДОП, где SA и SB – абоненты, между которыми осуществляется обмен информацией, узел М1 – доверенный узел, используемый для исключения прямого адресования дейтаграмм между абонентами при реализации заявленного способа в целях скрытия корреспондирующих пар абонентов информационно-телекоммуникационной сети.

Под узлом связи понимается составная часть сетей связи, предназначенная для объединения и распределения потоков сообщений [Большой энциклопедический словарь / Гл. ред. А. М. Прохоров. Изд. 2-е, перераб. и доп. М.: Изд-во «Большая Российская Энциклопедия, Научное издательство», 2000. - 1456 с.].

Заявленный способ реализован в виде блок-схемы, представленной на фиг. 2.

На первом этапе для скрытия корреспондирующих пар абонентов информационно-телекоммуникационной сети задают состав и структуру сети, структуру информационных направлений, используемые алгоритмы маршрутизации (бл. 1 фиг.2).

Формируют множество доверенных узлов {М}, выступающих в качестве транзитных узлов оператора связи (бл. 2 фиг. 2).

Формируют список IP-адресов список адресов для каждого абонента и для каждого доверенного узла (бл. 3 фиг. 2).

Для каждого информационного направления в соответствии с действующим протоколом маршрутизации определяют все возможные маршруты передачи данных, содержащие хотя бы один доверенный узел {Mi′} (бл. 4 фиг. 2) [Берж К. Теория графов и ее применения / Под ред. И. А. Вайнштейна. - М.: Издательство иностранной литературы, 1962. - 320 с., с. 75-81].

Из сформированного множества выбирают маршрут с наименьшим количеством доверенных узлов, запоминают его {M1′, M2′, …, Mk′} (бл. 5 фиг. 2).

Адресное пространство каждого доверенного узла {RMi} разбивают на N непересекающихся групп любым способом, где N — количество информационных направлений, в маршруты которых включен данный узел (бл. 6 фиг. 2). Для каждого направления передачи (от абонента SA к абоненту SB (SA-SB) и от абонента SB к абоненту SA (SB-SA)) по случайному закону выбирается свое подмножество адресов каждого доверенного узла, включенного в маршрут передачи.

Разбиение множества - подразделение множества на части (подмножества), при котором каждый элемент попадает в какую-то из частей и никакие две части не имеют общих элементов [Шоке Г.Н. Геометрия. - М.: «Мир», 1970 г. - 242 с., с. 232].

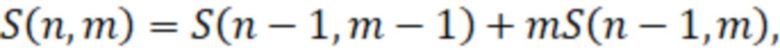

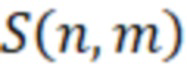

При этом число таких разбиений определяется следующим отношением (числа Стирлинга второго рода):

где  - число разбиений множества из n элементов на m непересекающихся подмножеств [Сигал И.Х., Иванова А.П. Введение в дискретное программирование: модели и вычислительные алгоритмы. - М.: ФИЗМАТЛИТ, 2003. - 240 с., с. 37].

- число разбиений множества из n элементов на m непересекающихся подмножеств [Сигал И.Х., Иванова А.П. Введение в дискретное программирование: модели и вычислительные алгоритмы. - М.: ФИЗМАТЛИТ, 2003. - 240 с., с. 37].

Количество элементов при таком разбиении в полученных подмножествах может быть разным.

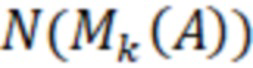

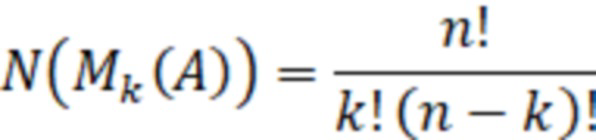

Число  всех k-элементных подмножеств множества А из n элементов определяется следующим отношением [Семенов А.С. Четыре лекции по комбинаторике: методические указания. - Ульяновск: УлГТУ, 2005. - 20 с., стр. 10]:

всех k-элементных подмножеств множества А из n элементов определяется следующим отношением [Семенов А.С. Четыре лекции по комбинаторике: методические указания. - Ульяновск: УлГТУ, 2005. - 20 с., стр. 10]:

Количество элементов при таком разбиении во всех полученных подмножествах одинаково.

На фиг. 1 показана корреспондирующая пара абонентов SA, SB. Для информационного направления SA-SB выбран маршрут передачи, включающий доверенный узел M1. Для информационного направления SВ-SА выбран маршрут передачи, также включающий доверенный узел M1. Адресное пространство доверенного узла М1 разбивается на два непересекающихся подмножества, состоящее из IP-адресов источника и IP-адресов получателя каждое.

Каждому абоненту корреспондирующих пар назначается i IP-адресов. Каждому доверенному узлу назначается i IP-адресов на каждое информационное направление, включающее данный узел.

Таким образом, формируют список адресов (фиг. 3), в котором для каждой из корреспондирующих пар запоминают:

- маршрут передачи (условные номера доверенных узлов) для каждого информационного направления;

- перечень IP-адресов абонентов корреспондирующих пар, а также перечень IP-адресов каждого из доверенных узлов для каждого информационного направления.

При передаче сетевой дейтаграммы в информационном направлении используют шлюз-компьютер с межсетевым экраном, установленный на каналах связи защищаемой сети с другими сетями. (бл. 7 фиг. 2).

При передаче сетевой дейтаграммы в информационном направлении от абонента SA к абоненту SB на шлюз-компьютере, установленном на канале связи защищаемой сети с другими сетями, выделяют адрес отправителя SA и адрес получателя SB сетевой дейтаграммы Pi, где i=1, 2, 3, …

При передаче пакетов по сети Интернет промежуточные маршрутизаторы осуществляют их пересылку, основываясь на IP-адресах источника и получателя (фиг. 4), имеющихся в заголовке пакета [RFC 791 Internet protocol (IP) | Энциклопедия сетевых протоколов. Электронный ресурс. URL: https://www.protocols.ru/WP/rfc791/. Дата обращения 16.11.2020 г.]

Из списка адресов выбирают первый доверенный узел согласно маршрута передачи сетевой дейтаграммы данного информационного направления, по случайному закону выбирают один из IP-адресов отправителя и один из IP-адресов данного доверенного узла (фиг. 3).

Формируют сетевую дейтаграмму с выбранными IP-адресами отправителя и доверенного узла (бл. 8 фиг. 2), для чего записывают в поле «IP-адрес источника» и «IP-адрес назначения» сетевой дейтаграммы выбранные IP-адреса отправителя SA и доверенного узла (бл. 9, 10 фиг. 2).

Передают по каналу связи внешней сети сформированную сетевую дейтаграмму D (бл. 11 фиг. 2), принимают сетевую дейтаграмму D на очередном доверенном узле (бл. 12 фиг. 2).

После приема сетевой дейтаграммы на доверенном узле, проверяют, является ли данный доверенный узел последним на маршруте передачи (бл. 13, фиг. 2).

Если данный доверенный узел не является последним на маршруте передачи для данного информационного направления, из списка адресов (фиг. 3) по случайному закону выбирают один из IP-адресов данного доверенного узла и один из IP-адресов очередного доверенного узла на маршруте передачи для данного информационного направления (бл. 17 фиг. 2). Формируют сетевую дейтаграмму с выбранными IP-адресами доверенных узлов (бл. 18 фиг. 2, фиг. 4), для чего записывают в поле «IP-адрес источника» выбранный IP-адрес данного доверенного узла и в поле «IP-адрес назначения» выбранный IP-адрес очередного доверенного узла на маршруте передачи для данного информационного направления. Повторяют действия по передаче сетевой дейтаграммы через доверенные узлы до достижения последнего доверенного узла на маршруте передачи для данного информационного направления (бл. 11, 12, 13, 17, 18 фиг. 2).

Если данный доверенный узел является последним на маршруте передачи для данного информационного направления, из списка адресов (фиг. 3) по случайному закону выбирают один из IP-адресов доверенного узла и один из IP-адресов получателя SB (бл. 14 фиг. 2), которые записывают в поле «IP-адрес источника» и «IP-адрес назначения» (бл. 15 фиг. 2, фиг. 4) и передают по каналу связи сформированную дейтаграмму получателю (бл. 16 фиг. 2).

Таким образом, за счет отсутствия в заголовке пакетов одновременно адреса отправителя и получателя, наличии множества IP-адресов у отправителя, получателя и каждого доверенного узла обеспечивается предотвращение (существенное затруднение) определения существующих информационных потоков между элементами распределенной системы, выявления ее структуры, а минимальное количество доверенных узлов, включенных в каждое информационное направление, использование множества адресов для отправителя, получателя и каждого доверенного узла, разбиение их адресного пространства на непересекающиеся подгруппы по числу направлений передачи, отсутствие дополнительных преобразований сетевых дейтаграмм, а также дополнительных данных в них существенно снизит нагрузку на транспортную сеть. Технический результат достигнут.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| Способ маршрутизации трафика, имеющего приоритетный класс в сети связи, включающий двух и более операторов | 2016 |

|

RU2631144C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ (ВАРИАНТЫ) | 2012 |

|

RU2472217C1 |

| СПОСОБ ФИЗИЧЕСКОГО РАЗНЕСЕНИЯ ТРАКТОВ ПРИЕМА И ПЕРЕДАЧИ ДАННЫХ В УСЛОВИЯХ ДЕСТРУКТИВНЫХ ПРОГРАММНЫХ ВОЗДЕЙСТВИЙ | 2020 |

|

RU2751987C1 |

| Способ обнаружения удаленных атак на автоматизированные системы управления | 2016 |

|

RU2628913C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2011 |

|

RU2472211C1 |

| СПОСОБ УСТОЙЧИВОЙ МАРШРУТИЗАЦИИ ДАННЫХ В ВИРТУАЛЬНОЙ СЕТИ СВЯЗИ | 2021 |

|

RU2757781C1 |

| СПОСОБ ПЕРЕДАЧИ ДАННЫХ С ЗАДАННЫМ КАЧЕСТВОМ В СИСТЕМЕ СВЯЗИ, НЕ ОБЕСПЕЧИВАЮЩЕЙ СКВОЗНОЙ СОСТАВНОЙ ИНФОРМАЦИОННЫЙ КАНАЛ В ЛЮБОЙ МОМЕНТ ВРЕМЕНИ | 2020 |

|

RU2734021C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2012 |

|

RU2483348C1 |

| СПОСОБ ПЕРЕДАЧИ ДАННЫХ В СЕТЯХ СВЯЗИ С НЕСТАБИЛЬНЫМИ ХАРАКТЕРИСТИКАМИ ЭЛЕМЕНТОВ | 2020 |

|

RU2747092C1 |

Изобретение относится к области защиты информации в компьютерных системах и сетях. Техническим результатом является минимизация требований к производительности элементов сети связи и общей ресурсоемкости сети связи с сохранением обеспечения защищенности от несанкционированного доступа при обмене данными между элементами сети связи. Способ обработки дейтаграмм сетевого трафика для скрытия корреспондирующих пар абонентов информационно-телекоммуникационных систем реализуется за счет использования минимально необходимого количества доверенных узлов, достаточного для устранения прямого адресования дейтаграмм между отправителем и получателем сообщений, использования множества адресов для каждого абонента и для каждого доверенного узла, а также разбиения адресного пространства каждого доверенного узла на непересекающиеся группы по числу информационных направлений. 4 ил.

Способ обработки дейтаграмм сетевого трафика для скрытия корреспондирующих пар абонентов информационно-телекоммуникационных систем, заключающийся в том, что используют шлюз-компьютер с межсетевым экраном, установленным на каналах связи защищаемой сети с другими сетями, формируют множество доверенных узлов, выделяют в сформированной дейтаграмме адреса отправителя и получателя, формируют сетевую дейтаграмму с адресом первого доверенного узла получателя и адресом отправителя, передают по каналу связи внешней сети сформированную сетевую дейтаграмму, принимают сетевую дейтаграмму на очередном доверенном узле, отличающийся тем, что дополнительно задают состав и структуру сети, структуру информационных направлений системы корпоративного управления, используемые алгоритмы маршрутизации, формируют множество доверенных узлов, выступающих в качестве транзитных узлов оператора связи, формируют список адресов из перечней IP-адресов для каждого абонента и для каждого доверенного узла, для каждого информационного направления определяют все возможные маршруты, содержащие хотя бы один доверенный узел, из определенных для каждого информационного направления всех возможных маршрутов, содержащих хотя бы один доверенный узел, выбирают маршрут с наименьшим количеством узлов, запоминают его, при включении одного доверенного узла в маршруты разных информационных направлений его адресное пространство разбивают на непересекающиеся группы по количеству информационных направлений, для данного маршрута передачи из списка адресов по случайному закону выбирают один из IP-адресов отправителя и один из IP-адресов первого доверенного узла, при формировании сетевой дейтаграммы записывают в поле «IP-адрес источника» выбранный IP-адрес отправителя, в поле «IP-адрес назначения» выбранный IP-адрес первого доверенного узла, после приема сетевой дейтаграммы на доверенном узле, проверяют, является ли данный доверенный узел последним на маршруте передачи, если доверенный узел не является последним на маршруте передачи, из списка адресов по случайному закону выбирают один из IP-адресов данного доверенного узла и один из IP-адресов очередного доверенного узла на маршруте передачи для данного информационного направления, при формировании сетевой дейтаграммы записывают в поле «IP-адрес источника» выбранный IP-адрес данного доверенного узла и в поле «IP-адрес назначения» выбранный IP-адрес очередного доверенного узла на маршруте передачи для данного информационного направления, повторяют действия по передаче сетевой дейтаграммы через доверенные узлы до достижения последнего доверенного узла на маршруте передачи для данного информационного направления, если доверенный узел является последним на маршруте передачи, то из списка адресов по случайному закону выбирают один из IP-адресов доверенного узла и один из IP-адресов получателя, при формировании сетевой дейтаграммы записывают в поле «IP-адрес источника» выбранный IP-адрес доверенного узла и в поле «IP-адрес назначения» выбранный IP-адрес получателя, передают по каналу связи сформированную дейтаграмму получателю.

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ СКРЫТИЯ КОРРЕСПОНДИРУЮЩИХ ПАР АБОНЕНТОВ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМ | 2014 |

|

RU2586840C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ (ВАРИАНТЫ) | 2012 |

|

RU2472217C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

| US 8549285 B2, 01.10.2013 | |||

| US 9294506 B2, 22.03.2016. | |||

Авторы

Даты

2021-12-28—Публикация

2020-11-25—Подача