Изобретение относится к области контроля и управления распределенными системами, в частности, к способам контроля и управления системой связи. Изобретение может быть использовано для оценки соответствия установленным нормам информационной безопасности, поддержки принятия решений по управлению информационной безопасностью подвижной системы связи.

Известен «Способ мониторинга безопасности автоматизированных систем» по патенту РФ №2261472, кл. G06F 12/14, 11/00 заявл. 29.03.2004. Способ предусматривает выполнение следующих действий. Ведение учета правил установления и ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог чувствительности системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от необходимой достоверности обнаружения атаки. Недостатком данного способа является относительно низкая достоверность обнаружения несанкционированных воздействий в вычислительных сетях, что обусловлено отсутствием правил установления и ведения сеанса связи.

Известны система и способ защиты от утечки конфиденциальных данных в беспроводных сетях (патент RU 2602956, МПК H04W 12/02 (2009.01) G06F 21/60 (2013.01)). Способ заключается в том, что производят контроль входящего трафика, во время которого определяют тип протокола передачи трафика; при определении типа протокола как небезопасный производят анализ структуры получаемых данных во входящем трафике для определения полей, которые свидетельствует о наличии возможности ввода конфиденциальной информации, с последующим формированием образцов определенных полей; определяют в исходящем трафике попытку передачи через небезопасную сеть конфиденциальной информации, при этом определяется только присутствие изменения в поле, для которого сформирован образец; определяют тип сетевого ресурса с помощью информации о совпавшем образце; производят выбор способа безопасного соединения на основании типа сетевого ресурса, на который производится передача конфиденциальной информации, с помощью правил выбора, которые сформированы согласно особенностям типов сетевых ресурсов. Технический результат достигается за счет выбора соответствующего варианта защиты конфиденциальной информации согласно определенному уровню безопасности беспроводной сети и последующей передачи конфиденциальной информации в соответствии с выбранным вариантом защиты. Способ имеет недостаточную оперативность актуализации функций безопасности, так как для анализа уровня безопасности беспроводных сетей доступных на компьютерном устройстве, используют информацию, хранящуюся в удаленной базе данных, содержащую сведения о наиболее популярных беспроводных сетях. При этом, данная информация может быть недоступной, устаревшей или нарочно измененной. В связи с этим, способ не позволяет обеспечить непрерывность контроля информационной безопасности в случае ПСС.

Наиболее близким аналогом (прототипом) заявленного способа является способ устранения уязвимостей устройств, имеющих выход в Интернет (патент RU 2636700, МПК G06F 21/60 (2013.01), H04L 12/00 (2006.01), G06F 21/57 (2013.01), G06F 11/00 (2006.01), G06F 15/177 (2006.01)), заключающийся в обеспечении информационной безопасности устройств, имеющих выход в Интернет (транспортную сеть связи (ТСС)). Способ содержит следующие этапы: определяют устройства, предоставляющие беспроводной доступ в Интернет и создающие свою сеть (роутеры), получают доступ в сеть, определяют устройства подключенные к упомянутой сети, создающие сетевые соединения и обрабатывающие входящий трафик, имеющие сетевой интерфейс для взаимодействия, получают настройки подключенных к сети устройств используя для этих целей программируемого интернет-робота, предназначенного для перебора доступных объектов сети с помощью известных протоколов, производят анализ настроек на уязвимости, формируют действия на устранение уязвимостей. По сравнению с аналогами способ-прототип имеет более широкую область применения и может использоваться для контроля безопасности подвижных сетей связи.

Прототип имеет следующие недостатки.

1. Относительно узкая область применения способа, обусловленная контролем безопасности относительно простых устройств, таких как фитнес-браслеты, телевизоры, холодильники и т.д., в функционал которых не входят такие сложные процессы, как: разделение сети на сегменты, пересылка данных. Кроме того, для реализации способа требуется использование специального программного обеспечения (краулера) для применения которого необходимо использование серверных ресурсов в сети Интернет.

2. Относительно низкая достоверность результатов контроля в связи с тем, что при подключении «умных» устройств не контролируется их подлинность и целостность, что является возможной причиной для реализации атаки на отказ в обслуживании (DoS) путем генерации ложного потока пакетов данных или изменения маршрутно-адресной информации роутера (узла доступа). Кроме того, в условиях высокой динамичности подключений и отключений высокоинтеллектуальных мобильных устройств, а также использования при передаче данных об уязвимостях ресурсов сети связи общего пользования необходимо учитывать одну из наиболее актуальных угроз информационной безопасности, которой является подмена роутера (узла доступа) и/или сервера базы данных уязвимостей. В связи с этим, способ-прототип имеет относительно низкую достоверность контроля установления безопасности взаимодействия между всеми участниками подвижной системы связи.

3. Относительно низкая оперативность контроля обусловлена проверкой выполнения установленных норм информационной безопасности только на этапе подключения «умных» устройств к роутеру или при нерегламентируемой проверке администратором.

Целью заявленного способа является:

1. Расширение области применения способа, за счет обеспечения контроля состояния активного сетевого оборудования, входящего в состав относительно сложных узлов доступа и подвижных модулей, функционирующих в условиях высокой динамики перемещений, путем иерархического упорядочения структуры подвижной сети связи;

2. Повышение достоверности результатов контроля, за счет систематизации управления мониторингом, аутентификации элементов подвижной сети связи и передаваемых между ними сообщений, а также за счет упорядочения контролируемых параметров активного сетевого оборудования;

3. Повышение оперативности контроля информационной безопасности подвижной сети связи, за счет строгой регламентации обновлений множества контролируемых параметров и их значений, процедуры оценки соответствия измеренных и требуемых значений контролируемых параметров путем задания настроек мониторинга для каждого подвижного модуля, а также за счет определения условий отключения подвижного модуля от транспортной сети.

В заявленном способе технический результат достигается тем, что в известном способе мониторинга и управления безопасностью подвижной сети связи (ПСС), включающей в себя центр управления и администрирования (ЦУА), O≥2 узлов доступа (УД) к Y≥2 узлам транспортной сети связи (ТСС), N≥2 подвижных модулей (ПМ) с S≥2 типовыми комплектами активного сетевого оборудования (АСО), заключающийся в том, что предварительно формируют базу данных (БД) контролируемых параметров (КП) и их требуемых значений для каждого типового комплекта ACOs, где s=1,2,…S, передают файлы КП на УД, передают на ПМ требуемые значения КП для ACOs, устанавливают требуемые значения КП ACOs, дополнительно предварительно задают структуру ПСС, причем для каждой группы из М ПМ, где N≥M≥2 не менее одного УД, настройки мониторинга (НМ), передают и принимают запросы на подключение УД к ЦУА, проверяют взаимно подлинность при создании соединения между УД и ЦУА, подключают УД к БД КП ЦУА в случае подтверждения подлинности УД и ЦУА, передают и принимают запросы на подключение ПМn к УД, проверяют взаимно подлинность при создании соединения между УД и ПМn, где n=1,2,…N, подключают ПМn к БД КП УД в случае подтверждения подлинности УД и ПМn, а после получения и установки требуемых значений КП ACOs, передают от ПМn заверенный электронной подписью (ЭП) администратора ПМn отчет, проверяют на УД подлинность указанной в отчете ЭП, подключают ПМn к узлу ТСС в случае подтверждения подлинности ЭП, передают обновленные данные КП и НМ из БД КП ЦУА на УД, передают на ПМn обновленные данные КП и НМ, передают после установки требуемых значений КП ACOs отчет с ЭП от ПМn, формируют обобщенный отчет с ЭП от УД и передают на ЦУА, оценивают в соответствии с заданными НМ безопасность каждого комплекта АСОs на ПМn, подают сигнал тревоги и отключают ПМn от узла ТСС в случае нарушения безопасности АСО или нарушения регламента отчетов или недостоверности указанной в отчете ЭП, отображают на АРМ администраторов результаты оценки безопасности ACOs, отправляют на УД от ПМn перед его отключением подписанное ЭП уведомление о завершении сеанса связи, переходят к приему запросов от ПМn на подключение к УД.

Благодаря новой совокупности существенных признаков достигается указанный технический результат:

1. Предварительное задание иерархически взаимосвязанной структуры ПСС, включающей ЦУА, УД, ПМ, в которой к одному ЦУА могут подключаться O≥2 узлов доступа (УД), а к одному УД могут подключаться не более М ПМ, где N≥M≥2 с S≥2 типовыми комплектами активного сетевого оборудования (АСО) обеспечивает расширение области применения заявленного способа и возможность использования для контроля безопасности относительно сложных УД и ПМ в условиях высокой динамики их перемещений.

2. Существенные отличительные признаки, такие как выполнение взаимной проверки подлинности при создании соединения между УД и ЦУА, подключение УД к БД КП ЦУА в случае подтверждения подлинности УД и ЦУА, выполнение взаимной проверки подлинности при создании соединения между УД и ПМn, где n=1,2,…N, подключение ПМn к БД КП УД в случае подтверждения подлинности УД и ПМn, подключение ПМn к узлу ТСС в случае подтверждения подлинности ЭП, передача после установки требуемых значений КП ACOs отчета с ЭП от ПМn, формирование обобщенных отчетов с ЭП от УД и передача их на ЦУА, передача от ПМn заверенного электронной подписью (ЭП) администратора ПМn отчета, проверка на УД подлинности указанной в отчете ЭП обеспечивают проверку подлинности всех элементов ПСС, систематизацию управления мониторингом, упорядочение данных КП и НМ, за счет чего повышается достоверность результатов контроля;

3. Периодическое обновление значений КП, регламентация отчетов по выполненным настройкам ACOs на ПМn, передача от ПМn после установки требуемых значений КП ACOs отчета с ЭП администратора, оценка в соответствии с заданными настройками мониторинга безопасности ACOs подача сигнала тревоги и отключение ПМn от узла ТСС в случае нарушения безопасности АСО или нарушения регламента отчетов или недостоверности ЭП в отчете, отображение на АРМ администраторов результатов оценки безопасности ACOs обеспечивают своевременную проверку целостности состава и конфигурации ПМn, а также отчетность выполняемых администраторами действий, что обусловливает повышение оперативности контроля информационной безопасности ПСС.

Указанные в формуле изобретения сокращения и буквенные обозначения имеют следующий смысл:

О - общее количество узлов доступа (УД) к транспортной сети связи (ТСС);

N - общее количество подвижных модулей (ПМ);

М - количество ПМ в группе, обслуживаемой одним УД;

Y - узел связи транспортной сети связи;

S - общее количество типов комплектов активного сетевого оборудования (АСО).

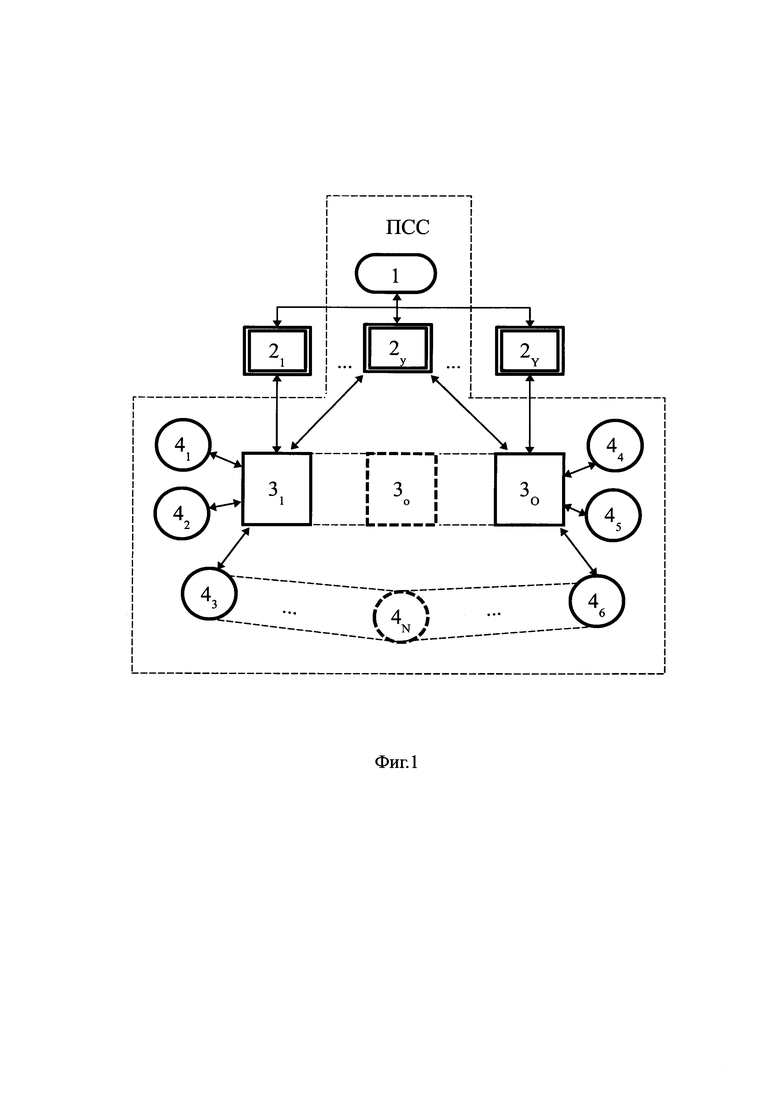

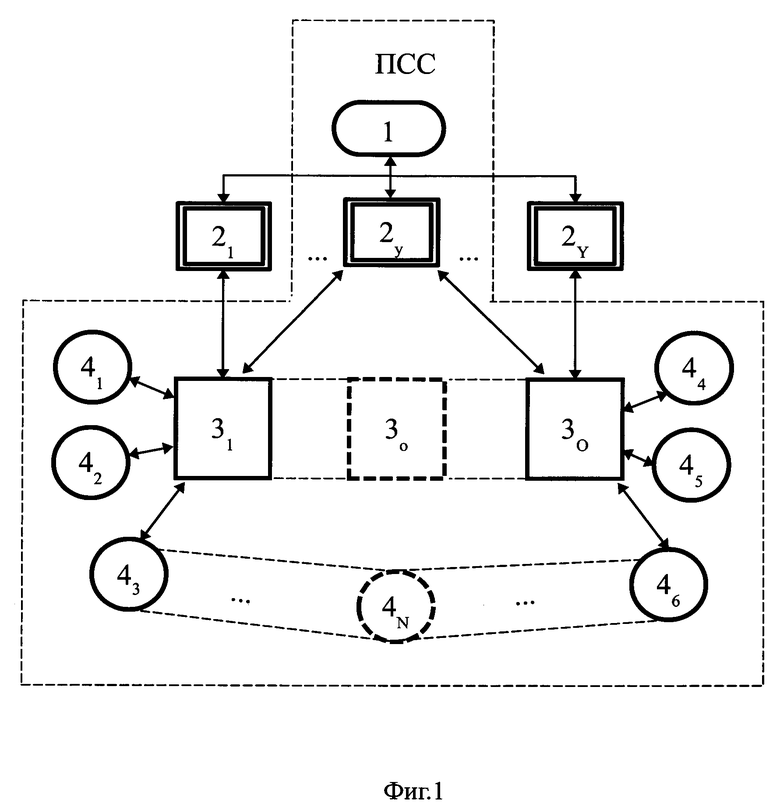

Иизобретение поясняется чертежами, на которых отражены:

на фиг. 1 - структуры подвижной сети связи;

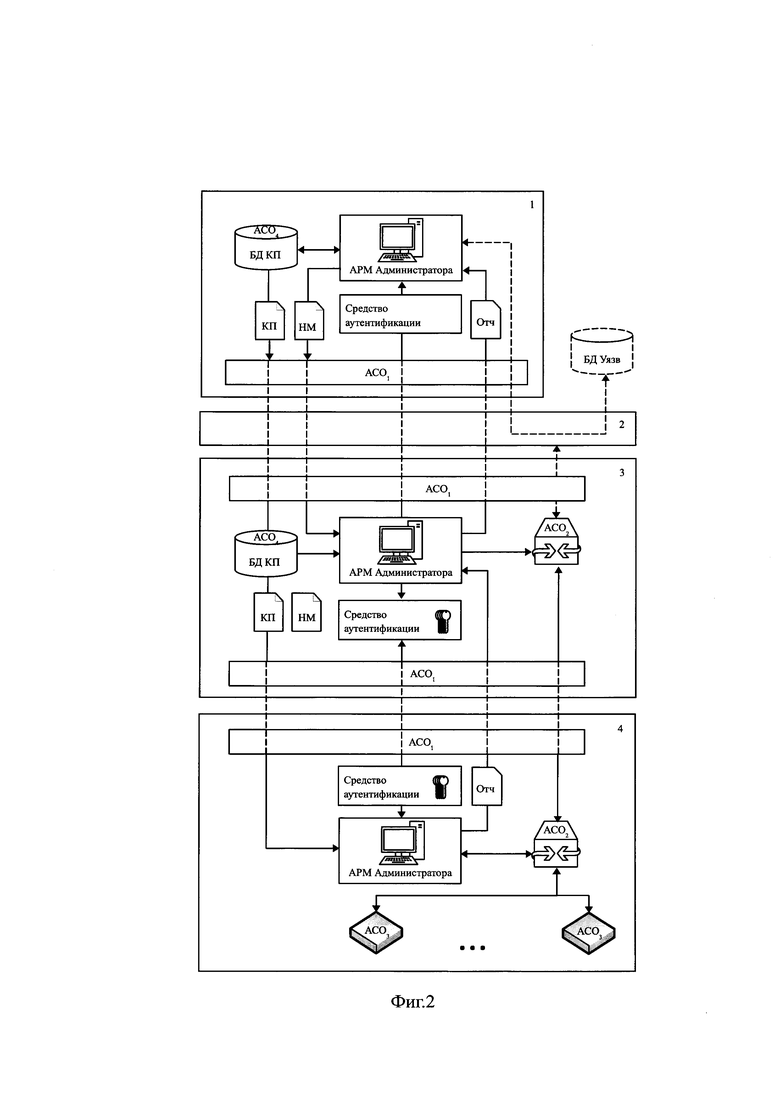

на фиг. 2 - схема взаимодействия элементов ПСС;

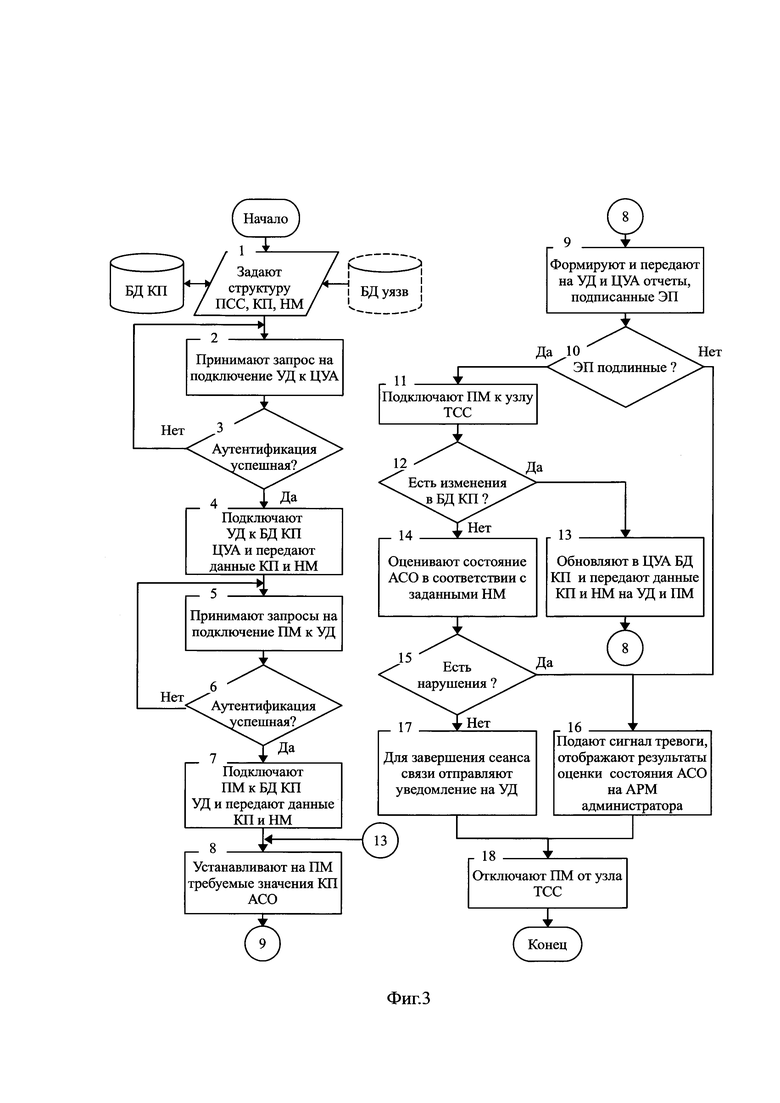

на фиг. 3 - блок-схема осуществления способа;

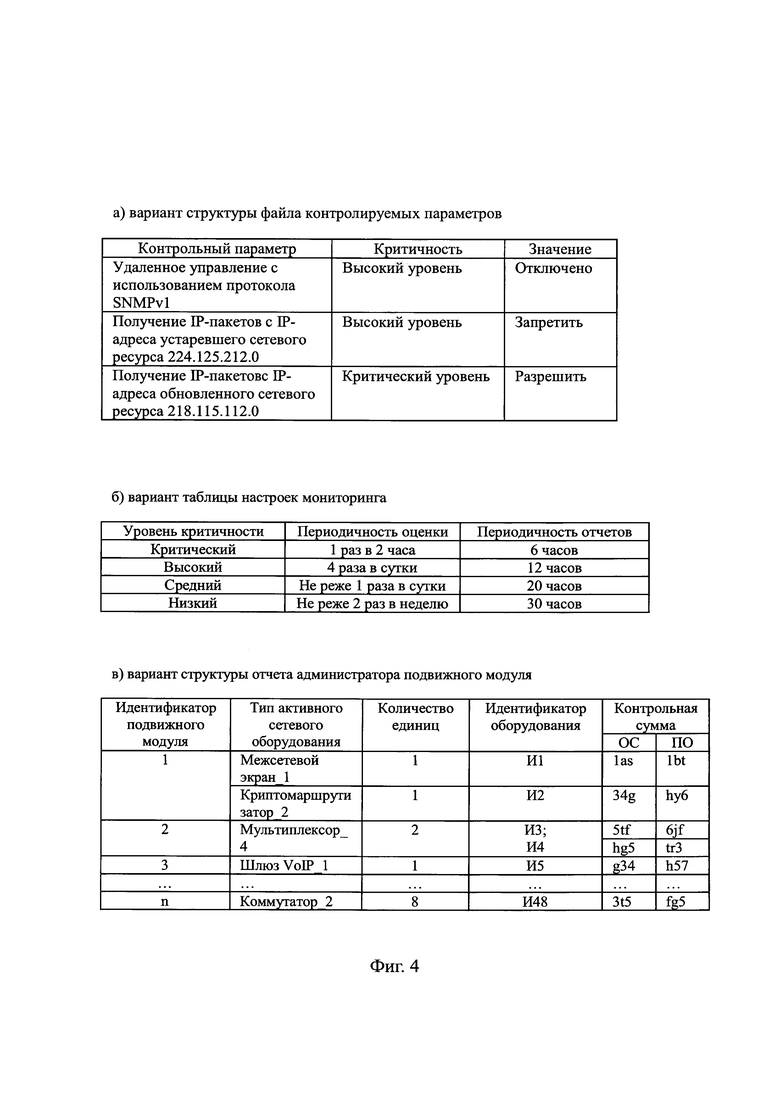

на фиг. 4 - форматы сообщений, передаваемых между элементами ПСС.

ПСС (подвижная сеть связи) в общем случае представляет собой совокупность транспортных средств, образующих подвижные модули и узлы доступа со средствами управления и оконечными устройствами, предназначенными для размещения корреспондентов, и организации их взаимодействия в едином информационном пространстве.

ТСС (транспортная сеть связи) включает в себя совокупность телекоммуникационного оборудования, служащего для образования типовых каналов (трактов) и обеспечения коммутации трактов, каналов и пакетов;

Вариант структуры ПСС представлен на фиг. 1.

ЦУА (центр управления и администрирования) (поз. 1) - персонал с техническими средствами, выполняющий: анализ причин аварийности оборудования ПСС, анализ соответствия применяемых маршрутных таблиц; контроль выполнения правил маршрутизации и их корректировку; контроль использования разрешенных устройств и программного обеспечения; анализ и обработку информации о топологии ПСС.

Узел связи транспортной сети связи (УС ТСС) (поз. 2) - узел сетевой структуры региональных и национальных операторов связи, представляют собой преимущественно стационарный узел, взаимосвязанный с другими аналогичными узлами линиями проводной, радио, радиорелейной или спутниковой связи.

УД (узел доступа) (поз. 3) - телекоммуникационный узел, обеспечивающий подключение подвижных модулей к ТСС, маршрутизацию потоков данных в соответствии с сетевыми протоколами и заданными параметрами маршрутизации транспортной сети связи. Узел доступа представляет собой преимущественно подвижный узел связи, который может подключаться и отключаться от УС ТСС (показано пунктиром на фиг. 1) по мере необходимости обеспечения взаимодействия ПМ между собой в составе своей группы из М модулей или для межгруппового взаимодействия с использованием ресурсов ТСС.

ПМ (подвижный модуль) (поз. 4) - комплекс технических средств связи и автоматизации управления, размещенных на транспортном средстве и предназначенных для подключения пользовательского и абонентского оборудования и предоставления услуг связи корреспондентам. ПМ преимущественно имеют более высокую динамику перемещений (показано пунктиром на фиг. 1) и могут изменять местоположение в пределах своей группы из М модулей.

Схема взаимодействия элементов ПСС представлена на фиг. 2. В состав ЦУА (поз. 1) входят следующие элементы: АРМ администратора со специальным программным обеспечением для взаимодействия с внешними базами данных уязвимостей (БД уязв) и формирования БД КП, средства аутентификации корреспондентов и сообщений, сервер базы данных контролируемых параметров, средства связи и обработки данных (ACO1). Взаимодействие с БД уязв и УД осуществляется через УС ТСС (поз. 2). При этом, на основе данных о типовых АСО в ПСС с установленной периодичностью формируют и отправляют запрос в БД уязв и получают ответ с актуальными данными о уязвимостях указанных типов АСО.

АСО (активное сетевое оборудование) (АСО1…АСО4) (см. фиг. 2) - оборудование, выполняющее функции усиления, преобразования сигналов, мультиплексирование, коммутацию пакетов данных, разграничение доступа, шифрование, фильтрацию и др. Примерами АСО являются: сетевой адаптер, повторитель, концентратор (активный хаб, многопортовый репитер), мост, коммутатор (свитч), маршрутизатор, мультиплексор, модем, серверное оборудование, межсетевой экран и другие средства защиты информации.

На основе полученных данных из БД уязв с помощью АРМ администратора формируют файлы данных КП и НМ, которые сохраняют в БД КП (АСO4).

ЦУА (поз. 1) при взаимодействии с УД (поз. 3) выполняет следующие функции: прием запросов от УД, установление транзитного через УС ТСС (поз. 2) соединения к УД с помощью средств связи и обработки данных (ACO1), аутентификацию с помощью средств аутентификации корреспондентов, предоставление доступа к БД КП, передачу данных КП и НМ на УД, получение и обработка отчетов от УД, проверка электронной подписи (ЭП) отчета, сигнализация и отображение на АРМ администратора данных о безопасности АСО.

В состав УД (поз. 3) входит следующее оборудование: средства связи и обработки данных (ACO1), АРМ администратора со средствами управления АСО, сервер БД КП (АСО4), средства аутентификации корреспондентов и сообщений, шлюз доступа к ТСС (АСО2).

УД (поз. 3) при взаимодействии с ЦУА (поз. 1) выполняет следующие функции: формирует и передает запрос на подключение к ЦУА с помощью средств связи и обработки данных ACO1, выполняет аутентификацию ЦУА с помощью средств аутентификации корреспондентов, подключение к БД КП ЦУА (поз. 1) и копирование данных КП и НМ в свою БД КП (АСО4), формирование и передача обобщенного отчета с ЭП (Отч) на ЦУА (поз. 1).

УД (поз. 3) при взаимодействии с ПМ (поз. 4) выполняет следующие функции: прием запросов от ПМ, установление соединения к ПМ с помощью средств связи и обработки данных (ACO1), аутентификацию ПМ с помощью средств аутентификации корреспондентов, предоставление доступа к БД КП, передачу данных КП и НМ на ПМ, получение и обработка отчетов от ПМ, проверка электронной подписи (ЭП) отчета, сигнализация и отображение на АРМ администратора данных о безопасности АСО, отключение ПМ от ТСС в случае нарушения безопасности АСО, нарушения регламента отчетов от ПМ или недостоверности ЭП в отчете администратора ПМ, прием уведомления о завершении сеанса связи при перемещении ПМ.

ПМ (поз. 4) включает в себя следующее оборудование: средства связи и обработки данных (ACO1), АРМ администратора со средствами управления АСО, средства аутентификации корреспондентов и сообщений, шлюз доступа (АСО2) к сети передачи данных УД (поз. 3).

ПМ (поз. 4) при взаимодействии с УД (поз. 3) выполняет следующие функции: формирование и передача запроса на подключение к УД с помощью средств связи и обработки данных ACO1, аутентификация УД с помощью средств аутентификации корреспондентов, подключение к БД КП УД (поз. 3) и копирование данных КП и НМ на АРМ администратора, установка требуемых значений КП АСО, периодическая оценка безопасности АСО, формирование и передача отчета с ЭП (Отч) на УД (поз. 3), сигнализация и отображение на АРМ администратора данных о безопасности АСО, отключение АСО от УД (поз. 3) в случае нарушения безопасности АСО, формирование и передача уведомления о завершении сеанса связи перед перемещением.

Способ реализуется следующим образом (см. фиг. 3).

Предварительно задают структуру подвижной сети связи, для чего идентифицируют ЦУА, Y≥2 узлов связи транспортной сети связи, O≥2 узлов доступа (УД) к узлу транспортной сети связи (ТСС), N≥2 подвижных модулей (ПМ) с S≥2 типовыми комплектами активного сетевого оборудования (АСО). Каждой группе из М ПМ, где N≥M≥2, определяют не менее одного УД, который, является централизованной точкой подключения к узлу связи транспортной сети. На основании данных об известных уязвимостях [2] и угрозах [3] безопасности информации из внешней базы данных (БД уязв), в ЦУА формируют базу данных контролируемых параметров (БД КП) для применяемого типового комплекта ACOs и его программного обеспечения (ПО) (поз. 1).

При этом под уязвимостью (брешью, изъяном в защите) информационной системы понимают свойство информационной системы, представляющее возможность реализации угроз безопасности обрабатываемой в ней информации [1]. В качестве примера удобно рассмотреть известную уязвимость BDU:2020-00877. Это уязвимость веб-интерфейса управления систем обеспечения безопасности электронной почты. Эксплуатация уязвимости может позволить нарушителю, действующему удаленно, выполнить произвольный код в контексте текущего пользователя или раскрыть защищаемую информацию с помощью специально созданной ссылки. Данная уязвимость относится к производителю Cisco Systems Inc. и обнаружена в программном обеспечении Cisco Email Security Appliances. Уязвимость имеет средний уровень опасности и встречается в программном обеспечении Cisco Email Security Appliances версии 13.0 и ранее; способом устранения уязвимости является обновление программного обеспечения. Другим примером уязвимости является возможность передачи учетных данных с использованием незащищенных сетевых протоколов. К ним относится, например, протокол HTTP. Злоумышленник, перехватывая и анализируя передаваемый трафик, может извлечь из него передаваемые в сеть логины и пароли. Чаще всего, возможность применения незащищенных сетевых протоколов при передаче информации, является настраиваемым параметром прикладного программного обеспечения (браузера). Третьим примером уязвимостей является возможность использования незащищенных протоколов удаленного управления. В настоящее время, существует несколько незащищенных протоколов удаленного управления, к числу которых можно отнести протокол Telnet. При использовании данного протокола, аутентификация выполняется на базе открытого текста (пароли пересылаются в незашифрованном виде). Угроза применения протоколов удаленного управления аналогична угрозе передачи учетных данных с использованием незащищенных сетевых протоколов и может грозить извлечением учетных записей пользователей и получением удаленного доступа к хостам. Чаще всего, возможность использования незащищенных сетевых протоколов, является настраиваемым параметром программно-аппаратных средств защиты информации (криптомаршрутизаторов).

Источниками данных об известных уязвимостях и угрозах являются специализированные реестры, (например, базы данных уязвимостей и угроз ФСТЭК России), базы данных эксплойтов, сайты производителей программного обеспечения и прочие.

Приведенные примеры обусловливают необходимость постоянного контроля достаточности применяемых мер защиты информации на ПМ и обновления БД КП для каждого типового комплекта АСО.

Данными КП могут быть текстовые файлы инструкций с указанием необходимых настроек АСО, специализированные файлы конфигурации (настройки), статические и динамические характеристики функционирования АСО (см. фиг. 4а).

Кроме данных КП необходимы настройки мониторинга (НМ) для каждого типового комплекта ACOs, которые включают в себя периодичность оценки соответствия КП требуемым значениям и степень их критичности для безопасности АСО (см. фиг 4б), а также периодичность формирования и передачи отчетов по результатам оценки состояния АСО.

После задания указанных исходных данных передают и принимают с помощью средств связи запросы на подключение УД к ЦУА (см. фиг. 3 поз. 2). С применением средств аутентификации выполняют взаимную проверку подлинности при создании соединения между ЦУА и УД (поз. 3). Взаимная проверка подлинности предполагает выполнение алгоритма двухсторонней аутентификации.

В случае подтверждения подлинности УД и ЦУА подключают УД к БД КП ЦУА (поз. 4). В заявляемом способе под подключением понимается авторизация администратора УД в системе управления базой данных (СУБД) КП ЦУА. Далее с использованием защищенных протоколов передачи данных (например, IPSec) передают данные КП и настройки мониторинга (НМ) из ЦУА на УД (поз. 4).

Для обеспечения возможности использования ресурса транспортной сети связи, корреспондентам подвижного модуля необходимо подключиться к узлу связи ТСС. При этом, запрашивают подключение ПМ к УД (поз. 5). На УД принимают от ПМП запрос на подключение. Выполняют взаимную проверку подлинности (поз. 6) при создании соединения между УД и ПМn, где n=1,2,…N. Взаимная проверка подлинности предполагает выполнение алгоритма двухсторонней аутентификации.

Подключают ПМ к БД КП УД в случае подтверждения их подлинности, при этом выполняется авторизация администратора ПМ в системе управления базой данных (СУБД) КП УД. После этого, с использованием защищенных протоколов передачи данных передают данные КП и НМ на ПМn для конфигурирования ACOs на ПМn (поз. 7).

Затем устанавливают требуемые значения КП ACOs. Под установкой требуемых значений подразумевается настройка режимов работы, задание паролей доступа, таблиц маршрутизации, правил фильтрации в ACOs путем непосредственного подключения через управляющую консоль АСО или удаленного подключения с помощью АРМ администратора и сетевых протоколов взаимодействия (поз. 8).

Далее формируют на АРМ администратора ПМn и передают на УД заверенный электронной подписью (ЭП) отчет (поз. 9). Отчет представляет собой электронный документ с протоколом выполненных операций по настройке АСО (см. фиг. 4в).

Проверяют на УД подлинность указанной в отчете ЭП (см. фиг. 3 поз. 10). В случае подтверждения, настраивают необходимым образом шлюз доступа к транспортной сети связи, обеспечивая, тем самым, корреспондентам подвижного модуля возможность использования ресурса ТСС (поз. 11). При этом, в качестве шлюза доступа может использоваться программно-аппаратный межсетевой экран.

С установленной периодичностью проверяют обновление БД КП в ЦУА (поз. 12), передают обновленные данные КП и НМ из БД ЦУА в БД КП УД. С применением тех же приемов и средств, передают на ПМn обновленные данные КП и НМ для установки требуемых значений КП ACOs (поз. 13).

После установки требуемых значений КП ACOs, передают от ПМn отчет с ЭП администратора. Формируют на УД обобщенный отчет с ЭП администратора и передают его в ЦУА. Под обобщенным отчетом понимается сформированный на основе отчетов ПМ, единый текстовый документ, в котором указаны выполненные настройки ACOs всех подключенных ПМ к данному УД (поз. 8, 9).

В случае отсутствия обновлений в БД КП ЦУА оценивают в соответствии с заданными НМ безопасность каждого комплекта ACOs (поз. 14). При этом, измеряют значения КП в соответствии с заданной периодичностью, вычисляют частный показатель целостности состава аппаратного и программного обеспечения ACOs, частный показатель безопасности настройки типового комплекта ACOs, частный показатель безопасности алгоритмов функционирования ACOs, сравнивают вычисленные значения частных показателей с требуемыми значениями и вычисляют обобщенный показатель безопасности ПМn. Для дистанционной проверки значений частных показателей безопасности АСО с АРМ администратора возможно применение программных средств с использованием известного протоколов контроля и управления сетью SNMP и DCP.

В случае недостоверности указанной в отчете ЭП (поз. 10) или нарушения безопасности АСО или превышения допустимого времени ожидания отчета (поз. 15) подают сигнал тревоги, отключают ПМn от узла ТСС и отображают на АРМ администраторов результаты оценки безопасности АСО (поз. 16, 18).

В случае необходимости изменения географического местоположения, и при плановом завершении сеанса связи, отправляют подписанное ЭП администратора ПМ уведомление об отключении от УД (поз. 17).

Таким образом, возможность достижения технического результата обусловлена представленной последовательностью материальных действий над материальными объектами, которые могут быть реализованы с помощью известных технических средств.

Средства аутентификации элементов ПСС могут быть выполнены в программном или аппаратно-программном виде на базе известных технологий [4, 5]. Взаимодействие сервера базы данных контролируемых параметров (АСО4) и АРМ администраторов реализуется с помощью аппаратно-программных средств на основе клиент-серверной технологий [6]. Управляемый шлюз (АСО2) реализуется на основе известных технологий межсетевого экранирования [7]. Предварительное формирование исходных данных по контролируемым параметрам может быть реализовано на основе требований к функциям безопасности информации для соответствующего типа АСО, а также баз уязвимостей [2, 3] вирусных сигнатур и сигнатур компьютерных атак [8]. Измерение значений КП может осуществляться с помощью известных средств протоколирования (файлов регистрации или log-журналов), встроенных в АСО [9] при непосредственном доступе к АСО или удаленно с помощью сетевых протоколов контроля и управления SNMP и DCP [10]. Оценка состояния каждого комплекта АСО может быть реализована на основе математической информатики путем построения и сравнения двоичных матриц вычисленных и требуемых значений частных показателей безопасности [11].

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ ИНФОРМАЦИИ

1. Краткий энциклопедической словарь информационной безопасности В.Г. Дождиков, М.И. Салтан. - М.: ИД «ЭНЕРГИЯ», 2012. - 240 с.

1. База данных уязвимостей ФСТЭК России https://bdu.fstec.ru/vul/.

2. База данных угроз ФСТЭК России https://bdu.fstec.ru/threat/.

3. Гатченко Н.А., Исаев А.С., Яковлев А.Д. «Криптографическая защита информации» - СПб: НИУ ИТМО, 2012. - 142 с.

4. Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. - СПб.: Питер, 2019. - 992 с.: ил.

5. Коннолли Т., Бегт К. Базы данных: проектирование, реализация, сопровождение. Теория и практика, 3-е изд.: Пер. с англ.: Уч. пос. - М.: Изд. дом "Вильямс, 2003. - 1440 с.

6. Оглтри Т. Firewalls. Практическое применение межсетевых экранов: Пер. с англ. - М.: ДМК Пресс.- 400 с.: ил. (Серия «Защита и администрирование»).

7. Климентьев К.Е. Компьютерные вирусы и антивирусы: взгляд программиста. М.: ДМК Пресс, 2013. - 656 с.: ил.

8. http://www.logging.apache.org; http://www.gscottolson.com/blackbirdjs.

9. http://www.codenet.ru/webmast/snmp; https://profinetuniversity.com/naming-adressing/profinet-dcp.

10. Романовский И.В. Дискретный анализ: Учебное пособие для студентов, специализирующихся по прикладной математике и информатике. - 4-е изд., испр. и доп. - СПб.: Невский Диалект; БХВ-Петербург, 2008. - 336 с ил.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| Программно-аппаратный комплекс подтверждения подлинности электронных документов и электронных подписей | 2018 |

|

RU2712650C1 |

| СПОСОБ ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, ХРАНИМОЙ В КОМПЬЮТЕРНЫХ СИСТЕМАХ | 2011 |

|

RU2470349C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ ПОЛУЧЕНИЯ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ОБЪЕКТАМ КОРПОРАТИВНОЙ СЕТИ | 2022 |

|

RU2799117C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| СИСТЕМА И СПОСОБ ПРЕДОСТАВЛЕНИЯ ИНФОРМАЦИИ И УСЛУГ ПОЛЬЗОВАТЕЛЯМ | 2014 |

|

RU2614537C2 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

| СИСТЕМА АВТОМАТИЗИРОВАННОГО МОНИТОРИНГА И КОНТРОЛЯ ПРОМЫШЛЕННОЙ БЕЗОПАСНОСТИ ГИДРОТЕХНИЧЕСКИХ СООРУЖЕНИЙ | 2021 |

|

RU2772447C1 |

| Способ испытаний межсетевых экранов по требованиям безопасности информации | 2024 |

|

RU2824313C1 |

Изобретение относится к области обеспечения информационной безопасности, в частности, к способам контроля и управления автоматизированными системами и системами связи. Техническим результатом при использовании заявленного способа является повышение достоверности результатов контроля, а также повышение оперативности контроля. Технический результат достигается за счет предварительного структурно-функционального моделирования (СФМ) узла сети передачи данных (СПД) на основе установленных алгоритмов его функционирования и с достаточной для заданной категории важности детализацией, задания для каждого временного интервала дискретизации Δtf последовательности измерений и состава g-й группы контролируемых параметров (КП), характеризующих безопасность логических задач и функциональных процессов в зависимости от категории важности и скорости обработки данных на узле СПД, вычисления частных показателей информационной безопасности, сравнения вычисленных значений с требуемыми, а также за счет корректировки СФМ узла СПД и оптимизации последовательности измерений значений КП для сокращения продолжительности измерений и обработки данных. 2 з.п. ф-лы, 4 ил.

1. Способ мониторинга и управления информационной безопасностью подвижной сети связи (ПСС), включающей в себя центр управления и администрирования (ЦУА), O≥2 узлов доступа (УД) к Y≥2 узлам транспортной сети связи (ТСС), N≥2 подвижных модулей (ПМ) с S≥2 типовыми комплектами активного сетевого оборудования (АСО), заключающийся в том, что предварительно формируют базу данных (БД) контролируемых параметров (КП) и их требуемых значений для каждого типового комплекта ACOs, где s=1,2,…S, передают файлы КП на УД, передают на ПМ требуемые значения КП для ACOs, устанавливают требуемые значения КП ACOs, отличающийся тем, что дополнительно предварительно задают структуру ПСС, причем для каждой группы из М ПМ, где N≥M≥2 не менее одного УД, настройки мониторинга (НМ), передают и принимают запросы на подключение УД к ЦУА, проверяют взаимно подлинность при создании соединения между УД и ЦУА, подключают УД к БД КП ЦУА в случае подтверждения подлинности УД и ЦУА, передают и принимают запросы на подключение ПМn к УД, проверяют взаимно подлинность при создании соединения между УД и ПМn, где n=1,2,…N, подключают ПМn к БД КП УД в случае подтверждения подлинности УД и ПМn, а после получения и установки требуемых значений КП ACOs, передают от ПМn заверенный электронной подписью (ЭП) администратора ПМn отчет, проверяют на УД подлинность указанной в отчете ЭП, подключают ПМn к узлу ТСС в случае подтверждения подлинности ЭП, передают обновленные данные КП и НМ из БД КП ЦУА на УД, передают на ПМn обновленные данные КП и НМ, передают после установки требуемых значений КП ACOs отчет с ЭП от ПМn, формируют обобщенный отчет с ЭП от УД и передают на ЦУА, оценивают в соответствии с заданными НМ безопасность каждого комплекта ACOs на ПМn, подают сигнал тревоги и отключают ПМn от узла ТСС в случае нарушения безопасности АСО или нарушения регламента отчетов или недостоверности указанной в отчете ЭП, отображают на АРМ администраторов результаты оценки безопасности ACOs, отправляют на УД от ПМn перед его отключением подписанное ЭП уведомление о завершении сеанса связи, переходят к приему запросов от ПМn на подключение к УД.

2. Способ по п. 1, отличающийся тем, что в качестве НМ задают множество КП и их требуемых значений для каждого s-го типового комплекта ACOs, периодичность оценки соответствия КП требуемым значениям, степень их критичности для безопасности ПМ, периодичность отчетов по результатам оценки безопасности ACOs и ПМn.

3. Способ по п. 1, отличающийся тем, что для оценки состояния ACOs ПМn измеряют значения КП в соответствии с заданной периодичностью, вычисляют частный показатель состава аппаратного и программного обеспечения ACOs, частный показатель безопасности настройки типового комплекта ACOs, частный показатель безопасности алгоритмов функционирования ACOs, сравнивают вычисленные значения частных показателей с требуемыми значениями, вычисляют обобщенный показатель безопасности.

| US 2017272459 A1, 21.09.2017 | |||

| US 2016203826 A1, 14.07.2016 | |||

| US 2014257827 A1, 11.09.2014 | |||

| СПОСОБ ОБЕСПЕЧЕНИЯ ПРОВЕДЕНИЯ БЕЗОПАСНЫХ МОБИЛЬНЫХ ФИНАНСОВЫХ ТРАНЗАКЦИЙ В СЕТЯХ ПОДВИЖНОЙ СВЯЗИ (ВАРИАНТЫ) И АРХИТЕКТУРА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2010 |

|

RU2446467C1 |

Авторы

Даты

2021-05-04—Публикация

2020-07-13—Подача