Изобретение относится в области оценки качества сложных технических систем и в частности средств защиты от компьютерных атак.

Известна методика «The Open Source Security Testing Methodology Manual. OSSTMM» (Herzog P. OSSTMM - The Open Source Security Testing Methodology Manual. - USA, New York, 13.12.2006. - 129 p. URL: http://www.isecom.org/research/osstmm.html), в которой определены основные функции и возможности межсетевого экрана, перечислены тесты для их контроля, описаны конкретные корректные реакции на атаки и их наличие.

Известна «Методика тестирования и оценки межсетевых экранов» (Богораз А.Г., Пескова О.Ю. Методика тестирования и оценки межсетевых экранов / Известия ЮФУ. Технические науки 2013 №12 С. 149-156), заключающаяся в выполнении следующих действий: сбор необходимого набора программного обеспечения, необходимого для тестирования, сборка испытательного стенда и настройка тестовой среды под условия тестирования; автоматическое и ручное определение уязвимостей тестируемого межсетевого экрана; классификация найденных уязвимостей, а также определяются потенциальные риски системе при эксплоитировании этих уязвимостей; эксплоитирование выявленных уязвимостей, определения их возможного использования для проникновения в целевую систему; документирование всех шагов тестирования и составление детального отчета.

Известны «Требования к проведению испытаний средства» (Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий. Утверждены приказом ФСТЭК России от 2 июня 2020 г. №76), включающие тестирование средства и испытания по выявлению уязвимостей и недекларированных возможностей средства. К тестированию средства предъявляются следующие требования: план тестирования, содержащий тесты, которые необходимо выполнить, описание сценариев проведения каждого теста, учитывающее зависимости последовательности выполнения тестов от результатов других тестов, описание ресурсов, необходимых для проведения тестирования; описание сопоставления тестов с интерфейсами функций безопасности средства, описанными в функциональной спецификации, демонстрирующее их полное покрытие тестами; описание сопоставления тестов с подсистемами средства, описанными в эскизном проекте, демонстрирующее их полное покрытие тестами; описание сопоставления тестов с модулями средства, реализующими функции безопасности и описанными в техническом проекте, демонстрирующее полное покрытие тестами функций безопасности; описание ожидаемых результатов тестирования, свидетельствующих об успешности выполнения тестов; описание фактических результатов тестирования, их сопоставление с ожидаемыми результатами тестирования и на его основе - выводы об успешности тестов.

Наиболее близким по технической сущности аналогом (прототипом) к заявленному способу является «Методика испытаний межсетевых экранов по требованиям безопасности информации» (Марков А.С., Цирлов В.Л., Барабанов А.В. Разработка методики испытаний межсетевых экранов по требованиям безопасности информации // Вопросы защиты информации, 2011. №3. С. 19-24. ISSN 2073-260), заключающаяся в выполнении следующей последовательности действий: задают множество требований и критериев принятия решения о соответствии межсетевого экрана требованиям, в том числе: правила фильтрации принимаемых пакетов и их атрибуты; требования к аутентификации и идентификации администратора, требования к выявлению фактов неразрешенных попыток изменения программного кода испытываемого межсетевого экрана; определяют набор тестовых процедур описывающих порядок проверки реализации предъявляемых требований; каждая тестовая процедура характеризуется целью выполнения, последовательностью выполняемых действий, результатом выполнения тестовой процедуры и критерием принятия положительного решения; задают количество повторных испытаний для одних условий. Формируют испытательный стенд включающий группу ЭВМ с установленным комплектом программного обеспечения, позволяющего отправлять по заданному закону распределения пакеты, имитируя действия Botnet, группу маршрутизаторов используемых для объединения ЭВМ входящих в состав Botnet, испытываемый межсетевой экран, комплект средств измерения, программных средств, ЭВМ на котором устанавливаются указанные программные средства, позволяющие измерить значения параметров характеризующих испытываемый межсетевой экран. Фиксируют результаты выполнения тестовых процедур в условиях деструктивного воздействия Botnet с использованием программных и аппаратно-программных средств, включая средства генерации и перехвата сетевого трафика, поиска остаточной информации, проверки системы разграничения доступа. При проведении тестовых процедур измеряются результаты фильтрации информационного потока на сетевом уровне, решение по фильтрации информационного потока может приниматься для каждого сетевого пакета независимо на основе, по крайней мере, сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов. Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Экспортируют результаты работы межсетевого экрана в базу данных. Измеренные значения с помощью программных и аппаратно-программных средств сохраняют в базу данных. С помощью специализированных программных средств, установленных на одном из ЭВМ входящего в состав Botnet осуществляют атаки направленные на процесс аутентификации и идентификации администратора. При проведении тестовых процедур измеряются результаты запросов на доступ администратора по идентификатору (коду) и паролю условно-постоянного действия, результаты противодействия по недопущению доступа неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась, при различных сочетаниях учетных данных пользователей сети и наборов паролей и идентификаторов. Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Измеренные значения сохраняют в базу данных. С помощью специализированных программных средств, установленных на одном из ЭВМ входящего в состав Botnet осуществляют атаки, направленные на изменение программного кода испытываемого межсетевого экрана. При проведении тестовых процедур с помощью программных средств измеряются результаты контроля за целостностью программной и информационной части межсетевого экрана. Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Измеренные значения сохраняют в базу данных. Формализуют, обрабатывают измеренных значений и сопоставляют результаты измерений с требуемыми значениями. Формируют формализованный отчет о результатах испытания в виде текстового документа и виджетов, если требования, предъявляемые к межсетевому экрану, при определенных условиях не выполняются, то дополнительно выделяют их установленным образом.

Техническая проблема: низкая достоверность результатов оценки качества межсетевого экрана из-за отсутствия учета динамически изменяющихся параметров, описывающих информационный поток между узлами сети связи при проведении тестовых испытаний, и влияния межсетевого экрана на качество предоставления услуг связи.

Технический результат - повышение достоверности результатов оценки качества межсетевого экрана за счет учета динамически изменяющихся параметров, описывающих информационный поток между узлами сети связи при проведении тестовых испытаний, и влияния межсетевого экрана на качество предоставления услуг связи.

Техническая проблема решается за счет проведения тестовых испытаний, позволяющих выявить потенциально возможные условия эксплуатации межсетевого экрана, при которых не выполняются заданные производителем технические характеристики, и выявить негативное влияние межсетевого экрана на качество предоставления услуг связи.

Техническая проблема решается тем, что в способе испытаний межсетевых экранов по требованиям безопасности информации выполняют следующие действия:

Задают множество требований и критериев принятия решения о соответствии межсетевого экрана требованиям, в том числе правила фильтрации принимаемых пакетов и их атрибуты; требования к аутентификации и идентификации администратора, требования к выявлению фактов неразрешенных попыток изменения программного кода испытываемого межсетевого экрана.

Определяют набор тестовых процедур, описывающих порядок проверки реализации предъявляемых требований. Каждая тестовая процедура характеризуется целью выполнения, последовательностью выполняемых действий, результатом выполнения тестовой процедуры и критерием принятия положительного решения.

Задают количество повторных испытаний для одних условий.

Формируют испытательный стенд, включающий группу ЭВМ с установленным комплектом программного обеспечения, позволяющего отправлять по заданному закону распределения пакеты, имитируя действия Botnet, группу маршрутизаторов используемых для объединения ЭВМ входящих в состав Botnet, испытываемый межсетевой экран, комплект средств измерения, программных средств, ЭВМ на котором устанавливаются указанные программные средства, позволяющие измерить значения параметров характеризующих испытываемый межсетевой экран.

С использованием испытательного стенда проводят тестовые испытания межсетевого экрана в условиях деструктивного воздействия Botnet на узел сети связи, на котором установлен исследуемый межсетевой экран.

Фиксируют результаты выполнения тестовых процедур в условиях деструктивного воздействия Botnet с использованием программных и аппаратно-программных средств, включая средства генерации и перехвата сетевого трафика, поиска остаточной информации, проверки системы разграничения доступа.

При проведении тестовых процедур измеряются результаты фильтрации информационного потока на сетевом уровне, решение по фильтрации информационного потока может приниматься для каждого сетевого пакета независимо на основе, по крайней мере, сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов.

Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Экспортируют результаты работы межсетевого экрана в базу данных. Измеренные значения с помощью программных и аппаратно-программных средств сохраняют в базу данных.

С помощью специализированных программных средств, установленных на одном из ЭВМ входящего в состав Botnet, осуществляют атаки, направленные на процесс аутентификации и идентификации администратора.

При проведении тестовых процедур измеряются результаты запросов на доступ администратора по идентификатору (коду) и паролю условно-постоянного действия, результаты противодействия по недопущению доступа неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась, при различных сочетаниях учетных данных пользователей сети и наборов паролей и идентификаторов.

Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Измеренные значения сохраняют в базу данных.

С помощью специализированных программных средств, установленных на одном из ЭВМ входящего в состав Botnet, осуществляют атаки, направленные на изменение программного кода испытываемого межсетевого экрана.

При проведении тестовых процедур с помощью программных средств измеряются результаты контроля за целостностью программной и информационной части межсетевого экрана.

Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Измеренные значения сохраняют в базу данных.

Формализуют, обрабатывают измеренных значений и сопоставляют результаты измерений с требуемыми значениями.

Формируют формализованный отчет о результатах испытания в виде текстового документа и виджетов, если требования, предъявляемые к межсетевому экрану, при определенных условиях не выполняются, то дополнительно выделяют их установленным образом.

Согласно изобретению дополнительно:

Задают множество видов компьютерных атак, диапазон изменения и шаг изменения значений параметров характеризующих каждый из вдов компьютерных атак; диапазон изменения и шаг изменения значений параметров характеризующих информационного потока.

В испытательный стенд дополнительно включают группу ЭВМ и маршрутизаторов, имитирующих информационный поток между узлами сети связи, на одном из которых установлен испытываемый межсетевой экран.

С использованием испытательного стенда проводят тестовые испытания межсетевого экрана в условиях без деструктивного воздействия Botnet на узел сети связи, на котором установлен исследуемый межсетевой экран.

Измеряют значения параметров, характеризующие функционирование межсетевого экрана, качество информационного потока и качество предоставляемых услуг связи без деструктивного воздействия Botnet, для чего имитируют передачу пакетов между ЭВМ, имитирующими узлы сети связи, при этом изменяют интенсивность отправки пакетов между группой ЭВМ имитирующих информационный поток по заданным правилам.

Измерение значений параметров межсетевого экрана возможно с использованием программного обеспечения, позволяющего измерить технические характеристики, в том числе загрузку процессора, оперативной памяти межсетевого экрана, например с использованием программного обеспечения TechPowerUp GPU-Z-2.35.0.

Измерение значений параметров характеризующих качество информационного потока осуществляется с использованием программного обеспечения, позволяющего измерить, в том числе значения задержки доставки пакета (IPTD), средней задержки доставки пакета (IPDV), коэффициента потери пакетов (IPLR), коэффициента ошибок пакетов (IPER), например, с использованием wiSLA.DSL (http://www.wellink.ru/content/ Architecture-of-wisla).

Измерение значений параметров характеризующих качество предоставления услуг связи осуществляется с использованием программного обеспечения позволяющего измерить для различных услуг связи соответствующие параметры, например для видеоконференцсвязи - количество и площадь артефактов, задержку аудио потока от видеопотока (Добрышин М.М., Белов А.С., Шугуров Д.Е., Горбуля Д.С., Реформат А.Н. Программа оценки качества предоставления защищенной видеоконференцсвязи в условиях возникновения эксплуатационных отказов в транспортной сети связи / Свидетельство о государственной регистрации программы для ЭВМ №2022617431 от 20.04.2022, Бюл. №4).

При имитации деструктивного воздействия Botnet на узел сети связи, на котором установлен испытываемый межсетевой экран, по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ имитирующих информационный поток между узлами сети связи.

При имитации деструктивного воздействия Botnet измеряют значения параметров межсетевого экрана с использованием программного обеспечения, позволяющего измерить технические характеристики, в том числе загрузку процессора, оперативной памяти межсетевого экрана.

При имитации деструктивного воздействия Botnet на узел сети связи, на котором установлен испытываемый межсетевой экран, измеряют значения параметров характеризующих качество информационного потока и качество предоставляемых услуг связи.

При ухудшении качества предоставляемой услуги связи и разрыве установленного соединения, фиксируют значения параметров описывающих компьютерную атаку и значения параметров испытываемого межсетевого экрана.

При имитации атаки на процесс аутентификации и идентификации администратора, дополнительно по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ имитирующих информационный поток между узлами сети связи.

При имитации атаки направленной на изменение программного кода испытываемого межсетевого экрана, дополнительно по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ имитирующих информационный поток между узлами сети связи.

При обработке измеренных значений параметров выявляют значения параметров деструктивного воздействия, режимы работы и значения параметров межсетевого экрана при которых произошло ухудшении качества предоставляемой услуги связи и разрыв установленного соединения. Определяют причины ухудшения качества предоставляемой услуги связи и разрыва установленного соединения, для чего строят временные ряды измеренных параметров, сопоставляют их относительно времени и выявляют взаимосвязи (например, на основе нахождения коэффициентов корреляции или с использованием программного обеспечения на основе машинного обучения).

Перечисленная новая совокупность существенных признаков обеспечивает повышение достоверности результатов оценки качества межсетевого экрана за счет учета динамически изменяющихся параметров описывающих информационный поток между узлами сети связи при проведении тестовых испытаний.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

«Промышленная применимость» способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данную систему с достижением указанного в изобретении результата.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

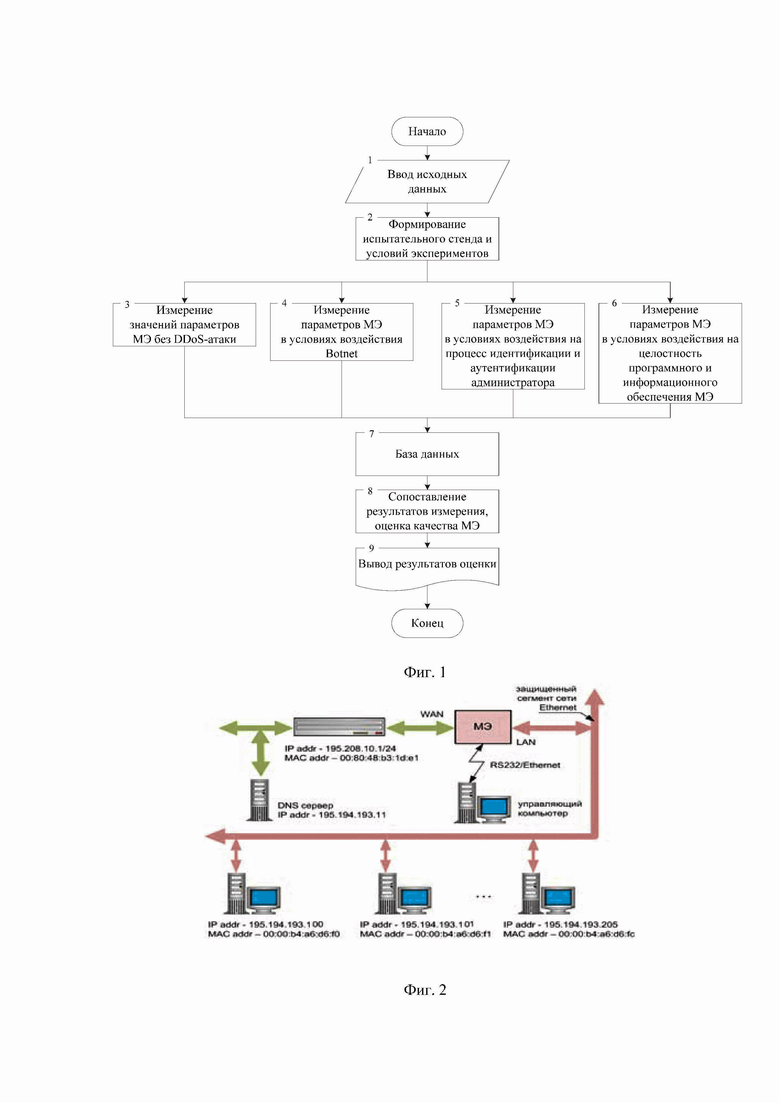

Заявленный способ поясняется чертежами, на которых показаны:

Фиг. 1 - структурно-логическая схема функционирования разработанного способа.

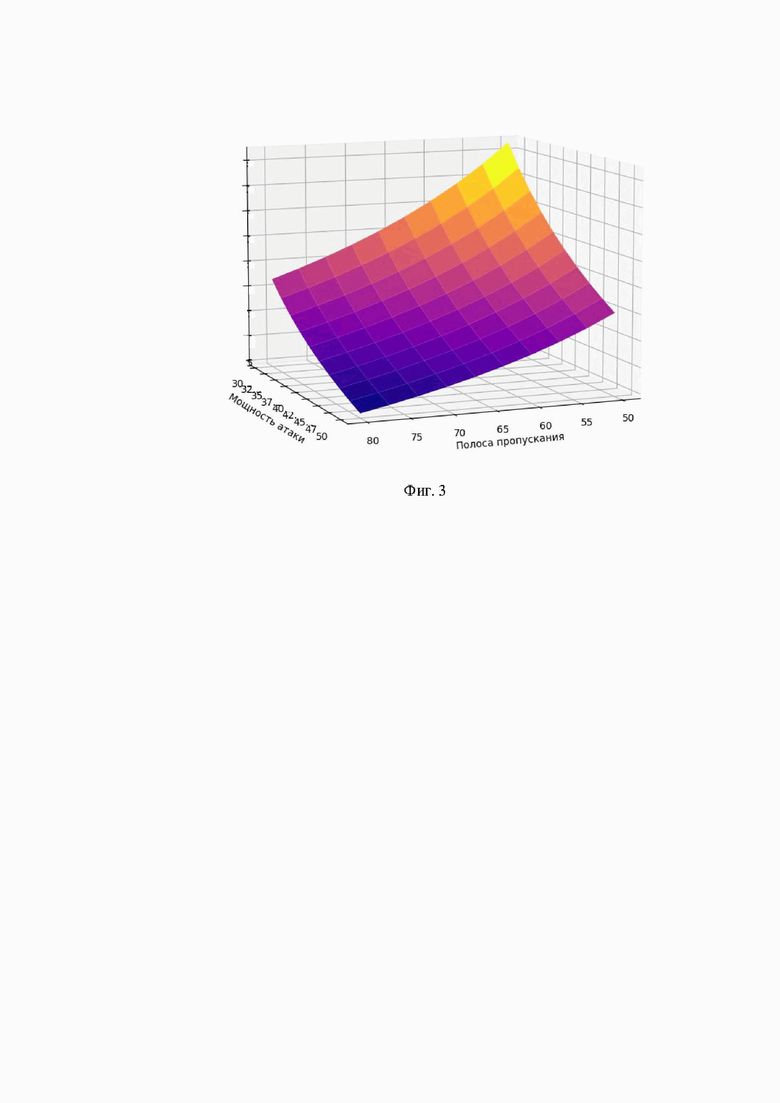

Фиг. 2 - схема испытательного стенда, используемого для оценки эффективности заявленного способа.

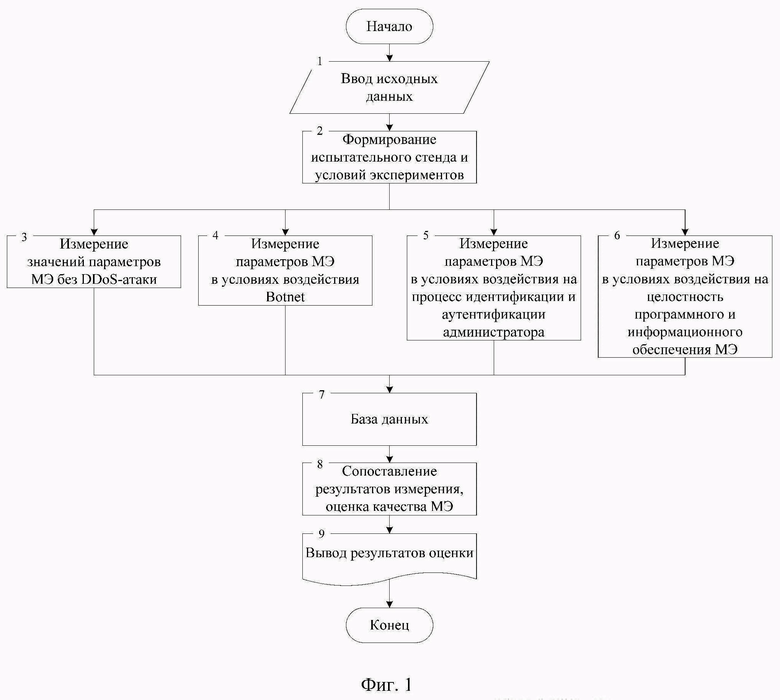

Фиг. 3 - результаты теста межсетевого экрана для разработанного способа.

Заявленный способ поясняется последовательностью действий (фиг. 1), где в блоке 1 задают множество требований и критериев принятия решения о соответствии межсетевого экрана требованиям, в том числе: правила фильтрации принимаемых пакетов и их атрибуты; требования к аутентификации и идентификации администратора, требования к выявлению фактов неразрешенных попыток изменения программного кода испытываемого межсетевого экрана. Определяют набор тестовых процедур описывающих порядок проверки реализации предъявляемых требований. Каждая тестовая процедура характеризуется целью выполнения, последовательностью выполняемых действий, результатом выполнения тестовой процедуры и критерием принятия положительного решения. Задают множество видов компьютерных атак, диапазон изменения и шаг изменения значений параметров характеризующих каждый из вдов компьютерных атак; диапазон изменения и шаг изменения значений параметров характеризующих информационного потока. Задают количество повторных испытаний для одних условий.

В блоке 2 формируют испытательный стенд, включающий группу ЭВМ с установленным комплектом программного обеспечения, позволяющего отправлять по заданному закону распределения пакеты, имитируя действия Botnet, группу маршрутизаторов, используемых для объединения ЭВМ, входящих в состав Botnet, испытываемый межсетевой экран, комплект средств измерения, программных средств, ЭВМ на котором устанавливаются указанные программные средства, позволяющие измерить значения параметров характеризующих испытываемый межсетевой экран, группу ЭВМ и маршрутизаторов, имитирующих информационный поток между узлами сети связи, на одном из которых установлен испытываемый межсетевой экран.

В блоке 3 с использованием испытательного стенда проводят тестовые испытания межсетевого экрана в условиях без деструктивного воздействия Botnet на узел сети связи, на котором установлен исследуемый межсетевой экран.

Измеряют значения параметров, характеризующие функционирование межсетевого экрана, качество информационного потока и качество предоставляемых услуг связи без деструктивного воздействия Botnet, для чего имитируют передачу пакетов между ЭВМ, имитирующими узлы сети связи, при этом изменяют интенсивность отправки пакетов между группой ЭВМ имитирующих информационный поток по заданным правилам.

Измерение значений параметров межсетевого экрана возможно с использованием программного обеспечения, позволяющего измерить технические характеристики, в том числе загрузку процессора, оперативной памяти межсетевого экрана, например с использованием программного обеспечения TechPowerUp GPU-Z-2.35.0.

Измерение значений параметров характеризующих качество информационного потока осуществляется с использованием программного обеспечения, позволяющего измерить, в том числе значения задержки доставки пакета (IPTD), средней задержки доставки пакета (IPDV), коэффициента потери пакетов (IPLR), коэффициента ошибок пакетов (IPER), например, с использованием wiSLA.DSL (http://www.wellink.ru/content/ Architecture-of-wisla).

Измерение значений параметров характеризующих качество предоставления услуг связи осуществляется с использованием программного обеспечения позволяющего измерить для различных услуг связи соответствующие параметры, например для видеоконференцсвязи - количество и площадь артефактов, задержку аудио потока от видеопотока (Добрышин М.М., Белов А.С., Шугуров Д.Е., Горбуля Д.С., Реформат А.Н. Программа оценки качества предоставления защищенной видеоконференцсвязи в условиях возникновения эксплуатационных отказов в транспортной сети связи / Свидетельство о государственной регистрации программы для ЭВМ №2022617431 от 20.04.2022, Бюл. №4).

Измеренные значения с помощью программных и аппаратно-программных средств сохраняют в базу данных (блок 7).

В блоке 4 с использованием испытательного стенда проводят тестовые испытания межсетевого экрана в условиях деструктивного воздействия Botnet на узел сети связи, на котором установлен исследуемый межсетевой экран.

Фиксируют результаты выполнения тестовых процедур в условиях деструктивного воздействия Botnet с использованием программных и аппаратно-программных средств, включая средства генерации и перехвата сетевого трафика, поиска остаточной информации, проверки системы разграничения доступа.

При проведении тестовых процедур измеряются результаты фильтрации информационного потока на сетевом уровне, решение по фильтрации информационного потока может приниматься для каждого сетевого пакета независимо на основе, по крайней мере, сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов.

При имитации деструктивного воздействия Botnet на узел сети связи, на котором установлен испытываемый межсетевой экран, по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ имитирующих информационный поток между узлами сети связи.

При имитации деструктивного воздействия Botnet измеряют значения параметров межсетевого экрана с использованием программного обеспечения, позволяющего измерить технические характеристики, в том числе загрузку процессора, оперативной памяти межсетевого экрана.

При имитации деструктивного воздействия Botnet на узел сети связи, на котором установлен испытываемый межсетевой экран, измеряют значения параметров характеризующих качество информационного потока и качество предоставляемых услуг связи.

При ухудшении качества предоставляемой услуги связи и разрыве установленного соединения, фиксируют значения параметров описывающих компьютерную атаку и значения параметров испытываемого межсетевого экрана.

Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Экспортируют результаты работы межсетевого экрана в базу данных. Измеренные значения с помощью программных и аппаратно-программных средств сохраняют в базу данных (блок 7).

В блоке 5 с помощью специализированных программных средств, установленных на одном из ЭВМ входящего в состав Botnet осуществляют атаки направленные на процесс аутентификации и идентификации администратора.

При проведении тестовых процедур измеряются результаты запросов на доступ администратора по идентификатору (коду) и паролю условно-постоянного действия, результаты противодействия по недопущению доступа неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась, при различных сочетаниях учетных данных пользователей сети и наборов паролей и идентификаторов.

При имитации атаки на процесс аутентификации и идентификации администратора, дополнительно по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ имитирующих информационный поток между узлами сети связи.

Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Измеренные значения сохраняют в базу данных (блок 7).

В блоке 6 с помощью специализированных программных средств, установленных на одном из ЭВМ входящего в состав Botnet осуществляют атаки направленные на изменение программного кода испытываемого межсетевого экрана.

При проведении тестовых процедур с помощью программных средств измеряются результаты контроля за целостностью программной и информационной части межсетевого экрана.

При имитации атаки направленной на изменение программного кода испытываемого межсетевого экрана, дополнительно по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ, имитирующих информационный поток между узлами сети связи.

Проводят заданное количество повторных испытаний для одних условий. Изменяют настройки межсетевого экрана и повторяют тестирование. Измеренные значения сохраняют в базу данных (блок 7).

В блоке 8 формализуют, обрабатывают измеренных значений и сопоставляют результаты измерений с требуемыми значениями. При обработке измеренных значений параметров выявляют значения параметров деструктивного воздействия, режимы работы и значения параметров межсетевого экрана при которых произошло ухудшении качества предоставляемой услуги связи и разрыв установленного соединения. Определяют причины ухудшения качества предоставляемой услуги связи и разрыва установленного соединения, для чего строят временные ряды измеренных параметров, сопоставляют их относительно времени и выявляют взаимосвязи (например, на основе нахождения коэффициентов корреляции или с использованием программного обеспечения на основе машинного обучения).

В блоке 9 формируют формализованный отчет о результатах испытания в виде текстового документа и виджетов, если требования, предъявляемые к межсетевому экрану, при определенных условиях не выполняются, то дополнительно выделяют их установленным образом.

Оценка эффективности заявленного способа проводилась на основе тестирования межсетевого экрана «Dionis NX» НКБГ.465651.005 с программным обеспечением RU.НКБГ.70007 01. Схема стенда показана на фиг. 2.

В ходе проведения испытаний, основанных на способе-прототипе, выявлено соответствие заявленных и фактических способностей межсетевого экрана по противодействию заданной DDoS-атаки.

В ходе проведения испытаний, основанных на заявленном способе, выявлены несоответствия заявленных и фактических способностей межсетевого экрана по противодействию заданной DDoS-атаки для отдельных режимов работы межсетевого экрана и определенных значениях информационного потока между узлами сети связи и мощности DDoS-атаки (фиг. 3).

Основываясь на результатах проведенных экспериментов, следует вывод о достижении заявленного технического результата разработанного способа, а именно повышении достоверности результатов оценки качества межсетевого экрана за счет учета динамически изменяющихся параметров, описывающих информационный поток между узлами сети связи при проведении тестовых испытаний, и влияния межсетевого экрана на качество предоставления услуг связи.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система оценки качества предоставления защищенной видеоконференцсвязи | 2023 |

|

RU2813361C1 |

| СПОСОБ РАННЕГО ОБНАРУЖЕНИЯ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ BOTNET НА СЕТЬ СВЯЗИ | 2019 |

|

RU2731467C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ ОЦЕНКИ УЩЕРБА, НАНОСИМОГО СЕТЕВЫМИ И КОМПЬЮТЕРНЫМИ АТАКАМИ ВИРТУАЛЬНЫМ ЧАСТНЫМ СЕТЯМ | 2016 |

|

RU2625045C1 |

| СПОСОБ ЗАЩИТЫ УЗЛОВ ВИРТУАЛЬНОЙ ЧАСТНОЙ СЕТИ СВЯЗИ ОТ DDOS-АТАК ЗА СЧЕТ УПРАВЛЕНИЯ КОЛИЧЕСТВОМ ПРЕДОСТАВЛЯЕМЫХ УСЛУГ СВЯЗИ АБОНЕНТАМ | 2018 |

|

RU2675900C1 |

| СПОСОБ ЗАЩИТЫ МОБИЛЬНЫХ УСТРОЙСТВ СВЯЗИ БЕСПРОВОДНЫХ СЕТЕЙ ПЕРЕДАЧИ ДАННЫХ ОТ ИНФОРМАЦИОННО-ТЕХНИЧЕСКИХ ВОЗДЕЙСТВИЙ | 2021 |

|

RU2757108C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| Способ адаптивного управления системой обеспечения информационной безопасности корпоративной сети связи | 2023 |

|

RU2823575C1 |

| СПОСОБ МОДЕЛИРОВАНИЯ СЕТЕВОЙ АТАКИ ТИПА "ЧЕЛОВЕК ПОСЕРЕДИНЕ" | 2016 |

|

RU2645294C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ НА ОСНОВЕ КОНТРОЛЯ ЗАДАННОГО ПОТРЕБИТЕЛЕМ МАРШРУТА И ОБНАРУЖЕНИЯ ФАКТА ДЕСТРУКТИВНОГО ВОЗДЕЙСТВИЯ | 2014 |

|

RU2586858C1 |

Изобретение относится в области оценки качества сложных технических систем и в частности средств защиты от компьютерных атак. Техническим результатом является повышение достоверности результатов оценки качества межсетевого экрана за счет учета динамически изменяющихся параметров, описывающих информационный поток между узлами сети связи при проведении тестовых испытаний, и влияния межсетевого экрана на качество предоставления услуг связи. Техническая проблема решается за счет проведения тестовых испытаний, позволяющих выявить потенциально возможные условия эксплуатации межсетевого экрана, при которых не выполняются заданные производителем технические характеристики, и выявить негативное влияние межсетевого экрана на качество предоставления услуг связи. 3 ил.

Способ испытаний межсетевых экранов по требованиям безопасности информации, заключающийся в том, что задают множество требований и критериев принятия решения о соответствии межсетевого экрана требованиям, в том числе правила фильтрации принимаемых пакетов и их атрибуты; требования к аутентификации и идентификации администратора, требования к выявлению фактов неразрешенных попыток изменения программного кода испытываемого межсетевого экрана; определяют набор тестовых процедур, описывающих порядок проверки реализации предъявляемых требований; каждая тестовая процедура характеризуется целью выполнения, последовательностью выполняемых действий, результатом выполнения тестовой процедуры и критерием принятия положительного решения; задают количество повторных испытаний для одних условий; формируют испытательный стенд, включающий группу ЭВМ с установленным комплектом программного обеспечения, позволяющего отправлять по заданному закону распределения пакеты, имитируя действия Botnet, группу маршрутизаторов, используемых для объединения ЭВМ, входящих в состав Botnet, испытываемый межсетевой экран, комплект средств измерения, программных средств, ЭВМ, на котором устанавливаются указанные программные средства, позволяющие измерить значения параметров, характеризующих испытываемый межсетевой экран; с использованием испытательного стенда проводят тестовые испытания межсетевого экрана в условиях деструктивного воздействия Botnet на узел сети связи, на котором установлен исследуемый межсетевой экран; фиксируют результаты выполнения тестовых процедур в условиях деструктивного воздействия Botnet с использованием программных и аппаратно-программных средств, включая средства генерации и перехвата сетевого трафика, поиска остаточной информации, проверки системы разграничения доступа; при проведении тестовых процедур измеряются результаты фильтрации информационного потока на сетевом уровне, решение по фильтрации информационного потока может приниматься для каждого сетевого пакета независимо на основе, по крайней мере, сетевых адресов отправителя и получателя или на основе других эквивалентных атрибутов; проводят заданное количество повторных испытаний для одних условий, изменяют настройки межсетевого экрана и повторяют тестирование, экспортируют результаты работы межсетевого экрана в базу данных, измеренные значения с помощью программных и аппаратно-программных средств сохраняют в базу данных; с помощью специализированных программных средств, установленных на одном из ЭВМ, входящей в состав Botnet, осуществляют атаки, направленные на процесс аутентификации и идентификации администратора; при проведении тестовых процедур измеряются результаты запросов на доступ администратора по идентификатору и паролю условно-постоянного действия, результаты противодействия по недопущению доступа неидентифицированного субъекта или субъекта, подлинность идентификации которого при аутентификации не подтвердилась, при различных сочетаниях учетных данных пользователей сети и наборов паролей и идентификаторов; проводят заданное количество повторных испытаний для одних условий; изменяют настройки межсетевого экрана и повторяют тестирование; измеренные значения сохраняют в базу данных; с помощью специализированных программных средств, установленных на одном из ЭВМ, входящей в состав Botnet, осуществляют атаки, направленные на изменение программного кода испытываемого межсетевого экрана; при проведении тестовых процедур с помощью программных средств измеряются результаты контроля за целостностью программной и информационной части межсетевого экрана; проводят заданное количество повторных испытаний для одних условий; изменяют настройки межсетевого экрана и повторяют тестирование; измеренные значения сохраняют в базу данных; формализуют, обрабатывают измеренные значения и сопоставляют результаты измерений с требуемыми значениями; формируют формализованный отчет о результатах испытания в виде текстового документа и виджетов, если требования, предъявляемые к межсетевому экрану, при определенных условиях не выполняются, то дополнительно выделяют их установленным образом, отличающийся тем, что задают множество видов компьютерных атак, диапазон изменения и шаг изменения значений параметров, характеризующих каждый из видов компьютерных атак; диапазон изменения и шаг изменения значений параметров, характеризующих информационный поток; в испытательный стенд дополнительно включают группу ЭВМ и маршрутизаторов, имитирующих информационный поток между узлами сети связи, на одном из которых установлен испытываемый межсетевой экран; с использованием испытательного стенда проводят тестовые испытания межсетевого экрана в условиях без деструктивного воздействия Botnet на узел сети связи, на котором установлен исследуемый межсетевой экран; измеряют значения параметров, характеризующие функционирование межсетевого экрана, качество информационного потока и качество предоставляемых услуг связи без деструктивного воздействия Botnet, для чего имитируют передачу пакетов между ЭВМ, имитирующими узлы сети связи, при этом изменяют интенсивность отправки пакетов между группой ЭВМ, имитирующих информационный поток по заданным правилам; измерение значений параметров межсетевого экрана возможно с использованием программного обеспечения, позволяющего измерить технические характеристики, в том числе загрузку процессора, оперативной памяти межсетевого экрана; измерение значений параметров, характеризующих качество информационного потока, осуществляется с использованием программного обеспечения, позволяющего измерить, в том числе значения задержки доставки пакета, средней задержки доставки пакета, коэффициента потери пакетов, коэффициента ошибок пакетов; измерение значений параметров, характеризующих качество предоставления услуг связи, осуществляется с использованием программного обеспечения, позволяющего измерить для различных услуг связи соответствующие параметры, например для видеоконференцсвязи – количество и площадь артефактов, задержку аудиопотока от видеопотока; при имитации деструктивного воздействия Botnet на узел сети связи, на котором установлен испытываемый межсетевой экран, по заданным правилам, изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ, имитирующих информационный поток между узлами сети связи; при имитации деструктивного воздействия Botnet измеряют значения параметров межсетевого экрана с использованием программного обеспечения, позволяющего измерить технические характеристики, в том числе загрузку процессора, оперативной памяти межсетевого экрана; при имитации деструктивного воздействия Botnet на узел сети связи, на котором установлен испытываемый межсетевой экран, измеряют значения параметров, характеризующих качество информационного потока и качество предоставляемых услуг связи; при ухудшении качества предоставляемой услуги связи и разрыве установленного соединения фиксируют значения параметров, описывающих компьютерную атаку, и значения параметров испытываемого межсетевого экрана; при имитации атаки на процесс аутентификации и идентификации администратора дополнительно по заданным правилам изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ, имитирующих информационный поток между узлами сети связи; при имитации атаки, направленной на изменение программного кода испытываемого межсетевого экрана, дополнительно по заданным правилам изменяют интенсивность отправки пакетов от Botnet и пакетов между группой ЭВМ, имитирующих информационный поток между узлами сети связи; при обработке измеренных значений параметров выявляют значения параметров деструктивного воздействия, режимы работы и значения параметров межсетевого экрана, при которых произошло ухудшение качества предоставляемой услуги связи и разрыв установленного соединения; определяют причины ухудшения качества предоставляемой услуги связи и разрыва установленного соединения, для чего строят временные ряды измеренных параметров, сопоставляют их относительно времени и выявляют взаимосвязи.

| Марков А.С., Цирлов В.Л., Барабанов А.В | |||

| Разработка методики испытаний межсетевых экранов по требованиям безопасности информации // Вопросы защиты информации, 2011 | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| С | |||

| Способ изготовления электрических сопротивлений посредством осаждения слоя проводника на поверхности изолятора | 1921 |

|

SU19A1 |

| Рама для поддержки и направления двух бесконечных лент на валиках второй пары вытяжного аппарата бумагопрядильных машин | 1925 |

|

SU2073A1 |

| Найдено в Интернет: https://npo-echelon.ru/doc/firewall_testing.pdf | |||

| 0 |

|

SU103202A1 | |

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА ТЕСТИРОВАНИЯ СОБЫТИЙ КИБЕРБЕЗОПАСНОСТИ | 2019 |

|

RU2747099C1 |

| RU | |||

Авторы

Даты

2024-08-07—Публикация

2024-02-16—Подача