Область техники

Изобретение относится к решениям для выявления проблем функционирования сервисов обработки данных, а более конкретно к системам и способам выявления проблем в функционировании сервисов обработки данных в сети передачи данных, содержащей виртуальные машины.

Уровень техники

Сервисы безопасности для виртуальных машин (например, Kaspersky Security for Virtualization) являются программными продуктами, предназначенными для управления виртуальными машинами, а также для мониторинга и обеспечения безопасности виртуальных машин. Однако, такие продукты тестируются производителем программного обеспечения на ограниченном числе виртуальных окружений, исполняющихся на виртуальных машинах. При использовании продуктов в существующих информационных системах клиентов присутствует значительное количество факторов, влияющих на нормальную работу сервисов безопасности для виртуальных машин и сервисов, исполняющихся в виртуальных окружениях, вследствие чего возникают проблемы функционирования упомянутых сервисов.

Существуют решения для диагностики виртуальных машин. Например, публикация US 9990220 B2 описывает систему, в которой гипервизор получает от агента виртуальной машины сообщение об ошибке и определяет, какое действие необходимо выполнить.

Однако существующие решения зачастую нацелены только на выявление проблемы функционирования виртуальной машины, но в случае возникновения проблемы не выявляют причину ее возникновения.

Кроме того, на сложных распределенных окружениях существующих информационных систем, в которых функционируют сервисы безопасности для виртуальных машин, затруднен сбор данных для диагностики возникающих проблем с функционированием сервисов. Требуются действия на различных элементах сети передачи данных и на виртуальных машинах, например, сбор журналов системных событий, опрос текущего состояния сервиса безопасности для виртуальных машин, состояния сети передачи данных, выявление особенностей прохождения трафика через те или иные сегменты сети передачи данных, контроль выполнения приложений и сервисов. Эти действия зачастую рутинны, имеют итерационный характер, а также достаточно медленны при выполнении в ручном режиме пользователем.

Настоящее изобретение лишено упомянутых недостатков и позволяет более быстро и точно производить диагностику неисправностей и ограниченной работоспособности сервисов в сети передачи данных, использующей сервисы безопасности для виртуальных машин.

Сущность изобретения

Настоящее изобретение предназначено для выявления причин проблем функционирования сервисов обработки данных в сети передачи данных, содержащей виртуальные машины.

Технический результат настоящего изобретения заключается в реализации заявленного назначения.

Согласно одному из вариантов реализации предоставляется способ выявления причины проблемы функционирования сервиса обработки данных, состоящий из этапов, на которых: с помощью средства диагностики выявляют проблему функционирования по меньшей мере одного сервиса обработки данных; с помощью средства сборки создают по меньшей мере один исполняемый файл, предназначенный для выявления причины упомянутой проблемы функционирования; с помощью средства сборки исполняют созданные исполняемые файлы на ресурсах, связанных с упомянутым сервисом обработки данных; с помощью средства диагностики выявляют на основании данных, содержащих результаты выполнения упомянутых созданных исполняемых файлов, по меньшей мере одну причину проблемы функционирования по меньшей мере одного сервиса обработки данных.

Согласно другому частному варианту реализации предлагается способ, в котором сервис обработки данных выполняется на одной или нескольких виртуальных машинах.

Согласно еще одному частному варианту реализации предлагается способ, в котором проблемой функционирования является полная неработоспособность сервиса обработки данных.

Согласно еще одному частному варианту реализации предлагается способ, в котором проблемой функционирования является частичная неработоспособность сервиса обработки данных.

Согласно еще одному частному варианту реализации предлагается способ, в котором исполняемый файл не имеет зависимостей от пакетов программного обеспечения.

Согласно еще одному частному варианту реализации предлагается способ, в котором исполняемый файл не имеет зависимостей от динамических библиотек.

Согласно еще одному частному варианту реализации предлагается способ, в котором ресурс, связанный с сервисом обработки данных, является элементом сети передачи данных.

Согласно еще одному частному варианту реализации предлагается способ, в котором ресурс, связанный с сервисом обработки данных, является виртуальной машиной.

Согласно еще одному частному варианту реализации предлагается способ, в котором ресурс, связанный с сервисом обработки данных, является в управляющим компонентом, на котором исполняется сервис безопасности для виртуальных машин.

Согласно еще одному частному варианту реализации предлагается способ, в котором исполняемый файл выполняет действия, необходимые для выявления причины проблемы функционирования по меньшей мере одного сервиса обработки данных.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

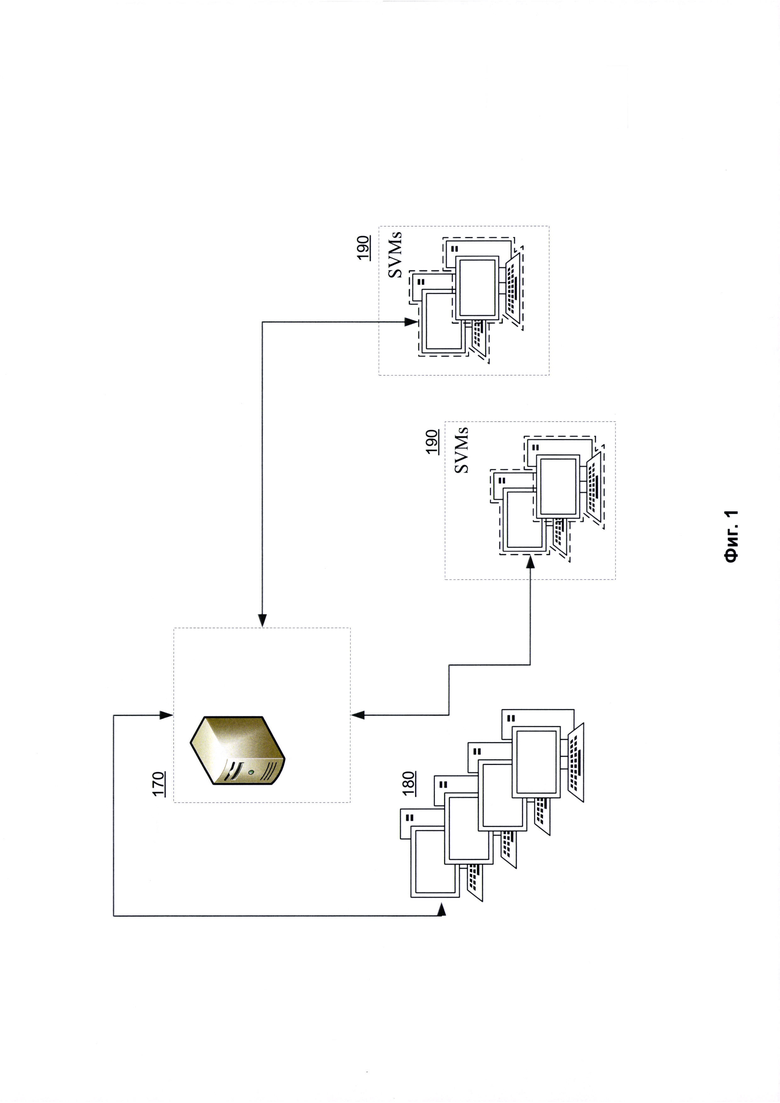

Фиг. 1 показывает пример сети передачи данных, содержащей виртуальные машины.

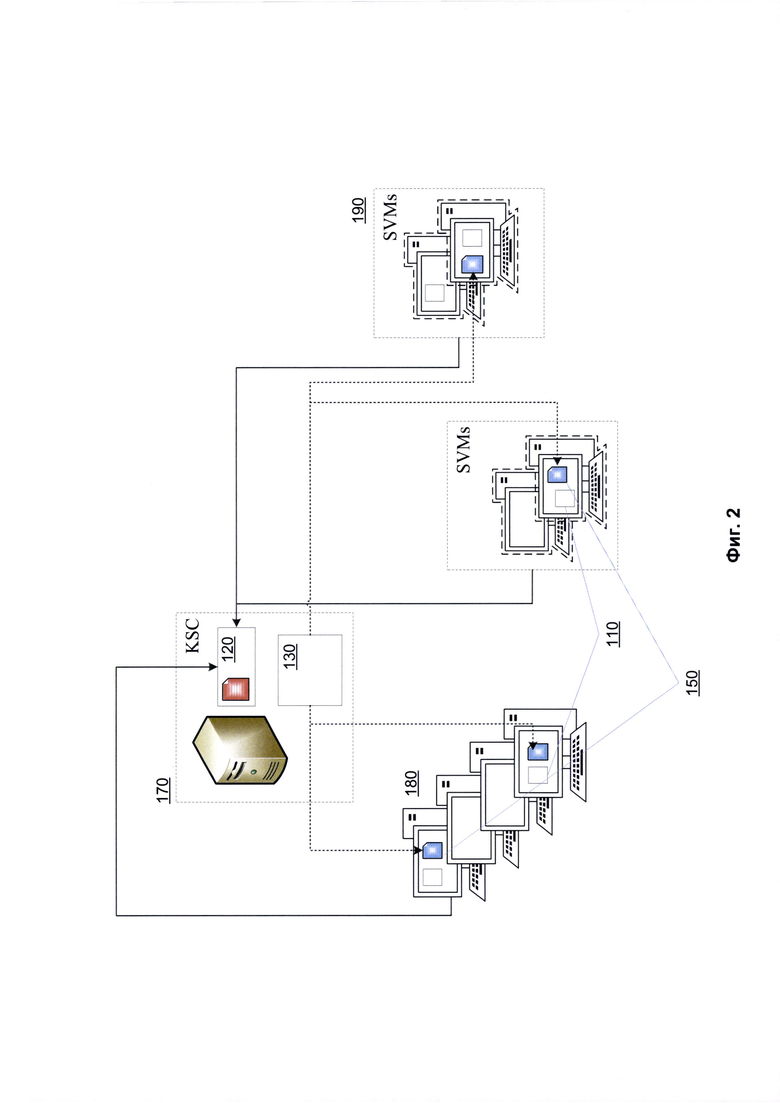

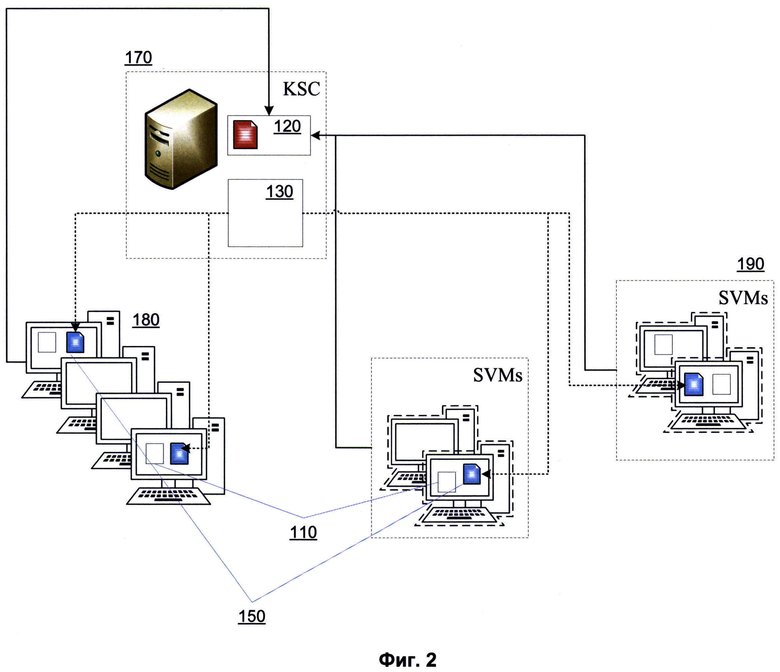

Фиг. 2 показывает пример реализации предлагаемой системы выявления проблем функционирования сервисов в сети передачи данных, содержащей виртуальные машины.

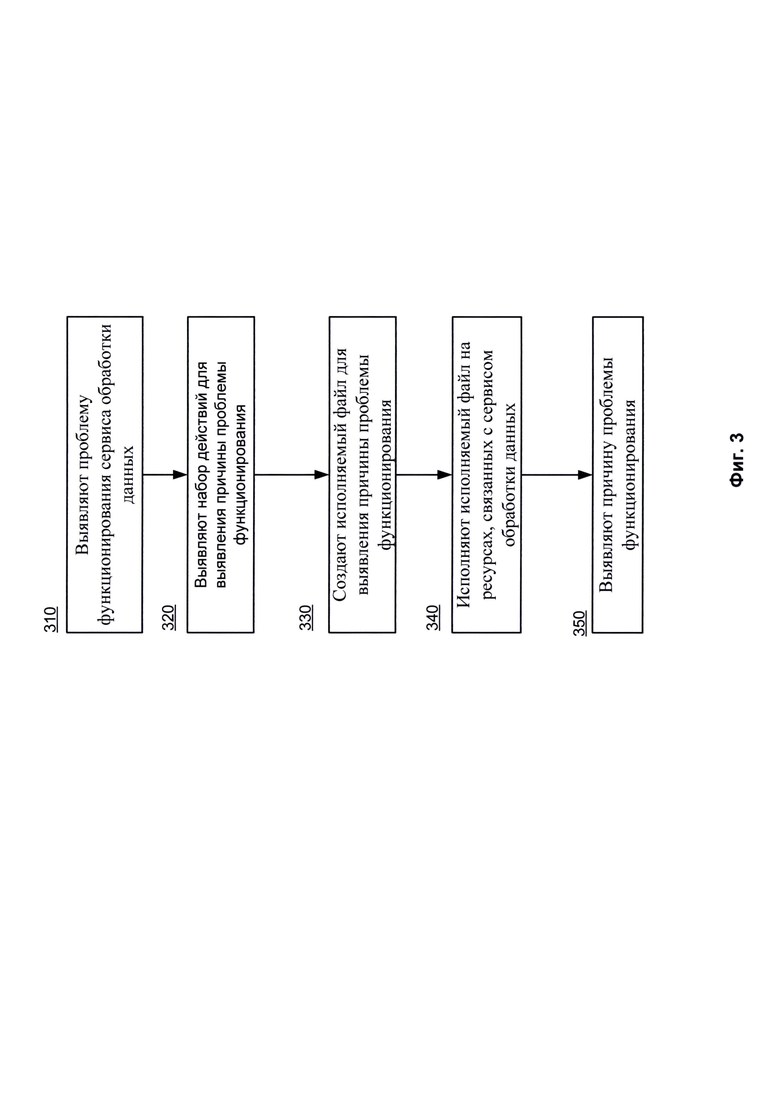

Фиг. 3 показывает пример реализации предлагаемого способа выявления проблем функционирования сервисов в сети передачи данных, содержащей виртуальные машины.

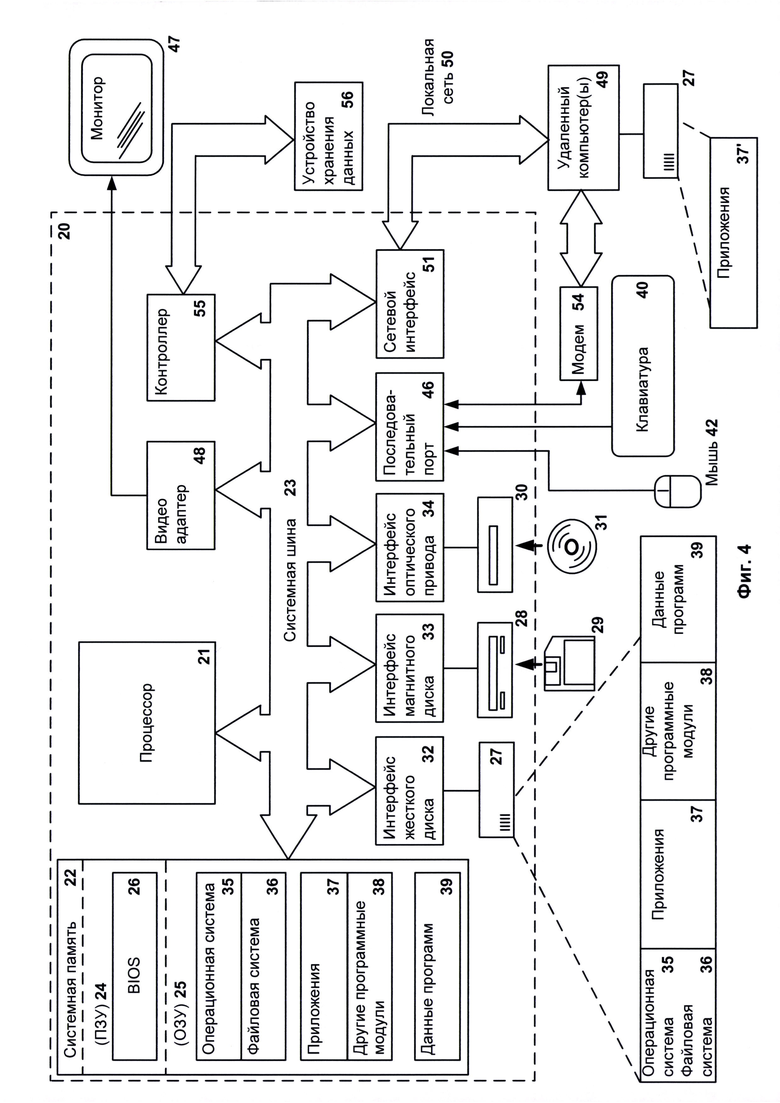

Фиг. 4 показывает пример компьютерной системы общего назначения, которая позволяет реализовать настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использоваться при описании вариантов осуществления изобретения.

Гипервизор (монитор виртуальных машин) - программа, создающая среду функционирования других программ (в том числе других гипервизоров) за счет имитации аппаратных средств вычислительной техники, управления данными средствами и гостевыми операционными системами, функционирующими в данной среде.

Под средствами системы анализа файла на вредоносность в виртуальной машине в настоящем изобретении понимаются реальные устройства, системы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть аппаратными. В некоторых вариантах реализации часть средств, или все средства, могут быть реализованы на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом компоненты (каждое из средств) системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими, связанными между собой вычислительными устройствами.

Фиг. 1 показывает пример сети передачи данных, содержащей виртуальные машины.

В общем случае в сети передачи данных присутствуют элементы сети передачи данных 180 (например, компьютеры, терминалы, рабочие станции), виртуальные машины 190, которые в свою очередь работают под управлением различных гипервизоров и исполняются на выделенных компьютерах или серверах, и по меньшей мере один управляющий компонент 170, который в свою очередь также исполняется на по меньшей мере одном выделенном компьютере (например, на сервере). При этом управляющий компонент 170 производит настройку виртуальных машин 190 и осуществляет мониторинг их состояния, а элементы сети передачи данных 180 выполняют запросы к сервисам обработки данных, выполняющимся в одной или нескольких виртуальных машинах 190. Примером управляющего компонента 170 является сервис безопасности для виртуальных машин, в частном случае - программное обеспечение Kaspersky Security for Virtualization.

В сети передачи данных также зачастую используются решения, использующие инфраструктуру виртуальных рабочих столов (англ. Virtual Desktop Infrastructure, VDI), при этом множество виртуальных рабочих столов на виртуальных машинах 190 создаются из ограниченного набора образов виртуальных машин, но используются пользователями в разных целях. При этом виртуальные рабочие столы могут выполнять функции элементов сети передачи данных 180, в частности запросы к сервисам, выполняющимся на виртуальных машинах 190, а безопасность виртуальных рабочих столов также обеспечивается управляющим компонентом 170.

Фиг. 2 показывает пример системы выявления проблем функционирования сервисов в сети передачи данных, содержащей виртуальные машины.

В общем случае предлагаемая система содержит средство диагностики 110, средство анализа 120 и средство сборки 130.

Средство диагностики 110 в одном из вариантов реализации является компонентом сервиса безопасности для виртуальных машин. С помощью средства диагностики 110 выявляют проблему функционирования по меньшей мере одного сервиса обработки данных, выполняющегося в одной или нескольких защищенных виртуальных машинах 190 (далее по тексту - сервис обработки данных). В общем случае проблемой функционирования сервиса обработки данных является полная или частичная неработоспособность упомянутого сервиса, которая может выражаться в неполучении ответа от сервиса обработки данных на запрос элементов сети передачи данных 180, невозможность обмена сетевым трафиком с сервисом, задержке при получении ответа от сервиса обработки данных и прочих сценариях.

В одном из вариантов реализации средство диагностики 110 функционирует в реальном времени и непрерывно производит мониторинг состояния сети передачи данных и сбор информации. В другом варианте реализации средство диагностики 110 начинает функционировать после команды от управляющего компонента 170. В одном из вариантов реализации средство диагностики 110 собирает информацию от агентов, размещенных на виртуальных машинах 190. В другом варианте реализации средство диагностики 110 собирает информацию от агентов, размещенных на элементах сети передачи данных 180. В еще одном из вариантов реализации средство диагностики 110 получает информацию от пользователя элемента сети передачи данных. Например, у пользователя возникает проблема функционирования с сервисом обработки данных, исполняющимся в виртуальном окружении на виртуальной машине 190. В ответ на это запускается средство диагностики 110, собирающее данные по обнаруженной проблеме функционирования: недоступны элементы сети передачи данных 180, программные сбои в работе приложений, высокая загрузка процессора и т.п.Кроме того, в одном из вариантов реализации пользователь выбирает тип проблемы функционирования. В еще одном из вариантов реализации средство диагностики 110 получает информацию от специалиста по информационной безопасности.

Полученную и собранную информацию средство диагностики 110 передает средству анализа 120.

В общем случае средство анализа 120 является компонентом сервиса безопасности для виртуальных машин. При этом средство анализа 120 исполняется на по меньшей одном управляющем компоненте 170. На основании полученных от средства диагностики 110 данных средство анализа 120, используя дерево решений, выявляет последовательность действий для диагностики возникшей проблемы функционирования, например, в одном из вариантов реализации запускает на исполнение скрипт (англ. script). В одном из вариантов реализации средство анализа 120 для выявления последовательности действий использует модель, заранее обученную одним из известных из уровня техники способов машинного обучения. На основании полученных данных средство анализа 120 выявляет по меньшей мере один набор действий, необходимых для по меньшей мере одного из:

- диагностики работоспособности (выявления причины проблемы функционирования) сервиса обработки данных;

- выявление способов восстановления работоспособности сервиса (выявление способов устранения причины проблемы функционирования) обработки данных;

- восстановления работоспособности сервиса (устранения причины проблемы функционирования) обработки данных.

Стоит отметить, что набор действий, необходимых для диагностики или восстановления работоспособности сервиса, может содержать по меньшей мере одно из:

- набор действий, которые необходимо выполнить на по меньшей мере одном элементе сети передачи данных 180;

- набор действий, которые необходимо выполнить на по меньшей мере одной виртуальной машине 190;

- набор действий, которые необходимо выполнить на по меньшей мере одном управляющем компоненте 170, на котором исполняется сервис безопасности для виртуальных машин.

Выявленный набор действий в общем случае средство анализа 120 преобразует в исходный код, который передается средству сборки 130.

Средство сборки 130 в общем случае является компонентом сервиса безопасности для виртуальных машин. При этом средство сборки 130 функционирует на по меньшей мере одном управляющем компоненте 170 (выделенном сервере или компьютере). Средство сборки 130 на основании полученных данных создает по меньшей мере один исполняемый файл 150, выполняющий действия на основании исходного кода и не имеющий зависимостей (англ. dependencies) после сборки (далее по тексту -исполняемый файл 150). В рамках настоящего изобретения исполняемый файл 150, не имеющий зависимостей, - это исполняемый файл, для исполнения которого не требуются дополнительные пакеты программного обеспечения или динамические библиотеки (например,.NET Framework, Python, PHP). Для операционных систем семейства Windows исполняемый файл 150 представляет собой ехе-файл. Для операционных систем семейства Linux исполняемый файл 150 представляет собой бинарный файл (известно, что в Linux исполняемыми называются файлы, которые имеют разрешение на выполнение). В одном из вариантов реализации упомянутый исполняемый файл 150, не имеющий зависимостей, может быть создан с помощью среды Go Language (https://golang.org/).

При этом созданный исполняемый файл 150 предназначен исполнения на ресурсах, связанных с сервисом обработки данных, выполняющимся в защищенной виртуальной машине 190, при этом ресурсом является:

- элемент сети передачи данных 180;

- виртуальная машина 190;

- управляющий компонент 170, на котором исполняется сервис безопасности для виртуальных машин.

Важно понимать, что исполняемый файл 150 предназначен для выявления или устранения проблем функционирования сервиса обработки данных, при этом причина проблем функционирования сервиса обработки данных зачастую не ясна. Установка дополнительного программного обеспечения на ресурс, связанный с сервисом обработки данных, может привести к искажению результатов выполнения файла 150 (например, в процессе установки дополнительного программного обеспечения ресурс был перезапущен, и проблема функционирования устранилась) или к новым причинам возникновения проблем функционирования сервиса обработки данных, не связанным с предыдущей (например, в процессе установки программного обеспечения закончилось место на системном диске).

После этого средство сборки 130 исполняет упомянутый исполняемый файл 150. При этом для размещения файла 150 и исполнения могут быть использованы агенты, взаимодействующие с средством диагностики 110. В одном из вариантов реализации размещение файла 150 и исполнение происходит с использованием протоколов RDP или SSH.

В результате исполнения файла 150 выполняются действия, необходимые для выявления проблемы функционирования (диагностики) или устранению проблемы функционирования (восстановления работоспособности) сервиса обработки данных. Результаты выполнения упомянутых действий в общем случае собираются средством диагностики 110 и передаются средству анализа 120.

Средство анализа 120 на основании полученных данных о результатах выполнения действий после исполнения файла 150, с использованием дерева решений или модели, заранее обученной одним из известных из уровня техники способов машинного обучения или нейронных сетей, выявляет в случае необходимости (например, диагностика произведена или неработоспособность сервиса обработки данных исправлена) другой набор действий, необходимых для диагностики или восстановления. Таким образом, в одном из вариантов реализации средство анализа 120 и средство диагностики 110 повторяют вышеописанные этапы выбора действий и создания исполняемого файла до тех пор, пока средство диагностики 110 на основании данных, содержащих результаты выполнения созданных исполняемых файлов, не выявит устранение проблемы функционирования сервиса обработки данных. Практические примеры работы описанной системы и действий исполняемого файла 150 описаны ниже.

В одном из вариантов реализации файл 150 может содержать действия для проверки доступности и эффективности использования внешних сервисов (например, исполняющихся на защищенной виртуальной машине 190 или отдельном сервере по отношению к элементу сети передачи данных 180, на которой файл 150 запущен). Внешними сервисами могут быть:

- продуктовые сервисы, с которыми взаимодействует сервис безопасности для виртуальных машин, например, облачный сервис безопасности (Kaspersky Security Network), сервер сбора дампов (англ. dump server), сервис безопасности для виртуальных машин (Kaspersky Security Center) и другие сервисы, к которым обращается сервис или программное обеспечение, размещенное на одном вычислительном устройстве с файлом 150.

- внешние инфраструктурные сервисы, с которыми может взаимодействовать продукт, например, службы DHCP, DNS, гипервизоры, утилиты ОС, обратившись к которым, можно получить дополнительную диагностику или данные других сервисов.

В другом варианте реализации файл 150 может содержать действия для обращения к утилитам конкретного гипервизора, под управлением которого работает виртуальная машина 190. Утилиты представляют собой набор программ, позволяющих из гостевой системы виртуальной машины 190 получать некоторую расширенную информацию про данную виртуальной машины 190 (например, аппаратная конфигурация виртуальной машины 190), а также про гипервизор, под управлением которого работает виртуальная машина 190 (например, IP-адрес, тип гипервизора). Также важна версия этих утилит, ибо определенные их версии могут конфликтовать с сервисом или программным обеспечением, размещенном на одном вычислительном устройстве с файлом 150, вызывая его неработоспособность, либо приводить к более медленной его работе.

В еще одном примере реализации в результате исполнения файла 150 средством диагностики 110 выявлено, что брандмауэр блокирует порт на элементе сети передачи данных 180. Средство анализа 120 выявляет набор действий для открытия порта и создает новый исполняемый файл 150, не имеющий зависимостей.

В еще одном из вариантов реализации файл 150 может содержать действия, выполнение которых позволяет включить/выключить журналы сервиса или программного обеспечения, размещенного на одном вычислительном устройстве с файлом 150, а также копировать упомянутые журналы в сети передачи данных для дальнейшего анализа.

В еще одном из вариантов реализации файл 150 также может содержать действия, позволяющие скачать нужный патч для конкретной виртуальной машины 190 или группы виртуальных машины 190 в целом, а также для элемента сети передачи данных 180.

В еще одном из вариантов реализации файл 150 также может содержать действия, позволяющие произвести настройки сервиса или программного обеспечения, размещенного на одном вычислительном устройстве с файлом 150, например, когда с помощью дерева решений, средство анализа 120 выбирает последовательность действий для решения конкретной проблемы. Например, изменяется размер внутренних очередей, различные временные характеристики (например, таймаут) на соединение с элементом сети передачи данных 180 или с виртуальной машиной 190.

В еще одном из вариантов реализации файл 150 может содержать действия, позволяющие взаимодействовать с пользователем, если действие, которое требуется сделать, может изменить настройки/уровень безопасности. Например, запросить согласие пользователя на перезапуск сервиса или на включение специальных режимов работы сервиса, в которых сервис позволяет производить расширенную диагностику за счет снижения уровня безопасности (например, в журналах на время анализа может появляться конфиденциальная информация, необходимая для анализа). Кроме того, все ненужные данные (например, упомянутые журналы) автоматически будут удалены после завершения выполнения файла 150, поскольку пользователи зачастую забывают это сделать сами.

В еще одном из вариантов реализации файл 150 взаимодействует с пользователем: если действия по диагностике требуют узкоспециализированных утилит, которые отсутствуют в комплекте поставки сервиса безопасности для виртуальных машин, то в качестве одного из шагов пользователь устанавливает упомянутые утилиты (например, перехватчик трафика Wireshark), после чего он будет вызван в автоматическом режиме и, полученные данные после обработки средством анализа 120 могут быть использованы для дальнейшего выбора действий.

В еще одном из вариантов реализации файл 150 устанавливает связь с одним или несколькими подобными ему файлами 150 на различных элементах сети передачи данных 180 или виртуальных машинах 190 с целью замера скорости трафика (скорости прохождения сетевых пакетов), блокировки портов, потери пакетов, определения наличия правил брандмауэра (англ. firewall), запрещающих прохождение трафика между разными участками сети передачи данных или специфическими виртуальными локальными компьютерными сетями передачи данных (анг. Virtual Local Area Network, VLAN).

В еще одном из вариантов реализации файл 150 анализирует точки входа в операционную систему на наличие уязвимостей - например, проверив список открытых портов и сервисов, использующих открытые порты (что также возможно, как описано выше, с привлечением более специализированных утилит, например, nmap).

В еще одном из вариантов реализации файл 150 проверяет требования к функционированию сервиса, например, известно, что сервис для своей работы требует открытых тех или иных портов (например, ТСР:7777, UDP:9000).

В еще одном из вариантов реализации файл 150 проверяет состояние системы: загрузка CPU, наличие свободного места на диске и прочее.

Фиг. 3 показывает пример реализации предлагаемого способа выявления проблем функционирования сервисов в сети передачи данных, содержащей виртуальные машины.

На начальном этапе 310 с помощью средства диагностики 110 выявляют проблему функционирования по меньшей мере одного сервиса обработки данных. Сервис обработки данных выполняется на одной или нескольких виртуальных машинах 190. В одном из вариантов реализации проблемой функционирования является полная неработоспособность сервиса обработки данных. В другом варианте реализации проблемой функционирования является частичная неработоспособность сервиса обработки данных. В одном из вариантов реализации средство диагностики 110 функционирует в реальном времени и непрерывно производит мониторинг состояния сети передачи данных и сбор информации. В другом варианте реализации средство диагностики 110 начинает функционировать после команды от управляющего компонента 170. В одном из вариантов реализации средство диагностики 110 собирает информацию от агентов, размещенных на виртуальных машинах 190. В другом варианте реализации средство диагностики 110 собирает информацию от агентов, размещенных на элементах сети передачи данных 180. В еще одном из вариантов реализации средство диагностики 110 получает информацию от пользователя элемента сети передачи данных.

На этапе 320 определяют с помощью средства анализа 120, используя дерево решений, последовательность действий для диагностики возникшей проблемы функционирования. В одном из вариантов реализации средство анализа 120 для выявления последовательности действий использует модель, заранее обученную одним из известных из уровня техники способов машинного обучения. На основании полученных данных средство анализа 120 выявляет по меньшей мере один набор действий, необходимых для диагностики работоспособности (выявления причины проблемы функционирования) сервиса обработки данных.

Набор действий, необходимых для диагностики работоспособности сервиса, может содержать по меньшей мере одно из:

- набор действий, которые необходимо выполнить на по меньшей мере одном элементе сети передачи данных 180;

- набор действий, которые необходимо выполнить на по меньшей мере одной виртуальной машине 190;

- набор действий, которые необходимо выполнить на по меньшей мере одном управляющем компоненте 170, на котором исполняется сервис безопасности для виртуальных машин.

Выявленный набор действий в общем случае средство анализа 120 преобразует в исходный код.

На этапе 330 с помощью средства сборки 130 на основании полученных данных создают по меньшей мере один исполняемый файл 150, выполняющий действия на основании исходного кода и не имеющий зависимостей после сборки. Исполняемый файл 150, не имеющий зависимостей, - это исполняемый файл, для исполнения которого не требуются дополнительные пакеты программного обеспечения или динамические библиотеки.

При этом созданный исполняемый файл 150 предназначен исполнения на ресурсах, связанных с сервисом обработки данных, выполняющимся в защищенной виртуальной машине 190, при этом ресурсом является:

- элемент сети передачи данных 180;

- виртуальная машина 190;

- управляющий компонент 170, на котором исполняется сервис безопасности для виртуальных машин.

На этапе 340 с помощью средства сборки 130 исполняют созданные исполняемые файлы 150 на ресурсах, связанных с упомянутым сервисом обработки данных. При этом для размещения файла 150 и исполнения могут быть использованы агенты, взаимодействующие с средством диагностики 110. В одном из вариантов реализации размещение файла 150 и исполнение происходит с использованием протоколов RDP или SSH.

В результате исполнения файла 150 выполняются действия, необходимые для выявления проблемы функционирования сервиса обработки данных. Результаты выполнения упомянутых действий в общем случае собираются средством диагностики 110.

На этапе 350 с помощью средства диагностики 110 выявляют на основании данных, содержащих результаты выполнения упомянутых созданных исполняемых файлов 150 причину проблемы функционирования сервиса обработки данных.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ устранения проблем функционирования сервисов в сети передачи данных, содержащей виртуальные машины | 2019 |

|

RU2747465C2 |

| Система и способ выявления измененных системных файлов для проверки на вредоносность в облачном сервисе | 2019 |

|

RU2739832C1 |

| СИСТЕМА И СПОСОБ РАСПРЕДЕЛЕНИЯ ЗАДАЧ АНТИВИРУСНОЙ ПРОВЕРКИ МЕЖДУ ВИРТУАЛЬНЫМИ МАШИНАМИ В ВИРТУАЛЬНОЙ СЕТИ | 2014 |

|

RU2580030C2 |

| Система и способ формирования списка виртуальных машин с указанием статуса защиты | 2020 |

|

RU2763112C1 |

| Система и способ формирования журнала при исполнении файла с уязвимостями в виртуальной машине | 2018 |

|

RU2724790C1 |

| Система и способ формирования журнала в виртуальной машине для проведения антивирусной проверки файла | 2017 |

|

RU2649794C1 |

| Способ обнаружения вредоносных файлов, противодействующих анализу в изолированной среде | 2018 |

|

RU2708355C1 |

| Система и способ анализа файла на вредоносность в виртуальной машине | 2017 |

|

RU2665911C2 |

| Система и способ выявления вредоносных файлов с использованием модели обучения, обученной на одном вредоносном файле | 2018 |

|

RU2706896C1 |

| СИСТЕМА И СПОСОБ УСТРАНЕНИЯ ПОСЛЕДСТВИЙ ЗАРАЖЕНИЯ ВИРТУАЛЬНЫХ МАШИН | 2014 |

|

RU2583709C2 |

Изобретение относится к области вычислительной техники для выявления проблем функционирования сервисов в сети передачи данных, содержащей виртуальные машины. Технический результат настоящего изобретения заключается в осуществлении более быстрой и точной диагностики неисправностей и ограниченной работоспособности сервисов в сети передачи данных, использующей сервисы безопасности для виртуальных машин. Технический результат достигается путем использования способа, в котором: с помощью средства диагностики выявляют проблему функционирования по меньшей мере одного сервиса обработки данных; с помощью средства сборки создают по меньшей мере один исполняемый файл, предназначенный для выявления причины упомянутой проблемы функционирования, при этом исполняемый файл не имеет зависимостей от пакетов программного обеспечения и динамических библиотек; с помощью средства сборки исполняют созданные исполняемые файлы на ресурсах, связанных с упомянутым сервисом обработки данных; с помощью средства диагностики выявляют на основании данных, содержащих результаты выполнения упомянутых созданных исполняемых файлов, по меньшей мере одну причину проблемы функционирования по меньшей мере одного сервиса обработки данных. 7 з.п. ф-лы, 4 ил.

1. Способ выявления причины проблемы функционирования сервиса обработки данных, состоящий из этапов, на которых:

а) с помощью средства диагностики выявляют проблему функционирования по меньшей мере одного сервиса обработки данных;

б) с помощью средства сборки создают по меньшей мере один исполняемый файл, предназначенный для выявления причины упомянутой проблемы функционирования, при этом исполняемый файл не имеет зависимостей от пакетов программного обеспечения и динамических библиотек;

в) с помощью средства сборки исполняют созданные исполняемые файлы на ресурсах, связанных с упомянутым сервисом обработки данных;

г) с помощью средства диагностики выявляют на основании данных, содержащих результаты выполнения упомянутых созданных исполняемых файлов, по меньшей мере одну причину проблемы функционирования по меньшей мере одного сервиса обработки данных.

2. Способ по п. 1, в котором сервис обработки данных выполняется на одной или нескольких виртуальных машинах.

3. Способ по п. 1, в котором проблемой функционирования является полная неработоспособность сервиса обработки данных.

4. Способ по п. 1, в котором проблемой функционирования является частичная неработоспособность сервиса обработки данных.

5. Способ по п. 1, в котором ресурс, связанный с сервисом обработки данных, является элементом сети передачи данных.

6. Способ по п. 1, в котором ресурс, связанный с сервисом обработки данных, является виртуальной машиной.

7. Способ по п. 1, в котором ресурс, связанный с сервисом обработки данных, является управляющим компонентом, на котором исполняется сервис безопасности для виртуальных машин.

8. Способ по п. 1, в котором исполняемый файл выполняет действия, необходимые для выявления причины проблемы функционирования по меньшей мере одного сервиса обработки данных.

| US 20110060947 A1, 10.03.2011 | |||

| US 20160216992 A1, 28.07.2016 | |||

| US 20120179916 A1, 12.07.2012 | |||

| US 20120054486 A1, 01.03.2012 | |||

| RU 2015117644 A, 10.12.2016. |

Авторы

Даты

2021-06-02—Публикация

2019-07-17—Подача