ОБЛАСТЬ ТЕХНИКИ

Настоящее техническое решение относится к области вычислительной техники, в частности, к способам автоматического выявления дубликатов ключей на системах контроля и управления доступом при помощи технологии распознавания лиц с использованием нейронных сетей.

УРОВЕНЬ ТЕХНИКИ

Из уровня техники известно решение, выбранное в качестве наиболее близкого аналога, RU 177181 U1, опубл. 12.02.2018. В данном решении раскрыто устройство контроля и управления доступом, содержащее размещенные на материнской плате процессорный блок, соединенный с блоком памяти, блоком контроля питания, блоком контроля датчиков, релейным блоком, блоком дешифрации, блок дешифрации соединен с блоком внешнего управления и мультимедийным блоком, блок контроля питания соединен с блоком питания, блок внешнего управления соединен с блоком обеспечения связи и блоком автономной работы, мультимедийный блок соединен с коммутатором. Блок контроля питания выполнен с возможностью соединения с источником дополнительного питания и источником резервного питания, блок контроля датчиков выполнен с возможностью соединения с датчиком открытия дверей, датчиком температуры и датчиком освещенности, релейный блок выполнен с возможностью соединения с устройством управления входной группой и электромагнитными замками, мультимедийный блок выполнен с возможностью соединения с блоком вызова домофона и аудио и видео устройствами, коммутатор выполнен с возможностью соединения с абонентскими трубками, блоком сопряжения и абонентскими устройствами, блок обеспечения связи выполнен с возможностью соединения с сетью передачи данных с внешнего источника.

Приведенное выше известное из уровня техники решене направлено на решение проблемы оптимизации работы устройства контроля и управления доступом.

Предлагаемое решение направлено на устранение недостатков современного уровня техники и отличается от известных ранее тем, что предложенное решение осуществляет современную качественную обработку видеопотока транслируемого с интерактивной панели защищаемого объекта, а также в автоматическом режиме выявляет дубликаты электронных ключей.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Технической проблемой, на решение которой направлено заявленное решение, является создание способа автоматического выявления дубликатов ключей на системах контроля и управления доступом при помощи технологии распознавания лиц с использованием нейронных сетей.

Технический результат заключается в повышении безопасности защищаемых объектов за счет выявления дубликатов ключей при помощи технологии распознавания лиц. За счет выявления ключей-дубликатов, исключается возможность предоставления доступа на защищаемые объекты третьим лицам.

Заявленный результат достигается за счет осуществления способа автоматического выявления дубликатов ключей на системах контроля и управления доступом при помощи технологии распознавания лиц с использованием нейронных сетей, содержащего этапы, на которых:

с интерактивной панели защищаемого объекта на постоянной основе осуществляется трансляция видеопотока на сервер,

при запросе доступа к защищаемому объекту путем прикладывания электронного ключа к интерактивной панели объекта, система контроля и управления доступом, на сервере, осуществляет анализ транслируемого видеопотока и определяет лицо пользователя, который запрашивал доступ при помощи электронного ключа;

в базе данных на сервере сохраняется информация с id номером электронного ключа и выявленным лицом пользователя, который запрашивал доступ к защищаемому объекту;

при следующем запросе доступа к защищаемому объекту при помощи электронного ключа, id номер которого сохранен в базе данных, система контроля и управления доступом, на сервере, повторно осуществляет анализ видеопотока и определяет лицо пользователя, который запрашивал доступ при помощи электронного ключа, id номер которого сохранен в базе данных сервера;

далее, система контроля и управления доступом, на сервере, при помощи нейронных сетей, осуществляет сравнение лиц пользователей, запрашивающих доступ к защищаемому объекту в первый раз при помощи электронного ключа с id номером, сохраненным в базе данных, с лицом пользователя, запрашивающего доступ к защищаемому объекту во второй раз при помощи электронного ключа с этим же id номером;

в случае, если при сравнении лиц пользователей будет выявлено, что с одним и тем же электронным ключом, доступ к защищаемому объекту запрашивается разными пользователями, то в автоматическом режиме системой формируется заявка о выявления дубликатов ключей на системах контроля и управления доступом.

ОПИСАНИЕ ЧЕРТЕЖЕЙ

Реализация изобретения будет описана в дальнейшем в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивают область изобретения. К заявке прилагаются следующие чертежи:

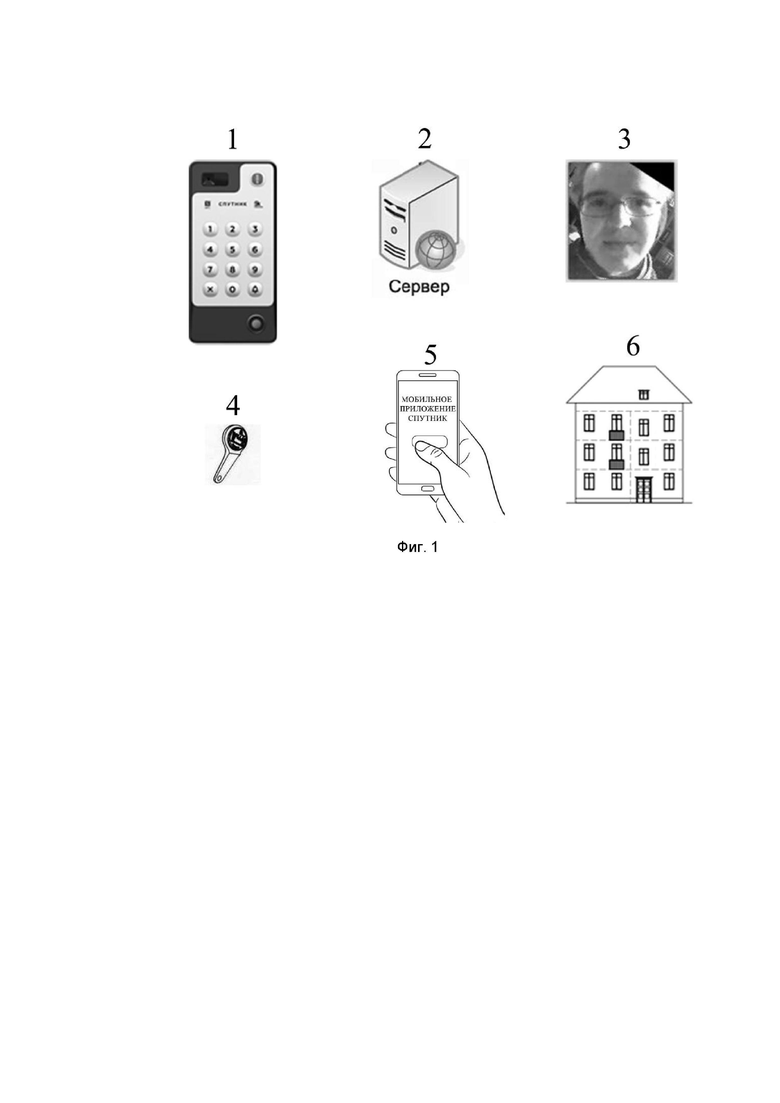

Фиг. 1 иллюстрирует структурную схему способа.

Фиг. 2 иллюстрирует пример общей схемы вычислительного устройства.

ДЕТАЛЬНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

В настоящее время к различным объектам (например: объектам, требующим повышенной степени защиты, офисным зданиям, многоквартирным домам и т.д.) доступ предоставляется посредством примитивных и недостаточно безопасных систем защиты объектов. Современные системы контроля и управления доступом не обладают возможностью в автоматическом режиме своевременно выявлять дубликаты электронных ключей, тем самым понижая уровень безопасности защищаемых объектов, в том числе жилых домов.

Предлагаемый способ направлен на решение вышеуказанных проблем, на устранение недостатков существующих систем контроля и управления доступом, а также нацелен на выявление ключей-дубликатов, с помощью которых третьи лица могут получить доступ на защищаемые объекты.

На Фиг. 1 представлена общая структурная схема способа автоматического выявления дубликатов ключей на системах контроля и управления доступом при помощи технологии распознавания лиц с использованием нейронных сетей, где 1 – интерактивная панель домофона, 2 – удаленный сервер, 3 - лицо человека в видеопотоке с камеры интерактивной панели домофона, 4 – вычислительное устройство с мобильным приложением, 5 - электронный ключ, 6 - обслуживающая компания.

На интерактивной панели умного домофона устанавливается камера видеонаблюдения, которая на постоянной основе осуществляет трансляцию видеопотока по rtsp протоколу на сервер (например, Спутник.Облако) со скоростью 30 кадров в секунду. На сервере реализована система распознавания лиц в видеопотоке с камеры интерактивной панели домофона (face recognition).

При каждой активации панели домофона электронным ключом (запросе доступа), на сервере, при помощи нейронных сетей, осуществляется анализ видеопотока и определение лица человека, который прикладывал электронный ключ. Работа системы распознавания может разделяться на два режима.

Первый режим осуществляется с пользователями (жильцами защищаемого жилого объекта), которые прошли регистрацию в приложении. При регистрации в базу данных сохраняются все необходимые данные пользователя (паспортные данные, изображения, id электронного ключа и т.д.).

Второй режим осуществляется с пользователями, которые запрашивают доступ к защищаемому объекту при помощи электронного ключа, но при этом не прошли регистрацию в приложении и их данные не хранятся в базе данных на сервере.

Транслируемый с интерактивной панели на сервер видеопоток обрабатывается на сервере на постоянной основе. При запросе доступа пользователем с помощью электронного ключа, на сервере, с транслируемого видеопотока, при помощи нейронных сетей, осуществляется фиксация изображения с лицом пользователя, и реализуется дальнейший запуск алгоритма поиска лица на зафиксированном изображении с дополнительным поиском ключевых точек на лице: глаза, уголки рта и нос.

По данным ключевым точкам лица выполняется правильное выпрямления лица для последующей работы нейронной сети. После выпрямления, часть изображения, которая содержит лицо, вырезается и конвертируется в массив векторов. Далее производятся конечные вычисления вектора для лица и осуществляется сверка вектора с базой векторов пользователей по косинусному расстоянию.

В конечном счете, если изображение лица с видеопотока, направленное с интерактивной панели домофона, совпадает с изображением связанным с id электронного ключа из базы данных на сервере, то система распознавания предоставляет доступ к защищаемому объекту и не устанавливает маркер использования ключа дубликата. В противном случае данное событие расценивается и определяется системой как маркер использования ключа дубликата.

Во втором режиме система работает с незарегистрированными пользователями. При запросе доступа пользователем с помощью электронного ключа система определяет лицо человека на видеопотоке, который приложил электронный ключ. На сервере в базе данных сохраняется запись с id электронного ключа и лицом человека, который осуществил проход на защищаемый объект. Для каждого нового электронного ключа, который не был зарегистрирован в мобильном приложении, система создает новую запись в базе данных.

При следующем запросе доступа к защищаемому объекту при помощи электронного ключа, id номер которого сохранен в базе данных, система контроля и управления доступом, на сервере, повторно осуществляет анализ видеопотока и определяет лицо пользователя, который запрашивал доступ при помощи электронного ключа, id номер которого сохранен в базе данных сервера.

В случае, если при сравнении лиц пользователей будет выявлено, что с одним и тем же электронным ключом, доступ к защищаемому объекту запрашивается разными пользователями, то данное событие будет расцениваться и определяться системой как маркер использования ключа дубликата. В этом случае, системой на сервере, в автоматическом режиме формируется заявка о выявления дубликатов ключей на системах контроля и управления доступом. В заявке о выявлении дубликатов ключей будет отражаться вся ранее зафиксированная информация (лица пользователей, данные электронного ключа, время входа и т.д.).

Для регистрации в мобильном приложении пользователю необходимо войти в приложение на мобильном вычислительном устройстве, находясь в непосредственной близости с интерактивной панелью домофона, и приложить электронный ключ. На удаленном сервере система сохраняет в базе данных данные конкретного электронного ключа и привязывает к лицу владельца, который зарегистрировался в приложении. В дальнейшем, если с помощью данного электронного ключа будет осуществляться открытие двери, система будет сравнивать лицо владельца электронного ключа в базе данных с лицом человека, который прикладывает электронный ключ. Если система выявляет, что лица не совпадают, формируется заявка, которая передается в обслуживающую компанию (6) для дальнейших разбирательств.

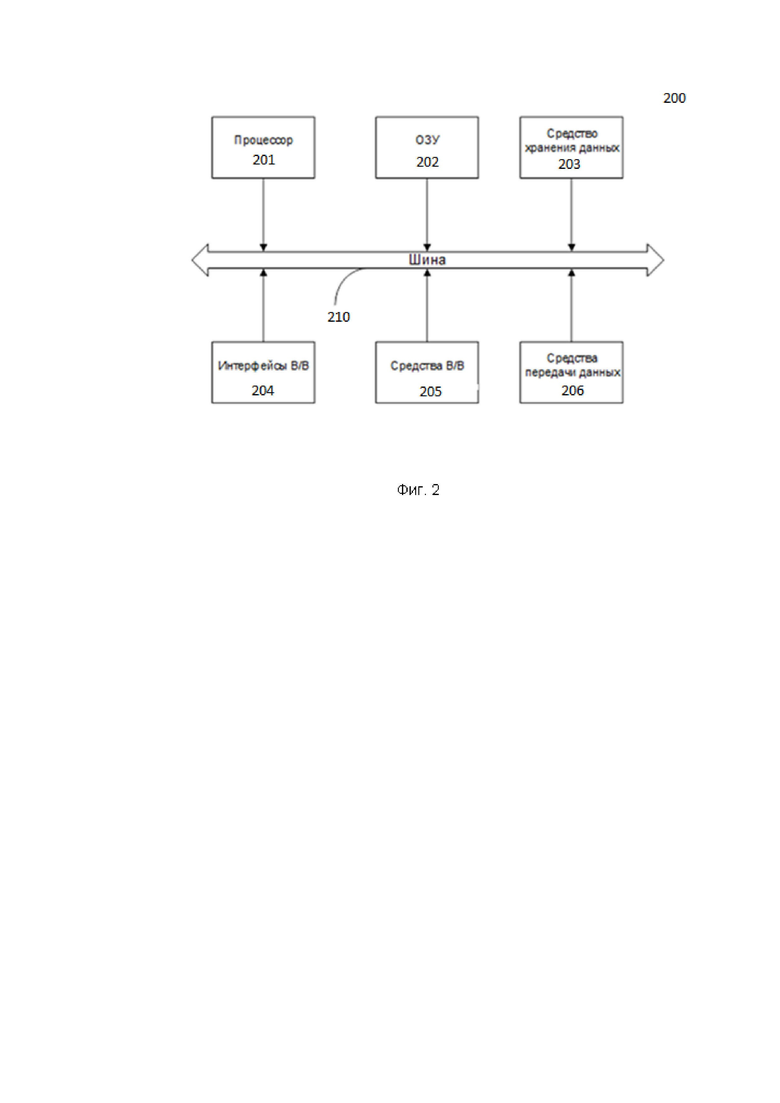

На Фиг. 2 далее будет представлена общая схема вычислительного устройства (200), обеспечивающего обработку данных, необходимую для реализации заявленного решения.

В общем случае устройство (200) содержит такие компоненты, как: один или более процессоров (201), по меньшей мере одну память (202), средство хранения данных (203), интерфейсы ввода/вывода (204), средство В/В (205), средства сетевого взаимодействия (206).

Процессор (201) устройства выполняет основные вычислительные операции, необходимые для функционирования устройства (200) или функциональности одного или более его компонентов. Процессор (201) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (202).

Память (202), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал.

Средство хранения данных (203) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п. Средство (203) позволяет выполнять долгосрочное хранение различного вида информации, например, вышеупомянутых файлов с наборами данных пользователей, базы данных, содержащих записи измеренных для каждого пользователя временных интервалов, идентификаторов пользователей и т.п.

Интерфейсы (204) представляют собой стандартные средства для подключения и работы с серверной частью, например, USB, RS232, RJ45, LPT, COM, HDMI, PS/2, Lightning, FireWire и т.п.

Выбор интерфейсов (204) зависит от конкретного исполнения устройства (200), которое может представлять собой персональный компьютер, мейнфрейм, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п.

В качестве средств В/В данных (205) в любом воплощении системы, реализующей описываемый способ, должна использоваться клавиатура. Аппаратное исполнение клавиатуры может быть любым известным: это может быть как встроенная клавиатура, используемая на ноутбуке или нетбуке, так и обособленное устройство, подключенное к настольному компьютеру, серверу или иному компьютерному устройству. Подключение при этом может быть, как проводным, при котором соединительный кабель клавиатуры подключен к порту PS/2 или USB, расположенному на системном блоке настольного компьютера, так и беспроводным, при котором клавиатура осуществляет обмен данными по каналу беспроводной связи, например, радиоканалу, с базовой станцией, которая, в свою очередь, непосредственно подключена к системному блоку, например, к одному из USB-портов. Помимо клавиатуры, в составе средств В/В данных также может использоваться: джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

Средства сетевого взаимодействия (206) выбираются из устройства, обеспечивающий сетевой прием и передачу данных, например, Ethernet карту, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем и т.п. С помощью средств (205) обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM.

Компоненты устройства (200) сопряжены посредством общей шины передачи данных (210).

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ РЕАЛИЗАЦИИ БЕСКЛЮЧЕВОГО ОТКРЫТИЯ СИСТЕМ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ | 2020 |

|

RU2756701C1 |

| СИСТЕМА КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ ДЛЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ ГРУППЫ ОБЪЕКТОВ, ОБЪЕДИНЕННЫХ В ЕДИНЫЙ КЛАСТЕР | 2021 |

|

RU2756698C1 |

| СПОСОБ РАСПОЗНАВАНИЯ ЛИЦА НА СИСТЕМАХ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ | 2021 |

|

RU2765439C1 |

| СПОСОБ АВТОМАТИЧЕСКОГО ВЫЯВЛЕНИЯ НЕИСПРАВНОСТЕЙ СИСТЕМ КОНТРОЛЯ И УПРАВЛЕНИЯ ДОСТУПОМ | 2021 |

|

RU2765616C1 |

| СИСТЕМА АВТОМАТИЗАЦИИ КОНТРОЛЬНО-ПРОПУСКНОГО РЕЖИМА (ВАРИАНТЫ) | 2022 |

|

RU2804976C1 |

| Способ осуществления взимания платы за телефонный вызов на сторонние телефонные номера с домофона | 2022 |

|

RU2787323C1 |

| СПОСОБ РЕАЛИЗАЦИИ АУДИОСОЕДИНЕНИЯ ПО ПРОТОКОЛУ SIP БЕЗ УСТАНОВКИ SIP МОДУЛЯ В ИНТЕРАКТИВНЫЕ ПАНЕЛИ ДОМОФОНА | 2021 |

|

RU2759798C1 |

| СПОСОБ, ТЕРМИНАЛ И СИСТЕМА ДЛЯ БИОМЕТРИЧЕСКОЙ ИДЕНТИФИКАЦИИ | 2023 |

|

RU2815689C1 |

| СПОСОБ НАСТРОЙКИ ДОМОФОННОЙ СЕТИ И ПОЛУЧЕНИЯ ДАННЫХ ДОМОФОННОЙ СЕТИ ЧЕРЕЗ BLUETOOTH-МОДУЛЬ | 2020 |

|

RU2756699C1 |

| СПОСОБ, ТЕРМИНАЛ И СИСТЕМА ДЛЯ БИОМЕТРИЧЕСКОЙ ИДЕНТИФИКАЦИИ | 2022 |

|

RU2798179C1 |

Изобретение относится к области вычислительной техники, в частности к способам автоматического выявления дубликатов ключей на системах контроля и управления доступом при помощи технологии распознавания лиц с использованием нейронных сетей. Техническим результатом является улучшение качества обработки видеопотока, транслируемого с интерактивной панели защищаемого объекта, а также автоматизация процесса выявления дубликатов электронных ключей. Для реализации технического результата в заявленном способе предусмотрена возможность трансляции видеопотока на сервер для распознавания лиц с использованием нейронных сетей, при запросе доступа к защищаемому объекту путем прикладывания электронного ключа к интерактивной панели объекта осуществляют анализ транслируемого видеопотока и определяют лицо пользователя; осуществляют сверку данных пользователя с информацией в базе данных; в случае если при сравнении будет выявлено, что с одним и тем же электронным ключом, доступ к защищаемому объекту запрашивается разными пользователями, то в автоматическом режиме системой формируется заявка о выявления дубликатов ключей на системах контроля и управления доступом. 2 ил.

Способ автоматического выявления дубликатов ключей на системах контроля и управления доступом при помощи технологии распознавания лиц с использованием нейронных сетей, содержащий этапы, на которых:

с интерактивной панели защищаемого объекта на постоянной основе осуществляется трансляция видеопотока на сервер,

при запросе доступа к защищаемому объекту путем прикладывания электронного ключа к интерактивной панели объекта система контроля и управления доступом, на сервере, осуществляет анализ транслируемого видеопотока и определяет лицо пользователя, который запрашивал доступ при помощи электронного ключа;

в базе данных на сервере сохраняется информация с id номером электронного ключа и выявленным лицом пользователя, который запрашивал доступ к защищаемому объекту;

при следующем запросе доступа к защищаемому объекту при помощи электронного ключа, id номер которого сохранен в базе данных, система контроля и управления доступом, на сервере, повторно осуществляет анализ видеопотока и определяет лицо пользователя, который запрашивал доступ при помощи электронного ключа, id номер которого сохранен в базе данных сервера;

далее система контроля и управления доступом, на сервере, при помощи нейронных сетей, осуществляет сравнение лиц пользователей, запрашивающих доступ к защищаемому объекту в первый раз при помощи электронного ключа с id номером, сохраненным в базе данных, с лицом пользователя, запрашивающего доступ к защищаемому объекту во второй раз при помощи электронного ключа с этим же id номером;

в случае, если при сравнении лиц пользователей будет выявлено, что с одним и тем же электронным ключом доступ к защищаемому объекту запрашивается разными пользователями, то в автоматическом режиме системой формируется заявка о выявления дубликатов ключей на системах контроля и управления доступом.

| KR101740682B1, 08.06.2017 | |||

| KR100664690B1, 04.01.2007 | |||

| JPH07252971A, 03.10.1995 | |||

| "Mifare - обзор стандарта, как выбрать и какие купить смарт карты, как использовать в СКУД?", [найдено: 23.08.2021] | |||

| Найдено в: "https://web.archive.org/web/20200924023950/https://securityrussia.com/blog/mifare.html" | |||

| US 3877266, 15.04.1975 | |||

| JP2008133616A, 12.06.2008. |

Авторы

Даты

2021-11-17—Публикация

2021-02-08—Подача