Область техники, к которой относится изобретение

Изобретение относится к системе выборочного раскрытия атрибутов, например, атрибутов фенотипа, и информационных элементов (внесенных данных, англ. data entries) записи, например, участков геномных данных. Изобретение дополнительно относится к устройству-эмитенту, устройству-селектору и устройству-получателю для использования в такой системе. Изобретение дополнительно относится к способу эмитента, способу селектора и способу получателя, которые соответствуют упомянутым выше устройствам. Изобретение дополнительно относится к машиночитаемому носителю данных.

Уровень техники

Использование геномных данных для медицинских исследований и лечения является многообещающим с точки зрения возможных применений, но если к ним не относиться осторожно, то они также сопряжены с большими рисками с точки зрения конфиденциальности и безопасности данных. По мере того, как становятся доступными геномные данные все большего количества людей, расширяются возможности для проведения медицинских исследований, например, для поиска лучшего или более индивидуального лечения. В то же время такие медицинские исследования предполагают использование высокочувствительных данных о генотипе и фенотипе, и во многих случаях, например, в полногеномных исследованиях ассоциаций, могут использоваться данные многих различных пациентов. Поэтому необходимо принимать соответствующие меры для предотвращения несанкционированного доступа к таким данным и внесения в них изменений.

Известным способом ограничения уязвимости данных в медицинских исследованиях является деидентификация. Например, в известной системе геномные данные могут собираться от нескольких сторон происхождения, например, данные, полученные от различных устройств или в ходе медицинских испытаний, и храниться на центральной платформе. Исследователь может запросить геномные данные пациентов с определенными характеристиками. В соответствии с законами и мировыми стандартами такие данные должны быть деидентифицированы. Соответственно, платформа может выбрать данные одного или более пациентов; деидентифицировать указанные данные, например, выбрать поднабор данных о фенотипе и генотипе; и предоставить исследователю деидентифицированные данные.

В более общем смысле, деидентификация, например, предоставление отредактированной версии записи персональных данных, которая достаточно ограничена по своей специфичности и деталям, настолько, что ее нельзя больше связать с субъектом данных, становится все более распространенной, что обусловлено законодательными нововведениями, такими как Общий регламент защиты персональных данных (GDPR, англ. General Data Protection Regulations), а также медицинскими стандартами, такими как GA4GH Beacon (проект Beacon компании Global Alliance for Genomics and Health). Например, деидентифицированные данные могут использоваться для медицинских исследований, не связанных с исследованиями генома, а также в различных других областях применения, таких как финансовые услуги и реклама. В более общем смысле, для записей, например, не содержащих персональных данных, деидентификация может рассматриваться как вид выборочного раскрытия, например, позволяющий поставщику данных решать, какими частями записи поделиться с получателем.

С точки зрения получателя деидентифицированных данных, например, исследователя, получающего деидентифицированные данные о генотипе и фенотипе пациента, тот факт, что данные деидентифицированы, может привнести риск мошенничества или манипуляций со стороны злоумышленников. Поскольку деидентифицированные данные могут не обнаруживать связи с их первоначальным источником, может быть трудно отличить реальные данные, имеющие законный источник, от поддельных данных, не имеющих законного источника. Соответственно, предпочтительно осуществлять деидентификацию таким образом, чтобы получатель, например, тот, кто платит за данные, или тот, кто проверяет данные для целей регулирования, мог доверять тому, что деидентифицированные данные являются законными, например, происходящими из надежных источников.

Раскрытие сущности изобретения

Обеспечение подлинности может быть выполнено с использованием обычных способов, например, путем направления запроса всем составителям данных поставить цифровую подпись на деидентифицированных данных, в качестве подтверждения, что они их одобряют. Однако это обременительно, часто дорого и может даже оказаться невозможным, например, если составителем данных является организация или машина, которая была выведена из эксплуатации. Соответственно, существует необходимость в более эффективных автоматизированных способах для обеспечения подлинности выборочно раскрываемых записей.

Для решения этих и других проблем предложена система выборочного раскрытия атрибутов и информационных элементов записи, как это определено в формуле изобретения. Система может включать в себя устройство-эмитент для предоставления записи устройству-селектору для выборочного раскрытия; устройство-селектор для выборочного раскрытия частей записи устройству-получателю; и устройство-получатель для выборочного получения частей записи.

Запись может содержать два различных типа данных, а именно, запись может содержать один или более атрибутов и несколько информационных элементов. При выборочном раскрытии устройство-селектор может определять один или более атрибутов, подлежащих раскрытию, в качестве поднабора одного или более атрибутов и один или более информационных элементов, подлежащих раскрытию, в качестве поднабора нескольких информационных элементов. Запись может являться записью персональных данных, например, атрибуты и информационные элементы могут содержать информацию о человеке. Однако записи, содержащие другие виды конфиденциальной информации, также вполне возможны.

Атрибуты, как правило, представляют собой атрибуты из предварительно заданного набора, например, если система обрабатывает несколько записей, каждая запись может предоставлять значения для одного и того же набора атрибутов. Например, одна или более записей могут представлять собой информацию о фенотипе человека, например, длина, цвет волос, диагноз конкретного заболевания и т.д. Значения для атрибутов конкретной записи, как правило, фиксируют на протяжении всего срока существования записи. Атрибуты, как правило, являются числовыми, категориальными, строками фиксированной длины и т.д. Количество атрибутов также относительно невелико, например, не более 10, не более 20 или не более 50.

С другой стороны, информационные элементы могут быть использованы для видов информации, отличных от атрибутов. Например, информационный элемент может представлять собой участок генома человека, который представляет запись, например, однонуклеотидный полиморфизм (SNP), например, закодированный строкой данных файла геномных данных Variant Call Format (VCF). Количество информационных элементов, связанных с записью, обычно превышает количество атрибутов, например, с записью может быть связано по меньшей мере 100, по меньшей мере 500 или по меньшей мере 1000 информационных элементов. Кроме того, информационные элементы обычно не являются числовыми или категориальными, например, они могут быть строками, например, гибкой длины, или двоичными данными, например, изображением. Кроме того, количество информационных элементов, связанных с записью, не обязательно должно быть фиксированным, например, различные записи могут иметь разное количество связанных с ними информационных элементов. Набор информационных элементов может быть даже динамическим, например, новые информационные элементы могут быть добавлены к записи по мере того, как они становятся доступными, существующие информационные элементы могут быть удалены или обновлены, и т.д. Эти характеристики делают нецелесообразным манипулирование информационными элементами таким же образом, как и атрибутами.

Для того чтобы обеспечить возможность выборочного раскрытия как атрибутов, так и информационных элементов безопасным образом, изобретатели предусмотрели для устройства-эмитента генерирование цифровых подписей на атрибутах и информационных элементах с использованием закрытого ключа эмитента, открытый ключ которого известен устройству-получателю. Как известно, цифровая подпись на сообщении позволяет лицу, имеющему открытый ключ эмитента, установить, что сообщение подписано лицом, имеющим соответствующий закрытый ключ. В этом случае устройство-эмитент может сгенерировать цифровую подпись на сообщении атрибутов, содержащем один или более атрибутов, и соответствующие цифровые подписи на сообщениях данных, содержащих соответствующие информационные элементы, например, по одной подписи для каждого информационного элемента. Соответственно, эти цифровые подписи могут позволить установить подлинность атрибутов и информационных элементов записи. В этом случае цифровые подписи предпочтительно выбирать таким образом, чтобы они позволяли эффективно выполнять на них так называемые доказательства с нулевым разглашением (конфиденциальных данных) (англ. zero-knowledge proofs), о чем вкратце говорилось выше.

Интересно, что использование цифровой подписи, содержащей атрибуты, и отдельных цифровых подписей на соответствующих информационных элементах, может дать ряд положительных результатов. Цифровая подпись, содержащая атрибуты, может содержать фиксированное количество атрибутов, а также цифровая подпись на информационном элементе может иметь введенные данные фиксированной длины, например хэш информационного элемента. Это полезно, поскольку цифровые подписи могут, таким образом, иметь фиксированный размер сообщения и, соответственно, фиксированное форматирование. Это особенно важно при использовании подписей для доказательств с нулевым разглашением, как это обсуждается ниже, поскольку эффективные способы выполнения таких доказательств могут основываться на использовании сообщений фиксированного формата.

Кроме того, использование отдельных цифровых подписей на информационных элементах может позволить осуществлять выборочное раскрытие путем обработки только тех цифровых подписей на информационных элементах, которые фактически раскрыты, например, вместо того, чтобы совершать операции с одной цифровой подписью, включающей в себя все информационные элементы, что особенно важно, поскольку количество информационных элементов и размеры отдельных информационных элементов могут быть значительными. Например, геномные данные, например, файл формата VCF, могут включать в себя тысячи геномных изменений. Если выборочное раскрытие лишь нескольких из этих изменений будет связано с обработкой каждого геномного изменения или даже с выполнением сложных криптографических операций для каждого изменения, то затраты могут стать непомерно высокими. Более того, количество информационных элементов, содержащихся в записи, может оставаться в раскрытии скрытым от получающей стороны, например, получающая сторона может не иметь возможности связать запись, полученную при различных взаимодействиях, с системой на основании того, что она содержит одинаковое количество информационных элементов.

Однако изобретатели поняли, что при "наивной" реализации использования нескольких цифровых подписей для подписания записи возникает проблема, когда устройство-эмитент предоставляет несколько записей. В частности, в этом случае цифровые подписи от разных записей могут быть перемешаны, например, посредством устройства-селектора, например, для получения подписанной записи с геномной информацией от разных лиц. Таким образом, устройство-эмитент в соответствии с одним вариантом осуществления может определить секретный идентификатор записи, например, сгенерированный случайным образом идентификатор, характерный для конкретной записи, и может включить его в сообщение атрибутов и сообщения данных, которые оно подписывает для этой записи. Затем устройство-эмитент может предоставить запись, секретный идентификатор записи и цифровые подписи устройству-селектору. Таким образом, секретный идентификатор записи может использоваться для гарантии того, что соответствующие цифровые подписи соответствуют одной записи, предоставленной устройством-эмитентом.

Однако, как указано ниже, секретный идентификатор записи может оставаться скрытым для устройства-получателя.

При осуществлении выборочного раскрытия устройство-селектор теперь может предоставлять устройству-получателю атрибуты и информационные элементы, подлежащие раскрытию, вместе с их подписями. Однако такое решение не является оптимальным с точки зрения минимизации данных. Например, сообщение атрибутов может также содержать нераскрытые атрибуты, но устройству-получателю, как правило, все равно будут необходимы эти атрибуты для верификации подписи. Кроме того, подписи содержат секретный идентификатор записи, поэтому получателю обычно требуется секретный идентификатор записи для верификации подписи. Таким образом, если в двух разных раскрытиях получатель получает непересекающиеся наборы атрибутов и информационных элементов из одной и той же записи, то получатель может связать эти две разные частичные записи друг с другом на основе секретного идентификатора записи. Или же получатель может использовать секретный идентификатор записи для связи своей частичной записи с другими частичными записями, полученными другими получателями.

Интересно, однако, что изобретатели придумали для устройства-селектора использовать доказательство с нулевым разглашением, чтобы доказать получателю, что предоставленные значения и информационные элементы относятся к одной записи, подписанной устройством-эмитентом. Как известно из криптографии, доказательство с нулевым разглашением представляет собой способ, с помощью которого одна сторона, доказывающий, может доказать другой стороне, верификатору (или проверяющему), что она знает значение, удовлетворяющее определенному свойству. В доказательстве с нулевым разглашением, интересно, что оно выполняется без того, чтобы доказывающий раскрыл значение верификатору. Например, в известном доказательстве с нулевым разглашением верификатор знает открытый ключ, а доказывающий может доказать верификатору, что он знает закрытый ключ, соответствующий этому открытому ключу, не раскрывая при этом верификатору закрытый ключ.

В этом случае устройство-селектор может выполнить доказательство с нулевым разглашением вместе с устройством-получателем, причем устройство-селектор доказывает, что знает секретный идентификатор записи, цифровую подпись на сообщении атрибутов и цифровые подписи на сообщениях данных. Иными словами, устройство-селектор, как правило, не раскрывает секретный идентификатор записи или какую-либо из цифровых подписей устройству-получателю, а вместо этого доказывает, что ему известны действительный идентификатор и подписи. Конкретные примеры эффективного построения таких доказательств приводятся ниже, хотя следует отметить, что в литературе имеются обобщенные способы, позволяющие доказать знание данных, удовлетворяющих произвольным отношениям, с тем чтобы в принципе можно было использовать любую схему цифровой подписи и любую общую систему доказательств с нулевым разглашением.

Что касается атрибутов, то устройство-селектор может доказать, что цифровая подпись на сообщении атрибутов является цифровой подписью на сообщении, содержащем по меньшей мере один или более атрибутов, подлежащих раскрытию, и секретный идентификатор записи. Устройство-получатель может верифицировать эту часть доказательства в отношении одного или более атрибутов, полученных им от устройства-селектора, с тем чтобы удостовериться в правильности полученных атрибутов. Устройство-селектор может также доказать, что цифровая подпись подписана закрытым ключом, соответствующим открытому ключу эмитента, который получатель может верифицировать с использованием открытого ключа эмитента. Выполняя эту часть доказательства в качестве верификатора, устройство-получатель может таким образом получить подтверждение того, что полученные им от устройства-получателя атрибуты действительно являются частью записи, предоставленной устройством-эмитентом.

Что касается информационных элементов, то устройство-селектор может доказать, что цифровые подписи на сообщениях данных являются цифровыми подписями на сообщениях, которые содержат информационные элементы, подлежащие раскрытию, и каждое из которых содержит секретный идентификатор записи, например, каждое из соответствующих сообщений содержит информационный элемент и секретный идентификатор записи. Устройство-получатель может верифицировать эту часть доказательства в отношении информационных элементов, которые оно получило от устройства-селектора, с тем чтобы удостовериться в их правильности. Устройство-селектор может также доказать, что цифровая подпись подписана закрытым ключом, соответствующим открытому ключу эмитента, который получатель может верифицировать с использованием этого открытого ключа эмитента. Выполняя эту часть доказательства в качестве верификатора, устройство-получатель может таким образом получить подтверждение того, что информационные элементы, полученные им от устройства-получателя, являются частью записи, предоставленной устройством-эмитентом. В частности, доказательство может гарантировать, что каждая из цифровых подписей содержит секретный идентификатор записи и, таким образом, является частью одной и той же записи, предоставленной устройством-эмитентом; тем не менее устройство-получатель не может фактически узнать секретный идентификатор записи, что препятствует установлению связи между частичными записями, полученными в различных выборочных раскрытиях.

Таким образом, обеспечена система, в которой устройство-селектор может предоставлять атрибуты и информационные элементы устройству-получателю с улучшенными гарантиями конфиденциальности и/или подлинности. Кроме того, обеспечены различные устройства, каждое из которых обладает особыми признаками, способствующими получению различных преимуществ. Например, устройство-эмитент может определить секретный идентификатор записи и включить его в соответствующую цифровую подпись записи. Предпочтительно, чтобы цифровые подписи относились к такому типу, который позволяет выполнять эффективные доказательства с нулевым разглашением, примеры которых приведены ниже, хотя любой вид цифровой подписи может быть использован в сочетании с подходящей системой доказательства с нулевым разглашением. В качестве другого примера, устройство-селектор и устройство-получатель могут выполнять доказательство с нулевым разглашением, чтобы удостовериться в том, что выборочно раскрытые значения и информационные элементы принадлежат к одной записи устройства-эмитента.

Благодаря рассмотренным мерам, устройство-получатель может получить гарантии того, что полученные атрибуты и информационные элементы относятся к одной записи, предоставленной устройством-эмитентом. Тем не менее устройство-получатель, как правило, не получает сведений о нераскрытых атрибутах или информационных элементах и даже о том, сколько информационных элементов содержится в этой записи. В частности, хотя части записей связаны идентификатором, этот идентификатор может представлять собой секретный идентификатор записи, который устройство-получатель не узнает. Бремя осуществления выборочного раскрытия снимается с устройства-эмитента, которому, возможно, потребуется лишь один раз предоставить свою запись устройству-селектору, и после этого, возможно, его не потребуется привлекать. Система может быть особенно пригодна для больших и/или динамических наборов информационных элементов, поскольку выборочное раскрытие поднабора нескольких информационных элементов, как правило, включает в себя масштабирование вычислений и связи по количеству раскрытых информационных элементов, а не по общему количеству информационных элементов. Например, вместо раскрытия полного генома могут быть раскрыты только релевантные участки, причем раскрытие может осуществляться только в отношении количества релевантных участков. Соответственно, обеспечивается улучшенное избирательное раскрытие частей записи.

В одном варианте осуществления атрибуты записи могут включать в себя один или более атрибутов фенотипа человека. Информационные элементы записи могут содержать один или более участков генома человека. Например, система может представлять собой систему предоставления геномных данных исследователю для медицинских исследований. Учитывая конфиденциальность геномных данных, а также для улучшения соблюдения правил, касающихся конфиденциальности, в различных юрисдикциях, важно, чтобы такая запись была деанонимизирована; в то же время, количество геномных участков в записи может быть большим, например, запись может включать в себя весь секвенированный геном человека или его большую часть. В таких случаях, позволяя избирательно раскрывать поднабор описанного набора геномных участков, особенно важны полезные характеристики масштабирования, раскрытые в настоящем документе.

Для подписания сообщения атрибутов и сообщений данных для нескольких информационных элементов могут использоваться различные схемы цифровой подписи. Как уже говорилось, в принципе может быть использована любая схема цифровой подписи. В настоящее время обсуждаются различные особенно выгодные варианты.

Различные варианты осуществления основаны на анонимных идентификационных данных. Анонимные идентификационные данные сами по себе известны в данной области техники как способ, с помощью которого пользователь может получить от эмитента идентификационных данных удостоверение подлинности одного или более его атрибутов, например, возраста и страны происхождения пользователя. Пользователь может анонимно показать идентификационные данные третьему лицу, чтобы доказать, что он удовлетворяет определенным требованиям, например, возрасту по меньшей мере 18 лет, не раскрывая информацию, позволяющую связать его с конкретным пользователем. Атрибуты схем анонимных идентификационных данных обычно являются числовыми; другие типы атрибутов могут быть закодированы различными способами, например, текстовый атрибут может быть закодирован как числовой атрибут путем применения к тексту вычислительно необратимой функции, и т.д.

Примеры таких схем анонимных идентификационных данных раскрыты, например, в работе J. Camenisch et al., "Signature schemes and anonymous credentials from bilinear maps", Proceedings CRYPTO '04 (Я. Камениш и др., "Схемы подписей и анонимные идентификационные данные с билинейных отображений", Труды конференции CRYPTO '04) (включенной в настоящий документ путем ссылки в части описания схемы анонимных идентификационных данных) и в работе J. Camenisch et al., "An Accumulator Based on Bilinear Maps and Efficient Revocation for Anonymous Credentials", Proceedings PKC '09 (Я. Камениш и др., "Аккумулятор, основанный на билинейных отображениях и эффективный отзыв анонимных идентификационных данных", Труды конференции РКС '09) (включенной в настоящий документ путем ссылки в части описания схемы анонимных идентификационных данных).

Интересно, что в одном варианте осуществления анонимные идентификационные данные могут быть переориентированы на системы, представленные в настоящем документе, в том смысле, что цифровая подпись на сообщении атрибутов в том виде, в каком она представлена в настоящем документе, содержит анонимные идентификационные данные, подписанные закрытым ключом эмитента. Анонимные идентификационные данные могут содержать один или более атрибутов записи и секретный идентификатор записи, как и атрибуты. По сути анонимные идентификационные данные используют "наоборот". Обычно пользователь и эмитент запускают протокол выпуска (эмиссии) для пользователя, чтобы получить идентификационные данные атрибутов, значения которых эмитент может не знать; по запросу третьей стороны, чтобы доказать свойство, пользователь использует выпущенные (эмитированные) анонимные идентификационные данные. В данном случае, напротив, такой протокол выпуска не нужен, и устройство-эмитент может предоставить идентификационные данные непосредственно устройству-селектору. В отличие от обычного случая, устройство-селектор, которое хранит идентификационные данные, обычно является промежуточной стороной, к которой идентификационные данные не имеют отношения, например, устройство-селектор может хранить различные записи о различных субъектах, например, о лицах, с которыми оно не связано. Затем устройство-селектор может выборочно раскрывать части этих записей и/или показывать или доказывать свойства атрибутов по своему усмотрению. Несмотря на эти различия, интересно, что анонимные идентификационные данные все же могут быть использованы в качестве строительного блока в настоящей системе.

В некоторых вариантах осуществления схема цифровой подписи, используемая для сообщений данных, такая же, что и схема, используемая для сообщения атрибутов, например, цифровая подпись для информационного элемента может представлять собой анонимные идентификационные данные с секретным идентификатором записи и информационным элементом, или вычислительно необратимую функцию, применяемую к информационному элементу, как и для атрибутов. Это приводит к особенно простой конструкции.

Однако также можно оптимизировать подписание сообщений данных различными способами, например, полагаясь на то, что сообщения данных не обязательно должны содержать значения нескольких атрибутов.

В некоторых вариантах осуществления цифровая подпись на сообщении данных основана на сумме по меньшей мере секретного идентификатора γ записи и хэша Н(m) информационного элемента m. Например, хэш Н может быть криптографической хэш-функцией или подобной. Как поняли изобретатели, подписывая значение γ+Н(m), а не отдельные значения γ и Н(m) становится возможным использовать более эффективные схемы подписей, например, схемы подписей для подписания и/или доказательства свойств отдельных значений вместо схем подписей для подписания и/или доказательства свойств нескольких атрибутов. Интересно, что даже если γ и Н(m) объединить путем взятия их суммы, так как Н(m) представляет собой хэш, для устройства-селектора может оказаться невозможным найти другое сообщение m' данных, которое дает одинаковое значение для суммы, например, γ+Н(m)=γ+Н(m'), или которое даже приводит к сумме для другого секретного идентификатора, например, γ+Н(m)=γ'+Н(m'), так что сумма все равно может обеспечить достаточную достоверность (подлинность) как для секретного идентификатора, так и для информационного элемента.

В некоторых вариантах осуществления цифровую подпись на информационном элементе m вычисляют посредством возведения группового элемента g в степень мультипликативного обратного значения, основанного по меньшей мере на закрытом ключе x эмитента, секретном идентификаторе γ записи и информационном элементе m. Схемы подписи, основанные на возведении в степень мультипликативного обратного, известны в данной области техники и могут обеспечивать небольшие подписи эффективными доказательствами с нулевым разглашением, например, см. D. Boneh et al., "Short signatures without random oracles and the SDH assumption in bilinear groups", J. Cryptology, 21(2): 149-177, 2008 (Д. Боне и др., "Короткие подписи без случайных оракулов и предположение SDH в билинейных группах", Журнал криптологии, 21(2): 149-177, 2008) (данная статья включена в настоящий документ в части, касающейся схемы короткой подписи). Например, секретный идентификатор записи и информационный элемент могут быть объединены для формирования сообщения, подлежащего подписанию. В одном варианте осуществления простой (незашифрованный) текст включает в себя сумму секретного идентификатора записи и хэш сообщения, как это обсуждалось выше, например, подпись может представлять собой g1/x+γ+H(m). Это пример особо эффективной с точки зрения хранения подписи, содержащей только один элемент группы. Опытному специалисту будут очевидны различные альтернативы использования вышеуказанной суммы, например, сумма хэша секретного идентификатора записи и хэша сообщения и т.д.

В одном варианте осуществления устройство-эмитент дополнительно выполнено с возможностью получения обновленных данных для одного из нескольких информационных элементов. Устройство-эмитент может сгенерировать обновленную цифровую подпись на сообщении данных для этого обновленного информационного элемента. Затем устройство-эмитент может предоставить обновленную цифровую подпись устройству-селектору. Таким образом, устройство-эмитент может динамически обновлять запись по одному информационному элементу за раз. Интересно отметить, что поскольку информационные элементы подписаны соответствующими цифровыми подписями, с точки зрения вычислительной и коммуникационной сложности обновление одного информационного элемента может хорошо масштабироваться, например, не требуется перерасчет подписей на всех информационных элементах и т.д.

Аналогично обновлению информационного элемента, информационные элементы могут быть добавлены в запись, например, устройством-эмитентом путем предоставления добавленного информационного элемента и подписи устройству-селектору, которые обновляют запись, или удаляются из записи устройством-эмитентом, например, путем указания устройству-селектору, какой информационный элемент удалить, который затем обновляет запись. Кроме того, эти операции могут быть эффективно осуществлены благодаря наличию отдельных подписей для отдельных информационных элементов. Устройство-эмитент также может обновлять набор атрибутов записи, например, путем предоставления обновленного набора атрибутов или изменений в один или более атрибутов, наряду с обновлением цифровой подписи на сообщении атрибутов, устройству-селектору, которое затем обновляет запись. Кроме того, эта операция может быть эффективно реализована, так как она не требует использования информационных элементов.

В различных вариантах осуществления устройство-селектор получает несколько записей, например, несколько записей от одного устройства-эмитента, несколько записей от нескольких устройств-эмитентов и т.д. Таким образом, устройство-селектор может выступать в качестве системы, обеспечивающей доступ к нескольким записям для устройств-получателей, например, централизованной точки доступа, которая выбирает и предоставляет данные получателям, например, медицинским исследователям, желающим провести исследования по геномным данным.

В одном варианте осуществления устройство-эмитент выполнено с возможностью получения запроса записи и выбора одной или более записей, которые подлежат раскрытию в соответствии с запросом записи. Например, устройство-получатель может предоставить запрос записи, или же запрос записи может быть определен иным образом. Как правило, запрос записи предусматривает одно или более условий для записей, которые должны быть удовлетворены. Например, устройство-эмитент может выбрать все записи, удовлетворяющие этим условиям, первые X записей, удовлетворяющих этим условиям, X случайных записей, удовлетворяющих этим условиям, и т.д. Например, условие может быть условием для атрибута, например, условие может утверждать, что атрибут равен конкретному значению, или другому атрибуту, что атрибут лежит в конкретном диапазоне, и т.д. Условие может также быть условием для информационного элемента, например, существование информационного элемента, содержащего конкретные данные, например, геном, имеющий конкретную мутацию. Затем устройство-эмитент может выборочно раскрыть атрибуты и информационные элементы для каждой текущей записи выбранных записей, например, путем повторения определения подлежащих раскрытию атрибутов, предоставления атрибутов и информационных элементов текущей записи и выполнения доказательства с нулевым разглашением для каждой текущей записи одной или более выбранных записей. Таким образом, устройство-получатель может получать записи, релевантные для его конкретного использования.

В одном варианте осуществления устройство-селектор доказывает устройству-получателю, используя доказательство с нулевым разглашением для текущей записи, что текущая запись удовлетворяет запросу записи. Например, запрос записи может содержать условие, например, возраст > 65 лет по атрибуту, который не предоставлен устройству-получателю. Доказательством того, что такое условие соблюдается, может являться доказательство с нулевым разглашением. Также можно доказать свойства информационных элементов, которые сами по себе не предоставлены устройству-получателю. Условия в отношении раскрытых атрибутов и информационных элементов, как правило, не должны доказываться с нулевым разглашением, так как получатель их знает. Кроме того, нет строгой необходимости доказывать полный запрос записи, например, по соображениям эффективности могут быть доказаны только наиболее релевантные условия запроса записи. Интересно, что с помощью доказательства с нулевым разглашением устройство-получатель может получить уверенность в том, что получаемые им записи удовлетворяют запросу записи, например, возраст старше 65 лет, при этом он не знает подробностей, например, точного возраста. Соответственно, может быть получена особенно выгодная комбинация минимизации данных и подлинности.

В одном варианте осуществления устройство-селектор дополнительно получает запрос информационного элемента, например, полученный от устройства-получателя или определенный иным образом. Устройство-селектор может определить один или более информационных элементов, подлежащих раскрытию в соответствии с запросом информационного элемента. Например, в запросе информационного элемента может быть указано одно или более условий, которым должны удовлетворять информационные элементы, может быть указан один или более конкретных информационных элементов, включающих в себя, например, данные о геноме в конкретных местах и т.д. Таким образом, можно регулировать, какие именно информационные элементы подлежат предоставлению. Аналогичный подход может быть использован для определения того, какие атрибуты подлежат раскрытию.

Разумеется, использование запросов записи и/или запросов информационного элемента для регулирования того, какие записи и/или части записей подлежат раскрытию, не исключает возможности для устройства-селектора проверки данных, подлежащих раскрытию устройству-получателю, например, устройство-селектор может выполнить проверку того, что атрибуты и информационные элементы набора записей, подлежащие раскрытию устройству-получателю, удовлетворяют определенному свойству минимизации данных, например, свойству конфиденциальности, такому как k-анонимность.

В одном варианте осуществления доказательство с нулевым разглашением может использовать устройство-селектор, предоставляющее обязательство в отношении секретного идентификатора записи устройству-получателю и подтверждающее знание цифровых подписей в отношении этого обязательства. Например, обязательство может представлять собой обязательство типа Педерсена, известное в данной области техники. Предоставление обязательства устройству-получателю может позволить устройству-получателю эффективно установить, что один и тот же секретный идентификатор записи включен в соответствующие цифровые подписи, за счет обеспечения того, что каждая из этих цифровых подписей включает в себя один и тот же секретный идентификатор записи, что и обязательство.

В одном варианте осуществления доказательство с нулевым разглашением может быть неинтерактивным доказательством с нулевым разглашением, которое может быть определено и отправлено устройством-селектором, а также может быть получено и верифицировано устройством-получателем. Это может уменьшить объем необходимой связи и/или позволить передачу данных, когда обе стороны не находятся одновременно в режиме онлайн.

Описанные в настоящем документе способы могут быть применены в широком диапазоне практических задач. К таким практическим применениям относятся платформы для предоставления деанонимизированных наборов данных, например, исследователям в медицинском или финансовом контексте. Например, такая платформа может использоваться рядом больниц или внешним поставщиком услуг. В более общем плане, любой вид применения, в котором требуется выборочное раскрытие частей записи, особенно записи, содержащей гибкий или большой набор информационных элементов, может получить преимущества от описанных в настоящем документе способов.

Вариант осуществления способа может быть реализован на компьютере в виде способа, реализуемого на компьютере, или на специальном оборудовании, или в комбинации и того, и другого. Исполняемый код для варианта осуществления способа может храниться в компьютерном программном продукте. Примерами компьютерных программных продуктов являются устройства памяти, оптические запоминающие устройства, интегральные схемы, серверы, онлайновое программное обеспечение и т.д. Предпочтительно, чтобы компьютерный программный продукт содержал долговременный программный код, хранящийся на машиночитаемом носителе для выполнения варианта осуществления способа, при котором данный программный продукт исполняется на компьютере.

В одном варианте осуществления компьютерная программа включает в себя компьютерный программный код, адаптированный для выполнения всех этапов варианта осуществления способа, когда компьютерная программа выполняется на компьютере. Предпочтительно, чтобы компьютерная программа была воплощена на машиночитаемом носителе.

Другой аспект изобретения обеспечивает способ изготовления компьютерной программы, доступной для загрузки (скачивания). Этот аспект используют, когда компьютерная программа подгружена в магазины приложений, например, в App Store от Apple, Play Store от Google или Windows Store от Microsoft, и когда компьютерная программа доступна для загрузки из такого магазина.

Краткое описание чертежей

Прочие детали, аспекты и варианты осуществления изобретения будут описаны только в качестве примера со ссылкой на чертежи. Элементы на фигурах проиллюстрированы для простоты и ясности и не обязательно изображены в масштабе. На фигурах элементы, которые соответствуют уже описанным, могут иметь одинаковые ссылочные обозначения.

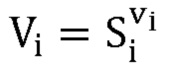

На фиг. 1a схематично показан пример системы выборочного раскрытия, не предполагающей использования доказательств с нулевым разглашением.

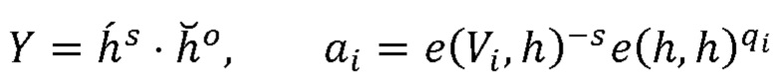

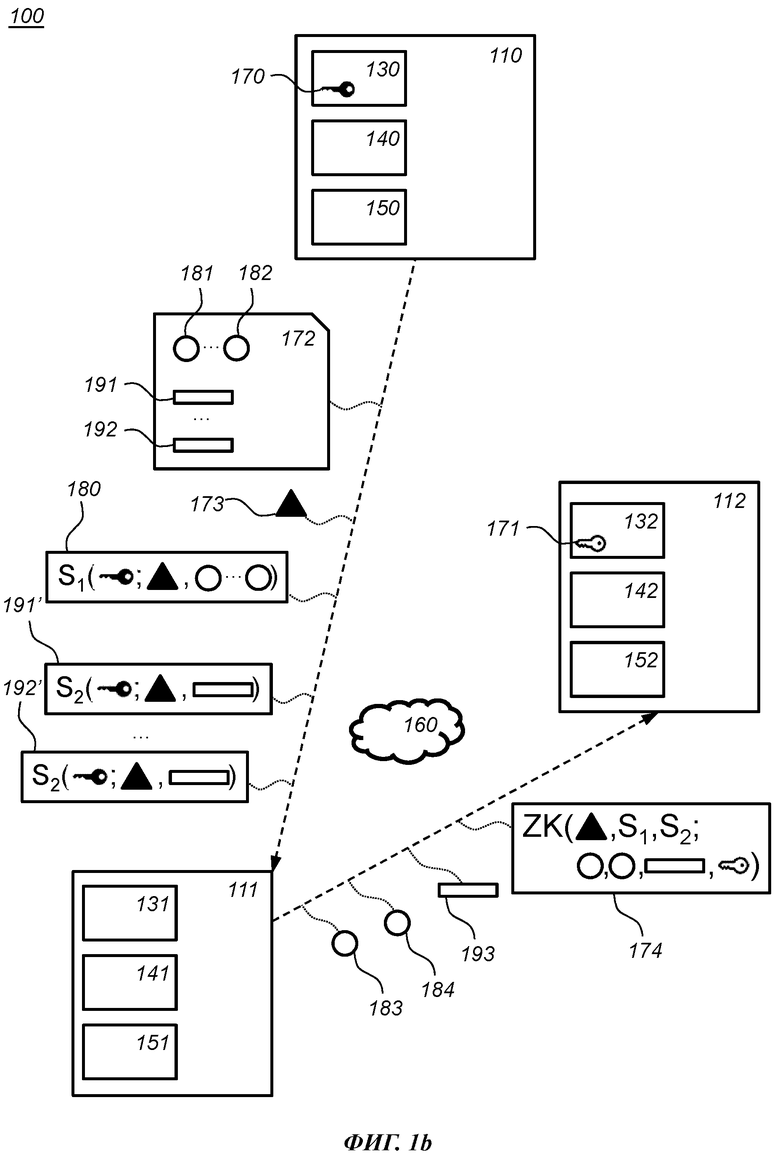

На фиг. 1b схематично показан пример варианта осуществления системы выборочного раскрытия.

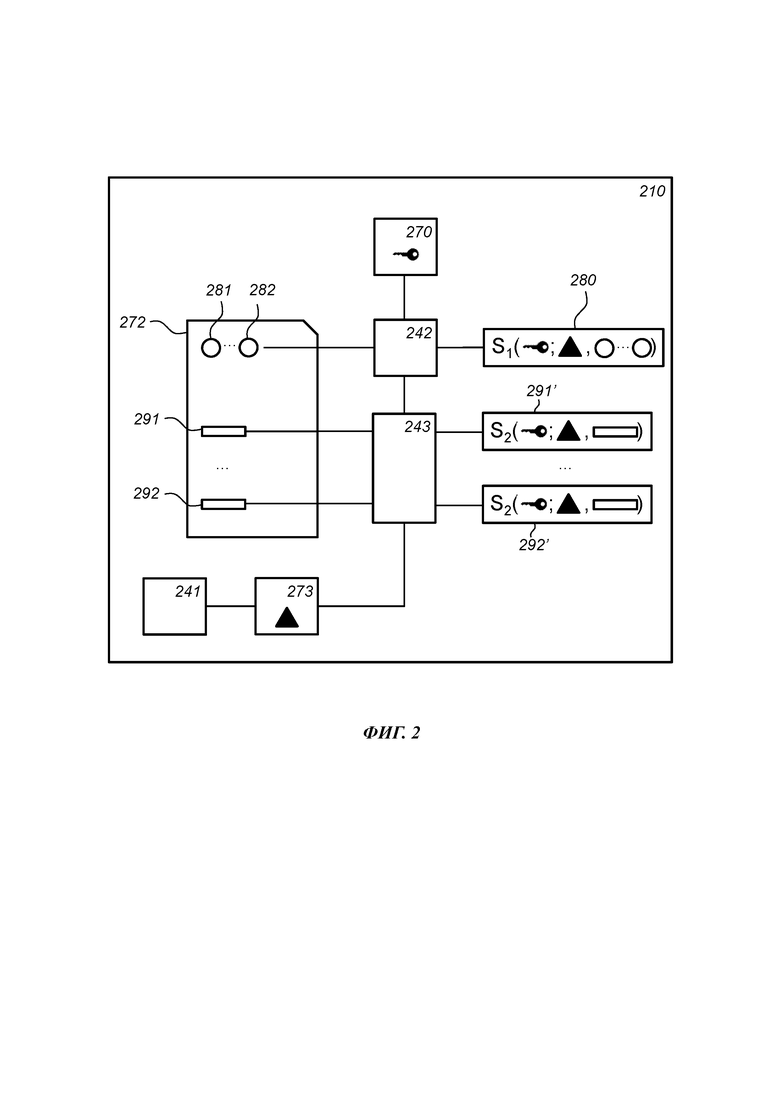

На фиг. 2 схематично показан пример варианта осуществления устройства-эмитента.

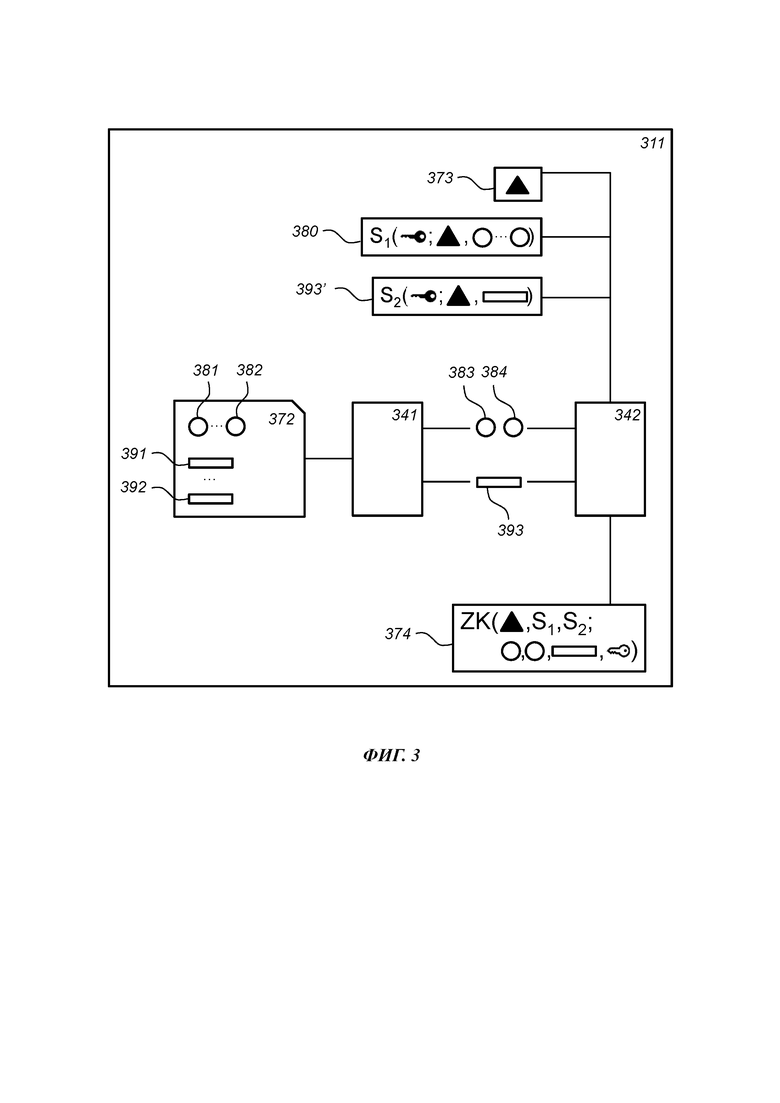

На фиг. 3 схематично показан пример варианта осуществления устройства-селектора.

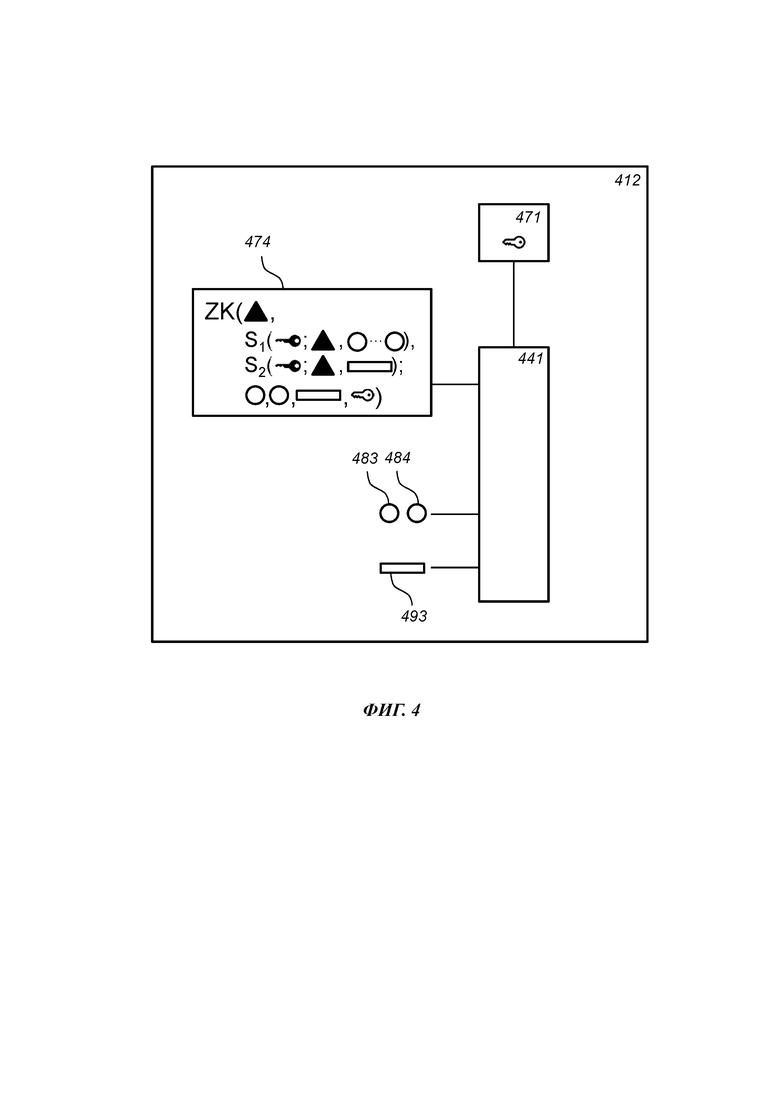

На фиг. 4 схематично показан пример варианта осуществления устройства-получателя.

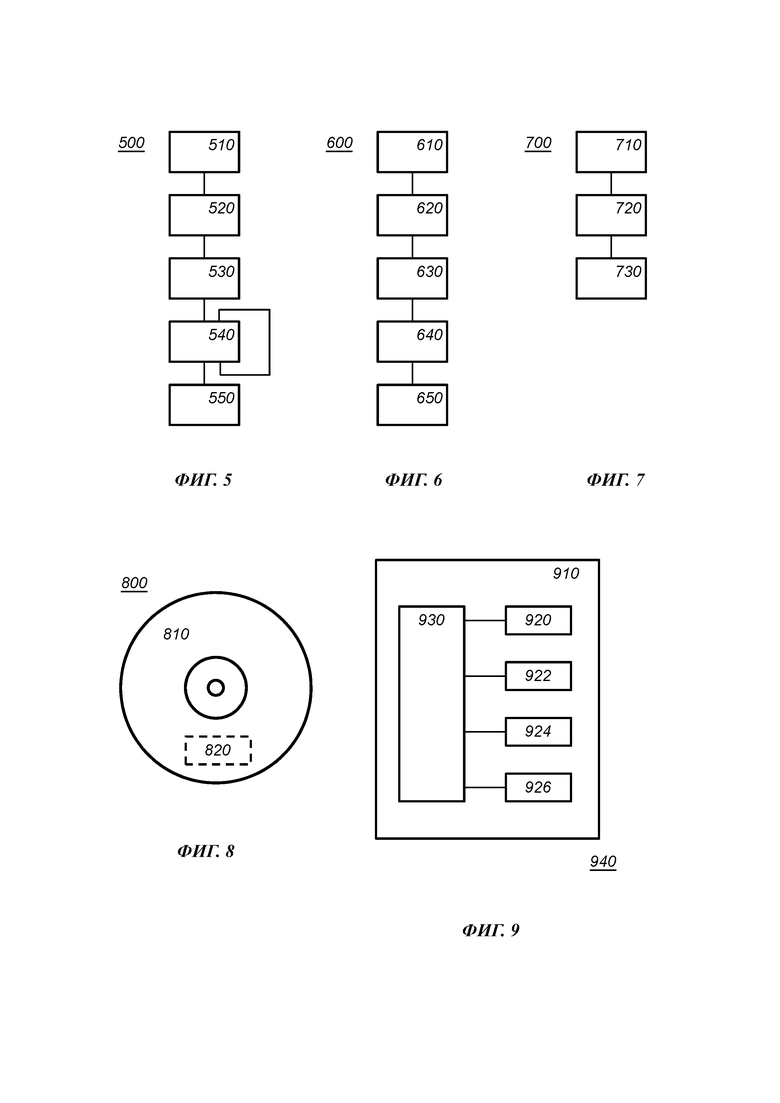

На фиг. 5 схематично показан пример варианта осуществления способа эмитента.

На фиг. 6 схематично показан пример варианта осуществления способа селектора.

На фиг. 7 схематично показан пример варианта осуществления способа получателя.

На фиг. 8 схематически показан машиночитаемый носитель с записываемой частью, содержащей компьютерную программу в соответствии с вариантом осуществления.

На фиг. 9 схематично показан вариант процессорной системы в соответствии с одним вариантом осуществления.

Осуществление изобретения

Хотя это изобретение может быть реализовано в различных формах, на чертежах показаны и будут в настоящем документе подробно описаны один или более конкретных вариантов осуществления, с пониманием того, что настоящее раскрытие должно рассматриваться как представленное для демонстрации примеров принципов изобретения, и оно не должно ограничивать изобретение конкретными показанными и раскрытыми вариантами осуществления.

Далее, для целей понимания, элементы вариантов осуществления описываются в действии. Однако будет очевидно, что соответствующие элементы выполнены таким образом, чтобы осуществлять функции, описанные как осуществляемые ими.

Кроме того, изобретение не ограничено указанными вариантами осуществления, и изобретение заключается в каждом новом признаке или комбинации признаков, описанных в настоящем документе или приведенных во взаимно различных зависимых пунктах формулы.

На фиг. 1а показан пример системы 000 для выборочного раскрытия атрибутов и информационных элементов записи в соответствии с современной передовой практикой. Система 000 не использует подписей сообщения атрибутов и сообщения данных или доказательств с нулевым разглашением, как это определено формулой изобретения.

На фигуре показано устройство-эмитент 010, которое позволяет устройству-селектору 011, например, геномной платформе, выборочно раскрывать части записи 072. Конкретная запись 072, показанная на фигуре, содержит значения для предварительно заданного набора атрибутов 081-082, например, данных о фенотипе, и набора информационных элементов 091-092, например, данных о генотипе. Устройство-эмитент 010 предоставляет запись в устройство-селектор 011.

Когда устройство-селектор 011 хочет выборочно раскрыть части записи 011 устройству-получателю 012, устройство-селектор может выбрать один или более атрибутов 081-082, в данном случае атрибуты 083 и 084, и один или более информационных элементов 091-092, в данном случае информационный элемент 093, подлежащих раскрытию устройству-получателю 012. Устройство-получатель 012 может получить атрибуты 083, 084 и информационные элементы 093, подлежащие раскрытию.

Хотя на данный момент этапы обеспечивают выборочное раскрытие, например, устройство-получатель 012 получает только часть записи, еще не обеспечена подлинность, например, устройство-получатель 012 не получает гарантии того, что полученные атрибуты и информационные элементы происходят от достоверного устройства-эмитента 010, и/или что полученные атрибуты и информационные элементы принадлежат одной и той же записи, например, все они относятся к одному и тому же лицу. Для получения такой гарантии с использованием способов, известных из уровня техники, может быть использована цифровая подпись 075. Цифровая подпись 075 в данном примере может быть обычной подписью, например подписью RSA (Ривеста-Шамира-Эйдлмэна, англ. Rivest-Shamir-Adleman) или подписью ECDSA (алгоритм цифровой подписи, определенный в группе точек эллиптической кривой, англ. Elliptic Curve Digital Signature Algorithm). Обозначение S(X;Y), используемое на фигуре и на протяжении всего описания, может обозначать подпись с закрытым ключом X на сообщении Y. На момент раскрытия устройство-эмитент 010 может предоставить устройству-получателю 012, например, по запросу устройства-селектора 011, цифровую подпись 075, подписанную закрытым ключом 070 эмитента, на атрибутах и информационных элементах, подлежащих раскрытию. Устройство-получатель 012 может верифицировать цифровую подпись 075 в отношении открытого ключа 071 эмитента, соответствующего закрытому ключу 070 эмитента. Цифровая подпись, как правило, не предполагает восстановления сообщения, например, сообщение не может быть выведено из подписи, а вместо этого подпись и сообщение верифицируются вместе в отношении открытого ключа 071.

Хотя вышеуказанная система может обеспечить выборочное раскрытие с гарантиями подлинности, она имеет нежелательную характеристику, заключающуюся в том, что устройство-эмитент 010 должно участвовать в каждом выборочном раскрытии. Это громоздко, часто дорого, а иногда невозможно, например, устройство-эмитент 010 или его организация могут больше не существовать. Соответственно, проблема, решаемая ниже, заключается в том, как осуществлять выборочное раскрытие с сопоставимыми гарантиями подлинности, но таким образом, чтобы устройство-эмитент не должно было участвовать в выборочном раскрытии.

На фиг. 1b схематично показан пример варианта осуществления системы 100 для выборочного раскрытия атрибутов и информационных элементов записи 172. Система 100 может содержать устройство-эмитент 100, устройство-селектор 111 и/или устройство-получатель 112.

Устройство-эмитент 110 может быть выполнено с возможностью предоставления записи 172 в устройство-селектор 111 для выборочного раскрытия. Устройство-эмитент 110 может содержать процессор 130 и память 140. Память 140 может быть использована для хранения данных и/или инструкций. Например, память 140 может содержать программное обеспечение и/или данные, на которых процессор 130 может работать. Память 140 может также хранить закрытый ключ 170 эмитента, образуя пару открытого и закрытого ключей с соответствующим открытым ключом 171 эмитента. Память 140 может также хранить запись 172. Запись 172 может содержать один или более атрибутов 181-182 и несколько информационных элементов 191-192. Только в качестве примера показаны два атрибута и два информационных элемента. Процессор 130 может быть выполнен в виде одной или более процессорных схем, например, микропроцессоров, ASIC (специализированная интегральная схема, от англ. Application-Specific Integrated Circuit), FPGA (программируемая пользователем вентильная матрица, от англ. Field Programmable Gate Array) и т.п. Память 140 может содержать компьютерные программные инструкции, исполняемые процессором 130. Процессор 130, возможно, вместе с памятью 140, выполнен в соответствии с одним вариантом осуществления устройства-эмитента. Устройство-эмитент 110 может также содержать интерфейс 150 связи, выполненный с возможностью осуществления связи с другими устройствами, в частности, устройством-селектором 111. Например, интерфейс связи может содержать соединитель, например, проводной соединитель, например, Ethernet-соединитель, или беспроводной соединитель, например, антенну, например, антенну Wi-Fi, 4G или 5G. Интерфейс связи также может представлять собой интерфейс хранения для внутреннего или внешнего устройства хранения данных, клавиатуру, прикладной интерфейс (API) и т.д.

Устройство-эмитент 110 может быть выполнено с возможностью определения секретного идентификатора 173 записи. Устройство-эмитент 110 также может быть выполнено с возможностью генерирования цифровой подписи 180 на сообщении атрибутов с использованием закрытого ключа 170 эмитента, причем сообщение атрибутов содержит один или более атрибутов 181-182 и секретный идентификатор 173 записи. Устройство-эмитент 110 также может быть выполнено с возможностью генерирования нескольких цифровых подписей 191'-192' на нескольких сообщениях данных для нескольких информационных элементов 191-192 с использованием закрытого ключа 170 эмитента. Сообщение данных для информационного элемента 191-192 может содержать информационный элемент и секретный идентификатор 173 записи. Устройство-эмитент 110 может быть выполнено с возможностью предоставления записи 172, секретного идентификатора 173 записи, цифровой подписи 180 на сообщении атрибутов и цифровых подписей 191'-192' на сообщениях данных устройству-селектору 111.

Как показано на фигуре и использовано на протяжении всего описания, S1(X; Y) и S2(X; Y) могут быть использованы для обозначения цифровых подписей, подписанных с помощью закрытого ключа X на сообщениях Y. Как показывают нижние индексы, для подписи 180 и подписей 191'-192' могут быть использованы различные схемы цифровой подписи, хотя это не является обязательным. Цифровые подписи, как правило, не предполагают восстановления сообщения, например, цифровая подпись может быть верифицирована вместе с сообщением с использованием открытого ключа, соответствующего закрытому ключу.

Устройство-селектор 111 может быть выполнено с возможностью выборочного раскрытия атрибутов и информационных элементов записи 172 устройству-получателю 112. Устройство-селектор 111 может содержать процессор 131 и память 141. Память 141 может быть использована для хранения данных и/или инструкций. Например, память 141 может содержать программное обеспечение и/или данные, на которых может работать процессор 131. Память 141 может также хранить запись 172, секретный идентификатор 173 записи, цифровую подпись 180 на сообщении атрибутов и/или цифровые подписи 191'-192' на сообщениях данных. Процессор 131 может быть выполнен как одна или более процессорных схем, например, микропроцессоры, ASIC, FPGA и т.п. Память 141 может содержать компьютерные программные инструкции, исполняемые процессором 131. Процессор 131, возможно вместе с памятью 141, выполнен в соответствии с вариантом осуществления устройства-селектора. Устройство-селектор 111 может также включать в себя интерфейс 151 связи, выполненный с возможностью осуществления связи с другими устройствами, в частности, с устройством-эмитентом 110 и устройством-получателем 112. Например, интерфейс связи может включать в себя соединитель, например, проводной соединитель, например, Ethernet-соединитель, или беспроводной соединитель, например, антенну, например, антенну Wi-Fi, 4G или 5G. Интерфейс связи также может представлять собой интерфейс хранения для внутреннего или внешнего устройства хранения данных, клавиатуру, прикладной интерфейс (API) и т.д.

Устройство-селектор 111 может быть выполнено с возможностью получения записи 172, секретного идентификатора 173 записи, цифровой подписи 180 на сообщении атрибутов и цифровых подписей 191 '-192' на сообщениях данных. Устройство-селектор 111 может быть дополнительно выполнено с возможностью определения одного или более атрибутов, подлежащих раскрытию, в качестве поднабора одного или более атрибутов 181-182. Только в качестве примера на фигуре показаны два атрибута 183-184, подлежащие раскрытию. Устройство-селектор 111 может быть дополнительно выполнено с возможностью определения одного или более информационных элементов, подлежащих раскрытию, в качестве поднабора нескольких информационных элементов 191-192. В качестве примера показан один информационный элемент 193, подлежащий раскрытию. Устройство-селектор 111 может быть выполнено с возможностью предоставления одного или более атрибутов 183, 184, подлежащих раскрытию, и одного или более информационных элементов 193, подлежащих раскрытию, устройству-получателю 112.

Устройство-селектор 111 может быть дополнительно выполнено с возможностью осуществления доказательства 174 с нулевым разглашением вместе с устройством-получателем 112. В данном случае доказательство с нулевым разглашением показано как сообщение, передаваемое от устройства-селектора 111 устройству-получателю 112, например, неинтерактивное доказательство с нулевым разглашением, но это не является обязательным, например, доказательство с нулевым разглашением может содержать несколько сообщений, которыми обмениваются стороны.

Как показано на этой фигуре и использовано на протяжении всего описания, обозначение ZK(X;Y) означает доказательство с нулевым разглашением, значения X которого удовлетворяют конкретному свойству по отношению к значениям Y. Например, значения X состоят в так называемом свидетеле доказательства с нулевым разглашением. Доказывающий обычно использует значения X для выполнения доказательства, а верификатор (проверяющий) обычно верифицирует (проверяет) доказательство, используя значения Y.

В доказательстве с нулевым разглашением устройство-селектор может доказать знание:

- секретного идентификатора 173 записи;

- цифровой подписи 180 на сообщении атрибутов, такой как цифровая подпись на сообщении, содержащем по меньшей мере один или более атрибутов 183-184, подлежащих раскрытию, и секретный идентификатор записи, подписанный закрытым ключом, соответствующим открытому ключу 171 эмитента; и

- цифровых подписей 191'-192' на сообщениях данных для информационных элементов 193, подлежащих раскрытию, таких как цифровые подписи на сообщениях, которые содержат информационные элементы 193, подлежащие раскрытию, и каждое из которых содержит секретный идентификатор записи, подписанный закрытым ключом, соответствующим открытому ключу 172 эмитента.

Устройство-получатель 112 может быть выполнено с возможностью выборочного получения атрибутов 183-184 и информационных элементов 193 записи 172 от устройства-селектора 111. Устройство-получатель 112 может содержать процессор 132 и память 142. Память 142 может быть использована для хранения данных и/или инструкций. Например, память 142 может содержать программное обеспечение и/или данные, на которых может работать процессор 132. Память 142 может также хранить открытый ключ 171 эмитента. Процессор 132 может быть выполнен в виде одной или более процессорных схем, например, микропроцессоров, ASIC, FPGA и т.п. Память 142 может содержать компьютерные программные инструкции, исполняемые процессором 132. Процессор 132, возможно, вместе с памятью 142, выполнен в соответствии с вариантом осуществления устройства-получателя. Устройство-получатель 112 может дополнительно содержать интерфейс 152 связи, выполненный с возможностью осуществления связи с другими устройствами, в частности, с устройством-селектором 111. Например, интерфейс связи может содержать соединитель, например, проводной соединитель, например, соединитель Ethernet, или беспроводной соединитель, например, антенну, например, антенну Wi-Fi, 4G или 5G. Интерфейс связи также может представлять собой интерфейс хранения для внутреннего или внешнего устройства хранения данных, клавиатуру, прикладной интерфейс (API) и т.д.

Устройство-получатель 112 может быть выполнено с возможностью получения от устройства-селектора 111 одного или более атрибутов 183-184 и одного или более информационных элементов 193. Устройство-получатель 112 может быть дополнительно выполнено с возможностью осуществления доказательства с нулевым разглашением вместе с устройством-селектором 111 в отношении полученных значений 183-184 и информационных элементов 193 и открытого ключа 174 эмитента для подтверждения того, что полученные значения 183-184 и информационные элементы 193 принадлежат записи 172 устройства-эмитента 110.

Различные устройства системы 100 взаимодействуют друг с другом по компьютерной сети 160. Компьютерной сетью может быть интернет, интранет, локальная сеть, WLAN и т.д. Компьютерной сетью 160 может быть Интернет. Компьютерная сеть может быть полностью или частично проводной и/или полностью или частично беспроводной. Например, компьютерная сеть может содержать соединения Ethernet. Например, компьютерная сеть может содержать беспроводные соединения, такие как Wi-Fi, ZigBee и т.п. Компьютерная сеть 160 может содержать дополнительные элементы, например, маршрутизатор, концентратор.

Различные устройства на фиг. 1 могут иметь соответствующие пользовательские интерфейсы, которые могут включать в себя хорошо известные элементы, такие как одна или более кнопок, клавиатура, дисплей, сенсорный экран и т.д. Например, пользовательский интерфейс устройства-получателя 112 может быть выполнен с возможностью обеспечения удобства взаимодействия пользователя с целью получения частей записей, удовлетворяющих определенным запросам записи и/или запросам информационного элемента.

На фиг. 2 схематично показан пример варианта осуществления устройства-эмитента 210 для предоставления записи устройству-селектору для выборочного раскрытия, например, для использования в системе 100 на фиг.1b.

На фиг. 2 схематично показаны функциональные блоки, которые могут представлять собой функциональные блоки процессора устройства-эмитента 210 (отдельно не показаны). Например, фиг. 2 может быть использована в качестве чернового плана возможной функциональной организации процессора. Например, функциональные блоки, показанные на фиг. 2, например, блоки 241-243, могут быть полностью или частично реализованы в компьютерных инструкциях, которые хранятся в устройстве 210, например, в электронной памяти устройства 210, и исполняются микропроцессором устройства 210. В гибридных вариантах осуществления функциональные блоки частично реализованы в аппаратном обеспечении, например, в качестве сопроцессоров, и частично в программном обеспечении, которое хранится и исполняется на устройстве 210. В целях пояснения на фиг. 2 также показаны различные элементы, которые могут храниться в устройстве 210 на различных стадиях его работы.

На фигуре показана запись 272, содержащая один или более атрибутов 281-282 и несколько информационных элементов 291-292. Например, запись 272 может представлять собой геномную запись. В этом случае атрибуты 281-282 могут содержать атрибуты фенотипа человека, например, один или более возрастных атрибутов, индекс массы тела, флаги, указывающие диагноз одного или более заболеваний и т.д. В данном примере атрибутами являются целые числа или другие типы значений, закодированные как целые числа. Целые числа, как правило, относятся к диапазону 0,…,N-1, где значение N определено используемой схемой (схемами) подписи, как описано ниже. Информационные элементы 291-292 могут представлять собой участки генома человека.

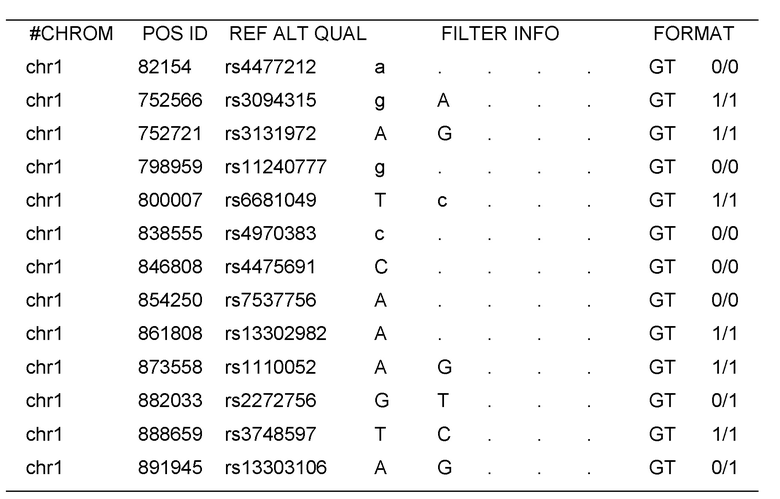

В качестве наглядного примера, информационные элементы записи 272 могут представлять собой однонуклеотидные полиморфизмы (SNPs, от англ. single nucleotide polymorphisms) генома человека. Например, запись 272 может быть получена или закодирована файлом формата Variant Call Format (VCF). Как известно в биоинформатике, файл формата VCF может быть использован для хранения вариаций последовательностей генов относительно эталонного генома. В качестве опции, файл формата VCF может также хранить информацию о фенотипе. Часть файла формата VCF показана ниже:

Например, для записи, соответствующей файлу формата VCF, как показано выше, информационные элементы записи могут соответствовать строкам файла формата VCF. Например, информационный элемент может представлять собой строку (иметь строковый формат string), соответствующую строке файла формата VCF.

Далее на фигуре показан блок 241 генерирования идентификаторов. Блок 241 генерирования идентификаторов может генерировать секретный идентификатор 273 записи. Обычно секретный идентификатор 273 записи представляет собой целое число, например, из того же диапазона 0,…,N-1, что и атрибуты 281-282. Секретный идентификатор 273 записи выгодно генерировать случайным образом из большого домена так, чтобы он был непредсказуем для других устройств, и минимизировать вероятность столкновения между идентификаторами, например, генерируемыми другими устройствами. Например, блок 241 генерирования идентификаторов может генерировать секретный идентификатор 273 записи случайным образом по меньшей мере из 230, по меньшей мере из 262 или 2126 возможных значений.

Также показан закрытый ключ 270 эмитента, который может быть сгенерирован устройством-эмитентом 210 или получен другим способом. Закрытый ключ 270 эмитента может представлять собой любой вид секретного ключа, совместимый со схемами цифровой подписи, используемыми для генерирования цифровых подписей 280, 291'-292', обсуждаемых ниже.

Показан также блок 242 подписания атрибутов. Блок 242 подписания атрибутов может сгенерировать цифровую подпись 280 на сообщении атрибутов с использованием закрытого ключа 270 эмитента. Сообщение атрибутов может содержать один или более атрибутов 281-282 и секретный идентификатор 273 записи. Хотя, как уже говорилось, в принципе может быть использована любая схема S1 подписи, особенно полезно, чтобы цифровая подпись 280 представляла собой анонимные идентификационные данные; иными словами, генерирование подписи должно представлять собой алгоритм генерирования анонимных идентификационных данных. В качестве атрибута анонимных идентификационных данных может быть использован секретный идентификатор 273 записи.

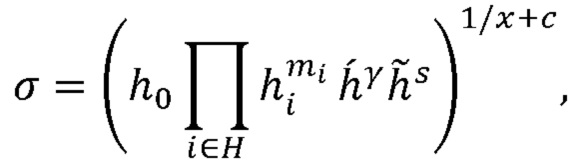

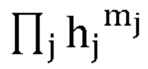

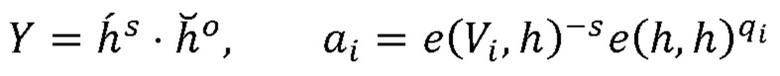

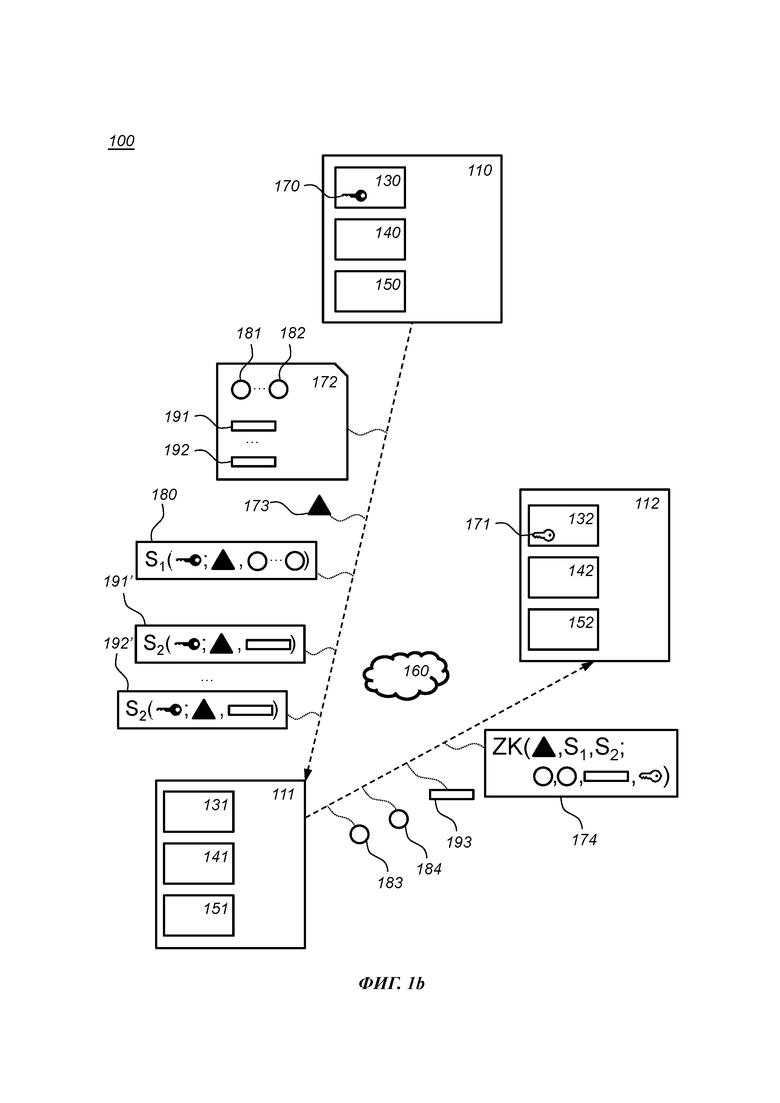

В качестве конкретного примера использования схемы анонимных идентификационных данных из документов "Signature schemes and anonymous credentials from bilinear maps" ("Схемы подписей и анонимные идентификационные данные с билинейных отображений") и "An Accumulator Based on Bilinear Maps and Efficient Revocation for Anonymous Credentials" ("Аккумулятор, основанный на билинейных отображениях и эффективный отзыв анонимных идентификационных данных"), упомянутых выше, с учетом упорядоченного списка атрибутов m, подпись может быть четырехэлементной (с, s, γ, σ), причем блок 242 подписания атрибутов генерирует значения с, s и γ случайным образом и вычисляет а следующим образом:

где x является секретным ключом 273, причем связанный с ним открытый ключ у имеет доверие у устройства-получателя. Н может представлять собой набор генераторов hi из группы G первичного порядка q, и аналогично для  и h0*. В данном случае, γ, 273 - это секретный идентификатор записи, который в данной нотации считается частью подписи. Интересно, что

и h0*. В данном случае, γ, 273 - это секретный идентификатор записи, который в данной нотации считается частью подписи. Интересно, что  может быть генератором группы G, используемым для включения секретного идентификатора γ записи в подпись.

может быть генератором группы G, используемым для включения секретного идентификатора γ записи в подпись.

Также показан блок 243 подписания информационных элементов. Блок 243 подписания информационных элементов может генерировать несколько цифровых подписей 291', 292' на нескольких сообщениях данных для нескольких информационных элементов 291-292 с использованием закрытого ключа эмитента 270, например, подпись для каждого информационного элемента. Как указывалось выше, возможны различные варианты схемы S2 подписи, в том числе с использованием схемы S1 подписи также используемой для сообщения атрибутов. В этом случае сообщение данных может рассматриваться как сообщение атрибутов, содержащее два атрибута: секретный идентификатор записи и информационный элемент или ее хэш. Схема S2 подписи предпочтительно использует секретный ключ, совместимый с секретным ключом схемы S1 подписи, хотя секретный ключ 270 также может представлять собой пару соответствующих секретных ключей для схем S1 и S2.

Сообщение данных для информационного элемента может содержать информационный элемент m, 291-292 и секретный идентификатор у записи, 273. В частности, цифровая подпись на сообщении данных может быть основана на сумме γ+Н(m) по меньшей мере секретного идентификатора γ записи и хэша Н(m) информационного элемента, например, хэш SHA256 информационного элемента, например, строка файла формата VCF. Как уже говорилось, такая сумма может эффективно связывать подпись как с секретным идентификатором у записи, так и с сообщением m в том смысле, что получателю трудно найти другое сообщение m', которое привело бы к той же сумме γ+Н(m) для текущего секретного идентификатора γ или другого секретного идентификатора, используемого в системе.

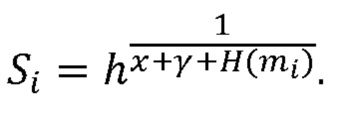

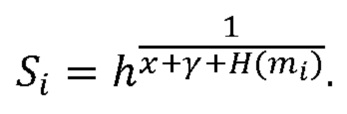

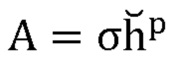

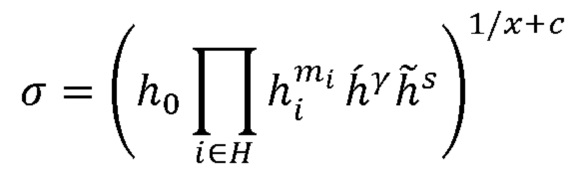

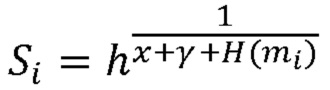

Блок 243 подписания данных может генерировать цифровую подпись 291', 292' посредством вычисления возведения группового элемента g в степень мультипликативного обратного значения, причем значение может быть основано по меньшей мере на закрытом ключе x эмитента, 270, секретном идентификаторе γ записи, 273, и информационном элементе, 291-292, например, значение x+γ+H(m) основано на сумме γ+H(m), рассмотренной выше. Например, подпись Si для информационного элемента mi может быть вычислена как:

Общая концепция использования возведения в степень мультипликативного обратного в качестве цифровой подписи известна как таковая из статьи D. Boneh et al., "Short signatures without random oracles and the SDH assumption in bilinear groups", J. Cryptology, 21(2): 149-177, 2008 (Д. Боне и др., "Короткие подписи без случайных оракулов и предположение SDH в билинейных группах", Журнал криптологии, 21(2): 149-177, 2008). Интересно, однако, что в подписи Si выше секретный идентификатор γ записи, который ранее был встроен в σ, также может быть включен в подпись здесь. Таким образом, подписи Si и σ могут быть связаны между собой, что позволяет устройству-селектору доказать, что устройство-эмитент 210 сгенерировало их как часть одной и той же записи 272.

Устройство-эмитент 210 может также предоставить запись 272, секретный идентификатор 273 записи, цифровую подпись 280 на сообщении атрибутов, а также цифровые подписи 291'-292' на сообщениях данных устройству-селектору, например, отправить их через интерфейс связи (не показан).

Хотя на данный момент процесс подписания обсуждался в отношении одной записи 272, те же блоки 241-243 могут также использоваться для создания соответствующих секретных идентификаторов и наборов подписей для нескольких записей. Кроме того, устройство-эмитент 210 может добавлять информационные элементы, обновлять информационные элементы или обновлять атрибуты записи, за счет того, что блоки 242, 243 определяют новые подписи сообщений атрибутов или подписи сообщений данных должным образом. Например, устройство-эмитент 210 может получить обновленные данные для информационного элемента, например, информационного элемента 292; сгенерировать обновленную цифровую подпись 292' на сообщении данных для обновленного информационного элемента 292 и предоставить обновленную цифровую подпись 292' устройству-селектору 210 и аналогичным образом для других модификаций.

На фиг. 3 схематично показан пример варианта осуществления устройства-селектора 311 для выборочного раскрытия атрибутов и информационных элементов записи 372 устройству-получателю, например, для использования в системе 100 на фиг. 1b.

На фиг. 3 схематично показаны функциональные блоки, которые могут представлять собой функциональные блоки процессора устройства-селектора 311 (отдельно не показаны). Например, фиг. 3 может быть использована в качестве чернового плана возможной функциональной организации процессора. Например, функциональные блоки, показанные на фиг. 3, например, блоки 341-342, могут быть полностью или частично реализованы в компьютерных инструкциях, которые хранятся в устройстве 311, например, в электронной памяти устройства 311, и исполняются микропроцессором устройства 311. В гибридных вариантах осуществления функциональные блоки частично реализованы в аппаратном обеспечении, например, в качестве сопроцессоров, и частично в программном обеспечении, которое хранится и исполняется на устройстве 311. В целях пояснения на фиг. 3 также показаны различные элементы, которые могут храниться в устройстве 311 на различных стадиях его работы.

На фигуре показаны: запись 372, содержащая один или более атрибутов 381-382 и несколько информационных элементов 391-392; секретный идентификатор 370 записи; цифровая подпись 380 на сообщении атрибутов, сгенерированная с использованием закрытого ключа эмитента, причем сообщение атрибутов содержит один или более атрибутов 381-392 и секретный идентификатор 370 записи; и цифровая подпись 393' на сообщении данных, сгенерированная с использованием закрытого ключа эмитента, причем сообщение данных для информационного элемента содержит информационный элемент и секретный идентификатор 370 записи. Хотя на фигуре это не показано, устройство 311 обычно хранит соответствующую цифровую подпись для каждого информационного элемента 391-392. Например, запись, секретный идентификатор записи и цифровые подписи могут соответствовать показанным на фиг. 2. Например, эти данные могут быть получены от устройства-эмитента.

Также показан блок 341 выбора. Блок 341 выбора может определять один или более атрибутов, подлежащих раскрытию устройству-получателю, как поднабор одного или более атрибутов 381-382, и один или более информационных элементов, подлежащих раскрытию устройству-получателю, как поднабор нескольких информационных элементов 391-392. В данном конкретном примере выбраны атрибуты 383, 384 и информационный элемент 393. Атрибуты и информационные элементы, подлежащие раскрытию, могут быть определены на основе запроса информационного элемента, например, предоставляемого устройством-получателем, например, запрос информационного элемента может указывать конкретные информационные элементы, подлежащие раскрытию, и/или критерии для выбора информационных элементов, и аналогичным образом для атрибутов. Блок 341 выбора может дополнительно осуществлять выбор на основе критериев и/или проверок, которые не предоставлены устройством-получателем, например, политика конфиденциальности, например, предоставляемая устройством-эмитентом наряду с записью.

Также показан блок 342 доказывания. Блок 342 доказывания может выполнять доказательство 374 с нулевым разглашением вместе с устройством-получателем. Как известно в криптографии и как уже обсуждалось, доказательство с нулевым разглашением предназначено для того, чтобы позволить доказывающему доказать утверждение верификатору (проверяющему). Доказательство с нулевым разглашением предпочтительно удовлетворяет свойствам полноты, корректности и нулевому разглашению.

Полнота означает, что если утверждение верно, то доказывающий, который следует протоколу, убедит верификатора, который следует протоколу. Корректность означает, что если утверждение ложно, то доказывающий, который пытается обмануть, вряд ли сможет убедить верификатора, который следует протоколу. В случае доказательства знания, полнота может также означать не только то, что утверждение верно, но и то, что доказывающий знает конкретные значения, называемые свидетелем, присутствующие в утверждении. Полнота, как правило, противостоит конкретной ошибке корректности, с помощью которой верификатор, который пытается обмануть, сумеет убедить верификатора; однако доказательство с нулевым разглашением может содержать несколько вариантов протокола, чтобы уменьшить ошибку корректности. Нулевое разглашение означает, что верификатор не извлекает информацию из доказательства, кроме того факта, что утверждение верно. Нулевое разглашение может быть вычислительным и/или статистическим.

В этом случае устройство-селектор может использовать доказательство 374 с нулевым разглашением для доказательства знания секретного идентификатора 373 записи; цифровой подписи 380 на сообщении атрибутов в виде цифровой подписи на сообщении, содержащем по меньшей мере один или более атрибутов 383, 384, подлежащих раскрытию, и секретный идентификатор 373 записи, подписанный закрытым ключом, соответствующим открытому ключу эмитента; и цифровых подписей 393' на сообщениях данных для информационных элементов, подлежащих раскрытию 393, в виде цифровых подписей на сообщениях, которые содержат информационные элементы, подлежащие раскрытию 393, и каждое из которых содержит секретный идентификатор 373 записи, подписанный закрытым ключом, соответствующим открытому ключу эмитента. Иными словами, свидетелями доказательства с нулевым разглашением могут быть секретный идентификатор записи и подписи; открытые значения, в отношении которых доказана их действительность, могут включать в себя атрибуты 383, 384, информационные элементы 393', а также открытый ключ эмитента.

В частности, чтобы доказать, что каждая из подписей 380, 393' содержит один и тот же секретный идентификатор 373 записи без раскрытия секретного идентификатора записи устройству-получателю, блок 342 доказывания может создать обязательство в отношении секретного идентификатора записи, например, обязательство типа Педерсена, и предоставить его устройству-получателю. Соответственно, доказательство 374 с нулевым разглашением может обеспечить доказательство того, что один и тот же секретный идентификатор 373 записи включен в каждую подпись и в обязательство. Для различных видов доказательств с нулевым разглашением и схем подписи это может быть эффективным способом доказательства существования общего секретного идентификатора.

В данной области техники известно много различных видов доказательств с нулевым разглашением, которые могут быть легко применены, например, Σ-протоколы, такие как протокол Шнорра; неинтерактивные доказательства с нулевым разглашением, например, полученные из интерактивного протокола с нулевым разглашением с помощью эвристического метода Фиата-Шамира; сжатые неинтерактивные аргументы знания с нулевым разглашением (zk-SNARKs) и т.д.

Однако особенно выгодно, если вместо того, чтобы полагаться на общие методики, используются схема S1 подписей для атрибутов и схема S2 подписей для информационных элементов, которые допускают эффективные доказательства знания подписей. Например, это может быть выгодно для базовых схем S1 и/или S2 подписи по схеме анонимных идентификационных данных, например, по схеме Камениша и др., рассмотренной выше, поскольку они допускают осуществление эффективных доказательств с нулевым разглашением. Для подписей S2 на информационных элементах, особенно эффективно также использование подписей, основанных на принципе возведения группового элемента в степень мультипликативного обратного, так как, опять же, это допускает эффективные доказательства с нулевым разглашением.

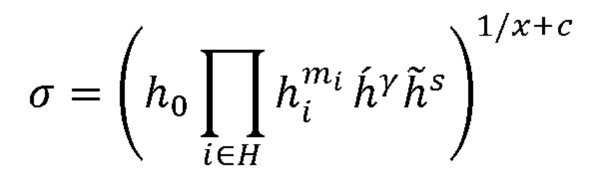

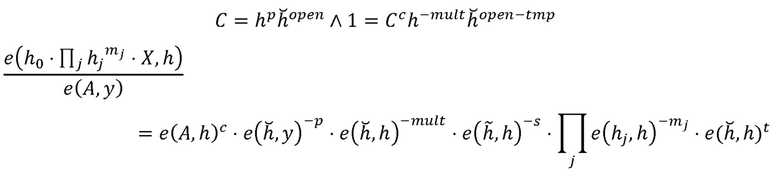

Ниже рассмотрена особенно выгодная реализация, основанная на подписи 380 атрибутов в виде

и подписях 393' информационных элементов в виде

Следует отметить, что доказательство с нулевым разглашением представлено в данном документе как интерактивное доказательство, но с пониманием того, что его можно сделать неинтерактивным, например, с помощью эвристического метода Фиата-Шамира. Доказательство может быть также расширено, чтобы доказать свойства, касающиеся значений атрибутов, например, чтобы доказать, что запись удовлетворяет запросу записи, например, 30 ≤ индекс массы тела ≤ 40. Доказательства, касающиеся нескольких записей, могут также быть выполнены параллельно и/или объединены в одно неинтерактивное доказательство с нулевым разглашением с использованием известных методик.

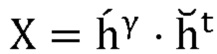

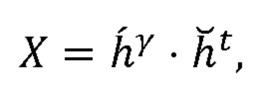

Конкретней, в этом примере блок 342 доказывания может построить обязательство  , для генератора

, для генератора  и сгенерированного случайным образом значения t, для секретного идентификатора γ записи. Обязательство может быть предоставлено устройству-получателю.

и сгенерированного случайным образом значения t, для секретного идентификатора γ записи. Обязательство может быть предоставлено устройству-получателю.

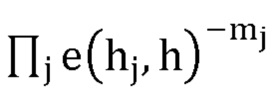

В первой части доказательства с нулевым разглашением блок 342 доказывания может доказать знание подписи 380 в виде подписи на сообщении, содержащем один или более атрибутов, подлежащих раскрытию, и секретный идентификатор записи, соответствующий обязательству X, описанному выше, и подписанный закрытым ключом x, соответствующим открытому ключу у=hx. Например, используя нотацию Камениша-Штадлера, как описано в работе J. Camenisch et al., "An Accumulator Based on Bilinear Maps and Efficient Revocation for Anonymous Credentials", Proceedings PKC '09 (Я. Камениш и др., "Аккумулятор, основанный на билинейных отображениях и эффективный отзыв анонимных идентификационных данных", Труды конференции РКС '09), первая часть доказательства с нулевым разглашением может быть использована для доказательства того, что:

Здесь  - это затемнение подписи σ случайной величиной p, сгенерованной блоком 342 доказывания и предоставленной устройству-получателю.

- это затемнение подписи σ случайной величиной p, сгенерованной блоком 342 доказывания и предоставленной устройству-получателю.  - суммирование по раскрытым атрибутам, в то время как

- суммирование по раскрытым атрибутам, в то время как  - суммирование по нераскрытым атрибутам, опционально закодированным в виде хэшей и т.д.

- суммирование по нераскрытым атрибутам, опционально закодированным в виде хэшей и т.д.

Выше е используется для обозначения криптографического спаривания, например, спаривания эллиптических кривых типа 3, такое как спаривание по 256-битной кривой Баррето-Нэрига (Barreto-Naehrig, BN), как это известно в данной области техники. Спаривание по кривой BN может быть формально обозначено следующим образом: e(G1 × G2)→GT. Различные генераторы, использовавшиеся выше, например, генераторы Н, введенный генератор  и т.д., могут быть генераторами G1, генерируемого способом "ничего в моем рукаве" (англ. nothing-up-my-sleeves method), например, хэширование базового генератора G1 до тех пор, пока не встретится точка. При таких вариантах, например, подписи 393' информационного элемента могут иметь размер всего 32 байта.

и т.д., могут быть генераторами G1, генерируемого способом "ничего в моем рукаве" (англ. nothing-up-my-sleeves method), например, хэширование базового генератора G1 до тех пор, пока не встретится точка. При таких вариантах, например, подписи 393' информационного элемента могут иметь размер всего 32 байта.

Во второй части доказательства с нулевым разглашением может быть доказано, что

например, может быть доказано знание секретного идентификатора в обязательстве X. Вышеупомянутые доказательства могут быть осуществлены путем соответствующей адаптации доказательств, рассмотренных в работе J. Camenisch et al., "An Accumulator Based on Bilinear Maps and Efficient Revocation for Anonymous Credentials" (Я. Камениш и др., "Аккумулятор, основанный на билинейных отображениях и эффективный отзыв анонимных идентификационных данных"), которые, в свою очередь, основаны на системе доказательства Шнорра, как это раскрыто, например, в патентной заявке США US4995082A. Интересно, что вышеуказанные доказательства могут отличаться от доказательства с нулевым разглашением Камениша в том, что требуется обязательство X для совпадения секретного идентификатора γ записи в подписях 380, 393'. Соответственно, мошенник может не иметь возможности объединить подписи в нескольких записях в одном раскрытии.

На данном этапе видно, что в вышеприведенных частях доказательства с нулевым разглашением использованы только атрибуты, например, данные фенотипа, но не информационные элементы, например, геномная информация.

Соответственно, эти части не масштабируются по количеству информационных элементов.

В другой части доказательства с нулевым разглашением может быть доказано знание цифровых подписей 393' на сообщениях, содержащих информационные элементы 393 и секретный идентификатор 370 записи. Эта часть доказательства с нулевым разглашением может быть получена путем адаптации векторизованной версии известного доказательства с нулевым разглашением по подписям Боне-Бойена к включению секретного идентификатора записи. Эта часть доказательства с нулевым разглашением может работать на основе "информационный элемент за информационным элементом". Например, для каждого информационного элемента, подлежащего раскрытию, устройство-получатель может получить доказательство того, что информационный элемент соответствует записи. Таким образом, получают эффективное решение, поскольку доказательства относятся только к информационным элементам, подлежащим раскрытию, а не к нераскрытым информационным элементам, как в случае, если бы все они были включены в одну и ту же подпись или т.п.; и, кроме того, вместо использования относительно дорогостоящих доказательств в отношении подписей типа Камениша, могут использоваться более эффективные доказательства в отношении подписей типа Боне-Бойена.

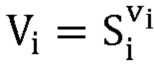

Конкретней, в этой части доказательства с нулевым разглашением блок 342 доказывания может рандомизировать соответствующие подписи Si информационных элементов, используя соответствующую степень Vi случайности для получения затемненных (слепых) подписей Vi информационных элементов, например,  . Блок 342 доказывания может предоставлять затемненные подписи устройству-верификатору и доказывать знание подписей Si в отношении обязательств, информационных элементов и открытого ключа эмитента.

. Блок 342 доказывания может предоставлять затемненные подписи устройству-верификатору и доказывать знание подписей Si в отношении обязательств, информационных элементов и открытого ключа эмитента.

Например, блок 342 доказывания может генерировать случайные значения s, qi, о, при этом i пробегает по информационным элементам, подлежащим раскрытию, и предоставляет

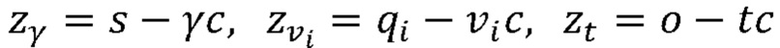

устройству-получателю. После получения запроса c, например, от устройства-получателя или с помощью эвристического метода Фиата-Шамира, блок 342 доказывания может генерировать ответы

и предоставлять их устройству-получателю.