Изобретение относится к области проверки носителей информации типа карточек, с которыми связаны обязательства эмитента, а более конкретно - к способам востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом. Изобретение может быть использовано, в частности, в системах массового обслуживания, для организации продажи товаров и услуг, в лотереях, в банковской и финансовой деятельности и в других областях.

Под карточкой понимается любой подходящий материальный носитель, с которым связано обязательство эмитента.

Под эмитентом карточки понимается субъект, выпускающий карточки, несущий ответственность по связанным с выпущенными карточками обязательствам и осуществляющий действия по проверке карточек и признанию обязательств. На практике функции эмитента могут быть распределены между несколькими субъектами, один из которых, например, является собственно эмитентом, то есть несет ответственность по связанным с карточками обязательствам, а другой по поручению собственно эмитента осуществляет проверку карточек. Кроме того, эмитент может выполнять самостоятельно некоторые дополнительные действия или доверять выполнение этих действий иным субъектам. К таким дополнительным действиям может относиться, например, изготовление карточек, распространение карточек среди приобретателей, исполнение признанных обязательств и т.д.

Хорошо известен способ передачи обязательств эмитента потенциальным приобретателям этих обязательств при помощи выпуска эмитентом специальных карточек, с которыми связаны указанные обязательства, и распространение этих карточек среди приобретателей. Использование этого способа может существенно расширить круг потенциальных потребителей для товаров и услуг эмитента, так как карточки могут распространяться в местах, приближенных к потенциальным приобретателям. Кроме того, приобретение обязательств эмитента посредством приобретения карточки может производиться анонимно.

Примером эмитента может служить банк, принимающий деньги от клиентов, которые являются приобретателями. В данном случае банк в обмен на деньги клиента передает ему свои обязательства по обслуживанию, например счета этого клиента. Другим примером эмитента является организатор лотереи, который продает лотерейные билеты, несущие обязательства организатора по выдаче призов, согласно результатам розыгрыша. Еще одним примером эмитента является оператор телефонной связи, продающий свои обязательства по предоставлению телефонных услуг. Примером эмитента может также служить предприятие в сфере коммуникационных услуг, продающее свои обязательства по предоставлению доступа в сеть Интернет.

Для приобретателя карточки было бы удобно, если бы он мог востребовать исполнение связанного с карточкой обязательства удаленным образом, не предъявляя карточку эмитенту или его представителю. Например, в случае с банком приобретателю карточки было бы удобно потребовать депонировать указанную на карточке сумму на указанный приобретателем счет, не являясь в банк. В случае лотереи приобретателю карточки (лотерейного билета) было бы удобно потребовать доставить выигрыш по указанному приобретателем адресу, не предоставляя эмитенту выигрышный билет. Прежде чем исполнить свое обязательство, эмитент должен признать его, то есть эмитент должен убедиться в том, что поступившее требование исполнить обязательство удовлетворяет некоторым условиям.

Общеизвестен способ удаленного востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом, который состоит в следующем.

Приобретатель считывает с карточки ее идентификатор. Идентификатором карточки называются данные, однозначно определяющие отдельный экземпляр карточки. Представление идентификатора на карточке должно быть устойчивым по отношению к попыткам его модификации: по меньшей мере должна быть исключена возможность такой модификации (подделки) идентификатора, при которой модифицированный идентификатор совпадет с идентификатором другой выпущенной карточки. Иногда идентификатор карточки состоит из номера карточки и пароля, которые нанесены на карточку. В общем случае нет никакой необходимости представлять идентификатор в виде нескольких частей, хотя в конкретных реализациях это может быть удобно.

Приобретатель предоставляет эмитенту требование исполнить обязательство по карточке, которое включает идентификатор карточки и указание по исполнению обязательства эмитента. Под указанием по исполнению обязательства здесь и далее подразумеваются произвольные данные, которые необходимы для придания обязательству конкретной и окончательной формы, в которой это обязательство будет непосредственно исполняться. Форма и интерпретация указания определяются конкретным приложением и для целей заявленного изобретения не имеют значения. Например, в качестве такого указания может выступать номер банковского счета приобретателя, на который следует зачислить выигрыш. Другим примером указания по исполнению обязательства может служить код телефонного аппарата, на который следует доставить телефонную услугу. Указание по исполнению обязательства приобретатель может формировать при помощи некоторого устройства, например, телефонного аппарата или компьютера.

Эмитент проверяет действительность карточки по предоставленным приобретателем идентификатору и указанию, т. е. проверяет, что карточка с таким идентификатором была выпущена и что обязательство по карточке с таким идентификатором еще не исполнено. Проверка действительности карточки по идентификатору и указанию может осуществляться, например, путем обращения к базе данных, в которой хранятся идентификаторы выпущенных карточек вместе с данными, характеризующими степень исполнения обязательств.

Эмитент признает обязательство, соответствующее обязательству по карточке и указанию приобретателя.

Признание обязательства эмитентом может заключаться в передаче обязательства системе исполнения обязательств (на вход устройства, исполняющего обязательства). Первым действием такой системы исполнения обязательств может быть, например, внесение идентификатора карточки и соответствующего ему указания по исполнению обязательства в список признанных обязательств. Система исполнения обязательств вносит изменения, отражающие степень исполнения обязательства, в базу данных, по которой производится проверка действительности карточки по идентификатору и указанию.

В том случае, когда обязательство неделимое, эмитент может сразу отметить обязательство как отсутствующее (выполненное) после проверки действительности карточки по идентификатору и указанию, т.е. он может не поручать это действие системе исполнения обязательств. Обязательство называется неделимым, если все особенности его исполнения приобретатель должен полностью задать до того, как эмитент приступит к выполнению этого обязательства. Примером неделимого обязательства может служить обязательство зачислить выигрыш на банковский счет, указанный приобретателем. Примером делимого обязательства может служить обязательство предоставить услугу телефонной связи определенного объема: при каждом предоставлении услуги обязательство уменьшается на величину потребленной приобретателем услуги.

Чтобы по пути карточки от эмитента к приобретателю идентификатор карточки не мог быть незаметно считан третьей стороной, идентификатор скрывается, хотя бы частично, маскирующим приспособлением (скрытую часть идентификатора можно назвать паролем карточки, а открытую - номером карточки). Маскирующее приспособление - это средство для временного сокрытия некоторых данных, связанных с карточкой, например идентификатора карточки. Маскирующее приспособление, с одной стороны, допускает легкое вскрытие, после которого скрываемые данные становятся доступным для считывания, а с другой стороны, считывание этих данных с карточки или их модификация практически невозможны без вскрытия маскирующего приспособления. Вскрытие маскирующего приспособления приводит к необратимым изменениям в этом приспособлении, таким, что перевести вскрытое маскирующее приспособление в невскрытое состояние практически невозможно. Кроме того, вскрытое состояние маскирующего приспособления должно легко определяться приобретателем для того, чтобы он имел возможность проконтролировать целостность маскирующего приспособления при приобретении карточки. Для заявленного изобретения важны лишь перечисленные функциональные свойства маскирующего приспособления, а его конкретная реализация и конструктивные особенности не существенны. Известно много различных видов маскирующих приспособлений, которые особенно часто используются при производстве билетов мгновенных лотерей.

Для того чтобы третья сторона не могла угадать действительный идентификатор, множество идентификаторов выпущенных карточек должно составлять ничтожно малую долю от всех возможных идентификаторов. В этом случае приобретатель не в состоянии указать идентификатор хотя бы одной из выпущенных карточек иначе, как считывая идентификатор с карточки.

В публикации [1] описан способ продажи доступа в сеть Интернет при помощи пластиковых карточек. Имеется также полезная модель [2], соответствующая этому описанию. Данный аналог является приложением описанного выше известного способа к продаже доступа в сеть Интернет. Эмитентом в данном аналоге является поставщик доступа в сеть Интернет. Эмитент выпускает пластиковые карточки, на каждой из которых нанесены два поля Login и Password, которые образуют идентификатор карточки. Часть идентификатора, поле Password, скрыта под непрозрачным защитным слоем, который играет роль маскирующего приспособления и счищается приобретателем карточки перед первым считыванием идентификатора. С каждой карточкой связано обязательство эмитента предоставить приобретателю карточки доступ в сеть Интернет определенной суммарной продолжительности. Приобретатель карточки, желающий получить доступ в сеть Интернет, устанавливает телефонную связь с эмитентом, тем самым формируя указание по исполнению обязательства эмитента, которое заключается в том, что услугу доступа в сеть Интернет нужно предоставить по установленному каналу связи стороне, которая находится на другом конце этого канала. Приобретатель считывает с карточки идентификатор и передает его эмитенту по установленному каналу связи. Эмитент проверяет действительность карточки по предоставленным приобретателем идентификатору и указанию путем обращения к базе данных, в которой хранятся идентификаторы выпущенных карточек вместе с данными, характеризующими степень исполнения обязательств. В случае положительного результата проверки карточки эмитент признает свое обязательство и исполняет его, предоставляя приобретателю доступ в сеть Интернет по установленному каналу связи.

В патенте США [3] раскрыто изобретение в области предоставления услуг телефонной связи, частью которого является приложение описанного выше известного способа к продаже услуг телефонной связи и которое является наиболее близким аналогом заявленного изобретения. Этот аналог выбран заявителем в качестве прототипа. Эмитентом в данном аналоге является телефонная компания, которая выпускает одноразовые телефонные дебетовые карточки. Каждая карточка имеет идентификатор, который первоначально скрыт, по меньшей мере частично, при помощи непрозрачной маски, играющей роль маскирующего приспособления. Непрозрачная маска удаляется приобретателем карточки перед первым считыванием идентификатора. С каждой карточкой связано обязательство телефонной компании предоставить приобретателю карточки услуги телефонной связи определенного объема. Идентификаторы карточек и соответствующие им дебетовые лимиты (обязательства) заносятся в память центрального сервера телефонной компании. Приобретатель карточки, желающий получить телефонную услугу, устанавливает по определенному бесплатному телефону связь с центральным сервером телефонной компании, тем самым формируя часть указания по исполнению обязательства компании, которое заключается в том, что телефонную услугу нужно предоставить по установленному каналу связи стороне на другом конце этого канала. По запросу центрального сервера приобретатель считывает с карточки идентификатор и передает его серверу по установленному каналу связи. Также по запросу центрального сервера приобретатель выбирает вид телефонной услуги, тем самым формируя еще одну часть указания по исполнению обязательства компании. Центральный сервер проверяет действительность карточки по предоставленным приобретателем идентификатору и указанию путем обращения к базе данных, в которой хранятся идентификаторы выпущенных карточек вместе с данными, характеризующими степень исполнения обязательств. В случае положительного результата проверки карточки центральный сервер признает обязательство и исполняет его, предоставляя приобретателю требуемую телефонную услугу по установленному каналу связи. Изобретению [3], полезной модели [2], а также любому иному приложению описанного выше известного способа востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом присущ ряд недостатков.

Один из недостатков известного способа востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом состоит в том, что недобросовестный приобретатель может повторно востребовать исполнение обязательства, связанного с карточкой. При этом эмитент не сможет доказать третьей стороне, что это востребование является повторным. Указанный недостаток обусловлен тем, что после проведения процедуры востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом у эмитента не остается никаких данных, которые он не мог бы сформировать без участия приобретателя.

Другой недостаток состоит в том, что недобросовестный эмитент может отказаться признавать (и выполнять) свое обязательство, связанное с карточкой, заявляя, что обязательство по данной карточке уже выполнено. При этом приобретатель не сможет доказать третьей стороне, что он является добросовестным приобретателем. Указанный недостаток обусловлен тем, что после проведения процедуры востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом у приобретателя не остается никаких данных, которые он не мог бы сформировать без участия эмитента. Кроме того, указанный недостаток обусловлен еще и тем, что после проведения процедуры востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом на руках у приобретателя остается карточка в том же состоянии, в каком карточка находилась бы в случае, если бы эмитент признал свое обязательство, то есть карточка со вскрытым маскирующим приспособлением идентификатора, если маскирующее приспособление используется для временного сокрытия идентификатора карточки.

Третий недостаток состоит в том, что сбои оборудования и каналов связи, а также ошибки физических лиц, могут приводить к такой ситуации, когда добросовестный участник процедуры востребования исполнения обязательства, связанного с карточкой, будет представать перед контрагентом как недобросовестный. Указанный недостаток обусловлен двумя предыдущими недостатками.

Еще один недостаток известного способа востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом состоит в том, что если злоумышленник перехватит идентификатор карточки на его пути к эмитенту и предоставит идентификатор эмитенту раньше легитимного приобретателя, то злоумышленник сможет незаконно востребовать исполнение обязательства, связанного с карточкой. Указанный недостаток обусловлен тем, что обладание идентификатором карточки является единственным условием для востребования исполнения обязательства, связанного с карточкой.

Задача, на решение которой направлено заявленное изобретение, заключается в:

- обеспечении безопасного способа востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом, который допускает удаленное взаимодействие приобретателя и эмитента;

- ослаблении негативного влияния возможных сбоев оборудования и каналов связи, а также ошибок физических лиц;

- предотвращении несанкционированного использования карточек в тех случаях, когда взаимодействие приобретателя и эмитента осуществляется по незащищенным (открытым) каналам связи.

Сущность способа по изобретению заключается в осуществлении следующих действий.

Выпуск карточек, имеющих идентификатор и соответствующий ему верификатор, скрытый, по меньшей мере частично, при помощи маскирующего приспособления, с каждой из которых связано обязательство эмитента. Считывание приобретателем идентификатора с карточки. Предоставление приобретателем эмитенту считанного идентификатора и указания по исполнению обязательства, связанного с карточкой. Формирование эмитентом ответа приобретателю, связывающего идентификатор и указание, осуществление процедуры подписи сформированного ответа, предоставление подписанного ответа приобретателю и фиксация информации о предоставленном приобретателю ответе, причем до предоставления подписанного ответа приобретателю эмитент проверяет на основе ранее зафиксированной информации о ранее предоставленных ответах, что среди ранее предоставлявшихся ответов отсутствует подписанный ответ, связывающий предоставленный идентификатор с указанием, отличным от предоставленного указания. Далее производится проверка приобретателем подписи под ответом, а также того, что подписанный ответ связывает идентификатор и указание, которые приобретатель предоставлял эмитенту. После чего приобретатель считывает с карточки верификатор и предоставляет верификатор эмитенту. Далее эмитент проверяет, что предоставленный приобретателем верификатор соответствует предоставленному приобретателем идентификатору, и признает обязательство, соответствующее обязательству по карточке и указанию приобретателя.

В соответствии со способом, в частных случаях конкретной реализации могут быть выпущены карточки такие, что вероятность того, что случайно выбранные данные совпадут с идентификатором одной из выпущенных карточек, меньше наперед заданной вероятности.

Могут быть выпущены карточки с идентификатором скрытым, по меньшей мере частично, маскирующим приспособлением.

Могут быть также выпущены карточки, вскрытие маскирующего приспособления верификатора которых приводит к вскрытию маскирующего приспособления идентификатора.

При считывании идентификатора с карточки приобретатель может вскрыть одно из имеющихся маскирующих приспособлений, считать данные, которые были скрыты вскрытым маскирующим приспособлением, и использовать эти данные в качестве идентификатора.

Могут быть также выпущены карточки, состоящие из нескольких частей с дополнительными данными, которые определяют соответствие между частями карточки.

При проверке действительности карточки по предоставленным приобретателем идентификатору и указанию эмитент может дополнительно проверять совпадение предоставленного идентификатора с идентификатором одной из выпущенных карточек.

При осуществлении процедуры подписи сформированного ответа может использоваться цифровая подпись.

Считанный идентификатор и указание по исполнению обязательства, связанного с карточкой, может предоставляться эмитенту по телекоммуникационным каналам.

Подписанный ответ может предоставляться приобретателю по телекоммуникационным каналам.

Верификатор может предоставляться эмитенту по телекоммуникационным каналам.

При предоставлении приобретателем эмитенту считанного идентификатора и указания по исполнению обязательства, связанного с карточкой, может быть использовано шифрование.

При предоставлении приобретателем эмитенту считанного идентификатора и указания по исполнению обязательства, связанного с карточкой, эмитенту может быть дополнительно предоставлен ключ для шифрования, который используют для шифрования при предоставлении подписанного ответа приобретателю.

В указание по исполнению обязательства, связанного с карточкой, могут быть включены идентифицирующие данные субъекта, дополнительно контролирующего выполнение признанного обязательства.

Идентифицирующие данные субъекта, дополнительно контролирующего выполнение признанного обязательства, могут включать открытый ключ субъекта в наперед заданной системе цифровой подписи.

Вместе с верификатором карточки приобретатель может повторно предоставить эмитенту идентификатор карточки или его часть.

При проверке действительности карточки по предоставленным приобретателем идентификатору и указанию эмитент может дополнительно проверить предоставленное приобретателем указание на соответствие заранее определенным критериям.

При проверке действительности карточки по предоставленным приобретателем идентификатору и указанию ранее предоставленные ответы, подпись под которыми утратила силу и обязательства по которым не признаны, могут учитываться как отсутствующие.

Способ состоит в следующем.

Выпускают карточки, которые в отличие от существующих аналогов, помимо идентификатора, имеют соответствующий ему верификатор, который скрыт, по меньшей мере частично, при помощи маскирующего приспособления. Верификатором карточки называются дополнительные данные, соответствующие идентификатору карточки. Правило соответствия верификатора карточки ее идентификатору должно быть таким, чтобы для стороны, отличной от эмитента, было бы практически невозможно определить по идентификатору соответствующий ему верификатор, если только этой стороне заранее не было известно, какой верификатор соответствует данному идентификатору. В частности, для стороны, отличной от эмитента, должно быть практически невозможно по идентификатору карточки определить ее верификатор до вскрытия маскирующего приспособления верификатора.

С каждой карточкой связывают некоторое обязательство эмитента, например путем оповещения потенциальных приобретателей, нанесения подходящих надписей на карточку и другими общепринятыми способами. Затем карточки распространяются среди приобретателей. При получении карточки приобретатель должен проверить, что маскирующее приспособление, скрывающее верификатор карточки, находится в невскрытом состоянии.

Приобретатель, в распоряжении которого имеется карточка, с которой связано обязательство эмитента, считывает с карточки ее идентификатор, формирует указание по исполнению связанного с карточкой обязательства и предоставляет эмитенту идентификатор карточки и указание по исполнению обязательства в составе требования исполнить обязательство по карточке. Требование исполнить обязательство по карточке представляет собой набор данных, который, помимо идентификатора и указания, может включать другие данные, определяемые конкретной реализацией изобретения. Указание может быть сформировано приобретателем при помощи некоторого устройства, например телефонного аппарата или компьютера.

Получив требование, эмитент проверяет действительность карточки по предоставленным приобретателем идентификатору и указанию, причем в отличие от существующих аналогов проверка действительности карточки заключается в следующем. Эмитент проверяет, что ранее он никому не предоставлял подписанный ответ, который связывает предоставленный приобретателем идентификатор с указанием, не совпадающим с предоставленным приобретателем указанием, формирует ответ приобретателю, связывающий предоставленные идентификатор и указание, осуществляют процедуру подписи сформированного ответа и предоставляет подписанный ответ приобретателю. Ответ должен связывать предоставленные идентификатор и указание таким образом, чтобы было практически невозможно найти некоторый идентификатор, соответствующий выпущенной карточке, и некоторое указание, не совпадающие в совокупности с предоставленными идентификатором и указанием, которые также связаны этим ответом (при условии, что предоставленный идентификатор также соответствует выпущенной карточке). Например, ответ может совпадать с требованием приобретателя. В другом варианте ответ может состоять из конкатенации указания и части идентификатора, которая однозначно определяет экземпляр карточки. Еще в одном варианте ответ может совпадать со значением какой-либо функции хэширования, вычисленной для конкатенации идентификатора и указания [4, 5, 7].

Проверка эмитентом того, что ранее он не предоставлял никому подписанный ответ, который связывает предоставленный приобретателем идентификатор с указанием, не совпадающим с предоставленным приобретателем указанием, может быть произведена многими способами. Например, эмитент может вести список ответов, которые были подписаны и предоставлены кому-либо, и при проверке осуществлять поиск по этому списку.

Получив подписанный ответ, приобретатель проверяет подпись эмитента под ответом, а также то, что подписанный ответ связывает идентификатор и указание, которые он предоставлял эмитенту, после чего считывает с упомянутой карточки верификатор и предоставляет верификатор эмитенту.

Получив верификатор, эмитент проверяет, что предоставленный приобретателем верификатор соответствует предоставленному приобретателем идентификатору, завершая проверку действительности карточки по предоставленным приобретателем идентификатору и указанию. После успешного завершения проверки действительности карточки эмитент признает обязательство, соответствующее обязательству по карточке и указанию приобретателя. Признание обязательства эмитентом может заключаться в передаче обязательства системе исполнения обязательств (на вход устройства, исполняющего обязательства). Первым действием такой системы исполнения обязательств может быть, например, внесение идентификатора карточки и соответствующего ему указания по исполнению обязательства в список признанных обязательств.

Если по каким-либо причинам эмитент не сможет выполнить свой очередной шаг в описанной процедуре или если очередная проверка даст отрицательный результат, то эмитент прекращает следование описанной процедуре и может предоставить приобретателю уведомление об этом.

Если по каким-либо причинам приобретатель не сможет или не захочет выполнить свой очередной шаг в описанной процедуре или если очередная проверка даст отрицательный результат, то приобретатель может предъявить эмитенту претензию по поводу непризнания или неисполнения последним своего обязательства, связанного с карточкой.

Действия эмитента и приобретателей в рамках заявленного изобретения не зависят от выбора частного вида системы подписи, в рамках которой эмитент подписывает свои ответы (сообщения). Однако наиболее технологичным вариантом системы подписи является какой-либо вариант системы цифровой подписи [4-6], так как в этом случае подпись под данными можно передавать по электронным каналам связи. Системой подписи (данных) называется совокупность договорных и технических средств, позволяющих получателю подписанных данных убедить третью сторону в том, что источником этих данных является подписавшая их сторона. Примером системы подписи данных является обычная общепринятая практика наложения при помощи пишущей ручки индивидуальной подписи физического лица на лист бумаги, содержащий подписываемые данные, или обычная общепринятая практика наложения оттиска печати организации на лист бумаги, содержащий подписываемые данные. Цифровая подпись под данными - это некоторые другие данные, особым образом связанные с подписываемыми данными и с секретными ключом (секретными данными) подписывающей стороны, такие, что выполнено свойство подписи [4-6].

Безопасность заявленного способа обеспечивается, в частности, наличием процедуры разрешения конфликтов. Конфликтом называется такая ситуация, когда приобретатель предъявляет эмитенту претензию по поводу непризнания или неисполнения последним своего обязательства, связанного с карточкой. Упомянутая процедура разрешения конфликтов имеет доказательный для третьей стороны характер и полностью защищает интересы стороны, которая действует строго в рамках заявленного способа.

Процедура разрешения конфликта состоит в следующем. Если приобретатель действовал согласно способу, раскрытому в заявленном изобретении, то либо у него имеется карточка с невскрытым маскирующим приспособлением, скрывающим верификатор карточки, либо у него имеется карточка и подпись эмитента под его ответом, связывающим идентификатор этой карточки и указание по исполнению обязательства. Поэтому, затевая конфликт, приобретатель обязан предъявить либо карточку с невскрытым маскирующим приспособлением, скрывающим верификатор карточки, либо карточку и подпись эмитента под его ответом, связывающим идентификатор этой карточки и указание по исполнению обязательства. В первом случае, эмитент изымает карточку и признает обязательство, связанное с этой карточкой и дополненное указанием, которое было предоставлено приобретателем в данной процедуре разрешения конфликта. Во втором случае, эмитент убеждается в том, что маскирующее приспособление верификатора вскрыто, а если оно не вскрыто, то приобретатель обязан вскрыть его. После этого эмитент признает обязательство, связанное с карточкой и дополненное указанием, которое подписанным ответом эмитента было связано с идентификатором предъявленной карточки.

Во втором варианте конфликта, когда приобретатель предъявляет карточку и подпись эмитента под его ответом, связывающим идентификатор этой карточки и указание по исполнению обязательства, возможна также другая процедура разрешения конфликта, которая состоит в следующем. Эмитент проверяет, что обязательство, связанное с карточкой и дополненное указанием, которое было связано подписанным ответом эмитента с идентификатором предъявленной карточки, не было им признано. После этого эмитент изымает карточку и признает обязательство, связанное с карточкой и дополненное указанием, которое было предоставлено приобретателем в данной процедуре разрешения конфликта.

При практических реализациях способа возможны также и другие видоизменения процедуры разрешения конфликтов.

Указание по исполнению обязательства, предоставленное приобретателем в процедуре разрешения конфликта, может отличаться от указания, предоставленного в процедуре востребования исполнения обязательства, которая закончилась этим конфликтом. Более того, множество указаний по исполнению обязательства, допустимых в процедуре разрешения конфликта, может отличаться от множества указаний, допустимых в рамках процедуры востребования исполнения обязательства. Это множество может также зависеть от стадии, в которой находится конфликт. Например, предоставленное приобретателем в процедуре разрешения конфликта указание может включать требование возврата денег, уплаченных за карточку, и требование выплаты неустойки.

Безопасность заявленного способа обеспечивается, в частности, также и тем, что даже если идентификатор карточки станет известен злоумышленнику и злоумышленник предоставит эмитенту требование исполнить обязательство по карточке раньше приобретателя, то ни приобретатель, ни эмитент не понесут прямого ущерба, а злоумышленник не получит прямой выгоды. Действительно, злоумышленнику не известен верификатор карточки, поэтому он не сможет довести процедуру востребования обязательства до конца. С другой стороны, если указания злоумышленника и приобретателя различны, то, когда приобретатель предоставит эмитенту свое требование исполнить обязательство по карточке, эмитент обнаружит, что ранее он уже предоставлял подписанный ответ, связывающий идентификатор карточки с указанием, отличающимся от предоставленного указания, и прекратит следование процедуре востребования исполнения и признания обязательства. В этой ситуации возникнет конфликт, который может быть разрешен с помощью процедуры разрешения конфликтов.

Для того чтобы исключить возможность угадывания идентификатора карточки, множество идентификаторов выпущенных карточек должно составлять ничтожно малую долю от всех возможных идентификаторов. В этом случае злоумышленник не в состоянии указать идентификатор хотя бы одной из выпущенных карточек иначе, как считывая идентификатор с карточки.

Для того чтобы предотвратить возможность незаметного считывания идентификатора карточки злоумышленником до того, как карточка попадет к приобретателю, идентификатор карточки может быть скрыт, хотя бы частично, при помощи маскирующего приспособления. В этом случае при получении карточки приобретатель должен также проверить, что маскирующее приспособление, скрывающее идентификатор карточки, находится в невскрытом состоянии.

Если для сокрытия идентификатора используется маскирующее приспособление, то приобретатель может ошибочно вскрыть маскирующее приспособление верификатора раньше маскирующего приспособления идентификатора. Такая ошибка не лишает приобретателя возможности востребовать связанное с карточкой обязательство, однако лишает его защиты от злонамеренного эмитента или, при некоторых обстоятельствах, от ошибок оборудования. Для исключения таких ошибок устройство карточки и маскирующих приспособлений может быть таким, что вскрытие маскирующего приспособления, скрывающего верификатор карточки, практически невозможно без предварительного вскрытия маскирующего приспособления, скрывающего идентификатор карточки. Например, карточка может состоять из запечатанного конверта, внутри которого находится вторая часть карточки, которая имеет идентификатор и верификатор, причем верификатор скрыт маскирующим приспособлением. В этом случае конверт является маскирующим приспособлением идентификатора, причем вскрытие маскирующего приспособления верификатора практически невозможно без вскрытия маскирующего приспособления идентификатора, то есть конверта.

Устройство карточки и маскирующих приспособлений может быть таким, что верификатор карточки обладает свойствами идентификатора, а идентификатор обладает свойствами верификатора по отношению к верификатору карточки, используемому в качестве идентификатора. В этом случае приобретатель может сам выбирать, какие скрытые данные карточки использовать в качестве идентификатора, а какие в качестве верификатора. При этом эмитент должен иметь возможность определить по предоставленному приобретателем требованию исполнить обязательство, какие данные карточки приобретатель использует в качестве идентификатора, а какие - в качестве верификатора. Например, форматы соответствующих данных могут быть различными, и эмитент определяет, какие данные карточки приобретатель использует в качестве идентификатора, а какие в качестве верификатора, по формату предоставленных данных. Для таких карточек ошибки приобретателя, когда он вскрывает маскирующее приспособление верификатора раньше маскирующего приспособления идентификатора, несущественны, так как верификатор и идентификатор играют симметричные роли. Такие карточки могут быть также использованы в игровых приложениях и в стимулирующих рекламных кампаниях, когда выбор приобретателем последовательности вскрытия маскирующих приспособлений определяет выигрыш.

Карточка может состоять из нескольких физически не связанных частей, которые, тем не менее, объединены логически. Например, каждая часть может иметь некоторые вспомогательные данные, которые однозначно определяют те части, которые в совокупности составляют единую карточку. Такие карточки можно использовать в игровых приложениях и в стимулирующих рекламных кампаниях, когда приобретатель предварительно должен собрать разрозненную карточку воедино.

Если правило соответствия верификатора карточки ее идентификатору таково, что приобретатель может самостоятельно генерировать пары, состоящие из идентификатора и соответствующего ему верификатора, то прежде чем признать свое обязательство, эмитент должен дополнительно проверить предоставленный идентификатор на совпадение с идентификатором одной из выпущенных карточек. Эту проверку эмитент может также производить для того, чтобы иметь возможность уведомить приобретателя об ошибочном считывании последним идентификатора карточки, а также чтобы ускорить обнаружение такой ошибки. Если предоставленный идентификатор не совпадает ни с одним идентификатором, соответствующим выпущенной карточке, то требование приобретателя игнорируется или ему предоставляется уведомление об ошибке. Эмитент должен иметь средство для определения того, что предоставленный идентификатор совпадает с идентификатором одной из выпущенных карточек. Такое средство, предпочтительно, должно быть секретом эмитента. Например, в качестве такого средства эмитент может использовать список идентификаторов всех выпущенных карточек.

Для увеличения уровня конфиденциальности, а также для предотвращения перехвата идентификатора злоумышленниками во время доставки эмитенту требования исполнить обязательство по карточке, стороны могут шифровать свои сообщения. Выбор конкретных способов шифрования для заявленного изобретения не является существенным. Например, предоставляемые эмитенту данные могут быть зашифрованы приобретателем при помощи открытого ключа эмитента в рамках некоторой заранее определенной системы асимметричного шифрования [4, 5]. Эмитент может шифровать данные, предоставляемые приобретателю, например при помощи ключей, дополнительно включаемых приобретателем в свои сообщения для эмитента.

Указание по исполнению обязательства, связанного с карточкой, может включать идентифицирующие данные субъекта, контролирующего исполнение признанного эмитентом обязательства. В частности, в качестве таких данных может использоваться открытый ключ субъекта в наперед заданной системе цифровой подписи. При помощи команд (приказов), подписанных цифровой подписью, которая соответствует открытому ключу субъекта, этот субъект может, например, управлять процессом исполнения эмитентом признанного обязательства. Например, если признанное обязательство является денежным, то субъект имеет возможность с помощью приказов, подпись под которыми может быть проверена при помощи открытого ключа субъекта, управлять расходованием соответствующих денежных средств.

Для облегчения проверки эмитентом соответствия предоставленного приобретателем верификатора карточки предоставленному приобретателем идентификатору приобретатель вместе с верификатором повторно предоставляет эмитенту идентификатор или подходящую часть идентификатора.

Для того чтобы иметь возможность уведомить приобретателя об ошибочном формировании последним указания по исполнению обязательства, связанного с карточкой, а также чтобы ускорить обнаружение такой ошибки, эмитент, получив требование исполнить обязательство по карточке, может дополнительно проверить предоставленное указание на соответствие заранее определенным и опубликованным критериям правильности указания. Если предоставленное указание не соответствует критериям правильности указания, то требование приобретателя игнорируется или ему предоставляется уведомление об ошибке.

Действительность подписи под ответом эмитента может быть ограничена некоторыми условиями. Например, условия действительности подписи под ответом могут быть обусловлены используемой системой подписи или устанавливаться эмитентом. В частности, таким условием может быть срок, по истечении которого подпись утрачивает силу. Условия действительности подписи могут также содержаться в подписанном ответе эмитента. В случае наличия условий, ограничивающих действительность подписи, эмитент может предоставить приобретателю новый подписанный ответ, связывающий некоторое указание с ранее полученным идентификатором, если обязательство еще не признано эмитентом (приобретатель не предоставил верификатор карточки), а подпись под предоставленным ранее ответом утратила силу. Приобретатель, обнаруживший до вскрытия маскирующего приспособления верификатора, что условия действительности подписи не выполнены, имеет возможность получить новый подписанный ответ эмитента, и в частности, заменить прежнее указание на новое.

Если идентификатор карточки станет известен злоумышленнику до того, как приобретатель карточки воспользуется ею, то злоумышленник может доставить эмитенту требование исполнить обязательство по карточке раньше приобретателя. Такие действия злоумышленника не принесут ему прямой выгоды и не нанесут прямого ущерба ни эмитенту, ни легитимному приобретателю карточки. Однако это приведет к прерыванию процедуры востребования исполнения обязательства, и стороны должны будут перейти к процедуре разрешения конфликта. Поэтому предпочтительно, чтобы приобретатель держал идентификатор своей карточки в секрете до получения положительного результата проверки подписи эмитента под ответом, включающим идентификатор карточки и указание по исполнению обязательства, которые он предоставил эмитенту в своем требовании.

Для уменьшения числа конфликтов, вызванных сбоями в каналах связи, приобретатель может повторно отправить эмитенту свое требование исполнить обязательство по карточке, если он не получил ответ на свое требование. При этом эмитент, обнаружив, что предоставленное требование содержит идентификатор, для которого ранее предоставлялся подписанный ответ, должен сравнить присланное указание по исполнению обязательства с указанием, уже связанным с данным идентификатором в ранее подписанном и отправленном ответе. Если эти указания совпадают, то приобретателю может быть повторно предоставлен предыдущий подписанный ответ. В противном случае требование приобретателя игнорируется или ему предоставляется уведомление об ошибке.

После проверки соответствия предоставленного приобретателем верификатора предоставленному приобретателем идентификатору эмитент может предоставить приобретателю уведомление об ошибке или о признании своего обязательства.

Для уменьшения числа конфликтов, вызванных сбоями в каналах связи, приобретатель может повторно отправить эмитенту верификатор своей карточки, если он не получил уведомление об ошибке или о признании эмитентом своего обязательства.

Для того чтобы злоумышленник не мог предоставить приобретателю ложное уведомление об ошибке или иное ложное сообщение от имени эмитента, тем самым вводя приобретателя в заблуждение и заставляя его затевать конфликт, сообщения эмитента могут быть подписаны эмитентом.

Подписанный эмитентом ответ может содержать дополнительные данные, например связанные с процедурой исполнения обязательства. В частности, ответ может включать пароли доступа, срок действия подписи под ответом, по истечении которого подпись утрачивает силу, и т.п.

Пример 1

Этот пример иллюстрирует реализацию способа востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом, где в качестве эмитента выступает банк, а в качестве приобретателя - его клиент. С каждой карточкой связано обязательство банка зачислить 100 рублей на счет, указанный клиентом, который приобрел карточку.

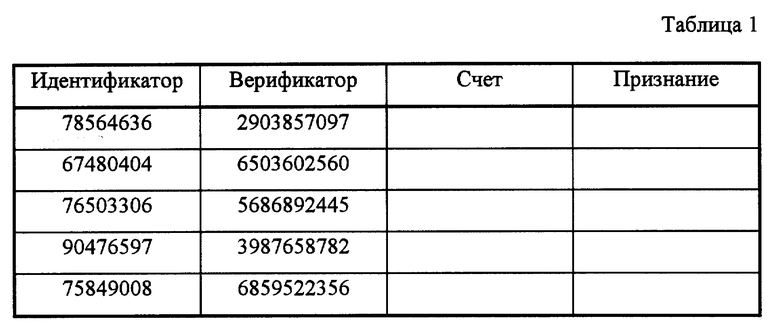

Перед выпуском карточек банк составляет проверочную таблицу, имеющую четыре столбца, число строк в которой соответствует числу выпускаемых карточек. Хотя на практике банк может выпустить произвольно большое число карточек, рассмотрим случай выпуска 5 карточек. В ячейки столбца "Идентификатор" проверочной таблицы заносятся попарно различные случайные наборы из восьми цифр, полученные при помощи датчика случайных чисел. В ячейки столбца "Верификатор" заносятся случайные наборы из десяти цифр, также полученные при

помощи датчика случайных чисел. Пусть после заполнения ячеек этих столбцов проверочная таблица приобрела вид, представленный в таблице 1 (см. в конце описания).

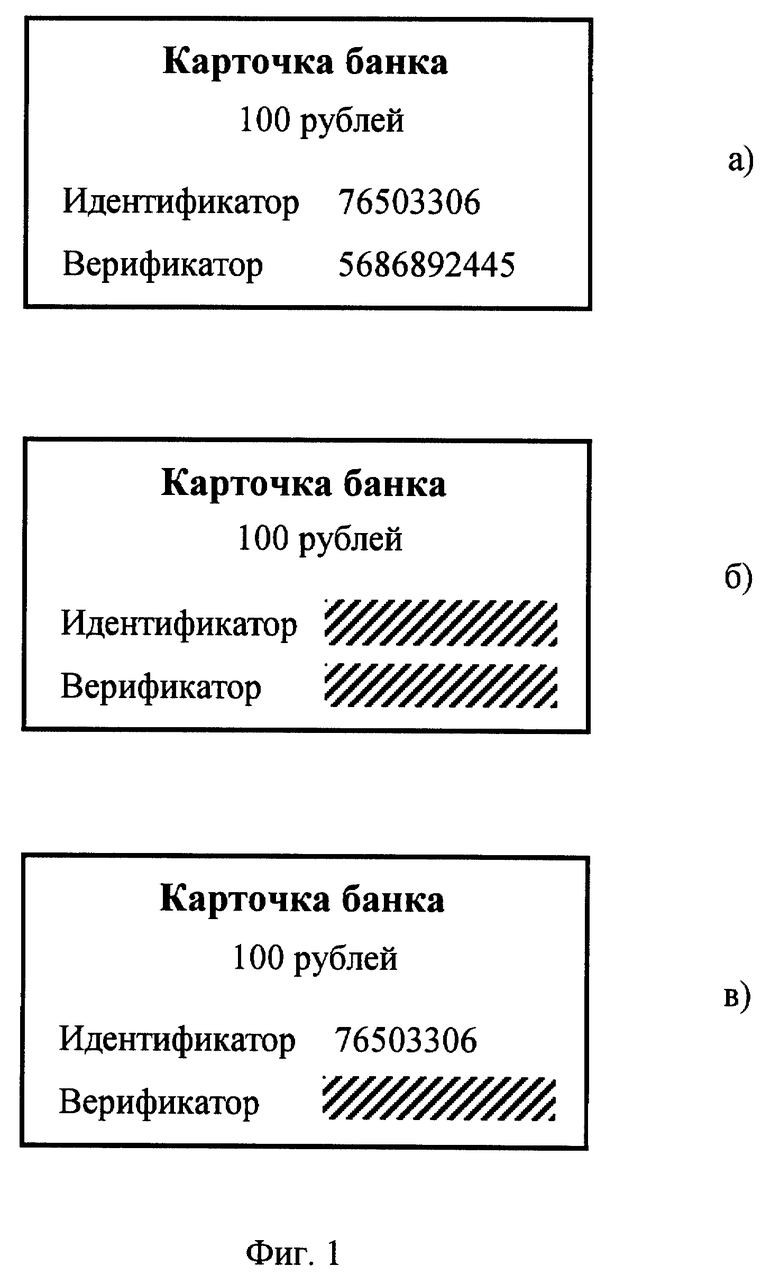

Далее банк изготавливает пять карточек, каждая из которых имеет два поля "Идентификатор" и "Верификатор", причем в качестве значений этих полей очередной карточки используются соответствующие значения из очередной строки таблицы 1. На фиг. 1а изображена карточка, соответствующая третьей строке этой таблицы. Поля изготовленных карточек покрывают легко удаляемым, но трудно восстанавливаемым слоем непрозрачной краски, который играет роль маскирующего приспособления, после чего карточки приобретают вид, показанный на фиг. 1б.

Таблица 1 определяет соответствие верификатора карточки ее идентификатору по следующему правилу: верификатор соответствует идентификатору, если верификатор и идентификатор карточки находятся в одной строке таблицы 1. При этом по способу изготовления карточек верификатор каждой карточки соответствует ее идентификатору. Банк должен хранить таблицу 1 в секрете. Для стороны, не имеющей в своем распоряжении таблицу 1, практически невозможно по идентификатору карточки определить ее верификатор до вскрытия маскирующего приспособления верификатора, так как идентификаторы и верификаторы выбирались случайным образом.

Банк выбирает в рамках системы цифровой подписи RSA [4, 5] секретный ключ D, при помощи которого он будет вырабатывать цифровую подпись под различными данными, и соответствующий ему открытый ключ E, при помощи которого заинтересованные стороны будут проверять подпись банка. Открытый ключ E так же, как и сделанный выбор системы цифровой подписи, публикуется (доводится до сведения заинтересованных сторон).

Для единообразного и однозначного толкования сторонами содержания сообщений, а также для облегчения автоматизации обработки сообщений, банк публикует форматы всех сообщений, которые стороны будут использовать в процессе востребования исполнения и признания обязательства. Сообщения могут иметь следующие форматы.

Формат требования исполнить обязательство по карточке: "ID=*, ACCOUNT= *".

Формат ответа банка: "ID=*, ACCOUNT=*".

Формат предоставления верификатора: "VERIFIER=*".

В этих форматах ID обозначает идентификатор карточки, ACCOUNT - счет, на который следует зачислить 100 рублей, VERIFIER - верификатор карточки. При посылке сообщений звездочки должны быть заменены реальными значениями соответствующих величин.

Обязательство банка зачислить 100 рублей на счет, указанный клиентом, приобретшим карточку, связывают с каждой карточкой путем оповещения потенциальных клиентов и путем нанесения соответствующей надписи на каждую карточку. Затем карточки распространяются среди клиентов.

Пусть клиент банка приобрел карточку, соответствующую третьей строке таблицы 1. Пусть, далее, этот клиент желает востребовать исполнение обязательства, связанного с карточкой, причем в качестве счета, на который следует зачислить 100 рублей, он решил указать свой счет 1001 в этом банке. Вначале клиент вскрывает маскирующее приспособление идентификатора, то есть удаляет слой краски с поля "Идентификатор" своей карточки, оставляя нетронутым поле "Верификатор", после чего карточка приобретает вид, изображенный на фиг. 1в, а идентификатор 76503306 становится доступным для считывания. Далее клиент вводит в компьютер, запрограммированный соответствующим образом, идентификатор карточки и номер счета в банке, на который следует зачислить 100 рублей. После этого компьютер формирует требование "ID=76503306, ACCOUNT=1001", в котором часть ACCOUNT=1001 является указанием по исполнению обязательства, и отправляет требование в банк по открытой коммуникационной сети.

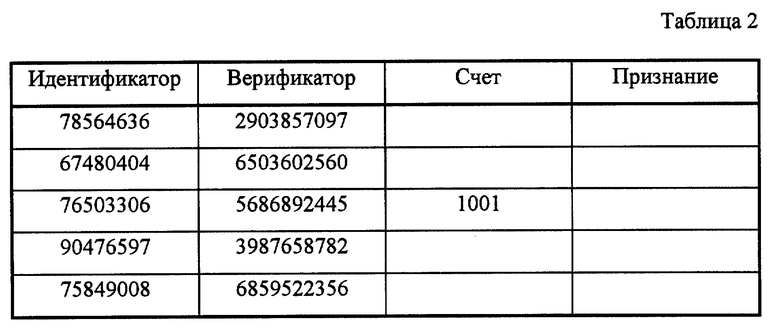

Получив требование, банк приступает к проверке действительности карточки по предоставленным идентификатору и указанию. Вначале банк ищет содержащийся в требовании идентификатор 76503306 в столбце "Идентификатор" таблицы 1 и обнаруживает его в третьей строке. Далее банк проверяет, что ячейка "Счет" третьей строки не заполнена значением, отличающимся от 1001, что означает, что ранее банк никому не предоставлял подписанный ответ, связывающий идентификатор 76503306 с указанием, отличающимся от 1001. После этого банк вносит в ячейку "Счет" присланный номер счета 1001. Проверочная таблица приобретает вид, представленный в таблице 2 (см. в конце описания).

Далее банк формирует ответ "ID=76503306, ACCOUNT=1001", подписывает его своим секретным ключом D и отправляет подписанный ответ клиенту по открытой коммуникационной сети.

Получив подписанный ответ, клиент проверяет подпись банка под ответом при помощи открытого ключа банка E и проверяет, что ответ имеет вид "ID= 76503306, ACCOUNT= 1001". Далее клиент вскрывает маскирующее приспособление верификатора, то есть удаляет слой краски с поля "Верификатор" своей карточки, после чего карточка приобретает вид, изображенный на фиг. 1а, а верификатор карточки 5686892445 становится доступным для считывания. После этого клиент, используя компьютер, формирует верификационное сообщение "VERIFIER= 5686892445" и отправляет верификационное сообщение в банк по открытой коммуникационной сети.

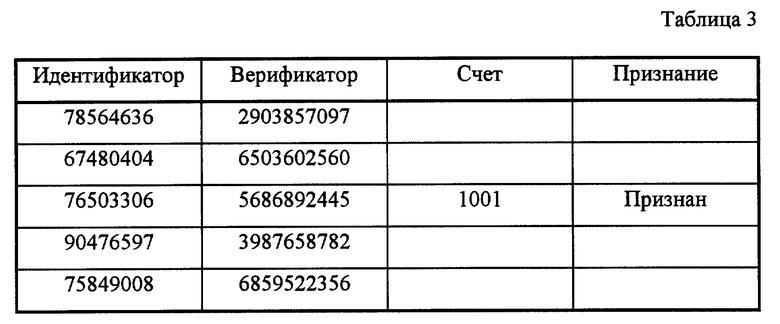

Получив верификационное сообщение, банк осуществляет поиск содержащегося в сообщении верификатора 5686892445 в столбце "Верификатор" таблицы 2 и обнаруживает его в третьей строке. После этого банк проверяет, что ячейка "Счет" в третьей строке не пуста, то есть что банк ранее получал требование и верификатор 5686892445 соответствует идентификатору этого требования. В нашем примере соответствие имеется, поэтому банк признает свое обязательство по карточке с идентификатором 76503306, которое дополнено соответствующим указанием, в знак чего заполняет ячейку "Признание" третьей строки так, как указано в таблице 3 (см. в конце описания).

На основании своего признания банк выполняет обязательство, соответствующее обязательству по карточке и указанию приобретателя, то есть зачисляет 100 рублей на счет 1001.

Пример 2

Этот пример иллюстрирует реализацию способа востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом, где в качестве эмитента выступает организатор лотереи, в качестве приобретателя - участник лотереи, а лотерейные билеты играют роль карточек. С каждым лотерейным билетом связано обязательство организатора лотереи доставить выигрыш по адресу, указанному участником лотереи, который приобрел билет.

Перед выпуском лотерейных билетов организатор вырабатывает при помощи датчика случайных чисел случайный набор R, состоящий из тридцати двух шестнадцатеричных цифр. Шестнадцатеричными цифрами являются 0, 1, 2, 3, 4, 5, 6, 7, 8, 9, A, B, C, D, E, F. Пусть у него получился следующий набор:

R=16397D2AB474D3EC56AE22EB93ED3C17.

Набор R организатор должен хранить в секрете.

Далее организатор изготавливает 100 000 лотерейных билетов, каждый из которых имеет три поля: "Номер", "Пароль" и "Верификатор". Значения полей "Номер" и "Пароль" вместе составляют идентификатор билета. В качестве значения поля "Номер" билета используется очередной порядковый номер в диапазоне от 00000 до 99999 (лидирующие нули являются частью номера). Таким образом, номер состоит из пяти десятичных цифр. В качестве значения поля "Пароль" билета с номером N используются первые десять шестнадцатеричных цифр величины,  где H - функция хэширования SHA-1 [5, стр. 348], а знак

где H - функция хэширования SHA-1 [5, стр. 348], а знак  обозначает конкатенацию битовых отрезков [6, 7]. В качестве значения поля "Верификатор" билета с номером N используются последние десять шестнадцатеричных цифр величины

обозначает конкатенацию битовых отрезков [6, 7]. В качестве значения поля "Верификатор" билета с номером N используются последние десять шестнадцатеричных цифр величины  Таким образом, идентификатор, состоящий из номера N и пароля P, является идентификатором выпущенного билета, если N содержит пять десятичных цифр (включая лидирующие нули), а P совпадает с первыми десятью шестнадцатеричными цифрами величины

Таким образом, идентификатор, состоящий из номера N и пароля P, является идентификатором выпущенного билета, если N содержит пять десятичных цифр (включая лидирующие нули), а P совпадает с первыми десятью шестнадцатеричными цифрами величины  Верификатор V соответствует идентификатору, состоящему из номера N и пароля P, если V совпадает с последними десятью шестнадцатеричными цифрами величины

Верификатор V соответствует идентификатору, состоящему из номера N и пароля P, если V совпадает с последними десятью шестнадцатеричными цифрами величины  При этом по способу изготовления лотерейных билетов, верификатор каждого билета соответствует его идентификатору. Для стороны, не имеющей в своем распоряжении набора шестнадцатеричных цифр R, практически невозможно по идентификатору карточки определить ее верификатор до вскрытия маскирующего приспособления верификатора, что обеспечивается свойствами функции хэширования SHA-1 [4, 5].

При этом по способу изготовления лотерейных билетов, верификатор каждого билета соответствует его идентификатору. Для стороны, не имеющей в своем распоряжении набора шестнадцатеричных цифр R, практически невозможно по идентификатору карточки определить ее верификатор до вскрытия маскирующего приспособления верификатора, что обеспечивается свойствами функции хэширования SHA-1 [4, 5].

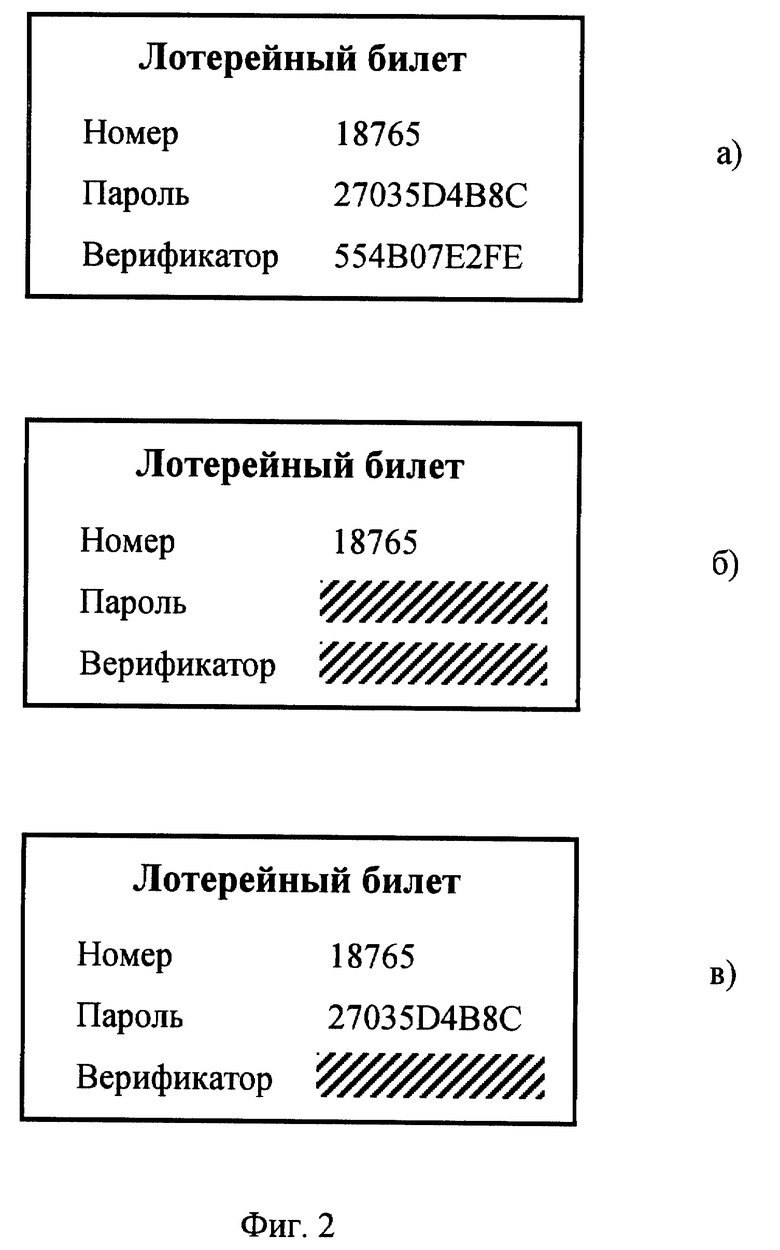

На фиг. 2а изображен билет с номером 18765. Так как

H(1876516397D2AB474D3EC56AE22EB93ED3C17)= 2703 5D4B8C0CE7DD2A8D1ЕВ9AB2BC1554B07E2FE,

то пароль этого билета имеет значение 27035D4B8C, а верификатор - 554B07E2FE.

Поля "Пароль" и "Верификатор" изготовленных билетов покрывают легко удаляемым, но трудно восстанавливаемым слоем непрозрачной краски, который играет роль маскирующего приспособления, после чего билеты приобретают вид, изображенный на фиг. 2б. Таким образом, идентификатор билета скрыт маскирующим приспособлением лишь частично.

Организатор выбирает в рамках системы цифровой подписи RSA [4, 5] секретный ключ D1, при помощи которого он будет вырабатывать цифровую подпись под различными данными, и соответствующий ему открытый ключ E1, при помощи которого заинтересованные стороны будут проверять подпись организатора. Организатор также выбирает в рамках системы асимметричного шифрования RSA [4, 5] секретный ключ D2, при помощи которого он будет дешифровать получаемые сообщения, и соответствующий ему открытый ключ E2, при помощи которого заинтересованные стороны будут шифровать сообщения для организатора. Открытые ключи E1 и E2 так же, как и сделанный выбор системы цифровой подписи и системы асимметричного шифрования, публикуются (доводятся до сведения заинтересованных сторон). Организатор также публикует свое намерение шифровать свои сообщения участникам лотереи при помощи сессионных ключей с использованием алгоритма симметричного шифрования IDEA [5, стр. 263].

Кроме того, для единообразного и однозначного толкования сторонами содержания сообщений, а также для облегчения автоматизации обработки сообщений, организатор лотереи публикует форматы всех сообщений, которые стороны будут использовать в процессе востребования исполнения и признания обязательства. Сообщения могут иметь следующие форматы.

Формат требования исполнить обязательство по билету: "N=*, P=*, K=*, A= *".

Формат ответа организатора лотереи: "N=*, A=*".

Формат предоставления верификатора: "N=*, K1=*", V=*".

Формат уведомления об ошибке/успехе: "N=*, E=*".

В этих форматах N обозначает номер билета, P - пароль билета, K - сессионный ключ, при помощи которого организатор должен шифровать ответ на требование (32 шестнадцатеричные цифры), A - адрес, по которому следует доставить выигрыш, K1 - сессионный ключ, при помощи которого организатор должен шифровать ответ на верификационное сообщение (32 шестнадцатеричные цифры), V- верификатор билета, E - код ошибки/успеха. Код E=0 возвращается участнику в ответ на верификационное сообщение в случае успеха операции проверки билета, когда организатор признает свое обязательство. Коды E>0 соответствуют различным ошибкам. Список кодов ошибок также публикуется. При посылке сообщений звездочки должны быть заменены реальными значениями соответствующих величин.

Обязательство организатора лотереи доставить выигрыш по адресу, указанному участником лотереи, который приобрел билет, связывают с каждым билетом путем оповещения потенциальных участников лотереи и путем нанесения соответствующей надписи на каждый билет. Другие условия лотереи также публикуются. Затем билеты распространяются среди участников. В розыгрыше участвуют только номера билетов.

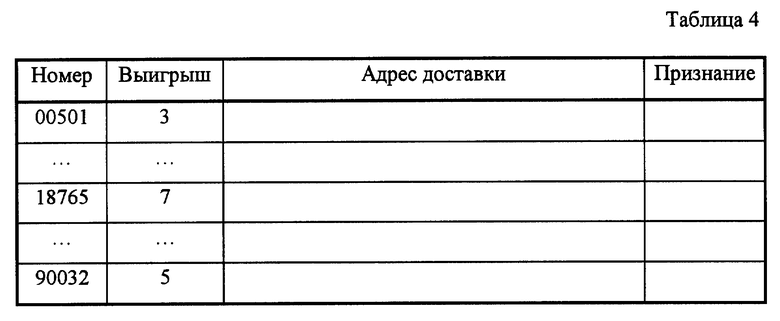

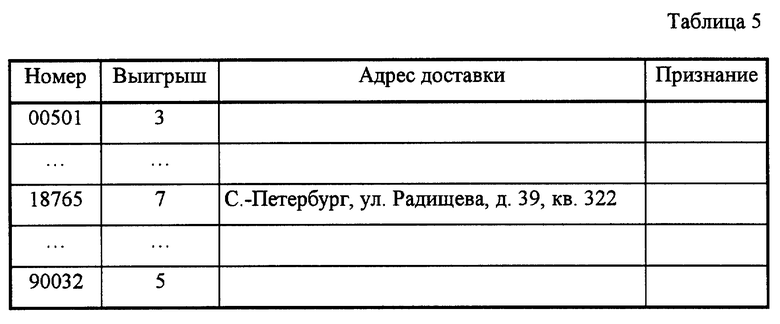

Во время розыгрыша организатор составляет выигрышную таблицу, имеющую четыре столбца, число строк в которой соответствует числу билетов, на которые выпал выигрыш. Выигрышная таблица может иметь вид, представленный в таблице 4 (см. в конце описания).

В ячейки столбца "Номер" заносятся номера билетов, на которые выпал выигрыш, в ячейки столбца "Выигрыш" заносятся коды соответствующих выигрышей.

Пусть участник лотереи, приобретший выигрышный билет с номером 18765, желает востребовать обязательство, связанное с билетом. Вначале участник вскрывает маскирующее приспособление идентификатора, то есть удаляет слой краски с поля "Пароль" своего билета, оставляя нетронутым поле "Верификатор", после чего билет приобретает вид, изображенный на фиг. 2в, а пароль 27035D4B8C становится доступным для считывания. Далее участник вводит в компьютер, запрограммированный соответствующим образом, номер и пароль билета и указывает адрес, по которому следует доставить выигрыш. После этого компьютер генерирует сессионный ключ К и формирует требование "N=18765, P= 27035D4B8C, K= B360AB551A4A874C79F17EAC4B043125, A=С.-Петербург, ул. Радищева, д. 39, кв. 322", в котором часть "A=С.-Петербург, ул. Радищева, д. 39, кв. 322" является указанием по исполнению обязательства. Далее компьютер шифрует требование при помощи открытого ключа организатора лотереи E2 и отправляет ему зашифрованное требование по открытой коммуникационной сети.

Получив зашифрованное требование, организатор лотереи расшифровывает его при помощи секретного ключа D2 и приступает к проверке действительности билета по предоставленным идентификатору и указанию. Вначале организатор проверяет, что предоставленный идентификатор, состоящий из номера N= 18765 и пароля P=27035D4B8C, совпадает с идентификатором одного из выпущенных билетов, то есть N содержит пять десятичных цифр, а P совпадает с первыми десятью шестнадцатеричными цифрами величины  В нашем примере это так. После этого организатор разыскивает в таблице 4 строку, ячейка "Номер" которой содержит присланный номер 18765, то есть проверяет, что на билет с номером 18765 действительно выпал выигрыш. В нашем примере на этот билет выпал выигрыш с кодом 7. Далее организатор проверяет, что ячейка "Адрес доставки" найденной строки не заполнена значением, отличающимся от "С.-Петербург, ул. Радищева, д. 39, кв. 322". Это означает, что организатор ранее никому не предоставлял подписанный ответ, который связывает идентификатор 18765 27035D4B8C с указанием, отличающимся от "С.-Петербург, ул. Радищева, д. 39, кв. 322". После этого организатор вносит присланный адрес в ячейку "Адрес доставки" найденной строки. Выигрышная таблица приобретает вид, представленный в таблице 5 (см. в конце описания).

В нашем примере это так. После этого организатор разыскивает в таблице 4 строку, ячейка "Номер" которой содержит присланный номер 18765, то есть проверяет, что на билет с номером 18765 действительно выпал выигрыш. В нашем примере на этот билет выпал выигрыш с кодом 7. Далее организатор проверяет, что ячейка "Адрес доставки" найденной строки не заполнена значением, отличающимся от "С.-Петербург, ул. Радищева, д. 39, кв. 322". Это означает, что организатор ранее никому не предоставлял подписанный ответ, который связывает идентификатор 18765 27035D4B8C с указанием, отличающимся от "С.-Петербург, ул. Радищева, д. 39, кв. 322". После этого организатор вносит присланный адрес в ячейку "Адрес доставки" найденной строки. Выигрышная таблица приобретает вид, представленный в таблице 5 (см. в конце описания).

Далее организатор формирует ответ "N=18765, А.=С.-Петербург, ул. Радищева, д. 39, кв. 322", подписывает его своим секретным ключом D1, шифрует подписанный ответ при помощи присланного сессионного ключа K и отправляет подписанный и зашифрованный ответ участнику по открытой коммуникационной сети. Сформированный ответ связывает указание с идентификатором карточки, так как номер карточки N однозначно определяет экземпляр карточки и ее идентификатор.

Получив подписанный и зашифрованный ответ, участник дешифрует его при помощи известного ему сессионного ключа K, проверяет подпись организатора под ответом при помощи открытого ключа организатора E1 и проверяет, что ответ имеет вид "N= 18765, А=С.-Петербург, ул. Радищева, д.39, кв. 322". Далее участник вскрывает маскирующее приспособление верификатора, то есть удаляет слой краски с поля "Верификатор" своего билета, после чего билет приобретает вид, изображенный на фиг. 2а, а верификатор билета, 554B07E2FE, становится доступным для считывания. После этого участник, используя компьютер, генерирует сессионный ключ K1, формирует верификационное сообщение "N= 18765, K1= C3BBCFF3332169AC08DC45178AOB6514, V=554B07E2FE", шифрует его при помощи открытого ключа организатора E2 и отправляет зашифрованное верификационное сообщение организатору по открытой коммуникационной сети.

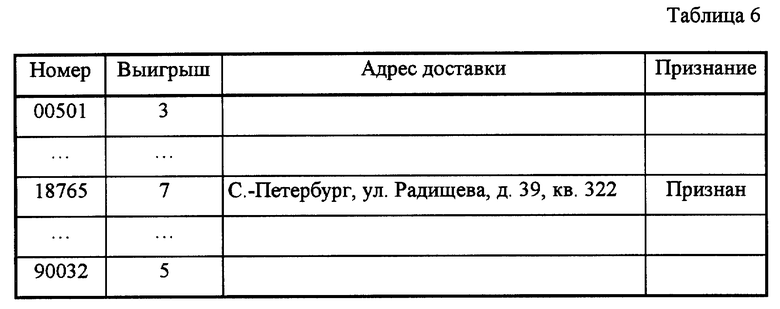

Получив зашифрованное верификационное сообщение, организатор расшифровывает его при помощи закрытого ключа D2 и осуществляет поиск в выигрышной таблице 5 строки, ячейка "Номер" которой содержит присланный в верификационном сообщении номер 18765. В нашем примере такая строка имеется. Организатор проверяет, что ячейка "Адрес доставки" найденной строки не пуста, то есть организатор ранее получал требование. После чего организатор проверяет соответствие присланного верификатора V=554B07E2FE идентификатору с номером N= 18765, то есть проверяет, что V совпадает с последними десятью шестнадцатеричными цифрами величины  В нашем примере соответствие имеется, поэтому организатор признает свое обязательство по билету 18765, которое дополнено соответствующим указанием, в знак чего заполняет ячейку "Признание" найденной строки, например так, как указано в таблице 6 (см. в конце описания).

В нашем примере соответствие имеется, поэтому организатор признает свое обязательство по билету 18765, которое дополнено соответствующим указанием, в знак чего заполняет ячейку "Признание" найденной строки, например так, как указано в таблице 6 (см. в конце описания).

Организатор формирует уведомление "N=18765, E=0" об успешном завершении операции проверки билета и о признании организатором своего обязательства, подписывает его своим секретным ключом D1, шифрует подписанное уведомление при помощи присланного сессионного ключа K1 и отправляет подписанное и зашифрованное уведомление участнику по открытой коммуникационной сети.

На основании своего признания организатор лотереи выполняет обязательство, соответствующее обязательству по лотерейному билету и указанию участника, то есть организатор доставляет выигрыш с кодом 7 по адресу: С.-Петербург, ул. Радищева, д. 39, кв. 322.

Таким образом, на любом этапе выполнения процедуры востребования приобретателем исполнения обязательства, связанного с карточкой, а также признания этого обязательства эмитентом, интересы сторон надежно защищены: либо карточкой (состоянием, в котором находится маскирующее приспособление верификатора), либо подписью эмитента под ответом, связывающим идентификатор карточки и указание, которое приобретатель предоставил эмитенту.

Список литературы

1. Интернет по пластиковым картам - услуга превращенная в товар, READ. ME, СПб, 1997, N 2 (40), стр. 10.

2. Цихилов Александр Магомедович, полезная модель "Идентификационная карта доступа в сеть Интернет", свидетельство N 6460, приоритет от 27 апреля 1997 г., зарегистрировано в реестре полезных моделей 16 апреля 1998 г.

3. James N. Hamrick, Jr., Secured disposable debit card calling system and method, U.S. Patent 5504808, Apr. 2, 1996.

4. В. Schneier, Applied Cryptography: protocols, algorithms, and source code in C, John Wiley & Sons, New York, 2nd edition, 1996, pp. 784.

5. Alfred J. Menezes, Paul C. van Oorschot and Scott A. Vanstone, Handbook of applied cryptography, CRC Press, New York, 1996, pp. 816.

6. ГОСТ P 34.10-94 Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма. Издательство стандартов, Москва, 1994.

7. ГОСТ P 34.11-94 Информационная технология. Криптографическая защита информации. Функция хэширования. Издательство стандартов, Москва, 1994.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ ЦЕННОГО ДОКУМЕНТА (ВАРИАНТЫ) | 1999 |

|

RU2202827C2 |

| СПОСОБ ПРОВЕДЕНИЯ ПЛАТЕЖЕЙ (ВАРИАНТЫ) | 1998 |

|

RU2157001C2 |

| СПОСОБ ОПЛАТЫ ТОВАРОВ И УСЛУГ В СЕТИ ИНТЕРНЕТ | 2000 |

|

RU2161818C1 |

| ВЫБОРОЧНОЕ РАСКРЫТИЕ АТРИБУТОВ И ИНФОРМАЦИОННЫХ ЭЛЕМЕНТОВ ЗАПИСИ | 2020 |

|

RU2760633C1 |

| СПОСОБ СЕКРЕТНОГО ИСПОЛЬЗОВАНИЯ ЦИФРОВЫХ ПОДПИСЕЙ В КОММЕРЧЕСКОЙ КРИПТОГРАФИЧЕСКОЙ СИСТЕМЕ | 1995 |

|

RU2144269C1 |

| СПОСОБ РОЗЫГРЫША ДЕНЕЖНЫХ ПРИЗОВ И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2002 |

|

RU2247425C2 |

| СПОСОБ ЭЛЕКТРОННОГО ГОЛОСОВАНИЯ | 2003 |

|

RU2242793C2 |

| СПОСОБ ПРОВЕДЕНИЯ ЛОТЕРЕИ И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2006 |

|

RU2328766C1 |

| СИСТЕМА ДЛЯ УПРАВЛЕНИЯ СОВЕРШЕНИЕМ СДЕЛОК | 1999 |

|

RU2158956C1 |

| СПОСОБ ПРОВЕДЕНИЯ ЛОТЕРЕИ И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2001 |

|

RU2210418C2 |

Изобретение может быть использовано для организации продажи товаров и услуг, в лотереях, в банковской и финансовой деятельности и в других областях. Техническим результатом является повышение безопасности востребования приобретателем исполнения обязательства, связанного с карточкой, и признания этого обязательства эмитентом. Для этого выпускают карточки с идентификатором и верификатором, скрытым маскирующим приспособлением, приобретатель карточки предоставляет эмитенту идентификатор карточки и указание по исполнению обязательства, эмитент проверяет, что он никому не предоставлял подписанный ответ, который связывает предоставленный идентификатор с указанием, отличающимся от предоставленного указания, подписывает ответ, связывающий идентификатор, и указание и предоставляет подписанный ответ приобретателю, приобретатель проверяет подпись эмитента под ответом и то, что ответ связывает идентификатор и указание, после чего предоставляет эмитенту верификатор карточки, эмитент проверяет, что верификатор соответствует идентификатору, после чего признает обязательство, соответствующее обязательству по карточке и указанию приобретателя. 17 з.п. ф-лы, 2 ил., 6 табл.

| US 5504808 A, 02.04.96 | |||

| УСТРОЙСТВО ДЛЯ ВЫПОЛНЕНИЯ ПЛАТЕЖЕЙ И УСЛУГ С ПОМОЩЬЮ ЭЛЕКТРОННОЙ КАРТОЧКИ С ДОКУМЕНТИРОВАНИЕМ ОПЕРАЦИЙ | 1995 |

|

RU2103732C1 |

| US 5315511 A, 24.05.94 | |||

| СПОСОБ ОСУЩЕСТВЛЕНИЯ ЭЛЕКТРОННЫХ ФИНАНСОВЫХ ТРАНЗАКЦИЙ С ИСПОЛЬЗОВАНИЕМ ИНТЕЛЛЕКТУАЛЬНЫХ КАРТОЧЕК | 1997 |

|

RU2124752C1 |

| ФИНАНСОВАЯ СИСТЕМА БЕЗНАЛИЧНЫХ ПЛАТЕЖЕЙ | 1996 |

|

RU2094846C1 |

| Способ приготовления основных соединений гипохлорита кальция | 1926 |

|

SU7528A1 |

| US 4926325 A, 15.05.90 | |||

| Автоматический центробежный включатель | 1926 |

|

SU6460A1 |

| Интернет по пластиковым картам - услуга, превращенная в товар | |||

| READ.ME | |||

| Санкт-Петербург, 1997, N 2 (40), с | |||

| Печь-кухня, могущая работать, как самостоятельно, так и в комбинации с разного рода нагревательными приборами | 1921 |

|

SU10A1 |

Авторы

Даты

2000-01-20—Публикация

1999-02-17—Подача