Область техники, к которой относится изобретение

Конкретные варианты осуществления относятся к области техники передачи служебных сигналов по передаче обслуживания; а более конкретно, к способам, оборудованию и системам для передачи обслуживания внутри технологии радиодоступа (RAT) и между системами.

Уровень техники

По мере того, как развивается система связи, 5G-система (5GS), заданная посредством 3GPP Rel-15, вводит как новую сеть радиодоступа (NG-RAN), так и новую базовую сеть (5GC). Аналогично E-UTRAN, NG-RAN использует плоскую архитектуру и состоит из базовых станций, называемых "gNB", которые взаимно соединяются через Xn-интерфейс и с базовой сетью посредством N2/N3-интерфейса. GNB в свою очередь поддерживает одну или более сот, которые предоставляют радиодоступ к UE. Технология радиодоступа, называемая "новым стандартом радиосвязи (NR)", основана на мультиплексировании с ортогональным частотным разделением каналов (OFDM), аналогично LTE, и предлагает высокие скорости передачи данных и низкую задержку.

Предполагается, что NR постепенно должен реализовываться поверх унаследованной LTE-сети, с началом в зонах, в которых предполагается высокий трафик данных. Это означает то, что NR-покрытие должно ограничено в начале, и пользователи должны перемещаться между NR и LTE по мере того, как они входят и выходят в пределы/за пределы покрытия. Чтобы поддерживать быструю мобильность между NR и LTE и исключать изменение базовой сети, базовые LTE-станции, называемые "eNB", также могут соединяться с 5GC и поддерживать Xn-интерфейс. ENB, соединенный с 5GC, называется "eNB следующего поколения" ("ng-eNB") и считается частью NG-RAN.

ENB может соединяться как с EPC, так и с 5GC одновременно. Например, eNB представляет собой часть унаследованной E-UTRAN и также представляет собой ng-eNB, принадлежащий NG-RAN. Следовательно, UE может перемещаться между eNB, соединенным с EPC, и eNB, соединенным с 5GC, через передачу обслуживания внутри RAT и между системами. Во время такой передачи обслуживания, UE остается в идентичной RAT (LTE), но базовая сеть изменяется с EPC на 5GC или с 5GC на EPC.

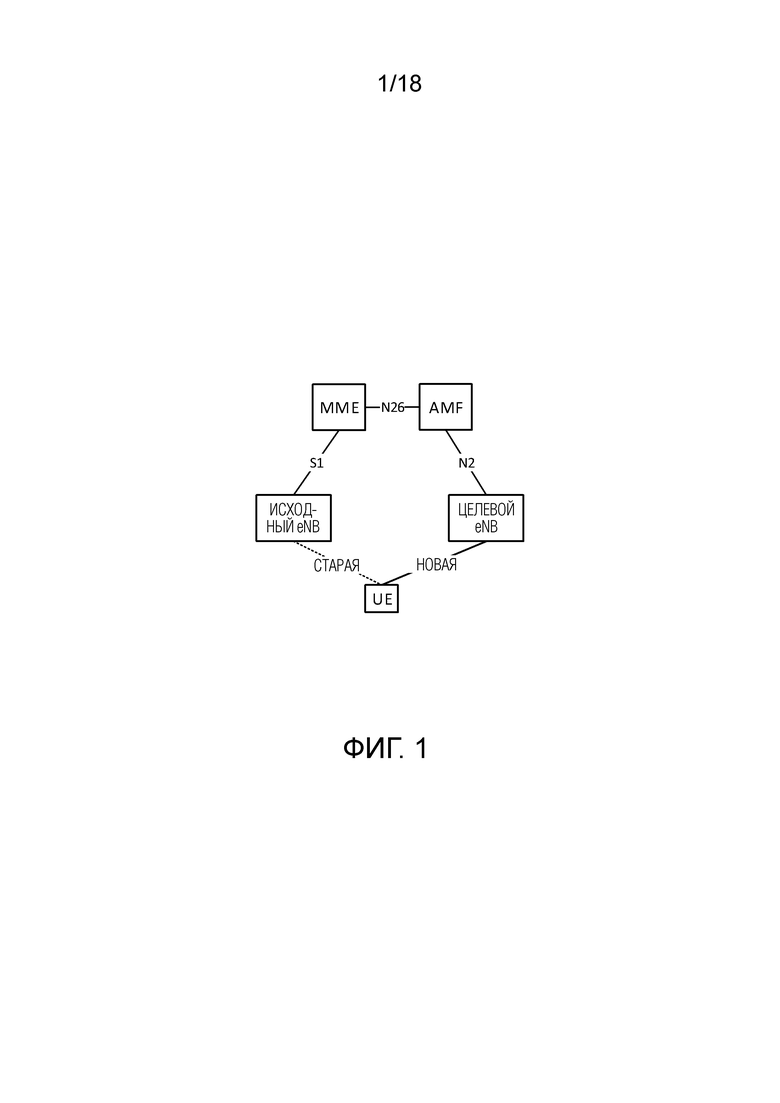

В отличие от внутрисистемной передачи обслуживания, при которой исходные и целевые eNB могут обмениваться данными непосредственно через X2- или Xn-интерфейс, межсистемная передача обслуживания всегда заключает в себе базовую сеть и выполняется через S1- или N2-интерфейс. Во время передачи обслуживания, объект управления мобильностью (MME) и поле управления аутентификацией (AMF) обмениваются данными через N26-интерфейс, который используется для того, чтобы обмениваться контекстной информацией UE и связанными с безопасностью параметрами и перенаправлять информацию передачи обслуживания между исходными и целевыми eNB.

Процедуры для межсетевого взаимодействия между EPS и 5GS спроектированы с возможностью исключать изменения унаследованной системы и, в частности, MME. Таким образом, с точки зрения MME, процедура межсистемной передачи обслуживания воспринимается как унаследованная передача обслуживания на основе S1, что означает то, что AMF рассматривается в качестве другого MME, и N26-интерфейс рассматривается в качестве MME-MME S10-интерфейса. Последствие этого заключается в том, что обработка преобразованного контекста обеспечения безопасности при переходе из 5GS к EPS отличается от перехода из EPS к 5GS.

Фиг. 2 иллюстрирует межсистемную передачу обслуживания от EPS 5GS. Фиг. 2 показывает последовательность сообщений для передачи обслуживания внутри LTE и между системами от EPS 5GS, как задано в TS 23.502 (v15.1.0 [2018-03]) и TS 33.501 (v15.0.0 [2018-03]). Последовательность сообщений на фиг. 2 содержит девять этапов, дополнительно поясненных ниже:

1. Исходный eNB отправляет сообщение необходимости передачи обслуживания в исходный MME.

2. Исходный MME выбирает целевую AMF и отправляет запрос на прямое перебазирование в выбранную целевую AMF, включающий в себя EPS-контекст UE.

3. AMF преобразует принимаемый EPS-контекст UE в 5GS-контекст UE. Это включает в себя преобразование EPS-контекста обеспечения безопасности в преобразованный 5GS-контекст обеспечения безопасности. Чтобы конструировать преобразованный 5GS-контекст обеспечения безопасности, целевая AMF извлекает преобразованный KAMF-ключ из принимаемого KASME. Целевая AMF также извлекает начальный KgNB-ключ из KAMF.

4. AMF отправляет сообщение с запросом на передачу обслуживания в целевой eNB, включающее в себя контейнер не связанного с предоставлением доступа уровня (NAS), начальный KgNB и характеристики безопасности UE. NAS-контейнер включает в себя всю информацию, требуемую посредством UE для того, чтобы извлекать преобразованный 5G-контекст обеспечения безопасности из 4G-контекста обеспечения безопасности, аналогично выполнению посредством AMF на этапе 3.

5. Целевой eNB отправляет подтверждение приема запроса на передачу обслуживания, которое включает в себя сообщение RRCConnectionReconfiguration, которое должно прозрачно перенаправляться в UE через целевую AMF, исходный MME и исходный eNB.

6. AMF отправляет ответ по прямому перебазированию в исходный MME.

7. Исходный MME отправляет команду передачи обслуживания в исходный eNB.

8. Исходный eNB отправляет сообщение RRCConnectionReconfiguration, сконструированное посредством целевого eNB, в UE.

9. UE применяет конфигурацию и осуществляет доступ к соте, указываемой в RRCConnectionReconfiguration, и отправляет сообщение RRCConnectionReconfigurationComplete в целевой gNB.

Фиг. 3 иллюстрирует межсистемную передачу обслуживания от 5GS EPS. Фиг. 2 показывает последовательность сообщений для передачи обслуживания внутри LTE и между системами от 5GS EPS, как задано в TS 23.502 (v15.1.0 [2018-03]) и TS 33.501 (v15.0.0 [2018-03]). Основное отличие по сравнению с другим направлением (EPS - 5GS) заключается в том, что NAS-контейнер не включается в сообщение с запросом на передачу обслуживания от MME AMF. Тем не менее, NAS-контейнер используется для того, чтобы создавать преобразованный 5GS-контекст обеспечения безопасности из EPS-контекста обеспечения безопасности при переходе из EPS к 5GS и включает в себя такие параметры, как выбранные алгоритмы обеспечения 5GS NAS-безопасности. Поскольку такой NAS-контейнер не предоставляется при передаче обслуживания при переходе из 5GS к EPS, параметры, требуемые для того, чтобы создавать преобразованный EPS-контекст обеспечения безопасности, должны либо быть фиксированными, либо предоставляться в UE заранее. Последовательность сообщений на фиг. 3 содержит девять этапов, дополнительно поясненных ниже:

1. Исходный eNB отправляет сообщение необходимости передачи обслуживания в исходную AMF.

2. Исходная AMF преобразует 5GS-контекст UE в EPS-контекст UE. Это включает в себя преобразование 5GS-контекста обеспечения безопасности в преобразованный EPS-контекст обеспечения безопасности. Чтобы конструировать преобразованный EPS-контекст обеспечения безопасности, исходная AMF извлекает преобразованный KASME из KAMF-ключа. Исходная AMF также извлекает начальный KeNB-ключ из KASME и затем извлекает NH два раза с использованием вертикального извлечения ключей. Пара {NH, NCC=2} предоставляется в целевой MME в качестве части EPS-контекста обеспечения безопасности в EPS-контексте UE в сообщении с запросом на прямое перебазирование.

3. Исходная AMF выбирает целевой MME и отправляет запрос на прямое перебазирование в выбранный целевой MME, включающий в себя EPS-контекст UE из этапа 2.

4. MME отправляет сообщение с запросом на передачу обслуживания в целевой eNB, включающее в себя пару {NH, NCC=2} и характеристики безопасности UE.

5. Целевой eNB отправляет подтверждение приема запроса на передачу обслуживания, которое включает в себя сообщение RRCConnectionReconfiguration, которое должно прозрачно перенаправляться в UE через целевой MME, исходную AMF и исходный eNB.

6. MME отправляет ответ по прямому перебазированию в исходную AMF.

7. Исходная AMF отправляет команду передачи обслуживания в исходный eNB.

8. Исходный eNB отправляет сообщение RRCConnectionReconfiguration, сконструированное посредством целевого eNB, в UE.

9. UE применяет конфигурацию и осуществляет доступ к соте, указываемой в RRCConnectionReconfiguration, и отправляет сообщение RRCConnectionReconfigurationComplete в целевой gNB.

Фиг. 4 иллюстрирует процедуру переконфигурирования соединения на уровне управления радиоресурсами (RRC). По радиоинтерфейсу, передача обслуживания внутри LTE выполняется с использованием двухэтапной процедуры переконфигурирования RRC-соединения. Исходный eNB доставляет сообщение RRCConnectionReconfiguration, сформированное посредством целевого eNB, в UE, которое отвечает сообщением RRCConnectionReconfigurationComplete. Предложено использовать процедуру переконфигурирования RRC-соединения для всех типов передач обслуживания внутри RAT, т.е. как внутрисистемных (EPS-EPS- или 5GS-5GS-), так и межсистемных (EPS-5GS- или 5GS-EPS-).

В дополнение к передаче обслуживания внутри LTE, процедура переконфигурирования RRC-соединения также используется для передач обслуживания между RAT LTE от GSM/EDGE-сети радиодоступа (GERAN) и наземной сети радиодоступа UMTS (UTRAN). Следует отметить, что передачи обслуживания между RAT от GERAN и UTRAN поддерживаются только для LTE, соединенного с EPC, а не для LTE, соединенного с 5GC.

Фиг. 4 показывает сообщение RRCConnectionReconfiguration, заданное в TS 36.331 (v15.1.0 [2018-04]). Сообщение RRCConnectionReconfiguration обеспечивает дельта-конфигурацию UE при передаче обслуживания внутри LTE, при которой часть текущей конфигурации UE может сохраняться для соединения с целевым eNB. Сообщение также поддерживает полную конфигурацию, в которой предыдущая конфигурация сначала высвобождается до того, как применяется новая конфигурация. Полная конфигурация используется в случае, если целевой eNB не поддерживает или не понимает текущую конфигурацию радиосвязи.

Для обработки обеспечения безопасности в унаследованной процедуре, когда UE выполняет передачу обслуживания внутри RAT, сообщение RRCConnectionReconfiguration, заданное в TS 36.331 (v15.0.1 [2018-01]), включает в себя алгоритмы обеспечения безопасности, которые должны использоваться (securityAlgorithmConfig), индикатор изменения значения ключа (keyChangeIndicator) и NCC-значение (nextHopChainingCount). Последние два параметра используются для того, чтобы извлекать KeNB для EPS и KgNB для 5GS-ключа, как задано в TS 33.401 (v15.3.0 [2018-03]) и TS 33.501 (v15.0.0 [2018-03]), соответственно.

Когда UE выполняет передачу обслуживания между RAT, сообщение RRCConnectionReconfiguration включает в себя алгоритмы обеспечения безопасности, которые должны использоваться (securityAlgorithmConfig), и NAS-контейнер (nas-SecurityParamToEUTRA), состоящий из 5-октетного NONCEMME, используемого для того, чтобы извлекать KeNB-ключ, как задано в [TS 33.401]. Примерное сообщение RRCConnectionReconfiguration показывается в нижеприведенной таблице 1’.

Таблица 1’. Сообщение RRCConnectionReconfiguration

-------------

Опущенные части

-------------

SecurityConfigHO::=SEQUENCE {

handoverType CHOICE {

intraLTE SEQUENCE{

securityAlgorithmConfig SecurityAlgorithmConfig OPTIONAL, -- Cond fullConfig

keyChangeIndicator BOOLEAN,

nextHopChainingCount NextHopChainingCount

},

interRAT SEQUENCE {

securityAlgorithmConfig SecurityAlgorithmConfig,

nas-SecurityParamToEUTRA OCTET STRING (SIZE(6))

}

},

...

}

-------------

Опущенные части

-------------

-- ASN1STOP

В текущих процедурах межсистемной передачи обслуживания, возникают определенные сложности. Например, при выполнении передачи обслуживания внутри LTE и между системами, отсутствует индикатор для UE целевой базовой сети, который необходим для RRC-процедур, связанных с этой передачей обслуживания. Дополнительные проблемы возникают в результате того факта, что процедуры передачи обслуживания внутри RAT и между системами в LTE не обеспечивают передачу в служебных сигналах параметров NAS-безопасности, которые должны быть включены для передачи обслуживания от LTE, соединенного с EPC, LTE, соединенному с 5GC, в то время как в RRC-процедурах отсутствует индикатор того, когда преобразование контекста обеспечения безопасности должно выполняться для межсистемной передачи обслуживания в LTE.

Сущность изобретения

Чтобы разрешать вышеприведенные проблемы с существующими решениями, раскрыты способы, абонентское устройство (UE), сетевой узел и система, чтобы выполнять передачу обслуживания внутри RAT и между системами с индикатором в RRC-сообщении, указывающим целевую базовую сеть и параметры безопасности. Настоящее раскрытие сущности реализует решение для того, чтобы указывать для абонентского устройства (UE) целевую базовую сеть и параметры безопасности до выполнения передачи обслуживания внутри RAT и между системами посредством включения модифицированного или нового информационного элемента (IE) в сообщение RRCConnectionReconfiguration. Когда UE принимает такое сообщение RRCConnectionReconfiguration, UE может распознавать тип целевой базовой сети и принимать параметры безопасности, которые либо включаются в IE, либо преобразуются в целевую базовую сеть, так что UE может выполнять передачу обслуживания между EPC и 5GC корректно и без дополнительных операций в сети, таких как извлечение параметров безопасности из целевой базовой сети.

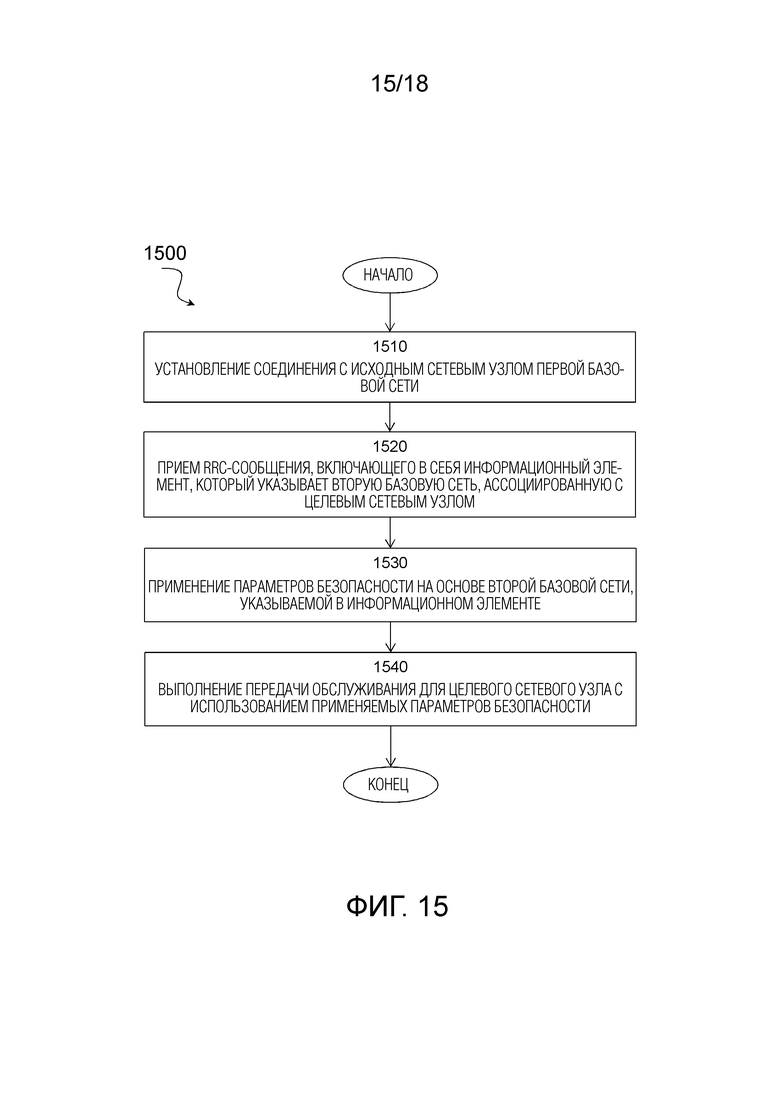

Несколько вариантов осуществления конкретно представляются в этом раскрытии сущности. Согласно одному варианту осуществления способа для процедуры передачи обслуживания, способ содержит установление соединения с исходным сетевым узлом первой базовой сети. Способ дополнительно содержит прием сообщения уровня управления радиоресурсами (RRC), включающего в себя информационный элемент, при этом информационный элемент указывает вторую базовую сеть, ассоциированную с целевым сетевым узлом. Способ дополнительно содержит применение параметров безопасности на основе второй базовой сети, указываемой в информационном элементе. Способ еще дополнительно содержит выполнение передачи обслуживания для целевого сетевого узла с использованием применяемых параметров безопасности.

В одном варианте осуществления, исходный сетевой узел и целевой сетевой узел предоставляют первую сеть радиодоступа для абонентского устройства. В одном варианте осуществления, первая базовая сеть представляет собой базовую 5G-сеть (5GC), и вторая базовая сеть представляет собой усовершенствованное ядро пакетной коммутации (EPC). В другом варианте осуществления, первая базовая сеть представляет собой EPC, и вторая базовая сеть представляет собой 5GC.

В одном варианте осуществления, этап применения содержит прием индикатора из связанного с предоставлением доступа уровня (AS) на не связанный с предоставлением доступа уровень (NAS), преобразование параметров безопасности 5G-системы (5GS) в параметры безопасности усовершенствованной системы с пакетной коммутацией (EPS) и применение параметров EPS-безопасности. В другом варианте осуществления, этап применения содержит прием параметров NAS-безопасности, включенных в информационный элемент, и применение параметров NAS-безопасности.

В одном варианте осуществления, RRC-сообщение, включающее в себя информационный элемент, принимается из исходного сетевого узла.

Согласно одному варианту осуществления способа для процедуры передачи обслуживания, способ содержит определение того, что абонентское устройство собирается выполнять передачу обслуживания от исходного сетевого узла первой базовой сети целевому сетевому узлу второй базовой сети. Способ дополнительно содержит отправку RRC-сообщения, включающего в себя информационный элемент, в абонентское устройство, при этом информационный элемент указывает вторую базовую сеть, ассоциированную с целевым сетевым узлом. Способ дополнительно содержит выполнение передачи обслуживания для целевого сетевого узла.

В одном варианте осуществления, исходный сетевой узел и целевой сетевой узел предоставляют первую сеть радиодоступа для абонентского устройства. В одном варианте осуществления, первая базовая сеть представляет собой 5GC, и вторая базовая сеть представляет собой EPC. В другом варианте осуществления, первая базовая сеть представляет собой EPC, и вторая базовая сеть представляет собой 5GC.

В одном варианте осуществления, информационный элемент дополнительно содержит параметры NAS-безопасности.

В одном варианте осуществления, определение того, что абонентское устройство собирается выполнять передачу обслуживания, содержит прием сообщения необходимости передачи обслуживания из исходного сетевого узла.

В одном варианте осуществления, RRC-сообщение, включающее в себя информационный элемент, отправляется из исходного сетевого узла.

Согласно варианту осуществления UE для процедуры передачи обслуживания, UE содержит, по меньшей мере, одну схему обработки и, по меньшей мере, одно устройство хранения данных, которое сохраняет процессорно исполняемые инструкции, которые, при выполнении посредством схемы обработки, инструктируют UE устанавливать соединение с исходным сетевым узлом первой базовой сети. UE дополнительно принимает RRC-сообщение, включающее в себя информационный элемент. Информационный элемент указывает вторую базовую сеть, ассоциированную с целевым сетевым узлом. UE еще дополнительно применяет параметры безопасности на основе второй базовой сети, указываемой в информационном элементе. UE дополнительно выполняет передачу обслуживания для целевого сетевого узла с использованием применяемых параметров безопасности.

Согласно варианту осуществления сети для процедуры передачи обслуживания, сетевой узел содержит, по меньшей мере, одну схему обработки и, по меньшей мере, одно устройство хранения данных, которое сохраняет процессорноисполняемые инструкции, которые, при выполнении посредством схемы обработки, инструктируют сетевому узлу определять то, что абонентское устройство собирается выполнять передачу обслуживания целевому сетевому узлу второй базовой сети. Сетевой узел дополнительно отправляет RRC-сообщение, включающее в себя информационный элемент, в абонентское устройство. Информационный элемент указывает вторую базовую сеть, ассоциированную с целевым сетевым узлом. Сетевой узел еще дополнительно выполняет передачу обслуживания для целевого сетевого узла.

Согласно варианту осуществления системы связи для процедуры передачи обслуживания, система связи содержит, по меньшей мере, один сетевой узел и, по меньшей мере, одно абонентское устройство. UE содержит, по меньшей мере, одну схему обработки, выполненную с возможностью устанавливать соединение с исходным сетевым узлом первой базовой сети. Исходный сетевой узел содержит, по меньшей мере, одну схему обработки, выполненную с возможностью определять то, что абонентское устройство собирается выполнять передачу обслуживания целевому сетевому узлу второй базовой сети. Исходный сетевой узел дополнительно отправляет RRC-сообщение, включающее в себя информационный элемент, в абонентское устройство. Информационный элемент указывает вторую базовую сеть, ассоциированную с целевым сетевым узлом. UE дополнительно принимает RRC-сообщение, включающее в себя информационный элемент. UE еще дополнительно применяет параметры безопасности на основе второй базовой сети, указываемой в информационном элементе. UE дополнительно выполняет передачу обслуживания для целевого сетевого узла с использованием применяемых параметров безопасности.

Конкретные аспекты настоящего раскрытия сущности и его вариантов осуществления могут предоставлять решения касательно означенных или других сложностей. В данном документе предлагаются различные варианты осуществления, которые разрешают одну или более проблем, раскрытых в данном документе.

Конкретные варианты осуществления могут предоставлять одно или более из следующих технических преимуществ. Способы, раскрытые в настоящем раскрытии сущности, могут предоставлять эффективное решение для того, чтобы выполнять передачу обслуживания внутри RAT и между системами между EPS и 5GS. Таким образом, UE может иметь возможность распознавать то, какой является целевая базовая сеть, и принимать соответствующие параметры безопасности до выполнения передачи обслуживания внутри RAT и между системами, так что необязательные операции и конфигурации в сети могут исключаться, и в таком случае производительность сети может повышаться.

Различные другие признаки и преимущества должны становиться очевидными для специалистов в данной области техники в свете нижеприведенного подробного описания и чертежей. Конкретные варианты осуществления могут не иметь ни одного, иметь некоторые или все изложенные преимущества.

Краткое описание чертежей

Прилагаемые чертежи, включенные и составляющие часть данного подробного описания, иллюстрируют несколько аспектов раскрытия сущности и наряду с описанием служат для того, чтобы пояснять принципы раскрытия сущности.

Фиг. 1 иллюстрирует блок-схему примерной межсистемной передачи обслуживания от усовершенствованной системы с пакетной коммутацией (EPS) 5G-системе (5GS);

Фиг. 2 иллюстрирует блок-схему последовательности сообщений примерной передачи обслуживания внутри LTE и между системами от EPS 5GS;

Фиг. 3 иллюстрирует блок-схему последовательности сообщений примерной передачи обслуживания внутри LTE и между системами от 5GS EPS;

Фиг. 4 иллюстрирует примерную процедуру переконфигурирования RRC-соединения; RRC;

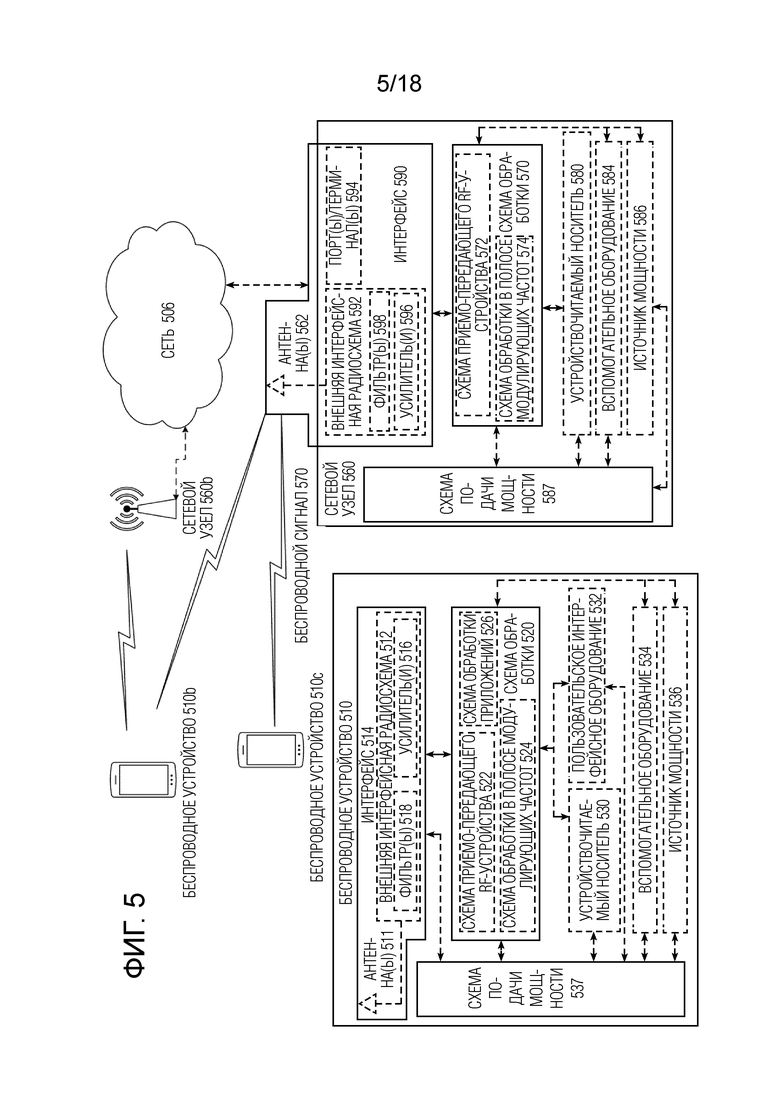

Фиг. 5 иллюстрирует примерную беспроводную сеть, согласно конкретным вариантам осуществления;

Фиг. 6 иллюстрирует примерное абонентское устройство, согласно конкретным вариантам осуществления;

Фиг. 7 иллюстрирует примерное окружение виртуализации, согласно конкретным вариантам осуществления;

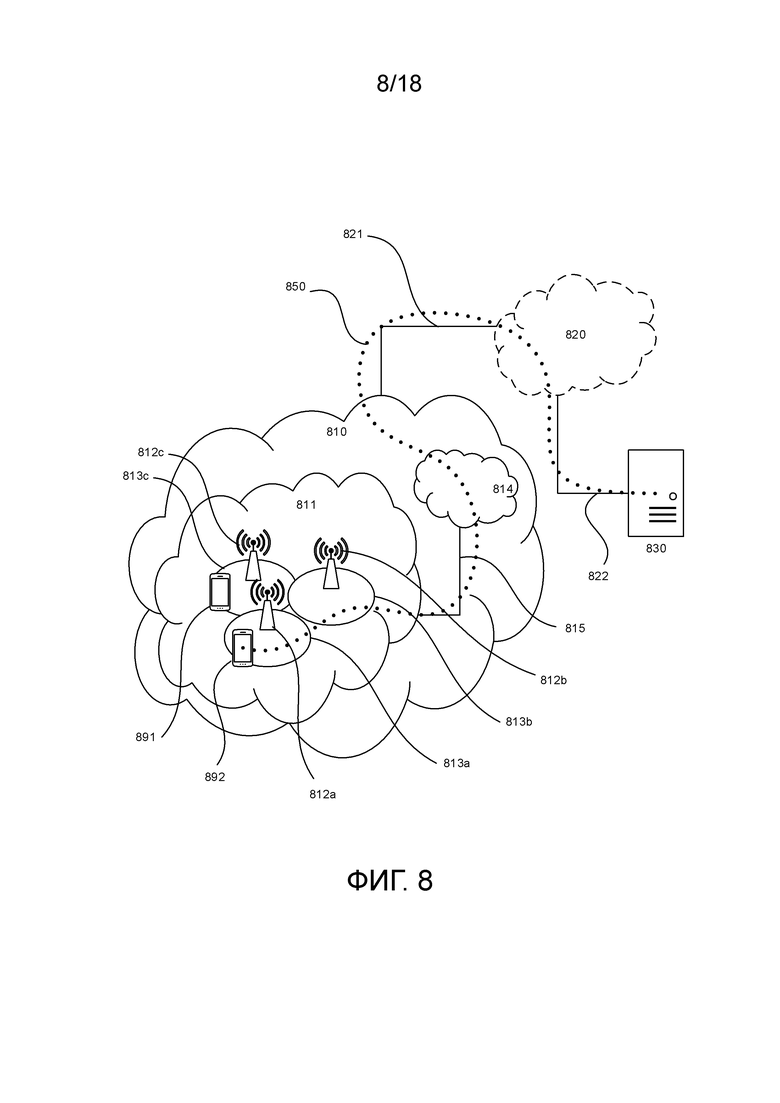

Фиг. 8 иллюстрирует примерную сеть связи, соединенную через промежуточную сеть с хост-компьютером, согласно конкретным вариантам осуществления;

Фиг. 9 иллюстрирует примерный хост-компьютер, обменивающийся данными через базовую станцию с абонентским устройством по частично беспроводному соединению, согласно конкретным вариантам осуществления;

Фиг. 10 иллюстрирует примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и абонентское устройство, согласно конкретным вариантам осуществления;

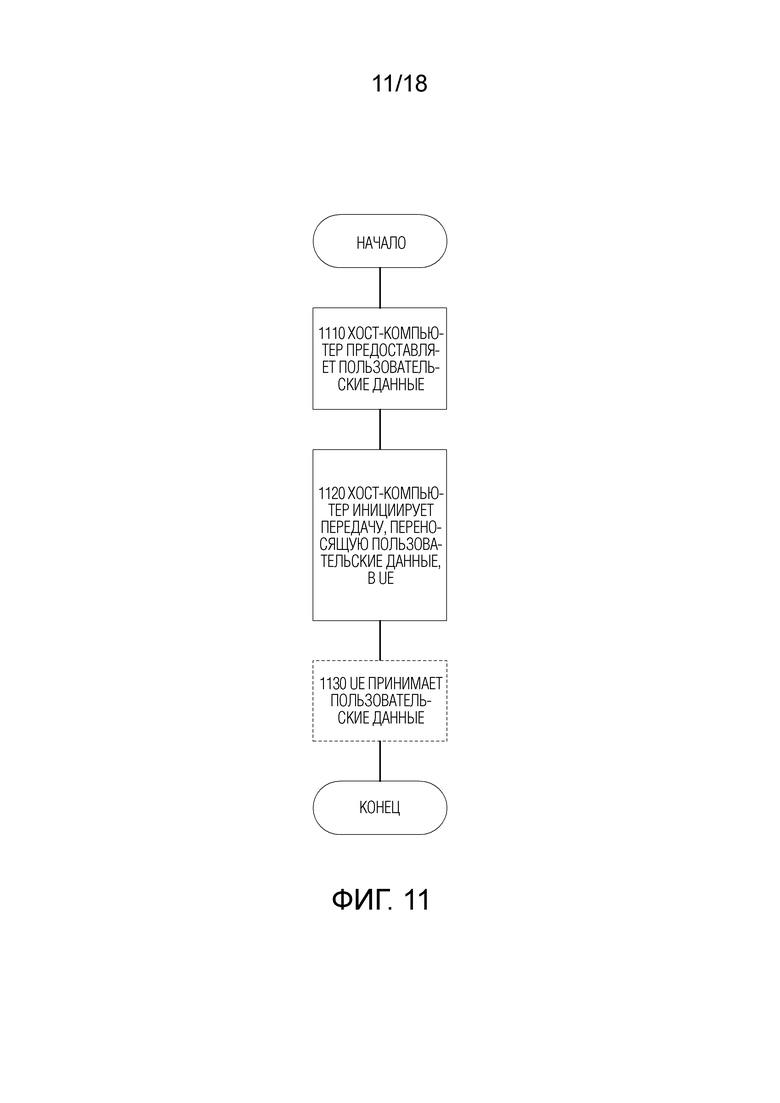

Фиг. 11 иллюстрирует другой примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и абонентское устройство, согласно конкретным вариантам осуществления;

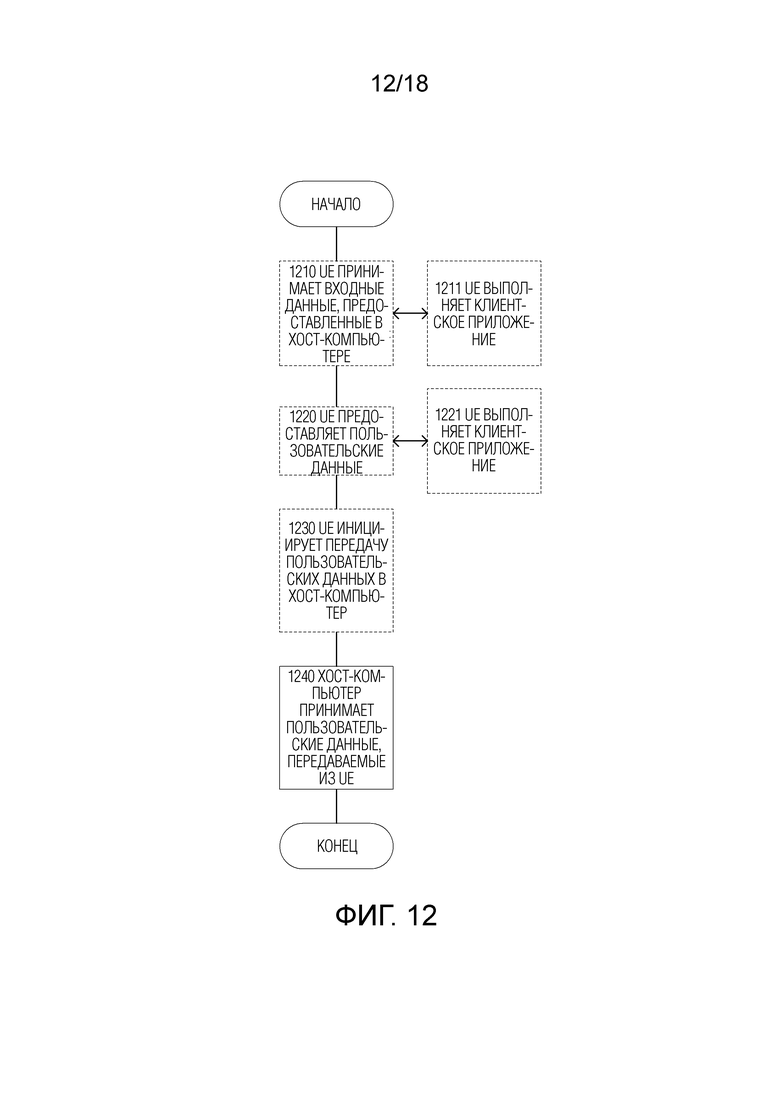

Фиг. 12 иллюстрирует другой дополнительный примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и абонентское устройство, согласно конкретным вариантам осуществления;

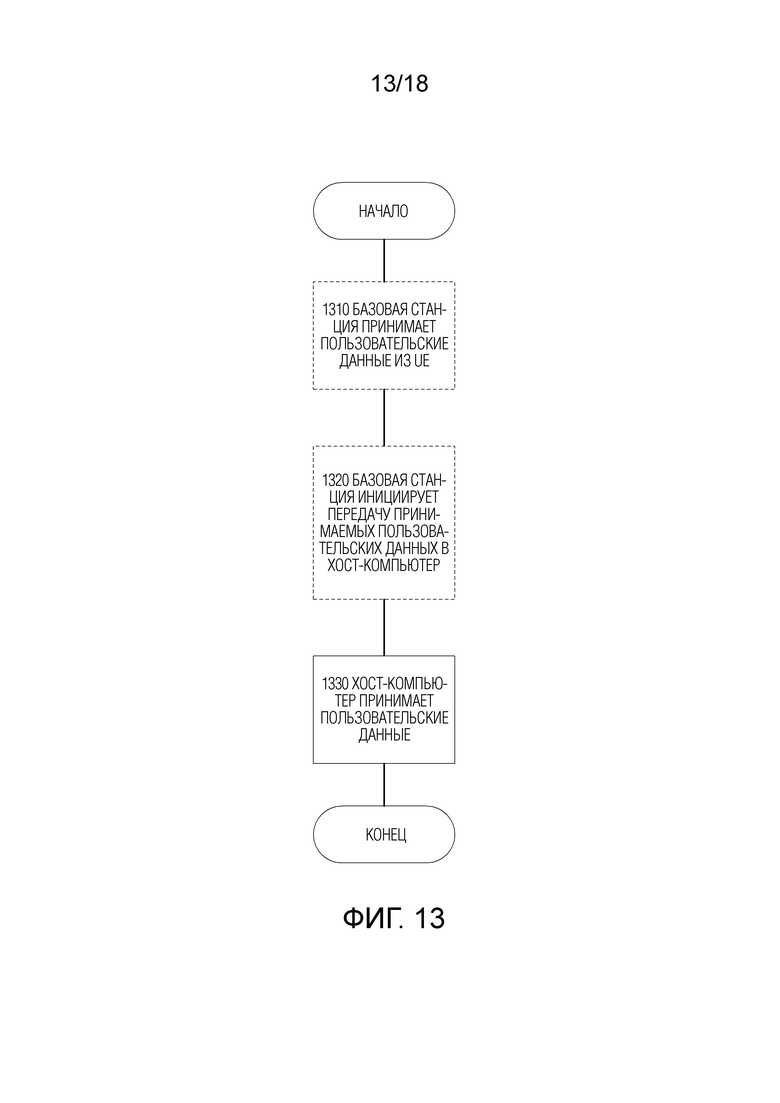

Фиг. 13 иллюстрирует еще один другой примерный способ, реализованный в системе связи, включающей в себя хост-компьютер, базовую станцию и абонентское устройство, согласно конкретным вариантам осуществления;

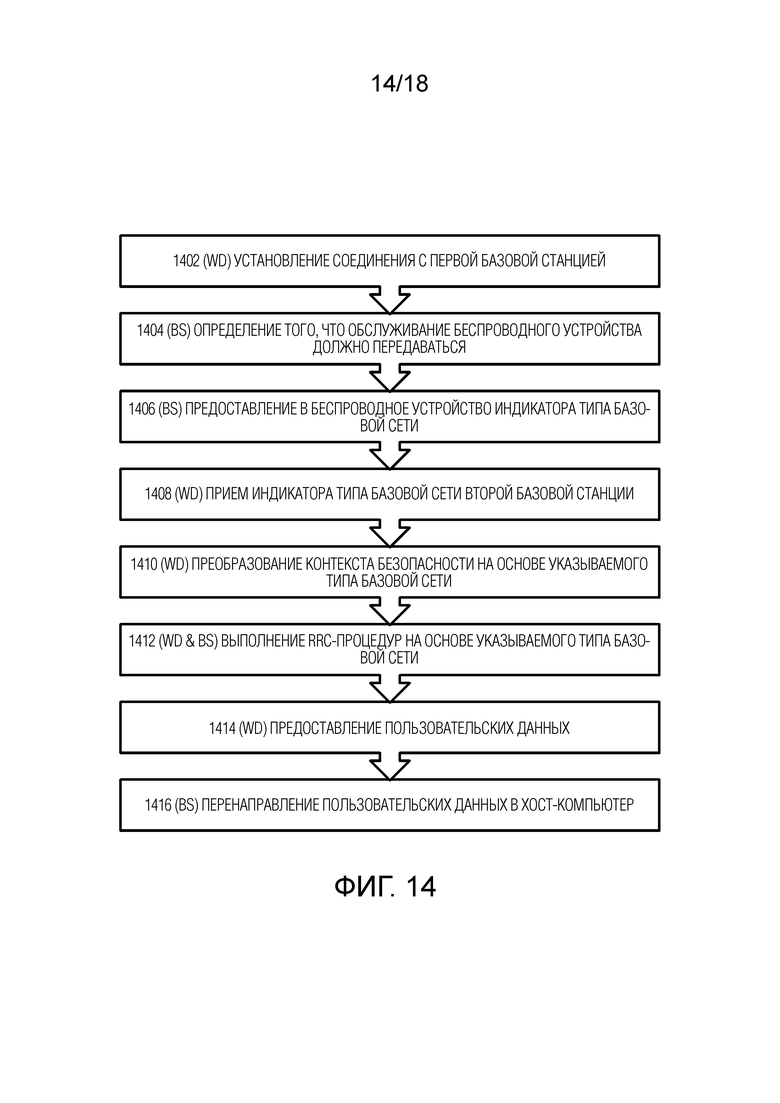

Фиг. 14 иллюстрирует блок-схему последовательности операций примерного способа, в соответствии с конкретными вариантами осуществления;

Фиг. 15 иллюстрирует блок-схему последовательности операций примерного способа, осуществляемого в абонентском устройстве, в соответствии с конкретными вариантами осуществления;

Фиг. 16 иллюстрирует блок-схему последовательности операций примерного способа, осуществляемого в сетевом узле, в соответствии с конкретными вариантами осуществления;

Фиг. 17 иллюстрирует блок-схему примерного абонентского устройства и примерного сетевого узла, в соответствии с конкретными вариантами осуществления; и

Фиг. 18 иллюстрирует блок-схему примерного сетевого узла, в соответствии с конкретными вариантами осуществления.

Подробное описание изобретения

Текущие процедуры переконфигурирования RRC-соединения поддерживают только унаследованные процедуры передачи обслуживания внутри RAT и между системами, к примеру, между GERAN, UTRAN и EPC. Когда передача обслуживания внутри RAT и между системами выполняется между EPC и 5GC, отсутствует индикатор в процедурах переконфигурирования RRC-соединения для UE, чтобы понимать, какой является целевая базовая сеть. Кроме того, UE не может надлежащим образом принимать или преобразовывать контексты обеспечения безопасности, которые следует выполнять при передаче обслуживания, поскольку унаследованные процедуры передачи обслуживания внутри LTE не позволяют передавать в служебных сигналах контексты обеспечения безопасности в UE. Конкретные варианты осуществления настоящего раскрытия сущности предоставляют способ для того, чтобы включать новый информационный элемент или модифицировать существующий информационный элемент (IE) в RRC-сообщение в процедуре переконфигурирования RRC-соединения, так что UE может распознавать целевую базовую сеть и получать ее соответствующие параметры безопасности, когда UE принимает RRC-сообщение.

Конкретные варианты осуществления, раскрытые в данном документе, предлагаются для того, чтобы указывать целевую базовую сеть (EPC или 5GC) при выполнении передачи обслуживания внутри LTE и между системами, с тем чтобы обеспечивать надлежащие RRC-процедуры, связанные с соответствующей целевой базовой сетью. Кроме того, конкретные варианты осуществления, раскрытые в данном документе, предлагаются для обработки преобразованных контекстов обеспечения безопасности при выполнении передачи обслуживания внутри RAT и между системами от 5GC EPC. Это включает в себя указание для UE того, как и когда должны преобразовываться контексты обеспечения безопасности, и передачу контейнера NAS-безопасности 5GS в унаследованной структуре RRC-сообщений.

Один способ, раскрытый в данном документе, указывает целевую базовую сеть при выполнении передачи обслуживания внутри LTE и между системами, посредством использования fullConfig и конкретного для 5GC параметра, например, SDAP-Config, чтобы логически выводить целевую базовую сеть. Другой способ, раскрытый в данном документе, указывает то, как передавать в служебных сигналах параметры NAS-безопасности, чтобы выполнять процедуры для преобразованного контекста обеспечения безопасности, связанного с передачей обслуживания от EPC 5GC, посредством использования варианта interRAT в IE SecurityConfigHO для того, чтобы передавать в служебных сигналах параметры NAS-безопасности, и указания того, когда преобразовывать контекст обеспечения безопасности от EPC 5GC. Еще один другой способ, раскрытый в данном документе, указывает то, как и когда выполнять процедуры для преобразованного контекста обеспечения безопасности, связанного с передачей обслуживания от 5GC EPC, посредством многократного использования существующего варианта intraLTE из IE SecurityConfigHO в сообщении RRCConnectionReconfiguration, вместе с индикатором целевой базовой сети. Дополнительный вариант осуществления использует расширенные структуры RRC-сообщений с новыми IE, чтобы указывать целевую базовую сеть и контексты обеспечения безопасности.

Ниже подробнее описываются некоторые варианты осуществления, предполагаемые в данном документе, со ссылкой на прилагаемые чертежи. Тем не менее, другие варианты осуществления содержатся в пределах предмета изобретения, раскрытого в данном документе; раскрытый предмет изобретения не должен истолковываться как ограниченный только вариантами осуществления, изложенными в данном документе; наоборот, эти варианты осуществления предоставляются в качестве примера, чтобы передавать объем предмета изобретения специалистам в данной области техники.

Фиг. 5 является примерной беспроводной сетью, в соответствии с конкретными вариантами осуществления. Хотя предмет изобретения, описанный в данном документе, может реализовываться в любом соответствующем типе системы с использованием любых подходящих компонентов, варианты осуществления, раскрытые в данном документе, описываются относительно беспроводной сети, такой как примерная беспроводная сеть, проиллюстрированная на фиг. 5. Для простоты, беспроводная сеть по фиг. 5 иллюстрирует только сеть 506, сетевые узлы 560 и 560b и беспроводные устройства 510, 510b и 510c (WD). На практике, беспроводная сеть дополнительно может включать в себя любые дополнительные элементы, подходящие для того, чтобы поддерживать связь между беспроводными устройствами или между беспроводным устройством и другим устройством связи, таким как проводной телефон, поставщик услуг или любой другой сетевой узел или конечное устройство. Из проиллюстрированных компонентов, сетевой узел 560 и беспроводное устройство 510 (WD) проиллюстрированы с дополнительными подробностями. В некоторых вариантах осуществления, сетевой узел 560 может представлять собой базовую станцию, к примеру, eNB. В настоящем раскрытии сущности, термин "eNB" может использоваться для того, чтобы означать как eNB, так и ng-eNB, если нет конкретной необходимости различать между ними. В конкретных вариантах осуществления, сетевой узел 560 может представлять собой сетевой узел, который дополнительно иллюстрируется на фиг. 18. В конкретных вариантах осуществления, сетевой узел 560 может представлять собой исходный сетевой узел. В конкретных вариантах осуществления, сетевой узел 560 может представлять собой целевой сетевой узел. В конкретных вариантах осуществления, беспроводное устройство 510 может представлять собой абонентское устройство, которое дополнительно иллюстрируется на фиг. 17. Беспроводная сеть может предоставлять связь и другие типы услуг для одного или более беспроводных устройств, чтобы упрощать доступ и/или использование, посредством беспроводных устройств, услуг, предоставляемых посредством или через беспроводную сеть.

Беспроводная сеть может содержать и/или взаимодействовать с любым типом сети связи (communication), сети связи (telecommunication), сети передачи данных, сотовой связи и/или радиосети либо другого аналогичного типа системы. В некоторых вариантах осуществления, беспроводная сеть может быть выполнена с возможностью работать согласно конкретным стандартам или другим типам предварительно заданных правил или процедур. Таким образом, конкретные варианты осуществления беспроводной сети могут реализовывать такие стандарты связи, как глобальная система мобильной связи (GSM), универсальная система мобильной связи (UMTS), стандарт долгосрочного развития (LTE) и/или другие подходящие 2G-, 3G-, 4G- или 5G-стандарты; стандарты беспроводной локальной вычислительной сети (WLAN), такие как IEEE 802.11-стандарты; и/или любой другой соответствующий стандарт беспроводной связи, к примеру, стандарт общемировой совместимости широкополосного беспроводного доступа (WiMAX), Bluetooth-, Z-Wave- и/или ZigBee-стандарты.

Сеть 506 может содержать одну или более транзитных сетей, базовых сетей, IP-сетей, коммутируемых телефонных сетей общего пользования (PSTN), сетей пакетной передачи данных, оптических сетей, глобальных вычислительных сетей (WAN), локальных вычислительных сетей (LAN), беспроводных локальных вычислительных сетей (WLAN), проводных сетей, беспроводных сетей, общегородских вычислительных сетей и других сетей, чтобы обеспечивать связь между устройствами.

Сетевой узел 560 и WD 510 содержат различные компоненты, подробнее описанные ниже. Эти компоненты взаимодействуют для того, чтобы предоставлять функциональность сетевого узла и/или беспроводного устройства, такую как предоставление беспроводных соединений в беспроводной сети. В различных вариантах осуществления, беспроводная сеть может содержать любое число проводных или беспроводных сетей, сетевых узлов, базовых станций, контроллеров, беспроводных устройств, ретрансляционных станций и/или любых других компонентов или систем, которые могут упрощать или участвовать в обмене данными и/или сигналами через проводные или беспроводные соединения.

При использовании в данном документе, сетевой узел означает оборудование, допускающее, сконфигурированное, размещаемое и/или работающее с возможностью обмениваться данными прямо или косвенно с беспроводным устройством и/или с другими сетевыми узлами или оборудованием в беспроводной сети, чтобы обеспечивать и/или предоставлять беспроводной доступ для беспроводного устройства и/или выполнять другие функции (например, администрирование) в беспроводной сети. Примеры сетевых узлов включают в себя, но не только, точки доступа (AP) (например, точки радиодоступа), базовые станции (BS) (например, базовые радиостанции, узлы B, усовершенствованные узлы B (eNB) и NR-узлы B (gNB)). Базовые станции могут классифицироваться на основе объема покрытия, которое они предоставляют (или, другими словами, своего уровня мощности передачи), и в таком случае также могут упоминаться как базовые фемтостанции, базовые пикостанции, базовые микростанции или базовые макростанции. Базовая станция может представлять собой ретрансляционный узел или релейный донорный узел, управляющий ретранслятором. Сетевой узел также может включать в себя одну или более (или все) частей распределенной базовой радиостанции, таких как централизованные цифровые блоки и/или удаленные радиоблоки (RRU), иногда называемые "удаленными радиоголовками (RRH)". Такие удаленные радиоблоки могут интегрироваться или могут не интегрироваться с антенной в качестве интегрированной антенной радиостанции. Части распределенной базовой радиостанции также могут упоминаться как узлы в распределенной антенной системе (DAS). Еще одни дополнительные примеры сетевых узлов включают в себя устройство радиосвязи с поддержкой нескольких стандартов (MSR), такое как MSR BS, сетевые контроллеры, такие как контроллеры радиосети (RNC) или контроллеры базовой станции (BSC), базовые приемо-передающие станции (BTS), точки передачи, узлы передачи, объекты координации многосотовой/многоадресной передачи (MCE), базовые сетевые узлы (например, MSC, MME), OandM-узлы, OSS-узлы, SON-узлы, узлы позиционирования (например, E-SMLC) и/или MDT. В качестве другого примера, сетевой узел может представлять собой виртуальный сетевой узел, как подробнее описано ниже. Тем не менее, если обобщить, сетевые узлы могут представлять любое подходящее устройство (или группу устройств), допускающее, сконфигурированное, размещаемое и/или работающее с возможностью обеспечивать и/или предоставлять беспроводному устройству доступ к беспроводной сети или предоставлять некоторые услуги беспроводному устройству, которое осуществляет доступ к беспроводной сети.

На фиг. 5, сетевой узел 560 включает в себя схему 570 обработки, устройствочитаемый носитель 580, интерфейс 590, вспомогательное оборудование 588, источник 586 мощности, схему 587 подачи мощности и антенну 562. Хотя сетевой узел 560, проиллюстрированный в примерной беспроводной сети по фиг. 5, может представлять устройство, которое включает в себя проиллюстрированную комбинацию аппаратных компонентов, другие варианты осуществления могут содержать сетевые узлы с различными комбинациями компонентов. Следует понимать, что сетевой узел содержит любую подходящую комбинацию аппаратных средств и/или программного обеспечения, требуемого для того, чтобы выполнять задачи, признаки, функции и способы, раскрытые в данном документе. Кроме того, хотя компоненты сетевого узла 560 проиллюстрированы как одиночные поля, расположенные внутри большего поля или вложенные внутрь нескольких полей, на практике, сетевой узел может содержать несколько различных физических компонентов, которые составляют один проиллюстрированный компонент (например, устройствочитаемый носитель 580 может содержать несколько отдельных жестких дисков, а также несколько RAM-модулей).

Аналогично, сетевой узел 560 может состоять из нескольких физически отдельных компонентов (например, из компонента узла B и RNC-компонента либо из BTS-компонента и BSC-компонента и т.д.), которые могут иметь собственные соответствующие компоненты. В определенных сценариях, в которых сетевой узел 560 содержит несколько отдельных компонентов (например, BTS- и BSC-компонентов), один или более отдельных компонентов могут совместно использоваться несколькими сетевыми узлами. Например, один RNC может управлять несколькими узлами B. В таком сценарии, каждая уникальная пара из узла B и RNC в некоторых случаях может считаться одним отдельным сетевым узлом. В некоторых вариантах осуществления, сетевой узел 560 может быть выполнен с возможностью поддерживать несколько технологий радиодоступа (RAT). В таких вариантах осуществления, некоторые компоненты могут дублироваться (например, отдельный устройствочитаемый носитель 580 для различных RAT), и некоторые компоненты могут многократно использоваться (например, идентичная антенна 562 может совместно использоваться посредством RAT). Сетевой узел 560 также может включать в себя несколько наборов различных проиллюстрированных компонентов для различных беспроводных технологий, интегрированных в сетевой узел 560, таких как, например, беспроводные GSM-, WCDMA-, LTE-, NR-, Wi-Fi- или Bluetooth-технологии. Эти беспроводные технологии могут интегрироваться в идентичную или различную микросхему или набор микросхем и другие компоненты в сетевом узле 560.

Схема 570 обработки выполнена с возможностью выполнять любое определение, вычисление или аналогичные операции (например, определенные операции получения), описанные в данном документе как предоставляемые посредством сетевого узла. Эти операции, выполняемые посредством схемы 570 обработки, могут включать в себя обработку информации, полученной посредством схемы 570 обработки, например, посредством преобразования полученной информации в другую информацию, сравнение полученной информации или преобразованной информации с информацией, сохраненной в сетевом узле, и/или выполнение одной или более операций на основе полученной информации или преобразованной информации и, в качестве результата упомянутой обработки, выполнение определения.

Схема 570 обработки может содержать комбинацию одного или более из микропроцессора, контроллера, микроконтроллера, центрального процессора, процессора цифровых сигналов, специализированной интегральной схемы, программируемой пользователем вентильной матрицы или любого другого подходящего вычислительного устройства, ресурса либо комбинацию аппаратных средств, программного обеспечения и/или кодированной логики, работающую с возможностью предоставлять, отдельно или в сочетании с другими компонентами сетевого узла 560, такими как устройствочитаемый носитель 580, функциональность сетевого узла 560. Например, схема 570 обработки может выполнять инструкции, сохраненные в устройствочитаемом носителе 580 или в запоминающем устройстве в схеме 570 обработки. Такая функциональность может включать в себя предоставление любого из различных беспроводных признаков, функций или преимуществ, поясненных в данном документе. В некоторых вариантах осуществления, схема 570 обработки может включать в себя внутримикросхемную систему (SoC).

В некоторых вариантах осуществления, схема 570 обработки может включать в себя одно или более из схемы 572 радиочастотного (RF) приемо-передающего устройства и схемы 574 обработки в полосе модулирующих частот. В некоторых вариантах осуществления, схема 572 радиочастотного (RF) приемо-передающего устройства и схема 574 обработки в полосе модулирующих частот могут находиться в отдельных микросхемах (или наборах микросхем), платах или блоках, таких как радиоблоки и цифровые блоки. В альтернативных вариантах осуществления, часть или все из схемы 572 приемо-передающего RF-устройства и схемы 574 обработки в полосе модулирующих частот может находиться в идентичной микросхеме или наборе микросхем, платах или блоках.

В конкретных вариантах осуществления, часть или вся функциональность, описанная в данном документе как предоставляемая посредством сетевого узла, базовой станции, eNB или другого такого сетевого устройства, может выполняться посредством схемы 570 обработки, выполняющей инструкции, сохраненные на устройствочитаемом носителе 580 или в запоминающем устройстве в схеме 570 обработки. В альтернативных вариантах осуществления, часть или вся функциональность может предоставляться посредством схемы 570 обработки без выполнения инструкций, сохраненных на отдельном или дискретном устройствочитаемом носителе, к примеру, проводным способом. В любых из этих вариантов осуществления, независимо от того, выполняются инструкции, сохраненные на устройствочитаемом носителе хранения данных, или нет, схема 570 обработки может быть выполнена с возможностью выполнять описанную функциональность. В конкретных вариантах осуществления, схема 570 обработки сетевого узла 560 может осуществлять способ, который дополнительно иллюстрируется на фиг. 14 и 16. Преимущества, предоставленные посредством такой функциональности, не ограничены только схемой 570 обработки или другими компонентами сетевого узла 560, а используются посредством сетевого узла 560 в целом и/или конечными пользователями и посредством беспроводной сети, в общем.

Устройствочитаемый носитель 580 может содержать любую форму энергозависимого или энергонезависимого машиночитаемого запоминающего устройства, включающего в себя, без ограничения, устройство постоянного хранения данных, полупроводниковое запоминающее устройство, удаленно смонтированное запоминающее устройство, магнитные носители, оптические носители, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), носители хранения данных большой емкости (например, жесткий диск), съемные носители хранения данных (например, флэш-накопитель, компакт-диск (CD) или цифровой видеодиск (DVD)) и/или любые другие энергозависимые или энергонезависимые переходные устройствочитаемые и/или машиноисполняемые запоминающие устройства, которые сохраняют информацию, данные и/или инструкции, которые могут использоваться посредством схемы 570 обработки. Устройствочитаемый носитель 580 может сохранять любые подходящие инструкции, данные или информацию, включающие в себя компьютерную программу, программное обеспечение, приложение, включающее в себя одно или более из логики, правил, кода, таблиц и т.д., и/или другие инструкции, допускающие выполнение посредством схемы 570 обработки и используемые посредством сетевого узла 560. Устройствочитаемый носитель 580 может использоваться для того, чтобы сохранять все вычисления, выполняемые посредством схемы 570 обработки, и/или все данные, принимаемые через интерфейс 590. В некоторых вариантах осуществления, схема 570 обработки и устройствочитаемый носитель 580 могут считаться интегрированными.

Интерфейс 590 используется при проводной или беспроводной связи для передачи служебных сигналов и/или данных между сетевым узлом 560, сетью 506 и/или WD 510. Как проиллюстрировано, интерфейс 590 содержит порт(ы)/терминал(ы) 594, чтобы отправлять и принимать данные, например, в/из сети 506 по проводному соединению. Интерфейс 590 также включает в себя внешнюю интерфейсную радиосхему 592, которая может соединяться или в конкретных вариантах осуществления составлять часть антенны 562. Внешняя интерфейсная радиосхема 592 содержит фильтры 598 и усилители 596. Внешняя интерфейсная радиосхема 592 может соединяться с антенной 562 и схемой 570 обработки. Внешняя интерфейсная радиосхема может быть выполнена с возможностью преобразовывать и согласовывать сигналы, передаваемые между антенной 562 и схемой 570 обработки. Внешняя интерфейсная радиосхема 592 может принимать цифровые данные, которые должны отправляться в другие сетевые узлы или WD через беспроводное соединение. Внешняя интерфейсная радиосхема 592 может преобразовывать цифровые данные в радиосигнал, имеющий соответствующие параметры канала и полосы пропускания, с использованием комбинации фильтров 598 и/или усилителей 596. Радиосигнал затем может передаваться через антенну 562. Аналогично, при приеме данных, антенна 562 может собирать радиосигналы, которые затем преобразуются в цифровые данные посредством внешней интерфейсной радиосхемы 592. Цифровые данные могут передаваться в схему 570 обработки. В других вариантах осуществления, интерфейс может содержать различные компоненты и/или различные комбинации компонентов.

В определенных альтернативных вариантах осуществления, сетевой узел 560 может не включать в себя отдельную внешнюю интерфейсную радиосхему 592, вместо этого, схема 570 обработки может содержать внешнюю интерфейсную радиосхему и может соединяться с антенной 562 без отдельной внешней интерфейсной радиосхемы 592. Аналогично, в некоторых вариантах осуществления, вся или часть схемы 572 приемо-передающего RF-устройства может считаться частью интерфейса 590. В еще других вариантах осуществления, интерфейс 590 может включать в себя один или более портов или терминалов 594, внешнюю интерфейсную радиосхему 592 и схему 572 приемо-передающего RF-устройства, в качестве части радиоблока (не показан), и интерфейс 590 может обмениваться данными со схемой 574 обработки в полосе модулирующих частот, которая составляет часть цифрового блока (не показан).

Антенна 562 может включать в себя одну или более антенн или антенных решеток, выполненных с возможностью отправлять и/или принимать беспроводные сигналы. Антенна 562 может соединяться с внешней интерфейсной радиосхемой 590 и может представлять собой любой тип антенны, допускающей передачу и прием данных и/или сигналов в беспроводном режиме. В некоторых вариантах осуществления, антенна 562 может содержать одну или более всенаправленных, секторных или панельных антенн, работающих с возможностью передавать/принимать радиосигналы, например, между 2 ГГц и 66 ГГц. Всенаправленная антенна может использоваться для того, чтобы передавать/принимать радиосигналы в любом направлении, секторная антенна может использоваться для того, чтобы передавать/принимать радиосигналы из устройств в конкретной зоне, и панельная антенна может представлять собой антенну на линии прямой видимости, используемую для того, чтобы передавать/принимать радиосигналы на относительно прямой линии. В некоторых случаях, использование более одной антенны может упоминаться как MIMO. В конкретных вариантах осуществления, антенна 562 может быть отдельной от сетевого узла 560 и может соединяться с сетевым узлом 560 через интерфейс или порт.

Антенна 562, интерфейс 590 и/или схема 570 обработки могут быть выполнены с возможностью выполнять любые операции приема и/или определенные операции получения, описанные в данном документе как выполняемые посредством сетевого узла. Любая информация, данные и/или сигналы могут приниматься из беспроводного устройства, другого сетевого узла и/или любого другого сетевого оборудования. Аналогично, антенна 562, интерфейс 590 и/или схема 570 обработки могут быть выполнены с возможностью выполнять любые операции передачи, описанные в данном документе как выполняемые посредством сетевого узла. Любая информация, данные и/или сигналы могут передаваться в беспроводное устройство, другой сетевой узел и/или любое другое сетевое оборудование.

Схема 587 подачи мощности может содержать или соединяться со схемой управления мощностью и выполнена с возможностью предоставлять в компоненты сетевого узла 560 мощность для выполнения функциональности, описанной в данном документе. Схема 587 подачи мощности может принимать мощность из источника 586 мощности. Источник 586 мощности и/или схема 587 подачи мощности могут быть выполнены с возможностью предоставлять мощность в различные компоненты сетевого узла 560 в форме, подходящей для соответствующих компонентов (например, на уровне напряжения и тока, необходимом для каждого соответствующего компонента). Источник 586 мощности может быть включен либо быть внешним для схемы 587 подачи мощности и/или сетевого узла 560. Например, сетевой узел 560 может соединяться с внешним источником мощности (например, электрической розеткой) через схему или интерфейс ввода, такой как электрический кабель, за счет которого внешний источник мощности подает мощность в схему 587 подачи мощности. В качестве дополнительного примера, источник 586 мощности может содержать источник мощности в форме аккумулятора или аккумуляторного блока, который соединяется или интегрируется в схему 587 подачи мощности. Аккумулятор может предоставлять резервную мощность, если внешний источник мощности сбоит. Также могут использоваться другие типы источников мощности, такие как фотогальванические устройства.

Альтернативные варианты осуществления сетевого узла 560 могут включать в себя дополнительные компоненты, помимо компонентов, показанных на фиг. 5, которые могут отвечать за предоставление конкретных аспектов функциональности сетевого узла, включающей в себя любое из функциональности, описанной в данном документе, и/или любой функциональности, необходимой для того, чтобы поддерживать предмет изобретения, описанный в данном документе. Например, сетевой узел 560 может включать в себя пользовательское интерфейсное оборудование, чтобы обеспечивать возможность ввода информации в сетевой узел 560 и обеспечивать возможность вывода информации из сетевого узла 560. Это может обеспечивать возможность пользователю выполнять диагностику, обслуживание, ремонт и другие административные функции для сетевого узла 560.

При использовании в данном документе, беспроводное устройство (WD) означает устройство, допускающее, сконфигурированное, размещаемое и/или работающее с возможностью обмениваться данными в беспроводном режиме с сетевыми узлами и/или другими беспроводными устройствами. Если не указано иное, термин "WD" может использоваться взаимозаменяемо в данном документе с абонентским устройством (UE). В конкретных вариантах осуществления, беспроводное устройство 510 может представлять собой абонентское устройство, которое дополнительно иллюстрируется на фиг. 17. Обмен данными в беспроводном режиме может заключать в себе передачу и/или прием беспроводных сигналов с использованием электромагнитных волн, радиоволн, инфракрасных волн и/или других типов сигналов, подходящих для передачи информации по воздуху. В некоторых вариантах осуществления, WD может быть выполнено с возможностью передавать и/или принимать информацию без прямого человеческого взаимодействия. Например, WD может проектироваться с возможностью передавать информацию в сеть по предварительно заданному расписанию, при инициировании посредством внутреннего или внешнего события или в ответ на запросы из сети. Примеры WD включают в себя, но не только, смартфон, мобильный телефон, сотовый телефон, телефон по протоколу "речь-по-IP" (VoIP), телефон с беспроводным абонентским доступом, настольный компьютер, персональное цифровое устройство (PDA), беспроводные камеры, игровую приставку или устройство, устройство хранения музыкальных данных, устройство воспроизведения, носимое терминальное устройство, беспроводную конечную точку, мобильную станцию, планшетный компьютер, переносной компьютер, встроенное в переносной компьютер устройство (LEE), установленное в переносном компьютере устройство (LME), интеллектуальное устройство, беспроводное оконечное абонентское оборудование (CPE), установленное в транспортном средстве беспроводное терминальное устройство и т.д. WD может поддерживать связь между устройствами (D2D), например, посредством реализации 3GPP-стандарта для связи в боковой линии связи, связи между транспортными средствами (V2V), связи между транспортным средством и инфраструктурой (V2I), связи между транспортным средством и всем чем угодно (V2X), и может в этом случае упоминаться как устройство D2D-связи. В качестве еще одного другого конкретного примера, в сценарии на основе Интернета вещей (IoT), WD может представлять машину или другое устройство, которое выполняет мониторинг и/или измерения и передает результаты такого мониторинга и/или измерений в другое WD и/или сетевой узел. WD в этом случае может представлять собой межмашинное (M2M) устройство, которое в 3GPP-контексте может упоминаться как MTC-устройство. В качестве одного конкретного примера, WD может представлять собой UE, реализующее 3GPP-стандарт узкополосного Интернета вещей (NB-IoT). Конкретные примеры таких машин или устройств представляют собой датчики, измерительные устройства, такие как измерители мощности, промышленное оборудование или бытовые или персональные приборы (например, холодильники, телевизионные приемники и т.д.), персональные носимые приборы (например, часы, фитнес-трекеры и т.д.). В других сценариях, WD может представлять транспортное средство или другое оборудование, которое допускает мониторинг и/или формирование сообщений относительно своего рабочего состояния или другие функции, ассоциированные с работой. WD, как описано выше, может представлять конечную точку беспроводного соединения, причем в этом случае устройство может упоминаться как беспроводной терминал. Кроме того, WD, как описано выше, может быть мобильным, причем в этом случае оно также может упоминаться как мобильное устройство или мобильный терминал.

Как проиллюстрировано, беспроводное устройство 510 включает в себя антенну 511, интерфейс 514, схему 520 обработки, устройствочитаемый носитель 530, пользовательское интерфейсное оборудование 532, вспомогательное оборудование 534, источник 536 мощности и схему 537 подачи мощности. WD 510 может включать в себя несколько наборов из одного или более проиллюстрированных компонентов для различных беспроводных технологий, поддерживаемых посредством WD 510, таких как, например, беспроводные GSM-, WCDMA-, LTE-, NR-, Wi-Fi-, WiMAX- или Bluetooth-технологии, помимо прочего. Эти беспроводные технологии могут интегрироваться в идентичные или различные микросхемы или набор микросхем относительно других компонентов в WD 510.

Антенна 511 может включать в себя одну или более антенн или антенных решеток, выполненных с возможностью отправлять и/или принимать беспроводные сигналы, и соединяется с интерфейсом 514. В определенных альтернативных вариантах осуществления, антенна 511 может быть отдельной от WD 510 и может соединяться с WD 510 посредством интерфейса или порта. Антенна 511, интерфейс 514 и/или схема 520 обработки могут быть выполнены с возможностью выполнять любые операции приема или передачи, описанные в данном документе как выполняемые посредством WD. Любая информация, данные и/или сигналы могут приниматься из сетевого узла и/или другого беспроводного устройства. В некоторых вариантах осуществления, внешняя интерфейсная радиосхема и/или антенна 511 могут считаться интерфейсом.

Как проиллюстрировано, интерфейс 514 содержит внешнюю интерфейсную радиосхему 512 и антенну 511. Внешняя интерфейсная радиосхема 512 содержит один или более фильтров 518 и усилителей 516. Внешняя интерфейсная радиосхема 514 соединяется с антенной 511 и схемой 520 обработки и выполнена с возможностью преобразовывать и согласовывать сигналы, передаваемые между антенной 511 и схемой 520 обработки. Внешняя интерфейсная радиосхема 512 может соединяться или составлять часть антенны 511. В некоторых вариантах осуществления, WD 510 может не включать в себя отдельную внешнюю интерфейсную радиосхему 512; наоборот, схема 520 обработки может содержать внешнюю интерфейсную радиосхему и может соединяться с антенной 511. Аналогично, в некоторых вариантах осуществления, часть или все из схемы 522 приемо-передающего RF-устройства может считаться частью интерфейса 514. Внешняя интерфейсная радиосхема 512 может принимать цифровые данные, которые должны отправляться в другие сетевые узлы или WD через беспроводное соединение. Внешняя интерфейсная радиосхема 512 может преобразовывать цифровые данные в радиосигнал, имеющий соответствующие параметры канала и полосы пропускания, с использованием комбинации фильтров 518 и/или усилителей 516. Радиосигнал затем может передаваться через антенну 511. Аналогично, при приеме данных, антенна 511 может собирать радиосигналы, которые затем преобразуются в цифровые данные посредством внешней интерфейсной радиосхемы 512. Цифровые данные могут передаваться в схему 520 обработки. В других вариантах осуществления, интерфейс может содержать различные компоненты и/или различные комбинации компонентов.

Схема 520 обработки может содержать комбинацию одного или более из микропроцессора, контроллера, микроконтроллера, центрального процессора, процессора цифровых сигналов, специализированной интегральной схемы, программируемой пользователем вентильной матрицы или любого другого подходящего вычислительного устройства, ресурса либо комбинацию аппаратных средств, программного обеспечения и/или кодированной логики, работающую с возможностью предоставлять, отдельно или в сочетании с другими компонентами WD 510, такими как устройствочитаемый носитель 530, функциональность WD 510. Такая функциональность может включать в себя предоставление любого из различных беспроводных признаков или преимуществ, поясненных в данном документе. Например, схема 520 обработки может выполнять инструкции, сохраненные в устройствочитаемом носителе 530 или в запоминающем устройстве в схеме 520 обработки, чтобы предоставлять функциональность, раскрытую в данном документе. В конкретных вариантах осуществления, схема 520 обработки WD 510 может выполнять инструкции для того, чтобы выполнять измерения для определенных сот в сети 506, которая дополнительно иллюстрируется ниже. В конкретных вариантах осуществления, схема 520 обработки беспроводного устройства 510 может осуществлять способ, который дополнительно иллюстрируется на фиг. 14 и 15.

Как проиллюстрировано, схема 520 обработки включает в себя одно или более из схемы 522 приемо-передающего RF-устройства, схемы 524 обработки в полосе модулирующих частот и схемы 526 обработки приложений. В других вариантах осуществления, схема обработки может содержать различные компоненты и/или различные комбинации компонентов. В конкретных вариантах осуществления, схема 520 обработки WD 510 может содержать SOC. В некоторых вариантах осуществления, схема 522 приемо-передающего RF-устройства, схема 524 обработки в полосе модулирующих частот и схема 526 обработки приложений могут находиться в отдельных микросхемах или наборах микросхем. В альтернативных вариантах осуществления, часть или все из схемы 524 обработки в полосе модулирующих частот и схемы 526 обработки приложений может комбинироваться в одну микросхему или набор микросхем, и схема 522 приемо-передающего RF-устройства может находиться в отдельной микросхеме или наборе микросхем. В еще одних других альтернативных вариантах осуществления, часть или все из схемы 522 приемо-передающего RF-устройства и схемы 524 обработки в полосе модулирующих частот может находиться в идентичной микросхеме или наборе микросхем, и схема 526 обработки приложений может находиться в отдельной микросхеме или наборе микросхем. В еще других альтернативных вариантах осуществления, часть или все из схемы 522 приемо-передающего RF-устройства, схемы 524 обработки в полосе модулирующих частот и схема 526 обработки приложений может комбинироваться в идентичной микросхеме или наборе микросхем. В некоторых вариантах осуществления, схема 522 приемо-передающего RF-устройства может составлять часть интерфейса 514. Схема 522 приемо-передающего RF-устройства может преобразовывать и согласовывать RF-сигналы для схемы 520 обработки.

В конкретных вариантах осуществления, часть или все функциональности, описанные в данном документе как выполняемые посредством WD, могут предоставляться посредством схемы 520 обработки, выполняющей инструкции, сохраненные на устройствочитаемом носителе 530, который в конкретных вариантах осуществления может представлять собой машиночитаемый носитель хранения данных. В альтернативных вариантах осуществления, часть или вся функциональность могут предоставляться посредством схемы 520 обработки без выполнения инструкций, сохраненных на отдельном или дискретном устройствочитаемом носителе хранения данных, к примеру, проводным способом. В любом из этих конкретных вариантов осуществления, независимо от того, выполняются инструкции, сохраненные на устройствочитаемом носителе хранения данных, или нет, схема 520 обработки может быть выполнена с возможностью выполнять описанную функциональность. Преимущества, предоставленные посредством такой функциональности, не ограничены только схемой 520 обработки или другими компонентами WD 510, а используются посредством WD 510 в целом и/или конечными пользователями и посредством беспроводной сети, в общем.

Схема 520 обработки может быть выполнена с возможностью выполнять любые операции определения, вычисления или аналогичные операции (например, определенные операции получения), описанные в данном документе как выполняемые посредством WD. Эти операции, выполняемые посредством схемы 520 обработки, могут включать в себя обработку информации, полученной посредством схемы 520 обработки, например, посредством преобразования полученной информации в другую информацию, сравнение полученной информации или преобразованной информации с информацией, сохраненной посредством WD 510, и/или выполнение одной или более операций на основе полученной информации или преобразованной информации и, в качестве результата упомянутой обработки, выполнение определения.

Устройствочитаемый носитель 530 может быть выполнен с возможностью сохранять компьютерную программу, программное обеспечение, приложение, включающее в себя одно или более из логики, правил, кода, таблиц и т.д., и/или другие инструкции, допускающие выполнение посредством схемы 520 обработки. Устройствочитаемый носитель 530 может включать в себя компьютерное запоминающее устройство (например, оперативное запоминающее устройство (RAM) или постоянное запоминающее устройство (ROM)), носители хранения данных большой емкости (например, жесткий диск), съемные носители хранения данных (например, компакт-диск (CD) или цифровой видеодиск (DVD)) и/или любые другие энергозависимые или энергонезависимые переходные устройствочитаемые и/или машиноисполняемые запоминающие устройства, которые сохраняют информацию, данные и/или инструкции, которые могут использоваться посредством схемы 520 обработки. В некоторых вариантах осуществления, схема 520 обработки и устройствочитаемый носитель 530 могут считаться интегрированными.

Пользовательское интерфейсное оборудование 532 может предоставлять компоненты, которые предоставляют возможность пользователю-человеку взаимодействовать с WD 510. Такое взаимодействие может иметь множество форм, таких как визуальная, звуковая, тактильная и т.д. Пользовательское интерфейсное оборудование 532 может быть выполнено с возможностью формировать вывод пользователю и обеспечивать возможность пользователю предоставлять ввод в WD 510. Тип взаимодействия может варьироваться в зависимости от типа пользовательского интерфейсного оборудования 532, установленного в WD 510. Например, если WD 510 представляет собой смартфон, взаимодействие может осуществляться через сенсорный экран; если WD 510 представляет собой интеллектуальный счетчик, взаимодействие может осуществляться через экран, который предоставляет использование (например, число используемых галлонов), либо через динамик, который предоставляет звуковое оповещение (например, если обнаруживается дым). Пользовательское интерфейсное оборудование 532 может включать в себя интерфейсы, устройства и схемы ввода и интерфейсы, устройства и схемы вывода. Пользовательское интерфейсное оборудование 532 выполнено с возможностью обеспечивать возможность ввода информации в WD 510 и соединяется со схемой 520 обработки, чтобы обеспечивать возможность схеме 520 обработки обрабатывать входную информацию. Пользовательское интерфейсное оборудование 532 может включать в себя, например, микрофон, бесконтактный или другой датчик, клавиши/кнопки, сенсорный дисплей, одну или более камер, USB-порт или другую схему ввода. Пользовательское интерфейсное оборудование 532 также выполнено с возможностью обеспечивать возможность вывода информации из WD 510 и обеспечивать возможность схеме 520 обработки выводить информацию из WD 510. Пользовательское интерфейсное оборудование 532 может включать в себя, например, динамик, дисплей, вибрационную схему, USB-порт, интерфейс для наушников или другую схему вывода. С использованием одного или более интерфейсов, устройств и схем ввода-вывода пользовательского интерфейсного оборудования 532, WD 510 может обмениваться данными с конечными пользователями и/или беспроводной сетью и обеспечивать им возможность извлекать выгоду из функциональности, описанной в данном документе.

Вспомогательное оборудование 534 выполнено с возможностью предоставлять более конкретную функциональность, которая, в общем, не может выполняться посредством WD. Оно может содержать специализированные датчики для проведения измерений в различных целях, интерфейсы для дополнительных типов связи, таких как проводная связь и т.д. Включение и тип компонентов вспомогательного оборудования 534 могут варьироваться в зависимости от варианта осуществления и/или сценария.

Источник 536 мощности, в некоторых вариантах осуществления, может иметь форму аккумулятора или аккумуляторного блока. Также могут использоваться другие типы источников мощности, такие как внешний источник мощности (например, электрическая розетка), фотогальванические устройства или гальванические элементы подачи мощности. WD 510 дополнительно может содержать схему 537 подачи мощности для доставки мощности из источника 536 мощности в различные части WD 510, которым требуется мощность из источника 536 мощности, чтобы выполнять любую функциональность, описанную или указываемую в данном документе. Схема 537 подачи мощности в конкретных вариантах осуществления может содержать схему управления мощностью. Схема 537 подачи мощности дополнительно или альтернативно может быть выполнена с возможностью принимать мощность из внешнего источника мощности; причем в этом случае WD 510 может соединяться с внешним источником мощности (таким как электрическая розетка) через схему или интерфейс ввода, такой как электрический силовой кабель. Схема 537 подачи мощности также в конкретных вариантах осуществления может быть выполнена с возможностью доставлять мощность из внешнего источника мощности в источник 536 мощности. Например, она может служить для заряда источника 536 мощности. Схема 537 подачи мощности может выполнять любое форматирование, преобразование или другую модификацию мощности из источника 536 мощности, чтобы обеспечивать применимость мощности для соответствующих компонентов WD 510, в которые подается мощность.

Фиг. 6 иллюстрирует один вариант осуществления UE в соответствии с различными аспектами, описанными в данном документе. При использовании в данном документе, абонентское устройство или UE не обязательно может иметь пользователя в смысле пользователя-человека, который владеет и/или управляет релевантным устройством. Вместо этого, UE может представлять устройство, которое служит для продажи или управления пользователем-человеком, но которое может не (или которое может первоначально не) ассоциироваться с конкретным пользователем-человеком (например, интеллектуальный контроллер разбрызгивателя). Альтернативно, UE может представлять устройство, которое не служит для продажи или управления конечным пользователем, но которое может ассоциироваться или управляться в интересах пользователя (например, интеллектуальный измеритель мощности). UE 400 может представлять собой любое UE, идентифицированное посредством Партнерского проекта третьего поколения (3GPP), включающее в себя NB-IoT UE, MTC UE и/или UE усовершенствованной MTC (eMTC). UE 600, как проиллюстрировано на фиг. 6, представляет собой один пример WD, выполненного с возможностью связи в соответствии с одним или более стандартов связи, опубликованных посредством Партнерского проекта третьего поколения (3GPP), таких как 3GPP GSM-, UMTS-, LTE- и/или 5G-стандарты. В конкретных вариантах осуществления, абонентское устройство 600 может представлять собой абонентское устройство, которое дополнительно иллюстрируется на фиг. 17. Как упомянуто выше, термин "WD" и "UE" может использоваться взаимозаменяемо. Соответственно, хотя фиг. 6 представляет собой UE, компоненты, поясненные в данном документе, являются в равной степени применимыми к WD, и наоборот.

На фиг. 6, UE 600 включает в себя схему 601 обработки, которая функционально соединяется с интерфейсом 605 ввода-вывода, радиочастотный (RF) интерфейс 609, сетевой соединительный интерфейс 611, запоминающее устройство 615, включающее в себя оперативное запоминающее устройство 617 (RAM), постоянное запоминающее устройство 619 (ROM) и носитель 621 хранения данных и т.п., подсистему 631 связи, источник 633 мощности и/или любой другой компонент либо любую комбинацию вышеозначенного. Носитель 621 хранения данных включает в себя операционную систему 623, прикладную программу 625 и данные 627. В других вариантах осуществления, носитель 621 хранения данных может включать в себя другие аналогичные типы информации. Определенные UE могут использовать все компоненты, показанные на фиг. 6, или только поднабор компонентов. Уровень интеграции между компонентами может варьироваться в зависимости от UE. Дополнительно, определенные UE могут содержать несколько экземпляров компонента, к примеру, несколько процессоров, запоминающих устройств, приемо-передающих устройств, передающих устройств, приемных устройств и т.д.

На фиг. 6, схема 601 обработки может быть выполнена с возможностью обрабатывать компьютерные инструкции и данные. Схема 601 обработки может быть выполнена с возможностью реализовывать любую машину последовательных состояний, работающую с возможностью выполнять машинные инструкции, сохраненные в качестве машиночитаемых компьютерных программ в запоминающем устройстве, к примеру, одну или более аппаратно-реализованных машин состояний (например, в дискретной логике, FPGA, ASIC и т.д.); программируемую логику вместе с соответствующим микропрограммным обеспечением; один или более процессоров общего назначения с сохраненными программами, таких как микропроцессор или процессор цифровых сигналов (DSP), вместе с соответствующим программным обеспечением; либо любую комбинацию вышеуказанного. Например, схема 601 обработки может включать в себя два центральных процессора (CPU). Данные могут представлять собой информацию в форме, подходящей для использования посредством компьютера. В конкретном варианте осуществления, схема 601 обработки может осуществлять способ, который дополнительно иллюстрируется на фиг. 14 и 15.

В проиллюстрированном варианте осуществления, интерфейс 605 ввода-вывода может быть выполнен с возможностью предоставлять интерфейс связи с устройством ввода, устройством вывода или устройством ввода и вывода. UE 600 может быть выполнено с возможностью использовать устройство вывода через интерфейс 605 ввода-вывода. Устройство вывода может использовать идентичный тип интерфейсного порта с устройством ввода. Например, USB-порт может использоваться для того, чтобы предоставлять ввод в и вывод из UE 600. Устройство вывода может представлять собой динамик, звуковую карту, видеокарту, дисплей, монитор, принтер, актуатор, излучатель, смарт-карту, другое устройство вывода либо любую комбинацию вышеозначенного. UE 600 может быть выполнено с возможностью использовать устройство ввода через интерфейс 605 ввода-вывода, чтобы обеспечивать возможность пользователю захватывать информацию в UE 600. Устройство ввода может включать в себя сенсорный или чувствительный к присутствию дисплей, камеру (например, цифровую камеру, цифровую видеокамеру, веб-камеру и т.д.), микрофон, датчик, мышь, шаровой манипулятор, джойстик, сенсорную панель, колесико прокрутки, смарт-карту и т.п. Чувствительный к присутствию дисплей может включать в себя емкостный или резистивный датчик касания, чтобы считывать ввод от пользователя. Датчик, например, может представлять собой акселерометр, гироскоп, датчик наклона, датчик силы, магнитометр, оптический датчик, бесконтактный датчик, другой аналогичный датчик либо любую комбинацию вышеозначенного. Например, устройство ввода может представлять собой акселерометр, магнитометр, цифровую камеру, микрофон и оптический датчик.

На фиг. 6, RF-интерфейс 609 может быть выполнен с возможностью предоставлять интерфейс связи с RF-компонентами, такими как передающее устройство, приемное устройство и антенна. Сетевой соединительный интерфейс 611 может быть выполнен с возможностью предоставлять интерфейс связи с сетью 643a. Сеть 643a может охватывать проводные и беспроводные сети, к примеру, локальную вычислительную сеть (LAN), глобальную вычислительную сеть (WAN), компьютерную сеть, беспроводную сеть, сеть связи, другую аналогичную сеть либо любую комбинацию вышеозначенного. Например, сеть 643a может содержать Wi-Fi-сеть. Сетевой соединительный интерфейс 611 может быть выполнен с возможностью включать в себя интерфейс приемного устройства и передающего устройства, используемый для того, чтобы обмениваться данными с одним или более других устройств по сети связи согласно одному или более протоколов связи, таких как Ethernet, TCP/IP, SONET, ATM и т.п. Сетевой соединительный интерфейс 611 может реализовывать функциональность приемного устройства и передающего устройства, соответствующую сетевым линиям связи (например, оптическим, электрическим и т.п.). Функции передающего устройства и приемного устройства могут совместно использовать схемные компоненты, программное обеспечение или микропрограммное обеспечение либо альтернативно могут реализовываться отдельно.

RAM 617 может быть выполнено с возможностью взаимодействовать через шину 602 со схемой 601 обработки, чтобы предоставлять хранение или кэширование данных или компьютерных инструкций во время выполнения программно-реализованных программ, таких как операционная система, прикладные программы и драйверы устройств. ROM 619 может быть выполнено с возможностью предоставлять компьютерные инструкции или данные в схему 601 обработки. Например, ROM 619 может быть выполнено с возможностью представлять собой инвариантный низкоуровневый системный код или данные для базовых системных функций, таких как базовый ввод и вывод (ввод-вывод), запуск системы или прием нажатий клавиш с клавиатуры, которые сохраняются в энергонезависимом запоминающем устройстве. Носитель 621 хранения данных может быть выполнен с возможностью включать в себя запоминающее устройство, такое как RAM, ROM, программируемое постоянное запоминающее устройство (PROM), стираемое программируемое постоянное запоминающее устройство (EPROM), электрически стираемое программируемое постоянное запоминающее устройство (EEPROM), магнитные диски, оптические диски, гибкие диски, жесткие диски, съемные картриджи или флэш-накопители. В одном примере, носитель 621 хранения данных может быть выполнен с возможностью включать в себя операционную систему 623, прикладную программу 625, к примеру, приложение веб-браузера, виджет- или гаджет-механизм либо другой файл 627 приложений и данных. Носитель 621 хранения данных может сохранять, для использования посредством UE 600, любые из множества различных операционных систем либо комбинаций операционных систем.

Носитель 621 хранения данных может быть выполнен с возможностью включать в себя определенное число физических блоков накопителей, таких как массив независимых дисков с избыточностью информации (RAID), накопитель на гибких дисках, флэш-память, USB-флэш-накопитель, внешний накопитель на жестких дисках, флэш-накопитель, перьевой накопитель, флэш-диск, накопитель на оптических дисках на основе цифровых дисков высокой плотности (HD-DVD), внутренний накопитель на жестких дисках, накопитель на оптических Blu-Ray-дисках, накопитель на оптических дисках для голографического хранения цифровых данных (HDDS), внешний мини-модуль запоминающего устройства с двухрядным расположением выводов (DIMM), синхронное динамическое оперативное запоминающее устройство (SDRAM), внешнее микро-DIMM SDRAM, запоминающее устройство на смарт-картах, такое как модуль идентификации абонента или сменный модуль идентификации пользователя (SIM/RUIM), другое запоминающее устройство либо любую комбинацию вышеозначенного. Носитель 621 хранения данных может обеспечивать возможность UE 600 осуществлять доступ к машиноисполняемым инструкциям, прикладным программам и т.п., сохраненным на энергозависимых или энергонезависимых запоминающих носителях, разгружать данные или выгружать данные. Изделие, к примеру, изделие с использованием системы связи, может быть материально осуществлено на носителе 621 хранения данных, который может содержать устройствочитаемый носитель.

На фиг. 6, схема 601 обработки может быть выполнена с возможностью обмениваться данными с сетью 643b с использованием подсистемы 631 связи. Сеть 643a и сеть 643b могут представлять собой идентичную сеть или сети либо различную сеть или сети. Подсистема 631 связи может быть выполнена с возможностью включать в себя одно или более приемо-передающих устройств, используемых для того, чтобы обмениваться данными с сетью 643b. Например, подсистема 631 связи может быть выполнена с возможностью включать в себя одно или более приемо-передающих устройств, используемых для того, чтобы обмениваться данными с одним или более удаленных приемо-передающих устройств для другого устройства, допускающего беспроводную связь, такого как другое WD, UE или базовая станция сети радиодоступа (RAN) согласно одному или более протоколов связи, таких как IEEE 802.5, CDMA, WCDMA, GSM, LTE, UTRAN, WiMAX и т.п. Каждое приемо-передающее устройство может включать в себя передающее устройство 633 и/или приемное устройство 635 для того, чтобы реализовывать функциональность передающего устройства или приемного устройства, надлежащим образом соответствующую RAN-линиям связи (например, выделения частот и т.п.). Дополнительно, передающее устройство 633 и приемное устройство 635 каждого приемо-передающего устройства могут совместно использовать схемные компоненты, программное обеспечение или микропрограммное обеспечение либо альтернативно могут реализовываться отдельно.

В проиллюстрированном варианте осуществления, функции связи подсистемы 631 связи могут включать в себя обмен данными, голосовую связь, мультимедийную связь, ближнюю связь, такую как Bluetooth, связь ближнего радиуса действия, связь на основе информации местоположения, такую как использование глобальной системы позиционирования (GPS) для того, чтобы определять местоположение, другую аналогичную функцию связи либо любую комбинацию вышеозначенного. Например, подсистема 631 связи может включать в себя сотовую связь, Wi-Fi-связь, Bluetooth-связь и GPS-связь. Сеть 643b может охватывать проводные и беспроводные сети, к примеру, локальную вычислительную сеть (LAN), глобальную вычислительную сеть (WAN), компьютерную сеть, беспроводную сеть, сеть связи, другую аналогичную сеть либо любую комбинацию вышеозначенного. Например, сеть 643b может представлять собой сотовую сеть, Wi-Fi-сеть и/или сеть ближнего радиуса действия. Источник 613 мощности может быть выполнен с возможностью предоставлять мощность переменного тока (AC) или постоянного тока (DC) в компоненты UE 600.