Область техники, к которой относится изобретение

Настоящее раскрытие относится к связи и, в частности, к беспроводной связи и к способам и устройствам, которые относятся к ней.

Уровень техники

Как правило, все термины, используемые в данном документе, должны интерпретироваться согласно их обычному значению в соответствующей области техники, если только другое значение явно не приведено и/или не подразумевается из контекста, в котором оно используется. Все ссылки на элемент, устройство, компонент, средство, этап и т.д. должны интерпретироваться открыто как относящиеся по меньшей мере к одному экземпляру элемента, устройства, компонента, средства, этапа и т.д., если явно не указано иное. Этапы любых способов, раскрытых в данном документе, не должны выполняться в точном раскрытом порядке, если только этап явно не описан как следующий или предшествующий другому этапу, и/или если подразумевается, что этап должен следовать или предшествовать другому этапу. Любая особенность из любого из раскрытых в данном документе вариантов осуществления может быть применена к любому другому варианту осуществления в тех случаях, когда это уместно. Аналогичным образом, любое преимущество любого из вариантов осуществления может быть применено к любым другим вариантам осуществления и наоборот. Другие цели, особенности и преимущества прилагаемых вариантов осуществления будут очевидны из следующего описания.

При выполнении доступа к системе беспроводной связи пользовательское оборудование (UE) должно сигнализировать в сеть, что оно хочет получить возможности связи. Существует много схем для того, как это сделать. Например, UE может использовать ресурсы радиоинтерфейса (например, промежутки времени, частоты) для отправки короткого сообщения, которое указывало бы сети то, что UE хочет установить связь. Дальнейшие подробности относительно определенной потребности установить связь могут затем появиться в следующей передаче.

Событие, которое инициирует UE выполнить запрос на получение доступа к системе беспроводной связи, может, например, представлять собой: потребность в прикладной программе, такой как программный модуль в UE, для передачи пользовательских данных восходящей линии связи и/или приема пользовательских данных нисходящей линии связи; потребность в обмене сообщениями сигнализации с сетевым узлом; или, альтернативно, их комбинацию.

Рассмотрим упрощенную беспроводную сеть 100, показанную на фиг.1, с UE (102), которое устанавливает связь с узлом (104) доступа, который, в свою очередь, подключен к сетевому узлу (106).

Для систем беспроводной связи, соответствующих спецификациями стандарта 3GPP EPS/LTE, узел 104 доступа, как правило, соответствует развитому узлу B (eNB), и сетевой узел 106, как правило, соответствует объекту управления мобильностью (MME) и/или обслуживающему шлюзу (SGW). Однако эти примеры приведены для иллюстративных целей, и узел 104 доступа и сетевой узел 106 могут соответствовать любому сетевому узлу, подходящему для выполнения требуемых функциональных возможностей.

В LTE 3GPP запрос на обмен данными, когда UE находится в режиме ожидания, также известном как состояние RRC_IDLE, выполняется путем инициирования процедуры произвольного доступа, за которой следует процедура установления RRC-соединения. Запрос на обмен данными может быть инициирован, например, запросом на установление нового сеанса передачи данных, исходящим голосовым вызовом, ответом на поисковый вызов, приложением в UE, которое должно отправить пакет данных, принадлежащий уже установленному сеансу данных, или процедурой сигнализации NAS, такой как обновление зоны отслеживания. Этот запуск сначала идентифицируется уровнями слоя без доступа в UE, которое пересылает запрос на уровень управления радиоресурсами (RRC) в UE, который, в свою очередь, инициирует фактическую процедуру для выполнения произвольного доступа и установления RRC-соединения.

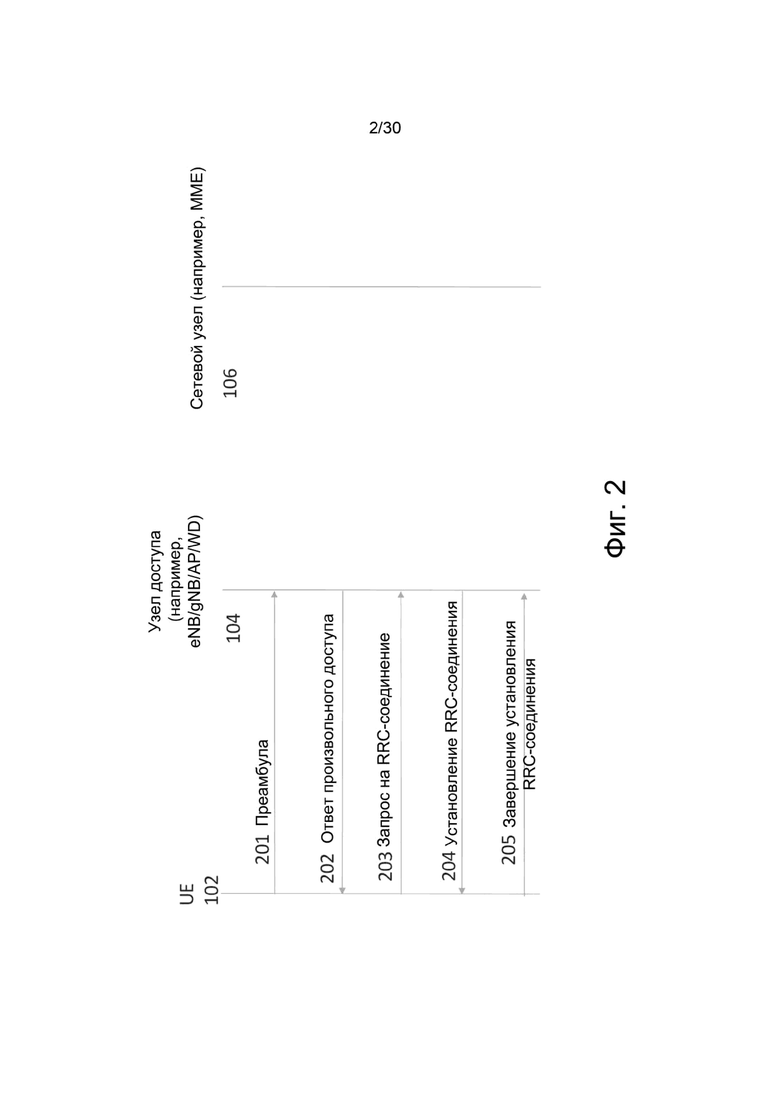

На фиг.2 показана блок-схема последовательности операций высокого уровня, иллюстрирующая произвольный доступ и установление RRC-соединения. Эта последовательность начинается с передачи преамбулы произвольного доступа (201), также известной как «msg1», по специально выделенным каналам или на специально выделенных ресурсах. Эта преамбула произвольного доступа, когда она принимается базовой станцией или eNB, сопровождается ответом произвольного доступа (202), также известным как «msg2», который включает в себя выделение ресурсов для продолжения сигнализации. В этом случае продолжением сигнализацией является запрос (203) на RRC-соединение, также известный как «msg3», который является первым сообщением в процедуре установления RRC-соединения.

Сообщение запроса (203) RRC-соединения, как правило, включает в себя, например, идентификатор UE или какую-либо другую ссылку, такую как случайное число, которое используется в ответе из сети при установлении RRC-соединения (204) для ссылки на этот конкретный запрос на соединение.

На фиг.2 показан произвольный доступ и установление RRC-соединения в LTE 3GPP. Как легко понять, попытка доступа потребует ресурсов радиоинтерфейса. Как начальное сообщение (201, преамбула), так и ресурсы для дальнейшей сигнализации (202-205) увеличат нагрузку на беспроводную сеть, чтобы просто сконфигурировать и настроить ресурсы связи для последующей передачи данных. Следует отметить, что с сетевыми объектами необходим еще больший обмен данными, прежде чем может иметь место какая-либо связь, но эти этапы на фиг.2 не показаны.

В некоторых случаях, например, во время высокой нагрузки, сеть может отклонить запрос на RRC-соединение, переданный из UE. В таком случае она может отправить сообщение об отклонении RRC-соединения вместо установления RRC-соединения (204). Когда UE принимает такое отклонение, перед выполнением нового запроса оно остается в режиме ожидания, возможно, в течение промежутка времени, указанного в сообщении отклонения. Чтобы сеть могла устанавливать приоритеты между запросами на RRC-соединение, например, чтобы отдавать приоритет экстренным вызовам по сравнению с обычными вызовами, сообщение (203) запроса на RRC-соединение также содержит причину или основание для установления соединения, что в 3GPP определено как причина установления RRC. В LTE UE выбирает значение причины установления RRC среди семи указанных значений (указанных в 3GPP TS 36.331): экстренный вызов, highPriorityAccess, mt-Access, mo-Signalling, mo-Data, delayTolerantAccess, mo-VoiceCall. Какое значение причины установления RRC, которое выбрано UE (то есть механизм запуска и/или процедура сигнализации NAS), указано в приложении D 3GPP TS 24.301.

В дальнейшем могут потребоваться дополнительные значения причины установления. Соответственно, может существовать потребность в более эффективных способах определения, и/или передачи значений причин установления и/или связанной с этим информации.

Раскрытие сущности изобретения

Согласно некоторым вариантам осуществления изобретательских концепций могут быть предусмотрены способы управления пользовательским оборудованием (UE). Категория доступа может быть определена из множества категорий доступа, и по меньшей мере один идентификатор доступа может быть определен из множества идентификаторов доступа, которые должны применяться для попытки доступа. Причина установления может быть определена для попытки доступа на основе категории доступа, определенной из множества категорий доступа, и на основе по меньшей мере одного идентификатора доступа из множества идентификаторов доступа. Сообщение запроса на соединение для попытки доступа может быть передано в сеть беспроводной связи, причем сообщение запроса на соединение включает в себя причину установления, определенную на основе категории доступа и на основе по меньшей мере одного идентификатора доступа.

Определение причины установления согласно некоторым вариантам осуществления изобретательских концепций позволяет уменьшить размер информации для причины установления, которая включена в сообщение запроса на соединение, и/или позволяет упростить специфичные для оператора категории доступа.

Краткое описание чертежей

Сопроводительные чертежи, которые включены в настоящую заявку для обеспечения дополнительного понимания раскрытия и образуют ее часть, иллюстрируют некоторые неограничивающие варианты осуществления изобретательских концепций. На чертежах:

фиг.1 – схематичное представление, иллюстрирующее беспроводную сеть;

фиг.2 – диаграмма сообщений, иллюстрирующая произвольный доступ и установление RRC-соединения в LTE 3GPP;

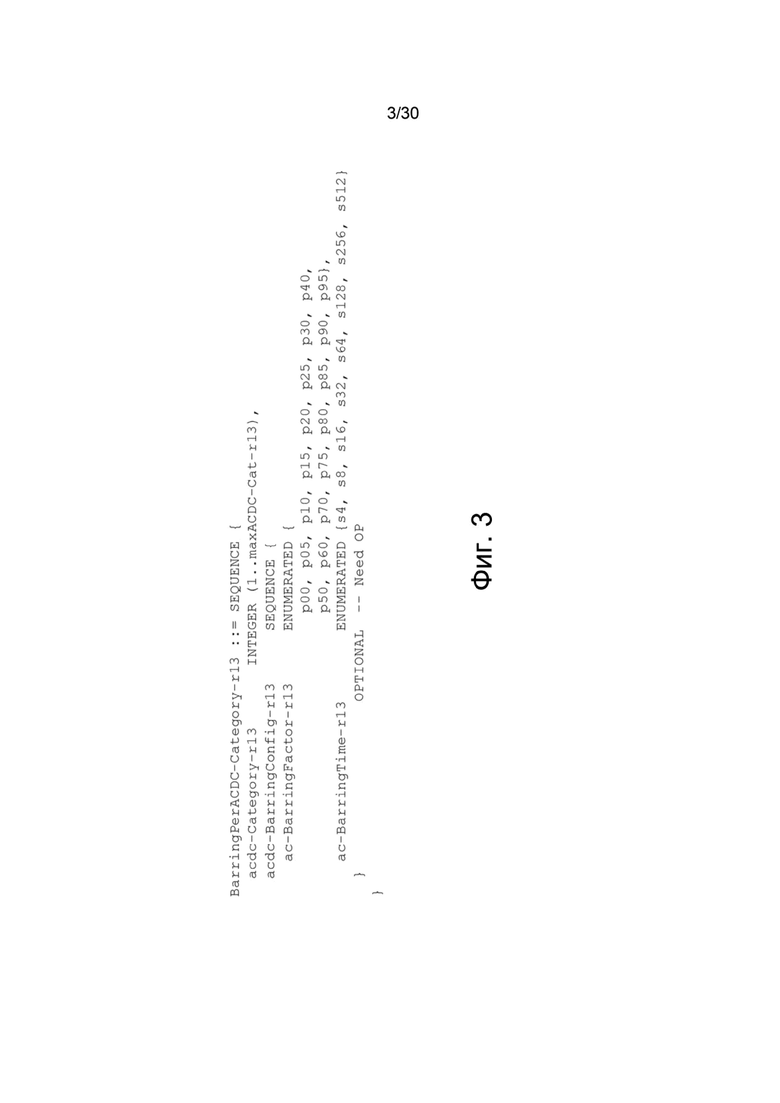

фиг.3 – таблица, иллюстрирующая информацию запрета ACDC в LTE;

фиг.4 – плоскости в системе связи;

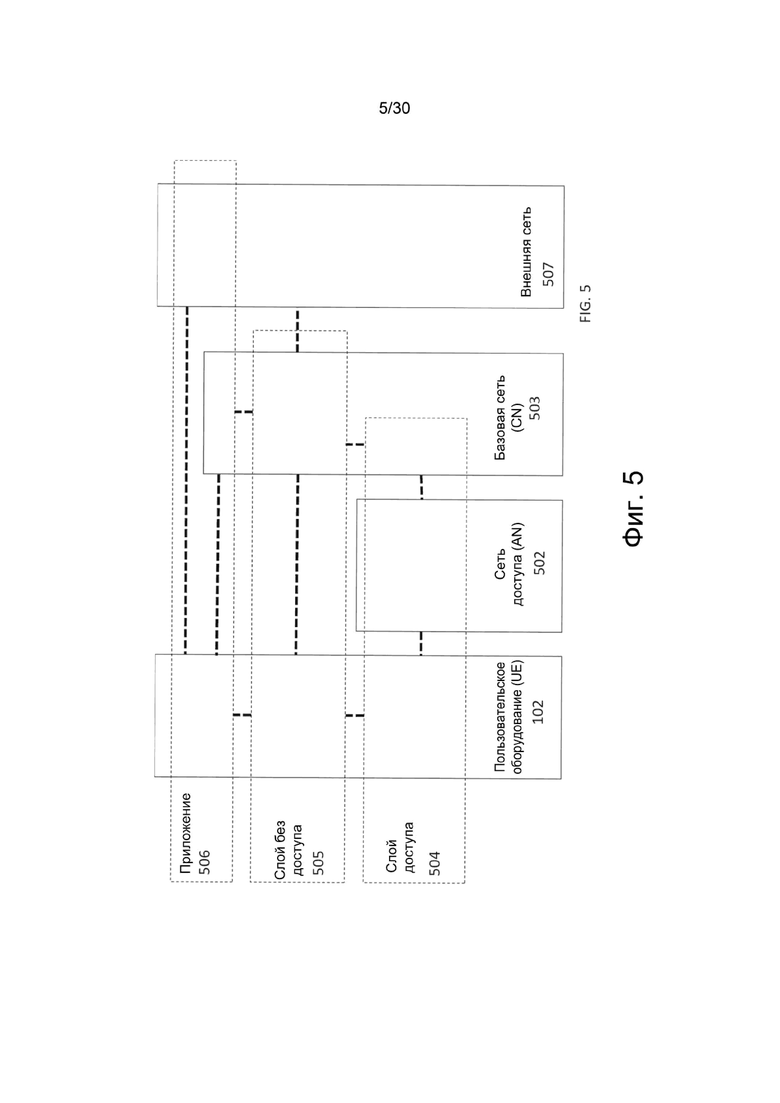

фиг.5 – домены и страты в системе 3GPP;

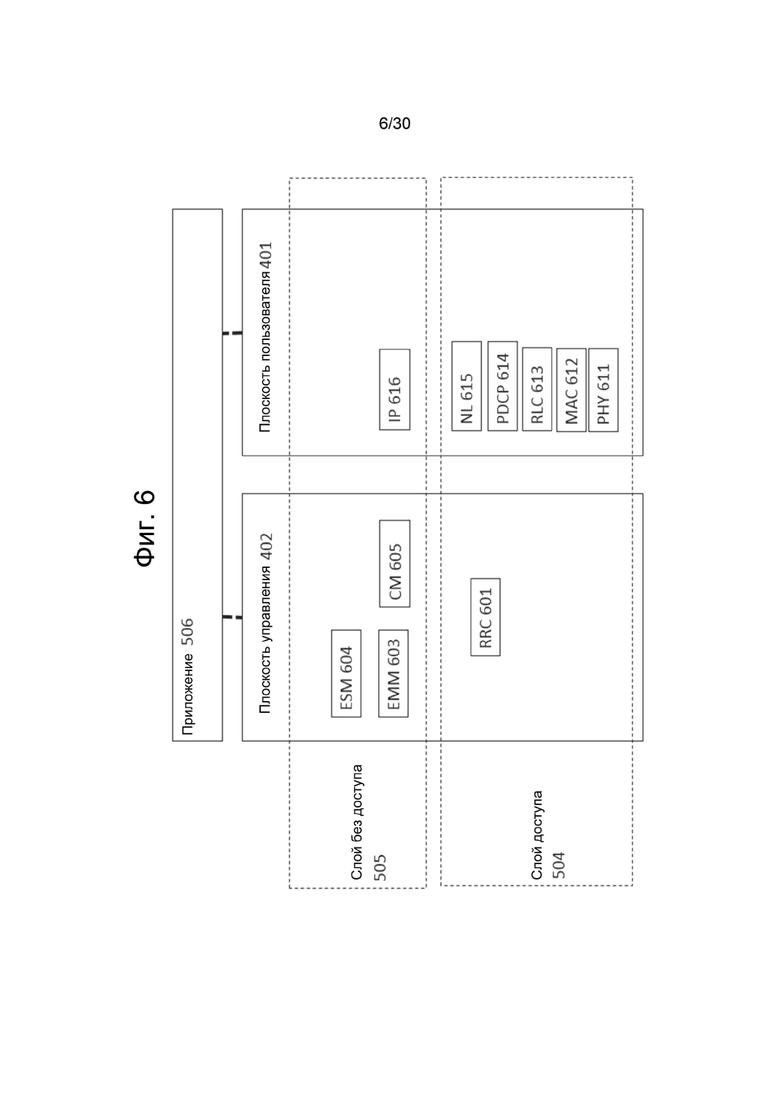

фиг.6 – уровни протокола в плоскости пользователя и плоскости управления системы 3GPP;

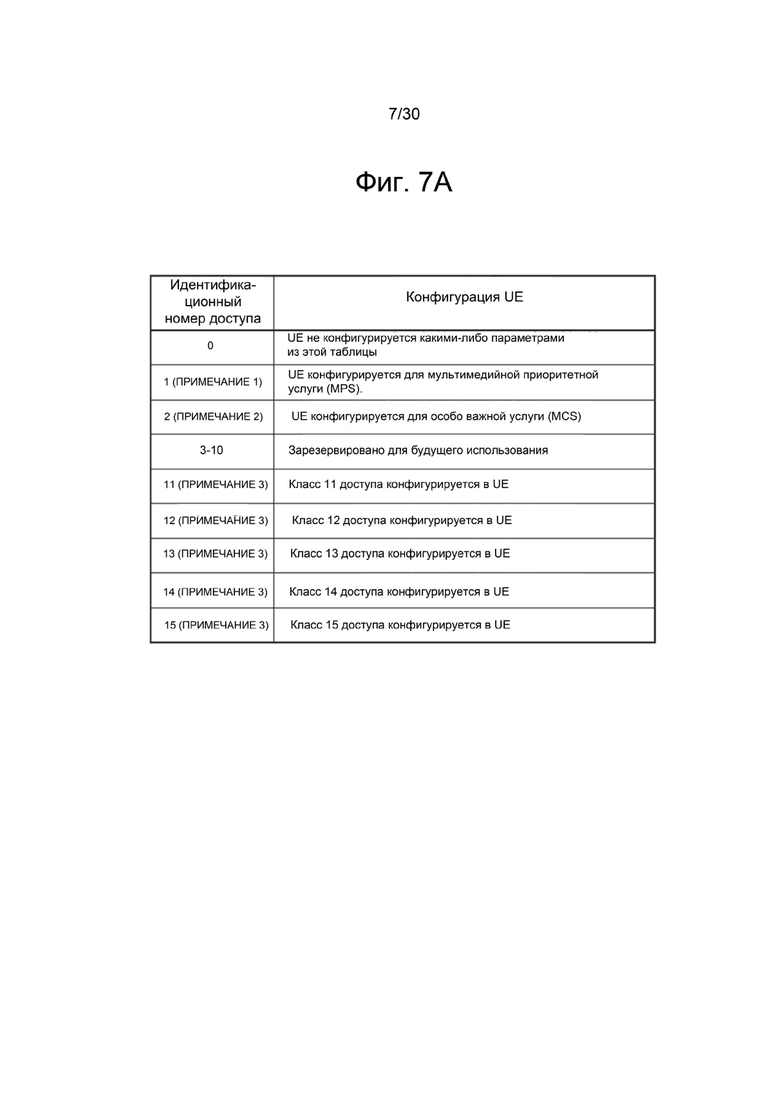

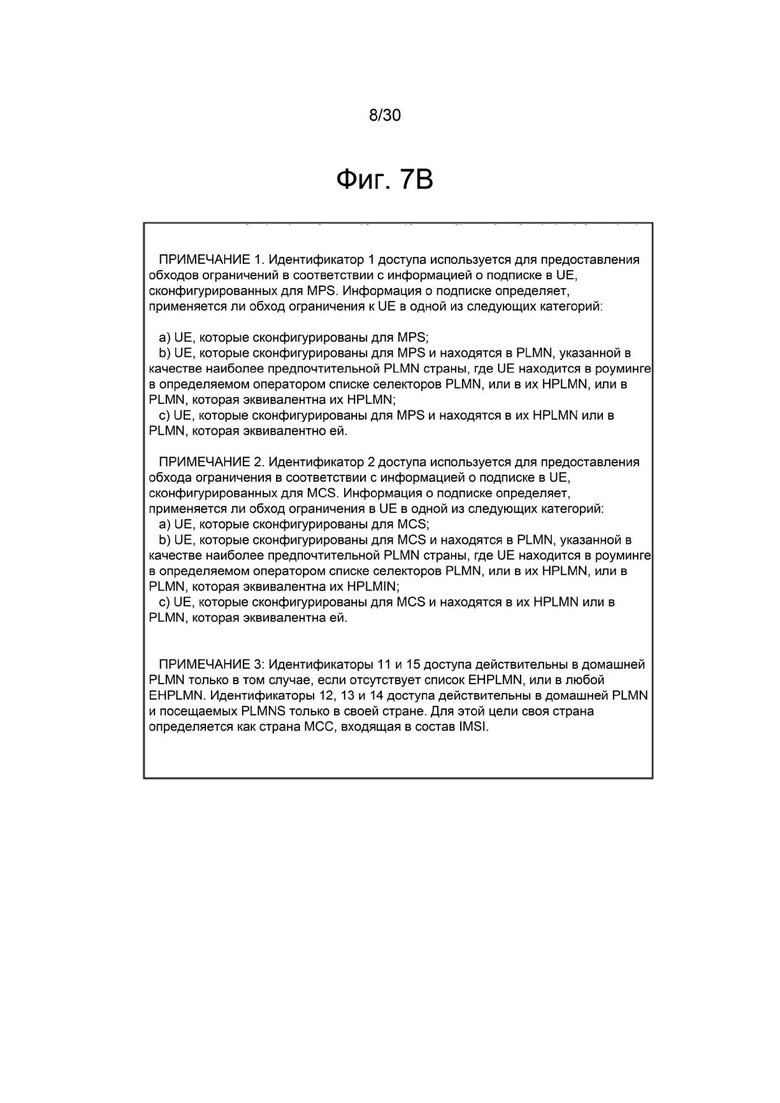

фиг.7А и 7В – таблица, иллюстрирующая категории доступа для унифицированного управления доступом 5G;

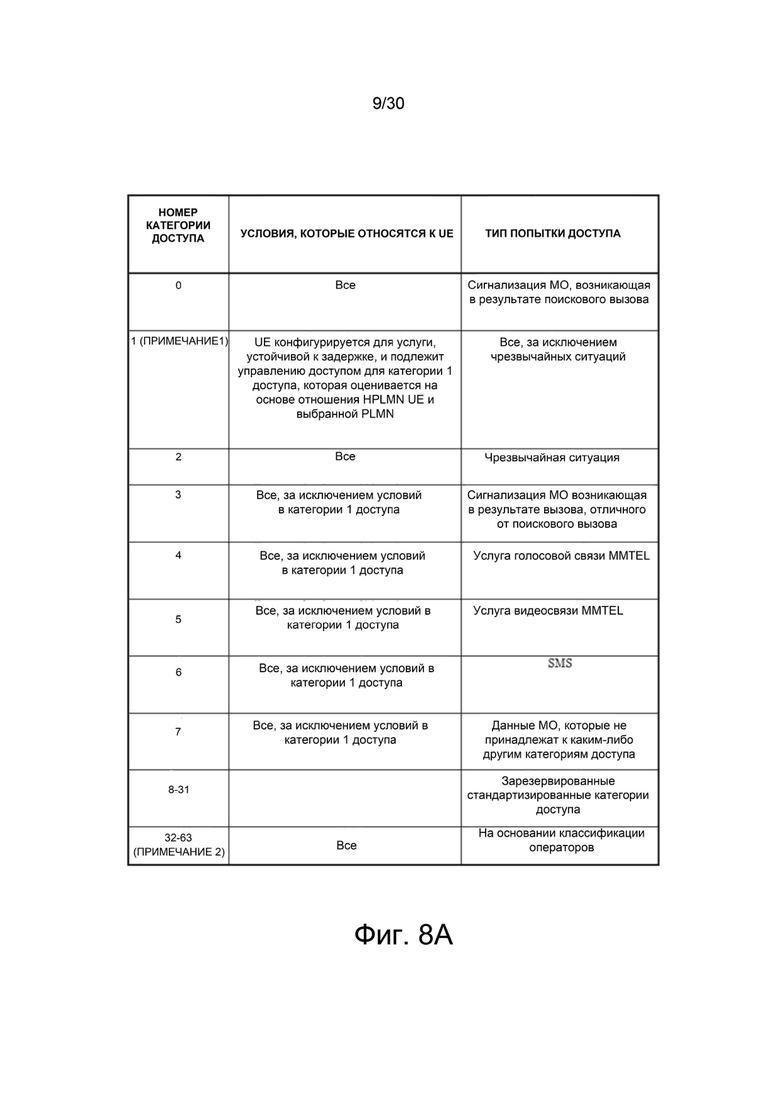

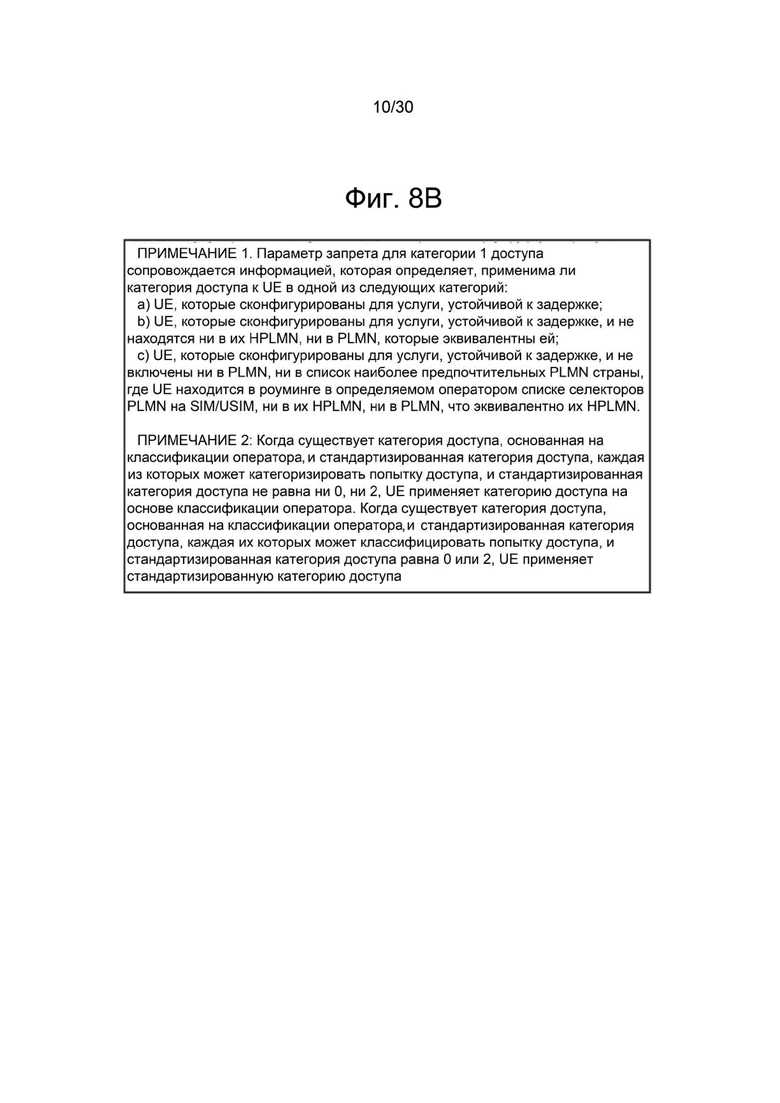

фиг.8А и 8В – таблица, иллюстрирующая идентификаторы доступа для унифицированного управления доступом 5G;

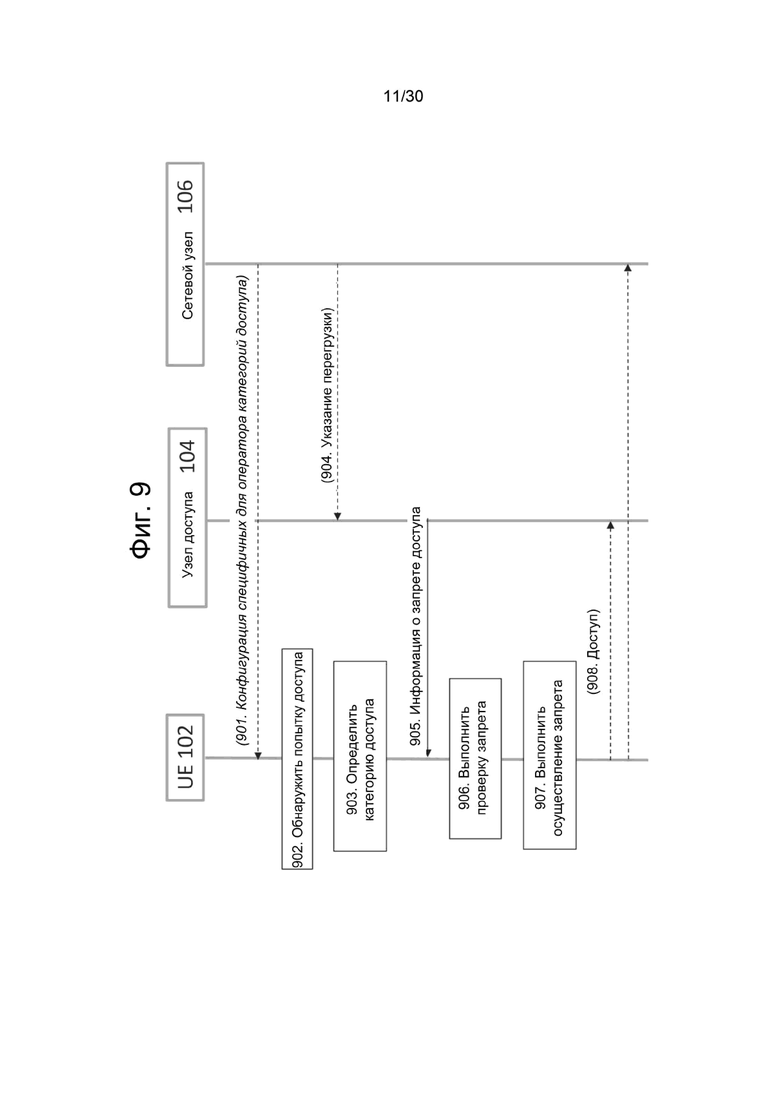

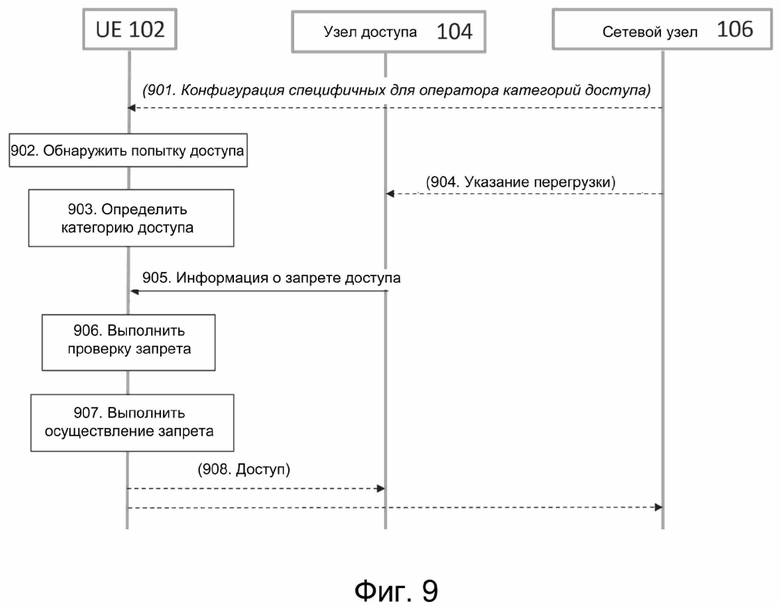

фиг.9 – схема сообщения, иллюстрирующая процедуры для унифицированного управления доступом;

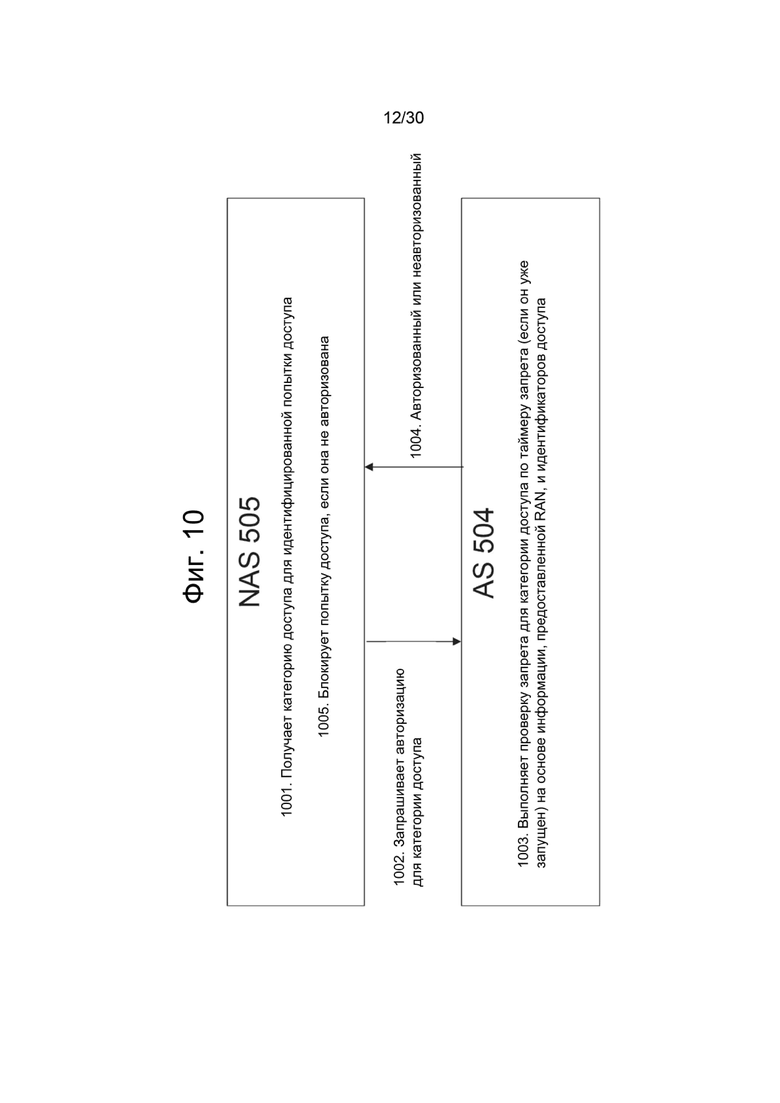

фиг.10 – блок-схема, иллюстрирующая взаимодействие NAS-AS в UE для унифицированного управления доступом;

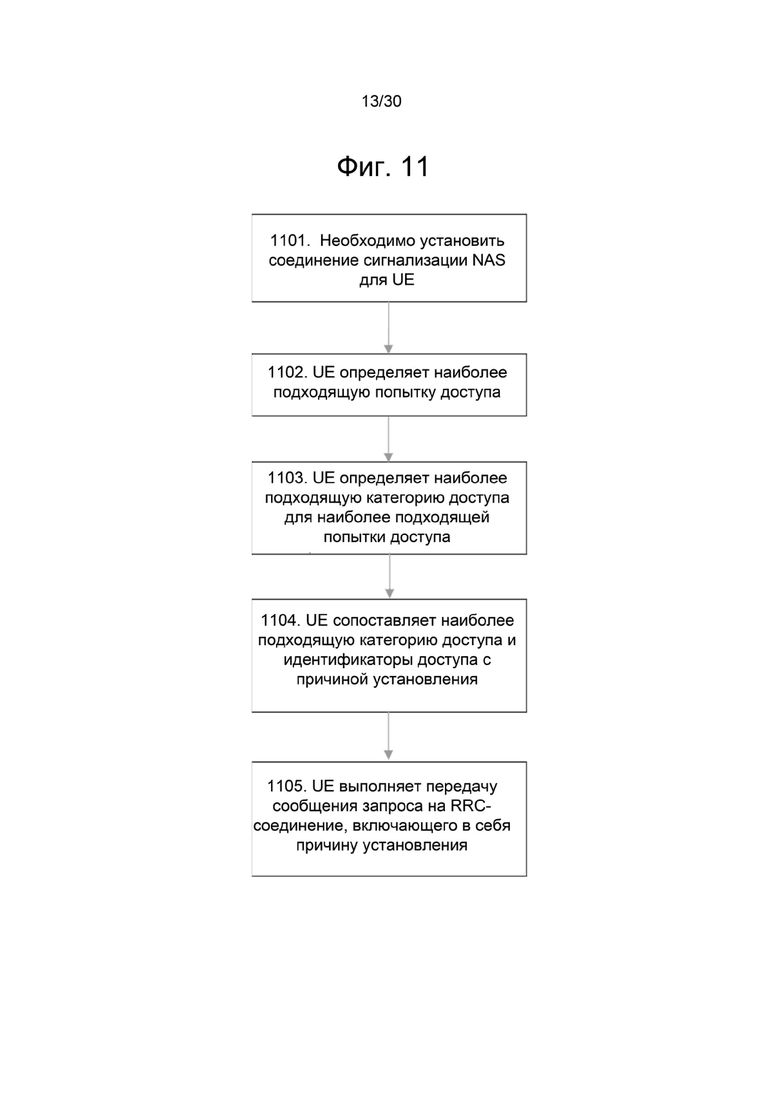

фиг.11 – блок-схема последовательности операций, иллюстрирующая способ выполнения запроса на соединение согласно некоторым вариантам осуществления изобретательских концепций;

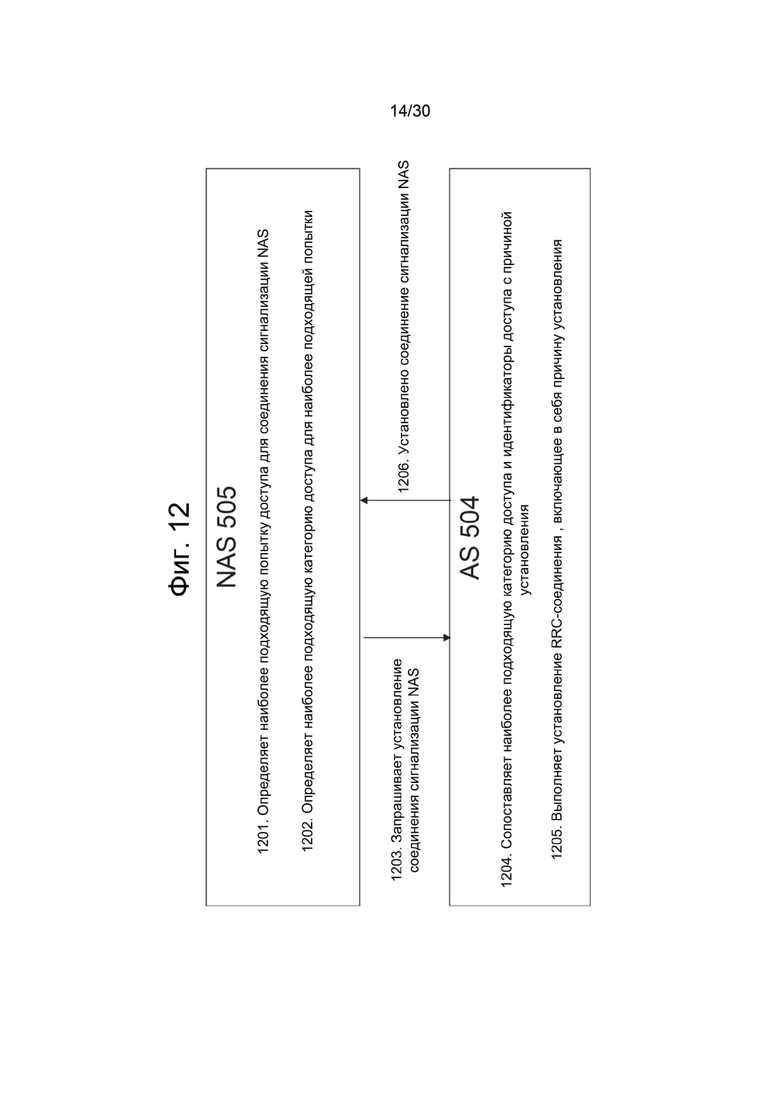

фиг.12 – схема, иллюстрирующая взаимодействие AS-NAS, используемое для определения причины установления согласно некоторым вариантам осуществления изобретательских концепций;

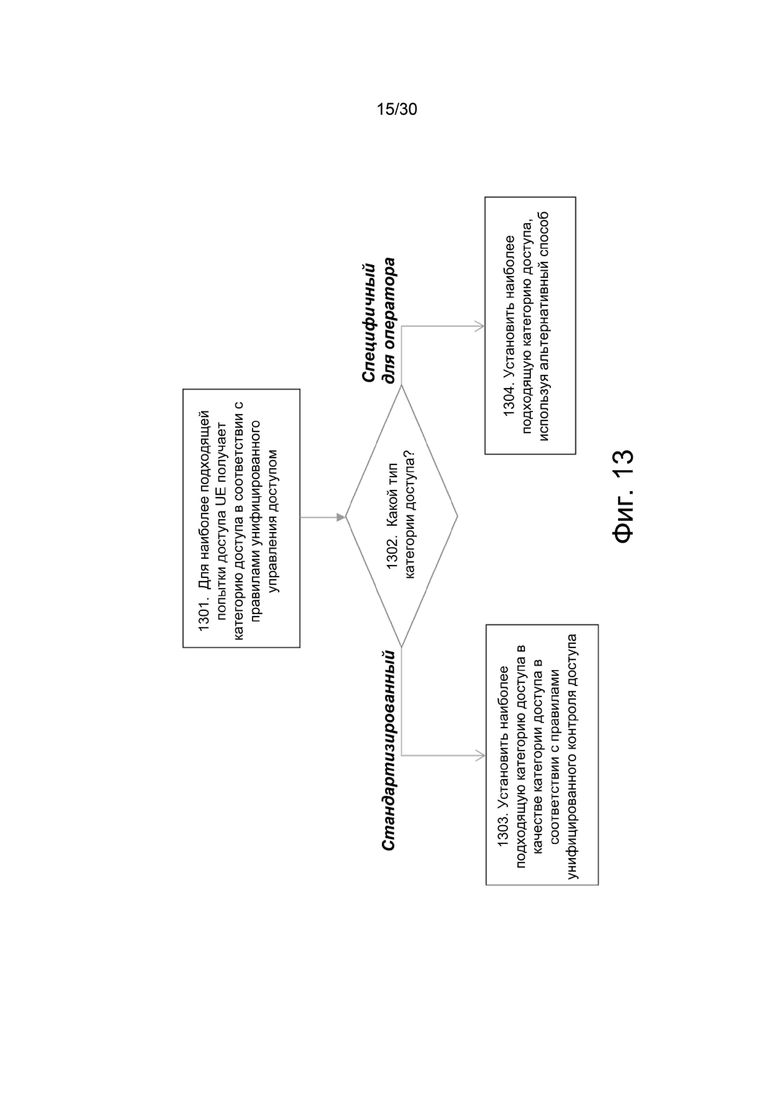

фиг.13 – блок-схема последовательности операций, иллюстрирующая операции, используемые для определения соответствующей категории доступа согласно некоторым вариантам осуществления изобретательских концепций;

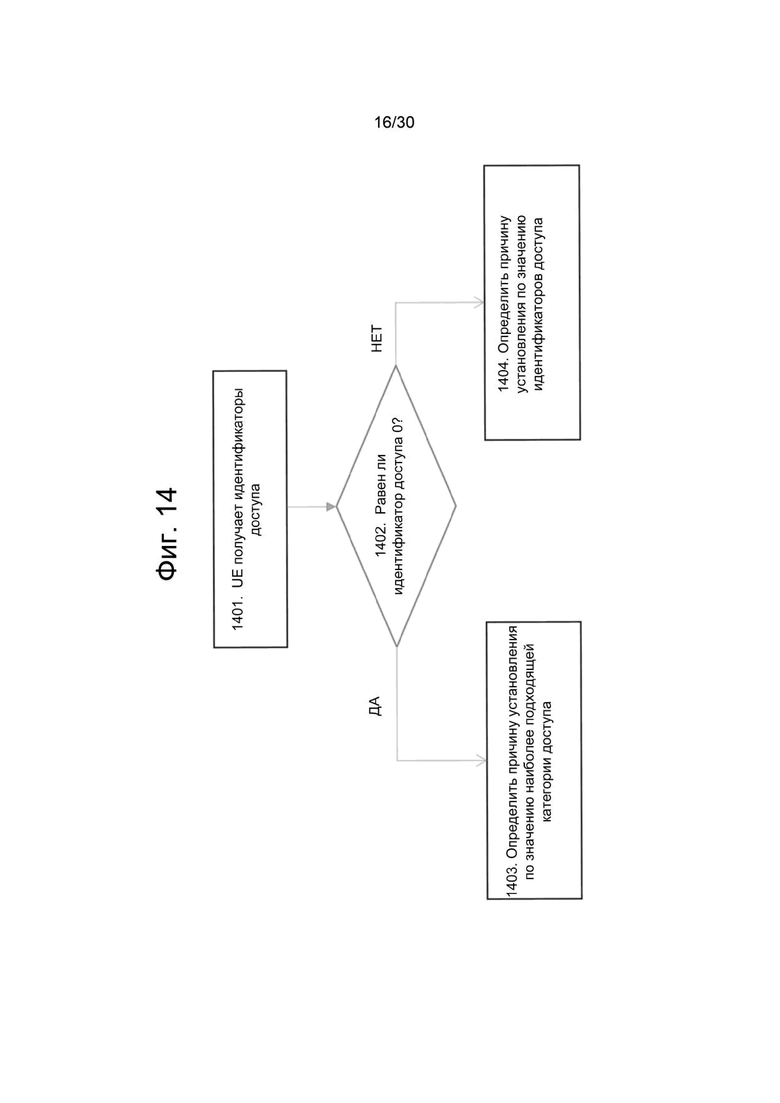

фиг.14 – блок-схема последовательности операций, иллюстрирующая операции, используемые для отображения соответствующей категории доступа и идентификаторов доступа в причину установления, согласно некоторым вариантам осуществления изобретательских концепций;

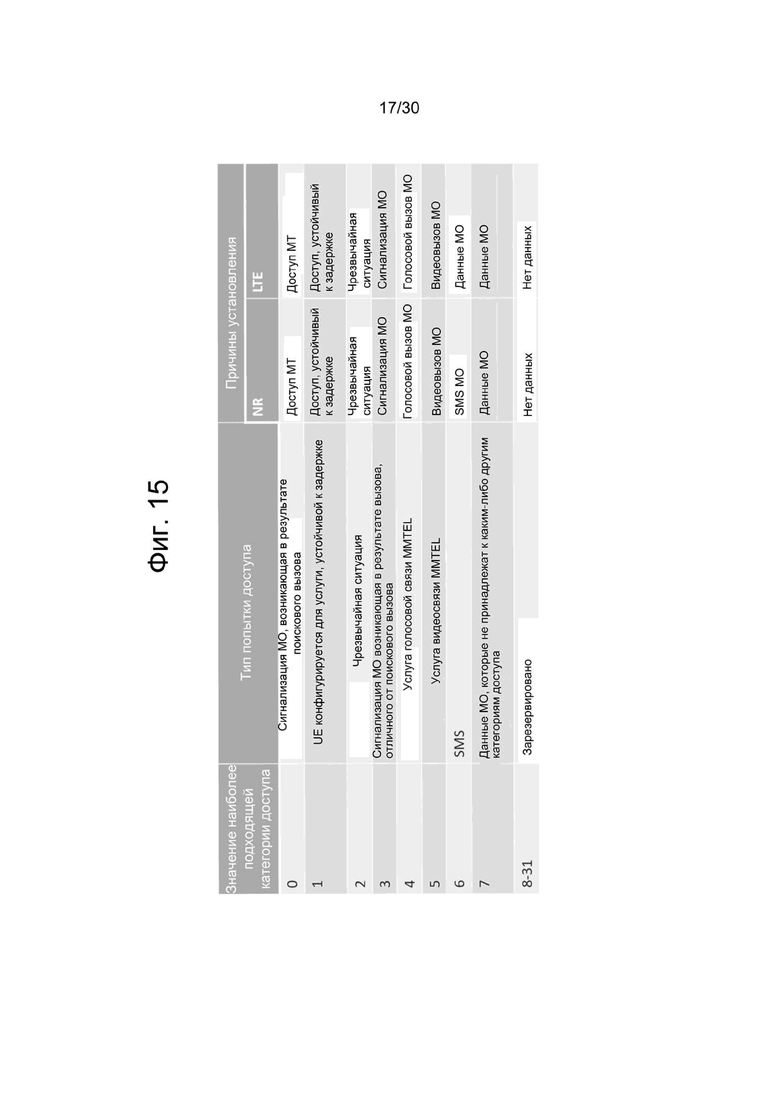

фиг.15 – таблица, иллюстрирующая примеры отображения соответствующих значений категории доступа в причину установления согласно некоторым вариантам осуществления изобретательских концепций;

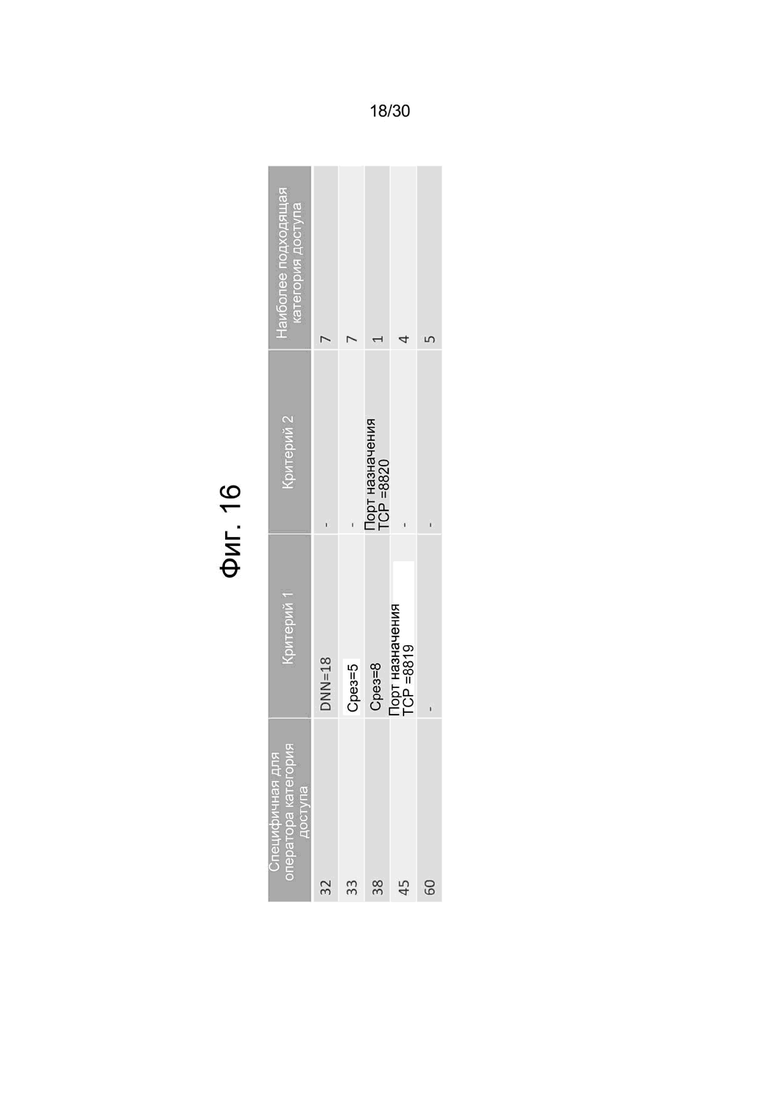

фиг.16 – таблица, предоставленная в UE, которая может использоваться для конфигурирования категорий доступа в соответствии с правилами специфичных для оператора категорий доступа согласно некоторым вариантам осуществления изобретательских концепций;

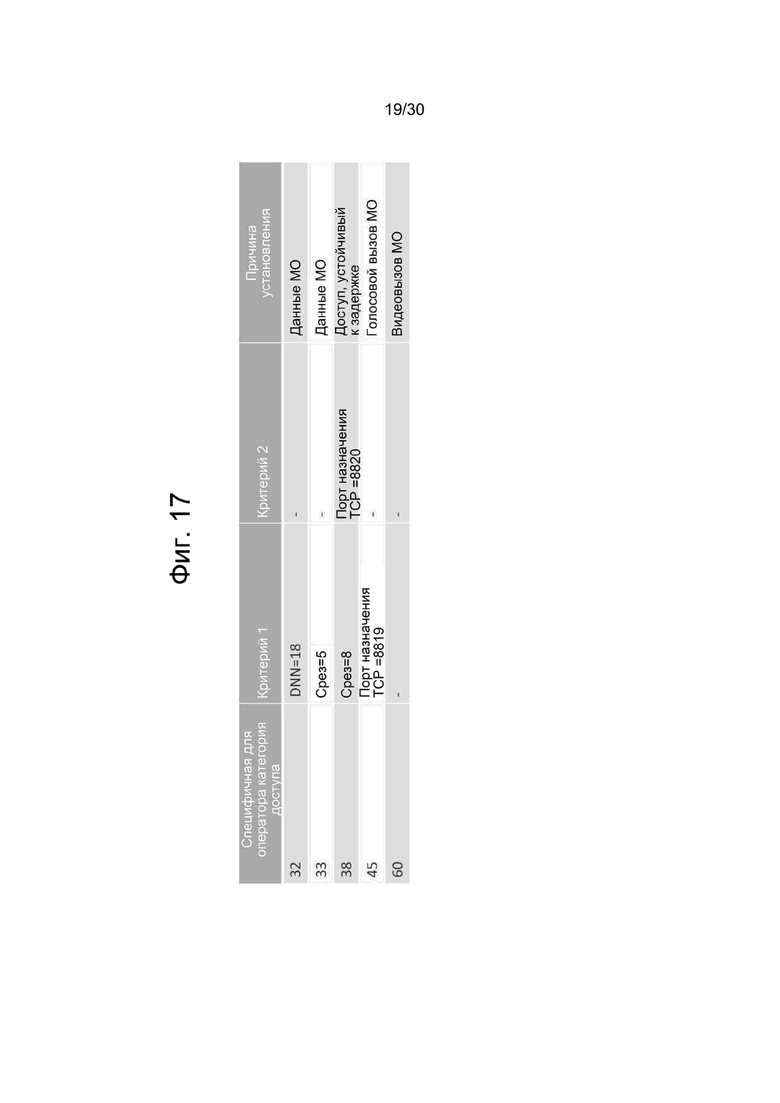

фиг.17 – таблица, предоставленная в UE, которая может использоваться для конфигурирования причин установления в соответствии с правилами специфичной для оператора категории доступа согласно некоторым вариантам осуществления изобретательских концепций;

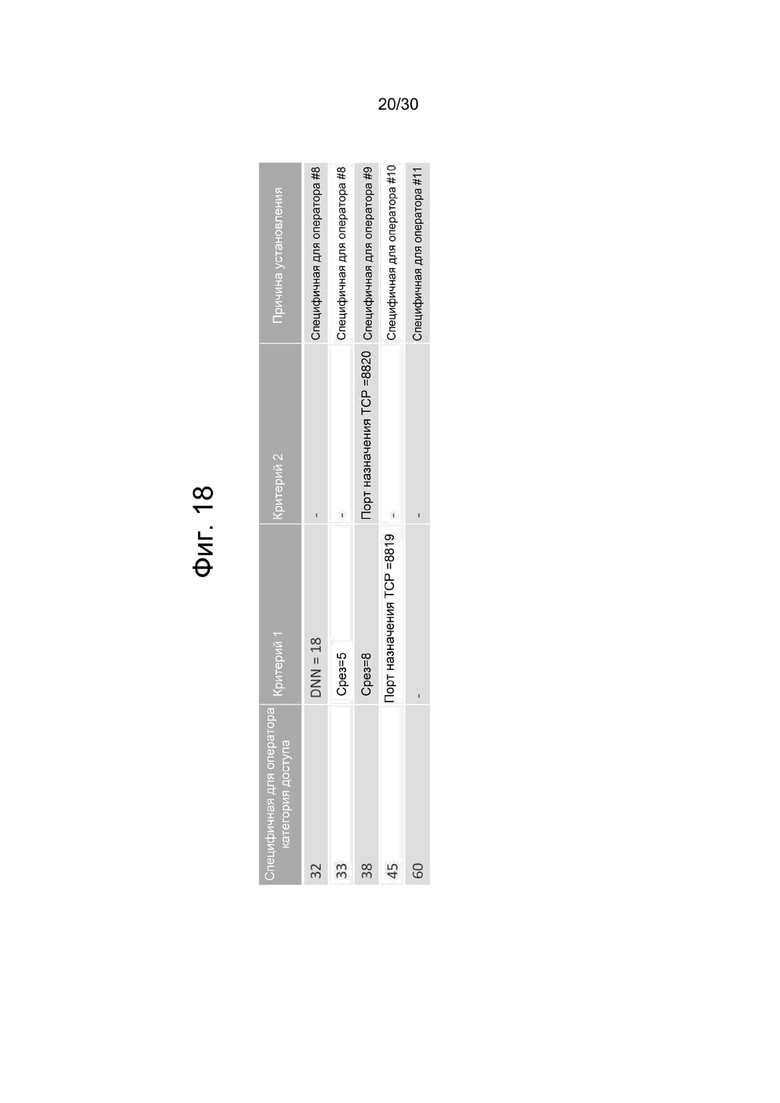

фиг.18 – таблица, предоставленная в UE, которая может использоваться для конфигурирования причин установления в соответствии с правилами специфичной для оператора категории доступа согласно некоторым вариантам осуществления изобретательских концепций;

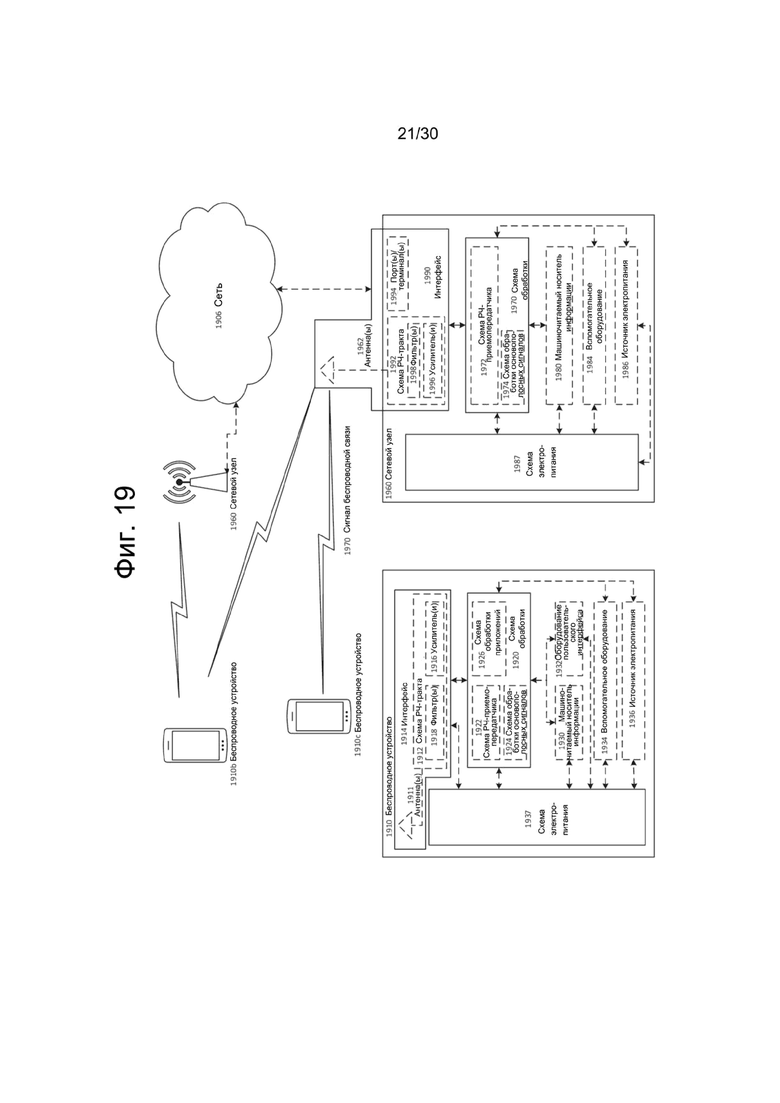

фиг.19 – блок-схема, иллюстрирующая беспроводную сеть, включающую в себя беспроводные устройства (которые также упоминаются как UE), согласно некоторым вариантам осуществления изобретательских концепций;

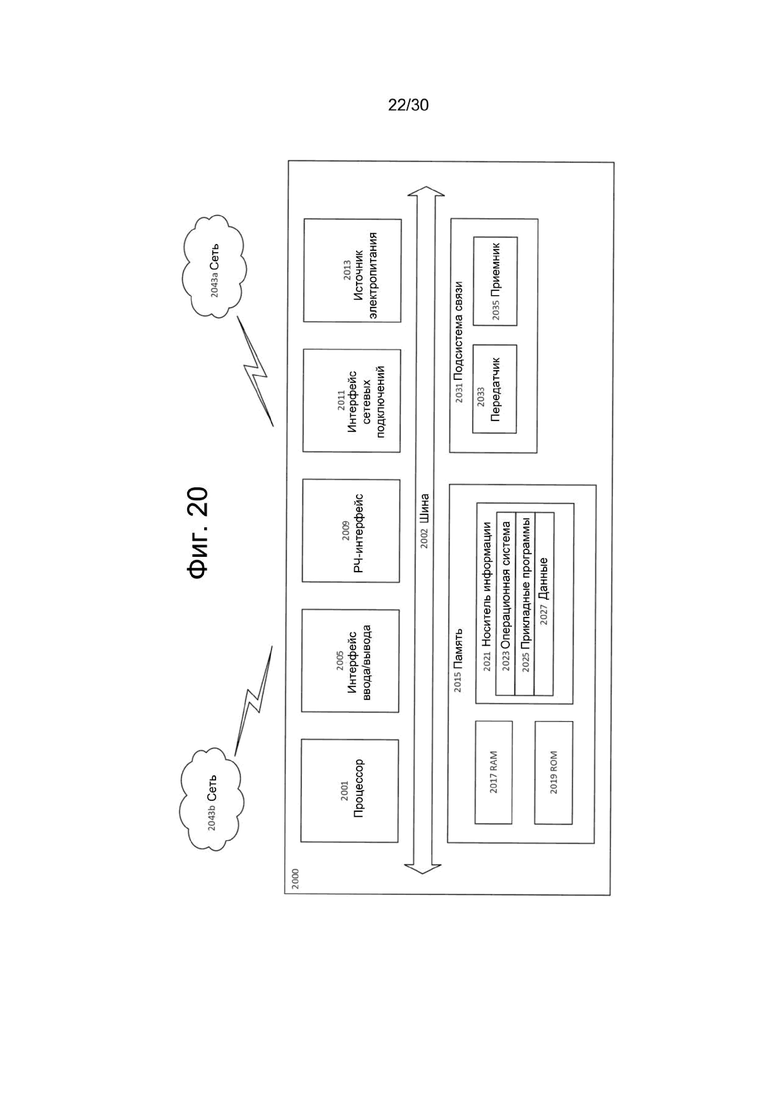

фиг.20 – блок-схема, иллюстрирующая элементы UE согласно некоторым вариантам осуществления изобретательских концепций;

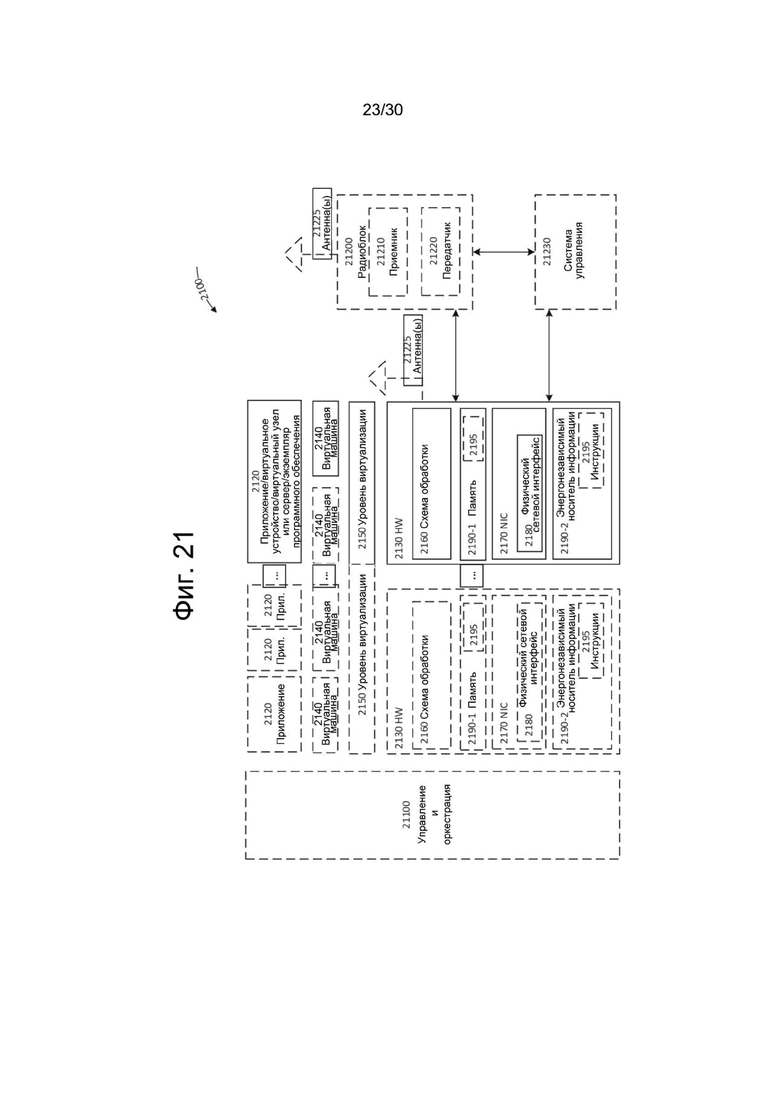

фиг.21 – блок-схема, иллюстрирующая среду виртуализации согласно некоторым вариантам осуществления изобретательских концепций.

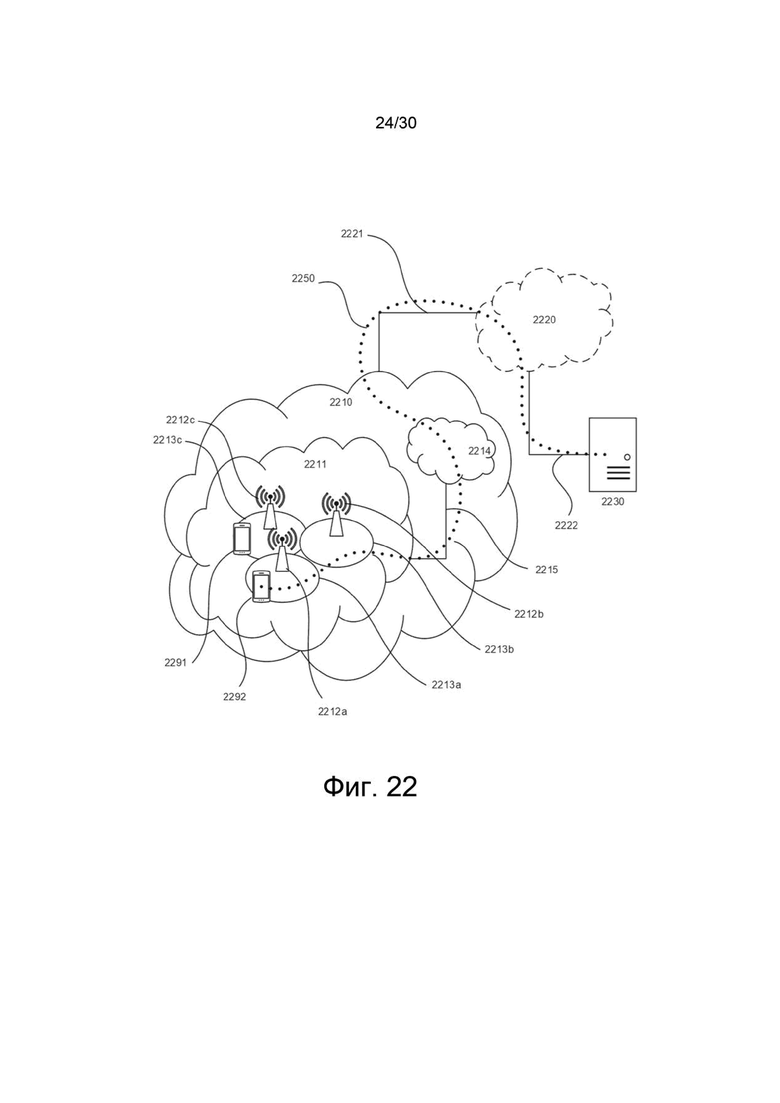

фиг.22 – схематичное представление, иллюстрирующее телекоммуникационную сеть, подключенную через промежуточную сеть к хост-компьютеру, согласно некоторым вариантам осуществления изобретательских концепций;

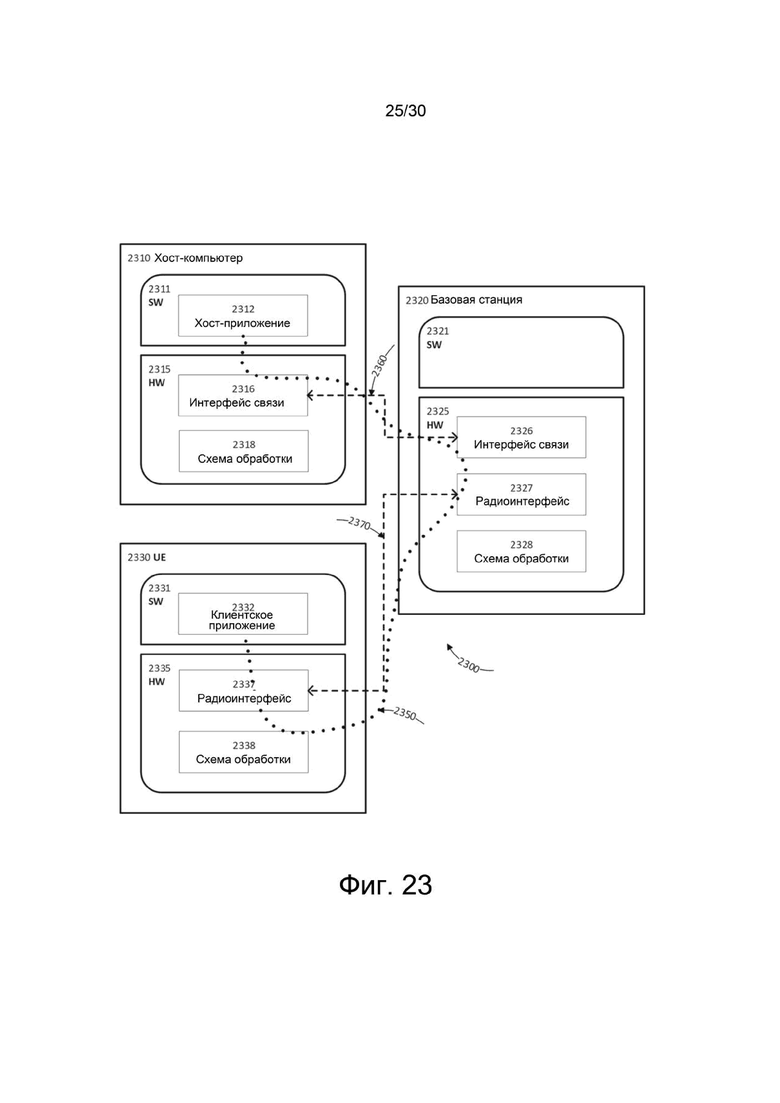

фиг.23 – схематичное представление, иллюстрирующее хост-компьютер, обменивающийся данными через базовую станцию с пользовательским оборудованием по частично беспроводному соединению, согласно некоторым вариантам осуществления изобретательских концепций;

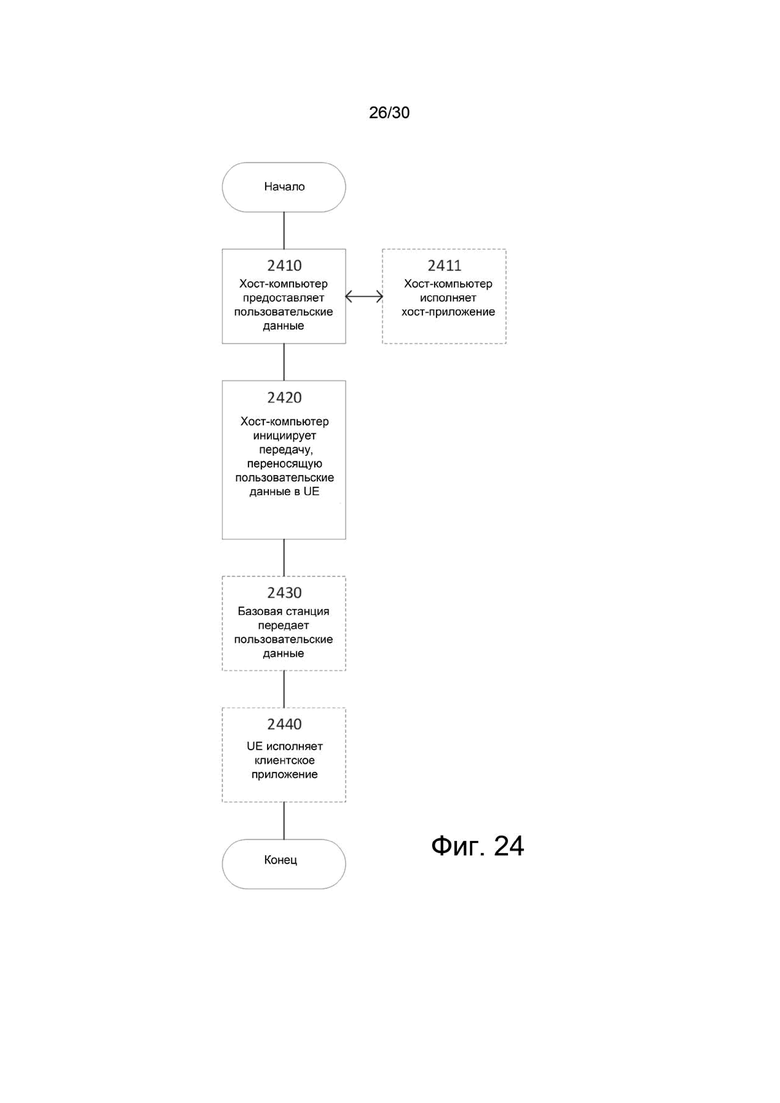

фиг.24 – блок-схема последовательности операций, иллюстрирующая способы, реализованные в системе связи, включающей в себя хост-компьютер, базовую станцию и пользовательское оборудование, согласно некоторым вариантам осуществления изобретательских концепций;

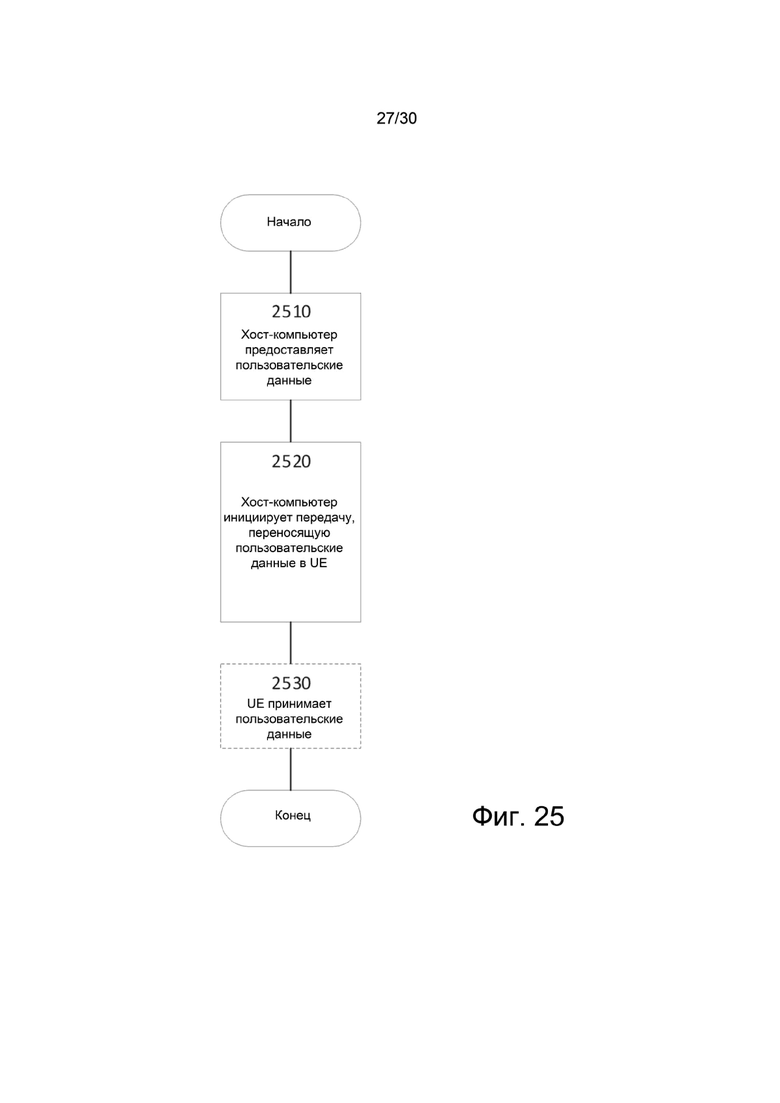

фиг.25 – блок-схема последовательности операций, иллюстрирующая способы, реализованные в системе связи, включающей в себя хост-компьютер, базовую станцию и пользовательское оборудование, согласно некоторым вариантам осуществления изобретательских концепций;

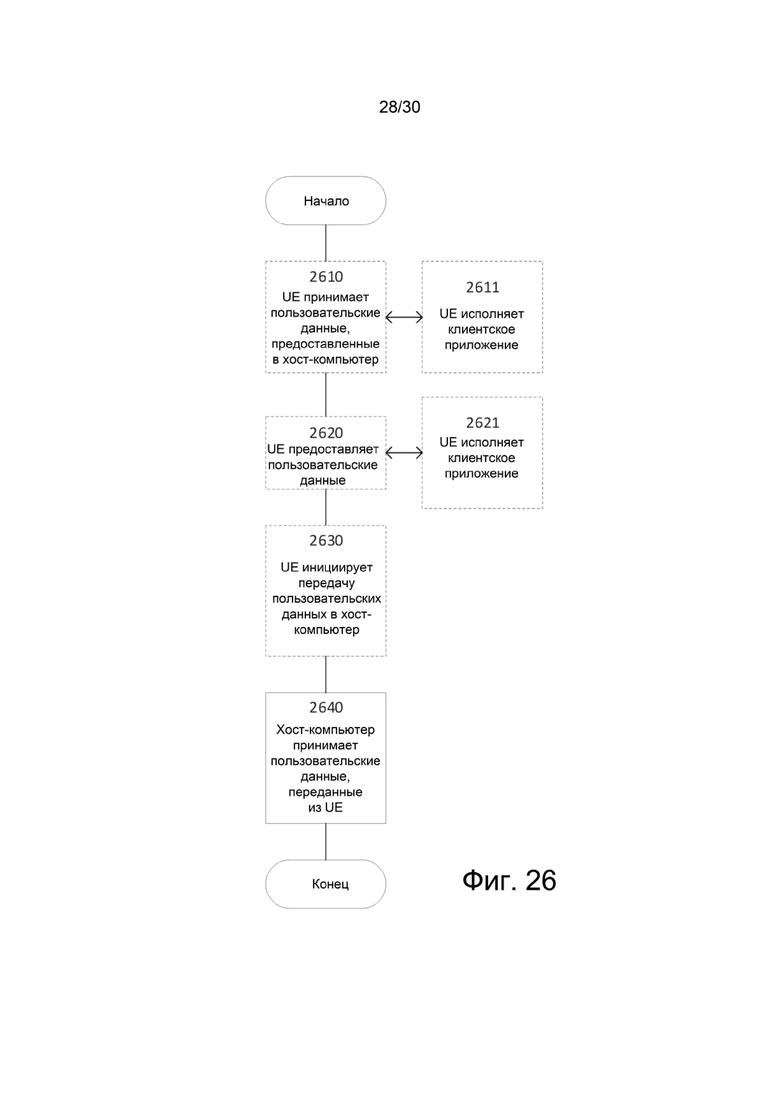

фиг.26 – блок-схема, иллюстрирующая способы, реализованные в системе связи, включающей в себя хост-компьютер, базовую станцию и пользовательское оборудование, согласно некоторым вариантам осуществления изобретательских концепций;

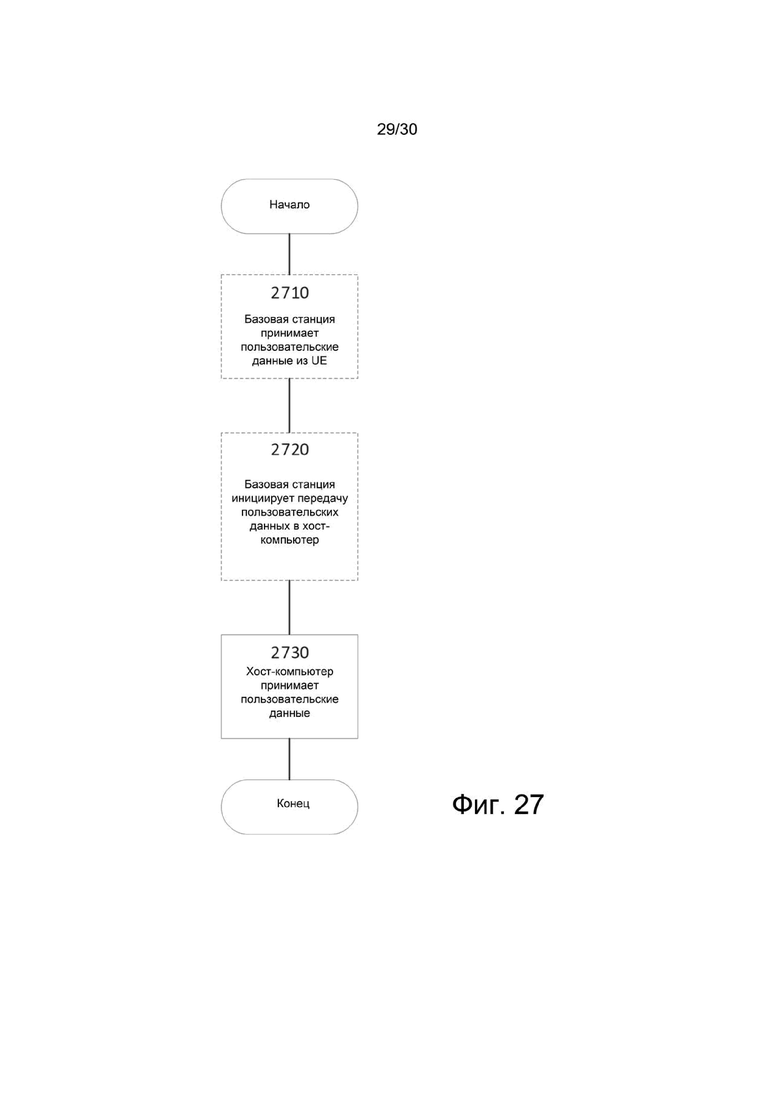

фиг.27 – блок-схема, иллюстрирующая способы, реализованные в системе связи, включающей в себя хост-компьютер, базовую станцию и пользовательское оборудование, согласно некоторым вариантам осуществления изобретательских концепций; и

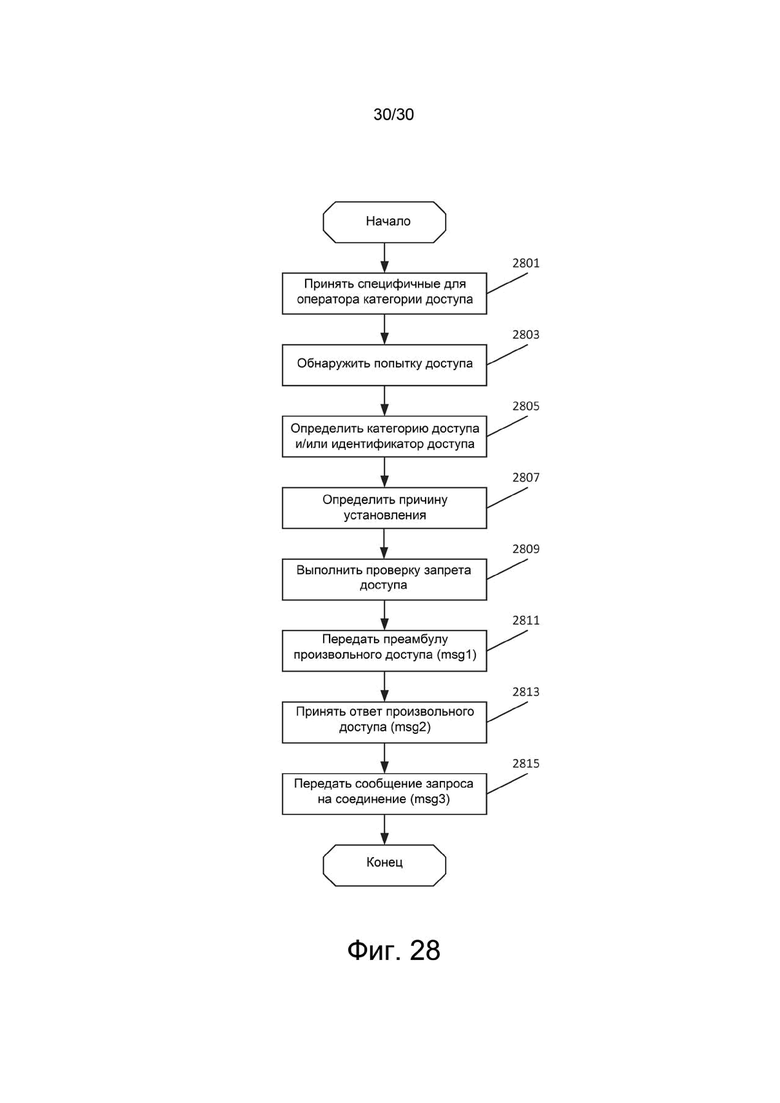

фиг.28 – блок-схема последовательности операций, иллюстрирующая операции UE согласно некоторым вариантам осуществления изобретательских концепций.

Осуществление изобретения

При определенных обстоятельствах может быть желательно предотвратить UE от запроса на RRC-соединение, то есть всю процедуру, показанную на фиг.2. Например, может быть желательно предотвратить запрос в случае аварийной ситуации, технического обслуживания сети или ситуации с чрезмерной перегрузкой, такой как чрезмерная перегрузка радиоресурсов или крайняя нехватка возможностей обработки. При таких обстоятельствах сеть может захотеть уменьшить перегрузку, предотвращая попытки доступа, например, к соте. Кроме того, в этих случаях сети может потребоваться установить приоритеты между конкретными пользователями и/или службами во время ситуаций перегрузки.

Чтобы справиться с этими обстоятельствами и предотвратить попытки доступа, сеть может использовать то, что в 3GPP упоминается как управление доступом. Запрет класса доступа (ACB) является примером одного такого управления. Вкратце, запрет доступа заключается в предотвращении или снижении вероятности того, что UE попытается отправить запрос доступа (например, чтобы инициировать вышеуказанную последовательность путем отправки преамбулы, 201). Таким образом, можно управлять общей нагрузкой в системе. Например, сеть может разделить UE или различные причины, по которым UE хочет получить доступ к различным классам или категориям, и, в зависимости от этого, сеть может дифференцировать и снизить вероятность того, что, например, определенные UE и/или определенные события инициируют запросы доступа. Например, данное UE может принадлежать к определенному классу доступа, и сеть может передавать через системную информацию, передаваемую в широковещательном режиме, о том, что определенные классы в определенных случаях запрещены, то есть не разрешено осуществлять доступ или разрешено осуществлять доступ с меньшей вероятностью, если он вообще не запрещен. Когда UE принимает эту широковещательную системную информацию, если оно принадлежит к классу запрещенного доступа, это может привести к тому, что UE не будет отправлять запрос доступа. Существует несколько вариантов механизмов запрета доступа, указанных для LTE, некоторые из которых перечислены ниже:

1. Запрет класса доступа согласно 3GPP версии 8 (Rel-8): в этом механизме возможен запрет на все запросы доступа из UE. Для обычных UE в диапазоне 0-9 класса доступа (AC) запрет осуществляется с помощью вероятностного коэффициента, который также упоминается как коэффициент запрета, и таймера, который также упоминается как продолжительность запрета, тогда как конкретными классами можно управлять по отдельности. Помимо обычных классов 0-9, были определены дополнительные классы для управления доступом к пользователям других типов, например, аварийные службы, коммунальные службы, службы безопасности и т.д.

2. Управление доступом, специфичным для услуги (SSAC). Механизм SSAC позволяет сети запрещать доступ из UE к голосовой мультимедийной телефонии (MMTel) и видео-MMTel. Сеть широковещательно передает параметры запрета (параметры, аналогичные ACB) и алгоритм запрета, аналогичный ACB (коэффициент запрета и случайный таймер). Фактическое решение, если доступ разрешен, принимается на уровне мультимедийной подсистемы IP (IMS) UE.

3. Управление доступом для переключения на коммутируемую сеть (CSFB): механизм CSFB позволяет сети запрещать пользователям CSFB. Алгоритм запрета, используемый в этом случае, аналогичен ACB.

4. Расширенный запрет доступа (EAB): механизм EAB позволяет сети запрещать UE с низким приоритетом. Запрет основан на битовой карте, в котором каждый класс доступа (AC 0-9) может быть либо запрещен, либо разрешен.

5. Обход запрета класса доступа: механизм ACB позволяет исключить запрет класса доступа для пользователей голосовой связи и видеосвязи через IMS.

6. Запрет контроля перегрузки для передачи данных (ACDC) для конкретного приложения: ACDC позволяет запретить трафик из/в определенное приложение. В этом решении приложения классифицируются на основе глобального идентификатора (ID) приложения (в Android или iOS). Сеть широковещательно передает параметры запрета (коэффициент запрета и таймер) для каждой категории.

Все варианты управления доступом работают для UE в режиме ожидания до произвольного доступа и установления RRC-соединения. SSAC дополнительно может применяться также для UE в подсоединенном режиме, то есть для UE в состоянии RRC_CONNECTED в LTE.

В LTE, прежде чем UE выполнит доступ к узлу доступа, ему необходимо считать определенную системную информацию, которая, как правило, транслируется узлом 104 доступа. Системная информация описывает то, как должен выполняться доступ, чтобы инициировать связь между UE (102) и узлом (104) доступа. Часть этой системной информации может быть информацией, связанной с запретом доступа. Эта информация о запрете, как правило, транслируется в сети 100 доступа, и может быть разная информация о запрете в разных сотах или зонах. Как правило, один узел (104) доступа передает свою собственную информацию о запрете. Информация о запрете может быть организована таким образом, чтобы она включала в себя набор категорий доступа [1...m], и для каждой категории информационные элементы, содержащие коэффициент запрета и время запрета, например, как указано в 3GPP TS 36.331 v.14.1.0, 2016-12 (смотри описанный ниже фиг. 3, иллюстрирующий пример информации о запрете ACDC в LTE).

Эта информация о запрете для каждой категории доступа будет использоваться UE, пытающимся получить доступ, и она позволит узлу доступа ограничивать и назначать приоритеты некоторым доступам по сравнению с другими.

Архитектуры системы 3GPP обсуждены ниже. На фиг.4 показаны плоскости в системе связи. Система связи, такая как система 3GPP, как правило, функционально разделена по вертикали на плоскость 401 пользователя, плоскость 402 управления и плоскость 403 управления, как показано на фиг.4. Это разделение обеспечивает независимое масштабирование, развитие и гибкое развертывание. Плоскость 401 пользователя, которая переносит трафик пользовательских данных, содержит функции и протоколы, относящиеся к передаче пользовательских данных, например, сегментацию, повторную сборку, повторную передачу, мультиплексирование, шифрование и т.д. В плоскости 402 управления, которая переносит трафик сигнализации, находятся протоколы и функции, необходимые для установления, сброса, управления и конфигурирования плоскости пользователя. Плоскость 402 управления также содержит функции и протоколы, относящиеся, например, к мобильности UE, аутентификации UE, управлению сеансами пользователя и однонаправленными каналами (также известными как потоки служебных данных или потоки QoS). В плоскости 403 управления, которая переносит административный трафик, находятся, например, функции эксплуатации и обслуживания (O&M) и функции обеспечения. Как правило, не существует четкого разделения между плоскостью 402 управления и плоскостью 403 управления, но, как правило, плоскость 402 управления функционирует в более быстром масштабе времени (например, секунды), чем плоскость 403 управления (например, часы). Затем плоскость 401 пользователя функционирует, как правило, в самом быстром масштабе времени (например, миллисекунды).

На фиг.5 показано другое разделение системы 3GPP на домены и слои. Существует ряд доменов, из которых наиболее важными являются пользовательское оборудование (UE) 102, сеть 502 доступа (AN) и базовая сеть (CN) 503. Необходимо понимать, что, как правило, все из UE 102, AN 502 и CN 503 содержат функции плоскости 401 пользователя, плоскости 402 управления и плоскости 403 управления.

Пользовательское оборудование (UE) 102 представляет собой устройство, обеспечивающее пользователю доступ к сетевым услугам. Как правило, им является беспроводной терминал, например, смартфон, оборудованный модулем идентификации пользовательских услуг (USIM). Последний содержит учетные данные, чтобы однозначно и безопасно идентифицировать себя. Функции USIM могут быть встроены в отдельную смарт-карту, но также могут быть реализованы, например, в виде программного обеспечения в программном модуле.

Сеть доступа (AN) 502 (также известная как сеть радиодоступа (RAN)) содержит узлы доступа или базовые станции, также известные как eNB, gNB, которые управляют радиоресурсами сети доступа и обеспечивают UE 102 механизмом доступа к базовой сети 503. Сеть 502 доступа зависит от технологии радиодоступа, используемой в беспроводном интерфейсе между UE 102 и сетью 502 доступа. Таким образом, мы имеем разные разновидности сети 502 доступа для разных технологий радиодоступа, таких как технология радиодоступа E-UTRAN с поддержкой LTE или технология радиодоступа E-UTRA и NG-RAN с поддержкой нового радио (или 5G)

Базовая сеть (CN) 503 состоит из сетевых узлов, которые обеспечивают поддержку сетевых функций и телекоммуникационных услуг, таких как управление информацией о местоположении пользователя, управление сетевыми функциями и услугами, коммутация и передача сигналов и пользовательских данных. Базовая сеть 503 также предоставляет интерфейс внешней сети 507. Существуют разные типы базовых сетей 503 для разных поколений систем 3GPP. Например, в 4G, также известной как развитая пакетная система (EPS), мы находим развитое пакетное ядро (EPC). В разработанной части системы 5G (5GS) мы находим ядро 5G (5GC).

Более того, базовая сеть 503 является независимой от доступа, и интерфейс между сетью 502 доступа и базовой сетью 503 позволяет интегрировать различные типы доступа 3GPP и не 3GPP. Например, можно подключить и сеть доступа 502 (также известную как E-UTRAN), поддерживающую технологию радиодоступа LTE или E-UTRA, а также сеть доступа (также известную как NG-RAN), поддерживающую технологию радиодоступа типа нового радио к базовой сети 503 типа 5G (также известной как 5GC).

В данном документе внешняя сеть 507 представляет собой сеть, находящуюся за пределами домена 3GPP, такого как общедоступный Интернет.

Как показано на фиг.5, система 3GPP также разделена по горизонтали на слой 504 доступа (AS) и слой 505 без доступа (NAS), которые отражают иерархию многоуровневого представления протоколов. В AS 504 мы находим функции, которые относятся к беспроводной части системы, такие как передача данных по беспроводному соединению и управление радиоресурсами. AS 504, как правило, содержит функции в сети 502 доступа и диалог (с использованием соответствующих протоколов) между UE 102 и сетью 502 доступа. В NAS 505, который можно рассматривать как более высокий в иерархии многоуровневого представления протоколов, чем AS 504, мы находим функции, которые не зависят напрямую от технологии радиодоступа, и, как правило, функции в базовой сети и диалог (с использованием соответствующих протоколов) между UE 102 и базовой сетью 503.

На фиг.5 также показано приложение 506, расположенное выше NAS 505. Приложение 506 может содержать части в UE 102, базовой сети 503 и внешней сети 507.

На фиг.6 показаны уровни протокола в плоскости пользователя и плоскости управления системы 3GPP. Плоскость 402 управления и плоскость 401 пользователя слоя 504 доступа и слоя 505 без доступа дополнительно делятся на уровни протоколов. Как показано на фиг.6, в слое 504 доступа (AS) существует один уровень протокола в плоскости 402 управления, а именно уровень 601 управления радиоресурсами (RRC). Так как уровень 601 RRC является частью слоя 504 доступа, это зависит от типа технологии радиодоступа, используемой между UE 102 и сетью доступа 502. Таким образом, существуют различные разновидности RRC 601 для различных технологий радиодоступа, например, один тип уровня 601 RRC для каждой из технологий радиодоступа типа UTRA, E-UTRA и нового радио.

Кроме того, в слое 504 доступа также имеется ряд уровней протоколов в плоскости 401 пользователя, таких как физический (PHY) уровень 611, уровень 612 управления доступом к среде (MAC), уровень 613 управления линией радиосвязи (RLC) и уровень 614 управления протокола конвергенции пакетных данных (PDCP). Для нового радио мы также ожидаем новый уровень в AS 504, выше PDCP 614, который в данном документе обозначен как «NL» (новый уровень) 615. Все уровни протоколов как в плоскости 401 пользователя, так и в плоскости 402 управления слоя 504 доступа завершаются в сети 502 доступа на стороне сети, такой как eNB или gNB.

В слое 505 без доступа (NAS) существует несколько уровней протоколов в плоскости 402 управления. В EPS (развитая пакетная система, также известная как 4G или LTE) эти уровни известны как EMM (управление мобильностью EPS) 603 и ESM (управление сеансами EPS) 604. В системе 5G мы находим уровни протоколов, выполняющие эквивалентные функции EMM 603 и ESM 604, такие как управление соединениями (CM) 605.

Кроме того, в слое 505 без доступа (NAS) имеется множество уровней протоколов в плоскости 401 пользователя, таких как Интернет-протокол (IP) 616.

Приложение 506 находится выше NAS 505 и взаимодействует с плоскостью 401 пользователя и в некоторых случаях также с плоскостью 402 управления.

Унифицированный контроль доступа в 3GPP обсужден ниже.

Продолжающееся развитие механизмов управления доступом, в частности, для стандартов сотовой связи 5-го поколения в соответствии с 3GPP, заключается в объединении существующих механизмов управления доступом в единый механизм, который может быть конфигурируемым и адаптируемым к различным предпочтениям оператора сети. Таким образом, было решено, что 5G будет включать единую структуру управления доступом, которая известна как унифицированное управление доступом.

Унифицированное управление доступом будет применяться к UE, осуществляющим доступ к ядру 5G через NR (новое радио) или E-UTRA/LTE. Кроме того, унифицированное управление доступом применяется во всех состояниях UE, тогда как для LTE, за одним исключением (SSAC), механизмы управления доступом применяются только для UE в режиме ожидания.

В настоящее время унифицированное управление доступом для 5G задано в 3GPP TS 22.261 (требования к услугам 5G), 3GPP TR 24.890 (аспекты базовой сети CT1 системы 5G), 3GPP TS 38.300 (стадия 2 RAN) и 3GPP TS 38.331 (спецификация протокола RRC).

В соответствии с решениями, обсуждаемыми в 3GPP, узел доступа (например, gNB или eNB) указывает условие запрета для каждой соты, используя параметры запрета доступа для UE, посредством системной информации, транслируемой в слое RRC в пределах слоя доступа (AS).

Кроме того, в UE имеется процесс, который обнаруживает так называемые «попытки доступа». Примером попытки доступа является запрос на установление нового сеанса, такого как новый сеанс PDU или голосовой вызов MMTEL. Каждая обнаруженная попытка доступа отображается в категорию доступа.

В TS 22.261 категории доступа определены на фиг.7, которая иллюстрирует категории доступа для унифицированного управления доступом 5G.

В 3GPP TS 22.261 также указано то, что определено как «идентификаторы доступа». UE сконфигурировано с одним или несколькими идентификаторами доступа, чтобы отразить то, является ли UE «обычным UE», или сконфигурировано для использования специальными, как правило, услугами с высоким приоритетом. Пример UE предназначен для использования оператором или для особо важных услуг. В таблице, представленной на фиг.8, показаны идентификаторы доступа, указанные в TS 22.261 для унифицированного управления доступом 5G.

Требования этапа 1 в TS 22.261 не определяют подробно, что такое «попытка доступа». Определение попыток доступа для каждой категории доступа в настоящее время выполняется рабочими группами 3GPP (в основном CT1 и RAN2). Понятно, что попытки доступа могут быть обнаружены и идентифицированы на нескольких уровнях в UE, включая 5GSM, 5GMM, SMSoIP, MMTEL и RRC. Но «двойного запрета» следует избегать, и поэтому данную попытку доступа следует обнаруживать только в одном месте в стеке протоколов и только один раз.

Как правило, уровень, который обнаруживает попытку доступа, выполняет отображение в категорию доступа, запускает проверку запрета доступа и выполняет принудительную блокировку попытки, если она не авторизована.

Общая процедура унифицированного управления доступом описана ниже со ссылкой на фиг.9.

Перед попыткой доступа с помощью UE (102), оно должно ассоциировать событие, такое, например, как запуск с верхних слоев в UE для отправки сообщения сигнализации, с категорией доступа из категорий доступа [1...m].

Для этого UE могут быть предоставлены инструкции или правила из сети. На фиг.9 показана диаграмма сигнализации для одной примерной процедуры.

На первом этапе 901 сетевой узел необязательно предоставляет правила для специфичных для оператора категорий доступа. На фиг.9 эта информация показана как исходящая из сетевого узла (106), но вполне может также исходить из других сетевых узлов и передаваться в UE через сетевой узел (106) или, возможно, через другой узел (например, функциональные возможности политики оператора, конфигурирующие UE (102) через сеть доступа WLAN). Если сеть включает в себя контроллер более высокого уровня или функциональные возможности политики, эта информация может исходить из другого узла, который имеет такие функциональные возможности контроллера или политики. Правила более высокого уровня могут быть переданы в UE посредством сигнализации слоя без доступа (NAS) из узла базовой сети, такого как AMF (функция управления доступом и мобильностью), или могут быть переданы, например, с использованием других протоколов, UE (102) может включать в себя объект, который может быть сконфигурирован с и осуществлять хранение правил категории доступа, сигнализируемых с использованием протокола управления устройством открытого альянса мобильной связи (OMA-DM).

В правила, переданные из сетевого узла (106), может быть включена информация, относящаяся, например, к тому, как UE должно выбрать категорию доступа, если попытка доступа относится к одному или нескольким сеансам PDU с запрошенным DNN (названием сети передачи данных), установленным на конкретное значение, конкретное значение 5QI (идентификатора QoS 5G), или с конкретными значениями внутри заголовка IP-пакета (например, IP-адрес назначения или номер порта назначения). Правила могут также включать информацию, относящуюся к доступу к различным срезам. Например, небольшому устройству-UE (102) может потребоваться получить доступ, например, к срезу, оптимизированному для IoT.

Когда в UE происходит событие, которое инициирует то, что определяется как обнаруженная попытка 902 доступа, необходимость для UE 102 запросить доступ к сети, такая как необходимость установить новый сеанс PDU или установить голосовой вызов или видеовызов MMTel, UE 102 сначала определяет категорию доступа на этапе 903, основываясь на доступных правилах, включая те, которые были получены на этапе 901, вместе со стандартизованными правилами. После того как категории доступа для этого конкретного доступа определены, на этапе 905 UE 102 считывает индикаторы запрета доступа, как правило, являющиеся частью передаваемой системной информации. Как правило, UE 102 требуется поддерживать самую последнюю версию широковещательно передаваемой системной информации, которая указывает, что UE 102 во многих случаях фактически не нужно повторно считывать системную информацию и вместо этого может использовать кэшированную системную информацию. Затем на этапе 906 оно выполняет проверку запрета доступа, используя определенную категорию доступа и указание запрета доступа в качестве входных данных. На этапе 907 UE выполняет принудительное выполнение любого запрета, то есть, если проверка запрета приводит к тому, что доступ не был авторизован/«запрещен», UE не будет осуществлять доступ и вместо этого будет ожидать в течение периода, такого, например, как период, указанный в указании запрета доступа. Но в случае, если проверка запрета приводит к тому, что доступ был авторизован/«не заблокирован», на этапе 908 UE 102 может продолжить попытку доступа (такую как установление сеанса PDU или голосового вызова или видеовызова MMTel). В случае, если UE находилось в режиме ожидания или в состоянии RRC_INACTIVE, также необходимо установить (или возобновить в случае RRC_INACTIVE) RRC-соединение, включающее в себя произвольный доступ, в качестве части этапа 908.

В настоящее время продолжается разработка унифицированного механизма управления доступом для запрета доступа.

На фиг.10 показана модель в UE 102 для взаимодействия между NAS 505 и AS 504 при выполнении проверки запрета, когда попытка доступа обнаруживается как часть унифицированного управления доступом. Следует отметить, что проверка запрета может быть выполнена в любое время, когда обнаружена новая попытка доступа, и во всех состояниях UE, включая RRC_IDLE, RRC_INACTIVE и RRC_CONNECTED. Также следует понимать, что на момент, когда NAS запрашивает соединение сигнализации, все проверки запрета уже должны быть проведены и выполнены.

В настоящее время существуют определенные проблемы. В последних разработках унифицированного управления доступом в 3GPP обсуждается использование категории доступа для попытки доступа, которая инициировала запрос на RRC-соединение, в качестве замены причины установления RRC.

Основная проблема при использовании категории доступа непосредственно в сообщении запроса на RRC-соединение заключается в том, что размер сообщения запроса на RRC-соединение (msg3) очень ограничен, чтобы соответствовать требованиям покрытия во всех сценариях. Как правило, это означает, что полный размер категории доступа (шесть битов) может не поместиться в сообщение при рассмотрении других более важных информационных элементов, таких как идентификатор UE. В LTE размер причины установления RRC составляет три бита.

В альтернативном подходе было предложено использовать категорию доступа в качестве входных данных для определения причины установления RRC, то есть в стандарте точно определено отображение из категорий доступа в причины установления RRC.

В этом альтернативном подходе вышеуказанное ограничение размера может быть несколько смягчено. Однако категория доступа, выбранная UE для попытки доступа, может быть одной из определенных оператором, также известных как специфичные для оператора категории доступа. Значение заданного значения специфичной для оператора категории доступа не стандартизировано и зависит от оператора базовой сети, и в случае совместно используемых сетей несколько базовых сетей совместно используют одну и ту же сеть RAN и узлы доступа. Поэтому эти значения, как правило, не могут быть интерпретированы RAN.

Еще один аспект, который необходимо рассмотреть, состоит в том, как идентификаторы доступа, сконфигурированные в UE, должны использоваться при определении причины установления RRC. В LTE UE, сконфигурированное с любым из классов доступа AC11-15, в большинстве случаев будет использовать значение highPriorityAccess (доступ с высоким приоритетом) причины установления RRC.

В последнее время на совещаниях и обсуждениях по стандартизации поднимался также вопрос о потенциальной потребности в обеспечении некоторой степени гибкости для оператора сети для конфигурирования настройки причин установления или даже для определения значений причин для конкретной сети, чтобы адаптировать то, как UE устанавливают свои значения причин установления. До сих пор отсутствует решение того, как конфигурировать значения причин для 5G/NR.

Таким образом, существует потребность в способах и устройствах для определения причины установления RRC, которые:

- используют категорию доступа и идентификаторы доступа в качестве входных данных;

- могут удовлетворить ограничения по размеру msg3;

- могут обрабатывать специфичные для оператора категории доступа; и

- предоставляют сети возможность конфигурирования значения причин установления.

Некоторые аспекты настоящего раскрытия и их вариантов осуществления могут обеспечить решения этих или других проблем. Варианты осуществления в данном документе относятся к системам беспроводной связи, таким как сотовые сети. В данном документе раскрыты способы, пользовательское оборудование и сетевые узлы для передачи и приема сообщений, связанных с беспроводным доступом.

Согласно некоторым вариантам осуществления, когда UE собирается запросить RRC-соединение, оно оценивает текущие попытки доступа и определяет наиболее подходящую попытку доступа (это может быть выполнено альтернативными способами, например, способом, который инициирует запрос, самый приоритетный запрос или некоторые другие критерии). С этой выбранной наиболее подходящей попыткой доступа UE затем определяет ассоциированное значение наиболее подходящей категории доступа.

Во многих случаях определение наиболее подходящей категории доступа выполняется таким же образом, как и определение категории доступа для унифицированного управления доступом (то есть как проверка запрета). В случае, если определенная категория доступа для унифицированного управления доступом является стандартизированной категорией доступа, наиболее подходящая категория доступа совпадает с определенной категорией доступа для унифицированного управления доступом. В случае, если определенная категория доступа для унифицированного управления доступом является специфичной для оператора категорией доступа, UE определяет наиболее подходящую категорию доступа, используя один из нескольких подходов, включающих в себя, но без ограничения, следующее:

1. UE выбирает наиболее подходящую категорию доступа в соответствии с правилами выбора категории доступа для унифицированного управления доступом, но не учитывает специфичную для оператора политику категоризации доступа (то есть могут быть выбраны только стандартизированные категории доступа).

2. В качестве части конфигурации для специфичной для оператора категории доступа, UE будет выбрать выполнение проверки запрета доступа для наиболее подходящей попытки доступа, при этом сохраняется стандартизированная категория доступа. Затем UE будет использовать это сохраненное значение стандартизированной категории доступа в качестве наиболее подходящей категории доступа.

Согласно некоторым вариантам осуществления, когда UE определило наиболее подходящую категорию доступа, UE использует наиболее подходящую категорию доступа вместе с идентификаторами доступа, сконфигурированными в UE, для выбора причины установления RRC. Способ выполнения этого выбора, как правило, стандартизирован в спецификации, например, в виде таблицы отображений.

UE может затем вставить это выбранное значение причины установления RRC в сообщение установления RRC-соединения при запросе RRC-соединения.

На фиг.11 показана блок-схема, иллюстрирующая способ, выполняемый UE, согласно конкретным вариантам осуществления, раскрытым в данном документе.

В настоящем документе предложены различные варианты осуществления, которые касаются одной или нескольких проблем, раскрытых в данном документе. В частности, раскрыты UE, сетевые узлы и способы, выполняемые упомянутыми UE и сетевыми узлами, которые будут описаны более подробно. Некоторые варианты осуществления могут обеспечивать одно или несколько из следующих технических преимуществ. Например, некоторые варианты осуществления обеспечивают решения для определения причины установления RRC, при этом решения используют в качестве входных данных категорию доступа и идентификаторы доступа, соответствуют ограничениям размера msg3, позволяют обрабатывать специфичные для оператора категории доступа и предоставляют возможность сети конфигурировать настройки значения причины установления с помощью UE.

Согласно некоторым вариантам осуществления путем отображения категорий доступа (в частности, специфичных для оператора категорий) в меньший набор значений причин установления можно уменьшить количество причин установления, подлежащих определению, так как нет необходимости в одной кодовой точке в диапазоне значений причины установления для каждого значения категории доступа. Таким образом, сообщение запроса на RRC-соединение становится короче и, скорее всего, будет отвечать требованиям по дальности и/или надежности. Кроме того, определяя то, какую причину установления использовать для каждой отдельной специфичной для оператора категории доступа, можно установить приоритеты соответствующих запросов на соединение более лучшим способом (то есть более справедливым), а также отразить критерии для определения специфичной для оператора категории доступа, такой как DNN, 5QI и срез. Согласно некоторым вариантам осуществления решение также обеспечивает гибкость для определения значений специфичных для оператора причин установления, которые будут дополнительно различать запросы на соединение. Например, предоставляется возможность позволить отражать приоритеты между срезами в причине установления. Кроме того, становится также возможным добавление для сети новых причин или изменение содержания существующих значений причин для отражения изменений в поддерживаемых услугах и/или приоритизации услуг, предоставляемых сетью. Другие преимущества могут быть очевидны для специалиста в данной области техники. Некоторые варианты осуществления могут иметь ни одного, несколько и все из перечисленных преимуществ.

Некоторые из рассмотренных в данном документе вариантов осуществления будут теперь описаны более подробно со ссылкой на сопроводительные чертежи. Однако другие варианты осуществления находятся в пределах объема предмета изобретения, раскрытого в данном документе, раскрытый предмет изобретения не должен рассматриваться как ограниченный только вариантами осуществления, изложенными в данном документе; скорее всего, эти варианты осуществления предоставлены в качестве примера, чтобы передать объем предмета изобретения для специалистов в данной области техники.

Процедуры, используемые для определения причины установления, обсуждены ниже.

На фиг.12 показаны некоторые варианты осуществления взаимодействия между слоем 505 без доступа и слоем 504 доступа в UE 102 для определения причины установления, когда UE собирается установить соединение сигнализации NAS.

На этапе 1201 NAS 505 обнаруживает, что требуется подключение сигнализации NAS, согласно механизмам запуска, указанным в протоколах сигнализации NAS, например, на уровне протокола 5GMM. Механизмом запуска для необходимости подключения сигнализации NAS может быть, например, то, что должна начаться процедура регистрации, или запрос с верхних уровней, таких как уровень MMTel, на установление голосового вызова. Этот запуск, в свою очередь, определяется как попытка доступа NAS 505, и категория доступа выбирается в соответствии с правилами унифицированного управления доступом. В некоторых случаях может быть несколько попыток доступа, инициированных одновременно, или может уже выполняться первая попытка доступа, когда обнаружена вторая попытка доступа. В этих случаях, чтобы выполнить попытки множественного доступа, NAS 505 определяет одну из этих попыток множественного доступа как наиболее подходящую попытку доступа в соответствии с правилом. В одном примере NAS 505 ранжирует попытки множественного доступа в соответствии с их приоритетом, например, в одной схеме приоритетов экстренные вызовы всегда имеют более высокий приоритет, чем все другие попытки доступа, и будут определены как наиболее подходящие попытки доступа в случае, когда экстренный вызов продолжается или скоро начнется. Эта схема приоритетов является всего лишь примером, и могут также использоваться другие схемы приоритетов. В другом примере NAS 505 выбирает наиболее подходящую попытку доступа в качестве самой последней попытки доступа, как правило, попытки доступа, которая была вызвана необходимостью подключения сигнализации NAS. В еще одном примере NAS 505 определяет наиболее подходящую попытку доступа как случайный выбор всех текущих и начальных попыток доступа. Это всего лишь несколько примеров, и другие варианты осуществления могут использоваться для определения того, какая попытка доступа считается наиболее подходящей.

На этапе 1202 NAS 505 извлекает наиболее подходящую категорию доступа для наиболее подходящей попытки доступа, которая была определена на этапе 1201. Этот процесс будет объяснен более подробно со ссылкой на фиг.13.

На этапе 1203 NAS 505 запрашивает AS 504 для соединения сигнализации NAS и передает, среди прочей информации, наиболее подходящую категорию доступа, полученную на этапе 1202, на AS 504. AS 504, как правило, уровень 601 RRC, находится, как правило, в состоянии RRC_IDLE, когда NAS 505 запрашивает соединение сигнализации NAS.

Затем на этапе 1204 AS 504 отображает наиболее подходящую категорию доступа в значение причины установления.

На этапе 1205 AS 504 выполняет процедуру установления соединения RRC и включает причину установления, полученную на этапе 1203, в сообщение, запрашивающее соединение, как правило, сообщение запроса на RRC-соединение.

Когда RRC-соединение было успешно установлено, AS 504 подтверждает установление соединения сигнализации NAS с NAS 505 на этапе 1206.

На фиг.13 показан способ определения наиболее подходящей категории доступа, выполненной на этапе 1202.

На этапе 1301 UE 102, как правило, NAS 505, использует правила для унифицированного управления доступом, чтобы определить категорию доступа для наиболее подходящей попытки доступа, определенной на этапе 1201. Так как унифицированное управление доступом выполняется для всех попыток доступа, этот этап, возможно, уже был выполнен до того, как проверка запрета на попытку доступа была определена как наиболее подходящая попытка доступа.

На этапе 1302 UE проверяет тип категории доступа, полученной на этапе 1301 (стандартизированная категория доступа или специфичная для оператора категории доступа).

Если категория доступа является стандартизированной категорией доступа, UE на этапе 1303 устанавливает наиболее подходящую категорию доступа в качестве категории доступа в соответствии с правилами для унифицированного управления доступом, то есть в качестве этой стандартизированной категории доступа.

Если категория доступа является специфичной для оператора категорией доступа, UE на этапе 1304 использует один из многочисленных альтернативных способов для определения наиболее подходящей категории доступа:

В одном способе UE выбирает наиболее подходящую категорию доступа в соответствии с правилами для выбора категории доступа для унифицированного управления доступом, но не учитывает специфичную для оператора политику категоризации доступа (то есть могут быть выбраны только стандартизированные категории доступа).

В другом способе UE использует таблицу, которая может быть принята из сети, как правило, с использованием сигнализации NAS из узла базовой сети, такого как AMF (функция управления доступом и мобильностью), когда были сконфигурированы специфичные для оператора категории доступа. UE отыскивает запись таблицы для категории доступа, полученной на этапе 1301, и считывает стандартизированную категорию доступа, сохраненную в этой записи таблицы. Затем UE будет использовать это сохраненное значение стандартизированной категории доступа в качестве наиболее подходящей категории доступа. Эта таблица может быть такой же таблицей, которая используется для представления правил определения специфичных для оператора категорий доступа (как показано на фиг.16), или отдельной таблицей.

На фиг.14 показана примерная процедура отображения наиболее подходящей категории доступа в причину установления.

На этапе 1401 UE (например, AS 504) сначала получает идентификаторы доступа, сконфигурированные в UE. Идентификаторы доступа могут быть считаны из USIM или UICC или получены с использованием некоторых правил, например, указанных в спецификации. Например, в 3GPP TS 22.261 указано, что UE конфигурируется с идентификатором 11 доступа тогда, когда UICC назначен специальный класс AC11 доступа. В результате выполнения этого этапа на выходе получается один или несколько идентификаторов доступа.

На этапе 1402 UE проверяет, доступен ли идентификатор доступа со значением 0. Как правило, идентификатор доступа со значением 0 используется тогда, когда UE не имеет никаких других идентификаторов доступа. В этом случае UE представляет собой «обычное UE», такое как UE без предоставления каких-либо услуг с высоким приоритетом или без какого-либо высокоприоритетного абонента.

Если идентификатор доступа равен 0, UE переходит к этапу 1403 определения причины установления исключительно с использованием значения наиболее подходящей категории доступа, и использует эту причину установления в сообщении запроса на RRC-соединение.

Если имеется один или несколько идентификаторов доступа со значением, отличным от 0, UE переходит к этапу 1404, используя по меньшей мере идентификатор доступа для определения причины установления. В одном примере UE устанавливает причину установления, в этом случае всегда «Доступ с высоким приоритетом», и использует эту причину установления в сообщении запроса на RRC-соединение. В другом примере идентификаторы доступа, отличные от 0, отображаются в две разных причины установления, так что идентификаторы доступа 1-7 отображаются в причину установления доступа 1 с высоким приоритетом, и идентификаторы доступа 8-15 отображаются в доступ 2 с высоким приоритетом. Когда причина установления доступа с высоким приоритетом, доступа 1 с высоким приоритетом или доступа 2 с высоким приоритетом включена в сообщение запроса на RRC-соединение, она указывает сети то, что этот запрос, как правило, не должен быть отклонен и должен иметь приоритет перед доступами с другими причинами установления.

В еще одном примере UE устанавливает причину установления, используя значение наиболее подходящей категории доступа, но также включает в себя дополнительный информационный элемент, например, чтобы указать доступ с высоким приоритетом в сообщении запроса на RRC-соединение. В еще одном примере UE использует все идентификаторы доступа (например, представленные в виде битовой строки) вместе с причиной установления в сообщении запроса на RRC-соединение, или в еще одном примере разные значения идентификаторов доступа отображаются в разные значения причин установления, например, идентификаторы 1-7 доступа отображаются в высокий приоритет 1, и идентификаторы доступа 8-15 отображаются в высокий приоритет 2. Следует отметить, что примеры с дополнительным информационным элементом для указания высокого приоритета и/или идентификаторов доступа могут использоваться в тех случаях, когда в сообщении запроса на RRC-соединение имеется свободное место.

В еще одном примере вместо того, чтобы использовать только идентификаторы доступа, когда они установлены на число, отличное от 0, для определения причины установления, используется комбинация из наиболее подходящей категории доступа и идентификаторов доступа. Например, если соответствующая категория доступа указывает «чрезвычайную ситуацию» (например, значение 2), и идентификатор доступа со значением 1 сконфигурирован в UE, используется значение причины установления «чрезвычайная ситуация с высоким приоритетом».

На фиг.15 показан пример того, как отобразить наиболее подходящее значение категории доступа в причину установления, также известную как причина установления RRC. Следует понимать, что унифицированное управление доступом для 5G будет применяться как для доступа NR, так и для доступа LTE к базовой сети 5G. NR и LTE представляют собой две разные технологии радиодоступа с разными протоколами RRC, которые указываются отдельно. Таким образом, процедуры установления RRC не являются полностью идентичными, и, например, сообщения запроса на RRC-соединение необязательно имеют одинаковый формат. Более конкретно, причины установления разновидностей RRC для NRC и LTE будут претерпевать изменения по отдельности. Так как набор значений для этих двух типов причин установления, скорее всего, будет разным, отображение в наиболее подходящую категорию доступа для NR будет иметь отличия для LTE.

Следует понимать, что отображение в данном документе является просто примером, и оно не исключает того, что для NR и LTE будут определены другие значения причины установления. Следует также понимать, что может также выполняться отображение одного и того же типа в причину установления, используемой в варианте узкополосного Интернета вещей (NB-IoT) LTE или любой другой технологии радиодоступа. Для значений 8-31 категории доступа, которые в настоящее время зарезервированы для будущего использования, если одно из них станет определенным, необходимо также определить соответствующее отображение из значения наиболее подходящей категории доступа в причину установления RRC в NR и LTE, например, отобразить новое значение подходящей категории доступа в существующее значение причины установления в NR и/или LTE, таким как данные MO, или, альтернативно, определить новое значение причины установления в NR и/или LTE и отобразить новое значение подходящей категории доступа в это новое значение причины установления.

На фиг.15 показана таблица, иллюстрирующая пример отображения наиболее подходящих значений категории доступа в соответствующие значения причины установления согласно некоторым вариантам осуществления изобретательских концепций. На фиг.16 показана таблица, иллюстрирующая таблицу в UE, которая используется для конфигурирования наиболее подходящих категорий доступа в соответствии с правилами специфичных для оператора категорий доступа согласно некоторым вариантам осуществления изобретательских концепций.

Сетевая конфигурация значений причины установления обсуждена ниже. Согласно альтернативным вариантам осуществления для «наиболее подходящих попыток доступа» с специфичными для оператора категориями доступа, вместо определения наиболее подходящей категории доступа и отображения ее в причину установления, как показано на фиг.13-15, существует альтернативное решение.

В одном примере, в качестве части конфигурации специфичных для оператора категорий доступа в UE, сохраняется значение причины установления. Другими словами, при выполнении установления RRC-соединения, инициируемого наиболее подходящей попыткой доступа с этой конкретной категорией доступа, UE использует эту конкретную причину установления. Это показано на фиг.17. Например, на фиг.17 показано в первой строке, что специфичная для оператора категория 32 доступа будет использоваться в унифицированном управлении доступом для попытки доступа, относящейся к сеансу PDU с DNN = 18. Кроме того, когда эта конкретная попытка доступа выбрана в качестве наиболее подходящей попытки доступа, инициирующей установление RRC-соединения, причина установления в сообщении запроса на RRC-соединение устанавливается на значение «Данные MO».

В другом примере аналогичный способ может использоваться для конфигурирования значений специфичной для оператора причины установления, как показано на фиг.18. Например, на фиг.18 в первой строке показано, что специфичная для оператора категория 32 доступа будет использоваться в унифицированном управлении доступом для попытки доступа, относящейся к сеансу PDU с DNN = 18. Кроме того, когда эта конкретная попытка доступа выбрана в качестве наиболее подходящей попытки доступа, инициирующей установление RRC-соединения, причина установления в сообщении запроса на RRC-соединение устанавливается на значение «специфичная для оператора #8». И, например, как сконфигурировано во второй строке, показанной на фиг.18, попытка доступа, использующая срез 5, будет использовать специфичную для оператора категорию 33 доступа и будет отображаться в специфичную для оператора причину #8 установления. И, как сконфигурировано в третьей строке, показанной на фиг.18, попытка доступа, использующая срез 8 (и порт 8820 назначения TCP), будет использовать специфичную для оператора категорию 38 доступа и отображаться в специфичную для оператора причину #9 установления. В этом примере доступ использует, например, разные срезы, которые могут отображаться в разные причины установления (в этом примере "специфичная для оператора #8" и "специфичная для оператора #9) и получать различную обработку и/или расстановку приоритетов, когда сеть получает сообщение запроса на RRC-соединение.

Следует понимать, что это альтернативное решение, используемое для определения причины установления для специфичных для оператора категорий доступа может быть объединено с решением, показанным на фиг.13-15.

Например, если в UE сконфигурированы идентификаторы доступа со значением, отличным от 0, UE будет использовать причину установления на основе идентификатора доступа, даже в том случае, если UE сконфигурировано с причинами установления для специфичных для оператора категорий доступа, как показано на фиг.17-18.

Кроме того, например, в случае, если наиболее подходящей категорией доступа является одна из стандартизированных категорий доступа, UE может использовать отображение в причину установления, показанной на фиг.15, также в том случае, когда это альтернативное решение используется для наиболее подходящей категории доступа, являющейся одной из специфичных для оператора категорий доступа.

Варианты осуществления, описанные в данном документе, проиллюстрированы для случая, когда причина установления включена в сообщение, запрашивающее RRC-соединение, то есть в сообщение запроса на RRC-соединение. Специалисту в данной области будет понятно, что это решение может также использоваться для определения значения причины, а также для запроса на возобновление, и/или активации RRC-соединения (например, запроса на возобновление RRC), когда UE находится в состоянии RRC_INACTIVE. Унифицированный контроль доступа, как правило, применяется для этого случая, и поэтому наиболее подходящая попытка доступа может быть определена также для этого случая и аналогичных случаев, когда унифицированный контроль доступа применяется для попытки доступа, инициирующей передачу сообщения из UE.

Модель взаимодействия AS-NAS, описанная в данном документе, является только примером. Например, следует понимать, что это решение может быть применено к другим моделям, например, когда уровень AS и/или RRC определяет наиболее подходящую попытку доступа и, если это применимо, наиболее подходящую категорию доступа. Следует также понимать, что это решение может также применяться в случае, когда AS или NAS определяет причину установления.

Операции пользовательского оборудования (UE) (которое также упоминается как беспроводное устройство) будут теперь обсуждены со ссылкой на блок-схему последовательности операций, показанную на фиг.28. Например, UE может быть реализовано с использованием структуры, показанной на фиг.19, с модулями, хранящимися на машиночитаемом носителе 1930 информации (который также упоминается как память), таким образом, чтобы модули предоставляли инструкции с тем, чтобы при исполнении инструкций модуля схемой 1920 обработки (которая также упоминается как процессор), схема 1920 обработки выполняла соответствующие операции. Таким образом, схема обработки UE может передавать и/или принимать сообщения в/из одного или более сетевых узлов 1960 сети беспроводной связи через радиоинтерфейс 1914.

На этапе 2801 схема 1920 обработки может принимать специфичную для оператора категорию доступа, из сети беспроводной связи через радиоинтерфейс 1914. На этапе 2803 схема 1920 обработки может обнаруживать попытку доступа, например, на основе по меньшей мере одного из: установления нового сеанса протокольного блока данных (PDU), настройки голосового вызова и настройки видеовызова.

На этапе 2805 схема 1920 обработки может определять категорию доступа из множества категорий доступа и по меньшей мере одного идентификатора доступа из множества идентификаторов доступа, которые должны применяться для попытки доступа. Категория доступа может быть определена на основе обнаружения попытки доступа.

На этапе 2807 схема 1920 обработки может определить причину установления для попытки доступа на основе категории доступа, определенной из множества категорий доступа, и на основе по меньшей мере одного идентификатора доступа из множества идентификаторов доступа.

На этапе 2809 схема 1920 обработки может выполнить проверку запрета доступа для попытки доступа на основе категории доступа, определенной из множества категорий доступа, и на основе по меньшей мере одного идентификатора доступа из множества идентификаторов доступа.

В ответ на проверку запрета доступа, авторизующую попытку доступа, схема 1920 обработки может продолжить попытку доступа. Например, схема 1920 обработки может продолжить попытку доступа путем передачи преамбулы произвольного доступа для попытки доступа, через радиоинтерфейс 1914, к сети беспроводной связи в ответ на проверку запрета доступа, авторизующую попытку доступа на этапе 2811, и посредством приема (через радиоинтерфейс 1914) ответа произвольного доступа для попытки доступа после передачи преамбулы произвольного доступа на этапе 2813.

На этапе 2815 схема 1920 обработки может передать сообщение запроса на соединение для попытки доступа, через радиоинтерфейс 1914, в сеть беспроводной связи, реагирующую на прием ответа произвольного доступа. Кроме того, сообщение запроса на соединение может включать в себя причину установления, определенную на основе категории доступа и на основе по меньшей мере одного идентификатора доступа.

Причина установления может включать в себя одну из множества причин установления, в том числе завершение доступа к мобильному устройству, экстренный вызов, сигнализацию, исходящую из мобильного устройства, голосовой вызов, исходящий из мобильного устройства, данные, исходящие из мобильного устройства, и доступ с высоким приоритетом. Кроме того, причина установления может быть определена на основе категории доступа и на основе по меньшей мере одного идентификатора доступа, который представляет собой одно из: завершения доступа к мобильному устройству, экстренного вызова, сигнализации, исходящей из мобильного устройства, голосового вызова, исходящего из мобильного устройства, и/или данных, исходящих из мобильного устройства, на основе отображения категории доступа, определенной из множества категорий доступа, в причину установления. Причина установления может быть определена на основе отображения категории доступа, определенной из множества категорий доступа, в причину установления и на основе того, что по меньшей мере один идентификатор доступа для UE равен нулю.

Множество категорий доступа может включать в себя специфичную для оператора категорию доступа, и специфичная для оператора категория доступа основана по меньшей мере на одном из: названия сети передачи данных и идентификатора среза.

Определение категории доступа и по меньшей мере одного идентификатора доступа на этапе 2805 может включать в себя определение того, что специфичная для оператора категория доступа должна применяться для попытки доступа, и причина установления может быть определена на основе отображения специфичной для оператора категории доступа в причину установления. Например, специфичная для оператора категория доступа может быть основана по меньшей мере на одном из: названия сети передачи данных и идентификатора среза, и отображение специфичной для оператора категории доступа может включать в себя отображение специфичной для оператора категории доступа в причину установления для данных, исходящих из мобильного устройства.

Согласно некоторым вариантам осуществления, причина установления может быть определена как доступ с высоким приоритетом, основываясь на том, что по меньшей мере один идентификатор доступа для UE не равен нулю.

Согласно некоторым вариантам осуществления сообщение запроса на соединение на этапе 2815 может быть сообщением запроса на соединение управления радиоресурсами (RRC), и причиной установления может быть причина установления RRC. Согласно некоторым другим вариантам осуществления сообщение запроса на соединение может быть сообщением запроса на возобновление RRC управления радиоресурсами, причем причиной установления является причина возобновления RRC.

Различные операции, показанные на фиг.28, могут быть необязательными в отношении некоторых вариантов осуществления изобретательских концепций. Например, операции 2801, 2803, 2809, 2811 и 2813, показанные на фиг.28, могут быть необязательными в отношении некоторых вариантов осуществления, раскрытых в данном документе.

На фиг.19 показана блок-схема, иллюстрирующая беспроводную сеть согласно некоторым вариантам осуществления изобретательских концепций. Хотя предмет изобретения, описанный в данном документе, может быть реализован в любой системе подходящего типа с использованием любых подходящих компонентов, раскрытые в данном документе варианты осуществления описаны в отношении беспроводной сети, такой, например, как беспроводная сеть, показанная на фиг.19. Для упрощения беспроводная сеть, показанная на фиг.19, изображает только сеть 1906, сетевые узлы 1960 и 1960b и WD 1910, 1910b и 1910c. На практике беспроводная сеть может дополнительно включать в себя любые дополнительные элементы, подходящие для поддержания связи между беспроводными устройствами или между беспроводным устройством и другим устройством связи, таким как стационарный телефон, поставщик услуг или любой другой сетевой узел или оконечное устройство. Из проиллюстрированных компонентов сетевой узел 1960 и беспроводное устройство (WD) 1910 изображены с дополнительными подробностями. Беспроводная сеть может предоставлять связь и другие типы услуг одному или нескольким беспроводным устройствам для облегчения доступа беспроводных устройств к беспроводной сети и/или для использования услуг, предоставляемых беспроводной сетью или посредством нее.

Беспроводная сеть может содержать и/или взаимодействовать с любым типом сети связи, телекоммуникационной сети, сети передачи данных, сотовой сети и/или сети радиосвязи или с другим аналогичным типом системы. В некоторых вариантах осуществления беспроводная сеть может быть выполнена с возможностью функционирования в соответствии с конкретными стандартами или другими типами заданных правил или процедур. Таким образом, конкретные варианты осуществления беспроводной сети позволяют реализовать стандарты связи, такие как глобальная система мобильной связи (GSM), универсальная система мобильной связи (UMTS), долгосрочное развитие (LTE) и/или другие подходящие стандарты 2G, 3G, 4G или 5G; стандарты беспроводной локальной вычислительной сети (WLAN), такие как стандарты IEEE 802.11; и/или любые другие соответствующие стандарты беспроводной связи, такие как стандарты всемирной совместимости для микроволнового доступа (WiMax), Bluetooth, Z-Wave и/или ZigBee.

Сеть 1906 может содержать одну или несколько транспортных сетей, базовых сетей, IP-сетей, коммутируемых телефонных сетей общего пользования (PSTN), сетей пакетной передачи данных, оптических сетей, глобальных вычислительных сетей (WAN), локальных вычислительных сетей (LAN), беспроводных локальных вычислительных сетей (WLAN), проводных сетей, беспроводных сетей, городских сетей и других сетей, обеспечивающих связь между устройствами.

Сетевой узел 1960 и WD 1910 содержат различные компоненты, описанные более подробно ниже. Эти компоненты работают вместе, обеспечивая функциональные возможности сетевого узла и/или беспроводного устройства, например, обеспечивая беспроводные соединения в беспроводной сети. В различных вариантах осуществления беспроводная сеть может содержать любое количество проводных или беспроводных сетей, сетевых узлов, базовых станций, контроллеров, беспроводных устройств, ретрансляционных станций и/или любых других компонентов или систем, которые позволяют облегчить или участвовать в передаче данных и/или сигналов через проводные или беспроводные соединения.

Используемый в данном документе термин "сетевой узел" относится к оборудованию, способному, сконфигурированному, расположенному и/или выполненному с возможностью поддержания прямой или косвенной связи с беспроводным устройством и/или с другими сетевыми узлами или оборудованием в беспроводной сети, чтобы разрешить и/или обеспечить беспроводной доступ к беспроводному устройству и/или выполнять другие функции (например, администрирование) в беспроводной сети. Примеры сетевых узлов включают в себя, но не ограничиваются ими, точки доступа (AP) (например, точки радиодоступа), базовые станции (BS) (например, базовые радиостанции, узлы B (Node B), развитые узлы B (eNB) и узлы B NR (gNB)). Базовые станции можно классифицировать по размеру покрытия, которое они обеспечивают (или, иначе говоря, по их уровню мощности передачи), и в дальнейшем они могут также упоминаться как фемто-базовые станции, пико-базовые станции, микро-базовые станции или макро-базовые станции. Базовая станция может быть ретрансляционным узлом или донорским ретрансляционным узлом, управляющим ретранслятором. Сетевой узел может также включать в себя одну или несколько (или все) части распределенной базовой радиостанции, такие как централизованные цифровые блоки и/или удаленные радиоблоки (RRU), иногда называемые удаленными радиоголовками (RRH). Такие удаленные радиоблоки могут или не могут быть интегрированными с антенной в виде антенны с интегрированным радиомодулем. Части распределенной базовой радиостанции также могут называться узлами в распределенной антенной системе (DAS). Еще одни дополнительные примеры сетевых узлов включают в себя оборудование многостандартной радиосвязи (MSR), такое как BS MSR, сетевые контроллеры, такие как контроллеры радиосети (RNC) или контроллеры базовых станций (BSC), базовые приемопередающие станции (BTS), точки передачи, узлы передачи, объекты многосотовой/многоадресной координации (MCE), узлы базовой сети (например, MSC, MME), узлы O&M, узлы OSS, узлы SON, узлы позиционирования (например, E-SMLC) и/или узлы MDT. В качестве другого примера, сетевой узел может быть узлом виртуальной сети, как описано более подробно ниже. Однако, в более общем случае, сетевые узлы могут представлять собой любое подходящее устройство (или группу устройств), способное, сконфигурированное, расположенное и/или выполненное с возможностью разрешения и/или предоставления беспроводному устройству доступа к беспроводной сети или предоставления некоторой услуги беспроводному устройству, которое получило доступ к беспроводной сети.

На фиг.19 сетевой узел 1960 включает в себя схему 1970 обработки, машиночитаемый носитель 1980 информации, интерфейс 1990, вспомогательное оборудование 1984, источник 1986 электропитания, схему 1987 электропитания и антенну 1962. Хотя сетевой узел 1960, проиллюстрированный в примере беспроводной сети, показанной на фиг.19, может представлять собой устройство, которое включает в себя проиллюстрированную комбинацию аппаратных компонентов, другие варианты осуществления могут содержать сетевые узлы с различными комбинациями компонентов. Следует понимать, что сетевой узел содержит любую подходящую комбинацию аппаратных средств и/или программного обеспечения, необходимую для выполнения задач, особенностей, функций и способов, раскрытых в данном документе. Более того, хотя компоненты сетевого узла 1960 изображены в виде отдельных блоков, расположенных в большем блоке или вложенных в несколько блоков, на практике сетевой узел может содержать несколько разных физических компонентов, которые образуют один проиллюстрированный компонент (например, машиночитаемый носитель 1980 информации может содержать несколько отдельных жестких дисков, а также многочисленные модулей RAM).

Аналогичным образом, сетевой узел 1960 может состоять из нескольких физически отдельных компонентов (например, из компонента узла B и компонента RNC или компонента BTS и компонента BSC и т.д.), каждый из которых может иметь свои собственные соответствующие компоненты. В некоторых сценариях, в которых сетевой узел 1960 содержит несколько отдельных компонентов (например, компоненты BTS и BSC), один или несколько отдельных компонентов могут совместно использоваться несколькими узлами сети. Например, один RNC может управлять несколькими узлами B (NodeB). В таком сценарии каждая уникальная пара из узла B и RNC в некоторых случаях может рассматриваться в качестве одного отдельного сетевого узла. В некоторых вариантах осуществления сетевой узел 1960 может быть выполнен с возможностью поддержания множества технологий радиодоступа (RAT). В таких вариантах осуществления некоторые компоненты могут дублироваться (например, отдельный машиночитаемый носитель 1980 информации для различных RAT), и некоторые компоненты могут использоваться повторно (например, одна и та же антенна 1962 может совместно использоваться различными RAT). Сетевой узел 1960 может также включать в себя множество наборов различных проиллюстрированных компонентов для различных беспроводных технологий, интегрированных в сетевой узел 1960, таких, например, как технологии беспроводной связи GSM, WCDMA, LTE, NR, WiFi или Bluetooth. Эти технологии беспроводной связи могут быть интегрированы в одну или разные микросхемы или набор микросхем и другие компоненты в сетевом узле 1960.

Схема 1970 обработки выполнена с возможностью выполнения любых операций определения, вычисления или аналогичных операций (например, некоторых операций получения), которые описаны в данном документе как выполняемые сетевым узлом. Эти операции, выполняемые схемой 1970 обработки, могут включать в себя обработку информации, полученной схемой 1970 обработки, например, путем преобразования полученной информации в другую информацию, сравнения полученной информации или преобразованной информации с информацией, хранящейся в сетевом узле, и/или выполнения одной или более операций на основе полученной информации или преобразованной информации, и в результате упомянутой обработки делается определение.

Схема 1970 обработки может содержать комбинацию из одного или более из: микропроцессора, контроллера, микроконтроллера, центрального процессорного устройства, процессора цифровых сигналов, специализированной интегральной микросхемы, программируемой пользователем вентильной матрицы или любого другого подходящего вычислительного устройства, ресурса или комбинации аппаратных средств, программного обеспечения и/или кодированной логики, выполненной с возможностью обеспечения, по отдельности или в сочетании с другими компонентами сетевого узла 1960, такими как машиночитаемый носитель 1980 информации, функциональных возможностей сетевого узла 1960. Например, схема 1970 обработки может исполнять инструкции, хранящиеся на машиночитаемом носителе 1980 информации или в памяти в схеме 1970 обработки. Такие функциональные возможности могут включать в себя обеспечение любых из различных беспроводных особенностей, функций или преимуществ, обсужденных в данном документе. В некоторых вариантах осуществления схема 1970 обработки может включать в себя систему на кристалле (SOC).

В некоторых вариантах осуществления схема 1970 обработки может включать в себя одну или несколько из схемы 1972 радиочастотного (РЧ) приемопередатчика и схемы 1974 обработки основополосных сигналов. В некоторых вариантах осуществления схема 1972 радиочастотного (РЧ) приемопередатчика и схема 1974 обработки основополосных сигналов могут быть выполнены в виде отдельных микросхем (или наборов микросхем), плат или блоков, таких как радиоблоки и цифровые блоки. В альтернативных вариантах осуществления часть или вся схема 1972 РЧ приемопередатчика и схема 1974 обработки основополосных сигналов могут быть выполнены в виде одной микросхемы или набора микросхем, плат или блоков.

В некоторых вариантах осуществления некоторые или все функциональные возможности, описанные в данном документе как предоставляемые сетевым узлом, базовой станцией, eNB или другим таким сетевым устройством, могут быть выполнены посредством схемы 1970 обработки, исполняющей инструкции, хранящиеся на машиночитаемом носителе 1980 информации или в памяти, расположенной в схеме 1970 обработки. В альтернативных вариантах осуществления некоторые или все функциональные возможности могут быть обеспечены схемой 1970 обработки без исполнения инструкций, хранящихся на отдельном или дискретном машиночитаемом носителе информации, например, аппаратным способом. В любом из этих вариантов осуществления, независимо от того, исполняются ли инструкции, хранящиеся на машиночитаемом носителе информации, схема 1970 обработки может быть выполнена с возможностью выполнения описанных функциональных возможностей. Преимущества, обеспечиваемые такими функциональными возможностями, не ограничиваются только схемой 1970 обработки или другими компонентами сетевого узла 1960, но используются в целом сетевым узлом 1960 и/или, как правило, конечными пользователями и беспроводной сетью.

Машиночитаемый носитель 1980 информации может содержать любую форму энергозависимой или энергонезависимой машиночитаемой памяти, включая, помимо прочего, постоянное хранилище, твердотельное запоминающее устройство, удаленно установленную память, магнитные носители информации, оптические носители информации, оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), массовый носитель информации (например, жесткий диск), съемный носитель информации (например, флэш-диск, компакт-диск (CD) или цифровой универсальный видеодиск (DVD)) и/или любые другие энергозависимые или энергонезависимые невременные машиночитаемые и/или машиноисполняемые запоминающие устройства, которые хранят информацию, данные и/или инструкции, которые могут использоваться схемой 1970 обработки. Машиночитаемый носитель 1980 информации может хранить любые подходящие инструкции, данные или информацию, в том числе компьютерную программу, программное обеспечение, приложение, включающее в себя одну или несколько логических схем, правил, кодов, таблиц и т.д. и/или других инструкций, которые могут исполняться схемой 1970 обработки и использоваться сетевым узлом 1960. Машиночитаемый носитель 1980 информации может использоваться для хранения любых вычислений, выполненных схемой 1970 обработки, и/или любых данных, принятых через интерфейс 1990. В некоторых вариантах осуществления схема 1970 обработки и машиночитаемый носитель 1980 информации могут рассматриваться как интегрированные.