Уровень техники

[01] Онлайновые службы находятся почти под постоянным риском атаки злоумышленников, которые пытаются скомпрометировать устройства в пределах этих онлайновых служб, чтобы разрушать их функциональность или компрометировать чувствительные данные, хранящиеся в этих службах. Скомпрометированные устройства могут иметь данные, просочившиеся для внешнего устройства, или могут получать команду, чтобы выполнять различные действия злоумышленника, например, в качестве части бот-сети. Идентификация отдельных хостов, которые были скомпрометированы в онлайновой службе, может быть чувствительной к ресурсам и времени операцией, которая может оставлять злоумышленника в управлении одним или более устройствами на длительный период времени, несмотря на контрмеры, применяемые в онлайновой службе. Текущие системы управления информацией и событиями безопасности (SIEM) могут пропускать некоторые скомпрометированные устройства или ошибочно идентифицировать защищенные устройства как скомпрометированные, что удлиняет интервал времени, в течение которого злоумышленник остается с управлением, и увеличивает ресурсы обработки, необходимые для повторной защиты онлайновой службы.

Сущность изобретения

[02] Это краткое изложение сущности изобретения приведено для введения подборки концепций в упрощенной форме, которые дополнительно описываются ниже в разделе подробного описания. Данное краткое изложение сущности изобретения не предназначено ни для идентификации всех ключевых или неотъемлемых признаков заявленного изобретения, ни для использования в качестве помощи в определении объема заявленного изобретения.

[03] Системы, способы и компьютерно-читаемые запоминающие устройства, осуществляющие исполняемые процессором инструкции для обнаружения скомпрометированных хост-машин, предложены в данном документе. Сигналы безопасности принимаются анализатором ненормальности сигнала, чтобы определять уровень ненормальности для заданного действия в защищаемой онлайновой службе. В большой онлайновой службе группы устройств, как ожидается, должны работать одинаково, когда работают правильно, и, следовательно, режимы работы, которые не являются широко распространенными, обрабатываются с большим подозрением. Оцененные результаты обнаружения объединяются согласно различным популяциям устройств или вспомогательным режимам работы, и оценки ненормальности передаются многосигнальному анализатору, который собирает результаты обнаружения в течение скользящих окон времени и делит их на различные области применения на основе устройства для анализа, чтобы определять, должно ли быть сформировано предупреждение о том, что данное устройство скомпрометировано.

[04] С помощью оконного анализа областей применения настоящее изобретение рассматривает компьютерно-ориентированную проблему обнаружения нединамичных, целенаправленных устойчивых угроз, а также сконцентрированных, быстродействующих атак на онлайновую службу, с улучшенной надежностью. Безопасность размещаемых на компьютере данных, таким образом, повышается, ресурсы обработки онлайновой службы более эффективно назначаются легитимным процессам, в противоположность процессам, исполняемым от имени злоумышленников, в дополнение к более эффективному распределению внимания пользователей-аналитиков к подозрительным нарушениям.

[05] Примеры реализуются как компьютерный процесс, вычислительная система или промышленное изделие, такое как устройство, компьютерный программный продукт или машиночитаемый носитель. Согласно аспекту, компьютерный программный продукт является компьютерным носителем информации, который считывается компьютерной системой и на котором закодирована компьютерная программа, содержащая инструкции для выполнения компьютерного процесса.

[06] Детали одного или более аспектов изложены на сопровождающих чертежах и в описании ниже. Другие признаки и преимущества станут понятны из прочтения последующего подробного описания и просмотра ассоциированных чертежей. Следует понимать, что последующее подробное описание является только пояснительным и не является ограничивающим формулу изобретения.

Краткое описание чертежей

[07] Сопровождающие чертежи, которые включены в и составляют часть этого описания, иллюстрируют различные аспекты. На чертежах:

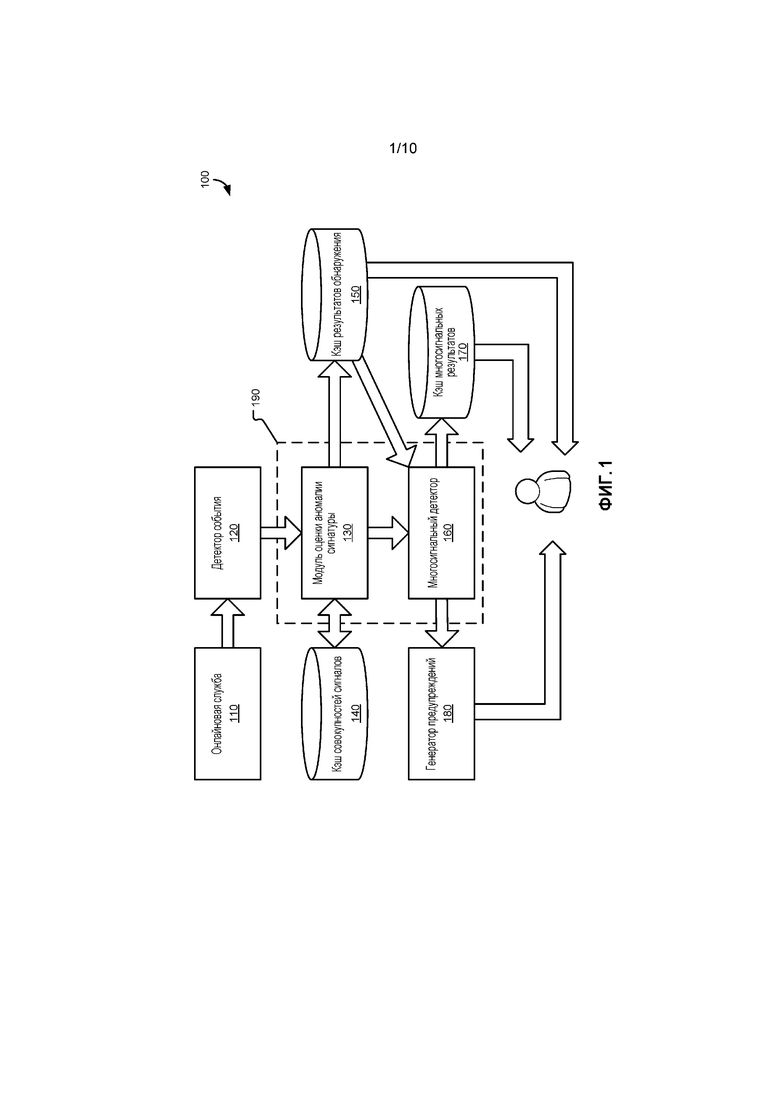

Фиг. 1 иллюстрирует примерное окружение, в котором настоящее изобретение может быть применено на практике;

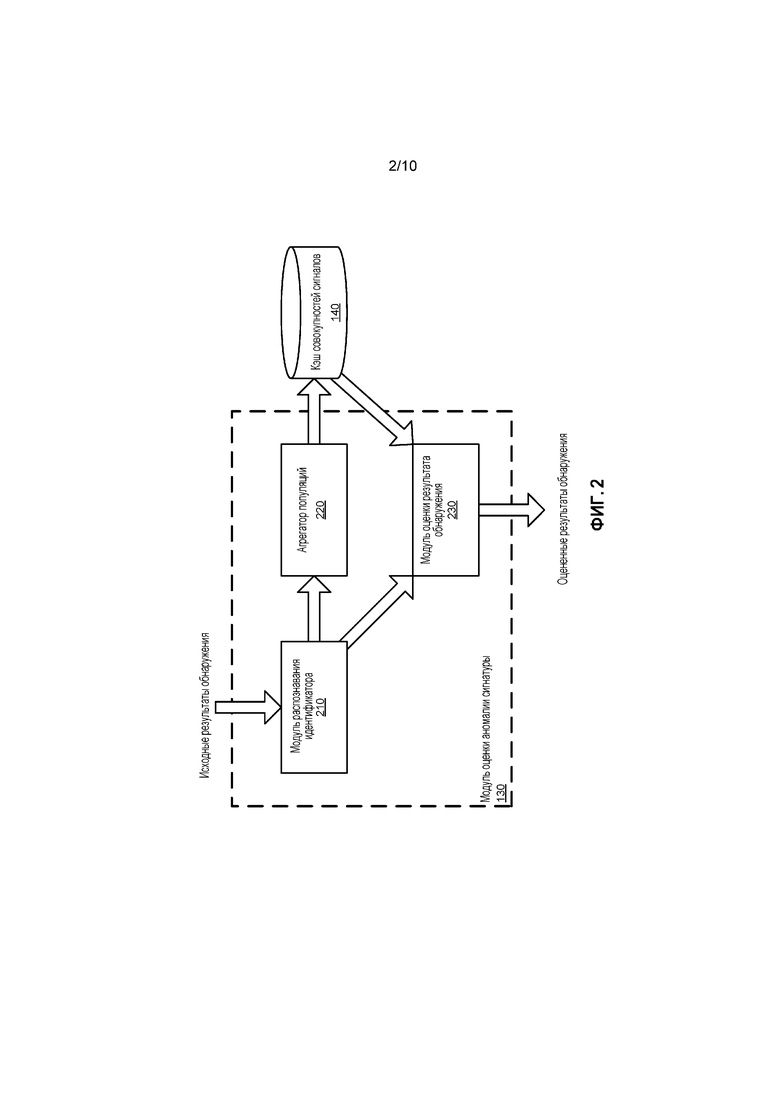

Фиг. 2 иллюстрирует подробности модуля оценки аномалии сигнатуры;

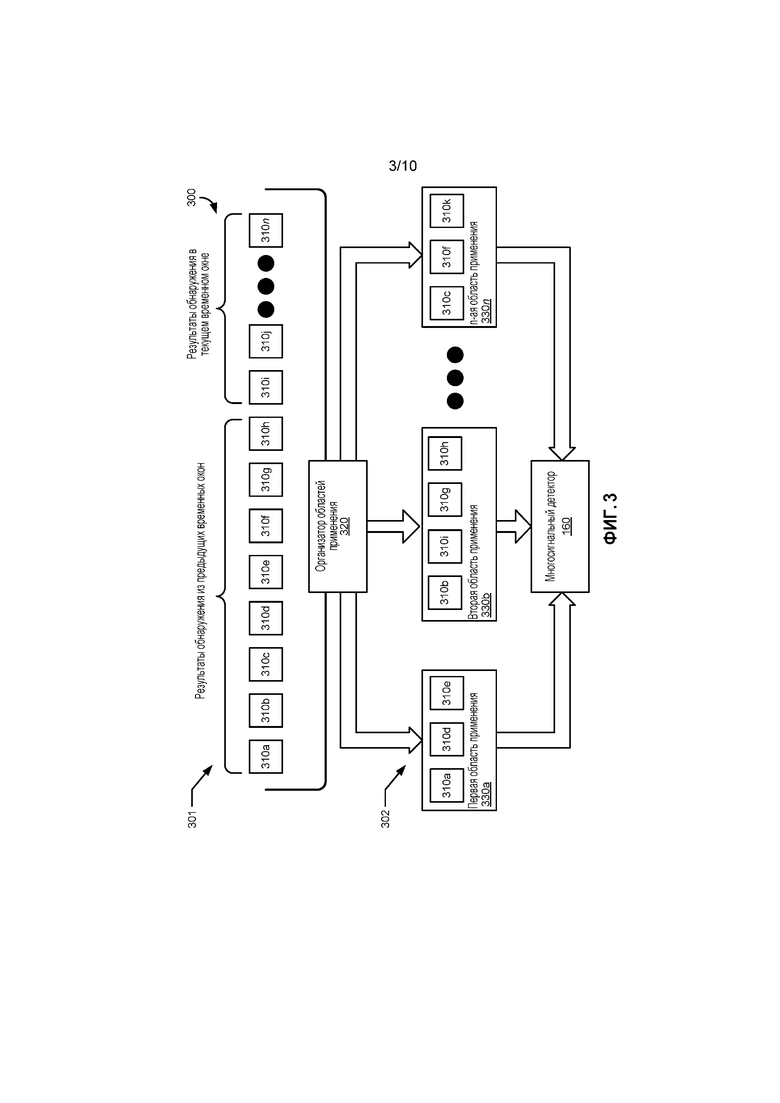

Фиг. 3 - блок-схема организации оконного режима и определения областей применения событий для многосигнального анализа;

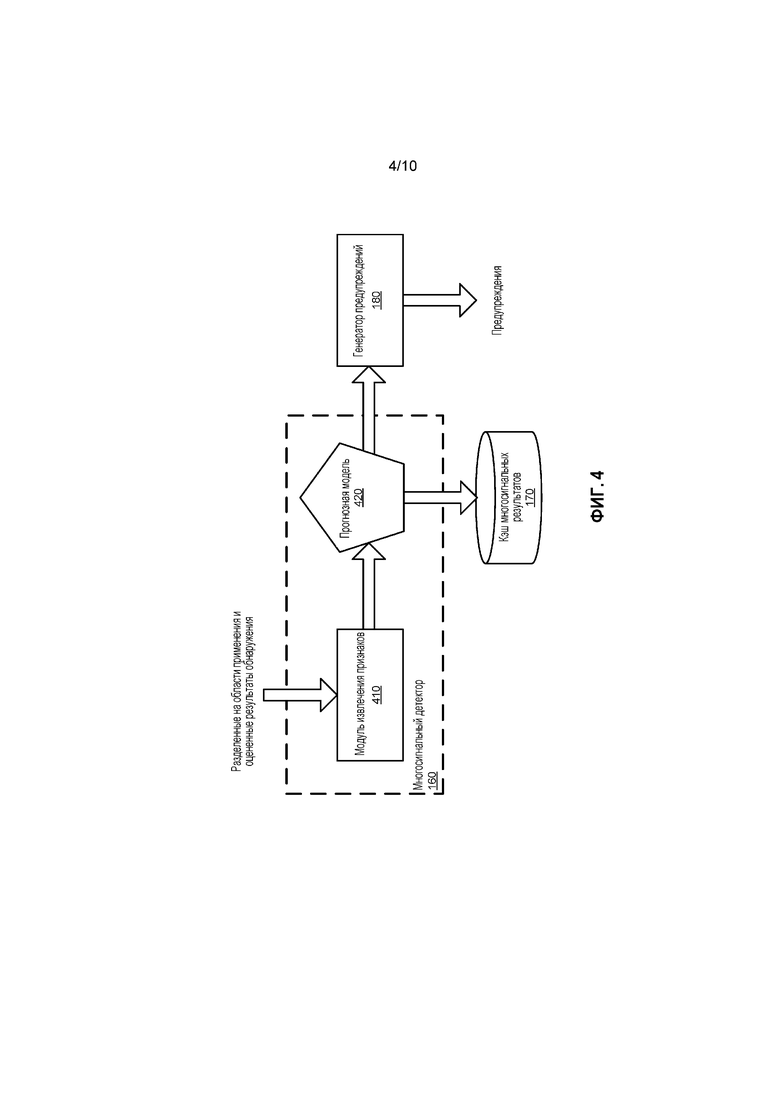

Фиг. 4 иллюстрирует детали многосигнального детектора;

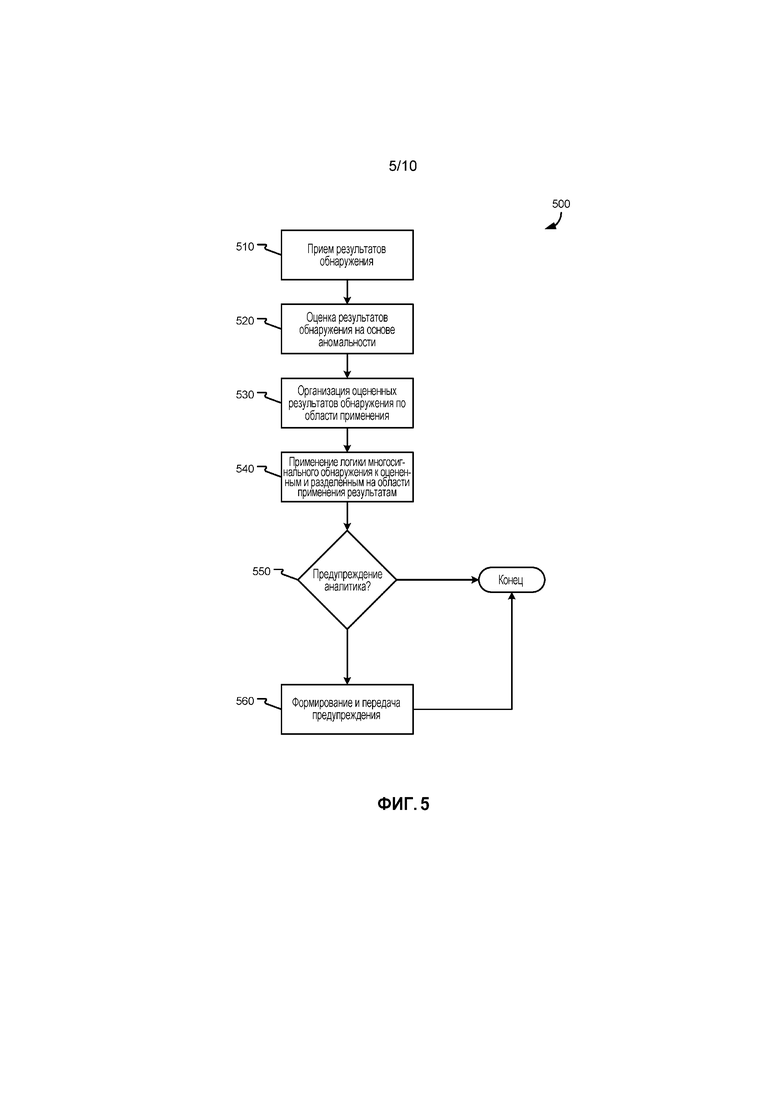

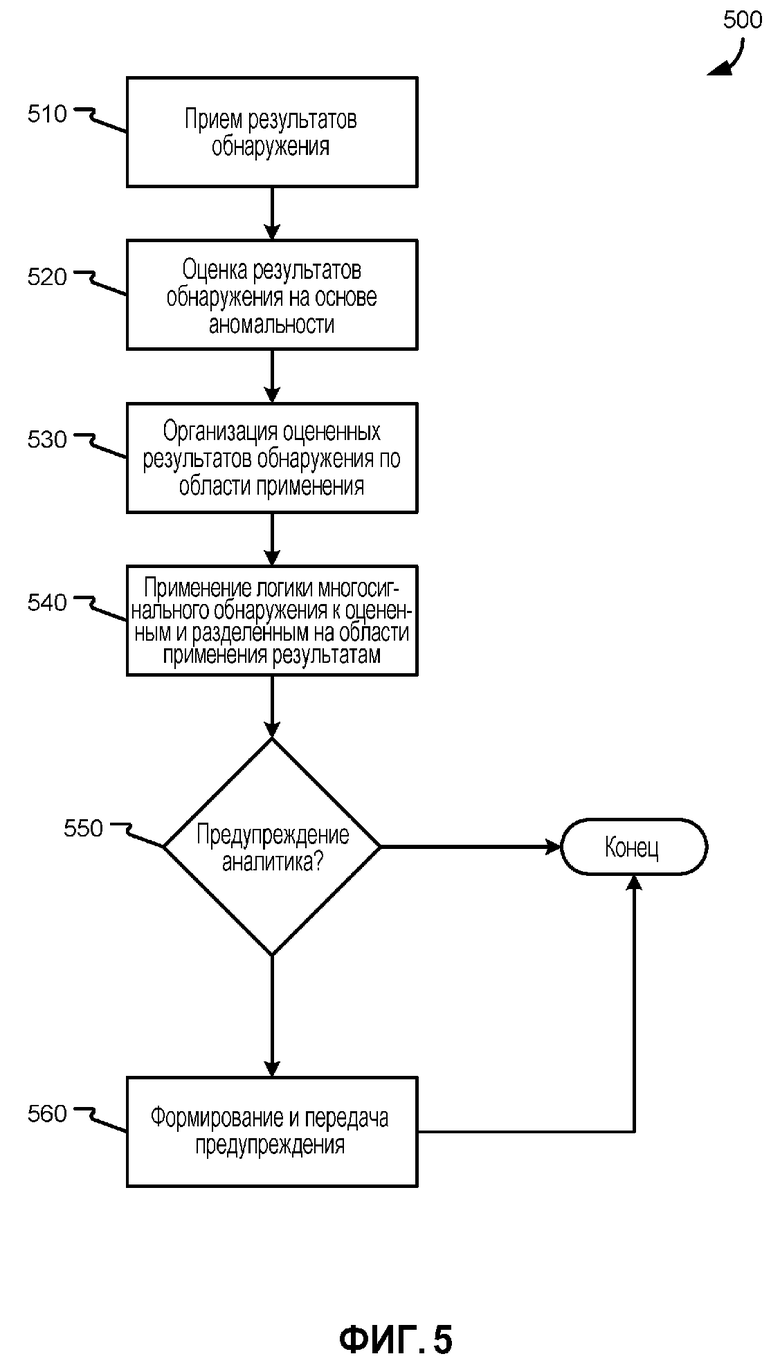

Фиг. 5 - блок-схема последовательности операций, показывающая общие стадии, задействуемые в примерном способе для обнаружения скомпрометированных областей применения хостов в онлайновой службе;

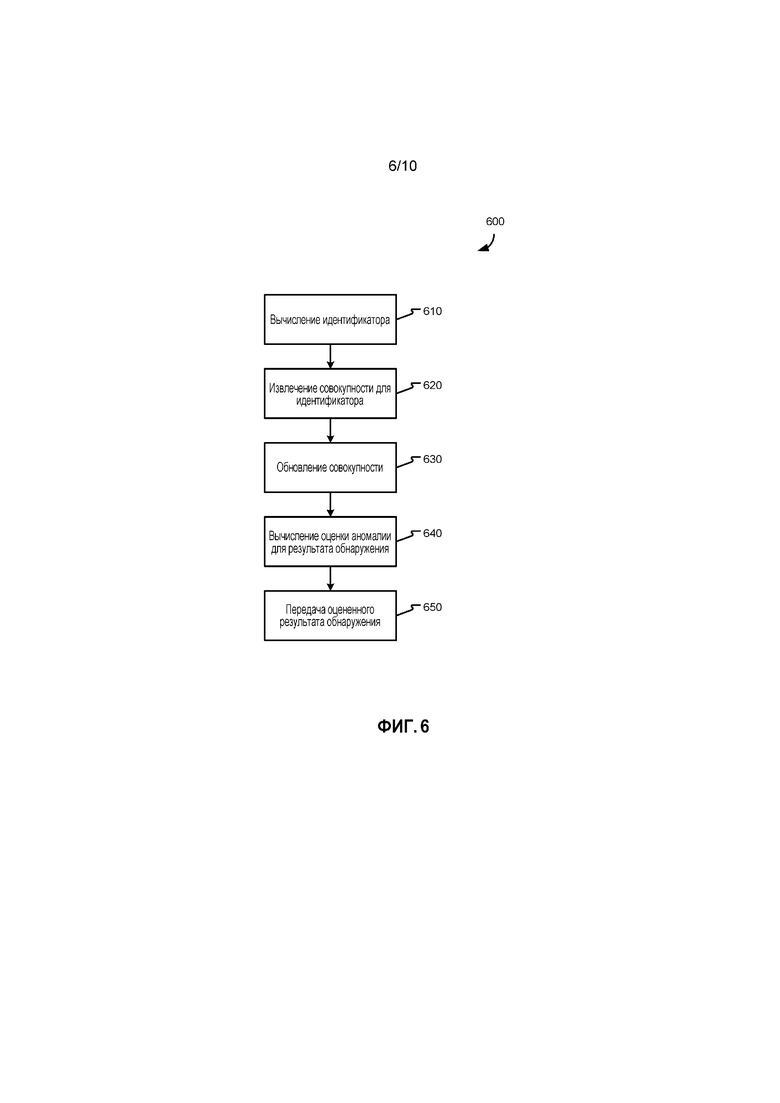

Фиг. 6 - блок-схема последовательности операций, показывающая общие стадии, задействуемые в примерном способе для оценки результатов обнаружения на основе аномальности;

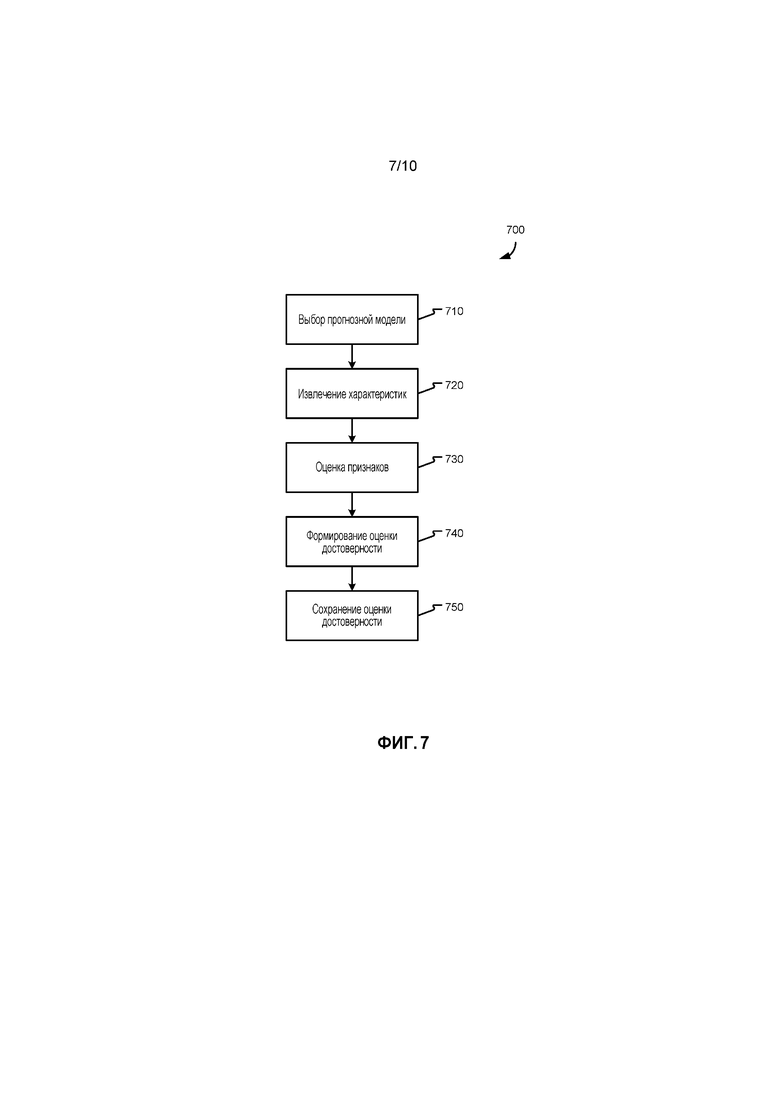

Фиг. 7 - блок-схема последовательности операций, показывающая общие стадии, задействуемые в примерном способе для многосигнального обнаружения скомпрометированных областей применения;

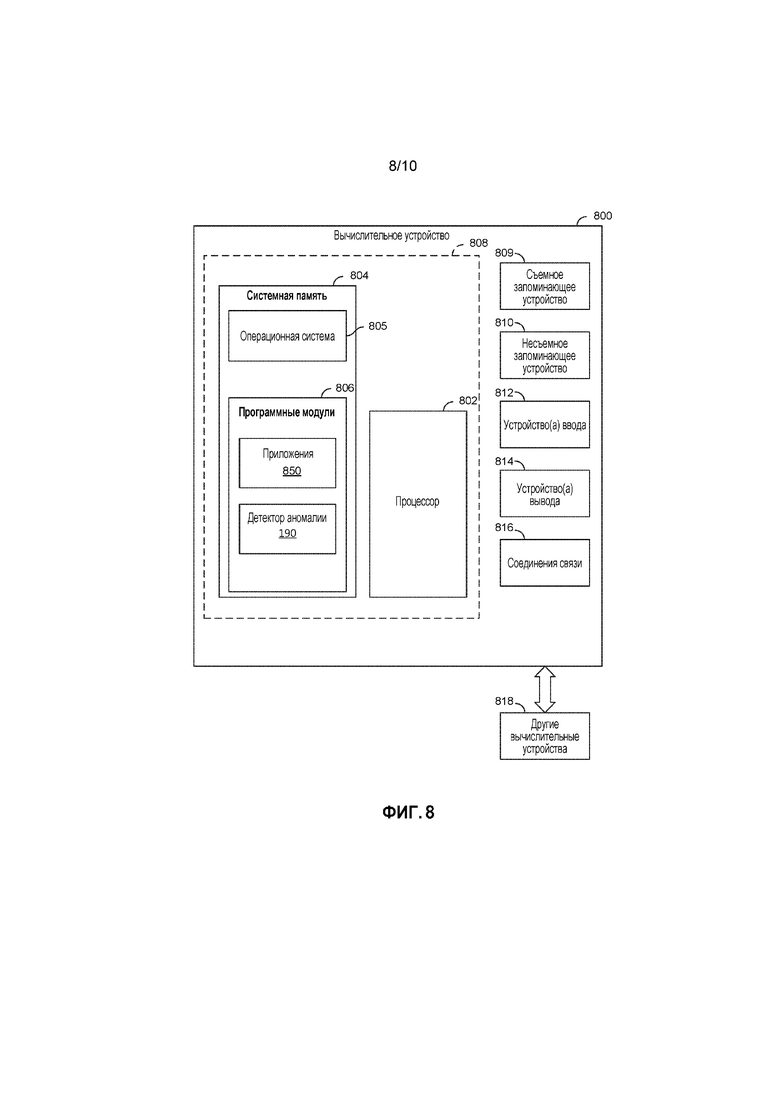

Фиг. 8 - блок-схема, иллюстрирующая примерные физические компоненты вычислительного устройства; и

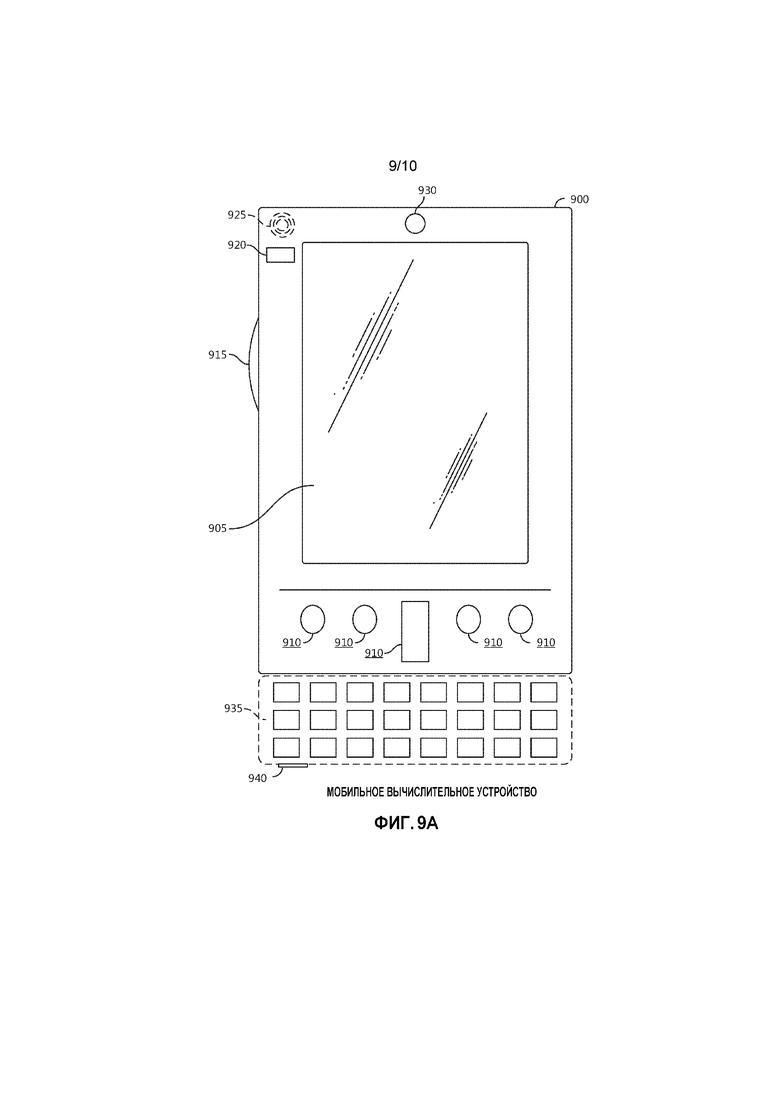

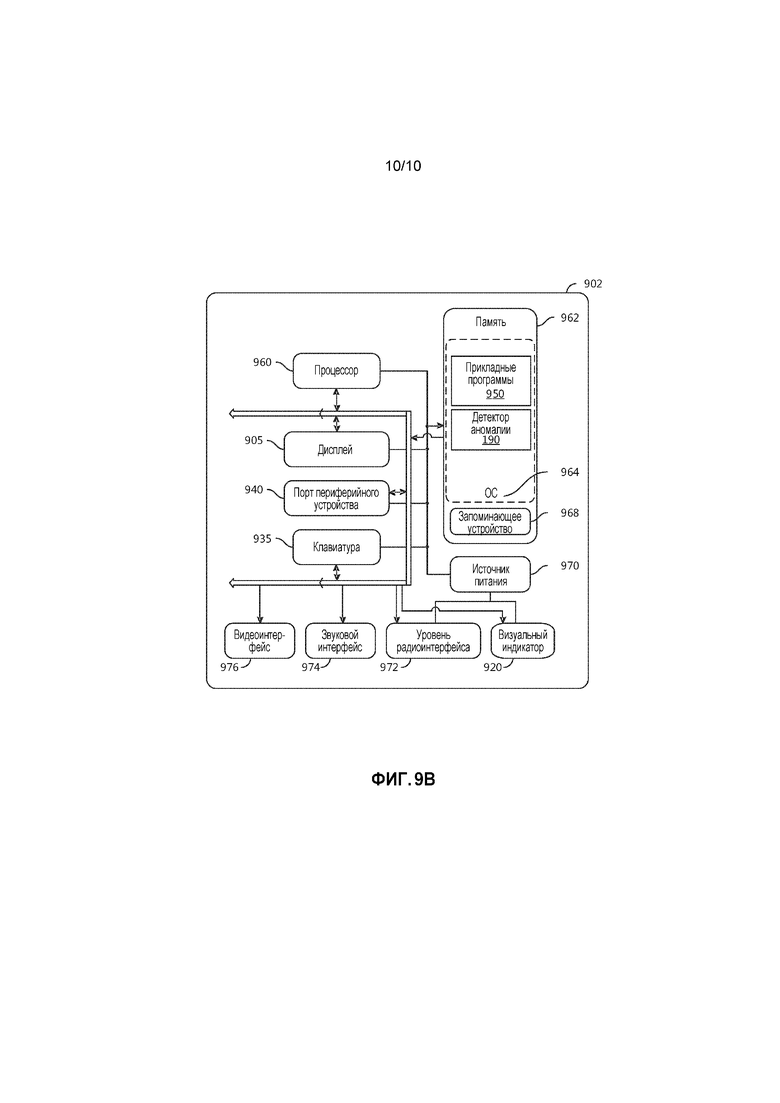

Фиг. 9A и 9B - блок-схемы мобильного вычислительного устройства.

Подробное описание изобретения

[08] Последующее подробное описание ссылается на сопровождающие чертежи. Всюду, где возможно, одинаковые ссылочные номера используются на чертежах и в последующем описании, чтобы ссылаться на одинаковые или похожие элементы. В то время как примеры могут быть описаны, модификации, адаптации и другие реализации являются возможными. Например, замены, добавления или модификации могут быть сделаны в элементах, иллюстрированных на чертежах, и способы, описанные в данном документе, могут быть модифицированы посредством замены, переупорядочивания или добавления этапов к раскрытым способам. Соответственно, последующее подробное описание не является ограничивающим, а вместо этого, корректный объем определяется прилагаемой формулой изобретения. Примеры могут принимать форму аппаратной реализации или полностью программной реализации или реализации, объединяющей программные и аппаратные аспекты. Последующее подробное описание, следовательно, не должно восприниматься в ограничивающем смысле.

[09] Фиг. 1 иллюстрирует примерное окружение 100, в котором настоящее изобретение может быть применено на практике. Как иллюстрировано, онлайновая служба 110 сообщает сигнатуры событий детектору 120 событий, который использует различные наборы логики обнаружения, чтобы предоставлять результаты обнаружения, указывающие режимы работы, происходящие в онлайновой службе 110, модулю 130 оценки аномалии сигнатуры. Модуль 130 оценки аномалии сигнатуры определяет, насколько обычным или необычным данный режим работы является для онлайновой службы 110, и сохраняет счетчики и результат обнаружения в кэше 140 совокупности сигналов и кэше 150 результатов обнаружения, соответственно.

[010] Многосигнальный детектор 160 принимает оценки аномалии и результаты обнаружения от модуля 130 оценки аномалии сигнатуры и кэша 150 результатов обнаружения (новые и ранее наблюдаемые, соответственно), чтобы прогнозирующим образом определять, указывает ли наблюдаемый режим работы злонамеренную или безопасную деятельность в онлайновой службе 110. Прогнозирующие определения сохраняются в кэше 170 многосигнальных результатов и могут быть переданы генератору 180 предупреждений, когда они указывают злонамеренный режим работы. Аналитику или администрирующему пользователю передаются предупреждения от генератора 180 предупреждений, и он может осуществлять доступ к результатам, кэшированным в кэше 150 результатов обнаружения и кэше 170 многосигнальных результатов, для дополнительного ознакомления.

[011] В различных аспектах, модуль 130 оценки аномалии сигнатуры и многосигнальный детектор 160 называются совокупно детектором 190 аномалии. Детектор 190 аномалии может размещаться в онлайновой службе 110 как выделенное устройство или распределенный набор устройств в ней или может быть внешним устройством или набором устройств. Дополнительно, детектор 120 событий может быть частью онлайновой службы 110, детектора 190 аномалии, сторонней службы и их сочетаниями. Аналогично, кэши, используемые детектором аномалии, могут быть частью детектора 190 аномалии, онлайновой службы 110 или внешних запоминающих устройств.

[012] Онлайновая служба 110, детектор 120 событий, кэши, генератор 180 предупреждений и детектор 190 аномалий иллюстрируют множество вычислительных систем, включающих в себя, без ограничения, настольные компьютерные системы, проводные и беспроводные вычислительные системы, мобильные вычислительные системы (например, мобильные телефоны, нетбуки, планшеты или компьютеры планшетного типа, ноутбуки и портативные компьютеры), карманные устройства, многопроцессорные системы микропроцессорные или программируемые бытовые электронные устройства, миникомпьютеры, принтеры и универсальные компьютеры. Аппаратные средства этих вычислительных систем обсуждаются более подробно относительно фиг. 8, 9A и 9B.

[013] В то время как онлайновая служба 110, детектор 120 событий, кэши, генератор 180 предупреждений и детектор 190 аномалий показаны удаленно друг от друга в иллюстративных целях, следует отметить, что несколько конфигураций одного или более из этих устройств, размещенных локально по отношению к другому иллюстрированному устройству, являются возможными, и каждое иллюстрированное устройство может представлять многочисленные экземпляры этого устройства. Различные серверы и посредники, знакомые обычным специалистам в области техники, могут лежать между компонентными системами, иллюстрированными на фиг. 1, чтобы маршрутизировать сообщения между такими системами, которые не иллюстрируются с тем, чтобы не отвлекать от новых аспектов настоящего изобретения.

[014] Онлайновая служба 110 представляет подключенное к сети множество вычислительных устройств, так как облачный информационный центр, который предоставляет "облачные" службы различным пользователям, включающие в себя, но не только: инфраструктуру как услугу (IaaS), когда пользователь предоставляет операционную систему, а программное обеспечение работает на устройствах онлайновой службы 110; платформу как услугу (PaaS), когда пользователь предоставляет программное обеспечение, а онлайновая служба 110 предоставляет операционную систему и устройства; или программное обеспечение как услугу (SaaS), когда онлайновая служба 110 предоставляет и операционную систему, и программное обеспечение для работы на устройствах для пользователей.

[015] Различные события аудита формируются на устройствах в онлайновой службе 110 и обрабатываются посредством различных детекторов 120 событий, запускающих логику обнаружения в системе управления информацией о безопасности и событиями безопасности (SIEM), также как внешних систем обнаружения, предоставляющих внешние результаты аудита от других систем или служб. Различные события аудита включают в себя, но не только: трассировки сетевого обмена информацией, журналы ошибок, журналы событий, системные команды и т.п.

[016] В отношении онлайновой службы 110, режимы работы, ассоциированные с неавторизованными пользователями или программами (например, вирусами), категоризируются как злонамеренные, тогда как режимы работы, ассоциированные с авторизованными пользователями или программами, категоризируются как безопасные. Чтобы категоризировать эти режимы работы, результаты обнаружения передаются от детектора событий детектору 190 аномалий, который сохраняет его результаты в кэше 140 совокупностей сигналов, кэше 150 результатов обнаружения и кэше 170 многосигнальных результатов.

[017] Детектор 190 аномалий использует различные подходы машинного обучения для разработки моделей, чтобы посредством их оценивать многочисленные сигналы в течение периода времени для определения того, является ли данный режим работы злонамеренным или безопасным. Работа модуля 130 оценки аномалии сигнатуры и многосигнального детектора 160 для детектора аномалий обсуждается более подробно относительно фиг. 2 и 4.

[018] В ответ на определение того, что данный режим работы является злонамеренным, детектор 190 аномалий передает свое обнаружение генератору 180 предупреждений. Генератор 180 предупреждений может передавать и представлять предупреждения пользователю-аналитику во множестве форматов, включающих в себя, но не в ограничительном смысле: сообщение приложения (например, в SIEM-приложении), сообщение электронной почты (для учетной записи электронной почты), текстовое или мультимедийное сообщение (для соты или учетной записи передачи голоса по протоколу Интернета (VOIP)), сообщение поискового вызова (по номеру пейджера) и т.д. Предупреждения предоставляются почти в реальном времени (например, с учетом времени обработки и передачи) по отношению к событию, которое привело в результате к классификации режима работы как злонамеренного, но могут также быть сохранены для последующего поиска и просмотра.

[019] Фиг. 2 иллюстрирует подробности модуля 130 оценки аномалии сигнатуры. Модуль 130 оценки аномалии сигнатуры принимает исходные результаты обнаружения от различных детекторов 120 событий и выводит совокупные счетчики аномалий в кэш 140 совокупностей сигналов, которые используются для обновления того, как модуль 130 оценки аномалии сигнатуры выводит оцененные результаты обнаружения в многосигнальный детектор 160. Модуль 130 оценки аномалии сигнатуры различает, является ли данный режим работы новым или наблюдался ранее, и до какой степени он наблюдался ранее.

[020] Исходные результаты обнаружения принимаются распознавателем 210 идентификатора, который определяет идентификатор для использования вместе с результатами обнаружения. Различные значения полей из исходного результата обнаружения объединяются, чтобы формировать идентификатор, который может включать в себя одно или более из: роли для устройства, режим работы которого наблюдался, пользователя устройства, режим работы которого наблюдался, класса режима работы, запрашивающего режим работы (пользователя или процесса), объекта режима работы (пользователя или процесса), отметки времени или других полей, присутствующих в сигнале события. Например, поведение пользователя A, предоставляющего пользователю B административное разрешение по отношению к устройству типа C во время D, может приводить в результате к идентификатору ABCD. В различных аспектах идентификаторы создаются на основе значений полей, но не включают в себя значения открытым текстом для этих полей. Например, алгоритм/функция хеширования или шифрования применяется к значениям полей при формировании идентификатора.

[021] Агрегатор 220 популяции отыскивает исторические счетчики для конкретного идентификатора из кэша 140 совокупностей сигналов и обновляет счетчики соответствующим образом. Исторические счетчики объединяются согласно счетчику популяции для суммарного числа ранее наблюдаемых обнаружений данного типа режима работы и согласно счетчику субпопуляции для суммарного числа ранее наблюдаемых обнаружений, совместно использующих данный идентификатор.

[022] Модуль 230 оценки результата обнаружения добавляет по меньшей мере одну оценку аномалии к результатам обнаружения на основе исторических счетчиков для наблюдаемого режима работы. Оценка аномалии основывается на отношении между счетчиком субпопуляции и счетчиком популяции для данного режима работы, так что когда субпопуляция становится более значительным фрагментом популяции, аномальность режима работы снижается. Например, оценка аномалии может использовать формат, показанный в формуле 1, где x, y и z изменяются в различных аспектах, чтобы влиять на значения, предоставляемые для оценки аномалии. Как будет понятно, формула 1 приведена в качестве неограничивающего примера того, как назначать оценку для аномалии.

[023] Формула 1: Оценка = x - ((y·субпопуляция) ÷ (z·популяция))

[024] Оценки могут быть вычислены согласно различным счетчикам областей применения популяций, которые используют исходные счетчики для всех событий, совпадающих с данным режимом работы, или разделенные по областям применения счетчики для отдельных устройств (хостов) в онлайновой службе 110, проявляющих данный режим работы, или пользователя, запрашивающего наблюдаемый режим работы. Для иллюстрации рассмотрим события E1 и E2, происходящие на устройствах D1 и D2 онлайновой службы 110, в которой E1 наблюдалось три раза (дважды на D1 и однажды на D2), а E2 наблюдалось однажды на D2. Исходный счетчик популяции в иллюстрированном примере равен четырем, так как E1 произошло в онлайновой службе 110 три раза, а E2 один раз, а счетчики субпопуляции равны трем и одному для E1 и E2, соответственно. Использование формулы 1 со значением, равным единице, для каждого из x, y и z выдает оценку аномалии для E1, равную 0,25 [1 - (1·3) ÷ (1·4)], и оценку аномалии для E2, равную 0,75 [1 - (1·1) ÷ (1·4)].

[025] Примерная разделенная по областям применения оценка аномалии, однако, может выдавать результаты, отличные от исходных счетчиков, в зависимости от областей, выбранных для популяции. С использованием области применения счетчика устройств, разделенный на область применения счетчик популяции устройств будет равен двум в текущей иллюстрации, так как существуют два различных устройства (D1 и D2) в онлайновой службе 110 в иллюстрированном примере. Так как E1 наблюдалось на обоих устройствах, его счетчик субпопуляции равен двум, тогда как E2 наблюдалось только на D2, таким образом, его счетчик субпопуляции равен одному. Использование области применения раздельных устройств и формулы 1 со значением, равным единице для каждого из x, y и z выдает оценку аномалии для E1, равную нулю [1 - (1·2) ÷ (1·2)], и оценку аномалии для E2, равную 0,5 [1 - (1·1) ÷ (1·2)].

[026] Чтобы предохранять новые события или события с низкой популяцией от предоставления ложных оценок аномалии, пороговый фильтр используется в некоторых аспектах, чтобы исключать события с очень низкой частотой из проверки (по меньшей мере, временно). В одном примере "устраняется ложное повторное обнаружение" недавних событий, так что первое наблюдение режима работы не считается до тех пор, пока другие примеры этого режима работы не будут наблюдаться в заданное время. Во втором примере пороговое значение популяции устанавливается так, что вероятность, равная нулю, назначается, если популяция событий является слишком малой, чтобы предоставлять достоверные результаты (например, во время запуска детектора 190 аномалий). В третьем примере пороговое значение субпопуляции задается так, что (в зависимости от параметров системы) максимальная или минимальная оценка аномалии назначается, если субпопуляция режимов работы является слишком малой, чтобы предоставлять надежные результаты в оценке вероятности для этого режима работы, который наблюдался (например, для вновь назначенной субпопуляции для наблюдения).

[027] В различных аспектах наблюдаемые режимы работы задаются согласно скользящему окну времени, так что события, считающиеся частью популяции или субпопуляции (и их ассоциированные счетчики), основываются на том, когда они произошли. Например, только режимы работы, которые наблюдались в прошлые d дней, могут быть частью скользящего окна времени, и, таким образом, счетчики популяции и субпопуляции для определения оценки аномалии могут основываться на недавних режимах работы вместо всех наблюдаемых режимов работы для онлайновой службы 110. Скользящее окно для оценок аномалии сигналов предоставляет базу для того, на что "нормальные" операции в онлайновой службе 110 должны быть похожими (например, какими являются шаблоны использования последнего месяца).

[028] Дополнительно, посредством наблюдения режимов работы в течение периода времени, нединамичная атака на онлайновую службу 110 может наблюдаться, которая может в ином случае быть пропущена. Скользящее многосигнальное окно гарантирует, что имеющие низкую популяцию или нединамичные режимы работы, такие как целенаправленные устойчивые угрозы (APT), наблюдаются посредством сбора всех событий, которые происходят на заданном устройстве в онлайновой службе 110, чтобы определять, существует ли злонамеренный характер для режимов работы.

[029] Фиг. 3 - блок-схема 300 организации оконного режима и определения области событий для многосигнального анализа. Как иллюстрировано, несколько блоков 310 событий (отдельно, 310a-n), представляющих наблюдаемые режимы работы и их ассоциированные идентификаторы, оценки, векторы признаков, отметки времени и т.д., показано в первом состоянии организации 301 и втором состоянии организации 302. Организатор 320 областей применения сконфигурирован организовывать окно и область применения блоков 310 событий от первого состояния организации 301 до второго состояния организации 302, которые включают в себя несколько блоков 330 областей применения (отдельно, 330a-n), которые подаются в многосигнальный детектор 160 для анализа. Многосигнальный детектор 160 подает события, ассоциированные в каждой области применения, чтобы определять, ассоциируется ли область применения со злонамеренными действиями (например, скомпрометированным устройством, пользовательской учетной записью, осуществляющей доступ к ограниченным файлам, пользовательской учетной записью, отправляющей большие объемы данных подозрительному адресату, процессом, действующим неустойчиво, и т.д.).

[030] Первое состояние организации 301 может быть состоянием, которое используется кэшем 150 результатов обнаружения или другим запоминающим устройством, или потоком событий от модуля 130 оценки аномалии сигнатуры. Отдельные события могут включать в себя такие, которые попадают в различные окна времени (например, события с отметками времени в последние d дней), такие как блоки 310a-h событий в иллюстрированном примере, и события, которые в текущем окне времени (например, последние m минут), такие как блоки 310g-n событий в иллюстрированном примере. События, которые находятся за пределами текущего окна времени, включают в себя такие события, которые были сохранены дольше окон анализа, которые не включены во второе состояние организации 302, для дополнительного анализа.

[031] Аналитик или другой администрирующий пользователь задает то, насколько долгим является окно анализа и какие свойства должны быть использованы в качестве областей применения для второго состояния организации 302. Например, идентификатор устройства, тип устройства или запрашивающий пользователь могут быть использованы, чтобы разделять различные блоки 310 событий в различные блоки 330 областей применения для анализа. Различные отдельные блоки 310 событий, которые предназначаются для дополнительного анализа (блоки событий в скользящем окне анализа) размещаются в блоки 330 областей применения на основе назначенного отличительного признака области посредством организатора 320 областей применения.

[032] Например, когда область применения определяется для различных устройств, первый блок 330a области применения может соответствовать первому устройству в онлайновой службе 110 и включать в себя блоки 310 событий, которые ассоциируются с первым устройством и были назначены для дополнительного анализа (блоки 310a, 310d и 310e событий). Аналогично, второй блок 330b области применения и n-ый блок 330n области применения будут соответствовать второму и n-ому устройству, соответственно, из онлайновой службы 110 и включать в себя блоки 310 событий, которые ассоциируются со вторым или n-ым устройством и были назначены для дополнительного анализа (блоки 310b, 310i, 310g и 310h событий; и блоки 310c, 310f и 310n событий).

[033] Из иллюстрированных блоков 310 событий блок 310j события не назначается какому-либо из иллюстрированных блоков 330 областей применения. В различных аспектах блок 310 события может оставаться не назначенным блоку 330 области применения, когда он попадает за пределы скользящего окна анализа, когда блок 310 события не имеет данных, посредством которых события назначаются различным областям (например, идентификатор устройства не включен в блок 310j события), или область применения конфигурируется, чтобы исключать тип результата обнаружения данного блока 310 события (например, область применения определяется, чтобы включать в себя только некоторые потенциальные режимы работы).

[034] Фиг. 4 иллюстрирует детали многосигнального детектора 160. Многосигнальный детектор 160 принимает, на основе каждой области применения (например, оцененные результаты обнаружения на основе каждого устройства, каждого пользователя или каждого процесса), разделенные по областям применения группы из одного или более оцененных результатов обнаружения. Модуль 410 извлечения признака принимает совокупность оцененных результатов обнаружения для области, которая должна быть проанализирована, и сконфигурирован извлекать различные характеристики из оцененных результатов обнаружения, чтобы создавать вектор признаков для использования посредством прогнозной модели 420, чтобы определять то, создает ли данная область применения злонамеренный режим работы.

[035] Модуль 410 извлечения признаков сконфигурирован идентифицировать характеристики из оцененных результатов обнаружения, такие как, например: используемый порт, IP-адрес подключения, идентификатор/тип устройства, личность пользователя, идентификатор процесса, предпринятое действие, отметка времени, оценка аномалии и т.д. Характеристики преобразуются в числовые значения (т.е. признаки) для использования в качестве вектора признаков для прогнозной модели 420. Прогнозная модель 420 является алгоритмом, обученным согласно способу машинного обучения для заданного вектора признаков, чтобы предоставлять оценку достоверности того, проявляет ли область, из которой вектор признаков был извлечен, злонамеренные режимы работы.

[036] Прогнозная модель 420 может постоянно переобучаться, согласно одному из множества способов машинного обучения. Обычный специалист в области техники будет знаком с различными способами машинного обучения, которые могут быть применены вместе с настоящим изобретением, которые включают в себя контролируемый, полуконтролируемый и неконтролируемый сеанс обучения. В различных аспектах множество прогнозных моделей 420 могут быть доступными, из которых многосигнальный детектор 160 (или аналитик или администрирующий пользователь) может выбирать одну или более для анализа данной области на основе их точности согласно набору данных оценки, областей ниже кривых точности и полноты, или других показателей и для сравнения с другими прогнозными моделями 420.

[037] Оценки достоверности, созданные посредством прогнозной модели 420, сохраняются в кэше 170 многосигнальных результатов для обзора аналитиком или администрирующим пользователем и/или в целях обучения модели. Дополнительно, логика предупреждения используется, чтобы определять, должно ли предупреждение, относящееся к результату обнаружения, быть передано аналитику или администрирующему пользователю. Когда оценка достоверности, созданная посредством прогнозной модели 420, удовлетворяет пороговому значению достоверности того, что вектор признаков для данной области применения указывает, что область применения проявляет злонамеренный режим работы, генератору 180 предупреждения будут сообщены определение и необходимые детали, чтобы формировать предупреждение, детализирующее злонамеренный режим работы.

[038] Фиг. 5 - блок-схема последовательности операций, показывающая общие стадии, задействуемые в примерном способе 500 для обнаружения скомпрометированных областей применения хостов в онлайновой службе 110. Способ 500 начинается с операции 510, когда результаты обнаружения для событий принимаются. Результаты обнаружения принимаются согласно логике обнаружения, идентифицирующей различные режимы работы в онлайновой службе 110, и включают в себя информацию, предоставленную в одном или более сигналах или файлах, включающих в себя, но не только: трассировки сетевого обмена информацией, журналы ошибок, журналы событий, системные команды и т.п.

[039] Способ 500 переходит к операции 520, когда результаты обнаружения оцениваются согласно тому, насколько аномальные режимы работы, которые они представляют, существуют в скользящем окне времени. В различных аспектах режимы работы за пределами скользящего окна времени включаются в оценку аномалии события обнаружения, чтобы включать в себя гипотетические или исторические режимы работы (совокупно называемые историческими режимами работы), которые назначаются аналитиком или другим администрирующим пользователем для дополнительного анализа.

[040] В операции 530 оцененные результаты обнаружения организуются по различным областям применения. Области применения включают в себя разделения результатов обнаружения на основе одной или более характеристик, выбранных аналитиком или другим администрирующим пользователем для разделения онлайновой службы 110 на составные части для анализа того, могут ли злонамеренные действия быть изолированы в заданную часть. Примерные области включают в себя, но не только: отдельные устройства/хосты в онлайновой службе 110, пользовательские учетные записи и процессы/приложения. События, которые не попадают в данную область применения, и области применения, которые не имеют число событий, превышающее пороговое количество, могут быть исключены из текущего раунда анализа.

[041] Переходя к операции 540, логика многосигнального обнаружения применяется к оцененным и разделенным по областям применения результатам обнаружения, чтобы определять достоверность того, была ли данная область скомпрометирована. Различные выученные модели машинного обучения (которые могут постоянно переобучаться и обновляться на основе входящих сигналов обнаружения) используются, чтобы прогнозирующим образом определять, ведет ли себя данное устройство (или пользователь или процесс) злонамеренно, на основе оцененных результатов обнаружения, представленных в области. Различные характеристики результатов обнаружения, предоставленные в области применения, преобразуются в признаки (числовые представления различных характеристик) и предоставляются в прогнозную модель 420, чтобы создавать оценку достоверности относительно того, является ли режим работы злонамеренным.

[042] В решении 550 оценка достоверности сравнивается с пороговым значением достоверности относительно того, предупреждать ли аналитика или другого администрирующего пользователя о злонамеренном режиме работы. В ответ на оценку достоверности, удовлетворяющую пороговому значению достоверности, определяется, что аналитик или другой администрирующий пользователь должен быть предупрежден, и способ 500 переходит к операции 560. Иначе, в ответ на оценку достоверности, не удовлетворяющую пороговому значению достоверности, способ 500 может заканчиваться, но может повторяться с операции 510 в ответ на прием последующего результата обнаружения.

[043] В операции 560 предупреждение формируется и передается. В различных аспектах предупреждение идентифицирует режим работы и результат обнаружения, который инициировал предупреждение, также как область применения, которая была проанализирована, чтобы инициировать предупреждение. Например, предупреждение может устанавливать, что во время t пользователь A предоставил пользователю B административные разрешения (режим работы) на устройстве C (область). Предупреждение может быть сформировано и передано согласно множеству форматов, включающих в себя, но не только: сообщение приложения (например, в SIEM-приложении), электронная почта (для учетной записи электронной почты), текстовое или мультимедийное сообщение (соте или учетной записи передачи голоса по протоколу Интернета (VOIP)), поисковый вызов (по номеру пейджера) и т.д. Способ 500 может затем заканчиваться, но может повторяться с операции 510 в ответ на прием последующего результата обнаружения.

[044] Фиг. 6 - это блок-схема последовательности операций, показывающая общие стадии, задействуемые в примерном способе 600 для оценки результатов обнаружения на основе аномальности. Способ 600 является одним примером подэтапов для операции 520 на фиг. 5. Способ 600 начинается с операции 610, когда идентификатор вычисляется для результата обнаружения. В различных аспектах значения различных полей из результата обнаружения (например, название устройства-источника, IP-адрес получателя, пользователь, тип действия, эффекты действия, отметка времени) используются для создания идентификатора. Идентификатор может использовать сами значения полей (с или без названий полей) или полученное значение из одного или более значений полей, такое как криптографический хеш для значений полей, в качестве идентификатора для наблюдаемого режима работы.

[045] В операции 620 совокупные счетчики для идентификатора извлекаются из кэша 140 совокупностей сигналов. Совокупные счетчики для популяции наблюдаемых режимов работы и конкретных субпопуляций для данного режима работы могут быть извлечены на основе скользящего окна времени, так что счетчики основываются на режимах работы, которые происходят в данном периоде времени с текущего времени (например, в течение последних d дней). В некоторых аспектах исторические наблюдаемые режимы работы, определенные пользователем-аналитиком, включаются в счетчики популяции независимо от того, наблюдались ли они в скользящем окне времени.

[046] Способ 600 переходит к операции 630, когда совокупные счетчики обновляются с кэше 140 совокупностей сигналов. В различных аспектах счетчики для различных популяций и субпопуляций (например, режимов работы для устройства A, пользователя B, процесса C и их сочетаний) увеличиваются в ответ на наблюдение конкретного режима работы или набора режимов работы. Эти увеличения влияют на совокупный счетчик при условии, что режим работы, который привел к приращению конкретного счетчика, назначается как часть скользящего окна анализа; режимы работы будут устаревать, и счетчик будет уменьшаться соответственно, пока режим работы не будет назначен для использования в качестве исторического режима работы.

[047] В операции 640 вычисляется оценка аномалии для результата обнаружения. В различных аспектах и аналитик или администрирующий пользователь может выбирать одну или более формул (таких как формула 1, предоставленная выше). В различных аспектах грубый подсчет всех событий, наблюдаемых в онлайновой службе 110 в данном окне анализа, предоставляется в качестве счетчика популяции, в то время как в других аспектах разделенный по областям применения счетчик событий, наблюдаемых в онлайновой службе 110, которые соответствуют определенной аналитиком области применения онлайновой службы 110, предоставляется в качестве счетчика популяции. Дополнительно, счетчики субпопуляции для множества предшествующих наблюдений режима работы, совместно использующего идентификатор, вычисленный в операции 610, предоставляются относительно исходной популяции и разделенных по областям применения популяций (если определены).

[048] Оценки аномалии предоставляют представление степени, до которой данный режим работы ранее наблюдался. В аспектах, где счетчик популяции (исходный или разделенный по областям применения) падает ниже порогового значения популяции, значение по умолчанию для оценки аномалии (например, 100% аномальный, 0% аномальный) может быть назначено на основе предпочтений аналитика. Аналогично, когда счетчик субпопуляции падает ниже порогового значения субпопуляции, значение по умолчанию для оценки аномалии (например, 100% аномальный, 0% аномальный) может быть назначено, или "ложное повторное обнаружение" режима работы может быть устранено, чтобы ожидать и предоставлять возможность субпопуляции потенциально расти перед назначением оценки популяции.

[049] Одно или более из этих оценок аномалии, счетчиков популяции и счетчиков субпопуляции сохраняются в качестве новых атрибутов для результатов обнаружения, на которых они основываются, и передаются многосигнальному датчику 160 в операции 650. Способ 600 может заканчиваться после операции 650 и может повторяться с операции 610 в ответ на прием последующего результата обнаружения.

[050] Фиг. 7 - блок-схема последовательности операций, показывающая общие стадии, задействуемые в примерном способе 700 для многосигнального обнаружения скомпрометированных областей. Способ 700 является одним примером подэтапов для операции 540 на фиг. 5. Способ 700 начинается с операции 710, когда одна или более прогнозных моделей 420 выбираются. Прогнозные модели 420 выбираются на основе множества причин, включающих в себя, но не только: наборы признаков, доступные для анализа; точность или прогнозную точность по сравнению с другими моделями; желаемый режим работы для анализа; доступные ресурсы обработки; применяется ли модель для создания, обучения или оценки; и т.д. Одна или более прогнозных моделей 420 могут быть выбраны для данной анализируемой области, которые соответствуют различным режимам работы, которые аналитик или другой администрирующий пользователь желает отыскать в онлайновой службе 110.

[051] В операции 720 характеристики извлекаются из оцененных результатов обнаружения, которые соответствуют наборам признаков выбранных прогнозных моделей 420. Каждая прогнозная модель 420 обучается распознанным различным режимам работы в онлайновой службе на основе характеристик из результатов обнаружения и может быть ассоциирована с данным вектором признаков, который представляет одну или более характеристик в числовом формате (например, как массив чисел). Так как характеристики могут включать в себя числовые значения (например, оценки аномалии, счетчики популяции), текстовые значения (например, имена пользователей, названия действий, названия процессов) и псевдочисловые значения (например, IP-адрес, отметку времени), характеристики оцениваются для преобразования в признаки в операции 730. Обычный специалист в данной области техники будет знаком с различными операциями, посредством которых можно преобразовывать нечисловые значения в числовые значения для использования в качестве признаков. В различных аспектах операция сжатия или форматирования (например, функция сигмоидального сжатия) применяется к числовым преобразованиям (и первоначально числовым) характеристик, чтобы форматировать значение признака для потребления прогнозной моделью 420.

[052] Переходим к операции 740, выбранной прогнозной модели 420 передается вектор признаков, чтобы формировать оценку достоверности относительно того, являются ли режим(ы) работы для результатов обнаружения злонамеренными или безопасными. Прогнозная модель 420 является алгоритмом, который принимает один или более векторов признаков (и, в некоторых аспектах, выходные данные других прогнозных моделей 420) в качестве входных данных, чтобы создавать оценку достоверности в качестве выходных данных. Оценка достоверности является прогнозом, который указывает уровень определенности относительно того, может ли режим работы, представленный посредством входных данных, быть классифицирован как злонамеренный или безопасный. В различных аспектах прогнозная модель 420 развивается в течение множества эпох непрерывного процесса машинного обучения, чтобы прогнозировать, должен ли данный режим работы обрабатываться как злонамеренный или безопасный, и может адаптировать свои прогнозы на основе обратной связи, принятой от аналитика или других администрирующих пользователей и других моделей, когда время проходит в течение последовательных фаз обучения.

[053] После того как оценка достоверности сформирована, она сохраняется для передачи или последующего использования в операции 750. Например, оценка достоверности может быть сохранена в кэше 170 многосигнальных результатов для использования в обучающем наборе, чтобы итеративно улучшать прогнозные модели 420 на следующей фазе обучения процесса машинного обучения. В другом примере оценка достоверности сохраняется для передачи генератору 180 предупреждений, где может быть определено, формировать ли предупреждение для наблюдаемого режима работы на основе оценки достоверности и логики предупреждения. Способ 700 может затем заканчиваться и может повторяться с операции 710 в ответ на прием другой области результатов обнаружения для анализа.

[054] В то время как реализации были описаны в общем контексте программных модулей, которые выполняются в связи с прикладной программой, которая работает в операционной системе на компьютере, специалисты в области техники признают, что аспекты могут также быть реализованы в сочетании с другими программными модулями. Как правило, программные модули включают в себя алгоритмы, программы, компоненты, структуры данных и другие типы структур, которые выполняют конкретные задачи или реализуют конкретные абстрактные типы данных.

[055] Аспекты и функциональные возможности, описанные в данном документе, могут работать посредством множества вычислительных систем, включающих в себя, без ограничения, настольные компьютерные системы, проводные и беспроводные вычислительные системы, мобильные вычислительные системы (например, мобильные телефоны, нетбуки, планшеты или компьютеры планшетного типа, ноутбуки и портативные компьютеры), карманные устройства, многопроцессорные системы, микропроцессорные или программируемы бытовые электронные устройства, миникомпьютеры и универсальные компьютеры.

[056] Кроме того, согласно аспекту, аспекты и функциональные возможности, описанные в данном документе, работают на распределенных системах (например, облачных вычислительных системах), где функциональность приложения, память, хранение данных и извлечение и различные функции обработки работают удаленно друг от друга по распределенной вычислительной сети, такой как Интернет или интрасеть. Согласно аспекту, пользовательские интерфейсы и информация различных типов отображаются через бортовые дисплеи вычислительных устройств или через удаленные блоки отображения, ассоциированные с одним или более вычислительными устройствами. Например, пользовательские интерфейсы и информация различных типов отображаются, и взаимодействие с ними осуществляется на поверхности стены, на которую пользовательские интерфейсы и информация различных типов проецируются. Взаимодействие с множеством вычислительных систем, с которыми реализации применяются на практике, включает в себя ввод нажатием клавиш, ввод на сенсорном экране, голосовой или другой звуковой ввод, ввод жестом, когда ассоциированное вычислительное устройство оснащено функциональностью обнаружения (например, камерой) для захвата и интерпретации пользовательских жестов для управления функциональностью вычислительного устройства, и т.п.

[057] Фиг. 8, 9A и 9B и ассоциированные описания предоставляют обсуждение множества операционных окружений, в которых примеры применяются на практике. Однако, устройства и системы, иллюстрируемые и обсуждаемые относительно фиг. 8, 9A и 9B, существуют в целях примера и иллюстрации и не являются ограничением огромного числа конфигураций вычислительного устройства, которые используются для применения на практике аспектов, описанных в данном документе.

[058] Фиг. 8 - блок-схема, иллюстрирующая физические компоненты (т.е. аппаратные средства) вычислительного устройства 800, с которым примеры настоящего изобретения могут быть применены на практике. В основной конфигурации вычислительное устройство 800 включает в себя, по меньшей мере, один процессор 802 и системную память 804. Согласно аспекту, в зависимости от конфигурации и типа вычислительного устройства, системная память 804 содержит, но не только, энергозависимое запоминающее устройство (например, оперативное запоминающее устройство), энергонезависимое запоминающее устройство (например, постоянное запоминающее устройство), флэш-память или любое сочетание таких запоминающих устройств. Согласно аспекту, системная память 804 включает в себя операционную систему 805 и один или более программных модулей 806, подходящих для работы приложений 850 системы программного обеспечения. Согласно аспекту, системная память 804 включает в себя детектор 190 аномалии. Операционная система 805, например, является подходящей для управления работой вычислительного устройства 800. Кроме того, аспекты применяются на практике вместе с графической библиотекой, другими операционными системами или любой другой прикладной программой и не ограничиваются каким-либо конкретным приложением или системой. Эта базовая конфигурация иллюстрируется на фиг. 8 посредством таких компонентов в пределах штриховой линии 808. Согласно аспекту, вычислительное устройство 800 имеет дополнительные признаки или функциональность. Например, согласно аспекту, вычислительное устройство 800 включает в себя дополнительные устройства хранения данных (съемные и/или несъемные), такие как, например, магнитные диски, оптические диски или ленту. Такое дополнительное запоминающее устройство иллюстрируется на фиг. 8 посредством съемного запоминающего устройства 809 и несъемного запоминающего устройства 810.

[059] Как изложено выше, согласно аспекту, множество программных модулей и файлов данных хранятся в системной памяти 804. Во время исполнения в процессоре 802 программные модули 806 (например, детектор 190 аномалии) выполняют процессы, включающие в себя, но не только, одну или более стадий способов 500, 600 и 700, иллюстрированных на фиг. 5, 6 и 7. Согласно аспекту, другие программные модули используются в соответствии с примерами и включают в себя приложения, такие как электронная почта и приложения адресной книги, приложения текстовой обработки, приложения электронных таблиц, приложения баз данных, приложения презентации слайдов, чертежные или компьютерные прикладные программы, и т.д.

[060] Согласно аспекту, вычислительное устройство 800 имеет одно или более устройство(в) 812 ввода, таких как клавиатура, мышь, перо, устройство звукового ввода, устройство сенсорного ввода, и т.д. Выходные устройство(а) 814, такие как дисплей, динамики, принтер и т.д., также содержатся согласно аспекту. Вышеупомянутые устройства являются примерами, и другие могут быть использованы. Согласно аспекту, вычислительное устройство 800 включает в себя одно или более соединений 816 связи, предоставляющих обмен информацией с другими вычислительными устройствами 818. Примеры подходящих соединений 816 связи включают в себя, но не только, радиочастотный (RF) передатчик, приемник, и/или схему приемопередатчика; порты универсальной последовательной шины (USB), параллельные и/или последовательные порты.

[061] Выражение "компьютерно-читаемые носители", когда используется в данном документе, включает в себя компьютерные носители хранения информации. Компьютерные носители хранения информации включают в себя энергозависимые и энергонезависимые, съемные и несъемные носители, реализованные любым способом или технологией для хранения такой информации как компьютерно-читаемые инструкции, структуры данных или программные модули. Системная память 804, съемное запоминающее устройство 809 и несъемное запоминающее устройство 810, все являются примерами компьютерных носителей хранения информации (т.е., запоминающим устройством). Согласно аспекту, компьютерные носители хранения информации включают в себя RAM, ROM, электрически стираемое программируемое постоянное запоминающее устройство (EEPROM), флэш-память или другую технологию памяти, CD-ROM, цифровые универсальные диски (DVD) или другое оптическое запоминающее устройство, магнитные кассеты, магнитную ленту, магнитное дисковое запоминающее устройство или другие магнитные запоминающие устройства, или любое другое изделие производства, которое может быть использовано для хранения информации, и к которому может быть осуществлен доступ посредством вычислительного устройства 800. Согласно аспекту, любые такие компьютерные носители хранения информации являются частью вычислительного устройства 800. Компьютерные носители хранения информации не включают в себя несущую волну или другой распространяющийся информационный сигнал.

[062] Согласно аспекту, среда передачи данных осуществляется посредством компьютерных читаемых инструкций, структур данных, программных модулей или других данных в модулированном информационном сигнале, таком как несущая волна или другой механизм распространения, и включает в себя любую среду для доставки информации. Согласно аспекту, термин "модулированный информационный сигнал" описывает сигнал, который имеет одну или более характеристик, задаваемых или изменяемых таким образом, чтобы кодировать информацию в сигнале. В качестве примера, а не ограничения, среда связи включает в себя проводную среду, такую как проводная сеть или непосредственное проводное соединение, и беспроводную среду, такую как акустическая среда, радиочастота (RF), инфракрасное излучение и другая беспроводная среда.

[063] Фиг. 9A и 9B иллюстрируют мобильное вычислительное устройство 900, например, мобильный телефон, смартфон, планшетный персональный компьютер, портативный компьютер и т.п., с которым аспекты могут быть применены на практике. Со ссылкой на фиг. 9A иллюстрируется пример мобильного вычислительного устройства 900 для реализации аспектов. В основной конфигурации, мобильное вычислительное устройство 900 является карманным компьютером, имеющим и элементы ввода, и элементы вывода. Мобильное вычислительное устройство 900 типично включает в себя дисплей 905 и одну или более кнопок 910 ввода, которые предоставляют возможность пользователю вводить информацию в мобильное вычислительное устройство 900. Согласно аспекту, дисплей 905 мобильного вычислительного устройства 900 функционирует в качестве устройства ввода (например, дисплей с сенсорным экраном). Если содержится, необязательный боковой элемент 915 ввода предоставляет возможность дополнительного пользовательского ввода. Согласно аспекту, боковой элемент 915 ввода является поворотным переключателем, кнопкой или любым другим типом элемента ручного ввода. В альтернативных примерах мобильное вычислительное устройство 900 объединяет больше или меньше элементов ввода. Например, дисплей 905 может не быть сенсорным экраном в некоторых примерах. В альтернативных примерах мобильное вычислительное устройство 900 является переносной телефонной системой, такой как сотовый телефон. Согласно аспекту, мобильное вычислительное устройство 900 включает в себя необязательную клавиатуру 935. Согласно аспекту, необязательная клавиатура 935 является физической клавиатурой. Согласно другому аспекту, необязательная клавиатура 935 является "программной" клавиатурой, сформированной на дисплее сенсорного экрана. В различных аспектах элементы вывода включают в себя дисплей 905 для показа графического пользовательского интерфейса (GUI), визуальный индикатор 920 (например, светоизлучающий диод) и/или электроакустический преобразователь 925 (например, динамик). В некоторых примерах мобильное вычислительное устройство 900 объединяет вибропреобразователь для предоставления пользователю тактильной обратной связи. В еще одном примере мобильное вычислительное устройство 900 объединяет порты ввода и/или вывода, такие как звуковой вход (например, разъем микрофона), звуковой выход (например, разъем наушников) и видеовыход (например, HDMI-порт) для отправки сигналов к или приема сигналов от внешнего устройства. В еще одном примере мобильное вычислительное устройство 900 объединяет порт 940 периферийного устройства, такой как звуковой вход (например, разъем микрофона), звуковой выход (например, разъем наушников) и видеовыход (например, HDMI-порт) для отправки сигналов к или приема сигналов от внешнего устройства.

[064] Фиг. 9B - блок-схема, иллюстрирующая архитектуру одного примера мобильного вычислительного устройства. Т.е., мобильное вычислительное устройство 900 содержит систему (т.е., архитектуру) 902, чтобы реализовывать некоторые примеры. В одном примере система 902 реализуется как "смартфон", приспособленный для запуска одного или более приложений (например, браузера, электронной почты, календаря, диспетчеров контактов, клиентов для обмена сообщениями, игр и мультимедийных клиентов/проигрывателей). В некоторых примерах система 902 объединяется в качестве вычислительного устройства, такого как интегрированный персональный цифровой помощник (PDA) и беспроводной телефон.

[065] Согласно аспекту, одна или более прикладных программ 950 загружаются в память 962 и работают на или в ассоциации с операционной системой 964. Примеры прикладных программ включают в себя программы номеронабирателей, программы электронной почты, программы управления персональной информацией (PIM), программы обработки текстов, программы электронных таблиц, программы Интернет-браузеров, программы обмена сообщениями и т.д. Согласно аспекту, детектор 190 аномалии загружается в память 962. Система 902 также включает в себя энергонезависимую область 968 хранения в памяти 962. Энергонезависимая память 968 хранения используется для хранения информации постоянного хранения, которая не должна быть потеряна, если система 902 выключается. Прикладные программы 950 могут использовать и хранить информацию в энергонезависимой области 968 хранения, такую как электронная почта или другие сообщения, используемые приложением электронной почты, и т.п. Приложение синхронизации (не показано) также постоянно находится в системе 902 и программируется, чтобы взаимодействовать с соответствующим приложением синхронизации, постоянно находящимся на хост-компьютере, чтобы поддерживать информацию, сохраненную в энергонезависимой области 968 хранения, синхронизированной с соответствующей информацией, сохраненной в хост-компьютере. Как будет понятно, другие приложения могут быть загружены в память 962 и работать на мобильном вычислительном устройстве 900.

[066] Согласно аспекту, система 902 имеет источник 970 питания, который реализуется как один или более аккумуляторов. Согласно аспекту, источник 970 питания дополнительно включает в себя внешний источник питания, такой как AC-адаптер или питаемая энергией док-станция, которая пополняет или перезаряжает аккумуляторы.

[067] Согласно аспекту, система 902 включает в себя радиоинтерфейс 972, которое выполняет функцию передачи и приема радиочастотных сообщений. Радиоинтерфейс 972 обеспечивает беспроводную связность между системой 902 и "внешним миром" через несущую частоту или поставщика услуг. Передачи к и от радиоинтерфейса 972 проводятся под управлением операционной системы 964. Другими словами, сообщения, принимаемые посредством радиоинтерфейса 972, могут быть распространены прикладным программам 950 через операционную систему 964, и наоборот.

[068] Согласно аспекту, визуальный индикатор 920 используется, чтобы предоставлять визуальные уведомления, и/или звуковой интерфейс 974 используется для создания слышимых уведомлений через электроакустический преобразователь 925. В иллюстрированном примере визуальный индикатор 920 является светоизлучающим диодом (LED), а электроакустический преобразователь 925 является динамиком. Эти устройства могут быть непосредственно соединены с источником 970 питания, так что, когда активизируются, они остаются включенными в течение продолжительности времени, диктуемой механизмом уведомления, даже если процессор 960 и другие компоненты могут отключаться для сохранения мощности аккумулятора. LED может быть запрограммирован, чтобы оставаться включенным бесконечно, пока пользователь выполняет действие, чтобы указывать включенное состояние устройства. Звуковой интерфейс 974 используется, чтобы предоставлять слышимые сигналы к и принимать слышимые сигналы от пользователя. Например, в дополнение к соединению с электроакустическим преобразователем 925, звуковой интерфейс 974 может также быть соединен с микрофоном, чтобы принимать слышимые входные данные, такие, чтобы обеспечивать телефонный разговор. Согласно аспекту, система 902 дополнительно включает в себя видеоинтерфейс 976, который предоставляет возможность работы бортовой камеры 930, чтобы записывать фотоизображения, видеопоток и т.п.

[069] Согласно аспекту, мобильное вычислительное устройство 900, реализующее систему 902, имеет дополнительные признаки или функциональность. Например, мобильное вычислительное устройство 900 включает в себя дополнительные устройства хранения данных (съемные и/или несъемные), такие как магнитные диски, оптические диски или ленту. Такое дополнительное запоминающее устройство иллюстрируется на фиг. 9B посредством энергонезависимой области 968 хранения.

[070] Согласно аспекту, данные/информация, сформированные или захваченные посредством мобильного вычислительного устройства 900 и сохраненные посредством системы 902, хранятся локально на мобильном вычислительном устройстве 900, как описано выше. Согласно другому аспекту, данные хранятся на любом числе носителей хранения, которые являются доступными посредством устройства через радиоинтерфейс 972 или через проводное соединение между мобильным вычислительным устройством 900 и отдельным вычислительным устройством, ассоциированным с мобильным вычислительным устройством 900, например, серверным компьютером в распределенной вычислительной сети, такой как Интернет. Как должно быть понятно, такие данные/информация являются доступными через мобильное вычислительное устройство 900 через радиоинтерфейс 972 или через распределенную вычислительную сеть. Аналогично, согласно аспекту, такие данные/информация легко переносятся между вычислительными устройствами для хранения и использования согласно хорошо известному средству переноса и хранения данных/информации, включающему в себя электронную почту и системы совместного использования данных/информации.

[071] Реализации, например, описываются выше со ссылкой на блок-схемы и/или операционные иллюстрации способов, систем и компьютерных программных продуктов согласно аспектам. Функции/действия, отмеченные в блоках, могут происходить вне порядка, который показан в какой-либо блок-схеме. Например, два блока, показанных подряд, могут в действительности выполняться, по существу, одновременно, или блоки могут иногда выполняться в обратном порядке в зависимости от предполагаемой функциональности/действий.

[072] Описание и иллюстрация одного или более примеров, предоставленные в этой заявке, не предназначаются, чтобы устанавливать предел или ограничивать рамки, которые заявлены, каким-либо образом. Аспекты, примеры и детали, предоставленные в этой заявке, считаются достаточными, чтобы передавать выражать право собственности и предоставлять другим выполнять и использовать оптимальный режим. Реализации не должны истолковываться как ограниченные каким-либо аспектом, примером или деталью, предоставленными в этой заявке. Независимо от того, показаны ли и описаны в сочетании или отдельно, различные признаки (как структурные, так и методологические) предназначаются быть выборочно включенными или пропущенными, чтобы создавать пример с конкретным набором признаков. Имея описание и иллюстрации настоящей заявки, специалист в данной области техники сможет представить себе варианты, модификации и альтернативные примеры, охватываемые существом более широких аспектов общей идеи изобретения, воплощенной в этой заявке, которые не выходят за рамки широкого его объема.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПОСТОЯННОЕ ОБУЧЕНИЕ ДЛЯ ОБНАРУЖЕНИЯ ВТОРЖЕНИЯ | 2018 |

|

RU2758041C2 |

| ОБНАРУЖЕНИЕ НЕШТАТНЫХ СИТУАЦИЙ ДЛЯ ПРОГНОЗНОГО ТЕХНИЧЕСКОГО ОБСЛУЖИВАНИЯ И ОПРЕДЕЛЕНИЯ КОНЕЧНЫХ РЕЗУЛЬТАТОВ И ТЕХНОЛОГИЧЕСКИХ ПРОЦЕССОВ НА ОСНОВАНИИ КАЧЕСТВА ДАННЫХ | 2020 |

|

RU2777950C1 |

| УПРАВЛЕНИЕ ОНЛАЙНОВОЙ КОНФИДЕНЦИАЛЬНОСТЬЮ | 2011 |

|

RU2550531C2 |

| СИСТЕМЫ И СПОСОБЫ ДЕТЕКТИРОВАНИЯ ПОВЕДЕНЧЕСКИХ УГРОЗ | 2019 |

|

RU2803399C2 |

| СПОСОБ ДИАГНОСТИКИ ПОДВИЖНОГО СОСТАВА РЕЛЬСОВОГО ТРАНСПОРТНОГО СРЕДСТВА И ПУТИ | 2024 |

|

RU2839336C1 |

| КЛИЕНТСКОЕ НАМЕРЕНИЕ В СРЕДЕ С КОМПЛЕКСНЫМ ПОИСКОМ | 2014 |

|

RU2662410C2 |

| СИСТЕМЫ И СПОСОБЫ ДЕТЕКТИРОВАНИЯ ПОВЕДЕНЧЕСКИХ УГРОЗ | 2019 |

|

RU2778630C1 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ОНЛАЙН-ТРАНЗАКЦИЙ | 2014 |

|

RU2571721C2 |

| СПОСОБ И СИСТЕМА ПРЕДОТВРАЩЕНИЯ КОМПРОМЕТАЦИИ ОБЪЕКТОВ СЕТЕВОЙ ИНФРАСТРУКТУРЫ В СЛУЖБЕ КАТАЛОГОВ FREEIPA | 2023 |

|

RU2826430C1 |

| СИСТЕМЫ И СПОСОБЫ ДЕТЕКТИРОВАНИЯ ПОВЕДЕНЧЕСКИХ УГРОЗ | 2019 |

|

RU2772549C1 |

Изобретение относится к средствам для обнаружения скомпрометированных устройств и пользовательских учетных записей в онлайновой службе посредством многосигнального анализа. Техническим результатом является повышение надежности результатов обнаружения скомпрометированных областей применения в онлайновой службе. Способ заключается в том, что множество режимов работы, происходящих на устройствах в онлайновой службе, анализируется; оцениваются каждый из результатов обнаружения на основе того, насколько аномальными соответственные режимы работы являются в онлайновой службе; исключают один или более из упомянутых оцененных результатов обнаружения на основе порогового значения субпопуляции или порогового значения популяции; получают оценку достоверности, указывающей, является ли эта заданная область применения скомпрометированной; формируют и передают предупреждение касаемо того, что заданная область применения является скомпрометированной. 3 н. и 17 з.п. ф-лы, 10 ил.

1. Способ обнаружения скомпрометированных областей применения в онлайновой службе, содержащий этапы, на которых:

принимают результаты обнаружения режимов работы, происходящих на устройствах в онлайновой службе;

оценивают каждый из результатов обнаружения на основе того, насколько аномальными соответственные режимы работы являются в онлайновой службе, при этом каждый из результатов обнаружения оценивается на основе отношения между счетчиком субпопуляции и счетчиком популяции для соответственных режимов работы в онлайновой службе;

исключают один или более из упомянутых оцененных результатов обнаружения, имеющие один или более из счетчика субпопуляции и счетчика популяции для режимов работы ниже одного или более из порогового значения субпопуляции и порогового значения популяции, соответственно;

организуют оставшиеся один или более из упомянутых оцененных результатов обнаружения согласно областям применения;

используют логику многосигнального обнаружения в отношении заданной области применения из упомянутых областей применения для получения оценки достоверности, указывающей, является ли эта заданная область применения скомпрометированной;

определяют, представлять ли предупреждение касаемо того, что упомянутая заданная область применения является скомпрометированной, на основе сравнения оценки достоверности с пороговым значением предупреждения; и

в ответ на определение того, что предупреждение касаемо того, что упомянутая заданная область применения является скомпрометированной, должно быть представлено, формируют и передают данное предупреждение.

2. Способ по п.1, в котором упомянутая заданная область применения ассоциирована с конкретным устройством или конкретной пользовательской учетной записью в онлайновой службе.

3. Способ по п.1, в котором упомянутое оценивание каждого из результатов обнаружения дополнительно содержит этапы, на которых:

вычисляют идентификатор для конкретного результата обнаружения;

извлекают совокупный счетчик для этого конкретного результата обнаружения;

увеличивают совокупные счетчики популяции для данного конкретного результата обнаружения;

вычисляют оценку аномалии для этого конкретного результата обнаружения на основе совокупных счетчиков популяции; и

связывают оценку аномалии с упомянутым конкретным результатом обнаружения для получения оцененного результата обнаружения.

4. Способ по п.3, в котором совокупные счетчики популяции включают в себя:

исходный счетчик популяции, увеличиваемый для каждого наблюдаемого результата обнаружения; и

по меньшей мере один счетчик субпопуляции, увеличиваемый для каждого наблюдаемого результата обнаружения, который включает в себя характеристику, определяющую субпопуляцию результатов обнаружения.

5. Способ по п.3, в котором идентификатор включает в себя по меньшей мере одно поле из упомянутого конкретного результата обнаружения, включающее в себя:

роль для конкретного устройства, ассоциированного с конкретным результатом обнаружения;

пользователя, ассоциированного с конкретным результатом обнаружения;

класс режима работы, ассоциированный с конкретным результатом обнаружения; и

отметку времени.

6. Способ по п.1, в котором упомянутая организация оставшихся одного или более из оцененных результатов обнаружения согласно областям применения дополнительно содержит этапы, на которых:

принимают определение области применения, идентифицирующее характеристику, по которой необходимо делить эти оставшиеся один или более из оцененных результатов обнаружения;

принимают временное окно, из которого упомянутые оставшиеся один или более из оцененных результатов обнаружения должны быть проанализированы; и

делят упомянутые оставшиеся один или более из оцененных результатов обнаружения, которые наблюдались во временном окне, на области применения согласно значениям идентифицированной характеристики.

7. Способ по п.6, в котором упомянутая характеристика задает значения для: идентификаторов устройств, пользовательских учетных записей и идентификаторов процессов.

8. Способ по п.1, в котором результаты обнаружения из меньшего окна времени, содержащего несколько минут результатов обнаружения, и большего окна времени, содержащего несколько дней результатов обнаружения, включаются в области применения.

9. Способ по п.1, в котором упомянутое использование логики многосигнального обнаружения в отношении заданной области применения для получения оценки достоверности дополнительно содержит этапы, на которых:

выбирают прогнозную модель;

извлекают характеристики из группы из упомянутых оставшихся одного или более из оцененных результатов обнаружения, которые были организованы согласно упомянутой заданной области применения;

оценивают эти характеристики для преобразования в выраженные числовым значением признаки; и

предоставляют эти признаки в прогнозную модель, чтобы сформировать оценку достоверности.

10. Способ по п.9, в котором прогнозная модель формируется и выбирается на основе непрерывного процесса машинного обучения.

11. Система, включающая в себя процессор и запоминающее устройство, хранящее инструкции, которые при их исполнении процессором обеспечивают обнаружение скомпрометированных областей применения в онлайновой службе, содержащая:

модуль оценки аномалии сигнатуры, сконфигурированный:

принимать конкретный результат обнаружения для наблюдаемого события, происходящего в онлайновой службе,

определять степень, до которой режим работы, ассоциированный с этим конкретным результатом обнаружения, ранее наблюдался как происходящий в онлайновой службе, посредством определения счетчика субпопуляции и счетчика популяции для этого режима работы в онлайновой службе,

получать оценку аномалии, которая должна быть связана с упомянутым конкретным результатом обнаружения, на основе отношения между счетчиком субпопуляции и счетчиком популяции для упомянутого режима работы, и

определять, что счетчик субпопуляции и счетчик популяции для данного режима работы превышают пороговое значение субпопуляции и пороговое значение популяции, соответственно;

многосигнальный детектор на связи с модулем оценки аномалии сигнатуры, сконфигурированный:

принимать один или более результатов обнаружения, совместно использующих область применения в онлайновой службе с упомянутым конкретным результатом обнаружения,

принимать от модуля оценки аномалии сигнатуры упомянутую оценку аномалии, ассоциированную с упомянутым конкретным результатом обнаружения,

извлекать признаки из упомянутого конкретного результата обнаружения и упомянутых одного или более результатов обнаружения, совместно использующих область применения, каковые признаки включают в себя упомянутую оценку аномалии, и

формировать оценку достоверности на основе извлеченных признаков касаемо того, является ли область применения скомпрометированной.

12. Система по п.11, при этом упомянутые один или более результатов обнаружения, совместно использующих область применения в онлайновой службе с конкретным результатом обнаружения, наблюдаются в окне времени.

13. Система по п.12, при этом степень, до которой режим работы, ассоциированный с конкретным результатом обнаружения, ранее наблюдался как происходящий в онлайновой службе, основывается на происшествиях в течение окна времени.

14. Система по п.11, при этом степень, до которой режим работы, ассоциированный с конкретным результатом обнаружения, ранее наблюдался как происходящий в онлайновой службе, основывается на:

исходном счетчике популяции событий, происходящих в онлайновой службе; и

исходном счетчике субпопуляции для числа происшествий режима работы в онлайновой службе.

15. Система по п.11, при этом степень, до которой режим работы, ассоциированный с конкретным результатом обнаружения, ранее наблюдался как происходящий в онлайновой службе, основывается на:

разделенном на области применения счетчике популяции для числа объектов, содержащих область применения онлайновой службы; и

разделенном на области применения счетчике субпопуляции для числа объектов в области применения, ассоциированной с режимом работы.

16. Система по п.15, при этом объекты, содержащие область применения, определяются аналитиком как одно из устройств в онлайновой службе и пользовательских учетных записей онлайновой службы.

17. Машиночитаемое запоминающее устройство, включающее в себя исполняемые процессором инструкции для обнаружения скомпрометированных областей применения в онлайновой службе, содержащие:

прием результатов обнаружения режимов работы, происходящих на устройствах в онлайновой службе;

оценивание каждого из результатов обнаружения на основе того, насколько аномальными соответственные режимы работы являются в онлайновой службе, при этом каждый из результатов обнаружения оценивается на основе отношения между счетчиком субпопуляции и счетчиком популяции для соответственных режимов работы в онлайновой службе;

исключение одного или более из упомянутых оцененных результатов обнаружения, имеющих один или более из счетчика субпопуляции и счетчика популяции для соответственных режимов работы ниже одного или более из порогового значения субпопуляции и порогового значения популяции, соответственно;

организацию оставшихся одного или более из упомянутых оцененных результатов обнаружения согласно областям применения, при этом заданная область из этих областей применения ассоциирована с конкретным устройством или конкретной пользовательской учетной записью в онлайновой службе;

использование логики многосигнального обнаружения в отношении этой заданной области применения для получения оценки достоверности, указывающей, является ли эта заданная область применения скомпрометированной;

определение того, предупреждать ли аналитика о том, что упомянутая заданная область применения является скомпрометированной, на основе сравнения оценки достоверности с пороговым значением предупреждения; и

в ответ на определение того, что аналитик должен быть предупрежден о том, что упомянутая заданная область применения является скомпрометированной, формирование и передачу данного предупреждения.

18. Машиночитаемое запоминающее устройство по п.17, при этом упомянутое оценивание каждого из результатов обнаружения содержит:

вычисление идентификатора для конкретного результата обнаружения;

извлечение совокупного счетчика для этого конкретного результата обнаружения;

увеличение совокупных счетчиков популяции для данного конкретного результата обнаружения;

вычисление оценки аномалии для этого конкретного результата обнаружения на основе совокупных счетчиков популяции; и

связывание оценки аномалии с упомянутым конкретным результатом обнаружения для получения оцененного результата обнаружения.

19. Машиночитаемое запоминающее устройство по п.17, при этом упомянутая организация оставшихся одного или более из оцененных результатов обнаружения согласно областям применения дополнительно содержит:

прием определения области применения, идентифицирующего характеристику, по которой необходимо делить эти оставшиеся один или более из оцененных результатов обнаружения;

прием временного окна, из которого упомянутые оставшиеся один или более из оцененных результатов обнаружения должны быть проанализированы; и

разделение упомянутых оставшихся одного или более из оцененных результатов обнаружения, которые наблюдались во временном окне, на области применения согласно значениям идентифицированной характеристики.

20. Машиночитаемое запоминающее устройство по п.17, при этом упомянутое использование логики многосигнального обнаружения в отношении заданной области применения для получения оценки достоверности дополнительно содержит:

выбор прогнозной модели;

извлечение характеристик из группы из упомянутых оставшихся одного или более из оцененных результатов обнаружения, которые были организованы согласно упомянутой заданной области применения;

оценивание этих характеристик для преобразования в выраженные числовым значением признаки; и

предоставление этих признаков в прогнозную модель, чтобы сформировать оценку достоверности.

| US 20070294187 A1, 20.12.2007 | |||

| EP 2908495 A1, 19.08.2015 | |||

| US 8122122 B1, 21.02.2012 | |||

| УПРАВЛЕНИЕ ОНЛАЙНОВОЙ КОНФИДЕНЦИАЛЬНОСТЬЮ | 2011 |

|

RU2550531C2 |

| ОБНАРУЖЕНИЕ И АНАЛИЗ ЗЛОУМЫШЛЕННОЙ АТАКИ | 2011 |

|

RU2583703C2 |

Авторы

Даты

2022-03-24—Публикация

2018-02-12—Подача