Область техники

Изобретение относится к способам анонимизации и системам защиты конфиденциальности пользовательских данных и обеспечения приватности.

Уровень техники

Объем данных, собираемых с устройств пользователей, растет каждый год. Также растет разнообразие и количество самих устройств, с которых собирают данные, так к персональным компьютерам, ноутбукам, смартфонам добавляются IoT устройства. Зачастую данные собирают с устройств без явного на то согласия со стороны пользователя, но, даже при наличии такого согласия, пользователь не всегда понимает всех последствий своего решения. Впоследствии данные, собранные с устройств, неконтролируемо распространяются по сети и могут нанести вред пользователю. Например, пользователь может стать жертвой мошенников, которые получили номер его телефона или кредитной карты. Но неудобства причиняют не только злоумышленники, недобросовестные работодатели используют данные с устройств пользователей, чтобы следить за своими сотрудниками. Результатом неконтролируемого сбора данных также является навязчивая таргетированная реклама специальных категорий товаров.

Производители устройств пытаются оградить пользователя от скрытого сбора данных и упорядочить работу с данными. Примером является система Firebase от Google, которая синхронизирует данные между различными приложениями Android устройств и предоставляет доступ к этим данным третьей стороне. Так публикация US9838830B2 описывает способы управления данными с устройств, хранящихся в структурах на сервере. Другая публикация US20160134932A1 описывает способы получения видеоданных с устройств пользователя и предоставления их третьей стороне.

Похожая платформа есть и у Apple - Apple Security Framework, которая используется для защиты информации, установления доверенного соединения и контроля доступа к программному обеспечению на устройстве. Платформу используют для установления личности пользователя, обеспечения безопасности данных как в хранилище, так при передаче по сети, для подтверждения валидности кода. Так публикация US9124637B2 описывает технологию обеспечения защиты данных при синхронизации наборов ключей для различных устройств.

Указанные решения позволяют делиться данными с устройств с третьими лицами, но эти механизмы непрозрачны для пользователя, являются необратимыми и слабо препятствуют трекингу со стороны приложений третьих лиц.

Раскрытие изобретения

Настоящее изобретение предназначено для безопасного и прозрачного обмена данными пользователя, собранными с устройств пользователя. Обмен осуществляется между хранилищем данных пользователя и средствами обработки заинтересованных сторон.

Технический результат настоящего изобретения заключается в обеспечении предоставления доступа к данным пользователя средству обработки. Объектом настоящего изобретения является способ предоставления доступа к данным пользователя средству обработки, в котором блокируют обработку данных пользователя на стороне по меньшей мере одного устройства пользователя для средств обработки и передают заблокированные данные пользователя средству хранения от по меньшей мере одного устройства пользователя. Далее получают запрос на обработку заблокированных данных пользователя от средства обработки и определяют права доступа для средства обработки к данным пользователя, где предоставляют средством хранения доступ к данным пользователя средству обработки на основании прав доступа. В частном случае запрос на обработку данных устройством пользователя получают от средства обработки. Если запрос получен устройством, то запрос средства обработки в частном случае перенаправляют от устройства пользователя средству хранения данных пользователя.

Под обработкой данных может пониматься по меньшей мере:

• сбор данных пользователя;

• запись данных пользователя;

• накопление данных пользователя;

• использование данных пользователя;

• передачу данных пользователя.

В частном случае средством обработки является приложение-клиент, установленный на устройстве пользователя, и удаленный сервер, связанный с приложением-клиентом в рамках клиент-серверного взаимодействия. При такой реализации в частном случае блокируется обработка данных, не связанных с основной функциональностью приложения, установленного на устройстве. В частном случае запросом на обработку является запрос на передачу данных серверу, поэтому блокировка может заключаться в разрыве ассоциативной связи между набором последовательно переданных данных средству обработки.

В частном случае на устройствах блокируют обработку данных в маркетинговых целях. Устройства пользователя в частном случае есть группа устройств в локальной сети.

В частном случае при первом запросе на обработку средству обработки дополнительно предоставляют права доступа.

Средство хранения данных пользователя в частном случае располагается удаленно.

Средством хранения не только размещают полученные заблокированные данные, но и формируют средством хранения данные для обработки средством обработки в соответствии с правами доступа, где далее предоставляют доступ к сформированным данным пользователя средству обработки. В частном предоставляют доступ к копии данных пользователя. При отсутствии данных для обработки у средства хранения данные могут запросить с устройства.

В частном случае на устройстве блокируют обработку данных пользователя, переданных средству хранения.

Устройств пользователя может быть по меньшей мере два. В частном случае средством хранения данные, полученные от по меньшей мере двух устройств, ассоциируют с пользователем устройств.

Средству хранения дополнительно могут передаваться данные пользователя от средств обработки.

Краткое описание чертежей

Сопровождающие чертежи включены для обеспечения дополнительного понимания изобретения и составляют часть этого описания, показывают варианты осуществления изобретения и совместно с описанием служат для объяснения принципов изобретения.

Заявленное изобретение поясняется следующими чертежами, на которых:

Фиг. 1 - изображает систему обмена данными с устройств пользователя.

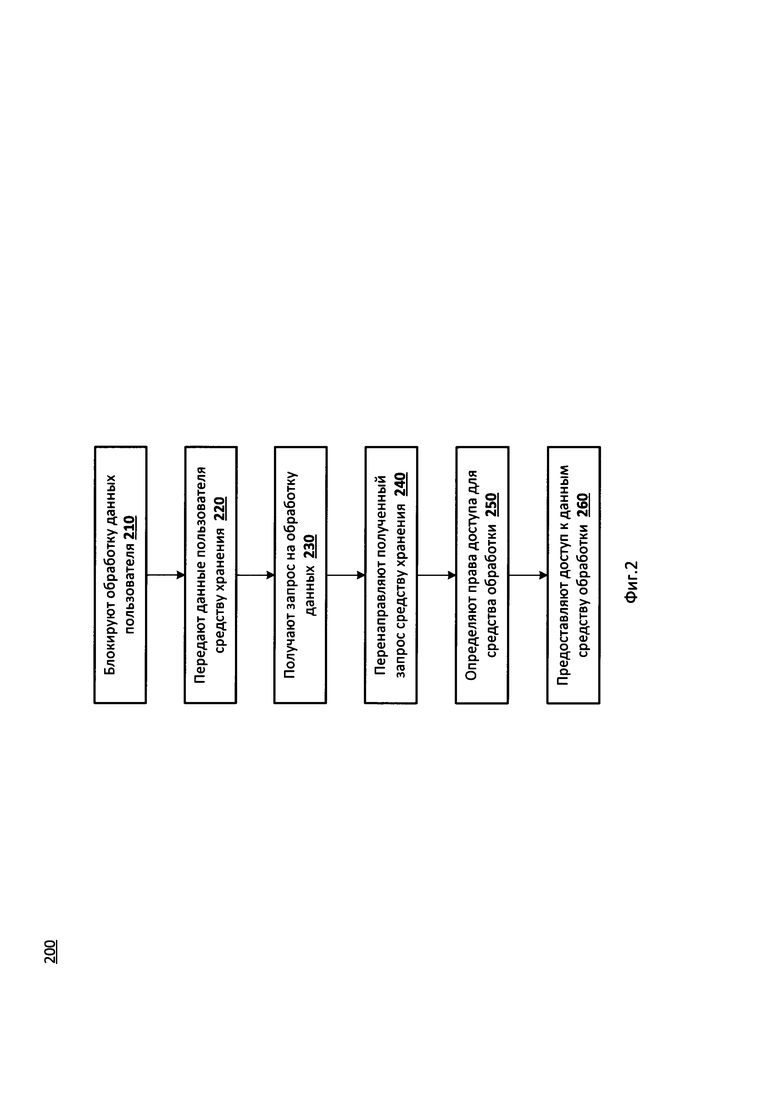

Фиг. 2 - изображает способ предоставления доступа к данным пользователя средству обработки.

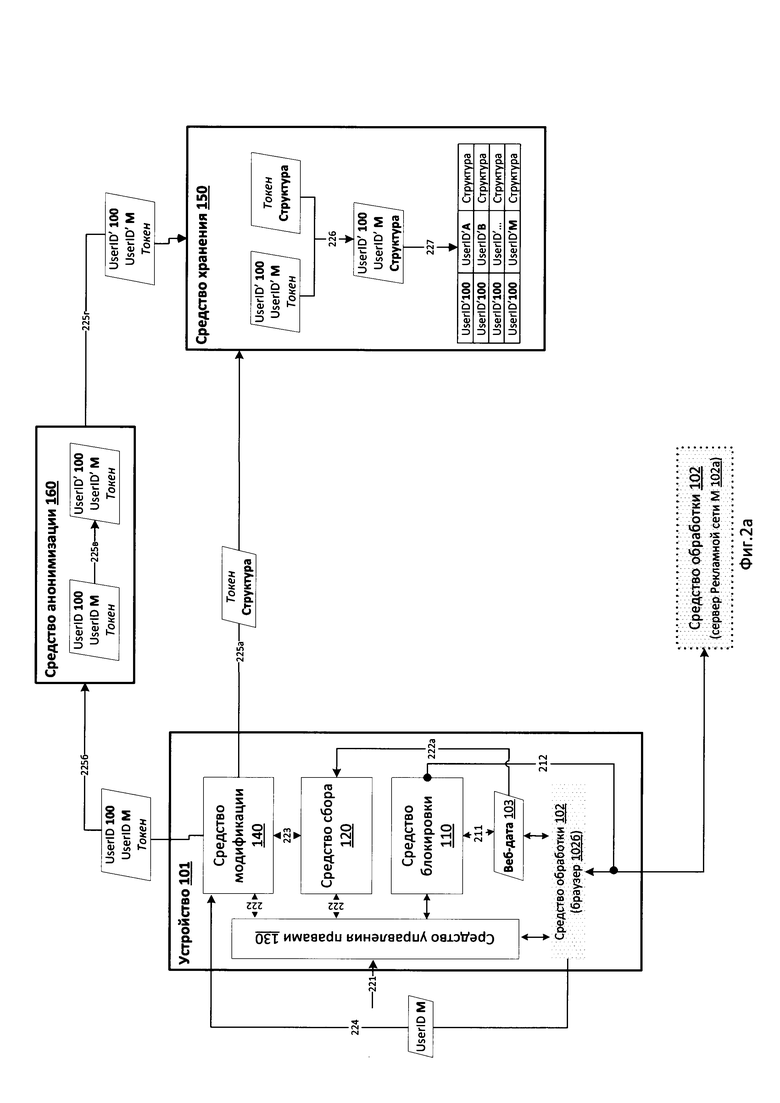

Фиг. 2а - изображает вариант осуществления способа предоставления структуры данных пользователя средствам обработки при передаче структуры данных удаленному средству хранения с устройства пользователя.

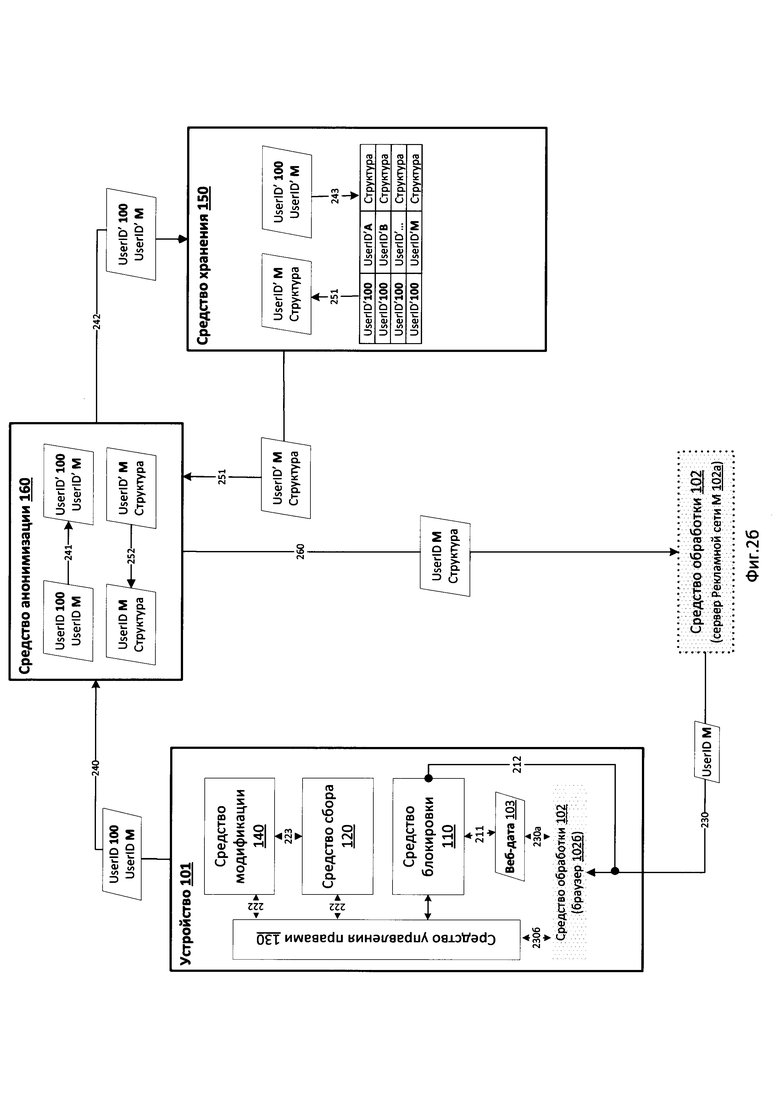

Фиг. 2б - изображает вариант осуществления способа предоставления структуры данных пользователя средствам обработки при передаче структуры данных от средства хранения средству обработки.

Фиг. 3 - изображает способ обновления данных пользователя на средстве хранения.

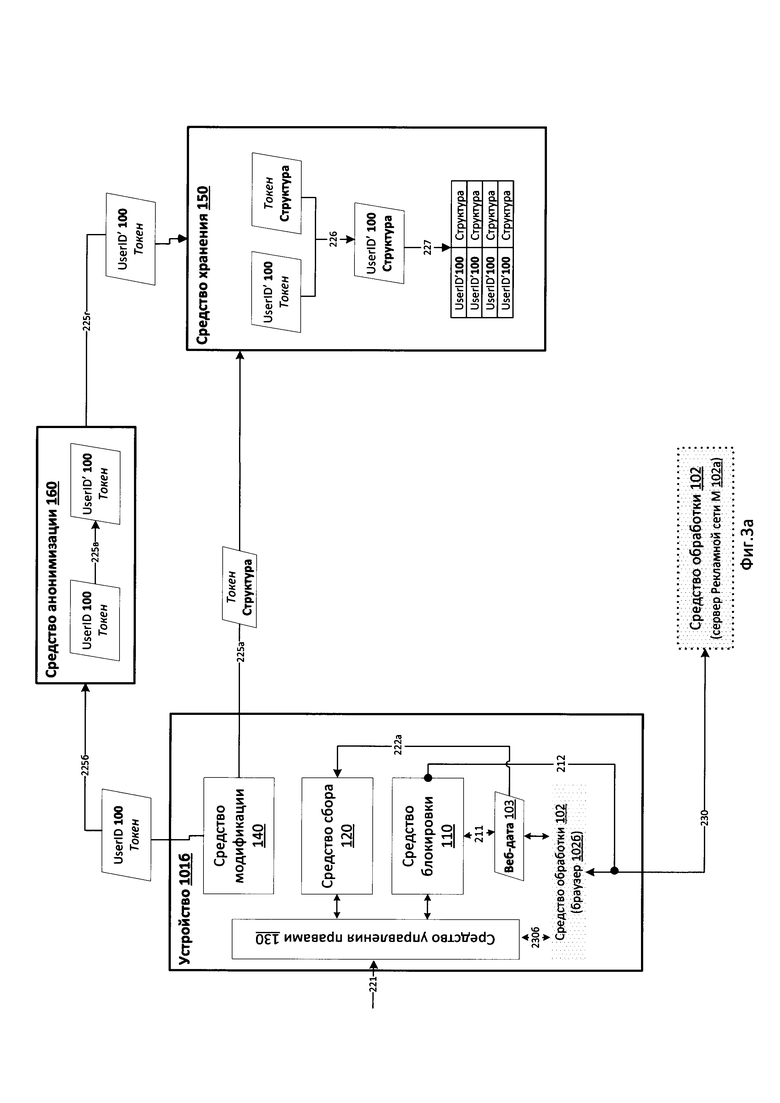

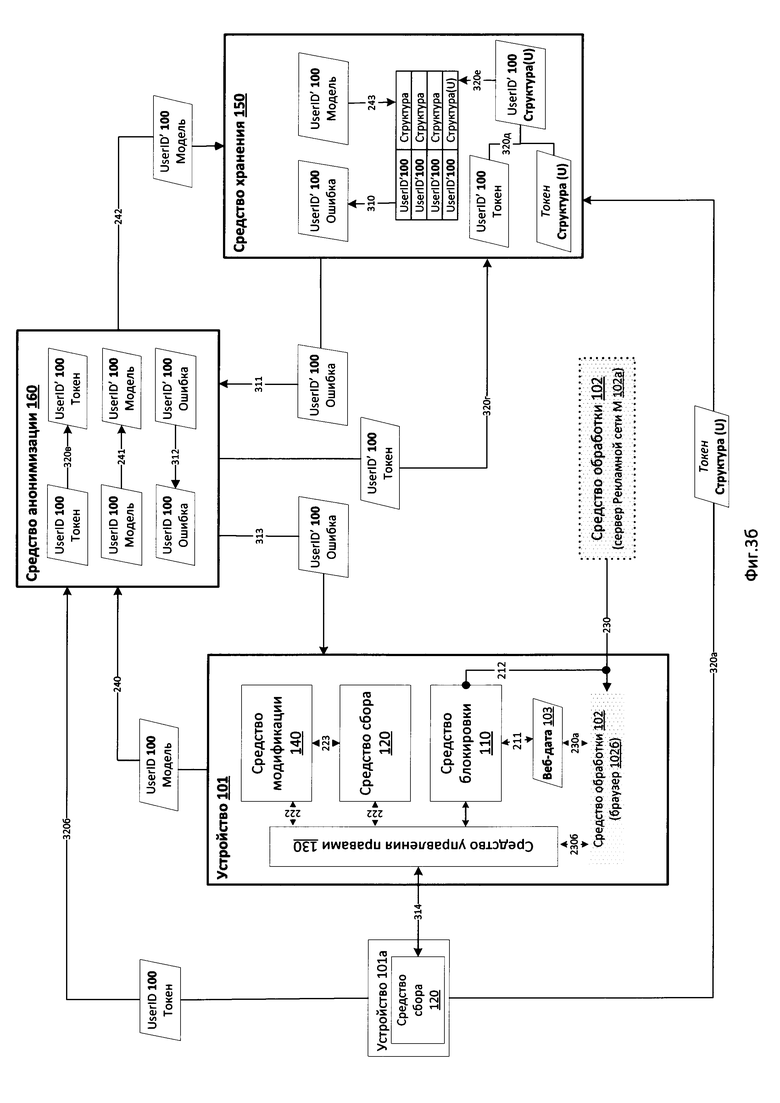

Фиг. 3а - изображает вариант осуществления способа обновления данных пользователя при передаче структуры данных удаленному средству хранения.

Фиг. 3б - изображает вариант осуществления способа обновления данных пользователя при передаче обновленной структуры данных средству хранения.

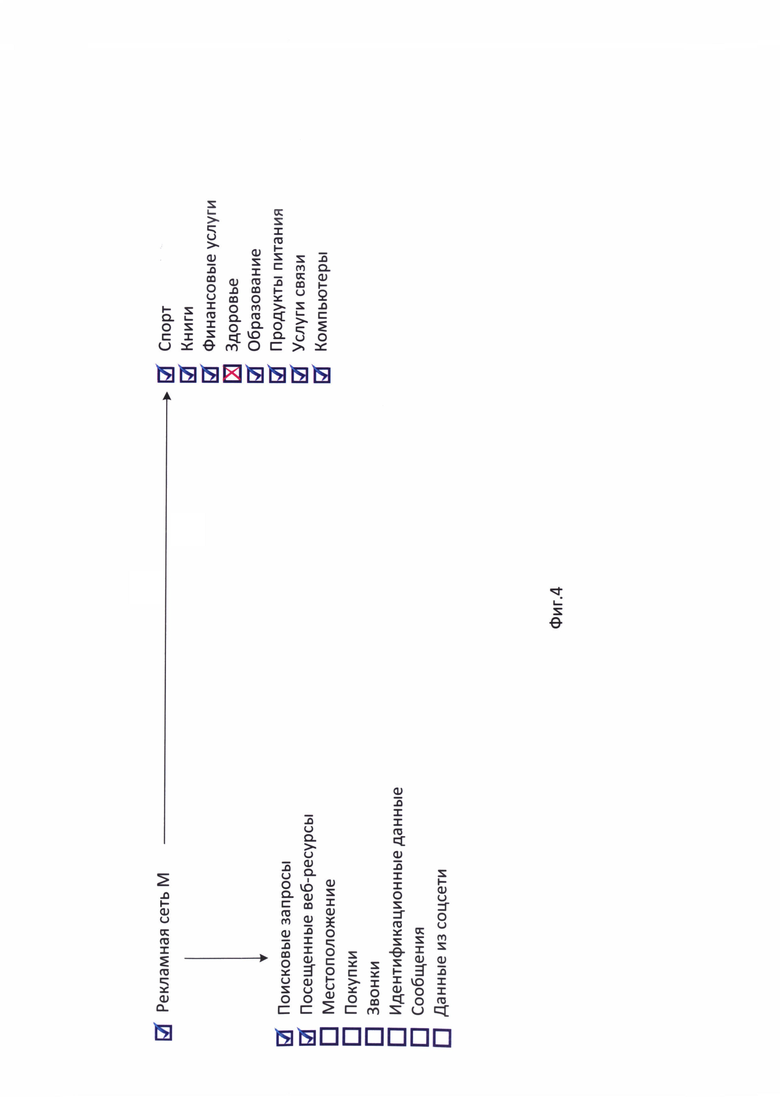

Фиг. 4 - изображает пример настройки разрешений на данные.

Фиг. 5 - изображает пример компьютерной системы общего назначения.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Приведенное описание предназначено для помощи специалисту в области техники для исчерпывающего понимания изобретения, которое определяется только в объеме приложенной формулы.

На Фиг. 1 изображена система обмена данными, полученными с устройств пользователя 100. Система 100 предназначена для прозрачной и безопасной обработки данных пользователей устройств 101. Под данными пользователя устройств в рамках данного изобретения понимаются данные с устройств из окружения пользователя, создаваемые на устройстве различным программным обеспечением, это могут быть как вводимые пользователем данные, так и данные, создаваемые в рамках работы программ и приложений, например, поток кликов (син. кликстрим от англ. clickstream), сообщения в мессенджерах, данные о местоположении, данные от IoT устройств умного дома или других IoT устройств из экосистемы пользователя, например, личного автомобиля. Система 100 состоит из средства блокировки 110, средства сбора 120, средства управления правами 130, средства модификации 140, средства хранения 150, средства анонимизации 160, средства агрегирования и аналитики 170, средства журналирования 180.

Средство блокировки 110 предназначено для блокировки обработки данных на устройстве пользователя (в том числе и персональных данных) средствами обработки 102. Блокироваться могут любые средства обработки 102: как сторонние, так и принадлежащие платформе, которой управляется устройство (например, ПО и сервисы Apple, Google, Huawei, Xiaomi), на котором установлено средство блокировки, или которое доступно для средства блокировки (например, средство блокировки 110 установлено на маршрутизаторе, через который выходят в Интернет персональные устройства пользователя 101а, IoT устройства, и средство блокировки анализирует сетевой трафик, проходящий через него). Частным случаем средства обработки может быть клиент 102б (например, приложение), собирающий на устройстве данные пользователя 101 по запросу со стороны сервера 102а, с которым приложение связано в рамках клиент-серверного взаимодействия. Под обработкой данных понимается любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации с данными, включая: сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение данных. В частном случае блокируется сбор не любых данных, а только критических данных. К критическим данным {англ. critical data) относят данные, в отношении которых закон или уполномоченный субъект накладывает ограничения на сбор, хранение, доступ, распространение и обработку. Эти данные, как правило, чувствительны к разглашению, распространению, утечке, так как возникновение этих событий приводит к нарушению прав и охраняемых законом интересов субъектов и предусматривает ответственность для субъектов, допустивших нарушения правил сбора, хранения, доступа, обработки, предъявляемым к таким данным. Частным случаем критических данных являются конфиденциальные данные (или конфиденциальной информации, в рамках данного изобретения конфиденциальные данные и конфиденциальная информация синонимы) (англ. sensitive data). Под конфиденциальными данными понимаются данные, которые охраняются в соответствии с законодательством страны, в юрисдикции которой находится пользователь, использующий устройство, являющееся в описываемой системе клиентом. К конфиденциальным данным в частном случае относятся персональные данные (ПДн) и данные, содержащие:

- коммерческую тайну;

- налоговую тайну;

- банковскую тайну;

- врачебную тайну;

- нотариальную тайну;

- адвокатскую тайну;

- аудиторскую тайну;

- тайну связи;

- тайну страхования;

- тайну завещания;

- тайну усыновления;

- тайну исповеди;

- тайну следствия;

- тайну судопроизводства;

- сведения о защищаемых лицах;

- государственную тайну.

В другом частном случае блокируется обработка данных пользователя в маркетинговых целях. В другом частном случае блокируется обработка любых данных пользователя средствами обработки 102, не связанных с прямой функциональностью приложений или программ, использующих такие средства обработки. Также блокируется, в частности, обработка средствами обработки 102, которые не находятся в списке разрешенных (доверенных). Блокировка обработки данных может осуществляться различными методами, как прямыми, когда блокируются сами действия, связанные с обработкой данных, так и косвенными методами блокировки, когда обработке данных прямо не препятствуют, но обработка не достигает целей, хотя и осуществляется. К прямым методам блокировки может относиться запрет доступа к данным пользователя со стороны средств обработки. К косвенным методам обработки, в частности, относится разрыв ассоциативной связи между отправляемыми данными с устройств пользователя, например, за счет удаления cookie файлов или подмены идентификаторов пользователя, установленных трекинговыми сетями на устройстве.

Средство управления правами доступа к данным 130 предназначено для управления доступом к данным. Средством 130 оформляются права средствам обработки 102 на доступ к данным, отзываются права у средств обработки, формируются списки разрешенных (доверенных) средств обработки 102. Средством 130 хранится или формируется формат структуры (модель данных) для данных пользователя, предназначенных для размещения на средстве хранения 150. Средство 130 может настраиваться как сторонними обновляемыми политиками, так и пользовательскими политиками или непосредственно вводом пользователя. Средством 130 также обновляется модель данных (ГОСТ 20886-85: Организация данных в системах обработки данных. Термины и определения) пользователя, предназначенная для отправки средству хранения (сценарии работы будут описаны ниже).

Средство сбора данных пользователя 120 предназначено для сбора данных пользователя, которые предназначены для передачи средству хранения 150, с устройств пользователя. Средство 120 заполняет поля структуры данных, полученной от средства управления правами доступа к данным 130. Далее средство сбора 120 передает заполненную структуру данных средству модификации 140. В частном случае средство сбора 120 отправляет заполненную структуру данных на средство хранения 150 напрямую. В общем случае блокировка средством 110 и сбор данных средством 120 осуществляются независимо от потребностей средств обработки 102 в данных. Например, в соответствии с настройками средство блокировки 110 блокирует веб-трекинг, а средство сбора 120 собирает все данные, обработку которых средство 110 превентивно (до попыток обработки средствами 102) заблокировало на устройстве 101, далее собранные данные размещаются на средстве хранения 150.

Устройство 101 содержит средство модификации 140, предназначенное для анализа данных в полях структуры, полученной от средства 120, для определения состава данных, для разделения структуры данных на подструктуры и выбора маршрута отправки данных на удаленное средство хранения для полученных подструктур. Средство модификации 140 определяет необходимость разделения структуры на подструктуры в зависимости от полей структуры. Критерии разделения структуры данных на подструктуры могут быть различными, одним из таких критериев является наличие персональных данных (англ. Personal Identification Information - PII) или их специальных категорий (к примеру, по терминологии GDPR), при котором структура данных разделяется таким образом, что одна подструктура содержит персональные данные (далее ПДн, англ. PII) или их специальные категории, другая подструктура включает данные, не являющиеся персональными. Отношение данных к персональным определяется, например, законодательством страны, в юрисдикции которой находится пользователь, использующий устройство, являющееся в описываемой системе клиентом (другими словами, по местоположению источника данных). Другим более общим критерием является наличие критических данных. В частном случае средство модификации 140 предназначено для преобразования структур данных на устройстве перед отправкой данных на средство хранения 150. В частном случае способами преобразования данных подструктур являются:

- квантование;

- сортировка;

- слияние (склеивание);

- группировка;

- настройка набора данных;

- табличная подстановка значений;

- вычисляемые значения;

- кодирование данных;

- шифрование;

- свертка;

- нормализация (масштабирование).

Некоторые виды преобразования могут применяться не только к отдельным данным (полям) в подструктуре, но и к подструктуре в целом, например токенизация и/или шифрование. При этом преобразование в частном случае осуществляется без возможности обратного преобразования любыми средствами, кроме средства модификации 140 и/или средства хранения 150. Под преобразованием понимается отображение (функция) множества в себя или отображения, переводящие некоторое множество в другое множество.

В частном случае средство модификации 140 выбирает сетевой маршрут, по которому будет отправлена структура или подструктуры средству хранения 150. Этот маршрут может включать средство анонимизации 160. Средство анонимизации 160 предназначено для преобразования проходящих через него структур и подструктур как прямого преобразования, так и обратного (примеры будут рассмотрены ниже). Средство анонимизации не расположено в одной локальной сети или Интранете (например, сети одной организации) с устройством 101 и в частном случае со средством хранения 150. Со средством анонимизации, как и со средством хранения 150, связано средство журналирования 180.

Средство журналирования 180 предназначено для отслеживания операций с данными пользователя и фиксации всех актов отчуждения данных пользователя от средства хранения 150. На основании лога, который ведется данным средством 180 всегда возможно проверить легальность использования данных пользователя третьими лицами. Например, история поисковых запросов пользователя была передана сети N без права передачи третьим лицам, что зафиксировано средством журналирования 180, но пользователь получает рекламные предложения от сети М на основании своих поисковых запросов, что фиксируется дополнительными средствами системы 100 (на Фиг. 1 не указаны), на основании данных с устройства и от средства журналирования 180 система 100 зафиксирует инцидент. Далее в зависимости от дополнительных надстроек над системой 100 этот инцидент может быть обработан. Например, дополнительные средства системы 100: составят претензию сети N; отправят требование на удаление данных к сети М; направят уведомление регулятору и т.д.

Средство хранения 150 предназначено для размещения пользовательских данных. Средство хранения может как передавать данные пользователя средствам обработки 102, так и позволяет обрабатывать данные без передачи непосредственно на средстве 150. Со средством хранения 150 связано средство агрегирования и аналитики 170, предназначенное для автоматизированного анализа данных и построения на основании этого анализа различных аналитических отчетов и агрегатов, которые также размещаются на средстве хранения 150 и могут быть переданы сторонним средствам обработки 102 при наличии у последних на это прав. Средство 170 также связывает данные с различных устройств 101 одного пользователя/домохозяйства. Средство хранения 150 связано также со средством управления правами (например, через агент 130а), так как средством хранения определяются права доступа средств обработки к данным пользователя. Средство хранения 150 может находиться как на устройстве 101, так и в локальной сети устройства 101 или удаленно, как изображено на Фиг. 1. Средство хранения в частном случае получает данные пользователя в том числе от средств обработки. Например, от средств обработки социальных сетей, онлайн и офлайн магазинов, рекламных сетей, бирж данных и т.д.

Описанная система используется для осуществления способа 200 предоставления доступа к данным пользователя средству обработки (Фиг. 2). На этапе 210 средством блокировки 110 блокируют обработку данных пользователя на стороне устройств пользователя для средств обработки. Блокируют различные способы обработки и для различных средств обработки. В частности, блокируют:

- мобильный и веб трекинг, например, за счет:

- отслеживания и удаления трекеров с устройств,

- использования VPN сервиса, который позволяет вырезать трекеры и рекламу из сетевого трафика;

- сбор информации о геолокации, например, за счет:

- использования виртуальных операторов,

- подмены (англ. spoofing) геолокации,

- отключения GPS, Wi-Fi, Bluetooth модулей в моменты неиспользования их пользователем;

- сбор поисковых запросов, например, за счет:

- использования приватных поисковых систем (например, DuckDuckGo),

- проксирования исходящих поисковых запросов,

- подмены (англ. spoofing) идентификаторов поисковых систем в исходящем трафике,

- удаления идентификаторов поисковых систем в исходящем трафике;

- сбор регистрационных данных, например, за счет:

- анонимных номеров телефонов и почтовых ящиков,

- анонимных одноразовых карт.

На этапе 220 данные пользователя (в частном случае которые заблокированы для обработки сторонним средствам обработки 102) в соответствии с действующими политиками (применяемыми средством управления правами 130 и реализуемыми через модель/структуру данных, описанную выше) собираются средством сбора 120 и передаются средству хранения 150, в частном случае - через средство модификации 140 и/или средство анонимизации 160. В частном случае доступ к этим данным средства обработки 102, которые не находятся, например, в списке разрешенных или для которых указанные данные не являются необходимыми для обеспечения основной функциональности, могут получить только от средства хранения 150. На следующем этапе 230 система 100 получает запрос на обработку данных пользователя на устройстве 101. Данный запрос могут получить различные средства системы 100 в зависимости от способа его выполнения. Например, при попытке обработки данных пользователя на устройстве это обнаружит средство блокировки 110 (неявный запрос). При явном запросе разрешения на обработку этот запрос будет получен средством управления правами доступа 130. В частном случае, если запрос на обработку получен средством блокировки 110, то данный запрос перенаправляется средству управления правами доступа 130 и, если данное средство известно системе 100 (данному средству уже назначены права), то выполняется следующий этап 240, на котором запрос перенаправляют на средство хранения данных пользователя 150. В другом частном случае, когда средство обработки 102 неизвестно системе, для него определяют права доступа и затем выполняется этап 240. В том случае, когда средство обработки 102 находится в списке доверенных или доступ к этим данным осуществляется в рамках основной функциональности, принятой пользователем, или в других, указанных выше, случаях, средству обработки 102 позволяется осуществить обработку данных пользователя без перенаправления на средство хранения 150. На следующем этапе 250 средством хранения 150 определяют права доступа для средства обработки к данным пользователя, средство хранения может для этого использовать как свою копию базы прав доступа для средств обработки 102, сформированную средством управления правами 130, так и обратиться непосредственно к средству 130, например, через агент 130а. После определения прав на этапе 260 предоставляют доступ к данным пользователя средству обработки в соответствии с определенными правами. В частном случае доступ предоставляют через средство анонимизации, которое выполняет обратное преобразование данных пользователя, размещенных на средстве хранения 150. Информация об этом фиксируется средством журналирования 180, фиксация в частном случае построена на технологии блокчейн, а технология предоставления данных для обработки от пользователя средству обработки 102 может быть реализована как смарт контракт, где встречным предоставлением со стороны владельца средства обработки в частном случае является безденежное использование функционала приложения/программы (данные пользователя в обмен на функционал). В данном примере после получения доступа к обработке данных пользователя пользователь, предоставивший доступ к своим данным, может воспользоваться функционалом некоторого приложения, сервиса, или ему будет доступен любой другой продукт или услуга, необязательно цифровые (например, скидка на страховку в случае предоставления телеметрии с автомобиля).

На Фиг. 2а приведен вариант осуществления способа предоставления данных пользователя средствам обработки. Средство блокировки 110 блокирует обработку данных для рекламной сети М. Блокировка осуществляется за счет удаления из веб данных 103, создаваемых в том числе браузером 102б, cookie файлов на этапе 211, в которых содержится рекламный идентификатор, и подмены в сетевом трафике на этапе 212 идентификатора пользователя в рекламной сети М. Это препятствует работе средств обработки 102, которые используются в данном случае для профилирования пользователей (являются средствами профилирования). Таким образом, рекламная сеть не может осуществлять таргетирование, не обладая профилем пользователя, что резко снижает конверсию (число кликов по рекламному объявлению), а так как модель работы рекламной сети - СРС (от англ. cost-per-click), соответственно снижается выручка с одного пользователя ARPU (от англ. average revenue per user). Подобная блокировка используется пользователем, так как пользователь хочет избежать появления рекламы некоторых категорий X товаров у себя в браузере (например, лекарственных препаратов, медицинских клиник и других объектов из категории «Здоровье»). Но при этом пользователь готов получать таргетированную рекламу из других категорий товаров и услуг от данной рекламной сети М. Таким образом, после заданных настроек на этапе 221 средством управления правами доступа 130 оформляются права для сети М на историю поисковых запросов и поток кликов, исключая поисковые запросы и клики, связанные с категорией X. Связанная с этим информация рассылается средствам системы 100 на этапе 222, в частности, средство сбора 120 получает структуру данных с полями для заполнения, средство модификации 140 получает категории запрещенных к передаче данных, а средство хранения получает права доступа для рекламной сети М. Далее в частных случаях возможны разные сценарии, например:

- средством сбора 120 собирают все поисковые запросы и клики с устройств пользователя 101, и все данные отправляются средству хранения 150, а средство хранения 150 самостоятельно сформирует (в частном случае заполнит) структуру для обработки средствами обработки 102 рекламной сети М в соответствии с правами доступа, исключив клики и поисковые запросы из категории X;

- средством сбора 120 собирают все поисковые запросы и клики с устройств пользователя 102, и все данные отправляются средству модификации 140, и средство модификации 140 удаляет подструктуры, относящиеся к категории X, и модифицированная структура размещается на средстве хранения 150, в таком виде она будет передана средству обработки 102 рекламной сети М;

- средством сбора 120 собирают поисковые запросы и клики, не относящиеся к категории X, и структура размещается на средстве хранения 150, в таком виде она будет передана средству обработки 102 рекламной сети М;

- средством сбора 120 собирают поисковые запросы из всех категорий и клики, не относящиеся к категории X, и структура предается средству модификации 140, средством модификации 140 из полученной структуры удаляются поисковые запросы, относящиеся к категории X, и модифицированная структура передается средству хранения 150, в таком виде она будет передана средству обработки 102 рекламной сети М (к этому сценарию относится пример на Фиг. 2а, который будет рассмотрен далее).

В общем случае подобные сценарии распространяются не только на клики и поисковые запросы, но и на другие типы данных пользователя, где это возможно, средства обработки 102 относятся не только к рекламным сетям, а устройств пользователя также может быть больше одного. В частном случае, когда средство хранения 150 размещено на удаленном узле, как на Фиг. 2а, модифицированная структура от средства модификации не направляется напрямую средству хранения 150.

Далее продолжим рассматривать пример по последнему сценарию. После того как на этапе 221 оформлены права средством 130 для средства обработки 102 сети М, средство управления правами 130 передает формат структуры средству сбора 120 для заполнения полей на этапе 222. Структура содержит по меньшей мере поле «поисковые запросы» и поле «clickstream», в свою очередь поле clickstream содержит поля категорий веб-ресурсов, в которых отсутствует поле для категории X. На этапе 222а средство сбора 120 заполняет поля. Данные для заполнения в частном случае выбираются из сохраненных веб данных 103, накопленных в процессе сетевой активности пользователя. Эти данные формируются как браузером 102а, так и дополнительными средствами системы 100, такими как плагины в браузере или UI перехватчики (на Фиг. 2а не указаны и в частном случае являются модулями средства 120). На этапе 223 средство сбора 120 передает заполненную структуру средству модификации 140, которое в свою очередь на основании формата структуры, полученной также на этапе 222 от средства управления правами 130, анализирует поля поисковых запросов на наличие запросов, относящихся к категории X, после чего данные запросы удаляются. Средство модификации 140 получает от средства обработки 102 на этапе 224 идентификатор пользователя в рекламной сети М (UserIDM) (например, из cookie файла или из профиля в браузере) и идентификатор пользователя в системе 100 (UserID100) от средства управления правами 130 (на Фиг. 2а не указано). Далее структура с данными пользователя шифруется открытым ключом и генерируется пара одинаковых случайных токенов, и один из токенов связывается с идентификаторами, второй токен связывается со структурой данных пользователя (например, добавляется дополнительным полем к структуре, данный этап на Фиг. 2а не указан). Далее на этапе 225а структура данных пользователя отправляется средству хранения 150, а идентификаторы со вторым токеном отправляются средству анонимизации 160 на этапе 225б. Средство анонимизации 160 преобразует идентификаторы на этапе 225в, и преобразованные идентификаторы UserID'100 и UserID'M на этапе 225 г передаются средству хранения 150. На средстве хранения 150 идентификаторы объединяются со структурой данных пользователя на основании тождественных токенов на этапе 226. Далее средство хранения 150 связывает полученную структуру данных с другими структурами данных для этого пользователя на этапе 227. Средство преобразования 160 изменяет оригинальный идентификатор пользователя в системе 100 и идентификатор для рекламной сети М в целях защиты данных пользователя в случае утечки данных из средства хранения 150, так как с измененными идентификаторами невозможно опознать владельца данных. Теперь запросы данных от рекламной сети М на обработку данных перенаправляются средству хранения 150 через средство анонимизации 160, как это показано на Фиг. 26. Как видно из Фиг. 26, запрос может отправить как сервер через клиент на этапе 230, так и сам клиент в соответствии со своим функционалом на этапе 230а и/или на этапе 230б. Запрос в частном случае содержит идентификатор пользователя в рекламной сети М UserIDM. На этапе 240 запрос перенаправляется средству анонимизации 160. При перенаправлении запроса к запросу прикрепляется идентификатор пользователя в системе 100, а в частном случае информация о запрашиваемых данных, например, перечисление полей структуры, формат может быть различным - XML, JSON и т.д. На этапе 241 средство анонимизации 160 преобразует идентификатор пользователя в системе 100 и идентификатор в рекламной сети М и передает преобразованные идентификаторы средству хранения на этапе 242. Средство хранения 150 обнаруживает на этапе 243 данные, связанные с пользователем, на основании UserID'100 и определяет права для рекламной сети М на этапе 250 (на Фиг. 2б не указан), и формируют средством хранения 150 данные для обработки средством обработки 102 в соответствии с правами доступа. В данном примере это происходит путем поиска UserID'M и связанной с ним структуры данных. Когда данные обнаруживаются, они вместе с UserID'M возвращаются средству анонимизации 160 на этапе 251, средство анонимизации 160 возвращает идентификатору пользователя в сети М оригинальное значение на этапе 252, и данные пользователя вместе с оригинальным UserIDM передаются средству обработки 102 рекламной сети, при этом факт передачи фиксируется средством журналирования 180.

В частном случае рекламная сеть может обращаться непосредственно к анонимизатору без перенаправления запросов со стороны устройства 101, в данном случае средство обработки само перенаправляет запрос - вместо устройства обращается к средству хранения, в частном случае через анонимизатор. В другом частном случае данные не передаются средству обработки 102, а предоставляется доступ к копии данных, размещенных на средстве хранения 150.

Также система, изображенная на Фиг. 1, используется для осуществления способа обновления данных пользователя 300. Данный способ осуществляется, когда не все данные для обработки размещаются на средстве хранения и/или когда устройств у пользователя, с которых возможно получать данные, больше чем одно. В данном способе этапы 210, 230, 240, 250 аналогичны этапам способа, изображенного на Фиг. 2. На этапе 310 средством хранения обнаруживают, что данные, на которые средством обработки получены права доступа, не размещены на средстве хранения. Поэтому на этапе 320 отсутствующие данные пользователя передают с устройства средству хранения. В частном случае при обнаружении отсутствия данных средство хранения 150 обращается к средству управления правами доступа 130. Средство 130 обновляет модель данных, в соответствии с которой средство сбора 120 заполняет новые поля в структуре (в нашем примере, которые относятся к местоположению). Далее средство 130 отправляет данные на средство хранения 150. В частном случае отправка осуществляется с использованием средства модификации 140 (средство 140 проводит анализ данных на критичность и другое соответствие правам, установленным средством управления правами доступа 130) и средство анонимизации 160, если обнаруженные данные требуют дополнительного преобразования.

На Фиг. 3а изображен вариант осуществления способа 300. Продолжим рассмотрение примера с рекламной сетью М. Но в данном случае система 100 работает по следующему сценарию:

- на устройстве 101б (в нашем примере ПК) превентивно блокируется веб трекинг (этапы 211, 212),

- средством сбора 120 собирают все поисковые запросы и клики пользователя на этапе 222а (как самые распространенные для обработки данные),

- собранные данные отправляются средству хранения 150 (этапы 225а - 227), а средство хранения 150 впоследствии самостоятельно сформирует структуру для обработки средствами обработки в соответствии с их правами доступа.

Помимо информации о поисковых запросах и кликах, рекламная сеть М в данном примере запросила информацию о местоположении - на этапе 230 сервер 102а направил запрос клиенту 102б, который направил его средству управления правами доступа 130 на этапе 230б. Пользователь выдал такое разрешение на этапе 221, и средство управления правами доступа 130 оформило права в том числе и на данные о местоположении.

Так как средство хранения 150 самостоятельно формирует или заполняет структуры данных для обработки средствами обработки 102, то на этапе 240 (здесь и далее см. Фиг. 3б) при перенаправлении запроса, помимо идентификатора пользователя UserID100, к запросу добавляется информация о данных, на которые у рекламной сети М оформлены права, например, в виде полей структуры данных (на Фиг. 36 это обозначено как "Модель"). Средство хранения 150 на этапе 242 от средства анонимизации 160 получает преобразованный идентификатор пользователя UserID'100 и поля структуры данных. А на этапе 243 находит размещенные в хранилище данные пользователя. Далее средство хранения 150 определяет права доступа к данным, для этого в нашем примере средство 150 поля структуры (взятые из "Модели"), прикрепленные к запросу, сравнивает с данными, размещенными у себя, и обнаруживает на этапе 310 (на Фиг. 3б не изображен), что информация о местоположении пользователя UserID'100 на средстве 150 не размещалась (в результате, например, возникает ошибка заполнения). Средство хранения 150 обращается к средству управления правами доступа 130 с запросом данных, указанных в структуре, но отсутствующих на средстве 150. Обращение к средству 130 осуществляется, например, через агент 130а, который на этапе 311 обратится к средству анонимизации 160 и выполнит преобразование идентификатора UserID'100 в запросе к оригинальному UserID100 при помощи средства преобразования 160 на этапе 312 и передаст запрос средству управления правами 130 на этапе 313. Средство управления 130 по результатам запроса от средства хранения 150 обновит информацию о собираемых данных, где обновление включает по меньшей мере два этапа:

- обнаружение среди устройств пользователя устройств, которые могут предоставить запрашиваемые данные (в рассматриваемом примере это мобильный телефон 101а);

- обновление полей структур (в нашем примере добавление поля "местоположение") для средств сбора 120, в частности на этих устройствах, где добавляются поля с запрашиваемыми данными, в рассматриваемом примере это этап 314.

Далее на этапе 320 средство хранения получает запрашиваемые данные. В рассматриваемом примере этап 320 из Фиг. 3 состоит из нескольких подэтапов (320а - 320е) на Фиг. 3б. На этапе 320а обновленная структура данных пользователя с информацией в том числе о местоположении отправляется средству хранения 150, а идентификатор пользователя в системе 100 со вторым токеном отправляются средству анонимизации 160 на этапе 3206. Средство анонимизации 160 преобразует идентификатор на этапе 320в, и преобразованный идентификатор UserID'100 на этапе 320 г передается средству хранения 150. На средстве хранения 150 идентификатор объединяется с обновленной структурой данных пользователя на основании тождественных токенов на этапе 320д. Далее средство хранения 150 связывает полученную структуру данных с другими структурами данных для этого пользователя на этапе 320е. Теперь средство хранения может заполнить необходимые поля по запросу средства обработки 102.

На базе Фиг. 2а-2б рассмотрим пример осуществления способа 200 предоставления данных пользователя средствам обработки. Средство блокировки 110 блокирует обработку данных для рекламной сети М, а именно блокирует сбор URL адресов/ресурсов, которые посещает пользователь (поток кликов) и историю поисковых запросов. Блокировка осуществляется за счет:

- удаления из веб данных 103, создаваемых в том числе браузером 1026, cookie файлов на этапе 211, в которых содержится временный идентификатор пользователя в рекламной сети М, устанавливаемый скриптами веб-страниц;

- подмены в сетевом трафике на этапе 212 постоянного идентификатора пользователя в рекламной сети М, который тождественен логину учетной записи, с которой пользователь вошел в браузер;

- подмены в сетевом трафике идентификатора установки браузера 1026.

На основании потока кликов и поисковых запросов рекламная сеть М осуществляет профилирование с последующим таргетирование рекламных сообщений. Таким образом, рекламная сеть не может осуществлять таргетирование, не обладая профилем пользователя, что резко снижает конверсию (число кликов по рекламному объявлению), а так как модель работы рекламной сети - СРС (от англ. cost-per-click), соответственно снижается выручка с одного пользователя ARPU (от англ. average revenue per user). Подобная блокировка используется пользователем, так как пользователь хочет избежать появления рекламы категорий «Здоровье» товаров у себя в браузере (например, лекарственных препаратов, медицинских клиник и других объектов из категории «Здоровье»). Но при этом пользователь готов получать таргетированную рекламу из других категорий товаров и услуг от данной рекламной сети М («Спорт», «Обучение», «Книги»,…, «N»). При этом пользователь для профилирования готов делиться только историей поисковых запросов и посещенными веб-ресурсами. Данные настройки задаются на этапе 221, а пример таких настроек изображен на Фиг. 4. Дополнительно система 100 заблокирует любые рекламные объявления, которые нежелательны для пользователя средством блокировки 110, а именно на этапе 212 будет удалять из трафика и блокировать загрузку рекламных данных с нежелательным содержимым, а именно связанных с категорией «Здоровье»

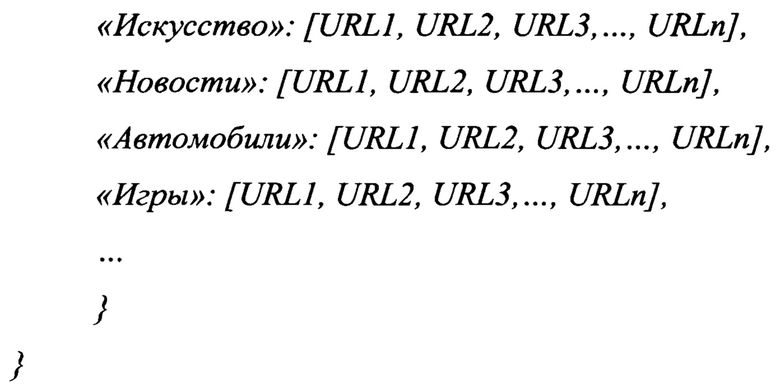

Таким образом, после заданных настроек на этапе 221 средством управления правами доступа 130 оформляются права для рекламной сети М на всю историю поисковых запросов и поток кликов, исключая поисковые запросы и клики, связанные с категорией «Здоровье». Связанная с этим информация рассылается средствам системы 100 на этапе 222. Средство сбора 120 на этапе 222 получает структуру данных с полями для заполнения, структура содержит поля:

- поисковые запросы

- посещенные веб-ресурсы

- искусство

- развлечения

- бизнес

- игры

- общие

- поиск работы

- и т.д.

На данном этапе средству сбора 120 указывается собирать все поисковые запросы и все посещенные веб-ресурсы, которые не могут быть отнесены к категории здоровье. Профилирование для таргетирования рекламных материалов по категории «Здоровье» может использовать различные категории веб-ресурсов, поэтому средство 130 при формировании структуры для средства 120 редуцирует общую категорию «Здоровье» на более частные категории (подкатегории) веб-ресурсов и не включает их в поля структуры для средства 120, например, такие подкатегории веб-ресурсов как: лекарственные препараты, медицинские услуги, медицинские информационные порталы и т.д. Например, структура может выглядеть так:

Средство модификации 140 на этапе 222 получает категории поисковых запросов, запрещенных к передаче. Средство модификации 140 использует технологии обработки естественного языка для анализа поисковых запросов и их классификации. Средство хранения 150 на этапе 222 получает права доступа для рекламной сети М.

Далее на этапе 222а средством сбора 120 собирают поисковые запросы из всех категорий и посещенные веб-ресурсы, не относящиеся к категории «Здоровье», и заполняют поля структуры. Данные для заполнения структуры средство сбора 120 выбирает из сохраненных веб данных 103, накопленных в процессе сетевой активности пользователя. Эти данные формируются как браузером 102а, так и дополнительными средствами системы 100, такими как плагины в браузере или UI перехватчики (на Фиг. 2а не указаны и являются модулями средства 120).

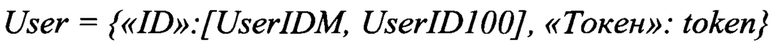

Заполненная структура на этапе 223 передается средству модификации 140. Средством модификации 140 на основании информации о запрещенных категориях, полученной на этапе 222 от средства управления правами 130, анализирует поле поисковых запросов на наличие запросов, относящихся к категории «Здоровье». Далее из полученной структуры удаляются поисковые запросы, относящиеся к категории «Здоровье», в данном примере это запрос R3. Средство модификации 140 получает от средства обработки 102 на этапе 224 идентификатор пользователя в рекламной сети М (UserIDM) из cookie файла или профиля в браузере и идентификатор пользователя в системе 100 (UserID100) от средства управления правами 130 (на Фиг. 2а не указано). Далее структура с данными пользователя, содержащая поисковые запросы и URL-ресурсы, шифруется открытым ключом (Rn→Rn', URLn→URLn'). Средством модификации 140 генерируется пара одинаковых случайных токенов. Один из токенов связывается с идентификаторами UserIDM и UserID100:

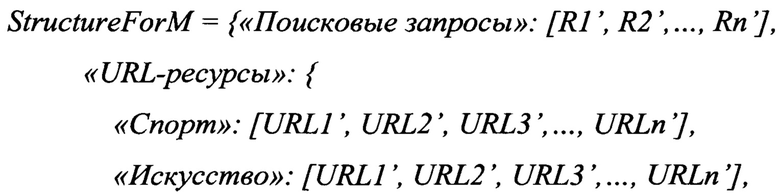

Второй токен связывается со структурой данных пользователя (добавляется дополнительным полем к структуре):

Далее на этапе 225а структура данных пользователя отправляется средству хранения 150, а идентификаторы со вторым токеном отправляются средству анонимизации 160 на этапе 225б. Средство анонимизации 160 преобразует идентификаторы на этапе 225в. Средство анонимизации 160 изменяет оригинальный идентификатор пользователя в системе 100 и идентификатор для рекламной сети М в целях защиты данных пользователя в случае утечки данных из средства хранения 150, так как с измененными идентификаторами невозможно опознать владельца данных:

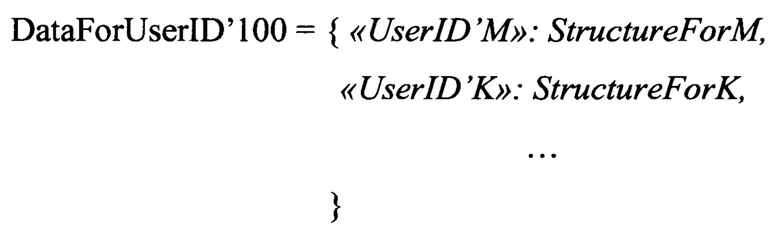

Преобразованные идентификаторы UserID'100 и UserID'M на этапе 225 г передаются средству хранения 150. На средстве хранения 150 идентификаторы объединяются со структурой данных пользователя на основании тождественных токенов на этапе 226. Далее средство хранения 150 связывает полученную структуру данных с другими структурами данных для этого пользователя на этапе 227:

Теперь запросы данных от рекламной сети М на обработку данных перенаправляются средству хранения 150 через средство анонимизации 160, как это показано на Фиг. 26. Как видно из Фиг. 26, запрос отправляет сервер 102а через браузер 102б на этапе 230. Запрос содержит идентификатор пользователя в рекламной сети М UserIDM. На этапе 240 запрос перенаправляется средству анонимизации 160. При перенаправлении запроса к запросу прикрепляется идентификатор пользователя в системе 100:

На этапе 241 средство анонимизации 160 преобразует идентификатор пользователя в системе 100 и идентификатор в рекламной сети М:

И на этапе 242 передает преобразованные идентификаторы средству хранения 150. Средство хранения 150 обнаруживает на этапе 243 данные, связанные с пользователем, на основании UserID'100 и определяет права для рекламной сети М на этапе 250, в данном примере это происходит путем поиска UserID'M и связанной с ним структуры данных. Когда данные обнаруживаются, они вместе с UserID'M возвращаются средству анонимизации 160 на этапе 251, средство анонимизации 160 возвращает идентификатору пользователя в сети М оригинальное значение на этапе 252 и данные пользователя вместе с оригинальным UserIDM передаются средству обработки 102 рекламной сети, при этом факт передачи фиксируется средством журналирования 180.

В частном случае рекламная сеть может обращаться непосредственно к анонимизатору без перенаправления запросов со стороны устройства 101, в данном случае средство обработки само перенаправляет запрос - вместо устройства обращается к средству хранения, в частном случае через анонимизатор. В другом частном случае данные не передаются средству обработки 102, а предоставляется доступ к копии данных, размещенных на средстве хранения 150.

Также система, изображенная на Фиг. 1, используется для осуществления способа обновления данных пользователя 300. Данный способ осуществляется, когда не все данные для обработки размещаются на средстве хранения и/или когда устройств у пользователя, с которых возможно получать данные, больше чем одно. В данном способе этапы 210, 230, 240, 250 аналогичны этапам способа, изображенного на Фиг. 2. На этапе 310 средством хранения обнаруживают, что данные, на которые средством обработки получены права доступа, не размещены на средстве хранения. Поэтому на этапе 320 отсутствующие данные пользователя передают с устройства средству хранения. В частном случае при обнаружении отсутствия данных средство хранения 150 обращается к средству управления правами доступа 130. Средство 130 обновляет модель данных, в соответствии с которой средство сбора 120 заполняет новые поля в структуре (в нашем примере, которые относятся к местоположению). Далее средство 130 отправляет данные на средство хранения 150. В частном случае отправка осуществляется с использованием средства модификации 140 (средство 140 проводит анализ данных на критичность и другое соответствие правам, установленным средством управления правами доступа 130) и средства анонимизации 160, если обнаруженные данные требуют дополнительного преобразования.

Под средством блокировки 110, средством сбора 120, средством управления правами 130, средством модификации 140, средством хранения 150, средством анонимизации 160, средством агрегирования и аналитики 170, средством журналирования 180 в настоящем изобретении понимаются реальные устройства, системы, компоненты, группа компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемой вентильной матрицы (англ. field-programmable gate array, FPGA) или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic chips) Функциональность указанных средств может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности реализована программными средствами, а часть - аппаратными. В некоторых вариантах реализации средства могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 5). Базы данных могут быть реализованы всеми возможными способами и содержаться как на одном физическом носителе, так и на разных, располагаться как локально, так и удаленно.

Фиг. 5 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 5.

В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ обновления данных пользователя на средстве хранения | 2020 |

|

RU2772570C2 |

| Способ предоставления доступа к криптоконтейнеру с данными пользователя средству обработки | 2020 |

|

RU2772073C2 |

| Способ получения анонимных данных | 2020 |

|

RU2755251C2 |

| Способ анонимной отправки данных с устройства пользователя | 2020 |

|

RU2766134C2 |

| Способ синхронизации анонимных идентификаторов | 2020 |

|

RU2748966C1 |

| Способ анонимного обмена данными в клиент-серверной архитектуре | 2018 |

|

RU2696240C1 |

| Способ передачи данных в клиент-серверной архитектуре при выполнении запроса | 2018 |

|

RU2707707C2 |

| Способ адаптивного выбора путей передачи данных пользователя | 2019 |

|

RU2739862C2 |

| Способ передачи данных на сервер с использованием открытого ключа | 2020 |

|

RU2749182C1 |

| Способ передачи данных в клиент-серверной архитектуре | 2018 |

|

RU2696227C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в обеспечении предоставления доступа к данным пользователя средству обработки. Способ предоставления доступа к данным пользователя средству обработки посредством системы обмена данными, в котором: блокируют обработку данных пользователя на стороне по меньшей мере одного устройства пользователя для сторонних средств обработки; передают заблокированные данные пользователя средству хранения от по меньшей мере одного устройства пользователя; получают запрос на обработку заблокированных данных пользователя от средства обработки; определяют права доступа для средства обработки к данным пользователя; предоставляют средством хранения доступ к данным пользователя средству обработки на основании прав доступа. 19 з.п. ф-лы, 9 ил.

1. Способ предоставления доступа к данным пользователя средству обработки посредством системы обмена данными, в котором:

а) блокируют обработку данных пользователя на стороне по меньшей мере одного устройства пользователя для сторонних средств обработки, где:

• под обработкой данных понимается любое действие или совокупность действий, совершаемых с использованием средств автоматизации с данными;

• сторонними средствами обработки понимаются средства, не относящиеся к системе обмена данными;

б) передают заблокированные данные пользователя средству хранения от по меньшей мере одного устройства пользователя;

в) получают запрос на обработку заблокированных данных пользователя от средства обработки;

г) определяют права доступа для средства обработки к данным пользователя;

д) предоставляют средством хранения доступ к данным пользователя средству обработки на основании прав доступа.

2. Способ по п. 1, в котором получают запрос на обработку данных устройством пользователя от средства обработки.

3. Способ по п. 2, в котором перенаправляют запрос средства обработки от устройства пользователя средству хранения данных пользователя.

4. Способ по п. 1, в котором под обработкой данных понимается по меньшей мере:

• сбор данных пользователя;

• запись данных пользователя;

• накопление данных пользователя;

• использование данных пользователя;

• передача данных пользователя.

5. Способ по п. 1, в котором средством обработки является приложение-клиент, установленный на устройстве пользователя, и удаленный сервер, связанный с приложением-клиентом в рамках клиент-серверного взаимодействия.

6. Способ по п. 5, в котором блокируется обработка данных, не связанных с основной функциональностью приложения, установленного на устройстве.

7. Способ по п. 5, в котором запросом на обработку является запрос на передачу данных серверу.

8. Способ по п. 7, в котором блокировка заключается в разрыве ассоциативной связи между набором последовательно переданных данных средству обработки.

9. Способ по п. 1, в котором блокируют обработку данных в маркетинговых целях.

10. Способ по п. 1, в котором устройства пользователя есть группа устройств в локальной сети.

11. Способ по п. 1, в котором дополнительно предоставляют права доступа средству обработки при первом запросе на обработку.

12. Способ по п. 1, в котором средство хранения данных пользователя располагается удаленно.

13. Способ по п. 1, в котором дополнительно формируют средством хранения данные для обработки средством обработки в соответствии с правами доступа.

14. Способ по п. 13, в котором предоставляют доступ к сформированным данным пользователя средству обработки.

15. Способ по п. 14, в котором предоставляют доступ к копии данных пользователя.

16. Способ по п. 13, в котором при отсутствии данных для обработки у средства хранения данные запрашивают с устройства.

17. Способ по п. 1, в котором на устройстве блокируют обработку данных пользователя, переданных средству хранения.

18. Способ по п. 1, в котором устройств пользователя по меньшей мере два.

19. Способ по п. 18, в котором средством хранения данные, полученные от по меньшей мере двух устройств, ассоциируют с пользователем устройств.

20. Способ по п. 1, в котором дополнительно передают данные пользователя средству хранения от средств обработки.

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| US 7869591 B1, 11.01.2011 | |||

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| СИСТЕМА И СПОСОБ КОНТРОЛЯ ДОСТУПА К КОНТЕНТУ, РАСПРОСТРАНЯЕМОМУ В СЕТИ | 2012 |

|

RU2628170C2 |

Авторы

Даты

2022-05-18—Публикация

2020-09-24—Подача