Данное изобретение касается способа и устройства для защиты насосного агрегата, в частности, центробежного насосного агрегата от кибератак.

Целенаправленное воздействие или разрушение центробежного насоса является средством при кибератаках. В случае кибератак речь идет о целенаправленных атаках на специальную инфраструктуру важных компьютерных сетей извне. Такие компьютерные сети все больше используются для управления установками.

Центробежные насосы и, в частности, центробежные насосные агрегаты, содержащие насос, двигатель, электронные схемы управления и при необходимости регулирующий клапан, играют значительную роль в производственных установках. Большей частью центробежные насосы приводятся в действие с помощью регулируемых или нерегулируемых электродвигателей.

Если хакеры посредством кибератак нападают на промышленные установки, то обычно прерывается непосредственно подача электропитания. Следствием будет остановка производства. Для атак, которые имеют более дифференцированное действие, чем общее отключение, требуется более сложный подход. Если нацелиться на конкретные процессы, то для этого необходимо точное знание об их структуре и регулировании. Это усложняет атаку на конкретные процессы. Однако, все процессы с текучими средами предусматривают проводящие поток устройства более или менее стандартизованных конструкций, которые по диапазону более идентифицируемы и более структурированы для атаки, чем целые процессы.

Например, посредством кибератаки можно манипулировать частотой вращения центробежного насоса.

В результате такой манипуляции центробежный насос может попасть в неблагоприятную область значений кпд, вызывающую высокие дополнительные эксплуатационные расходы. Возможно также частичное или полное разрушение привода центробежного насоса или самого центробежного насоса, или других частей установки.

Насосы точно рассчитываются и конфигурируются для использования в конкретной установке. У некоторых насосов речь идет даже о выполненных на заказ конструкциях, так что после повреждения могут пройти несколько недель или месяцев, прежде чем будут предоставлены запасные части или насос на замену. В худшем случае до этого момента установка будет стоять. Тем самым, вследствие таких атак на проводящие поток устройства могут возникать длительные остановки производства.

В худшем случае из-за таких манипуляций могут быть даже вызываться взрывы. В случае химической установки последствия были бы фатальными. В случае нефтепроводов и газопроводов могут возникнуть широкомасштабные последствия для окружающей среды.

У центробежных насосов управляемое изменение скорости вращения называется регулированием частоты вращения. Это регулирование используется для энергоэффективной подгонки частоты вращения насоса под обеспечивающие нормальный режим значения (мощностные характеристики). Регулирование частоты вращения посредством преобразователя частоты при переменном требуемом расходе является наиболее эффективным методом для корректировки производительности насоса.

Насосы с регулируемой частотой вращения потребляют только ту энергию, которая нужна им для определенной задачи. По сравнению с другими методами регулирования частотное регулирование скорости вращения обеспечивает максимальный кпд системы и, тем самым, наиболее эффективное использование энергии для определенной цели. Насосы с регулируемой частотой вращения заменяют  обычную работу насоса с фиксированной скоростью вращения для максимальной рабочей точки, избыточная мощность которого дросселируется с помощью арматуры. Эта регулирующая арматура по-прежнему используется для небольших изменений и для регулирования процесса, даже если она и не потребовалась бы вследствие регулирования частоты вращения насоса.

обычную работу насоса с фиксированной скоростью вращения для максимальной рабочей точки, избыточная мощность которого дросселируется с помощью арматуры. Эта регулирующая арматура по-прежнему используется для небольших изменений и для регулирования процесса, даже если она и не потребовалась бы вследствие регулирования частоты вращения насоса.

Регулирование скорости вращения центробежного насоса осуществляется с помощью описанного преобразователя частоты за счет вариации частоты и напряжения, например, для используемого асинхронного трехфазного электродвигателя. Этот метод обеспечивает оптимальное использование при относительно небольших затратах и высоком кпд. Преобразователь частоты в соответствии с заданной схемой преобразует напряжение и частоту сетевого электроснабжения так, что двигатель может приводиться с различными скоростями вращения. При таком виде регулирования частоты могут возникать следующие проблемы:

- шумы в двигателе, которые иногда могут передаваться в систему как шумовые помехи,

- высокие пики напряжения на выходе преобразователя частоты для двигателя.

Для измерения, управления и регулирования процессов, например, для автоматизации процессов и для контроля больших систем, во многих отраслях промышленности находят применение так называемые системы промышленного контроля (Industrial Control системы - ICS), автоматизированные системы управления. Они часто находят применение в обрабатывающей промышленности. С помощью систем такого рода можно оказывать влияние, например, на скорость вращения насоса или на положение арматуры, регулирующей поток. В прошлом системы ICS были физически развязаны от других IT-систем и сетей, и, тем самым, защищены от внешнего воздействия. Поэтому их IT-безопасность имела второстепенное значение.

С выходом IT-систем из офисной среды и расширением сетей ICS эти системы сегодня подвергаются таким же угрозам, как и классические корпоративные IT-системы.

В зависимости от цели атакующей стороны ее подходы отличаются. В случае систем, которые доступны непосредственно через интернет, атаки запускаются на систему целенаправленно. То есть, используются непосредственно слабые места атакуемой системы. Они могут относиться к приводной системе или к серверным приложениям. При многих ставших известными в последние годы атаках так называемая отправка мошеннических сообщений с целью хищения конфиденциальных личных данных конкретного лица (Spear-Phishing Attack) служит лазейкой для проникновения в предприятие. Таким образом создается своего рода «плацдарм», направляемый на ВУ в этом предприятии. С этого плацдарма производится шпионаж за сетью и идентифицируются другие системы. Если атакующая сторона достигла своей целевой системы, то она скачивает оттуда искомую информацию и осуществляет указанные манипуляции. Когда атакующая сторона достигнет свою цель, она попытается стереть свои следы и остаться нераскрытой.

Другие атаки нацеливаются на замкнутые системы путем распространения через мобильные хранилища данных, которые неосмотрительно привязываются к замкнутой системе. Путем считывания этого мобильного хранилища данных такая программа устанавливается самостоятельно.

В заявке ЕР 3242033 А1 описывается способ эксплуатации управляемого с помощью электроники насосного агрегата, при котором определяются и оцениваются эксплуатационные параметры. В заявке US 2016/0330225 А1 описывается способ распознавания аномалий в промышленной системе управления.

В публикации WO 2017/090045 А1 раскрыты система и способ распознавания кибератак на установки, управляемые SCADA/ICS. В европейском патенте ЕР 2279465 В1 описывается компьютерно-реализованный способ управления кибербезопасностью для промышленной системы управления. При этом предлагается централизованный программный модуль управления безопасностью системы. Он может реализовываться посредством вычислительного устройства. Этот централизованный программный модуль управления безопасностью системы интегрирован в интегрированный пользовательский интерфейс контроля и управления в блоке контроля, управления и сбора данных.

В европейской заявке ЕР 2500579 А1 описывается способ контроля центробежного насоса, приводимого от электродвигателя. Он работает так, что потребляемая мощность и ток нагрузки электродвигателя являются решающими для создания крутящего момента. Поскольку значения потребляемой мощности или тока нагрузки чаще всего и так содержатся в системах управления двигателями, то для контроля центробежного насоса не потребуется дополнительных датчиков. В европейском патенте ЕР 2433010 В1 описываются способ и устройство для определения рабочей точки рабочей машины. Потребляемая рабочей машиной мощность или ее производительность характеризуют при этом рабочую точку. В указанном способе зависящие от рабочей точки параметры рабочей машины определяются датчиками. Измеренные значения во время работы запоминаются и анализируются.

Задачей данного изобретения является предложение способа и устройства, с помощью которых могут эффективно предотвращаться кибератаки на вышеописанные насосные агрегаты, в частности, центробежные насосные агрегаты, содержащие устройство подачи текучей среды, в частности, центробежный насос, двигатель, электронные схемы управления и при необходимости регулирующий клапан. При этом сами компоненты насосного агрегата, а также все используемые в установке компоненты должны быть надежно защищены, так что предотвращается выход установки из строя. Указанный способ или указанное устройство должны встраиваться в установку просто, так что устройство или дооборудование должны быть связаны с минимальными затратами для производителя и пользователя. Эта задача, согласно изобретению, решается посредством способа защиты насосного агрегата при кибератаках, характеризующегося признаками независимого пункта 1 формулы изобретения, и посредством блока с признаками независимого пункта 12 формулы изобретения для осуществления этого способа. Предпочтительные варианты охарактеризованы в зависимых пунктах формулы, описании и на чертежах.

В соответствии с этим, с одной стороны, предлагается способ защиты при кибератаках насосного агрегата, содержащего устройство подачи текучей среды с регулируемой скоростью вращения, в частности, центробежный насос, привод и систему управления. Согласно изобретению, сначала определяется по меньшей мере один первый сигнал, который касается регулирования скорости вращения и/или частоты вращения устройства подачи текучей среды. Определение указанного первого сигнала опционально может также осуществляться с помощью датчиков.

Указанный по меньшей мере один первый сигнал передается на блок или определяется блоком и там анализируется. В этом блоке в рамках анализа сравниваются друг с другом по меньшей мере одна заданная величина и по меньшей мере одна выводимая из этого первого сигнала текущая величина. Если возникают существенные отклонения, или заранее заданные предельные значения превышаются или не достигаются, то этот блок на основании анализа может установить, имела ли место кибератака на насосный агрегат, например, на привод устройства подачи текучей среды или на другой связанный с ним компонент.

В том случае, если этот блок в процессе анализа устанавливает факт злонамеренно вызванного неправильного режима работы насосного агрегата, в частности, привода, устройства управления и/или устройства подачи текучей среды, то он реагирует путем выдачи по меньшей мере одного второго сигнала и таким образом приводит насосный агрегат в безопасное состояние, благодаря которому эффективно отражаются текущие или будущие кибератаки. Одновременно в ответ на указанный по меньшей мере один второй сигнал указанное устройство подачи текучей среды переводится в соответствующий предписаниям режим, поскольку компоненты устройства подачи текучей среды и/или устройства управления, и/или привода настроены соответственно.

Указанный блок предпочтительно анализирует сигналы, которые получает устройство подачи текучей среды с регулированием скорости вращения или устройство управления. На кибератаку могут указывать, в частности, следующие явления:

систематическое приближение к предельным значениям скорости вращения,

быстрые циклы включения или выключения,

быстрые линейные скорости импульсов, с которыми скорость вращения возрастает или снижается,

возбуждение колебаний,

аномалии в управлении по сравнению с обычным поведением.

Указанный блок после анализа соответствующих входных данных отправляет сигналы компонентам насосного агрегата для создания защищенного от кибератак безопасного состояния. Предлагаемый изобретением способ при этом пригоден для отражения кибератак как на центральную сеть, так и на отдельные компоненты насосного агрегата.

К системе управления предлагаемым изобретением насосным агрегатом наряду с электронной схемой управления может принадлежать по меньшей мере один регулирующий компонент, например, регулирующий клапан.

В данном случае термином «кибератака» обозначается любое оказываемое извне злонамеренное навязывание неправильного режима работы.

В одном особенно предпочтительном варианте выполнения изобретения указанный блок имеет функциональный узел контроля. Этот функциональный узел контроля может располагать блоком предварительной обработки результатов. Такой блок предварительной обработки результатов в свою очередь может быть соединен с запоминающим устройством. Далее, указанный функциональный узел контроля предпочтительно содержит процессор ввода-вывода.

В одном предпочтительном варианте выполнения изобретения указанный функциональный узел контроля соединен с двигательным блоком. Функциональный узел контроля и двигательный блок могут децентрализовано полностью отключаться от системы управления производственным процессом или от сети, или же при одном альтернативном варианте выполнения могут быть частью системы управления производственным процессом или сети. Существенным при этом является то, что нет никакого образования сети, возможно даже имеется четкое разъединение, так что указанный функциональный узел контроля может контролировать насосный агрегат как бы полностью независимо, при необходимости может вводить безопасное состояние и отключать соответствующий сигнал тревоги.

Предпочтительно блок управления двигателем соединен с двигательным блоком, блоком предварительной обработки результатов функционального узла контроля и приводом, причем привод предпочтительно выполнен как электродвигатель.

Для защиты насосного агрегата или всей установки блок предварительной обработки, управления или регулирования варьирует рабочие параметры в этом насосном агрегате так, что привод устройства подачи текучей среды приходит в стабильное состояние и оказывается эффективно защищенным.

При необходимости применяется итеративный метод, при котором однократно или многократно повторяются отдельные этапы или последовательности этапов, или весь способ.

В результате анализа рабочих параметров детектируется возможная кибератака. Для этого измеренные значения сравниваются с некоторым количеством сохраненных в блоке управления двигателем моделей рабочего состояния. Если может быть распознано рабочее состояние насосного агрегата, которое не было сохранено, то автоматически вводится аварийное состояние. Привод или устройство подачи текучей среды, или весь насосный агрегат затем предпочтительно отсоединяются от сети, через которую происходит кибератака, так что больше никакая кибератака не будет возможна. Благодаря этому можно также избежать неправильной эксплуатации из-за ошибки, допущенной при эксплуатации по недосмотру.

В одном варианте выполнения предусмотрено, что привод является электродвигателем, и регулирование частоты вращения устройства подачи текучей среды осуществляется посредством преобразователя частоты, соединенного с этим приводом. Предпочтительно указанный по меньшей мере один первый сигнал в этом случае касается состояния или рабочих параметров преобразователя частоты.

В одном варианте выполнения в случае указанного блока речь идет о децентрализованном устройстве управления и/или регулирования. Указанный блок может быть размещен непосредственно на устройстве подачи текучей среды или в устройстве подачи текучей среды, устройстве управления или приводе. С помощью этого децентрализованного блока возможна защита от кибератак даже тогда, когда вся система управления производственным процессом или сеть уже инфицированы вследствие кибератаки. Этот независимый децентрализованный блок может определять неблагоприятные рабочие режимы привода или устройства подачи текучей среды и, тем самым, детектировать кибератаку. Далее, этот децентрализованный блок может отключать привод, устройство подачи текучей среды или один или несколько других компонентов насосного агрегата от сети или от системы управления производственным процессом на то время, пока кибератака не будет отражена.

В одном предпочтительном варианте данного изобретения указанный блок при этом выполнен таким образом, что он в структуре команд является доминантным по отношению к системе управления производственным процессом или сети, с которой соединен насосный агрегат или его определенные компоненты. Если блок детектировал кибератаку, то он полностью развязывает соответствующие компоненты насосного агрегата, например, привод или части системы управления от системы управления производственным процессом или от сети и, тем самым, защищает насосный агрегат от текущей атаки и других атак.

Помимо создания безопасного состояния указанный блок дополнительно или альтернативно может инициировать тревожные сообщения, так что оператор будет предупрежден об обнаруженной кибератаке. В одном варианте выполнения этот блок имеет хранилище данных. Это хранилище данных служит для определения и выдачи технологических данных привода и/или устройства подачи текучей среды, и/или устройства управления, и/или других компонентов насосного агрегата.

Предпочтительно указанный блок имеет по меньшей мере один элемент подключения для датчика. В частности, при этом для обнаружения кибератак пригодны датчики колебаний, давления, расхода или температуры.

Для перекрытия быстрого включения или отключения привода и отражения тем самым кибератаки, согласно изобретению, используется энергоаккумулирующий блок, который может быть выполнен, например, как батарея или комбинация конденсаторов.

Далее, следует избегать возбуждения колебаний внутри устройства подачи текучей среды или привода. Из-за спровоцированного изменения нагрузки взаимодействия, например, между рабочим колесом и направляющим колесом насосного агрегата (в частности, в одном варианте выполнения это центробежный насосный агрегат), но также и между другими компонентами могут привести к колебаниям давления, которые могут вызвать резонанс внутри устройства подачи текучей среды или всей установки. При целенаправленном возбуждении таких резонансных частот могли бы быть созданы такие амплитуды колебаний, которые могли бы привести к повреждению или даже разрушению устройства подачи текучей среды или всей установки, внутри которой установлен насосный агрегат.

Такие состояния в управляющих устройствах центробежных насосных агрегатов уже известны, так как при запуске и выключении установок речь идет именно о том, чтобы максимально быстро преодолевать эти рабочие режимы во избежание повреждений. Таким образом, имеется возможность использовать уже известные данные об установке и избежать целенаправленного повреждения в рамках кибератаки или человеческой ошибки.

В одном варианте выполнения находит применение бесперебойное энергоснабжение (USV) (Uninterruptible Power Supply (UPS)). Благодаря этому при кибератаках может гарантироваться энергоснабжение привода или других частей насосного агрегата. Еще одним существенным признаком такого USV является максимальное время автономной работы при полной нагрузке, которое зависит от емкости аккумуляторов. В зависимости от требований оно может составлять от нескольких секунд до нескольких часов. При большой потребности в мощности и во времени автономной работы при полной нагрузке применяются также генерирующие агрегаты для подзарядки аккумуляторов.

Данное изобретение касается также блока для осуществления предлагаемого изобретением способа, причем этот блок выполнен с возможностью защиты насосного агрегата согласно ограничительной части независимого пункта 1 при кибератаках. При этом очевидным образом достигаются те же преимущества и свойства, что и для предлагаемого изобретением способа, и поэтому пояснения здесь не приводятся, чтобы не загромождать описание повторениями.

Указанный блок предпочтительно соединен с компьютерной сетью и выполнен с возможностью автоматического разрыва соединения с компьютерной сетью при констатации злонамеренно вызванного неправильного режима работы насосного агрегата по результатам предварительной обработки указанного по меньшей мере одного первого сигнала.

Согласно одному варианту выполнения предусмотрено, что указанный блок содержит блок обработки сигнала для обработки указанного по меньшей мере одного первого сигнала, блок предварительной обработки данных для анализа указанного по меньшей мере одного первого сигнала, запоминающее устройство с данными устройства подачи текучей среды и/или привода, и/или системы управления, и предпочтительно узел ввода-вывода.

Указанный блок предпочтительно выполнен также с возможностью - при констатации злонамеренно вызванного неправильного режима работы насосного агрегата - посредством предварительной обработки данных указанного по меньшей мере одного первого сигнала самостоятельно управлять/регулировать компоненты насосного агрегата, чтобы переводить этот насосный агрегат в соответствующий предписаниям режим работы и в защищенное от происходящей и/или от других кибератак состояние.

Другие признаки и преимущества данного изобретения следуют из описания примеров осуществления, представленных на чертежах, и из самих чертежей. При этом на чертежах показано следующее.

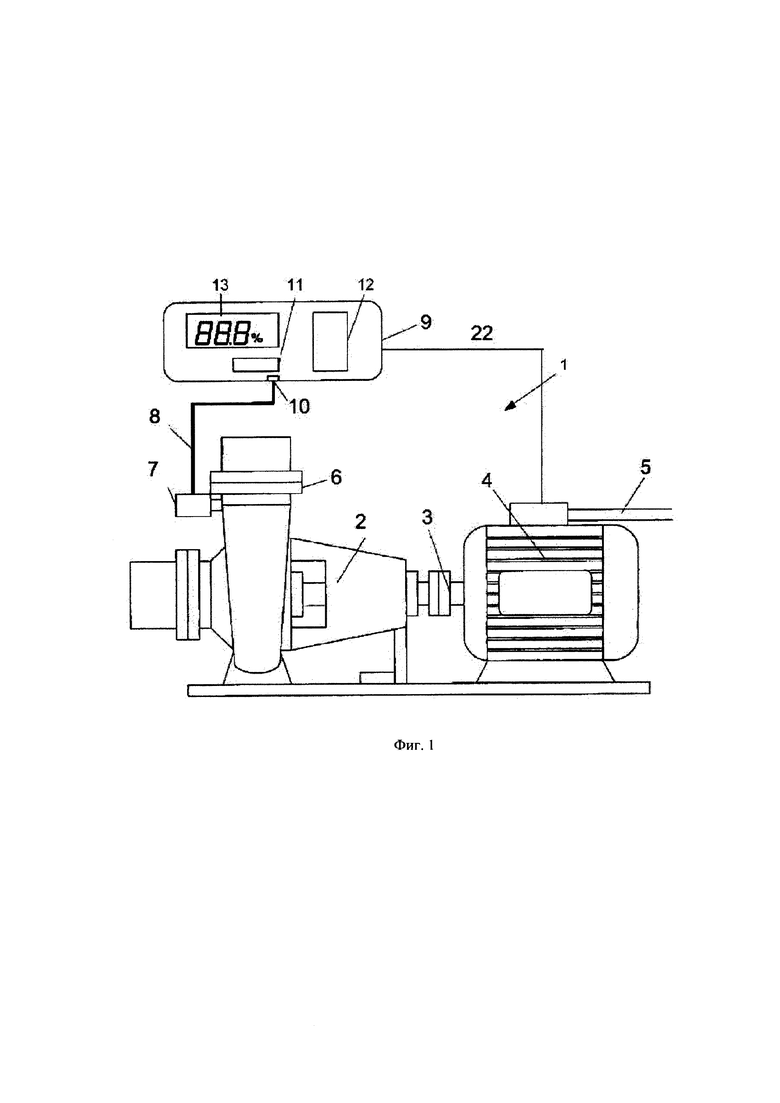

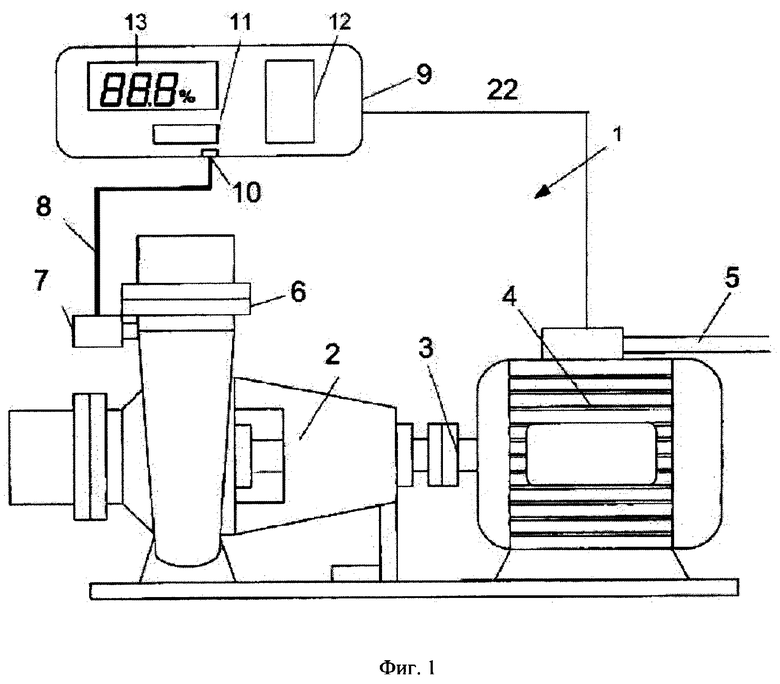

Фиг. 1: система с центробежным насосом, и

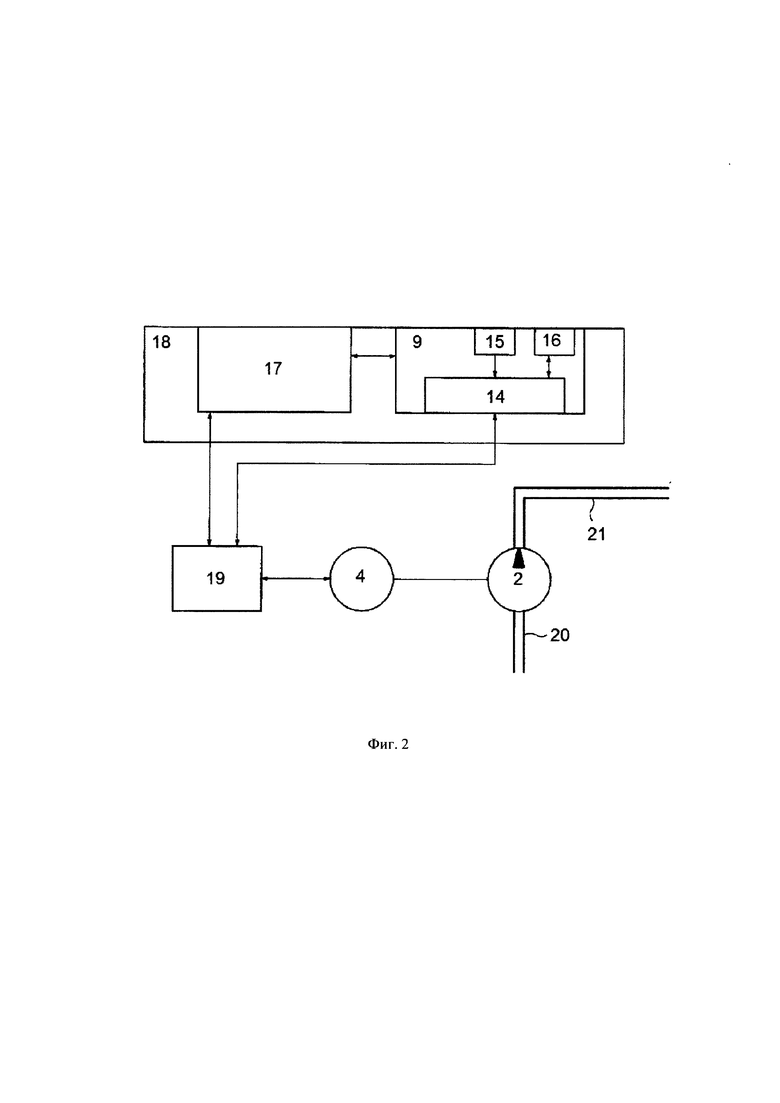

Фиг. 2: блок-схема блока для отражения кибератак.

На Фиг. 1 показана система 1 с выполненным как центробежный насос устройством 2 подачи текучей среды, которая через вал 3 соединена с приводом 4. Привод 4 в этом примере осуществления выполнен как асинхронный двигатель, приводящий в действие указанный центробежный насос 2. Привод 4 питается от питающей сети 5. На напорном штуцере 6 центробежного насоса 2 установлен датчик 7 для измерения давления на напорной стороне или конечного давления центробежного насоса 2. Датчик 7 линией 8 соединен с блоком 9.

Указанный блок 9, далее, линией 22 соединен с приводом 4. Блок 9 оценивает сигналы привода 4 и/или датчика 7 и благодаря этому может анализировать критические рабочие режимы, которые позволяют сделать вывод о кибератаке на привод 4. Этот блок 9 использует для этого предлагаемый изобретением способ.

Предпочтительно для осуществления предлагаемого изобретением способа привлекаются характеристики привода 4, например, номинальная мощность. По этим параметрам можно определить и другие параметры или вычислить их. Указанный блок 9 для определения сигналов датчиков 7 имеет подходящие выводы 10. Эти выводы 10 в данном примере осуществления выполнены как входы для сигналов.

В этом примере осуществления блок 9 содержит блок 11 обработки сигнала. Этот блок 11 обработки сигнала может быть, например, в состоянии определять частоту звука от вращения со сравнительно высокой точностью.

Реализуемый в этом блоке 9 способ управляется и координируется вычислительным блоком 12. Далее, блок 9 предпочтительно имеет элемент 13 индикации и управления.

На устройстве может быть предусмотрен здесь не показанный, дополнительный присоединительный элемент для датчика давления, служащего, например, для определения давления на входе в насос. Кроме того, эта система может иметь другие, здесь не показанные, входы для сигналов и/или последовательный шинный интерфейс, соответственно, для ввода или считывания параметров.

На Фиг. 2 представлена блок-схема и показан блок 9 для управления и/или регулирования центробежного насоса 2. Блок 9 на изображении по Фиг. 2 располагает блоком 14 предварительной обработки данных, запоминающим устройством 15, соединенным с этим блоком 14 предварительной обработки данных, и узлом 16 ввода-вывода, тоже соединенным с блоком 14 предварительной обработки данных.

Указанный блок 9 соединен с двигательным блоком 17. Блок 9 и двигательный блок 17 могут быть частью системы 18 управления производственным процессом, но это не обязательно так. Блок 19 управления двигателем соединен с двигательным блоком 17, блоком 9 центробежного насоса 2 и с приводом 4. Центробежный насос 2 снабжается жидкой перемещаемой средой через подводящую линию 20 и выкачивает эту перемещаемую среду по отводящей линии 21 наружу. Обмен данными между указанными компонентами обозначается стрелками.

Перечень ссылочных позиций

1 система

2 устройство подачи текучей среды (центробежный насос)

3 вал

4 привод

5 питающая сеть

6 напорный штуцер

7 датчик

8 линия

9 блок защиты от кибератак

10 вывод

11 блок обработки сигналов

12 вычислительный блок

13 элемент управления

14 блок предварительной обработки данных

15 запоминающее устройство

16 узел ввода-вывода

17 двигательный блок

18 система управления производственным процессом

19 блок управления двигателем

20 подводящая линия

21 отводящая линия.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПОДАЮЩИЙ ТЕКУЧУЮ СРЕДУ КОНТУР С УСТРОЙСТВАМИ ИЗМЕНЯЕМОЙ ГЕОМЕТРИИ И БЕЗ ОБЪЕМНОГО НАСОСА ДЛЯ ТУРБОМАШИНЫ | 2015 |

|

RU2674301C2 |

| ЦИРКУЛЯЦИОННЫЙ НАСОСНЫЙ АГРЕГАТ И ГЕЛИОТЕРМИЧЕСКАЯ УСТАНОВКА | 2014 |

|

RU2628134C2 |

| СКВАЖИННАЯ СИСТЕМА И ПОГРУЖНАЯ ГИДРОМАШИНА ДЛЯ ДОБЫЧИ ТЕКУЧИХ СРЕД | 2006 |

|

RU2313657C1 |

| МНОГОНАСОСНАЯ УСТАНОВКА И СПОСОБ ЕЕ ЭКСПЛУАТАЦИИ | 2018 |

|

RU2740387C1 |

| ГИДРАВЛИЧЕСКАЯ СИСТЕМА С ОБРАТНОЙ СВЯЗЬЮ И СПОСОБ ЕЁ ИСПОЛЬЗОВАНИЯ | 2022 |

|

RU2808325C1 |

| СПОСОБ УПРАВЛЕНИЯ РАБОЧИМ ДИАПАЗОНОМ СИЛЬФОНА НАСОСА, СООТВЕТСТВУЮЩАЯ СИСТЕМА И ИХ ПРИМЕНЕНИЕ | 2018 |

|

RU2767251C2 |

| ГИДРАВЛИЧЕСКИЙ РАСПРЕДЕЛИТЕЛЬ ДЛЯ ГИДРАВЛИЧЕСКОЙ СИСТЕМЫ НАГРЕВАНИЯ И/ИЛИ ОХЛАЖДЕНИЯ | 2014 |

|

RU2666663C2 |

| НАГНЕТАЮЩАЯ УСТАНОВКА ДЛЯ ТРАНСПОРТИРОВКИ ПРОДУКЦИИ НЕФТЯНЫХ СКВАЖИН С ВЫСОКИМ ГАЗОВЫМ ФАКТОРОМ И СПОСОБ ЕЕ РАБОТЫ | 2014 |

|

RU2586225C1 |

| НАСОСНЫЙ УЗЕЛ, ГРУППОВАЯ ЗАМЕРНАЯ УСТАНОВКА И СПОСОБ ЕЕ ЭКСПЛУАТАЦИИ | 2014 |

|

RU2578553C1 |

| Установка для уничтожения неприятных запахов "Мокрый барьер" | 2016 |

|

RU2633081C1 |

Данное изобретение касается способа защиты от кибератак насосного агрегата, содержащего устройство подачи текучей среды с регулирование скорости вращения, в частности, центробежный насос, привод и систему управления. При этом способе сначала определяются сигналы, касающиеся регулирования скорости вращения и/или частоты вращения устройства подачи текучей среды. Затем производится предварительная обработка этих сигналов, чтобы обнаружить злонамеренно вызванный неправильный режим работы насосного агрегата (кибератаку). При этом выполняется сравнение по меньшей мере одной заданной величины и по меньшей мере одной текущей величины, выведенной из проанализированного сигнала. Затем блок передает сигналы на компоненты насосного агрегата, чтобы вызвать соответствующий предписаниям режим работы устройства подачи текучей среды, а также состояние, при котором устройство подачи текучей среды защищено от текущей и/или от последующих кибератак. Решение обеспечивает большую эффективность предотвращения кибератак на насосные агрегаты. 2 н. и 9 з.п. ф-лы, 2 ил.

1. Способ защиты от кибератак насосного агрегата, содержащего устройство (2) подачи текучей среды с регулируемой скоростью вращения, в частности, центробежный насос с регулируемой скоростью вращения, привод и систему управления, включающий в себя следующие этапы:

(i) определение предпочтительно посредством, по меньшей мере, одного датчика, по меньшей мере, одного первого сигнала, касающегося регулирования скорости вращения и/или частоты вращения устройства (2) подачи текучей среды,

(ii) анализ указанного первого сигнала посредством блока (9), причем при этом анализе осуществляется сравнение, по меньшей мере, одной заданной величины и, по меньшей мере, одной выводимой из этого первого сигнала текущей величины,

(iii) выдачу, по меньшей мере, одного второго сигнала посредством блока (9) защиты от кибератак, если этот блок (9) на основании анализа указанного первого сигнала констатирует злонамеренно вызванный неправильный режим работы насосного агрегата,

(iv) настройку компонентов устройства (2) подачи текучей среды и/или системы управления, и/или привода для установления соответствующего предписаниям режима работы устройства (2) подачи текучей среды,

отличающийся тем, что защищенное от текущей и/или от дальнейших кибератак состояние насосного агрегата возникает в ответ на второй сигнал, причем этап (iv) включает в себя активацию энергоаккумулирующего устройства для поддержания энергоснабжения насосного агрегата во время кибератаки.

2. Способ по п. 1, отличающийся тем, что блок (9) выполняется как устройство локального управления и/или регулирования, которое устанавливается предпочтительно на устройстве (2) подачи текучей среды или в нем и предпочтительно соединено или может соединяться с компьютерной сетью.

3. Способ по п. 1 или 2, отличающийся тем, что регулирование частоты вращения устройства (2) подачи текучей среды осуществляется посредством соединенного с приводом преобразователя частоты, причем это привод является электродвигателем.

4. Способ по п. 1 или 2, отличающийся тем, что блок (9) определяет циклы переключения устройства (2) подачи текучей среды, пределы скорости вращения, рост изменения скорости вращения, колебания и/или аномалии по отношению к сохраненным и/или приобретенным в процессе обучения характеристикам устройства (2) подачи текучей среды.

5. Способ по п. 1 или 2, отличающийся тем, что блок (9) содержит хранилище данных для параметров устройства (2) подачи текучей среды и/или привода (4), и/или системы управление.

6. Способ по п. 1 или 2, отличающийся тем, что блок (9) констатирует злонамеренно вызванный неправильный режим работы насосного агрегата, если анализ указанного первого сигнала обнаруживает незначительное и/или продолжительно действующее, и/или регулярно возникающее, и/или кратковременное интенсивное, и/или нарастающую, и/или структурированную аномалию, которые не встречаются при нормальной работе насосного агрегата.

7. Способ по п. 1 или 2, отличающийся тем, что указанный, по меньшей мере, один датчик представляет собой датчик излучения и/или звука, и/или колебания, и/или давления, и/или расхода, и/или скорости вращения, и/или температуры.

8. Способ по п. 1 или 2, отличающийся тем, что этап (iv) включает в себя отсоединение компонентов насосного агрегата, в частности, блока (9) от компьютерной сети, и/или автономную эксплуатацию насосного агрегата.

9. Блок (9) защиты от кибератак, предназначенный для осуществление способа по любому из п.п. 1-8 и выполненный с возможностью защиты насосного агрегата с устройством (2) подачи текучей среды, приводом и системой управления, причем этот блок (9) предпочтительно соединен с компьютерной сетью и выполнен с возможностью самостоятельного прерывания указанного соединения с компьютерной сетью при констатации злонамеренно вызванного неправильного режима работы насосного агрегата посредством предварительной обработки данных указанного, по меньшей мере, одного первого сигнала, когда блок (9) подключен к компьютерной сети.

10. Блок (9) по п. 9, отличающийся тем, что он содержит блок (11) обработки сигнала для обработки указанного, по меньшей мере, одного первого сигнала, блок (14) предварительной обработки данных для анализа указанного, по меньшей мере, одного первого сигнала, запоминающее устройство (15) с параметрами устройства (2) подачи текучей среды и/или привода, и/или системы управления, и предпочтительно имеет узел (16) ввода-вывода.

11. Блок (9) по п. 9 или 10, отличающийся тем, что он выполнен с возможностью самостоятельного осуществления управления/регулирования компонентов насосного агрегата при констатации злонамеренно вызванного неправильного режима насосного агрегата посредством предварительной обработки данных указанного, по меньшей мере, одного первого сигнала, чтобы перевести насосный агрегат в соответствующий предписаниям режим работы и в защищенное от текущей и/или от последующих кибератак состояние.

| US 20150346706 A1, 03.12.2015 | |||

| EP 3242033 A1, 08.11.2017 | |||

| US 2005033481 A1,10.02.2005 | |||

| US 2013031037 A1, 31.01.2013. |

Авторы

Даты

2022-06-17—Публикация

2018-10-22—Подача