Изобретение относится к области построения систем мониторинга и анализа сетей передачи данных, а именно к методам высокоскоростного поиска и отслеживания TCP/UDP сессий в высоконагруженных сетях (TCP/IP – сетевая модель передачи данных, представленных в цифровом виде) и может быть использовано в устройствах предварительной обработки для систем глубокого анализа сетевого трафика, в частности брокерах сетевых пакетов, поддерживающих стек протоколов TCP/IP, а также в устройствах на базе программируемой логической интегральной схемы (ПЛИС) или сверхбольшой интегральной схемы (СБИС). Одним из ключевых способов, позволяющих повысить производительность систем глубокого анализа сетевого трафика, является выделение заголовка пакета, передача на обработку и сравнение только требуемых полей заголовков пакета. При этом весь пакет сохраняется в пакетном буфере и передается в порт, определенный в результате анализа заголовка.

Брокеры сетевых пакетов – специализированные устройства, которые нашли наибольшее применение в системах информационной безопасности. Правила распределения и агрегации трафика в брокерах сетевых пакетов полностью определяются настройками, в них нет стандартов построения таблиц пересылки (MAC-таблиц) и протоколов обмена с другими коммутаторами (типа STP), а поэтому диапазон возможных настроек и понимаемых полей в них гораздо шире.

Брокер может равномерно распределить трафик из одного или нескольких входных портов на заданный диапазон выходных портов. Можно задать правила на копирование, фильтрацию, классификацию, дедупликацию и модификацию трафика. Данные правила можно применять к разным группам входных портов брокера сетевых пакетов, а также применять последовательно друг за другом в самом устройстве.

Заявленный способ динамической фильтрации сетевых пакетов направлен на обеспечение функции фильтрации сетевых пакетов с учетом принадлежности к сессиям протоколов, например, TCP или UDP, и может быть применен в устройствах предварительной обработки сетевого трафика. Алгоритм фильтрации трафика сводится к определению соответствия параметров пакета заданным условиям. Протоколы TCP или UDP передают данные отдельными частями – «пакетами». Каждый пакет данных имеет специальный заголовок. TCP и UDP – это транспортные протоколы интернета, которые обеспечивают доставку данных через соединение, предварительно установленное между двумя компьютерами. Оба протокола в заголовке пакета данных указывают номер порта получателя, а также исходящий номер порта – отправителя.

Наиболее близким аналогом к предложенному способу является способ динамической фильтрации пакетов с использованием отслеживания сессий, описанный в патенте на изобретение JP4162210B2 (кл. H04L 12/66, 08.10.2008), «Dynamic packet filter using session tracking». Известный способ включает прием входного потока пакетов через входной интерфейс, последующую передачу его в блок анализа пакетов, в котором выполняется выделение из пакета Ethernet, IP и TCP/UDP-заголовков и формирование на их основе дескриптора, сохранение пакетов в пакетном буфере, а дескриптора – в буфере дескрипторов, из которого дескрипторы передаются в блок расчета HASH.

Недостатком известного способа является большая вариативность методов фильтрации сетевых пакетов, что усложняет систему и снижает защищенность от внешних атак, а также невозможность фильтрации сетевых пакетов, принадлежащих к UDP-сессиям, и отсутствие решения для ситуаций, когда несколько сессий имеют одно и то же значение HASH-суммы, а также использование общей шины данных, к которой составляющие части системы не имеют монопольный доступ, что усложняет техническую реализацию и снижает производительность решения.

Целью предложенного изобретения является устранение вышеуказанных недостатков.

Техническим результатом представленного изобретения является снижение нагрузки на информационную систему, повышение пропускной способности и производительности, а также независимость от работы программного обеспечения или архитектуры системы, обеспечение функционирования устройств предварительной обработки трафика с возможностью фильтрации пакетов на основе принадлежности к TCP/UDP сессии и применение в устройствах на базе ПЛИС или СБИС.

Преимуществом заявленного решения является также использование конвейерной обработки, в которой может выполняться одновременная обработка нескольких пакетов.

Технический результат достигается путем динамической фильтрации сетевых пакетов по принадлежности к сессии, включающий прием входного потока пакетов через входной интерфейс, передачу его в блок анализа пакетов, в котором выполняется выделение из пакета Ethernet, IP и TCP/UDP-заголовков и формирование на их основе дескриптора, сохранение пакетов в пакетном буфере, а дескрипторов – в буфере дескрипторов, из которого дескрипторы передаются в блок расчета HASH,

в блоке расчета HASH на основе полей заголовков пакета, включающих: IP-адрес получателя, IP-адрес отправителя, код протокола L4 и TCP/UDP портов получателя и отправителя, рассчитывается HASH-сумма по алгоритму счетчика с аутентификацией Галуа;

при этом для разрешения коллизий, возникающих при отслеживании сессии на основе HASH-суммы, в одной ячейке RAM-памяти содержатся записи с информацией о четырех сессиях, включающей IP-адрес получателя, IP-адрес отправителя, код протокола L4, порт получателя, порт отправителя, время, когда был принят последний пакет сессии и код выполняемого над пакетом действия,

далее HASH-сумма передается в блок отслеживания сессий, который проверяет в ячейке RAM-памяти адрес, которой равен HASH-сумме, наличие информации, состоящей из полей заголовков пакета, по которым выполнялся расчет HASH-суммы об уже принятом пакете с такой же HASH-суммой;

если в ячейке RAM-памяти уже присутствует информация о сессии, то выполняется ее сравнение с данными из дескриптора пакета,

если информация совпадает и пакет не содержит флага SYN в TCP-заголовке, то считается, что пакет принадлежит к уже существующей сессии и увеличивается счетчик количества пакетов в сессии на 1 пакет, в дескриптор пакета добавляется счетчик количества пакетов в сессии, на основе значения которого блок фильтрации выполняет фильтрацию пакета,

если информация совпадает, но в пакете присутствует флаг SYN в TCP-заголовке, то выполняется присвоение нового идентификатора сессии и в ячейку RAM-памяти заносится информация о текущем пакете,

если информация не совпадает, то аналогичным образом проверяются остальные три записи с информацией о сессиях, при этом в случае отсутствия совпадений информации создается новая запись в ячейке RAM-памяти, заменяющая существующую запись,

для UDP-сессий проверяется временной интервал между двумя пакетами сессии, и если он превышает установленный порог, то считается, что пришедший пакет относится к новой сессии, а информация об устаревшей сессии удаляется,

если счетчик количества пакетов в сессии превышает заранее установленное значение, определяющее порог фильтрации пакетов в сессии, то в блок фильтрации передается код действия «Передача запрещена»,

в противном случае передается код действия «Передача разрешена»,

в результате блок фильтрации в зависимости кода действия выполняет чтение пакета из пакетного буфера передачу пакета в выходной интерфейс – «передача разрешена» или удаляет пакет из пакетного буфера – «передача запрещена».

Заявленное изобретение поясняется следующими графическими материалами:

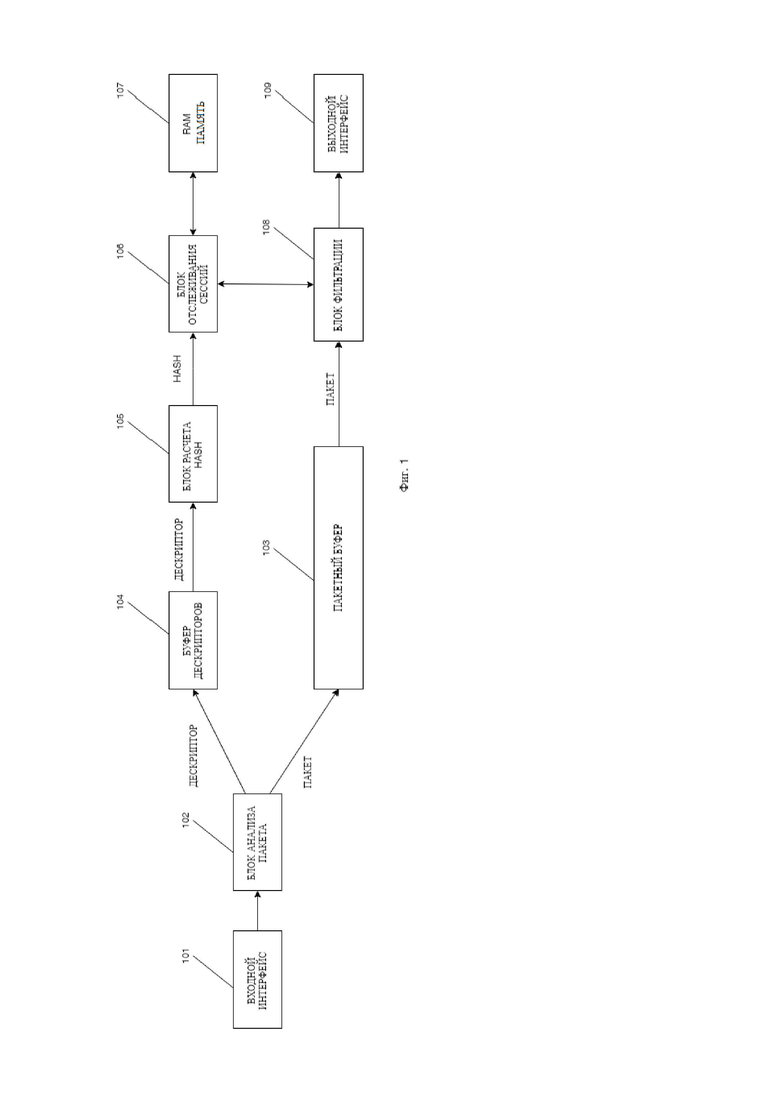

фиг. 1 – схема, иллюстрирующая функциональные блоки, участвующие в фильтрации сетевых пакетов по принадлежности к сессии;

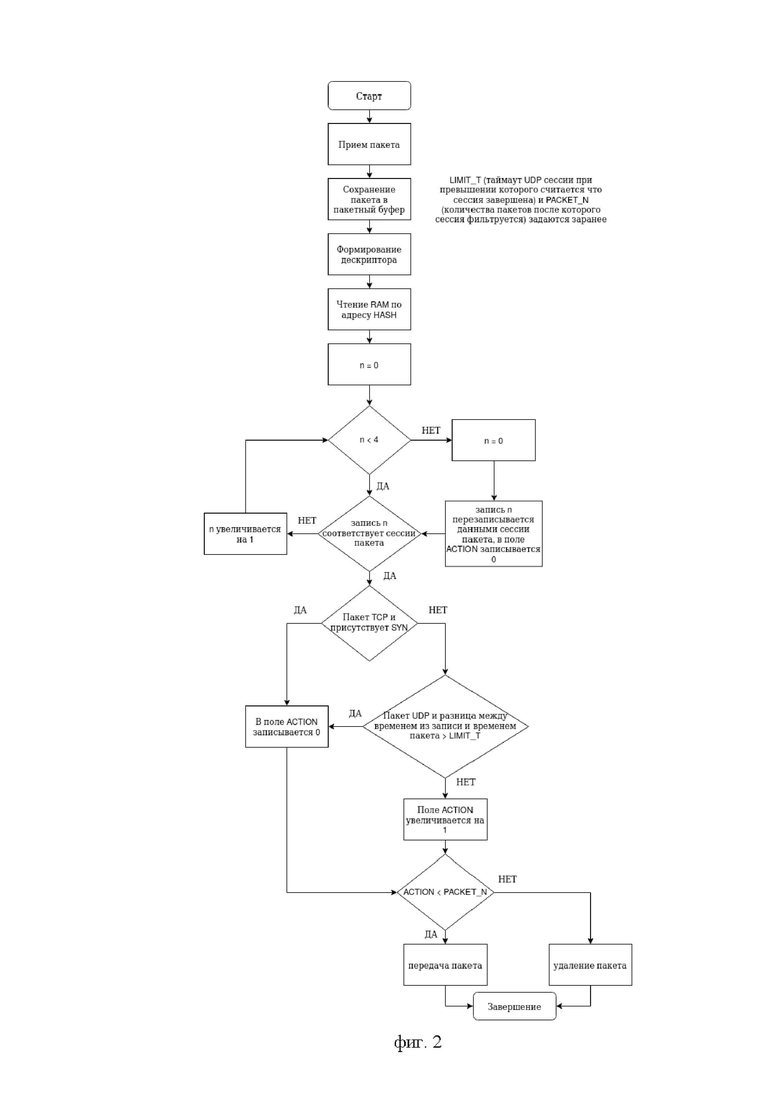

фиг.2 – блок-схема динамической фильтрации пакетов по принадлежности к сессии;

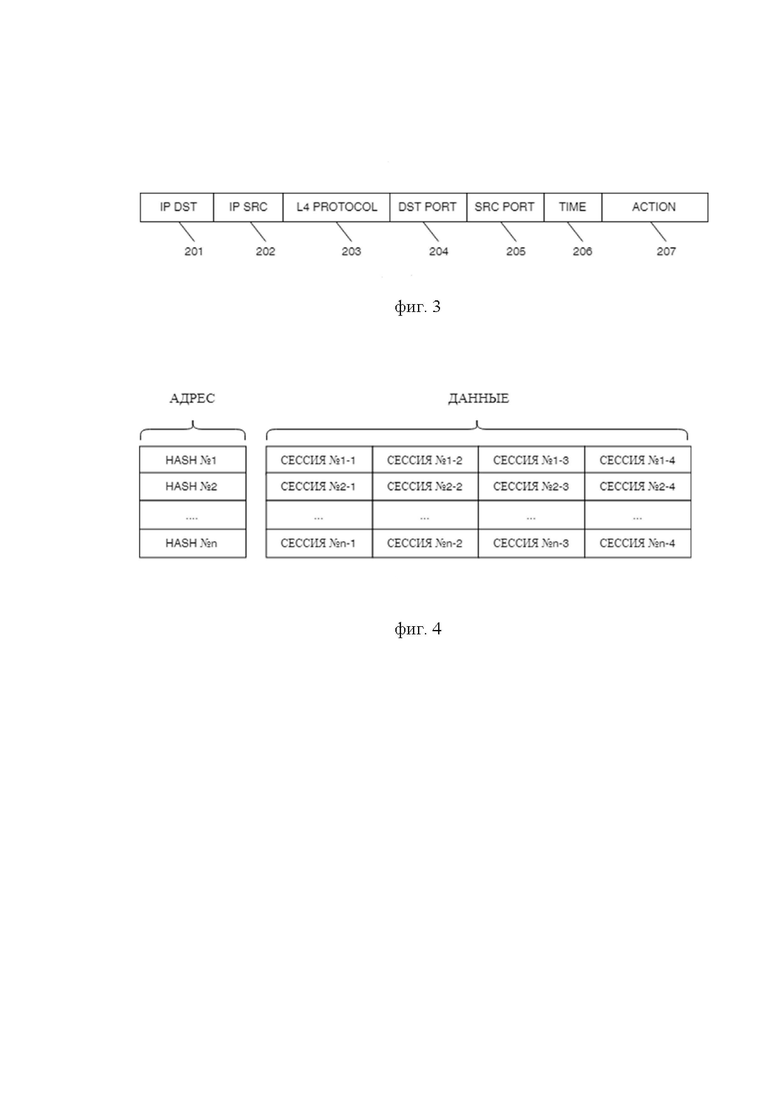

фиг. 3 – схема, иллюстрирующая состав информации, хранящейся в дескрипторе;

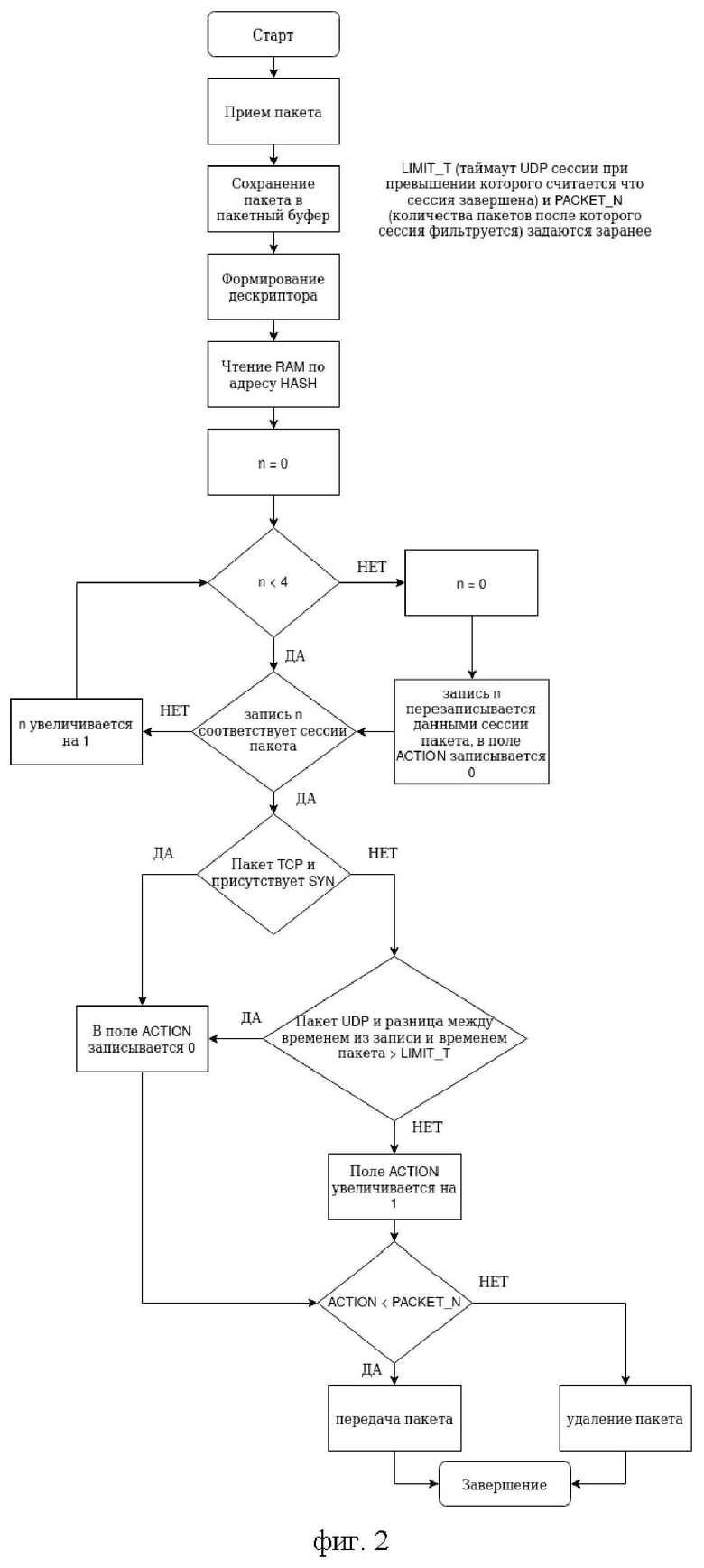

фиг. 4 – схема, иллюстрирующая структуру хранения в RAM- памяти информации о сессиях.

Система фильтрации сетевых пакетов по принадлежности к сессии

(фиг. 1) содержит входной интерфейс (101), блок анализа пакета (102), пакетный буфер (103), буфер дескрипторов (104), блок расчета HASH (105), блок отслеживания сессий (106), RAM-память (107), блок фильтрации (108) и выходной интерфейс (109).

Входной интерфейс (101) выполняет прием сетевого пакета, проверку на соответствие требованием протокола Ethernet (преамбула, начало пакета, контрольная сумма).

Блок анализа пакета (102) – блок, который выполняет выделение из сетевых заголовков принятого пакета Ethernet, IP и TCP/UDP-заголовков и формирование на их основе специального информационного блока. Размер TCP-заголовка – 20 байт. Размер UDP-заголовка – 8 байт.

Различие между протоколами TCP и UDP в том, что протокол TCP имеет механизм контроля полноты переданных данных – если какой-либо пакет был потерян или поврежден, то предусмотрен механизм для проверки этого факта и повторной отправки пакета. В протоколе UDP такого механизма нет.

Пакетный буфер (103) – блок хранения, в котором на время обработки дескриптора пакета в блоках расчета HASH-суммы и блока отслеживания сессий сохраняется весь пакет.

Буфер дескрипторов (104) – временное хранилище, где хранятся дескрипторы на время ожидания обработки.

Блок расчета HASH (105) – блок, в котором из дескриптора выделяются поля: IP-адрес получателя, IP-адрес отправителя, код протокола L4, TCP/UDP-порт получателя, TCP/UDP-порт отправителя и на основе этих полей формируется последовательность байт (вектор байт), по которым рассчитывается HASH-сумма по алгоритму счетчика с аутентификацией Галуа (метод расчета HASH-суммы). Это необходимо для того, чтобы дескриптор длиной 13 байт уменьшить до 4 байт и облегчить поиск дескриптора в RAM-памяти по ключу, являющемуся HASH-суммой.

Счётчик с аутентификацией Галуа является разновидностью режима работы симметричных блочных шифров. В алгоритме счетчика с аутентификацией Галуа входные блоки вектора байт нумеруются последовательно, номер блока кодируется блочным алгоритмом. Выход функции шифрования используется в операции XOR (исключающее или) с открытым текстом для получения HASH-суммы. Схема представляет собой потоковый шифр, поэтому использование уникального вектора байт гарантирует получение уникальной HASH-суммы.

Блок расчета HASH (105) для расчета HASH-суммы может выполнять, например, побитовую логическую операцию XOR над соответствующими битами IP-адреса получателя (32 бит), IP-адреса отправителя (32 бит), кода протокола L4 (8 бит), порта получателя (16 бит), порта отправителя (16 бит) и отправляет результаты операции побитового «исключающее ИЛИ» (XOR) в рандомизатор и генерирует HASH-сумму, имеющую Y-биты, где Y является положительным целым числом, например, для указанного примера 10 бит.

Блок отслеживания сессий (106) – блок, который проверяет в ячейке RAM-памяти адрес, которой равен HASH-сумме, наличие информации, состоящей из полей заголовков пакета, по которым выполнялся расчет HASH-суммы, об уже принятом пакете с такой же HASH-суммой, при этом увеличивается счетчик количества пакетов в сессии на 1 пакет.

RAM-память (107) – блок, являющийся оперативной памятью. Ширина адреса памяти равная длине HASH-суммы, в каждой ячейке памяти хранится информация о 4 сессиях. Эта информация включает в себя IP-адрес получателя, IP-адрес отправителя, код протокола L4, порт получателя, порт отправителя, время, когда был принят последний пакет сессии и код выполняемого над пакетом действия (счетчик принятых пакетов сессии). Код протокола L4 – код протокола транспортного уровня, определяющий TCP или UDP протокол.

Блок фильтрации (108) – блок, который на основе команды от блока отслеживания сессий передает пакет из пакетного буфера в выходной интерфейс или удаляет пакет из пакетного буфера.

Фильтрация осуществляется на основе количества пакетов сессии, все пакеты превышающее заранее заданный порог фильтруются.

Если «Передача разрешена», то пакет считывается из пакетного буфера и передается в выходной интерфейс (109). Если «Передача запрещена», то пакет удаляется из пакетного буфера.

Выходной интерфейс (109) – выполняет передачу сетевого пакета в сеть.

Код протокола L4 указывает номер протокола в поле «Протокол» заголовка пакета IPv4 (данные какого протокола содержит пакет, например, TCP, UDP, или ICMP) или в поле «Следующий заголовок» пакета IPv6. Формат IP-пакета более подробно описан в спецификации RFC 791 «Internet Protocol DARPA Internet Program Protocol Specification», сентябрь 1981. Протокол TCP, описывается в спецификации RFC 793 «Transmission Control Protocol», сентябрь 1980, протокол UDP, описан в спецификации RFC 768 «User Datagram Protocol», август 1980.

В предпочтительном варианте изобретения вышеуказанные логические блоки, такие как блок анализа пакета (102), блок расчета HASH (105), блок фильтрации (108), блок отслеживания сессий (106) могут быть реализованы или выполнены на базе перепрограммируемой логической интегральной схемы (ПЛИС), сверхбольшой интегральной схемы (СБИС). Специалисту очевидно, что вышеуказанные логические блоки, схемы/алгоритмы обработки могут быть выполнены с помощью элемента памяти, который записывает обрабатываемые данные, и процессора обработки, в качестве которых могут применяться процессор общего назначения, машиночитаемый носитель, конечный автомат или другое аппаратно-программируемое логическое устройство, дискретный логический элемент или транзисторная логика, дискретный компонент аппаратных средств или любого их сочетания чтобы выполнять описанные выше функции. ПЛИС или СБИС может быть запрограммирована для выполнения предложенного способа и размещена в любом месте компьютерной сети центра обработки данных или брокерах сетевых пакетов.

Заявленный способ динамической фильтрации сетевых пакетов по принадлежности к сессии осуществляется следующим образом.

Входной поток пакетов (фиг. 1, фиг. 2) принимается последовательно через входной интерфейс (101), включающий функции преобразования из электрического сигнала в набор последовательных цифровых значений и выполняющий проверку на соответствие требованием протокола Ethernet. Затем пакеты передаются в блок анализа пакета (102), в котором выполняется выделение из каждого пакета Ethernet, IP и TCP/UDP-заголовков и происходит формирование на их основе специального информационного блока (дескриптора), направляющегося в буфер дескрипторов (104), в котором происходит их сохранение. На время обработки пакеты после блока анализа пакета (102) сохраняются в пакетный буфер (103).

Из буфера дескрипторов (104) дескрипторы передаются в блок расчета HASH (105), в котором на основе полей заголовков пакета (IP-адресов, кода протокола L4 и TCP/UDP портов получателя и отправителя) рассчитывается HASH-сумма по алгоритму счетчика с аутентификацией Галуа. Для разрешения коллизий, возникающих при отслеживании сессии на основе HASH-суммы, в одной ячейке RAM-памяти содержатся записи с информацией о четырех сессиях. Информация включает в себя IP-адрес получателя, IP-адрес отправителя, код протокола L4, порт получателя, порт отправителя, время, когда был принят последний пакет сессии и код выполняемого над пакетом действия.

Далее HASH-сумма передаётся в блок отслеживания сессий (106), который проверяет в ячейке RAM-памяти (107) адрес которой равен HASH-сумме, наличие информации, состоящей из полей заголовков пакета, по которым выполнялся расчет HASH-суммы, об уже принятом пакете с такой же HASH-суммой, при этом увеличивается счетчик количества пакетов (n) в сессии на 1 пакет (фиг.2).

Решение о том, пропускать или не пропускать сетевые пакеты, принимается на основании количества пакетов сессии, все пакеты превышающее заранее заданный порог фильтруются;

счетчик количества пакетов в сессии хранится в RAM-памяти.

Если в ячейке RAM-памяти (107) уже присутствует информация о сессии, то выполняется ее сравнение с данными из дескриптора пакета

(фиг. 2).

Если информация совпадает и пакет не содержит флага SYN (который означает начало новой сессии) в TCP-заголовке, то считается, что пакет принадлежит к уже существующей сессии и к дескриптору пакета добавляется хранящийся в этой ячейке RAM-памяти идентификатор действия, являющийся 8-битным числом, на основе которого блок фильтрации (108) выполняет фильтрацию пакета.

Если информация совпадает, но в пакете присутствует флаг SYN в TCP-заголовке, то выполняется присвоение нового идентификатора сессии и в ячейку RAM-памяти (107) заносится информация о текущем пакете.

Если информация не совпадает, то аналогичным образом проверяются остальные три записи с информацией о сессиях. При этом в случае отсутствия совпадений информации создается новая запись в ячейке RAM-памяти.

Для UDP-сессий проверяется временной интервал между двумя пакетами сессии, и если он превышает установленный порог (например, более 30 секунд), то считается что пришедший пакет относится к новой сессии, а информация об устаревшей сессии удаляется, после чего блок фильтрации (108) получает от блока отслеживания сессий код выполняемого действия.

Пакеты из пакетного буфера (103) поступают в блок фильтрации (108).

Если в результате анализа удалось определить код действия, то блок фильтрации (108) передает блоку отслеживания сессий (106) код действия для записи в соответствующую данной сессии ячейку RAM-памяти «Передача разрешена» или «Передача запрещена».

Если код действия разрешает дальнейшую передачу, то пакет передается в выходной интерфейс (109).

Если счетчик превышает заранее заданный порог (пакет n), то считается, что действие с пакетом принимается как «передача запрещена» и удаляется из пакетного буфера.

Для обработки в случае, когда несколько TCP/UDP-сессий имеют одинаковое значение HASH-суммы, в одной ячейке RAM-памяти (107) может содержатся запись с информацией о четырех сессиях. Информация включает в себя (фиг. 3) IP-адрес получателя (201), IP-адрес отправителя (202), код протокола L4 (203), порт получателя (204), порт отправителя (205), время, когда был принят последний пакет сессии (206) и код выполняемого над пакетом действия (207).

Пример формата хранения информации о сессиях в RAM-памяти, где в каждой ячейке памяти хранится информация о 4 сессиях представлен на

фиг. 4.

В данном случае входной поток пакетов принимается последовательно через входной интерфейс (101). Затем пакеты передаются в блок анализа пакета (102), в котором выполняется выделение из каждого пакета Ethernet, IP и TCP/UDP-заголовков и происходит формирование на их основе дескриптора, направляющегося в буфер дескрипторов (104). На время обработки пакеты после блока анализа пакета (102) сохраняются в пакетный буфер (103).

Из буфера дескрипторов (104) дескрипторы передаются в блок расчета HASH (105), в котором на основе полей заголовков пакета рассчитывается HASH-сумма. В одной ячейке RAM-памяти содержатся записи с информацией о четырех сессиях (HASH № 1, HASH № 2, HASH № 3, HASH № 4). Информация включает (фиг. 3) в себя IP-адрес получателя, IP-адрес отправителя, код протокола L4, порт получателя, порт отправителя, время, когда был принят последний пакет сессии и код выполняемого над пакетом действия.

Далее HASH-сумма передается в блок отслеживания сессий (106), который проверяет в ячейке RAM-памяти (107) адрес которой равен HASH-сумме, наличие информации, состоящей из полей заголовков пакета, по которым выполнялся расчет HASH-суммы, об уже принятом пакете с такой же HASH-суммой, при этом увеличивается счетчик количества пакетов (n) в сессии на 1 пакет.

Если информация совпадает (фиг. 2), в пакете TCP присутствует флаг SYN, то выполняется присвоение нового идентификатора сессии и в ячейку RAM-памяти заносится информация о текущем пакете. Пакет UDP и разница между временем из записи и временем пакета < Limit_T= 30 сек, количество пакетов (n) увеличивается на 1 пакет (фиг. 2). Количество пакетов n<N, где N=4. Блок фильтрации получает от блока отслеживания сессий код выполняемого действия «передача разрешена».

В результате использования заявленного изобретения достигается снижение нагрузки на информационную систему, повышение пропускной способности и производительности, а также независимость от работы программного обеспечения или архитектуры системы.

Описанные варианты осуществления изобретения не являются исчерпывающими и приведены только с целью пояснения и подтверждения промышленной применимости, и специалисты в данной области техники способны создавать альтернативные варианты его осуществления без отрыва от объема формулы, но в пределах сущности изобретения, отраженной в описании.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ фильтрации части пакетов в сетевой сессии | 2022 |

|

RU2790635C1 |

| Способ отслеживания сессий в сетевом трафике | 2022 |

|

RU2786178C1 |

| Способ отслеживания фрагментов пакетов в сетевом трафике | 2022 |

|

RU2778462C1 |

| Способ балансировки с сохранением целостности потоков данных | 2023 |

|

RU2807656C1 |

| Способ обеспечения идентичности балансировки для двунаправленного потока данных сетевой сессии | 2022 |

|

RU2786629C1 |

| Способ определения дублирующихся пакетов в потоке сетевого трафика | 2022 |

|

RU2790636C1 |

| Способ фильтрации сетевого трафика на основе правил с маской при пакетной коммутации | 2022 |

|

RU2795295C1 |

| Способ работы кластера шлюзов безопасности | 2021 |

|

RU2757297C1 |

| СПОСОБ ИЗОЛЯЦИИ ПАКЕТОВ ДАННЫХ, ПЕРЕДАВАЕМЫХ ПО СЕТЯМ ОБЩЕГО ПОЛЬЗОВАНИЯ В ФОРМАТЕ ПРОТОКОЛОВ СЕМЕЙСТВА TCP/IP, С ПОМОЩЬЮ КОМБИНАЦИИ СПОСОБОВ МАСКИРОВАНИЯ, ШИФРОВАНИЯ И КОНТРОЛЯ ПОЛУЧАЕМЫХ ДАННЫХ | 2021 |

|

RU2762157C1 |

| СПОСОБ УПРАВЛЕНИЯ СОЕДИНЕНИЯМИ В МЕЖСЕТЕВОМ ЭКРАНЕ | 2012 |

|

RU2517411C1 |

Изобретение к способам динамической фильтрации сетевых пакетов. Технический результат - повысить пропускную способность и производительность. Для разрешения коллизий, возникающих при отслеживании сессии на основе HASH-суммы, в одной ячейке RAM-памяти содержатся записи с информацией о четырех сессиях. Информация включает в себя IP-адрес получателя, IP-адрес отправителя, код протокола L4, порт получателя, порт отправителя, время, когда был принят последний пакет сессии и код выполняемого над пакетом действия. Далее HASH-сумма передается в блок отслеживания сессий (106), который проверяет в ячейке RAM-памяти адрес, которой равен HASH-сумме, наличие информации, состоящей из полей заголовков пакета, по которым выполнялся расчет HASH-суммы об уже принятом пакете с такой же HASH-суммой, при этом увеличивается счетчик количества пакетов в сессии на 1 пакет. Если в ячейке RAM-памяти уже присутствует информация о сессии, то выполняется ее сравнение с данными из дескриптора пакета. Если информация совпадает и пакет не содержит флага SYN в TCP-заголовке, то считается, что пакет принадлежит к уже существующей сессии и к дескриптору пакета добавляется хранящийся в этой ячейке RAM-памяти идентификатор действия, являющийся 8-битным числом, на основе которого блок фильтрации выполняет фильтрацию пакета. Если информация совпадает, но в пакете присутствует флаг SYN в TCP-заголовке, то выполняется присвоение нового идентификатора сессии и в ячейку RAM-памяти заносится информация о текущем пакете. Если информация не совпадает, то аналогичным образом проверяются остальные три записи о других сессиях, в случае отсутствия совпадений информации создается новая запись в ячейке RAM-памяти. 4 ил.

Способ динамической фильтрации сетевых пакетов по принадлежности к сессии, включающий прием входного потока пакетов через входной интерфейс, передачу его в блок анализа пакетов, в котором выполняется выделение из пакета Ethernet, IP и TCP/UDP-заголовков и формирование на их основе дескриптора, сохранение пакетов в пакетном буфере, а дескрипторов – в буфере дескрипторов, из которого дескрипторы передаются в блок расчета HASH, отличающийся тем, что

в блоке расчета HASH на основе полей заголовков пакета, включающих: IP-адрес получателя, IP-адрес отправителя, код протокола L4 и TCP/UDP портов получателя и отправителя, рассчитывается HASH-сумма по алгоритму счетчика с аутентификацией Галуа;

при этом для разрешения коллизий, возникающих при отслеживании сессии на основе HASH-суммы, в одной ячейке RAM-памяти содержатся записи с информацией о четырех сессиях, включающей IP-адрес получателя, IP-адрес отправителя, код протокола L4, порт получателя, порт отправителя, время, когда был принят последний пакет сессии и код выполняемого над пакетом действия,

далее HASH-сумма передается в блок отслеживания сессий, который проверяет в ячейке RAM-памяти, адрес которой равен HASH-сумме, наличие информации, состоящей из полей заголовков пакета, по которым выполнялся расчет HASH-суммы, об уже принятом пакете с такой же HASH-суммой;

если в ячейке RAM-памяти уже присутствует информация о сессии, то выполняется ее сравнение с данными из дескриптора пакета,

если информация совпадает и пакет не содержит флага SYN в TCP-заголовке, то считается, что пакет принадлежит к уже существующей сессии и увеличивается счетчик количества пакетов в сессии на 1 пакет, в дескриптор пакета добавляется счетчик количества пакетов в сессии, на основе значения которого блок фильтрации выполняет фильтрацию пакета,

если информация совпадает, но в пакете присутствует флаг SYN в TCP-заголовке, то выполняется присвоение нового идентификатора сессии и в ячейку RAM-памяти заносится информация о текущем пакете,

если информация не совпадает, то аналогичным образом проверяются остальные три записи с информацией о сессиях, при этом в случае отсутствия совпадений информации создается новая запись в ячейке RAM-памяти, заменяющая существующую запись, для UDP-сессий проверяется временной интервал между двумя пакетами сессии, и если он превышает установленный порог, то считается, что пришедший пакет относится к новой сессии, а информация об устаревшей сессии удаляется,

если счетчик количества пакетов в сессии превышает заранее установленное значение, определяющее порог фильтрации пакетов в сессии, то в блок фильтрации передается код действия «Передача запрещена», в противном случае передается код действия «Передача разрешена»,

в результате блок фильтрации в зависимости кода действия выполняет чтение пакета из пакетного буфера передачу пакета в выходной интерфейс – «передача разрешена» или удаляет пакет из пакетного буфера – «передача запрещена».

| US 6816455 B2, 09.11.2004 | |||

| Концентрационный стол | 1978 |

|

SU910197A1 |

| US 6496935 B1, 17.12.2002 | |||

| Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями | 2016 |

|

RU2644537C2 |

Авторы

Даты

2022-09-01—Публикация

2022-04-15—Подача