Изобретение относится к аппаратно-программным комплексам сетевой связи, а именно к способам определения типа проходящего сетевого трафика семиуровневой модели OSI для фильтрации и управления скоростью сетевых соединений.

Модель OSI была известна ещё в 1970-х [Zimmermann H. OSI reference model–The ISO model of architecture for open systems interconnection //Communications, IEEE Transactions on. – 1980. – Т. 28. – №. 4, 425-432 с.] и является классикой в области построения сети «Интернет». Также сетевая модель OSI подробно описана в ГОСТ Р ИСО/МЭК 7498-1-99.

В самом простом случае анализ типа трафика можно производить разбором заголовков TCP, UDP и прочих протоколов 4-го уровня. Однако на этом этапе возникает проблема отслеживания соединения. Некоторые протоколы предусматривают использование случайных портов. К примеру, управляющие команды FTP могут идти по портам, описанным в спецификации, а передача данных будет производиться по произвольно выбранным портам. Очевидно, что имеет смысл ограничивать трафик для передаваемых данных – его больше, чем управляющего, он сильнее влияет на работу другого типа трафика, использующего этот же Интернет-канал. Этот случай также можно обработать штатными средствами, к примеру ОС GNU/Linux – через механизм connection tracking, который зависит от используемой платформы GNU/Linux.

С использованием вышеперечисленных технологий невозможно отследить тип трафика в следующих случаях:

1. Если трафик, который по спецификации должен использовать конкретный порт, но клиентские и серверные приложения настроены на использование другого порта. К примеру, HTTP-сервер может быть поднят на порту 8080, что будет отображено в ссылке для клиентов. Тогда ожидаемый порт (80) будет не соответствовать реальном (8080), что приведёт к некорректному определению типа трафика.

2. Если тип трафика не описывается официальными спецификациями. К примеру, приложения, использующие закрытые (коммерческие) реализации различных алгоритмов, не могут быть распознаны исходя из заголовков протоколов TCP/IP стека.

3. Если трафик использует шифрование данных, то фильтрация по зашифрованным данным также невозможна (вычислительно сложна).

При рассмотрении решений, предоставляющих возможность определения типа трафика, использующего нестандартные порты, наиболее частыми являются системы, использующие сигнатурные базы [Dreger H. et al. Dynamic Application-Layer Protocol Analysis for Network Intrusion Detection //USENIX Security. – 2006. – С. 257-272; Sen S., Spatscheck O., Wang D. Accurate, scalable in-network identification of p2p traffic using application signatures //Proceedings of the 13th international conference on World Wide Web. – ACM, 2004. – С. 512-521]. Известный способ позволяет успешно находить потоки к серверам даже при подмене портов. Однако известный способ несостоятелен при попытке проанализировать зашифрованный трафик.

Известна система и способ уменьшения ложных срабатываний при определении сетевой атаки, которая содержит следующие модули: управляющий модуль, предназначенный для хранения статистики предыдущих сетевых атак для корректировки правил фильтрации для центров очистки; коллекторы, предназначенные для составления правил фильтрации на основании информации о трафике от центров очистки и сенсоров; центры очистки, предназначенные для фильтрации трафика на основании правил фильтрации; сенсоры, предназначенные для агрегирования информации о трафике для дальнейшей передачи на коллекторы [патент на изобретение RU №2480937, 2012].

Известный способ обеспечивает возможность определения по сути типа трафика («сетевая атака»), используя информацию не из самих данных, составляющих сетевой трафик, а информацию о характере проходящего трафика. Однако известный способ имеет узкую сферу применения, т.к. может быть использован для поиска по базе уже известных атак, т.е. по сути использованы средства только сигнатурного анализа.

Наиболее близким к предлагаемому является способ обнаружения компьютерных атак на сетевую компьютерную систему, включающую, по крайней мере, один компьютер, подключенный к сети и имеющий установленную операционную систему и установленное прикладное программное обеспечение, включающее систему анализа трафика, в котором для анализа получаемых из сети пакетов выбираются определенные параметры и вычисляются их значения, которые затем сравниваются с эталонными значениями, а факт наличия одиночной или комбинированной одновременной атаки и определение видов атак определяется по сочетанию установленных условий для параметров. Для обработки получаемых из сети пакетов данных используется система анализа трафика, позволяющая вычислять параметры трафика в реальном масштабе времени [патент на изобретение RU №2538292, 2015].

Известный способ позволяет обнаружить компьютерные атаки разных видов, в том числе комбинированные и позволяет определить виды атак, используя подход, похожий вышеописанному: для анализа характера трафика используется информация не из самих пакетов сетевого трафика, а используются информация, описывающая характер трафика - объем определенного вида трафика в определенный период. Как показывает практика, данный подход является эффективным в области обеспечения безопасности. Вместе с тем в известном способе данные рассматриваются безотносительно их интенсивности и способ не позволяет выделить определенный тип сетевого трафика, который должен иметь повышенный приоритет, например, при проведении видеоконференций, телефонии, а также повысить скорость соединения приоритетного типа сетевого трафика.

Техническая задача - расширение эксплуатационных возможностей приложений, управляющих сетевыми соединениями путем установления приоритетов сетевого трафика в режиме реального времени, и повышение скорости соединений.

Технический результат - определение типа сетевого трафика для эффективной фильтрации и управления сетевыми соединениями.

Поставленная задача решается тем, что заявляется способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями путем использования, по меньшей мере, одного компьютера, подключенного к сети и имеющего установленную операционную систему и прикладное программное обеспечение, включающее систему анализа трафика, при этом анализ получаемых из сети потоков сетевых пакетов ведут путем последовательного проведения сначала сигнатурного анализа каждого входящего потока сетевых пакетов путем сравнения части пакета с базой известных типов пакетов на предмет совпадения частей пакета, относящихся к протоколу передачи, с построением первичной гипотезы о типе пакета, потом ведут поведенческий анализ потоков сетевых пакетов, которые не прошли классификацию по базе сигнатур, с использованием статистической информации всех пакетов данного соединения с получением гипотезы о типе трафика, все подвергнутые анализу потоки сетевых пакетов проверяют по заголовкам 7-го уровня семиуровневой модели OSI следующим образом: проводят сравнительный анализ на предмет того, подходит ли выбранному типу трафика данный заголовок, при обнаружении несоответствия типа трафика заголовку 7-го уровня семиуровневой модели OSI сохраняют его в журнал для последующего ручного анализа без присваивания определенного типа трафика, при этом зашифрованные входящие потоки сетевых пакетов перед проведением сигнатурного анализа предварительно расшифровывают путем подмены сертификатов.

В заявляемом способе вместо определения атак определяется тип трафика, что позволяет не только обеспечить сетевую безопасность, но и позволяет установить приоритеты определенного типа трафиков, что придает дополнительные возможности для проведения видеоконференций и телефонии в режиме реального времени.

В частности, заявляемый способ позволяет получать данные об интенсивности трафика, что позволяет получить более строгое описание каждого конкретного потока трафика, сравнить различные потоки трафика и определять их похожесть, позволяя определять не только тип атак, но и в целом тип проходящего трафика.

Сравнение заявляемого способа с известными позволяет сделать вывод о его соответствии критериям «новизна» и «изобретательский уровень», т.к. заявлена новая совокупность существенных признаков, позволяющая получить новый технический результат, выражающийся в определении типа проходящего трафика для фильтрации и управления сетевыми соединениями.

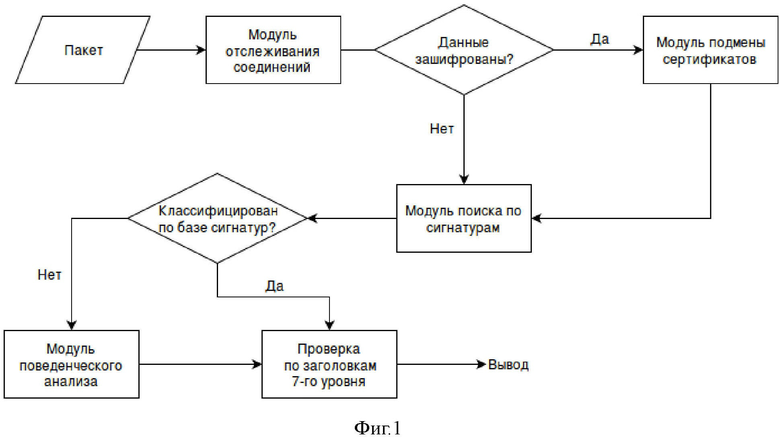

Заявляемый способ применим в семиуровневой модели OSI (глубокого разбора), требует компьютер, содержащий, по меньшей мере, одну сетевую карту для приема и передачи данных, сетевые интерфейсы (физические порты). Сетевые интерфейсы предоставляют возможность чтения, записи, передачи и удаления данных из платы памяти. Заявляемый способ реализуется с использованием компьютера (ЭВМ), подключенного к сети, а именно в разрыв сети, образуя две среды передачи, взаимодействующие друг с другом посредством подключенного к ним компьютера (ЭВМ). Компьютер (ЭВМ) имеет операционную систему Linux, FreeBSD или Windows и прикладное программное обеспечение (приложения). Приложение получает сетевые пакеты из одной среды передачи и отправляет сетевые пакеты в другую среду передачи. Сетевые интерфейсы обладают устройством кодирования/декодирования сигнала, передающегося по среде передачи посредством радиосигналов, либо электрических сигналов для передачи, к примеру, в среде Ethernet (по проводнику), Wi-Fi.

Последовательность сетевых пакетов, передаваемых по сети приложением, можно рассматривать как псевдослучайную последовательность. Среди статистических данных, относящихся к псевдослучайной последовательности этой природы, следует рассматривать:

- Размер передаваемых по сети пакетов.

- Частота отправки пакетов.

- Заголовки пакета 7-го уровня OSI.

Тогда множество сетевых пакетов представляет собой множество упорядоченных троек <S, F, Н> - размер, частота, заголовки пакета 7-го уровня OSI.

- Размер передаваемых пакетов по сети - размер сетевого пакета в байтах.

- Частота - время от предыдущего пакета, отосланного приложением.

- Заголовки пакета 7-го уровня - строка из первых N байтов пакета 7-го уровня.

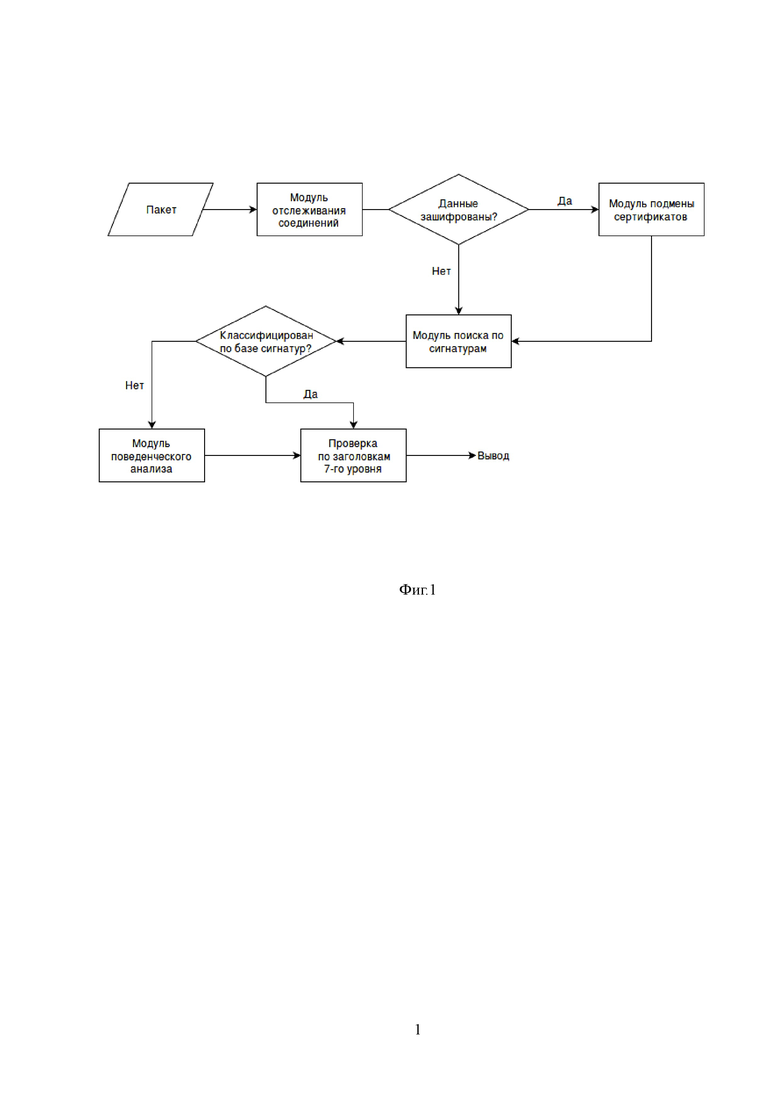

На фиг. 1 показана логическая схема заявляемого способа для определения типа сетевого трафика.

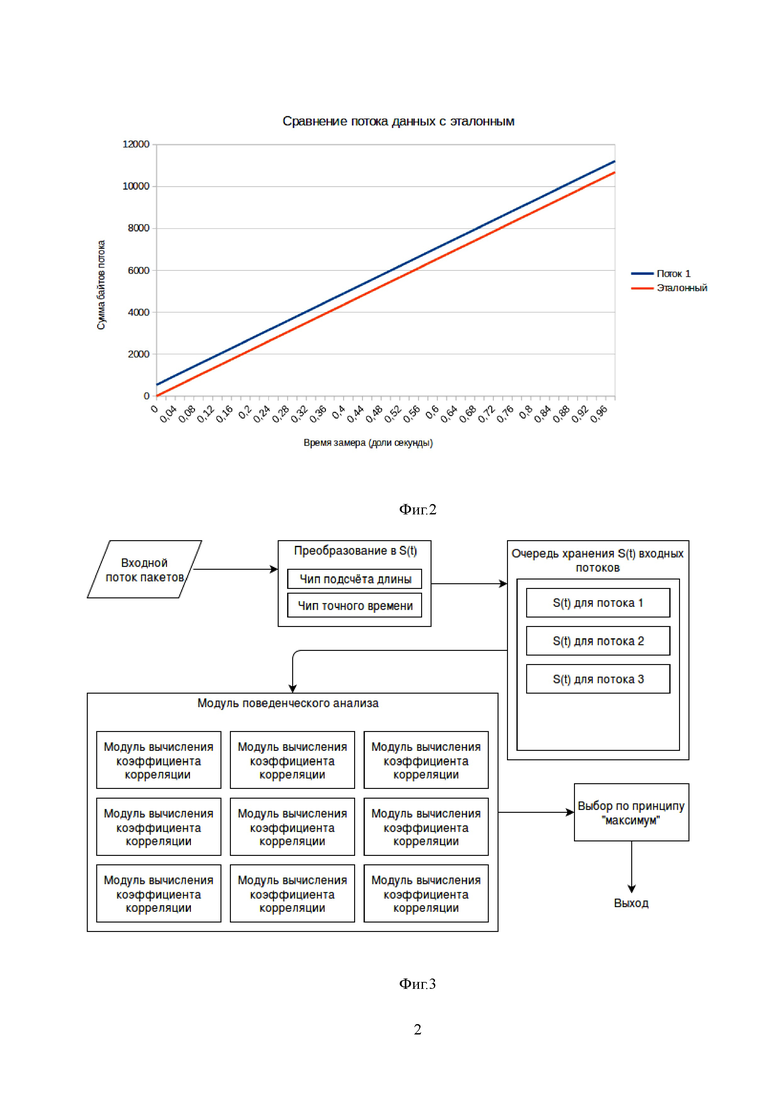

На Фиг. 2 показано сравнение потока данных с эталонным (функция S(t)) для VoIP потоков. Выборка «Потока 1» – 50 пакетов.

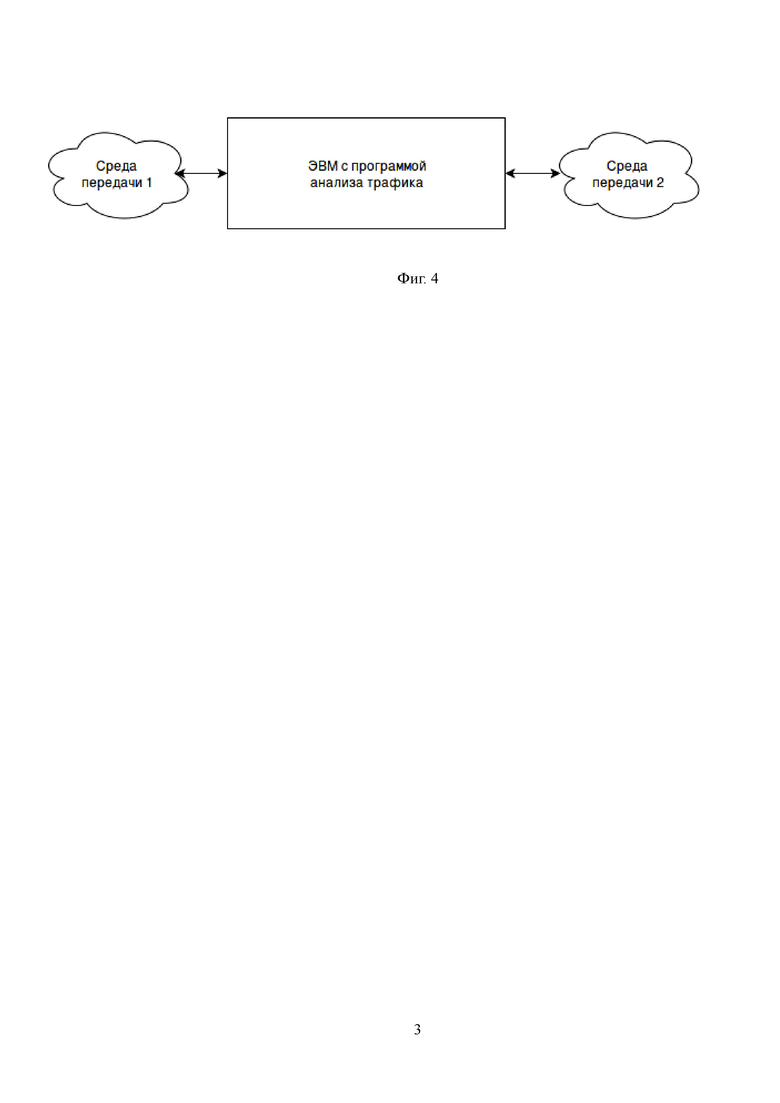

На фиг. 3 показана схема параллельной обработки потоков данных.

На фиг. 4 показана схема установки ЭВМ с программой определения типа сетевого трафика.

Множество пакетов, относящихся к одному потоку данных от одного приложения, представляется в виде множества точек двумерного ортонормированного пространства.

Координаты точек представляются в виде:

• Ось S (размера передаваемых байтов) 1 в 1 отображается в координаты.

• Ось t (время) складывается из показателей «частота» пакетов.

Таким образом, для любого потока данных можно построить график функции S(t) — зависимости переданных данных от времени. Даже если вначале передачи данных была дополнительная передача данных, то на дистанции в 40 – 50 пакетов, используя аппроксимацию функции, можно анализировать по графику полученной функции.

Этот подход хорошо демонстрирует визуально «похожесть» потоков. Однако для автоматического определения «похожести» использована корреляция.

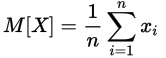

Поскольку определить точную природу потока данных, отправляемых приложением, невозможно, постольку рассмотрим его как систему из n случайных величин, имеющих дискретное равномерное распределение. Тогда математическое ожидание рассчитывается как:

где: М[X] — математическое ожидание случайной величины Х (функции S(t) для конкретного потока данных).

n – количество элементов в выборке (количество пакетов).

xi - значение элемента в выборке (длина пакета).

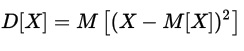

а дисперсия как:

где: D[X] – дисперсия случайной величины Х (функции S(t) для конкретного потока данных).

М[X] — математическое ожидание случайной величины Х (функции S(t) для конкретного потока данных).

X - случайная величина Х (функция S(t) для конкретного потока данных).

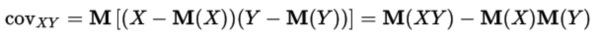

тогда ковариация:

где: covxy – ковариация случайной величины Х (функции S(t) для конкретного потока данных) и случайной величины Y (функции S(t) для эталонного потока данных).

M[Y] — математическое ожидание случайной величины Y (функции S(t) для эталонного потока данных).

М[X] — математическое ожидание случайной величины Х (функции S(t) для конкретного потока данных).

X - случайная величина Х (функция S(t) для конкретного потока данных).

Y - случайная величина Y (функция S(t) для эталонного потока данных).

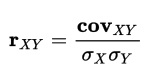

а линейный коэффициент корреляции:

где: rxy - линейный коэффициент корреляции случайной величины Х (функции S(t) для конкретного потока данных) и случайной величины Y (функции S(t) для эталонного потока данных).

covxy - ковариация случайной величины Х (функции S(t) для конкретного потока данных) и случайной величины Y (функции S(t) для эталонного потока данных).

σ – квадратный корень из дисперсии.

Таким образом, используя эту статистическую взаимосвязь между двумя случайными величинами – анализируемыми потоками пакетов, можно делать обоснованное предположение о соответствии исследуемого типа трафика эталонному (если r (x, y) близок к 1). Сравнение потока данных с эталонным потоком (функция S(t)) для VoIP потоков показано на Фиг.2.

Учитывая, что эталонных потоков тоже множество (под каждый искомый тип трафика по одному эталонному), то может возникнуть проблема в производительности. Однако указанная потенциальная проблема устраняется параллельной обработкой трафика.

Так, например, проверка одного типа трафика на соответствие одному эталонному не влияет на другой. Также время анализа на соответствие одному эталонному типу трафика не зависит от его сложности. Схема параллельного поведенческого анализа типа сетевого трафика каждого потока, реализуемого в заявляемом способе, показана на Фиг.3.

Заявляемый способ реализует следующую логическую схему, которая показана на Фиг.1. Компьютер подключен к сети, а именно «в разрыв сети» (изображено на схеме Фиг. 4). Входящие потоки сетевых пакетов передаются в модуль отслеживания соединений, в котором пакеты агрегируются во множества сетевых соединений, чтобы можно было оперировать не отдельными пакетами, а потоками. Если данные зашифрованы, то используется подход «человек посередине» чтобы расшифровывать проходящий зашифрованный трафик. Указанный подход известен как способ подмена сертификата и основанный на перехвате и подмене сетевых пакетов, которыми обмениваются корреспонденты, причём ни один из последних не догадывается о его присутствии в канале ЭВМ, осуществляющую подмену сетевых пакетов. После расшифровки данные зашифрованного трафика обрабатываются аналогично незашифрованному трафику. Данные передаются в модуль поиска по сигнатурам, который сравнивает части пакета с базой известных типов пакета на предмет совпадения частей пакета, относящихся к протоколу передачи, а не его контентную часть. В результате сравнительного анализа по сигнатурам строится первичная гипотеза о типе пакета. Если не удалось определить тип пакета по базе сигнатур, то пакет передаётся в модуль поведенческого анализа, где используется информация обо всём соединении (статистическая информация всех пакетов данного соединения), в результате получаем гипотезу о типе трафика. В модуле проверки заголовка 7-го уровня семиуровневой модели OSI все предварительно проанализированные потоки сетевых пакетов сравниваются следующим образом: подходит ли выбранному типу трафика данный заголовок. Если тип трафика не проходит проверку по заголовкам 7-го уровня семиуровневой модели OSI, т.е. ему не присваивается определенный тип трафика, то такие пакеты сохраняются в журнал для последующего ручного анализа.

Таким образом, в заявляемом способе не игнорируется сигнатурный анализ, который реализуется модулем поиска по сигнатурам и модулем классификации по базе сигнатур, но дополнительно введен модуль поведенческого анализа, в котором обрабатываются данные, не прошедшие классификацию по базе сигнатур. При этом модуль анализа сигнатур работает со статическими данными (содержимым пакета), тогда как модуль поведенческого анализа позволяет анализировать динамику (размеры и время сигнала).

Заявляемый способ обеспечивает высокое качество определения типа сетевого трафика при разборе потоков, имеющих 40 и более пакетов. Вместе с тем при количестве пакетов менее 40 эффективность заявляемого способа несколько снижается, т.к. редкие немногочисленные пакеты плохо распознаются. Также эффективность способа снижается при анализе потоков, имеющих непостоянное соединение. Практическое использование заявляемого способа позволило с высокой степенью вероятности (более 90%) определяется тип сетевого трафика для трафика, относящегося к трафику реального времени, в том числе шифрованного сетевого трафика. Также высокую точность в определении типа трафика заявляемый способ показывает при анализе многих распространённых протоколов, таких как HTTP, FTP, SSH.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ фильтрации защищенных сетевых соединений в цифровой сети передачи данных | 2018 |

|

RU2695983C1 |

| СПОСОБ И СИСТЕМА ИДЕНТИФИКАЦИИ СЕТЕВЫХ ПРОТОКОЛОВ НА ОСНОВАНИИ ОПИСАНИЯ КЛИЕНТ-СЕРВЕРНОГО ВЗАИМОДЕЙСТВИЯ | 2012 |

|

RU2485705C1 |

| Способ глубокого разбора сетевых протоколов для анализа и фильтрации их содержимого | 2016 |

|

RU2640295C1 |

| СИСТЕМА УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ | 2020 |

|

RU2723908C1 |

| Способ автоматической классификации сетевого трафика на основе эвристического анализа | 2018 |

|

RU2690758C1 |

| СПОСОБ ОБНАРУЖЕНИЯ СЕТЕВЫХ АТАК НА ОСНОВЕ АНАЛИЗА ВРЕМЕННОЙ СТРУКТУРЫ ТРАФИКА | 2017 |

|

RU2680756C1 |

| Способ обнаружения несанкционированного использования сетевых устройств ограниченной функциональности из локальной сети и предотвращения исходящих от них распределенных сетевых атак | 2018 |

|

RU2703329C1 |

| Способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети | 2019 |

|

RU2713759C1 |

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| СПОСОБ ЗАЩИТЫ ОТ DDoS-АТАК НА ОСНОВЕ КЛАССИФИКАЦИИ ТРАФИКА | 2018 |

|

RU2704741C2 |

Изобретение относится к аппаратно-программным комплексам сетевой связи, а именно к способам определения типа проходящего сетевого трафика семиуровневой модели OSI для фильтрации и управления скоростью сетевых соединений. Технический результат заключается в определении типа сетевого трафика для эффективной фильтрации и управления сетевыми соединениями. Способ определения типа сетевого трафика путем использования, по меньшей мере, одного компьютера, подключенного к сети и имеющего установленную операционную систему и прикладное программное обеспечение, включающее систему анализа трафика, заключается в том, что анализ получаемых из сети потоков сетевых пакетов ведут путем последовательного проведения сначала сигнатурного анализа каждого входящего потока сетевых пакетов, потом поведенческого анализа потоков сетевых пакетов, которые не прошли классификацию по базе сигнатур, при этом все подвергнутые анализу потоки сетевых пакетов проверяют по заголовкам 7-го уровня семиуровневой модели OSI, при этом зашифрованные входящие потоки сетевых пакетов перед проведением сигнатурного анализа предварительно расшифровывают путем подмены сертификатов. 5 з.п. ф-лы, 4 ил.

1. Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями путем использования, по меньшей мере, одного компьютера, подключенного к сети и имеющего установленную операционную систему и прикладное программное обеспечение, включающее систему анализа трафика, отличающийся тем, что анализ получаемых из сети потоков сетевых пакетов ведут путем последовательного проведения сначала сигнатурного анализа каждого входящего потока сетевых пакетов путем сравнения части пакета с базой известных типов пакетов на предмет совпадения частей пакета, относящихся к протоколу передачи, с построением первичной гипотезы о типе пакета, потом ведут поведенческий анализ потоков сетевых пакетов, которые не прошли классификацию по базе сигнатур, с использованием статистической информации всех пакетов данного соединения с получением гипотезы о типе трафика, все подвергнутые анализу потоки сетевых пакетов проверяют по заголовкам 7-го уровня семиуровневой модели OSI следующим образом: проводят сравнительный анализ на предмет того, подходит ли выбранному типу трафика данный заголовок, при обнаружении несоответствия типа трафика заголовку 7-го уровня семиуровневой модели OSI сохраняют его в журнал для последующего ручного анализа без присваивания определенного типа трафика, при этом зашифрованные входящие потоки сетевых пакетов перед проведением сигнатурного анализа предварительно расшифровывают путем подмены сертификатов.

2. Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями по п. 1, отличающийся тем, что в качестве операционной системы выбирают Linux или FreeBSD или Windows.

3. Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями по п. 1, отличающийся тем, что компьютер подключен в разрыв сети, образуя две среды передачи, взаимодействующие друг с другом.

4. Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями по п. 1, отличающийся тем, что поток сетевых пакетов содержит не менее 40 пакетов.

5. Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями по п. 1, отличающийся тем, что поведенческий анализ ведут путем параллельной обработки каждого потока сетевых пакетов.

6. Способ определения типа сетевого трафика для фильтрации и управления сетевыми соединениями по п. 1, отличающийся тем, что входящие потоки сетевых пакетов перед проведением сигнатурного анализа пропускают через модуль отслеживания соединений и преобразуют во множества сетевых соединений.

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| СИСТЕМА И СПОСОБ АДАПТИВНОЙ ОПТИМИЗАЦИИ ПРОВЕРКИ ПОТОКА ДАННЫХ, ПЕРЕДАЮЩИХСЯ ПО СЕТИ, НА НАЛИЧИЕ УГРОЗ | 2012 |

|

RU2488880C1 |

| СИСТЕМА И СПОСОБ ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ ОБНАРУЖЕНИЯ НЕИЗВЕСТНЫХ ВРЕДОНОСНЫХ ОБЪЕКТОВ | 2010 |

|

RU2454714C1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

Авторы

Даты

2018-02-12—Публикация

2016-07-05—Подача