Область техники, к которой относится изобретение

[1] Настоящая технология относится в целом к системам и способам обнаружения мошеннического доступа и, в частности, к способам и системам для обнаружения мошеннического доступа к веб-ресурсу.

Уровень техники

[2] Различные глобальные и локальные сети (Интернет, World Wide Web, локальные сети и т.д.) обеспечивают пользователю доступ к огромному объему информации. Эта информация включает в себя множество контекстно-зависимых тем, таких как новости и текущие события, карты, информация о компаниях, финансовая информация и ресурсы, информация о дорожном движении, информация об играх и развлечениях и т.д. Пользователи используют разнообразные клиентские устройства (настольный компьютер, ноутбук, смартфон, планшет и т.д.) для получения доступа к богатому информационному содержимому (изображениям, аудиоматериалам, видеоматериалам, анимации и другому мультимедийному контенту из таких сетей).

[3] Общеизвестно использование веб-ресурсами куки-файлов для отслеживания посетителей и улучшения восприятия контента пользователями. Куки-файл представляет собой отправляемый веб-сервером веб-браузеру небольшой текстовый файл с информацией, который, как предполагается, программное обеспечение браузера сохраняет и возвращает серверу, когда браузер отправляет дополнительные запросы серверу.

[4] В общем случае большинство веб-ресурсов используют куки-файлы лишь для идентификации пользовательских устройств. Очевидно, что злоумышленник может имитировать пользовательский запрос путем кражи полного набора куки-файлов жертвы. С точки зрения веб-сервиса злоумышленник имеет тот же идентификатор, что и жертва, и, таким образом, запрос выполняется от имени жертвы.

[5] В патентной заявке US2005262026A1 «Authorisation system» (Daniel Watkins, опубликована 24 ноября 2005 г.) описаны системы и способы для безопасной авторизации онлайн-транзакции, например, включающей в себя микроплатеж, между клиентским браузером и сервером продавца без специального программного обеспечения, установленного на клиентском компьютере, или SSL-соединения с сервером продавца. Способ авторизации включает в себя команду двойного перенаправления: первоначальный запрос транзакции перенаправляется через клиентский веб-браузер поставщику услуг, способному аутентифицировать клиента, откуда аутентифицированная команда далее перенаправляется через клиентский веб-браузер на веб-сайт продавца для выполнения транзакции. Информация, идентифицирующая продавца, товар и т.д., включается в состав команды перенаправления и может быть зашифрована или закодирована, например, с использованием хэш-функции, для предотвращения несанкционированного вмешательства. Для авторизации аутентифицированной команды веб-серверу продавца вместе с аутентифицированной командой может быть предоставлен куки-файл, содержащий идентификационные данные транзакции. В качестве альтернативы поставщик услуг может задать предельный срок, по истечении которого аутентифицированная команда становится недействительной.

[6] В патентной заявке US20090083184A1 «Methods and apparatus for detecting fraud with time based computer tags» (Ori Eisen, опубликована 26 марта 2009 г.) описаны системы и способы для формирования и анализа информации компьютерных тегов с целью предотвращения или обнаружения потенциального мошенничества. Компьютеры и другие устройства, осуществляющие доступ к сети Интернет, имеют теги устройств с информацией о дате и времени их формирования сервером защитных тегов. Отметка времени сервера может быть включена в компьютерные теги с временным критерием, например, в куки-файлы, указывающие на время их создания. Такая информация отметки времени может шифроваться и затем анализироваться при будущих попытках доступа к защищенной сети, например, при попытке доступа клиента к счету в системе банк-клиент. Изобретение может быть использовано для обнаружения подозрительной операции, при этом информация отметки времени из тега сравнивается с другой выбранной информацией о пользователе, устройстве и/или счете, включая дату/время последнего доступа к счету, дату создания счета и т.д.

Раскрытие изобретения

[7] Не имеющие ограничительного характера варианты осуществления настоящей технологии основаны на понимании разработчиком по меньшей мере одной технической проблемы, связанной с известными решениями.

[8] В соответствии с первым аспектом настоящей технологии реализован способ обнаружения мошеннического доступа к веб-ресурсу, размещенному на сервере. Способ выполняется сервером. Способ включает в себя получение сервером от первого электронного устройства первого запроса доступа к веб-ресурсу, содержащего первый куки-файл, преобразование сервером первого куки-файла во второй куки-файл, отправку сервером второго куки-файла первому электронному устройству для хранения, получение сервером от второго электронного устройства второго запроса доступа к веб-ресурсу, содержащего третий куки-файл, и определение сервером второго запроса как мошеннического на основе анализа третьего куки-файла и первого куки-файла.

[9] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первый куки-файл представляет собой первый зашифрованный куки-файл, третий куки-файл представляет собой третий зашифрованный куки-файл, а преобразование первого куки-файла во второй куки-файл включает в себя перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл.

[10] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первый зашифрованный куки-файл содержит первый идентификатор пользовательского устройства, связанный с первым электронным устройством, и первую отметку времени, указывающую на время создания первого зашифрованного куки-файла, второй зашифрованный куки-файл содержит первый идентификатор пользовательского устройства и вторую отметку времени, указывающую на время создания второго зашифрованного куки-файла, а третий зашифрованный куки-файл содержит по меньшей мере второй идентификатор пользовательского устройства.

[11] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер соединен с базой данных, а способ дополнительно включает в себя сохранение сервером в базе данных указания на перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл.

[12] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии определение второго запроса как мошеннического включает в себя обращение к базе данных для определения совпадения второго идентификатора пользовательского устройства и первого идентификатора пользовательского устройства.

[13] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первое электронное устройство отличается от второго электронного устройства.

[14] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первое электронное устройство совпадает со вторым электронным устройством.

[15] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии способ дополнительно включает в себя определение времени создания первого зашифрованного куки-файла в ответ на получение первого запроса и перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл, если время создания указывает на то, что срок существования первого зашифрованного куки-файла превышает заранее заданный порог.

[16] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер способен хранить первый ключ шифрования и второй ключ шифрования, а способ дополнительно включает в себя получение третьего запроса от первого электронного устройства до получения первого запроса, формирование первого зашифрованного куки-файла с использованием первого ключа шифрования и отправку первого зашифрованного куки-файла первому электронному устройству для хранения, при этом перешифрование сервером включает в себя дешифрование первого зашифрованного куки-файла с использованием первого ключа шифрования и перешифрование дешифрованного первого зашифрованного куки-файла с использованием второго ключа шифрования, при этом второй зашифрованный куки-файл отличается от первого зашифрованного куки-файла.

[17] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии в ответ на определение второго запроса как мошеннического выполняется ограничивающее действие в отношении второго запроса.

[18] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии ограничивающее действие представляет собой отклонение второго запроса или предоставление ограниченного доступа к веб-ресурсу.

[19] В соответствии с другим аспектом настоящей технологии реализована система для обнаружения мошеннического доступа к веб-ресурсу, размещенному на сервере. Сервер содержит процессор, способный получать от первого электронного устройства первый запрос доступа к веб-ресурсу, содержащий первый куки-файл, преобразовывать первый куки-файл во второй куки-файл, отправлять второй куки-файл первому электронному устройству для хранения, получать от второго электронного устройства второй запрос доступа к веб-ресурсу, содержащий третий куки-файл, и определять второй запрос как мошеннический на основе анализа третьего куки-файла и первого куки-файла.

[20] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первый куки-файл представляет собой первый зашифрованный куки-файл, третий куки-файл представляет собой третий зашифрованный куки-файл, а для преобразования первого куки-файла во второй куки-файл процессор способен перешифровывать первый зашифрованный куки-файл во второй зашифрованный куки-файл.

[21] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первый зашифрованный куки-файл содержит первый идентификатор пользовательского устройства, связанный с первым электронным устройством, и первую отметку времени, указывающую на время создания первого зашифрованного куки-файла, второй зашифрованный куки-файл содержит первый идентификатор пользовательского устройства и вторую отметку времени, указывающую на время создания второго зашифрованного куки-файла, а третий зашифрованный куки-файл содержит по меньшей мере второй идентификатор пользовательского устройства.

[22] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер соединен с базой данных, а процессор дополнительно способен сохранять в базе данных указание на перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл.

[23] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии для определения второго запроса как мошеннического процессор способен обращаться к базе данных для определения совпадения второго идентификатора пользовательского устройства и первого идентификатора пользовательского устройства.

[24] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первое электронное устройство отличается от второго электронного устройства.

[25] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии первое электронное устройство совпадает со вторым электронным устройством.

[26] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии процессор дополнительно способен определять время создания первого зашифрованного куки-файла в ответ на получение первого запроса, перешифровывать первый зашифрованный куки-файл во второй зашифрованный куки-файл, если время создания указывает на то, что срок существования первого зашифрованного куки-файла превышает заранее заданный порог.

[27] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии процессор способен хранить первый ключ шифрования и второй ключ шифрования, а также дополнительно способен получать третий запрос от первого электронного устройства до получения первого запроса, формировать первый зашифрованный куки-файл с использованием первого ключа шифрования и отправлять первый зашифрованный куки-файл первому электронному устройству для хранения, при этом для перешифрования сервером процессор способен дешифровывать первый зашифрованный куки-файл с использованием первого ключа шифрования и перешифровывать дешифрованный первый зашифрованный куки-файл с использованием второго ключа шифрования, при этом второй зашифрованный куки-файл отличается от первого зашифрованного куки-файла.

[28] В контексте настоящего описания термин «сервер» означает компьютерную программу, выполняемую соответствующими аппаратными средствами и способную принимать запросы (например, от электронных устройств) через сеть и выполнять эти запросы или инициировать их выполнение. Аппаратные средства могут представлять собой один физический компьютер или одну компьютерную систему, что не существенно для настоящей технологии. В настоящем контексте выражение «по меньшей мере один сервер» не означает, что каждая задача (например, принятая команда или запрос) или некоторая определенная задача принимается, выполняется или запускается тем же сервером (т.е. одними и теми же программными и/или аппаратными средствами). Это выражение означает, что любое количество программных средств или аппаратных средств может принимать, отправлять, выполнять или инициировать выполнение любой задачи или запроса либо результатов любых задач или запросов. Все эти программные и аппаратные средства могут представлять собой один сервер или несколько серверов, причем оба эти случая подразумеваются в выражении «по меньшей мере один сервер».

[29] В контексте настоящего описания, если явно не указано другое, числительные «первый», «второй», «третий» и т.д. используются лишь для указания различия между существительными, к которым они относятся, но не для описания каких-либо определенных взаимосвязей между этими существительными. Например, должно быть понятно, что использование терминов «первый сервер» и «третий сервер» не подразумевает какого-либо определенного порядка, типа, хронологии, иерархии или классификации, в данном случае, серверов, а также их использование (само по себе) не подразумевает обязательного наличия «второго сервера» в любой ситуации. Кроме того, как встречается здесь в другом контексте, ссылка на «первый» элемент и «второй» элемент не исключает того, что эти два элемента в действительности могут быть одним и тем же элементом. Таким образом, например, в некоторых случаях «первый» сервер и «второй» сервер могут представлять собой одно и то же программное и/или аппаратное средство, а в других случаях - различные программные и/или аппаратные средства.

[30] В контексте настоящего описания, если явно не указано другое, термин «база данных» означает любой структурированный набор данных, независимо от его конкретной структуры, программного обеспечения для управления базой данных или компьютерных аппаратных средства для хранения этих данных, их применения или обеспечения их использования иным способом. База данных может располагаться в тех же аппаратных средствах, где реализован процесс, обеспечивающий хранение или использование информации, хранящейся в базе данных, либо база данных может располагаться в отдельных аппаратных средствах, таких как специализированный сервер или множество серверов.

Краткое описание чертежей

[31] Дальнейшее описание приведено для лучшего понимания настоящей технологии, а также других аспектов и их признаков, и должно использоваться совместно с приложенными чертежами.

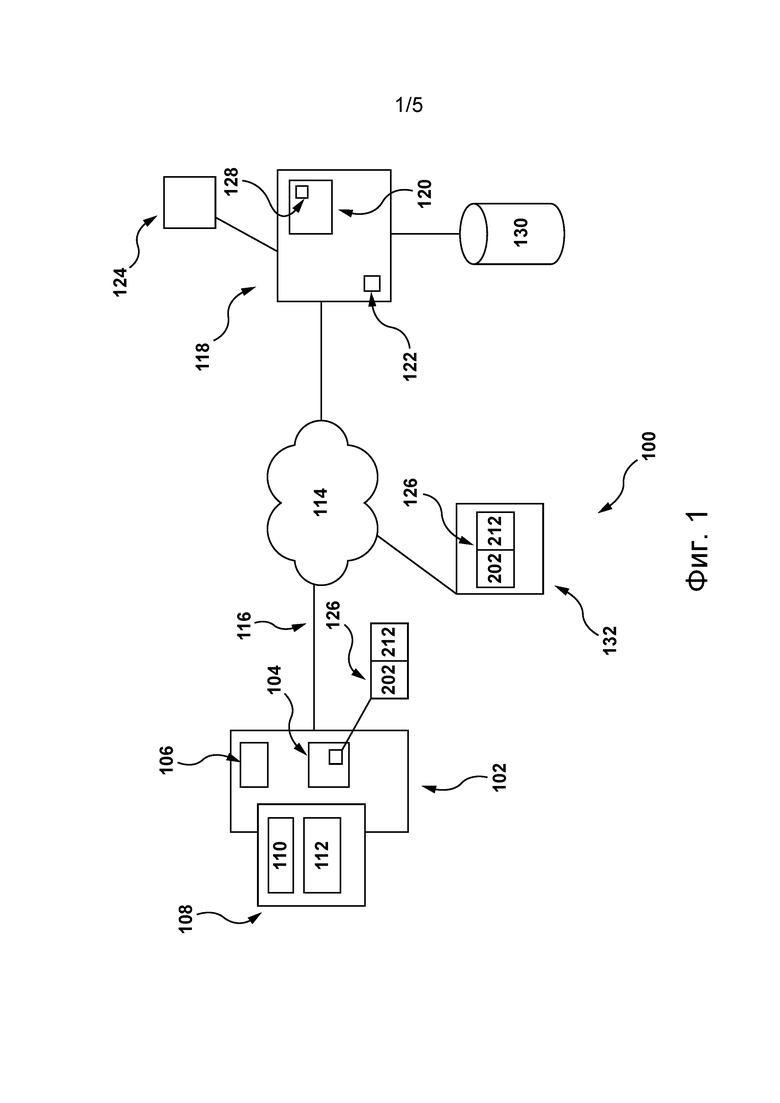

[32] На фиг. 1 представлена схема системы, реализованной согласно не имеющим ограничительного характера вариантам осуществления настоящей технологии.

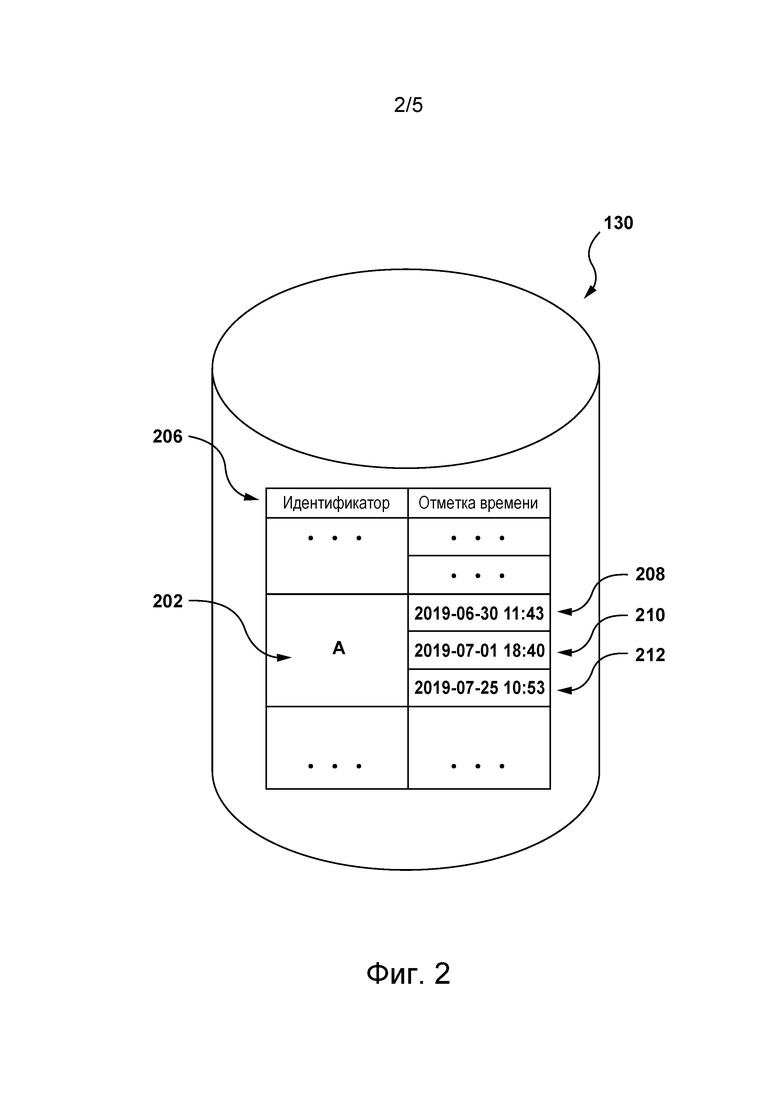

[33] На фиг. 2 представлена структура базы данных системы.

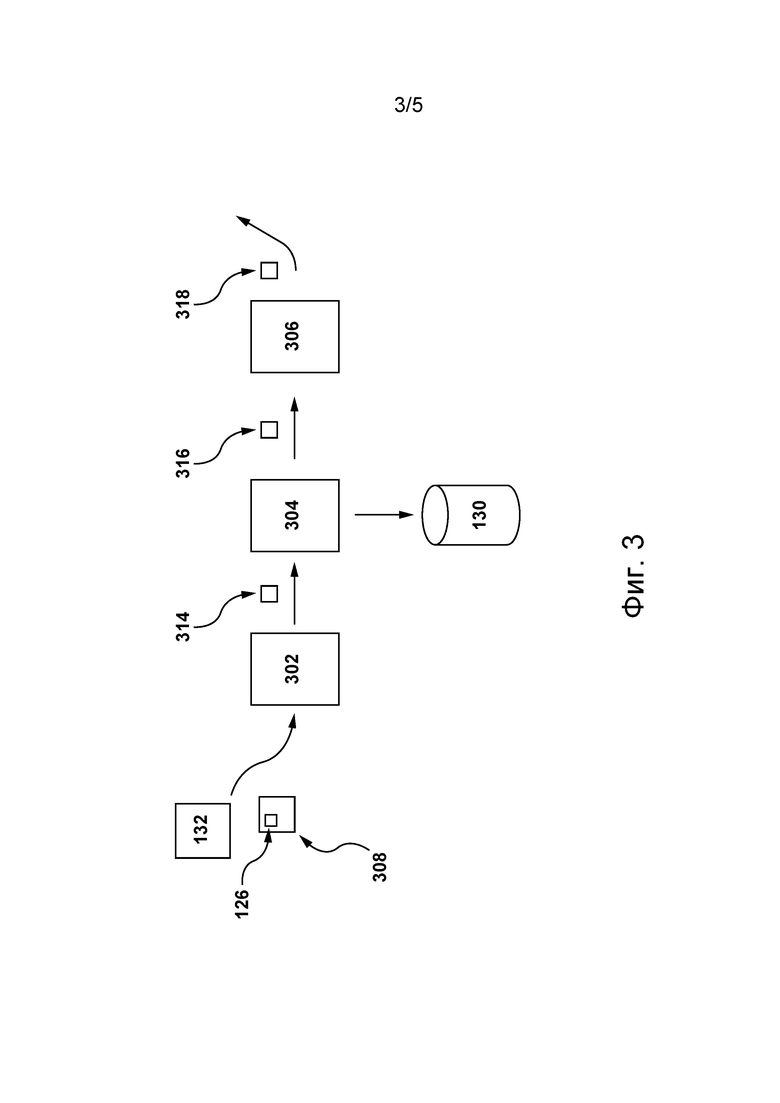

[34] На фиг. 3 представлена схема обнаружения мошеннического доступа к веб-ресурсу.

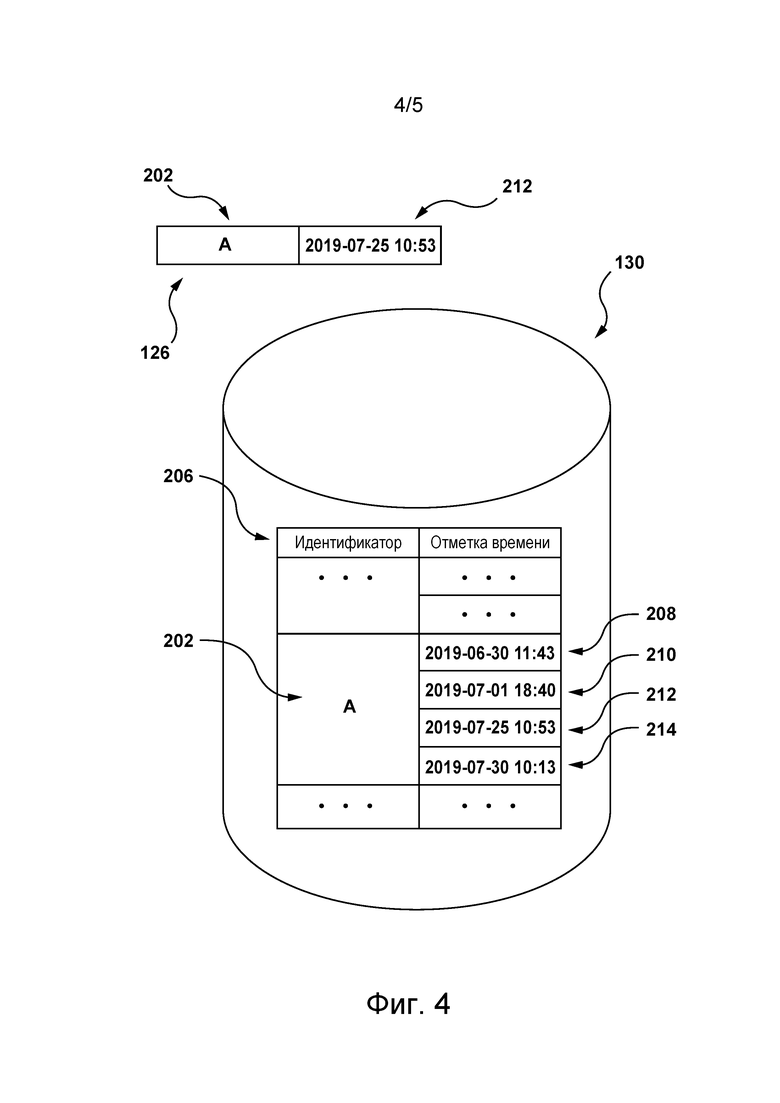

[35] На фиг. 4 представлена схема определения последней отметки времени, связанной с идентификатором пользователя.

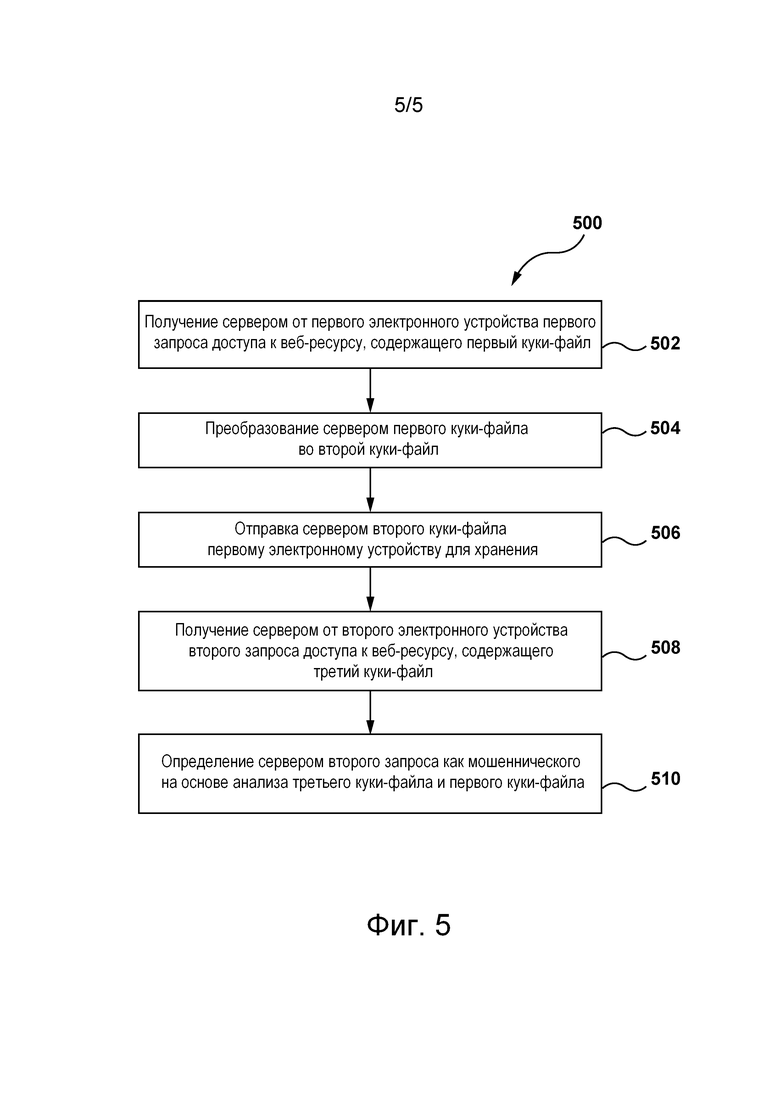

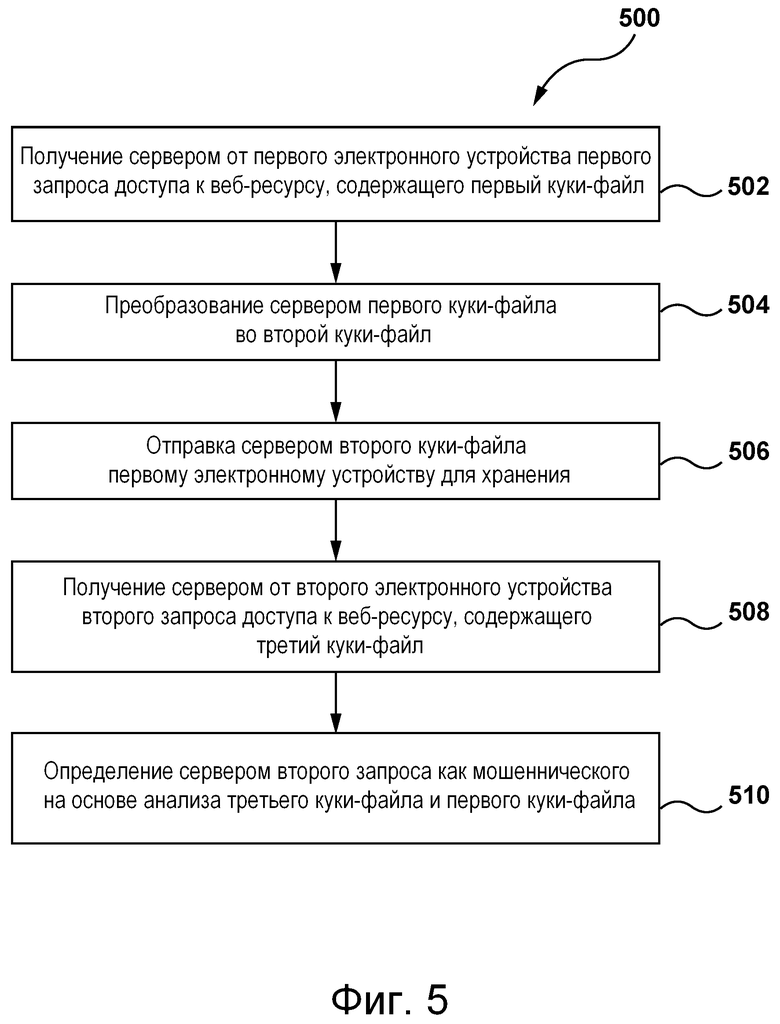

[36] На фиг. 5 представлена блок-схема способа обнаружения мошеннического доступа к веб-ресурсу.

Осуществление изобретения

[37] На фиг. 1 представлена схема системы 100, пригодной для реализации вариантов осуществления настоящей технологии, не имеющих ограничительного характера. Очевидно, что система 100 приведена лишь для демонстрации варианта реализации настоящей технологии. Таким образом, дальнейшее описание системы представляет собой описание примеров, иллюстрирующих настоящую технологию. Это описание не предназначено для определения объема или границ настоящей технологии. В некоторых случаях также приводятся полезные примеры модификаций системы 100. Они способствуют пониманию, но также не определяют объем или границы настоящей технологии. Эти модификации не составляют исчерпывающего перечня. Как должно быть понятно специалисту в данной области, возможны и другие модификации. Кроме того, если в некоторых случаях модификации не описаны (т.е. примеры модификаций отсутствуют), это не означает, что они невозможны и/или что описание содержит единственно возможный вариант реализации того или иного элемента настоящей технологии. Специалисту в данной области должно быть понятно, что это не так. Кроме того, следует понимать, что система 100 в некоторых случаях может представлять собой упрощенную реализацию настоящей технологии и что такие варианты представлены для того, чтобы способствовать лучшему ее пониманию. Специалистам в данной области должно быть понятно, что различные варианты осуществления настоящей технологии могут быть значительно сложнее.

[38] Представленные в данном описании примеры и условный язык предназначены для обеспечения лучшего понимания принципов настоящей технологии, а не для ограничения ее объема до таких специально приведенных примеров и условий. Очевидно, что специалисты в данной области техники способны разработать различные способы и устройства, которые явно не описаны и не показаны, но реализуют принципы настоящей технологии в пределах ее существа и объема. Кроме того, чтобы способствовать лучшему пониманию, последующее описание может содержать упрощенные варианты реализации настоящей технологии. Специалисту в данной области должно быть понятно, что различные варианты осуществления данной технологии могут быть значительно сложнее.

[39] Более того, описание принципов, аспектов и вариантов реализации настоящей технологии, а также их конкретные примеры предназначены для охвата их структурных и функциональных эквивалентов, независимо от того, известны они в настоящее время или будут разработаны в будущем. Например, специалистам в данной области техники должно быть очевидно, что любые описанные здесь структурные схемы соответствуют концептуальным представлениям иллюстративных принципиальных схем, реализующих принципы настоящей технологии. Также должно быть очевидно, что любые блок-схемы, схемы процессов, диаграммы изменения состояния, псевдокоды и т.п. соответствуют различным процессам, которые могут быть представлены на машиночитаемом физическом носителе информации и могут выполняться компьютером или процессором, независимо от того, показан такой компьютер или процессор явно или нет.

[40] Функции различных элементов, показанных на рисунках, включая любой функциональный блок, обозначенный как «процессор», могут быть реализованы с использованием специализированных аппаратных средств, а также аппаратных средств, способных выполнять соответствующее программное обеспечение. Если используется процессор, эти функции могут выполняться одним выделенным процессором, одним совместно используемым процессором или множеством отдельных процессоров, некоторые из которых могут использоваться совместно. В некоторых вариантах осуществления настоящей технологии процессор может представлять собой процессор общего назначения, такой как центральный процессор (CPU), или специализированный процессор, такой как графический процессор (GPU). Кроме того, явное использование термина «процессор» или «контроллер» не должно трактоваться как указание исключительно на аппаратные средства, способные выполнять программное обеспечение, и может подразумевать, помимо прочего, аппаратные средства цифрового сигнального процессора (DSP), сетевой процессор, специализированную интегральную схему (ASIC), программируемую вентильную матрицу (FPGA), постоянное запоминающее устройство (ПЗУ) для хранения программного обеспечения, оперативное запоминающее устройство (ОЗУ) и энергонезависимое запоминающее устройство (ЗУ). Также могут подразумеваться другие аппаратные средства, общего назначения и/или заказные.

[41] Далее с учетом вышеизложенных принципов рассмотрены некоторые не имеющие ограничительного характера примеры, иллюстрирующие различные варианты реализации аспектов настоящей технологии.

[42] Система 100 содержит первое электронное устройство 102. Первое электронное устройство 102 обычно взаимодействует с пользователем (не показан) и может называться клиентским устройством. Следует отметить, что взаимодействие первого электронного устройства 102 с пользователем не означает необходимости предлагать или предполагать какой-либо режим работы, например, вход в систему, регистрацию и т.п.

[43] В контексте настоящего описания, если явно не указано другое, термин «электронное устройство» означает любое компьютерное аппаратное средство, способное выполнять программы, подходящие для решения данной задачи. Таким образом, некоторые (не имеющие ограничительного характера) примеры электронных устройств включают в себя персональные компьютеры (настольные, ноутбуки, нетбуки и т.п.), смартфоны и планшеты, а также сетевое оборудование, такое как маршрутизаторы, коммутаторы и шлюзы. Следует отметить, что в данном контексте устройство, функционирующее как электронное устройство, также может функционировать как сервер в отношении других электронных устройств. Использование выражения «электронное устройство» не исключает использования нескольких электронных устройств для приема, отправки, выполнения или инициирования выполнения любой задачи или запроса либо результатов любых задач или запросов либо шагов любого описанного здесь способа.

[44] Первое электронное устройство 102 содержит энергонезависимое ЗУ 104. Энергонезависимое ЗУ 104 может содержать один или несколько носителей информации и в общем случае обеспечивает пространство для хранения компьютерных команд, исполняемых процессором 106. Например, энергонезависимое ЗУ 104 может быть реализовано как пригодная для чтения компьютером среда, включая ПЗУ, жесткие диски (HDD), твердотельные накопители (SSD) и карты флэш-памяти.

[45] Первое электронное устройство 102 содержит известные в данной области техники аппаратные средства и/или программное обеспечение и/или встроенное программное обеспечение (либо их сочетание) для выполнения браузерного приложения 108. В общем случае браузерное приложение 108 обеспечивает пользователю (не показан) доступ к одному или нескольким веб-ресурсам. Способ реализации браузерного приложения 108 известен в данной области техники и здесь не описан. Достаточно сказать, что в качестве браузерного приложения 108 может использоваться браузер Google™ Chrome™, браузер Yandex.Browser™ или другой коммерчески доступный или проприетарный браузер.

[46] Независимо от способа реализации, браузерное приложение 108 обычно имеет командный интерфейс 110 и интерфейс 112 просмотра. В общем случае пользователь (не показан) может получать доступ к веб-ресурсу через сеть связи двумя основными способами. Пользователь может получать доступ к конкретному веб-ресурсу непосредственно, введя с клавиатуры адрес веб-ресурса (обычно универсальный указатель ресурсов (URL, Uniform Resource Locator), такой как www.example.com) в командном интерфейсе 110, либо перейдя по ссылке в сообщении электронной почты или в другом веб-ресурсе (это действие эквивалентно копированию и вставке в командный интерфейс 110 URL-адреса, связанного со ссылкой).

[47] В качестве альтернативы, пользователь согласно своей цели может выполнять поиск интересующего ресурса с использованием поисковой системы (не показана). Последний вариант особенно удобен, когда пользователю известна интересующая его тема, но не известен URL-адрес веб-ресурса. Поисковая система обычно формирует страницу результатов поисковой системы (SERP, Search Engine Result Page), которая содержит ссылки на один или несколько веб-ресурсов, соответствующих запросу пользователя. После перехода по одной или нескольким ссылкам на странице SERP пользователь может открыть требуемый веб-ресурс.

[48] Первое электронное устройство 102 содержит интерфейс связи (не показан) для двухсторонней связи с сетью 114 связи по линии 116 связи. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии в качестве сети 114 связи может использоваться сеть Интернет. В других вариантах осуществления настоящей технологии сеть 114 связи может быть реализована иначе, например, в виде любой глобальной сети связи, локальной сети связи, частной сети связи и т.п.

[49] На реализацию линии 116 связи не накладывается каких-либо особых ограничений, она зависит от реализации первого электронного устройства 102. Лишь в качестве примера, не имеющего ограничительного характера, в тех вариантах осуществления настоящей технологии, где первое электронное устройство 102 реализовано в виде беспроводного устройства связи (такого как смартфон), линия 116 связи может быть реализована в виде беспроводной линии связи (такой как канал сети связи 3G, канал сети связи 4G, Wireless Fidelity или сокращенно WiFi®, Bluetooth® и т.п.) или проводной линии связи (такой как соединение на основе Ethernet).

[50] Должно быть очевидно, что варианты реализации первого электронного устройства 102, линии 116 связи и сети 114 связи приведены лишь для иллюстрации. Специалисту в данной области должны быть ясны и другие конкретные детали реализации первого электронного устройства 102, линии 116 связи и сети 114 связи. Представленные выше примеры никак не ограничивают объем настоящей технологии.

[51] Система 100 также содержит сервер 118, соединенный с сетью 114 связи. Сервер 118 может быть реализован в виде традиционного компьютерного сервера. В примере осуществления настоящей технологии сервер 118 может быть реализован в виде сервера Dell™ PowerEdge™, работающего под управлением операционной системы Microsoft™ Windows Server™. Очевидно, что сервер 118 может быть реализован с использованием любых других подходящих аппаратных средств и/или прикладного программного обеспечения и/или встроенного программного обеспечения либо их сочетания. В представленном не имеющем ограничительного характера варианте осуществления настоящей технологии сервер 118 реализован в виде одного сервера. В других не имеющих ограничительного характера вариантах осуществления настоящей технологии функции сервера 118 могут быть распределены между несколькими серверами.

[52] Реализация сервера 118 хорошо известна. Вкратце, сервер 118 содержит интерфейс связи (не показан), структура и настройки которого позволяют осуществлять связь с различными элементами (такими как первое электронное устройство 102 и другие устройства, которые могут быть связаны с сетью 114 связи). Подобно первому электронному устройству 102, сервер 118 содержит память 120 сервера, которая содержит один или несколько носителей информации и в общем случае обеспечивает пространство для хранения компьютерных программных команд, исполняемых процессором 122 сервера. Например, память 120 сервера может быть реализована в виде машиночитаемого физического носителя информации, включая ПЗУ и/или ОЗУ. Память 120 сервера также может включать в себя одно или несколько устройств постоянного хранения, таких как жесткие диски (HDD), твердотельные накопители (SSD) и карты флэш-памяти.

[53] В некоторых вариантах осуществления изобретения сервер 118 может управляться организацией, предоставляющей описанное выше браузерное приложение 108. Например, если браузерное приложение 108 представляет собой браузер Yandex.Browser™, то сервер 118 может управляться компанией Yandex LLC (ул. Льва Толстого, 16, Москва, 119021, Россия). В других вариантах осуществления изобретения сервер 118 может управляться организацией, отличной от той, что предоставляет описанное выше браузерное приложение 108.

[54] В некоторых вариантах осуществления настоящей технологии сервер 118 в общем случае выполняет функции репозитория для веб-ресурса 124. В контексте настоящего описания термин «веб-ресурс» означает любой связанный с конкретным веб-адресом (таким как URL-адрес) сетевой ресурс (такой как веб-страница, веб-сайт или веб-сервис), контент которого может быть представлен пользователю в визуальной форме первым электронным устройством 102 с использованием браузерного приложения 108.

[55] Веб-ресурс 124 доступен с помощью первого электронного устройства 102 через сеть 114 связи, например, путем ввода пользователем URL-адреса в браузерном приложении 108 или путем веб-поиска с использованием поисковой системы (не показана). Несмотря на то, что в представленном не имеющего ограничительного характера варианте осуществления настоящей технологии на веб-сервере 118 размещен только веб-ресурс 124, объем изобретения этим не ограничивается и веб-ресурсов может быть несколько.

[56 В общем случае в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 118 способен формировать и отправлять куки-файлы электронным устройствам, осуществляющим доступ к веб-ресурсу 124. Способ формирования куки-файла хорошо известен в данной области техники и здесь подробно не описан. Достаточно сказать, что в ответ на запрос электронного устройства сервер 118 способен формировать и отправлять куки-файл электронному устройству, если сам запрос не содержит куки-файл.

[57] Например, сервер 118 способен выполнять приложение 128 аутентификации. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии приложение 128 аутентификации способно формировать куки-файл 126 в ответ на запрос доступа от первого электронного устройства 102 к веб-ресурсу 124, если куки-файл отсутствует в запросе доступа.

[58] Куки-файл 126 представляет собой идентификатор, назначенный приложением 128 аутентификации. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии куки-файл содержит идентификатор пользователя (подробно описан ниже) и отметку времени, соответствующую времени создания куки-файла 126.

[59] В общем случае куки-файл 126 хранится в первом электронном устройстве 102 и может быть временным, т.е. хранящимся в первом электронном устройстве 102 в течение сеанса просмотра. В качестве альтернативы, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии куки-файл 126 может быть полупостоянным. В этом случае куки-файл 126 хранится в первом электронном устройстве 102 после того, как пользователь покинул веб-ресурс 124, и повторно используется сервером 118 при последующем доступе. Например, куки-файл 126 может храниться в первом электронном устройстве 102, пока не будет удален пользователем.

[60] В некоторых вариантах осуществления настоящей технологии куки-файл 126 шифруется с использованием ключа шифрования (не показан). На реализацию ключа шифрования не накладывается каких-либо ограничений. Например, ключ шифрования может быть основан или может представлять собой вариант алгоритма на основе стандарта шифрования AES (Advanced Encryption Standard) со 128-разрядным ключом в режиме электронной кодовой книги (ECB, Electronic Code Book) и т.п.

[61] В общем случае в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии куки-файл 126 отправляется браузерным приложением 108 серверу 118 при каждом запросе новой веб-страницы с веб-ресурса 124.

[62] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии куки-файл 126 представляет собой динамический куки-файл. В контексте настоящего описания термин «динамический куки-файл» может означать куки-файл, изменяющийся с течением времени.

[963] Например. с учетом того, что куки-файл 126 содержит отметку времени, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии приложение 128 аутентификации способно изменять отметку времени куки-файла 126, отражая время и дату каждого запроса доступа. Иными словами, при каждом запросе доступа к веб-ресурсу 124 от первого электронного устройства 102 куки-файл 126 изменяется приложением 128 аутентификации с целью изменения отметки времени. Измененный куки-файл 126 отправляется первому электронному устройству 102 для хранения. Иными словами, с учетом того, что куки-файл 126 содержит по меньшей мере идентификатор пользователя и отметку времени, идентификатор пользователя не изменяется, а отметка времени динамически изменяется на основе времени последнего доступа к веб-ресурсу 124.

[64] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии приложение 128 аутентификации способно изменять отметку времени куки-файла 126 в ответ на одно или несколько инициирующих событий. Например, приложение 128 аутентификации может быть способным обновлять отметку времени куки-файла 126 при каждом доступе по истечении заранее заданного периода времени (например, еженедельно. ежемесячно и т.д.).

[65] В другом примере приложение 128 аутентификации может быть способным обновлять отметку времени куки-файла 126 при наличии другого ключа шифрования (такого как новый ключ шифрования (не показан)). В такой ситуации приложение 128 аутентификации способно дешифровать куки-файл 126 с использованием прежнего ключа шифрования и перешифровать куки-файл 126 (с соответствующей новой отметкой времени) с использованием нового ключа шифрования. Например, приложение 128 аутентификации может быть способным периодически использовать новый ключ перешифрования (например, раз в неделю, раз в две недели т.д.).

[66] Для отслеживания различных отметок времени, связанных с каждым куки-файлом, сервер 118 в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии связан с базой данных 130.

[67] На фиг. 2 представлена структура базы данных 130.

[68] Для удобства объяснения можно предположить, что куки-файл 126 связан с идентификатором 202 пользователя. Список 206 содержит отметки времени, связанные с идентификатором 202 пользователя.

[69] В представленном примере идентификатор 202 пользователя связан с тремя отметками времени (первая отметка 208 времени, вторая отметка 210 времени и третья отметка 212 времени). Три отметки времени расположены в хронологическом порядке так, что первая отметка 208 времени связана с первым посещением первого электронного устройства 102, вторая отметка 210 времени связана со следующим посещением первого электронного устройства 102, а третья отметка 212 времени связана с последним посещением (когда куки-файл 126 был зашифрован последний раз).

[70] Разумеется, также предполагается, что отметки времени могут быть связаны не со временем посещения, а указывать на время, когда куки-файл 126 был зашифрован или перешифрован.

[71] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии сервер 118 способен отслеживать информацию, связанную с браузерным приложением 108. Например, сервер 118 может хранить информацию о браузерном приложении 108 и используемых операционных системах, о продолжительности посещения (или посещений), о посещенных на веб-ресурсе 124 веб-страницах, о ссылках, кнопках или других элементах, использованных на веб-ресурсе 124, и о данных, введенных с клавиатуры в текстовых полях веб-ресурса 124 (например, об размещенных комментариях).

[72] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии приложение 128 аутентификации способно на основе отслеженной информации назначать оценку пользователя для каждого пользователя. Например, оценка пользователя представляет собой оценку, указывающую на вероятность того, что пользователь представляет собой компьютерное приложение (такое как программа-бот) и/или человека-спамера. Разумеется, также предполагается, что оценка может указывать не на вероятность того, что пользователь представляет собой компьютерное приложение и/или человека-спамера, а на то, что пользователь представляет собой заслуживающего доверия пользователя.

[73] На определение оценки пользователя не накладывается каких-либо ограничений. С учетом того, что сервер 118 способен хранить информацию, связанную с браузерным приложением 108, приложение 128 аутентификации может быть способным определять оценку пользователя на основе эмпирического подхода (путем сбора фактических примеров, помеченных как последовательность просмотра веб-ресурса 124 человеком, не являющимся спамером) или эвристического подхода (путем определения последовательности просмотра веб-ресурса 124 человеком, не являющимся спамером). Например, приложение 128 аутентификации может быть способным назначать меньшую оценку пользователя (указывающую на большую вероятность того, что пользователь представляет собой программу-бот или спамера) в случае чрезмерно продолжительного посещения (например, шесть часов) по сравнению со средним пользователем-человеком (например, 30 минут).

[74] В другом примере приложение 128 аутентификации может быть способным назначать меньшую оценку пользователя в случае чрезмерно большого количества веб-страниц, посещенных на веб-ресурсе 124, (например, 100 веб-страниц) по сравнению со средним пользователем-человеком (например, 10 страниц).

[75] В еще одном примере приложение 128 аутентификации может быть способным назначать меньшую оценку пользователя, если контент текстовых полей, введенный пользователем, содержит брань, непонятный текст и т.п.

[76] Несмотря на то, что в представленном выше примере оценка пользователя определяется только с использованием действий пользователя в отношении веб-ресурса 124, объем изобретения этим не ограничивается. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии оценка пользователя может быть определена с использованием операций просмотра или навигации браузерного приложения 108 до обращения к веб-ресурсу 124 путем применения технологии, описанной в патентной заявке этого же заявителя US15893824 «Method and system for detection potential spam activity during account registration», поданной 12 февраля 2018 г. и полностью включенной в настоящий документ посредством ссылки.

[77] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии, если оценка пользователя оказывается меньшей заранее заданного порога, приложение 128 аутентификации способно выполнять ограничивающее действие в отношении браузерного приложения, связанного с этой оценкой пользователя. Например, ограничивающее действие может соответствовать (а) отклонению запроса электронного устройства на доступ к веб-ресурсу 124, (б) ограничению количества веб-страниц, которые могут быть запрошены электронным устройством на веб-ресурсе 124, или (в) запрету функции размещения комментариев, чтобы соответствующий пользователь не мог размещать сообщения на веб-ресурсе 124 (или чтобы количество сообщений было ограничено).

[78] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии оценка пользователя, связанная с каждым куки-файлом, хранится в базе 130 данных.

[79] Можно предположить, что куки-файл 126, хранящийся в первом электронном устройстве 102, содержит идентификатор 202 пользователя и третью отметку 212 времени (см. фиг. 1).

[80] Несмотря на то, что куки-файл 126 описан как содержащий идентификатор 202 пользователя и последнюю отметку 212 времени, объем изобретения этим не ограничивается. В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии куки-файл 126 может содержать идентификатор 202 пользователя и цепочку отметок времени. Иными словами, куки-файл 126 может содержать идентификатор 202 пользователя, первую отметку 208 времени, вторую отметку 210 времени и третью отметку 212 времени для хронологической иллюстрации посещений и/или перешифрования куки-файла 126. В таких вариантах осуществления изобретения не требуется хранить в базе данных отметки времени, т.е. первую отметку 208 времени, вторую отметку 210 времени и третью отметку 212 времени.

[81] В общем случае в других не имеющих ограничительного характера вариантах осуществления изобретения отметки времени, хранящиеся локально в первом электронном устройстве 102 или централизованно в базе 130 данных, могут представлять собой последовательность отметок времени (т.е. первую отметку 208 времени, вторую отметку 210 времени и третью отметку 212 времени) или только последние отметки времени (в этом случае третью отметку 212 времени).

[82] Система 100 также содержит второе электронное устройство 132, соединенное с сетью 114 связи. На способ реализации второго электронного устройства 132 не накладывается каких-либо ограничений, например, оно может быть реализовано подобно первому электронному устройству 102.

[83] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии второе электронное устройство 132 связано с пользователем, похитившим куки-файл. Иными словами, пользователь, связанный со вторым электронным устройством 132, заинтересован в имитации другого пользователя путем использования куки-файла, связанного с другим электронным устройством (или устройствами), при доступе к веб-ресурсу.

[84] На причину, по которой второму электронному устройству 132 требуется имитировать куки-файл другого устройства, не накладывается каких-либо ограничений. Например, второе электронное устройство 132 может быть связано с оценкой пользователя ниже порога и поэтому ему требуется похитить куки-файл 126, связанный с оценкой пользователя выше порога. Фактически, как описано выше, многие веб-ресурсы (такие как веб-ресурс 124) используют куки-файлы в качестве идентификаторов, чтобы отфильтровывать пользователей, связанных с оценкой пользователя ниже порога. Путем похищения чужого куки-файла (такого как куки-файл 126) второе электронное устройство 132 также похищает историю, связанную с первым электронным устройством 102, и таким образом может обойти фильтр.

[85] Способ похищения куки-файла вторым электронным устройством 132 не входит в объем настоящей технологии и поэтому подробно не обсуждается. Достаточно сказать, что известные способы похищения куки-файла включают в себя, например, перехват сетевого трафика, межсайтовый скриптинг (также известный как атака типа XSS) и т.п.

[86] В настоящем примере можно предположить, что второе электронное устройство 132 похитило куки-файл 126, хранящийся в первом электронном устройстве 102. Соответственно, второе электронное устройство 132 содержит куки-файл с идентификатором 202 пользователя и третьей отметкой 212 времени.

[87] Несмотря на то, что система 100 описана со ссылкой на различные элементы аппаратных средств (такие как база 130 данных, сервер 118, первое электронное устройство 102 и второе электронное устройство 132), изображенные по отдельности, должно быть понятно, что это сделано для лучшего понимания. Предполагается, что различные функции, выполняемые этими элементами, могут выполняться одним элементом или могут распределяться между различными элементами.

Приложение 128 аутентификации

[88] Очевидно, что в результате «копирования» или «похищения» куки-файла 126 вторым электронным устройством 132 из первого электронного устройства 102 система 100 содержит два электронных устройства, содержащих одинаковые куки-файлы 126.

[89] Иными словами, с точки зрения сервера 118 первое электронное устройство 102 и второе электронное устройство 132 соответствуют одному электронному устройству (поскольку они содержат один и тот же идентификатор 202 пользователя).

[90] Разумеется, что это может вызывать проблемы, поскольку второе электронное устройство 132 способно имитировать первое электронное устройство 102 при обращении к веб-ресурсу 124, чтобы участвовать в рассылке нежелательных сообщений или даже в незаконных действиях на веб-ресурсе 124.

[91] На фиг. 3 представлена схема процесса обнаружения мошеннического доступа к веб-ресурсу 124. Процесс определения мошеннического доступа выполняется приложением 128 аутентификации (см. фиг. 1), реализованным согласно не имеющему ограничительного характера варианту осуществления настоящей технологии. Приложение 128 аутентификации выполняет процедуру 302 приема, процедуру 304 определения и процедуру 306 вывода (или иным способом осуществляет доступ к ним).

[92] В контексте настоящего описания термин «процедура» подразумевает подмножество компьютерных программных команд приложения 128 аутентификации, исполняемых процессором 122 сервера (процедура 302 приема, процедура 304 определения и процедура 306 вывода). Должно быть однозначно понятно, что процедура 302 приема, процедура 304 определения и процедура 306 вывода показаны по отдельности для удобства объяснения процессов, выполняемых приложением 128 аутентификации. Предполагается, что некоторые или все процедуры из числа процедуры 302 приема, процедуры 304 определения и процедуры 306 вывода могут быть реализованы в виде одной или нескольких комбинированных процедур.

[93] Для лучшего понимания настоящей технологии ниже описаны функции и обрабатываемые или сохраняемые данные и/или информация процедуры 302 приема, процедуры 304 определения и процедуры 306 вывода.

Процедура 302 приема

[94] Процедура 302 приема способна получать пакет 308 данных от второго электронного устройства 132. Пакет 308 данных содержит куки-файл 126, хранящийся во втором электронном устройстве 132. Передача пакета 308 данных процедуре 302 приема, на которую не накладывается каких-либо ограничений, может, например, выполняться в ответ на запрос второго электронного устройства 132 на доступ к веб-ресурсу 124.

[95] Если куки-файл 126 зашифрован, процедура 302 приема способна дешифровать куки-файл 126 с использованием средств, описанных выше, для определения идентификатора 202 пользователя и третьей отметки 212 времени.

[96] Далее процедура 302 приема способна отправлять пакет 314 данных процедуре 304 определения. Пакет 314 данных содержит идентификатор 202 пользователя и третью отметку 212 времени.

Процедура 304 определения

[97] В ответ на получение пакета 314 данных процедура 304 определения способна выполнять следующие функции.

[98] Сначала процедура 304 определения способна обращаться к базе 130 данных и определять, является ли третья отметка 212 времени последней отметкой времени, связанной с идентификатором 202 пользователя.

[99] Иными словами, с учетом того, что куки-файл 126, отправленный вторым электронным устройством 132, связан с третьей отметкой 212 времени «25 июля 2019 г. 10:53», процедура 304 определения способна обратиться к базе 130 данных и определить, связана ли с идентификатором 202 пользователя какая-либо следующая (новая) отметка времени.

[100] На фиг. 4 представлена схема определения наличия связи идентификатора 202 пользователя с последней отметкой времени.

[101] В настоящем примере список 206 указывает на то, что последняя отметка времени, связанная с идентификатором 202 пользователя, представляет собой не третью отметку 212 времени, а четвертую отметку 214 времени.

[102] Иными словами, первое электронное устройство 102 обратилось к веб-ресурсу 30 июля 2019 г. в 10:13, когда новая отметка времени была сопоставлена с идентификатором 202 пользователя.

[103] Если определено, что третья отметка 212 времени не является последней отметкой времени, связанной с идентификатором 202 пользователя, процедура 304 способна определять, что второе электронное устройство 132 мошенническим путем получило куки-файл 126.

[104] Процедура 304 определения дополнительно способна отправлять пакет 316 данных процедуре 306 вывода (см. фиг. 3). Пакет 316 данных содержит указание на то, что запрос второго электронного устройства 132 на доступ к веб-ресурсу 124 соответствует мошенническому доступу.

Процедура 306 вывода

[105] В ответ на получение пакета 316 данных процедура 306 вывода способна выполнять следующие функции.

[106] Как описано выше, было определено, что запрос второго электронного устройства 132 на доступ к веб-ресурсу 124 соответствует мошенническому доступу. В этой связи процедура 306 вывода способна выполнять в отношении этого запроса ограничивающее действие (как описано выше).

[107] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии наряду с выполнением ограничивающего действия процедура 306 вывода дополнительно способна формировать и отправлять второму электронному устройству 132 второй куки-файл 318.

[108] Например, второй куки-файл 318 содержит идентификатор пользователя, который отличается от идентификатора 202 пользователя (см. фиг. 4) и относится ко второму электронному устройству 132. Иными словами, второй куки-файл 318 заменяет куки-файл 126 во втором электронном устройстве 132.

[109] В некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии предполагается, что формируется не только второй куки-файл 318 для второго электронного устройства 132, но процедура 306 вывода дополнительно способна формировать и отправлять третий куки-файл (не показан) первому электронному устройству 102 в ответ на получение нового запроса на доступ к веб-ресурсу 124.

[110] Такие варианты осуществления основаны на предположении, что несмотря на то, что похитители куки-файлов обычно хранят похищенный куки-файл в течение некоторого периода времени до его использования (и, следовательно, наиболее вероятно, что первое электронное устройство 102 обратится к веб-ресурсу 124 до поступления запроса от второго электронного устройства 132), это может не всегда быть так. Иными словами, второе электронное устройство 132 может скопировать куки-файл 126 и сразу обратиться к веб-ресурсу 124. Соответственно, когда первое электронное устройство 102 впоследствии запрашивает доступ к веб-ресурсу 124, третий куки-файл (не показан) формируется и отправляется первому электронному устройству 102 для хранения, заменяя, таким образом, куки-файл 126.

[111] Иными словами, в некоторых не имеющих ограничительного характера вариантах осуществления настоящей технологии, если определено, что куки-файл 126 использовался двумя различными электронными устройствами, сервер 118 способен формировать и назначать различные куки-файлы каждому из двух различных электронных устройств (в результате чего куки-файл 126 становится устаревшим).

[112] В различных не имеющих ограничительного характера вариантах осуществления настоящей технологии возможно определение мошеннического доступа к веб-ресурсу.

[113] Описанные выше архитектура и примеры позволяют выполнять компьютерный способ определения мошеннического доступа к веб-ресурсу. На фиг. 5 представлена блок-схема способа 500, выполняемого согласно вариантам осуществления настоящей технологии, не имеющим ограничительного характера. Способ 500 может выполняться сервером 118.

[114] Шаг 502: получение сервером от первого электронного устройства первого запроса доступа к веб-ресурсу, содержащего первый куки-файл.

[115] Способ 500 начинается с шага 502, на котором первое электронное устройство 102 отправляет серверу 118 запрос доступа к веб-ресурсу 124. Запрос содержит куки-файл 126, содержащий по меньшей мере идентификатор 202 пользователя и вторую отметку 210 времени.

[116] Шаг 504: преобразование сервером первого куки-файла во второй куки-файл.

[117] На шаге 504 сервер 118 обновляет куки-файл 126, который теперь содержит третью отметку 212 времени и идентификатор 202 пользователя.

[118] Шаг 506: отправка сервером второго куки-файла первому электронному устройству для хранения.

[119] На шаге 506 сервер 118 отправляет куки-файл 126, содержащий идентификатор 202 пользователя и третью отметку 212 времени, первому электронному устройству для хранения.

[120] Шаг 508: получение сервером от второго электронного устройства второго запроса доступа к веб-ресурсу, содержащего третий куки-файл.

[121] На шаге 508 второе электронное устройство 132 отправляет пакет 308 данных процедуре 302 приема. Пакет 308 данных содержит куки-файл 126. Куки-файл 126, принятый от второго электронного устройства 132, содержит идентификатор 202 пользователя и третью отметку 212 времени.

[122] Шаг 510: определение сервером второго запроса как мошеннического на основе анализа третьего куки-файла и первого куки-файла.

[123] На шаге 510 процедура 304 определения способна обратиться к базе 130 данных, чтобы определить, является ли третья отметка 212 времени последней отметкой времени, связанной с идентификатором 202 пользователя.

[124] Если третья отметка 212 времени не является последней отметкой времени, связанной с идентификатором 202 пользователя, процедура 304 способна определить, что запрос от второго электронного устройства 132 представляет собой мошеннический запрос.

[125] Для специалиста в данной области могут быть очевидными возможные изменения и усовершенствования описанных выше вариантов осуществления настоящей технологии. Предшествующее описание приведено в качестве примера, а не для ограничения объема изобретения. Объем охраны настоящей технологии определяется исключительно объемом приложенной формулы изобретения.

[126] Несмотря на то, что описанные выше варианты реализации приведены со ссылкой на конкретные шаги, выполняемые в определенном порядке, должно быть понятно, что эти шаги могут быть объединены, разделены или их порядок может быть изменен без выхода за границы настоящей технологии. Соответственно, порядок и группировка шагов не носят ограничительного характера для настоящей технологии.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ И СИСТЕМА ДЛЯ ОПРЕДЕЛЕНИЯ ВРЕДОНОСНЫХ ДЕЙСТВИЙ ОПРЕДЕЛЕННОГО ВИДА | 2019 |

|

RU2757007C2 |

| Способы и системы для аутентификации возможного пользователя первого и второго электронных сервисов | 2022 |

|

RU2805537C2 |

| Способ и система для динамической глобальной идентификации окружения пользователя | 2020 |

|

RU2751436C1 |

| СПОСОБ И СИСТЕМА ДЛЯ УПРАВЛЕНИЯ ОТОБРАЖЕНИЕМ ПОЛЯ ВЕБ-СТРАНИЦЫ | 2024 |

|

RU2823451C1 |

| СПОСОБ И СЕРВЕР ДЛЯ КЛАССИФИКАЦИИ ВЕБ-РЕСУРСА | 2017 |

|

RU2658878C1 |

| СПОСОБ И СИСТЕМА ДЛЯ ОБНАРУЖЕНИЯ ДЕЙСТВИЙ, ПОТЕНЦИАЛЬНО СВЯЗАННЫХ С РАССЫЛКОЙ СПАМА, ПРИ РЕГИСТРАЦИИ УЧЕТНОЙ ЗАПИСИ | 2017 |

|

RU2693325C2 |

| Способ и система для управления поля веб-страницы | 2022 |

|

RU2816297C2 |

| СПОСОБ И СИСТЕМА ОБЕЗЛИЧЕННОЙ ОЦЕНКИ КЛИЕНТОВ ОРГАНИЗАЦИЙ ДЛЯ ПРОВЕДЕНИЯ ОПЕРАЦИЙ МЕЖДУ ОРГАНИЗАЦИЯМИ | 2022 |

|

RU2795371C1 |

| Способ и система для маршрутизации вызовов из электронного устройства | 2018 |

|

RU2731653C1 |

| БИОМЕТРИЧЕСКОЕ СРАВНЕНИЕ ДЛЯ ЗАЩИТЫ ПРИВАТНОСТИ С ПОМОЩЬЮ СЕРВЕРА | 2018 |

|

RU2776258C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении безопасности доступа к веб-ресурсу. Способ обнаружения мошеннического доступа к веб-ресурсу, размещенному на сервере, выполняемый сервером, включает получение сервером от первого электронного устройства первого запроса доступа к веб-ресурсу, содержащего первый куки-файл; преобразование сервером первого куки-файла во второй куки-файл; отправку сервером второго куки-файла первому электронному устройству для хранения; получение сервером от второго электронного устройства второго запроса доступа к веб-ресурсу, содержащего третий куки-файл; и определение сервером второго запроса как мошеннического запроса на основе анализа третьего куки-файла и первого куки-файла. 2 н. и 18 з.п. ф-лы, 5 ил.

1. Способ обнаружения мошеннического доступа к веб-ресурсу, размещенному на сервере, выполняемый сервером и включающий в себя:

получение сервером от первого электронного устройства первого запроса доступа к веб-ресурсу, содержащего первый куки-файл;

преобразование сервером первого куки-файла во второй куки-файл;

отправку сервером второго куки-файла первому электронному устройству для хранения;

получение сервером от второго электронного устройства второго запроса доступа к веб-ресурсу, содержащего третий куки-файл; и

определение сервером второго запроса как мошеннического запроса на основе анализа третьего куки-файла и первого куки-файла.

2. Способ по п. 1, отличающийся тем, что

первый куки-файл представляет собой первый зашифрованный куки-файл;

третий куки-файл представляет собой третий зашифрованный куки-файл; и

преобразование первого куки-файла во второй куки-файл включает в себя перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл.

3. Способ по п. 2, отличающийся тем, что

первый зашифрованный куки-файл содержит первый идентификатор пользовательского устройства, связанный с первым электронным устройством, и первую отметку времени, указывающую на время создания первого зашифрованного куки-файла;

второй зашифрованный куки-файл содержит первый идентификатор пользовательского устройства и вторую отметку времени, указывающую на время создания второго зашифрованного куки-файла; и

третий зашифрованный куки-файл содержит по меньшей мере второй идентификатор пользовательского устройства.

4. Способ по п. 3, отличающийся тем, что сервер соединен с базой данных, а способ дополнительно включает в себя сохранение сервером в базе данных указания на перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл.

5. Способ по п. 4, отличающийся тем, что определение второго запроса как мошеннического запроса включает в себя обращение к базе данных для определения совпадения второго идентификатора пользовательского устройства и первого идентификатора пользовательского устройства.

6. Способ по п. 5, отличающийся тем, что первое электронное устройство отличается от второго электронного устройства.

7. Способ по п. 5, отличающийся тем, что первое электронное устройство совпадает со вторым электронным устройством.

8. Способ по п. 2, отличающийся тем, что он дополнительно включает в себя

определение времени создания первого зашифрованного куки-файла после получения первого запроса; и

перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл, если время создания указывает на то, что срок существования первого зашифрованного куки-файла превышает заранее заданный порог.

9. Способ по п. 2, отличающийся тем, что сервер способен хранить первый ключ шифрования и второй ключ шифрования, а способ дополнительно включает в себя

получение третьего запроса от первого электронного устройства до получения первого запроса;

формирование первого зашифрованного куки-файла с использованием первого ключа шифрования; и

отправку первого зашифрованного куки-файла первому электронному устройству для хранения,

при этом перешифрование сервером включает в себя

дешифрование первого зашифрованного куки-файла с использованием первого ключа шифрования; и

перешифрование дешифрованного первого зашифрованного куки-файла с использованием второго ключа шифрования, при этом второй зашифрованный куки-файл отличается от первого зашифрованного куки-файла.

10. Способ по п. 2, отличающийся тем, что он дополнительно включает в себя выполнение ограничивающего действия в отношении второго запроса после определения второго запроса как мошеннического запроса.

11. Способ по п. 10, отличающийся тем, что ограничивающее действие представляет собой отклонение второго запроса или предоставление ограниченного доступа к веб-ресурсу.

12. Система для обнаружения мошеннического доступа к веб-ресурсу, размещенному на сервере, содержащем процессор, выполненный с возможностью

получения от первого электронного устройства первого запроса доступа к веб-ресурсу, содержащего первый куки-файл;

преобразования первого куки-файла во второй куки-файл;

отправки второго куки-файла первому электронному устройству для хранения;

получения от второго электронного устройства второго запроса доступа к веб-ресурсу, содержащего третий куки-файл; и

определения второго запроса как мошеннического запроса на основе анализа третьего куки-файла и первого куки-файла.

13. Система по п. 12, отличающаяся тем, что

первый куки-файл представляет собой первый зашифрованный куки-файл;

третий куки-файл представляет собой третий зашифрованный куки-файл; и

для преобразования первого куки-файла во второй куки-файл процессор выполнен с возможностью перешифрования первого зашифрованного куки-файла во второй зашифрованный куки-файл.

14. Система по п. 13, отличающаяся тем, что

первый зашифрованный куки-файл содержит первый идентификатор пользовательского устройства, связанный с первым электронным устройством, и первую отметку времени, указывающую на время создания первого зашифрованного куки-файла;

второй зашифрованный куки-файл содержит первый идентификатор пользовательского устройства и вторую отметку времени, указывающую на время создания второго зашифрованного куки-файла; и

третий зашифрованный куки-файл содержит по меньшей мере второй идентификатор пользовательского устройства.

15. Система по п. 14, отличающаяся тем, что сервер соединен с базой данных, а процессор дополнительно выполнен с возможностью хранения в базе данных указания на перешифрование первого зашифрованного куки-файла во второй зашифрованный куки-файл.

16. Система по п. 15, отличающаяся тем, что для определения второго запроса как мошеннического запроса процессор выполнен с возможностью обращения к базе данных для определения совпадения второго идентификатора пользовательского устройства и первого идентификатора пользовательского устройства.

17. Система по п. 16, отличающаяся тем, что первое электронное устройство отличается от второго электронного устройства.

18. Система по п. 16, отличающаяся тем, что первое электронное устройство совпадает со вторым электронным устройством.

19. Система по п. 13, отличающаяся тем, что процессор дополнительно выполнен с возможностью

определения времени создания первого зашифрованного куки-файла после получения первого запроса; и

перешифрования первого зашифрованного куки-файла во второй зашифрованный куки-файл, если время создания указывает на то, что срок существования первого зашифрованного куки-файла превышает заранее заданный порог.

20. Система по п. 13, отличающаяся тем, что процессор дополнительно выполнен с возможностью

хранения первого ключа шифрования и второго ключа шифрования;

получения третьего запроса от первого электронного устройства до получения первого запроса;

формирования первого зашифрованного куки-файла с использованием первого ключа шифрования;

отправки первого зашифрованного куки-файла первому электронному устройству для хранения,

при этом для перешифрования сервером процессор выполнен с возможностью

дешифрования первого зашифрованного куки-файла с использованием первого ключа шифрования; и

перешифрования дешифрованного первого зашифрованного куки-файла с использованием второго ключа шифрования, при этом второй зашифрованный куки-файл отличается от первого зашифрованного куки-файла.

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| US 8818906 B1 (JPMORGAN CHASE BANK, N.A.) | |||

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| US 7779103 B1, 17.08.2010 | |||

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

Авторы

Даты

2022-10-12—Публикация

2019-09-09—Подача