Изобретение относится к области инфокоммуникаций, а именно к обеспечению информационной безопасности цифровых систем связи, и, в частности, заявленный способ маскирования структуры сети связи предназначен для использования в распределенных сетях связи, построенных на основе сети связи общего пользования (например, Интернет).

Известен «Способ выбора целесообразным образом используемого маршрута в маршрутизаторе для равномерного распределения в коммутационной сети» по заявке на изобретение РФ №2004111798 МПК H04L 1/00, опубл. 10.05.2005 г.

Способ учитывает критерии качества маршрутов и информацию о структуре сети связи, включающую адреса узлов сети и наличие связи между ними. Для целевого адреса сети выбирают один маршрут, в соответствии с предварительно заданными критериями качества маршрутов, и передают по выбранному маршруту сообщения.

Недостатком указанного способа является относительно низкая скрытность связи при использовании выбранного маршрута информационного обмена абонентов в сети связи. Наличие транзитных узлов сети, обладающих низким уровнем безопасности, создает предпосылки для перехвата злоумышленниками информационного обмена абонентов сети и реконструкции трафика распределенной сети в некоторой точке сети Интернет.

Известен также «Способ выбора безопасного маршрута в сети связи» по патенту РФ №2331158 МПК H04L 12/28, опубл. 10.08.2008 г.

Способ обеспечивает повышение скрытности связи за счет задания информации о структуре сети связи, исходных данных об узлах и абонентах сети, расчета комплексных показателей безопасности узлов сети, и на основе этих данных управления маршрутами информационного обмена абонентов в сети связи и выбора наиболее безопасного маршрута.

Недостатком указанного способа является низкая скрытность связи абонентов сети, обусловленная возможностью идентификации пакетов сообщений относительно конкретных пользователей сети и, следовательно, вскрытие структуры распределенной сети связи, в случае компрометации выбранного безопасного маршрута связи абонентов.

Известен также «Способ маскирования структуры сети связи» по патенту РФ №2645292 МПК H04L 12/28, опубл. 19.02.2018 г.

Способ обеспечивает повышение скрытности связи и затруднение идентификации абонентов сети несанкционированными абонентами за счет непрерывного изменения идентификаторов абонентов сети в передаваемых пакетах сообщений, передачи пакетов сообщений по всем допустимым маршрутам связи и передачи маскирующих сообщений по маскирующим маршрутам связи.

Недостатками указанного способа являются относительно высокая вероятность перегрузки абонентов сети обработкой маскирующих сообщений, обусловленная возможностью образования очередей пакетов сообщений у передающего абонента, занятого обработкой и передачей в сеть связи маскирующих сообщений, и ухудшение показателя своевременности доставки пакетов сообщений принимающему абоненту, что может привести к потере фрагментов пакетов сообщений, вызванной истечением предельно допустимого времени их пребывания на маршруте связи. Повторная передача потерянных пакетов сообщений приводит к дополнительной нагрузке на сеть связи и абонентов, а повторная передача потерянных маскирующих пакетов сообщений может привести к компрометации результатов маскирования структуры сети связи.

Известен также «Способ маскирования структуры сети связи» по патенту РФ №2682105 МПК H04L 12/28 G06F 15/00, опубл. 14.03.2019 г.

Способ обеспечивает повышение скрытности связи и затруднение идентификации структуры сети связи несанкционированными абонентами, а также устраняет ряд недостатков аналогов за счет динамического изменения длины пакетов маскирующих сообщений и выбора для каждого маскирующего маршрута связи узлов-терминаторов маскирующих сообщений. В способе достигают уменьшения времени ожидания в очереди пакетов сообщений у передающего абонента, а также улучшения показателя своевременности доставки пакетов сообщений принимающему абоненту.

Недостатками указанного способа является высокая вероятность ухудшения показателя своевременности доставки пакетов сообщений принимающему абоненту при высокой интенсивности пакетов маскирующих сообщений в случаях сбоев (отказов) терминации пакетов маскирующих сообщений на узле-терминаторе, которые могут быть вызваны влиянием случайных и преднамеренных помех, и относительно низкая достоверность выбора узлов-терминаторов маскирующих сообщений, обусловленная отсутствием адаптации маскирующего маршрута связи к изменению структуры и параметров сети связи.

Наиболее близким аналогом (прототипом) по своей технической сущности к заявленному способу является «Способ маскирования структуры сети связи» по патенту РФ №2739151 МПК H04L 12/28 G06F 15/00, опубл. 21.12.2020 г.

Ближайший аналог обеспечивает затруднение идентификации структуры сети связи, а также улучшения показателя своевременности доставки пакетов сообщений принимающему абоненту при высокой интенсивности пакетов маскирующих сообщений в случаях сбоев (отказов) терминации пакетов маскирующих сообщений на узле-терминаторе, которые могут быть вызваны влиянием случайных и преднамеренных помех, и повышения достоверности выбора узлов-терминаторов маскирующих сообщений. Указанный результат в прототипе достигается за счет мониторинга сбоев (отказов) терминации пакетов маскирующих сообщений на узле-терминаторе и адаптацией маскирующего маршрута связи к изменению структуры и параметров сети связи.

Недостатками указанного прототипа является относительно низкая результативность маскирования структуры сети связи, обусловленная тем, что:

маскирующий обмен, осуществляют только между реальными абонентами сети связи, варьируя маршруты пакетов сообщений между допустимыми и маскирующими маршрутами через транзитные узлы сети, где наиболее вероятно нахождение средств разведки злоумышленника, что со временем может привести к идентификации элементов сети связи и вскрытию структуры сети связи;

маскирующий трафик обладает низкой реалистичностью, так как при формировании маскирующих пакетов сообщений не учитываются приложения, используемые абонентами, при формирования маскирующей нагрузки в сети связи и соответствующие приложениям характеристики информационного обмена, а также значения скорости передачи маскирующих пакетов сообщений и категории важности узлов сети связи. Это позволяет скомпрометировать результаты маскирования структуры сети связи идентификацией маскирующих пакетов сообщений и категории важности узлов сети связи путем анализа пакетов сообщений и скорости их передачи в транзитных узлах сети связи.

Целью заявленного изобретения является разработка способа маскирования структуры сети связи, обеспечивающего повышение результативности маскирования структуры сети связи, достигаемого введением ложных абонентов сети связи, реализацией маскирующего обмена между истинными и между ложными абонентами сети связи с учетом скорости передачи маскирующих пакетов сообщений, характеристики информационного обмена приложений, используемых абонентами, и категории важности узлов сети связи.

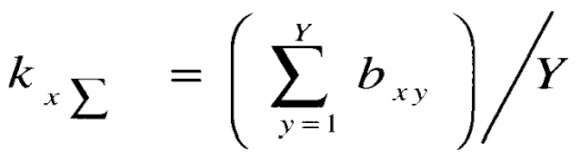

Указанный технический результат достигается тем, что в известном способе маскирования структуры сети связи, заключающемся в том, что для сети связи G, содержащей совокупность из X узлов сети связи, имеющих адреса IPX, предварительно задают исходные данные, содержащие информацию о структуре сети связи G, включающую структурный массив [IP], адрес сервера безопасности IPCБ и адреса абонентов IРа, подключенных к сети связи G. Задают для каждого х-го узла сети связи, где х=1, 2,…,Х, совокупность У параметров безопасности и их значения bxy, где у=1, 2,…, Y, допустимое значение  среднего показателя безопасности маршрута связи.

среднего показателя безопасности маршрута связи.

Задают массив памяти [Nm] для хранения вычисленных маскирующих маршрутов связи  и массив памяти [Nдоп] для хранения вычисленных допустимых маршрутов связи

и массив памяти [Nдоп] для хранения вычисленных допустимых маршрутов связи  . Затем задают массив памяти

. Затем задают массив памяти  для хранения вычисленных IP-адресов узлов-терминаторов GT IP-пакетов маскирующих сообщений каждого маскирующего маршрута связи

для хранения вычисленных IP-адресов узлов-терминаторов GT IP-пакетов маскирующих сообщений каждого маскирующего маршрута связи  . Задают массив памяти

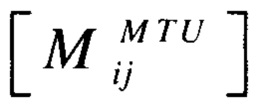

. Задают массив памяти  для хранения вычисленных значений максимально возможной длины MTU IP-пакета маскирующих сообщений, который может быть передан без фрагментации узлами сети связи, принадлежащими маскирующему маршруту связи

для хранения вычисленных значений максимально возможной длины MTU IP-пакета маскирующих сообщений, который может быть передан без фрагментации узлами сети связи, принадлежащими маскирующему маршруту связи  . После этого задают массив памяти

. После этого задают массив памяти  для хранения вычисленных значений длины

для хранения вычисленных значений длины  каждого маскирующего маршрута связи

каждого маскирующего маршрута связи  . Затем задают массив памяти

. Затем задают массив памяти  для хранения значения интенсивности

для хранения значения интенсивности  IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения значения интенсивности

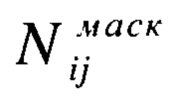

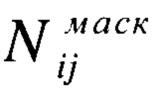

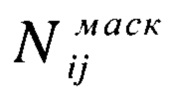

для хранения значения интенсивности  IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи  . Далее задают массив памяти

. Далее задают массив памяти  для хранения результатов вычисления коэффициента результативности терминации

для хранения результатов вычисления коэффициента результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи  . Задают значение допустимого коэффициента результативности терминации

. Задают значение допустимого коэффициента результативности терминации  IP-пакетов маскирующих сообщений.

IP-пакетов маскирующих сообщений.

После задания исходных данных формируют матрицу смежности вершин графа сети связи G, для чего запоминают в структурном массиве [IP] адреса узлов сети связи IРУС и адреса абонентов сети связи IРа сети, а также информацию о наличии связи между узлами и абонентами сети связи G. После чего формируют совокупность возможных маршрутов связи между i-м и j-м абонентами в G, где i = 1, 2,…, j=1, 2,…, и i≠j, в виде Nij деревьев графа сети связи, причем каждое n-ое, где n=1, 2,…, Nij, дерево графа состоит из zn вершин, соответствующих количеству принадлежащих ему узлов связи в сети связи G. Затем формируют допустимые маршруты связи  и запоминают их в массиве памяти [Nдоп], далее формируют маскирующие маршруты связи

и запоминают их в массиве памяти [Nдоп], далее формируют маскирующие маршруты связи  и запоминают их в массиве памяти [Nm].

и запоминают их в массиве памяти [Nm].

Затем вычисляют длину  каждого маскирующего маршрута связи

каждого маскирующего маршрута связи  , запоминают значение длины

, запоминают значение длины  каждого маскирующего маршрута связи в массив памяти

каждого маскирующего маршрута связи в массив памяти  . Вычисляют значения MTU каждого узла сети связи G, принадлежащего маскирующим маршрутам связи

. Вычисляют значения MTU каждого узла сети связи G, принадлежащего маскирующим маршрутам связи  и запоминают вычисленные значения MTU в массиве памяти

и запоминают вычисленные значения MTU в массиве памяти  .

.

После вычисления значений MTU каждого узла сети связи G, принадлежащего маскирующим маршрутам связи  , выбирают для каждого маскирующего маршрута связи

, выбирают для каждого маскирующего маршрута связи  узел-терминатор GT IP-пакетов маскирующих сообщений и запоминают его в массиве памяти

узел-терминатор GT IP-пакетов маскирующих сообщений и запоминают его в массиве памяти  Затем считывают из массива памяти

Затем считывают из массива памяти  значение MTU узла-терминатора GT IP-пакетов маскирующих сообщений.

значение MTU узла-терминатора GT IP-пакетов маскирующих сообщений.

После этого формируют сообщения, включающие информацию о запомненных маскирующих маршрутах связи  и значениях MTU узлов-терминаторов GT IP-пакетов маскирующих сообщений. Далее отправляют сформированные сообщения о запомненных маскирующих маршрутах связи

и значениях MTU узлов-терминаторов GT IP-пакетов маскирующих сообщений. Далее отправляют сформированные сообщения о запомненных маскирующих маршрутах связи  , значениях MTU узлов-терминаторов GT IP-пакетов маскирующих сообщений и принимают их i-ми абонентами сети связи G.

, значениях MTU узлов-терминаторов GT IP-пакетов маскирующих сообщений и принимают их i-ми абонентами сети связи G.

Затем формируют абонентами IP-пакеты маскирующих сообщений, содержащие маскирующую информацию, запрещают фрагментацию IP-пакета маскирующих сообщений при его передаче по сети связи G.

Далее сформированные IP-пакеты маскирующих сообщений передают по маскирующим маршрутам связи  . Вычисляют значение коэффициента результативности терминации

. Вычисляют значение коэффициента результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи  и запоминают значение коэффициента результативности терминации

и запоминают значение коэффициента результативности терминации  IP-пакетов маскирующих сообщений в массиве памяти

IP-пакетов маскирующих сообщений в массиве памяти  .

.

Затем сравнивают значения коэффициента результативности терминации  IP-пакетов маскирующих сообщений со значением допустимого коэффициента результативности терминации

IP-пакетов маскирующих сообщений со значением допустимого коэффициента результативности терминации  IP-пакетов маскирующих сообщений.

IP-пакетов маскирующих сообщений.

По результатам сравнения, если  считывают значение длины

считывают значение длины  маскирующего маршрута связи

маскирующего маршрута связи  из массива памяти

из массива памяти  и формируют сообщение, включающее информацию об уменьшенном на единицу значении длины

и формируют сообщение, включающее информацию об уменьшенном на единицу значении длины  маскирующего маршрута связи

маскирующего маршрута связи  . Далее отправляют сервером безопасности сформированное сообщение i-му абоненту сети связи G, принимают сообщение i-м абонентом сети связи G.

. Далее отправляют сервером безопасности сформированное сообщение i-му абоненту сети связи G, принимают сообщение i-м абонентом сети связи G.

После этого устанавливают i-м абонентом сети связи в служебном поле «Time То Live» заголовка IP-пакета маскирующих сообщений, передаваемых от отправителя, значение, равное уменьшенному на единицу значению длины  маскирующего маршрута связи

маскирующего маршрута связи  .

.

Далее переходят к формированию отчета о значении  для каждого маскирующего маршрута связи

для каждого маскирующего маршрута связи  .

.

В противном случае, то есть если  , то формируют отчет о значении коэффициента результативности терминации

, то формируют отчет о значении коэффициента результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи  .

.

В исходные данные дополнительно задают массив памяти [ET] для хранения сформированной ложной структуры сети связи G, а также значений скорости ωij передачи IP-пакетов маскирующих сообщений между абонентами, массив памяти [Vm] для хранения маскирующих маршрутов связи в локальных сегментах  , задают массив памяти [TIP] для хранения множества IP-адресов истинных абонентов сети связи G. Далее задают массив памяти [FIP] для хранения множества IP-адресов ложных абонентов сети связи G, массив памяти [СТ] для хранения множества идентификаторов соединений истинных абонентов сети связи G, массив памяти [CF] для хранения множества идентификаторов соединений ложных абонентов сети связи G, массив памяти [S] для хранения идентификаторов приложений S, создающих маскирующую нагрузку абонентов в сети связи G. Задают для каждого х-го узла сети связи значения r категории их важности, где r=1, 2,…, R.

, задают массив памяти [TIP] для хранения множества IP-адресов истинных абонентов сети связи G. Далее задают массив памяти [FIP] для хранения множества IP-адресов ложных абонентов сети связи G, массив памяти [СТ] для хранения множества идентификаторов соединений истинных абонентов сети связи G, массив памяти [CF] для хранения множества идентификаторов соединений ложных абонентов сети связи G, массив памяти [S] для хранения идентификаторов приложений S, создающих маскирующую нагрузку абонентов в сети связи G. Задают для каждого х-го узла сети связи значения r категории их важности, где r=1, 2,…, R.

После формирования совокупности возможных маршрутов связи между i-м и j-м абонентами в G, формируют и запоминают в массиве памяти [ET] ложную структуру сети связи G, а также значения скорости ωij передачи IP-пакетов маскирующих сообщений между абонентами.

Далее формируют и запоминают в массиве памяти [S] идентификаторы приложений S, создающих маскирующую нагрузку абонентов в сети связи G. Затем задают множество IP-адресов истинных абонентов сети связи G и запоминают в массиве памяти [TIP].

Затем формируют и отправляют абонентам сообщения об идентификаторах приложений S, создающих маскирующую нагрузку абонентов сети связи G, принимают сообщения i-ми абонентами сети связи G. Далее формируют маскирующие маршруты связи в локальном сегменте  и запоминают их в массиве памяти [Vm].

и запоминают их в массиве памяти [Vm].

Затем в случае, если маскирующий обмен осуществляется только с абонентами локального сегмента сети связи G, то считывают из массива памяти [ET] значение скорости передаваемых IP-пакетов маскирующих сообщений ωij между абонентами и устанавливают значения скорости передачи IP-пакетов маскирующих сообщений ωij между абонентами, а если маскирующий обмен осуществляется с абонентами локального сегмента и внешними абонентами сети связи G, то формируют допустимые маршруты связи  и запоминают их в массиве памяти [Nдоп].

и запоминают их в массиве памяти [Nдоп].

Далее после считывания из массива памяти [ET] значения скорости передаваемых IP-пакетов маскирующих сообщений ωij между абонентами и установки значения скорости передачи IP-пакетов маскирующих сообщений ωij между абонентами считывают из массива памяти [S] идентификаторы приложений, создающих маскирующую нагрузку абонентов сети связи G.

Затем после формирования абонентами IP-пакетов маскирующих сообщений в случае, если маскирующий обмен осуществляют истинными абонентами, то присваивают идентификаторы соединений СТ истинных абонентов сети связи G и запоминают их в массив памяти [СТ].

В случае, если осуществляют маскирующий обмен ложными абонентами, то произвольно распределяют множество IP-адресов ложных абонентов между истинными абонентами сети связи G.

Далее задают множество IP-адресов ложных абонентов сети связи G и запоминают в массиве памяти [FIP]. Далее присваивают идентификаторы соединений CF ложных абонентов сети связи G и запоминают их в массив памяти [CF]. После этого считывают из массива памяти [CF] идентификаторы соединений ложных абонентов сети связи G и запоминают в сформированных IP-пакетах маскирующих сообщениях идентификаторы соединений ложных абонентов сети связи G. Затем передают IP-пакеты маскирующих сообщений по маскирующим маршрутам связи в локальных сегментах  .

.

После присвоения идентификаторов соединений СТ истинных абонентов сети связи G и запоминания их в массиве памяти [СТ], считывают из массива памяти [СТ] идентификаторы соединений истинных абонентов сети связи G и запоминают в сформированных IP-пакетах маскирующих сообщениях идентификаторы соединений истинных абонентов сети связи G. Затем после передачи IP-пакетов маскирующих сообщений по маскирующим маршрутам связи в локальных сегментах  определяют принадлежность IP-адреса получателя IP-пакетов маскирующих сообщений к массиву адресов локального сегмента.

определяют принадлежность IP-адреса получателя IP-пакетов маскирующих сообщений к массиву адресов локального сегмента.

Далее в случае, если IP-адрес получателя IP-пакетов маскирующих сообщений принадлежит массиву адресов локального сегмента, то принимают IP-пакеты маскирующих сообщений абонентом локального сегмента. В случае, если IP-адрес получателя IP-пакетов маскирующих сообщений не принадлежит массиву адресов локального сегмента, то принимают IP-пакеты маскирующих сообщений шлюзом локального сегмента. Далее после запрета фрагментации IP-пакетов маскирующих сообщений при их передаче по сети связи G, передают шлюзом локального сегмента IP-пакеты маскирующих сообщений по  .

.

Для формирования ложной структуры сети связи декларативно изменяют значения r категории важности каждого х-го узла сети связи G и назначают значения скорости передачи IP-пакетов маскирующих сообщений ωij между абонентами в диапазоне от 0,1 до 10 Мбит/с.

Для формирования идентификаторов приложений S используют совокупность идентификаторов, включающих тип приложения  , тип протокола взаимодействия

, тип протокола взаимодействия  , порты взаимодействия

, порты взаимодействия  .

.

Для формирования идентификаторов соединений СТ истинных абонентов сети связи G используют массив данных, включающий IP-адрес отправителя  , и получателя

, и получателя  , идентификатор приложения CTS.

, идентификатор приложения CTS.

Для формирования идентификаторов соединений CF ложных абонентов сети связи G используют массив данных, включающий IP-адрес отправителя  , и получателя

, и получателя  , идентификатор приложения CFS.

, идентификатор приложения CFS.

Для произвольного распределения множества IP-адресов ложных абонентов между истинными абонентами сети связи G используют случайную выборку из множества IP-адресов ложных абонентов.

Благодаря новой совокупности существенных признаков обеспечивается повышение результативности маскирования структуры сети связи за счет введения ложных абонентов сети связи, реализации маскирующего обмена между истинными и между ложными абонентами сети связи с учетом скорости передачи маскирующих пакетов сообщений, характеристики информационного обмена приложений, используемых абонентами, и категории важности узлов сети связи.

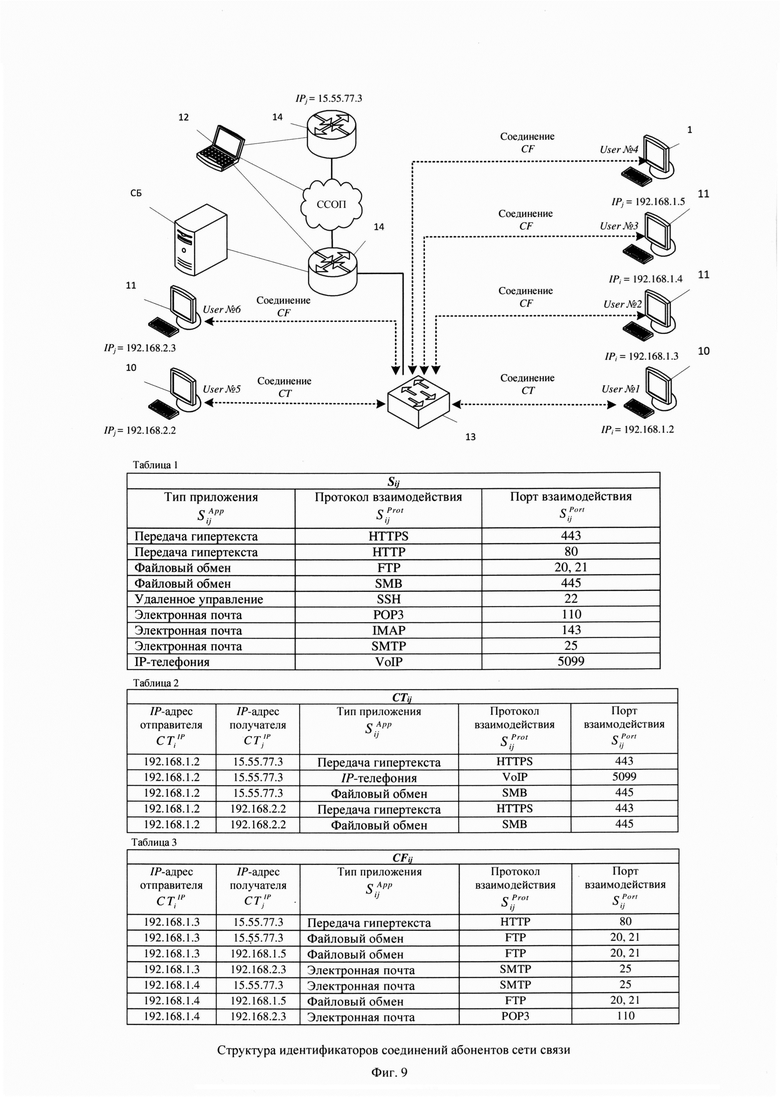

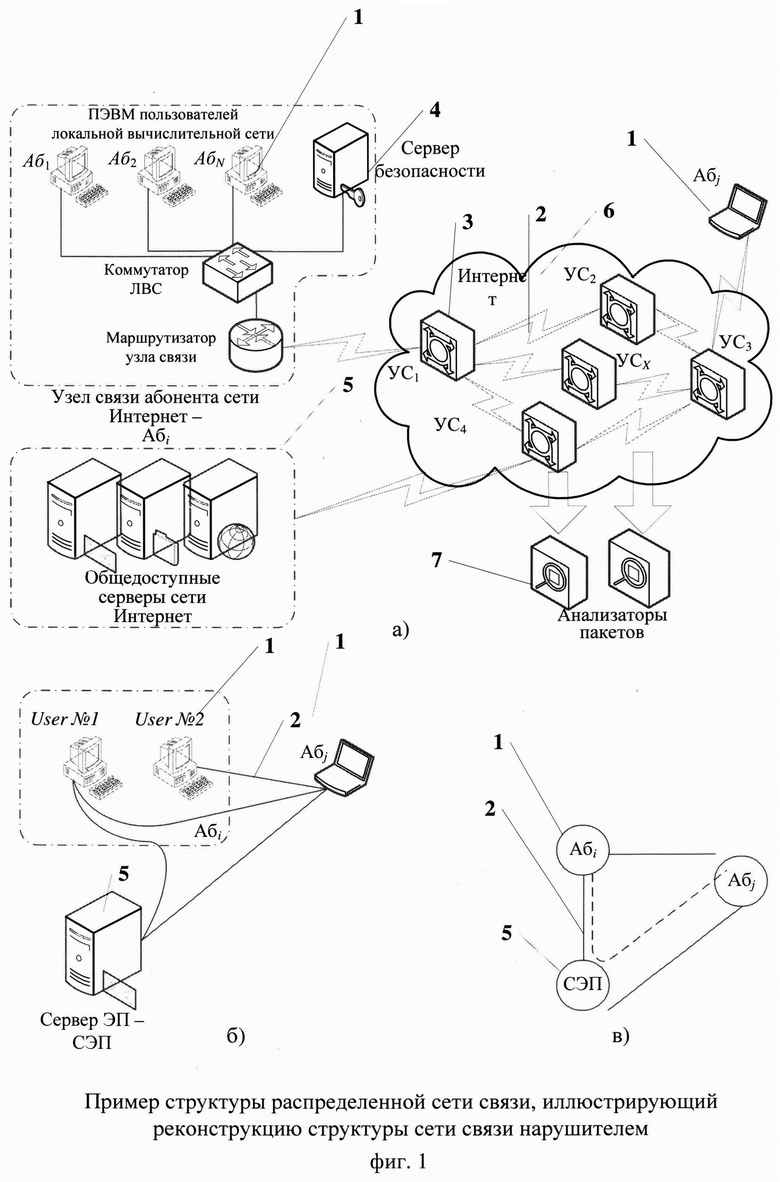

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

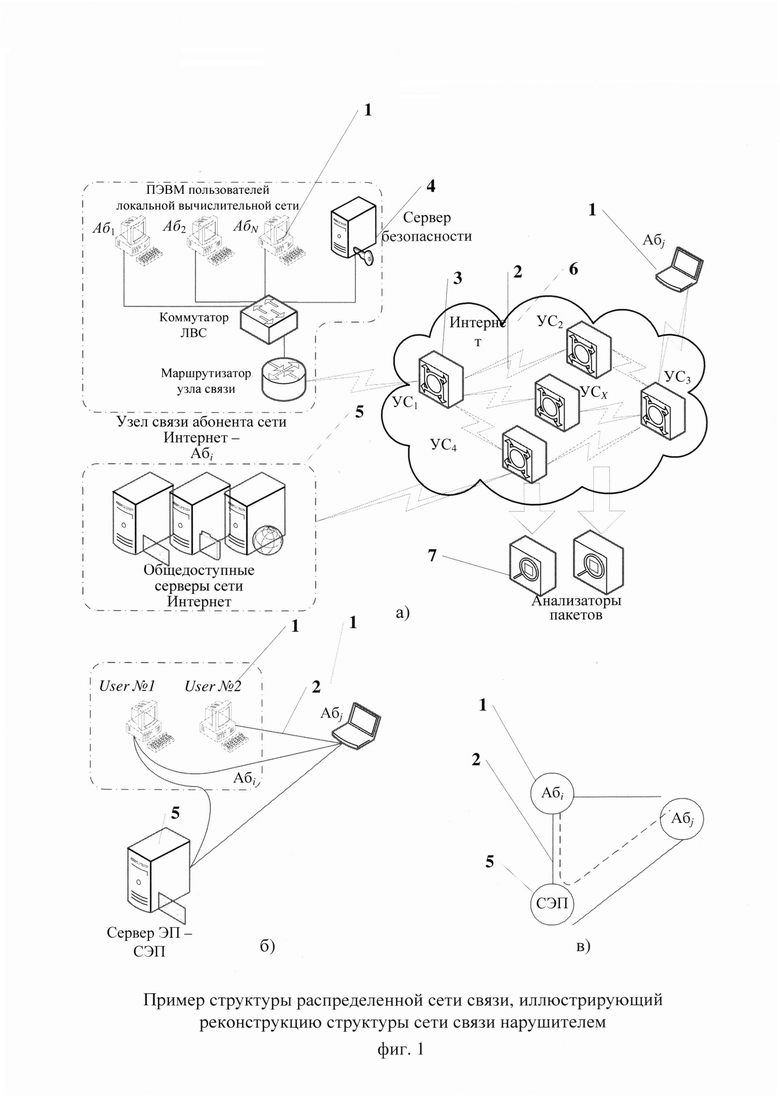

фиг. 1 - пример структуры распределенной сети связи, иллюстрирующий реконструкцию структуры сети связи нарушителем;

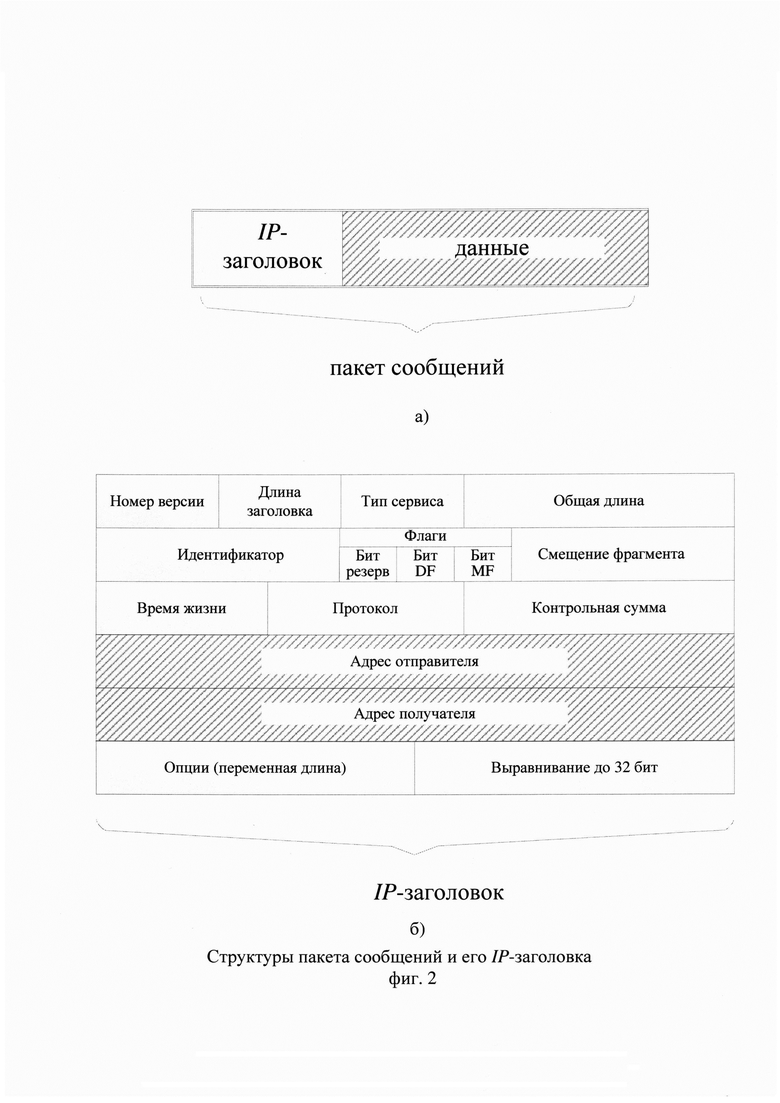

фиг. 2 - структуры пакета сообщений и его IP-заголовка;

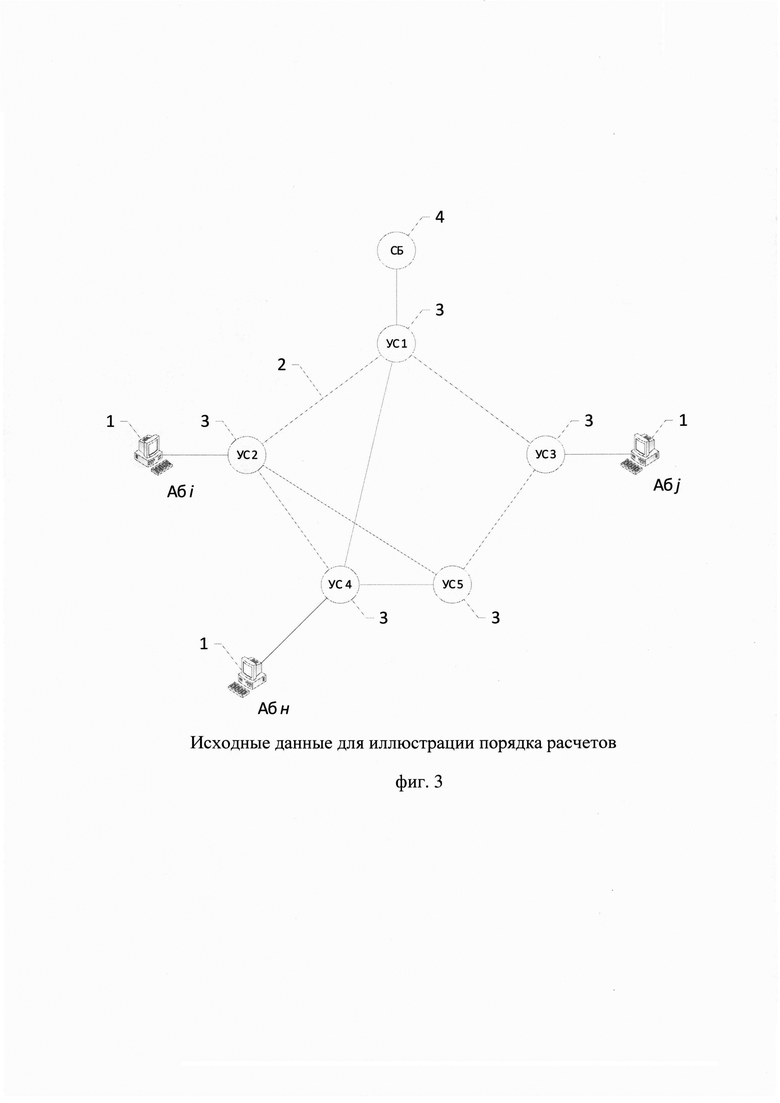

фиг. 3 - исходные данные для иллюстрации порядка расчетов;

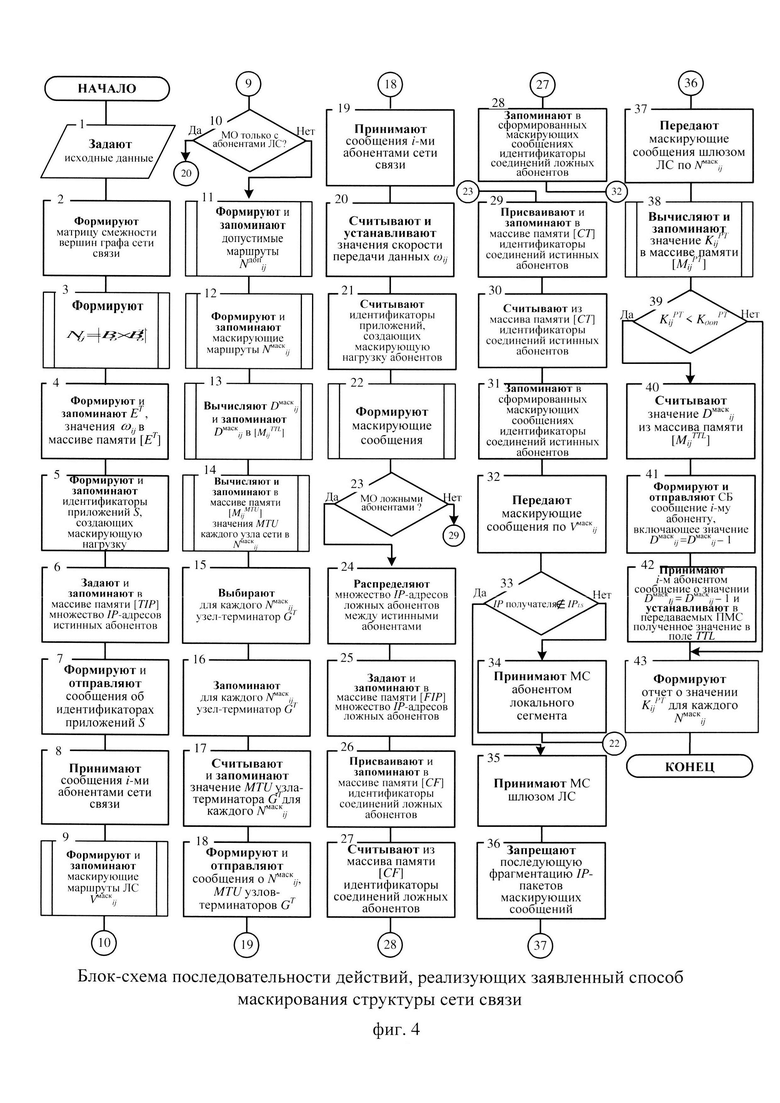

фиг. 4 - блок-схема последовательности действий, реализующих заявленный способ маскирования структуры сети связи;

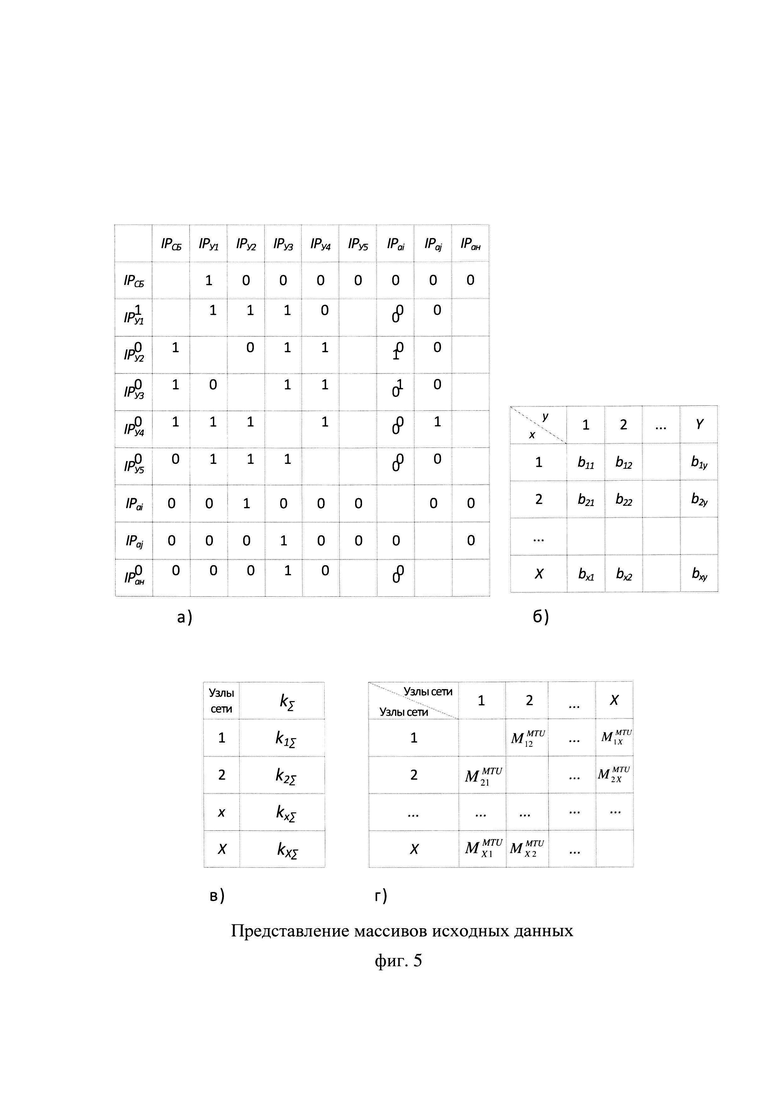

фиг. 5 - представление массивов исходных данных;

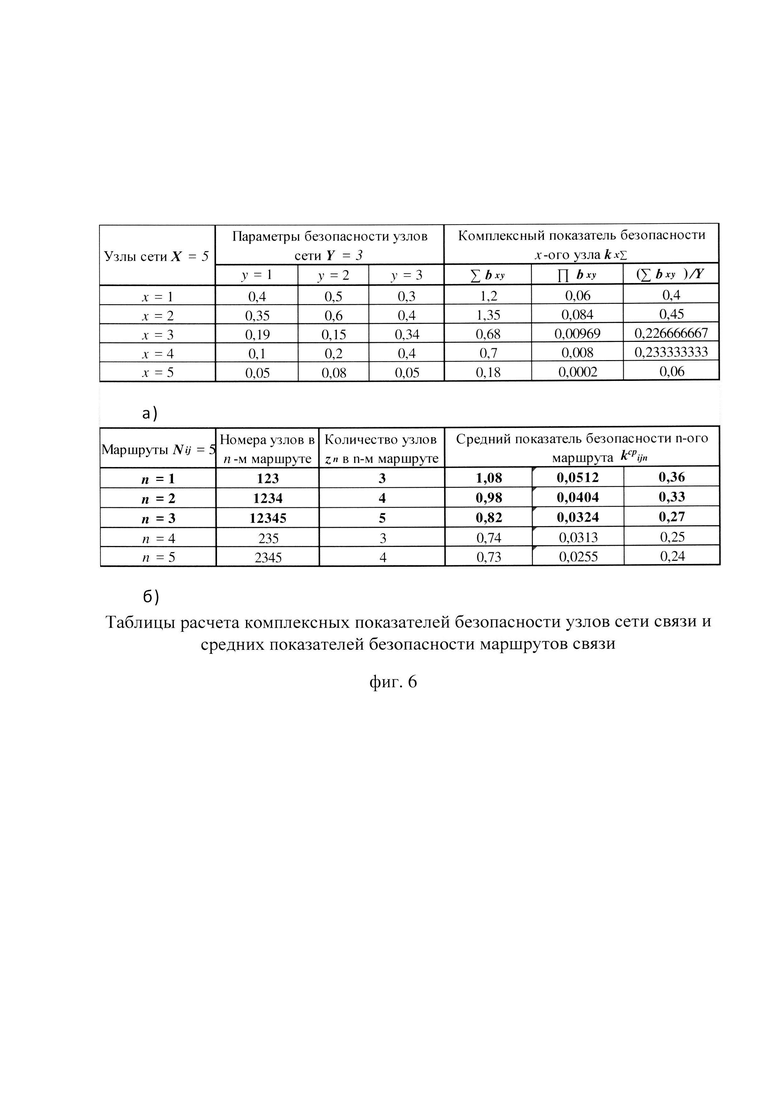

фиг. 6 - таблицы расчета комплексных показателей безопасности узлов сети связи и средних показателей безопасности маршрутов связи;

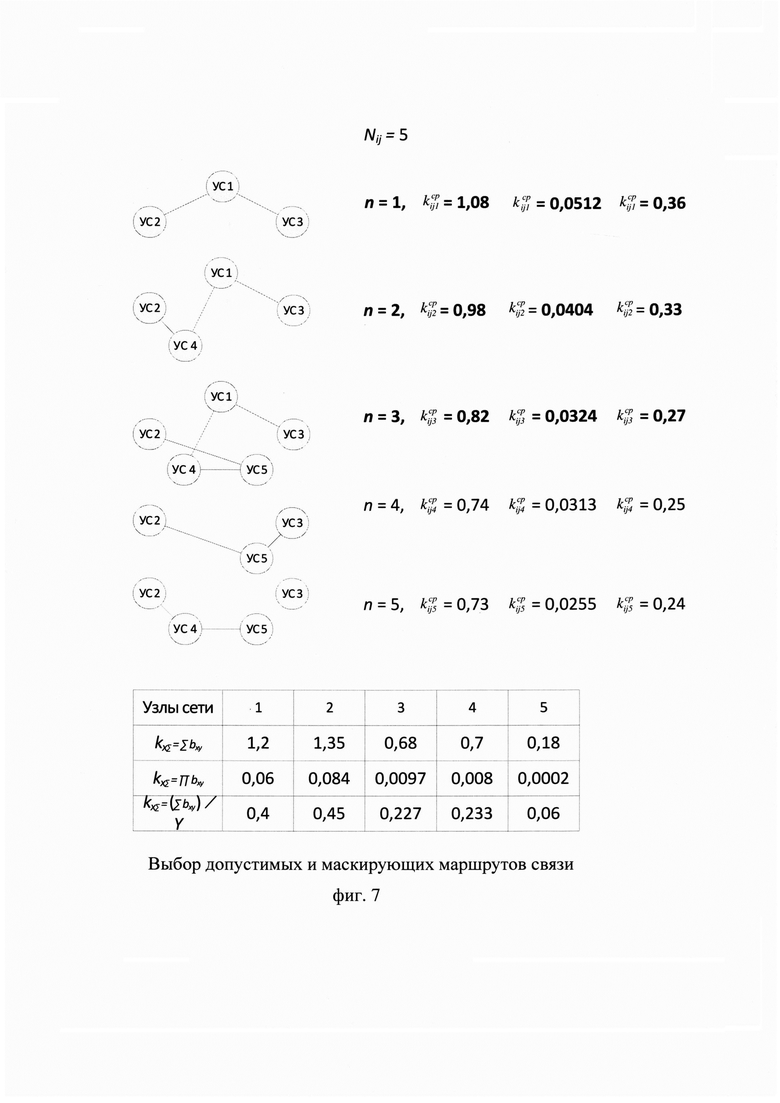

фиг. 7 - выбор допустимых и маскирующих маршрутов связи;

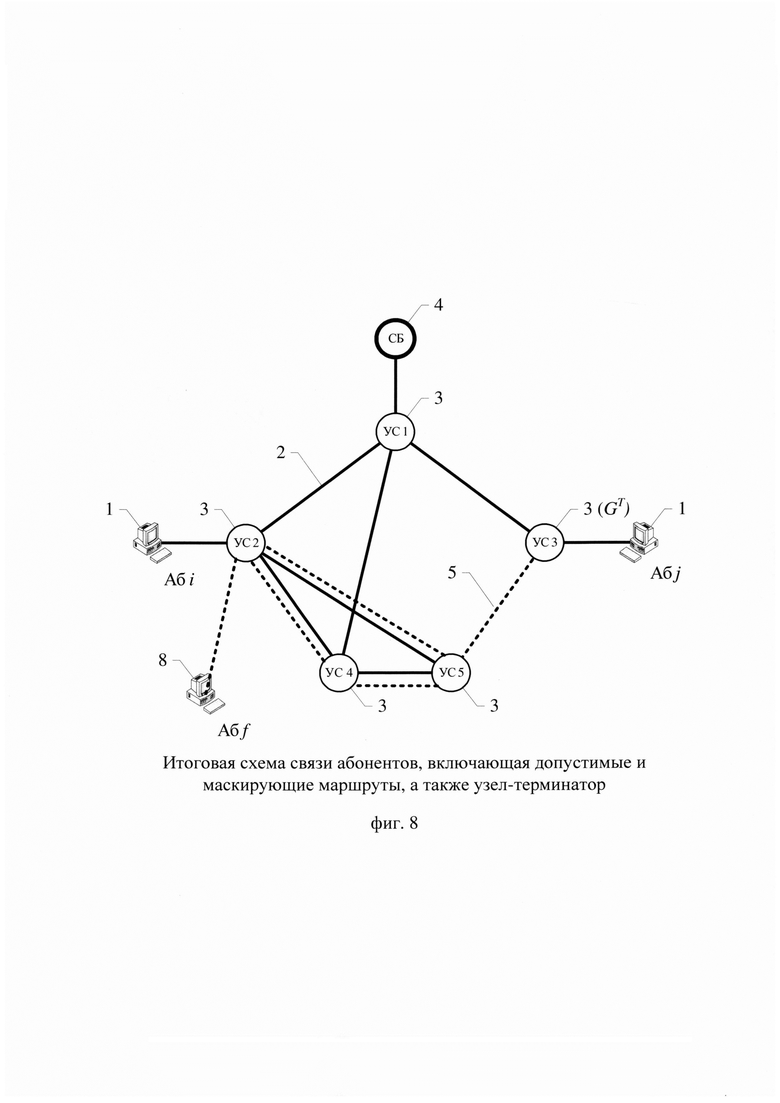

фиг. 8 - схема связи абонентов, включающая допустимые и маскирующие маршруты, а также узел-терминатор;

фиг. 9 - структура идентификаторов соединений абонентов сети связи.

Заявленный способ реализуют следующим образом. В общем случае распределенные сети связи (фиг. 1a) строят для соединения абонентов сети 1 посредством сети связи общего пользования (например, Интернет), представляющей собой совокупность физических линий (каналов) связи 2, соединяющих собой X узлов сети 3 в единую инфраструктуру.

Различные серверы цифровых систем связи могут быть доступны или выделенной совокупности абонентов, как, например, сервер безопасности 4, или представлять собой общедоступные серверы 5 сети связи общего пользования (например, Интернет 6).

Целесообразно рассматривать случаи, когда количество узлов сети X больше двух. Все элементы инфраструктуры определяются идентификаторами, в качестве которых в наиболее распространенном семействе протоколов TCP/IP используют сетевые адреса (IP-адреса). При необходимости распределенной обработки информации и (или) ее передачи абоненты осуществляют подключение к сети связи общего пользования.

Множества адресов абонентов, подключенных к сети связи, и адресов узлов сети не пересекаются. Например, при использовании абонентами сервиса электронной почты схема связи абонентов включает в себя абонентов 1 Абi и Абj (фиг. 1б), сервер 5 электронной почты и каналы связи между ними 2. Абоненты 1 Абi и Абj и сервер 5 электронной почты используют уникальные IP-адреса.

При передаче пакетов сообщений по сетям связи общего пользования к абонентам сети, узлам сети и линиям (каналам) связи предъявляют требования информационной безопасности, характеризующие допустимые значения показателей безопасности элементов сети связи.

В случае (фиг. 1a) компрометации безопасного маршрута связи абонентов и получения злоумышленником 7 несанкционированного доступа к элементам сети связи 2 и (или) 3 схема связи абонентов становится доступной нарушителю. Здесь и далее под термином «компрометация безопасного маршрута связи абонентов» понимают событие, связанное с получением кем-либо несанкционированного доступа к элементам безопасного маршрута связи - точкам подключения абонентов к сети связи, транзитным узлам и линиям связи.

Доступность схемы связи абонентов нарушителю обуславливается низкой скрытностью абонентов сети, использующих открытые IP-адреса, и возможностью идентификации по ним пакетов сообщений относительно конкретных пользователей сети и (или) узлов связи.

Например, на фиг. 1в, пользователи User №1 и User №2 (см. фиг. 1б) сгруппированы нарушителем в абонента Абi 1 по признаку использования ими одного IP-адреса, так как они подключены к сети связи общего пользования через один маршрутизатор (см. фиг. 1a). Структуры пакета сообщений и его IP-заголовка известны и представлены на фиг. 2. Использование абонентами для подключения к сети связи общего пользования одного маршрутизатора демаскирует их принадлежность к одному узлу связи. В то же время нарушитель наблюдает именно двух пользователей, сгруппированных в абонента Абi 1, так как между абонентами Абi и Абj кроме линии прямой связи существует альтернативный канал связи (показан на фиг. 1в пунктирной линией), включающий сервер электронной почты 5, что демаскируется полями «From» и «То» заголовка сообщения электронной почты, передаваемого абонентами. Структура служебных полей заголовка сообщения электронной почты известна и описана в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc822).

В подобных описанному на фиг. 1 случаях считают, что нарушитель реконструирует (вскрывает) структуру сети связи и может осуществлять деструктивные воздействия на все ее элементы, а сама структура сети связи обладает низкой скрытностью.

Реконструкция структуры сети связи происходит вследствие известности (открытости) структуры пакетов сообщений, где адреса отправителя и получателя демаскируют абонентов сети.

Для маскирования структуры сети связи необходимо обеспечивать индивидуальную скрытность абонентов, управлять маршрутами информационного обмена абонентов в сети связи общего пользования и передавать маскирующие сообщения между абонентами Абi и Абj для введения в заблуждение злоумышленников относительно структуры сети связи.

Структура сети связи общего пользования динамична и содержит большое количество узлов, поэтому задачи оценивания показателей безопасности, формирования маршрутов и обслуживания запросов абонентов о безопасных маршрутах связи возлагают на выделенный сервер безопасности. Количество серверов безопасности зависит от размера сети связи и может быть задано, например, в соотношении 1 сервер на 7..10 корреспондирующих абонентов.

Рассмотрим вариант структуры распределенной сети связи (фиг. 3) представляющей собой совокупность из 5 узлов сети 3, сервера безопасности 4 и абонентов сети 1, объединенных физическими линиями связи 2.

На фиг. 4 представлена блок-схема последовательности действий, реализующих заявленный способ маскирования структуры сети связи, в которой приняты следующие обозначения:

СБ - сервер безопасности;

[IP] - структурный массив;

- массив памяти для хранения значения коэффициента результативности

- массив памяти для хранения значения коэффициента результативности  терминации IP-пакетов маскирующих сообщений маскирующего маршрута связи

терминации IP-пакетов маскирующих сообщений маскирующего маршрута связи  ;

;

- массив памяти для хранения значения интенсивности

- массив памяти для хранения значения интенсивности  IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи  ;

;

- массив памяти для хранения значения интенсивности

- массив памяти для хранения значения интенсивности  IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи  ;

;

- массив памяти для хранения вычисленных значений максимально возможной длины MTU IP-пакета сообщений, который может быть передан без фрагментации узлами сети связи;

- массив памяти для хранения вычисленных значений максимально возможной длины MTU IP-пакета сообщений, который может быть передан без фрагментации узлами сети связи;

- массив памяти для хранения вычисленных значений длины

- массив памяти для хранения вычисленных значений длины  каждого маскирующего маршрута связи

каждого маскирующего маршрута связи  ;

;

⎣ET⎦ - массив памяти для хранения сформированной ложной структуры сети связи G, а также значений скорости ωij передачи IP-пакетов маскирующих сообщений между абонентами;

[TIP] - массив памяти для хранения множества IP-адресов истинных абонентов сети связи G;

[FIP] - массив памяти для хранения множества IP-адресов ложных абонентов сети связи G;

[CF] - массив памяти для хранения множества идентификаторов соединений ложных абонентов сети связи G;

[СТ] - массив памяти для хранения множества идентификаторов соединений истинных абонентов сети связи G;

[S] - массив памяти для хранения идентификаторов приложений S, создающих маскирующую нагрузку абонентов сети связи G;

[Vm] - массив памяти для хранения множества маскирующих маршрутов связи  ;

;

[Nдоп] - массив памяти для хранения множества допустимых маршрутов связи  ;

;

[Nm] - массив памяти для хранения множества маскирующих маршрутов связи  ;

;

r - категории важности х-го узла сети связи G;

X - число узлов сети связи;

Y - число учитываемых параметров безопасности узлов сети;

bxy - значение у-го параметра безопасности х-го узла сети, где x=1, 2,…, X, y=1, 2,…, Y;

kxΣ - комплексный показатель безопасности каждого х-го узла сети;

- средний показатель безопасности маршрута связи между i-м и j-м абонентами сети;

- средний показатель безопасности маршрута связи между i-м и j-м абонентами сети;

- допустимое значение среднего показателя безопасности маршрута связи между i-м и j-м абонентами сети;

- допустимое значение среднего показателя безопасности маршрута связи между i-м и j-м абонентами сети;

Nij - количество деревьев графа сети связи, соответствующее совокупности возможных маршрутов связи между i-м и j-м абонентами сети, где i=1, 2,…, j=1, 2,…, и i≠j;

- количество допустимых маршрутов между i-м и j-м абонентами сети;

- количество допустимых маршрутов между i-м и j-м абонентами сети;

- количество маскирующих маршрутов между i-м и j-м абонентами сети;

- количество маскирующих маршрутов между i-м и j-м абонентами сети;

Lƒ - длина ƒ-го фрагмента маскирующего сообщения;

- длина маскирующего маршрута связи

- длина маскирующего маршрута связи  ;

;

- значение коэффициента результативности терминации IP-пакетов маскирующих сообщений маскирующего маршрута связи

- значение коэффициента результативности терминации IP-пакетов маскирующих сообщений маскирующего маршрута связи  ;

;

- значение допустимого коэффициента результативности терминации IP-пакетов маскирующих сообщений маскирующего маршрута связи

- значение допустимого коэффициента результативности терминации IP-пакетов маскирующих сообщений маскирующего маршрута связи  ;

;

GT - узел-терминатор IP-пакетов маскирующих сообщений.

На начальном этапе в сервере безопасности задают исходные данные (бл. 1 на фиг. 4), включающие структурный массив [IP], адрес сервера безопасности IPCБ и адреса абонентов IРа, подключенных к сети связи G, массив памяти [Vm] для хранения вычисленных маскирующих маршрутов связи  , массив памяти [Nm] для хранения вычисленных маскирующих маршрутов связи

, массив памяти [Nm] для хранения вычисленных маскирующих маршрутов связи  , массив памяти [Nдоп] для хранения вычисленных допустимых маршрутов связи

, массив памяти [Nдоп] для хранения вычисленных допустимых маршрутов связи  , массив памяти

, массив памяти  для хранения вычисленных IP-адресов узлов-терминаторов GT IP-пакетов маскирующих сообщений каждого маскирующего маршрута связи

для хранения вычисленных IP-адресов узлов-терминаторов GT IP-пакетов маскирующих сообщений каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения вычисленных значений максимально возможной длины MTU IP-пакета маскирующих сообщений, который может быть передан без фрагментации узлами сети связи, принадлежащими маскирующему маршруту связи

для хранения вычисленных значений максимально возможной длины MTU IP-пакета маскирующих сообщений, который может быть передан без фрагментации узлами сети связи, принадлежащими маскирующему маршруту связи  , массив памяти

, массив памяти  для хранения вычисленных значений длины

для хранения вычисленных значений длины  каждого маскирующего маршрута связи

каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения значения интенсивности

для хранения значения интенсивности  IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения значения интенсивности

для хранения значения интенсивности  IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения результатов вычисления коэффициента результативности терминации

для хранения результатов вычисления коэффициента результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи , массив памяти [ET] для хранения сформированной ложной структуры сети связи G, а также значений скорости передачи IP-пакетов маскирующих сообщений между абонентами, массив памяти [TIP] для хранения множества IP-адресов истинных абонентов сети связи G, массив памяти [FIP] для хранения множества IP-адресов ложных абонентов сети связи G, массив памяти [СТ] для хранения множества идентификаторов соединений истинных абонентов сети связи G, массив памяти [CF] для хранения множества идентификаторов соединений ложных абонентов сети связи G, массив памяти [S] для хранения идентификаторов приложений S, создающих маскирующую нагрузку абонентов сети связи G.

, массив памяти [ET] для хранения сформированной ложной структуры сети связи G, а также значений скорости передачи IP-пакетов маскирующих сообщений между абонентами, массив памяти [TIP] для хранения множества IP-адресов истинных абонентов сети связи G, массив памяти [FIP] для хранения множества IP-адресов ложных абонентов сети связи G, массив памяти [СТ] для хранения множества идентификаторов соединений истинных абонентов сети связи G, массив памяти [CF] для хранения множества идентификаторов соединений ложных абонентов сети связи G, массив памяти [S] для хранения идентификаторов приложений S, создающих маскирующую нагрузку абонентов сети связи G.

Для каждого х-го узла сети, где х=1, 2,…, Х, задают Y≥2 параметров безопасности и их значения bxy, где y=1, 2,…, Y. Задают допустимое значение  среднего показателя безопасности маршрута.

среднего показателя безопасности маршрута.

Задают значение допустимого коэффициента результативности терминации  IP-пакетов маскирующих сообщений. Для каждого х-го узла сети связи задают значения r категории их важности, где r=1,2,…, R.

IP-пакетов маскирующих сообщений. Для каждого х-го узла сети связи задают значения r категории их важности, где r=1,2,…, R.

Перечисленные исходные данные представлены таблицами на фиг. 5.

Структурный массив [IP] - массив для хранения адреса сервера безопасности IРСБ, адресов узлов IPУС и абонентов IРа сети, а также информации о наличии связи между ними (фиг. 5а), которая характеризуется только двумя значениями, «1» - наличие связи и «0» - ее отсутствие.

Параметры безопасности узлов сети определяют, например, в соответствии с ГОСТ Р ИСО/МЭК 15408-2002 «Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий». Значения bx1 параметра у=1 безопасности узлов сети определяют, например, по характеристикам производителей оборудования узлов сети, информацию о которых можно получить из физических адресов узлов сети. Физические адреса узлов сети представляют в виде шестнадцатеричной записи, например 00:10:5a:3F:D4:E1, где первые три значения определяют производителя (00:01:е3-Siemens, 00:10:5а - 3Com, 00:03:ba - Sun).

Альтернативным способом определения параметров безопасности узлов является получение данных по разведке злоумышленника от соответствующих подразделений.

Например, для УС1 (х=1 на фиг. 5а) физический адрес которого 00:01:e3:3F:D4:E1, первые три значения определяют производителя Siemens, что соответствует значению параметра безопасности b11=0,3. Аналогично определяются значения bx1 параметра у=1 безопасности узлов сети УС2 - УС5, а так же значения bxy всех заданных Y≥2 параметров безопасности (фиг. 5б).

В качестве остальных параметров безопасности узла сети можно рассматривать тип его оборудования, версию установленного на нем программного обеспечения, принадлежность узла государственной или частной организации и другие известные сведения.

После задания исходных данных формируют матрицу смежности вершин графа сети (бл. 2 на фиг. 4), для чего запоминают в структурном массиве (фиг. 5а) адреса узлов сети IPУС и адреса абонентов IРа сети, а также информацию о наличии связи между узлами и абонентами сети.

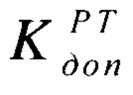

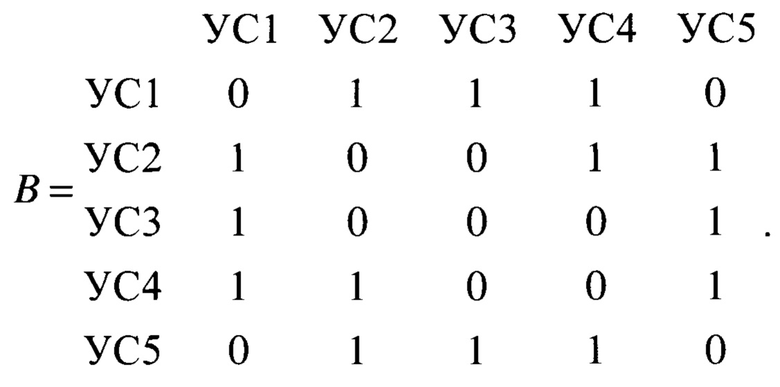

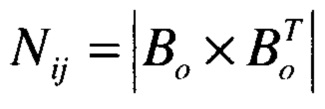

Способы формирования матриц смежности вершин графа известны (см., например, Басакер Р., Саати Т. Конечные графы и сети. - М.: Наука, 1973, 368 с.). Для рассматриваемого графа сети связи матрица смежности вершин имеет вид:

Формируют совокупность возможных маршрутов связи между i-м и j-м абонентами сети (бл. 3 на фиг. 4), где i=1, 2,…, j=1, 2,…, и i≠j, в виде Nij деревьев графа сети связи. Каждое n-ое, где n=1, 2,…, Nij, дерево графа состоит из zn вершин, соответствующих количеству узлов сети. Порядок формирования деревьев графа известен и описан (см., например, Кристофидес Н. Теория графов: Алгоритмический подход. Пер. с англ. - М: Мир, 1978, 432 с.).

Общее число Nij деревьев графа сети связи между i-м и j-м абонентами сети может быть определено различными методами. В заявленном способе общее число Nij деревьев графа находят с использованием матрицы смежности по формуле:  , где Вo=М×Н - преобразованная матрица смежности вершин графа сети связи, а М=Мр-1, Н - соответственно число строк и столбцов матрицы, Мр - число строк исходной матрицы смежности, равное общему количеству узлов сети связи;

, где Вo=М×Н - преобразованная матрица смежности вершин графа сети связи, а М=Мр-1, Н - соответственно число строк и столбцов матрицы, Мр - число строк исходной матрицы смежности, равное общему количеству узлов сети связи;  - транспонированная матрица к Вo. Удаляя одну строку матрицы В, получают матрицу Вo, а затем транспонированную к ней матрицу

- транспонированная матрица к Вo. Удаляя одну строку матрицы В, получают матрицу Вo, а затем транспонированную к ней матрицу  . Порядок получения транспонированной матрицы известен и описан (см., например, Г. Корн, Т. Корн. Справочник по математике для научных работников и инженеров. - М.: Наука, 1977 г.).

. Порядок получения транспонированной матрицы известен и описан (см., например, Г. Корн, Т. Корн. Справочник по математике для научных работников и инженеров. - М.: Наука, 1977 г.).

Построение маршрутов связи между абонентами на основе деревьев графа сети связи обеспечивает нахождение всех возможных маршрутов связи и их незамкнутость, т.е. исключает неприемлемые для передачи сообщений замкнутые маршруты. Таким образом, проведя расчеты, получаем общее число Nij деревьев графа сети связи между i-м и j-м абонентами сети, равное 5.

Затем формируют и запоминают в массиве памяти [ET] ложную структуру сети связи G, а также значения скорости ωij передачи IP-пакетов маскирующих сообщений между абонентами (бл. 4 на фиг. 4).

Для формирования ложной структуры сети связи декларативно изменяют значения r категории важности каждого x-го узла сети связи G и назначают значения скорости передачи IP-пакетов маскирующих сообщений ωij в диапазоне от 0,1 до 10 Мбит/с между абонентами в маскирующих маршрутах связи  .

.

Далее, для формирования маскирующих информационных потоков между i-м и j-м абонентами в сети связи G формируют и запоминают в массиве памяти [S] идентификаторы приложений, создающих маскирующую нагрузку абонентов в сети связи G (бл. 5 на фиг. 4).

Для формирования идентификаторов приложений S используют совокупность идентификаторов, включающих тип приложения  , тип протокола взаимодействия

, тип протокола взаимодействия  , порты взаимодействия

, порты взаимодействия  (таблица 1 фиг. 9).

(таблица 1 фиг. 9).

Для реализации ложной структуры сети связи и осуществления маскирующего обмена в сети связи G необходимо задание множества абонентов, которые используют приложения S для создания маскирующей нагрузки. Для чего задают множество IP-адресов истинных абонентов сети связи G и запоминают в массиве памяти [TIP] (бл. 6 на фиг. 4).

Далее формируют сообщения, включающие информацию об идентификаторах приложений, создающих маскирующую нагрузку абонентов сети связи G, отправляют сформированные сообщения абонентам сети (бл. 7 на фиг. 4) и принимают их i-ми абонентами сети (бл. 8 на фиг. 4).

Таким образом, каждого абонента сети уведомляют о приложениях, которые необходимо использовать для осуществления маскирующего обмена, а также их протоколы и порты для взаимодействия.

Затем формируют маскирующие маршруты связи в локальных сегментах  и запоминают их в массиве памяти [Vm] (бл. 9 на фиг. 4).

и запоминают их в массиве памяти [Vm] (бл. 9 на фиг. 4).

Далее определяют осуществляется ли маскирующий обмен только абонентами локального сегмента (бл. 10 на фиг. 4).

В случае, если маскирующий обмен осуществляется только с абонентами локального сегмента сети связи G, то считывают из массива памяти [ЕТ] значение скорости передаваемых IP-пакетов маскирующих сообщений ωij между абонентами и устанавливают значения скорости передачи IP-пакетов маскирующих сообщений ωij между абонентами (бл. 20 на фиг. 4).

В случае, если маскирующий обмен осуществляется с абонентами локального сегмента и внешними абонентами сети связи G, то формируют допустимые маршруты связи  и запоминают их в массиве памяти [Nдоп] (бл. 11 на фиг. 4).

и запоминают их в массиве памяти [Nдоп] (бл. 11 на фиг. 4).

Затем формируют маскирующие маршруты связи  , запоминают их в массиве памяти [Nm] (бл. 12 на фиг. 4).

, запоминают их в массиве памяти [Nm] (бл. 12 на фиг. 4).

Для обоснования и объективного выбора допустимых и маскирующих маршрутов связи для каждого х-го узла сети по значениям bxy его параметров безопасности вычисляют комплексный показатель безопасности kxΣ. Рассчитанные показатели представлены в таблице (фиг. 5в).

Комплексный показатель безопасности kxΣ для каждого х-го узла сети вычисляют путем суммирования  , или перемножения

, или перемножения  , или как среднее арифметическое значение

, или как среднее арифметическое значение  его параметров безопасности bxy.

его параметров безопасности bxy.

Принципиально способ вычисления kxΣ не влияет на результат выбора безопасного маршрута. Например, значения вычисленных комплексных показателей безопасности kxΣ для каждого х-го узла рассматриваемого варианта сети связи (фиг. 3) перечисленными способами при заданных значениях параметров безопасности bxy узлов приведены в таблице (фиг. 6а).

Кроме этого возможен утилитарный подход к определению комплексных показателей безопасности kxΣ для каждого х-го узла сети, когда их задают бинарно-опасный узел, либо безопасный узел, в последнем случае полагая, что его безопасность доказана, но количественные значения показателей безопасности недоступны лицам, принимающим решение на выбор маршрута.

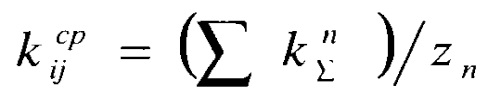

Для выбора допустимых и маскирующих маршрутов связи из совокупности Nij=5 возможных маршрутов связи между i-м и j-м абонентами сети вычисляют средние показатели безопасности  как среднее арифметическое комплексных показателей безопасности

как среднее арифметическое комплексных показателей безопасности  узлов сети, входящих в n-ый маршрут связи

узлов сети, входящих в n-ый маршрут связи  (см. фиг. 6б и фиг. 7).

(см. фиг. 6б и фиг. 7).

Используя результаты, полученные при вычислении комплексных показателей безопасности узлов сети разными способами (фиг. 6а), вычислены средние показатели безопасности  маршрутов связи сформированных между i-м и j-м абонентами сети (фиг. 7). Результаты сведены в таблицу (фиг. 6б).

маршрутов связи сформированных между i-м и j-м абонентами сети (фиг. 7). Результаты сведены в таблицу (фиг. 6б).

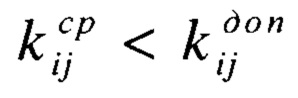

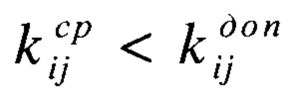

Далее сравнивают значения средних показателей безопасности маршрутов  с предварительно заданным допустимым значением

с предварительно заданным допустимым значением  . Те маршруты, значения средних показателей безопасности которых удовлетворяют условию

. Те маршруты, значения средних показателей безопасности которых удовлетворяют условию  , запоминают как допустимые маршруты

, запоминают как допустимые маршруты  .

.

Пусть, например, задано значение  Из полученных результатов, приведенных на фиг. 6 и 7 следует, что первый, второй и третий маршруты n=1, 2, 3 имеют значения среднего показателя безопасности

Из полученных результатов, приведенных на фиг. 6 и 7 следует, что первый, второй и третий маршруты n=1, 2, 3 имеют значения среднего показателя безопасности  удовлетворяющие этому требованию, и они выделены полужирным шрифтом. При анализе полученных расчетов средних показателей безопасности маршрутов выявлено что, способ вычисления kxΣ не влияет на результат выбора безопасного маршрута. Таким образом и формируют множество допустимых маршрутов между всеми абонентами сети.

удовлетворяющие этому требованию, и они выделены полужирным шрифтом. При анализе полученных расчетов средних показателей безопасности маршрутов выявлено что, способ вычисления kxΣ не влияет на результат выбора безопасного маршрута. Таким образом и формируют множество допустимых маршрутов между всеми абонентами сети.

В том случае, если по результатам сравнения комплексных показателей безопасности маршрутов  с предварительно заданным допустимым значением

с предварительно заданным допустимым значением  выявляют те маршруты, что удовлетворяют условию

выявляют те маршруты, что удовлетворяют условию  , то такие маршруты запоминают как маскирующие

, то такие маршруты запоминают как маскирующие  маршруты. При заданном

маршруты. При заданном  из полученных результатов, приведенных на фиг. 6 и 7 следует, что четвертый и пятый маршруты n=4, 5 имеют значения среднего показателя безопасности, удовлетворяющие условию

из полученных результатов, приведенных на фиг. 6 и 7 следует, что четвертый и пятый маршруты n=4, 5 имеют значения среднего показателя безопасности, удовлетворяющие условию  . Их запоминают как маскирующие

. Их запоминают как маскирующие  , и используют для последующей передачи по ним маскирующих (ложных) сообщений и введения нарушителей в заблуждение относительно структуры сети связи.

, и используют для последующей передачи по ним маскирующих (ложных) сообщений и введения нарушителей в заблуждение относительно структуры сети связи.

В том случае, если по результатам сравнения комплексных показателей безопасности маршрутов  с предварительно заданным допустимым значением

с предварительно заданным допустимым значением  маршруты, что удовлетворяют условию

маршруты, что удовлетворяют условию  не выявлены, то для выбора маскирующих маршрутов необходимо снизить требования к допустимому значению среднего показателя безопасности маршрута связи между i-м и j-м абонентами сети.

не выявлены, то для выбора маскирующих маршрутов необходимо снизить требования к допустимому значению среднего показателя безопасности маршрута связи между i-м и j-м абонентами сети.

Известные протоколы маршрутизации (routing protocols), такие как RIP, OSPF, NLSP, BGP предназначены для передачи пользовательской информации с маршрутизацией от источника (source specified routing) и обеспечивают в способе обмен информацией по заданному маршруту (см., например, Олифер В.Г. и Олифер Н.А. «Компьютерные сети. Принципы, технологии, протоколы.», уч. для Вузов, 5-е изд.; - СПб.: Питер, 2015). Таким образом, у абонентов имеется возможность передачи сообщений именно по заданному маршруту.

После формирования совокупности допустимых и маскирующих маршрутов связи между i-м и j-м абонентами сети связи G, вычисляют длину  каждого маскирующего маршрута

каждого маскирующего маршрута  посредством суммирования количества узлов сети связи между i-м и j-м абонентами и запоминают вычисленные значения в массиве памяти

посредством суммирования количества узлов сети связи между i-м и j-м абонентами и запоминают вычисленные значения в массиве памяти  (бл. 13 на фиг. 4).

(бл. 13 на фиг. 4).

После вычисления длины  каждого маскирующего маршрута

каждого маскирующего маршрута  вычисляют значения MTU каждого узла сети, принадлежащего маскирующему маршруту

вычисляют значения MTU каждого узла сети, принадлежащего маскирующему маршруту  и запоминают их в массиве памяти

и запоминают их в массиве памяти  (бл. 14 на фиг. 4). В каждом канале сети связи (определяют по передающему интерфейсу узла сети - маршрутизатора) есть максимальный размер передаваемого блока данных (MTU, Maximum Transmission Unit). MTU - это максимально возможная длина дейтаграммы, которую та или иная технология может поместить в поле данных своей единицы передачи [Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.]. Передача между узлами сети пакетов сообщений с длиной, большей MTU, без фрагментации невозможна. Значение MTU определяется стандартом соответствующего протокола, но может быть переопределено автоматически для определенного потока.

(бл. 14 на фиг. 4). В каждом канале сети связи (определяют по передающему интерфейсу узла сети - маршрутизатора) есть максимальный размер передаваемого блока данных (MTU, Maximum Transmission Unit). MTU - это максимально возможная длина дейтаграммы, которую та или иная технология может поместить в поле данных своей единицы передачи [Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: учебник для вузов. - СПб.: Питер, 2003. - 864 с.: ил.]. Передача между узлами сети пакетов сообщений с длиной, большей MTU, без фрагментации невозможна. Значение MTU определяется стандартом соответствующего протокола, но может быть переопределено автоматически для определенного потока.

Для вычисления значения MTU каждого узла сети, принадлежащего маскирующему маршруту, применяют процедуру Path MTU Discovery, как это описано, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc1191). Другим вариантом вычисления значения MTU каждого узла сети, принадлежащего маскирующему маршруту, является применение процедуры установления связи с каждым узлом сети, для чего отправляют каждому узлу сети TCP-пакеты сообщений с установленным флагом SYN служебного поля FLAGS в заголовке TCP-пакета сообщений (см., например, https://tools.ietf.org/html/rfc4413). После этого принимают ответный пакет сообщений, содержащий сегмент Maximum Segment Size поля опций заголовка TCP-пакета сообщений, считывают его значение и добавляют к этому значению значение длины заголовка IP-пакета сообщений. В качестве значения сегмента Maximum Segment Size абонент записывает максимально допустимую длину данных, которые он готов принять, и для фрагмента маскирующих сообщений абонент устанавливает это значение относительно малым так, чтобы оно было меньше любого MTU на протяжении маскирующего маршрута между отправляющей и принимающей стороной.

Рассчитанные значения MTU каждого узла сети представлены в таблице (фиг. 5г).

Для передачи маскирующих (ложных) сообщений и введения нарушителей в заблуждение относительно структуры сети связи выбирают для каждого маскирующего маршрута связи G узел-терминатор GT IP-пакетов маскирующих сообщений (бл. 15 на фиг. 4) и запоминают его (бл. 16 на фиг. 4).

Под термином «узел-терминатор маскирующих сообщений» понимают узел сети, принадлежащий маскирующему маршруту связи, который прекращает дальнейшую передачу пакетов маскирующих сообщений, если длина g-го фрагмента сообщения больше принятого на узле-терминаторе значения MTU. При сравнении длины Lƒ ƒ-го фрагмента сообщения с принятым значением MTU узла-терминатора GT IP-пакетов маскирующих сообщений учитывают длину служебной части пакета сообщения, добавляемую при передаче адресату к каждому пакету сообщений.

Выбор узла-терминатора GT IP-пакетов маскирующих сообщений необходим для того, чтобы улучшить показатель своевременности доставки пакетов сообщений принимающему абоненту. Этого достигают тем, что пакеты маскирующих сообщений не будут доставляться принимающему абоненту, а будут уничтожаться на узле-терминаторе. Например, для структуры, показанной на фиг. 1а, если пакеты маскирующих сообщений передают между абонентами Абj и Абi по маскирующему маршруту через узлы сети УС3, УС4 и УС1, то нарушитель перехватит анализаторами протоколов 7 пакеты маскирующих сообщений из УС4 и канала (линии) связи между УС3 и УС4, а пакеты маскирующих сообщений будут уничтожены на выбранном в качестве узла-терминатора УС1. В результате принимающий абонент Абi не будет перегружен маскирующими сообщениями, и показатель своевременности доставки ему конструктивных (не маскирующих) сообщений будет улучшен.

В том случае, если принимающий абонент является ложным, то в качестве узла-терминатора GT IP-пакетов маскирующих сообщений выбирают принимающего абонента.

Затем считывают и запоминают (бл. 17 на фиг. 4) из массива памяти  значение MTU узла-терминатора GT IP-пакетов маскирующих сообщений.

значение MTU узла-терминатора GT IP-пакетов маскирующих сообщений.

Далее формируют сообщения, включающие информацию о запомненных маскирующих маршрутах связи  и значениях MTU узлов-терминаторов GT IP-пакетов маскирующих сообщений, отправляют сформированные сообщения абонентам сети (бл. 18 на фиг. 4) и принимают их i-ми абонентами сети (бл. 19 на фиг. 4).

и значениях MTU узлов-терминаторов GT IP-пакетов маскирующих сообщений, отправляют сформированные сообщения абонентам сети (бл. 18 на фиг. 4) и принимают их i-ми абонентами сети (бл. 19 на фиг. 4).

Таким образом, каждого абонента сети уведомляют о маскирующих маршрутах ко всем остальным абонентам, а также о значениях MTU, которые необходимо устанавливать для маскирующих сообщений, чтобы они уничтожались на выбранном узле-терминаторе каждого маскирующего маршрута.

Для реализации ложной структуры сети связи необходимо управление демаскирующими признаками информационного обмена, основным из которых является скорость (объемы) трафика между узлами связи, формируемая абонентами сети. Управление демаскирующими признаками информационного обмена абонентов позволит формировать у злоумышленника ложное (неверное) представление о структуре (топологии) и параметрах (типологии) сети связи и, как неизбежное следствие, системы управления в целом. Такая стратегия может быть реализована посредством осуществления маскирующего обмена между абонентами сети передачей ложных пакетов сообщений заданной скорости для искажения категорий важности r узлов сети связи G. Для чего далее считывают из массива памяти значение скорости передаваемых IP-пакетов маскирующих сообщений ωij между абонентами и устанавливают значения скорости передачи IP-пакетов маскирующих сообщений ωij между абонентами (бл. 20 на фиг. 4).

Для установления значения скорости передачи IP-пакетов маскирующих сообщений между абонентами используют подсистему Linux-ядра Traffic Control. Подсистема Traffic Control поддерживает множество методов классификации, приоритезации, разделения и ограничения трафика (как исходящего, так и входящего).

Подсистема управления трафиком Linux позволяет ограничить трафик и задержку пакетов с целью создания желаемой скорости передачи (Shaping), а также реализовывать упорядочивание типов трафика в канале для предотвращения задержек для критичных типов трафика (Scheduling).

В обработке трафика подсистемы Traffic Control участвуют три параметра: дисциплины обработки пакетов, классы и фильтры.

Дисциплина обработки пакетов (qdisc) определяет очередь пакетов и закрепленный за ней алгоритм обработки. Класс (class) представляет собой логический контейнер, который может содержать несколько подклассов или дисциплину. Фильтр (filter) является механизмом классификации трафика для идентификации пакетов нужного типа.

Для конфигурирования управления IP-пакетами маскирующих сообщений используют утилиту tc из пакета iproute2. Она принимает набор команд в качестве аргументов, с помощью которых можно создавать классы, привязывать к ним дисциплины и добавлять фильтры.

Для примера рассмотрим простейший вариант использования:

# tc qdisc add dev eth0 root tbf rate 256kbit \ latency 50ms burst 1540.

В данном случае эта команда устанавливает на интерфейсе eth0 ограничение для всего исходящего трафика в 256 Кбит/с.

Значение аргументов утилиты tc в соответствии с примером:

qdisc add - добавить новую дисциплину (для удаления используй del);

dev eth0 - указать устройство, к которому будет привязана дисциплина;

root - дисциплина корневая (будет обрабатываться весь трафик);

tbf - имя дисциплины;

rate 256kbit latency 50ms burst 1540 - параметры, специфичные для данной дисциплины (rate - ограничение скорости на интерфейсе, latency - максимальное время пакета в очереди, burst - размер буфера).

Затем после установки значения скорости передачи IP-пакетов маскирующих сообщений ωij между абонентами, считывают из массива памяти [S] идентификаторы приложений, создающих маскирующую нагрузку абонентов сети связи G (бл. 21 на фиг. 4).

Далее формируют маскирующие сообщения (бл. 22 на фиг. 4).

Для формирования маскирующих сообщений генерируют ложные исходные пакеты данных, в информационную часть которых записывают случайную или произвольную цифровую последовательность (случайную последовательность сигналов логический «0» и логическая «1»).

Далее в случае, если маскирующий обмен осуществляют между истинными абонентами, то присваивают идентификаторы соединений СТ истинных абонентов сети связи G и запоминают их в массив памяти [СТ] (бл. 29 на фиг. 4)

Для формирования идентификаторов соединений СТ истинных абонентов сети связи G используют массив данных, включающий IP-адрес отправителя  , и получателя

, и получателя  , идентификатор приложения CTS (таблица 2 фиг. 9).

, идентификатор приложения CTS (таблица 2 фиг. 9).

В случае, если осуществляют маскирующий обмен между ложными абонентами, то произвольно распределяют множество IP-адресов ложных абонентов между истинными абонентами сети связи G (бл. 24 на фиг. 4).

Для произвольного распределения множества IP-адресов ложных абонентов между истинными абонентами сети связи G используют случайную выборку из множества IP-адресов ложных абонентов.

После задают множество IP-адресов ложных абонентов сети связи G и запоминают в массиве памяти [FIP] (бл. 25 на фиг. 4).

Выбор множества IP-адресов ложных абонентов сети связи G для осуществления маскирующего обмена осуществляется с условием, что {FIP}∩{TIP}=∅.

Далее присваивают идентификаторы соединениям CF ложных абонентов сети связи G и запоминают их в массив памяти [CF] (бл. 26 на фиг. 4). Для формирования идентификаторов соединений CF ложных абонентов сети связи G используют массив данных, включающий IP-адрес отправителя  , и получателя

, и получателя  , идентификатор приложения CFS (таблица 3 фиг. 9).

, идентификатор приложения CFS (таблица 3 фиг. 9).

Затем считывают из массива памяти [CF] идентификаторы соединений ложных абонентов сети связи G (бл. 27 на фиг. 4) и запоминают в сформированных IP-пакетах маскирующих сообщениях идентификаторы соединений ложных абонентов сети связи G (бл. 28 на фиг. 4). Далее передают IP-пакеты маскирующих сообщений по маскирующим маршрутам связи в локальных сегментах  (бл. 32 на фиг. 4).

(бл. 32 на фиг. 4).

После присвоения идентификаторов соединений СТ истинных абонентов сети связи G и запоминания их в массиве памяти [СТ] считывают из массива памяти [СТ] идентификаторы соединений истинных абонентов сети связи G (бл. 30 на фиг. 4) и запоминают в сформированных IP-пакетах маскирующих сообщениях идентификаторы соединений истинных абонентов сети связи G (бл. 31 на фиг. 4). Затем передают IP-пакеты маскирующих сообщений по маскирующим маршрутам связи в локальных сегментах  (бл. 32 на фиг. 4).

(бл. 32 на фиг. 4).

Затем после передачи IP-пакетов маскирующих сообщений по маскирующим маршрутам связи в локальных сегментах  определяют принадлежность IP-адреса получателя IP-пакетов маскирующих сообщений к массиву адресов локального сегмента (бл. 33 на фиг. 4).

определяют принадлежность IP-адреса получателя IP-пакетов маскирующих сообщений к массиву адресов локального сегмента (бл. 33 на фиг. 4).

Далее в случае, если IP-адрес получателя IP-пакетов маскирующих сообщений принадлежит массиву адресов локального сегмента, то принимают IP-пакеты маскирующих сообщений абонентом локального сегмента (бл. 34 на фиг. 4).

В случае, если IP-адрес получателя IP-пакетов маскирующих сообщений не принадлежит массиву адресов локального сегмента, то принимают IP-пакеты маскирующих сообщений шлюзом локального сегмента (бл. 35 на фиг. 4).

Затем запрещают фрагментацию IP-пакета маскирующих сообщений при его передаче по сети связи G (бл. 36 на фиг. 4).

Для запрещения фрагментации IP-пакета сообщений при его передаче по сети связи устанавливают в единицу значение флага DF (Do not Fragment) «не фрагментировать» в заголовке IP-пакета сообщений. Установка этого флага в единицу означает запрет фрагментации (см., например, https://tools.ietf.org/html/rfc791) на узле-терминаторе, что приводит к запрету ретрансляции пакета сообщений дальше узла-терминатора.

Далее после запрета фрагментации IP-пакетов маскирующих сообщений при их передаче по сети связи G, передают шлюзом локального сегмента IP-пакеты маскирующих сообщений по  (бл. 37 на фиг. 4).

(бл. 37 на фиг. 4).

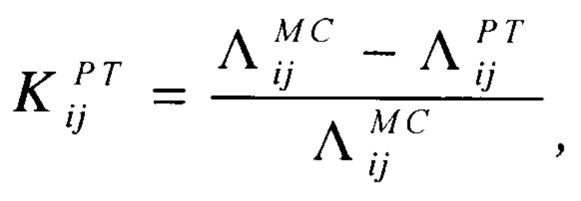

Для обеспечения снижения вероятности ухудшения показателя своевременности доставки пакетов сообщений принимающему абоненту при высокой интенсивности пакетов маскирующих сообщений после мониторинга сбоев (отказов) терминации пакетов маскирующих сообщений на узле-терминаторе вычисляют коэффициент результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи  и запоминают значение коэффициента результативности терминации

и запоминают значение коэффициента результативности терминации  IP-пакетов маскирующих сообщений в массиве памяти

IP-пакетов маскирующих сообщений в массиве памяти  (бл. 38 на фиг. 4). Значение коэффициента результативности терминации

(бл. 38 на фиг. 4). Значение коэффициента результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи  вычисляют по формуле

вычисляют по формуле

где  - значение интенсивности IP-пакетов маскирующих сообщений, направленных i-м отправителем j-му получателю для каждого маскирующего маршрута связи

- значение интенсивности IP-пакетов маскирующих сообщений, направленных i-м отправителем j-му получателю для каждого маскирующего маршрута связи  ;

;

- значение интенсивности IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи

- значение интенсивности IP-пакетов маскирующих сообщений, не терминированных на узле-терминаторе и полученных принимающим абонентом для каждого маскирующего маршрута связи  .

.

Ненулевое значение  может быть вызвано неверным выбором значений MTU IP-пакетов маскирующих сообщений или отказами (сбоями) их терминации на узле-терминаторе. Кратковременные или систематические отказы (сбои) терминации могут быть вызваны следующими причинами:

может быть вызвано неверным выбором значений MTU IP-пакетов маскирующих сообщений или отказами (сбоями) их терминации на узле-терминаторе. Кратковременные или систематические отказы (сбои) терминации могут быть вызваны следующими причинами:

воздействием случайных (непреднамеренных) помех, таких как природные и техногенные факторы, приводящими к отказам (сбоям) терминации маскирующих сообщений на узле-терминаторе;

целенаправленными деструктивными воздействиями злоумышленников на элементы сети связи общего пользования, приводящими к изменению значений показателей безопасности узлов сети связи и отказам (сбоям) терминации маскирующих сообщений на узле-терминаторе;

снижением достоверности выбора узлов-терминаторов маскирующих сообщений, вызванным изменением маскирующего маршрута оператором связи сети связи общего пользования или масштабированием структуры сети связи (появлением новых абонентов).

Далее сравнивают значения коэффициента результативности терминации  IP-пакетов маскирующих сообщений со значением допустимого коэффициента результативности терминации

IP-пакетов маскирующих сообщений со значением допустимого коэффициента результативности терминации  IP-пакетов маскирующих сообщений (бл. 39 на фиг. 4).

IP-пакетов маскирующих сообщений (бл. 39 на фиг. 4).

В случае, если  , считывают значение длины

, считывают значение длины  маскирующего маршрута связи

маскирующего маршрута связи  из массива памяти

из массива памяти  (бл. 40 на фиг. 4). Далее формируют сообщение, включающее информацию об уменьшенном на единицу значении длины

(бл. 40 на фиг. 4). Далее формируют сообщение, включающее информацию об уменьшенном на единицу значении длины  маскирующего маршрута связи

маскирующего маршрута связи  и отправляют сервером безопасности сформированное сообщение i-му абоненту сети связи G (бл. 41 на фиг. 4). Принимают сообщение, включающее информацию об уменьшенном на единицу значении длины

и отправляют сервером безопасности сформированное сообщение i-му абоненту сети связи G (бл. 41 на фиг. 4). Принимают сообщение, включающее информацию об уменьшенном на единицу значении длины  маскирующего маршрута связи

маскирующего маршрута связи  i-м абонентом сети связи и устанавливают i-м абонентом сети связи в служебном поле «Time То Live» заголовка IP-пакета маскирующих сообщений, передаваемых от отправителя, значение, равное уменьшенному на единицу значению длины

i-м абонентом сети связи и устанавливают i-м абонентом сети связи в служебном поле «Time То Live» заголовка IP-пакета маскирующих сообщений, передаваемых от отправителя, значение, равное уменьшенному на единицу значению длины  маскирующего маршрута связи

маскирующего маршрута связи  (бл. 42 на фиг. 4). При использовании интернет-протокола 6 версии (IPv6) для передачи маскирующих сообщений используется служебное поле «Нор Limit», означающее количество ретрансляций IP-пакета на его пути следования от отправителя к получателю, значение которого устанавливают равное уменьшенному на единицу значению длины маскирующего маршрута связи.

(бл. 42 на фиг. 4). При использовании интернет-протокола 6 версии (IPv6) для передачи маскирующих сообщений используется служебное поле «Нор Limit», означающее количество ретрансляций IP-пакета на его пути следования от отправителя к получателю, значение которого устанавливают равное уменьшенному на единицу значению длины маскирующего маршрута связи.

Далее переходят к формированию отчета о значении  для каждого маскирующего маршрута связи

для каждого маскирующего маршрута связи  (бл. 43 на фиг. 4).

(бл. 43 на фиг. 4).

В противном случае, то есть если  , то формируют отчет о значении коэффициента результативности терминации

, то формируют отчет о значении коэффициента результативности терминации  IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи

IP-пакетов маскирующих сообщений для каждого маскирующего маршрута связи  (бл. 43 на фиг. 4).

(бл. 43 на фиг. 4).

На фиг. 8 представлена схема связи абонентов 1 Аб i и Аб j. Маскирующие маршруты 5 выделены пунктирной линией n=4, 5. Допустимые маршруты 2 показаны сплошной линией. Наиболее вероятное нахождение нарушителя и компрометация маршрута связи - на маршрутах со средним показателем безопасности ниже допустимого значения  .

.

Вычисление комплексных показатели безопасности  узлов и средних показателей безопасности маршрутов

узлов и средних показателей безопасности маршрутов  дают основание для объективного выбора допустимых и маскирующих маршрутов связи между абонентами сети. В результате расчетов и маскирования структуры сети связи достигают исключение транзитных узлов сети, обладающих низким уровнем безопасности, который указывает на высокую вероятность несанкционированного перехвата передаваемых абонентами сообщений на маршруте, включающем, например, УС4, УС5. При передаче пакетов маскирующих сообщений между ложным Абƒ 8 абонентом и абонентом Абj по маскирующему маршруту №5 (n=5 на фиг. 7), в качестве узла-терминатора GT IP-пакетов маскирующих сообщений выбирают, например УС3, учитывая MTU канала связи между УС3 и Абj. Выбранные допустимые маршруты связи между i-м и j-м абонентами проходят через транзитные узлы сети, обладающие максимально высокими уровнями безопасности, что снижает вероятность перехвата злоумышленниками информационного обмена абонентов сети.

дают основание для объективного выбора допустимых и маскирующих маршрутов связи между абонентами сети. В результате расчетов и маскирования структуры сети связи достигают исключение транзитных узлов сети, обладающих низким уровнем безопасности, который указывает на высокую вероятность несанкционированного перехвата передаваемых абонентами сообщений на маршруте, включающем, например, УС4, УС5. При передаче пакетов маскирующих сообщений между ложным Абƒ 8 абонентом и абонентом Абj по маскирующему маршруту №5 (n=5 на фиг. 7), в качестве узла-терминатора GT IP-пакетов маскирующих сообщений выбирают, например УС3, учитывая MTU канала связи между УС3 и Абj. Выбранные допустимые маршруты связи между i-м и j-м абонентами проходят через транзитные узлы сети, обладающие максимально высокими уровнями безопасности, что снижает вероятность перехвата злоумышленниками информационного обмена абонентов сети.

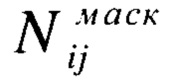

Иллюстрация реализации маскирующего обмена между истинными и ложными абонентами сети связи с учетом функционирующих приложений, создающих маскирующую нагрузку, представлена на фиг. 9.

В данном примере абоненты User №1 и User №5 с IP-адресами 192.168.1.2 и 192.168.2.2 являются истинными 10. Для повышения скрытности структуры сети связи и результативности ее маскирования вводятся ложные абоненты 11 User №2, User №3, User №4, User №6, которые имитируют работу истинных абонентов посредством функционирования приложений, создающих маскирующую нагрузку. Например, ложный абонент User №2 с IPi=192.168.1.3 для осуществления маскирующего обмена использует:

с ложным абонентом User №5 с IPj=192.168.1.5 файловый обмен по протоколу FTP;

с ложным абонентом User №6 с IPj=192.168.2.3 электронную почту по протоколу SMTP.

Маскирующий обмен истинных и ложных абонентов может быть реализован в локальных сегментах через соответствующее сетевое оборудование 13, а также через сети связи общего пользования. В таком случае для формирования идентификаторов соединений ложных и истинных абонентов используется глобальный IP-адрес NAT-обработчика 14 абонента-получателя пакетов маскирующих сообщений.

В таком случае ложный абонент User №2 с IPi=192.168.1.3 для осуществления маскирующего обмена использует передачу гипертекста и файловый обмен по протоколам HTTP и FTP соответственно, а для формирования идентификатора соединения используют IP-адрес IPj=15.55.77.3 NAT-обработчика абонента-получателя пакетов маскирующих сообщений.

Осуществление маскирующего обмена указанным способом позволит затруднить получение злоумышленником 12 путем перехвата и анализа информационных потоков информации о структуре сети связи, приложениях, используемых абонентами, что позволит влиять на качество решений, принимаемых по результатам разведки.

Таким образом, в рассмотренном способе за счет введения ложных абонентов сети связи, реализации маскирующего обмена между истинными и между ложными абонентами сети связи с учетом скорости передачи маскирующих пакетов сообщений, характеристики информационного обмена приложений, используемых абонентами, и категории важности узлов сети связи достигают повышения результативности маскирования структуры сети связи.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2022 |

|

RU2793104C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2021 |

|

RU2759152C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2020 |

|

RU2739151C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2018 |

|

RU2682105C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2016 |

|

RU2645292C2 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2017 |

|

RU2656839C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2017 |

|

RU2668979C2 |

| Способ защиты вычислительных сетей | 2024 |

|

RU2837233C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2805354C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в улучшении показателя результативности маскирования структуры сети связи. Способ маскирования структуры сети связи предназначен для использования в инфокоммуникационных системах с целью повышения скрытности связи, своевременности доставки пакетов сообщений принимающим абонентам, а также снижения перегрузки абонентов сети маскирующими сообщениями в распределенных сетях связи, построенных на основе сети передачи данных общего пользования типа «Internet», и обеспечивает достижение технического результата за счет введения ложных абонентов сети связи, реализации маскирующего обмена между истинными и между ложными абонентами сети связи с учетом скорости передачи маскирующих пакетов сообщений, приложений, используемых абонентами, и категории важности узлов сети связи. 5 з.п. ф-лы, 9 ил.

1. Способ маскирования структуры сети связи, заключающийся в том, что для сети связи G, содержащей совокупность из X узлов сети связи, имеющих адреса IPX, предварительно задают исходные данные, содержащие информацию о структуре сети связи G, включающую структурный массив [IP], адрес сервера безопасности IРСБ и адреса абонентов IРа, подключенных к сети связи G, задают для каждого х-го узла сети связи, где х=1, 2,…, Х, совокупность Y параметров безопасности и их значения bxy, где у=1, 2,…, Y, допустимое значение  среднего показателя безопасности маршрута связи, массив памяти [Nm] для хранения вычисленных маскирующих маршрутов связи

среднего показателя безопасности маршрута связи, массив памяти [Nm] для хранения вычисленных маскирующих маршрутов связи  , массив памяти [Nдоп] для хранения вычисленных допустимых маршрутов связи

, массив памяти [Nдоп] для хранения вычисленных допустимых маршрутов связи  , массив памяти

, массив памяти  для хранения вычисленных IP-адресов узлов-терминаторов GT IP-пакетов маскирующих сообщений каждого маскирующего маршрута связи

для хранения вычисленных IP-адресов узлов-терминаторов GT IP-пакетов маскирующих сообщений каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения вычисленных значений максимально возможной длины MTU IP-пакета маскирующих сообщений, который может быть передан без фрагментации узлами сети связи, принадлежащими маскирующему маршруту связи

для хранения вычисленных значений максимально возможной длины MTU IP-пакета маскирующих сообщений, который может быть передан без фрагментации узлами сети связи, принадлежащими маскирующему маршруту связи  , массив памяти

, массив памяти  для хранения вычисленных значений длины

для хранения вычисленных значений длины  каждого маскирующего маршрута связи

каждого маскирующего маршрута связи  , массив памяти

, массив памяти  для хранения значения интенсивности

для хранения значения интенсивности  IP-пакетов маскирующих сообщений, направленных отправителем получателю для каждого маскирующего маршрута связи