Изобретение относится к электросвязи и может быть использовано в системах обнаружения вторжений с целью оперативного выявления и противодействия несанкционированным воздействиям в вычислительных сетях, в частности, в сети передачи данных типа «Internet», основанных на семействе коммуникационных протоколов TCP/IP (Transmission Control Protocol / Internet Protocol).

Известен «Способ и устройство для анонимного обмена данными с использованием сети с динамически изменяемым адресным пространством» по патенту США № US 20120117376 А1, класс H04L 29/06(2006.01), опубл. 04.05.2012. Известный способ включает следующую последовательность действий. На сетевых устройствах вычислительной сети устанавливают специальное программное обеспечение, принимают входящие пакеты сообщений, считывают значения служебных полей протокола, затем формируют свой собственный специальный протокол. Принцип работы сформированного специального протокола основан на изменении сетевого адреса и полей протокола через заданные интервалы времени. После формирования специального протокола, параметры доставки пакетов сообщений, например, такие как IP-адрес, сопоставляют с конечными узлами в сети. Конечные узлы представляют собой сетевые устройства получатель/отправитель пакетов, расположенные в сети. Узлы, участвующие в процессе, имеют средства для синхронизации изменений изменяемых параметров, доставки их по сети и способны полностью обмениваться данными друг с другом. Периодическое изменение параметров доставки с течением времени в итоге приводит к запутыванию информации об активных сетевых узлах или сетевых службах вычислительной сети. Таким образом, нарушитель, сканирующий вычислительную сеть, сталкивается с множеством динамических параметров, которые понятны только участвующим в информационном обмене сетевым узлам. Конфигурирование специального программного обеспечения может быть реализовано одним из трех типов управления: по времени (синхронная), по факту сканирования, постоянная на всех без исключения пакетах/кадрах.

Недостатком данного способа является относительно низкая результативность защиты вычислительных сетей. Низкая результативность защиты обусловлена тем, что в аналоге скорость информационного обмена между отправителем и получателем пакетов сообщений снижается ввиду установленного дополнительного специального программного обеспечения, расходующего ресурсы сети на преобразование исходящих пакетов в свой собственный протокол, что в свою очередь снижает доступность информационных ресурсов сети клиентам и может привести к перегрузке вычислительной сети.

Известен способ защиты вычислительных сетей, описанный в статье Antonatos S., Akritidis P., Markatos E., Anagnostakis K. Defending against Hitlist Worms using Network Address Space Randomization 2005 ACM Workshop on RapidMalcode, Fairfax, VA, USA, на стр. 30-40. Известный способ включает следующую последовательность действий. Подключают сетевые устройства к вычислительной сети. DHCP-сервером задают для сетевых устройств вычислительной сети, от которых поступили запросы, параметры синхронизации установленного часового пояса, времени продолжительности аренды tap и IP-адреса. После этого устанавливают сетевые соединения между сетевыми устройствами сети. По окончании времени продолжительности аренды IP-адресов tap формируют на DHCP-сервере в случайном порядке новые IP-адреса в текущей подсети и другие сетевые параметры для каждого из сетевых устройств вычислительной сети. Для сетевых устройств, между которыми не установлено критическое соединение задают новые IP-адреса, на которые они переходят по истечении времени аренды tap, а для сетевых устройств, между которыми установлено критическое соединение продлевают аренду IP-адресов на такое же время tap, до конца активности соединения, после чего сетевые устройства переходят на новые IP-адреса в текущей подсети. Очередной переход на новые IP-адреса осуществляется по истечении времени tap.

Недостатком данного способа является его относительно узкая область применения, относительно низкая результативность и относительно высокая ресурсоемкость защиты. Узкая область применения обусловлена тем, что происходит разрыв критически важных активных соединений между сетевыми устройствами, а также тем, что изменение IP-адресов узлов защищаемой вычислительной сети происходит в рамках одной подсети, что накладывает ограничение на используемый диапазон перестройки параметров защищаемой вычислительной сети, состоящей из относительно большого количества IP-адресов узлов. Это может привести к возможности вычисления нарушителем алгоритма перестройки IP-адресов узлов защищаемой вычислительной сети и принятию им мер по обходу системы защиты. Относительно низкая результативность связана с изменением IP-адресов узлов защищаемой вычислительной сети через фиксированный промежуток времени tap вне зависимости от условий функционирования и действий нарушителя. Это может привести к несвоевременному переводу вычислительной сети в заранее определенную конфигурацию, влекущему за собой пропуск несанкционированного воздействия или ложное срабатывание системы защиты. Относительно высокая ресурсоемкость способа-прототипа связана с возможностью его ложного срабатывания, что может привести к необоснованному увеличению вычислительного ресурса на изменение конфигурации параметров вычислительной сети.

Наиболее близким по своей технической сущности к заявленному, способом-прототипом является «Способ защиты вычислительных сетей» по патенту РФ №2716220 МПК G06F 21/60, H04L 29/06 опубл. 06.03.2020 г. Известный способ включает следующую последовательность действий.

Подключают сетевые устройства к вычислительной сети. Формируют DHCP-сервером для сетевых устройств вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные IP-адреса и время их аренды, номер подсети. После этого направляют с DHCP-сервера сформированные ответные сообщения сетевым устройствам вычислительной сети. Далее принимают каждым сетевым устройством вычислительной сети сообщения от DHCP-сервера и задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные IP-адреса и время их аренды, номер подсети. Затем устанавливают сетевые соединения между сетевыми устройствами вычислительной сети. После приема из канала связи пакета сообщения, выделяют из заголовка принятого пакета сообщения идентификатор информационного потока. Далее сравнивают его с идентификаторами санкционированных информационных потоков и при совпадении выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков передают пакет сообщений получателю и принимают из канала связи следующий пакет сообщения. При несовпадении выделенного идентификатора с идентификаторами санкционированных информационных потоков, сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети. В случае несовпадения IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, игнорируют пакет сообщений, а при совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети. В случае их совпадения блокируют IP-адрес отправителя пакетов сообщений. В ином случае формируют ответные сообщения от DHCP-сервера, содержащие новый номер подсети, IP-адреса сетевых устройств для новой подсети, их время продолжительности аренды для новой подсети, следующий номер подсети, IP-адрес DHCP-сервера, параметры синхронизации установленного часового пояса и времени. Далее, после направления с DHCP-сервера сетевым устройствам вычислительной сети ответных сообщений, содержащих вышеперечисленные сетевые параметры принимают эти сообщения каждым сетевым устройством вычислительной сети. После этого задают каждому сетевому устройству вычислительной сети полученные параметры для функционирования в новой подсети.

Недостатком способа-прототипа является его относительно низкая результативность защиты, обусловленная высокими возможностями нарушителя по обнаружению факта использования средств защиты вычислительной сети и идентификации их характеристик. Это обусловлено тем, что после синхронного изменения сетевых параметров устройств исходной подсети на сетевые параметры в новой подсети, в исходной подсети, где ранее был организован сетевой информационный обмен, таковой будет отсутствовать. Интенсивность сетевого трафика в разных режимах работы вычислительной сети не учитывается. Данное обстоятельство может привести к компрометации используемых средств защиты и идентификации их характеристик в случае перехвата сетевого трафика или сетевого сканирования вычислительной сети нарушителем, а также к изменению нарушителем стратегии вредоносного воздействия.

Целью заявленного технического решения является разработка способа защиты вычислительных сетей, обеспечивающего повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и введения его в заблуждение.

Это достигается формированием самоподобного ложного сетевого трафика в различных режимах работы исходной подсети после изменения текущих параметров сетевых устройств на новые.

Поставленная цель достигается тем, что в известном способе защиты вычислительных сетей предварительно задают IP={IP1, IP2 … IPn} множество IP-адресов сетевых устройств вычислительной сети, являющихся DHCP-клиентами DHCP-сервера, где n - максимальное допустимое значение количества IP-адресов сетевых устройств вычислительной сети. Затем предварительно задают подмножества d во множестве IP-адресов сетевых устройств вычислительной сети IPd={IPd1, IPd2 … IPdn}, где d - номер подсети DHCP-сервера, d=1, 2 … z, где z - максимальное количество подсетей. Далее для каждого подмножества d задают IP-адреса DHCP-серверов IPddhcp, где IPddhcp - IP-адрес DHCP-сервера, IPddhcp ∈ IPd. После этого предварительно задают массив памяти D=[1, 2, …, z] для хранения номеров подсетей DHCP-сервера и tdmax - максимальное значение времени аренды всех IP-адресов подсети с номером d. Далее задают С={CIP1, CIP2 … CIPm} множество соединений между сетевыми устройствами вычислительной сети, где CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, который содержит в себе IP-адрес отправителя с, и получателя b, тип протокола взаимодействия, порты взаимодействия, где m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети. После этого предварительно задают массив памяти Ci=[CIP1, CIP2 … CIPm] для хранения идентификаторов CIPm и множество идентификаторов санкционированных информационных потоков TS≥1. Затем предварительно задают MAC={MAC1, МАС2 … MACl} множество MAC-адресов сетевых устройств вычислительной сети, где  - максимальное количество сетевых устройств в вычислительной сети. Далее задают массив памяти NA для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов

- максимальное количество сетевых устройств в вычислительной сети. Далее задают массив памяти NA для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов  -го МАС-адреса из массива памяти MAC. Затем задают FIPd={FIPd1, FIPd2 … FIPdƒ} - множество IP-адресов ложных абонентов подсети d, где ƒ - максимальное допустимое количество ложных IP-адресов сетевых устройств подсети d. После этого подключают сетевые устройства к вычислительной сети. Далее направляют с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPddhcp. Затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети. После этого формируют для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp. Затем направляют сформированные сообщения сетевым устройствам вычислительной сети. Далее принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера. После этого направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие его выбор. Затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие его выбор. После этого задают сетевым устройством вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPddhcp. Далее устанавливают соответствие MAC- и IP-адресов. Затем запоминают соответствие MAC- и IP-адресов в массиве памяти NA. После этого удаляют из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор. Далее устанавливают соединения между сетевыми устройствами вычислительной сети и назначают установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm. Затем запоминают идентификаторы CIPm в массиве памяти Ci и принимают из канала связи пакет сообщения. После этого выделяют из заголовка принятого пакета сообщения идентификатор информационного потока, а затем сравнивают его с идентификаторами санкционированных информационных потоков TS. В случае совпадения выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков TS передают пакет сообщений получателю. После этого принимают из канала связи следующий пакет сообщения. В случае несовпадения выделенного идентификатора с идентификаторами санкционированных информационных потоков TS сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP. В ином случае, при несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют пакет сообщений. При совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd. В случае их совпадения исключают MAC-адрес сетевого устройства из массива DHCP-сервера, а в случае их несовпадения считывают DHCP-сервером из массива D следующий d=d+1 номер подсети. После этого формируют для сетевых устройств сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max, DHCP-серверу IP-адрес IP(d+1)dhcp. Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max. Далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. После этого задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max, задают IP-адрес IP(d+1)dhcp для DHCP-сервера. Затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети.

-го МАС-адреса из массива памяти MAC. Затем задают FIPd={FIPd1, FIPd2 … FIPdƒ} - множество IP-адресов ложных абонентов подсети d, где ƒ - максимальное допустимое количество ложных IP-адресов сетевых устройств подсети d. После этого подключают сетевые устройства к вычислительной сети. Далее направляют с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPddhcp. Затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети. После этого формируют для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp. Затем направляют сформированные сообщения сетевым устройствам вычислительной сети. Далее принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера. После этого направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие его выбор. Затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие его выбор. После этого задают сетевым устройством вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPddhcp. Далее устанавливают соответствие MAC- и IP-адресов. Затем запоминают соответствие MAC- и IP-адресов в массиве памяти NA. После этого удаляют из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор. Далее устанавливают соединения между сетевыми устройствами вычислительной сети и назначают установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm. Затем запоминают идентификаторы CIPm в массиве памяти Ci и принимают из канала связи пакет сообщения. После этого выделяют из заголовка принятого пакета сообщения идентификатор информационного потока, а затем сравнивают его с идентификаторами санкционированных информационных потоков TS. В случае совпадения выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков TS передают пакет сообщений получателю. После этого принимают из канала связи следующий пакет сообщения. В случае несовпадения выделенного идентификатора с идентификаторами санкционированных информационных потоков TS сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP. В ином случае, при несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют пакет сообщений. При совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd. В случае их совпадения исключают MAC-адрес сетевого устройства из массива DHCP-сервера, а в случае их несовпадения считывают DHCP-сервером из массива D следующий d=d+1 номер подсети. После этого формируют для сетевых устройств сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max, DHCP-серверу IP-адрес IP(d+1)dhcp. Затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max. Далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max. После этого задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max, задают IP-адрес IP(d+1)dhcp для DHCP-сервера. Затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети.

В предварительно заданные исходные данные дополнительно задают W={Wwork, Widle} - множество режимов функционирования вычислительной сети, twwork - время считывания сетевого трафика в режиме Wwork, twidle - время считывания сетевого трафика в режиме Widle. Затем задают массив памяти Mz для хранения параметров считанного сетевого трафика из подсети d. После этого дополнительно задают массив памяти MH для хранения вычисленного значения коэффициента самоподобия сетевого трафика из подсети d. Далее дополнительно задают множество {Ht} требуемых значений коэффициента самоподобия сетевого трафика из подсети d. После формирования и назначения параметров сетевым устройствам подсети, установления соответствия MAC- и IP-адресов и запоминания этого соответствия в массиве памяти NA, а также установления между сетевыми устройствами сетевых соединений и идентификаторов CIPm этих соединений, считывают текущее время tтек, определяют режим работы вычислительной сети, если режим работы Wwork, то считывают в течение времени tz=twwork параметры сетевого трафика между сетевыми устройствами из подсети d, если режим работы Widle, то считывают в течение времени tz=twidle параметры сетевого трафика между сетевыми устройствами из подсети d. Вычисляют время td направления ложного сетевого трафика в подсеть d. Затем запоминают в массиве памяти Mz считанные параметры сетевого трафика между сетевыми устройствами из подсети d. Далее вычисляют значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d. После этого запоминают в массиве памяти Мн вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d. Затем, после приема из канала связи пакета сообщения и выделения идентификатора информационного потока, последующего его сравнения с идентификаторами санкционированных информационных потоков и в случае несовпадения IP-адреса отправителя пакетов сообщений с множеством IP-адресов IPd подсети d, после формирования для сетевых устройств подсети d сообщений, содержащих новые сетевые параметры и направления этих сообщений сетевым устройствам, задают в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети. Далее задают сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса ip(d+1) и время их аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+1)dhcp. После этого вновь формируют массив памяти NA для новой подсети d=d+1. Затем сравнивают вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d со значением требуемого коэффициента самоподобия сетевого трафика из множества {Ht}. В случае их несоответствия формируют для подсети d информационные потоки ложного сетевого трафика со случайными параметрами. После этого направляют с заданного сетевого устройства в подсеть d информационные потоки сформированного ложного сетевого трафика со случайными параметрами до истечения времени tz. В ином случае, при соответствии вычисленного значения Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d значению требуемого коэффициента самоподобия сетевого трафика из множества {Ht}, считывают из массива памяти Mz параметры сетевого трафика подсети d. Далее формируют математическую модель для каждого из параметров сетевого трафика подсети d. После этого формируют информационные потоки ложного сетевого трафика между сетевыми устройствами подсети d с параметрами, полученными на основании сформированных математических моделей для каждого из них. Затем направляют с заданного сетевого устройства информационные потоки сформированного ложного самоподобного сетевого трафика в подсеть d до истечения времени tz. По истечении времени направления ложного сетевого трафика tz завершают направление ложного сетевого трафика в подсеть d. Далее задают сетевому устройству, с которого осуществлялось формирование и направление ложного сетевого трафика в подсеть d, новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес IP(d+1) и время его аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+1)dhcp. Затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика.

В качестве параметров для формирования самоподобного ложного сетевого трафика выбирают длительность соединения, IP-адрес источника, порт источника, IP-адрес назначения, порт назначения, количество пакетов в сессии, количество байт, переданных за сессию.

Режим работы Wwork задают как период времени с 08:00:00 до 17:59:59, режим работы Widle задают как период времени с 18:00:00 до 07:59:59.

Значение времени twwork считывания параметров сетевого трафика в подсети d задают равным 7200 секунд. Значение времени tWidle считывания параметров сетевого трафика в подсети d задают равным 14400 секунд.

В качестве алгоритма для расчета показателя самоподобия Нс сетевого трафика выбирают алгоритм анализа скорректированного измененного диапазона.

В качестве математической модели самоподобного ложного сетевого трафика выбирают фрактальный гауссовский шум.

Требуемые значения коэффициента самоподобия сетевого трафика Ht выбирают в пределах 0,5<Ht<1.

Значение td времени направления ложного сетевого трафика в подсеть d вычисляют по формуле td=tтек+tz, где tтек - текущее время, a tz - время считывания параметров сетевого трафика в подсети d.

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и введения его в заблуждение. Это достигается формированием самоподобного ложного сетевого трафика в различных режимах работы исходной подсети после изменения текущих параметров сетевых устройств на новые.

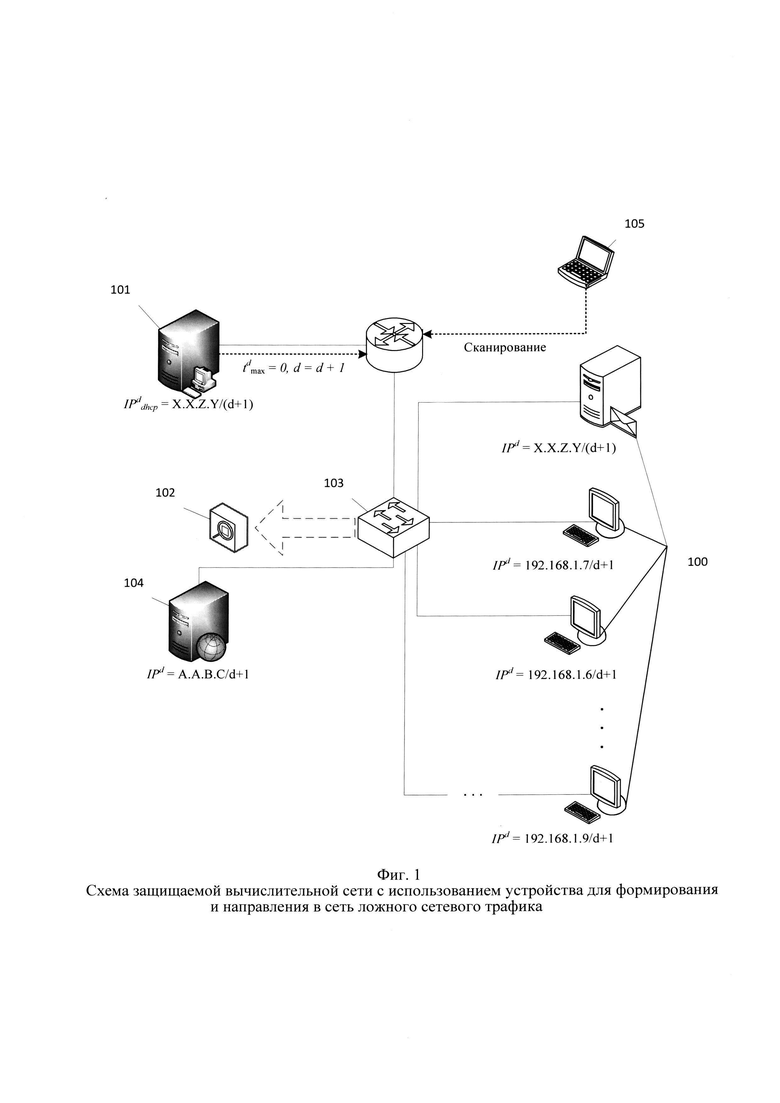

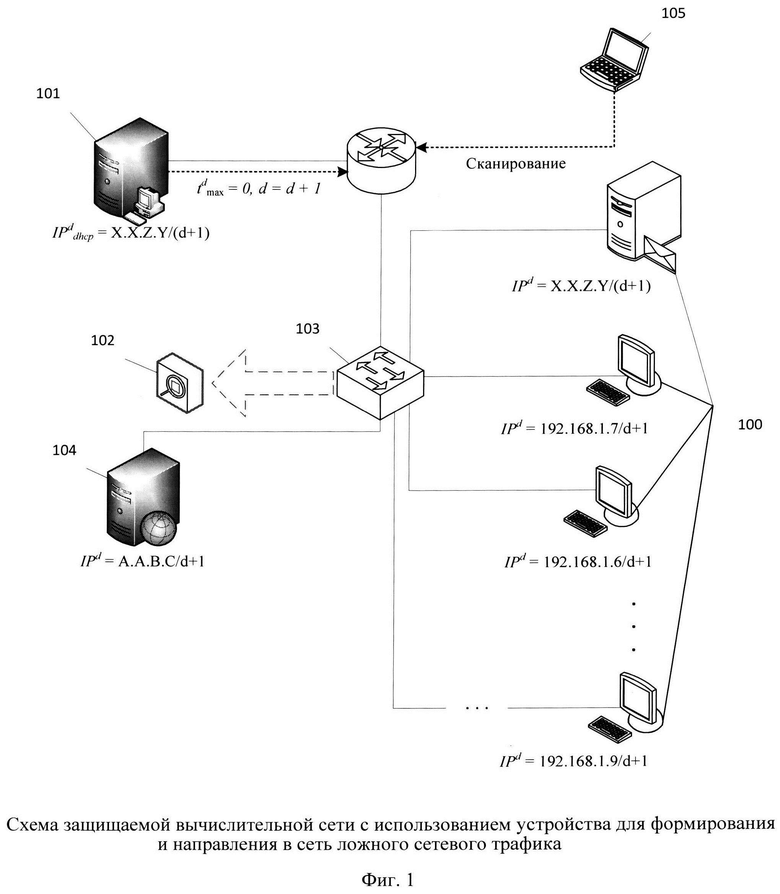

Заявленные объекты изобретения поясняются чертежами, на которых показаны:

фиг. 1 - Схема защищаемой вычислительной сети с использованием устройства для формирования и направления в сеть ложного сетевого трафика;

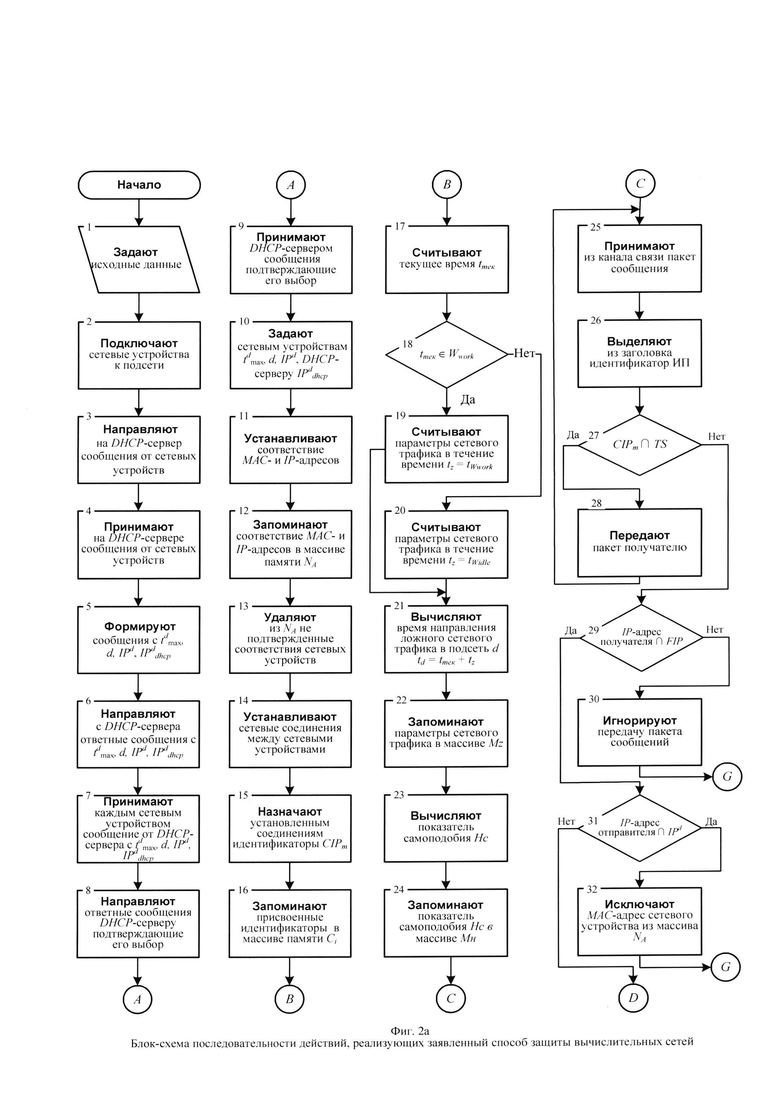

фиг. 2а - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

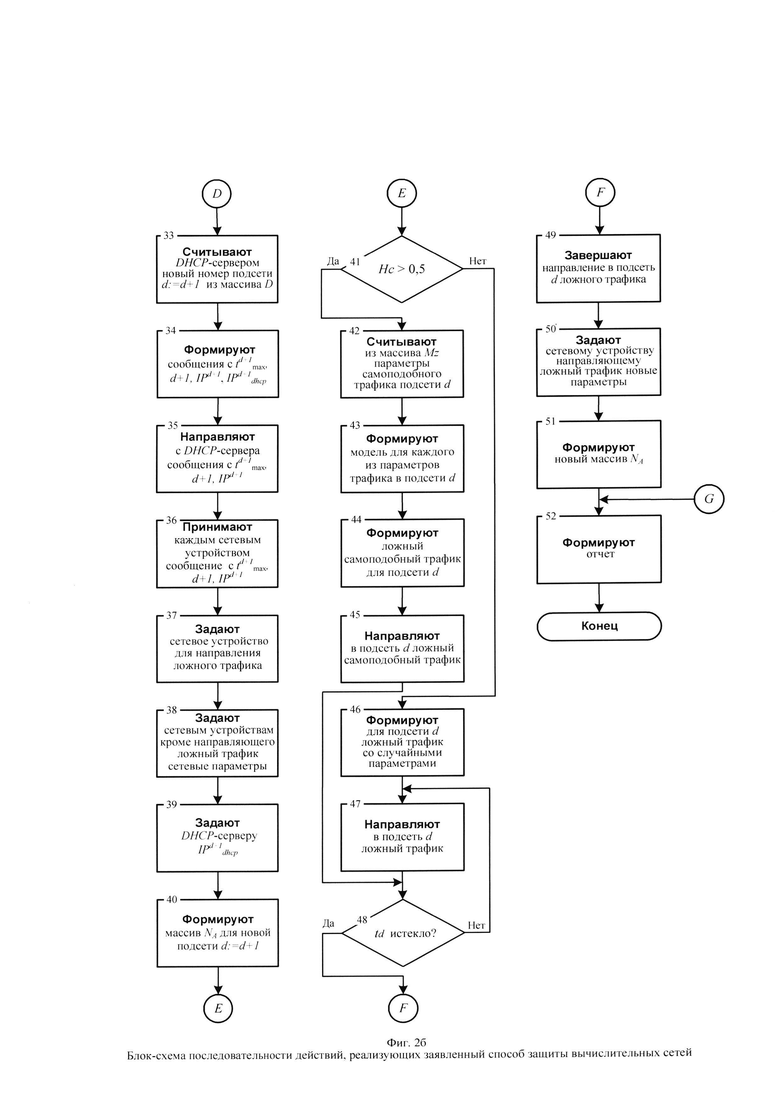

фиг. 2б - Блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей;

Реализация заявленного способа объясняется следующим образом. В настоящее время в состав мер защиты информации в государственных информационных системах включены: сокрытие архитектуры и конфигурации информационных систем; создание (эмуляция) ложных информационных систем или их компонентов; перевод информационной (автоматизированной) системы в безопасное состояние при возникновении отказов (сбоев), что приведено, например, в Приказе ФСТЭК России от 25 декабря 2017 г. «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации (в ред. приказов ФСТЭК России от 9 августа 2018 г. №138, от 26 марта 2019 г. №60, от 20 февраля 2020 г. №35)» на стр. 35.

Это обусловлено тем, что подавляющему большинству современных информационных систем (ИС) присущи свойства детерминированности, статичности и однородности. Так, свойство статичности ИС заключается в постоянстве инвариантов структуры ИС, к которым можно отнести схему информационных связей и саму структуру ИС. Свойство однородности подразумевает постоянство инвариантов состава ИС, к нему можно отнести множество элементов оборудования, которым представлены узлы ИС и установленное на узлах ИС программное обеспечение. Свойство детерминированности сводится к постоянству инвариантов алгоритмов функционирования ИС, к которым можно отнести интенсивность информационного обмена узлов ИС, протоколы их взаимодействия, физические и логические адреса элементов ИС, топология ИС, множество функций и иерархическая структура узлов ИС.

Эти свойства наделяют злоумышленника преимуществом в использовании временного и вычислительного ресурса для ведения сетевой разведки (CP) и обеспечивают ему:

высокую достоверность результатов CP в течение длительного времени, что позволяет осуществлять планирование, выбор времени и технологического процесса ИС СН для начала компьютерной атаки (КА);

возможность бескомпроматного применения средств CP и реализации КА, в любое удобное для этого время, за счет заблаговременного (планового) формирования и применения их оптимального набора;

возможность неоднократного обнаружения и анализа уязвимостей аппаратного и программного обеспечения, с последующим их тестированием на проникновение для конкретной цели;

а также возможность с небольшими ресурсными затратами проводить крупномасштабную атаку после успешного проведения мелкомасштабной атаки.

Задача реализации перечисленных выше мер защиты ИС от CP решается посредством формирования ложного сетевого трафика, под которым понимают совокупность ложных (маскирующих) пакетов сообщений, формируемых с целью создания у нарушителя устойчивых ложных стереотипов о составе, структуре и алгоритмах функционирования информационных систем, что известно и описано, например, в статье Соколовский С.П., Теленьга А.П. Методика формирования ложного сетевого трафика информационных систем для защиты от сетевой разведки, Вестник компьютерных и информационных технологий, 2022, т. 19, №2, на стр. 40-47. Однако решение данной задачи осложняется следующим обстоятельством.

После реконфигурации структурно-функциональных характеристик информационной системы, в подсети, где изначально был организован информационный обмен, не останется активных узлов и, соответственно, будет отсутствовать сетевой трафик. Данное обстоятельство приведет к компрометации применяемых средств защиты и изменению стратегии вредоносного воздействия на информационную систему нарушителем. Для устранения такого демаскирующего признака системы защиты необходимо не просто реконфигурировать структурно-функциональных характеристик информационных систем в рамках нескольких подсетей, но и поддерживать между узлами ложный сетевой трафик, имеющий статистические характеристики скомпрометированной информационной системы, для того, чтобы киберманевр не был обнаружен нарушителем, что известно и описано, например, в K.Е. Heckman et al., Cyber Denial, Deception and Counter Deception, Advances in Information Security 64, DOI 10.1007/978-3-319-25133-2_1 на стр. 105-106. При этом возможны следующие варианты решения задачи формирования ложного сетевого трафика информационной системы.

Первым вариантом является предварительная запись сетевого трафика ИС и последующая отправка сохраненных пакетов в сеть. При этом временной интервал между пакетами берется из записи сетевого трафика. Недостаток данного подхода, связанный с необходимостью хранения больших объемов данных, очевиден. Кроме того, при относительно небольшом количестве абонентов в ИС возможно обнаружение факта повторного использования (клонирования) трафика. Вторым, и более предпочтительным, вариантом представляется генерация ложного информационного трафика на основе характеристик реального трафика. Для обеспечения максимального правдоподобия ложного сетевого трафика его статистические свойства должны соответствовать статистическим свойствам информационного трафика объекта защиты. В противном случае применение таких мер защиты будет скомпрометировано, а цели имитации не будут достигнуты.

Заявленный способ реализуют следующим образом. В общем случае (см. фиг. 1) подсеть представляет собой совокупность корреспондентов 100, DHCP-сервера 101, являющихся источниками и получателями сетевого трафика, анализатора пакетов (102) для составления отчетов, периферийного и коммуникационного оборудования 103, устройства для формирования и направления в подсеть ложного сетевого трафика 104.

Для защиты вычислительной сети и введения в заблуждение нарушителя 105 относительно структуры вычислительной сети, осуществляют периодическую смену IP-адресов и других сетевых параметров ее сетевых устройств в рамках нескольких подсетей, а для введения в заблуждение нарушителя относительно применения средств защиты осуществляют формирование и направление в исходную подсеть ложного сетевого трафика.

На фиг. 2а, 2б представлена блок-схема последовательности действий, реализующих заявленный способ защиты вычислительных сетей, в которой приняты следующие обозначения:

{IPd} - множество всех IP-адресов сетевых устройств вычислительной сети, являющихся клиентами DHCP-сервера с IP-адресом IPddhcp, где d - номер подсети DHCP-сервера d=1, 2 … z, a z - максимальное количество подсетей;

IPddhcp - IP-адрес доверенного DHCP-сервера, где IPddhcp ∈ IPd;

[D] - массив памяти для хранения номера подсети DHCP-сервера;

tdmax - максимальное значение времени аренды всех IP-адресов подсети d;

{С} - множество соединений между сетевыми устройствами вычислительной сети;

CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети;

m - максимально допустимое количество соединений между сетевыми устройствами вычислительной сети;

[Ci] - массив памяти для хранения идентификаторов CIPm;

{TS} - множество идентификаторов санкционированных информационных потоков;

{MAC} - множество МАС-адресов сетевых устройств вычислительной сети;

- максимальное количество сетевых устройств в вычислительной сети;

- максимальное количество сетевых устройств в вычислительной сети;

[NA] - массив памяти для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов  -го MAC-адреса из массива памяти MAC;

-го MAC-адреса из массива памяти MAC;

{FIPd} - множество IP-адресов ложных абонентов подсети d, FIPd={FIPd1, FIPd2 … FIPdn}, где n - максимальное допустимое количество IP-адресов сетевых устройств вычислительной сети.

Для повышения результативности защиты, за счет снижения возможностей нарушителя по компрометации средств защиты и введения нарушителя в заблуждение, в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) W={Wwork, Widie} - множество режимов функционирования вычислительной сети, twwork - время считывания сетевого трафика в режиме Wwork, twidle - время считывания сетевого трафика в режиме Widle, позволяющее получить репрезентативную выборку сетевого трафика.

Затем в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти Mz для хранения параметров считанного сетевого трафика из подсети d, необходимых для расчета коэффициента самоподобия сетевого трафика из подсети d.

После этого для формирования параметров генерации ложного сетевого трафика в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) массив памяти MH для хранения вычисленного значения коэффициента самоподобия сетевого трафика из подсети d.

Далее, для расчета параметров математических моделей ложного сетевого трафика в предварительно заданные исходные данные дополнительно задают (см. блок 1 на фиг. 2а) множество {Ht} требуемых значений коэффициента самоподобия сетевого трафика из подсети d.

Затем подключают (см. блок 2 на фиг. 2а) сетевые устройства к вычислительной сети и после их инициализации направляют (см. блок 3 на фиг. 2а) с сетевых устройств вычислительной сети сообщения на DHCP-сервер с IP-адресом IPddhcp для получения параметров синхронизации установленного часового пояса, IP-адресов и времени продолжительности их аренды tap, номера подсети d и IP-адреса DHCP-сервера IPddhcp. Схема протокольного обмена сообщениями между сетевыми устройствами и DHCP-сервером известна и описана, например, в технических спецификациях (RFC, Request for Comments) сети Интернет (см., например, https://tools.ietf.org/html/rfc2131).

После этого принимают (см. блок 4 на фиг. 2а) DHCP-сервером с IP-адресом IPddhcp сообщения от сетевых устройств вычислительной сети.

Затем формируют (см. блок 5 на фиг. 2а) для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp. Необходимость синхронизации установленного часового пояса и времени возникает в случае, когда время сервера и сетевых устройств вычислительной сети различается, при этом сервер может счесть аренду завершившейся раньше, чем это сделает сетевое устройство. Синхронизация осуществляется путем установки общего часового пояса и времени DHCP-сервера и сетевых устройств вычислительной сети.

Далее направляют (см. блок 6 на фиг. 2а) DHCP-сервером ответные сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp, для обратившихся с запросом сетевых устройств вычислительной сети.

Принимают (см. блок 7 на фиг. 2а) каждым сетевым устройством вычислительной сети сообщения с DHCP-сервера и направляют (см. блок 8 на фиг. 2а) ответные сообщения DHCP-серверу, подтверждающие их выбор этого DHCP-сервера.

После этого принимают (см. блок 9 на фиг. 2а) DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие их выбор и задают (см. блок 10 на фиг. 2а) сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp выбранного DHCP-сервера.

Затем устанавливают (см. блок 11 на фиг. 2а) соответствие MAC- и IP-адресов и запоминают (см. блок 12 на фиг. 2а) это соответствие MAC- и IP-адресов в массиве памяти NA.

Далее удаляют (см. блок 13 на фиг. 2а) из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор, тем самым исключают выдачу IP-адресов неактивным сетевым устройствам.

После этого устанавливают соединения между сетевыми устройствами вычислительной сети (см. блок 14 на фиг. 2а) и назначают (см. блок 15 на фиг. 2а) установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm.

Далее установленные идентификаторы CIPm запоминают (см. блок 16 на фиг. 2а) в массиве памяти Ci.

Затем считывают (см. блок 17 на фиг. 2а) текущее время tтек, если tтек ∈ Wwork, то считывают (см. блок 19 на фиг. 2а) в течение времени tz=twwork параметры сетевого трафика между сетевыми устройствами из подсети d, в противном случае считывают (см. блок 20 на фиг. 2а) в течение времени tz=twidle параметры сетевого трафика между сетевыми устройствами из подсети d.

Существует несколько подходов к описанию сетевого трафика вычислительной сети: в виде потоков и в виде последовательности пакетов («сырой» трафик). Потоки содержат заголовочную информацию о сетевых соединениях между двумя конечными устройствами, такими как серверы или рабочие станции. Каждый поток представляет собой совокупность переданных сетевых пакетов, которые имеют некоторые общие свойства. Как правило, все передаваемые сетевые пакеты с одинаковыми IP-адресом источника, портом источника, IP-адресом назначения, порт назначения и транспортным протоколом в пределах временного окна объединяются в один поток, как описано, например, в статье Choudhary S., Usage of Net/low in Security and Monitoring of Computer Networks, Interntional Journal of Computer Applications, 2013, vol. 68, no. 24, на стр. 17-24.

«Сырой» трафик представляет собой последовательность пакетов, каждый из которых содержит время отправки пакета, IP-адрес источника, порт источника, IP-адрес назначения, порт назначения, протокол, размер пакета, установленные флаги и поле данных, в которое записывается полезная нагрузка, как описано, например, в статье Alothman В. Raw Network Traffic Data Preprocessing and Preparation for Automatic Analysis, 2019 International Conference on Cyber Security and Protection of Digital Services (Cyber Security), 2019, на стр. 1-5. Таким образом, параметрами, определяющими сетевое взаимодействие двух узлов сети передачи данных вычислительной сети, являются IP-адрес источника, порт источника, IP-адрес назначения, порт назначения, протокол, размер пакета, длительность соединения.

Затем для совершения бескомпроматного киберманевра вычисляют (см. блок 21 на фиг. 2а) время направления ложного сетевого трафика в подсеть d td=tтек+tz.

После этого запоминают (см. блок 22 на фиг. 2а) в массиве памяти Mz считанные параметры сетевого трафика между сетевыми устройствами из подсети d.

Далее вычисляют (см. блок 23 на фиг. 2а) значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d. Общепринятым показателем самоподобия процесса является показатель Херста Н, что известно и описано, например, в книге Hurst НЕ., Black Р., Simaika RY. М. Long-Term Storage: An Experimental Study, London: Constable, 1965. 145 p. В зависимости от вычисленных значений которого делают следующие выводы об исследуемых процессах: при 0≤Н≤0,5 - случайный процесс, не обладает самоподобием; при 0,5<Н<1 - процесс обладает длительной памятью и является самоподобным.

Для расчетов показателя Херста используют, например, алгоритм анализа скорректированного измененного диапазона, который известен и описан, например, в статье Anis А.А., Lloyd Е.Н. The expected value of the adjusted rescaled Hurst range of independent normal summands, Biometrica, 1976, no 63, на стр. 283-298.

Затем запоминают (см. блок 24 на фиг. 2а) в массиве памяти MH вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d.

Принимают (см. блок 25 на фиг. 2а) из канала связи пакет сообщения и выделяют (см. блок 26 на фиг. 2а) из заголовка принятого пакета сообщения идентификатор информационного потока CIPm.

После этого сравнивают (см. блок 27 на фиг. 2а) его с идентификаторами санкционированных информационных потоков TS для определения возможности дальнейшей передачи пакета адресату.

При совпадении выделенного идентификатора информационного потока CIPm с идентификатором санкционированных информационных потоков TS передают (см. блок 28 на фиг. 2а) пакет сообщений получателю, а затем принимают (см. блок 25 на фиг. 2а) из канала связи следующий пакет сообщения.

В случае несовпадения выделенного идентификатора CIPm с идентификаторами санкционированных информационных потоков TS, сравнивают (см. блок 29 на фиг. 2а) IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP.

При несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют (см. блок 30 на фиг. 2а) пакет сообщений.

В ином случае, при совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP определяют, является ли отправитель пакета сообщений санкционированным абонентом или нарушителем, для этого сравнивают (см. блок 31 на фиг. 2а) IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd.

В случае их совпадения блокируют IP-адрес отправителя пакетов сообщений, считая его потенциальным нарушителем, для чего исключают (см. блок 32 на фиг. 2а) МАС-адрес данного сетевого устройства из массива памяти NA DHCP-сервера, тем самым изолируют нарушителя от дальнейшего информационного обмена в вычислительной сети при последующей реконфигурации сетевых параметров устройств и коммуникационного оборудования вычислительной сети.

В случае же их несовпадения, то есть когда отправитель пакетов сообщений имеет нелегитимный IP-адрес, осуществляют реконфигурацию структурно-функциональных характеристик сетевых устройств вычислительных сети. Для этого считывают (см. блок 33 на фиг. 2б) DHCP-сервером из массива D очередной d=d+1 номер подсети для формирования параметров сетевых устройств в новой подсети, путем увеличения текущего номера сети d на единицу.

Затем формируют (см. блок 34 на фиг. 2б) ответные сообщения DHCP-сервера, содержащие параметры установленного часового пояса и времени, а также новые IP-адреса IP(d+l), значения t(d+1)max, следующий номер подсети d=d+1 и IP-адрес выбранного DHCP-сервера IP(d+1)dhcp для каждого из сетевых устройств вычислительной сети. Формирование нового значения времени аренды IP-адресов сетевых устройств вычислительной сети t(d+1)max осуществляют для исключения возможности нарушителя вычислить алгоритм перестройки IP-адресов.

Далее направляют (см. блок 35 на фиг. 2б) ответные сообщения DHCP-сервера, содержащие параметры установленного часового пояса и времени, а также новые IP-адреса IP(d+1), значения t(d+1)max, следующий номер подсети d=d+1 и IP-адрес выбранного DHCP-сервера IP(d+1)dhcp сетевым устройствам вычислительной сети.

Затем принимают (см. блок 36 на фиг. 2б) каждым сетевым устройством вычислительной сети сообщения, содержащих параметры синхронизации установленного часового пояса и времени, новые IP-адреса и время продолжительности их аренды td+1max, номер подсети d=d+1 и IP-адрес выбранного DHCP-сервера IP(d+l)dhcp.

Далее, для сокрытия факта использования средств защиты и введения нарушителя в заблуждение, задают (см. блок 37 на фиг. 2б) в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети.

После этого задают (см. блок 38 на фиг. 2б) сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+l) и время их аренды t(d+l)max, IP-адрес выбранного DHCP-сервера IP(d+1)dhcp.

Затем задают (см. блок 39 на фиг. 2б) IP-адрес IP(d+l)dncp DHCP-серверу.

Далее, так как сетевые параметры устройств вычислительной сети изменились, вновь формируют (см. блок 40 на фиг. 2б) массив памяти для новой подсети d=d+1.

Затем сравнивают (см. блок 41 на фиг. 2б) вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d со значениями требуемого коэффициента самоподобия сетевого трафика из множества {Ht}.

В случае их несоответствия, исходя из определения показателя самоподобия, формируют (см. блок 46 на фиг. 2б) для подсети d информационные потоки ложного сетевого трафика со случайными параметрами, как описано, например, в статье Будко П.А., Будко Н.П., Литвинов А.И., Николаев В.А. Метод имитации сетевого трафика, Наукоемкие технологии в космических исследованиях Земли, том 5, №2, 2013, на стр. 30-37.

Далее направляют (см. блок 47 на фиг. 2б) с сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика в подсеть d информационные потоки сформированного ложного сетевого трафика со случайными параметрами до истечения времени td.

В ином случае, при соответствии вычисленного значения Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d значению требуемого коэффициента самоподобия сетевого трафика из множества {Ht}, считывают (см. блок 42 на фиг. 2б) из массива памяти Mz параметры сетевого трафика подсети d.

Далее формируют (см. блок 43 на фиг. 2б) математическую модель для каждого из параметров сетевого трафика подсети d.

Для формирования математической модели применяют алгоритм синтеза фрактального гассуовского шума на основе быстрого преобразования Фурье, который известен и описан, например, в книге Шелухин О.И., Тенякшев A.M., Осин А.В. Моделирование информационных систем, Москва, Радиотехника, 2005, стр. 314-325. В соответствии с этим алгоритмом вычисляют дисперсию σ для каждого из выбранных параметров сетевого трафика и синтезируют последовательность фрактального гассуовского шума с параметрами σ и Нс длительностью tz

После этого формируют (см. блок 44 на фиг. 2б) информационные потоки ложного сетевого трафика между сетевыми устройствами подсети d с параметрами, полученными на основании синтезированных математических моделей для каждого из них. Для этого вычисляют значения временного ряда, задаваемого соответствующей математической моделью для каждого из параметров сетевого трафика, меняя значение переменной t от 0 до td.

Далее направляют (см. блок 45 на фиг. 2б) с заданного сетевого устройства информационные потоки сформированного ложного самоподобного сетевого трафика в подсеть d до истечения времени td (см. блок 44 на фиг. 2б).

Затем по истечении времени td завершают (см. блок 49 на фиг. 2б) направление ложного сетевого трафика в исходную подсеть d. В течение этого времени все доступные меры защиты будут выполнены, киберманевр будет гарантировано совершен, а средства компьютерной разведки, осуществляющие низкоинтенсивное сканирование, не смогут его скомпрометировать.

После этого задают (см. блок 50 на фиг. 2б) сетевому устройству, с которого осуществлялось формирование и направление ложного сетевого трафика в подсети d, новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес ip(d+1) и время его аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+1)dhcp.

Далее вновь формируют (см. блок 51 на фиг. 2б) массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика.

В качестве параметров для формирования самоподобного ложного сетевого трафика выбирают длительность соединения, IP-адрес источника, порт источника, IP-адрес назначения, порт назначения, количество пакетов в сессии, количество байт переданных за сессию. Совокупность этих параметров позволяет получить наиболее адекватные модели для генерации самоподобного трафика в вычислительной сети.

Режим работы Wwork задают как период времени с 08:00:00 до 17:59:59, режим работы Widle задают как период времени с 18:00:00 до 07:59:59. Это обусловлено разной загрузкой сети в рабочее и нерабочее время.

Значение времени twwork считывания параметров сетевого трафика в подсети d задают равным 7200 секунд. Значение времени twidle считывания параметров сетевого трафика в подсети d задают равным 14400 секунд. Это обусловлено необходимостью формирования достаточного временного ряда для точного определения коэффициента самоподобия трафика, более явно проявляющегося на продолжительных отрезках времени.

Вычисляют время td направления ложного сетевого трафика в подсеть d td=тек+tz, где tтек - текущее время. Это обусловлено необходимостью защиты от низкоинтенсивного сканирования сети средствами компьютерной разведки, а также реализации дополнительных комплексных мер защиты.

В качестве алгоритма для расчета показателя самоподобия Нс сетевого трафика выбирают алгоритм анализа скорректированного измененного диапазона, который известен и описан, например, в книге Peters Е.Е. Fractal Market Analysis: Applying Chaos Theory to Investment and Economics, New York: Wiley, 1994, 336 p., что обусловлено его значительным быстродействием и точностью получаемых результатов по сравнению с традиционным R/S анализом.

В качестве модели параметров сетевого трафика выбирают фрактальный гауссовский шум, поскольку он позволяет формировать стационарный в широком смысле самоподобный гауссовский процесс, который полностью описывается двумя параметрами - дисперсией и показателем Херста.

Требуемые значения коэффициента самоподобия сетевого трафика Ht выбирают в пределах 0,5<Ht<1 исходя из определения показателя Херста, описанного, например, в Hurst НЕ., Black P., Simaika RY. М. Long-Term Storage: An Experimental Study, London: Constable, 1965. 145 p.

В качестве устройства для формирования и направления в подсеть ложного сетевого трафика выбирают компьютер с установленным программным обеспечением для формирования сетевого трафика, например, PacketSender (http://packetsender.com).

Таким образом, в заявленном способе обеспечивается повышение результативности защиты за счет снижения возможностей нарушителя по компрометации средств защиты и его введения в заблуждение. Это достигается формированием самоподобного ложного сетевого трафика в различных режимах работы исходной подсети после изменения текущих параметров сетевых устройств на новые.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ защиты вычислительных сетей | 2024 |

|

RU2837233C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2022 |

|

RU2789810C1 |

| Способ защиты вычислительных сетей | 2024 |

|

RU2831807C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2726900C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2810193C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2023 |

|

RU2794532C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2022 |

|

RU2793104C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2021 |

|

RU2759152C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в повышении степени защиты за счет снижения возможностей нарушителя по компрометации средств защиты и введении его в заблуждение. Технический результат достигается за счёт того, что в случае обнаружения несанкционированных потоков завершают аренду ранее назначенных сетевых параметров сетевых устройств в исходной подсети. Далее задают в исходной подсети сетевое устройство для формирования и направления ложного сетевого трафика; назначают новые сетевые параметры в новой подсети всем сетевым устройствам, кроме заданного сетевого устройства для формирования и направления ложного сетевого трафика; сравнивают вычисленный показатель самоподобия сетевого трафика с множеством значений. В случае их несоответствия направляют в исходную подсеть ложный трафик с полностью случайными параметрами; иначе, формируют для каждого из параметров сетевого трафика фрактальный гауссовский шум, в соответствии с которым направляют в течение заданного времени в исходную подсеть информационные потоки самоподобного сетевого трафика. По истечении заданного времени направления в исходную подсеть ложного сетевого трафика назначают заданному для этого сетевому устройству новые сетевые параметры в новой подсети. 7 з.п. ф-лы, 3 ил.

Способ защиты вычислительных сетей, заключающийся в том, что предварительно задают IP={IP1, IP2 … IPn} множество IP-адресов сетевых устройств вычислительной сети, являющихся DHCP-клиентами DHCP-сервера, где n - максимальное допустимое значение количества IP-адресов сетевых устройств вычислительной сети, затем предварительно задают подмножества d во множестве IP-адресов сетевых устройств вычислительной сети IPd={IPd1, IPd2 … IPdn}, где d - номер подсети DHCP-сервера, d=1, 2 … z, a z - максимальное количество подсетей, далее для каждого подмножества d задают IP-адреса DHCP-серверов IPddhcp, где IPddhcp - IP-адрес DHCP-сервера, IPddhcp ∈ IPd, после этого предварительно задают массив памяти D=[1, 2, …, z] для хранения номеров подсетей DHCP-сервера и tdmax - максимальное значение времени аренды всех IP-адресов подсети с номером d, далее задают С={CIP1, CIP2 … CIPm} множество соединений между сетевыми устройствами вычислительной сети, где CIPm - идентификатор соединения между сетевыми устройствами вычислительной сети, который содержит в себе IP-адрес отправителя с и получателя b, тип протокола взаимодействия, порты взаимодействия, a m - максимальное допустимое количество соединений между сетевыми устройствами вычислительной сети, после этого предварительно задают массив памяти Ci=[CIP1, CIP2 … CIPm] для хранения идентификаторов CIPm и множество идентификаторов санкционированных информационных потоков TS≥1, затем предварительно задают MAC={MAC1, МАС2 … MACl} множество MAC-адресов сетевых устройств вычислительной сети, где  - максимальное количество сетевых устройств в вычислительной сети, далее задают массив памяти NA для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов

- максимальное количество сетевых устройств в вычислительной сети, далее задают массив памяти NA для хранения матрицы соответствия n-му IP-адресу сетевого устройства из множества IP-адресов  -го MAC-адреса из массива памяти MAC, затем задают FIPd={FIPd1, FIPd2 … FIPdƒ} - множество IP-адресов ложных абонентов подсети d, где ƒ - максимальное допустимое количество ложных IP-адресов сетевых устройств подсети d, после этого подключают сетевые устройства к вычислительной сети, далее направляют с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPddhcp, затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, после этого формируют для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp, затем направляют сформированные сообщения сетевым устройствам вычислительной сети, далее принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера, после этого направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие его выбор, затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие его выбор, после этого задают сетевым устройством вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPddhcp, далее устанавливают соответствие MAC- и IP-адресов, затем запоминают соответствие MAC- и IP-адресов в массиве памяти NA, после этого удаляют из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор, далее устанавливают соединения между сетевыми устройствами вычислительной сети и назначают установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm, затем запоминают идентификаторы CIPm в массиве памяти Ci и принимают из канала связи пакет сообщения, после этого выделяют из заголовка принятого пакета сообщения идентификатор информационного потока, а затем сравнивают его с идентификаторами санкционированных информационных потоков TS, в случае совпадения выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков TS передают пакет сообщений получателю, после этого принимают из канала связи следующий пакет сообщения, в случае несовпадения выделенного идентификатора с идентификаторами санкционированных информационных потоков TS сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP, в ином случае, при несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют пакет сообщений, при совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd, в случае их совпадения исключают MAC-адрес сетевого устройства из массива NA DHCP-сервера, а в случае их несовпадения считывают DHCP-сервером из массива D следующий d=d+1 номер подсети, после этого формируют для сетевых устройств сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса ip(d+1) и время их аренды t(d+1)max, DHCP-серверу IP-адрес IP(d+1)dhcp, затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max, далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, после этого задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, задают IP-адрес IP(d+1)dhcp для DHCP-сервера., затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети, отличающийся тем, что в предварительно заданные исходные данные дополнительно задают W={Wwork, Widle} - множество режимов функционирования вычислительной сети, twwork - время считывания сетевого трафика в режиме Wwork, tWidle - время считывания сетевого трафика в режиме Widle., затем задают массив памяти Mz для хранения параметров считанного сетевого трафика из подсети d, после этого дополнительно задают массив памяти MH для хранения вычисленного значения коэффициента самоподобия сетевого трафика из подсети d, далее дополнительно задают множество {Ht} требуемых значений коэффициента самоподобия сетевого трафика из подсети d, после формирования и назначения параметров сетевым устройствам подсети, установления соответствия MAC- и IP-адресов и запоминания этого соответствия в массиве памяти NA, а также установления между сетевыми устройствами сетевых соединений и идентификаторов CIPm этих соединений, считывают текущее время tтек, определяют режим работы вычислительной сети, если режим работы Wwork, то считывают в течение времени tz=twwork параметры сетевого трафика между сетевыми устройствами из подсети d, если режим работы Widle, то считывают в течение времени tz=twidle параметры сетевого трафика между сетевыми устройствами из подсети d, вычисляют время td направления ложного сетевого трафика в подсеть d, затем запоминают в массиве памяти Mz считанные параметры сетевого трафика между сетевыми устройствами из подсети d, далее вычисляют значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d, после этого запоминают в массиве памяти МH вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d, затем, после приема из канала связи пакета сообщения и выделения идентификатора информационного потока, последующего его сравнения с идентификаторами санкционированных информационных потоков и в случае несовпадения IP-адреса отправителя пакетов сообщений с множеством IP-адресов IPd подсети d, после формирования для сетевых устройств подсети d сообщений, содержащих новые сетевые параметры и направления этих сообщений сетевым устройствам, задают в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети, далее задают сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+1)dhcp, после этого вновь формируют массив памяти NA для новой подсети d=d+1, затем сравнивают вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d со значением требуемого коэффициента самоподобия сетевого трафика из множества {Ht}, в случае их несоответствия формируют для подсети d информационные потоки ложного сетевого трафика со случайными параметрами, после этого направляют с заданного сетевого устройства в подсеть d информационные потоки сформированного ложного сетевого трафика со случайными параметрами до истечения времени tz, в ином случае, при соответствии вычисленного значения Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d значению требуемого коэффициента самоподобия сетевого трафика из множества {Ht}, считывают из массива памяти Mz параметры сетевого трафика подсети d, далее формируют математическую модель для каждого из параметров сетевого трафика подсети d, после этого формируют информационные потоки ложного сетевого трафика между сетевыми устройствами подсети d с параметрами, полученными на основании сформированных математических моделей для каждого из них, затем направляют с заданного сетевого устройства информационные потоки сформированного ложного самоподобного сетевого трафика в подсеть d до истечения времени tz, по истечении времени направления ложного сетевого трафика tz завершают направление ложного сетевого трафика в подсеть d, далее задают сетевому устройству, с которого осуществлялось формирование и направление ложного сетевого трафика в подсеть d, новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес ip(d+1) и время его аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+l)dhcp, затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика.

-го MAC-адреса из массива памяти MAC, затем задают FIPd={FIPd1, FIPd2 … FIPdƒ} - множество IP-адресов ложных абонентов подсети d, где ƒ - максимальное допустимое количество ложных IP-адресов сетевых устройств подсети d, после этого подключают сетевые устройства к вычислительной сети, далее направляют с сетевых устройств вычислительной сети сообщения DHCP-серверу для получения параметров синхронизации установленного часового пояса и времени, номера подсети d, IP-адресов IPd и времени их аренды, IP-адреса DHCP-сервера IPddhcp, затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, после этого формируют для сетевых устройств сообщения, содержащие параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, IP-адрес DHCP-сервера IPddhcp, затем направляют сформированные сообщения сетевым устройствам вычислительной сети, далее принимают каждым сетевым устройством вычислительной сети сообщение от DHCP-сервера, после этого направляют от сетевых устройств вычислительной сети ответные сообщения DHCP-серверу, подтверждающие его выбор, затем принимают DHCP-сервером сообщения от сетевых устройств вычислительной сети, подтверждающие его выбор, после этого задают сетевым устройством вычислительной сети параметры синхронизации установленного часового пояса и времени, назначенные номер подсети d, IP-адреса IPd и время их аренды, для DHCP-сервера IP-адрес IPddhcp, далее устанавливают соответствие MAC- и IP-адресов, затем запоминают соответствие MAC- и IP-адресов в массиве памяти NA, после этого удаляют из массива памяти NA, те соответствия сетевых устройств вычислительной сети, от которых не получили сообщения, подтверждающие их выбор, далее устанавливают соединения между сетевыми устройствами вычислительной сети и назначают установленным соединениям между сетевыми устройствами вычислительной сети идентификаторы CIPm, затем запоминают идентификаторы CIPm в массиве памяти Ci и принимают из канала связи пакет сообщения, после этого выделяют из заголовка принятого пакета сообщения идентификатор информационного потока, а затем сравнивают его с идентификаторами санкционированных информационных потоков TS, в случае совпадения выделенного идентификатора информационного потока с идентификаторами санкционированных информационных потоков TS передают пакет сообщений получателю, после этого принимают из канала связи следующий пакет сообщения, в случае несовпадения выделенного идентификатора с идентификаторами санкционированных информационных потоков TS сравнивают IP-адрес получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов вычислительной сети FIP, в ином случае, при несовпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, игнорируют пакет сообщений, при совпадении IP-адреса получателя в принятом пакете сообщений с предварительно заданными ложными IP-адресами абонентов FIP, сравнивают IP-адрес отправителя пакетов сообщений с каждым IP-адресом сетевого устройства вычислительной сети из множества IPd, в случае их совпадения исключают MAC-адрес сетевого устройства из массива NA DHCP-сервера, а в случае их несовпадения считывают DHCP-сервером из массива D следующий d=d+1 номер подсети, после этого формируют для сетевых устройств сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса ip(d+1) и время их аренды t(d+1)max, DHCP-серверу IP-адрес IP(d+1)dhcp, затем направляют с DHCP-сервера сетевым устройствам вычислительной сети сформированные сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса Ip(d+1) и время их аренды t(d+1)max, далее принимают каждым сетевым устройством вычислительной сети сообщения, содержащие новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, после этого задают сетевым устройствам вычислительной сети параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, задают IP-адрес IP(d+1)dhcp для DHCP-сервера., затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств вычислительной сети, отличающийся тем, что в предварительно заданные исходные данные дополнительно задают W={Wwork, Widle} - множество режимов функционирования вычислительной сети, twwork - время считывания сетевого трафика в режиме Wwork, tWidle - время считывания сетевого трафика в режиме Widle., затем задают массив памяти Mz для хранения параметров считанного сетевого трафика из подсети d, после этого дополнительно задают массив памяти MH для хранения вычисленного значения коэффициента самоподобия сетевого трафика из подсети d, далее дополнительно задают множество {Ht} требуемых значений коэффициента самоподобия сетевого трафика из подсети d, после формирования и назначения параметров сетевым устройствам подсети, установления соответствия MAC- и IP-адресов и запоминания этого соответствия в массиве памяти NA, а также установления между сетевыми устройствами сетевых соединений и идентификаторов CIPm этих соединений, считывают текущее время tтек, определяют режим работы вычислительной сети, если режим работы Wwork, то считывают в течение времени tz=twwork параметры сетевого трафика между сетевыми устройствами из подсети d, если режим работы Widle, то считывают в течение времени tz=twidle параметры сетевого трафика между сетевыми устройствами из подсети d, вычисляют время td направления ложного сетевого трафика в подсеть d, затем запоминают в массиве памяти Mz считанные параметры сетевого трафика между сетевыми устройствами из подсети d, далее вычисляют значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d, после этого запоминают в массиве памяти МH вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d, затем, после приема из канала связи пакета сообщения и выделения идентификатора информационного потока, последующего его сравнения с идентификаторами санкционированных информационных потоков и в случае несовпадения IP-адреса отправителя пакетов сообщений с множеством IP-адресов IPd подсети d, после формирования для сетевых устройств подсети d сообщений, содержащих новые сетевые параметры и направления этих сообщений сетевым устройствам, задают в подсети d сетевое устройство для формирования и направления информационных потоков ложного сетевого трафика в этой подсети, далее задают сетевым устройствам подсети d, кроме сетевого устройства для формирования и направления информационных потоков ложного сетевого трафика, параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адреса IP(d+1) и время их аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+1)dhcp, после этого вновь формируют массив памяти NA для новой подсети d=d+1, затем сравнивают вычисленное значение Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d со значением требуемого коэффициента самоподобия сетевого трафика из множества {Ht}, в случае их несоответствия формируют для подсети d информационные потоки ложного сетевого трафика со случайными параметрами, после этого направляют с заданного сетевого устройства в подсеть d информационные потоки сформированного ложного сетевого трафика со случайными параметрами до истечения времени tz, в ином случае, при соответствии вычисленного значения Нс показателя самоподобия сетевого трафика между сетевыми устройствами из подсети d значению требуемого коэффициента самоподобия сетевого трафика из множества {Ht}, считывают из массива памяти Mz параметры сетевого трафика подсети d, далее формируют математическую модель для каждого из параметров сетевого трафика подсети d, после этого формируют информационные потоки ложного сетевого трафика между сетевыми устройствами подсети d с параметрами, полученными на основании сформированных математических моделей для каждого из них, затем направляют с заданного сетевого устройства информационные потоки сформированного ложного самоподобного сетевого трафика в подсеть d до истечения времени tz, по истечении времени направления ложного сетевого трафика tz завершают направление ложного сетевого трафика в подсеть d, далее задают сетевому устройству, с которого осуществлялось формирование и направление ложного сетевого трафика в подсеть d, новые параметры синхронизации установленного часового пояса и времени, номер подсети d=d+1, IP-адрес ip(d+1) и время его аренды t(d+1)max, IP-адрес выбранного DHCP-сервера IP(d+l)dhcp, затем вновь формируют массив памяти NA для хранения матрицы соответствия MAC- и IP-адресов сетевых устройств в подсети d=d+1 с учетом появившегося из подсети d сетевого устройства, с которого осуществлялось формирование и направление ложного сетевого трафика.

2. Способ по п. 1, отличающийся тем, что в качестве параметров для формирования самоподобного ложного сетевого трафика выбирают длительность соединения, IP-адрес источника, порт источника, IP-адрес назначения, порт назначения, количество пакетов в сессии, количество байт, переданных за сессию.

3. Способ по п. 1, отличающийся тем, что режим работы Wwork задают как период времени с 08:00:00 до 17:59:59, режим работы Widle задают как период времени с 18:00:00 до 07:59:59.

4. Способ по п. 1, отличающийся тем, что значение времени twwork считывания параметров сетевого трафика в подсети d задают равным 7200 секунд. Значение времени twidle считывания параметров сетевого трафика в подсети d задают равным 14400 секунд.

5. Способ по п. 1, отличающийся тем, что в качестве алгоритма для расчета показателя самоподобия Нс сетевого трафика выбирают алгоритм анализа скорректированного измененного диапазона.

6. Способ по п. 1, отличающийся тем, что в качестве математической модели самоподобного ложного сетевого трафика выбирают фрактальный гауссовский шум.

7. Способ по п. 1, отличающийся тем, что требуемые значения коэффициента самоподобия сетевого трафика Ht выбирают в пределах 0,5<Ht<1.

8. Способ по п. 1, отличающийся тем, что значение td времени направления ложного сетевого трафика в подсеть d вычисляют по формуле td=tтек+tz, где tтек - текущее время, a tz - время считывания параметров сетевого трафика в подсети d.

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| US 6363489 B1, 26.03.2002 | |||

| US 8615785 B2, 24.12.2013 | |||

| US 8335678 B2, 18.12.2012. | |||

Авторы

Даты

2023-10-16—Публикация

2023-01-17—Подача