Область техники, к которой относится изобретение

Настоящее изобретение относится к области технологий связи и, в частности, к способу и устройству доступа к сегменту сети.

Уровень техники

В эпоху 5-го поколения связи (5th-Generation, 5G) сотни миллиардов устройств Интернета вещей получают доступ к сети и отличаются различными типами сценариев применения и различными требованиями к сети. В технологии деления сети на сетевые участки, сетевые среды, изолированные друг от друга, предоставляются различным сценариям применения посредством виртуализации независимой логической сети на одной и той же сетевой инфраструктуре, так чтобы сетевые функции и признаки могли выполняться индивидуально в различных сценариях применения, основываясь на соответствующих требованиях, при этом обеспечивая требования, выдвигаемые другими службами. Поскольку оконечные устройства имеют различные требования по скорости, производительности, коэффициенту покрытия, задержке, надежности, безопасности и полосе пропускания, оконечному устройству также необходим доступ к различным сегментам сети.

Когда оконечное устройство получает доступ к сегменту сети, в дополнение к процессу аутентификации, который основывается на перманентном идентификаторе оконечного устройства, существует также процесс аутентификации, основанный на гранулярности сегментов сети. На предшествующем уровне техники, даже если аутентификация в сегменте сети терпит отказ, оконечное устройство может продолжить пытаться инициировать процедуру установления сеанса передачи пакетного блока данных (Packet Data Unit, PDU) в сегменте сети, для которого аутентификация потерпела отказ. Отказ при аутентификации пакетного блока данных (Packet Data Unit, PDU) в сегменте сети также вызывает отказ при нормальном установлении сеанса PDU. Следовательно, оконечное устройство часто получает доступ к сегменту сети, для которого аутентификация потерпела отказ, приводя в результате к излишним потерям на сигнализацию и перегрузку сети.

Раскрытие сущности изобретения

Варианты осуществления представленного изобретения обеспечивают способ и устройство доступа к сегменту сети.

В соответствии с первым подходом, вариант осуществления настоящей заявки обеспечивает способ управления доступом к сегменту сети. Способ содержит этапы, на которых: сетевой элемент с функцией управления доступом и мобильностью (access and mobility management function, AMF) (например, элемент управления AMF) принимает первую информацию от сетевого элемента с функцией управления сеансом (session management function, SMF) (например, от сетевого элемента SMF), где первая информация ассоциируется с отказом аутентификации сегмента сети (например, первого сегмента сети). Сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству вторую информацию, основываясь на первой информации, где вторая информация используется для отказа оконечному устройству в доступе к сегменту сети.

В соответствии с представленным выше способом, сетевой элемент функции управления доступом и мобильностью может принимать первую информацию, ассоциированную с отказом аутентификации сегмента сети, и затем посылает оконечному устройству вторую информацию, чтобы отказать оконечному устройству в доступе к сегменту сети, аутентификация которого терпит отказ, тем самым избегая перегрузки сети, вызываемой частым доступом оконечного устройства к сегменту сети, в аутентификации к которому отказано, и уменьшает сигнализацию взаимодействия между оконечным устройством и сетью.

В возможной реализации сетевой элемент с функцией управления доступом и мобильностью удаляет единую информацию помощи при выборе сегмента сети (например, single network slice selection assistance information, S-NSSAI), соответствующую сегменту сети, из первой разрешенной информации помощи при выборе сегмента сети (например, первой разрешенной NSSAI (Allowed NSSAI)), чтобы сформировать вторую разрешенную информацию помощи при выборе сегмента сети (например, вторую Allowed NSSAI (network slice selection assistance information)). Сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству вторую разрешенную информацию помощи при выборе сегмента сети. Поэтому оконечное устройство может принять вторую разрешенную информацию помощи при выборе сегмента сети. Поскольку вторая разрешенная информация помощи при выборе сегмента сети не содержит единой информации помощи при выборе сегмента сети, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство не может получить доступ к сегменту сети, для которого аутентификация потерпела отказ, избегая, таким образом, перегрузки сети, вызванной частым доступом оконечного устройства к сегменту сети, для которого аутентификация потерпела отказ, и уменьшая объем сигнализации взаимодействия между оконечным устройством и сетью.

В возможной реализации первая информация используется для указания отказа идентификации сегмента сети; или первая информация используется для указания, что количество отказов аудентификации сегмента сети больше или равно первому пороговому значению; или первая информация используется для подачи команды сетевому элементу с функцией управления доступом и мобильностью удалить единую информацию помощи при выборе сегмента сети, соответствующую сетевому элементу, из первой разрешенной информации помощи при выборе сегмента сети, чтобы сформировать вторую разрешенную информацию помощи при выборе сегмента сети. Следовательно, оконечное устройство не может часто получать доступ к сегменту сети, для которого аутентификация потерпела отказ, уменьшая, таким образом, объем сигнализации взаимодействия между оконечным устройством и сетью и избегая перегрузки сети.

В возможной реализации вторая информация используется для запроса выполнения оконечным устройством отмены регистрации. Поэтому, если оконечное устройство нуждается в повторном инициировании процедуры установления сеанса, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство сначала инициирует процедуру регистрации, получает Allowed NSSAI от сети, затем получает сертификат действительности аутентификации и инициирует процедуру установления сеанса. Перед повторным инициированием процедуры установления сеанса, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство инициирует процедуру регистрации, с тем, чтобы предотвратить частое инициирование оконечным устройством запроса установления сеанса и избежать перегрузки сети, вызванной умышленным и частым доступом оконечного устройства к сегменту сети, для которого аутентификация потерпела отказ.

В возможной реализации первая информация используется для указания отказа аутентификации сегмента сети; или первая информация используется для указания, что количество отказов аудентификации сегмента сети больше или равно первому пороговому значению; или первая информация используется для подачи сетевому элементу с функцией управления доступом и мобильностью команды запросить оконечное устройство выполнить отмену регистрации. Следовательно, сетевой элемент с функцией управления доступом и мобильностью может изучить отказ аутентификации сегмента сети или сетевой элемент с функцией управления доступом и мобильностью узнает, что количество отказов аудентификации сегмента сети больше или равно первому пороговому значению, или сетевой элемент с функцией управления доступом и мобильностью принимает информацию указания, используемую для запроса оконечного устройство выполнить отмену регистрации. В этом случае, сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству вторую информацию, с тем, чтобы избежать перегрузки сети, вызванной частым доступом оконечного устройства к участку сети, для которого аутентификация потерпела отказ, и объем сигнализации взаимодействия между оконечным устройством и сетью уменьшается.

В возможной реализации перед передачей оконечному устройству сетевым элементом с функцией управления доступом и мобильностью второй информации, основываясь на первой информации, способ дополнительно содержит этап, на котором: сетевой элемент с функцией управления доступом и мобильностью определяет, что количество отказов аутентификации больше или равно второму пороговому значению. Поэтому, сетевой элемент с функцией управления доступом и мобильностью после определения, что количество отказов при аутентификации больше или равно второму пороговому значению, посылает оконечному устройству вторую информацию, с тем, чтобы предотвратить частый доступ оконечного устройства к сегменту сети, аутентификация которого потерпела отказ.

В возможной реализации сетевой элемент с функцией управления доступом и мобильностью удаляет информацию сегмента сети о выборе сегмента сети, где информация о выборе сегмента сети содержит, по меньшей мере, идентификатор экземпляра сегмента сети для сегмента сети или идентификатор сетевого элемента (network element identifier, NRF). Поэтому, после того, как аутентификация сегмента сети потерпела отказ, сетевой элемент с функцией управления доступом и мобильностью может удалить информацию выбора участка для сегмента сети, экономя, таким образом, пространство хранения для сетевого элемента с функцией управления доступом и мобильностью.

В соответствии с другим подходом, настоящая заявка дополнительно раскрывает способ управления доступом к сегменту сети. Способ содержит этапы, на которых: сетевой элемент с функцией управления сеансом (например, сетевой элемент SMF (session management function, SMF)) принимает от сетевого элемента аутентификации первую информацию, где первая информация используется для указания отказа аутентификации сегмента сети. Сетевой элемент с функцией управления сеансом посылает вторую информацию сетевому элементу с функцией управления доступом и мобильностью (например, сетевому элементу AMF), основываясь на первой информации, где вторая информация связана с отказом аутентификации сегмента сети.

В соответствии с представленным выше способом, сетевой элемент с функцией управления доступом и мобильностью может изучить отказ аутентификации сегмента сети, и передать сетевому элементу оконечному устройству вторую информацию, так что сетевой элемент с функцией управления доступом и мобильностью передает оконечному устройству информацию, чтобы отказать оконечному устройству в доступе к сегменту сети, аутентификация которого терпит отказ, тем самым избегая перегрузки сети, вызываемой частым доступом оконечного устройства к сегменту сети, в аутентификации которого отказано, и уменьшая сигнализацию взаимодействия между оконечным устройством и сетью.

В возможной реализации сетевой элемент с функцией управления сеансом посылает оконечному устройству третью информацию, где третья информация используется для указания отказа аутентификации сегмента сети или третья информация используется для указания причины отказа аутентификации сегмента сети. Поэтому оконечное устройство может изучить отказ аутентификации сегмента сети.

В возможной реализации вторая информация используется для указания отказа идентификации сегмента сети; или вторая информация используется для указания, что количество отказов аудентификации сегмента сети больше или равно первому пороговому значению; или вторая информация используется для подачи сетевому элементу функции управления доступом и мобильностью команды удалить единую информацию помощи при выборе сегмента сети, соответствующую сетевому элементу, из первой разрешенной информации помощи при выборе сегмента сети, чтобы сформировать вторую разрешенную информацию помощи при выборе сегмента сети; или вторая информация используется для подачи сетевому элементу с функцией управления доступом и мобильностью команды запросить оконечное устройство выполнить отмену регистрации. Следовательно, сетевой элемент с функцией управления доступом и мобильностью может изучить отказ аутентификации сегмента сети или сетевой элемент с функцией управления доступом и мобильностью узнает, что количество отказов аудентификации сегмента сети больше или равно первому пороговому значению, или сетевой элемент с функцией управления доступом и мобильностью принимает информацию указания, используемую для запроса формирования разрешенной второй информации помощи при выборе сегмента сети (например, второй Allowed NSSAI), или сетевой элемент с функцией управления доступом и мобильностью принимает информацию указания, используемую для запроса выполнения оконечным устройством отмены регистрации. Затем сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству информацию, с тем, чтобы избежать перегрузки сети, вызванной частым доступом оконечного устройства к сегменту сети, для которого аутентификация потерпела отказ, и объем сигнализации взаимодействия между оконечным устройством и сетью уменьшается.

В возможной реализации вторая информация содержит информацию таймера, причем информация таймера используется для подачи команды отказа в доступе оконечного устройства к сегменту сети до того, как истечет время установки таймера. Поэтому сетевой элемент с функцией управления доступом и мобильностью, основываясь на принятой информации таймера, отказывает сетевому устройству в доступе к сегменту сети до того, как истечет время установки таймера.

В возможной реализации сетевой элемент с функцией управления сеансом принимает от сетевого элемента аутентификации информацию таймера; или сетевой элемент с функцией управления сеансом получает информацию таймера от сетевого элемента с функцией управления сеансом. Поэтому сетевой элемент с функцией управления сеансом может получить информацию таймера.

В возможной реализации сетевой элемент с функцией управления сеансом посылает оконечному устройству информацию таймера. Поэтому оконечное устройство может получить информацию таймера и доступ к сегменту сети запрещается, пока не истечет время установки таймера.

В возможной реализации сетевой элемент с функцией управления сеансом определяет, что количество отказов аутентификации больше или равно первому пороговому значению. Поэтому после определения, что количество отказов аутентификации больше или равно первому пороговому значению, сетевой элемент с функцией управления сеансом посылает сетевому элементу с функцией управления доступом и мобильностью информацию, указывающую, что количество отказов аутентификации больше или равно первому пороговому значению.

В соответствии с другим подходом, настоящая заявка дополнительно раскрывает способ управления доступом к сегменту сети. Способ содержит этапы, на которых: сетевой элемент с функцией управления сеансом (например, сетевой элемент SMF) принимает от сетевого элемента аутентификации первую информацию, где первая информация используется для указания отказа аутентификации сегмента сети. Сетевой элемент с функцией управления сеансом получает информацию таймера. Пока не истечет время установки таймера, сетевой элемент с функцией управления сеансом отказывает оконечному устройству в доступе к сегменту сети.

В соответствии с представленным выше способом, сетевой элемент с функцией управления сеансом может изучить отказ аутентификации сегмента сети и получить информацию таймера, отказать оконечному устройству в доступе к сегменту сети, для которого аутентификации терпит отказ, пока не истечет время установки таймера, тем самым избегая перегрузки сети, вызываемой частым доступом оконечного устройства к сегменту сети, аутентификация которого потерпела отказ, и уменьшая объем сигнализации взаимодействия между оконечным устройством и сетью.

В возможной реализации сетевой элемент с функцией управления сеансом посылает оконечному устройству информацию таймера. Поэтому оконечное устройство может получить информацию таймера и доступ к сегменту сети запрещается, пока не истечет время установки таймера.

В возможной реализации сетевой элемент с функцией управления сеансом принимает от сетевого элемента аутентификации информацию таймера; или сетевой элемент с функцией управления сеансом получает информацию таймера от сетевого элемента с функцией управления сеансом.

В возможной реализации сетевой элемент с функцией управления сеансом посылает оконечному устройству вторую информацию, где вторая информация используется для указания отказа аутентификации сегмента сети или вторая информация используется для указания причины отказа аутентификации сегмента сети. Поэтому оконечное устройство может изучить отказ аутентификации сегмента сети.

В соответствии с другим подходом, настоящая заявка дополнительно раскрывает способ управления доступом к сегменту сети. Способ содержит этапы, на которых оконечное устройство получает первую информацию. На основании первой информации, оконечному устройству запрещается доступ к сегменту сети.

В соответствии с вышеизложенным способом, основываясь на первой информации, оконечному устройству запрещается доступ к сегменту сети, аутентификация которого терпит отказ, с тем, чтобы избежать перегрузки сети, вызванной частым доступом оконечного устройства к сегменту сети, и объем сигнализации взаимодействия между оконечным устройством и сетью уменьшается.

В возможной реализации оконечное устройство получает от оконечного устройства первую информацию, где первая информация содержит вторую информацию таймера. В возможной реализации оконечное устройство принимает вторую информацию от сетевого элемента с функцией управления сеансом, где вторая информация используется для указания отказа аутентификации сегмента сети или вторая информация используется для указания причины отказа аутентификации сегмента сети. Оконечное устройство отвечает на вторую информацию и до того, как истечет время установки таймера, оконечному устройству запрещается доступ к сегменту сети. Поэтому оконечное устройство может получить вторую информацию таймера и принять от сетевого элемента управления сеансом вторую информацию со значением причины. На основе второй информации со значением причины оконечному устройству запрещается повторное выполнение доступа к сегменту сети до истечения времени установки таймера. Следовательно, исключается перегрузка сети, вызванная частым получением оконечным устройством доступа к сегменту сети, и объем сигнализации взаимодействия между оконечным устройством и сетью уменьшается.

В возможной реализации оконечное устройство принимает от сетевого устройства с функцией управления сеансом первую информацию, где первая информация содержит первую информацию таймера, причем информация используется для подачи команды отказа оконечному устройству в доступе к сегменту сети, пока не истечет время установки таймера. Поэтому оконечному устройству до истечения времени установки таймера и на основании первой информации запрещается доступ к сегменту сети, аутентификация которого потерпела отказ.

В возможной реализации оконечное устройство принимает первую информацию от сетевого элемента с функцией управления доступом и мобильностью, где первая информация является второй разрешенной информацией помощи при выборе сегмента сети, сформированной сетевым участком с функцией управления доступом и мобильностью после удаления единой информации помощи при выборе сегмента сети, соответствующей сегменту сети, из первой разрешенной информации помощи при выборе сегмента сети; или первая информация используется для запроса оконечного устройства выполнить отмену регистрации. Поэтому оконечное устройство может принять вторую разрешенную информацию помощи при выборе сегмента сети. Поскольку вторая разрешенная информацию помощи при выборе сегмента сети не содержит в себе единую информацию помощи при выборе сегмента сети, соответствующую сегменту сети, аутентификация которого потерпела отказ, оконечное устройство не может получить доступ к сегменту сети, аутентификация которого потерпела отказ. Альтернативно, после приема запроса отмены регистрации, если оконечное устройство нуждается в повторном инициировании процедуры установления сеанса, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство сначала инициирует процедуру регистрации, получает Allowed NSSAI от сети и затем получает сертификат действительности аутентификации и инициирует процедуру установления сеанса. Перед повторным инициированием процедуры установления сеанса, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство сначала инициирует процедуру регистрации. Следовательно, исключается перегрузка сети, вызванная частым получением оконечным устройством доступа к сегменту сети, для которого аутентификация потерпела отказ, и объем сигнализации взаимодействия между оконечным устройством и сетью уменьшается.

В возможной реализации оконечное устройство принимает от сетевого элемента с функцией управления сеансом третью информацию, где третья информация используется для указания отказа аутентификации сегмента сети или третья информация используется для указания причины отказа аутентификации сегмента сети. Поэтому оконечное устройство может изучить отказ аутентификации сегмента сети.

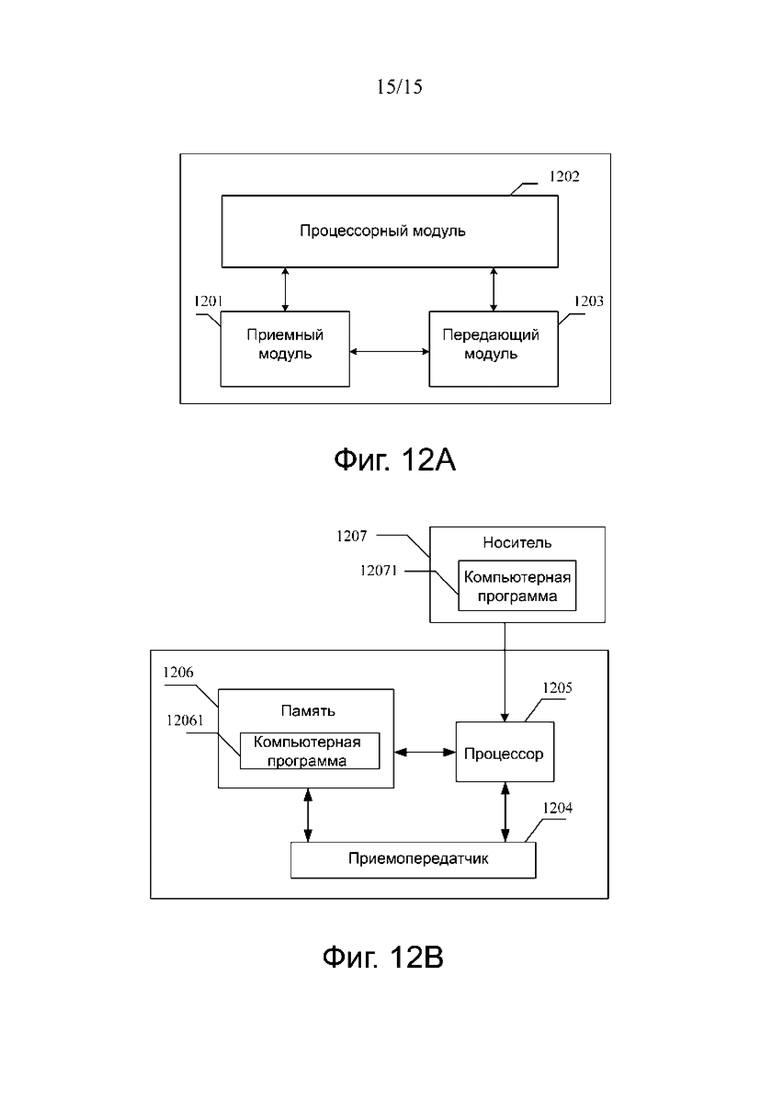

В соответствии с другим подходом, вариант осуществления настоящей заявки обеспечивает устройство управления доступом к сегменту сети. Устройство обладает функцией реализации поведения сетевого элемента с функцией управления доступом и мобильностью в представленных выше способах. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами, исполняющими соответствующее программное обеспечение. Аппаратные средства или программное обеспечение содержат один или более модулей, соответствующих представленной выше функции. При возможной реализации структура устройства содержит процессор и приемопередатчик. Процессор выполнен с возможностью обработки устройством для выполнения соответствующей функции в описанных выше способах. Приемопередатчик выполнен с возможностью осуществления связи между устройством и сетевым элементом с функцией управления сеансом/оконечным устройством/сетевым элементом UDM. Устройство может дополнительно содержать память. Память выполнена с возможностью связи с процессором и хранит программные команды и данные, необходимые для устройства.

В соответствии с другим подходом, вариант осуществления настоящей заявки обеспечивает устройство управления доступом к сегменту сети. Устройство обладает функцией реализации поведения сетевого элемента с функцией управления сеансом в представленных выше способах. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами, исполняющими соответствующее программное обеспечение. Аппаратные средства или программное обеспечение содержат один или более модулей, соответствующих представленной выше функции. При возможной реализации структура устройства содержит процессор и приемопередатчик. Процессор выполнен с возможностью обработки устройством для выполнения соответствующей функции в описанных выше способах. Приемопередатчик выполнен с возможностью осуществления связи между устройством и сетевым элементом с функцией управления доступом и мобильностью/оконечным устройством/сетевым элементом аутентификации. Устройство может дополнительно содержать память. Память выполнена с возможностью связи с процессором и хранит программные команды и данные, необходимые для устройства.

В соответствии с другим подходом, вариант осуществления настоящей заявки обеспечивает оконечное устройство. Оконечное устройство обладает функцией реализации поведения оконечного устройства в представленных выше способах. Функция может быть реализована аппаратными средствами или может быть реализована аппаратными средствами, исполняющими соответствующее программное обеспечение. Аппаратные средства или программное обеспечение содержат один или более модулей, соответствующих представленной выше функции. В возможной реализации структура оконечного устройства содержит процессор и приемопередатчик. Процессор выполнен с возможностью обработки оконечным устройством для выполнения соответствующей функции в описанных выше способах. Приемопередатчик выполнен с возможностью осуществления связи между оконечным устройством и сетевым элементом с функцией управления доступом и мобильностью/сетевым элементом с функцией управления сеансом. Оконечное устройство может дополнительно содержать память. Память выполнена с возможностью связи с процессором и хранит программные команды и данные, необходимые для оконечного устройства.

В соответствии с другим подходом, вариант осуществления настоящей заявки обеспечивает считываемый компьютером носитель запоминающего устройства. Считываемый компьютером носитель запоминающего устройства хранит команды, и когда команды выполняются на компьютере, компьютер способен выполнять способы согласно описанным выше вариантам.

В соответствии с другим подходом, вариант осуществления представленной заявки обеспечивает компьютерный программный продукт, содержащий команды. Когда команды выполняются на компьютере, компьютер выполняет способы, представленные в описанных выше вариантах.

В соответствии с другим подходом, настоящая заявка обеспечивает систему микросхем. Система микросхем содержит процессор, выполненный с возможностью поддержки представленного выше устройства или оконечного устройства при выполнении функции, соответствующей описанным выше подходам, например, при формировании и обработке информации в описанном выше способе. В возможной реализации система микросхем дополнительно содержит память. Память выполнена с возможностью хранения программных команд и данных, необходимых для описанного выше устройства или оконечного устройства. Система на микросхемах может содержать микросхему или может содержать микросхему и другое дискретное устройство.

Краткое описание чертежей

Чтобы более ясно представить технические решения, принятые в вариантах осуществления представленного изобретения, далее описываются сопроводительные чертежи, необходимые для описания вариантов осуществления или предшествующего уровня техники.

Фиг. 1 - система связи 5G, соответствующая варианту осуществления настоящей заявки;

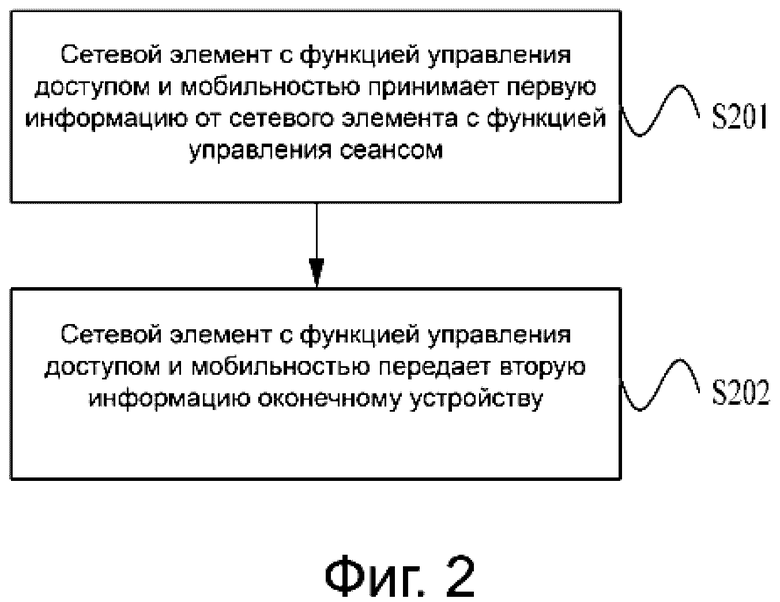

Фиг. 2 - способ управления доступом к сегменту сети, соответствующий варианту осуществления настоящей заявки;

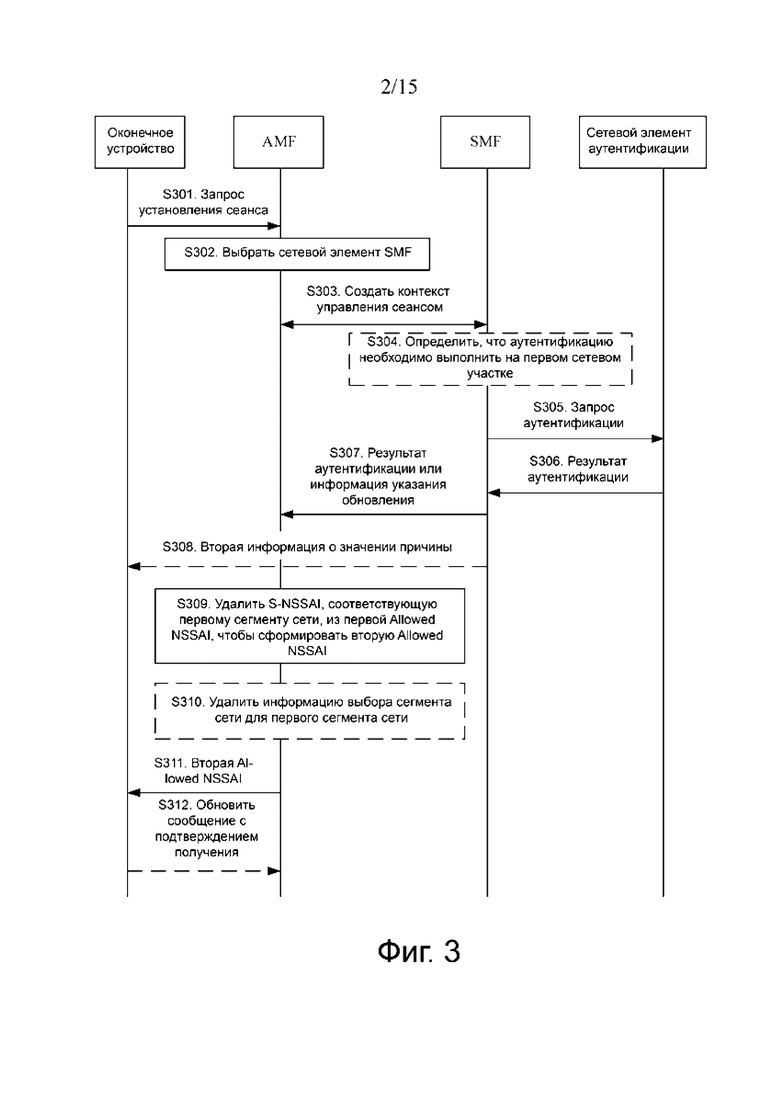

Фиг. 3 - блок-схема последовательности выполнения операций способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

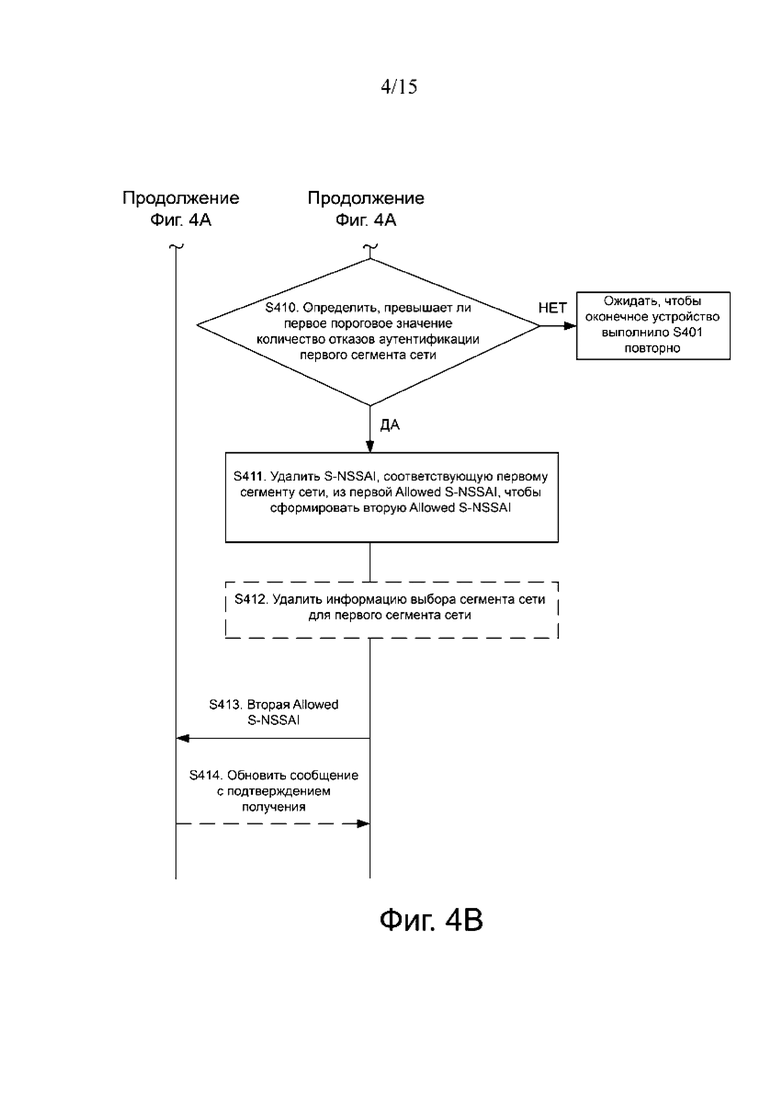

Фиг. 4А и 4В - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

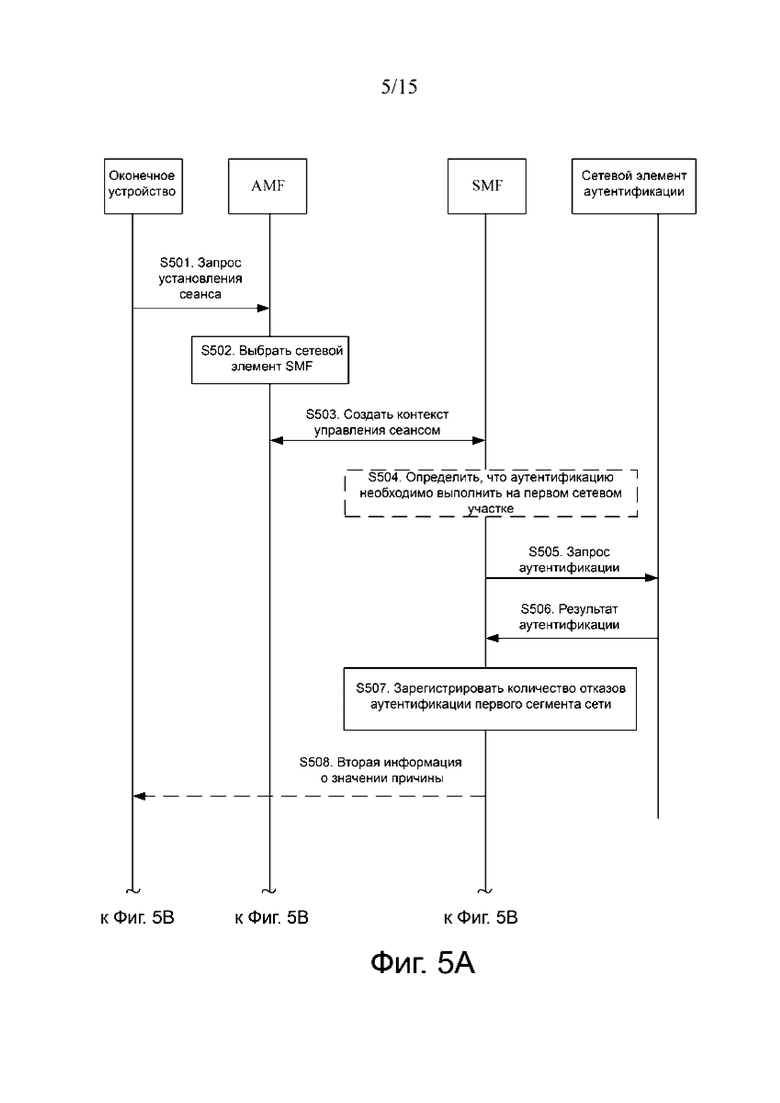

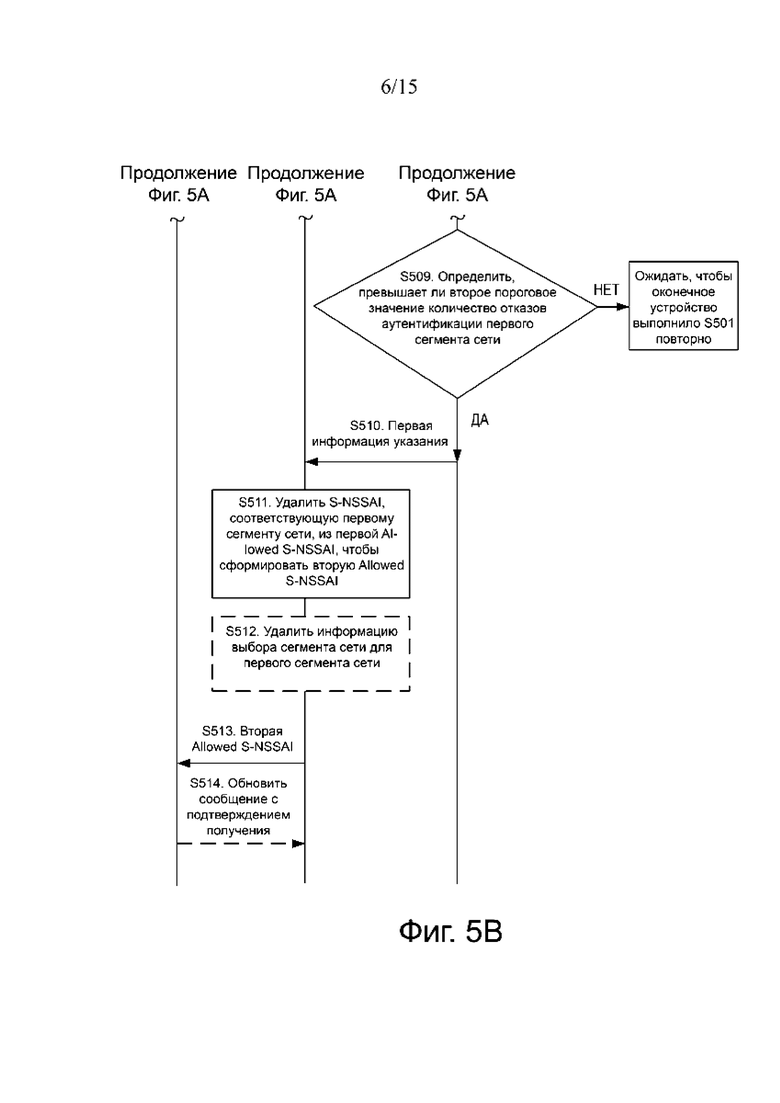

Фиг. 5А и 5В - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

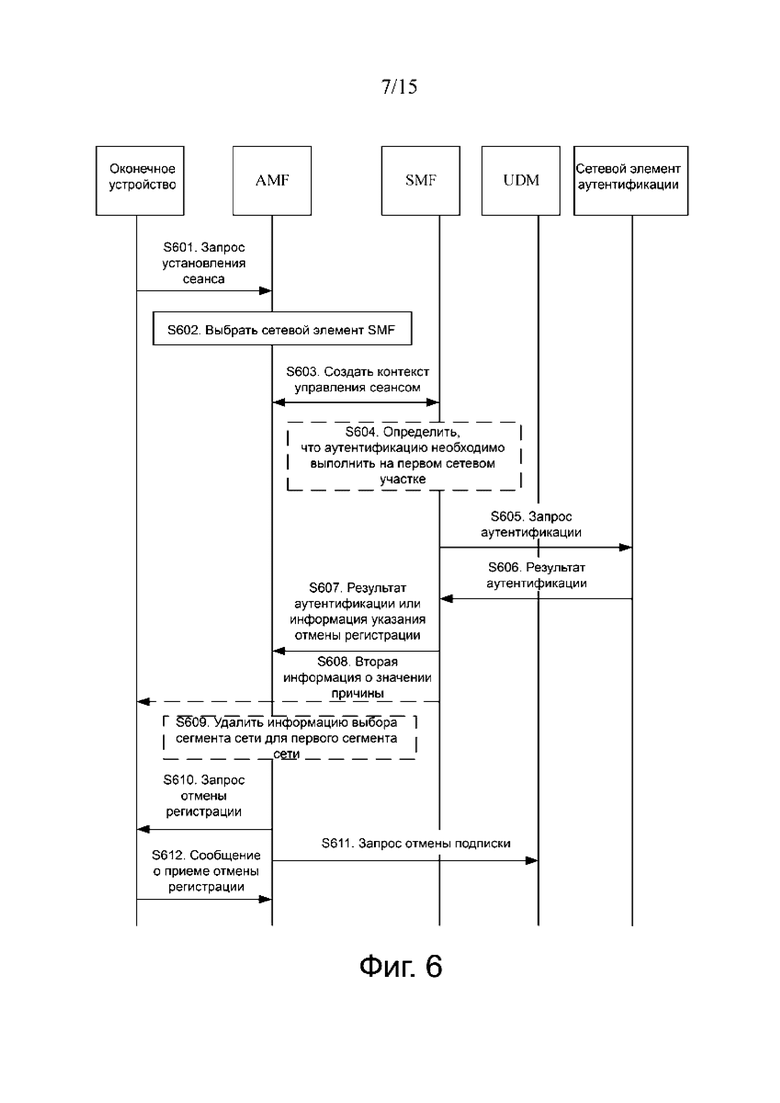

Фиг. 6 - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

Фиг. 7А и 7В - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

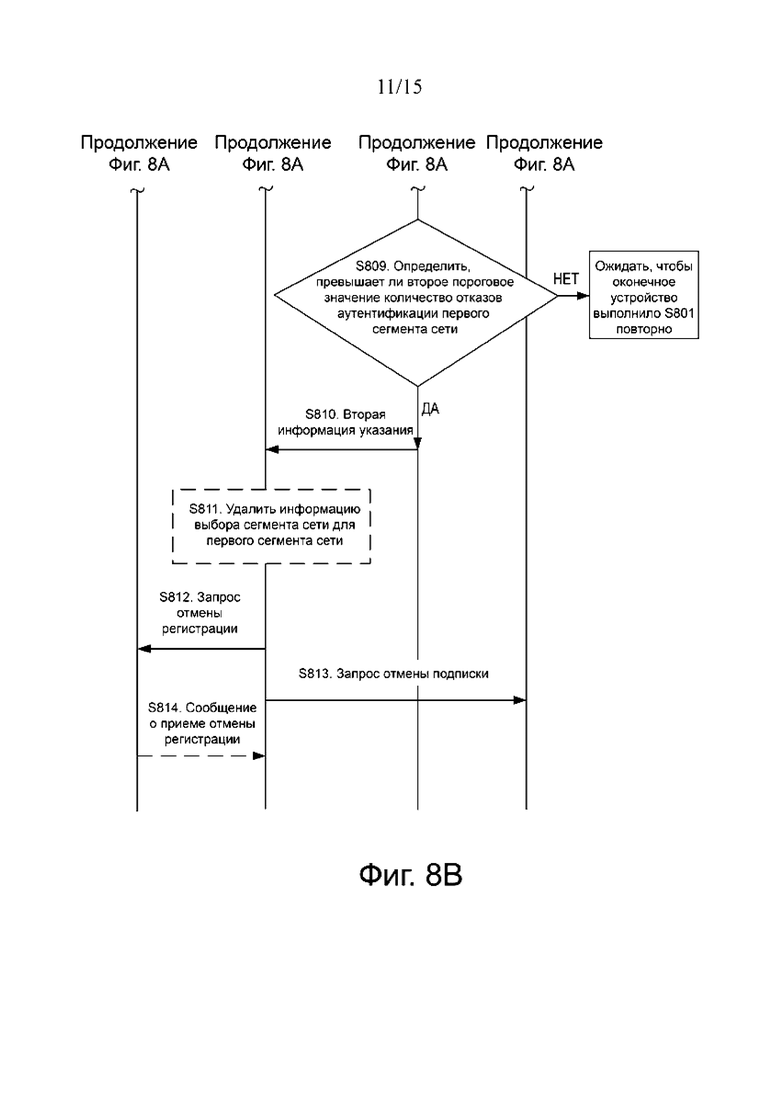

Фиг. 8А и 8В - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

Фиг. 9 - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

Фиг. 10 - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки;

Фиг. 11 - блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки; и

Фиг. 12А и 12В - блок-схемы устройства на основе сегмента сети/оконечного устройства, соответствующие варианту осуществления настоящей заявки.

Описание вариантов осуществления

Приведенные ниже технические решения кратко описываются в вариантах осуществления настоящей заявки со ссылкой на сопроводительные чертежи в вариантах осуществления настоящей заявки. В описании настоящей заявки "/" означает "или", если не указано что-либо иное. Например, "А/В" может представлять "А или В". В настоящем описании "и/или" описывает только соотношение связи для описания связанных объектов и указывает, что могут существовать три соотношения. Например, А и/или В может представлять следующие три случая: Существует только А, А и В существуют одновременно и существует только В. Кроме того, в описании настоящей заявки "множество'' означает два или более двух.

На фиг. 1 представлена система связи 5G, соответствующая варианту осуществления настоящей заявки. В архитектуре 5G мобильной связи функция плоскости управления и функция плоскости передачи мобильного шлюза разъединены. Функция плоскости управления, отделенная от мобильного шлюза, и объект управления мобильностью (mobility management entity, MME), который является традиционным сетевым элементом управления и т. п. в Проекте партнерства 3-го поколения (third generation partnership project, 3GPP), объединяются, чтобы сформировать унифицированную плоскость управления (control plane). Сетевой элемент с функцией плоскости пользователя (User plane function, UPF) может реализовывать функции плоскости пользователя (SGW-U и PGW-U) для сервисного шлюза (serving gateway, SGW) и сетевого шлюза пакетной передачи данных (packet data network gateway, PGW). Дополнительно, унифицированный сетевой элемент плоскости пользователя может быть разделен на сетевой элемент с функцией управления доступом и мобильностью (access and mobility management function, AMF) и сетевой элемент с функцией управления сеансами (session management function, SMF).

Как показано на фиг. 1, система связи содержит, по меньшей мере, оконечное устройство (terminal device) 101, сетевой элемент 104 AMF, сетевой элемент 105 SMF и сетевой элемент 106 аутентификации.

Оконечное устройство 101, присутствующее в этой системе, не ограничивается системой 5G и содержит мобильный телефон, устройство Интернета вещей, бытовое смарт-устройство, промышленное устройство управления, устройство транспортного средства и т. п. Оконечное устройство может также упоминаться как оборудование пользователя (User Equipment, UE), мобильная станция (Mobile Station), мобильная станция (Mobile), удаленная станция (Remote Station), удаленный терминал (Remote Terminal), терминал доступа (Access Terminal), оконечное устройство (User Terminal) или агент пользователя (User Agent). Это здесь не является ограничением. Оконечное устройство альтернативно может быть транспортным средством в системе связи "транспортное средство-транспортное средство" (Vehicle-to-vehicle, V2V), машиной в системе связи машинного типа и т. п.

Сетевое устройство 102 радиодоступа (Radio Access Network, RAN) в этой системе является устройством, выполненным с возможностью предоставления оконечному устройству 101 функции беспроводной связи. Устройство 102 RAN может содержать базовые станции в различных формах, таких как макробазовая станция, микробазовая станция (также упоминаемая как малая ячейка), ретрансляционная станция и точка доступа. В системах, использующих различные технологии радиодоступа, названия устройств, обладающих функцией базовой станции, могут быть другими. Например, в системе LTE устройство упоминается как развернутый узел NodeB (evolved NodeB, eNB или eNodeB). В системе 3-го поколения (3rd Generation, 3G) устройство упоминается как NodeB (Node B). В системе нового поколения устройство упоминается как gNB (gNodeB).

Сетевой элемент 104 AMF в этой системе может нести ответственность за регистрацию, управление мобильностью, процедуру обновления области слежения и т. п. для оконечного устройства. Сетевой элемент AMF может также упоминаться как устройство AMF или объект AMF.

Элемент 105 SMF в этой системе может нести ответственность за управление сеансом оконечного устройства. Например, управление сеансом содержит выбор устройство плоскости пользователя, повторный выбор устройства плоскости пользователя, назначение адреса по Интернет-протоколу (internet protocol, IP), управление качеством услуг (quality of service, QoS) и установление, модификацию или прекращение сеанса.

Сетевой элемент 106 аутентификации в этой системе может нести ответственность за процедуру аутентификации и авторизации, чтобы реализовывать управление доступом к сегменту сети. Например, сетевой элемент 106 аутентификации в сети передачи данных может быть сетевым элементом с функцией аутентификации и авторизации (Authentication and Authorization, AA). В качестве другого примера, сетевой элемент 106 аутентификации может быть сетевым элементом с функцией аутентификации, авторизации и учета (Authentication, Authorization and Accounting, AAA). Например, сетевой элемент 106 аутентификации может располагаться внутри сети 3GPP или может располагаться в сети третьего лица. Например, сетевой элемент 106 аутентификации может быть независимым сетевым элементом или может быть интегрирован в другую сетевую функцию (например, в функцию сервера аутентификации (authentication server function, AUSF) или в функцию обеспечения взаимодействия сети с внешними приложениями (network exposure function, NEF)). Сетевой элемент аутентификации может также упоминаться как устройство аутентификации или как объект аутентификации.

Как вариант, система связи 5G дополнительно содержит сетевой элемент 103 UPF, способный реализовывать такие функции, как пересылка, подсчет и обнаружение пакета оконечного устройства. Сетевой элемент UPF может также упоминаться как устройство UPF или объект UPF.

Как вариант, система связи 5G дополнительно содержит сетевой элемент 107 с функцией унифицированного управления данными (Unified Data Management, UDM). Сетевой элемент 107 UDM может хранить данные о подписках оконечного устройства. Например, данные о подписках оконечного устройства содержат данные о подписках, связанные с управлением мобильностью, и данные о подписках, связанные с управлением сеансом. Сетевой элемент UDM может также упоминаться как устройство UDM или объект UDM.

Перечисленные выше сетевые элементы могут быть сетевыми элементами, реализуемыми на специализированных аппаратных средствах, или могут быть вариантами программного обеспечения, работающими на специализированных аппаратных средствах, или могут быть вариантами функций виртуализации, работающими на соответствующей платформе. Например, вышеупомянутой платформой виртуализации может быть облачная платформа.

Кроме того, варианты осуществления настоящей заявки могут также применяться к другой технологии связи, ориентированной на будущее. Сетевые архитектуры и сценарии обслуживания, описанные в настоящей заявке, предназначены для более ясного описания технических решений, содержащихся в настоящей заявке, но не предназначены ограничивать технические решения, представленные в настоящей заявке. Специалисты в данной области техники могут знать, что по мере того, как развиваются сетевые архитектуры и возникают новые сценарии обслуживания, технические решения, представленные в настоящей заявке, также могут быть применимы к аналогичной технической проблеме.

В дальнейшем, система связи 5G, показанная на фиг. 1 в качестве примера, используется для описания технических решений, подробно представленных в настоящей заявке, используя некоторые варианты осуществления. Последующие несколько вариантов осуществления могут объединяться друг с другом и одна и та же или аналогичная концепция или процесс в некоторых вариантах осуществления могут повторно не описываться.

На фиг. 2 представлен способ управления доступом к сегменту сети, соответствующий варианту осуществления этой заявки. В соответствии с представленным способом, сеть может изучить сетевой участок, на котором аутентификации потерпела отказ, и отказать оконечному устройству в доступе к сегменту сети, для которого аутентификация потерпела отказ, тем самым избегая перегрузки сети, вызываемой частым доступом оконечного устройства к сегменту сети, аутентификация которого потерпела отказ, и уменьшая объем сигнализации взаимодействия между оконечным устройством и сетью. Как показано на фиг. 2, способ может содержать следующие этапы.

S201. Сетевой элемент с функцией управления доступом и мобильностью принимает первую информацию от сетевого элемента с функцией управления сеансом, где первая информация связывается с отказом аутентификации сегмента сети.

Например, сетевой элемент с функцией управления доступом и мобильностью является сетевым элементом 104 AMF на фиг. 1 и сетевой элемент с функцией управления сеансом является сетевым элементом 105 SMF на фиг. 1.

Например, первая информация используется для указания отказа аутентификации сегмента сети. Например, это будет дополнительно описано ниже со ссылкой на фиг. 3-8В. Альтернативно, первая информация используется для указания, что количество отказов аутентификации сегмента сети больше или равно первому пороговому значению. Например, это будет дополнительно описано ниже со ссылкой на фиг. 5А-8В. Альтернативно, первая информация используется для подачи сетевому элементу с функцией управления доступом и мобильностью команды удалить единую информацию помощи при выборе сегмента сети, соответствующую сегменту сети, из первой разрешенной информации помощи при выборе сегмента сети, чтобы сформировать вторую разрешенную информацию помощи при выборе сегмента сети. Например, это будет дополнительно описано ниже со ссылкой на фиг. 3А-5В. Альтернативно, первая информация используется для подачи сетевому элементу с функцией управления доступом и мобильностью команды запросить оконечное устройство выполнить отмену регистрации. Например, это будет дополнительно описано ниже со ссылкой на фиг. 6-8В.

Как вариант, первая информация содержит информацию о значении причины, используемую для указания, что причиной отказа аутентификации сегмента сети является сертификат, используемый для выполнения аутентификации в сегменте сети, который неверен или недействителен.

Следует заметить, что аутентификация в сегменте сети, которая описывается в настоящем изобретении, является аутентификацией, основанной на гранулярности сегмента сети. Когда оконечное устройство получает доступ к сегменту сети, первая аутентификация является аутентификацией, основанной на перманетном идентификаторе оконечного устройства. Поэтому аутентификация в сегменте сети в настоящем изобретении может также упоминаться как вторичная идентификация в сегменте сети.

S202. Сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству вторую информацию, основываясь на первой информации, где вторая информация используется для отказа оконечному устройству в доступе к сегменту сети.

Например, оконечное устройство является оконечным устройством 101, показанным на фиг. 1.

Как вариант, сетевой элемент с функцией управления доступом и мобильностью, основываясь на первой информации, изучает отказ аутентификации сегмента сети и посылает оконечному устройству вторую информацию. Вторая информация используется для отказа оконечному устройству в доступе к сегменту сети.

Например, вторая информация, посланная оконечному устройству сетевым элементом с функцией управления доступом и мобильностью, может действовать в соответствии с одним из двух нижеследующих способов.

Способ 1: Сетевой элемент с функцией управления доступом и мобильностью при выборе сетевого устройства (Allowed Network Slice Selection Assistance Information, Allowed NSSAI) удаляет из первой разрешенной информации помощи единую информацию помощи при выборе сегмента сети (Single Network Slice Selection Assistance Information, S-NSSAI), соответствующую сегменту сети, для которого аутентификация терпит отказ, чтобы сформировать вторую Allowed NSSAI. Другими словами, вторая Allowed NSSAI не содержит S-NSSAI, соответствующую сегменту сети, на котором аутентификация терпит отказ. Сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству вторую Allowed NSSAI.

Например, первая Allowed NSSAI получается оконечным устройством при процедуре регистрации. После того, как оконечное устройство регистрируется с помощью сети, сеть, основываясь на такой информации, как данные подписки, соглашение о роуминге и локальная конфигурация оконечного устройства, определяет NSSAI (а именно, первую Allowed NSSAI), разрешенную в текущей сети, и затем посылает первую Allowed NSSAI оконечному устройству, используя сообщение о принятии регистрации. Поскольку NSSAI является совокупностью S-NSSAI, первая Allowed NSSAI содержит один или более фрагментов S-NSSAI. S-NSSAI используется для идентификации типа сегмента сети. Оконечное устройство может инициировать процедуру установления сеанса, соответствующую сегменту сети, идентифицированному любым фрагментом S-NSSAI в Allowed NSSAI.

Например, первая Allowed NSSAI содержит S-NSSAI-1 и S-NSSAI-2. Оконечное устройство инициирует процедуру установления сеанса сегмента сети, идентифицированного S-NSSAI-1, сетевой элемент с функцией управления доступом и мобильностью принимает первую информацию от сетевого элемента с функцией управления сеансом, выполняя этап S201, и первая информация используется для указания отказа аутентификации сегмента сети, идентифицированного S-NSSAI-1. Сетевой элемент с функцией управления доступом и мобильностью удаляет S-NSSAI-1 из первой Allowed NSSAI, чтобы сформировать вторую Allowed NSSAI. Вторая Allowed NSSAI не содержит S-NSSAI-1, то есть, вторая Allowed NSSAI содержит S-NSSAI-2. Сетевой элемент с функцией управления доступом и мобильностью посылает вторую Allowed NSSAI оконечному устройству. Поэтому оконечное устройство не может инициировать процедуру установления сеанса, соответствующую сегменту сети, идентифицированному S-NSSAI-1.

Поэтому, в этом случае вторая информация является вышеупомянутой второй Allowed NSSAI. Это будет дополнительно описано ниже со ссылкой на фиг. 3-5В.

Способ 2: Вторая информация используется для запроса выполнения оконечным устройством отмены регистрации.

Например, после приема сообщения с запросом отмены регистрации регистрация оконечного устройства в сети отменяется и оконечное устройство удаляет Allowed NSSAI. Это дополнительно будет описано ниже со ссылкой на фиг. 6-8В. Например, отказ аутентификации вызывается недействительным сертификатом аутентификации. После того, как регистрация оконечного устройства отменена, если оконечное устройство нуждается в повторном инициировании процедуры установления сеанса, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство сначала инициирует процедуру регистрации, получает Allowed NSSAI от сети, затем получает сертификат действительности аутентификации и инициирует процедуру установления сеанса. Перед повторным инициированием процедуры установления сеанса, соответствующей сегменту сети, для которого аутентификация потерпела отказ, оконечное устройство инициирует процедуру регистрации, с тем, чтобы предотвратить частое инициирование оконечным устройством запроса установления сеанса и избежать перегрузки сети, вызванной умышленным и частым доступом оконечного устройства к сегменту сети, для которого аутентификация потерпела отказ.

Поэтому, в соответствии со способом, представленным в варианте осуществления настоящего изобретения, сетевой элемент с функцией управления доступом и мобильностью может принимать первую информацию, связанную с отказом при проведении аутентификации сегмента сети, и затем посылает оконечному устройству вторую информацию, чтобы отказать оконечному устройству в доступе к сегменту сети, аутентификация которого терпит отказ, тем самым избегая перегрузки сети, вызываемой частым доступом оконечного устройства к сегменту сети, аутентификация которого потерпела отказ, и уменьшая сигнализацию взаимодействия между оконечным устройством и сетью.

На фиг. 3 представлена блок-схема последовательности выполнения операций способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки. Блок-схема последовательности выполнения операций, показанная на фиг. 3, описывает способ в случае 1 этапа S202, показанного на фиг. 2. После приема первой информации, связанной с отказом аутентификации первого сегмента сети, сетевой элемент AMF посылает оконечному устройству вторую Allowed NSSAI. Вторая Allowed NSSAI не содержит S-NSSAI, соответствующую первому сегменту сети. Поэтому перегрузки сети, вызванной частым доступом оконечного устройства к первому сегменту сети, удается избежать. Как показано на фиг. 3, способ может содержать следующие этапы.

S301. Оконечное устройство посылает сетевому элементу AMF запрос установления сеанса. Соответственно, сетевой элемент AMF принимает от оконечного устройства запрос установления сеанса.

Например, оконечное устройство является оконечным устройством 101, показанным на фиг. 1, а сетевой элемент AMF является сетевым элементом 104 AMF, показанным на фиг. 1.

Например, оконечное устройство посылает сетевому элементу AMF запрос установления сеанса, основываясь на первой Allowed NSSAI, полученной при процедуре регистрации. Первая Allowed NSSAI содержит S-NSSAI первого сегмента сети. Например, сообщение с запросом установления сеанса содержит идентификатор (identifier, ID) сеанса PDU и S-NSSAI первого сегмента сети.

Как вариант, запрос установления сеанса содержит сертификат, используемый для выполнения аутентификации на первом сетевом участке.

Как вариант, при процедуре регистрации, если сеть не определяет для S-NSSAI первого сегмента сети идентификатор конкретного сегмента сети (network slice instance identifier, NSI ID), соответствующий S-NSSAI, сетевой элемент AMF определяет NSI ID, соответствующий S-NSSAI. Другими словами, сетевой элемент AMF определяет NSI, обслуживающий оконечное устройство.

S302. Сетевой элемент AMF выбирает сетевой элемент SMF.

Например, сетевой элемент SMF является сетевым элементом 105 SMF, показанным на фиг. 1.

Например, сетевой элемент AMF выбирает сетевой элемент SMF для сеанса, основываясь на S-NSSAI первого сегмента сети в сообщении запроса установления сеанса. Сетевой элемент SMF является сетевым элементом SMF на первом сетевом участке.

S303. Сетевой элемент AMF запрашивает сетевой элемент SMF, чтобы создать контекст управления сеансом.

Например, сетевой элемент AMF запускает, активируя услугу запроса контекста управления сеансом (например, запроса Nsmf_PDUSession_CreateSMContext), сетевой элемент SMF, чтобы создать контекст управления сеансом для оконечного устройства.

S305. Сетевой элемент SMF посылает сетевому элементу аутентификации запрос аутентификации. Соответственно, сетевой элемент аутентификации принимает от сетевого элемента SMF запрос аутентификации.

Например, сетевой элемент аутентификации является сетевым элементом 106 аутентификации, показанным на фиг. 1.

Например, запрос аутентификации содержит сертификат, используемый для выполнения аутентификации на первом сетевом участке.

Как вариант, если между сетевым элементом SMF и сетевым элементом аутентификациине существует интерфейса для прямой связи, сетевой элемент SMF посылает сообщение с запросом аутентификации сетевому элементу аутентификации, используя сетевой элемент UPF.

Как вариант, если запрос установления сеанса на этапе S301 не содержит сертификат, используемый для выполнения аутентификации на первом сетевом участке, сетевой элемент SMF может получить сертификат, посылая оконечному устройству сообщение с запросом, и затем послать сертификат сетевому элементу аутентификации.

S306. Сетевой элемент аутентификации посылает результат аутентификации сетевому элементу SMF. Соответственно, сетевой элемент SMF принимает от сетевого элемента аутентификации результат аутентификации. Результат аутентификации используется для указания отказа аутентификации на первом сетевом участке.

Например, сетевой элемент аутентификации посылает результат аутентификации сетевому элементу SMF, используя сообщение с ответом об аутентификации.

Как вариант, сообщение с ответом об аутентификации дополнительно содержит первую информацию о значении причины. Как вариант, первая информация о значении причины используется для указания, что причиной отказа аутентификации первого сегмента сети является то, что сертификат, используемый для выполнения аутентификации на первом сетевом участке, неправилен или недействителен.

S307. Сетевой элемент SMF посылает сетевому элементу AMF информацию с индикацией результата аутентификации или обновления. Соответственно, сетевой элемент AMF принимает от сетевого элемента SMF результат аутентификации или информацию с индикацией обновления.

Например, сетевой элемент SMF посылает сетевому элементу AMF результат аутентификации или информацию с индикацией обновления, полученную сетевым элементом SMF на этапе S306, инициируя услугу передачи информации (например, Namf_Communication_NN2MessageTransfer). Информация указания обновления используется для подачи команды сетевому элементу AMF удалить S-NSSAI-1, соответствующую первому сегменту сети, из первой Allowed NSSAI, чтобы сформировать вторую Allowed NSSAI.

Обращаясь к описаниям этапов S306 и S307, сетевой элемент с функцией управления сеансом (сетевой элемент SMF) принимает от сетевого элемента аутентификации первую информацию (результат аутентификации). Первая информация используется для указания отказа аутентификации сегмента сети (первого сегмента сети). Сетевой элемент с функцией управления сеансом посылает вторую информацию (результат аутентификации или информацию указания обновления) сетевому элементу с функцией управления доступом и мобильностью (сетевому элементу AMF), основываясь на первой информации. Вторая информация связывается с отказом аутентификации сегмента сети (первого сегмента сети). Другими словами, вторая информация, связанная с отказом аутентификации сегмента сети (первого сегмента сети), показанного на фиг. 2, может быть результатом аутентификации первого сегмента сети или информацией указания обновления на этапе S307.

S309. Сетевой элемент AMF удаляет S-NSSAI, соответствующую первому сегменту сети, из первой Allowed NSSAI, чтобы сформировать вторую Allowed NSSAI.

Например, сетевой элемент AMF изучает отказ аутентификации первого сегмента сети, основываясь на результате аутентификации на этапе S307, и сетевой элемент AMF удаляет S-NSSAI, соответствующую первому сегменту сети, из первой Allowed NSSAI, чтобы сформировать вторую Allowed NSSAI. Альтернативно, сетевой элемент AMF, основываясь на информации указания обновления на этапе S307, удаляет S-NSSAI, соответствующую первому сегменту сети, из первой Allowed NSSAI, чтобы сформировать вторую Allowed NSSAI. Например, первая Allowed NSSAI определяется при процедуре регистрации. Например, сетевой элемент AMF хранит первую Allowed NSSAI в контексте оконечного устройства. Например, первая Allowed NSSAI содержит S-NSSAI-1 и S-NSSAI-2. Поскольку S-NSSAI-1 соответствует отказу аутентификации первого сегмента сети, вторая Allowed NSSAI, определенная сетевым элементом AMF, не содержит S-NSSAI-1. Другими словами, вторая Allowed NSSAI содержит S-NSSAI-2. Сетевой элемент с функцией управления доступом и мобильностью посылает оконечному устройству вторую Allowed NSSAI.

S311. Сетевой элемент AMF посылает оконечному устройству вторую Allowed NSSAI. Соответственно, оконечное устройство принимает от сетевого элемента AMF вторую Allowed NSSAI.

Например, сетевой элемент AMF может послать вторую Allowed NSSAI оконечному устройству, используя сообщение команды обновления конфигурации (например, сообщение Configuration Update Command).

Альтернативно, например, сетевой элемент AMF в процедуре установления сеанса PDU может послать оконечному устройству вторую Allowed NSSAI.

Другими словами, этапы S309 и S311 могут выполняться после этапа S307 в процедуре установления сеанса PDU или могут выполняться в процедуре обновления конфигурации после того, как процедура установления сеанса закончена.

S312. Оконечное устройство посылает сетевому элементу AMF сообщение подтверждения приема обновления. Соответственно, сетевой элемент AMF принимает от оконечного устройства сообщение подтверждения приема обновления.

Например, оконечное устройство подтверждает прием сетевому элементу AMF, используя сообщение завершения обновления конфигурации (например, сообщение завершения UE Configuration Update). Оконечное устройство принимает вторую Allowed NSSAI.

S312 является необязательным этапом.

Поэтому, в соответствии со способом, представленным в этом варианте осуществления настоящего изобретения, после приема первой информации (а именно, результата аутентификации или информации указания обновления, показанной на фиг. 3), связанной с отказом аутентификации первого сегмента сети, сетевой элемент AMF посылает оконечному устройству вторую Allowed NSSAI. Вторая Allowed NSSAI не содержит S-NSSAI, соответствующей первому сегменту сети. Следовательно, исключается перегрузка сети, вызванная частым получением оконечным устройством доступа к первому сегменту сети, и объем сигнализации взаимодействия между оконечным устройством и сетью уменьшается.

Как вариант, перед этапом S305 способ может дополнительно содержать следующий этап.

S304. Сетевой элемент SMF определяет, что на первом сетевом участке необходимо выполнение аутентификации.

В возможной реализации сетевой элемент SMF, основываясь на информации о подписке оконечного устройства, определяет, что выполнение аутентификации необходимо на первом сетевом участке. Например, информация о подписке содержит подписанную Allowed NSSAI оконечного устройства. Как вариант, информация о подписке дополнительно содержит информацию указания, используемую для указания, нуждается ли сетевой участок, соответствующий S-NSSAI, в выполнении процедуры аутентификации сегмента сети. Поскольку первый сетевой участок является подписанным разрешенным сетевым участком, подписанная S-NSSAI содержит S-NSSAI первого сегмента сети. Поэтому сетевой элемент SMF, основываясь на информации указания, находящейся в информации о подписке и указывающей, что первый сетевой участок, соответствующий S-NSSAI, нуждается в выполнении аутентификации, может определить, что на первом сетевом участке существует необходимость выполнения аутентификации.

В другой возможной реализации сетевой элемент SMF, основываясь на информации о локальной конфигурации сетевого элемента SMF, определяет, что на первом сетевом участке необходимо выполнение аутентификации.

Согласно способу, сетевой элемент SMF проводит аутентификацию первого сегмента сети, который нуждается в выполнении аутентификации, и может не выполнять последующие этапы S305 и S306 для сегмента сети, на котором выполнение аутентификации не требуется, тем самым уменьшая объем сигнализации взаимодействия между сетевым элементом SMF и сетевым элементом аутентификации.

Как вариант, после этапа S307 способ может дополнительно содержать следующий этап.

S308. Сетевой элемент SMF посылает оконечному устройству вторую информацию со значением причины. Соответственно, оконечное устройство принимает от сетевого элемента SMF вторую информацию со значением причины.

Например, сетевой элемент SMF определяет, что установление сеанса PDU потерпело отказ, и формирует сообщение с отказом установления сеанса PDU. Сообщение содержит вторую информацию со значением причины. Сетевой элемент SMF посылает сетевому элементу AMF вторую информацию со значением причины, используя сообщение с отказом установления сеанса PDU, и затем сетевой элемент AMF посылает оконечному устройству вторую информацию со значением причины, используя сообщение отказа установления сеанса PDU.

Второе значение причины может использоваться для указания причины отказа установления сеанса PDU. Например, для указания отказа аутентификации первого сегмента сети используется вторая информация со значением причины или для указания причины отказа аутентификации первого сегмента сети используется вторая информация со значение причины. Как вариант, причиной отказа аутентификации сегмента сети является сертификат, используемый для выполнения аутентификации на первом сетевом участке, неправилен или недействителен.

Поэтому оконечное устройство может изучить причину отказа аутентификации первого сегмента сети. Например, полагая, что причиной отказа аутентификации первого сегмента сети является то, что сертификат, используемый для выполнения аутентификации на первом сетевом участке, является неправильным или недействительным, оконечное устройство при повторном инициировании запроса установления сеанса может использовать другой сертификат.

Как вариант, после этапа S307 способ может дополнительно содержать следующий этап.

S310. Сетевой элемент AMF удаляет информацию о выборе сегмента сети в отношении первого сегмента сети.

Например, информация о выборе участка в отношении первого сегмента сети содержит, по меньшей мере, NSI ID, соответствующий первому сегменту сети, или идентификатор сегмента сети с функцией сетевого репозитория (network repository function, NRF).

Поэтому, после того, как аутентификация сегмента сети потерпела отказ, сетевой элемент AMF может удалить информацию о выборе участка для первого сегмента сети, экономя, таким образом, пространство хранения для сетевого элемента AMF.

На фиг. 4А и 4В представлена блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки. Блок-схема последовательности выполнения операций, показанная на фиг. 4А и 4В, описывает способ в случае 1 этапа S202, показанного на фиг. 2. Различие между фиг. 4A и 4B и фиг. 3 заключается в том, что: фиг. 4A и 4B основаны на способе, показанном на фиг. 3 и перед тем, как сетевой элемент AMF формирует вторую Allowed NSSAI, сетевой элемент AMF определяет, что количество отказов аутентификации первого сегмента сети больше или равно первому пороговому значению. Фиг. 4A и 4B описаны со ссылкой на фиг. 3. Как показано на фиг. 4А и 4В, способ может содержать следующие этапы.

Для этапов S401-S407 обратитесь к описаниям этапов S301-S307 на фиг. 3. Подробности здесь повторно не описываются.

Способ, показанный на фиг. 4А и 4В, дополнительно содержит следующие этапы.

S408. Сетевой элемент AMF регистрирует количество отказов аутентификации первого сегмента сети.

Например, если сетевой элемент AMF принимает результаты аутентификации K раз (где K - положительное целое число), сетевой элемент AMF регистрирует, что количество отказов аутентификации первого сегмента сети равно K.

Как вариант, после этапа S407 способ может дополнительно содержать этап S409. Для этапа S409 обратитесь к описанию этапа S308 на фиг. 3. Подробности здесь повторно не описываются.

Следует заметить, что последовательность выполнения этапа S408 и этапа S409 не ограничивается в этом варианте осуществления настоящей заявки. Другими словами, в этом варианте осуществления настоящей заявки этап S408 может выполняться перед этапом S409. Альтернативно, этап S409 может выполняться перед этапом S408. Альтернативно этап S408 и этап S409 могут выполняться одновременно.

S410. Сетевой элемент AMF определяет, превышает ли количество отказов аутентификации первого сегмента сети первое пороговое значение.

Например, сетевой элемент AMF локально хранит первое пороговое значение и первое пороговое значение является положительным целым числом.

Например, при определении, что количество отказов аутентификации первого сегмента сети меньше первого порогового значения, сетевой элемент AMF ожидает от оконечного устройства повторного инициирования запроса установления сеанса, другими словами, ожидает, что оконечное устройство повторно выполнит этап S401. Например, когда оконечное устройство повторно выполняет этап S401, оконечное устройство может изменить сертификат, используемый для аутентификации, и повторно инициировать процедуру установления сеанса PDU, соответствующую первому сегменту сети. Когда сетевой элемент AMF определяет, что количество отказов аутентификации первого сегмента сети превышает первое пороговое значение, способ, показанный на фиг. 4А и 4В, дополнительно содержит этапы S411-S414. Для этапов S411-S414 обратитесь к описаниям этапов S309-S312 на фиг. 3. Подробности здесь повторно не описываются. Если определено, что количество отказов аутентификации первого сегмента сети равно первому пороговому значению, сетевой элемент AMF может ожидать, что оконечное устройство выполнит этап S401 повторно или выполнит этапы S411-S414. Это может быть определено, основываясь на фактической ситуации или на конфигурации, и не ограничивается в этой заявке.

Поэтому, в соответствии со способом, представленным в этом варианте осуществления настоящего изобретения, после приема первой информации (а именно, результата аутентификации или информации указания обновления, показанной на фиг. 4А), связанной с отказом аутентификации первого сегмента сети, сетевой элемент AMF регистрирует количество отказов аутентификации первого сегмента сети. Если определено, что количество отказов аутентификации первого сегмента сети больше или равно первому пороговому значению, сетевой элемент AMF посылает оконечному устройству вторую Allowed NSSAI. Вторая Allowed NSSAI не содержит S-NSSAI, соответствующей первому сегменту сети. Поэтому, когда количество отказов аутентификации первого сегмента сети меньше первого порогового значения, сетевой элемент AMF не посылает оконечному устройству сразу же вторую Allowed NSSAI, а позволяет оконечному устройству изменить сертификат, используемый для аутентификации, и попытаться повторно инициировать сеанс PDU, соответствующий первому сегменту сети. Это увеличивает вероятность успешной аутентификации. Когда количество отказов аутентификации первого сегмента сети больше или равно первому пороговому значению, если аутентификация все еще терпит отказ, вторая Allowed NSSAI посылается оконечному устройству, тем самым избегая перегрузки сети, вызванной частым доступом оконечного устройства к первому сегменту сети, и уменьшая объем сигнализации взаимодействия между оконечным устройством и сетью.

На фиг. 5А и 5В представлена блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки. Блок-схема последовательности выполнения операций, показанная на фиг. 5А и 5В, описывает способ в случае 1 этапа S202, показанного на фиг. 2. Различие между фиг. 5А и 4А заключается в том, что на фиг. 4A перед тем, как сетевой элемент AMF формирует вторую Allowed NSSAI, сетевой элемент AMF определяет, что количество отказов аутентификации первого сегмента сети больше или равно первому пороговому значению; на фиг. 5A перед тем, как сетевой элемент AMF формирует вторую Allowed NSSAI, сетевой элемент SMF определяет, что количество отказов аутентификации первого сегмента сети больше или равно второму пороговому значению, и сетевой элемент AMF формирует вторую Allowed NSSAI, основываясь на команде сетевого элемента SMF. Фиг. 5A и 5B описываются со ссылкой на фиг. 3, 4А и 4В. Как показано на фиг. 5А и 5В, способ может содержать следующие этапы.

По этапам S501-S506 обратитесь к описаниям этапов S401-S406 на фиг. 4А. Подробности здесь повторно не описываются.

Способ, показанный на фиг. 5А и 5В, дополнительно содержит следующие этапы.

S507. Сетевой элемент SMF регистрирует количество отказов аутентификации первого сегмента сети.

Например, если сетевой элемент SMF принимает результаты аутентификации N раз (где N - положительное целое число), сетевой элемент SMF регистрирует, что количество отказов аутентификации первого сегмента сети равно N.

Как вариант, после этапа S507 способ может дополнительно содержать этап S508. По этапу S508 обратитесь к описанию этапа S409 на фиг. 4А. Подробности здесь повторно не описываются.

S509. Сетевой элемент SMF определяет, превышает ли или равно второму пороговому значению количество отказов аутентификации первого сегмента сети.

Например, сетевой элемент SMF локально хранит второе пороговое значение и второе пороговое значение является положительным целым числом.

Например, при определении, что количество отказов аутентификации первого сегмента сети меньше второго порогового значения, сетевой элемент SMF ожидает от оконечного устройства повторного инициирования запроса установления сеанса, другими словами, ожидает, что оконечное устройство повторно выполнит этап S501. Например, когда оконечное устройство повторно выполняет этап S501, оконечное устройство может изменить сертификат, используемый для аутентификации, и повторно инициировать процедуру установления сеанса PDU, соответствующую первому сегменту сети. Когда сетевой элемент SMF определяет, что количество отказов аутентификации первого сегмента сети превышает второе пороговое значение, способ, показанный на фиг. 5А и 5В, дополнительно содержит этапы S510-S514. Если определено, что количество отказов аутентификации первого сегмента сети равно второму пороговому значению, сетевой элемент SMF может ожидать, что оконечное устройство выполнит этап S501 повторно или выполнит этапы S510-S514. Это может быть определено, основываясь на фактической ситуации или конфигурации, и не ограничивается в этой заявке.

S510. Сетевой элемент SMF посылает сетевому элементу AMF информацию с первой индикацией. Соответственно, сетевой элемент AMF принимает от сетевого элемента SMF первую информацию аутентификации.

Например, первая информация указания используется для указания, что количество отказов аутентификации первого сегмента сети больше или равно второму пороговому значению; или первая информация используется для подачи сетевому элементу AMF команды определить вторую Allowed NSSAI; или первая информация указания используется для указания отказа аутентификации первого сегмента сети.

Другими словами, первая информация, принимаемая сетевым элементом AMF от сетевого элемента SMF на этапе S202 на фиг. 2, является первой информацией указания. Например, первая информация используется для указания, что количество отказов аутентификации первого сегмента сети больше или равно второму пороговому значению; или первая информация используется для подачи сетевому элементу AMF команды определить вторую Allowed NSSAI; или первая информация указания используется для указания отказа аутентификации первого сегмента сети.

Например, SMF посылает первую информацию указания сетевому элементу AMF, инициируя услугу передачи информации (например, Namf_Communication_N1N2MessageTransfer).

После приема первой информации указания от сетевого элемента SMF, сетевой элемент AMF дает ответ на первую информацию указания и выполняет этап S511. Например, после приема первой информации указания, используемой для указания, что количество отказов аутентификации первого сегмента сети больше или равно второму пороговому значению, или используемой для указания отказа аутентификации первого сегмента сети, сетевой элемент AMF принимает решение удалить S-NSSAI, соответствующую первому сегменту сети, из первой Allowed NSSAI, чтобы сформировать вторую Allowed NSSAI, другими словами, принимает решение выполнить этап S511. Альтернативно, после приема первой информации указания, используемой для подачи команды сетевому элементу AMF определить вторую Allowed NSSAI, сетевой элемент AMF выполняет этап S511, основываясь на первой информации указания. Для этапа S511 и последующих этапов S512-S514 обратитесь к описаниям этапов S309-S312 на фиг. 3. Подробности здесь повторно не описываются.

Поэтому, в соответствии со способом, представленным в этом варианте осуществления настоящего изобретения, после приема первой информации (а именно, результата аутентификации, показанного на фиг. 5А), используемой для указания отказа аутентификации первого сегмента сети, сетевой элемент SMF регистрирует количество отказов аутентификации первого сегмента сети. Когда сетевой элемент SMF определяет, что количество отказов аутентификации первого сегмента сети больше или равно второму пороговому значению, сетевой элемент SMF посылает сетевому элементу AMF первую информацию указания. После приема первой информации указания сетевой элемент AMF посылает оконечному устройству вторую Allowed NSSAI. Вторая Allowed NSSAI не содержит S-NSSAI, соответствующей первому сегменту сети. Поэтому, когда количество отказов аутентификации первого сегмента сети меньше второго порогового значения, сетевой элемент AMF не посылает оконечному устройству сразу же вторую Allowed NSSAI, а позволяет оконечному устройству изменить сертификат, используемый для аутентификации, и попытаться повторно инициировать сеанс PDU, соответствующий первому сегменту сети. Это увеличивает вероятность успешной аутентификации. Когда количество отказов аутентификации первого сегмента сети больше или равно второму пороговому значению, если аутентификация все еще терпит отказ, оконечному устройству посылается вторая Allowed NSSAI, тем самым избегая перегрузки сети, вызванной частым доступом оконечного устройства к первому сегменту сети, и уменьшая объем сигнализации взаимодействия между оконечным устройством и сетью.

На фиг. 6 представлена блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующая варианту осуществления настоящей заявки. Блок-схема последовательности выполнения операций, показанная на фиг. 6, описывает способ в случае 2 этапа S202, показанного на фиг. 2. После приема первой информации, связанной с отказом аутентификации первого сегмента сети, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации. Следовательно, исключается перегрузка сети, вызванная частым получением оконечным устройством доступа к первому сегменту сети. Фиг. 6 описывается со ссылкой на фиг. 3. Как показано на фиг. 6, способ может содержать следующие этапы.

Для этапов S601-S606 обратитесь к описаниям этапов S301-S306 на фиг. 3. Подробности здесь повторно не описываются.

S607. Сетевой элемент SMF посылает сетевому элементу AMF результат аутентификации или информацию с индикацией отмены регистрации. Соответственно, сетевой элемент AMF принимает от сетевого элемента SMF результат аутентификации или информацию с индикацией отмены регистрации.

Например, сетевой элемент SMF, инициируя услугу передачи информации (например, Namf_Communication_NN2MessageTransfer), посылает сетевому элементу AMF результат аутентификации или информацию указания отмены регистрации. Информация указания отмены регистрации используется для подачи сетевому элементу AMF команды послать оконечному устройству запрос отмены регистрации.

В примере, показанном на фиг. 6, вторая информация, которая является информацией, связанной с отказом аутентификации сегмента сети (первого сегмента сети), и которая принимается сетевым элементом AMF от сетевого элемента SMF, как показано на фиг. 2, может быть результатом аутентификации первого сегмента сети на этапе S607 или информацией указания отмены регистрации на этапе S607.

Как вариант, способ дополнительно содержит этап S608. По этапу S409, обратитесь к описанию этапа S308 на фиг. 3. Подробности здесь повторно не описываются.

Как вариант, после этапа S607 способ может дополнительно содержать этап S609. По этапу S609, обратитесь к описанию этапа S310 на фиг. 3. Подробности здесь повторно не описываются.

Способ, показанный на фиг. 6, содержит следующие этапы.

S610. Сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации. Соответственно, оконечное устройство принимает от сетевого элемента AMF запрос отмены регистрации.

Например, сообщение с запросом отмены регистрации используется для запроса оконечным устройством отмены регистрации в сети.

Например, сетевой элемент AMF изучает отказ аутентификации первого сегмента сети, основываясь на результате аутентификации на этапе S607, и сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации. Альтернативно, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации, основываясь на информации указания отмены регистрации на этапе S607.

Как вариант, перед тем, как сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации, сетевой элемент AMF, основываясь на информации локальной политики или на количестве фрагментов S-NSSAI в Allowed NSSAI, принимает решение послать запрос отмены регистрации. В процессе процедуры регистрации оконечное устройство получает Allowed NSSAI.

В возможной реализации информацией локальной политики является: Когда Allowed NSSAI содержит множество фрагментов S-NSSAI, то после аутентификации на одном или более сетевых участках, соответствующих одному или более фрагментам, на которых S-NSSAI потерпела отказ, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации. Альтернативно, когда Allowed NSSAI содержит только один фрагмент S-NSSAI, то после аутентификации в сегменте сети, соответствующем тому, на котором одна S-NSSAI потерпела отказ, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации.

Например, информацией локальной политики является: Когда Allowed NSSAI содержит S-NSSAI-1 и S-NSSAI-2, то после аутентификации на первом сетевом участке, соответствующем тому, на котором S-NSSAI потерпела отказ, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации. Альтернативно, когда Allowed NSSAI содержит только S-NSSAI-1, то после аутентификации на первом сетевом участке, соответствующем тому, на котором S-NSSAI-1 потерпела отказ, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации.

S611. Сетевой элемент AMF посылает сетевому элементу UDM запрос отмены подписки. Соответственно, сетевой элемент UDM принимает от сетевого элемента AMF запрос отмены подписки.

Например, запрос отмены подписки используется для запроса сетевого элемента UDM удалить информацию идентификации сетевого элемента AMF. Затем, если информация о подписке оконечного устройства модифицируется, сетевому элементу UDM не требуется повторно уведомлять сетевой элемент AMF.

Например, сетевой элемент AMF посылает сетевому элементу UDM запрос отмены подписки, инициируя услугу отмены подписки (Nudm_SDM_Unsubscribe).

S612. Оконечное устройство посылает сетевому элементу AMF сообщение о приеме отмены регистрации. Соответственно, сетевой элемент AMF принимает от оконечного устройства сообщение о приеме отмены регистрации.

Например, сообщение о приеме отмены регистрации используется для подтверждения сетевым элементом AMF, что оконечное устройство приняло запрос отмены регистрации.

Поэтому, в соответствии со способом, представленным в этом варианте осуществления настоящего изобретения, после приема первой информации (а именно, результата аутентификации или информации указания отмены регистрации, показанной на фиг. 6), связанной с отказом аутентификации первого сегмента сети, сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации. Перед повторным инициированием процедуры установления сеанса, соответствующей сегменту сети, оконечное устройство сначала инициирует процедуру регистрации, с тем, чтобы предотвратить частое инициирование оконечным устройством запроса установления сеанса, избежать перегрузки сети, вызванной частым доступом оконечного устройства к сегменту сети, и уменьшить объем сигнализации взаимодействия между оконечным устройством и сетью.Дополнительно, в соответствии со способом, показанным на фиг. 6, после отказа аутентификации на первом сетевом участке происходит отказ оконечному устройству в доступе к сети, что можно предотвратить злонамеренную атаку оконечного устройства со стороны сети (например, оконечное устройство подвергается заражению вирусом), тем самым повышая безопасность сети.

На фиг. 7А и 7В представлена блок-схема последовательности выполнения операций другого способа управления доступом к сегменту сети, соответствующего варианту осуществления настоящей заявки. Блок-схема последовательности выполнения операций, показанная на фиг. 7А и 7В, описывает способ в случае 2 этапа S202, показанного на фиг. 2. Различие между фиг. 7A и 7B и фиг. 6 заключается в том, что фиг. 7A и 7B основаны на способе, показанном на фиг. 6, и перед тем, как сетевой элемент AMF посылает оконечному устройству запрос отмены регистрации, сетевой элемент AMF определяет, что количество отказов аутентификации первого сегмента сети больше или равно первому пороговому значению. Фиг. 7A и 7B описываются со ссылкой на фиг. 4А, 4В и 6. Как показано на фиг. 7А и 7В, способ может содержать следующие этапы.

Для этапов S701-S709 обратитесь к описаниям этапов S401-S409 на фиг. 4А. Подробности здесь повторно не описываются.

S710. Сетевой элемент AMF определяет, превышает ли или равно ли количество отказов аутентификации первого сегмента сети первому пороговому значению.

Например, сетевой элемент AMF локально хранит первое пороговое значение и первое пороговое значение является положительным целым числом.

Например, при определении, что количество отказов аутентификации первого сегмента сети меньше первого порогового значения, сетевой элемент AMF ожидает от оконечного устройства повторного инициирования запроса установления сеанса, другими словами, ожидает, что оконечное устройство повторно выполнит этап S701. Например, когда оконечное устройство повторно выполняет этап S701, оконечное устройство может изменить сертификат, используемый для аутентификации, и повторно инициировать процедуру установления сеанса PDU, соответствующую первому сегменту сети. Когда сетевой элемент AMF определяет, что количество отказов аутентификации первого сегмента сети превышает первое пороговое значение, способ, показанный на фиг. 7А и 7В, дополнительно содержит этапы S711-S714. Для этапов S711-S714 обратитесь к описаниям этапов S609-S612 на фиг. 6. Подробности здесь повторно не описываются. Если определено, что количество отказов аутентификации первого сегмента сети равно первому пороговому значению, сетевой элемент AMF может ожидать, что оконечное устройство выполнит этап S701 повторно или выполнит этапы S711-S714. Это может быть определено, основываясь на фактической ситуации или на конфигурации, и не ограничивается в этой заявке.