ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

[1] Данная заявка заявляет приоритет по предварительной заявки на патент США 62/791224, поданной 11 января 2019, предварительной заявки на патент США 62/806190, поданной 15 февраля 2019, и предварительной заявки на патента США 62/825159, поданной 28 марта 2019, содержание каждой из которых полностью приведено здесь в качестве ссылки.

ПРЕДПОСЫЛКИ ИЗОБРЕТЕНИЯ

[2] В рамках определенных мобильных телефонных сетей может быть реализована возможность так называемого сегментирования сети, при котором сегмент сети представляет собой самодостаточную сеть, которая является частью большей сети. Можно сказать, что сегмент представляет собой логическую сеть, которая обладает определенными сетевыми возможностями и сетевыми характеристиками. Проект партнерства 3-го поколения (3rd Generation Partnership Project, 3GPP) настоящее время завершает исследования усовершенствований сегментирования сети для релиза 16 3GPP [см. технический отчет 3GPP (TR) 23.740, "Study on Enhancement of Network Slicing", VO.7.0 (2018-12-06)].

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[3] Предусмотрен способ и устройство для применения в рамках модуля беспроводной передачи/приема (WTRU) в сети. Способ может включать осуществление при процедуре регистрации с помощью функционального блока доступа и управления мобильностью сети, AMF, первичной аутентификации WTRU, при этом во время процедуры регистрации WTRU получает от AMF сообщение с указанием успешности регистрации, включающее, по меньшей мере, одно из следующих указаний: по меньшей мере, одной специфической в плане сетевого сегмента аутентификации и авторизации для доступа к сегменту, SSSA, процедуры, которая осуществляется после процедуры регистрации, перечня сегментов, к которым WTRU разрешается доступ, и перечня сегментов, для доступа к которым WTRU требуется SSSA, и осуществление после успешной регистрации, по меньшей мере, одной SSSA WTRU для доступа к первому сегменту сети.

[4] Также предусмотрен соответствующий способ и устройство для применения в рамках AMF. Несмотря на то, что здесь описаны и/или приведены в пунктах формулы изобретения различные варианты осуществления, в рамках которых аппарат, система, устройства и так далее и/или любой их элемент реализуют операцию, процесс, алгоритм, функцию и так далее и/или их часть, следует понимать, что любые описанные и/или приведенные в пунктах формулы изобретения здесь варианты осуществления подразумевают, что любой аппарат, система, устройство и так далее и/или любой их элемент выполнен с возможностью осуществлять любую операцию, процесс, алгоритм, функцию и так далее и/или их часть.

ОПИСАНИЕ ФИГУР

[5] Более ясное понимание можно получить на основе подробного описания ниже, приведенного в качестве примера наряду с прилагаемыми фигурами. Фигуры, подобно подробному описанию, представляют собой примеры. Таким образом, Фигуры и подробное описание не следует рассматривать в качестве ограничивающих, при этом другие имеющие равную силу примеры являются возможными и вероятными. Более того, соответствующие числовые обозначения на Фигурах обозначают соответствующие элементы, при этом:

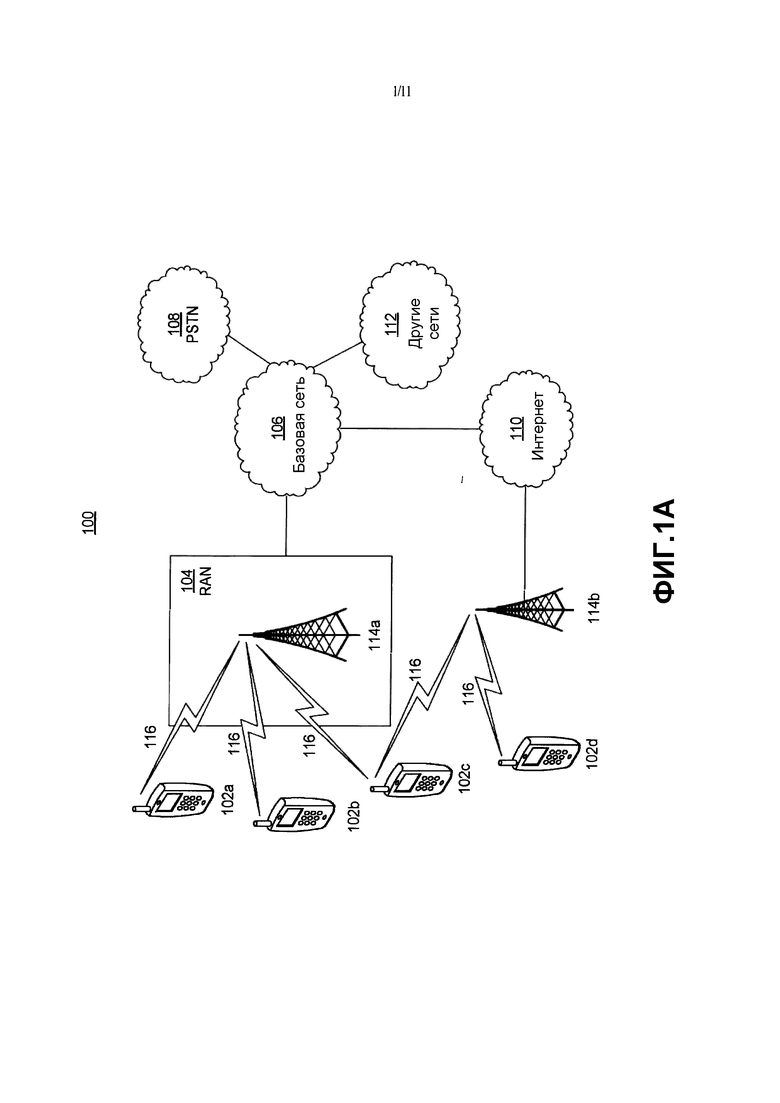

[6] Фиг. 1А представляет собой диаграмму системы, на которой показан пример коммуникационной системы, в рамках которой могут быть реализованы один или несколько описанных вариантов осуществления.

[7] Фиг. 1В представляет собой диаграмму системы, на которой показан пример модуля беспроводной передачи/приема (WTRU), который может применяться в рамках коммуникационной системы, показанной на Фиг. 1А, в соответствии с одним вариантом осуществления;

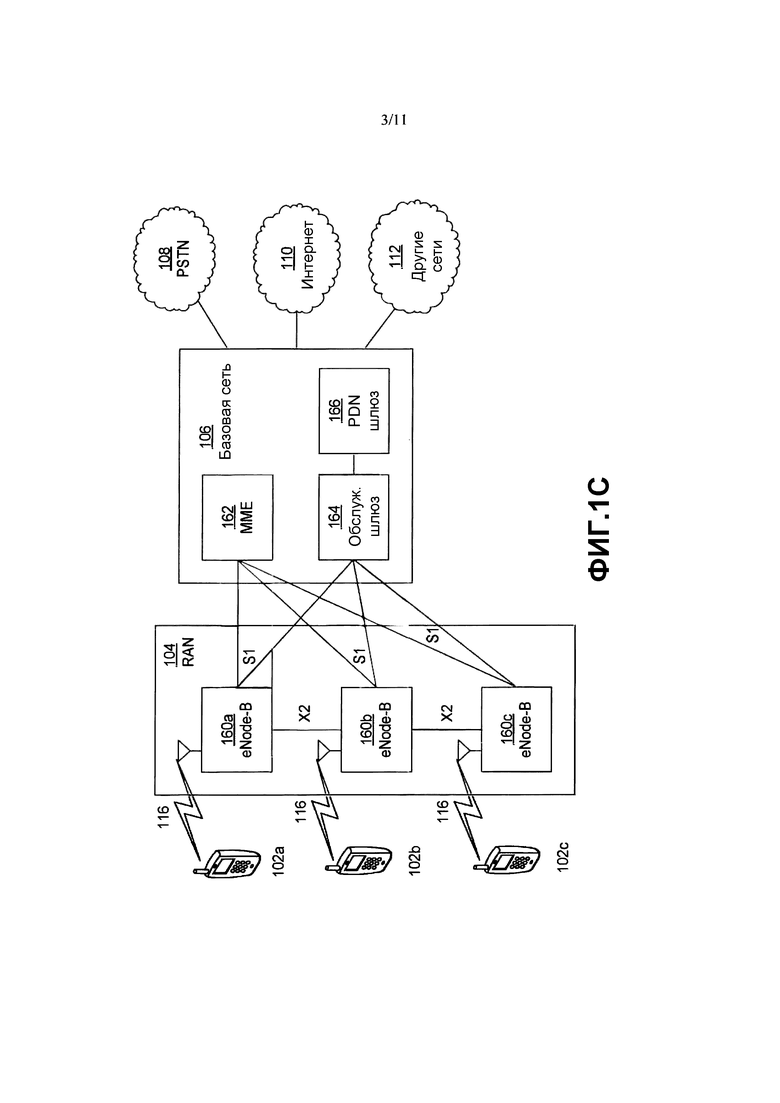

[8] Фиг. 1С представляет собой диаграмму системы, на которой показан пример сети радиодоступа (RAN) и пример базовой сети (CN), которые могут применяться в рамках коммуникационной системы, показанной на Фиг. 1А, в соответствии с одним вариантом осуществления;

[9] Фиг. 1D представляет собой диаграмму системы, на которой показан дополнительный пример RAN и дополнительный пример CN, которые могут применяться в рамках коммуникационной системы, показанной на Фиг. 1А, в соответствии с одним вариантом осуществления;

[10] Фиг. 2 представляет собой блок-схему, на которой показана сегмент-специфическая вторичная аутентификация (SSSA);

[11] Фиг. 3 представляет собой блок-схему, на которой показан альтернативный способ SSSA;

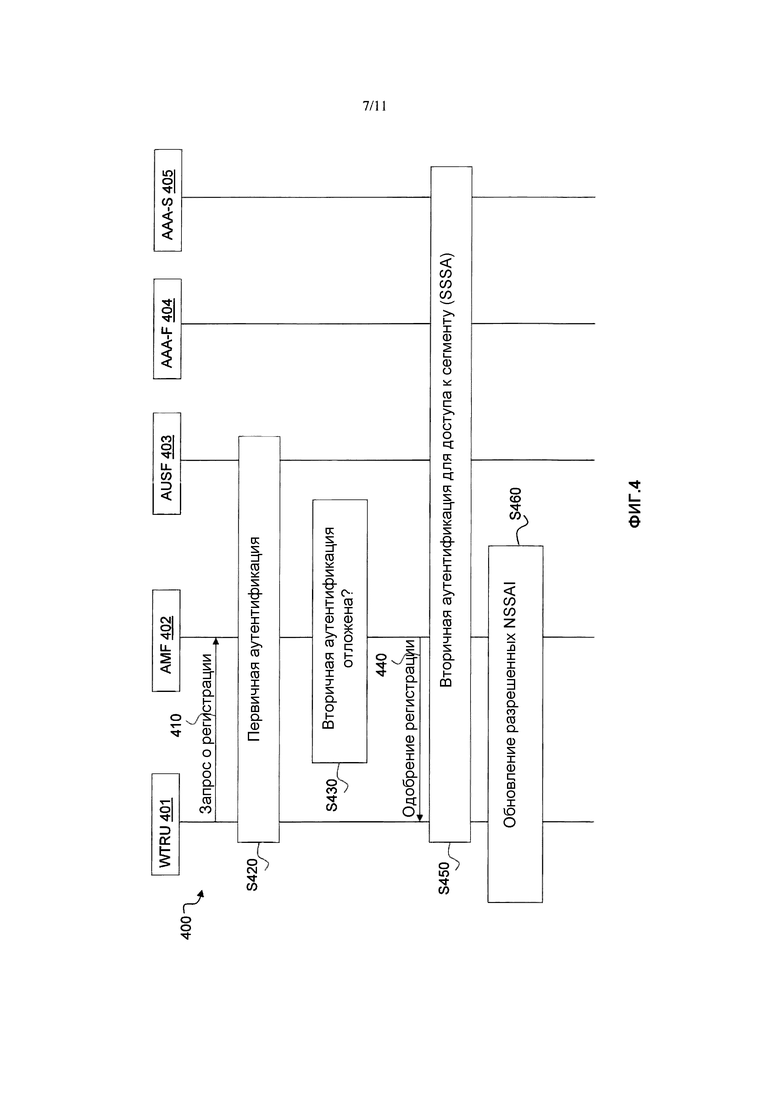

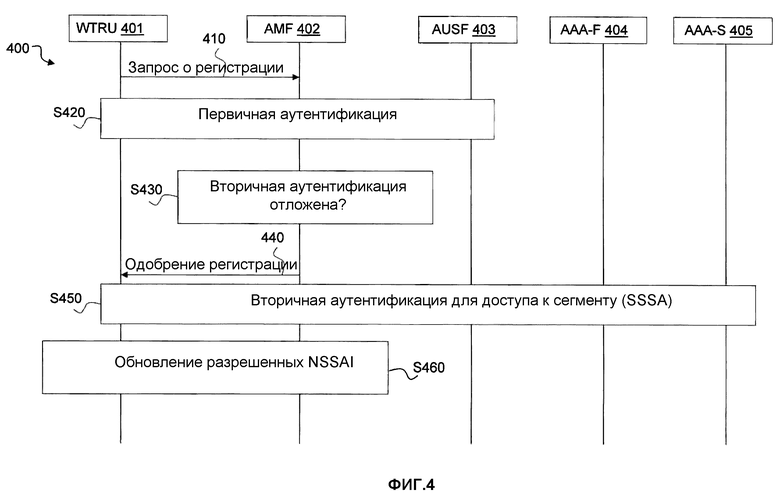

[12] Фиг. 4 представляет собой блок-схему для способа аутентификации на основе одного варианта осуществления;

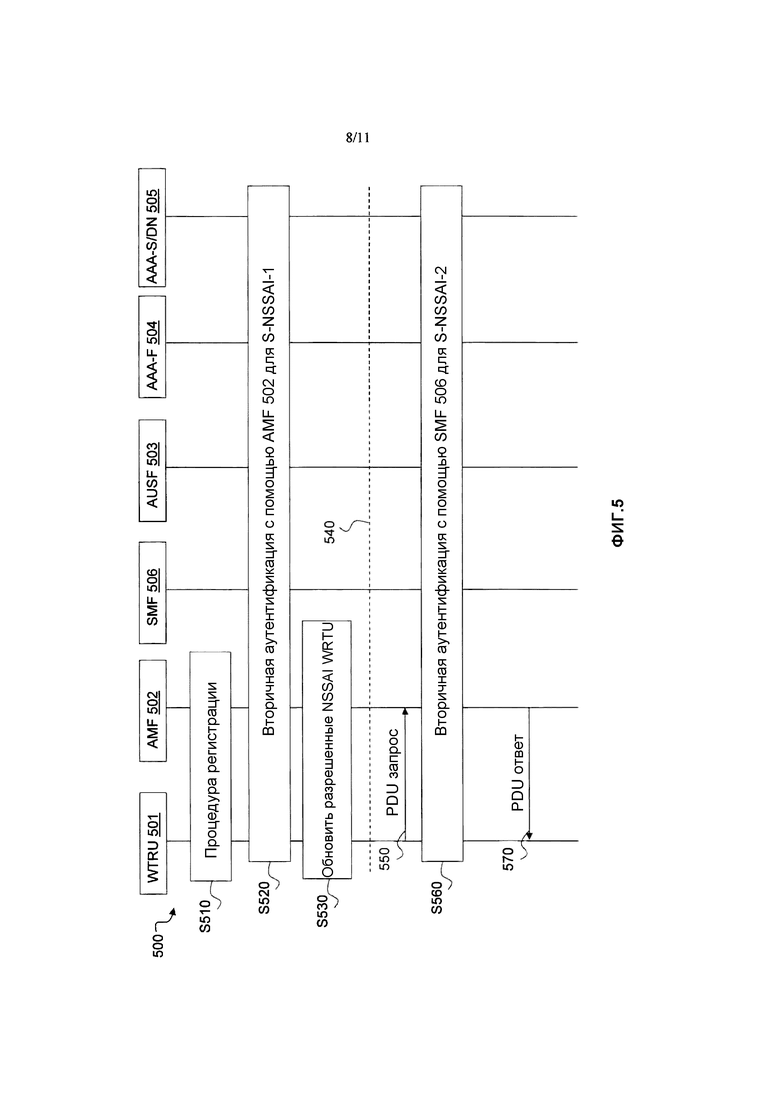

[13] Фиг. 5 представляет собой блок-схему для способа аутентификации на основе одного варианта осуществления;

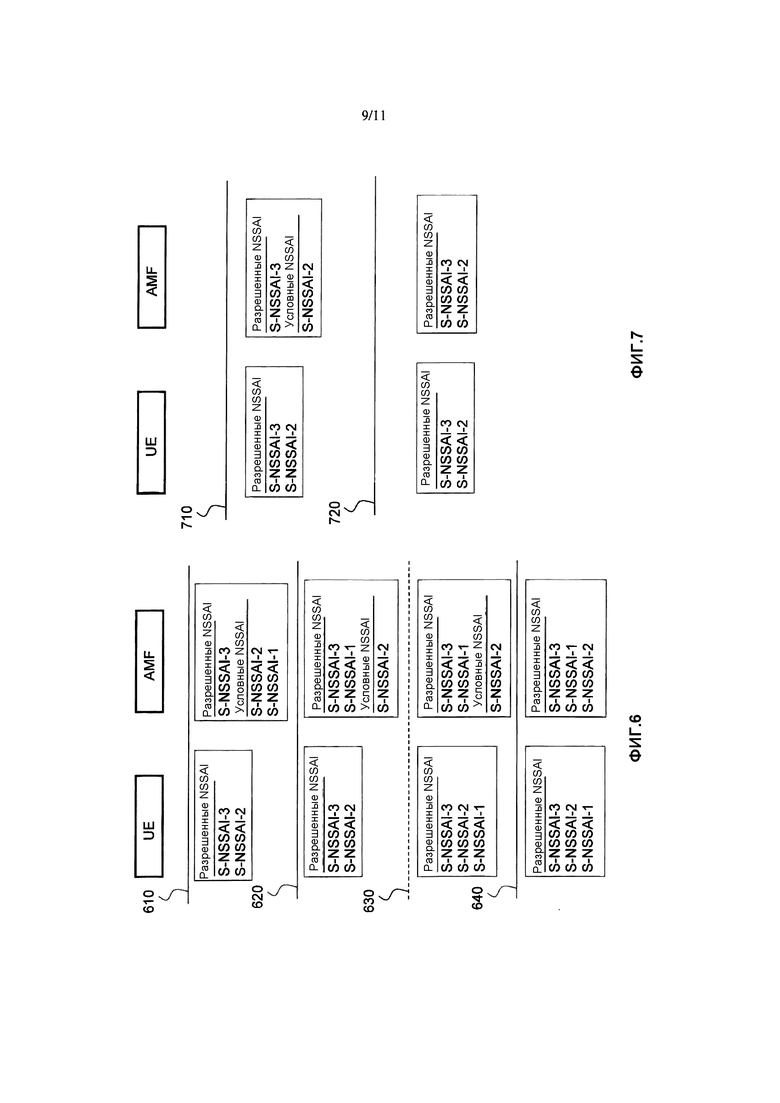

[14] На Фиг. 6 показано первое решения для обновления разрешенной NSSAI в WTRU и AMF;

[15] На Фиг. 7 показано второе решения для обновления разрешенной NSSAI в WTRU и AMF;

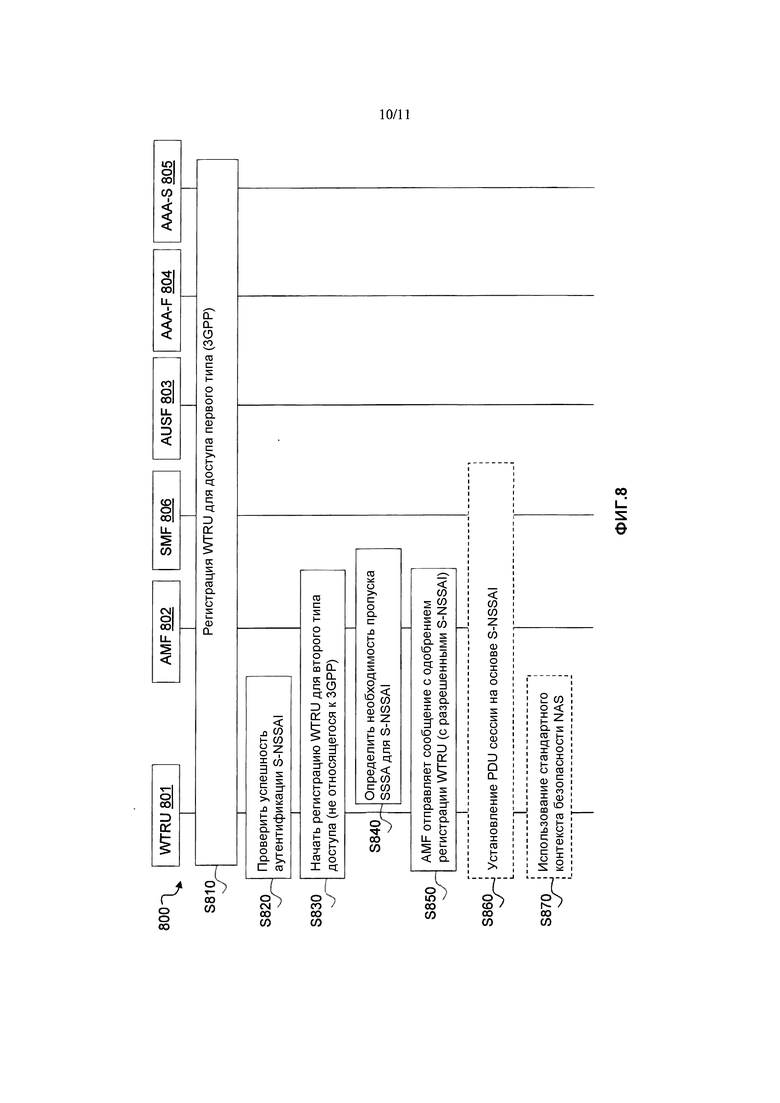

[16] Фиг. 8 представляет собой блок-схему для способа аутентификации на основе одного варианта осуществления; а

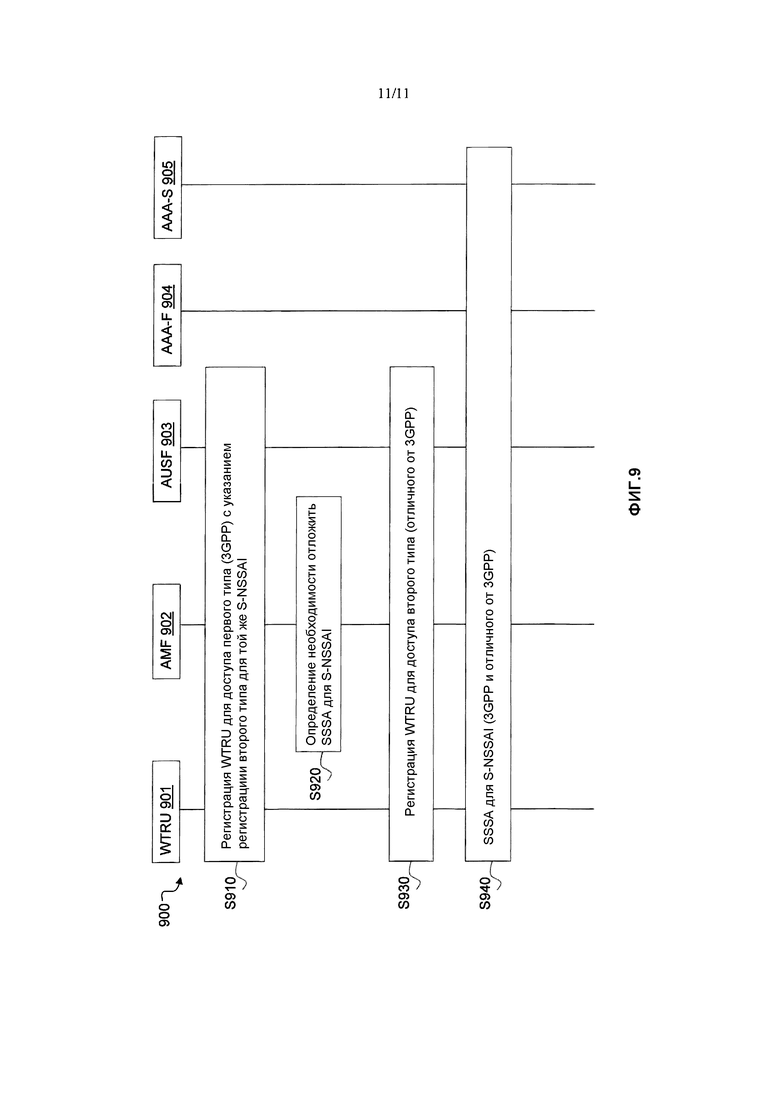

[17] Фиг. 9 представляет собой блок-схему для способа аутентификации в соответствии с одним вариантом осуществления.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

ПРИМЕРЫ СЕТЕЙ ДЛЯ РЕАЛИЗАЦИИ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

[18] Фиг. 1А представляет собой диаграмму, на которой показан пример коммуникационной системы 100, в рамках которой могут быть реализованы один или несколько описанных вариантов осуществления. Коммуникационная система 100 может представлять собой систему множественного доступа, которая предоставляет контент, такой как передачу голоса, данных, видео, передачу сообщений, широковещательную передачу и так далее множеству беспроводных пользователей. Коммуникационная система 100 может давать возможность множеству беспроводных пользователей получать доступ к такому контенту путем разделения системных ресурсов, включая беспроводную полосу пропускания. Например, в рамках коммуникационной системы 100 может использоваться один или несколько способов доступа у каналу, например множественный доступ с кодовым разделением (CDMA), множественный доступ с временным разделением (TDMA), множественный доступ с частотным разделением (FDMA), ортогональный FDMA (OFDMA), FDMA с одной несущей (SC-FDMA), расширенный OFDM с безызбыточным расширенным дискретным преобразованием Фурье (DFT) с синхропакетом (ZT UW DTS-s OFDM), OFDM с синхропакетом (UW-OFDM), OFDM с фильтрацией по блокам ресурсов, блок фильтров с несколькими несущими (FBMC), и им подобные

[19] Как показано на Фиг. 1А, коммуникационная система 100 может включать модули беспроводной передачи/приема (WTRU) 102b, 102с, 102d, и сеть радиодоступа (RAN) 104, базовую сеть (CN) 106, коммутируемую телефонную сеть общего пользования (PSTN) 108, интернет 110, и другие сети 112, хотя будет очевидно, что описанные варианты осуществления охватывают любое количество WTRU, базовых станций, сетей, и/или сетевых элементов. Каждый из WTRU 102а, 102b, 102с, 102d может представлять собой устройство любого типа, выполненное с возможностью работать и/или обмениваться данными в рамках беспроводного окружения. В качестве пример, WTRU 102а, 102b, 102с, 102d, любой из которых может быть обозначен как "станция" и/или "STA", может быть выполнен с возможностью передавать и/или получать беспроводные сигналы и может включать пользовательское оборудование (UE), мобильную станцию, фиксированное или мобильное абонентское устройство, устройство на основе подписки, пейджер, сотовый телефон, персональный цифровой помощник (PDA), смартфон, ноутбук, нетбук, персональный компьютер, беспроводной сенсор, хотспот или Mi-Fi устройство, устройство интернета вещей (IoT), часы или другое носимое устройство, шлем виртуальной реальности (HMD), автомобиль, дрон, медицинское устройство и прибор (например для удаленной хирургии), промышленное устройство и прибор (например робот и/или другие беспроводные устройства, работающие в рамках промышленного контекста и/или автоматизированной производственной цепочки), потребительское электронное устройство, работающее в коммерческих и/или промышленных беспроводных сетях устройство, и им подобные. Любой из WTRU 102а, 102b, 102с и 102d может быть взаимозаменяемым образом обозначен как UE.

[20] Коммуникационные системы 100 также могут включать базовую станцию 114а и/или базовую станцию 114b. Каждая из базовых станций 114а, 114b могут представлять собой устройство любого типа, выполненное с возможностью беспроводного соединения, по меньшей мере, с одним из WTRU 102а, 102b, 102с, 102d для реализации доступа к одной или нескольким коммуникационным сетям, таким как CN 106, интернет 110, и/или другим сетям 112. В качестве примера, базовые станции 114а, 114b могут представлять собой базовую приемопередающую станцию (BTS), Node-B, eNode-B, Home Node В, Home eNode-B, gNB, NR NodeB, контроллер пункта связи, точку доступа (АР), беспроводной роутер и им подобные. В то время как каждая из базовых станций 114а, 114b изображены в виде отдельного элемента, очевидно, что базовые станции 114а, 114b могут включать любое количество взаимосвязанных базовых станций и/или сетевых элементов.

[21] Базовая станция 114а может представлять собой часть RAN 104, которая также может включать другие базовые станции и/или сетевые элементы (не показаны), такие как контроллер базовых станций (BSC), контроллер радиосети (RNC), релейные узлы и так далее. Базовая станция 114а и/или базовая станция 114b может быть выполнена с возможностью передавать и/или получать беспроводные сигналы на одной или нескольких несущих частотах, которые могут быть обозначены как сота (не показана). Данные частоты могут быть в рамках лицензируемого диапазона, нелицензируемого диапазона, или комбинации лицензируемого и нелицензируемого диапазона. Сота может обеспечивать покрытие для предоставления услуг беспроводной связи в определенной географической области, которая может являться относительно фиксированной или может меняться со временем. Сота может быть дополнительно разделена на секторы соты. Например, сота, соответствующая базовой станции 114а, может быть разделена на три сектора. Таким образом, в рамках одного варианта осуществления базовая станция 114а может включать три трансивера, то есть по одному для каждого сектора соты. В рамках одного варианта осуществления в рамках базовой станции 114а может применяться технология множественного ввода и множественного вывода (MIMO) и могут применяться несколько трансиверов для каждого сектора соты. Например, может использоваться формирование луча для передачи и/или приема сигналов в требуемых пространственных направлениях.

[22] Базовые станции 114а, 114b могут связываться с одним или несколькими WTRU 102а, 102b, 102с, 102d через радиоинтерфейс 116, который может представлять собой любое подходящее беспроводное соединение (например, радиочастотное (RF), микроволновое, в виде сантиметровой волны, микрометровой волны, инфракрасного (IR), ультрафиолетового (UV), видимого излучения, и так далее). Соединение по радиоинтерфейсу 116 может быть установлено с помощью любой подходящей технологии радиодоступа (RAT).

[23] Более конкретно, как описано выше, коммуникационная система 100 может представлять собой систему множественного доступа и в ее рамках может применяться одна или несколько схем доступа к каналу, таких как CDMA, TDMA, FDMA, OFDMA, SC-FDMA, и им подобные. Например, в рамках базовой станции 114а в RAN 104 и WTRU 102а, 102b, 102с может быть реализована радиотехнология, такая как универсальная мобильная телекоммуникационная система (UMTS), универсальный наземный доступ (UTRA), которые могут обеспечивать установление соединения через радиоинтерфейс 116 с применением широкополосного CDMA (WCDMA). WCDMA может включать коммуникационные протоколы, такие как высокоскоростной пакетный доступ (HSPA) и/или улучшенный HSPA (HSPA+). HSPA может включать высокоскоростной пакетный доступ по нисходящей (DL) линии связи (HSDPA) и/или высокоскоростной пакетный доступ по восходящей (UL) линии связи (HSUPA).

[24] В одном варианте осуществления в рамках базовой станции 114а в RAN 104 и WTRU 102а, 102b, 102с может быть реализована радиотехнология, такая как наземный радиодоступ UMTS последующего поколения (E-UTRA), который может обеспечивать установление соединения по радиоинтерфейсу 116 с помощью стандарта долгосрочного развития (LTE), и/или LTE-Advanced (LTE-A), и/или LTE-Advanced Pro (LTE-A Pro).

[25] В одном варианте осуществления в рамках базовой станции 114а в RAN 104 и WTRUs 102а, 102b, 102с может быть реализована радиотехнология, такая как NR радиодоступ, который может обеспечивать установление соединения по радио интерфейсу 116 с помощью технологии нового радио (New Radio, NR).

[26] В одном варианте осуществления в рамках базовой станции 114а в RAN 104 и WTRUs 102а, 102b, 102с могут быть реализованы технологии множественного радиодоступа. Например, в рамках базовой станции 114а и WTRU 102а, 102b, 102с могут быть реализован LTE радиодоступ и NR радиодоступ совместным образом, например на основе принципов двойного подключения (DC). Таким образом, радиоинтерфейс, используемый в рамках WTRU 102а, 102b, 102с, может характеризоваться различными типами технологий радиодоступа и/или передачами, отправляемыми множеству/множеством типов базовых станций (например eNB и gNB).

[27] В других вариантах осуществления базовая станция 114а и WTRU 102а, 102b, 102с могут реализовывать радиотехнологии, такие как IEEE 802.11 (то есть Wireless Fidelity (WiFi), IEEE 802.16 (то есть глобальная совместимость для микроволнового доступа (WiMAX)), CDMA2000, CDMA2000 1Х, CDMA2000 EV-DO, Промежуточный стандарт 2000 (IS-2000), Промежуточный стандарт 95 (IS-95), Промежуточный стандарт 856 (IS-856), Глобальная система для мобильных коммуникаций (GSM), Усовершенствованные скорости передачи данных для сетей GSM Evolution (EDGE), GSM EDGE (GERAN), и им подобные.

[28] Базовая станция 114b на Фиг. 1А может представлять собой беспроводной роутер, Home Node В, Ноте eNode-B, или, например, точку доступа, и в ее рамках может применяться любая подходящая RAT для реализации беспроводной связи в локальной области, например в месте ведения бизнеса, дома, в автомобиле, на кампусе, в промышленном помещении, в воздушном коридоре (например для использования дронами), на дороге, и так далее. В одном варианте осуществления в рамках базовой станции 114b и WTRU 102с, 102d могут быть реализована радиотехнология, такая как IEEE 802.11, для создания беспроводной локальной сети (WLAN). В одном варианте осуществления в рамках базовой станции 114b и WTRU 102с, 102d могут быть реализована радиотехнология, такая как IEEE 802.15, для создания беспроводной персональной сети (WPAN). В еще одном варианте осуществления в рамках базовой станции 114b и WTRU 102с, 102d может применяться RAT на основе сот (например WCDMA, CDMA2000, GSM, LTE, LTE-A, LTE-A Pro, NR и так далее) для создания пикосоты или фемтосоты. Как показано на Фиг. 1А, базовая станция 114b может иметь прямое соединение с интернетом 110. Таким образом, может не требоваться доступ базовой станции 114b к интернету 110 через CN 106.

[29] RAN 104 может быть соединена с CN 106, которая может относится к любому типу сетей с возможностью предоставлять услуги передачи голоса, данных, приложений, и/или передачи голоса по интернет-протоколу (VoIP) одному или нескольким из WTRU 102а, 102b, 102с, 102d. Данные могут иметь различные требования в плане качества обслуживания (quality of service, QoS), например различные требования плане пропускной способности, требования в плане задержки, требования в плане устойчивости к ошибкам, требования в плане надежности, требования в плане пропускной способности передачи данных, требования в плане мобильности, и им подобные. CN 106 может предоставлять услуги управления вызовами, услуги биллинга, услуги на основе мобильного местоположения, предоплаченные вызовы, подключение к интернету, вещание видео и так далее, и/или реализовывать функции высокоуровневой безопасности, такие как аутентификация пользователей. Несмотря на то, что это не показано на Фиг. 1А, является очевидным, что RAN 104 и/или CN 106 могут быть напрямую или не напрямую связаны с другими RAN, в рамках которых применяется та же RAT, что и в RAN 104, или другая RAT. Например, помимо соединения с RAN 104, в рамках которой может использоваться технология NR радио, CN 106 может быть также соединена с другой RAN (не показана), в рамках которой применяется GSM, UMTS, CDMA 2000, WiMAX, E-UTRA или WiFi радиотехнология.

[30] CN 106 может также служить шлюзом для WTRU 102а, 102b, 102с, 102d для доступа к PSTN 108, интернету 110 и/или другим сетям 112. PSTN 108 может включать телефонные сети с коммутацией каналов, которые предоставляют простые старые телефонные услуги (POTS). Интернет 110 может включать глобальную систему взаимосвязанных компьютерных сетей и устройств, которые используют общие коммуникационные протоколы, такие как протокол управления передачей данных (TCP), протокол пользовательских дейтаграмм (UDP) и/или интернет-протокол (IP) в рамках набора интернет-протоколов TCP/IP. Другие сети 112 могут включать проводные и/или беспроводные коммуникационные сети, которыми владеют и/или управляют другие поставщики услуг. Например, другие сети 112 могут включать другую CN, соединенную с одной или несколькими RAN, в рамках которых может использоваться та же RAT, что и в RAN 104, или другая RAT.

[31] Некоторые или все из WTRU 102а, 102b, 102с, 102d в коммуникационной системе 100 могут иметь способность работать в нескольких режимах (например WTRU 102а, 102b, 102с, 102d могут включать несколько трансиверов для связи с различными беспроводными сетями через различные беспроводные соединения). Например, WTRU 102с, показанный на Фиг. 1А, может быть выполнен с возможность соединяться с базовой станций 114а, в рамках которой может применяться радиотехнология на основе сот, и базовой станцией 114b, в рамках которой может применяться радиотехнология IEEE 802.

[32] Фиг. 1В представляет собой диаграмму системы, на которой показан пример WTRU 102. Как показано на Фиг. 1В, WTRU 102 может включать процессор 118, трансивер 120, элемент для передачи/получения 122, динамик/микрофон 124, клавиатуру 126, дисплей/тачпэд 128, несъемную память 130, съемную память 132, источник питания 134, чипсет 136 для позиционирования системы, такой как относящийся к Глобальной системе позиционирования (GPS), и/или другие элементы 138, среди прочих. Очевидно, что WTRU 102 может включать любую субкомбинацию вышеуказанных элементов, оставаясь соответствующим варианту осуществления.

[33] Процессор 118 может представлять собой процессор общего назначения, процессор специального назначения, стандартный процессор, цифровой сигнальный процессор (DSP), несколько микропроцессоров, один или несколько микропроцессоров, связанных с DSP ядром, контроллер, микроконтроллер, специализированные интегральные схемы (ASIC), схемы программируемых пользователем вентильных матриц (FPGA), любой иной тип интегральной микросхемы (IC), конечный автомат, и им подобный. Процессор 118 может выполнять кодирования сигналов, обработку данных, управление питанием, обработку ввода/вывода, и/или любую другую функциональность, которая обеспечивает работу VVTRU 102 в беспроводном окружении. Процессор 118 может быть соединен с трансивером 120, которые может быть соединен с элементом для передачи/получения 122. В то время как на Фиг. 1В показан процессор 118 и трансивер 120 в виде отдельных компонентов, является очевидным, что процессор 118 и трансивер 120 могут быть интегрированы вместе в виде электронного компонента или чипа.

[34] Элемент для передачи/получения 122 может быть выполнен с возможность передавать сигналы или получать сигналы от базовой станции (например базовой станции 114а на Фиг. 1А) через радиоинтерфейс 116. Например, в одном варианте осуществления элемент для передачи/получения 122 может представлять собой антенну, выполненную с возможностью передавать и/или получать RF сигналы. В одном варианте осуществления элемент для передачи/получения 122 может представлять собой эмиттер/детектор, выполненный с возможностью передавать и/или получать, к примеру, инфракрасные, ультрафиолетовые или находящиеся в видимом спектре сигналы. В другом варианте осуществления элемент для передачи/получения 122 может быть выполненным с возможностью передавать и/или получать как RF, так и световые сигналы. Является очевидным, что элемент для передачи/получения 122 может быть выполнен с возможностью передавать и/или получать любую комбинацию беспроводных сигналов.

[35] Несмотря на то, что элемент для передачи/получения 122 показан на Фиг. 1В в виде одиночного элемента, WTRU 102 может включать любое количество элементов для передачи/получения 122. Более конкретно, в рамках WTRU 102 может применяться технология MIMO. Таким образом, в одном варианте осуществления WTRU 102 может включать два или более элемента для передачи/получения 122 (например, несколько антенн) для передачи и приема беспроводных сигналов через радиоинтерфейс 116.

[36] Трансивер 120 может быть выполнен с возможностью модулировать сигналы, которые передаются элементом для передачи/получения 122, и демодулировать сигналы, которые получает элемент для передачи/получения 122. Как указано выше, WTRU 102 может обладать способностью работать в нескольких режимах. Таким образом, трансивер 120 может включать несколько трансиверов для обеспечения возможность WTRU 102 соединяться с помощью множества RAT, например NR и IEEE 802.11.

[37] Процессор 118 WTRU 102 может быть соединен и может получать ввод пользователя через динамик/микрофон 124, клавиатуру 126, и/или дисплей/тачпэд 128 (например, модуль в виде жидкокристаллического (ЖК) дисплея или модуль в виде дисплея на основе органических светодиодов (OLED). Процессор 118 может также обеспечивать вывод данных пользователя на динамик/микрофон 124 и/или дисплей/тачпэд 128. Кроме того, процессор 118 может получать доступ к информации и хранить данные в любом типе подходящей памяти, такой как несъемная память 130 и/или съемная память 132. Несъемная память 130 может включать память произвольного доступа (RAM), постоянную память (ROM), жесткий диск или любой другой тип устройства для хранения данных. Съемная память 132 может включать карту в виде модуля идентификации абонента (SIM), карту памяти memory stick, карту памяти secure digital (SD), и им подобные. В других вариантах осуществления процессор 118 может получать доступ к информации и хранить данные в памяти, которая не является физически размещенной на WTRU 102, например располагающейся на сервере или домашнем компьютере (не показан).

[38] Процессор 118 может получать питание от источника питания 134 и может быть выполнен с возможностью распределять и/или управлять питанием других компонентов в рамках WTRU 102. Источник питания 134 может представлять собой любое подходящее устройство для питания WTRU 102. Например, источник питания 134 может включать одну или несколько сухих батарей (например, никель-кадмиевых (NiCd), никель-цинковых (NiZn), никель-металгидридных (NiMH), литий-ионных (Li-ion) и так далее), солнечных батарей, топливных элементов и им подобных.

[39] Процессор 118 может быть также соединен с GPS чипсетом 136, который может быть выполнен с возможностью предоставлять информацию о местоположении (например долготу и широту) относительно текущего местоположения WTRU 102. Кроме того, или вместо информации от GPS чипсета 136, WTRU 102 может получать информацию о местоположении через радиоинтерфейс 116 от базовой станции (например базовых станций 114а, 114b) и/или определять свое местоположение на основе времени задержки передачи сигналов, получаемых от двух или более расположенных поблизости базовых станций. Очевидно, что WTRU 102 может получать информацию о местоположении с помощью любого подходящего способа определения местоположения, оставаясь соответствующим варианту осуществления.

[40] Процессор 118 может дополнительно быть связан с другими элементами 138, которые могут включать один или несколько программных и/или аппаратных модулей, которые предоставляют дополнительные возможности, функциональность и/или проводную или беспроводную связь. Например, элементы 138 могут включать акселерометр, электронный компас, спутниковый трансивер, цифровую камеру (для фотографий и/или видео), порт универсальной последовательной шины (USB), вибрационное устройство, телевизионный трансивер, hands-free гарнитуру, модуль Bluetooth®, модуль для FM радио, цифровой музыкальный проигрыватель, медиапроигрыватель, модуль для видеоигр, интернет-браузер, устройство виртуальной реальности и/или дополненной реальности (VR/AR), трекер активности и им подобные. Элементы 138 могут включать один или несколько сенсоров, при этом сенсоры могут представлять собой один или несколько из гироскопа, акселерометра, сенсора эффекта Холла, магнитометра, сенсора ориентации, сенсора приближения, температурного сенсора, сенсора времени, сенсора геолокации, альтиметра, сенсора света, сенсора прикосновения, магнитометра, барометра, сенсора жестов, биометрического сенсора и/или сенсора влажности.

[41] WTRU 102 может включать полнодуплексное радио, при этом передача и получение некоторых или всех сигналов (например связанных с определенными субфреймами как для UL (например для передачи), так и передачи по нисходящему каналу (например для получения)) может осуществляться совместно и/или одновременно. Полнодуплексное радио может включать модуль управления помехами для снижения или по существу устранения собственных помех с помощью аппаратного обеспечения (например в виде дросселя) или сигнальной обработки с помощью процессора (например отдельного процессора (не показан) или с помощью процессора 118). В одном варианте осуществления WRTU 102 может включать полудуплексное радио для передачи и приема некоторых или всех сигналов (например связанных с определенными субфреймами для UL (например для передачи) или передачи по нисходящему каналу связи (например для получения)).

[42] Фиг. 1С представляет собой диаграмму системы, на которой показана RAN 104 и CN 106 в соответствии с одним вариантом осуществления. Как указано выше, в рамках RAN 104 может применяться радиотехнология E-UTRA для связи с WTRU 102а, 102b, 102с через радиоинтерфейс 116. RAN 104 также может быть соединена cCN 106.

[43] RAN 104 может включать eNode-B 160а, 160b, 160с, хотя является очевидным, что RAN 104 может включать любое количество eNode-B, оставаясь при этом соответствующей варианту осуществления. Каждый из eNode-B 160а, 160b, 160с может включать один или несколько трансиверов для связи с WTRU 102а, 102b, 102с через радиоинтерфейс 116. В одном варианте осуществления в рамках eNode-B 160а, 160b, 160с может быть реализована технология MIMO. Таким образом, в рамках eNode-B 160а, например, может использоваться несколько антенн для передачи беспроводных сигналов и/или получения беспроводных сигналов от WTRU 102а..

[44] Каждый из eNode-B 160а, 160b, 160с может быть связан с определенной сотой (не показана) и может быть выполнен с возможностью управлять принятием решений, связанных с управлением радиоресурсами; решений, связанных с хендовером; управлять диспетчеризацией пользователей в рамках UL и/или DL, и так далее. Как показано на Фиг. 1 С eNode-B 160а, 160b, 160с могут связываться друг с другом через интерфейс Х2.

[45] CN 106, показанный на Фиг. 1С, может включать объект управления мобильностью 162, обслуживающий шлюз (SGW) 164, и шлюз сети с пакетной передачей данных (PDN) (или PGW) 166. В то время как каждый из вышеуказанных элементов изображен в виде части CN 106, является очевидным, что любой из данных элементов может принадлежать и/или управляться лицом, отличным от оператора CN.

[46] ММЕ 162 может быть соединен с каждым из eNode-B 162а, 162b, 162с в RAN 104 через интерфейс S1 и может служить в качестве узла управления. Например, ММЕ 162 может отвечать за аутентификацию пользователей WTRU 102а, 102b, 102с, активацию/деактивацию канала передачи данных, выбор конкретного обслуживающего шлюза при первом подсоединении WTRU 102а, 102b, 102с, и так далее. ММЕ 162 может предоставлять функцию плоскости управления для переключения между RAN 104 и другими RAN (не показаны), в рамках которых применяются другие радиотехнологии, такие как GSM и/или WCDMA.

[47] SGW 164 может быть соединен с каждым из eNode-B 160а, 160b, 160с в RAN 104 через интерфейс S1. SGW 164 может в целом маршрутизировать и перенаправлять пакеты пользовательских данных к/от WTRU 102а, 102b, 102с. SGW 164 может осуществлять другие функции, например привязку плоскостей пользователя при хендоверах между eNode-B, запускать пейджинг, когда для WTRU 102а, 102b, 102с доступны DL данные, управлять и хранить контексты WTRU 102а, 102b, 102с и так далее.

[48] SGW 164 может быть подключен к PGW 166, который может обеспечивать доступ WTRU 102а, 102b, 102с к сетям с коммутацией пакетов, таким как интернет, для реализации соединений между WTRU 102а, 102b, 102с и устройствами с поддержкой IP.

[49] CN 106 может осуществлять связь с другими сетями. Например, CN 106 может обеспечивать доступ WTRU 102а, 102b, 102с к сетям с коммутацией каналов, например PSTN 108, для реализации связи между WTRU 102а, 102b, 102с и традиционными наземными коммуникационными устройствами. Например, CN 106 может включать или может соединяться с IP шлюзом (например сервером мультимедийной IP-подсистемы (IMS)), который служит интерфейсом между CN 106 и PSTN 108. Кроме того, CN 106 может обеспечивать доступ WTRU 102а, 102b, 102с к другим сетям 112, которые могут включать другие проводные и/или беспроводные сети, которыми владеют и/или управляют другие поставщики услуг.

[50] Несмотря на то, что WTRU описан на Фиг. 1A-1D в виде беспроводного терминала, считается, что в рамках определенных соответствующих вариантов осуществления в рамках подобного терминала могут использоваться (например временно или постоянно) проводные коммуникационные подключения к коммуникационной сети.

[51] В рамках соответствующих вариантов осуществления другая сеть 112 может представлять собой WLAN.

[52] WLAN в рамках режима базового набора служб инфраструктуры (BSS) может иметь точку доступа (АР) для BSS и одну или несколько станций (STA), связанных с АР. АР может иметь доступ или подключение к системе распределения (DS) или другому типу проводной/беспроводной сети, которая передает трафик в и/или из BSS. Трафик в STA, полученный извне BSS, может поступать через АР и может доставляться в STA. Трафик, полученный от STA и направляемый вовне BSS, может быть направлен АР для доставки в соответствующие места назначения. Трафик между STA в рамках BSS может быть направлен через АР, например если STA-источник может отправлять трафик АР и АР может доставлять трафик STA назначения. Трафик между STA в рамках BSS может рассматриваться и/или обозначаться как пиринговый трафик. Пиринговый трафик может отправляться между (например напрямую между) STA-источником и STA назначения путем установления прямого соединения (DLS). В определенных соответствующих вариантах осуществления в рамках DLS может применяться 802.11е DLS или туннелированное 802.11z DLS (TDLS). WLAN, в рамках которого используется независимый BSS (IBSS) режим, может не иметь АР, при этом STA (например все STA) в рамках IBSS или использующие IBBS, могут соединяться напрямую друг с другом. IBSS режим связи может иногда обозначаться здесь как "специальный" режим связи.

[53] При использовании инфраструктурного режима работы 802.11 ас или аналогичного режима работы, АР может передавать сигнальный пакет (beacon) на фиксированном канале, например первичном канале. Первичный канал может иметь фиксированную ширину (например, полосу пропускания шириной 20 МГц) или динамически устанавливаемую ширину на основе передаваемых сигналов. Первичный канал может представлять собой рабочий канал BSS и может использоваться STA для установления соединения с АР. В определенных соответствующих осуществления может быть реализован множественный доступ с контролем несущей и предотвращением конфликтов (CSMA/CA), например в рамках 802.11 систем. В рамках CSMA/CA STA (например, каждая STA), включая АР, может распознавать первичный канал. Если первичный канал распознается/детектируется и/или определяется в качестве занятого конкретной STA, то данная конкретная STA может отключаться. Одна STA (например, только одна станция) может осуществлять передачу в любое время в рамках данного BSS.

[54] В рамках STA с высокой пропускной способностью (НТ) может использоваться канал шириной 40 МГц для связи, например с помощью комбинации первичного 20 МГц канала со смежным или несмежным 20 МГц каналом для образования канала шириной 40 МГц.

[55] STA с очень высокой пропускной способностью (VHT) могут поддерживать каналы шириной 20 МГц, 40 МГц, 80 МГц, и/или 160 МГц. 40 МГц и/или 80 МГц каналы могут быть образованы путем комбинирования смежных 20 МГц каналов. 160 МГц канал может быть образован путем комбинирования 8 смежных 20 МГц каналов или путем комбинирования двух несмежных 80 МГц каналов, которые могут быть обозначены как конфигурация 80+80. Для конфигурации 80+80 данные, после кодирования канала, могут быть пропущены через парсер сегментов, который может разделять данные на два потока. Обработка на основе обратного быстрого преобразования Фурье и обработка во временной области могут быть осуществлены для каждого потока отдельным образом. Потоки могут быть сопоставлены двум 80 МГц каналам, при этом данные могут передаваться с помощью передающей STA. В рамках приемника получающей STA вышеуказанная операция для конфигурации 80+80 может быть выполнена обратным образом, при этом комбинированные данные могут быть отправлены устройству управления доступом к среде передачи данных (MAC).

[56] 802.11af и 802.11ah поддерживаются режимы с частотой работы менее 1 ГГц. Рабочие полосы пропускания канала и несущие снижены в 802.11af и 802.11ah по сравнению с теми, которые используются в 802.11 n и 802.11ас. 802.11af поддерживает 5 МГц, 10 МГц и 20 МГц полосы пропускания в неиспользуемом частотном диапазоне телевидения (TVWS), а 802.11ah поддерживает 1 МГц, 2 МГц, 4 МГц, 8 МГц и 16 МГц полосы пропускания вне TVWS диапазона. В соответствии с соответствующим вариантом осуществления, 802.11ah может поддерживать управление с измерением/межмашинные связи (МТС), например МТС устройства в макрозоне покрытия. МТС устройства могут обладать определенными возможностями, например ограниченными возможностями, включая поддержку (например поддержку исключительно) определенных и/или ограниченных полос пропускания. МТС устройства могут включать батарею со сроком работы батареи выше порогового значения (например для поддержания очень длительного срока работы батареи).

[57] WLAN системы, которые могут поддерживать несколько каналов и полос пропускания, такие как 802.11 n, 802.11ас, 802.11af, и 802.11ah, включают канал, который может быть обозначен как первичный канал. Первичный канал может иметь полосу пропускания, равную наибольшей общей рабочей полосе пропускания, поддерживаемой всеми STA в рамках BSS. Полоса пропускания первичного канала может быть установлена и/или ограничена STA среди всех рабочих STA в рамках BSS, которая поддерживает рабочий режим с наименьшей полосой пропускания. В рамках примера в виде 802.11 ah первичный канал может иметь ширину 1 МГц для STA (например устройств МТС типа), которые поддерживают (например, поддерживают исключительно) 1 МГц режим, даже если АР и другие STA в рамках BSS поддерживают 2 МГц, 4 МГц, 8 МГц, 16 МГц и/или рабочие режимы с другой полосой пропускания канала. Параметры распознавание несущей и/или вектора выделения сети (NAV) могут зависеть от статуса первичного канала. Если первичный канал занят, например вследствие STA (которая поддерживает только 1 МГц рабочий режим), осуществляющей передачу АР, то все доступные частотные полосы могут рассматриваться в качестве занятых, даже несмотря на то, что большая часть частотных полос остается свободной и может быть доступной.

[58] В Соединенных Штатах доступные частотные полосы, которые могут применяться в рамках 802.11ah, соответствуют от 902 МГц до 902 МГц. В Корее доступные частотные полосы соответствуют от 917,5 МГц до 923,5 МГц. В Японии доступные частотные полосы соответствуют от 916,5 МГц до 927,5 МГц. Общая полоса пропускания, доступная для 802.11 ah, соответствует от 6 МГц до 26 МГц в зависимости от страны.

[59] Фиг. 1D представляет собой диаграмму системы, на которой показана RAN 113 и CN 115 в соответствии с одним вариантом осуществления. Как указано выше, в рамках RAN 113 может применяться радиотехнология NR для связи с WTRU 102а, 102b, 102с через радиоинтерфейс 116. RAN 113 также может быть соединена с CN 115.

[60] RAN 113 может включать gNB 180а, 180b, 180с, хотя будет являться очевидным, что RAN 113 может включать любое количество gNB, оставаясь при этом соответствующей варианту осуществления. Каждый из NBs 180а, 180b, 180с может включать один или несколько трансиверов для связи с WTRU 102а, 102b, 102с через радиоинтерфейс 116. В одном варианте осуществления в рамках gNBs 180а, 180b, 180с может быть реализована технология MIMO. Например, в рамках gNB 180а, 180b, 180с может использоваться формирование луча для передачи сигналов и/или получения сигналов от WTRU 102а, 102b, 102с. Таким образом, в рамках gNB 180а, например, может использоваться несколько антенн для передачи беспроводных сигналов и/или получения беспроводных сигналов от WTRU 102а. В одном варианте осуществления в рамках gNB 180а, 180b, 180с может быть реализована технология агрегирования несущих. Например, gNB 180а может передавать множество компонентных несущих (не показаны) WTRU 102а. Подмножество данных компонентных несущих может быть в нелицензируемом диапазоне, в то время как остальные компонентные несущие могут быть в лицензируемом диапазоне. В одном варианте осуществления в рамках gNB 180а, 180b, 180с может быть реализована технология многоточечного согласования (СоМР). Например WTRU 102а может получать координированные передачи от gNB 180а и gNB 180b (и/или gNB 180с).

[61] WTRU 102а, 102b, 102с могут соединяться с gNB 180а, 180b, 180с с помощью передач, связанных с масштабируемыми численными величинами. Например, межсимвольный интервал OFDM и/или интервал поднесущих OFDM может варьироваться для различных передач, различных сот, и/или различных частей диапазона беспроводных передач. WTRU 102а, 102b, 102с могут соединяться с gNB 180а, 180b, 180с с помощью субфрейма или временных интервалов передачи (TTI) с различной или масштабируемой длиной (например содержащих различное количество OFDM символов и/или длящихся различное количество абсолютного времени).

[62] gNB 180а, 180b, 180с могут быть выполнены с возможностью соединяться с WTRU 102а, 102b, 102с в рамках автономной конфигурации и/или неавтономной конфигурации. При автономной конфигурации WTRU 102а, 102b, 102с могут связываться с gNB 180а, 180b, 180с без дополнительного доступа к другим RAN (например eNode-B 160а, 160b, 160с на Фиг. 1С). При автономной конфигурации в рамках WTRU 102а, 102b, 102с может применяться один или несколько из gNB 180а, 180b, 180с в качестве точки привязки мобильности. При автономной конфигурации WTRU 102а, 102b, 102с могут связываться с gNB 180а, 180b, 180с с помощью сигналов в нелицензируемом диапазоне. При неавтономной конфигурации WTRU 102а, 102b, 102с могут соединяться с/подключаться к gNB 180а, 180b, 180с одновременное с соединением/подключением к другой RAN, например eNode-B 160а, 160b, 160с. Например, в рамках WTRU 102а, 102b, 102с могут быть реализованы DC принципы в виде связи с одним или несколькими gNB 180а, 180b, 180с и одним или несколькими eNode-B 160а, 160b, 160с по существу одновременно. При неавтономной конфигурации eNode-B 160а, 160b, 160с могут служить в качестве опорной точки мобильности для WTRU 102а, 102b, 102с, a gNBs 180а, 180b, 180с могут обеспечивать дополнительное покрытие и/или пропускную способность для обслуживания WTRU 102а, 102b, 102с.

[63] Каждый из gNB 180а, 180b, 180с может быть связан с определенной сотой (не показана) и может быть выполнен с возможностью управлять принятием решений, связанных с управлением радиоресурсами; решений, связанных с хендовером; управлять диспетчеризацией пользователей в рамках UL и/или DL, поддерживать сегментирование сетей, двойную связь, взаимодействие между NR и E-UTRA, маршрутизацию данных плоскости пользователя в функциональный блок плоскости пользователя (UPF) 184а, 184b, маршрутизацию информации плоскости управления в функциональный блок доступа и управления мобильностью (AMF) 182а, 182b и так далее. Как показано на Фиг. 1D gNB 180а, 180b, 180с могут связываться друг с другом через интерфейс Xn.

[64] CN 115, показанная на Фиг. 1D, может включать, по меньшей мере, один AMF 182а, 182b, по меньшей мере, один UPF 184а, 184b, по меньшей мере, один функциональный блок управления сессией (SMF) 183а, 183b, и, возможно, сеть данных (DN) 185а, 185b. В то время как каждый из вышеуказанных элементов изображен в виде части CN 115, является очевидным, что любой из данных элементов может принадлежать и/или управляться лицом, отличным от оператора CN.

[65] AMF 182a, 182b может быть связан с одним или несколькими gNB 180а, 180b, 180с в RAN 113 через интерфейс N2 и может служить в качестве узла управления. Например, AMF 182а, 182b может отвечать за аутентификацию пользователей WTRU 102а, 102b, 102с, поддерживать сегментирование сети (например управление сессиями на основе различных блоков данных протокола (PDU) с различными требованиями), выбор конкретного SMF 183а, 183b, управление зоной регистрации, прекращение передачи сигнала NAS, управление мобильностью и так далее. Сегментирование сети может использоваться AMF 182а, 182b в целях настраивания поддержки CN для WTRU 102а, 102b, 102с на основе типов сервисов, применяемых в рамках WTRU 102а, 102b, 102с. Например, могут быть созданы различные сетевые сегменты для различных вариантов использования, например сервисы, основанные на доступе на базе связи повышенной надежности с малым временем задержки (URLLC), сервисы на базе доступа на основе расширенной широкополосной мобильной связи (еМВВ), сервисы для доступа к МТС и/или им подобные. AMF 162 может предоставлять функцию плоскости управления для переключения между RAN 113 и другими RAN (не показаны), в рамках которых применяются другие радиотехнологии, такие как LTE, LTE-A, LTE-A Pro, и/или не относящиеся к 3GPP технологии доступа, такие как WiFi.

[66] SMF 183а, 183b может быть соединен с AMF 182а, 182b в CN 115 через интерфейс N11. SMF 183а, 183b также может быть соединен с UPF 184а, 184b в CN 115 через интерфейс N4. SMF 183а, 183b может выбирать и контролировать UPF 184а, 184b и настраивать маршрутизацию трафика через UPF 184а, 184b. SMF 183а, 183b может осуществлять другие функции, например управление и выделение IP адресов UE, управление PDU сессиями, управление выполнением правил и QoS, предоставление уведомлений передачи данных по нисходящему каналу связи и так далее. Тип PDU сессии может быть основан на IP, не основан на IP, основан на Ethernet и так далее.

[67] UPF 184а, 184b может быть соединен с одним или несколькими gNB 180а, 180b, 180с в RAN 113 через интерфейс N3, который может обеспечивать доступ WTRU 102а, 102b, 102с к сетям с коммутацией пакетов, например интернету 110 для реализации связи между WTRU 102а, 102b, 102с и устройствами с поддержкой IP. UPF 184, 184b может реализовывать другие функции, например маршрутизацию и перенаправление пакетов, контроль выполнения правил плоскости пользователя, поддержку многосетевых PDU сессий, управление QoS плоскости пользователя, буферизацию передаваемых по нисходящему каналу связи пакетов, реализацию привязки для обеспечения мобильности, и так далее.

[68] CN 115 может осуществлять связь с другими сетями. Например, CN 115 может включать или может соединяться с IP шлюзом (например сервером мультимедийной IP-подсистемы (IMS)), который служит интерфейсом между CN 115 и PSTN 108. Кроме того, CN 115 может обеспечивать доступ WTRU 102а, 102b, 102с к другим сетям 112, которые могут включать другие проводные и/или беспроводные сети, которыми владеют и/или управляют другие поставщики услуг. В одном варианте осуществления WTRU 102а, 102b, 102с могут быть соединены с локальной сетью данных (DN) 185а, 185b через UPF 184а, 184b через интерфейс N3 с UPF 184а, 184b и интерфейс N6 между UPF 184а, 184b и DN 185а, 185b.

[69] На основе Фиг. 1A-1D и соответствующего описания на основе Фиг. 1A-1D, одна или несколько, или все функции, описанные здесь в отношении одного или нескольких из: WTRU 102a-d, базовой станции 114a-b, eNode-B 160а-с, ММЕ 162, SGW 164, PGW 166, gNB 180а-с, AMF 182a-b, UPF 184a-b, SMF 183a-b, DN 185а-b, и/или любого другого описанного здесь устройства (устройств), могут быть реализованы с помощью одного или нескольких эмуляционных устройств (не показаны). Эмуляционные устройства могут представлять собой одно или несколько устройств, выполненных с возможностью эмулировать одну или несколько или все описанные здесь функции. Например, эмуляционные устройства могут применяться для тестирования других устройств и/или симулирования сетевых и/или связанных с WTRU функций.

[70] Эмуляционные устройства могут быть сконструированы для реализации одного или нескольких тестов других устройств в лабораторных условиях и/или в рамках сетевого окружения оператора. Например, одно или несколько эмуляционных устройств могут реализовывать одну или несколько или все функции, при этом являясь полностью или частично реализованными и/или размещенными в качестве части проводной и/или беспроводной коммуникационной сети для тестирования других устройств в рамках коммуникационной сети. Одно или несколько эмуляционных устройств могут реализовывать одну или несколько или все функции, при этом являясь временно реализованными/развернутыми в качестве части проводной и/или беспроводной коммуникационной сети. Эмуляционное устройство может быть напрямую соединено с другим устройством для целей тестирования и/или может осуществлять тестирование с помощью беспроводных соединений.

[71] Одно или несколько эмуляционных устройств могут реализовывать одну или несколько, включая все функции, при этом не являясь реализованными/развернутыми в качестве части проводной и/или беспроводной коммуникационной сети. Например, эмуляционные устройства могут применяться в рамках сценария тестирования в лаборатории для тестирования и/или неразвернутой (например, предназначенной для тестирования) проводной и/или беспроводной коммуникационной сети для реализации тестирования одного ил нескольких компонентов. Одно или несколько эмуляционных устройств могут представлять собой оборудование для тестирования. Прямое RF соединение и/или беспроводная передача с помощью RF схемы (например, которая может включать одну или несколько антенн) может применяться эмуляционными устройствами для передачи и/или получения данных.

[72] Текущее выбранное решение для сегмент-специфической вторичной аутентификации (SSSA) показано на Фиг. 2. В ответ на запрос о регистрации 210, отправленный WTRU 201 функциональному блоку привязки для обеспечения мобильности (AMF) 202, выполняется обязательная первичная аутентификация для доступа к общественной наземной мобильной сети (PLMN) на этапе S220 с помощью функционального блока в виде сервера аутентификации (AUSF) 203. Затем AMF 202 проверяет правила оператора, данные подписки и возможности в плане безопасности WTRU 201 для определения на этапе S230 необходимости осуществления WTRU 201 дополнительного уровня аутентификации и/или сегмент-специфической вторичной аутентификации (SSSA) для одного или нескольких сегментов сети. В данном случае WTRU 201 затем осуществляет на этапе S240 аутентификацию с помощью AMF 202 с использованием стороннего сервера для аутентификации, авторизации и учета (AAA), S205, для сегментов, для которых требуется аутентификация. Данные сегменты идентифицируются в запросе о регистрации 210 на основе вспомогательной информации выбора сетевого сегмента (NSSAI) - по существу информации о сегментах - которая может включать несколько независимых отдельных NSSAI (S-NSSAI), при этом осуществляется аутентификация на основе расширяемого протокола аутентификации (ЕАР) для каждого идентифицированного подобным образом сегмента, который подлежит SSSA. При успешной аутентификации AMF 202 возвращает сообщение 250 с одобрением регистрации (или, наоборот, отказом в регистрации в случае неуспешной аутентификации) для информирования WTRU 201, что он был успешно аутентифицирован. Это завершает процедуру регистрации.

[73] При взаимодействии со сторонними AAA серверами могут возникать связанные с ЕАР проблемы вследствие истечения времени или других проблем, например вследствие повторных передач ЕАР и отсутствия ответа от стороннего AAA сервера. Поскольку все SSSA осуществляются перед отправкой сообщения 250 с одобрением регистрации WTRU 201, подобные проблемы могут задерживать доступ WTRU к другим сегментам, в частности к сегментам, доступ к которым находится полностью под контролем оператора, то есть S-NSSAI, которые не требуют SSSA, и доступ к которым, таким образом, может осуществляться напрямую без SSSA. Это может иметь негативное влияние на пользовательских опыт при регистрации в сети.

[74] Для реализации способа 200 было предложено приостанавливать таймер управления мобильностью (ММ) (то есть Т3510) в WTRU при начале SSSA и возобновлять таймер, когда все ожидаемые SSSA завершаются. Флаг, указывающий на необходимость SSSA для S-NSSAI, должен храниться в рамках унифицированного управления данными (UDM), однако не указывается, имеет ли WTRU доступ к данному флагу в рамках его локальной конфигурации NSSAI. Принимая, что WTRU имеет локальный доступ к данному флагу (например в качестве части предустановленной NSSAI), это лишь позволит WTRU подсчитывать "максимальное количество" SSSA, которое может быть осуществлено при регистрации, однако данное "максимальное количество" не обязательно является таким же, что и "реальное количество" SSSA, которое требует сеть. Например, SSSA может требоваться для S-NSSAI в соответствии с информацией подписки, однако она может не разрешаться сетью на основе правил оператора (например в рамках текущей зоны регистрации). В данном случае сеть может пропускать SSSA для подобной S-NSSAI, что приводит к тому, что WTRU ожидает SSSA в количестве на одну больше, чем требуется, при этом WTRU, таким образом, не будет осуществлять возобновление ММ таймера при процедуре регистрации. Возможное последствие может заключаться в остановленном состоянии ММ в рамках WTRU, например после отсутствия получения сообщения об одобрении регистрации/отказе в регистрации. При использовании вложенной ЕАР процедуры в рамках процедуры регистрации WTRU должен быть способен детерминированно возобновлять ММ таймер для правильного управления состоянием ММ. Таким образом, приостановка ММ таймера при начале SSSA и возобновление ММ таймера в рамках WTRU на основе ожидаемого максимального количества SSSA не является эффективной. Поскольку возобновление таймера, по меньшей мере, в некоторых случаях может являться произвольным, то можно сказать, что приостановка таймера практически эквивалентна неиспользованию таймера вовсе.

[75] Как очевидно из указанного выше, потребность в более надежном управлении ММ таймером и взаимодействии с ЕАР таймером может требовать более комплексного управления состоянием ММ в рамках WTRU, что может делать необходимым внесение модификаций в процедуру регистрации, показанную на Фиг. 2. Таким образом, будет являться желательным поддерживать обмен сообщениями для решения проблем, связанных с взаимодействием ЕАР таймеров и ММ таймеров для минимизации влияния на данную процедуру регистрации.

[76] Дополнительно, в рамках способа на Фиг. 2 SSSA процедура может быть реализована для конкретного сегмента, даже если WTRU не подключается к данному сегменту. Это приводит к отсутствию эффективности и ненужному потреблению радиоресурсов, энергии батарее и сетевых ресурсов. Таким образом, является желательным поддерживать осуществления SSSA строго при необходимости для WTRU для устранения потенциально затратной передачи сообщений в рамках ЕАР, то есть другими словами поддерживать SSSA по требованию.

[77] Кроме того, WTRU может требоваться осуществлять регистрацию как для 3GPP доступа, так и отличного от 3GPP доступа (например в рамках любого из WLAN и фиксированного широкополосного доступа), с запросом одной и той же S-NSSAI, которая может подлежать SSSA. Это может быть в случае, если, например, WTRU требуется использовать сервисы из сегмента с помощью как 3GPP, так и не относящегося к 3GPP доступа (или переключаться между одним и другим из них).

[78] Однако процедуры регистрации для различных типов доступа, например 3GPP и не относящегося к 3GPP, являются независимыми, при этом WTRU, как правило, будет также необходимо осуществлять отдельные SSSA для одной S-NSSAI как для 3GPP, так и для отличного от 3GPP доступа. Если процедура регистрация осуществляется с помощью конкретного типа доступа ("типа доступа") (например 3GPP доступа), то WTRU может не разрешаться (например, ему не разрешается) пытаться пройти процедуру регистрации для доступа другого типа (например отличного от 3GPP) до завершения текущей процедуры регистрации. WTRU может хранить перечни отдельных разрешенных NSSAI для каждого типа доступа, например один перечень для 3GPP и другой перечень для отличного от 3GPP типа. Данная раздельная регистрация и аутентификация может, например, осуществляться следующим образом: WTRU, которому необходимо осуществить соединение в рамках 3GPP доступа и отличного от 3GPP доступа, сначала осуществляет 3GPP регистрацию (например соответствующая S-NSSAI находится в рамках запрошенной NSSAI, которая включает S-NSSAI, которая подлежит SSSA) и затем включает ту же S-NSSAI при регистрации в рамках отличного от 3GPP типа доступа. В этом случае следует, однако, указать, как должен действовать WTRU, когда перечень запрошенных NSSAI для регистрации в рамках отличного от 3GPP типа доступа отправляется в сообщении с запросом регистрации в рамках отличного от 3GPP типа доступа. В более общем плане, может (например, является) неопределенным то, как должен действовать WTRU, когда SSSA требуется для одной и той же S-NSSAI при доступах различного типа.

[79] Для WTRU и сети может являться желательными избегать осуществления SSSA для S-NSSAI во второй раз (например при отличном от 3GPP типе доступа), если WTRU уже был успешно аутентифицирован для данной S-NSSAI в первый раз в рамках другого типа доступа (например 3GPP).

[80] Альтернативный способ SSSA был предложен в 3GPP TR 23.740. Фиг. 3 представляет собой блок-схему данного способа 300. Кратко, в рамках способа 300 предлагается повторно использовать существующую вторичную аутентификацию, выполненную AAA сервером сети данных при процедуре установления сессии на основе единицы данных протокола (PDU), как указано в 3GPP TS 23.502, "Procedures for the 5G System", V15.3.0 и в 3GPP TS 33.501, "Security Architecture and Procedures for 5G System", v15.2.0. Однако в отличие от способа, описанного на Фиг. 2, WTRU не требуется осуществлять SSSA для сегмента до момента, когда WTRU требует соединения с сегментом (то есть SSSA по требованию на основе установления PDU сессии).

[81] На этапе S310 WTRU 301 осуществляет регистрацию UE с помощью AMF 302, которая включает первичную аутентификацию с помощью AUSF 305. Затем WTRU 301 отправляет PDU запрос для установления сессии 320 функциональному блоку управления сессией (SMF) 303, что запускает вторичную аутентификацию для сегмента, при этом вторичная аутентификация включает WTRU 301, SMF 303, UDM 304 и AAA-S 307. Вторичная аутентификация также может осуществляться на этапе S340 для сети данных (DN), при этом аутентификация включает те же элементы, что и на этапе S330. Затем AAA-S 307 может подписаться на уведомление о событиях 350 (например изменение управления PDU сессией (PSA)) с помощью AUSF 305.

[82] Затем WTRU 301 может осуществлять доступ к сегменту и DN перед требованием доступа к дополнительному сегменту. В качестве альтернативы WTRU 301 может быть необходимо пройти повторную аутентификацию для сегмента этапа S330. WTRU 301 отправляет дополнительный запрос для установления PDU сессии 360 SMF 303, который на этапе S370 проверяет статус аутентификации сегмента с помощью UDM 304. В ответ на верификацию WTRU 301 может быть необходимо осуществить вторичную аутентификацию с использованием элементов, указанных в рамках этапа S330.

[83] Может случиться так, что данный способ не обеспечит предотвращение доступа к сегменту (который включает AMF) для WTRU, который использует сервис, не требующий установления PDU сессии (например когда WTRU 301 отправляет SMS через NAX после процедуры регистрации.

[84] Сегмент-специфическая аутентификация и авторизация

[85] Фиг. 4 представляет собой блок-схему способа аутентификации 400 в соответствии с одним вариантом осуществления. Очевидно, что способ 400 может решать проблемы, связанные со взаимодействием ЕАР таймеров и ММ таймера за счет откладывания сетью выполнения ЕАР процедур на время после завершения процедуры регистрации, при которой осуществляется первичная аутентификация. За счет откладывания ЕАР процедур для SSSA на время после регистрации, данный способ может обеспечить WTRU продолжение работы ММ таймера без прерывания.

[86] WTRU 401 может отправлять запрос о регистрации 410 AMF 402, в котором он указывает о предпочтении осуществить аутентификацию в рамках сегмента после процедуры регистрации или во время процедуры регистрации. Например WTRU с только одним сегментом, требующим SSSA, может указывать на его предпочтение в виде осуществления SSSA во время процедуры регистрации, а не после нее. В данном случае затем фактически осуществится откат способа к способу, приведенному на Фиг. 2 с вложенной ЕАР процедурой в рамках процедуры регистрации (если это разрешается правилами). Указание о необходимости откладывания SSSA до времени после процедуры регистрации может являться глобальным для WTRU (то есть WTRU предоставляет одно значение для всех S-NSSAI, которые могут подлежать SSSA в рамках запрошенной NSSAI) или отдельно для каждого сегмента (то есть одно значения для каждой S-NSSAI, которая подлежит SSSA). Например, WTRU может использовать глобальное указание, если WTRU не имеет предшествующей информации (например, полученной на основе предустановленной NSSAI) о том, какие конкретно S-NSSAI подлежат SSSA. WTRU может также указывать в качестве части своих возможностей на то, поддерживает ли он запуск SSSA для нескольких S-NSSAI параллельным образом (например одновременно) или только последовательно (например в рамках устройства с ограниченными вычислительными ресурсами). WTRU может предоставлять S-NSSAI, требующую SSSA, приоритетным образом в рамках запрошенных NSSAI, так что SSSA процедуры для всех подходящих S-NSSAI осуществляются в порядке следования S-NSSAI в рамках перечня запрошенных NSSAI. Указание о необходимости сообщения об осуществлении SSSA во время или после процедуры регистрации может быть предоставлено в виде отдельного информационного элемента (IE) или включено в качестве части связанных с безопасностью возможностей WTRU.

[87] На этапе S420 WTRU 401 и сеть - AMF 402 и AUSF 403 - осуществляют этапы необходимой первичной аутентификации, как описано со ссылкой на этап S220 на Фиг. 2.

[88] В случае, если первичная аутентификация не является успешной, AMF 402 может отправлять (не показано) сообщение с отказом в регистрации WTRU 401, после чего способ завершается.

[89] В случае успешной первичной аутентификации AMF 402 определяет на этапе S430 для каждой S-NSSAI, подлежащей SSSA, среди NSSAI в запросе о регистрации 410 необходимость отложить ЕАР процедуры для их осуществления после процедуры регистрации. Данное определение может быть основано на одном или нескольких из следующего:

a. Связанных с безопасностью возможностей WTRU, например поддержки SSSA (Да/Нет), поддерживаемых WTRU способов ЕАР, поддержки WTRU параллельной и/или последовательной аутентификации). Отмечено, что указание WTRU в запросе о регистрации 410 может быть включено в связанные с безопасностью возможности WTRU, которые всегда отправляются AMF.

b. Информации о подписке S-NSSAI (например флаг для указания необходимости SSSA: Да/Нет)

c. Правила оператора (например запуска всех или части SSSA процедур во время или после процедуры регистрации). Если правило учета порядка приоритета S-NSSAI соблюдается в WTRU/сети, то AMF 402 может использовать перечень запрошенных NSSAI с указанием приоритета для осуществления SSSA отдельным образом. В этом случае одна или несколько SSSA могут быть осуществлены в рамках процедуры регистрации, в то время как одна или несколько других SSSA могут быть осуществлены позже. Например, SSSA для S-NSSAI на вершине перечня может быть осуществлена во время процедуры регистрации, в то время как SSSA для NSSAI в нижней части перечня может быть осуществлена позже. Альтернативный приоритетный порядок для SSSA может быть основан на приоритетном порядке и/или группировке AAA-S серверов 405, выполняющих SSSA для соответствующих S-NSSAI. Например, AAA-S сервер 405, отвечающий за SSSA для первого набора S-NSSAI, может иметь приоритет по сравнению в другим AAA-S сервером, отвечающим за SSSA для другого набора S-NSSAI. В данном случае SSSA для первого набора S-NSSAI может быть осуществлена до осуществления SSSA для второго набора S-NSSAI (например, SSSA для первого набора S-NSSAI может быть осуществлена при процедуре регистрации, a SSSA для второго набора S-NSSAI может быть осуществлена после процедуры регистрации). Дополнительно, правило подписки и/или сети может накладывать ограничения на количество допустимых S-NSSAI, для которых может быть осуществлена SSSA для WTRU (например максимально возможное количество SSSA при регистрации и/или в общем).

[90] Другими словами, на этапе S430 AMF 402 определяет необходимость осуществления всех SSSA для запрошенной NSSAI при процедуре регистрации -что затем является аналогичным способу 200 на Фиг. 2 - или того, что, по меньшей мере, одна SSSA может быть осуществлена позже.

[91] Если, по меньшей мере, одна SSSA должна быть осуществлена при процедуре регистрации, то после этапа S430 осуществляются требуемые SSSA, при этом данные SSSA включают WTRU 401 и, как правило, AMF 402 и AAA-S 405.

[92] Если первичная аутентификация является успешной, то AMF 402 отправляет WTRU 401 сообщение 440 об одобрении регистрации, которое может включать:

- указание разрешенных NSSAI, то есть NSSAI, для которых была осуществлена успешная SSSA, и NSSAI, для которых не требуется SSSA. Данное указание может исключать S-NSSAI, для которой необходимо осуществление SSSA после процедуры регистрации (для обеспечения доступа WTRU 401 к NSSAI); и

- указание последующего (последующих) требующих осуществления SSSA (в случае их наличия) после отправки WTRU 401 сообщения о завершении регистрации (в ответ на сообщение об одобрении регистрации 440). Данное указание может включать перечень (или набор) S-NSSAI, для которых SSSA может быть запущена позже (например с учетом приоритета) и которые могут быть обозначены здесь как "Условно разрешенные NSSAI", "Перечень условно разрешенных NSSAI", "Набор условно разрешенных NSSAI" и так далее.

[93] В качестве альтернативы, сообщение с одобрением регистрации 440 может включать:

- указание разрешенных NSSAI, также включающее S-NSSAI, для которой присутствует SSSA, которая должна быть осуществлена после процедуры регистрации; и

- указание на последующую (последующие) SSSA, требующие осуществления (в случае их наличия) после отправки WTRU сообщения о завершении регистрации. Данная указательная информация может включать перечень S-NSSAI, для которых SSSA может быть осуществлена позже (например согласно приоритета), например условно разрешенных NSSAI.

[94] Вместо или в качестве дополнения к перечню последующих подлежащих осуществлению SSSA (в случае их наличия), сообщение об одобрении регистрации 440 может включать количество S-NSSAI, для которых SSSA будет осуществлено перед использованием. Данное количество может применяться WTRU 401 для определения завершения всех ожидаемых SSSA (например WTRU может определять, что все SSSA завершены, когда WTRU после процедуры регистрации получает количество ЕАР SUCCESS или ЕАР FAILURE сообщений, которое равно количеству S-NSSAI, подвернутых SSSA, как указано в сообщении об одобрении регистрации 440).

[95] WTRU 401 может воздержаться от немедленного доступа к условно разрешенной NSSAI до осуществления соответствующей SSSA.

[96] AMF 402 может поддерживать соединение с WTRU 401 для обеспечения передачи ЕАР сообщений для последующих SSSA.

[97] На этапе S450 WTRU 401 осуществляет SSSA с применением ЕАР аутентификации с помощью стороннего AAA-S 405 через AMF 402 для, по меньшей мере, одной S-NSSAI, подлежащей SSSA. WTRU может делать это для всех S-NSSAI, подлежащих SSSA. WTRU 401 и AMF 402 могут обмениваться ЕАР сообщениями с помощью транспортных сообщений безопасного уровня без доступа (NAS). Параллельно с обменом ЕАР сообщениями WTRU 401 может начинать использовать S-NSSAI, которая включена в разрешенные NSSAI. Например, WTRU 401 может запросить установление PDU сессии для разрешенной S-NSSAI одновременно с выполнением аутентификации на основе ЕАР для другой S-NSSAI, подлежащей SSSA. Это может обеспечивать доступ WTRU к разрешенной S-NSSAI, которая не подлежит SSSA, без ненужной задержки. Если разрешенная NSSAI также включает S-NSSAI, подлежащую SSSA, то WTRU может не осуществлять доступ к NSSAI, подлежащим SSSA, до успешного завершения SSSA для них.

[98] Если WTRU 401 не получил в явном виде перечня S-NSSAIs, для которых будет осуществлена SSSA, то WTRU 401 может на основе локальной конфигурации решить воздержаться от попыток осуществления какой-либо новой регистрации для S-NSSAI, подлежащей SSSA, до завершения всех SSSA. Пример локальной конфигурации для WTRU может включать предустановленную NSSAI, включающую флаг для каждой S-NSSAI, указывающий на то, является ли данная S-NSSAI подлежащей SSSA.

[99] В одном варианте осуществления WTRU может определить, что все SSSA завершены на основе количества S-NSSAI, для которых будет осуществлена SSSA, если это указано сетью в рамках сообщения об одобрении регистрации, как уже было описано.

[100] В одном варианте осуществления WTRU может воздержаться от попыток осуществления новой регистрации для S-NSSAI, подлежащей SSSA, до получения им от сети определенного сообщения (например, сообщения обновления конфигурации UE (UCU), несущего новое связанное с разрешением сообщение). Это может происходить в случае, если сеть предоставляет лишь простые указания (например, в виде флага) последующих SSSA, как уже было описано.

[101] На этапе S460 WTRU 401 обновляет свои разрешенные NSSAI для отражения результатов одной или нескольких SSSA, осуществленных на этапе S450. AMF 402 может также обновлять разрешенные NSSAI WTRU 401.

[102] WTRU 401 может обновлять свои разрешенные NSSAI автономным образом на основе результата этапа S450. Например, WTRU 401 может добавлять (например при получении ЕАР сообщения SUCCESS) S-NSSAI в перечень разрешенных NSSAI (например путем перевода S-NSSAI из условно разрешенных NSSAI в разрешенные NSSAI) или удалять (например при получении ЕАР сообщения FAILURE) S-NSSAI из перечня разрешенных NSSAI. WTRU 401 может также отмечать S-NSSAI в виде "успешно аутентифицированных" или "не прошедших аутентификацию" среди разрешенных NSSAI.

[103] В качестве альтернативы, AMF 402 может обновлять разрешенные NSSAI на основе результата процедуры SSSA на этапе S450 и обновлять разрешенные NSSAI WTRU с помощью процедуры обновления конфигурации UE (UCU).

[104] При SSSA аутентификации - например как описано со ссылкой на Фиг. 4, этап S450 - SSSA может завершаться неудачей вследствие различных условий (например ЕАР таймаута); то есть SSSA аутентификация может завершаться неудачей по этой же самой причине. WTRU 401 может восстанавливаться от подобных условий, например для определения необходимости и возможного времени повторной попытки осуществления регистрации WTRU 401 для S-NSSAI, для которой SSSA завершилась неудачей вследствие подобного условия.

[105] В одном варианте осуществления SSSA может являться действительной для текущей зоны регистрации и типа доступа, предоставленных AMF 402, в рамках которых WTRU 401 был зарегистрирован или являлся действительным для всей PLMN. Информация о действительности может быть предоставлена с помощью конфигурации WTRU, например в качестве части предустановленной NSSAI, указанной на Фиг. 2. WTRU 401 может не разрешаться регистрироваться для S-NSSAI, для которой SSSA завершилась неудачей, до перехода WTRU 401 в зону регистрации, отличную от текущей зоны регистрации, или в новую PLMN, в зависимости от охвата SSSA, определенного в рамках WTRU (то есть регистрационной зоны и типа доступа или PLMN).

[106] В одном варианте осуществления WTRU 401 может при получении сообщения об одобрении регистрации с указанием SSSA запустить, по меньшей мере, один SSSA таймер для одной или нескольких S-NSSAI, подлежащих SSSA. SSSA таймер может применяться для всех S-NSSAI, подлежащих SSSA, одиночной S-NSSAI, подлежащей SSSA, или набора S-NSSAI, подлежащих SSSA.

[107] WTRU 401 может получать UCU сообщение от сети до истечения таймера.

[108] В одном варианте осуществления при получении UCU сообщения WTRU 401 может останавливать SSSA таймер(ы) и может определять, что S-NSSAI, которые не являются ни разрешенными NSSAI, ни запрещенными NSSAI на основе UCU сообщения, но ранее были получены в составе условно разрешенных NSSAU (при получении сообщения об одобрении регистрации), имели SSSA, которая закончилась неудачей (например вследствие ЕАР таймаута). Другими словами, WTRU может рассматривать S-NSSAI, для которой SSSA не завершилась с успешным (например на основе разрешенных NSSAI из UCU сообщения) или неудачным (например на основе запрещенных NSSAI из UCU сообщения) статусом от сети в качестве неудачной вследствие некоторого другого условия (условий). WTRU 401 может пометить условно разрешенную NSSAI предполагаемым или подразумеваемым или общей причиной ошибки (например временной ошибки или связанной с таймаутом ошибки). WTRU 401 может запускать таймер регистрации, который должен истекать до осуществления повторной попытки осуществления новой регистрации для данной (данных) S-NSSAI.

[109] В одном варианте осуществления UCU сообщение может включать перечень S-NSSAI, которые не прошли SSSA (например вследствие ЕАР таймаута). WTRU 401 может останавливать, по меньшей мере, таймер(ы), для которых все соответствующие S-NSSAI были отмечены в качестве неудачных. WTRU 401 может, как и в предыдущем варианте осуществления, воздерживаться от повторных попыток осуществления новой регистрации для данных S-NSSAI на основе таймера.

[110] В одном варианте осуществления, если WTRU 401 не имеет информации о том, какие S-NSSAI были подвергнуты SSSA (и, таким образом, могут иметь неудачную SSSA), то WTRU 401 может останавливать SSSA таймер(ы). WTRU 401 может запускать таймер, который должен истекать до осуществления повторных попыток осуществления новой регистрации для любой S-NSSAI, которая не относится ни к разрешенным NSSAI, ни к запрещенным NSSAI на основе UCU сообщения.

[111] Также может быть так, что истекает один или несколько SSSA таймеров, например до получения UCU сообщения.

[112] В одном варианте осуществления WTRU 401 может определять, что S-NSSAI, которые относятся к условно разрешенным NSSAI и которые соответствуют истекшему таймеру, имеют SSSA, которая завершилась неудачей (например вследствие ЕАР таймаута). WTRU 401 может пометить данную (данные) S-NSSAI причиной ошибки (например временной ошибки или связанной с таймаутом ошибкой), при этом WTRU 401 может запустить таймер, который истечет до повторной попытки совершения новой регистрации для данной (данных) S-NSSAI.

[113] В одном варианте осуществления, если WTRU 401 не имеет информации о том, какая S-NSSAIs подвергалась SSSA, то WTRU 401 может запустить таймер, который должен истечь до повторной попытки осуществления новой регистрации для любой S-NSSAI, которая ни является ни разрешенной, ни запрещенной NSSAI (на основе сообщения об одобрении регистрации).

[114] Фиг. 5 представляет собой блок-схему примера варианта осуществления способа аутентификации 500 в соответствии с одним вариантом осуществления, про который может быть сказано, что он объединяет способ 400 на основе регистрации, приведенный на Фиг. 4, и варианта способа 200 на основе PDU сессии, приведенный на Фиг. 2. Способ аутентификации 500 может обеспечивать возможность осуществления SSSA по требованию одновременно с решением проблемы избыточной передачи сигнала в рамках SSSA.

[115] В рамках способа 500 AMF 502 может определять возможность предоставления доступа с помощью AMF 502 (то есть SSSA на основе регистрации, в целом как описано на Фиг. 4) или SMF 506 (то есть SSSA на основе PDA сессии, в целом как описано на Фиг. З). Данное определение может быть основано на возможностях UE (например поддержке SSSA, только SMS), информации о подписке и правил оператора, как будет описано далее.

[116] Сеть может требовать, чтобы устройства, поддерживающие отправку SMS через NAS, проходили только SSSA на основе регистрации (где это применимо) перед доступом к любому сетевому сервису.

[117] Сеть может позволять устройствам смешивать SSSA на основе регистрации и SSSA на основе PDU сессии для предоставления определенной гибкости развертывания в рамках SSSA по требованию (см., например, соответствующий пример на Фиг. 5).

[118] От других устройств может требоваться только осуществление SSSA на основе PDU сессии. Это может являться полезным для предоставления определенной обратной совместимости с UE, соответствующего Релизу 15, которое поддерживает существующую вторичную аутентификацию на основе DN-AAA сервера. Например, на основе способа в рамках Фиг. 3, сеть может осуществлять этапы SSSA (и пропускать необязательные этапы DNN аутентификации), что может делать ЕАР аутентификацию в рамках сегмента на основе стороннего AAA в сети данных (DN) прозрачной для UE, соответствующего Релизу 15.

[119] Как было указано, на Фиг. 5 показан пример варианта осуществления способа аутентификации 500, который может обеспечивать использование смеси SSSA с помощью AMF 502 и SMF 506. Соответствующий сценарий может представлять собой WTRU в качестве IoT устройства наблюдения/мониторинга, которое периодически отправляет малые количества данных, например в целях сообщения "keep alive" или "nothing to report". В качестве альтернативы или дополнения, WTRU может иногда отправлять уведомления DN при определении значительного условия или события, например при определении движения. WRTU может получить запрос в рамках оконечных мобильных данных от DN об отправке дополнительных, более крупных фрагментов данных, которые могут требовать UP соединения, например для записи видео. Сообщения в виде малых количеств данных отправляются через NAS, при этом данная услуга предоставляется с помощью S-NSSAI-1. WTRU может передавать более крупные фрагменты данных через UP соединение, при этом данная услуга предоставляет с помощью S-NSSAI-2. При данном сценарии ожидается, что подобные устройства отправляют малые количества данных периодически, но при этом ожидается, что только их малое подмножество будет отправлять крупные фрагменты данных при определенных условиях. Обеспечение большей гибкости в плане типа SSSA (при регистрации или установлении PDU сессии) обеспечивает более эффективное разделение ресурсов среди устройств и также обеспечивает больший контроль со стороны сети/третьей стороны для предоставления авторизации при доступе к сегменту только при необходимости (то есть SSSA по требованию).

[120] Способ, показанный на Фиг. 5, описан на основе примера с двумя S-NSSAI для ясности описания, однако следует понимать, что данный сценарий может применяться для любого количества S-NSSAI (например вплоть до 8 - максимума, установленного в рамках настоящей реализации нижележащего стандарта) и любой комбинации типов SSSA (с помощью AMF, с помощью SMF, без их использования).

[121] Как было указано, в рамках примера WTRU 501 имеет две S-NSSAI, которые подлежат SSSA. S-NSSAI-1 периодически применяется для данных, передаваемых через NAS; S-NSSAI-2, которая используется редко, предназначена для трафика плоскости пользователя (UP). Для доступа к S-NSSAI-1 WTRU 501 требуется пройти аутентификацию с помощью стороннего AAA-S 505 через AMF 502 (то есть до передачи данных через NAS). Для доступа к S-NSSAI-2 WTRU 501 требуется пройти аутентификацию с помощью стороннего AAA-S 506 через SMF 506 (то есть до запрашивания установления PDU сессии). Будет очевидно, что WTRU 501 может также иметь дополнительную (дополнительные) NSSAI, которые не подлежат SSSA.

[122] В рамках процедуры регистрации этап S510 после первичной регистрации WTRU с помощью AUSF 503/UDM, AMF 502 может получать информацию о подписке на сегмент, относящуюся к S-NSSAI-1 и S-NSSAI-2. Информация о подписке может включать информацию, связанную с типом SSSA для указанной S-NSSAI, то есть в примере S-NSSAI-1 - с помощью AMF 502, S-NSSAI-2 - с помощью SMF 506, в то время как тип SSSA других S-NSSAI может отсутствовать. ЕАР аутентификация для S-NSSAI-1, которая включает AMF 502, может быть отложена на основе решения AMF, как показано на Фиг. 4. S-NSSAI-2 может быть включена в разрешенные NSSAI в сообщении с одобрением регистрации, в то время как S-NSSAI-1 может быть исключена из них. По существу, путем включения S-NSSAI-2 в разрешенные NSSAI сеть указывает UE, что оно может инициировать процедуру установления PDU сессии с помощью S-NSSAI-2, при которой может быть осуществлена SSSA на основе PDU сессии (то есть SSSA по требованию). Путем включения S-NSSAI-2 в разрешенные NSSAI сеть может сохранять определение и то, как используется разрешенные NSSAI UE, соответствующие Релизу 15, при этом только S-NSSAI, которые включены в набор разрешенных S-NSSAI, могут применяться в рамках данной регистрационной зоны. В целях использования WTRU S-NSSAI, которая (которые) не относятся к разрешенным NSSAI, WTRU потребуется запросить доступ к данным S-NSSA с помощью новой процедуры регистрации. Таким образом, включение S-NSSAI-2 в разрешенные NSSAI обеспечивает возможность WTRU запрашивать вторую процедуру аутентификации без запуска новой процедуры системной регистрации. В качестве альтернативы AMF 502 может включать обе S-NSSAI в новом специальном наборе (перечне), то есть условно разрешенные NSSAI. AMF 502 может переносить S-NSSAI, подлежащие SSSA из перечня условно разрешенных NSSAI в "разрешенные NSSAI", если SSSA (с помощью AMF или SMF) является успешной, и в "запрещенные NSSAI", если SSSA завершается неудачей, на основе правил сети.

[123] На этапе S520 WTRU 501 проходит аутентификацию для S-NSSAI-1 через AMF 502, как показано на Фиг. 4, этап S450, при этом S-NSSAI-1 добавляется на этапе S530 к разрешенным NSSAI WTRU, как показано на Фиг. 4, этап S460. WTRU 501 может затем устанавливать PDU сессию для данных малого объема, передаваемых через NAS, с помощью S-NSSAI-1 и начинать отправку (нечастых) малых пакетов данных 540 в DN.

[124] В то время, когда отправляют малые пакеты данных, WTRU 501 может начать использовать S-NSSAI-2. Например, это может быть вызвано комбинацией события, которое локально детектируется WTRU 501, сообщения от DN с запросом передачи большого количества единиц данных, связанных с событием, о котором сообщил WTRU 501, и так далее. Сообщение может включать токен авторизации, который WTRU 501 должен отправить DN в рамках последующих этапов SSSA перед отправкой большого количества данных.