Область техники

Изобретение относится к технологиям обеспечения информационной безопасности для IoT-устройств, а более конкретно, к системам и способам установки компонентов обеспечения безопасности на IoT-устройства.

Уровень техники

В настоящее время всё большее количество устройств оказывается подключено к сети Интернет (компьютеры, смартфоны, бытовая техника). При подключении устройств к сети Интернет пользователи получают возможность обновления самих устройств, наблюдения за статусом работы устройства (например, холодильника) и интегрирования самого устройства в так называемую концепцию “умный дом” (англ. Smart house). Упомянутая концепция позволяет управлять подобными “умными” вещами (устройствами) из одной точки, проверяя статус работы таких вещей, настраивать их под свои личные нужды. Концепция “умного дома” затрагивает и другую концепцию под названием Интернет вещей (англ. Internet of Things, IoT), которая подразумевает взаимодействие вышеуказанных вещей уже без прямого участия человека.

В настоящее время пользователями широко используются маршрутизаторы, которые позволяют создавать беспроводные сети (кстати, смарт-устройства работают и по проводным сетям), которые в свою очередь позволяют подключать другие умные вещи к Интернету. Многие маршрутизаторы (роутеры, от англ. router) поддерживают возможность создания так называемых неоднородных (гетерогенных) сетей. В качестве примера можно привести сеть из устройств (“умных” вещей), часть из которых соединена с роутером через беспроводную сеть Wi-Fi, а другая часть – через Bluetooth.

Неудивительно, что с ростом количества устройств, которые имеют возможность сетевого взаимодействия, начало расти и количество попыток злонамеренного использования подобных устройств. Значимой проблемой является распространение вредоносных программ, которые заражают IoT-устройства. Ввиду того, что подобные устройства зачастую не имеют высокопроизводительной вычислительной платформы (как правило, это небольшие платформы на базе архитектуры ARM) и работают под управлением небольшой операционной системы (ОС) или простого загрузчика, которые используют малое количество ресурсов, использование каких-либо политик безопасности или антивирусных приложений является избыточным.

Также IoT-устройства могут порождать большой объём трафика, чем пользуются создатели ботнетов. В качестве примера можно привести ботнет Hide'n'Seek, который использует p2p-инфраструктуру, что ещё больше затрудняет его обнаружение.

Стоит отметить, что повсеместное использование IoT-устройств может сопровождаться вторжением в личную жизнь людей. С одной стороны, человек может доверять ряду устройств наблюдение за данными, которые могут прямо или косвенно относиться к его личной информации, – пульс, расход калорий (“умный” фитнес-браслет), частота звонков (“умные” часы), температура и влажность в доме (“умные” приборы, такие как термометр и гигрометр с обратной связью) и другие. Хотя от использования информации от таких устройств напрямую зависит уровень и качество сервиса, не все люди готовы мириться с передачей всей или хотя бы части информации в сеть Интернет.

Одной из последних проблем можно назвать также вопросы безопасности, связанные с функционированием “умной” техники в рамках “умного” дома. Например, недопустимо, чтобы температура воздуха поднималась выше 23-25 градусов Цельсия в теплое время года, даже если настройки позволяют поднять температуру выше. Кроме того, этим могут воспользоваться и злоумышленники, выведя из строя ряд датчиков и сменив настройки.

Подобные проблемы могут быть катастрофическими в том случае, если используются уязвимости для индустриального Интернета вещей (англ. Industrial Internet of Things, IIoT). В это определение входит многоуровневая система, включающая в себя датчики и контроллеры, установленные на узлах и агрегатах промышленного объекта, средства передачи собираемых данных и их визуализации и анализа. Если один из подобных узлов будет скомпрометирован, то вполне возможен отказ в обслуживании не одного устройства или набора устройств в доме, но даже изменение работы или отказ критически важной инфраструктуры в рамках целого города (например, системы управления городским траффиком или работы городских камер).

Известны патентные публикации, которые раскрывают возможные решения по обеспечению информационной безопасности, связанной с IoT-устройствами. Например, в публикации US20180041546 раскрывается дизайн безопасности для IoT-систем на основании желаемых пользователем характеристик. Публикация US20180040172 раскрывает мониторинг взаимодействия транспортного средства с IoT-устройством и анализ возможных информационных рисков. Однако в приведенных публикациях не раскрывается комплексный подход для решения задач информационной безопасности вкупе с обеспечением безопасности и корректной работы IoT-устройств, а также обеспечения необходимого уровня конфиденциальности.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системой и способом обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности.

Раскрытие изобретения

Технический результат настоящего изобретения заключается в повышении безопасности IoT-устройств посредством установки компонентов обеспечения безопасности на IoT-устройства в сети.

Согласно одному из вариантов реализации предоставляется система обеспечения безопасности устройств в сети, содержащая: по меньшей мере один шлюз, включающий средство анализа и средство перехвата, который взаимодействует по меньшей мере с одним устройством и по меньшей мере с одним сервисом безопасности, при этом средство перехвата выполняет: получение информации о взаимодействии устройств с по меньшей мере одним из: другим устройством, сервисом, сервером; установку на устройство выявленного средством анализа компонента обеспечения безопасности; при этом средство анализа, предназначено для: определения категории устройства и категории пользователя устройства посредством взаимодействия с сервисом безопасности на основании данных, полученных от средства перехвата и сервиса безопасности; в зависимости от определенных категорий устройства и пользователя устройства выявления компонента обеспечения безопасности для установки на устройство; по меньшей мере один сервис безопасности, предназначенный для предоставления данных средству анализа, при этом данные содержатся в базе данных и являются: данными, связанными с устройствами; данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя; данными с описанием компонента обеспечения безопасности в зависимости от киберугроз.

Согласно другому варианту реализации предоставляется система, в которой средство перехвата получает информацию о взаимодействии устройств путем выполнения по меньшей мере одного действия из: перехват DNS/HTTP/HTTPS-запросов от устройств; извлечение из перехваченных запросов данных о доменах и URL; перехват входящего трафика на устройства на заранее предопределенный набор TCP/UDP-портов; проверка наличия на устройстве открытых TCP/UDP-портов, обеспечивающих удаленный доступ к устройству.

Согласно еще одному из вариантов реализации предоставляется система, в которой данными, связанными с устройствами, являются: описание устройств, прошивки устройств, слабые пароли для устройств.

Согласно еще одному из вариантов реализации предоставляется система, в которой данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя, являются: домены и URL, используемые вредоносными приложениями для устройств, характерные для устройств открытые порты Telnet/SSH, данные для выявления вредоносных приложений на устройстве.

Согласно еще одному из вариантов реализации предоставляется система, в которой база данных содержит компоненты безопасности и средство перехвата, которые устанавливаются на устройства в зависимости от описания конкретного устройства.

Согласно еще одному из вариантов реализации предоставляется система, в которой сервис безопасности выполняет сборку компонента обеспечения безопасности.

Согласно еще одному из вариантов реализации предоставляется система, в которой средство перехвата на шлюзе дополнительно выполняет установку средства перехвата на устройство.

Согласно еще одному из вариантов реализации предоставляется способ обеспечения безопасности устройств в сети, в котором: с помощью средства перехвата, которое размещено на по меньшей мере одном шлюзе или устройстве, получают информацию о взаимодействии по меньшей мере одного устройства с по меньшей мере одним из: другим устройством, сервисом и сервером; с помощью средства анализа, которое размещено на по меньшей мере одном шлюзе, определяют категории устройства и категории пользователя устройства посредством взаимодействия с сервисом безопасности на основании данных, полученных от средства перехвата, при этом сервис безопасности, предназначен для предоставления данных средству анализа, при этом данные содержатся в базе данных и являются: данными, связанными с устройствами; данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя; данными с описанием компонента обеспечения безопасности в зависимости от киберугроз; с помощью средства анализа в зависимости от определенных категорий устройства и пользователя устройства выявляют компонент обеспечения безопасности, который необходимо установить на устройство; с помощью средства перехвата выполняют установку на устройство выявленного средством анализа компонента безопасности.

Согласно еще одному из вариантов реализации предоставляется способ, в котором средство перехвата получает информацию о взаимодействии устройств путем выполнения по меньшей мере одного действия из: перехват DNS/HTTP/HTTPS-запросов от устройств; извлечение из перехваченных запросов данных о доменах и URL; перехват входящего трафика на устройства на заранее предопределенный набор TCP/UDP-портов; проверка наличия на устройстве открытых TCP/UDP-портов, обеспечивающих удаленный доступ к устройству.

Согласно еще одному из вариантов реализации предоставляется способ, в котором данными, связанными с устройствами, являются: описание устройств, прошивки устройств, слабые пароли для устройств.

Согласно еще одному из вариантов реализации предоставляется способ, в котором данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя, являются: домены и URL, используемые вредоносными приложениями для устройств, характерные для устройств открытые порты Telnet/SSH, данные для выявления вредоносных приложений на устройстве.

Согласно еще одному из вариантов реализации предоставляется способ, в котором база данных содержит компоненты безопасности и средство перехвата, которые устанавливаются на устройства в зависимости от описания конкретного устройства.

Согласно еще одному из вариантов реализации предоставляется способ, в котором сервис безопасности выполняет сборку компонента обеспечения безопасности.

Согласно еще одному из вариантов реализации предоставляется способ, в котором средство перехвата на шлюзе дополнительно выполняет установку средства перехвата на устройство.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

На Фиг. 1 приведена схема IoT-экосистемы (инфраструктуры).

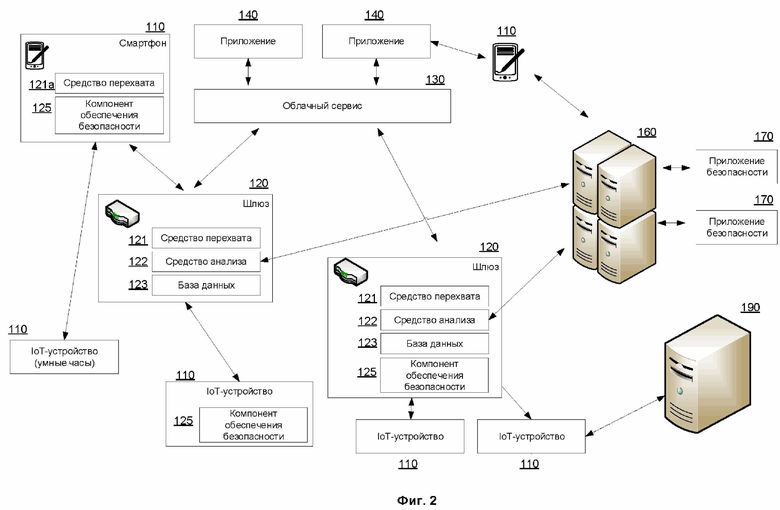

Фиг. 2 отображает систему обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности.

Фиг. 3 отображает схему способа обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности.

Фиг. 4 представляет пример компьютерной системы общего назначения, c помощью которой может быть реализовано настоящее изобретение

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Устройство (англ. device, unit) – это элемент аппаратных средств, представляющий законченную техническую конструкцию, имеющую определенное функциональное значение. Например, роутер, смартфон, веб-камера.

IoT-устройства («умные» вещи) – повседневные устройства и вещи, такие как часы, камеры, холодильники, диктофоны, браслеты, пульсометры, термостаты и другие, которые имеют доступ в Интернет (или локальную сеть) через различные виды соединений, такие как Wi-Fi или Bluetooth. Данные вещи создают сетевые соединения, получают и обрабатывают входящий трафик, имеют интерфейс для взаимодействия (API, англ. Application Programmable Interface), что позволяет не только следить за параметрами вещи (устройства), но также настраивать её. Кроме того, к IoT-устройствам можно отнести и ряд сетевых устройств, такие как усилители сигнала или медиаприставки.

IoT-устройства находят своё применение в различных областях, таких как автотранспорт (англ. automotive), потребительские товары (например, умные часы), объекты инфраструктуры (различные датчики, например датчик влажности или датчик температуры), медицина (например, кардиостимулятор с возможностью отправки данных о своей работе на локальный сервер), умный дом (англ. smart home/building) и другие. IoT-устройства объединяются в инфраструктуру, которая позволяет выполнять задачи на уровне не только отдельного человека или домохозяйства, но и на уровне городов или государств.

IoT-устройства используются для различных целей, и их компрометация/кража/повреждение могут привести к различным последствиям для пользователя и всей инфраструктуры в целом.

Взаимодействие устройств – в общем случае обмен данными межу устройствами. При этом взаимодействием является как обмен данными между устройствами с использованием протоколов (например, Wi-Fi или Bluetooth) для установки соединения между устройствами или обнаружения других устройств, так и передача данных пользователя между устройствами (например, передача сообщений пользователя от смартфона на планшет посредством сети Wi-Fi или передача звука от ноутбука на наушники посредством Bluetooth).

Киберугроза - угроза потери данных или нарушения работы вычислительной системы или сети в результате кибератаки.

Кибератака - несанкционированное воздействие на вычислительную систему или сеть специальными программными или аппаратными средствами с целью нарушения её работы, получения секретной информации и т. п.

Компонент обеспечения безопасности – программно-аппаратное средство, обеспечивающее безопасность взаимодействия устройств, а также данных пользователя, которое может быть реализовано с учетом возможностей аппаратного обеспечения (например, блок инструкций AES в центральном процессоре устройства). Примерами компонентов обеспечения безопасности являются «контроль устройств» (этот компонент отслеживает попытки подключения внешних устройств к защищаемому устройству по USB и запрещает или разрешает их использование в соответствии с заданными правилами контроля устройств), «антивирусная защита» (этот компонент обеспечивает антивирусную защиту устройства) и другие. Более подробно с примерами компонентов обеспечения безопасности можно ознакомиться по ссылке (https://support.kaspersky.com/KSWS/11/ru-RU/147610.htm).

Категория устройства – понятие, выражающее наиболее общие свойства устройства. Например, категорией может являться тип устройства (смартфон, роутер, холодильник), тип подключения к устройству (может ли устройство подключаться к другим устройствам по беспроводным интерфейсам или по проводным), защищенность устройства (возможно ли на установить на устройство компонент обеспечения безопасности, или аппаратная реализация устройства не позволят этого сделать) и другие.

Категория пользователя устройства – понятие, выражающее наиболее общие свойства пользователя устройства. Категорией пользователя устройства может быть возраст пользователя, роль пользователя в семье (родитель, ребенок), опыт противодействия киберугрозам пользователя устройства (насколько пользователь технически грамотен в вопросах кибербезопасности), роль пользователя на предприятии (руководитель, бухгалтер, охранник), роль пользователя в инфраструктуре сервиса (клиент, гость, сотрудник, администратор) и другие.

Под средствами системы и удаленным сервером в настоящем изобретении понимаются реальные устройства, подсистемы, компоненты, группы компонентов, реализованные с использованием аппаратных средств, таких как интегральные микросхемы (англ. application-specific integrated circuit, ASIC) или программируемые вентильные матрицы (англ. field-programmable gate array, FPGA), или, например, в виде комбинации программных и аппаратных средств, таких как микропроцессорная система и набор программных инструкций, а также на нейроморфных чипах (англ. neurosynaptic/neuromorphic chips). Функциональность указанных средств системы может быть реализована исключительно аппаратными средствами, а также в виде комбинации, где часть функциональности средств системы реализована программными средствами, а часть - аппаратными. В некоторых вариантах реализации часть средств или все средства могут быть исполнены на процессоре компьютера общего назначения (например, который изображен на Фиг. 4). При этом компоненты (каждое из средств) системы могут быть реализованы в рамках как одного вычислительного устройства, так и разнесены между несколькими связанными между собой вычислительными устройствами.

На Фиг. 1 приведена схема IoT-экосистемы (инфраструктуры).

IoT-устройства 110 (далее по тексту – устройства) могут быть как носимыми предметами для людей (смартфон, умные часы и т.д.), так и датчиками внутри транспортного средства или дома, а также различными датчиками на предприятии. Устройства 110 получают, обрабатывают и передают информацию (например, данные о температуре) другим подобным устройствам 110 (например, умные часы могут быть сопряжены со смартфоном, используя протокол Bluetooth) либо соединением напрямую, либо посредством шлюза (точки доступа) 120. Шлюз 120 может быть домашним роутером или иным сетевым устройством (таким как концентратор или коммутатор), предназначенным для передачи данных платформе 130 по сети. Шлюз 120 может поддерживать различные протоколы передачи данных, например для некоторых устройств 110 может использоваться протокол ZigBee, а для соединения с платформой 130 - Ethernet-соединение.

Под облачным сервисом 130 (англ. cloud service) понимается один или несколько удаленных серверов обработки данных. В рамках облачного сервиса 130 работают приложения 140, которые позволяют обрабатывать и интерпретировать данные с устройств 110. Пользователи могут использовать отдельные устройства 110 (это могут быть смартфоны, персональные компьютеры и т.д.) для управления другими устройствами 110 либо напрямую, либо через приложения 140. Как правило, один или несколько шлюзов 120 с подключенными устройствами 110 образуют персональную сеть (англ. PAN, Personal Area Network).

В качестве примера можно привести платформу умного дома от компании Xiaomi. Устройствами 110 могут быть лампы освещения Yeelight Smartbulb, сетевой фильтр Mi Smart Power Plug, средство управления Mi Smart Remote Center. Для обработки данных с указанных устройств используется собственная платформа 130 Mi Eco Cloud, которая позволяет использовать различные приложения 140 (в том числе и сторонние) для обработки данных и управления устройствами 110.

Фиг. 2 отображает систему обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности.

Производители IoT-устройств 110 очень часто не заботятся об их безопасности, делая выбор в пользу простоты настройки и использования конечными пользователями: устанавливают стандартные логины/пароли для доступа к консоли управления на все выпущенные устройства одной модели, вовремя не обновляют установленные на них библиотеки с известным уязвимостями и т.д. Все это позволяет злоумышленникам получать удаленный контроль над данными устройствами 110 и использовать скомпрометированные устройства 110 либо как составную часть бот-сетей, либо для получения приватной информации о пользователе устройства 110 с целью последующего шантажа, либо для других злонамеренных целей.

Специфика данных устройств 110 (нестандартная прошивка или операционная система, малое количество памяти, отсутствие предусмотренной производителем штатной установки стороннего ПО, автономная работа без возможности постоянной зарядки) не позволяет установить на них полноценные защитные и антивирусные решения.

Настоящее изобретение предлагает установку защитного решения на шлюзе 120 (роутере, коммутаторе), через который устройства 110 в локальной (домашней) сети пользователя выходят в Интернет, что позволяет минимизировать вероятность и последствия заражения устройств 110, а также выявить зараженные устройства 110 в домашней сети.

Система обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности содержит по меньшей мере одно устройство 110, взаимодействующее с облачным сервисом 130 и приложениями 140 посредством по меньшей мере одного шлюза 120, который в свою очередь содержит средство перехвата 121 и средство анализа 122, которое взаимодействует с сервисом безопасности 160 и приложениями безопасности 170.

Средство перехвата 121 предназначено для получения информации о взаимодействии устройств 110 с другими устройствами 110, сервисами и серверами (облачным сервисом 130 и/или вредоносным сервером 190) путем перехвата входящего и исходящего трафика устройств 110, подключенных к шлюзу 120. Стоит понимать, что в случае, если устройство 110 было заражено до установки решения, предлагаемого настоящим изобретением, или скомпрометировано после, например было заражено путем прямого подключения к нему (злоумышленник в отсутствие пользователя подключил флеш-накопитель с вредоносным приложением/скриптом к устройству 110 или подключился к устройству 110 напрямую со своего устройства 110 посредством кабеля или беспроводного соединения, но минуя шлюз 120), то оно будет взаимодействовать не только с облачным сервисом 130, но и с по меньшей мере одним вредоносным сервером 190.

При взаимодействии устройства 110 с облачным сервисом 130, вредоносным сервером 190 и приложениями 140 возникает трафик (обмен данными). Средство перехвата 121, как было упомянуто выше, выполняет действия для получения информации о взаимодействии устройств 110 с по меньшей мере одним из: облачным сервисом 130, вредоносным сервером 190, другими устройствами 110. При этом средство перехвата 121:

- перехватывает DNS/HTTP/HTTPS-запросы от устройств 110 в домашней сети пользователя;

- извлекает из DNS/HTTP/HTTPS-запросов домены и URL;

- перехватывает входящий трафик на устройства 110 на заранее предопределенный набор TCP/UDP-портов (портов Telnet/SSH и других служб, обеспечивающих удаленный доступ к устройству 110), при этом упомянутый набор портов может быть изменен по информации, полученной от сервиса безопасности 160;

- проверяет наличие открытых TCP/UDP-портов (портов Telnet/SSH и других служб, обеспечивающих удаленный доступ к устройству) на устройствах 110;

- идентифицирует устройства 110.

Кроме того, средство перехвата 121 выполняет установку на устройство 110 выявляемого средством анализа 122 компонента обеспечения безопасности 125.

Выявление средством анализа 122 компонента обеспечения безопасности 125, который необходимо установить средству перехвата 121 на устройство 110, будет описано ниже.

В общем случае компонент обеспечения безопасности 125 – это программно-аппаратное решение, которое обеспечивает безопасность устройства 110 или данных пользователя на устройстве 110 в конкретном случае. Так, например, компонент обеспечения сохранности паролей пользователей на смартфоне может задействовать специальный чип смартфона, компонент шифрования – блок инструкций AES (англ. Advanced Encryption Standard) центрального процессора устройства 110, компонент обновления прошивки на устройстве 110 – аппаратный загрузчик устройства 110.

В одном из вариантов реализации средство перехвата 121 устанавливает компонент обеспечения безопасности 125 на шлюз 120. В одном из вариантов реализации примером компонента обеспечения безопасности 125 является Smart Home Security (https://www.kaspersky.ru/about/press-releases/2022_laboratoriya-kasperskogo-predstavlyaet-kaspersky-smart-home-security-reshenie-dlya-zashity-umnogo-doma-ot-kiberugroz). Еще одним примером подобного компонента обеспечения безопасности 125 является Kaspersky IoT Infrastructure Security (https://os.kaspersky.ru/solutions/kaspersky-iot-infrastructure-security). Такая реализация обеспечивает безопасность устройству 110 в том случае, когда нет технической возможности установить компонент обеспечения безопасности 125 на устройство 110. Например, блокированием передачи данных с устройства 110 другим устройствам 110 с помощью роутера из-за того, что устройство 110 вероятно заражено или запрос с устройства 110 не соответствует категории пользователя устройства 110.

Также средство перехвата 121 выполняет установку на устройство 110 средства перехвата 121а (например, Kaspersky Thin Client). Важно понимать, что в зависимости от идентификации устройства 110 (в общем случае это выполняется средством перехвата 121 известными из уровня техники способами, при этом могут быть определены, например, тип устройства 110, аппаратное обеспечение устройства 110, интерфейсы связи с устройством 110) средство перехвата 121а выполняет те же функции на устройстве 110, но программно-аппаратная реализация средства перехвата 121а отличается от устройства 110 к устройству 110. В одном из вариантов реализации сборку и передачу средства перехвата 121а, которое необходимо установить на устройство 110, выполняет сервис безопасности 160 (например, посредством приложения безопасности 170, которое собирает средство перехвата 121а под определенное устройство 110) и передает средству перехвата 121.

Средство перехвата 121а выполняет те же функции, что и средство 121, но для устройств, которые подключены к устройству 110, но не подключены к шлюзу 120. Например, средство перехвата 121а анализирует, какие еще устройства подключены к устройству 110 (смартфону или планшету пользователя), и настоящая система обеспечивает их безопасность (например, к смартфону без связи с шлюзом 120 могут быть подключены умные часы, а к планшету - камеры CCTV или датчики).

Перехваченная средством перехвата 121 информация передается средству анализа 122 для определения категории устройства 110 и категории пользователя устройства 110 посредством взаимодействия с сервисом безопасности 160 на основании данных, полученных от средства перехвата 121 и сервиса безопасности 160, а также возможных проблем обеспечения информационной безопасности и киберугроз в сети. Средство анализа 122 связано с базой данных 123, в которой хранится описание (данные/информация) устройств 110 и описание удаленных серверов. Удаленными серверами являются как вредоносные 190, так и безопасные серверы (не отображены на Фиг.2). Описание удаленных серверов может содержать по меньшей мере URL удаленных серверов, а также дополнительно сертификаты и цепочки сертификатов удаленных серверов, свертки по http-ответам или страницам удаленных серверов. В общем случае реализации изобретения в связи с ограниченным количеством памяти на шлюзе 120 база данных 123 содержит наиболее актуальные данные по устройствам 110 пользователя. Стоит отметить, что данные для наполнения и хранения в базе данных 123 средство анализа 122 получает от сервиса безопасности 160 (пример будет рассмотрен ниже). Средство анализа 122 выполняет по меньшей мере одно из нижеописанных действий для определения категории устройства 110 и категории пользователя устройства 110:

- выявляет описание устройства 110 (например, посредством запроса к устройству 110 по номеру порта, открытия веб-страницы по адресу устройства 110, прочими известными из уровня техники способами), где описание по меньшей мере содержит тип устройства 110 (например, веб-камера), производителя устройства 110 (например, Xiaomi), модель устройства 110 (например, XVV-B10) и прошивку устройства 110 (версию программного обеспечения устройства 110);

- получает информацию об устройстве 110 от сервиса безопасности 160 в случае выявления нового устройства 110 в сети, при этом информация содержит по меньшей мере порты Telnet/SSH устройства 110, разрешенные домены и URL для устройства 110, а также разрешенные для взаимодействия устройства 110 в сети (например, веб-камера может взаимодействовать с другими камерами или с IP-видеорегистратором и сама отправлять запросы на инициализацию);

- проверяет домены и URL из перехваченного трафика для выявления адресов, по которым устройство 110 выполняет запросы;

- проверяет домены и URL из перехваченного трафика по базе данных доменов и URL, которая является частью базы данных 123, для определения, используются ли они вредоносными приложениями для устройств 110;

- проверяет домены и URL из перехваченного трафика по базе доменов и URL (является частью базы данных 123), используемых известными безопасными приложениями для устройств 110;

- проверяет перехваченный трафик по базе хэшей вредоносных приложений для устройств 110 (является частью базы данных 123);

- проверяет перехваченный трафик по базе хэшей известных безопасных приложений для устройств 110 (является частью базы данных 123).

Категория устройства пользователя 110 может быть определена на основании данных, упомянутых выше, например с использованием статистических данных или обученных методами машинного обучения моделей. Так, например, устройство 110, являющееся телевизором, можно отнести к категории «общее устройство», которым пользуются различные члены семьи или сотрудники предприятия. При определении, например, смартфона или планшета и проверке доменов и URL из перехваченного трафика можно категоризировать пользователя по возрасту. Например, запросы идут на сайты, посвященные компьютерным играм, устройство 110 используется в интервалах с 7 часов до 21 часа. Вероятно, таким устройством 110 пользуется пользователь категории «ребенок». На основании категории сайтов в одном из вариантов реализации может быть дополнительно определена и возрастная категория ребенка (например, до 12 лет).

Также средство анализа 122 в зависимости от определенных категорий устройства 110 и пользователя устройства 110 выявляет по меньшей мере один компонент обеспечения безопасности 125, который необходимо установить на устройство 110 пользователя. Примеры рассмотрены ниже:

В случае обнаружения в исходящем трафике доменов и/или URL, используемых известными вредоносными приложениями для устройств 110, из упомянутой базы выносит решение об установке компонента обеспечения безопасности 125, блокирующего соединения с данными доменами и URL и передает решение средству перехвата 121. При этом устройство 110 вероятно заражено. В одном из вариантов реализации средство анализа 122 информирует пользователя (например, путем отправки предупреждения на устройство пользователя 110 посредством электронного письма (e-mail), push-уведомления и прочих способов получения информации, или путем передачи данные для оповещения пользователя сервису безопасности 160).

В случае обнаружения во входящем трафике на устройство 110 хэшей вредоносных приложений для устройства 110 выносит решение об установке компонента обеспечения безопасности 125, блокирующего передачу трафика, и в одном из вариантов реализации оповещает пользователя устройства 110.

В случае обнаружения вероятно зараженного устройства 110 выносит решение об установке компонента обеспечения безопасности 125, который может выполнить антивирусную проверку устройства 110 известными из уровня техники способами (например, сигнатурным или эвристическим), если возможность такой установки существует (например, Kaspersky Internet Security for Android), и передает решение средству перехвата 121.

В случае определения категории пользователя устройства 110 выносит решение об установке компонента обеспечения безопасности 125, соответствующего интересам пользователя, например, для фильтрации содержимого (англ. content filtering) или родительского контроля (англ. parental control).

В случае выявления аномалий в перехваченном трафике устройства 110 (в данном случае устройство 110 вероятно заражено) выносит решение об установке компонента обеспечения безопасности 125, блокирующего соединения, связанные с аномалией, передает решение средству перехвата 121 и в одном из вариантов реализации предупреждает пользователя об этом.

Аномалия – выявленное отклонение в трафике устройств 110 за период времени. Например, при фактическом переборе паролей извне возрастает число соединений с устройствами 110 с разных IP-адресов. Такие устройства 110 можно считать вероятно зараженными в рамках настоящего изобретения, так как вероятность подбора пароля, даже если он был изменен, существует. Устройства 110 зачастую из-за свой простоты не имеют никакой защиты от перебора паролей, не выставляют таймауты после нескольких некорректных попыток ввода пароля (например, 30 секунд после трех некорректных вводов пароля), поэтому подбор пароля осуществляется сравнительно быстро, и необходимо сделать невозможным сам подбор пароля. В данном случае необходимо заблокировать соединения и предупредить пользователя об этом. Другой пример – устройство 110 сканирует IP-адреса сети и пытается соединиться с другими устройствами 110. В данном случае необходимо заблокировать соединения и предупредить пользователя об этом. Еще один пример – устройство 110, категоризированное как «устройство ребенка», начало делать запросы на сайты категории «для взрослых» или обращаться к доменам и URL, используемым вредоносными приложениями для устройств 110. В данном случае необходимо установить компоненты обеспечения безопасности 125, которые позволяют заблокировать соединения (например, с помощью функциональности “родительского контроля”) и выполнить антивирусную проверку.

В одном из вариантов реализации в случае, если средство анализа 122 не выявило компонент обеспечения безопасности 125, средство анализа 122 запрашивает сервис безопасности 160 о том, какой компонент для обеспечения безопасности 125 необходимо установить.

Сервис безопасности 160 взаимодействует со средством анализа 122. В общем случае сервис безопасности 160 представляет собой сервис на удаленном сервере, при этом сервис безопасности 160 может быть облачным сервисом (англ. cloud service) или сервисом в локальной сети (англ. on promise). Сервис безопасности 160 предоставляет данные для базы данных 123, которая содержит данные, связанные с устройствами 110, данные, содержащие информацию о киберугрозах в зависимости от категории устройства 110 и категории пользователя, данные с описанием компонента обеспечения безопасности в зависимости от киберугроз. В одном из вариантов реализации база данных 123 может быть разделена на различные базы данных.

Данными, связанными с устройствами 110, являются:

- описание устройств 110 (рассмотрено выше);

- прошивки для устройств 110;

- слабые пароли для устройств 110 (как в виде списка паролей, так и в виде регулярных выражений).

Данными, содержащими информацию о киберугрозах в зависимости от категории устройства 110 и категории пользователя, являются:

- домены и URL, используемые вредоносными приложениями для устройств 110;

- характерные для устройств 110 открытые порты Telnet/SSH (нужно понимать, что порты могут различаться в зависимости от текущей прошивки устройства 110);

- данные для выявления вредоносных приложений на устройстве 110.

Данными с описанием компонента обеспечения безопасности в зависимости от киберугроз являются:

- компонент безопасности 125, который может быть установлен на устройство 110 зависимости от описания устройства 110;

- средство перехвата 121а, которое может быть установлено на устройство 110 в зависимости от описания устройства 110.

В одном из вариантов реализации, как упомянуто выше, сервис безопасности 160 выполняет сборку (например, компиляцию и линковку или генерацию скрипта для интерпретатора устройства 110) компонента безопасности 125, а также сборку средства перехвата 121а.

Стоит отметить, что база данных доменов и URL, используемых вредоносными приложениями для устройств 110, в предпочтительном варианте реализации формируется с помощью приложений безопасности 170, в качестве которых могут быть применены заранее настроенные виртуальные машины, размещенные в сети Интернет без защитных решений, эмулирующие устройства 110 и содержащие все известные уязвимости, используемые вредоносными приложениям для взлома. Такие виртуальные машины – это так называемые IoT-Honeypot.

В рамках настоящего изобретения слабые пароли – это как пароли, не соответствующие требованиям безопасности уровня техники (например, слова из словаря без заглавных букв, цифр и/или спецсимволов), так и так называемые «заводские» пароли от производителя, пароли для входа по умолчанию (admin:admin), утекшие в сеть Интернет пароли (например, в публикациях об уязвимостях в прессе, из баз данных паролей известных утечек, распространяемых в «темных» сегментах Интернета, являющихся скрытыми сетями, соединения в которых устанавливаются только между доверенными узлами с использованием нестандартных протоколов и портов, например в DarkNet). В одном из вариантов реализации слабые пароли могут быть получены с помощью упомянутых приложений безопасности 170 – IoT-HoneyPot.

В одном из вариантов реализации сервис безопасности 160 выполняет оповещение пользователя устройства 110 по данным от средства анализа 122.

В одном из вариантов реализации сервис безопасности 160 пополняет базы данных 123 на основании данных от средства анализа 122. Так, например, если средство анализа 122 выявило открытые порты на устройстве 110, ранее неизвестные сервису безопасности 160, или передало данные об аномалии с использованием неизвестных ранее доменов и URL, то данные могут быть проанализированы сервисом безопасности 160 и добавлены в базу данных 123 для дальнейшего использования.

Стоит отметить, что средство перехвата 121, средство анализа 122 и компоненты обеспечения безопасности 125 могут быть выполнены как в виде компонента антивирусного решения, так и в виде решения EDR (англ. Endpoint Detection and Response, например Kaspersky EDR (https://www.kaspersky.com/enterprise-security/endpoint-detection-response-edr). При этом принятие решения о действии для обеспечения безопасности происходит в сервисе безопасности 160.

Фиг. 3 отображает схему способа обеспечения безопасности IoT-устройств посредством установки компонентов обеспечения безопасности.

На этапе 310 с помощью средства перехвата 121, которое размещено на шлюзе 120, получают информацию о взаимодействии устройства 110 с по меньшей мере одним из: другим устройством 110, облачным сервисом 130, вредоносным сервером 190. Средство перехвата 121 подробно рассмотрено при описании Фиг.2.

В одном из вариантов реализации действием для получения информации о взаимодействии устройств 110 с другими устройствами 110, сервисами и серверами является:

- перехват DNS/HTTP/HTTPS-запросов от устройств 110;

- извлечение из перехваченных запросов данных о доменах и URL;

- перехват входящего трафика на устройства 110 на заранее предопределенный набор TCP/UDP-портов;

- проверка наличия на устройстве 110 открытых TCP/UDP-портов, обеспечивающих удаленный доступ к устройству 110.

На этапе 320 с помощью средства анализа 122, которое размещено на по меньшей мере одном шлюзе 120, определяют категории устройства 110 и категории пользователя посредством взаимодействия с сервисом безопасности 160 на основании данных, полученных от средства перехвата 121, при этом сервис безопасности 160 предназначен для предоставления данных средству анализа 122, при этом данные содержатся в базе данных. База данных содержит по меньшей мере:

- данные, связанные с устройствами 110;

- данные, содержащие информацию о киберугрозах в зависимости от категории устройства 110 и категории пользователя;

- данные с описанием компонента обеспечения безопасности в зависимости от киберугроз.

Данными, связанными с устройствами 110, являются:

- описание устройств 110 (рассмотрено выше);

- прошивки для устройств 110;

- слабые пароли для устройств 110.

Данными, содержащими информацию о киберугрозах в зависимости от категории устройства 110 и категории пользователя, являются:

- домены и URL, используемые вредоносными приложениями для устройств 110;

- характерные для устройств 110 открытые порты Telnet/SSH (нужно понимать, что порты могут различаться в зависимости от текущей прошивки устройства 110);

- данные для выявления вредоносных приложений на устройстве 110.

Данными с описанием компонента обеспечения безопасности в зависимости от категории устройства 110 и категории пользователя являются:

- компонент безопасности 125, который может быть установлен на устройство 110 зависимости от описания устройства 110;

- средство перехвата 121а, которое может быть установлено на устройство 110 в зависимости от описания устройства 110.

Средство анализа 122 и сервис безопасности 160 подробно рассмотрены при описании Фиг.2.

В одном из вариантов реализации с помощью средства анализа 122 для определения категории устройства 110 и категории пользователя устройства 110 посредством взаимодействия с удаленным сервером безопасности 160 на основании данных, полученных от средства перехвата 121, выявляют описание устройства 110, при этом описание содержит по меньшей мере тип устройства 110, производителя устройства 110, модель устройства 110, прошивку устройства 110; получают информацию об устройстве 110 от сервиса безопасности 160, при этом информация содержит по меньшей мере порты Telnet/SSH устройства 110, разрешенные домены и URL для устройства 110, а также разрешенные для взаимодействия устройства в сети;; проверяют домены и URL из перехваченного трафика по базе доменов и URL, используемых вредоносными приложениями для устройств 110, на основании предоставленных сервисом безопасности 160 данных.

На этапе 330 с помощью средства анализа 122 в зависимости от определенных категорий устройства 110 и пользователя устройства 110 выявляют компонент обеспечения безопасности 125, который необходимо установить на устройство 110. Примеры выявления компонента обеспечения безопасности 125 подробно рассмотрены при описании Фиг.2.

В одном из вариантов реализации средство анализа 122 запрашивает сервис безопасности 160 о том, какой компонент обеспечения безопасности 125 необходимо установить на устройство 110.

В одном из вариантов реализации сервис безопасности 160 выполняет сборку компонента обеспечения безопасности 125 и передает его средству анализа 122.

На этапе 340 с помощью средства перехвата 121 выполняют установку на устройство 110 пользователя выявленного средством анализа 122 компонента безопасности 125 и установку на устройство 110 пользователя средства перехвата 121а.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканнер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система и способ обеспечения безопасности IoT-устройств посредством шлюза | 2022 |

|

RU2786201C1 |

| Способ управления IoT-устройством со стороны элемента сетевой инфраструктуры | 2021 |

|

RU2769632C1 |

| Способ создания и обновления профиля сети, содержащей IoT-устройства | 2021 |

|

RU2767713C1 |

| Способ настройки IoT-устройств в зависимости от типа сети | 2021 |

|

RU2760625C1 |

| Способ использования модели IoT-устройства для определения аномалий в работе устройства | 2021 |

|

RU2772072C1 |

| Способ применения политик обработки личных данных для IoT-устройства | 2021 |

|

RU2767714C1 |

| Способ создания и применения правила взаимодействия приложений на IoT-устройстве | 2021 |

|

RU2757651C1 |

| Способ оценки степени износа IoT-устройства со стороны элемента сетевой инфраструктуры | 2021 |

|

RU2772377C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ КОНЕЧНЫХ ТОЧЕК | 2015 |

|

RU2693922C2 |

| СПОСОБ ИСПОЛЬЗОВАНИЯ ВЫДЕЛЕННОГО СЕРВИСА КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ | 2015 |

|

RU2601162C1 |

Изобретение относится к технологиям обеспечения информационной безопасности для IoT-устройств, а более конкретно к системам и способам установки компонентов обеспечения безопасности на IoT-устройства. Технический результат настоящего изобретения заключается в повышении безопасности IoT-устройств посредством установки компонентов обеспечения безопасности на IoT-устройства в сети. Технический результат достигается с помощью системы и способа, в которых получают информацию о взаимодействии устройства с другим устройством, сервисом и сервером; определяют категории устройства и категории пользователя устройства посредством взаимодействия с сервисом безопасности; в зависимости от определенных категорий устройства и пользователя устройства выявляют компонент обеспечения безопасности, который необходимо установить на устройство; выполняют установку на устройство компонента безопасности. 2 н. и 12 з.п. ф-лы, 4 ил.

1. Система обеспечения безопасности устройств в сети, содержащая:

по меньшей мере один шлюз, включающий средство анализа и средство перехвата, который взаимодействует по меньшей мере с одним устройством и по меньшей мере с одним сервисом безопасности, при этом средство перехвата выполняет:

- получение информации о взаимодействии устройств с по меньшей мере одним из: другим устройством, сервисом, сервером;

- установку на устройство выявленного средством анализа компонента обеспечения безопасности;

при этом средство анализа предназначено для:

- определения категории устройства и категории пользователя устройства посредством взаимодействия с сервисом безопасности на основании данных, полученных от средства перехвата и сервиса безопасности;

- в зависимости от определенных категорий устройства и пользователя устройства выявления компонента обеспечения безопасности для установки на устройство;

по меньшей мере один сервис безопасности, предназначенный для предоставления данных средству анализа, при этом данные содержатся в базе данных и являются:

- данными, связанными с устройствами;

- данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя;

- данными с описанием компонента обеспечения безопасности в зависимости от киберугроз.

2. Система по п. 1, в которой средство перехвата получает информацию о взаимодействии устройств путем выполнения по меньшей мере одного действия из:

• перехват DNS/HTTP/HTTPS-запросов от устройств;

• извлечение из перехваченных запросов данных о доменах и URL;

• перехват входящего трафика на устройства на заранее предопределенный набор TCP/UDP-портов;

• проверка наличия на устройстве открытых TCP/UDP-портов, обеспечивающих удаленный доступ к устройству.

3. Система по п. 1, в которой данными, связанными с устройствами, являются: описание устройств, прошивки устройств, слабые пароли для устройств.

4. Система по п. 1, в которой данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя, являются: домены и URL, используемые вредоносными приложениями для устройств, характерные для устройств открытые порты Telnet/SSH, данные для выявления вредоносных приложений на устройстве.

5. Система по п. 1, в которой база данных содержит компоненты безопасности и средство перехвата, которые устанавливаются на устройства в зависимости от описания конкретного устройства.

6. Система по п. 1, в которой сервис безопасности выполняет сборку компонента обеспечения безопасности.

7. Система по п. 1, в которой средство перехвата на шлюзе дополнительно выполняет установку средства перехвата на устройство.

8. Способ обеспечения безопасности устройств в сети, в котором:

а) с помощью средства перехвата, которое размещено на по меньшей мере одном шлюзе или устройстве, получают информацию о взаимодействии по меньшей мере одного устройства с по меньшей мере одним из: другим устройством, сервисом и сервером;

б) с помощью средства анализа, которое размещено на по меньшей мере одном шлюзе, определяют категории устройства и категории пользователя устройства посредством взаимодействия с сервисом безопасности на основании данных, полученных от средства перехвата, при этом сервис безопасности предназначен для предоставления данных средству анализа, при этом данные содержатся в базе данных и являются:

- данными, связанными с устройствами;

- данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя;

- данными с описанием компонента обеспечения безопасности в зависимости от киберугроз;

в) с помощью средства анализа в зависимости от определенных категорий устройства и пользователя устройства выявляют компонент обеспечения безопасности, который необходимо установить на устройство;

г) с помощью средства перехвата выполняют установку на устройство выявленного средством анализа компонента безопасности.

9. Способ по п. 8, в котором средство перехвата получает информацию о взаимодействии устройств путем выполнения по меньшей мере одного действия из:

• перехват DNS/HTTP/HTTPS-запросов от устройств;

• извлечение из перехваченных запросов данных о доменах и URL;

• перехват входящего трафика на устройства на заранее предопределенный набор TCP/UDP-портов;

• проверка наличия на устройстве открытых TCP/UDP-портов, обеспечивающих удаленный доступ к устройству.

10. Способ по п. 8, в котором данными, связанными с устройствами, являются: описание устройств, прошивки устройств, слабые пароли для устройств.

11. Способ по п. 8, в котором данными, содержащими информацию о киберугрозах в зависимости от категории устройства и категории пользователя, являются: домены и URL, используемые вредоносными приложениями для устройств, характерные для устройств открытые порты Telnet/SSH, данные для выявления вредоносных приложений на устройстве.

12. Способ по п. 8, в котором база данных содержит компоненты безопасности и средство перехвата, которые устанавливаются на устройства в зависимости от описания конкретного устройства.

13. Способ по п. 8, в котором сервис безопасности выполняет сборку компонента обеспечения безопасности.

14. Способ по п. 8, в котором средство перехвата на шлюзе дополнительно выполняет установку средства перехвата на устройство.

| СИСТЕМЫ И СПОСОБЫ АВТОМАТИЧЕСКОЙ ДЕТЕКЦИИ УСТРОЙСТВ | 2017 |

|

RU2742824C2 |

| US 20150040232 A1, 05.02.2015 | |||

| US 7647622 B1, 12.01.2010 | |||

| US 20210266326 A1, 26.08.2021 | |||

| ОБНАРУЖЕНИЕ СЕТЕВЫХ УЗЛОВ И МАРШРУТИЗИРУЕМЫХ АДРЕСОВ | 2006 |

|

RU2427894C2 |

Авторы

Даты

2023-06-16—Публикация

2022-09-08—Подача