Область техники. Изобретение относится к области радиотехники, средствам вычислительной техники и связи, к системам помехоустойчивой скрытной передачи подвергнутых шифрованию дискретных сообщений при наличии шумов с использованием конечного множества шумоподобных сигналов (ШПС).

Уровень техники. Известен способ передачи информации [1], в котором широкополосной несущей является случайный процесс, модулируемый путем изменения его многомерной функции распределения вероятностей в соответствии с информационным сигналом. Принятая несущая на приемной стороне демодулируется путем измерения упомянутой многомерной функции распределения вероятностей. Недостатком способа является отсутствие возможности энергетически скрытной передачи информации и отсутствие оптимального обнаружения и различения сигналов при наличии (на фоне) шумов (следовательно не обеспечена передача сигналов оптимальным образом).

Известен способ скрытной передачи информации [2]. Полезный сигнала преобразуется в двоичный код, посредством первого хаотического генератора формируется исходный детерминированный хаотический сигнал, осуществляется модуляция параметров хаотического сигнала этим полезным цифровым сигналом. Принятый сигнал воздействует на два хаотических генератора, которые выбраны с возможностью обеспечения обобщенной синхронизации с первым хаотическим генератором. Полезный сигнал нарушает синхронизацию одного из генераторов, что позволяет после вычитания сигналов первого и второго генераторов определить наличие полезного цифрового сигнала. Сигнал первого хаотического генератора перед передачей по каналу связи суммируют с шумовым сигналом генератора шума существенно превышающим уровень сигнала хаотического генератора. Энергетическая скрытность обеспечивается. Недостатком способа является отсутствие возможности оптимального обнаружения и различение сигналов при наличии шумов оптимальным образом.

Способ скрытной передачи информации [3] отличается от способа [2] тем, что характеристики генератора шума модулируются цифровым или аналоговым сигналом, содержащим ложное, несущественное или открытое информационное сообщение. Недостатки способа такие же, как у способа [2].

Известен способ приемопередачи дискретных информационных сигналов [4]. В способе реализовано отображение подлежащих передаче символов на возмущение физической среды и обнаружение этих возмущений в сигнально-шумовой смеси на приемной стороне, в качестве формируемых возмущений используются отрезки периодических колебаний протяженностью равной протяженности символов, передаваемых через среду распространения непосредственно либо используемые в качестве модулирующих сигналов. На приемной стороне сигнально-шумовую смесь разделяют на участки, производят оценку псевдоспектра полученных участков сигнально-шумовой смеси и в случае обнаружения псевдоспектрального пика выносят решение о наличии на данном участке переданного символа. Недостатком способа является отсутствие возможности энергетически скрытной передачи данных по каналу связи, так как сигналы для анализа псевдоспектра на приемной стороне должны иметь достаточный уровень. Кроме того не обеспечена передача сигналов оптимальным образом из-за отсутствия оптимального обнаружения и различение сигналов при наличии шумов.

Известна когерентная система передачи информации [5]. В качестве ШПС с широким спектром используется конечное множество хаотических сигналов. Система содержит передающую и приемную стороны. На передающей стороне формируются хаотические сигналы, перемножаемые с информационной последовательностью так, что каждый бит передается своим отрезком хаотического сигнала, при этом требуется синхронизация этих сигналов на передающей и приемной сторонах. Копии хаотических сигналов для выделения информационной последовательности формируются с диска на приемной стороне. Обеспечена скрытность структуры сигналов. Недостатком аналога является необходимость обеспечения синхронизма хаотических сигналов на приемной и передающей сторонах, что требует использования сигналов достаточного уровня, но это приводит к отсутствию энергетической скрытности работы системы. Синхронизация требует также затрат времени, что снижает быстродействие системы, так как необходимо использовать ШПС с широким спектром, но чем шире спектр, тем больше время обнаружения и синхронизации. В данном случае когерентность системы означает лишь наличие синхронизации хаотических сигналов на передающей и приемной сторонах и не обеспечивает оптимальность обработки сигналов (обнаружение и различение) при наличии шумов.

В качестве аналога рассмотрено устройство шифрования [6, с. 51, Рис. 2.5], в котором входные последовательности символов преобразуются в выходные последовательности в соответствии с ключом преобразования. Недостатком устройства является отсутствие возможности шифрования и передачи дискретных сообщений оптимальным образом при наличии шумов.

Аналогом может считаться устройство [7], где данные разбиваются на блоки, кодируются, выделяются основные и резервные, передаются по разным протоколам (с подтверждением либо без него) в зависимости от выявленных искажений, изменяются типы кодирования при повторной передаче блоков. Недостатком устройства является отсутствие возможности шифрования, возможности энергетически скрытной передачи дискретных сообщений оптимальным образом при наличии шумов для дальнейшего оптимального обнаружения и различения переданных по каналу связи сигналов.

Прототипом выбран способ передачи дискретных сообщений и система для его осуществления [8, с. 16, 17]. Способ состоит в том, что источник информации (ИИ) формирует на входе последовательность импульсов длительностью Т, соответствующих двоичным числам ("1" и "0"), поступающих на вход фазового модулятора, на его второй вход с периодом Т поступает ШПС в виде фазоманипулированного сигнала (ФМС) той же длительности (представлен N=13 - элементный код Баркера (КБ)) от генератора ФМС (его работой управляет синхронизатор). На выходе фазового модулятора формируются КБ, причем на интервале, соответствующем сигналу ИИ, равному "1", ФМС фазовым детектором не инвертируется, а на интервале, где сигнал ИИ равен "0" используемый КБ инвертируется по фазе. В результате получается последовательность ШПС в виде КБ (каждый из них инвертирован либо нет), переносящая информационные символы. Эта последовательность поступает на модулятор, осуществляющий модуляцию несущих колебаний, которые создаются генератором низкой несущей частоты. Промодулированные колебания усиливаются по мощности и излучаются в пространство (физическую среду канала связи).

В приемнике последовательность ШПС переносится на промежуточную частоту с помощью смесителя и гетеродина, после чего усиливается. Для реализации синхронного приема осуществляется поиск ФМС по частоте и по времени прихода сигналов, накопление сигналов для обеспечения устойчивой синхронизации, для чего используется согласованный фильтр (СФ), синхронизатор и решающее устройство. Отмечается, что указанный приемник ШПС с большой базой является сложным устройством и вхождение в синхронизм требует затрат интервала времени, зависящего от базы ШПС. После окончания поиска и вхождения в синхронизм синхронизатор и решающее устройство позволяют восстановить информационную последовательность в виде двоичных символов (дискретных сообщений), которая передается на выход, получателю информации (ПИ).

Система содержит в передатчике источник информации, фазовый модулятор, генератор ШПС в виде ФМС, синхронизатор, модулятор, генератор низкой частоты, усилитель мощности, канал связи. Приемник включает в свой состав смеситель, гетеродин, усилитель промежуточной частоты, СФ, решающее устройство, синхронизатор, ПИ.

Система в прототипе построена и работает на основании изложенного способа. От ИИ на первый вход фазового модулятора поступает информационная последовательность двоичных " 1" и "0", а на второй вход поступает ФМС от генератора, управляемого посредством синхронизатора С1 (он формирует сигналы управления). Генератор создает последовательность ШПС в виде ФМС. Если от ИИ поступает логическая "1", то на выходе фазового модулятора ФМС не меняется, а когда подается "0", то ФМС на текущем интервале инвертируется. Таким образом двоичные информационные символы переносятся на ШПС. Далее в модуляторе осуществляется балансная модуляция колебаний (сигналы поступают с генератора низких частот). Модулятор реализует требуемое инвертирование фазы несущего колебания при варьировании двоичных сигналов ИИ. Полученные сигналы усиливаются по мощности усилителем и через антенну излучаются в пространство (передаются по каналу связи). Дальнейшая работа системы изложена в способе.

Недостатками способа и системы прототипа является необходимость поиска и синхронизации сигналов в передатчике и приемнике. Это снижает быстродействие системы в целом. Перед передачей сигналов сообщения требуется затратить время на подготовку. Чем выше энергетическая скрытность системы, тем меньше мощность сигнала на входе, тем большее время обнаружения требуется для поиска и синхронизации сигналов [8, с. 9]. Кроме того при синхронизации нужно использовать систему поиска и вхождения в синхронизм, что снижает энергетическую эффективности из-за усложнения конструкции системы прототипа [8, с. 16, 17]. Вместе с этим не эффективно используется полоса частот, в пределах которой работает система. Прототип не обеспечивает шифрование.

Отметим, что в системах передачи дискретных сообщений элементами сообщений являются логические "1" и "0", а в вычислительных системах данные представляются в виде байтов, для чего применяют импульсы разной полярности "±1".

Краткое изложение сущности способа и состава системы изобретения. На входе системы имеются элементы дискретных сообщений Хвх. В прототипе применены g=2 различных ШПС (обозначены S1, S2) для каждого из которых уровень боковых пиков (УБП) автокорреляционной функции (АКФ) не более положительного числа R, а значения УБП взаимной корреляционной функции (ВКФ) этих ШПС не более положительного числа W. Каждому импульсу "1" ставится в соответствие S1, а любому импульсу "0" - S2. Эти ШПС энергетически скрытно, оптимальным способом передаются на приемник. С помощью двух СФ переданные по каналу связи сигналы различаются [8, с. 158, 159] благодаря наложенным ограничениям на УБП АКФ и ВКФ. На выходах разных СФ и пороговых устройств формируются импульсы, обозначающие, что приемником принят S1 либо S2. Эти импульсы запускают соответственно либо формирователь "1" либо формирователь "0" и на выходе приемника воспроизводятся переданные для получателя сигналы.

В заявленном способе и системе задача состоит в передаче сообщений в защищенном от несанкционированной корректировки виде и в их восстановлении, так чтобы в результате Хвых=Хвх. Элементы сообщений разбивается на группы, блоки, например, по восемь импульсов (стандартные байты). Каждому блоку в виде, например, байта соответствует одно из чисел 0, …, 255 (всего g1=256 числовых значений).

Шифрование заключается в изменении одних числовых значений на новые в соответствии с выбранным пользователем правилом (ключом шифрования). Перенумерование осуществляется благодаря управляющим сигналам, являющимся результатом сравнения байтов выбранной (эталонной) системы кодирования с ключами шифрования. В работе [6] упоминаются методы перенумерования, соответствующие операции шифрования.

Указанная задача реализуется путем передачи по каналу связи (КС) блоков (байтов) для их дальнейшего воспроизведения в первоначальном виде, при этом используется ансамбль кодированных сигналов, занесенных в список (формуляр). Выбор производится на основании ключей шифрования кодов (реализуется вторая операция шифрования).

Кодированные сигналы относятся к классу ШПС, применяются оптимальные способы и устройства обработки [8, с. 158, 159]. Каждому из зашифрованных блоков (байтов) при передаче ставится во взаимно-однозначное соответствие лишь один из сигналов.

Из имеющегося в формуляре количества кодов, большего необходимого значения, необходимо выбрать g=256 ШПС (обозначены как S1, S2, …, Sg) с указанными ограничениями на УБП, которые взаимно-однозначно сопоставлены блокам, например, байтами с измененными после шифрования числовыми значениями. Эти ШПС энергетически скрытно, оптимальным способом, в том числе при наличии шумов, передаются на приемную часть системы. С помощью набора СФ они обнаруживаются на фоне шумов и различаются в силу ограничений на УБП АКФ и ВКФ. В зависимости от того на выходе какого СФ обнаружен сигнал, превысивший пороговый уровень, с учетом взаимной однозначности, восстанавливается соответствующий зашифрованный блок (байт).

Восстановление зашифрованных блоков (байтов) в первоначальном виде проводится путем обратной замены числовых значений блоков (байтов) на первоначальные номера (дешифрование) согласно правилу преобразования номеров (ключу дешифрования), задаваемому пользователем. Перенумерование при восстановлении осуществляется благодаря управляющим сигналам, являющимся результатом сравнения байтов выбранной (эталонной) системы кодирования с ключами дешифрования. Шифрование и дешифрование осуществляются в шифрователе и дешифрователе, результат передается ПИ.

Реализуется последовательность действий: формирование блоков входных дискретных сообщений, шифрование блоков, составление формуляра ШПС, формирование импульсов запуска выбранных из формуляра ШПС согласно ключам шифрования кодов, формирование самих ШПС, передача по каналу связи, согласованная фильтрация принятых ШПС, сравнение с пороговым уровнем, восстановление зашифрованных блоков (переданных по каналу связи посредством ШПС), дешифрование восстановленных зашифрованных блоков, передача принятых дискретных сообщений на выход пользователю.

Таким образом обеспечена защищенность путем двухоперационного шифрования, скрытная передача при наличии (на фоне) шумов посредством ШПС и обработка сигналов оптимальным образом, восстановление в первоначальном виде. Вместе с этим реализовано повышенное быстродействие благодаря отсутствию необходимости в синхронизации сигналов, конструкция упрощается из-за отсутствия системы поиска сигналов, что приводит к повышению энергоэффективности. Поставленные в соответствие блокам дискретных сообщений ШПС имеют большую длительность, чем КБ в прототипе, поэтому занимают меньшую полосу частот, то есть полоса частот используется более эффективно.

Первоначально требуется выбрать символы, определить их количество g1 в системе кодирования. В общем случае в заявленном способе элементы дискретных сообщений могут группироваться не только по одному или восемь, но и на произвольное количество импульсов g2, причем g2=log2g1 (округление в большую сторону до ближайшего целого числа), где g1 - количество символов в системе кодирования, g2 - количество элементов (импульсов, бит) дискретных сообщений в блоках.

Скрытность передачи сигналов означает [8, с. 8, 9], что требуется использовать специальные методы и устройства для обнаружения факта передачи сигналов при наличии шумов, а также нужно измерять основные параметры сигналов. Оптимальность обработки сигналов при наличии шумов остается справедливой и в условиях наличия широкого круга помех (узкополосных, импульсных, структурных) [8, с. 7].

В качестве ШПС могут использоваться, например, R-коды [9, 10] и сигналы на их основе, являющиеся разновидностью фазоманипулированных сигналов (ФМС).

Некоторые сведения о R-кодах и ансамблях. В системах управления, связи и радиолокации широко используются ШПС [8], которые обладают известными достоинствами. Разновидностью ШПС являются ФМС. Они состоят из последовательности N радиоимпульсов с одинаковой частотой и амплитудой (считаем ее равной единице). Очередность следования радиоимпульсов с различными начальными фазами характеризуется бинарной кодовой последовательностью или просто кодом G. При этом ФМС на основе этих кодов [9], у которых автокорреляционная функция (АКФ) в области боковых пиков изменяется в пределах ±R (0≤R≤N-1, R - целое), названы сигналами R-го рода (ФМС-R). Множество из g кодов G=GxR,N, (х=1, …, g), соответствующее таким сигналам, названо R-кодами (это бинарные коды, у которых АКФ в области боковых пиков изменяется в пределах ±R, то есть R - наибольшее допустимое значение боковых пиков модуля АКФ).

Для немногочисленных КБ R=1. Наибольшее значение (пик) модуля АКФ таких N-элементных кодов обозначено um и um=N, а относительный уровень боковых пиков АКФ равен В1=R/N. База ФМС равна B=N, энергия сигнала Ес прямо пропорциональна N, то есть um пропорционально Ес. Признаком шумоподобности сигнала является верность условия, что база велика (В>>1) [8]. Пары кодов характеризуются наибольшим значением модуля взаимной корреляционной функции (ВКФ), обозначенным W (0≤W≤N-1, W - целое). Справедливо: R<um, W<um.

ФМС-R на основе бинарных R-кодов являются импульсными сигналами. Для оптимального обнаружения и различения между собой этих кодов и сигналов при наличии шумов используются известные способы и схемы (согласованные фильтры и корреляторы) [8].

Некоторые совокупности ШПС обладают определенными свойствами, которые позволяют рассматривать их совместно, как ансамбли для построения алфавитов. В работах [11-13] рассмотрены вопросы нахождения R-кодов.

Символом Т обозначена длительность каждого из N радиоимпульсов ФМС-R. Начальные фазы могут быть равны 0 или π (180°), а коды принято представлять последовательностью коэффициентов соответственно (+1,-1), например, (1,-1,-1,-1,-1,1) для N=6; R=2. В общем случае начальные фазы радиоимпульсов могут быть равны ϕ0+0, когда коэффициент кода равен (+1), или ϕ0+π, в случае, когда коэффициент кода равен (-1), где ϕ0 - фиксированная составляющая указанной начальной фазы (главное, что разность фаз равна 0 или π).

Далее в описании сигналами на основе бинарных кодов считаются такие ШПС, которые состоят из радиоимпульсов, с начальными фазами равными (ϕ0+0) либо (ϕ0+π), причем на изменения амплитуд и частот радиоимпульсов ограничения не накладываются, а введены ограничения на УБП АКФ и ВКФ.

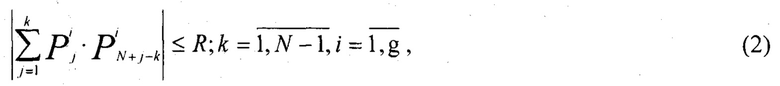

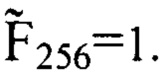

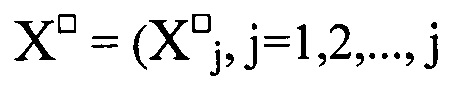

Представлено множество бинарных импульсных кодов, у которых УБП АКФ и ВКФ удовлетворяют определенным требованиям, в виде

где GxR, N - бинарный код;

Pxj - j=1, …, N - коэффициенты х-го кода ансамбля;

х - индекс нумерации кодов, х=1 ,…, g;

g - количество кодов в множестве или сигналов на их основе;

R - наибольшее допустимое значение боковых пиков модуля АКФ, 0≤R≤N-1, R - целое;

N - количество коэффициентов в кодах и в сигналах на их основе.

Ансамблем названо множество кодов с введенными ограничениями на УБП АКФ и ВКФ. Например, для кодов с Pxj=±1, R=3, N=30, W≤29,g=256: G13,30=(1,1,-1,-1,-1,1…1), G23,30=(1,-1,-1,-1,-1,1…1), …, G2563,30=(1,-1,-1,-1,1,1…1).

Ограничения на УБП АКФ и ВКФ сформулированы аналитически [9, 10]. В моменты tk=k⋅Т, где k=1, …, N-1, отсчитываемые от начала АКФ (k=0), величины модуля АКФ принимают экстремальные или нулевые значения и при k=N равны N.

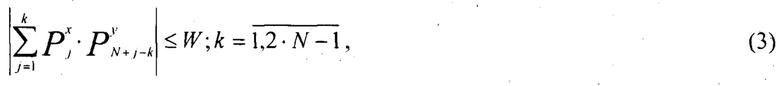

Значения модуля ВКФ пар кодов ансамбля с индексами "х" и "у" рассмотрены в моменты tk=k⋅Т, отсчитываемые от начала ВКФ. Коды ансамбля с ограничениями на УБП АКФ и ВКФ согласно [9-13] представимы в виде неравенств относительно коэффициентов кодов:

где Pij, PiN+j-k, j=1, …, N - коэффициенты i-го кода ансамбля; N - количество коэффициентов в кодах ансамбля или в сигналах на их основе; k - индекс нумерации отсчетов моментов времени автокорреляционной функции; R - допустимый УБП АКФ, задаваемый пользователем, 0≤R≤N-1, R - целое; g - количество кодов или сигналов на их основе в ансамбле;

где Pxj, PyN+g-k, j=1, …, N - коэффициенты х-го и y-го кодов ансамбля;

х, y (х≠у) - индексы различных кодов в ансамбле, принимающие значения от 1 до g;

g - количество кодов в ансамбле или сигналов на их основе;

N - количество коэффициентов в кодах ансамбля или в сигналах на их основе;

k - индекс нумерации отсчетов моментов времени взаимной корреляционной функции;

W - допустимый уровень боковых пиков взаимной корреляционной функции задаваемый пользователем, 0≤W≤N-1, W - целое;

g=g1 - количество символов в системе кодирования.

Коды ансамбля (1)-(3) являются частным случаем ШПС S1, S2, …, Sg и вырабатываются генератором кодов (сигналов) ШПС. Параметры N, R, W и g взаимозависимы.

При передаче дискретных сообщений, данных в информатике и компьютерной технике каждый байт соответствует определенному символу системы кодирования. Если каждому символу и соответственно байту поставить в соответствие код из ансамбля, то получится алфавит. При использовании известной системы кодирования ASCII (American Standard Code for Information Interchange-стандартный код информационного обмена) [14], состоящей из g1=256 символов, требуется ансамбль кодов такой же численности g=g1 [11-13]. Выбор производится из формуляра кодов, в котором их имеется g3≥g1. Символам соответствуют числовые значения, изменяющиеся от 0 до 255, которые, как известно, представляются набором из восьми бит, составляющих байт.

В общем случае для системы кодирования из g1 символов требуется использовать g2=log2g1 элементов (бит, импульсов) в каждом блоке. Для системы кодирования из двух символов (g1=2) блок состоит из единственного элемента (g2=1), принимающего два значения, требуется ансамбль из двух кодов. Кроме символов система кодирования может определять соответствие уровней произвольного сигнала в определенные моменты времени и их кодовые значения в виде байтов или блоков.

Пользователь (получатель) может создать систему кодирования по своему усмотрению, включив туда в качестве элементов не только разнообразные символы, но и их сочетания, например, слоги, слова, предложения, медиа файлы.

Некоторые термины, использованные для упрощения описания.

Алфавит - взаимно-однозначное соответствие между элементами системы кодирования и кодами или сигналами, составляющими ансамбль.

Ансамбль - множество бинарных кодов или импульсных сигналов на их основе, для которых введены ограничения на УБП АКФ (R) и ВКФ (W).

Сигналы на основе бинарных кодов - это импульсные сигналы, состоящие из радиоимпульсов, начальные фазы которых равны (ϕ0+0) либо (ϕ0+π), где ϕ0 - фиксированная составляющая указанной начальной фазы, причем на изменения амплитуды и частоты радиоимпульсов требования не накладываются, для них введены ограничения (2), (3) на УБП АКФ и ВКФ. Если амплитуды и частоты постоянны, то имеются ансамбли ФМС-R.

Блок - совокупность конечного числа g2=log2g1 элементов (бит) дискретного сообщения, где g1 - количество символов в системе кодирования, в которой каждому символу взаимно-однозначно соответствует определенный набор элементов (бит), например, блок из восьми бит назван байтом.

В системах передачи дискретных сообщений элементами блоков сообщений являются логические "1" и "0", а в вычислительных системах данные представляются в виде байтов, для чего применяют импульсы разной полярности "±1". Далее описание изложено главным образом на примере байтов.

Линганум - функция (правило, формула, таблица), определяющая взаимнооднозначное соответствие между множествами чисел (0;1; …; g1-1) и множеством символов выбранной системы кодирования. ASCII - частный случай линганума.

Перенумерование блоков (байтов) - изменение порядка следования элементов (бит), например, логических единиц и нулей, либо положительных и отрицательных логических единиц, входящих в блок (байт) так, чтобы числовое значение, определяемое элементами блока (байта), стало равным назначенному числу (ключу).

Числовые значения блоков определяются последовательностью элементов, которые рассматриваются в качестве цифр двоичной системы исчисления, причем, если элементами выбраны положительные и отрицательные логические единицы, то при подсчете числовых значений блока отрицательные логические единицы заменяются на нули.

Формуляр - набор кодов, для которого задано взаимно-однозначное соответствие целых чисел по порядку от 1 до g и кодов ансамбля (1), например, (G13,30; …; G2563,30) при g=256.

Функциональная группа - множество однотипных по назначению элементов, например, группа линий (линий групповой связи), проводников входов/выходов, устройств, выполняющих одинаковые операции (функции).

Сортировка - операция преобразования одной конечной последовательности числовых значений в другую так, что индексы порядковых номеров элементов исходной последовательности уменьшаются на единицу и меняются местами с значениями элементов этой последовательности, порядковые номера новой числовой последовательности увеличиваются на единицу и элементы полученной последовательности со своими измененными порядковыми номерами расставляются в порядке возрастания этих номеров.

Сортировка используется для определения линганума восстановления блоков сообщений посредством ключей дешифрования, исходя из вида линганума и ключей шифрования, что позволяет при дешифровании использовать те же операции и схемы, как и при шифровании.

Порядок сортировки определяется тем, что величины первоначальной последовательности надо поменять на новые, а также учесть, что эти величины и их индексы различаются на единицу (например, в ASCII индексы варьируются по порядку 1, 2,3,…, а числовые значения символов изменяются по возрастанию 0, 1, 2, …). Для этого величины индексов первоначальной последовательности перед указанной заменой уменьшаются на единицу, а индексы новой последовательности должны быть увеличены на единицу.

Пример проведения однооперационной (однократной) сортировки: задана первоначальная последовательность Ŧ, записанная с учетом порядкового номера и значения элементов, с использованием знака соответствия "→". То есть (порядковый номер (первоначальное значение → новое значение)): 1(0→5); 2(1→0); 3(2→3); 4(3→2); 5(4→1); 6(5→4). Возможна иная запись: Ŧ1=(51; 02; 33; 24; 15; 46).

Сортировка для определения искомой последовательности Ŧ1': уменьшение индекса порядкового номера на единицу - (50; 01; 32; 23; 14; 45); замена местами индексов и значений - (05; 10; 23; 32; 41; 54); увеличение индексов новой последовательности на единицу - (06; 11; 24; 33; 42; 55); расстановка элементов в порядке возрастания индексов - Ŧ1'=(11; 42; 33; 24; 55; 06). Запись через знак соответствия для проведения проверки: 1(0→1); 2(1→4); 3(2→3); 4(3→2); 5(4→5); 6(5→0). Видно корреспондирование полученного результата с первоначальной последовательностью, представленной выше через знак соответствия (перенумерования) "→".

Первоначальная последовательность Ŧ1 определяет операцию установления взаимно-однозначного соответствия конечного множества числовых значений (элементов последовательности) и набора индексов, использованных для нумерации.

Для второго примера считаем, что есть g3=10 чисел от 0 до g3-1 (то есть 0, …, 9), из которых выбирается g1=6 различных значений и создается, к примеру, последовательность Ŧ2=(21; 42; 53; 14; 75; 96) (индексы изменяются от 1 до g1=6). Запись Ŧ2 через знак соответствия имеет вид: 1(0→2); 2(1→4); 3(2→5); 4(3→1); 5(4→7); 6(5→9).

Операции сортировки: (20; 41; 52; 13; 74; 95); (02; 14; 25; 31; 47; 59); (03; 15; 26; 32; 48; 510), то есть Ŧ2'=(32; 03; 15; 26; 48; 510). Сверка элементов подтверждают верность результата операции сортировки. Значения индексов последовательности, полученной после свертки, изменяются в более широких пределах (от 1 до g3=10), некоторые значения элементов вводить не требуется, хотя их общее количество (g1=6) неизменно. Это можно записать так, что индексы g1 элементов Ŧ2' изменяются в интервале 1≤j≤g3. Элементы с пропущенными индексами не задаются, подразумевается наличие пробела.

Замечание: система шифрования названа расширенной, так как требуемое количество кодов g для передачи g1 элементов системы кодирования (g1=g) выбирается из большей, чем требуется (расширенной) численности кодов g3, размещенных в формуляре.

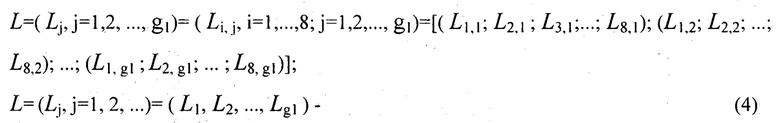

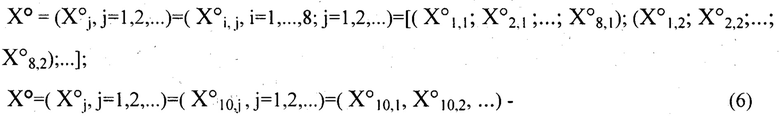

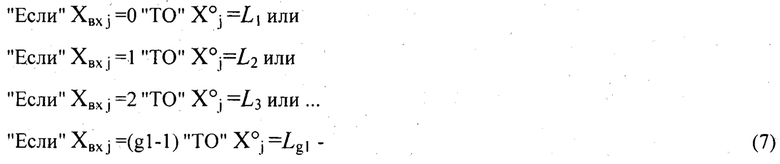

Представление операции шифрования путем перенумерования блоков. Шифрование проводится путем замены числовых значений блоков, то есть способом перенумерования. Без ограничения общности этой операции она представлена на примере байтов, то есть блоков, состоящих из восьми элементов дискретных сообщений. Обозначено:

последовательность значений линганума в двоичном и десятичном представлении (выписаны первые два и последний байты), каждое значение в скобках является одним из целых положительных чисел от 0 до (g1-1), используемым при составлении этой последовательности лишь однажды (g1 - количество символов в системе кодирования).

Для двоичной системы представления Li, j задает i-й бит j-го байта (принимают значения логических "1" или "0"). Значения L устанавливают ключи шифрования - числа, которым должны соответствовать байты при изменении порядка следования элементов.

Введены обозначения:

элементы входных сообщений в двоичной и десятичной системе (записаны лишь первые два байта);

элементы сообщений после шифрования путем перенумерования посредством последовательности L в двоичной и десятичной системах (записаны только первые два байта); i, j - индексы нумерации бит и байтов.

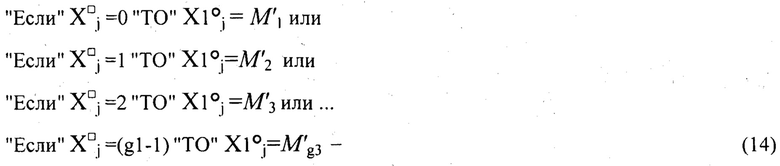

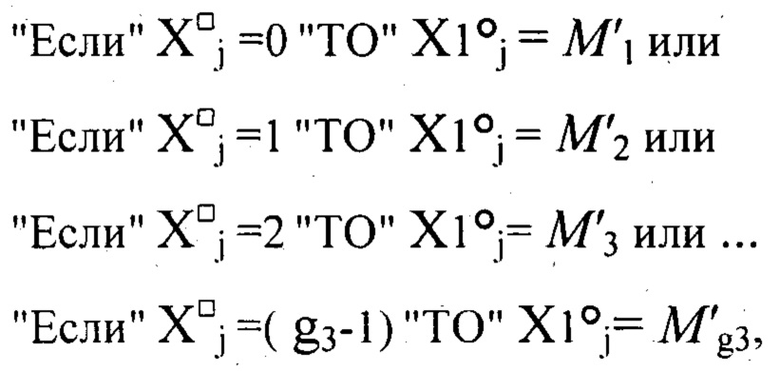

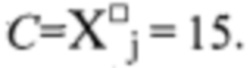

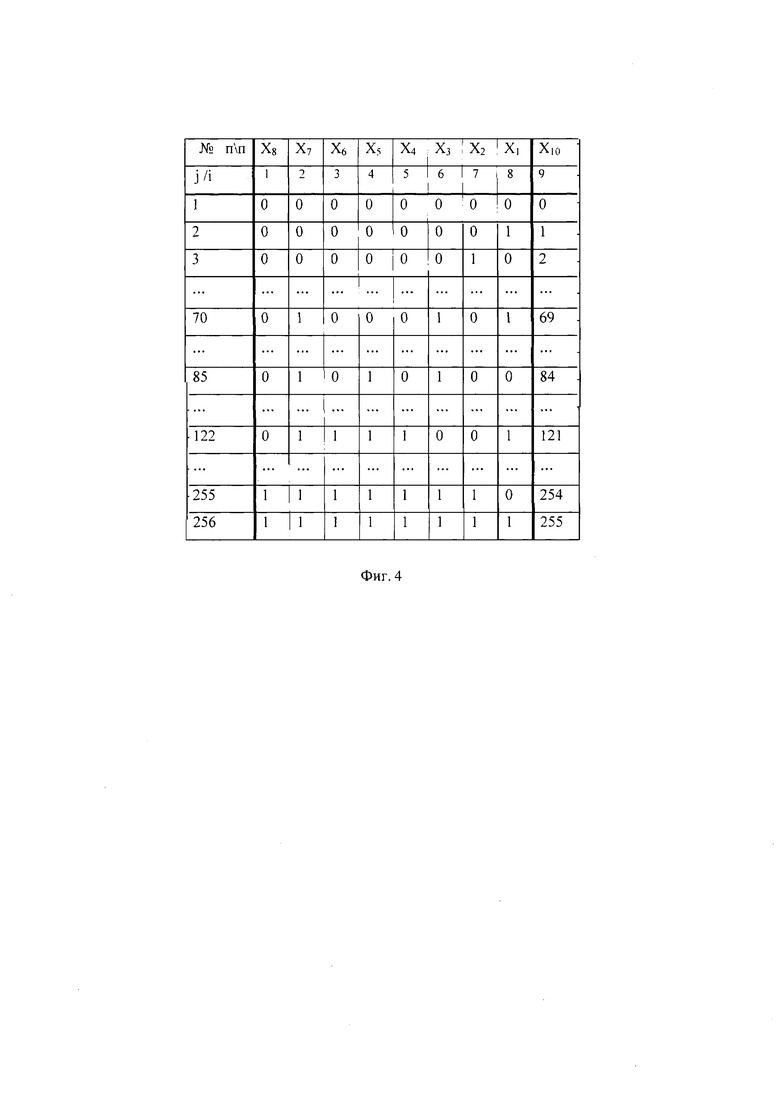

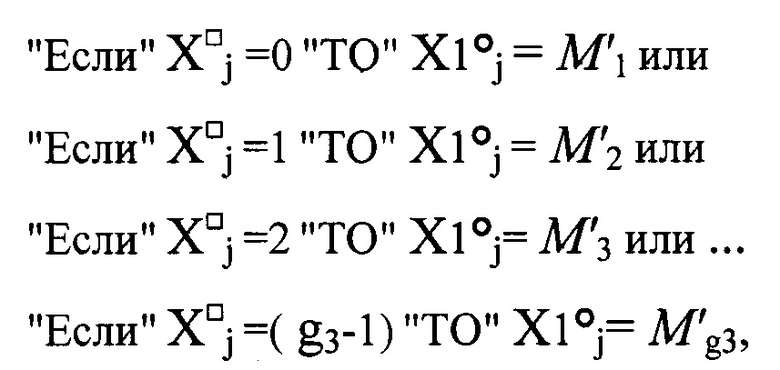

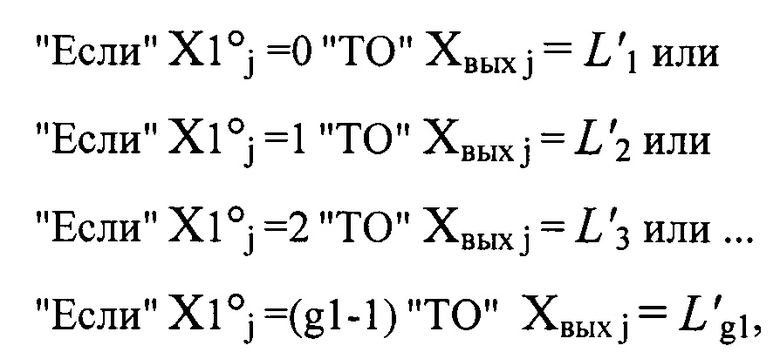

При табличной записи значений Xi, j и X°i, j (фиг. 4, 5) индекс j опускается, его роль выполняют номера строк таблицы. Перенумерование байтов осуществляется в шифрователе и в дешифрователе путем выполнения операции проверки выполнимости определеных условий и осуществлении операции присвоения. Обозначено:

операция шифрования путем замены числовых значений,

где j=1, 2, … - индекс нумерации блоков (байтов);

Хвх j - значение j-го входного блока (байта);

X°j - значение j-го блока (байта) после шифрования;

L1; L2; …, Lg1 - последовательность значений ключей однооперационного шифрования;

g1 - количество символов в системе кодирования.

Заметим, что если j>(g1-1), например, j=1000, то "Если" Хвх 1000=0 "ТО" X°1000=L1 или "Если" Хвх 1000=1 "ТО" Х°1000=L2 или… "Если" Хвх 1000=(g1-1)"ТО" X°1000=Lg1, следовательно выражение (7) применимо (важно значение, а не индекс).

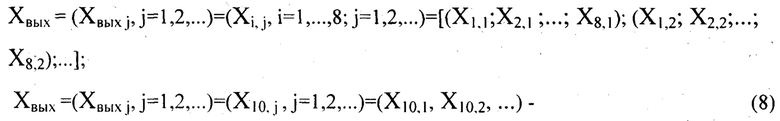

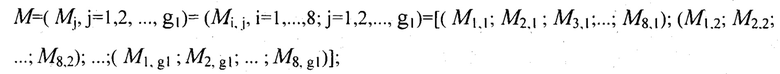

Выходные сообщения:

выходные сообщения в двоичной и десятичной системах (приведены первые два байта).

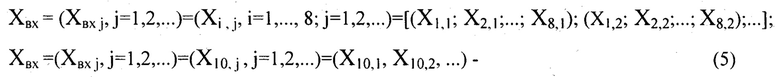

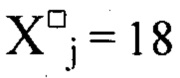

При двухоперационном шифровании кроме первой операции шифрования сигналов осуществляется вторая операция, связанная с изменением нумерации кодов ШПС, используемых для передачи блоков. Такое шифрование заключается в том, что из формуляра по некоторому задаваемому пользователем правилу, выбирается лишь часть g1=g≤g3 кодов (g3 - количество кодов или сигналов на их основе). В результате этого этапа устанавливается взаимно-однозначное соответствие между частью выбранных из формуляра кодов (они далее передаются по каналу связи) и ранее зашифрованными блоками (байтами). Правило выбора обуславливается ключами шифрования кодов на примере байтов:

последовательность значений в двоичном и десятичном представлении (выписаны первые два и последний байты), каждое значение является одним из целых положительных чисел от 0 до (g3-1), используется лишь однажды, где g1 - количество символов в системе кодирования, g3 - количество кодов или сигналов на их основе.

Часть чисел остаются неиспользованными (из возможных g3 значений номеров кодов из формуляра применяется лишь g1=g≤g3 величин по количеству символов в системе кодирования). Для двоичной системы счета Mi, j задает i-й бит j-го байта. Как следует из приведенного примера с Ŧ2 и Ŧ2', индексы элементов в формулах (9) изменяются от 1 до g1. Значения последовательности М произвольно задаются пользователем, они определяют величины ключей шифрования номеров кодов, для получения которых применен одноименный генератор. Максимальное числовое значение может быть равным (g3-1), а наибольшее значение индекса равно g1.

Зашифрованным байтам (6) в соответствии с ключами шифрования М формулы (9) сопоставлены коды ШПС (1), которые передаются на вход канала связи. Реализовано шифрование сигналов ключами L выражения (4) (первая операция шифрования), а также шифрование номеров кодов из формуляра ключами М соотношения (9) (вторая операция шифрования).

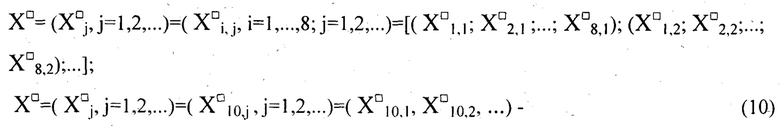

Результат двухоперационного шифрования удобно представить в виде последовательности

байты дискретного сообщения после их шифрования путем перенумерования с помощью последовательности L (выписаны первые два байта в двоичной и десятичной системах) и последовательное за этим шифрование путем варьирования нумерации кодов ШПС посредством ключей шифрования М;

i, j - индексы нумерации бит и байтов.

Выражение (10) получено для использования при дальнейшем анализе.

Значения последовательности байтов двухоперационного шифрования:

операция шифрования путем применения ключей шифрования кодов, где j=1, 2, … - индекс нумерации байтов;

- значение j-го байта после проведения двухоперационного шифрования;

- значение j-го байта после проведения двухоперационного шифрования;

X°j - значение j-й байта после проведения первого шифрования дискретных сообщений;

М1; M2; …, Mg - последовательность значений ключей шифрования кодов, которые могут принимать значения от 0 до (g3-1);

g=g1 - количество используемых кодов и символов в системе кодирования.

Способ построения последовательностей Х°, М,  аналогичен ранее представленному порядку в примерах создания последовательностей Ŧ1 и Ŧ2. Элементы последовательности

аналогичен ранее представленному порядку в примерах создания последовательностей Ŧ1 и Ŧ2. Элементы последовательности  в выражении (11) использованы для описания операции дешифрования на восстанавливающей, приемной стороне. Элементы последовательности

в выражении (11) использованы для описания операции дешифрования на восстанавливающей, приемной стороне. Элементы последовательности  соответствуют результату шифрования номеров кодов, заключающемуся в осуществлении переключения выходов блока коммутаторов на входы генератора кодов.

соответствуют результату шифрования номеров кодов, заключающемуся в осуществлении переключения выходов блока коммутаторов на входы генератора кодов.

Таким образом, реализовано шифрование сигналов ключами L выражения (4) (первая операция шифрования), а также шифрование номеров кодов из формуляра ключами М соотношения (9).

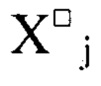

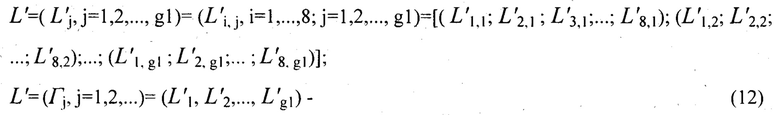

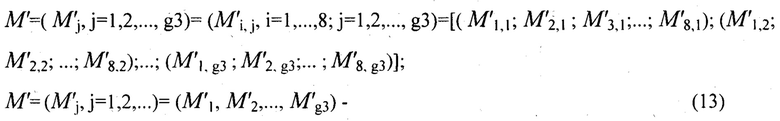

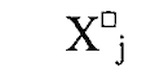

При восстановлении дискретных сообщений используется сортировка для нахождения последовательностей L' и М', определяющих ключи дешифрования для каждой из операций шифрования. Ключи создаются генератором ключей дешифрования и генераторами ключей дешифрования кодов. Для первой операции дешифрования:

последовательность значений линганума для восстановления сообщений в двоичном и десятичном представлении (первые два и последний байты), каждое значение в скобках при десятичном представлении является целым положительным числом от 0 до (g1-1), используемым лишь однажды, g1 - количество символов в избранной системе кодирования, для двоичной системы L'i, j определяет i-й бит j-го байта. Этот линганум дешифрования используется в качестве ключей дешифрования в дешифрователе.

Для второй операции дешифрования используется, например, последовательность:

последовательность значений линганума для восстановления данных в двоичном и десятичном представлении (первые два и последний байты), каждое значение в скобках при десятичном представлении является целым положительным числом от 0 до (g1-1), используемым при составлении линганума лишь однажды; g1 - количество символов в системе кодирования, g3 - количество кодов в формуляре.

Этот линганум дешифрования используется в качестве ключей дешифрования в соответствующем генераторе и дешифрование, реализовано посредством устройства управления переключателями и блока переключателей. В общем случае последовательность ключей дешифрования М', получаемая после сортировки, по аналогии с представленным ранее примером, связанным с Ŧ2 и Ŧ2', имеет g1 элементов, индексы определяются конкретными значениями ключей шифрования, величины индексов j принимают значения из интервала от единицы до g3. Следовательно, запись последовательности в общем виде имеет вид: M'=(M'j, 1≤j≤g3).

Восстановление данных после реализации двухоперационного шифрования осуществляется последовательно, посредством ключей дешифрования: в начале по номерам кодов, а потом по числовым значениям байтов.

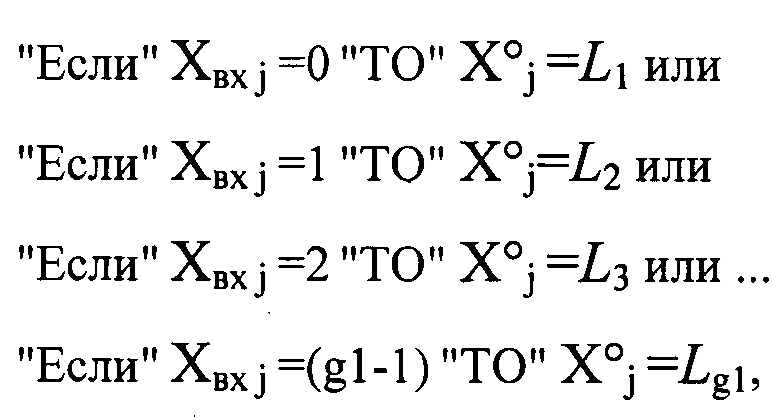

Дешифрование по номерам кодов состоит в преобразовании по ключам дешифрования (13) двухоперационно зашифрованных значений  из формулы (11) в последовательность, обозначенную X1°j, j=1, 2, … и аналогичную при верном дешифровании элементам Х° последовательности (6) однооперационно зашифрованных сигналов:

из формулы (11) в последовательность, обозначенную X1°j, j=1, 2, … и аналогичную при верном дешифровании элементам Х° последовательности (6) однооперационно зашифрованных сигналов:

операции дешифрования однооперационно зашифрованных байтов, где j=1, 2, … - индекс нумерации байтов;

- значение j-го байта до этого этапа дешифрования;

- значение j-го байта до этого этапа дешифрования;

X1°j - значение j-го байта после этого этапа дешифрования;

g1, g3 - количество символов в системе кодирования и кодов в формуляре;

М'1; М'2; …; M'g3 - последовательность значений ключей дешифрования.

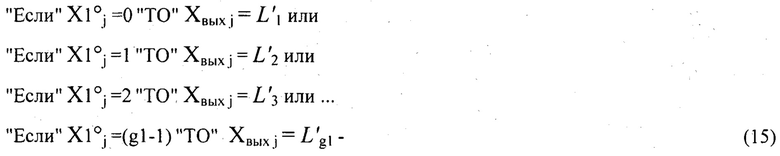

Дешифрование на втором этапе посредством перенумерования байтов состоит в том, что значения X1°j, j=1, 2, … выражения (14) преобразуются в Хвых:

операции дешифрования путем замены числовых значений,

где j=1, 2, … - индекс нумерации байтов;

X1°g - значение j-го байта до этого этапа дешифрования;

Хвых j - значение j-го байта выходных дискретных сообщений;

L'1; L'2; …; L'g1 - последовательность значений ключей дешифрования;

g1 - количество символов в применяемой системе кодирования.

Предполагая, что дешифрование реализуется безошибочно, в формулах (14), (15) значения X1°j равны величинам зашифрованных байтов X°j, j=1, 2, … Дешифрование номеров кодов заключается в операциях переключения выходов блока переключателей на входы восстановителя дискретных сообщений.

Значения L и М' используются для установки сигналов управления работой ключей инверторов, применяемых для получения логических функций (ЛФ), которые обеспечивают перенумерование данных при шифровании и дешифровании. Такие ЛФ реализуются, например, на логических элементах [15,16]. Шифрование проводится в соответствии с ЛФ, строящейся на основании таблицы истинности. Для реализации требуемых инверсий аргументов ЛФ применяются инверторы. После формирования сигналов управления инверторами заявленная система устройств готова к работе.

Для реализации операций с блоками дискретных сообщений в заявленной системе используются устройства, имеющие несколько входов либо выходов, для которых с целью удобства дальнейшего изложения введена нумерация. Шифрователь - первых вход есть вход системы, второй вход тот, что соединен с выходом генератора ключей шифрования;

Блок коммутаторов - первые входы соединены с выходами формирователя импульсов запуска; вторая группа входов соединена с функциональными группами выходов устройства управления коммутаторами;

Дешифрователь - первый вход тот, что соединен с выходом генератора ключей дешифрования; второй вход тот, что соединен с выходом восстановителя дискретных сообщений;

Логическое устройство (ЛУ) шифрования - первый вход тот, что соединен с выходом сопрягающего устройства шифрователя; второй вход тот, что соединен с выходом преобразователя ключей шифрования;

ЛУ дешифрования - первый вход тот, что соединен с выходом преобразователя ключей дешифрования; второй вход тот, что соединен с вторым входом дешифрователя;

Коммутаторы блока коммутаторов - первые входы электронных ключей соединены параллельной подключены к соответствующему входу блока коммутаторов (соединенного с выходом формирователя импульсов запуска); вторые входы коммутатора являются вторыми входами блока коммутаторов и электронных ключей и соединены с соответствующими выходами блока управления коммутаторами.

Переключатели блока переключателей - первые входы соединены с первыми входами блока переключателей; вторые входы подключены к второй группе входов блока переключателей.

Сущность изобретения. Задачей, на решение которой направлено заявляемое изобретение способа и системы устройств для его осуществления, является обеспечение дополнительной защищенности дискретных сообщений от внешних воздействий при их передаче по каналу связи в условиях наличия шумов.

Поставленная задача решается за счет того, что в способ передачи входных дискретных сообщений Хвх, которые состоят из элементов в виде логических единиц и нулей, либо из положительных и отрицательных логических единиц, включающий на передающей стороне преобразование элементов одного вида дискретного сообщения в широкополосный сигнал и преобразование элементов иного вида этого дискретного сообщения в другой широкополосный сигнал, передачу этой последовательности широкополосных сигналов по каналу связи, осуществление типовой приемопередачи широкополосных сигналов с последующим проведением на приемной стороне операции их согласованной фильтрации, сравнение полученного сигнала с пороговым уровнем, как новые признаки введены такие операции, как

выбор g1 разных элементов для системы кодирования дискретных сообщений и сопоставление каждому из них числового значения а, изменяющегося от нуля до (g1-1),

группирование последовательно следующих элементов входного дискретного сообщения в блоки длительностью Tб по g2 элементов, где g2=log2g1 с округлением в большую сторону до ближайшего целого числа или

задание параметру g2 величины, равной количеству элементов в блоке входного шифрованного дискретного сообщения или сообщения с избыточным кодированием, при этом g1=2а, где а=g2,

введение соответствия между каждым числовым значением α в выбранной системе кодирования и набором элементов любого блока сгруппированных дискретных сообщений, задание ключей шифрования в виде элементов последовательности Lj, j=1, 2, …, g1, каждое значение которой является одним из целых положительных чисел от 0 до (g1-1), используемым при составлении этой последовательности лишь однажды, взаимно-однозначное изменение последовательности элементов каждого блока дискретного сообщения, которой до шифрования соответствует одно из целых положительных чисел α=Хвх, 0≤Хвх≤(g1-1), на последовательность элементов блока дискретного сообщения, которой после шифрования соответствует целое положительное число Х°, причем числовое значение блока после шифрования Х°=β выбирается так, что если Хвх=0, то Х°=L1 или если Хвх=1, то Х°=L2 или если Хвх=2, то Х°=L3 или…если Хвх=(g1-1), то Х°=Lg1, что соответствует реализации первой операции шифрования, где g1 - количество элементов в выбранной системе кодирования,

выбор g3≥g1 разных шумоподобных сигналов, уровень боковых пиков автокорреляционной и взаимной корреляционной функций которых не более положительных чисел R и W соответственно, где R и W - числа, меньшие наибольшего значения um модуля автокорреляционных функций этих шумоподобных сигналов,

нумерация выбранных шумоподобных сигналов последовательно целыми числами от 1 до g3 и расположение их в формуляре,

составление ключей шифрования кодов в виде последовательности Mj, j=1, 2, …, g1, так что каждое значение этой последовательности В, задаваемое пользователем, равно уменьшенному на единицу порядковому номеру одного из шумоподобных сигналов из формуляра, является одним из целых положительных чисел от 0 до (g3-1) и используется лишь однажды, где g1 - количество символов в системе кодирования, g3 - количество введенных в формуляр шумоподобных сигналов,

установление взаимно-однозначного соответствия между каждым зашифрованным блоком дискретных сообщений с числовым значением β=Х° и одним из шумоподобных сигналов из формуляра с номером B+1=Мβ+1+1, обозначенным SB+1, что соответствует реализации второй операции шифрования,

расположение каждого из выбранных шумоподобных сигналов в пределах интервала Tб, следующего за интервалом, где расположен блок, которому поставлен в соответствие должный шумоподобный сигнал,

создание последовательности из выбранных указанным образом шумоподобных сигналов SB+1, которая соответствует последовательности зашифрованных блоков, передача последовательности шумоподобных сигналов через среду распространения канала связи непосредственно либо с использованием в качестве модулирующих сигналов, осуществление согласованной фильтрации принятой последовательности всеми g3 различными оптимальными фильтрами, каждый из которых согласован с одним из шумоподобных сигналов, включенных в формуляр,

сравнение каждого из выходных сигналов согласованных фильтров с соответствующим пороговым уровнем Uп, который должны быть меньше наибольших значений на выходе согласованных фильтров, когда на входе фильтра имеется шумоподобный сигнал, с которым согласован этот фильтр, вместе с тем пороговые уровни Uп выбираются больше наибольшего из чисел R и W,

проверка превышения каждым из сигналов, полученных после выполнения согласованной фильтрации принятых шумоподобных сигналов, имеющих В+1-й порядковый номер в формуляре, значения порогового уровня Uп и в случае такого превышения формирование сигналов распознавания ĐB+1 принятого шумоподобного сигнала, установление его номера,

составление последовательности Đ, состоящей из сигналов распознавания принятых блоков, при этом каждый из сигналов распознавания является элементом последовательности Đ0=(Đ1, Đ2, …, Đg3) распознавания любого из возможных шумоподобных сигналов, определение ключей дешифрования в виде элементов последовательности L'j, j=1, 2, …, g1, каждое значение которой является одним из целых положительных чисел от 0 до (g1-1), используемым при составлении этой последовательности лишь однажды, причем элементы последовательности L'j, j=1, 2, …, g1 получены так, что порядковые номера j-x элементов последовательности ключей шифрования Lj, j=1, 2, …, g1 уменьшаются на единицу и меняются местами с значениями элементов этой последовательности, порядковые номера этой новой созданной числовой последовательности увеличиваются на единицу и элементы полученной последовательность со своими измененными порядковыми номерами расставляются в порядке возрастания этих номеров,

определение ключей дешифрования номеров кодов в виде элементов последовательности М'=(М'j, 1≤j≤g3), каждое значение которой является одним из целых положительных чисел от 0 до (g1-1), используемым в последовательности лишь однажды, причем элементы последовательности М' получены так, что порядковые номера j-x элементов последовательности ключей шифрования Mj, j=1, 2, …, g1 уменьшаются на единицу и меняются местами с значениями элементов этой последовательности, порядковые номера этой новой созданной числовой последовательности увеличиваются на единицу и элементы полученной последовательность со своими измененными порядковыми номерами расставляются в порядке возрастания этих номеров,

перенумерование каждого из сигналов распознавания ĐB+1 из последовательности Đ в сигнал ĐC+1 той же последовательности, где В - значение уменьшенного на единицу номера шумоподобного сигнала, для чего

составляется последовательность  j=1, 2, …, j - индекс нумерации блоков дискретных сообщений и сигналов распознавания), элементами которой являются определенные для каждого принятого шумоподобного сигнала величины В и

j=1, 2, …, j - индекс нумерации блоков дискретных сообщений и сигналов распознавания), элементами которой являются определенные для каждого принятого шумоподобного сигнала величины В и

формируется последовательность X1°=(X1°j, j=1, 2, …, j - индекс нумерации блоков дискретных сообщений и сигналов распознавания), в которой значение С равно одному из элементов X1°, которые находятся по правилу:

где j=1, 2, … - индекс нумерации блоков и сигналов распознавания;

- величина уменьшенного на единицу порядкового номера сигнала распознавания шумоподобного сигнал, поставленного в соответствие j-му блоку дискретных сообщений;

- величина уменьшенного на единицу порядкового номера сигнала распознавания шумоподобного сигнал, поставленного в соответствие j-му блоку дискретных сообщений;

Х1°j - величина уменьшенного на единицу и перенумерованного сигнала распознавания j-го блока дискретных сообщений согласно ключам дешифрования;

М'1; M'2; …; М'g3 - последовательность значений ключей дешифрования номеров кодов, восстановление блоков дискретных сообщений на основе перенумерованных сигналов распознавания ĐC+1 так, чтобы расположение элементов этих восстановленных дискретных сообщений соответствовало числовому значению каждого из элементов С последовательности X1°,

изменение последовательности элементов каждого блока дискретного сообщения X1° на последовательность элементов дешифрованного блока выходных дискретных сообщений, каждому из которых соответствует целое положительное число Хвых, причем Хвых выбирается так, что если X1°=0, то Хвых=L'1 или если X1°=1, то Хвых=L'2 или если Х1°=2, то Хвых=L'3 или…если X1°=(g1-1), то Хвых=L'g1,

где j=1, 2, … - индекс нумерации блоков (байтов);

X1oj - значение j-го блока (байта) до дешифрования;

Хвых j - значение j-го блока (байта) выходных дискретных сообщений;

L'1; L'2; …; L'g1 - последовательность значений ключей дешифрования;

g1 - количество символов в системе кодирования,

передача воссозданных дискретных сообщений Хвых=Хвх на выход получателю.

Замечание. Операция восстановления блоков дискретных сообщений на основе перенумерованных сигналов распознавания ĐC+1 приведена для повышения степени подробности описания, в то время как формирование элементов последовательности X1o по данному выше правилу уже включает реализацию требуемых операций восстановления блоков.

Пояснение некоторых операций на примере. Пусть j-й байт с α=13 шифруется в первой операции ключом, например, L14=15 и перенумеруется в байт с Х°=15. Во второй операции β=15, ключом шифрования, например, M16=18 задается В+1=Mβ+1+1=19-й ШПС S19, который выбирается для передачи по КС. На приемной стороне по сигналу Đ19 распознается, что принят сигнал S19. По ключу дешифрования кодов (обратное перенумерование, проведенное при второй операции шифрования) определяется  После повторного дешифрования (обратное перенумерование, проведенное на первой операции шифрования) на выходе воспроизводится переданный j-й (j=1, 2, …) байт с α=13.

После повторного дешифрования (обратное перенумерование, проведенное на первой операции шифрования) на выходе воспроизводится переданный j-й (j=1, 2, …) байт с α=13.

Предложенный способ проиллюстрирован рисунками на фиг. 1, 2.

Замечания. 1) При наличии сигнала распознавания по ключам дешифрования кодов возможна реализация перекоммутации входов дешифрователя, который формирует выходные сигналы, либо допустимо формирование нерасшифрованных дискретных сообщений, которые перенумеруются в выходные сообщения по обобщенным ключам дешифрования. В заявленной системе изложен первый случай; 2) Шифрование кодов означает шифрование процедуры (выбора правила) назначения номеров ШПС из формуляра.

Решение задачи, на достижение которой направлено изобретение, реализуется за счет того, что система устройств для осуществления способа передачи дискретных сообщений с расширенной системой шифрования содержит

генератор шумоподобных сигналов, канал связи, согласованный фильтр, решающее устройство, как новые признаки введены

блок переключателей, восстановитель дискретных сообщений, дешифрователь, генератор ключей дешифрования, блок управления переключателями, генератор ключей дешифрования кодов, генератор ключей шифрования, шифрователь, формирователь сигналов запуска, блок коммутаторов, блок управления коммутаторами, генератор ключей шифрования кодов,

причем первый вход шифрователя соединен с входом всей системы, второй вход шифрователя подключен к выходу генератора ключей шифрования, выход шифрователя соединен с входом формирователя сигналов запуска, который содержит g1 выходов, где g1 - количество элементов выбранной системы кодирования, выходы формирователя сигналов запуска соединены с таким же количеством входов

первой функциональной группы входов блока коммутаторов, вторая функциональная группа g1 входов блока коммутаторов соединена с соответствующей группой выходов блока управления коммутаторами, входы этого блока подключены к g1 выходам генератора ключей шифрования кодов,

все g1 функциональных групп выходов блока коммутаторов соединены с соответствующими входами генератора ШПС, причем, каждая из g1 функциональных групп выходов блока коммутаторов состоит из g3 выходов, где g3 - количество используемых ШПС, выход генератора ШПС подключен к входу канала связи, выход которого соединен с входом согласованного фильтра, содержащего g3 выходов, соединенных с таким же количеством входов решающего устройства, имеющего g3 выходов, подключенных к такому же количеству входов первой функциональной группы входов блока переключателей, вторые группы входов блока переключателей соединены с группами выходов блока управления переключателями, входы блока управления переключателями соединены с выходами генератора ключей дешифрования кодов, группы выходов блока переключателей подключены к соответствующим входам восстановителя дискретных сообщений, выход которого соединен с вторым входом дешифрователя, первый вход дешифрователя подключен к выходу генератора ключей дешифрования, выход дешифрователя является выходом всей системы устройств, при этом

генератор шумоподобных сигналов представляет собой функциональную группу из g=g3 формирователей кодов ансамбля различных шумоподобных сигналов или сигналов на их основе, у которых уровень боковых пиков автокорреляционной функции каждого сигнала не превышает R<um - наибольшее значение модуля автокорреляционных функций этих шумоподобных сигналов, уровень боковых пиков взаимной корреляционной функции каждого шумоподобного сигнала со всеми другими (g3-1) генерируемыми сигналами не превосходит W<um, R и W - положительные числа,

имеющиеся g3 входов формирователей кодов ансамбля шумоподобных сигналов или сигналов на их основе являются входами функциональной группы, выходы формирователей кодов ансамбля шумоподобных сигналов или сигналов на их основе соединены параллельно и составляют выход функциональной группы,

согласованный фильтр представляет собой функциональную группу из g3 согласованных фильтров, входы которых соединены параллельно, импульсные отклики каждого из согласованных фильтров оптимальны одному из различных сигналов генератора шумоподобных сигналов, входы и выходы согласованных фильтров являются входами и выходами функциональной группы,

решающее устройство для анализа выходных сигналов каждого согласованного фильтра представляет собой функциональную группу из g3 решающих устройств, входы и выходы которых являются входами и выходами функциональной группы, шифрователь формирует сигналы X°j, где j=1, 2, …, исходя из условий (7), дешифрователь формирует сигналы Хвых j, где j=1, 2, …, исходя из условий (15), генератор ключей шифования формирует сигналы, соответствующие элементам (4) последовательности Lj, j=1, 2, …, g1, где g1 - количество символов в системе кодирования, генератор ключей шифрования кодов формирует сигналы, соответствующие элементам последовательности Mj, j=1, 2, …, g1 формулы (9), где g1 - количество символов в системе кодирования,

генератор ключей дешифрования формирует сигналы, соответствующие элементам (12) последовательности L'j, j=1, 2, …, g1, где g1 - количество элементов в системе кодирования, полученной так, что

порядковые номера j-x элементов последовательности ключей шифрования Lj, j=1, 2, …, g1 уменьшаются на единицу и меняются местами с значениями элементов этой последовательности, порядковые номера новой числовой последовательности увеличиваются на единицу и элементы полученной последовательность со своими измененными порядковыми номерами расставляются в порядке возрастания этих номеров,

генератор ключей дешифрования кодов формирует сигналы, соответствующие элементам последовательности М'=(М'j, 1≤j≤g3), где g3 - общее количество кодов в ансамбле или сигналов на их основе, внесенных в формуляр, полученной так, что

порядковые номера j-x элементов последовательности ключей шифрования кодов Mj, j=1, 2, …, g3 уменьшаются на единицу и меняются местами с значениями элементов этой последовательности, порядковые номера новой числовой последовательности увеличиваются на единицу и элементы полученной последовательность со своими измененными порядковыми номерами расставляются в порядке возрастания этих номеров,

шифрователь содержит преобразователь ключей шифрования, логическое устройство шифрования и сопрягающее устройство шифрователя,

вход преобразователя ключей шифрования является вторым входом шифрователя, а выход преобразователя ключей шифрования подключен к второму входу логического устройства шифрования, первый вход логического устройства шифрования подключен к выходу сопрягающего устройства шифрователя, вход сопрягающего устройства шифрователя является первым входом шифрователя и всего устройства, выход логического устройства шифрования является выходом шифрователя;

блок коммутаторов содержит функциональную группу из g1 коммутаторов, первые входы которых соединены с соответствующими входами первой функциональной группы входов блока коммутаторов, вторые входы этих коммутаторов представляют фукциональные группы в количестве g3 входов каждая и подключены к соответствующим входам вторых функциональных групп входов блока коммутаторов, g3 выходов каждого из коммутаторов составляют функциональные группы и подключены к выходам блока коммутаторов;

блок управления коммутаторами содержит функциональную группу из g1 формирователей управления, входы которых соединены с входами блока управления коммутаторами, выходы каждого формирователя управления образуют функциональную группу из g3 выходов, соединенных с соответствующими выходами блока управления коммутаторами;

коммутаторы блока коммутаторов содержат функциональную группу электронных ключей, первые входы которых соединены параллельно и подключены к соответствующим входам каждого коммутатора блока, вторые входы группы электронных ключей соединены с входами соответствующих групп вторых входов блока коммутаторов, выходы электронных ключей составляют функциональную группу и подключены к выходам каждого коммутатора;

блок переключателей содержит функциональную группу g3 переключателей, первые и вторые входы которых соединены с первой и второй группой входов блока переключателей, g1 выходов каждого переключателя образуют функциональную группу выходов, соединенных с соответствующими выходами блока переключателей;

блок управления переключателями содержит функциональную группу g3 преобразователей управления, входы которых соединены с входами блока управления переключателями, выходы преобразователей управления составляют g3 функциональных групп в каждой из которых имеется g1 выходов, соединенных с выходами блока управления переключателями;

дешифрователь содержит преобразователь ключей дешифрования, логическое устройство дешифрования и сопрягающее устройство дешифрователя,

вход преобразователя ключей дешифрования является первым входом дешифрователя, выход преобразователя ключей дешифрования соединен с первым входом логического устройства дешифрования, второй вход логического устройства дешифрования является вторым входом дешифрователя, выход логического устройства дешифрования связан с входом сопрягающего устройства дешифрователя, выход которого является выходом дешифрователя и всей заявленной системы устройств.

Пояснение на примере. На приемной стороне по сигналу Đ19 распознается, что принят сигнал S19. Проводится переключение на выход блока переключателей и байт с числовым значением B=18,  дешифруется обобщенным ключом, так что на выходе воспроизводится переданный j-й (j=1, 2, …) байт, идентичный входному сообщению.

дешифруется обобщенным ключом, так что на выходе воспроизводится переданный j-й (j=1, 2, …) байт, идентичный входному сообщению.

Представленная совокупность существенных признаков позволяет получить технический результат и достичь цели изобретения, которые заключаются в дополнительном повышении защищенности дискретных сообщений за счет их шифрования, расширения выбора ключей шифрования за счет двухоперационного шифрования и в обеспечении энергетически скрытной передачи зашифрованных данных пользователю по каналу связи в том числе при наличии шумов оптимальным образом.

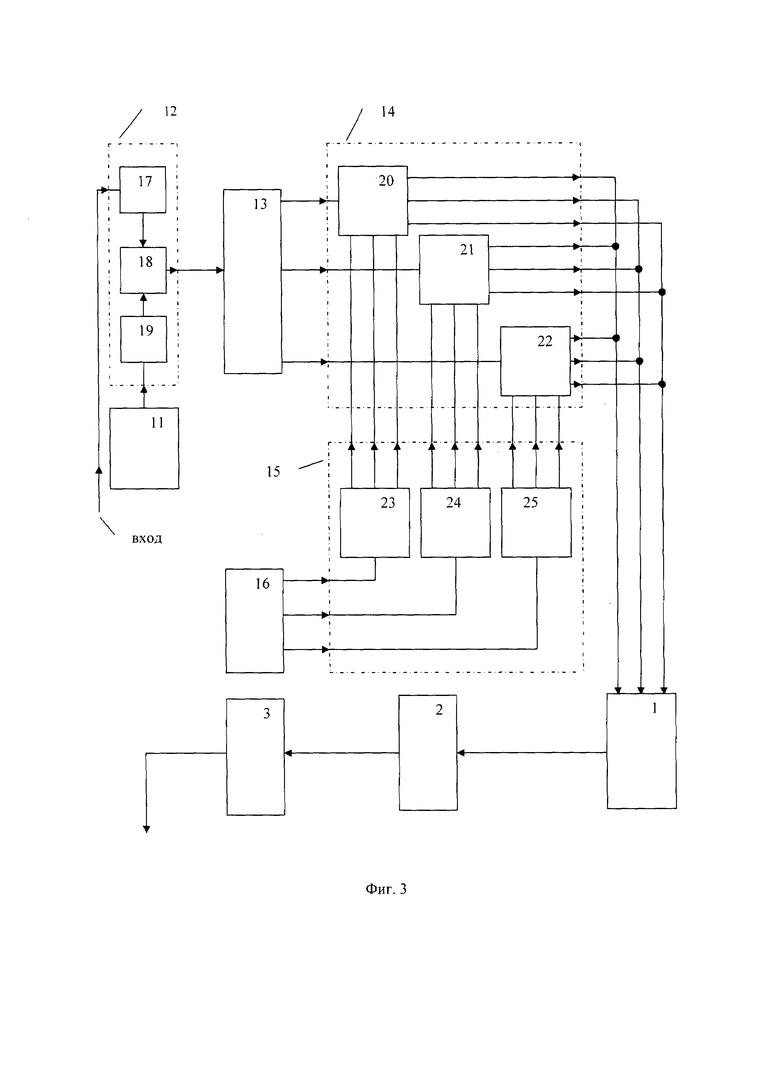

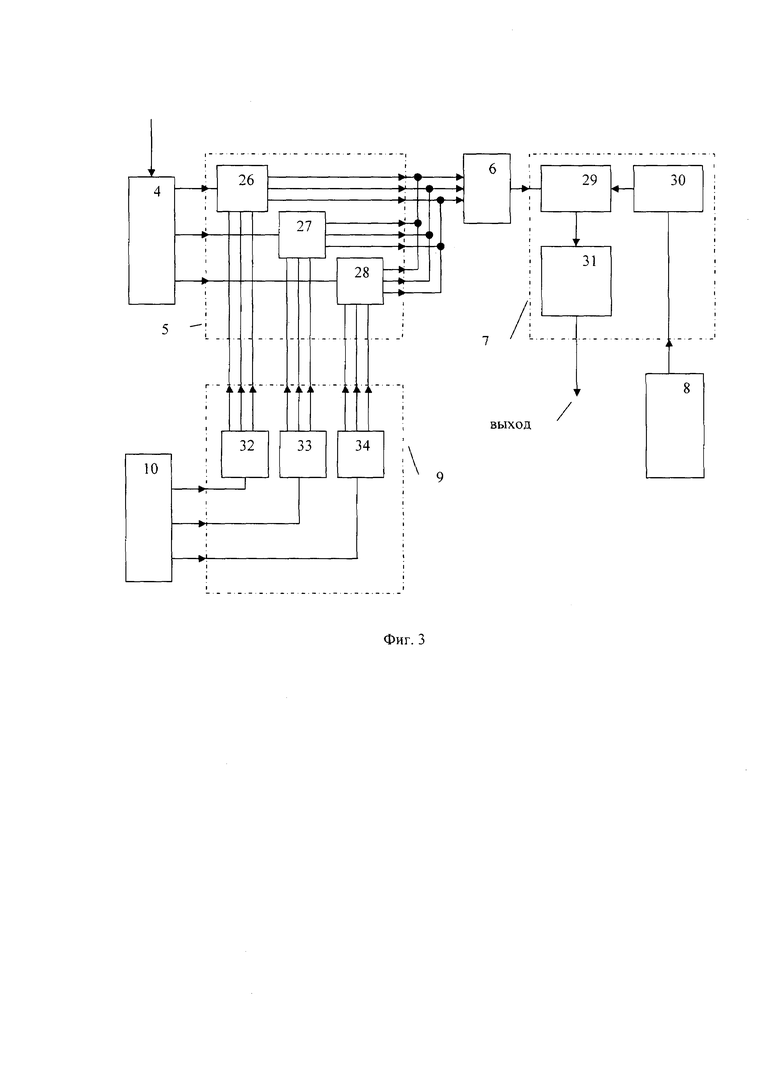

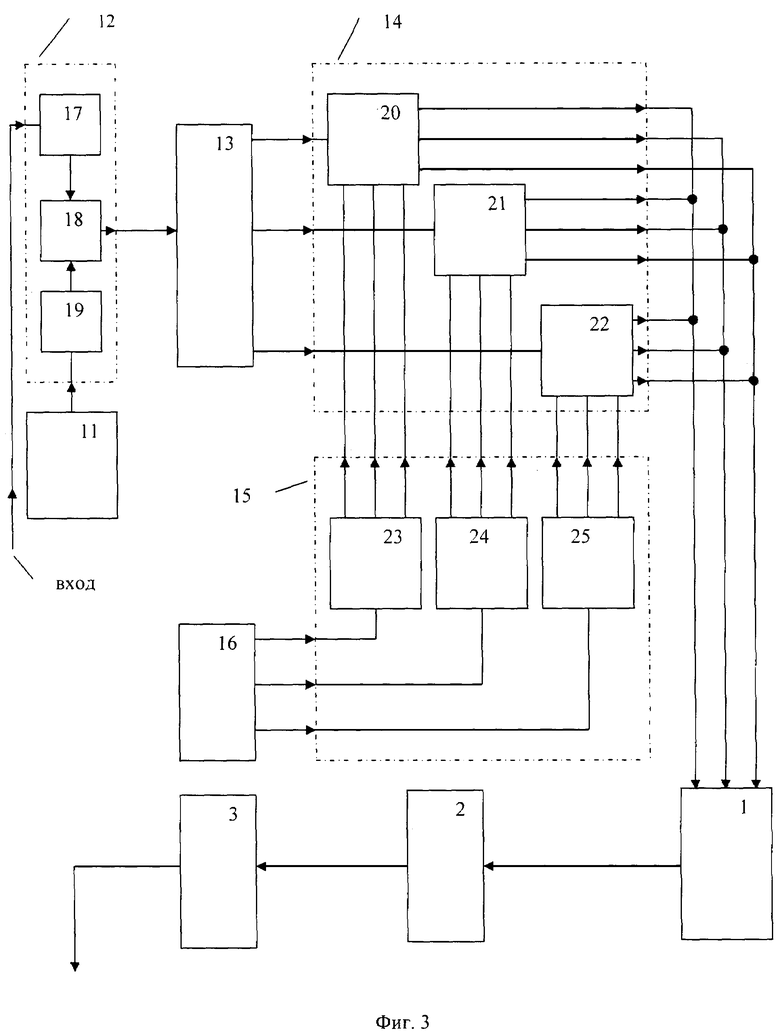

Предложенная система проиллюстрирована структурной схемой (фиг. 3). Из нее следует, что входные байты перенумеруются в соответствии с ключами шифрования (4) и формируются зашифрованные блоки (байты) (6), (7), которым взаимно-однозначно ставятся в соответствие коды ШПС, выбираемые из формуляра по определенному правилу, задаваемому ключами шифрования номеров кодов (9). Полученные кодированные сигналы с передающей стороны по каналу связи поступают на приемную, восстанавливающую сторону, распознаются согласованными фильтрами и решающими устройствами, перекоммутируются по ключам дешифрования кодов (13), передаются на вход восстановителя блоков (байтов). Дешифрователь по ключами дешифрования (12) путем обратного перенумерования блоков (байтов) формирует выходные сигналы (8), (15). Перечень фигур графического изображения.

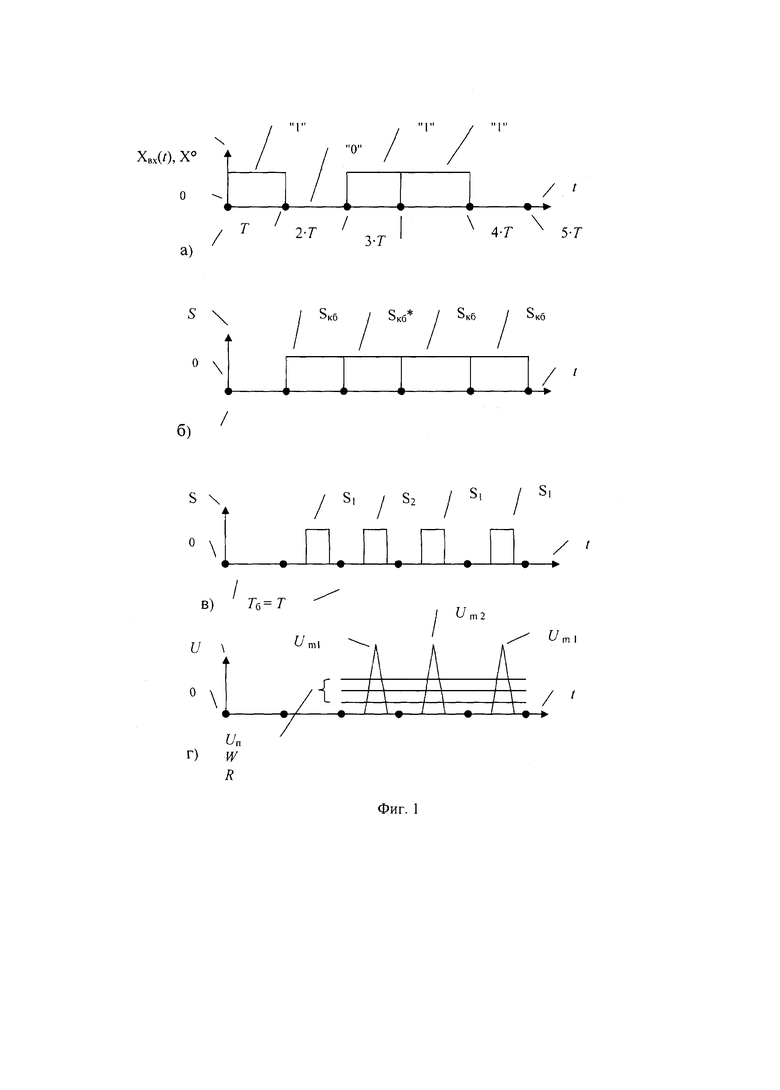

Фиг. 1 - рисунки, поясняющие способ передачи сообщений в частном случае.

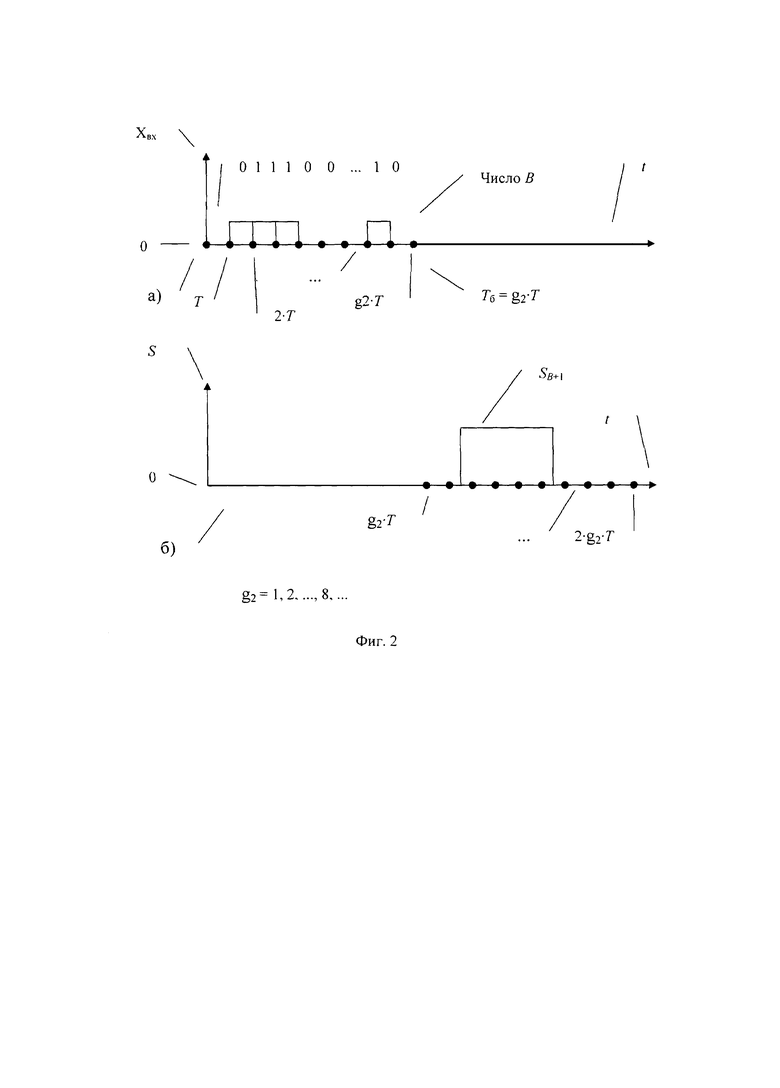

Фиг. 2 - рисунки, поясняющие способ передачи сообщений в общем случае.

Фиг. 3 - структурная схема системы устройств. Расшифровка числовых обозначений: 1. Генератор ШПС. 2. Канал связи. 3. Согласованный фильтр. 4. Решающее устройство. 5. Блок переключателей. 6. Восстановитель дискретных сообщений. 7. Дешифрователь. 8. Генератор ключей дешифрования. 9. Блок управления переключателями. 10. Генератор ключей дешифрования кодов. 11. Генератор ключей шифрования. 12. Шифрователь. 13. Формирователь импульсов запуска. 14. Блок коммутаторов. 15. Блок управления коммутаторами. 16. Генератор ключей шифрования кодов. 17. Сопрягающее устройство шифрователя. 18. Логическое устройство шифрования. 19. Преобразователь ключей шифрования. 20. Первый коммутатор. 21. k-й коммутатор, k=2, …, g1-1. 22. g1-й коммутатор. 23. Первый формирователь управления. 24. k-й формирователь управления, k=2, …, g1-1. 25. g1-й формирователь управления. 26. Первый переключатель. 27. k-й переключатель, k=2, …, g3-1. 28. g3-й переключатель. 29. Логическое устройство дешифрования. 30. Преобразователь ключей дешифрования. 31. Сопрягающее устройство дешифрователя. 32. Первый преобразователь управления. 33. k-й преобразователь управления, k=2, …, g3-1. 34. g3-й преобразователь управления.

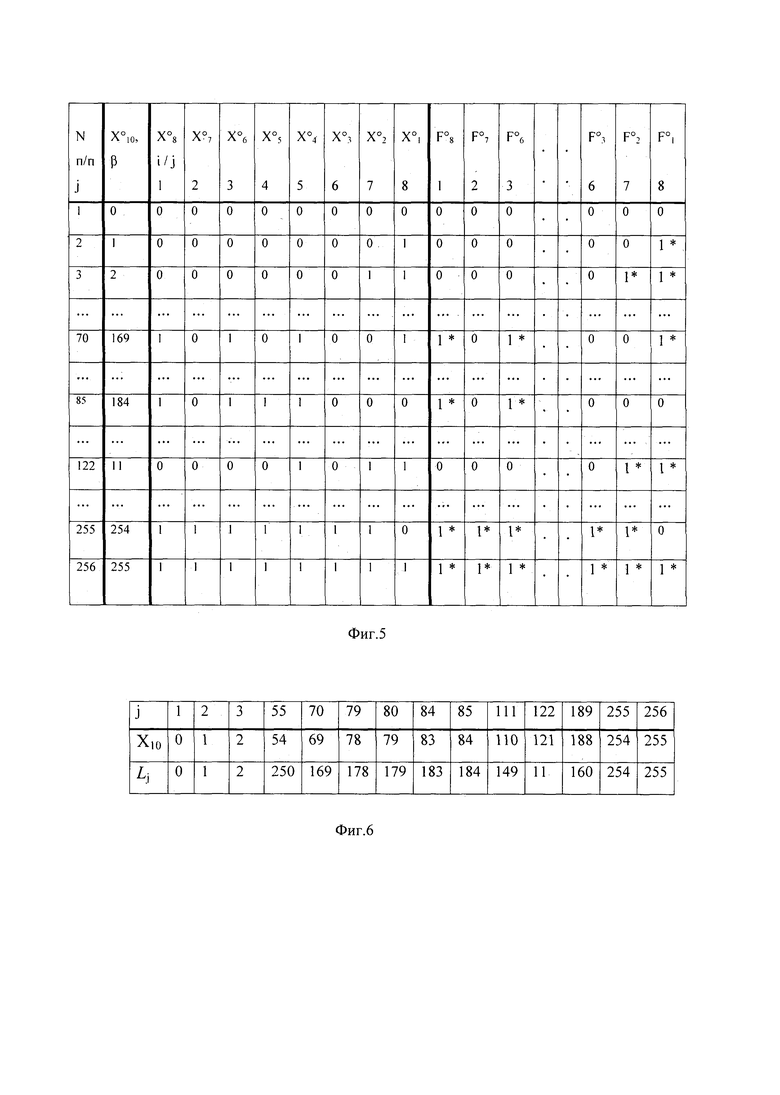

Фиг. 4 - таблица значений аргументов ЛФ шифрования.

Фиг. 5 - таблица значений зашифрованных сообщений и ЛФ шифрования.

Фиг. 6 - расширенная таблица примера значений ключей шифрования.

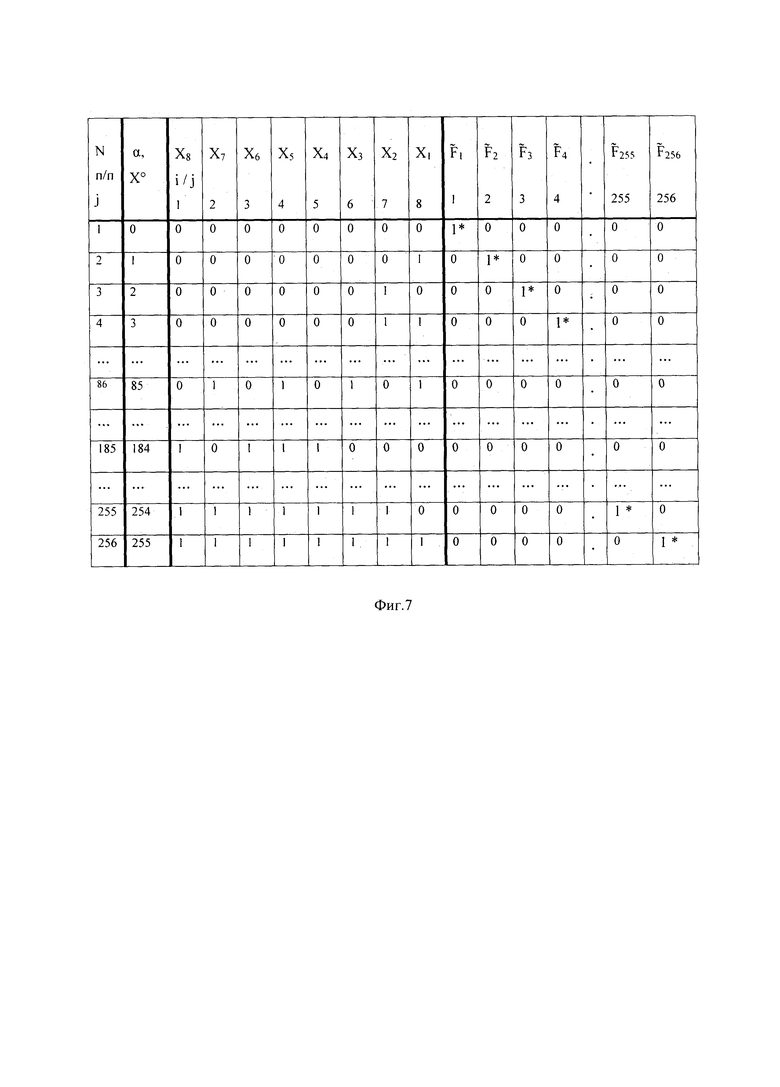

Фиг. 7 - таблица значений ЛФ формирователя сигналов запуска.

Сведения, подтверждающие возможность осуществления изобретения.

1. Логические функции для шифрования и управления, операция сортировки для проведения дешифрования.

Рассмотрены ЛФ, на которых базируется работа заявленной системы устройств, проанализирована применяемая при дешифровании операция сортировки.

1.1 Логические функции для логического устройства (ЛУ) шифрования.

Для записи ЛФ составлена таблица истинности, в которой указаны номера символов и байтов до шифрования и после проведения этой операции на основе линганума. Если в таблицу истинности ввести неявно заданные значения ключей шифрования (4), то ЛФ в явном виде выразить невозможно. Поэтому в качестве примера дан один из возможных вариантов линганума, что позволило записать ЛФ в явной форме, при этом в качестве блоков использованы байты.

Аргументами искомой ЛФ шифрования являются входные байты (5), а значениями функции являются зашифрованные байты (6). Размещение входных и выходных байтов в одной таблице затруднительно, поэтому использованы две таблицы. На фиг. 4 приведены значения таблицы аргументов ЛФ шифрования для выбранного в качестве примера лингамума. В ней отсутствуют символы системы кодирования, но даны их порядковые номера, указаны значения двоичных разрядов и десятичные значения этих двоичных чисел (нумерация по порядку следует с единицы, а величины начинаются с нуля). Например, символу "Е" соответствуют двоичное и десятичное числа 10001012=6910, порядковый номер в таблице равен 70. В первой колонке записаны номера по порядку следования, далее восемь колонок со значениями бит для всех вариантов байтов (двоичное представление числа) и в последней колонке заданы десятичные значения Х10 (от 0 до 255 для g1=256).

Если в качестве элементов дискретных сообщений выбраны положительные и отрицательные логические единицы, то при подсчете числовых значений блоков (байтов) логическая "-1" заменяется на ноль.

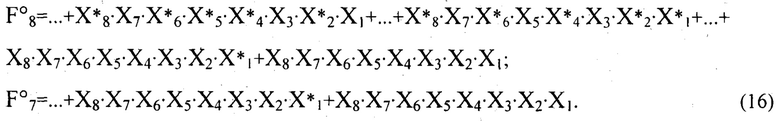

На фиг. 5 представлена таблица значений аргументов и таблица истинности для ЛФ шифрования, которая позволяет с использованием знака соответствия "→" записать операцию перевода числовых значения аргументов (фиг. 4) в определенные значения функции. Тогда на примере линганума (4) L=(Lj, j=1, 2, …, 256)=(01, 12, …, 16970, …, 18485, …, 11122, …, 255256) получим: 1(0→0); 2(1→1); …; 70(69→169); …; 85(84→184); 122(121→11); …; 256(255→255).

Первая колонка таблицы на фиг. 5 - номера байтов по порядку; вторая - новые десятичные значения в соответствии с заданным линганумом; 3…10 колонки - зашифрованные двоичные значения; 11…18 колонки - новые двоичные значения в соответствии с линганумом (они совпадают со значениями колонок 3…10, но выделены для удобства построения ЛФ по правилам [15, с. 31; 16, с. 18]).

Пояснение к обозначению. ЛФ шифрования есть совокупность компонент, обозначенных F°i, j, i=1, …,8; j=1, …, 256, которые совместно с Xi, j индексируются построчно и по колонкам. Варьирование по индексу i осуществлено путем введения колонок для компонент ЛФ, а варьирование по индексу j в обозначении компонент в указанной таблице фиг. 5 не показано, так как оно проводится в соответствии с известными правилами построения ЛФ. То есть зашифрованные значения данных в двоичной форме j-ой строки равны значениям компонент F°8, …, F°1 (индекс строк j опущен). Операция инверсии обозначена символом (…)*. На частном примере таблиц фиг. 4, 5 приведены старшие компоненты ЛФ шифрования F°8, F°7, которые равны:

Многоточие в суммах (16) означает возможное наличие других слагаемых (на фиг. 5 представлена часть строк полной таблицы для всех возможных байтов). Также составляются и другие компоненты ЛФ. Примеры выражений определяют ЛФ шифрования для любого набора аргументов (числовых величин всевозможных байтов до шифрования).

1.2 Операция сортировки.

При восстановлении дискретных сообщений применяется линганум дешифрования (12), числовые значения которого являются результатом проведения сортировки линганума шифрования (4). Вариант такой операции рассмотрен на примере величин расширенной таблицы фиг. 6 (для наглядности использовано больше значений, соответствующих системе кодирования, чем в таблице на фиг. 5).

Обозначения в таблице: j - индекс нумерации по порядку следования числовых значений символов системы кодирования; Х10 - десятичные числовое значения байтов системы кодирования; Lj - десятичные числа линганума перенумерования (новое числовое значение байтов, которые требуется получить после шифрования). Справедливо соотношение: j=1+X10. Для краткости изложения примера в указанной таблице дана лишь часть числовых значений системы кодирования для g1=256. Например, j=111-й символ системы кодирования описывается байтом, соответствующим десятичному числу 11010, а в соответствии с линганумом шифрования символ перенумеруется и ему соответствует десятичное число 14910 итак далее.

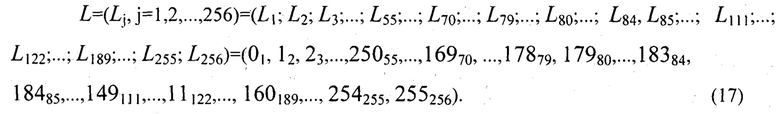

На основании таблицы фиг. 6 имеем:

Выражение (17) иллюстрирует вид линганума, например, элемент j=55 равен десятичному числу L55=54 и перенумеруется в число 250.

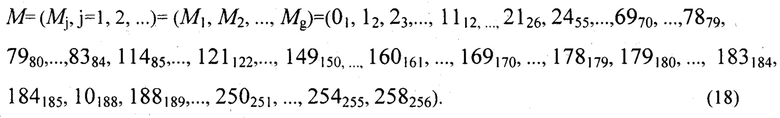

Для определенности изложения последовательность (9) представим в виде:

Соотношение (18) демонстрирует вид ключей шифрования номеров кодов при g3=259.

Восстановление путем дешифрования происходит в обратном порядке. Требуется первые и вторые числа поменять местами (либо изменить направление стрелок знака соответствия "→") и провести сортировку (перестановку, изменение порядка записи) этих пар чисел так, чтобы ставшими после перестановки первыми числа (левые) возрастали.

На основании ранее изложенной процедуры сортировки получим пошаговые результаты выполнения операций получения требуемой последовательности L':

(00, 11, 22, …, 25054, …, 16969, …, 17878, …,17979, …,18383, …, 18484, …,149110, …, 11121, …, 160188, …, 254254, 255255) - уменьшение индексов;

(00, 11, 22, …, 54250, 69169, …, 78178, …, 79179, …, 83183, 84184, …, 110149, …, 12111, …, 188160, 254254, 255255) - замена индексов и значений;

(01, 12, 23, …, 12112, …, 110150, …, 188161, …, 69170, …, 78179, …, 79180, …, 83184, …, 84185, 54251, …, 254255, 255256) - увеличение индексов в новой последовательности на единицу и расстановка элементов по возрастанию индексов.

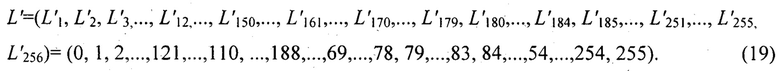

Следовательно, линганум восстановления, определяющий ключи дешифрования:

Показана процедура сортировки значений линганума записи для построения линганума (19) восстановления данных, полученных после однооперационного шифрования, а также определяющего ключи дешифрования. Аналогичные операции проводятся над последовательносттю М с целью получения элементов последовательности М', определяющих ключи дешифрования кодов соответствующего генератора.

1.3 ЛФ управления формирователем сигналов запуска.

Работа заявленной системы в частности базируется на использовании ЛФ, управляющей работой формирователя сигналов запуска генератора ШПС. Составлена таблица значений и получены соотношения по правилам [15, с. 31; 16, с. 18] для описания и использования указанной ЛФ.

Для конкретности изложения в частном случае выбран вариант группировки дискретных сообщений по восемь элементов (байтов), что соответствует системе ASCII (g1=256). Представлена ЛФ, позволяющая при изменении числовых значений байтов от 0 до 255, получить на выходе значения логической "1" лишь для единственного набора числовых значений. Это означает, что для каждого входного байта формирователя сигналов запуска, соответствующего различным числовым значениям, лишь на одном из всех g1 выходов этого формирователя создается сигнал запуска, а на всех других выходах сигнал равен нулю. В результате запускается лишь требуемый формирователь генератора ШПС.

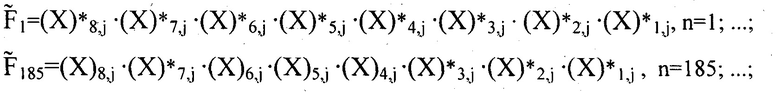

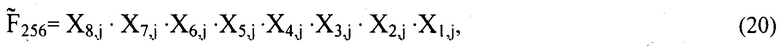

Искомая ЛФ состоит из компонент n=1, …, g1, которые требуется использовать для получения импульсов запуска генератора ШПС. Каждому входному блоку (байту) соответствует число, которое обозначено

n=1, …, g1, которые требуется использовать для получения импульсов запуска генератора ШПС. Каждому входному блоку (байту) соответствует число, которое обозначено  Требуется получить импульс (соответствующие значения ЛФ отмечены на фиг. 7 как "1") только на

Требуется получить импульс (соответствующие значения ЛФ отмечены на фиг. 7 как "1") только на  выходе из всех имеющихся g1=256 выходов (значение и номер по порядку различаются на единицу), а на остальных выходах должно формироваться значение "0". Полученный сигнал позволяет далее с помощью генератора ШПС сформировать только

выходе из всех имеющихся g1=256 выходов (значение и номер по порядку различаются на единицу), а на остальных выходах должно формироваться значение "0". Полученный сигнал позволяет далее с помощью генератора ШПС сформировать только  ШПС из всех возможных g1=256 вариантов. То есть, если на входе имеется байт, например, соответствующий десятичному числу 184, то ЛФ позволит сформировать импульс " 1" лишь на

ШПС из всех возможных g1=256 вариантов. То есть, если на входе имеется байт, например, соответствующий десятичному числу 184, то ЛФ позволит сформировать импульс " 1" лишь на  выходе, что позволяет получить требуемый 185-й ШПС из формуляра.

выходе, что позволяет получить требуемый 185-й ШПС из формуляра.

В таблице фиг. 7 введены обозначения: (Xi, j, i=1, …,8; j=1, 2, …, 256) - аргументы из (5);  - компоненты ЛФ от этих аргументов, причем, значение ЛФ равно " 1" только для

- компоненты ЛФ от этих аргументов, причем, значение ЛФ равно " 1" только для  -го набора аргументов

-го набора аргументов  а для остальных вариантов величина равна "0". Для простоты указано лишь несколько числовых значений. В первой колонке - номера по порядку, в колонках со второй по десятую - десятичные и двоичные числовые значения бит, соответствующие символам системы ASCII. В остальных колонках - требуемые значения ЛФ.

а для остальных вариантов величина равна "0". Для простоты указано лишь несколько числовых значений. В первой колонке - номера по порядку, в колонках со второй по десятую - десятичные и двоичные числовые значения бит, соответствующие символам системы ASCII. В остальных колонках - требуемые значения ЛФ.

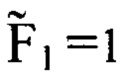

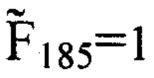

Если сигнал есть на первом выходе устройства, реализующего ЛФ, то на других выходах функция и сигнал равны нулю, если сигнал имеется на втором выходе, то на всех других выходах сигнал равен нулю и так далее ( лишь для n-го байта, n=1, …, g1). Применяя известные правила [13, с. 31; 14, с. 18], получим компоненты ЛФ. Например:

лишь для n-го байта, n=1, …, g1). Применяя известные правила [13, с. 31; 14, с. 18], получим компоненты ЛФ. Например:

где n=g1=256, j=1, 2, … - индекс нумерации байтов;

символ (*) - операция инверсии.

Если подставить двоичные значения чисел из колонок 3…10 фиг. 7 последовательно, например, для j=1, 185, 256 в формулы (20), то получим соответственно в первом случае  (другие компоненты равны нулю), во втором варианте

(другие компоненты равны нулю), во втором варианте  (прочие компоненты нулевые), для третьего набора отлична от нуля лишь

(прочие компоненты нулевые), для третьего набора отлична от нуля лишь  Эти величины определяют ЛФ управления формирователями ШПС.

Эти величины определяют ЛФ управления формирователями ШПС.

В общем случае, как указано в способе, в любом блоке дискретных сообщений содержится по g2 элементов (импульсов, бит). Для их передачи требуется g=g1 ШПС, рассмотренные ЛФ будут содержать такое же количество компонент.

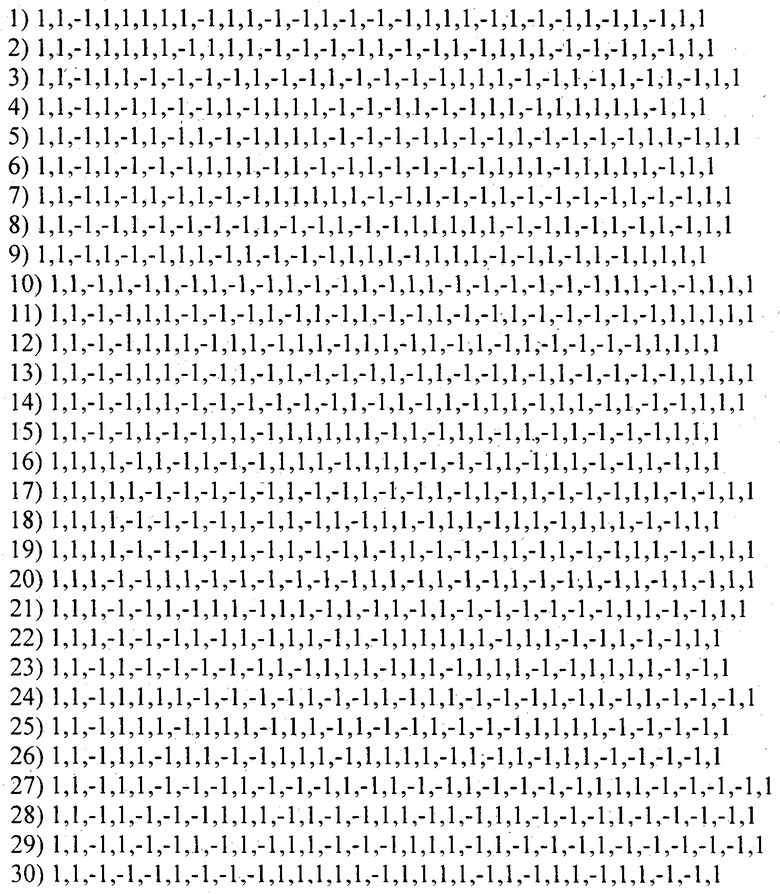

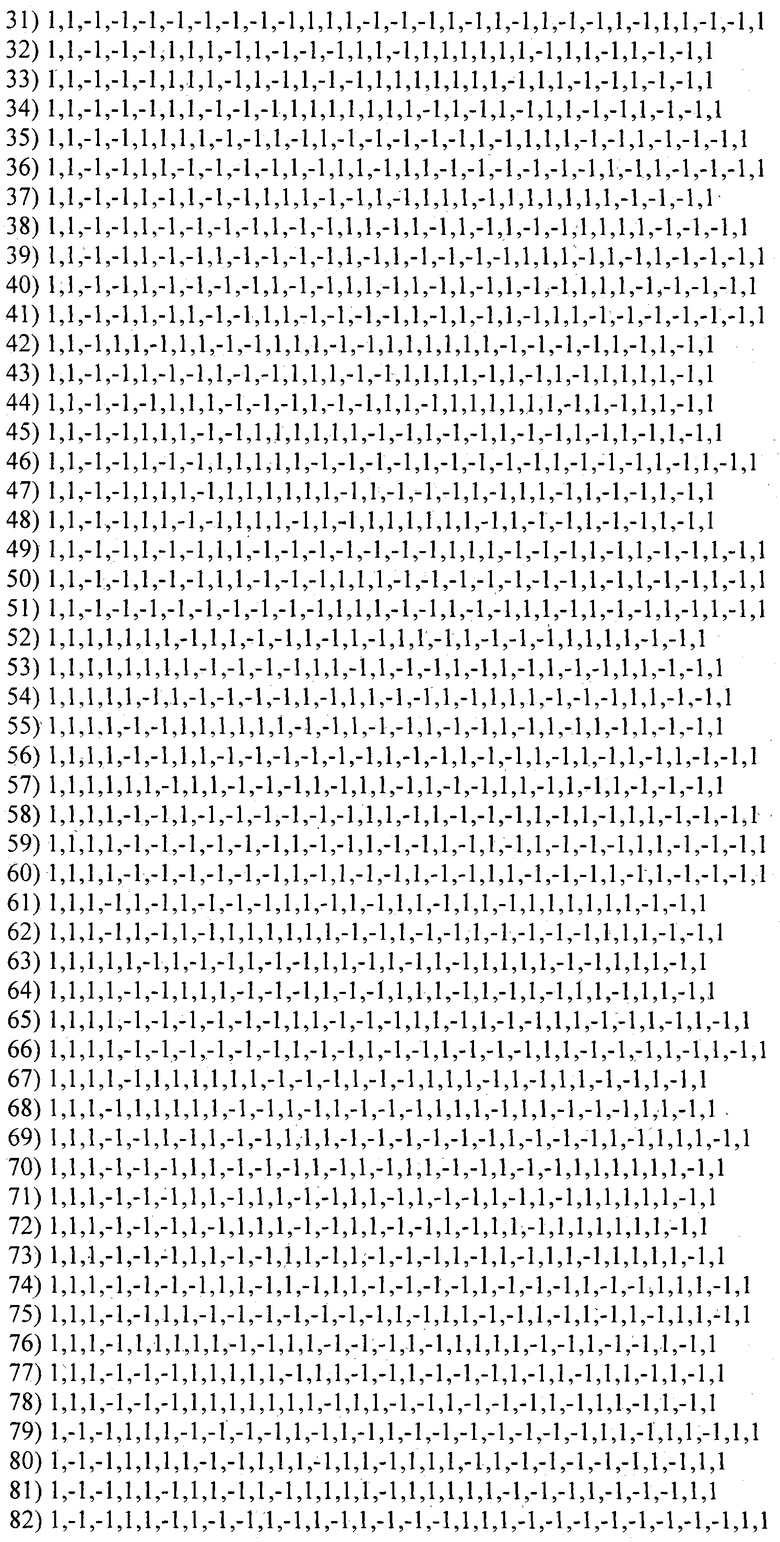

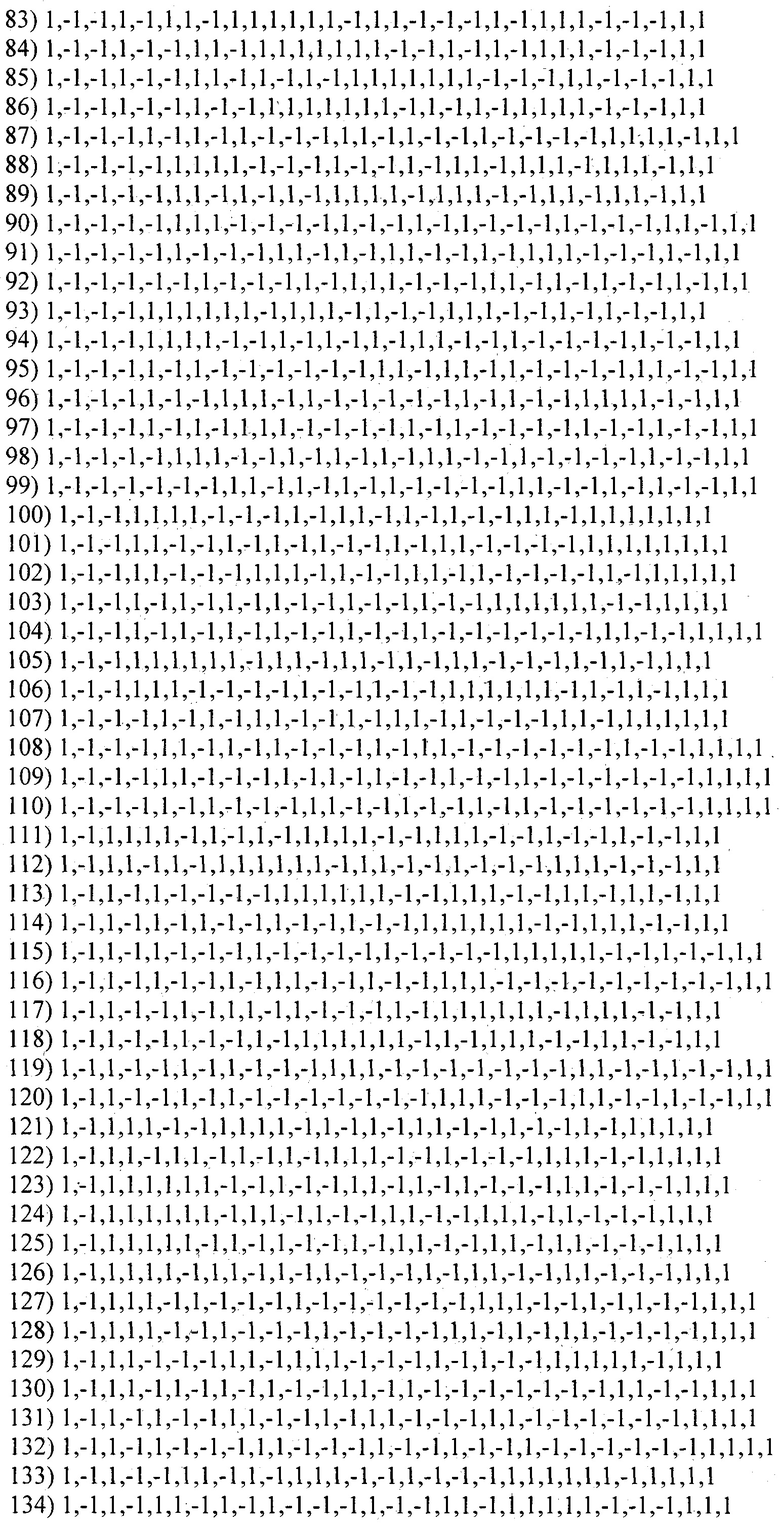

2. Пример формуляра ШПС.

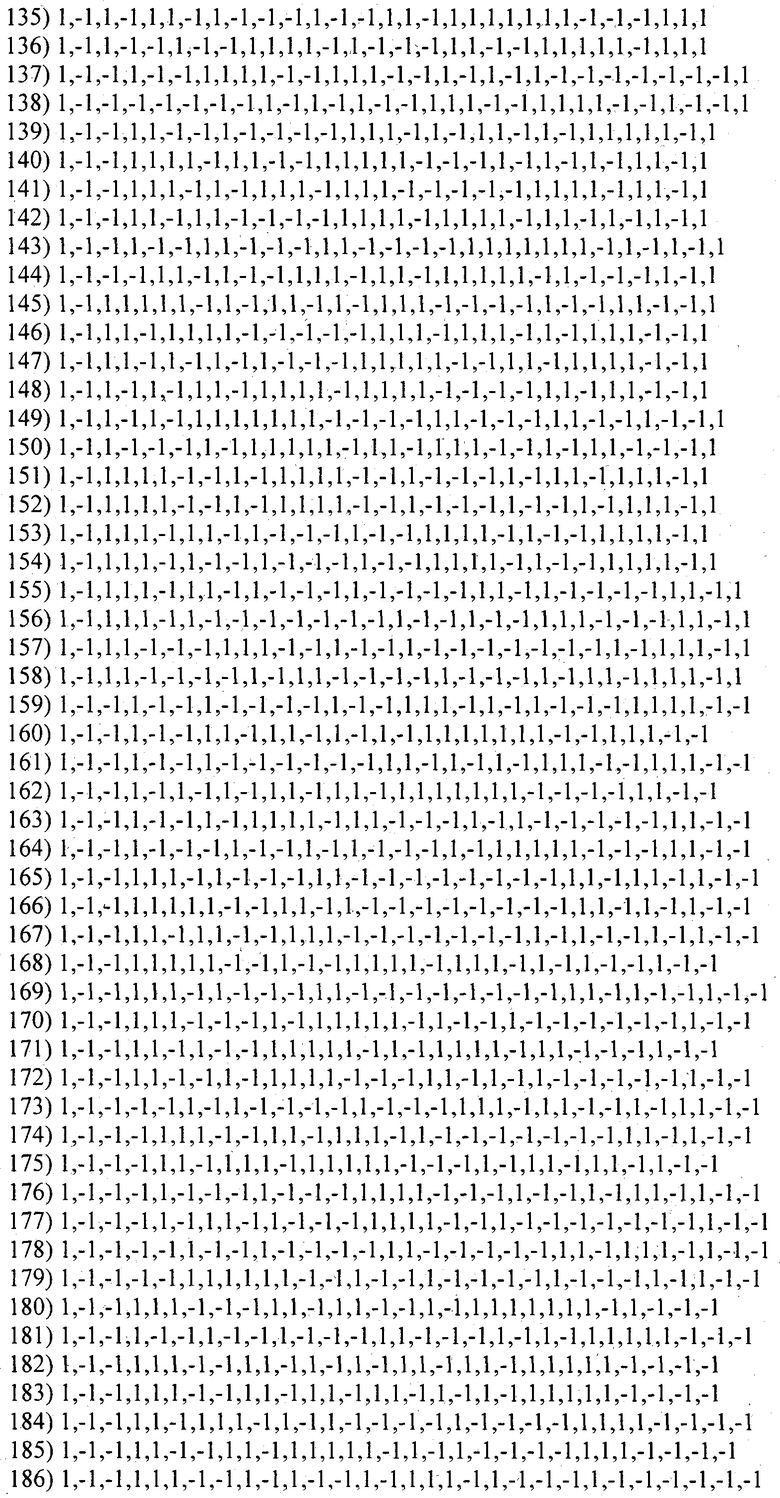

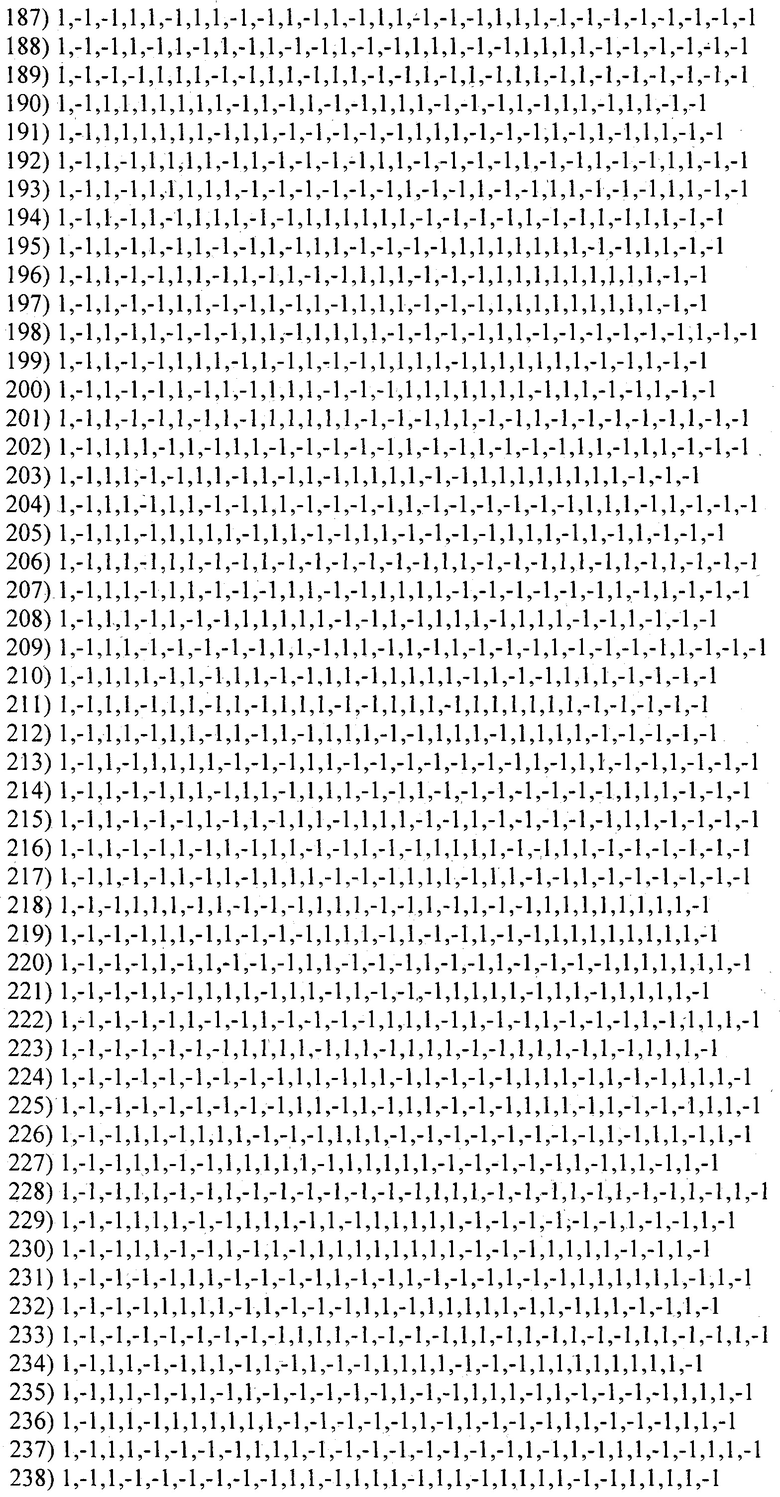

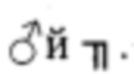

Приведен пример формуляра, в качестве ШПС избраны ФМС в виде R-кодов и сигналов на их основе, в частности, GxR,N (N=30; R=3; W=29; х=1, …, g3; g3=259).

Наибольшее значение АКФ любого сигнала определяется его энергией [8]. В тоже время модули пиковых значений ВКФ всегда меньше наибольшего значения АКФ. Это позволяет посредством операции согласованной фильтрации выбранного (внесенного в формуляр) множества любых различающихся по параметрам ШПС [8] осуществить их обнаружение и различение.

Применительно к ФМС, в частности, к R -кодам и сигналам на их основе, так как R<N, W<N, различные коды представленного формуляра составляют ансамбль с параметрами N, R, W и условия (2), (3) выполняются. Это позволяет путем анализа УБП АКФ и ВКФ различить друг от друга коды и сигналы на их основе и восстановить переданные по каналу связи дискретные сообщения. Целесообразно использовать ансамбли кодов и сигналов на их основе с максимально, низкими значениями УБП АКФ и ВКФ [9, 10].

3. Описание способа и системы передачи дискретных сообщений.

3.1 Способ передачи дискретных сообщений. Для пояснения работы и отличий прототипа и заявленного способа и системы устройств использованы фиг. 1. На фиг. 1 (а) дан пример сигналов входных дискретных сообщений Хвх при описании прототипа, а также представлен вариант примера вида зашифрованных сообщений Х°. Фиг. 1 (б) - рисунок, относящийся к прототипу, где для каждого элемента входных дискретных сообщений на последующих временных интервалах формируется КБ, если элемент дискретного сообщения равен "1" или инвертированный КБ, когда на входе "0".

На рисунках фиг. 1 представлен случай Т=Тб, когда импульсы дискретных сообщений имеют длительность Т и сгруппированы по одному. В частном случае блок состоит из единственного элемента (импульса) входных сигналов, следовательно, длительность блока равна длительности этого импульса (фиг. 1 (a)), g1=2, g2=1. Числовые значения блоков равны Хвх=0 или 1.

В заявленном способе и системе сигналами, которым ставятся в соответствие ШПС, являются предварительно зашифрованные элементы Х° (фиг. 1 (а)) дискретных сообщений (6). Для блоков из одного элемента на фиг. 1 (в) изображен вариант, когда используются два разных ШПС S1, S2, занимающих часть интервала длительностью Т, на котором они вырабатываются. Сигналами могут быть в частности любые два ФМС в виде R-кодов и сигналов на их основе, представленные ранее в формуляре. Выбор ШПС происходит с учетом выполнения ограничения на УБП АКФ и ВКФ. В соответствии с описанием способа, если зашифрованный элемент дискретного сообщения равен " 1" (фиг. 1 (а)), то ему взаимно-однозначно поставлен в соответствие S1, а если на входе "0", то формируется S2. В результате имеется последовательность ШПС, каждый из которых расположен в пределах интервалов Т=Тб, следующих за элементами дискретных сообщений, которым были поставлены в соответствие эти ШПС. Эта последовательность после передачи по КС подвергается операции согласованной фильтрации сигналов S1 и S2. На фиг. 1 (г) очерчены главные пики автокорреляционных функций (структура боковых пиков не изображена), полученные при проведении операций согласованной фильтрации S1 применительно к S1 и согласованной фильтрации S2 по отношению к S2. Значения главных пиков обозначены соответственно Um1 и Um2. Вместе с тем при проведении операций согласованной фильтрации S1 применительно к S2 и согласованной фильтрации S2 по отношению к S1 формируются ВКФ, значения пиков которых меньше Um1 и Um2.

Операции сравнения с пороговым значением и проверка превышения этих значений иллюстрируются с использованием фиг. 1 (г). Там условно изображены соотношения между уровнями параметров R, W, Uп. Пороговые значения выбраны в соответствии с заявленным способом (max(R, W)≤Uп≤min(Um1, Um2)).

Сигналы, полученные после операции согласованной фильтрации S1 или S2 по отношению к S1 или S2, сравниваются с пороговыми значениями. Фиксируется отсутствие либо наличие превышения значений этих сигналов уровня пороговый значений, в случае превышения формируется сигнал Đ1, Đ2 распознавания соответственно S1 или S2. По сигналам распознавания запускается формирователь элементов " 1" или "0" и генерируется выходное дискретное сообщение, идентичное входному (фиг. 1 (а)).

На фиг. 2 даны рисунки, иллюстрирующие заявленный способ в общем случае. Сгруппированные по g2 элементы зашифрованного дискретного сообщения, составляют блоки длительностью Tб=g2⋅T, g2=1, 2, …, 8, …, они представлены на фиг. 2 (а). Указаны значения "0" или "1" каждого элемента, начиная с младших разрядов, так что байт соответствует числу В. В пределах последующего интервала длительностью Тб формируется сигнал SB+1, порядковый номер которого определяет вид кода или сигнала на его основе из формуляра ШПС. Например, если не учитывать многоточие, то для последовательности, представленной на фиг. 2 (а) и записанной в общепринятом виде со старших разрядов имеем 010011102, В=78, требуется использовать код из формуляра под номером 79. Аналогично изображаются другие сигналы SC+1, где С≠В.