Область техники, к которой относится изобретение

Изобретение относится к области информационных технологий, и более конкретно - к обеспечению безопасности данных при использовании публичных облачных сервисов.

Уровень техники

По мере развития информационных технологий всё большую популярность приобретают публичные облачные сервисы, позволяющие решать различные задачи путём использования вычислительных ресурсов и программ, которые расположены не на локальных, а на удалённых серверах и доступны через сети связи, например через сеть Интернет. Все больше компаний доверяют облачным провайдерам свои критичные нагрузки, перенося важные процессы и ресурсы на облачные площадки. Это позволяет упростить бизнес-процессы, ускорить запуск новых продуктов и в итоге повысить конкурентоспособность своих решений и компании в целом.

Однако использование публичных облачных сервисов сопряжено с определёнными рисками, в том числе в отношении безопасности данных пользователей облачных сервисов, потенциальной возможности столкнуться с вредоносным или нежелательным программным обеспечением, уязвимостей операционных систем и других программ, развёрнутых на виртуальных машинах в облачном сервисе и т.п.

На сегодняшний день существует ряд подходов к устранению или снижению вышеуказанных рисков.

1. Неаутентифицированное сканирование.

При таком подходе облачный объект, такой как, например, виртуальная машина (ВМ), развёрнутая в облачном сервисе, сканируется извне в режиме «черного ящика», для которого известен только IP-адрес конкретной сканируемой виртуальной машины. При этом сканер не имеет информации о том, что происходит непосредственно на ВМ, а только пытается строить догадки в зависимости от ответов ВМ на входящие сетевые запросы, отправляемые сканером. К недостаткам такого подхода можно отнести риск пропустить важные проблемы безопасности ввиду того, что данные могут быть получены только от ограниченного числа открытых на момент сканирования портов и доступных служб; большое число ложных срабатываний; низкую детализацию полученной информации; необходимость наличия сетевого доступа от модуля сканирования к сканируемой ВМ.

2. Сканирование с помощью агентов

В этом случае сканирование одного или более облачных объектов осуществляется с помощью так называемых агентов, которые устанавливаются непосредственно на облачный объект (например, на ВМ), собирают информацию об облачном объекте и отправляют ее управляющему модулю. К основным недостаткам данного подхода можно отнести, в частности, невозможность 100% покрытия агентами всей инфраструктуры, что оборачивается наличием «слепых зон»; необходимость установки и обновления агентов на каждой ВМ; негативное влияние агентов на производительность системы; возможность удаления, отключения или обхода агентов злоумышленниками или вредоносным кодом; возможность наличия уязвимости в самих агентах и, как следствие, возможность увеличения «поверхности атаки».

3. Аутентифицированное сканирование

При этом подходе проверяющий модуль получает сетевой доступ к облачному объекту (например, к ВМ) с использованием аутентификации по протоколу удалённого администрирования SSH (Secure Shell) или удалённого рабочего стола (RDP) и осуществляет сканирование в контексте целевой системы. К недостаткам данного подхода можно отнести, в частности: наличие на каждой ВМ дополнительной учетной записи, обладающей широкими привилегиями, необходимыми для осуществления сканирования, что также увеличивает «поверхность атаки»; невозможность осуществления доступа к каждой системе в распределенной инфраструктуре в связи с необходимостью наличия сетевого доступа от модуля сканирования к сканируемой ВМ. Кроме того, требование ротации паролей упомянутой дополнительной учётной записи усложняет поддержку решения. Также аутентифицированное сканирование оказывает отрицательное влияние на производительность системы.

В настоящее время известны методы создания копий файловой системы по меньшей мере в один определённый момент времени (т.н. «снэпшоты» или «снимки» дисков). Например, в терминологии Yandex Cloud, снимок диска - это копия файловой системы диска на определенный момент времени. В настоящее время общеизвестно использование копий файловой системы («снимков») для различных целей, таких как:

- перенос данных с одного диска на другой - например, на диск в другой зоне доступности;

- создание резервной копии диска перед проведением операций, которые могут повлечь повреждение данных;

- версионирование диска путем регулярного создания снимков диска.

Однако вышеуказанные общеизвестные применения копий файловой системы не связаны с поиском проблем безопасности и не направлены на решение задач обеспечения безопасности данных при пользовании публичными облачными сервисами.

В источнике US 2022318099 A1 (Nutanix Inc., опубликован 06.10.2022) описана система файловой аналитики, которая может получать метаданные от виртуализированного файлового сервера с использованием копии («снимка») файловой системы виртуализированного файлового сервера. Далее известная система может «монтировать» полученную копию файловой системы на отдельную виртуальную машину (ВМ) файловой аналитики для извлечения метаданных, которые могут быть использованы для определения общего объёма памяти, структуры файловой системы, владельца, разрешений и/или местоположений хранения частей файловой системы, администрируемой виртуализированным файловым сервером. Система файловой аналитики содержит аналитический инструмент, который может осуществлять связь с каждой виртуальной машиной, развёрнутой на виртуализированном файловом сервере, в ходе процесса сбора метаданных для извлечения соответствующих частей метаданных. Известная система файловой аналитики может представлять собой виртуализованную систему и/или кластеризованную виртуализированную систему и включает в себя по меньшей мере виртуализированный файловый сервер (VFS) и ВМ файловой аналитики. К недостаткам данного известного решения относится, в частности, неиспользование информации о сетевой связности для приоритизации обнаруженных проблем безопасности.

Раскрытие изобретения

Данный раздел, раскрывающий различные аспекты и варианты выполнения заявляемого изобретения, предназначен для представления краткой характеристики заявляемых объектов изобретения и вариантов его выполнения. Подробная характеристика технических средств и методов, реализующих сочетания признаков заявляемых изобретений, приведена ниже. Ни данное раскрытие изобретения, ни нижеприведённое подробное описание и сопровождающие чертежи не следует рассматривать как определяющие объём заявляемого изобретения. Объём правовой охраны заявляемого изобретения определяется исключительно прилагаемой формулой изобретения.

С учетом рассмотренного выше уровня техники, техническая проблема, решаемая предлагаемым изобретением, состоит в необходимости создания средств обеспечения безопасности при использовании публичных облачных сервисов, в которых были бы устранены или уменьшены некоторые или все из вышеперечисленных недостатков.

Задача изобретения состоит в создании способа и системы, способных осуществлять поиск проблем безопасности в инфраструктуре, расположенной в публичных облачных сервисах, которые обеспечивали бы высокий уровень покрытия облачных объектов в инфраструктуре, удобное и быстрое развёртывание, не требовали бы установки и обновления агентов, не снижали производительность проверяемых облачных объектов, и не требовали бы сетевой связности между каждым экземпляром облачного объекта и самой системой.

Технический результат, достигаемый при использовании изобретения, состоит в повышении эффективности поиска проблем безопасности на облачных объектах в инфраструктуре пользователя, расположенной в облачном провайдере. Кроме того, обеспечивается повышение покрытия облачной инфраструктуры, удобное и быстрое развёртывание при отсутствии влияния на производительность облачных объектов, и снижение общей стоимости владения программным обеспечением для поиска проблем безопасности.

В первом аспекте вышеуказанная задача решается способом осуществления доступа к информации, сохранённой на диске виртуальной машины, расположенной в облачном провайдере, содержащий этапы, на которых: по меньшей мере однократно формируют копию файловой системы диска виртуальной машины на данный момент времени средствами программного интерфейса доступа к данным (API) облачного провайдера; создают новый диск из упомянутой копии файловой системы средствами API облачного провайдера; монтируют созданный диск к отдельной виртуальной машине; и выполняют анализ упомянутого диска на упомянутой отдельной виртуальной машине, причём анализ содержит: составление списка и версий установленного программного обеспечения (ПО) на данной виртуальной машине; и поиск уязвимостей в ОС и ПО на данной виртуальной машине.

В одном или более вариантах выполнения изобретения этап анализа упомянутого диска на упомянутой отдельной виртуальной машине может дополнительно содержать по меньшей мере одно из: определения типа и версии операционной системы (ОС) на данной виртуальной машине; сравнения контрольных сумм и сигнатур файлов, размещённых на упомянутом диске, с базой данных вредоносного ПО; проверки корректности настроек параметров конфигурации в файлах конфигурации; поиска и сопоставления открытой и закрытой части ключа протокола SSH, которые могут находиться на разных виртуальных машинах; поиска секретов, хранящихся в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений; или поиска персональных данных пользователей в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений.

Способ может дополнительно содержать этап, на котором выполняют перенос упомянутого диска на другое логическое пространство в облачной инфраструктуре, и/или этап, на котором выполняют дешифрование упомянутого диска.

В случае обнаружения проблем безопасности, способ может дополнительно содержать обогащение данных о проблемах безопасности на основании контекста виртуальной машины, на которой обнаружена проблема безопасности. Обогащение данных о проблемах безопасности может содержать анализ сетевой связности виртуальной машины, содержащий по меньшей мере одно из: установления наличия публичного IP-адреса, наличия связи с балансировщиком нагрузки, наличия связи со средствами преобразования сетевых адресов (NAT), определения применяемых групп безопасности для виртуальной машины, на которой обнаружена проблема безопасности. Обогащение данных о проблемах безопасности может содержать определение того, какие права в инфраструктуре имеет виртуальная машина, на которой обнаружена проблема безопасности. Обогащение данных о проблемах безопасности может содержать определение возможностей несанкционированного перехода к другим виртуальным машинам от виртуальной машины, на которой обнаружена проблема безопасности.

В одном или более вариантах выполнения способ может дополнительно содержать этап, на котором обновляют графовую базу данных связей между виртуальными машинами. Способ может дополнительно содержать этап, на котором сравнивают результаты анализа одной или более копий файловой системы диска виртуальной машины, сформированных в разные моменты времени. Копии файловой системы диска могут удаляться после выполнения анализа для обнаружения проблем безопасности.

Способ может дополнительно содержать этап, на котором сохраняют данные об обнаруженных проблемах безопасности. Способ может дополнительно содержать этап, на котором выдают уведомление об обнаруженных проблемах безопасности посредством по меньшей мере одного из: отображения данных о найденных проблемах безопасности в веб-консоли, выдачи оповещения об обнаруженных проблемах безопасности в виде по меньшей мере одного сообщения по одной или более сетям связи.

В одном или более вариантах выполнения изобретения способ может дополнительно содержать этап, на котором выполняют приоритизацию обнаруженных проблем безопасности. В одном или более вариантах выполнения виртуальная машина может представлять собой узел кластера Kubernetes, при этом файловая система виртуальной машины дополнительно содержит файловые системы контейнеров, которые запущены на данной виртуальной машине, при этом упомянутый этап, на котором выполняют анализ упомянутого диска, выполняется также в отношении файлов, содержащихся в упомянутых файловых системах контейнеров.

Во втором аспекте вышеуказанная задача решается системой для осуществления доступа к информации, сохранённой на диске виртуальной машины, расположенной в облачном провайдере, содержащей: модуль формирования копий файловой системы, выполненный с возможностью: по меньшей мере однократного формирования копии файловой системы диска виртуальной машины на данный момент времени средствами программного интерфейса доступа к данным (API) облачного провайдера; создания нового диска из упомянутой копии файловой системы средствами API облачного провайдера; монтирования созданного диска к отдельной виртуальной машине; и модуль анализа копий файловой системы, выполненный с возможностью анализа упомянутого диска на упомянутой отдельной виртуальной машине для обнаружения проблем безопасности; причём модуль анализа копий файловой системы выполнен с возможностью: составления списка и версий установленного программного обеспечения (ПО) на данной виртуальной машине; и поиска уязвимостей в ОС и ПО на данной виртуальной машине;

В одном или более вариантах выполнения модуль анализа копий файловой системы может быть дополнительно выполнен с возможностью по меньшей мере одного из: определения типа и версии операционной системы (ОС) на данной виртуальной машине; сравнения контрольных сумм и сигнатур файлов, размещённых на упомянутом диске, с базой данных вредоносного ПО; проверки корректности настроек параметров конфигурации в файлах конфигурации; поиска и сопоставления открытой и закрытой частей ключа протокола SSH, которые могут находиться на разных виртуальных машинах; поиска секретов, хранящихся в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений; или поиска персональных данных пользователей в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений. Модуль формирования копий файловой системы может быть дополнительно выполнен с возможностью переноса упомянутого диска на другое логическое пространство в облачной инфраструктуре. Модуль анализа копий файловой системы может быть дополнительно выполнен с возможностью дешифрования упомянутого диска.

В одном или более вариантах выполнения система может дополнительно содержать модуль обогащения данных о проблемах безопасности на основании контекста виртуальной машины, на которой обнаружена проблема безопасности. Модуль обогащения данных о проблемах безопасности может дополнительно содержать модуль анализа сетевой связности, выполненный с возможностью по меньшей мере одного из: установления наличия публичного IP адреса, наличия связи с балансировщиком нагрузки, наличия связи со средствами преобразования сетевых адресов (NAT), определения применяемых групп безопасности для виртуальной машины, на которой обнаружена проблема безопасности. Модуль обогащения данных о проблемах безопасности может быть выполнен с возможностью определения того, какие права в инфраструктуре имеет виртуальная машина, на которой обнаружена проблема безопасности. Модуль обогащения данных о проблемах безопасности может быть выполнен с возможностью определения возможностей несанкционированного перехода к другим виртуальным машинам от виртуальной машины, на которой обнаружена проблема безопасности.

В одном или более вариантах выполнения система может дополнительно содержать модуль обновления графовой базы данных, выполненный с возможностью обновления графовой базы данных связей между виртуальными машинами. Модуль анализа копий файловой системы может быть дополнительно выполнен с возможностью сравнения результатов анализа одной или более копий файловой системы диска, сформированных в разные моменты времени.

Модуль формирования копий файловой системы может быть выполнен с возможностью удаления копий файловой системы диска после выполнения анализа для обнаружения проблем безопасности модулем анализа копий файловой системы.

В одном или более вариантах выполнения система может дополнительно содержать модуль сохранения данных для сохранения данных об обнаруженных проблемах безопасности. В одном или более вариантах выполнения система может дополнительно содержать модуль ввода/вывода (I/O), выполненный с возможностью выдачи уведомления об обнаруженных проблемах безопасности посредством по меньшей мере одного из: отображения данных о найденных проблемах безопасности в веб-консоли, выдачи оповещения об обнаруженных проблемах безопасности в виде по меньшей мере одного сообщения по одной или более сетям связи.

Система может дополнительно содержать модуль приоритизации проблем безопасности, выполненный с возможностью приоритизации обнаруженных проблем безопасности. В одном или более вариантах выполнения виртуальная машина может представлять собой узел кластера Kubernetes, при этом файловая система виртуальной машины дополнительно содержит файловые системы контейнеров, которые запущены на данной виртуальной машине, при этом модуль анализа копий файловой системы может быть дополнительно выполнен с возможностью выполнения упомянутого анализа также в отношении файлов, содержащихся в упомянутых файловых системах контейнеров.

Специалистам в данной области техники будет очевидно, что помимо вышеперечисленных объектов изобретения изобретательский замысел, лежащий в основе настоящего изобретения, может быть реализован в форме других объектов изобретения, таких как одно или более устройств, компьютерный программный продукт, компьютерная программа, система, способ и т.п.

Краткое описание чертежей

Чертежи приведены в настоящем документе для облегчения понимания сущности настоящего изобретения. Чертежи являются схематичными и выполнены не в масштабе. Чертежи служат исключительно в качестве иллюстрации и не предназначены для определения объема настоящего изобретения.

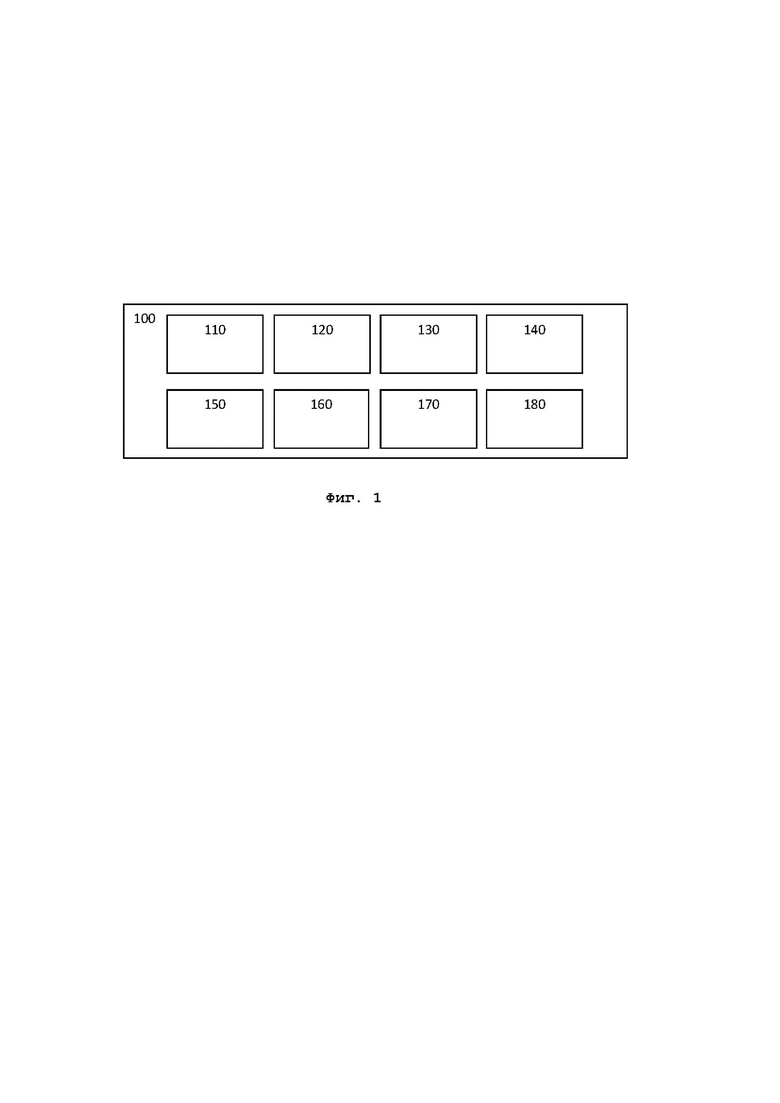

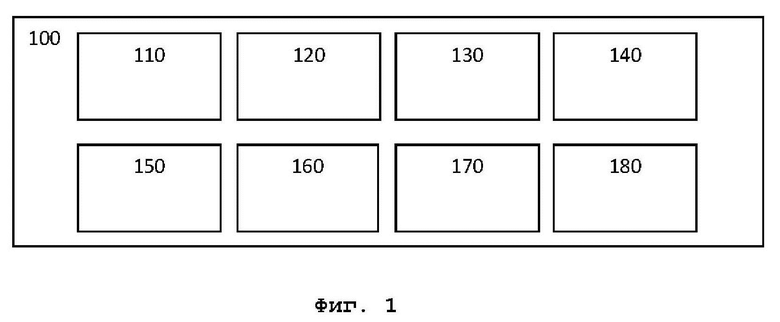

На Фиг. 1 представлена принципиальная схема примерного варианта выполнения системы для осуществления доступа к информации, сохранённой на диске виртуальной машины, расположенной в облачном провайдере, согласно одному или более вариантам выполнения изобретения.

Осуществление изобретения

Согласно изобретению, предложен новый способ получения доступа к информации, сохранённой на диске виртуальной машины (ВМ), расположенной в облачном провайдере. В контексте настоящего документа «виртуальная машина» также может называться, например, «облачным объектом», причём данные термины могут использоваться взаимозаменяемо, если контекст явным образом не диктует иное.

В контексте настоящего документа диск, копия файловой системы которого создаётся, размещён на виртуальной машине в публичном облачном сервисе. Понятие «публичный облачный сервис» определено, например, в источнике (https://cloud.yandex.ru/docs/overview/). Инфраструктура публичного сервиса является зоной ответственности облачного провайдера.

Одним из сервисов, обеспечиваемых облачным провайдером, является диск (см. определение данного понятия в контексте настоящего изобретения, например, в источнике https://cloud.yandex.ru/docs/compute/concepts/disk). Общеизвестно, что облачный провайдер (такой как, в качестве неограничивающего примера, Yandex Cloud или Cloud.ru) представляет собой поставщика услуг на основе облачных вычислений. В облачном провайдере находится инфраструктура пользователей. Инфраструктура пользователя представляет собой совокупность облачных объектов, таких как виртуальные машины (ВМ), а также систем хранения данных, дисков, снепшотов, вычислительных ресурсов, пользователей, баз данных и прочих сервисов, предлагаемых облачным провайдером в качестве услуги. В инфраструктуре пользователя находятся одна или более виртуальных машин (ВМ). К каждой ВМ подключен один или более дисков. На диске расположена файловая система ВМ. Кроме того, если ВМ является узлом кластера Kubernetes, то дополнительно к файлам в файловой системе также находятся файловые системы контейнеров, которые запущены на данной ВМ. В этом случае, кроме файлов на диске самой ВМ предлагаемое изобретение анализирует также файлы файловых систем каждого из упомянутых контейнеров.

Таким образом, в контексте настоящего изобретения, на диске определённой ВМ может быть расположена файловая система, которая относится к данной ВМ, а также, в одном или более неограничивающих вариантах выполнения изобретения, файловые системы одного и более контейнеров, если данная ВМ является узлом кластера Kubernetes.

На первом этапе способа согласно изобретению создается по меньшей мере одна копия файловой системы диска виртуальной машины, расположенной в облачном провайдере (другими словами, по меньшей мере один «снимок» диска) по меньшей мере в один момент времени. Создание снимков диска ВМ осуществляется средствами программного интерфейса доступа к данным (API) облачного провайдера путём осуществления вызова API облачного провайдера.

Далее создают новый диск из упомянутой копии файловой системы средствами API облачного провайдера. Созданный новый диск монтируют к отдельной виртуальной машине, и выполняют анализ файловой системы на упомянутом новом диске.

Создание копии файловой системы диска («снимка» диска) и анализ диска виртуальной машины можно рассматривать как часть процесса сканирования инфраструктуры. В одном или более вариантах выполнения процесс сканирования инфраструктуры запускается, например, раз в сутки для поддержания актуальной информации о состоянии инфраструктуры. В других вариантах выполнения сканирование может быть запущено единовременно, если требуется получить состояние инфраструктуры на определённый момент времени. Снимки диска, созданные во время сканирования, удаляются после осуществления этапа анализа. Важно отметить, что в соответствии с изобретением снимки диска не сравниваются с ранее сделанными снимками диска для одного и того же облачного объекта (виртуальной машины). Тем не менее, для одного и того же облачного объекта могут сравниваться результаты анализа снимков диска, созданных в разные моменты времени, что обеспечивает экономию вычислительных ресурсов и более высокую скорость сравнения.

На втором этапе способа осуществляется анализ файловой системы упомянутого диска, созданного на основе диска виртуальной машины (иными словами, «снимка» диска виртуальной машины) на вышеупомянутом первом этапе, с использованием комплекса соответствующих программных средств, каждое из которых специализировано для выполнения соответствующей задачи, описанной ниже в Таблице 1. Анализ «снимка» диска направлен на решение ряда задач, направленных на обеспечение безопасности и управление облачными объектами. Ниже в Таблице 1 представлены основные задачи, для которых может осуществляться анализ «снимка» диска в соответствии с одним или более вариантами выполнения изобретения.

- о типе и версии ОС

- о списке установленного ПО/библиотек и их версий

- о версии ОС

- о списке установленного ПО/библиотек и их версий

В случае обнаружения проблем безопасности на этапе анализа снимка диска в одном или более вариантах выполнения изобретения может выполняться обогащение данных о проблемах безопасности на основании контекста облачного объекта, на котором обнаружена проблема безопасности.

Обогащение данных о проблемах безопасности может содержать анализ сетевой связности виртуальной машины, на котором обнаружена проблема безопасности. Анализ сетевой связности облачного объекта, на котором найдена проблема безопасности, может содержать установление наличия публичного IP адреса, наличия связи с элементами облачной инфраструктуры, такими как, в качестве неограничивающего примера, балансировщик нагрузки, средства преобразования сетевых адресов (NAT), группы безопасности, для облачного объекта, на котором обнаружена проблема безопасности. Обогащение данных о проблемах безопасности может содержать определение того, какие права в инфраструктуре имеет облачный объект, на котором обнаружена проблема безопасности. Анализ сетевой связности и прав в инфраструктуре облачного объекта может содержать определение возможностей несанкционированного перехода к другим облачным объектам от облачного объекта, на котором обнаружена проблема безопасности («бокового движения»).

Анализ сетевой связности позволяет определить, доступна ли эксплуатация обнаруженной проблемы безопасности на облачном объекте неограниченному кругу лиц (другими словами, могут ли злоумышленники эксплуатировать проблему безопасности из сети Интернет) и, при определённых условиях, существует ли возможность бокового движения. Кроме того, этап обогащения данных о проблемах безопасности позволяет определить, какие права в инфраструктуре имеет облачный объект, на котором обнаружена проблема безопасности. Также на основании информации о сетевой связности и информации о правах конкретного облачного объекта можно установить, какие действия сможет предпринять злоумышленник в случае эксплуатации обнаруженной проблемы безопасности на данном облачном объекте и получения несанкционированного доступа к данному облачному объекту. Также анализ сетевой связности позволяет установить возможность и направление потенциального несанкционированного перехода от данного облачного объекта, на котором обнаружена проблема безопасности, к другим объектам в рамках облачной инфраструктуры (так называемого «бокового движения»).

Кроме того, этап обогащения данных также может содержать обогащение данных с помощью данных о характеристиках самой обнаруженной проблемы безопасности, например для уязвимости - в качестве неограничивающего примера, о наличии возможности эксплуатации данной уязвимости (публичных эксплойтов), типе данной уязвимости, CVSS-оценке данной уязвимости.

Способ согласно изобретению может содержать этап, на котором сохраняются данные о найденных проблемах безопасности для одного или более (например, для всех) облачных объектов, обнаруженные в процессе сканирования инфраструктуры, а также данные, полученные при осуществлении вышеуказанных этапов обогащения данных. Эти данные могут быть сохранены локально, например в базе данных, на удалённом сетевом объекте, на одном или более съёмных носителях и т.п. Также эти данные могут быть переданы посредством одной или более сетей связи, например, на другой сервер и/или иной объект для последующего анализа.

В одном или более вариантах выполнения способ может дополнительно содержать этап, на котором выполняется приоритизация одной или более обнаруженных проблем безопасности в зависимости от обогащенных данных. Приоритизация одной или более обнаруженных проблем безопасности может содержать, в частности:

1) Приоритизацию самой проблемы безопасности, в зависимости от ее характеристик. Например, приоритизация уязвимости с помощью информации о наличии публичных эксплойтов, типе уязвимости, CVSS-оценки;

2) Приоритизацию с помощью выявления публичной доступности объекта, на котором найдена проблема безопасности;

3) Приоритизацию с помощью выявления прав объекта, на котором найдена проблема безопасности;

4) Приоритизацию с помощью анализа возможностей бокового движения;

5) Для вышеуказанных вариантов 3) и 4) возможна приоритизация в зависимости от важности целевого объекта;

6) Приоритизацию в зависимости от важности объекта, на котором найдена проблема безопасности;

7) Приоритизацию в зависимости от наличия других проблем безопасности на облачном объекте, на котором найдена проблема безопасности.

Способ также содержит этап, на котором информируют одного или более пользователей (например, ответственное лицо, осуществляющее контроль безопасности данных и/или администрирование в облачном сервисе) об обнаруженных проблемах безопасности. Это может быть сделано, например, посредством отображения данных о найденных проблемах безопасности в веб-консоли или предоставления данных через API реализующего это изобретение продукта. Кроме того, одному или более пользователям может быть выдано оповещение об обнаруженных проблемах безопасности в виде по меньшей мере одного сообщения по одной или более сетям связи (в частности, посредством сообщения по электронной почте, мессенджеру, сообщения в системе управления информацией и событиями по безопасности данных (SIEM)). Кроме того, возможны иные варианты выдачи информации об обнаруженных проблемах безопасности путём передачи данных по одной или более сетям на различные внешние устройства, в базы данных, на один или более серверов и т.п., которые будут очевидны специалистам в данной области техники. Объём правовой охраны настоящего изобретения не ограничен конкретным способом выдачи уведомления об обнаруженных проблемах безопасности одному или более пользователям.

В случае обнаружения на облачном объекте вредоносного и нежелательного ПО могут осуществляться этапы выдачи уведомления об обнаруженном ПО одному или более пользователям и сохранения данных об обнаруженном ПО, описанные выше.

В случае обнаружения возможностей «бокового движения» для облачного объекта, на котором обнаружена проблема безопасности, способ может дополнительно содержать этап, на котором обновляется графовая база данных связей между облачными объектами (например, ВМ), к которым может осуществляться «боковое движение». Обновление графовой базы данных связей между облачными объектами также может осуществляться в случае обнаружения возможностей несанкционированного доступа к рассматриваемому облачному объекту.

Во втором аспекте настоящее изобретение относится к системе, которая осуществляет способ по вышеописанному первому аспекту. Обращаясь к Фиг. 1, система 100 для осуществления доступа к информации, сохранённой на диске облачного объекта, расположенного в поддерживающем его облачном провайдере, содержит по меньшей мере модуль 110 формирования копий файловой системы и модуль 120 модуль анализа копий файловой системы.

Система 100 содержит модуль 110 формирования копий файловой системы, выполненный с возможностью по меньшей мере однократного формирования копии файловой системы диска виртуальной машины на данный момент времени посредством вызова API облачного сервиса. Модуль формирования копий файловой системы выполнен с возможностью: по меньшей мере однократного формирования копии файловой системы диска виртуальной машины на данный момент времени средствами программного интерфейса доступа к данным (API) облачного провайдера; создания нового диска из упомянутой копии файловой системы средствами API облачного провайдера; и монтирования созданного диска к отдельной виртуальной машине.

Модуль 120 анализа копий файловой системы выполнен с возможностью анализа диска, содержащего копию интересующей файловой системы, на упомянутой отдельной виртуальной машине. Для этого модуль 120 анализа копий файловой системы выполнен с возможностью, в качестве неограничивающего примера:

- определение типа и версии операционной системы (ОС), установленной на упомянутом диске

- составления списка и версий установленного программного обеспечения на упомянутом диске;

- поиск уязвимостей в ОС и ПО на упомянутом диске;

- сравнения контрольных сумм и сигнатур файлов, размещённых на упомянутом диске, с базой данных вредоносного ПО;

- проверки корректности настроек параметров конфигурации в файлах конфигурации;

- поиска и сопоставления открытой и закрытой частей ключа протокола SSH, которые могут находиться на разных облачных объектах;

- поиска секретов, хранящихся в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений; и

- поиска персональных данных пользователей в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений.

База данных вредоносного ПО может быть размещена как на упомянутой отдельной ВМ, так и вне системы согласно изобретению, например на одном или более удалённых серверах и т.п., как очевидно специалисту в данной области техники.

В одном или более вариантах выполнения изобретения модуль 110 формирования копий файловой системы дополнительно выполнен с возможностью переноса нового диска, созданного из упомянутой копии файловой системы, на другое логическое пространство в облачной инфраструктуре. Например, в контексте облачного провайдера Yandex Cloud таким логическим пространством будет являться сущность, называемая в терминологии данного облачного провайдера «каталог».

Кроме того, в одном или более вариантах выполнения изобретения модуль 110 формирования копий файловой системы выполнен с возможностью удаления копий файловой системы диска после выполнения анализа модулем 120 анализа копий файловой системы.

В одном или более вариантах выполнения изобретения модуль 120 анализа копий файловой системы дополнительно выполнен с возможностью дешифрования упомянутого диска, если диск был предварительно зашифрован. Модуль 120 анализа копий файловой системы выполнен с возможностью сравнения результатов анализа одной или более копий файловой системы диска виртуальной машины, сформированных в разные моменты времени. При этом в соответствии с изобретением выполняется сравнение результатов анализа одной или более копий файловой системы, но не самих копий файловой системы, сформированных в разные моменты времени, что обеспечивает преимущество, заключающееся в экономии ресурсов системы и отсутствии влияния на быстродействие облачного сервиса.

В одном или более вариантах выполнения изобретения система 100 может дополнительно содержать модуль 130 обогащения данных о проблемах безопасности, выполненный с возможностью обогащения данных о проблемах безопасности на основании контекста облачного объекта, на котором обнаружена проблема безопасности.

В одном или более неограничивающих вариантах выполнения изобретения модуль 130 обогащения данных о проблемах безопасности дополнительно содержит модуль 140 анализа сетевой связности, выполненный с возможностью анализа сетевой связности облачного объекта, на котором обнаружена проблема безопасности. Модуль 140 анализа сетевой связности выполнен с возможностью по меньшей мере одного из установления наличия публичного IP-адреса, наличия связи с балансировщиком нагрузки, наличия связи со средствами преобразования сетевых адресов (NAT), определения применяемых групп безопасности для облачного объекта, на котором обнаружена проблема безопасности.

В одном или более неограничивающих вариантах выполнения изобретения модуль 130 обогащения данных о проблемах безопасности выполнен с возможностью определения возможностей несанкционированного перехода к другим облачным объектам от облачного объекта, на котором обнаружена проблема безопасности («бокового движения»).

В результате анализа копий файловой системы модуль 120 анализа копий файловой системы может сформировать отчёт о безопасности данной отдельно взятой виртуальной машины и/или всей облачной инфраструктуры, содержащий, в качестве неограничивающего примера, результаты анализа сетевой связности и/или определения возможностей «бокового движения».

Модуль 130 обогащения данных о проблемах безопасности выполнен с возможностью определения того, какие права в инфраструктуре имеет облачный объект, на котором обнаружена проблема безопасности. В одном или более вариантах выполнения система 100 дополнительно содержит модуль 150 обновления графовой базы данных, выполненный с возможностью обновления графовой базы данных связей между облачными объектами, например, в случае обнаружения проблем безопасности модулем 120 анализа копий файловой системы. В одном или более вариантах выполнения система 100 дополнительно содержит модуль 160 сохранения данных для сохранения данных об обнаруженных проблемах безопасности, и/или модуль 170 ввода/вывода (I/O), выполненный с возможностью выдачи уведомления об обнаруженных проблемах безопасности посредством по меньшей мере одного из: отображения данных о найденных проблемах безопасности в веб-консоли, выдачи оповещения об обнаруженных проблемах безопасности в виде по меньшей мере одного сообщения по одной или более сетям связи.

Кроме того, в одном или более неограничивающих вариантах выполнения система 100 дополнительно содержит модуль 180 приоритизации проблем безопасности, выполненный с возможностью приоритизации одной или более обнаруженных проблем безопасности в зависимости от обогащенных данных. В частности, модуль 180 приоритизации проблем безопасности может выполнять приоритизацию самой проблемы безопасности в зависимости от ее характеристик, например, приоритизация уязвимости с помощью информации о наличии публичных эксплойтов, типе уязвимости, CVSS-оценки. Кроме того, модуль 180 приоритизации проблемах безопасности может выполнять приоритизацию с помощью выявления публичной доступности облачного объекта и/или прав облачного объекта; приоритизацию с помощью анализа возможностей бокового движения на основе данных от модуля 140 анализа сетевой связности. Кроме того, модуль 180 приоритизации проблем безопасности может быть выполнен с возможностью приоритизации в зависимости от важности целевого объекта, или от важности облачного объекта, на котором найдена проблема безопасности, и/или в зависимости от наличия других проблем безопасности на облачном объекте, на котором найдена проблема безопасности.

Описанные выше модули системы могут быть реализованы посредством различных сочетаний аппаратных и программных средств, таких как, в качестве неограничивающего примера, один или более процессоров, реализующие соответствующие модули под управлением программных инструкций, сохранённых на одном или более машиночитаемых носителях. Специалистам в данной области техники могут быть очевидны различные сочетания программных и аппаратных средств, которыми могут быть реализованы некоторые или все модули рассмотренной выше системы. Объём правовой охраны настоящего изобретения не ограничен конкретными сочетаниями аппаратных и программных средств.

Для взаимодействия с одним или более облачными объектами, осуществления доступа к одной или более базам данных, обмена данными в соответствии с изобретением может быть задействована одна или более проводных или беспроводных линий связи, одна или более сетей связи и т.п.

В одном или более вариантах выполнения изобретения программные инструкции, под управлением которых один или более процессоров реализуют вышеупомянутые модули системы, могут быть реализованы на одном или более машиночитаемых носителях, которые могут представлять собой физические энергонезависимые (постоянные) и/или энергозависимые носители, а также изменяемые во времени носители, такие как сигнал, передаваемый по одной или более сетям связи. Система согласно изобретению может быть реализована в одном физическом устройстве или распределена по различным объектам, соединённым между собой одной или более сетями связи. Упомянутые программные инструкции могут быть сохранены на одном машиночитаемом носителе, либо на одном или более удалённых серверах и переданы посредством одной или более сетей связи, как известно специалистам в данной области техники. Машиночитаемый носитель, содержащий машиноисполняемые инструкции, при выполнении которых процессор реализует этапы вышеописанного способа, также может быть объектом настоящего изобретения.

Способ и система согласно изобретению могут быть использованы в любом облачном сервисе, таком как, в качестве неограничивающего примера, Yandex Cloud, Cloud.ru, облачные платформы компаний Amazon, Microsoft, Google и т.п.

Предлагаемое изобретение обеспечивает высокий уровень покрытия облачной инфраструктуры. Под уровнем покрытия в данном контексте понимается показатель того, какая часть всех облачных объектов в облачной инфраструктуре анализируется. Сама система согласно изобретению может быть развёрнута в облачной инфраструктуре за короткое время (в течение нескольких часов) и позволяет в течение короткого времени (например, в течение суток) получить полную информацию обо всех проблемах безопасности, имеющихся в облачной инфраструктуре. При этом, в отличие от известных аналогов, способ и система в соответствии с изобретением не требуют работ по установке и обновлению агентов или созданию учетных записей, необходимых для сканирования. Ввиду отсутствия необходимости установки агентов, как в известных решениях, предлагаемое изобретение не оказывает влияния на производительность облачных объектов (например, ВМ), развёрнутых в облачной инфраструктуре, и не требует сетевой связности между сканируемой ВМ и какими-либо элементами системы согласно изобретению.

Специалистам в данной области техники будет понятно, что выше описаны и показаны на чертежах лишь некоторые из возможных примеров технических приемов и материально-технических средств, которыми могут быть реализованы варианты выполнения настоящего изобретения. Приведенное выше подробное описание вариантов выполнения изобретения не предназначено для ограничения или определения объема правовой охраны настоящего изобретения.

Другие варианты выполнения, которые могут входить в объем настоящего изобретения, могут быть предусмотрены специалистами в данной области техники после внимательного прочтения вышеприведенного описания с обращением к сопровождающим чертежам, и все такие очевидные модификации, изменения и/или эквивалентные замены считаются входящими в объем настоящего изобретения. Все источники из уровня техники, приведенные и рассмотренные в настоящем документе, настоящим включены в данное описание путем ссылки, насколько это применимо.

При том, что настоящее изобретение описано и проиллюстрировано с обращением к различным вариантам его выполнения, специалистам в данной области техники будет понятно, что в нем могут быть выполнены различные изменения в его форме и конкретных подробностях, не выходящие за рамки объема настоящего изобретения, который определяется только нижеприведенной формулой изобретения и ее эквивалентами.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПОИСК ПРОБЛЕМ БЕЗОПАСНОСТИ В ПРОГРАММНОМ ОБЕСПЕЧЕНИИ И ОПЕРАЦИОННЫХ СИСТЕМАХ В ПУБЛИЧНЫХ ОБЛАКАХ | 2024 |

|

RU2837302C1 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ ОТКАЗОУСТОЙЧИВОСТИ АНТИВИРУСНОЙ ЗАЩИТЫ, РЕАЛИЗУЕМОЙ В ВИРТУАЛЬНОЙ СРЕДЕ | 2014 |

|

RU2568282C2 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| БРОКЕР И ПРОКСИ ОБЕСПЕЧЕНИЯ БЕЗОПАСТНОСТИ ОБЛАЧНЫХ УСЛУГ | 2014 |

|

RU2679549C2 |

| СИСТЕМА И СПОСОБ УСТРАНЕНИЯ ПОСЛЕДСТВИЙ ЗАРАЖЕНИЯ ВИРТУАЛЬНЫХ МАШИН | 2014 |

|

RU2583709C2 |

| СИСТЕМА И СПОСОБ РАСПРЕДЕЛЕНИЯ ЗАДАЧ АНТИВИРУСНОЙ ПРОВЕРКИ МЕЖДУ ВИРТУАЛЬНЫМИ МАШИНАМИ В ВИРТУАЛЬНОЙ СЕТИ | 2014 |

|

RU2580030C2 |

| Способ ограничения области автоматического выбора виртуальной машины защиты | 2019 |

|

RU2710860C1 |

| Способ балансировки нагрузки на виртуальных машинах защиты при условии ограничении области выбора виртуальных машин защиты | 2019 |

|

RU2724801C1 |

| СПОСОБ И СИСТЕМА АВТОМАТИЗИРОВАННОЙ МИГРАЦИИ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ ПРЕДПРИЯТИЯ В ОБЛАЧНЫЙ СЕРВИС | 2022 |

|

RU2792257C1 |

| Система и способ выявления измененных системных файлов для проверки на вредоносность в облачном сервисе | 2019 |

|

RU2739832C1 |

Группа изобретений относится к области информационных технологий и может быть использована для осуществления поиска уязвимостей на диске виртуальной машины, расположенной в облачном провайдере. Технический результат состоит в повышении эффективности поиска проблем безопасности на виртуальных машинах в инфраструктуре пользователя, расположенной в публичном облачном сервисе. Способ поиска уязвимостей на диске виртуальной машины содержит этапы, на которых: по меньшей мере однократно формируют копию файловой системы диска виртуальной машины на данный момент времени средствами программного интерфейса доступа к данным (API) облачного провайдера; создают новый диск из упомянутой копии файловой системы средствами API облачного провайдера и монтируют его к отдельной виртуальной машине; выполняют анализ диска на упомянутой отдельной виртуальной машине, причём анализ содержит: составление списка и версий установленного программного обеспечения (ПО) на данной виртуальной машине; и поиск уязвимостей в операционной системе и ПО на данной виртуальной машине. 2 н. и 28 з.п. ф-лы, 1 ил., 1 табл.

1. Способ поиска уязвимостей на диске виртуальной машины, расположенной в облачном провайдере, содержащий этапы, на которых:

по меньшей мере однократно формируют копию файловой системы диска виртуальной машины на данный момент времени средствами программного интерфейса доступа к данным (API) облачного провайдера;

создают новый диск из упомянутой копии файловой системы средствами API облачного провайдера;

монтируют созданный диск к отдельной виртуальной машине; и

выполняют анализ упомянутого диска на упомянутой отдельной виртуальной машине, причём анализ содержит:

составление списка и версий установленного программного обеспечения (ПО) на данной виртуальной машине; и

поиск уязвимостей в операционной системе (ОС) и ПО на данной виртуальной машине.

2. Способ по п. 1, в котором этап анализа упомянутого диска на упомянутой отдельной виртуальной машине дополнительно содержит по меньшей мере одно из:

определения типа и версии ОС на данной виртуальной машине;

сравнения контрольных сумм и сигнатур файлов, размещённых на упомянутом диске, с базой данных вредоносного ПО;

проверки корректности настроек параметров конфигурации в файлах конфигурации;

поиска и сопоставления открытой и закрытой части ключа протокола SSH, которые могут находиться на разных виртуальных машинах;

поиска секретов, хранящихся в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений; или

поиска персональных данных пользователей в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений.

3. Способ по п. 1, дополнительно содержащий этап, на котором выполняют перенос упомянутого диска на другое логическое пространство в облачной инфраструктуре.

4. Способ по п. 1, дополнительно содержащий этап, на котором выполняют дешифрование упомянутого диска.

5. Способ по п. 1, дополнительно содержащий, в случае обнаружения проблем безопасности, обогащение данных о проблемах безопасности на основании контекста виртуальной машины, на которой обнаружена проблема безопасности.

6. Способ по п. 5, в котором обогащение данных о проблемах безопасности содержит анализ сетевой связности виртуальной машины, содержащий по меньшей мере одно из: установления наличия публичного IP-адреса, наличия связи с балансировщиком нагрузки, наличия связи со средствами преобразования сетевых адресов (NAT), определения применяемых групп безопасности для виртуальной машины, на которой обнаружена проблема безопасности.

7. Способ по п. 5, в котором обогащение данных о проблемах безопасности содержит определение того, какие права в инфраструктуре имеет виртуальная машина, на которой обнаружена проблема безопасности.

8. Способ по п. 5, в котором обогащение данных о проблемах безопасности содержит определение возможностей несанкционированного перехода к другим виртуальным машинам от виртуальной машины, на которой обнаружена проблема безопасности.

9. Способ по любому из пп. 6-8, дополнительно содержащий этап, на котором обновляют графовую базу данных связей между виртуальными машинами.

10. Способ по п. 1, дополнительно содержащий этап, на котором сравнивают результаты анализа одной или более копий файловой системы диска виртуальной машины, сформированных в разные моменты времени.

11. Способ по п. 1, в котором копии файловой системы диска удаляют после выполнения анализа для обнаружения проблем безопасности.

12. Способ по п. 1, дополнительно содержащий этап, на котором сохраняют данные об обнаруженных проблемах безопасности.

13. Способ по п. 1, дополнительно содержащий этап, на котором выдают уведомление об обнаруженных проблемах безопасности посредством по меньшей мере одного из: отображения данных о найденных проблемах безопасности в веб-консоли, выдачи оповещения об обнаруженных проблемах безопасности в виде по меньшей мере одного сообщения по одной или более сетям связи.

14. Способ по п. 1, дополнительно содержащий этап, на котором выполняют приоритизацию обнаруженных проблем безопасности.

15. Способ по п. 1, в котором виртуальная машина является узлом кластера Kubernetes, при этом файловая система виртуальной машины дополнительно содержит файловые системы контейнеров, которые запущены на данной виртуальной машине, при этом упомянутый этап, на котором выполняют анализ упомянутого диска, выполняется также в отношении файлов, содержащихся в упомянутых файловых системах контейнеров.

16. Система для поиска уязвимостей на диске виртуальной машины, расположенной в облачном провайдере, содержащая:

- модуль формирования копий файловой системы, выполненный с возможностью:

по меньшей мере однократного формирования копии файловой системы диска виртуальной машины на данный момент времени средствами программного интерфейса доступа к данным (API) облачного провайдера;

создания нового диска из упомянутой копии файловой системы средствами API облачного провайдера;

монтирования созданного диска к отдельной виртуальной машине; и

- модуль анализа копий файловой системы, выполненный с возможностью анализа упомянутого диска на упомянутой отдельной виртуальной машине для обнаружения проблем безопасности;

причём модуль анализа копий файловой системы выполнен с возможностью:

составления списка и версий установленного программного обеспечения (ПО) на данной виртуальной машине; и

поиска уязвимостей в операционной системе (ОС) и ПО на данной виртуальной машине;

17. Система по п. 16, в которой модуль анализа копий файловой системы дополнительно выполнен с возможностью по меньшей мере одного из:

определения типа и версии ОС на данной виртуальной машине;

сравнения контрольных сумм и сигнатур файлов, размещённых на упомянутом диске, с базой данных вредоносного ПО;

проверки корректности настроек параметров конфигурации в файлах конфигурации;

поиска и сопоставления открытой и закрытой частей ключа протокола SSH, которые могут находиться на разных виртуальных машинах;

поиска секретов, хранящихся в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений; или

поиска персональных данных пользователей в файлах, размещённых на упомянутом диске, на основании масок и/или регулярных выражений.

18. Система по п. 16, в которой модуль формирования копий файловой системы дополнительно выполнен с возможностью переноса упомянутого диска на другое логическое пространство в облачной инфраструктуре.

19. Система по п. 16, в которой модуль анализа копий файловой системы дополнительно выполнен с возможностью дешифрования упомянутого диска.

20. Система по п. 16, дополнительно содержащая модуль обогащения данных о проблемах безопасности на основании контекста виртуальной машины, на которой обнаружена проблема безопасности.

21. Система по п. 20, в которой модуль обогащения данных о проблемах безопасности дополнительно содержит модуль анализа сетевой связности, выполненный с возможностью по меньшей мере одного из: установления наличия публичного IP адреса, наличия связи с балансировщиком нагрузки, наличия связи со средствами преобразования сетевых адресов (NAT), определения применяемых групп безопасности для виртуальной машины, на которой обнаружена проблема безопасности.

22. Система по п. 20, в которой модуль обогащения данных о проблемах безопасности выполнен с возможностью определения того, какие права в инфраструктуре имеет виртуальная машина, на которой обнаружена проблема безопасности.

23. Система по п. 20, в которой модуль обогащения данных о проблемах безопасности выполнен с возможностью определения возможностей несанкционированного перехода к другим виртуальным машинам от виртуальной машины, на которой обнаружена проблема безопасности.

24. Система по любому из пп. 21-23, дополнительно содержащая модуль обновления графовой базы данных, выполненный с возможностью обновления графовой базы данных связей между виртуальными машинами.

25. Система по п. 16, в которой модуль анализа копий файловой системы дополнительно выполнен с возможностью сравнения результатов анализа одной или более копий файловой системы диска, сформированных в разные моменты времени.

26. Система по п. 16, в которой модуль формирования копий файловой системы выполнен с возможностью удаления копий файловой системы диска после выполнения анализа для обнаружения проблем безопасности модулем анализа копий файловой системы.

27. Система по п. 16, дополнительно содержащая модуль сохранения данных для сохранения данных об обнаруженных проблемах безопасности.

28. Система по п. 16, дополнительно содержащая модуль ввода/вывода (I/O), выполненный с возможностью выдачи уведомления об обнаруженных проблемах безопасности посредством по меньшей мере одного из: отображения данных о найденных проблемах безопасности в веб-консоли, выдачи оповещения об обнаруженных проблемах безопасности в виде по меньшей мере одного сообщения по одной или более сетям связи.

29. Система по п. 16, дополнительно содержащая модуль приоритизации проблем безопасности, выполненный с возможностью приоритизации обнаруженных проблем безопасности.

30. Система по п. 16, в которой виртуальная машина является узлом кластера Kubernetes, при этом файловая система виртуальной машины дополнительно содержит файловые системы контейнеров, которые запущены на данной виртуальной машине, при этом модуль анализа копий файловой системы дополнительно выполнен с возможностью выполнения упомянутого анализа также в отношении файлов, содержащихся в упомянутых файловых системах контейнеров.

| Способ регенерирования сульфо-кислот, употребленных при гидролизе жиров | 1924 |

|

SU2021A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| Система и способ анализа файла на вредоносность в виртуальной машине | 2017 |

|

RU2665911C2 |

| СИСТЕМА И СПОСОБ УСТРАНЕНИЯ ПОСЛЕДСТВИЙ ЗАРАЖЕНИЯ ВИРТУАЛЬНЫХ МАШИН | 2014 |

|

RU2583709C2 |

| УПРАВЛЕНИЕ БЕЗОПАСНОСТЬЮ КОМПЬЮТЕРА, НАПРИМЕР, В ВИРТУАЛЬНОЙ МАШИНЕ ИЛИ РЕАЛЬНОЙ ОПЕРАЦИОННОЙ СИСТЕМЕ | 2005 |

|

RU2397537C2 |

Авторы

Даты

2024-08-28—Публикация

2023-10-17—Подача