Родственные заявки

[0001] Настоящая заявка испрашивает приоритет на дату подачи предварительной заявки на патент США № 62/705,604, поданной 07.07.2020, под названием «Системы и способы наблюдения, сохраняющие приватность», полное содержание которой включено в настоящий документ посредством ссылки.

УРОВЕНЬ ТЕХНИКИ

[0002] Настоящее изобретение относится к обработке изображений и, в частности, к использованию криптографических манипуляций для распределения изображения среди множества пользователей таким образом, чтобы сохранить приватность выбранных пользователей.

[0003] Недавние достижения в области технологии визуализации и искусственного интеллекта привели к взрыву цифрового наблюдения. Для предотвращения совершения преступлений полиция традиционно использует системы видеонаблюдения в общественных местах. Камеры наблюдения также все чаще используются на частной собственности, в магазинах, офисах и школах. Данные, собранные камерами, часто дополнительно обрабатываются для извлечения различных элементов, например номерного знака транспортного средства или личности человека, изображенного на конкретном изображении.

[0004] Широкое использование таких технологий вызывает определенную озабоченность. Про-демократические активисты обвинили некоторые правительства в использовании наблюдения для преследования политических оппонентов, диссидентов, конкретных социальных и этнических групп. В последние годы общественность в целом также стала меньше принимать массовое наблюдение, все чаще рассматривая его как вторжение в частную жизнь.

[0005] Поэтому существует значительный интерес к разработке систем и методов видеонаблюдения, обеспечивающих сохранение приватности.

Раскрытие сущности изобретения

[0006] В соответствии с одним аспектом способ распределения персонализированных изображений, сохраняющих приватность, множеству пользователей содержит использование по меньшей мере одного аппаратного процессора сервера управления приватностью, в ответ на прием зашифрованного исходного изображения, дешифруемого с помощью ключа администрирования, для выполнения сегментации исходного изображения зашифрованного домена для получения множества специфических для пользователя зашифрованных приватных изображений. Выбранное приватное изображение содержит область исходного изображения, выбранную для отображения приватного элемента выбранного пользователя из множества пользователей, а другое приватное изображение содержит другую область исходного изображения, выбранную для отображения приватного элемента другого пользователя из множества пользователей. Способ дополнительно содержит использование по меньшей мере одного аппаратного процессора сервера управления приватностью, в ответ на сегментацию изображения, для выполнения процедуры изменения ключа зашифрованного домена для получения множества специфических для пользователя повторно зашифрованных изображений. Выбранное повторно зашифрованное изображение содержит результат преобразования выбранного приватного изображения из дешифруемого с помощью ключа администрирования в дешифруемое с помощью приватного ключа выбранного пользователя, а другое повторно зашифрованное изображение содержит результат преобразования другого приватного изображения из дешифруемого с помощью ключа администрирования в дешифруемое с помощью приватного ключа другого пользователя. Способ дополнительно содержит использование по меньшей мере одного аппаратного процессора сервера управления приватностью для передачи множества специфических для пользователя повторно зашифрованных изображений на сервер распределения изображений для дальнейшего распределения на клиентские устройства, конфигурированные для восстановления специфических для пользователя версий с открытым текстом исходного изображения.

[0007] В соответствии с другим аспектом компьютерная система содержит сервер управления приватностью, конфигурированный, в ответ на прием зашифрованного исходного изображения, дешифруемого с помощью ключа администрирования, для выполнения сегментации исходного изображения зашифрованного домена для получения множества специфических для пользователя приватных изображений. Выбранное приватное изображение содержит область исходного изображения, выбранную для отображения приватного элемента выбранного пользователя из множества пользователей, а другое приватное изображение содержит другую область исходного изображения, выбранную для отображения приватного элемента другого пользователя из множества пользователей. Сервер управления приватностью дополнительно конфигурирован, в ответ на сегментацию изображения, для выполнения процедуры изменения ключа зашифрованного домена для получения множества специфических для пользователя повторно зашифрованных изображений. Выбранное повторно зашифрованное изображение содержит результат преобразования выбранного приватного изображения из дешифруемого с помощью ключа администрирования в дешифруемое с помощью приватного ключа выбранного пользователя, а другое повторно зашифрованное изображение содержит результат преобразования другого приватного изображения из дешифруемого с помощью ключа администрирования в дешифруемое с помощью приватного ключа другого пользователя. Сервер управления приватностью дополнительно конфигурирован для передачи множества специфических для пользователя повторно зашифрованных изображений на сервер распределения изображений для дальнейшего распределения на клиентские устройства, конфигурированные для восстановления специфических для пользователя версий с открытым текстом исходного изображения.

[0008] В соответствии с другим аспектом, невременный машиночитаемый носитель хранит инструкции, которые при выполнении по меньшей мере одним аппаратным процессором сервера управления приватностью побуждают сервер управления приватностью, в ответ на прием зашифрованного исходного изображения, дешифруемого с помощью ключа администрирования, выполнять сегментацию исходного изображения зашифрованного домена для получения множества специфических для пользователя приватных изображений. Выбранное приватное изображение содержит область исходного изображения, выбранную для отображения приватного элемента выбранного пользователя из множества пользователей, а другое приватное изображение содержит другую область исходного изображения, выбранную для отображения приватного элемента другого пользователя из множества пользователей. Инструкции дополнительно побуждают сервер управления приватностью, в ответ на сегментацию изображения, выполнять процедуру изменения ключа зашифрованного домена для получения набора специфических для пользователя повторно зашифрованных изображений. Выбранное повторно зашифрованное изображение содержит результат преобразования выбранного приватного изображения из дешифруемого с помощью ключа администрирования в дешифруемое с помощью приватного ключа выбранного пользователя, а другое повторно зашифрованное изображение содержит результат преобразования другого приватного изображения из дешифруемого с помощью ключа администрирования в дешифруемое с помощью приватного ключа другого пользователя. Инструкции дополнительно побуждают сервер управления приватностью для передачи множества специфических для пользователя повторно зашифрованных изображений на сервер распределения изображений для дальнейшего распределения на клиентские устройства, конфигурированные для восстановления специфических для пользователя версий с открытым текстом исходного изображения.

Краткое описание чертежей

[0009] Вышеупомянутые аспекты и преимущества настоящего изобретения станут более понятными после прочтения следующего ниже подробного описания, данного со ссылками на чертежи, на которых изображено следующее.

[0010] На фиг. 1 показан пример системы наблюдения, сохраняющей приватность, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

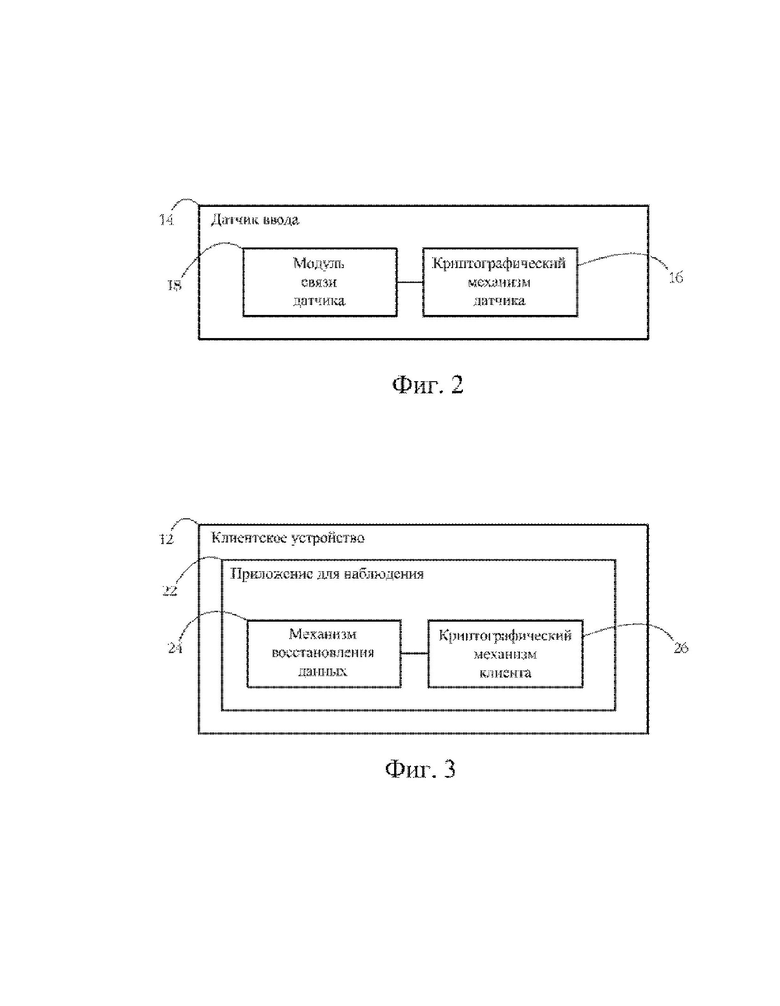

[0011] На фиг. 2 показаны примеры компонентов датчика ввода в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0012] На фиг. 3 показаны примеры компонентов клиентского устройства в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0013] На фиг. 4 показаны примеры компонентов сервера распределения изображений в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0014] На фиг. 5 показаны примеры компонентов сервера управления приватностью в соответствии с некоторыми вариантами осуществления настоящего изобретения.

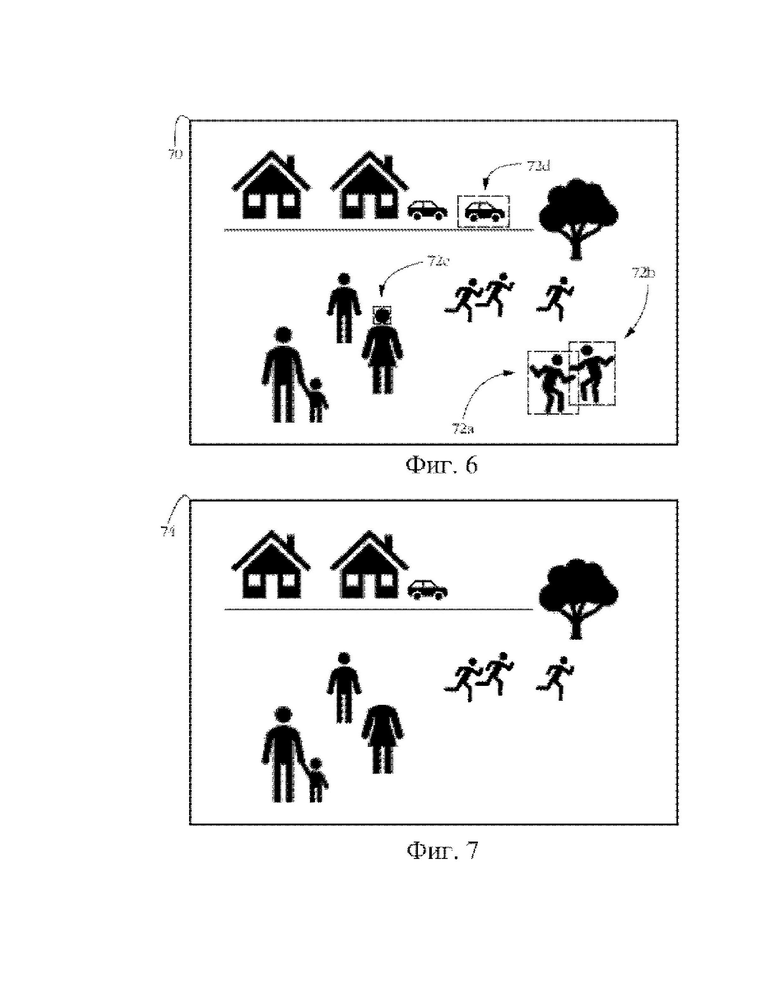

[0015] На фиг. 6 показан пример исходного изображения в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0016] На фиг. 7 проиллюстрирован пример публичного изображения, содержащегося в исходном изображении с фиг. 6, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0017] На фиг. 8 показан пример приватного изображения, содержащегося в исходном изображении с фиг. 6, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0018] На фиг. 9 показан пример пользовательской маски в соответствии с некоторыми вариантами осуществления настоящего изобретения.

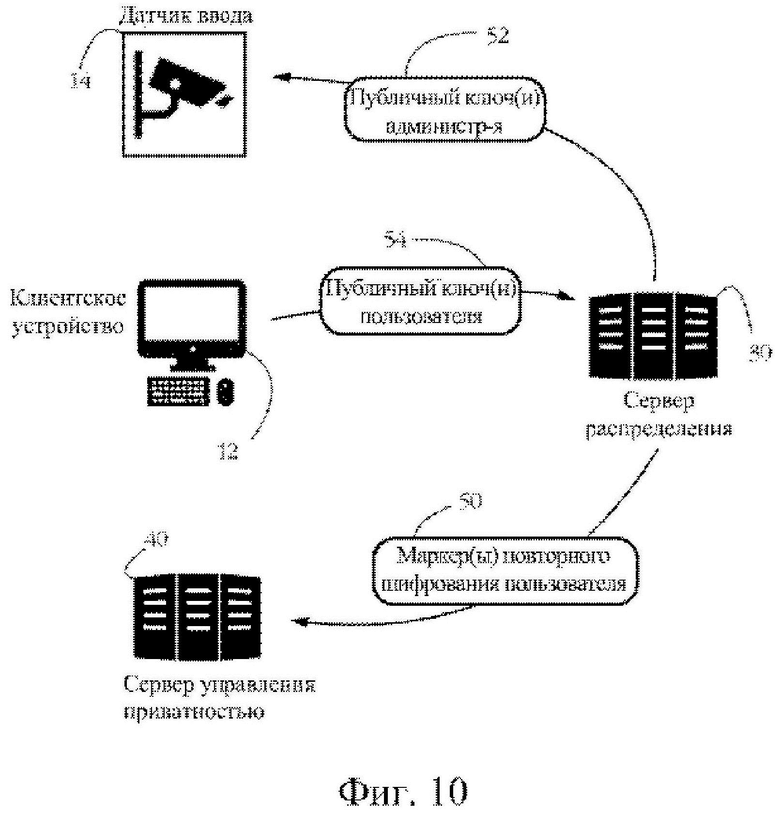

[0019] На фиг. 10 показан пример обмена данными, выполненного для настройки системы наблюдения, сохраняющей приватность, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

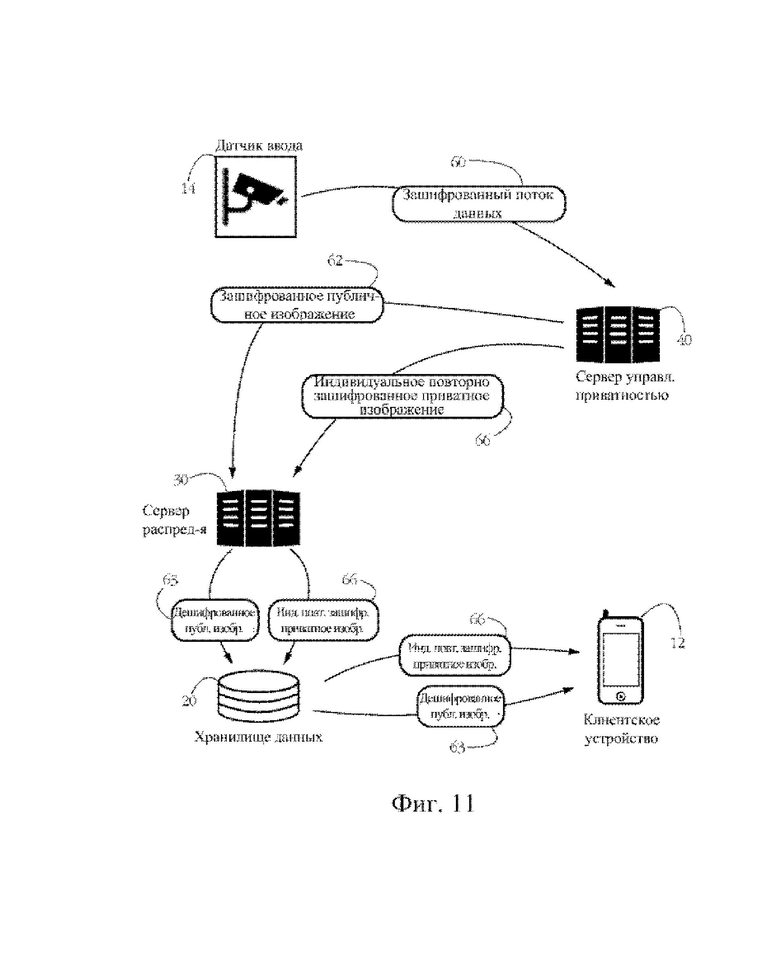

[0020] На фиг. 11 показан пример обмена данными, выполняемого во время работы системы наблюдения, сохраняющей приватность, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0021] На фиг. 12 показан пример последовательности этапов, выполняемых сервером управления приватностью в вариантах осуществления изобретения, проиллюстрированных на фиг. 11.

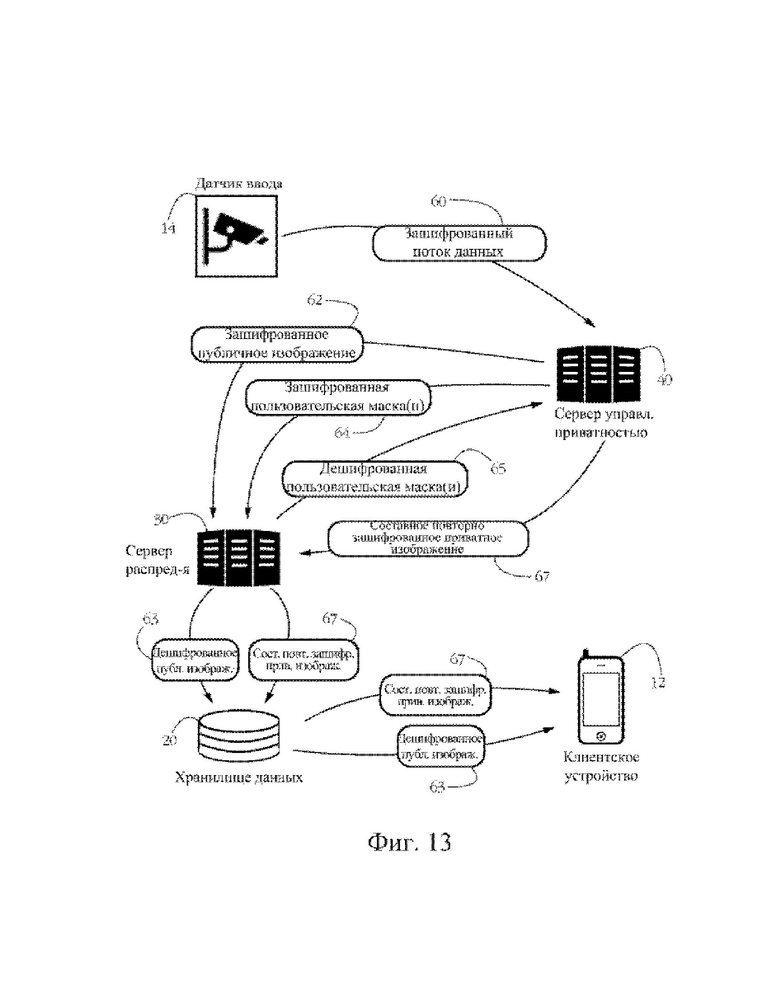

[0022] На фиг. 13 показан пример обмена данными, выполняемого в альтернативном варианте осуществления настоящего изобретения.

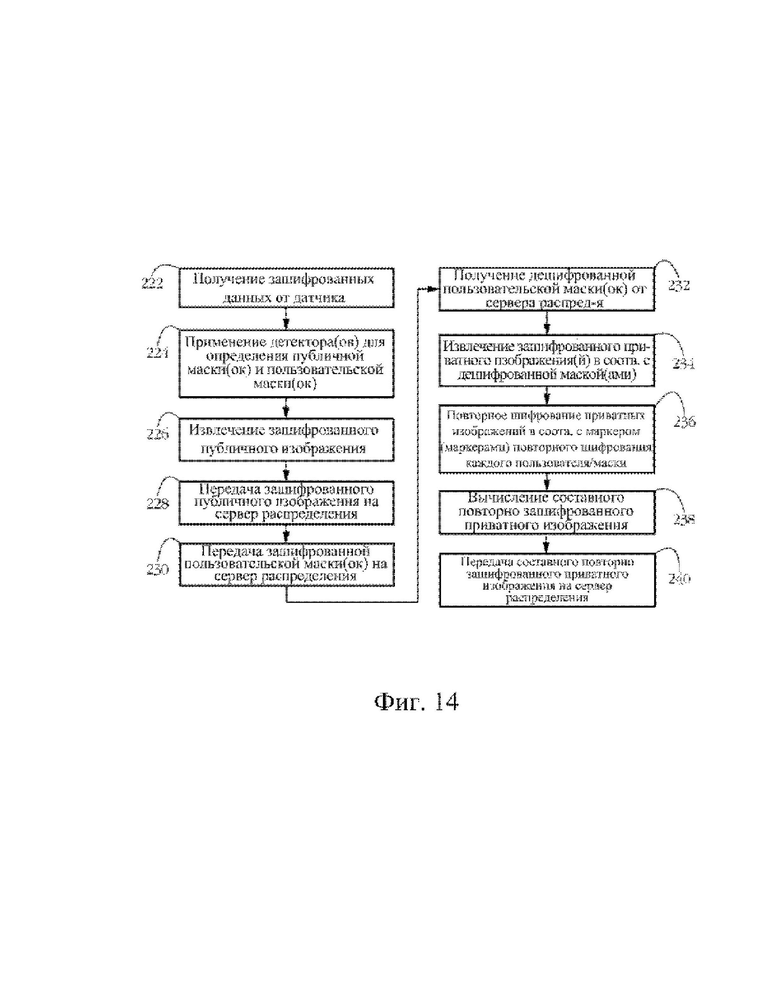

[0023] На фиг. 14 показан альтернативный пример последовательности этапов, выполняемых сервером управления приватностью в вариантах осуществления изобретения, проиллюстрированных на фиг. 13.

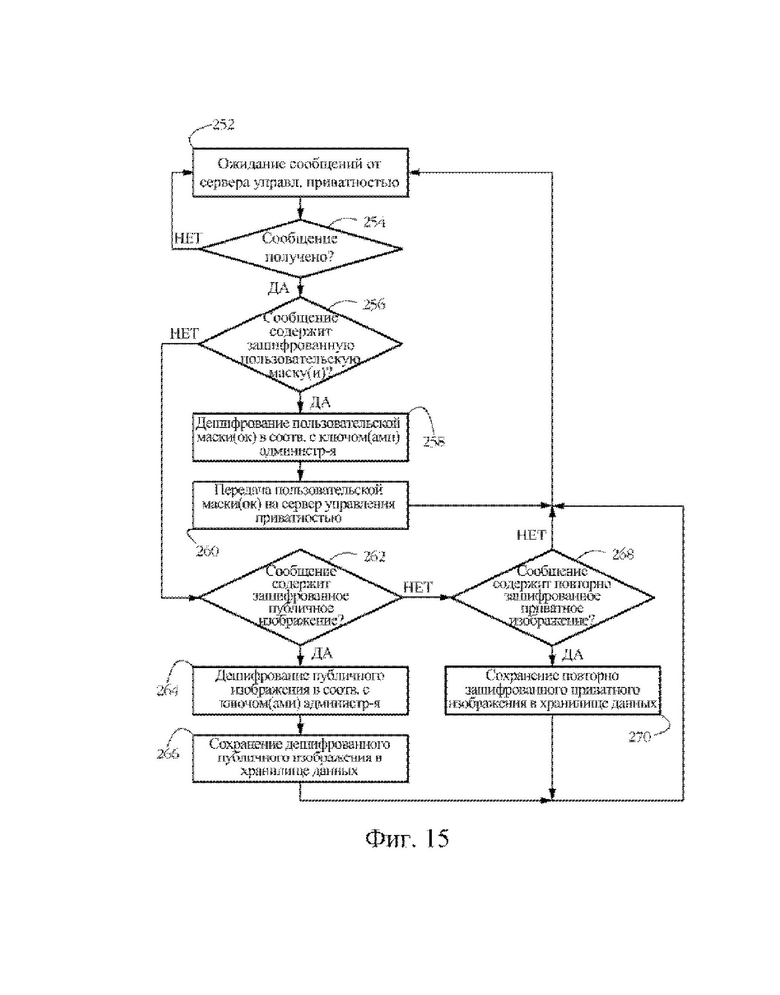

[0024] На фиг. 15 проиллюстрирован пример последовательности этапов, выполняемых сервером распределения изображений в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0025] На фиг. 16 показан пример последовательности этапов, описывающей обмен между клиентским устройством и сервером распределения в соответствии с некоторыми вариантами осуществления настоящего изобретения.

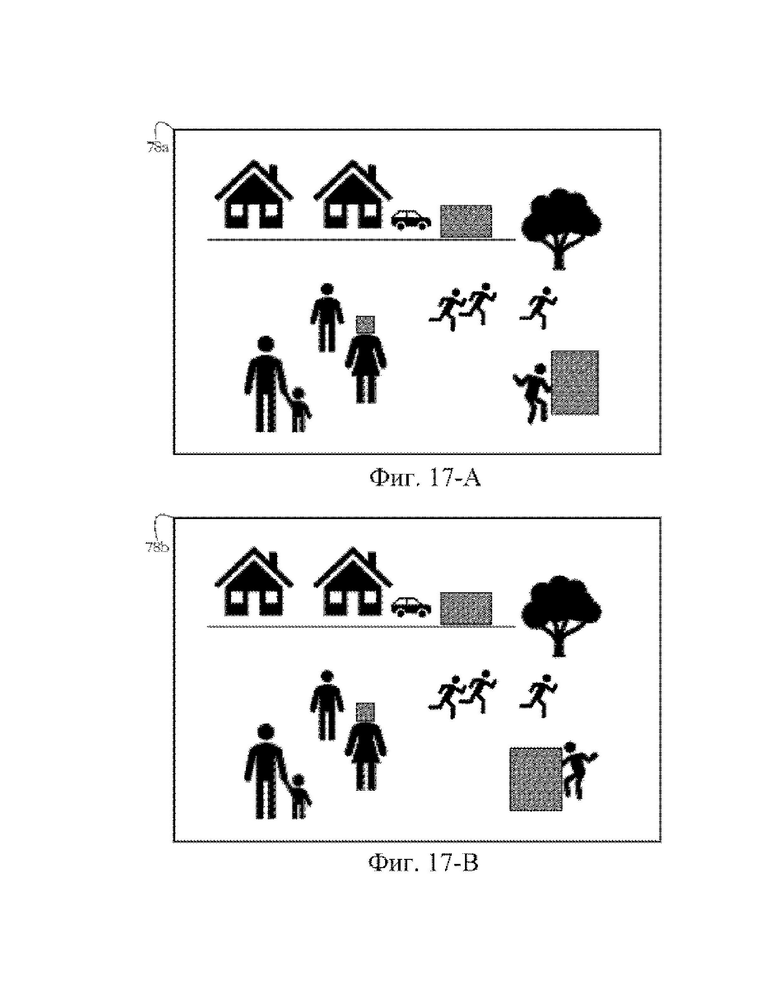

[0026] На фиг. 17-A показан пример восстановленного изображения, доступного выбранному клиентскому устройству, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

[0027] На фиг. 17-B показан другой пример восстановленного изображения, доступного другому клиентскому устройству, в соответствии с некоторыми вариантами осуществления настоящего изобретения.

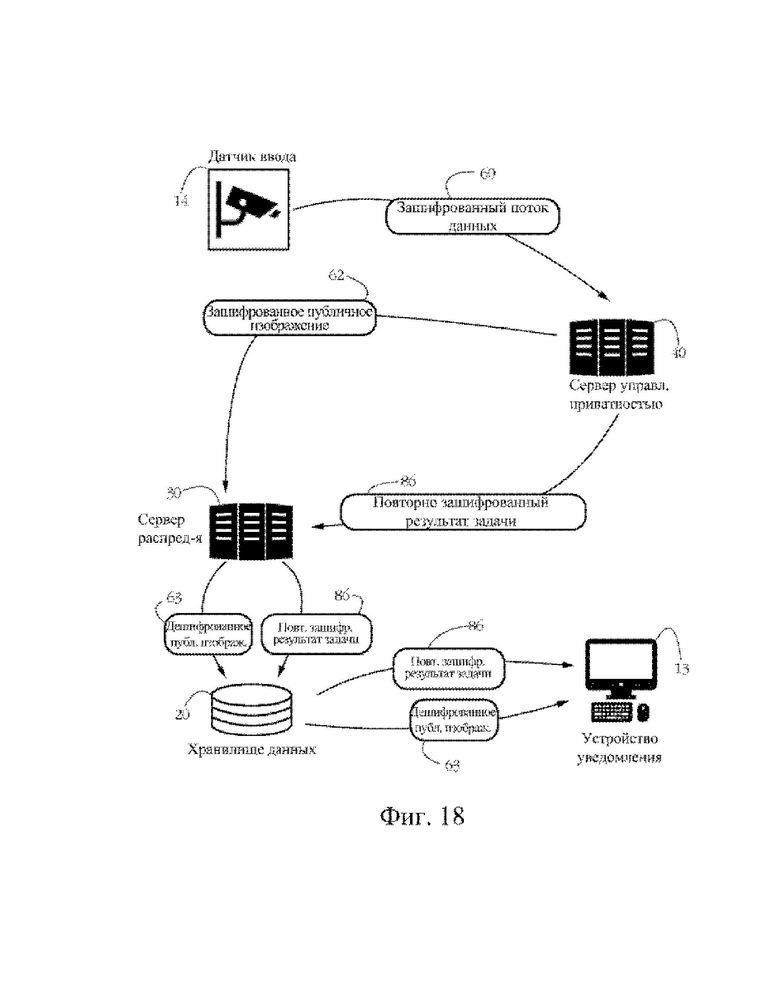

[0028] На фиг. 18 показан пример обмена данными в варианте осуществления настоящего изобретения, конфигурированного для выполнения выбранной задачи с сохранением приватности.

[0029] На фиг. 19 проиллюстрирован пример аппаратной конфигурации вычислительного устройства, конфигурированного для выполнения операций в соответствии с некоторыми вариантами осуществления настоящего изобретения.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0030] Следует понимать, что в нижеследующем описании все перечисленные соединения между структурами могут быть прямыми функциональными соединениями или непрямыми функциональными соединениями через промежуточные структуры. Набор элементов включает в себя один или более элементов. Считается, что любое упоминание элемента относится по меньшей мере к одному элементу. Множество элементов включает в себя по меньшей мере два элемента. Если не указано иное, любое использование «ИЛИ» относится к неисключительному или. Если не требуется иное, любые описанные этапы способа не обязательно должны выполняться в конкретном проиллюстрированном порядке. Первый элемент (например, данные), полученный из второго элемента, включает в себя первый элемент, равный второму элементу, а также первый элемент, сгенерированный обработкой второго элемента и, опционально, других данных. Принятие определения или решения в соответствии с параметром включает в себя принятие определения или решения в соответствии с параметром и, опционально, в соответствии с другими данными. Если не указано иное, индикатором некоторого количества/данных может быть само количество/данные или индикатор, отличный от самого количества/данных. Компьютерная программа - это последовательность инструкций процессора, выполняющих задачу. Компьютерные программы, описанные в некоторых вариантах осуществления настоящего изобретения, могут быть автономными объектами программного обеспечения или подобъектами (например, подпрограммами, библиотеками) других компьютерных программ. Термин «база данных» используется в данном документе для обозначения любого структурированного набора данных. Выполнение процедуры/операции зашифрованного домена в данном документе означает выполнение соответствующей процедуры/операции в зашифрованном домене, то есть непосредственно на зашифрованном вводе для получения зашифрованного вывода способом, который не включает в себя дешифрование ввода. Процедура зашифрованного домена отличается от процедуры, которая дешифрует ввод, а затем шифрует вывод соответствующей процедуры. Если не указано иное, объект, осуществляющий процедуру/операцию зашифрованного домена над зашифрованным элементом, не должен быть осведомлен о версии с открытым текстом соответствующего элемента. Машиночитаемые носители включают в себя невременные носители, такие как магнитные, оптические и полупроводниковые носители данных (например, жесткие диски, оптические диски, флэш-память, DRAM), а также каналы связи, такие как проводящие кабели и оптоволоконные линии. Согласно некоторым вариантам осуществления настоящее изобретение обеспечивает, среди прочего, компьютерные системы, содержащие аппаратные средства (например, один или более процессоров), запрограммированные для выполнения описанных здесь способов, а также машиночитаемые инструкции кодирования мультимедиа для выполнения описанных здесь способов.

[0031] Нижеследующее описание иллюстрирует варианты осуществления изобретения в качестве примера, а не обязательно в качестве ограничения.

[0032] На фиг. 1 показан пример системы 10 наблюдения, сохраняющей приватность, в соответствии с некоторыми вариантами осуществления настоящего изобретения. Термин «наблюдение» используется в данном документе только для того, чтобы внести ясность в раскрытие посредством сосредоточения внимания на конкретном примерном случае использования, и не ограничивается типичной деятельностью по наблюдению, такой как предотвращение преступности. Хотя следующее описание будет сосредоточено на примере видеонаблюдения, раскрытые системы и способы могут быть адаптированы к другим приложениям, таким как сохранение приватности и/или обеспечение конфиденциальности во время сотрудничества между несколькими сторонами, работающими над одним и тем же документом, предотвращение киберзапугивания, совершаемого посредством онлайн-сообщений, и т. д.

[0033] Система 10 включает в себя, среди прочего, датчик 14 ввода, сервер 30 распределения, сервер 40 управления приватностью и множество клиентских устройств 12a-c, все из которых соединены с возможностью связи посредством сети 15, которая может включать в себя Интернет.

[0034] Датчик 14 (например, камера, микрофон и т. д.) выполнен с возможностью получения сигнала (например, кодирования изображения и/или звука), которым дополнительно манипулируют и преобразуют, как описано ниже. В примере видеонаблюдения датчик 14 может содержать видеокамеру, расположенную для получения изображений общественного пространства, такого как школьный двор, рыночная площадь и т. д. Таким образом, датчик 14 может содержать аппаратные и/или программные средства для получения сигнала (например, устройство с зарядовой связью - датчик освещения ПЗС), машиночитаемые носители для хранения полученного сигнала и средства для передачи соответствующего сигнала (например, аппаратные средства связи физического уровня, кодеры, антенны и т. д.). На фиг. 2 показаны другие примеры компонентов датчика 14 ввода, которые могут содержать специальные программные модули в соответствии с некоторыми вариантами осуществления настоящего изобретения. Криптографический механизм 16 шифрует полученные изображения/звуковые записи. Модуль 18 связи дополнительно передает полученные зашифрованные сигналы на сервер 40 управления приватностью и/или сервер 30 распределения изображений, как подробно описано ниже.

[0035] В некоторых вариантах осуществления изобретения криптографический механизм 16 шифрует данные в соответствии с гомоморфной схемой шифрования. Гомоморфное шифрование - это конкретный вид шифрования, который позволяет выполнять определенные вычисления, такие как сложение и/или умножение зашифрованных данных, при этом дешифрование результата таких вычислений производит такой же вывод, как и применение соответствующих вычислений к версии с открытым текстом тех же данных. Другими словами, если Enc(p) = c обозначает гомоморфную операцию шифрования, где p обозначает сообщение с открытым текстом, а c обозначает соответствующий ему зашифрованный текст, Dec(c) = p обозначает гомоморфную операцию дешифрования, которая восстанавливает соответствующее сообщение с открытым текстом из своего зашифрованного текста, и Eval (F, {c1, …, ck}) = C обозначает гомоморфную процедуру оценки, создающую зашифрованный текст C, применяя функцию F к набору зашифрованных текстов ci, то:

где pi=Dec(ci), i=1, …, k. В формальном математическом языке говорят, что процедуры шифрования и дешифрования гомоморфной схемы шифрования являются гомоморфизмами между пространством с открытым текстом и пространством зашифрованного текста.

[0036] В данной области техники известно несколько гомоморфных схем шифрования/криптосистем. Схемы, которые сохраняют гомоморфное свойство над любой комбинацией сложений и умножений, широко известны как полностью гомоморфные. В качестве примера можно привести, в частности, схему Джентри-Сахаи-Уотерс (GSW). Другие схемы/алгоритмы являются гомоморфными только для определенного типа операции, например, только сложение в случае схемы Пайе, и только умножение в случае схемы Ривеста-Шамира-Адельмана (RSA). Такие схемы известны в данной области техники как частично гомоморфные. Напротив, шифры, которые не имеют гомоморфного свойства, описанного выше, в настоящем документе считаются негомоморфными. Примеры негомоморфных шифров включают Расширенный стандарт шифрования (AES), используемый в некоторых протоколах связи безопасности транспортного уровня (TLS).

[0037] Клиентские устройства 12a-c в общем случае представляют собой любое электронное устройство конечного пользователя, такое как персональный компьютер, смартфон, телевизор и т. д., используемое для доступа и/или обработки (например, визуализации, воспроизведения и т. д.) данных, предоставляемых датчиком 14 ввода. В некоторых вариантах осуществления изобретения, проиллюстрированных на фиг. 3, клиентское устройство 12 может выполнять программное приложение 22 для наблюдения, конфигурированное для выполнения обмена аутентификацией пользователя (например, процедуры регистрации) с сервером 30 распределения и последующего отображения восстановленного изображения пользователю. Механизм 24 восстановления данных выполнен с возможностью восстановления изображения из набора публичных изображений с открытым текстом и набора зашифрованных приватных изображений, как описано ниже. Криптографический механизм 26 клиента выполнен с возможностью дешифрования полученного зашифрованного приватного изображения (изображений). В некоторых вариантах осуществления изобретения механизм 26 реализует гомоморфный алгоритм дешифрования.

[0038] Каждый из сервера 30 распределения и сервера 40 управления приватностью в общем случае представляет собой набор взаимосвязанных компьютерных систем, которые могут находиться или не находиться в физической близости друг от друга. Примеры компонентов серверов 30 и 40 показаны на фиг. 4 и 5, соответственно. В некоторых вариантах осуществления изобретения такие компоненты представляют собой компьютерные программы (программное обеспечение), выполняемые по меньшей мере на аппаратном процессоре. Не все проиллюстрированные компоненты должны выполняться на одном и том же аппаратном процессоре или физической машине. Специалисту в данной области техники будет понятно, что в альтернативных вариантах осуществления некоторые из проиллюстрированных компонентов могут быть реализованы в специальном аппаратном обеспечении, таком как специфические для приложения интегральные схемы (ASIC) и/или программируемые пользователем вентильные матрицы (FPGA), во встроенном программном обеспечении, в комбинации вышеизложенного.

[0039] В некоторых вариантах осуществления изобретения сервер 30 распределения управляет службой наблюдения, включая, например, связь с клиентскими устройствами 12a-c для регистрации и/или аутентификации пользователя, а также распределение выборочно зашифрованных данных на каждое клиентское устройство. Без потери общности, сервер 30 в данном документе может называться сервером распределения изображений, то есть сервером, конфигурированным для распределения изображений (например, видео) клиентам. Специалисту будет понятно, что в зависимости от фактического варианта осуществления и варианта использования сервер 30 может распределять другие виды данных, такие как аудио, электронные документы и т. д. Компонент 32 менеджера пользователя может управлять набором данных пользователя и/или учетной записи (имена пользователей, пароли, различные параметры соглашения об обслуживании и т. д.) и предоставлять пользовательские интерфейсы для регистрации пользователя и управления учетной записью.

[0040] Компонент 38 менеджера доступа может выборочно хранить и/или извлекать данные в/из хранилища 20 данных и выборочно пересылать такие данные на каждое клиентское устройство 12a-c в соответствии с идентификатором пользователя, в настоящее время аутентифицированного на соответствующем клиентском устройстве. Менеджер 38 доступа может содержать, среди прочего, веб-сервер.

[0041] Менеджер 34 криптографических ключей может инициировать и/или выполнять процедуру генерации ключей и обмена ими с клиентскими устройствами 12a-c и сервером 40 управления приватностью. Менеджер 34 ключей может дополнительно генерировать набор маркеров повторного шифрования прокси и выборочно связывать каждый такой маркер с зарегистрированным пользователем службы наблюдения и/или с клиентским устройством 12a-c. Более подробная информация о таких процессах приводится ниже.

[0042] Криптографический механизм 36 администрирования может быть выполнен с возможностью выполнения операций шифрования и/или дешифрования данных, как описано ниже. Механизм 36 может реализовывать версию гомоморфного алгоритма шифрования/дешифрования.

[0043] В некоторых вариантах осуществления изобретения хранилище 20 данных может содержать машиночитаемый носитель данных, конфигурированный для хранения базы данных приватных и публичных данных. Публичные данные могут содержать любые данные, доступные для всех пользователей, например, изображение с открытым текстом (т. е. незашифрованное). Приватные данные могут быть доступны и/или дешифрованы только выбранными пользователями. Примеры приватных данных включают в себя специфические для пользователя и составные изображения, зашифрованные прокси, как показано ниже. Такие данные могут быть проиндексированы в соответствии с пользователем для обеспечения возможности выборочной вставки и извлечения. Индексирование может принимать любую форму, известную в данной области техники.

[0044] В некоторых вариантах осуществления сервер 40 управления приватностью (фиг. 5) предоставляет такие сервисы, как криптография и автоматическое обнаружение приватных/конфиденциальных элементов в данных, предоставляемых датчиком 14 ввода. Механизм 46 повторного шифрования сервера 40 выполнен с возможностью выполнения процедур замены ключа на зашифрованные данные, как показано более подробно ниже. Процедура замены ключа в данном документе обозначает процедуру преобразования зашифрованного текста из дешифруемого с помощью одного ключа в дешифруемый с помощью другого ключа. Один пример процедуры замены ключа известен в данной области техники как повторное шифрование прокси, которое позволяет объекту Z, учитывая некоторую информацию о другом объекте Y, изменять зашифрованный текст, зашифрованный под публичным ключом, объекта X, тем самым делая его дешифруемым объектом Y. Иначе говоря, объект Y может дешифровать зашифрованный текст, зашифрованный под публичным ключом X, с использованием своего собственного секретного ключа, но только после того, как соответствующий зашифрованный текст был зашифрован прокси объектом Z с использованием ключа повторного шифрования (также известного в данной области техники как маркер повторного шифрования), специфичного для объекта Y. Если перевести эту общую схему к примерным субъектам, проиллюстрированным на фиг. 1, то некоторые варианты осуществления сервера 40 управления приватностью повторно шифруют с помощью прокси данные, уже зашифрованные с помощью публичного ключа сервера 30 распределения, чтобы сделать соответствующие данные дешифруемыми выбранным пользователем клиентского устройства 12a-c. Процедура повторного шифрования с помощью прокси использует маркер повторного шифрования, специфичный для соответствующего пользователя и/или устройства, например, маркер, сгенерированный в соответствии с публичным ключом шифрования соответствующего использования/устройства.

[0045] В некоторых вариантах осуществления механизм 46 повторного шифрования работает в зашифрованном домене, то есть соответствующие процедуры замены ключа выполняются без дешифрования ввода. Для достижения замен ключа в зашифрованном домене некоторые варианты осуществления механизма 46 реализуют алгоритмы повторного шифрования прокси, которые совместимы с гомоморфными алгоритмами шифрования/дешифрования, реализуемыми клиентскими устройствами 12a-c, сервером 30 распределения и/или датчиком 14 ввода. Такие алгоритмы выходят за рамки настоящего описания; несколько таких примеров известны в области криптографии, например, библиотека кода PALISADE, доступная по адресу https://gitlab.com/palisade/palisade-development.

[0046] Набор детекторов 42 элементов может быть выполнен с возможностью определения, содержат ли данные ввода, полученные от датчика 14 (например, кадр, захваченный камерой наблюдения), представление приватного/конфиденциального элемента, связанного с выбранным пользователем. Примеры приватных элементов включают в себя, среди прочего, человека, лицо или какую-либо другую часть тела, логотип/товарный знак, номерной знак автомобиля, банковскую карту, удостоверение личности (например, водительские права, паспорт), рукописный текст и подпись человека. В вариантах осуществления изобретения, конфигурированных для работы со звуком, примеры приватных элементов могут содержать любой элемент, позволяющий идентифицировать человека, например, любое качество голоса, такое как тембр, штробас, высота тона, темп, модуляция и т. д. Другие примеры приватных звуковых элементов включают в себя произнесение имени и выбранного слова (например, ненормативная лексика, расовое оскорбление и т. д.), выстрел, звук словесной перепалки и т. д. В вариантах осуществления, выполненных с возможностью обработки текстовых документов и/или электронных сообщений, примеры приватных элементов включают в себя написанные имена, адреса, финансовую информацию, такую как номера кредитных карт и т. д. Другие примеры включают в себя, среди прочего, текст, написанный выбранным автором, текст, написанный по выбранной теме, и текст, написанный в выбранном стиле или передающий выбранные настроения.

[0047] Приватные объекты могут быть специфическими для пользователя. Например, в сценарии использования наблюдения за школьным двором каждый родитель может определить своего собственного ребенка как приватный элемент, так что соответствующий ребенок может быть виден только соответствующему родителю. В некоторых вариантах осуществления несколько пользователей могут совместно использовать приватный элемент и/или один пользователь может иметь несколько приватных элементов. В одном таком примере все члены конкретной группы пользователей (например, родители детей 3-го класса) могут иметь возможность видеть лица сверстников своего ребенка, но другие пользователи не могут.

[0048] На фиг. 6 показан пример исходного изображения 70, полученного от камеры наблюдения (датчик 14 ввода), на котором показаны примеры приватных/конфиденциальных элементов, включающие в себя человека (например, детей 72a-b), лицо 72c и конкретный объект 72d. На фиг. 7-8 показаны примеры публичных и приватных изображений, содержащихся в примере исходного изображения 70. В некоторых вариантах осуществления приватное изображение содержит представление (например, массив чисел) приватного/конфиденциального элемента. В примере с фиг. 8 приватное изображение 76a содержит область исходного изображения, отображающую приватный элемент 72a на фиг. 6. В свою очередь, публичное изображение 74 (фиг. 7) может содержать другую область исходного изображения 70, которая не отображает какой-либо приватный элемент. Например, публичное изображение 74 может отображать все содержимое исходного изображения 70, которое не является приватным. Пример публичного изображения включает в себя фон сцены (пейзаж, здания, деревья, двор, небо и т. д.) В некоторых вариантах осуществления публичное изображение 74 и/или приватное изображение (изображения) 76a представлены в виде массивов чисел, имеющих тот же размер, что и исходное изображение 70.

[0049] Детекторы 42 элементов могут быть сконструированы с использованием любого способа, известного в данной области техники. Например, пример детектора 42 элементов может содержать систему 43а искусственного интеллекта (ИИ), такую как набор искусственных нейронных сетей, предварительно обученных для идентификации экземпляра соответствующего приватного элемента в исходном изображении. Примеры системы 43а искусственного интеллекта включают в себя, среди прочего, модуль распознавания лиц и модуль сегментации изображения. Структура и обучение таких детекторов элементов выходят за рамки настоящего описания; в данной области техники известны несколько архитектур и стратегий обучения.

[0050] В варианте осуществления обработки изображения пример детектора 42 элементов может принимать исходное изображение 70 и выводить пользовательскую маску, указывающую на область исходного изображения, которая отображает представление приватного элемента (например, область исходного изображения, которая отображает лицо конкретного человека). На фиг. 9 показан пример пользовательской маски 80a, связанной с приватным элементом 72a с фиг. 6. Пример пользовательской маски характеризуется поднабором пикселей, принадлежащих изображению соответствующего приватного элемента. Другой пример пользовательской маски содержит все пиксели, расположенные внутри смежной области исходного изображения 70, причем область отображает приватный элемент. Например, в варианте осуществления, проиллюстрированном на фиг. 9, такая область может быть определена как внутренняя часть многоугольника (например, выпуклая оболочка, ограничительная рамка и т. д.), окружающего изображение приватного элемента. Удобное машиночитаемое кодирование пользовательской маски содержит разреженный массив чисел, причем массив имеет тот же размер, что и исходное изображение 70, при этом все элементы равны нулю, за исключением элементов, соответствующих пикселям маски. Множество пользовательских масок могут быть связаны с одним пользователем (т. е. с одним маркером повторного шифрования, см. ниже). Некоторые пользовательские маски могут перекрываться.

[0051] В некоторых вариантах осуществления детекторы 42 работают в зашифрованном домене, то есть без дешифрования исходных изображений. Для достижения такой операции зашифрованного домена, система 43a ИИ (например, нейронная сеть, реализующая распознавание лиц) может быть намеренно структурирована так, чтобы быть совместимой с гомоморфными схемами шифрования. Например, детектор(ы) 42 может принимать гомоморфно зашифрованное исходное изображение и в ответ выводить гомоморфно зашифрованную пользовательскую маску, при этом пользовательская маска шифруется с использованием того же ключа шифрования, что и используемый для шифрования исходного изображения. В данной области техники было описано несколько таких систем ИИ. Примеры включают CryptoNets, описанные в N. Dowlin et al., "CryptoNets: Applying Neural Networks to Encrypted Data with High Throughput and Accuracy", Proceedings of the 33rd International Conference on Machine Learning, New York, NY, 2016, JMLR: W&CP vol. 48. В одном таком примере система 43a ИИ включает в себя нейронную сеть, в которой выбранные слои эквивалентны полиномам заданной степени, и в которой типичные нелинейные функции активации, такие как линейные блоки выпрямителя (ReLU), заменяются полиномиальными приближениями.

[0052] В некоторых вариантах осуществления система 43a ИИ предварительно обучается системой 11 обучения ИИ (например, алгоритмами машинного обучения, выполняемыми на процессоре), используя обучающие данные, предоставленные или иным образом указанные каждым пользователем. В одном таком примере, при регистрации в службе, каждый пользователь может предоставить образец представления конфиденциального элемента (элементов) соответствующего пользователя, такого как изображение лица или образец голоса человека. Некоторые варианты осуществления могут затем обучать систему 43а ИИ для идентификации представлений соответствующих приватных элементов в потоке данных, полученном от датчика 14 ввода. Соответствующим примером является обучающее программное обеспечение для распознавания лиц на целевых лицах, предоставляемое каждым пользователем. Обучение производит набор оптимизированных значений 45а параметров детектора, которые передаются детектору (детекторам) 42 элемента. В варианте осуществления нейронной сети, примеры параметров 45A включают в себя, среди прочего, набор весов синапсов и смещений нейронов.

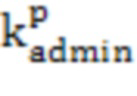

[0053] На фиг. 10 показан пример обмена, выполняемого для инициализации/настройки службы наблюдения, сохраняющей приватность, в соответствии с некоторыми вариантами осуществления настоящего изобретения. В проиллюстрированном примере сервер 30 распределения выполняет процедуру генерации ключа для получения пары гомоморфных ключей шифрования, специфических для сервера 30 распределения (здесь и далее именуемых ключами администрирования), и передает публичный ключ 52 пары на датчик 14 ввода для использования при шифровании полученных сигналов/изображения (изображений). Сервер 30 дополнительно взаимодействует с протоколом генерации ключей и/или обмена ключами с клиентским устройством 12 (в общем случае представляющим любое из клиентских устройств 12a-c на фиг. 1), при этом устройство 12 генерирует отдельную пару ключей шифрования, специфических для каждого пользователя, обращающегося к службе наблюдения, сохраняющей приватность, через клиентское устройство 12 (в настоящем документе именуемые ключами пользователя). Альтернативный вариант осуществления может генерировать ключи шифрования, специфические для устройства. Генерация ключа пользователя и/или устройства может происходить при регистрации как часть процедур первоначальной настройки службы каждого пользователя и может выполняться в соответствии с гомоморфным алгоритмом генерации ключа шифрования. Клиентское устройство 12 затем отправляет публичный ключ(и) пользователя 54 на сервер 30 распределения. В ответ на получение ключа (ключей) 54, менеджер 34 ключей может генерировать набор маркеров повторного шифрования прокси 50, однозначно связанных с каждым пользователем и/или клиентским устройством. Некоторые варианты осуществления генерируют каждый набор специфических для пользователя маркеров 50 в соответствии с публичным ключом, связанным с соответствующим пользователем/устройством, и в соответствии с ключом администрирования, с помощью алгоритма генерации маркеров, который совместим с гомоморфным алгоритмом шифрования, используемым клиентским устройством 12 для генерации ключей пользователя/устройства. Такие протоколы/процедуры генерации ключей выходят за рамки настоящего описания; в области криптографии известны несколько примеров. Затем маркеры 50 повторного шифрования передаются на сервер 40 управления приватностью для использования в повторном шифровании прокси специфических для пользователя приватных изображений, как подробно описано ниже.

[0054] На фиг. 11 и 13 проиллюстрирован обмен данными, осуществляемый в двух примерах вариантов осуществления системы наблюдения, сохраняющей приватность. Для ясности, следующее описание будет сосредоточено на видеонаблюдении, то есть соответствующие исходные данные содержат данные изображения. Специалисту в данной области техники будет понятно, что способы, описанные в данном документе, могут быть адаптированы к другим приложениям, в которых соответствующие данные содержат кодирование звука (например, голосовые записи), текста и т. д.

[0055] На фиг. 12 и 14 показаны альтернативные последовательности этапов, выполняемых сервером 40 управления приватностью в вариантах осуществления изобретения, описанных на фиг. 11 и 13, соответственно. В свою очередь, на фиг. 15 показаны примеры этапов, выполняемых сервером 30 распределения изображений.

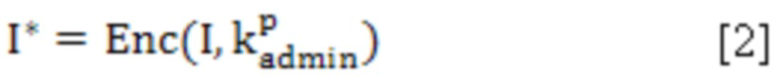

[0056] В некоторых вариантах осуществления данные, полученные датчиком 14 ввода, кодируются как изображение I с открытым текстом, например, содержащее массив чисел, в котором каждое число представляет интенсивность соответствующего изображения в определенном положении/пикселе. Некоторые изображения могут иметь множество каналов (например, красный, зеленый и синий); в таких вариантах осуществления каждый канал может быть представлен отдельным массивом. Изображение I затем шифруется с помощью криптографического механизма 16 датчика в соответствии с публичными ключом (ключами) 52 администрирования для получения зашифрованного потока 60 данных, который передается на сервер 40 управления приватностью. Поток 60 может содержать, например, набор зашифрованных исходных изображений:

где Enc(x, k) в общем случае обозначает шифрование количества x с использованием ключа k, а kpadmin обозначает публичные ключ(и) 52 администрирования. Символ звездочки (*) используется для обозначения зашифрованных величин. В варианте осуществления видеонаблюдения каждое зашифрованное исходное изображение I* может соответствовать отдельному кадру и может быть помечено соответствующей меткой времени, указывающей момент времени, когда был сделан соответствующий кадр.

[0057] В ответ на прием потока 60 данных, для каждого зашифрованного исходного изображения I*, на этапе 204 (фиг. 12) сервер 40 может применять детектор(ы) 42 элементов для определения, содержит ли соответствующее изображение приватные данные (т. е. изображения элементов, считающихся приватными некоторыми пользователями). Если да, некоторые варианты осуществления детектора (детекторов) 42 возвращают набор пользовательских масок (см. пример маски 80a на фиг. 9), идентифицирующих области исходного изображения, которые отображают различные приватные элементы. Кроме того, такие маски индексируются в соответствии с пользователями, которые объявили соответствующие элементы приватными. Некоторые варианты осуществления могут дополнительно определять набор публичных масок, содержащих области текущего кадра, которые содержат только публичные данные. В примере варианта осуществления публичная маска определяется путем инвертирования всех пользовательских масок и наложения результатов. В другом варианте осуществления детекторы 42 элементов могут быть обучены возвращать набор публичных масок вместе с пользовательскими масками.

[0058] Однако, поскольку сервер 40 управления приватностью не имеет приватного ключа (ключей) администрирования и, таким образом, не может расшифровать исходное изображение (изображения) I*, некоторые варианты осуществления детектора (детекторов) 42 элементов работают в зашифрованном домене, то есть непосредственно на зашифрованных данных, и производят зашифрованный вывод (т. е. пользовательские маски также зашифрованы). Следовательно, в некоторых вариантах осуществления, хотя детекторы 42 элементов выполняются на сервере 40, сервер 40 не обращает внимания на содержимое исходного изображения, а также на то, какая область исходного изображения содержит приватный элемент, если таковой имеется.

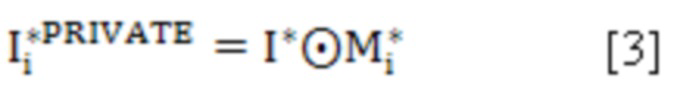

[0059] В некоторых вариантах осуществления набор этапов 206-208 (фиг. 12) выполняет процедуру сегментации изображения зашифрованного домена для извлечения набора зашифрованных публичных и приватных изображений из текущего исходного изображения I* в соответствии с выводом детектора (детекторов) 42 элементов. Каждое приватное изображение может содержать (зашифрованное) содержимое текущего исходного изображения, расположенного в отдельной пользовательской маске. В некоторых вариантах осуществления зашифрованное приватное изображение, связанное с пользовательской маской i, может быть определено в соответствии с умножением по пикселям зашифрованного исходного изображения и зашифрованной маски i:

где M*i обозначает зашифрованную пользовательскую маску i, возвращенную детектором (детекторами) 42 элементов:

и где Mi обозначает пользовательскую маску i, незашифрованную/с открытым текстом.

[0060] Обведенный оператор-точка в данном документе обозначает умножение по пикселям:

при этом пара {xy} индексирует положение/пиксели в исходном изображении и пользовательской маске, соответственно. Умножение по пикселям применяется к изображениям/массивам одинакового размера.

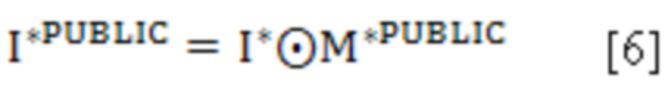

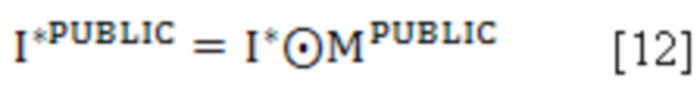

[0061] Между тем, зашифрованное публичное изображение текущего кадра (элемент 62 на фиг. 11) может быть вычислено в соответствии с поэлементным умножением зашифрованного исходного изображения и зашифрованной публичной маски:

где M*PUBLIC обозначает зашифрованную публичную маску, полученную детектором (детекторами) 42 элементов:

где MPUBLIC обозначает соответствующую публичную маску, незашифрованную/с открытым текстом.

[0062] В некоторых вариантах осуществления на этапе 210 сервер 40 управления приватностью может использовать механизм 46 повторного шифрования для повторного шифрования прокси приватного изображения (изображений), определенного, как описано выше (например, формула [2]), в соответствии с маркером повторного шифрования, связанным с соответствующим пользователем/маской i, для создания индивидуального, специфического для пользователя повторно зашифрованного приватного изображения 66 (фиг. 11), которое затем передается на сервер 30 распределения изображений. Такое повторное шифрование прокси гарантирует, что соответствующее приватное изображение может быть дешифровано только держателем ключа дешифрования, связанного с пользователем/маской i. В некоторых вариантах осуществления повторно зашифрованное приватное изображение 66 помечено индикатором соответствующего пользователя, чтобы позволить серверу 30 выборочно вставлять и/или извлекать изображение 66 в/из хранилища данных 20. Дополнительная последовательность этапов 212-214 передает зашифрованное публичное изображение 62 и повторно зашифрованное приватное изображение (изображения) 66 на сервер 60 для дальнейшего распределения на клиентские устройства 12a-c.

[0063] В альтернативном варианте осуществления изобретения, проиллюстрированном на фиг. 13-14, на этапе 230 сервер 40 может передавать зашифрованную пользовательскую маску (маски) 64 на сервер 30 распределения изображений для дешифрования, и в ответ получать дешифрованную пользовательскую маску (маски) 65 от сервера 30. В некоторых вариантах осуществления дешифрованная маска (маски) 65 содержит версии с открытым текстом зашифрованных пользовательских масок, определенных детектором (детекторами) 42 элементов:

где Dec(x,k) в общем случае обозначает дешифрование количества x с использованием ключа k, и где ksadmin обозначает секретный криптографический ключ, удерживаемый сервером 30 распределения изображений. В таких вариантах осуществления, даже несмотря на то, что сервер 40 управления приватностью может четко видеть, является ли и какая область исходного изображения отображает приватный элемент, приватность по-прежнему сохраняется, поскольку сервер 40 не может расшифровать какую-либо область соответствующего исходного изображения I*.

[0064] Далее, этап 234 может извлекать приватные изображения путем копирования пикселей зашифрованного кадра, расположенного внутри каждой дешифрованной пользовательской маски 65. В некоторых вариантах осуществления это может быть равнозначно определению зашифрованного приватного изображения, связанного с маской i, как:

[0065] Следующий этап 236 может использовать механизм 46 повторного шифрования для повторного шифрования прокси каждого такого приватного изображения с помощью маркера повторного шифрования пользователя, связанного с соответствующей маской i, для создания отдельных повторно шифрованных приватных изображений. Далее, на этапе 238, некоторые варианты осуществления могут вычислять составное повторно зашифрованное приватное изображение 67 в соответствии с множеством отдельных повторно зашифрованных приватных изображений, определенных на этапе 236. В некоторых вариантах осуществления составное изображение 67 содержит одно изображение, собранное из множества приватных изображений в виде мозаики, в которой каждое отдельное повторно зашифрованное приватное изображение занимает область составного изображения, соответствующую соответствующей пользовательской маске Mi. Вычисление составного приватного изображения может быть облегчено за счет нулевого заполнения каждого повторно зашифрованного прокси приватного изображения до размера исходного изображения. Составное повторно зашифрованное приватное изображение 67 затем может быть рассчитано в соответствии с:

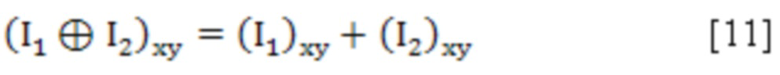

где ReEnc(x, t) в общем случае обозначает повторное шифрование прокси зашифрованного текста x с использованием маркера t, а ti обозначает маркер повторного шифрования, связанный с пользователем/маской i. Обведенный плюс-оператор здесь обозначает сложение по пикселям:

где пара {xy} индексирует положение/пиксели в пределах примеров изображений I1 и I2, соответственно. Сложение по пикселям применимо к изображениям одинакового размера.

[0066] Затем вычисленное составное повторно зашифрованное приватное изображение 67 может быть передано на сервер распределения изображений на этапе 240. В альтернативном варианте осуществления сервер 40 управления приватностью может вычислять отдельные повторно зашифрованные прокси приватные изображения и передавать соответствующие изображения на сервер 30 распределения. В свою очередь, сервер 30 может определять составное изображение 67 из принятых отдельных повторно зашифрованных изображений, например, с помощью уравнения [10].

[0067] В то же время (этап 226 на фиг. 14), сервер 40 управления приватностью может вычислять зашифрованное публичное изображение 62, как показано выше (например, уравнение [6]). В качестве альтернативы, изображение 62 может быть определено в соответствии с публичной маской с открытым текстом:

где MPUBLIC принимается от сервера 30 распределения. В еще одном варианте осуществления MPUBLIC может вычисляться путем инвертирования всех пользовательских масок Mi с открытым текстом, полученных от сервера 30, и наложения результатов. В любой из этих ситуаций изображение 62 шифруется ключом администрирования в силу того, что сервер 40 выполняет сегментацию изображения в зашифрованном домене, то есть без дешифрования исходного изображения. Говоря иначе, сервер 40 не осведомлен о содержимом с открытым текстом публичного изображения 62. На этапе 228 зашифрованное публичное изображение 62 передается на сервер 30 для дешифрования и дальнейшего распределения клиентам.

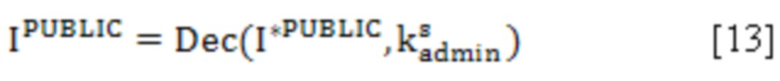

[0068] Фиг. 15 иллюстрирует пример работы сервера 30 распределения изображений в соответствии с некоторыми вариантами осуществления настоящего изобретения. В последовательности этапов 252-254 сервер 30 может ожидать сообщений от сервера 40 управления приватностью. Когда такие сообщения содержат зашифрованные пользовательские маски (этап 256 возвращает «да»), сервер 30 распределения изображений может использовать криптографический механизм 36 для дешифрования соответствующих масок в соответствии с его секретным ключом администрирования (например, формула [6] выше) и передачи дешифрованной маски (масок) на сервер 40 управления приватностью.

[0069] Когда связь содержит зашифрованное публичное изображение 62, сервер 40 может дешифровать его для получения дешифрованного публичного изображения 63:

и сохранить изображение 63 в хранилище данных 20. Дешифрованное публичное изображение 63 может быть помечено меткой времени, номером кадра или другим индикатором, связывающим изображение 63 с исходным изображением, из которого оно было извлечено.

[0070] Когда сообщение, полученное от сервера 40, содержит повторно зашифрованное приватное изображение (либо специфическое для пользователя/маски i, либо составное, в зависимости от того, следует ли сервер 40 блок-схеме 12 или 14, соответственно), сервер 30 распределения изображений может вставить соответствующее приватное изображение в хранилище 20 данных. Повторно зашифрованные приватные изображения также могут быть помечены в соответствии с меткой времени и/или меткой, связывающей соответствующее изображение (изображения) с соответствующим исходным изображением. Приватные изображения также могут быть помечены для обозначения связи с конкретным пользователем и/или маской.

[0071] На фиг. 16 показаны дополнительные примеры этапов, выполняемых сервером 30 распределения изображений в отношении клиентского устройства 12, в общем виде представляющего любое из клиентских устройств 12A-C на фиг. 1. На этапе 280 клиентское устройство 12 может выполнять процедуру аутентификации пользователя для идентификации текущего пользователя устройства 12 к серверу 30 распределения. Этап 280 может реализовывать любой протокол аутентификации пользователя, известный в данной области техники (например, пароль, двухфакторный, биометрический и т. д.). На этапе 282 устройство 12 может затем передавать запрос на сервер 30, например, для указания запроса на просмотр изображений с конкретной камеры наблюдения и захваченных в течение определенного периода времени. В ответ, в последовательности этапов 284-290, сервер 30 распределения изображений может выборочно извлекать из хранилища 20 данных набор публичных и приватных изображений в соответствии с запросом и передавать соответствующие изображения на клиентское устройство 12. В зависимости от того, работает ли сервер 40 управления приватностью в соответствии с блок-схемами, проиллюстрированными на фиг. 12 или 14, приватное изображение (изображения) может содержать индивидуальные повторно зашифрованные приватные изображения 66 или составные повторно зашифрованные приватные изображения 67, соответственно. Такие транзакции могут осуществляться, например, через веб-интерфейс. В альтернативном варианте осуществления сервер 30 распределения изображений может открывать выделенное соединение (например, туннель VPN) с клиентским устройством 20 и передавать публичные и приватные изображения через соответствующее соединение.

[0072] Специалисту в данной области техники будет понятно, что, хотя публичные изображения были дешифрованы до открытого текста перед распределением, этап 288 не обязательно содержит передачу соответствующих публичных изображений в открытом тексте. Вместо этого, этап 288 может включать в себя повторное шифрование передаваемого публичного изображения, например, как часть передачи по TLS/HTTPS. Однако такое шифрование не влияет на восстановление изображения на клиентском устройстве; в транзакции TLS/HTTPS принимающее клиентское устройство всегда может дешифровать полезную нагрузку.

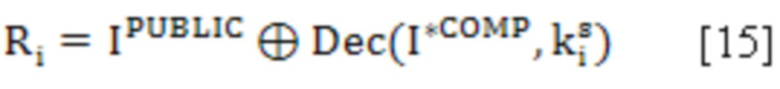

[0073] В ответ на прием публичных и приватных изображений на этапе 292 клиентское устройство 12 может использовать криптографический механизм 26 клиента (фиг. 3) для дешифрования соответствующих приватных изображений с использованием секретного криптографического ключа, связанного с соответствующим пользователем клиентского устройства 12. Далее, на этапе 294, механизм 24 восстановления данных может вычислять восстановленное изображение в соответствии с дешифрованным приватным изображением (изображениями) и далее в соответствии с дешифрованным публичным изображением 63, полученным от сервера 30 распределения изображений. Например, восстановленное изображение может быть вычислено путем сложения по пикселям дешифрованного публичного изображения 63 и дешифрованного приватного изображения:

или

где Ri обозначает восстановленное изображение, видимое пользователем i, а ksi обозначает секретный ключ пользователя i. Когда исходное изображение содержит приватные данные множества пользователей, формула [14] не может вычислять все восстановленное изображение в том смысле, что области восстановленного изображения, соответствующие пользовательским маскам Mj, принадлежащим пользователям, отличным от текущего пользователя i клиентского устройства 12, могут быть пустыми. Для получения полного восстановленного изображения некоторые варианты осуществления могут заполнять отсутствующие области фиктивными данными, например, нулями, случайным шумом, случайными цветами и т. д.

[0074] Восстановление кадра в соответствии с формулой [14] может быть предпочтительным в ситуациях, когда маски, связанные с отдельными пользователями, могут перекрываться, например, когда некоторая информация может быть релевантной для нескольких пользователей (например, для членов выбранной группы), в то время как другая информация является частной для каждого пользователя. Другой пример такой ситуации может иметь место в автоматической системе сегментации изображения, выполненной с возможностью получения многоуровневой классификации.

[0075] В варианте осуществления, в котором восстановленное изображение вычисляется из составного приватного изображения, восстановленное изображение Ri является полным, но секретный ключ ksi, удерживаемый пользователем i, может только дешифровать приватные данные соответствующего пользователя. Поэтому области восстановленного изображения, соответствующие пользовательским маскам Mj других пользователей, будут отображать скремблированные изображения. Этот эффект проиллюстрирован на фиг. 17-A-B, которые показывают, как два разных пользователя видят восстановление одного и того же исходного изображения. На фиг. 17-А показано восстановленное изображение, видимое пользователем А, который объявил элемент 72а (фиг. 6) приватным. Пользователь A увидит изображения приватного элемента 72a, но не сможет увидеть изображения приватных элементов других пользователей, таких как изображения элементов 72b-c-d (см. фиг. 6). На фиг. 17-B показано восстановленное изображение, видимое другим пользователем B, для которого элемент 72b является приватным. Пользователь B может видеть изображения элемента 72b, но может быть не в состоянии видеть изображения приватных элементов 72a и 72c-d.

[0076] Восстановление кадра Ri в соответствии с формулой [15], то есть из составных зашифрованных приватных изображений, может быть предпочтительным в вариантах осуществления, в которых детекторы 42 элементов производят только неперекрывающиеся пользовательские маски и/или в которых отдельные пользователи не обмениваются приватной информацией. В противном случае области восстановленного изображения, покрытые перекрытиями маски, могут быть не быть дешифруемыми каким-либо отдельным пользователем и, следовательно, могут выглядеть скремблированными. Работа с составными приватными изображениями может дополнительно экономить вычислительные ресурсы, поскольку она позволяет отправлять одни и те же зашифрованные приватные данные (т. е. одно составное приватное изображение) всем пользователям вместо того, чтобы хранить, индексировать и выборочно доставлять индивидуальные приватные изображения каждому пользователю. В таких вариантах осуществления сервер 40 может непосредственно вставлять приватные и публичные изображения в хранилище 20 данных без дополнительного участия сервера 30 распределения. Недостатком вариантов осуществления, использующих составные повторно зашифрованные приватные изображения, является то, что они обеспечивают относительно более низкий уровень приватности по сравнению с вариантами осуществления, использующими отдельные приватные изображения, поскольку при вычислении приватных изображений сервер 40 работает с дешифрованными масками/масками с открытым текстом. Иначе говоря, хотя сервер 40 не обращает внимания на содержимое приватных изображений, он знает, например, содержит ли исходное изображение приватный элемент, и он также знает приблизительное местоположение соответствующего приватного элемента через соответствующую маску с открытым текстом.

[0077] Фиг. 18 иллюстрирует усовершенствование системы наблюдения, сохраняющей приватность, в соответствии с некоторыми вариантами осуществления настоящего изобретения. В некоторых вариантах осуществления сервер 40 управления приватностью (фиг. 5) дополнительно снабжен модулем 44 задач обработки изображений, выполненным с возможностью выполнения конкретной задачи в соответствии с зашифрованным потоком 60 данных, принятым от датчика 14 ввода. Один пример задачи обработки изображений включает в себя обнаружение события (определение того, является ли изображение или последовательность изображений признаком возникновения конкретного события). Например, в варианте осуществления наблюдения за школой, модуль 44 задач может быть выполнен с возможностью анализа изображений, захваченных камерой наблюдения, для определения того, являются ли изображения признаками драки или инцидента, связанного с издевательствами. В варианте осуществления мониторинга движения модуль задач может автоматически определять, является ли исходное изображение признаком аварии, пробки и т. д. Другие примеры задач включают в себя подсчет людей на изображении и определение того, превышает ли указанное количество заранее заданный порог. Еще один пример задачи, в общем случае, включает в себя любую задачу классификации/маркировки изображения, такую как определение, отображает ли изображение конкретный тип объекта (например, оружие, личное удостоверение личности, банковскую карту, номерной знак автомобиля и т. д.). Специалисту будет понятно, что, хотя приведенные выше примеры включают обработку изображений, этот аспект не предназначен для ограничения, и некоторые варианты осуществления изобретения могут быть адаптированы для обработки других типов данных, таких как звуковые файлы, текстовые документы и т. д. Например, в варианте осуществления обработки звука модуль 44 задач может определять, является ли звук, захваченный датчиком 14 ввода, признаком выстрела, крика людей, оскорбительного или дискриминационного языка и т. д.

[0078] В некоторых вариантах осуществления модуль 44 задач (фиг. 5) содержит систему 43b ИИ, предварительно обученную для выполнения соответствующей задачи. Несколько таких примеров известны в области компьютерного зрения; их архитектура и обучение выходят за рамки настоящего изобретения. Система 43b ИИ может быть предварительно обучена системой 11 обучения ИИ в том смысле, что система 11 может определять набор оптимизированных значений параметров модуля задач 45b (например, весов синапса и т. д.), например, с помощью процесса машинного обучения, и использовать значения 45b для создания экземпляра времени выполнения модуля 44 задач изображения.

[0079] Модуль 44 задач может работать в зашифрованном домене, то есть без дешифрования исходных данных. В таких вариантах осуществления модуль 44 может вводить зашифрованное изображение и генерировать зашифрованный вывод, содержащий результат выполнения соответствующей задачи, причем соответствующий вывод зашифрован публичным ключом администрирования,  , связанным с сервером 30 распределения. Например, вывод модуля 44 задач может содержать зашифрованную версию вердикта или метки (например, ДА/НЕТ в соответствии с тем, является ли поток 60 данных признаком наступления конкретного события или нет). Поскольку модуль 44 выполняется в зашифрованном домене, сервер 40 управления приватностью не знает о результате задачи.

, связанным с сервером 30 распределения. Например, вывод модуля 44 задач может содержать зашифрованную версию вердикта или метки (например, ДА/НЕТ в соответствии с тем, является ли поток 60 данных признаком наступления конкретного события или нет). Поскольку модуль 44 выполняется в зашифрованном домене, сервер 40 управления приватностью не знает о результате задачи.

[0080] В некоторых вариантах осуществления вывод модуля 44 задач является повторно зашифрованным прокси с помощью механизма 46 (фиг. 5) с использованием маркера повторного шифрования выбранного пользователя для получения повторно зашифрованного результата 86 задачи, который отправляется на сервер 30 распределения для доставки на заранее определенное устройство 13 уведомления (например, смартфон выбранного пользователя). В некоторых вариантах осуществления устройство 13 уведомления может также принимать дешифрованное публичное изображение 63, так что соответствующий пользователь может видеть публично доступные данные изображения в дополнение к уведомлению о возникновении соответствующего события или ситуации. Например, директор школы (или сотрудник службы безопасности) может получить уведомление о том, что на территории школы ведется драка, но он/она не может увидеть, кто действительно участвует в драке, когда такая информация считается приватной. Между тем, поскольку результат 86 задачи может быть дешифрован только выбранным устройством уведомления, все пользователи, за исключением директора школы, могут не обращать внимания на возникновение драки. Кроме того, владельцы/операторы сервера 40 также не знают о таких событиях.

[0081] Некоторые варианты осуществления дополнительно дополняются добавлением суперпользователя, которому может быть разрешено просматривать всю приватную информацию, содержащуюся в исходном изображении. Такой суперпользователь может представлять авторитетную фигуру, такую как директор школы, представитель отдела кадров компании и т. д. При настройке службы наблюдения сервер 30 распределения изображений может создавать пару криптографических ключей, а также набор маркеров повторного шифрования, связанных с суперпользователем. В одном таком примере варианта осуществления, в ответ на определение масок пользователя и извлечение приватных изображений, сервер 40 управления приватностью может повторно шифровать извлеченные приватные изображения, связанные со всеми пользователями, с помощью маркера (маркеров) повторного шифрования суперпользователя, таким образом создавая составное приватное изображение, доступное только суперпользователю. Соответствующие повторно зашифрованные приватные данные затем отправляют на сервер 30 распределения изображений и дополнительно делают доступными для суперпользователя вместе с дешифрованным общедоступным изображением 63. Суперпользователь может дешифровать соответствующее повторно зашифрованное приватное изображение и, таким образом, полностью восстановить исходное изображение в соответствии с публичным изображением 63 и дешифрованным составным приватным изображением. В то же время пользователь, не владеющий приватным ключом шифрования суперпользователя, может не видеть приватные данные, принадлежащие другому пользователю.

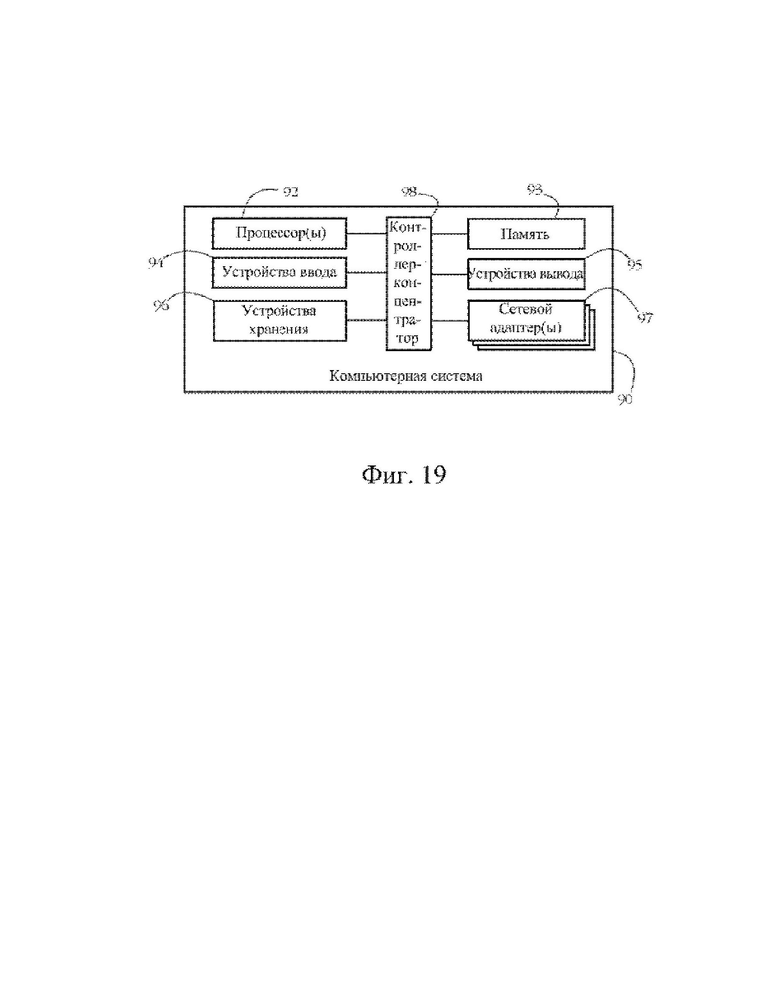

[0082] На фиг. 19 показан пример компьютерной системы 90, выполненной с возможностью осуществления некоторых из способов, описанных в данном документе. Компьютерная система 90 может представлять собой любое из клиентских устройств 12a-c, а также сервер 30 распределения изображений и сервер 40 управления приватностью. Проиллюстрированная конфигурация аппаратного обеспечения представляет собой конфигурацию персонального компьютера; конфигурация других вычислительных устройств, таких как мобильные телефоны и серверы, может незначительно отличаться от конфигурации, показанной на фиг. 19. Процессор(ы) 92 содержит физическое устройство (например, микропроцессор, многоядерную интегральную схему, сформированную на полупроводниковой подложке), выполненное с возможностью выполнения вычислительных и/или логических операций с набором сигналов и/или данных. Такие сигналы или данные могут быть закодированы и доставлены процессору (процессорам) 92 в виде инструкций процессора, например, машинного кода. Процессор(ы) 92 может содержать центральный процессор (CPU) и/или массив графических процессоров (GPU).

[0083] Модуль 93 памяти может содержать энергозависимые машиночитаемые носители (например, динамическое оперативное запоминающее устройство (DRAM)), хранящие данные и/или кодировки инструкций, доступные или сгенерированные процессором (процессорами) 92 в ходе выполнения операций. Устройства 94 ввода могут включать в себя, среди прочего, компьютерные клавиатуры, мыши, трекпады и микрофоны, включая соответствующие аппаратные интерфейсы и/или адаптеры, позволяющие пользователю вводить данные и/или инструкции в компьютерную систему 90. Устройства 95 вывода могут содержать устройства отображения, такие как, среди прочего, мониторы и динамики, а также аппаратные интерфейсы/адаптеры, такие как графические карты, позволяющие соответствующему вычислительному устройству передавать данные пользователю. В некоторых вариантах осуществления устройства 94-95 ввода и вывода имеют общую часть аппаратного обеспечения (например, сенсорный экран). Запоминающие устройства 96 содержат машиночитаемые носители, обеспечивающие невременное хранение, чтение и запись программных инструкций и/или данных. Примеры устройств хранения включают в себя магнитные и оптические диски и устройства флэш-памяти, а также съемные носители, такие как CD и/или DVD диски и приводы. Сетевой адаптер(ы) 97 содержит механическую, электрическую и сигнальную схемы для передачи данных по физическим каналам связи, соединенным с сетью электронной связи (например, сетью 15 на фиг. 1) и/или с другими устройствами/компьютерными системами. Адаптер(ы) 97 может быть дополнительно выполнен с возможностью передачи и/или приема данных с использованием множества протоколов связи.

[0084] Контроллер-концентратор 98 в общем случае представляет собой множество системных, периферийных шин и/или шин набора микросхем, и/или все другие схемы, обеспечивающие связь между процессором (процессорами) 92 и остальными аппаратными компонентами компьютерной системы 90. Например, контроллер-концентратор 98 может содержать контроллер памяти, контроллер ввода/вывода (I/O) и контроллер прерывания. В зависимости от производителя аппаратного обеспечения, некоторые такие контроллеры могут быть включены в одну интегральную схему и/или могут быть интегрированы с процессором (процессорами) 92. В другом примере контроллер-концентратор 98 может содержать северный мост, соединяющий процессор 92 с памятью 93, и/или южный мост, соединяющий процессор 92 с устройствами 94, 95, 96 и 97.

[0085] Примеры систем и способов, описанные в данном документе, позволяют распределять данные (например, записанное видео, фотографии, записанное аудио, цифровые документы и т. д.) среди множества пользователей так, чтобы сохранить приватность соответствующих пользователей. В некоторых вариантах осуществления используются методы гомоморфного шифрования и повторного шифрования прокси для манипулирования соответствующими данными так, чтобы выбранные их части были выявлены в соответствии с идентификацией пользователя, в настоящее время осуществляющего доступ к соответствующим данным.

[0086] Один пример применения некоторых вариантов осуществления содержит видеонаблюдение, при этом распределенные данные включают в себя поток изображений, полученных от камеры наблюдения. В некоторых вариантах осуществления используются методы распознавания изображений для определения того, содержит ли изображение элемент, считающийся конфиденциальным выбранным пользователем (например, конкретный человек или лицо, конкретный номерной знак и т. д.), а также для манипулирования и выборочного шифрования соответствующего изображения так, чтобы только соответствующий пользователь мог видеть конфиденциальный элемент. Между тем, другим пользователям может быть предоставлен доступ к другой версии того же изображения, в которой конфиденциальный элемент скрыт (например, затушеван, вырезан, скремблирован и т. д.).

[0087] Один пример сценария использования содержит мониторинг школьного двора на наличие признаков издевательств, драк и словесной агрессии. В некоторых вариантах осуществления выбранные пользователи (например, родители) могут обозначать некоторых детей как приватные элементы. Изображения школьного двора, снятые видеокамерой, могут быть распределены среди множества пользователей. Тем не менее, изображения, распределенные директору школы и родителю ребенка, который считается приватным, покажут лицо соответствующего ребенка, в то время как на изображениях, распределенных всем другим пользователям, лицо может быть скрыто или скремблировано. Такие манипуляции могут, например, сохранять приватность ребенка, подвергшегося издевательствам, и/или задерживать раскрытие личности агрессора до тех пор, пока не будет проведено расследование инцидента.

[0088] Применение некоторых вариантов осуществления не ограничивается наблюдением. В другом примере камера записывает презентацию продукта или прототипа. Затем изображения передаются множеству удаленных пользователей, например, в формате видеоконференции. Однако отдельные пользователи могут получать различные версии одного и того же изображения. Например, пользователям, подписавшим соглашение о неразглашении, может быть показан соответствующий продукт или прототип, в то время как на изображениях, распределенных другим пользователям, соответствующий элемент может быть скрыт/скремблирован.

[0089] Характер элементов, считающихся приватными/конфиденциальными, может сильно отличаться в зависимости от вариантов осуществления. Некоторые примеры включают, среди прочего, оскорбительный жест рукой, предмет одежды (головной платок, купальник и т. д.), элемент украшения, конкретную часть тела (голая нога, грудь и т. д.), оружие, логотип компании, лежащее на земле тело (потенциально бездомный человек или человек, нуждающийся в медицинской помощи) и человек в форме (например, полиция, медицинский персонал). Система 43 ИИ (фиг. 5) может быть обучена распознавать любой такой тип приватного элемента в исходном изображении. Впоследствии некоторые пользователи увидят изображение соответствующих элементов, в то время как другие - нет.

[0090] Многие обычные системы видеонаблюдения используют шифрование для предотвращения несанкционированного доступа к полученным изображениям. Некоторые такие системы также дополнены функциями автоматического распознавания изображений и/или сегментации изображений. Однако обычные системы наблюдения сначала расшифровывают исходные изображения в рамках подготовки к распознаванию изображений. Например, обычная компьютерная система, выполняющая анализ изображений, как правило, также обладает криптографическими ключами для дешифрования исходных изображений. В отличие от этого, используя гомоморфное шифрование, некоторые варианты осуществления настоящего изобретения выполняют автоматическое обнаружение элемента/построение маски непосредственно в зашифрованном домене, то есть без предварительного дешифрования исходных изображений. В частности, сервер управления приватностью, как описано в данном документе, даже не имеет ключей для дешифрования исходных данных. Следовательно, в вариантах осуществления настоящего изобретения компьютерная система, выполняющая распознавание и/или сегментацию изображений, не обращает внимания на содержимое анализируемых изображений, что существенно повышает приватность пользователей системы.

[0091] Использование гомоморфного шифрования в некоторых вариантах осуществления настоящего изобретения также позволяет отделить действия по управлению пользователем/распределению изображения от действий по анализу изображения. В примере системы видеонаблюдения, сохраняющей приватность, как показано на фиг. 1, серверы 30 и 40 могут принадлежать и управляться отдельными объектами. В одном примере сценария использования, иллюстрирующего преимущества некоторых вариантов осуществления настоящего изобретения, компания А владеет и управляет датчиком (датчиками) 14 ввода и сервером 30 распределения и передает услуги по обработке изображений, то есть услуги, предоставляемые сервером 40, другой компании B. Датчики 14 могут собирать изображения из офисного здания, и компания А может быть заинтересована в автоматическом обнаружении таких событий, как аномальная динамика офиса, присутствие неизвестного человека и т. д., для определения посещаемости определенных офисных мероприятий, для определения, когда определенные сотрудники прибывают на работу или выходят из офиса, и т. д. Компания B может предоставлять такие услуги с сохранением приватности, поскольку сервер 40 не имеет доступа к незашифрованным данным и дополнительно не имеет информации для дешифрования входящих исходных данных. Вместо этого, сегментация изображений и/или выполнение других задач осуществляется в зашифрованном домене, и результаты таких операций могут быть дешифрованы только компьютерными системами (например, сервером 30, выбранными клиентскими устройствами 12a-c), управляемыми представителями компании A. Приватность дополнительно усиливается тем фактом, что в вариантах осуществления, проиллюстрированных на фиг. 11 и 13, сервер 30 распределения может не иметь доступа к исходным данным как таковым, а только к их «публичной части», то есть части исходных изображений, которая не отображает приватные/конфиденциальные элементы.

[0092] Применения некоторых вариантов осуществления не ограничиваются обработкой изображений/видеонаблюдением и могут быть адаптированы, среди прочего, к обработке звуковых файлов, документов и электронных сообщений. В одном из таких иллюстративных вариантов осуществления голос целевого человека может быть выбран в качестве приватного элемента. Исходные данные, такие как звукозапись, могут быть обработаны, как показано в данном документе, то есть могут быть разделены на приватную часть и публичную часть, при этом приватная часть может состоять из сегмента исходной записи, содержащего высказывания целевого человека. Затем приватная часть может быть повторно зашифрована прокси с помощью маркера, соответствующего выбранному подмножеству пользователей. При восстановлении соответствующей звукозаписи выбранные пользователи могут слышать речь целевого человека, а другие пользователи - нет. Другой пример варианта осуществления может искажать/скремблировать высказывания определенных слов (например, ругательства, выбранные имена и т. д.).

[0093] В примере варианта осуществления обработки документов или сообщений приватные элементы могут содержать определенные имена, адреса, номера телефонов, номера кредитных карт или банковских счетов и т. д. В некоторых вариантах осуществления приватные элементы могут содержать целые части документа, например, конкретный раздел/главу, части, имеющие конкретного автора, части, относящиеся к конкретному предмету. В еще одном примере осуществления приватные элементы могут содержать части разговора (например, обмен электронными сообщениями), которые указывают на конкретные чувства, такие как гнев, угроза, суицидальные мысли, явное сексуальное намерение и т. д. Детекторы 42 элементов могут использовать набор правил или предварительно обученную систему искусственного интеллекта для автоматической идентификации таких приватных элементов в зашифрованном исходном документе. Используя методы выборочного повторного шифрования прокси, как показано в данном документе, один и тот же документ затем может быть распределен среди множества пользователей так, что выбранные пользователи могут видеть соответствующие приватные элементы в открытом тексте, в то время как другие пользователи - нет.

[0094] Специалисту в данной области техники понятно, что описанные выше варианты осуществления могут быть различным образом изменены, без выхода при этом за пределы объема правовой охраны настоящего изобретения. Соответственно, объем правовой охраны настоящего изобретения определен следующей ниже формулой изобретения и ее юридическими эквивалентами.

| название | год | авторы | номер документа |

|---|---|---|---|

| РАСПРЕДЕЛЕНИЕ ИЗОБРАЖЕНИЙ С ИСПОЛЬЗОВАНИЕМ СОСТАВНЫХ ПОВТОРНО ЗАШИФРОВАННЫХ ИЗОБРАЖЕНИЙ | 2021 |

|

RU2828473C1 |

| СОХРАНЯЮЩАЯ КОНФИДЕНЦИАЛЬНОСТЬ СЛУЖБА ДОМЕННЫХ ИМЕН (DNS) | 2021 |

|

RU2837326C2 |

| ГОМОМОРФНОЕ ШИФРОВАНИЕ ДЛЯ ПРОВЕРКИ ПОДЛИННОСТИ С ПОМОЩЬЮ ПАРОЛЯ | 2018 |

|

RU2774807C2 |

| МИГРАЦИЯ ЦИФРОВОЙ ЛИЦЕНЗИИ С ПЕРВОЙ ПЛАТФОРМЫ НА ВТОРУЮ ПЛАТФОРМУ | 2006 |

|

RU2406116C2 |

| БИОМЕТРИЧЕСКОЕ СРАВНЕНИЕ ДЛЯ ЗАЩИТЫ ПРИВАТНОСТИ С ПОМОЩЬЮ СЕРВЕРА | 2018 |

|

RU2776258C2 |

| СПОСОБ И СИСТЕМЫ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО РАСПРЕДЕЛЕНИЯ ДАННЫХ ЧЕРЕЗ СЕТИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2003 |

|

RU2300845C2 |

| УСЛУГА СМАРТ-КОНТРАКТА ВНЕ ЦЕПОЧКИ НА ОСНОВЕ ДОВЕРЕННОЙ СРЕДЫ ИСПОЛНЕНИЯ | 2018 |

|

RU2729700C1 |

| РАСПРЕДЕЛЕНИЕ КЛЮЧА ДЛЯ ЗАЩИЩЕННОГО ОБМЕНА СООБЩЕНИЯМИ | 2006 |

|

RU2425450C2 |

| ФУНКЦИЯ ВЫРАБОТКИ КЛЮЧА НА ОСНОВЕ ИЗОБРАЖЕНИЯ | 2014 |

|

RU2676231C2 |

| Способ защиты информации в облачных вычислениях с использованием гомоморфного шифрования | 2017 |

|

RU2691874C2 |