Настоящее описание относится к распределению ключа для защищенного обмена сообщениями.

Раскрытие изобретения

В настоящей заявке описаны системы и способы, с помощью которых передающая конечная точка, предназначенная для осуществления сетевой связи, может использовать выбранный открытый ключ, который связан с предназначенным получателем, сетевым устройством получателя, шлюзом, с которым связан предназначенный получатель, или доменом, с которым связан предназначенный получатель, чтобы защитить внешнее сообщение. В принимающем узле выбранный открытый ключ, который связан с источником, сетевым устройством источника, шлюзом, с которым связан источник, или доменом, с которым связан источник, может быть использован, чтобы аутентифицировать и проверить достоверность защищенного сообщения.

Краткое описание чертежей

Настоящее описание ссылается на следующие чертежи.

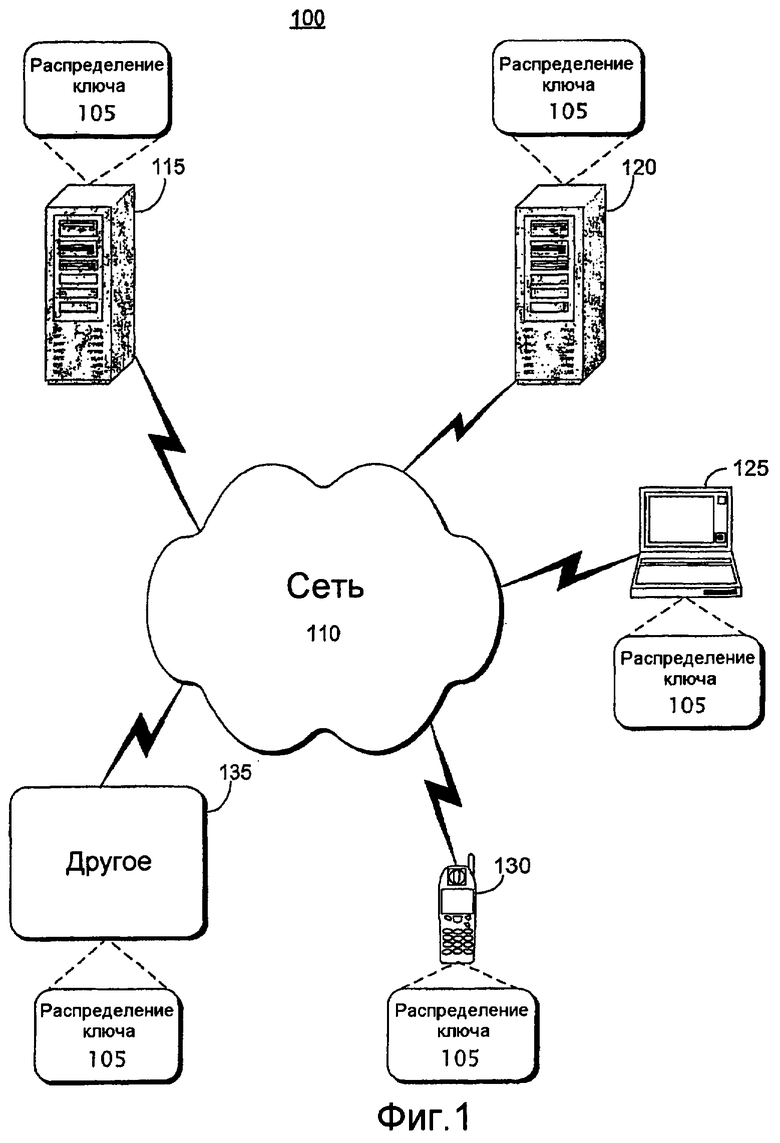

Фиг.1 иллюстрирует узлы связи сети, причем узлы осуществляют примерные технологии, относящиеся к распределению ключа.

Фиг.2 иллюстрирует примерную конфигурацию агентов связи и соответствующих шлюзов связи, взаимодействующих через сеть, осуществляющую примерные технологии, относящиеся к распределению ключа.

Фиг.3 иллюстрирует примерную конфигурацию шлюза связи, дополнительно к примеру Фиг.2.

Фиг.4 иллюстрирует примерную блок схему последовательности этапов обработки, в соответствии, по меньшей мере, с одним вариантом осуществления распределения ключа.

Осуществление изобретения

Осуществление изобретения, относящееся к распределению ключа, может относиться к системам, методологиям, способам, процессам, инструкциям, программам и инструментальным средствам, которые могут быть использованы, чтобы защищать обмен сообщениями из одной конечной точки, предназначенной для осуществления сетевой связи, по меньшей мере, в одну другую такую конечную точку.

“Домен”, как упомянут в настоящей заявке, может относиться к одной или более организационным логическим совокупностям конечных точек сети, которые могут осуществлять сетевую связь, которые могут совместно использовать общий суффикс наименований, но не ограничен ими, причем такие устройства включают в себя серверы, клиентские устройства, или другое устройство или различные их комбинации, но не ограничены ими. (Организация может иметь множество доменов).

“Шлюз”, как упомянут в настоящей заявке, может относиться к одному или более устройств, которые облегчают взаимодействие между двумя или более доменами, сетями или подсетями, но не ограничен ими. Таким образом, шлюз может работать либо в качестве точки входа, либо в качестве точки выхода для соответственно домена или сети. Преобразование транспортного протокола может не требоваться, но обычно выполняют некоторый вид обработки.

Фиг.1 изображает примерную сетевую среду 100, в которой могут быть осуществлены примерные технологии, предназначенные для распределения 105 ключа через сеть 110. На Фиг. 1 устройства 115 и 120 сервера, клиентское устройство 125, карманное клиентское устройство 130 и “другое” устройство 135 могут быть конечными точками, предназначенными для осуществления сетевой связи, которые соединены друг с другом через сеть 110, и дополнительно, по меньшей мере, одно из устройств 115 и 120 сервера, клиентского устройства 125, карманного клиентского устройства 130 и “другого” устройства 135 могут быть конечными точками, предназначенными для осуществления сетевой связи, которые могут осуществлять вышеупомянутые технологии.

Устройства 115 и 120 сервера могут представлять устройства или конечные точки, предназначенные для осуществления сетевой связи, которые служат в качестве шлюзов домена, или иначе могут передавать и принимать сообщения (т.е. электронные пакеты) или любые другие из множества данных и/или функций в другие устройства в сетевой среде 100. Варианты осуществления распределения 105 ключа могут быть применимы к обмену электронными пакетами между устройствами 115 и 120 сервера в незашифрованном виде (т.е. без каких-либо мер защиты, реализованных в них), хотя альтернативные варианты осуществления могут быть применимы, даже если данные, которыми обмениваются, ограничены определенными пользователями, или только, если произведена оплата соответствующей подписки или лицензирования. Устройства 115 и 120 сервера могут быть, по меньшей мере, одним из следующих устройств: шлюз, агент передачи сообщений электронной почты (МТА), сервер домена, сервер сети, сервер приложений, модульным сервером, или любой их комбинацией. Обычно устройства 115 и 120 сервера могут представлять устройства, которые могут быть источниками информации, а клиентские устройства 125 и 130 могут представлять любое устройство, которое может принимать такую информацию либо через сеть 110, либо способом автономного режима. Однако в соответствии с примерными вариантами осуществления, описанными в настоящей заявке, устройства 115 и 120 сервера и клиентские устройства 125 и 130 могут быть взаимозаменяемо посылающими узлами или принимающими узлами в сетевой среде. Более конкретно, относительно друг друга устройства 115 и 120 сервера могут быть взаимозаменяемо посылающим узлом или принимающим узлом. “Другое” устройство 135 также может быть осуществлено с помощью любого из упомянутых выше примеров устройств 115 и 120 сервера.

Клиентское устройство 125 может представлять, по меньшей мере, одно из множества известных вычислительных устройств или конечных точек, предназначенных для осуществления сетевой связи, включая портативный переносной компьютер, настольный персональный компьютер (РС), рабочую станцию, большую ЭВМ, устройство Internet, медиа центр или телеприставку, которое может быть связано с сетью 110 с помощью либо проводной, либо беспроводной линии связи, и может осуществлять примерные технологии, связанные с распределением 105 ключа. Кроме того, клиентское устройство 125 может представлять клиентские устройства, описанные выше, в различных количествах и/или их комбинациях. “Другое” устройство 135 также может быть осуществлено с помощью любого из приведенных выше примеров клиентского устройства 125.

Карманное клиентское устройство 130 может представлять, по меньшей мере, одно устройство, которое может быть связано с сетью 110 с помощью беспроводной линии связи, включая мобильный (т.е. сотовый) телефон, персональный цифровой ассистент (PDA), музыкальный плеер, видеоплеер и т.д., и может осуществлять примерные технологии, связанные с распределением 105 ключа. Кроме того, карманное устройство 130 может представлять карманные устройства, описанные выше, в различных количествах и/или их комбинациях. “Другое” устройство 135 также может быть осуществлено с помощью любого из приведенных выше примеров карманного клиентского устройства 130.

“Другое” устройство 135 может представлять любое дополнительное устройство или конечную точку, предназначенную для осуществления сетевой связи, которое может осуществлять технологии, связанные с распределением 105 ключа в соответствии с одним или более примерными осуществлениями, описанными в настоящей заявке. То есть “другое” устройство 135 может представлять любое вычислительное устройство, которое может, по меньшей мере, запоминать и совместно использовать информацию защиты для любого другого из устройств, связанных с сетью 110, и посылать электронные пакеты (например, электронную почту) в любые другие устройства, связанные с сетью 110, и принимать электронные пакеты из них. Таким образом, “другое” устройство 135 может быть устройством аппаратного обеспечения или вычислительным устройством, имеющим, по меньшей мере, одно из следующего: операционную систему, интерпретатор, преобразователь, компилятор или среду динамического выполнения, осуществленную в нем. Эти примеры никоим образом не предназначены быть ограничивающими и, следовательно, не должны быть истолкованы таким образом.

Сеть 110 может представлять любую из множества традиционных топологий и типов сети, которые могут включать в себя проводные и/или беспроводные сети. Сеть 110 может дополнительно использовать любой из множества традиционных сетевых протоколов, включая открытые и/или патентованные протоколы. Сеть 110 может включать в себя, например, Internet, а также, по меньшей мере, части одной или более локальных сетей (также упомянутые отдельно как “LAN”), таких как система 802.11, или в большем масштабе, глобальную сеть (т.е. “WAN”), или персональную сеть (т.е. PAN), такую как Bluetooth.

Фиг.2 изображает примерную сетевую среду 200, в которой агенты связи и соответствующие шлюзы связи взаимодействуют через сеть 110, осуществляя примерные технологии, относящиеся к распределению 105 ключа (см. Фиг. 1).

Шлюз А 205 связи может представлять устройство шлюза, MTA (например, сервер SMTP) или их комбинацию в домене А 203. Шлюз А 205 связи дополнительно может быть осуществлен как сервер доменных имен, имеющий распределенную базу данных, в качестве части системы имен домена (DNS), хотя такой вариант осуществления описан только в качестве примера. Альтернативные варианты осуществления шлюза А 205 связи могут быть независимыми от DNS. Шлюз А 205 связи может передавать сообщения (т.е. электронные пакеты) в другие устройства и принимать сообщения из них от имени агента А 207 через сеть 110. Такая передача и прием сообщений могут быть осуществлены, например, с помощью простого протокола пересылки электронной почты (SMTP).

Агент А 207 может представлять, по меньшей мере, одно из множества функциональных средств, осуществленных в одной или более конечных точках, предназначенных для осуществления сетевой связи в домене А 203, которые могут передавать сообщение (т.е. электронный пакет) в один или более узлов в сети 110. Такие устройства могут включать в себя клиентское устройство или карманное устройство, но не ограничены ими. Более конкретно, агент А 207 может быть источником электронного сообщения, которое предназначено для пользователя, связанного с агентом-аналогом, связанным с сетью 110. Электронные сообщения, упомянутые в настоящем описании, могут включать в себя электронную почту, которая может иметь или не иметь один или более файлов, присоединенных к ней. Такой присоединенный файл может включать в себя в качестве не ограничивающих примеров текстовый файл, аудио файл, видео файл, унифицированный адрес ресурса (URL) и т.д. Альтернативные варианты осуществления распределения 105 ключа могут дополнительно предполагать сценарии, в которых электронное сообщение является мгновенным сообщением, потоком данных, потоком аудио пакетов, таких как пакеты, используемые с помощью протоколов передачи речи через IP, RSS, TLS, RFC, или прямую загрузку электронных пакетов (т.е. текста, аудио, видео и т.д.) из агента в одном домене в агента в другом домене. Дополнительные альтернативные варианты осуществления даже могут предполагать, что такие электронные сообщения передают из сервера одного домена в сервер другого домена, обычно как указано агентом.

Сеть 110, как описано выше, может представлять любую из множества традиционных топологий и типов сети, которые могут включать в себя проводные и/или беспроводные сети. Сеть 110 может включать в себя, например, Internet, а также, по меньшей мере, части одной или более LAN, WAN или PAN.

Шлюз В 210 связи может быть устройством шлюза или МТА в домене В 208. То есть шлюз В 210 связи может быть предназначенным принимающим шлюзом-аналогом передающего шлюза А 205 связи. Подобно шлюзу связи А 205 шлюз В 210 связи дополнительно может быть реализован как сервер доменных имен, имеющий распределенную базу данных в качестве части системы имен домена (DNS), или в качестве альтернативы, не зависит от DNS.

Таким образом, агент В 212 может быть принимающим аналогом посылающего агента А 207, из которого может происходить сообщение (т.е. электронный пакет). Агент В 212 может быть связан с пользователем в домене В 208, для которого предназначено сообщение.

Распределение 105 ключа в соответствии, по меньшей мере, с одним примером в сетевой среде 200 может включать в себя защиту сообщения, которое посылают из агента А 207 через передающий шлюз А 205 связи, с использованием ключа, который связан с доменом В 208 и выбран из базы данных DNS. База данных DNS может быть или может не быть физически расположена в домене В 208. Предназначенный получатель может быть агентом получателя (т.е. устройством) или пользователем, с которым связан агент. Кроме того, хотя варианты осуществления распределения 105 ключа, описанные в настоящей заявке, не обязаны какому-либо определенному протоколу передачи, и, следовательно, такие ограничения не должны подразумеваться, настоящее описание может предполагать сообщения, передаваемые между доменами с использованием SMTP. Пример распределения 105 ключа также может предполагать аутентификацию и проверку достоверности сообщения в принимающем шлюзе В 210 связи с использованием, по меньшей мере, одного ключа, выбранного из базы данных DNS (т.е. сервера), связанной с доменом А 203, который является доменом, соответствующим источнику сообщения. Таким образом, примерный вариант осуществления распределения ключа может быть описан следующим образом.

Агент А 207 может быть клиентским устройством, из которого происходит внешнее сообщение (т.е. электронный пакет), предназначенное для агента В 212 или пользователя, связанного с ним. Внешнее сообщение может быть принято в шлюзе А 205 связи, который подобно агенту А 207 может быть связан с доменом А 203.

Шлюз А 205 связи может выбирать открытый ключ шифрования, связанный с доменом В 208, из базы данных DNS. По меньшей мере, один альтернативный вариант осуществления может включать в себя вышеупомянутый открытый ключ шифрования, связанный с доменом 208, соответствующий более конкретно пользователю, связанному с доменом В 208, и такой вариант осуществления может рассматриваться с помощью настоящего описания. Хотя база данных DNS запоминает один или более ключей шифрования для домена В 208, база данных DNS может быть или может не быть связана со шлюзом В 210 связи. Агент В 212 или пользователь, связанный с ним, не обязательно должен быть единственным предназначенным получателем внешнего сообщения, и, следовательно, шлюз А 205 связи дополнительно может выбирать открытый ключ шифрования для других доменов, с которым связаны предназначенные получатели сообщения. Однако в настоящем описании агент В 212 или пользователь, связанный с ним, может быть единственным предназначенным получателем сообщения из агента А 207.

Выбрав открытый ключ шифрования, связанный с доменом В 208 или пользователем, связанным с доменом В 208, шлюз А 205 связи может использовать выбранный ключ, чтобы защитить внешнее сообщение. В соответствии, по меньшей мере, с одним вариантом осуществления распределения 105 ключа, шлюз А 205 связи может защитить внешнее сообщение с помощью генерирования симметричного ключа (в качестве альтернативы упоминаемого как “ключ шифрования информации” или “СЕК”) и защитить внешнее сообщение с использованием выбранного ключа и сгенерированного случайным способом ключа шифрования в комбинации вместе. В соответствии, по меньшей мере, с одним вариантом осуществления защищенное внешнее сообщение включает в себя защиту, по меньше мере, части идентификационного обозначения или адреса, по меньшей мере, одного из отправителя и одного или более предназначенных получателей защищенного сообщения в качестве части защищенной части самого сообщения или отдельно от нее.

Примеры вариантов осуществления распределения 105 ключа, описанные в настоящей заявке, предполагают использование пар секретных/открытых ключей RSA (Ривеста-Шамира-Адлемана). Однако распределение 105 ключа не ограничено таким способом, и такие ограничения не должны подразумеваться. Например, альтернативные варианты осуществления могут использовать пары секретных ключей Диффи-Хельмана, как описано дополнительно ниже, или другие криптографические способы, которые используют составление пар открытых и секретных ключей шифрования.

Независимо от криптографических способов после защиты внешнего сообщения шлюз А 205 связи затем может передать защищенное внешнее сообщение через сеть 110 в шлюз 210 домена, соответствующий предназначенному агенту В 212 получателя или пользователю, связанному с ним.

Шлюз В 210 связи после приема защищенного сообщение из шлюза А 205 связи через сеть 110 может определить, что домен А 203 является источником защищенного сообщения. Таким образом, шлюз В 210 связи может выбрать открытый ключ проверки, связанный с доменом А 203 из базы данных DNS или из запоминающего устройства, связанного с доменом А 203. Альтернативные варианты осуществления могут предполагать открытый ключ проверки, связанный с доменом А 203, соответствующий более конкретно пользователю агента А 207, из которого происходит сообщение. Такие варианты осуществления предполагаются во всем настоящем описании. Хотя база данных DNS запоминает один или более ключей шифрования для домена А 203, база данных DNS может быть или может не быть связана со шлюзом А 205 связи.

В соответствии, по меньшей мере, с одним альтернативном вариантом осуществления шлюз В 210 связи может использовать выбранный открытый ключ проверки, связанный с доменом А 203, в комбинации с секретным ключом шифрования, соответствующим домену В 208, чтобы дешифровать и проверять достоверность симметричного ключа, который может быть использован, чтобы дешифровать и проверять достоверность информации в сообщении. С помощью одного или более вариантов осуществления секретный ключ шифрования может быть секретным аналогом открытого ключа проверки, используемого шлюзом А 205 связи, чтобы защитить внешнее сообщение. Секретный ключ шифрования может быть локально запомнен в домене В 208 или может быть иначе связан с доменом В 208. Независимо от этого секретный ключ шифрования может быть использован, чтобы дешифровать ключ шифрования, с помощью которого было подписано защищенное сообщение. То есть шлюз В 210 связи может использовать секретный ключ шифрования, который является секретным аналогом открытого ключа, выбранного с помощью шлюза А связи, чтобы дешифровать симметричный ключ, а затем аутентифицировать и проверить достоверность защищенного сообщения. Кроме того, подпись, связанная с дешифрованным ключом шифрования, может быть проверена на достоверность с использованием выбранного открытого ключа шифрования, связанного с доменом А 203.

Затем дешифрованный ключ шифрования может быть использован, чтобы дешифровать сообщение, включая отправителя и/или одного или более предназначенных получателей сообщения, в зависимости от того, какие части информации адреса, связанной с сообщением, защищены. В результате адрес предназначенного агента В 212 получателя или пользователя, связанного с ним, может быть открыт, и затем шлюз В 210 связи может передать дешифрованное сообщение агенту В 212 получателя.

Фиг.3 изображает примерную конфигурацию 300 шлюза связи дополнительно к примеру Фиг.2.

В следующем описании различные операции могут быть описаны как выполняемые с помощью признаков или иначе связанные с признаками, описанными выше со ссылкой на Фиг.1 и Фиг.2. Физические и операционные признаки, описанные относительно конфигурации 300, могут быть осуществлены как аппаратное обеспечение, программно-аппаратное обеспечение или программное обеспечение, либо в единственном числе, либо в различных комбинациях вместе.

Агент 305 может соответствовать либо агенту А 207, либо агенту В 212, описанным выше со ссылкой на Фиг.2. Более конкретно, агент 305 может представлять клиентское устройство, связанное с пользователем, которое может инициировать сообщение (т.е. электронный пакет), передаваемое в один или более узлов в сети 110, и может принимать такое сообщение через соответствующий шлюз связи.

Шлюз 310 связи может соответствовать либо передающему шлюзу А 205 связи, либо принимающему шлюзу В 210 связи, описанным выше со ссылкой на Фиг.2, и, следовательно, шлюз 310 связи может быть упомянут как передающий шлюз 310 связи или принимающий шлюз 310 связи в зависимости от его роли. Кроме того, агент 310 связи может представлять устройство шлюза или МТА, которое может быть или может не быть дополнительно осуществлено как распределенная база данных в качестве части системы имен домена (DNS).

Шлюз 310 связи может передавать и принимать сообщения (т.е. электронные пакеты) в связи с другими устройствами, в частности другими шлюзами, через сеть 110. Такая передача и прием сообщений могут быть осуществлены, например, с помощью SMTP.

Кроме того, еще передающий шлюз 310 связи может осуществлять доступ к принимающему шлюзу 310 связи или, в качестве альтернативы, к базе данных DNS, чтобы выбирать соответствующий открытый компонент пары секретных/открытых ключей шифрования. Кроме того, передающий шлюз 310 связи может генерировать случайные ключи шифрования в соответствии с различными вариантами осуществления распределения 105 ключа.

Запоминающее устройство 315 может быть связано со шлюзом 310 связи либо логически, либо физически. То есть запоминающее устройство 315 может быть связано с доменом, которому соответствует шлюз 310 связи, при этом не будучи физически расположено в таком домене. Более конкретно, запоминающее устройство 315 может быть компонентом распределенной базы данных DNS, соответствующей домену шлюза 310 связи.

Запоминающее устройство 315 может запоминать в различных их комбинациях одну или более пар открытых и секретных ключей шифрования, а также идентификационные записи, связанные с доменом, которые могут быть связаны с самим доменом, агентом или устройством, связанным с доменом, или пользователем, связанным с доменом. Например, когда связано с принимающим шлюзом 310 связи, запоминающее устройство 315 может запоминать один или более выбранных открытых ключей шифрования для домена или устройства агента, соответствующего предназначенному получателю внешнего сообщения. Такие выбранные открытые ключи шифрования могут способствовать защите внешнего сообщения. В качестве альтернативы, когда связано с передающим шлюзом 310 связи, запоминающее устройство 315 может запоминать один или более выбранных открытых ключей шифрования для домена, устройства или пользователя, соответствующего источнику защищенного сообщения. Такие выбранные открытые ключи шифрования могут быть использованы, чтобы аутентифицировать, проверять достоверность и дешифровать защищенное сообщение.

Независимо от того, является ли шлюз 310 связи передающим шлюзом связи или принимающим шлюзом связи, запоминающее устройство 315 может также запоминать в нем секретные ключи шифрования, соответствующие домену, с которым связан шлюз 310 связи.

Пары секретных/открытых ключей, упомянутых выше, могут включать в себя ключ шифрования, связанный с доменом, и ключ подписания, связанный с доменом, которые могут быть упомянуты или не могут быть упомянуты как один и тот же ключ, в зависимости от осуществления распределения 105 ключа.

Запоминающее устройство 315 дополнительно может облегчать доверительное отношение между передающим шлюзом 310 связи и принимающим шлюзом 310 связи, что может уменьшить незащищенность ключей шифрования, в частности, в передающем шлюзе 310 связи.

Например, передающий шлюз 310 связи может запоминать в нем запись текста идентификационного обозначения, которая включает в себя сертификат, соответствующий открытому ключу шифрования, для передающего домена, конкатенированный с сертификатом, соответствующим открытому ключу подписания, связанному с передающим доменом, которые дополнительно конкатенируют с сертификатом доступа, с помощью которого подписаны другие сертификаты. Запись текста идентификационного обозначения может быть выбрана заранее, аутентифицирована либо вручную, либо с использованием инфраструктуры секретного ключа (PKI), и может быть использована для посылки и приема защищенных сообщений. Независимо от этого принимающий шлюз 310 связи может осуществлять доступ к открытому ключу шифрования и открытому ключу подписания для передающего домена с помощью дешифрования сертификата санкционирования для передающего домена. Такое дешифрование может быть выполнено с использованием открытого ключа санкционирования для передающего домена, который может быть выбран и/или запомнен с помощью принимающего шлюза 310 связи.

Фиг.4 изображает примерную блок-схему 400 последовательности этапов обработки в соответствии, по меньшей мере, с одним вариантом осуществления распределения 105 ключа (см. Фиг.1). Различные операции, описанные в качестве части блок-схемы последовательности этапов обработки, могут быть определены как выполняемые с помощью признаков или иначе в связи с признаками, описанными выше со ссылкой на Фиг.1-3. Такие определения, а также операции описаны только в качестве примеров, и операции могут быть осуществлены как аппаратное обеспечение, программно-аппаратное обеспечение или программное обеспечение, либо в единственном числе, либо в различных комбинациях вместе.

Блок-схема 400 последовательности этапов обработки описана ниже со ссылкой на примерные варианты А, В и С осуществления. Такие варианты осуществления не описаны в какой-либо предпочтительной последовательности, а также варианты осуществления не должны быть истолкованы как ограничивающие в рамках объема. Напротив, примерные варианты осуществления предоставлены для того, чтобы проиллюстрировать гибкость и изменчивость, предоставляемые с помощью распределения 105 ключа. Кроме того, последовательности, с помощью которых проиллюстрированы и описаны примерные варианты А, В и С, могут изменяться, и, следовательно, примерные варианты осуществления блок-схемы 400 последовательности этапов обработки должны быть рассмотрены как не ограничивающие примеры.

Примерный вариант А осуществления

Этап 405 может относиться к шлюзу А 205 связи, принимающему сообщение (т.е. электронный пакет) от агента А 207 (т.е. клиентского устройства) или пользователя, с которым связан агент А 207, для передачи вне домена А 203. В соответствии, по меньшей мере, с одним альтернативным вариантом осуществления этап 405 может относиться к шлюзу А 205 связи как источнику информации, независимому от агента А 207. Независимо от этого, этап 405 может относиться, по меньшей мере, к одному предназначенному получателю сообщения, принятого в шлюзе А 205 связи, являющимся связанным с доменом В 208.

Этап 410 может относиться к шлюзу А 205 связи, выбирающему открытый ключ шифрования, связанный с доменом В 208, хотя альтернативные варианты осуществления могут предполагать открытый ключ шифрования, связанный с доменом В 208, соответствующий, более конкретно, агенту или устройству, связанному с доменом В 208, или пользователю, связанному с доменом В 208. Таким образом, шлюз 205 А связи может осуществлять доступ к серверу DNS, который может быть или может не быть связан со шлюзом В 210 связи, чтобы выбирать открытый ключ шифрования, связанный с доменом В 208.

Этап 415 может относиться к шлюзу А 205 связи, защищающему внешнее сообщение с использованием, по меньшей мере, открытого ключа шифрования, связанного с доменом В 208, а также открытого ключа шифрования, связанного с доменом A 203, которые могут быть запомнены локально в домене А 203 или иначе связаны с ним. Альтернативные варианты осуществления могут предполагать открытый ключ шифрования, связанный с доменом А 203, соответствующий, более конкретно, агенту или устройству, связанному с доменом А 203, или пользователю, связанному с доменом А 203.

Более конкретно, этап 415 может относиться к шлюзу А 205 связи, шифрующему внешнее сообщение с использованием открытого ключа шифрования, связанного с доменом В 208, и присоединяющим подпись, которая может быть создана с использованием открытого ключа шифрования, связанного с доменом A 203. Зашифрованные части сообщения могут включать в себя информацию адреса, относящуюся, по меньшей мере, к одному из отправителя или предназначенного получателя сообщения. Подпись может быть создана с использованием открытого ключа шифрования, связанного с доменом A 203, как компонент в алгоритме зашифрованного хеширования, который применяют, по меньшей мере, к части содержания внешнего сообщения.

Этап 420 может относиться к защищенному сообщению, передаваемому из шлюза А 205 связи в шлюз В 210 связи через сеть 110. Обычно этап 420 может относиться к защищенному сообщению, транспортируемому в соответствии с SMTP. Однако распределение 105 ключа не обязано SMTP.

Этап 425 может относиться к защищенному сообщению, принимаемому в шлюзе В 210.

Этап 430 может относиться к шлюзу В 210 связи, проверяющему достоверность и аутентифицирующему защищенное сообщение. С помощью этого первого примера шлюз В 210 связи может обнаруживать, что защищенное сообщение, инициировано из домена А 203. Затем шлюз В 210 связи может выбрать открытый ключ подписания, связанный с доменом А 203, из сервера DNS, который может быть или может не быть связан со шлюзом А 205 связи. Выбранный открытый ключ подписания, связанный с доменом А 203, который может быть выбран в соответствии с указанием, связанным с защищенным сообщением, может быть использован, чтобы аутентифицировать подпись защищенного сообщения. То есть открытый ключ подписания используют, чтобы дешифровать, выполнить операцию обратную хешированию и, таким образом, аутентифицировать подпись защищенного сообщения.

В случае, когда доверие или партнерские взаимоотношения установлены между доменом А 203 и доменом А 208, доступ к открытому ключу подписания, связанному с доменом А 203, может быть осуществлен с помощью шлюза В 210 связи с помощью аутентификации записи идентификационного обозначения, запомненной в запоминающем устройстве 315, соответствующем шлюзу А 205 связи. То есть шлюз В 210 связи может осуществлять доступ к открытому ключу шифрования и открытому ключу подписания, связанным с доменом А 203, с помощью дешифрования сертификата санкционирования для домена А 203 с использованием открытого ключа санкционирования, связанного с доменом А 203, который может быть использован, чтобы подписывать текстовую запись идентификационного обозначения, которая включает в себя сертификат, соответствующий открытому ключу шифрования и открытому ключу подписания, связанным с доменом А 203. Сертификат санкционирования для домена А 203 может быть выбран с помощью шлюза В 210 связи из сервера DNS, связанного с доменом А 203, или сертификат санкционирования для домена А 203 может быть выбран с помощью шлюза В 210 связи из локальной памяти, связанной с доменом В 208.

Независимо от этого, этап 430 может дополнительно относиться к шлюзу В 210 связи, использующему секретный ключ шифрования, связанный с доменом В 208, чтобы дешифровать аутентифицированное сообщение, включающее в себя части информации адреса, которая может быть зашифрована, которое было зашифровано в шлюзе А 205 связи с использованием открытого ключа шифрования, связанного с доменом В 208.

Аутентифицировав и дешифровав защищенное сообщение на этапе 430, шлюз В 210 связи затем может передать не защищенное сообщение предназначенному агенту В 212 получателя.

Примерный вариант В осуществления

Этап 405 может относиться к шлюзу А 205 связи, принимающему сообщение (т.е. электронный пакет) от агента А 207 (т.е. клиентского устройства) или пользователя, с которым связан агент А 207, для передачи вне домена А 203. В соответствии, по меньшей мере, с одним альтернативным вариантом осуществления этап 405 может относиться к шлюзу А 205 связи как источнику информации, независимому от агента А 207. Независимо от этого, этап 405 может относиться, по меньшей мере, к одному предназначенному получателю сообщения, принятого в шлюзе А 205 связи, связанным с доменом В 208.

Этап 410 может относиться к шлюзу А 205 связи, выбирающему открытый ключ шифрования, связанный с доменом В 208, хотя альтернативные варианты осуществления могут предполагать открытый ключ шифрования, связанный с доменом В 208, соответствующий, более конкретно, агенту или устройству, связанному с доменом В 208, или пользователю, связанному с доменом В 208. Таким образом, шлюз 205 А связи может осуществлять доступ к серверу DNS, который может быть или может не быть связан со шлюзом В 210 связи, чтобы выбирать открытый ключ шифрования, связанный с доменом В 208.

Этап 415А может относиться к шлюзу А 205 связи, защищающему внешнее сообщение в соответствии с обработкой, описанной, по меньшей мере, для этапов 416-418.

Этап 416 может относиться к шлюзу А 205 связи, генерирующему симметричный ключ (т.е. СЕК).

Этап 417 может относиться к шлюзу А 205 связи использующему, по меньшей мере, открытый ключ шифрования, связанный с доменом В 208, чтобы зашифровать симметричный ключ, и дополнительно под подписывающему симметричный ключ с использованием, по меньшей мере, открытого ключа шифрования, связанного с доменом А 203, который может быть запомнен локально в домене А 203 или иначе связан с ним.

Этап 418 может относиться к шлюзу А 205 связи использующему симметричный ключ, чтобы зашифровать и хешировать, по меньшей мере, часть содержания внешнего сообщения, которое может включать в себя или может не включать в себя части информации адреса относительно отправителя и предназначенного получателя внешнего сообщения. Сообщение может быть хешировано криптографическим способом с использованием HMAC (ключевого хеширования для аутентификации сообщения) или другой известной функции хеширования на основе ключей.

Этап 420 может относиться к защищенному сообщению, передаваемому из шлюза А 205 связи в шлюз В 210 связи через сеть 110. Обычно этап 420 может относиться к защищенному сообщению, транспортируемому в соответствии с SMTP. Как упомянуто выше, распределение 105 ключа не обязано SMTP.

Этап 425 может относиться к защищенному сообщению, принимаемому в шлюзе В 210.

Этап 430A может относиться к шлюзу В 210 связи, проверяющему достоверность и аутентифицирующему защищенное сообщение в соответствии с обработкой, описанной, по меньшей мере, для этапов 431-434.

Этап 431 может относиться к шлюзу В 210 связи, использующему секретный ключ шифрования, связанный с доменом В 208, и открытый ключ шифрования, связанный с доменом А 203, чтобы дешифровать симметричный ключ, связанный с защищенным сообщением. Такое дешифрование является возможным, так как в шлюзе А 205 связи симметричный ключ может быть зашифрован с использованием открытого ключа шифрования, связанного с доменом В 208, и симметричный ключ был подписан с использованием секретного ключа шифрования, связанного с доменом А 203.

Этап 432 может относиться к шлюзу В 210 связи, проверяющему достоверность подписи в зашифрованном симметричном ключе с использованием открытого ключа подписания, связанного с доменом А 203. То есть шлюз В 210 связи может выбирать открытый ключ подписания, связанный с доменом А 203, из сервера DNS, который может быть или может не быть связан с шлюзом А 205 связи. Выбранный открытый ключ подписания, связанный с доменом А 203, может быть использован, чтобы проверить достоверность подписи, с помощью которой был подписан симметричный ключ, с помощью повторного вычисления хеширования защищенного сообщения, дешифрования подписи и сравнения величин хеширования, и, следовательно, аутентификации подписи.

Как в примерном варианте А осуществления доступ к открытому ключу подписания, связанному с доменом А 203, может быть осуществлен с помощью шлюза В 210 связи с помощью аутентификации записи идентификационного обозначения, запомненной в запоминающем устройстве 315, соответствующем шлюзу А 205 связи. Чтобы выполнить это, шлюз В 210 связи может осуществить доступ к открытому ключу шифрования и открытому ключу подписания, связанным с доменом А 203, с помощью дешифрования сертификата санкционирования для домена А 203 с использованием открытого ключа санкционирования, связанного с доменом А 203, который может быть использован, чтобы подписать текстовую запись идентификационного обозначения, которая включает в себя сертификаты, соответствующие открытому ключу шифрования и открытому ключу подписания, связанным с доменом А 203. Сертификат санкционирования для домена А 203 может быть выбран с помощью шлюза В 210 связи из сервера DNS, связанного с доменом А 203, или сертификат санкционирования для домена А 203 может быть выбран с помощью шлюза В 210 связи из локальной памяти, связанной с доменом В 208.

Этап 433 может относиться к шлюзу В 210 связи, использующему дешифрованный симметричный ключ, чтобы проверить достоверность функции хеширования, основанной на ключах (например, HMAC), используемой для того, чтобы защитить криптографическим способом дайджест сообщения.

Этап 434 может относиться к шлюзу В 210 связи, дешифрующему зашифрованные части защищенного сообщения, включающего в себя защищенную информацию адреса, с использованием симметричного ключа.

Аутентифицировав и дешифровав защищенное сообщение на этапе 430А, шлюз В 210 связи затем может передать не защищенное сообщение предназначенному агенту В 212 получателя.

Примерный вариант С осуществления

Этап 405 может относиться к шлюзу А 205 связи, принимающему сообщение (т.е. электронный пакет) от агента А 207 (т.е. клиентского устройства) или пользователя, с которым связан агент А 207, для передачи вне домена А 203. В соответствии, по меньшей мере, с одним альтернативным вариантом осуществления этап 405 может относиться к шлюзу А 205 связи как источнику информации, независимому от агента А 207. Независимо от этого, этап 405 может относиться, по меньшей мере, к одному предназначенному получателю сообщения, принятого в шлюзе А 205 связи, связанном с доменом В 208.

Этап 410 может относиться к шлюзу А 205 связи, выбирающему открытый ключ шифрования, связанный с доменом В 208, хотя альтернативные варианты осуществления могут предполагать открытый ключ шифрования, связанный с доменом В 208, соответствующий, более конкретно, агенту или устройству, связанному с доменом В 208, или пользователю, связанному с доменом В 208. Таким образом, шлюз 205 А связи может осуществлять доступ к серверу DNS, который может быть или может не быть связан со шлюзом В 210 связи, чтобы выбирать открытый ключ шифрования, связанный с доменом В 208.

Этап 415А может относиться к шлюзу А 205 связи, защищающему внешнее сообщение в соответствии с обработкой, описанной, по меньшей мере, для этапов 416-418.

Этап 416 может относиться к шлюзу А 205 связи, генерирующему симметричный ключ (т.е. СЕК).

Этап 416 может относиться к шлюзу А 205 связи, дополнительно генерирующему второй случайный ключ шифрования (т.е. “ключ шифрования ключа” КЕК).

Этап 417 может относиться к шлюзу А 205 связи использующему, по меньшей мере, открытый ключ шифрования, связанный с доменом В 208, чтобы зашифровать и подписать КЕК. Более конкретно, шлюз А 205 связи может зашифровать КЕК с использованием открытого ключа шифрования, связанного с доменом В 208, и добавить к нему хеширование КЕК, который подписан с помощью секретного ключа, связанного с доменом А 203.

Этап 418 может относиться к шлюзу А 205 связи использующему симметричный ключ и зашифрованный и подписанный КЕК, чтобы зашифровать и хешировать, по меньшей мере, часть содержания внешнего сообщения, которое может включать в себя или может не включать в себя части информации адреса относительно отправителя и предназначенного получателя внешнего сообщения. Пример зашифрованного сообщения может включать в себя, по меньшей мере, часть содержания сообщения, зашифрованного с помощью симметричного ключа, добавленный к нему симметричный ключ, зашифрованный с помощью КЕК и добавленный к нему зашифрованный КЕК, описанный выше как КЕК, зашифрованный с помощью открытого ключа шифрования, связанного с доменом В 208, добавленного к хешированию КЕК, который подписан с помощью секретного ключа, связанного с доменом А 203.

Этап 418 дополнительно может относиться к шлюзу А 205 связи использующему симметричный ключ и зашифрованный и подписанный КЕК, чтобы подписать зашифрованное сообщение. Пример подписанного и зашифрованного сообщения может включать в себя зашифрованное сообщение, хешированное криптографическим способом с использованием НМАС или другой функции хеширования, основанной на ключах, добавленный к нему симметричный ключ, зашифрованный с помощью КЕК и добавленный к нему вновь зашифрованный КЕК, который включает в себя КЕК, зашифрованный с помощью открытого ключа шифрования, связанного с доменом В 208, добавленный к хешированию КЕК, который подписан с помощью секретного ключа, связанного с доменом А 203.

Этап 420 может относиться к защищенному сообщению, передаваемому из шлюза А 205 связи в шлюз В 210 связи через сеть 110. Опять этап 420 может относиться к защищенному сообщению, транспортируемому в соответствии с SMTP, хотя распределение 105 ключа не ограничено таким образом.

Этап 425 может относиться к защищенному сообщению, принимаемому в шлюзе В 210 связи.

Этап 430А может относиться к шлюзу В 210 связи, проверяющему достоверность и аутентифицирующему защищенное сообщение в соответствии с обработкой, описанной, по меньшей мере, для этапов 431-434.

Этап 431 может относиться к шлюзу В 210 связи, использующему секретный ключ шифрования, связанный с доменом В 208, и открытый ключ шифрования, связанный с доменом А 203, чтобы дешифровать КЕК, связанный с защищенным сообщением. Такое дешифрование является возможным, так как в шлюзе А 205 связи КЕК был зашифрован с использованием открытого ключа шифрования, связанного с доменом В 208, и КЕК был подписан с использованием секретного ключа шифрования, связанного с доменом А 203. С использованием дешифрованного КЕК также может быть дешифрован симметричный ключ, используемый, чтобы зашифровать, по меньшей мере, часть содержания защищенного сообщения.

Этап 432 может относиться к шлюзу В 210 связи, проверяющему достоверность подписи в зашифрованном КЕК с использованием открытого ключа подписания, связанного с доменом А 203. То есть шлюз В 210 связи может выбирать открытый ключ подписания, связанный с доменом А 203, из сервера DNS, который может быть или может не быть связан с шлюзом А 205 связи. Выбранный открытый ключ подписания, связанный с доменом А 203, может быть использован, чтобы проверить достоверность подписи, с помощью которой был подписан КЕК, с помощью повторного вычисления хеширования защищенного сообщения, дешифрования подписи и сравнения величин хеширования. Следовательно, совпадение величин хеширования аутентифицирует подпись.

Как в примерных вариантах А и В осуществления доступ к открытому ключу подписания, связанному с доменом А 203, может быть осуществлен с помощью шлюза В 210 связи с помощью аутентификации записи идентификационного обозначения, запомненной в запоминающем устройстве 315, соответствующем шлюзу А 205 связи. Чтобы выполнить это, шлюз В 210 связи может осуществить доступ к открытому ключу шифрования и открытому ключу подписания, связанным с доменом А 203, с помощью дешифрования сертификата санкционирования для домена А 203 с использованием открытого ключа санкционирования, связанного с доменом А 203, который может быть использован, чтобы подписать текстовую запись идентификационного обозначения, которая включает в себя сертификаты, соответствующие открытому ключу шифрования и открытому ключу подписания, связанным с доменом А 203. Сертификат санкционирования для домена А 203 может быть выбран с помощью шлюза В 210 связи из сервера DNS, связанного с доменом А 203, или сертификат санкционирования для домена А 203 может быть выбран с помощью шлюза В 210 связи из локальной памяти, связанной с доменом В 208.

Этап 433 может относиться к шлюзу В 210 связи, использующему дешифрованный КЕК и симметричный ключ, чтобы проверить достоверность функции хеширования, основанной на ключах (например, HMAC), используемой для того, чтобы защитить криптографическим способом содержание защищенного сообщения.

Этап 434 может относиться к шлюзу В 210 связи, дешифрующему зашифрованные части защищенного сообщения, включающего в себя защищенную информацию адреса, с использованием КЕК и симметричного ключа.

Аутентифицировав и дешифровав защищенное сообщение на этапе 430А, шлюз В 210 связи затем может передать не защищенное сообщение предназначенному агенту В 212 получателя.

Следует заметить, что для любого из вариантов А, В и С осуществления КЕК может оставаться постоянным в течение длительных периодов времени (например, недель), в то время как симметричный ключ может быть сгенерирован на основе сообщения. Таким образом, КЕК может быть зашифрован, подписан и запомнен в соответствии с любым из способов, описанных выше, которые дают возможность повторного использования КЕК.

С помощью приведенного выше осуществления изобретения, относящегося к Фиг.1-Фиг.4, ключи могут быть отправлены и выбраны для защиты, аутентификации и проверки достоверности сообщений (т.е. электронных пакетов), посылаемых через сеть из одного домена в другой. Однако примерные варианты осуществления, описанные в настоящей заявке, не ограничены только сетевыми средами Фиг.1 и Фиг.2, компонентами Фиг.3 или блок-схемой последовательности этапов обработки Фиг.4. Технологии (например, инструментальные средства, методологии и системы), связанные с распределением 105 ключа (см. Фиг.1), могут быть осуществлены с помощью различных комбинаций компонентов, описанных со ссылкой на Фиг.3, а также различных последовательностей этапов, описанных со ссылкой на Фиг.4.

Кроме того, компьютерная среда, предназначенная для любого из примеров и вариантов осуществления, описанных выше, может включать в себя вычислительное устройство, имеющее, например, один или более процессоров или устройств обработки, системную память и системную шину, чтобы соединять различные компоненты системы.

Вычислительное устройство может включать в себя множество машиночитаемых носителей, включая как энергозависимые носители, так и энергонезависимые носители, сменные и не сменные носители. Системная память может включать в себя машиночитаемый носитель в виде энергозависимой памяти, такой как ОЗУ (RAM), и/или энергонезависимой памяти, такой как ПЗУ (ROM) или флэш-память RAM. Понятно, что другие виды машиночитаемых носителей которые могут запоминать данные, которые являются доступными с помощью компьютера, такие как магнитные кассеты или другие магнитные запоминающие устройства, карты флэш-памяти, CD-ROM, цифровой универсальный диск (DVD) или другая оптическая память, ОЗУ (RAM), ПЗУ (ROM), электрически стираемая программируемая память, предназначенная только для чтения (EEPROM) и тому подобные, также могут быть использованы, чтобы осуществить примерную вычислительную систему и среду.

Ссылки, сделанные по всему этому описанию на “пример”, “альтернативные примеры”, “по меньшей мере, один пример”, “вариант осуществления” и “примерный вариант осуществления”, означают, что конкретный описанный признак, структура или характеристика включена, по меньшей мере, в один вариант осуществления настоящего изобретения. Таким образом, использование таких фраз может относиться к более, чем только одному варианту осуществления. Кроме того, описанные признаки, структуры или характеристики могут быть скомбинированы любым подходящим способом в одном или более вариантах осуществления.

Однако специалист в соответственной области техники может понять, что инициализация программного модуля может быть осуществлена без одной или более специфичных деталей или с помощью других способов, ресурсов, материалов и т.д. В других случаях широко известные структуры, ресурсы или операции не изображены или не описаны подробно, чтобы исключить затенение аспектов изобретения.

Несмотря на то, что проиллюстрированы и описаны примерные варианты осуществления и приложения инициализации программного модуля, следует понимать, что изобретение не ограничено точной конфигурацией и ресурсами, описанными выше. Различные модификации, изменения и вариации, известные специалистам в данной области техники, могут быть сделаны в устройстве, работе и деталях способов и систем настоящего изобретения, раскрытого в настоящей заявке, не выходя за рамки объема изобретения, как описано выше, и в формуле изобретения, приведенной ниже.

Изобретение относится к сетевой связи, а именно, к системам и способам распределения ключа для защищенного обмена сообщениями. Технический результат - повышение защищенности передаваемых сообщений. Технический результат достигается тем, что электронное сообщение шифруют с использованием симметричного ключа, ассоциированного с доменом посылающего агента, а симметричный ключ шифруют с использованием открытого ключа шифрования, ассоциированного с одним другим доменом принимающего агента, который является предполагаемым получателем сообщения, для получения зашифрованной версии симметричного ключа, которая является дешифрируемой другим шлюзом связи с использованием открытого ключа проверки, извлекаемого другим шлюзом связи, и секретного ключа, хранимого локально на другом домене, причем секретный ключ является секретным аналогом открытого ключа шифрования. Затем посредством шлюза связи от имени посылающего агента передают зашифрованную версию электронного сообщения принимающему агенту через другой шлюз связи. 3 н. и 10 з.п. ф-лы, 4 ил.

1. Машиночитаемый носитель, на котором хранятся исполняемые процессором инструкции, которые при исполнении одним или более процессорами побуждают один или более процессоров:

осуществлять посредством шлюза связи, реализованного как, по меньшей мере, один сервер доменных имен для домена, защиту электронного сообщения для посылающего агента, ассоциированного с этим доменом, причем посылающий агент является источником электронного сообщения, при этом осуществление защиты электронного сообщения содержит:

извлечение открытого ключа шифрования, ассоциированного, по меньшей мере, с одним другим доменом принимающего агента, который является предполагаемым получателем электронного сообщения;

генерирование симметричного ключа, ассоциированного с доменом, который ассоциирован с посылающим агентом;

шифрование электронного сообщения с использованием симметричного ключа для предоставления зашифрованной версии электронного сообщения; и

шифрование симметричного ключа с использованием открытого ключа шифрования для предоставления зашифрованного симметричного ключа;

передавать посредством шлюза связи от имени посылающего агента зашифрованную версию электронного сообщения, по меньшей мере, одному другому шлюзу связи, реализованному как, по меньшей мере, один другой сервер доменных имен, по меньшей мере, для одного другого домена;

принимать, по меньшей мере, на одном другом шлюзе связи от имени принимающего агента зашифрованную версию электронного сообщения;

и

предоставлять посредством, по меньшей мере, одного другого шлюза связи дешифрованную версию электронного сообщения принимающему агенту, при этом предоставление дешифрованной версии электронного сообщения содержит:

извлечение открытого ключа проверки, соответствующего домену, ассоциированному с посылающим агентом;

использование открытого ключа проверки в комбинации с секретным ключом, соответствующим, по меньшей мере, одному другому домену, для дешифрования зашифрованного симметричного ключа для предоставления дешифрованного симметричного ключа, причем секретный ключ, соответствующий, по меньшей мере, одному другому домену, хранится локально, по меньшей мере, на одном другом домене и является секретным аналогом открытого ключа шифрования, извлеченного шлюзом связи;

дешифрования зашифрованной версии электронного сообщения с использованием дешифрованного симметричного ключа для предоставления дешифрованной версии электронного сообщения; и пересылку дешифрованной версии электронного сообщения принимающему агенту.

2. Машиночитаемый носитель по п.1, причем передача зашифрованной версии электронного сообщения содержит передачу электронного сообщения, по меньшей мере, одному другому шлюзу связи в соответствии с упрощенным протоколом передачи электронной почты (SMTP).

3. Машиночитаемый носитель по п.1, причем электронное сообщение содержит сообщение электронной почты.

4. Машиночитаемый носитель по п.1, причем электронное сообщение содержит мгновенное сообщение.

5. Машиночитаемый носитель по п.1, причем электронное сообщение содержит поток данных или поток одного или более аудиопакетов.

6. Способ осуществления сетевой связи, содержащий этапы, на которых:

посредством шлюза связи, реализованного, по меньшей мере, как один сервер доменных имен для домена, осуществляют защиту электронного сообщения для посылающего агента, ассоциированного с этим доменом, который является источником электронного сообщения, при этом этап осуществления защиты электронного сообщения содержит этапы, на которых:

извлекают открытый ключ шифрования, ассоциированный, по меньшей мере, с одним другим доменом принимающего агента, который является предполагаемым получателем электронного сообщения;

генеририруют симметричный ключ, ассоциированный с доменом, который ассоциирован с посылающим агентом;

шифруют электронное сообщение с использованием симметричного ключа для предоставления зашифрованной версии электронного сообщения, которая является дешифрируемой другим шлюзом связи другого домена с использованием симметричного ключа; и

шифруют симметричный ключ с использованием открытого ключа шифрования для предоставления зашифрованной версии симметричного ключа, которая является дешифрируемой другим шлюзом связи с использованием открытого ключа проверки, извлекаемого другим шлюзом связи, и секретного ключа, хранимого локально на другом домене, причем секретный ключ является секретным аналогом открытого ключа шифрования; и

посредством шлюза связи от имени посылающего агента передают зашифрованную версию электронного сообщения принимающему агенту через другой шлюз связи.

7. Способ по п.6, в котором этап передачи зашифрованной версии электронного сообщения содержит этап, на котором передают электронное сообщение, по меньшей мере, одному другому шлюзу связи в соответствии с упрощенным протоколом передачи электронной почты (SMTP).

8. Способ по п.6, в котором электронное сообщение содержит сообщение электронной почты.

9. Способ по п.6, в котором электронное сообщение содержит мгновенное сообщение, поток данных или поток одного или более аудиопакетов.

10. Система осуществления сетевой связи, содержащая:

шлюз связи, реализованный, по меньшей мере, как один сервер доменных имен для домена и выполненный с возможностью:

осуществлять защиту электронного сообщения для посылающего агента, ассоциированного с упомянутым доменом, который является источником электронного сообщения, при этом осуществление защиты электронного сообщения содержит:

извлечение открытого ключа шифрования, ассоциированного, по меньшей мере, с одним другим доменом принимающего агента, который является предполагаемым получателем электронного сообщения;

генерирование симметричного ключа, ассоциированного с доменом, который ассоциирован с посылающим агентом;

шифрование электронного сообщения с использованием симметричного ключа для предоставления зашифрованной версии электронного сообщения; и

шифрование симметричного ключа с использованием открытого ключа шифрования для предоставления зашифрованного симметричного ключа;

передавать от имени посылающего агента зашифрованную версию электронного сообщения,

по меньшей мере, один другой шлюз связи, реализованный, по меньшей мере, как один другой сервер доменных имен, по меньшей мере, для одного другого домена и выполненный с возможностью:

принимать от имени принимающего агента зашифрованную версию электронного сообщения;

извлекать открытый ключ проверки, соответствующий домену, ассоциированному с посылающим агентом;

использовать открытый ключ проверки в комбинации с секретным ключом, соответствующим, по меньшей мере, одному другому домену, для дешифрования зашифрованного симметричного ключа для предоставления дешифрованного симметричного ключа, причем секретный ключ, соответствующий, по меньшей мере, одному другому домену, хранится локально, по меньшей мере, на одном другом домене и является секретным аналогом открытого ключа шифрования;

дешифровать зашифрованную версию электронного сообщения с использованием дешифрованного симметричного ключа для предоставления дешифрованной версии электронного сообщения; и пересылать дешифрованную версию электронного сообщения принимающему агенту.

11. Система по п.10, в которой передача зашифрованной версии электронного сообщения содержит передачу электронного сообщения, по меньшей мере, одному другому шлюзу связи в соответствии с упрощенным протоколом передачи электронной почты (SMTP).

12. Система по п.10, в которой электронное сообщение содержит сообщение электронной почты.

13. Система по п.10, в которой электронное сообщение содержит мгновенное сообщение, поток данных или поток одного или более аудиопакетов.

| US 6868403 B1, 15.03.2005 | |||

| WO 03061241 A1, 24.07.2003 | |||

| US 2005039019 A1, 17.02.2005 | |||

| US 2004205337 A1, 14.10.2004 | |||

| RU 2001119425 A, 10.06.2003 | |||

| WO 2005109743 A1, 17.11.2005 | |||

| ДОВЕРЕННЫЕ АГЕНТЫ ДЛЯ ОТКРЫТОГО ЭЛЕКТРОННОГО БИЗНЕСА | 1995 |

|

RU2136042C1 |

Авторы

Даты

2011-07-27—Публикация

2006-12-04—Подача