Область техники

Изобретение относится к области защиты объектов критической информационной инфраструктуры (далее КИИ), с учетом технологических особенностей построения и функционирования данных объектов КИИ.

Уровень техники

Для удобства описания способа и программно-аппаратного комплекса для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры введем ряд определений.

Критическая информационная инфраструктура (далее КИИ) – объекты критической информационной инфраструктуры, а также сети электросвязи, используемые для организации взаимодействия таких объектов. (О безопасности Критической информационной инфраструктуры Российской Федерации: Федеральный закон ред. от. 19.07.2017г. №187 // ФСТЭК: [сайт]. – URL: https://fstec.ru/component/attachments/download/1906/ (дата обращения 27.02.2023).

Объекты критической информационной инфраструктуры – информационные системы, информационно-телекоммуникационные сети, автоматизированные системы управления субъектов критической информационной инфраструктуры. (Федеральный закон ред. от. 19.07.2017г. №187).

Под термином «фаззинг» (эквив. на рус. – тестирование) понимается методология тестирования, применяемая традиционно для исследования программ, в которых в качестве данных для анализа защищенности объекта применяются значения, выходящие за рамки корректных.

Стек коммуникационных протоколов TCP/IP – иерархически организованный набор протоколов достаточный для организации межсетевого взаимодействия. (Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-ПетербургПитер. – 944с.: ил.).

Протокол – совокупность семантических и синтаксических правил, определяющих работу функциональных устройств в процессе связи. Виртуальная частная сеть. (Якубайтис Э.А. Информационные сети и системы. Справочная книга. – М: Финансы и статистика, 1996. – 368 с.).

Многопротокольное оборудование – это коммуникационное оборудование, а также специализированные устройства, которые осуществляют передачу каких-либо данных по определенным линиям, называющимся линиями связи (например, коммутатор или маршрутизатор) (Олифер В.Г., Основы сетей передачи данных: Курс лекций / Олифер В.Г., Олифер Н.А., – Москва: Интуит НОУ, 2016. – 219с. – ISBN 978-5-9556-0035-3–URL: https://book.ru/book/917944 (дата обращения: 29.02.2024).

Оператор связи – юридическое лицо или индивидуальный предприниматель, оказывающие услуги связи на основании соответствующей лицензии (ГОСТ Р 53801-2010).

Известен способ мониторинга безопасности автоматизированных систем по патенту РФ № 2210112 "Унифицированный способ Чернякова/Петрушкина", заявленный 07.06.2001, опубликованный 10.03.2003. Способ заключается в том, что предварительно задают множество контролируемых параметров, характеризующих безопасность автоматизированной системы, эталонные значения безопасности автоматизированной системы их коэффициенты важности, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решения о безопасности автоматизированной системы.

Известен способ контроля состояний защищенности автоматизированной системы по патенту РФ №17882 "Устройство контроля состояния защищенности автоматизированной системы управления военного назначения", заявленный 19.12.2016, опубликованный 28.03.2018. В известном способе строят эталонную модель контролируемой автоматизированной системы, а в процессе функционирования генерируют модель сети, через определенные промежутки времени и сравнивают с эталонной моделью, производят мониторинг сети на предмет осуществления воздействий нарушителя.

Известен патент на изобретение «Способ тестирования и устройство для тестирования» (патент CN106897217 A от 27.06.2017 г.). В изобретении заявлены метод тестирования и устройство для тестирования, причем способ включает следующие этапы: получение одного сообщения с запросом, при этом сообщение с запросом используется для тестирования программы, отправляется в программу для проверки версии для получения первого результата тестирования и отправка в стабильную версию программы для получения второго результата тестирования, при этом программа стабильной версии представляет собой сообщение с запросом, может возвращать результат программы, сравнивая первый и второй результат теста, при этом результат сравнения предназначен для определения функциональной стабильности тестовой версии.

Известна "Система тестирования "Телетестинг" по свидетельству на полезную модель РФ №98123105/20, "Система тестирования "Телетестинг", класс G06F15/00, от 22.12.1998. Указанная система содержит следующие блоки: блок подготовительных модулей, соединенный с имеющим вход от потребителя блоком модулей тестирования, который имеет программу тестового диалога, к которой подсоединен снабженный выходом к потребителю блок телекоммуникационных модулей, соединенный обратной прямой связями с блоком модулей анализа и обработки, содержащим базу данных с результатами телетестинга, блок модулей тестирования снабжен модулем регистрации, а программа тестового диалога снабжена подпрограммой технологического мониторинга, блок телекоммуникационных модулей снабжен модулем программы обработки, выполненного в виде соединенной с выходом к потребителю программы автоматизированной обработки и выдачи первичных тестовых баллов, и соединен с блоком модулей анализа и обработки дополнительной прямой связью через канал данных технологического мониторинга, а обратная связь с блоком модулей анализа и обработки выполнена в виде итоговых результатов тестирования, блок модулей анализа и обработки содержит соединенный с каналами протоколов и данных технологического мониторинга модуль анализа достоверности результатов, модуль итоговой обработки результатов, соединенный с каналом итоговых результатов тестирования, и модуль анализа тестовых заданий, выход которого соединен с блоком подготовительных модулей.

Известен «Способ проверки функционирования протоколов информационных систем» (патент РФ № 2453905 от 20.06.2012 г.). Способ проверки функционирования протоколов информационных систем, включающий следующую последовательность действий: строят физический сегмент тестируемой сети, генерируют тестовые блоки, осуществляют отправку тестовых блоков на тестируемый объект, оценивают результат тестирования по соответствующим правилам отличающийся тем, что после построения физического сегмента тестируемой сети осуществляют формирование множества последовательностей параметров полей заголовка пакета тестируемого протокола на основе метода полного перебора, из полученных последовательностей составляют тестовые пакеты, генерируют тестовые блоки, состоящие из набора тестовых и диагностического пакетов, после чего тестовые блоки отправляют с заданной интенсивностью, размерами блоков и структурой, причем завершает каждый блок тестовых пакетов диагностический пакет, реакцию системы на блоки тестовых пакетов анализируют по заданным правилам, в результате чего формируют хранилище критических последовательностей, на основе которого устанавливают фильтрующие правила путем извлечения из хранилища критических последовательностей соответствующих сигнатур и внедрения их в средства обеспечения информационной безопасности.

Данный способ принят за прототип.

Известна «Система управления тестированием программного обеспечения» (патент РФ № 2021113580 от 13.05.2021 г.) имеющая в своем составе архитектуру клиент сервер, подсистему проектов, подсистему библиотек тестов, подсистему тест-планов, подсистему конфигурации, подсистему автоматизированных тестов, подсистему запросов. Система управления формированием тестов функционирует на основании пользовательских атрибутов, тест кейсов, чек-листов с использованием фильтров моделирующих действие пользователя или заданных заранее. Данный способ принят за прототип.

Известен Комплекс тестирования встроенного программного обеспечения электронных устройств (патент РФ № 2022101435 от 24.01.2022 г.) имеющий в своем составе программную часть, состоящую из главной управляющей программы, являющейся средой написания и выполнения тестовых сценариев, сервера диспетчеризации, динамически подключаемых моделей, функциональных моделей реализованных в виде независимых программ, с возможностью запуска на разных ПЭВМ со своими средами виртуализации, вызываемых главной управлявшей программой или самостоятельной программной моделью, а также аппаратную часть, состоящую из аппаратных модулей имеющих единый интерфейс. Данный комплекс принят за прототип.

Технической проблемой является длительное время тестирования объектов КИИ на наличие угроз информационной безопасности, отсутствие учета при оценке защищенности объекта КИИ протокольных особенностей построения и функционирования объекта КИИ.

Техническим результатом является уменьшение количества тестовых комбинаций, уменьшение времени тестирования объектов КИИ на наличие угроз информационной безопасности, учет протокольных особенностей построения объекта КИИ.

Другим техническим результатом является оценка защищенности с учетом протокольных особенностей построения объекта КИИ, а также формирование обоснованной политики информационной безопасности объекта КИИ с учетом протокольных особенностей построения объекта КИИ.

Задачей изобретения является создание способа и программно-аппаратного комплекса для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры, позволяющего уменьшить время тестирования объектов КИИ на наличие угроз информационной безопасности, с учетом протокольных особенностей построения и функционирования объекта КИИ, сформировать обоснованную политику информационной безопасности объекта КИИ на основе протокольных особенностей построения и функционирования объекта КИИ, а также осуществить контроль соответствия политики безопасности объекта КИИ предъявляемым требованиям с учетом протокольных особенностей построения объекта КИИ.

Раскрытие изобретения

В заявленном способе эта задача решается тем, что в способе для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры, заключающемся в том, что формируют точки максимальной концентрации трафика на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры. Принимают множество единиц, передаваемых в критической информационной инфраструктуре данных. Передают множество единиц, передаваемых в критической информационной инфраструктуре данных. Формируют непересекающееся множество протоколов и множество параметров данных протоколов. Формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов. Передают тестовые запросы к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры. Принимают множества единиц переданных тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры, через точки максимальной концентрации трафика. Осуществляют оценку защищенности критической информационной инфраструктуры.

Новая совокупность существенных признаков позволяет достичь указанного технического результата за счет того, что формируют точки максимальной концентрации трафика на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры, принимают множество единиц передаваемых в критической информационной инфраструктуре данных, передают множество единиц передаваемых в критической информационной инфраструктуре данных, формируют непересекающееся множество протоколов и множество параметров данных протоколов, формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов, передают тестовые запросы к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры, принимают множество единиц переданных тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры через точки максимальной концентрации трафика, осуществляют оценку защищенности критической информационной инфраструктуры.

В заявленном программно-аппаратном комплексе эта задача решается тем, что программно-аппаратный комплекс для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры, содержит технические средства оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольное оборудование оператора связи, многопротокольное оборудование объекта критической информационной инфраструктуры входы/выходы которого соединены с выходами/входами программно-аппаратного комплекса тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры. Дополнительно добавляют точки максимальной концентрации трафика на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры. Программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры включающий техническое средство приема информации для получения множества единиц передаваемых данных, формирования непересекающегося множества протоколов и множества параметров данных протоколов, модуль тестирования для формирования тестовых комбинаций на основе множества протоколов и множества параметров данных протоколов, а также для оценки защищенности критической информационной инфраструктуры, техническое средство передачи тестов для отправки тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры при этом с выхода точек максимальной концентрации трафика информация передается на вход технического средства приема информации, выход технического средства приема информации соединен с входом модуля тестирования, выход модуля тестирования соединен с входом технического средства передачи тестов, выход технического средства передачи тестов соединен с точкой максимальной концентрации трафика.

Благодаря новой совокупности существенных признаков достигается указанный технический результат за счет добавления точек максимальной концентрации трафика, программно-аппаратного комплекса тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры, который включает техническое средство приема информации, модуль тестирования, техническое средство передачи тестов.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа и программно-аппаратного комплекса для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Для более понятной иллюстрации технических решений согласно вариантам осуществления настоящего изобретения ниже приведено краткое описание сопроводительных чертежей. Очевидно, что сопроводительные чертежи в нижеследующем описании относятся только к некоторым вариантам осуществления настоящего изобретения и специалисты в данной области техники могут без труда получить другие чертежи на основе этих сопроводительных чертежей. Для более понятной иллюстрации технических решений согласно вариантам осуществления настоящего изобретения ниже приведено краткое описание сопроводительных чертежей.

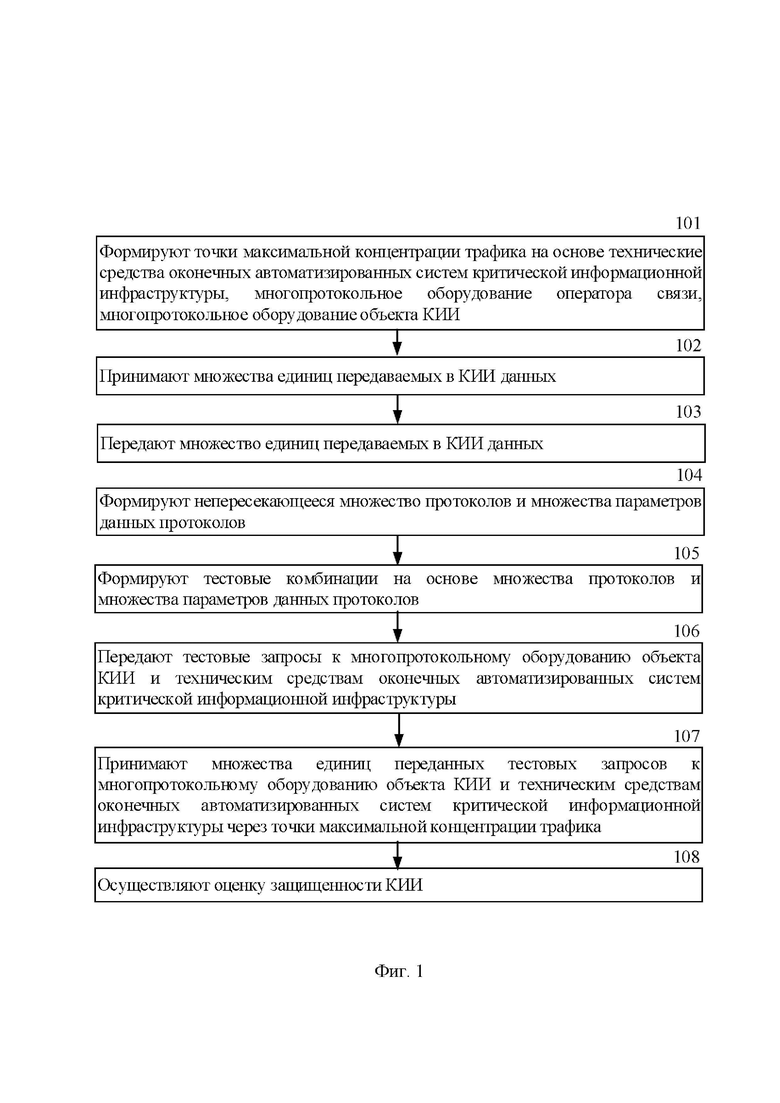

На фиг. 1 – Способ для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры способ тестирования телекоммуникационного.

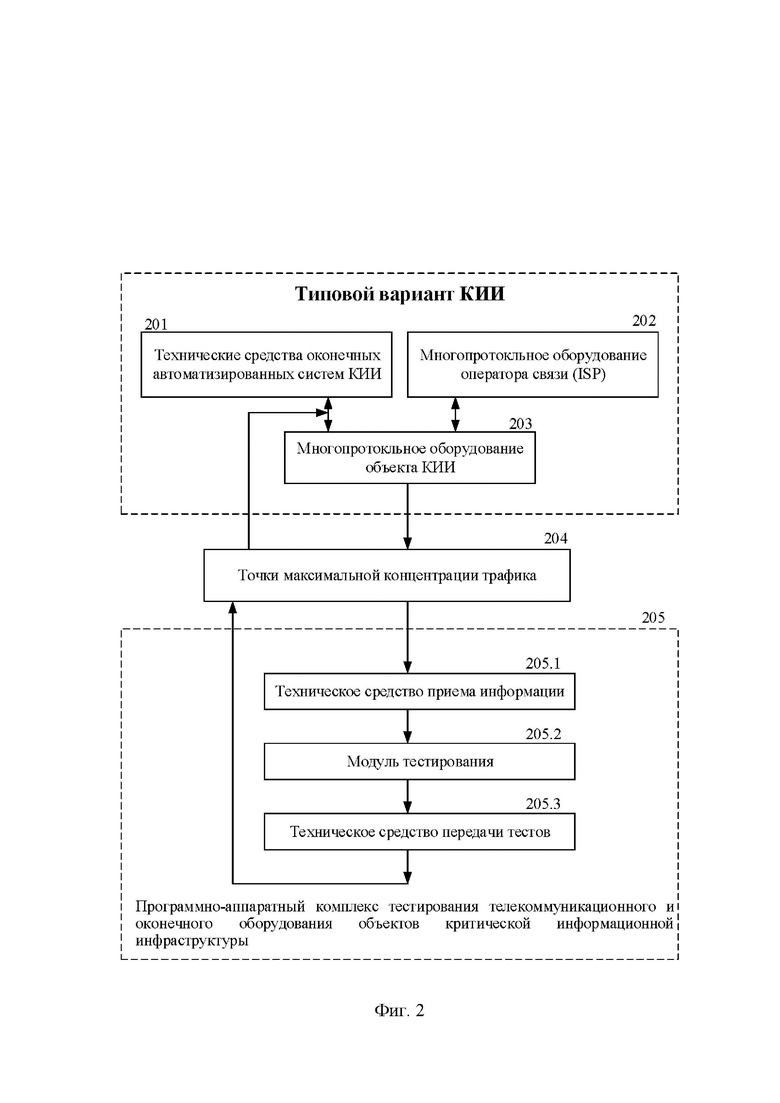

На фиг. 2 – Программно-аппаратный комплекс для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры.

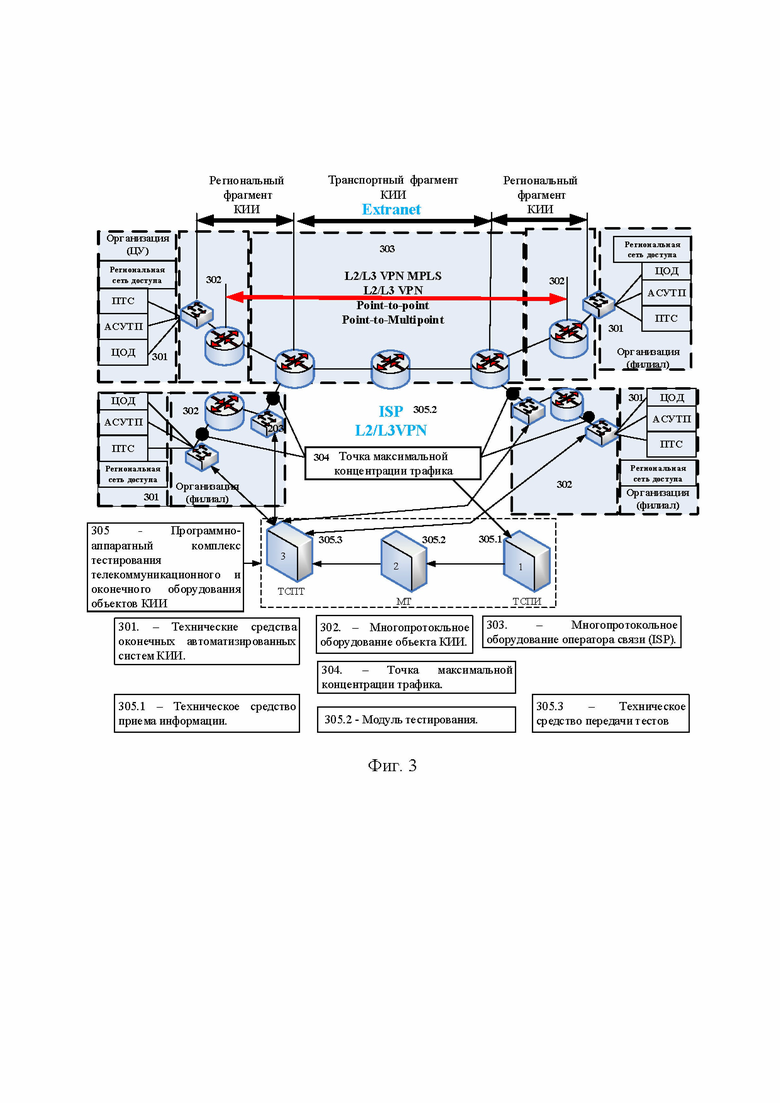

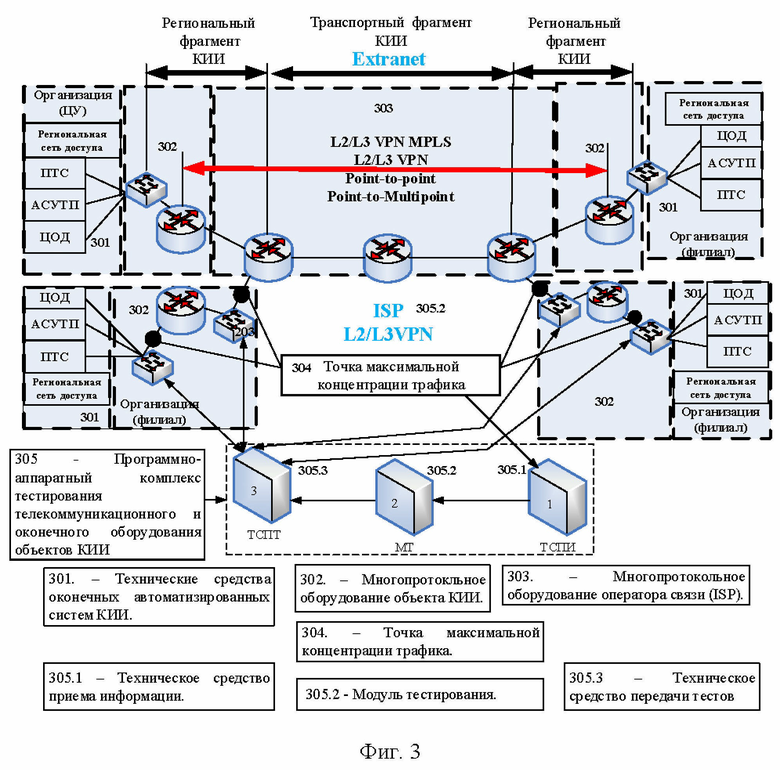

На фиг. 3 – Стенд для проверки способа и программно-аппаратного комплекса для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры.

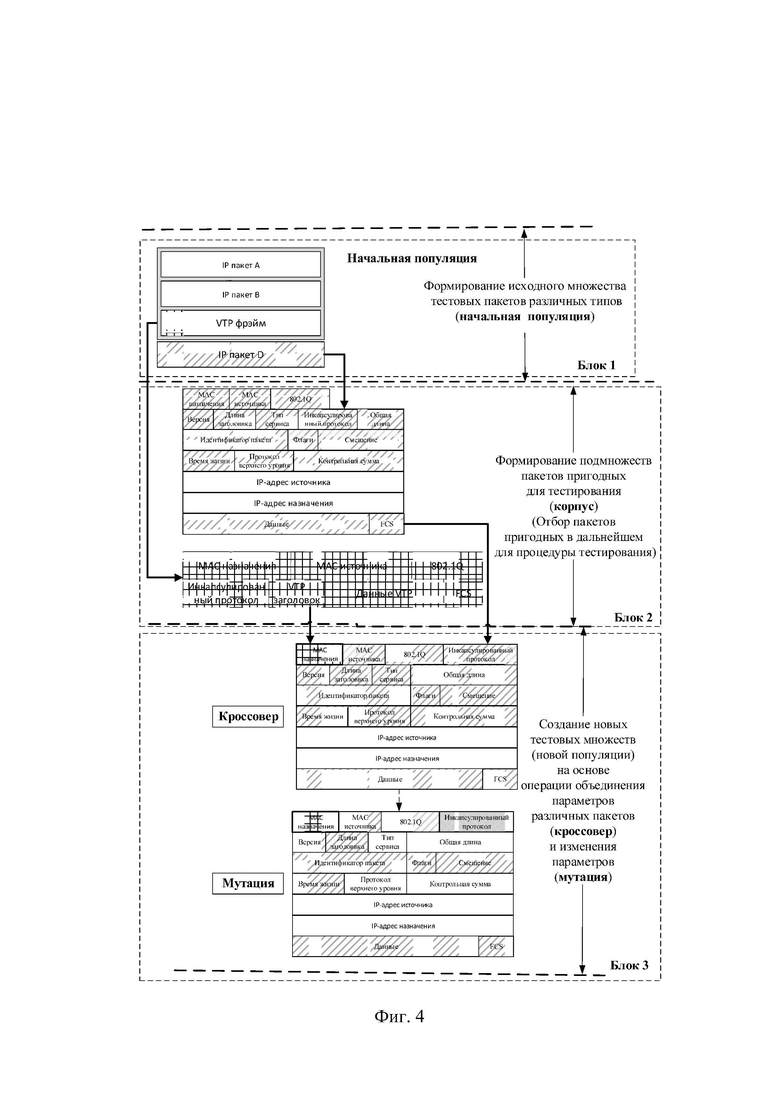

На фиг. 4 – Процесс формирования тестовых множеств программно-аппаратным комплексом тестирования телекоммуникационного и оконечного оборудования объекта КИИ.

Ниже будут полностью и четко описаны технические решения для вариантов осуществления настоящего изобретения со ссылками на сопроводительные чертежи. Очевидно, что варианты осуществления, описанные ниже, являются только частью настоящего изобретения, а не всеми возможными вариантами осуществления настоящего изобретения. Все другие варианты осуществления, полученные специалистами в данной области техники на основе вариантов осуществления настоящего изобретения и не использующие творческий подход, попадают под объем охраны настоящего изобретения.

Реализация способа для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры заключается в следующем (фиг. 1).

101. Формируют точки максимальной концентрации трафика на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта КИИ. Под точками максимальной концентрации трафика понимаются логические, широковещательные домены в которых передаются характерные для данного объекта КИИ протоколы.

102. Принимают множество единиц, передаваемых в КИИ данных. Принимают выделенные в точке максимальной концентрации трафика единицы передаваемых данных (протоколов), канального, сетевого, транспортного, прикладного уровней, передающихся в логических или широковещательных доменах объектов КИИ.

103. Передают множество единиц передаваемых в КИИ данных. Передают выделенные в точке максимальной концентрации трафика единицы передаваемых данных (протоколов), канального, сетевого, транспортного, прикладного уровней, передающихся в логических или широковещательных доменах объектов КИИ.

104. Формируют непересекающееся множество протоколов и множество параметров данных протоколов. На основе принятых множеств протоколов формируют непересекающиеся множество протоколов и их параметров для тестирования объекта КИИ.

105. Формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов. На основе множества протоколов формируют тестовые комбинации протоколов и их параметров для тестирования объектов КИИ. Случайный выбор протоколов и их параметров осуществляется на основе дискретной Марковской стохастической цепи. (Андреев В. Н., Иоффе А. Я. Эти замечательные цепи, М.: Знание, 1987, 176 с.).

106. Передают тестовые запросы к многопротокольному оборудованию объекта КИИ и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры. Отправляют тестовые комбинации в логические и широковещательные домены через точки максимальной концентрации трафика с целью проверки защищенности многопротокольного оборудования объекта КИИ и технических средств оконечных автоматизированных систем критической информационной инфраструктуры.

107. Принимают множество единиц переданных тестовых запросов к многопротокольному оборудованию объекта КИИ и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры через точки максимальной концентрации трафика. В точках максимальной концентрации трафика принимают тестовые данные от многопротокольного оборудования объекта КИИ и технических средств оконечных автоматизированных систем критической информационной инфраструктуры.

108. Осуществляют оценку защищенности КИИ. Оценка защищенности осуществляется на основе учета множества успешно-пройденных тестовыми пакетами логических и широковещательных доменов в точках максимальной концентрации трафика. При этом факт успешного продвижения тестового запроса говорит о недостатках в политике безопасности объекта КИИ.

Заявленный способ для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры позволяет достичь указанного технического результата за счет того, что формируют точки максимальной концентрации трафика на основе технических средства оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры, принимают множество единиц передаваемых в критической информационной инфраструктуры данных, формируют множество протоколов и множество параметров данных протоколов, формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов, передают тестовые запросы к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры, принимают множество единиц переданных тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры через точки максимальной концентрации трафика, осуществляют оценку защищенности критической информационной инфраструктуры.

Программно-аппаратный комплекс для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры (фиг. 2) включает технические средства оконечных автоматизированных систем КИИ (201), многопротокольное оборудование объекта КИИ, многопротокольное оборудование оператора связи (203), точки максимальной концентрации трафика (204), программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов КИИ (205).

201. Технические средства оконечных автоматизированных систем КИИ. Под средствами оконечных автоматизированных систем понимаются серверы, рабочие станции, оконечное пользовательское оборудование

(ip-телефоны, видеотерминалы), периферийное оборудование (принтеры) функционирующее на основе стека коммуникационных протоколов TCP/IP, а также специализированное оборудование, датчики, системы контроля и передачи параметров.

202. Многопротокольное оборудование объекта КИИ. Под многопротокольным оборудованием объекта КИИ понимается оборудование коммутации, маршрутизации, многопротокольной коммутации по меткам функционирующие на основе стека коммуникационных протоколов TCP/IP и позволяющее формировать коммуникационную инфраструктуру распределенной сети организации на основе сети оператора связи. К такому оборудованию относится в том числе и оборудования для обеспечения информационной безопасности (межсетевые экраны, криптомаршрутизаторы, системы обнаружения атак, системы анализа защищенности). Примером такого оборудования являются коммутаторы, маршрутизаторы (например, коммутатор Поток К-122, Поток КМ-122, коммутатор Eltex серий MES 1400, MES 2300, MES 3300, маршрутизаторы Eltex ESR 30, 100, 200 РТР, маршрутизаторы Dionis DPS, криптомаршрутизаторы АПКШ «Континент», Vipnet, а также другие изделия производителей многопротокольного оборудования).

203. – Многопротокольное оборудование оператора связи. Под многопротокольным оборудованием оператора связи понимается оборудование коммутации, маршрутизации, многопротокольной коммутации по меткам функционирующие на основе стека коммуникационных протоколов TCP/IP. Основная задача многопротокольного оборудования оператора связи – формирование транспортных каналов связи для абонентских сетей. Примером такого оборудования являются коммутаторы, маршрутизаторы (коммутатор Поток К-122, Поток КМ-122, коммутатор Eltex серий MES 1400, MES 2300, MES 3300, маршрутизаторы Eltex серий ESR 30, 100, 200, а также другие изделия производителей многопротокольного оборудования).

204. Точка максимальной концентрации трафика. Под точкой максимальной концентрации трафика понимается как логически сформированная (на основе существующего коммуникационного оборудования), так и сформированное на основе специализированных программно–аппаратных средств место в коммуникационной инфраструктуре сети организации с максимальным разнообразием типов принимаемого/передаваемого трафика. Точки максимальной концентрации трафика формируются на основе программно-аппаратных средств отвода трафика, получивших название ответвители TAP (Test Access Point), технология SPAN (Switched port Analyzer) на коммуникационном оборудовании (см. TAP или SPAN? Рекомендации по зеркалированию трафика для профессионалов. [сайт]. – URL:https://web.archive.org/web/20210720205237/https://habr.com/ru/company/dsol/blog/568768/. дата обращения 27.02.2023).

Предполагается, что точек максимальной концентрацией трафика можешь быть несколько, что объясняется применяемыми у оператора связи, а также на объектах КИИ виртуальных частных сетей различного типа VPN (virtual private network) (см. Исследование и сравнительный анализ технологий MPLS L2 VPN и MPLS L3 VPN / В. А. Якимова, В. И. Фрейман // Автоматизированные системы управления и информационные технологии: Материалы всероссийской научно-технической конференции. В 2-х томах, Пермь, 17 мая 2018 года. Том 2. – Пермь: Пермский национальный исследовательский политехнический университет, 2018. – С. 270-274., Основы организации и управления VPN-сетями современных информационных систем специального назначения / Е. В. Друк, И. В. Левко // T-Comm: Телекоммуникации и транспорт. – 2019. – Т. 13, № 6. – С. 19-29, Исследование особенностей организации VPN для предоставления удаленного доступа / М. М. Ковцур, А. В. Даньшина, А. Д. Докшин, П. А. Потемкин // Заметки ученого. – 2021. – № 4-1. – С. 76-80).

Формирование VPN может осуществляется программными средствами такими как OpenVPN, SoftEth реализуемыми на основе протоколов PPTP (Point to Point Tunneling Protocol) (см. VPN и его протокол PPTP / Д. А. Семенов, П. И. Савилов // Вопросы науки и образования. – 2017. – № 10(11). – С. 49-52), SSTP (Secure Socket Tunneling Protocol) (см. Протокол SSTP. Свет в конце тоннеля? / А. Емельянов // Системный администратор. – 2010. – № 5(90). – С. 74-76), IPsec либо GRE (Generic Routing Encapsulation) (см. RFC 2784 — Generic Routing Encapsulation (GRE), 2000).

Таким образом, VPN логически разделяют среду передачи, тем самым формируя специализированные протокольные конструкции, характерные только для данного типа VPN. В связи с этим, необходимо учитывать разные множества протоколов, находящихся в разных VPN. Эта задача решается в точках максимальной концентрации трафика.

205. Программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры предназначен для разделения процесса получения, формирования, отправки данных и оценки защищенности объекта КИИ включает следующие средства: техническое средство приема информации (205.1); модуль тестирования (205.2); техническое средство передачи тестов (205.3).

205.1 Техническое средство приема информации предназначено для получения единиц передаваемых данных от средств телекоммуникационного оборудования и оконечных систем. Данные, которые передаются на канальном, сетевом, транспортном и прикладном уровнях характеризуются типом протокола, его параметрами, размером передаваемых данных. Примером такого технического средства приема информации является программно-аппаратная реализация операционной системы с открытым исходным кодом с сетевым адаптером на ПК Raspberry (Orange Pi), на основе операционной системы с открытым исходным кодом, например, ОССН Astra Linux, ALTLinux, Debian.

205.2 Модуль тестирования предназначен для формирования множества протоколов и множества параметров протоколов для тестирования объектов КИИ. Множество протоколов (тип протокола, его параметры, минимальный и максимальный размер передаваемых данных) сформировано из множества единиц передаваемых данных получаемых из программно-аппаратных решений в точках максимальной концентрации трафика. Например, из точек максимальной концентрации трафика техническим средством приема информации принято множество единиц данных (Ethernet, RSTP, ICMP, IP, TCP, UDP). Протокол Ethernet характеризуется следующими параметрами: DA – Адрес назначения (6 байт), SA – Адрес источника (6 байт), Тип (2 байта), Длина (46-1500 байт), Контрольная сумма (4 байта)). Протокол IP (Internet Protocol RFC 791) характеризуется следующими параметрами: Версия (4 бита), Длина (4 бита), Флаг (8 бит), Общая длина (16 бит), Идентификатор (16 бит), Флаги (16 бит), Смещение фрагмента (16 бит), Число переходов (8 бит), Протокол (8 бит), Контрольная сумма заголовка (16 бит), Адрес источника (32 бита), Адрес назначения (32 бита), Опции (0 – 40 байт), Данные (до 65535 байт). Протокол RSTP (IEEE Std 802.1D 2004) характеризуется следующими параметрами: Идентификатор (2 байта), Версия (1 байт), Тип BPDU (1 байт), Флаги (1 байт), Идентификатор Корневого моста (8 байт), Расстояние до корневого моста (2 байта), Идентификатор моста (8 байт), Идентификатор порта (2 байта), Время жизни сообщения (2 байта), Максимальное время жизни сообщения (2 байта), Время приветствия (2 байта), Задержка смены состояния (2 байта). Протокол ICMP характеризуется следующими параметрами: Тип (1 байт), Код (1 байт), контрольная сумма (2 байта), Данные (4 байта). Протокол TCP характеризуется следующими параметрами Порт источника (2 байта), Порт назначения (2 байта), Порядковый номер (4 байта), Номер подтверждения (4 байта), Длина заголовка (4 бита), Зарезервировано (3 бита), Флаги (9 бит), Размер окна (2 байта), Контрольная сумма (2 байта), Указатель важности (2 байта), Опции (4 байта), данные (65495 байт). Протокол UDP характеризуется следующими параметрами: Порт отправителя (2 байта), Порт получателя (2 байта), Длина (2 байта), Контрольная сумма (2 байта), Данные (до 65507 байт) (см. Ногл М., TCP/IP Иллюстрированный учебник – М.: ДМК Пресс, 2001. – 480 с.: ил.).

205.3 Техническое средство передачи тестов предназначено для формирования множества единиц передаваемых данных исходя из телекоммуникационных особенностей формирования транспортной сети объекта КИИ (GRE, OSPF, ISIS), а также применяемыми сервисами и службами при организации сетевого взаимодействия абонентов объекта КИИ (IP, ICMP TCP, UDP) (см, Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил.).

Оценка защищенности объекта КИИ выполняется на основе контроля приема тестовых запросов в логических и широковещательных доменах точек максимальной концентрации трафика объекта КИИ.

Вариантом реализации программно-аппаратного комплекса тестирования телекоммуникационного и оконечного оборудования объектов КИИ является программно-аппаратная реализация операционной системы с открытым исходным кодом с сетевым адаптером на мини ПК Raspberry, (Orange Pi), на основе операционной системы с открытым исходным кодом, например, ОССН Astra Linux, ALTLinux, Debian. В этом случае программно-аппаратная реализация осуществляет функции приема, формирования тестовых последовательностей, отправки их на объект КИИ, оценку защищенности объекта КИИ.

Благодаря новой совокупности существенных признаков достигается указанный технический результат за счет добавления точек максимальной концентрации трафика, программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры, который включает техническое средство приема информации, модуль тестирования, техническое средство передачи тестов.

Интерактивный процесс функционирования программно-аппаратного комплекса для оценки защищенности телекоммуникационного и оконечного оборудования представлен на фиг. 3.

Типовой объект КИИ (оконечные автоматизированные системы КИИ, многопротокольное оборудование оператора связи, многопротокольное оборудование объекта КИИ) представлено на фиг. 3 блок 301-303. Телекоммуникационная модель взаимодействия объектов КИИ осуществляется на основе стека коммуникационные протоколов TCP/IP, различных типов виртуальных частных сетей (VPN). Сформированные многопротокольным оборудованием объекта КИИ блока 302 фиг.1, виртуальные частные сети (VPN) объединяются в единую распределенную сеть организации c помощью многопротокольного оборудования оператора связи (ISP) (фиг.3 блок 303) на основе L2/L3 VPN оператора связи.

На основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объектов критической информационной инфраструктуры формируют точки максимальной концентрации трафика.

Логически разделенные сети, широковещательные домены являются физической основой понятия – точки максимальной концентрации трафика вводимой в данном изобретении.

В точках максимальной концентрации трафика (фиг. 3 блок 304) принимают множество единиц передаваемых в критической информационной инфраструктуре данных. После этого из точек максимальной концентрации трафика (фиг. 3 блок 304) передают множество единиц передаваемых в критической информационной инфраструктуре данных в программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов КИИ (фиг. 3 блок 305), а именно, в техническое средство приема информации (фиг. 3 блок 305.1).

В блоке 305.1 формируют множество протоколов и множество параметров данных протоколов, характерные для точек максимальной концентрации трафика в данный момент.

Вариант формирования непересекающегося множества протоколов представлены в таблице 1.

Таблица 1. Вариант формирования непересекающегося множества протоколов

Информация о множестве протоколов и множестве параметров данных протоколов (блоке 305.1) передается в модуль формирования тестовых комбинаций на основе множества протоколов, множества параметров протоколов (блок 305.2). В данном модуле (блок 305.2) формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов. Тестовые комбинации формируются на основе выборки из множества протоколов, их непересекающегося подмножества протоколов, а также множества параметров протоколов. Выбор протокола и его параметров при формировании тестовой комбинации носит вероятностный, случайных характер и осуществляется на основе дискретной Марковской стохастической цепи.

Далее на основе операции объединения над выделенными непересекающихся подмножествами протоколов и их параметров осуществляются операции «кроссовер» и «мутация», фиг. 4 (см., Панченко Т.В. Генетические алгоритмы, Астрахань.: Издательский дом "Астраханский университет", 2007).

Для Марковского метода пример формирования матриц начальных состояний, матрицы переходных вероятностей, матриц вероятностей для определенного шага представлен в таблицах 2–5. Формирование тестовых комбинации на основе множества протоколов и множества параметров данных протоколов представлен на фиг. 4.

Матрица начальных состояний вероятностей для дискретной Марковской цепи формируется на основе следующих методов: частота появления протокола в выборке; известные законы распределения (нормальный, показательный, равномерный); предпочтения эксперта, пример, ее формирования представлен в таблице 2 (см., Андреев В. Н., Иоффе А. Я. Эти замечательные цепи, М.: Знание, 1987, 176 с., а также Вентцель Е.С, Теория Вероятностей: Учеб. Для вузов.– 6-е изд. стер. – М. Высш. шк., 1999. – 576с.: ил.).

Матрица переходных вероятностей протоколов формируется на основе применения следующих методов: частота появления протокола в выборке; известные законы распределения (нормальный, показательный, равномерный); предпочтений эксперта. Для определенной вероятности появления протокола пользуются вариантами следующих методов: первый вариант – частота появления протокола в выборке; второй вариант – известные законы распределения (нормальный, показательный, равномерный), третий вариант – на основании предпочтений эксперта.

Таблица 2. Вариант формирования матрицы начальных состояний для исходного множества протоколов P(0).

Задавая каждому протоколу определенную вероятность появления, осуществляется управление вероятностями появления тестовых комбинации на основе множества протоколов и множества параметров протоколов. Пример формирования матрицы переходных состояний для протоколов представлен в таблице 3.

Таблица 3. Вариант формирования матрицы переходных вероятностей состояний протоколов для исходного множества протоколов P(X/X).

Результат умножения матриц начального состояния и переходной матрицы после первого этапа представлен в таблице 4, показывает вероятности реализации тестовых комбинаций для каждого вида протокола.

Таблица 4. Распределение вероятностей появления тестовых комбинаций протоколов на первом шаге P(1)=P(0)xP(X/X)

На втором шаге полученная матрица распределения вероятностей P(1) является матрицей начальных состояний P(0), P(1)=P(0), а вероятности участия протокола в тестовых последовательностях P(2)=P(1)xP(X/X).

Таблица 5. Распределение вероятностей появления тестовых комбинаций протоколов на втором шаге P(2)=P(1)xP(X/X)

Матрицы переходных вероятностей, получаемые на каждом шаге, а также матрицы финальных вероятностей являются основой формирования тестовой выборки протоколов.

Таким образом, количество протоколов для формирования множества тестируемых протоколов выбирается на основе матриц переходных вероятностей на каждом шаге вплоть до финальной матрицы переходных вероятностей. Далее формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов блок 305.2 фиг.3.

Непересекающееся множество протоколов, и их параметров является исходными данными – "начальной популяции" в блоке 1. фиг. 4 на основе которого формируется подмножество {n} протоколов пригодных для тестирования - (корпус), (блок 2, фиг.4). На основе множества протоколов тестирования «корпус» формируется множество параметров в тестовых комбинациях протоколов – операция «кроссовер» и «мутация». (см., Панченко Т.В. Генетические алгоритмы, Астрахань.: Издательский дом "Астраханский университет", 2007, 87).

Операции «кроссовер» и «мутация» осуществляются в соответствии с процессом формирования тестовых множеств программно-аппаратным комплексом тестирования телекоммуникационного и оконечного оборудования объекта КИИ, представленной на фиг.4, на основе которой формируются тестовые комбинации для объектов КИИ в блоке 305.2 фиг. 3. Случайный выбор параметров для операций «кроссовер» и «мутация» осуществляется аналогичным образом, как и для протоколов – на основе дискретной стохастической Марковской цепи, аналогично примеру реализации для случайного стохастического выбора протоколов, представленных в таблицах 1-5.

Тестовые комбинации (тестовые запросы) из блока 305.3 фиг. 3 передают к многопротокольному оборудованию объекта КИИ и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры (блок 301, 302 фиг.3).

Принимают множество единиц переданных тестовых запросов (305.1 фиг. 3) к многопротокольному оборудованию объекта критической информационной инфраструктуры (302 фиг. 3) и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры (301 фиг. 3), через точки максимальной концентрации трафика (304 фиг. 3).

В модуле тестирования блок 305.2 фиг.3 по контролю прохождения тестовых комбинаций через логические и широковещательные домены в точках максимальной концентрации трафика оценивают защищенность объекта КИИ.

Оценка защищенности основана на возможности сформированных тестовых комбинаций проходить через систему информационной безопасности КИИ (политику безопасности) и поступать через точки максимальной концентрации трафика фиг.3 304, в модуль тестирования фиг.3 блок 305.2, что является критерием незащищенности объектов КИИ.

По результатам оценки защищенности в блоке 305.2 фиг. 3 принимается решение о защищенности объекта КИИ для заданной тестовой комбинации, а также необходимости совершенствования системы информационной безопасности объекта КИИ (политике безопасности) для заданной тестовой комбинации.

Оценка эффективности предлагаемого решения была проведена в сравнении c прототипом «Способом проверки функционирования протоколов информационных систем» (патент РФ № 2453905 от 20.06.2012 г.), по следующим критериям:

– количество тестовых комбинаций;

– время тестирования объектов КИИ.

Исходные данные:

– тестовые протоколы Ethernet, IP, UDP - 3 шт.;

– количество байт служебных заголовков (Ethernet–18 байт, IP–20 байт, UDP–20 байт), – 58 байт;

– множество параметров протокола для тестирования Ethernet – 5 шт.: (IP-15 шт.); UDP (4+6=10 шт.).

– Количество операций умножения при формировании матрицы финальных вероятностей Марковской цепи –10;

– Время проведения тестирования для одной тестовой комбинации принято – 1с, задержкой передачи  мс. Результаты эксперимента представлены в таблице 6.

мс. Результаты эксперимента представлены в таблице 6.

Таблица 6. Количественная оценка эффективности предлагаемого решения по сравнению с прототипом

п/сп.

(шт.)

(с)

(шт.)

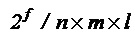

(с) вариантов, где f – число байт в служебных комбинациях протоколов

вариантов, где f – число байт в служебных комбинациях протоколов ,

,

где  – время тестирования

– время тестирования ,

,

где  - количество протоколов,

- количество протоколов,  - множество параметров протоколов

- множество параметров протоколов  -количество итераций Марковской цепи до финальных вероятностей

-количество итераций Марковской цепи до финальных вероятностей ,

,

где  – время тестирования

– время тестирования

результат

Настоящее изобретение может найти широкое применение для, оценки защищенности, обеспечения информационной безопасности объектов КИИ, а также формирования политики безопасности для объектов КИИ. Типовые объекты КИИ имеют широкое распространение в учреждениях образования, больницах, государственных органах различного уровня, предприятиях различного масштаба, имеющих распределенные удаленные филиалы, и применяющих в своей работе сети общего пользования или арендованные каналы оператора связи в качестве транспортной среды передачи данных.

Заявленный способ оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры позволяет достичь указанного технического результата – уменьшение количества тестовых комбинаций, уменьшение времени тестирования объектов КИИ на наличие угроз информационной безопасности, осуществить оценку защищенности с учетом протокольных особенностей построения объекта КИИ, а также сформировать обоснованную политику информационной безопасности объекта КИИ с учетом протокольных особенностей построения объекта КИИ, за счет того, что на основе технические средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры, добавляют точки максимальной концентрации трафика, программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры включающий техническое средство приема информации для получения множества единиц передаваемых данных, формирования множества протоколов и множества параметров данных протоколов, модуль тестирования для формирования тестовых комбинаций на основе множества протоколов и множества параметров данных протоколов, а также для оценки защищенности критической информационной инфраструктуры, техническое средство передачи тестов для отправки тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры при этом с выхода точек максимальной концентрации трафика информация передаются на вход технического средства приема информации, выход технического средства приема информации соединен со входом модуля тестирования, выход модуля тестирования соединен с входом технического средства передачи тестов, выход технического средства передачи тестов соединен с точкой максимальной концентрации трафика.

Анализ результатов эксперимента показывает, что по сравнению с методом полного перебора предлагаемое решение позволяет повысить эффективность тестирования по количеству комбинаций в тесте в  раз, при этом на столько же уменьшается время тестирования.

раз, при этом на столько же уменьшается время тестирования.

Заявленный способ для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры заключающийся в том, что формируют точки максимальной концентрации трафика на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры, принимают множество единиц передаваемых в критической информационной инфраструктуре данных, передают множество единиц передаваемых в критической информационной инфраструктуре данных, формируют непересекающееся множество протоколов и множество параметров данных протоколов, формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов, передают тестовые запросы к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры, принимают множество единиц переданных тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры через точки максимальной концентрации трафика, осуществляют оценку защищенности критической информационной инфраструктуры.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБЕСПЕЧЕНИЯ ЗАЩИЩЕННОГО ОБМЕНА ДАННЫМИ МЕЖДУ ТЕХНИЧЕСКИМИ СРЕДСТВАМИ ОКОНЕЧНЫХ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2023 |

|

RU2809234C1 |

| СПОСОБ ПРОВЕРКИ ФУНКЦИОНИРОВАНИЯ ПРОТОКОЛОВ ИНФОРМАЦИОННЫХ СИСТЕМ | 2011 |

|

RU2453905C1 |

| БЕРЕГОВОЙ УЗЕЛ СВЯЗИ ФЛОТА | 2019 |

|

RU2718608C1 |

| Территориально-распределенный испытательный комплекс (ТРИКС) | 2018 |

|

RU2691831C1 |

| СПОСОБ ИЗМЕРЕНИЯ СКОРОСТИ ПЕРЕДАЧИ ИНФОРМАЦИИ (ДАННЫХ) ПРИ ШИРОКОПОЛОСНОМ ДОСТУПЕ В ИНТЕРНЕТ | 2014 |

|

RU2562772C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

| АВТОМАТИЗИРОВАННАЯ СИСТЕМА УПРАВЛЕНИЯ РАДИОЭЛЕКТРОННЫМИ СРЕДСТВАМИ ВОЕННЫХ ОБЪЕКТОВ | 2007 |

|

RU2342793C1 |

| Базовый программно-аппаратный комплекс формирования элементов системы связи авиации | 2020 |

|

RU2752870C1 |

| СПОСОБ ФИЗИЧЕСКОГО РАЗНЕСЕНИЯ ТРАКТОВ ПРИЕМА И ПЕРЕДАЧИ ДАННЫХ В УСЛОВИЯХ ДЕСТРУКТИВНЫХ ПРОГРАММНЫХ ВОЗДЕЙСТВИЙ | 2020 |

|

RU2751987C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в уменьшении времени тестирования объектов критической информационной инфраструктуры на наличие угроз информационной безопасности. Программно-аппаратный комплекс для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры содержит технические средства оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольное оборудование оператора связи, многопротокольное оборудование объекта критической информационной инфраструктуры и программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры, включающий в себя техническое средство приема информации, модуль тестирования и техническое средство передачи тестов. 2 н.п. ф-лы, 6 табл., 4 ил.

1. Программно-аппаратный комплекс для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры, содержащий технические средства оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольное оборудование оператора связи, многопротокольное оборудование объекта критической информационной инфраструктуры, входы/выходы которого соединены с выходами/входами программно-аппаратного комплекса тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры, отличающийся тем, что на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры добавляют точки максимальной концентрации трафика, программно-аппаратный комплекс тестирования телекоммуникационного и оконечного оборудования объектов критической информационной инфраструктуры, включающий техническое средство приема информации для получения множества единиц передаваемых данных, формирования множества протоколов и множества параметров данных протоколов, модуль тестирования для формирования тестовых комбинаций на основе множества протоколов и множества параметров данных протоколов, а также для оценки защищенности критической информационной инфраструктуры, техническое средство передачи тестов для отправки тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры, при этом с выхода точек максимальной концентрации трафика информация передается на вход технического средства приема информации, выход технического средства приема информации соединен со входом модуля тестирования, выход модуля тестирования соединен с входом технического средства передачи тестов, выход технического средства передачи тестов соединен с точкой максимальной концентрации трафика.

2. Способ для оценки защищенности телекоммуникационного и оконечного оборудования критической информационной инфраструктуры, заключающийся в том, что формируют точки максимальной концентрации трафика на основе технических средств оконечных автоматизированных систем критической информационной инфраструктуры, многопротокольного оборудования оператора связи, многопротокольного оборудования объекта критической информационной инфраструктуры, принимают множество единиц передаваемых в критической информационной инфраструктуре данных, передают множество единиц передаваемых в критической информационной инфраструктуре данных, формируют непересекающееся множество протоколов и множество параметров данных протоколов, формируют тестовые комбинации на основе множества протоколов и множества параметров данных протоколов, передают тестовые запросы к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры, принимают множество единиц переданных тестовых запросов к многопротокольному оборудованию объекта критической информационной инфраструктуры и техническим средствам оконечных автоматизированных систем критической информационной инфраструктуры через точки максимальной концентрации трафика, осуществляют оценку защищенности критической информационной инфраструктуры.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| US 10693902 B1, 23.06.2020 | |||

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| СПОСОБ ПРОВЕРКИ ФУНКЦИОНИРОВАНИЯ ПРОТОКОЛОВ ИНФОРМАЦИОННЫХ СИСТЕМ | 2011 |

|

RU2453905C1 |

Авторы

Даты

2024-12-16—Публикация

2024-05-16—Подача