Область техники

Изобретение относится к области телекоммуникаций и может быть использовано для безопасного взаимодействия технических средств оконечных автоматизированных систем, использующих сеть общего пользования (Интернет), или арендованные каналы оператора связи в качестве транспортной среды передачи данных.

Известно техническое решение для многомодовой межсетевой связи, представляющее цифровую сетевую систему, способную одновременно обеспечивать сеанс подключения к многомодовому межсетевому соединению по множеству разнородных сетевых систем, от пользовательского базового устройства (UPD (User Datagram Protocol – см. RFC 768)) до сетевых шлюзов NSP, CSP или ASP, и предоставляя множество межсетевых сред. Оно также обеспечивает способы поддержки следующих услуг межсетевого взаимодействия одновременно: общедоступных и совместно используемых интернет-услуг; услуги виртуальной частной сети (VPN) с поддержкой MPLS и IP; сеансы подключения гибридной сетевой системы между разнородными сетевыми системами, ориентированными на установление соединения и без установления соединения; и сквозные, ориентированные на соединение и сеансы, соединения с коммутацией каналов для прикладных услуг на основе VDMI через цифровой приемопередатчик, будь то наземная или беспроводная среда на основе xDSL или VCC (WO2013015673, H04L 12/66, 31.01.2013).

Известен программно-аппаратный комплекс технических средств автоматизированной системы обмена данными (мультиплексор телекоммуникационный многофункциональный), построенный по модульному принципу и содержащий модули адаптеров, реализующих протоколы канального уровня и выполняющих процедуры взаимодействия с каналами связи, выходы которых подключены к входам модулей сопряжения с каналами связи со стандартными стыками (С1-ТГ, С1-ТЧ, C1-И, С2, С2 спец, и др.) и сгруппированными по типам используемых каналов (ТЧ, ТГ и т.д.), в составе программно-аппаратного комплекса функции мультиплексирования, коммутации и управления техническими средствами программно-аппаратного комплекса и каналами связи выполняют функциональные модули, размещаемые в системном блоке ПЭВМ, которая управляет работой этих функциональных модулей и является одновременно сервером локальной сети, к которой подключены автоматизированные рабочие места, осуществляющие прием/передачу, обработку, хранение информации и управление системой обмена данными, а в разъемы системной шины материнской платы этой ПЭВМ устанавливаются модули адаптеров, реализующих протоколы канального уровня, а модули сопряжения с каналами связи со стандартными стыками конструктивно объединены в отдельный блок (крейт) - блок интерфейсов каналов связи (RU128429, H04L 12/66, 20.05.2016).

Известны системы и способ для защиты сетевых устройств посредством межсетевого экрана который включает в себя этапы, на которых: после запроса от клиентского устройства, создают, посредством компьютерной системы, реализующей шлюз к частной сети, сетевой туннель между клиентским устройством и шлюзом; шлюз дополнительно реализует межсетевой экран, включающий в себя правила межсетевого экрана для выборочной блокировки и разрешения сетевого трафика между клиентским устройством и одним или более сетевыми устройствами в частной сети; и, после задействования правила межсетевого экрана посредством запроса доступа к частной сети посредством клиентского устройства и до применения правила межсетевого экрана, проверяют, посредством компьютерной системы, удовлетворяется ли соответствующее условие, и если условие не удовлетворяется, тогда, посредством компьютерной системы, отправляют клиентскому устройству действие, которое должно быть выполнено клиентским устройством(RU 2714367, МПК H04L 29/06 (2006.01), СПК H04L 12/4633 (2019.05); H04L 63/0236 (2019.05)).

Недостатками данного решения является низкий уровень отказоустойчивости, многопротокольного оборудования, отказоустойчивого кластера межсетевых экранов, обусловленный отсутствием методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, а также недостаточный уровень защищенности отказоустойчивого кластера межсетевых экранов, обусловленный отсутствием возможности динамического формирования правил для вновь появившихся угроз полученных из баз данных угроз, увеличением времени формирования новых правил оператором в зависимости от сложности и их количества, а также отсутствие возможности получения параметров новых угроз для баз данных угроз на основе правил фильтрации отказоустойчивого кластера межсетевых экранов и пополнения баз данных угроз.

В качестве прототипа принят программно-аппаратный комплекс для обмена данными автоматизированных систем, содержащий стеки сетевых коммутаторов, предназначенные для подключения к ним технических средств соответствующих автоматизированных систем, входы/выходы каждого стека сетевых коммутаторов соединены с выходами/входами соответствующего отказоустойчивого кластера межсетевых экранов, причем отказоустойчивые кластеры межсетевых экранов соединены между собой через дополнительный стек сетевых коммутаторов, к которому подключен анализатор сетевого трафика, соединенный с блоком памяти, дополнительные выходы/входы каждого отказоустойчивого кластера межсетевых экранов соединены с входами/выходами соответствующего сервера сопряжения, подключенного к серверу хранения и передачи информации, серверы сопряжения соединены с шиной передачи данных, к которой подключены сервер централизованного управления и дополнительные вход/выход дополнительного стека сетевых коммутаторов (RU 2727090, МПК H04L 12/66 (2006.01), СПК H04L 12/66 (2020.02).

Технической проблемой является низкий уровень отказоустойчивости многопротокольного оборудования, отказоустойчивого кластера межсетевых экранов, обусловленный как отсутствием методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, а также недостаточный уровень защищенности отказоустойчивого кластера межсетевых экранов, обусловленный отсутствием возможности динамического формирования правил для вновь появившихся угроз полученных из баз данных угроз, увеличением времени формирования новых правил оператором в зависимости от сложности и их количества, а также отсутствие возможности получения параметров новых угроз для баз данных угроз на основе правил фильтрации отказоустойчивого кластера межсетевых экранов и пополнения баз данных угроз.

Технический результатом является уменьшение времени восстановления работоспособного состояния стека МПО, кластера МЭ, МПО с резервированием в случаях: превышения двусторонней задержки; сбоев оборудования, каналов связи, разрыва соединений, отказов в обслуживании. Результат достигается за счет применение как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, создание резервных копий соединений, которые могут автоматически включаться в работу при возникновении следующих событий: превышение двусторонней задержки, сбой, разрыв соединения, отказ в обслуживании. Например, технические средства многопротокольного оборудования, использующие протоколы Программное, программно-аппаратное резервирование реализовано на основе следующих технологий и протоколов таких как как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792), OSPF, ISIS (Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил. ).

Вторым техническим результатом является повышение уровня защищенности отказоустойчивого кластера межсетевых экранов, за счет возможности динамического формирования правил МЭ для вновь появившихся угроз, полученных из баз данных угроз ФСТЭК, учета новых из параметров работы МЭ и перенос их в БД ФСТЭК.

Третьим техническим результатом является уменьшение времени формирования правил для МЭ, за счет технического средства формирования правил в формате МЭ. Технические средства для формирования правил на основе параметров, полученных от автоматизированной системы учета правил для баз данных угроз, а также проверки созданных правил, и последующий их перенос в технические средства межсетевого экранирования, автоматическая настройка правил безопасности, при учете заданных критериев, таких как типы трафика, источники и получатели трафика, уровень приоритета; получение параметров неизвестных угроз от средств межсетевого экранирования и их учет в базах данных.

Технический проблема решается тем, что программно-аппаратный комплекс для обеспечения защищенного обмена данными между техническими средствами оконечных автоматизированных систем, заключающийся в том, что технические средства оконечных автоматизированных систем входы/выходы которых соединены с выходами/входами отказоустойчивого стека многопротокольного оборудования, дополнительные входы/выходы которого соединены с выходами/входами соответствующего отказоустойчивого кластера межсетевых экранов, дополнительные входы/выходы которых соединены с выходами/входами многопротокольного оборудования, согласно изобретению программно-аппаратные средства многопротокольного оборудования, отказоустойчивый кластер межсетевых экранов реализованы в отказоустойчивом исполнении с применением как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, к дополнительным входам/выходам сетевого многопротокольного оборудования подключены выходы/входы сервера централизованного управления отказоустойчивым кластером межсетевых экранов, к дополнительным входам/выходам каждого их которых подключены входы/выходы технического средства формирования правил в формате межсетевого экрана дополнительные входы/выходы которых соединены с выходами/входами программно-аппаратной автоматизированной системы учета правил для баз данных угроз ФСТЭК, CVE, NVD.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам программно-аппаратного комплекса для обеспечения защищенного обмена данными между техническими средствами оконечных автоматизированных систем, отсутствуют. Следовательно, заявленное изобретение соответствует условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

«Промышленная применимость» обусловлена наличием элементарной базы, на основе которой могут быть выполнены устройства, реализующие программно-аппаратный комплекс для обеспечения защищенного обмена данными между техническими средствами оконечных автоматизированных систем с достижением указанного в изобретении результата.

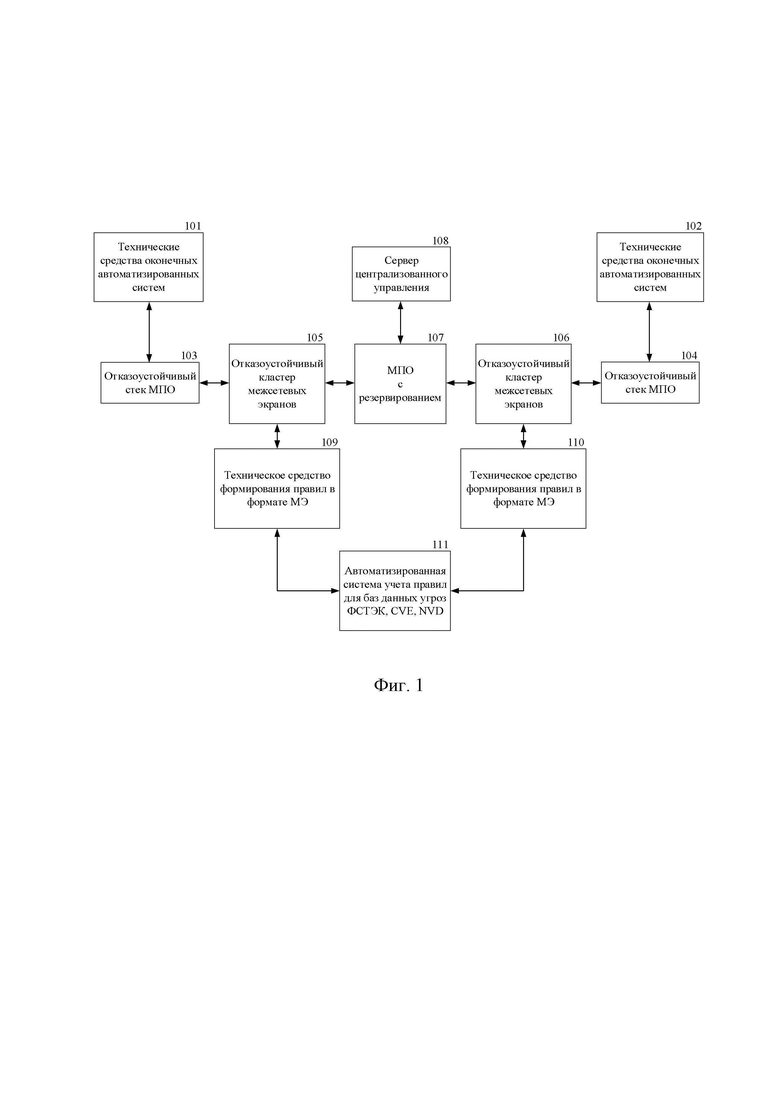

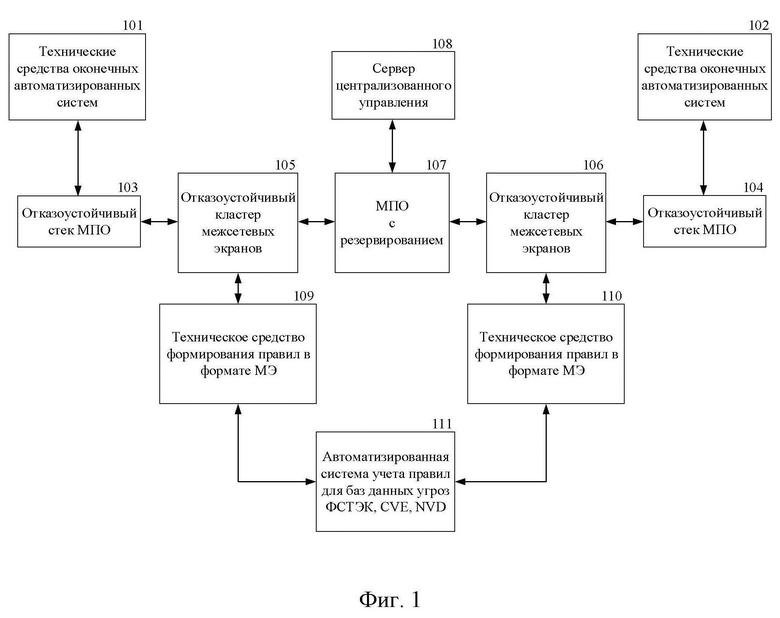

Ниже будет полностью и четко описано техническое решение для варианта осуществления настоящего изобретения, представленного на фиг.1, фиг. 2. Сущность изобретения поясняется чертежом, приведенным на фиг. 1, на котором показаны:

101. Технические средства оконечных автоматизированных систем. Технические средства создания и передачи различных типов данных (мультимедийные, графические, текстовые), а также автоматизации конкретного процесса или набора процессов в рамках определенной организации или индивидуальной деятельности.

102. Технические средства оконечных автоматизированных систем. Технические средства создания и передачи различных типов данных (мультимедийные, графические, текстовые), а также автоматизации конкретного процесса или набора процессов в рамках определенной организации или индивидуальной деятельности.

103. Отказоустойчивый стек многопротокольного оборудования (МПО). Технические средства для управления трафиком, его оптимизации и уменьшении двусторонней задержки передачи, автоматическое распределение нагрузки между устройствами, применение как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, создание резервных копий соединений, которые могут автоматически включаться в работу при возникновении следующих событий: превышение двусторонней задержки, сбой, разрыв соединения, отказ в обслуживании. Например, технические средства многопротокольного оборудования, использующие протоколы Программное, программно-аппаратное резервирование реализовано на основе следующих технологий и протоколов таких как как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792), OSPF, ISIS (Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил. ).

104. Отказоустойчивый стек МПО. Технические средства для управления трафиком, его оптимизации и уменьшении двусторонней задержки передачи, автоматическое распределение нагрузки между устройствами, применение как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, создание резервных копий соединений, которые могут автоматически включаться в работу при возникновении следующих событий: превышение двусторонней задержки, сбой, разрыв соединения, отказ в обслуживании. Например, технические средства многопротокольного оборудования, использующие протоколы обусловлен использованием таких технологий и протоколов, как Программное, программно-аппаратное резервирование реализовано на основе следующих технологий и протоколов таких как как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792), OSPF, ISIS (Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил. )..

105. Отказоустойчивый кластер межсетевых экранов. Технические средства обеспечения информационной безопасности (ИБ) на основе кластера межсетевых экранов для проверки параметров проходящего трафика (например, соответствие параметров IP_Source, IP_Destination) на соответствие действующим правилам межсетевого экранирования (МЭ), обеспечение непрерывное защиты, даже в случае отказа одного из устройств в кластере с применением как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях. Программное, программно-аппаратное резервирование реализовано на основе следующих технологий и протоколов таких как как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792), OSPF, ISIS (Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил. ).

106. Отказоустойчивый кластер межсетевых экранов. Технические средства обеспечения ИБ на основе кластера межсетевых экранов для проверки параметров проходящего трафика (например, соответствие параметров IP_Source, IP_Destination) на соответствие действующим правилам межсетевого экранирования, обеспечение непрерывное защиты, даже в случае отказа одного из устройств в кластере с применением как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях. Программное, программно-аппаратное резервирование реализовано на основе следующих технологий и протоколов таких как как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792), протокол маршрутизации OSPF, ISIS(Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил. ).

107. МПО с резервированием. Технические средства для управления трафиком, его оптимизации и уменьшении двусторонней задержки передачи, автоматическое распределение нагрузки между устройствами, применение как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, создание резервных копий соединений, которые могут автоматически включаться в работу при возникновении следующих событий: превышение двусторонней задержки, сбой, разрыв соединения, отказ в обслуживании. Программное, программно-аппаратное резервирование реализовано на основе следующих технологий и протоколов таких как как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792), протокол маршрутизации OSPF, ISIS (Олифер В.Г., Олифер Н.А., Компьютерные сети. Принципы, технологии, протоколы; Учебник для вузов. 4-е издание. Санкт-Петербург; Питер. – 944с.:ил. ).

108. Сервер централизованного управлениям. Технические средства для управления программным обеспечением отказоустойчивых кластеров межсетевых экранов программно-аппаратного комплекса для обеспечения защищенного обмена данными между техническими средствами оконечных автоматизированных систем 101 и 102, централизованное управление средствами защиты 105 (106) и многопротокольным оборудованием с резервированием 107.

109. Техническое средство формирования правил в формате МЭ. Технические средства для формирования правил на основе параметров, полученных от автоматизированной системы учета правил для баз данных угроз (111), а также проверки созданных правил, и последующий их перенос в технические средства межсетевого экранирования 105 (106), автоматическая настройка правил безопасности, при учете заданных критериев, таких как типы трафика, источники и получатели трафика, уровень приоритета; получение параметров неизвестных угроз от средств межсетевого экранирования 105 (106) и их учет в базах данных (111).

110. Техническое средство формирования правил в формате МЭ. Технические средства для формирования правил на основе параметров, полученных от автоматизированной системы учета правил для баз данных угроз (111), а также проверка созданных правил, и последующий их перенос в технические средства межсетевого экранирования 105 (106), автоматическая настройка правил безопасности, при учете заданных критериев, таких как типы трафика, источники и получатели трафика, уровень приоритета; получение параметров неизвестных угроз от средств межсетевого экранирования 105 (106) и их учет в базах данных (111).

111. Автоматизированная система учета правил для баз данных угроз ФСТЭК, CVE, NVD. Автоматизированная система учета параметров правил для баз данных угроз в формате ФСТЭК (см. https://bdu.fstec.ru/threat), CVE (см. https://cve.mitre.org), NVD (см. https://nvd.nist.gov). Обеспечение технических средств формирования правил в формате МЭ 109 (110) необходимыми данными для создания правил межсетевого экранирования, сравнение действующих правил с существующими стандартами безопасности, а также получение параметров неизвестных угроз от средств межсетевого экранирования 105 (106) и их учет в базах данных ФСТЭК, CVE, NVD.

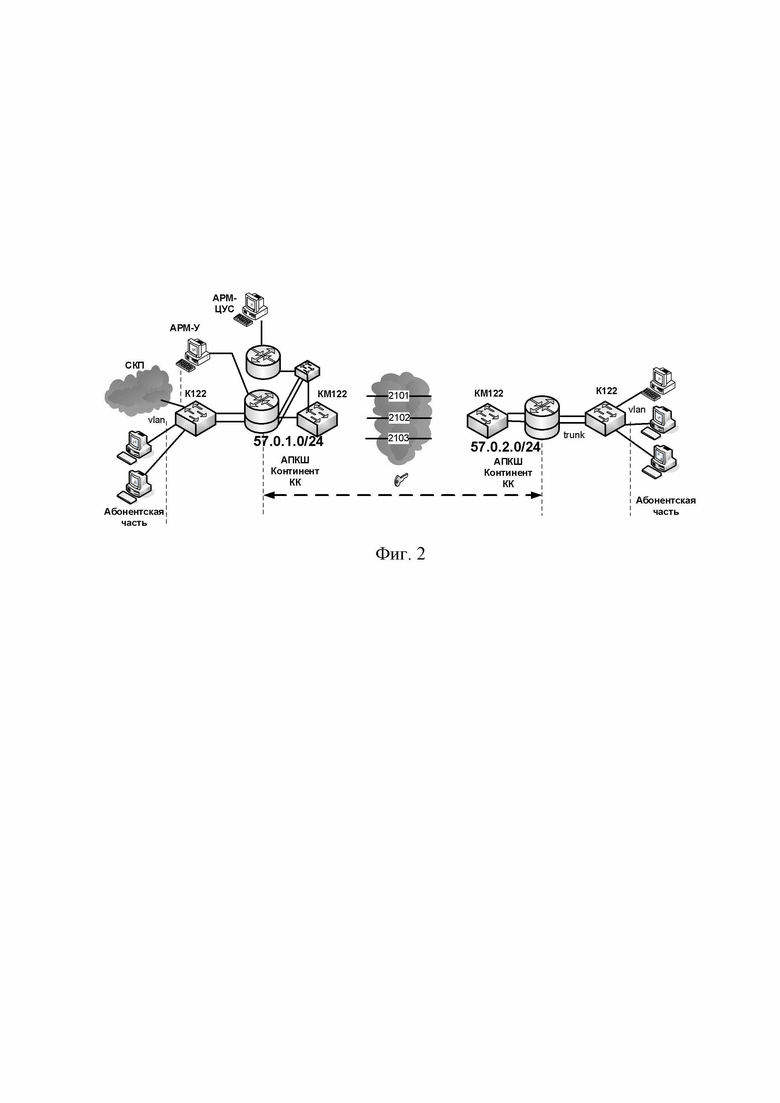

На фиг.2 представлен вариант реализации программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем, как на существующих аппаратно-программных комплексах (АПКШ Континент, Поток К-122, Поток КМ-122), так и на предлагаемых средствах управления МЭ.

Заявленный программно-аппаратный комплекс для обмена данными между техническими средствами оконечных автоматизированных систем работает следующим образом.

Технические средства оконечных автоматизированных систем 101 (102), которые могут представлять собой группу серверов (на базе таких протоколов, как HTTP (Hypertext Transfer Protocol – см. RFC 9110), POP3 (Post Office Protocol Version 3 – см. RFC 1939), IMAP (Internet Message Access Protocol – см. RFC 3501), FTP (File Transfer Protocol – см. RFC 959), DNS (Domain Name System – см. RFC 1034, RFC 1035)), автоматизированных рабочих мест (АРМ) какого-либо предприятия либо организации, осуществляют создание и последующую передачу IP-пакетов, которые попадают на отказоустойчивый стек МПО 103 (104).

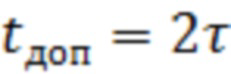

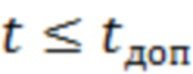

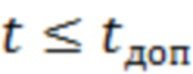

Отказоустойчивый стек МПО 103 (104) представляет собой группу сетевых устройств, которые работают вместе и могут автоматически переключаться друг на друга в случае отказа одного из них, что позволяет обеспечить непрерывную работу, высокую доступность и устойчивость системы. Такой режим работы обусловлен использованием таких технологий и протоколов, как STP, GLBP (Gateway Load Balancing Protocol – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems), VRRP (Virtual Router Redundancy Protocol –см. RFC 5798), HSRP (Hot Standby Router Protocol – см. RFC 2281), OSPF, BFD (Bidirectional Forwarding Detection – см. RFC 5880), ICMP (Internet control Message Protocol – см. RFC 792). Также он осуществляют управление трафиком, его оптимизацию и уменьшение двусторонней задержки передачи, автоматическое распределение нагрузки между устройствами, применение как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, создание резервных соединений, которые могут автоматически включаться в работу при возникновении следующих событий: превышение двусторонней задержки, сбой, разрыв соединения, отказ в обслуживании. Передача пакета противоположной стороне будет осуществлена только в том случае, если время задержки не превышает допустимого значения, то есть, если:

где  – это допустимое время задержки, рассчитываемое по формуле

– это допустимое время задержки, рассчитываемое по формуле  . Параметр

. Параметр  – это задержка передачи, определяется на основе различных временных задержках распространения сигналов в различных средах передачи данных (например, волоконно-оптические линии связи (ВОЛС), медные кабели, беспроводная среда распространения).

– это задержка передачи, определяется на основе различных временных задержках распространения сигналов в различных средах передачи данных (например, волоконно-оптические линии связи (ВОЛС), медные кабели, беспроводная среда распространения).

Все соединения с внешними системами в программно-аппаратном комплексе защищены, так как входы и выходы отказоустойчивого стека МПО 103 (104) соединены выходами/входами отказоустойчивого кластера межсетевых экранов 105 (106), на которые попадают созданные пакеты.

Отказоустойчивый кластер межсетевых экранов 105 (106) представляет собой группу из двух или более межсетевых экранов, которые работают вместе для обеспечения непрерывной защиты сети.

Отказоустойчивый кластер выполняет такие функции, как:

- межсетевое экранирование;

- обеспечение трансляции адресов (NAT) – (см. RFC 1631, RFC 3022);

- криптографическая защита канала связи с АРМ администратора информационной безопасности программно-аппаратного комплекса;

- глубокая проверка пакетов (DPI) – (см., например, Джеймс Куроуз, Кит Росс. Компьютерные сети. Нисходящий подход. – Москва: Издательство Э, 2016. — 912 с. — ISBN 978-5-699-78090-7);

- предотвращение DoS-атак;

- идентификация и аутентификация администратора информационной безопасности в программно-аппаратном комплексе;

- фильтрация трафика с учетом состояния сессии (SPI) – (см. Дамеон Д. Велч-Абернати. Essential Check Point Firewall-1 NG(TM): Руководство по установке, настройке и устранению неполадок. - Addison-Wesley Professional, 2004. – P. 5. – ISBN 9780321180612).

- получение новых правил межсетевого экранирования от технических средств формирования правил в формате межсетевого экрана (МЭ) (109, 110);

- передача информации о зафиксированном неизвестном типе трафика техническим средствам формирования правил в формате МЭ (109, 110).

Помимо выше перечисленного одной из основных функций отказоустойчивого кластера межсетевых экранов 105 (106) является обеспечение непрерывной защиты программно-аппаратного комплекса, даже в случае отказа одного из устройств в кластере. Каждый узел в кластере работает как отдельный межсетевой экран и проверяет входящий и исходящий трафик в соответствии с правилами безопасности, установленными администратором. Если один из узлов выходит из строя, другие узлы в кластере автоматически принимают на себя его функции, чтобы обеспечить непрерывность защиты программно-аппаратного комплекса.

Для достижения высокой отказоустойчивости, отказоустойчивый кластер межсетевых экранов 105 (106) может использовать различные технологии и протоколы, такие как протокол VRRP, HSRP, которые обеспечивают резервирование основного шлюза и автоматический переход на резервный узел, в случае отказа основного шлюза. Альтернативным вариантом применения – протокол RSTP (Rapid Spanning Tree Protocol – см. IEEE 802.1w-2001), который используется для исключения петель в соединениях коммутаторов Ethernet, а также резервирования при наличии резервных линий. Кроме того, отказоустойчивый кластер межсетевых экранов 105 (106) может иметь дополнительные функции, такие как балансировка нагрузки (например, на базе протокола балансировки нагрузки шлюза (GLBP) – см. Руководство по настройке протоколов резервирования первого перехода, Cisco IOS, выпуск 15SY от Cisco Systems) между узлами кластера. Все эти функции помогают обеспечить более высокую устойчивость и безопасность программно-аппаратного комплекса.

Перед тем как начать работу в отказоустойчивом кластере межсетевых экранов 105 (106) между всеми компонентами кластера происходит передача тестовых пакетов, для того чтобы определить, что все устройства готовы к работе, а также, что время задержки не превышает допустимого значения, как представлено в (1).

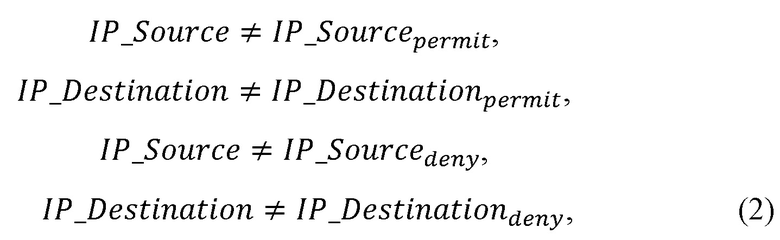

В отказоустойчивом кластере межсетевых экранов 105 (106) производится сравнение принятых пакетов с параметрами правил безопасности (см. таблица 1), которые были учтены при их создании техническими средствами формирования правил в формате МЭ (109, 110).

Таблица 1 – Параметры правил межсетевого экранирования

Технические средства формирования правил в формате межсетевого экрана (109, 110) автоматически создают и оптимизируют правила безопасности для отказоустойчивых кластеров межсетевых экранов (105, 106) в формате (<Название правила><Протокол><IP Источника><Порт ист. / Порт назн.><IP назначения><Действие>). Также формат описания правил межсетевого экрана показан в таблице 2

Таблица 2 – Формат правил межсетевого экрана

Технические средства формирования правил в формате межсетевого экрана (109, 110) также осуществляют проверку созданных правил, и последующий их перенос в технические средства межсетевого экранирования 105 (106) (для формата описания правил также см. Комплекс безопасности "Континент". Версия 4. Руководство администратора. Межсетевое экранирование – 115127, Россия, Москва, а/я 66 ООО «Код безопасности», стр. 81); автоматическую настройку правил безопасности, при учете заданных критериев, таких как типы трафика, источники и получатели трафика, уровень приоритета, помимо этого они получают параметры неизвестных угроз от средств межсетевого экранирования (105, 106) и производит их учет в базах данных (111). Также технические средства формирования правил в формате межсетевого экрана 109 (110) позволяют автоматически идентифицировать дубликаты правил, неиспользуемые правила и неоптимальные настройки, что позволяет снизить нагрузку на систему и улучшить ее производительность, принимать от блока 105 (106) информацию о неизвестном типе трафика, выделять значимые параметры для баз данных угроз (111).

Интерактивный процесс функционирования устройства

В процессе проверки отказоустойчивым кластером межсетевых экранов 105 (106) проходящего через него трафика, рассматривается три случая:

1. Трафик, проходящий через межсетевой экран 105 (106), отвечает параметрам правил межсетевого экранирования;

2. В процессе фильтрации пакетов происходит динамическое добавление новых правил межсетевого экранирования в отказоустойчивый кластер межсетевых экранов 105 (106);

3. Трафик, поступающий на вход отказоустойчивого кластера межсетевых экранов 105 (106), является неизвестным.

В первом случае, когда трафик, проходящий через межсетевой экран 105 (106), отвечает параметрам правил межсетевого экранирования, работа описывается следующим образом:

Техническим средством автоматизированных систем 101 (102) вырабатывается запрос в формате протоколов (IP, TCP, UDP, HTTP, FTP) (например, IP (Internet Protocol – см. RFC 791), UDP, TCP (Transmission Control Protocol – см. RFC 793), HTTP, FTP) который уведомляет получателя данных о том, что на противоположной стороне отправитель готов к установлению соединения или к передачи данных. После чего техническими средствами оконечных автоматизированных систем 101 (102) создаются пакеты (например, на базе стека TCP/IP), которые попадают в отказоустойчивый стек МПО 103 (104), где происходит проверка работоспособности канала (методом оценки времени задержки не превышающего допустимого значения, как показано в (1). Если время задержки не превышает допустимое ( ), то пакеты попадают на вход отказоустойчивого кластера МЭ 105 (106), где осуществляется сопоставление, параметров приходящих пакетов с параметрами действующих правил межсетевого экранирования. Если условия (

), то пакеты попадают на вход отказоустойчивого кластера МЭ 105 (106), где осуществляется сопоставление, параметров приходящих пакетов с параметрами действующих правил межсетевого экранирования. Если условия ( ) не выполняется, то техническое средство переходит на резервный канал передачи. Если в процессе сопоставления параметров пакетов с параметрами правил, трафик соответствует правилам, действующим в отказоустойчивом кластере межсетевых экранов 105 (106), то он пропускается и поступает на вход МПО с резервированием 107, либо отбрасываются, в зависимости от параметра «Action» (см. табл. 1), который был задан техническими средствами формирования правил в формате МЭ 109 (110).

) не выполняется, то техническое средство переходит на резервный канал передачи. Если в процессе сопоставления параметров пакетов с параметрами правил, трафик соответствует правилам, действующим в отказоустойчивом кластере межсетевых экранов 105 (106), то он пропускается и поступает на вход МПО с резервированием 107, либо отбрасываются, в зависимости от параметра «Action» (см. табл. 1), который был задан техническими средствами формирования правил в формате МЭ 109 (110).

После отказоустойчивого кластера межсетевых экранов 105 (106), пакеты, которые были пропущены межсетевым экраном, попадают на вход многопротокольного оборудования с резервированием (107).

Многопротокольное оборудование с резервированием 107 представляют собой группу сетевых устройств, которые используются для резервирования ключевых сетевых узлов, таких как маршрутизаторы, коммутаторы. При отказе одного из узлов, резервный узел автоматически принимает на себя его функции, что позволяет сохранить работоспособность системы. Также, как и в отказоустойчивом стеке МПО 103 (104), МПО с резервированием 107 производит проверку выполнения условия, что время задержки не превышает допустимого значения, как показано в формуле (1).

Пройдя через МПО с резервированием 107 пакет попадает на встречный отказоустойчивый кластер МЭ 106 (105), где также происходит проверка параметров приходящих пакетов с параметрами действующих правил межсетевого экранирования, и если параметры приходящих пакетов соответствуют параметрам действующих правилам, то они приходят на вход отказоустойчивого стека МПО 104 (103), после чего по технологии Ethernet передаются на технические средства оконечных автоматизированных систем 102 (101), либо отбрасываются, в зависимости от того, какое значение параметра «Action» (см. табл. 1) было задано техническими средствами формирования правил в формате МЭ 109 (110).

Во втором случае, когда в процессе фильтрации пакетов происходит динамическое добавление новых правил межсетевого экранирования в отказоустойчивый кластер межсетевых экранов 105 (106) работа, которая была описана в случае, когда трафик, проходящий через межсетевой экран, отвечает параметрам правил межсетевого экранирования, остается такой же, однако в процессе организации защищенного обмена данными между техническими средствами оконечных автоматизированных систем 101 (102), происходит динамическое добавление новых правил в отказоустойчивый кластер межсетевых экранов 105 (106) техническими средствами формирования правил в формате МЭ 109 (110).

Технические средства формирования правил в формате МЭ 109 (110) получают от автоматизированной системы учета правил для баз данных угроз (111) параметры характеризующие угрозы для протоколов канального, сетевого, транспортного уровня (например: Ethernet, IP, ICMP, TCP, UDP, HTTP) на основе которых производиться дальнейшее формирование правил межсетевого экранирования, после чего также производиться проверка созданных правил (например, на наличие и правильность всех параметров – см. табл. 1, табл. 2), и последующий их перенос в технические средства межсетевого экранирования (105, 106).

В данном случае автоматизированная система учета правил для баз данных угроз (111), помимо передачи параметров техническим средствам формирования правил в формате МЭ 109 (110), осуществляет автоматический анализ и проверку соответствия правил межсетевого экранирования требованиям стандартам безопасности (например, стандарты безопасности ФСТЭК, CVE, NVD).

В третьем случае, когда трафик, поступающий на вход отказоустойчивого кластера межсетевых экранов 105 (106), является неизвестным, работа описывается следующим образом:

Действия, описанные в первом и во втором случаях, остаются прежними, но помимо них в процессе организации защищенного обмена данными между техническими средствами оконечных автоматизированных систем 101 (102), на вход отказоустойчивого кластера межсетевых экранов 105 (106) может прийти неизвестный тип трафика, то есть когда будут выполняться следующие условия:

где  и

и  – это адреса отправителя и получателя неизвестного типа трафика,

– это адреса отправителя и получателя неизвестного типа трафика,  и

и  – это адреса параметры разрешенных адресов отправителя и получателя соответственно, действующие в созданных правилах, а

– это адреса параметры разрешенных адресов отправителя и получателя соответственно, действующие в созданных правилах, а  и

и  – это параметры запрещенных адресов отправителя и получателя соответственно, действующие в созданных правилах.

– это параметры запрещенных адресов отправителя и получателя соответственно, действующие в созданных правилах.

При обнаружении неизвестного типа трафика отказоустойчивый кластер межсетевых экранов 105 (106) передает информацию о параметрах неизвестного типа трафика, передает ее техническим средствам формирования правил в формате МЭ 109 (110), и серверу централизованного управления 108.

Сервер централизованного управления 108, в свою очередь, осуществляет запись информации, поступившей от отказоустойчивого кластера межсетевых экранов 105 (106), в свою базу с указанием времени обнаружении и создает отчет об обнаружении неизвестного типа трафика, для ознакомления с ним администратора программно-аппаратного комплекса.

Технические средства формирования правил в формате МЭ 109 (110) при получении от отказоустойчивого стека межсетевых экранов 105 (106) информации о неизвестном типе трафика, производят извлечение параметров характеризующих неизвестный тип трафика – угрозу (пример см. табл.1, табл.2), после чего передает эти параметры в автоматизированную систему учета правил для баз данных угроз (111).

При получении от технических средств формирования правил в формате МЭ 109 (110) параметров неизвестного типа трафика автоматизированная система учета правил для баз данных угроз (111) производит проверку данных параметров, путем их сравнения с действующими стандартами безопасности, после чего производит учет принятых параметров в базах данных ФСТЭК, CVE, NVD.

Как только новые параметры были записаны в базы данных ФСТЭК, CVE, NVD, автоматизированная система учета правил для баз данных угроз (111) передает эти параметры техническим средствам формирования правил в формате МЭ 109 (110) и отправляет уведомление о том, что переданные параметры были учтены в базах данных ФСТЭК, CVE, NVD, и теперь могут быть использованы при формировании новых правил межсетевого экранирования.

На основе новых параметров (пример см. табл.2) технические средства формирования правил в формате МЭ 109 (110) осуществляют создание правил межсетевого экранирования, производит проверку созданных правил (например, на наличие всех параметров – см. табл. 1, табл.2), и в последующем переносит их в технические средства межсетевого экранирования (105, 106).

Оценка эффективности предлагаемого решения была проведена в соответствии с решаемыми задачами, такими как, повышения уровня отказоустойчивости многопротокольного оборудования, отказоустойчивого кластера межсетевых экранов, а также уровня защищенности отказоустойчивого кластера межсетевых экранов, обусловленного наличием возможности динамического формирования правил для вновь появившихся угроз полученных из баз данных угроз, уменьшения времени формирования новых правил оператором в зависимости от сложности и их количества.

Программно-аппаратный комплекс защищенного обмена данными между техническими средствами оконечных автоматизированных систем обеспечивает надежную передачу информации за счет отказоустойчивого стека многопротокольного оборудования 103 (104), отказоустойчивого кластера межсетевых экранов 105 (106), многопротокольного оборудования с резервированием 107, а также высокую защиту передаваемой информации за счет работы технических средств формирования правил в формате МЭ 109 (110), автоматизированной системы учета правил для баз данных угроз (111) и отказоустойчивого кластера межсетевых экранов 105 (106).

В рамках программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем необходимо произвести оценку эффективности каждого элемента, который повышает свойства отказоустойчивости и защищенности передачи данных:

1. Отказоустойчивый стек многопротокольного оборудования 103 (104);

2. Отказоустойчивый кластер межсетевых экранов 105 (106);

3. Многопротокольное оборудование с резервированием 107;

4. Техническое средство формирования правил в формате МЭ 109 (110);

5. Автоматизированная система учета правил для баз данных угроз ФСТЭК, CVE, NVD (111).

Одним из элементов программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем – это отказоустойчивый стек многопротокольного оборудования 103 (104).

Основная цель применения отказоустойчивого стека многопротокольного оборудования 103 (104) заключается в том, что в случае сбоя в одном из элементов МПО, переключение на резервный элемент МПО осуществляется без прерывания работы в целом. Функция отказоустойчивости, достигается за счет использования таких технологий и протоколов, как STP, GLBP, VRRP, HSRP, OSPF, BFD, ICMP, которые проверяют работоспособность каждого элемента стека и производят переключение на резервный элемент в случае необходимости.

По сравнению с отказоустойчивым стеком многопротокольного оборудования 103 (104), в многопротокольном оборудовании, в котором не предусмотрен функционал отказоустойчивости, в случае сбоя в одном из элементов, прерывает работу до тех пор, пока не будет произведена замена вышедшего из строя элемента. В зависимости от того есть ли в распоряжении необходимые ресурсы, замена вышедшего из строя элемента может достигать нескольких минут, однако если ресурсов не хватает, то замена может производиться несколько часов, за это время система не сможет производить обработку входящих и исходящих запросов, что приведет к невозможности выполнения пользователями системы поставленных задач. Таким образом время неработоспособности МПО достигает нескольких часов.

Таким образом, путем использования отказоустойчивого стека многопротокольного оборудования 103 (104) повышается устойчивость и бесперебойность работы системы, в случае выхода из строя одного элемента отказоустойчивого стека многопротокольного оборудования 103 (104) осуществляется переключение на другой элемент, что займет несколько секунд, без нарушения работоспособности системы. В этом случае время неработоспособности МПО составляет, миллисекунды, секунды или десятки секунд, в зависимости от типа применяемой технологии резервирования.

Следующим элементом программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем – отказоустойчивый кластер межсетевых экранов 105 (106).

Преимущество отказоустойчивого кластера межсетевых экранов 105 (106) перед обычным заключается в том, что в случае выхода из строя основного межсетевого экрана, вся работа переключиться на другой межсетевой экран, что займет несколько секунд, без нарушения обеспечения непрерывной защиты системы. Это достигается за счет использования таких технологий и протоколов, как STP, GLBP, VRRP, HSRP, OSPF, BFD, ICMP, которые проверяют работоспособность каждого элемента кластера и производят переключение в случае необходимости. Если не будет достигнут требуемый уровень отказоустойчивости, то в случае выхода из строя межсетевого экрана, передаваемая информация будет проходить через систему без осуществления проверки параметров проходящего трафика (например, соответствие параметров IP_Source, IP_Destination) на соответствие действующим правилам межсетевого экранирования, что позволит нарушителям осуществить атаку на данную систему, с целью вывода ее из строя.

Следующим элементов программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем – это многопротокольное оборудование с резервированием 107.

Многопротокольное оборудование с резервированием более устойчиво, так как в случае выхода из строя одного устройства, другое устройство может взять на себя его функции без перерыва в работе, тогда как в обычном многопротокольном оборудовании отказ одного устройства может привести к полной остановке всего оборудования.

Также многопротокольное оборудование с резервированием может обеспечить более высокую доступность в сравнении с обычным многопротокольным оборудованием, так как в случае отказа одного устройства, другое устройство может продолжить обслуживание запросов клиентов.

Стоит отметить, что многопротокольное оборудование с резервированием стоит дороже, в отдельных случаях требуется установка дополнительного оборудования, настройка резервирования. Однако, если рассматривать экономические потери от простоя оборудования и потери клиентов в случае отказа, то в долгосрочной перспективе использование многопротокольного оборудования с резервированием более выгодно.

Четвертый и пятый элементы программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем – это техническое средство формирования правил в формате МЭ 109 (110) и автоматизированная система учета правил для баз данных угроз ФСТЭК, CVE, NVD (111) соответственно.

Техническое средство формирования правил в формате МЭ 109 (110) и автоматизированная система учета правил для баз данных угроз 111 позволяют повысить оперативность тех свойств системы, которые связанны со всеми действиями, производимыми над правилами межсетевого экранирования. К таким свойствам относятся показатели:

1. ;

1. ;

2.

2.

3.

3.

.

.

Для достижения цели необходимо уменьшить значение указанных выше показателей.

В процессе создания правил в формате МЭ администратор сталкивается с такими задачами, как большое количество правил, которые необходимо создать, формат правил МЭ, а также время, за которое эти правила должны быть созданы. Невыполнение, неправильное выполнение выделенных задач повышает вероятность реализации угрозы информационной безопасности в МЭ, МПО.

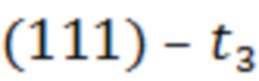

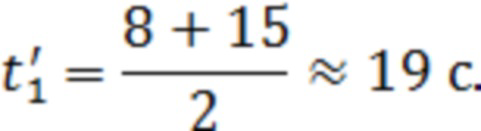

Количество создаваемых администратором правил может варьироваться от одного до нескольких сотен, в данном случае необходимо учесть человеческий фактор, так как администратору в процессе создания большого количества правил необходим отдых, иначе могут быть сделаны ошибки при написании правил в требуемом формате. Это приводит к увеличению времени создания правил, ошибкам формирования правил. В качестве примера предположим, что администратор на создание одного правила затратит 15 секунд, а количество правил, которое ему нужно создать равно 10, при этом он не совершает ошибок. Таким образом процесс создания правил без допущения ошибок будет равняться:

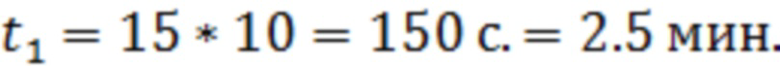

Однако, допустим, что в процессе создания правил администратор допустил ошибку. Примем, в качестве примера, на обнаружение и исправление одной ошибки в каждом правиле администратор затратит 10 секунд, то есть в среднем это получится 1.6 мин. Тогда в данном случае процесс создания правил займет:

За счет использования в программно-аппаратном комплексе защищенного обмена данными между техническими средствами оконечных автоматизированных систем технического средства формирования правил в формате МЭ 109 (110) показатель  уменьшится, так как процесс создания нескольких правил займет у технического средства формирования правил в формате МЭ 109 (110) 8-15 секунд. Случай с допущением ошибки не рассматривается, так как техническое средство формирования правил в формате МЭ 109 (110) создает правила строго соблюдая их структуру и формат. Таким образом для создания нескольких правил в формате МЭ техническому средству формирования правил в формате МЭ 109 (110) на это понадобится в среднем:

уменьшится, так как процесс создания нескольких правил займет у технического средства формирования правил в формате МЭ 109 (110) 8-15 секунд. Случай с допущением ошибки не рассматривается, так как техническое средство формирования правил в формате МЭ 109 (110) создает правила строго соблюдая их структуру и формат. Таким образом для создания нескольких правил в формате МЭ техническому средству формирования правил в формате МЭ 109 (110) на это понадобится в среднем:

Помимо этого, техническое средство формирования правил в формате МЭ 109 (110), в случае создания большого количеств правил в формате МЭ, может работать без перерыва, что также сокращает время создания большого количества правил.

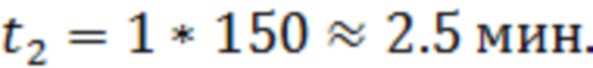

Для поиска необходимых параметров администратору необходимо просматривать все записи базы данных правил МЭ, содержащее большое количество параметров, среди которых отыскать нужные затруднительно, что может приводит к увеличению времени формирования правил, росту числа ошибок оператора. В среднем для прочтения одной записи в базе данных администратору необходима 1 секунда. В качестве примера, возьмем количество записей в базе данных, равное 150. Таким образом время для поиска параметров для создания правил в формате МЭ будет равняться:

Для поиска необходимых параметров для создания правил в формате МЭ автоматизированной системе учета правил для баз данных угроз 111 необходимо получить запрос на определенные параметры от технического средства формирования правил в формате МЭ 109 (110) для создания правил в формате МЭ, после чего производить поиск по существующим базам данных. В среднем это займет 10 секунд.

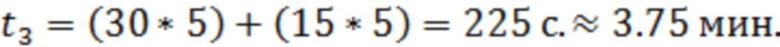

Время добавления новых параметров правил в базы данных угроз (111) также должно быть минимальным. Как только администратор обнаружил неизвестный трафик, ему необходимо выявить параметры, которые будут добавлены в базу данных. К примеру, было обнаружено пять типов неизвестного трафика, администратору на выявление параметров для каждого нужно затратить 30 секунд, после чего необходимо эти параметры добавить в существующие базы данных 111, для добавления параметров одного неизвестного типа трафика ему понадобиться 15 секунд. Таким образом на добавление новых параметров правил в базы данных угроз (111) администратор затратит:

С использованием технического средства формирования правил в формате МЭ 109 (110) и автоматизированной системы учета правил для баз данных угроз ФСТЭК, CVE, NVD (111) на выявление параметров для каждого неизвестного типа трафика будет затрачено 2 секунды, а для добавления параметров одного неизвестного типа трафика понадобиться 1 секунда. Таким образом на добавление новых параметров правил в базы данных угроз (111) с использованием технического средства формирования правил в формате МЭ 109 (110) и автоматизированной системы учета правил для баз данных угроз ФСТЭК, CVE, NVD (111) будет затрачено:

Таким образом, в результате проведенной оценки эффективности было выявлено, что программно-аппаратный комплекс защищенного обмена данными между техническими средствами оконечных автоматизированных систем, повышает показатели отказоустойчивости и безопасности за счет, уменьшении времени переключения в случае сбоя или отказа МПО, МЭ – обеспечение непрерывности работы, а также повышения защищенности системы, за счет снижения времени формирования правил, нового способа формирования правил, а также нового способа учета неизвестных угроз в базах данных ФСТЭК, представлено в таблицах №3, №4.

Таблица № 3 Обеспечения отказоустойчивости (уменьшение времени переключения при возникновении состояния «отказа»)

БЕЗ резервирования

с резервированием

Таблица № 4 Уменьшение времени формирования, поиска, проверки правил

1 правило

1 правило

150 правил

(с ошибками)

Режим проверки в правил, в АС формирования правил включен автоматически, для оператора - время верификации правил не оценивалось.

Повышение защищенности:

– предложен новых вариант формирования ПРАВИЛ для МЭ из БД ФСТЭК, CVE NVD.

– Предложен новый вариант формирования параметров НЕИЗВЕСТНЫХ угроз из МЭ для БД ФСТЭК.

Предложен вариант реализации программно-аппаратного комплекса защищенного обмена данными между техническими средствами оконечных автоматизированных систем на существующих программно-аппаратных комплексах, представленных на фигуре 2.

Блоки 101,102 на фигуре 1, реализованы на основе оконечных абонентских средств (видеотерминал, телефон, клиент, сервер информационной службы) на фигуре 2. Блоки 103,104 на фигуре 1, реализованы на МПО Поток К-122, Поток КМ-122 на фигуре 2. Блоки 105,106 на фигуре 1, реализованы на основе АПКШ Континент на фигуре 2. Блоки 108,109, 110, 111 на фигуре 1, реализованы на основе АРМ-У, АРМ-ЦУС.

Выше был подробно описан вариант осуществления и преимущества настоящего изобретения, однако следует понимать, что оно допускает изменения, замены, модификации, вариации и альтернативы, не выходящие за рамки сущности и объема изобретения, которые определены прилагаемой формулой изобретения.

Настоящее изобретение может найти широкое применение для обеспечения безопасного выхода и взаимодействия сетей организации в сети общего доступа. Такие коммуникационные фрагменты имеют широкое распространение в школах, больницах, государственных органах различного уровня, предприятиях различного масштаба, имеющих распределенные удаленные филиалы, и применяющих в своей работе сети общего пользования или арендованные каналы оператора связи в качестве транспортной среды передачи данных.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| СПОСОБ И ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОЦЕНКИ ЗАЩИЩЕННОСТИ ТЕЛЕКОММУНИКАЦИОННОГО И ОКОНЕЧНОГО ОБОРУДОВАНИЯ КРИТИЧЕСКОЙ ИНФОРМАЦИОННОЙ ИНФРАСТРУКТУРЫ | 2024 |

|

RU2831928C1 |

| Система и способ анализа входящего потока трафика | 2023 |

|

RU2812087C1 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| АВТОМАТИЧЕСКИЙ МЕЖСЕТЕВОЙ ЭКРАН | 2014 |

|

RU2580004C2 |

| Способ обработки сетевого трафика с использованием межсетевого экранирования | 2017 |

|

RU2697698C2 |

| Система межсетевого экранирования | 2017 |

|

RU2691192C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

Изобретение относится к области телекоммуникаций. Технический результат заключается в повышении отказоустойчивости многопротокольного оборудования (МПО) и отказоустойчивого кластера межсетевых экранов (МЭ). Технический результат достигается за счет того, что в программно-аппаратном комплексе для обеспечения защищенного обмена данными между техническими средствами оконечных автоматизированных систем (101, 102), содержащем стеки МПО (103, 104), отказоустойчивые кластеры МЭ (105, 106), и МПО (107), программно-аппаратные средства МПО, и кластер МЭ реализованы в отказоустойчивом исполнении с применением как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях. К сетевому МПО с резервированием (107) подключен сервер централизованного управления (108) кластерами МЭ (105, 106), к каждому из которых подключены технические средства формирования правил в формате межсетевого экрана (109, 110), которые в свою очередь соединены с программно-аппаратной автоматизированной системы учета правил для баз данных угроз (111). 2 ил.

Программно-аппаратный комплекс для обеспечения защищенного обмена данными между техническими средствами оконечных автоматизированных систем, содержащий технические средства оконечных автоматизированных систем, входы/выходы которых соединены с выходами/входами стека многопротокольного оборудования, дополнительные входы/выходы которого соединены с выходами/входами соответствующего отказоустойчивого кластера межсетевых экранов, дополнительные входы/выходы которых соединены с выходами/входами многопротокольного оборудования, отличающийся тем, что программно-аппаратные средства многопротокольного оборудования, отказоустойчивый кластер межсетевых экранов реализованы в отказоустойчивом исполнении с применением как методов аппаратной избыточности, так и методов программного резервирования на канальном, сетевом уровнях, к дополнительным входам/выходам сетевого многопротокольного оборудования подключены выходы/входы сервера централизованного управления отказоустойчивым кластером межсетевых экранов, к дополнительным входам/выходам каждого из которых подключены входы/выходы технического средства формирования правил в формате межсетевого экрана, дополнительные входы/выходы которых соединены с выходами/входами программно-аппаратной автоматизированной системы учета правил для баз данных угроз ФСТЭК, CVE, NVD.

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| Устройство для обвязки рулонов | 1959 |

|

SU128429A1 |

| Система межсетевого экранирования | 2017 |

|

RU2691192C1 |

| US 20150082412 A1, 19.03.2015 | |||

| EP 1342344 B1, 03.06.2009. | |||

Авторы

Даты

2023-12-08—Публикация

2023-05-10—Подача