Область техники

Настоящее изобретение относится к области терминальных технологий и, в частности, к схемам связи с устройствами хранения данных, а также со связанными с ними устройствами и способами управления.

Уровень техники

Современные SIM-карты могут хранить не только операторский профиль и платежные приложения, но и дополнительные сторонние приложения, не связанные с оператором связи или банком. Например, пользователь может использовать карту в качестве защищенного идентификатора для доступа к своим счетам, аккаунтам или для подписания транзакций и документов. Таким образом, загрузка подобных приложений в SIM-карту позволяет расширить функционал SIM-карты и одновременно сохранить эти приложения в безопасности.

В частности, известна SIM-карта с переменной памятью и способ ее использования, раскрытые в заявке № EP1596615A1 (опубл. 16.11.2005 г.; МПК: H04W 88/02; H04W 8/20; H04W 92/08; H04Q 7/32). SIM-карта мобильного телефона содержит идентификационные и аутентификационные данные для немобильных сетей, хранящиеся в одной области памяти, данные для сетей мобильной радиосвязи – в другой, и другие элементы, включая данные о безналичных платежах – в третьей.

Однако недостатком использования такой SIM-карты является невозможность обмена данными с ней с использованием многих современных операционных систем мобильных устройств. При попытке обмена данными посредством сторонних приложений мобильное устройство может временно заблокироваться, распознав такой обмен данными как несанкционированный доступ к данным, хранящимся в элементе безопасности SIM-карты. Таким образом, применение описанной SIM-карты с переменной памятью является бессмысленным и небезопасным при отсутствии специальных настроек маршрутизации.

С целью повысить функциональность SIM-карты, сохранив возможность доступа к ней придумываются различные схемы связи с SIM-картой, задействующие как сторонние устройства, внедренные в мобильное устройство или чип SIM-карты, или применяя технологию виртуальных или электронных SIM-карт (eSIM). Однако, все они имеют ряд недостатков.

Известны схема связи с SIM-картой, соответствующее устройство и способ управления, раскрытые в заявке № WO 2024012020A1 (опубл. 18.01.2024 г.; МПК: Н04И 1/3816). Схема содержит процессор, блок переключения, первой слот для карты и чип eSIM. Входная часть коммутатора, первая выходная часть и вторая выходная часть, соответственно, подключены к процессору, первому слоту для карты и чипу eSIM. Процессор используется для управления, при получении первого сообщения, блоком переключения, который выбирает подключение к первому слоту для карты; или процессор используется для управления, при получении второго сообщения, блоком переключения для подключения к чипу eSIM. Таким образом, с помощью блока переключения осуществляется совместное использование интерфейса SIM-карты, что позволяет осуществлять связь как с eSIM-картой, так и с физической SIM-картой. Процессор не нуждается в дополнительном интерфейсе, так что размер и занимаемая площадь не изменяются. Кроме того, схема, с добавленным к ней чипом eSIM или без него, может использовать один и тот же процессор, и, таким образом, совместная конструкция упрощает производство.

Недостатком описанного технического решения является применение чипа eSIM. eSIM представляет собой виртуальную SIM-карту, в связи с чем при смене телефона или смартфона пользователю будет необходимо перенести данные с eSIM на новое устройство самостоятельно, т.к. в отличии от физической SIM-карты, eSIM не имеет переносимого материального воплощения. Более того, данная схема требует наличия встроенного чипа eSIM в мобильном устройстве, в связи с чем может применяться не в любых мобильных устройствах. Более того, в описанной схеме маршрутизации переключатель лишь осуществляет маршрутизацию трафика на физическую SIM-карту или на eSIM, однако не предлагается вариант маршрутизации, способный организовать обмен данными с SIM и/или eSIM чипом для мобильных устройств, операционные системы которых не предоставляют прямой доступ к указанным чипам.

Также известен способ независимого управления защищенными элементами, описанный в заявке № WO 2012154780A2 (опубл. 15.11.2012 г.; МПК: H04L 9/00; H04L 9/32). Независимый блок управления защищенных элементов (ISEM) маршрутизирует защищенные полезные данные без изменения защищенных полезных данных и без знания ключей шифрования, используемых для шифрования защищенных полезных данных. Защищенная полезная нагрузка от нескольких эмитентов и нескольких TSM может сосуществовать в одном или нескольких защищенных элементах благодаря контролю со стороны ISEM.

Недостатком описанного технического решения является то, что в нем предусмотрена возможность взаимодействия с мобильным устройством пользователя лишь в вариантах осуществления, в которых защищенный элемент храниться на карте памяти, в частности на MicroSD, т.е. не на SIM-карте, т.к. внедрение защищенного элемента в MicroSD является крайне затруднительным и дорогостоящим. При этом при реализации смарт-карты, реализованной в MicroSD, отсутствует проблематика смарт-карт на базе SIM, т.к. все операционные системы предоставляют возможность обмена данными с картами памяти, но не все – с чипами SIM. При этом в аналоге не указана возможность взаимодействия контроллера с мобильным устройством в вариантах осуществления, в которых защищенный элемент храниться на SIM-карте. Как следствие, обмен данными с смарт-картой на базе SIM может привести ко временной блокировке телефона или смартфона при отсутствии ответа телефону или смартфону от SIM-карты, т.к. телефон/смартфон или мобильный оператор SIM-карты может идентифицировать отсутствие ответа как потенциальную опасность для данных, содержащихся на SIM-карте.

Помимо этого, из уровня техники известен коммуникационный чип, встроенный в SIM-карту, охраняемый патентом № EP3082375B1 (опубл. 12.02.2020 г.; МПК: G06K 19/077; H04M 1/02; H04W 12/08; H04W 12/00). Чип содержит центральный процессор основной полосы частот, интерфейс первого протокола, переключатель и модуль SIMZone. Указанный центральный процессор основной полосы частот подключен к интерфейсу первого протокола, а переключатель подключен к модулю SIMZone, интерфейсу первого протокола и интерфейс IF1. Переключатель и указанный модуль SIMZone всегда находятся в состоянии связи друг c другом, и когда указанный переключатель находится в состоянии связи с интерфейсом первого протокола, модуль SIMZone используется для обеспечения функциональности SIM-карты для указанного центрального процессора основной полосы частот. Когда переключатель находится в состоянии связи с помощью интерфейса IF1, модуль SIMZone используется для приема данных, записанных посредством интерфейса IF1.

Недостатком аналога является то, что в нем раскрывается маршрутизация между двумя элементами безопасности (SIM-картами), один из которых может иметь отличный от ISO7816 интерфейс, например при стандартном включении двух карт – SIM-карты и eSIM. При этом схема маршрутизации должна быть реализована в мобильном устройстве и не относится к маршрутизации внутри SIM-карты, т.е. требует модификации мобильного устройства пользователя.

Также известен встроенный метод создания мультивиртуальной SIM-карты на основе виртуальной SIM-карты, раскрытый в заявке на выдачу патента № CN108040349A (опубл. 15.05.2018 г.; МПК: H04W 36/00; H04W 36/14; H04W 88/06). Способ включает следующие этапы: сначала область разделяется в надежной среде выполнения для сохранения фиксированных сохраненных данных, временно сохраненных данных, относящихся к сети, и соответствующего кода обслуживания нескольких виртуальных SIM-карт, при этом мобильный телефон отправляет IMSI на сервер; сервер генерирует группу из случайного числа для отправки; мобильный телефон отправляет случайное число на TEE по каналу безопасности. Благодаря настройке встроенной мультивиртуальной SIM-карты различные виртуальные SIM-карты могут быть переключены в соответствии с текущим состоянием сети пользователя для получения более бесперебойной мобильной связи, что гарантирует постоянное использование оборудования в обычном режиме.

Недостатком описанного технического решения является применение виртуальной SIM-карты (или SoftSIM), в связи с чем при смене телефона или смартфона пользователю будет необходимо перенести данные с SoftSIM на новое устройство самостоятельно, т.к. в отличии от физической SIM-карты, SoftSIM не имеет материального воплощения. Таким образом, данное решение раскрывает способ создания и маршрутизации внутри нематериальной SoftSIM.

Также известны наклеивающиеся тонкие SIM-карты, раскрытые, в частности, в заявке № WO2016168965A1 (опубл. 27.10.2016 г.; МПК: G06K 19/07). Описанная смарт-карта имеет контактную сторону и содержит множество контактных точек смарт-карты. Вспомогательная установочная конструкция образована пластиной и содержит первую часть для размещения, вторую часть для размещения, линию сгиба и тонкую пластиковую пленку. Смарт-карту можно легко прикрепить к карте модуля идентификации пользователя с помощью вспомогательной установочной конструкции без совмещения контактных точек.

Недостатком таких тонких смарт-карт является то, что это требует от пользователя совершения дополнительных действий, заключающихся в наклеивании одной SIM-карты на другую. При этом в аналоге описана стандартная схема маршрутизации между двумя SIM-картами, которая не решает проблему обмена данными с чипом SIM в рамках операционных систем, не предоставляющих доступа для такого обмена.

Сущность изобретения

Задачей настоящего изобретения является создание и разработка устройства хранения данных для мобильного устройства и способа маршрутизации трафика, то есть способа применения устройства хранения данных посредством маршрутизации данных между его элементами, обеспечивающих расширение функционала устройств хранения данных.

Данная задача решается заявленным изобретением за счет достижения такого технического результата, как расширение функционала устройств хранения данных, сохраняя при этом безопасность хранения данных на них. Заявленный технический результат достигается в том числе, но не ограничиваясь, благодаря:

- возможности интеграции проактивного контроллера в устройство хранения данных;

- возможности отправки ответа от проактивного контроллера мобильному устройству при получении запроса от мобильного устройства.

Более полно, технический результат достигается устройством хранения данных для мобильного устройства, включающим элемент безопасности и контроллер, подключенный к элементу безопасности. Элемент безопасности включает данные и сконфигурирован с возможностью их обработки. При этом между мобильным устройством и контроллером выполнена первая линия обмена данными, а между элементом безопасности и контроллером выполнена вторая линия обмена данными. Контроллер, в свою очередь, сконфигурирован с возможностью: (1) получения запросов от мобильного устройства; (2) получения ответов от элемента безопасности; (3) определения текущего статуса работы элемента безопасности; (4) формирования и отправки запросов элементу безопасности; и (5) формирования и отправки ответов мобильному устройству.

Элемент безопасности необходим для безопасного хранения различных данных, в том числе аутентификационных данных, и приложений. Контроллер, в свою очередь, необходим для построения эффективной маршрутизации между элементами устройства и сторонними элементами, в том числе мобильным устройством. Наличие первой линии обмена данными между мобильным устройством и контроллером необходимо для обеспечения возможности получения запросов от мобильного устройства, а также для отправки ответов на мобильное устройство. Вторая линия обмена данными между контроллером и элементом безопасности необходима для отправки запросов (от мобильного устройства или внутренних запросов контроллера) элементу безопасности, а также для получения ответов от элемента безопасности. Определение текущего статуса работы элемента безопасности, в свою очередь, необходимо для предотвращения перегрузки элемента безопасности. Это позволяет отправлять запросы элементу безопасности по одному. При этом одной из важнейших функций контроллера также является возможность формирования и отправки ответов для мобильного устройства. Это необходимо для обеспечения возможности использовать устройство хранения данных не только в рамках изначальной логики, но и расширить возможности его применения без риска сброса элемента безопасности мобильным устройством.

Между мобильным устройством и элементом безопасности дополнительно может быть выполнена третья линия обмена данными, а устройство может включать переключатель, соединенный с первой и третьей линиями обмена данными и сконфигурированный с возможностью переключения между линиями обмена данными. Это позволяет организовать прямой маршрут обмена данными между мобильным устройством и элементом безопасности, что ускоряет их взаимодействия и оказывает меньше нагрузки на контроллер. При этом контроллер может быть подключен к третьей линии обмена данными и сконфигурирован с возможностью определения наличия или отсутствия текущего обмена данными по третьей линии обмена данными и управления переключателем. Это позволяет контроллеру постоянно знать текущий статус обмена и работы элементы безопасности и контролировать маршрутизацию, увеличивая тем самым эффективность устройства.

Также контроллер дополнительно может быть сконфигурирован с возможностью формирования и отправки дополнительного запроса на элемент безопасности по второй линии обмена данными или дополнительного ответа на мобильное устройство по первой линии обмена данными при наличии текущего обмена данными по третьей линии обмена данными. Это может быть необходимо, когда у контроллера имеется своя дополнительная логика для определенных типов ответов и/или запросов. При этом контроллер может быть сконфигурирован с возможностью отправки дополнительного запроса по второй линии обмена данными и/или дополнительного ответа по первой линии обмена данными в промежутке времени между направлением запроса и получением ответа по третьей линии обмена данными. Это позволит избежать вмешательства в обмен данными между элементом безопасности и мобильным устройством и избежать потери данных.

Помимо этого, контроллер может быть сконфигурирован с возможностью изменения положения переключателя на первую линию обмена данными при отсутствии текущего обмена данными по третьей линии обмена данными. Это позволит контроллеру взаимодействовать с элементом безопасности без риска прерывания взаимодействия со стороны мобильного устройства.

Контроллер может быть дополнительно подключен к четвертой линии обмена данными, выполненной с возможностью обмена данными с внешними сервисами и/или приложениями. При этом контроллер также может быть сконфигурирован с возможностью организации обмена данными между элементом безопасности и внешними сервисами или приложениями путем отправки запросов от внешнего сервиса или приложения элементу безопасности и передачи ответов от элемента безопасности внешнему сервису или приложению по четвертой линии обмена данным. Это позволит еще больше расширить сферы возможного применения такого устройства хранения данных.

Также контроллер дополнительно может быть сконфигурирован с возможностью накопления запросов, полученных от мобильного устройства, при наличии обмена данными по второй и четвертой линии обмена данными. Это позволит избежать потери запросов, полученных от мобильного устройства, пока контроллер взаимодействует с элементом безопасности.

Между элементом безопасности и контроллером дополнительно может быть выполнена пятая линия обмена данными с использованием интерфейса взаимодействия, отличного от интерфейсов взаимодействия первой, второй, третьей и четвертой линий обмена данными. Это повышает гибкость формирования запросов контроллера, т.к. он способен сформировывать и передавать на элемент безопасности большее количество различных типов запросов.

Также технический результат достигается способом маршрутизации трафика между мобильным устройством и устройством хранения данных. Согласно способу, при получении запроса на элемент безопасности устройства хранения данных от мобильного устройства при помощи контроллера устройства хранения данных определяют текущий статус работы элемента безопасности. В случае если элемент безопасности занят, то при помощи контроллера формируют и отправляют ответ в виде промежуточного статуса на мобильное устройство по первой линии обмена данными. В случае же, если элемент безопасности свободен, то при помощи контроллера отправляют запрос от мобильного устройства элементу безопасности, а затем отправляют ответ мобильному устройству.

Определение текущего статуса позволяет выбрать дальнейшую логику маршрутизации, позволяющую избежать одновременного поступления запросов на элемент безопасности от двух или более источников. При этом то, что в случае занятости элемента безопасности, при помощи контроллера формируют и отправляют ответ в виде промежуточного статуса на мобильное устройство, необходимо для предотвращения включения логики мобильного устройства, приводящей к блокировке и/или сбросу элемента безопасности. В случае если элемент безопасности свободен, то запрос направляют ему, а полученный от него ответ – на мобильное устройство. Это позволяет обеспечить обмен данными между указанными элементами.

[001] При помощи контроллера могут дополнительно получать запросы от внешнего сервиса или приложения по четвертой линии обмена данными. Это позволит устройству хранения данных взаимодействовать со сторонними сервисами и приложениями, взаимодействие с которыми не предполагалось банком или оператором, которым было выпущено устройство хранения данных. Тогда при отсутствии запроса от мобильного устройства могут формировать запрос на обмен данными с внешним приложением или сервисом при помощи контроллера и отправлять сформированный запрос на элемент безопасности.

[002] При получении запроса от мобильного устройства, если ответ от элемента безопасности еще не получен, могут формировать и отправлять ответ в виде промежуточного статуса на мобильное устройство при помощи контроллера. Это позволяет не прерывать обработку элемента безопасности и не перегружать его, и при этом предотвратить логику активации сброса элемента безопасности со стороны мобильного устройства. При этом запросы к элементу безопасности, полученные от мобильного устройства по первой линии обмена данными, могут накапливать при помощи контроллера. Это позволяет избежать потери запросов мобильного устройства и направить их элементу безопасности по второй линии обмена данными, когда он закончит текущую обработку.

[003] При помощи контроллера также могут изменять положение переключателя так, что направляют запросы от мобильного устройства элементу безопасности по третьей линии обмена данными, т.е. напрямую. Это позволит ускорить процесс обмена данными между элементом безопасности и мобильным устройством. При этом могут прослушивать третью линию обмена данными при помощи контроллера. Тогда при отсутствии обмена данными по третьей линии обмена данными при помощи контроллера могут изменять положение переключателя так, что направляют запросы от мобильного устройства элементу безопасности через контроллер по первой линии обмена данными.

[004] Дополнительно при наличии по третьей линии обмена данными запроса и/или ответа при помощи контроллера могут направлять дополнительной запрос на элемент безопасности по второй линии обмена данными или дополнительный ответ на мобильное устройство по первой линии обмена данными. Это может быть необходимо, когда у контроллера имеется своя дополнительная логика для определенных типов ответов и/или запросов. При этом дополнительный запрос по второй линии обмена данными и/или дополнительный ответ по первой линии обмена данными могут направлять в промежутке времени между направлением запроса и получением ответа по третьей линии обмена данными.

[005] Также могут дополнительно отправлять запросы от контроллера на элемент безопасности по пятой линии обмена данными с использованием интерфейса взаимодействия, отличного от интерфейсов взаимодействия первой, второй, третьей и четвертой линий обмена данными. Это повышает гибкость формирования запросов контроллера, т.к. он способен сформировывать и передавать на элемент безопасности большее количество различных типов запросов.

Описание чертежей

[006] Объект притязаний по настоящей заявке описан по пунктам и чётко заявлен в формуле изобретения. Упомянутые выше задачи, признаки и преимущества изобретения очевидны из нижеследующего подробного описания, в сочетании с прилагаемыми чертежами, на которых показано:

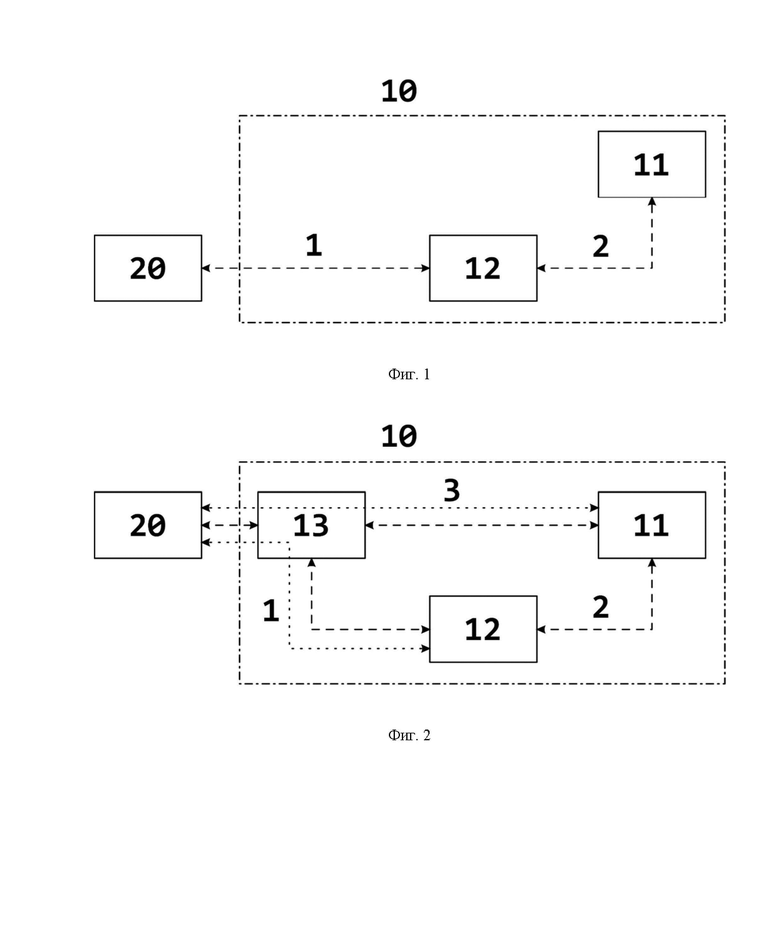

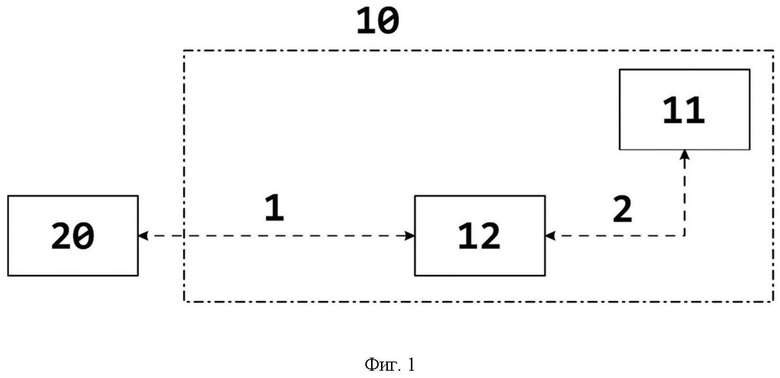

[007] На фиг. 1 представлен схематичный вид конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

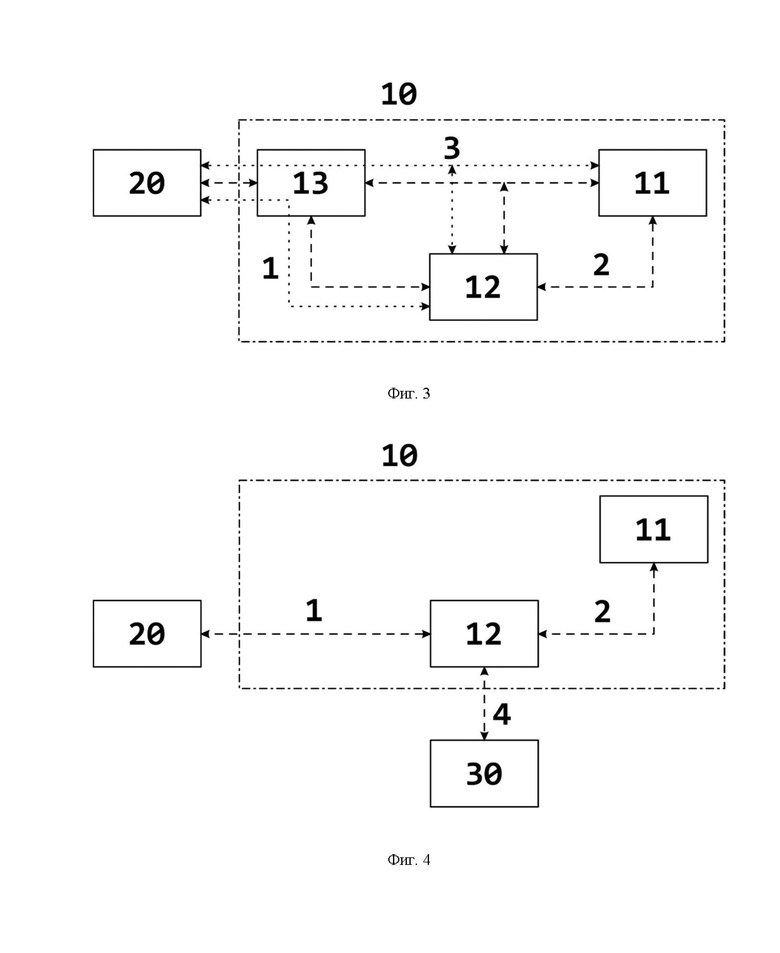

[008] На фиг. 2 представлен схематичный вид второго варианта конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

[009] На фиг. 3 представлен схематичный вид третьего варианта конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

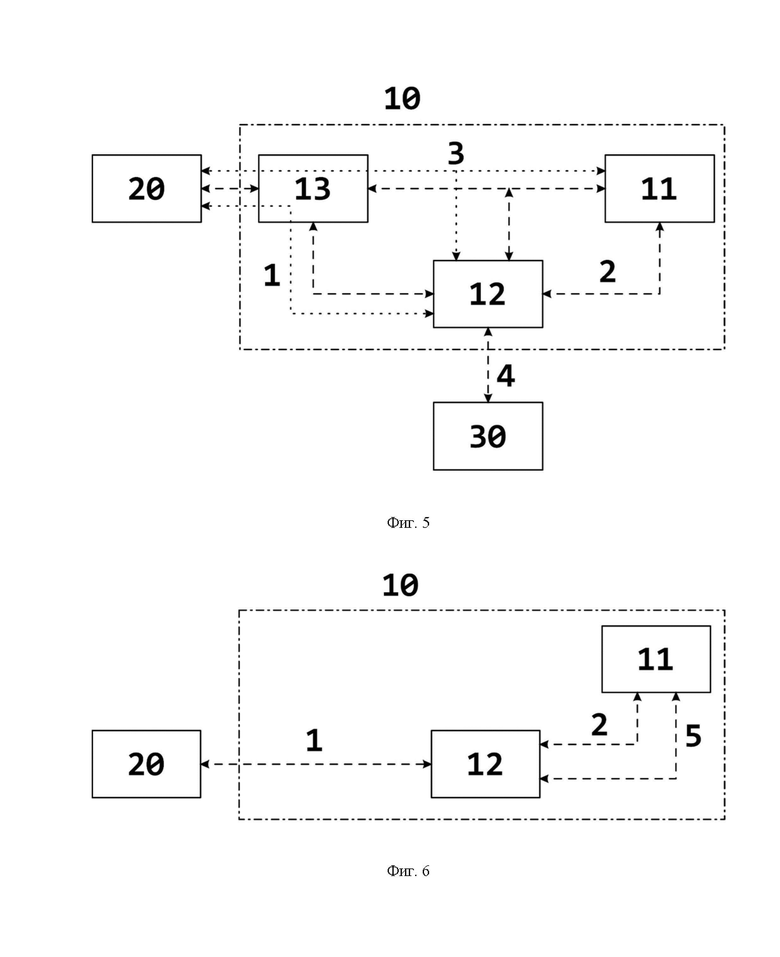

[0010] На фиг. 4 представлен схематичный вид четвертого варианта конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

[0011] На фиг. 5 представлен схематичный вид пятого варианта конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

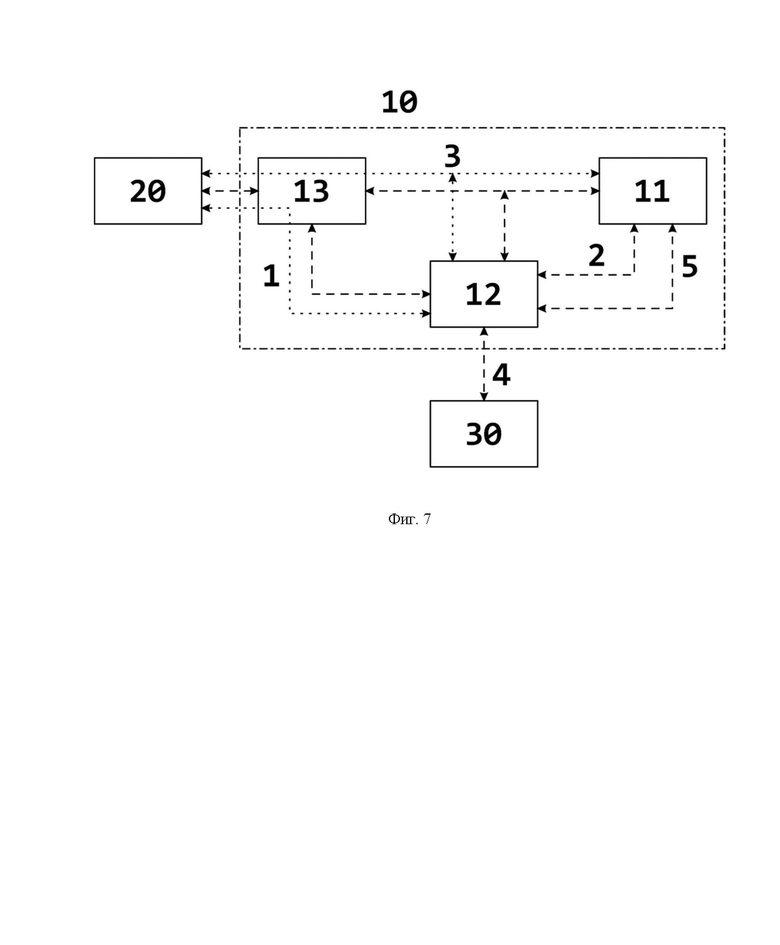

[0012] На фиг. 6 представлен схематичный вид шестого варианта конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

[0013] На фиг. 7 представлен схематичный вид седьмого варианта конфигурации устройства хранения данных для мобильного устройства, согласно настоящему изобретению.

[0014] Данные фигуры поясняются следующими позициями:

Позиция 1 – первая линия обмена данными (между контроллером и мобильным устройством);

Позиция 2 – вторая линия обмена данными (между контроллером и элементом безопасности);

Позиция 3 – третья линия обмена данными (между мобильным устройством и элементом безопасности);

Позиция 4 – четвертая линия обмена данными (между контроллером и внешним сервисом или приложением);

Позиция 5 – пятая линия обмена данными (между контроллером и элементом безопасности);

Позиция 10 – устройство хранение данных;

Позиция 11 – элемент безопасности;

Позиция 12 – контроллер;

Позиция 13 – переключатель;

Позиция 20 – мобильное устройство;

Позиция 30 – внешний сервис или приложение.

Подробное описание изобретения

[0015] В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, очевидно, каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

[0016] Кроме того, из приведенного изложения ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, очевидны для квалифицированных в предметной области специалистов.

[0017] Под мобильным устройством 20 в рамках настоящего изобретения понимается любое перемещаемое вычислительное устройство, выступающее в роли ведущего (master) устройства во взаимодействии. В частности, таким устройством может считаться мобильный телефон, смартфон, планшет, терминал, в том числе платежный терминал, биометрический сенсор в смарт-карте или системе контроля доступа, иной замок систем контроля и управления доступом и т.д.

[0018] Под линиями обмена данными (1-5) в рамках настоящего изобретения подразумеваются логические линии обмена. Для специалиста в области техники при этом очевидно, каким образом нужно проложить такие физические соединения, при которых будем обеспечиваться описанное взаимодействие между элементами устройства по описанным логическим линиям обмена. Важно при этом отметить, что на Фигурах точечными линиями показаны именно логические линии обмена данными, а пунктирными – возможные варианты организации физических линий обмена. Если логическая линия ответа совпадает с физической, то они обе показаны только одной пунктирной линией.

[0019] Устройство хранения данных 10 для мобильного устройства 20 включает элемент безопасности 11 и контроллер 12, подключенный к элементу безопасности 11. Элемент безопасности 11 включает данные и сконфигурирован с возможностью их обработки. При этом между мобильным устройством 20 и контроллером 12 выполнена первая линия обмена данными 1, а между элементом безопасности 11 и контроллером 12 выполнена вторая линия обмена данными 2. Контроллер 12, в свою очередь, сконфигурирован с возможностью: (1) получения запросов от мобильного устройства 20 элементу безопасности 11; (2) получения ответов от элемента безопасности 11 мобильному устройству 20; (3) определения текущего статуса работы элемента безопасности 11; (4) формирования и отправки запросов элементу безопасности 11; и (5) формирования и отправки ответов мобильному устройству 20.

Устройство хранения данных 10 может быть выполнено в форм-факторе SIM-карты, вставляясь напрямую в мобильное устройство 20 и выполняя функции SIM-карты. Это позволяет оптимизировать пространство и уменьшить количество компонентов, необходимых для функционирования мобильного устройства 20. Благодаря этому интегрированному подходу пользователи могут не только осуществлять связь, но и безопасно хранить и обрабатывать данные прямо на уровне SIM-карты.

Кроме того, устройство хранения данных 10 может быть реализовано в виде иного чипа, интегрируемого в основную плату мобильного устройства 20 или в отдельный модуль. Это дает производителям и разработчикам большую гибкость в выборе подходящего форм-фактора и способа интеграции в свои продукты. Такой подход также позволяет учитывать особенности конкретных устройств и потребностей пользователей, обеспечивая оптимальное соответствие функциональности и эргономики.

Основная функция элемента безопасности 11 заключается в обеспечении аутентификации и шифрования данных, передаваемых между устройством хранения данных 10 и иными устройствами (в частности, мобильным устройством 20 и контроллером 12). Он генерирует и хранит уникальные аутентификационные ключи, необходимые для проверки подлинности идентификационных данных и обеспечения конфиденциальности передаваемой информации. Кроме того, элемент безопасности играет важную роль в защите от несанкционированного доступа к сети и предотвращении мошенничества. Он обеспечивает защиту от копирования или подделки устройства хранения данных 11 и предотвращает несанкционированное использование данных и приложений на устройстве.

Элемент безопасности 11 на SIM-карте также отвечает за управление доступом к услугам связи и контроль над использованием ресурсов сети. Он может содержать информацию о подписке на тарифные планы, ограничениях на использование определенных услуг, а также другие параметры, определяющие доступ пользователя к сети.

Важно отметить, что в рамках настоящего изобретения контроллер 12 и элемент безопасности 11 могут быть выполнены как в рамках одного чипа, т.е. контроллер 12 может быть внедрен в чип элемента безопасности 11, или контроллер 12 может быть отдельным устройством, подключенным к элементу безопасности 11.

Контроллер 12 (или микроконтроллер) представляет собой электронное или цифровое устройство управления. Он необходим для непосредственного управления маршрутизацией трафика внутри устройства хранения данных 10. При этом для эффективного управления контроллер 12 должен обладать следующим функционалом.

Контроллер 12 должен быть сконфигурирован с возможностью получения запросов от мобильного устройства 20 элементу безопасности 11. При этом одновременно контроллер 12 должен быть сконфигурирован с возможностью определения текущего статуса работы элемента безопасности 11. Это необходимо для избежания перегрузки элемента безопасности 11 за счет возможности отправлять запросы элементу безопасности 11 по одному. Однако, при занятости элемента безопасности 11 и, как следствие, невозможности в этот момент передать ему запрос от мобильного устройства 20, контроллер должен быть способен сам сформировать и отправить ответ мобильному устройству 20. При этом контроллер 12 может ответить промежуточным статусом, свидетельствующим о том, что элементу безопасности 11 требуется еще время на обработку. Это необходимо для обеспечения возможности использовать устройство хранения данных 10 не только в рамках изначальной логики, но и расширить возможности его применения без риска сброса элемента безопасности 11 мобильным устройством 20.

Также контроллер 12 должен быть сконфигурирован с возможностью получения ответов от элемента безопасности 11 мобильному устройству 20. Что в некоторых маршрутах необходимо для последующей передачи ответа мобильному устройству 20. Помимо этого, контроллер 12 должен быть сконфигурирован с возможностью формирования и отправки запросов элементу безопасности 11. Это позволяет расширить возможности применения устройства хранения данных.

Элемент безопасности необходим для безопасного хранения различных данных, в том числе аутентификационных данных, и приложений. Контроллер, в свою очередь, необходим для построения эффективной маршрутизации между элементами устройства и сторонними элементами, в том числе мобильным устройством. Наличие первой линии обмена данными между мобильным устройством и контроллером необходимо для обеспечения возможности получения запросов от мобильного устройства, а также для отправки ответов на мобильное устройств. Вторая линия обмена данными между контроллером и элементом безопасности необходима для отправки запросов (от мобильного устройства или внутренних запросов контроллера) элементу безопасности, а также для получения ответов от элемента безопасности. Определение текущего статуса работы элемента безопасности, в свою очередь, необходимо для предотвращения перегрузки элемента безопасности. Это позволяет отправлять запросы элементу безопасности по одному. При этом одной из важнейших функций контроллера также является возможность формирования и отправки ответов для мобильного устройства. Это необходимо для обеспечения возможности использовать устройство хранения данных не только в рамках изначальной логики, но и расширить возможности его применения без риска сброса элемента безопасности мобильным устройством.

[0020] Описанное устройство 10 работает следующим образом. При получении запроса от мобильного устройства 20 элементу безопасности 11, запрос сначала приходит контроллеру 12 по первой 1 линии обмена данными. Контроллер 12 пересылает запрос элементу безопасности 11 по второй линии обмена данными 2. Элемент безопасности 11 обрабатывает запрос и формирует ответ для мобильного устройства 20. Сформированный ответ отправляется элементом безопасности 11 мобильному устройству 20 через контроллер 12 по второй 2 и первой 1 линиям обмена данными. В результате мобильное устройство 20 не замечает наличия дополнительного контроллера 12 и видит лишь элемент безопасности 11. Если бы никакие ответы от элемента безопасности 11 (или ответы, имитирующие ответы от элемента безопасности 11) не доходили до мобильного устройства 20, то существовал бы риск блокировки возможности использования мобильного устройства 20 ввиду того, что такая аномалия расценивалась бы как попытка получить несанкционированный доступ к элементу безопасности 11. В целом, описанный выше вариант схож со стандартным взаимодействием, например, между мобильным устройством 20 (телефоном или смартфоном) и элементом безопасности 11 SIM-карты или мобильным устройством 20 (платежным терминалом) и элементом безопасности 11 банковской карты, но отличается наличием контроллера 12, используемого в качестве посредника в данном варианте взаимодействия.

[0021] В ином варианте взаимодействие может происходить между контроллером 12 и элементом безопасности 11. В частности, это может быть необходимо, когда элемент безопасности 11 SIM-карты, помимо операторского профиля, или элемент безопасности 11 смарт-карты, помимо платежного приложения и/или биометрических данных, хранит и дополнительные приложения, не имеющие отношения к оператору или банку. Например, такое устройство хранения данных 10 может использоваться в качестве защищенного идентификатора для доступа к счетам пользователя, аккаунтам или для подписания транзакций и документов при хранении соответствующих данных и приложений в элементе безопасности 11. При этом т.к. элемент безопасности 11 всегда является ведомым элементом, а мобильное устройство 20 может не уметь посылать необходимые для совершения вышеупомянутых действий на элемент безопасности 11, в этом случае необходимо, чтобы соответствующие запросы мог посылать контроллер 12. Таким образом, в этой ситуации контроллер 12 определяет статус работы элемента безопасности 11. В случае, если элемент безопасности занят, то контроллер 12 ожидает и периодически определяет статус работы. Когда определяется, что элемент безопасности 11 свободен, то контроллер 12 формирует соответствующий запрос на элемент безопасности 11. Элемент безопасности 11 обрабатывает запрос и формирует ответ для контроллера 12. При этом, если в то время, пока элемент безопасности 11 был занят обработкой запроса контроллера 12, приходит запрос от мобильного устройства 20, то, т.к. запросы от мобильного устройства 20 проходят через контроллер 12, контроллер 12, зная, что элемент безопасности 11 занят обработкой его запроса, может ответить мобильному устройству 20 промежуточным статусом, означающим, что требуется еще время для обработки запроса. Тем самым реализуется возможность удержания мобильного устройства 20 от логики сброса состояния элемента безопасности 11, являющегося защитным механизмом в случае, если элемент безопасности 11 не ответил в ожидаемое время.

Между мобильным устройством 20 и элементом безопасности 11 может дополнительно быть выполнена третья линия обмена данными 3, как это показано на Фиг. 2. В этом случае устройство хранения данных 10 должно включать переключатель 13, соединенный с первой 1 и третьей 3 линиями обмена данными и сконфигурированный с возможностью переключения между линиями обмена данными (1 и 3). Такой вариант ускоряет процесс обмена данными между мобильным устройством 20 и элементом безопасности 11, т.к. между ними построен прямой маршрут, не проходящий через контроллер 12. Однако, как раз ввиду того, что запросы и ответы не проходят через контроллер 12, то предпочтительно в этом случае, чтобы контроллер 12 был подключен к третьей линии обмена данными 3, как это показано на фиг. 3, и был сконфигурирован с возможностью определения наличия или отсутствия текущего обмена данными по третьей линии обмена данными 3 и управления переключателем 13 на основании наличия или отсутствия текущего обмена.

В этом случае, если у контроллера 12 отсутствуют запросы к элементу безопасности 11, то контроллер 12 может дать команду на переключатель 13, чтобы тот изменил свое положение таким образом, чтобы мобильное устройство 20 и элемент безопасности 11 взаимодействовали друг с другом напрямую. При этом контроллер 12 будет прослушивать обмен. Когда обмен между мобильным устройством 20 и элементом безопасности 11 по третьей линии обмена данными 3 остановиться, то контроллер 12 может послать переключателю 13 команду переключиться в положения, в котором запросы от мобильного устройства 20 будут направляться к контроллеру 12 по первой линии обмена 1. При этом контроллер 12 может посылать свои запросы элементу безопасности 11 по второй линии обмена данными 2, отвечая мобильному устройству 20 промежуточным статусом при получении запросов от него.

Описанная выше схема является оптимальной, т.к. каждый из элементов устройства хранения данных 10 и мобильное устройство 20 взаимодействуют напрямую по проложенным линиям обмена. Это позволяет избежать задержек в процессе обмена. Однако, технический результат, заключающийся в расширении функционала устройств хранения данных, сохраняя при этом безопасность хранения данных на них, а также предотвращая возможный сброс состояния элемента безопасности 11 или его полной блокировки со стороны мобильного устройства 20, достигается и в варианте реализации без переключателя 13 и третьей линии обмена данными 3. При этом благодаря тому, что контроллер 12 может прослушивать третью линию обмена данными 3 и анализировать трафик обмена, он видит, в какой момент времени идет запрос, в какой момент происходит и в какой момент приходит ответ на запрос от элемента безопасности 11. Также для него становится доступным знание, в какой момент обмена между мобильным устройством 20 и элементом безопасности 11 нет и третья линия обмена 3 свободна.

Контроллер 12 при этом может быть дополнительно сконфигурирован с возможностью формирования и отправки дополнительного запроса на элемент безопасности 11 по второй линии обмена данными 2 или дополнительного ответа на мобильное устройство 20 по первой линии обмена данными 1 при наличии текущего обмена данными по третьей линии обмена данными 3. У контроллера 12 такая необходимость может возникнуть, если в случае обмена по третьей линии обмена 3 он увидит запросы и/или ответы, на которые у него есть внутренняя дополнительная логика для запроса дополнительной информации с каких-либо приложений внутри элемента безопасности 11. Тогда, зная текущее состояние обмена между мобильным устройством 20 и элементом безопасности 11, контроллер 12 может вставить корректно команды по первой 1 и второй 2 линиям обмена данными, не нарушая обмена между мобильным устройством 20 и элементом безопасности 11. Таким образом, контроллер 12 может быть дополнительно сконфигурирован с возможностью отправки дополнительного запроса по второй линии обмена данными 2 и/или дополнительного ответа по первой линии обмена данными 1 в промежутке времени между направлением запроса и получением ответа по третьей линии обмена данными 3.

Благодаря такому построению обмена, а также схеме с переключателем 13, в случае необходимости контроллер 12 может переключить линию от мобильного устройства 20 (третью линию обмена 3) на себя (на первую линию обмена 1) для предотвращения потери запросов от мобильного устройства 20 к элементу безопасности 11, т.е. контроллер 12 становится в режим проксирования (буферирования запросов) и накапливает запросы от мобильного устройства 20, например, пока элемент безопасности 11 обрабатывает запросы от контроллера 12. При этом для контроллера 12 становится возможным контроль запросов к элементу безопасности 11. Контроллер 12 может ответить самостоятельно в сторону мобильного устройства 20 или, например, вставить дополнительные – собственные запросы – к элементу безопасности 11 по второй линии обмена данными 2. Когда элемент безопасности 11 закончит обработку запроса от мобильного устройства 20, он может направлять на элемент безопасности 11 запросы от мобильного устройства 20, которые были накоплены ранее.

[0022] Также контроллер 12 может дополнительно быть подключен к четвертой линии обмена данными 4, выполненной с возможностью обмена данными с внешними сервисами и/или приложениями 30, как это показано на фиг. 4. В этом случае запросы могут поступать от внешних сервисов и/или приложений 30, а контроллер 12 может быть дополнительно сконфигурирован с возможностью организации обмена данными между элементом безопасности 11 и внешними сервисами или приложениями 30 путем отправки запросов от внешнего сервиса или приложения 30 элементу безопасности 11 и передачи ответов от элемента безопасности 11 внешнему сервису или приложению 30 по четвертой линии обмена данными 4. В частности, внешний сервис 30 может запросить электронную подпись пользователя. Тогда этот запрос поступит на контроллер 12, который затем направит его на элемент безопасности 11, на котором хранится электронная подпись. Также возможны и иные варианты, в которых внешнее приложение 30 может запрашивать идентификатор для доступа к счетам пользователя, аккаунтам или для подписания транзакций. Более того, внешним сервисом 30 может являться и иной оператор, в случае, когда в рамках, например, одного элемента безопасности 11 содержатся несколько операторских профилей. С классическими вариантами SIM-карт и банковских карт такое не представляется возможным, т.к. приложения хранятся в профиле оператора или банка, что является не удобным, так как требуется интеграция с оператором или банком для добавления своего приложения для последующей установки. Также это ограничивает возможность использования устройства хранения данных 10 только в рамках этого активного профиля, что является неудобным, если пользователь хочет иметь несколько переключаемых операторов или банков в рамках одного носителя.

[0023] Так, при наличии четвертой линии обмена данными 4, выполненной с возможностью обмена данными с внешними сервисами и/или приложениями 30, в случае третья линия обмена 3 свободна, контроллер 12 может перехватить управления на себя и при запросах от мобильного устройства 20 удерживать его необходимое время, отвечая ему промежуточным статусом «требуется еще время для обработки». В то же время он будет осуществлять маршрутизацию внутренних запросов или пришедших по четвертой линии обмена данными 4.

[0024] При этом, если в данном случае, как при наличии третьей линии обмена данными 3 и подключения к ней контроллера 12, так и в случае ее отсутствия, когда все запросы от мобильного устройства 20 проходят через контроллер 12, поскольку контроллер знает, к какому приложению у него сейчас запрос, он может маршрутизировать ответ корректно. В противном случае приложения, выполняемые на стороне мобильного устройства 20, будут завершены с вероятной ошибкой и требованием перезапустить элемент безопасности 11.

[0025] При наличии же у контроллера 12 функционала по накапливаю запросов от мобильного устройства 20 и одновременном его подключении к внешним сервисам и/или приложениям 30 по четвертой линии обмена данными 4, когда контроллер 12 осуществляет маршрутизацию запросов, пришедших по четвертой линии обмена данными 4, одновременно накапливая запросы, поступающие от мобильного устройства 20. По завершению запросов от внешнего сервиса 30 контроллер 12 делает запрос к элементу безопасности 11 одним из запросов от мобильного устройства 20, что у него хранился все это время. После получения ответа от элемента безопасности 11 контроллер 12 отдаст ответ уже по первой 1 или третьей 3 линии обмена данными (посредством управления переключателем 13 или отдачи соответствующей команды элементу безопасности 11). После этого он может направить команду на переключатель 13 перейти в положение, обеспечивающее обмен данным по третьей линии обмена данными 3.

[0026] В случае если устройство хранения данных 10 включает все вышеперечисленные элементы, а контроллер 12 выполнен со всеми вышеупомянутыми дополнительными функциями, то устройство 10 может иметь схему, показанную на фиг. 5. В этом случае возможны следующие варианты взаимодействия элементов.

[0027] Во-первых, при поступлении запроса от мобильного устройства 20, когда текущий обмен между элементом безопасности 11 и контроллером 12 отсутствует, а переключатель 13 находится в положении, в котором между мобильным устройством 20 и элементом безопасности 11 активна третья линия обмена данными 3, то запрос поступает напрямую на элемент безопасности 11. Информация о поступившем запросе доходит до контроллера 12. При наличии у контроллера 12 дополнительной логики при поступлении такого запроса контроллер 12 может направить на элемент безопасности дополнительный запрос по второй линии обмена 2 или направить дополнительный ответ на мобильное устройство 20 по первой линии обмена 1. Когда элемент безопасности 11 завершает обработку запроса и отправляет ответ на мобильное устройства 20, то после получения ответа мобильным устройством 20, контроллер 12 может перевести переключатель 13 во второе положение, предусматривающее отправку запросов от мобильного устройства 20 сначала на контроллер 12, а не напрямую на элемент безопасности 11. Также контроллер 12 может и оставить переключатель 13 в изначальном положении, если у него отсутствуют собственные внутренние запросы к элементу безопасности 11 или запросы, пришедшие от внешних сервисов 30.

[0028] Во-вторых, если у контроллера 12 есть запросы к элементу безопасности 11, а у мобильного устройства 20 они отсутствуют, контроллер 12 может установить переключатель в положение, предусматривающее отправку запросов от мобильного устройства 20 сначала на контроллер 12, а не напрямую на элемент безопасности 11 (если изначально он находился в ином положении). Тогда контроллер 12 будет направлять запросы (свои внутренние запросы или запросы, пришедшие от внешних сервисов 30 по четвертой линии обмена данными 4) на элемент безопасности 11 по второй линии обмена данными 2. При этом при поступлении запрос от мобильного устройства 20, запрос будет направляться на контроллер 12 по первой линии обмена данными 1, а не напрямую на элемент безопасности 11, что позволит предотвратить зависания элемента безопасности 11 и его перегрузку. При этом при поступлении запроса к элементу безопасности 11 от мобильного устройства 20 на контроллер 12, контроллер 12 может отвечать мобильному устройству 20 промежуточным статусом, обозначающим, что элемент безопасности 11 занят обработкой. При этом такие ответы будут имитировать ответы от элемента безопасности 11, чтобы избежать блокировки или инициирования перезапуска элемента безопасности 11 мобильным устройством 20. Также при этом контроллер 12 будет накапливать запросы, поступившие от мобильного устройства 20 и по окончании обработки запроса контроллера 12 элементом безопасности 11 будет направлять запросы, поступившие от мобильного устройства 20 на элемент безопасности 11.

Таким образом, контроллер 12 организовывает проактивное общение на несколько линий обмена данными. В качестве четвертой линии обмена данными 4 может выступать как проводное подключение, так и беспроводное, например, Wi-Fi или BLE. В этом случае становится возможным построение унифицированного интерфейса обмена с API для сторонних приложений на стороне мобильного устройства 20 или внешних сервисов и приложений 30 (для идентификации).

В этом случае, если устройство хранения данных 10 представляет собой SIM-карту, то она может выступать в качестве «холодного кошелька» для хранения ключевой пары для подписания транзакций. Контроллер 12 при этом может инициировать вызов пользовательских интерфейсов, предусмотренных SIM Toolkit (STK). Подобный интерфейс встречается, когда оператор хочет прислать сообщение обязательное для просмотра и блокирует интерфейс мобильного телефона или смартфона 20. Это, к примеру, может быть использовано в качестве второго фактора идентификации проводимой транзакции.

Иным вариантом является, когда SIM-карта может сканировать эфир на предмет каких-либо устройств/маяков, например BLE или Wi-Fi, и записывать в приложение на SIM-карту уведомления об этом. На базе такого принципа может быть построена система обилечивания на общественном транспорте по принципу «Be-In Be-Out» (BIBO). То есть, контроллер 12 будет получать запрос на оплату по четвертой линии обмена данными 4 от внешнего сервиса 30 и направлять его на элемент безопасности.

Помимо этого, важно отметить, что существо мобильного устройства 20, устройства хранения данных 10 и внешнего сервиса 30 может меняться в зависимости от конкретного применения. В частности, для осуществления оплаты в магазине мобильное устройство 20 может являться платежным терминалом, а устройство хранения данных 10 – банковской картой, в которую внедрены дополнительные вышеописанные элементы (напрямую в чип или подключены к чипу). В ином варианте это может быть телефон или смартфон и SIM-карта. В случае с SIM-картой дополнительные элементы также могут быть как внедрены напрямую в чип, так и подключены к нему.

Устройство хранения данных 10, выполненное в форм-факторе SIM-карты, взаимодействует с мобильным телефоном, смартфоном или планшетом следующим образом. При вставке SIM-карты в слот мобильного устройства 20 контакты или чип на устройстве 20 соединяются с соответствующими контактами или чипом на SIM-карте. Это позволяет мобильному устройству 20 читать информацию, хранящуюся на SIM-карте, а также осуществлять запись данных на нее. Когда мобильное устройство 20 инициирует процесс включения или подключения к сети оператора связи, оно взаимодействует с SIM-картой, читая данные, необходимые для аутентификации в сети. Эти данные могут включать идентификатор сети, идентификатор абонента, аутентификационные ключи и другую информацию, необходимую для установления связи. После успешного завершения процесса идентификации мобильное устройство 20 может использовать информацию на SIM-карте для осуществления звонков, отправки сообщений и доступа к услугам оператора связи. Таким образом, взаимодействие мобильного устройства с SIM-картой осуществляется путем физического контакта или бесконтактного чтения информации с помощью специальных чипов и контактов, обеспечивая необходимую функциональность и связь в сети оператора связи. При этом маршрутизация запросов от мобильного устройства 20, контроллера и внешних сервисом и/или приложений 30 будет осуществляться по вышеописанной логике.

Также такое решение может быть использовано в различных вариантах IoT устройств. К примеру, известен вариант биометрической идентификации на платежных картах или картах доступа, когда владелец карты прикладывает палец к сенсору и сенсор действует как мобильное устройство 20 в рамках настоящего изобретения, инициируя обмен с элементом безопасности 11. В этот момент сенсор отправляет данные для идентификации, и карта отвечает либо положительно в случае аутентификации, либо с запретом. Дополнительный блок может анализировать данные обмена между сенсором и элементом безопасности 11 и в случае положительного ответа делать также уже свой запрос в элемент безопасности 11 с проверкой, что необходимо сделать далее, например, получить инструкции на открытие электронного замка. Такой вариант позволяет существенно упросить и удешевить схему существующих безопасных IoT устройств.

Еще одним возможным вариантом применения описанного устройства 10 может быть его использование в качестве устройства бескомиссионных платежей и переводов. При этом контроллер 12 может быть сконфигурирован с возможностью списания денег, хранящихся на элементе безопасности 11. Важно отметить также, что контроллер 12 может хранить в своей памяти списанные деньги. Это может быть необходимо, например, для списания абонентских платежей с элемента безопасности 11 за пользование устройством 10 (например, если устройство 10 является смарт-картой, SIM-картой или банковской картой).

Еще одним возможным вариантом применения описанного устройства 10 может быть использование его в качестве устройства хранения с выполнением действий по расписанию. При этом контроллер 12 может быть сконфигурирован на формирование и отправку запросов к элементу безопасности 11. Важно отметить также, что контроллер 12 может хранить в своей памяти логику и расписание таких запросов. Это может быть необходимо, например, для списания абонентских платежей с баланса на элементах безопасности 11 за пользование устройством 10, формирования транзакций внутри элемента безопасности 11. Или последующего инициирования операций обмена между мобильным устройством 20 и элементом безопасности 11.

[0029] Между элементом безопасности 11 и контроллером 12 может дополнительно быть выполнена пятая линия обмена данными 5 с использованием интерфейса взаимодействия, отличного от интерфейсов взаимодействия первой 1, второй 2, третьей 3 и четвертой 4 линий обмена данными. Такой вариант представлен на фиг. 6. В частности, линии обмена данными 1-4 могут быть выполнены со стандартным интерфейсом взаимодействия ISO7816, в то время как пятая линия обмена данными 5 может быть выполнена интерфейсом взаимодействия i2c, spi или иным известным интерфейсом взаимодействия. Это повышает гибкость формирования запросов контроллера 12, т.к. он способен сформировывать и передавать на элемент безопасности 11 большее количество различных типов запросов.

[0030] При включении всех дополнительных признаков устройства обмена данными 11, его принципиальная схема будет выглядеть, как это показано на фиг. 7. При этом все описанные выше взаимодействия будут оставаться неизменными, но запросы и ответы между контроллером 12 и элементом безопасности 11 могут проходить как по второй 2, так и по четвертой 4 линии обмена данными.

[0031] Устройство хранения данных 10 в соответствии с настоящим изобретением, а также иные устройства хранения данных 10, могут функционировать в соответствии со способом маршрутизации трафика между мобильным устройством 20 и устройством хранения данных 10, раскрытым в настоящем изобретении. В целом, способ маршрутизации трафика представляет собой способ применения устройства хранения данных 10, а именно способом того, как данные (в какой последовательности и какие данные) передаются между элементами устройства хранения данных 10, а также между элементами устройства хранения данных 10 и внешними устройствами и сервисами. Согласно способу, сначала получают запрос на элемент безопасности 11 устройства хранения данных 10 от мобильного устройства 20 при помощи контроллера 12 устройства хранения данных 10 по первой линии обмена данными 1. Затем определяют текущий статус работы элемента безопасности 11 при помощи контроллера 12 устройства хранения данных 10. В случае если элемент безопасности 11 занят, то при помощи контроллера 12 формируют и отправляют ответ в виде промежуточного статуса на мобильное устройство 20 по первой линии обмена данными 1. В случае если элемент безопасности 11 свободен, то сначала отправляют запрос от мобильного устройства 20 элементу безопасности 11. Затем отправляют ответ мобильному устройству 20.

[0032] При помощи контроллера 12 могут дополнительно получать запросы от внешнего сервиса или приложения 30 по четвертой линии обмена данными 4. Это позволит устройству хранения данных 10 взаимодействовать со сторонними сервисами и приложениями 30, взаимодействие с которыми не предполагалось банком или оператором, которым было выпущено устройство хранения данных 10. Тогда при отсутствии запроса от мобильного устройства 20 могут формировать запрос на обмен данными с внешним приложением или сервисом 30 при помощи контроллера 12 и отправлять сформированный запрос на элемент безопасности 11.

[0033] Причем когда элемент безопасности 11 занят обработкой запроса от контроллера 12 (внутреннего или поступившего с внешнего сервиса 30), то при получении запроса от мобильного устройства 20, если ответ от элемента безопасности 11 еще не получен, формируют и отправляют ответ в виде промежуточного статуса на мобильное устройство 20 при помощи контроллера 12. Это позволяет не прерывать обработку элемента безопасности 11 и не перегружать его, и при этом предотвратить логику активации сбора элемента безопасности 11 со стороны мобильного устройства 20.

[0034] Пока элемент безопасности 11 занять обработкой запроса от контроллера 12, запросы к элементу безопасности 11, полученные от мобильного устройства 20 по первой линии обмена данными 1, могут накапливать при помощи контроллера 12. Это позволяет избежать потери запросов мобильного устройства 20 и направить их элементу безопасности 11 по второй линии обмена данными 2, когда он закончит текущую обработку.

[0035] При помощи контроллера 12 также могут изменять положение переключателя 13 так, что смогут направлять запросы от мобильного устройства 20 элементу безопасности 11 по третьей линии обмена данными 3, т.е. напрямую. При этом могут прослушивать третью линию обмена данными 3 при помощи контроллера 12. Тогда при отсутствии обмена данными по третьей линии обмена данными 3 при помощи контроллера 12 могут изменять положение переключателя 13 так, что направляют запросы от мобильного устройства 20 элементу безопасности 11 через контроллер 12 по первой линии обмена данными 1. В ином же случае могут оставлять переключатель в первоначальном положении, в котором активна третья линия обмена данными 3.

[0036] Дополнительно при наличии по третьей линии обмена данными 3 запроса и/или ответа при помощи контроллера 12 могут направлять дополнительной запрос на элемент безопасности 11 по второй линии обмена данными 2 или дополнительный ответ на мобильное устройство 20 по первой линии обмена данными 1. Это может быть необходимо, когда у контроллера 12 имеется своя дополнительная логика для определенных типов ответов и/или запросов. При этом дополнительный запрос по второй линии обмена данными 2 и/или дополнительный ответ по первой линии обмена данными 1 могут направлять в промежутке времени между направлением запроса и получением ответа по третьей линии обмена данными 3.

[0037] Также могут дополнительно отправлять запросы от контроллера 12 на элемент безопасности 11 по пятой линии обмена данными 5 с использованием интерфейса взаимодействия, отличного от интерфейсов взаимодействия первой 1, второй 2, третьей 3 и четвертой 4 линий обмена данными. Это повышает гибкость формирования запросов контроллера 12, т.к. он способен сформировывать и передавать на элемент безопасности 11 большее количество различных типов запросов.

Важно отметить, что любые дополнительные элементы и функции устройства хранения данных 10, описанные выше, могут использоваться в устройстве 10 по отдельности, все вместе одновременно, а также в любой комбинации. Реализация устройства 10 с любым дополнительным элементом будет приводить к достижению дополнительных технических результатов, описанных в заявке, наряду с основным техническим результатом. Помимо этого, любой из дополнительных признаков устройства 10 может быть интерпретирован как дополнительный признак способа маршрутизации трафика. Аналогично любой из дополнительных признаков способа маршрутизации трафика может быть интерпретирован как дополнительный признак устройства хранения данных 10.

[0038] В настоящих материалах заявки представлено предпочтительное раскрытие осуществления заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

Изобретение относится к области терминальных технологий, а именно к схемам связи с устройствами хранения данных и управлению ими. Техническим результатом является обеспечение безопасности хранения данных. Для этого устройство хранения данных для мобильного устройства включает элемент безопасности и контроллер, подключенный к элементу безопасности. Элемент безопасности включает данные и сконфигурирован с возможностью их обработки. При этом между мобильным устройством и контроллером выполнена первая линия обмена данными, а между элементом безопасности и контроллером выполнена вторая линия обмена данными. Контроллер, в свою очередь, сконфигурирован с возможностью получения запросов от мобильного устройства, получения ответов от элемента безопасности, определения текущего статуса работы элемента безопасности, формирования и отправки запросов элементу безопасности и формирования и отправки ответов мобильному устройству. 2 н. и 18 з.п. ф-лы, 7 ил.

1. Устройство хранения данных для мобильного устройства, включающее:

- элемент безопасности, включающий данные и сконфигурированный с возможностью обработки данных; и

- контроллер, подключенный к элементу безопасности,

при этом между мобильным устройством и контроллером выполнена первая линия обмена данными, а между элементом безопасности и контроллером выполнена вторая линия обмена данными,

причем контроллер сконфигурирован с возможностью:

- получения запросов от мобильного устройства;

- получения ответов от элемента безопасности;

- определения текущего статуса работы элемента безопасности;

- формирования и отправки запросов элементу безопасности; и

- формирования и отправки ответов мобильному устройству.

2. Устройство хранения данных по п. 1, отличающееся тем, что между мобильным устройством и элементом безопасности дополнительно выполнена третья линия обмена данными, а устройство включает переключатель, соединенный с первой и третьей линиями обмена данными и сконфигурированный с возможностью переключения между линиями обмена данными.

3. Устройство хранения данных по п. 2, отличающееся тем, что контроллер подключен к третьей линии обмена данными и сконфигурирован с возможностью определения наличия или отсутствия текущего обмена данными по третьей линии обмена данными и управления переключателем.

4. Устройство хранения данных по п. 3, отличающееся тем, что контроллер дополнительно сконфигурирован с возможностью формирования и отправки дополнительного запроса на элемент безопасности по второй линии обмена данными или дополнительного ответа на мобильное устройство по первой линии обмена данными при наличии текущего обмена данными по третьей линии обмена данными.

5. Устройство хранения данных по п. 4, отличающееся тем, что контроллер сконфигурирован с возможностью отправки дополнительного запроса по второй линии обмена данными и/или дополнительного ответа по первой линии обмена данными в промежутке времени между направлением запроса и получением ответа по третьей линии обмена данными.

6. Устройство хранения данных по п. 3, отличающееся тем, что контроллер сконфигурирован с возможностью изменения положения переключателя на первую линию обмена данными при отсутствии текущего обмена данными по третьей линии обмена данными.

7. Устройство хранения данных по п. 1, отличающееся тем, что контроллер дополнительно подключен к четвертой линии обмена данными, выполненной с возможностью обмена данными с внешними сервисами и/или приложениями.

8. Устройство хранения данных по п. 7, отличающееся тем, что контроллер сконфигурирован с возможностью организации обмена данными между элементом безопасности и внешними сервисами или приложениями путем отправки запросов от внешнего сервиса или приложения элементу безопасности и передачи ответов от элемента безопасности внешнему сервису или приложению по четвертой линии обмена данными.

9. Устройство хранения данных по п. 8, отличающееся тем, что контроллер дополнительно сконфигурирован с возможностью накопления запросов, полученных от мобильного устройства, при наличии обмена данными по второй и четвертой линии обмена данными.

10. Устройство хранения данных по любому из пп. 1-8, отличающееся тем, что между элементом безопасности и контроллером дополнительно выполнена пятая линия обмена данными с использованием интерфейса взаимодействия, отличного от интерфейсов взаимодействия первой, второй, третьей и четвертой линий обмена данными.

11. Способ маршрутизации трафика между мобильным устройством и устройством хранения данных, по которому:

при получении запроса на элемент безопасности устройства хранения данных от мобильного устройства при помощи контроллера устройства хранения данных определяют текущий статус работы элемента безопасности;

в случае если элемент безопасности занят, то при помощи контроллера формируют и отправляют ответ в виде промежуточного статуса на мобильное устройство по первой линии обмена данными,

в случае если элемент безопасности свободен, то:

- отправляют запрос от мобильного устройства элементу безопасности;

- отправляют ответ мобильному устройству.

12. Способ маршрутизации трафика по п. 11, отличающийся тем, что при помощи контроллера дополнительно получают запросы от внешнего сервиса или приложения по четвертой линии обмена данными.

13. Способ маршрутизации трафика по п. 12, отличающийся тем, что при отсутствии запроса от мобильного устройства формируют запрос на обмен данными с внешним приложением или сервисом при помощи контроллера и отправляют сформированный запрос на элемент безопасности.

14. Способ маршрутизации трафика по п. 13, отличающийся тем, что при получении запроса от мобильного устройства, если ответ от элемента безопасности еще не получен, формируют и отправляют ответ в виде промежуточного статуса на мобильное устройство при помощи контроллера.

15. Способ маршрутизации трафика по п. 14, отличающийся тем, что при помощи контроллера дополнительно накапливают запросы, полученные от мобильного устройства по первой линии связи.

16. Способ маршрутизации трафика по любому из пп. 11-15, отличающийся тем, что при помощи контроллера изменяют положение переключателя так, что направляют запросы от мобильного устройства элементу безопасности по третьей линии обмена данными, при этом при помощи контроллера прослушивают третью линию обмена данными.

17. Способ маршрутизации трафика по п. 16, отличающийся тем, что при отсутствии обмена данными по третьей линии обмена данными при помощи контроллера изменяют положение переключателя так, что направляют запросы от мобильного устройства элементу безопасности через контроллер по первой линии обмена данными.

18. Способ маршрутизации по п. 16, отличающийся тем, что при наличии по третьей линии обмена данными запроса и/или ответа при помощи контроллера направляют дополнительный запрос на элемент безопасности по второй линии обмена данными или дополнительный ответ на мобильное устройство по первой линии обмена данными.

19. Способ маршрутизации по п. 18, отличающийся тем, что дополнительный запрос по второй линии обмена данными и/или дополнительный ответ по первой линии обмена данными направляют в промежутке времени между направлением запроса и получением ответа по третьей линии обмена данными.

20. Способ маршрутизации трафика по любому из пп. 11-19, отличающийся тем, что дополнительно отправляют запросы от контроллера на элемент безопасности по пятой линии обмена данными с использованием интерфейса взаимодействия, отличного от интерфейсов взаимодействия первой, второй, третьей и четвертой линий обмена данными.

| Токарный резец | 1924 |

|

SU2016A1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ УПРАВЛЕНИЯ СЕАНСОМ БЛОКА ДАННЫХ ПРОТОКОЛА (PDU), АДАПТИРОВАННОГО К ПРИЛОЖЕНИЮ | 2018 |

|

RU2758457C2 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| EP 1596615 A1, 16.11.2005 | |||

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| СПОСОБ И СИСТЕМА ДЛЯ СОЗДАНИЯ МУЛЬТИМОБИЛЬНЫХ СРЕД И НОМЕРОВ НА ОДНОЙ ТЕЛЕФОННОЙ ТРУБКЕ С ОДНОЙ SIM-КАРТОЙ | 2018 |

|

RU2768566C1 |

Авторы

Даты

2025-01-28—Публикация

2024-05-31—Подача