Область техники

[0001] В современной ситуации всеобщей цифровизации существует значимая проблема, связанная с возможностью идентифицировать пользователя с помощью цифрового документа. Такая идентификация и использование цифрового документа будут возможны только если устройство и способ создания образа цифрового документа будут обладать достаточной степенью надежности и среда, в которой создается документ, будет признана доверенной и безопасной средой.

[0002] Заявляемое изобретение направлено на создание достоверного образа цифрового документа на материальном носителе и использование его как полноценного цифрового документа, будь то паспорт, проездной документ или банковская карта.

[0003] Изобретение направлено на описание принципа безопасной токенизации приложений на бесконтактных смарт-картах (аппаратных токенах, элементах безопасности), их хранению и управлению токенизированными образами документов.

Уровень техники.

[0004] Известно устройство токенизации конфиденциальности платежей (RU 2602394). Данное решение предлагает преобразовывать поручения токенизированной оплаты покупок в движение средств для оплаты покупок между счетами множества эмитентов. В одном из вариантов осуществления РРТ получает от торговца запрос арбитража токенов, содержащий однозначную, не зависящую от источника, универсально разрешимую информацию о платежном токене для обработки заказа на покупку, поступившего от пользователя. РРТ запрашивает в базе данных токенов информацию об эмитенте с использованием информации о платежном токене и получает информацию об эмитенте. На основании информации о платежном токене РРТ также определяет, что у пользователя следует запросить опции платежа, и передает запрос опций платежа пользовательскому мобильному устройству. После получения ответа от мобильного устройства РРТ генерирует запрос авторизации покупки на основании опций платежа и предварительно заданных установочных параметров для эмитентов, с которым следует связаться с целью обработки заказа на покупку, и передает эмитенту генерированный запрос авторизации.

[0005] Также известно изобретение (US2016119296), позволяющее машиночитаемым носителям и системам для предоставления среды обслуживания токена, запрашивающей токен стороне (например, запросчику токена) указывать параметры для генерации токена для управления и настройки процесса генерации токена. Например, запрашивающая токен сторона может указывать (например, выбирать из списка или предоставлять список) учетные записи для токенизации. Счета могут быть идентифицированы с помощью идентификаторов счетов (например, номеров счетов) или банковских идентификационных номеров (BIN). Сторона, запрашивающая токен, может также указать ключи шифрования для генерируемых токенов. Сторона, запрашивающая токен, может также указать дополнительные параметры, такие как пороговые значения уведомления, указывающие, когда должны генерироваться уведомления, связанные с токенами.

[0006] Кроме того, известен патент (WO 2016193227). В устройстве, которое поддерживает как NFC, так и TEE, и имеет элемент безопасности (SE), программное приложение на основе НСЕ действует как интерфейс / прокси и обрабатывает нечувствительные функции безопасности, в то время как доверенное приложение в TEE и апплет на SE взаимодействуют для обработки функций, чувствительных к безопасности. Между SIM-картой, TEE и SAM (модулем безопасной аутентификации), предоставляемым для второго устройства с поддержкой NFC (например, бесконтактного считывающего устройства), который связывается с первым устройством бесконтактным способом, может быть установлено сквозное отношение безопасности. Решение объединяет НСЕ, TEE, SE и SAM для обеспечения безопасных бесконтактных приложений, а также поддерживает расширенные меры безопасности.

[0007] Так же из уровня техники был выявлен патент (ЕР2048590). Изобретение относится к способу связи между защищенным процессором с интерфейсом терминала, посредством которого интерфейс терминала отправляет запрос на желаемое взаимодействие с программным модулем. Согласно изобретению способ выполняется таким образом, что интерфейс терминала или цифровой процессор, подключенный к интерфейсу терминала, интегрирует шаблон в запрос на желаемое взаимодействие, причем шаблон включает в себя информацию о классе взаимодействий, с которым желаемое взаимодействие состоит в том, что модуль идентификации абонента содержит по меньшей мере два разных программных модуля и что защищенный процессор (10) и/или устройство мобильной связи, которое подключено к защищенному процессору, содержит селектор, в котором селектор способен анализировать шаблон, причем селектор определяет класс взаимодействий, к которому относится запрос, и что селектор делает выбор выбираемый программный модуль, в котором на выбор влияет класс взаимодействий, к которому относится желаемое взаимодействие.

[0008] Известен способ упрощения транзакции между первой стороной и второй стороной (WO2005059693). Система для облегчения транзакции между первой стороной и второй стороной управляется доверенной системой третьей стороны и запрограммирована для осуществления способа посредством получения инструкций первой стороны для выполнения по меньшей мере части обязательств первой стороны в указанной транзакции. Система связывается со второй стороной и предоставляет второй стороне ощутимую уверенность в том, что вторая сторона взаимодействует с доверенной системой третьей стороны через систему. Система передает информацию второй стороне, чтобы гарантировать, что инструкции первой стороны были или будут выполнены. Таким образом, доверие к третьей стороне передается первой стороне, и вторая сторона может верить, что обязательства первой стороны были или будут выполнены.

[0009] В настоящий момент все основные системы идентификации предусматривают архитектуру, при которой:

[0010] У пользователя есть безопасный чип (secure element, embedded secure element), на котором хранится информация (от просто номера, как идентификатора (Proximity / RFID cards) до сложных структур типа банковской карты (EMV payment cards) или национальных документов (eID, ePassport, mobile ID, ICAO, eIDAS, NationalID, Driver license, Insurance card)). Использование безопасного носителя с сертификацией по Common Criteria Certification Evaluation Assurance Level (CC EAL) принимается индустрией в качестве доказательства высокой надежности и гарантирует, что текущие методы взлома будут дороже, чем информация на них содержащаяся (принцип достаточности).

[0011] На безопасном носителе исполняется специализированный код (приложение - secure application, applet, trustlet) для этого элемента безопасности (основное распространение в мире получили - Mifare Classic / Mifare DESFire / JCOP (Java Card Open Platform) / MorphoOS / CardOS), который реализует функционал смарт-карты. Например, банковская карта представляет собой Secure Element, на котором установлена операционная система JCOP апплетами VISA (MasterCard), которые в свою очередь содержат персональные данные карты (PAN, Expire Date, Customer name) и могут быть проверены / подписаны в рамках проведения обмена с терминалом (платежной транзакции). Апплеты такого типа реализуют функционал для card-emulation. Заменить апплет без авторизации на безопасном носителе без знания ключей доступа невозможно. Таким образом, гарантируется, что приложение и данные хранятся внутри безопасного элемента без возможности подделки.

[0012] Со стороны инфраструктуры используются терминалы для бесконтактного обмена с безопасным носителем в рамках которого за счет энергетики поля терминала обеспечивается контакт с безопасным носителем и проводится двухсторонний обмен по заранее оговоренному протоколу (спецификации) обмена. Для банковских транзакций - это соблюдение требований для Contactless EMV (cEMV). Для международных паспортов - требования и спецификации ICAO. Для транспортных и национальных документов могут быть свои национальные стандарты и спецификации.

[0013] В рамках обмена как правило происходит взаимная идентификация (аутентификация / авторизация), при которой каждая сторона (терминал и безопасный носитель) проверяют достоверность друг друга. Самый простой вариант идентификации - безопасный носитель содержит внутри себя приватный и публичный ключ. Публичный ключ позволяет только зашифровать данные, приватный - расшифровать. Терминал запрашивает публичный ключ у карты, генерирует случайные данные, шифрует публичным ключом безопасного носителя и отдает носителю. Носитель своим приватным ключом (который никогда не покидает носитель) расшифровывает данные и отдает терминалу для сравнения. Если данные совпадают, терминал считает, что предоставленный безопасный носитель является подлинным.

[0014] Как правило, и носитель и терминал обладают ключами для взаимного подписания / аутентификации обмена и гарантии отсутствия подделок или man-in-middle атаки на безопасность.

[0015] Терминал классически представляет собой двух-чиповое (две микросхемы) решение, при котором одна микросхема представляет собой трансмиттер (NFC analog front-end,transmitter, transceiver, приемо-передатчик) аналогового сигнала в соответствии с требованиями по качеству и размеру генерируемого поля (для Contactless EMV действуют правила сертификации EMVL1). При этом трансмиттер не знает ничего про безопасность обмена. Второй чип (микроконтроллер, микропроцессор) используется для создания сессии обмена, проверки карты на валидность, чтения данных и передачи после этого в требуемых форматах обмена на рабочую станцию (компьютер, мобильный телефон). Для соблюдения безопасности микроконтроллер должен содержать в себе различные блоки шифрования и безопасного хранения ключей доступа, которые в случае взлома будут обнулены для предотвращения компрометации инфраструктуры в целом.

[0016] С недавнего времени на рынке стали доступны микросхемы, физически содержащие в одном корпусе и трансмиттер, и элемент безопасности с выполнением требований CC EAL. В настоящее время внутри элемента безопасности содержаться апплеты, эмулирующие банковские, транспортные и карты контроля доступа, то есть работающие в режиме card-emulation (бытовой пример - ApplePay или GooglePay).

[0017] Данные микросхемы могут также содержать апплеты другого типа - реализующие функциональность бесконтактного считывателя (reader mode applet). Реализуя апплеты в reader mode можно обеспечить беспрецедентную безопасность чтения и последующего хранения образа данных с безопасного носителя.

[0018] Например, таким образом может быть реализован платежный терминал (POS, mPOS), когда в рамках reader mode апплета на элементе безопасности считывающего терминала реализуется протокол обмена EMV L2, хранятся ключи доступа к приложению на элементе безопасности (на карте пользователя) и ключи шифрования данных для эквайринга. В этим случае на выходе с элемента безопасности терминала выходят только зашифрованные данные, необходимые для банка-эквайера для проведения транзакции в рамках платежной системы. Таким образом, достигается высокая безопасность, гибкость и низкая стоимость решения для платежного терминала.

[0019] Задачей данного изобретения является создание доверенного образа цифрового документа на одном безопасном носителе (а именно на его элементе безопасности) для его использования любыми внешними приложениями и для того чтобы создавался доверенный (неподделываемый) образ цифрового документа (паспорта, банковской карты, транспортной карты, национального удостоверения и т.д.), который может дальше выступать в процедуре KYC (Know Your Customer).

[0020] В данном случае под безопасным носителем понимается любое устройство с безопасным микрочипом (элементом безопасности) или блоком безопасного исполнения программного кода (Secure Element, Trusted Execution Environment) и управляемого им блока бесконтактного чтения. В качестве такого безопасного носителя может выступать смартфон или носимое устройство, но не ограниченного этими форм-факторами.

Раскрытие сущности изобретения

[0021] Технический результат заявленного изобретения заключается в создании доверенного образа цифрового документа на одном безопасном носителе для его использования любыми сторонними приложениями. Так как вся процедура обмена происходит в сессии бесконтактного обмена и данные сохраняются непосредственно в той же микросхеме (в элементе безопасности), с помощью заявленного способа и систем создается доверенный и неподделываемый образ цифрового документа (паспорта, банковской карты, транспортной карты, национального удостоверения и т.д.), который может дальше выступать в процедуре KYC (Know Your Customer).

[0022] Технический результат достигается в изобретении способом создания доверенного цифрового образа документа, заключающимся в подаче сигнала в элемент безопасности, расположенный на безопасном носителе, через шину связи для запуска приложения; считывании данных, записанных на носителе считываемого документа, с помощью приложения, находящегося на том же элементе безопасности; верификации достоверности данных, записанных на носителе считываемого документа, публичным цифровым сертификатом; верификации достоверности сертификата; создании на том же элементе безопасности цифрового образа документа; сохранении цифрового образа документа на том же элементе безопасности с возможностью его считывания.

[0023] При этом возможны случаи, когда созданный доверенный цифровой образ документа дополнительно подписывают сертификатом, расположенным на том же элементе безопасности; и/или когда считывание происходит бесконтактно; и/или когда осуществляют шифрование образа документа производится механизмом ассиметричного или симметричного шифрования и причем возможно шифрование образа документа осуществлять после дополнительного подписания сертификатом.

[0024] А также указанный выше технический результат достигается в изобретении использованием доверенного цифрового образа документа сторонним приложением, заключающимся в создании доверенного цифрового образа документа по вышеуказанному способу и предоставление цифрового образа документа для работы стороннего приложения с помощью приложения, расположенного на этом же элементе безопасности или предоставление доверенного цифрового образа документа для работы стороннего приложения с помощью приложения, расположенного за пределами элемента безопасности.

[0025] При этом возможны случаи, когда выбор цифрового образа документа для предоставления производится пользователем вручную; и/или выбор цифрового образа документа для предоставления производится приложением автоматически путем распознавания.

[0026] А также данный технический результат достигается созданием доверенного цифрового образа документа по указанному выше способу.

[0027] При этом возможны случаи когда: созданный цифровой образ документа дополнительно подписывают сертификатом, расположенным на элементе безопасности; считывание происходит бесконтактно; считывание производят с помощью приложения позволяющего бесконтактно, безопасно считывать данные, т.е. исключена возможность компрометации канала связи за счет того, что оба приложения расположены в среде с высочайшим уровнем доверия (безопасности); шифрование образа документа производится механизмом ассиметричного шифрования; шифрование образа документа производится механизмом симметричного шифрования.

[0028] В качестве элемента безопасности могут выступать микросхемы, физически содержащие в одном корпусе трансмиттер и чип, выполненный с учетом требований CC EAL (Common Criteria Certification Evaluation Assurance Level - уровень обеспечения оценки ИТ-продукта или системы представляющей собой числовую оценку, присвоенную после завершения оценки безопасности по общим критериям, являющейся международным стандартом).

[0029] Среда с высочайшим уровнем доверия (безопасности) - аппаратно-программная среда, в которой сведены к минимуму или исключены возможности внедрения программных вирусов, подмены программного обеспечения в ней или данных обмена, неавторизированного доступа.

[0030] Доверенной средой может быть, в том числе, система, использующая аппаратные и программные средства для обеспечения одновременной обработки информации разной категории секретности группой пользователей без нарушения прав доступа.

[0031] Созданный таким образом образ цифрового документа может быть в последующем использован любыми внешними приложениями. Так как вся процедура обмена происходит в сессии бесконтактного обмена и данные сохраняются непосредственно в той же микросхеме с высоким уровнем безопасности, следует то, что создается неподделываемый образ цифрового документа (паспорта, банковской карты, транспортной карты, национального удостоверения и т.д.), который может дальше выступать в процедуре KYC (Know Your Customer).

[0032] А так же указанный выше технический результат достигается системой создания доверенного цифрового образа документа (по независимому пункту 11), содержащей носитель считываемого документа; контроллер для работы с элементом безопасности; безопасный носитель, включающий в себя шину связи и элемент безопасности, с установленным на нем приложением для безопасного чтения, верификации и создания цифрового образа.

[0033] При этом возможны случаи, когда система создания доверенного цифрового образа документа по п. 11, дополнительно содержит сервер, на котором установлено приложение выполняющее верификацию достоверности сертификата считываемого документа; и/или дополнительно содержит средство связи с контроллером.

[0034] Заявленный технический результат также достигается системой использования доверенного цифрового образа документа сторонним приложением (зависимые пункты 14, 15 формулы), содержащей систему создания доверенного цифрового образа документа по п. 11, и приложение, расположенное на элементе безопасности для предоставления цифрового образа документа, или приложение, расположенное вне элемента безопасности для предоставления цифрового образа документа.

[0035] Причем возможны случаи, когда система использования доверенного цифрового образа документа дополнительно содержит пользовательский интерфейс; и/или содержит дополнительный контроллер для работы с приложением предоставления цифрового образа документа. Краткое описание чертежей.

[0036] Изобретение проиллюстрировано шестью фигурами.

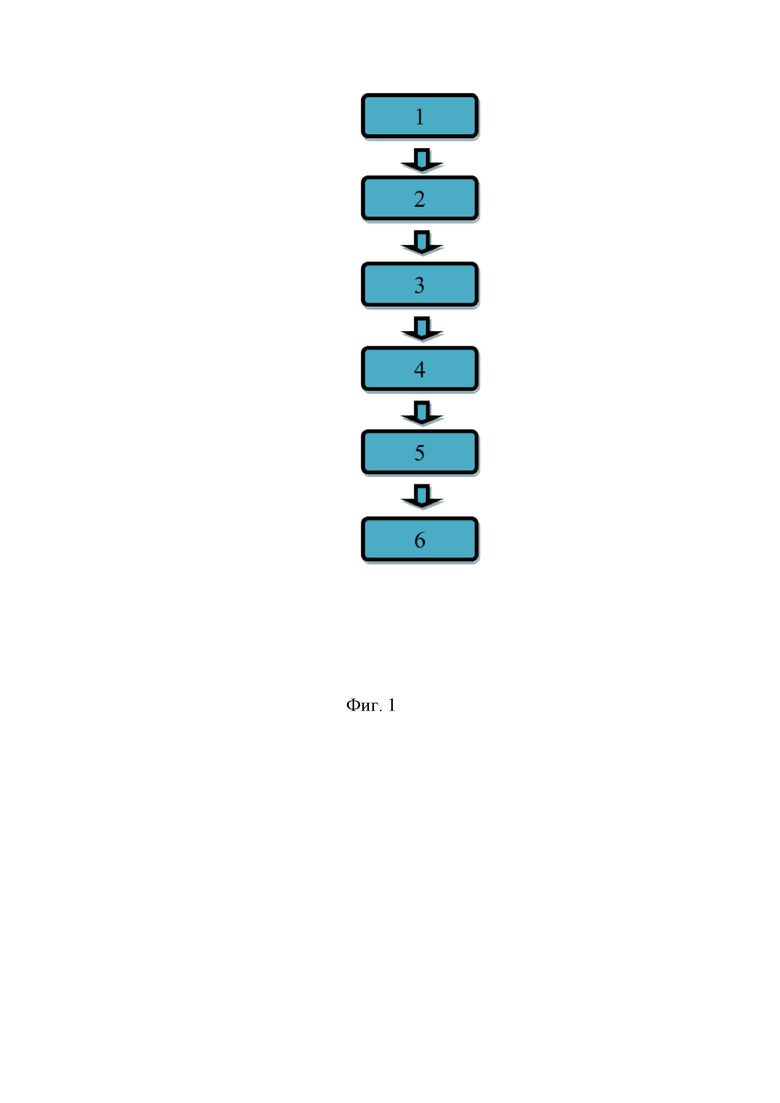

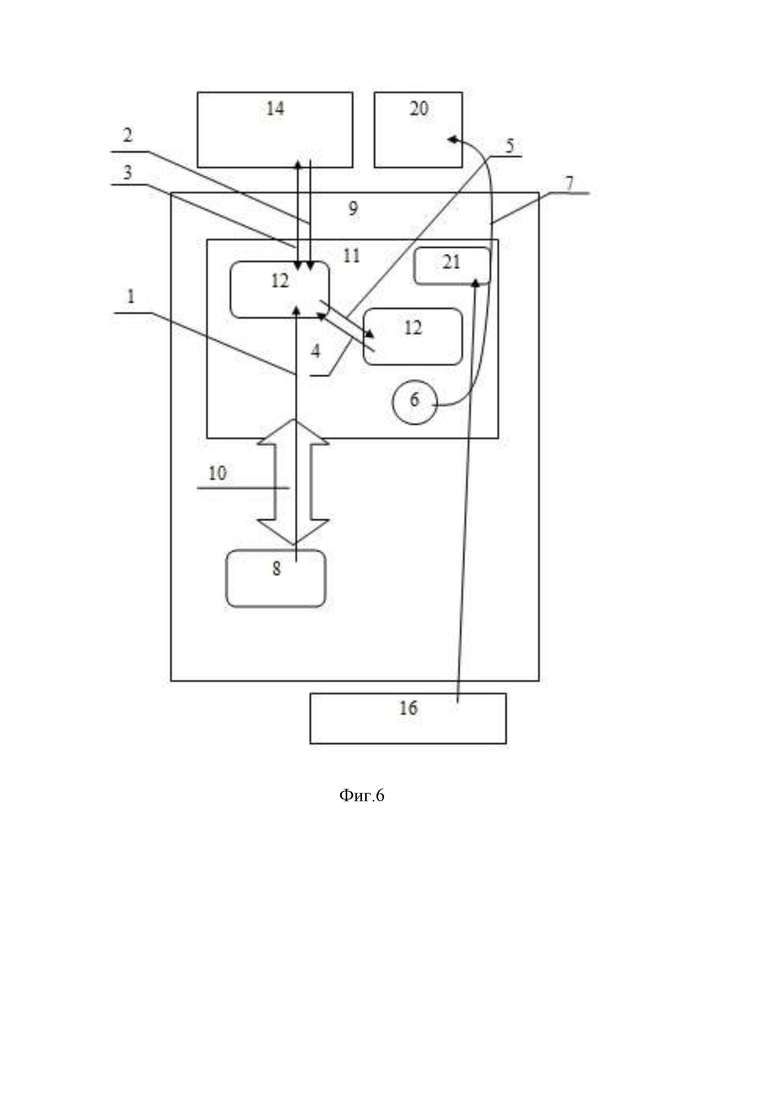

[0037] На фигуре 1 изображена диаграмма реализации способа создания доверенного цифрового образа документа.

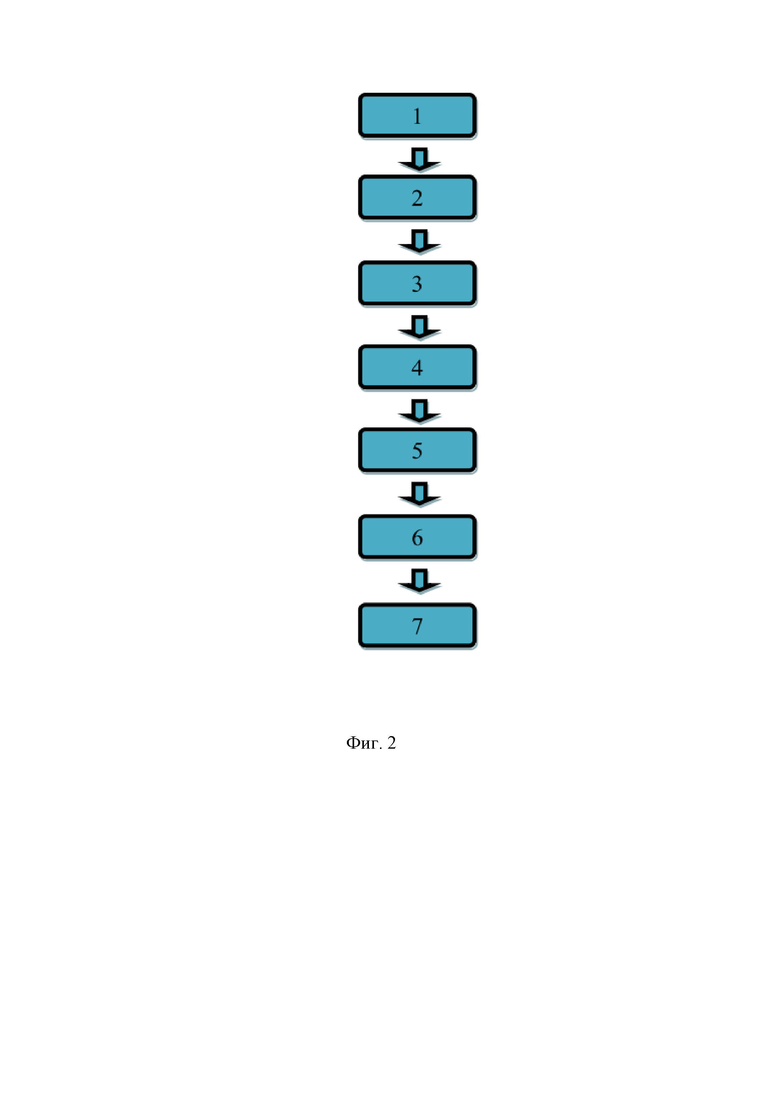

[0038] На фигуре 2 изображена диаграмма реализации способа использования доверенного цифрового образа документа, включая способ создания доверенного цифрового образа документа.

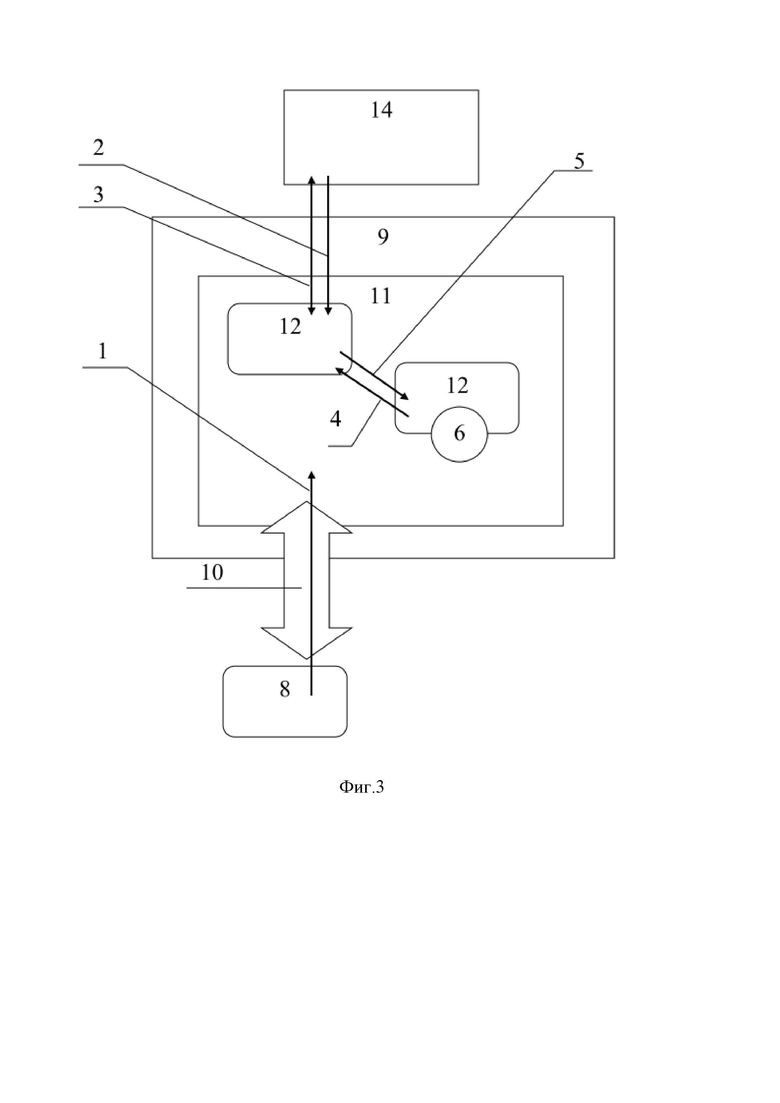

[0039] На фигуре 3 изображена система реализации способа создания доверенного цифрового образа документа.

[0040] На фигуре 4 изображена система реализации способа создания доверенного цифрового образа документа, в которой контроллер расположен на безопасном носителе.

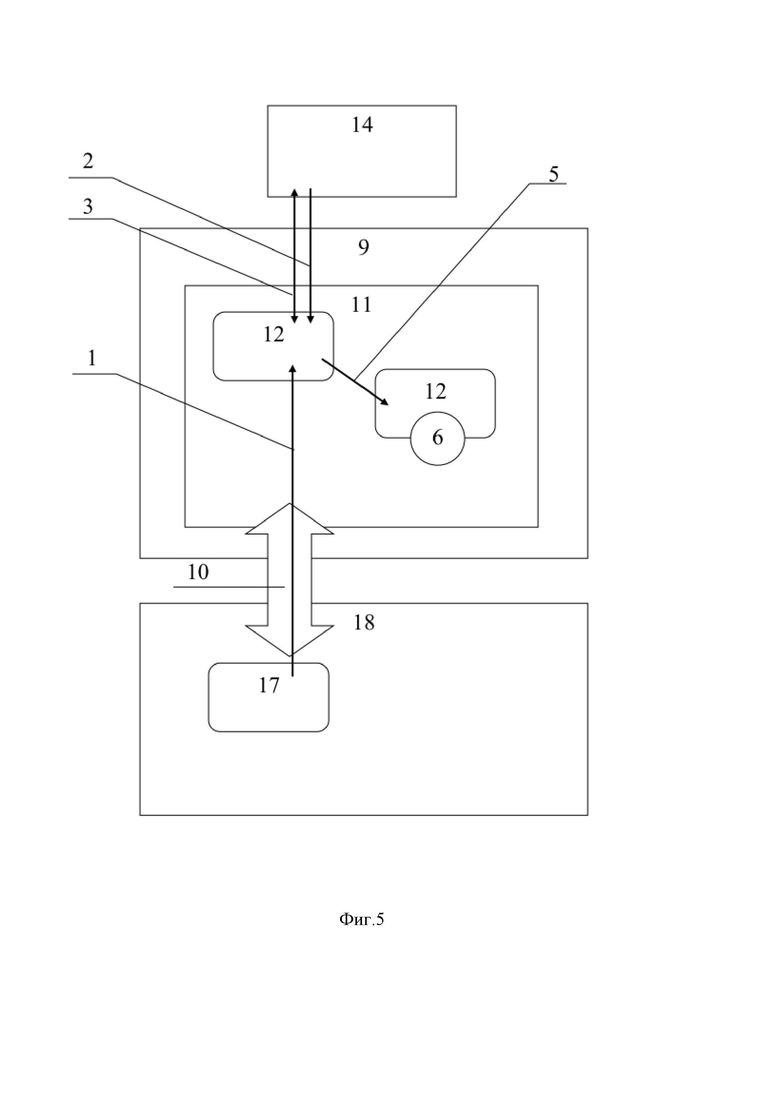

[0041] На фигуре 5 изображена система реализации способа создания доверенного цифрового образа документа, в которой включен дополнительный контроллер, расположенный в средстве связи.

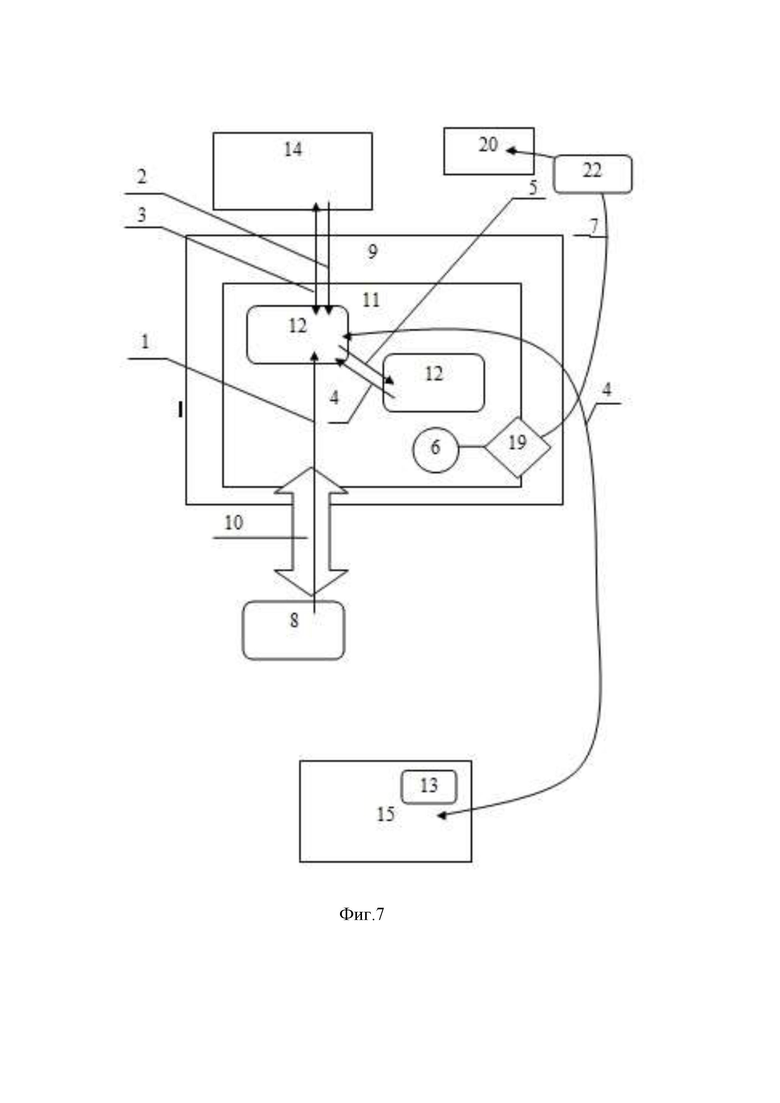

[0042] На фигуре 6 изображена система реализации способа использования доверенного цифрового образа документа, в которой приложение расположено на элементе безопасности для предоставления цифрового образа документа.

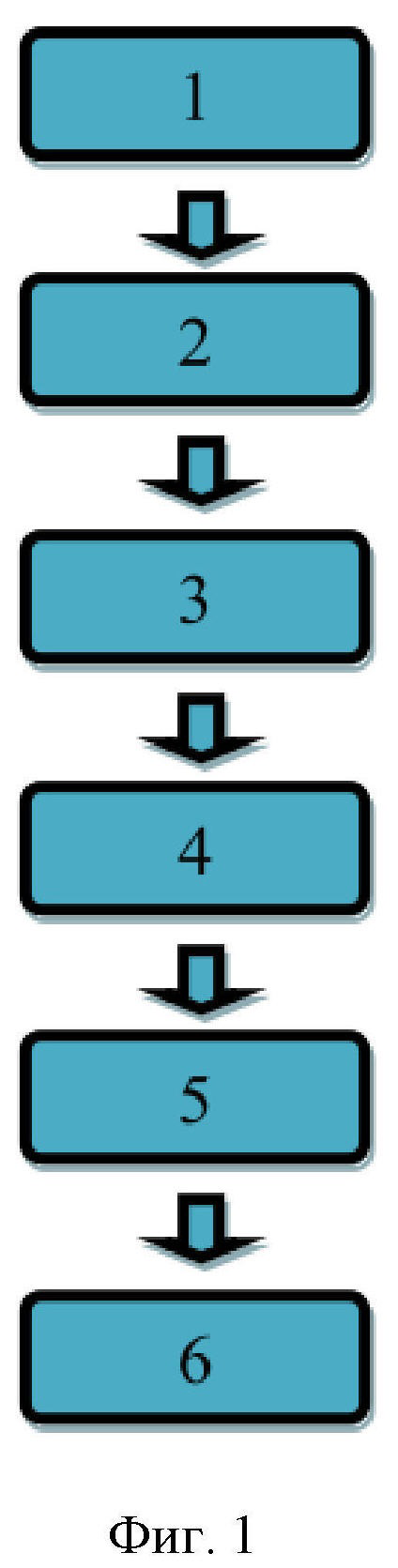

[0043] На фигуре 7 изображена система реализации способа использования доверенного цифрового образа документа, в которой приложение расположено вне элемента безопасности для предоставления цифрового образа документа.

[0044] Позиция 1 - операция подачи сигнала в элемент безопасности, расположенный на безопасном носителе, через шину связи для запуска приложения;

[0045] Позиция 2 - операция считывания данных, записанных на носителе считываемого документа, с помощью приложения, находящегося на том же элементе безопасности;

[0046] Позиция 3 - операция верификации достоверности данных, записанных на носителе считываемого документа, публичным цифровым сертификатом;

[0047] Позиция 4 - операция верификации достоверности сертификата;

[0048] Позиция 5 - операция создания на том же элементе безопасности цифрового образа документа;

[0049] Позиция 6 - операция сохранения цифрового образа документа на том же элементе безопасности с возможностью его считывания.

[0050] Позиция 7 - операция предоставления доверенного цифрового образа документа для работы стороннего приложения с помощью приложения, или расположенного на этом же элементе безопасности, или расположенного за пределами элемента безопасности.

[0051] Позиция 8 - контроллер для работы с элементом безопасности;

[0052] Позиция 9 - безопасный носитель;

[0053] Позиция 10 - шину связи;

[0054] Позиция 11 - элемент безопасности;

[0055] Позиция 12 - приложение для безопасного чтения, верификации и создания цифрового образа;

[0056] Позиция 13 - приложение выполняющее верификацию достоверности сертификата считываемого документа, расположенное на сервере.

[0057] Позиция 14 - носитель считываемого документа;

[0058] Позиция 15 - сервер;

[0059] Позиция 16 - контроллер для работы с приложением предоставления цифрового образа документа;

[0060] Позиция 17 - контроллер средства связи;

[0061] Позиция 18 - средство связи;

[0062] Позиция 19 - пользовательский интерфейс;

[0063] Позиция 20 - стороннее приложение.

[0064] Позиция 21 - приложение, расположенное на элементе безопасности для предоставления цифрового образа документа.

[0065] Позиция 22 - приложение, расположенное вне элемента безопасности для предоставления цифрового образа документа.

[0066] Способ создания доверенного цифрового образа документа, характеризуется шестью последовательными действиями, а именно (см. фиг. 1):

[0067] 1 - подачей сигнала в элемент безопасности, расположенный на безопасном носителе, через шину связи для запуска приложения;

[0068] 2 - считывании данных, записанных на носителе считываемого документа, с помощью приложения, находящегося на том же элементе безопасности;

[0069] 3 - верификации достоверности данных, записанных на носителе считываемого документа, публичным цифровым сертификатом;

[0070] 4 - верификацией достоверности сертификата;

[0071] 5 - созданием на том же элементе безопасности цифрового образа документа;

[0072] 6 - сохранением цифрового образа документа на том же элементе безопасности с возможностью его считывания. Подробное описание изобретения.

[0073] В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, очевидно, каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

[0074] Кроме того, из приведенного изложения ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, очевидны для квалифицированных в предметной области специалистов.

[0075] Способ создания доверенного цифрового образа документа реализуется следующим образом:

[0076] Подача сигнала 1 в элемент безопасности 11 через шину связи 10 для запуска приложения осуществляется контроллером 8 (или контролером 17) с помощью приложения 12. Контроллер 8 может быть встроен в корпус безопасного носителя 9. В одном из вариантов исполнения, когда безопасный носитель 9 не содержит встроенного контроллера 8, для подачи сигнала используется контроллер 17, который находится на средстве связи 18 (смартфоне, планшете, персональном компьютере). Приложение (12) используется для реализации обмена данными между безопасным носителем 9 и носителем считываемого документа 14. В качестве шины связи 10 может быть использована последовательная асимметричная шина для связи, например, I2C или SPI-шина.

[0077] Далее происходит считывание 2 данных, записанных на носителе считываемого документа 14, с помощью приложения 12, находящейся на элементе безопасности 11. Приложение 12 осуществляет процесс чтения, обработки и сохранения результат работы приложения в элементе безопасности 11, по заранее сконфигурированному сценарию или сценарию, сконфигурированному в процессе работы приложения 12.

[0078] В это же время происходит верификация 3 достоверности данных публичным цифровым сертификатом, а именно происходит взаимная идентификация безопасного носителя 9 и носителя 14, содержащего считываемые данные, например, следующим образом: элемент безопасности 11 запрашивает публичный ключ у носителя 14, содержащего считываемые данные, генерирует случайные данные, шифрует публичным ключом и отдает их носителю 14, содержащему считываемые данные. Носитель 14, содержащий считываемые данные, своим приватным ключом (который никогда не покидает носитель) расшифровывает данные и отдает элементу безопасности 11 безопасного носителя 9 для сравнения. Если данные совпадают, то безопасный носитель 9 считает, что информация, расположенная на носителе 14 считываемых данных, является подлинной. При этом приложение (12) может использовать механизм ассиметричного шифрования.

[0079] Верификация 4 достоверности самого сертификата, то есть проверка того, что он сгенерирован валидным эмитентом может происходить с помощью заранее сохраненной цепочки сертификатов в приложении (12) или с помощью последовательной иерархичной проверки валидности сертификата, через запрос у специального сервера 15 и работу с приложением 13.

[0080] После чего создается 5 образ цифрового документа при помощи приложения 12. При этом данные цифрового образа документа не покидают элемент безопасности 11, а приложение 12 лишь управляет последовательностью процесса создания (последовательностью действий по созданию цифрового образа документа).

[0081] Сохранение 7 цифрового образа документ происходит следующим образом: приложение 12 производит первичную обработку данных и производит запись результатов на элемент безопасности 11 безопасного носителя 9, создав таким образом токенизированный продукт.. При этом создается доверенный цифровой образ документа с возможностью последующего взаимодействия с ним приложениями 12, 21, расположенными на элементе безопасности, например, через Shareable интерфейс (JCOP) или подобными, или приложением 22, расположенными вне элемента безопасности.

[0082] Способ использования доверенного цифрового образа документа дополнительно к созданию включает еще стадию предоставления цифрового образа документа, соответственно способ использования доверенного образа цифрового документа характеризуется последовательными действиями, а именно (см. фиг.2):

[0083] 1 - подачей сигнала в элемент безопасности, расположенный на безопасном носителе, через шину связи для запуска приложения;

[0084] 2 - считывании данных, записанных на носителе считываемого документа, с помощью приложения, находящегося на том же элементе безопасности;

[0085] 3 - верификации достоверности данных, записанных на носителе считываемого документа, публичным цифровым сертификатом;

[0086] 4 - верификацией достоверности сертификата;

[0087] 5 - созданием на том же элементе безопасности цифрового образа документа;

[0088] 6 - сохранением цифрового образа документа на том же элементе безопасности с возможностью его считывания.

[0089] 7 - предоставлением доверенного цифрового образа документа для работы стороннего приложения с помощью приложения, расположенного на этом же элементе безопасности.

[0090] Цифровой образ документа на безопасном носителе 9 может реализовывать спецификацию считываемого документа. Благодаря этому, верифицированные данные считываемого документа, считанные и обработанные в рамках безопасной среды элемента безопасности 11 могут быть доступны из приложения 12, 21 или из приложения 22 в соответствующей спецификации обмена данных, например, Contactless EMV или ICAO.

[0091] Кроме того, в способе возможно бесконтактное считывание данных цифрового образа.

[0092] Считывание происходит с помощью приложения (21 или 22), позволяющего бесконтактно, безопасно считывать данные, за счет того, что оба приложения расположены в среде с высочайшим уровнем доверия (безопасности), т.е. минимизирована возможность компрометации данных в канале связи.

[0093] Так же в способе возможно производить выбор цифрового образа документа для предоставления стороннему приложению 20.

[0094] Так же в способе возможен выбор доверенного цифрового образа документа для предоставления стороннему приложению 20 автоматически с помощью приложения путем распознавания. Например, по геоположению, при попадании в которое активируется тот или иной продукт. Или временным сценариям - утром активен один продукт, вечером - другой или комбинации перечисленных.

[0095] В способе возможно шифрование образа документа механизмом ассиметричного шифрования как после подписания сертификатом, так и самостоятельно.

[0096] Так как вся процедура обмена происходит в бесконтактной сессии между безопасным носителем 9, исполняющим чтения, и носителем 14 считываемого документа, данные сохраняются непосредственно в той же микросхеме (элементе безопасности 11) с высоким уровнем безопасности, из этого следует то, что создается доверенный, неподделываемый образ цифрового документа (паспорта, банковской карты, транспортной карты, национального удостоверения и т.д.), который может дальше выступать в процедуре KYC (Know Your Customer), что является выполнением заявленного технического результата, заключающегося в создании достоверного образа цифрового документа на одном материальном носителе для его последующего использования сторонними приложениями, установленными на элементе безопасности или внешних устройствах.

[0097] При выполнении (реализации) способов создания (и использования) доверенного цифрового образа документа используются такие материальные объекты как: безопасный носитель 9; элемент безопасности 11; шина связи 10; контроллер 8 (16, 17); носитель считываемого документа 14; терминал; средство связи 18; пользовательский интерфейс 19, сервер 15. Поскольку при создании цифрового образа документа используется безопасный носитель 9, генерирующий поле (электромагнитное поле) в которое вноситься носитель 14 считываемого документа можно считать, что в данном способе происходит процесс воздействия одного материального объекта на другой при помощи материальных средств. В качестве материального средства выступают электромагнитные волны, расположение как в поле вокруг безопасного носителя 9, так и элементе безопасности 11. Материальный объект (элемент безопасности 11) подвергается воздействию электромагнитных волн заданной конфигурации (создание цифрового образа документа), в результате чего изменяется его внутренняя структура по закономерности, которая позволяет использовать цифровой образ документа.

[0098] Доверенный цифровой образ документа, например, паспорта, банковской карты, транспортной карты и национального удостоверения, созданный данными способами, является доверенным цифровым образом документа.

[0099] Система создания доверенного цифрового образа документа по п. 11 может быть реализована различными вариантами исполнения.

[00100] В одном варианте (фиг.3) система создания доверенного цифрового образа документа, содержит:

[00101] - безопасный носитель 9, включающий в себя шину связи 10 и элемент безопасности 11, с установленным на нем приложением 12 и возможно приложением 21. В некоторых вариантах исполнения приложение 12 и приложение 21 является единым целым приложением.

[00102] Иногда контроллер 8 установлен на безопасный носитель 9, а в иной раз контроллер 8 является самостоятельным устройством. Причем контроллер 8 осуществляет подачу сигнала через шину связи 10 в элемент безопасности 11 для запуска приложения 12.

[00103] При этом (в данном варианте исполнения) основным элементом системы создания доверенного цифрового образа документа является безопасный носитель 9, который включает в себя шину связи 10 и элемент безопасности 11, с установленным на нем приложением (12), контроллер 8, осуществляющим подачу сигнала 1. При этом контроллер 8 соединен через шину связи 10 с элементом безопасности.

[00104] Безопасный носитель 9 может быть выполнен в виде модуля электронного носителя, в виде аппаратного токена, быть размещенным в смартфоне или в твердом, или мягком корпусе с размешенными внутри него элементом безопасности 11, контроллером 8 соединенным с элементом безопасности 11 через шину связи 10. Исполнение безопасного носителя 9 не ограничивается указанными выше моделями конструкции.

[00105] В качестве элемента безопасности 11, например, можно использовать безопасный чип или микросхему, физически содержащую в одном корпусе трансмиттер и безопасный элемент (на фигурах не указан) с выполненным требованием CC EAL. На элементе безопасности 11 установлены различные апплеты или трастлеты. Безопасный носитель 9 устроен так чтобы на него можно было записывать/создавать неподделываемые, доверенные образы цифрового документа (паспорта, банковской карты, транспортной карты, национального удостоверения и т.д.). При этом элемент безопасности 11, расположенный на безопасном носителе 9, может содержать как один, так и несколько цифровых образов документа. Переключение между цифровыми образами документа осуществляется с помощью контроллера 8 (или 16). Безопасный носитель 9 дополнительно может содержать разъем, соединенный с контроллером 17.

[00106] - носитель считываемого документа 14, содержащий считываемый документ, который может быть паспортом, банковской картой, транспортной картой, национальным удостоверением и так далее.

[00107] Система создания доверенного цифрового образа документа, изображенная на фигуре 3 реализует создание цифрового образа документа, следующим образом:

[00108] Расположенный на безопасном носителе 9 контроллер 8 подает сигнал 1 в элемент безопасности 11, расположенном на безопасном носителе 9, через шину связи 10 для запуска приложения 12. Далее с расположенного в непосредственной близости от безопасного носителя 9 носителя 14 считываемого документа происходит считывание 2 данных. После этого в результате обмена информацией (данными) между безопасным носителем 9 и носителем 14 считываемого документа происходит верификация 3 достоверности данных, записанных на носителе 14 считываемого документа, публичным цифровым сертификатом, после чего происходит верификация 4 достоверности сертификата, Затем происходит 5 создание на элементе безопасности 11 цифрового образа документа, с последующим сохранением 6 цифрового образа документа на элементе безопасности 11 с возможностью его прочтения приложением (12, 21).

[00109] В других вариантах исполнения (фиг.4), система дополнительно содержит сервер 15, выполняющий верификацию достоверности сертификата с помощью приложения 13.

[00110] В еще в одном варианте исполнения (фиг.5) система создания доверенного цифрового образа документа содержит:

[00111] - безопасный носитель 9, включающий в себя шину связи 10 и элемент безопасности 11, с установленным на нем приложением 12 и возможно приложением 21.

[00112] - носитель считываемого документа 14,

[00113] - средство связи 18 с процессором (контроллером) 17, при этом процессор 17 осуществляет подачу сигнала и соединен через шину связи с элементом безопасности 11.

[00114] При этом в качестве средства связи 18 может выступать мобильный телефон, планшет, персонального компьютера и т.д.

[00115] Система создания доверенного цифрового образа документа, изображенная на фигуре 5 реализует создание цифрового образа документа, следующим образом:

[00116] Расположенный на средстве связи 18 контроллер 17 подает сигнал 1 в элемент безопасности 11, расположенный на безопасном носителе 9, через шину связи 10 (которая может быть, как отдельным элементом, так и элементом конструкции безопасного носителя 9 или средства связи 18) для запуска приложения 12. Далее с расположенного в непосредственной близости от безопасного носителя 9 носителя 14 считываемого документа происходит считывание 2 данных. После этого в результате обмена информацией (данными) между безопасным носителем 9 и носителем 14 считываемого документа происходит верификация 3 достоверности данных, записанных на носителе 14 считываемого документа, публичным цифровым сертификатом, после чего происходит верификация 4 достоверности сертификата, путем проверки того, что сертификат сгенерирован валидным эмитентом с помощью заранее сохраненных кодов в приложении 12. Затем происходит 5 создание на элементе безопасности 11 цифрового образа документа, с последующим сохранением 6 цифрового образа документа на элементе безопасности 11 с возможностью его прочтения приложением (12, 21 или 22).

[00117] В еще в одном варианте исполнения (фиг 6) система использования доверенного цифрового образа документа содержит:

[00118] - безопасный носитель 9, включающий в себя шину связи 10; элемент безопасности 11, с установленным на нем приложением 12 и приложением 21; соединенный через шину связи 10 с элементом безопасности 11 контроллер 8, осуществляющим подачу сигнала; (возможно наличия пользовательский интерфейс 19, на фиг 6 не указан, позволяющий осуществлять выбор модуля программы безопасного чтения 12. Причем в качестве пользовательского интерфейса 19 может быть использована клавиатура, кнопка, переключатель и т.д.).

[00119] - носитель считываемого документа 14;

[00120] - Дополнительный контроллер 16.

[00121] - терминал с со сторонним приложением 20. При этом в качестве терминала может быть использовано любое устройство (мобильный телефон, планшет, персональный компьютер, турникет и т.д.) с возможностью использования цифрового образа документа.

[00122] Система использования доверенного цифрового образа документа, изображенная на фигуре 6 реализует создание и использование цифрового образа документа, следующим образом:

[00123] Расположенный на безопасном носителе 9 контроллер 8, подает 1 сигнала в элемент безопасности 11, расположенном на безопасном носителе 9, через шину связи 10 для запуска приложения 12. Далее с расположенного в непосредственной близости от безопасного носителя 9 носителя 14 считываемого документа происходит считывание 2 данных. После этого в результате обмена информацией (данными) между безопасным носителем 9 и носителем 14 считываемого документа происходит верификация 3 достоверности данных, записанных на носителе 14 считываемого документа, публичным цифровым сертификатом, после чего происходит верификация 4 достоверности сертификата, путем проверки того, что сертификат сгенерирован валидным эмитентом с помощью заранее сохраненных кодов в приложении 12. Затем происходит 5 создание на элементе безопасности 11 цифрового образа документа, с последующим сохранением 6 цифрового образа документа на элементе безопасности 11 с возможностью его прочтения приложением 12. В конце происходит предоставление 7 цифрового образа документа приложением (12 или 21) с помощью контролера 16 (или в случаи его отсутствия контролера 8), для работы стороннего приложения 20, расположенного на терминале, с прохождением процедуры верификации, запущенной приложением 12. При этом пользователь имеет возможность при предоставлении 8 цифрового образа документа используя пользовательский интерфейс 19 (расположенный на безопасном носителе 9) осуществлять выбор модуля приложения 12, расположенного на элементе безопасности 11 безопасного носителя 9.

[00124] И еще в одном варианте исполнения (фиг.7) система использования доверенного цифрового образа документа, содержит

[00125] - безопасный носитель 9, включающий в себя шину связи 10; элемент безопасности 11, с установленным на нем приложением 12 и приложением 21;

[00126] - носитель считываемого документа 14;

[00127] - сервер 15, выполняющий верификацию достоверности сертификата с помощью приложения 13;

[00128] - терминал со сторонним приложением 20;

[00129] В другом варианте исполнения система использования доверенного цифрового образа документа, содержит

[00130] - безопасный носитель 9, включающий в себя шину связи 10; элемент безопасности 11, с установленным на нем приложением 12 и приложением 21;

[00131] - носитель считываемого документа 14;

[00132] - сервер 15, выполняющий верификацию достоверности сертификата с помощью приложения 13;

[00133] - терминал со сторонним приложением 20;

[00134] - средство связи 18, содержащее пользовательский интерфейс 19, позволяющий осуществлять выбор модуля приложения 12; процессор 17 (контроллером), на котором установлено приложение 22.

[00135] Система использования доверенного цифрового образа документа реализует создание и использование цифрового образа документа, следующим образом:

[00136] Контроллер 8 подает сигнала 1 в элемент безопасности 11, расположенном на безопасном носителе 9, через шину связи 10 (которая может быть, как отдельным элементом, так и элементом конструкции безопасного носителя 9 или средства связи 18) для запуска приложения 12. Далее с расположенного в непосредственной близости от безопасного носителя 9 носителя 14 считываемого документа происходит считывание 2 данных. После этого в результате обмена информацией (данными) между безопасным носителем 9 и носителем 14 считываемого документа происходит верификация 3 достоверности данных, записанных на носителе 14 считываемого документа, публичным цифровым сертификатом, после чего происходит верификация 4 достоверности сертификата, путем отправки запроса с безопасного носителя 9 в сервер 15 и получения ответа. Затем происходит 5 создание на элементе безопасности 11 цифрового образа документа, с последующим сохранением 6 цифрового образа документа на элементе безопасности 11 с возможностью его прочтения приложением 12. В конце происходит предоставление 7 цифрового образа документа приложением 22, расположенным на средстве связи 18, для работы стороннего приложения 20. При этом пользователь имеет возможность при предоставлении 8 цифрового образа документа, используя пользовательский интерфейс 19 (расположенный на средстве связи 18), осуществлять выбор модуля приложения 12, расположенного на элементе безопасности 11 безопасного носителя 9.

[00137] Таким образом, системы использования доверенного цифрового образа документа позволяют не только создать достоверный образ цифрового документа на одном материальном носителе, но и использовать его сторонними приложениями, расположенными на терминале. При этом терминал может быть представлен как отдельным устройством, так и в виде модуля для более сложной системы (например, устройства подключенного к персональному компьютеру). Так как вся процедура обмена происходит в бесконтактной сессии между безопасным носителем и носителем, содержащим считываемый документ, данные сохраняются непосредственно в той же микросхеме (элемент безопасности) с высоким уровнем безопасности, следует то, что создается доверенный, неподделываемый образ цифрового документа (паспорта, банковской карты, транспортной карты, национального удостоверения и т.д.), который может дальше выступать в процедуре KYC (Know Your Customer).

[00138] В настоящих материалах заявки представлено предпочтительное раскрытие осуществления заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ заверения документа необратимой шифрованной цифровой подписью | 2017 |

|

RU2647642C1 |

| СИСТЕМА И СПОСОБ УСТАНОВЛЕНИЯ БЕСПРОВОДНОГО СОЕДИНЕНИЯ | 2023 |

|

RU2817064C1 |

| Способ распознавания документов с доверенной загрузкой | 2023 |

|

RU2832434C1 |

| Способ удаленной загрузки комплекта ключей в смарт-терминал | 2019 |

|

RU2724793C1 |

| Система удаленной загрузки комплекта ключей в смарт-терминал | 2019 |

|

RU2713873C1 |

| Способ заверения документа на твердом носителе информации | 2024 |

|

RU2840215C1 |

| ВЗАИМНАЯ МОБИЛЬНАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ЦЕНТРА УПРАВЛЕНИЯ КЛЮЧАМИ | 2011 |

|

RU2663334C1 |

| Система и способ межсетевого взаимодействия клиента и сервера | 2023 |

|

RU2820407C1 |

| ВЗАИМНАЯ МОБИЛЬНАЯ АУТЕНТИФИКАЦИЯ С ИСПОЛЬЗОВАНИЕМ ЦЕНТРА УПРАВЛЕНИЯ КЛЮЧАМИ | 2011 |

|

RU2580809C2 |

| СПОСОБ ПЕРЕДАЧИ РАСШИРЕННОГО НАБОРА ДАННЫХ ОТ БЕСКОНТАКТНОГО ПЛАТЕЖНОГО УСТРОЙСТВА К ТЕРМИНАЛУ | 2017 |

|

RU2696885C2 |

Изобретение относится к области вычислительной техники. Технический результат заключается в создании доверенного образа цифрового документа на одном безопасном носителе для его использования любыми сторонними приложениями. Раскрыт способ создания доверенного цифрового образа документа, заключающийся в подаче сигнала в элемент безопасности, расположенный на безопасном носителе, через шину связи для запуска приложения, считывании данных, записанных на носителе считываемого документа, с помощью приложения, находящегося на том же элементе безопасности, верификации достоверности данных, записанных на носителе считываемого документа, публичным цифровым сертификатом, верификации достоверности сертификата, создании на том же элементе безопасности цифрового образа документа, сохранении цифрового образа документа на том же элементе безопасности с возможностью его считывания. 7 н. и 10 з.п. ф-лы, 7 ил.

1. Способ создания доверенного цифрового образа документа, заключающийся в

- подаче сигнала в элемент безопасности, расположенный на безопасном носителе, через шину связи для запуска приложения,

- считывании данных, записанных на носителе считываемого документа, с помощью приложения, находящегося на том же элементе безопасности,

- верификации достоверности данных, записанных на носителе считываемого документа, публичным цифровым сертификатом,

- верификации достоверности сертификата,

- создании на том же элементе безопасности цифрового образа документа,

- сохранении цифрового образа документа на том же элементе безопасности с возможностью его считывания.

2. Способ по п. 1, отличающийся тем, что созданный цифровой образ документа дополнительно подписывают сертификатом, расположенным на том же элементе безопасности.

3. Способ по п. 1, отличающийся тем, что считывание происходит бесконтактно.

4. Способ по п. 1, отличающийся тем, что шифрование образа документа производится механизмом асимметричного или симметричного шифрования.

5. Способ по п. 4, отличающийся тем, что шифрование образа документа осуществляют после дополнительного подписания сертификатом.

6. Способ использования доверенного цифрового образа документа сторонним приложением, заключающийся в

- создании цифрового образа документа по способу по п. 1,

- предоставлении цифрового образа документа для работы стороннего приложения с помощью приложения, расположенного на этом же элементе безопасности.

7. Способ использования доверенного цифрового образа документа сторонним приложением, заключающийся в

- создании цифрового образа документа по способу по п. 1,

- предоставлении цифрового образа документа для работы стороннего приложения с помощью приложения, расположенного за пределами элемента безопасности.

8. Способ по п. 6 или 7, отличающийся тем, что выбор цифрового образа документа для предоставления производится пользователем вручную.

9. Способ по п. 6 или 7, отличающийся тем, что выбор цифрового образа документа для предоставления производится приложением автоматически путем распознавания.

10. Машиночитаемый носитель с доверенным цифровым образом документа, созданным способом по п. 1.

11. Система создания доверенного цифрового образа документа по способу по п. 1, содержащая

- носитель считываемого документа,

- контроллер для работы с элементом безопасности,

- безопасный носитель, включающий в себя шину связи и элемент безопасности, с установленным на нем приложением для безопасного чтения, верификации и создания цифрового образа.

12. Система создания доверенного цифрового образа документа по п. 11, отличающаяся тем, что дополнительно содержит сервер, на котором установлено приложение, выполняющее верификацию достоверности сертификата считываемого документа.

13. Система создания доверенного цифрового образа документа по п. 11, отличающаяся тем, что дополнительно содержит средство связи с контроллером.

14. Система использования доверенного цифрового образа документа сторонним приложением, содержащая систему создания доверенного цифрового образа документа по п. 11, а также

- приложение, расположенное на элементе безопасности для предоставления цифрового образа документа.

15. Система использования доверенного цифрового образа документа сторонним приложением, содержащая систему создания доверенного цифрового образа документа по п. 11, а также

- приложение, расположенное вне элемента безопасности для предоставления цифрового образа документа.

16. Система использования доверенного цифрового образа документа по п. 15, отличающаяся тем, что дополнительно содержит пользовательский интерфейс.

17. Система использования доверенного цифрового образа документа по п. 14, или 15, или 16, отличающаяся тем, что содержит дополнительный контроллер для работы с приложением предоставления цифрового образа документа.

| US 20050066172 A1, 24.03.2005 | |||

| US 20050018252 A1, 27.01.2005 | |||

| US 20180121691 A1, 03.05.2018 | |||

| WO 2005059693 A2, 30.06.2005 | |||

| УСТРОЙСТВА, СПОСОБЫ И СИСТЕМЫ ТОКЕНИЗАЦИИ КОНФИДЕНЦИАЛЬНОСТИ ПЛАТЕЖЕЙ | 2012 |

|

RU2602394C2 |

Авторы

Даты

2020-11-17—Публикация

2019-09-18—Подача