Изобретение относится к средствам обеспечения информационной безопасности, в частности, к средствам контроля и управления автоматизированными системами и системами связи. Изобретение предназначено для оценки соответствия состояния различных образцов телекоммуникационного оборудования (ТКО) и процессов взаимодействия между ними установленным требованиям обеспечения безопасности информационного обмена в сети передачи данных (СПД).

Известна система контроля за выполнением программ с помощью трассировки, реализованная в патенте РФ №2459236 от 20.08.2012 г., МПК G06F 11/00 (2006.01), G06F 21/06 (2006.01) и предназначенная оперативного выявления несанкционированных воздействий на автоматизированную систему. Система содержит взаимосвязанные между собой базу данных для хранения текстовых строк трассировки и соответствующих им идентификаторов, а также базу данных для хранения программных модулей и соответствующих им идентификаторов; средство для замены имеющихся текстовых строк трассировки в программном модуле на соответствующие идентификаторы, хранящиеся в упомянутых базах данных; средство передачи программы с программным модулем, в котором заменены строки трассировки на соответствующие идентификаторы; средство формирования файла трассировки, которое предназначено для сохранения информации о ходе работы программы в файл трассировки во время исполнения программы; средство передачи сформированного файла трассировки на блок контроля. Совокупность вышеописанных элементов позволяет повысить достоверность формирования файлов трассировки и повысить защищенности автоматизированной системы за счет определения дополнительной информации о выполнении программ при их использовании на нескольких автоматизированных рабочих местах (АРМ) и использования файлов трассировки при обнаружении атаки.

Недостатком данной системы является низкая достоверность результатов контроля, обусловленная тем, что, несмотря на возможность контроля за выполнением программ не учтен контроль за потоком информации, событиями безопасности, уязвимостями сети и сетевыми настройками ТКО.

Известна система мониторинга событий компьютерной безопасности, реализованная в полезной модели RU 148692 от 10.12.2014 МПК G06F 21/51 (2013.01) и предназначенная для обнаружения и идентификации деструктивных событий компьютерной безопасности в режиме реального времени. Система включает в себя средства сбора событий, поиска решений, регистрации инцидента и анализа событий, блок управления данными, обеспечивающий сведение всех признаков событий к единому диапазону значений, анализ входного потока событий в компьютерной системе с последующим выделением в каждом событии ключевого признака, выделение из всего потока событий, которые деструктивно влияют на безопасность информационных ресурсов.

Недостатками указанного аналога являются: относительно низкая достоверность результатов контроля, обусловленная тем, что для оценки информационной безопасности все признаки событий сводятся к единому диапазону значений, а заданные алгоритмы функционирования узлов информационной системы не проверяются.

Наиболее близкой по технической сущности к заявляемой системе является контрольно-измерительная система мониторинга, реализованная в патенте РФ №2662726 от 30.07.2018 г. МПК G01S 5/04 (2006.01). Система-прототип содержит центральный пункт управления (ЦПУ), включающий центральный пункт управления радиомониторингом (ЦПУР), центральный пункт управления техническим состоянием (ЦПУТС) средств, входящих в систему, и K≥2 пространственно-разнесенных стационарных постов мониторинга, N≥2 вспомогательных пространственно-разнесенных контрольно-измерительных комплексов (КИК), каждый из которых включает пункт управления и М≥3 пространственно-разнесенных стационарных постов мониторинга, мобильные посты мониторинга, размещенные на подвижных объектах: грунтовых, судах или летно-подъемных средствах (ЛПС), а также совокупность контролируемых источников радиоизлучения, причем ЦПУТС и пространственно-разнесенные стационарные посты мониторинга, входящие в состав ЦПУ и вспомогательные КИК, взаимодействуют дистанционно через каналы связи ЦПУ, пространственно-разнесенные стационарные посты мониторинга, входящие в состав вспомогательных КИК, взаимодействуют дистанционно через пункты управления вспомогательных КИК, в состав которых эти посты мониторинга входят, мобильными постами мониторинга и постами радиомониторинга на ЛПС управляют дистанционно через каналы связи ЦПУ или через ближайшие пункты управления вспомогательных КИК, причем в состав каждого стационарного поста мониторинга, входящего в ЦПУ, во вспомогательные КИК и в каждый мобильный пост мониторинга дополнительно введены пункты управления техническим состоянием, которые взаимодействуют с ЦПУТС через антенное устройство стационарного поста мониторинга или мобильного поста мониторинга, в зависимости от того, где они находятся, с помощью каналов связи ЦПУ или ближайшего пункта управления вспомогательных КИК.

Данная система обладает достаточно высокой достоверностью результатов мониторинга за счет повышения оперативности устранения технических неисправностей в системе мониторинга.

Однако, недостатком системы-прототипа является относительно низкая достоверность результатов мониторинга, так как не организуется контроль за параметрами информационной безопасности, в частности за потоком информации, событиями безопасности, уязвимостями системы и сетевыми настройками ТКО.

Техническим результатом при использовании заявленного технического решения является повышение достоверности результатов контроля безопасности СПД за счет проведения многопараметрического анализа СПД и повышения оперативности реагирования на инциденты информационной безопасности.

Технический результат достигается тем, что в известную систему контроля безопасности (СКБ) СПД, содержащую центральный пункт управления (ЦПУ), включающую центральный пункт управления контролем безопасности (ЦПУКБ) СПД и центральный пункт контроля безопасности (ЦПКБ) СПД, K≥2 пространственно-разнесенных стационарных пунктов контроля безопасности (СПКБ) СПД (21,22,…,2K), мобильные пункты контроля безопасности (МПКБ) СПД, размещенные на грунтовых подвижных объектах, а также совокупность контролируемых объектов СПД, имеющих доступ к сети связи общего пользования (ССОП) и объектов СПД, не имеющих доступ к ССОП, причем пространственно-разнесенные СПКБ СПД взаимодействуют дистанционно с ЦПУ через каналы ССОП, МПКБ СПД взаимодействуют дистанционно через каналы связи СПКБ СПД, отличающаяся тем, что дополнительно в состав всех объектов СПД, имеющих доступ к ССОП, введен программно-аппаратный комплекс (ПАК) контроля безопасности, включающий сервер контроля открытого сегмента (ОС) СПД и сервер контроля конфиденциального сегмента (КС) СПД, причем ПАК контроля безопасности взаимодействует дистанционно с ЦПУ и СПКБ СПД через каналы ССОП.

Центральный пункт управления контролем безопасности состоит из каскадно-включенных антенны связи, радиостанции, радиомодема и внешнего маршрутизатора, второй вход/выход которого подключен к маршрутизатору ССОП, а третий вход/выход подключен к первому входу/выходу сетевого коммутатора, второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора ЦПКБ СПД, а третий вход/выход подключен к первому входу/выходу криптомаршрутизатора, второй вход/выход которого подключен к первому входу/выходу межсетевого экрана, второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора, второй, третий, четвертый и пятый входы/выходы которого подключены к входам/выходам соответственно первой, второй ПЭВМ, центрального сервера управления контролем безопасности СПД и видеостены, а шестой вход/выход подключен к первому входу/выходу сетевого коммутатора ЦПКБ СПД.

Центральный пункт контроля безопасности СПД состоит из сетевого коммутатора, второй и третий входы/выходы которого подключены к входам/выходам соответственно ПЭВМ и центрального сервера контроля ОС СПД и сетевого коммутатора, второй и третий входы/выходы которого подключены к входам/выходам соответственно ПЭВМ и центрального сервера контроля КС СПД.

Стационарный пункт контроля безопасности СПД состоит из каскадно-включенных антенны связи, радиостанции, радиомодема и внешнего маршрутизатора, второй вход/выход которого подключен к маршрутизатору ССОП, а третий вход/выход подключен к первому входу/выходу сетевого коммутатора, второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора, второй и третий входы/выходы которого подключены к входам/выходам соответственно первой ПЭВМ и сервера контроля ОС СПД, а третий вход/выход сетевого коммутатора подключен к первому входу/выходу криптомаршрутизатора, второй вход/выход которого подключен к первому входу/выходу межсетевого экрана, второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора, второй, третий, четвертый и пятый входы/выходы которого подключены к входам/выходам соответственно второй, третий ПЭВМ, сервера контроля КС СПД и сервера управления контролем безопасности СПД.

Мобильный пункт контроля безопасности СПД состоит из каскадно-включенных антенны связи, радиостанции, радиомодема и внешнего маршрутизатора, второй вход/выход которого подключен к маршрутизатору объекта СПД, не имеющего доступа к ССОП, третий вход/выход подключен к первому входу/выходу сетевого коммутатора, второй и третий вход/выход которого подключены к входам/выходам соответственно первой ПЭВМ и сервера контроля ОС СПД, а четвертый вход/выход сетевого коммутатора подключен к первому входу/выходу криптомаршрутизатора, второй вход/выход которого подключен к первому входу/выходу межсетевого экрана, второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора, второй и третий входы/выходы которого подключены к входам/выходам соответственно второй ПЭВМ и сервера контроля КС СПД.

Объект СПД, имеющий доступ к ССОП, состоит из сегмента СПД, содержащего общедоступные сервисы и отделяющий их от частных сервисов (демилитаризованной зоны), включающего внешний маршрутизатор, первый вход/выход которого подключен к маршрутизатору ССОП, причем второй вход/выход внешнего маршрутизатора подключен к первому входу/выходу сетевого коммутатора, второй вход/выход которого подключен к первому входу/выходу криптомаршрутизатора, причем третий вход/выход сетевого коммутатора подключен к входу/выходу сервера контроля ОС СПД ПАК контроля безопасности, а четвертый до N входы/выходы сетевого коммутатора подключены к оборудованию ОС СПД, причем второй вход/выход криптомаршрутизатора подключен к первому входу/выходу межсетевого экрана, второй вход/выход которого подключен к входу/выходу сервера контроля КС СПД ПАК контроля безопасности, и сетевого коммутатора, первый вход/выход которого подключен к третьему входу/выходу межсетевого экрана, а второй до N входы/выходы подключены к оборудованию КС СПД.

Благодаря новой совокупности существенных признаков в заявленной системе обеспечивается контроль за параметрами информационной безопасности, в частности за потоком информации, событиями безопасности, уязвимостями СПД и сетевыми настройками ТКО, вследствие чего происходит повышение достоверности результатов контроля.

Заявляемая система контроля безопасности сети передачи данных поясняется чертежами, на которых изображено следующее:

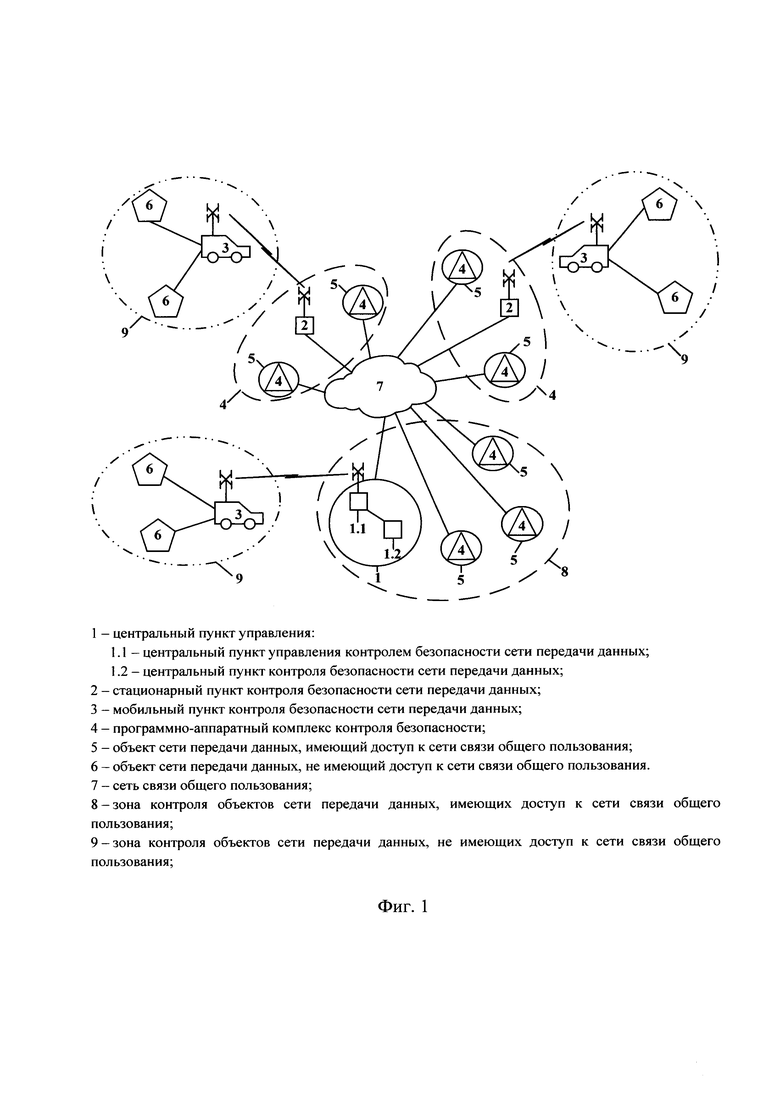

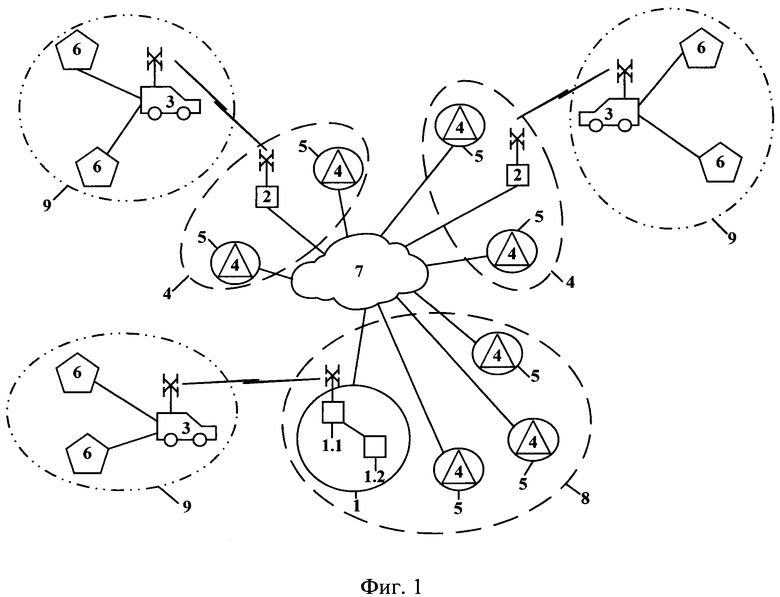

на фиг.1 - пространственное размещение элементов системы контроля безопасности СПД;

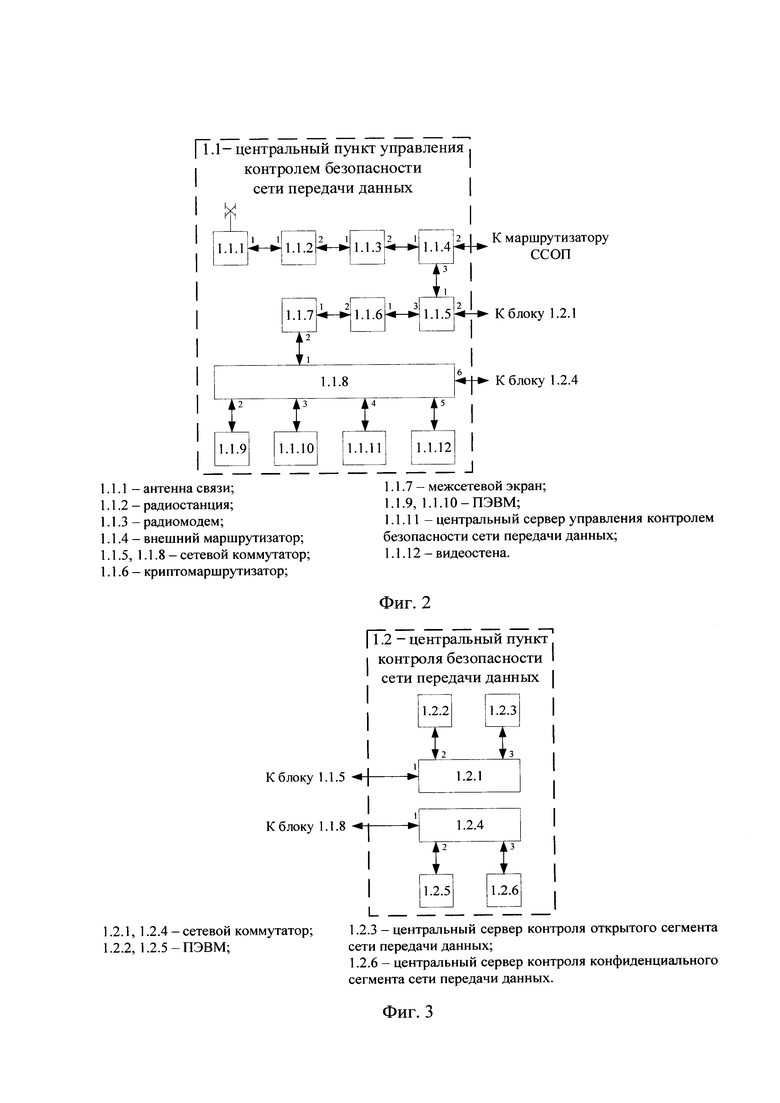

на фиг.2 - структурная схема ЦПУКБ СПД;

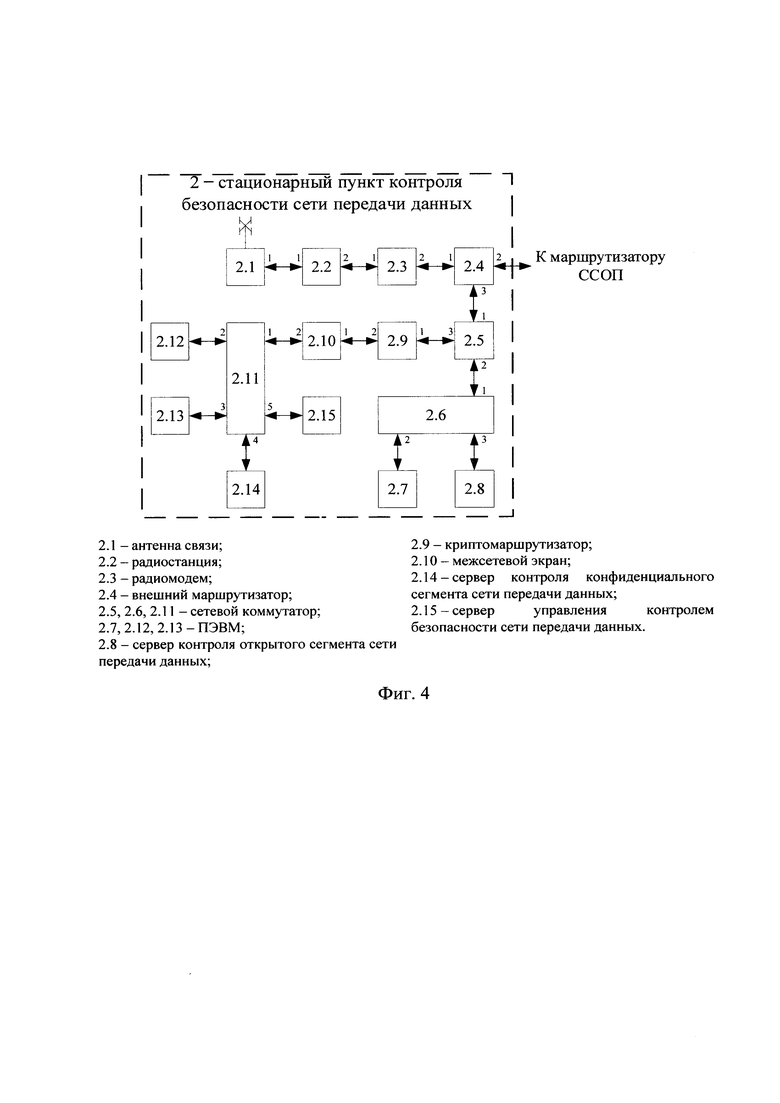

на фиг.3 - структурная схема ЦПКБ СПД;

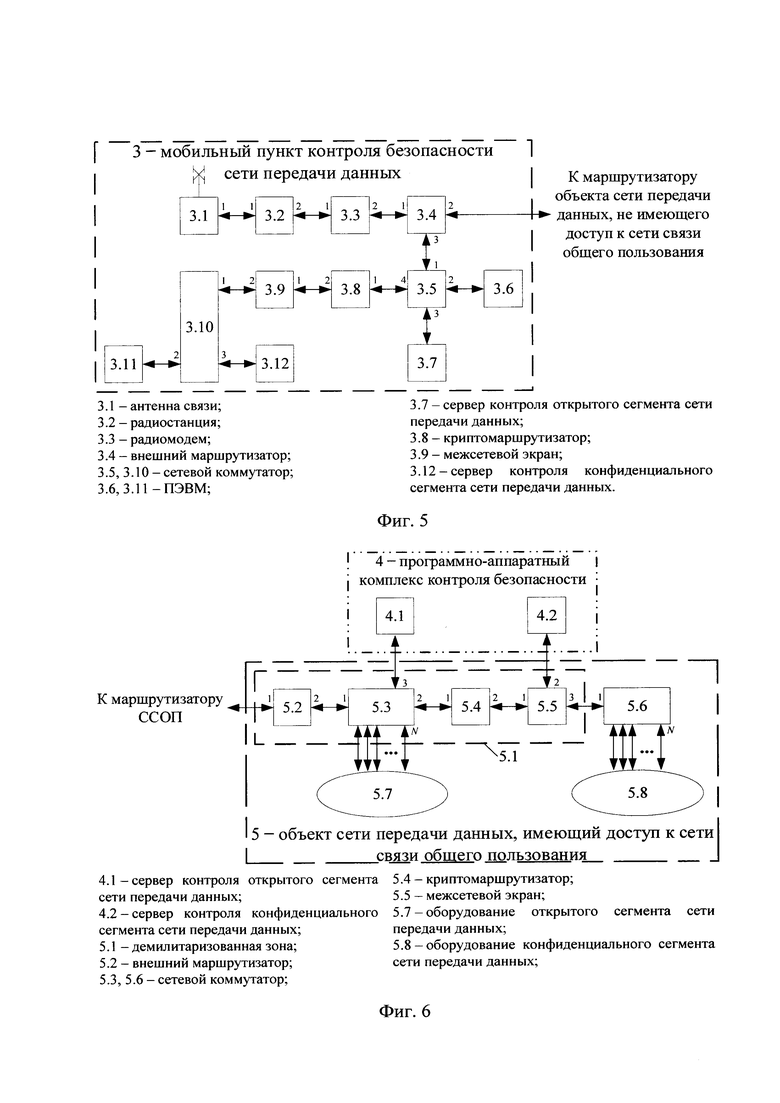

на фиг.4 - структурная схема СПКБ СПД;

на фиг.5 - структурная схема МПКБ СПД;

на фиг.6 - структурная схема объекта СПД, имеющего доступ к ССОП;

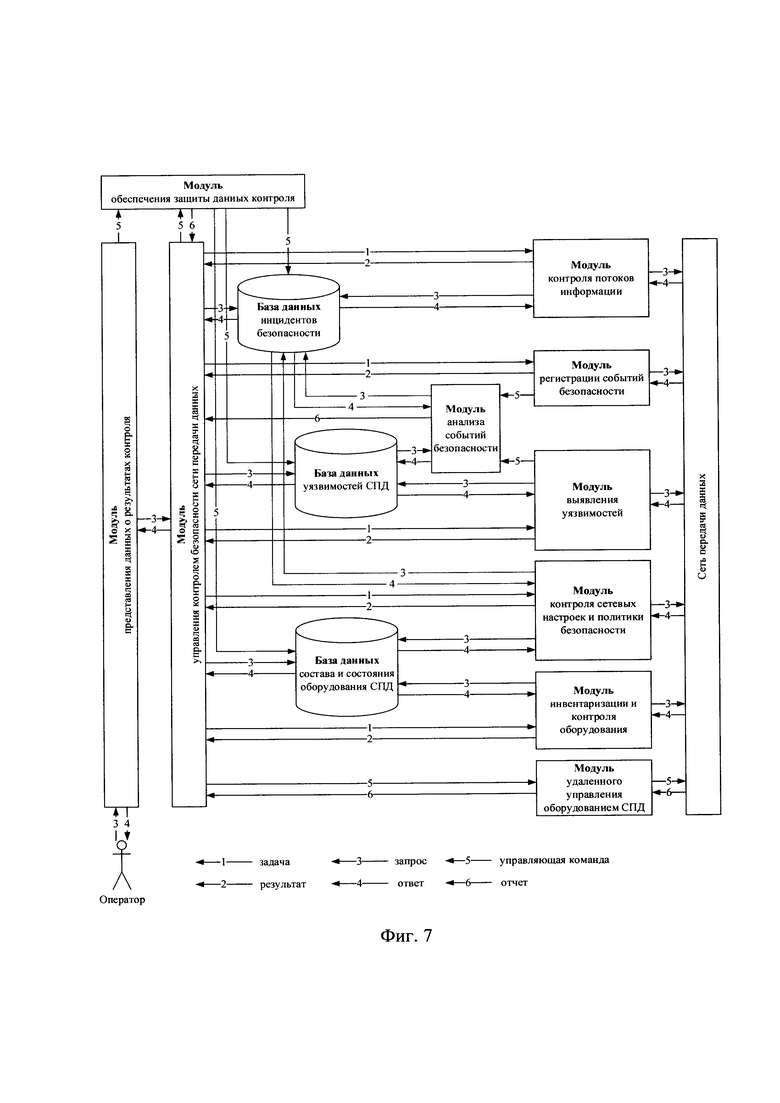

на фиг.7 - структурная схема автоматизированной системы управления (АСУ) системы контроля безопасности СПД;

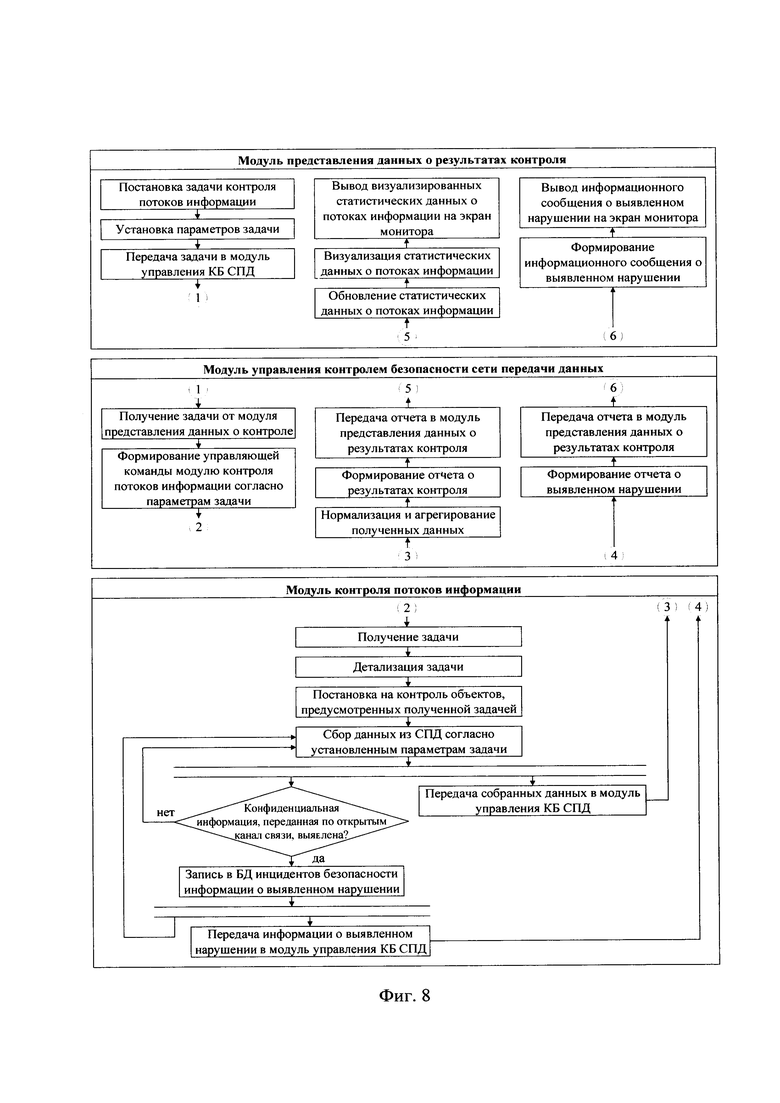

на фиг.8 - алгоритм функционирования АСУ системы контроля безопасности СПД при выполнении задач по контролю потоков информации;

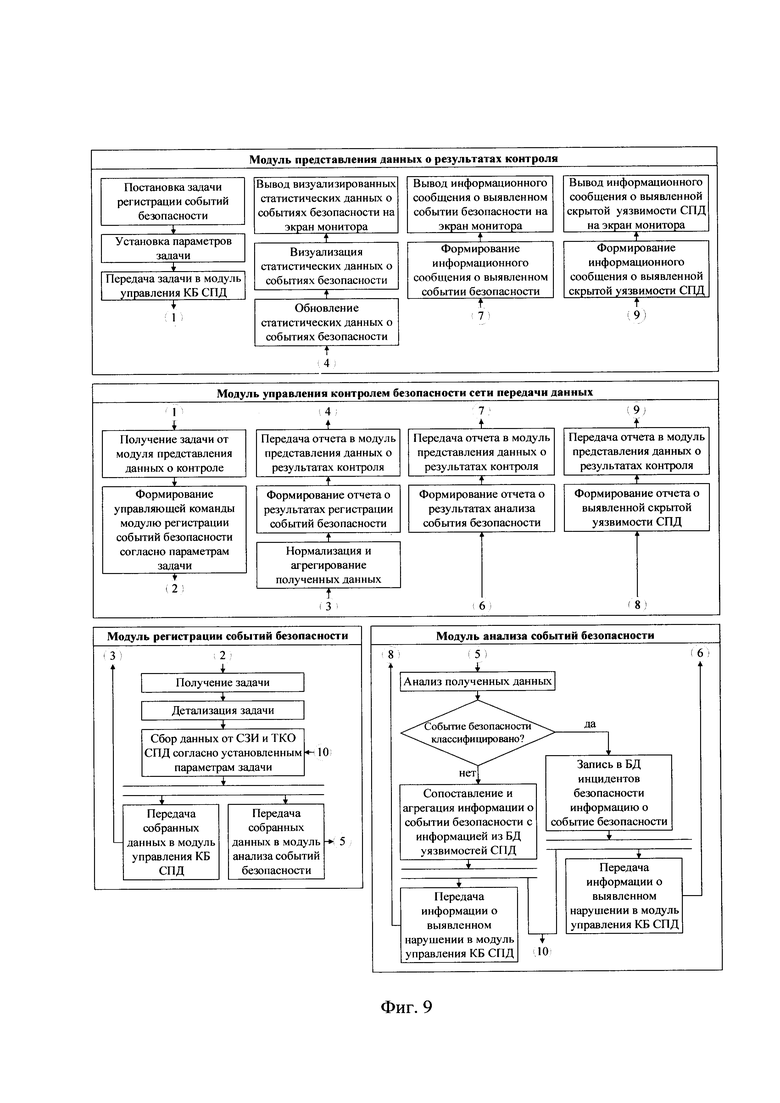

на фиг.9 - алгоритм функционирования АСУ системы контроля безопасности СПД при выполнении задач по регистрации событий безопасности;

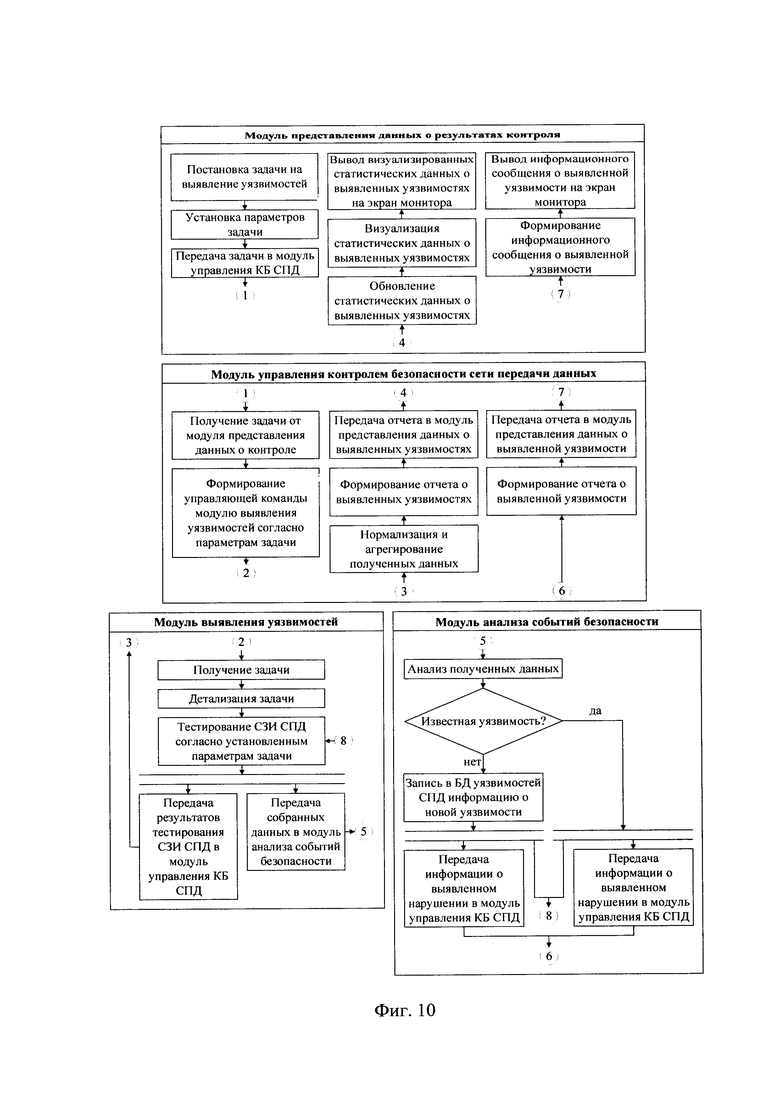

на фиг.10 - алгоритм функционирования АСУ системы контроля безопасности СПД при выполнении задач по выявлению уязвимостей;

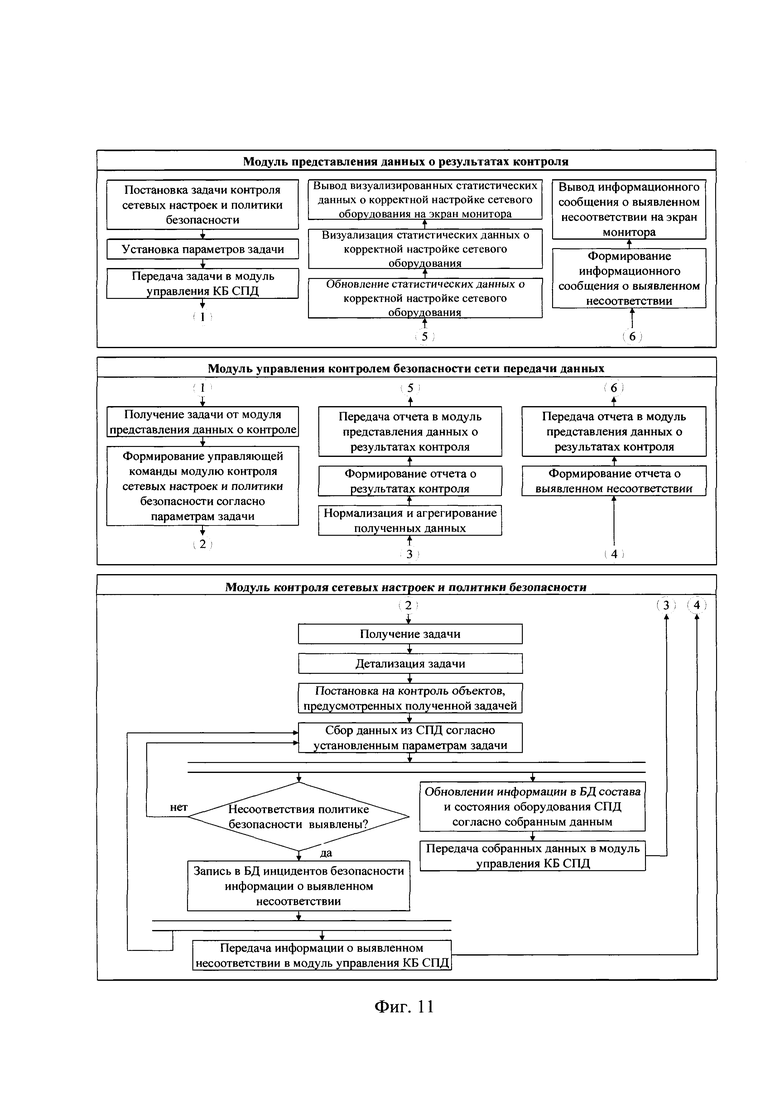

на фиг.11 - алгоритм функционирования АСУ системы контроля безопасности СПД при выполнении задач по контролю сетевых настроек и политики безопасности;

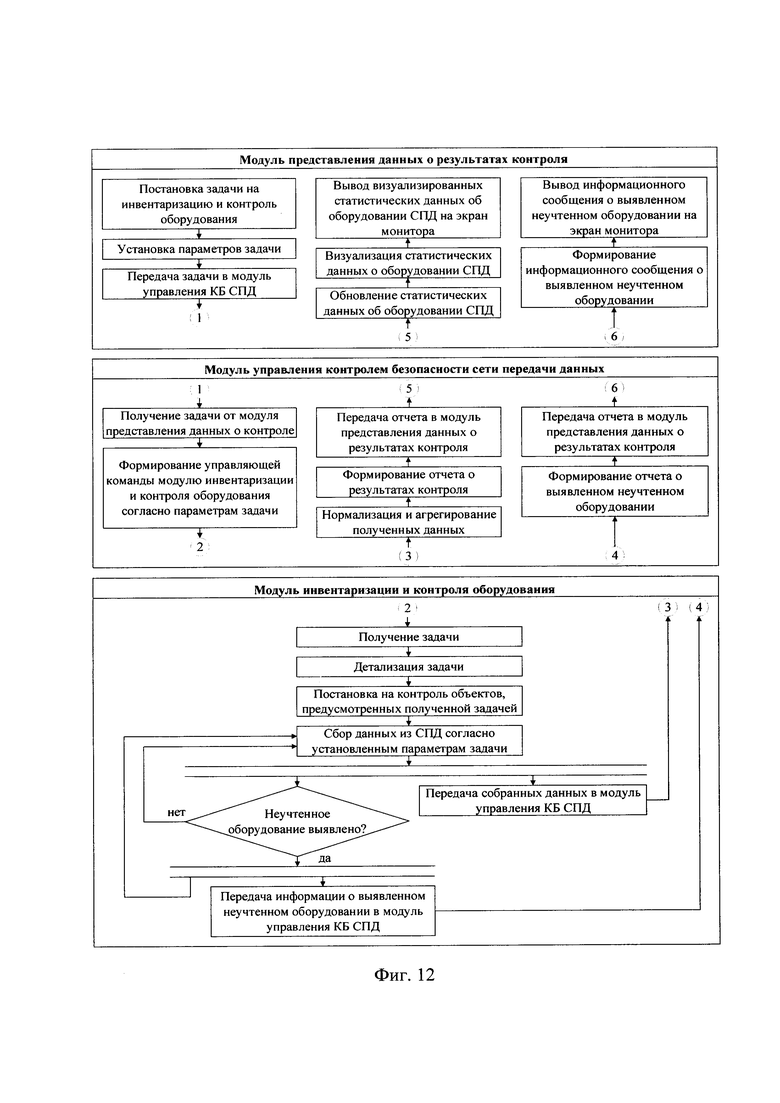

на фиг.12 - алгоритм функционирования АСУ системы контроля безопасности СПД при выполнении задач по инвентаризации и контролю оборудования;

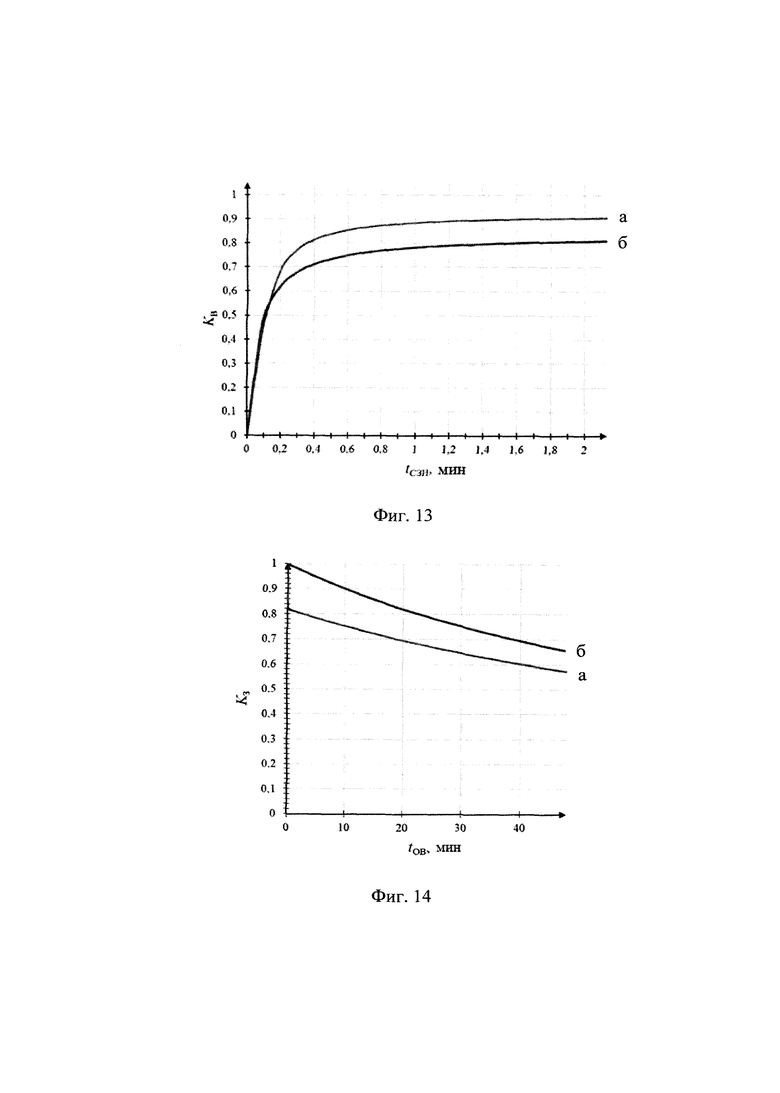

на фиг.13 - графики зависимости вероятности воздействия нарушителя от времени реакции системы контроля безопасности СПД;

на фиг.14 - графики зависимости вероятности защищенности СПД от времени обнаружения воздействия нарушителя системой контроля безопасности СПД.

Заявленная системы контроля безопасности СПД (см. фиг.1) состоит из ЦПУ (1), K≥2 пространственно-разнесенных СПКБ СПД (21,22,…,2K), МПКБ СПД (3), размещенных на грунтовых подвижных объектах, а также совокупность контролируемых объектов СПД (5), имеющих доступ к ССОП (7) с введенными в них ПАК контроля безопасности (4) и объектов СПД (6), не имеющих доступ к ССОП (7). ЦПУ (1) состоит из ЦПУКБ СПД (1.1) и ЦПКБ СПД (1.2), также ЦПУ (1) имеет зону контроля (8), в которой также расположены контролируемые объекты СПД (5), имеющих доступ к ССОП (7) с введенными в них ПАК контроля безопасности (4), которые взаимодействуют дистанционно с ЦПУ (1) через каналы ССОП (7). Причем ЦПУКБ СПД (1.1) и ЦПКБ СПД (1.2) взаимодействуют через каналы связи ЦПУ (1), а пространственно-разнесенные СПКБ СПД (2), находящиеся в зоне контроля (8), взаимодействуют дистанционно с ЦПУ (1) через каналы ССОП (7). Пространственно-разнесенные СПКБ СПД (21,22,…,2K) имеют зоны контроля (8), в которой также расположены контролируемые объекты СПД (5), имеющие доступ к ССОП (7) с введенными в них ПАК контроля безопасности (4), которые взаимодействуют дистанционно с СПКБ СПД (2) через каналы ССОП (7). МПКБ СПД (3), размещенных на грунтовых подвижных объектах имеют зоны контроля (9), в которой также расположены контролируемые объекты СПД (6), не имеющих доступ к ССОП (7), которые взаимодействуют дистанционно с ЦПУ (1) и СПКБ СПД (2) через каналы связи.

Связь между ЦПУ (1), СПКБ СПД (2) и МПКБ СПД (3) организуют по волоконной оптике, каналам радиорелейной связи 400-450. МГц, радиосвязи 140-170 МГц, каналам GSM, Интернет и др. Наиболее распространенным является принцип организации радиосвязи типа «звезда».

ЦПУКБ СПД (1.1) предназначен для приема и преобразования принимаемых сигналов, обработки полученной информации и запоминания результатов контроля безопасности, его схема может быть реализована различным способом, в частности, как показано на фиг.2, и состоит из каскадно-включенных антенны связи (1.1.1), радиостанции (1.1.2), радиомодема (1.1.3) и внешнего маршрутизатора (1.1.4), второй вход/выход которого подключен к маршрутизатору ССОП (7), а третий вход/выход подключен к первому входу/выходу сетевого коммутатора (1.1.5). Второй вход/выход сетевого коммутатора (1.1.5) подключен к первому входу/выходу сетевого коммутатора (1.2.1) ЦПКБ СПД (1.2), а третий вход/выход подключен к первому входу/выходу криптомаршрутизатора (1.1.6). Второй вход/выход криптомаршрутизатора (1.1.6) подключен к первому входу/выходу межсетевого экрана (1.1.7), второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора (1.1.8). Второй, третий, четвертый и пятый входы/выходы сетевого коммутатора (1.1.8) подключены к входам/выходам соответственно первой (1.1.9), второй (1.1.10) ПЭВМ, центрального сервера управления контролем безопасности СПД (1.1.11) и видеостены (1.1.12), а шестой вход/выход подключен к первому входу/выходу сетевого коммутатора (1.2.4) ЦПКБ СПД (1.2). В качестве антенны связи (1.1.1) можно использовать любую УКВ антенну.

ЦПКБ СПД (1.2) предназначен для выявления, предупреждения и подачи управляющих команд на устранение нарушений политики безопасности СПД, его схема может быть реализована различным способом, в частности, как показано на фиг.3, и состоит из сетевого коммутатора (1.2.1), второй и третий входы/выходы которого подключены к входам/выходам соответственно ПЭВМ (1.2.2) и центрального сервера контроля ОС СПД (1.2.3) и сетевого коммутатора (1.2.4). Второй и третий входы/выходы сетевого коммутатора (1.2.4) подключены к входам/выходам соответственно ПЭВМ (1.2.5) и центрального сервера контроля КС СПД (1.2.6).

Входящая в состав ЦПУКБ (1.1) радиостанция (1.1.2), предназначенная для приема/передачи сигналов, радиомодем (1.1.3), предназначенный для передачи цифровых данных по радиоканалу, известны, разработаны и изготавливаются ООО НИИ "НТТ" г. Санкт-Петербург. Межсетевой экран (1.1.7) предназначен для защиты сегментов сети или отдельных хостов СКБ СПД от несанкционированного доступа с использованием уязвимых мест в протоколах сетевой модели OSI или в программном обеспечении, установленном на ПЭВМ СКБ СПД и представляют собой программные или программно-аппаратные элементы СКБ СПД. Может быть использовано устройство Dionis DPS (http://www.dps.factor-ts.ru/produckciya/utm-dionis-dps/). Сетевые коммутаторы (1.1.5, 1.1.8, 1.2.1, 1.2.4) из состава ЦПУКБ (1.1) и ЦПКБ СПД (1.2), предназначены для соединения нескольких узлов сети СКБ СПД. Может быть использовано устройство Таволга Телеком 31 БТ на базе Байкал-Т1 (http://www.itint.ru/market/goods/tavolga_telekom_31bt_rossiyskie_kommutatory_dostupa_na_baze_protsessora_baikal_t1). Центральный сервер управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и центральные сервера контроля ОС СПД и КС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2) предназначены для накопления и хранения информации о результатах контроля безопасности и техническом состоянии СКБ СПД соответственно. В качестве сервера может быть использована выделенная ПЭВМ с функциональным программным обеспечением.

СПКБ СПД (2) предназначен для выявления, предупреждения и подачи управляющих команд на устранение нарушений политики безопасности СПД, передачи результатов контроля безопасности элементов СКБ СПД через каналы связи в ЦПУ (1) напрямую, его схема может быть реализована различным способом, в частности, как показано на фиг.4. СПКБ СПД (2) состоит из каскадно-включенных антенны связи (2.1), радиостанции (2.2), радиомодема (2.3) и внешнего маршрутизатора (2.4), второй вход/выход которого подключен к маршрутизатору ССОП (7), а третий вход/выход подключен к первому входу/выходу сетевого коммутатора (2.5). Второй вход/выход сетевого коммутатора (2.5) подключен к первому входу/выходу сетевого коммутатора (2.6). Второй и третий входы/выходы сетевого коммутатора (2.6) подключены к входам/выходам соответственно первой ПЭВМ (2.7) и сервера контроля ОС СПД (2.8). Третий вход/выход сетевого коммутатора (2.5) подключен к первому входу/выходу криптомаршрутизатора (2.9). Второй вход/выход криптомаршрутизатора (2.9) подключен к первому входу/выходу межсетевого экрана (2.10). Второй вход/выход межсетевого экрана (2.10) подключен к первому входу/выходу сетевого коммутатора (2.11). Второй, третий, четвертый и пятый входы/выходы сетевого коммутатора (2.11) подключены к входам/выходам соответственно второй (2.12), третий (2.13) ПЭВМ, сервера контроля КС СПД (2.14) и сервера управления контролем безопасности СПД (2.15).

МПКБ СПД (3) предназначен для выявления, предупреждения и подачи управляющих команд на устранение нарушений политики безопасности СПД, передачи результатов контроля безопасности элементов СКБ СПД через каналы связи в ЦПУ (1) напрямую или через СПКБ СПД (2), в зависимости от того к чему он относиться, и устранение нарушений в техническом состоянии СКБ СПД, его схема может быть реализована различным способом, в частности, как показано на фиг.5. МПКБ СПД (3) состоит из каскадно-включенных антенны связи (3.1), радиостанции (3.2), радиомодема (3.3) и внешнего маршрутизатора (3.4), второй вход/выход которого подключен к маршрутизатору объекта СПД (6), не имеющего доступа к ССОП (7). Третий вход/выход внешнего маршрутизатора (3.4) подключен к первому входу/выходу сетевого коммутатора (3.5). Второй и третий вход/выход сетевого коммутатора (3.5) подключены к входам/выходам соответственно первой ПЭВМ (3.6) и сервера контроля ОС СПД (3.7), а четвертый вход/выход сетевого коммутатора (3.5) подключен к первому входу/выходу криптомаршрутизатора (3.8). Второй вход/выход криптомаршрутизатора (3.8) подключен к первому входу/выходу межсетевого экрана (3.9). Второй вход/выход межсетевого экрана (3.9) подключен к первому входу/выходу сетевого коммутатора (3.10). Второй и третий входы/выходы сетевого коммутатора (3.10) подключены к входам/выходам соответственно второй (3.11) ПЭВМ и сервера контроля КС СПД (3.12).

Объект СПД (5), имеющий доступ к ССОП, с введенным ПАК контроля безопасности (4), предназначенным для постоянного наблюдения и анализа результатов регистрации событий безопасности и иных данных с целью выявления нарушений политики безопасности, угроз безопасности информации и уязвимостей СПД, обработки полученной информации, передачи результатов контроля безопасности через каналы связи в ЦПУ (1) напрямую или через СПКБ СПД (2), в зависимости от того к чему он относиться, его схема может быть реализована различным способом, в частности, как показано на фиг.6. Объект СПД (5), имеющий доступ к ССОП, с введенным ПАК контроля безопасности (4) состоит из демилитаризованной зоны (5.1), включающей внешний маршрутизатор (5.2), первый вход/выход которого подключен к маршрутизатору ССОП, а второй вход/выход подключен к первому входу/выходу сетевого коммутатора (5.3). Второй вход/выход сетевого коммутатора (5.3) подключен к первому входу/выходу криптомаршрутизатора (5.4), причем третий вход/выход сетевого коммутатора (5.3) подключен к входу/выходу сервера контроля ОС СПД (4.1) ПАК контроля безопасности, а четвертый до N входы/выходы сетевого коммутатора подключены к оборудованию ОС СПД (5.7). Второй вход/выход криптомаршрутизатора (5.4) подключен к первому входу/выходу межсетевого экрана (5.5). Второй вход/выход межсетевого экрана (5.5) подключен к входу/выходу сервера контроля КС СПД (4.2) ПАК контроля безопасности, и сетевого коммутатора. Первый вход/выход сетевого коммутатора (5.6) подключен к третьему входу/выходу межсетевого экрана (5.5), а второй до N входы/выходы подключены к оборудованию КС СПД (5.8).

СКБ СПД предназначена для выполнения следующих задач: задачи по контролю потоков информации (алгоритм функционирования СКБ СПД при выполнении данной задачи представлен на фиг.8);

задачи по регистрации событий безопасности (алгоритм функционирования СКБ СПД при выполнении данной задачи представлен на фиг.9);

задачи по выявлению уязвимостей (алгоритм функционирования СКБ СПД при выполнении данной задачи представлен на фиг.10);

задачи по контролю сетевых настроек и политики безопасности (алгоритм функционирования СКБ СПД при выполнении данной задачи представлен на фиг.11);

задачи по инвентаризации и контролю оборудования (алгоритм функционирования СКБ СПД при выполнении данной задачи представлен на фиг.12).

Для решения вышеперечисленных задач создана автоматизированная системы управления (АСУ), структурные элементы которой размещены на соответствующих блоках. Структурная схема АСУ СКБ СПД представлена на фиг.7. АСУ СКБ СПД представляет собой модульную систему, и состоит из модуля управления контролем безопасности СПД, модуля обеспечения защиты данных контроля, модуля представления данных о результатах контроля, модуля контроля потоков информации, модуля регистрации событий безопасности, модуля анализа событий безопасности, модуля выявления уязвимостей, модуля контроля сетевых настроек и политики безопасности, модуля инвентаризации и контроля оборудования и модуля удаленного управления оборудованием СПД. Каждый модуль АСУ СКБ СПД выполняет конкретные задачи и функционирует согласно представленным на фиг.7 связям по алгоритмам представленным на фиг 8-12.

АСУ СКБ СПД имеет в своем составе три вида баз данных.

Базу данных инцидентов безопасности устанавливают на центральном сервере управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и сервере управления контролем безопасности СПД (2.15) СПКБ СПД (2). Она содержит структурированную информацию о результатах контроля потоков информации и выявленных нарушений политики безопасности в содержимом сетевого трафика, данные о действиях пользователей и процессов, необходимых для выявления преднамеренного или непреднамеренного нарушения установленных политик безопасности, регламентов работы, фактов запрещенной деятельности, попыток совершения несанкционированного доступа и утечки информации.

Базу данных уязвимостей СПД устанавливают на центральном сервере управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и сервере управления контролем безопасности СПД (2.15) СПКБ СПД (2). Она содержит данные о событиях безопасности от средств, осуществляющих регистрацию событий безопасности (источников событий безопасности); данные о результатах выявления (поиска) уязвимостей; данные о новых угрозах безопасности информации; информацию об известных уязвимостях используемого программного обеспечения (ПО).

Базу данных состава и состояния оборудования СПД устанавливают на центральном сервере управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и сервере управления контролем безопасности СПД (2.15) СПКБ СПД (2). Она содержит данные о результатах контроля состава программно-технических средств, ПО и средств защиты информации (СЗИ) (инвентаризационных данных), в том числе информацию о местоположении и географической принадлежности сетевых адресов; данные о результатах контроля обновлений ПО; данные о результатах контроля соответствия настроек ПО и СЗИ установленным требованиям к защите информации (политикам безопасности); данные о работоспособности (неотключении) ПО и СЗИ.

Модуль управления КБ СПД устанавливают на центральном сервере управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и сервере управления контролем безопасности СПД (2.15) СПКБ СПД (2). Он отвечает за:

- нормализацию полученных данных к формату, необходимому для дальнейшей их обработки и хранения;

- агрегирование данных (объединение нормализованных данных по группам на основе общих признаков);

- хранение агрегированных данных в течение срока хранения, определенного требованиями к безопасности;

- анализ событий безопасности и иных данных контроля с целью выявления уязвимостей, угроз и инцидентов безопасности;

- сопоставление событий безопасности с потоками данных об угрозах, содержащих индикаторы компрометации;

- сопоставление результатов регистрации событий безопасности с результатами анализа уязвимостей;

- выявление инцидентов безопасности;

- предупреждение (сигнализация, индикация) администратора при заполнении установленной части (процент или фактическое значение) объема памяти для хранения данных контроля;

- запись новых данных контроля безопасности СПД поверх устаревших данных;

- архивирование (резервное копирование) данных контроля безопасности СПД на съемные машинные носители информации, в сеть хранения данных, на специализированные устройства или на выделенные серверы;

- формирование отчетов о результатах контроля:

• статистических, по собранным данным о событиях безопасности информации;

• об инцидентах безопасности, выявленных при анализе событий безопасности информации и иных данных контроля;

• с описанием выявленных уязвимостей:

• с собранными инвентаризационными данными;

• о результатах контроля соответствия настроек ПО и СЗИ установленным требованиям к безопасности (политикам безопасности);

• о состоянии источников событий безопасности и данных;

- получение новых данных об индикаторах компрометации, уязвимостях и угрозах безопасности информации из доступных источников;

- выявление новых угроз безопасности информации по результатам анализа событий безопасности и инцидентов безопасности (например, свидетельствующих о нетипичной активности пользователей), выявленных в процессе контроля;

- разработку требований к сбору, обработке, хранению и представлению данных о событиях безопасности и иных данных контроля от различных источников с учетом изменения угроз безопасности информации и новых данных об индикаторах компрометации и уязвимостях;

- разработку новых и уточнение действующих правил анализа событий безопасности и иных данных контроля, используемых для выявления инцидентов безопасности;

- разработку рекомендаций по реализации дополнительных мер и мероприятий, направленных на минимизацию существующих и выявленных новых угроз безопасности;

- разработку мер по оперативному пресечению инцидентов безопасности.

Модуль обеспечения защиты данных контроля устанавливают на центральном сервере управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и сервере управления контролем безопасности СПД (2.15) СПКБ СПД (2). Он отвечает за:

- идентификацию и аутентификацию пользователей при осуществлении доступа к программным и аппаратным компонентам, применяемым для контроля;

- управление идентификаторами пользователей при осуществлении доступа к программным и аппаратным компонентам, применяемым для контроля;

- управление средствами аутентификации (аутентификационной информацией) пользователей при осуществлении доступа к данным контроля и (или) автоматизированным средствам контроля;

- управление учетными записями пользователей, используемыми при осуществлении доступа к данным мониторинга и (или) автоматизированным средствам контроля;

- защиту аутентификационной информации в процессе ее ввода для аутентификации от возможного использования лицами, не имеющими на это полномочий (при осуществлении доступа к данным контроля и (или) автоматизированным средствам контроля);

- управление доступом пользователей при осуществлении доступа к данным контроля и (или) автоматизированным средствам контроля;

- ограничение неуспешных попыток доступа к программным и аппаратным компонентам, применяемым для доступа к данным контроля и (или) автоматизированным средствам контроля;

- регистрацию действий пользователей при осуществлении доступа к данным контроля и (или) автоматизированным средствам контроля;

- оповещение оператора контроля безопасности СПД о потенциально опасных действиях пользователей, осуществляющих доступ к программным и аппаратным компонентам, применяемым для доступа к данным контроля и (или) автоматизированным средствам контроля.

Модуль представления данных о результатах контроля устанавливают на центральном сервере управления контролем безопасности СПД (1.1.11) ЦПУКБ СПД (1.1) и сервере управления контролем безопасности СПД (2.15) СПКБ СПД (2). Он отвечает за:

- управление параметрами контроля и представление данных контроля, в том числе (при необходимости) с привязкой к объектам контроля;

- представление данных об объектах контроля, их состоянии и связях между ними;

- представление данных контроля в режиме времени, близком к реальному;

- представление данных контроля в соответствии с условиями выборки по установленным параметрам (запросами);

- представление данных контроля как в текстовом, так и в графическом виде;

- своевременное информирование ответственных лиц о выявленных инцидентах безопасности;

- информирование ответственных лиц о результатах поиска уязвимостей, контроля установки обновлений ПО, контроля состава программно-технических средств, ПО и СЗИ;

- информирование о неисправностях, сбоях и отказах в функционировании программно-технических средств СПД.

Модуль контроля потоков информации устанавливают на центральном сервере контроля ОС СПД (1.2.3) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8) СПКБ СПД (2), сервере контроля ОС СПД (3.7) МПКБ СПД (3) и сервере контроля ОС СПД (4.1) объекта СПД (5). Он отвечает за:

- контроль объемов сетевого трафика (входящего и исходящего) по различным типам протоколов и типам передаваемых файлов;

- контроль содержимого сетевого трафика ОС СПД по различным типам протоколов и файлов в целях выявления информации, содержащей конфиденциальные сведения, за счет реализации следующих функций:

• выделение из исходящего и входящего сетевого трафика ОС СПД информационных сообщений и вложенных архивов, документов и графических файлов;

• анализ архивов, документов и графических файлов по ключевым словам;

• выявление нарушений политики безопасности, связанных с передачей по ОС СПД информации, содержащей конфиденциальные сведения;

- контроль потоков ввода/вывода информации при работе со съемными машинными носителями информации в целях выявления несанкционированной деятельности, а также информации, содержащей конфиденциальные сведения;

- контроль вывода информации на печать.

Модуль регистрации событий безопасности, отвечающий за сбор данных о подозрительной сетевой активности и компьютерных атаках или признаков подготовки к ним, а также несанкционированных действий пользователей в сети (например, попыток несанкционированного доступа пользователей к различным информационным ресурсам или подключения к сети посторонних устройств) устанавливают на центральном сервере контроля ОС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8, 2.14) СПКБ СПД (2), сервере контроля ОС СПД (3.7, 3.12) МПКБ СПД (3) и сервере контроля ОС СПД (4.1, 4.2) объекта СПД (5).

Модуль анализа событий безопасности устанавливают на центральном сервере контроля ОС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8, 2.14) СПКБ СПД (2), сервере контроля ОС СПД (3.7, 3.12) МПКБ СПД (3) и сервере контроля ОС СПД (4.1, 4.2) объекта СПД (5). Он отвечает за:

- нормализацию, фильтрацию и агрегирование данных о событиях безопасности;

- анализ событий безопасности и иных данных контроля;

- сопоставление событий безопасности с потоками данных, содержащих индикаторы компрометации;

- контроль, учет и анализ действий пользователей и администраторов;

- выявление скрытых уязвимостей путем сопоставления результатов регистрации событий безопасности с результатами анализа уязвимостей;

- выявление нарушений установленных политик безопасности и регламентов работы ТКО и СЗИ.

Модуль выявления уязвимостей устанавливают на центральном сервере контроля ОС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8, 2.14) СПКБ СПД (2), сервере контроля ОС СПД (3.7, 3.12) МПКБ СПД (3) и сервере контроля ОС СПД (4.1, 4.2) объекта СПД (5). Он отвечает за выявление (поиск) уязвимостей в:

- общесистемном (общем) ПО;

- прикладном ПО;

- специальном ПО;

- программно-технических средствах;

- ТКО;

- СЗИ.

Модуль контроля сетевых настроек и политики безопасности устанавливают на центральном сервере контроля ОС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8, 2.14) СПКБ СПД (2), сервере контроля ОС СПД (3.7, 3.12) МПКБ СПД (3) и сервере контроля ОС СПД (4.1, 4.2) объекта СПД (5). Он отвечает за:

- контроль соответствия настроек ПО и СЗИ установленным требованиям к защите информации;

- контроль запуска/остановки различных процессов;

- контроль подключения съемных машинных носителей информации и работы с ними;

- контроль установки/удаления ПО (компонентов ПО);

- контроль исключения использования заводских паролей доступа к ТКО;

- контроль за ежеквартальной сменой паролей в СПД, а также их соответствие базе паролей;

- контроль изменения сетевых настроек АРМ и серверов;

- контроль легитимности подключения сетевого оборудования СПД;

- контроль попыток удаленного доступа к АРМ и серверам;

- контроль фактов работы с административными правами и полномочиями;

- контроль изменения локальных политик безопасности, прав и привилегий;

- контроль создания и работы с общими ресурсами;

- контроль отключения (блокированием) неиспользуемых портов ТКО;

- контроль правильности настроек правил фильтрации и маршрутизации на ТКО;

- контроль правильности настроек туннелирования на ТКО ОС СПД;

- контроль актуальности используемых учетных записей.

Модуль инвентаризации и контроля оборудования устанавливают на центральном сервере контроля ОС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8, 2.14) СПКБ СПД (2), сервере контроля ОС СПД (3.7, 3.12) МПКБ СПД (3) и сервере контроля ОС СПД (4.1, 4.2) объекта СПД (5). Он отвечает за:

- контроль состава и работоспособности программно-технических средств, ПО и СЗИ;

- контроль обновлений ПО.

Модуль удаленного управления оборудованием СПД, отвечающий за изменение параметров работы СЗИ и ТКО СПД МО РФ в режиме времени, близком к реальному, в соответствии с рекомендациями по реализации дополнительных мер и мероприятий, направленных на минимизацию существующих и выявленных новых угроз безопасности. Он устанавливается на центральном сервере контроля ОС СПД (1.2.3, 1.2.6) ЦПКБ СПД (1.2), сервере контроля ОС СПД (2.8, 2.14) СПКБ СПД (2), сервере контроля ОС СПД (3.7, 3.12) МПКБ СПД (3) и сервере контроля ОС СПД (4.1, 4.2) объекта СПД (5).

Возможность реализации сформулированного технического результата была проверена путем математического моделирования, отражающего наиболее характерные черты системы управления. В качестве одной из возможных моделей, использовано представление системы контроля безопасности СПД, как системы с переменной структурой, поведение которой на случайных интервалах времени характеризуется различными структурами и описывается вероятностными законами, например, экспоненциальное распределение, которое соответствует простейшему потоку событий и описанию переходов между состояниями системы контроля безопасности СПД марковскими случайными процессами. При этом переход одной структуры в другую происходит в случайный момент времени, в зависимости от значения фазовых координат системы. Данный математический аппарат используются в работе [Липатников, В.А. Методика проактивного управления информационной безопасностью распределенной информационной системы на основе интеллектуальных технологий / В.А. Липатников, А.А. Шевченко // Информационные системы и технологии. - 2022. - №2(130). - С.107-115]. В результате моделирования получены взаимосвязь вероятности воздействия нарушителя KB от времени реакции системы контроля безопасности СПД tСЗИ (см. фиг.13) и взаимосвязь вероятности защищенности СПД KЗ от времени обнаружения воздействия нарушителя tОВ системой контроля безопасности СПД (см. фиг.14).

Достижение технического результата поясняется следующим образом. При использовании заявленной системы при tСЗИ=0,4 мин вероятность воздействия нарушителя KB≈0,7 (см. фиг.13 кривая «б»), когда как при использовании системы-прототипа вероятность воздействия нарушителя KB≈0,8 (см. фиг.13 кривая «а»). Это говорит о том, что получение наиболее полной и достоверной информации о состоянии безопасности СПД позволяет оперативно среагировать на инциденты информационной безопасности.

Одновременно с этим использование заявленной системы обеспечивает вероятность защищенности СПД KЗ≈0,9 при времени обнаружения воздействия нарушителя tОВ=10 мин (см. фиг.14 кривая «б»), когда как при том же времени обнаружения воздействия нарушителя tОВ=10 мин система-прототип обеспечивает вероятность защищенности СПД KЗ≈0,75 (см. фиг.14 кривая «а»). Вышеописанные факты и показывают достижение сформулированного технического результата при реализации заявленной системы, то есть повышение достоверности результатов контроля, которое влечет за собой повышение защищенности СПД.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система оценки качества предоставления защищенной видеоконференцсвязи | 2023 |

|

RU2813361C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| КОНТРОЛЬНО-ИЗМЕРИТЕЛЬНАЯ СИСТЕМА МОНИТОРИНГА | 2017 |

|

RU2662726C1 |

| МОБИЛЬНЫЙ МНОГОФУНКЦИОНАЛЬНЫЙ КОМПЛЕКС СВЯЗИ | 2020 |

|

RU2749879C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| ПЕРЕНОСНОЙ МНОГОФУНКЦИОНАЛЬНЫЙ КОМПЛЕКС СВЯЗИ | 2017 |

|

RU2649414C1 |

| Мобильный многофункциональный комплекс связи и управления услугами | 2024 |

|

RU2837817C1 |

| Комплекс автоматизированного управления связью | 2023 |

|

RU2822615C1 |

| КОМПЛЕКС СРЕДСТВ УПРАВЛЕНИЯ И СВЯЗИ ДЛЯ АВТОМАТИЗИРОВАННОЙ ПЕРЕДВИЖНОЙ ЕДИНИЦЫ | 2023 |

|

RU2822692C1 |

| МНОГОФУНКЦИОНАЛЬНАЯ АВТОМАТИЧЕСКАЯ ТЕЛЕФОННАЯ СТАНЦИЯ | 2021 |

|

RU2752010C1 |

Изобретение относится к системам контроля и управления автоматизированными системами и системами связи. Технический результат заключается в повышении безопасности сети передачи данных (СПД) за счет проведения многопараметрического анализа СПД и повышения оперативности реагирования на инциденты информационной безопасности. Технический результат достигается за счет того, что в состав центрального пункта контроля безопасности СПД, пунктов контроля безопасности СПД введены серверы контроля открытого и конфиденциального сегментов СПД, а также дополнительно в состав всех объектов СПД, имеющих доступ к сети связи общего пользования (ССОП), введен программно-аппаратный комплекс (ПАК) контроля безопасности, включающий сервер контроля открытого сегмента СПД и сервер контроля конфиденциального сегмента СПД, причем ПАК контроля безопасности взаимодействует дистанционно с центральным пунктом управления системы контроля безопасности СПД и стационарным пунктом контроля безопасности СПД через каналы ССОП. На основе данной совокупности дополнительных элементов системы контроля безопасности СПД осуществляется контроль за потоком информации, событиями безопасности, уязвимостями сети и сетевыми настройками телекоммуникационного оборудования СПД. 5 з.п. ф-лы, 14 ил.

1. Система контроля безопасности сети передачи данных (СПД), содержащая центральный пункт управления (ЦПУ) (1), включающий центральный пункт управления контролем безопасности (ЦПУКБ) СПД (1.1) и центральный пункт контроля безопасности (ЦПКБ) СПД (1.2), K≥2 пространственно-разнесенных стационарных пунктов контроля безопасности (СПКБ) СПД (21, 22,…,2k), мобильные пункты контроля безопасности (МПКБ) СПД (3), размещенные на грунтовых подвижных объектах, а также совокупность контролируемых объектов СПД (5), имеющих доступ к сети связи общего пользования (ССОП) (7) и объектов СПД (6), не имеющих доступ к ССОП (7), причем пространственно-разнесенные СПКБ СПД (2) взаимодействуют дистанционно с ЦПУ (1) через каналы ССОП (7), МПКБ СПД (3) взаимодействуют дистанционно через каналы связи СПКБ СПД (2), отличающаяся тем, что дополнительно в состав системы контроля безопасности СПД введена автоматизированная система управления, состоящая из модуля управления контролем безопасности СПД, модуля обеспечения защиты данных контроля, модуля представления данных о результатах контроля, модуля контроля потоков информации, модуля регистрации событий безопасности, модуля анализа событий безопасности, модуля выявления уязвимостей, модуля контроля сетевых настроек и политики безопасности, модуля инвентаризации и контроля оборудования и модуля удаленного управления оборудованием СПД, в состав всех объектов СПД (5), имеющих доступ к ССОП (7), введен программно-аппаратный комплекс (ПАК) контроля безопасности (4), включающий сервер контроля открытого сегмента СПД (4.1) и сервер контроля конфиденциального сегмента СПД (4.2), причем ПАК контроля безопасности (4) взаимодействует дистанционно с ЦПУ (1) и СПКБ СПД (2) через каналы ССОП (7).

2. Система контроля безопасности сети передачи данных по п. 1, отличающаяся тем, что ЦПУКБ (1.1) состоит из каскадно-включенных антенны связи (1.1.1), радиостанции (1.1.2), радиомодема (1.1.3) и внешнего маршрутизатора (1.1.4), второй вход/выход которого подключен к маршрутизатору ССОП (7), а третий вход/выход подключен к первому входу/выходу сетевого коммутатора (1.1.5), второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора (1.2.1) ЦПКБ СПД (1.2), а третий вход/выход подключен к первому входу/выходу криптомаршрутизатора (1.1.6), второй вход/выход которого подключен к первому входу/выходу межсетевого экрана (1.1.7), второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора (1.1.8), второй, третий, четвертый и пятый входы/выходы которого подключены к входам/выходам соответственно первой (1.1.9), второй (1.1.10) ПЭВМ, центрального сервера управления контролем безопасности СПД (1.1.11) и видеостены (1.1.12), а шестой вход/выход подключен к первому входу/выходу сетевого коммутатора (1.2.4) ЦПКБ СПД (1.2).

3. Система контроля безопасности сети передачи данных по п. 1, отличающаяся тем, что ЦПКБ СПД (1.2) состоит из сетевого коммутатора (1.2.1), второй и третий входы/выходы которого подключены к входам/выходам соответственно ПЭВМ (1.2.2) и центрального сервера контроля открытого сегмента СПД (1.2.3) и сетевого коммутатора (1.2.4), второй и третий входы/выходы которого подключены к входам/выходам соответственно ПЭВМ (1.2.5) и центрального сервера контроля конфиденциального сегмента СПД (1.2.6).

4. Система контроля безопасности сети передачи данных по п. 1, отличающаяся тем, что СПКБ СПД (2) состоит из каскадно-включенных антенны связи (2.1), радиостанции (2.2), радиомодема (2.3) и внешнего маршрутизатора (2.4), второй вход/выход которого подключен к маршрутизатору ССОП (7), а третий вход/выход подключен к первому входу/выходу сетевого коммутатора (2.5), второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора (2.6), второй и третий входы/выходы которого подключены к входам/выходам соответственно первой ПЭВМ (2.7) и сервера контроля открытого сегмента СПД (2.8), а третий вход/выход сетевого коммутатора (2.5) подключен к первому входу/выходу криптомаршрутизатора (2.9), второй вход/выход которого подключен к первому входу/выходу межсетевого экрана (2.10), второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора (2.11), второй, третий, четвертый и пятый входы/выходы которого подключены к входам/выходам соответственно второй (2.12), третьей (2.13) ПЭВМ, сервера контроля конфиденциального сегмента СПД (2.14) и сервера управления контролем безопасности СПД (2.15).

5. Система контроля безопасности сети передачи данных по п. 1, отличающаяся тем, что МПКБ СПД (3) состоит из каскадно-включенных антенны связи (3.1), радиостанции (3.2), радиомодема (3.3) и внешнего маршрутизатора (3.4), второй вход/выход которого подключен к маршрутизатору объекта СПД (6), не имеющего доступа к ССОП (7), третий вход/выход подключен к первому входу/выходу сетевого коммутатора (3.5), второй и третий вход/выход которого подключены к входам/выходам соответственно первой ПЭВМ (3.6) и сервера контроля открытого сегмента СПД (3.7), а четвертый вход/выход сетевого коммутатора (3.5) подключен к первому входу/выходу криптомаршрутизатора (3.8), второй вход/выход которого подключен к первому входу/выходу межсетевого экрана (3.9), второй вход/выход которого подключен к первому входу/выходу сетевого коммутатора (3.10), второй и третий входы/выходы которого подключены к входам/выходам соответственно второй (3.11) ПЭВМ и сервера контроля конфиденциального сегмента СПД (3.12).

6. Система контроля безопасности сети передачи данных по п. 1, отличающаяся тем, что объект СПД (5), имеющий доступ к ССОП (7), состоит из сегмента СПД, содержащего общедоступные сервисы и отделяющего их от частных сервисов (демилитаризованной зоны) (5.1), включающего внешний маршрутизатор (5.2), первый вход/выход которого подключен к маршрутизатору ССОП (7), причем второй вход/выход внешнего маршрутизатора (5.2) подключен к первому входу/выходу сетевого коммутатора (5.3), второй вход/выход которого подключен к первому входу/выходу криптомаршрутизатора (5.4), причем третий вход/выход сетевого коммутатора (5.3) подключен к входу/выходу сервера контроля открытого сегмента СПД (4.1) ПАК контроля безопасности (4), а с четвертого до N входы/выходы сетевого коммутатора (5.3) подключены к оборудованию открытого сегмента СПД (5.7), причем второй вход/выход криптомаршрутизатора (5.4) подключен к первому входу/выходу межсетевого экрана (5.5), второй вход/выход которого подключен к входу/выходу сервера контроля конфиденциального сегмента СПД (4.2) ПАК контроля безопасности (4), и сетевого коммутатора (5.6), первый вход/выход которого подключен к третьему входу/выходу межсетевого экрана (5.5), а со второго до N входы/выходы подключены к оборудованию конфиденциального сегмента СПД (5.8).

| Способ контроля и управления информационной безопасностью узлов сети передачи данных | 2020 |

|

RU2748745C1 |

| КОНТРОЛЬНО-ИЗМЕРИТЕЛЬНАЯ СИСТЕМА МОНИТОРИНГА | 2017 |

|

RU2662726C1 |

| US 8176544 B2, 08.05.2012 | |||

| US 10057295 B2, 21.08.2018 | |||

| US 11165831 B2, 02.11.2021. | |||

Авторы

Даты

2025-02-11—Публикация

2023-09-29—Подача