Область техники, к которой относится изобретение

Предполагаемое изобретение относится к области квантовой криптографии и вычислительной техники и, в частности, к формированию секретных ключей для произвольной пары узлов вычислительной сети, использующей систему квантового распределения ключей.

Уровень техники

Сети квантового распределения ключей (КРК) активно развиваются в мире, в том числе и на территории РФ. Эти сети обеспечивают выработку и распределение ключей между территориально распределенными узлами сети с целью последующей передачи этих ключей пользователям, которые являются вычислительными устройствами, обслуживающие потребности определенных физических лиц или других технических систем, подключаемыми к узлам этой сети.

Большинство сетей КРК разрабатываются и разворачиваются в предположении, что все узлы сети являются доверенными. Узел такой сети называется доверенный промежуточный узел (ДПУ), а сами сети называются сети КРК [(«Прикладные квантовые технологии для защиты информации» / Андрущенко А.С.и др. Москва, Медиа группа авангард, 2023)]. ДПУ имеют в своем составе оптические модули и модули обработки информации, осуществляющие управление узлом. Если оптические модули двух ДПУ соединены оптическим каналом, а в модули обработки информации загружены общие ключи, то такие ДПУ, называемые соседними, могут вырабатывать квантовые ключи по выбранному протоколу КРК (Кронберг Д.А., Ожигов Ю.И., Чернявский А.Ю. Квантовая криптография, М., Макс Пресс, 2011, 112 с; доступна по адресу:

http://sqi.cs.msu.ru/store/storage/ss8dw5n_quantum_cryptography.pdf).

Выработка ключа между парой узлов сети КРК, оптические модули которых не соединены оптическим каналом, требует участия дополнительных ДПУ. Координация работы узлов сети КРК осуществляется системой управления сетью КРК. Описание систем управления сети КРК и их функции известны (Recommendation ITU-T Y.3800 Overview on networks supporting quantum key distribution, 10/2019).

Процесс выработки и распределения ключа для последующей передачи этого ключа пользователям устроен следующим образом. Отметим, что доставка ключей от ДПУ к потребителям должна осуществляться в пределах контролируемой зоны по локальному доверенному каналу.

1. Пару пользователей В (1) и В (2) подключают к различным узлам сети КРК: В (1) подключен к ДПУ А (1), а В (2) подключен к ДПУ А (2).

2. Для пользователя В (1) запрашивают в ДПУ А (1) ключ с В (2).

3. В ДПУ А (1) формируют и отправляют запрос ключа КА (1, 2) для В (1) и В (2) в систему управления сетью КРК.

4. В системе управления сети КРК определяют квантовый маршрут между ДПУ А (1) и ДПУ А (2). Квантовый маршрут состоит из такой последовательности ДПУ, что два подряд идущих в последовательности ДПУ являются соседними, могут распределять и вырабатывать между собой квантовый ключ, началом последовательности является ДПУ А (1), концом последовательности является ДПУ А (2). Квантовый маршрут может быть построен, например, с использованием способа, предложенного в патенте РФ №2764458.

5. В системе управления сетью КРК формируют и передают команды ДПУ, входящим в построенный квантовый маршрут, на выработку и распределение ключа КА (1, 2).

6. С участием ДПУ, входящими в квантовый маршрут, вырабатывают и распределяют ключ КА (1, 2) между ДПУ А (1) и ДПУ А (2), используя для этого, например, известный способ, описанный в (MP 26.5.003-2023 «Информационная технология. Криптографическая защита информации. Ключевая система полносвязной многоарендаторной сети шифрованной связи на базе ККС ВРК с ДПУ». Москва, Технический комитет по стандартизации «Криптографическая защита информации», 2023) или (MP 26.4.002- 2023 «Информационная технология. Криптографическая защита информации. Ключевая система сети шифрованной связи с использованием ККС ВРК с сетевой топологией «звезда»». Москва, Технический комитет по стандартизации «Криптографическая защита информации», 2023).

7. Из ДПУ А (1) ключ КА (1, 2) отправляют пользователю В (1), а из ДПУ А (2) ключ КА (1, 2) отправляют пользователю В (2).

После этого пользователи, при необходимости, могут обмениваться сообщениями, защищенными на ключе КА (1, 2).

Подсеть сети КРК, состоящую из такой совокупности узлов, что для всех этих узлов по единым правилам формируются: пространство идентификаторов узлов сети, пространство идентификаторов пользователей, подключаемых к узлам сети, правила аутентификации пользователей на узлах сети, способы выработки и распределения ключа между ДПУ, будем далее называть сегментом сети КРК. Пользователи, которые подключены к ДПУ одного сегмента, также являются частью этого сегмента. Как правило, сегмент сети КРК формируется с использованием оборудования одного производителя (Пункт 8.1 Примечание 2 Recommendation ITU-T Y.3810 Quantum key distribution network interworking - Framework, 09/2022). Это обусловлено тем, что, как правило, оптические модули одного производителя не совместимы с оптическими модулями другого производителя. Кроме того, в разных сегментах сети КРК могут отличаться и быть не совместимы между собой: системы управления, правила присвоения идентификаторов узлам, способы аутентификации, способы выработки ключа между узлами сети. Это приводит к тому, что сопряжение нескольких сегментов сети КРК, каждый из которых построен на оборудовании различных производителей, в единую сеть КРК, которая способна вырабатывать и распределять ключ между парой ДПУ из разных сегментов, является сложной задачей, которая на текущей момент не имеет универсального решения.

В настоящее время универсального общепризнанного способа обеспечения совместимость между различными сегментами сети КРК нет. Существуют частные решения описанной проблемы, например, способы, описанные в стандартах ITU-T (Recommendation ITU-T Y.3810 Quantum key distribution network interworking - Framework, 09/2022; Recommendation ITU-T Y.3813 Quantum key distribution network interworking - Functional requirements, 01/2023; Recommendation ITU-T Y.3818 Quantum key distribution network interworking - Architecture, 09/2023) и представленные также в работе (Sim D. Н., Shin J., Kim M. H. Software-Defined Networking Orchestration for Interoperable Key Management of Quantum Key Distribution Networks / /Entropy. 2023, v. 25, №6, p. 943).

Известен способ сопряжения сегментов сети КРК в единую сеть, его описание приведено в документах (Recommendation ITU-T Y.3810 Quantum key distribution network interworking - Framework, 09/2022; Recommendation ITU-T Y.3813 Quantum key distribution network interworking - Functional requirements, 01/2023; Recommendation ITU-T Y.3818 Quantum key distribution network interworking - Architecture, 09/2023).

Для осуществления способа требуется, чтобы в каждом сегменте был выделен хотя бы один узел, через который будет осуществляться межсегментная маршрутизация и передача ключа в другой сегмент. Два таких узла из сопрягаемых сегментов должны быть связаны оптическим каналом и оснащены необходимыми оптическими модулями, с использованием которых, выполнив протокол КРК, можно выработать квантовый ключ.

Кроме того, должна быть возможность выработать ключ между любыми узлами сегмента сети КРК, для последующей передачи его пользователю. Кроме того, системы управления сегментов сети КРК должны быть совместимы между собой, в частности, в двух системах управления должна быть реализована возможность совместного построения квантовых маршрутов между любыми узлами сети, включая случаи, когда узлы находятся в разных сегментах сети КРК. Процесс распределения ключа в обоих сегментах сети КРК должен быть согласованным и должен использовать единый протокол распределения ключа между узлами, принадлежащим разным сегментам сети КРК. Чаще всего в качестве такого протокола рассматривается последовательная передача ключа между узлами сети по выбранному квантовому маршруту, защита ключа при передаче от узла к узлу осуществляется на квантовых ключах с перешифрованием ключа на промежуточных узлах квантового маршрута (Recommendation ITU-T Y.3803 Quantum key distribution networks - Key management, 12/2020).

Между ДПУ и подключенным к нему пользователем должен быть предварительно распределен ключ для защиты передаваемых между ними сообщений. Кроме того, между ДПУ и системой управления сегментом должен быть общий ключ для защиты передаваемых между ними сообщений.

Обозначим один сегмент сети КРК  , а другой сегмент сети КРК

, а другой сегмент сети КРК  . Узлы, через которые осуществляется сопряжение сегментов

. Узлы, через которые осуществляется сопряжение сегментов  и

и  , обозначим как узел U (1) и узел U (2), при этом узел U (1) является узлом сегмента

, обозначим как узел U (1) и узел U (2), при этом узел U (1) является узлом сегмента  , а узел U (2) является узлом сегмента

, а узел U (2) является узлом сегмента  . Обозначим пару пользователей, для которых вырабатывается и распределяется ключ в сети КРК, В

. Обозначим пару пользователей, для которых вырабатывается и распределяется ключ в сети КРК, В  и В

и В  . Обозначим ДПУ, к которому подключен пользователь В

. Обозначим ДПУ, к которому подключен пользователь В  , ДПУ А

, ДПУ А  , а ДПУ, к которому подключен пользователь В

, а ДПУ, к которому подключен пользователь В  , ДПУ А

, ДПУ А  . При этом А

. При этом А  является узлом сегмента

является узлом сегмента  , а А

, а А  является узлом сегмента

является узлом сегмента  . ДПУ А

. ДПУ А  и узел U (1) могут совпадать, аналогично ДПУ А

и узел U (1) могут совпадать, аналогично ДПУ А  и узел U (2) могут совпадать. Систему управления на сегменте

и узел U (2) могут совпадать. Систему управления на сегменте  обозначим WU (1), а систему управления на сегменте

обозначим WU (1), а систему управления на сегменте  обозначим WU (2).

обозначим WU (2).

Принцип работы способа на двух сегментах сети КРК состоит в следующем:

• на стороне пользователя В  формируют запрос к ДПУ А

формируют запрос к ДПУ А  на получение ключа с пользователем В

на получение ключа с пользователем В  ;

;

• на стороне пользователя В  защищают запрос на ключах связи пользователя В

защищают запрос на ключах связи пользователя В  и ДПУ А

и ДПУ А  ;

;

• от пользователя В  сформированный запрос посылают в ДПУ А

сформированный запрос посылают в ДПУ А  ;

;

• в ДПУ А  формируют запрос к системе управления WU (1) на выработку ключа КА (1, 2) для пользователей В

формируют запрос к системе управления WU (1) на выработку ключа КА (1, 2) для пользователей В  и В

и В  с указанием, что пользователь В

с указанием, что пользователь В  подключен к ДПУ А

подключен к ДПУ А  ;

;

• в ДПУ А  защищают сформированный запрос на ключах связи ДПУ А

защищают сформированный запрос на ключах связи ДПУ А  и система управления WU (1);

и система управления WU (1);

• из ДПУ А  запрос посылают в систему управления WU (1);

запрос посылают в систему управления WU (1);

• производят обмен служебными данными между системами управления WU (1) и WU (2), в котором определяют пару ДПУ А  и ДПУ А

и ДПУ А  , к которым подключены пользователи В

, к которым подключены пользователи В  и В

и В  , соответственно;

, соответственно;

• определяют квантовый маршрут для выработки и распределения ключа между ДПУ А  и ДПУ А

и ДПУ А  , который проходит через узлы U (1) и U (2);

, который проходит через узлы U (1) и U (2);

• вырабатывают и распределяют квантовые ключи между соседними ДПУ квантового маршрута, в том числе и между U (1) и U (2); систем управления WU (1) управляет ДПУ сегмента  , входящими в квантовый маршрут, а систем управления WU (2) управляет ДПУ сегмента

, входящими в квантовый маршрут, а систем управления WU (2) управляет ДПУ сегмента  , входящими в квантовый маршрут;

, входящими в квантовый маршрут;

• осуществляют протокол выработки и распределения ключа КА (1, 2) между ДПУ А  и ДПУ А

и ДПУ А  , например, по известному методу (Recommendation ITU-T Y.3803 Quantum key distribution networks - Key management, 12/2020);

, например, по известному методу (Recommendation ITU-T Y.3803 Quantum key distribution networks - Key management, 12/2020);

• в ДПУ A  формируют сообщение с ключом КА (1, 2) для пользователя В

формируют сообщение с ключом КА (1, 2) для пользователя В  ;

;

• в ДПУ А  защищают сообщение на ключах связи ДПУ А

защищают сообщение на ключах связи ДПУ А  и пользователя В

и пользователя В  ;

;

• из ДПУ А  посылают сообщение к пользователю В

посылают сообщение к пользователю В  ;

;

• в ДПУ А  формируют сообщение с ключом КА (1, 2) для пользователя В

формируют сообщение с ключом КА (1, 2) для пользователя В  ;

;

• в ДПУ А  защищают сообщение на ключах связи ДПУ А

защищают сообщение на ключах связи ДПУ А  и пользователя В

и пользователя В  ;

;

• в ДПУ А  посылают сообщение с ключом КА (1, 2) к пользователю В

посылают сообщение с ключом КА (1, 2) к пользователю В  ;

;

• на стороне пользователя В  получают ключ КА (1, 2);

получают ключ КА (1, 2);

• на стороне пользователя В  получают ключ КА (1, 2);

получают ключ КА (1, 2);

• при необходимости, используют ключ КА (1, 2) для связи между пользователем В  и пользователем В

и пользователем В  .

.

Известный способ обладает рядом недостатков:

• требование возможности выработки и распределения квантового ключа между узлами разных сегментов является существенным ограничением способа, так как оптические модули разных производителей, как правило, не совместимы в силу того, что:

для выработки ключа производители используют разные протоколы КРК;

для выработки ключа производители используют разные протоколы КРК;

физические принципы реализации протоколов КРК у разных производителей часто различаются и не совместимы между собой;

физические принципы реализации протоколов КРК у разных производителей часто различаются и не совместимы между собой;

реализации протоколов КРК у разных производителей используют разные значения параметров: частоты передачи импульсов, интенсивность сигналов и др., а также различаются методы детектирования импульсов, кодирования информации и т.д.;

реализации протоколов КРК у разных производителей используют разные значения параметров: частоты передачи импульсов, интенсивность сигналов и др., а также различаются методы детектирования импульсов, кодирования информации и т.д.;

требуется защищенный обмен сообщениями между узлами разных сегментов через которые осуществляется сопряжение сегментов.

требуется защищенный обмен сообщениями между узлами разных сегментов через которые осуществляется сопряжение сегментов.

• способ требует высокой интеграции между системами управления сегментов, при этом требуется обеспечить совместимость систем управления сетей КРК разных производителей, а система управления сегментом сети КРК должна предусматривать взаимодействие с системами управления других сегментов, что требует

реализовать совместный механизм поиска ДПУ, к которым подключены пользователи, указанные в запросе;

реализовать совместный механизм поиска ДПУ, к которым подключены пользователи, указанные в запросе;

реализовать согласованное построение общего квантового маршрута выработки и распределения секретного ключа;

реализовать согласованное построение общего квантового маршрута выработки и распределения секретного ключа;

реализовать согласованный протокол выработки ключа на двух и более сегментах, согласно выбранного квантового маршрута;

реализовать согласованный протокол выработки ключа на двух и более сегментах, согласно выбранного квантового маршрута;

распределить ключи защиты протоколов взаимодействия систем управления между сегментами сети КРК;

распределить ключи защиты протоколов взаимодействия систем управления между сегментами сети КРК;

• передача ключа КА (1, 2) для защищенной связи между пользователями происходит по локальным линиям связи в пределах контролируемой зоны, в которой находятся пользователь и ДПУ.

Указанные ограничения не позволяют использовать данный способ для сопряжения в единую сеть КРК существующие сегменты сети КРК, в которых не реализован указанный способ.

Известен также способ сопряжения сегментов сети КРК в единую сеть КРК, его описание приведено в документах (Recommendation ITU-T Y.3810 Quantum key distribution network interworking - Framework, 09/2022; Recommendation ITU-T Y.3813 Quantum key distribution network interworking - Functional requirements, 01/2023; Recommendation ITU-T Y.3 818 Quantum key distribution network interworking -Architecture, 09/2023).

Способ применим при выполнении следующих условий. Требования к осуществлению способа совпадают с требованиями к описанному выше способу, за тем исключением, что два выделенных узла (по одному из каждого сегмента сети КРК), через которые осуществляется сопряжение сегментов, должны находиться в пределах одной контролируемой зоны, обладать возможностью обмена защищенными сообщениями друг с другом. При этом связь по квантовому каналу между ними может отсутствовать.

Используемые обозначения для описания способа совпадают с обозначениями выше описанного способа.

Принцип работы способа на двух сегментах сети КРК состоит в следующем.

• со стороны пользователя В  формируют запрос к ДПУ А

формируют запрос к ДПУ А  на получение ключа с пользователем В

на получение ключа с пользователем В  .

.

• на стороне пользователя В  защищают запрос на ключах связи пользователя В

защищают запрос на ключах связи пользователя В  и ДПУ А

и ДПУ А  .

.

• со стороны пользователя В  сформированный запрос посылают в ДПУ А

сформированный запрос посылают в ДПУ А  .

.

• в ДПУ А  формируют запрос к системе управления WU (1) на выработку ключа КА (1, 2) для пользователей В

формируют запрос к системе управления WU (1) на выработку ключа КА (1, 2) для пользователей В  и В

и В  с указанием, что пользователь В

с указанием, что пользователь В  подключен к ДПУ А

подключен к ДПУ А  .

.

• в ДПУ А  защищают сформированный запрос на ключах связи ДПУ А

защищают сформированный запрос на ключах связи ДПУ А  и система управления WU (1).

и система управления WU (1).

• из ДПУ А  запрос посылают в систему управления WU (1).

запрос посылают в систему управления WU (1).

• производят обмен служебными данными между системами управления WU (1) и WU (2), в котором определяют пару ДПУ А  и ДПУ А

и ДПУ А  , к которым подключены пользователи В

, к которым подключены пользователи В  и В

и В  , соответственно.

, соответственно.

• определяют квантовый маршрут для выработки и распределения ключа между ДПУ А  и ДПУ А

и ДПУ А  , который проходит через узлы U (1) и U (2).

, который проходит через узлы U (1) и U (2).

• вырабатывают и распределяют квантовые ключи между соседними ДПУ квантового маршрута, за исключением ключа между узлами U (1) и U (2); систем управления WU (1) управляет ДПУ сегмента  , входящими в квантовый маршрут, а систем управления WU (2) управляет ДПУ сегмента

, входящими в квантовый маршрут, а систем управления WU (2) управляет ДПУ сегмента  , входящими в квантовый маршрут.

, входящими в квантовый маршрут.

• осуществляют протокол выработки и распределения ключа КА (1, 2) между ДПУ А  и ДПУ А

и ДПУ А  , например, известным методом (Recommendation ITU-T Y.3803 Quantum key distribution networks - Key management, 12/2020); при этом ключ между узлами U (1) и U (2) передают в зашифрованном сообщении без защиты на квантовых ключах, но в пределах контролируемой зоны.

, например, известным методом (Recommendation ITU-T Y.3803 Quantum key distribution networks - Key management, 12/2020); при этом ключ между узлами U (1) и U (2) передают в зашифрованном сообщении без защиты на квантовых ключах, но в пределах контролируемой зоны.

• в ДПУ А  формируют сообщение с ключом КА (1, 2) для пользователя В

формируют сообщение с ключом КА (1, 2) для пользователя В  .

.

• в ДПУ А  защищают сообщение на ключах связи ДПУ А

защищают сообщение на ключах связи ДПУ А  и пользователя В

и пользователя В  .

.

• из ДПУ А  посылают сообщение к пользователю В

посылают сообщение к пользователю В  .

.

• в ДПУ А  формируют сообщение с ключом КА (1, 2) для пользователя В

формируют сообщение с ключом КА (1, 2) для пользователя В  .

.

• в ДПУ А  защищают сообщение на ключах связи ДПУ А

защищают сообщение на ключах связи ДПУ А  и пользователя В

и пользователя В  .

.

• в ДПУ А  посылают сообщение с ключом КА (1, 2) к пользователю В

посылают сообщение с ключом КА (1, 2) к пользователю В  .

.

• на стороне пользователя В  получают ключ КА (1, 2).

получают ключ КА (1, 2).

• на стороне пользователя В  получают ключ КА (1, 2).

получают ключ КА (1, 2).

• при необходимости, используют ключ КА (1, 2) для связи между пользователем В  и пользователем В

и пользователем В  .

.

Данный способ принят за прототип.

Тем не менее, известный способ обладает следующими недостатками:

• способ требует наличия возможности обмена защищенными сообщениями между узлами разных сегментов, через которые осуществляется сопряжение сегментов, при этом для защиты сообщений требуется предварительное распределение ключей между этими узлами;

• способ требует высокой интеграции между системами управления сегментов, при этом требуется обеспечить совместимость систем управления сетей КРК разных производителей, а система управления сегментом сети КРК должна предусматривать взаимодействие с системами управления других сегментов, в ходе которого требуется

реализовать совместный механизм поиска ДПУ, к которым подключены пользователи, указанные в запросе ключа от пользователей;

реализовать совместный механизм поиска ДПУ, к которым подключены пользователи, указанные в запросе ключа от пользователей;

реализовать согласованное построение общего квантового маршрута выработки и распределения секретного ключа через несколько сегментов сети КРК;

реализовать согласованное построение общего квантового маршрута выработки и распределения секретного ключа через несколько сегментов сети КРК;

реализовать согласованный протокол выработки и распределения ключа на двух и более сегментах сети КРК, согласно выбранного квантового маршрута;

реализовать согласованный протокол выработки и распределения ключа на двух и более сегментах сети КРК, согласно выбранного квантового маршрута;

распределить ключи защиты протоколов взаимодействия систем управления между сегментами;

распределить ключи защиты протоколов взаимодействия систем управления между сегментами;

• передача ключа КА (1, 2) для защищенной связи между пользователями происходит по локальным линиям связи в пределах контролируемой зоны, в которой находятся пользователь и ДПУ. Указанные ограничения не позволяют использовать данный способ для сопряжения в единую сеть КРК существующие сегменты сети КРК, в которых не реализован известный способ.

Раскрытие изобретения

Техническим результатом является

1) расширение эксплуатационных возможностей многосегментной сети КРК при сохранении уровня безопасности,

2) упрощение масштабирования многосегментной сети КРК при сохранении уровня безопасности.

Расширение эксплуатационных возможностей заключается в повышении территориальной мобильности пользователей, за счет того, что выработка ключа для связи с другим пользователем может происходить не только при непосредственном подключении к ДПУ в пределах контролируемой зоны через локальную линию связи, но и в других местах за пределами контролируемой зоны через внешнюю цифровую сеть передачи данных.

Упрощение масштабирования сети КРК заключается в снижении требований к совместимости систем управления разных сегментов и устранение потребности в организации обмена защищенными сообщениями между узлами разных сегментов.

Для этого предлагается способ выработки и распределения ключей в многосегментной сети с квантовым распределением ключей, включающей:

• совокупность из L, где L>1, сопряженных сегментов сети квантового распределения ключей (КРК), причем сегмент под номером  , где

, где  от 1 до L, включает:

от 1 до L, включает:

совокупность из N (

совокупность из N ( ) доверенных промежуточных узлов (ДПУ), причем

) доверенных промежуточных узлов (ДПУ), причем

ДПУ под номером i в сегменте под номером

ДПУ под номером i в сегменте под номером  назначен уникальный идентификатор узла A

назначен уникальный идентификатор узла A  , где i от 1 до N (

, где i от 1 до N ( ),

),

каждый ДПУ соединен с цифровой сетью передачи данных,

каждый ДПУ соединен с цифровой сетью передачи данных,

ДПУ сегмента соединены волоконно-оптическими линиями связи;

ДПУ сегмента соединены волоконно-оптическими линиями связи;

причем в ДПУ А  , где i от 1 до N (

, где i от 1 до N ( ), сохранены следующие данные:

), сохранены следующие данные:

идентификаторы подключенных к нему пользователей,

идентификаторы подключенных к нему пользователей,

идентификаторы других ДПУ сегмента

идентификаторы других ДПУ сегмента  ,

,

если к ДПУ А

если к ДПУ А  подключен пользователь В (

подключен пользователь В ( , j), то в ДПУ А

, j), то в ДПУ А  загружены ключи KB (

загружены ключи KB ( , i, j) при этом ключ KB (

, i, j) при этом ключ KB ( , i, j) предназначен для защищенной связи между ДПУ А

, i, j) предназначен для защищенной связи между ДПУ А  и пользователем В(

и пользователем В( , j);

, j);

при этом ДПУ А  , где i от 1 до N (

, где i от 1 до N ( ), выполнен с возможностью:

), выполнен с возможностью:

выработки и распределения квантово-защищенных ключей с другими ДПУ в сегменте,

выработки и распределения квантово-защищенных ключей с другими ДПУ в сегменте,

определения по заданному идентификатору пользователя идентификатор ДПУ, к которому этот пользователь подключен в пределах сегмента,

определения по заданному идентификатору пользователя идентификатор ДПУ, к которому этот пользователь подключен в пределах сегмента,

формирования ключа для защищенной связи ДПУ А

формирования ключа для защищенной связи ДПУ А  и пользователя,

и пользователя,

подключения к ДПУ А

подключения к ДПУ А  пользователей через локальную линию связи с проведением аутентификации пользователей,

пользователей через локальную линию связи с проведением аутентификации пользователей,

передачи и приема сообщений пользователей,

передачи и приема сообщений пользователей,

генерации криптографических ключей,

генерации криптографических ключей,

хранения квантово-защищенных ключей;

хранения квантово-защищенных ключей;

совокупность из М (

совокупность из М ( ) вычислительных устройств (пользователей), обслуживающих потребности определенных физических лиц или других технических систем, причем если в сегменте нет пользователей, то М (

) вычислительных устройств (пользователей), обслуживающих потребности определенных физических лиц или других технических систем, причем если в сегменте нет пользователей, то М ( )=0, при этом для всех сегментов, где М (

)=0, при этом для всех сегментов, где М ( )>0,

)>0,

каждый пользователь в пределах сегмента сети КРК после регистрации подключен к одному ДПУ через локальную линию связи,

каждый пользователь в пределах сегмента сети КРК после регистрации подключен к одному ДПУ через локальную линию связи,

пользователю под номером j в сегменте

пользователю под номером j в сегменте  назначен уникальный идентификатор В (

назначен уникальный идентификатор В ( , j), где j от 1 до М (

, j), где j от 1 до М ( ),

),

каждый пользователь соединен с цифровой сетью передачи данных;

каждый пользователь соединен с цифровой сетью передачи данных;

причем у пользователя с идентификатором В ( , j), где j от 1 до М (

, j), где j от 1 до М ( ), сохранены следующие данные:

), сохранены следующие данные:

идентификатор ДПУ, к которому пользователь подключен по локальной сети передачи данных,

идентификатор ДПУ, к которому пользователь подключен по локальной сети передачи данных,

идентификаторы всех пользователей, для связи с которыми пользователь может запрашивать ключ,

идентификаторы всех пользователей, для связи с которыми пользователь может запрашивать ключ,

идентификаторы узлов системы управления ключами (УСУ), подключенные к сегменту, в котором находится этот пользователь,

идентификаторы узлов системы управления ключами (УСУ), подключенные к сегменту, в котором находится этот пользователь,

ключ KB (

ключ KB ( , r(j),j), где r(j) определяется из идентификатора ДПУ А (

, r(j),j), где r(j) определяется из идентификатора ДПУ А ( , r(j)), к которому подключен пользователь В (

, r(j)), к которому подключен пользователь В ( , j), при этом ключ KB (

, j), при этом ключ KB ( , r(j), j) предназначен для защищенной связи между пользователем В (

, r(j), j) предназначен для защищенной связи между пользователем В ( , j) и ДПУ A (

, j) и ДПУ A ( , r(j));

, r(j));

причем каждый пользователь выполнен с возможностью

подключения к ДПУ через локальную линию связи с проведением аутентификации пользователя,

подключения к ДПУ через локальную линию связи с проведением аутентификации пользователя,

получения ключа для защищенной связи с ДПУ, к которому подключен и пользователь,

получения ключа для защищенной связи с ДПУ, к которому подключен и пользователь,

подключения к УСУ, который подключен к сегменту, в котором находится этот пользователь, через цифровую сеть передачи данных с проведением аутентификации пользователя,

подключения к УСУ, который подключен к сегменту, в котором находится этот пользователь, через цифровую сеть передачи данных с проведением аутентификации пользователя,

передачи и получения сообщений УСУ, ДПУ и других пользователей,

передачи и получения сообщений УСУ, ДПУ и других пользователей,

зашифровывания и расшифровывания сообщения с использованием имеющихся ключей,

зашифровывания и расшифровывания сообщения с использованием имеющихся ключей,

хранения и обработки данных в процессе работы,

хранения и обработки данных в процессе работы,

передачи и приема данных через цифровую сеть передачи данных;

передачи и приема данных через цифровую сеть передачи данных;

• совокупность из Q узлов системы управления ключами (УСУ), где Q≥1, причем УСУ под номером q, где q от 1 до Q,

имеет уникальный идентификатор W (q),

имеет уникальный идентификатор W (q),

сопрягает, по крайней мере, два сегмента сети КРК,

сопрягает, по крайней мере, два сегмента сети КРК,

соединен с цифровой сетью передачи данных,

соединен с цифровой сетью передачи данных,

подключен к двум ДПУ сопрягаемых сегментов по локальным линиям связи как пользователь,

подключен к двум ДПУ сопрягаемых сегментов по локальным линиям связи как пользователь,

расположен в одной защищенной доверенной зоне с ДПУ, к которым подключен;

расположен в одной защищенной доверенной зоне с ДПУ, к которым подключен;

причем у УСУ с идентификатором W (q), где q от 1 до Q, сохранены следующие данные:

идентификаторы всех других УСУ, подключенных к сети КРК,

идентификаторы всех других УСУ, подключенных к сети КРК,

идентификаторы всех пользователей сети КРК во всех сегментах,

идентификаторы всех пользователей сети КРК во всех сегментах,

идентификаторы ДПУ, к которым подключен УСУ по локальной сети передачи данных,

идентификаторы ДПУ, к которым подключен УСУ по локальной сети передачи данных,

ключи KD (

ключи KD ( , r(q), q), где

, r(q), q), где  и r (q) соответствуют идентификатору ДПУ А (

и r (q) соответствуют идентификатору ДПУ А ( , r (q)), к которому подключен УСУ W (q), при этом ключ KD (

, r (q)), к которому подключен УСУ W (q), при этом ключ KD ( , r(q), q) предназначен для защищенной связи между УСУ W (q) и ДПУ А (

, r(q), q) предназначен для защищенной связи между УСУ W (q) и ДПУ А ( , r(q));

, r(q));

причем каждый УСУ выполнен с возможностью

подключения пользователей из сегментов, которые сопрягаются этим УСУ, через цифровую сеть передачи данных с проведением аутентификации пользователя,

подключения пользователей из сегментов, которые сопрягаются этим УСУ, через цифровую сеть передачи данных с проведением аутентификации пользователя,

получения ключа для связи с ДПУ,

получения ключа для связи с ДПУ,

подключения к ДПУ через локальную линию связи с проведением аутентификации УСУ как пользователя,

подключения к ДПУ через локальную линию связи с проведением аутентификации УСУ как пользователя,

зашифровывания и расшифрования сообщений с использованием имеющихся ключей,

зашифровывания и расшифрования сообщений с использованием имеющихся ключей,

генерации криптографических ключей,

генерации криптографических ключей,

передачи и получения сообщений через локальную линию связи,

передачи и получения сообщений через локальную линию связи,

определения по идентификатору пользователя идентификатора УСУ, который сопрягает сегмент, в котором находится пользователь;

определения по идентификатору пользователя идентификатора УСУ, который сопрягает сегмент, в котором находится пользователь;

причем для совокупности, состоящей из двух и более УСУ, определен метод выработки и распределения ключа между двумя УСУ;

способ заключается в том, что

• передают со стороны пользователя В ( 1, а), расположенного в сегменте

1, а), расположенного в сегменте  1 и имеющего необходимость установить связь с пользователем В (

1 и имеющего необходимость установить связь с пользователем В ( 2, b), расположенным в сегменте

2, b), расположенным в сегменте  2, где

2, где  1≠

1≠ 2, запрос, защищенный на ключе KB (

2, запрос, защищенный на ключе KB ( 1, x1, а), через локальную линию связи в ДПУ А (

1, x1, а), через локальную линию связи в ДПУ А ( 1, x1), к которому подключен пользователь В (

1, x1), к которому подключен пользователь В ( 1, а), на получение ключа связи KC (

1, а), на получение ключа связи KC ( 1, a, q1) с УСУ W (q1), сопрягающим сегмент

1, a, q1) с УСУ W (q1), сопрягающим сегмент  1;

1;

• получают и расшифровывают в ДПУ А ( 1, x1) запрос от пользователя В (

1, x1) запрос от пользователя В ( 1, а);

1, а);

• вырабатывают и распределяют ключ KC ( 1, a, q1) между ДПУ А (

1, a, q1) между ДПУ А ( 1, x1) и ДПУ А (

1, x1) и ДПУ А ( 1, у1), к которому подключен УСУ W (q1);

1, у1), к которому подключен УСУ W (q1);

• посылают из ДПУ А ( 1, x1) пользователю В (

1, x1) пользователю В ( 1, а) ключ KC (

1, а) ключ KC ( 1, a, q1), защищенный на ключе KB (

1, a, q1), защищенный на ключе KB ( 1, x1, а);

1, x1, а);

• посылают из ДПУ А ( 1, y1) в УСУ W (q1) ключ KC (

1, y1) в УСУ W (q1) ключ KC ( 1, a, q1), защищенный на ключе KD (

1, a, q1), защищенный на ключе KD ( 1, q1);

1, q1);

• получают и расшифровывают на стороне пользователя В ( 1, а) ключ KC (

1, а) ключ KC ( 1, a, q1);

1, a, q1);

• получают и расшифровывают в УСУ W (q1) ключ KC ( 1, a, q1);

1, a, q1);

• формируют и высылают со стороны пользователя В ( 1, а) в УСУ W (q1) запрос, защищенный на ключе KC (

1, а) в УСУ W (q1) запрос, защищенный на ключе KC ( 1, a, q1), на получения ключа для связи с пользователем В (

1, a, q1), на получения ключа для связи с пользователем В ( 2, b);

2, b);

• получают и расшифровывают в УСУ W (q1) запрос на получения ключа KA (а, b) для связи с пользователем В ( 2, b);

2, b);

• осуществляют в УСУ W (q1) поиск УСУ, который подключен к сегменту  2 и где находится пользователь В (

2 и где находится пользователь В ( 2, b);

2, b);

• если найденный УСУ отличен от W (q1), то переходят к этапу А, иначе, выполняют следующие действия:

формируют в УСУ W (q1) запрос к ДПУ А (

формируют в УСУ W (q1) запрос к ДПУ А ( 2, у2), к которому подключен УСУ W (q1), на получения ключа связи KC (

2, у2), к которому подключен УСУ W (q1), на получения ключа связи KC ( 2, b, q1) для УСУ W (q1) и пользователя В (

2, b, q1) для УСУ W (q1) и пользователя В ( 2, b);

2, b);

посылают из УСУ W (q1) в ДПУ А (

посылают из УСУ W (q1) в ДПУ А ( 2, у2) запрос, защищенный на ключе KD (

2, у2) запрос, защищенный на ключе KD ( 2, у2, q1), на предоставление ключа связи KC (

2, у2, q1), на предоставление ключа связи KC ( 2, b, q1);

2, b, q1);

получают и расшифровывают в ДПУ А (

получают и расшифровывают в ДПУ А ( 2, у2) запрос на получения ключа связи KC (

2, у2) запрос на получения ключа связи KC ( 2, b, q1);

2, b, q1);

вырабатывают и распределяют квантово-защищенный ключ KC (

вырабатывают и распределяют квантово-защищенный ключ KC ( 2, b, q1) между ДПУ А (

2, b, q1) между ДПУ А ( 2, у2) и ДПУ А (

2, у2) и ДПУ А ( 2, х2), к которому подключен пользователь В (

2, х2), к которому подключен пользователь В ( 2, b);

2, b);

посылают из ДПУ А (

посылают из ДПУ А ( 2, у2) в УСУ W (q1) ключ KC (

2, у2) в УСУ W (q1) ключ KC ( 2, b, q1), защищенный на ключе KD (

2, b, q1), защищенный на ключе KD ( 2, у2, q1);

2, у2, q1);

посылают из ДПУ А (

посылают из ДПУ А ( 2, х2) пользователю В (

2, х2) пользователю В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q1), защищенный на ключе KB (

2, b, q1), защищенный на ключе KB ( 2, х2, b);

2, х2, b);

получают и расшифровывают на стороне пользователя В (

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q1);

2, b, q1);

получают и расшифровывают в УСУ W (q1) ключ KC (

получают и расшифровывают в УСУ W (q1) ключ KC ( 2, b q1);

2, b q1);

формируют в УСУ W (q1) запрос ключа KA (а, b);

формируют в УСУ W (q1) запрос ключа KA (а, b);

посылают из УСУ W (q1) в ДПУ А (

посылают из УСУ W (q1) в ДПУ А ( 1, y1) запрос, защищенный на ключе KD (

1, y1) запрос, защищенный на ключе KD ( 1, y1, q1), на предоставление ключа KA (а, b);

1, y1, q1), на предоставление ключа KA (а, b);

получают и расшифровывают в ДПУ А (

получают и расшифровывают в ДПУ А ( 1, у1) запрос на получения ключа KA (а, b);

1, у1) запрос на получения ключа KA (а, b);

генерируют в ДПУ А (

генерируют в ДПУ А ( 1, y1) ключ KA (а, b);

1, y1) ключ KA (а, b);

посылают из ДПУ А (

посылают из ДПУ А ( 1, y1) в УСУ W (q1) ключ KA (а, b), защищенный на ключе KD (

1, y1) в УСУ W (q1) ключ KA (а, b), защищенный на ключе KD ( 1, y1, q1);

1, y1, q1);

получают и расшифровывают в УСУ W (q1) ключ KA (а, b);

получают и расшифровывают в УСУ W (q1) ключ KA (а, b);

посылают из УСУ W (q1) пользователю В (

посылают из УСУ W (q1) пользователю В ( 1, а) ключ KA (а, b), защищенный на ключе KC (

1, а) ключ KA (а, b), защищенный на ключе KC ( 1, a, q1);

1, a, q1);

посылают из УСУ W (q1) пользователю В (

посылают из УСУ W (q1) пользователю В ( 2, b) ключ KA (а, b), защищенный на ключе KC (

2, b) ключ KA (а, b), защищенный на ключе KC ( 2, b, q1);

2, b, q1);

получают и расшифровывают на стороне пользователя В (

получают и расшифровывают на стороне пользователя В ( 1, а) ключ KA (а, b);

1, а) ключ KA (а, b);

получают и расшифровывают на стороне пользователя В (

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KA (а, b);

2, b) ключ KA (а, b);

переходят к этапу В;

переходят к этапу В;

этап А: формируют последовательность Н конечной длины h состоящую из УСУ, причем первым элементом последовательности является УСУ W (q1), а последним элементом является УСУ W (q2), который подключен к сегменту, в котором находится пользователь В (

этап А: формируют последовательность Н конечной длины h состоящую из УСУ, причем первым элементом последовательности является УСУ W (q1), а последним элементом является УСУ W (q2), который подключен к сегменту, в котором находится пользователь В ( 2, b); причем два УСУ могут быть соседними элементами последовательности только если они оба подключены к одному сегменту;

2, b); причем два УСУ могут быть соседними элементами последовательности только если они оба подключены к одному сегменту;

формируют последовательность S конечной длины h-1, состоящую из сегментов, причем в качестве элемента последовательности S под номером z, z=1,…, h-1, выбирают сегмент, к которому подключены УСУ под номерами z и z+1 из последовательности Н, если таких сегментов несколько, то выбирают любой из них;

формируют последовательность S конечной длины h-1, состоящую из сегментов, причем в качестве элемента последовательности S под номером z, z=1,…, h-1, выбирают сегмент, к которому подключены УСУ под номерами z и z+1 из последовательности Н, если таких сегментов несколько, то выбирают любой из них;

для каждого z, z=1,…, h-1 выполняют следующие действия:

для каждого z, z=1,…, h-1 выполняют следующие действия:

формируют в УСУ под номером z в последовательности Н, который имеет идентификатор W (q(z)), запрос на получение ключа KE (z) для этого УСУ и УСУ под номером z+1 в последовательности Н, который имеет идентификатор W (q (z+1));

формируют в УСУ под номером z в последовательности Н, который имеет идентификатор W (q(z)), запрос на получение ключа KE (z) для этого УСУ и УСУ под номером z+1 в последовательности Н, который имеет идентификатор W (q (z+1));

посылают из УСУ W (q(z)) сформированный запрос в ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z));

посылают из УСУ W (q(z)) сформированный запрос в ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z));

вырабатывают и распределяют квантово-защищенный ключ KE (z) между ДПУ из сегмента z, к которым подключены УСУ W (q(z)), и УСУ W (q(z+1));

вырабатывают и распределяют квантово-защищенный ключ KE (z) между ДПУ из сегмента z, к которым подключены УСУ W (q(z)), и УСУ W (q(z+1));

посылают ключ KE (z) из ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z)), в УСУ W (q(z));

посылают ключ KE (z) из ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z)), в УСУ W (q(z));

посылают ключ KE (z) из ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z+1)), в УСУ W (q(z+1));

посылают ключ KE (z) из ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z+1)), в УСУ W (q(z+1));

вырабатывают и распределяют ключ KA (а, b) между УСУ W (q1) и УСУ W (q2) определенным в системе УСУ методом с использованием ключей KE (z), где z, z=1,…, h-1;

вырабатывают и распределяют ключ KA (а, b) между УСУ W (q1) и УСУ W (q2) определенным в системе УСУ методом с использованием ключей KE (z), где z, z=1,…, h-1;

формируют в УСУ W (q2) запрос к ДПУ А (

формируют в УСУ W (q2) запрос к ДПУ А ( 2, у2), к которому подключен УСУ W (q2), на получения ключа связи KC (

2, у2), к которому подключен УСУ W (q2), на получения ключа связи KC ( 2, b, q2) для УСУ W (q2) и пользователя В (

2, b, q2) для УСУ W (q2) и пользователя В ( 2, b);

2, b);

посылают из УСУ W (q2) в ДПУ А (

посылают из УСУ W (q2) в ДПУ А ( 2, у2) запрос, защищенный на ключе KD (

2, у2) запрос, защищенный на ключе KD ( 2, у2, q2), на предоставление ключа связи KC (

2, у2, q2), на предоставление ключа связи KC ( 2, b, q2);

2, b, q2);

получают и расшифровывают в ДПУ А (

получают и расшифровывают в ДПУ А ( 2, у2) запрос на получения ключа связи KC (

2, у2) запрос на получения ключа связи KC ( 2, b, q2);

2, b, q2);

вырабатывают и распределяют квантово-защищенный ключ KC (

вырабатывают и распределяют квантово-защищенный ключ KC ( 2, b, q2) между ДПУ А (

2, b, q2) между ДПУ А ( 2, у2) и ДПУ А (

2, у2) и ДПУ А ( 2, х2), к которому подключен пользователь В (

2, х2), к которому подключен пользователь В ( 2, b);

2, b);

посылают из ДПУ А (

посылают из ДПУ А ( 2, у2) в УСУ W (q2) ключ KC (

2, у2) в УСУ W (q2) ключ KC ( 2, b, q2), защищенный на ключе KD (

2, b, q2), защищенный на ключе KD ( 2, у2, q2);

2, у2, q2);

посылают из ДПУ А (

посылают из ДПУ А ( 2, х2) пользователю В (

2, х2) пользователю В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q1), защищенный на ключе KB (

2, b, q1), защищенный на ключе KB ( 2, х2, b);

2, х2, b);

получают и расшифровывают на стороне пользователя В (

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q2);

2, b, q2);

получают и расшифровывают в УСУ W (q2) ключ KC (

получают и расшифровывают в УСУ W (q2) ключ KC ( 2, b, q2);

2, b, q2);

посылают из УСУ W (q1) пользователю В (

посылают из УСУ W (q1) пользователю В ( 1, а) ключ KA (а, b), защищенный на ключе KC (

1, а) ключ KA (а, b), защищенный на ключе KC ( 1, a, q1);

1, a, q1);

посылают из УСУ W (q2) пользователю В (

посылают из УСУ W (q2) пользователю В ( 2, b) ключ KA (а, b), защищенный на ключе KC (

2, b) ключ KA (а, b), защищенный на ключе KC ( 2, b, q2);

2, b, q2);

получают и расшифровывают на стороне пользователя В (

получают и расшифровывают на стороне пользователя В ( 1, а) ключ KA (а, b);

1, а) ключ KA (а, b);

получают и расшифровывают на стороне пользователя В (

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KA (а, b).

2, b) ключ KA (а, b).

этап В: при необходимости, используют ключ KA (а, b) для связи между пользователем В (

этап В: при необходимости, используют ключ KA (а, b) для связи между пользователем В ( 1, а) и пользователем В (

1, а) и пользователем В ( 2, b).

2, b).

Для достижения указанного технического результата предлагается способ выработки и распределения ключей в сетях КРК, состоящих из нескольких сопрягаемых сегментов сети КРК, причем для всех узлов в рамках сегмента по единым правилам формируются: пространство идентификаторов узлов сети, пространство идентификаторов пользователей, подключаемых к узлам сети КРК, правила защищенного обмена сообщениями между пользователем и ДПУ, способы выработки и распределения ключа между ДПУ.

Кроме того, если сегменты сопряжены, то по одному ДПУ из сопрягаемых сегментов располагают в одной контролируемой зоне, и к этим ДПУ подключают по локальной сети передачи данных как пользователя узел системы управления ключами (УСУ), который располагают в этой же контролируемой зоне.

Система управления ключами представляет собой совокупность УСУ, причем в УСУ загружены следующие данные:

• информация о идентификаторах других УСУ, подключенных к сети КРК,

• идентификаторы всех пользователей сети КРК,

• идентификаторы ДПУ, к которым подключен УСУ,

• ключи для защищенной связи с ДПУ, к которым подключен УСУ; УСУ выполнен с возможностью:

• подключения к ДПУ, в качестве пользователя, с целью получения ключей,

• обработки запросов от пользователей,

• хранения и обработки данных в процессе работы,

• передачи и приема данных через цифровую сеть передачи данных.

Причем для совокупности, состоящей из двух и более УСУ, определен метод выработки и распределения квантово-защищенного ключа между двумя УСУ, например, Исток-М [MP 26.5.003 - 2023 «Информационная технология. Криптографическая защита информации. Ключевая система полносвязной многоарендаторной сети шифрованной связи на базе ККС ВРК с ДПУ». Москва, Технический комитет по стандартизации «Криптографическая защита информации», 2023], в том числе с использованием теоретико-информационно стойких алгоритмов защиты ключа.

В ДПУ загружены следующие данные:

• идентификаторы, подключенных к нему пользователей,

• идентификаторы других ДПУ сегмента,

• ключи для защищенной связи с пользователями, которые к нему подключены;

ДПУ выполнен с возможностью:

• вырабатывать и распределять квантово-защищенные ключи с другими ДПУ в сегменте,

• вырабатывать криптографические ключи,

• принимать, передавать, хранить и обрабатывать информацию,

• определять по заданному идентификатору пользователя идентификатор ДПУ, к которому этот пользователь подключен, в рамках сегмента,

• формировать ключи для защищенной связи между ДПУ и подключенным к нему пользователем,

• хранить квантово-защищенные ключи.

Пользователю загружены следующие данные:

• идентификатор ДПУ, к которому пользователь подключен по локальной сети передачи данных,

• идентификаторы всех пользователей, для связи с которыми пользователь может запрашивать ключ,

• идентификаторы УСУ, подключенные к сегменту, в котором находится пользователь,

• ключи для защищенной связи с ДПУ, к которому подключен пользователь.

Пользователь выполнен с возможностью:

• подключения к ДПУ через локальную линию связи;

• подключения к УСУ, который подключен к сегменту, в котором находится этот пользователь, через цифровую сеть передачи данных,

• передачи и получения сообщений от УСУ и ДПУ, к которому подключен пользователь,

• зашифровывания и расшифровывания сообщения с использованием имеющихся ключей;

• приема и передачи данных через цифровую сеть передачи данных.

Описанный технический результат достигается за пять шагов:

1) на первом шаге вырабатывают и распределяют ключи защиты сообщений между пользователем и УСУ, для этого запрашивают ключ в ДПУ, к которому подключен пользователь;

2) на втором шаге строится последовательность из УСУ, позволяющая сформировать конечную последовательность сопряженных сегментов между сегментами, к которым подключены пользователи для которых распределяется ключ;

3) на третьем шаге происходит выработка и распределение ключей между соседними в последовательности УСУ; каждый ключ вырабатывается на своем сегменте сети КРК способом, который определен на этом сегменте;

4) на четвертом шаге происходит выработка и распределение ключа между первым и последним УСУ в последовательности, согласно выбранному в сети способу выработки и распределения ключей между УСУ, например, по протоколу Исток-М (MP 26.5.003 - 2023 «Информационная технология. Криптографическая защита информации. Ключевая система полносвязной многоарендаторной сети шифрованной связи на базе ККС ВРК с ДПУ». Москва, Технический комитет по стандартизации «Криптографическая защита информации», 20230 с использованием ключей, полученных на третьем шаге;

5) на пятом шаге ключ от УСУ доставляется до пользователей с использованием ключей, полученных на первом шаге.

Передача ключей между пользователем и УСУ происходит в защищенных сообщениях, для их формирования используются ключи, полученные с применением технологии КРК, а передача ключевой информации между сегментами сети КРК происходит внутри контролируемой зоны, посредством УСУ. Тем самым использование предложенного способа обеспечивает криптографические свойства не хуже, чем у прототипа. При использовании теоретико-информационно стойких методов защиты сообщений между пользователем и УСУ, а также УСУ между собой, предложенный способ реализует теоретико-информационно стойкую выработку и распределение ключа.

Упрощение масштабирования заключается в том, что для подключения новых сегментов сети КРК достаточно разместить один из ДПУ подключаемого сегмента в одной контролируемой зоне с другим выбранным ДПУ существующей сети КРК и добавить в систему управления ключами еще один УСУ, подключенный к этим ДПУ как пользователь. В отличие от технических решений приведенных аналога и прототипа, для осуществления предложенного способа не требуется, чтобы сегменты имели согласованную систему управления, не требуется распределять ключи между ДПУ разных сегментов и обеспечивать защищенный обмен сообщения между ними, не требуется использовать согласованные правила вычисления квантового маршрута и выработки ключей в разных сегментах. Тем самым достигается упрощение масштабирования многосегментной сети КРК.

Кроме того, предложенный способ позволяет расширить эксплуатационные возможности распределения ключей в сети КРК в сравнении с приведенным аналогом и прототипом. Это достигается за счет того, что в предложенном способе после того, как выработаны и распределены ключи для защиты сообщений между пользователем и УСУ, пользователь может запрашивать и получать в УСУ ключи для связи с любым пользователем в произвольное время и в пределах доступности внешней цифровой сети передачи данных. В прототипе пользователь может запрашивать и получать ключи только в пределах контролируемой зоны, в которой располагается ДПУ и пользователь.

Краткое описание чертежей

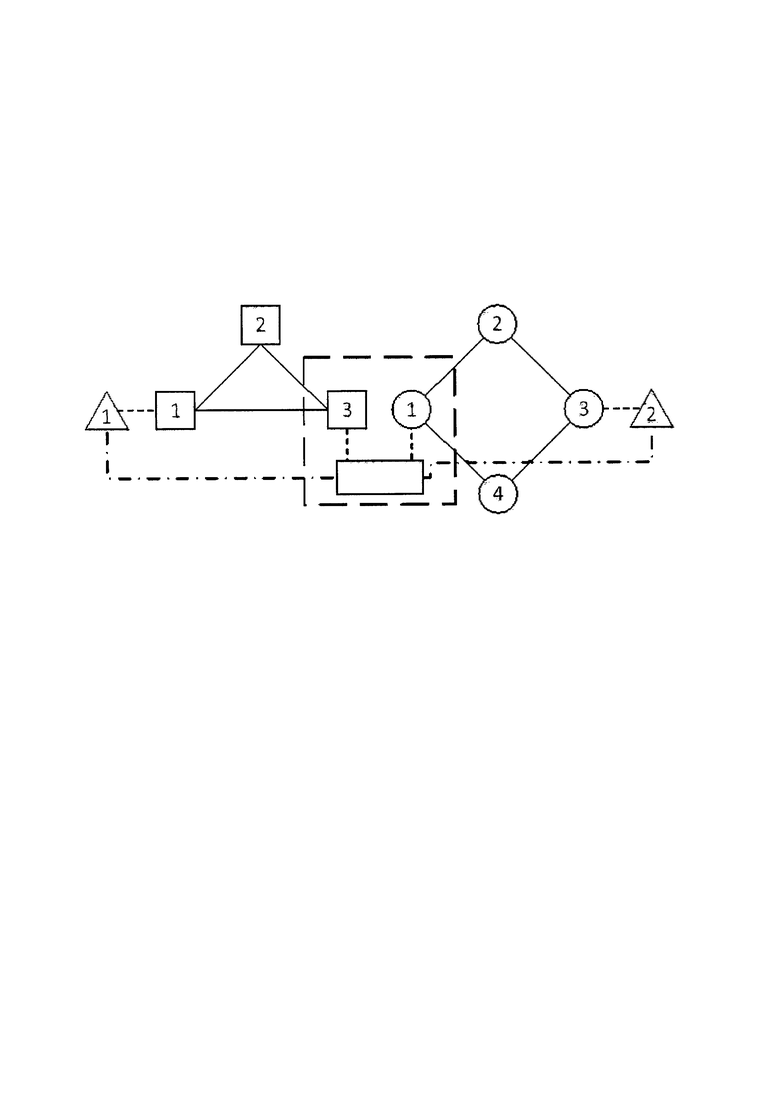

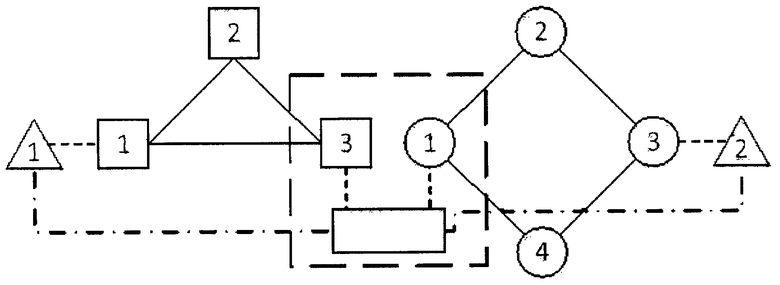

На фигуре графического изображения показана схема сети КРК, состоящей из двух сегментов и УСУ.

Треугольниками на схеме обозначены пользователи из разных сегментов.

Квадратами на схеме обозначены ДПУ из первого сегмента.

Окружностями обозначены ДПУ из второго сегмента.

Прямоугольником на схеме обозначен УСУ.

Квадратом из крупных штриховых линий на схеме обозначены границы защищенной доверенной зоны.

Мелкими штриховыми линиями на схеме обозначены линии связи между пользователями и ДПУ.

Сплошными линиями на схеме обозначены линии связи между ДПУ в сегментах.

Штрих-пунктирными линиями на схеме обозначены линии связи между пользователями и УСУ.

Осуществление изобретения

Применение предложенного способа можно продемонстрировать на примере сопряжения двух сегментов в единую сеть КРК.

Первый сегмент сети КРК  1 состоит из трех ДПУ: ДПУ А

1 состоит из трех ДПУ: ДПУ А  , ДПУ А (

, ДПУ А ( 1, 2) и ДПУ А (

1, 2) и ДПУ А ( 1, 3), и одного пользователя В

1, 3), и одного пользователя В  , подключенного к ДПУ А (

, подключенного к ДПУ А ( 1, 1).

1, 1).

Второй сегмент сети КРК  2 состоит из четырех ДПУ: ДПУ А (

2 состоит из четырех ДПУ: ДПУ А ( 2, 1), ДПУ А

2, 1), ДПУ А  , ДПУ А (

, ДПУ А ( 2, 3) и ДПУ А (

2, 3) и ДПУ А ( 2, 4) и одного пользователя В (

2, 4) и одного пользователя В ( 2, 1), подключенного к ДПУ А (

2, 1), подключенного к ДПУ А ( 2, 3). Сегменты сопрягаются предложенным способом в пределах одной контролируемой зоны, в которой размещаются по одному ДПУ из каждого сегмента (в данной конфигурации это ДПУ А (

2, 3). Сегменты сопрягаются предложенным способом в пределах одной контролируемой зоны, в которой размещаются по одному ДПУ из каждого сегмента (в данной конфигурации это ДПУ А ( 2, 3), ДПУ А (

2, 3), ДПУ А ( 2, 1) и УСУ W (1). Причем УСУ W (1) подключается к ДПУ А (

2, 1) и УСУ W (1). Причем УСУ W (1) подключается к ДПУ А ( 1, 3) и ДПУ А (

1, 3) и ДПУ А ( 2, 1) как пользователь через локальную доверенную сеть передачи данных.

2, 1) как пользователь через локальную доверенную сеть передачи данных.

В качестве пользователей используются программно-аппаратные комплексы (ПАК) типа ViPNet L2-10G, которые обеспечивает шифрование данных в канале Ethernet (https://infotecs.ru/products/vipnet-12-10g/).

В качестве УСУ используется ПАК типа ViPNet Coordinator HW 4 (https://infotecs.ru/products/vipnet-coordinator-hw-4/), предназначенный для построения виртуальной сети ViPNet и обеспечения безопасной передачи данных между ее защищенными сегментами, а также фильтрации IP-трафика.

В качестве ДПУ используются системы типа ViPNet Quantum Trusted System (ViPNet QTS) (https://infotecs.ru/products/vipnet-qts/), представляющие собой узлы сети КРК, обеспечивающие выработку и распределение квантовозащищенных ключей и передачу ключей пользователям в автоматическом режиме.

Выработка ключа на сегментах сети КРК осуществляется по протоколу, реализованному в ViPNet QTS.

Доработка программного обеспечения УСУ, ДПУ и пользователей для применения в способе может быть осуществлена специалистом по программному обеспечению (программистом) на основе знания выполняемых функций.

Обмен сообщениями между ДПУ и пользователем осуществляется по протоколу Протока (Р 1323565.1.046-2023 «Информационная технология. Криптографическая защита информации. Защищенный протокол взаимодействия квантово-криптографической аппаратуры выработки и распределения ключей и средства криптографической защиты информации», Москва, Российский институт стандартизации, 2023).

Графическое представление сети КРК, состоящей из двух сегментов, сопряженных при помощи описанного способа представлено на фигуре графического изображения.

Рассмотрим вариант выработки и распределения ключа, предназначенного пользователям.

Для этого, согласно описанному способу, сначала производят первичную настройку.

В ДПУ А  и пользователю В

и пользователю В  , загружают ключ KB (

, загружают ключ KB ( 1, 1, 1), предназначенный для защищенной связи между ними;

1, 1, 1), предназначенный для защищенной связи между ними;

в ДПУ А ( 2, 3) и пользователю В (

2, 3) и пользователю В ( 2, 1) загружают ключ KB (

2, 1) загружают ключ KB ( 2, 3, 1), предназначенный для защищенной связи между ними;

2, 3, 1), предназначенный для защищенной связи между ними;

в ДПУ А ( 1, 3) и УСУ W (1), загружают ключ KD (

1, 3) и УСУ W (1), загружают ключ KD ( 1, 3, 1), предназначенный для защищенной связи между ними;

1, 3, 1), предназначенный для защищенной связи между ними;

в ДПУ А ( 2, 1) и УСУ W (1), загружают ключ KD (

2, 1) и УСУ W (1), загружают ключ KD ( 2, 1, 1), предназначенный для защищенной связи между ними.

2, 1, 1), предназначенный для защищенной связи между ними.

В УСУ W (1) загружают идентификаторы пользователей В  и В (

и В ( 2, 1).

2, 1).

Пользователям В  и В (

и В ( 2, 1) загружают идентификатор УСУ W (1).

2, 1) загружают идентификатор УСУ W (1).

Способ выработки и распределения ключа между двумя пользователями В  и В (

и В ( 2, 1), подключенными к представленной сети КРК, заключается в том, что

2, 1), подключенными к представленной сети КРК, заключается в том, что

• по протоколу Протока с использованием ключа KB ( 1, 1, 1) формируют и отправляют запрос от пользователя В

1, 1, 1) формируют и отправляют запрос от пользователя В  в ДПУ А

в ДПУ А  на получение ключа KC (

на получение ключа KC ( 1, 1, 1) с УСУ W(1);

1, 1, 1) с УСУ W(1);

• между ДПУ А  и ДПУ А (

и ДПУ А ( 1, 3) вырабатывают и распределяют ключ KC (

1, 3) вырабатывают и распределяют ключ KC ( 1, 1, 1), используя способ выработки и распределения ключа, реализованный в ViPNet QTS;

1, 1, 1), используя способ выработки и распределения ключа, реализованный в ViPNet QTS;

• по протоколу Протока с использованием ключа KB ( 1, 1, 1) посылают ключ KC (

1, 1, 1) посылают ключ KC ( 1, 1, 1) от ДПУ А

1, 1, 1) от ДПУ А  к пользователю В

к пользователю В  ;

;

• по протоколу Протока с использованием ключа KD ( 1, 3, 1) посылают ключ KC (

1, 3, 1) посылают ключ KC ( 1, 1, 1) от ДПУ А (

1, 1, 1) от ДПУ А ( 1, 3) к УСУ W (1);

1, 3) к УСУ W (1);

• в соответствии с форматом протокола Протока в пользователе В  формируют запрос ключа KA (1, 1) с пользователем В (

формируют запрос ключа KA (1, 1) с пользователем В ( 2, 1), предназначенный для отправки в УСУ;

2, 1), предназначенный для отправки в УСУ;

• по протоколу Протока с использованием ключа KC ( 1, 1, 1) посылают сформированный запрос от пользователя В

1, 1, 1) посылают сформированный запрос от пользователя В  в УСУ W (1);

в УСУ W (1);

• по протоколу Протока с использованием ключа, KD ( 2, 1, 1) формируют и отправляют запрос от УСУ W (1) в ДПУ А (

2, 1, 1) формируют и отправляют запрос от УСУ W (1) в ДПУ А ( 2, 1) на получение ключа KC (

2, 1) на получение ключа KC ( 2, 1, 1) с пользователем В (

2, 1, 1) с пользователем В ( 2, 1);

2, 1);

• между ДПУ А ( 2, 1) и ДПУ А (

2, 1) и ДПУ А ( 2, 3) вырабатывают и распределяют ключ KC (

2, 3) вырабатывают и распределяют ключ KC ( 2, 1, 1), используя способ выработки и распределения ключа, реализованный в ViPNet QTS;

2, 1, 1), используя способ выработки и распределения ключа, реализованный в ViPNet QTS;

• по протоколу Протока с использованием ключа KB ( 2, 3, 1) посылают ключ KC (

2, 3, 1) посылают ключ KC ( 2, 1, 1) из ДПУ А (

2, 1, 1) из ДПУ А ( 2, 3) к пользователю В (

2, 3) к пользователю В ( 2, 1);

2, 1);

• по протоколу Протока с использованием ключа KD ( 2, 1, 1) посылают ключ KC (

2, 1, 1) посылают ключ KC ( 2, 1, 1) из ДПУ А (

2, 1, 1) из ДПУ А ( 2, 1) в УСУ W (1);

2, 1) в УСУ W (1);

• в УСУ W (1) генерируют ключ KA (1, 1);

• по протоколу Протока с использованием ключа KC ( 1, 1, 1) передают ключ KA (1, 1) из УСУ W (1) к пользователю В

1, 1, 1) передают ключ KA (1, 1) из УСУ W (1) к пользователю В  ;

;

• по протоколу Протока с использованием ключа KC ( 2, 1, 1) передают ключ KA (1, 1) от УСУ W (1) к пользователю В (

2, 1, 1) передают ключ KA (1, 1) от УСУ W (1) к пользователю В ( 2, 1).

2, 1).

• при необходимости, используют ключ KA (1, 1) для связи между пользователем В  и пользователем В (

и пользователем В ( 2, 1).

2, 1).

Возможны и другие варианты реализации предложенного способа, зависящие от предпочтений при выборе аппаратного и программного обеспечения.

Изобретение относится к способу формирования секретных ключей для произвольной пары узлов вычислительной сети, использующей систему квантового распределения ключей. Техническим результатом является расширение эксплуатационных возможностей многосегментной сети КРК при сохранении уровня безопасности. Расширение эксплуатационных возможностей заключается в повышении территориальной мобильности пользователей за счет того, что выработка ключа для связи с другим пользователем может происходить не только при непосредственном подключении к ДПУ в пределах контролируемой зоны через локальную линию связи, но и в других местах за пределами контролируемой зоны через внешнюю цифровую сеть передачи данных. 1 ил.

Способ выработки и распределения ключей в многосегментной сети с квантовым распределением ключей, включающей:

совокупность из L, где L>1, сопряженных сегментов сети квантового распределения ключей (КРК), причем сегмент под номером  , где

, где  от 1 до L, включает:

от 1 до L, включает:

совокупность из N ( ) доверенных промежуточных узлов (ДПУ), причем

) доверенных промежуточных узлов (ДПУ), причем

ДПУ под номером i в сегменте под номером  назначен уникальный идентификатор узла А (

назначен уникальный идентификатор узла А ( , i), где i от 1 до N (

, i), где i от 1 до N ( ),

),

каждый ДПУ соединен с цифровой сетью передачи данных,

ДПУ сегмента соединены волоконно-оптическими линиями связи;

причем в ДПУ А ( , i), где i от 1 до N (

, i), где i от 1 до N ( ), сохранены следующие данные:

), сохранены следующие данные:

идентификаторы подключенных к нему пользователей,

идентификаторы других ДПУ сегмента  ,

,

если к ДПУ А ( , i) подключен пользователь В (

, i) подключен пользователь В ( , j), то в ДПУ А (

, j), то в ДПУ А ( , i) загружены ключи KB (

, i) загружены ключи KB ( , i, j), при этом ключ KB (

, i, j), при этом ключ KB ( , i, j) предназначен для защищенной связи между ДПУ А (

, i, j) предназначен для защищенной связи между ДПУ А ( , i) и пользователем В (

, i) и пользователем В ( , j);

, j);

при этом ДПУ А ( , i), где i от 1 до N (

, i), где i от 1 до N ( ), выполнен с возможностью:

), выполнен с возможностью:

выработки и распределения квантовозащищенных ключей с другими ДПУ в сегменте,

определения по заданному идентификатору пользователя идентификатора ДПУ, к которому этот пользователь подключен в пределах сегмента,

формирования ключа для защищенной связи ДПУ А ( , i) и пользователя,

, i) и пользователя,

подключения к ДПУ A ( , i) пользователей через локальную линию связи с проведением аутентификации пользователей,

, i) пользователей через локальную линию связи с проведением аутентификации пользователей,

передачи и приема сообщений пользователей,

генерации криптографических ключей,

хранения квантовозащищенных ключей;

совокупность из М ( ) вычислительных устройств (пользователей), обслуживающих потребности определенных физических лиц или других технических систем, причем если в сегменте нет пользователей, то М (

) вычислительных устройств (пользователей), обслуживающих потребности определенных физических лиц или других технических систем, причем если в сегменте нет пользователей, то М ( )=0, при этом для всех сегментов, где М (

)=0, при этом для всех сегментов, где М ( )>0,

)>0,

каждый пользователь в пределах сегмента сети КРК после регистрации подключен к одному ДПУ через локальную линию связи,

пользователю под номером j в сегменте  назначен уникальный идентификатор В (

назначен уникальный идентификатор В ( , j), где j от 1 до М (

, j), где j от 1 до М ( ),

),

каждый пользователь соединен с цифровой сетью передачи данных;

причем у пользователя с идентификатором В ( , j), где j от 1 до М (

, j), где j от 1 до М ( ), сохранены следующие данные:

), сохранены следующие данные:

идентификатор ДПУ, к которому пользователь подключен по локальной сети передачи данных,

идентификаторы всех пользователей, для связи с которыми пользователь может запрашивать ключ,

идентификаторы узлов системы управления ключами (УСУ), подключенные к сегменту, в котором находится этот пользователь,

ключ KB ( , r(j), j), где r(j) определяется из идентификатора ДПУ А (

, r(j), j), где r(j) определяется из идентификатора ДПУ А ( , r(j)), к которому подключен пользователь В (

, r(j)), к которому подключен пользователь В ( , j), при этом ключ KB (

, j), при этом ключ KB ( , r(j), j) предназначен для защищенной связи между пользователем В (

, r(j), j) предназначен для защищенной связи между пользователем В ( , j) и ДПУ А (

, j) и ДПУ А ( , r(j));

, r(j));

причем каждый пользователь выполнен с возможностью:

подключения к ДПУ через локальную линию связи с проведением аутентификации пользователя,

получения ключа для защищенной связи с ДПУ, к которому подключен и пользователь,

подключения к УСУ, который подключен к сегменту, в котором находится этот пользователь, через цифровую сеть передачи данных с проведением аутентификации пользователя,

передачи и получения сообщений УСУ, ДПУ и других пользователей,

зашифровывания и расшифровывания сообщения с использованием имеющихся ключей,

хранения и обработки данных в процессе работы,

передачи и приема данных через цифровую сеть передачи данных;

совокупность из Q узлов системы управления ключами (УСУ), где Q≥1, причем УСУ под номером q, где q от 1 до Q,

имеет уникальный идентификатор W (q),

сопрягает по крайней мере два сегмента сети КРК,

соединен с цифровой сетью передачи данных,

подключен к двум ДПУ сопрягаемых сегментов по локальным линиям связи как пользователь,

расположен в одной защищенной доверенной зоне с ДПУ, к которым подключен;

причем у УСУ с идентификатором W (q), где q от 1 до Q, сохранены следующие данные:

идентификаторы всех других УСУ, подключенных к сети КРК,

идентификаторы всех пользователей сети КРК во всех сегментах,

идентификаторы ДПУ, к которым подключен УСУ по локальной сети передачи данных,

ключи KD ( , r(q), q), где

, r(q), q), где  и r(q) соответствуют идентификатору ДПУ А (

и r(q) соответствуют идентификатору ДПУ А ( , r(q)), к которому подключен УСУ W (q), при этом ключ KD (

, r(q)), к которому подключен УСУ W (q), при этом ключ KD ( , r(q), q) предназначен для защищенной связи между УСУ W (q) и ДПУ А (

, r(q), q) предназначен для защищенной связи между УСУ W (q) и ДПУ А ( , r(q));

, r(q));

причем каждый УСУ выполнен с возможностью:

подключения пользователей из сегментов, которые сопрягаются этим УСУ, через цифровую сеть передачи данных с проведением аутентификации пользователя,

получения ключа для связи с ДПУ,

подключения к ДПУ через локальную линию связи с проведением аутентификации УСУ как пользователя,

зашифровывания и расшифровывания сообщений с использованием имеющихся ключей,

генерации криптографических ключей,

передачи и получения сообщений через локальную линию связи,

определения по идентификатору пользователя идентификатора УСУ, который сопрягает сегмент, в котором находится пользователь;

причем для совокупности, состоящей из двух и более УСУ, определен метод выработки и распределения ключа между двумя УСУ;

способ заключается в том, что

передают со стороны пользователя В ( 1, а), расположенного в сегменте

1, а), расположенного в сегменте  1 и имеющего необходимость установить связь с пользователем В (

1 и имеющего необходимость установить связь с пользователем В ( 2, b), расположенным в сегменте

2, b), расположенным в сегменте  2, где

2, где  1≠

1≠ 2, запрос, защищенный на ключе KB (

2, запрос, защищенный на ключе KB ( 1, x1, а), через локальную линию связи в ДПУ А (

1, x1, а), через локальную линию связи в ДПУ А ( 1, x1), к которому подключен пользователь В (

1, x1), к которому подключен пользователь В ( 1, а), на получение ключа связи KC (

1, а), на получение ключа связи KC ( 1, a, q1) с УСУ W (q1), сопрягающим сегмент

1, a, q1) с УСУ W (q1), сопрягающим сегмент  1;

1;

получают и расшифровывают в ДПУ А ( 1, x1) запрос от пользователя В (

1, x1) запрос от пользователя В ( 1, a);

1, a);

вырабатывают и распределяют ключ KC ( 1, a, q1) между ДПУ А (

1, a, q1) между ДПУ А ( 1, x1) и ДПУ А (

1, x1) и ДПУ А ( 1, у1), к которому подключен УСУ W (q1);

1, у1), к которому подключен УСУ W (q1);

посылают из ДПУ А ( 1, x1) пользователю В (

1, x1) пользователю В ( 1, а) ключ KC (

1, а) ключ KC ( 1, a, q1), защищенный на ключе KB (

1, a, q1), защищенный на ключе KB ( 1, x1, а);

1, x1, а);

посылают из ДПУ А ( 1, y1) в УСУ W (q1) ключ KC (

1, y1) в УСУ W (q1) ключ KC ( 1, a, q1), защищенный на ключе KD (

1, a, q1), защищенный на ключе KD ( 1, у1, q1);

1, у1, q1);

получают и расшифровывают на стороне пользователя В ( 1, а) ключ KC (

1, а) ключ KC ( 1, a, q1);

1, a, q1);

получают и расшифровывают в УСУ W (q1) ключ KC ( 1, a, q1);

1, a, q1);

формируют и высылают со стороны пользователя В ( 1, а) в УСУ W (q1) запрос, защищенный на ключе KC (

1, а) в УСУ W (q1) запрос, защищенный на ключе KC ( 1, a, q1), на получение ключа для связи с пользователем В (

1, a, q1), на получение ключа для связи с пользователем В ( 2, b);

2, b);

получают и расшифровывают в УСУ W (q1) запрос на получение ключа KA (а, b) для связи с пользователем В ( 2, b);

2, b);

осуществляют в УСУ W (q1) поиск УСУ, который подключен к сегменту  2 и где находится пользователь В (

2 и где находится пользователь В ( 2, b);

2, b);

если найденный УСУ отличен от W (q1), то переходят к этапу А, иначе, выполняют следующие действия:

формируют в УСУ W (q1) запрос к ДПУ А ( 2, у2), к которому подключен УСУ W (q1), на получение ключа связи KC (

2, у2), к которому подключен УСУ W (q1), на получение ключа связи KC ( 2, b, q1) для УСУ W (q1) и пользователя В (

2, b, q1) для УСУ W (q1) и пользователя В ( 2, b);

2, b);

посылают из УСУ W (q1) в ДПУ А ( 2, у2) запрос, защищенный на ключе KD (

2, у2) запрос, защищенный на ключе KD ( 2, у2, q1), на предоставление ключа связи KC (

2, у2, q1), на предоставление ключа связи KC ( 2, b, q1);

2, b, q1);

получают и расшифровывают в ДПУ А ( 2, у2) запрос на получение ключа связи KC (

2, у2) запрос на получение ключа связи KC ( 2, b, q1);

2, b, q1);

вырабатывают и распределяют квантовозащищенный ключ KC ( 2, b, q1) между ДПУ А (

2, b, q1) между ДПУ А ( 2, у2) и ДПУ А (

2, у2) и ДПУ А ( 2, х2), к которому подключен пользователь В (

2, х2), к которому подключен пользователь В ( 2, b);

2, b);

посылают из ДПУ А ( 2, у2) в УСУ W (q1) ключ KC (

2, у2) в УСУ W (q1) ключ KC ( 2, b, q1), защищенный на ключе KD (

2, b, q1), защищенный на ключе KD ( 2, у2, q1);

2, у2, q1);

посылают из ДПУ А ( 2, х2) пользователю В (

2, х2) пользователю В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q1), защищенный на ключе KB (

2, b, q1), защищенный на ключе KB ( 2, х2, b);

2, х2, b);

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q1);

2, b, q1);

получают и расшифровывают в УСУ W (q1) ключ KC ( 2, b, q1);

2, b, q1);

формируют в УСУ W (q1) запрос ключа KA (а, b);

посылают из УСУ W (q1) в ДПУ А ( 1, y1) запрос, защищенный на ключе KD (

1, y1) запрос, защищенный на ключе KD ( 1, y1, q1), на предоставление ключа KA (а, b);

1, y1, q1), на предоставление ключа KA (а, b);

получают и расшифровывают в ДПУ А ( 1, y1) запрос на получение ключа KA (а, b);

1, y1) запрос на получение ключа KA (а, b);

генерируют в ДПУ А ( 1, y1) ключ KA (а, b);

1, y1) ключ KA (а, b);

посылают из ДПУ А ( 1, y1) в УСУ W (q1) ключ KA (а, b), защищенный на ключе KD (

1, y1) в УСУ W (q1) ключ KA (а, b), защищенный на ключе KD ( 1, у1, q1);

1, у1, q1);

получают и расшифровывают в УСУ W (q1) ключ KA (а, b);

посылают из УСУ W (q1) пользователю В ( 1, а) ключ KA (а, b), защищенный на ключе KC (

1, а) ключ KA (а, b), защищенный на ключе KC ( 1, a, q1);

1, a, q1);

посылают из УСУ W (q1) пользователю В ( 2, b) ключ KA (а, b), защищенный на ключе KC (

2, b) ключ KA (а, b), защищенный на ключе KC ( 2, b, q1);

2, b, q1);

получают и расшифровывают на стороне пользователя В ( 1, а) ключ KA (а, b);

1, а) ключ KA (а, b);

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KA (а, b);

2, b) ключ KA (а, b);

переходят к этапу В;

этап А: формируют последовательность Н конечной длины h, состоящую из УСУ, причем первым элементом последовательности является УСУ W (q1), а последним элементом является УСУ W (q2), который подключен к сегменту, в котором находится пользователь В ( 2, b); причем два УСУ могут быть соседними элементами последовательности, только если они оба подключены к одному сегменту;

2, b); причем два УСУ могут быть соседними элементами последовательности, только если они оба подключены к одному сегменту;

формируют последовательность S конечной длины h-1, состоящую из сегментов, причем в качестве элемента последовательности S под номером z, z=1, …, h-1, выбирают сегмент, к которому подключены УСУ под номерами z и z+1 из последовательности Н, если таких сегментов несколько, то выбирают любой из них;

для каждого z, z=1, …, h-1 выполняют следующие действия:

формируют в УСУ под номером z в последовательности Н, который имеет идентификатор W (q(z)), запрос на получение ключа KE (z) для этого УСУ и УСУ под номером z+1 в последовательности Н, который имеет идентификатор W (q(z+1));

посылают из УСУ W (q(z)) сформированный запрос в ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z));

вырабатывают и распределяют квантовозащищенный ключ KE (z) между ДПУ из сегмента z, к которым подключены УСУ W (q(z)) и УСУ W (q(z+1));

посылают ключ KE (z) из ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z)), в УСУ W (q(z)); посылают ключ KE (z) из ДПУ из сегмента под номером z в последовательности S, к которому подключен УСУ W (q(z+1)), в УСУ W(q(z+1));

вырабатывают и распределяют ключ KA (а, b) между УСУ W (q1) и УСУ W (q2) определенным в системе УСУ методом с использованием ключей КЕ (z), где z, z=1, …, h-1;

формируют в УСУ W (q2) запрос к ДПУ А ( 2, у2), к которому подключен УСУ W (q2), на получение ключа связи KC (

2, у2), к которому подключен УСУ W (q2), на получение ключа связи KC ( 2, b, q2) для УСУ W (q2) и пользователя В (

2, b, q2) для УСУ W (q2) и пользователя В ( 2, b);

2, b);

посылают из УСУ W (q2) в ДПУ А ( 2, y2) запрос, защищенный на ключе KD (

2, y2) запрос, защищенный на ключе KD ( 2, y2, q2), на предоставление ключа связи KC (

2, y2, q2), на предоставление ключа связи KC ( 2, b, q2);

2, b, q2);

получают и расшифровывают в ДПУ А ( 2, y2) запрос на получение ключа связи KC (

2, y2) запрос на получение ключа связи KC ( 2, b, q2);

2, b, q2);

вырабатывают и распределяют квантовозащищенный ключ KC ( 2, b, q2) между ДПУ А (

2, b, q2) между ДПУ А ( 2, y2) и ДПУ А (

2, y2) и ДПУ А ( 2, x2), к которому подключен пользователь В (

2, x2), к которому подключен пользователь В ( 2, b);

2, b);

посылают из ДПУ А ( 2, y2) в УСУ W (q2) ключ KC (

2, y2) в УСУ W (q2) ключ KC ( 2, b, q2), защищенный на ключе KD (

2, b, q2), защищенный на ключе KD ( 2, y2, q2);

2, y2, q2);

посылают из ДПУ А ( 2, x2) пользователю В (

2, x2) пользователю В ( 2, b) ключ KC (

2, b) ключ KC ( 2, b, q2), защищенный на ключе KB (

2, b, q2), защищенный на ключе KB ( 2, x2, b);

2, x2, b);

получают и расшифровывают на стороне пользователя В ( 2, b) ключ KC(

2, b) ключ KC( 2, b, q2);

2, b, q2);

получают и расшифровывают в УСУ W (q2) ключ KC ( 2, b, q2);

2, b, q2);

посылают из УСУ W (q1) пользователю В ( 1, а) ключ KA (а, b), защищенный на ключе KC (

1, а) ключ KA (а, b), защищенный на ключе KC ( 1, a, q1);

1, a, q1);

посылают из УСУ W (q2) пользователю В ( 2, b) ключ KA (а, b), защищенный на ключе KC (

2, b) ключ KA (а, b), защищенный на ключе KC ( 2, b, q2);

2, b, q2);

получают и расшифровывают на стороне пользователя В ( 1, а) ключ KA (а, b);

1, а) ключ KA (а, b);