Изобретение относится к связи между мобильными пользователями через компьютерную сеть, в частности, оно касается способа и устройства, обеспечивающих защищенную идентификацию мобильного пользователя в сети связи.

Характеристика существующего уровня техники

В современных сетях связи мобильность пользователя становится весьма важным и распространенным признаком, в частности, в радиотелефонных или сотовых сетях. Являясь весьма полезной и желательной, эта возросшая мобильность пользователей выдвигает ряд важных вопросов, связанных с защитой информации. Один из них - это подтверждение или признание (полномочий) пользователя; другой - слежение за перемещениями мобильного пользователя и его текущим местоположением.

В системах с подвижными объектами возникает типичная ситуация, когда объект, то есть, пользователь либо устройство, зарегистрирован в определенном своем, "домашнем" регионе, а появляется в другом, "чужом" регионе. Поскольку этот пользователь в чужом регионе не известен, то он/она должен быть отождествлен (аутентифицирован) и уполномоченному органу чужого региона должны быть подтверждены его/ее платежеспособность или устойчивая репутация. В последующем описании этот процесс носит название "аутентификация" (подтверждение права на доступ), как это обычно принято у специалистов. Конечно, единственным, кто способен подтвердить тождественность пользователя и его платежеспособность в данный момент, является уполномоченный орган его/ее домашнего региона. Из современной литературы известно несколько способов решения этой проблемы, к некоторым из которых мы обращаемся ниже. Однако аутентификация - это не тот вопрос, которому посвящено настоящее изобретение.

Как результат мобильности пользователя, здесь возникает еще одна проблема, связанная с защитой информации. Это - конфиденциальность личности пользователя и маршрутов его/ее передвижений. В идеале только уполномоченный орган местного региона должен быть информирован о переездах и текущем местонахождении пользователя. В дальнейшем этот процесс установления личности мобильного пользователя, то есть, определения того, кто в действительности пытается получить услуги от конкретного региона, будем называть "идентификацией".

В идеале никакой другой объект, кроме самого пользователя и уполномоченного органа в домашнем регионе пользователя, то есть в подсети или части сети, в которой обычно работает пользователь, не должен знать, кем в действительности является пользователь и/или знать действительное местоположение этого мобильного пользователя. В существующих системах эта проблема либо вообще не решается, либо решение базируется на аппаратных возможностях персонального устройства пользователя.

В общем случае можно считать, что известные решения указанной проблемы, предлагаемые в современных сотовых и других системах, работающих с подвижными объектами, либо неадекватны, либо слишком ограничены, чтобы обеспечить надежную идентификацию в условиях сохранения секретности, как это будет подробно описано ниже.

Одно из имеющихся решений опубликовано M.Rahnema в (1). В этой так называемой GSM (цифровая мобильная телефонная сеть) системе, мобильному пользователю, когда он/она появляется в чужом регионе, стандартным образом присваивается временный идентификатор (TMSI на языке GSM). Однако TMSI присваивается только после начальной аутентификации мобильного пользователя в чужом регионе; в этой операции, которая выполняется GSM, действительные данные о личности пользователя (IMSI на языке GSM) передаются открыто и следовательно могут быть раскрыты и использованы злоумышленником.

Другое решение изложено в описании (2) системы "Cellular Diqital Packet Data" (CDPD). Подход, принятый в системе CDPD, дает более высокую степень защиты, чем в вышеупомянутом решении, принятом в GSM. В системе CDPD, прежде чем мобильный пользователь передаст данные о своей личности, он/она входит в протокол обмена ключом с уполномоченным органом местного, то есть чужого региона Diffie-Hellman. Этот протокол описан W.Diffie и М.Hellman в (2). В результате обе стороны имеют доступ к секретному ключу. Зашифрованный под этим ключом мобильный пользователь передает затем данные о себе уполномоченному органу чужого региона.

Давая более высокий уровень защиты, чем GSM, этот подход имеет два серьезных недостатка. Во-первых, он дает возможность уполномоченному органу местного, то есть чужого, региона раскрыть действительные данные о личности мобильного пользователя. В случае с CDPD это само по себе не является проблемой. Однако в идеале данные о личности мобильного пользователя не должны предоставляться уполномоченному органу местного региона. Для подтверждения идентичности и текущей кредитоспособности достаточно, если это подтверждается или одобряется полномочным органом домашнего региона. Вторая проблема вытекает из особенностей протокола обмена ключом Diffie-Hellman. Его цель - оперативно установить секретный ключ. Это дает возможность злоумышленнику замаскироваться под уполномоченный орган местного региона и таким образом войти в протокол обмена ключом с мобильным пользователем и получить общий с ним ключ. Затем, когда мобильный пользователь передаст истинные данные о своей личности, зашифрованные с помощью этого общего ключа, злоумышленник сможет просто расшифровать эту передачу.

Другие подходы описаны R.Molva и другими в (4) и М.Beller и другими в (5). Один побочный эффект, связанный с распределением ключей, описан в заявке PCT/ЕР 93/01989 (6) Заявителя PCT, а другой побочный эффект, относящийся к обмену паролем или ключом, описан в заявке PCT/ЕР 93/02540 (7) Заявителя PCT.

Задача изобретения

Таким образом имеются по существу три задачи, лежащие в основе проблемы конфиденциальности данных о личности мобильного пользователя и его передвижении.

Главной задачей защиты данных о личности является предотвращение раскрытия соответствия между мобильным пользователем и пользователем, зарегистрированным в конкретном домашнем регионе; другими словами центральный вопрос - это поддержание конфиденциальности данных о личности пользователя. Самое легкое, скорее интуитивное решение - это присвоить каждому мобильному пользователю или устройству некоторый псевдоним при выезде из домашнего региона. Как показано ниже, этот псевдоним может быть фиксированным или время от времени изменяться. Таким образом главная задача изобретения - предложить способ и систему, приспособленную для использования таких псевдонимов.

Вторым важным вопросом является поддержание чужих регионов "в темноте" (в неизвестности). Если в чужом регионе не обязаны знать действительные данные о личности пользователя, то достаточно использовать псевдоним. В большинстве случаев такой псевдоним должен быть еще согласован с уполномоченным органом домашнего региона. Таким образом другой задачей изобретения является создание способа и системы, дающих возможность передачи информационных потоков через сеть без ознакомления чужого региона с данными о личности пользователя. (Независимо от того, используются либо нет псевдонимы, могут существовать причины, по которым уполномоченному органу чужого региона потребуется получить действительные данные о личности пользователя. В этом случае уполномоченный орган домашнего региона может секретно передать данные о личности пользователя, имея в виду, конечно, что эти два уполномоченных органа обладают заранее установленными средствами защищенной связи. Однако даже в этом случае уполномоченный орган чужого региона изначально не имеет данных о личности пользователя).

Третий вопрос - это предотвращение слежения или корреляции (раскрытия взаимосвязи между паролем и личностью пользователя). Даже если мобильный пользователь использует псевдоним при переездах, его/ее переезды могут отслеживаться злоумышленником. Вероятность этого особенно велика, если псевдоним постоянный, например, зафиксирован для данной поездки пользователя либо постоянно закреплен за указанным пользователем. Псевдоним такого типа подобен долговременному паролю; будучи однажды раскрытыми, данные о личности и перемещениях пользователя (в руках злоумышленника) могут долгое время служить для пользователя источником опасности. Следовательно, еще одной задачей изобретения является предотвращение возможности слежения за пользователем путем создания системы, приспособленной к использованию часто меняющихся псевдонимов без задержки информационных потоков.

Ссылки

(1) Rahnema: "Overview of the GSM System and Protocol Architecture", IEEE Communications Magazine, April 1993, Vol. 31, N 4, pp. 92-101.

(2) "Cellular Digital Packrt Data (CDPD) System Specification", Release 1.0, 19 July 1993, CDPD Industry Input Coordinator, Costa Mesa, California, USA.

(3) W.Diffie and M.Hellman: "New Directions in Cryprography", IEEE Transactions on Information Theory", November 1976, Vol. 22, N 6, pp. 644-654.

(4) R.Molva, D.Samfat, G.Tsudik: "Authentication of Mobile Users", IEEE Network, Special Issue on Mobile Communications, Spring 1994, pp. 25-35.

(5) M. Beller, L.Chang, Y.Yacobi: "Privacy and Authentication on a Portable Communications System, IEEEJSAC, Special Issue on Wireless Personal Communications, August 1993, Vol. 11, N 6. pp. 821-829.

(6) Patent Application PCT/EP 93/01989, entitled "Method and Apparatus for Providing Secure Key Distribution in a Communication System", by IBM Corporation and P.Janson, G.Tsudik.

(7) Patent Application PCT/EP 93/02540, entitled "Method and System for Changing an Authorization Password or Key in a Distributed Communication System" by IBM Corporation and R.Hauser, P.Janson, R.Molva, G.Tsudik, E.Van Herreweghen.

(8) US National Bureau of Standards: "Federal Information Processing Standards", Publication 46, 1977.

(9) R. Rivest: "The MD5 Message Digest Algorithm", Internet REC 1321, Internet Activities Board, April 1992.

(10) R.Molva and G.Tsudik: "Authentication Method with Impersonal Token Cards", 1993 IEEE Symposium on Research in Security and Privacy. May 1993, Proceedings published by IEEE Computer Society Press, Los Alamitos, California, USA.

(11) Security Dynamics Technologies, Inc., Cambridge, Massachusetts, USA: "The ACE System Access Control Encryption", Product Information, 1992.

Сущность изобретения

Настоящее изобретение дает решение вышеописанных задач. Короче говоря, чтобы уменьшить вероятность либо избежать слежения и идентификации мобильного пользователя, предложен способ присвоения перемещающимся пользователем временных, простых, разовых псевдонимов, который является весьма эффективным и не привязан к конкретным аппаратным средствам. С одной стороны, изобретение дает возможность однозначной и практически мгновенной идентификации перемещающегося пользователя уполномоченным органом его домашнего региона; с другой стороны, неуполномоченная сторона не сможет идентифицировать мобильного пользователя либо отслеживать его/ее передвижение.

Хотя данное изобретение касается всех трех обсужденных выше аспектов и обеспечивает их исчерпывающее решение, имеется ряд ограничений, которые трудно обойти. Одним из таких ограничений, например, является необходимость для уполномоченного органа чужого региона иметь данные о домашнем регионе перемещающегося пользователя. Вероятно это имеет место в случае, когда имеется достаточно большое число систем, работающих с мобильными пользователями, поскольку тарифы за услуги, принятые "заграницей", должны в конечном счете быть переданы в домашний регион. Кроме того, как упоминалось ранее, только домашний регион может дать информацию о текущей кредитоспособности пользователя. (Чтобы решить эту конкретную проблему, можно предусмотреть систему, где связь между уполномоченными органами регионов осуществляется анонимно через центральный расчетный орган. В этом случае псевдонимы удобно присваивать регионам так, чтобы перемещающийся пользователь мог с помощью псевдонима сослаться на свой домашний регион; затем можно будет связаться с центральным расчетным органом, чтобы раскрыть домашние псевдонимы).

В способе согласно данному изобретению предпринимается попытка согласовать два, казалось бы, противоречивых требования: аутентификации и конфиденциальности данных о личности. Чтобы аутентифицировать объект, сначала необходимо заявить конкретные данные о его личности и затем показать или подтвердить, что известно что-то, что может знать только действительный податель этих данных о личности. С другой стороны, конфиденциальность данных о личности требует, чтобы эти данные были секретными. Это приводит к в каком-то смысле парадоксальной ситуации, которая должна быть разрешена.

Короче говоря, сущность нового способа состоит в вычислении краткосрочных псевдонимов для перемещающихся объектов, которые в дальнейшем называются "динамическими идентификаторами пользователей". Пользователь, передвигающийся вне своего домашнего региона, может получить такой псевдоним и скрыть взаимосвязь с действительными данными о своей личности. Более того, это остается в силе, даже если чужой регион (либо любая неуполномоченная сторона) организует вскрытие пароля перемещающегося пользователя.

Обозначения и краткое описание чертежей

Используемые обозначения

В данном описании используются следующие обозначения:

Dx - имя региона,

ASx - уполномоченный орган региона Dx, обычно сервер для аутентификации,

U - перемещающийся пользователь, приписанный к региону Dx,

Ux - (настоящее) имя данного перемещающегося пользователя U,

Au - псевдоним или идентификатор этого перемещающегося пользователя U,

PWu - пароль пользователя U,

SUid - динамический идентификатор пользователя,

δx - временной интервал региона X,

Tu - индикатор временного интервала, то есть текущее время пользователя U, округленное до ближайшего значения δ.

На чертежах изображены:

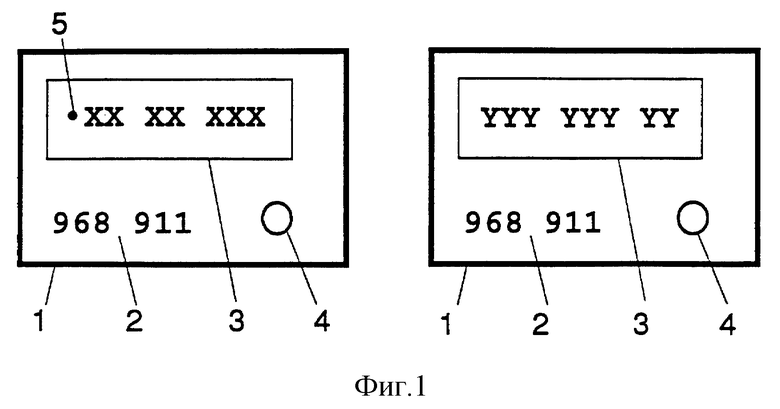

фиг. 1 - интеллектуальная карточка, используемая в настоящем изобретении в обоих режимах,

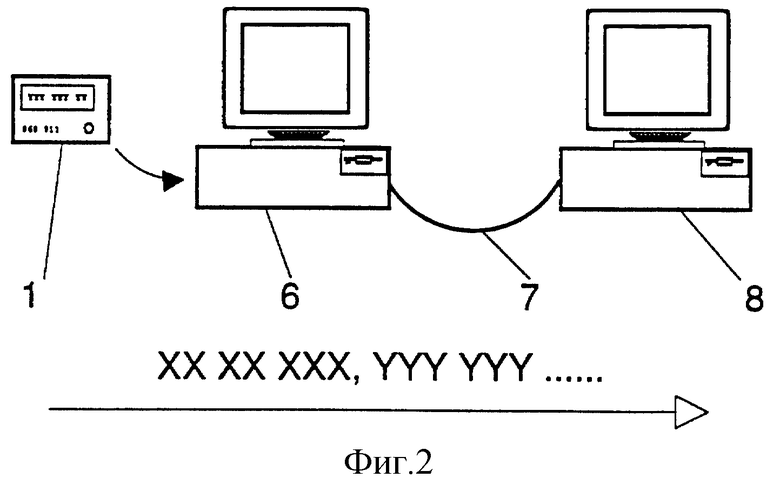

фиг. 2 - пример информационного потока от интеллектуальной карточки к уполномоченному органу домашнего региона пользователя,

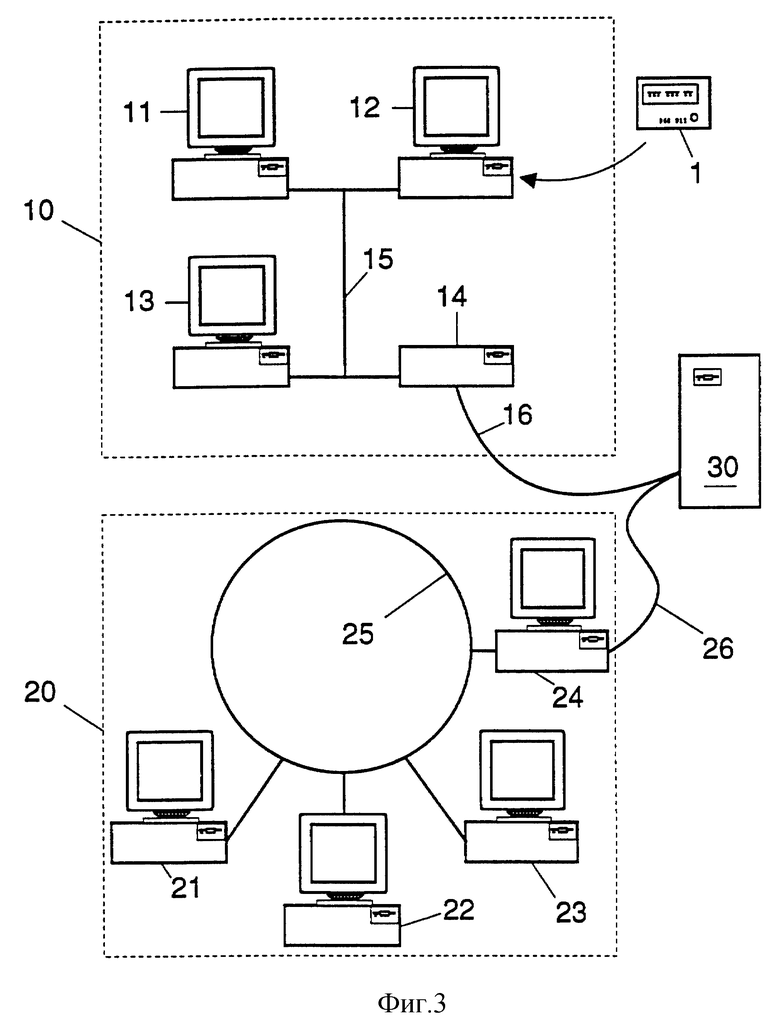

фиг. 3 - сеть с двумя регионами для демонстрации использования изобретения,

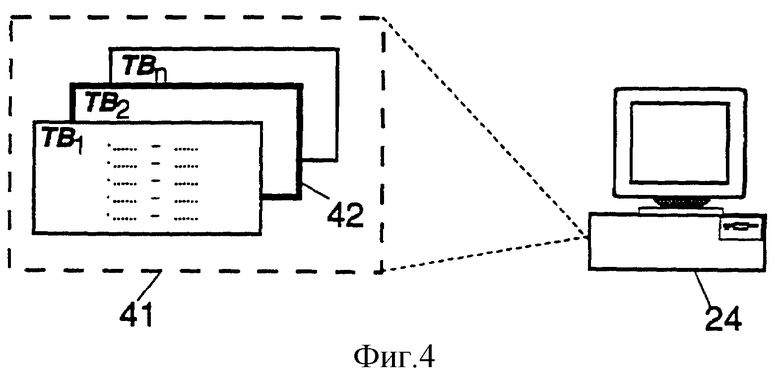

фиг. 4 - пример организации процесса для уполномоченного органа домашнего региона, и

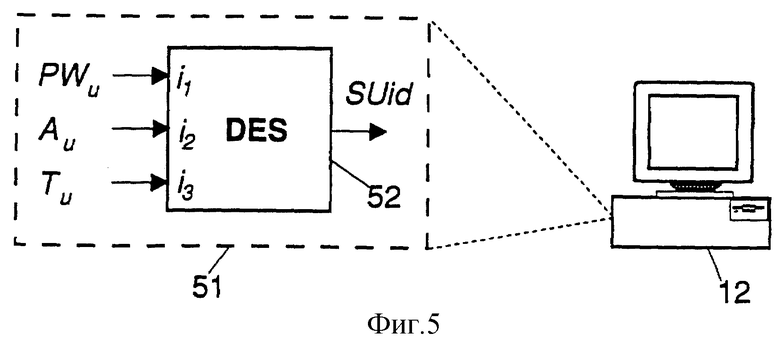

фиг. 5 - пример процесса на входной рабочей станции или терминале чужого региона.

Подробное описание изобретения

Вначале каждому мобильному пользователю вдобавок к постоянным данным о его личности присваивается долговременный псевдоним для перемещения Au. В принципе Au не должен отличаться от действительного идентификатора пользователя Ux. Защитные свойства данной схемы не зависят от Au, который является секретным. В системе, где каждый пользователь снабжен интеллектуальной карточкой либо каким-то подобным устройством, Au может быть ни чем иным, как просто серийным номером, либо каким-то другим идентификатором устройства пользователя. Список этих псевдонимов для перемещений Au поддерживается уполномоченным органом домашнего региона вместе с паролями и другой информацией пользователя.

Для каждого региона Dx выбирается временной интервал δx на весь регион. Этот временной интервал δx может быть достаточно грубым, например час или день.

Когда пользователь U, для которого домашним регионом является Dx, попадает в чужой регион Dy, то он/она сначала должен быть идентифицирован (и аутентифицирован). Затем для него/нее в Dy может быть создана временная запись для облегчения последующих доступов в этот чужой регион. Другими словами, если пользователь планирует оставаться внутри Dy в течение некоторого времени, ему может быть выгодно установить для себя некоторый временный "дом", вместо того чтобы при каждом доступе связываться со своим домашним регионом. Но это только одна дополнительная возможность. Главная цель изобретения - это идентификация пользователя.

Детальное описание протокола для аутентификации пользователя можно найти в публикации Molva (4), которая включена сюда по ссылке. В контексте настоящего изобретения точный формат потоков аутентификации не имеет значения. Независимо от конкретных особенностей аутентификации, данные о личности пользователя U должны быть переданы уполномоченному органу ASx его/ее домашнего региона. Поскольку пользователь U не может напрямую связаться с уполномоченным органом домашнего региона ASx, то вся связь должна осуществляться через местный уполномоченный орган ASy. Это показано на фиг. 2, которая описывается ниже.

Как вариант, перед протоколом аутентификации может быть выполнен двухсторонний обмен ключом Diffie-Hallman, как это раскрыто в указанном выше описании системы CDPD (2). В этом случае вся процедура становится защищенной от пассивных злоумышленников, поскольку все сообщения могут быть зашифрованы с использованием нового ключа.

В общем случае поток для идентификации должен содержать динамический идентификатор пользователя SUid; это действительно как для (первого) потока от интеллектуальной карточки/пользователя к уполномоченному органу чужого региона ASy, так и для (второго) потока от ASy к уполномоченному органу домашнего региона пользователя ASx. Динамический идентификатор пользователя может состоять непосредственно из SUid либо, как вариант, зашифрованной версии SUid.

Решающим моментом протокола с точки зрения конфиденциальности данных с личности пользователя является вычисление динамического идентификатора пользователя SUid; он вычисляется как

SUid = F(Au, Tu, PWu),

где F - строго однонаправленная функция. Примерами могут служить DES (Стандарты шифрования данных), описанные в Публикации 46 Национального Бюро Стандартов, сравни с (8) в разделе "Ссылки", или MD5, раскрытые Rivest в (7). В случае с DES или некоторыми другими шифровальными функциями важно иметь в виду, что для вычисления функции F нет необходимости в дополнительном секретном ключе, поскольку для этой цели достаточно иметь пароль пользователя PWu. Tu - текущее время, округленное до ближайшего значения δ. Если пользователь не оснащен устройством типа интеллектуальной карточки, то он вводит свой пароль PWu в рабочую станцию общего пользования либо другой подобного рода терминал, то есть, входное устройство, соединенное с уполномоченным органом чужого региона ASy. Для пользователя с интеллектуальной карточкой PWu может быть либо: 1) в виде определенного ключа внутри интеллектуальной карточки (для тех интеллектуальных карточек, у которых нет клавиатуры или других средств ввода) или 2) в виде комбинации ключа интеллектуальной карточки и пароля пользователя (для интеллектуальных карточек, имеющих возможности ввода).

Как было определено, значение динамического идентификатора пользователя SUid не понятно уполномоченному органу чужого региона ASy. Единственной информацией, которую может получить уполномоченный орган чужого региона ASy, является информация о том, что мобильный пользователь зарегистрирован в (домашнем) регионе Dx. Во втором потоке уполномоченный орган чужого региона ASy передает SUid (вместе с другой информацией, например, для аутентификации) уполномоченному органу домашнего региона ASx, заявленному пользователем.

Вопрос заключается в том, как уполномоченный орган домашнего региона ASx определяет, что SUid соответствует зарегистрированному местным органом пользователю U. Это выполняется путем поддержания постоянно обновляемой таблицы, которая для каждого "родного" (своего для данного региона) пользователя ведет список соответствующих динамических значений SUid. Такая таблица перевода или ссылок пересчитывается на каждом интервале δx. Поскольку уполномоченный орган домашнего региона ASx уже хранит псевдоним Au и пароль PWu для каждого пользователя, то имеется вся необходимая информация для расчета таблиц перевода.

Следует заметить, что, поскольку динамические идентификаторы пользователей SUid не зависят от текущего местоположения пользователей, таблицы перевода могут пересчитываться автономно и заранее. В частности, это относится к случаю, когда используется относительно грубое значение δx, например, один час или один день, как упоминалось выше.

Конечно, установление "действительных" данных о личности мобильного пользователя - только половина дела; уполномоченный орган домашнего региона ASx должен затем проверить данные аутентификации, поступающие во втором потоке. Однако, как было упомянуто ранее, смотри пример в (4) Molva и др., это не связано с рассматриваемой проблемой.

Следующий раздел посвящен описанию выгодного варианта, уменьшающего "вычислительные издержки" (объем вычислений). В системе, где только несколько пользователей перемещаются за пределы своего домашнего региона, может оказаться совершенно неэффективным и даже невыгодным предварительно рассчитывать, поддерживать и осуществлять поиск в таблицах с временными псевдонимами для всех пользователей. В этом случае способ уменьшить издержки - это потребовать, чтобы пользователь U информировал заранее уполномоченный орган своего домашнего региона ASx о своем намерении выехать. Тогда уполномоченный орган домашнего региона должен будет следить только за теми пользователями, которые действительно находятся в отъезде. Тогда нет необходимости в том, чтобы пользователи раскрывали свое точное местонахождение, они просто должны зарегистрировать начало каждого выезда "заграницу", то есть в чужой регион. После уведомления уполномоченный орган домашнего региона ASx вносит отъезжающего пользователя в специальный список, который используется для вычисления временного динамического идентификатора. Однако для пользователя нет необходимости информировать уполномоченный орган домашнего региона ASx о завершении каждой поездки, уполномоченный орган домашнего региона может вычислить, что данный пользователь вернулся домой, когда этот пользователь попытается войти в систему с помощью своего настоящего, то есть, домашнего ID (идентификатора) при уполномоченном органе домашнего региона.

Далее рассматривается тактовая синхронизация уполномоченного органа домашнего региона и уполномоченного органа чужого региона. Для большинства систем весьма реалистичным является допущение о том, что пользователь поддерживает грубую синхронизацию с уполномоченным органом домашнего региона. Ясно, что пользователь, имеющий интеллектуальную карточку, может положиться на тактовый генератор интеллектуальной карточки для слежения за временем пользователя Tu. Для пользователя, не имеющего такой карточки, достаточно будет внутреннего тактового генератора рабочей станции. Также пользователь может следить за временем просто по стенным или наручным часам. Конечно, интервал разбиения δx является определяющим. Несмотря на очевидную легкость слежения за временем пользователя Tu, можно предположить, что в некоторых случаях слежение за временем Тu по некоторой причине окажется невозможным.

Чтобы разрешить эту проблему, протокол должен быть модифицирован либо путем, когда: 1) уполномоченный орган местного (то есть, чужого) региона ASy обеспечивает время Тu, либо 2) его обеспечивает уполномоченный орган домашнего региона пользователя ASx. В любом случае время пользователю (или его устройству) должно быть выделено заранее, то есть, в дополнительном потоке, предшествующем описанному выше первому потоку. Это может быть сделано открытым, то есть, незашифрованным текстом, поскольку время Тx не является секретной величиной.

Суммируя вышесказанное, важнейшим фактором в сохранении путешествующего инкогнито является частое изменение псевдонима и отсутствие связи между ними, то есть, между динамическими идентификаторами пользователя. Коль скоро используются постоянные или долговременные идентификаторы, становится возможным установление связи между идентификаторами и слежение. В идеале псевдоним или динамический идентификатор должен быть разовым, то есть, использоваться только один раз. Способ согласно данному изобретению не полностью удовлетворяет этому стандарту, поскольку он допускает повторное использование псевдонимов внутри временного интервала, определяемого δx. Следовательно, если пользователь проезжает в течение одного интервала δx через несколько регионов, то он/она становится уязвимым с точки зрения возможности ограниченного слежения за идентификатором.

Чтобы избежать этого, в изобретении предлагаются два альтернативных подхода:

1) псевдонимы формируются независимо от посещаемого региона, либо

2) между пользователем и уполномоченным органом его/ее домашнего региона поддерживается тесная синхронизация.

Если при расчете динамического идентификатора пользователя используется имя чужого региона SUid, то корреляция идентификаторов становится невозможной, поскольку пользователь, мигрирующий из одного чужого региона в другой (даже в течение очень короткого времени, то есть внутри одного временного интервала δx), будет переезжать, имея несвязанные друг с другом динамические идентификаторы пользователя. Главным недостатком такого подхода является необходимость больших затрат времени на его реализацию. Поскольку в этом случае уполномоченный орган домашнего региона ASx не способен прогнозировать перемещения пользователей, он не может заранее вычислить таблицы перевода. Следовательно, если уполномоченный орган домашнего региона ASx представлен вместе с динамическим идентификатором пользователя SUid и именем уполномоченного органа чужого региона Dy, то нет возможности немедленно принять решение или интерпретировать SUid, а значит, сразу дать ответ, поскольку отсутствует заранее вычисленная, хранящаяся в памяти таблица перевода. Вместо этого для каждого зарегистрированного пользователя U уполномоченный орган домашнего региона ASx должен рассчитать подходящее значение SUid, используя в числе входных данных Dy. Это накладывает значительную нагрузку на уполномоченный орган домашнего региона ASx.

Другая возможность - это поддерживать тесную синхронизацию между пользователем (или, скорее, персональным устройством пользователя) и уполномоченным органом домашнего региона. Эта синхронизация может поддерживаться на основе времени, секретной последовательности чисел или с помощью генераторов случайных чисел с одинаковым начальным числом. Такой подход обеспечивает самый высокий уровень защиты, поскольку он гарантирует, что псевдоним или динамический идентификатор пользователя никогда не будет использован повторно. Однако это связано с тем же недостатком, который характерен для псевдонимов, зависящих от региона. Кроме того, при таком подходе требуется, чтобы каждый пользователь имел надежное, защищенное от несанкционированного доступа персональное устройство.

Вышеописанные временные псевдонимы могут быть реализованы в системах, ориентированных на использование, например, таких устройств, как интеллектуальные карточки, сотовые телефоны, либо в более традиционных системах, где путешествующий пользователь обладает для идентификации только паролем. В последнем случае пользователь неизбежно подвергается риску (раскрытия пароля) со стороны рабочих станций общего пользования, либо другого неперсонального оконечного оборудования, которое используется для доступа в сеть. Ниже дается один предпочтительный пример реализации изобретения.

Конкретные преимущества реализации изобретения связаны с использованием интеллектуальных карточек. Простейшая из всех возможных интеллектуальных карточек - это карточка, которая имеет лишь небольшой дисплей и возможно клавишу включения/выключения. Внутри защищенного корпуса интеллектуальная карточка содержит тактовый генератор и секретный ключ, уникальный для каждой карточки. Интеллектуальная карточка такого типа описана R.Molva в (10). Имеющееся в продаже изделие, которое может быть приспособлено для работы в этом режиме, - это маркер SecureID, описанный в (11).

Реализация

На фиг. 1-5 в графической форме показана реализация изобретения с интеллектуальными карточками. Далее следует их детальное описание.

Интеллектуальная карточка 1, показанная на фиг. 1, имеет серийный номер 2, который обычно зафиксирован на карточке и является уникальным; также имеется процессор и экран дисплея 3, часто в виде небольшого LCD (светодиода), при этом все элементы имеют батарейное питание. Как пояснено ниже, интеллектуальная карточка 1 имеет два различных режима: для поддержки способа временной динамической идентификации пользователя предусмотрены следующие признаки:

1. Запрограммировано переключение, либо автоматически, либо по требованию, между двумя режимами: "режимом аутентификации", в котором карточка отображает аутентификатор (которого, как было указано выше, мы здесь не касаемся), и "режимом ID пользователя", при котором карточка отображает динамический идентификатор пользователя SUid. Автоматическое переключение происходит с определенной частотой, например, каждые десять секунд. Автоматически переключаемая интеллектуальная карточка особенно удобна, поскольку она не требует каких-либо видоизменений внешней поверхности или аппаратных средств существующих в настоящее время интеллектуальных карт. Как вариант, может быть предусмотрена кнопка или переключатель режима 4, которая позволяет пользователю переключаться с одного режима на другой.

2. Тактовый генератор интеллектуальной карточки, используемый в режиме аутентификации, при вычислении идентификатора пользователя SUid "загрублен". Иметь отдельный тактовый генератор для режима ID пользователя нет необходимости, но он может быть предусмотрен.

В режиме ID пользователя интеллектуальная карточка 1 отображает десятичное число из 6-8 цифр или другую последовательность символов, показанную в виде XX XX XXX на фиг. 1 в качестве временного динамического идентификатора пользователя. Этот идентификатор пользователя может содержать находящуюся впереди метку 5 для индикации того, что отображается именно индикатор пользователя. Пользователь в должный момент вводит его как свой "ID пользователя" в терминал или рабочую станцию для передачи уполномоченному органу чужого региона. Как указано ниже, этот шаг ввода может также выполняться автоматически. Здесь должно быть ясно, что динамический идентификатор пользователя несет данные, идентифицирующие пользователя, только в зашифрованном виде; никакой злоумышленник не должен иметь возможность извлечения из него истинных данных о личности пользователя. Кроме того, должно быть ясно, что поскольку динамический идентификатор пользователя по окончании заданного интервала изменяется, то очевидно, что в любой последовательности динамических идентификаторов пользователя они не связаны друг с другом и не дают каких-либо видимых указаний на их принадлежность одному и тому же пользователю.

В режиме аутентификации интеллектуальная карточка 1 отображает другое десятичное число из 6-8 цифр, либо другую последовательность символов, показанную в виде YYY YYY YY на фиг. 1 в качестве аутентификатора пользователя. Пользователь вводит этот аутентификатор в качестве своего "пароля" в терминал, который, в свою очередь, передает его уполномоченному органу чужого региона. (Как было упомянуто выше, сам процесс аутентификации не является частью данного изобретения и поэтому в дальнейшем подробно не описывается).

Такая интеллектуальная карточка может быть реализована посредством модификации имеющейся в продаже интеллектуальной карточки типа карточки SecurID, упоминаемой в (11), которая уже содержит тактовый генератор и процессор. Специалистам ясно, что написание соответствующего программного обеспечения, если это необходимо, и адаптация карточки не представляет большой проблемы. В физической модификации карточки нет необходимости, если выбирается вариант с автоматическим переключением из режима ID пользователя в режим аутентификации.

На фиг. 2 показана передача динамического идентификатора пользователя и аутентификатора от интеллектуальной карточки 1 через уполномоченный орган чужого региона 6 на уполномоченный орган домашнего региона пользователя 8.

Один предпочтительный вариант - это когда пользователь вводит оба отображаемых значения с интеллектуальной карточки 1. Другой способ - это считывание карточки в терминале, соединенном с уполномоченным органом чужого региона 6. Для такой операции могут быть приспособлены известные автоматические ответчики, широко используемые в банковском деле. (Конечно, для аутентификации пользователь может также вводить пароль, PIN (персональный идентификационный номер), либо в системе для процесса аутентификации может быть использовано любое другое средство. Опять же, как указывалось выше, процесс аутентификации не является частью этого изобретения; здесь можно использовать любой известный способ).

Уполномоченный орган чужого региона 6 "знает", к уполномоченному органу какого домашнего региона он должен обращаться. Это предпочтительно делать путем включения в динамический идентификатор пользователя соответствующего сегмента. Как вариант, уполномоченный орган чужого региона 6 для идентификации уполномоченного органа домашнего региона может запросить отдельный вход.

Уполномоченный орган чужого региона 6 передает данные через соединение 7 в виде кабеля, схематически показанное на фиг. 2, уполномоченному органу домашнего региона. Конечно, это может быть соединение любого вида; от двухпроводной линии до радио- либо инфракрасной сети связи. Злоумышленник, извлекающий данные от уполномоченного органа чужого региона 6 или из соединения 7, не сможет получить истинные данные о личности пользователя либо его/ее последнем местоположении, откуда осуществлялся доступ к системе.

Поскольку динамический идентификатор пользователя SUid уже зашифрован, то в еще одном шифровании для обеспечения более защищенной передачи нет необходимости, но, конечно, это может быть предусмотрено.

На фиг. 3 показана сеть, состоящая из двух регионов 10 и 20, каждый из которых имеет несколько терминалов или рабочих станций для доступа пользователей. Первый регион 10 имеет шину 15, соединяющую терминалы пользователей 11-13 с сервером 14. Линия связи, показанная здесь в виде магистрали или кабеля, соединяет сервер 14 с машиной-шлюзом 30. Некоторые либо все терминалы или рабочие станции имеют встроенные вычислительные возможности. Также уполномоченный орган региона может быть распределенным и не находиться в конкретной машине или сервере.

Второй регион 20 также имеет ряд терминалов или рабочих станций 21-24, подсоединенных к кольцевой сети с эстафетным доступом 25. По меньшей мере одна рабочая станция 24 имеет встроенные вычислительные возможности и используется в качестве сервера для второго региона. Соединение 26, показанное в виде линии связи, также может быть беспроводным - инфракрасным либо радиоканалом к машине-шлюзу 30.

Путешествующий пользователь U, который хочет получить доступ в систему через терминал или рабочую станцию 12 и который для региона 20 находится "дома", вводит свои данные, то есть, идентификатор, пароль и т.п. с клавиатуры или другого устройства ввода на терминале 12 и/или вставляет свою интеллектуальную карточку в устройство считывания на рабочей станции. Поскольку рабочая станция 12 с точки зрения пользователя является частью чужого региона, то его/ее попросят ввести имя домашнего региона, либо это имя будет считано с интеллектуальной карточки. Либо рабочая станция 12, либо, как вариант, интеллектуальная карточка пользователя вычисляет динамический идентификатор пользователя SUid, как было описано выше. Уполномоченный орган чужого региона 14, принимающий этот динамический идентификатор пользователя, не способен его интерпретировать. Однако, он должен узнать домашний регион пользователя, в данном случае регион 20, для того чтобы направить или передать зашифрованные данные через машину-шлюз 30 в нужный (домашний) регион.

Машина-шлюз 30 либо любой другой межсетевой интерфейс или ретрансляционная станция на трассе также способен интерпретировать правильный домашний регион пользователя, но не может считывать или интерпретировать динамический идентификатор пользователя SUid. В данном случае машина-шлюз 30 передает полученный зашифрованный идентификатор пользователя уполномоченному органу домашнего региона пользователя 24.

Уполномоченный орган региона 24, принимающий динамический идентификатор по месту жительства путешествующего пользователя U, имеет предварительно вычисленные обновляемые таблицы, которые содержат списки динамических идентификаторов для всех пользователей, действительных на данном временном интервале δx. Таким образом путем быстрого и легкого просмотра таблицы уполномоченный орган региона может проверить, является ли полученный динамический идентификатор пользователя действительным и какому пользователю он принадлежит. Более подробно это описано в связи с фиг. 4. Уполномоченный орган региона 24 может затем передать обратно соответствующее сообщение на терминал 12 (оттуда, где находится пользователь, желающий воспользоваться услугами системы) и/или выполнить процесс аутентификации.

Как показано на фиг. 4, при приеме динамического идентификатора пользователя SUid уполномоченный орган домашнего региона 24 выбирает соответствующую таблицу псевдонимов 42, скажем ТВ2, из набора 41 предварительно вычисленных таблиц TB1-ТВn в соответствии с текущим временным интервалом δx. Затем он осуществляет поиск в выбранной таблице, используя полученное значение SUid, и идентифицирует серийный номер (или какой-то другой ID) интеллектуальной карточки или рабочей станции пользователя, которая вычисляла SUid. Серийный номер карточки однозначно идентифицирует пользователя. Коль скоро эта идентификация выполнена, в уполномоченном органе региона 24 может быть сформировано соответствующее сообщение.

В заключение на фиг. 5 показан пример того, как данные, введенные пользователем, могут быть обработаны во входном терминале 12 в чужом регионе. Пользователь U вводит свой ID или идентификатор Au, свой пароль PWu и, как вариант, текущее время Тu, округленное до ближайшего временного интервала δU, в рабочую станцию и терминал 12 в чужом регионе. Средство обработки 51, содержащее шифратор 52, шифрует входные данные пользователя, то есть i1 - i3, которые соответствуют PWu, Аu и Тu, как показано на фиг. 5. Здесь сочленение i1 и i2 шифруется согласно DES (см. вышеупомянутую публикацию (8)) с использованием ключа i3, определяющего SUid, который посылается в домашний регион пользователя. Там сервер для аутентификации 24 производит оценку полученного динамического идентификатора пользователя SUid.

Далее следует пошаговое описание всего процесса.

Шаг 0

Сначала и предпочтительно постоянно каждый уполномоченный орган аутентификации (домашнего региона) ASx, обычно сервер аутентификации 24, вычисляет таблицы, необходимые для реализации процесса. Это делается с определенной частотой, например, раз в день. Таким образом вычисляется последовательность таблиц, например, TB1, ТВ2 ... ТВn, где n - количество интервалов δx в сутках либо в другой долговременной единице. Например, если δx составляет один час, то сервер аутентификации 24 вычисляет каждый день 24 таблицы.

Каждая таблица ТВi содержит столько строк, сколько пользователей имеется в местном регионе. Каждая строка содержит два столбца:

- имя пользователя U и

- результат применения однонаправленной функции F(Au, Tu, PWu), где PWu - пароль или PIN пользователя U, а Тi = Toiδx.

Т0 - абсолютное время, прошедшее с начала вычислений, то есть, если вычисление выполняется каждый день, то тогда Т0 устанавливается на полночь.

На этом первая часть процесса, а именно, вычисление таблиц, заканчивается. Далее рассмотрим вторую часть, касающуюся решения вопроса идентификации. Для облегчения понимания описание разбито на несколько шагов.

Шаг 1

Пользователь U прибывает в чужой регион. На терминале или рабочей станции в этом чужом регионе, скажем, терминале 12 региона 10 на фиг. 3, он/она вводит свой ID Ux, либо псевдоним Аu, значение δx и свой пароль (или PIN) PWu в рабочую станцию. Исходя из введенных значений, рабочая станция (программным и/или аппаратным путем) вычисляет динамический идентификатор пользователя

SUid = F(Au, Tu, PWu),

где Tu - местное время на рабочей станции, округленное до ближайшего δx, то есть секунд, минут или часов в зависимости от того, в каких единицах измеряется δx. Заметим, что на рабочей станции нет необходимости иметь тактовый генератор; в этом случае пользователь вводит также время Tu, например, посмотрев на свои часы.

Вдобавок пользователь вводит в рабочую станцию некоторую аутентифицирующую информацию. Для настоящего изобретения неважно, что представляет из себя эта информация.

Шаг 2

Рабочая станция посылает значение SUid вместе с аутентифицирующей информацией уполномоченному органу домашнего региона пользователя ASx, например, терминал (или рабочую станцию) 24 в регионе 20. Это может быть сделано косвенно: сначала рабочая станция 12 может послать данные на свой собственный местный уполномоченный орган ASy, например, рабочую станцию 14 региона 10, который, в свою очередь, посылает затем данные на ASx, здесь это терминал или рабочая станция 24.

Шаг 3

Когда данные достигнут ASx, то есть рабочей станции 24, она сначала узнает свое местное время Тx. Затем вычисляется

j = (Тx-Т0)/ δx, используя целочисленное деление, и

k = (Тx-Т0)% δx, где % - символ операции взятия модуля.

Шаг 4

Затем ASx, то есть, рабочая станция 24 ищет таблицу ТВj (вычисленную ранее на шаге 0), используя SUid в качестве искомой величины.

Шаг 4a

Если поиск оказался успешным, то элемент таблицы указывает на пользователя U.

Шаг 4b

Если поиск оказался безуспешным, то уполномоченный орган региона ASx, то есть, рабочая станция 24 может (в зависимости от значения k) осуществлять поиск либо в TBj-1, либо в TBj+1.

Шаг 5

Когда пользователь U идентифицирован, уполномоченный орган региона ASx, то есть, рабочая станция 24, проверяет информацию для аутентификации, которая поступила вместе с SUid, как это известно специалистам. Опять же подробности этого процесса не имеют значения для настоящего изобретения.

Шаг 6

Когда уполномоченный орган региона ASx, то есть, рабочая станция 24, удостоверился, что SUid соответствует действительному пользователю U и сопровождающая информация для аутентификации правильная, он обращается к уполномоченному органу удаленного региона ASy, здесь к серверу 14 в регионе 10, и сообщает, что SUid является легитимным пользователем, который имеет право на обслуживание.

Очевидно, что в вышеописанном процессе интеллектуальная карточка не используется. Если необходимо использовать интеллектуальную карточку типа карточки 1, то на шаге 1 будет единственный обмен. Вместо того, чтобы вводить информацию в рабочую станцию, пользователь просто считывает значение, отображаемое в интеллектуальной карточке ID пользователя, и вводит его в рабочую станцию 12. Как вариант, это значение может быть считано автоматически рабочей станцией. Этим значением является SUid, уже вычисленным интеллектуальной карточкой 1 тем же способом, как это делает рабочая станция на шаге 1, рассмотренном выше.

В итоге в конце шага 6 уполномоченный орган региона ASy, здесь рабочая станция 12, может удостовериться, что пользователь U является легитимным и в то же время неуполномоченный орган региона не может узнать данные о личности пользователя. В действительности уполномоченный орган ASy лишь узнает SUid, который является ничем иным, как кратковременным псевдонимом. Соответствие между SUid u Ux известно только пользователю U и уполномоченному органу его домашнего региона ASx.

Очевидно, что существует множество вариантов этого изобретения, от беспроволочной передачи, например, в радиочастотном или инфракрасном диапазоне, до мультиплексирования, когда одновременно обслуживается несколько пользователей. В регионе с радиосвязью один сервер может быть использован одновременно как приемопередатчик, так и в качестве уполномоченного органа региона. Синхронизация может быть достигнута, например, с помощью радиоуправляемых тактовых генераторов либо других синхронизирующих устройств. Интеллектуальные карточки могут иметь значительные вычислительные возможности, чтобы сделать терминалы, насколько это возможно помехоустойчивыми. Во всех этих вариантах могут быть использованы существенные принципы данного изобретения, определенные в прилагаемой формуле изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ДЛЯ ПЕРЕДАЧИ ИНФОРМАЦИОННОГО ПОТОКА В СЕТЯХ ПЕРЕДАЧИ ДАННЫХ | 1995 |

|

RU2121761C1 |

| СПОСОБ СОЗДАНИЯ И ОБСЛУЖИВАНИЯ МНОГОЧИСЛЕННЫХ ВЕРСИЙ ДОКУМЕНТОВ В БИБЛИОТЕКЕ СИСТЕМЫ ОБРАБОТКИ ДАННЫХ | 1992 |

|

RU2144207C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ СВЯЗИ БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ С ПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТЬЮ | 1995 |

|

RU2121762C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ИНИЦИАЛИЗАЦИИ СИСТЕМЫ ОБРАБОТКИ ДАННЫХ | 1992 |

|

RU2155376C2 |

| ОБРАБОТКА АУТЕНТИФИКАЦИИ УДАЛЕННОЙ ПЕРЕМЕННОЙ | 2011 |

|

RU2563163C2 |

| СИСТЕМА СВЯЗИ | 1991 |

|

RU2117405C1 |

| СИСТЕМА И СПОСОБ КОДИРОВАНИЯ СЕРВОАДРЕСА | 1995 |

|

RU2139577C1 |

| БАЛАНСИРОВКА НАГРУЗКИ ЧЕРЕЗ ПРОЦЕССОРЫ КОМПЬЮТЕРА-СЕРВЕРА | 1996 |

|

RU2156546C2 |

| СПОСОБ И УСТРОЙСТВО ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРА ЧЕРЕЗ БРАНДМАУЭР | 1997 |

|

RU2178583C2 |

| АУТЕНТИФИКАЦИЯ ТРАНЗАКЦИИ НА ОСНОВЕ ЖЕТОНА | 2011 |

|

RU2565368C2 |

Обмен информацией между пользователями через компьютерную сеть связан с множеством вопросов защиты информации, в частности, к таким важным вопросам относятся идентификация пользователя и слежения за его передвижениями. В изобретении предлагается способ и устройство для защищенной идентификации мобильного пользователя, позволяющие избежать отслеживания его/ее передвижения, то есть, предлагается способ защищенной идентификации пользователя, сохраняющий тайну информации. Главный момент изобретения - шифрование идентификатора пользователя и/или его/ее пароля и индикатора синхронизации, предпочтительно фиксированного временного интервала, с использованием секретной однонаправленной функции и посылка зашифрованного сообщения, называемого здесь "динамический идентификатор пользователя" уполномоченному органу "домашнего региона", где он/она зарегистрированы. Уполномоченный орган домашнего региона содержит набор таблиц соответствия, предварительно вычисляемых для каждого временного интервала (или для другого выбранного способа синхронизации), динамические идентификаторы пользователей и соответствующие действительные данные о личности пользователей и таким образом может быстро установить, исходит ли полученное зашифрованное сообщение от зарегистрированного пользователя или нет. С другой стороны, злоумышленник не в состоянии извлечь из зашифрованных сообщений данные о личности пользователя, а также не может проследить за его перемещениями. Технический результат, достигаемый при реализации заявленной группы изобретения, состоит в том, чтобы обеспечить защиту мобильного пользователя, позволяющую избежать отслеживания его передвижения. 3 с. и 12 з.п. ф-лы, 5 ил.

| US 5204902 A, 20.04.1993 | |||

| Приемопередатчик сигналов радиотелефонной связи | 1987 |

|

SU1469560A1 |

| US 4649233, 10.03.1987 | |||

| Способ внешнего обогрева бетона | 1936 |

|

SU53227A1 |

| US 5301246 A, 05.04.1994. | |||

Авторы

Даты

2000-06-10—Публикация

1994-10-27—Подача