Изобретение относится к получению доступа к ресурсам компьютерной системы или компьютерной (вычислительной) сети, которые защищены брандмауэром, в ответ на запросы от объектов, находящихся вне брандмауэра.

В компьютерной технике брандмауэром называют систему защиты (реализованную на программном и/или аппаратном уровне), которая, отделяя внутреннюю зону от внешней зоны, позволяет изолировать ресурсы компьютерной системы или вычислительной сети от несанкционированного доступа со стороны объектов, находящихся вне брандмауэра. Таким образом, изолированные ресурсы представляют собой ресурсы, находящиеся внутри брандмауэра (т. е. во внутренней зоне), а внешнее оборудование рассматривается как находящееся вне брандмауэра (т. е. во внешней зоне). Обычно брандмауэр служит своего рода защитным "заграждением" или "барьером", препятствующим доступу к частным локальным вычислительным сетям (ЛВС), в которые объединены некоторое количество компьютеров и взаимодействующее с ними периферийное оборудование.

Основной принцип работы брандмауэра состоит в том, что он позволяет внутренним объектам запрашивать соединение и устанавливать связь с внешними объектами (например, внутренним приложениям получать доступ к внешним межсетевым узлам связи и т. п. ), но не позволяет внешним объектам производить аналогичные операции для подключения к внутренним объектам.

Однако часто находящимся вне брандмауэра объектам необходимо получить доступ к внутренним ресурсам, защищенным брандмауэром, и получение такого доступа не должно повлечь за собой полного отключения защитных функций брандмауэра. Так, например, компания-владелец защищенных брандмауэром ресурсов может посчитать целесообразным разрешить доступ к этим ресурсам через внешние общедоступные сети связи (например, через телефонные сети связи или через телефонные сети связи в сочетании с узлами доступа к сети Интернет и т. п. ) тем своим сотрудникам, которые в данный момент находятся вдалеке от места работы (например, у себя дома, в командировке или в отпуске). В этом случае возникает необходимость предоставить таким "доверенным", или "уполномоченным", лицам право доступа извне к находящимся внутри брандмауэра ресурсам (например, к личным базам данных руководителя и т. п. ).

До недавнего времени предоставление такого доступа в ответ на внешний запрос можно было обеспечить либо дублированием серверов и хранилищ баз данных, располагая их вне и внутри брандмауэра, либо с использованием иных схем расположения соответствующего оборудования, что значительно удорожало общую стоимость эксплуатации брандмауэра. Следует также учесть, например, расходы на подобное дублирование или разработку и реализацию иных технологий в случае имеющих большой объем и часто обновляемых баз данных, хранящихся внутри брандмауэра. У Cheswik и Bellovin в "Firewalls and Internet Security, Repelling the Willy Hacker", изд-во Addison-Wesley Publishing Company, апрель 1994, стр. 86-106, рассматриваются различные системы защиты типа брандмауэра. Настоящее изобретение позволяет получать требуемый доступ извне к внутренним объектам или ресурсам, защищенным брандмауэром, без необходимости их дублирования вне брандмауэра.

Объектами настоящего изобретения являются система туннелирования, соответствующий способ и программное обеспечение, которые указаны в независимых пунктах формулы изобретения и предпочтительные варианты выполнения которых представлены в зависимых пунктах.

В соответствии с изобретением внутри и вне брандмауэра предусмотрены средства для совместного так называемого "туннелирования" (когда, по аналогии с туннельным эффектом, запросу необходимо "преодолеть" брандмауэр), которое заключается в том, что в ответ на запросы определенного типа, посланные объектами, находящимися вне брандмауэра, между этими внешними объектами и ресурсами внутри брандмауэра устанавливается соединение. Отличительная особенность устанавливаемых таким путем соединений состоит в том, что они формируются "изнутри", как если бы запросы на их установление исходили от объектов, находящихся внутри брандмауэра, и были адресованы объектам, находящимся вне брандмауэра.

"Запросы определенного типа", которые используются указанными средствами "туннелирования", представляют собой запросы, адресованные так называемым "доверенным объектам", которые могут представлять собой аппаратные порты типа так называемых "доверенных сокетов" ("доверенных гнезд") и т. п. Доверенные объекты, в частности доверенные сокеты, являются элементами соответствующей таблицы доверенных объектов, в частности таблицы доверенных сокетов, создание и ведение которой осуществляется исключительно внутри брандмауэра. Каждый элемент этой таблицы содержит адрес "доверенного" порта, протокол (например, протокол передачи данных, такой как TCP/IP (протокол управления передачей/межсетевой протокол), NNTP (протокол передачи сетевых новостей) и т. п. ), связанный с этим адресом, и идентификатор хост-объекта, находящегося внутри брандмауэра (например, хост-компьютер или главное приложение). Таким образом, для того чтобы человек и/или объект, находящиеся вне брандмауэра, могли послать такой запрос, им должна быть предоставлена информация о достоверном на данный момент доверенном объекте, в частности доверенном сокете.

Создание и ведение таблицы доверенных объектов, в частности доверенных сокетов, осуществляет так называемое "приложение по туннелированию", которое инсталлировано и выполняется на внутреннем интерфейсном сервере (под контролем соответствующих уполномоченных лиц, имеющих прямой доступ к этому серверу), обеспечивающем взаимодействие между этим "приложением по туннелированию" и всеми другими "доступными" объектами/ресурсами внутри брандмауэра (включая другие приложения, инсталлированные и выполняемые на этом внутреннем интерфейсном сервере). Указанный внутренний интерфейсный сервер также устанавливает "управляющее соединение" (или "служебное соединение") с внешним интерфейсным сервером, который обеспечивает взаимодействие между брандмауэром и всеми остальными объектами, находящимися вне брандмауэра. Доступ к управляющему соединению имеет только приложение по туннелированию, инсталлированное на внутреннем интерфейсном сервере, и соответствующее приложение по туннелированию, инсталлированное на внешнем интерфейсном сервере, т. е. к управляющему соединению не имеют прямого доступа любые другие приложения, инсталлированные и выполняемые на этих интерфейсных серверах, и не имеют вообще никакого доступа все остальные внутренние и внешние объекты, не являющиеся резидентами этих серверов.

Копия таблицы доверенных объектов, в частности доверенных сокетов, передается от внутреннего интерфейсного сервера на внешний интерфейсный сервер, причем такую таблицу можно передавать, например, в случае создания новой таблицы и/или внесения изменений в существующую таблицу, либо привязать передачу таблицы к определенному времени суток и т. д.

Когда внешний объект, который в данный момент не подсоединен к внутренним ресурсам через брандмауэр, направляет запрос на внешний интерфейсный сервер, приложение по туннелированию, инсталлированное на этом сервере, должно определить, адресован ли этот запрос достоверному на данный момент элементу таблицы доверенных объектов, в частности доверенных сокетов. Если запрос адресован неправильно, он игнорируется. Если же запрос адресован достоверному доверенному объекту, в частности доверенному сокету, то он передается по управляющему соединению приложению по туннелированию, инсталлированному на внутреннем интерфейсном сервере. Одновременно внешний интерфейсный сервер формирует процесс (или задачу), связанный с этим запросом, и между этим процессом/задачей и запрашивающим объектом устанавливается соединение.

По получении запроса внутреннее приложение по туннелированию (т. е. инсталлированное на внутреннем интерфейсном сервере) также может проверить, адресован ли запрос достоверному на данный момент доверенному объекту, в частности доверенному сокету, и игнорировать его в том случае, если по результатам этой проверки будет установлено, что запрос направлен неправильно. Если же в результате проверки будет установлено, что запрос адресован достоверному на данный момент доверенному объекту, в частности доверенному сокету, внутреннее приложение по туннелированию генерирует (или "порождает") процесс внутри брандмауэра, соответствующий поступившему запросу. Затем внутреннее приложение по туннелированию а) устанавливает соединения между внутренним ресурсом, который соответствует вышеописанному объекту, соответственно порту (сокету) и указанному для хост-объекта идентификатору "запрашиваемого" элемента в таблице доверенных объектов, в частности доверенных сокетов, и внутренним интерфейсным сервером и б) связывается по управляющему соединению с внешним приложением по туннелированию и с компьютером, управляющим самим брандмауэром, и устанавливает соединения через брандмауэр между задачами, сформированными/порожденными и на внутреннем, и на внешнем интерфейсных серверах. Соединения, сформированные внутренним и внешним приложениями по туннелированию, никак не связаны с управляющим соединением и используются уже для непосредственного двунаправленного обмена данными (обычно в форме пакетов, формат которых определяется протоколом передачи данных, выбранным для данного доверенного объекта, в частности доверенного сокета) между внешним объектом, пославшим запрос, и внутренним объектом, которому адресован этот запрос.

В соответствии с предпочтительным вариантом выполнения изобретения программное обеспечение по туннелированию, хранящееся на соответствующем носителе данных в машиночитаемой форме, позволяет тем объектам обработки данных, которые находятся вне брандмауэра, устанавливать соединение для передачи данных с теми объектами обработки данных, которые находятся внутри брандмауэра. При этом указанное программное обеспечение включает внутреннюю и внешнюю части программы, предназначенные для выполнения на компьютерах, которые расположены соответственно внутри и вне брандмауэра и которые обеспечивают взаимодействие между брандмауэром и объектами, находящимися соответственно внутри и вне брандмауэра. Помимо этого, внутренняя часть программы включает средства управления внутренним компьютером по созданию и ведению таблицы внутренних доверенных объектов и средства для управления внутренним компьютером в сочетании с брандмауэром по предоставлению копии этой таблицы внешней части программы. Кроме того, внутренняя часть программы включает средства для установления и поддержания собственного управляющего соединения с внешней частью программы, которое используется для передачи запроса, посланного от находящегося во внешней части программы объекта, от этой внешней части программы в ее внутреннюю часть.

Эти и другие отличительные особенности, преимущества, цели и задачи настоящего изобретения более подробно рассмотрены ниже в последующем описании, а также представлены в формуле изобретения.

Ниже изобретение более подробно поясняется со ссылкой на прилагаемые чертежи, на которых показано:

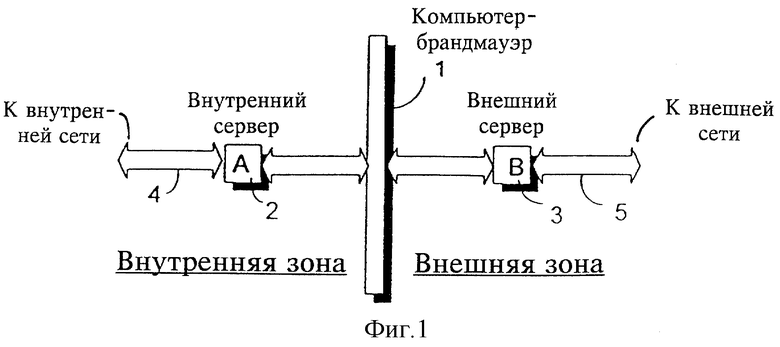

на фиг. 1 - схема типичной конфигурации брандмауэра, в которой может быть использовано настоящее изобретение,

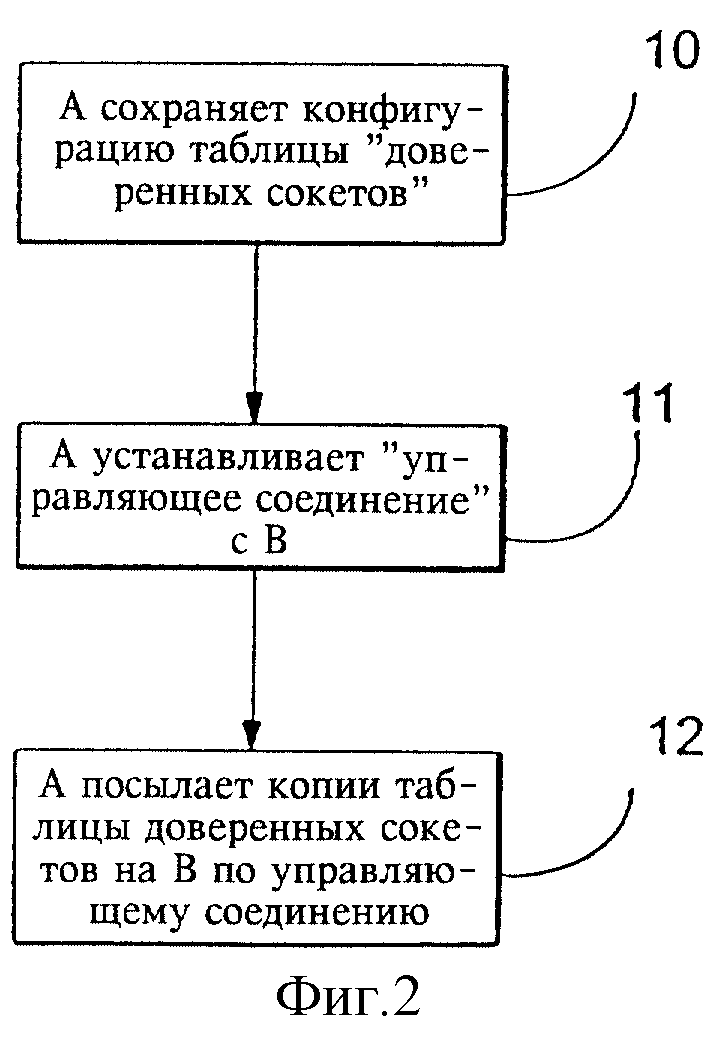

на фиг. 2 - блок-схема, описывающая создание и управление таблицей доверенных сокетов,

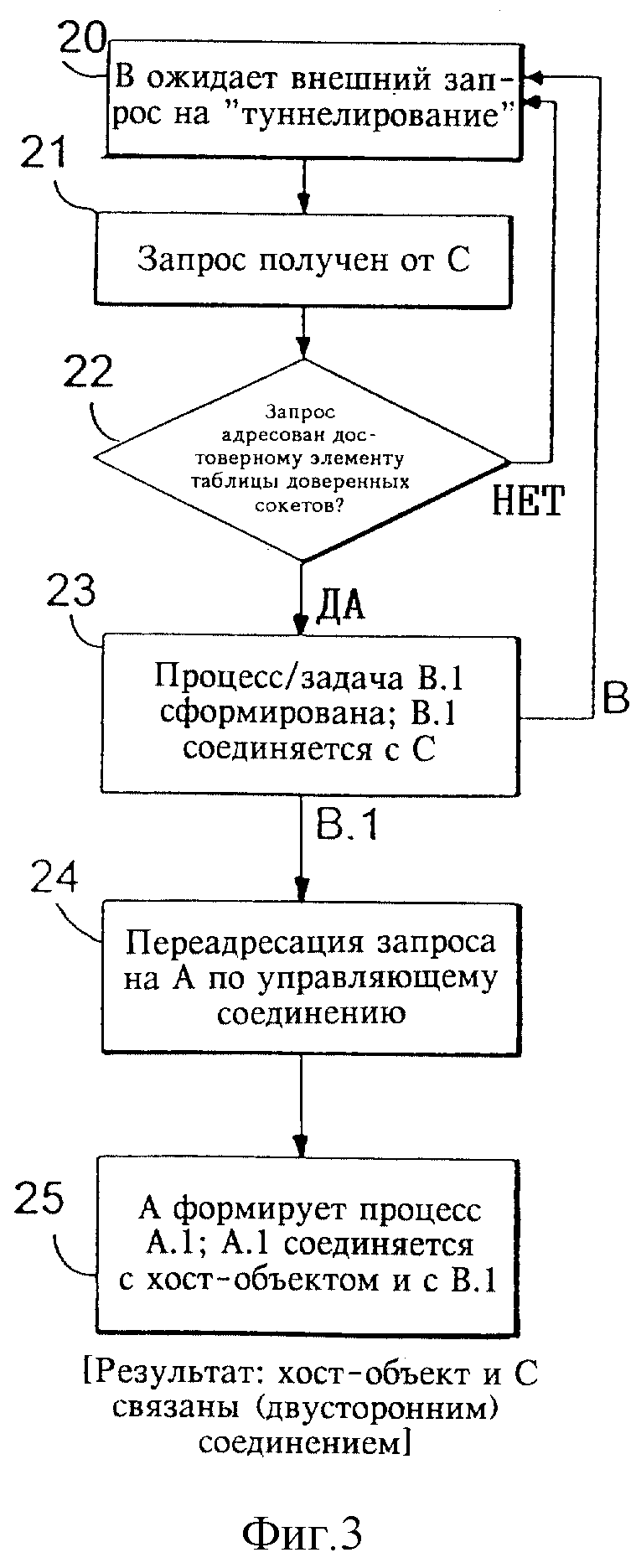

на фиг. 3 - блок-схема, поясняющая предлагаемый в изобретении способ туннелирования через брандмауэр,

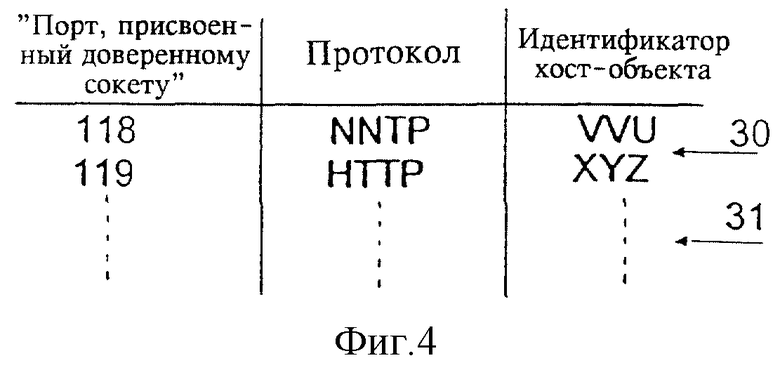

на фиг. 4 - предпочтительный вариант организации таблицы доверенных сокетов и

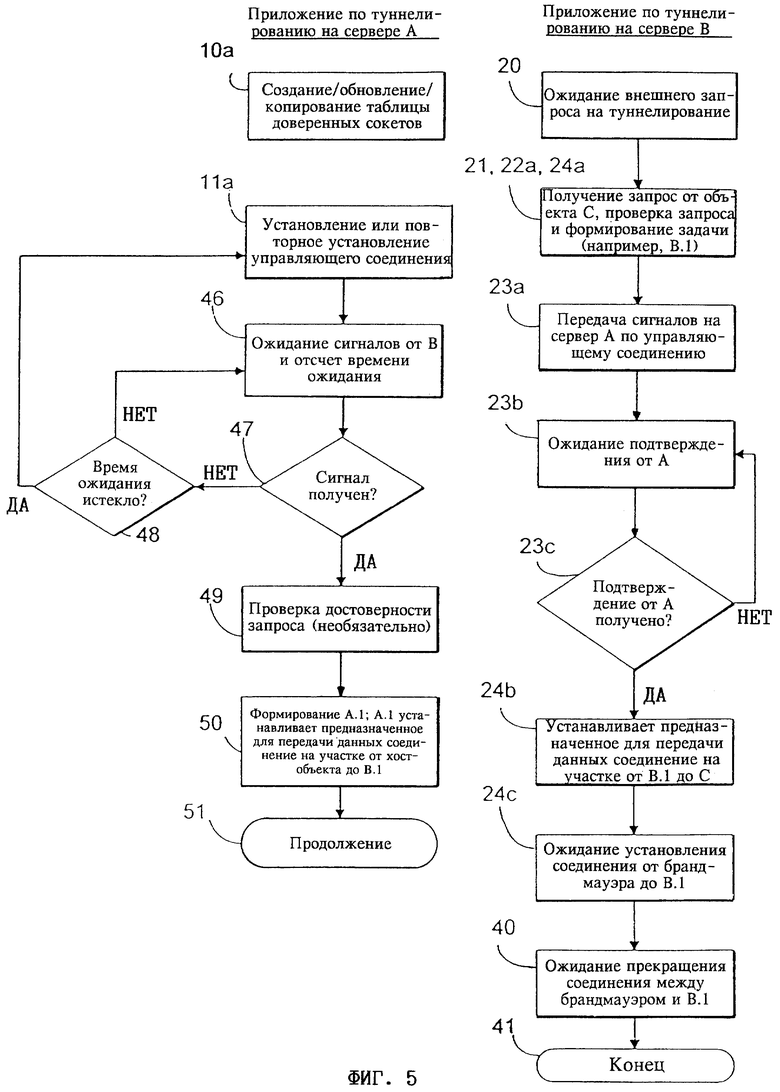

на фиг. 5 - блок-схема, подробно описывающая операции, выполняемые в соответствии с настоящим изобретением находящимися вне и внутри брандмауэра приложениями по туннелированию.

На фиг. 1 схематично изображена конфигурация типичного брандмауэра, в которой может быть реализовано настоящее изобретение. В этой системе защиты компьютер 1 выполняет функцию брандмауэра, работая по существующим обычным алгоритмам. Этот компьютер, помимо установления и поддержания связи между внутренними объектами, т. е. находящимися внутри брандмауэра, и внешними объектами, т. е. находящимися вне брандмауэра, выполняет и иные обычные функции (в принципе не имеющие решающего значения для настоящего изобретения). Интерфейсные серверы 2 и 3 (обозначены на чертеже как сервер А и сервер B соответственно) работают соответственно внутри и вне брандмауэра, образованного компьютером 1. Сервер А служит интерфейсом, обеспечивающим взаимодействие между брандмауэром и объектами внутри брандмауэра (прикладными программами, аппаратными компонентами и т. п. ), включая объекты самого сервера А. Сервер В служит интерфейсом, обеспечивающим взаимодействие между брандмауэром и объектами вне брандмауэра, включая объекты самого сервера В.

В обычно используемой конфигурации брандмауэра сервер А подключен к сети внутри брандмауэра (например к частной ЛВС) через соединение, обозначенное позицией 4, а сервер В через соединение, обозначенное позицией 5, подключен к внешней сети, т. е. к находящейся вне брандмауэра сети (например к сети Интернет).

Применительно к этой конфигурации в настоящем изобретении предусмотрено установление на серверах А и В специального программного обеспечения - так называемого приложения по "туннелированию", и на этих серверах также хранятся копии таблицы "доверенных объектов", которые могут представлять собой аппаратные порты типа так называемых "доверенных сокетов" ("доверенных гнезд"). В последующем описании в качестве таблицы доверенных объектов рассматривается ее частный случай - таблица доверенных сокетов. Указанные "приложение по туннелированию" и "таблица доверенных объектов", в частности "таблица доверенных сокетов", являются отличительной особенностью настоящего изобретения, и они более подробно описаны ниже.

На фиг. 2 и 3 представлены процессы (туннелирования), осуществляемые согласно настоящему изобретению соответственно на серверах А и В.

Как показано на фиг. 2, на шаге 10 сервер А создает таблицу доверенных сокетов (которая более подробно описана ниже со ссылкой на фиг. 4) и затем сохраняет эту таблицу в своей памяти (или в какой-либо иной памяти, к которой данный сервер может обращаться напрямую). На следующем шаге 11 сервер А устанавливает с сервером В особое так называемое "управляющее соединение" (или "служебное соединение") через брандмауэр (компьютер 1), а затем на шаге 12 передает по этому управляющему соединению на сервер В копию таблицы доверенных сокетов. Это управляющее соединение, которое также является частью настоящего изобретения, используется вышеописанными приложениями по туннелированию для эффективного обмена управляющей (или служебной) информацией между этими серверами, а тем самым и для установления иных соединений (называемых в дальнейшем соединением для передачи данных) между расположенными внутри и вне брандмауэра объектами в ответ на запросы от внешних объектов.

Те участки этих соединений для передачи данных, которые проходят через брандмауэр, полностью независимы от управляющего соединения, которое было использовано для их создания, и они всегда формируются под управлением процессов, выполняемых внутри брандмауэра. С целью разрешить установление предназначенного для передачи данных соединения с внутренним объектом в ответ на запрос от внешнего объекта этот запрос необходимо сопоставить с одним из элементов таблицы доверенных сокетов и проверить его достоверность. Внешние запросы (т. е. запросы от внешних объектов), которые будут признаны неверными, игнорируются, благодаря чему брандмауэр и защищаемые им внутренние ресурсы остаются невидимыми и недоступными для внешней запрашивающей стороны, содержащаяся в запросе от которой информация признана недостоверной. И наоборот, достоверные запросы могут исходить только со стороны тех уполномоченных лиц, которые имеют информацию о достоверных на текущий момент элементах таблицы доверенных сокетов (таким лицом может быть, например, работник, осуществляющий дистанционный доступ к ресурсам, принадлежащим его руководителю, и т. п. ).

На фиг. 3 показаны операции по туннелированию, выполняемые на серверах А и В по получении сервером В копии таблицы доверенных сокетов от сервера А.

На шаге 20 сервер В (в частности, приложение по туннелированию на этом сервере) находится в режиме ожидания внешнего запроса, при поступлении которого вызывается команда на туннелирование, т. е. на установление предназначенного для передачи данных соединения между внутренним "хост"-объектом, указанным в запросе, и внешним объектом, пославшим запрос. По получении запроса (шаг 21, фиг. 3) сервер В (в частности его приложение по туннелированию) проверяет достоверность поступившего запроса (блок 22 принятия решения, фиг. 3). В отношении последней операции следует отметить, что сервер В принимает только запросы, адресованные непосредственно к нему, а приложение по туннелированию, имеющееся на сервере В, принимает только те запросы, которые явно предназначены для передачи на порт внутри брандмауэра, и признает такие запросы верными только в том случае, если они адресованы достоверному на текущий момент элементу таблицы доверенных сокетов.

Если запрос неверен, он игнорируется, и сервер В (т. е. инсталлированное на нем приложение по туннелированию) возобновляет ожидание запроса. Если же запрос верен, то сервер В (инсталлированное на нем приложение по туннелированию) формирует процесс или задачу "В. 1" по управлению внешними компонентами системы, предназначенными для обмена данными с запрашивающим объектом (шаг 23, фиг. 3). Задача B. 1 устанавливает предназначенное для передачи данных соединение между собой и запрашивающим объектом (также см. шаг 23, фиг. 3) и направляет по управляющему соединению полученный от внешнего объекта запрос на сервер А (или его приложению по туннелированию), а также передает указание на то, что этот запрос относится к задаче B. 1 (операция 24, фиг. 3).

По получении запроса, достоверность которого подтверждена, сервер А (или его приложение по туннелированию) формирует (порождает) процесс или задачу A. I по управлению внутренними компонентами системы, предназначенными для обмена данными между внешним объектом, пославшим запрос, и хост-объектом, указанным в запросе (шаг 25, фиг. 3; последний из названных объектов должен быть элементом, указанным в таблице доверенных сокетов, как описано выше). Задача A. 1 формирует участок предназначенного для передачи данных соединения между хост-объектом и компьютером-брандмауэром (также см. шаг 25, фиг. 3), и дает команду этому компьютеру-брандмауэру подсоединиться к задаче B. 1 (также см. шаг 25, фиг. 3), завершая тем самым процесс установления соединения для передачи данных между внутренним хост-объектом и внешним объектом, пославшим запрос. Следует отметить, что при установлении описанного соединения для передачи данных на серверах А и B и на компьютере-брандмауэре может потребоваться предусмотреть буферы, емкость которых определяется протоколом передачи данных (более подробно описанным ниже) и требованиями, предъявляемыми этим протоколом к скорости передачи (в частности пакетов).

Структура таблицы доверенных сокетов представлена на фиг. 4. На этом чертеже в качестве примера показаны два конкретных элемента этой таблицы, обозначенные позицией 30, а остальные ее элементы, обозначенные позицией 31, показаны пунктирной линией, идущей вниз от второго элемента. Каждый элемент таблицы содержит номер порта, информацию, описывающую протокол передачи данных (в качестве которого обычно используют протокол пакетной передачи), и информацию, идентифицирующую хост-объект. Номер порта представляет собой адрес внутри брандмауэра, присвоенный хост-объекту. В качестве примеров протоколов передачи данных для двух первых элементов в таблице указаны NNTP-протокол (от англ. "Network News Transport Protocol", протокол передачи сетевых новостей) и HTTP (от англ. "HyperText Transport Protocol", протокол передачи гипертекста).

На фиг. 5 более подробно показаны операции, выполняемые приложениями по туннелированию на интерфейсных серверах А и В. Операции, которые идентичны таковым по фиг. 2 и 3, обозначены теми же позициями. Операции же, которые являются частями каких-либо операций или в каком- то отношении отличаются от них, на фиг. 2 и 3 обозначены теми же позициями, но с добавлением определенной буквы (a, b и т. д. ). Все остальные операции обозначены не использованными ранее позициями.

Операция 10a, выполняемая на сервере А и представляющая собой комбинацию из операций 10 и 12 по фиг. 2, заключается в создании и обновлении (расширении, модификации и т. п. ) таблицы доверенных сокетов и ее копировании на сервер В. Операция 11а, выполняемая на сервере А, представляет собой операцию по первичному или (как описано ниже) повторному установлению управляющего соединения между серверами А и В (или их приложениями по туннелированию). Необходимость в повторном установлении управляющего соединения возникает в случае его неожиданного прерывания, а операции, позволяющие обнаружить такое прерывание связи и среагировать на него, обозначены на фиг. 5 позициями 46-48 (более подробно эти операции описаны ниже).

После получения копии таблицы доверенных сокетов сервер В (соответственно его приложение по туннелированию) переходит в режим ожидания внешних запросов (шаг 20, фиг. 5). По получении достоверного внешнего запроса на туннелирование и после формирования соответствующей задачи по обработке данных (например, задачи B. 1, фиг. 3), относящейся к этому запросу (шаги 21-22a, 24a, фиг. 5), сервер B передает на сервер А этот полученный запрос (шаг 23a, фиг. 5), а также управляющие сигналы, сообщающие о поступлении запроса, и информацию, идентифицирующую задачу (например, B. 1), которая сформирована на сервере B в ответ на запрос. Затем сервер B ожидает от сервера А подтверждения принятия запроса (шаги 23b, 23c, фиг. 5), по получении которого сервер B устанавливает соединение для передачи данных на участке от вновь сформированной задачи - запрашивающего объекта B (шаг 24b, фиг. 5; например, от B. 1 - объекта С, как это показано на фиг. 3). Затем сервер В ожидает установления предназначенного для передачи данных соединения на участке от брандмауэра до задачи, которая только что была сформирована на сервере В (шаг 24c, фиг. 5), что означает установление соединения на участке между хост-объектом (идентификатор которого содержится в запросе) и сервером В. На этом процесс туннелирования соединения для сервера В завершается до момента прекращения предназначенного для передачи данных соединения на участке между брандмауэром и задачей, выполняемой на сервере В (шаг 40, фиг. 5), и участке сервера B в установлении и поддержании этого соединения, а также в обработке соответствующего запроса заканчивается (шаг 41, фиг. 5).

Ниже рассмотрены операции по туннелированию, выполняемые на сервере А. После установления или повторного установления управляющего соединения сервер А переходит в режим ожидания сигналов (переадресации запроса) от сервера В (шаг 46, фиг. 5). Если такой сигнал не поступил (шаг 47, фиг. 5), но заданный интервал времени ожидания, отсчитываемый с момента перехода в режим ожидания, еще не истек (блок 48 принятия решения, фиг. 5), сервер А продолжает ожидание этого сигнала. Если же указанное время ожидания истекло (что соответствует выбору "Да" в блоке 48 принятия решения, фиг. 5), сервер А считает управляющее соединение (неожиданно) прерванным, и поэтому необходимо его повторное установление (шаг 11a повторяется).

По получении запроса от сервера В сервер А может самостоятельно проверить достоверность запроса (шаг 49, фиг. 5), что, однако, не является обязательной операцией, с целью определить, адресован ли запрос достоверному в текущий момент доверенному сокету. В случае использования такой необязательной операции и в случае признания этого запроса неверным обратно на сервер B будет передан сигнал ошибки, а не сигнал подтверждения, ожидаемый на шаге 23b. Если же указанная необязательная операция не используется, либо она используется, а запрос признается верным, сервер А переходит к формированию собственной внутренней задачи, такой как A. 1, которая, как описано выше, устанавливает предназначенное для передачи данных соединение на участке от хост-объекта к брандмауэру, а затем дает команду компьютеру-брандмауэру установить предназначенное для передачи данных соединение на участке до задачи B. 1 (шаг 50, фиг. 5). На этом сервер А прекращает свое участие в процессе обработки текущего запроса и может перейти в режим ожидания и обработки других запросов (шаг 51, фиг. 5).

Программные продукты

Вышеописанные приложения по туннелированию могут поставляться как программный продукт в "машиночитаемой форме", например, на стандартных носителях или по сетям связи. Очевидно, что подобные программы могут распространяться либо в виде единого пакета программ (например, для инсталляции на внутреннем сервере А с последующим переносом - полностью или частично - на сервер B), либо в виде двух независимых пакетов (или частей), каждая из которых предназначена для раздельной установки на внутренние и внешние серверы. Также следует отметить, что компьютер-брандмауэр, является обязательным компонентом в установлении соединения для передачи данных через систему защиты типа брандмауэра.

Изобретение относятся к средствам защиты типа брандмауэр, которые отделяют компьютерные и сетевые ресурсы, находящиеся внутри брандмауэра, от сетей, компьютеров и компьютерных приложений, находящихся вне брандмауэра. Как правило, внутренние ресурсы представляют собой частные базы данных и локальные вычислительные сети (ЛВС), а внешние объекты являются пользователями и компьютерными приложениями, работающими в общедоступных сетях связи, таких, как Интернет. Обычно брандмауэр позволяет внутренним пользователям и объектам устанавливать соединение с внешними объектами или сетями, но не позволяет устанавливать соединения в обратном направлении, т. е. извне. Техническим результатом является обеспечение туннелирования, работающего по обе стороны брандмауэра и позволяющего устанавливать такие соединения "извне", когда со стороны некоторых "доверенных" либо пользователей, либо объектов, либо приложений, находящихся вне брандмауэра, поступает запрос на это соединение. Изобретение состоит в минимизации количества ресурсов, задействуемых для установления подобных туннельных соединений (т. е. соединений через брандмауэр по запросу извне), и одновременно свести к минимальному риск нелегального проникновения через брандмауэр. В способе и устройстве используют приложения, которые выполняются на интерфейсных серверах, установленных внутри и вне брандмауэра, а также использование особой таблицы доверенных сокетов, создание и ведение которой осуществляется внутренним приложением по туннелированию. Элементы этой таблицы доверенных сокетов определяют объекты внутри брандмауэра и идентифицируют особый внутренний порт, протокол передачи данных, используемый для каждого порта, и хост-объект, связанный с каждым портом. 3 с. и 3 з. п. ф-лы, 5 ил.

| BRYAN I, Firewalls for Sale, Byte, vol.20, № 4, Apr | |||

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ | 1990 |

|

RU2022346C1 |

| NEWMAN D | |||

| et al, Can Firewall Take the Heat?, Data Communications, vol.24, № 16, Nov | |||

| Выбрасывающий ячеистый аппарат для рядовых сеялок | 1922 |

|

SU21A1 |

| Способ исследования распределения воздуха в помещениях | 1978 |

|

SU748095A1 |

| US 5444850 А, 22.08.1995 | |||

| US 5416842 А, 16.05.1995 | |||

| US 5113499 А, 12.05.1992. | |||

Авторы

Даты

2002-01-20—Публикация

1997-10-02—Подача