Изобретение относится к области проверки кодов, а именно к способам контроля их защищенности от несанкционированного доступа. Изобретение может применяться при аттестации динамических идентификационных кодов, используемых в средствах управления доступом наподобие транспондеров и смарт-карт, и предназначенных для физического его ограничения в различные автоматизированные системы, в том числе в дистанционно управляемые противоугонные системы автомобилей. Техническим результатом является введение временных показателей, повышающих достоверность контроля стойкости динамических кодов к тотальному и частичному перебору кодовых комбинаций. Технический результат достигается в ходе контроля динамического кода за счет того, что, исходя из последовательности значений произвольного динамического кода, на основе ряда показателей получают количественные оценки стойкости.

Под динамическим идентификационным кодом понимается кодовая комбинация, изменяемая в соответствии с заранее определенным алгоритмом хеширования либо функцией хеширования, в зависимости от заранее выбранного параметра с учетом значений используемого ключа.

Защищенность динамического идентификационного кода рассматривается по отношению к атаке тотальным либо частичным перебором кодовых комбинаций.

Фиксированный (статический) идентификационный код еще находит применение в некоторых системах управления доступом. Как правило, последние являются значительно менее защищенными по сравнению с системами, использующими динамические коды доступа. Упомянутые системы имеют клавиатурный либо бесклавиатурный ввод кодовых комбинаций, когда последние пересылаются на приемное устройство системы по радиоканалу либо посредством ультразвуковых колебаний.

Для фиксированного (статического) кода справедливо:

M=Dm,

где D - объем алфавита, в символах;

m - длина кодового слова, в битах.

В отличие от такого кода, изменяющийся (обычно при каждом обращении к приемному устройству) динамический код намного защищеннее [1]. Именно поэтому многие производители и пользователи систем управления доступом предпочли динамический идентификационный код.

Однако наряду с этим возрастают и технические возможности устройств и технологий для преодоления защиты динамических кодов. Таким образом, возникает задача контроля их защищенности, в том числе проблема определения времени преодоления кодовой защиты.

Известен способ-аналог [2], включающий применение ряда количественных показателей для испытания на сопротивляемость криптоанализу различных шифров, а именно среднюю сложность, стандартное отклонение и количество процентов от максимальной сложности. Указанный аналог позволяет выявлять лишь качество зашифровывания текстов.

Способ-аналог [3] включает использование автокорреляционной функции применительно к двоичной последовательности значений; в качестве таковой может служить выходная последовательность значений анализируемого динамического кода. В данном способе могут исследоваться выходные последовательности Si и Si+τ сдвигового регистра, способного формировать динамический код, где Si, Si+τ ∈ [0, 1]. Автокорреляционная функция при этом выражается следующим образом:

C(τ )=A(τ )-D(τ ), (0≤ τ ≤ р)

где А(τ ) - повторяемость положений знаков, в которых две последовательности Si и Si+τ схожи;

D(τ ) - количество знаковых позиций, в которых они различаются;

p - период последовательности Si.

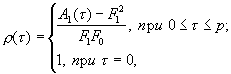

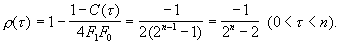

Доказывается, что С(τ ) не всегда является исчерпывающей характеристикой статистической корреляции. Кроме того, отмечается, что при некоторых значениях р одна из двух характеристик корреляции С(τ ) либо ρ (τ ) вырождается, вследствие чего необходимо совместное их использование. Величина ρ (τ ) имеет вид

где A1(τ ) - повторяемость положений знаков, в которых Si=1 и Si+τ =1;

F0=1-F1.

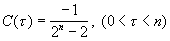

Для регистра сдвига с разрядностью n используются составляющие

p=2n-1,

единого показателя

Указанный способ, тем не менее, не обладает высокой достоверностью вследствие применения единственного показателя и отсутствия каких-либо количественных градаций, характеризующих затраты времени, требуемые для преодоления защиты.

Наиболее близким по своей технической сущности является способ [4], заключающийся в оценке защищенности системы управления доступом на основе двух показателей: Эффекта Лавины (АЕ) и Строгого Лавинного Критерия (SAC). Способ-прототип включает подачу на вход алгоритма изменения кода случайного значения ключа, а также содержимого счетчика Грэя, считающего с нуля. Каждое из значений, появляющихся на выходе алгоритма, сравнивается как с входной величиной (SAC-тест), так и с предыдущей кодовой комбинацией (АЕ-тест), причем динамический код считается выдержавшим испытания, если на один измененный бит входного значения алгоритма приходится в среднем не менее половины битов выходного значения.

Недостатком способа-прототипа следует считать отсутствие каких-либо количественных градаций, характеризующих затраты времени на преодоление защиты.

Техническим результатом заявляемого способа, лишенного указанного недостатка прототипа, является введение временных показателей, повышающих достоверность контроля стойкости динамических кодов к тотальному и частичному перебору кодовых комбинаций.

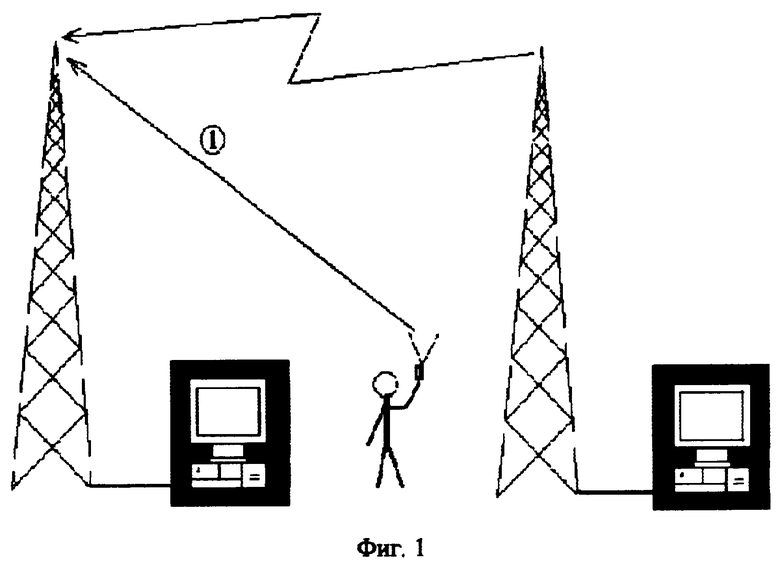

Для идентификационных кодов существует распространенная угроза: перебор кодовых комбинаций (т.н. сканирование кодовым сканером, см. фиг.1).

Заявляемый способ, в частности, включает последовательность экспериментов над произвольным динамическим кодом, состоящих в определении факта и момента достижения перебором i-й действительной кодовой комбинации системы управления доступом.

Указанные эксперименты проводят для каждого из k временных интервалов τ i, исходя из известной последовательности значений динамического кода и прямо пропорциональной зависимости между количеством перебираемых кодовых комбинаций и временем их перебора:

Мi(ti)=vti,

где Mi(ti) - количество перебранных комбинаций к моменту времени ti, v - скорость перебора кодовых комбинаций, причем

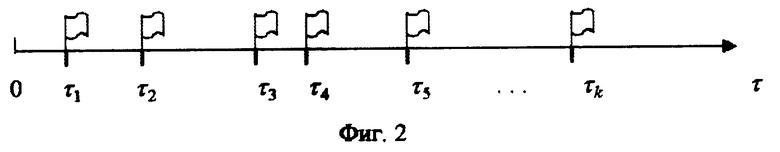

Интервалы времени τ i, характеризующиеся постоянством i-й действительной комбинации, формируются путем разбиения общего интервала  испытания динамического кода на k составляющих (см. фиг.2).

испытания динамического кода на k составляющих (см. фиг.2).

Они могут быть либо детерминированными, программируемыми пользователем, либо случайными, генерируемыми согласно определенным математическим законам.

Введем первый из показателей защищенности произвольного динамического кода, а именно число N совпадений между перебираемыми и действительными кодовыми комбинациями, на общем интервале  причем N≤ k.

причем N≤ k.

Интуитивно понятно, что чем меньше N, тем качественнее (защищенное) контролируемый код.

На основе данного показателя возможно и целесообразно ввести и другие показатели, в том числе характеризующие затраты времени, требуемые для достижения действительной комбинации.

Так, имеет смысл ввести среднее время достижения действительной комбинации, определяемое на основе N следующим образом:

где τ i - один из k интервалов времени, на котором одна из действительных комбинаций динамического кода неизменна; N - число совпадений на общем интервале  причем N≤ k.

причем N≤ k.

В тех случаях, когда момент ti совпадения с i-й действительной комбинацией наступает до истечения интервала τ i, в формулу для определения  подставляют вместо τ i величину ti≤τ i.

подставляют вместо τ i величину ti≤τ i.

Очевидно, чем данный показатель больше, тем контролируемый динамический код качественнее (защищенное).

Кроме того, исходя из классического определения вероятности можно ввести вероятность несанкционированного доступа за время Т

где N - число совпадений на общем интервале Т; k - общее количество интервалов τ i, распределенных на интервале T.

Естественно, чем она будет ниже, тем контролируемый код будет качественнее (защищеннее).

Далее, для случаев, когда при k попытках число совпадений N оказывается нулевым либо для двух контролируемых кодов равным (то же для  и Р(Т), вычисляемым на основе N), вступает в силу усредненное отклонение от недостигнутой действительной комбинации

и Р(Т), вычисляемым на основе N), вступает в силу усредненное отклонение от недостигнутой действительной комбинации

где Δ ui - отклонение от недостигнутой действительной комбинации при несовпадении на интервале τ i, в единицах времени либо битах; (k-N) - общее число несовпадений за время Т.

При вышеуказанных условиях, код с большей величиной  будет защищен лучше, ввиду более высокой потенциальной трудоемкости достижения действительной комбинации на (k-N) интервалах τ i.

будет защищен лучше, ввиду более высокой потенциальной трудоемкости достижения действительной комбинации на (k-N) интервалах τ i.

Предлагаемый способ поясняется чертежами: фиг.1 - атака на динамический идентификационный код перебором кодовых комбинаций (1), фиг.2 - смена комбинаций динамического кода, где

- успешное обращение передатчика к приемнику системы.

- успешное обращение передатчика к приемнику системы.

Данный способ пригоден при различных атаках (тотальный либо частичный перебор, например: последовательный с минимума до максимума, с максимума до минимума, в случайном порядке), осуществляемых посредством подбирающего кодовые комбинации сканера. При назначении испытаний к конкретным применяющимся разновидностям переборных атак может иметь место метод экспертных оценок.

Заявляемый способ может применяться в совокупности с другими средствами и методами аналогичного назначения.

Очевидно, что данное изобретение может применяться в различных вариантах, на основе одной или же нескольких из представленных зависимостей. Сравниваться между собой по защищенности могут как всего лишь два произвольных кода доступа, так и большее количество кодов, в необходимом исследователю порядке. Во всех вариантах могут быть использованы существенные принципы данного изобретения, определенные в прилагаемой формуле изобретения.

Источники информации

1. Охранные системы. Информационное издание. Вып.4. - Киев: Наука и техника, 1996. - С.103.

2. Fischer E. Measuring cryptographic performance with production process. // Cryptologia. V.5, Number 3, 1981.

3. Roggerman Y. Remarks on the auto-correlation function of binary periodic sequences. // Cryptologia. V.10, Number 2, 1986.

4. http: www.microchip.ru / ТВ003.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ контроля защищённости динамических идентификационных кодов с их сравнительной оценкой и поддержкой выбора наилучшего | 2018 |

|

RU2689814C1 |

| ЭЛЕКТРОННЫЙ КОДОВЫЙ ЗАМОК | 2003 |

|

RU2239038C1 |

| ЭЛЕКТРОННЫЙ КОДОВЫЙ ЗАМОК | 2001 |

|

RU2187612C1 |

| СПОСОБ ПРЯМОЙ ИДЕНТИФИКАЦИИ ВОЗДУШНЫХ ЦЕЛЕЙ | 2022 |

|

RU2791600C1 |

| Способ передачи информации с помощью широкополосных сигналов | 2020 |

|

RU2734699C1 |

| Устройство для диагностирования многоканальных резервированных систем | 1984 |

|

SU1172096A1 |

| СПОСОБ БЕЗОПАСНОЙ БИОМЕТРИЧЕСКОЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2406143C2 |

| КОРРЕЛЯЦИОННАЯ ИЗМЕРИТЕЛЬНАЯ СИСТЕМА | 1991 |

|

RU2007753C1 |

| ПОРОЖДЕНИЕ ШИФРОВАЛЬНЫХ КЛЮЧЕЙ В СЕТЯХ РАДИОСВЯЗИ | 1996 |

|

RU2187897C2 |

| Способ передачи информации с помощью широкополосных сигналов | 2018 |

|

RU2713384C1 |

Изобретение относится к области вычислительной техники и может быть использовано для проверки кодов. Техническим результатом является повышение достоверности контроля. Способ заключается во введении временных показателей при определении числа совпадений и среднего времени достижения действительной комбинации после перебора всех кодовых комбинаций. 2 з.п. ф-лы, 2 ил.

и среднее время достижения действительной комбинации

и среднее время достижения действительной комбинации  где τi - один из k интервалов времени, на котором одна из действительных кодовых комбинаций динамического кода неизменна, N - число совпадений на общем интервале

где τi - один из k интервалов времени, на котором одна из действительных кодовых комбинаций динамического кода неизменна, N - число совпадений на общем интервале  причем

причем

где N - число совпадений на общем интервале Т, k - общее количество интервалов τi, распределенных на интервале Т.

где N - число совпадений на общем интервале Т, k - общее количество интервалов τi, распределенных на интервале Т. где Δui - отклонение от недостигнутой действительной комбинации при несовпадении на интервале τi, в единицах времени либо битах, (k-N) - общее число несовпадений с i-й действительной комбинацией за время Т.

где Δui - отклонение от недостигнутой действительной комбинации при несовпадении на интервале τi, в единицах времени либо битах, (k-N) - общее число несовпадений с i-й действительной комбинацией за время Т.

| Микросхемы KeeLog с технологией прыгающего кода | |||

| ООО "Микро-Чип" | |||

| - М., 2001 | |||

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Охранные системы | |||

| Информационное издание | |||

| - Киев: Наука и техника | |||

| Предохранительное устройство для паровых котлов, работающих на нефти | 1922 |

|

SU1996A1 |

| СПОСОБ КОДИРОВАНИЯ РЕЧЕВЫХ СИГНАЛОВ | 1993 |

|

RU2120700C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| US 5517187 А, 14.05.1996 | |||

| Устройство для моделирования проточной части турбомашин | 1973 |

|

SU459781A1 |

| US 5686904 А, 11.11.1997. | |||

Авторы

Даты

2004-09-27—Публикация

2003-02-27—Подача