Область техники, к которой относится изобретение

Изобретение относится к области вычислительной техники и, в частности, к способам сравнения по защищенности цифровых идентификационных данных, а именно динамических идентификационных кодов доступа, используемых в автоматизированных системах и средствах управления физическим и сетевым доступом и его разграничения, включая банковские и платежные системы, и может использоваться при проверке, аттестации и сравнительной оценке кодов. Таковыми являются как различные транспондеры, смарт-карты банковские, платежные и иные с одноразовыми кодами доступа, включая оснащенные фигурирующим на обороте карты меняющимся по определенному алгоритму, закону трехзначным либо более длинным кодом безопасности, так и имеющие приемо-передающие брелоки дистанционно управляемые системы охранной сигнализации автомобилей.

Уровень техники

Фиксированный (т.е. статический) идентификационный код все реже используется в системах санкционирования доступа, ибо все больше изготовителей и пользователей различных автоматизированных систем для управления доступом и его разграничения применяют динамические идентификационные коды доступа.

В отличие от первого, для которого справедливо хорошо известное соотношение для его объема кода:

M=Dm,

где D - объем алфавита, в символах,

m - длина кодового слова, в битах,

одноразовый идентификационный код доступа (одноразовый пароль, являющийся динамическим) благодаря своей динамике является более защищенным.

Но и он полностью не застрахован (в техническом и организационно-техническом аспекте) от угрозы тотального и/или частичного перебора кодовых комбинаций, хотя это, разумеется, зависит и от конкретных последовательностей выходных значений разнообразных динамических кодов доступа.

Под динамическим идентификационным кодом (динамическим кодом доступа или, иначе говоря, одноразовым паролем) понимается кодовая комбинация, изменяемая в соответствии с заранее определенной функцией хеширования (расстановки, рассыпания) либо алгоритмом хеширования, в зависимости от заранее выбранного параметра обычно с учетом значений используемого ключа.

Под защищенностью динамического идентификационного кода будем понимать его стойкость к тотальному либо частичному перебору кодовых комбинаций. Способ-аналог [1] включает использование автокорреляционной функции применительно к двоичной последовательности значений; в качестве таковой может служить выходная последовательность значений анализируемого динамического кода. В данном способе могут исследоваться выходные последовательности Si и Si+τ сдвигового регистра, способного формировать динамический код, где Si, Si+τ ∈ [0, 1]. Автокорреляционная функция при этом выражается следующим образом:

C(τ)=A(τ)-D(τ),

где А(τ) - повторяемость положений знаков, в которых две последовательности Si и Si+τ схожи;

D(τ) - количество знаковых позиций, в которых они различаются;

р - период последовательности Si (при 0≤τ≤р).

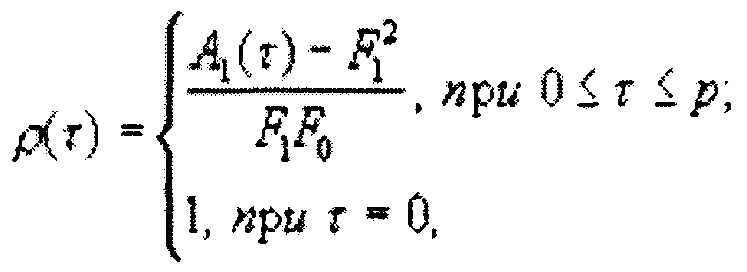

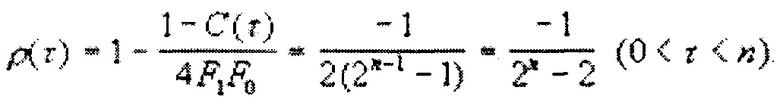

Доказывается, что С(τ) не всегда является исчерпывающей характеристикой корреляции. Кроме того, отмечается, что при некоторых значениях р одна из двух характеристик корреляции С(τ) либо ρ(τ) вырождается, вследствие чего необходимо совместное их использование. Величина ρ(τ) имеет вид

где A1(τ) - повторяемость позиций знаков, в которых Si=1 и Si+τ=1;

F0=1-F1.

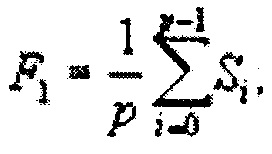

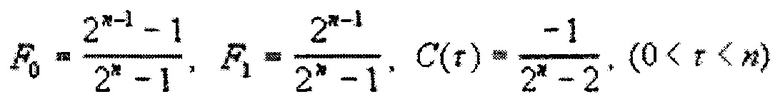

Для регистра сдвига с разрядностью n используются составляющие: p=2n-1,

единого показателя

Указанный способ, тем не менее, не обладает высокой достоверностью вследствие применения единственного показателя и отсутствия каких-либо количественных градаций, характеризующих затраты времени, требуемые для преодоления защиты.

Другим близким по своей технической сущности является способ-аналог [2], заключающийся в оценке защищенности системы управления доступом на основе двух показателей: Эффекта Лавины (АЕ) и Строгого Лавинного Критерия (SAC). Этот способ-аналог включает подачу на вход алгоритма изменения кода случайного значения ключа, а также содержимого счетчика Грэя, считающего с нуля. Каждое из значений, появляющихся на выходе алгоритма, сравнивается как с входной величиной (SAC-тест), так и с предыдущей кодовой комбинацией (АЕ-тест), причем динамический код считается выдержавшим испытания, если на один измененный бит входного значения алгоритма приходится в среднем не менее половины битов выходного значения.

Недостатком указанного аналога следует считать отсутствие каких-либо количественных градаций, характеризующих затраты времени на преодоление защиты.

Описанный в изобретении [3] наиболее близкий к заявляемому усовершенствованному способу включает последовательность экспериментов над произвольным динамическим кодом, состоящих в определении факта и момента достижения перебором (тотальным либо частичным) i-й действительной кодовой комбинации системы управления доступом (в т.ч., дистанционным, сетевым).

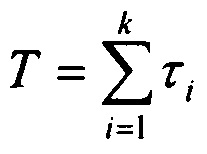

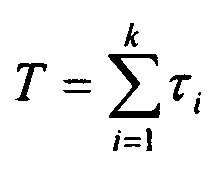

Указанные эксперименты проводят применительно к каждому из k временных интервалов τi, на котором одна из действительных кодовых комбинаций неизменна, исходя из известной последовательности значений динамического кода и прямо пропорциональной зависимости, связывающей количество перебираемых кодовых комбинаций и время их перебора:

Mi (ti)=νti,

где Mi (ti) - количество перебранных к моменту времени ti кодовых комбинаций,

ν - скорость перебора кодовых комбинаций, причем

Упомянутые интервалы времени τi, в течение каждого из которых имеет место неизменность i-й действительной комбинации, формируются посредством разбиения общего интервала  испытания динамического кода на k его составляющих; они могут быть либо запрограммированными (детерминированными), либо, наоборот, случайными (формируемыми по конкретным математическим законам).

испытания динамического кода на k его составляющих; они могут быть либо запрограммированными (детерминированными), либо, наоборот, случайными (формируемыми по конкретным математическим законам).

Самым первым из освещенных в способе [3] показателей стойкости к перебору кодовых комбинаций контролируемых динамических кодов является число N совпадений между перебираемыми и действительными кодовыми комбинациями, на общем интервале  испытания динамических кодов, такое, что N≤k. Чем больше это число N, тем менее защищен динамический идентификационный код, и наоборот.

испытания динамических кодов, такое, что N≤k. Чем больше это число N, тем менее защищен динамический идентификационный код, и наоборот.

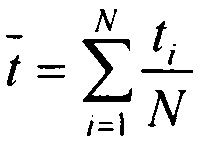

Другим важным показателем является среднее время достижения действительной кодовой комбинации:

где ti - i-й момент достижения перебором действительной неизменной на i-м интервале τi кодовой комбинации (i≤N≤k),

N - число совпадений между перебираемыми и действительными кодовыми комбинациями, на общем интервале  испытания динамических кодов (N≤k). Чем меньше этот показатель, тем более защищен динамический идентификационный код, и наоборот.

испытания динамических кодов (N≤k). Чем меньше этот показатель, тем более защищен динамический идентификационный код, и наоборот.

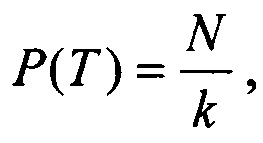

Также существенным показателем служит вероятность несанкционированного доступа (НСД) за время Т:

где смысл обозначений соответствует ранее изложенному. Чем меньше данный показатель, тем более защищен динамический код, и наоборот.

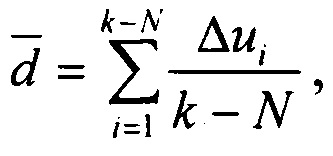

И, наконец, одним из совокупности показателей (хотя он применим не во всех ситуациях и подситуациях в ракурсе способа [3] и настоящего изобретения) является усредненное отклонение от недостигнутой действительной комбинации

где Δui - отклонение от недостигнутой (последовательным перебором) действительной комбинации при несовпадении с ней на интервале τi, в единицах времени либо битах,

(k-N) - общее число несовпадений с i-й действительной комбинацией за время Т.

Однако, в изобретении [3] не сказано о том, как именно сравнивать между собой проконтролированные на стойкость к тотальному и/или частичному перебору динамические идентификационные коды при их различной разрядности - различного объема и какой из динамических кодов считать в этом случае наилучшим.

Будем далее рассматривать два возможных случая проверяемых кодов для выбора наилучшего - одинаковой и различной их разрядности - каждому из которых присущи несколько ситуаций и, в свою очередь, подситуаций.

Случай I. Контроль со сравнительной оценкой, как минимум, двух динамических идентификационных кодов и с выбором наилучшего при их одинаковой разрядности, т.е. одном и том же объеме М кода.

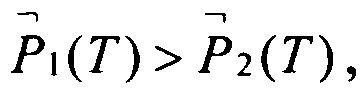

Ситуация А. Для контролируемых и попарно (либо иным аналогичным образом) сопоставляемых по защищенности (стойкости к перебору кодовых комбинаций) динамических кодов (одного объема М кода) требуется произвести контроль с их сравнительной оценкой и выбором наилучшего при различающемся числе совпадений с действительной кодовой комбинацией - N1 и N2 - и различающемся среднем времени достижения действительной кодовой комбинации -  и

и  т.е. (соответственно, P1(T1) ≠ Р2(Т2) при T1=Т2).

т.е. (соответственно, P1(T1) ≠ Р2(Т2) при T1=Т2).

Подситуация Аа. Если для сопоставляемых по защищенности кодов

то принимают решение о том, что более защищенным является 1-й из динамических кодов (как при атаках последовательным перебором от минимума до максимума либо от максимума до минимума, так и в пространстве кода объема М, так и при атаке в нем в случайном порядке - с отсеиванием уже испытанных кодовых комбинаций).

Подситуация Аб. Если для сопоставляемых по защищенности кодов

то принимают решение о том, что более защищен 2-й из динамических кодов (при тех же особенностях атак перебором, что указаны для вышеописанной подситуаций Аа).

Подситуация Ав. Если выполняется

то без более тщательной возможной проверки для атак последовательным перебором (если далее не использовать для таковых следующий показатель  - усредненное отклонение от недостигнутой действительной комбинации) принимают решение о том, что коды имеют одинаковую защищенность. Данный вывод при выполнении (4) однозначно следует для атаки перебором в случайном порядке.

- усредненное отклонение от недостигнутой действительной комбинации) принимают решение о том, что коды имеют одинаковую защищенность. Данный вывод при выполнении (4) однозначно следует для атаки перебором в случайном порядке.

Когда при выполнении (4) имеет место (для атак последовательным перебором от минимума до максимума либо от максимума до минимума)

то принимают решение о том, что 1-й код является более защищенным,

а в противоположном случае, когда (для атак последовательным перебором от минимума до максимума либо от максимума до минимума)

принимают (противоположное) решение о большей защищенности 2-го кода.

Если знаки трех неравенств систем (5), (6) обратные, то соответственно, наоборот, принимают решение о большей защищенности 2-го динамического кода и решение о большей защищенности первого динамического кода.

Если же

то принимают решение об одинаковой защищенности динамических кодов.

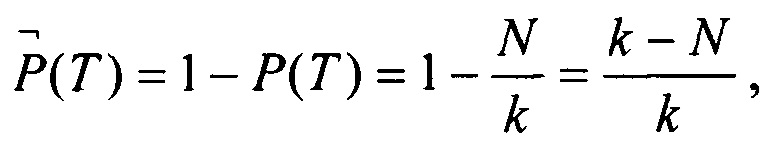

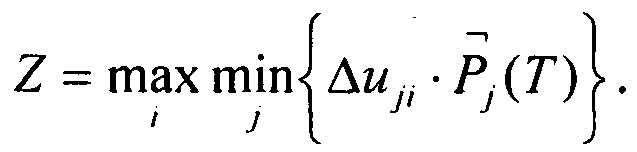

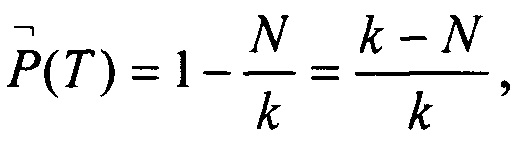

Здесь - для системы (7) - в целях более тщательной проверки предлагается использовать критерий Гермейера (для общих случаев изложенный, например, в [4], и др.) для поддержки решения о выборе наилучшего динамического кода, задействуя и минимальное значение Δui min отклонения от недостигнутой действительной комбинации при несовпадении с ней на интервале τi, (в единицах времени либо битах), и максимальное его значение Δui max (в тех же единицах),  наряду с вычисляемой (для каждого кода) вероятностью отсутствия несанкционированного доступа (НСД)

наряду с вычисляемой (для каждого кода) вероятностью отсутствия несанкционированного доступа (НСД)  где (k-N) - общее число несовпадений с i-й действительной комбинацией за время Т. (Соответственно, при выполнении первого из неравенств системы (7) неизбежно будет соблюдаться неравенство

где (k-N) - общее число несовпадений с i-й действительной комбинацией за время Т. (Соответственно, при выполнении первого из неравенств системы (7) неизбежно будет соблюдаться неравенство  поскольку, очевидно, Р1(Т1)<Р2(Т2) при Т1=Т2 и N1<N2).

поскольку, очевидно, Р1(Т1)<Р2(Т2) при Т1=Т2 и N1<N2).

А именно, здесь исходят из того, что наименьшее значение Δui min из всех принимаемых на общем интервале Т значений Δui, следует рассматривать как (особенно для нарушителя, потратившего свои временные и иные ресурсы, но так и не достигшего действительной кодовой комбинации на соответствующем минимальном значению Δui min интервале τi) наихудший вариант, потерю (при той же самой для Δui min и для Δui max вероятности  помножаемой в рамках критерия Гермейера на Δui min и тем самым дающей 3-й необходимый для его применения столбец), даже хотя все значения Δui, а также вычисляемый по ним показатель

помножаемой в рамках критерия Гермейера на Δui min и тем самым дающей 3-й необходимый для его применения столбец), даже хотя все значения Δui, а также вычисляемый по ним показатель  с положительным знаком.

с положительным знаком.

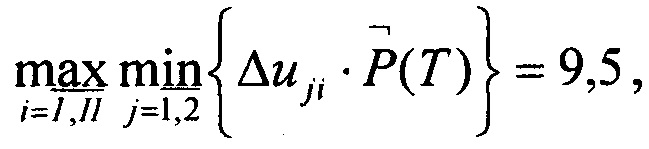

Т.е., согласно критерию Гермейера, имеем

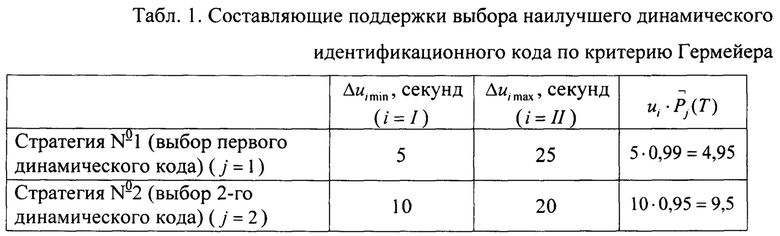

Пусть, например, имеем для двух проверяемых динамических кодов, наряду с системой (7) в ракурсе упомянутого критерия данные таблицы 1.

Применив критерий Гермейера, получим:  что свидетельствует в пользу выбора 2-го динамического кода (стратегия j=2).

что свидетельствует в пользу выбора 2-го динамического кода (стратегия j=2).

Подситуация Аг. Если выполняется

для атаки перебором в случайном порядке, то принимают решение о том, что коды имеют одинаковую защищенность.

Для более тщательной проверки для возможных атак последовательным перебором, если применен показатель  и получено 3-е неравенство к системе (8а), а именно в виде системы

и получено 3-е неравенство к системе (8а), а именно в виде системы

то для поддержки принятия решения о выборе наилучшего динамического кода применяют критерий Гермейера - аналогично описанному в подситуации Ав.

Если же при выполнении (8а), имеет место 3-е неравенство для  в том виде, как оно приведено в системах (5), (6), то по аналогии с (5) и (6) принимают решение о большей защищенности первого и 2-го кода соответственно.

в том виде, как оно приведено в системах (5), (6), то по аналогии с (5) и (6) принимают решение о большей защищенности первого и 2-го кода соответственно.

Ситуация Б. Для контролируемых и попарно (либо иным аналогичным образом) сопоставляемых по защищенности (стойкости к перебору кодовых комбинаций) динамических идентификационных кодов (одного и того же объема М кода) требуется произвести контроль с их сравнительной оценкой и выбором наилучшего при одинаковом числе совпадений с действительной кодовой комбинацией - N1 и N2 - и/или одинаковом среднем времени достижения действительной кодовой комбинации -  и

и

Подситуация Ба. Если (для атаки перебором в случайном порядке)

либо (для обеих атак последовательным перебором)

то принимают решение об одинаковой защищенности динамических кодов;

если же при использовании 3-го показателя  имеет место

имеет место

то принимают решение о том, что большей защищенностью обладает 1-й динамический код; а если для тех же атак последовательным перебором, в отличие от (9б), знак 3-го неравенства системы противоположный, т.е.

то принимают решение о большей защищенности 2-го из динамических кодов.

Подситуация Бб. Если выполняется

то принимают решение о том, что 1-й динамический код обладает большей защищенностью (для всех 3-х вышеупомянутых разновидностей атак).

Подситуация Бв. Если, в отличие от (10а), выполняется

то принимают (противоположное) решение о большей защищенности 2-го из динамических кодов.

Подситуация Ва. Если, в отличие от (10а), (10б), выполняется

то принимают решение о том, что 1-й из кодов является более защищенным.

Подситуация Вб. Если, в отличие от (11а), выполняется

то принимают (противоположное) решение о большей защищенности 2-го кода.

Случай II. Контроль со сравнительной оценкой, как минимум, двух динамических идентификационных кодов и с выбором наилучшего при их различной разрядности, т.е. их различающемся объеме М кода. В отличие от случая I, в случае II может иметь место как локальная, так и глобальная (попарная) сравнительная оценка защищенности динамических идентификационных кодов.

Ситуация 1. Локальная сравнительная оценка защищенности динамических кодов. Все пространство состояний динамического кода большего объема М1 кода разбивается на такие равные части, что каждая из них - того же объема, что и динамический код меньшего объема М2, т.е. при М1=с⋅М2, где с - кратность кода меньшего объема М2<М1 (с учетом периода повторяемости кодовых комбинаций).

С учетом изложенных для случая I ситуаций и подситуаций, осуществляют сравнительную оценку по соответствующим рассчитанным показателям динамических кодов на интересующей образованной этим делением части множества кодовых комбинаций кода большего объема М1; т.о. принимают решение о том, какой из проверенных кодов (на конкретной части динамического кода большего объема) является более защищенным с выбором его, наилучшего. Либо, как более предпочтительный в плане достоверности контроля защищенности кодов - вариант, описанный ниже в ситуации 2.

Ситуация 2. Глобальная сравнительная оценка защищенности динамических кодов. По аналогии с ситуацией 1, при глобальной сравнительной оценке осуществляют разбиение (также с учетом периода повторяемости кодовых комбинаций) динамического кода большего объема М1 на основе кратности ему кода меньшего объема М2, но в отличие от локальной оценки, глобальная проводится не на какой-либо одной части и не на отдельно взятых образованных путем разбиения частях динамического кода большего объема М, а на каждой либо практически каждой из них.

При отсутствии вышеупомянутой кратности допустимо применять подходы общего характера к совмещению данных с различающейся периодичностью - такие, как агрегирование, например, до одного года, интерполяция и/или экстраполяция до либо для того или иного интервала времени (возможно, составного), части и т.д.

В том случае, когда частичный перебор обусловлен введением на аппаратурном и/или программном уровне ограничения на количество попыток ввода (приема) кодовой комбинации при ее некорректности (например, всего 3 попытки подряд с последующей блокировкой на текущем интервале τi), учитывают это задаваемое числом ограничение на достижимость действительной комбинации при расчетах по разработанным показателям в целях достоверности контроля.

Помимо достигаемых повышения достоверности контроля стойкости динамических идентификационных к тотальному и частичному перебору их кодовых комбинаций и повышения объективности сравнительной оценки динамических идентификационных кодов не только одинакового, но и различного объема (различной разрядности), упрощающей обоснованный выбор наилучшего динамического кода, составляющих основной технический результат данного изобретения, оно пригодно для способствования принятию мер по усовершенствованию динамических кодов при ориентировании на рассчитываемые при создании и/или совершенствовании последних целевые показатели при аттестации кодов, с учетом рассмотренных подситуаций.

Следует принимать во внимание при сравнительной оценке и количество статистических испытаний при атаке перебором в случайном порядке, и его указывать (делая его, как правило, одинаковым для сравнительной оценки кодов).

При соблюдении соответствующих указанных при вышеизложенном рассмотрении соотношений на более чем половине состояний динамического кода большего объема принимают решение о большей защищенности того или иного проверенного кода и делают его выбор.

Существенно, что динамические коды могут проверяться в требуемом оценщику кодов порядке и могут быть проконтролированы параллельно. При более, чем двух контролируемых кодах возможна их проверка не попарно, а сразу всей совокупности необходимых кодов.

Следует отметить, что под оценщиком (оценщиками) здесь допустимо понимать как исследователя - лицо, принимающее решение (ЛПР), так и ЭВМ, осуществляющую сравнительную оценку динамических кодов по предложенному способу.

Оценщику (оценщикам) имеет смысл иметь записанную предпочтительнее в отдельном файле с расширением .txt либо иным последовательность значений каждого оцениваемого динамического идентификационного кода (желательно полную либо как можно большей длины, протяженности во времени).

Список цитированной литературы

1. Roggerman Y. Remarks on the auto-correlation function of binary periodic sequences. // Cryptologia. V. 10, Number 2, 1986.

2. http://www.microchip.ru/files/d-sheets-rus/keeloq.pdf (Дата обращения 27.09.2018).

3. Шептунов M.B. Способ контроля защищенности динамического идентификационного кода // Патент №2237277 РФ на изобретение, МПК 7 G06F 11/30. Опубл. 27.09.2004. Бюл. №27.

4. Невежин В.П., Кружилов С.И. Сборник задач по курсу "Экономико-математическое моделирование". - М.: ОАО "Издательский Дом "Городец"", 2005.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ ЗАЩИЩЕННОСТИ ДИНАМИЧЕСКОГО ИДЕНТИФИКАЦИОННОГО КОДА | 2003 |

|

RU2237277C1 |

| Способ оптимизации производительности поточных линий для оцифровки музейных предметов и архивно-библиотечных материалов и коллекций | 2018 |

|

RU2702963C2 |

| Разностно-дальномерный способ определения координат источника радиоизлучения | 2019 |

|

RU2717231C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| КОРРЕЛЯЦИОННАЯ ИЗМЕРИТЕЛЬНАЯ СИСТЕМА | 1991 |

|

RU2007753C1 |

| Разностно-дальномерный способ определения местоположения объектов | 2022 |

|

RU2790347C1 |

| СПОСОБ ИМИТАЦИИ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2022 |

|

RU2787986C1 |

| Разностно-дальномерный способ определения координат источника радиоизлучения (варианты) и устройство для их реализации | 2020 |

|

RU2740640C1 |

| СПОСОБ БЕЗОПАСНОЙ БИОМЕТРИЧЕСКОЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2406143C2 |

| Разностно-дальномерный способ определения координат источника радиоизлучения | 2021 |

|

RU2790348C1 |

Изобретение относится к области вычислительной техники, в частности к способам сравнения по защищенности цифровых идентификационных данных. Техническим результатом является повышение достоверности контроля стойкости динамических идентификационных кодов к тотальному и частичному перебору их кодовых комбинаций наряду с повышением объективности их сравнительной оценки и поддержкой выбора наилучшего. Исходя из последовательности значений произвольных динамических идентификационных кодов, на основе ряда показателей получают количественные оценки стойкости при усовершенствованной сравнительной оценке динамических кодов. 4 з.п. ф-лы, 1 табл.

1. Способ контроля защищенности произвольных динамических идентификационных кодов по последовательностям их значений, отличающийся тем, что для проверяемых предпочтительнее попарно кодов временной интервал Т испытания для каждого динамического кода разбивают на k интервалов времени τi, на каждом из которых одна из действительных кодовых комбинаций неизменна, осуществляют перебор кодовых комбинаций со скоростью ν и для каждого интервала τi регистрируют при наличии факт и момент совпадения действительной кодовой комбинации динамического кода с одной из перебираемых, затем определяют число N совпадений на общем интервале  и среднее время достижения действительной комбинации

и среднее время достижения действительной комбинации  при ti≤τi,

при ti≤τi,

где ti - момент совпадения одной из перебираемых комбинаций с действительной кодовой комбинацией,

τi - один из k интервалов времени, на котором одна из действительных кодовых комбинаций динамического кода неизменна,

причем N≤k.

2. Способ по п. 1, отличающийся тем, что контролируемые коды могут проверяться параллельно.

3. Способ по п. 1 или 2, отличающийся тем, что при более чем двух контролируемых кодах они могут проверяться не попарно, а все одновременно.

4. Способ по п. 1, отличающийся тем, что для поддержки решения о выборе наилучшего динамического кода используют критерий Гермейера, задействуя для каждого динамического кода и минимальное значение Δui min отклонения от недостигнутой перебором действительной комбинации при несовпадении с ней на интервале τi, и максимальное значение этого отклонения Δui max - также в единицах времени либо в битах - наряду с вычисляемой для каждого кода вероятностью отсутствия несанкционированного доступа

где (k-N) - общее число несовпадений с i-й действительной комбинацией за время Т, причем i≤k-N.

5. Способ по п. 1, отличающийся тем, что для поддержки решения о выборе наилучшего динамического кода выделяют ситуации, соответствующие случаям контроля со сравнительной оценкой динамических кодов одинаковой разрядности и динамических кодов различной разрядности - с учетом периода повторяемости кодовых комбинаций выполняя сравнительные оценки защищенности кодов как локально в пределах объема кода меньшей разрядности, так и глобально в пределах объема кода большей разрядности.

| СПОСОБ КОНТРОЛЯ ЗАЩИЩЕННОСТИ ДИНАМИЧЕСКОГО ИДЕНТИФИКАЦИОННОГО КОДА | 2003 |

|

RU2237277C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| СПОСОБ КОДИРОВАНИЯ РЕЧЕВЫХ СИГНАЛОВ | 1993 |

|

RU2120700C1 |

| US 5517187, 14.05.1996. | |||

Авторы

Даты

2019-05-29—Публикация

2018-09-28—Подача